name: Введение в формальную криптографию goal: Глубокое введение в науку и практику криптографии. objectives:

- Изучите шифры Била и современные криптографические методы, чтобы понять основные и исторические концепции криптографии.

- Углубитесь в теорию чисел, групп и полей, чтобы освоить ключевые математические понятия, лежащие в основе криптографии.

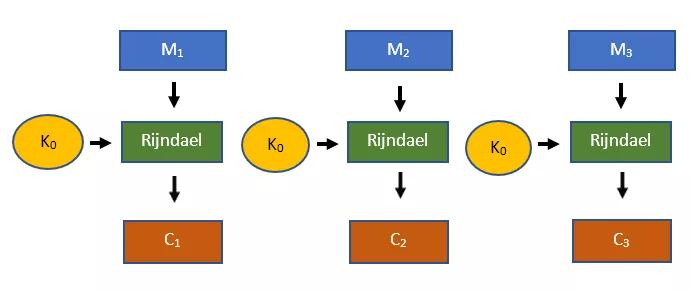

- Изучите потоковый шифр RC4 и AES со 128-битным ключом, чтобы узнать о симметричных криптографических алгоритмах.

- Изучите криптосистему RSA, распределение ключей и хэш-функции для изучения асимметричной криптографии.

Глубокое погружение в криптографию

Трудно найти много материалов, которые предлагают хорошую середину в обучении криптографии.

С одной стороны, есть длинные формальные трактаты, доступные только тем, кто хорошо знает математику, логику или другие формальные дисциплины. С другой стороны, есть очень высокоуровневые введения, которые действительно скрывают слишком много деталей для любого, кто хотя бы немного любопытен.

Это введение в криптографию стремится занять промежуточную позицию. Хотя оно должно быть относительно сложным и подробным для тех, кто только начинает изучать криптографию, это не кроличья нора типичного фундаментального трактата.

Введение

Обзор курса

bb8a8b73-7fb2-50da-bf4e-98996d79887b Добро пожаловать на курс CYP302!

Эта книга предлагает глубокое введение в науку и практику криптографии. Там, где это возможно, основное внимание уделяется концептуальному, а не формальному изложению материала.

Этот образовательный контент адаптирован из книги и repo JWBurgers. Хотя автор любезно разрешил его использование в образовательных целях, все права интеллектуальной собственности остаются за первоначальным создателем.

Мотивация и цели

Трудно найти много материалов, которые предлагают хорошую середину в обучении криптографии.

С одной стороны, есть длинные формальные трактаты, доступные только тем, кто хорошо знает математику, логику или другие формальные дисциплины. С другой стороны, есть очень высокоуровневые введения, которые действительно скрывают слишком много деталей для любого, кто хотя бы немного любопытен.

Это введение в криптографию стремится занять промежуточную позицию. Хотя оно должно быть относительно сложным и подробным для тех, кто только начинает изучать криптографию, это не кроличья нора типичного фундаментального трактата.

Целевая аудитория

От разработчиков до интеллектуально любопытных - эта книга будет полезна всем, кто хочет получить более чем поверхностное понимание криптографии. Если ваша цель - освоить криптографию, то эта книга также станет хорошей отправной точкой.

Рекомендации по чтению

В настоящее время книга содержит семь глав: "Что такое криптография?" (глава 1), "Математические основы криптографии I" (глава 2), "Математические основы криптографии II" (глава 3), "Симметричная криптография" (глава 4), "RC4 и AES" (глава 5), "Асимметричная криптография" (глава 6) и "Криптосистема RSA" (глава 7). Еще будет добавлена последняя глава "Криптография на практике". Она посвящена различным криптографическим приложениям, включая безопасность транспортного уровня, луковую маршрутизацию и систему обмена ценностями Bitcoin.

Если вы не имеете сильного математического образования, теория чисел, вероятно, является самой сложной темой в этой книге. Я предлагаю обзор этой темы в главе 3, она также присутствует в изложении AES в главе 5 и криптосистемы RSA в главе 7.

Если вам действительно трудно разобраться с формальными деталями в этих частях книги, я рекомендую в первый раз остановиться на их прочтении на высоком уровне.

Благодарности

Самой влиятельной книгой в формировании этого курса стала книга Джонатана Каца и Иегуды Линделла Introduction to Modern Cryptography, CRC Press (Boca Raton, FL), 2015. Сопровождающий курс доступен на Coursera под названием "Криптография"

Основными дополнительными источниками, которые были полезны при создании обзора в этой книге, являются Саймон Сингх, The Code Book, Fourth Estate (London, 1999); Кристоф Паар и Ян Пельцль, Understanding Cryptography, Springer (Heidelberg, 2010) и курс на основе книги Паара под названием "Введение в криптографию"; и Брюс Шнайер, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Я буду приводить только очень конкретную информацию и результаты, почерпнутые из этих источников, но хочу отметить, что в целом я в долгу перед ними.

Тем читателям, которые захотят получить более глубокие знания по криптографии после этого введения, я настоятельно рекомендую книгу Каца и Линделла. Курс Каца на Coursera несколько доступнее, чем книга.

Взносы

Пожалуйста, загляните в файл взносов в репозитории, чтобы узнать, как поддержать проект.

Условные обозначения

Ключевые термины:

Ключевые термины в праймерах вводятся жирным шрифтом. Например, введение шифра Rijndael в качестве ключевого термина будет выглядеть следующим образом: шифр Rijndael.

Ключевые термины определены в явном виде, если только они не являются именами собственными или их значение не очевидно из обсуждения.

Определение обычно дается при введении ключевого термина, хотя иногда удобнее оставить определение на более поздний срок.

*Подчеркнутые слова и фразы:

Слова и фразы выделяются курсивом. Например, фраза "Запомните свой пароль" будет выглядеть следующим образом: Remember your password.

Формальные обозначения:

Формальные обозначения в основном касаются переменных, случайных величин и множеств.

- Переменные: Обычно их обозначают просто строчной буквой (например, "x" или "y"). Иногда для наглядности их пишут с заглавной буквы (например, "М" или "К").

- Случайные переменные: Они всегда обозначаются заглавной буквой (например, "X" или "Y")

- Наборы: Они всегда обозначаются жирными заглавными буквами (например, S)

Готовы исследовать увлекательный мир криптографии? Вперёд!

Что такое криптография?

Шифры Била

Давайте начнем наше исследование области криптографии с одного из самых очаровательных и забавных эпизодов в ее истории - шифров Била. [1]

История шифров Била, на мой взгляд, скорее вымысел, чем реальность. Но якобы все происходило следующим образом.

Зимой 1820 и 1822 годов человек по имени Томас Дж. Бил останавливался в гостинице, принадлежавшей Роберту Моррису в Линчбурге (штат Вирджиния). В конце второго пребывания Бил передал Моррису на хранение железный ящик с ценными бумагами.

Через несколько месяцев Моррисс получил письмо от Била, датированное 9 мая 1822 года. В нем подчеркивалась огромная ценность содержимого железного ящика и содержались некоторые инструкции для Моррисса: если ни Биль, ни кто-либо из его помощников никогда не придут за ящиком, он должен открыть его ровно через десять лет со дня написания письма (то есть 9 мая 1832 года). Некоторые из бумаг внутри были бы написаны обычным текстом. Однако некоторые другие были бы "неразборчивы без помощи ключа" Этот "ключ" должен был быть доставлен Моррису неназванным другом Била в июне 1832 года.

Несмотря на четкие инструкции, Моррисс не открыл шкатулку в мае 1832 года, а таинственный друг Била так и не появился в июне того же года. Только в 1845 году трактирщик наконец решился открыть шкатулку. В ней Моррисс обнаружил записку, в которой объяснялось, как Бил и его помощники нашли на Западе золото и серебро и закопали их вместе с драгоценностями для сохранности. Кроме того, в шкатулке находились три шифротекста, то есть написанные кодом тексты, для разгадки которых требуется криптографический ключ, или секрет, и сопутствующий алгоритм. Процесс разблокировки шифртекста называется дешифрованием, а процесс блокировки - шифрованием. (Как объясняется в главе 3, термин "шифр" может принимать различные значения. В названии "шифры Била" это сокращение от шифротекстов)

Три шифротекста, которые Моррисс нашел в железном ящике, состоят из ряда цифр, разделенных запятыми. Согласно записке Била, в этих шифротекстах отдельно указывается местонахождение клада, его содержимое, а также список имен законных наследников клада и их долей (последняя информация актуальна на случай, если Бил и его соратники так и не придут за шкатулкой).

Моррис пытался расшифровать три шифротекста в течение двадцати лет. При наличии ключа это было бы легко. Но ключа у Морриса не было, и его попытки восстановить оригинальные тексты, или простые тексты, как их обычно называют в криптографии, не увенчались успехом.

Ближе к концу жизни, в 1862 году, Моррисс передал шкатулку своему другу. Этот друг впоследствии опубликовал памфлет в 1885 году под псевдонимом Дж. Б. Уорд. В ней содержалось описание (предполагаемой) истории шкатулки, трех шифротекстов и найденного им решения для второго шифротекста. (Судя по всему, для каждого шифротекста существует свой ключ, а не один ключ, который работает со всеми тремя шифротекстами, как первоначально предполагал Бил в своем письме Моррису)

Второй шифртекст вы можете увидеть на Рисунке 2 ниже. [2] Ключом к этому шифртексту является Декларация независимости Соединенных Штатов. Процедура расшифровки сводится к применению следующих двух правил:

- Для любого числа n в шифротексте найдите n-ое слово в Декларации независимости Соединенных Штатов

- Замените цифру n первой буквой найденного слова

Рисунок 1: Шифр Била №. 2

Например, первое число второго шифротекста - 115. 115-е слово Декларации независимости - "instituted", поэтому первая буква открытого текста - "i" В шифротексте нет прямого указания на интервал между словами и капитализацию. Но, расшифровав первые несколько слов, можно сделать логический вывод, что первым словом открытого текста было просто "I" (Открытый текст начинается с фразы "Я вложил деньги в округе Бедфорд")

После расшифровки во втором сообщении подробно описывается содержимое клада (золото, серебро и драгоценности), а также говорится, что он был зарыт в железных горшках и засыпан камнями в округе Бедфорд (штат Вирджиния). Люди любят хорошие загадки, поэтому много усилий было потрачено на расшифровку двух других шифров Била, особенно того, который описывает местонахождение сокровищ. Даже различные известные криптографы пробовали свои силы. Однако до сих пор никому не удалось расшифровать два других шифротекста.

Примечания:

[1] Хорошее краткое изложение этой истории см. в Simon Singh, The Code Book, Fourth Estate (London, 1999), pp. 82-99. Эндрю Аллен снял короткометражный фильм по этой истории в 2010 году. Вы можете найти фильм "Шифр Томаса Била" на его сайте.

[2] Это изображение доступно на странице Википедии, посвященной шифрам Била.

Современная криптография

Красочные истории, подобные истории шифров Била, - это то, что ассоциируется у большинства из нас с криптографией. Однако современная криптография отличается от подобных исторических примеров как минимум четырьмя важными аспектами.

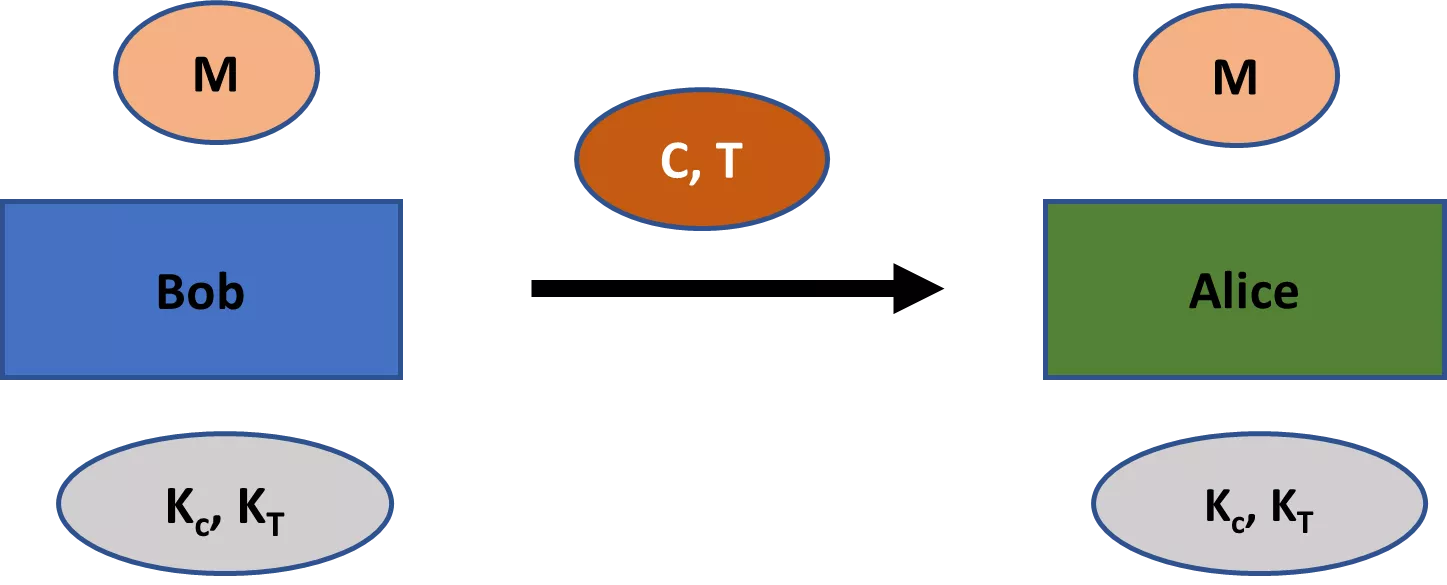

Во-первых, исторически криптография занималась только секретностью (или конфиденциальностью). [3] Шифртексты создавались для того, чтобы гарантировать, что только определенные стороны могут быть посвящены в информацию, содержащуюся в открытых текстах, как в случае с шифрами Била. Чтобы схема шифрования хорошо служила этой цели, расшифровка шифротекста должна быть осуществима только при наличии ключа.

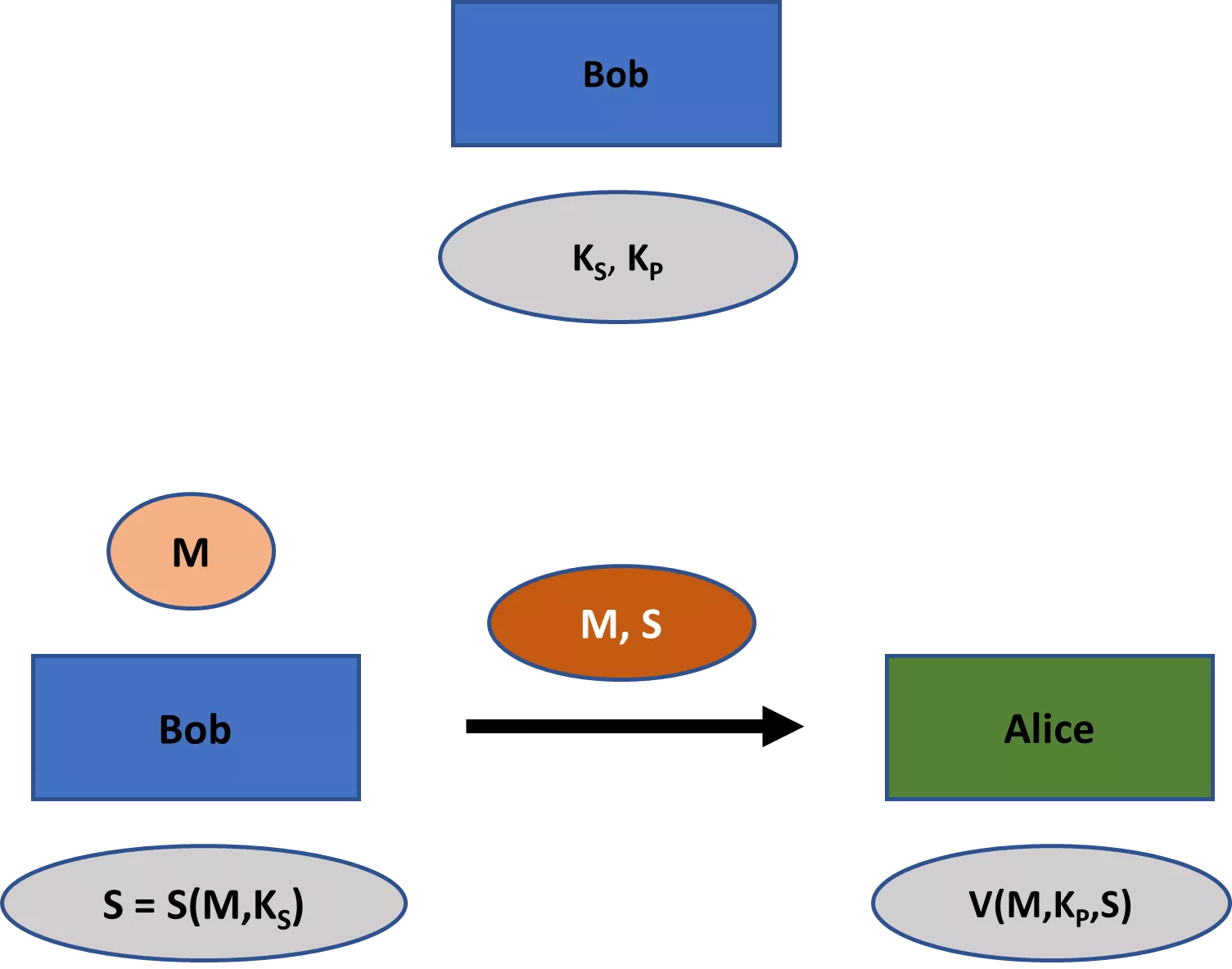

Современная криптография занимается более широким кругом вопросов, чем просто секретность. К ним относятся, прежде всего, (1) целостность сообщения - гарантия того, что сообщение не было изменено; (2) подлинность сообщения - гарантия того, что сообщение действительно пришло от конкретного отправителя; и (3) неотрицание - гарантия того, что отправитель не сможет впоследствии ложно отрицать, что он отправил сообщение. [4]

Таким образом, следует помнить о важном различии между схемой шифрования и криптографической схемой. Схема шифрования занимается только обеспечением секретности. Хотя схема шифрования - это криптографическая схема, обратное не верно. Криптографическая схема может служить и для других основных тем криптографии, включая целостность, подлинность и неотказуемость.

Темы целостности и подлинности так же важны, как и секретность. Наши современные системы связи не смогли бы функционировать без гарантий целостности и подлинности сообщений. Неотрицание также является важной задачей, например, для цифровых контрактов, но в криптографических приложениях оно требуется не так часто, как секретность, целостность и подлинность.

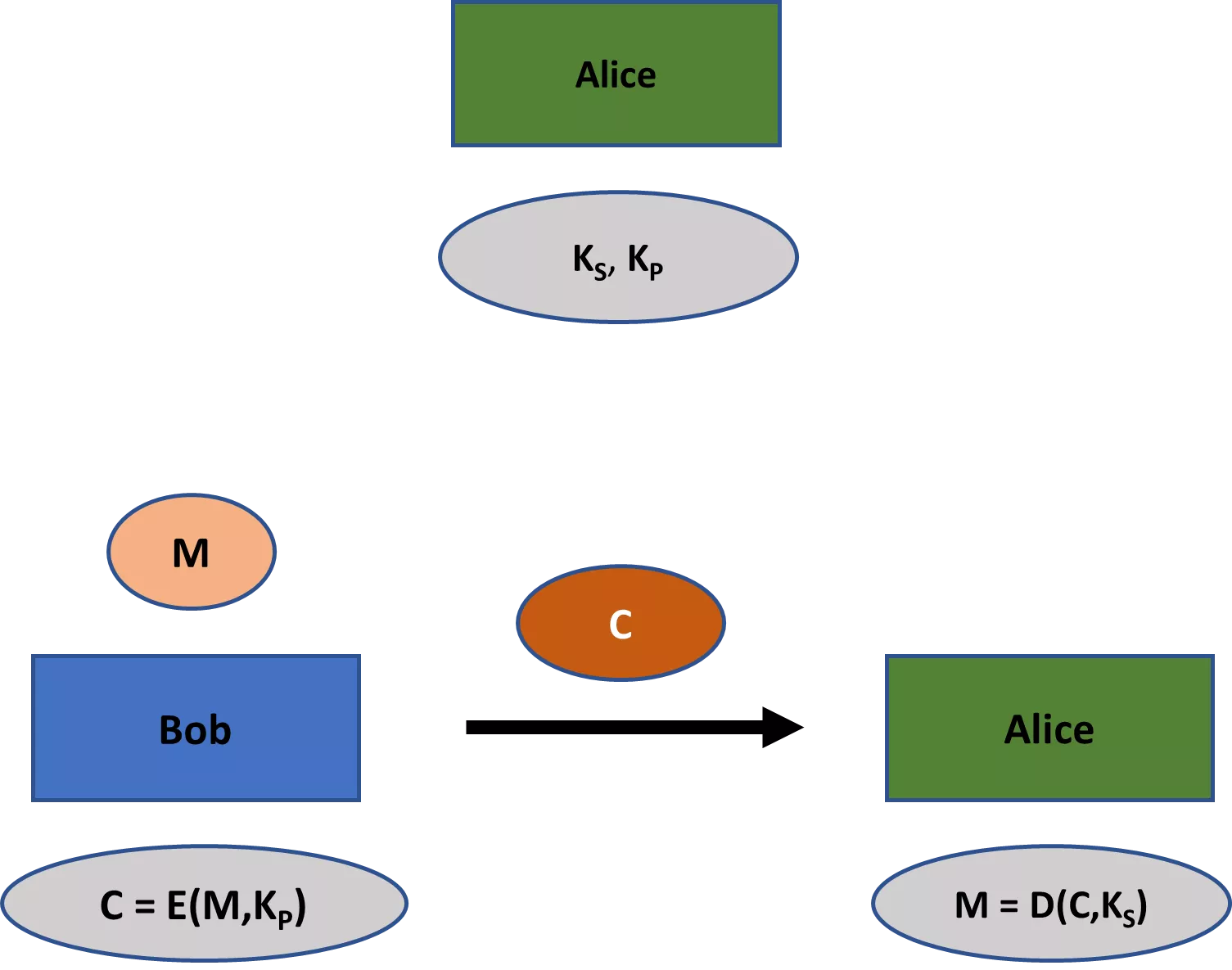

Во-вторых, классические схемы шифрования, такие как шифры Била, всегда предполагают использование одного ключа, который делится между всеми заинтересованными сторонами. Однако во многих современных криптографических схемах используется не один, а два ключа: частный и общественный. В то время как первый должен оставаться закрытым в любых приложениях, второй, как правило, является общедоступным (отсюда и соответствующие названия). В сфере шифрования открытый ключ может использоваться для шифрования сообщения, а закрытый - для дешифрования.

Раздел криптографии, в котором рассматриваются схемы, в которых все стороны используют один ключ, известен как симметричная криптография. Единственный ключ в такой схеме обычно называется приватным ключом (или секретным ключом). Ветвь криптографии, которая занимается схемами, требующими пары закрытый-публичный ключ, известна как асимметричная криптография. Иногда эти отрасли также называют криптографией с закрытым ключом и криптографией с открытым ключом соответственно (хотя это может вызвать путаницу, поскольку криптографические схемы с открытым ключом также имеют закрытые ключи).

Появление асимметричной криптографии в конце 1970-х годов стало одним из важнейших событий в истории криптографии. Без нее большинство современных коммуникационных систем, включая биткойн, были бы невозможны или, по крайней мере, очень непрактичны.

Важно отметить, что современная криптография - это не только изучение криптографических схем с симметричными и ассиметричными ключами (хотя это и охватывает большую часть области). Например, криптография также занимается хэш-функциями и генераторами псевдослучайных чисел, и на этих примитивах можно строить приложения, не связанные с криптографией симметричных или ассиметричных ключей.

В-третьих, классические схемы шифрования, как и те, что использовались в шифрах Била, были скорее искусством, чем наукой. Их предполагаемая безопасность в значительной степени основывалась на интуиции относительно их сложности. Обычно их исправляли, когда узнавали о новой атаке на них, или полностью отказывались от них, если атака была особенно серьезной. Современная криптография, однако, является строгой наукой с формальным, математическим подходом к разработке и анализу криптографических схем. [5]

В частности, современная криптография сосредоточена на формальных доказательствах безопасности. Любое доказательство безопасности криптографической схемы проходит в три этапа:

Изложение криптографического определения безопасности, то есть набора целей безопасности и угрозы, исходящей от злоумышленника.

Изложение любых математических предположений относительно вычислительной сложности схемы. Например, криптографическая схема может содержать генератор псевдослучайных чисел. Хотя мы не можем доказать, что они существуют, мы можем предположить, что они существуют.

Изложение математического доказательства безопасности схемы на основе формального понятия безопасности и любых математических предположений.

В-четвертых, если раньше криптография использовалась в основном в военных целях, то в цифровую эпоху она проникает в нашу повседневную деятельность. Неважно, осуществляете ли вы банковские операции в Интернете, публикуете сообщения в социальных сетях, покупаете товар на Amazon с помощью кредитной карты или даете другу биткоины, криптография - непременное условие нашей цифровой эпохи.

Учитывая эти четыре аспекта современной криптографии, мы можем охарактеризовать современную криптографию как науку, занимающуюся формальной разработкой и анализом криптографических схем для защиты цифровой информации от вражеских атак. [6] Безопасность здесь следует понимать в широком смысле как предотвращение атак, нарушающих секретность, целостность, аутентификацию и/или неотказуемость в коммуникациях.

Криптографию лучше всего рассматривать как поддисциплину кибербезопасности, которая занимается предотвращением краж, повреждений и неправомерного использования компьютерных систем. Обратите внимание, что многие проблемы кибербезопасности имеют мало или лишь частичную связь с криптографией.

Например, если компания размещает дорогостоящие серверы на локальном уровне, она может быть озабочена защитой этого оборудования от кражи и повреждения. Хотя это и относится к кибербезопасности, к криптографии это имеет мало отношения.

Например, фишинговые атаки - распространенная проблема в наше время. В ходе этих атак людей пытаются обманом заставить отказаться от конфиденциальной информации, такой как пароли или номера кредитных карт, с помощью электронной почты или других средств связи. Хотя криптография в определенной степени может помочь в борьбе с фишинговыми атаками, комплексный подход требует не только использования некоторых видов криптографии.

Примечания:

[3] Если быть точным, важные приложения криптографических схем были связаны с секретностью. Дети, например, часто используют простые криптографические схемы для "забавы". В таких случаях секретность не имеет особого значения.

[4] Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons), p. 2.

[5] Хорошее описание см. в Jonathan Katz and Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), esp. pp. 16-23.

[6] Ср. Katz and Lindell, ibid., p. 3. Я считаю, что их характеристика имеет некоторые проблемы, поэтому представляю здесь несколько иную версию их высказывания.

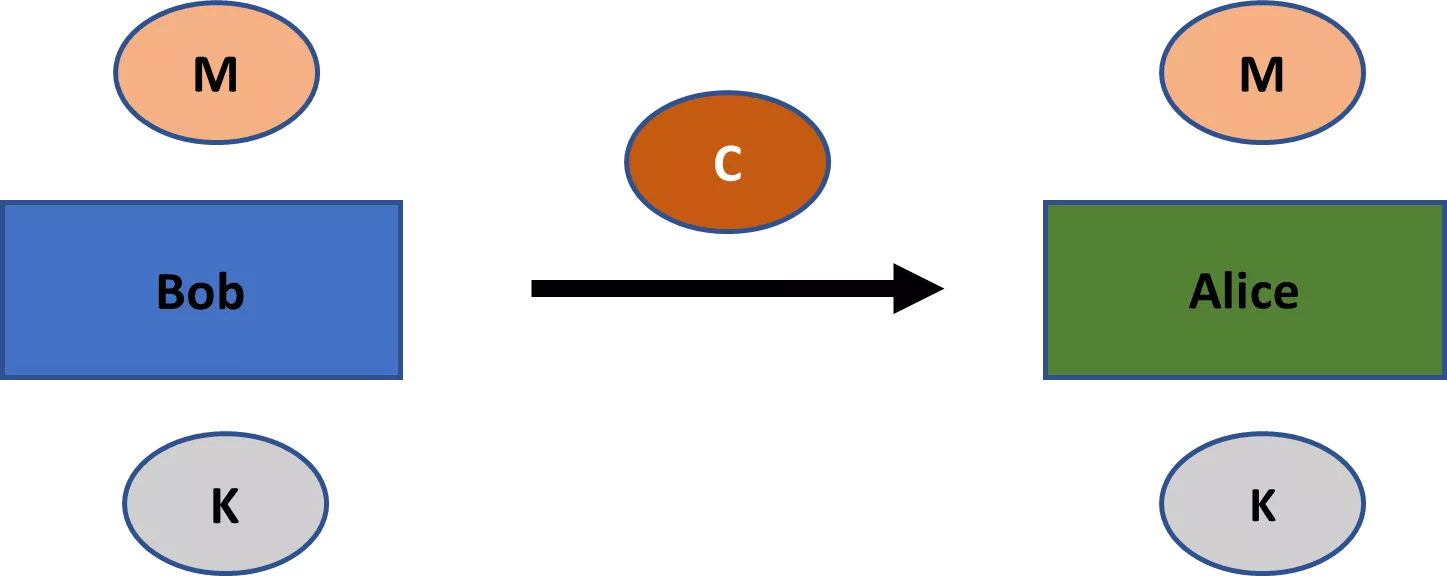

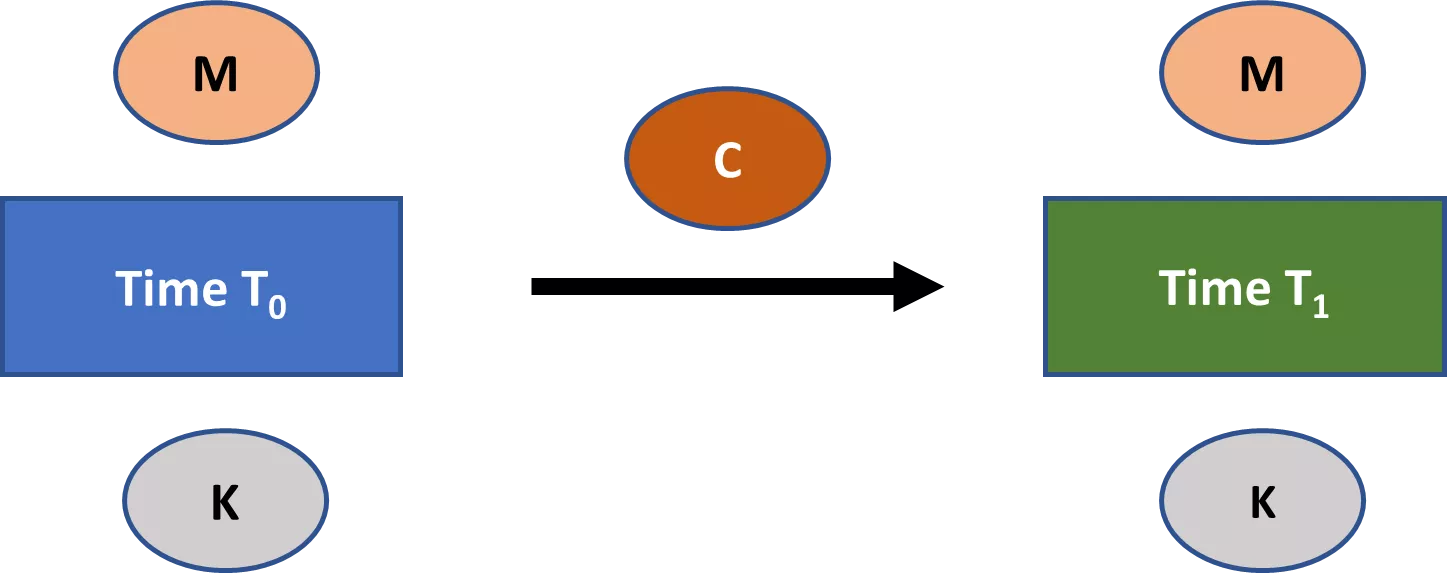

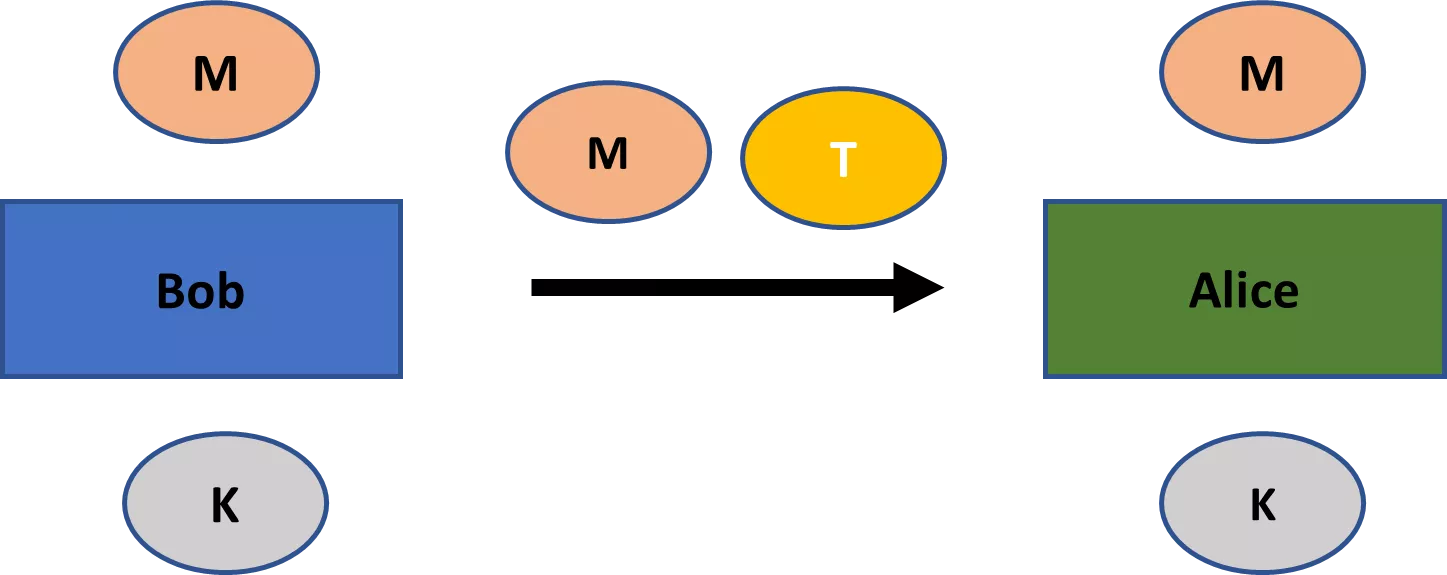

Открытые коммуникации

Современная криптография призвана обеспечить гарантии безопасности в условиях открытых коммуникаций. Если наш канал связи настолько хорошо защищен, что у подслушивающих нет шансов манипулировать нашими сообщениями или даже просто наблюдать за ними, то криптография излишня. Однако большинство наших каналов связи вряд ли так хорошо защищены.

Основой связи в современном мире является массивная сеть оптоволоконных кабелей. Телефонные звонки, просмотр телепередач и веб-страниц в современном доме, как правило, зависят от этой сети оптоволоконных кабелей (в небольшом проценте случаев - от спутников). Правда, в вашем доме могут быть разные соединения для передачи данных: коаксиальный кабель, (асимметричная) цифровая абонентская линия и оптоволоконный кабель. Но, по крайней мере в развитых странах мира, эти различные среды передачи данных быстро соединяются за пределами вашего дома с узлом в массивной сети оптоволоконных кабелей, которая соединяет весь земной шар. Исключение составляют некоторые отдаленные районы развитых стран, например США и Австралия, где трафик данных все еще может проходить значительные расстояния по традиционным медным телефонным проводам.

Невозможно предотвратить физический доступ потенциальных злоумышленников к этой сети кабелей и ее вспомогательной инфраструктуре. На самом деле мы уже знаем, что большая часть наших данных перехватывается различными национальными спецслужбами на важнейших перекрестках Интернета.[7] Сюда входит все - от сообщений в Facebook до адресов сайтов, которые вы посещаете.

Если для масштабного наблюдения за данными требуется мощный противник, например национальная разведка, то злоумышленники, располагающие лишь небольшими ресурсами, могут легко попытаться шпионить в более локальных масштабах. Хотя это может происходить на уровне прослушивания проводов, гораздо проще просто перехватить беспроводные коммуникации.

Большинство данных в локальной сети - дома, в офисе или в кафе - теперь передается по радиоволнам к беспроводным точкам доступа на универсальных маршрутизаторах, а не по физическим кабелям. Поэтому злоумышленнику не нужно много ресурсов, чтобы перехватить любой ваш локальный трафик. Это особенно тревожно, поскольку большинство людей мало что делают для защиты данных, проходящих через их локальные сети. Кроме того, потенциальные злоумышленники могут атаковать наши мобильные широкополосные соединения, такие как 3G, 4G и 5G. Все эти беспроводные коммуникации - легкая мишень для злоумышленников.

Таким образом, идея сохранения тайны связи путем защиты канала связи является безнадежно бредовым стремлением для большей части современного мира. Все, что мы знаем, требует жесткой паранойи: вы всегда должны предполагать, что кто-то вас подслушивает. И криптография - это главный инструмент, которым мы располагаем, чтобы добиться хоть какой-то безопасности в этой современной среде.

Примечания:

[7] Например, Ольга Хазан, "Жуткая, давняя практика прослушивания подводных кабелей", The Atlantic, 16 июля 2013 г. (доступно по адресу The Atlantic).

Математические основы криптографии 1

Случайные величины

Криптография опирается на математику. И если вы хотите получить более чем поверхностное понимание криптографии, вам нужно быть в курсе этой математики.

В этой главе мы познакомим вас с основными математическими понятиями, с которыми вы столкнетесь при изучении криптографии. Среди тем - случайные величины, операции по модулю, операции XOR и псевдослучайность. Для любого не поверхностного понимания криптографии вам следует освоить материал этих разделов.

В следующем разделе рассматривается теория чисел, которая гораздо сложнее.

Случайные величины

Случайная величина обычно обозначается нежирной заглавной буквой. Так,

например, мы можем говорить о случайной переменной X, случайной переменной Y или

случайной переменной Z. Это

обозначение я буду использовать и в дальнейшем.

Переменная случайная величина может принимать два или более возможных значений, каждое из которых имеет определенную положительную вероятность. Возможные значения перечислены в наборе результатов.

Каждый раз, когда вы выбираете случайную переменную, вы берете определенное значение из ее набора исходов в соответствии с заданными вероятностями.

Обратимся к простому примеру. Предположим, что переменная X определена следующим образом:

- X имеет множество исходов

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Легко видеть, что X - это

случайная переменная. Во-первых, существует два или более возможных

значения, которые может принимать X, а именно 1 и 2. Во-вторых, каждое из

возможных значений имеет положительную вероятность появления при любом

образце X, а именно 0,5.

Все, что требуется от случайной величины, - это набор исходов с двумя или более возможностями, где каждая возможность имеет положительную вероятность появления при выборке. В принципе, случайная величина может быть определена абстрактно, без какого-либо контекста. В этом случае "выборку" можно представить как проведение естественного эксперимента по определению значения случайной переменной.

Переменная X выше была

определена абстрактно. Таким образом, вы можете представить выборку

переменной X как

подбрасывание честной монеты и присвоение "2" в случае голов и "1" в случае

решки. Для каждой выборки X вы

снова подбрасываете монету.

В качестве альтернативы можно представить выборку X как бросание честного кубика и присвоение "2" в случае выпадения 1, 3 или 4, и присвоение "1" в

случае выпадения 2, 5 или 6. Каждый раз при выборке X вы бросаете кубик снова.

Действительно, любой естественный эксперимент, который позволил бы

определить вероятности возможных значений X выше, можно представить в отношении рисунка.

Однако часто случайные величины вводятся не просто абстрактно. Вместо этого набор возможных значений исходов имеет явное значение в реальном мире (а не просто как числа). Кроме того, эти значения исходов могут быть определены для какого-то конкретного типа эксперимента (а не как любой естественный эксперимент с этими значениями).

Теперь рассмотрим пример переменной X, которая не определена абстрактно. Для того чтобы определить, какая из

двух команд начнет футбольный матч, X определяется следующим образом:

- у

Xесть множество исходов {красный отбивает, синий отбивает} - Подбросьте монету

C: решка = "красный выбивает"; голова = "синий выбивает"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5В этом случае набор исходов X имеет конкретное значение, а именно, какая

команда начнет игру в футбол. Кроме того, возможные исходы и связанные с

ними вероятности определяются конкретным экспериментом, а именно

подбрасыванием определенной монеты C.

При обсуждении криптографии случайные величины обычно вводятся в сравнение с каким-либо набором результатов, имеющим реальное значение. Это может быть множество всех сообщений, которые могут быть зашифрованы, известное как пространство сообщений, или множество всех ключей, из которых могут выбирать стороны, использующие шифрование, известное как пространство ключей.

Случайные величины в дискуссиях о криптографии, однако, обычно определяются не на основе какого-то конкретного естественного эксперимента, а на основе любого эксперимента, который может дать правильное распределение вероятностей.

Случайные величины могут иметь дискретное или непрерывное распределение

вероятности. Случайные величины с дискретным распределением вероятности - то есть дискретные случайные величины - имеют конечное число возможных

исходов. В обоих приведенных примерах случайная величина X была дискретной.

Непрерывные случайные величины могут принимать значения в одном или нескольких интервалах. Например, можно сказать, что случайная величина после выборки примет любое вещественное значение между 0 и 1, и что каждое вещественное число в этом интервале равновероятно. Внутри этого интервала существует бесконечно много возможных значений.

Для обсуждения криптографии вам понадобится только понимание дискретных случайных величин. Поэтому любое обсуждение случайных величин с этого момента следует понимать как относящееся к дискретным случайным величинам, если специально не оговорено иное.

Построение графиков случайных величин

Возможные значения и связанные с ними вероятности для случайной переменной

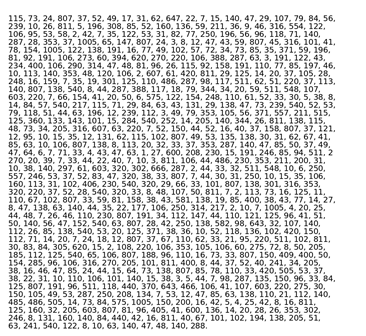

можно легко представить в виде графика. Например, рассмотрим случайную

переменную X из предыдущего

раздела с набором исходов \{1, 2\}, и Pr [X = 1] = 0,5 и Pr [X = 2] = 0,5. Обычно мы

отображаем такую случайную переменную в виде гистограммы, как на рисунке 1.

Рисунок 1: Случайная переменная X

Широкие полосы на Рисунке 1, очевидно, не означают, что случайная

переменная X на самом деле непрерывна.

Напротив, широкие полосы сделаны для того, чтобы быть более визуально привлекательными

(прямая линия вверх дает менее интуитивную визуализацию).

Равномерные переменные

В выражении "случайная величина" термин "случайный" означает просто "вероятностный". Другими словами, это означает, что два или более возможных исхода переменной происходят с определенной вероятностью. Однако эти исходы не обязательно должны быть одинаково вероятными (хотя термин "случайный" действительно может иметь такое значение в других контекстах).

Равномерная переменная** - это частный случай случай случайной переменной.

Она может принимать два или более значений с одинаковой вероятностью.

Случайная величина X,

изображенная на рисунке 1, явно является равномерной величиной,

поскольку оба возможных исхода происходят с вероятностью 0,5. Однако существует

множество случайных величин, которые не являются экземплярами равномерных

переменных.

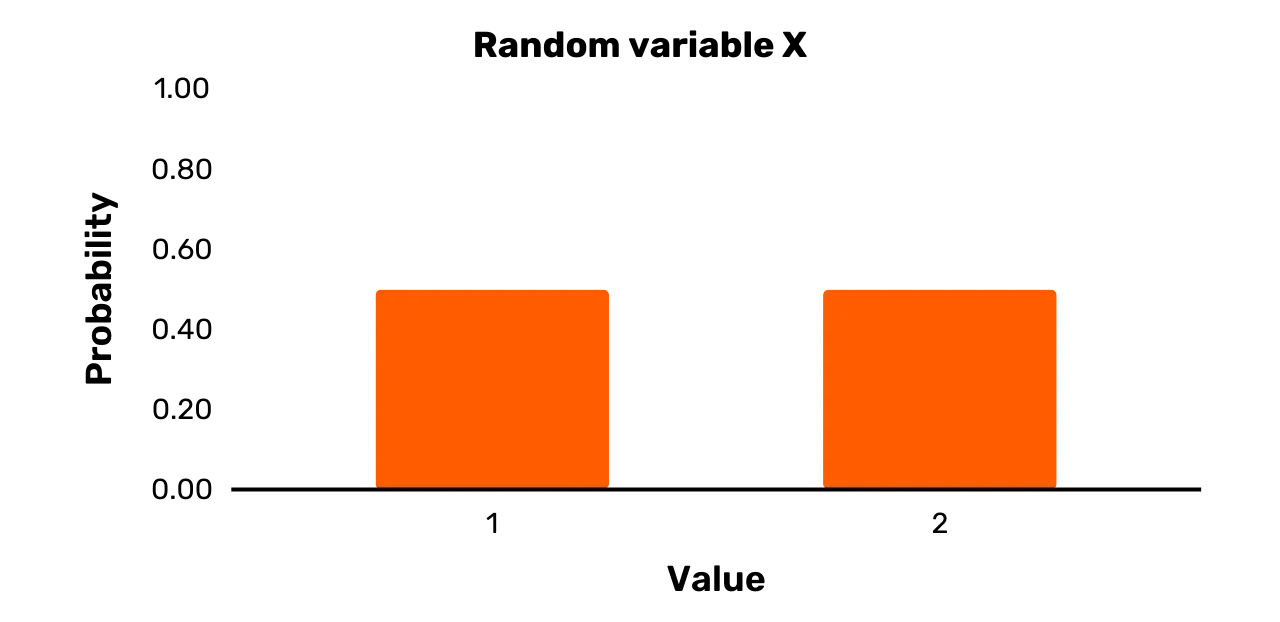

Рассмотрим, например, случайную переменную Y. Она имеет набор исходов {1, 2, 3, 8, 10} и следующее

распределение вероятностей:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Хотя два возможных исхода действительно имеют равную вероятность

наступления, а именно 1 и 8, Y также может принимать определенные значения с вероятностями, отличными от 0,25 при выборке. Следовательно, хотя Y действительно является случайной

величиной, она не является равномерной.

Графическое изображение Y представлено на Рисунке 2.

Рисунок 2: Случайная переменная Y

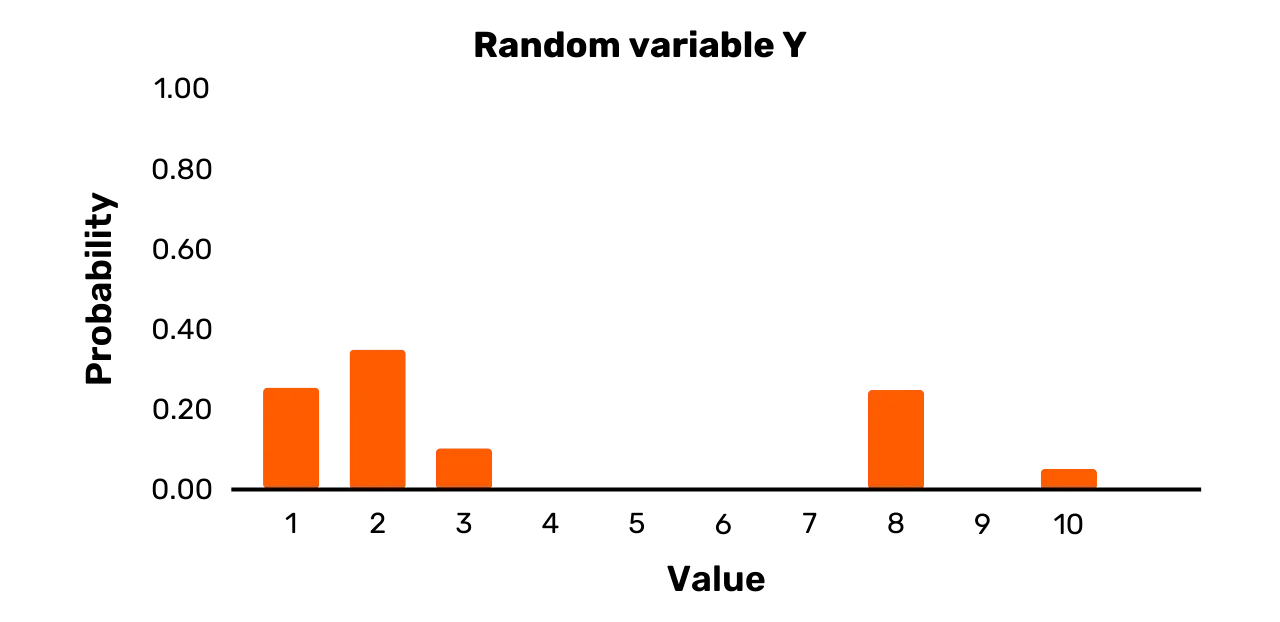

В качестве последнего примера рассмотрим случайную переменную Z. Она имеет набор исходов {1,3,7,11,12} и следующее распределение вероятностей:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Вы можете увидеть это на Рисунке 3. Случайная величина Z, в отличие от Y, является равномерной, так как все вероятности возможных значений при выборке равны.

Рисунок 3: Случайная переменная Z

Условная вероятность

Предположим, что Боб намерен равномерно выбрать день из последнего календарного года. Какова вероятность того, что выбранный день придется на лето?

Если мы считаем, что процесс Боба будет действительно равномерным, мы должны заключить, что вероятность того, что Боб выберет день летом, равна 1/4. Это условная вероятность того, что случайно выбранный день окажется летним.

Предположим теперь, что вместо равномерного выбора календарного дня Боб выбирает равномерно только те дни, в которые температура в полдень в Кристал-Лейк (Нью-Джерси) была 21 градус Цельсия или выше. Учитывая эту дополнительную информацию, какой вывод мы можем сделать о вероятности того, что Боб выберет день летом?

Мы действительно должны сделать другой вывод, чем раньше, даже без дополнительной конкретной информации (например, температуры в полдень каждого дня в прошлом календарном году).

Зная, что Хрустальное озеро находится в Нью-Джерси, мы, конечно, не ожидаем, что зимой температура в полдень будет 21 градус по Цельсию или выше. Напротив, гораздо вероятнее, что это будет теплый день весной или осенью, или день где-то летом. Таким образом, зная, что температура в полдень в Кристалл-Лейк в выбранный день была 21 градус Цельсия или выше, вероятность того, что день, выбранный Бобом, приходится на лето, становится гораздо выше. Это условная вероятность того, что случайно выбранный день окажется летним, учитывая, что полуденная температура в Кристал-Лейк была 21 градус Цельсия или выше.

В отличие от предыдущего примера, вероятности двух событий могут быть совершенно не связаны между собой. В этом случае мы говорим, что они независимы.

Предположим, например, что некая честная монета упала головой вниз. Учитывая этот факт, какова вероятность того, что завтра пойдет дождь? Условная вероятность в данном случае должна быть такой же, как и безусловная вероятность того, что завтра пойдет дождь, поскольку подбрасывание монеты, как правило, не оказывает никакого влияния на погоду.

Для записи условных выражений вероятности мы используем символ "|".

Например, вероятность события A при условии, что произошло событие B, может быть записана

следующим образом:

Pr[A|B]Итак, когда два события, A и B, независимы, то:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Условие независимости можно упростить следующим образом:

Pr[A, B] = Pr[A] \cdot Pr[B]Ключевой результат в теории вероятностей известен как теорема Бэйса. В основном она гласит, что Pr[A|B] можно переписать следующим

образом:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Вместо того чтобы использовать условные вероятности для конкретных событий,

мы можем рассмотреть условные вероятности для двух или более случайных

величин на множестве возможных событий. Предположим, есть две случайные

величины, X и Y. Мы можем обозначить любое

возможное значение для X через x, а любое возможное

значение для Y через y. Тогда можно сказать, что

две случайные величины независимы, если выполняется следующее утверждение:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]для всех x и y.

Давайте немного уточним, что означает это утверждение.

Предположим, что множества исходов для X и Y определены следующим

образом: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} и Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Обычно наборы значений выделяются жирным шрифтом и прописными буквами)

Теперь предположим, что вы взяли выборку Y и наблюдаете y_1.

Вышеприведенное утверждение говорит нам, что вероятность получить x_1 из выборки X точно такая же,

как если бы мы никогда не наблюдали y_1. Это верно для любых y_i, которые мы могли бы

получить из нашей первоначальной выборки Y. Наконец, это верно не

только для x_1. Для любого x_i вероятность появления не зависит от результатов выборки Y. Все это относится и к

случаю, когда сначала берется выборка X.

Давайте закончим нашу дискуссию на несколько более философском моменте. В любой реальной ситуации вероятность того или иного события всегда оценивается с учетом определенного набора информации. Не существует "безусловной вероятности" в любом строгом смысле этого слова.

Например, предположим, я спрашиваю вас о вероятности того, что свиньи будут летать к 2030 году. Хотя я не даю вам никакой дополнительной информации, вы явно знаете о мире много такого, что может повлиять на ваше суждение. Вы никогда не видели, как летают свиньи. Вы знаете, что большинство людей не ожидают, что они будут летать. Вы знаете, что на самом деле они не созданы для полетов. И так далее.

Поэтому, когда мы говорим о "безусловной вероятности" какого-то события в реальном мире, этот термин действительно может иметь смысл только в том случае, если мы понимаем под ним что-то вроде "вероятность без какой-либо дополнительной явной информации". Любое понимание "условной вероятности" должно, таким образом, всегда пониматься в сравнении с какой-то конкретной информацией.

Например, я могу спросить вас о вероятности того, что свиньи будут летать к 2030 году, после того как приведу доказательства того, что некоторые козы в Новой Зеландии научились летать после нескольких лет обучения. В этом случае вы, вероятно, скорректируете свое суждение о вероятности того, что свиньи будут летать к 2030 году. Итак, вероятность того, что свиньи будут летать к 2030 году, зависит от этого свидетельства о козах в Новой Зеландии.

Операция модуло

Модуль

Самое простое выражение с операцией модуло имеет следующий

вид: x \mod y.

Переменная x называется

делителем, а переменная y - делимым.

Чтобы выполнить операцию модуляции с положительным делителем и положительным

делимым, нужно просто определить остаток от деления.

Например, рассмотрим выражение 25 \mod 4. Число 4 входит в число 25 в общей сложности 6 раз. Остаток от этого

деления равен 1. Следовательно, 25 \mod 4 равно 1. Аналогичным

образом мы можем оценить выражения, приведенные ниже:

29 \mod 30 = 29(так как 30 входит в 29 всего 0 раз, а остаток равен 29)42 \mod 2 = 0(так как 2 входит в 42 всего 21 раз, а остаток равен 0)12 \mod 5 = 2(так как 5 входит в 12 всего 2 раза, а остаток равен 2)20 \mod 8 = 4(так как 8 входит в 20 всего 2 раза, а остаток равен 4)

Когда делимое или делитель отрицательны, операции модуляции могут обрабатываться языками программирования по-разному.

Вам обязательно встретятся случаи с отрицательными дивидендами в криптографии. В этих случаях типичный подход следующий:

- Сначала определите ближайшее значение меньше или равно делимого,

на которое делитель делится с остатком, равным нулю. Назовите это значение

p. - Если дивиденд равен

x, то результатом операции modulo будет значениеx - p.

Например, предположим, что делимое равно -20, а делитель - 3. Ближайшее значение, меньшее или равное -20, на которое равномерно

делится 3, - -21. Значение x - p в этом случае равно -20 - (-21). Это равно 1, и,

следовательно, -20 \mod 3 равно

1. Аналогичным образом мы можем оценить выражения, приведенные ниже:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Что касается обозначений, то обычно встречаются следующие типы выражений: x = [y \mod z]. Из-за скобок операция модуляции в этом случае применяется только к правой

части выражения. Если, например, y равно 25, а z равно 4, то x будет равна 1.

Без скобок операция modulo действует на обе стороны выражения.

Предположим, например, следующее выражение: x = y \mod z. Если y равно 25, а z равно 4, то

все, что мы знаем, это то, что x \mod 4 оценивается в 1. Это соответствует любому значению для x из множества \{\ldots,-7, -3, 1, 5, 9,\ldots\}.

Раздел математики, включающий операции модуляции над числами и выражениями, называется модульной арифметикой. Эту ветвь можно рассматривать как арифметику для случаев, когда числовая линия не является бесконечно длинной. Хотя в криптографии мы обычно сталкиваемся с операциями модуляции для (положительных) целых чисел, вы также можете выполнять операции модуляции с любыми вещественными числами.

Шифр сдвига

Операция modulo часто встречается в криптографии. Для примера рассмотрим одну из самых известных исторических схем шифрования - шифр сдвига.

Давайте сначала определим его. Пусть имеется словарь D, который

приравнивает все буквы английского алфавита по порядку к набору чисел \{0, 1, 2, \ldots, 25\}. Предположим, что имеется пространство сообщений M. Тогда шифр сдвига - это схема шифрования, определяемая следующим образом:

- Равномерно выбрать ключ

kиз пространства ключей K, где K =\{0, 1, 2, \ldots, 25\}[1] - Зашифруйте сообщение

m \in \mathbf{M}следующим образом:- Разделите

mна отдельные буквыm_0, m_1, \ldots, m_i, \ldots, m_l - Преобразуйте каждое

m_iв число в соответствии с D - Для каждого

m_i,c_i = [(m_i + k)\mod 26] - Преобразуйте каждый

c_iв букву в соответствии с D - Затем объедините

c_0, c_1, \ldots, c_l, чтобы получить шифротекстc

- Разделите

- Расшифруйте шифротекст

cследующим образом:- Преобразуйте каждый

c_iв число в соответствии с D - Для каждого

c_i,m_i = [(c_i - k)\mod 26] - Преобразуйте каждый

m_iв букву в соответствии с D - Затем объедините

m_0, m_1, \ldots, m_l, чтобы получить исходное сообщениеm

- Преобразуйте каждый

Оператор modulo в шифре сдвига обеспечивает обводку букв, так что все буквы шифротекста определены. Для примера рассмотрим применение шифра сдвига к слову "DOG".

Предположим, что вы равномерно выбрали ключ, значение которого равно 17.

Буква "О" равна 15. Без операции модуляции при сложении этого числа

открытого текста с ключом получилось бы число шифртекста 32. Однако это

число нельзя превратить в букву шифротекста, поскольку в английском алфавите

всего 26 букв. Операция модуляции гарантирует, что число шифртекста на самом

деле равно 6 (результат 32 \mod 26), что соответствует букве шифртекста "G".

Полный шифр слова "DOG" со значением ключа 17 выглядит следующим образом:

- Сообщение = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17)\mod 26] = [(20)\mod 26] = 20 = Uc_1 = [(15 + 17)\mod 26] = [(32)\mod 26] = 6 = Gc_2 = [(6 + 17)\mod 26] = [(23)\mod 26] = 23 = Xc = UGX

Каждый может интуитивно понять, как работает шифр сдвига, и, вероятно, использовать его самостоятельно. Однако для развития ваших знаний в области криптографии важно начать более комфортно относиться к формализации, так как схемы станут намного сложнее. Именно поэтому шаги шифра сдвига были формализованы.

Примечания:

[1] Мы можем точно определить это утверждение, используя терминологию из

предыдущего раздела. Пусть однородная переменная K имеет K в качестве множества возможных

исходов. Таким образом:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...и т.д. Сделайте выборку однородной переменной K один раз, чтобы получить конкретный ключ.

Операция XOR

Все компьютерные данные обрабатываются, хранятся и передаются по сетям на уровне битов. Любые криптографические схемы, применяемые к компьютерным данным, также работают на уровне битов.

Например, предположим, что вы набрали письмо в своем почтовом приложении. Любое шифрование, которое вы применяете, не происходит непосредственно с ASCII-символами вашего письма. Вместо этого оно применяется к битовому представлению букв и других символов в вашем письме.

Ключевой математической операцией, которую необходимо понимать для

современной криптографии, помимо операции модуляции, является операция XOR, или "исключающее или". Эта операция принимает на вход два бита и выдает

на выходе другой бит. Операция XOR будет обозначаться просто "XOR". Она дает

0, если два бита одинаковые, и 1, если два бита разные. Ниже показаны четыре

варианта. Символ \oplus обозначает

"XOR":

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Для примера предположим, что у вас есть сообщение m_1 (01111001) и сообщение m_2 (01011001).

Операция XOR для этих двух сообщений показана ниже.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Процесс прост. Сначала вы XOR крайние левые биты m_1 и m_2. В данном случае это 0 \oplus 0 = 0. Затем

выполняется XOR второй пары битов слева. В данном случае это 1 \oplus 1 = 0. Вы

продолжаете этот процесс до тех пор, пока не выполните операцию XOR для

крайних правых битов.

Легко видеть, что операция XOR является коммутативной, а именно, что m_1 \oplus m_2 = m_2 \oplus m_1. Кроме того, операция XOR также является ассоциативной. То есть (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Операция XOR над двумя строками разной длины может иметь различные интерпретации в зависимости от контекста. Здесь мы не будем рассматривать операции XOR над строками разной длины.

Операция XOR эквивалентна частному случаю выполнения операции сложения битов по модулю, когда делитель равен 2. Эквивалентность можно увидеть в следующих результатах:

(0 + 0)\mod 2 = 0 \oplus 0 = 0(1 + 0)\mod 2 = 1 \oplus 0 = 1(0 + 1)\mod 2 = 0 \oplus 1 = 1(1 + 1)\mod 2 = 1 \oplus 1 = 0

Псевдослучайность

При обсуждении случайных и равномерных величин мы провели конкретное различие между "случайными" и "равномерными". Это различие обычно сохраняется на практике при описании случайных величин. Однако в нашем текущем контексте это различие необходимо отменить и использовать синонимы "случайная" и "равномерная". В конце раздела я объясню, почему.

Начнем с того, что двоичную строку длины n можно назвать случайной (или равномерной),

если она получена в результате выборки равномерной переменной S, которая дает каждой

двоичной строке такой длины n равную вероятность выбора.

Пусть, например, множество всех двоичных строк длины 8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Обычно 8-битная строка записывается в виде двух квартетов, каждый из

которых называется ниббл) Назовем этот набор строк S_8.

Согласно приведенному выше определению, мы можем назвать конкретную двоичную

строку длины 8 случайной (или равномерной), если она является результатом

выборки равномерной переменной S, которая дает каждой строке в S_8 равную вероятность выбора. Учитывая, что множество S_8 включает 2^8 элементов,

вероятность выбора по выборке должна быть 1/2^8 для каждой строки в этом

множестве.

Ключевым аспектом случайности двоичной строки является то, что она определяется в зависимости от процесса, с помощью которого она была выбрана. Поэтому форма любой конкретной двоичной строки сама по себе ничего не говорит о ее случайности при выборе.

Например, многие люди интуитивно думают, что такая строка, как 1111\ 1111, не могла быть выбрана случайным образом. Но это явно неверно.

Если задать равномерную переменную S над всеми двоичными строками длины 8, то вероятность выбора 1111\ 1111 из множества S_8 будет такой же, как и для строки 0111\ 0100. Таким образом,

нельзя ничего сказать о случайности строки, просто анализируя саму строку.

Мы также можем говорить о случайных строках, не имея в виду двоичные строки.

Например, мы можем говорить о случайной шестнадцатеричной строке AF\ 02\ 82. В этом случае строка была бы выбрана случайным образом из множества всех

шестнадцатеричных строк длины 6. Это эквивалентно случайному выбору двоичной

строки длины 24, поскольку каждая шестнадцатеричная цифра представляет собой

4 бита.

Обычно выражение "случайная строка", без оговорок, означает строку, случайно

выбранную из множества всех строк одинаковой длины. Именно так я описал его

выше. Конечно, строка длины n может быть выбрана случайным образом и из другого множества. Например, из

подмножества всех строк длины n, или из множества,

включающего строки разной длины. В этих случаях, однако, мы не будем

называть его "случайной строкой", а скорее "строкой, выбранной случайным

образом из некоторого множества S".

Ключевым понятием в криптографии является понятие псевдослучайности.

Псевдослучайная строка** длины n выглядит так, как будто она является результатом выборки однородной

переменной S, которая дает

каждой строке в S_n равную вероятность выбора. На самом деле, однако, строка является

результатом выборки однородной переменной S', которая определяет

распределение вероятностей - не обязательно с равными вероятностями для всех

возможных исходов - на подмножестве S_n.

Решающим моментом здесь является то, что никто не сможет отличить выборки из S и S', даже если вы возьмете

их много.

Предположим, например, что имеется случайная величина S. Ее множество исходов - S_{256}, это множество всех двоичных строк длины 256. Это множество содержит 2^{256} элементов. Каждый элемент имеет равную вероятность выбора, 1/2^{256}, при

выборке.

Кроме того, предположим, что имеется случайная переменная S'. Ее набор исходов включает только двоичные строки длиной 256 долларов. Она

имеет некоторое распределение вероятностей по этим строкам, но это

распределение не обязательно равномерное.

Предположим, что теперь я взял 1000 выборок из S и 1000 выборок из S' и

передал вам два набора результатов. Я говорю вам, какой набор исходов связан

с какой случайной переменной. Далее я беру выборку из одной из двух

случайных величин. Но на этот раз я не говорю вам, какую случайную

переменную я беру в качестве образца. Если бы S' было псевдослучайным, то идея заключалась бы в том, что вероятность того,

что вы правильно угадаете, какую случайную переменную я выбрал, практически

не лучше, чем 1/2.

Обычно псевдослучайная строка длины n получается путем случайного выбора строки размера n - x, где x - целое положительное число, и использования ее в качестве входных данных

для алгоритма расширения. Эта случайная строка размера n - x известна как семя.

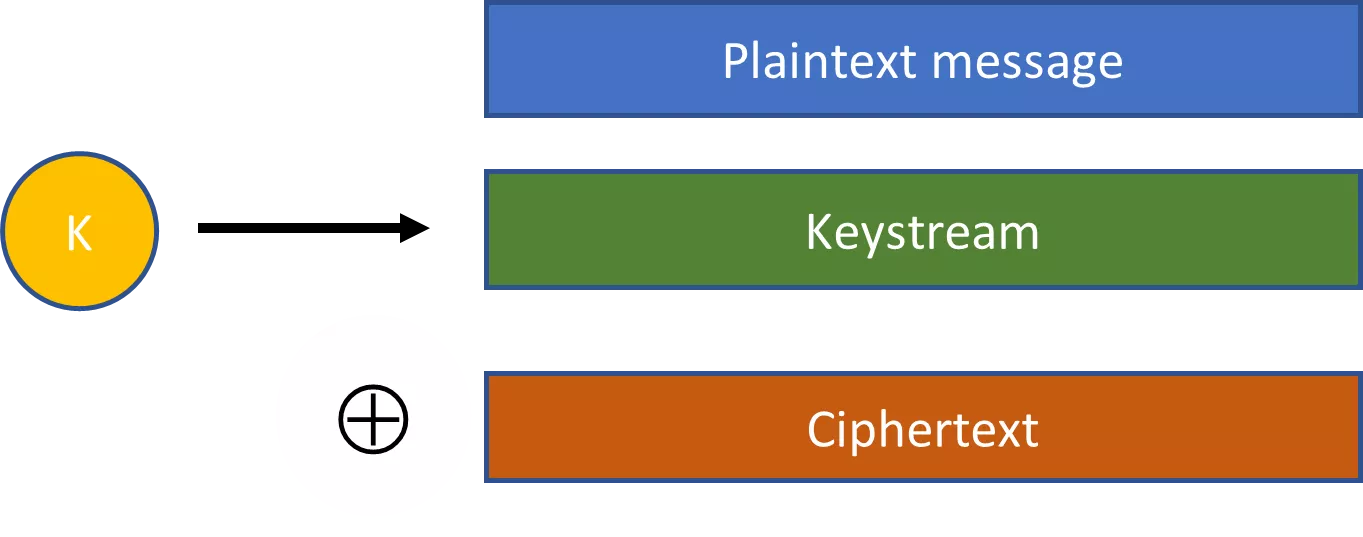

Псевдослучайные строки - это ключевая концепция для практического применения криптографии. Рассмотрим, например, потоковые шифры. В потоковом шифре случайно выбранный ключ вставляется в расширяющий алгоритм, чтобы получить гораздо большую псевдослучайную строку. Затем эта псевдослучайная строка объединяется с открытым текстом с помощью операции XOR для получения шифротекста.

Если бы мы не смогли создать такую псевдослучайную строку для потокового шифра, то для его безопасности нам понадобился бы ключ, длина которого была бы равна длине сообщения. В большинстве случаев это не очень практичный вариант.

Понятие псевдослучайности, рассмотренное в этом разделе, можно определить более формально. Оно также распространяется на другие контексты. Но здесь нам не нужно углубляться в это обсуждение. Все, что вам действительно нужно интуитивно понимать для большей части криптографии, - это разницу между случайной и псевдослучайной строкой. [2]

Причина отказа от различия между "случайным" и "равномерным" в нашем

обсуждении теперь также должна быть понятна. На практике все используют

термин "псевдослучайная" для обозначения строки, которая выглядит **так, как

если бы она была результатом выборки однородной переменной S. Строго говоря, мы должны называть такую строку "псевдооднородной",

переняв наш прежний язык. Поскольку термин "псевдооднородная" и громоздок, и

никем не используется, мы не будем вводить его здесь для ясности. Вместо

этого мы просто отбросим различие между "случайным" и "равномерным" в

текущем контексте.

Примечания

[2] Если вас интересует более формальное изложение этих вопросов, вы можете обратиться к книге Катца и Линделла Введение в современную криптографию, особенно к главе 3.

Математические основы криптографии 2

Что такое теория чисел?

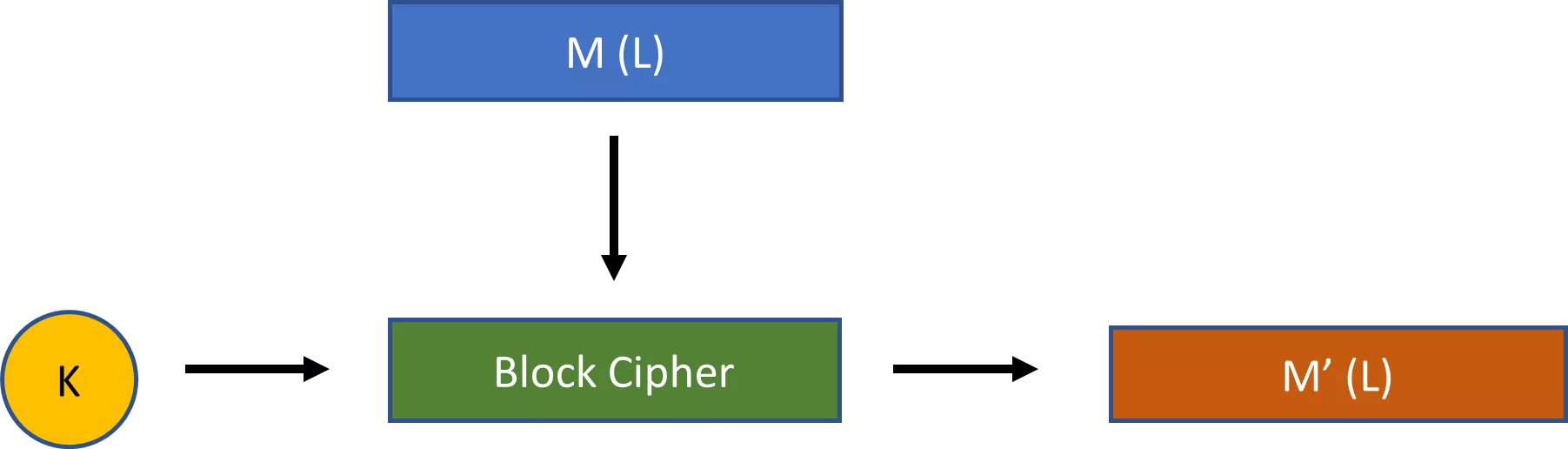

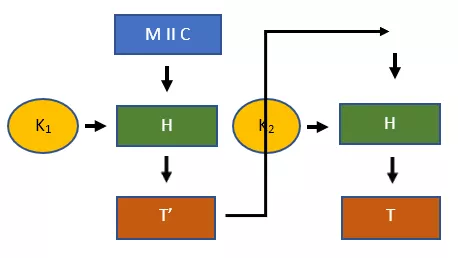

В этой главе рассматривается более продвинутая тема математических основ криптографии - теория чисел. Хотя теория чисел важна для симметричной криптографии (например, в шифре Rijndael), она особенно важна в криптографии с открытым ключом.

Если детали теории чисел кажутся вам громоздкими, я бы рекомендовал в первый раз читать на высоком уровне. Вы всегда сможете вернуться к нему позже.

Можно охарактеризовать теорию чисел как изучение свойств целых чисел и математических функций, которые работают с целыми числами.

Рассмотрим, например, что любые два числа a и N являются копиями (или относительными примами), если их наибольший общий

делитель равен 1. Предположим теперь, что существует определенное целое

число N. Сколько целых чисел,

меньших N, являются копримами

с N? Можем ли мы сделать

общие утверждения об ответах на этот вопрос? Это типичные вопросы, на

которые стремится ответить теория чисел.

Современная теория чисел опирается на инструменты абстрактной алгебры. Область абстрактной алгебры - это субдисциплина математики, в которой основными объектами анализа являются абстрактные объекты, известные как алгебраические структуры. Алгебраическая структура** - это набор элементов, соединенных одной или несколькими операциями, который удовлетворяет определенным аксиомам. С помощью алгебраических структур математики могут получить представление о конкретных математических проблемах, абстрагируясь от их деталей.

Область абстрактной алгебры иногда также называют современной алгеброй. Вы также можете встретить понятие абстрактная математика (или чистая математика). Этот последний термин не относится к абстрактной алгебре, а скорее означает изучение математики ради нее самой, а не только с целью поиска потенциальных приложений.

Множества из абстрактной алгебры могут иметь дело со многими типами объектов, от преобразований, сохраняющих форму равностороннего треугольника, до рисунков на обоях. В теории чисел мы рассматриваем только наборы элементов, содержащие целые числа, или функции, работающие с целыми числами.

Группы

Базовым понятием в математике является понятие множества элементов. Множество обычно обозначается знаками ударения, а элементы разделяются запятыми.

Например, множество всех целых чисел - \{..., -2, -1, 0, 1, 2, ...\}. Эллипсы здесь означают, что определенная закономерность продолжается в

определенном направлении. Таким образом, множество всех целых чисел также

включает 3, 4, 5, 6 и так

далее, а также 3, -4, -5, -6 и так далее. Это множество всех целых чисел обычно обозначается \mathbb{Z}.

Другой пример множества - \mathbb{Z} \mod 11, или множество всех целых чисел по модулю 11. В отличие от всего множества \mathbb{Z}, это

множество содержит только конечное число элементов, а именно \{0, 1, \ldots, 9, 10\}.

Частая ошибка - думать, что множество \mathbb{Z} \mod 11 на самом деле является \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Но это не так, учитывая то, как мы определили операцию модуляции ранее.

Любые отрицательные целые числа, уменьшенные по модулю 11, сворачиваются в \{0, 1, \ldots, 9, 10\}. Например, выражение -2 \mod 11 сворачивается в 9, а

выражение -27 \mod 11 сворачивается в 5.

Еще одно базовое понятие в математике - бинарная операция. Это любая операция, при которой из двух элементов получается третий. Например, из основ арифметики и алгебры вам знакомы четыре фундаментальные бинарные операции: сложение, вычитание, умножение и деление.

Эти два базовых математических понятия, множества и бинарные операции, используются для определения понятия группы - самой важной структуры в абстрактной алгебре.

В частности, предположим некоторую бинарную операцию \circ. Кроме того, предположим некоторое множество элементов S,

оснащенное этой операцией. Все, что здесь означает "оснащен", это то, что

операция \circ может быть

выполнена между любыми двумя элементами из множества S.

Комбинация \langle \mathbf{S}, \circ \rangle является группой, если она удовлетворяет четырем

определенным условиям, известным как аксиомы группы.

Для любых

aиb, которые являются элементами\mathbf{S},a \circ bтакже является элементом\mathbf{S}. Это известно как условие закрытия.Для любых

a,bиc, являющихся элементами\mathbf{S}, справедливо утверждение, что(a \circ b) \circ c = a \circ (b \circ c). Это известно как условие ассоциативности.Существует единственный элемент

eв\mathbf{S}, такой, что для каждого элементаaв\mathbf{S}выполняется следующее уравнение:e \circ a = a \circ e = a. Поскольку существует только один такой элементe, он называется идентичным элементом. Это условие известно как условие тождества.Для каждого элемента

aв\mathbf{S}существует элементbв\mathbf{S}, такой, что выполняется следующее уравнение:a \circ b = b \circ a = e, гдеe- элемент тождества. Элементbздесь известен как обратный элемент, и его принято обозначать какa^{-1}. Это условие известно как обратное условие или условие инвертируемости.

Давайте изучим группы немного дальше. Обозначим множество всех целых чисел

через \mathbb{Z}.

Это множество в сочетании со стандартным сложением, или \langle \mathbb{Z}, + \rangle, явно подходит под определение группы, поскольку отвечает четырем

аксиомам, приведенным выше.

Для любых

xиy, которые являются элементами\mathbb{Z},x + yтакже являются элементами\mathbb{Z}. Значит,\langle \mathbb{Z}, + \rangleудовлетворяет условию замкнутости.Для любых

x,yиz, являющихся элементами\mathbb{Z},(x + y) + z = x + (y + z). Таким образом,\langle \mathbb{Z}, + \rangleудовлетворяет условию ассоциативности.В

\langle \mathbb{Z}, + \rangleсуществует элемент тождества, а именно 0. Для любогоxв\mathbb{Z}имеет место то, что:0 + x = x + 0 = x. Таким образом,\langle \mathbb{Z}, + \rangleудовлетворяет условию тождества.Наконец, для каждого элемента

xв\mathbb{Z}найдется такойy, чтоx + y = y + x = 0. Например, еслиxравно 10, тоyбудет равно-10(в случае, когдаxравно 0,yтакже равно 0). Значит,\langle \mathbb{Z}, + \rangleудовлетворяет обратному условию.

Важно отметить, что то, что множество целых чисел со сложением представляет

собой группу, не означает, что оно представляет собой группу с умножением. В

этом можно убедиться, проверив \langle \mathbb{Z}, \cdot \rangle на соответствие четырем аксиомам групп (где \cdot означает стандартное умножение).

Очевидно, что первые две аксиомы справедливы. Кроме того, при умножении

элемент 1 может служить элементом тождества. Любое целое число x, умноженное на 1, дает именно x. Однако \langle \mathbb{Z}, \cdot \rangle не удовлетворяет обратному условию. То есть для каждого x в \mathbb{Z} не

существует единственного элемента y в \mathbb{Z},

такого, что x \cdot y = 1.

Например, предположим, что x = 22. Какое значение y из

множества \mathbb{Z},

умноженное на x, даст элемент

тождества 1? Сработало бы значение 1/22, но его нет в множестве \mathbb{Z}.

Фактически, вы столкнетесь с этой проблемой для любого целого числа x, кроме значений 1 и -1 (где y должно быть равно 1 и -1 соответственно).

Если мы допустим для нашего множества вещественные числа, то наши проблемы в

значительной степени исчезнут. Для любого элемента x в наборе умножение на 1/x дает

1. Поскольку дроби входят в набор действительных чисел, для каждого действительного

числа можно найти обратное. Исключение составляет ноль, поскольку любое умножение

на ноль никогда не даст тождественного элемента 1. Следовательно, множество ненулевых

вещественных чисел, снабженных умножением, действительно является группой.

Некоторые группы удовлетворяют пятому общему условию, известному как условие коммутативности. Это условие заключается в следующем:

- Пусть есть группа

Gс множеством S и бинарным оператором\circ. Предположим, чтоaиbявляются элементами S. Если для любых двух элементовaиbиз S справедливо, чтоa \circ b = b \circ a, тоGудовлетворяет условию коммутативности.

Любая группа, удовлетворяющая условию коммутативности, называется коммутативной группой, или абелевой группой (в честь Нильса Хенрика Абеля). Легко убедиться, что множество вещественных чисел над сложением и множество целых чисел над умножением являются абелевыми группами. Множество целых чисел при умножении вообще не является группой, поэтому ipso facto не может быть абелевой группой. Множество ненулевых вещественных чисел при умножении, напротив, также является абелевой группой.

Вам следует обратить внимание на два важных условных обозначения. Во-первых, для обозначения групповых операций часто используются знаки "+" или "×", даже если элементы не являются числами. В этих случаях не следует понимать эти знаки как стандартное арифметическое сложение или умножение. Вместо этого они представляют собой операции, имеющие лишь абстрактное сходство с этими арифметическими операциями.

Если вы не имеете в виду арифметическое сложение или умножение, проще

использовать такие символы, как \circ и \diamond для групповых операций,

так как они не имеют слишком укоренившихся культурных коннотаций.

Во-вторых, по той же причине, по которой "+" и "×" часто используются для

обозначения неарифметических операций, тождественные элементы групп часто

обозначаются символами "0" и "1", даже если элементы в этих группах не

являются числами. Если вы не имеете в виду тождественный элемент группы с

числами, проще использовать более нейтральный символ, например "e", для обозначения тождественного элемента.

Множество различных и очень важных в математике наборов значений, оснащенных определенными бинарными операциями, являются группами. Криптографические приложения, однако, работают только с множествами целых чисел или, по крайней мере, с элементами, которые описываются целыми числами, то есть в пределах области теории чисел. Таким образом, множества с вещественными числами, отличными от целых чисел, не используются в криптографических приложениях.

В заключение приведем пример элементов, которые могут быть "описаны целыми числами", хотя они не являются целыми числами. Хороший пример - точки эллиптических кривых. Хотя любая точка на эллиптической кривой явно не является целым числом, такая точка действительно описывается двумя целыми числами.

Эллиптические кривые, например, имеют решающее значение для Bitcoin. Любая стандартная пара закрытых и открытых ключей Bitcoin выбирается из набора точек, определяемых следующей эллиптической кривой:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(наибольшее простое число, меньшее, чем 2^{256}). Координата x - это

закрытый ключ, а координата y - ваш открытый ключ.

Транзакции в Bitcoin обычно связаны с блокировкой выхода на один или несколько открытых ключей. Затем стоимость, полученная в результате этих транзакций, может быть разблокирована с помощью цифровых подписей с соответствующими закрытыми ключами.

Циклические группы

Основное различие можно провести между бесконечной и бесконечной группой. Первая имеет конечное число элементов, а вторая - бесконечное. Количество элементов в любой конечной группе называется порядком группы. Вся практическая криптография, связанная с использованием групп, опирается на конечные (теоретико-числовые) группы.

В криптографии с открытым ключом особое значение имеет определенный класс конечных абелевых групп, известных как циклические группы. Для того чтобы понять, что такое циклические группы, нам сначала нужно понять концепцию экспоненции элементов группы.

Пусть есть группа G с

групповой операцией \circ, и a - элемент G. Тогда выражение a^n следует интерпретировать как элемент a, объединенный с самим собой

в общей сложности n - 1 раз.

Например, a^2 означает a \circ a, a^3 - a \circ a \circ a, и так

далее. (Обратите внимание, что экспоненция здесь - это не обязательно

экспоненция в стандартном арифметическом смысле)

Обратимся к примеру. Предположим, что G = \langle \mathbb{Z} \mod 7, + \rangle, и что наше значение a равно 4. В этом случае a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. В качестве альтернативы, a^4 будет представлять собой [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

В некоторых абелевых группах есть один или несколько элементов, которые могут дать все остальные элементы группы путем продолжения экспоненты. Такие элементы называются генераторами или примитивными элементами.

Важным классом таких групп является \langle \mathbb{Z}^* \mod N, \cdot \rangle, где N - простое число.

Обозначение \mathbb{Z}^* здесь означает, что группа содержит все ненулевые положительные целые числа,

меньшие N. Поэтому такая

группа всегда имеет N - 1 элементов.

Рассмотрим, например, G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Эта группа состоит из следующих элементов: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Порядок этой группы равен 10 (что действительно равно 11 - 1).

Давайте рассмотрим экспоненцию элемента 2 из этой группы. Вычисления до 2^{12} показаны ниже. Обратите внимание, что в левой части уравнения экспонента относится

к экспоненте элемента группы. В нашем конкретном примере это действительно связано

с арифметическим экспоненцированием в правой части уравнения (но могло бы быть

и, например, со сложением). Чтобы прояснить ситуацию, я выписал повторную операцию,

а не форму экспоненты в правой части.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Если внимательно присмотреться, то можно увидеть, что экспоненция элемента 2

проходит через все элементы \langle \mathbb{Z}^* \mod 11, \cdot \rangle в следующем порядке: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. После 2^{10} продолжение экспонирования элемента 2 снова проходит через все элементы и в

том же порядке. Следовательно, элемент 2 является генератором в \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Хотя \langle \mathbb{Z}^* \mod 11, \cdot \rangle имеет множество генераторов, не все элементы этой группы являются генераторами.

Рассмотрим, например, элемент 3. Пробежавшись по первым 10 экспонентам, не показывая

громоздких вычислений, мы получаем следующие результаты:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Вместо того чтобы перебирать все значения в \langle \mathbb{Z}^* \mod 11, \cdot \rangle, экспоненция элемента 3 приводит только к подмножеству этих значений: 3,

9, 5, 4 и 1. После пятой экспоненты эти значения начинают повторяться.

Теперь мы можем определить циклическую группу как любую группу с хотя бы одним генератором. То есть существует хотя бы один элемент группы, из которого можно получить все остальные элементы группы путем экспоненцирования.

Возможно, вы заметили в нашем примере выше, что и 2^{10}, и 3^{10} равны 1 \mod 11. На самом деле,

хотя мы не будем производить вычисления, экспоненция на 10 любого элемента

группы \langle \mathbb{Z}^* \mod 11, \cdot \rangle даст 1 \mod 11. Почему так

происходит?

Это важный вопрос, но для ответа на него нужно потрудиться.

Для начала возьмем два положительных целых числа a и N. Важная теорема в теории

чисел гласит, что a имеет

мультипликативную обратную величину по модулю N (то есть целое число b такое,

что a \cdot b = 1 \mod N)

тогда и только тогда, когда наибольший общий делитель между a и N равен 1. То есть, если a и N являются копримами.

Таким образом, для любой группы целых чисел, оснащенной умножением по модулю N, в набор входят только меньшие копримы с N. Мы можем обозначить это

множество через \mathbb{Z}^c \mod N.

Например, предположим, что число N равно 10. Только целые числа 1, 3, 7 и 9 совпадают с 10. Поэтому множество \mathbb{Z}^c \mod 10 включает только \{1, 3, 7, 9\}. Вы

не можете создать группу с целочисленным умножением по модулю 10, используя

любые другие целые числа от 1 до 10. Для этой конкретной группы обратными

являются пары 1 и 9, а также 3 и 7.

В случае, когда N само по

себе простое, все целые числа от 1 до N - 1 являются копримами с N. Такая

группа, таким образом, имеет порядок N - 1. Используя наши прежние

обозначения, \mathbb{Z}^c \mod N равно \mathbb{Z}^* \mod N, когда N простое. Группа,

которую мы выбрали для нашего предыдущего примера, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, является частным случаем этого класса групп.

Далее, функция \phi(N) вычисляет количество копримов до числа N и известна как функция Эйлера Phi. [1] Согласно теореме Эйлера, когда два целых числа a и N являются копримами, имеет

место следующее:

a^{\phi(N)} \mod N = 1 \mod N

Это имеет важное следствие для класса групп \langle \mathbb{Z}^* \mod N, \cdot \rangle, где N простое. Для этих

групп экспоненция элементов группы представляет собой арифметическую

экспоненцию. То есть, a^{\phi(N)} \mod N представляет собой арифметическую операцию a^{\phi(N)} \mod N.

Поскольку любой элемент a в

этих мультипликативных группах соизмерим с N, это означает, что a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Теорема Эйлера - очень важный результат. Начнем с того, что из нее следует,

что все элементы в \langle \mathbb{Z}^* \mod N, \cdot \rangle могут циклически проходить только через такое число значений экспоненты,

которое делится на N - 1. В

случае \langle \mathbb{Z}^* \mod 11, \cdot \rangle, это означает, что каждый элемент может циклически пройти только через 2,

5 или 10 элементов. Группа значений, через которую циклически проходит любой

элемент при экспоненте, называется порядком элемента.

Элемент с порядком, эквивалентным порядку группы, является генератором.

Кроме того, из теоремы Эйлера следует, что мы всегда можем узнать результат a^{N - 1} \mod N для любой группы \langle \mathbb{Z}^* \mod N, \cdot \rangle, где N простое. Это так, независимо

от того, насколько сложными могут быть фактические вычисления.

Например, предположим, что наша группа - это \mathbb{Z}^* \mod 160 481 182 (где 160 481 182 - действительно простое число). Мы знаем, что все целые

числа от 1 до 160 481 181 должны быть элементами этой группы, и что \phi(n) = 160 481 181. Хотя

мы не можем выполнить все вычисления, мы знаем, что такие выражения, как 514^{160,481,181}, 2,005^{160,481,181} и 256,212^{160,481,181} должны равняться 1 \mod 160,481,182.

Примечания:

[1] Функция работает следующим образом. Любое целое число N можно разложить в произведение простых чисел. Предположим, что конкретное N разлагается следующим образом: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, где все p - простые числа,

а все e - целые числа, большие

или равные 1. Тогда:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Формула функции Phi Эйлера для простой факторизации N.

Поля

Группа - это основная алгебраическая структура в абстрактной алгебре, но существует множество других. Единственная алгебраическая структура, с которой вы должны быть знакомы, - это поле, в частности бесконечное поле. Этот тип алгебраической структуры часто используется в криптографии, например, в Advanced Encryption Standard. Последний является основной схемой симметричного шифрования, с которой вы столкнетесь на практике.

Поле является производным от понятия группы. В частности, поле - это множество элементов S, снабженное двумя бинарными

операторами \circ и \diamond, которое

удовлетворяет следующим условиям:

Множество S, снабженное

\circ, является абелевой группой.Множество S, оснащенное

\diamond, является абелевой группой для "ненулевых" элементов.Множество S, снабженное двумя операторами, удовлетворяет так называемому условию дистрибутивности: Предположим, что

a,bиcявляются элементами S. Тогда S с двумя операторами удовлетворяет дистрибутивному свойству, еслиa \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Обратите внимание, что, как и в случае с группами, определение поля является

очень абстрактным. Оно не содержит никаких утверждений ни о типах элементов

в S, ни об операциях \circ и \diamond. Оно просто

утверждает, что поле - это любое множество элементов с двумя операциями, для

которых выполняются три вышеприведенных условия. (Нулевой элемент во второй

абелевой группе может быть абстрактно интерпретирован)

Что же может быть примером поля? Хорошим примером является множество \mathbb{Z} \mod 7, или \{0, 1, \ldots, 7\}, определенное через стандартное сложение (вместо \circ выше) и стандартное умножение (вместо \diamond выше).

Во-первых, \mathbb{Z} \mod 7 удовлетворяет условию принадлежности к абелевой группе по сложению, а также

удовлетворяет условию принадлежности к абелевой группе по умножению, если рассматривать

только ненулевые элементы. Во-вторых, комбинация множества с двумя операторами

удовлетворяет условию дистрибутивности.

С дидактической точки зрения целесообразно исследовать эти утверждения на

примере некоторых конкретных значений. Возьмем экспериментальные значения 5,

2 и 3, некоторые случайно выбранные элементы из множества \mathbb{Z} \mod 7, для проверки поля \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Мы будем использовать эти три значения по порядку, по мере необходимости

для изучения конкретных условий.

Давайте сначала выясним, является ли \mathbb{Z} \mod 7 с дополнением является абелевой группой.

Условие закрытия: Возьмем в качестве значений 5 и 2. Тогда

[5 + 2] \mod 7 = 7 \mod 7 = 0. Это действительно элемент\mathbb{Z} \mod 7, поэтому результат согласуется с условием закрытия.Условие ассоциативности: Возьмем в качестве значений 5, 2 и 3. Тогда

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Это соответствует условию ассоциативности.Условие идентичности: Возьмем 5 в качестве значения. В этом случае

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Таким образом, 0 является тождественным элементом для сложения.Инверсное условие: Рассмотрим обратное число от 5. Должно быть так, чтобы

[5 + d] \mod 7 = 0, при некотором значенииd. В этом случае единственное значение из\mathbb{Z} \mod 7, удовлетворяющее этому условию, равно 2.Условие коммутативности: Возьмем в качестве значений 5 и 3. Тогда

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Это соответствует условию коммутативности.

Множество \mathbb{Z} \mod 7, снабженное дополнением, очевидно, является абелевой группой. Теперь

давайте выясним, является ли \mathbb{Z} \mod 7,

оснащенное умножением, является абелевой группой для всех ненулевых

элементов.

Условие закрытия: Возьмем в качестве значений 5 и 2. Тогда

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Это также элемент\mathbb{Z} \mod 7, поэтому результат согласуется с условием закрытия.Условие ассоциативности: Возьмем в качестве значений 5, 2 и 3. Тогда

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. Это соответствует условию ассоциативности.Условие идентичности: Возьмем 5 в качестве значения. В этом случае

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Таким образом, 1 является тождественным элементом для умножения.Инверсное условие: Рассмотрим обратное число от 5. Должно быть так, чтобы

[5 \cdot d] \mod 7 = 1, для некоторого значенияd. Единственное значение из\mathbb{Z} \mod 7, удовлетворяющее этому условию, равно 3. Это соответствует обратному условию.Условие коммутативности: Возьмем в качестве значений 5 и 3. Тогда

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. Это соответствует условию коммутативности.

Множество \mathbb{Z} \mod 7 явно удовлетворяет правилам абелевой группы, если его объединить со сложением

или умножением ненулевых элементов.

Наконец, этот набор в сочетании с обоими операторами, похоже, удовлетворяет

условию дистрибутивности. Возьмем в качестве значений 5, 2 и 3. Мы видим,

что [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Теперь мы убедились, что \mathbb{Z} \mod 7 со сложением и умножением удовлетворяет аксиомам для конечного поля при проверке

с определенными значениями. Конечно, мы можем показать это и в общем случае,

но не будем этого делать.

Ключевое различие заключается в двух типах полей: конечных и бесконечных.

К бесконечному полю относится поле, в котором множество S бесконечно велико. Примером бесконечного поля является множество

вещественных чисел \mathbb{R},

оснащенное сложением и умножением. Бесконечное поле**, также известное как

поле Галуа, - это поле, в котором множество S конечное. В нашем примере \langle \mathbb{Z} \mod 7, +, \cdot \rangle является конечным полем.

В криптографии нас в первую очередь интересуют конечные поля. В общем случае

можно показать, что конечное поле существует для некоторого множества

элементов S тогда и только тогда, когда оно имеет p^m элементов, где p - простое

число, а m - целое

положительное число, большее или равное единице. Другими словами, если

порядок некоторого множества S - простое число (p^m, где m = 1) или некоторая

простая мощность (p^m, где m > 1), то можно найти два

оператора \circ и \diamond, такие, что условия

для поля выполняются.

Если некоторое конечное поле имеет простое число элементов, то оно называется простым полем. Если число элементов в конечном поле является простым, то поле называется экстенсивным полем. В криптографии нас интересуют как простые, так и расширенные поля. [2]

Основные простые поля, представляющие интерес для криптографии, - это те, в

которых множество всех целых чисел модулируется некоторым простым числом, а

операторами являются стандартные сложение и умножение. К этому классу

конечных полей относятся \mathbb{Z} \mod 2, \mathbb{Z} \mod 3, \mathbb{Z} \mod 5, \mathbb{Z} \mod 7, \mathbb{Z} \mod 11, \mathbb{Z} \mod 13,

и так далее. Для любого простого поля \mathbb{Z} \mod p,

множество целых чисел этого поля выглядит следующим образом: \{0, 1, \ldots, p - 2, p - 1\}.

В криптографии нас также интересуют поля расширения, в частности, любые поля

с 2^m элементами, где m > 1. Такие конечные поля,

например, используются в шифре Rijndael, который лежит в основе Advanced

Encryption Standard. Хотя простые поля относительно интуитивно понятны, эти

поля расширения основания 2, вероятно, не для тех, кто не знаком с

абстрактной алгеброй.

Начнем с того, что любому набору целых чисел с элементами 2^m можно поставить в соответствие два оператора, которые сделают их комбинацию

полем (при условии, что m - целое

положительное число). Однако то, что поле существует, вовсе не означает, что

его легко обнаружить или что оно особенно практично для определенных приложений.

Как выяснилось, в криптографии особенно применимы поля расширения 2^m, определенные над определенными наборами полиномиальных выражений, а не

над некоторым набором целых чисел.

Например, предположим, что нам нужно поле расширения с 2^3(то есть 8) элементами в наборе. Хотя для полей такого размера может

существовать множество различных наборов, один из таких наборов включает

все уникальные многочлены видаa_2x^2 + a_1x + a_0, где каждый коэффициентa_i$ равен либо 0, либо 1. Следовательно, это множество S включает следующие элементы:

0: Случай, когдаa_2 = 0,a_1 = 0иa_0 = 0.1: Случай, когдаa_2 = 0,a_1 = 0иa_0 = 1.x: Случай, когдаa_2 = 0,a_1 = 1иa_0 = 0.x + 1: Случай, когдаa_2 = 0,a_1 = 1иa_0 = 1.x^2: Случай, когдаa_2 = 1,a_1 = 0иa_0 = 0.x^2 + 1: Случай, когдаa_2 = 1,a_1 = 0иa_0 = 1.x^2 + x: Случай, когдаa_2 = 1,a_1 = 1иa_0 = 0.x^2 + x + 1: Случай, когдаa_2 = 1,a_1 = 1иa_0 = 1.

Таким образом, S будет множеством \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x + 1\}. Какие две операции можно определить над этим набором элементов, чтобы их

комбинация была полем?

Первая операция над множеством S (\circ) может быть определена как стандартное сложение многочленов по модулю 2.

Все, что вам нужно сделать, это сложить многочлены обычным образом, а затем

применить модулор 2 к каждому из коэффициентов полученного многочлена. Вот

несколько примеров:

[(x^2) + (x^2 + x + 1)] \mod 2 = [2x^2 + x + 1] \mod 2 = x + 1[(x^2 + x) + (x)] \mod 2 = [x^2 + 2x] \mod 2 = x^2[(x + 1) + (x^2 + x + 1)] \mod 2 = [x^2 + 2x + 2] \mod 2 = x^2 + 1

Вторая операция над множеством S (\diamond), которая необходима для создания поля, более сложная. Это своего рода

умножение, но не стандартное умножение из арифметики. Вместо этого вы должны

рассматривать каждый элемент как вектор и понимать операцию как умножение

этих двух векторов по модулю невыводимого многочлена.

Сначала обратимся к идее несводимого многочлена. Невыводимый многочлен** - это многочлен, который нельзя разложить на составляющие (так же как простое число нельзя разложить на составляющие, отличные от 1 и самого простого числа). Для наших целей нас интересуют полиномы, которые являются несводимыми относительно множества всех целых чисел. (Обратите внимание, что вы можете разложить некоторые многочлены, например, по действительным или комплексным числам, даже если вы не можете разложить их по целым числам)

Например, рассмотрим многочлен x^2 - 3x + 2. Его можно переписать как (x - 1)(x - 2).