name: Конфиденциальность в биткойне goal: Понять и освоить принципы защиты конфиденциальности при использовании Bitcoin objectives:

- Определите теоретические концепции, необходимые для понимания вопросов конфиденциальности

- Выявление и снижение рисков, связанных с потерей конфиденциальности для пользователей Bitcoin

- Использование методов и инструментов для защиты конфиденциальности в Bitcoin

- Понимание методов анализа цепей и разработка стратегий защиты

Защитите свою конфиденциальность в Bitcoin

В мире, где конфиденциальность финансовых операций постепенно становится роскошью, понимание и освоение принципов защиты конфиденциальности при использовании Bitcoin крайне важно. Этот учебный курс даст вам все ключи, как теоретические, так и практические, чтобы добиться этого в автономном режиме.

Сегодня на Bitcoin работают компании, специализирующиеся на анализе блокчейна. Их основная деятельность заключается именно во вторжении в вашу частную сферу, чтобы поставить под угрозу конфиденциальность ваших транзакций. На самом деле в биткойне не существует такого понятия, как "право на частную жизнь". Поэтому именно вы, пользователь, должны отстаивать свои естественные права и защищать конфиденциальность своих транзакций, потому что никто другой за вас этого не сделает.

Курс разработан как всеобъемлющий и общий. Каждая техническая концепция рассматривается подробно и сопровождается поясняющими диаграммами. Цель - сделать знания доступными для всех. Поэтому курс BTC204 доступен для начинающих и средних пользователей. Курс также предлагает дополнительные преимущества для более опытных биткоинщиков, поскольку мы углубляемся в некоторые технические концепции, которые часто понимаются неправильно.

Присоединяйтесь к нам, чтобы изменить свое использование биткойна и стать информированным пользователем, способным понимать проблемы, связанные с конфиденциальностью, и защищать свою частную жизнь.

Введение

Обзор курса

Добро пожаловать на курс BTC204!

В мире, где конфиденциальность финансовых операций постепенно становится роскошью, понимание и освоение принципов защиты конфиденциальности при использовании Bitcoin крайне важно. Этот учебный курс даст вам все ключи, как теоретические, так и практические, чтобы добиться этого в автономном режиме.

Сегодня на Bitcoin работают компании, специализирующиеся на анализе блокчейна. Их основной бизнес заключается именно во вторжении в вашу частную сферу, чтобы поставить под угрозу конфиденциальность ваших транзакций. На самом деле в биткойне не существует такого понятия, как "право на частную жизнь". Поэтому именно вы, пользователь, должны отстаивать свои естественные права и защищать конфиденциальность своих транзакций, потому что никто другой за вас этого не сделает.

Биткойн - это не просто "число вверх" и сохранение ценности сбережений. Обладая уникальными характеристиками и историей, он в первую очередь является инструментом контрэкономики. Благодаря этому грозному изобретению вы можете свободно распоряжаться своими деньгами, тратить их и накапливать, и никто не сможет вам помешать.

Биткойн - это мирный выход из-под ига государства, позволяющий в полной мере воспользоваться своими естественными правами, которые не могут быть оспорены установленными законами. Благодаря изобретению Сатоши Накамото у вас есть возможность добиться уважения к своей частной собственности и вернуть себе свободу заключать договоры.

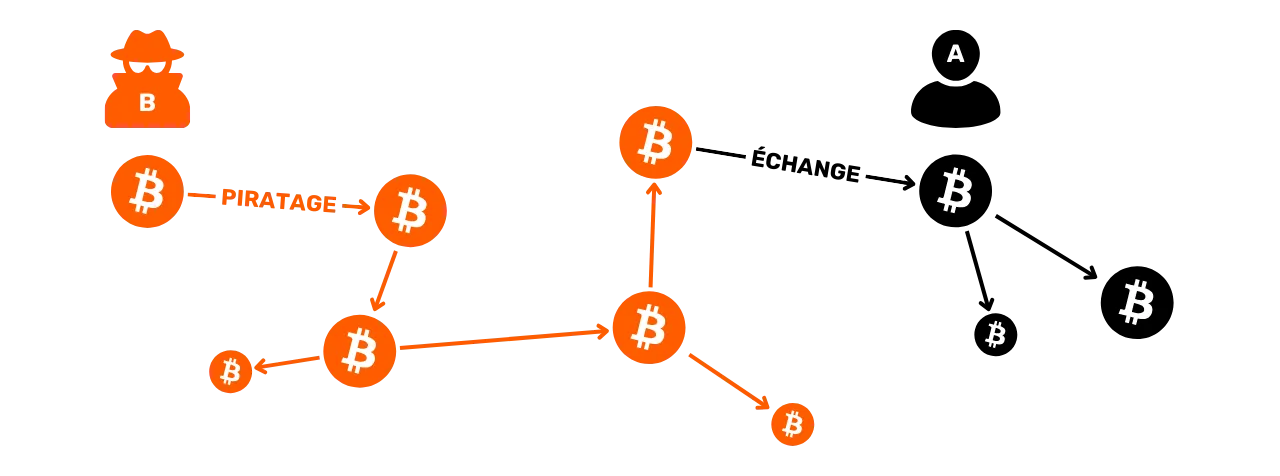

Однако по умолчанию биткойн не является анонимным, что может представлять опасность для лиц, занимающихся контрэкономикой, особенно в регионах с деспотическим правлением. Но это не единственная опасность. Поскольку биткоин - это ценный и не поддающийся измерению актив, он может стать мишенью для воров. Поэтому защита вашей частной жизни становится вопросом безопасности: она поможет вам предотвратить взлом и физическое нападение.

Как мы увидим, хотя протокол сам по себе обеспечивает определенную защиту конфиденциальности, очень важно использовать дополнительные инструменты для оптимизации и защиты этой конфиденциальности.

Этот учебный курс предназначен для предоставления всеобъемлющего общего обзора вопросов, связанных с конфиденциальностью биткойнов. Каждая техническая концепция рассматривается подробно и сопровождается поясняющими диаграммами. Цель состоит в том, чтобы сделать эти знания доступными для всех, даже для новичков и пользователей среднего уровня. Для более опытных биткойнеров мы также рассматриваем высокотехничные и иногда малоизвестные концепции в течение всего курса, чтобы углубить понимание каждой темы.

Цель этого учебного курса - не сделать вас полностью анонимным при использовании биткойна, а предоставить вам необходимые инструменты, чтобы вы знали, как защитить свою конфиденциальность в соответствии с вашими личными целями. У вас будет свобода выбора из представленных концепций и инструментов для разработки собственных стратегий, отвечающих вашим конкретным целям и потребностям.

Раздел 1: Определения и ключевые понятия

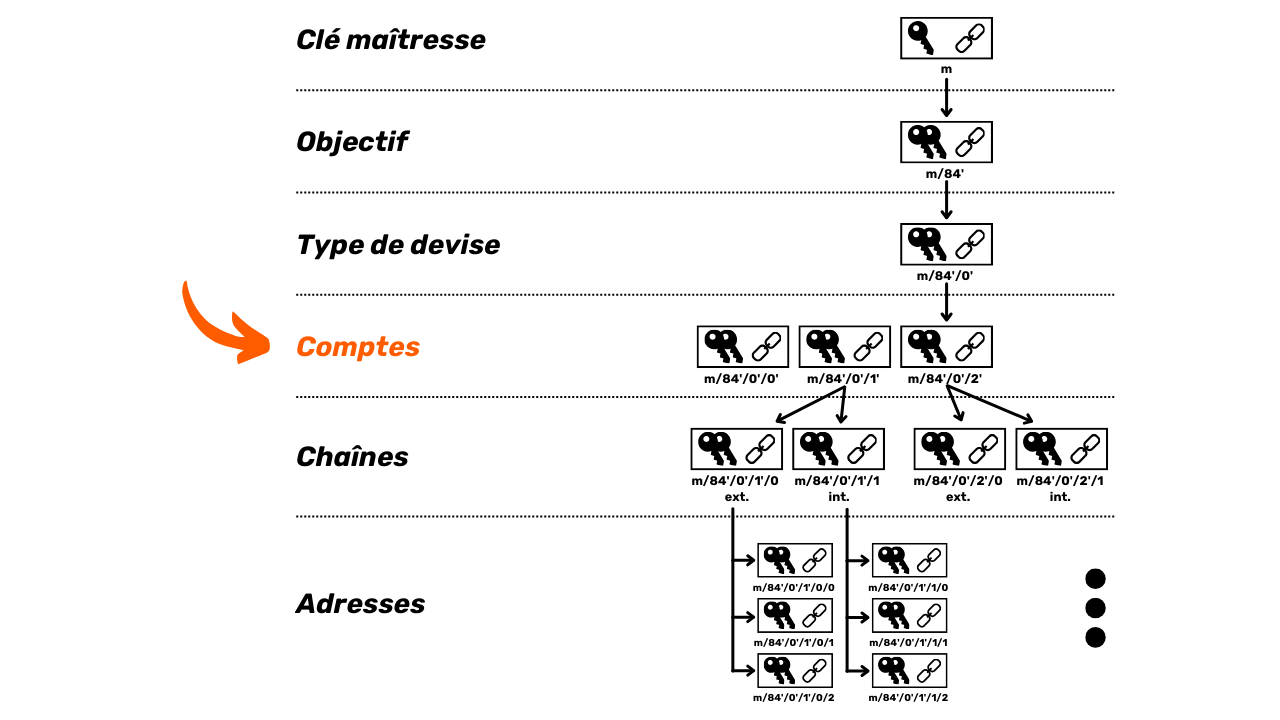

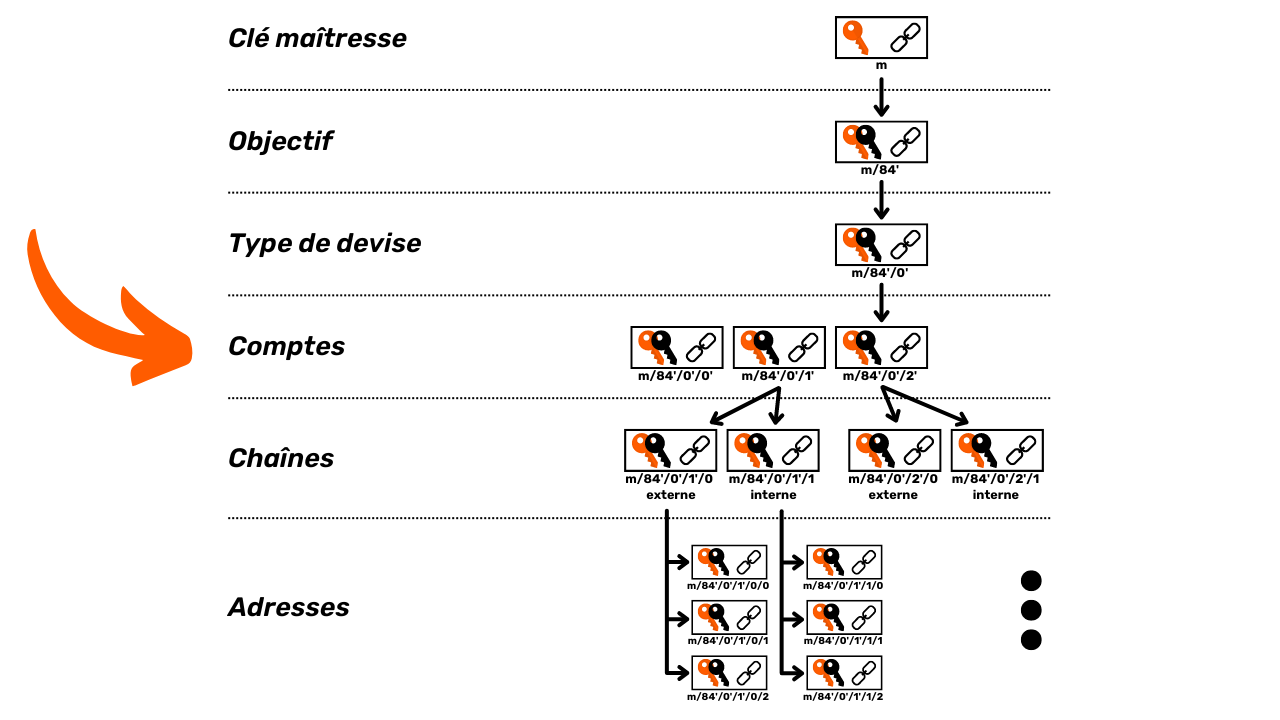

Для начала мы рассмотрим фундаментальные принципы работы Bitcoin, чтобы затем спокойно перейти к понятиям, связанным с конфиденциальностью. Важно усвоить несколько базовых понятий, таких как UTXO, получение адресов и скриптинг, прежде чем вы сможете полностью понять концепции, которые мы рассмотрим в следующих разделах. Мы также представим общую модель конфиденциальности Bitcoin, как ее представлял Сатоши Накамото, что позволит нам понять связанные с ней ставки и риски.

Раздел 2: Понимание и защита от цепного анализа

Во втором разделе мы рассмотрим методы, используемые компаниями, занимающимися анализом блокчейна, для отслеживания вашей активности в Bitcoin. Понимание этих методов крайне важно для усиления защиты вашей конфиденциальности. Цель этого раздела - изучить стратегии злоумышленников, чтобы лучше понять риски и подготовить почву для техник, которые мы будем изучать в следующих разделах. Мы проанализируем шаблоны транзакций, внутренние и внешние эвристики, а также вероятные интерпретации этих шаблонов. Помимо теории, на практических примерах и упражнениях мы научимся использовать проводник блоков для анализа цепочек.

Раздел 3: Освоение передовых методов защиты конфиденциальности

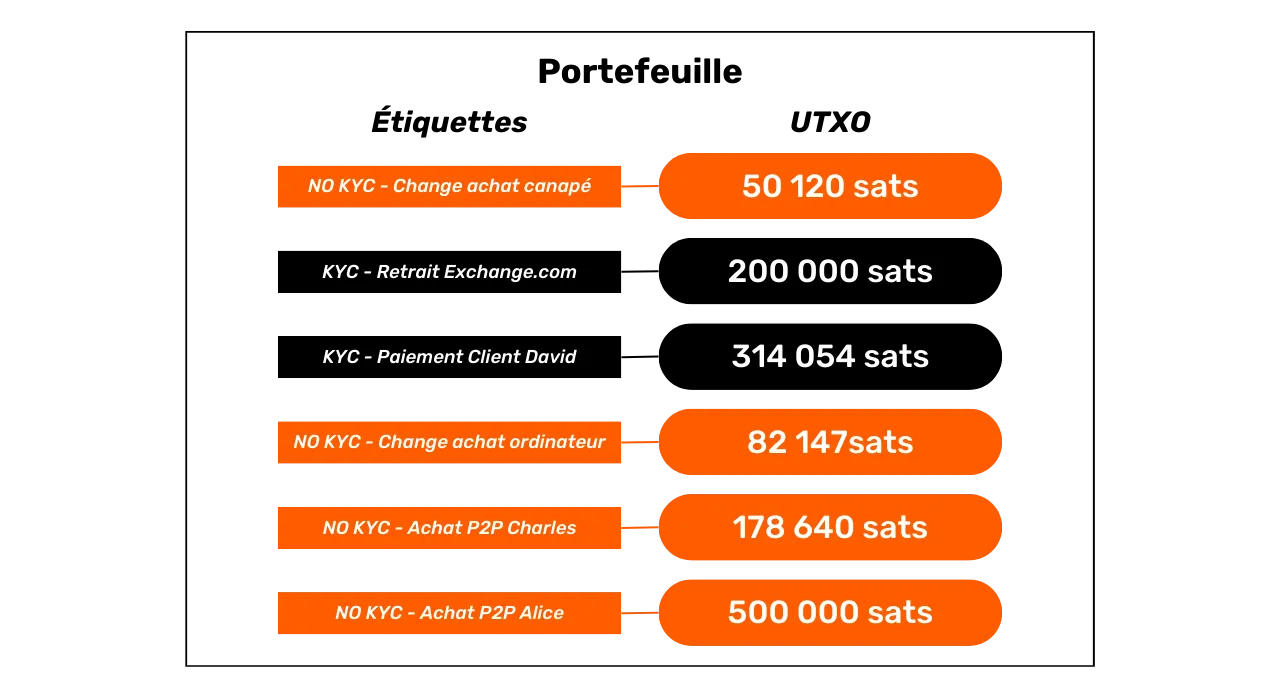

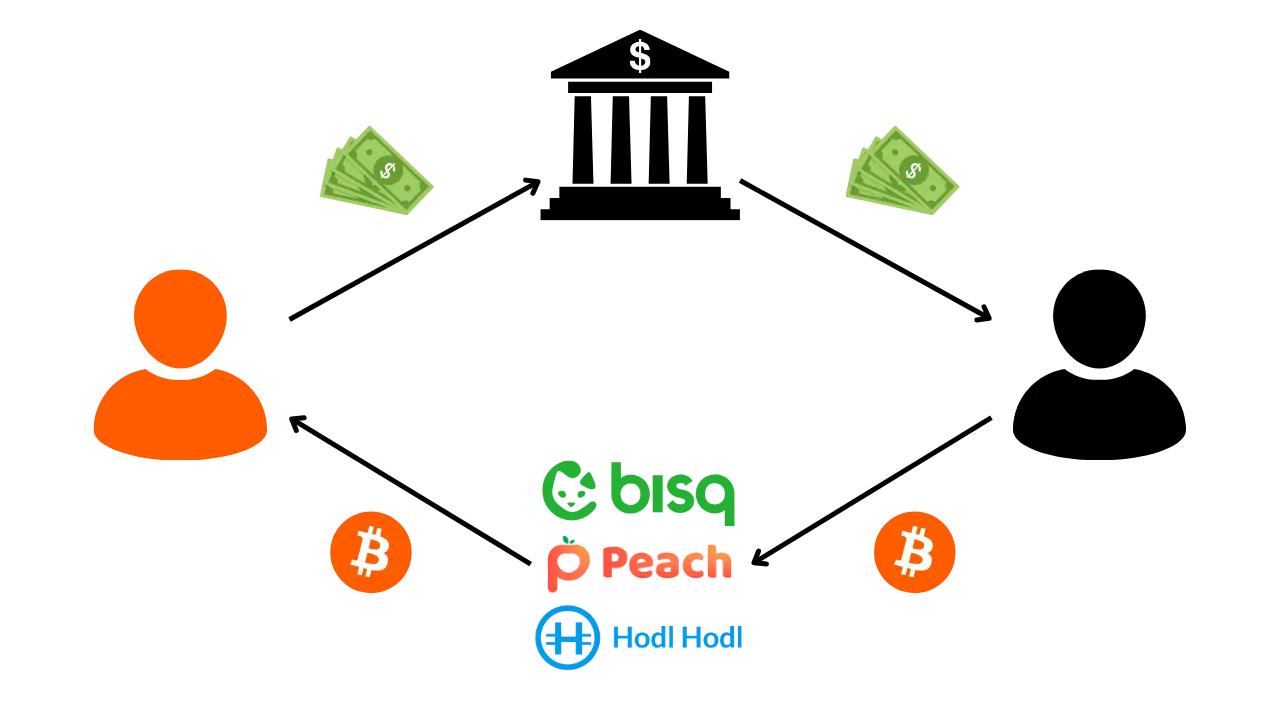

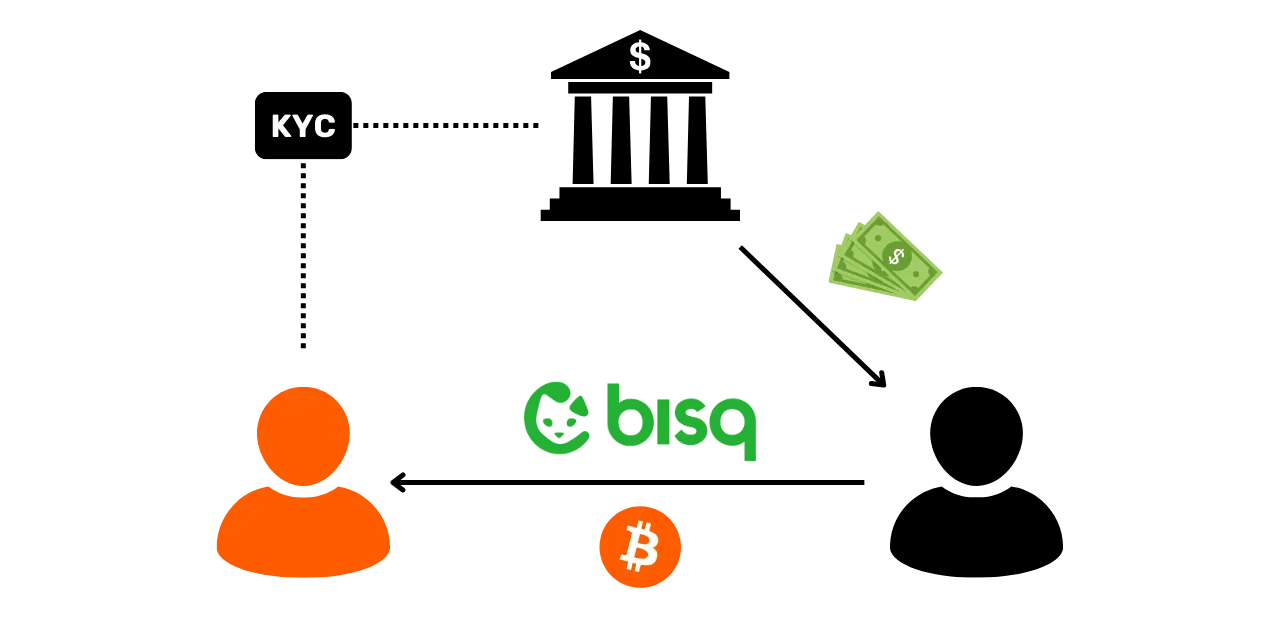

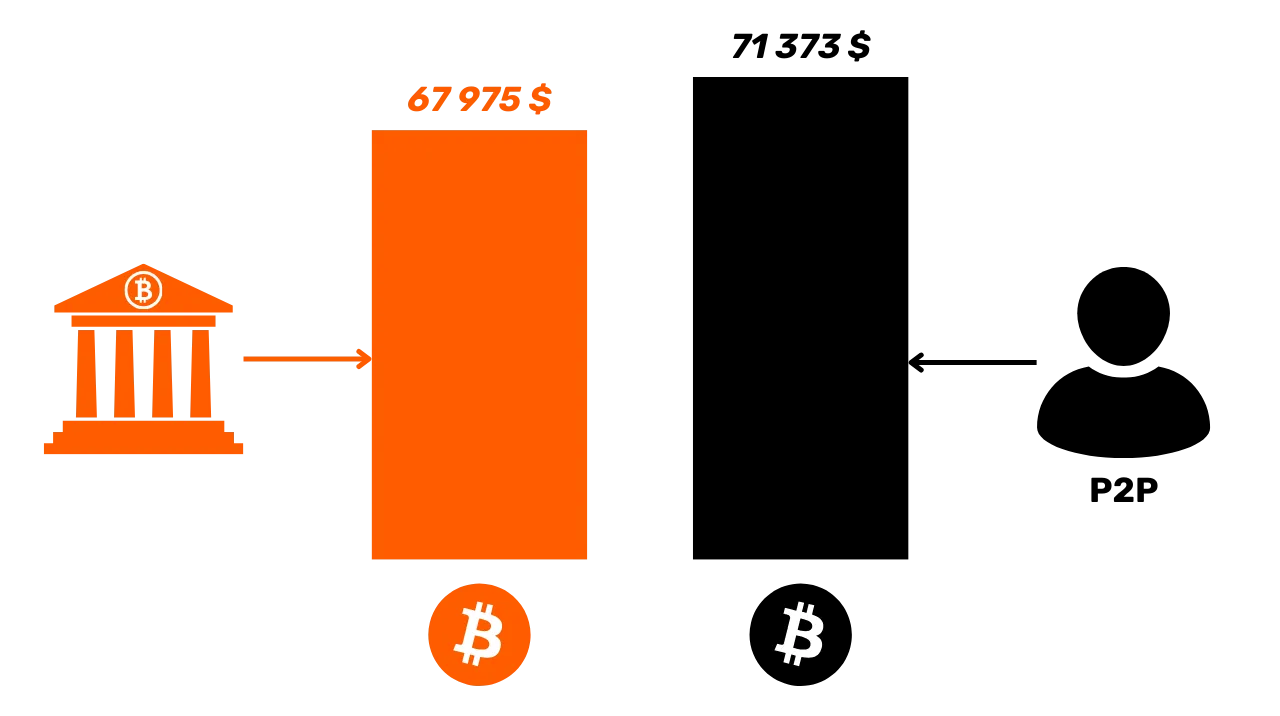

В третьем разделе нашего учебного курса мы переходим к самому главному: практике! Цель - освоить все основные лучшие практики, которые должны стать естественными рефлексами для любого пользователя Bitcoin. Мы рассмотрим использование пустых адресов, тегирование, консолидацию, использование полных узлов, а также KYC и методы приобретения. Цель состоит в том, чтобы предоставить вам полный обзор подводных камней, которых следует избегать, чтобы заложить прочный фундамент в нашем стремлении защитить конфиденциальность. Для некоторых из этих практик вам будет предложено конкретное руководство по их применению.

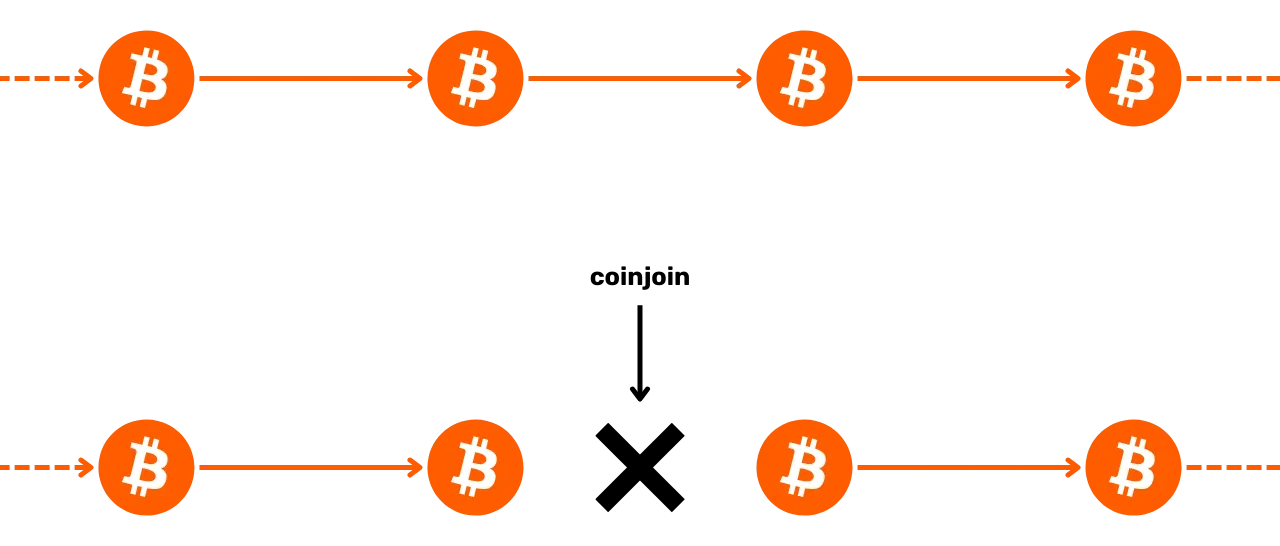

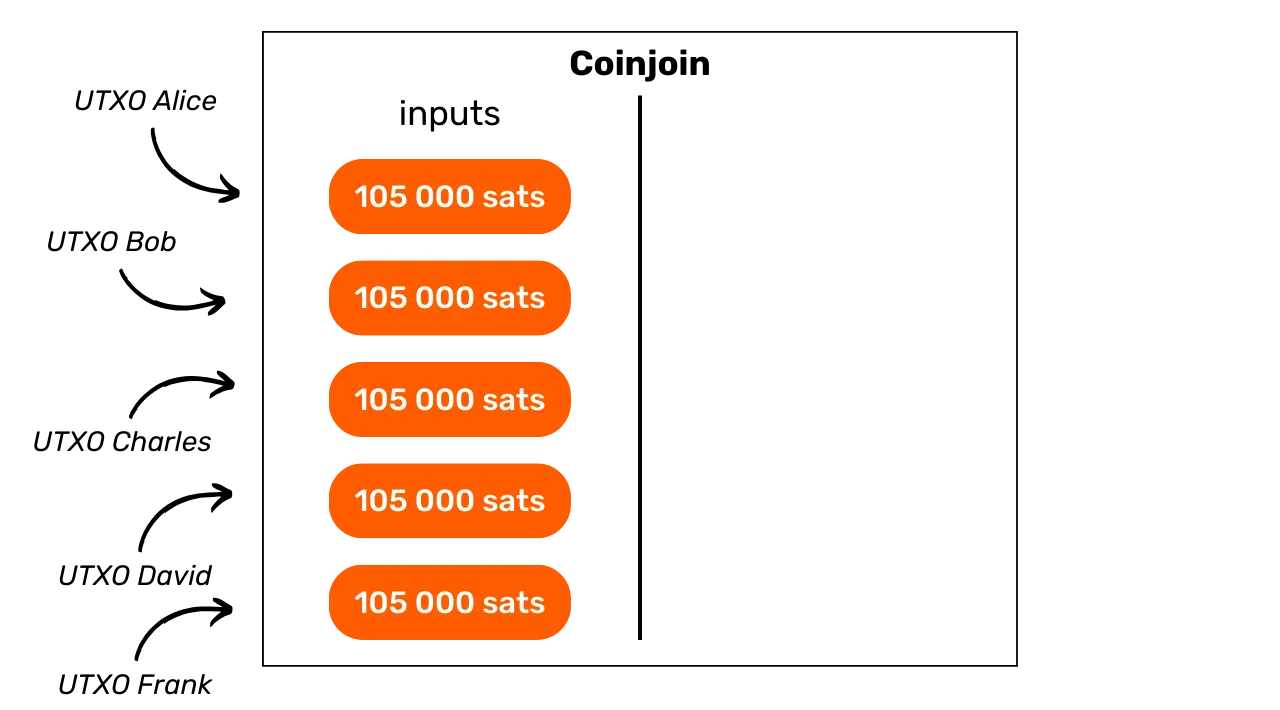

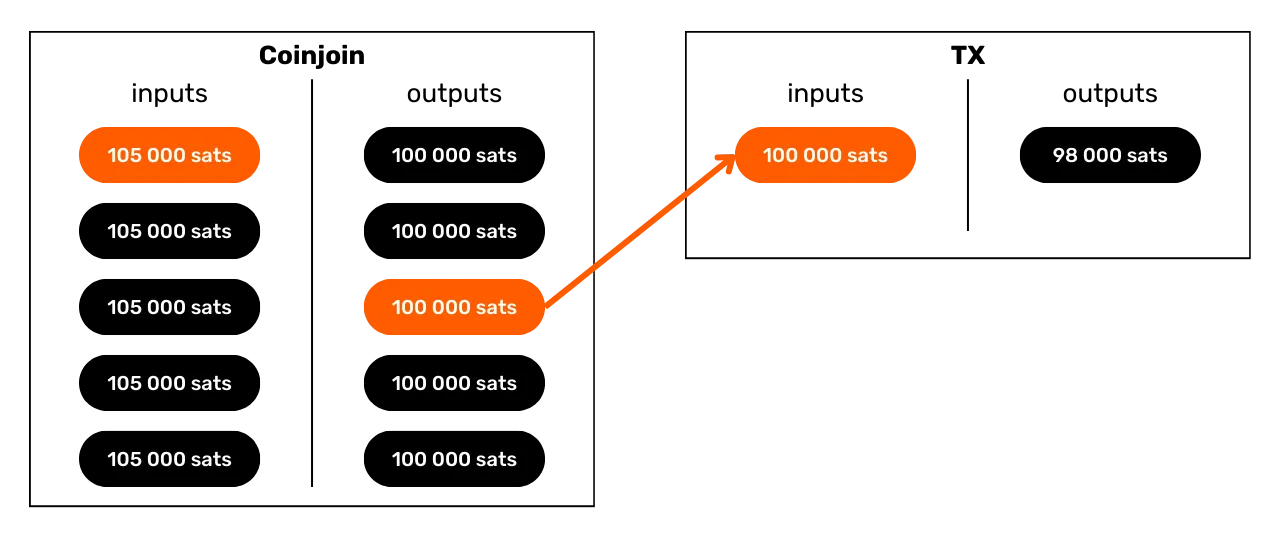

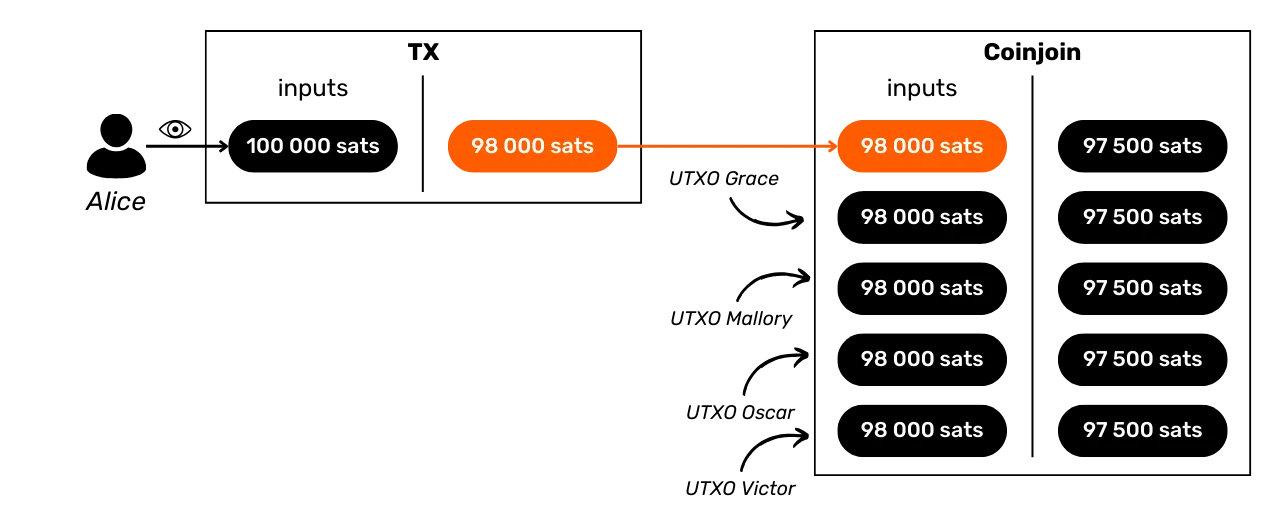

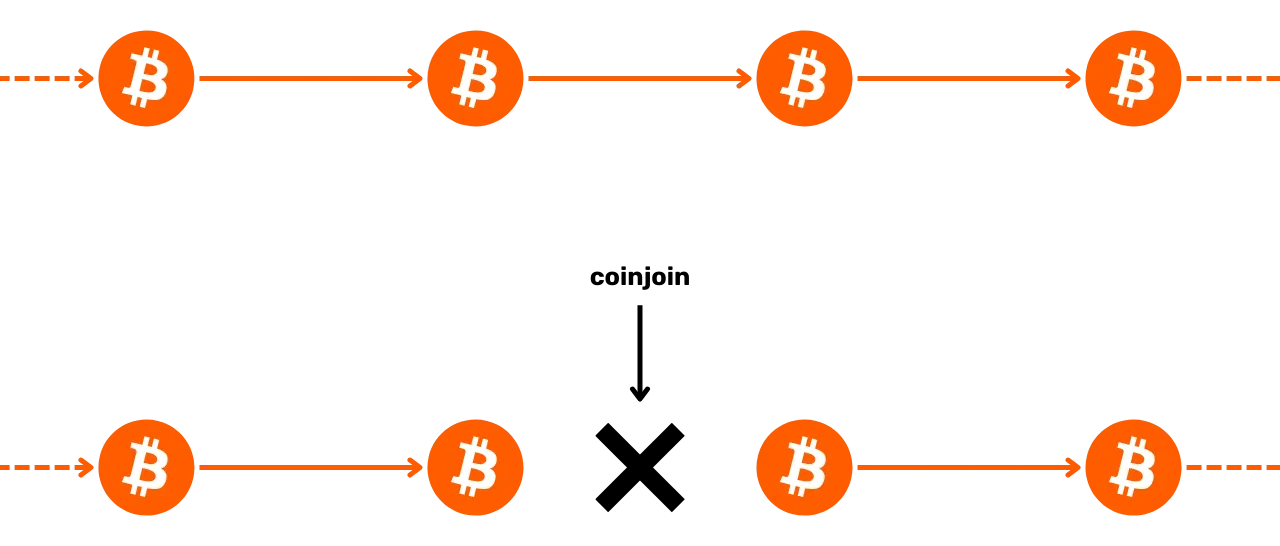

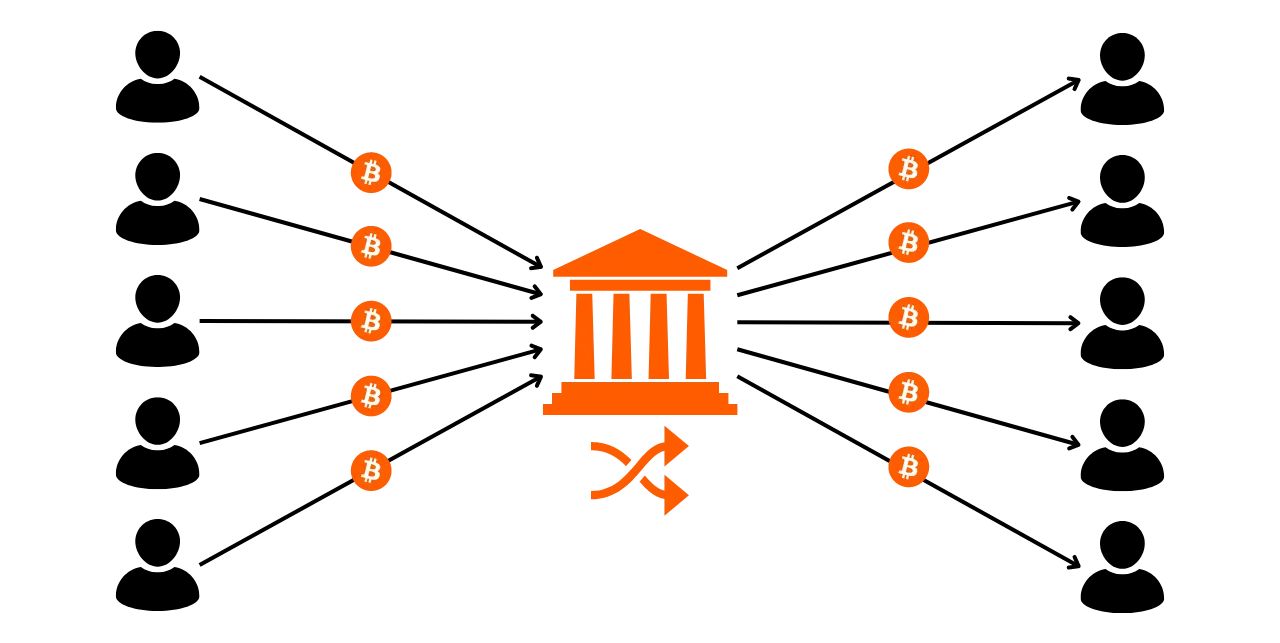

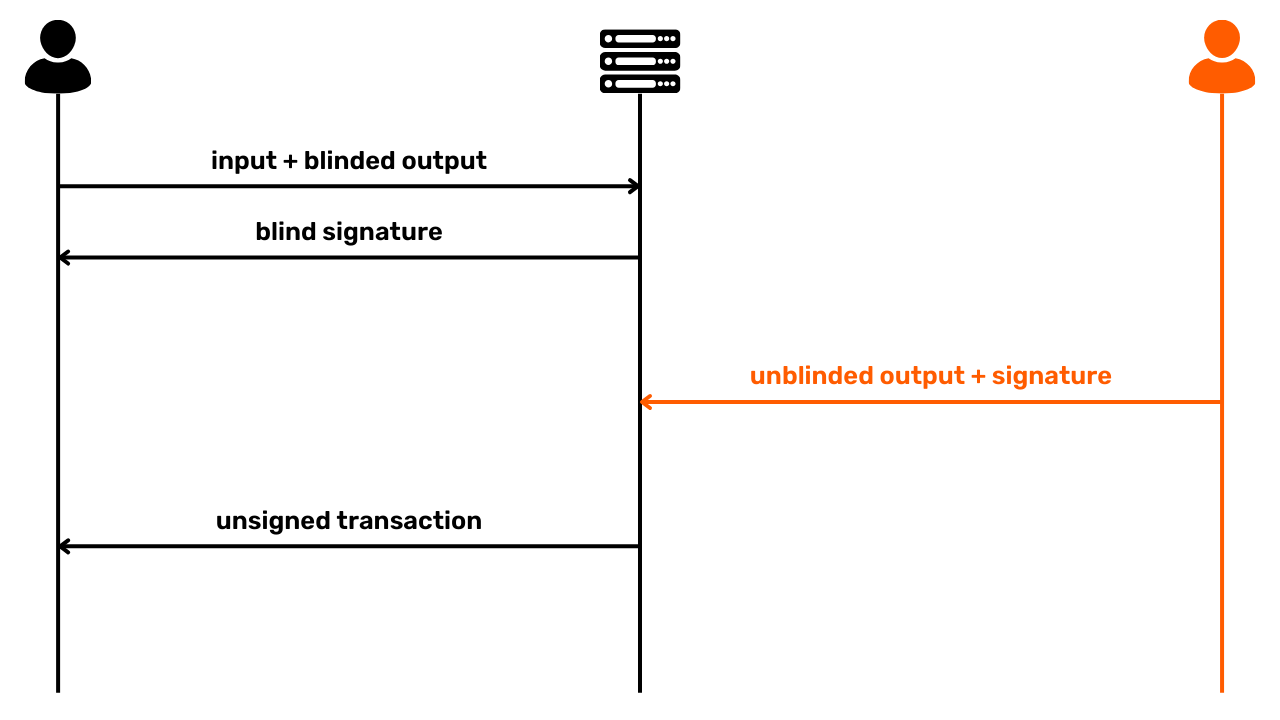

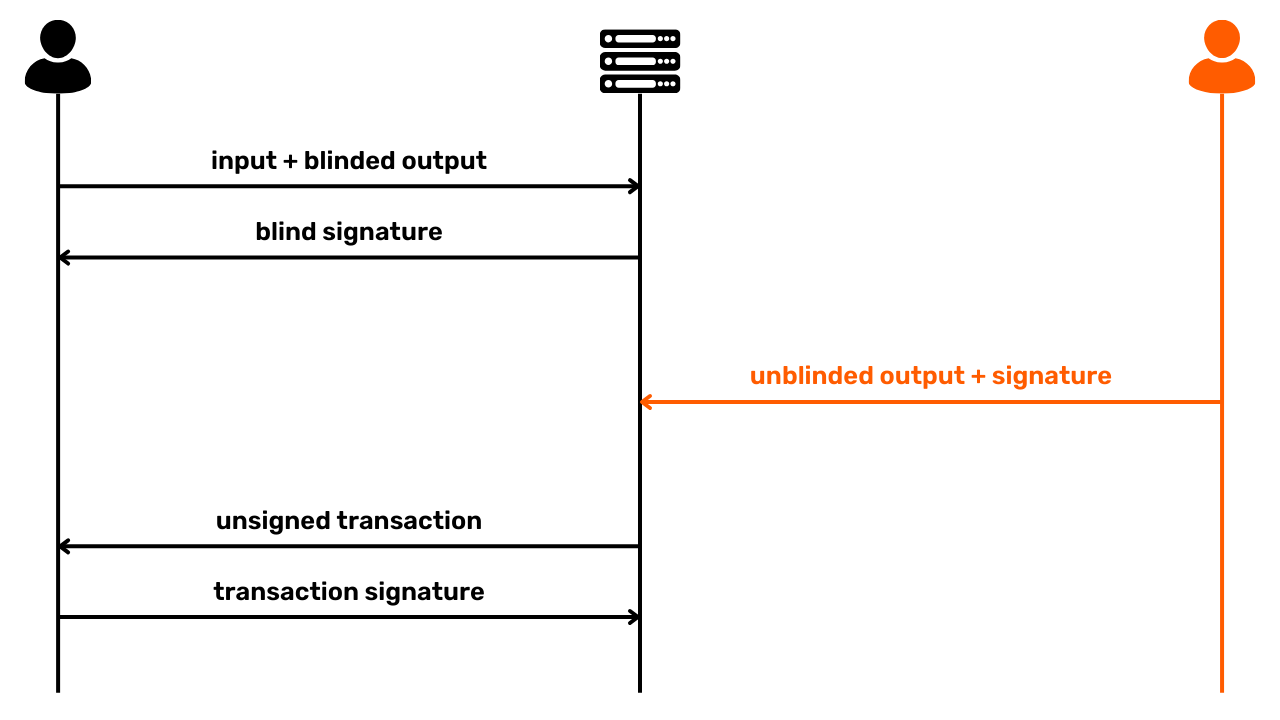

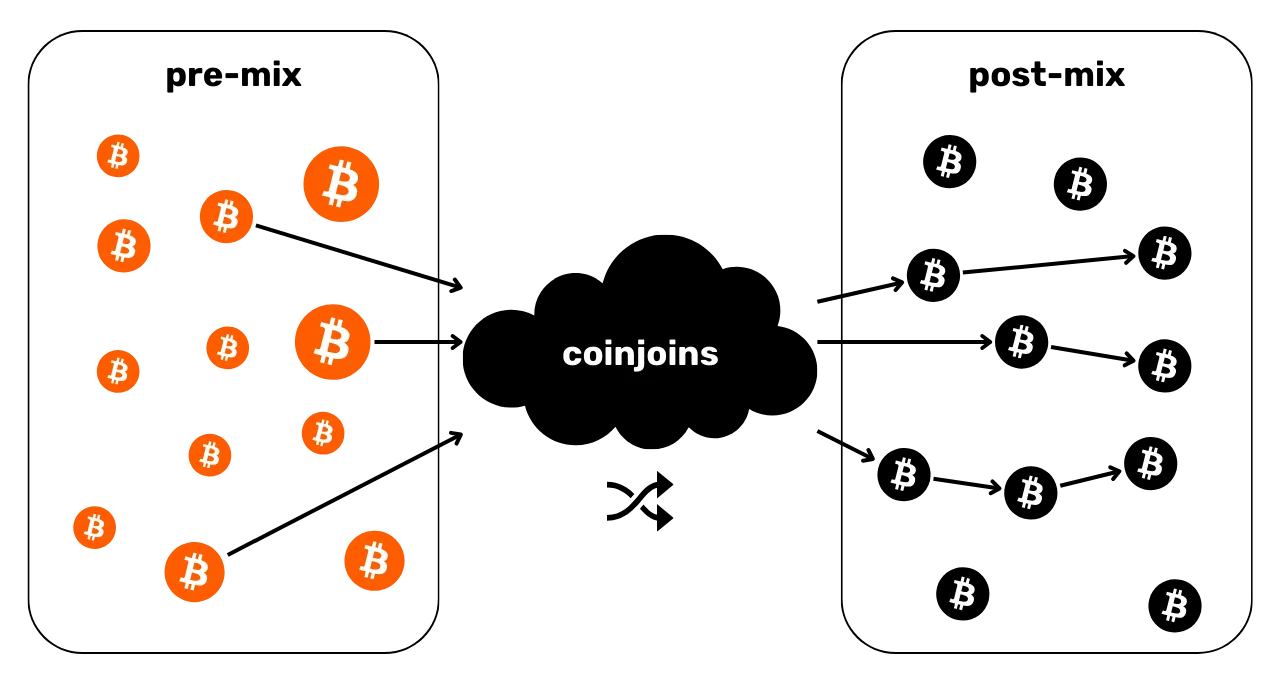

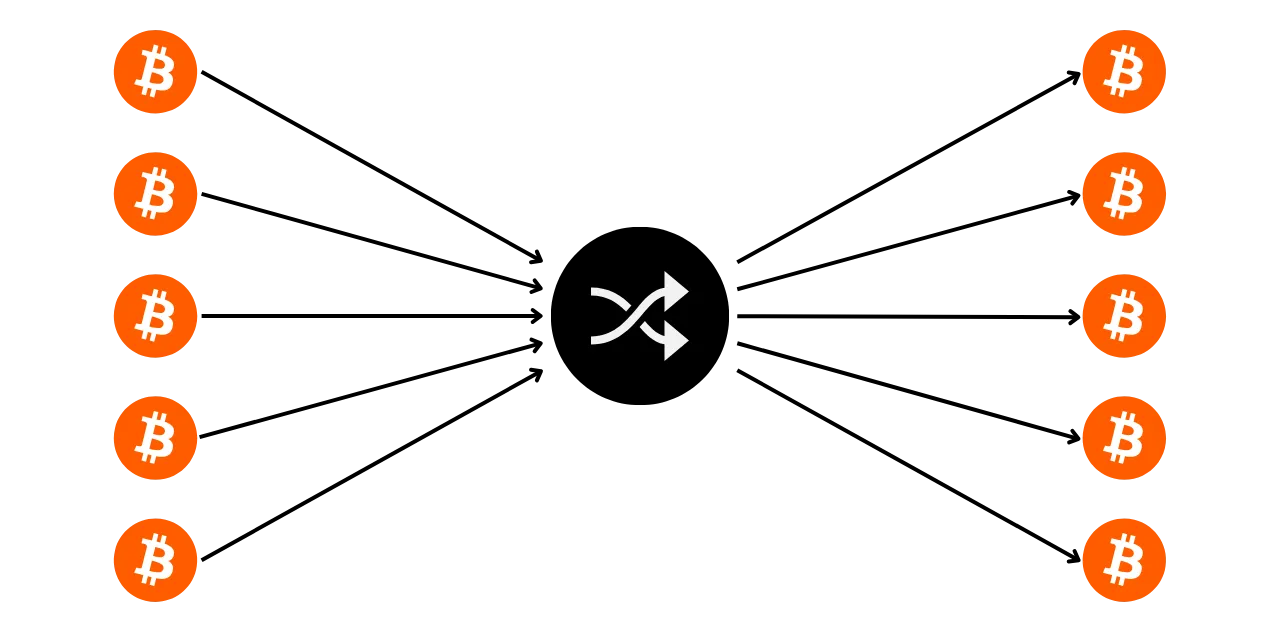

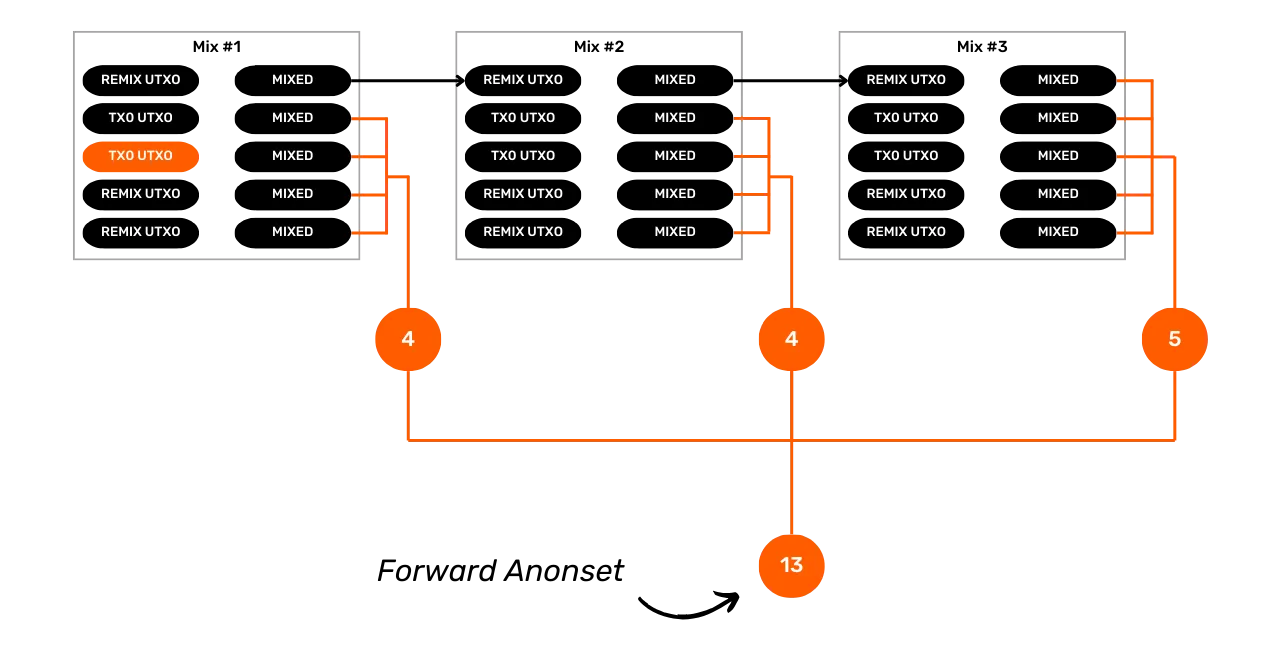

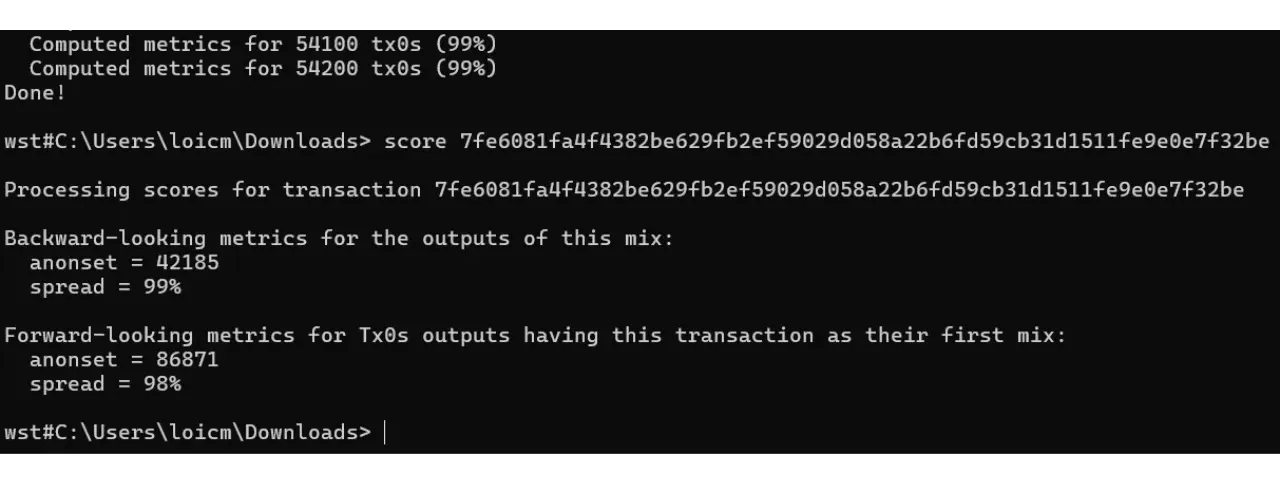

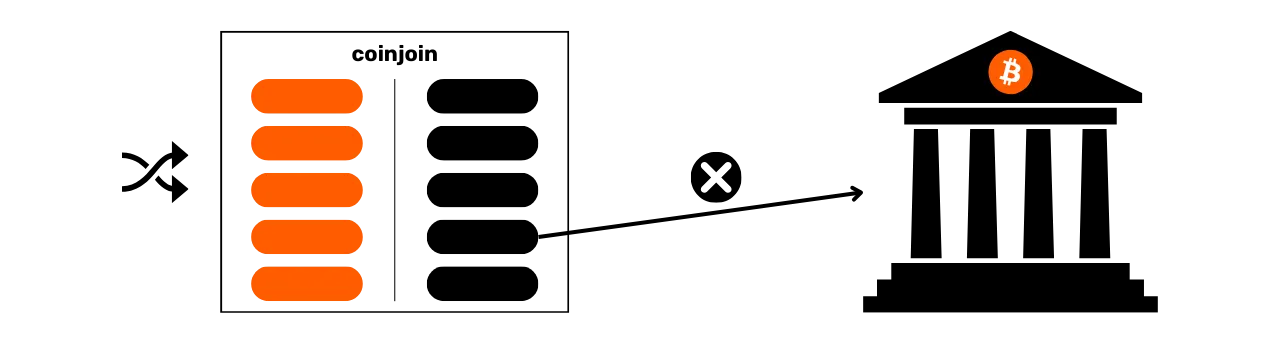

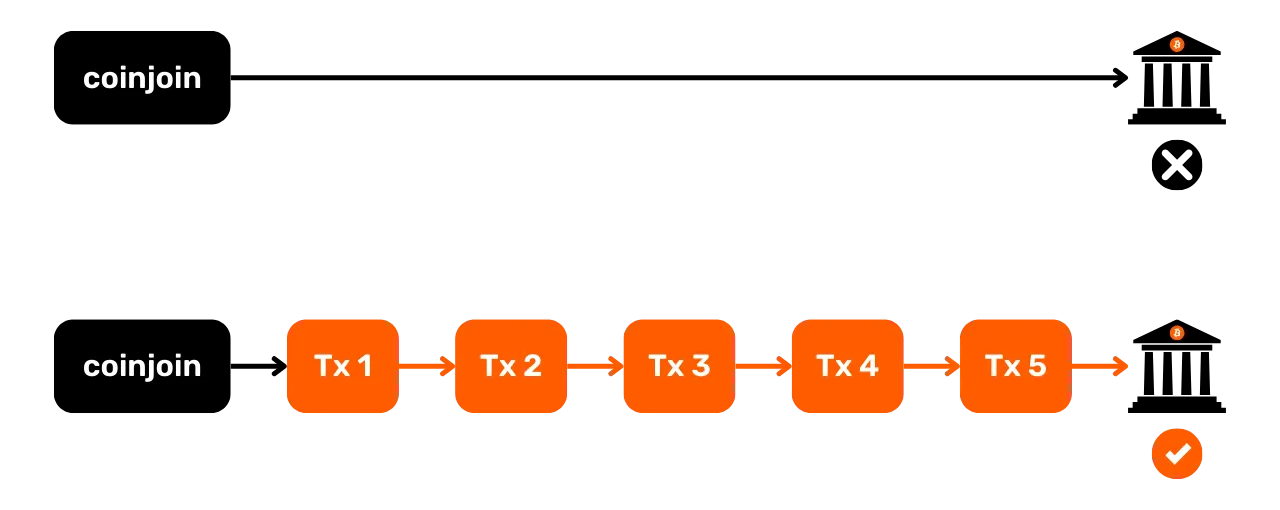

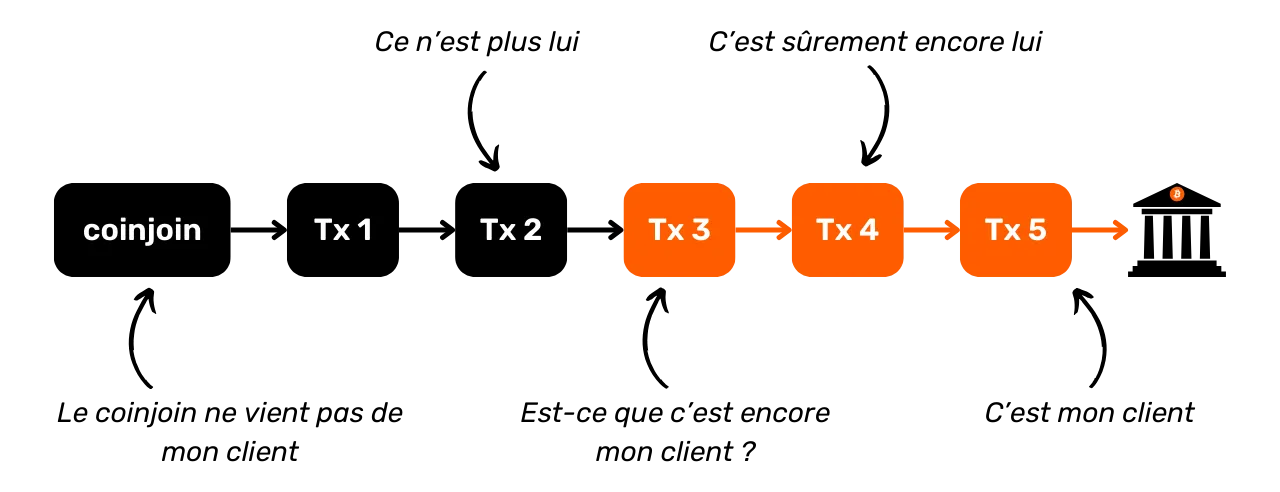

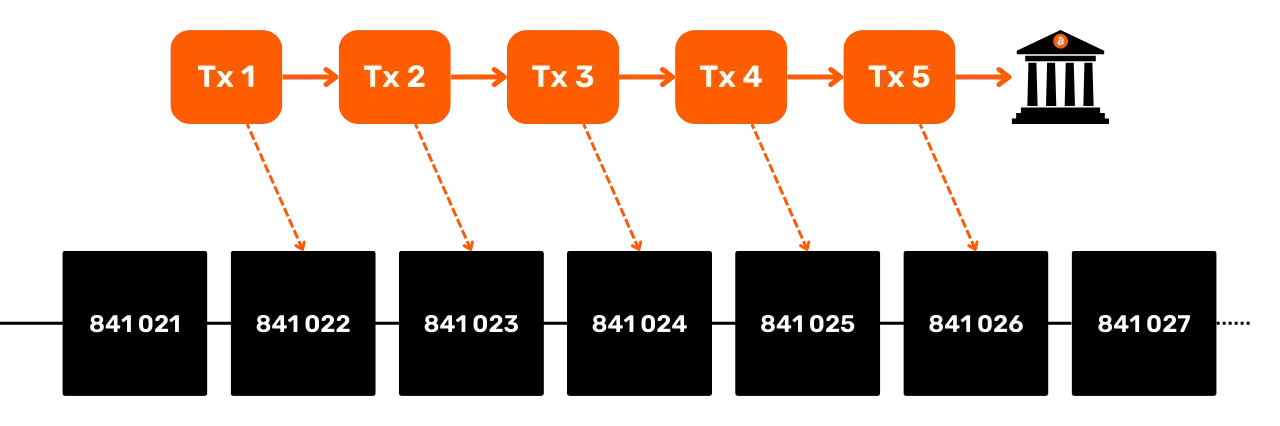

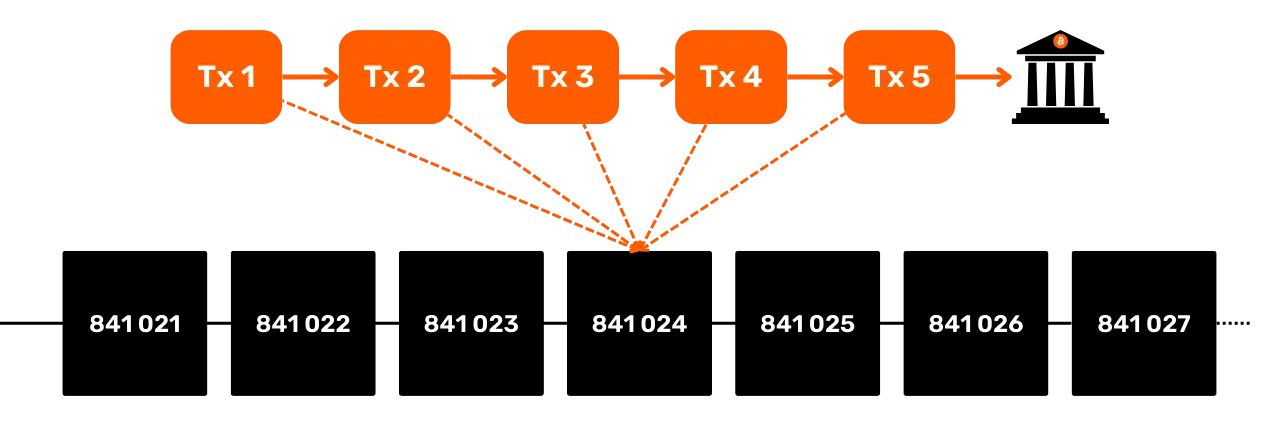

Раздел 4: Понимание транзакций coinjoin

Как можно говорить о конфиденциальности в Биткойне, не упомянув о коинджоинах? В разделе 4 вы узнаете все, что вам нужно знать об этом методе смешивания. Вы узнаете, что такое коинджойны, их историю и цели, а также различные типы существующих коинджойнов. Наконец, для более опытных пользователей мы рассмотрим, что такое анонсеты и энтропия, и как их рассчитать.

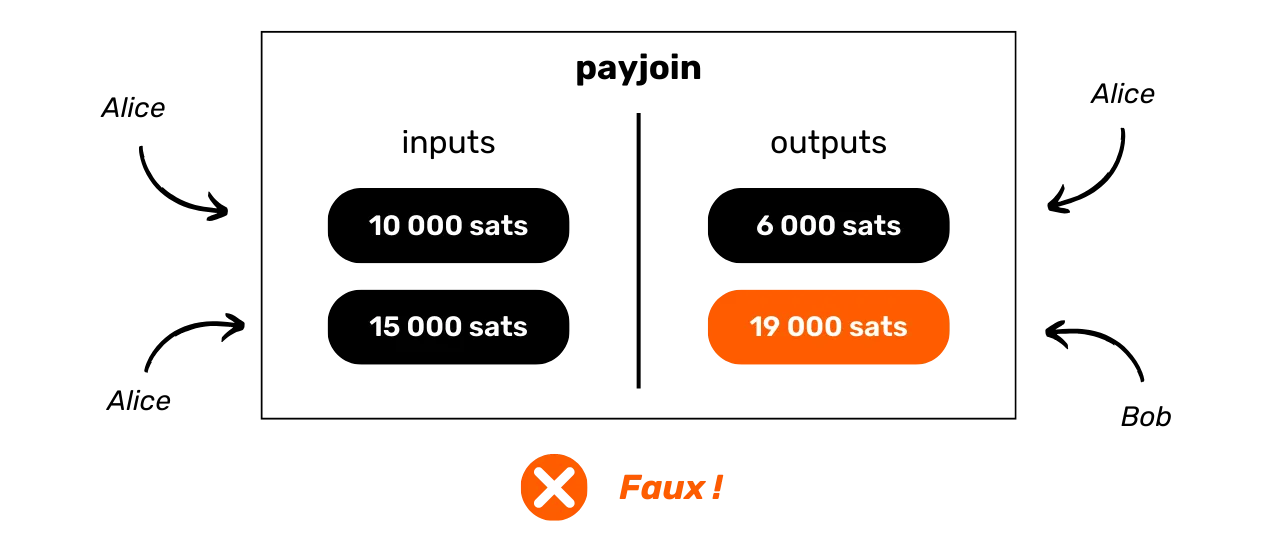

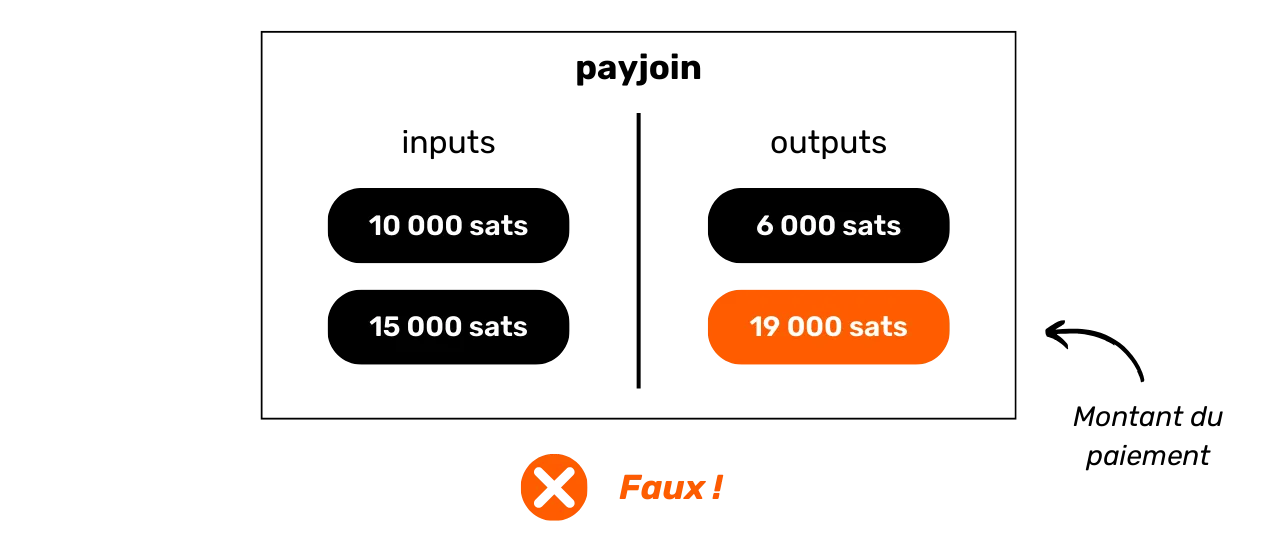

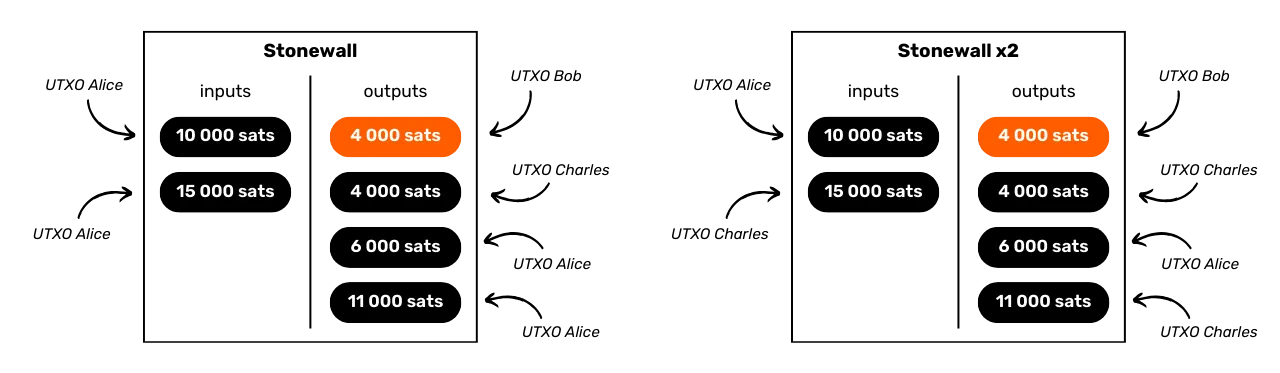

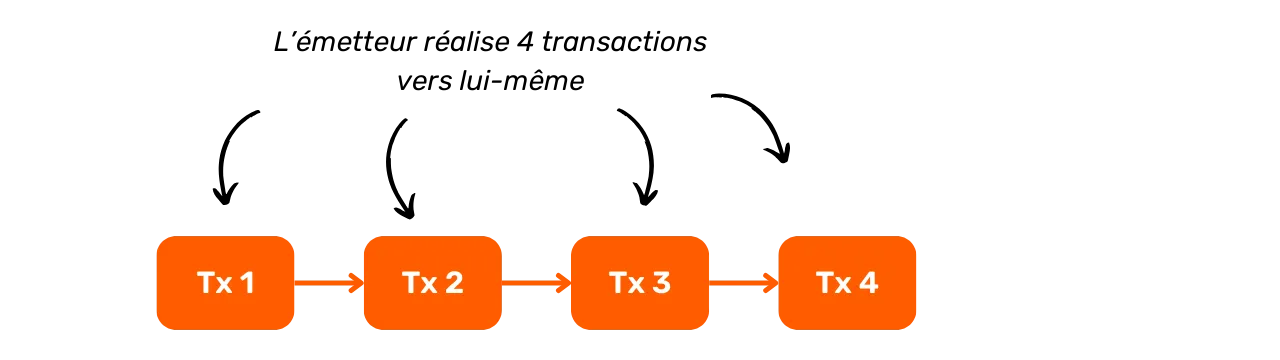

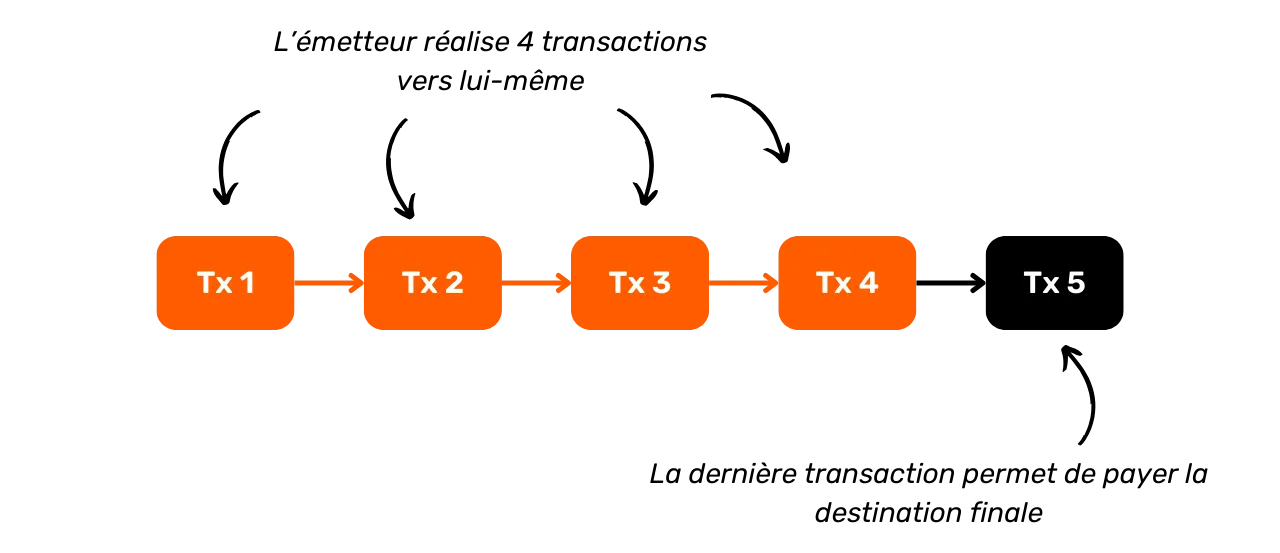

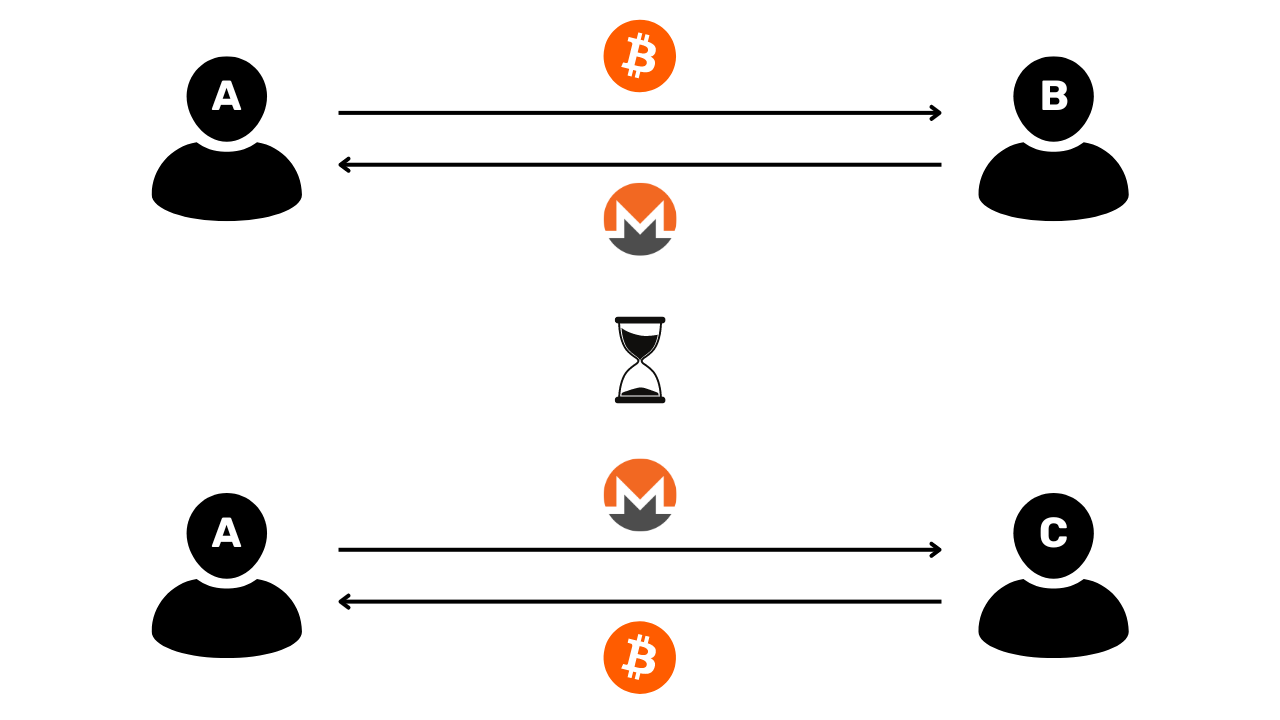

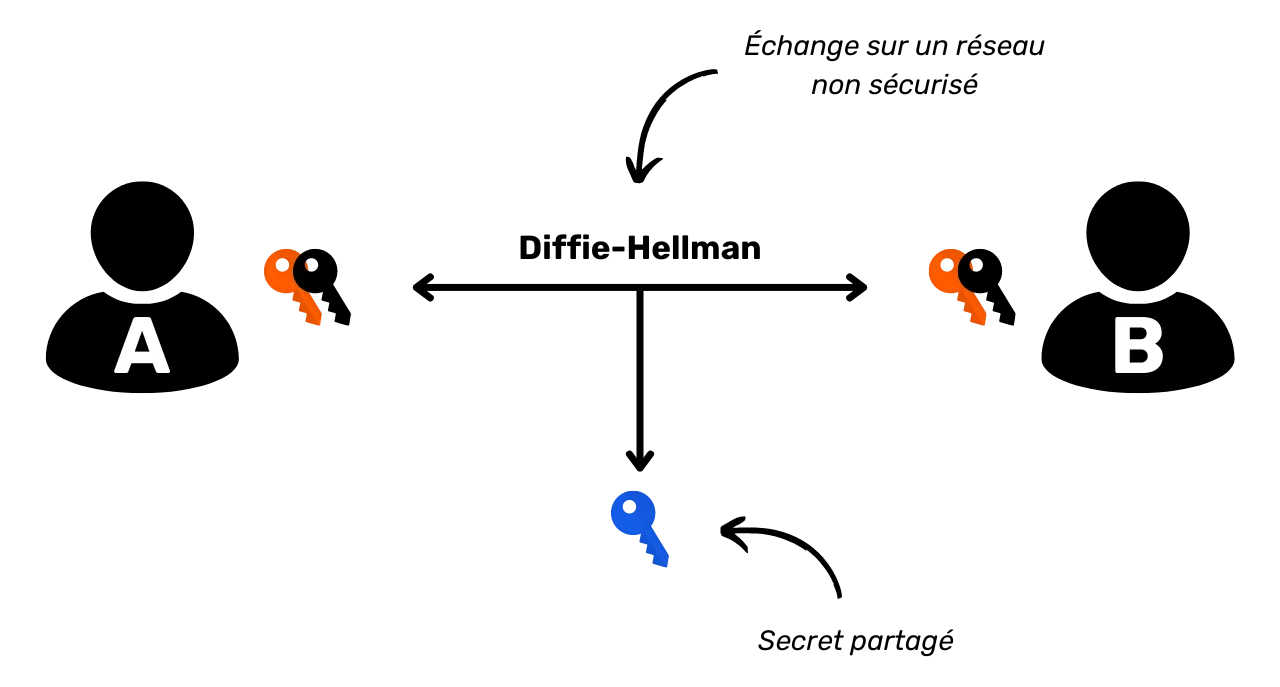

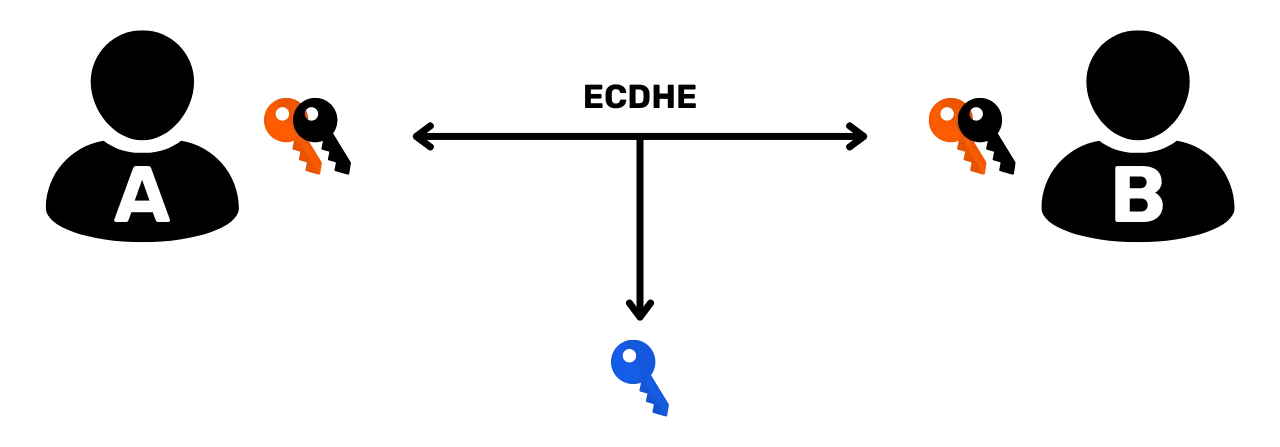

Раздел 5: Понимание проблем других передовых методов обеспечения конфиденциальности

В пятом разделе мы рассмотрим все остальные методы защиты конфиденциальности в Биткойне, помимо coinjoin. За прошедшие годы разработчики проявили удивительную креативность в создании инструментов, предназначенных для защиты конфиденциальности. Мы рассмотрим все эти методы, такие как payjoin, совместные транзакции, Coin Swap и Atomic Swap, подробно описав, как они работают, их цели и слабые стороны.

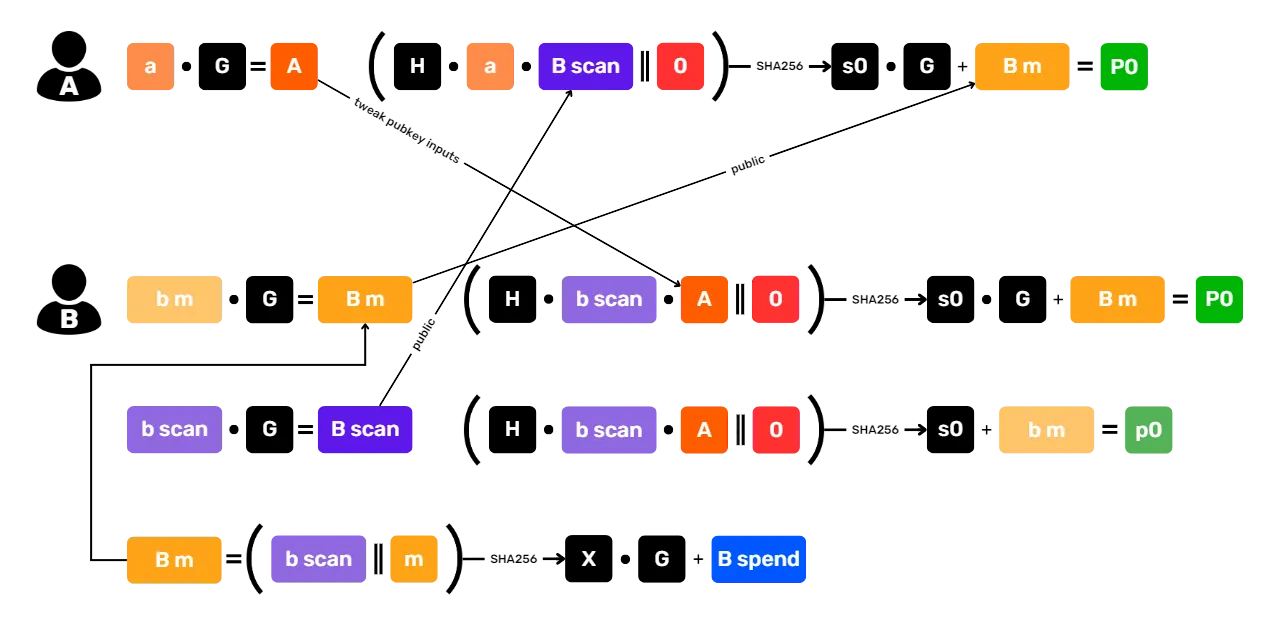

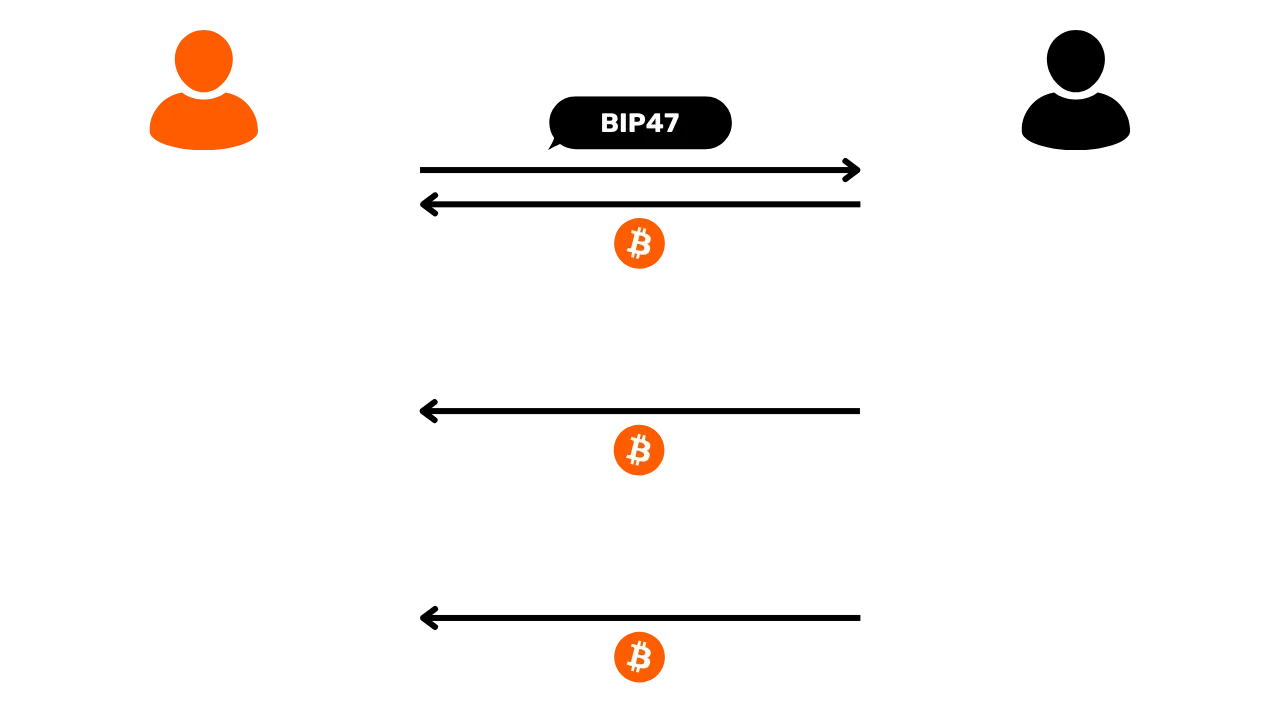

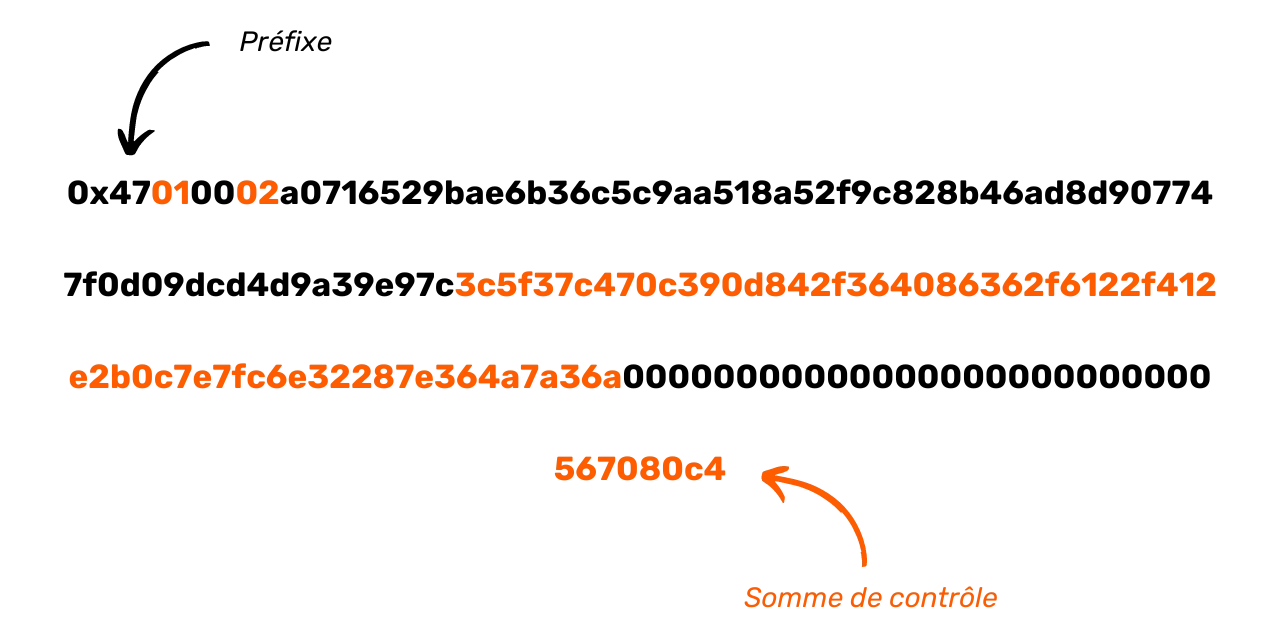

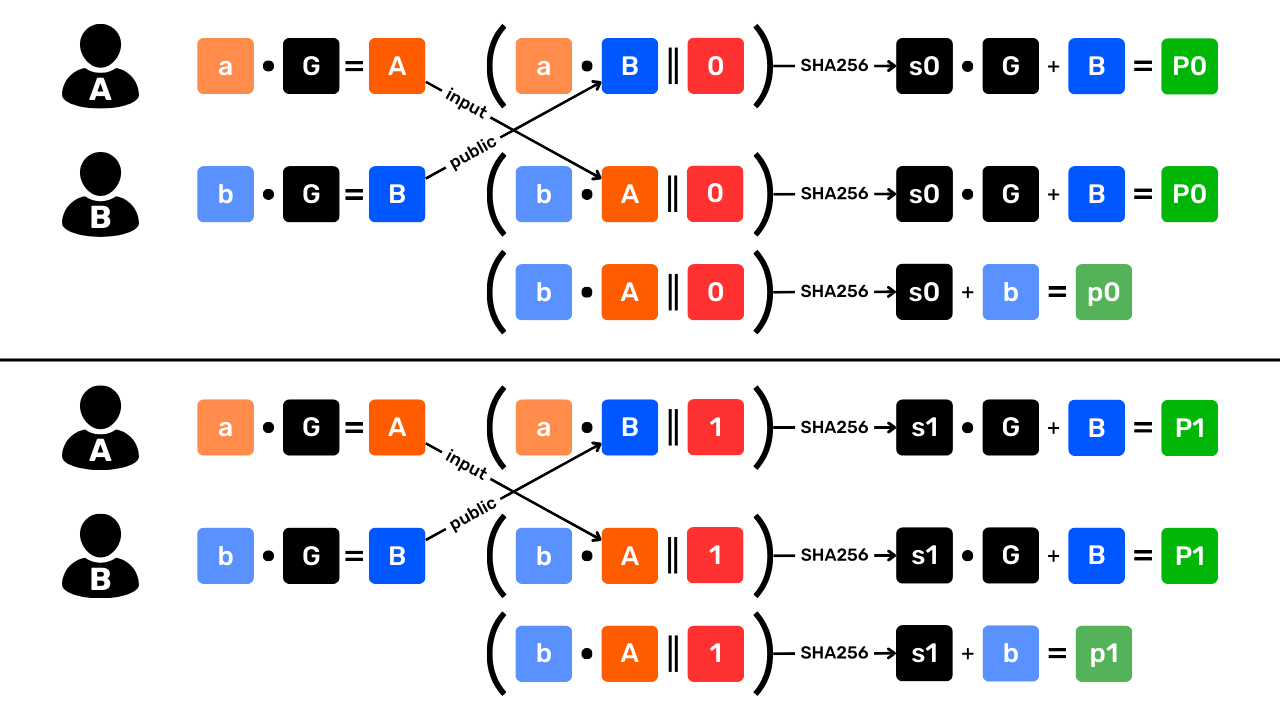

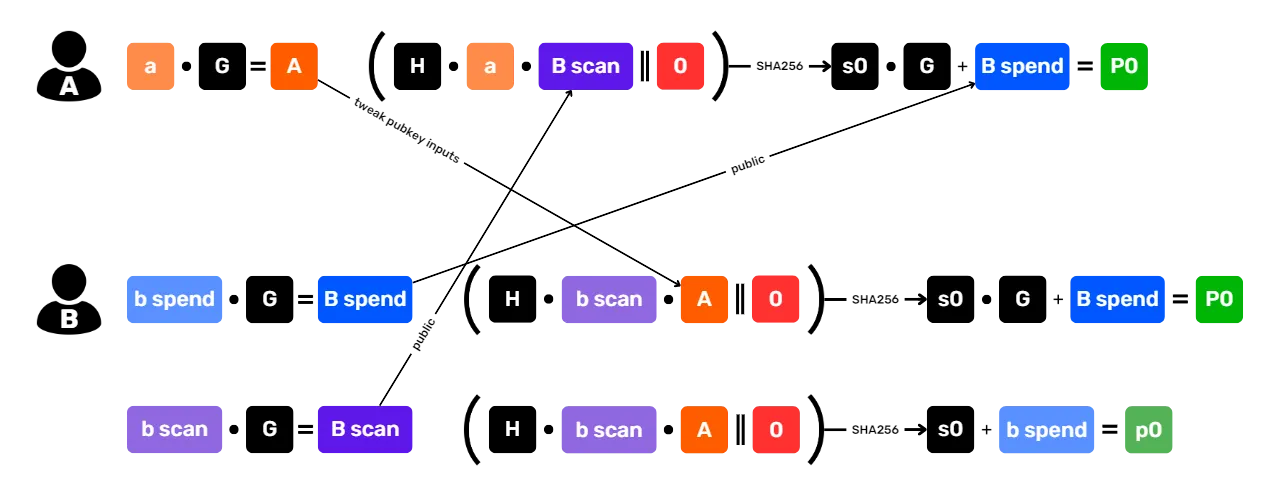

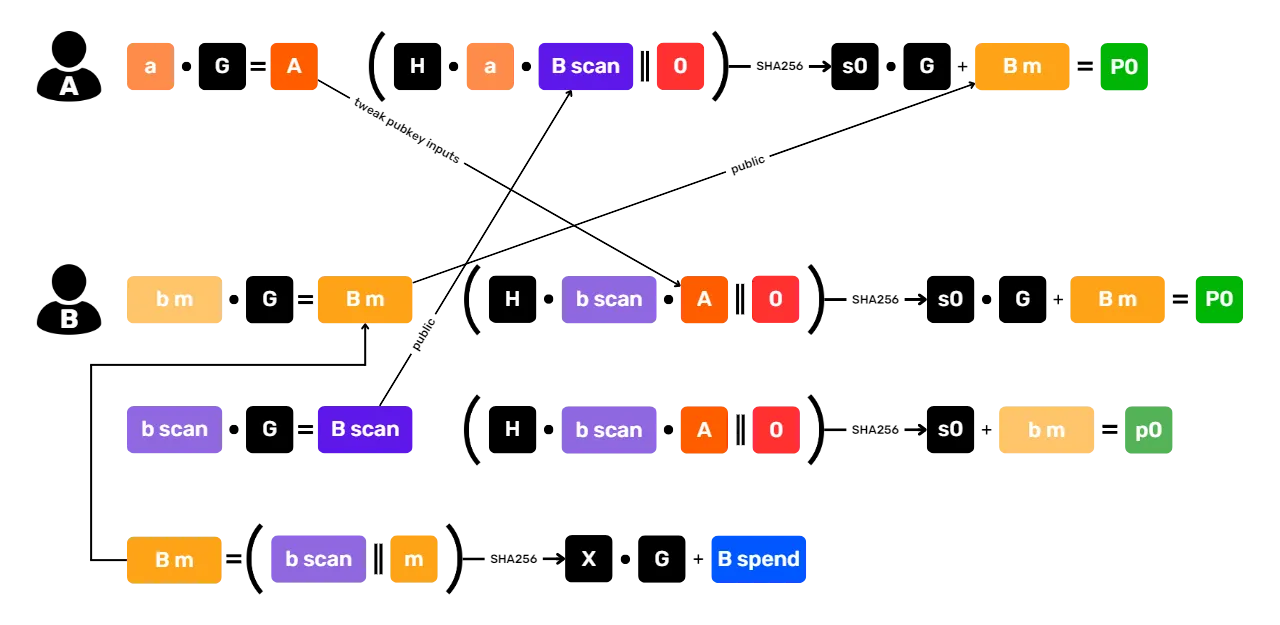

Мы также рассмотрим конфиденциальность на уровне сети узлов и распространения транзакций. Мы также обсудим различные протоколы, которые были предложены в течение многих лет для повышения конфиденциальности пользователей Bitcoin, включая протоколы статических адресов.

Готовы исследовать лабиринты конфиденциальности в Биткойне? Вперёд!

Готовы исследовать лабиринты конфиденциальности в Биткойне? Вперёд!

Определения и ключевые понятия

Модель UTXO биткойна

Биткойн - это прежде всего валюта, но знаете ли вы, как BTC представлены в протоколе?

UTXO на биткойне: что это такое?

Протокол биткойна основан на модели UTXO, которая расшифровывается как "Unspent Transaction Output".

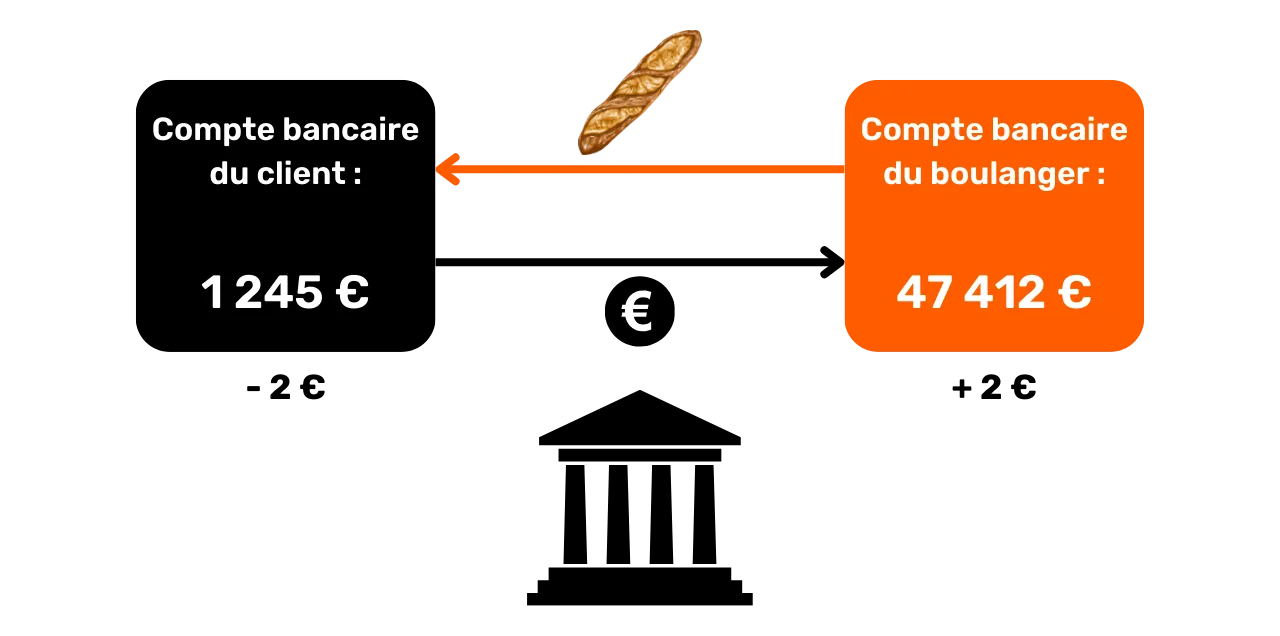

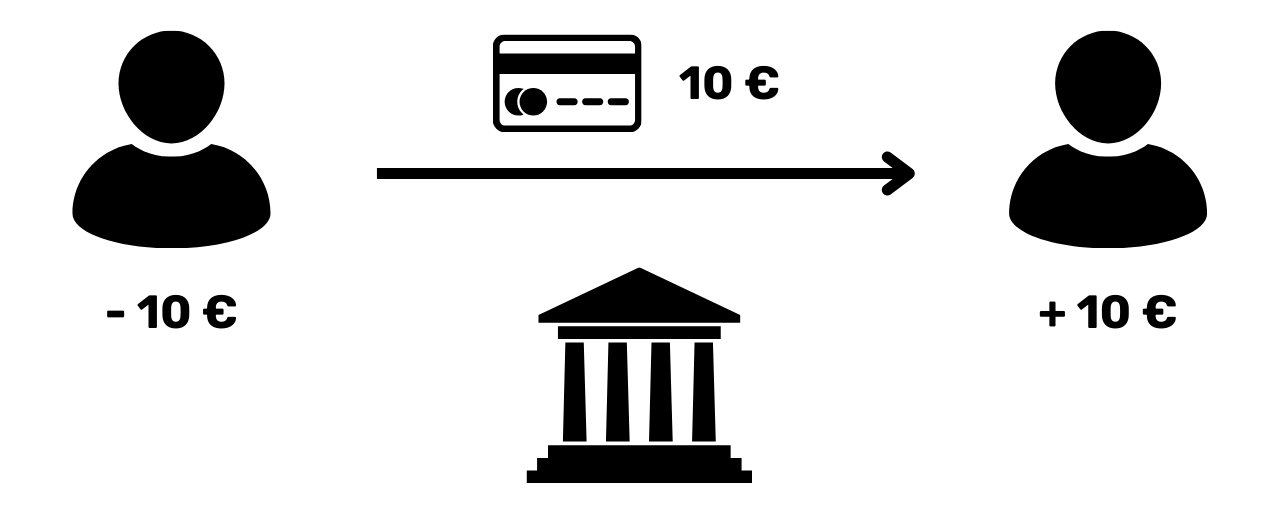

Эта модель кардинально отличается от традиционных банковских систем, в которых для отслеживания финансовых потоков используется механизм счетов и остатков. Действительно, в банковской системе индивидуальные балансы хранятся на счетах, привязанных к личности. Например, когда вы покупаете багет у пекаря, ваш банк просто списывает сумму покупки с вашего счета, уменьшая ваш баланс, а на счет пекаря зачисляется та же сумма, увеличивая его баланс. В этой системе нет понятия связи между деньгами, поступающими на ваш счет, и деньгами, уходящими с него, за исключением записей о транзакциях.

Биткойн работает по-другому. Понятия счета не существует, а денежные единицы

управляются не через балансы, а через UTXO. UTXO представляет собой

определенное количество биткоинов, которое еще не было потрачено, образуя

таким образом "кусочек биткоина", который может быть большим или маленьким.

Например, один UTXO может стоить 500 BTC или просто 700 SATS.

**> Сатоши, часто сокращаемый до сата, - это наименьшая единица биткойна, сопоставимая с центом в фиатных валютах.

1 BTC = 100 000 000 SATS

Теоретически один UTXO может представлять любую стоимость в биткоинах, начиная от сата и заканчивая теоретическим максимумом в 21 миллион BTC. Однако логически невозможно владеть всеми 21 млн биткоинов, и существует нижний экономический порог, называемый "пылью", ниже которого UTXO считается экономически невыгодным тратить.

**> Крупнейший UTXO, когда-либо созданный на Bitcoin, имел стоимость 500 000 BTC. Он был создан платформой MtGox во время операции по консолидации в ноябре

2011 года: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

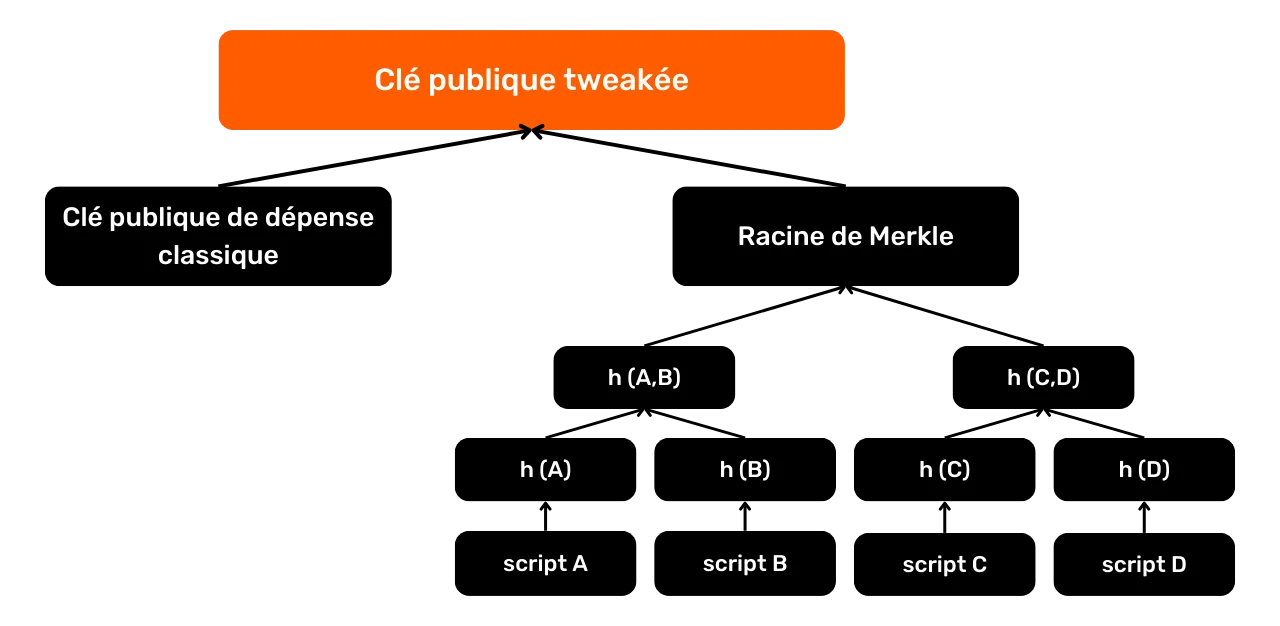

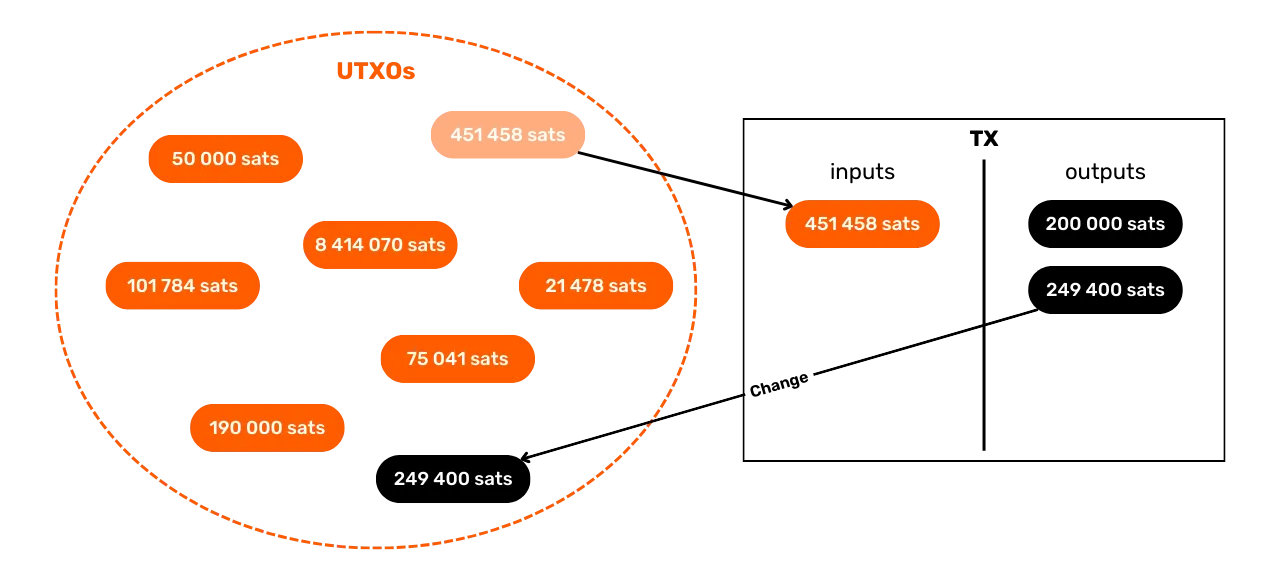

UTXO и условия расходования средств

UTXO - это инструменты обмена в биткойне. Каждая транзакция приводит к потреблению UTXO в качестве входных данных и созданию новых UTXO в качестве выходных данных. Когда транзакция завершается, UTXO, использованные в качестве входных данных, считаются "потраченными", а новые UTXO генерируются и распределяются между получателями, указанными в выходных данных транзакции. Таким образом, UTXO представляет собой просто неизрасходованный выход транзакции и, следовательно, количество биткоинов, принадлежащих пользователю в данный момент времени.

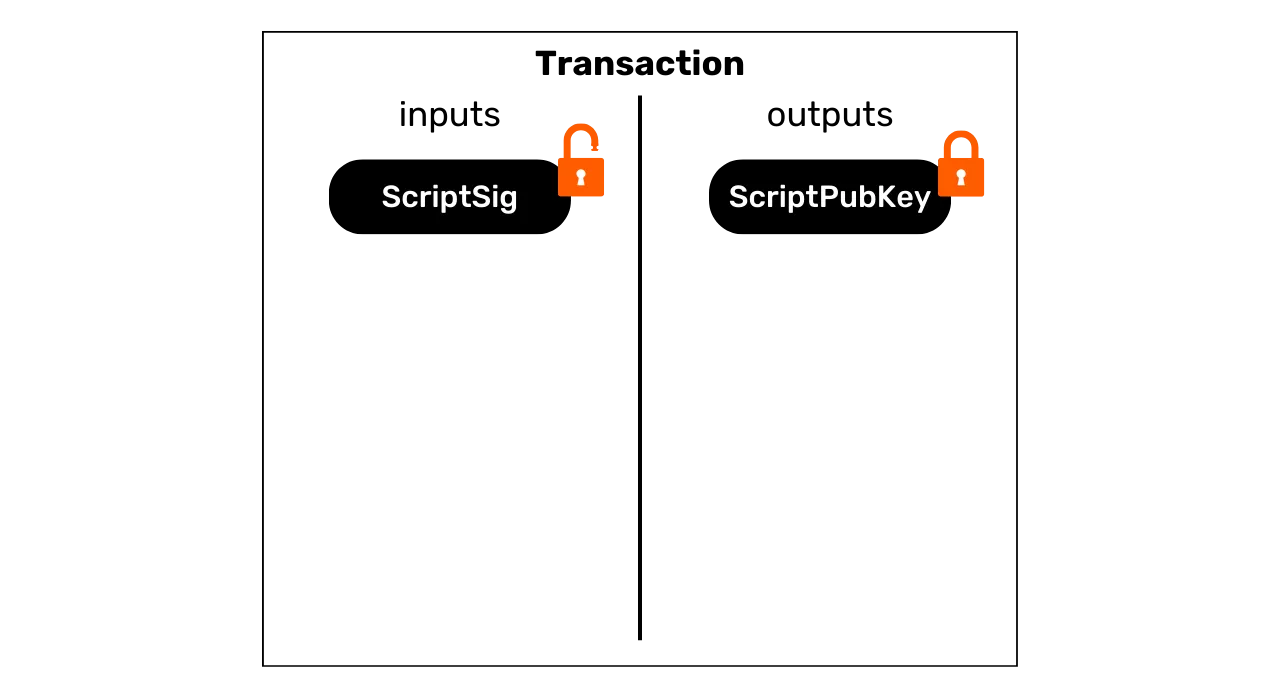

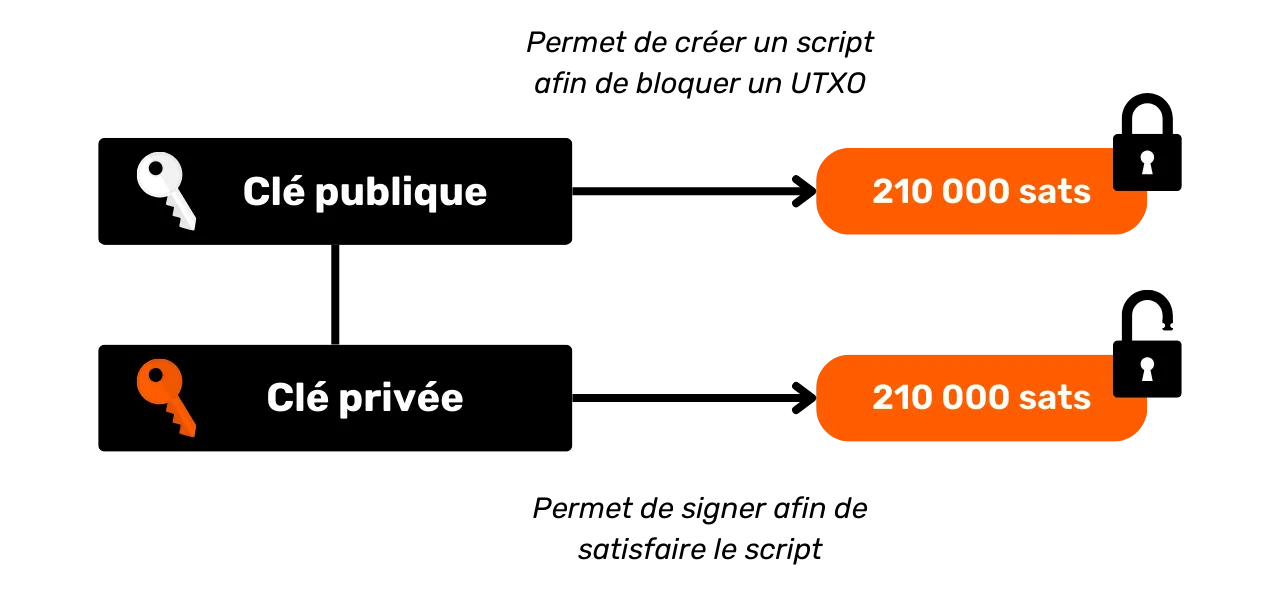

Все UTXO защищены скриптами, которые определяют условия, при которых они могут быть потрачены. Чтобы израсходовать UTXO, пользователь должен продемонстрировать сети, что он или она удовлетворяет условиям, оговоренным в сценарии, защищающем этот UTXO. Как правило, UTXO защищены открытым ключом (или адресом получения, который представляет этот открытый ключ). Чтобы потратить UTXO, связанный с этим открытым ключом, пользователь должен доказать, что он владеет соответствующим закрытым ключом, предоставив цифровую подпись, сделанную с помощью этого ключа. Именно поэтому мы говорим, что ваш биткойн-кошелек на самом деле не содержит биткойнов, а хранит ваши закрытые ключи, которые, в свою очередь, дают вам доступ к вашим UTXO и, как следствие, к биткойнам, которые они представляют.

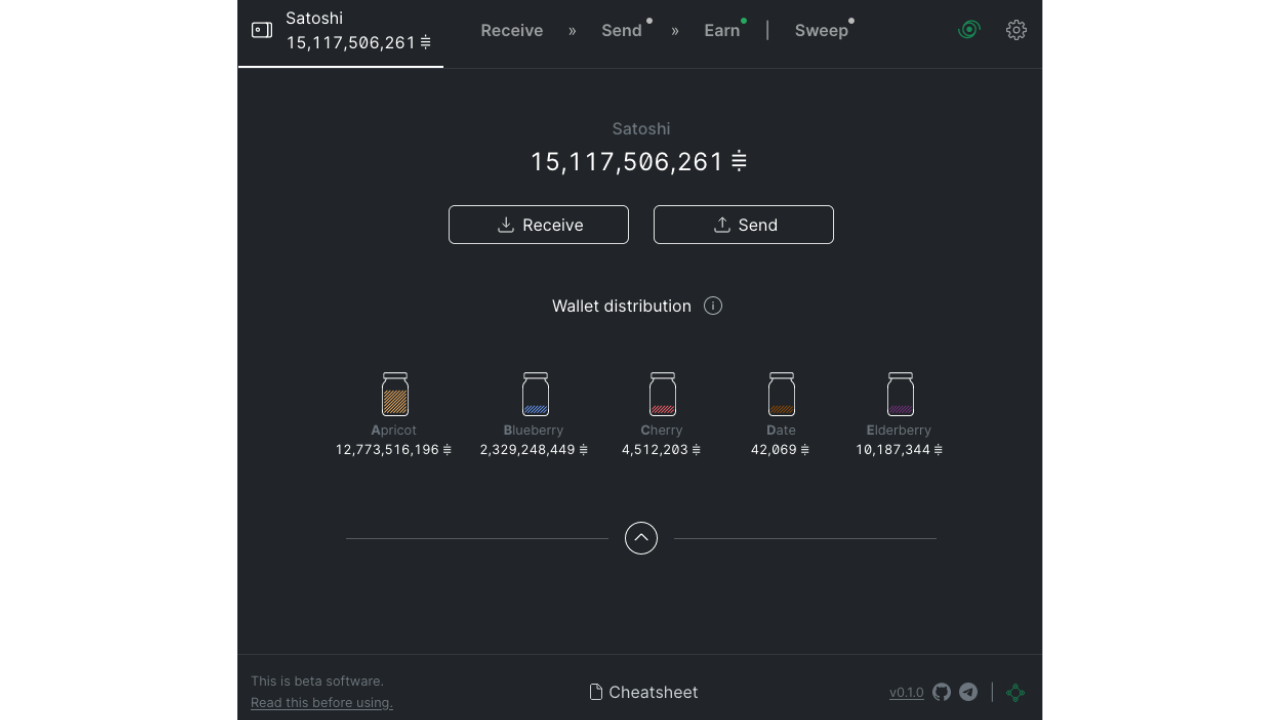

Поскольку в Биткойне нет понятия счета, баланс кошелька - это просто сумма значений всех UTXO, которые он может потратить. Например, если ваш биткойн-кошелек может потратить следующие 4 UTXO:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Общий баланс вашего портфеля составит 17 BTC.

Структура транзакций биткойна

Входы и выходы транзакций

Биткойн-транзакция - это операция, записанная в блокчейне, которая передает право собственности на биткойны от одного лица к другому. Точнее, поскольку мы работаем по модели UTXO и у нас нет счетов, транзакция удовлетворяет условиям расходования, которые обеспечили один или несколько UTXO, расходует их и эквивалентно создает новые UTXO с новыми условиями расходования. Короче говоря, транзакция перемещает биткоины из удовлетворенного сценария в новый сценарий, предназначенный для их обеспечения.

Таким образом, каждая транзакция Bitcoin состоит из одного или нескольких входов и одного или нескольких выходов. Входы - это UTXO, потребляемые транзакцией для создания выходов. Выходы - это новые UTXO, которые могут быть использованы в качестве входов для будущих транзакций.

**> Теоретически транзакция биткоина может иметь бесконечное количество входов и выходов. Единственным ограничением является максимальный размер блока.

Каждый вход в транзакцию Биткойна ссылается на предыдущий неизрасходованный UTXO. Чтобы использовать UTXO в качестве входа, его владелец должен продемонстрировать, что он/она является законным владельцем, подтвердив связанную с ним крипту, то есть выполнив условие расходования. В общем случае это означает предоставление цифровой подписи, созданной с помощью закрытого ключа, соответствующего открытому ключу, который изначально обеспечил данный UTXO. Таким образом, сценарий заключается в проверке соответствия подписи открытому ключу, использованному при получении средств.

В каждом выводе, в свою очередь, указывается сумма биткоинов, которую необходимо перевести, а также получатель. Последний определяется новым скриптом, который обычно блокирует только что созданный UTXO с адресом получателя или новым открытым ключом.

Чтобы транзакция считалась действительной в соответствии с правилами

консенсуса, общее количество выходов должно быть меньше или равно общему

количеству входов. Другими словами, сумма новых UTXO, созданных в результате

транзакции, не должна превышать сумму UTXO, потребленных в качестве входов.

Этот принцип логичен: если у вас есть только 500,000 SATS, вы

не можете совершить покупку 700,000 SATS.

Обмен и объединение в транзакции Bitcoin

Таким образом, действие биткойн-транзакции на UTXO можно сравнить с переделкой золотой монеты. Действительно, UTXO не делится, а только плавится. Это означает, что пользователь не может просто разделить UTXO, представляющий определенную сумму в биткоинах, на несколько меньших UTXO. Он должен полностью израсходовать его в ходе транзакции, чтобы создать один или несколько новых UTXO с произвольными значениями на выходе, которые должны быть меньше или равны первоначальному значению.

Этот механизм похож на механизм золотой монеты. Допустим, вы владеете монетой в 2 унции и хотите заплатить 1 унцию, предполагая, что продавец не может дать вам сдачу. Вам придется переплавить свою монету и отлить две новые по 1 унции каждая.

Биткойн работает аналогичным образом. Представим, что у Алисы есть UTXO в

размере 10 000 SATS и она хочет купить багет стоимостью 4 000 SATS. Алиса совершит транзакцию с 1 UTXO стоимостью 10 000 SATS в качестве входа, который она полностью потребляет, и 2 UTXO стоимостью 4 000 SATS и 6 000 SATS в качестве выхода. UTXO в размере 4 000 SATS будет отправлен пекарю в оплату за багет, а UTXO в размере 6 000 SATS вернется к Алисе в виде сдачи. Этот UTXO, который возвращается

к первоначальному эмитенту транзакции, на жаргоне биткойна известен как "обмен".

Теперь представим, что у Алисы не один UTXO с 10 000 SATS, а

два UTXO с 3 000 SATS каждый. В этой ситуации ни одного из UTXO

по отдельности не хватит, чтобы установить 4 000 SATS палочки.

Поэтому Алиса должна одновременно использовать два UTXO по 3 000 SATS в качестве исходных данных для своей операции. Таким образом, общее

количество входов достигнет 6 000 SATS, что позволит ей

удовлетворить платеж пекарю в размере 4 000 SATS. Этот метод,

при котором несколько UTXO группируются вместе в качестве входов для

операции, часто называют "объединением".

Комиссионные за транзакции

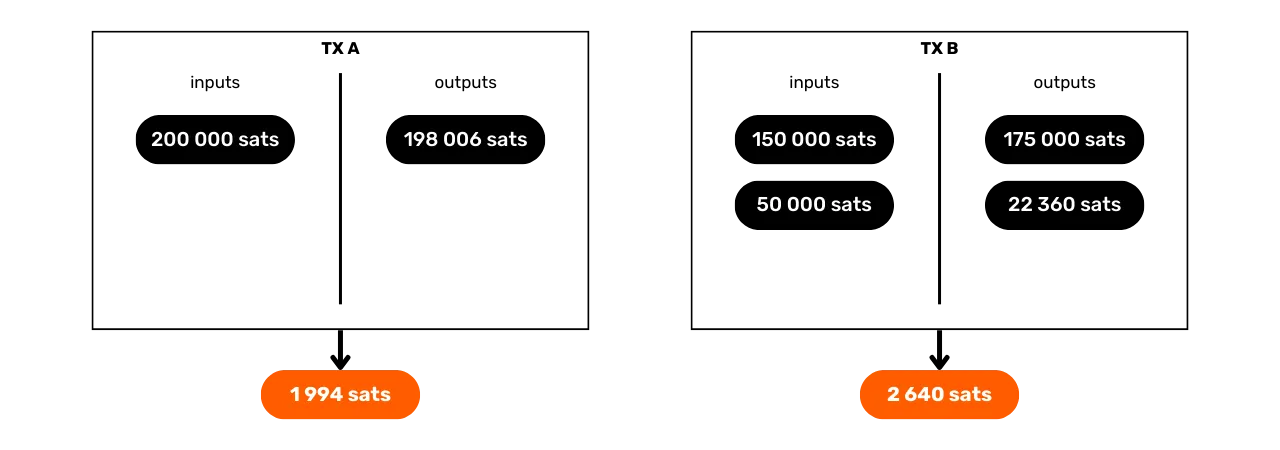

Интуитивно можно подумать, что транзакционные издержки также представляют собой результат сделки. Но в действительности это не так. Транзакционные издержки представляют собой разницу между суммарными входами и суммарными выходами. Это означает, что после использования части стоимости вводимых ресурсов для покрытия желаемых выходов в сделке, определенная сумма вводимых ресурсов остается неиспользованной. Эта остаточная сумма и составляет транзакционные издержки.

Frais = total inputs - total outputs

Возьмем пример Алисы, у которой UTXO составляет 10 000 SATS и

которая хочет купить багет по цене 4 000 SATS. Алиса создает

транзакцию со своим UTXO в размере 10 000 SATS в качестве

входа. Затем она генерирует вывод в размере 4 000 SATS, чтобы

пекарь заплатил за багет. Чтобы поощрить майнеров интегрировать ее

транзакцию в блок, Алиса выделяет 200 SATS в качестве комиссии.

Затем она создает второй вывод, обмен, который будет ей возвращен, на сумму 5 800 SATS.

Применяя формулу платы, мы видим, что для несовершеннолетних действительно

осталось 200 SATS:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Когда майнеру удается подтвердить блок, он получает право взимать эти сборы со всех транзакций, включенных в его блок, посредством так называемой транзакции "coinbase".

Создание UTXO на биткойне

Если вы внимательно следили за предыдущими пунктами, то теперь знаете, что UTXO можно создать только путем потребления других существующих UTXO. Таким образом, монеты Bitcoin образуют непрерывную цепочку. Однако вам может быть интересно, как появились первые UTXO в этой цепочке. В связи с этим возникает проблема, похожая на проблему курицы и яйца: откуда взялись эти первоначальные UTXO?

Ответ находится в транзакциях coinbase.

Coinbase - это особый тип транзакции Bitcoin, который уникален для каждого блока и всегда является первым из них. Она позволяет майнеру, нашедшему достоверное доказательство работы, получить вознаграждение за блок. Это вознаграждение состоит из двух элементов: блочного гранта и комиссии за транзакцию, о которых говорилось в предыдущем разделе.

Транзакция coinbase уникальна тем, что она единственная способна создавать биткоины ex nihilo, без необходимости потреблять входные данные для генерации выходных. Эти вновь созданные биткоины можно назвать "оригинальными UTXO".

Биткоины с поддержкой блока - это новые BTC, созданные с нуля, в соответствии с заранее установленным графиком эмиссии в правилах консенсуса. Субсидия на блокчейн уменьшается вдвое каждые 210 000 блоков, то есть примерно раз в четыре года, в процессе, известном как "халвинг". Первоначально с каждой субсидией создавалось 50 биткоинов, но постепенно это количество уменьшилось; в настоящее время оно составляет 3,125 биткоина за блок.

Что касается комиссий за транзакции, то, хотя они также представляют собой вновь созданные BTC, они не должны превышать разницу между суммарными входами и выходами всех транзакций в блоке. Ранее мы видели, что эти сборы представляют собой часть входных данных, которая не используется в выходных данных транзакции. Эта часть технически "теряется" во время транзакции, и майнер имеет право воссоздать эту ценность в виде одного или нескольких новых UTXO. Это передача стоимости между эмитентом транзакции и майнером, который добавляет ее в блокчейн.

**> Биткоины, сгенерированные в результате транзакции на coinbase, имеют период зрелости в 100 блоков, в течение которого они не могут быть потрачены майнером. Это правило призвано избежать осложнений, связанных с использованием вновь созданных биткоинов в цепочке, которая впоследствии может устареть.

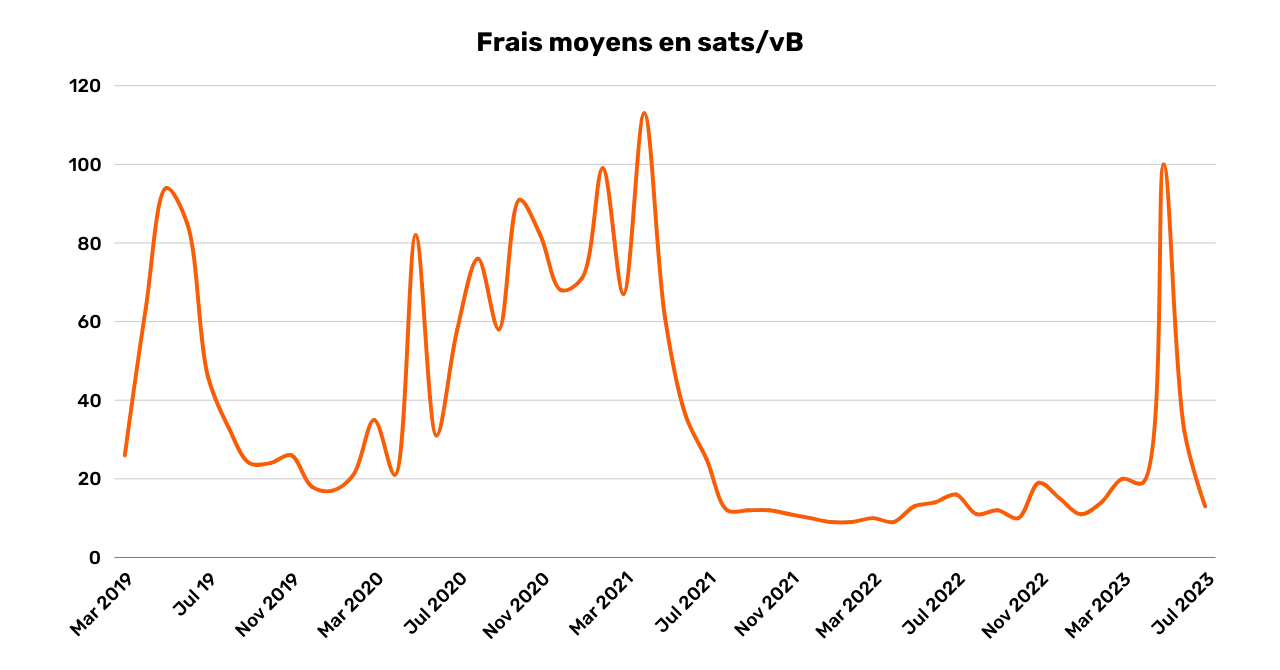

Последствия модели UTXO

Прежде всего, модель UTXO напрямую влияет на комиссию за транзакции в Биткойне. Поскольку емкость каждого блока ограничена, майнеры отдают предпочтение транзакциям, предлагающим наилучшую плату по отношению к месту, которое они займут в блоке. Действительно, чем больше UTXO включает транзакция на входе и выходе, тем она тяжелее, а значит, требует более высокой платы. Это одна из причин, по которой мы часто стараемся уменьшить количество UTXO в нашем портфеле, что также может повлиять на конфиденциальность - тема, которую мы подробно рассмотрим в третьей части этого курса.

Во-вторых, как уже говорилось в предыдущих разделах, монеты Биткойна по сути представляют собой цепочку UTXO. Таким образом, каждая транзакция создает связь между прошлым UTXO и будущим UTXO. Таким образом, UTXO позволяют четко проследить путь биткойнов от их создания до расходования в настоящий момент. Такая прозрачность может рассматриваться положительно, поскольку позволяет каждому пользователю убедиться в подлинности полученных биткоинов. Однако именно на этом принципе отслеживаемости и проверяемости основан анализ блокчейна - практика, призванная поставить под угрозу вашу конфиденциальность. Мы подробно рассмотрим эту практику во второй части курса.

Модель конфиденциальности биткойна

Деньги: подлинность, честность и двойные траты

Одна из функций денег - решение проблемы двойного совпадения потребностей. В системе, основанной на бартере, для завершения обмена необходимо не только найти человека, который отдает товар, соответствующий моей потребности, но и предоставить ему товар эквивалентной стоимости, удовлетворяющий его собственную потребность. Нахождение такого баланса - сложный вопрос.

Именно поэтому мы используем деньги для перемещения стоимости в пространстве и времени.

Для решения этой проблемы необходимо, чтобы сторона, предоставляющая товар или услугу, была уверена в своей способности потратить эту сумму впоследствии. Таким образом, любой рациональный человек, желающий принять монету, будь то цифровую или физическую, убедится, что она соответствует двум фундаментальным критериям:

- Произведение должно обладать целостностью и подлинностью ;**

- и не должны быть дважды потрачены**

Если вы используете физическую валюту, это первая характеристика, которую сложнее всего подтвердить. В разные периоды истории целостность металлических монет часто нарушалась в результате таких действий, как обрезка или прокалывание. Например, в Древнем Риме граждане обычно обрезали края золотых монет, чтобы собрать немного драгоценного металла и сохранить их для будущих сделок. Таким образом, внутренняя стоимость монеты уменьшалась, но ее номинал оставался прежним. Это одна из причин, по которой край монеты впоследствии стал рифленым.

Подлинность также трудно проверить на физическом денежном носителе. Современные методы борьбы с поддельной валютой становятся все более сложными, что вынуждает ритейлеров инвестировать в дорогостоящие системы проверки.

С другой стороны, в силу своей природы двойная трата не является проблемой для физических валют. Если я даю вам купюру в 10 евро, она безвозвратно покидает мое владение и переходит в ваше, что, естественно, исключает возможность многократной траты денежных единиц, которые она воплощает. Короче говоря, я не смогу потратить эту купюру в 10 евро еще раз.

С цифровой валютой все обстоит иначе. Обеспечить подлинность и целостность монеты зачастую проще. Как мы видели в предыдущем разделе, модель UTXO в биткойне позволяет отследить происхождение монеты и таким образом проверить, что она действительно была создана майнером в соответствии с правилами консенсуса.

С другой стороны, обеспечить отсутствие двойных трат сложнее, поскольку все цифровые товары по своей сути являются информацией. В отличие от физических товаров, информация не делится при обмене, а распространяется путем размножения. Например, если я отправлю вам документ по электронной почте, он будет продублирован. Вы не можете быть уверены, что я удалил оригинал документа.

Предотвращение двойных расходов на биткойн

Единственный способ избежать такого дублирования цифрового актива - быть в курсе всех обменов в системе. Таким образом, мы сможем знать, кто чем владеет, и обновлять данные каждого человека в соответствии с проведенными транзакциями. Именно так происходит, например, с криптовалютными деньгами в банковской системе. Когда вы платите 10 евро торговцу кредитной картой, банк фиксирует обмен и обновляет книгу счетов.

В биткойне двойная трата предотвращается аналогичным образом. Мы ищем подтверждение отсутствия транзакции, в которой уже были потрачены данные монеты. Если монеты никогда не использовались, то мы можем быть уверены, что двойной траты не произойдет. Этот принцип был описан Сатоши Накамото в Белой книге знаменитой фразой:

** Единственный способ подтвердить отсутствие транзакции - это быть в курсе всех транзакций

Но в отличие от банковской модели, мы не хотим доверять центральному органу в Биткойне. Поэтому все пользователи должны иметь возможность подтвердить отсутствие двойных трат, не полагаясь на третью сторону. Поэтому все должны быть в курсе всех транзакций Биткойна. Именно поэтому транзакции Bitcoin публично транслируются на всех узлах сети и записываются открытым текстом в блокчейн.

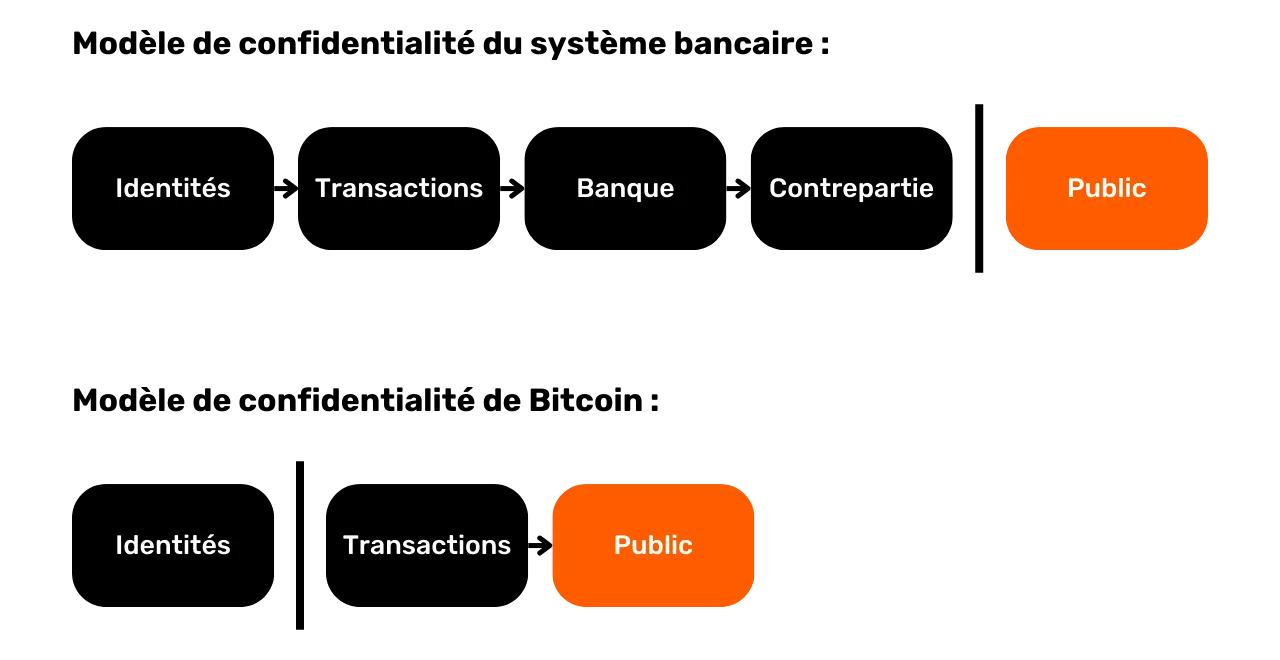

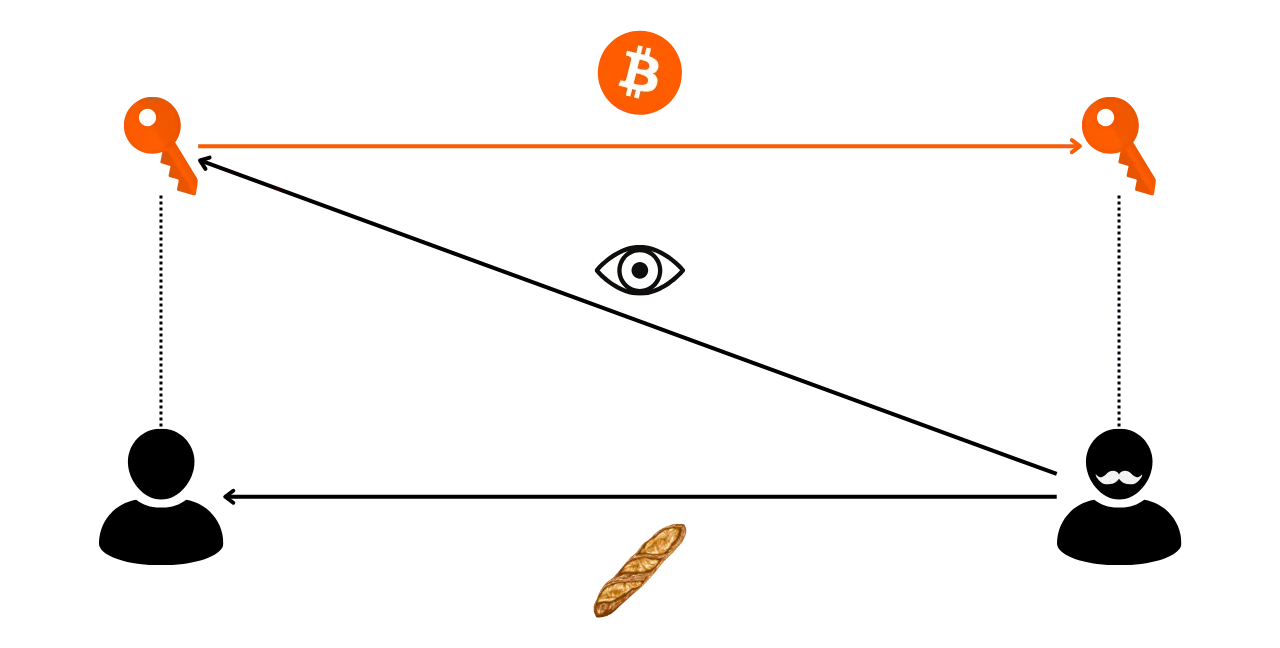

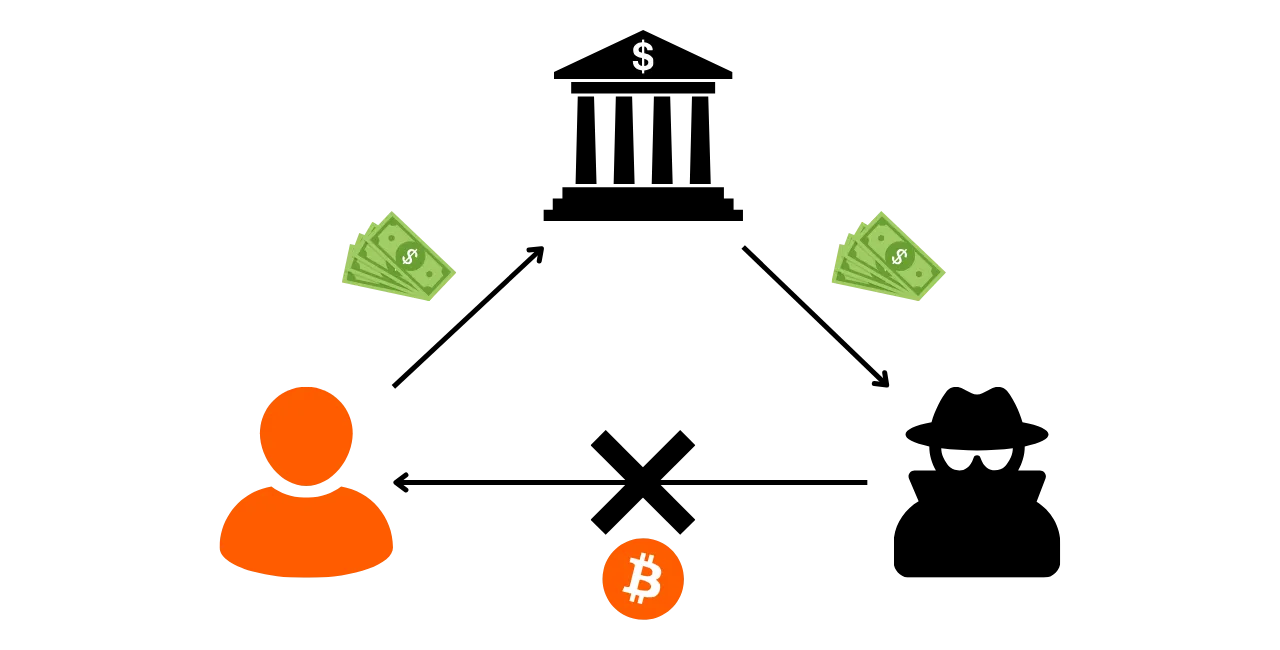

Именно такое публичное распространение информации усложняет защиту конфиденциальности в биткойне. В традиционной банковской системе теоретически только финансовое учреждение знает о проведенных транзакциях. В биткойне же все пользователи получают информацию обо всех транзакциях через соответствующие узлы.

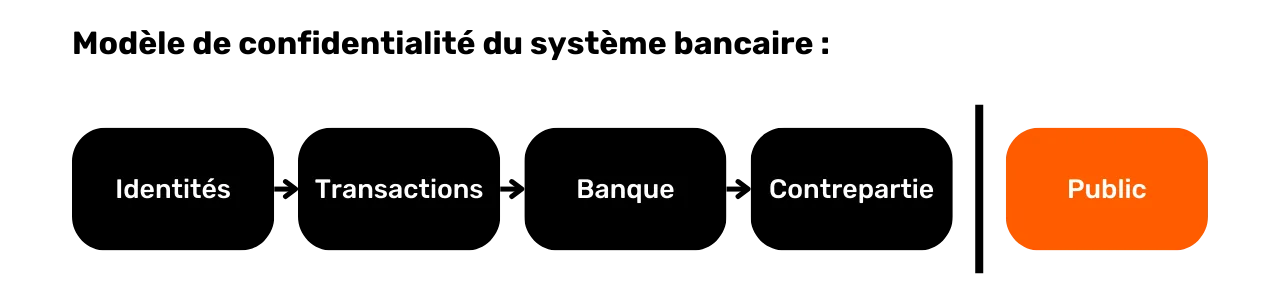

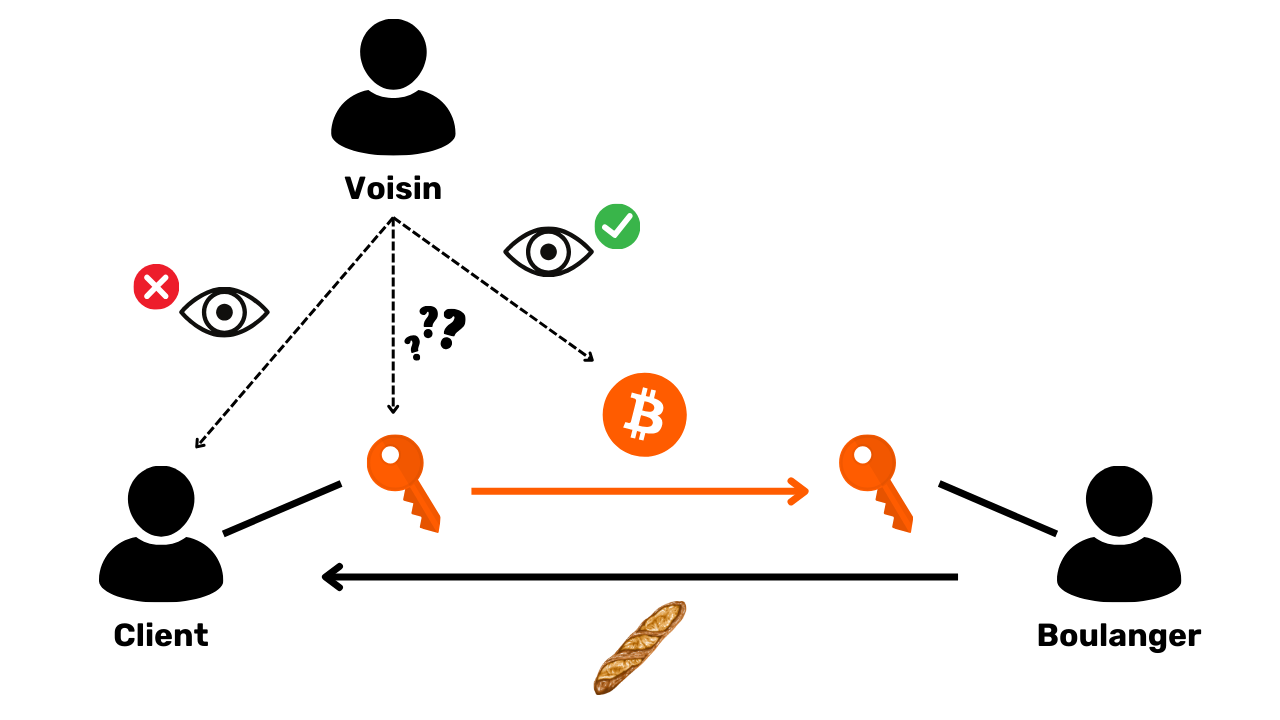

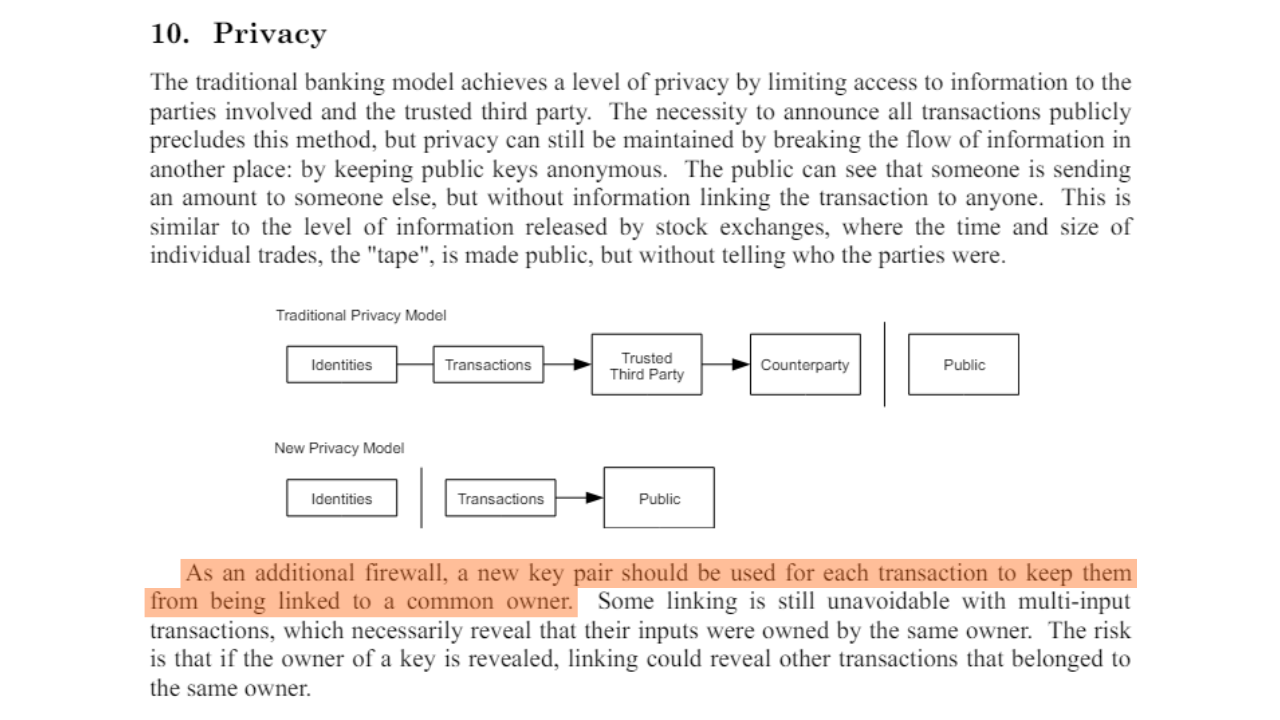

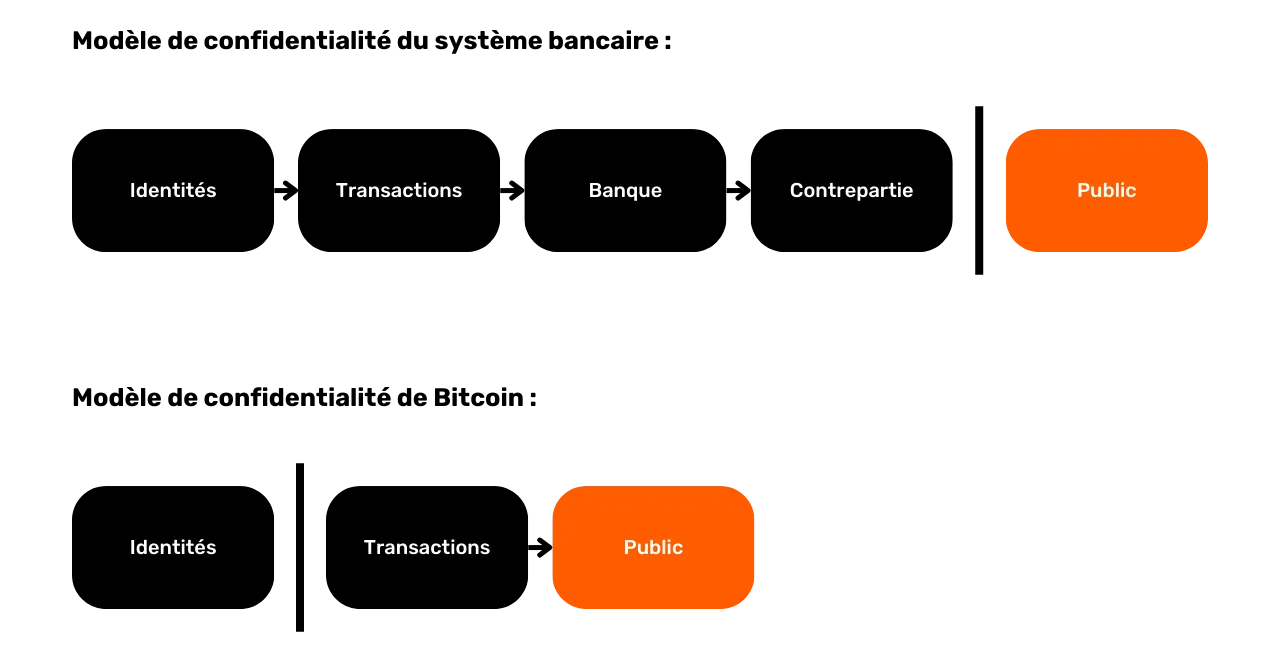

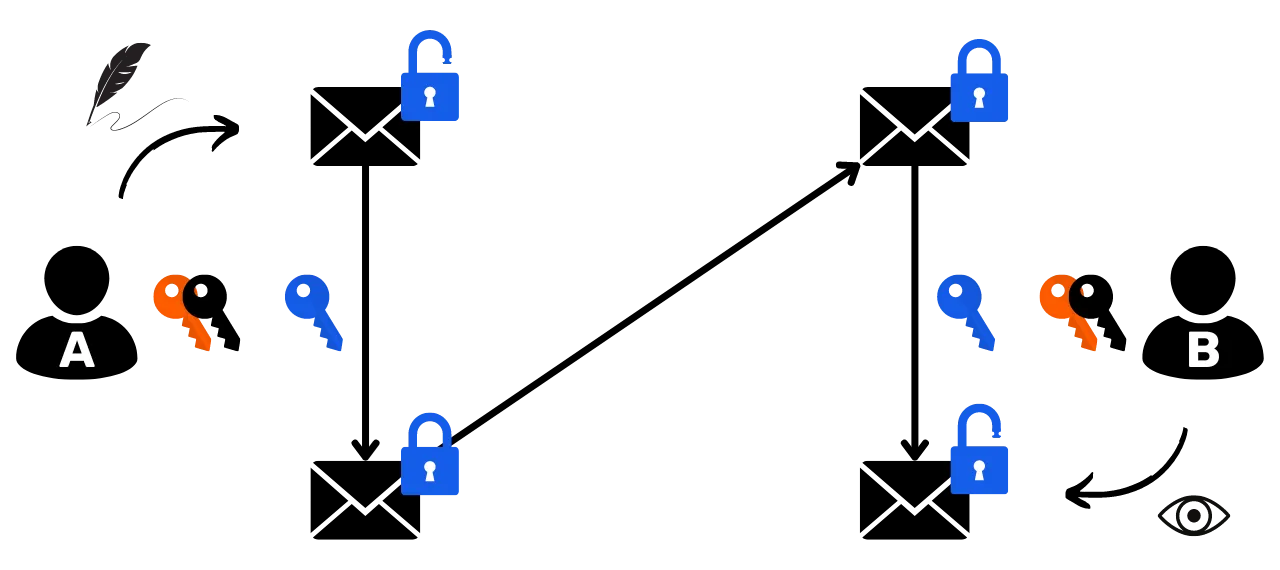

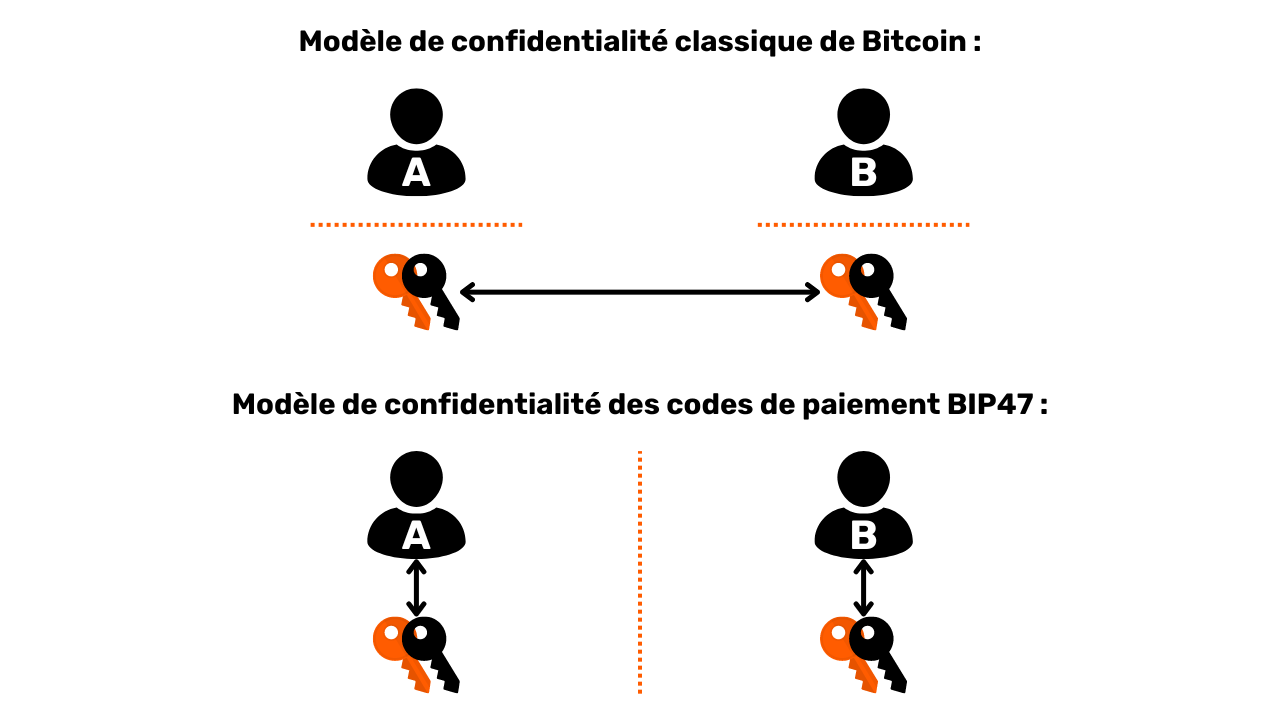

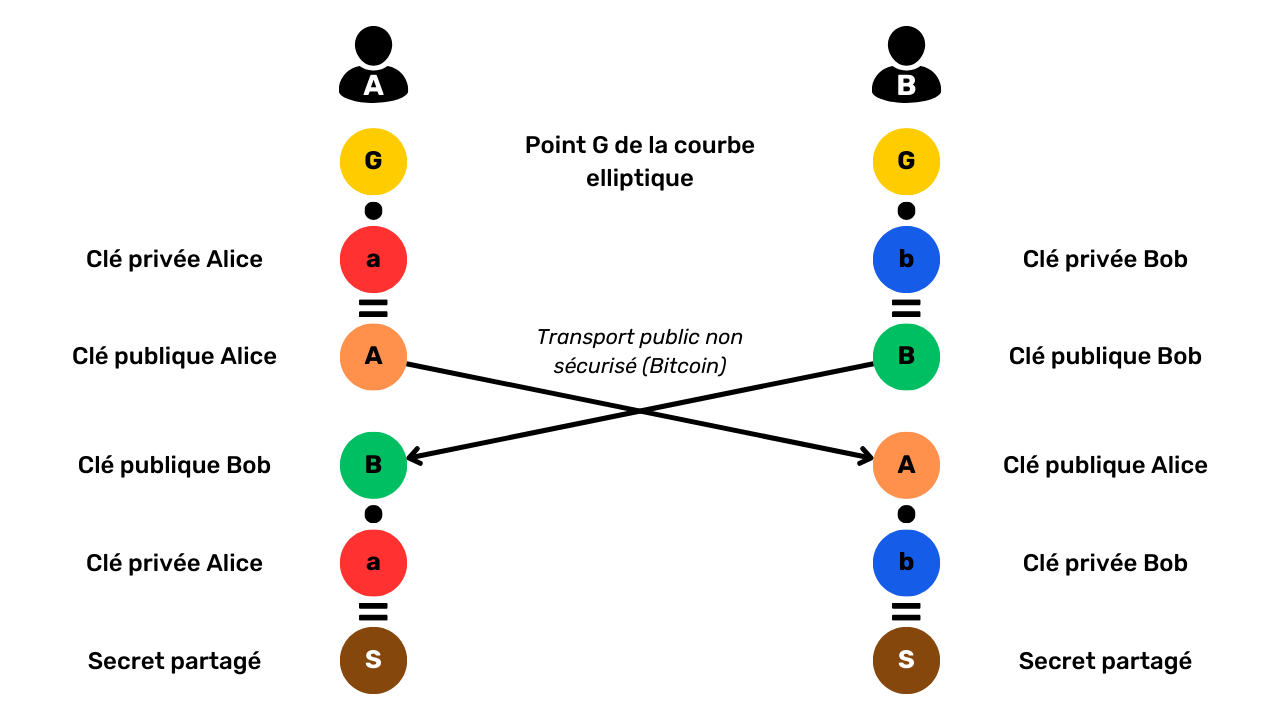

Модель конфиденциальности: банковская система против биткойна

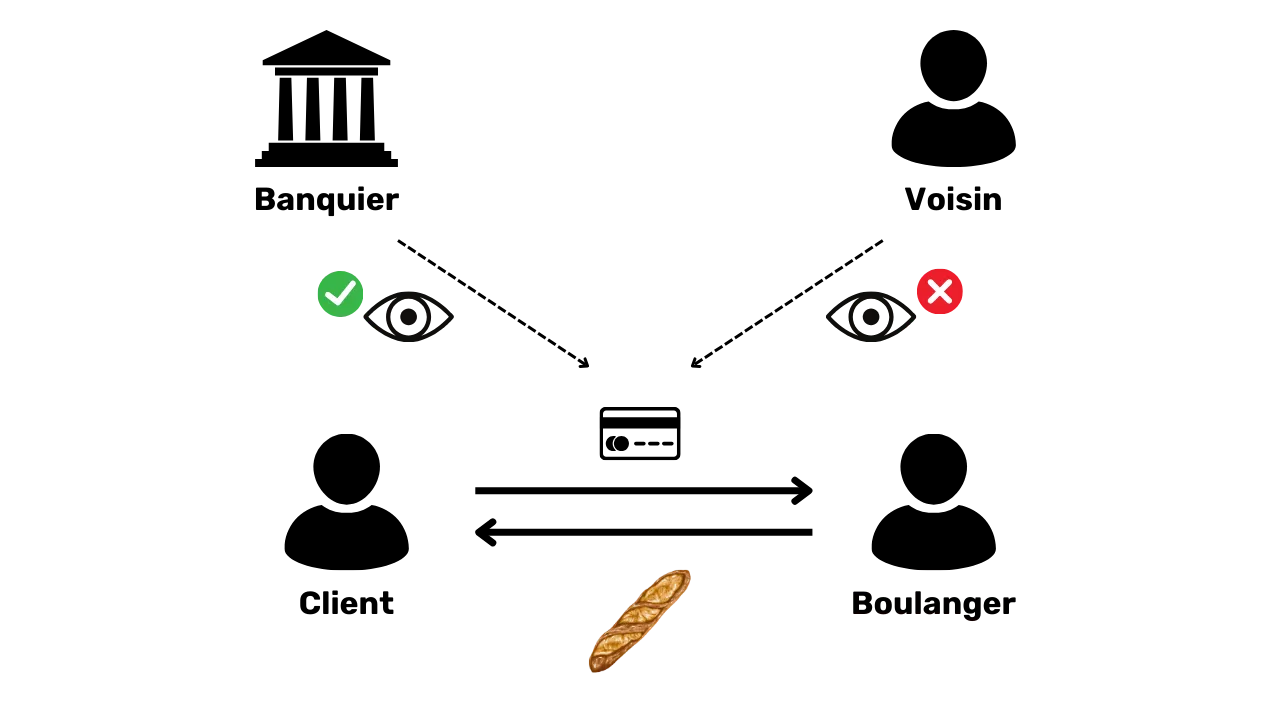

В традиционной системе ваш банковский счет связан с вашей личностью. Банкир может знать, какой банковский счет принадлежит тому или иному клиенту, и какие операции с ним связаны. Однако между банком и общественным достоянием этот поток информации прерван. Другими словами, невозможно узнать баланс и операции по банковскому счету, принадлежащему другому человеку. Только банк имеет доступ к этой информации.

Например, ваш банкир знает, что вы каждое утро покупаете багет у местного пекаря, но ваш сосед ничего не знает об этой сделке. Таким образом, поток информации доступен заинтересованным сторонам, в частности банку, но остается недоступным для посторонних.

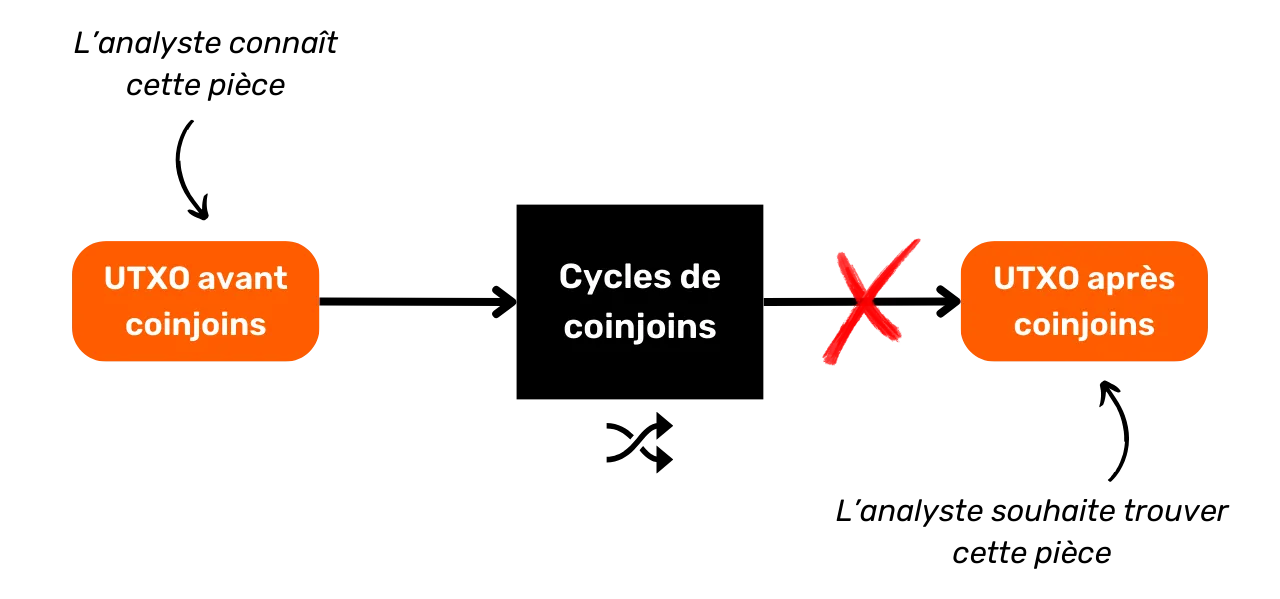

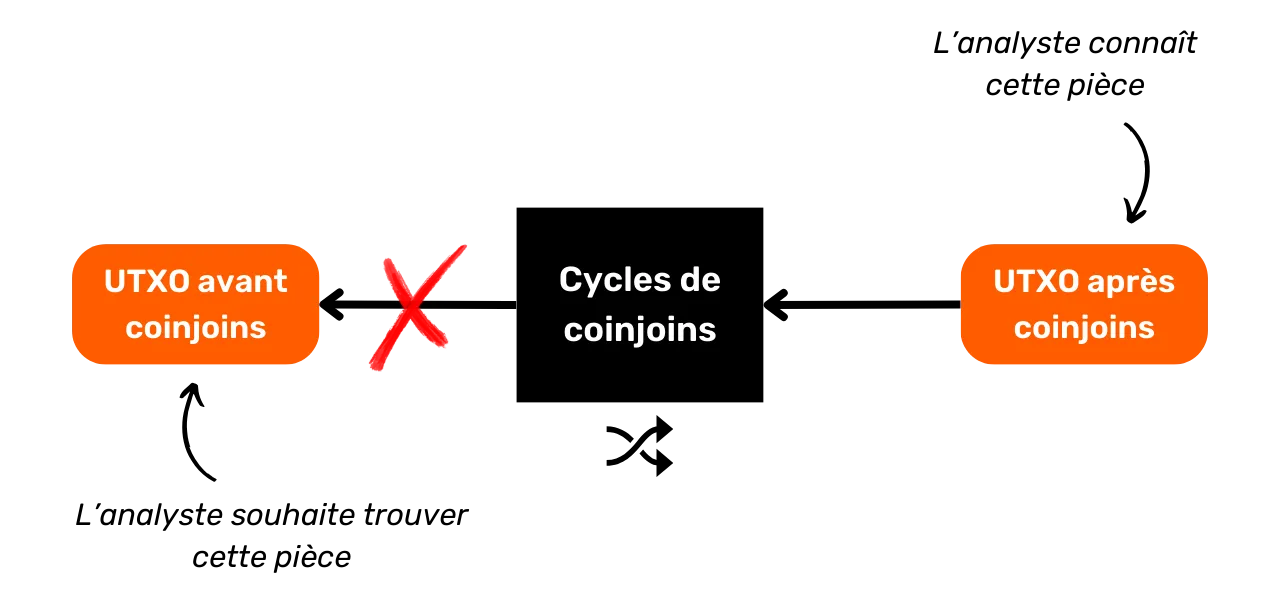

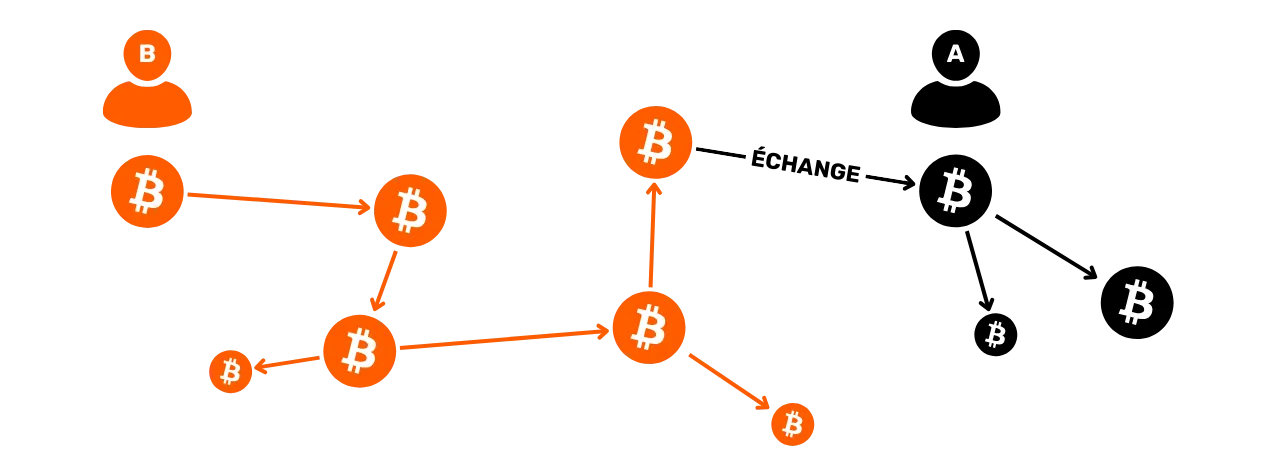

Из-за ограничения на публичное распространение транзакций, которое мы рассмотрели в предыдущем разделе, модель конфиденциальности Биткойна не может следовать модели банковской системы. В случае с Биткойном, поскольку поток информации не может быть разорван между транзакциями и публичным достоянием, модель конфиденциальности основывается на разделении личности пользователя и самих транзакций.

Например, если вы покупаете багет у булочника, расплачиваясь BTC, ваш сосед, у которого есть свой собственный узел, может видеть, как проходит ваша транзакция, точно так же, как и все остальные транзакции в системе. Однако, если соблюдаются принципы конфиденциальности, он не сможет связать эту конкретную транзакцию с вашей личностью.

Но поскольку транзакции биткоина являются публичными, между ними все равно можно установить связи, чтобы получить информацию об участниках. Эта деятельность даже представляет собой отдельную специальность, известную как "анализ блокчейна". В следующей части курса я приглашаю вас изучить основы анализа блокчейна, чтобы вы могли понять, как отслеживаются ваши биткоины, и лучше защититься от них.

Понимание и защита от цепного анализа

Что такое анализ цепочки биткойнов?

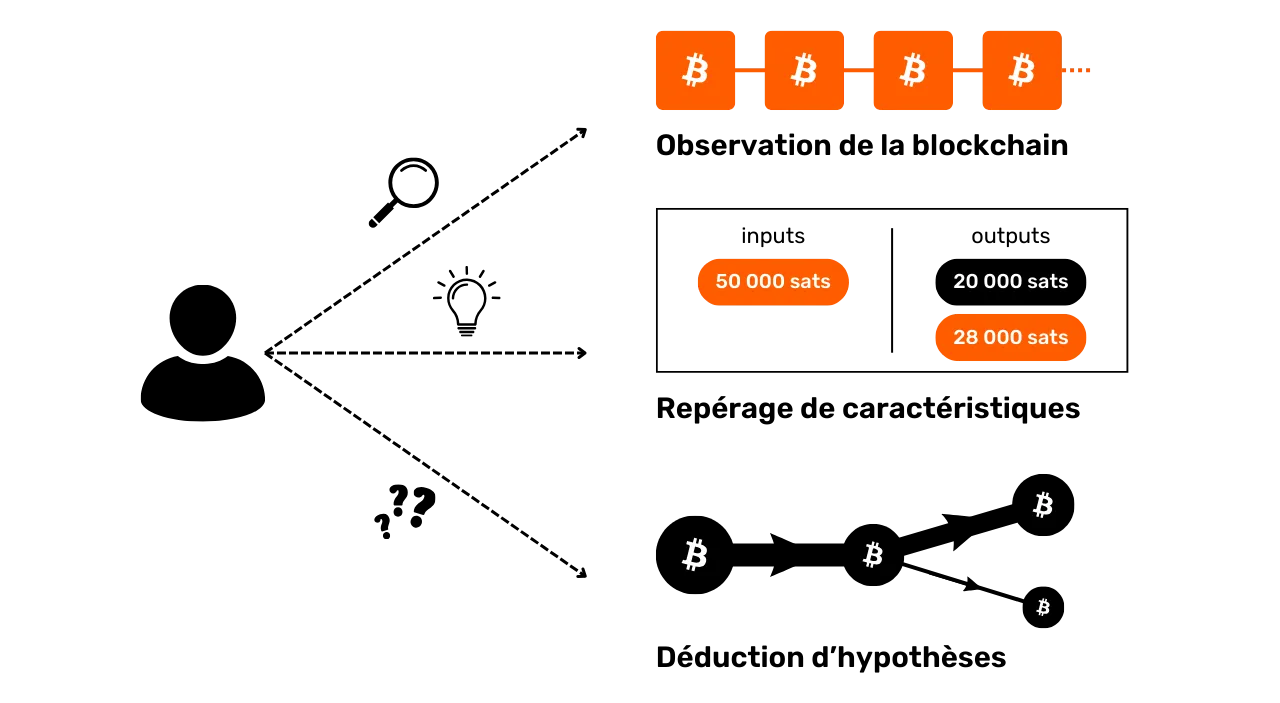

Определение и работа

Анализ блокчейна - это практика отслеживания потока биткоинов в блокчейне. В целом, анализ цепочки основан на наблюдении характеристик в образцах предыдущих транзакций. Затем необходимо выявить эти же характеристики в транзакции, которую мы хотим проанализировать, и вывести из них правдоподобные интерпретации. Такой метод решения проблемы, основанный на практическом подходе к поиску достаточно хорошего решения, известен как "эвристика".

Говоря простым языком, анализ цепочки состоит из трех основных этапов:

** Наблюдение за блокчейном ;**

Идентификация известных особенностей ;

*Выведение предположений

Анализ блокчейна может выполнить любой человек. Все, что вам нужно, - это доступ к публичной информации блокчейна через полный узел, чтобы наблюдать за движением транзакций и строить гипотезы. Существуют и бесплатные инструменты, облегчающие этот анализ, например OXT.me, который мы подробно рассмотрим в двух последних главах этого раздела. Однако основной риск для конфиденциальности исходит от компаний, специализирующихся на анализе строк. Эти компании довели анализ блокчейна до промышленных масштабов и продают свои услуги финансовым институтам и правительствам. Среди этих компаний, безусловно, наиболее известна Chainalysis.

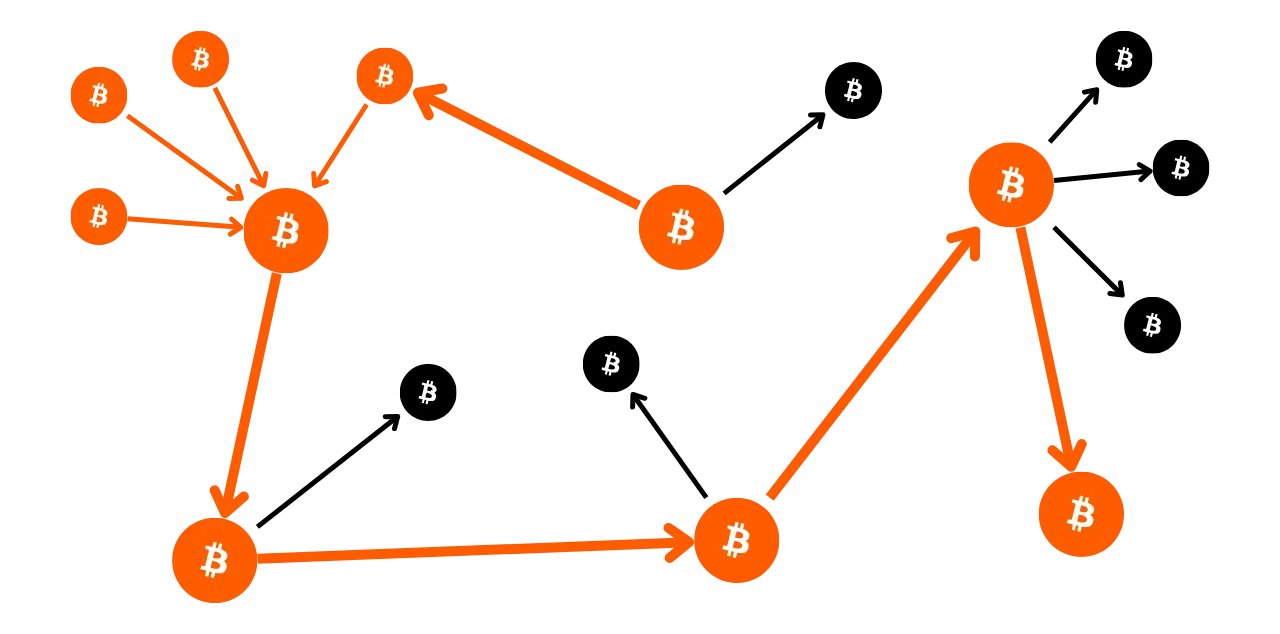

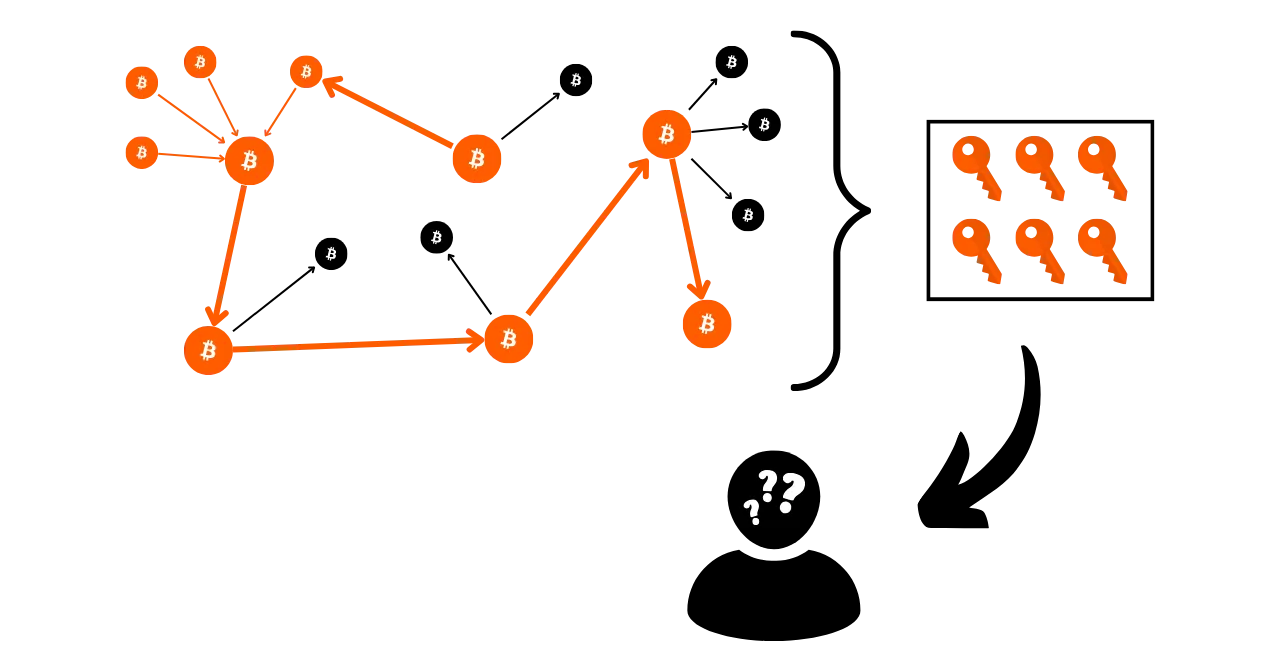

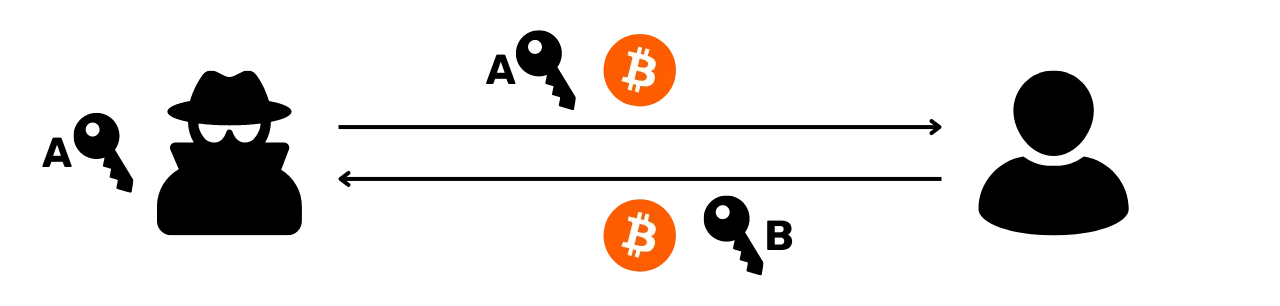

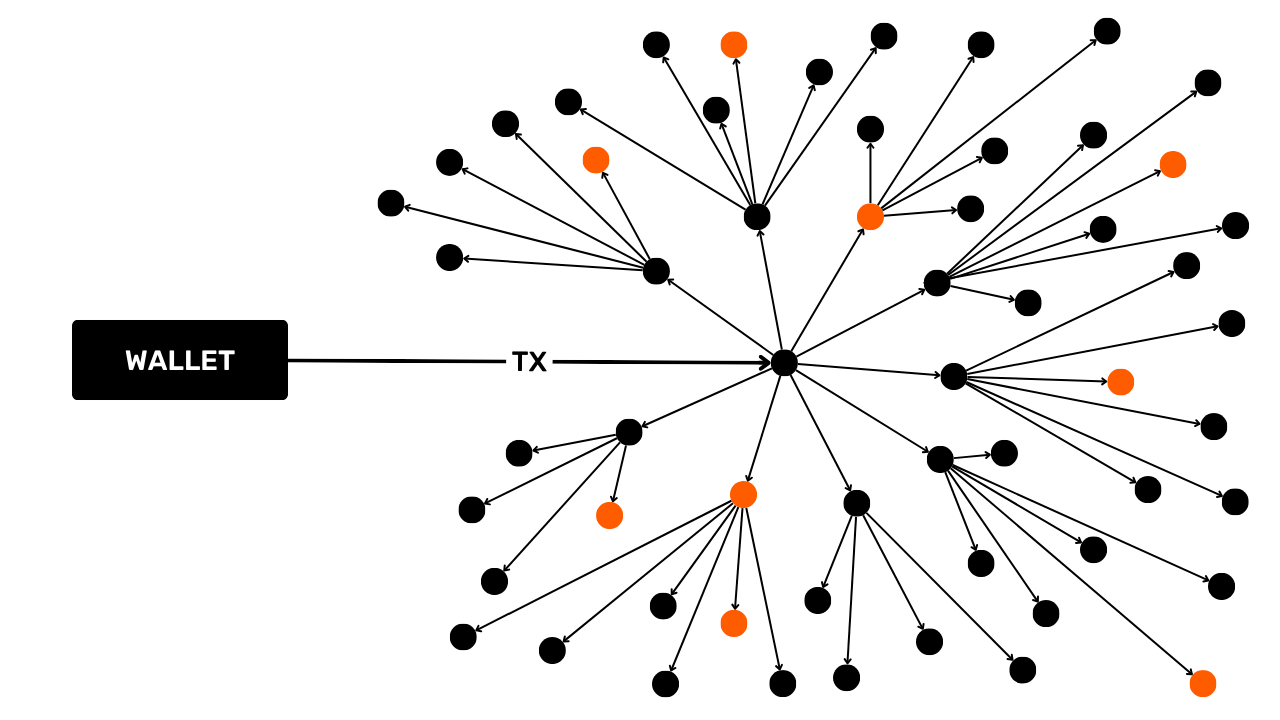

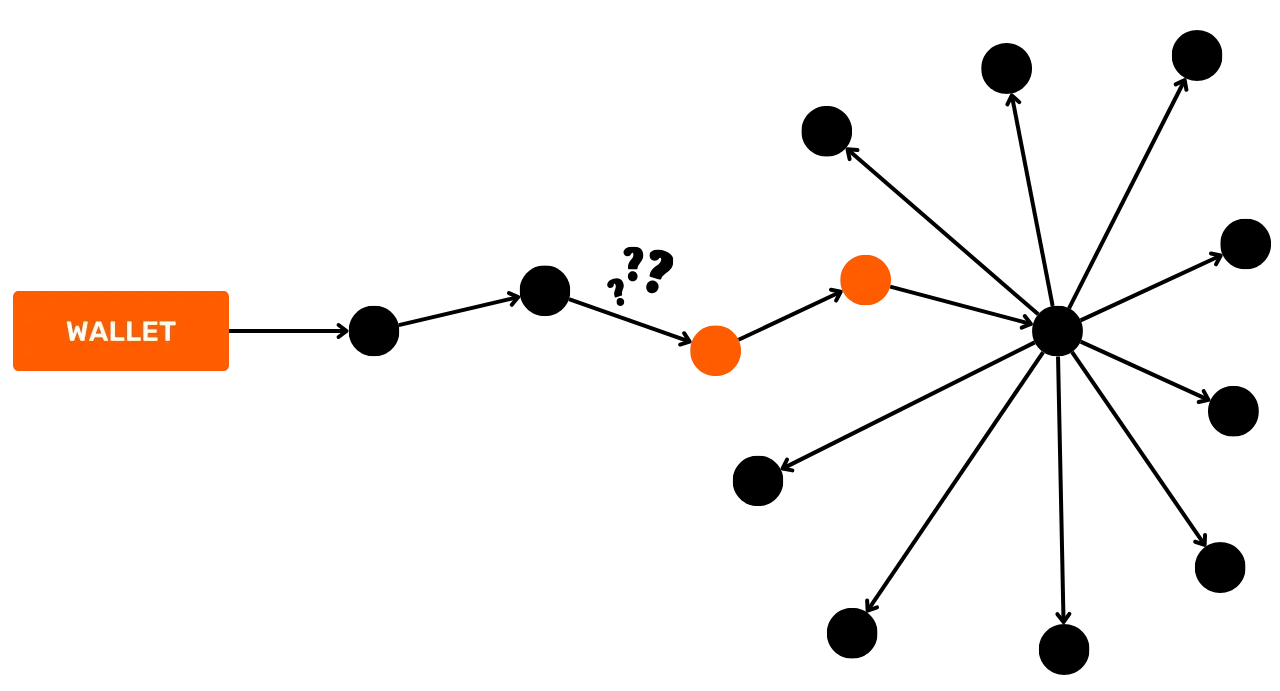

Цели анализа цепи

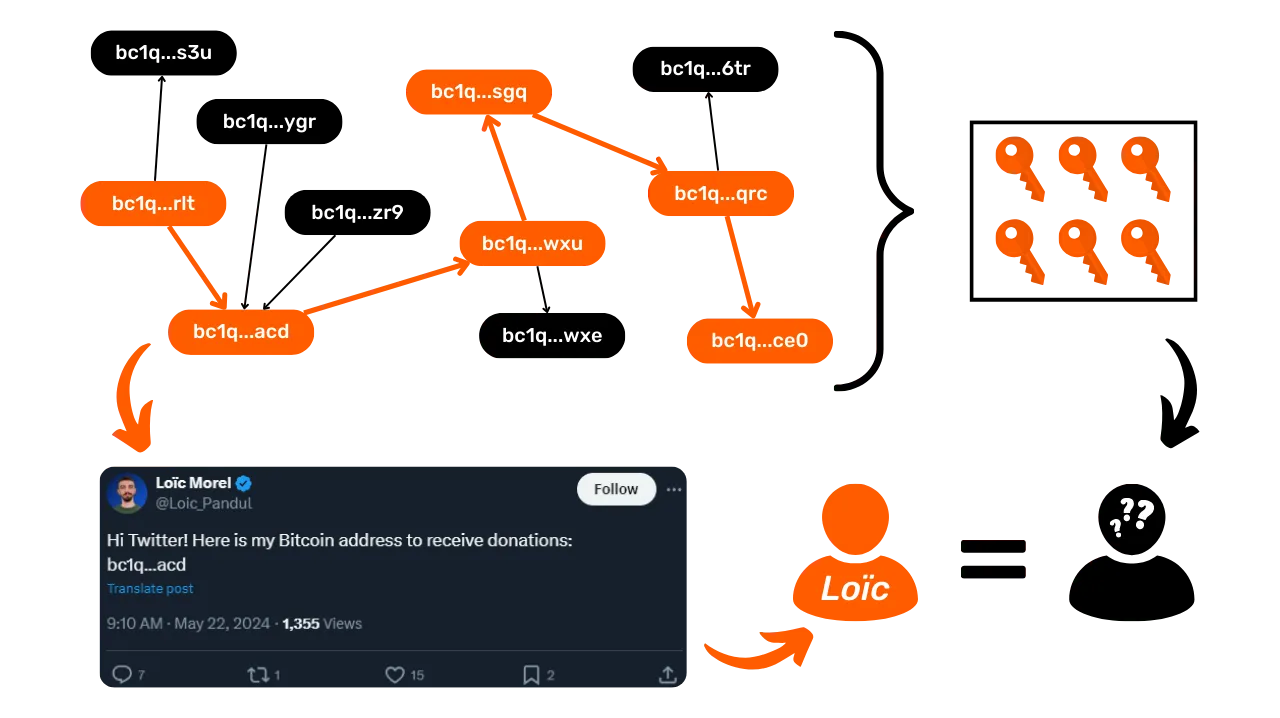

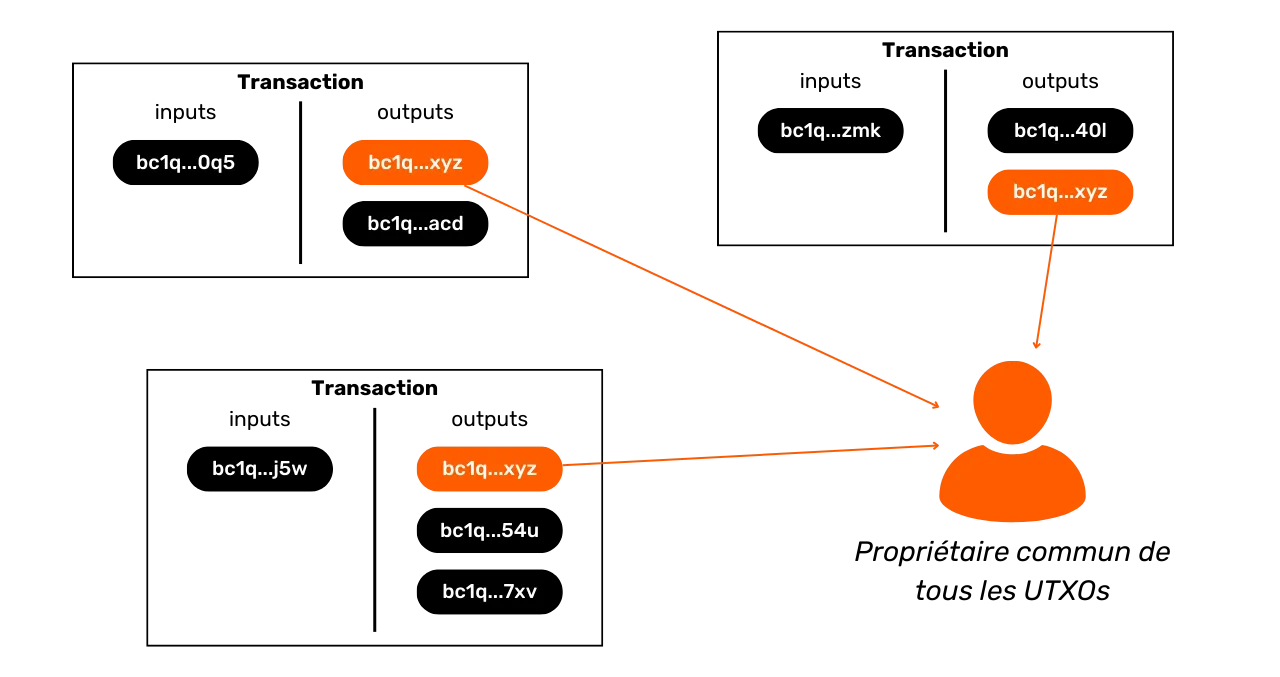

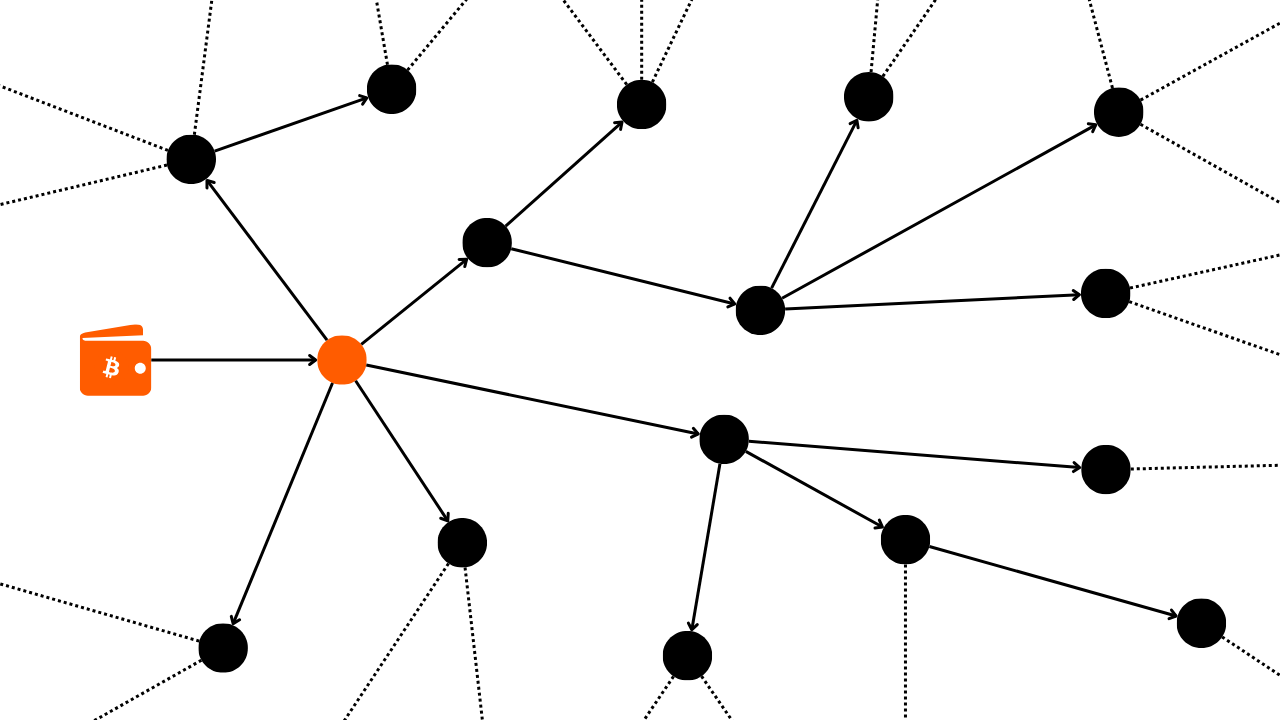

Одна из целей анализа блокчейна - сгруппировать различные действия с Bitcoin, чтобы определить уникальность пользователя, который их совершил. Впоследствии можно будет попытаться связать этот кластер действий с реальной личностью.

Вспомните предыдущую главу. Я объяснил, почему модель конфиденциальности биткойна изначально была основана на отделении личности пользователя от транзакций. Поэтому было бы заманчиво считать, что анализ блокчейна бесполезен, поскольку, даже если нам удастся собрать воедино все действия на цепочке, мы не сможем связать их с реальной личностью.

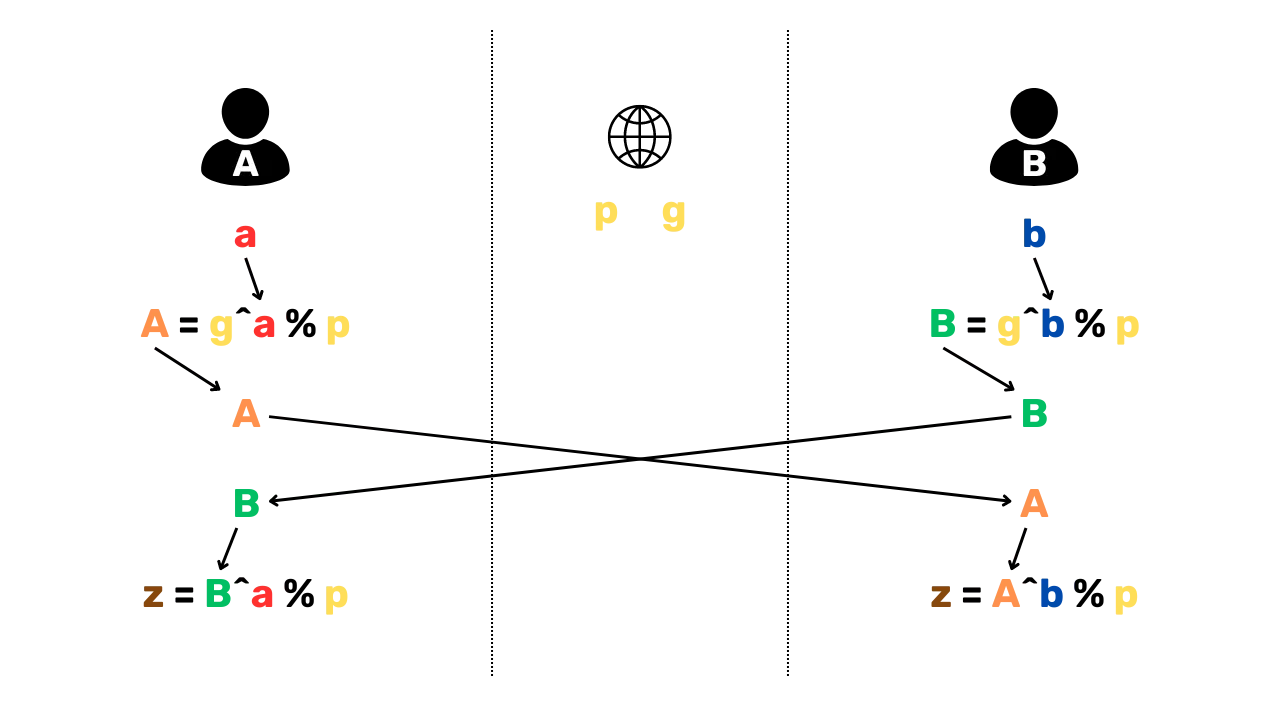

Теоретически это утверждение верно. В первой части этого курса мы видели, что пары криптографических ключей используются для установления условий на UTXO. По сути, эти пары ключей не разглашают никакой информации о личности их владельцев. Таким образом, даже если нам удастся сгруппировать действия, связанные с различными парами ключей, это ничего не скажет нам о субъекте, стоящем за этими действиями.

Однако практическая реальность гораздо сложнее. Существует множество моделей поведения, которые могут связать реальную личность с ончейн-активностью. В аналитике это называется точкой входа, и их существует множество.

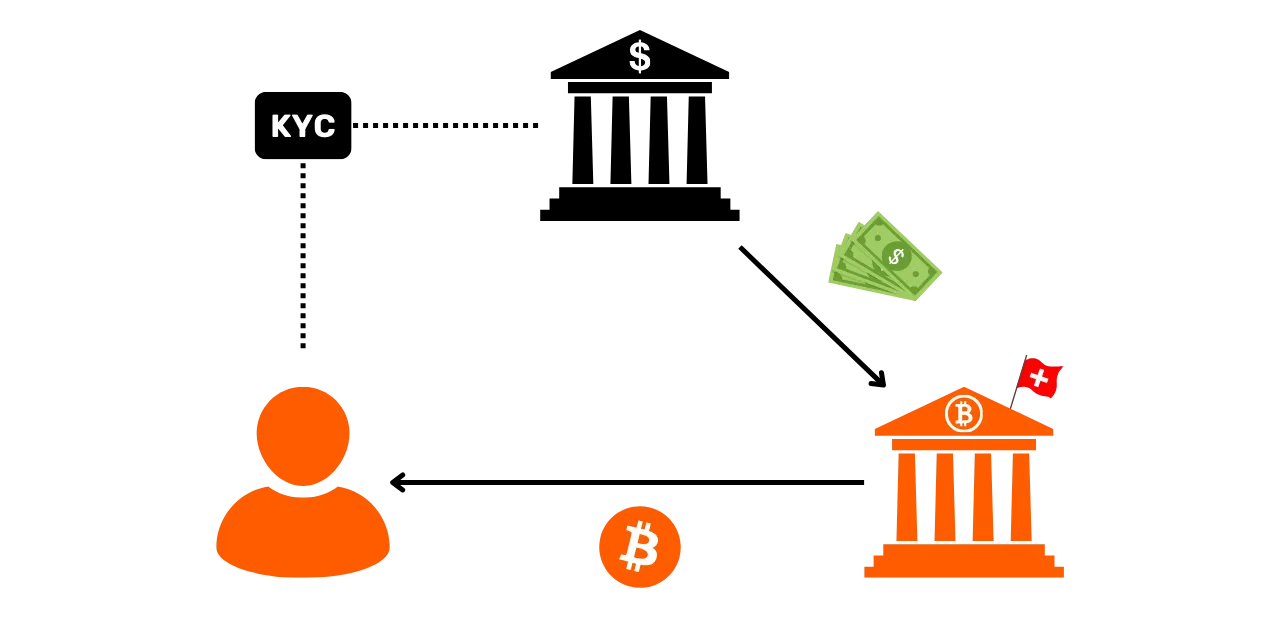

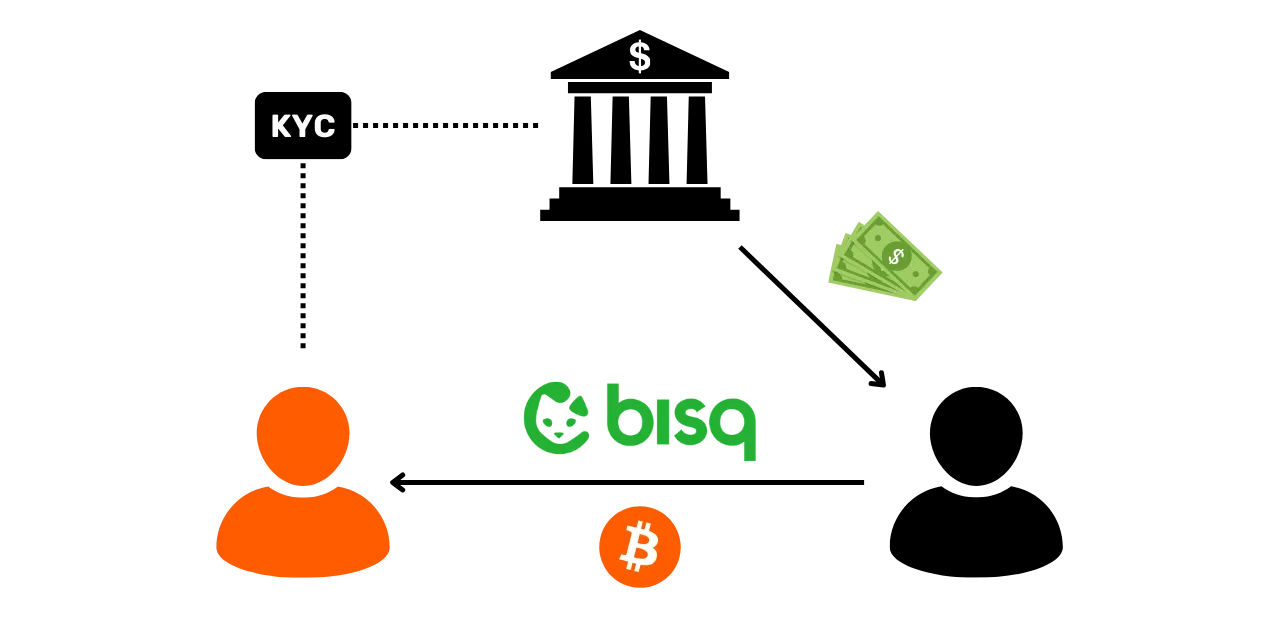

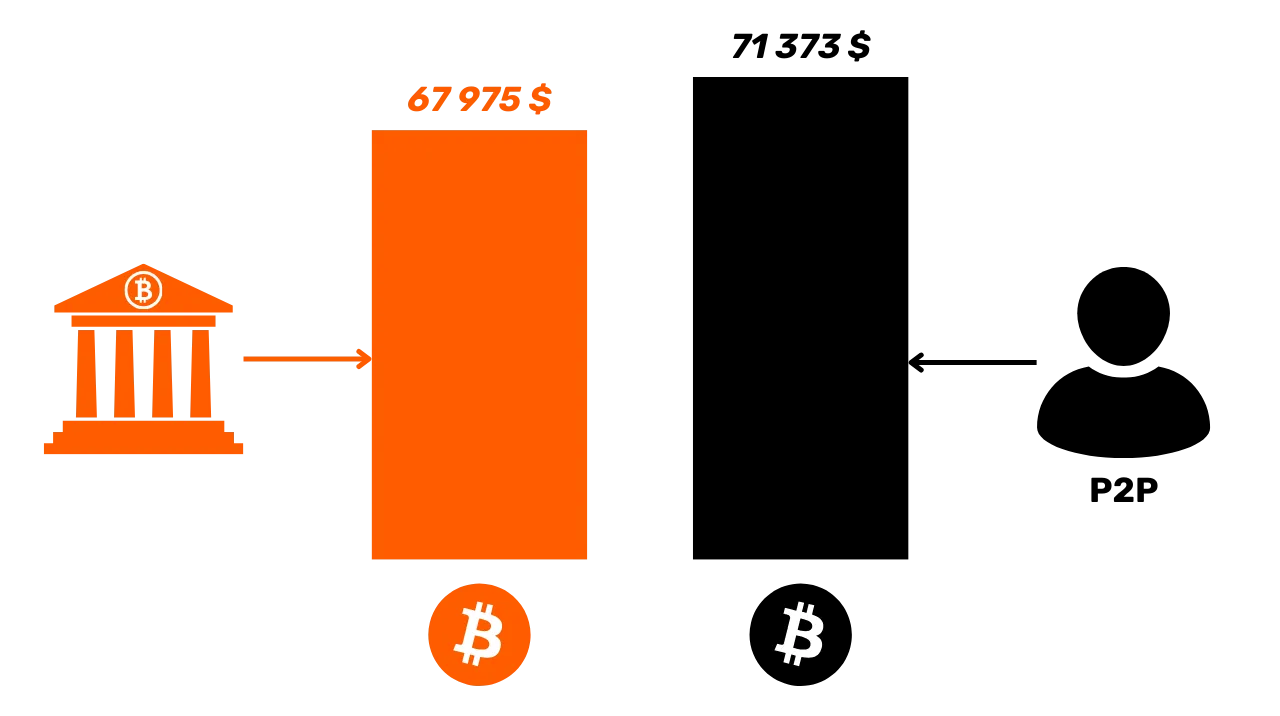

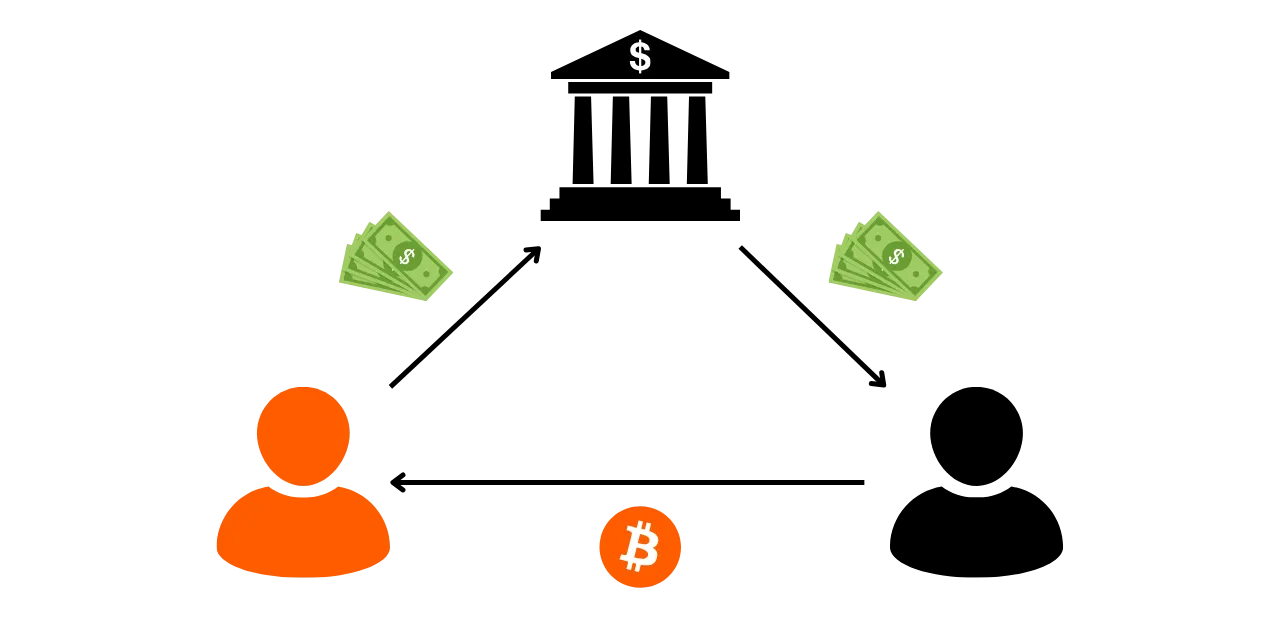

Наиболее распространенным является KYC (Know Your Customer). Если вы выводите свои биткойны с регулируемой платформы на один из ваших личных адресов получения, то некоторые люди могут связать вашу личность с этим адресом. В более широком смысле точкой входа может быть любая форма взаимодействия между вашей реальной жизнью и транзакцией Биткойна. Например, если вы публикуете адрес получения в своих социальных сетях, это может стать точкой входа для анализа. Если вы совершите платеж в биткойнах своему пекарю, он сможет связать ваше лицо (часть вашей личности) с биткойн-адресом.

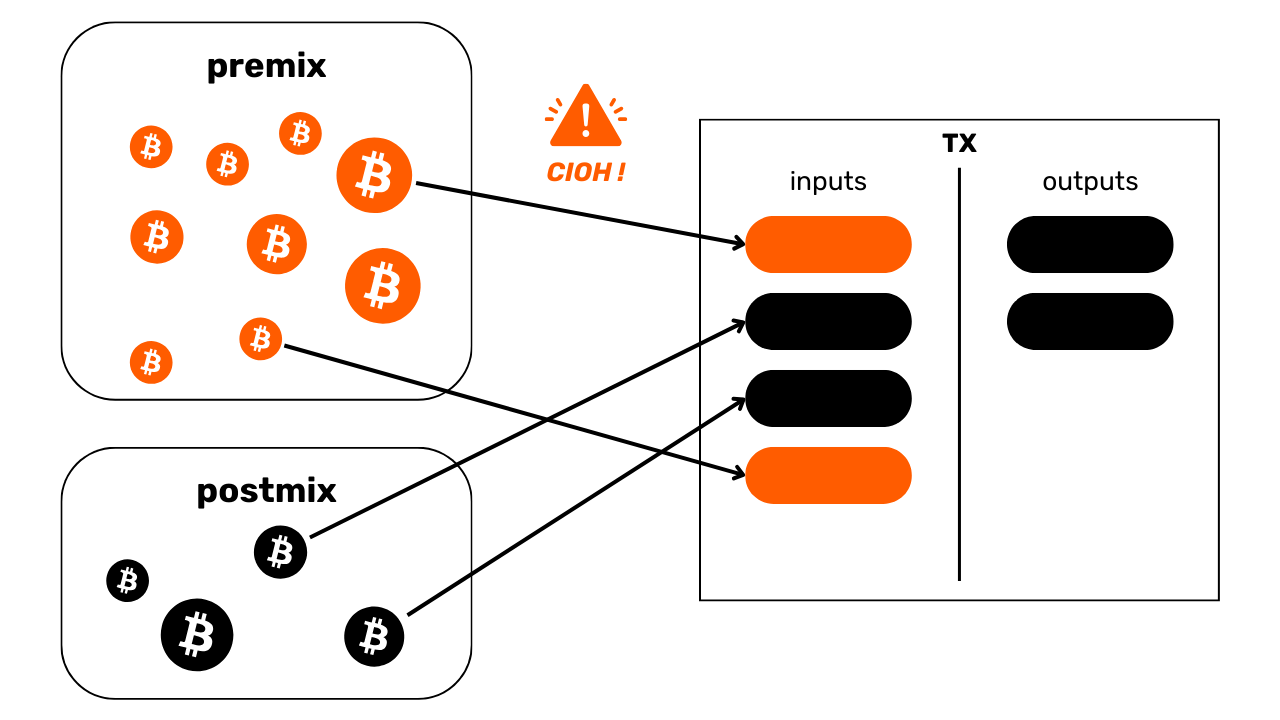

Эти точки входа практически неизбежны при использовании Биткойна. Хотя мы можем попытаться ограничить сферу их действия, они всегда будут присутствовать. Именно поэтому крайне важно сочетать методы, направленные на сохранение конфиденциальности. Хотя сохранение разделения между вашей реальной личностью и вашими транзакциями - интересный подход, сегодня он остается недостаточным. Ведь если все ваши действия в ончейне можно сгруппировать, то даже самая маленькая точка проникновения, скорее всего, поставит под угрозу созданный вами единый уровень конфиденциальности.

Защита от цепного анализа

Поэтому при использовании биткойна нам также необходимо уметь справляться с анализом блокчейна. Таким образом, мы сможем свести к минимуму агрегирование наших действий и ограничить влияние точки входа на нашу конфиденциальность.

Что может быть лучше анализа блокчейна, чем узнать о методах, используемых в нем? Если вы хотите знать, как улучшить свою конфиденциальность в Биткойне, вам нужно понять эти методы. Это позволит вам лучше понять такие методы, как coinjoin или payjoin (методы, которые мы рассмотрим в заключительных частях курса), и сократить количество ошибок, которые вы можете совершить.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

В этом можно провести аналогию с криптографией и криптоанализом. Хороший криптограф - это прежде всего хороший криптоаналитик. Чтобы разработать новый алгоритм шифрования, необходимо знать, каким атакам он будет подвергаться, а также изучить, почему предыдущие алгоритмы были взломаны. Тот же принцип применим и к приватности биткоина. Понимание методов анализа блокчейна - ключ к защите от них. Именно поэтому я включил в этот учебный курс целый раздел, посвященный анализу цепочек.

Методы анализа цепей

Важно понимать, что анализ струн не является точной наукой. Он опирается на эвристику, полученную из предыдущих наблюдений или логических интерпретаций. Эти правила позволяют нам получать достаточно надежные результаты, но никогда - с абсолютной точностью. Другими словами, цепочечный анализ всегда подразумевает определенную долю вероятности в полученных выводах. Например, можно с разной степенью уверенности предположить, что два адреса принадлежат одному и тому же субъекту, но полная уверенность всегда будет недостижима.

Весь смысл цепного анализа заключается именно в объединении различных эвристик для минимизации риска ошибки. В каком-то смысле это накопление доказательств, приближающих нас к реальности.

Эти знаменитые эвристики можно разделить на различные категории, которые мы подробно опишем ниже:

- Модели транзакций ;**

- Эвристика внутри транзакции ;**

- Эвристика, внешняя по отношению к сделке**

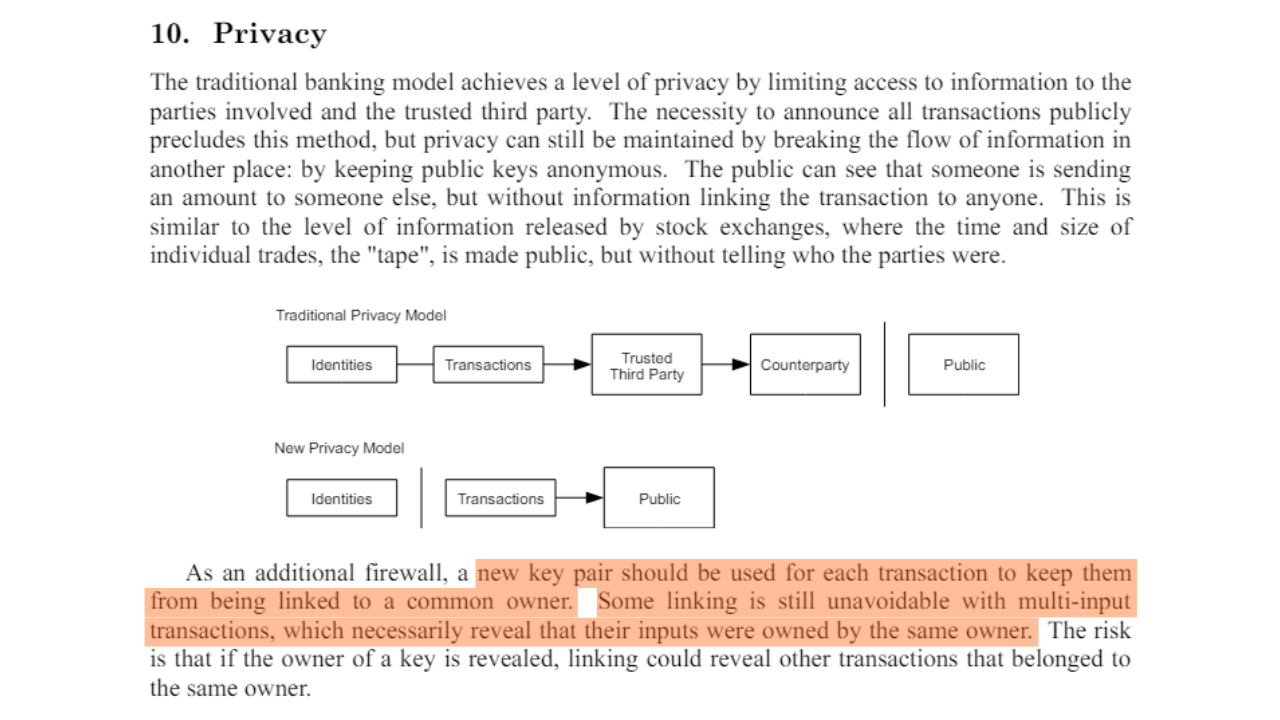

Сатоши Накамото и анализ цепочки

Первые две эвристики анализа цепочки были открыты самим Сатоши Накамото. Он рассказывает о них в 10-й части "Белой книги биткойна". Это :

- cIOH (Common Input Ownership Heuristic);

- и повторное использование адресов.

Источник: С. Накамото, "Биткойн: одноранговая система электронных денег", https://bitcoin.org/bitcoin.pdf, 2009.

Мы увидим, что это за эвристики, в следующих главах, но уже сейчас интересно отметить, что эти две эвристики по-прежнему занимают лидирующее положение в анализе цепочек.

Модели транзакций

Шаблон транзакции - это просто общая модель или структура типичной транзакции, которую можно найти в блокчейне и чья вероятная интерпретация известна. При изучении паттернов мы фокусируемся на одной транзакции и анализируем ее на высоком уровне.

Другими словами, мы будем смотреть только на количество UTXO на входах и количество UTXO на выходах, не останавливаясь на более конкретных деталях и условиях транзакции. Исходя из наблюдаемого паттерна, мы можем интерпретировать природу транзакции. Затем мы поищем характеристики ее структуры и сделаем вывод об интерпретации.

В этом разделе мы рассмотрим основные модели транзакций, встречающиеся в цепном анализе, и для каждой модели я приведу вероятную интерпретацию этой структуры, а также конкретный пример.

Одно отправление (или один платеж)

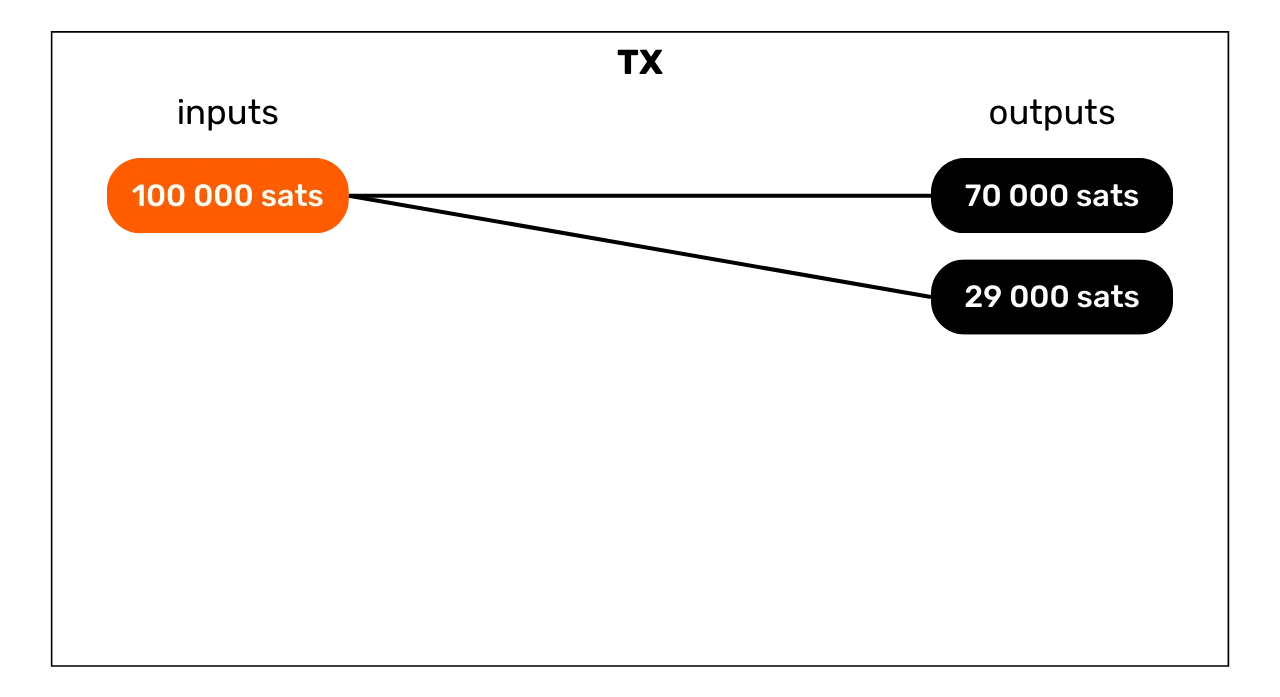

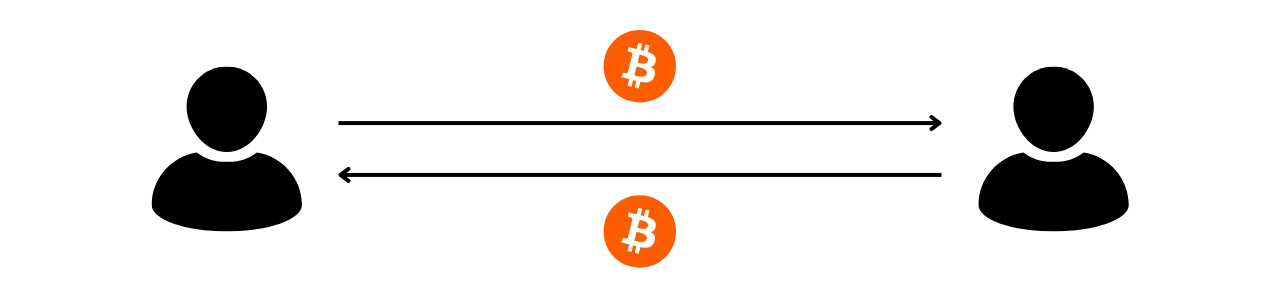

Начнем с очень распространенной модели, поскольку именно она встречается в большинстве биткойн-платежей. Простая модель платежа характеризуется потреблением одного или нескольких UTXO в качестве входов и производством 2 UTXO в качестве выходов. Таким образом, эта модель выглядит следующим образом:

Когда мы обнаруживаем эту структуру транзакций в блокчейне, мы уже можем сделать интерпретацию. Как следует из названия, эта модель указывает на то, что мы находимся в присутствии транзакции отправки или платежа. Пользователь израсходовал свой UTXO на входе, чтобы удовлетворить на выходе платежный UTXO и обменный UTXO (деньги, возвращаемые тому же пользователю).

Поэтому мы знаем, что наблюдаемый пользователь, вероятно, больше не владеет одним из двух выходных UTXO (платежным UTXO), но все еще владеет другим UTXO (обменным UTXO).

На данный момент мы не можем указать, какой выход представляет какой UTXO, поскольку это не является целью исследования паттерна. Мы добьемся этого, опираясь на эвристику, которую рассмотрим в следующих разделах. На данном этапе наша задача сводится к определению характера рассматриваемой транзакции, которая в данном случае представляет собой простую отправку.

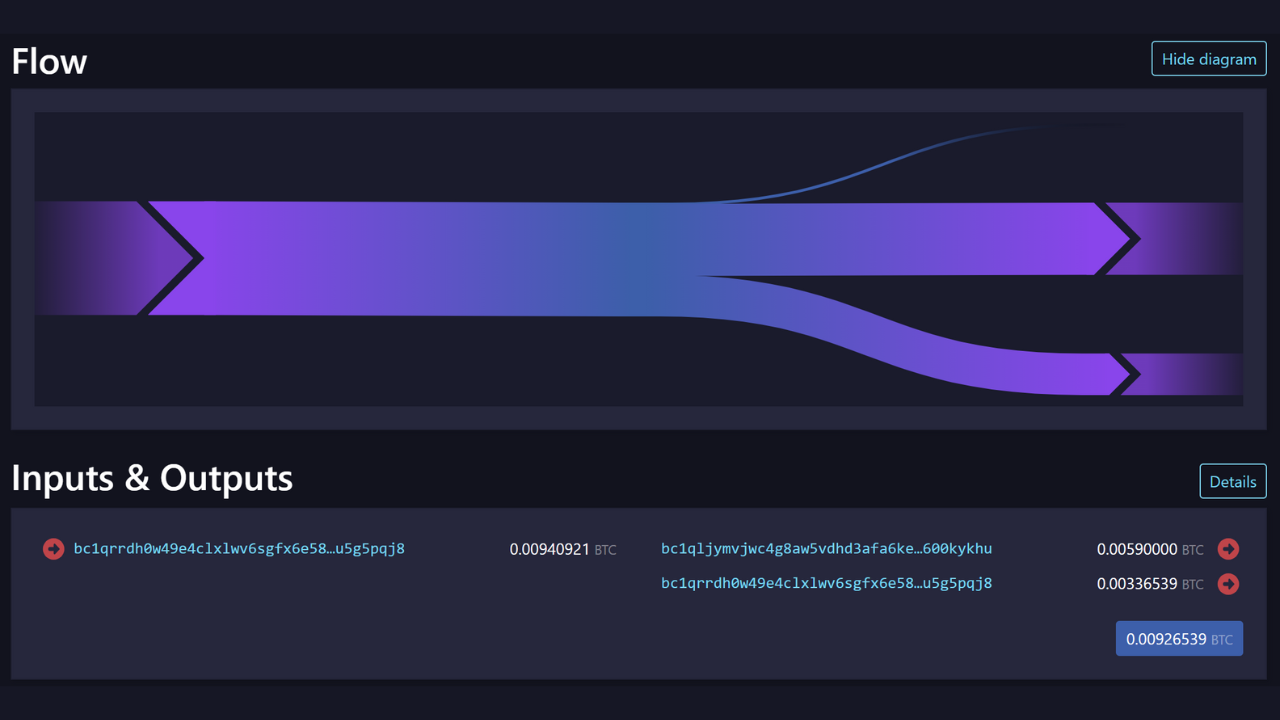

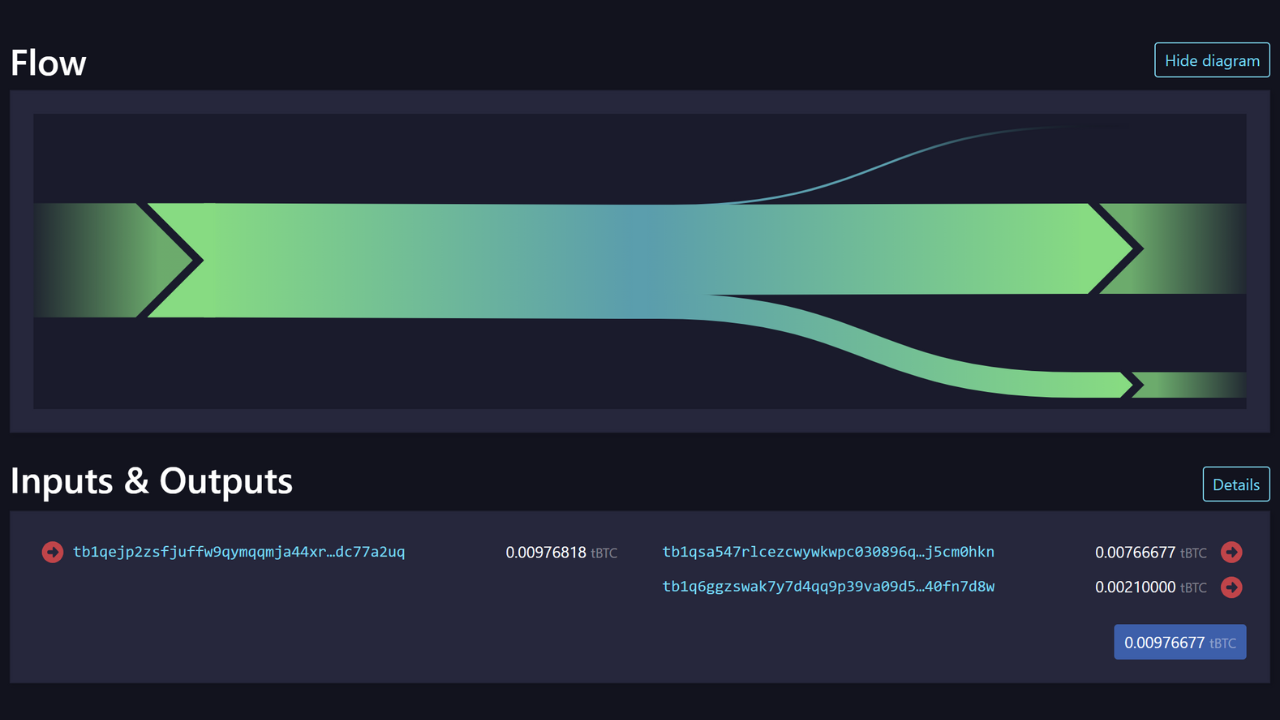

Например, вот транзакция Bitcoin, в которой используется схема простой отправки:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

После этого первого примера вы должны лучше понимать, что значит изучать "модель сделки". Мы изучаем сделку, концентрируясь исключительно на ее структуре, не принимая во внимание окружение или конкретные детали сделки. На этом первом этапе мы рассматриваем только общую картину.

Теперь, когда вы поняли, что такое паттерн, давайте перейдем к другим существующим моделям.

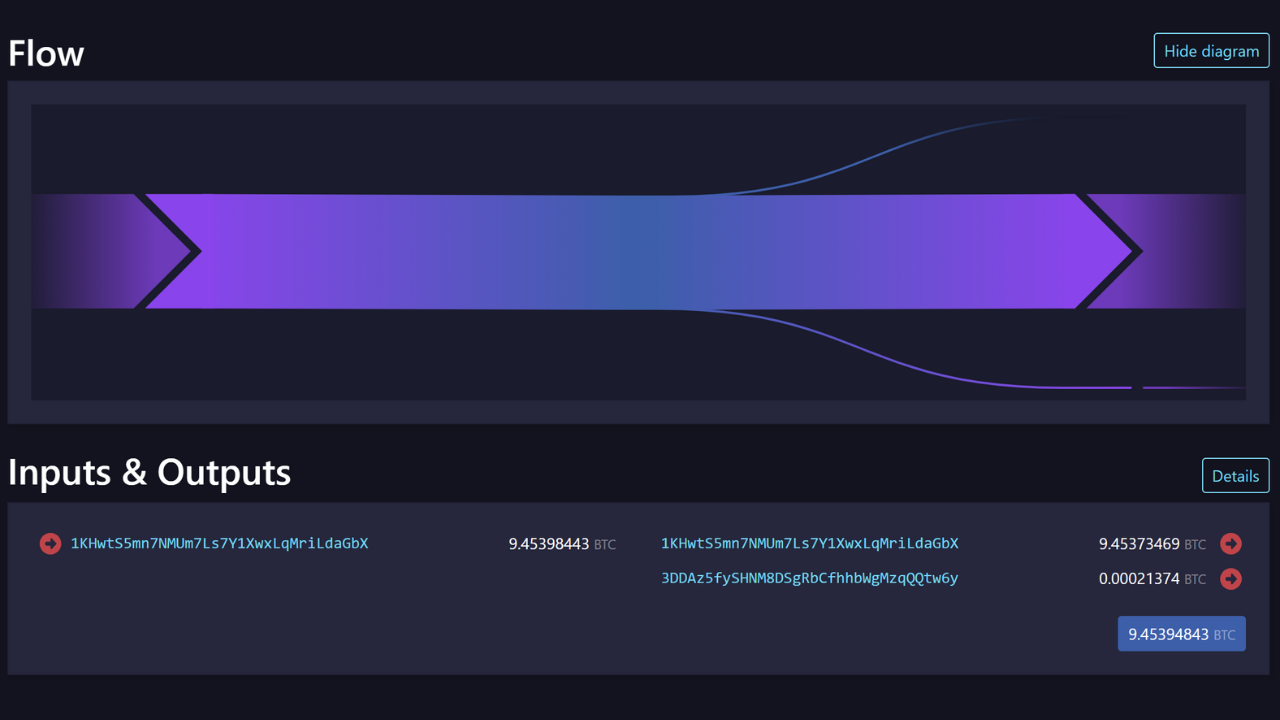

Подметание

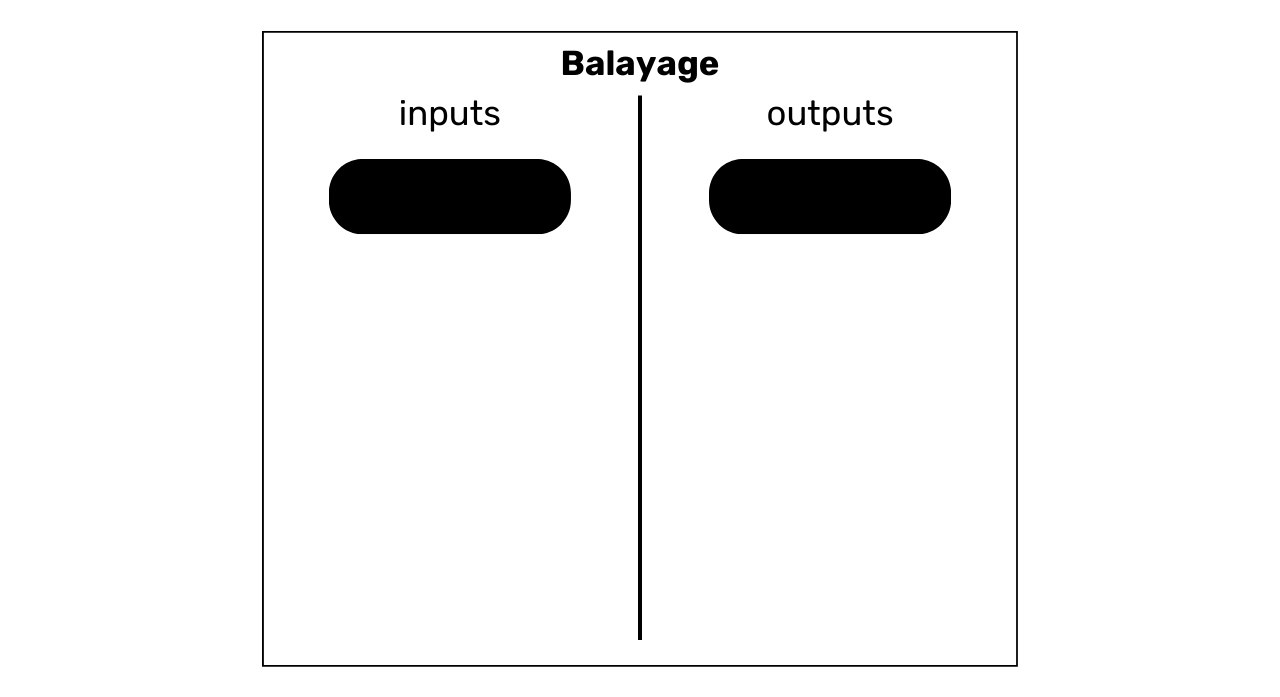

Эта вторая модель характеризуется потреблением одного UTXO в качестве входа и производством одного UTXO в качестве выхода.

Интерпретация этой модели заключается в том, что мы имеем дело с самопереводом. Пользователь перевел свои биткоины самому себе, на другой принадлежащий ему адрес. Поскольку при транзакции не происходит обмена, маловероятно, что речь идет о платеже. Действительно, при совершении платежа практически невозможно, чтобы у плательщика был UTXO, точно соответствующий сумме, требуемой продавцом, плюс комиссия за транзакцию. Поэтому в общем случае плательщик обязан произвести обменный вывод.

Тогда мы узнаем, что наблюдаемый пользователь, вероятно, все еще владеет этим UTXO. В контексте цепного анализа, если мы знаем, что UTXO, используемый в качестве входа в транзакцию, принадлежит Алисе, мы можем предположить, что UTXO, используемый в качестве выхода, также принадлежит ей. В дальнейшем будет интересно найти эвристики внутри транзакции, которые могли бы подкрепить это предположение (мы рассмотрим эти эвристики в главе 3.3).

Например, здесь представлена транзакция Bitcoin, в которой используется схема sweep:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Однако имейте в виду, что подобный паттерн может также свидетельствовать о самостоятельном переводе средств на счет криптовалютной биржевой платформы. Изучение известных адресов и контекста транзакции позволит определить, является ли это перевод на кошелек для самостоятельного хранения или вывод средств на платформу. Действительно, адреса обменных платформ часто легко идентифицируются.

Возьмем пример Алисы: если сканирование приводит к адресу, известному платформе (например, Binance), это может означать, что биткоины были переведены из непосредственного владения Алисы, вероятно, с намерением продать их или хранить на этой платформе. С другой стороны, если адрес назначения неизвестен, разумно предположить, что это просто другой кошелек, по-прежнему принадлежащий Алисе. Но этот тип исследования относится скорее к категории эвристик, чем к закономерностям.

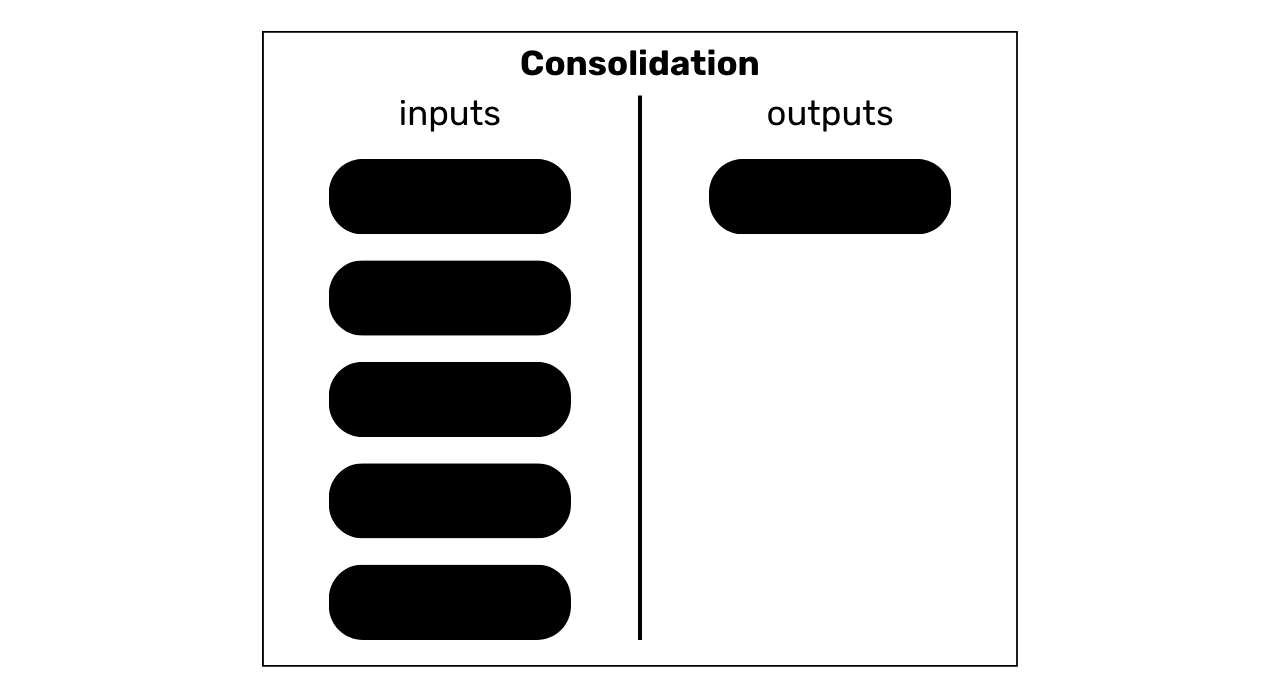

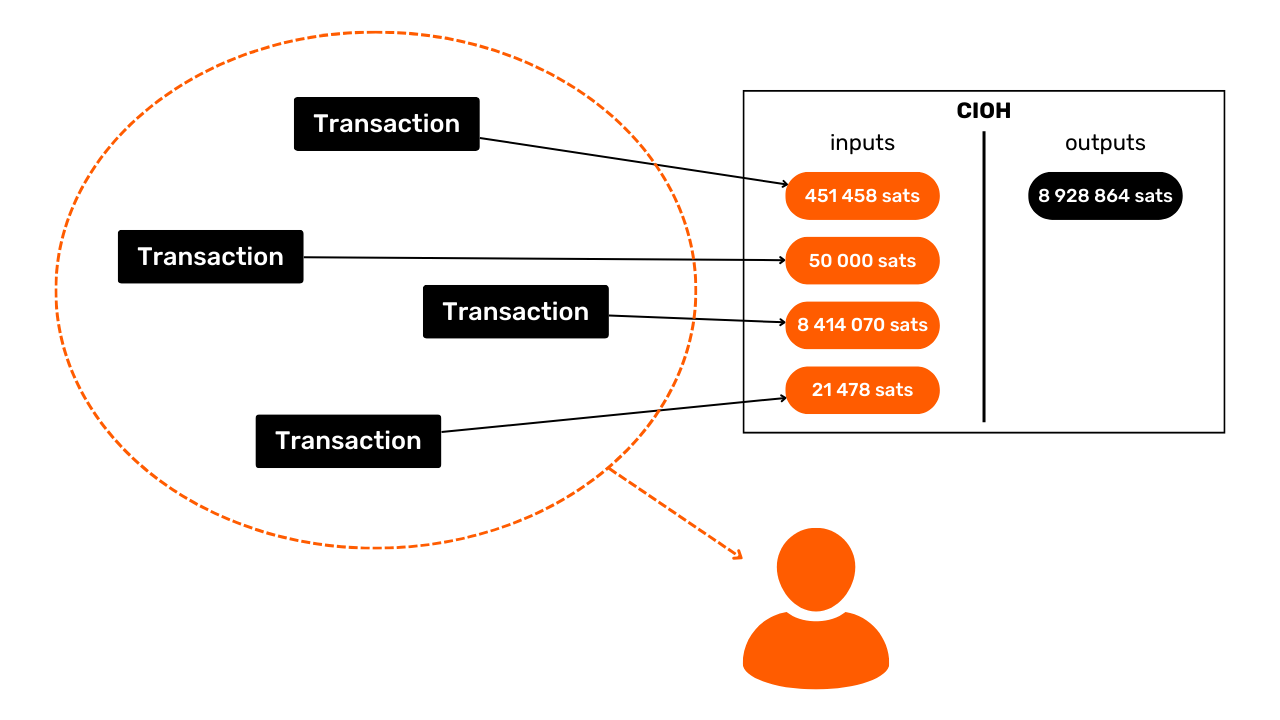

Консолидация

Для этой модели характерно потребление нескольких UTXO на входе и производство одного UTXO на выходе.

Интерпретация этого паттерна заключается в том, что мы находимся в состоянии консолидации. Это распространенная практика среди пользователей биткоина, направленная на объединение нескольких UTXO в преддверии возможного повышения комиссии за транзакции. Выполнив эту операцию в период, когда комиссии низкие, можно сэкономить на будущих комиссиях. Подробнее об этой практике мы поговорим в главе 4.3.

Мы можем сделать вывод, что пользователь, стоящий за этой моделью транзакции, вероятно, владел всеми UTXO на входе и все еще владеет UTXO на выходе. Таким образом, это, вероятно, автотрансфер.

Подобно зачистке, этот тип паттерна также может свидетельствовать о самостоятельном переводе средств на счет биржевой платформы. Изучение известных адресов и контекста транзакции позволит определить, является ли это консолидация в портфель, находящийся под самостоятельным хранением, или вывод средств на платформу.

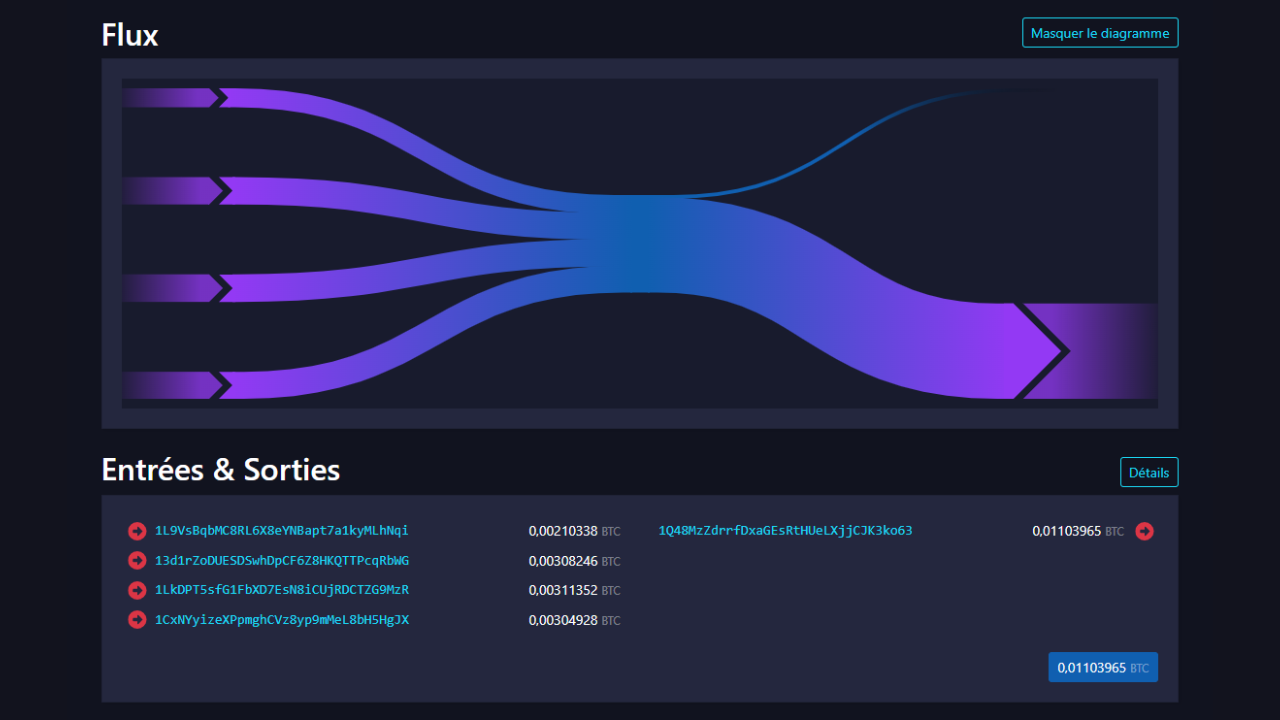

Например, вот транзакция Bitcoin, в которой используется модель консолидации:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

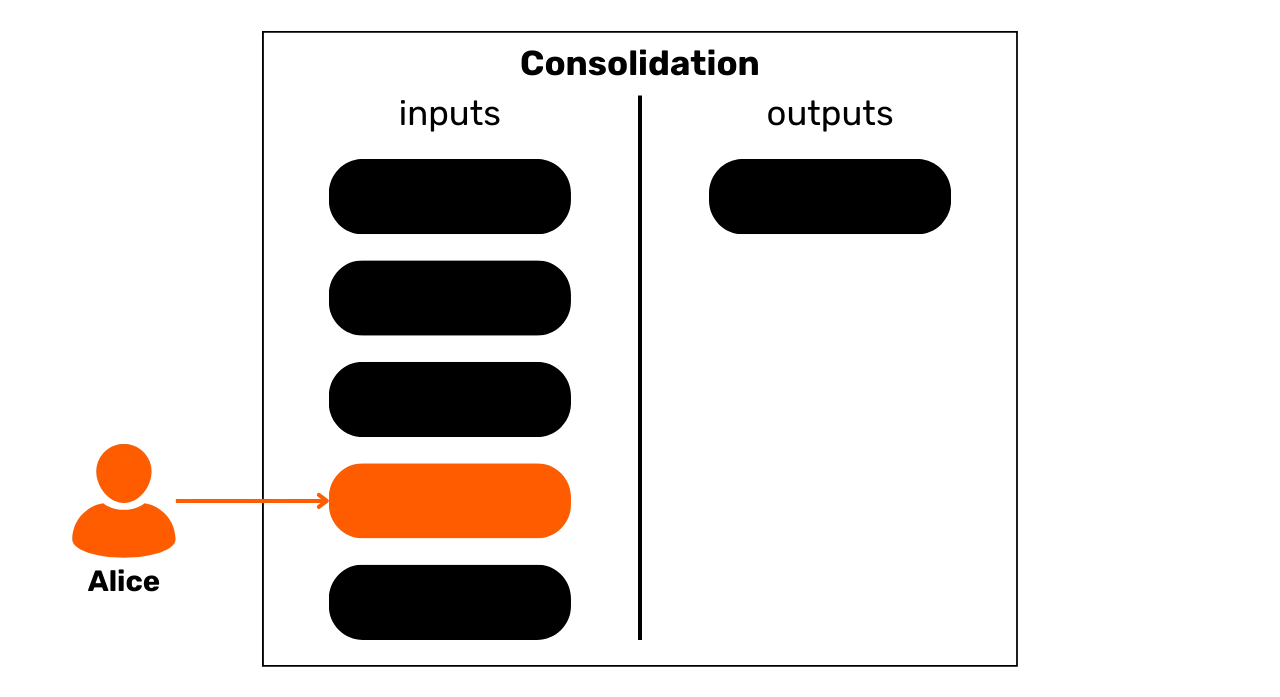

При анализе цепочки эта модель может раскрыть много информации. Например, если мы знаем, что один из входов принадлежит Алисе, мы можем предположить, что все остальные входы и выход этой транзакции также принадлежат ей. Это предположение позволит вернуться назад по цепочке предыдущих транзакций, чтобы обнаружить и проанализировать другие транзакции, которые могут быть связаны с Алисой.

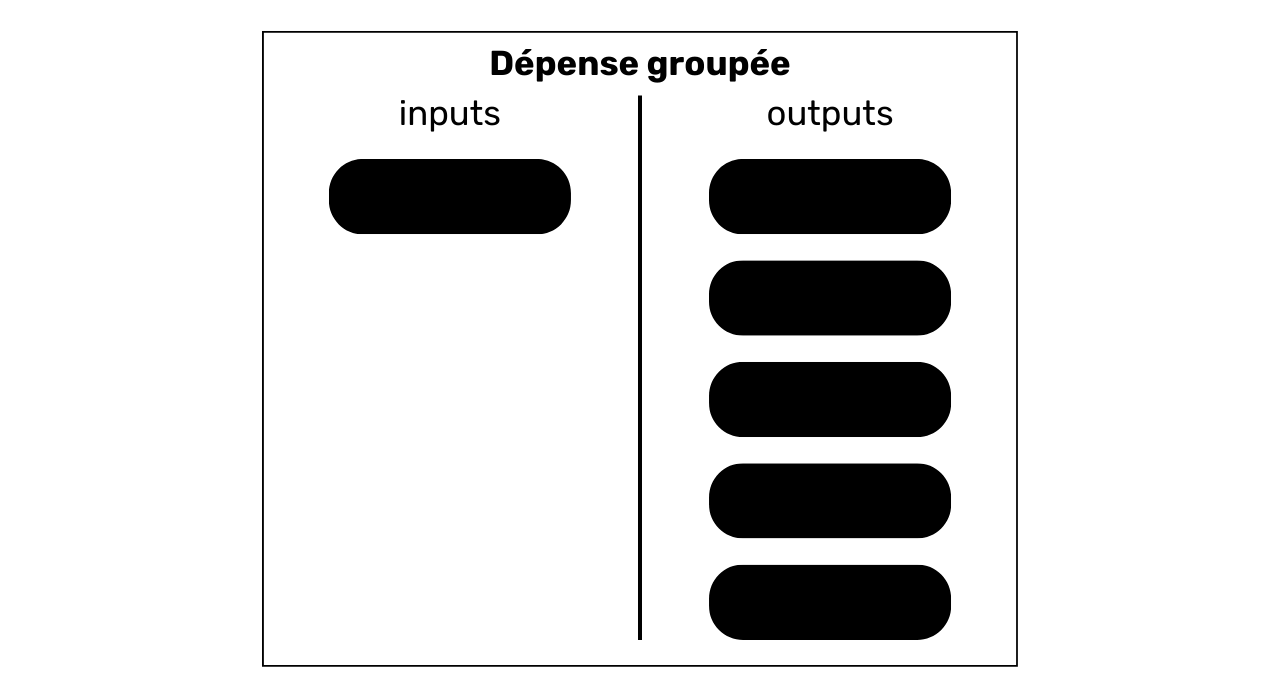

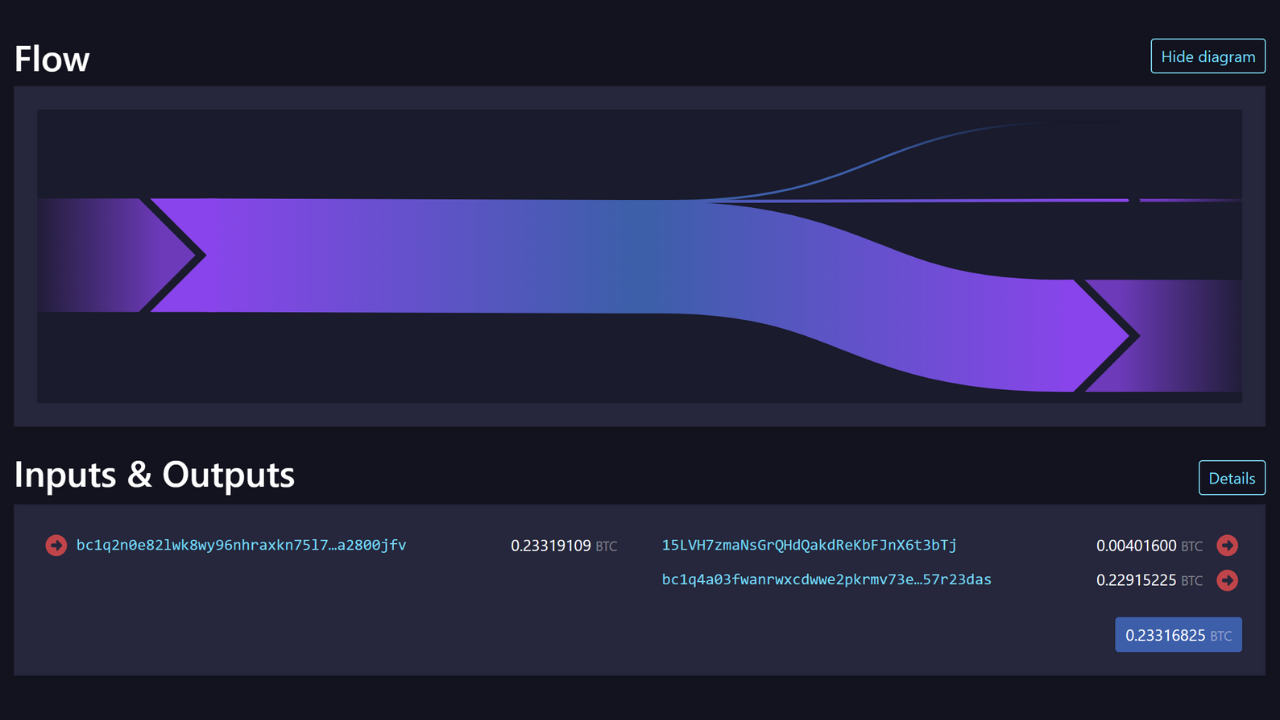

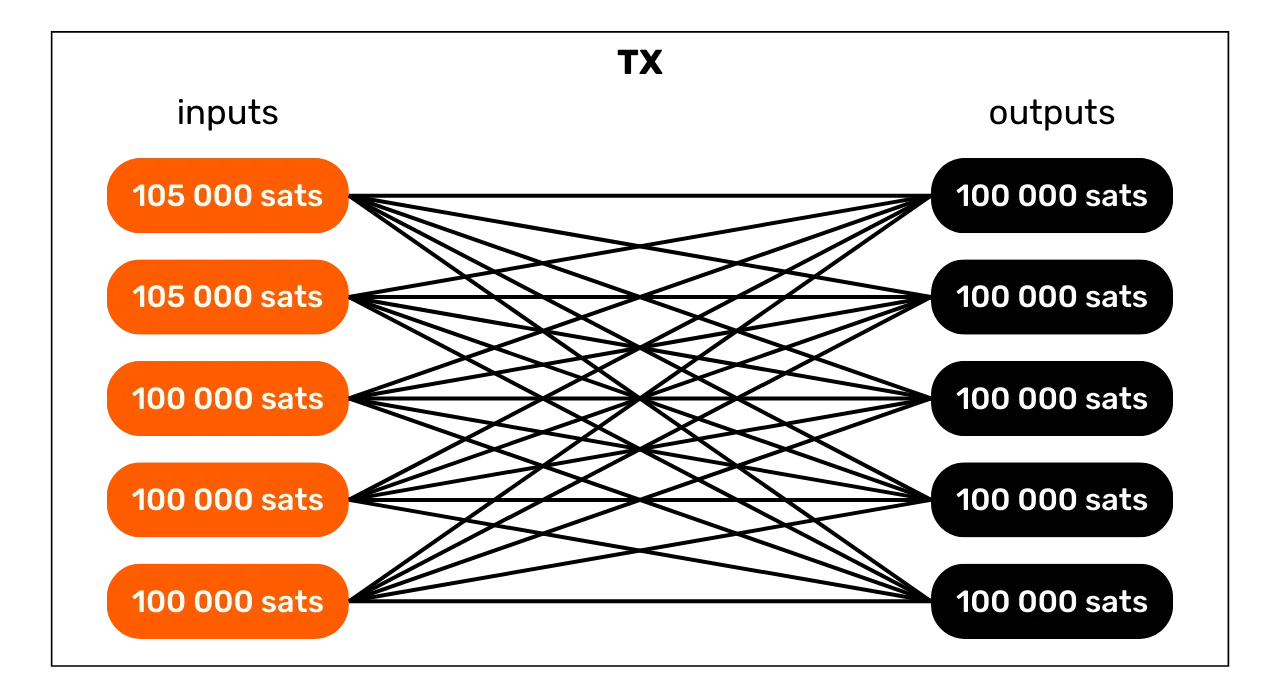

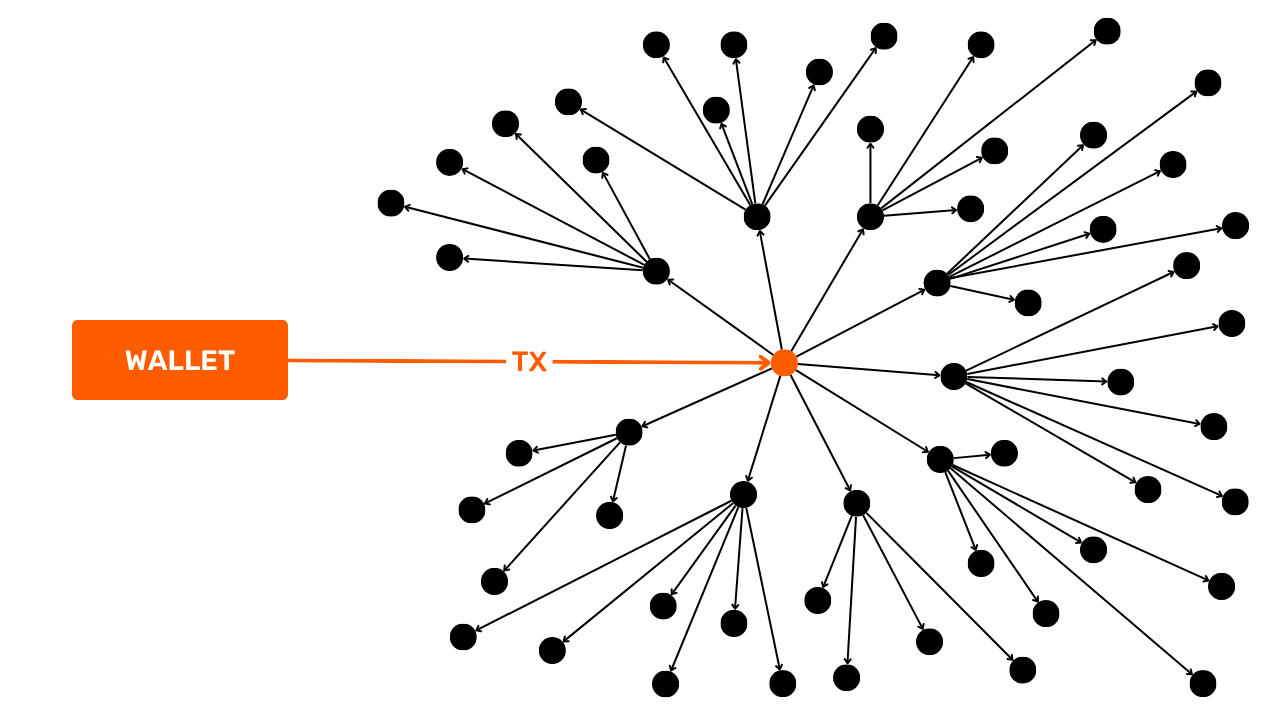

Сгруппированные расходы

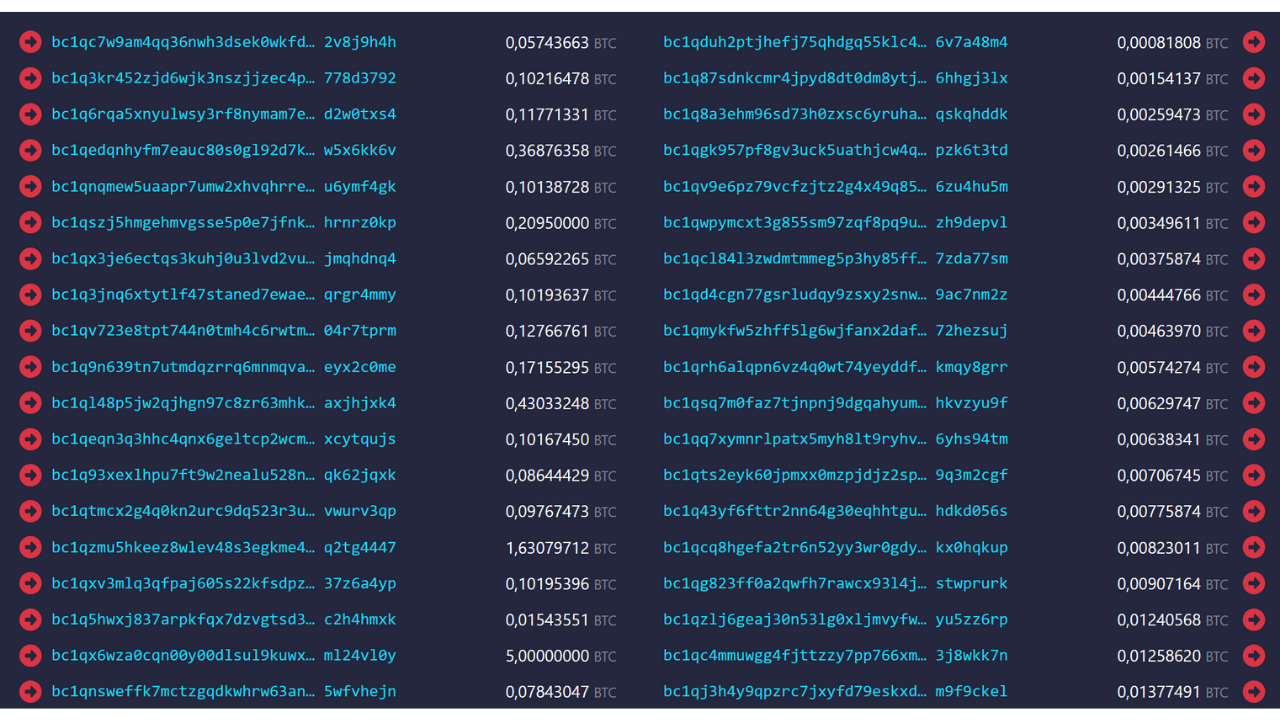

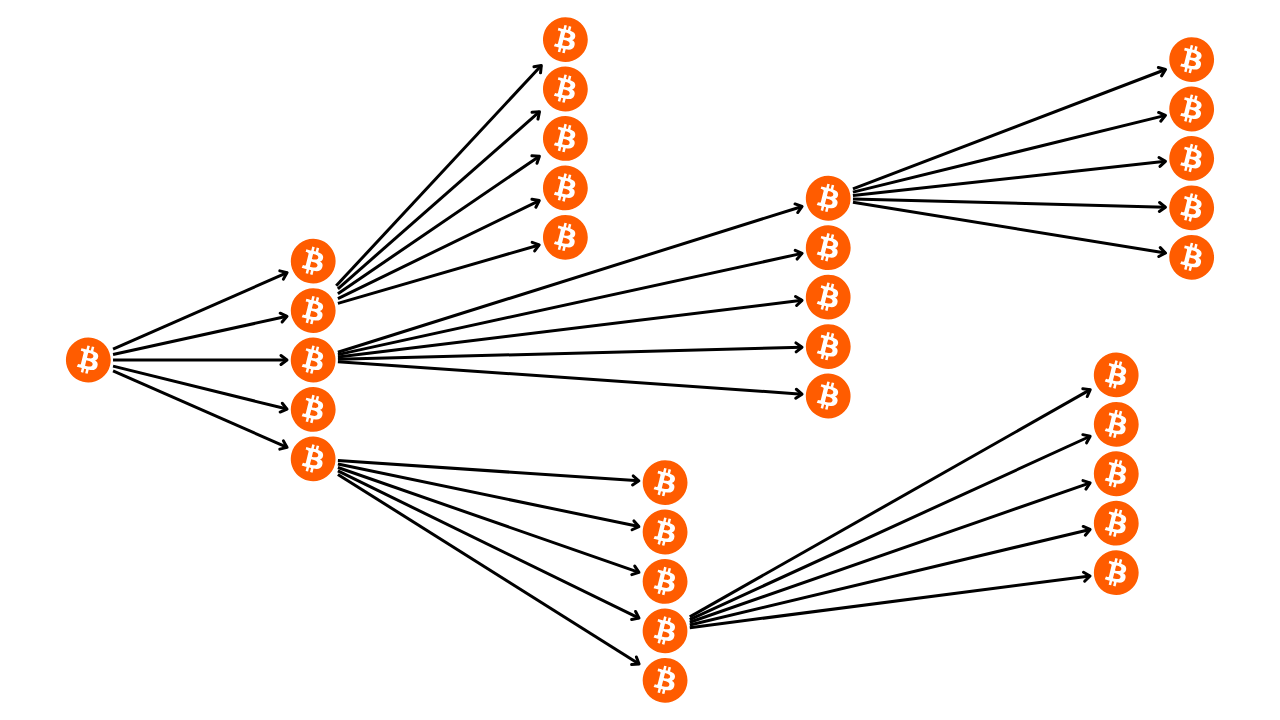

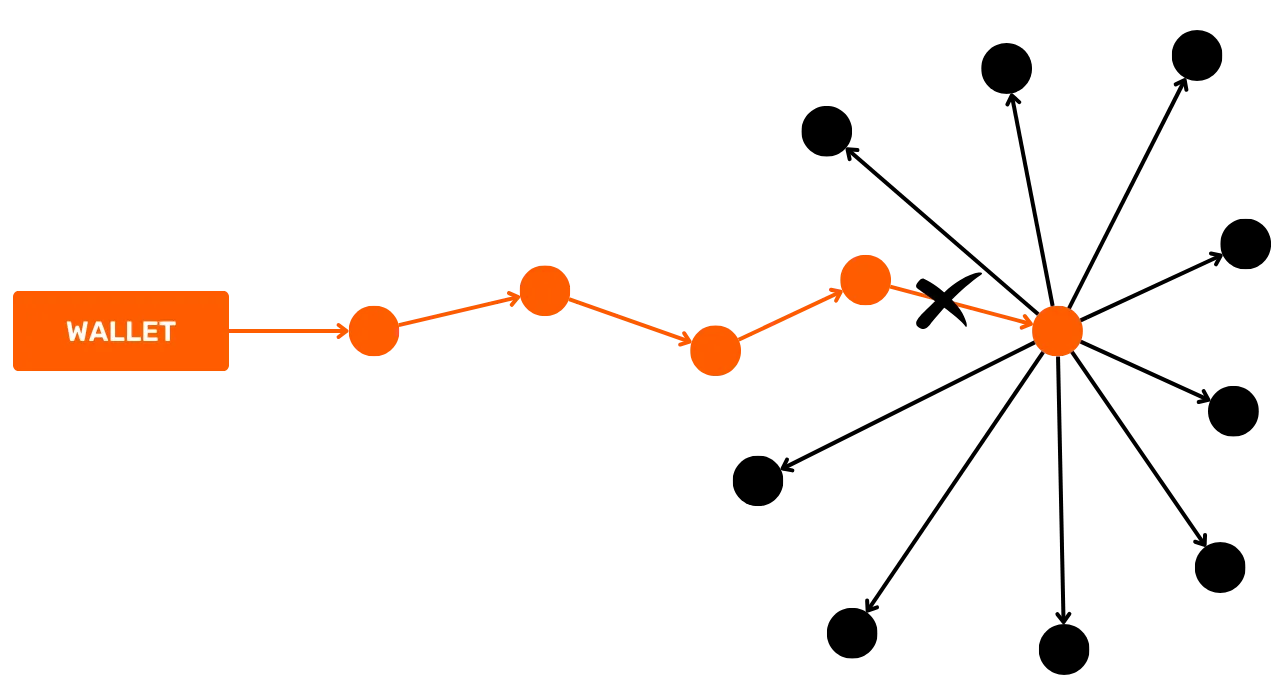

Для этой модели характерно потребление нескольких UTXO в качестве входов (часто только одного) и производство многих UTXO в качестве выходов.

Интерпретация этой модели заключается в том, что у нас присутствуют сгруппированные расходы. Это практика, которая, вероятно, свидетельствует об очень крупной экономической деятельности, такой как обменная платформа. Группированные расходы позволяют этим организациям экономить на издержках, объединяя свои расходы в одну транзакцию.

Из этой модели можно сделать вывод, что UTXO на входе поступают от компании с высоким уровнем экономической активности, а UTXO на выходе будут рассеиваться. Многие из них будут принадлежать клиентам компании, которые вывели биткоины с платформы. Другие могут достаться компаниям-партнерам. И наконец, один или несколько обменов обязательно вернутся к компании-эмитенту.

Например, вот биткойн-транзакция, в которой использован шаблон bundled spend (предположительно, это транзакция, выпущенная платформой Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Транзакции, специфичные для протокола

Среди шаблонов транзакций можно также выделить те, которые свидетельствуют об использовании определенного протокола. Например, коинджоины Whirlpool (о которых шла речь в части 5) будут иметь легко идентифицируемую структуру, которая отличает их от других, более обычных транзакций.

Анализ этого паттерна позволяет предположить, что мы, скорее всего, находимся в процессе совместной транзакции. Также возможно, что мы наблюдаем коинджойнт. Если последняя гипотеза окажется верной, то по количеству выходов можно будет приблизительно оценить число участников коинджоина.

Например, здесь показана транзакция Bitcoin, в которой используется шаблон совместной транзакции coinjoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Существует множество других протоколов со своими специфическими структурами. Например, существуют транзакции вабисаби, транзакции марок и транзакции рун.

Благодаря этим шаблонам транзакций мы уже можем интерпретировать определенный объем информации о конкретной транзакции. Но структура транзакции - не единственный источник информации для анализа. Мы также можем изучать ее детали. Эти внутренние детали я люблю называть "внутренней эвристикой", и мы рассмотрим их в следующей главе.

Внутренняя эвристика

Внутренняя эвристика - это специфическая характеристика, которую мы выявляем в самой транзакции, не исследуя ее окружение, и которая позволяет нам делать умозаключения. В отличие от шаблонов, которые фокусируются на общей структуре транзакции на высоком уровне, внутренние эвристики основаны на наборе извлекаемых данных. К ним относятся:

- Количество различных UTXO на входе и выходе;

- Все, что связано со скриптами: адреса приема, версионирование, блокировка времени...

В общем, этот тип эвристики позволит нам идентифицировать обмен в конкретной транзакции. Таким образом, мы можем отследить объект по нескольким различным транзакциям. Действительно, если мы идентифицируем UTXO, принадлежащий пользователю, которого мы хотим отследить, очень важно определить, когда он совершает транзакцию, какой вывод был передан другому пользователю, а какой представляет собой обмен, который, таким образом, остается в его владении.

Еще раз напомню, что эти эвристики не являются абсолютно точными. Взятые по отдельности, они позволяют лишь определить вероятные сценарии. Именно совокупность нескольких эвристик помогает уменьшить неопределенность, но никогда не может устранить ее полностью.

Внутренние сходства

Эта эвристика предполагает изучение сходства между входами и выходами одной и той же сделки. Если одна и та же характеристика наблюдается на входах и только на одном из выходов сделки, то, скорее всего, именно этот выход представляет собой обмен.

Наиболее очевидной особенностью является повторное использование адреса приема в одной и той же транзакции.

Эта эвристика оставляет мало места для сомнений. Если только его закрытый ключ не взломали, один и тот же адрес получения обязательно покажет активность одного пользователя. В результате интерпретация заключается в том, что обмен транзакциями - это выход с тем же адресом, что и вход. Затем мы можем продолжить отслеживание человека по этому обмену.

Например, вот транзакция, к которой, вероятно, можно применить эту эвристику:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

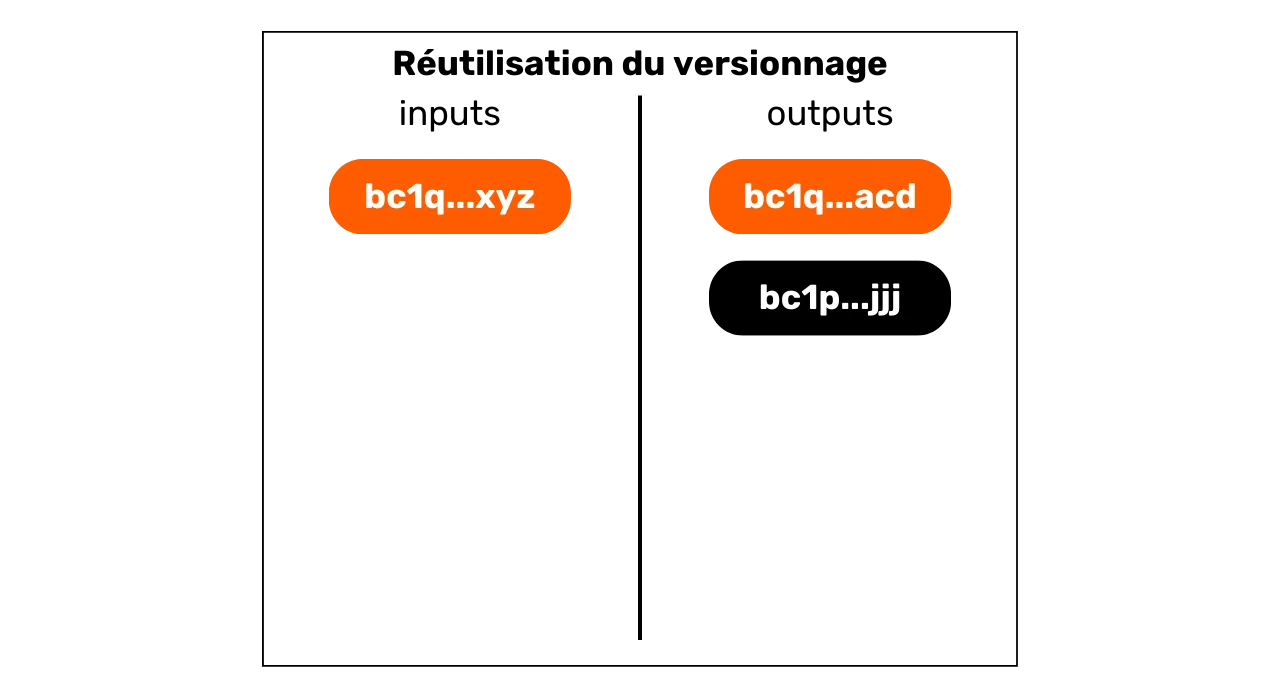

Сходство между входами и выходами не ограничивается повторным использованием адресов. Любое сходство в использовании скриптов может быть использовано для применения эвристики. Например, иногда мы можем наблюдать одинаковую версификацию между входом и одним из выходов транзакции.

На этой диаграмме видно, что вход n° 0 разблокирует скрипт P2WPKH (SegWit

V0, начинающийся с bc1q). Выход n° 0 использует тот же тип

скрипта. Выход n° 1, с другой стороны, использует скрипт P2TR (SegWit V1,

начинающийся с bc1p). Интерпретация этой особенности

заключается в том, что, скорее всего, адрес с той же версией, что и входной,

является адресом обмена. Поэтому он всегда будет принадлежать одному и тому

же пользователю.

Вот сделка, к которой, вероятно, можно применить эту эвристику:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

На последнем мы видим, что вход № 0 и выход № 1 используют скрипты P2WPKH (SegWit V0), а выход № 0 - другой скрипт P2PKH (Legacy).

В начале 2010-х годов эта эвристика, основанная на версионировании скриптов,

была относительно бесполезной из-за ограниченного количества доступных типов

скриптов. Однако со временем и с последующими обновлениями Bitcoin появилось

все большее разнообразие типов скриптов. Таким образом, эта эвристика

становится все более актуальной, поскольку при более широком спектре типов

скриптов пользователи делятся на более мелкие группы, что увеличивает шансы

на применение этой внутренней эвристики повторного использования версий. По

этой причине, исключительно с точки зрения конфиденциальности, рекомендуется

выбирать наиболее распространенный тип сценария. Например, сейчас, когда я

пишу эти строки, скрипты Taproot (bc1p) используются реже, чем

скрипты SegWit V0 (bc1q). Несмотря на то, что первые

обеспечивают экономические преимущества и конфиденциальность в некоторых

специфических контекстах, для более традиционного использования одной

подписи, возможно, имеет смысл придерживаться более старого стандарта по

соображениям конфиденциальности, пока новый стандарт не получит более

широкого распространения.

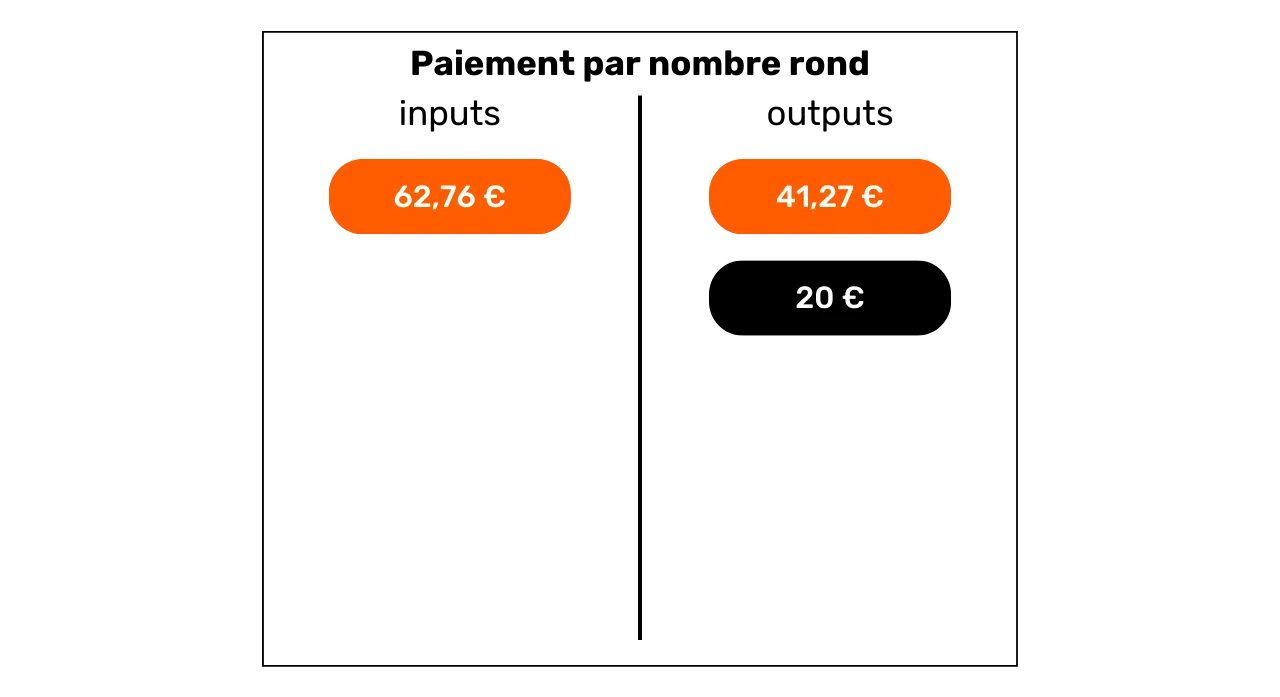

Платежи с круглыми числами

Еще одна внутренняя эвристика, которая может помочь нам идентифицировать обмен, - это эвристика круглых чисел. В общем случае, когда мы сталкиваемся с простой схемой платежа (1 вход и 2 выхода), если один из выходов тратит круглую сумму, то это и есть платеж.

Если один выход представляет собой платеж, то другой - обмен. Поэтому можно считать вероятным, что пользователь ввода всегда владеет выводом, идентифицированным как обмен.

Следует подчеркнуть, что эта эвристика не всегда применима, поскольку большинство платежей все еще осуществляется в фидуциарных расчетных единицах. Действительно, если розничный магазин во Франции принимает биткоин, он, как правило, не будет показывать стабильные цены в сатах. Вместо этого он предпочитает конвертировать цену в евро в сумму в биткойнах, подлежащую оплате. Поэтому в конце транзакции не должно быть круглых цифр.

Тем не менее аналитик может попытаться произвести такую конвертацию с учетом

обменного курса, действовавшего на момент трансляции транзакции в сети.

Рассмотрим пример транзакции с входом 97 552 сата и двумя

выходами, один из которых составляет 31 085 сатов, а другой - 64 152 сата. На первый взгляд, в этой операции не используются

круглые суммы. Однако, применив обменный курс в 64 339 евро на момент

совершения операции, мы получим следующий перевод в евро:

- Стоимость 62,76 евро;

- Производительность 20 евро;

- Выход 41,27 евро.

После конвертации в фиатную валюту эта транзакция может быть использована для применения эвристики оплаты круглой суммы. Вывод €20, вероятно, перешел к торговцу или, по крайней мере, сменил владельца. Вычитая это, можно предположить, что сумма в €41,27 осталась во владении первоначального пользователя.

Если в один прекрасный день биткоин станет предпочтительной расчетной единицей на наших биржах, эта эвристика может стать еще более полезной для анализа.

Например, вот транзакция, к которой, вероятно, можно применить эту эвристику:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Самый большой объем производства

Когда мы выявляем достаточно большой разрыв между двумя операционными выходами в простой модели платежей, мы можем оценить, что наибольший выход, скорее всего, приходится на иностранную валюту.

Эвристика наибольшего выхода, безусловно, является самой неточной из всех. Сама по себе она довольно слаба. Однако эту функцию можно объединить с другими эвристиками, чтобы уменьшить неопределенность нашей интерпретации.

Например, если мы рассматриваем сделку с круглым платежом и более крупным платежом, применение эвристики круглого платежа и эвристики более крупного платежа вместе снижает уровень нашей неопределенности.

Например, вот транзакция, к которой, вероятно, можно применить эту эвристику:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Внешние эвристики

Изучение внешних эвристик подразумевает анализ сходств, закономерностей и характеристик определенных элементов, которые не являются специфическими для самой сделки. Другими словами, если раньше мы ограничивались использованием элементов, присущих сделке, с помощью внутренних эвристик, то теперь, благодаря внешним эвристикам, мы расширяем область анализа, включая в нее окружающую среду.

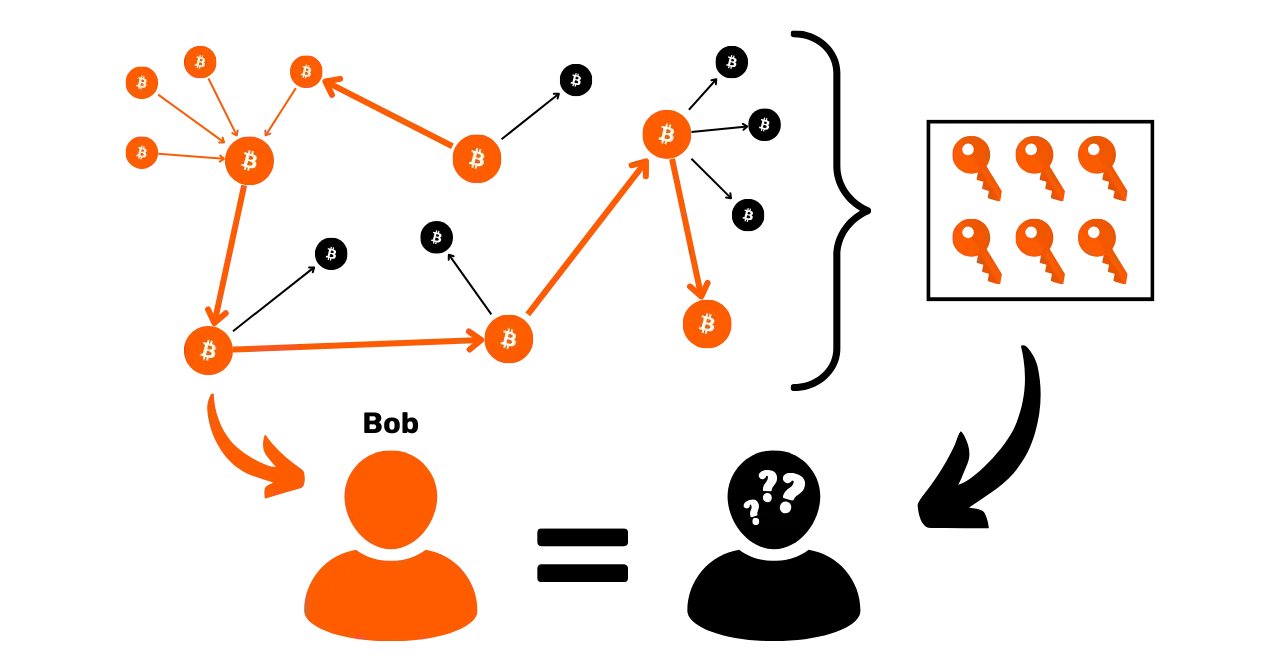

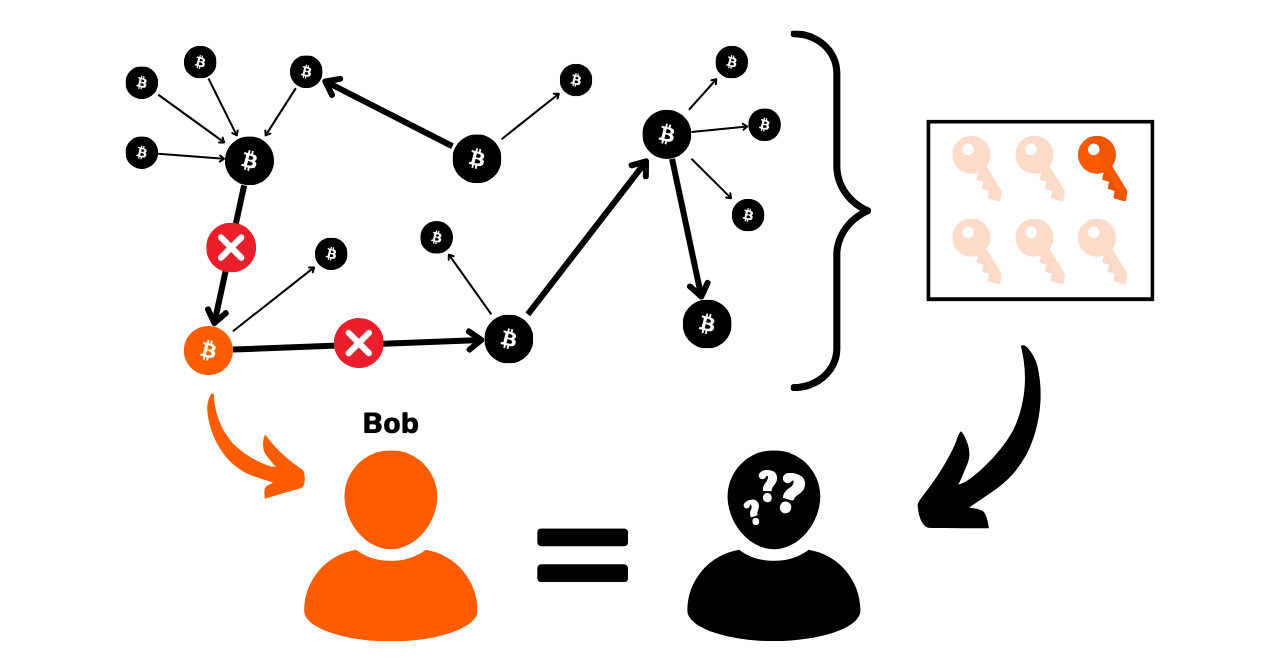

Повторное использование адреса

Это одна из самых известных эвристик биткоинщиков. Повторное использование адресов позволяет установить связь между разными транзакциями и разными UTXO. Это происходит, когда адрес получения биткоина используется несколько раз.

Таким образом, можно использовать повторное использование адресов в рамках одной транзакции в качестве внутренней эвристики для идентификации обмена (как мы видели в предыдущей главе). Но повторное использование адресов может также использоваться в качестве внешней эвристики для распознавания уникальности объекта, находящегося за несколькими транзакциями.

Интерпретация повторного использования адреса заключается в том, что все UTXO, заблокированные по этому адресу, принадлежат (или принадлежали) одному и тому же субъекту. Эта эвристика оставляет мало места для неопределенности. После идентификации полученная интерпретация, скорее всего, будет соответствовать реальности. Поэтому она позволяет группировать различные виды деятельности в цепочке.

Как объясняется во введении к части 3, эта эвристика была обнаружена самим Сатоши Накамото. В "Белой книге" он упоминает решение, которое поможет пользователям избежать его генерации, - просто использовать пустой адрес для каждой новой транзакции:

"В качестве дополнительного брандмауэра для каждой транзакции можно использовать новую пару ключей, чтобы они не были связаны с общим владельцем."

Источник: С. Накамото, "Биткойн: одноранговая система электронных денег", https://bitcoin.org/bitcoin.pdf, 2009.

Например, вот адрес, который повторно используется в нескольких транзакциях:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Источник : Mempool.space

Сходство сценариев и оттиски кошельков

Помимо повторного использования адресов, существует множество других эвристик, позволяющих связать действия с одним и тем же портфелем или кластером адресов.

Во-первых, аналитик может искать сходства в использовании скриптов. Например, некоторые миноритарные скрипты, такие как multisig, могут быть легче обнаружены, чем скрипты SegWit V0. Чем больше группа, в которой мы прячемся, тем сложнее нас обнаружить. Это одна из причин, по которой в хороших протоколах Coinjoin все участники используют совершенно одинаковые скрипты.

В более общем смысле аналитик может также сосредоточиться на характерных "отпечатках пальцев" портфеля. Это специфические для конкретного использования процессы, которые можно выявить, чтобы использовать их в качестве эвристики отслеживания. Другими словами, если мы наблюдаем накопление одних и тех же внутренних характеристик в сделках, приписываемых отслеживаемому субъекту, мы можем попытаться выявить эти же характеристики в других сделках.

Например, мы сможем определить, что отслеженный пользователь систематически

отправляет свои изменения на адреса P2TR (bc1p...). Если этот

процесс повторяется, мы можем использовать его в качестве эвристики для

остальной части нашего анализа. Мы также можем использовать другие

"отпечатки пальцев", такие как порядок UTXO, место изменения в выводах,

сигнализация RBF (Replace-by-Fee) или номер версии, поле nSequence и поле nLockTime.

Как отмечает @LaurentMT в Space Kek #19 (франкоязычный подкаст), полезность портфельных отпечатков для анализа цепочек со временем значительно возрастает. Действительно, растущее количество типов скриптов и все более прогрессивное внедрение этих новых функций портфельным программным обеспечением подчеркивают различия. В некоторых случаях можно даже определить, какое именно программное обеспечение используется отслеживаемым субъектом. Поэтому важно понимать, что изучение портфельных следов особенно актуально для недавних сделок, а не для тех, которые были начаты в начале 2010-х годов.

Подводя итог, можно сказать, что отпечаток - это любая специфическая практика, выполняемая автоматически кошельком или вручную пользователем, которую мы можем найти в других транзакциях, чтобы помочь нам в нашем анализе.

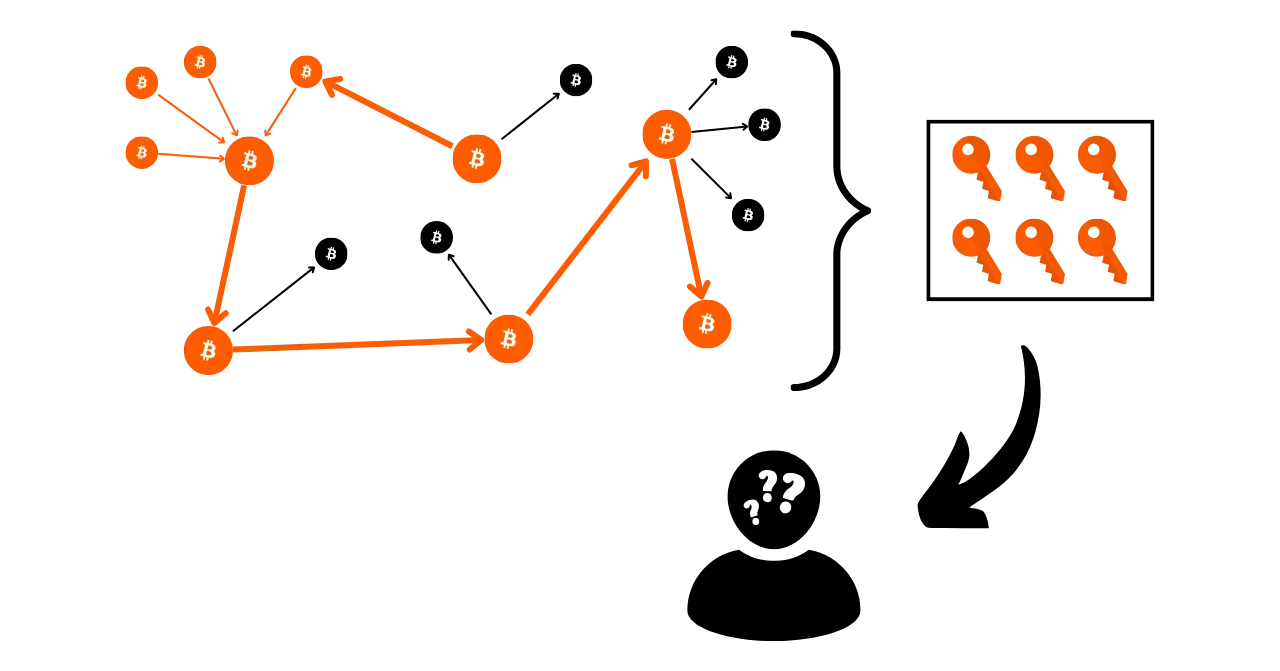

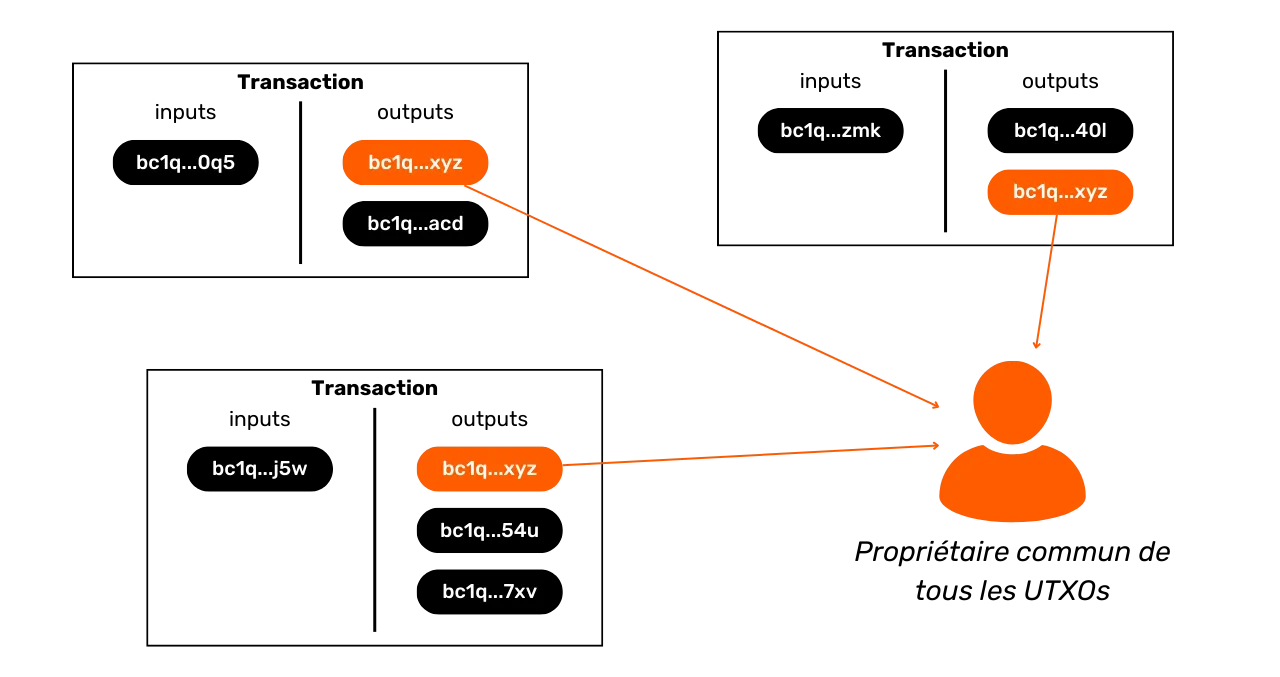

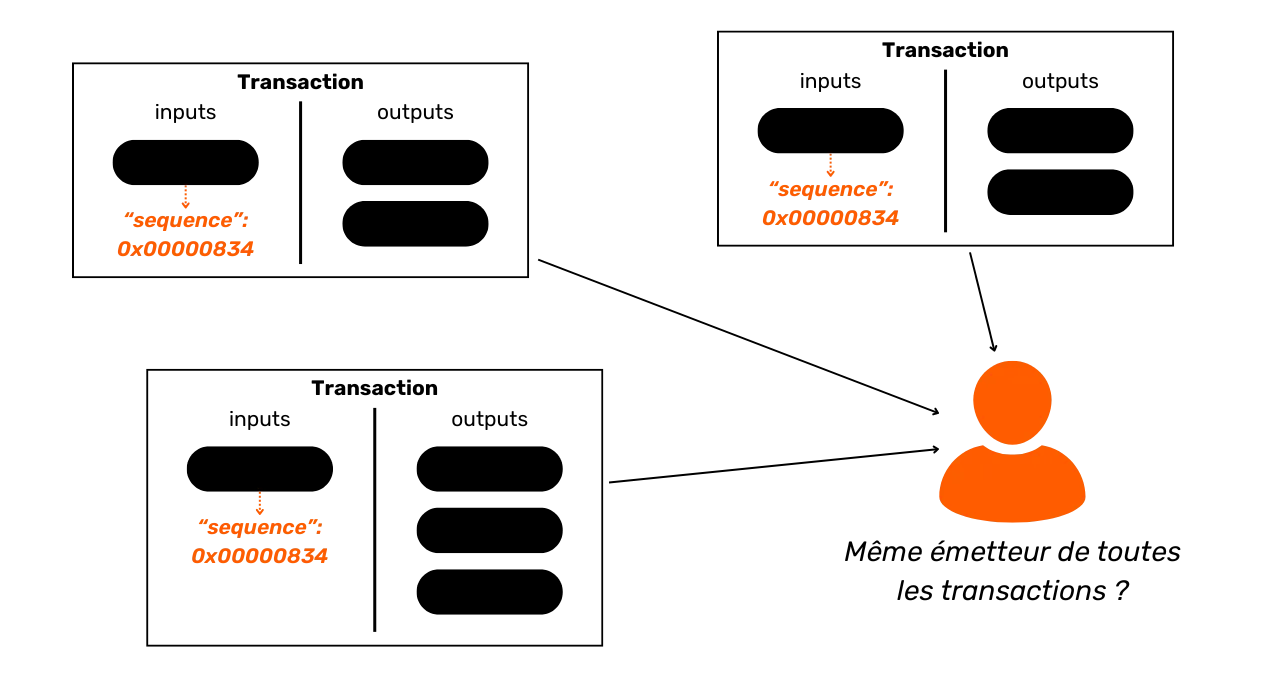

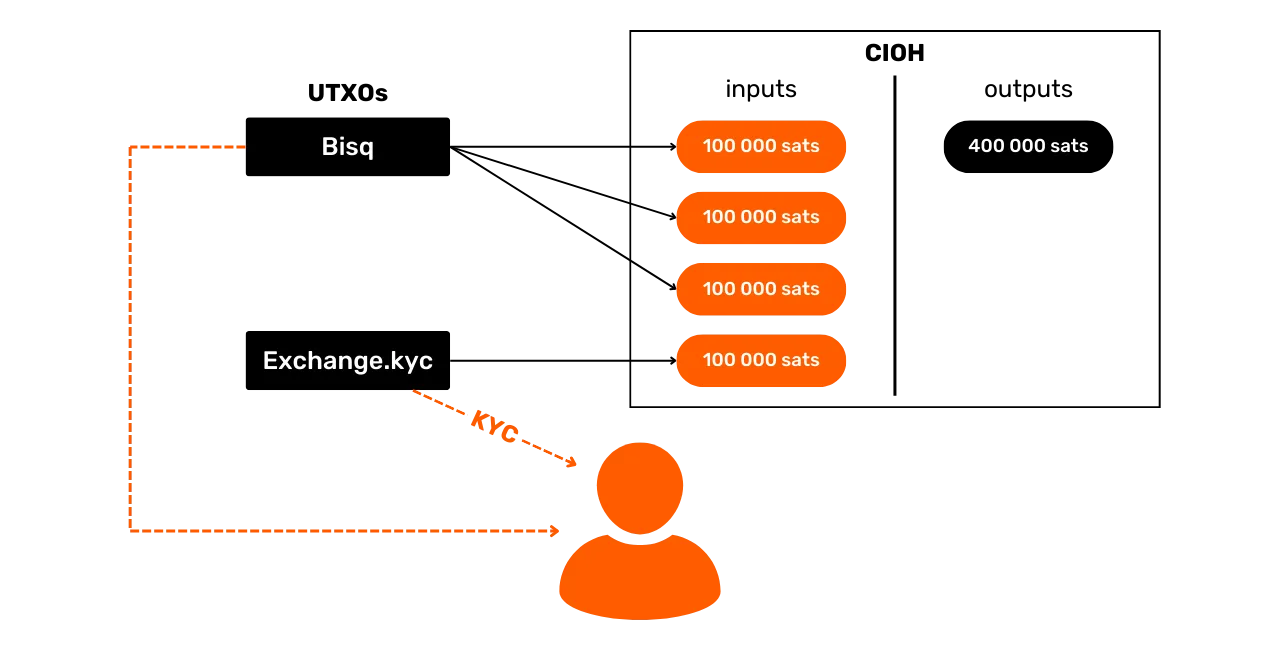

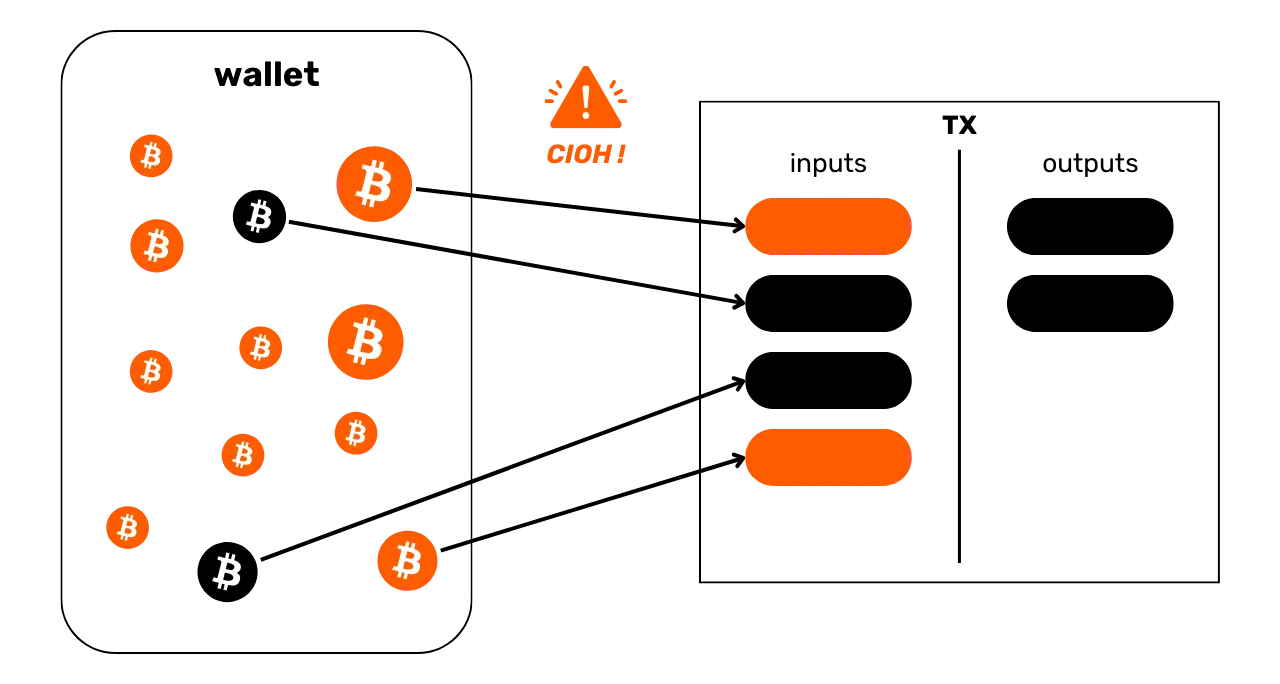

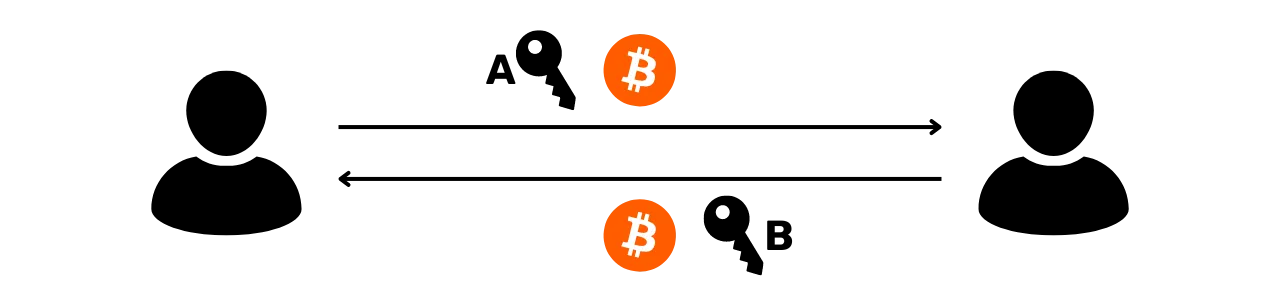

Эвристика владения общим входом (CIOH)

Эвристика владения общими входами (CIOH) - это эвристика, которая утверждает, что если в сделке имеется несколько входов, то все они, скорее всего, исходят от одного субъекта. Следовательно, право собственности на них является общим.

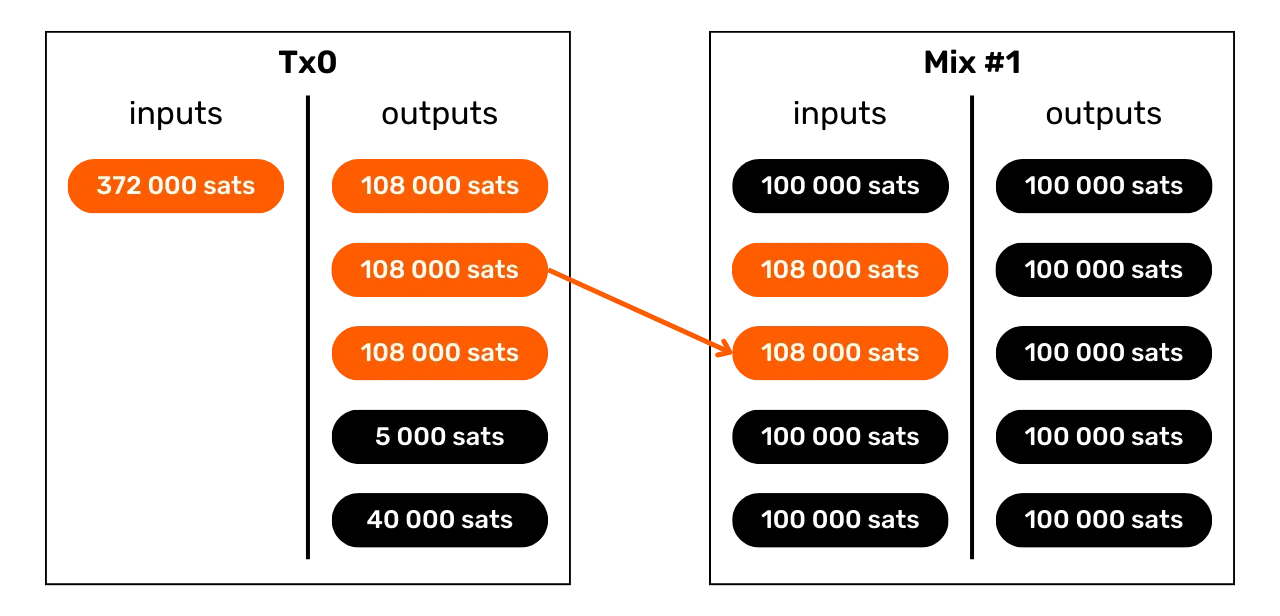

Чтобы применить CIOH, мы сначала наблюдаем транзакцию с несколькими входами. Это может быть 2 входа или 30 входов. После выявления этой характеристики мы проверяем, вписывается ли транзакция в известную модель транзакций. Например, если есть 5 входов с примерно одинаковой суммой и 5 выходов с абсолютно одинаковой суммой, мы будем знать, что это структура coinjoin. Мы не сможем применить CIOH.

С другой стороны, если транзакция не вписывается ни в одну из известных моделей совместных транзакций, мы можем интерпретировать, что все входы, скорее всего, исходят от одного и того же субъекта. Это может быть очень полезно для расширения уже известного кластера или продолжения трассировки.

CIOH был обнаружен Сатоши Накамото. Он рассказывает об этом в десятой части White Paper:

"[...] связывание неизбежно при многозаходных транзакциях, которые обязательно показывают, что их записи принадлежали одному и тому же владельцу. Риск заключается в том, что если владелец ключа будет раскрыт, ссылки могут выявить другие транзакции, принадлежавшие тому же владельцу."

Особенно интересно отметить, что Сатоши Накамото еще до официального запуска биткойна определил две основные уязвимости конфиденциальности для пользователей, а именно CIOH и повторное использование адресов. Такая прозорливость весьма примечательна, поскольку эти две эвристики и сегодня остаются наиболее полезными при анализе блокчейна.

В качестве примера можно привести сделку, к которой мы, вероятно, можем применить CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Данные вне цепи

Конечно, анализ цепочки не ограничивается исключительно данными о цепочке. Любые данные из предыдущего анализа или доступные в Интернете также могут быть использованы для уточнения анализа.

Например, если мы заметим, что отслеженные транзакции систематически транслируются с одного и того же узла Bitcoin, и нам удастся определить его IP-адрес, мы сможем идентифицировать другие транзакции от того же лица, а также установить часть личности эмитента. Несмотря на то что подобная практика труднодостижима, так как требует работы множества узлов, она может быть использована некоторыми компаниями, специализирующимися на анализе блокчейна.

Аналитик также может опираться на результаты анализа, ранее выложенные в открытый доступ, или на свои собственные предыдущие анализы. Возможно, нам удастся найти результаты, указывающие на кластер адресов, которые мы уже идентифицировали. Иногда можно опираться и на результаты, указывающие на платформу обмена, поскольку адреса этих компаний общеизвестны.

Таким же образом можно провести анализ методом исключения. Например, если при анализе транзакции с двумя выходами один из них относится к уже известному кластеру адресов, но отличается от отслеживаемого объекта, то мы можем интерпретировать, что другой выход, вероятно, представляет собой обмен.

Анализ каналов также включает в себя несколько более общий компонент OSINT (Open Source Intelligence), включающий поиск информации в Интернете. Именно по этой причине мы не рекомендуем публиковать адреса непосредственно в социальных сетях или на веб-сайтах, будь то псевдонимные или нет.

Темпоральные модели

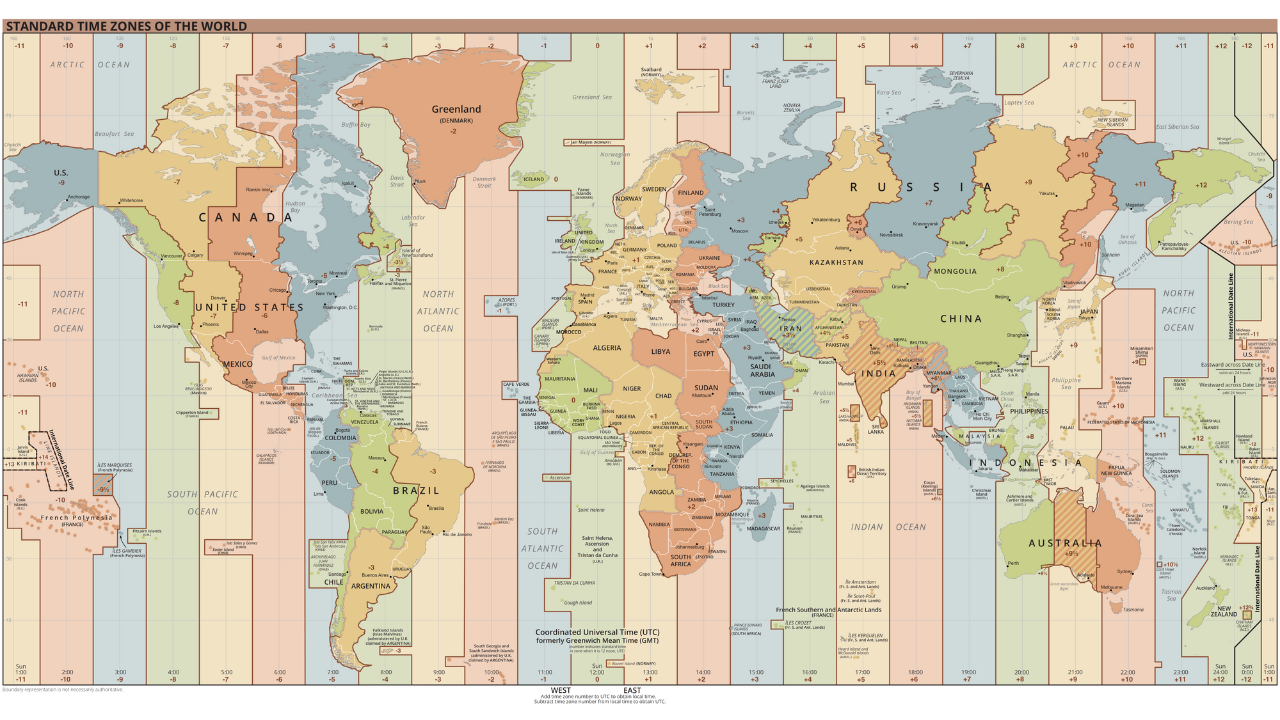

Мы меньше задумываемся об этом, но некоторые модели поведения человека можно распознать по цепочке. Возможно, самым полезным для анализа является режим сна! Да, когда вы спите, вы не транслируете биткойн-транзакции. Но обычно вы спите примерно в одно и то же время. Именно поэтому при анализе блокчейна принято использовать временной анализ. Проще говоря, это перепись времени, в которое транзакции данного субъекта передаются в сеть Биткойн. Анализируя эти временные закономерности, мы можем получить огромное количество информации.

Прежде всего, временной анализ иногда позволяет определить природу отслеживаемого субъекта. Если мы наблюдаем, что транзакции транслируются последовательно в течение 24 часов, то это свидетельствует о высоком уровне экономической активности. Скорее всего, за этими транзакциями стоит компания, возможно, международная и с автоматизированными внутренними процедурами.

Например, я заметил эту закономерность несколько месяцев назад, когда анализировал транзакцию, в которой ошибочно было выделено 19 биткоинов в качестве комиссии. Простой временной анализ позволил мне выдвинуть гипотезу, что мы имеем дело с автоматизированным сервисом, а значит, вероятно, с крупной организацией, такой как биржевая платформа.

И действительно, через несколько дней выяснилось, что средства принадлежат PayPal через обменную платформу Paxos.

Напротив, если мы видим, что временная картина распределена на 16 конкретных часов, то можно предположить, что мы имеем дело с отдельным пользователем или, возможно, локальной компанией, в зависимости от объемов обмена.

Помимо характера наблюдаемого объекта, временной шаблон может также сообщить нам о местонахождении пользователя благодаря часовым поясам. Таким образом, мы можем сопоставить другие транзакции и использовать их временные метки в качестве дополнительной эвристики, которую можно добавить к нашему анализу.

Например, на многократно используемом адресе, который я упоминал ранее, мы видим, что транзакции, как входящие, так и исходящие, сосредоточены на 13-часовом интервале.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Источник : OXT.me

Этот диапазон, вероятно, соответствует Европе, Африке или Ближнему Востоку. Поэтому мы можем предположить, что пользователь, осуществляющий эти транзакции, живет в этих регионах.

В другом ключе, анализ времени такого типа также привел к гипотезе, что Сатоши Накамото действовал не из Японии, а из США: Временные зоны Сатоши Накамото

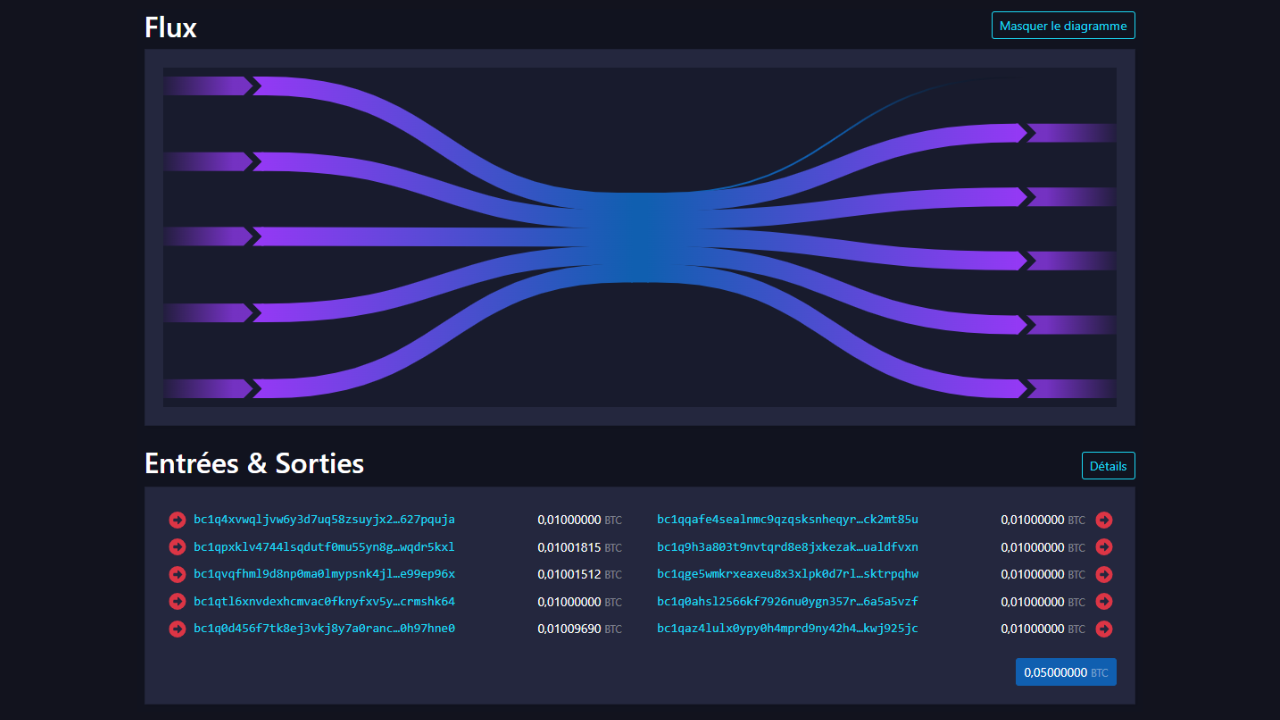

Применение на практике с помощью проводника блоков

В этой заключительной главе мы применим изученные до сих пор концепции на практике. Я покажу вам примеры реальных транзакций с биткоинами, а вы должны будете извлечь информацию, о которой я вас попрошу.

В идеале для выполнения этих упражнений предпочтительнее использовать профессиональный инструмент для анализа цепочек. Однако после ареста создателей кошелька Samourai Wallet единственный бесплатный инструмент анализа OXT.me больше недоступен. Поэтому для этих упражнений мы выберем классический блокчейн-проводник. Я рекомендую использовать Mempool.space за его многочисленные возможности и набор инструментов для анализа цепочек, но вы можете выбрать и другой проводник, например Bitcoin Explorer.

Для начала я познакомлю вас с упражнениями. Выполните их с помощью проводника блоков и запишите свои ответы на листе бумаги. Затем, в конце этой главы, я предоставлю вам ответы, чтобы вы могли проверить и исправить свои результаты.

Сделки, выбранные для этих упражнений, были выбраны исключительно по их характеристикам в несколько случайном порядке. Эта глава предназначена исключительно для образовательных и познавательных целей. Я хотел бы уточнить, что не поддерживаю и не поощряю использование этих инструментов в злонамеренных целях. Цель состоит в том, чтобы научить вас защищаться от анализа строк, а не проводить анализ с целью раскрытия чужой частной информации.

Упражнение 1

Идентификатор анализируемой транзакции :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Как называется модель этой сделки и какие правдоподобные интерпретации можно сделать, изучив только ее модель, т. е. структуру сделки?

Упражнение 2

Идентификатор анализируемой транзакции :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Как называется модель этой сделки и какие правдоподобные интерпретации можно сделать, изучив только ее модель, т. е. структуру сделки?

Упражнение 3

Идентификатор анализируемой транзакции :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Какова модель этой сделки?

Определив свою модель, используя внутреннюю эвристику сделки, какой выход, скорее всего, будет представлять биржа?

Упражнение 4

Идентификатор анализируемой транзакции :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Какова модель этой сделки?

Определив свою модель, используя внутреннюю эвристику сделки, какой выход, скорее всего, будет представлять биржа?

Упражнение 5

Представим, что Лоик опубликовал один из своих адресов получения биткойнов в социальной сети Twitter:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Основываясь на этой информации и используя только эвристику повторного использования адресов, какие транзакции Bitcoin могут быть связаны с личностью Лоика?

Очевидно, что я не являюсь настоящим владельцем этого адреса приема и не публиковал его в социальных сетях. Этот адрес я взял случайно из блокчейна

Упражнение 6

Выполняя упражнение 5, благодаря эвристике повторного использования адресов вы смогли определить несколько транзакций Bitcoin, в которых, по-видимому, участвует Лоик. Обычно среди выявленных транзакций вы должны были заметить эту:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Эта транзакция - самая первая, отправившая средства на адрес Лоика. Как вы думаете, откуда взялись биткоины, полученные Лоиком в результате этой транзакции?

Упражнение 7

После выполнения упражнения 5, благодаря эвристике повторного использования адресов, вы смогли определить несколько транзакций Bitcoin, в которых, похоже, участвовал Лоик. Теперь вы хотите выяснить, откуда взялся Лоик. На основе найденных транзакций проведите анализ времени, чтобы определить часовой пояс, который, скорее всего, использует Лоик. Исходя из этого часового пояса, определите место, где, по всей видимости, живет Лоик (страна, штат/регион, город...).

Упражнение 8

Вот транзакция Bitcoin для изучения:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Какую информацию мы можем интерпретировать, глядя только на эту сделку?

Решения упражнений

Упражнение 1:

Моделью для этой транзакции является модель простого платежа. Если мы изучим только ее структуру, то сможем интерпретировать, что один выход представляет собой обмен, а другой - фактический платеж. Таким образом, мы знаем, что наблюдаемый пользователь, вероятно, больше не владеет одним из двух UTXO на выходе (платежным), но все еще владеет другим UTXO (обменным).

Упражнение 2:

Модель для этой транзакции - модель сгруппированных расходов. Эта модель, вероятно, свидетельствует о масштабной экономической деятельности, такой как обменная платформа. Мы можем сделать вывод, что входной UTXO поступает от компании с высоким уровнем экономической активности, а выходные UTXO будут разрозненными. Некоторые из них будут принадлежать клиентам компании, которые вывели свои биткоины на кошельки для самостоятельного хранения. Другие могут достаться компаниям-партнерам. И, наконец, несомненно, будет какой-то обмен, который вернется обратно в компанию-эмитент.

Упражнение 3:

Моделью для этой транзакции является простой платеж. Поэтому мы можем применить внутреннюю эвристику к этой транзакции, чтобы попытаться определить обмен.

Я лично выявил как минимум две внутренние эвристики, которые подтверждают ту же гипотезу:

- Повторное использование одного и того же типа сценария;

- Самый большой объем производства.

Наиболее очевидной эвристикой является повторное использование одного и того

же типа сценария. Действительно, выход 0 - это P2SH, узнаваемый по адресу приема, начинающемуся с 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

В то время как выход 1 - это P2WPKH,

идентифицируемый по адресу, начинающемуся с bc1q:

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

UTXO, используемый в качестве входа для этой транзакции, также использует

скрипт P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Таким образом, мы можем предположить, что выход 0 соответствует

платежу, а выход 1 - обмену транзакциями, что будет означать,

что пользователь входа всегда владеет выходом 1.

Чтобы поддержать или опровергнуть эту гипотезу, мы можем поискать другие эвристики, которые либо подтверждают наши мысли, либо снижают вероятность того, что наша гипотеза верна.

Я выявил еще как минимум одну эвристику. Это самая большая эвристика вывода.

Выход 0 измеряет 123,689 сатов, а выход 1 измеряет 505,839 сатов. Таким образом, между этими двумя

выходами существует значительная разница. Эвристика наибольшего объема

выпуска предполагает, что наибольший объем выпуска, скорее всего, приходится

на иностранную валюту. Эта эвристика еще больше укрепляет нашу

первоначальную гипотезу.

Поэтому кажется вероятным, что пользователь, предоставивший UTXO в качестве

входа, по-прежнему владеет выходом 1, который, по-видимому,

олицетворяет обмен транзакциями.

Упражнение 4:

Моделью для этой транзакции является простой платеж. Поэтому мы можем применить внутреннюю эвристику к этой транзакции, чтобы попытаться определить обмен.

Я лично выявил как минимум две внутренние эвристики, которые подтверждают ту же гипотезу:

- Повторное использование одного и того же типа сценария;

- Выход круглого столба.

Наиболее очевидной эвристикой является повторное использование одного и того

же типа сценария. Действительно, выход 0 - это P2SH, узнаваемый по адресу приема, начинающемуся с 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

В то время как выход 1 - это P2WPKH,

идентифицируемый по адресу, начинающемуся с bc1q:

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

UTXO, используемый в качестве входа для этой транзакции, также использует

скрипт P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Таким образом, мы можем предположить, что выход 0 соответствует

платежу, а выход 1 - обмену транзакциями, что будет означать,

что пользователь входа всегда владеет выходом 1.

Чтобы поддержать или опровергнуть эту гипотезу, мы можем поискать другие эвристики, которые либо подтверждают наши мысли, либо снижают вероятность того, что наша гипотеза верна.

Я обнаружил еще как минимум одну эвристику. Это вывод круглой суммы. Вывод 0 измеряет 70 000 сатов, а вывод 1 измеряет 22 962 сата. Таким образом, мы имеем совершенно круглый вывод в

единице счета BTC. Эвристика круглого вывода предполагает, что UTXO с

круглой суммой, скорее всего, является платежной единицей, и что, если

исключить ее, другая представляет собой обмен. Эта эвристика еще больше

укрепляет нашу первоначальную гипотезу.

Однако в данном примере другая эвристика может опровергнуть нашу

первоначальную гипотезу. Действительно, выход 0 больше, чем

выход 1. Основываясь на эвристике, согласно которой наибольший

выход обычно является иностранной валютой, мы могли бы сделать вывод, что

выход 0 - это иностранная валюта. Однако эта контргипотеза кажется

неправдоподобной, поскольку две другие эвристики выглядят гораздо более убедительными,

чем эвристика наибольшего объема выпуска. Следовательно, представляется разумным

сохранить нашу первоначальную гипотезу, несмотря на это кажущееся противоречие.

Поэтому кажется вероятным, что пользователь, предоставивший UTXO в качестве

входа, по-прежнему владеет выходом 1, который, по-видимому,

олицетворяет обмен транзакциями.

Упражнение 5:

Мы видим, что с личностью Лоика можно связать 8 транзакций. Из них 4 связаны с получением биткоинов:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Остальные 4 касаются поставок биткоинов:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

Упражнение 6:

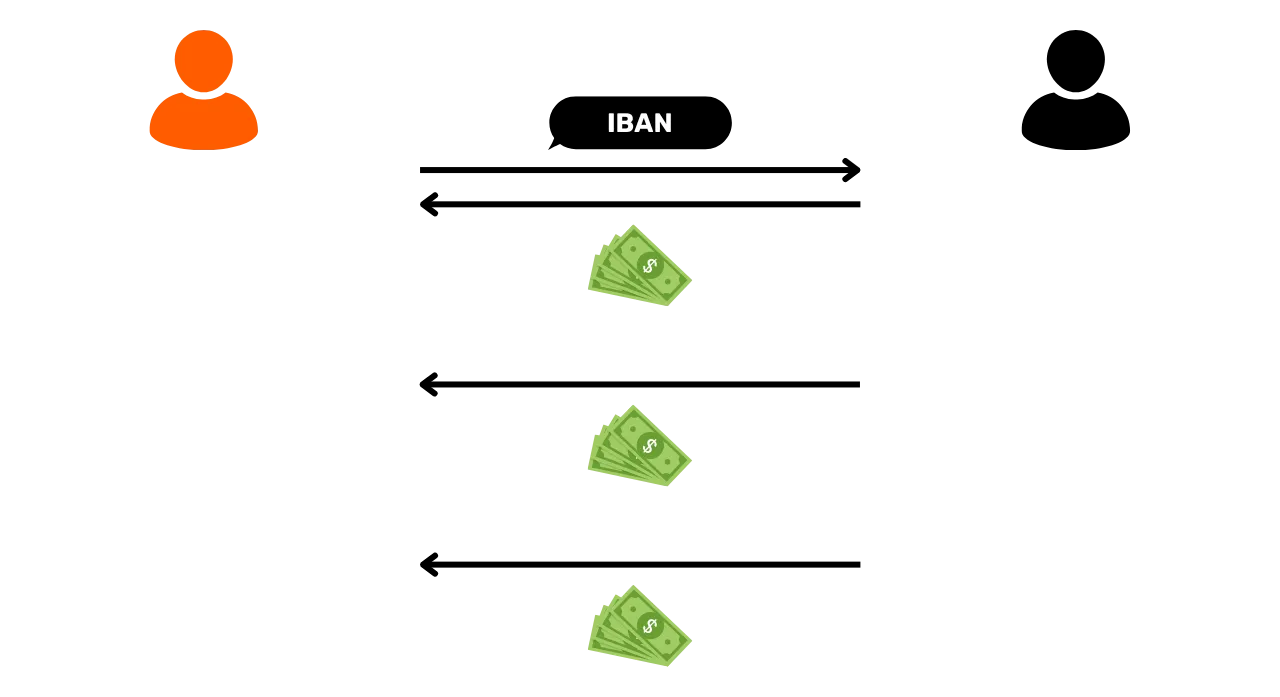

Если мы посмотрим на модель этой сделки, то станет ясно, что это пакетные расходы. Действительно, транзакция имеет один вход и 51 выход, что указывает на высокий уровень экономической активности. Поэтому мы можем предположить, что Лоик вывел биткоины с обменной платформы.

Несколько факторов подтверждают эту гипотезу. Во-первых, тип скрипта, используемого для защиты входа UTXO, - это мультисигмальный скрипт P2SH 2/3, что указывает на продвинутый уровень безопасности, характерный для биржевых платформ:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Более того, изученный адрес 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF повторно

использовался в более чем 220 000 различных транзакций, что часто характерно

для обменных площадок, в целом не заботящихся о своей конфиденциальности.

Временная эвристика, примененная к этому адресу, также показывает регулярную трансляцию транзакций почти ежедневно в течение 3 месяцев, с продленными часами в течение 24 часов, что говорит о непрерывной деятельности обменной платформы.

И наконец, объемы, обрабатываемые этой структурой, колоссальны. С декабря 2022 года по март 2023 года по этому адресу было получено и отправлено 44 BTC в 222 262 транзакциях. Такие большие объемы еще раз подтверждают вероятный характер деятельности обменной платформы.

Упражнение 7:

Анализируя время подтверждения транзакций, можно определить следующее время UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Анализ этих расписаний показывает, что UTC-7 и UTC-8 соответствуют диапазону текущей активности человека (между 08:00 и 23:00) для большинства расписаний:

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

Часовой пояс UTC-7 особенно актуален в летний период, поскольку в него входят такие штаты и регионы, как :

- Калифорния (с такими городами, как Лос-Анджелес, Сан-Франциско и Сан-Диего);

- Невада (с Лас-Вегасом) ;

- Орегон (с Портлендом) ;

- Вашингтон (с Сиэтлом) ;

- Канадский регион Британская Колумбия (с такими городами, как Ванкувер и Виктория).

Эта информация позволяет предположить, что Лоик, скорее всего, проживает на западном побережье США или Канады.

Упражнение 8:

Анализ этой транзакции показывает 5 входов и один выход, что говорит о консолидации. Применяя эвристику CIOH, мы можем предположить, что все входные UTXO принадлежат одному субъекту, и выходной UTXO также принадлежит этому субъекту. Похоже, что пользователь решил сгруппировать несколько UTXO, которыми он владел, чтобы сформировать один UTXO на выходе, с целью консолидации своих частей. Вероятно, этот шаг был продиктован желанием воспользоваться низкими транзакционными издержками того времени, чтобы сократить будущие расходы.

Для написания этой части 3, посвященной анализу цепей, я использовал следующие ресурсы:

- Цикл из четырех статей под названием: Understanding Bitcoin Privacy with OXT, выпущенный Samourai Wallet в 2021 году ;*

- Различные отчеты от OXT Research, а также их бесплатный инструмент анализа блокчейна (на данный момент уже недоступен после ареста основателей Samourai Wallet) ;*

- В более широком смысле, мои знания получены из различных твитов и контента от @LaurentMT и @ErgoBTC ;*

- Space Kek #19, в котором я участвовал в компании @louneskmt, @TheoPantamis, @Sosthene___ и @LaurentMT*

Я хотел бы поблагодарить их авторов, разработчиков и продюсеров. Спасибо также корректорам, которые тщательно выправили статью, на которой основана эта часть 3, и дали мне свои экспертные советы :

- Жиль Кадиньян ;*

- [Людовик Ларс] (https://viresinnumeris.fr/)

Освоение передовых методов защиты конфиденциальности

Повторное использование адреса

Изучив методы, которые могут нарушить вашу конфиденциальность в Bitcoin, в этой третьей части мы рассмотрим лучшие методы, которые можно использовать для защиты. Целью этой части является не изучение методов повышения конфиденциальности - эта тема будет рассмотрена позже, - а понимание того, как правильно взаимодействовать с Bitcoin, чтобы сохранить конфиденциальность, которую он естественно предлагает, не прибегая к дополнительным методам.

Очевидно, что в начале третьей части мы поговорим о повторном использовании адресов. Это явление - главная угроза конфиденциальности пользователей. Эта глава, безусловно, самая важная из всего курса.

Что такое адрес получения?

Адрес получения биткоинов - это строка или идентификатор, используемый для получения биткоинов на кошелек.

Технически адрес приема биткоинов не "получает" биткоины в прямом смысле, а скорее определяет условия, при которых биткоины могут быть потрачены. Говоря конкретнее, когда вам отправляется платеж, транзакция отправителя создает для вас новый UTXO в качестве выхода из UTXO, которые она потребляла в качестве входа. К этому выходу он прикрепляет скрипт, определяющий, как этот UTXO может быть потрачен позже. Этот скрипт известен как "ScriptPubKey" или "Locking Script". Ваш адрес получения, а точнее, его полезная нагрузка, интегрирована в этот скрипт. Говоря простым языком, этот скрипт в основном гласит:

"Чтобы потратить этот новый UTXO, вы должны предоставить цифровую подпись, используя закрытый ключ, связанный с этим адресом получения."

Биткойн-адреса бывают разных типов, в зависимости от используемой модели

криптовалют. Первые модели, известные как "Legacy*", включают адреса P2PKH (Pay-to-PubKey-Hash) и P2SH (Pay-to-Script-Hash). Адреса P2PKH всегда начинаются с 1, а P2SH - с 3. Хотя эти форматы по-прежнему безопасны, они уже устарели,

поскольку влекут за собой более высокие транзакционные издержки и

обеспечивают меньшую конфиденциальность, чем новые стандарты.

Адреса SegWit V0 (P2WPKH и P2WSH) и Taproot /

SegWit V1 (P2TR) представляют современные форматы. Адреса

SegWit начинаются с bc1q, а адреса Taproot, представленные в

2021 году, начинаются с bc1p.

Например, вот адрес приема Taproot:

bc1ps5gd2ys8kllz9alpmcwxqegn7kl3elrpnnlegwkm3xpq2h8da07spxwtf5

Способ создания ScriptPubKey зависит от используемого стандарта:

| ScriptPubKey | Шаблон сценария

| ---------------- | ----------------------------------------------------------- |

| P2PKH | OP_DUP OP_HASH160 <pubKeyHash> OP_EQUALVERIFY OP_CHECKSIG

|

| P2SH | OP_HASH160 <scriptHash> OP_EQUAL |

| P2WPKH | 0 <pubKeyHash> |

| P2WSH | 0 <witnessScriptHash> |

| P2SH - P2WPKH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2SH - P2WSH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2TR | 1 <pubKey> |

Построение адресов приема также зависит от выбранной модели сценария:

- Для адресов

P2PKHиP2WPKHполезная нагрузка, то есть ядро адреса, представляет собой хэш открытого ключа; - Для адресов

P2SHиP2WSHполезная нагрузка представляет собой хэш файла ; - Что касается адресов

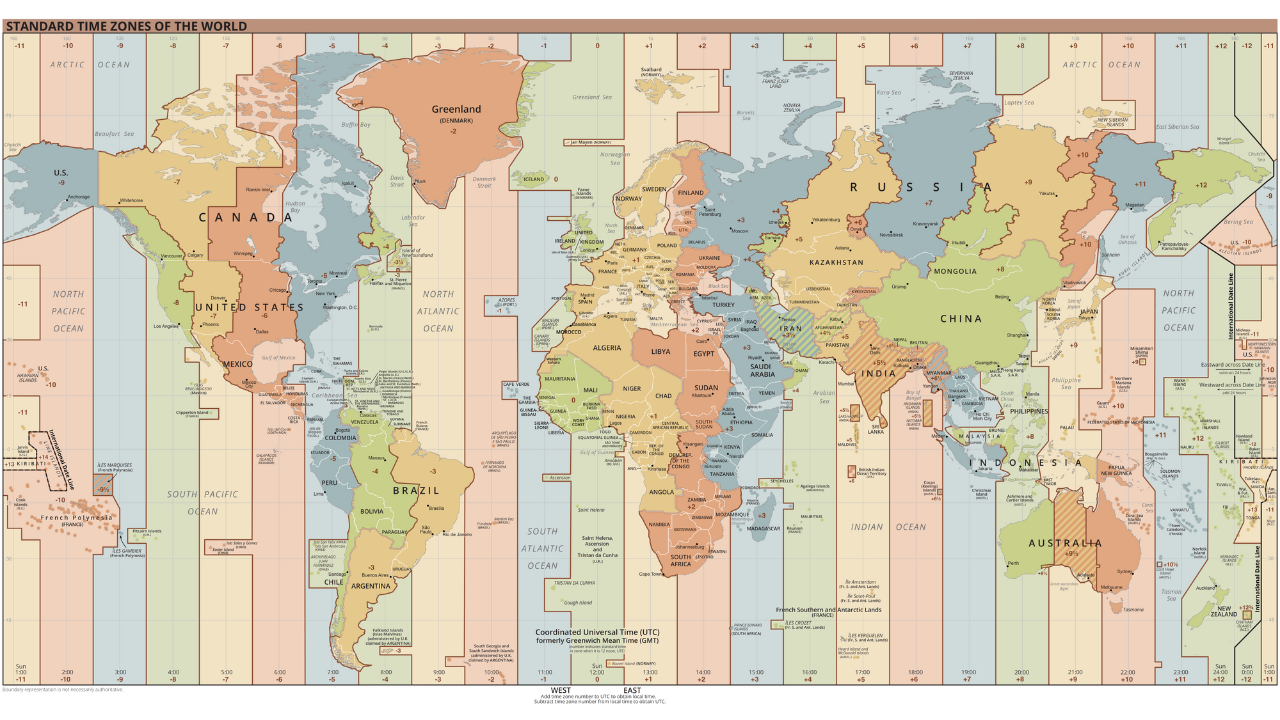

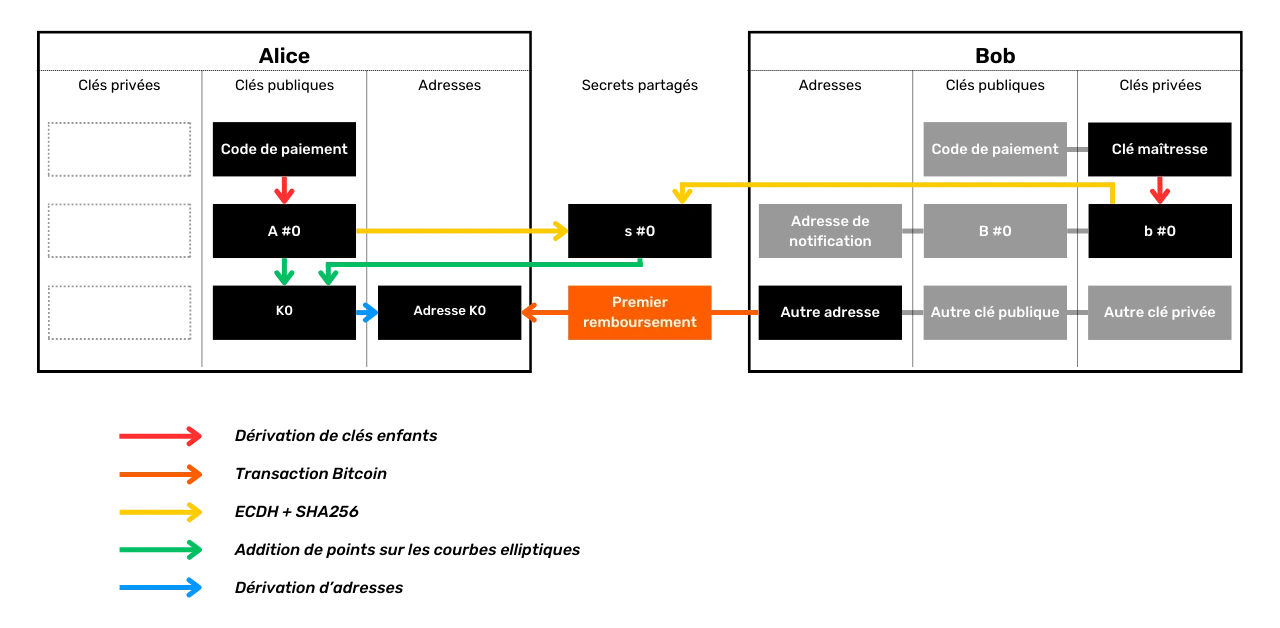

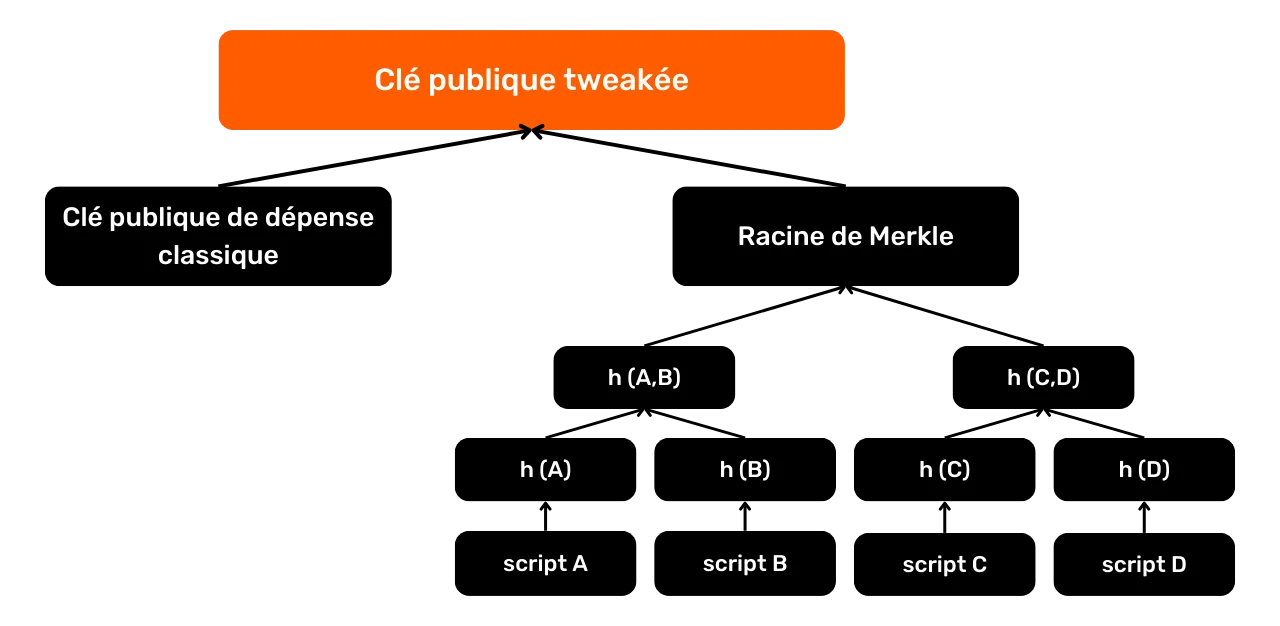

P2TR, то их полезной нагрузкой является подправленный открытый ключ. Выходы P2TR сочетают в себе аспекты Pay-to-PubKey и Pay-to-Script. Твикнутый открытый ключ - это результат добавления классического расходного открытого ключа с "твиком", полученного из корня Меркла набора скриптов, которые также могут быть использованы для траты биткоинов.

Адреса, отображаемые в программном обеспечении портфеля, также включают HRP

(Human-Readable Part), обычно bc для пост-SegWit

адресов, разделитель 1 и номер версии q для SegWit

V0 и p для Taproot/SegWit V1. Также добавляется контрольная сумма,

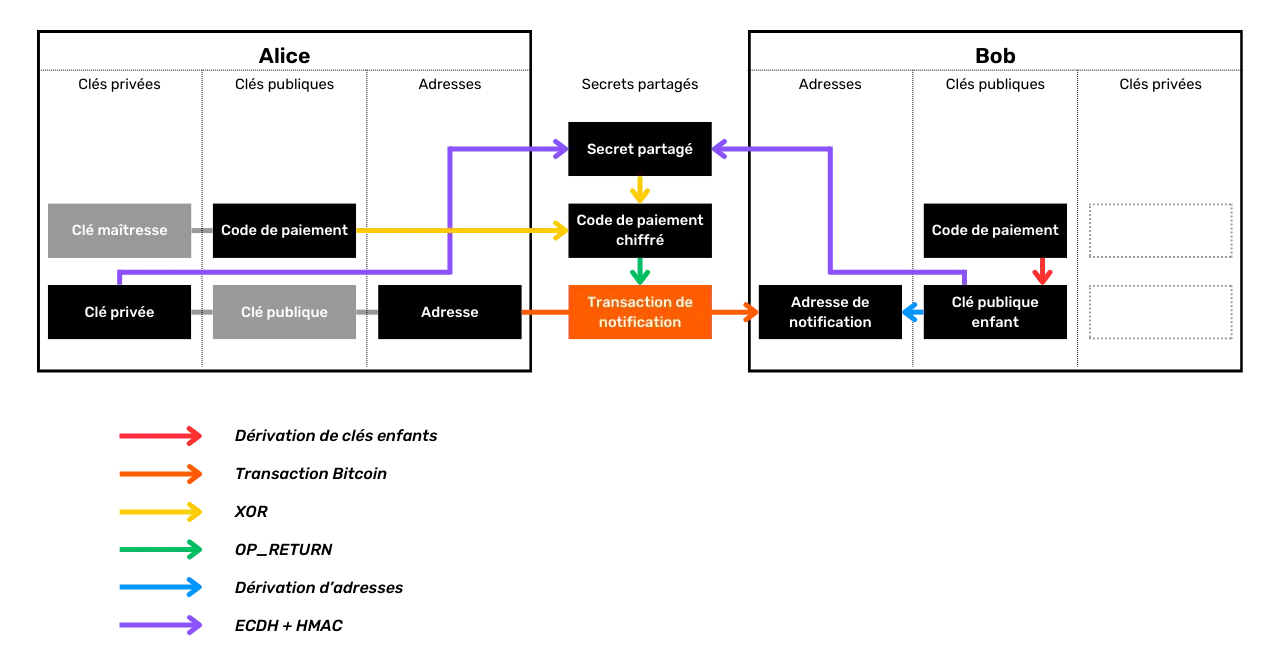

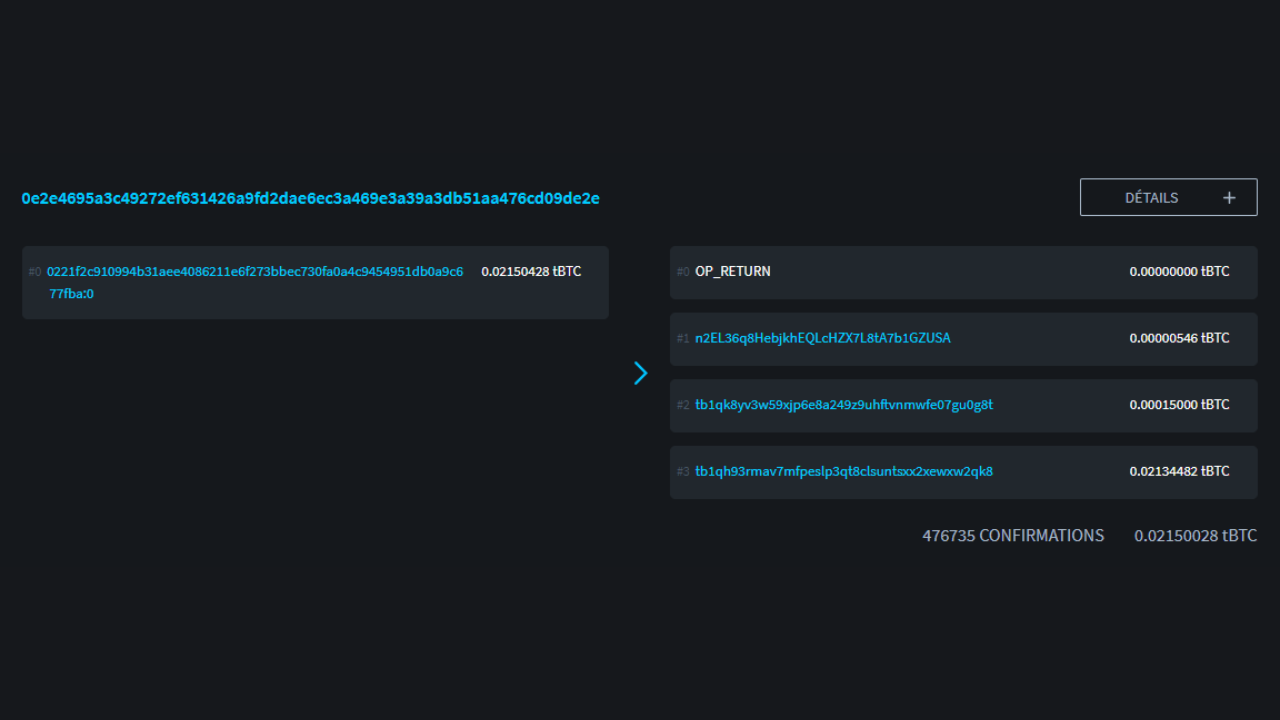

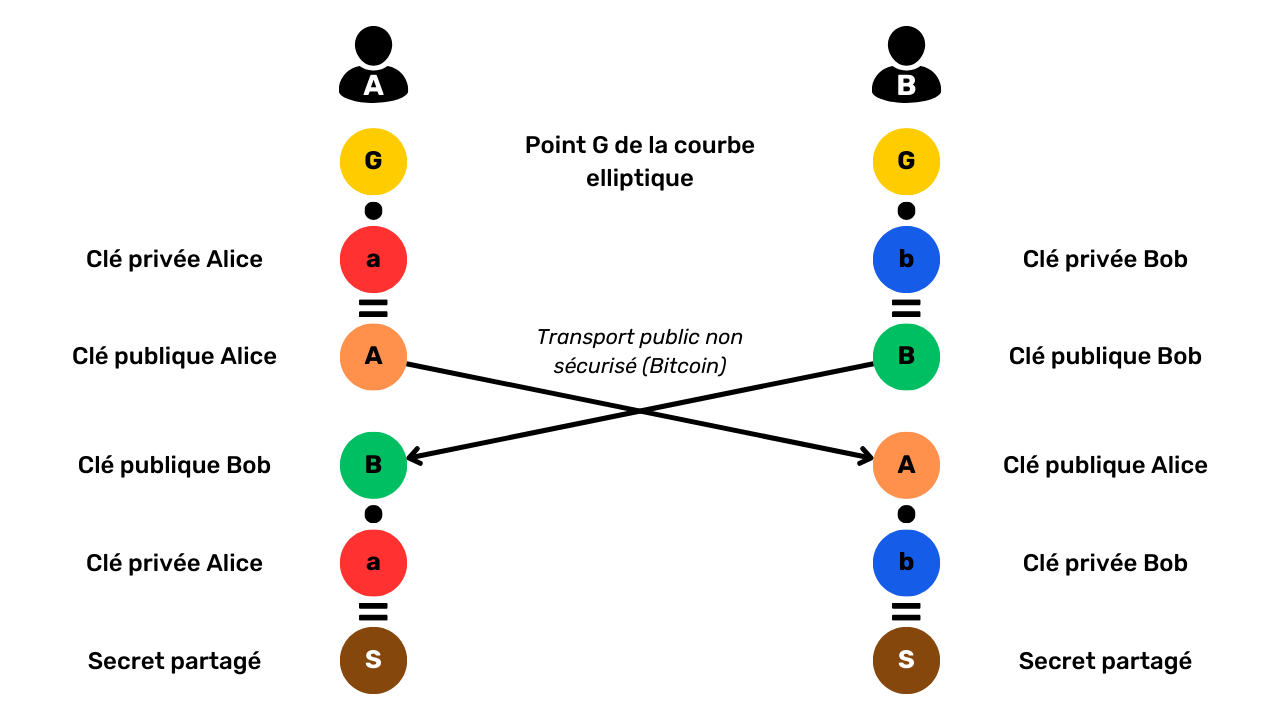

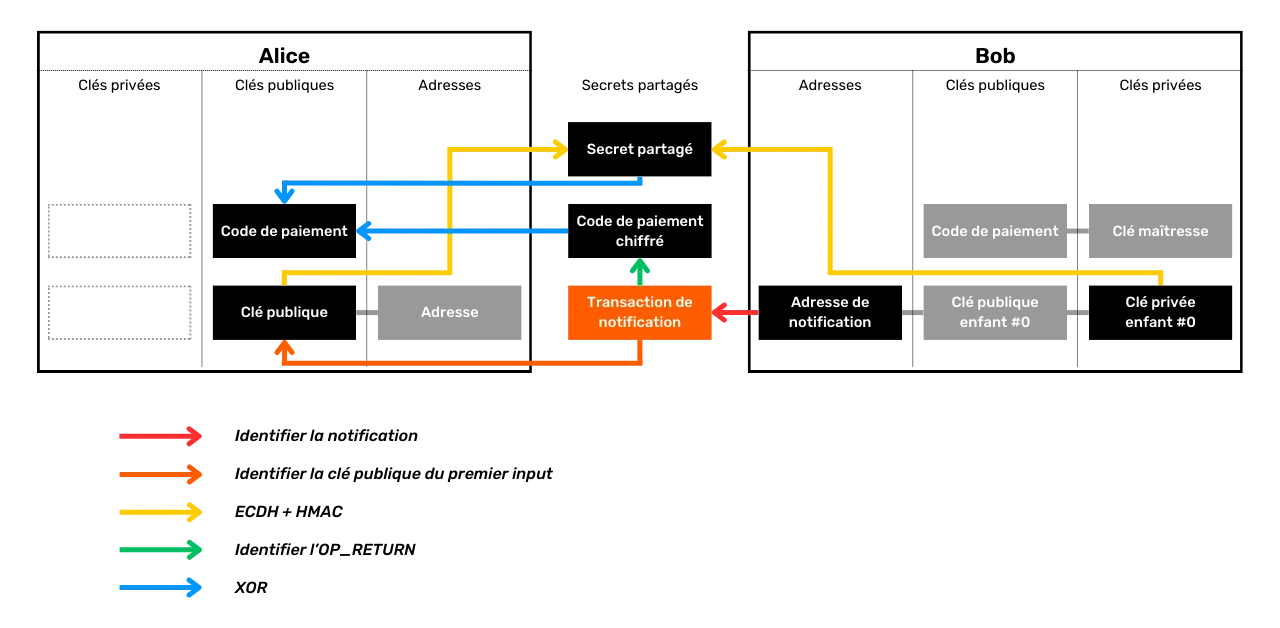

гарантирующая целостность и достоверность адреса при передаче.