name: Introdução à criptografia formal goal: Uma introdução aprofundada à ciência e à prática da criptografia. objectives:

- Explorar as cifras de Beale e os métodos criptográficos modernos para compreender os conceitos básicos e históricos da criptografia.

- Aprofunde-se na teoria dos números, grupos e campos para dominar os principais conceitos matemáticos subjacentes à criptografia.

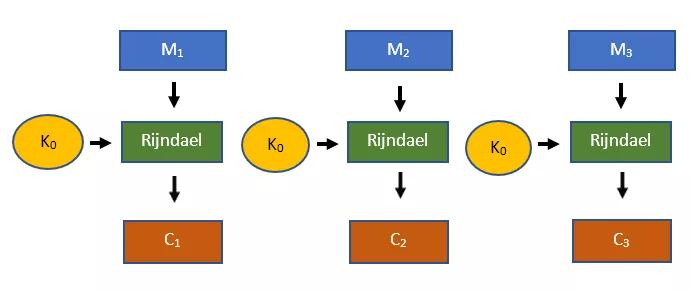

- Estudar a cifra de fluxo RC4 e o AES com uma chave de 128 bits para aprender sobre algoritmos criptográficos simétricos.

- Investigar o criptosistema RSA, a distribuição de chaves e as funções de hash para explorar a criptografia assimétrica.

Mergulhar na criptografia

É difícil encontrar muitos materiais que ofereçam um bom meio-termo no ensino da criptografia.

Por um lado, há tratados longos e formais, acessíveis apenas a quem tem uma sólida formação em matemática, lógica ou qualquer outra disciplina formal. Por outro lado, há introduções de muito alto nível que escondem demasiados pormenores para qualquer pessoa minimamente curiosa.

Esta introdução à criptografia procura captar o meio-termo. Embora deva ser relativamente desafiadora e detalhada para qualquer pessoa nova na criptografia, não é a toca do coelho de um típico tratado fundamental.

Introdução

Visão geral do curso

bb8a8b73-7fb2-50da-bf4e-98996d79887b Bem-vindo ao curso CYP302!

Este livro oferece uma introdução aprofundada à ciência e à prática da criptografia. Sempre que possível, centra-se na exposição concetual, em vez de formal, do material.

Este conteúdo educacional é adaptado do livro e repo JWBurgers. Embora o autor tenha gentilmente permitido seu uso educacional, todos os direitos de propriedade intelectual permanecem com o criador original.

Motivação e objectivos

É difícil encontrar muitos materiais que ofereçam um bom meio-termo no ensino da criptografia.

Por um lado, há tratados longos e formais, acessíveis apenas a quem tem uma sólida formação em matemática, lógica ou qualquer outra disciplina formal. Por outro lado, há introduções de muito alto nível que escondem demasiados pormenores para qualquer pessoa minimamente curiosa.

Esta introdução à criptografia procura captar o meio-termo. Embora deva ser relativamente desafiadora e detalhada para qualquer pessoa nova na criptografia, não é a toca do coelho de um típico tratado fundamental.

Público-alvo

Desde programadores a curiosos intelectuais, este livro é útil para qualquer pessoa que pretenda mais do que uma compreensão superficial da criptografia. Se o seu objetivo é dominar o campo da criptografia, então este livro é também um bom ponto de partida.

Orientações de leitura

O livro contém atualmente sete capítulos: "O que é criptografia?" (Capítulo 1), "Fundamentos matemáticos da criptografia I" (Capítulo 2), "Fundamentos matemáticos da criptografia II" (Capítulo 3), "Criptografia simétrica" (Capítulo 4), "RC4 e AES" (Capítulo 5), "Criptografia assimétrica" (Capítulo 6) e "O criptossistema RSA" (Capítulo 7). Um último capítulo, "Criptografia na prática", será ainda acrescentado. Este capítulo centra-se em várias aplicações criptográficas, incluindo a segurança da camada de transporte, o onion routing e o sistema de troca de valores da Bitcoin.

A menos que tenha uma sólida formação em matemática, a teoria dos números é provavelmente o tópico mais difícil deste livro. Apresento uma visão geral no Capítulo 3, e também aparece na exposição do AES no Capítulo 5 e do criptossistema RSA no Capítulo 7.

Se tiver dificuldades com os pormenores formais destas partes do livro, recomendo que se contente com uma leitura de alto nível da primeira vez.

Agradecimentos

O livro mais influente na formação deste foi o Introduction to Modern Cryptography de Jonathan Katz e Yehuda Lindell, CRC Press (Boca Raton, FL), 2015. Um curso de acompanhamento está disponível no Coursera chamado "Cryptography"

As principais fontes adicionais que foram úteis para criar a visão geral deste livro são Simon Singh, The Code Book, Fourth Estate (Londres, 1999); Christof Paar e Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) e um curso baseado no livro de Paar chamado "Introduction to Cryptography"; e Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Apenas citarei informações e resultados muito específicos que retiro destas fontes, mas quero reconhecer aqui a minha dívida geral para com elas.

Para os leitores que desejam procurar conhecimentos mais avançados sobre criptografia após esta introdução, recomendo vivamente o livro de Katz e Lindell. O curso de Katz no Coursera é um pouco mais acessível do que o livro.

Contribuições

Por favor, consulte o ficheiro de contribuições no repositório para obter algumas orientações sobre como apoiar o projeto.

Notação

**Termos-chave

Os termos-chave nas cartilhas são introduzidos a negrito. Por exemplo, a introdução da cifra Rijndael como termo-chave seria a seguinte: Cifra Rijndael.

Os termos-chave são explicitamente definidos, exceto se se tratar de nomes próprios ou se o seu significado for óbvio na discussão.

A definição é geralmente dada aquando da introdução de um termo-chave, embora por vezes seja mais conveniente deixar a definição para um momento posterior.

Palavras e frases sublinhadas:

As palavras e frases são realçadas através de itálico. Por exemplo, a frase "Lembre-se da sua palavra-passe" teria o seguinte aspeto: Lembre-se da sua palavra-passe.

Notação formal:

A notação formal refere-se principalmente a variáveis, variáveis aleatórias e conjuntos.

- Variáveis: São normalmente indicadas apenas por uma letra minúscula (por exemplo, "x" ou "y"). Por vezes, são indicadas em maiúsculas para maior clareza (por exemplo, "M" ou "K").

- Variáveis aleatórias: São sempre indicadas por uma letra maiúscula (por exemplo, "X" ou "Y")

- Conjuntos: São sempre indicados por letras maiúsculas e a negrito (por exemplo, S)

Pronto para explorar o fascinante universo da criptografia? Vamos lá!

O que é a criptografia?

As cifras de Beale

Comecemos a nossa investigação no domínio da criptografia com um dos episódios mais encantadores e divertidos da sua história: o das cifras de Beale. [1]

A história das cifras de Beale é, na minha opinião, mais suscetível de ser ficção do que realidade. Mas supostamente aconteceu o seguinte.

Tanto no inverno de 1820 como no de 1822, um homem chamado Thomas J. Beale hospedou-se numa estalagem pertencente a Robert Morriss, em Lynchburg (Virgínia). No final da sua segunda estadia, Beale entregou a Morriss uma caixa de ferro com documentos valiosos para serem guardados.

Alguns meses mais tarde, Morriss recebeu uma carta de Beale, datada de 9 de maio de 1822. Esta carta sublinhava o grande valor do conteúdo da caixa de ferro e dava algumas instruções a Morriss: se nem Beale nem nenhum dos seus associados viesse reclamar a caixa, ele deveria abri-la precisamente dez anos após a data da carta (ou seja, 9 de maio de 1832). Alguns dos papéis dentro da caixa estariam escritos em texto normal. Vários outros, porém, seriam "ininteligíveis sem o auxílio de uma chave" Essa "chave" seria, então, entregue a Morriss por um amigo não identificado de Beale em junho de 1832.

Apesar das instruções claras, Morriss não abriu a caixa em maio de 1832 e o misterioso amigo de Beale nunca apareceu em junho desse ano. Só em 1845 é que o estalajadeiro decidiu finalmente abrir a caixa. Nela, Morriss encontrou uma nota que explicava como Beale e os seus associados descobriram ouro e prata no Oeste e os enterraram, juntamente com algumas jóias, para os guardar. Além disso, a caixa continha três textos de cifra: isto é, textos escritos em código que requerem uma chave criptográfica, ou um segredo, e um algoritmo de acompanhamento para serem desbloqueados. Este processo de desbloqueio de um texto cifrado é conhecido como desencriptação, enquanto o processo de bloqueio é conhecido como encriptação. (Como explicado no Capítulo 3, o termo cifra pode assumir vários significados. No nome "Beale ciphers", é a abreviatura de ciphertexts)

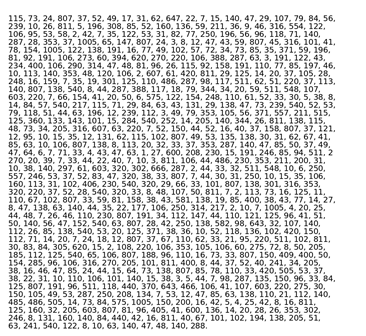

Os três textos cifrados que Morriss encontrou na caixa de ferro são constituídos por uma série de números separados por vírgulas. De acordo com a nota de Beale, estes textos cifrados fornecem separadamente a localização do tesouro, o conteúdo do tesouro e uma lista de nomes com os herdeiros legítimos do tesouro e as suas acções (sendo esta última informação relevante no caso de Beale e os seus associados nunca virem reclamar a caixa).

Morris tentou decifrar os três textos cifrados durante vinte anos. Isto teria sido fácil com a chave. Mas Morriss não tinha a chave e não teve sucesso nas suas tentativas de recuperar os textos originais, ou textos simples, como são normalmente designados em criptografia.

Já perto do fim da sua vida, Morriss passou a caixa a um amigo em 1862. Este amigo publicou posteriormente um panfleto em 1885, sob o pseudónimo J.B. Ward. Incluía uma descrição da (alegada) história da caixa, os três textos cifrados e uma solução que ele tinha encontrado para o segundo texto cifrado. (Aparentemente, há uma chave para cada texto cifrado, e não uma chave que funciona para todos os três textos cifrados, como Beale parece ter sugerido originalmente em sua carta a Morriss)

Pode ver-se o segundo texto cifrado na Figura 2 abaixo. [2] A chave para este texto cifrado é a Declaração de Independência dos Estados Unidos. O processo de descodificação resume-se à aplicação das duas regras seguintes:

- Para qualquer número n no texto cifrado, localizar a n-ésima palavra na Declaração de Independência dos Estados Unidos

- Substitui o número n pela primeira letra da palavra que encontraste

Figura 1: Cifra Beale n.º. 2

Por exemplo, o primeiro número do segundo texto cifrado é 115. A 115ª palavra da Declaração de Independência é "instituído", pelo que a primeira letra do texto simples é "i" O texto cifrado não indica diretamente o espaçamento entre palavras e a capitalização. Mas depois de decifrar as primeiras palavras, pode logicamente deduzir que a primeira palavra do texto simples era simplesmente "I" (O texto simples começa com a frase "Depositei no condado de Bedford.")

Após a descodificação, a segunda mensagem fornece o conteúdo detalhado do tesouro (ouro, prata e jóias) e sugere que foi enterrado em potes de ferro e coberto com pedras no condado de Bedford (Virgínia). As pessoas adoram um bom mistério, pelo que foram feitos grandes esforços para decifrar as outras duas cifras de Beale, especialmente a que descreve a localização do tesouro. Até vários criptógrafos de renome tentaram decifrá-las. No entanto, até à data, ninguém conseguiu decifrar os outros dois textos cifrados.

Notas:

[1] Para um bom resumo da história, ver Simon Singh, The Code Book, Fourth Estate (Londres, 1999), pp. 82-99. Um pequeno filme da história foi realizado por Andrew Allen em 2010. Pode encontrar o filme, "The Thomas Beale Cipher", no seu sítio Web.

[2] Esta imagem está disponível na página da Wikipédia sobre as cifras de Beale.

Criptografia moderna

Histórias coloridas, como a das cifras de Beale, são o que a maioria de nós associa à criptografia. No entanto, a criptografia moderna difere em pelo menos quatro aspectos importantes deste tipo de exemplos históricos.

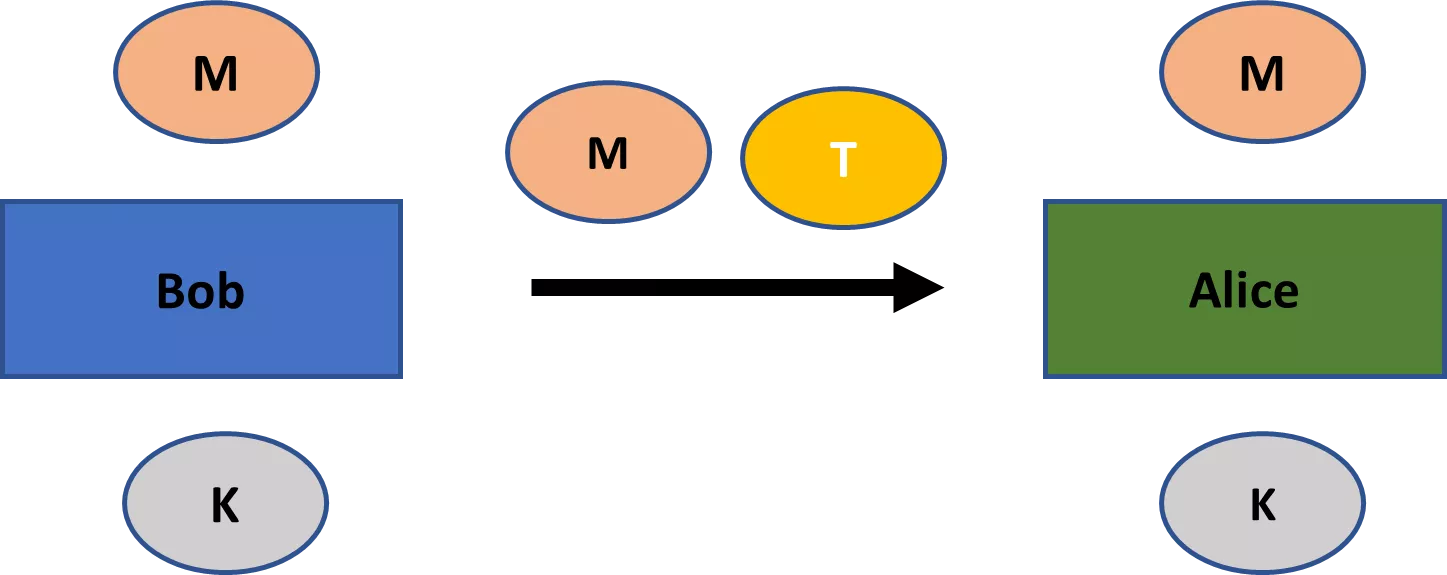

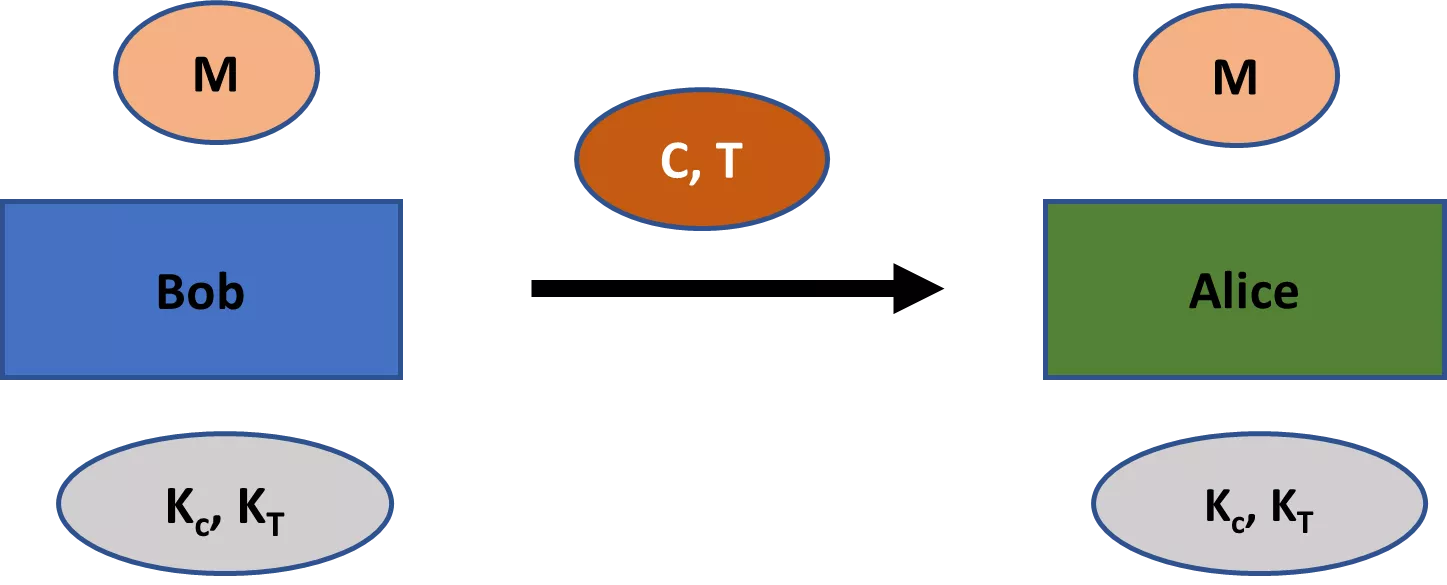

Em primeiro lugar, historicamente, a criptografia tem-se preocupado apenas com o secreto (ou confidencialidade)[3]. Os textos cifrados seriam criados para garantir que apenas certas partes poderiam ter acesso à informação contida nos textos simples, como no caso das cifras de Beale. Para que um esquema de encriptação sirva bem este propósito, decifrar o texto cifrado só deve ser possível se se tiver a chave.

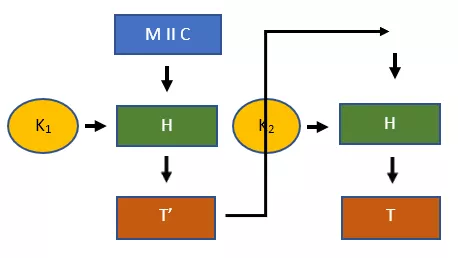

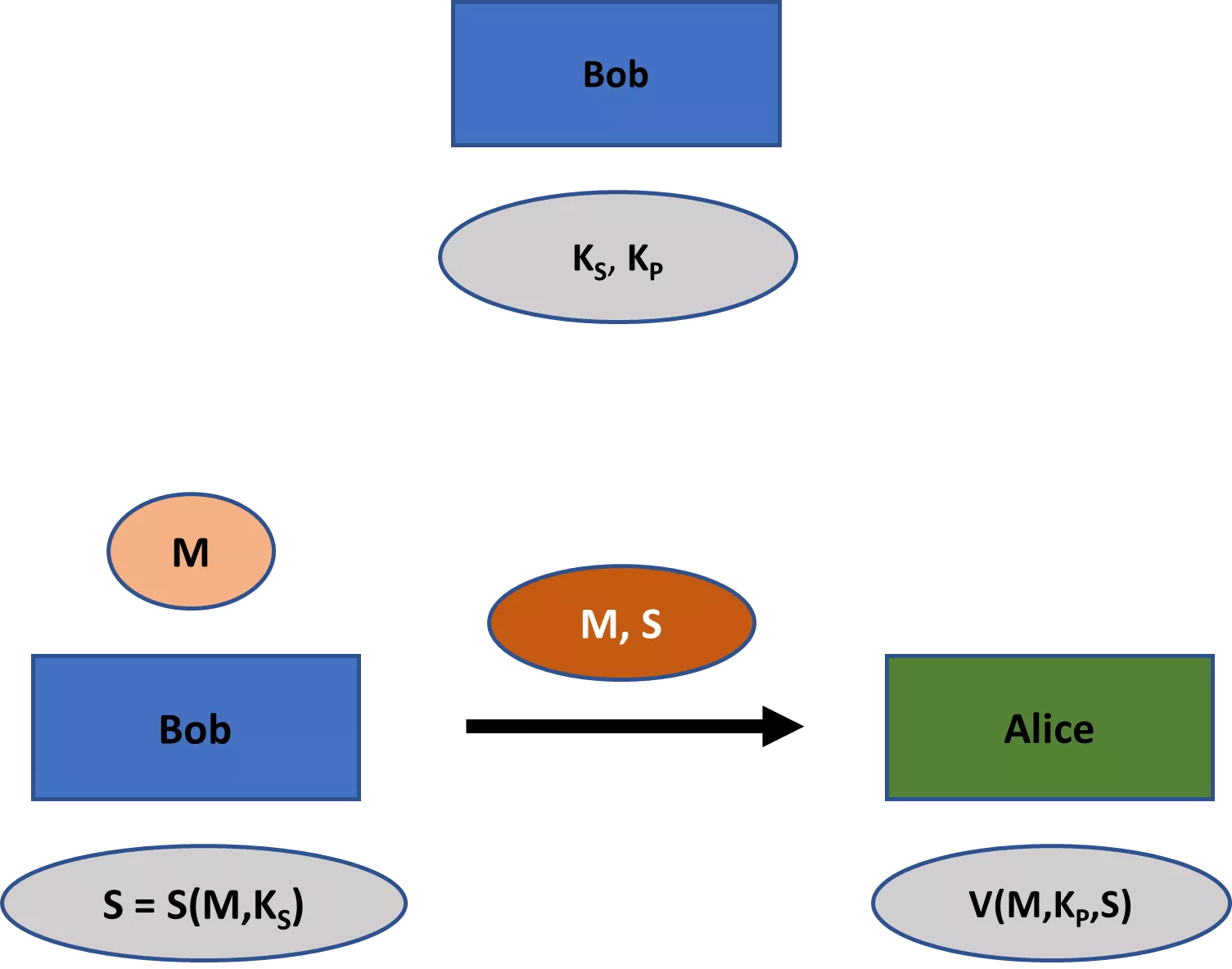

A criptografia moderna preocupa-se com uma gama mais vasta de temas do que apenas o segredo. Estes temas incluem principalmente (1) integridade da mensagem-isto é, garantir que uma mensagem não foi alterada; (2) autenticidade da mensagem-isto é, garantir que uma mensagem veio efetivamente de um determinado remetente; e (3) não repúdio-isto é, garantir que um remetente não pode negar falsamente mais tarde que enviou uma mensagem. [4]

Uma distinção importante a ter em conta é, portanto, entre um esquema de encriptação e um esquema criptográfico. Um esquema de encriptação só diz respeito ao segredo. Embora um esquema de cifragem seja um esquema criptográfico, o inverso não é verdadeiro. Um esquema criptográfico pode também servir os outros temas principais da criptografia, incluindo a integridade, a autenticidade e o não-repúdio.

Os temas da integridade e da autenticidade são tão importantes como o do sigilo. Os nossos sistemas de comunicação modernos não poderiam funcionar sem garantias relativamente à integridade e autenticidade das comunicações. O não-repúdio é também uma preocupação importante, como no caso dos contratos digitais, mas é menos necessário em aplicações criptográficas do que o segredo, a integridade e a autenticidade.

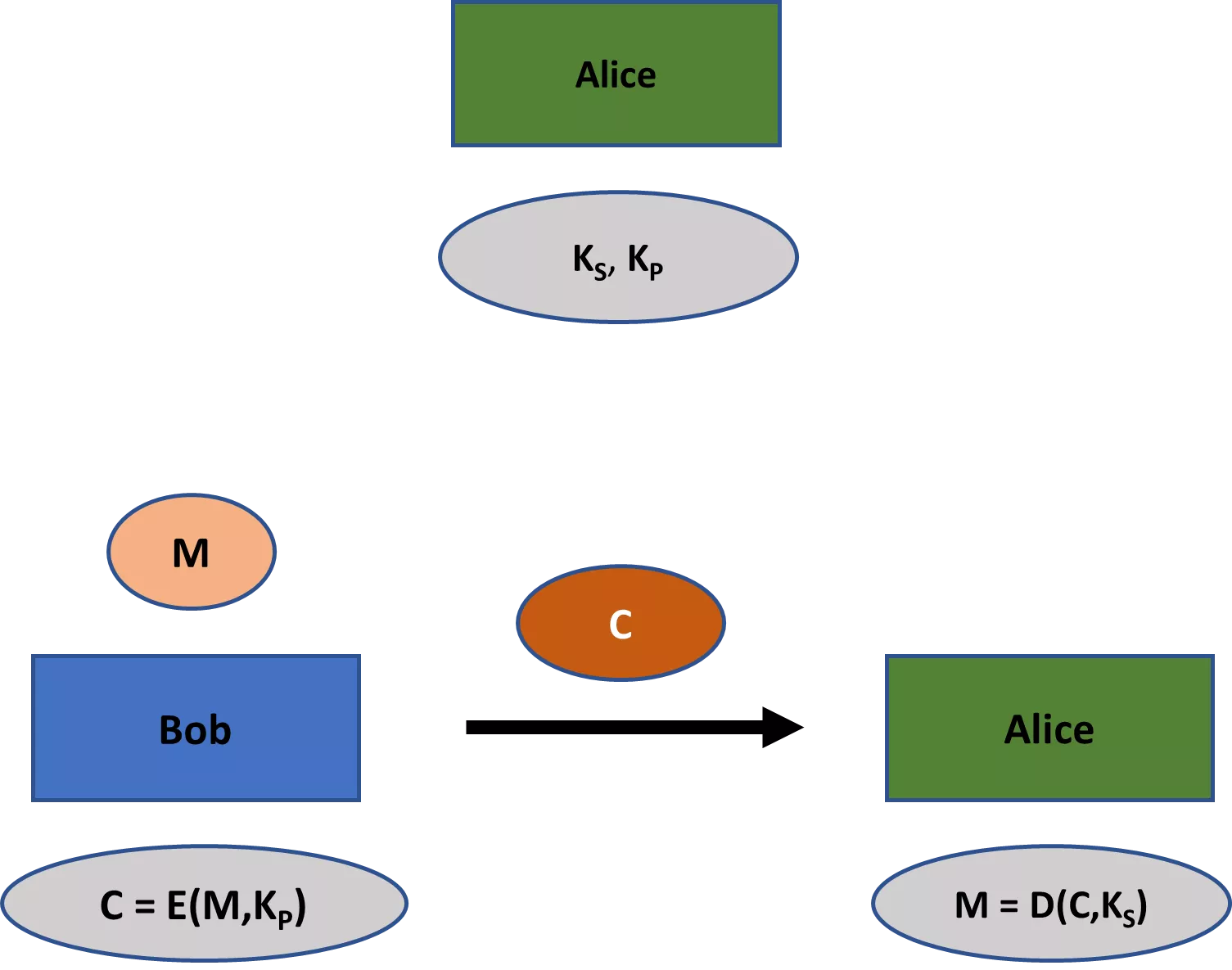

Em segundo lugar, os esquemas de encriptação clássicos, como as cifras de Beale, envolvem sempre uma chave que foi partilhada entre todas as partes relevantes. No entanto, muitos esquemas criptográficos modernos envolvem não apenas uma, mas duas chaves: uma privada e uma chave pública. Enquanto a primeira deve permanecer privada em todas as aplicações, a segunda é normalmente do conhecimento público (daí os seus respectivos nomes). No domínio da encriptação, a chave pública pode ser utilizada para encriptar a mensagem, enquanto a chave privada pode ser utilizada para a desencriptação.

O ramo da criptografia que lida com esquemas em que todas as partes partilham uma chave é conhecido como criptografia assimétrica. A chave única num esquema deste tipo é normalmente designada por chave privada (ou chave secreta). O ramo da criptografia que lida com esquemas que requerem um par de chaves privada-pública é conhecido como criptografia assimétrica. Estes ramos são por vezes também referidos como criptografia de chave privada e criptografia de chave pública, respetivamente (embora isto possa gerar confusão, uma vez que os esquemas criptográficos de chave pública também têm chaves privadas).

O advento da criptografia assimétrica no final da década de 1970 foi um dos eventos mais importantes na história da criptografia. Sem ela, a maioria dos nossos sistemas de comunicação modernos, incluindo a Bitcoin, não seria possível ou, pelo menos, seria muito impraticável.

É importante notar que a criptografia moderna não é exclusivamente o estudo de esquemas criptográficos de chave simétrica e assimétrica (embora isso abranja grande parte do domínio). Por exemplo, a criptografia também se ocupa das funções de hash e dos geradores de números pseudo-aleatórios, e é possível criar aplicações com base nestas primitivas que não estão relacionadas com a criptografia de chave simétrica ou assimétrica.

Em terceiro lugar, os esquemas de cifragem clássicos, como os utilizados nas cifras Beale, eram mais arte do que ciência. A sua perceção de segurança baseava-se em grande medida em intuições relativas à sua complexidade. Normalmente, eram corrigidos quando se descobria um novo ataque contra eles ou abandonados por completo se o ataque fosse particularmente grave. A criptografia moderna, no entanto, é uma ciência rigorosa com uma abordagem formal e matemática tanto para desenvolver como para analisar esquemas criptográficos. [5]

Especificamente, a criptografia moderna centra-se em provas formais de segurança. Qualquer prova de segurança para um esquema criptográfico procede em três passos:

A declaração de uma definição criptográfica de segurança, ou seja, um conjunto de objectivos de segurança e a ameaça representada pelo atacante.

A declaração de quaisquer pressupostos matemáticos no que respeita à complexidade computacional do sistema. Por exemplo, um esquema criptográfico pode conter um gerador de números pseudo-aleatórios. Embora não possamos provar que estes existem, podemos assumir que sim.

A exposição de uma prova de segurança matemática do sistema com base na noção formal de segurança e em quaisquer pressupostos matemáticos.

Em quarto lugar, embora historicamente a criptografia tenha sido utilizada principalmente em contextos militares, passou a permear as nossas actividades diárias na era digital. Quer esteja a fazer operações bancárias em linha, a publicar nas redes sociais, a comprar um produto na Amazon com o seu cartão de crédito ou a dar uma gorjeta de bitcoin a um amigo, a criptografia é a condição sine qua non da nossa era digital.

Tendo em conta estes quatro aspectos da criptografia moderna, podemos caraterizar a criptografia moderna como a ciência que se ocupa do desenvolvimento formal e da análise de esquemas criptográficos para proteger a informação digital contra ataques adversários. [6] Neste contexto, a segurança deve ser entendida como a prevenção de ataques que prejudiquem o sigilo, a integridade, a autenticação e/ou o não-repúdio nas comunicações.

A criptografia é melhor vista como uma subdisciplina da segurança cibernética, que se preocupa com a prevenção do roubo, danos e utilização indevida de sistemas informáticos. Note-se que muitos problemas de cibersegurança têm pouca ou apenas uma ligação parcial à criptografia.

Por exemplo, se uma empresa aloja localmente servidores dispendiosos, pode estar preocupada em proteger este hardware contra roubo e danos. Embora esta seja uma preocupação de cibersegurança, tem pouco a ver com criptografia.

Por exemplo, os ataques de phishing são um problema comum na nossa era moderna. Estes ataques tentam enganar as pessoas através de uma mensagem de correio eletrónico ou de outro meio de mensagem, levando-as a ceder informações sensíveis, como palavras-passe ou números de cartões de crédito. Embora a criptografia possa ajudar a resolver os ataques de phishing até um certo ponto, uma abordagem abrangente exige mais do que apenas a utilização de alguma criptografia.

Notas:

Para ser exato, as aplicações importantes dos esquemas criptográficos têm sido relacionadas com o segredo. As crianças, por exemplo, utilizam frequentemente esquemas criptográficos simples para se "divertirem". Nestes casos, o segredo não é uma preocupação real.

[4] Bruce Schneier, Applied Cryptography, 2.ª ed., 2015 (Indianapolis, IN: John Wiley & Sons), p. 2.

[5] Para uma boa descrição, ver Jonathan Katz e Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), especialmente pp. 16-23.

[6] Cf. Katz e Lindell, ibid., p. 3. Penso que a sua caraterização tem alguns problemas, pelo que apresento aqui uma versão ligeiramente diferente da sua declaração.

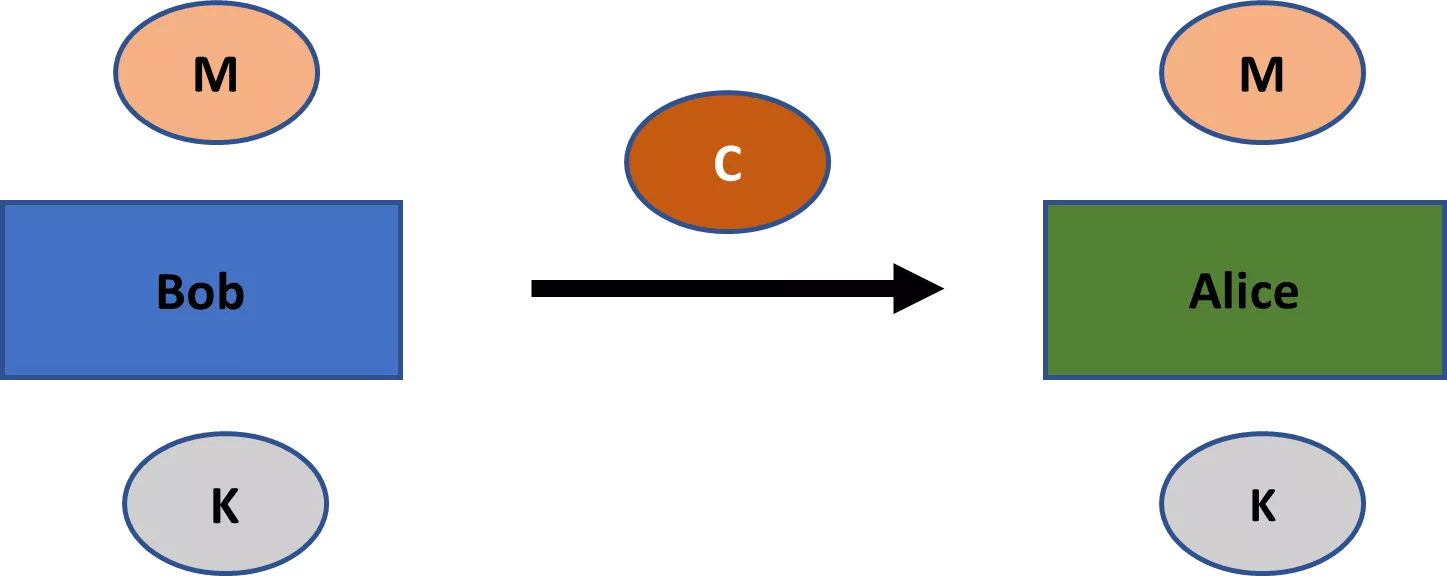

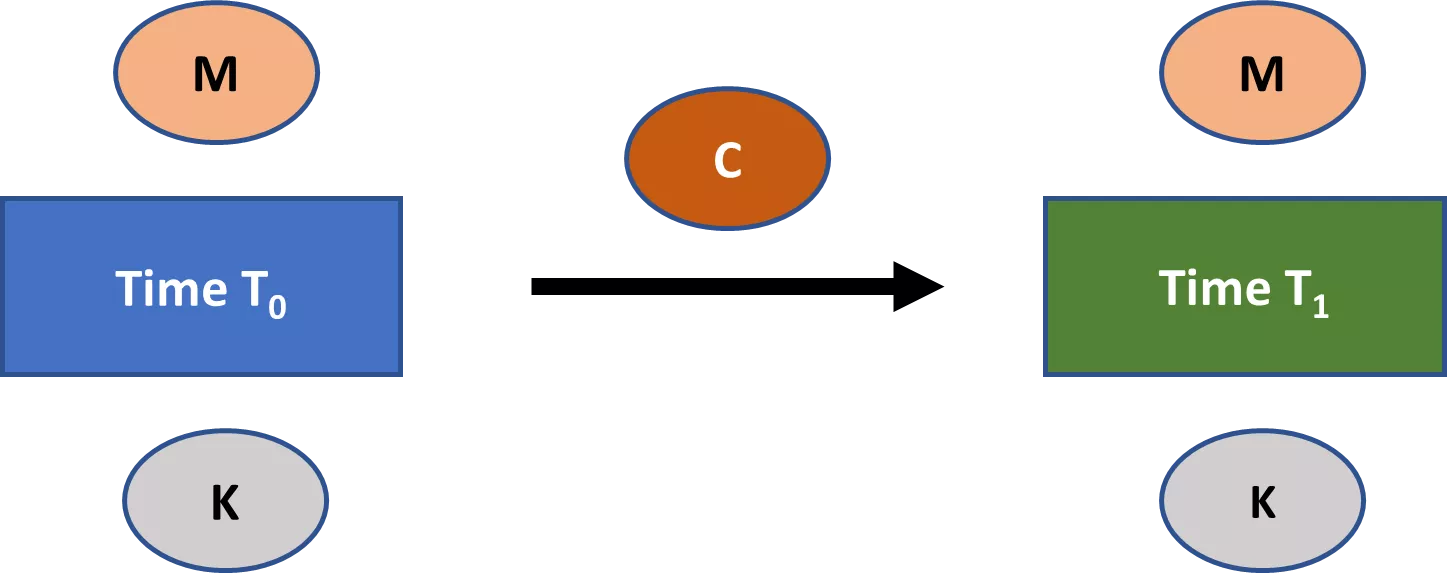

Comunicações abertas

A criptografia moderna foi concebida para fornecer garantias de segurança num ambiente de comunicações abertas. Se o nosso canal de comunicação estiver tão bem protegido que os espiões não tenham qualquer hipótese de manipular ou mesmo apenas observar as nossas mensagens, então a criptografia é supérflua. No entanto, a maior parte dos nossos canais de comunicação não estão assim tão bem guardados.

A espinha dorsal da comunicação no mundo moderno é uma enorme rede de cabos de fibra ótica. Fazer chamadas telefónicas, ver televisão e navegar na Web numa casa moderna depende geralmente desta rede de cabos de fibra ótica (uma pequena percentagem pode depender exclusivamente de satélites). É verdade que pode haver diferentes ligações de dados em sua casa, como o cabo coaxial, a linha de assinante digital (assimétrica) e o cabo de fibra ótica. Mas, pelo menos no mundo desenvolvido, estes diferentes meios de transmissão de dados ligam-se rapidamente, fora de casa, a um nó de uma enorme rede de cabos de fibra ótica que liga todo o globo. As excepções são algumas zonas remotas do mundo desenvolvido, como nos Estados Unidos e na Austrália, onde o tráfego de dados pode ainda percorrer distâncias substanciais através dos tradicionais fios telefónicos de cobre.

Seria impossível impedir que potenciais atacantes acedessem fisicamente a esta rede de cabos e à sua infraestrutura de apoio. De facto, já sabemos que a maior parte dos nossos dados é interceptada por várias agências de informação nacionais em intersecções cruciais da Internet[7], o que inclui tudo, desde mensagens do Facebook a endereços de sítios Web que visitamos.

Embora a vigilância de dados a uma escala maciça exija um adversário poderoso, como uma agência nacional de informações, os atacantes com poucos recursos podem facilmente tentar bisbilhotar a uma escala mais local. Embora isto possa acontecer ao nível da escuta de fios, é muito mais fácil intercetar comunicações sem fios.

A maior parte dos dados da nossa rede local - seja em casa, no escritório ou num café - viaja agora através de ondas de rádio para pontos de acesso sem fios em routers tudo-em-um, em vez de passar por cabos físicos. Assim, um atacante precisa de poucos recursos para intercetar qualquer tráfego local. Isto é particularmente preocupante porque a maioria das pessoas faz muito pouco para proteger os dados que circulam nas suas redes locais. Além disso, os potenciais atacantes podem também visar as nossas ligações móveis de banda larga, como as 3G, 4G e 5G. Todas estas comunicações sem fios são um alvo fácil para os atacantes.

Assim, a ideia de manter as comunicações secretas através da proteção do canal de comunicação é uma aspiração irremediavelmente delirante para grande parte do mundo moderno. Tudo o que sabemos justifica uma paranoia severa: deve sempre assumir-se que alguém está a ouvir. E a criptografia é a principal ferramenta de que dispomos para obter qualquer tipo de segurança neste ambiente moderno.

Notas:

[7] Ver, por exemplo, Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16 de julho de 2013 (disponível em The Atlantic).

Fundamentos matemáticos da criptografia 1

Variáveis aleatórias

A criptografia baseia-se na matemática. E se quiser construir mais do que uma compreensão superficial da criptografia, precisa de se sentir confortável com essa matemática.

Este capítulo introduz a maior parte da matemática básica que irá encontrar na aprendizagem da criptografia. Os tópicos incluem variáveis aleatórias, operações de módulo, operações XOR e pseudo-aleatoriedade. Deve dominar o material destas secções para qualquer compreensão não superficial da criptografia.

A secção seguinte trata da teoria dos números, que é muito mais difícil.

Variáveis aleatórias

Uma variável aleatória é normalmente denotada por uma letra maiúscula, sem

negrito. Assim, por exemplo, podemos falar de uma variável aleatória X, uma variável aleatória Y,

ou uma variável aleatória Z.

Esta é a notação que também utilizarei daqui para a frente.

Uma variável aleatória pode assumir dois ou mais valores possíveis, cada um com uma certa probabilidade positiva. Os valores possíveis estão listados no conjunto de resultados.

Cada vez que se amostra uma variável aleatória, retira-se um determinado valor do seu conjunto de resultados de acordo com as probabilidades definidas.

Vejamos um exemplo simples. Suponhamos que uma variável X é definida da seguinte forma:

- X tem o conjunto de resultados

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5É fácil ver que X é uma

variável aleatória. Primeiro, há dois ou mais valores possíveis que X pode assumir, nomeadamente 1 e 2. Em segundo lugar, cada

valor possível tem uma probabilidade positiva de ocorrer sempre que se faz

uma amostragem de X,

nomeadamente 0,5.

Tudo o que uma variável aleatória requer é um conjunto de resultados com duas ou mais possibilidades, em que cada possibilidade tem uma probabilidade positiva de ocorrer aquando da amostragem. Em princípio, uma variável aleatória pode ser definida de forma abstrata, sem qualquer contexto. Neste caso, pode pensar-se em "amostragem" como a realização de uma experiência natural para determinar o valor da variável aleatória.

A variável X acima foi

definida de forma abstrata. Pode, portanto, pensar na amostragem da variável X acima como lançar uma moeda ao ar e atribuir "2" no caso de cara e "1" no

caso de coroa. Para cada amostra de X, lança-se novamente a moeda

ao ar.

Alternativamente, também pode pensar em amostrar X, como lançar um dado justo e atribuir "2" no caso de o dado sair 1, 3 ou 4, e atribuir "1" no caso

de o dado sair 2, 5 ou 6. De cada vez que se faz

uma amostra de X, lança-se o

dado novamente.

Na verdade, qualquer experiência natural que permita definir as

probabilidades dos valores possíveis de X acima referidos pode ser imaginada em relação ao desenho.

Frequentemente, no entanto, as variáveis aleatórias não são introduzidas apenas de forma abstrata. Em vez disso, o conjunto de valores de resultados possíveis tem um significado explícito no mundo real (e não apenas como números). Além disso, estes valores de resultados podem ser definidos em relação a um tipo específico de experiência (e não como qualquer experiência natural com esses valores).

Consideremos agora um exemplo de variável X que não é definida abstratamente. X é definida da seguinte forma para determinar

qual das duas equipas começa um jogo de futebol:

Xtem o conjunto de resultados {vermelho arranca,azul arranca}- Atirar uma determinada moeda

C: coroa = "vermelho é expulso"; cara = "azul é expulso"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5Neste caso, o conjunto de resultados de X tem um significado concreto,

nomeadamente qual a equipa que começa num jogo de futebol. Além disso, os

resultados possíveis e as suas probabilidades associadas são determinados

por uma experiência concreta, nomeadamente o lançamento de uma determinada

moeda C.

Nas discussões sobre criptografia, as variáveis aleatórias são normalmente introduzidas num conjunto de resultados com significado no mundo real. Pode ser o conjunto de todas as mensagens que podem ser encriptadas, conhecido como o espaço de mensagens, ou o conjunto de todas as chaves que as partes que utilizam a encriptação podem escolher, conhecido como o espaço de chaves.

As variáveis aleatórias nas discussões sobre criptografia não são, no entanto, normalmente definidas em relação a uma experiência natural específica, mas em relação a qualquer experiência que possa produzir as distribuições de probabilidade corretas.

As variáveis aleatórias podem ter distribuições de probabilidade discretas

ou contínuas. As variáveis aleatórias com uma distribuição de probabilidade discreta - isto é, variáveis aleatórias discretas - têm um número finito de

resultados possíveis. A variável aleatória X em ambos os exemplos dados até

agora era discreta.

As variáveis aleatórias contínuas podem, em vez disso, assumir valores num ou mais intervalos. Pode dizer-se, por exemplo, que uma variável aleatória, após amostragem, assumirá qualquer valor real entre 0 e 1, e que cada número real neste intervalo é igualmente provável. Dentro deste intervalo, existem infinitos valores possíveis.

Para as discussões criptográficas, apenas será necessário compreender as variáveis aleatórias discretas. Qualquer discussão sobre variáveis aleatórias a partir de agora deve, portanto, ser entendida como referindo-se a variáveis aleatórias discretas, a menos que seja especificamente indicado o contrário.

Gráficos de variáveis aleatórias

Os valores possíveis e as probabilidades associadas a uma variável aleatória

podem ser facilmente visualizados através de um gráfico. Por exemplo,

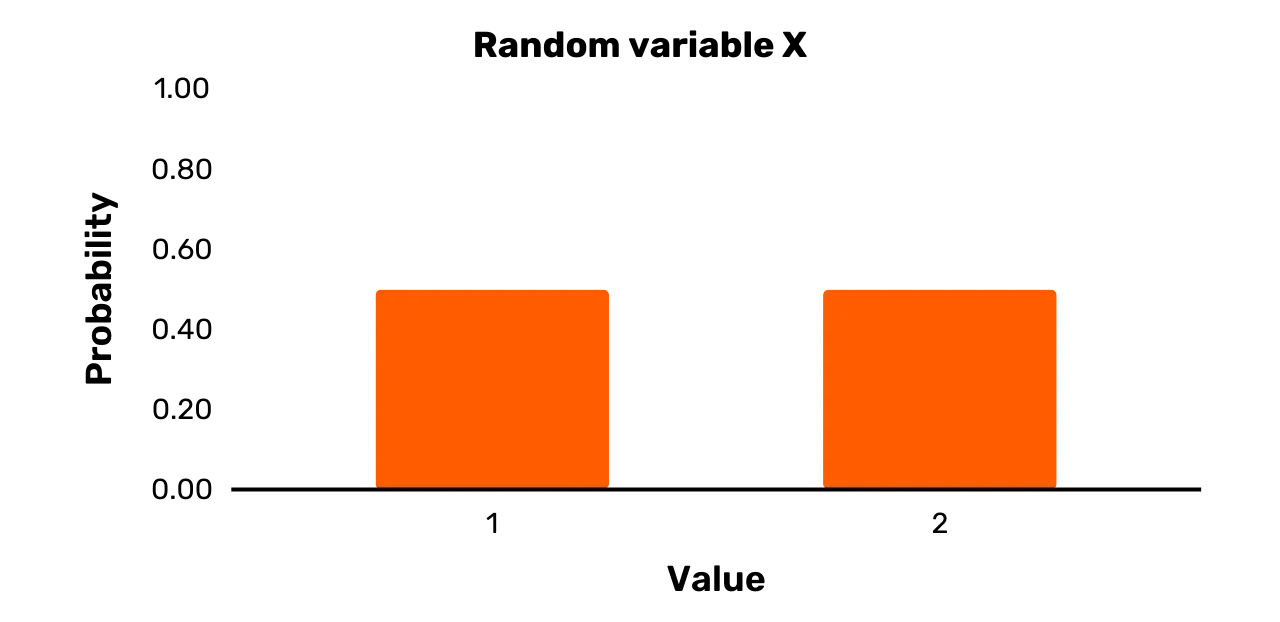

considere a variável aleatória X da secção anterior com um conjunto de resultados de \{1, 2\}, e Pr [X = 1] = 0,5 e Pr [X = 2] = 0,5.

Normalmente, apresentaríamos uma variável aleatória deste tipo sob a forma

de um gráfico de barras, como na Figura 1.

Figura 1: Variável aleatória X

As barras largas na Figura 1 não pretendem obviamente sugerir que a

variável aleatória X é efetivamente

contínua. Em vez disso, as barras são largas para serem visualmente mais apelativas

(apenas uma linha reta para cima proporciona uma visualização menos intuitiva).

Variáveis uniformes

Na expressão "variável aleatória", o termo "aleatório" significa apenas "probabilístico". Por outras palavras, significa apenas que dois ou mais resultados possíveis da variável ocorrem com determinadas probabilidades. Estes resultados, no entanto, não têm necessariamente de ser igualmente prováveis (embora o termo "aleatório" possa ter esse significado noutros contextos).

Uma variável uniforme é um caso especial de uma variável

aleatória. Pode assumir dois ou mais valores, todos com a mesma

probabilidade. A variável aleatória X representada na Figura 1 é claramente uma variável uniforme, uma

vez que ambos os resultados possíveis ocorrem com uma probabilidade de 0,5. Existem, no entanto,

muitas variáveis aleatórias que não são instâncias de variáveis uniformes.

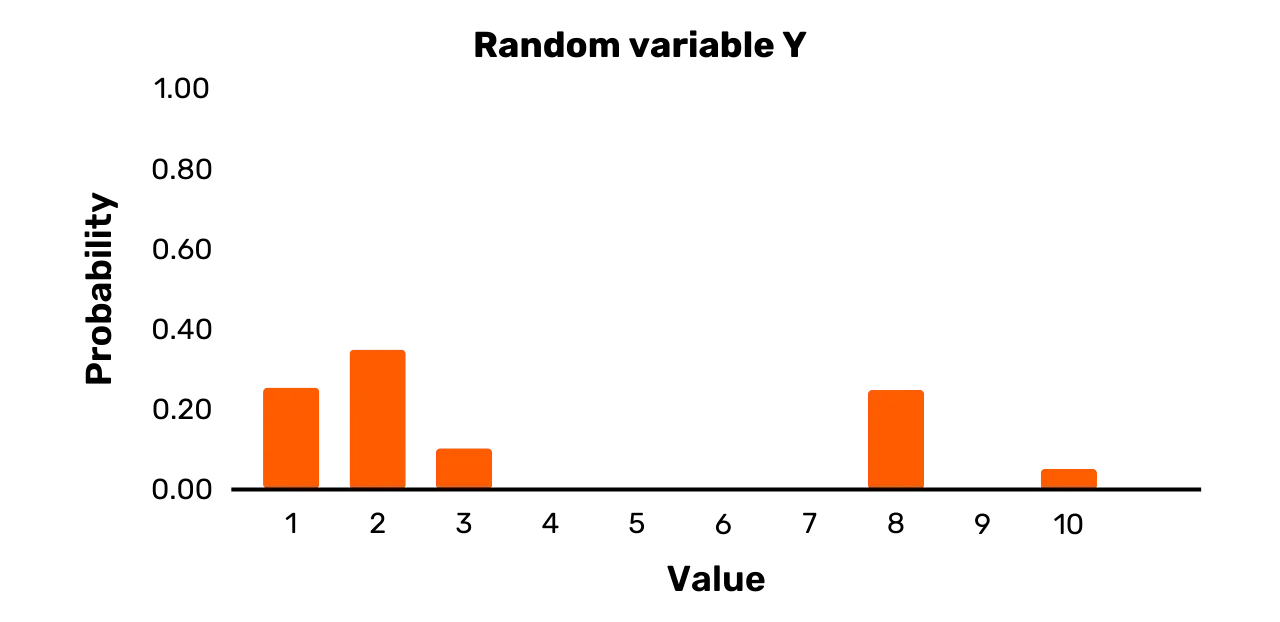

Considere, por exemplo, a variável aleatória Y. Tem um conjunto de resultados {1, 2, 3, 8, 10} e a

seguinte distribuição de probabilidade:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Embora dois resultados possíveis tenham, de facto, a mesma probabilidade de

ocorrer, nomeadamente 1 e 8, Y também pode assumir certos valores com probabilidades diferentes de 0,25 após a amostragem. Assim, embora Y seja de facto uma variável aleatória,

não é uma variável uniforme.

A Figura 2 apresenta uma representação gráfica de Y.

Figura 2: Variável aleatória Y

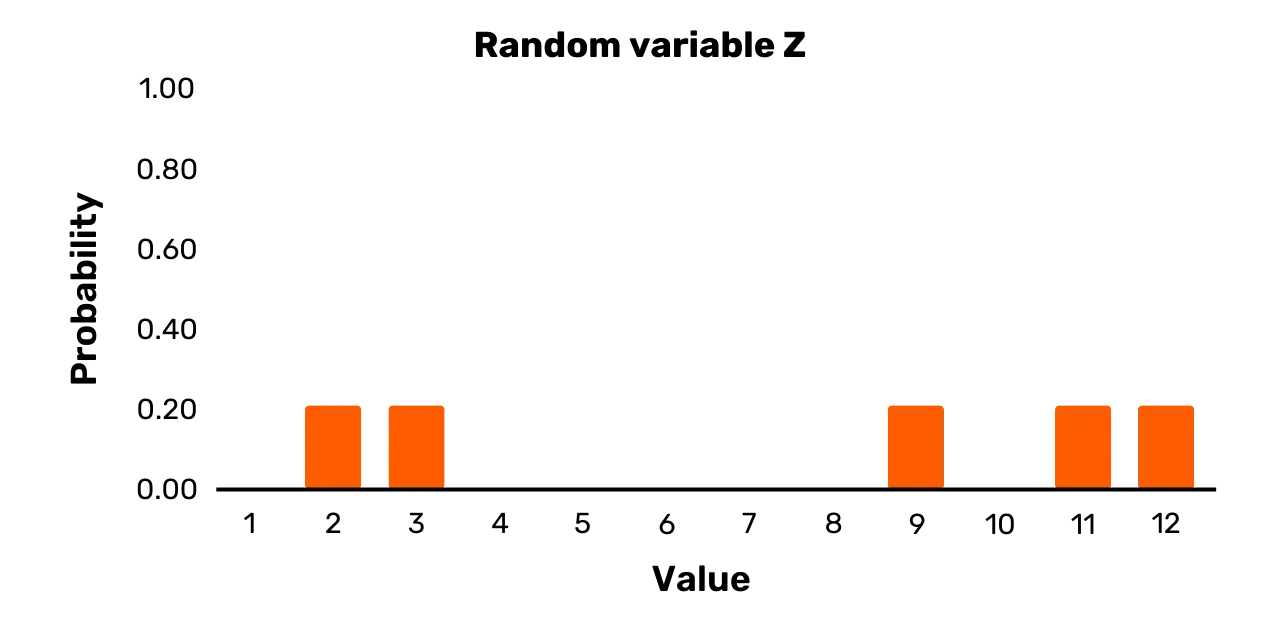

Para um exemplo final, considere a variável aleatória Z. Tem o conjunto de resultados {1,3,7,11,12} e a seguinte distribuição de probabilidade:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Pode vê-lo representado na Figura 3. A variável aleatória Z é, ao contrário de Y, uma variável uniforme, uma vez que todas as probabilidades dos valores possíveis após a amostragem são iguais.

Figura 3: Variável aleatória Z

Probabilidade condicional

Suponha que o Bob pretende selecionar uniformemente um dia do último ano civil. Qual é a probabilidade de o dia selecionado ser um dia de verão?

Desde que pensemos que o processo do Bob será de facto verdadeiramente uniforme, devemos concluir que existe uma probabilidade de 1/4 de o Bob selecionar um dia no verão. Esta é a probabilidade incondicional de o dia selecionado aleatoriamente ser no verão.

Suponha agora que, em vez de selecionar uniformemente um dia do calendário, o Bob apenas seleciona uniformemente entre os dias em que a temperatura ao meio-dia em Crystal Lake (Nova Jérsia) foi igual ou superior a 21 graus Celsius. Dada esta informação adicional, o que podemos concluir sobre a probabilidade de o Bob selecionar um dia de verão?

Deveríamos, de facto, chegar a uma conclusão diferente da anterior, mesmo sem qualquer outra informação específica (por exemplo, a temperatura ao meio-dia de cada dia do último ano civil).

Sabendo que Crystal Lake fica em Nova Jérsia, não seria de esperar que a temperatura ao meio-dia fosse de 21 graus Celsius ou mais no inverno. Em vez disso, é muito mais provável que seja um dia quente na primavera ou no outono, ou um dia algures no verão. Assim, sabendo que a temperatura ao meio-dia em Crystal Lake no dia selecionado era de 21 graus Celsius ou superior, a probabilidade de o dia selecionado pelo Bob ser no verão torna-se muito maior. Esta é a probabilidade condicional de o dia selecionado aleatoriamente ser no verão, dado que a temperatura ao meio-dia em Crystal Lake era de 21 graus Celsius ou superior.

Ao contrário do exemplo anterior, as probabilidades de dois acontecimentos também podem ser completamente independentes. Nesse caso, dizemos que são independentes.

Suponha-se, por exemplo, que uma determinada moeda justa saiu cara. Tendo em conta este facto, qual é a probabilidade de chover amanhã? A probabilidade condicional neste caso deve ser a mesma que a probabilidade incondicional de chover amanhã, uma vez que o lançamento de uma moeda ao ar não tem, em geral, qualquer impacto no estado do tempo.

Utilizamos o símbolo "|" para escrever as declarações de probabilidade

condicional. Por exemplo, a probabilidade do evento A dado que o evento B ocorreu pode

ser escrita da seguinte forma:

Pr[A|B]Assim, quando dois acontecimentos, A e B, são independentes,

então:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]A condição de independência pode ser simplificada da seguinte forma:

Pr[A, B] = Pr[A] \cdot Pr[B]Um resultado fundamental na teoria das probabilidades é conhecido como Teorema de Bayes. Basicamente, afirma que Pr[A|B] pode ser reescrito da

seguinte forma:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Em vez de utilizar probabilidades condicionais com acontecimentos

específicos, também podemos olhar para as probabilidades condicionais

envolvidas com duas ou mais variáveis aleatórias num conjunto de

acontecimentos possíveis. Suponha duas variáveis aleatórias, X e Y. Podemos designar

qualquer valor possível para X por x e qualquer valor

possível para Y por y. Podemos dizer, então, que

duas variáveis aleatórias são independentes se a seguinte afirmação for

válida:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]para todos os x e y.

Vamos ser um pouco mais explícitos sobre o significado desta afirmação.

Suponha que os conjuntos de resultados para X e Y são definidos da seguinte

forma: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} e Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (É típico indicar conjuntos de valores por letras maiúsculas e a negrito)

Agora, suponha que amostra Y e observa y_1. A afirmação

acima diz-nos que a probabilidade de obter agora x_1 a partir da amostragem de X é

exatamente a mesma que se nunca tivéssemos observado y_1. Isto é verdade para

qualquer y_i que pudéssemos

ter obtido da nossa amostragem inicial de Y. Finalmente, isto é verdade

não apenas para x_1. Para

qualquer x_i, a probabilidade

de ocorrência não é influenciada pelo resultado de uma amostragem de Y. Tudo isto também se aplica

ao caso em que X é amostrado primeiro.

Vamos terminar a nossa discussão com um ponto um pouco mais filosófico. Em qualquer situação do mundo real, a probabilidade de um acontecimento é sempre avaliada em função de um determinado conjunto de informações. Não existe uma "probabilidade incondicional" num sentido muito estrito da palavra.

Por exemplo, suponha que lhe pergunto qual a probabilidade de os porcos voarem até 2030. Embora não lhe dê mais nenhuma informação, é evidente que sabe muito sobre o mundo que pode influenciar o seu julgamento. Nunca viu porcos a voar. Sabe que a maioria das pessoas não espera que eles voem. Sabe que eles não foram feitos para voar. E assim por diante.

Assim, quando falamos de uma "probabilidade incondicional" de um acontecimento num contexto do mundo real, esse termo só pode ter significado se o entendermos como "a probabilidade sem qualquer outra informação explícita". Qualquer entendimento de uma "probabilidade condicional" deve, então, ser sempre entendido em relação a uma informação específica.

Posso, por exemplo, perguntar-lhe qual a probabilidade de os porcos voarem até 2030, depois de lhe ter dado provas de que algumas cabras na Nova Zelândia aprenderam a voar após alguns anos de treino. Neste caso, provavelmente ajustará o seu juízo sobre a probabilidade de os porcos voarem até 2030. Assim, a probabilidade de os porcos voarem até 2030 está condicionada a esta prova sobre cabras na Nova Zelândia.

A operação de módulo

Módulo

A expressão mais básica com a operação módulo tem a

seguinte forma: x \mod y.

A variável x é designada por

dividendo e a variável y por divisor.

Para efetuar uma operação de módulo com um dividendo positivo e um divisor positivo,

basta determinar o resto da divisão.

Por exemplo, considere a expressão 25 \mod 4. O número 4 entra no número 25 um total de 6 vezes. O resto dessa divisão

é 1. Portanto, 25 \mod 4 é igual

a 1. De maneira semelhante, podemos avaliar as expressões abaixo:

29 \mod 30 = 29(porque 30 entra em 29 um total de 0 vezes e o resto é 29)42 \mod 2 = 0(porque 2 entra em 42 um total de 21 vezes e o resto é 0)12 \mod 5 = 2(porque 5 entra em 12 um total de 2 vezes e o resto é 2)20 \mod 8 = 4(porque 8 entra em 20 um total de 2 vezes e o resto é 4)

Quando o dividendo ou divisor é negativo, as operações de módulo podem ser tratadas de forma diferente pelas linguagens de programação.

De certeza que vai encontrar casos com um dividendo negativo na criptografia. Nestes casos, a abordagem típica é a seguinte:

- Primeiro, determine o valor mais próximo inferior ou igual ao

dividendo no qual o divisor se divide com um resto de zero. Chamemos a

esse valor

p. - Se o dividendo for

x, então o resultado da operação de módulo é o valor dex - p.

Por exemplo, suponha que o dividendo é -20 e o divisor 3. O valor mais próximo inferior ou igual a -20 em que 3 se divide uniformemente é -21. O valor de x - p neste caso é -20 - (-21).

Este valor é igual a 1 e, portanto, -20 \mod 3 é igual a 1. De forma

semelhante, podemos calcular as expressões abaixo:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

No que diz respeito à notação, verá normalmente os seguintes tipos de

expressões: x = [y \mod z].

Devido aos parêntesis, a operação de módulo neste caso só se aplica ao lado

direito da expressão. Se y é

igual a 25 e z é igual a 4,

por exemplo, então x é igual a

1.

Sem parênteses, a operação de módulo actua em ambos os lados de uma

expressão. Suponha, por exemplo, a seguinte expressão: x = y \mod z. Se y é igual a 25 e z é igual a 4,

então tudo o que sabemos é que x \mod 4 vale 1. Isto é consistente com qualquer valor para x do conjunto \{\ldots,-7, -3, 1, 5, 9,\ldots\}.

O ramo da matemática que envolve operações de módulo em números e expressões é designado por aritmética modular. Pode pensar neste ramo como aritmética para casos em que a linha numérica não é infinitamente longa. Apesar de, em criptografia, nos depararmos normalmente com operações de módulo para números inteiros (positivos), também é possível efetuar operações de módulo utilizando quaisquer números reais.

A cifra de deslocamento

A operação de módulo é frequentemente utilizada em criptografia. Para ilustrar, consideremos um dos mais famosos esquemas históricos de encriptação: a cifra de deslocamento.

Comecemos por defini-lo. Suponhamos um dicionário D que equaciona

todas as letras do alfabeto inglês, por ordem, com o conjunto de números \{0, 1, 2, \ldots, 25\}. Suponha-se um espaço de mensagem M. A cifra de deslocamento é, então, um esquema de encriptação definido

da seguinte forma:

- Selecionar uniformemente uma chave

kdo espaço de chaves K, em que K =\{0, 1, 2, \ldots, 25\}[1] - Encriptar uma mensagem

m \in \mathbf{M}, da seguinte forma:- Separar

mnas suas letras individuaism_0, m_1, \ldots, m_i, \ldots, m_l - Converter cada

m_inum número de acordo com D - Para cada

m_i,c_i = [(m_i + k) \mod 26] - Converter cada

c_inuma letra de acordo com D - Em seguida, combinar

c_0, c_1, \ldots, c_lpara obter o texto cifradoc

- Separar

- Desencriptar um texto cifrado

cda seguinte forma:- Converter cada

c_inum número de acordo com D - Para cada

c_i,m_i = [(c_i - k) \mod 26] - Converter cada

m_inuma letra de acordo com D - Em seguida, combine

m_0, m_1, \ldots, m_lpara obter a mensagem originalm

- Converter cada

O operador de módulo na cifra de deslocamento assegura que as letras se envolvem, de modo a que todas as letras do texto cifrado sejam definidas. Para ilustrar, considere a aplicação da cifra de deslocamento na palavra "DOG".

Suponha que selecionou uniformemente uma chave para ter o valor de 17. A

letra "O" equivale a 15. Sem a operação de módulo, a adição deste número de

texto simples com a chave resultaria num número de texto cifrado de 32. No

entanto, esse número de texto cifrado não pode ser transformado numa letra

de texto cifrado, uma vez que o alfabeto inglês só tem 26 letras. A operação

de módulo garante que o número do texto cifrado é efetivamente 6 (o

resultado de 32 \mod 26), o

que equivale à letra de texto cifrado "G".

A encriptação completa da palavra "DOG" com um valor de chave de 17 é a seguinte:

- Mensagem = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Toda a gente consegue compreender intuitivamente como funciona a cifra de deslocamento e, provavelmente, utilizá-la. No entanto, para avançar os seus conhecimentos de criptografia, é importante começar a sentir-se mais confortável com a formalização, pois os esquemas tornar-se-ão muito mais difíceis. Por isso, os passos da cifra de deslocamento foram formalizados.

Notas:

[1] Podemos definir esta afirmação com exatidão, utilizando a terminologia

da secção anterior. Seja uma variável uniforme K e tenha K como o seu conjunto

de resultados possíveis. Então:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...e assim por diante. Amostrar a variável uniforme K uma vez para obter uma determinada chave.

A operação XOR

Todos os dados informáticos são processados, armazenados e enviados através de redes ao nível dos bits. Quaisquer esquemas criptográficos que sejam aplicados a dados informáticos também funcionam ao nível dos bits.

Por exemplo, suponhamos que escreveu uma mensagem de correio eletrónico na sua aplicação de correio eletrónico. Qualquer encriptação que aplique não ocorre diretamente nos caracteres ASCII da sua mensagem de correio eletrónico. Em vez disso, é aplicada à representação em bits das letras e outros símbolos da mensagem de correio eletrónico.

Uma operação matemática fundamental a compreender para a criptografia

moderna, para além da operação de módulo, é a operação XOR,

ou operação "exclusive or". Esta operação recebe como entrada dois bits e

produz como saída outro bit. A operação XOR será simplesmente designada por

"XOR". A operação produz 0 se os dois bits forem iguais e 1 se os dois bits

forem diferentes. Pode ver as quatro possibilidades abaixo. O símbolo \oplus representa "XOR" :

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Para ilustrar, suponha que tem uma mensagem m_1 (01111001) e uma mensagem m_2 (01011001). A operação XOR destas duas mensagens pode ser vista abaixo.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

O processo é simples. Primeiro, faz o XOR dos bits mais à esquerda de m_1 e m_2. Neste caso, isto é 0 \oplus 0 = 0. De seguida,

faz-se XOR do segundo par de bits a partir da esquerda. Neste caso, isto é 1 \oplus 1 = 0. Continua este

processo até ter efectuado a operação XOR nos bits mais à direita.

É fácil ver que a operação XOR é comutativa, nomeadamente que m_1 \oplus m_2 = m_2 \oplus m_1. Para além disso, a operação XOR também é associativa. Ou seja, (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Uma operação XOR em duas cadeias de caracteres de comprimentos alternativos pode ter diferentes interpretações, consoante o contexto. Não nos preocuparemos aqui com quaisquer operações XOR sobre cadeias de caracteres de comprimentos diferentes.

Uma operação XOR é equivalente ao caso especial de efetuar uma operação de módulo na adição de bits quando o divisor é 2. Pode ver a equivalência nos resultados seguintes:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudorandomicidade

Na nossa discussão sobre variáveis aleatórias e uniformes, estabelecemos uma distinção específica entre "aleatório" e "uniforme". Essa distinção é normalmente mantida na prática quando se descrevem variáveis aleatórias. No entanto, no nosso contexto atual, esta distinção tem de ser abandonada e "aleatório" e "uniforme" são utilizados como sinónimos. Explicarei porquê no final da secção.

Para começar, podemos chamar a uma cadeia binária de comprimento n aleatória (ou uniforme), se for o

resultado da amostragem de uma variável uniforme S que dá a cada cadeia binária de tal comprimento n uma probabilidade igual de seleção.

Suponhamos, por exemplo, o conjunto de todas as cadeias binárias com

comprimento 8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (É típico escrever uma cadeia de 8 bits em dois quartetos, cada um

chamado nibble) Chamemos a este conjunto de cadeias S_8.

De acordo com a definição acima, podemos, então, chamar aleatória (ou

uniforme) a uma determinada cadeia binária de comprimento 8, se for o

resultado da amostragem de uma variável uniforme S que dá a cada cadeia em S_8 uma probabilidade igual de seleção. Dado que o conjunto S_8 inclui 2^8 elementos, a

probabilidade de seleção após amostragem teria de ser 1/2^8 para cada cadeia do conjunto.

Um aspeto fundamental da aleatoriedade de uma cadeia binária é que ela é definida com referência ao processo pelo qual foi selecionada. A forma de qualquer cadeia binária em particular, por si só, não revela nada sobre a sua aleatoriedade na seleção.

Por exemplo, muitas pessoas têm intuitivamente a ideia de que uma cadeia

como 1111\ 1111 não pode ter sido

selecionada aleatoriamente. Mas isso é claramente falso.

Definindo uma variável uniforme S sobre todas as cadeias binárias de comprimento 8, a probabilidade de

selecionar 1111\ 1111 do

conjunto S_8 é a mesma que a de uma cadeia como 0111\ 0100. Assim, não se

pode dizer nada sobre a aleatoriedade de uma cadeia, apenas analisando a

própria cadeia.

Também podemos falar de cadeias aleatórias sem nos referirmos

especificamente a cadeias binárias. Podemos, por exemplo, falar de uma

cadeia hexadecimal aleatória AF\ 02\ 82. Neste caso, a cadeia teria sido selecionada aleatoriamente do conjunto de

todas as cadeias hexadecimais de comprimento 6. Isto é equivalente a

selecionar aleatoriamente uma cadeia binária de comprimento 24, uma vez que

cada dígito hexadecimal representa 4 bits.

Normalmente, a expressão "uma cadeia aleatória", sem qualificação, refere-se

a uma cadeia selecionada aleatoriamente do conjunto de todas as cadeias com

o mesmo comprimento. Foi assim que a descrevi acima. Uma cadeia de

comprimento n também pode,

naturalmente, ser selecionada aleatoriamente de um conjunto diferente. Um,

por exemplo, que constitua apenas um subconjunto de todas as cordas de

comprimento n, ou talvez um

conjunto que inclua cordas de comprimento variável. Nesses casos, no

entanto, não nos referiríamos a ela como uma "cadeia aleatória", mas sim

como "uma cadeia que é selecionada aleatoriamente de um conjunto S".

Um conceito chave na criptografia é o da pseudo-aleatoriedade. Uma cadeia pseudo-aleatória de comprimento n aparece como se fosse o resultado da amostragem de uma variável uniforme S que dá a cada cadeia em S_n uma probabilidade igual de seleção. De facto, no entanto, a cadeia é o

resultado da amostragem de uma variável uniforme S' que apenas define uma distribuição de probabilidade - não necessariamente

uma com probabilidades iguais para todos os resultados possíveis - num

subconjunto de S_n. O ponto

crucial aqui é que ninguém pode realmente distinguir entre amostras de S e S', mesmo que se recolha

muitas delas.

Suponhamos, por exemplo, uma variável aleatória S. O seu conjunto de resultados é S_{256}, isto é, o conjunto de todas as cadeias binárias de comprimento 256. Este

conjunto tem 2^{256} elementos. Cada elemento tem uma probabilidade igual de seleção, 1/2^{256}, na

amostragem.

Além disso, suponha uma variável aleatória S'. O seu conjunto de resultados inclui apenas 2^{128} cadeias binárias

de comprimento 256. Tem uma distribuição de probabilidades sobre essas cadeias,

mas essa distribuição não é necessariamente uniforme.

Suponha que eu recolhia agora 1000 amostras de S e 1000 amostras de S' e lhe

dava os dois conjuntos de resultados. Digo-lhe que conjunto de resultados

está associado a que variável aleatória. De seguida, retiro uma amostra de

uma das duas variáveis aleatórias. Mas, desta vez, não lhe digo qual a

variável aleatória que retiro. Se S' fosse pseudo-aleatória, então a ideia é que a sua probabilidade de adivinhar

corretamente qual a variável aleatória que eu retirei é praticamente igual a 1/2.

Normalmente, uma cadeia pseudo-aleatória de comprimento n é produzida selecionando aleatoriamente uma cadeia de tamanho n - x, em que x é um número inteiro positivo, e utilizando-a como entrada para um algoritmo

de expansão. Esta cadeia aleatória de tamanho n - x é conhecida como a semente.

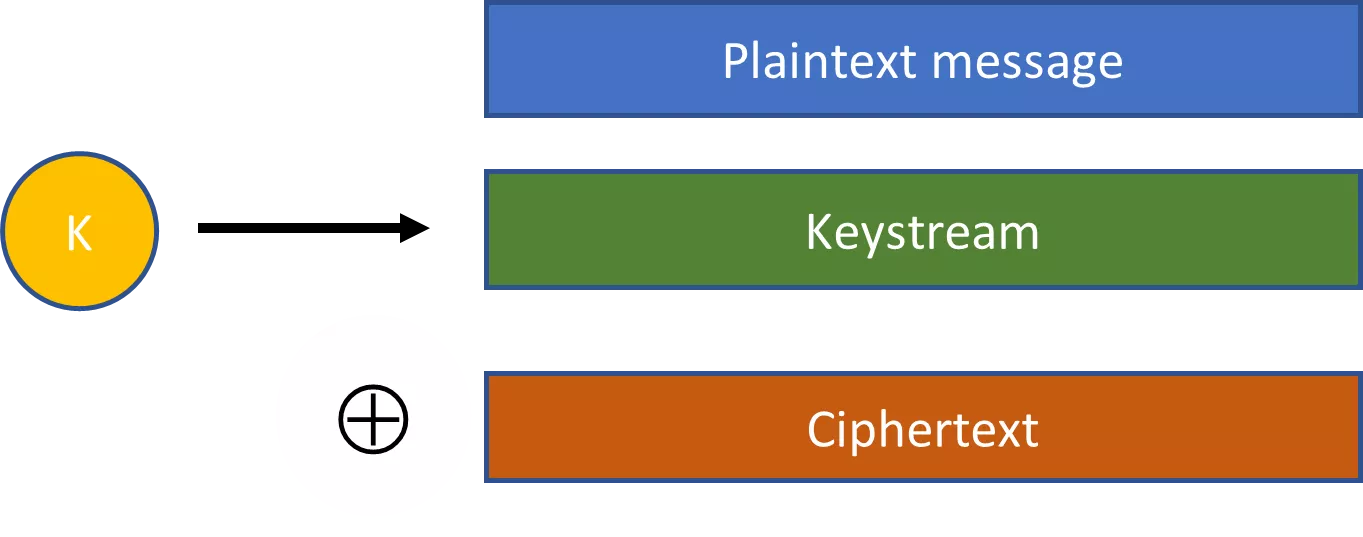

As cadeias de caracteres pseudo-aleatórias são um conceito chave para tornar a criptografia prática. Consideremos, por exemplo, as cifras de fluxo. Com uma cifra de fluxo, uma chave selecionada aleatoriamente é ligada a um algoritmo de expansão para produzir uma cadeia pseudo-aleatória muito maior. Esta cadeia pseudo-aleatória é então combinada com o texto simples através de uma operação XOR para produzir um texto cifrado.

Se não fosse possível produzir este tipo de cadeia pseudo-aleatória para uma cifra de fluxo, então precisaríamos de uma chave tão longa quanto a mensagem para a sua segurança. Esta não é uma opção muito prática na maioria dos casos.

A noção de pseudo-aleatoriedade abordada nesta secção pode ser definida de forma mais formal. Também se estende a outros contextos. Mas não precisamos de nos aprofundar nessa discussão aqui. Tudo o que precisa de compreender intuitivamente para grande parte da criptografia é a diferença entre uma cadeia aleatória e uma pseudo-aleatória. [2]

A razão para abandonar a distinção entre "aleatório" e "uniforme" na nossa

discussão deve agora ser clara. Na prática, toda a gente usa o termo

pseudo-aleatório para indicar uma cadeia que aparece como se fosse o resultado da amostragem de uma variável uniforme S. Em rigor, devemos chamar a

essa cadeia "pseudo-uniforme", adoptando a nossa linguagem de há pouco. Como

o termo "pseudo-uniforme" é pouco prático e não é usado por ninguém, não o

introduziremos aqui por uma questão de clareza. Em vez disso, deixamos de

fazer a distinção entre "aleatório" e "uniforme" no contexto atual.

**Notas

[2] Se estiver interessado numa exposição mais formal sobre estas questões, pode consultar o livro Introduction to Modern Cryptography de Katz e Lindell, especialmente o capítulo 3.

Fundamentos matemáticos da criptografia 2

O que é a teoria dos números?

Este capítulo aborda um tópico mais avançado sobre os fundamentos matemáticos da criptografia: a teoria dos números. Embora a teoria dos números seja importante para a criptografia simétrica (como na cifra Rijndael), é particularmente importante no contexto da criptografia de chave pública.

Se os pormenores da teoria dos números lhe parecerem complicados, recomendo uma leitura de alto nível numa primeira fase. Pode sempre voltar a ela mais tarde.

Pode caraterizar-se a teoria dos números como o estudo das propriedades dos números inteiros e das funções matemáticas que funcionam com números inteiros.

Consideremos, por exemplo, que dois números a e N são coprimes (ou primos relativos) se o seu maior divisor comum for

igual a 1. Suponhamos agora um determinado número inteiro N. Quantos números inteiros

menores que N são coprimários

de N? Podemos fazer

afirmações gerais sobre as respostas a esta pergunta? Estes são os tipos

típicos de questões a que a teoria dos números procura responder.

A teoria moderna dos números baseia-se nas ferramentas da álgebra abstrata. O campo da álgebra abstrata é uma subdisciplina da matemática em que os principais objectos de análise são objectos abstractos conhecidos como estruturas algébricas. Uma estrutura algébrica é um conjunto de elementos conjugados com uma ou mais operações, que satisfaz certos axiomas. Através das estruturas algébricas, os matemáticos podem obter informações sobre problemas matemáticos específicos, abstraindo dos seus pormenores.

O campo da álgebra abstrata é por vezes também designado por álgebra moderna. Pode também encontrar o conceito de matemática abstrata (ou matemática pura). Este último termo não é uma referência à álgebra abstrata, mas significa antes o estudo da matemática por si só, e não apenas com vista a potenciais aplicações.

Os conjuntos da álgebra abstrata podem lidar com muitos tipos de objectos, desde as transformações que preservam a forma de um triângulo equilátero até aos padrões de papel de parede. Para a teoria dos números, apenas consideramos conjuntos de elementos que contêm números inteiros ou funções que funcionam com números inteiros.

Grupos

Um conceito básico em matemática é o de um conjunto de elementos. Um conjunto é geralmente denotado por sinais de adição com os elementos separados por vírgulas.

Por exemplo, o conjunto de todos os números inteiros é \{..., -2, -1, 0, 1, 2, ...\}. As elipses aqui significam que um determinado padrão continua numa

determinada direção. Assim, o conjunto de todos os números inteiros também

inclui 3, 4, 5, 6 e assim por

diante, bem como -3, -4, -5, -6 e assim por diante. Este conjunto de todos os números inteiros é tipicamente

designado por \mathbb{Z}.

Outro exemplo de um conjunto é \mathbb{Z} \mod 11, ou o conjunto de todos os números inteiros módulo 11. Ao contrário do

conjunto completo \mathbb{Z}, este

conjunto contém apenas um número finito de elementos, nomeadamente \{0, 1, \ldots, 9, 10\}.

Um erro comum é pensar que o conjunto \mathbb{Z} \mod 11 é de facto \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Mas este não é o caso, dada a forma como definimos a operação de módulo

anteriormente. Quaisquer números inteiros negativos reduzidos pelo módulo 11

são envolvidos em \{0, 1, \ldots, 9, 10\}. Por exemplo, a expressão -2 \mod 11 envolve-se em 9, enquanto a

expressão -27 \mod 11 envolve-se em 5.

Outro conceito básico em matemática é o de operação binária. Trata-se de qualquer operação que utiliza dois elementos para produzir um terceiro. Por exemplo, a partir da aritmética e da álgebra básicas, conhece quatro operações binárias fundamentais: adição, subtração, multiplicação e divisão.

Estes dois conceitos matemáticos básicos, conjuntos e operações binárias, são utilizados para definir a noção de grupo, a estrutura mais essencial da álgebra abstrata.

Especificamente, suponhamos uma operação binária \circ. Além disso, suponha um conjunto de elementos S equipado

com essa operação. Tudo o que "equipado" significa aqui é que a operação \circ pode ser efectuada entre quaisquer dois elementos do conjunto S.

A combinação \langle \mathbf{S}, \circ \rangle é, então, um grupo se satisfizer quatro condições específicas,

conhecidas como axiomas de grupo.

Para quaisquer

aebque sejam elementos de\mathbf{S},a \circ bé também um elemento de\mathbf{S}. Isto é conhecido como a condição de fecho.Para quaisquer

a,becque sejam elementos de\mathbf{S}, é o caso de(a \circ b) \circ c = a \circ (b \circ c). Isto é conhecido como a condição de associatividade.Existe um único elemento

eem\mathbf{S}, tal que, para cada elementoaem\mathbf{S}, se verifica a seguinte equação:e \circ a = a \circ e = a. Como só existe um elemento deste géneroe, chama-se o elemento de identidade. Esta condição é conhecida como a condição de identidade.Para cada elemento

aem\mathbf{S}, existe um elementobem\mathbf{S}, tal que a seguinte equação é válida:a \circ b = b \circ a = e, ondeeé o elemento identidade. O elementobé aqui conhecido como o elemento inverso, e é normalmente denotado pora^{-1}. Esta condição é conhecida como a condição inversa ou a condição de invertibilidade.

Vamos explorar os grupos um pouco mais. Denotemos o conjunto de todos os

números inteiros por \mathbb{Z}. Este conjunto combinado com a adição padrão, ou \langle \mathbb{Z}, + \rangle, encaixa-se claramente na definição de grupo, uma vez que cumpre os quatro

axiomas acima.

Para quaisquer

xeyque sejam elementos de\mathbb{Z},x + yé também um elemento de\mathbb{Z}. Então\langle \mathbb{Z}, + \ranglesatisfaz a condição de fecho.Para quaisquer

x,yezque sejam elementos de\mathbb{Z},(x + y) + z = x + (y + z). Então\langle \mathbb{Z}, + \ranglesatisfaz a condição de associatividade.Há um elemento de identidade em

\langle \mathbb{Z}, + \rangle, nomeadamente 0. Para qualquerxem\mathbb{Z}, é válido que:0 + x = x + 0 = x. Então\langle \mathbb{Z}, + \ranglesatisfaz a condição de identidade.Finalmente, para cada elemento

xem\mathbb{Z}, existe umyde modo quex + y = y + x = 0. Sexfosse 10, por exemplo,yseria-10(no caso em quexé 0,ytambém é 0). Assim,\langle \mathbb{Z}, + \ranglesatisfaz a condição inversa.

É importante notar que o facto de o conjunto dos números inteiros com adição

constituir um grupo não significa que constitua um grupo com multiplicação.

Pode verificar isto testando \langle \mathbb{Z}, \cdot \rangle contra os quatro axiomas de grupo (onde \cdot significa multiplicação

padrão).

Os dois primeiros axiomas são obviamente válidos. Além disso, na

multiplicação, o elemento 1 pode servir como elemento de identidade.

Qualquer inteiro x multiplicado por 1, nomeadamente, dá x. No entanto, \langle \mathbb{Z}, \cdot \rangle não satisfaz a condição inversa. Ou seja, não existe um único elemento y em \mathbb{Z} para

cada x em \mathbb{Z}, de modo

que x \cdot y = 1.

Por exemplo, suponha que x = 22. Que valor y do conjunto \mathbb{Z} multiplicado por x produziria

o elemento de identidade 1? O valor de 1/22 funcionaria, mas este não está no conjunto \mathbb{Z}. De

facto, este problema coloca-se para qualquer número inteiro x, exceto para os valores 1 e

-1 (em que y teria de ser 1 e

-1 respetivamente).

Se admitirmos números reais para o nosso conjunto, então os nossos problemas

desaparecem em grande parte. Para qualquer elemento x do conjunto, a multiplicação por 1/x dá 1. Como as fracções estão

incluídas no conjunto dos números reais, é possível encontrar um inverso para

cada número real. A exceção é o zero, pois qualquer multiplicação por zero nunca

produzirá o elemento de identidade 1. Assim, o conjunto dos números reais não

nulos equipados com multiplicação é de facto um grupo.

Alguns grupos satisfazem uma quinta condição geral, conhecida como a condição de comutatividade. Esta condição é a seguinte:

- Suponha um grupo

Gcom um conjunto S e um operador binário\circ. Suponhamos queaebsão elementos de S. Se for verdade quea \circ b = b \circ apara quaisquer dois elementosaebem S, entãoGsatisfaz a condição de comutatividade.

Qualquer grupo que satisfaça a condição de comutatividade é conhecido como um grupo comutativo, ou um grupo abeliano (em homenagem a Niels Henrik Abel). É fácil verificar que tanto o conjunto dos números reais sobre a adição como o conjunto dos números inteiros sobre a adição são grupos abelianos. O conjunto dos números inteiros sobre a multiplicação não é de todo um grupo, pelo que, ipso facto, não pode ser um grupo abeliano. O conjunto dos números reais não nulos sobre a multiplicação, pelo contrário, é também um grupo abeliano.

Deve ter em atenção duas convenções importantes sobre notação. Em primeiro lugar, os sinais "+" ou "×" são frequentemente utilizados para simbolizar operações de grupo, mesmo quando os elementos não são, de facto, números. Nestes casos, não se deve interpretar estes sinais como adição ou multiplicação aritméticas normais. Em vez disso, são operações que têm apenas uma semelhança abstrata com estas operações aritméticas.

A menos que se esteja a referir especificamente à adição ou multiplicação

aritméticas, é mais fácil utilizar símbolos como \circ e \diamond para operações de grupo,

uma vez que estes não têm conotações muito enraizadas culturalmente.

Em segundo lugar, pela mesma razão que "+" e "×" são frequentemente

utilizados para indicar operações não aritméticas, os elementos de

identidade dos grupos são frequentemente simbolizados por "0" e "1", mesmo

quando os elementos desses grupos não são números. A menos que se esteja a

referir ao elemento de identidade de um grupo com números, é mais fácil

utilizar um símbolo mais neutro, como "e", para indicar o elemento de identidade.

Muitos conjuntos de valores diferentes e muito importantes em matemática, equipados com certas operações binárias, são grupos. As aplicações criptográficas, no entanto, só funcionam com conjuntos de números inteiros ou, pelo menos, com elementos que são descritos por números inteiros, ou seja, no domínio da teoria dos números. Assim, os conjuntos com números reais que não sejam inteiros não são utilizados em aplicações criptográficas.

Para terminar, vamos dar um exemplo de elementos que podem ser "descritos por números inteiros", apesar de não serem inteiros. Um bom exemplo são os pontos de curvas elípticas. Embora qualquer ponto de uma curva elíptica não seja claramente um número inteiro, esse ponto é de facto descrito por dois números inteiros.

As curvas elípticas são, por exemplo, cruciais para a Bitcoin. Qualquer par de chaves públicas e privadas padrão da Bitcoin é selecionado a partir do conjunto de pontos definido pela seguinte curva elíptica:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(o maior número primo menor que 2^{256}). A coordenada x é a chave

privada e a coordenada y é a sua

chave pública.

As transacções em Bitcoin envolvem tipicamente o bloqueio de saídas para uma ou mais chaves públicas de alguma forma. O valor destas transacções pode, então, ser desbloqueado através de assinaturas digitais com as chaves privadas correspondentes.

Grupos cíclicos

Uma distinção importante que podemos fazer é entre um grupo finito e um grupo infinito. O primeiro tem um número finito de elementos, enquanto o segundo tem um número infinito de elementos. O número de elementos de qualquer grupo finito é conhecido como a ordem do grupo. Toda a criptografia prática que envolve a utilização de grupos baseia-se em grupos finitos (teóricos dos números).

Na criptografia de chave pública, uma certa classe de grupos abelianos finitos conhecidos como grupos cíclicos são particularmente importantes. Para compreendermos os grupos cíclicos, precisamos primeiro de compreender o conceito de exponenciação de elementos de grupo.

Suponhamos um grupo G com uma

operação de grupo \circ, e

que a é um elemento de G. A expressão a^n deve, então, ser interpretada como o elemento a combinado consigo próprio um total de n - 1 vezes. Por exemplo, a^2 significa a \circ a, a^3 significa a \circ a \circ a,

e assim por diante. (Note-se que a exponenciação aqui não é necessariamente

exponenciação no sentido aritmético padrão)

Vejamos um exemplo. Suponhamos que G = \langle \mathbb{Z} \mod 7, + \rangle, e que o nosso valor para a é igual a 4. Neste caso, a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Em alternativa, a^4 representaria [4 + 4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Alguns grupos abelianos têm um ou mais elementos, que podem produzir todos os outros elementos do grupo através de exponenciação contínua. Estes elementos são chamados geradores ou elementos primitivos.

Uma classe importante de tais grupos é \langle \mathbb{Z}^* \mod N, \cdot \rangle, onde N é um número primo.

A notação \mathbb{Z}^* significa que o grupo contém todos os números inteiros positivos não nulos

menores que N. Portanto, um

grupo deste género tem sempre elementos N - 1.

Consideremos, por exemplo, G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Este grupo tem os seguintes elementos: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. A ordem deste grupo é 10 (que é de facto igual a 11 - 1).

Vamos explorar a exponenciação do elemento 2 deste grupo. Os cálculos até 2^{12} são mostrados abaixo. Note-se que no lado esquerdo da equação, o expoente refere-se

à exponenciação do elemento do grupo. No nosso exemplo particular, isto envolve

de facto a exponenciação aritmética no lado direito da equação (mas também poderia

ter envolvido, por exemplo, adição). Para clarificar, escrevi a operação repetida,

em vez da forma de expoente do lado direito.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Se olharmos com atenção, podemos ver que a exponenciação do elemento 2

percorre todos os elementos de \langle \mathbb{Z}^* \mod 11, \cdot \rangle pela seguinte ordem: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1: 2, 4, 8, 5, 10, 9, 7, 3,

6, 1. Depois de 2^{10}, a

exponenciação continuada do elemento 2 percorre todos os elementos de novo e

pela mesma ordem. Logo, o elemento 2 é um gerador em \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Embora \langle \mathbb{Z}^* \mod 11, \cdot \rangle tenha múltiplos geradores, nem todos os elementos deste grupo são geradores.

Consideremos, por exemplo, o elemento 3. Percorrendo as primeiras 10 exponenciações,

sem mostrar os cálculos incómodos, obtemos os seguintes resultados:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Em vez de percorrer todos os valores em \langle \mathbb{Z}^* \mod 11, \cdot \rangle, a exponenciação do elemento 3 apenas conduz a um subconjunto desses

valores: 3, 9, 5, 4 e 1. Após a quinta exponenciação, estes valores começam

a repetir-se.

Podemos agora definir um grupo cíclico como qualquer grupo com pelo menos um gerador. Ou seja, existe pelo menos um elemento do grupo a partir do qual é possível produzir todos os outros elementos do grupo através de exponenciação.

Deve ter reparado no nosso exemplo acima que tanto 2^{10} como 3^{10} são

iguais a 1 \mod 11. De facto,

apesar de não irmos efetuar os cálculos, a exponenciação por 10 de qualquer

elemento do grupo \langle \mathbb{Z}^* \mod 11, \cdot \rangle produzirá 1 \mod 11. Porque é

que isto acontece?

Esta é uma questão importante, mas requer algum trabalho para a responder.

Para começar, suponha dois inteiros positivos a e N. Um teorema importante na

teoria dos números afirma que a tem um inverso multiplicativo módulo N (ou seja, um inteiro b de

modo a que a \cdot b = 1 \mod N) se e só

se o maior divisor comum entre a e N for igual a 1. Ou seja,

se a e N são coprimes.

Assim, para qualquer grupo de inteiros equipado com multiplicação modulo N, apenas os menores coprimes com N estão incluídos no conjunto. Podemos designar este conjunto por \mathbb{Z}^c \mod N.

Por exemplo, suponhamos que N é 10. Apenas os inteiros 1, 3, 7 e 9 são coprimes de 10. Assim, o conjunto \mathbb{Z}^c \mod 10 inclui apenas \{1, 3, 7, 9\}. Não

é possível criar um grupo com multiplicação de números inteiros módulo 10

utilizando quaisquer outros números inteiros entre 1 e 10. Para este grupo

em particular, os inversos são os pares 1 e 9, e 3 e 7.

No caso em que N é primo,

todos os números inteiros de 1 a N - 1 são coprimos de N. Um tal

grupo tem, portanto, uma ordem de N - 1. Usando a nossa notação

anterior, \mathbb{Z}^c \mod N é igual a \mathbb{Z}^* \mod N quando N é primo. O grupo que

selecionámos para o nosso exemplo anterior, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, é um exemplo particular desta classe de grupos.

A seguir, a função \phi(N) calcula o número de coprimes até um número N, e é conhecida como função Phi de Euler. [1] De acordo com o Teorema de Euler, sempre que dois inteiros a e N são coprimos, tem-se o seguinte:

a^{\phi(N)} \mod N = 1 \mod N

Isto tem uma implicação importante para a classe de grupos \langle \mathbb{Z}^* \mod N, \cdot \rangle onde N é primo. Para estes

grupos, a exponenciação de elementos de grupo representa a exponenciação

aritmética. Ou seja, a^{\phi(N)} \mod N representa a operação aritmética a^{\phi(N)} \mod N.

Como qualquer elemento a nestes grupos multiplicativos é coprimo de N, significa que a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

O teorema de Euler é um resultado muito importante. Para começar, implica

que todos os elementos em \langle \mathbb{Z}^* \mod N, \cdot \rangle só podem percorrer um número de valores por exponenciação que se divide em N - 1. No caso de \langle \mathbb{Z}^* \mod 11, \cdot \rangle, isto significa que cada elemento só pode percorrer 2, 5 ou 10 elementos.

O grupo de valores que qualquer elemento percorre após a exponenciação é

conhecido como a ordem do elemento. Um elemento com uma

ordem equivalente à ordem de um grupo é um gerador.

Além disso, o teorema de Euler implica que podemos sempre saber o resultado

de a^{N - 1} \mod N para qualquer grupo \langle \mathbb{Z}^* \mod N, \cdot \rangle onde N é primo. Isto é assim independentemente

de quão complicados possam ser os cálculos actuais.

Por exemplo, suponhamos que o nosso grupo é \mathbb{Z}^* \mod 160,481,182 (onde 160,481,182 é de facto um número primo). Sabemos que todos os inteiros

de 1 a 160,481,181 têm de ser elementos deste grupo, e que \phi(n) = 160,481,181. Apesar

de não podermos efetuar todos os passos dos cálculos, sabemos que expressões

como 514^{160,481,181}, 2,005^{160,481,181} e 256,212^{160,481,181} têm de ser todas iguais a 1 \mod 160,481,182.

Notas:

[1] A função funciona da seguinte forma. Qualquer número inteiro N pode ser facturado num produto de números primos. Suponha que um determinado N é facturado da seguinte forma: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em} onde todos os p são números

primos e todos os e são inteiros

maiores ou iguais a 1. Então:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]A fórmula da função Phi de Euler para a factorização prima de N.

Campos

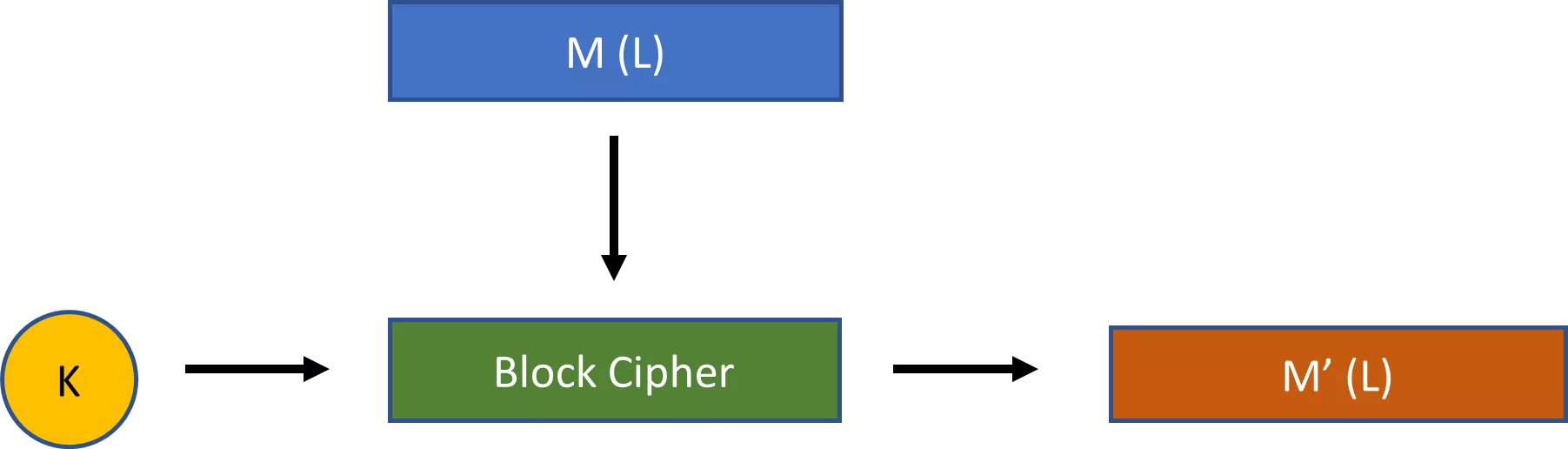

Um grupo é a estrutura algébrica básica da álgebra abstrata, mas existem muitas mais. A única outra estrutura algébrica com que precisa de estar familiarizado é a de um campo, especificamente a de um campo finito. Este tipo de estrutura algébrica é frequentemente utilizado em criptografia, como por exemplo no Advanced Encryption Standard. Este último é o principal esquema de encriptação simétrica que encontrará na prática.

Um campo é derivado da noção de grupo. Especificamente, um campo é um conjunto de elementos S equipado com dois operadores

binários \circ e \diamond, que satisfaz as

seguintes condições:

O conjunto S equipado com

\circé um grupo abeliano.O conjunto S equipado com

\diamondé um grupo abeliano para os elementos "não nulos".O conjunto S equipado com os dois operadores satisfaz o que é conhecido como a condição distributiva: Suponhamos que

a,becsão elementos de S. Então S equipado com os dois operadores satisfaz a propriedade distributiva quandoa \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Note-se que, tal como no caso dos grupos, a definição de um campo é muito

abstrata. Não faz afirmações sobre os tipos de elementos em S, ou sobre as operações \circ e \diamond. Diz apenas que um

campo é qualquer conjunto de elementos com duas operações para as quais as

três condições acima se verificam. (O elemento "zero" no segundo grupo

Abeliano pode ser interpretado abstratamente)

Então, o que é que pode ser um exemplo de um campo? Um bom exemplo é o

conjunto \mathbb{Z} \mod 7, ou \{0, 1, \ldots, 7\} definido por adição padrão (em vez de \circ acima) e multiplicação padrão (em vez de \diamond acima).

Primeiro, \mathbb{Z} \mod 7 satisfaz a condição para ser um grupo abeliano sobre a adição, e satisfaz a

condição para ser um grupo abeliano sobre a multiplicação se considerarmos apenas

os elementos não nulos. Em segundo lugar, a combinação do conjunto com os dois

operadores satisfaz a condição distributiva.

Vale a pena, didaticamente, explorar estas afirmações utilizando alguns

valores particulares. Tomemos os valores experimentais 5, 2 e 3, alguns

elementos selecionados aleatoriamente do conjunto \mathbb{Z} \mod 7, para inspecionar o campo \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Utilizaremos estes três valores por ordem, conforme necessário para

explorar condições particulares.

Comecemos por explorar se \mathbb{Z} \mod 7 equipado com adição é um grupo abeliano.

Condição de fecho: Vamos tomar 5 e 2 como nossos valores. Nesse caso,

[5 + 2] \mod 7 = 7 \mod 7 = 0. Este é de facto um elemento de\mathbb{Z} \mod 7, pelo que o resultado é consistente com a condição de fecho.Condição de associatividade: Vamos tomar 5, 2 e 3 como nossos valores. Nesse caso,

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Isto é consistente com a condição de associatividade.Condição de identidade: Tomemos 5 como o nosso valor. Nesse caso,

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Portanto, 0 parece ser o elemento de identidade para a adição.Condição inversa: Consideremos o inverso de 5. Tem de acontecer que

[5 + d] \mod 7 = 0, para algum valor ded. Neste caso, o único valor de\mathbb{Z} \mod 7que satisfaz esta condição é 2.Condição de comutatividade: Tomemos 5 e 3 como os nossos valores. Nesse caso,

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Isto é consistente com a condição de comutatividade.

O conjunto \mathbb{Z} \mod 7 equipado com adição parece claramente ser um grupo abeliano. Vamos agora

explorar se \mathbb{Z} \mod 7 equipado

com multiplicação é um grupo abeliano para todos os elementos não nulos.

Condição de fecho: Vamos tomar 5 e 2 como nossos valores. Nesse caso,

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Este é também um elemento de\mathbb{Z} \mod 7, pelo que o resultado é consistente com a condição de fecho.Condição de associatividade: Vamos tomar 5, 2 e 3 como nossos valores. Nesse caso,

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. Isto é consistente com a condição de associatividade.Condição de identidade: Vamos tomar 5 como o nosso valor. Nesse caso,

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Portanto, 1 parece ser o elemento de identidade para a multiplicação.Condição inversa: Consideremos o inverso de 5. Tem de acontecer que

[5 \cdot d] \mod 7 = 1, para algum valor ded. O único valor de\mathbb{Z} \mod 7que satisfaz esta condição é 3. Isto é consistente com a condição inversa.Condição de comutatividade: Vamos tomar 5 e 3 como nossos valores. Nesse caso,

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. Isto é consistente com a condição de comutatividade.

O conjunto \mathbb{Z} \mod 7 parece satisfazer claramente as regras para ser um grupo abeliano quando combinado

com a adição ou a multiplicação sobre os elementos não nulos.

Finalmente, este conjunto combinado com ambos os operadores parece

satisfazer a condição distributiva. Tomemos 5, 2 e 3 como os nossos valores.

Podemos ver que [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Vimos agora que \mathbb{Z} \mod 7 equipado com adição e multiplicação cumpre os axiomas para um campo finito

quando testado com valores particulares. Claro que também podemos mostrar isso

de forma geral, mas não o faremos aqui.

Uma distinção fundamental é entre dois tipos de campos: campos finitos e infinitos.

Um campo infinito é um campo em que o conjunto S é infinitamente grande. O conjunto dos números reais \mathbb{R} equipados com adição e multiplicação é um exemplo de um campo infinito. Um campo finito, também conhecido por campo de Galois, é um campo em que o conjunto S é finito. O nosso exemplo acima de \langle \mathbb{Z} \mod 7, +, \cdot \rangle é um campo finito.

Em criptografia, estamos principalmente interessados em campos finitos. Em

geral, pode demonstrar-se que existe um campo finito para um conjunto de

elementos S se e só se tiver p^m elementos, em que p é um

número primo e m um número

inteiro positivo maior ou igual a um. Por outras palavras, se a ordem de um

conjunto S for um número primo (p^m onde m = 1) ou uma potência

prima (p^m onde m > 1), então é possível

encontrar dois operadores \circ e \diamond de modo a que as condições

para um campo sejam satisfeitas.

Se um campo finito tem um número primo de elementos, então chama-se campo primo. Se o número de elementos do campo finito for uma potência de primo, então o campo chama-se campo de extensão. Em criptografia, estamos interessados tanto em campos primos como em campos de extensão. [2]

Os principais campos primos de interesse em criptografia são aqueles em que

o conjunto de todos os números inteiros é modulado por um número primo e os

operadores são a adição e a multiplicação normais. Esta classe de campos