name: O Funcionamento Interno das Carteiras de Bitcoin goal: Mergulhar nos princípios criptográficos que alimentam as carteiras de Bitcoin. objectives:

- Definir as noções teóricas necessárias para entender os algoritmos criptográficos usados no Bitcoin.

- Compreender completamente a construção de uma carteira determinística e hierárquica.

- Saber como identificar e reduzir os riscos associados à gestão de uma carteira.

- Entender os princípios das funções de hash, chaves criptográficas e assinaturas digitais.

Uma Jornada ao Coração das Carteiras de Bitcoin

Descubra os segredos das carteiras de Bitcoin determinísticas e hierárquicas com nosso curso CYP201! Seja você um usuário regular ou um entusiasta procurando aprofundar seu conhecimento, este curso oferece uma imersão completa no funcionamento dessas ferramentas que todos usamos diariamente.

Aprenda sobre os mecanismos das funções de hash, assinaturas digitais (ECDSA e Schnorr), frases mnemônicas, chaves criptográficas e a criação de endereços de recebimento, tudo isso enquanto explora estratégias avançadas de segurança.

Este treinamento não só o equipará com o conhecimento para entender a estrutura de uma carteira de Bitcoin, mas também o preparará para mergulhar mais fundo no mundo empolgante da criptografia.

Com uma pedagogia clara, mais de 60 diagramas explicativos e exemplos concretos, o CYP201 permitirá que você entenda de A a Z como sua carteira funciona, para que você possa navegar pelo universo do Bitcoin com confiança. Tome controle dos seus UTXOs hoje, entendendo como funcionam as carteiras HD!

Introdução

Introdução ao Curso

Bem-vindo ao curso CYP201, onde exploraremos em profundidade o funcionamento das carteiras HD de Bitcoin. Este curso é projetado para qualquer pessoa que queira entender os fundamentos técnicos do uso do Bitcoin, seja eles usuários casuais, entusiastas esclarecidos ou futuros especialistas.

O objetivo deste treinamento é dar-lhe as chaves para dominar as ferramentas que você usa diariamente. As carteiras HD de Bitcoin, que estão no coração da sua experiência de usuário, são baseadas em conceitos às vezes complexos, que tentaremos tornar acessíveis. Juntos, vamos desmistificá-los!

Antes de mergulharmos nos detalhes da construção e operação das carteiras de

Bitcoin, começaremos com alguns capítulos sobre as primitivas criptográficas

a saber para o que segue. Começaremos com funções de hash criptográficas,

fundamentais tanto para as carteiras quanto para o próprio protocolo

Bitcoin. Você descobrirá suas principais características, as funções

específicas usadas no Bitcoin e, em um capítulo mais técnico, aprenderá em

detalhes sobre o funcionamento da rainha das funções de hash: SHA256.

Em seguida, discutiremos o funcionamento dos algoritmos de assinatura digital que você usa todos os dias para proteger seus UTXOs. O Bitcoin usa dois: ECDSA e o protocolo Schnorr. Você aprenderá quais primitivas matemáticas subjazem a esses algoritmos e como eles garantem a segurança das transações.

Uma vez que tenhamos uma boa compreensão desses elementos de criptografia, finalmente passaremos para o coração do treinamento: carteiras determinísticas e hierárquicas! Primeiro, há uma seção dedicada a frases mnemônicas, essas sequências de 12 ou 24 palavras que permitem criar e restaurar suas carteiras. Você descobrirá como essas palavras são geradas a partir de uma fonte de entropia e como facilitam o uso do Bitcoin.

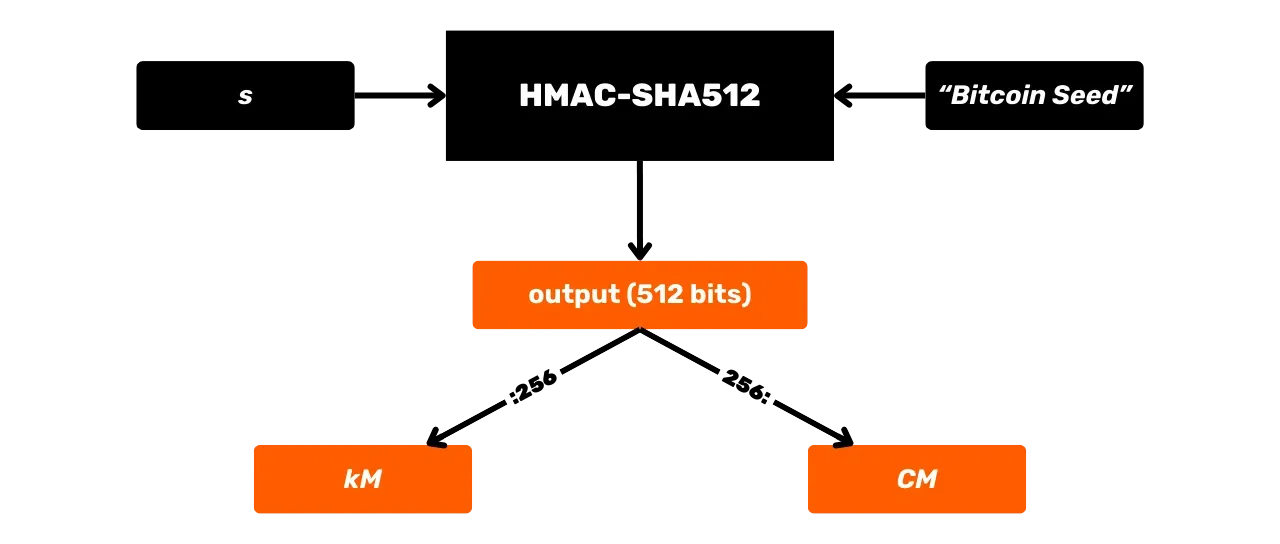

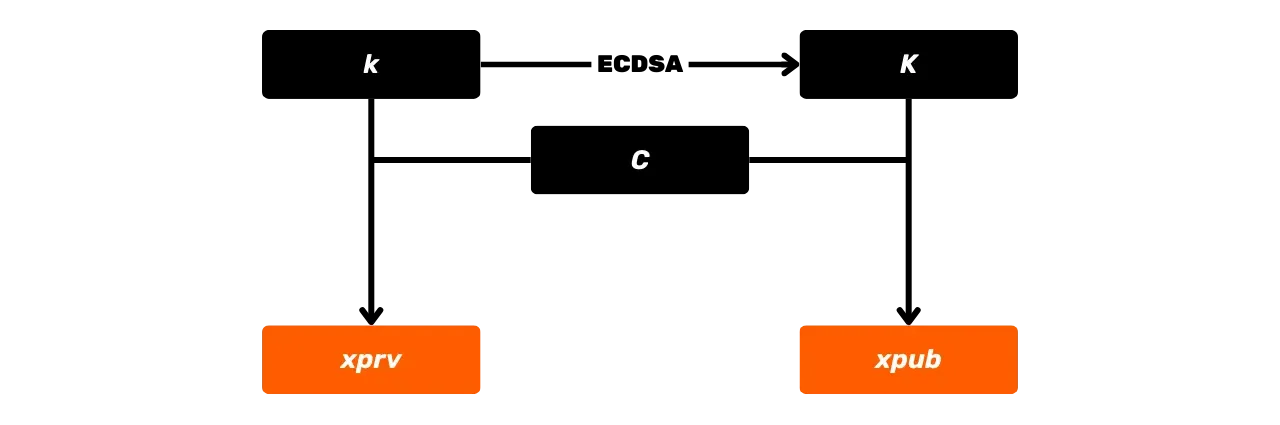

O treinamento continuará com o estudo da frase-senha BIP39, a semente (não confundir

com a frase mnemônica), o código da cadeia mestre e a chave mestra. Veremos em

detalhes o que são esses elementos, seus respectivos papéis e como são calculados.

O treinamento continuará com o estudo da frase-senha BIP39, a semente (não confundir

com a frase mnemônica), o código da cadeia mestre e a chave mestra. Veremos em

detalhes o que são esses elementos, seus respectivos papéis e como são calculados.

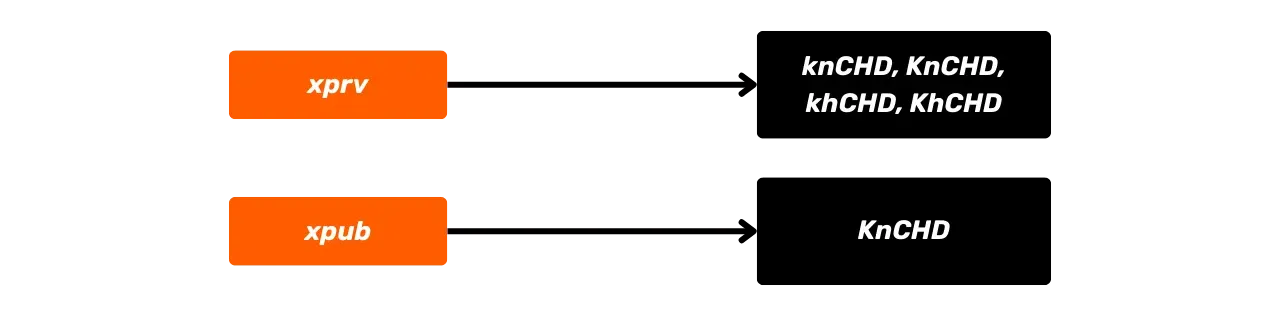

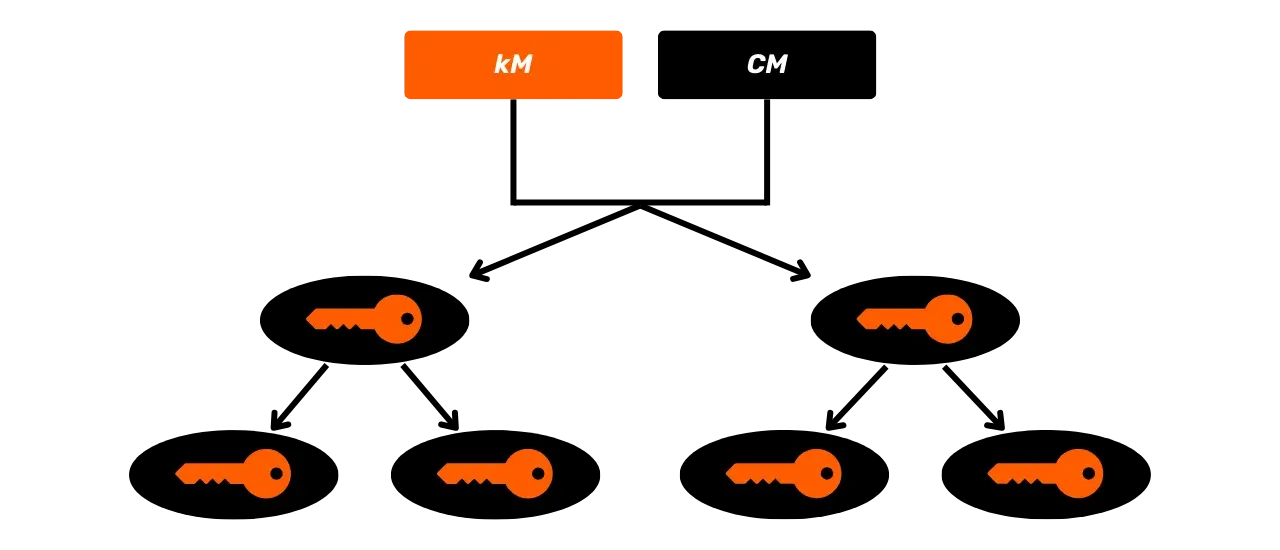

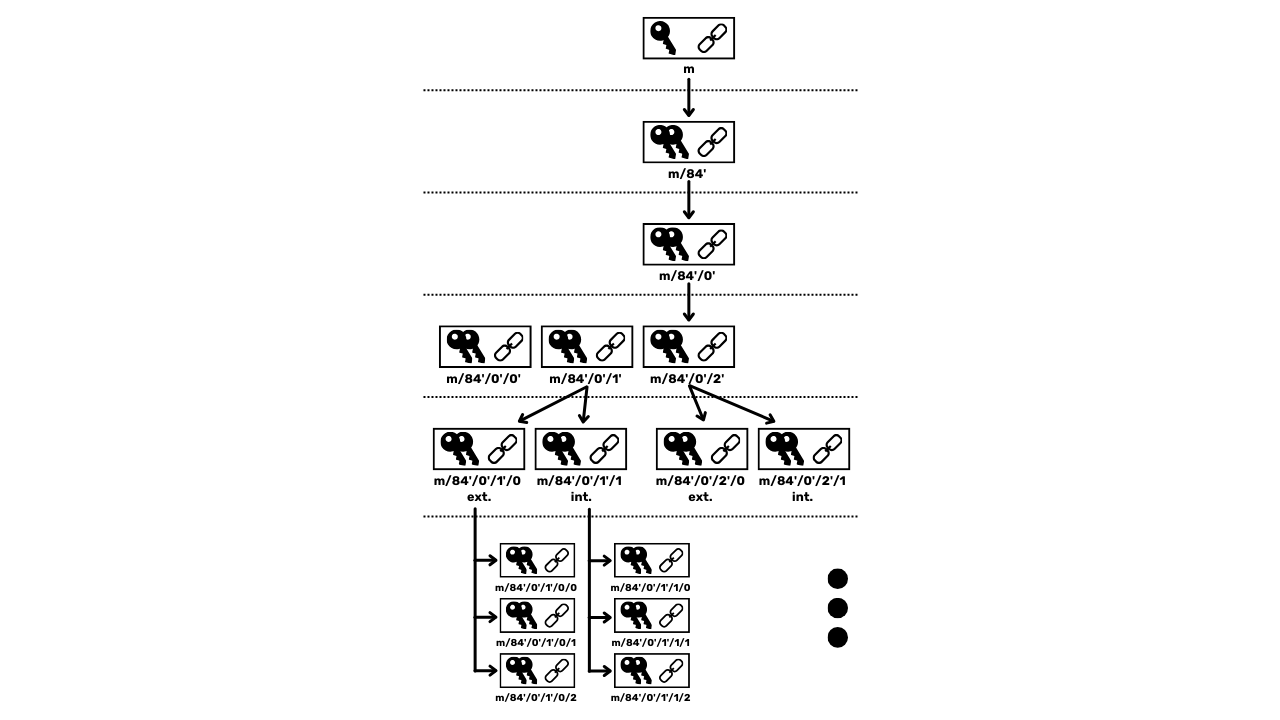

Finalmente, a partir da chave mestra, descobriremos como pares de chaves criptográficas são derivados de maneira determinística e hierárquica até os endereços de recebimento.

Este treinamento permitirá que você use seu software de carteira com confiança, ao mesmo tempo em que aprimora suas habilidades para identificar e mitigar riscos. Prepare-se para se tornar um verdadeiro especialista em carteiras Bitcoin!

Funções de Hash

Introdução às Funções de Hash

O primeiro tipo de algoritmos criptográficos usados no Bitcoin engloba as funções de hash. Elas desempenham um papel essencial em diferentes níveis do protocolo, mas também dentro das carteiras Bitcoin. Vamos descobrir juntos o que é uma função de hash e para que serve no Bitcoin.

Definição e Princípio do Hashing

Hashing é um processo que transforma informações de comprimento arbitrário em outra peça de informação de comprimento fixo por meio de uma função de hash criptográfica. Em outras palavras, uma função de hash recebe uma entrada de qualquer tamanho e a converte em uma impressão digital de tamanho fixo, chamada de "hash". O hash também pode ser referido às vezes como "digest", "condensado", ou "hashed".

Por exemplo, a função de hash SHA256 produz um hash de comprimento fixo de 256 bits. Assim, se usarmos a entrada "PlanB", uma mensagem de comprimento arbitrário, o hash gerado será a seguinte impressão digital de 256 bits:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Características das Funções de Hash

Essas funções de hash criptográficas têm várias características essenciais que as tornam particularmente úteis no contexto do Bitcoin e de outros sistemas computacionais:

- Irreversibilidade (ou resistência à imagem prévia)

- Resistência à adulteração (efeito avalanche)

- Resistência à colisão

- Resistência à segunda imagem prévia

1. Irreversibilidade (resistência à imagem prévia):

A irreversibilidade significa que é fácil calcular o hash a partir da informação de entrada, mas que o cálculo inverso, ou seja, encontrar a entrada a partir do hash, é praticamente impossível. Essa propriedade torna as funções de hash perfeitas para criar impressões digitais únicas sem comprometer a informação original.

No exemplo dado, obter o hash 24f1b9… sabendo a entrada "PlanB" é simples e rápido. No entanto, encontrar a mensagem "PlanB"

apenas sabendo 24f1b9… é impossível.

Portanto, é impossível encontrar uma imagem prévia m para um hash h tal que h = \text{HASH}(m),

onde \text{HASH} é uma

função de hash criptográfica.

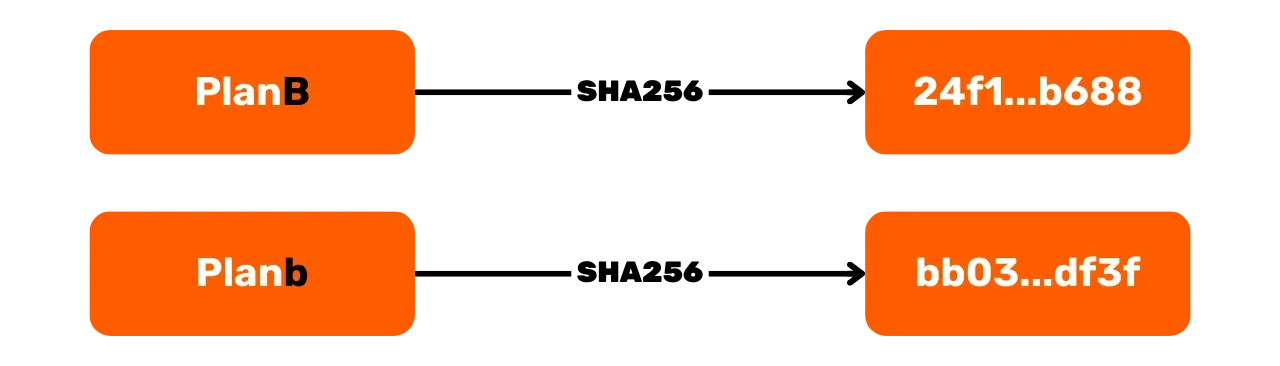

2. Resistência à adulteração (efeito avalanche)

A segunda característica é a resistência à adulteração, também conhecida como efeito avalanche. Esta característica é observada em uma função de hash se uma pequena alteração na mensagem de entrada resulta em uma mudança radical no hash de saída. Se voltarmos ao nosso exemplo com a entrada "PlanB" e a função SHA256, vimos que o hash gerado é o seguinte:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Se fizermos uma alteração muito leve na entrada, usando desta vez "Planb", então simplesmente mudar de um "B" maiúsculo para um "b" minúsculo altera completamente o hash de saída do SHA256:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Esta propriedade garante que até mesmo uma alteração menor da mensagem original é imediatamente detectável, pois não apenas muda uma pequena parte do hash, mas o hash inteiro. Isso pode ser de interesse em vários campos para verificar a integridade de mensagens, software ou até mesmo transações de Bitcoin.

3. Resistência à Colisão

A terceira característica é a resistência à colisão. Uma função de hash é

resistente à colisão se for computacionalmente impossível encontrar 2

mensagens diferentes que produzam o mesmo hash a partir da função.

Formalmente, é difícil encontrar duas mensagens distintas m_1 e m_2 tal que:

\text{HASH}(m_1) = \text{HASH}(m_2)

Na realidade, é matematicamente inevitável que existam colisões para funções

de hash, porque o tamanho das entradas pode ser maior que o tamanho das

saídas. Isso é conhecido como o princípio da gaveta de Dirichlet: se n objetos são distribuídos em m gavetas, com m < n,

então pelo menos uma gaveta necessariamente conterá dois ou mais objetos.

Para uma função de hash, este princípio se aplica porque o número de

mensagens possíveis é (quase) infinito, enquanto o número de hashes

possíveis é finito (2^{256} no caso do SHA256).

Assim, esta característica não significa que não existam colisões para

funções de hash, mas sim que uma boa função de hash torna a probabilidade de

encontrar uma colisão negligenciável. Esta característica, por exemplo, já

não é verificada nos algoritmos SHA-0 e SHA-1, predecessores do SHA-2, para

os quais colisões foram encontradas. Essas funções são, portanto, agora

desaconselhadas e muitas vezes consideradas obsoletas. Para uma função de

hash de n bits, a resistência

à colisão é da ordem de 2^{\frac{n}{2}}, de acordo com o ataque de aniversário. Por exemplo, para SHA256 (n = 256), a complexidade de encontrar uma colisão é da ordem de 2^{128} tentativas. Em termos práticos, isso significa que se passar 2^{128} mensagens diferentes

pela função, é provável encontrar uma colisão.

4. Resistência à Segunda Pré-imagem

A resistência à segunda pré-imagem é outra característica importante das

funções de hash. Ela afirma que, dado uma mensagem m_1 e seu hash h, é

computacionalmente inviável encontrar outra mensagem m_2 \neq m_1 tal que:

\text{HASH}(m_1) = \text{HASH}(m_2)Portanto, a resistência à segunda pré-imagem é um pouco semelhante à

resistência à colisão, exceto que aqui, o ataque é mais difícil porque o

atacante não pode escolher livremente m_1.

Aplicações de Funções Hash no Bitcoin

A função hash mais usada no Bitcoin é SHA256 ("Secure Hash Algorithm 256 bits"). Projetada no início dos anos 2000 pela NSA e padronizada pelo NIST, ela produz uma saída de hash de 256 bits.

Esta função é usada em muitos aspectos do Bitcoin. No nível do protocolo, ela está envolvida no mecanismo de Prova de Trabalho, onde é aplicada em duplo hash para buscar uma colisão parcial entre o cabeçalho de um bloco candidato, criado por um minerador, e o alvo de dificuldade. Se essa colisão parcial é encontrada, o bloco candidato torna-se válido e pode ser adicionado à blockchain.

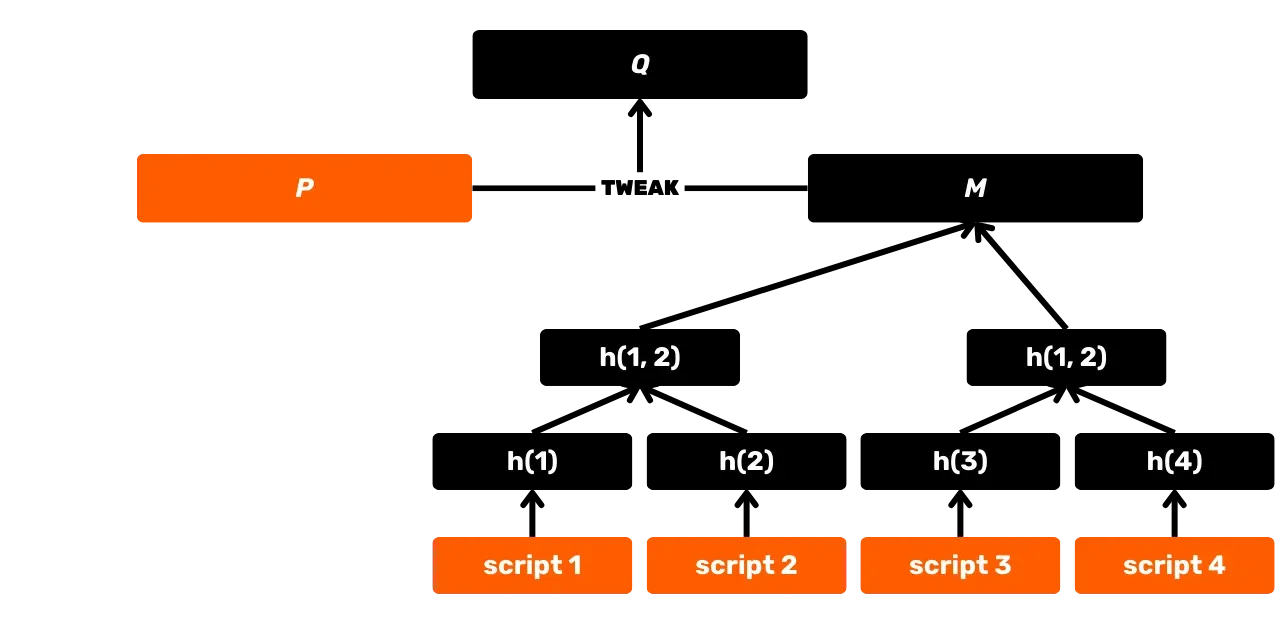

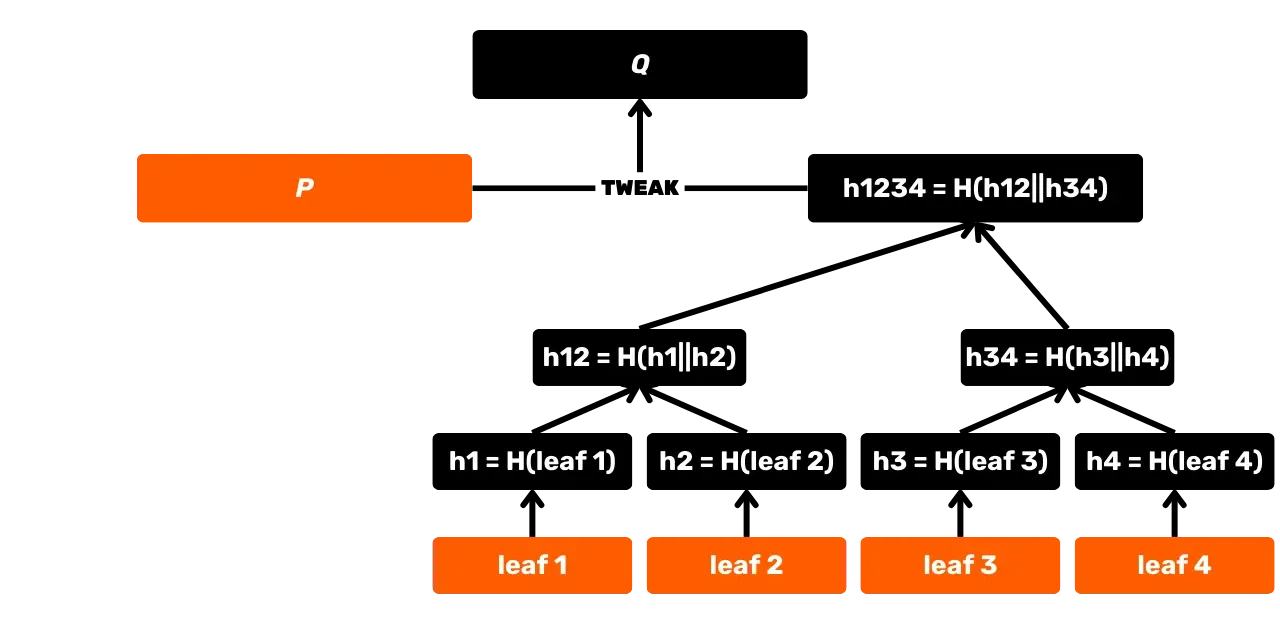

SHA256 também é usado na construção de uma árvore de Merkle, que é notavelmente o acumulador usado para registrar transações em blocos. Esta estrutura também é encontrada no protocolo Utreexo, que permite reduzir o tamanho do Conjunto UTXO. Além disso, com a introdução do Taproot em 2021, SHA256 é explorado em MAST (Merkelised Alternative Script Tree), que permite revelar apenas as condições de gasto realmente usadas em um script, sem divulgar as outras opções possíveis. Ele também é usado no cálculo de identificadores de transação, na transmissão de pacotes pela rede P2P, em assinaturas eletrônicas... Finalmente, e isso é de particular interesse neste treinamento, SHA256 é usado no nível de aplicação para a construção de carteiras Bitcoin e a derivação de endereços.

Na maioria das vezes, quando você se depara com o uso de SHA256 no Bitcoin, será na verdade um duplo hash SHA256, notado "HASH256", que simplesmente consiste em aplicar SHA256 duas vezes sucessivamente: HASH256(m) = SHA256(SHA256(m))

Esta prática de duplo hash adiciona uma camada extra de segurança contra certos ataques potenciais, mesmo que um único SHA256 seja hoje considerado criptograficamente seguro.

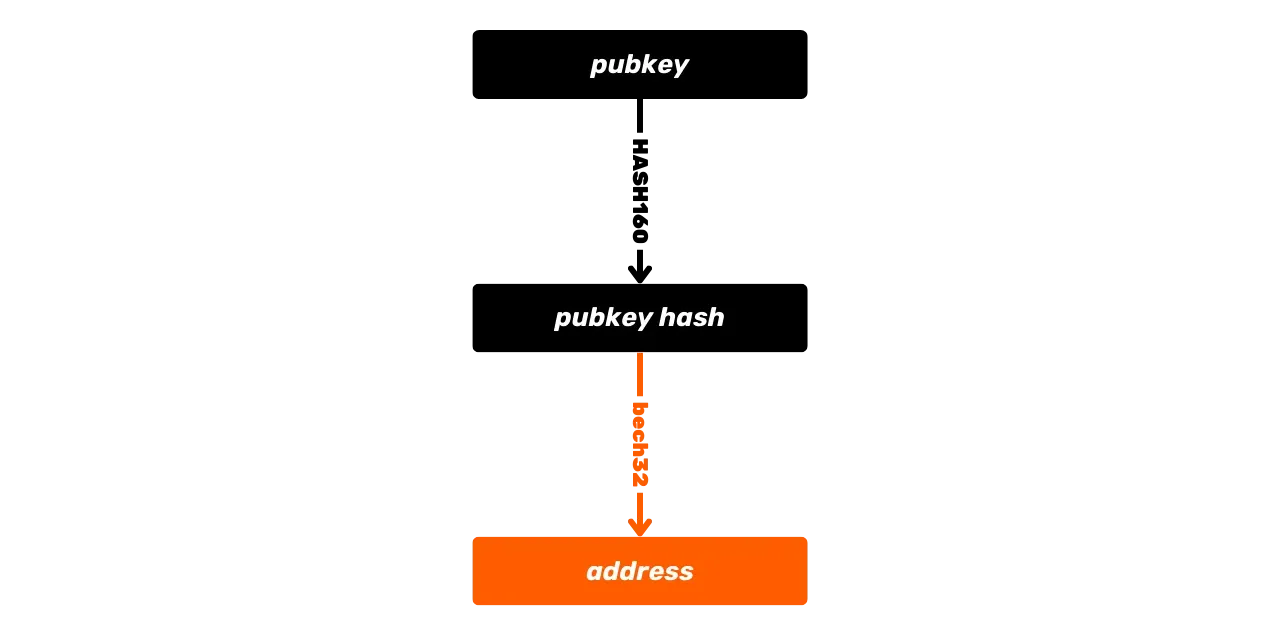

Outra função de hash disponível na linguagem Script e usada para derivar endereços de recebimento é a função RIPEMD160. Esta função produz um hash de 160 bits (portanto, mais curto que SHA256). Geralmente, ela é combinada com SHA256 para formar a função HASH160:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Esta combinação é usada para gerar hashes mais curtos, notavelmente na criação de certos endereços Bitcoin que representam hashes de chaves ou hashes de script, bem como para produzir impressões digitais de chaves.

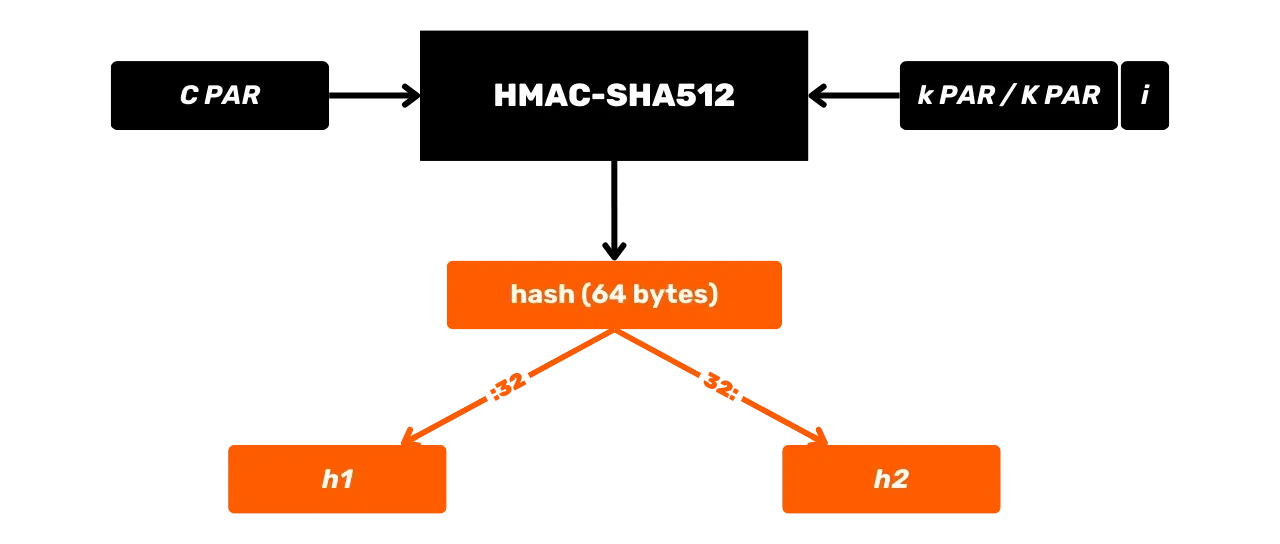

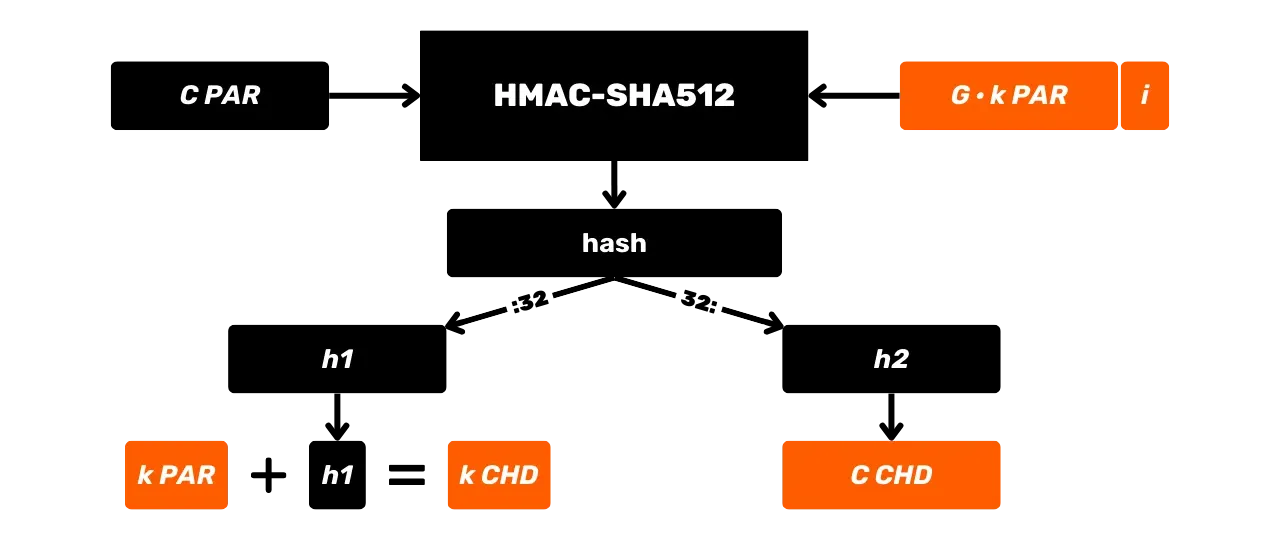

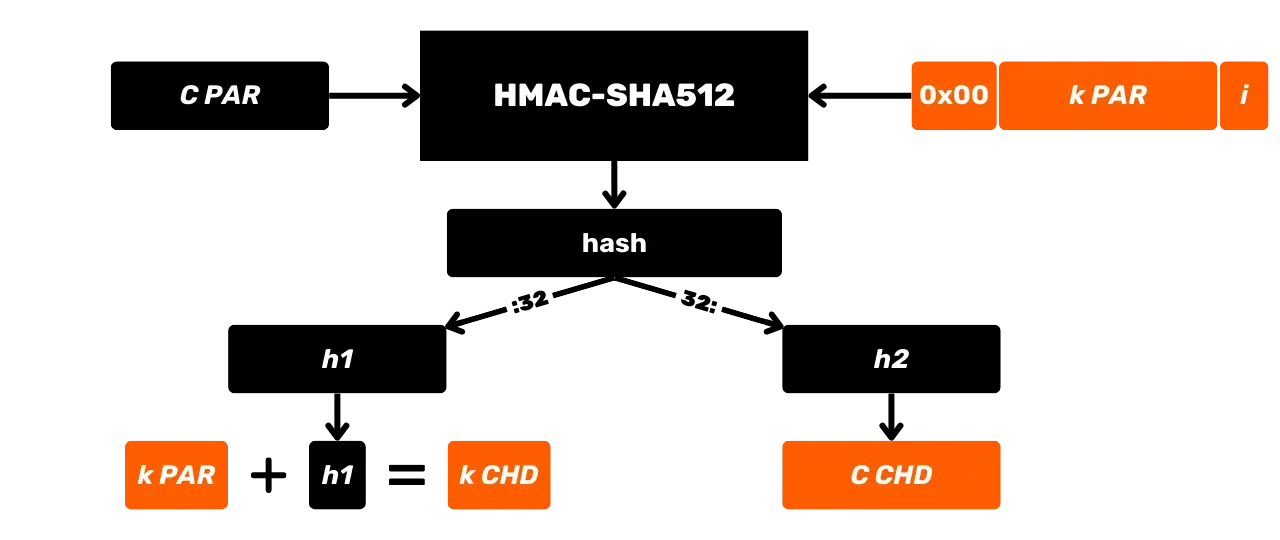

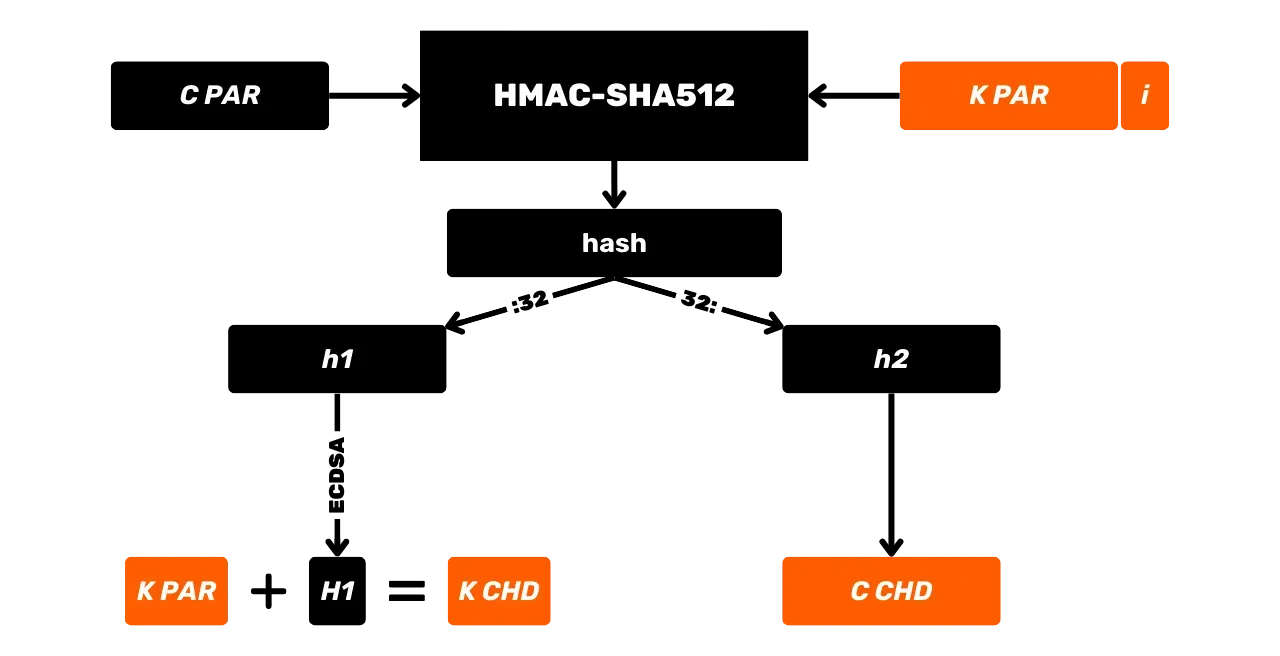

Finalmente, apenas no nível de aplicação, a função SHA512 às vezes também é usada, que indiretamente desempenha um papel na derivação de chaves para carteiras. Esta função é muito semelhante ao SHA256 em sua operação; ambos pertencem à mesma família SHA2, mas SHA512 produz, como seu nome indica, um hash de 512 bits, comparado a 256 bits para SHA256. Detalharemos seu uso nos próximos capítulos.

Agora você conhece os conceitos básicos essenciais sobre funções de hash para o que segue. No próximo capítulo, proponho descobrir em mais detalhes o funcionamento da função que está no coração do Bitcoin: SHA256. Vamos dissecá-la para entender como ela alcança as características que descrevemos aqui. Este próximo capítulo é bastante longo e técnico, mas não é essencial para seguir o restante do treinamento. Então, se você tiver dificuldade em entendê-lo, não se preocupe e passe diretamente para o capítulo seguinte, que será muito mais acessível.

O Funcionamento Interno do SHA256

905eb320-f15b-5fb6-8d2d-5bb447337deb Anteriormente, vimos que as funções de hashing possuem características importantes que justificam seu uso no Bitcoin. Vamos agora examinar os mecanismos internos dessas funções de hashing que lhes conferem essas propriedades, e para fazer isso, proponho dissecar o funcionamento do SHA256. As funções SHA256 e SHA512 pertencem à mesma família SHA2. Seu mecanismo é baseado em uma construção específica chamada construção de Merkle-Damgård. RIPEMD160 também usa esse mesmo tipo de construção.

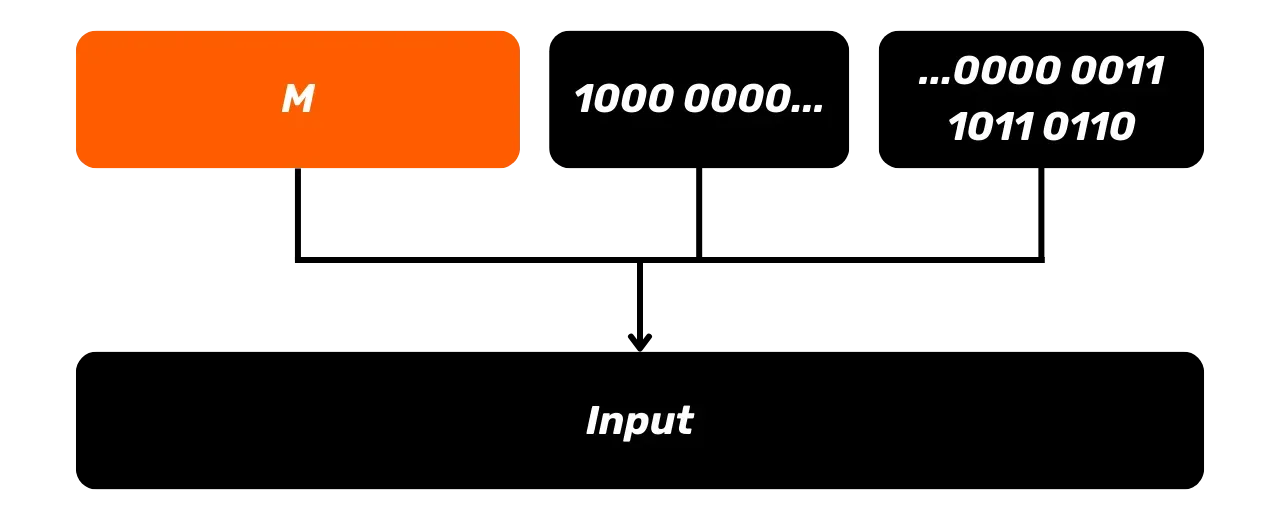

Como lembrete, temos uma mensagem de tamanho arbitrário como entrada para o SHA256, e vamos passá-la pela função para obter um hash de 256 bits como saída.

Pré-processamento da entrada

Para começar, precisamos preparar nossa mensagem de entrada m para que ela tenha um comprimento padrão que seja múltiplo de 512 bits. Esta

etapa é crucial para o funcionamento adequado do algoritmo posteriormente.

Para fazer isso, começamos com a etapa de bits de preenchimento. Primeiro,

adicionamos um bit separador 1 à mensagem, seguido por um certo

número de bits 0. O número de bits 0 adicionados é

calculado para que o comprimento total da mensagem após essa adição seja

congruente a 448 módulo 512. Assim, o comprimento L da mensagem com os bits de preenchimento

é igual a:

L \equiv 448 \mod 512\text{mod}, para

módulo, é uma operação matemática que, entre dois inteiros, retorna o resto

da divisão euclidiana do primeiro pelo segundo. Por exemplo: 16 \mod 5 = 1. É uma operação

amplamente utilizada em criptografia.

Aqui, a etapa de preenchimento garante que, após adicionar os 64 bits na

próxima etapa, o comprimento total da mensagem equalizada será um múltiplo

de 512 bits. Se a mensagem inicial tem um comprimento de M bits, o número (N) de bits 0 a ser adicionado é assim:

N = (448 - (M + 1) \mod 512) \mod 512Por exemplo, se a mensagem inicial for de 950 bits, o cálculo seria o seguinte:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Assim, teríamos 9 0s além do separador 1. Nossos

bits de preenchimento a serem adicionados diretamente após nossa mensagem M seriam assim:

1000 0000 00

Após adicionar os bits de preenchimento à nossa mensagem M, também adicionamos uma representação de 64 bits do comprimento original

da mensagem M, expressa em

binário. Isso permite que a função de hash seja sensível à ordem dos bits e

ao comprimento da mensagem. Se voltarmos ao nosso exemplo com uma mensagem

inicial de 950 bits, convertemos o número decimal 950 para

binário, o que nos dá 1110 1101 10. Completamos esse número com

zeros na base para fazer um total de 64 bits. No nosso exemplo, isso resulta

em:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Este tamanho de preenchimento é adicionado seguindo o preenchimento de bits. Portanto, a mensagem após nosso pré-processamento consiste em três partes:

- A mensagem original

M; - Um bit

1seguido por vários bits0para formar o preenchimento de bits; - Uma representação de 64 bits do comprimento de

Mpara formar o preenchimento com o tamanho.

Inicialização de Variáveis

SHA256 usa oito variáveis de estado inicial, denotadas de A a H, cada uma de 32 bits.

Essas variáveis são inicializadas com constantes específicas, que são as

partes fracionárias das raízes quadradas dos primeiros oito números primos.

Usaremos esses valores subsequentemente durante o processo de hash:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 também usa outras 64 constantes, denotadas de K_0 a K_{63}, que são

as partes fracionárias das raízes cúbicas dos primeiros 64 números primos:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Divisão da Entrada

Agora que temos uma entrada equalizada, vamos agora avançar para a fase principal de processamento do algoritmo SHA256: a função de compressão. Esta etapa é muito importante, pois é principalmente o que confere à função hash suas propriedades criptográficas que estudamos no capítulo anterior.

Primeiro, começamos dividindo nossa mensagem equalizada (resultado das

etapas de pré-processamento) em vários blocos P de 512 bits cada. Se nossa mensagem equalizada tem um tamanho total de n \times 512 bits, teremos, portanto, n blocos, cada um de 512 bits. Cada bloco de 512 bits será processado

individualmente pela função de compressão, que consiste em 64 rodadas de

operações sucessivas. Vamos nomear esses blocos P_1, P_2, P_3...

Operações Lógicas

Antes de explorar a função de compressão em detalhes, é importante entender as operações lógicas básicas usadas nela. Essas operações, baseadas na álgebra booleana, operam no nível de bit. As operações lógicas básicas usadas são:

- Conjunção (AND): denotada

\land, corresponde a um "E" lógico. - Disjunção (OR): denotada

\lor, corresponde a um "OU" lógico. - Negação (NOT): denotada

\lnot, corresponde a um "NÃO" lógico.

A partir dessas operações básicas, podemos definir operações mais complexas,

como o "OU Exclusivo" (XOR) denotado \oplus, que é amplamente usado em criptografia. Cada operação lógica pode ser

representada por uma tabela verdade, que indica o resultado para todas as

combinações possíveis de valores de entrada binários (dois operandos p e q). Para XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Para AND (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Para NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Vamos pegar um exemplo para entender a operação de XOR ao nível de bit. Se temos dois números binários em 6 bits:

a = 101100b = 001000

Então:

a \oplus b = 101100 \oplus 001000 = 100100

Aplicando XOR bit a bit:

| Posição do Bit | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

O resultado é, portanto, 100100.

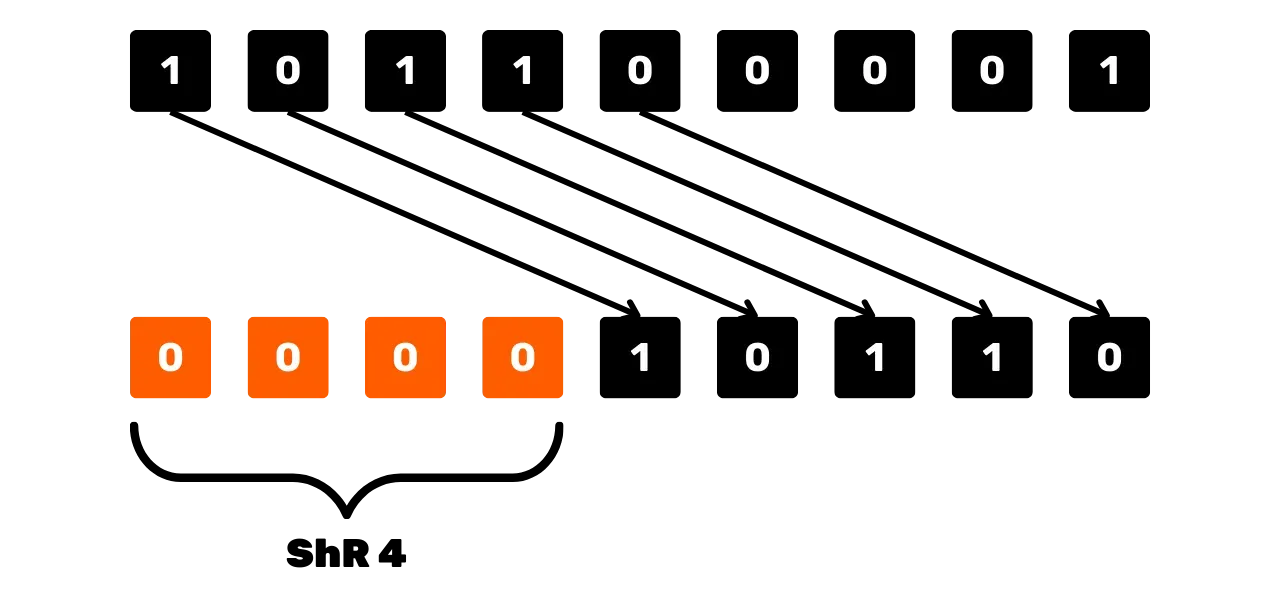

Além das operações lógicas, a função de compressão usa operações de deslocamento de bits, que desempenharão um papel essencial na difusão de bits no algoritmo.

Primeiro, há a operação de deslocamento lógico para a direita, denotada ShR_n(x), que desloca todos os bits de x para a direita por n posições,

preenchendo os bits vagos à esquerda com zeros.

Por exemplo, para x = 101100001 (em 9 bits) e n = 4:

ShR_4(101100001) = 000010110

Esquematicamente, a operação de deslocamento para a direita pode ser vista assim:

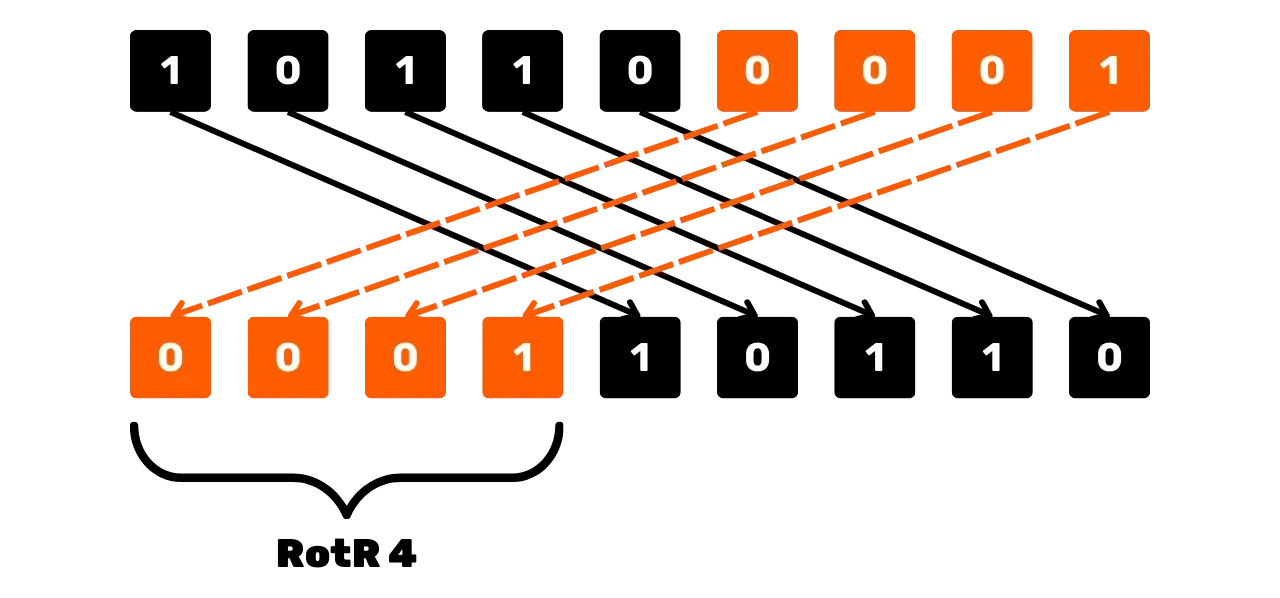

Outra operação usada no SHA256 para manipulação de bits é a rotação circular

à direita, denotada

Outra operação usada no SHA256 para manipulação de bits é a rotação circular

à direita, denotada RotR_n(x), que desloca os

bits de x para a direita por n posições, reinserindo os bits deslocados no início da string. Por exemplo,

para x = 101100001 (em 9

bits) e n = 4:

RotR_4(101100001) = 000110110

Esquematicamente, a operação de rotação circular à direita pode ser vista assim:

Função de Compressão

Agora que entendemos as operações básicas, vamos examinar a função de compressão SHA256 em detalhes.

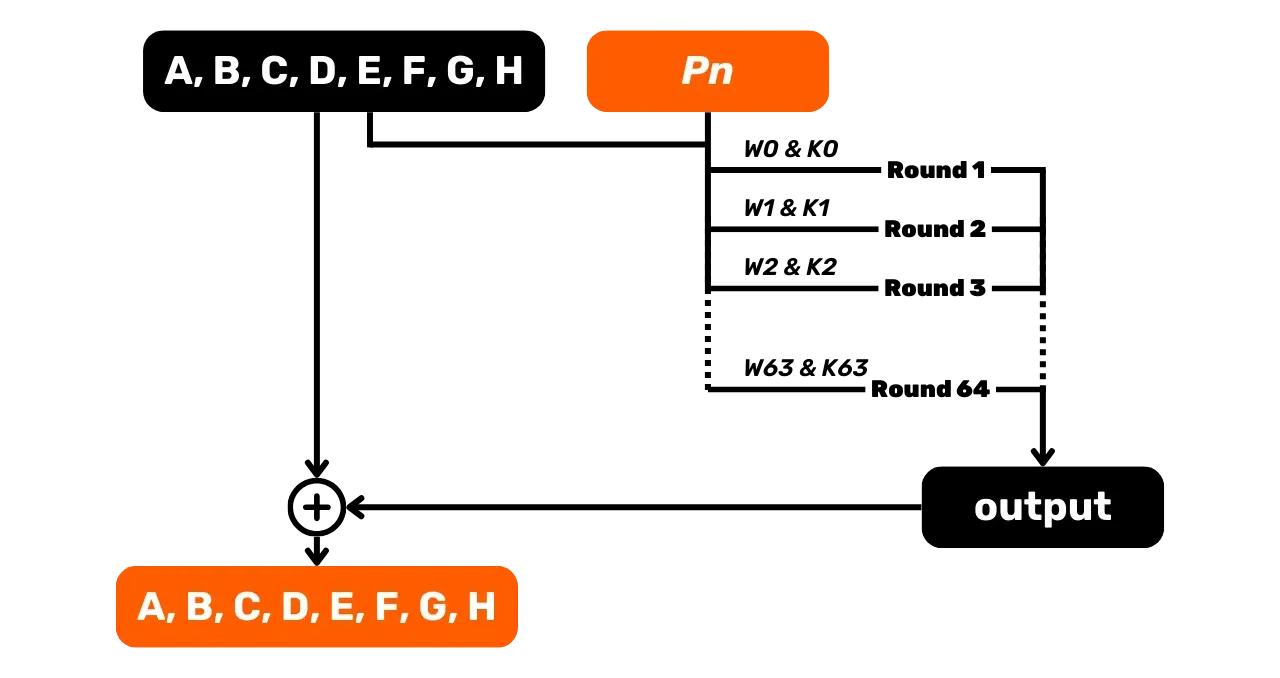

Na etapa anterior, dividimos nossa entrada em várias peças de 512 bits P. Para cada bloco de 512 bits P, temos:

- As palavras da mensagem

W_i: paraide 0 a 63. - As constantes

K_i: paraide 0 a 63, definidas na etapa anterior. - As variáveis de estado

A, B, C, D, E, F, G, H: inicializadas com os valores da etapa anterior. As primeiras 16 palavras,W_0atéW_{15}, são extraídas diretamente do bloco processado de 512 bitsP. Cada palavraW_iconsiste em 32 bits consecutivos do bloco. Então, por exemplo, pegamos nossa primeira peça de entradaP_1, e a dividimos em pedaços menores de 32 bits que chamamos de palavras. As próximas 48 palavras (W_{16}atéW_{63}) são geradas usando a seguinte fórmula:

W_i = W_{i-16} + \sigma*0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}

Com:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

Neste caso, x é igual a W_{i-15} para \sigma_0(x) e W_{i-2} para \sigma_1(x).

Uma vez que determinamos todas as palavras W_i para nossa peça de 512 bits, podemos prosseguir para a função de compressão,

que consiste em realizar 64 rodadas.

Para cada rodada

Para cada rodada i de 0 a 63,

temos três tipos diferentes de entradas. Primeiro, o W_i que acabamos de determinar, consistindo parcialmente de nossa peça de

mensagem P_n. Em seguida, as

64 constantes K_i.

Finalmente, usamos as variáveis de estado A, B, C, D, E, F, G e H, que evoluirão ao longo

do processo de hashing e serão modificadas a cada função de compressão. No

entanto, para a primeira peça P_1, usamos as constantes

iniciais dadas anteriormente. Então, realizamos as seguintes operações em

nossas entradas:

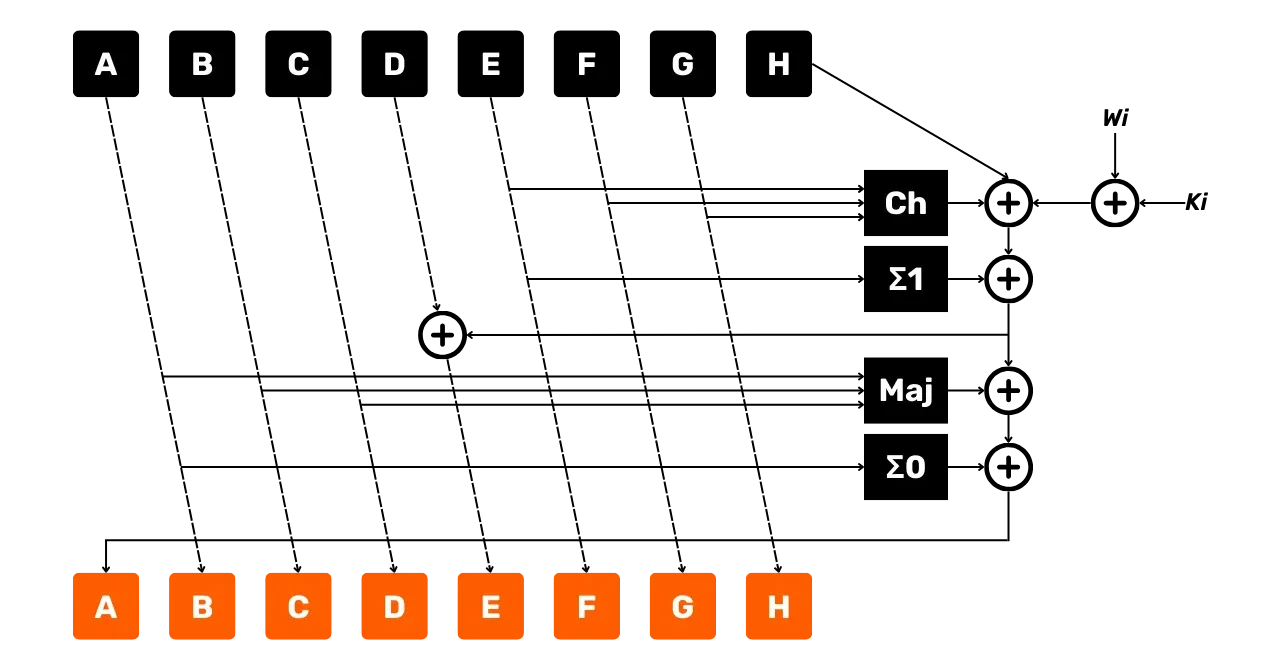

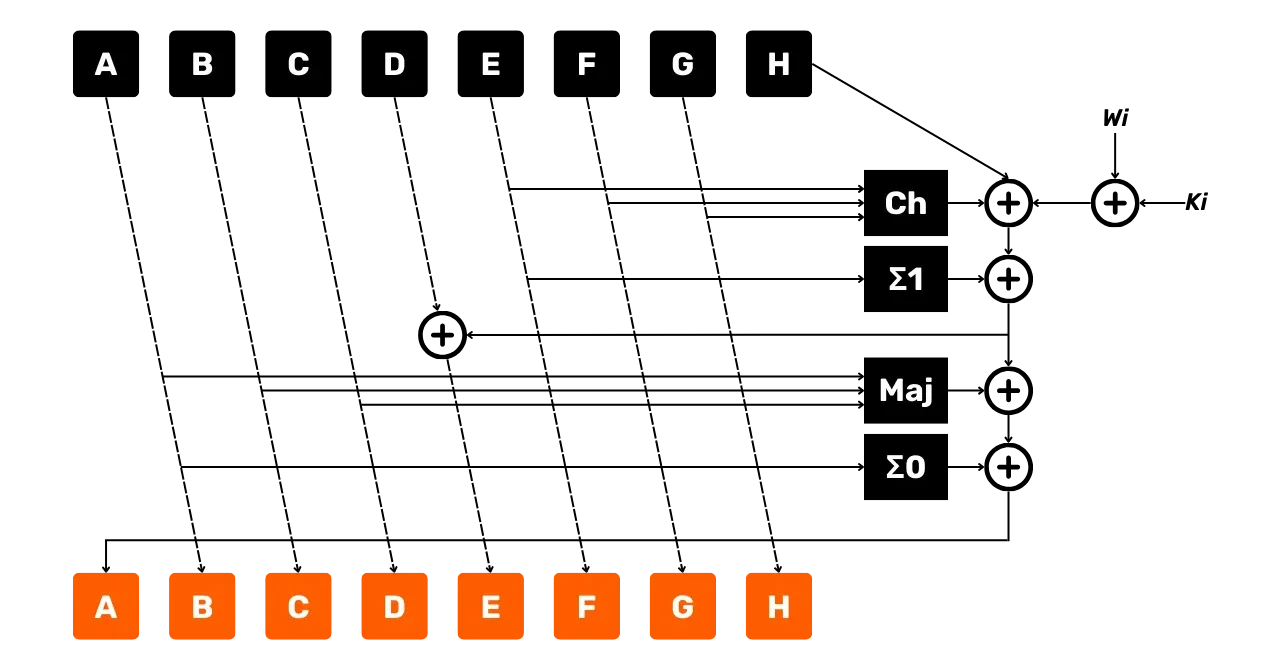

- Função

\Sigma_0:

\Sigma*0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR\_{22}(A)

- Função

\Sigma_1:

\Sigma*1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR\_{25}(E)

- Função

Ch("Escolha"):

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)

- Função

Maj("Maioria"):

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)

Em seguida, calculamos 2 variáveis temporárias:

temp1:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}

temp2:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}

A seguir, atualizamos as variáveis de estado da seguinte forma:

\begin{cases}

H = G \\

G = F \\

F = E \\

E = D + temp1 \mod 2^{32} \\

D = C \\

C = B \\

B = A \\

A = temp1 + temp2 \mod 2^{32}

\end{cases}

O diagrama a seguir representa uma rodada da função de compressão SHA256 como acabamos de descrever:

- As setas indicam o fluxo de dados;

- As caixas representam as operações realizadas;

- O

+cercado representa a adição módulo2^{32}.

Já podemos observar que esta rodada produz novas variáveis de estado A, B, C, D, E, F, G e H. Essas novas variáveis

servirão como entrada para a próxima rodada, que por sua vez produzirá novas

variáveis A, B, C, D, E, F, G e H, a serem usadas na rodada

seguinte. Esse processo continua até a 64ª rodada. Após as 64 rodadas,

atualizamos os valores iniciais das variáveis de estado adicionando-os aos

valores finais ao final da rodada 64:

\begin{cases}

A = A_{\text{inicial}} + A \mod 2^{32} \\

B = B_{\text{inicial}} + B \mod 2^{32} \\

C = C_{\text{inicial}} + C \mod 2^{32} \\

D = D_{\text{inicial}} + D \mod 2^{32} \\

E = E_{\text{inicial}} + E \mod 2^{32} \\

F = F_{\text{inicial}} + F \mod 2^{32} \\

G = G_{\text{inicial}} + G \mod 2^{32} \\

H = H_{\text{inicial}} + H \mod 2^{32}

\end{cases}Esses novos valores de A, B, C, D, E, F, G e H servirão como os valores

iniciais para o próximo bloco, P_2. Para este bloco P_2, replicamos o mesmo

processo de compressão com 64 rodadas, depois atualizamos as variáveis para

o bloco P_3, e assim por

diante até o último bloco de nossa entrada equalizada.

Após processar todos os blocos de mensagem, concatenamos os valores finais

das variáveis A, B, C, D, E, F, G e H para formar o hash final de

256 bits de nossa função de hash:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert HCada variável é um inteiro de 32 bits, então sua concatenação sempre resulta em um resultado de 256 bits, independentemente do tamanho da nossa entrada de mensagem para a função de hash.

Justificação das Propriedades Criptográficas

Mas então, como essa função é irreversível, resistente a colisões e resistente a adulterações?

Para a resistência a adulterações, é bastante simples de entender. São

realizados tantos cálculos em cascata, que dependem tanto da entrada quanto

das constantes, que a menor modificação da mensagem inicial muda

completamente o caminho tomado, e assim, muda completamente o hash de saída.

Isso é o que se chama de efeito avalanche. Essa propriedade é parcialmente

assegurada pela mistura dos estados intermediários com os estados iniciais

para cada peça. A seguir, ao discutir uma função de hash criptográfica, o

termo "irreversibilidade" geralmente não é usado. Em vez disso, falamos

sobre "resistência à pré-imagem", que especifica que para qualquer y dado, é difícil encontrar um x tal que h(x) = y. Esta

resistência à pré-imagem é garantida pela complexidade algébrica e pela

forte não-linearidade das operações realizadas na função de compressão, bem

como pela perda de certas informações no processo. Por exemplo, para um dado

resultado de uma adição módulo, existem vários operandos possíveis:$$ 3+2

\mod 10 = 5 \ 7+8 \mod 10 = 5 \ 5+10 \mod 10 = 5

Neste exemplo, sabendo apenas o módulo usado (10) e o resultado (5), não se pode determinar com certeza quais são os operandos corretos usados na adição. Diz-se que existem múltiplas congruências módulo 10.

Para a operação XOR, enfrentamos o mesmo problema. Lembre-se da tabela verdade para esta operação: qualquer saída de 1 bit pode ser determinada por duas configurações de entrada diferentes que têm exatamente a mesma probabilidade de serem os valores corretos. Portanto, não se pode determinar com certeza os operandos de um XOR sabendo apenas seu resultado. Se aumentarmos o tamanho dos operandos do XOR, o número de entradas possíveis sabendo apenas o resultado aumenta exponencialmente. Além disso, o XOR é frequentemente usado junto com outras operações a nível de bit, como a operação $\text{RotR}$, que adiciona ainda mais possíveis interpretações ao resultado.

A função de compressão também usa a operação $\text{ShR}$. Esta operação remove uma parte da informação básica, que depois se torna impossível de recuperar. Mais uma vez, não há meios algébricos para reverter esta operação. Todas essas operações unidirecionais e de perda de informação são usadas muito frequentemente em funções de compressão. O número de entradas possíveis para uma saída dada é quase infinito, e cada tentativa de cálculo reverso levaria a equações com um número muito alto de incógnitas, que aumentaria exponencialmente a cada etapa.

Finalmente, para a característica de resistência à colisão, vários parâmetros entram em jogo. O pré-processamento da mensagem original desempenha um papel essencial. Sem este pré-processamento, poderia ser mais fácil encontrar colisões na função. Embora, teoricamente, colisões existam (devido ao princípio da casa dos pombos), a estrutura da função de hash, combinada com as propriedades mencionadas, torna a probabilidade de encontrar uma colisão extremamente baixa.

Para que uma função de hash seja resistente à colisão, é essencial que:

- A saída seja imprevisível: Qualquer previsibilidade pode ser explorada para encontrar colisões mais rapidamente do que com um ataque de força bruta. A função garante que cada bit da saída dependa de uma maneira não trivial da entrada. Em outras palavras, a função é projetada de modo que cada bit do resultado final tenha uma probabilidade independente de ser 0 ou 1, mesmo que esta independência não seja absoluta na prática.

- A distribuição dos hashes seja pseudo-aleatória: Isso garante que os hashes sejam uniformemente distribuídos.

- O tamanho do hash seja substancial: quanto maior o espaço possível para resultados, mais difícil é encontrar uma colisão.

Os criptógrafos projetam essas funções avaliando os melhores ataques possíveis para encontrar colisões, ajustando então os parâmetros para tornar esses ataques ineficazes.

### Construção de Merkle-Damgård

A estrutura do SHA256 é baseada na construção de Merkle-Damgård, que permite transformar uma função de compressão em uma função de hash que pode processar mensagens de comprimento arbitrário. É exatamente isso que vimos neste capítulo.

No entanto, algumas funções de hash antigas como SHA1 ou MD5, que usam essa construção específica, são vulneráveis a ataques de extensão de comprimento. Esta é uma técnica que permite a um atacante que conhece o hash de uma mensagem $M$ e o comprimento de $M$ (sem conhecer a própria mensagem) calcular o hash de uma mensagem $M'$ formada pela concatenação de $M$ com conteúdo adicional.

SHA256, mesmo utilizando o mesmo tipo de construção, é teoricamente resistente a este tipo de ataque, ao contrário de SHA1 e MD5. Isso pode explicar o mistério da dupla hash implementada em todo o Bitcoin por Satoshi Nakamoto. Para evitar esse tipo de ataque, Satoshi pode ter preferido usar um duplo SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Isso aumenta a segurança contra ataques potenciais relacionados à construção de Merkle-Damgård, mas não aumenta a segurança do processo de hash em termos de resistência à colisão. Além disso, mesmo que SHA256 fosse vulnerável a este tipo de ataque, isso não teria um impacto sério, pois todos os casos de uso de funções de hash no Bitcoin envolvem dados públicos. No entanto, o ataque de extensão de comprimento só seria útil para um atacante se os dados hashados fossem privados e o usuário tivesse usado a função de hash como um mecanismo de autenticação para esses dados, semelhante a um MAC. Assim, a implementação da dupla hash permanece um mistério no design do Bitcoin.

Agora que examinamos em detalhes o funcionamento das funções de hash, particularmente SHA256, que é amplamente utilizado no Bitcoin, vamos focar mais especificamente nos algoritmos de derivação criptográfica usados no nível de aplicação, especialmente para derivar as chaves para sua carteira.

## Os algoritmos usados para derivação

<chapterId>cc668121-7789-5e99-bf5e-1ba085f4f5f2</chapterId>

No Bitcoin, no nível de aplicação, além das funções de hash, algoritmos de derivação criptográfica são usados para gerar dados seguros a partir de entradas iniciais. Embora esses algoritmos dependam de funções de hash, eles servem a propósitos diferentes, especialmente em termos de autenticação e geração de chaves. Esses algoritmos retêm algumas das características das funções de hash, como irreversibilidade, resistência a adulteração e resistência a colisões.

Em carteiras de Bitcoin, principalmente 2 algoritmos de derivação são usados:

- **HMAC (*Código de Autenticação de Mensagem Baseado em Hash*)**

- **PBKDF2 (*Função de Derivação de Chave Baseada em Senha 2*)**

Vamos explorar juntos o funcionamento e o papel de cada um deles.

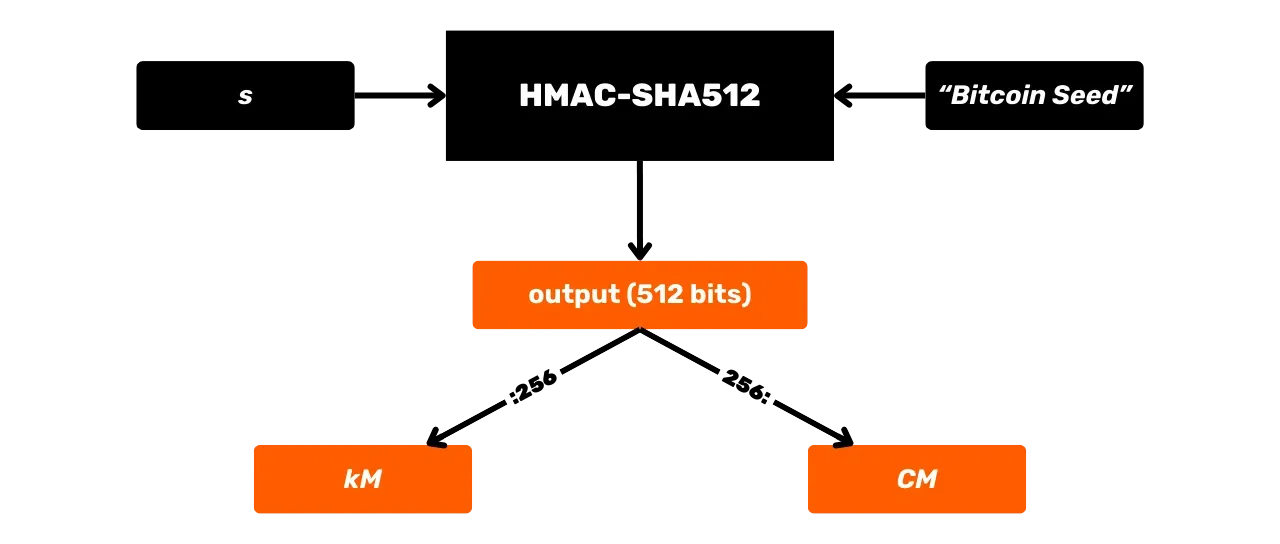

### HMAC-SHA512

HMAC é um algoritmo criptográfico que calcula um código de autenticação com base em uma combinação de uma função de hash e uma chave secreta. O Bitcoin usa HMAC-SHA512, a variante do HMAC que usa a função de hash SHA512. Já vimos no capítulo anterior que SHA512 faz parte da mesma família de funções de hash que SHA256, mas produz uma saída de 512 bits.

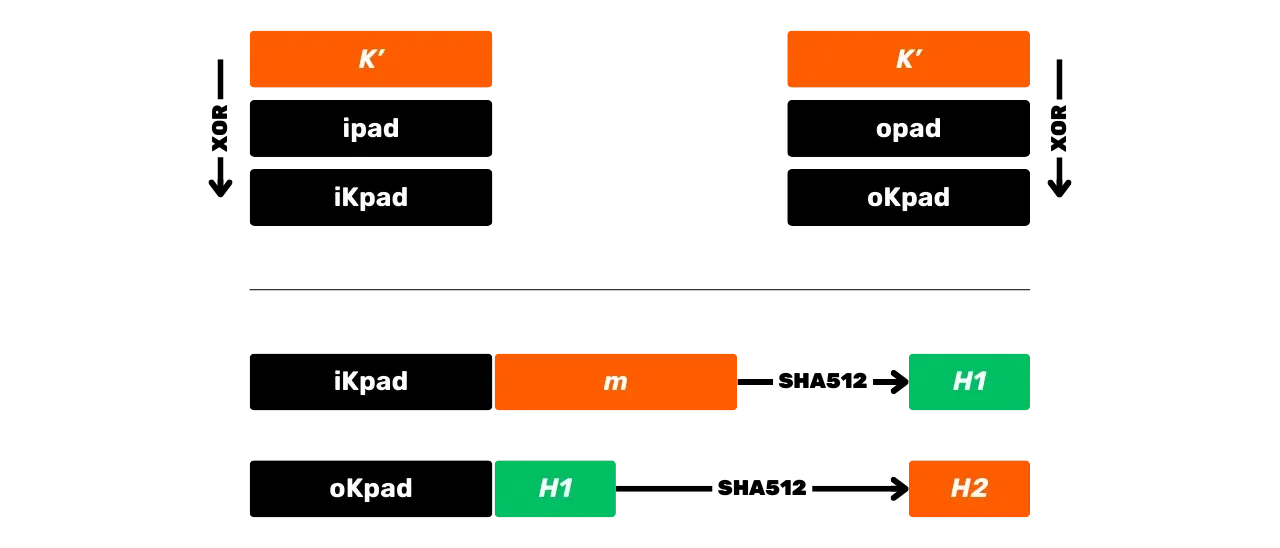

Aqui está seu esquema geral de operação com $m$ sendo a mensagem de entrada e $K$ uma chave secreta:

Vamos estudar em mais detalhes o que acontece nesta caixa preta HMAC-SHA512. A função HMAC-SHA512 com:

- $m$: a mensagem de tamanho arbitrário escolhida pelo usuário (primeira entrada);

- $K$: a chave secreta arbitrária escolhida pelo usuário (segunda entrada);

- $K'$: a chave $K$ ajustada ao tamanho $B$ dos blocos da função de hash (1024 bits para SHA512, ou 128 bytes);

- $\text{SHA512}$: a função de hash SHA512;

- $\oplus$: a operação XOR (ou exclusivo);

- $\Vert$: o operador de concatenação, ligando cadeias de bits de ponta a ponta;

- $\text{opad}$: constante composta pelo byte $0x5c$ repetido 128 vezes

- $\text{ipad}$: constante composta pelo byte $0x36$ repetido 128 vezes

Antes de calcular o HMAC, é necessário igualar a chave e as constantes de acordo com o tamanho do bloco $B$. Por exemplo, se a chave $K$ for menor que 128 bytes, ela é preenchida com zeros até atingir o tamanho $B$. Se $K$ for maior que 128 bytes, ela é comprimida usando SHA512, e então zeros são adicionados até que atinja 128 bytes. Desta forma, obtém-se uma chave equalizada denominada $K'$.

Os valores de $\text{opad}$ e $\text{ipad}$ são obtidos repetindo seu byte base ($0x5c$ para $\text{opad}$, $0x36$ para $\text{ipad}$) até que o tamanho $B$ seja alcançado. Assim, com $B = 128$ bytes, temos:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 , \text{bytes}}

Uma vez feito o pré-processamento, o algoritmo HMAC-SHA512 é definido pela seguinte equação:

\text {HMAC-SHA512}_K(m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Esta equação é dividida nos seguintes passos:

- XOR da chave ajustada $K'$ com $\text{ipad}$ para obter $\text{iKpad}$;

- XOR da chave ajustada $K'$ com $\text{opad}$ para obter $\text{oKpad}$;

- Concatenar $\text{iKpad}$ com a mensagem $m$.

- Fazer o hash deste resultado com SHA512 para obter um hash intermediário $H_1$.

- Concatenar $\text{oKpad}$ com $H_1$.

- Fazer o hash deste resultado com SHA512 para obter o resultado final $H_2$.

Estes passos podem ser resumidos esquematicamente da seguinte forma:

O HMAC é usado no Bitcoin notavelmente para a derivação de chaves em carteiras HD (Hierarchical Deterministic) (falaremos sobre isso com mais detalhes nos próximos capítulos) e como um componente do PBKDF2.

### PBKDF2

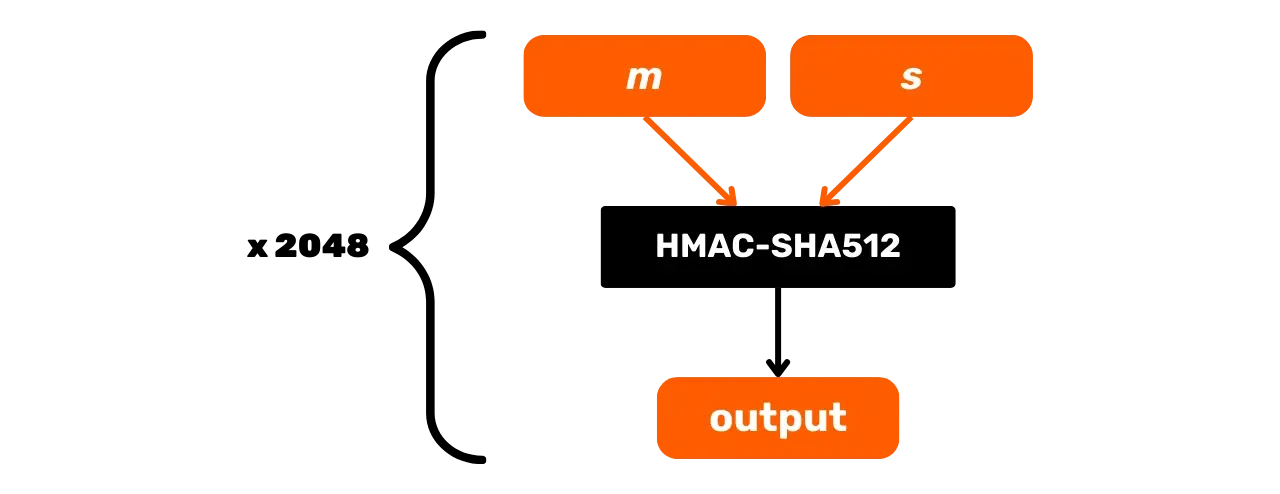

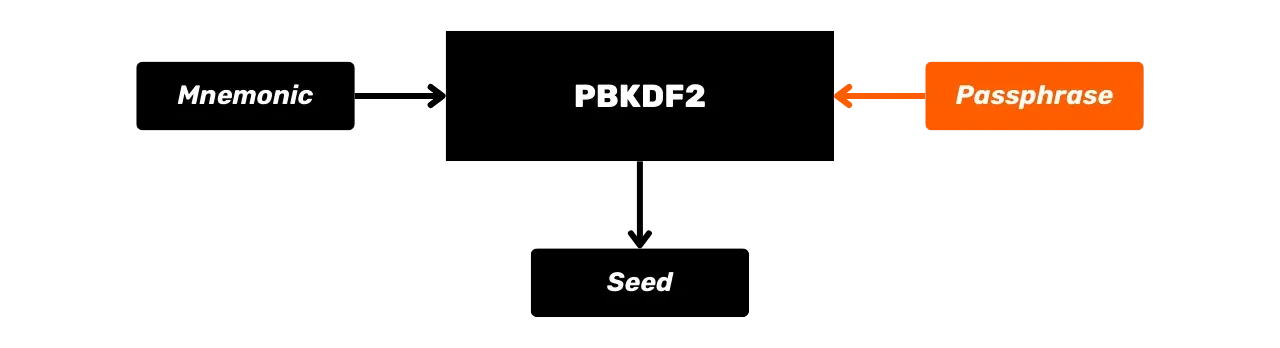

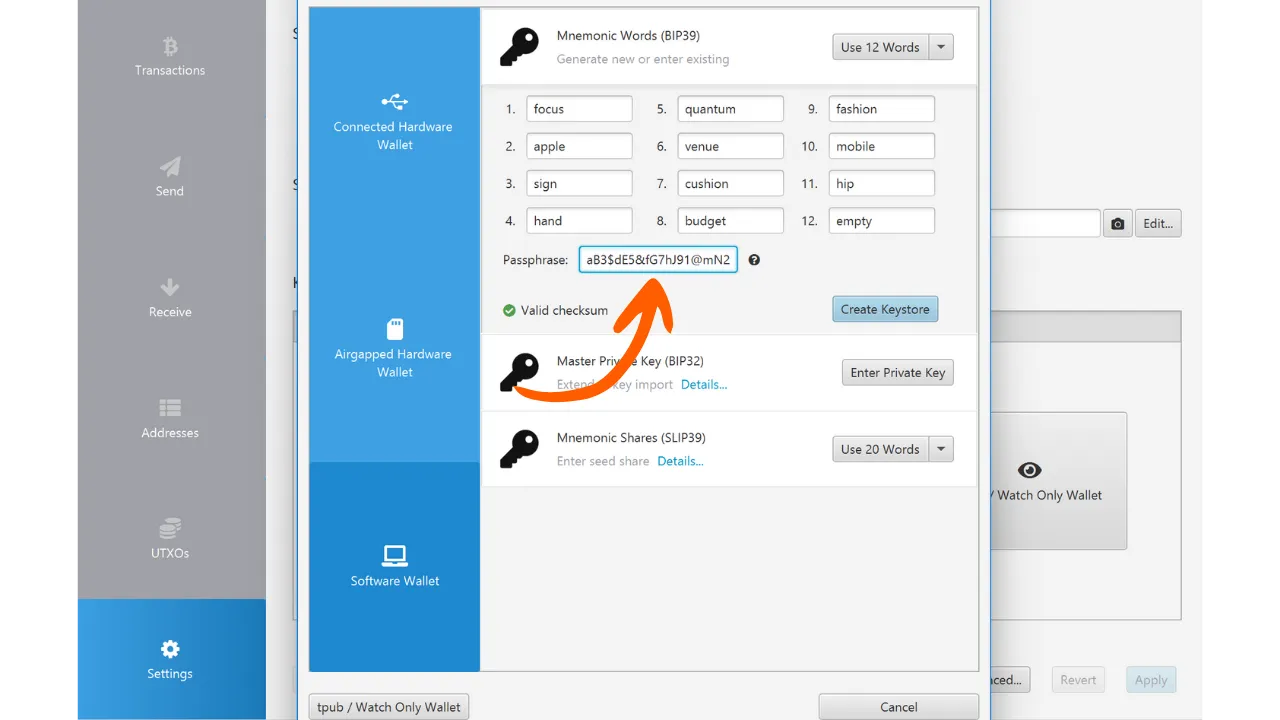

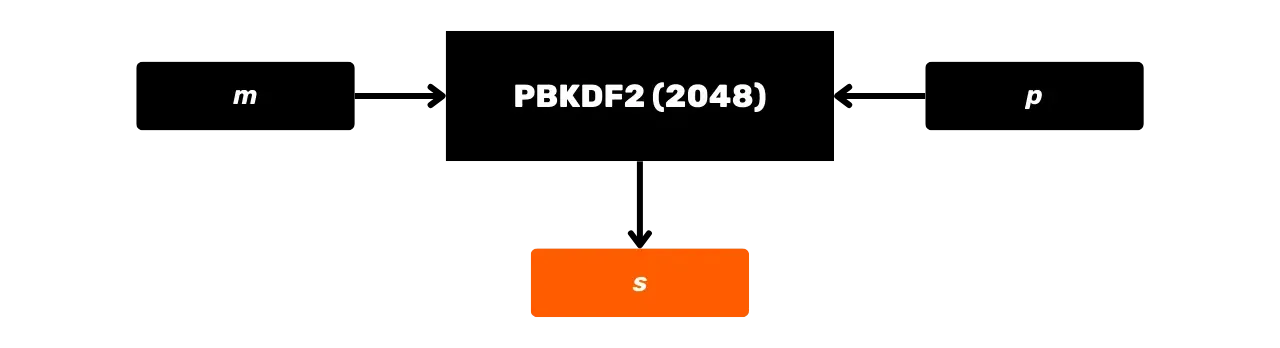

PBKDF2 (*Password-Based Key Derivation Function 2*) é um algoritmo de derivação de chave projetado para aumentar a segurança de senhas. O algoritmo aplica uma função pseudo-aleatória (aqui HMAC-SHA512) em uma senha e um sal criptográfico, e então repete esta operação um certo número de vezes para produzir uma chave de saída.

No Bitcoin, o PBKDF2 é usado para gerar a semente de uma carteira HD a partir de uma frase mnemônica e uma passphrase (mas falaremos sobre isso com mais detalhes nos próximos capítulos).

O processo do PBKDF2 é o seguinte, com:

- $m$: a frase mnemônica do usuário;

- $s$: a passphrase opcional para aumentar a segurança (campo vazio se não houver passphrase);

- $n$: o número de iterações da função, no nosso caso, são 2048.

A função PBKDF2 é definida iterativamente. Cada iteração pega o resultado da anterior, passa-o pelo HMAC-SHA512 e combina os resultados sucessivos para produzir a chave final:\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Esquematicamente, o PBKDF2 pode ser representado da seguinte forma:

Neste capítulo, exploramos as funções HMAC-SHA512 e PBKDF2, que usam funções de hash para garantir a integridade e segurança das derivações de chaves no protocolo Bitcoin. Na próxima parte, vamos olhar para as assinaturas digitais, outro método criptográfico amplamente utilizado no Bitcoin.

# Assinaturas Digitais

<partId>76b58a00-0c18-54b9-870d-6b7e34029db8</partId>

## Assinaturas Digitais e Curvas Elípticas

<chapterId>c9dd9672-6da1-57f8-9871-8b28994d4c1a</chapterId>

O segundo método criptográfico usado no Bitcoin envolve algoritmos de assinatura digital. Vamos explorar o que isso implica e como funciona.

### Bitcoins, UTXOs e Condições de Gasto

O termo "*carteira*" em Bitcoin pode ser bastante confuso para iniciantes. De fato, o que é chamado de carteira Bitcoin é um software que não guarda diretamente seus bitcoins, ao contrário de uma carteira física que pode conter moedas ou cédulas. Bitcoins são simplesmente unidades de conta. Esta unidade de conta é representada por **UTXO** (*Unspent Transaction Outputs*), que são saídas de transações não gastas. Se essas saídas não são gastas, significa que pertencem a um usuário. UTXOs são, de certa forma, pedaços de bitcoins, de tamanho variável, pertencentes a um usuário.

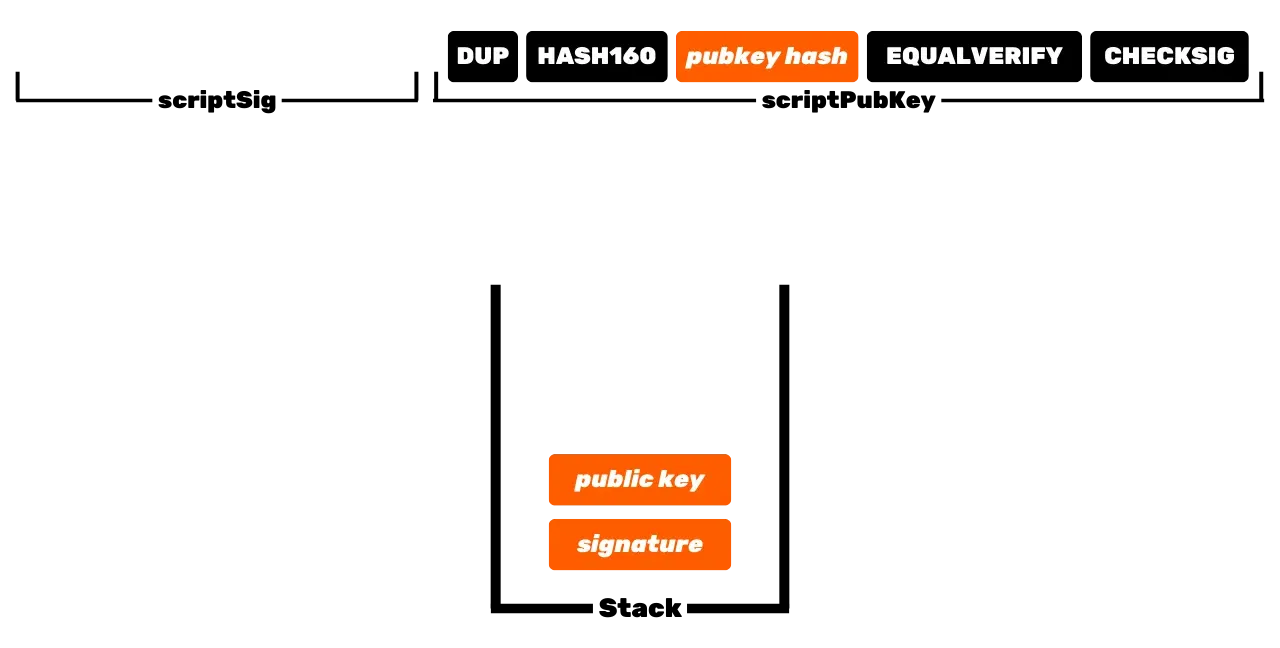

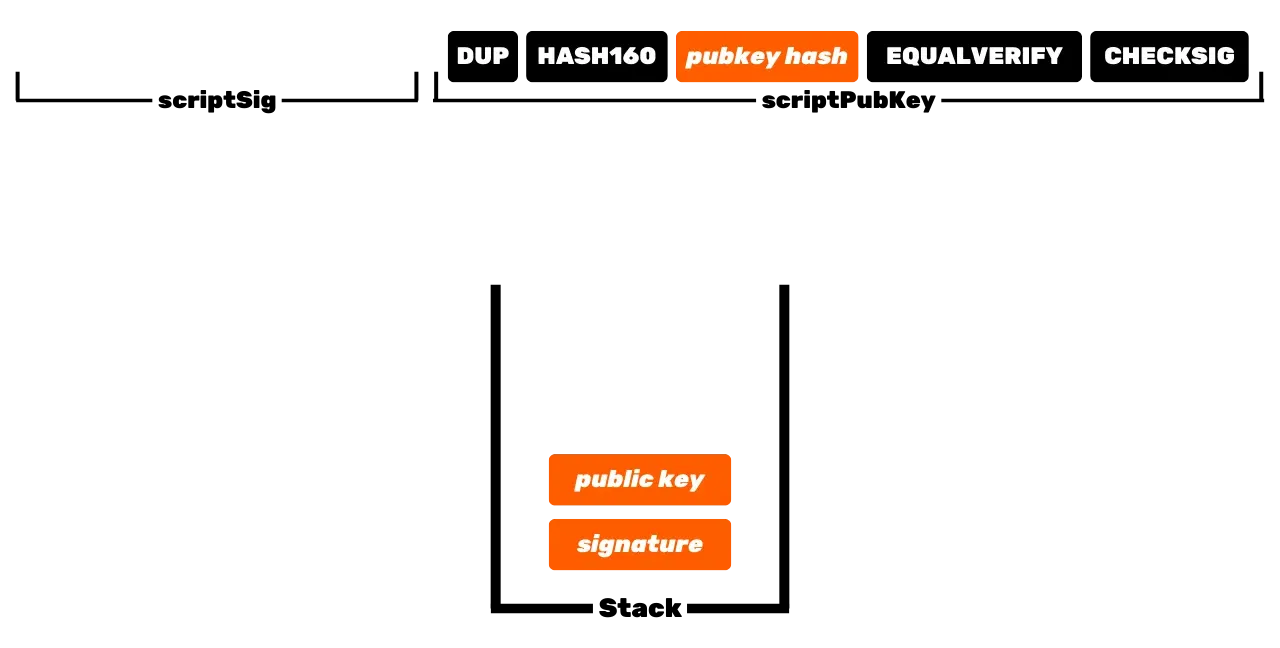

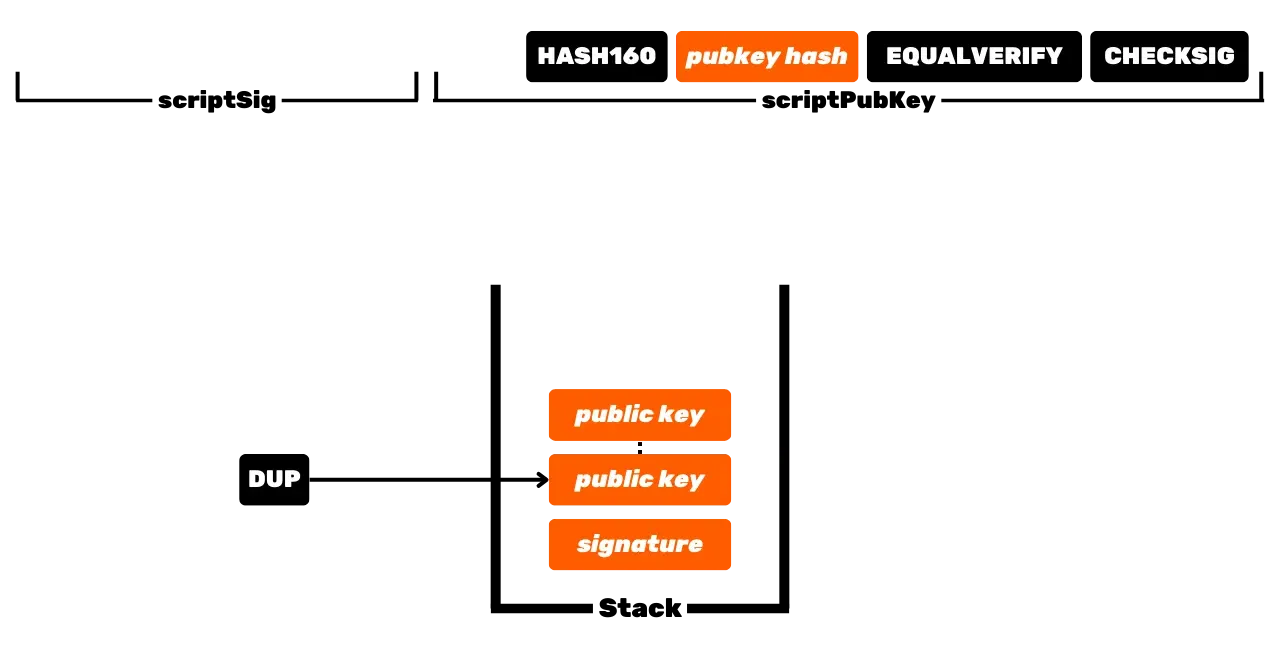

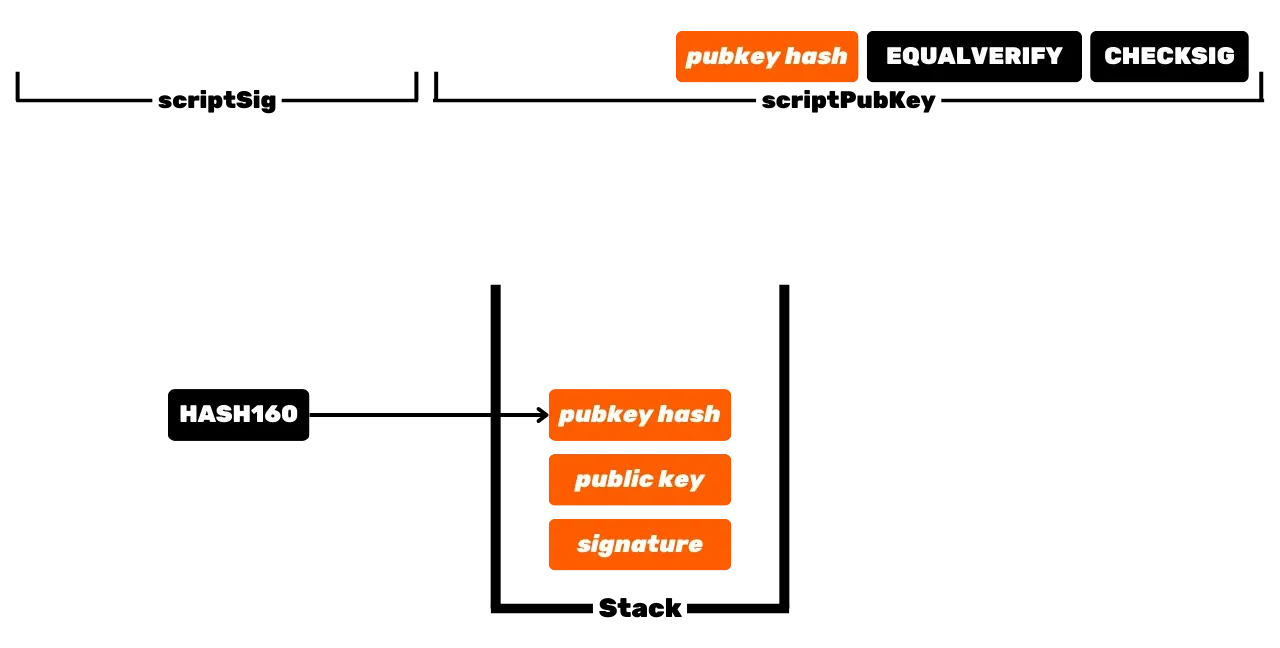

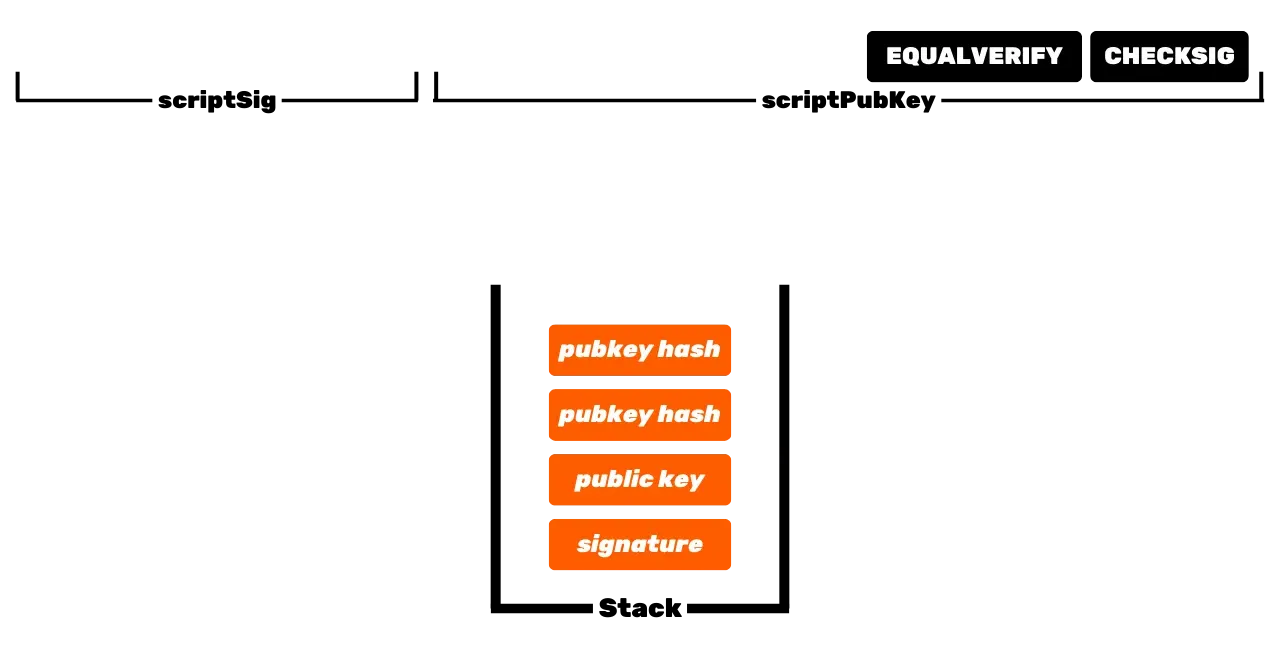

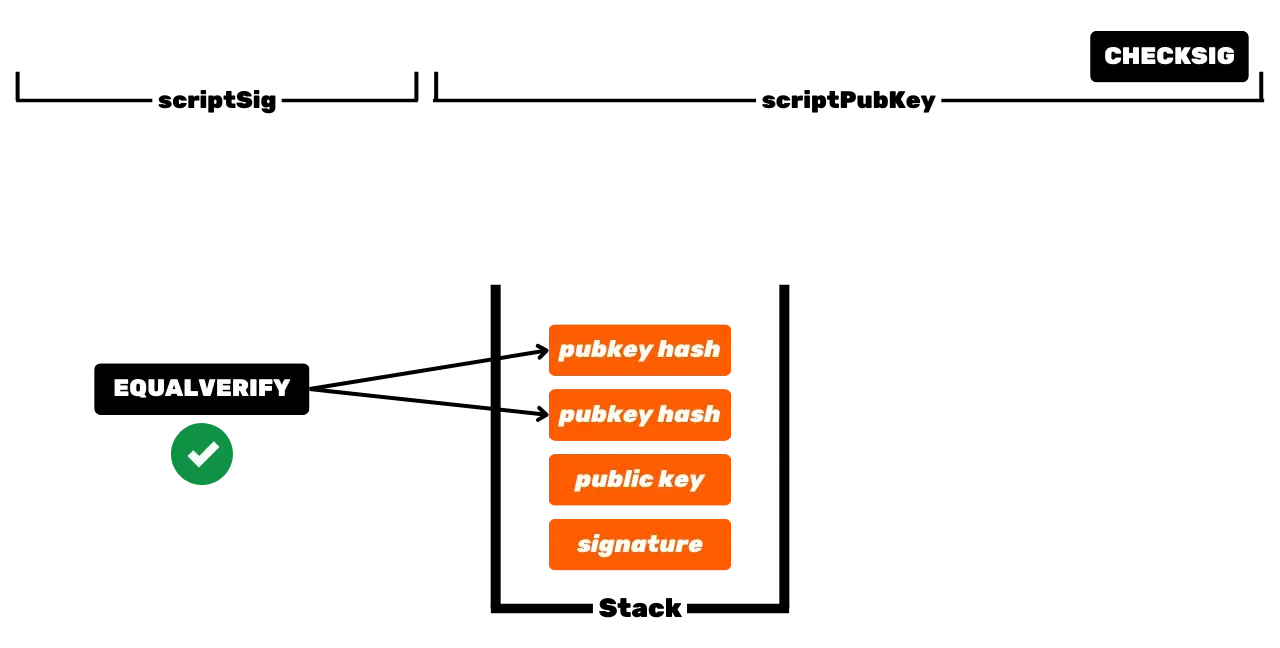

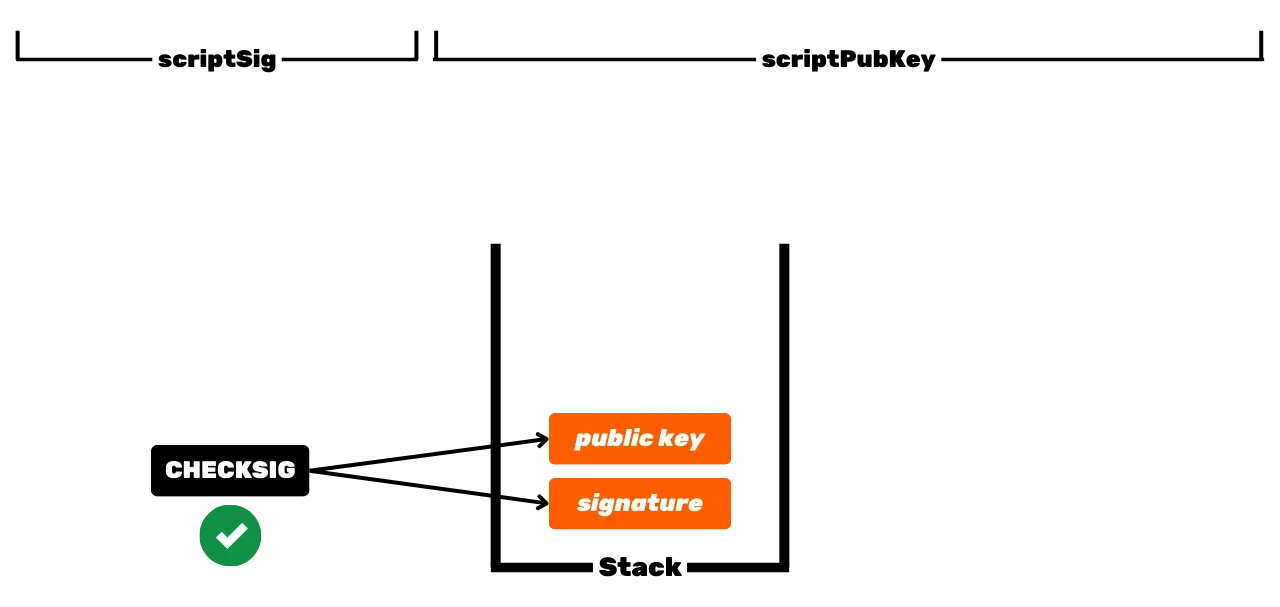

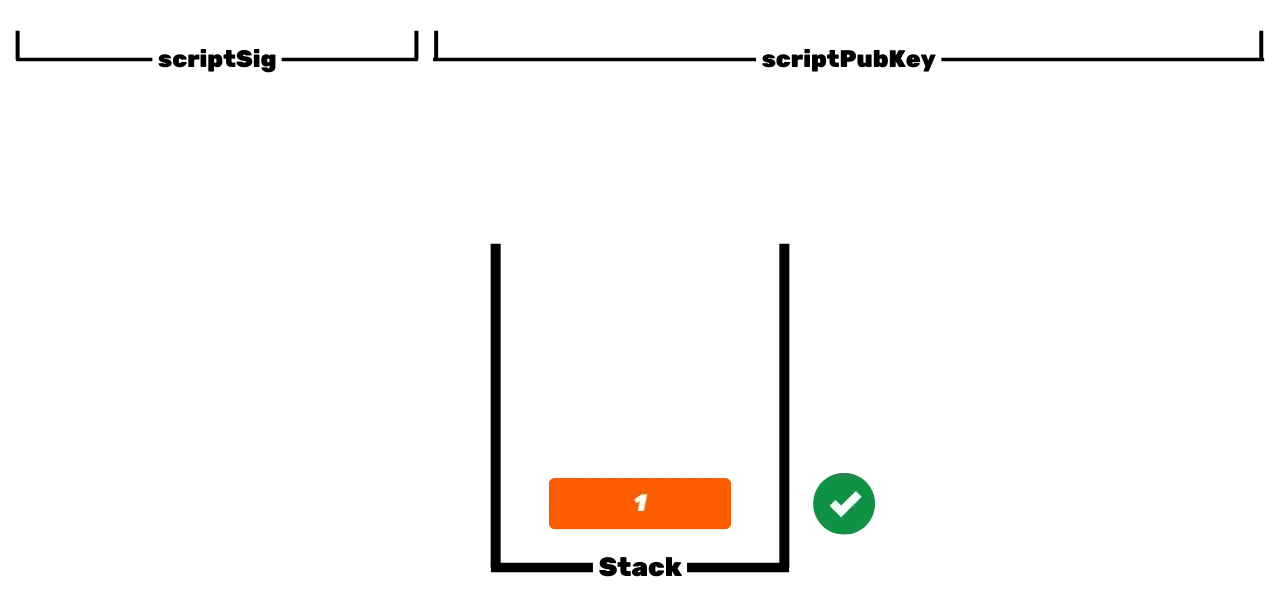

O protocolo Bitcoin é distribuído e opera sem uma autoridade central. Portanto, não é como os registros bancários tradicionais, onde os euros que pertencem a você são simplesmente associados à sua identidade pessoal. No Bitcoin, seus UTXOs pertencem a você porque são protegidos por condições de gasto especificadas na linguagem Script. Para simplificar, existem dois tipos de scripts: o script de bloqueio (*scriptPubKey*), que protege um UTXO, e o script de desbloqueio (*scriptSig*), que permite desbloquear um UTXO e, assim, gastar as unidades de bitcoin que ele representa.

A operação inicial do Bitcoin com scripts P2PK envolve usar uma chave pública para bloquear fundos, especificando em um *scriptPubKey* que a pessoa que deseja gastar este UTXO deve fornecer uma assinatura válida com a chave privada correspondente a esta chave pública. Para desbloquear este UTXO, é necessário fornecer uma assinatura válida no *scriptSig*. Como seus nomes sugerem, a chave pública é conhecida por todos, pois é transmitida na blockchain, enquanto a chave privada é conhecida apenas pelo legítimo proprietário dos fundos.

Esta é a operação básica do Bitcoin, mas com o tempo, essa operação se tornou mais complexa. Primeiro, Satoshi também introduziu scripts P2PKH, que usam um endereço de recebimento no *scriptPubKey*, que representa o hash da chave pública. Depois, o sistema se tornou ainda mais complexo com a chegada do SegWit e, em seguida, do Taproot. No entanto, o princípio geral permanece fundamentalmente o mesmo: uma chave pública ou uma representação desta chave é usada para bloquear UTXOs, e uma chave privada correspondente é necessária para desbloqueá-los e, assim, gastá-los.

Um usuário que deseja realizar uma transação com Bitcoin deve, portanto, criar uma assinatura digital usando sua chave privada na transação em questão. A assinatura pode ser verificada por outros participantes da rede. Se for válida, isso significa que o usuário que iniciou a transação é de fato o proprietário da chave privada e, portanto, o proprietário dos bitcoins que deseja gastar. Outros usuários podem então aceitar e propagar a transação.

Como resultado, um usuário que possui bitcoins protegidos com uma chave pública deve encontrar uma maneira de armazenar de forma segura o que permite desbloquear seus fundos: a chave privada. Uma carteira de Bitcoin é precisamente um dispositivo que permitirá que você mantenha todas as suas chaves sem que outras pessoas tenham acesso a elas. Portanto, é mais como um chaveiro do que uma carteira.

A ligação matemática entre uma chave pública e uma chave privada, bem como a capacidade de realizar uma assinatura para provar a posse de uma chave privada sem revelá-la, são possibilitadas por um algoritmo de assinatura digital. No protocolo Bitcoin, são usados 2 algoritmos de assinatura: **ECDSA** (*Elliptic Curve Digital Signature Algorithm*) e o **esquema de assinatura Schnorr**. ECDSA é o protocolo de assinatura digital usado no Bitcoin desde seus inícios. Schnorr é mais recente no Bitcoin, pois foi introduzido em novembro de 2021 com a atualização Taproot.

Esses dois algoritmos são bastante semelhantes em seus mecanismos. Ambos são baseados na criptografia de curva elíptica. A principal diferença entre esses dois protocolos reside na estrutura da assinatura e em algumas propriedades matemáticas específicas. Portanto, estudaremos o funcionamento desses algoritmos, começando com o mais antigo: ECDSA.

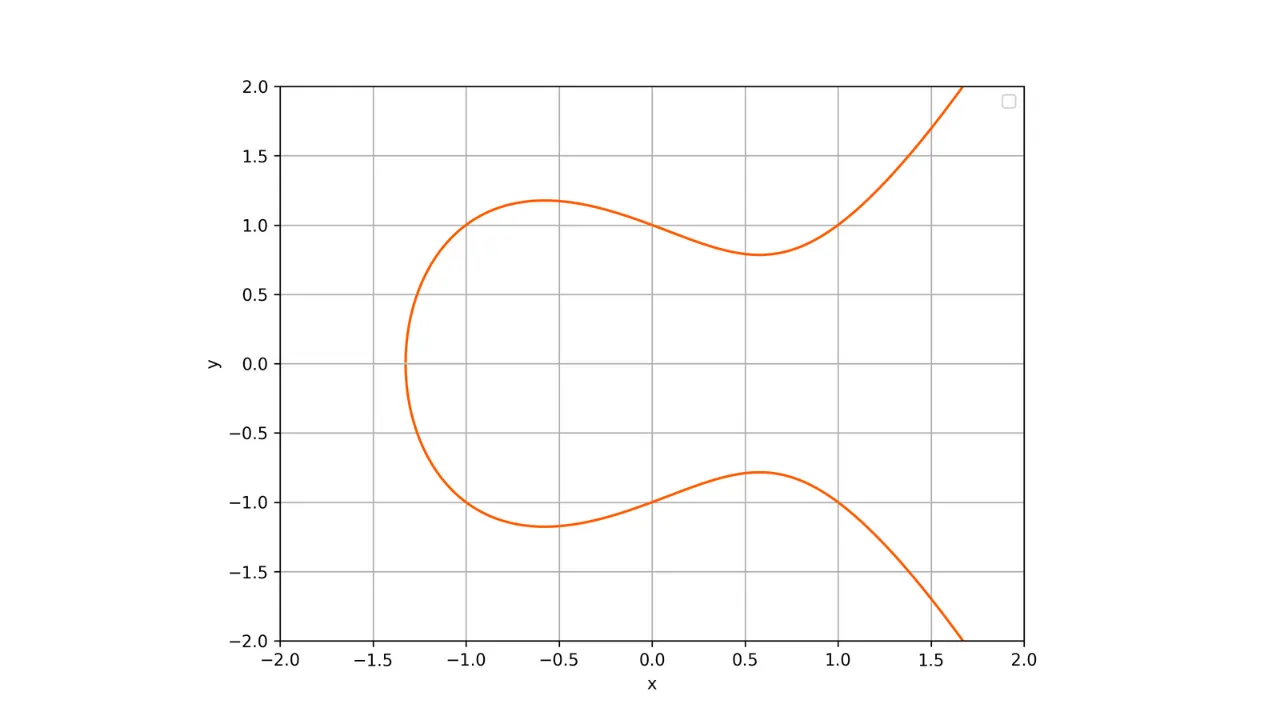

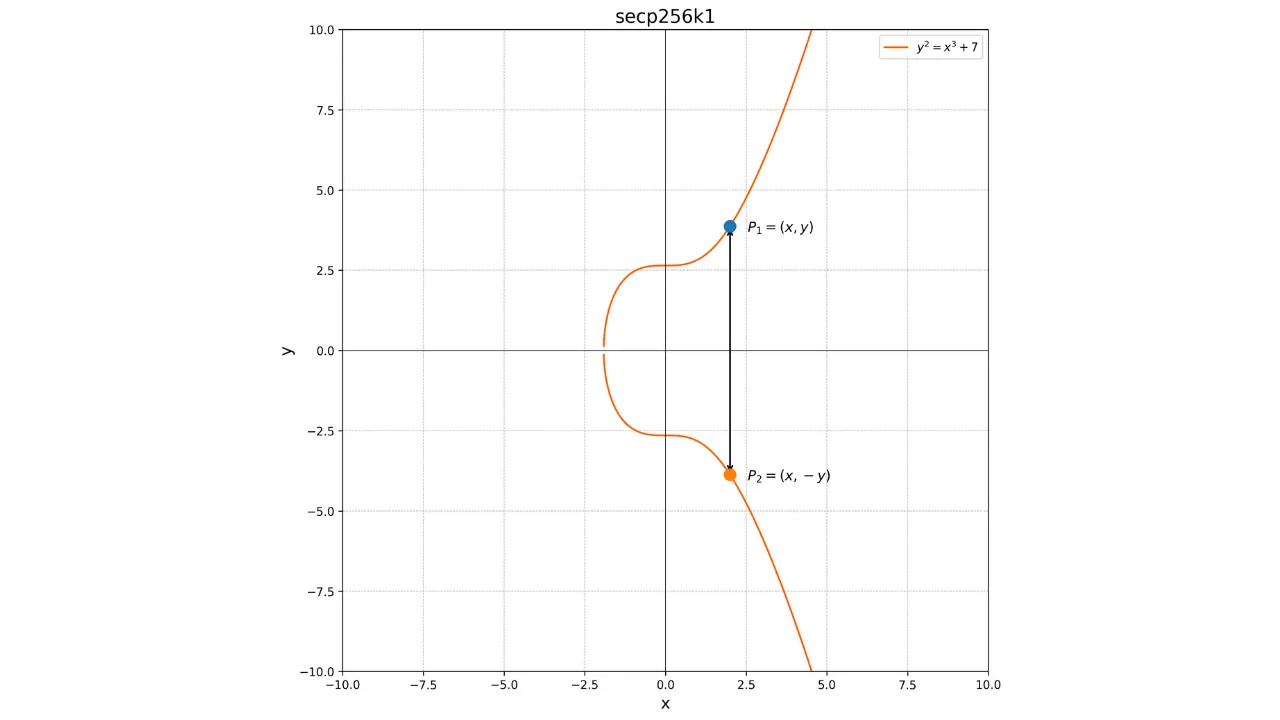

### Criptografia de Curva Elíptica

Criptografia de Curva Elíptica (ECC) é um conjunto de algoritmos que usam uma curva elíptica por suas várias propriedades matemáticas e geométricas para fins criptográficos. A segurança desses algoritmos depende da dificuldade do problema do logaritmo discreto em curvas elípticas. Curvas elípticas são notavelmente usadas para trocas de chaves, criptografia assimétrica ou para criar assinaturas digitais.

Uma propriedade importante dessas curvas é que elas são simétricas em relação ao eixo x. Assim, qualquer linha não vertical que corte a curva em dois pontos distintos sempre intersectará a curva em um terceiro ponto. Além disso, qualquer tangente à curva em um ponto não singular intersectará a curva em outro ponto. Essas propriedades serão úteis para definir operações na curva.

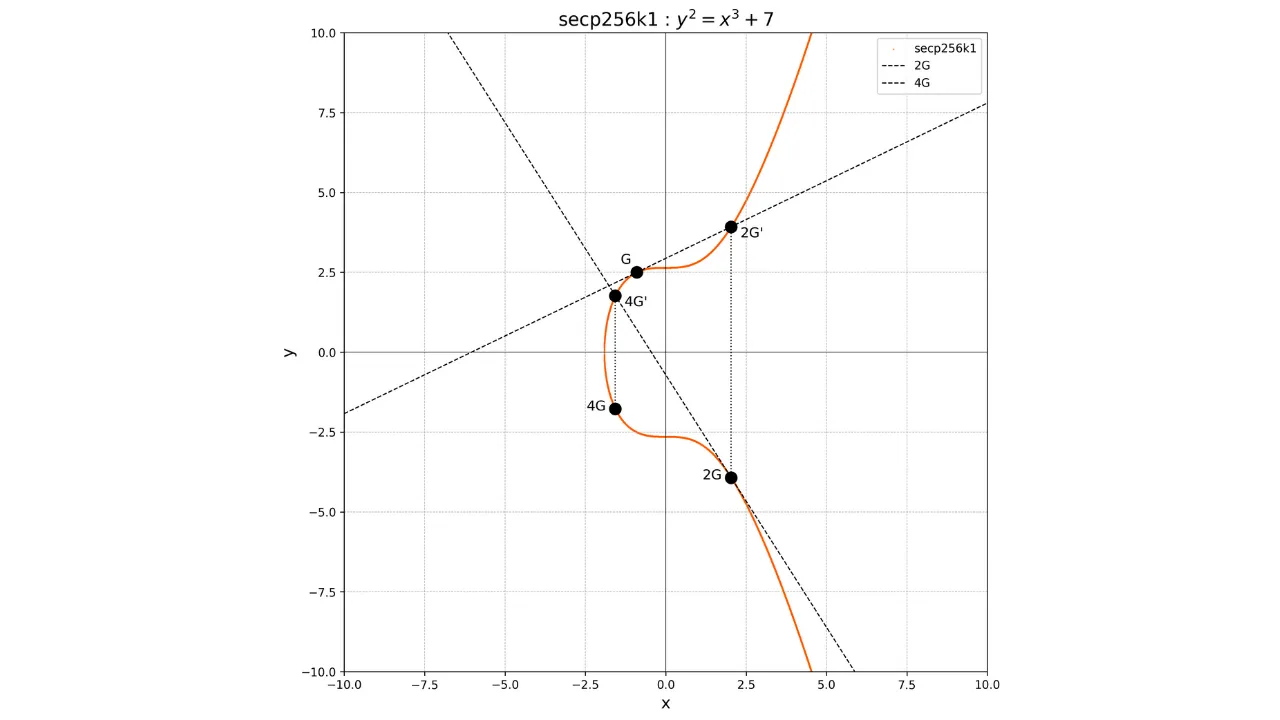

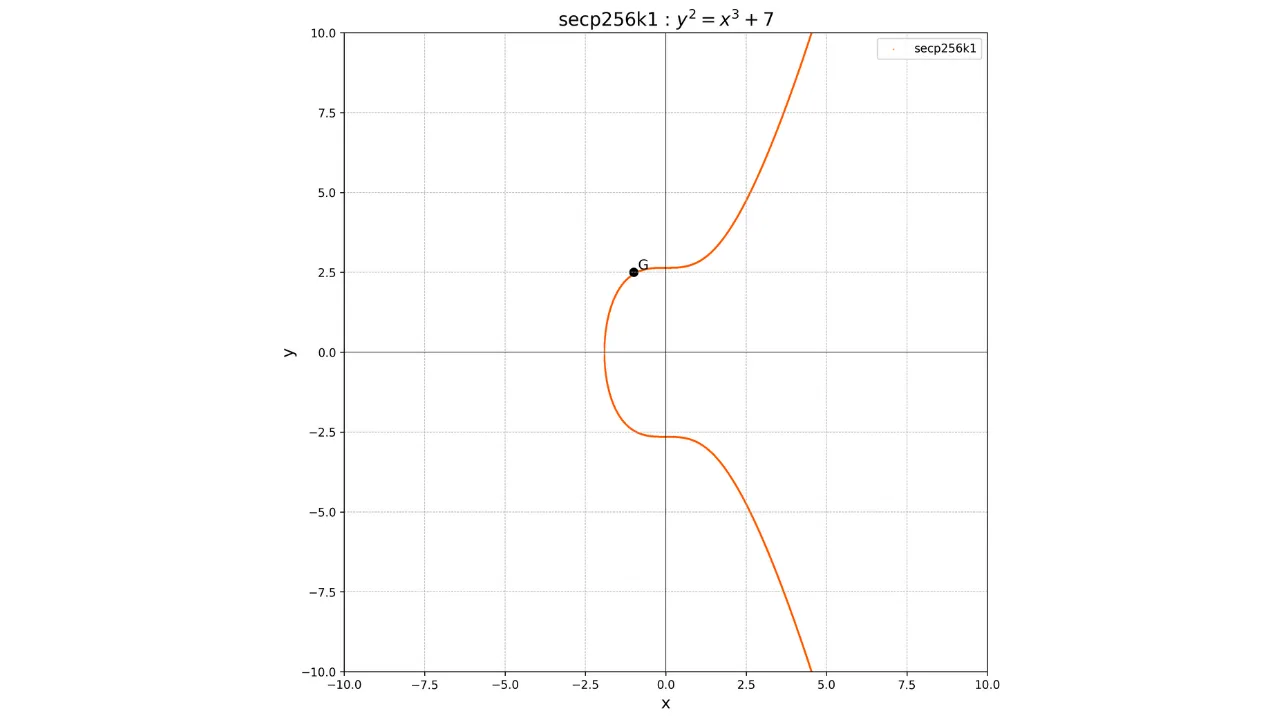

Aqui está uma representação de uma curva elíptica sobre o campo dos números reais:

Cada curva elíptica é definida por uma equação da forma:

y^2 = x^3 + ax + b

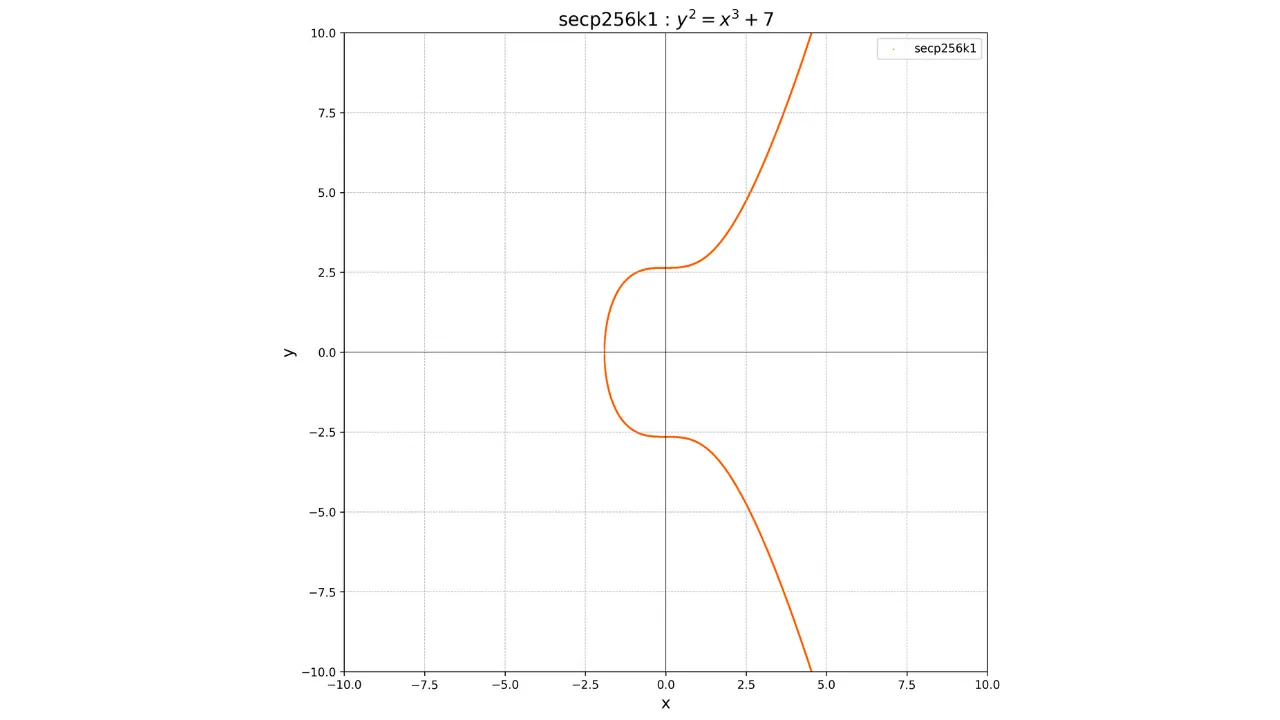

### secp256k1

Para usar ECDSA ou Schnorr, deve-se escolher os parâmetros da curva elíptica, isto é, os valores de $a$ e $b$ na equação da curva. Existem diferentes padrões de curvas elípticas que são reputados como seguros criptograficamente. O mais conhecido é a curva *secp256r1*, definida e recomendada pelo NIST (*National Institute of Standards and Technology*).

Apesar disso, Satoshi Nakamoto, o inventor do Bitcoin, optou por não usar essa curva. A razão dessa escolha é desconhecida, mas alguns acreditam que ele preferiu encontrar uma alternativa porque os parâmetros dessa curva poderiam potencialmente conter uma porta dos fundos. Em vez disso, o protocolo Bitcoin usa a curva padrão ***secp256k1***. Esta curva é definida pelos parâmetros $a = 0$ e $b = 7$. Sua equação é, portanto:

y^2 = x^3 + 7

Sua representação gráfica sobre o campo dos números reais é assim:

No entanto, em criptografia, trabalhamos com conjuntos finitos de números. Mais especificamente, trabalhamos no campo finito $\mathbb{F}_p$, que é o campo dos inteiros módulo um número primo $p$.

**Definição**: Um número primo é um inteiro natural maior ou igual a 2 que possui apenas dois divisores inteiros positivos distintos: 1 e ele mesmo. Por exemplo, o número 7 é um número primo, pois só pode ser dividido por 1 e 7. Por outro lado, o número 8 não é primo porque pode ser dividido por 1, 2, 4 e 8.

No Bitcoin, o número primo $p$ usado para definir o campo finito é muito grande. É escolhido de tal forma que a ordem do campo (ou seja, o número de elementos em $\mathbb{F}_p$) seja suficientemente grande para garantir a segurança criptográfica.

O número primo $p$ usado é:

```txt

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

Na notação decimal, isso corresponde a:

p = 2^{256} - 2^{32} - 977

Assim, a equação da nossa curva elíptica é na verdade:

y^2 \equiv x^3 + 7 \mod p

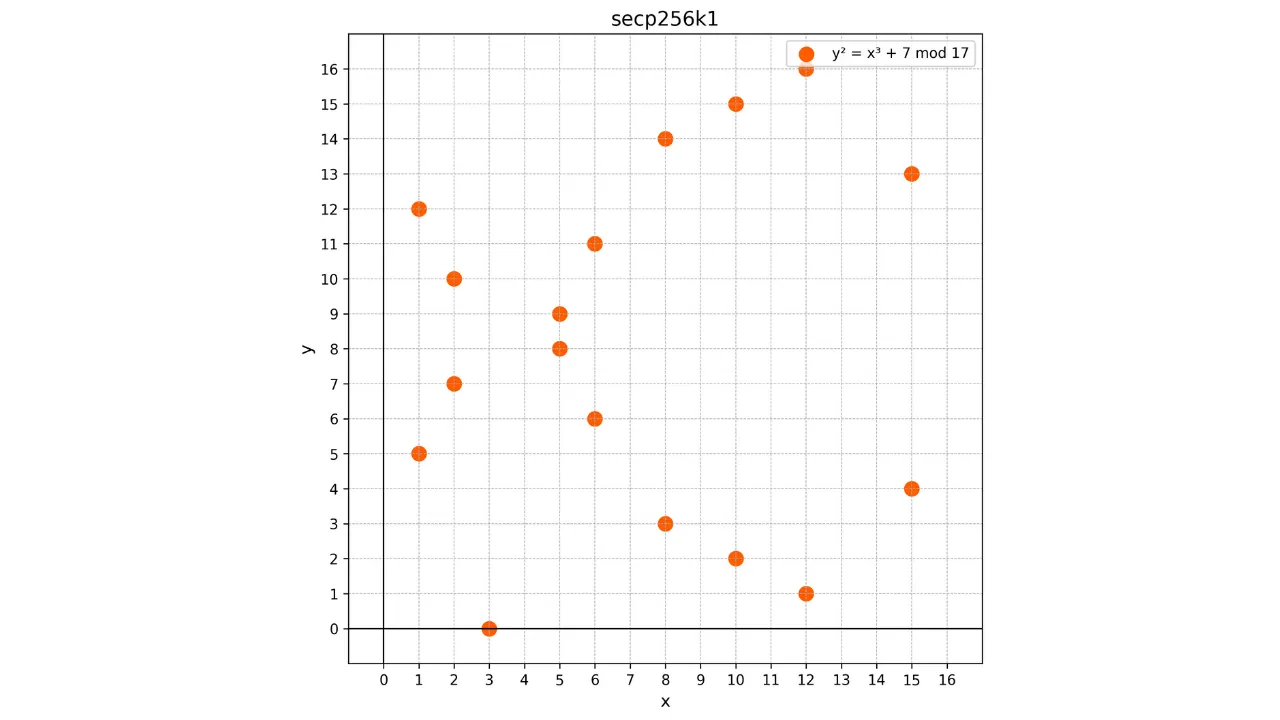

Dado que esta curva é definida sobre o campo finito $\mathbb{F}_p$, ela não se assemelha mais a uma curva contínua, mas sim a um conjunto discreto de pontos. Por exemplo, aqui está como a curva usada no Bitcoin parece para um $p$ muito pequeno, $p = 17$:

Neste exemplo, limitei intencionalmente o campo finito a $p = 17$ por razões educacionais, mas deve-se imaginar que o usado no Bitcoin é imensamente maior, quase $2^{256}$.

Usamos um campo finito de inteiros módulo $p$ para garantir a precisão das operações na curva. De fato, curvas elípticas sobre o campo dos números reais estão sujeitas a imprecisões devido a erros de arredondamento durante cálculos computacionais. Se muitas operações são realizadas na curva, esses erros se acumulam e o resultado final pode ser incorreto ou difícil de reproduzir. O uso exclusivo de inteiros positivos garante a precisão perfeita dos cálculos e, assim, a reprodutibilidade do resultado.

A matemática das curvas elípticas sobre campos finitos é análoga àquela sobre o campo dos números reais, com a adaptação de que todas as operações são realizadas módulo $p$. Para simplificar as explicações, continuaremos nos capítulos seguintes a ilustrar conceitos usando uma curva definida sobre números reais, mantendo em mente que, na prática, a curva é definida sobre um campo finito.

Se você deseja aprender mais sobre os fundamentos matemáticos da criptografia moderna, também recomendo consultar este outro curso na Plan ₿ Network:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

## Calculando a Chave Pública a partir da Chave Privada

<chapterId>fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a</chapterId>

Como visto anteriormente, os algoritmos de assinatura digital no Bitcoin são baseados em um par de chaves privadas e públicas que estão matematicamente vinculadas. Vamos explorar juntos qual é esse vínculo matemático e como elas são geradas.

### A Chave Privada

A chave privada é simplesmente um número aleatório ou pseudoaleatório. No caso do Bitcoin, esse número tem 256 bits de tamanho. O número de possibilidades para uma chave privada do Bitcoin é, portanto, teoricamente $2^{256}$.

**Nota**: Um "número pseudoaleatório" é um número que possui propriedades próximas às de um número verdadeiramente aleatório, mas é gerado por um algoritmo determinístico.

No entanto, na prática, existem apenas $n$ pontos distintos na nossa curva elíptica secp256k1, onde $n$ é a ordem do ponto gerador $G$ da curva. Veremos mais tarde a que este número corresponde, mas simplesmente lembre-se de que uma chave privada válida é um inteiro entre $1$ e $n-1$, sabendo que $n$ é um número próximo, mas ligeiramente menor que $2^{256}$. Portanto, existem alguns números de 256 bits que não são válidos para se tornarem uma chave privada no Bitcoin, especificamente, todos os números entre $n$ e $2^{256}$. Se a geração do número aleatório (a chave privada) produzir um valor $k$ tal que $k \geq n$, ele é considerado inválido, e um novo valor aleatório deve ser gerado.

O número de possibilidades para uma chave privada de Bitcoin é, portanto, cerca de $n$, que é um número próximo a $1.158 \times 10^{77}$. Este número é tão grande que, se você escolher uma chave privada aleatoriamente, é estatisticamente quase impossível cair em uma chave privada de outro usuário. Para lhe dar uma ideia da escala, o número de chaves privadas possíveis no Bitcoin é de uma ordem de magnitude próxima à do número estimado de átomos no universo observável.

Como veremos nos próximos capítulos, hoje, a maioria das chaves privadas usadas no Bitcoin não são geradas aleatoriamente, mas são o resultado da derivação determinística de uma frase mnemônica, ela mesma pseudoaleatória (esta é a famosa frase de 12 ou 24 palavras). Esta informação não muda nada para o uso de algoritmos de assinatura como o ECDSA, mas ajuda a refocar nossa popularização no Bitcoin.

Para a continuação da explicação, a chave privada será denotada pela letra minúscula $k$.

### A Chave Pública

A chave pública é um ponto na curva elíptica, denotado pela letra maiúscula $K$, e é calculada a partir da chave privada $k$. Este ponto $K$ é representado por um par de coordenadas $(x, y)$ na curva elíptica, cada coordenada sendo um inteiro módulo $p$, o número primo que define o campo finito $\mathbb{F}_p$.

Na prática, uma chave pública não comprimida é representada por 512 bits (ou 64 bytes), correspondendo a dois números de 256 bits ($x$ e $y$) colocados lado a lado. Estes números são a abscissa ($x$) e a ordenada ($y$) do nosso ponto na secp256k1. Se adicionarmos o prefixo, a chave pública totaliza 520 bits.

No entanto, também é possível representar a chave pública de forma comprimida usando apenas 33 bytes (264 bits) mantendo apenas a abscissa $x$ do nosso ponto na curva e um byte indicando a paridade de $y$. Isso é o que se conhece como uma chave pública comprimida. Falarei mais sobre isso nos últimos capítulos deste treinamento. Mas o que você precisa lembrar é que uma chave pública $K$ é um ponto descrito por $x$ e $y$.

Para calcular o ponto $K$ que corresponde à nossa chave pública, usamos a operação de multiplicação escalar em curvas elípticas, definida como uma adição repetida ($k$ vezes) do ponto gerador $G$:

K = k \cdot G

onde:

- $k$ é a chave privada (um inteiro aleatório entre $1$ e $n-1$);

- $G$ é o ponto gerador da curva elíptica usado por todos os participantes da rede Bitcoin; - $\cdot$ representa a multiplicação escalar na curva elíptica, que é equivalente a adicionar o ponto $G$ a si mesmo $k$ vezes.

O fato de que este ponto $G$ é comum a todas as chaves públicas no Bitcoin nos permite ter certeza de que a mesma chave privada $k$ sempre nos dará a mesma chave pública $K$:

A principal característica desta operação é que ela é uma função unidirecional. É fácil calcular a chave pública $K$ conhecendo a chave privada $k$ e o ponto gerador $G$, mas é praticamente impossível calcular a chave privada $k$ conhecendo apenas a chave pública $K$ e o ponto gerador $G$. Encontrar $k$ a partir de $K$ e $G$ equivale a resolver o problema do logaritmo discreto em curvas elípticas, um problema matematicamente difícil para o qual não se conhece algoritmo eficiente. Mesmo os calculadores mais poderosos atuais são incapazes de resolver este problema em um tempo razoável.

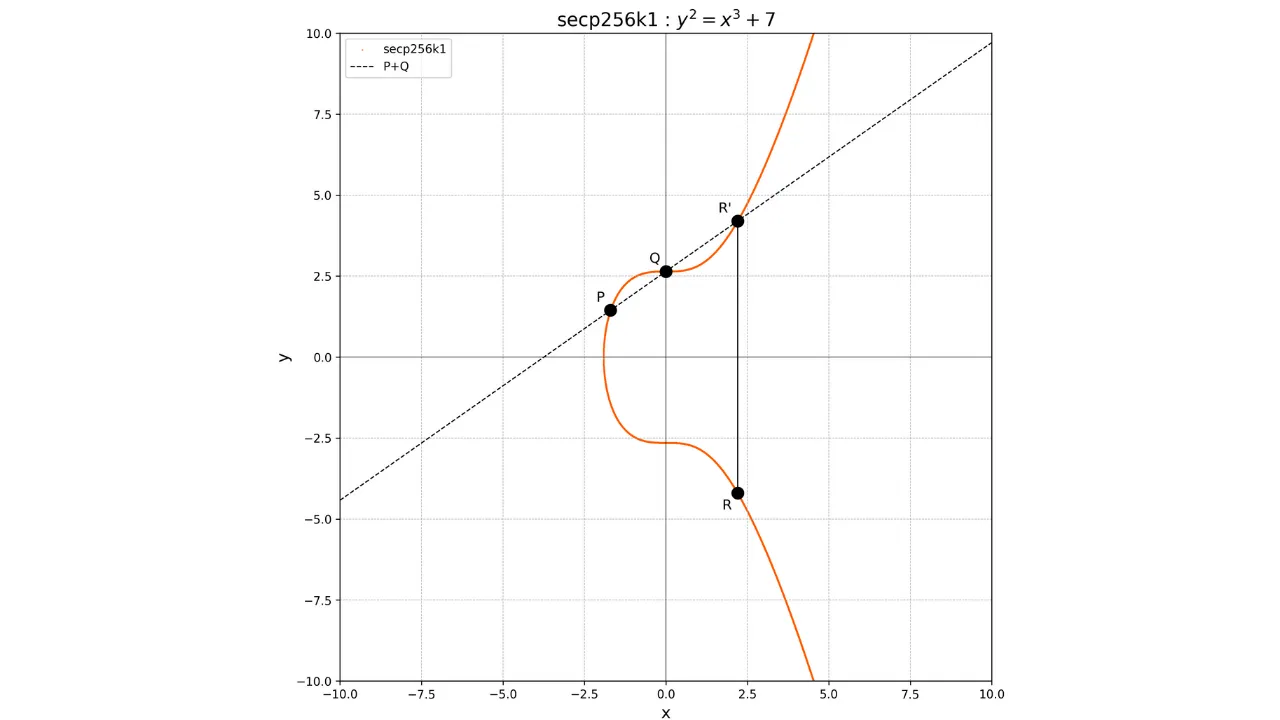

### Adição e Dobramento de Pontos em Curvas Elípticas

O conceito de adição em curvas elípticas é definido geometricamente. Se temos dois pontos $P$ e $Q$ na curva, a operação $P + Q$ é calculada desenhando uma linha que passa por $P$ e $Q$. Esta linha necessariamente intersectará a curva em um terceiro ponto $R'$. Em seguida, tomamos a imagem espelhada deste ponto em relação ao eixo x para obter o ponto $R$, que é o resultado da adição:

P + Q = R

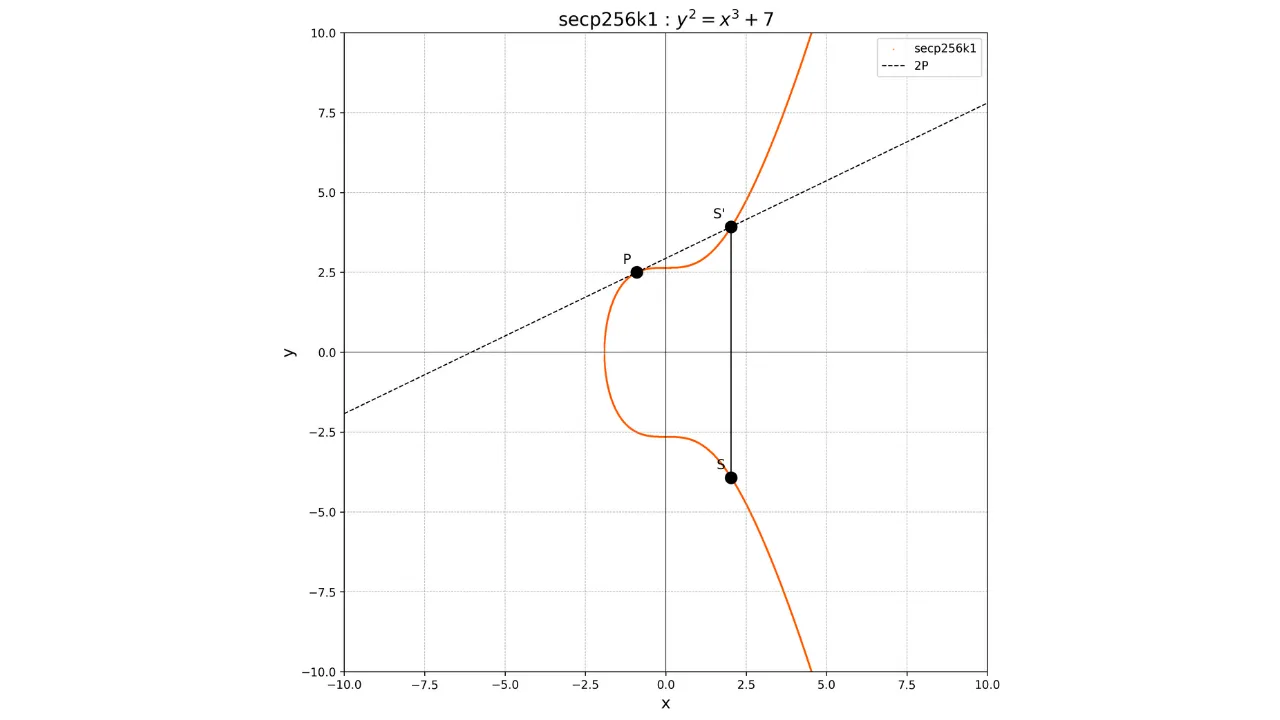

Graficamente, isso pode ser representado da seguinte forma:

Para o dobramento de um ponto, isto é, a operação $P + P$, desenhamos a tangente à curva no ponto $P$. Esta tangente intersecta a curva em outro ponto $S'$. Em seguida, tomamos a imagem espelhada deste ponto em relação ao eixo x para obter o ponto $S$, que é o resultado do dobramento:

2P = S

Graficamente, isso é mostrado como:

Usando essas operações de adição e dobramento, podemos realizar a multiplicação escalar de um ponto por um inteiro $k$, denotado $kP$, realizando dobramentos e adições repetidas.

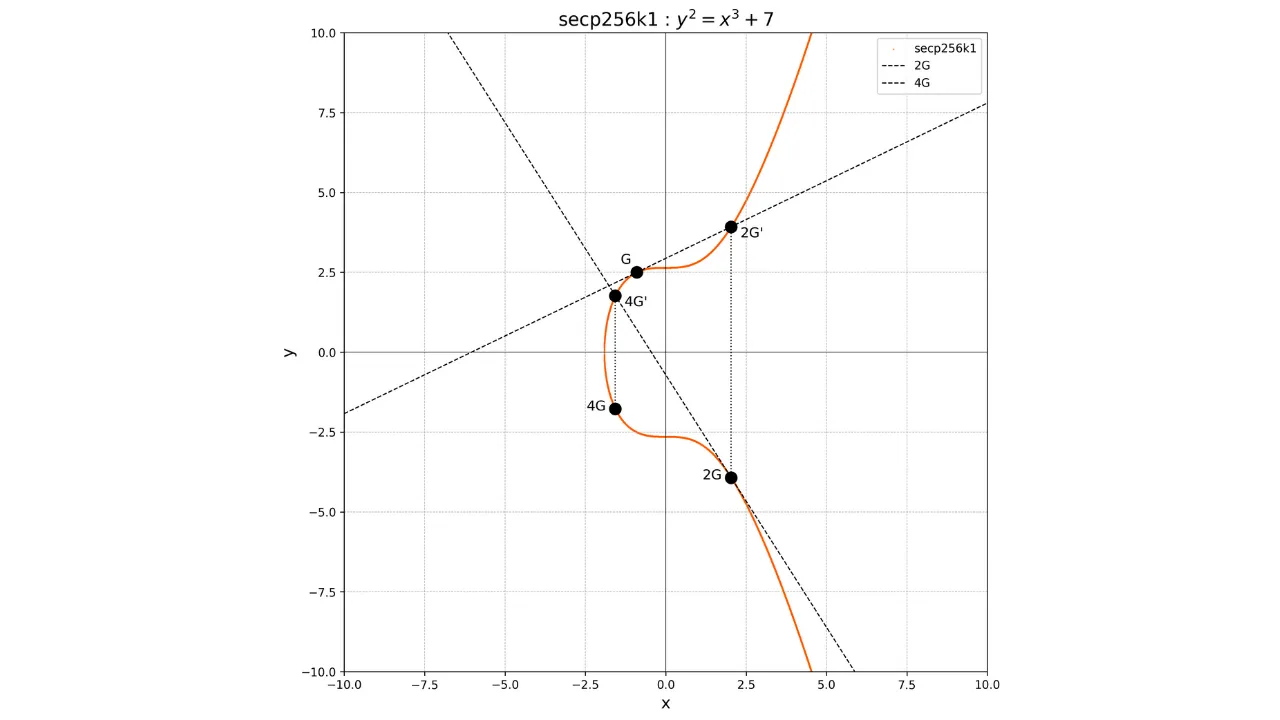

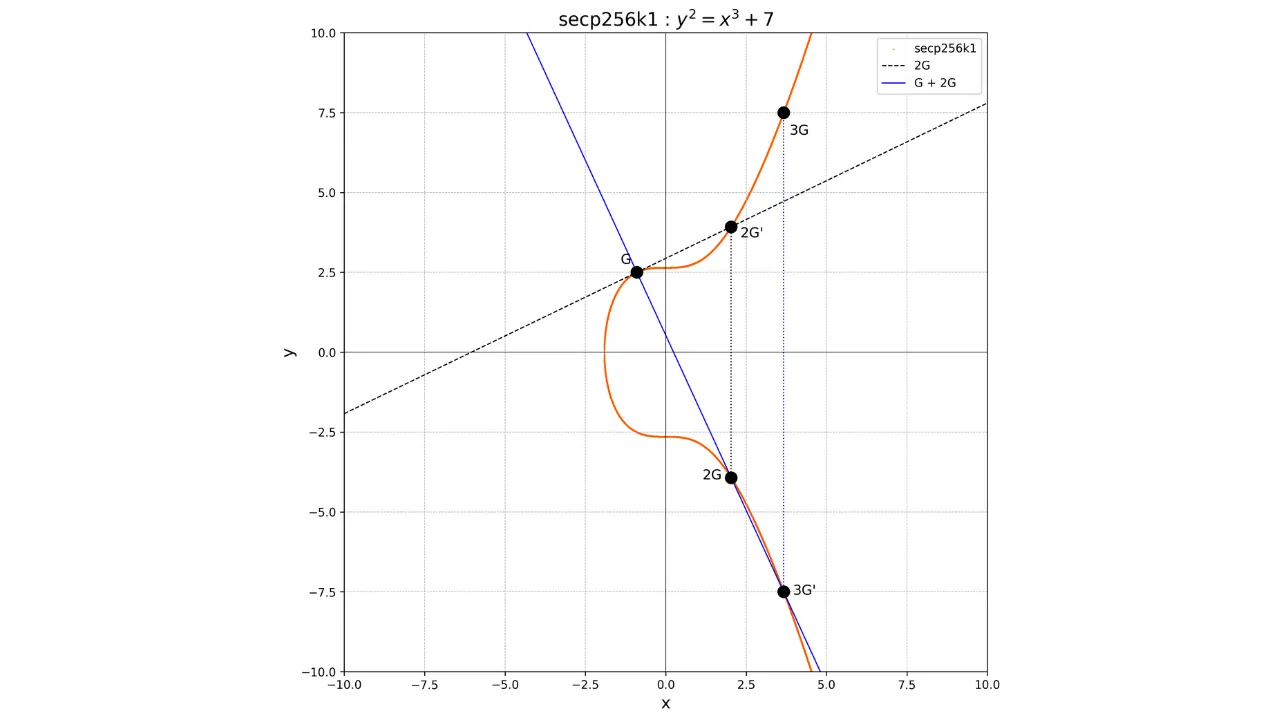

Por exemplo, suponha que escolhemos uma chave privada $k = 4$. Para calcular a chave pública associada, realizamos:

K = k \cdot G = 4G

Graficamente, isso corresponde a realizar uma série de adições e dobramentos:

- Calcular $2G$ dobrando $G$.

- Calcular $4G$ dobrando $2G$.

Se desejarmos, por exemplo, calcular o ponto $3G$, devemos primeiro calcular o ponto $2G$ dobrando o ponto $G$, depois adicionar $G$ e $2G$. Para adicionar $G$ e $2G$, basta desenhar a linha conectando esses dois pontos, recuperar o ponto único $-3G$ na interseção entre esta linha e a curva elíptica, e então determinar $3G$ como o oposto de $-3G$.

Teremos:

G + G = 2G

2G + G = 3G

Graficamente, isso seria representado da seguinte forma:

### Função Unidirecional

Graças a essas operações, podemos entender por que é fácil derivar uma chave pública a partir de uma chave privada, mas o inverso é praticamente impossível.

Vamos voltar ao nosso exemplo simplificado. Com uma chave privada $k = 4$. Para calcular a chave pública associada, realizamos:

K = k \cdot G = 4G

Assim, fomos capazes de calcular facilmente a chave pública $K$ conhecendo $k$ e $G$.

Agora, se alguém conhece apenas a chave pública $K$, enfrenta o problema do logaritmo discreto: encontrar $k$ tal que $K = k \cdot G$. Este problema é considerado difícil porque não existe um algoritmo eficiente para resolvê-lo em curvas elípticas. Isso garante a segurança dos algoritmos ECDSA e Schnorr.

Claro, neste exemplo simplificado com $k = 4$, seria possível encontrar $k$ por tentativa e erro, já que o número de possibilidades é baixo. No entanto, na prática no Bitcoin, $k$ é um inteiro de 256 bits, tornando o número de possibilidades astronomicamente grande (cerca de $1.158 \times 10^{77}$). Portanto, é inviável encontrar $k$ por força bruta.

## Assinando com a Chave Privada

<chapterId>bb07826f-826e-5905-b307-3d82001fb778</chapterId>

Agora que você sabe como derivar uma chave pública a partir de uma chave privada, você já pode receber bitcoins usando esse par de chaves como condição de gasto. Mas como gastá-los? Para gastar bitcoins, você precisará desbloquear o _scriptPubKey_ anexado ao seu UTXO para provar que você é de fato seu legítimo proprietário. Para fazer isso, você deve produzir uma assinatura $s$ que corresponda à chave pública $K$ presente no _scriptPubKey_ usando a chave privada $k$ que foi inicialmente usada para calcular $K$. A assinatura digital é, portanto, prova irrefutável de que você está na posse da chave privada associada à chave pública que você reivindica.

### Parâmetros da Curva Elíptica

Para realizar uma assinatura digital, todos os participantes devem primeiro concordar com os parâmetros da curva elíptica usada. No caso do Bitcoin, os parâmetros do **secp256k1** são os seguintes:

O campo finito $\mathbb{Z}_p$ definido por:

p = 2^{256} - 2^{32} - 977

```txt

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

$p$ é um número primo muito grande, ligeiramente menor que $2^{256}$.

A curva elíptica $y^2 = x^3 + ax + b$ sobre $\mathbb{Z}_p$ definida por:

a = 0, \quad b = 7

O ponto gerador ou ponto de origem $G$:

```txt

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

```

Este número é a forma comprimida que fornece apenas a abscissa do ponto $G$. O prefixo `02` no início determina qual dos dois valores com esta abscissa $x$ deve ser usado como o ponto gerador.

A ordem $n$ de $G$ (o número de pontos existentes) e o cofator $h$:

```txt

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

```

$n$ é um número muito grande, ligeiramente menor que $p$.

h=1

$h$ é o cofator ou o número de subgrupos. Não vou me aprofundar no que isso representa aqui, pois é bastante complexo, e no caso do Bitcoin, não precisamos levar isso em conta, já que é igual a $1$.

Todas essas informações são públicas e conhecidas por todos os participantes. Graças a elas, os usuários podem fazer uma assinatura digital e verificá-la.

### Assinatura com ECDSA

O algoritmo ECDSA permite que um usuário assine uma mensagem usando sua chave privada, de tal forma que qualquer pessoa que conheça a chave pública correspondente possa verificar a validade da assinatura, sem que a chave privada seja revelada. No contexto do Bitcoin, a mensagem a ser assinada depende do _sighash_ escolhido pelo usuário. É este _sighash_ que determinará quais partes da transação são cobertas pela assinatura. Falarei mais sobre isso no próximo capítulo.

Aqui estão os passos para gerar uma assinatura ECDSA:

Primeiro, calculamos o hash ($e$) da mensagem que precisa ser assinada. A mensagem $m$ é, portanto, passada por uma função de hash criptográfica, geralmente SHA256 ou duplo SHA256 no caso do Bitcoin:

e = \text{HASH}(m)

Em seguida, calculamos um nonce. Em criptografia, um nonce é simplesmente um número gerado de maneira aleatória ou pseudoaleatória que é usado apenas uma vez. Ou seja, cada vez que uma nova assinatura digital é feita com este par de chaves, será muito importante usar um nonce diferente, caso contrário, comprometerá a segurança da chave privada. Portanto, é suficiente determinar um inteiro aleatório e único $r$ tal que $1 \leq r \leq n-1$, onde $n$ é a ordem do ponto gerador $G$ da curva elíptica.

Então, calcularemos o ponto $R$ na curva elíptica com as coordenadas $(x_R, y_R)$ tal que:

R = r \cdot G

Extraímos o valor da abscissa do ponto $R$ ($x_R$). Este valor representa a primeira parte da assinatura. E, finalmente, calculamos a segunda parte da assinatura $s$ desta maneira:

s = r^{-1} \left( e + k \cdot x_R \right) \mod n

onde:

- $r^{-1}$ é o inverso modular de $r$ módulo $n$, ou seja, um inteiro tal que $r \cdot r^{-1} \equiv 1 \mod n$;

- $k$ é a chave privada do usuário;

- $e$ é o hash da mensagem;

- $n$ é a ordem do ponto gerador $G$ da curva elíptica.

A assinatura é então simplesmente a concatenação de $x_R$ e $s$:

\text{SIG} = x_R \Vert s

### Verificação da Assinatura ECDSA

Para verificar uma assinatura $(x_R, s)$, qualquer pessoa que conheça a chave pública $K$ e os parâmetros da curva elíptica pode proceder da seguinte maneira:

Primeiro, verifique se $x_R$ e $s$ estão dentro do intervalo $[1, n-1]$. Isso garante que a assinatura respeita as restrições matemáticas do grupo elíptico. Se não for o caso, o verificador rejeita imediatamente a assinatura como inválida.

Em seguida, calcule o hash da mensagem:

e = \text{HASH}(m)

Calcule o inverso modular de $s$ módulo $n$:

s^{-1} \mod n

Calcule dois valores escalares $u_1$ e $u_2$ desta forma:

\begin{align*} u_1 &= e \cdot s^{-1} \mod n \ u_2 &= x_R \cdot s^{-1} \mod n \end{align*}

E finalmente, calcule o ponto $V$ na curva elíptica tal que:

V = u_1 \cdot G + u_2 \cdot K

A assinatura é válida apenas se $x_V \equiv x_R \mod n$, onde $x_V$ é a coordenada $x$ do ponto $V$. De fato, combinando $u_1 \cdot G$ e $u_2 \cdot K$, obtém-se um ponto $V$ que, se a assinatura for válida, deve corresponder ao ponto $R$ usado durante a assinatura (módulo $n$).

### Assinatura com o Protocolo Schnorr

O esquema de assinatura Schnorr é uma alternativa ao ECDSA que oferece muitas vantagens. Tem sido possível usá-lo no Bitcoin desde 2021 e a introdução do Taproot, com os padrões de script P2TR. Como o ECDSA, o esquema Schnorr permite assinar uma mensagem usando uma chave privada, de tal forma que a assinatura possa ser verificada por qualquer pessoa que conheça a chave pública correspondente.

No caso do Schnorr, a mesma curva que o ECDSA é usada com os mesmos parâmetros. No entanto, as chaves públicas são representadas de forma ligeiramente diferente em comparação com o ECDSA. De fato, elas são designadas apenas pela coordenada $x$ do ponto na curva elíptica. Ao contrário do ECDSA, onde chaves públicas comprimidas são representadas por 33 bytes (com o byte de prefixo indicando a paridade de $y$), Schnorr usa chaves públicas de 32 bytes, correspondendo apenas à coordenada $x$ do ponto $K$, e presume-se que $y$ seja par por padrão. Esta representação simplificada reduz o tamanho das assinaturas e facilita certas otimizações nos algoritmos de verificação.

A chave pública é então a coordenada $x$ do ponto $K$:

\text{pk} = K_x

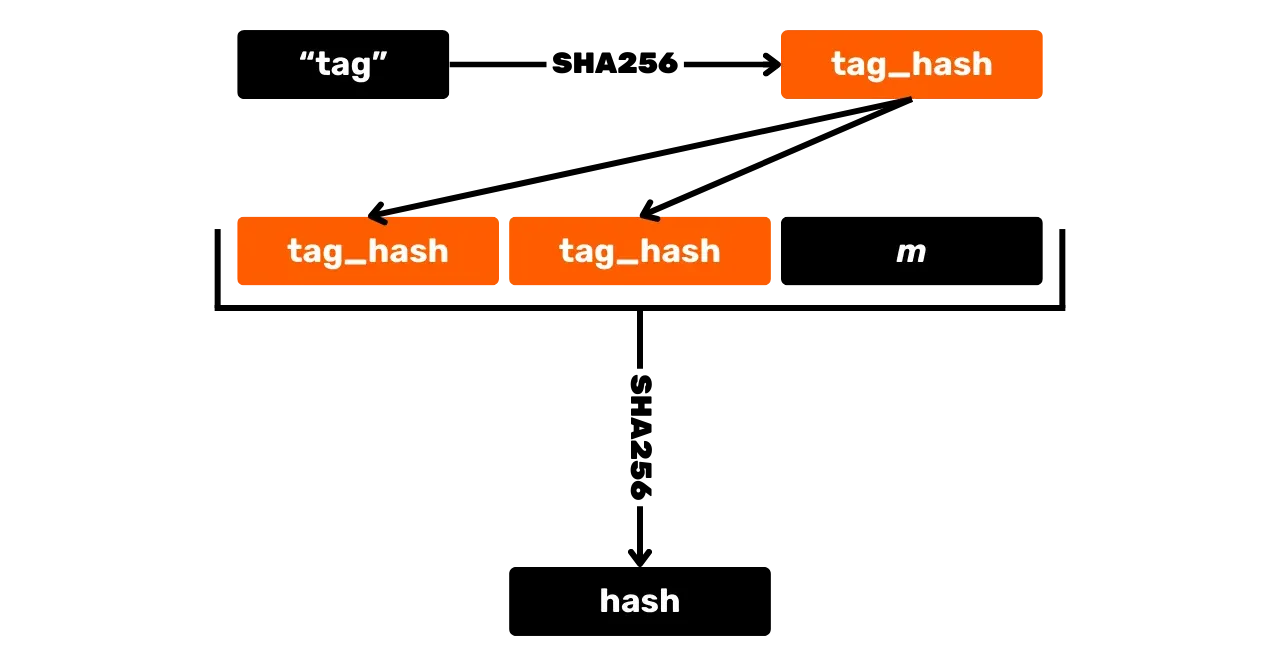

O primeiro passo para gerar uma assinatura é fazer o hash da mensagem. Mas, ao contrário do ECDSA, isso é feito com outros valores e uma função de hash rotulada é usada para evitar colisões em diferentes contextos. Uma função de hash rotulada simplesmente envolve adicionar um rótulo arbitrário às entradas da função de hash junto com os dados da mensagem.

Além da mensagem, a coordenada $x$ da chave pública $K_x$, bem como um ponto $R$ calculado a partir do nonce $r$ ($R=r \cdot G$) que é ele mesmo um inteiro único para cada assinatura, calculado deterministicamente a partir da chave privada e da mensagem para evitar vulnerabilidades relacionadas à reutilização de nonce, também são passados para a função rotulada. Assim como para a chave pública, apenas a coordenada $x$ do ponto nonce $R_x$ é retida para descrever o ponto.

O resultado deste hash, notado $e$, é chamado de "desafio":

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n$$

Aqui, $\text{HASH}$ é a função de hash SHA256, e $\text{``BIP0340/challenge''}$ é a tag específica para o hashing.

Finalmente, o parâmetro $s$ é calculado desta maneira a partir da chave privada $k$, do nonce $r$ e do desafio $e$:

s = (r + e \cdot k) \mod n

A assinatura é então simplesmente o par $Rx$ e $s$.

\text{SIG} = R_x \Vert s

### Verificação da Assinatura Schnorr

A verificação de uma assinatura Schnorr é mais simples do que a de uma assinatura ECDSA. Aqui estão os passos para verificar a assinatura $(R_x, s)$ com a chave pública $K_x$ e a mensagem $m$:

Primeiro, verificamos se $K_x$ é um inteiro válido e menor que $p$. Se for o caso, recuperamos o ponto correspondente na curva com $K_y$ sendo par. Também extraímos $R_x$ e $s$ separando a assinatura $\text{SIG}$. Então, verificamos que $R_x < p$ e $s < n$ (a ordem da curva).

Em seguida, calculamos o desafio $e$ da mesma maneira que o emissor da assinatura:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Depois, calculamos um ponto de referência na curva desta maneira:

R' = s \cdot G - e \cdot K

Finalmente, verificamos se $R'_x = R_x$. Se as duas coordenadas x coincidirem, então a assinatura $(R_x, s)$ é de fato válida com a chave pública $K_x$.

### Por que isso funciona?

O signatário calculou $s = r + e \cdot k \mod n$, então $R' = s \cdot G - e \cdot K$ deve ser igual ao ponto original $R$, porque:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot G

Como $K = k \cdot G$, temos $e \cdot k \cdot G = e \cdot K$. Assim:

R' = r \cdot G = R

Portanto, temos:

R'_x = R_x

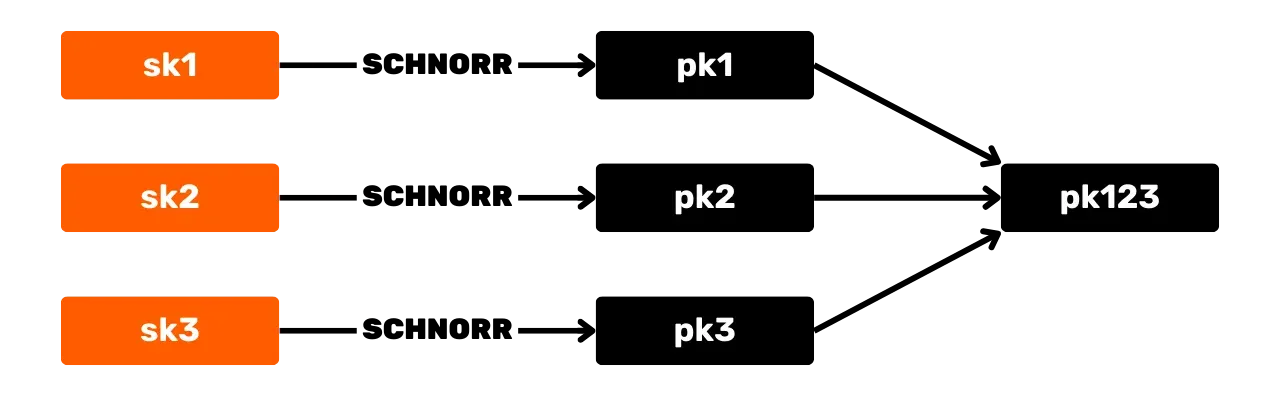

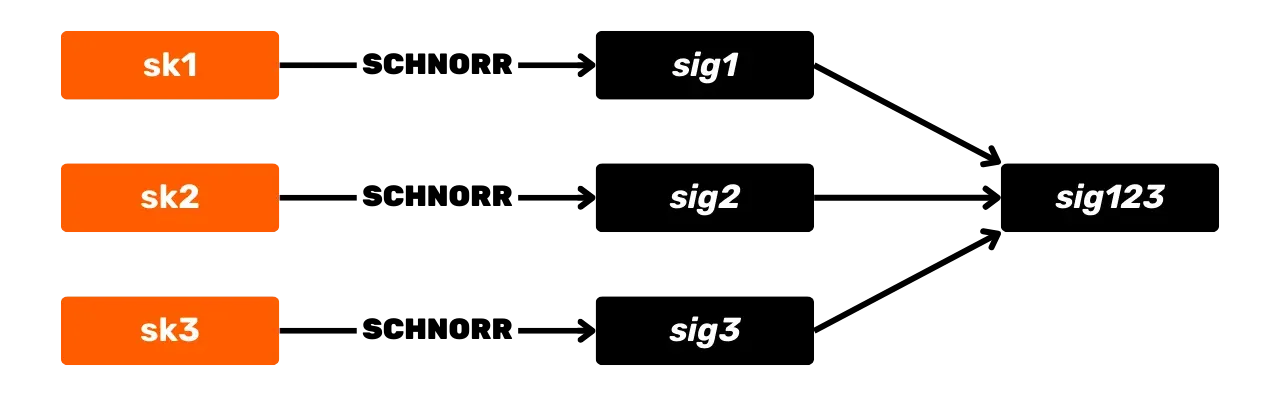

### As vantagens das assinaturas Schnorr

O esquema de assinatura Schnorr oferece várias vantagens para o Bitcoin em relação ao algoritmo ECDSA original. Primeiro, Schnorr permite a agregação de chaves e assinaturas. Isso significa que várias chaves públicas podem ser combinadas em uma única chave.

E da mesma forma, várias assinaturas podem ser agregadas em uma única assinatura válida. Assim, no caso de uma transação de assinatura múltipla, um conjunto de participantes pode assinar com uma única assinatura e uma única chave pública agregada. Isso reduz significativamente os custos de armazenamento e computação para a rede, pois cada nó só precisa verificar uma única assinatura.

Além disso, a agregação de assinaturas melhora a privacidade. Com Schnorr, torna-se impossível distinguir uma transação de assinatura múltipla de uma transação de assinatura única padrão. Essa homogeneidade torna a análise de cadeia mais difícil, pois limita a capacidade de identificar impressões digitais de carteiras.

Finalmente, Schnorr também oferece a possibilidade de verificação em lote. Ao verificar múltiplas assinaturas simultaneamente, os nós podem ganhar eficiência, especialmente para blocos contendo muitas transações. Esta otimização reduz o tempo e os recursos necessários para validar um bloco. Além disso, as assinaturas Schnorr não são maleáveis, ao contrário das assinaturas produzidas com ECDSA. Isso significa que um atacante não pode modificar uma assinatura válida para criar outra assinatura válida para a mesma mensagem e a mesma chave pública. Essa vulnerabilidade estava anteriormente presente no Bitcoin e impediu notavelmente a implementação segura da Lightning Network. Foi resolvida para ECDSA com o softfork SegWit em 2017, que envolve mover as assinaturas para um banco de dados separado das transações para prevenir sua maleabilidade.

### Por que Satoshi escolheu ECDSA?

Como vimos, Satoshi inicialmente escolheu implementar ECDSA para assinaturas digitais no Bitcoin. No entanto, também vimos que Schnorr é superior ao ECDSA em muitos aspectos, e este protocolo foi criado por Claus-Peter Schnorr em 1989, 20 anos antes da invenção do Bitcoin.

Bem, não sabemos realmente por que Satoshi não o escolheu, mas uma hipótese provável é que este protocolo estava sob patente até 2008. Embora o Bitcoin tenha sido criado um ano depois, em janeiro de 2009, não havia uma padronização de código aberto para assinaturas Schnorr disponível naquela época. Talvez Satoshi tenha considerado mais seguro usar ECDSA, que já era amplamente utilizado e testado em software de código aberto e tinha várias implementações reconhecidas (notavelmente a biblioteca OpenSSL usada até 2015 no Bitcoin Core, depois substituída por libsecp256k1 na versão 0.10.0). Ou talvez ele simplesmente não estivesse ciente de que essa patente iria expirar em 2008. De qualquer forma, a hipótese mais provável parece estar relacionada a essa patente e ao fato de que ECDSA tinha um histórico comprovado e era mais fácil de implementar.

## Os flags de sighash

<chapterId>231c41a2-aff2-4655-9048-47b6d2d83d64</chapterId>

Como vimos em capítulos anteriores, assinaturas digitais são frequentemente usadas para desbloquear o script de uma entrada. No processo de assinatura, é necessário incluir os dados assinados no cálculo, designados em nossos exemplos pela mensagem $m$. Esses dados, uma vez assinados, não podem ser modificados sem invalidar a assinatura. De fato, seja para ECDSA ou Schnorr, o verificador da assinatura deve incluir em seu cálculo a mesma mensagem $m$. Se ela difere da mensagem $m$ inicialmente usada pelo assinante, o resultado será incorreto e a assinatura será considerada inválida. Diz-se então que uma assinatura cobre certos dados e os protege, de certa forma, contra modificações não autorizadas.

### O que é um flag de sighash?

No caso específico do Bitcoin, vimos que a mensagem $m$ corresponde à transação. No entanto, na realidade, é um pouco mais complexo. De fato, graças aos flags de sighash, é possível selecionar dados específicos dentro da transação que serão ou não cobertos pela assinatura.

O "flag de sighash" é, portanto, um parâmetro adicionado a cada entrada, permitindo a determinação dos componentes de uma transação que são cobertos pela assinatura associada. Esses componentes são as entradas e as saídas. A escolha do flag de sighash determina, assim, quais entradas e quais saídas da transação são fixadas pela assinatura e quais ainda podem ser modificadas sem invalidá-la. Este mecanismo permite que as assinaturas comprometam dados da transação de acordo com as intenções do assinante.

Obviamente, uma vez que a transação é confirmada na blockchain, ela se torna imutável, independentemente dos flags de sighash usados. A possibilidade de modificação por meio dos flags de sighash é limitada ao período entre a assinatura e a confirmação.

Geralmente, o software de carteira não oferece a opção de modificar manualmente o flag de sighash de suas entradas quando você constrói uma transação. Por padrão, `SIGHASH_ALL` é definido. Pessoalmente, só conheço o Sparrow Wallet que permite essa modificação a partir da interface do usuário.

### Quais são os flags de sighash existentes no Bitcoin?

No Bitcoin, existem primeiramente 3 flags de sighash básicos:

- `SIGHASH_ALL` (`0x01`): A assinatura aplica-se a todas as entradas e todas as saídas da transação. A transação é, portanto, inteiramente coberta pela assinatura e não pode mais ser modificada. `SIGHASH_ALL` é o sighash mais comumente usado em transações do dia a dia quando se deseja simplesmente realizar uma transação sem que ela possa ser modificada.

Em todos os diagramas deste capítulo, a cor laranja representa os elementos cobertos pela assinatura, enquanto a cor preta indica aqueles que não estão.

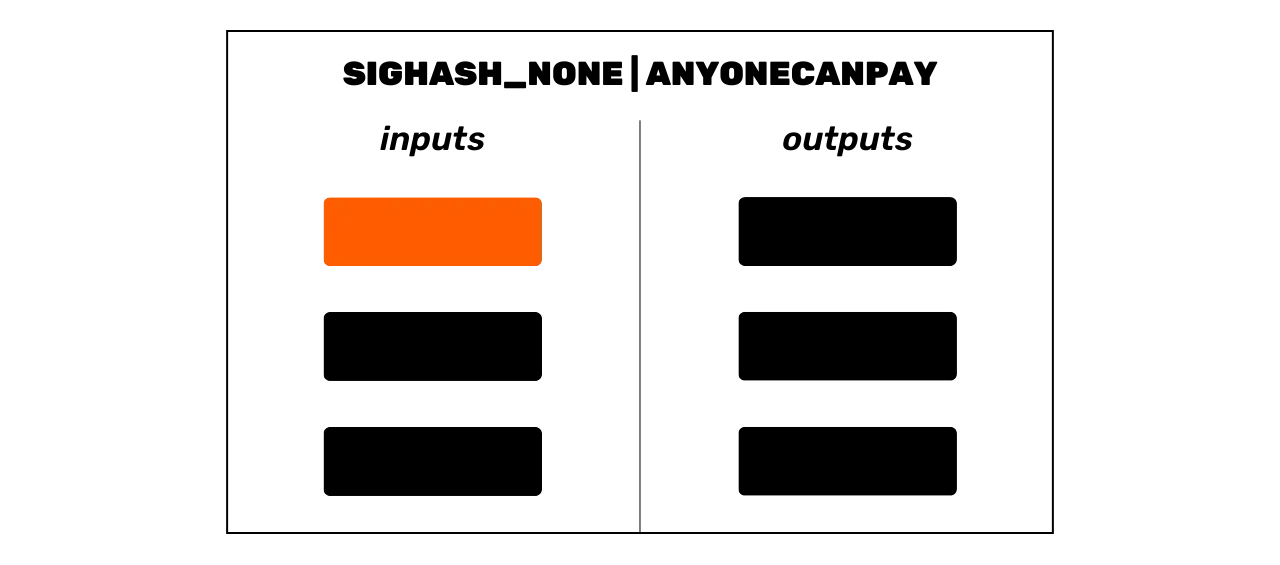

- `SIGHASH_NONE` (`0x02`): A assinatura cobre todas as entradas, mas nenhuma das saídas, permitindo assim a modificação das saídas após a assinatura. Na prática, isso é semelhante a um cheque em branco. O signatário desbloqueia os UTXOs nas entradas, mas deixa o campo das saídas inteiramente modificável. Qualquer pessoa que conheça esta transação pode, assim, adicionar a saída de sua escolha, por exemplo, especificando um endereço de recebimento para coletar os fundos consumidos pelas entradas, e então transmitir a transação para recuperar os bitcoins. A assinatura do proprietário das entradas não será invalidada, pois cobre apenas as entradas.

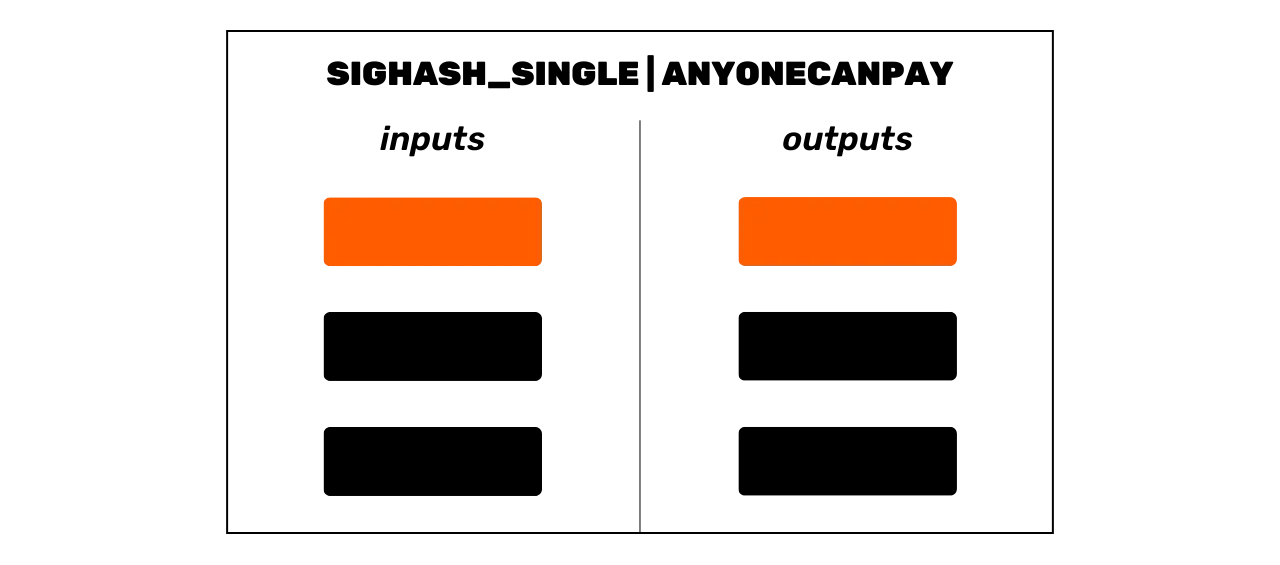

- `SIGHASH_SINGLE` (`0x03`): A assinatura cobre todas as entradas, bem como uma única saída, correspondendo ao índice da entrada assinada. Por exemplo, se a assinatura desbloqueia o _scriptPubKey_ da entrada #0, então ela também cobre a saída #0. A assinatura também protege todas as outras entradas, que não podem mais ser modificadas. No entanto, qualquer pessoa pode adicionar uma saída adicional sem invalidar a assinatura, desde que a saída #0, que é a única coberta por ela, não seja modificada.

Além desses três flags de sighash, existe também o modificador `SIGHASH_ANYONECANPAY` (`0x80`). Este modificador pode ser combinado com um flag de sighash básico para criar três novos flags de sighash:

- `SIGHASH_ALL | SIGHASH_ANYONECANPAY` (`0x81`): A assinatura cobre uma única entrada, incluindo todas as saídas da transação. Este flag de sighash combinado permite, por exemplo, a criação de uma transação de financiamento coletivo. O organizador prepara a saída com seu endereço e o valor alvo, e cada investidor pode então adicionar entradas para financiar essa saída. Uma vez que fundos suficientes são reunidos nas entradas para satisfazer a saída, a transação pode ser transmitida.

- `SIGHASH_NONE | SIGHASH_ANYONECANPAY` (`0x82`): A assinatura cobre uma única entrada, sem se comprometer com qualquer saída;

- `SIGHASH_SINGLE | SIGHASH_ANYONECANPAY` (`0x83`): A assinatura cobre uma única entrada, bem como a saída que tem o mesmo índice que esta entrada. Por exemplo, se a assinatura desbloqueia o _scriptPubKey_ da entrada #3, ela também cobrirá a saída #3. O restante da transação permanece modificável, tanto em termos de outras entradas quanto de outras saídas.

### Projetos para Adicionar Novas Bandeiras Sighash

Atualmente (2024), apenas as bandeiras sighash apresentadas na seção anterior são utilizáveis no Bitcoin. No entanto, alguns projetos estão considerando a adição de novas bandeiras sighash. Por exemplo, o BIP118, proposto por Christian Decker e Anthony Towns, introduz duas novas bandeiras sighash: `SIGHASH_ANYPREVOUT` e `SIGHASH_ANYPREVOUTANYSCRIPT` (_AnyPrevOut = "Qualquer Saída Anterior"_).

Essas duas bandeiras sighash ofereceriam uma possibilidade adicional no Bitcoin: criar assinaturas que não cobrem nenhuma entrada específica da transação.

Essa ideia foi inicialmente formulada por Joseph Poon e Thaddeus Dryja no White Paper do Lightning. Antes de ser renomeada, essa bandeira sighash era chamada de `SIGHASH_NOINPUT`.

Se essa bandeira sighash for integrada ao Bitcoin, ela permitirá o uso de covenants, mas também é um pré-requisito obrigatório para a implementação do Eltoo, um protocolo geral para camadas secundárias que define como gerenciar conjuntamente a propriedade de um UTXO. O Eltoo foi especificamente projetado para resolver os problemas associados aos mecanismos de negociação do estado dos canais Lightning, ou seja, entre a abertura e o fechamento.

Para aprofundar seu conhecimento sobre a Lightning Network, após o curso CYP201, eu recomendo fortemente o curso LNP201 por Fanis Michalakis, que aborda o tópico em detalhes:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

Na próxima parte, proponho descobrir como funciona a frase mnemônica na base da sua carteira Bitcoin.

# A frase mnemônica

<partId>4070af16-c8a2-58b5-9871-a22c86c07458</partId>

## Evolução das carteiras Bitcoin

<chapterId>9d9acd5d-a0e5-5dfd-b544-f043fae8840f</chapterId>

Agora que exploramos o funcionamento das funções hash e assinaturas digitais, podemos estudar como as carteiras Bitcoin funcionam. O objetivo será imaginar como uma carteira no Bitcoin é construída, como ela é decomposta e quais as diferentes peças de informação que a constituem são usadas. Este entendimento dos mecanismos da carteira permitirá que você melhore seu uso do Bitcoin em termos de segurança e privacidade.

Antes de mergulhar nos detalhes técnicos, é essencial esclarecer o que se entende por "carteira Bitcoin" e entender sua utilidade.

### O que é uma carteira Bitcoin?

Ao contrário das carteiras tradicionais, que permitem armazenar cédulas e moedas físicas, uma carteira Bitcoin não "contém" bitcoins per se. De fato, os bitcoins não existem em uma forma física ou digital que possa ser armazenada, mas são representados por unidades de conta retratadas no sistema na forma de **UTXOs** (_Unspent Transaction Output_).

Os UTXOs representam, assim, fragmentos de bitcoins, de tamanhos variados, que podem ser gastos desde que seu _scriptPubKey_ seja satisfeito. Para gastar seus bitcoins, um usuário deve fornecer um _scriptSig_ que desbloqueia o _scriptPubKey_ associado ao seu UTXO. Essa prova é geralmente feita por meio de uma assinatura digital, gerada a partir da chave privada correspondente à chave pública presente no _scriptPubKey_. Assim, o elemento crucial que o usuário deve proteger é a chave privada. O papel de uma carteira Bitcoin é precisamente gerenciar essas chaves privadas de forma segura. Na realidade, seu papel é mais semelhante ao de um chaveiro do que uma carteira no sentido tradicional.

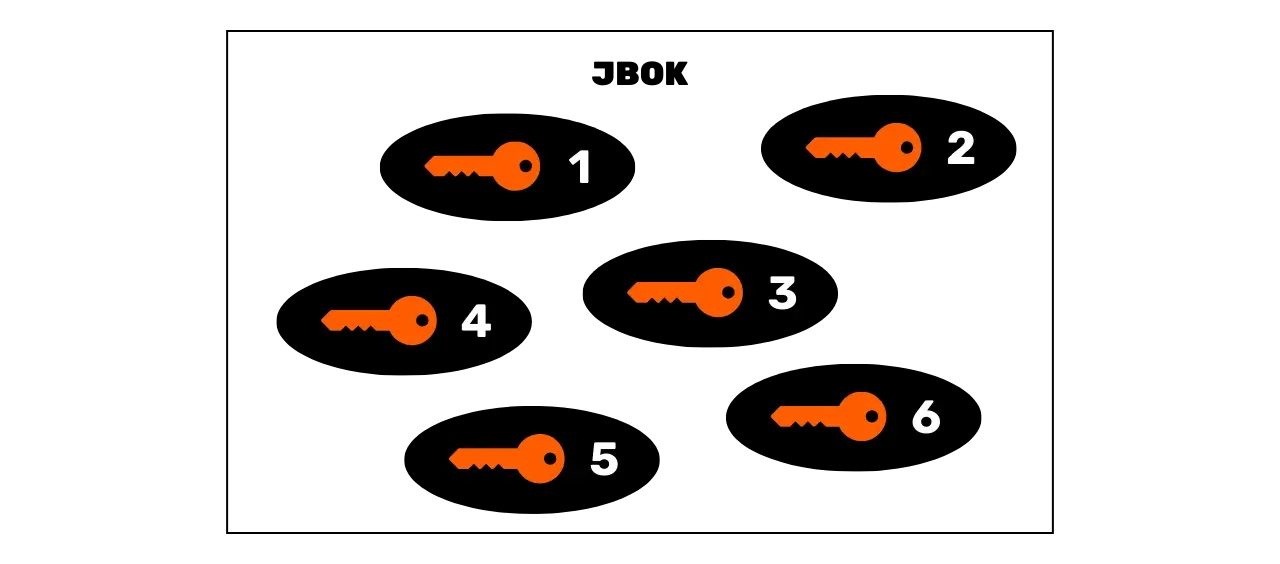

### Carteiras JBOK (_Just a Bunch Of Keys_)

As primeiras carteiras usadas no Bitcoin foram as carteiras JBOK (_Just a Bunch Of Keys_), que agrupavam chaves privadas geradas independentemente e sem qualquer ligação entre elas. Essas carteiras operavam em um modelo simples onde cada chave privada poderia desbloquear um endereço Bitcoin único para recebimento.

Se alguém desejasse usar múltiplas chaves privadas, então era necessário fazer tantos backups quanto necessário para garantir o acesso aos fundos em caso de problemas com o dispositivo que hospeda a carteira. Se usar uma única chave privada, essa estrutura de carteira pode ser suficiente, já que um único backup é o bastante. No entanto, isso apresenta um problema: no Bitcoin, é fortemente aconselhado contra o uso sempre da mesma chave privada. De fato, uma chave privada está associada a um endereço único, e os endereços de recebimento Bitcoin são normalmente projetados para uso único. Cada vez que você recebe fundos, você deve gerar um novo endereço em branco.

Essa restrição decorre do modelo de privacidade do Bitcoin. Ao reutilizar o mesmo endereço, torna-se mais fácil para observadores externos rastrear todas as minhas transações Bitcoin. É por isso que a reutilização de um endereço de recebimento é fortemente desencorajada. No entanto, para ter múltiplos endereços e separar publicamente nossas transações, é necessário gerenciar múltiplas chaves privadas. No caso das carteiras JBOK, isso implica criar tantos backups quantos forem os novos pares de chaves, uma tarefa que pode rapidamente se tornar complexa e difícil de manter para os usuários.

Para aprender mais sobre o modelo de privacidade do Bitcoin e descobrir métodos para proteger sua privacidade, também recomendo seguir meu curso BTC204 na Rede Plan ₿:

https://planb.network/courses/65c138b0-4161-4958-bbe3-c12916bc959c

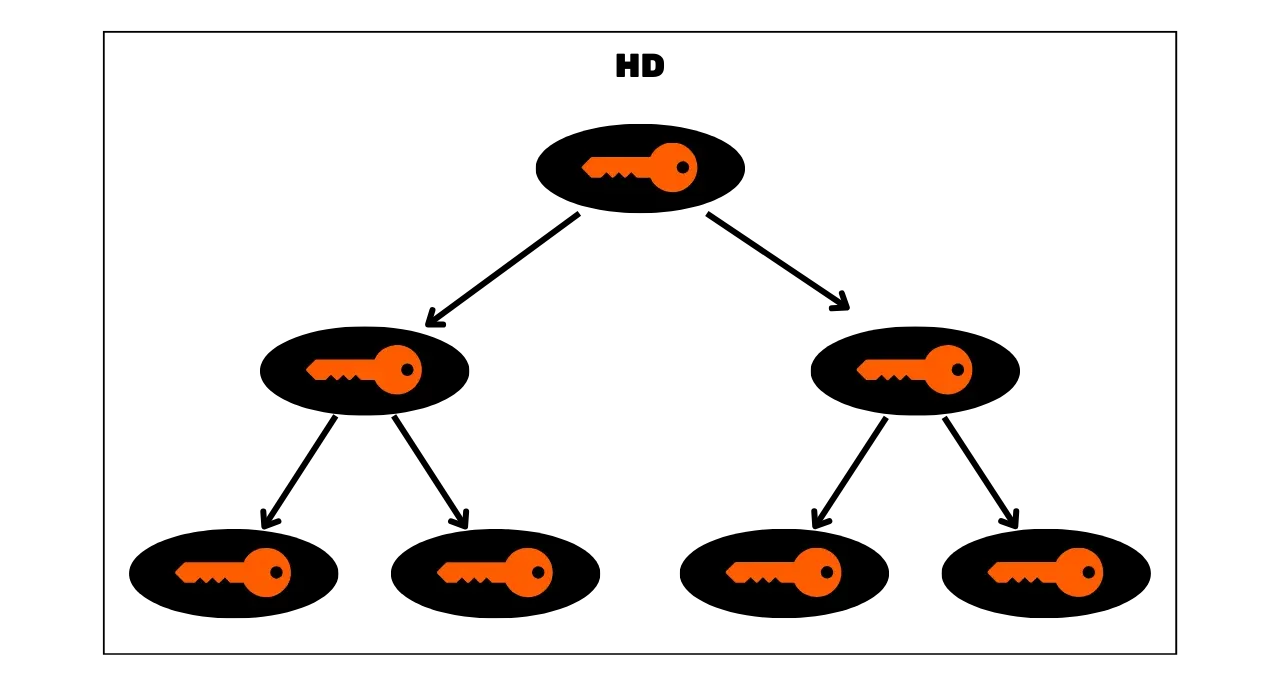

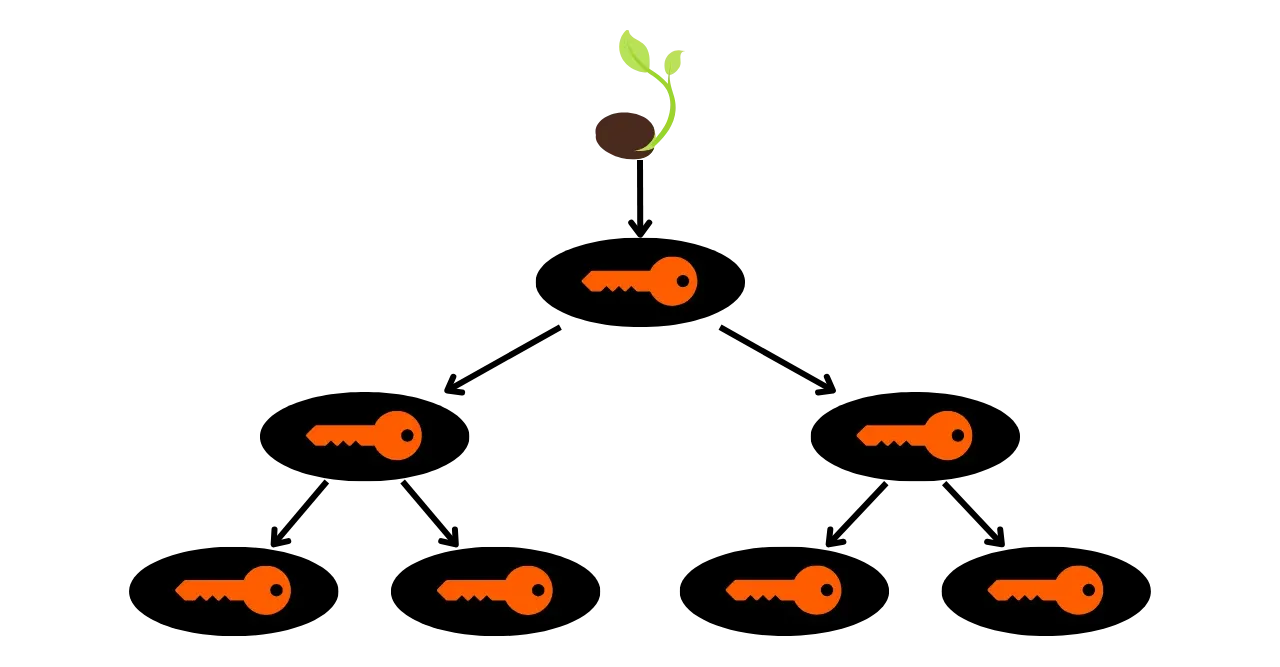

### Carteiras HD (_Hierarchical Deterministic_)

Para abordar a limitação das carteiras JBOK, uma nova estrutura de carteira foi posteriormente utilizada. Em 2012, Pieter Wuille introduziu uma melhoria com o BIP32, que introduz carteiras determinísticas hierárquicas. O princípio de uma carteira HD é derivar todas as chaves privadas de uma única fonte de informação, chamada de semente, de maneira determinística e hierárquica. Essa semente é gerada aleatoriamente quando a carteira é criada e constitui um backup único que permite a recriação de todas as chaves privadas da carteira. Assim, o usuário pode gerar um número muito grande de chaves privadas para evitar a reutilização de endereços e preservar sua privacidade, enquanto só precisa fazer um único backup de sua carteira via semente.

Nas carteiras HD, a derivação de chaves é realizada de acordo com uma estrutura hierárquica que permite que as chaves sejam organizadas em subespaços de derivação, cada subespaço sendo ainda mais subdividível, para facilitar a gestão de fundos e a interoperabilidade entre diferentes softwares de carteira. Atualmente, esse padrão é adotado pela grande maioria dos usuários de Bitcoin. Por essa razão, examinaremos isso em detalhe nos próximos capítulos.

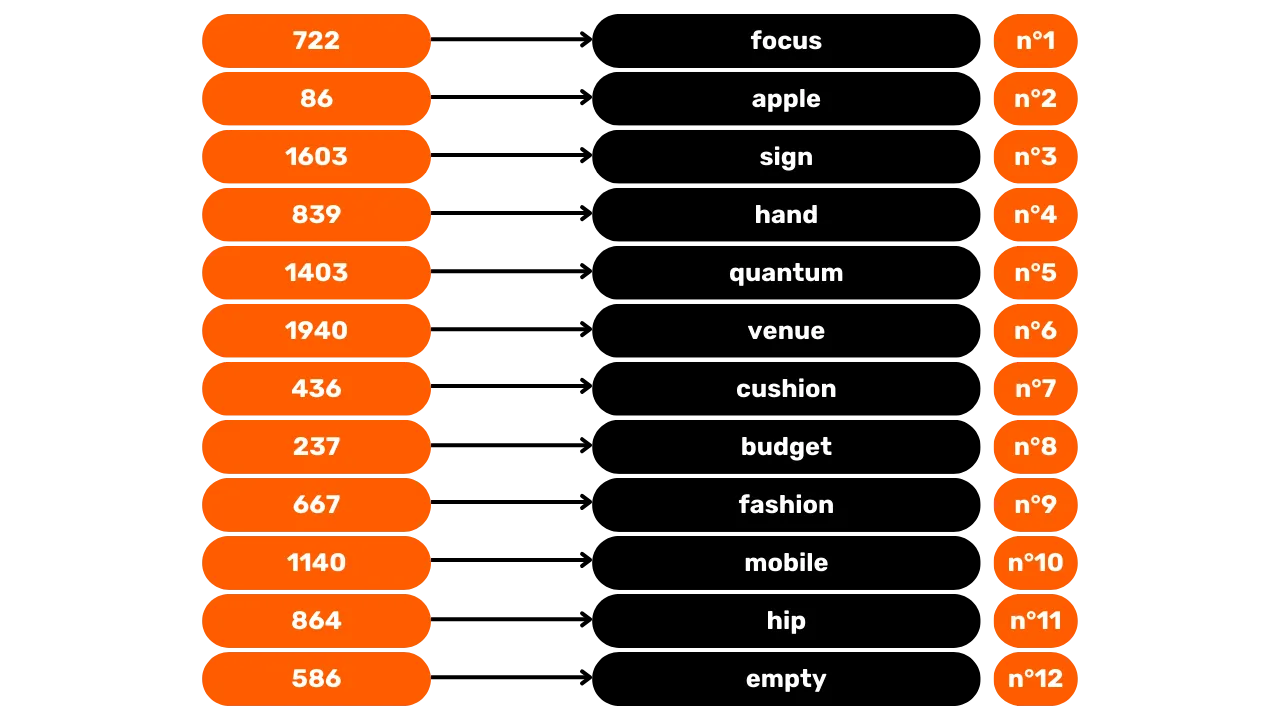

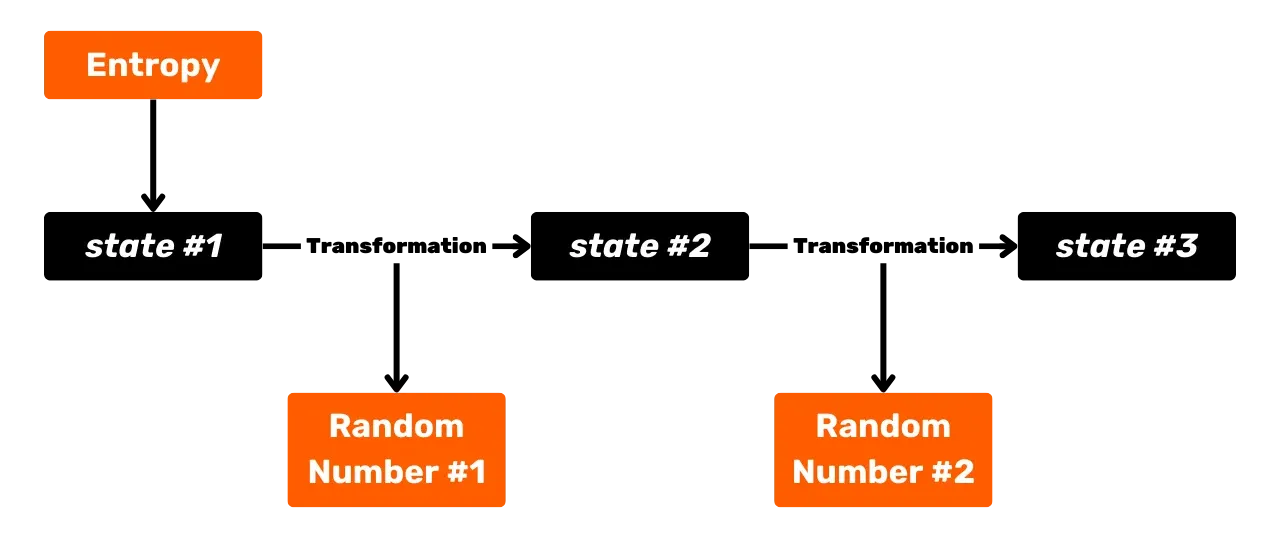

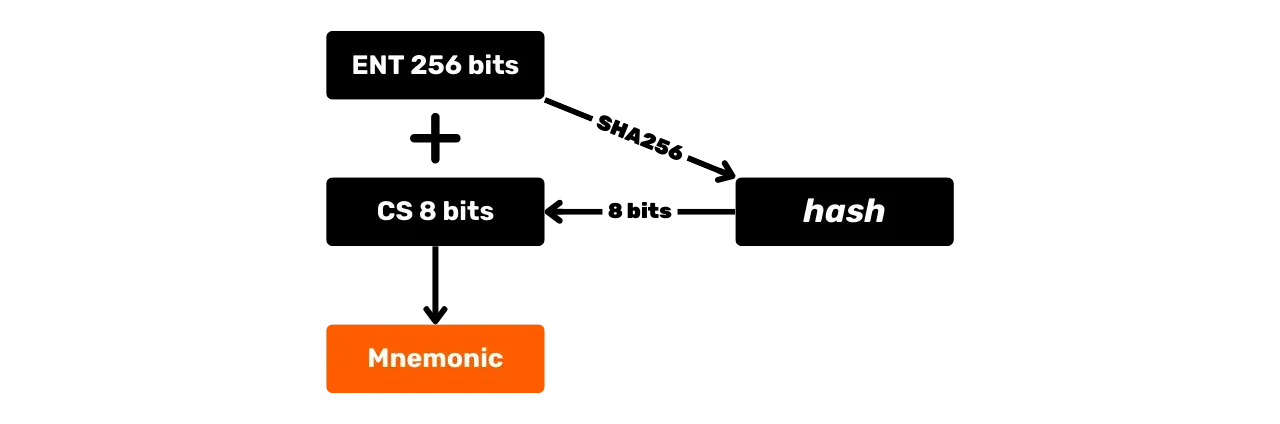

### O Padrão BIP39: A Frase Mnemônica