name: Privacidade na Bitcoin goal: Compreender e dominar os princípios de proteção da privacidade ao utilizar a Bitcoin objectives:

- Definir os conceitos teóricos necessários para compreender as questões de privacidade

- Identificar e mitigar os riscos associados à perda de confidencialidade para os utilizadores de Bitcoin

- Utilizar métodos e ferramentas para proteger a sua privacidade na Bitcoin

- Compreender os métodos de análise da cadeia e desenvolver estratégias de defesa

Proteger a sua privacidade na Bitcoin

Num mundo em que a confidencialidade das transacções financeiras se está a tornar gradualmente um luxo, é essencial compreender e dominar os princípios de proteção da privacidade quando se utiliza Bitcoin. Este curso de formação dá-lhe todas as chaves, teóricas e práticas, para o conseguir de forma autónoma.

Atualmente, na Bitcoin, há empresas especializadas na análise da cadeia de blocos. A sua atividade principal consiste precisamente em intrometer-se na sua esfera privada, a fim de comprometer a confidencialidade das suas transacções. Na realidade, não existe um "direito à privacidade" no Bitcoin. Assim, cabe-lhe a si, o utilizador, fazer valer os seus direitos naturais e proteger a confidencialidade das suas transacções, porque ninguém o fará por si.

O curso foi concebido para ser abrangente e geral. Cada conceito técnico é abordado em pormenor e apoiado por diagramas explicativos. O objetivo é tornar o conhecimento acessível a todos. O BTC204 é, por isso, acessível a principiantes e a utilizadores intermédios. O curso também oferece um valor acrescentado para os bitcoiners mais experientes, uma vez que aprofundamos certos conceitos técnicos que são frequentemente mal compreendidos.

Junte-se a nós para transformar a sua utilização da Bitcoin e tornar-se um utilizador informado, capaz de compreender as questões relacionadas com a confidencialidade e a proteção da sua privacidade.

Introdução

Visão geral do curso

Bem-vindo ao curso BTC204!

Num mundo em que a confidencialidade das transacções financeiras se está a tornar gradualmente um luxo, é essencial compreender e dominar os princípios de proteção da privacidade quando se utiliza Bitcoin. Este curso de formação dá-lhe todas as chaves, teóricas e práticas, para o conseguir de forma autónoma.

Atualmente, na Bitcoin, há empresas especializadas na análise da cadeia de blocos. A sua atividade principal consiste precisamente em intrometer-se na sua esfera privada, a fim de comprometer a confidencialidade das suas transacções. Na realidade, não existe um "direito à privacidade" no Bitcoin. Assim, cabe-lhe a si, o utilizador, fazer valer os seus direitos naturais e proteger a confidencialidade das suas transacções, porque ninguém o fará por si.

O Bitcoin não se trata apenas de "Number Go Up" e de preservar o valor das poupanças. Com as suas caraterísticas únicas e a sua história, é, antes de mais, o instrumento da contra-economia. Graças a esta formidável invenção, pode dispor livremente do seu dinheiro, gastá-lo e acumulá-lo, sem que ninguém o possa impedir.

Bitcoin oferece uma fuga pacífica do jugo do Estado, permitindo-lhe desfrutar plenamente dos seus direitos naturais, que não podem ser desafiados por leis estabelecidas. Graças à invenção de Satoshi Nakamoto, tem o poder de impor o respeito pela sua propriedade privada e recuperar a liberdade de contratar.

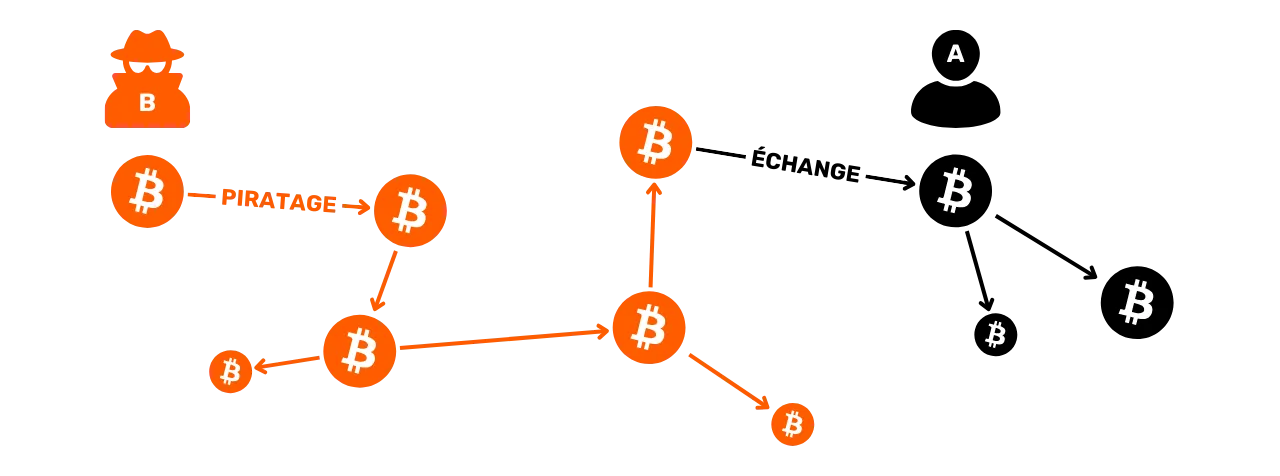

No entanto, a Bitcoin não é anónima por defeito, o que pode representar um risco para os indivíduos envolvidos na contra-economia, particularmente em regiões sob um regime despótico. Mas este não é o único perigo. Uma vez que a bitcoin é um ativo valioso e incensurável, pode ser um alvo para os ladrões. Assim, proteger a sua privacidade torna-se também uma questão de segurança: pode ajudá-lo a evitar pirataria informática e agressões físicas.

Como veremos, embora o protocolo ofereça certas protecções de confidencialidade por si só, é crucial utilizar ferramentas adicionais para otimizar e defender essa confidencialidade.

Este curso de formação foi concebido para fornecer uma visão geral e abrangente das questões envolvidas na confidencialidade da Bitcoin. Cada conceito técnico é abordado em pormenor, apoiado por diagramas explicativos. O objetivo é tornar este conhecimento acessível a todos, mesmo aos principiantes e aos utilizadores intermédios. Para os utilizadores mais experientes de Bitcoin, também abordamos conceitos altamente técnicos e por vezes pouco conhecidos ao longo do curso, para aprofundar a compreensão de cada assunto.

O objetivo deste curso de formação não é torná-lo totalmente anónimo na sua utilização da Bitcoin, mas sim fornecer-lhe as ferramentas essenciais para saber como proteger a sua confidencialidade de acordo com os seus objectivos pessoais. Terá a liberdade de escolher entre os conceitos e ferramentas apresentados para desenvolver as suas próprias estratégias, adaptadas aos seus objectivos e necessidades específicas.

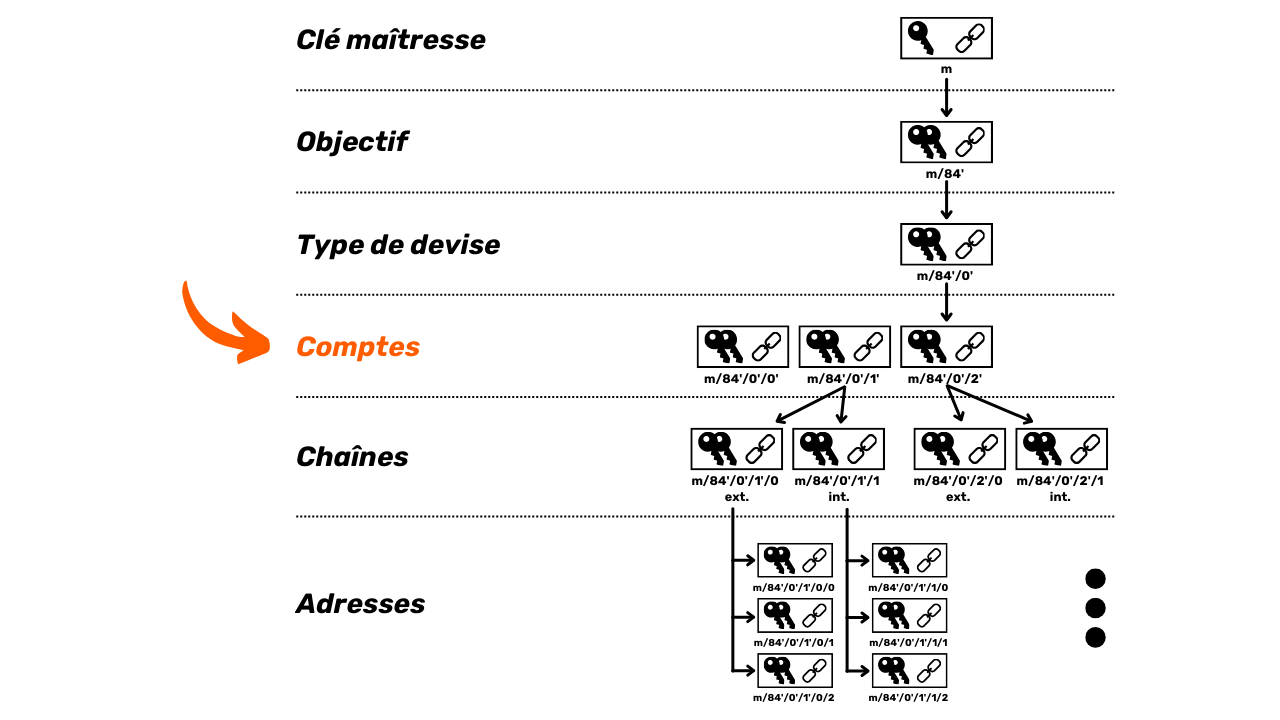

Secção 1: Definições e conceitos-chave

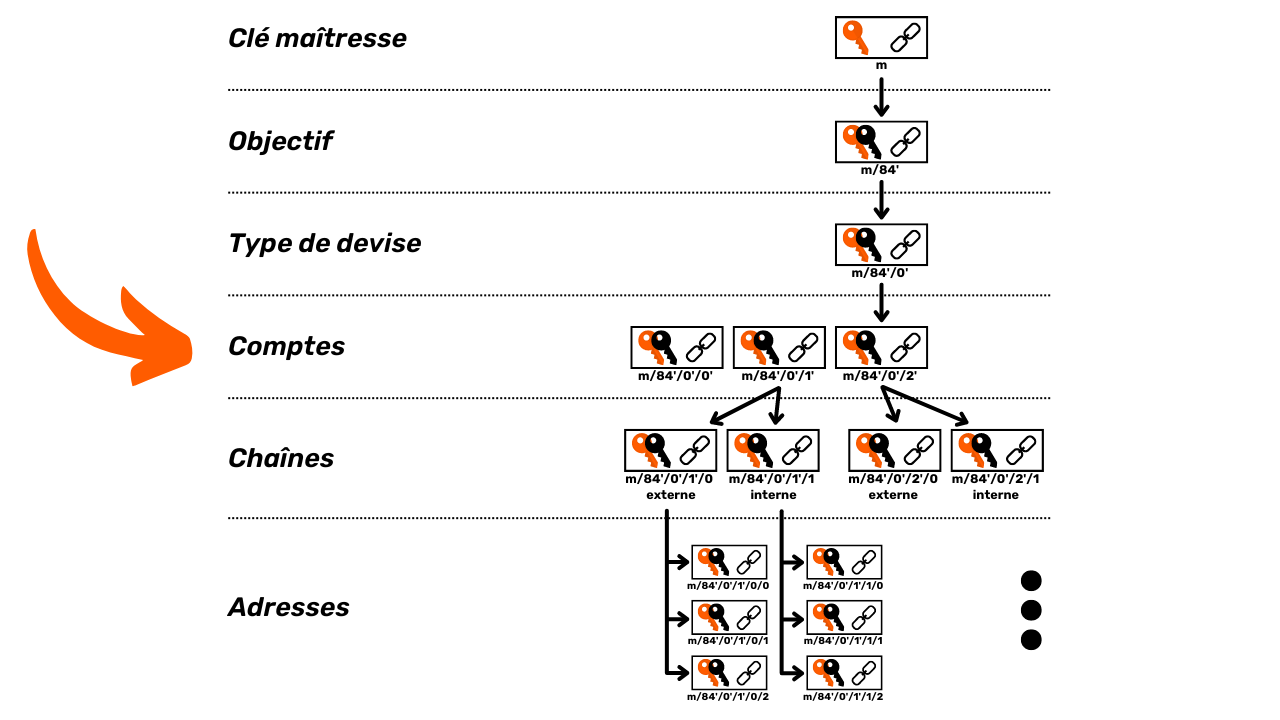

Para começar, vamos rever os princípios fundamentais que regem o funcionamento da Bitcoin, para depois podermos abordar com calma as noções relacionadas com a confidencialidade. É essencial dominar alguns conceitos básicos, tais como UTXO, receção de endereços e scripting, antes de poder compreender plenamente os conceitos que iremos abordar nas secções seguintes. Introduziremos também o modelo geral de confidencialidade da Bitcoin, tal como imaginado por Satoshi Nakamoto, o que nos permitirá compreender as apostas e os riscos associados.

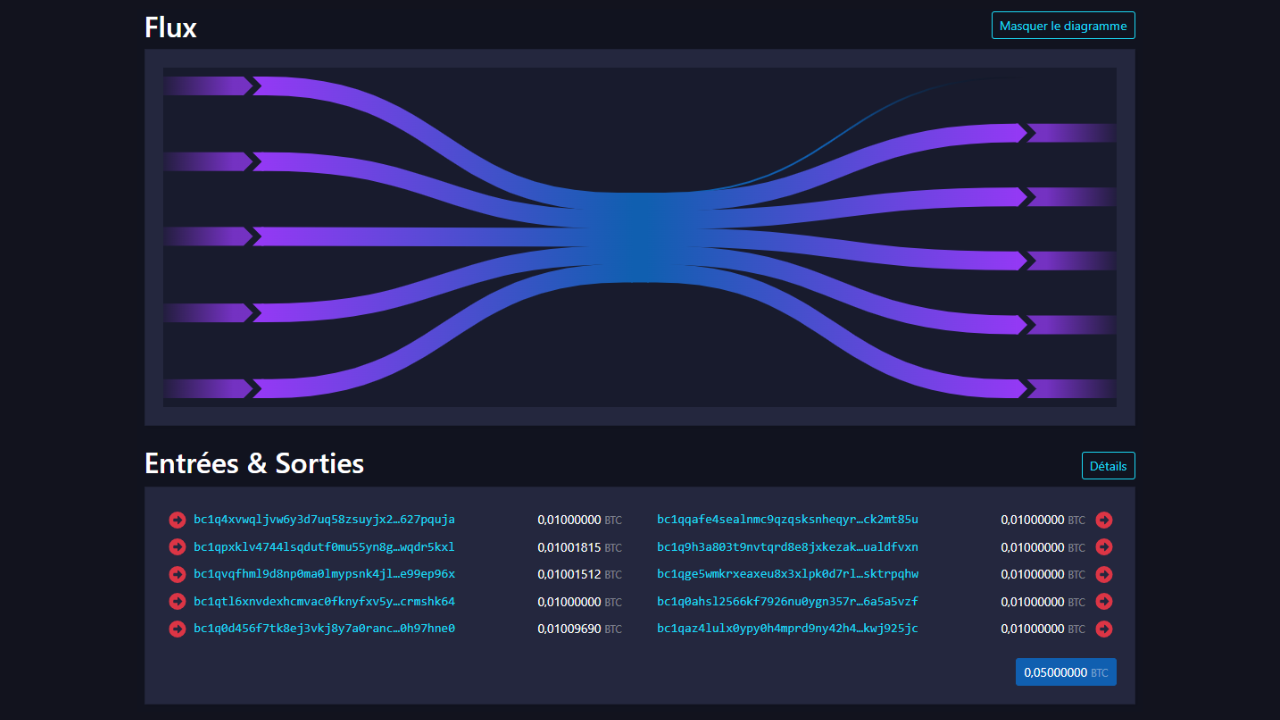

Secção 2: Compreender e proteger-se contra a análise da cadeia

Na segunda secção, analisamos as técnicas utilizadas pelas empresas de análise de blockchain para rastrear a sua atividade no Bitcoin. Compreender estes métodos é crucial para reforçar a proteção da sua privacidade. O objetivo desta secção é examinar as estratégias dos atacantes para melhor compreender os riscos e preparar o terreno para as técnicas que estudaremos nas secções seguintes. Analisaremos padrões de transação, heurísticas internas e externas e interpretações prováveis desses padrões. Para além da teoria, aprenderemos a utilizar um explorador de blocos para análise de cadeias, através de exemplos práticos e exercícios.

Secção 3: Dominar as melhores práticas para proteger a sua privacidade

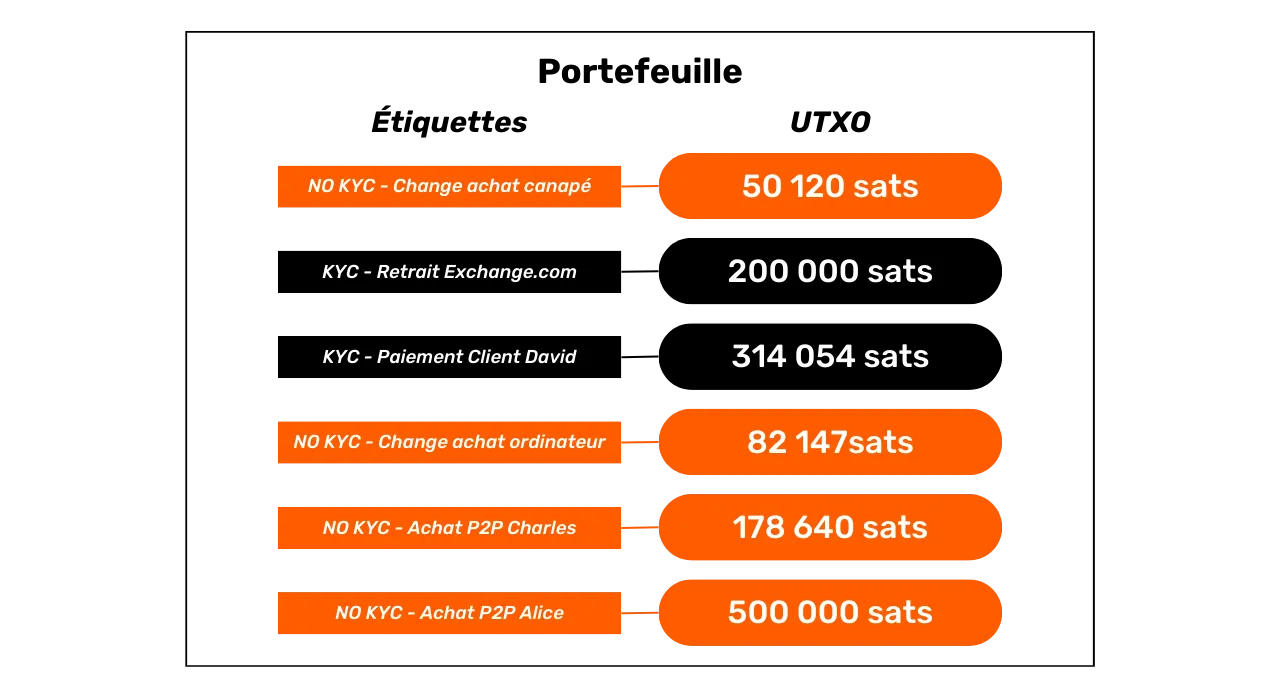

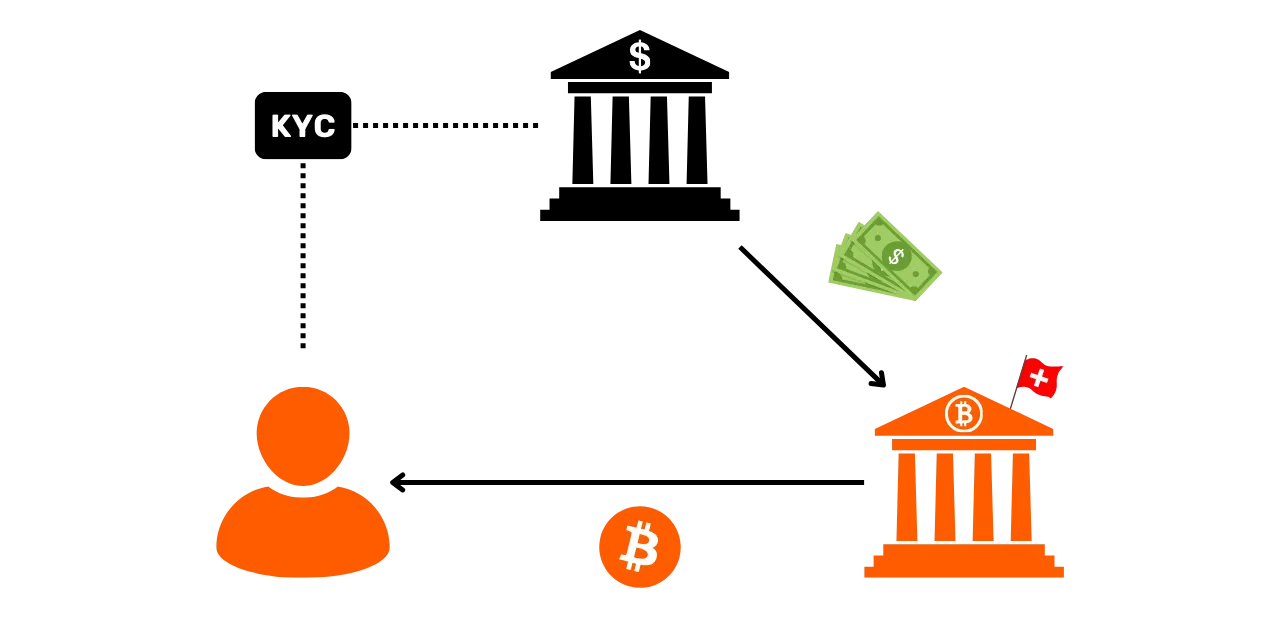

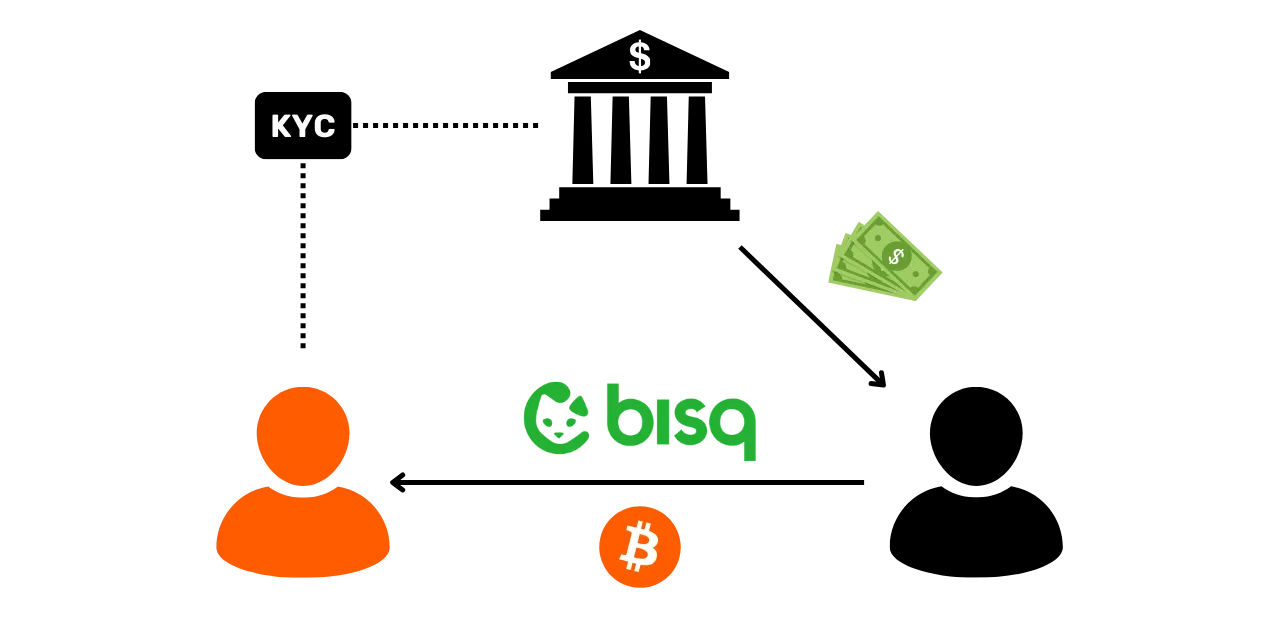

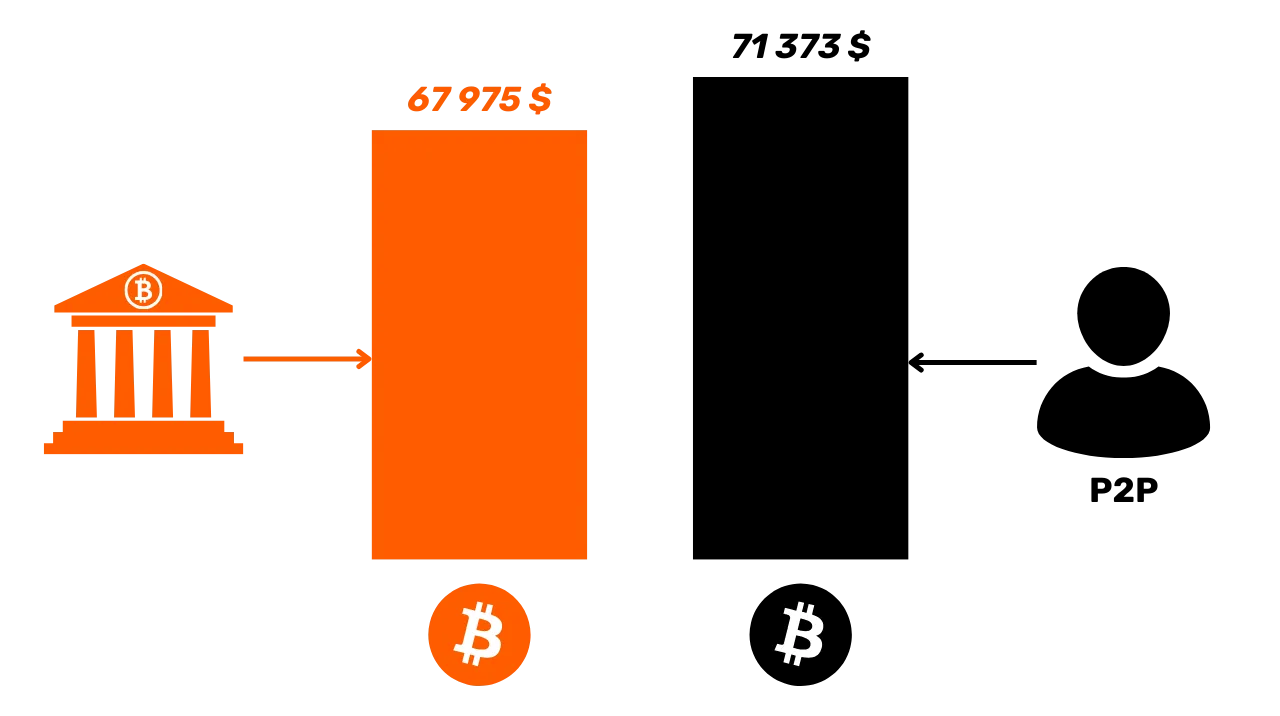

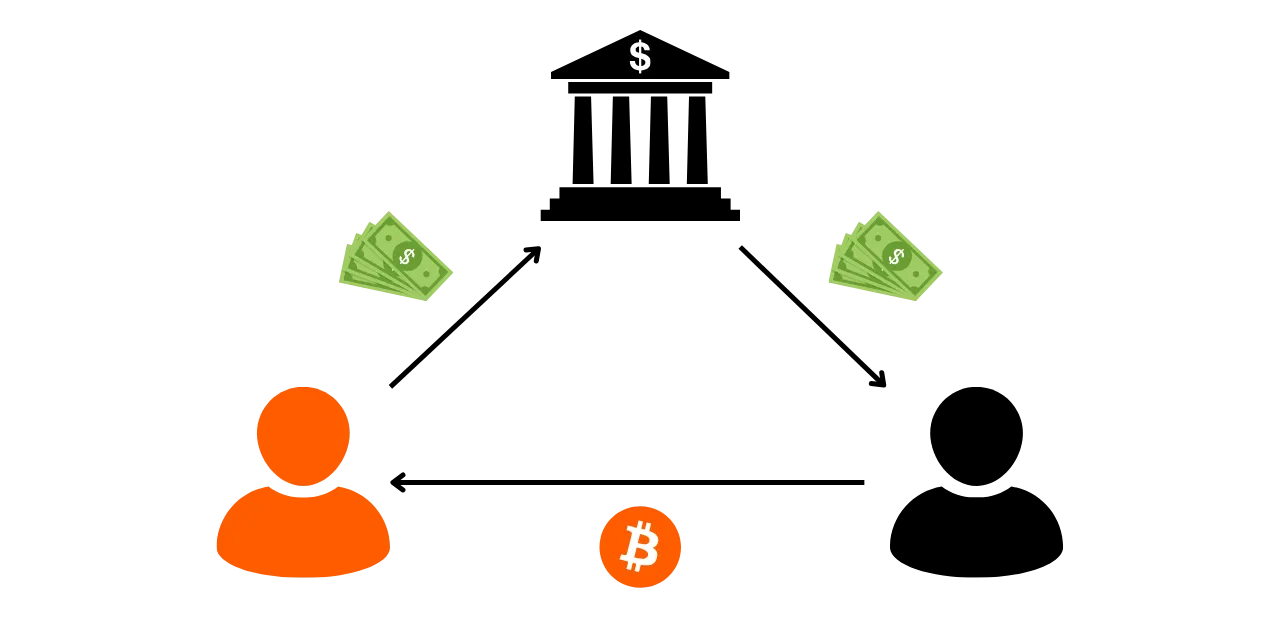

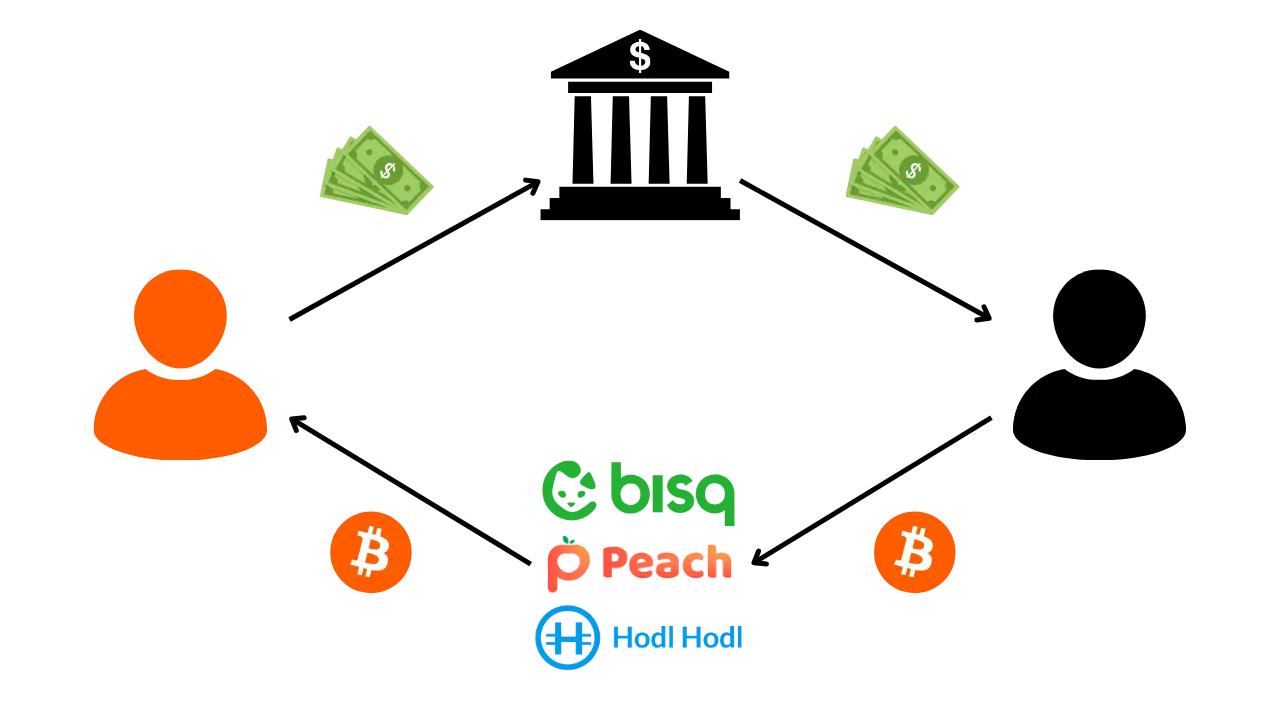

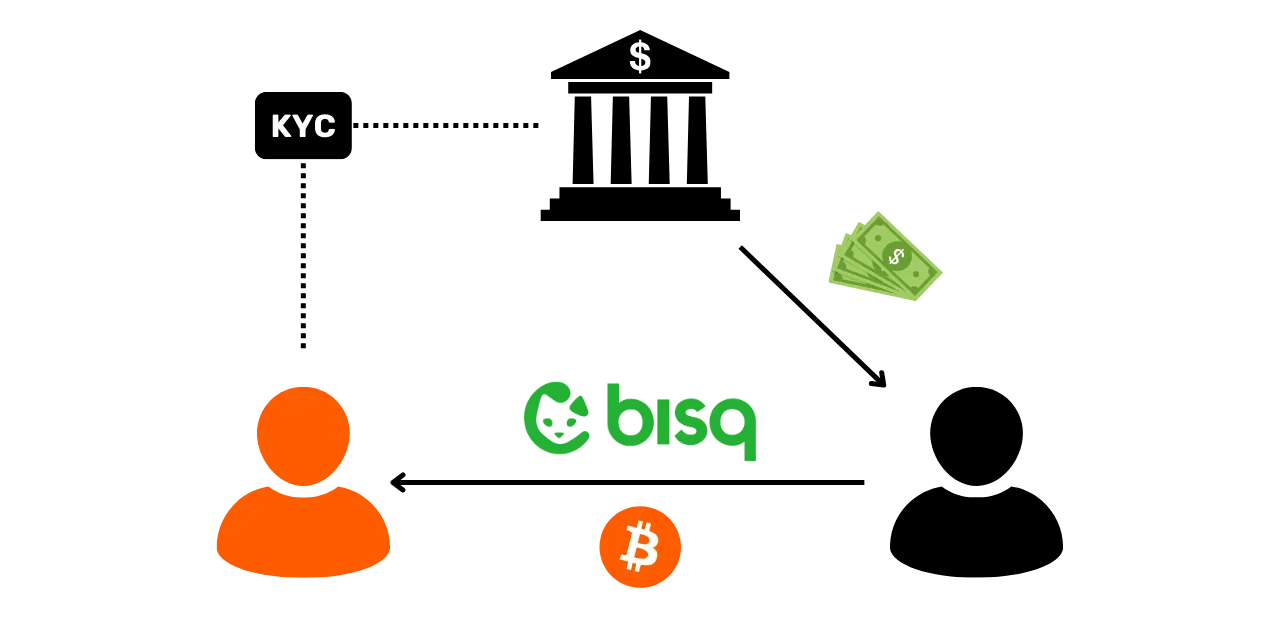

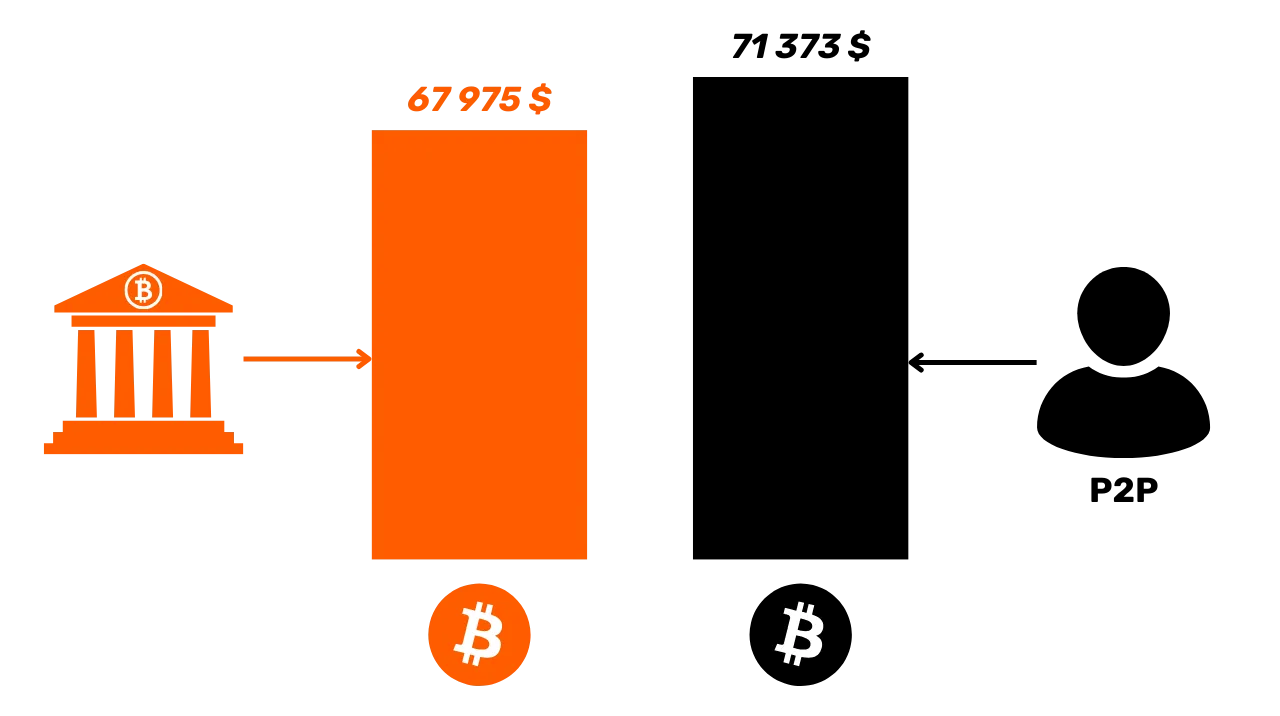

Na terceira secção do nosso curso de formação, vamos ao que interessa: a prática! O objetivo é dominar todas as melhores práticas essenciais que devem tornar-se reflexos naturais para qualquer utilizador de Bitcoin. Iremos abordar a utilização de endereços em branco, etiquetagem, consolidação, utilização de nós completos, bem como KYC e métodos de aquisição. O objetivo é fornecer-lhe uma visão geral abrangente das armadilhas a evitar, a fim de estabelecer uma base sólida na nossa busca para proteger a privacidade. Para algumas destas práticas, será orientado para um tutorial específico sobre a forma de as implementar.

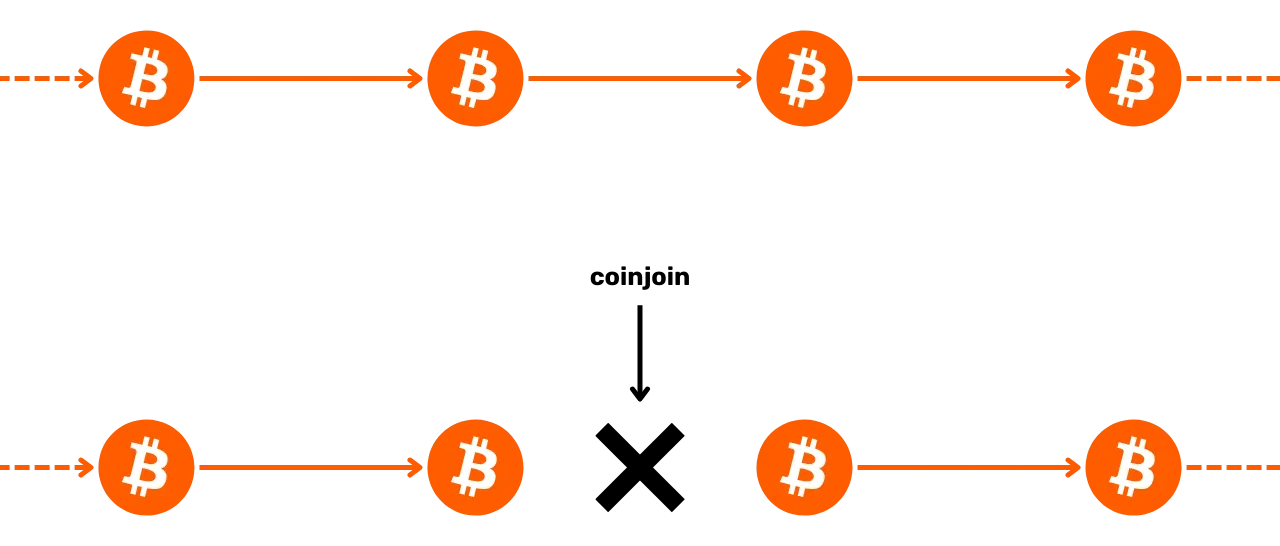

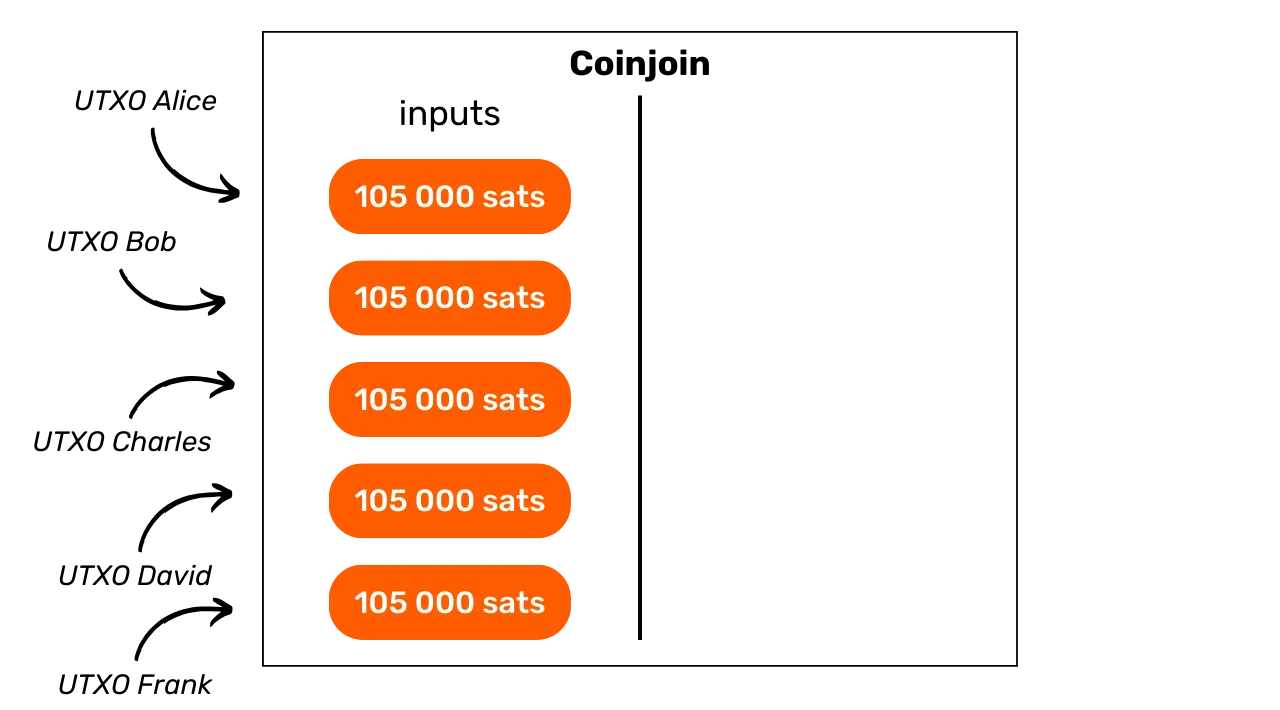

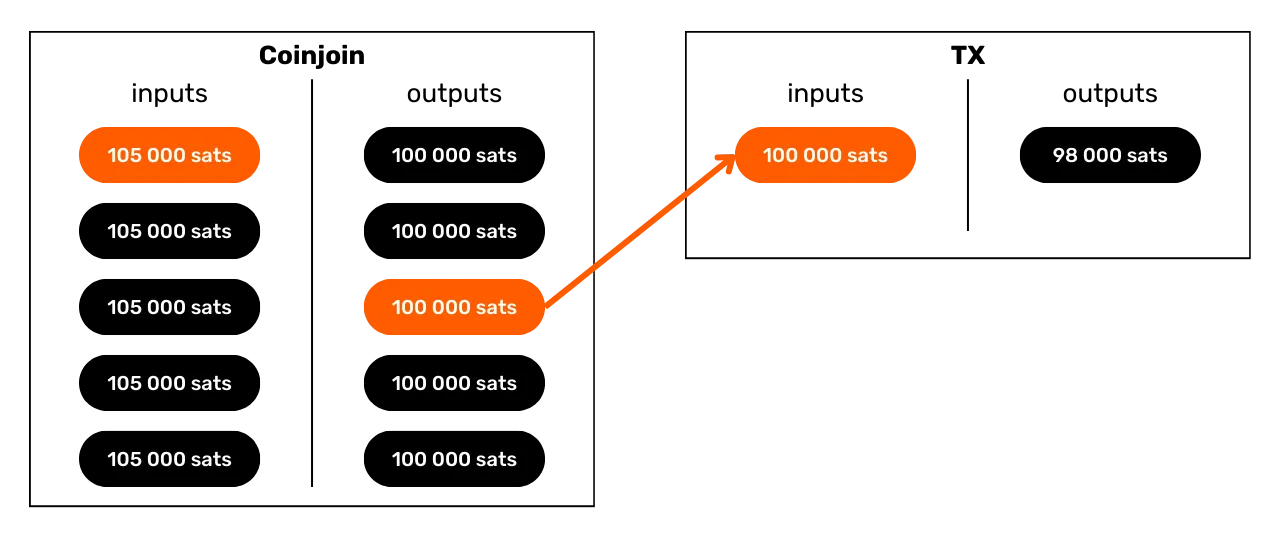

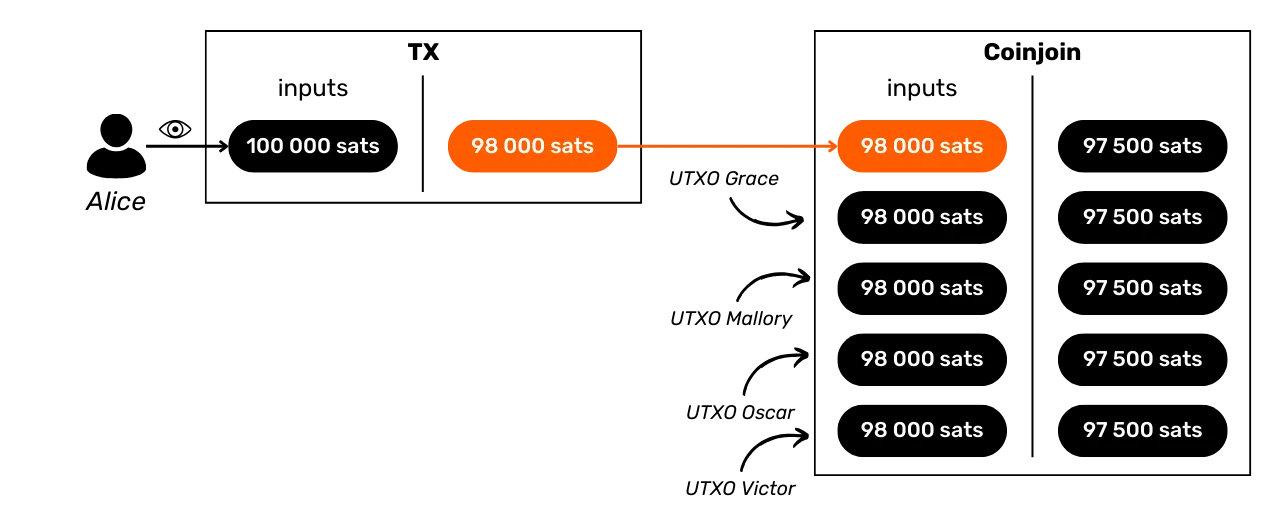

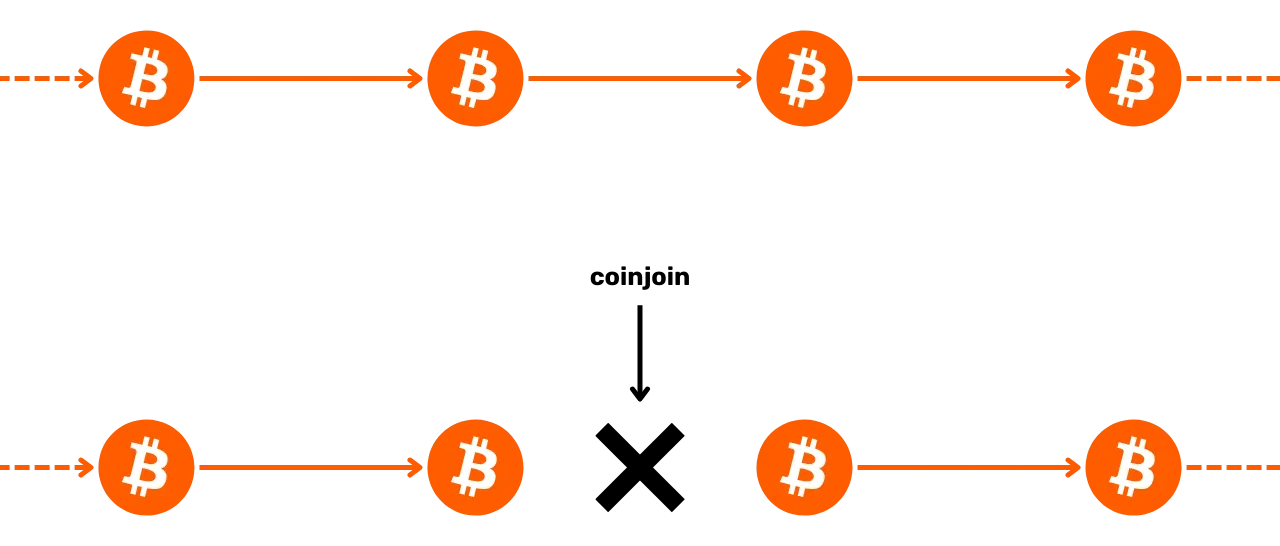

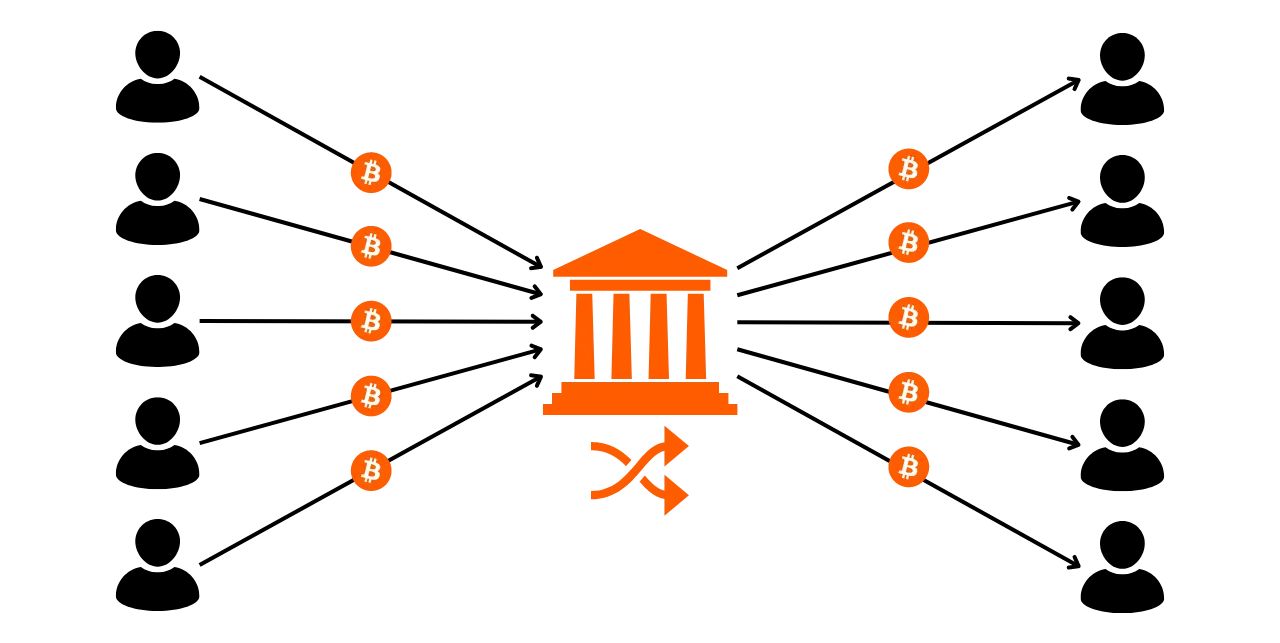

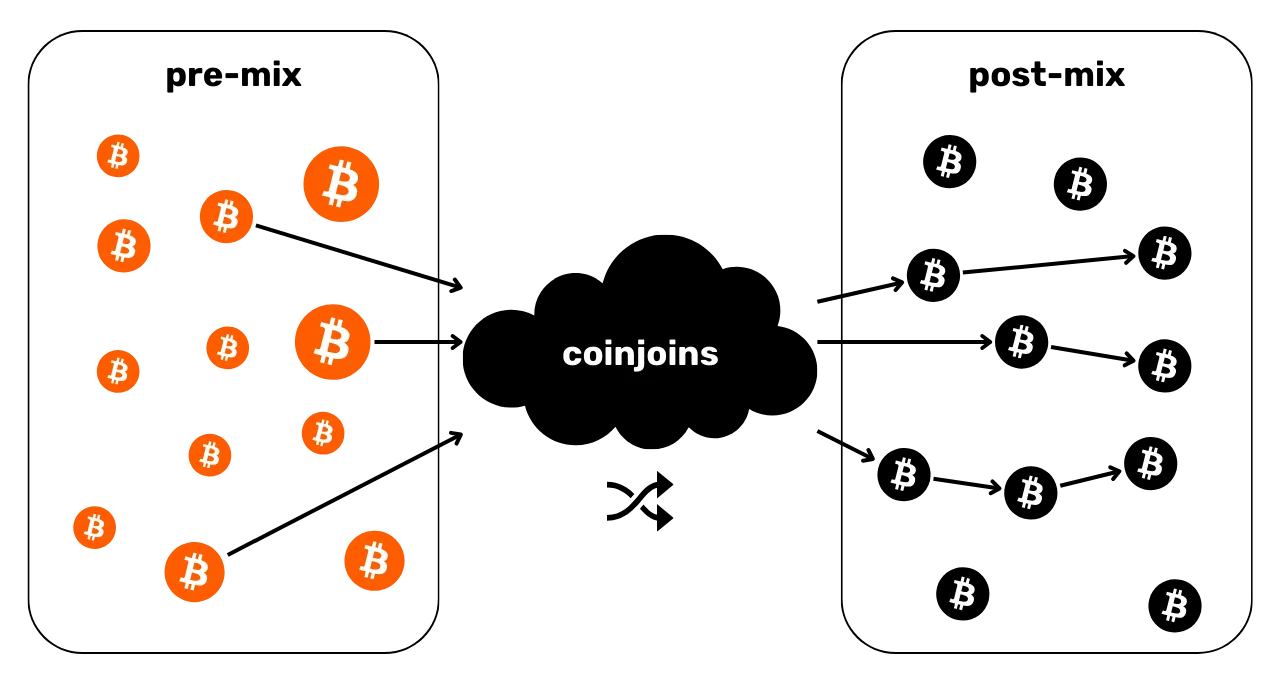

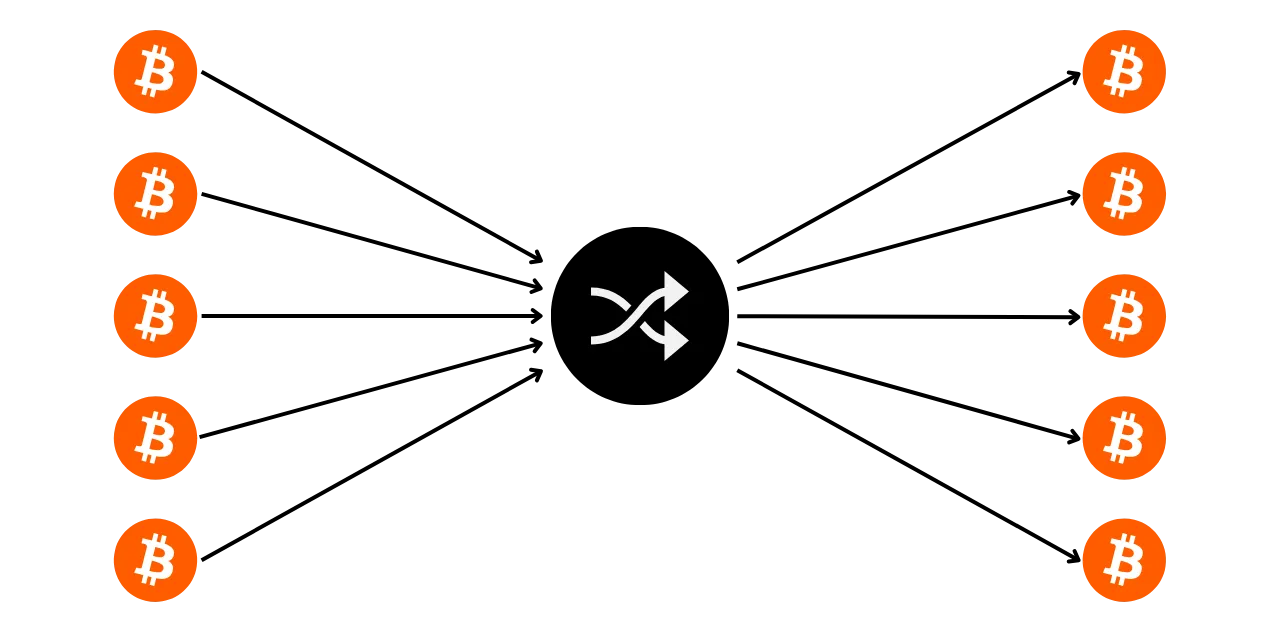

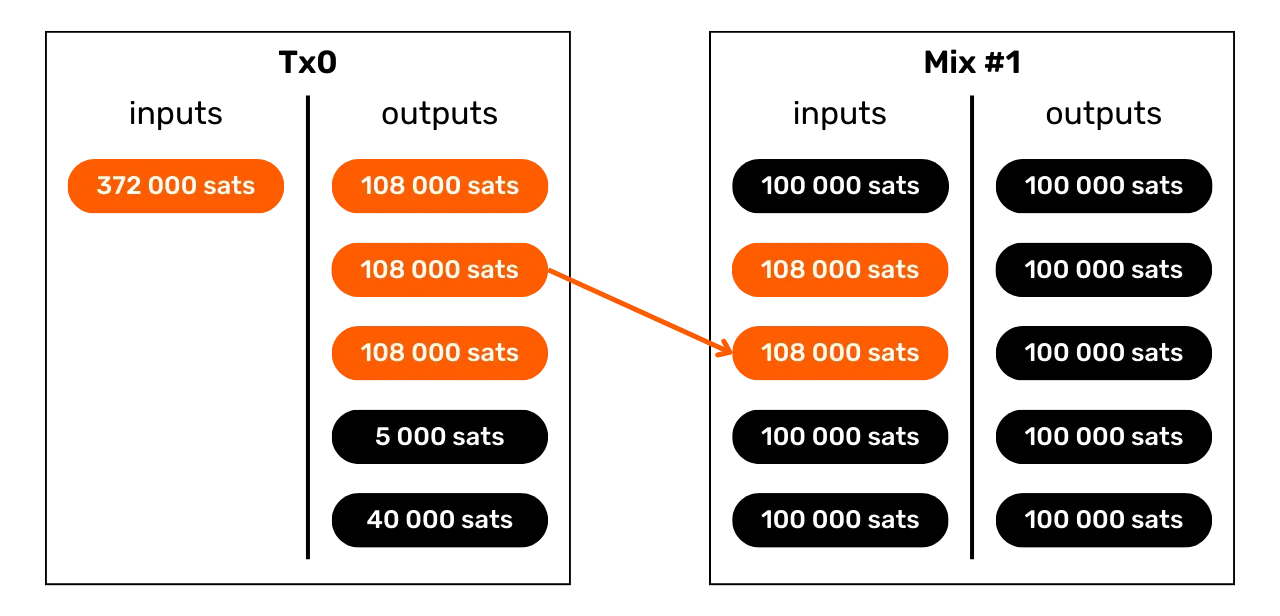

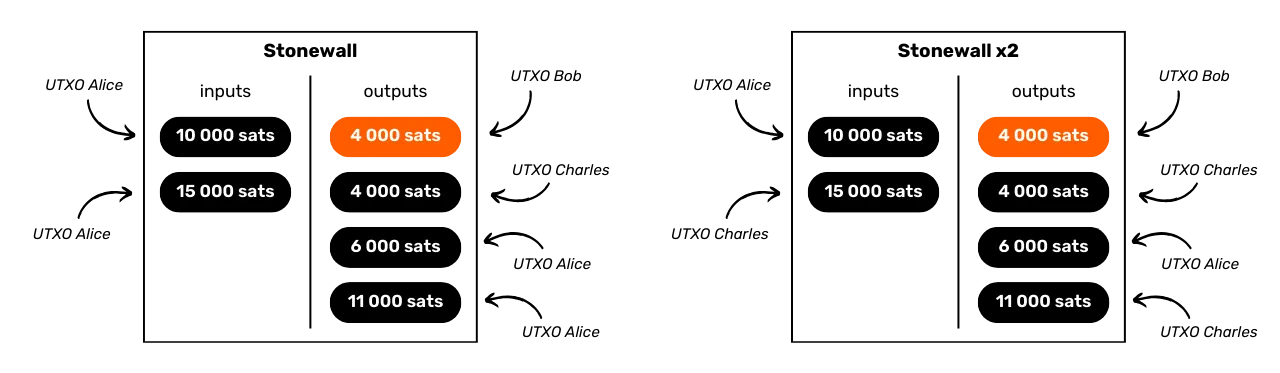

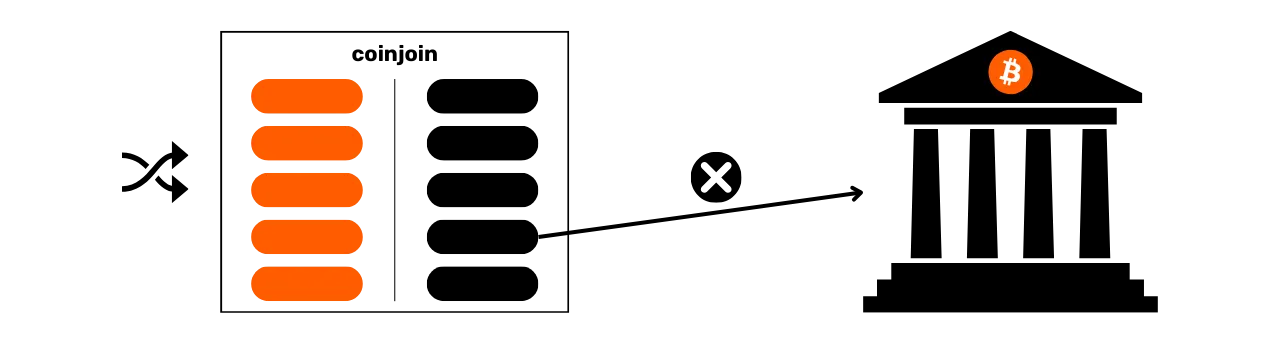

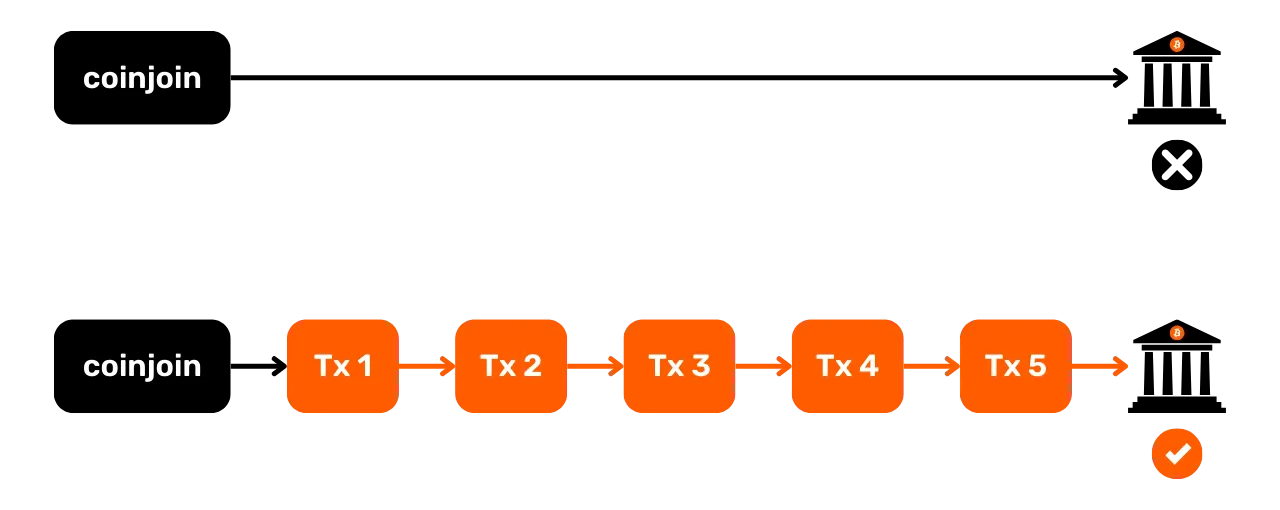

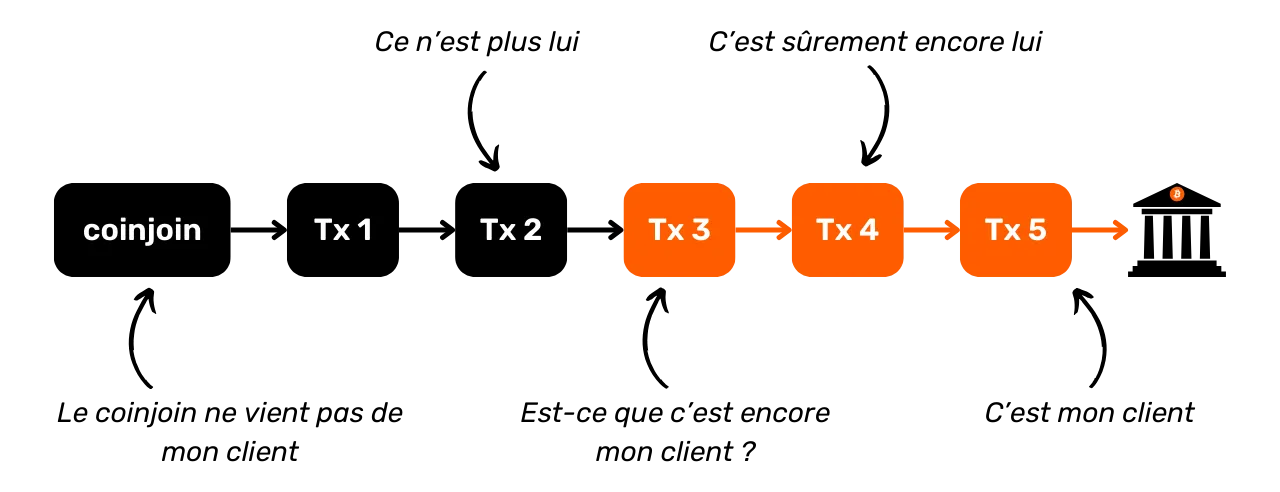

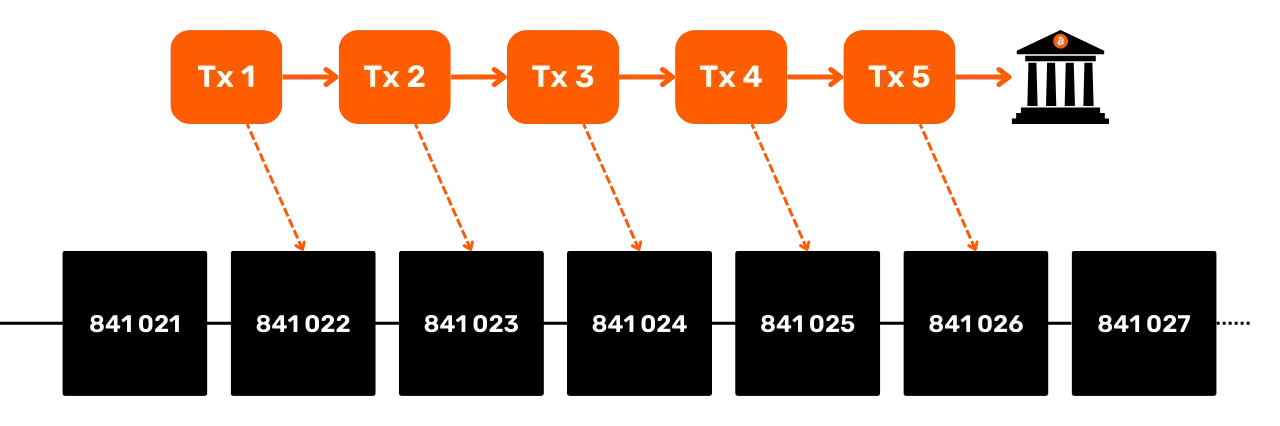

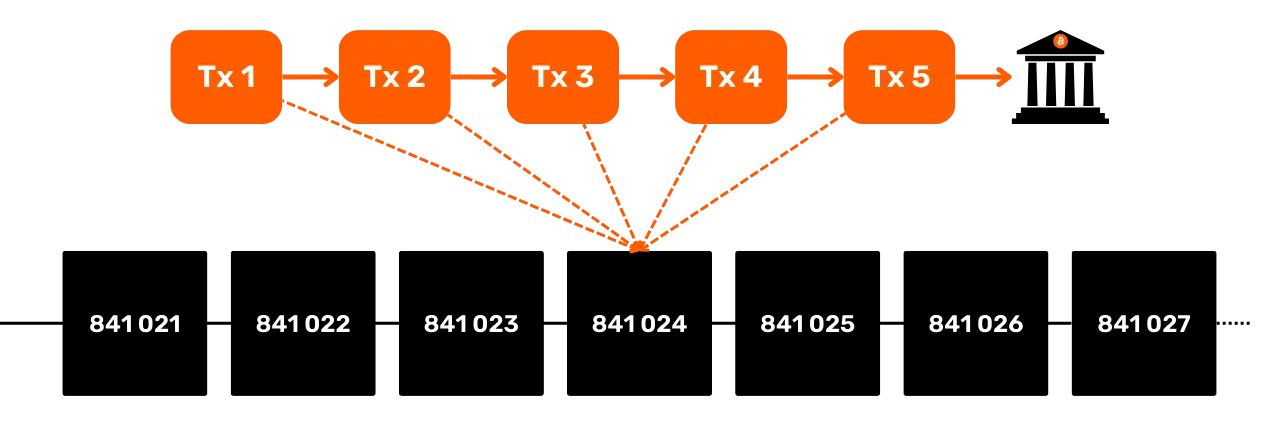

Secção 4: Compreender as transacções coinjoin

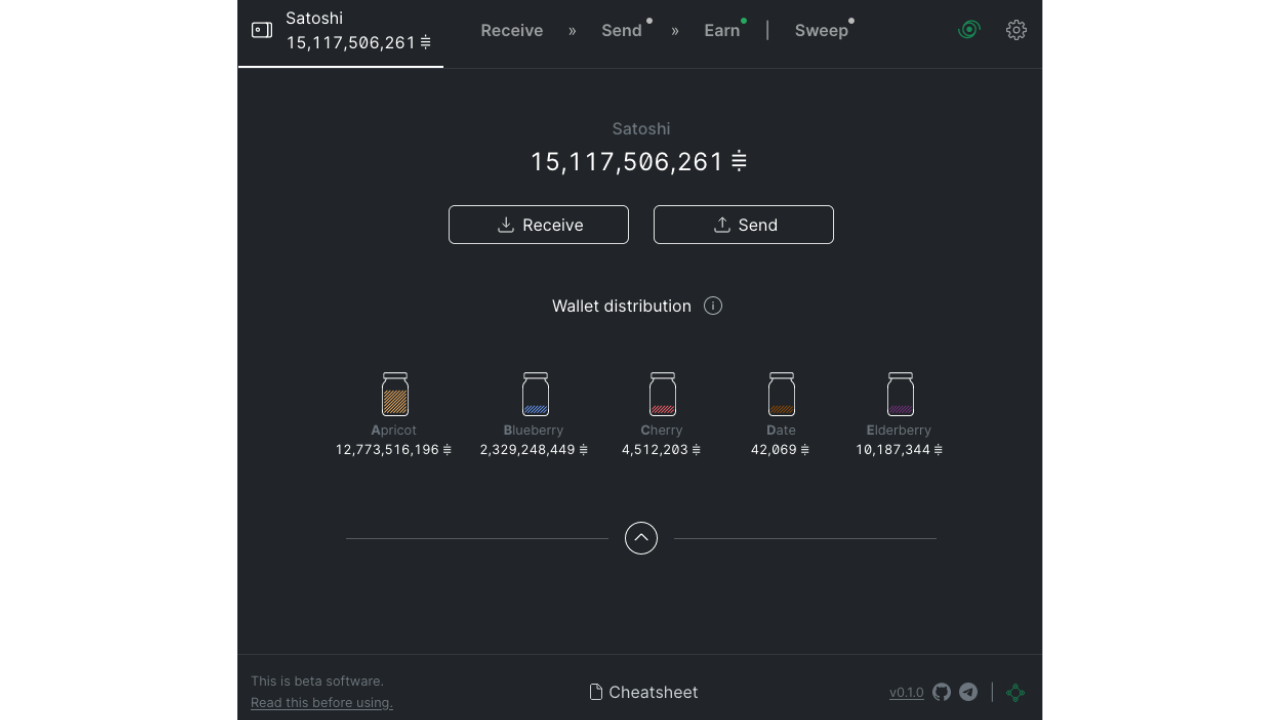

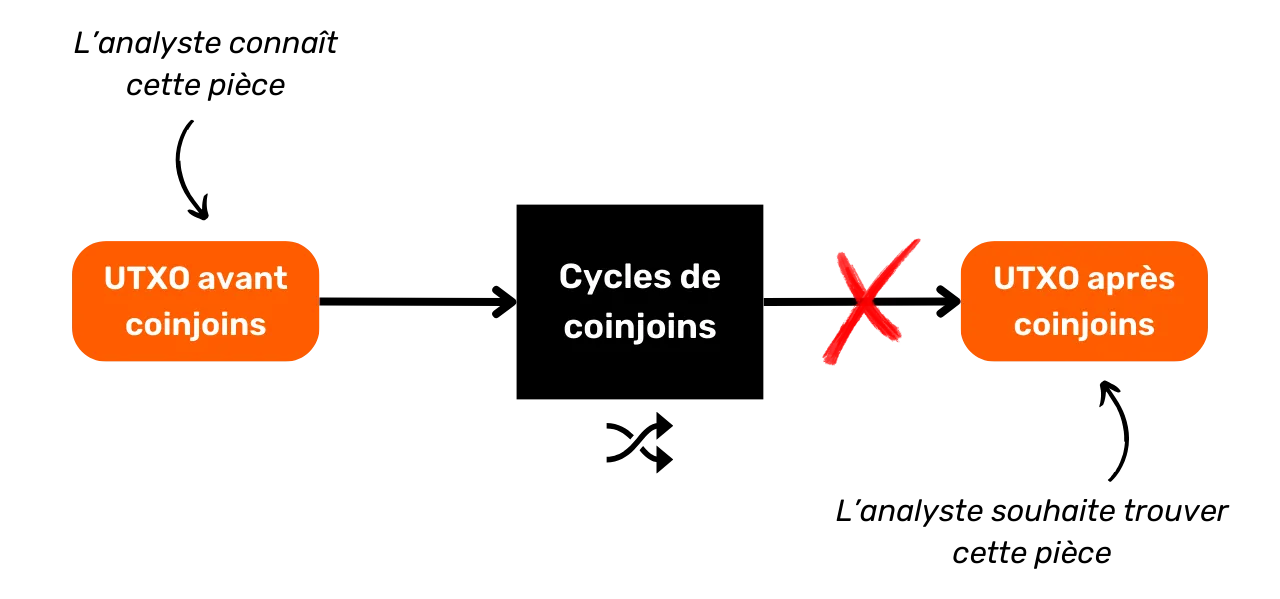

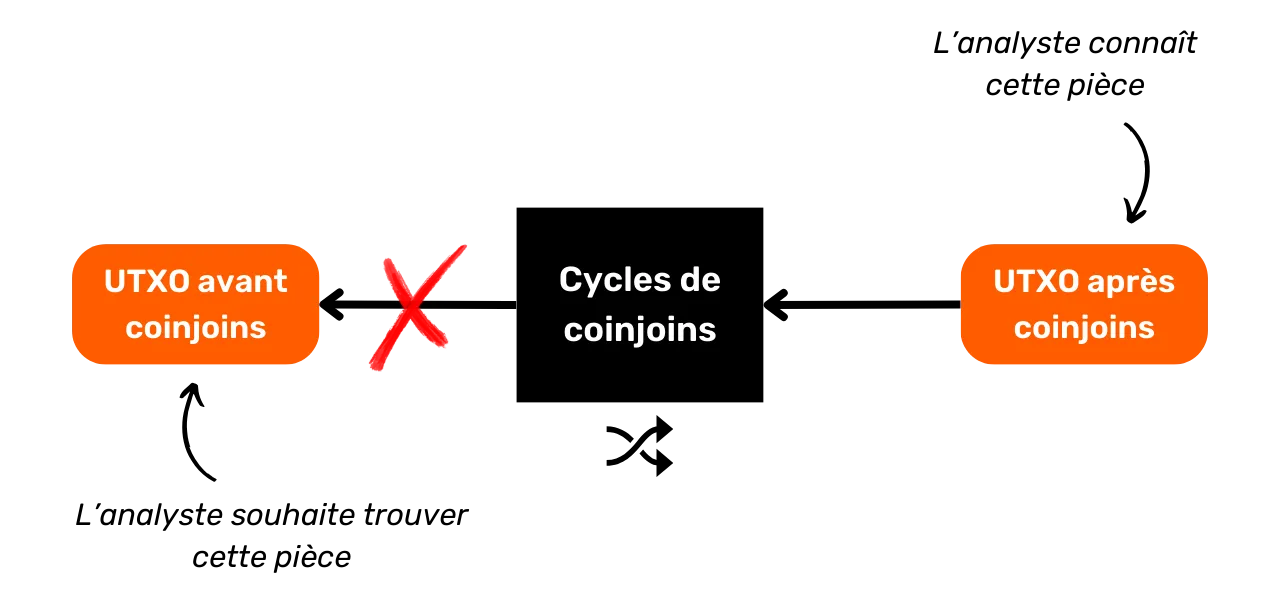

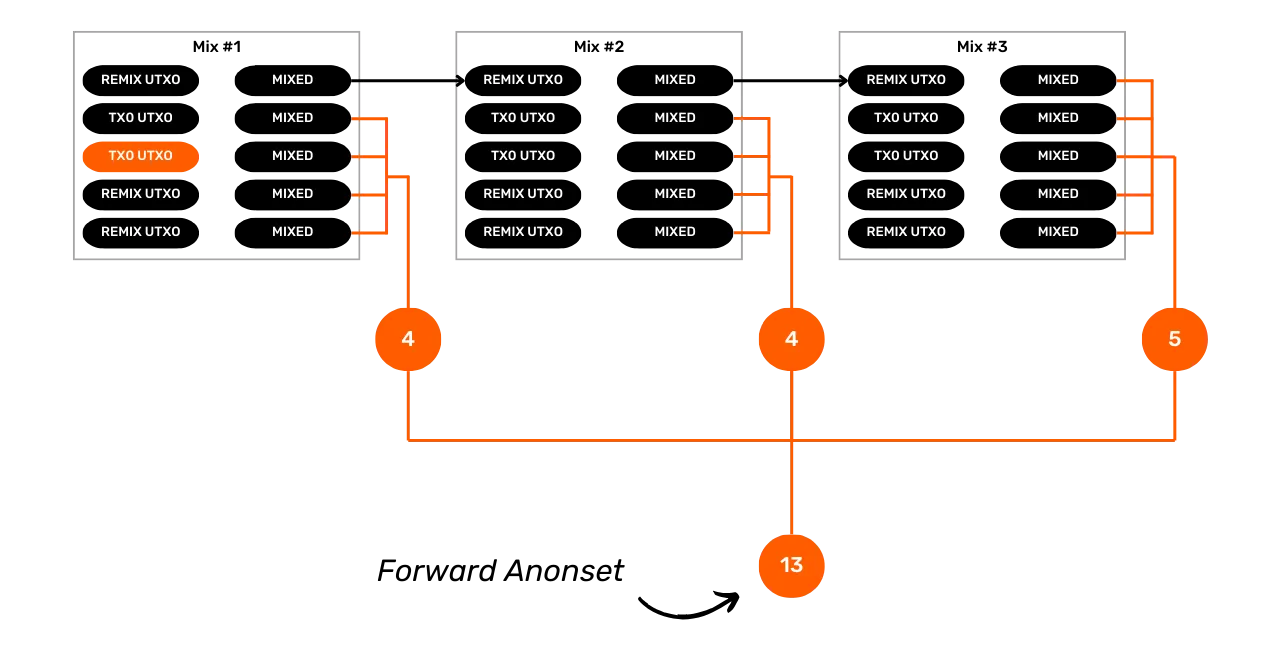

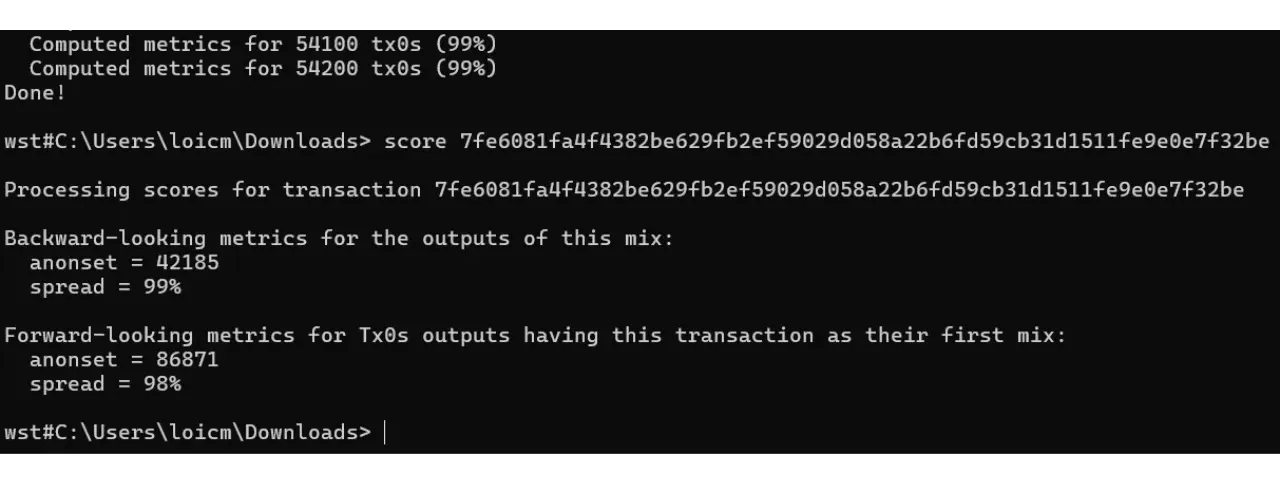

Como é que podemos falar de privacidade na Bitcoin sem mencionar os coinjoins? Na secção 4, descobrirá tudo o que precisa de saber sobre este método de mistura. Aprenderá o que são coinjoins, a sua história e objectivos, bem como os diferentes tipos de coinjoins que existem. Finalmente, para os utilizadores mais experientes, veremos o que são os anonsets e a entropia e como calculá-los.

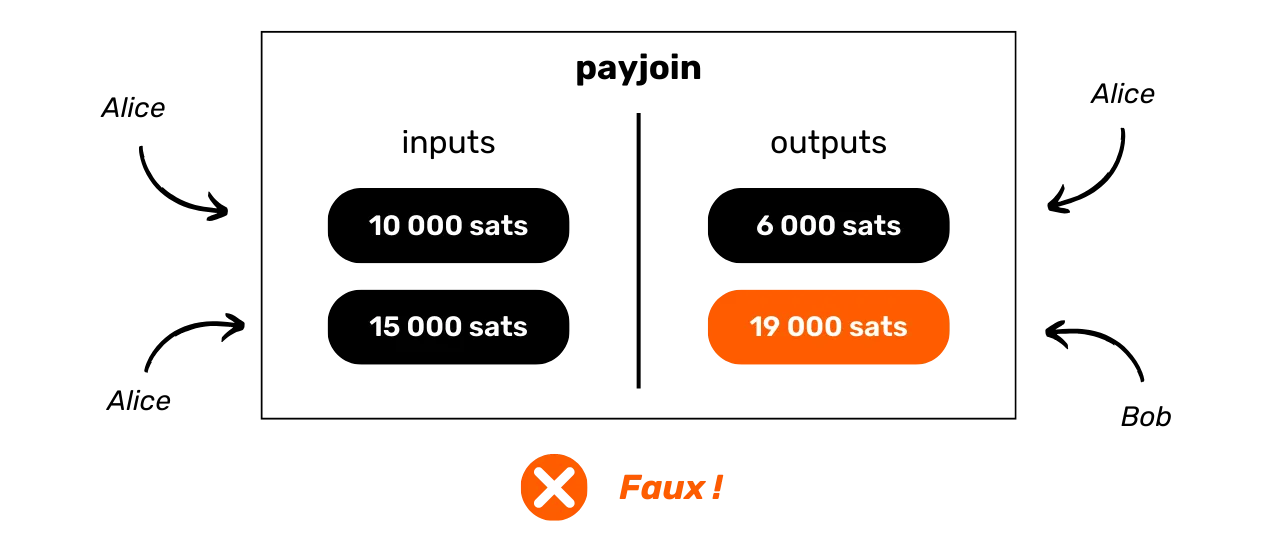

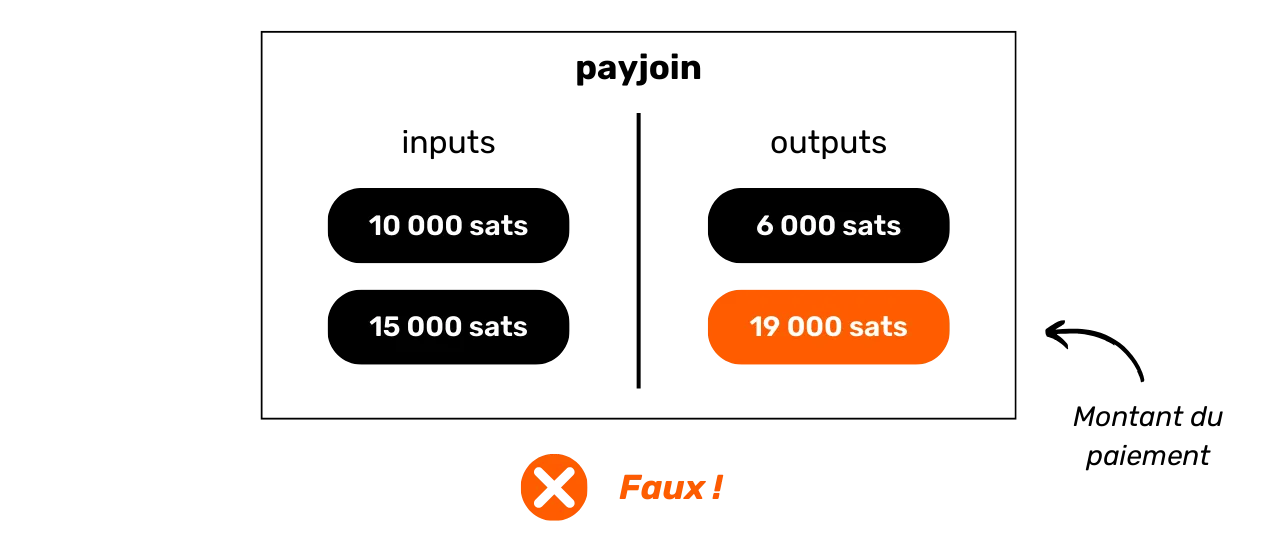

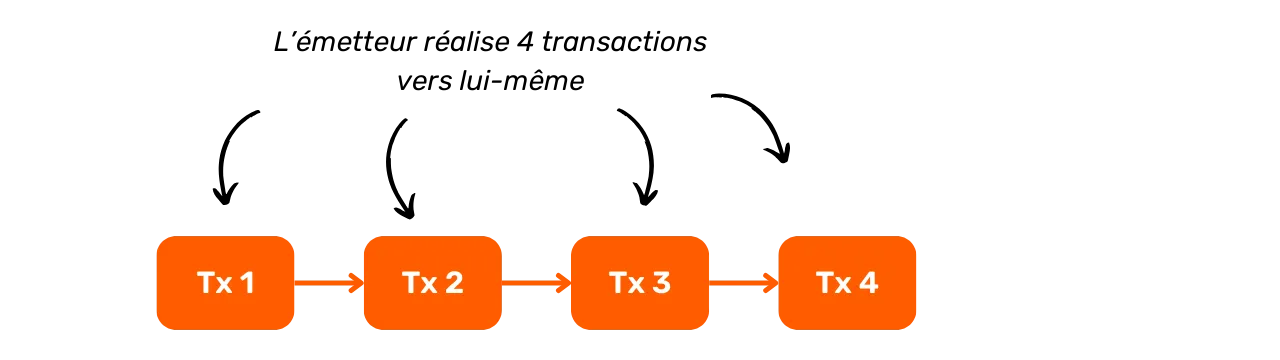

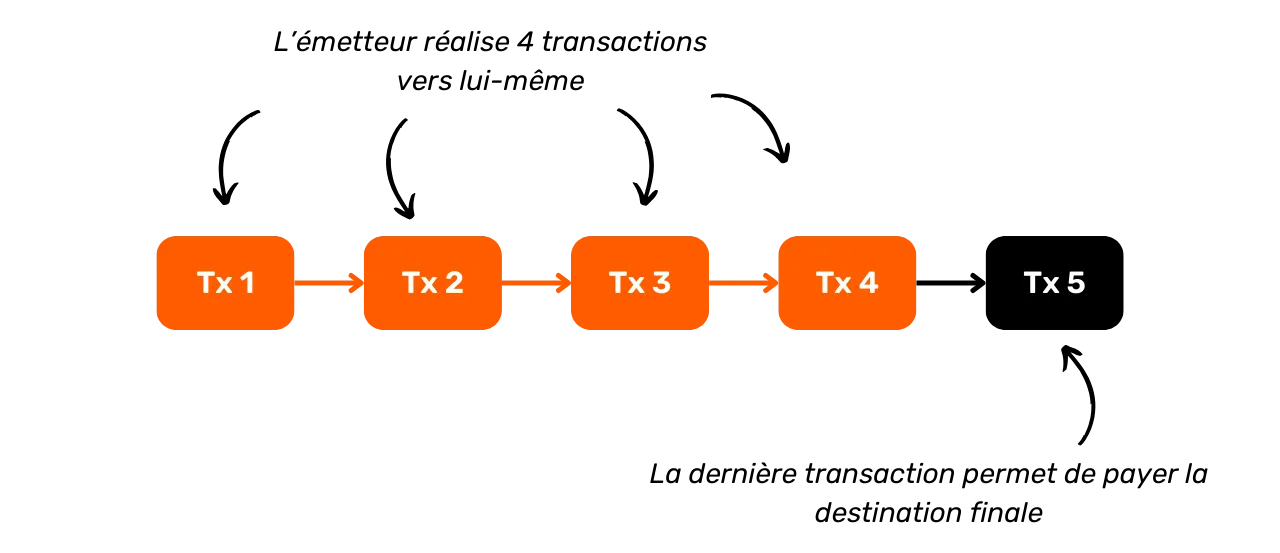

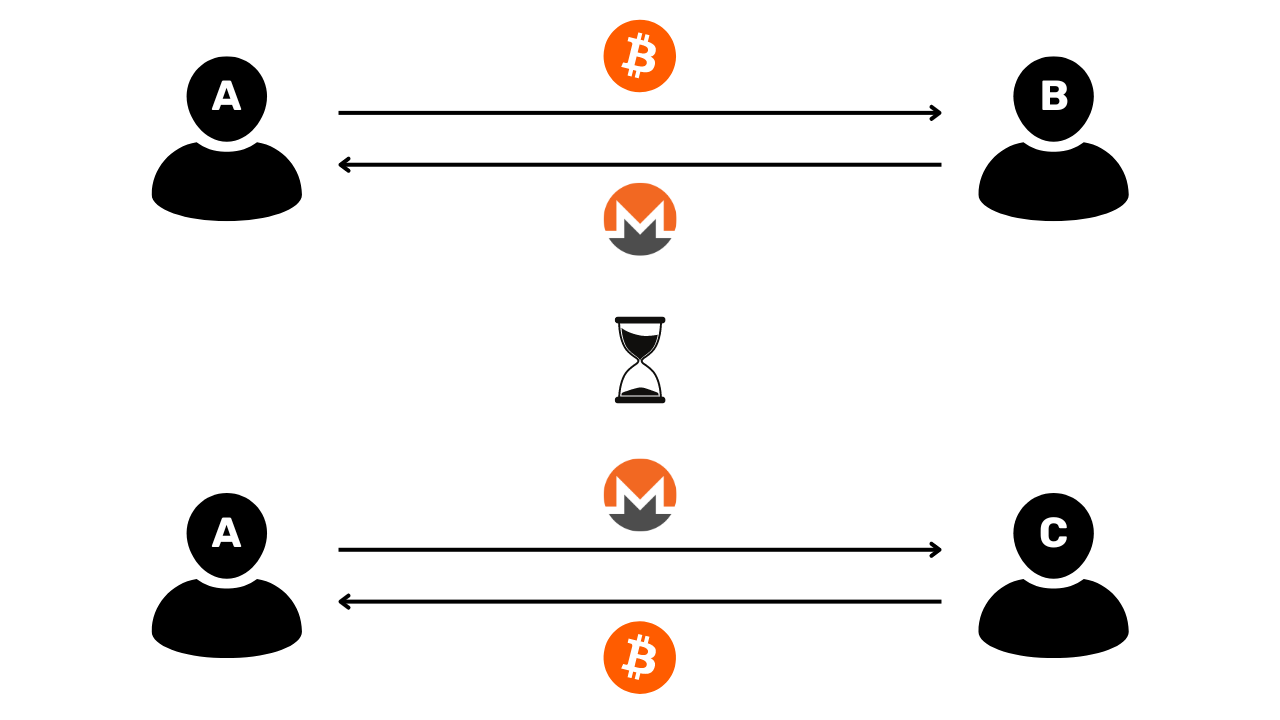

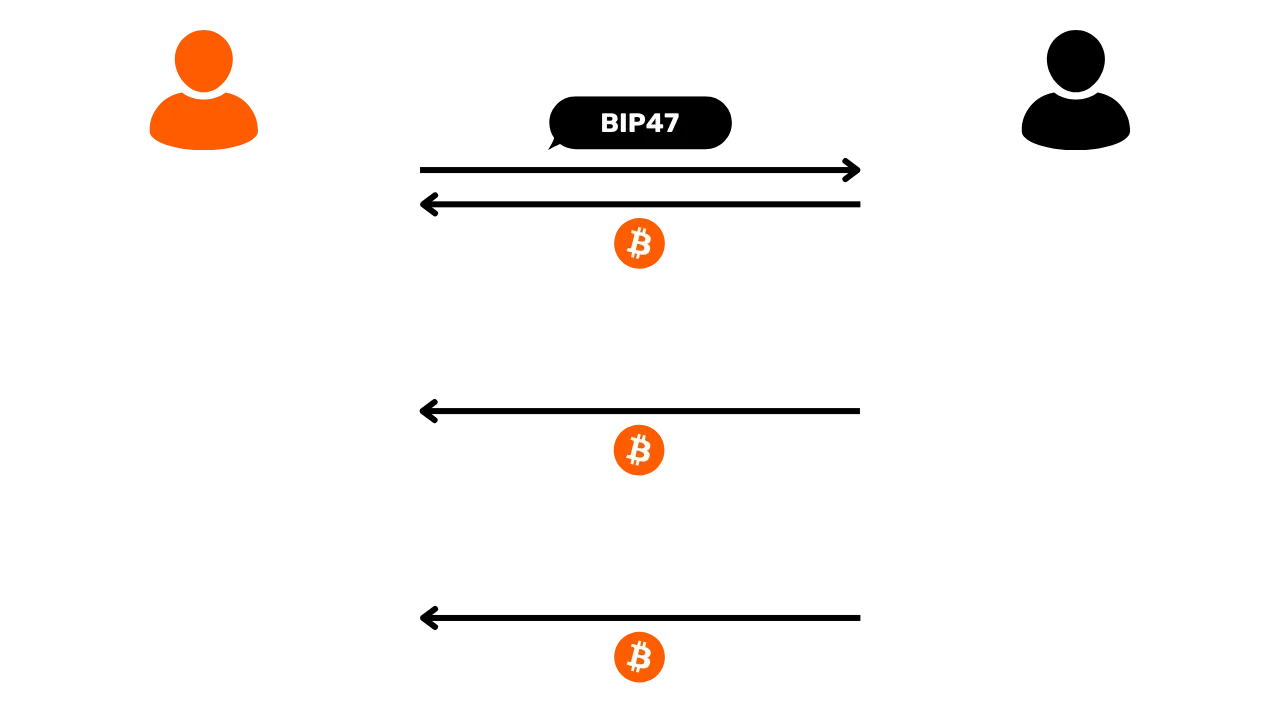

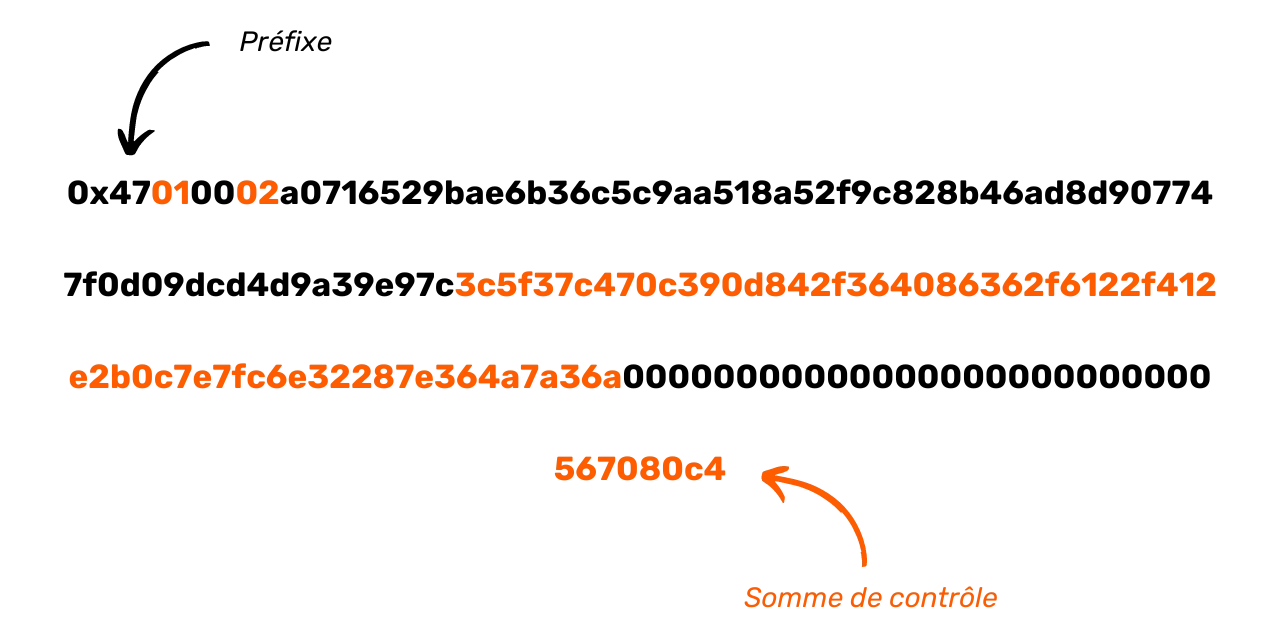

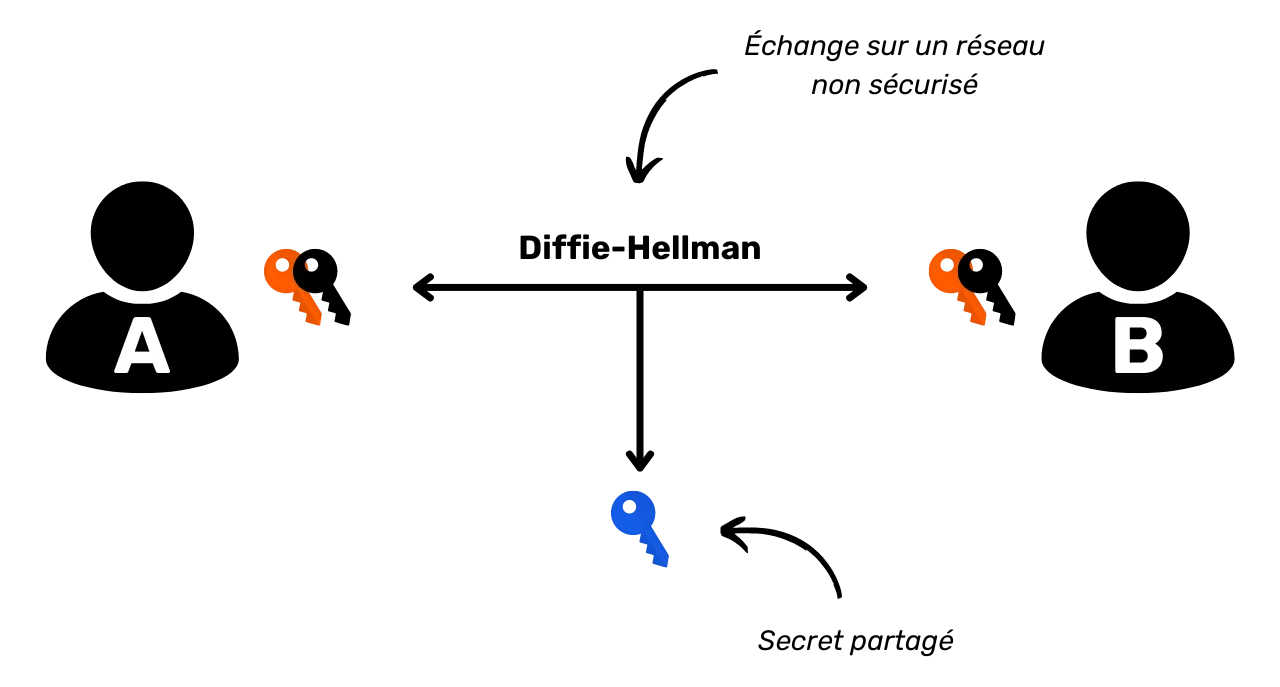

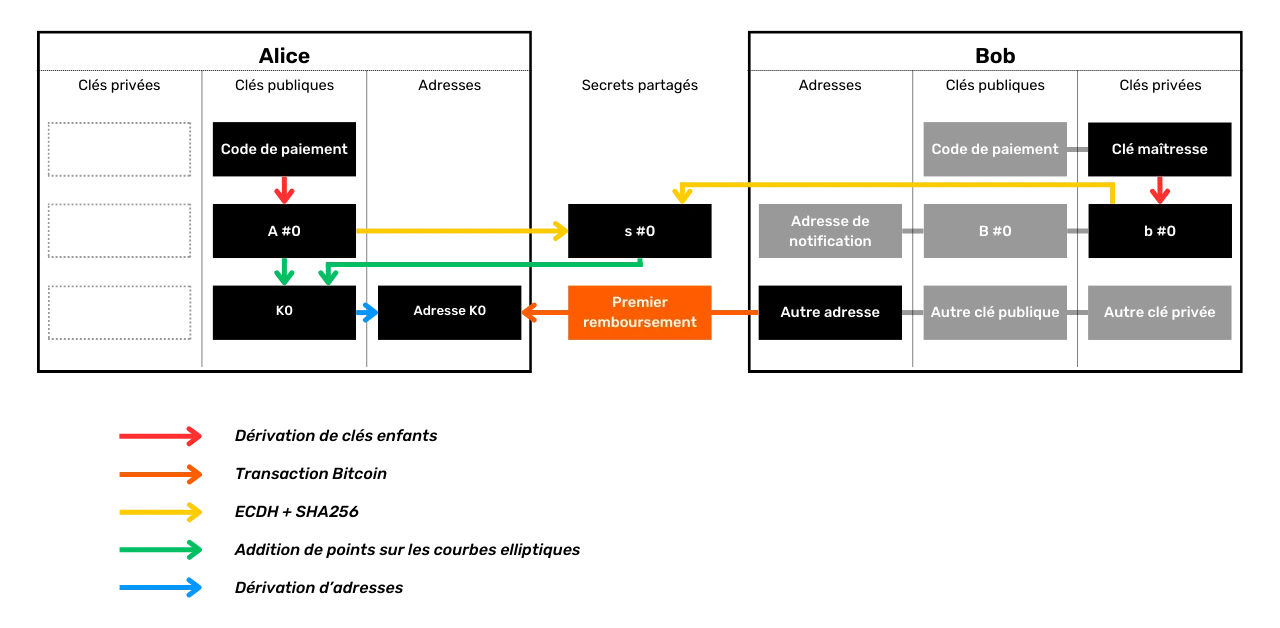

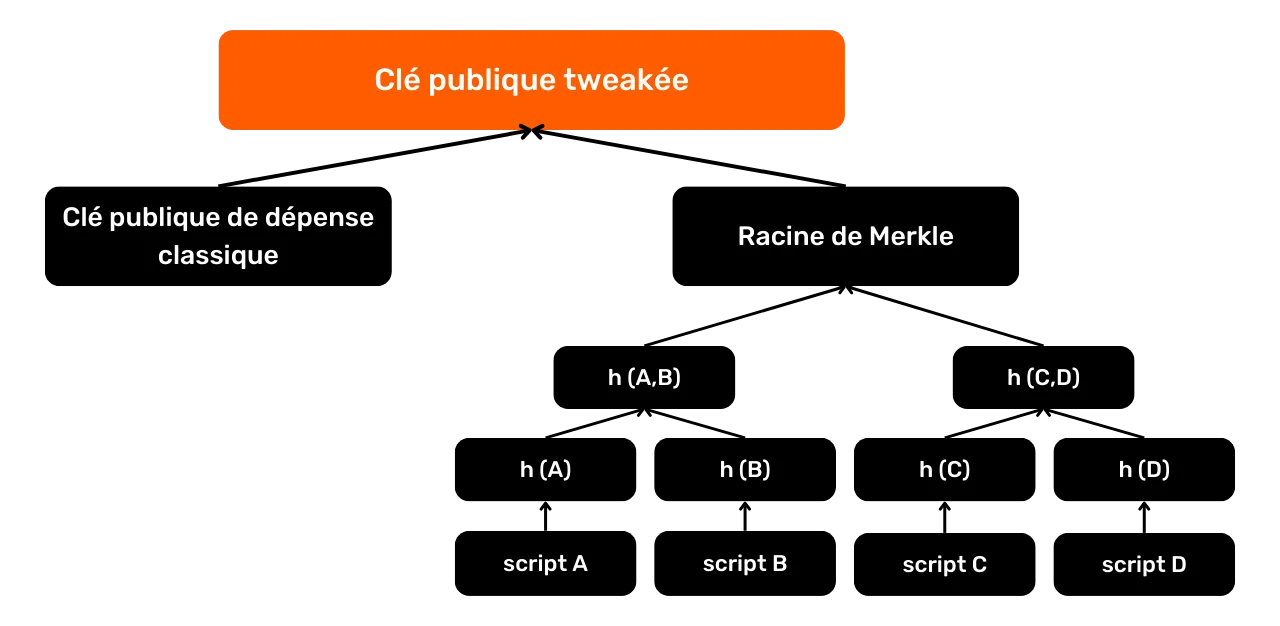

Secção 5: Compreender os desafios de outras técnicas avançadas de confidencialidade

Na quinta secção, vamos dar uma vista de olhos a todas as outras técnicas disponíveis para proteger a sua privacidade na Bitcoin, para além do coinjoin. Ao longo dos anos, os programadores têm demonstrado uma criatividade notável na conceção de ferramentas dedicadas à privacidade. Analisaremos todos estes métodos, como o payjoin, as transacções colaborativas, o Coin Swap e o Atomic Swap, detalhando o seu funcionamento, os seus objectivos e as suas fraquezas.

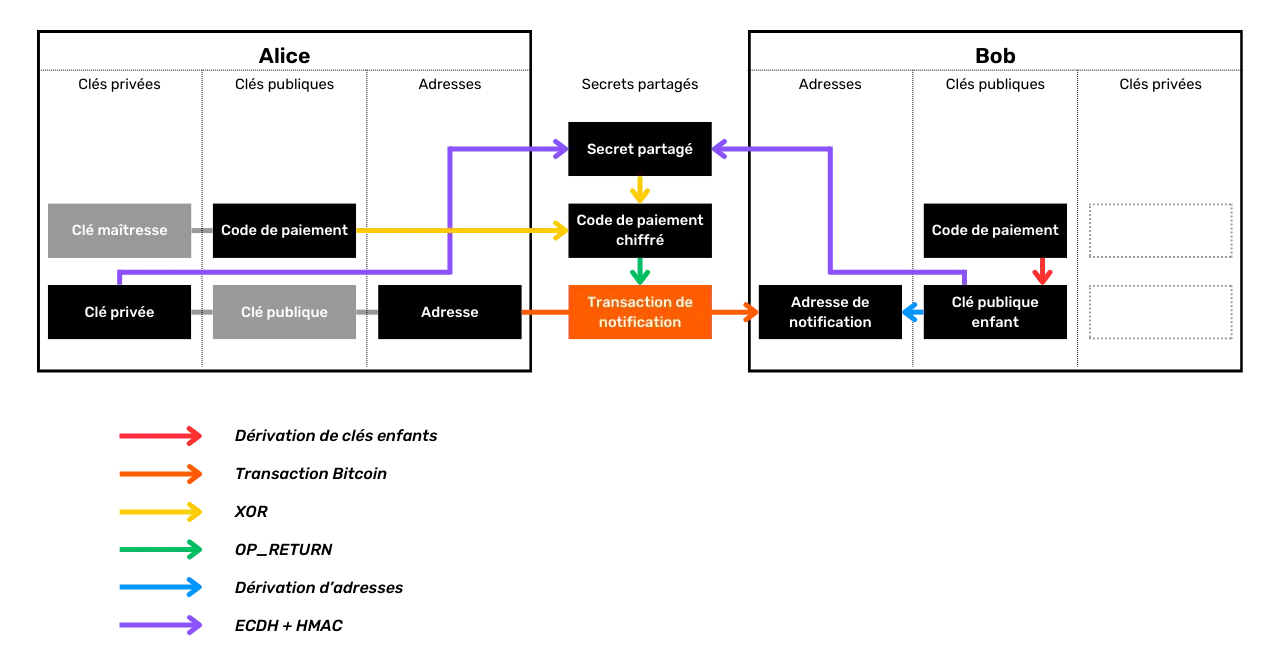

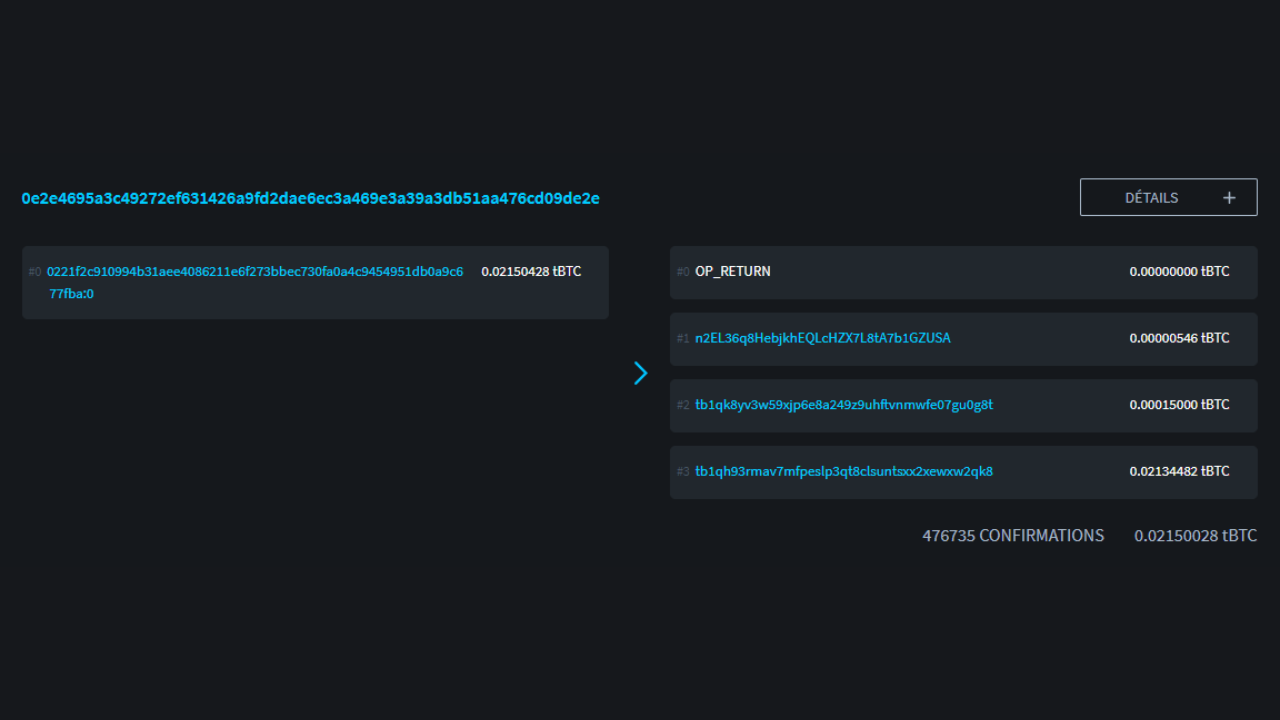

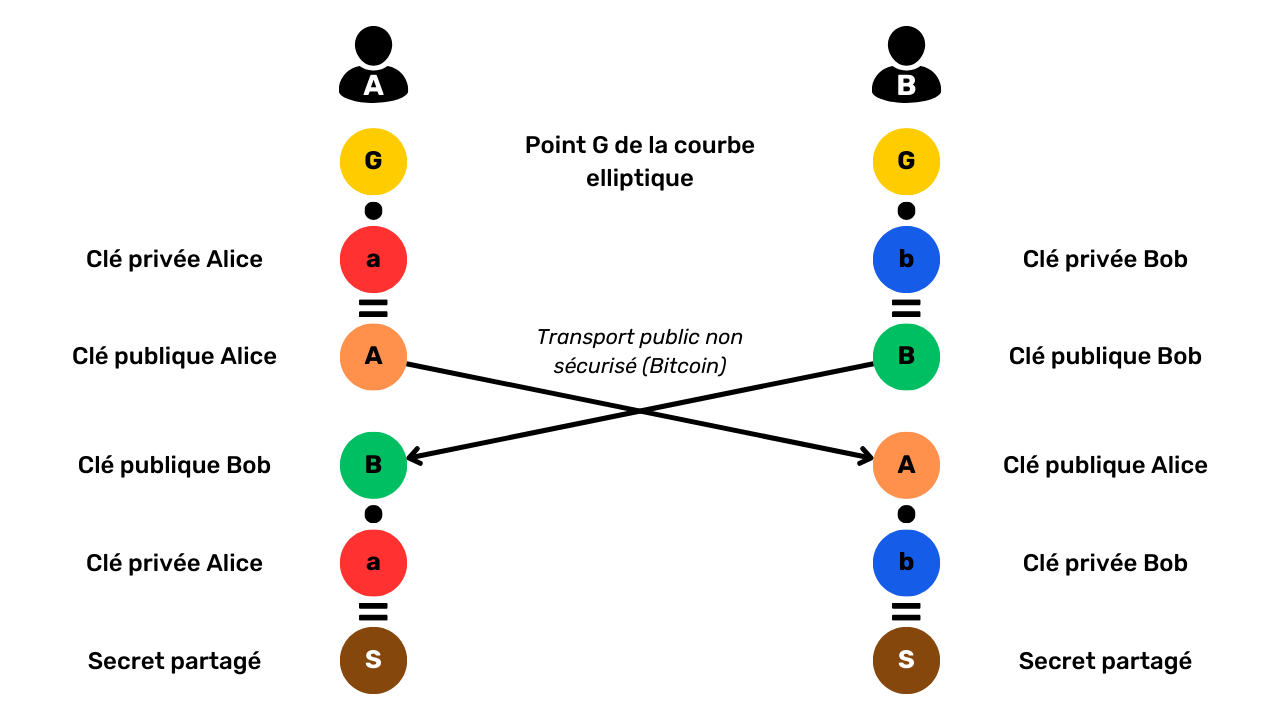

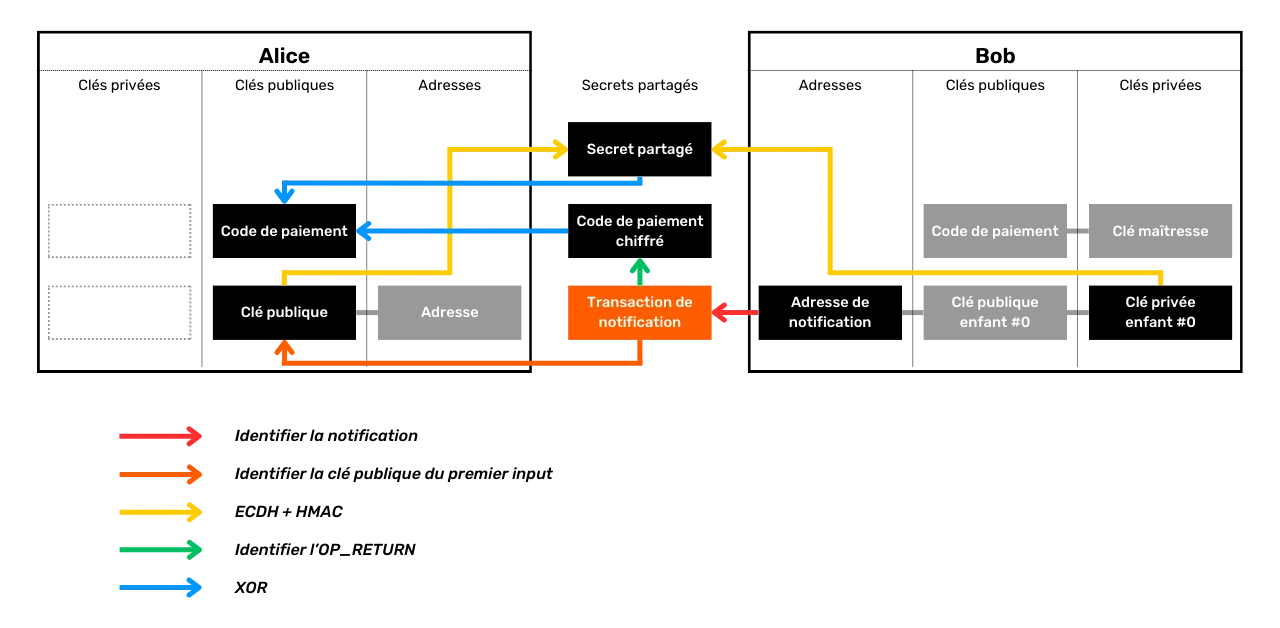

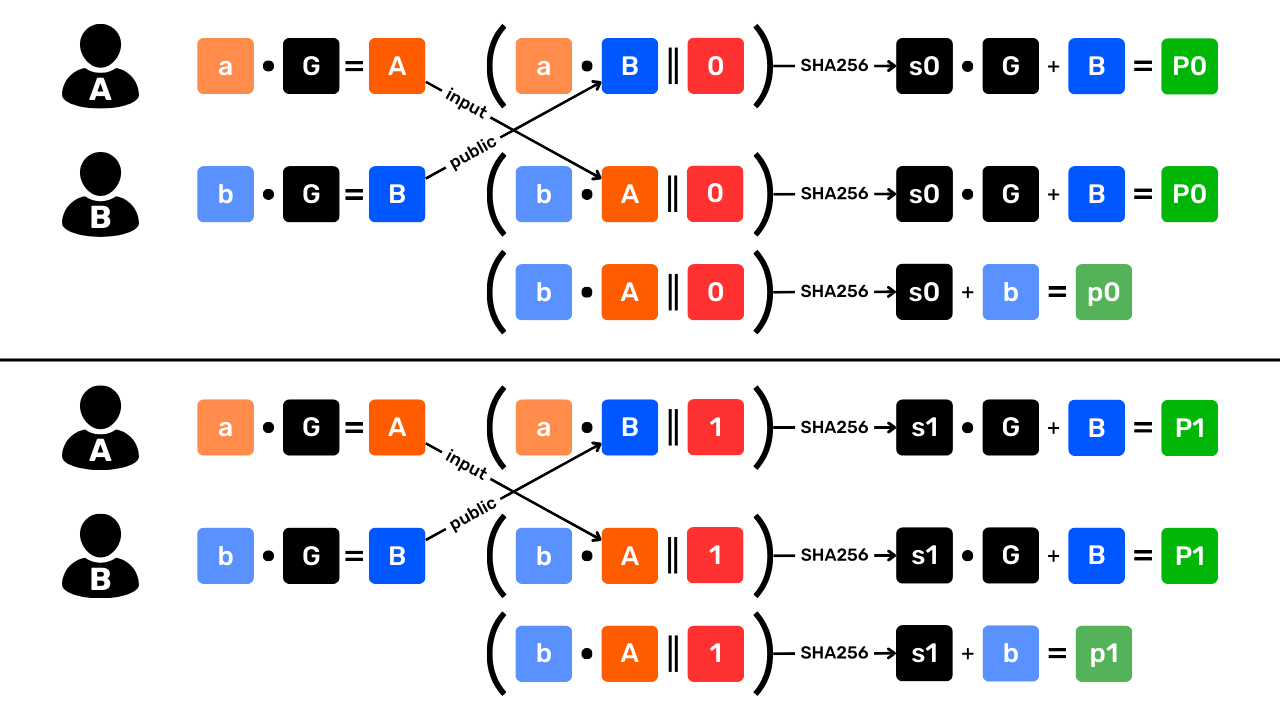

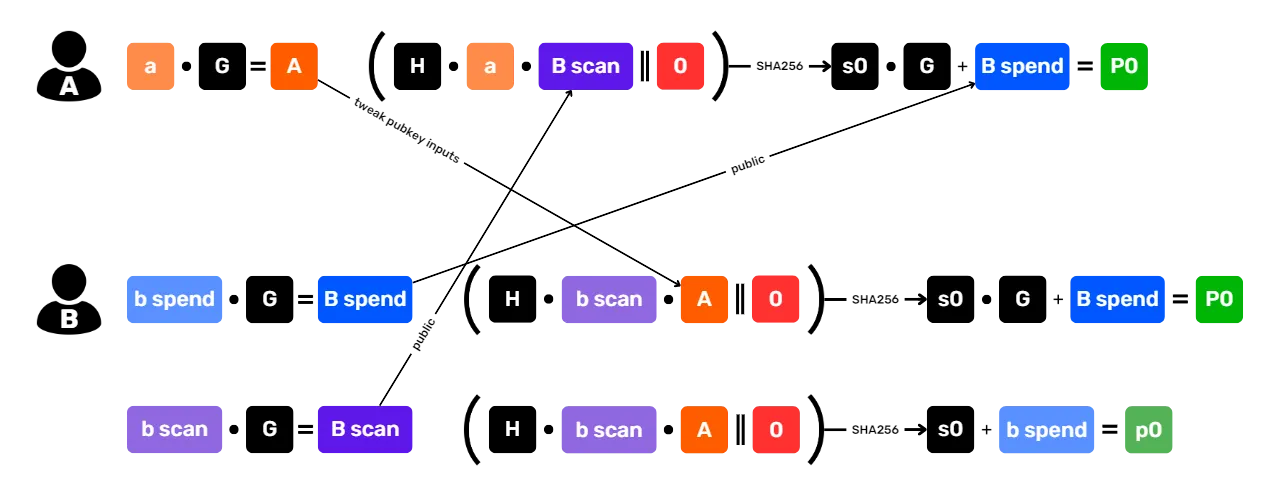

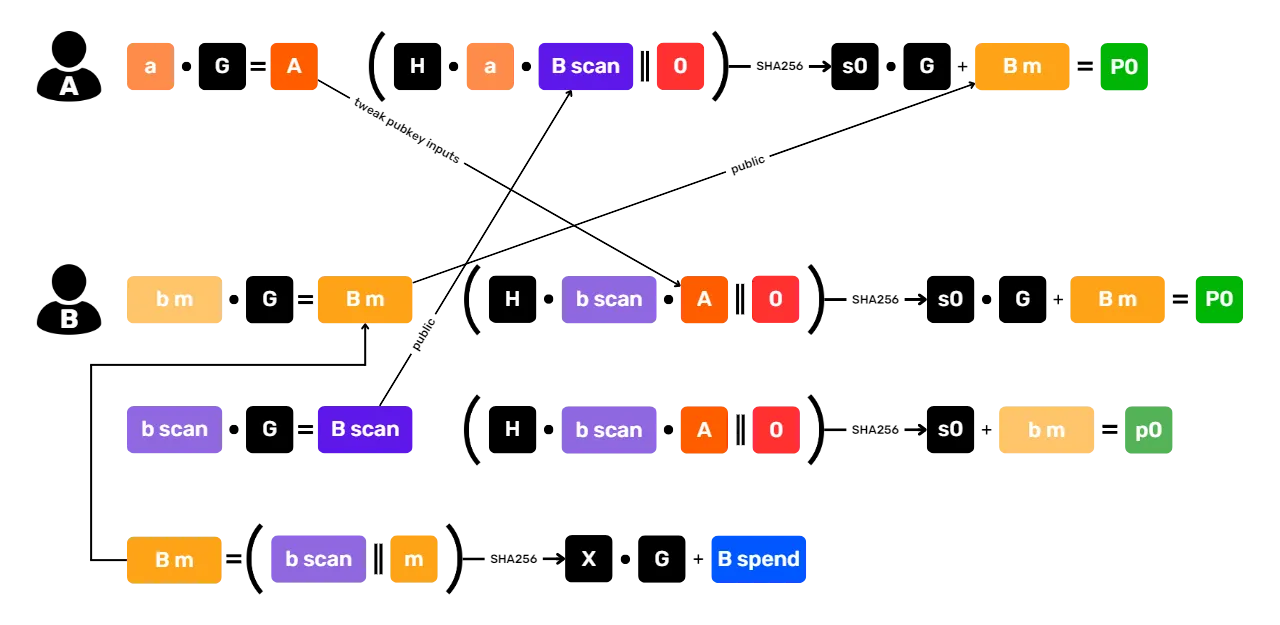

Também analisaremos a privacidade ao nível da rede de nós e da disseminação de transacções. Também discutiremos os vários protocolos que foram propostos ao longo dos anos para melhorar a privacidade do utilizador na Bitcoin, incluindo protocolos de endereço estático.

Pronto para explorar os meandros da privacidade no Bitcoin? Vamos lá!

Pronto para explorar os meandros da privacidade no Bitcoin? Vamos lá!

Definições e conceitos-chave

O modelo UTXO da Bitcoin

A Bitcoin é, antes de mais, uma moeda, mas sabe realmente como as BTC são representadas no protocolo?

UTXOs sobre Bitcoin: o que são?

O protocolo Bitcoin baseia-se no modelo UTXO, que significa "Unspent Transaction Output" (saída de transação não gasta).

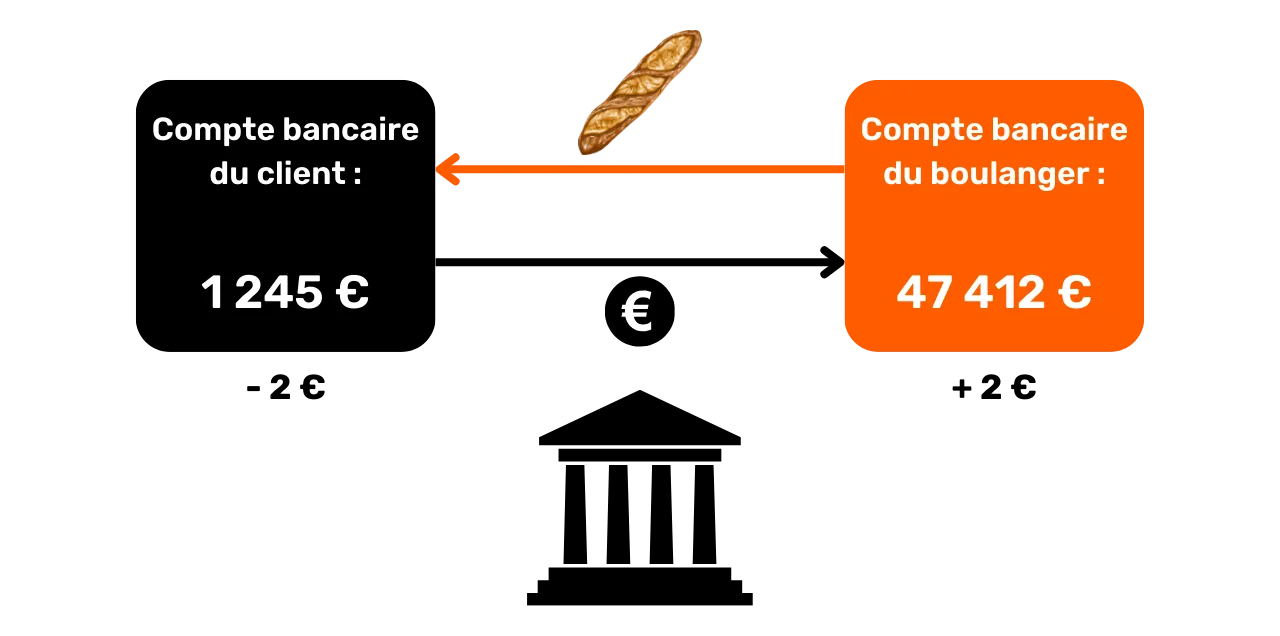

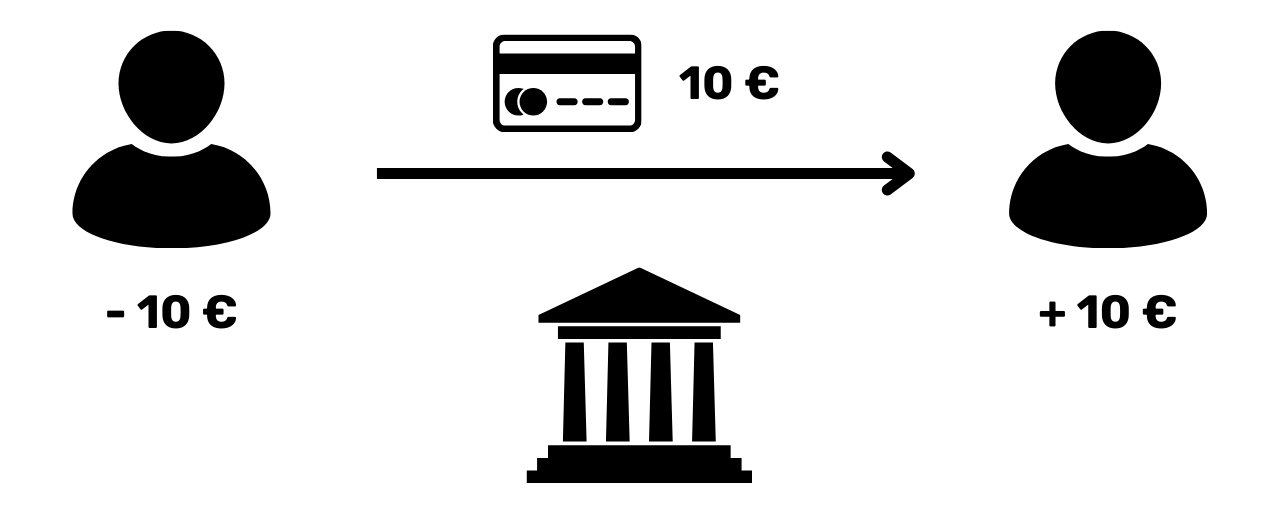

Este modelo difere profundamente dos sistemas bancários tradicionais, que se baseiam num mecanismo de contas e saldos para acompanhar os fluxos financeiros. De facto, no sistema bancário, os saldos individuais são mantidos em contas associadas a uma identidade. Por exemplo, quando compra uma baguete a um padeiro, o seu banco debita simplesmente o montante da compra na sua conta, reduzindo o seu saldo, enquanto a conta do padeiro é creditada com o mesmo montante, aumentando o seu saldo. Neste sistema, não existe qualquer noção de ligação entre o dinheiro que entra na sua conta e o dinheiro que sai dela, para além dos registos de transacções.

A Bitcoin funciona de forma diferente. O conceito de conta não existe e as

unidades monetárias não são geridas através de saldos, mas sim através de

UTXOs. Um UTXO representa uma quantidade específica de bitcoins que ainda

não foi gasta, formando assim um "pedaço de bitcoin", que pode ser grande ou

pequeno. Por exemplo, um UTXO pode valer 500 BTC ou

simplesmente 700 SATS.

**> O satoshi, frequentemente abreviado para sat, é a unidade mais pequena da Bitcoin, comparável ao cêntimo nas moedas fiduciárias.

1 BTC = 100 000 000 SATS

Teoricamente, um UTXO pode representar qualquer valor em bitcoins, variando de um sat a um máximo teórico de cerca de 21 milhões de BTC. No entanto, é logicamente impossível possuir todos os 21 milhões de bitcoins, e existe um limiar económico inferior chamado "dust", abaixo do qual um UTXO é considerado economicamente não rentável para gastar.

**> O maior UTXO já criado no Bitcoin tinha um valor de 500.000 BTC. Foi criado pela plataforma MtGox durante uma operação de consolidação em

novembro de 2011: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

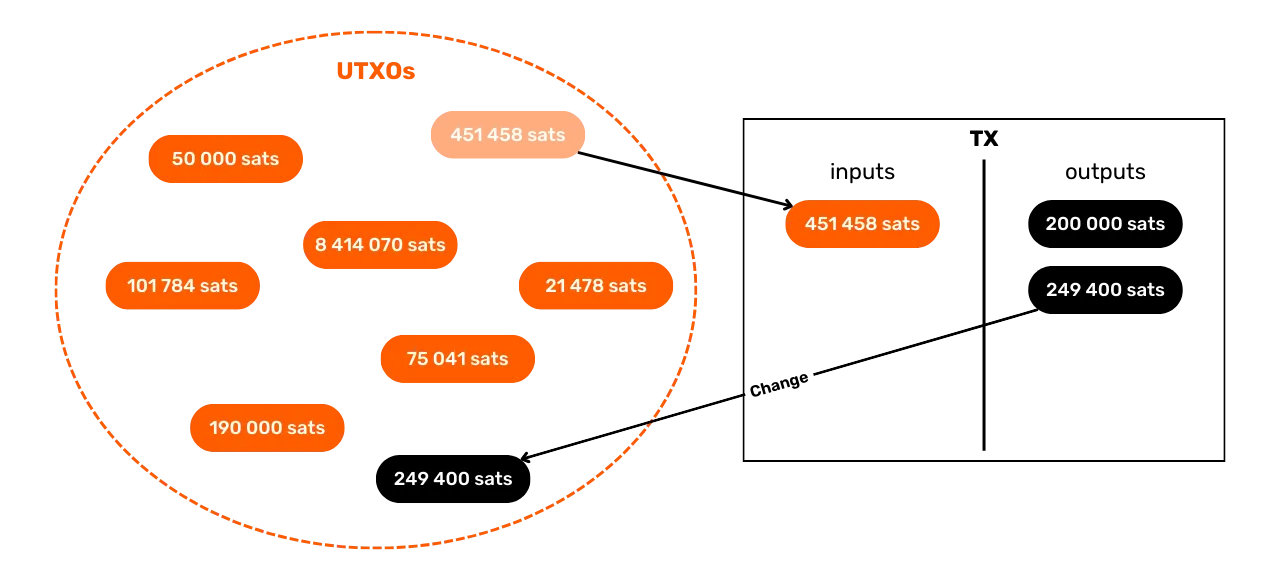

UTXOs e condições de despesa

Os UTXOs são os instrumentos de troca na Bitcoin. Cada transação resulta no consumo de UTXOs como inputs e na criação de novos UTXOs como outputs. Quando uma transação é concluída, os UTXOs utilizados como entradas são considerados "gastos", e novos UTXOs são gerados e atribuídos aos destinatários indicados nas saídas da transação. Assim, um UTXO representa simplesmente uma saída de transação não gasta e, por conseguinte, uma quantidade de bitcoins pertencentes a um utilizador num determinado momento.

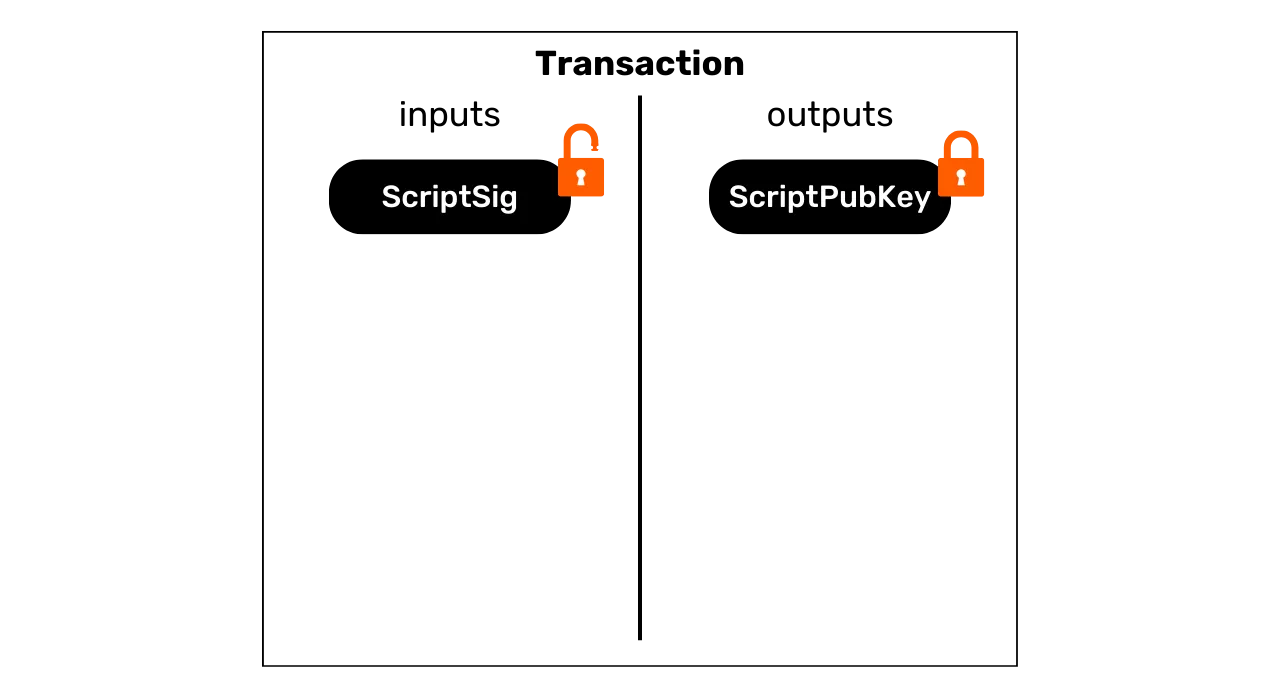

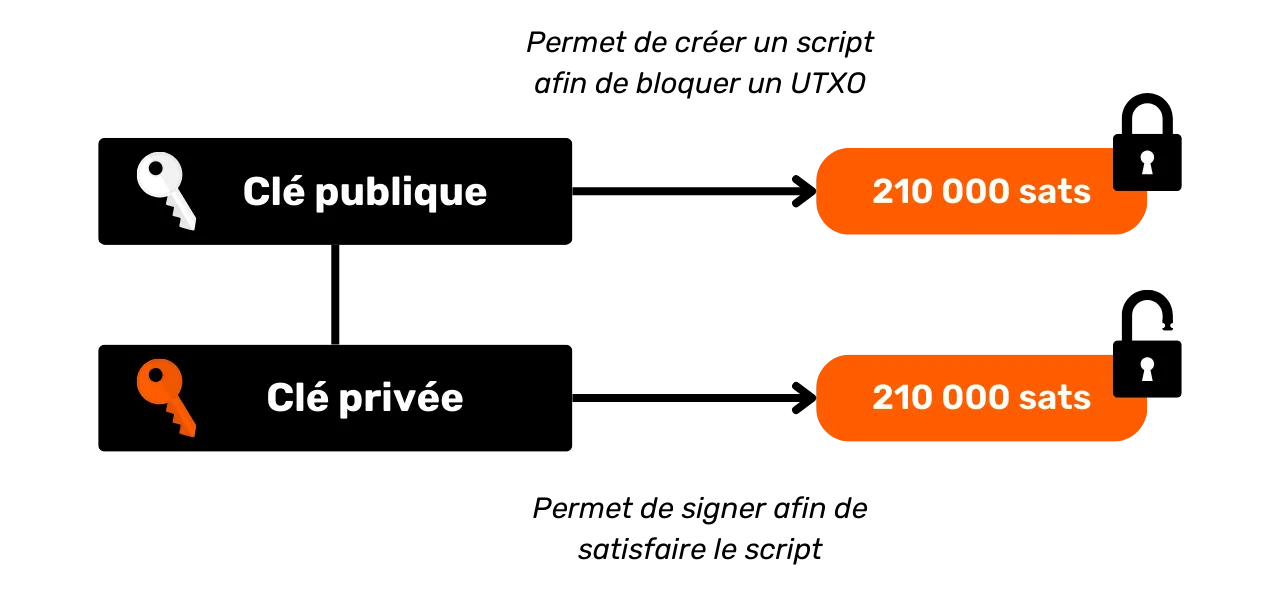

Todos os UTXOs são protegidos por scripts que definem as condições em que podem ser gastos. Para consumir um UTXO, um utilizador deve demonstrar à rede que satisfaz as condições estipuladas pelo script que protege esse UTXO. Normalmente, os UTXOs são protegidos por uma chave pública (ou um endereço de receção que representa essa chave pública). Para gastar um UTXO associado a esta chave pública, o utilizador deve provar que possui a chave privada correspondente, fornecendo uma assinatura digital feita com esta chave. É por isso que dizemos que a sua carteira Bitcoin não contém realmente bitcoins, mas armazena as suas chaves privadas, que por sua vez lhe dão acesso aos seus UTXOs e, por extensão, aos bitcoins que representam.

Como não existe o conceito de conta no Bitcoin, o saldo de uma carteira é simplesmente a soma dos valores de todos os UTXOs que ela pode gastar. Por exemplo, se a sua carteira Bitcoin pode gastar os seguintes 4 UTXOs:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

O saldo total da sua carteira seria de 17 BTC.

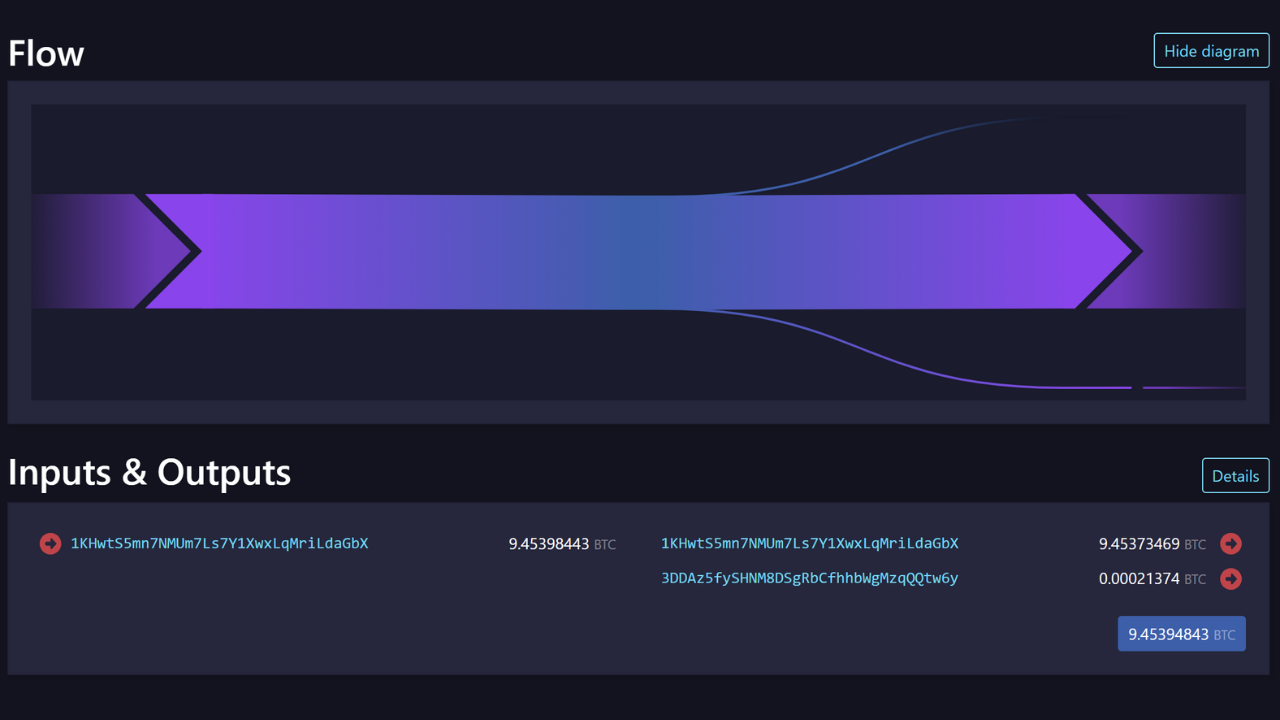

A estrutura das transacções Bitcoin

Entradas e saídas de transacções

Uma transação Bitcoin é uma operação registada na cadeia de blocos que transfere a propriedade de bitcoins de uma pessoa para outra. Mais precisamente, uma vez que estamos num modelo UTXO e não existem contas, a transação satisfaz as condições de despesa que garantiram um ou mais UTXOs, consome-os e, de forma equivalente, cria novos UTXOs com novas condições de despesa. Em suma, uma transação move bitcoins de um script satisfeito para um novo script concebido para os proteger.

Cada transação Bitcoin é, portanto, composta por uma ou mais entradas e uma ou mais saídas. Os inputs são UTXOs consumidos pela transação para gerar outputs. Os outputs são novos UTXOs que podem ser utilizados como inputs para futuras transacções.

**> Teoricamente, uma transação de bitcoin pode ter um número infinito de entradas e saídas. O único limite é o tamanho máximo do bloco.

Cada entrada numa transação Bitcoin refere-se a um UTXO anterior não gasto. Para utilizar uma UTXO como input, o seu detentor deve demonstrar que é o legítimo proprietário através da validação do script associado, ou seja, satisfazendo a condição de gasto imposta. De um modo geral, isto significa fornecer uma assinatura digital produzida com a chave privada correspondente à chave pública que inicialmente protegeu este UTXO. O guião consiste, portanto, em verificar se a assinatura corresponde à chave pública utilizada aquando da receção dos fundos.

Cada saída, por sua vez, especifica a quantidade de bitcoins a serem transferidos, bem como o destinatário. Este último é definido por um novo script, que normalmente bloqueia o UTXO recém-criado com um endereço de receção ou uma nova chave pública.

Para que uma transação seja considerada válida de acordo com as regras de

consenso, o total de outputs deve ser inferior ou igual ao total de inputs.

Por outras palavras, a soma dos novos UTXOs gerados pela transação não deve

exceder a soma dos UTXOs consumidos como entradas. Este princípio é lógico:

se tiver apenas 500.000 SATS, não pode efetuar uma compra de 700.000 SATS.

Troca e fusão numa transação Bitcoin

A ação de uma transação Bitcoin sobre o UTXO pode assim ser comparada à fundição de uma moeda de ouro. De facto, um UTXO não é divisível, mas apenas fusível. Isto significa que um utilizador não pode simplesmente dividir um UTXO que representa um determinado montante em bitcoins em vários UTXOs mais pequenos. Ele deve consumi-lo inteiramente numa transação para criar um ou mais novos UTXOs de valores arbitrários em outputs, que devem ser menores ou iguais ao valor inicial.

Este mecanismo é semelhante ao de uma moeda de ouro. Digamos que possui uma moeda de 2 onças e pretende efetuar um pagamento de 1 onça, partindo do princípio que o vendedor não lhe pode dar troco. Teria de derreter a sua moeda e fundir 2 novas moedas de 1 onça cada.

A Bitcoin funciona de forma semelhante. Imaginemos que Alice tem um UTXO de

10.000 SATS e deseja comprar uma baguete que custa 4.000 SATS. Alice fará

uma transação com 1 UTXO de 10.000 SATS como entrada, que

consumirá na totalidade, e 2 UTXOs de 4.000 SATS e 6.000 SATS como saída. O UTXO de 4.000 SATS será enviado ao padeiro como

pagamento pela baguete, enquanto o UTXO de 6.000 SATS retornará

à Alice na forma de troco. Esse UTXO, que retorna ao emissor original da transação,

é conhecido como "troca" no jargão do Bitcoin.

Agora vamos imaginar que Alice não tem um único UTXO de 10.000 SATS, mas sim dois UTXOs de 3.000 SATS cada. Nessa situação,

nenhum dos UTXOs individualmente é suficiente para ajustar os 4.000 SATS da varinha. Alice deve, portanto, usar simultaneamente as 2 UTXOs de 3.000 SATS como entradas para sua transação. Desta forma, a quantidade total de

entradas atingirá os 6.000 SATS, permitindo-lhe satisfazer o

pagamento de 4.000 SATS ao padeiro. Este método, em que vários UTXOs

são agrupados como consumos de uma transação, é frequentemente designado por

"fusão".

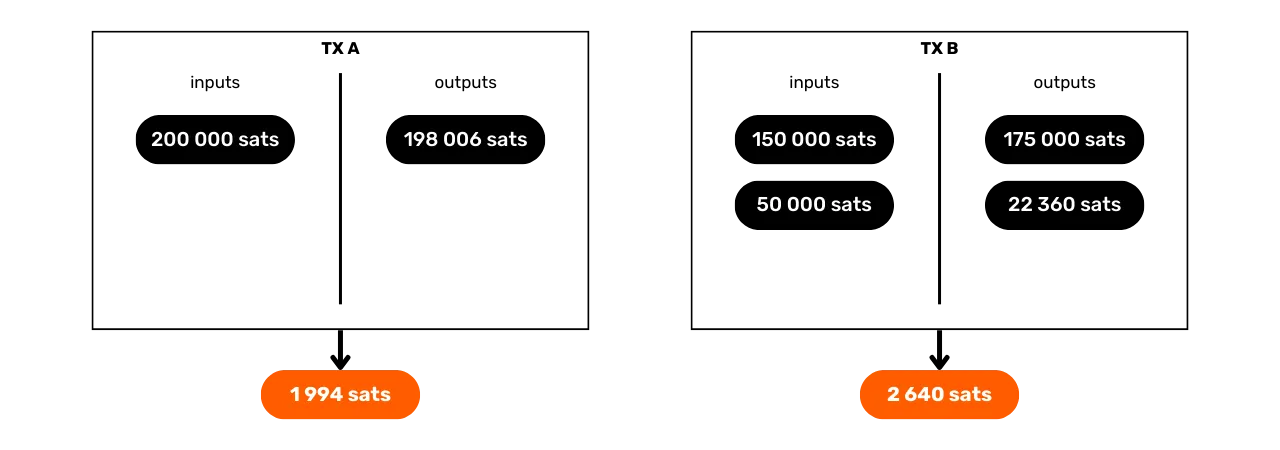

Taxas de transação

Intuitivamente, poder-se-ia pensar que os custos de transação também representam o resultado de uma transação. Mas, na realidade, não é esse o caso. Os custos de transação representam a diferença entre o total dos inputs e o total dos outputs. Isto significa que, depois de utilizar parte do valor dos inputs para cobrir os outputs desejados numa transação, uma certa soma dos inputs fica por utilizar. Esta soma residual constitui os custos de transação.

Frais = total inputs - total outputs

Vejamos o exemplo de Alice, que tem um UTXO de 10.000 SATS e

quer comprar uma baguete a 4.000 SATS. Alice cria uma transação

com o seu UTXO de 10.000 SATS como entrada. Em seguida, ela

gera uma saída de 4.000 SATS para o padeiro pagar pela baguete.

Para encorajar os mineiros a integrar a sua transação num bloco, Alice

atribui 200 SATS em taxas. Ela cria então um segundo output, a

troca, que lhe será devolvida, no valor de 5.800 SATS.

Aplicando a fórmula da taxa, verifica-se que restam efetivamente 200 SATS para os menores:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Quando um mineiro consegue validar um bloco, está autorizado a cobrar estas taxas por todas as transacções incluídas no seu bloco, através da chamada transação "coinbase".

Criar UTXOs em Bitcoin

Se seguiu atentamente os parágrafos anteriores, sabe que os UTXOs só podem ser criados consumindo outros UTXOs existentes. Desta forma, as moedas Bitcoin formam uma cadeia contínua. No entanto, pode estar a perguntar-se como surgiram os primeiros UTXOs nesta cadeia. Isto levanta um problema semelhante ao da galinha e do ovo: de onde vieram estes UTXOs originais?

A resposta está na transação coinbase.

A coinbase é um tipo específico de transação Bitcoin, que é única para cada bloco e é sempre a primeira de todas. Permite ao mineiro que encontrou uma prova de trabalho válida receber a sua recompensa de bloco. Esta recompensa é composta por dois elementos: concessão do bloco e taxa de transação, discutidos na secção anterior.

A transação coinbase é única na medida em que é a única capaz de criar bitcoins ex nihilo, sem a necessidade de consumir inputs para gerar outputs. Estes bitcoins recém-criados são aquilo a que podemos chamar "UTXOs originais".

Os bitcoins subsidiados por blocos são novos BTC criados de raiz, de acordo com um calendário de emissão pré-estabelecido nas regras de consenso. O subsídio por bloco é reduzido para metade a cada 210.000 blocos, ou seja, aproximadamente a cada quatro anos, num processo conhecido como "halving". Originalmente, eram criados 50 bitcoins com cada subsídio, mas este montante tem vindo a diminuir gradualmente; atualmente, é de 3,125 bitcoins por bloco.

Quanto às taxas de transação, embora também representem BTC recém-criadas, não devem exceder a diferença entre o total de entradas e saídas de todas as transacções num bloco. Vimos anteriormente que estas taxas representam a parte dos inputs que não é utilizada nos outputs da transação. Esta porção é tecnicamente "perdida" durante a transação e o mineiro tem o direito de recriar este valor sob a forma de um ou mais novos UTXOs. Trata-se de uma transferência de valor entre o emissor da transação e o mineiro que a adiciona à cadeia de blocos.

**> Os bitcoins gerados por uma transação coinbase estão sujeitos a um período de maturidade de 100 blocos, durante o qual não podem ser gastos pelo mineiro. Esta regra foi concebida para evitar complicações relacionadas com a utilização de bitcoins recém-criados numa cadeia que poderia mais tarde tornar-se obsoleta.

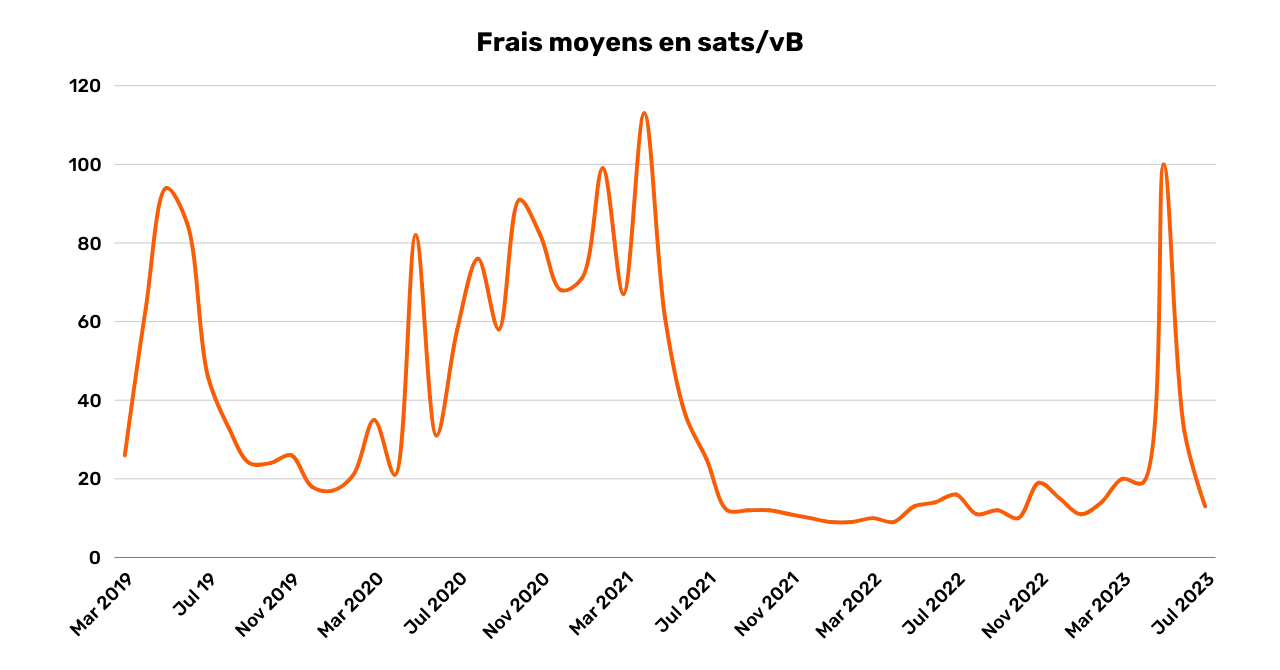

As implicações do modelo UTXO

Em primeiro lugar, o modelo UTXO influencia diretamente as taxas de transação do Bitcoin. Uma vez que a capacidade de cada bloco é limitada, os mineiros favorecem as transacções que oferecem as melhores taxas em relação ao espaço que irão ocupar no bloco. De facto, quanto mais UTXOs uma transação incluir nas suas entradas e saídas, mais pesada é e, portanto, exige taxas mais elevadas. Esta é uma das razões pelas quais tentamos frequentemente reduzir o número de UTXOs na nossa carteira, o que também pode afetar a confidencialidade, um assunto que abordaremos em pormenor na terceira parte deste curso.

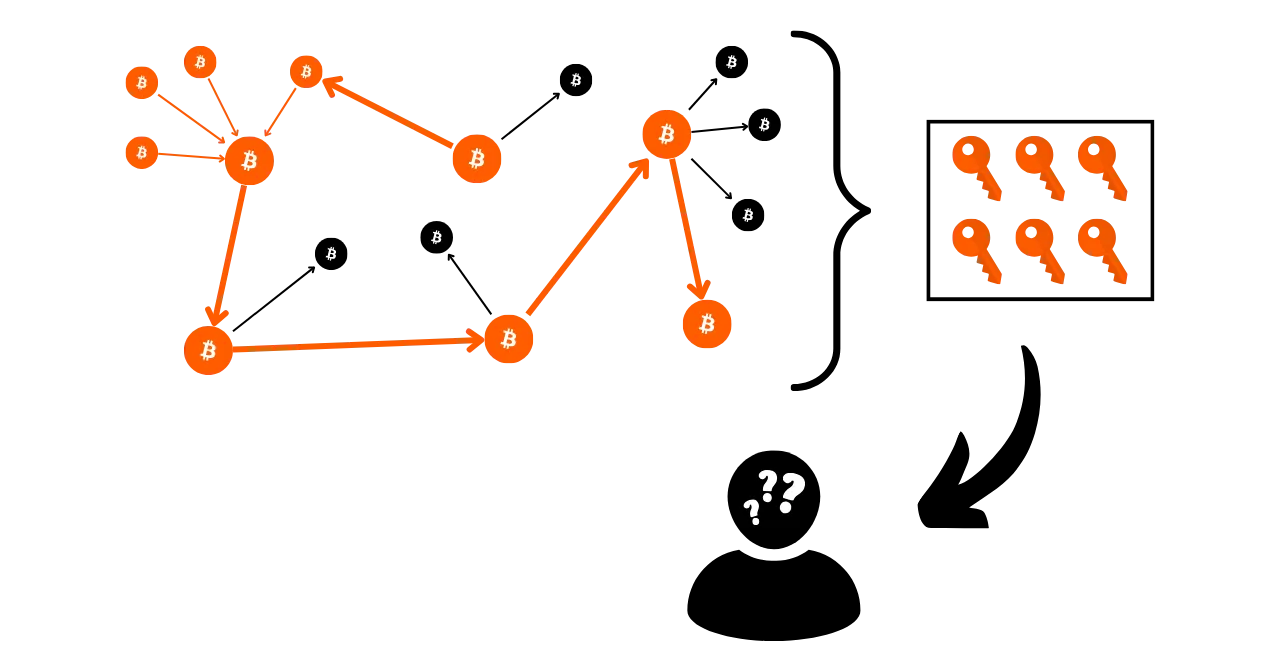

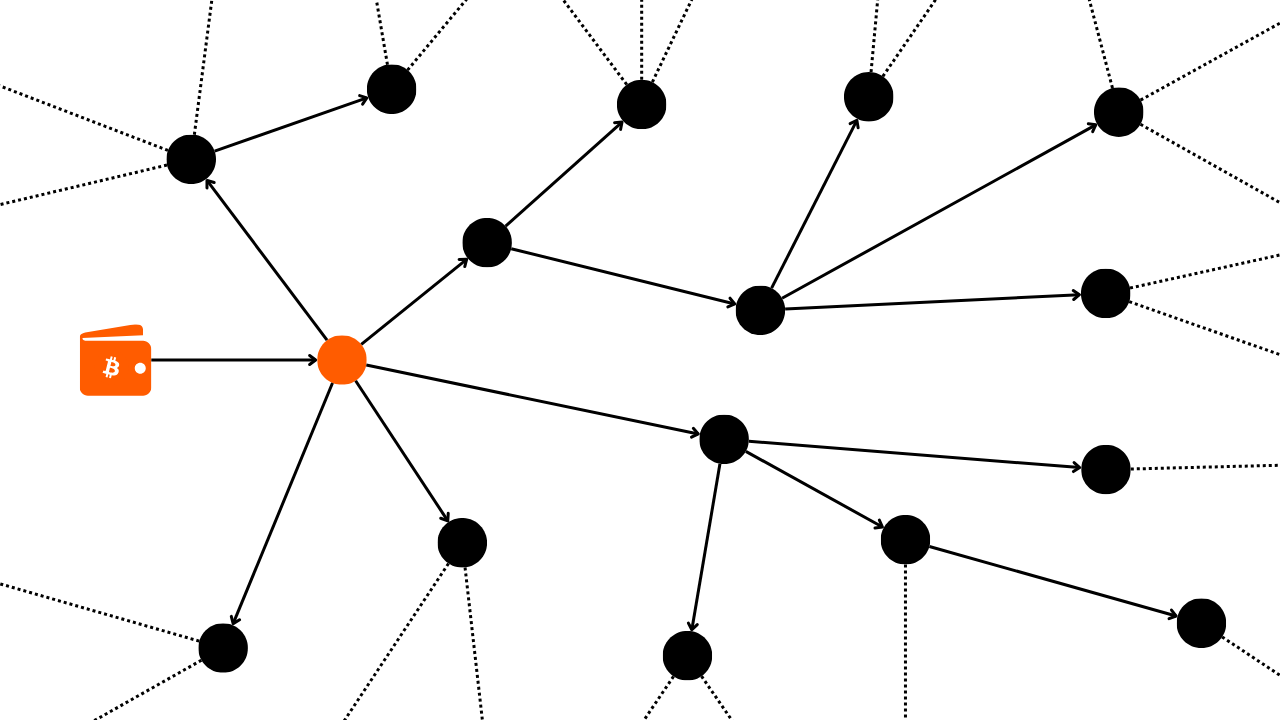

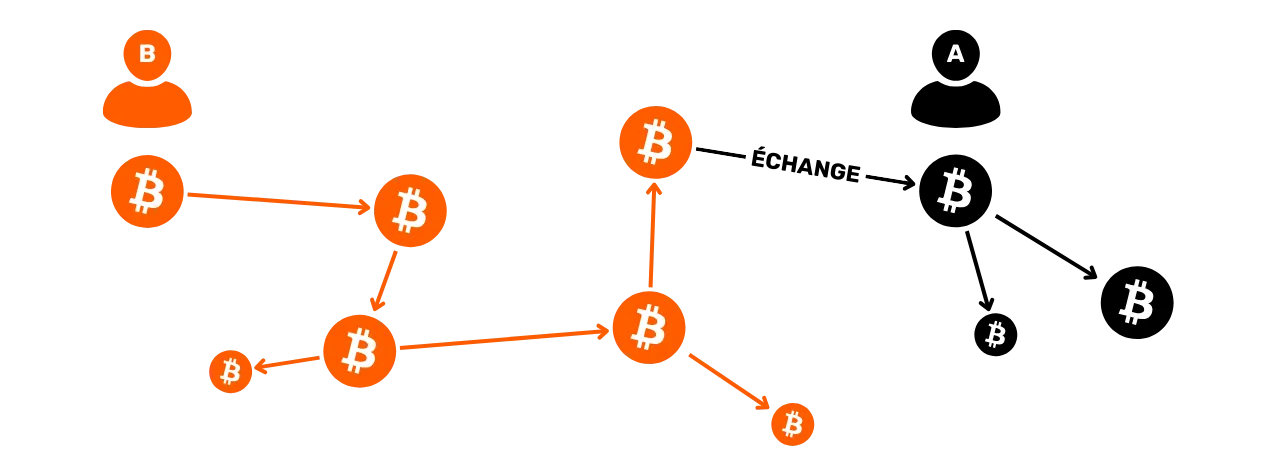

Em segundo lugar, como mencionado nas secções anteriores, as moedas Bitcoin são essencialmente uma cadeia de UTXOs. Cada transação cria assim uma ligação entre um UTXO passado e um UTXO futuro. Os UTXOs permitem assim seguir explicitamente o percurso das Bitcoins desde a sua criação até à sua utilização atual. Esta transparência pode ser considerada positiva, uma vez que permite a cada utilizador verificar a autenticidade dos bitcoins recebidos. No entanto, é também neste princípio de rastreabilidade e auditabilidade que se baseia a análise da cadeia de blocos, uma prática destinada a comprometer a sua confidencialidade. Esta prática será analisada em pormenor na segunda parte do curso.

O modelo de privacidade da Bitcoin

Dinheiro: autenticidade, integridade e despesas duplas

Uma das funções da moeda é resolver o problema da dupla coincidência de necessidades. Num sistema baseado na troca direta, a conclusão de uma troca exige não só encontrar um indivíduo que esteja a dar um bem correspondente à minha necessidade, mas também fornecer-lhe um bem de valor equivalente que satisfaça a sua própria necessidade. Encontrar este equilíbrio é uma questão complexa.

É por isso que utilizamos o dinheiro para movimentar o valor no espaço e no tempo.

Para que a moeda resolva este problema, é essencial que a parte que fornece um bem ou serviço esteja convencida da sua capacidade de gastar essa soma numa data posterior. Assim, qualquer indivíduo racional que deseje aceitar uma moeda, seja ela digital ou física, assegurar-se-á de que esta satisfaz dois critérios fundamentais:

- A peça deve ter integridade e autenticidade ;**

- e não deve ser gasto duas vezes

Se estiver a utilizar moeda física, é a primeira caraterística que é mais complexa de afirmar. Em diferentes períodos da história, a integridade das moedas metálicas foi frequentemente afetada por práticas como o corte ou a perfuração. Na Roma antiga, por exemplo, era prática comum os cidadãos rasparem os bordos das moedas de ouro para recolherem um pouco do metal precioso, guardando-as para transacções futuras. O valor intrínseco da moeda era assim reduzido, mas o seu valor facial permanecia o mesmo. Esta é uma das razões pelas quais o bordo da moeda foi posteriormente canelado.

A autenticidade é também uma caraterística difícil de verificar num suporte monetário físico. As técnicas actuais de combate à contrafação de moeda são cada vez mais complexas, obrigando os retalhistas a investir em sistemas de verificação dispendiosos.

Por outro lado, devido à sua natureza, a dupla utilização não constitui um problema para as moedas físicas. Se eu lhe der uma nota de 10 euros, ela sai irrevogavelmente da minha posse e passa para a sua, o que exclui, naturalmente, qualquer possibilidade de gasto múltiplo das unidades monetárias que incorpora. Em suma, não poderei voltar a gastar esta nota de 10 euros.

No caso da moeda digital, a dificuldade é diferente. Garantir a autenticidade e a integridade de uma moeda é muitas vezes mais simples. Como vimos na secção anterior, o modelo UTXO da Bitcoin permite rastrear uma moeda até à sua origem e, assim, verificar se foi efetivamente criada por um mineiro em conformidade com as regras de consenso.

Por outro lado, garantir que não haja gastos duplos é mais complexo, uma vez que todos os bens digitais são, na sua essência, informação. Ao contrário dos bens físicos, a informação não se divide quando é trocada, mas propaga-se por multiplicação. Por exemplo, se eu lhe enviar um documento por correio eletrónico, este será duplicado. Não pode ter a certeza de que eu apaguei o documento original.

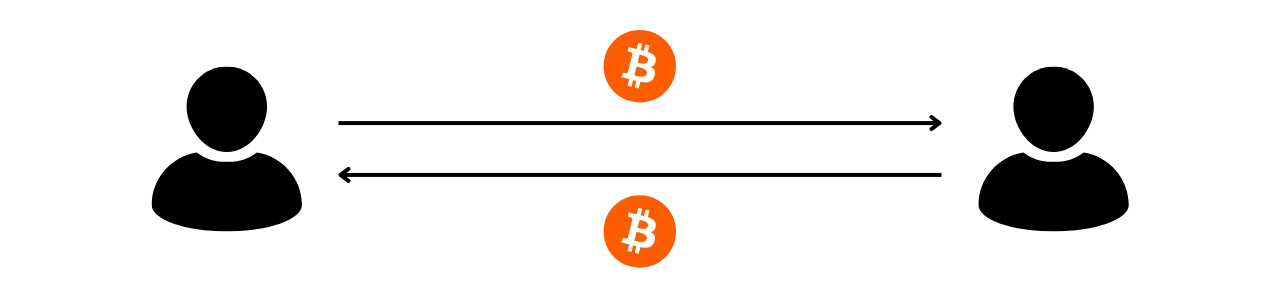

Evitar a duplicação de despesas com Bitcoin

A única forma de evitar esta duplicação de um ativo digital é ter conhecimento de todas as trocas no sistema. Desta forma, podemos saber quem possui o quê e atualizar as participações de cada um em função das transacções efectuadas. É o que acontece, por exemplo, com a moeda escritural no sistema bancário. Quando se paga 10 euros a um comerciante com cartão de crédito, o banco regista a troca e actualiza o livro de contas.

Na Bitcoin, o gasto duplo é evitado da mesma forma. Procuramos confirmar a ausência de uma transação que já tenha gasto as moedas em questão. Se as moedas nunca foram usadas, então podemos ter a certeza de que não ocorrerá um gasto duplo. Este princípio foi descrito por Satoshi Nakamoto no Livro Branco com a famosa frase:

**A única forma de confirmar a ausência de uma transação é ter conhecimento de todas as transacções

Mas, ao contrário do modelo bancário, não queremos ter de confiar numa entidade central na Bitcoin. Assim, todos os utilizadores precisam de poder confirmar esta ausência de gastos duplos, sem depender de terceiros. Portanto, todos precisam estar cientes de todas as transações de Bitcoin. É por isso que as transacções Bitcoin são transmitidas publicamente em todos os nós da rede e registadas em texto claro na blockchain.

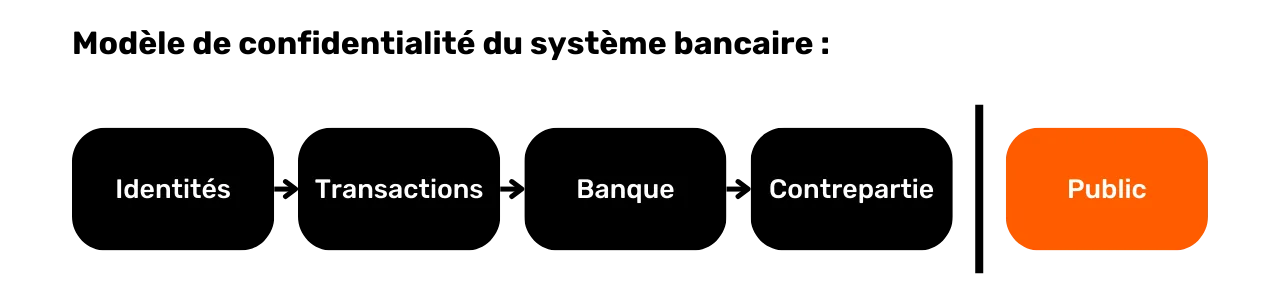

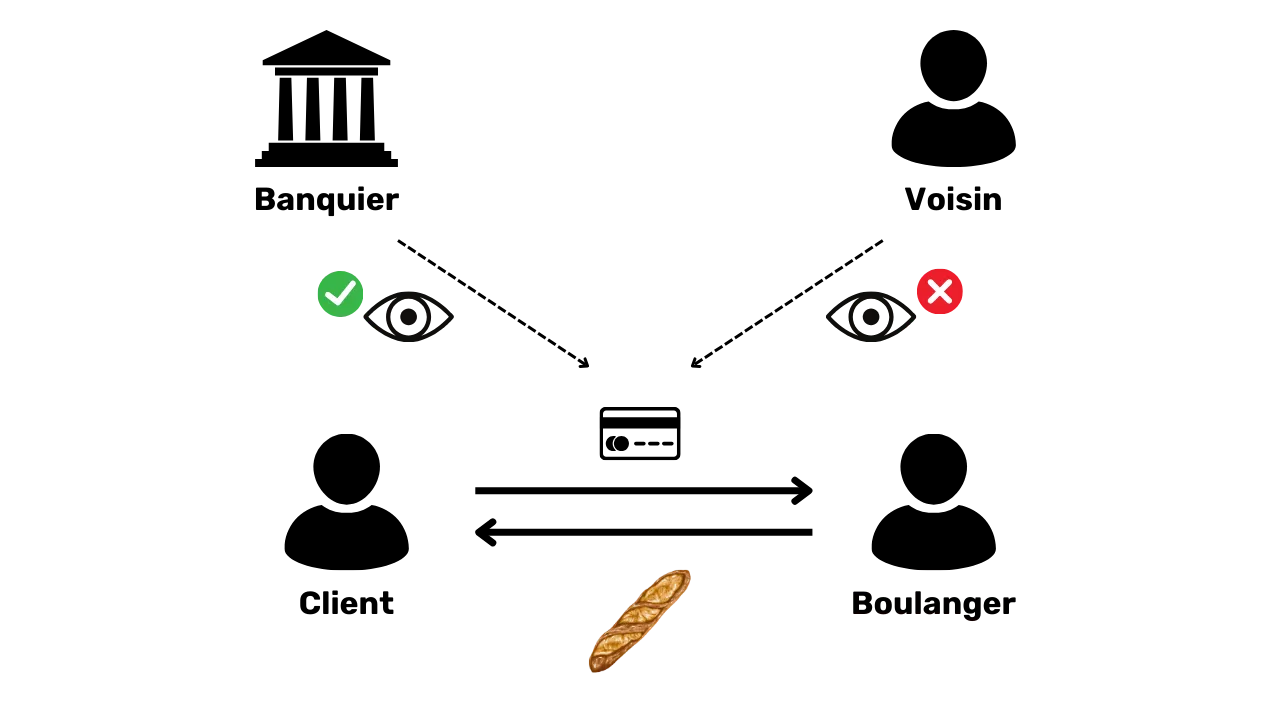

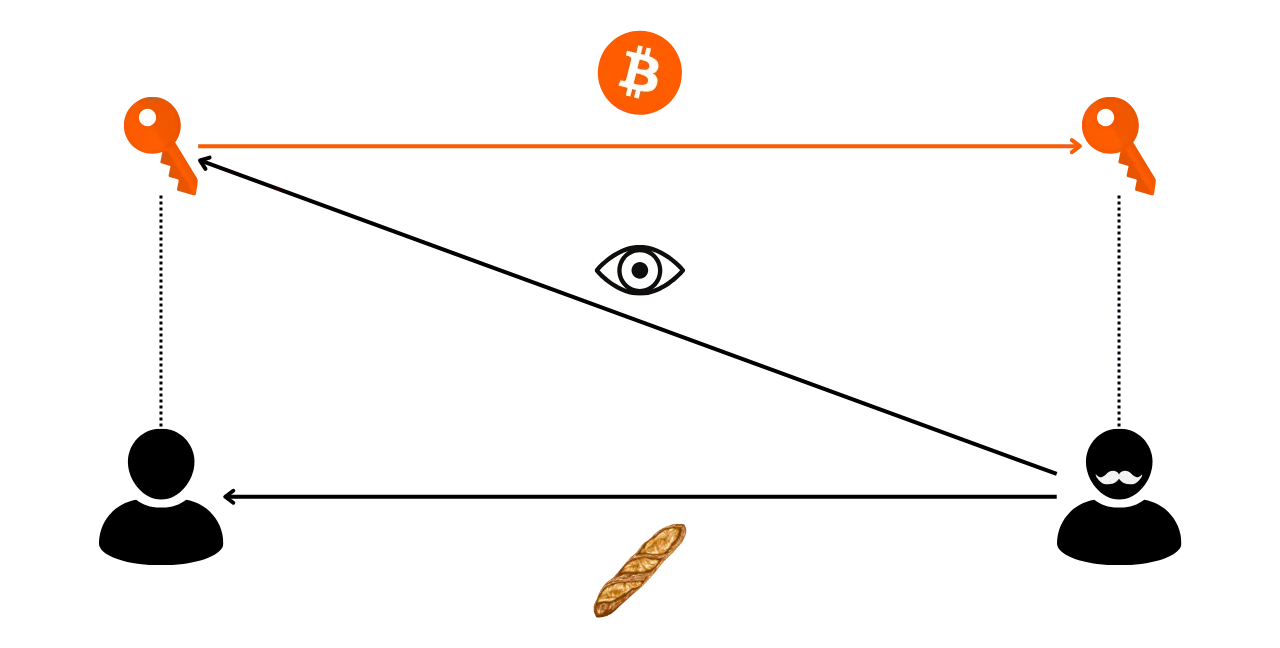

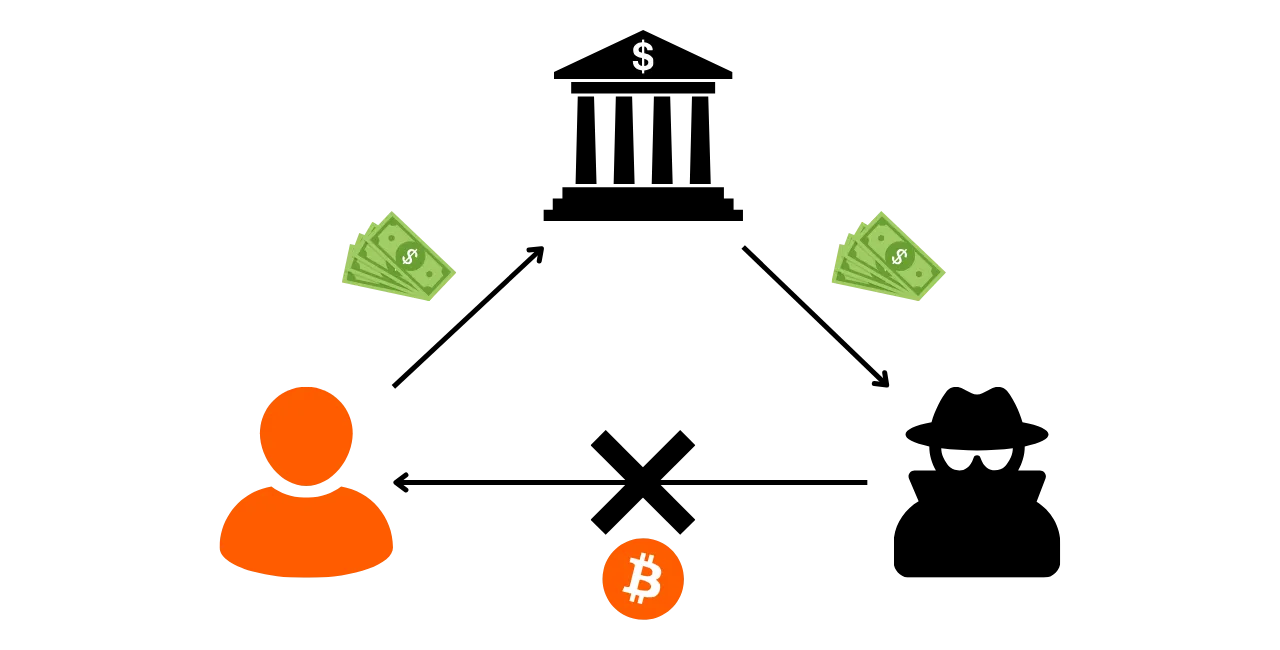

É precisamente esta divulgação pública da informação que complica a proteção da privacidade na Bitcoin. No sistema bancário tradicional, em teoria, apenas a instituição financeira tem conhecimento das transacções efectuadas. Com o Bitcoin, por outro lado, todos os utilizadores são informados de todas as transacções, através dos seus respectivos nós.

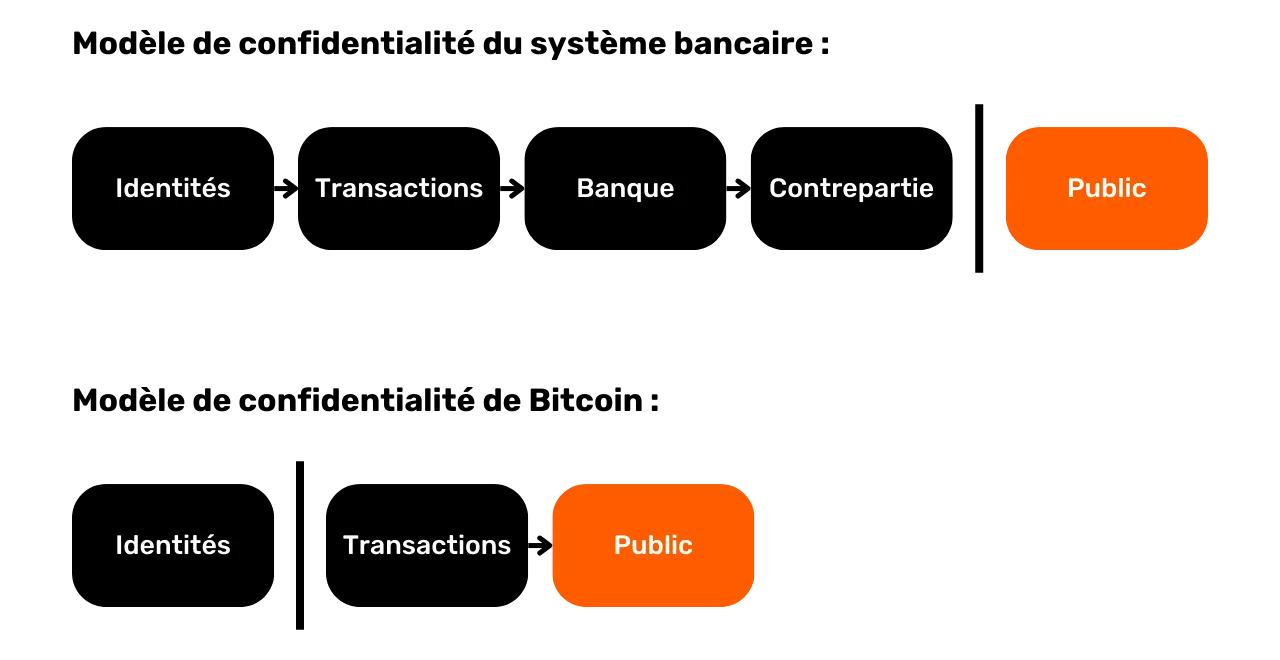

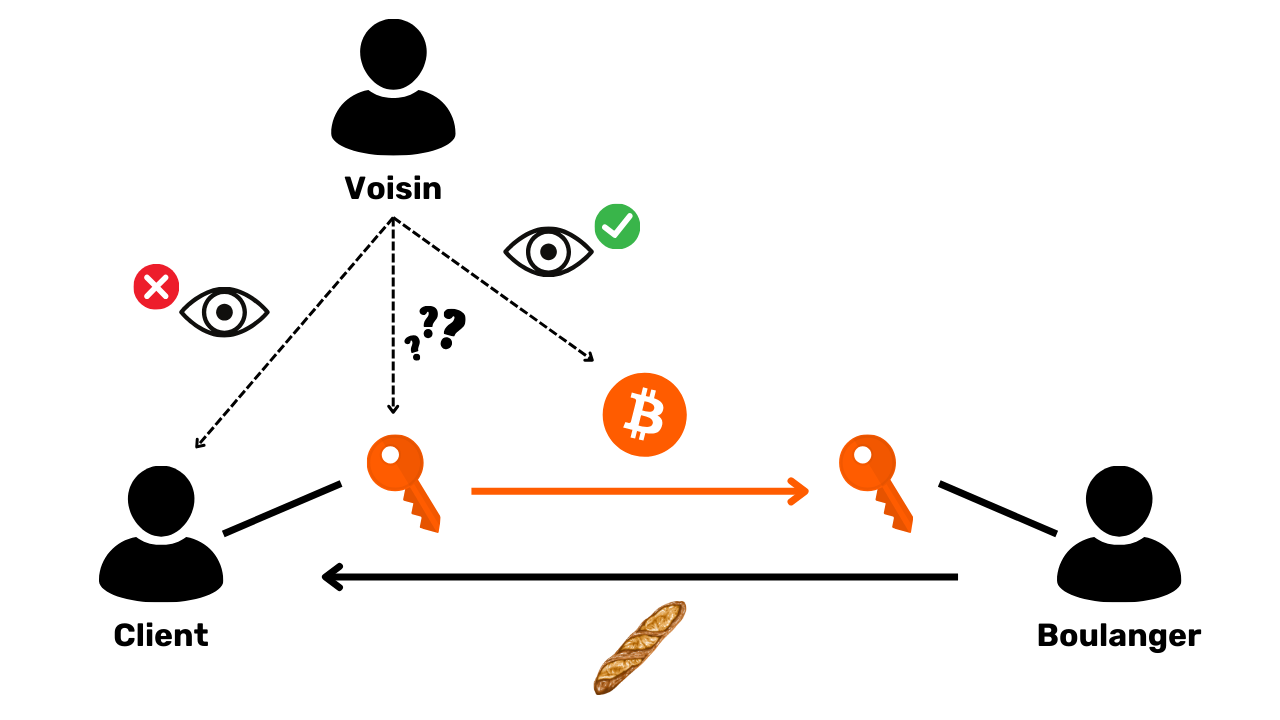

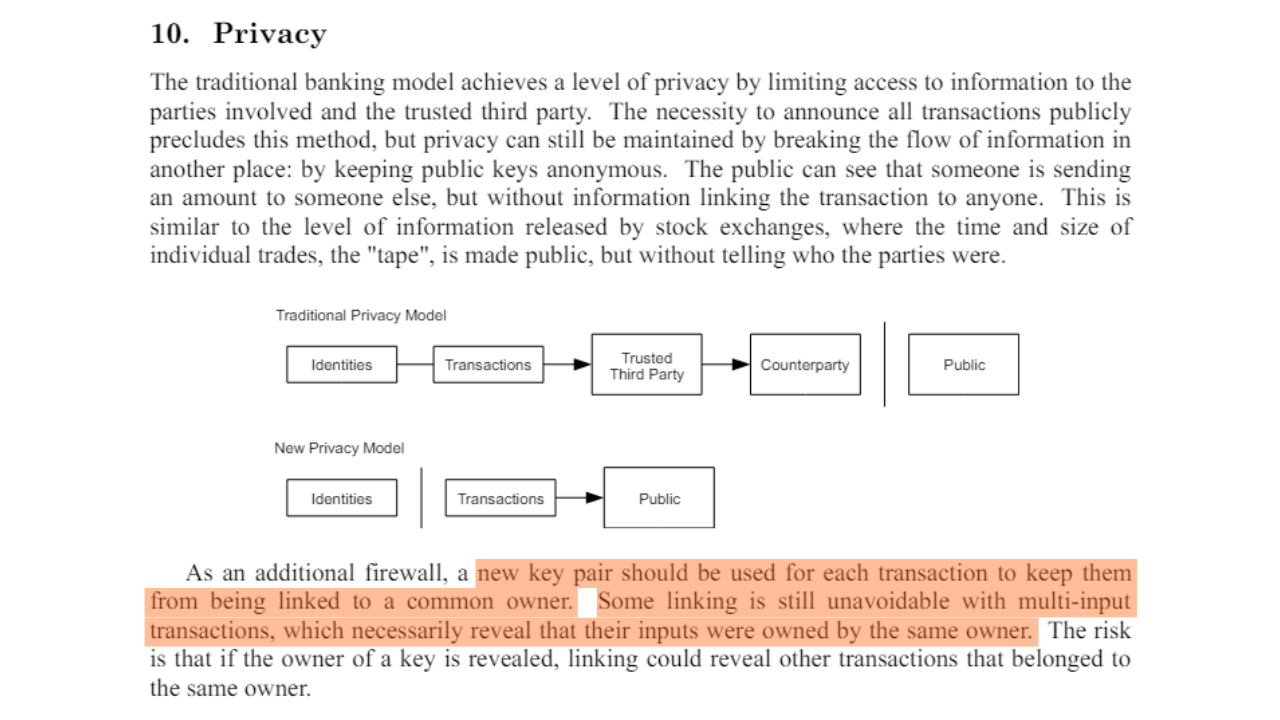

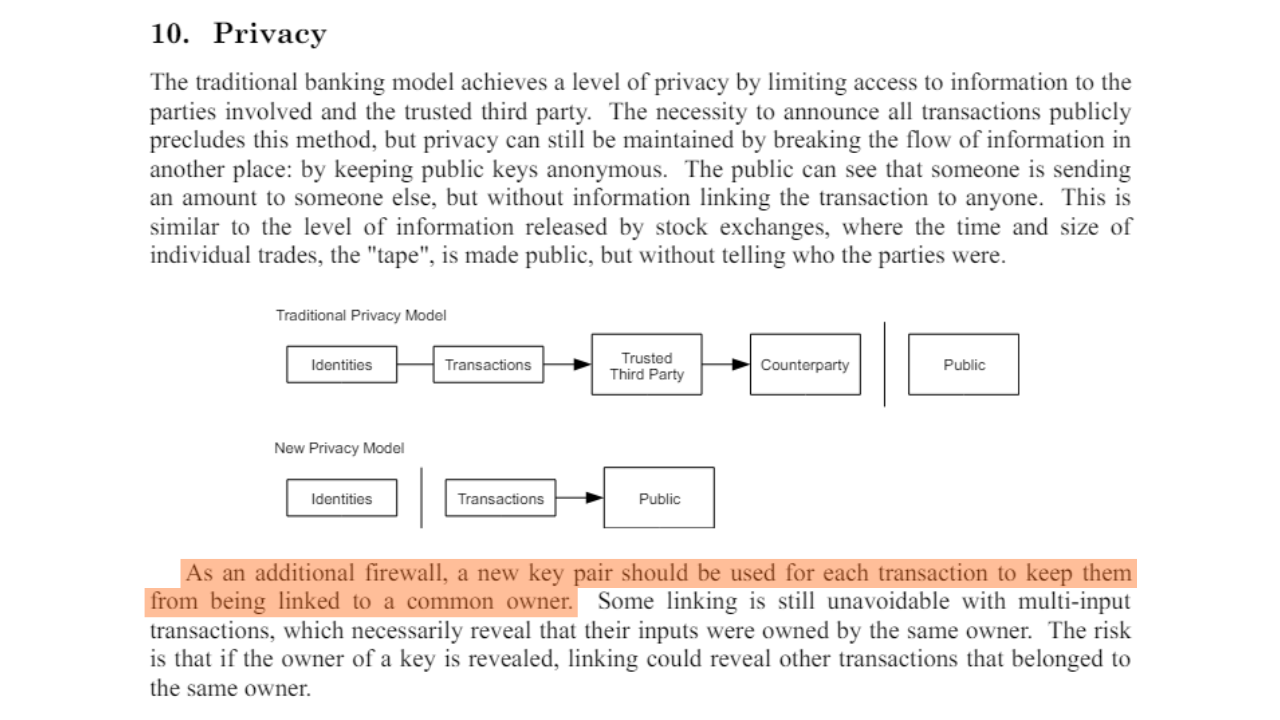

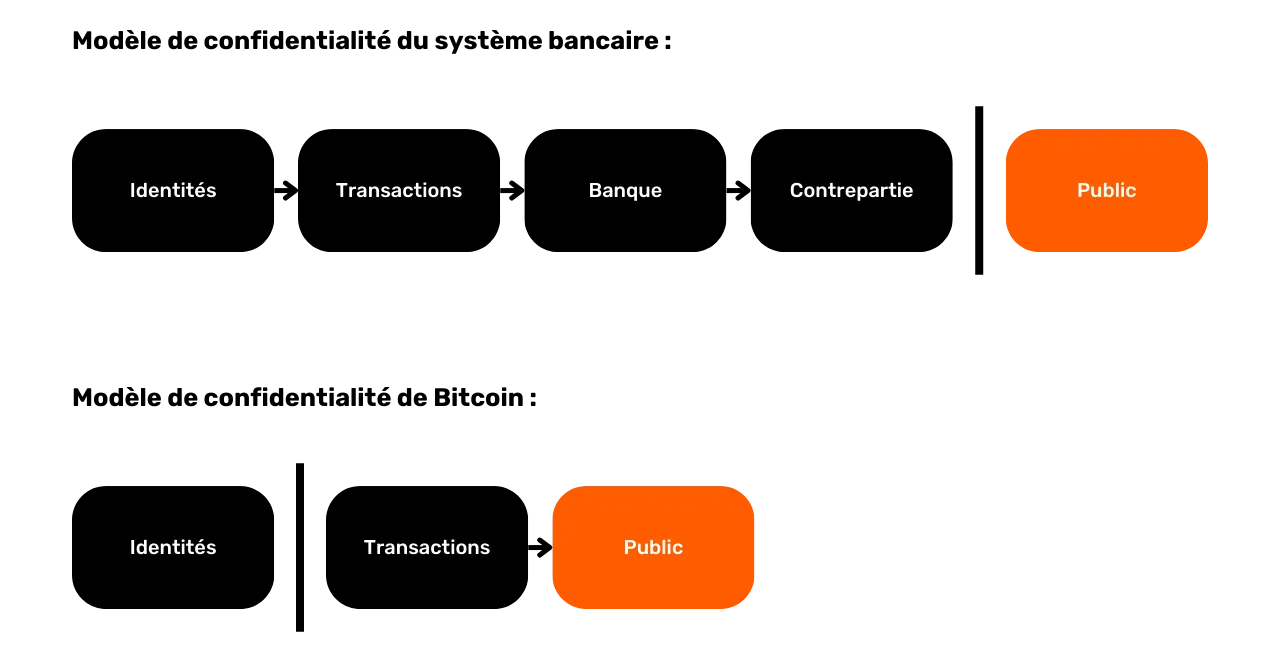

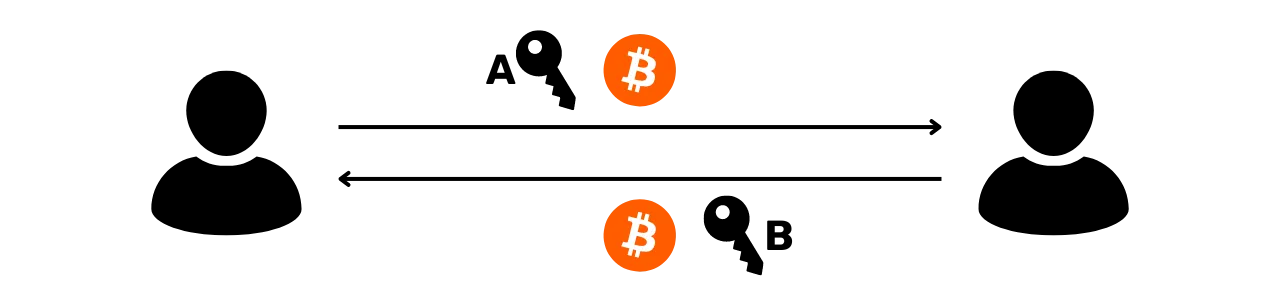

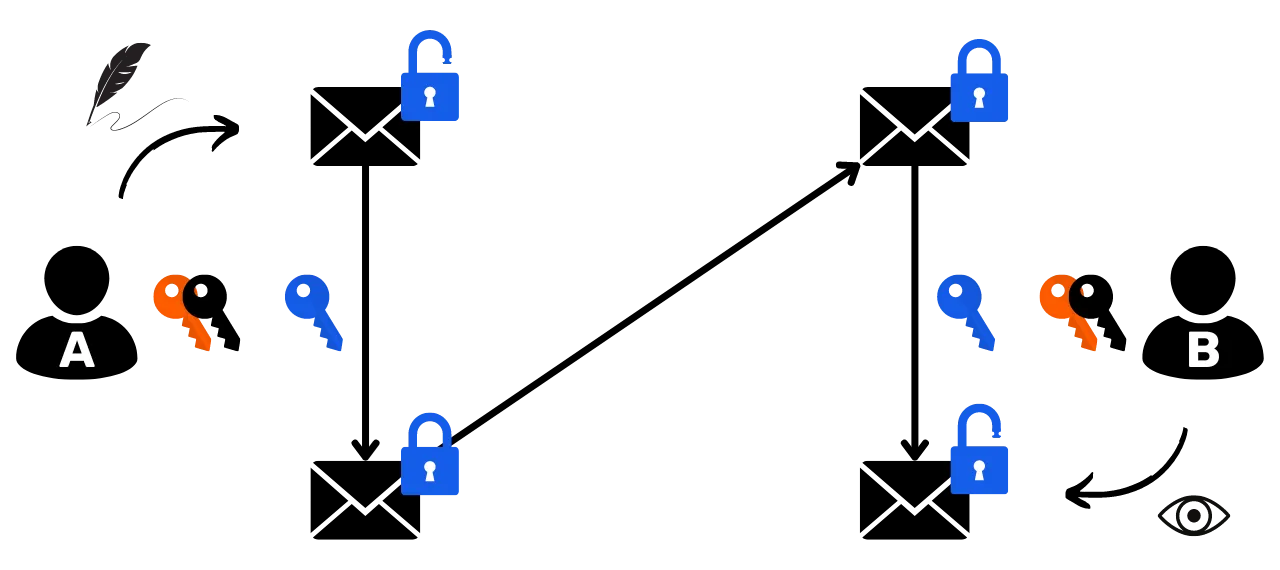

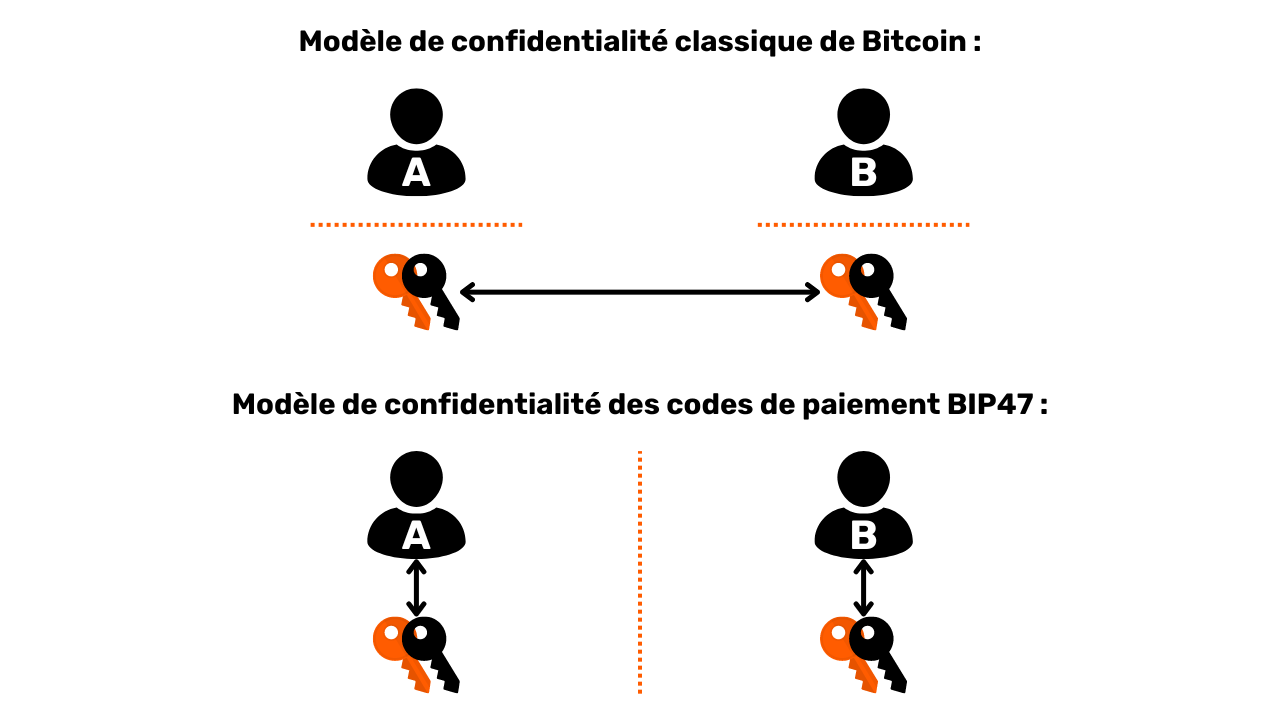

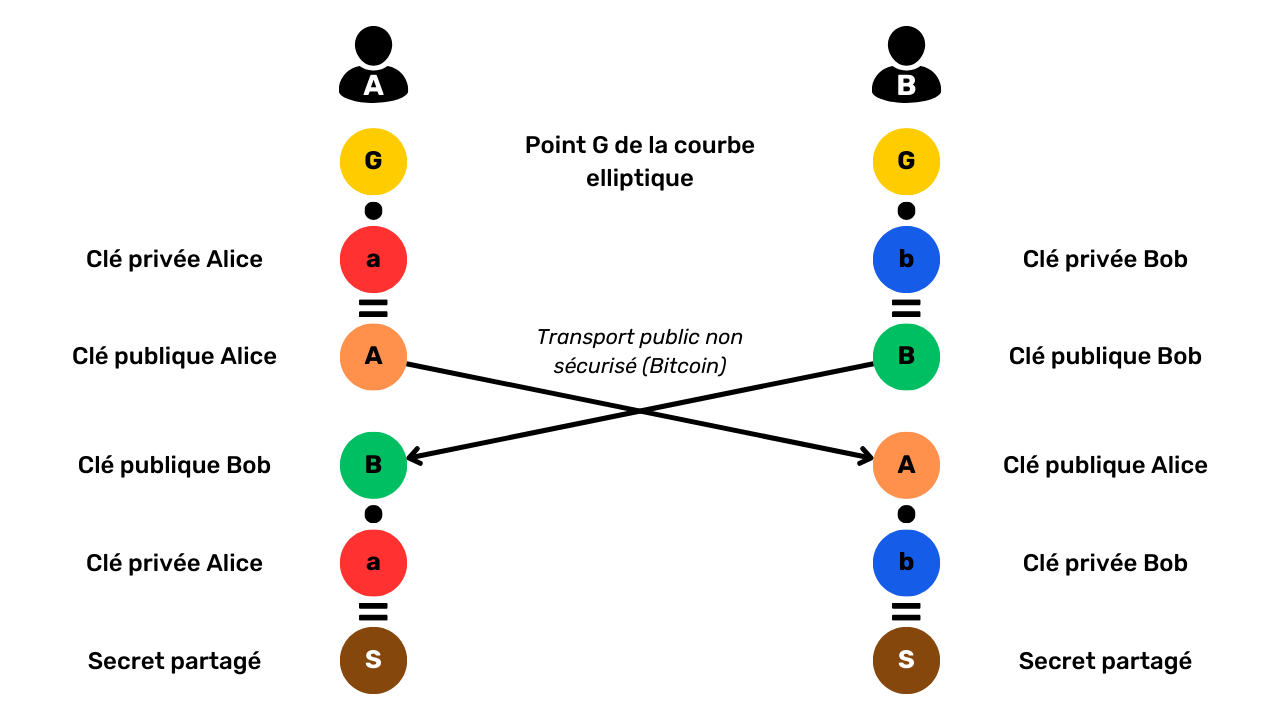

O modelo de confidencialidade: sistema bancário vs. Bitcoin

No sistema tradicional, a conta bancária está ligada à identidade do cliente. O banqueiro pode saber que conta bancária pertence a que cliente e que transacções lhe estão associadas. No entanto, este fluxo de informação é cortado entre o banco e o domínio público. Por outras palavras, é impossível conhecer o saldo e as transacções de uma conta bancária pertencente a outro indivíduo. Apenas o banco tem acesso a esta informação.

Por exemplo, o seu banqueiro sabe que compra a sua baguete todas as manhãs ao padeiro local, mas o seu vizinho não tem conhecimento desta transação. Desta forma, o fluxo de informação é acessível às partes envolvidas, nomeadamente ao banco, mas permanece inacessível a terceiros.

Devido ao constrangimento da divulgação pública das transacções que vimos na secção anterior, o modelo de confidencialidade da Bitcoin não pode seguir o modelo do sistema bancário. No caso da Bitcoin, uma vez que o fluxo de informação não pode ser quebrado entre as transacções e o domínio público, o modelo de privacidade assenta na separação entre a identidade do utilizador e as próprias transacções.

Por exemplo, se comprar uma baguete ao padeiro, pagando em BTC, o seu vizinho, que tem o seu próprio nó completo, pode ver a sua transação passar, tal como pode ver todas as outras transacções no sistema. No entanto, se os princípios de confidencialidade forem respeitados, ele não deve poder associar esta transação específica à sua identidade.

Mas como as transacções de Bitcoin são públicas, é possível estabelecer ligações entre elas para deduzir informações sobre as partes envolvidas. Esta atividade constitui mesmo uma especialidade de pleno direito, conhecida como "análise de blockchain". Na próxima parte do curso, convido-o a explorar os fundamentos da análise de blockchain, para que possa compreender como os seus bitcoins são rastreados e defender-se melhor contra eles.

Compreender e proteger-se contra a análise da cadeia

O que é a análise da cadeia Bitcoin?

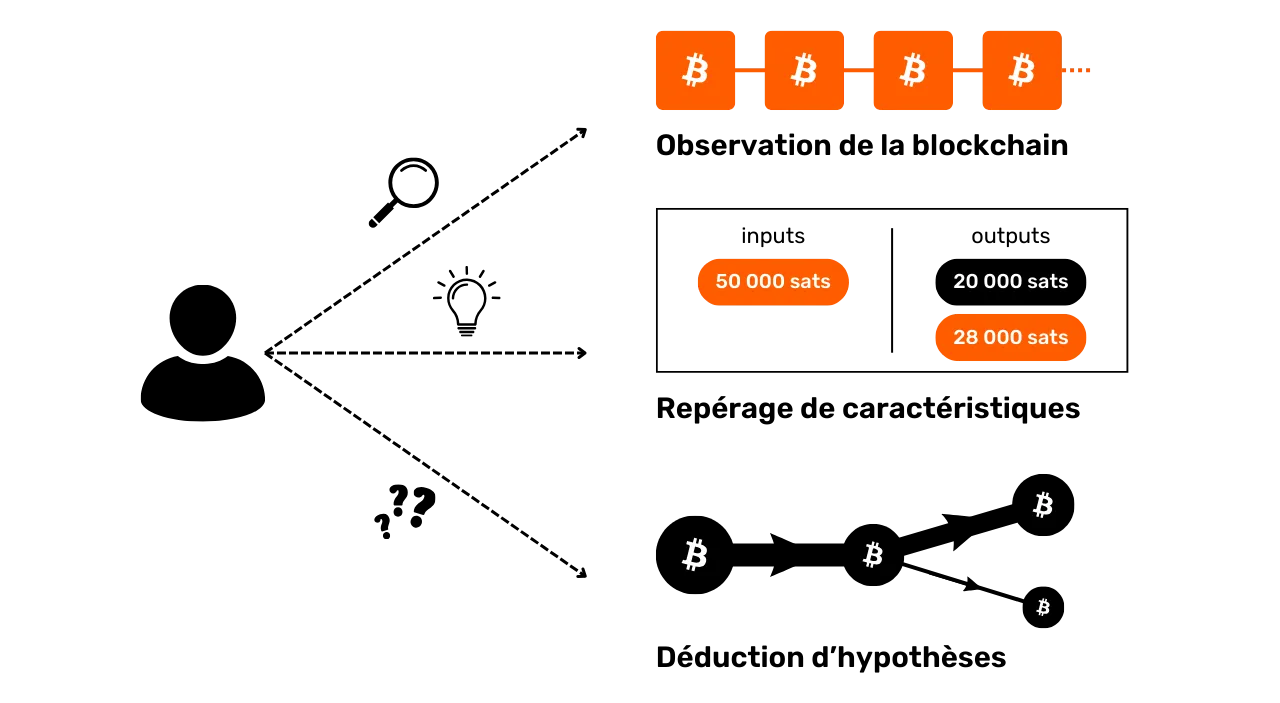

Definição e funcionamento

A análise da cadeia de blocos é a prática de rastrear o fluxo de bitcoins na cadeia de blocos. De um modo geral, a análise da cadeia baseia-se na observação de caraterísticas em amostras de transacções anteriores. Em seguida, consiste em identificar essas mesmas caraterísticas numa transação que se pretende analisar e deduzir interpretações plausíveis a partir delas. Este método de resolução de problemas, baseado numa abordagem prática para encontrar uma solução suficientemente boa, é conhecido como "heurística".

Em termos leigos, há três fases principais na análise da cadeia:

Observar a cadeia de blocos ;

A identificação de elementos conhecidos ;

**A dedução de pressupostos

A análise da cadeia de blocos pode ser efectuada por qualquer pessoa. Basta ter acesso à informação pública da blockchain através de um nó completo para observar os movimentos das transacções e formular hipóteses. Existem também ferramentas gratuitas que facilitam esta análise, como o OXT.me, que exploraremos em pormenor nos dois últimos capítulos desta secção. No entanto, o principal risco para a confidencialidade vem de empresas especializadas em análise de cadeias de caracteres. Essas empresas levaram a análise de blockchain a uma escala industrial e vendem seus serviços para instituições financeiras e governos. Entre essas empresas, a Chainalysis é certamente a mais conhecida.

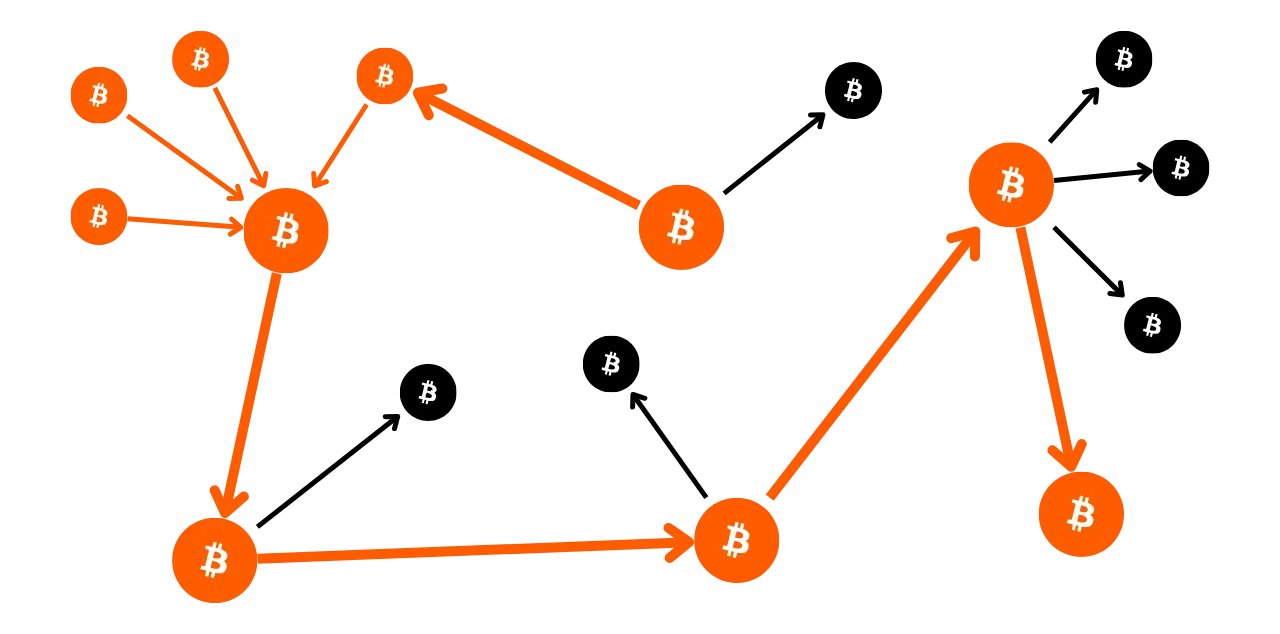

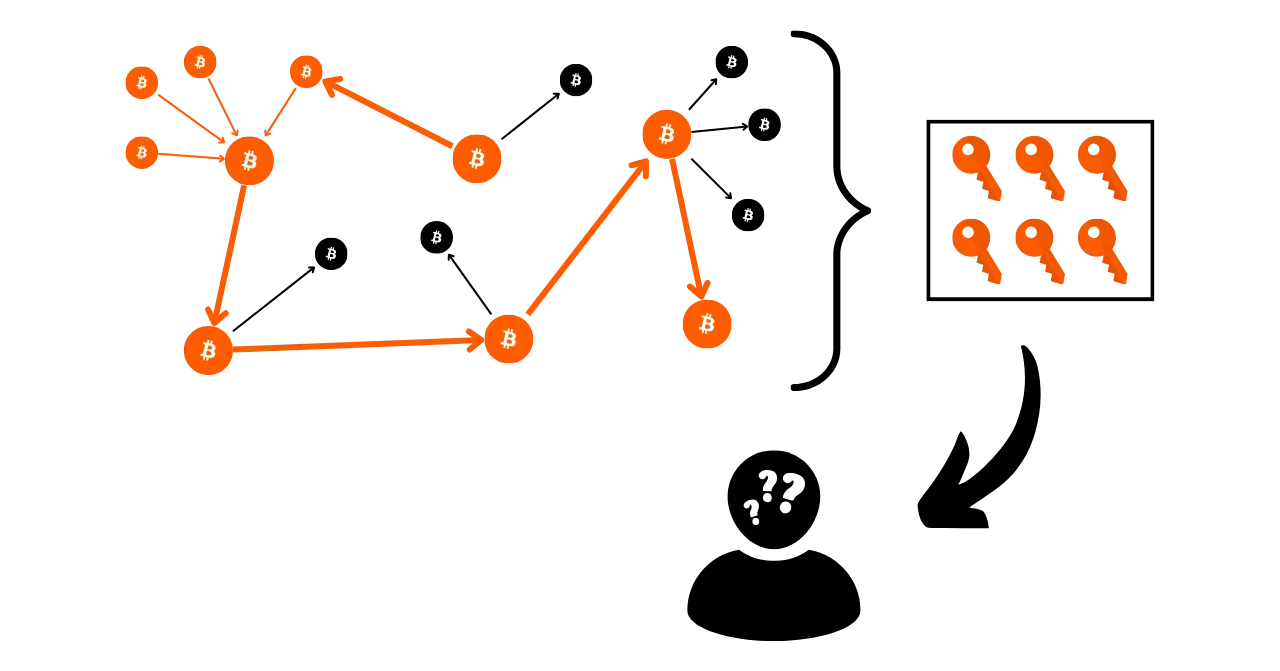

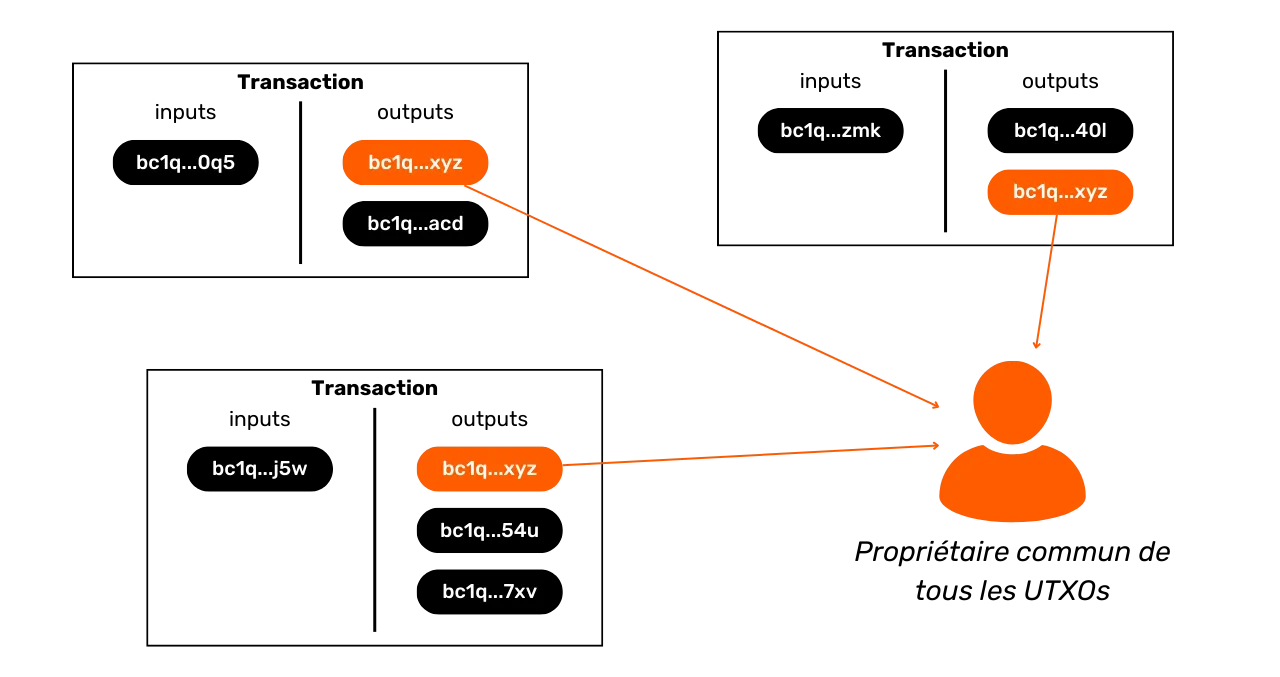

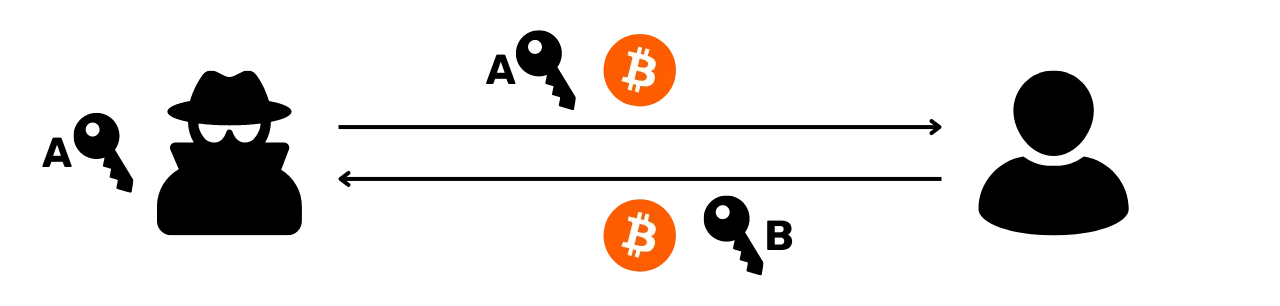

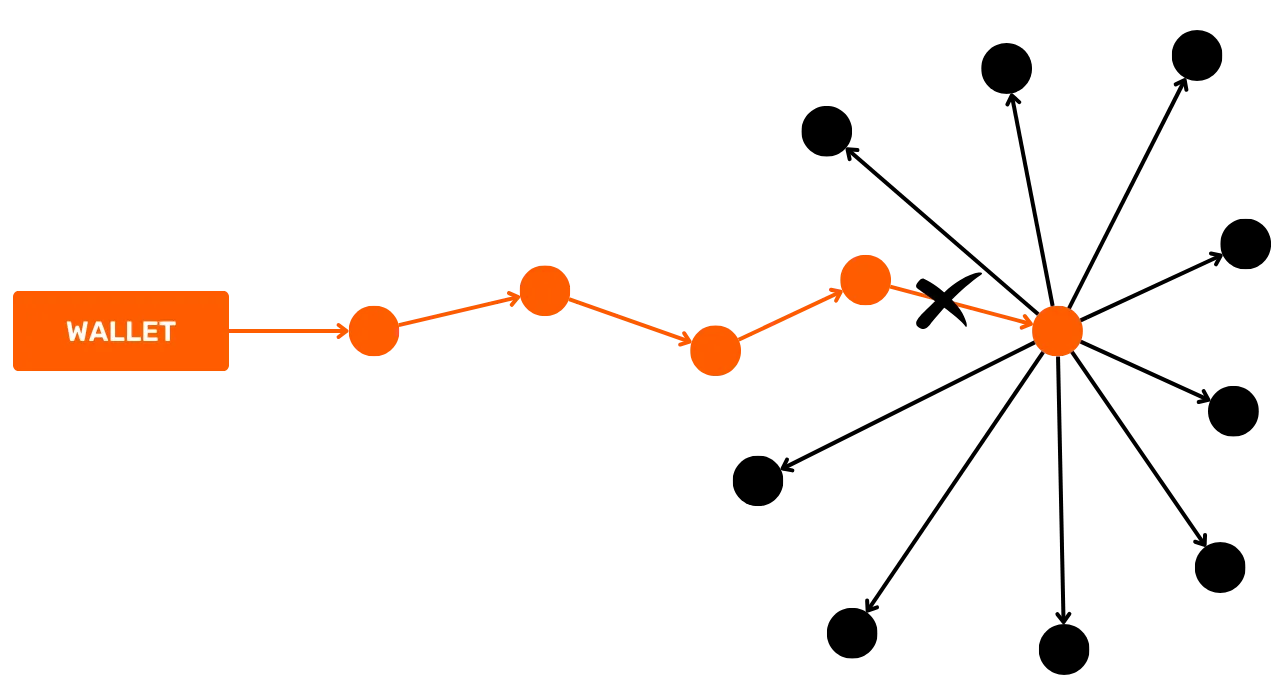

Objectivos da análise da cadeia

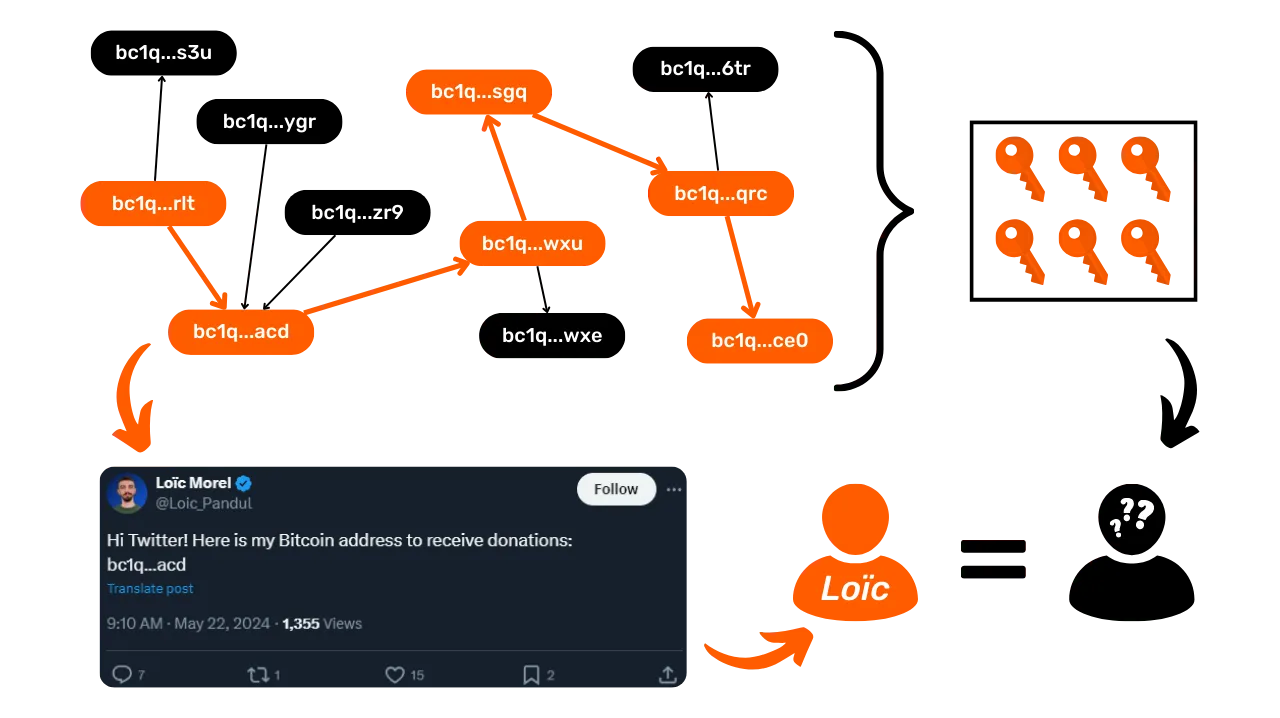

Um dos objectivos da análise da cadeia de blocos é agrupar várias actividades na Bitcoin, a fim de determinar a singularidade do utilizador que as realizou. Posteriormente, será possível tentar associar este conjunto de actividades a uma identidade real.

Voltemos ao capítulo anterior. Expliquei por que razão o modelo de privacidade da Bitcoin se baseava originalmente na separação entre a identidade do utilizador e as transacções. Por conseguinte, seria tentador pensar que a análise da cadeia de blocos é inútil, uma vez que, mesmo que consigamos agregar actividades na cadeia, não as podemos associar a uma identidade real.

Teoricamente, esta afirmação está correta. Na primeira parte deste curso, vimos que os pares de chaves criptográficas são utilizados para estabelecer condições no UTXO. Na sua essência, estes pares de chaves não divulgam qualquer informação sobre a identidade dos seus detentores. Assim, mesmo que consigamos agrupar as actividades associadas a diferentes pares de chaves, isso não nos diz nada sobre a entidade por detrás dessas actividades.

No entanto, a realidade prática é muito mais complexa. Há uma multiplicidade de comportamentos que podem ligar uma identidade real a uma atividade na cadeia. Em análise, isso é chamado de ponto de entrada, e há uma infinidade deles.

O mais comum é o KYC (Know Your Customer). Se retirar as suas Bitcoins de uma plataforma regulamentada para um dos seus endereços pessoais de receção, então algumas pessoas podem associar a sua identidade a esse endereço. De forma mais ampla, um ponto de entrada pode ser qualquer forma de interação entre sua vida real e uma transação de Bitcoin. Por exemplo, se publicar um endereço de receção nas suas redes sociais, este pode ser um ponto de entrada para análise. Se fizer um pagamento em Bitcoins ao seu padeiro, ele poderá associar o seu rosto (parte da sua identidade) a um endereço Bitcoin.

Esses pontos de entrada são praticamente inevitáveis quando se usa Bitcoin. Embora possamos tentar restringir o seu alcance, eles estarão sempre presentes. É por isso que é crucial combinar métodos destinados a preservar a sua privacidade. Embora manter uma separação entre a sua identidade real e as suas transacções seja uma abordagem interessante, continua a ser insuficiente hoje em dia. De facto, se todas as suas actividades onchain puderem ser agrupadas, então mesmo o mais pequeno ponto de entrada é suscetível de comprometer a camada única de confidencialidade que estabeleceu.

Defender-se da análise em cadeia

Por isso, também temos de ser capazes de lidar com a análise da cadeia de blocos na nossa utilização da Bitcoin. Ao fazê-lo, podemos minimizar a agregação das nossas actividades e limitar o impacto de um ponto de entrada na nossa privacidade.

Que melhor maneira de combater a análise de blockchain do que aprender sobre os métodos usados nela? Se queres saber como melhorar a tua privacidade na Bitcoin, tens de compreender estes métodos. Isto dar-lhe-á uma melhor compreensão de técnicas como coinjoin ou payjoin (técnicas que analisaremos nas partes finais do curso) e reduzirá os erros que poderá cometer.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

Neste aspeto, podemos estabelecer uma analogia com a criptografia e a criptanálise. Um bom criptógrafo é, antes de mais, um bom criptanalista. Para conceber um novo algoritmo de encriptação, é necessário saber quais os ataques que irá enfrentar e também estudar porque é que os algoritmos anteriores foram quebrados. O mesmo princípio aplica-se à privacidade da Bitcoin. Compreender os métodos de análise de blockchain é a chave para se proteger contra eles. É por isso que incluí uma secção inteira sobre análise de cadeias neste curso de formação.

Métodos de análise em cadeia

É importante compreender que a análise de cordas não é uma ciência exacta. Baseia-se em heurísticas derivadas de observações anteriores ou de interpretações lógicas. Estas regras permitem-nos obter resultados bastante fiáveis, mas nunca com precisão absoluta. Por outras palavras, a análise de cadeias envolve sempre uma dimensão de probabilidade nas conclusões alcançadas. Por exemplo, pode ser possível estimar com vários graus de certeza que dois endereços pertencem à mesma entidade, mas a certeza total estará sempre fora de alcance.

O objetivo da análise em cadeia reside precisamente na agregação de várias heurísticas para minimizar o risco de erro. De certa forma, é uma acumulação de provas que nos aproxima da realidade.

Estas famosas heurísticas podem ser agrupadas em diferentes categorias, que descreveremos em pormenor mais adiante:

- Padrões de transação ;**

- Heurísticas internas à transação ;**

- Heurísticas externas à transação

Satoshi Nakamoto e análise da cadeia

As duas primeiras heurísticas de análise de cadeia foram descobertas pelo próprio Satoshi Nakamoto. Ele fala sobre elas na Parte 10 do Livro Branco do Bitcoin. Elas são :

- cIOH (Common Input Ownership Heuristic);

- e reutilização de endereços.

Fonte: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Veremos quais são nos próximos capítulos, mas é já interessante notar que estas duas heurísticas continuam a ter uma preeminência na análise da cadeia atualmente.

Padrões de transação

Um padrão de transação é simplesmente um modelo ou estrutura global de uma transação típica, que pode ser encontrado na cadeia de blocos e cuja interpretação provável é conhecida. Ao estudar padrões, concentramo-nos numa única transação e analisamo-la a um nível elevado.

Por outras palavras, vamos apenas analisar o número de UTXO nas entradas e o número de UTXO nas saídas, sem nos determos nos detalhes mais específicos ou no ambiente da transação. Com base no padrão observado, podemos interpretar a natureza da transação. Em seguida, procuramos as caraterísticas da sua estrutura e deduzimos uma interpretação.

Nesta secção, analisaremos em conjunto os principais modelos de transação encontrados na análise da cadeia e, para cada modelo, darei a interpretação provável desta estrutura, bem como um exemplo concreto.

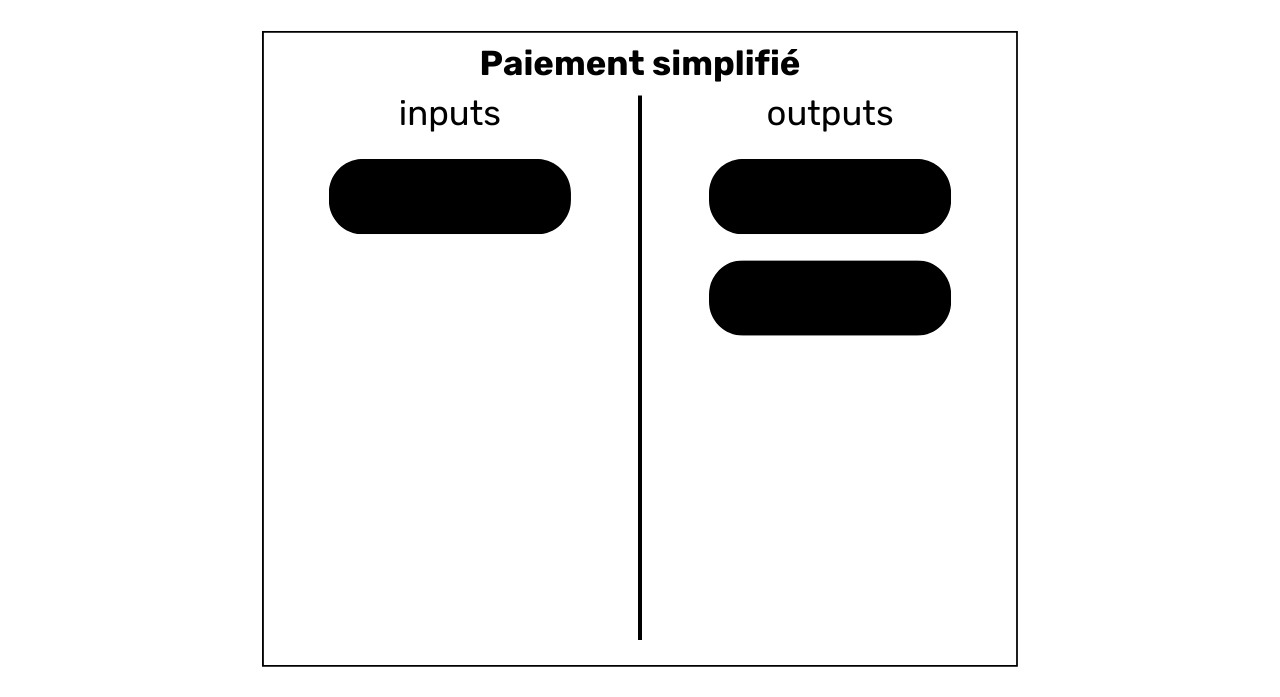

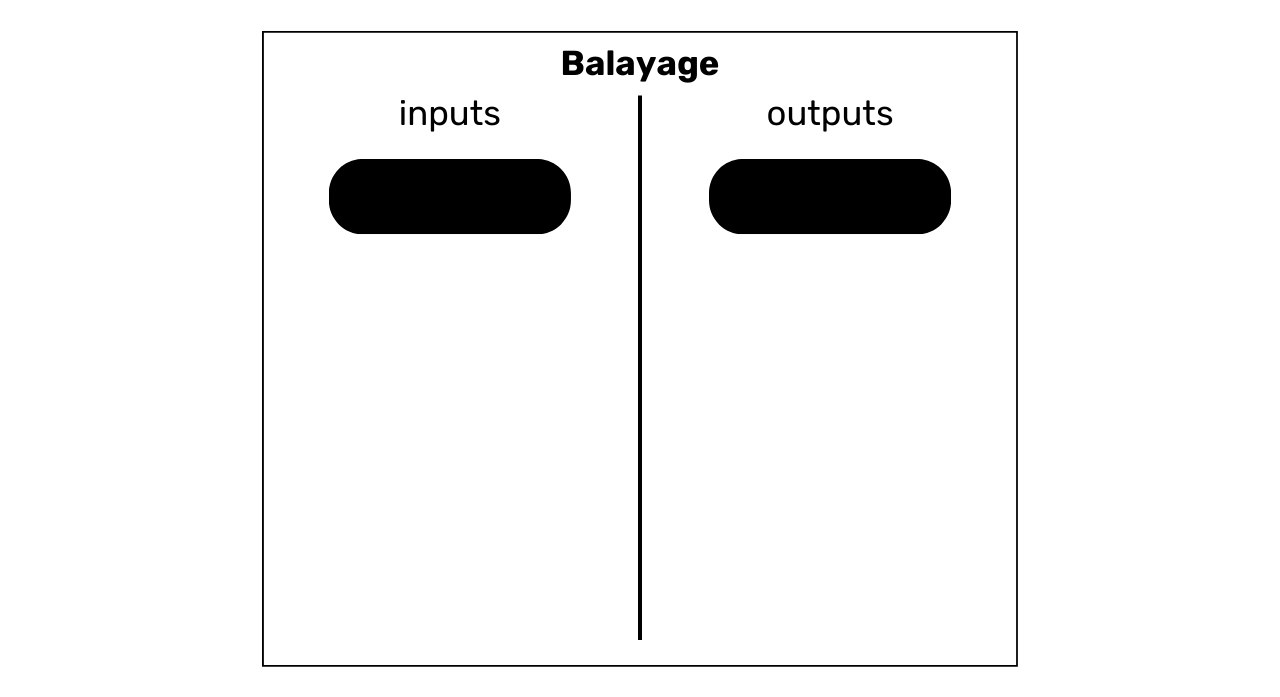

Expedição única (ou pagamento único)

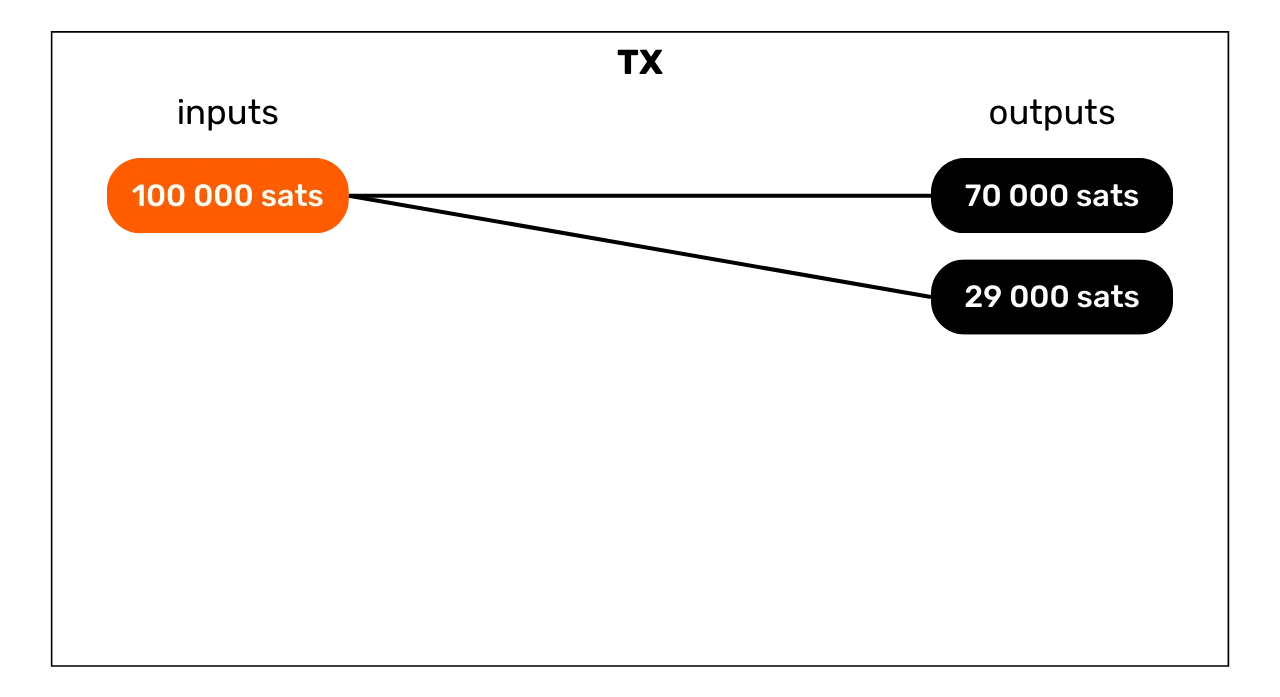

Vamos começar com um padrão muito comum, uma vez que é o que surge na maioria dos pagamentos em bitcoin. O modelo de pagamento simples caracteriza-se pelo consumo de um ou mais UTXOs como inputs e a produção de 2 UTXOs como outputs. Este modelo tem, portanto, o seguinte aspeto:

Quando detectamos esta estrutura de transação na cadeia de blocos, já podemos fazer uma interpretação. Como o seu nome indica, este modelo indica que estamos na presença de uma transação de envio ou de pagamento. O utilizador consumiu o seu próprio UTXO nos inputs para satisfazer nos outputs um UTXO de pagamento e um UTXO de troca (dinheiro devolvido ao mesmo utilizador).

Sabemos, portanto, que o utilizador observado já não está provavelmente na posse de um dos dois UTXOs de saída (o UTXO de pagamento), mas ainda está na posse do outro UTXO (o UTXO de troca).

De momento, não podemos especificar que saída representa que UTXO, uma vez que não é esse o objetivo do estudo de padrões. Chegaremos lá apoiando-nos nas heurísticas que estudaremos nas secções seguintes. Nesta fase, o nosso objetivo limita-se a identificar a natureza da transação em questão, que neste caso é um simples envio.

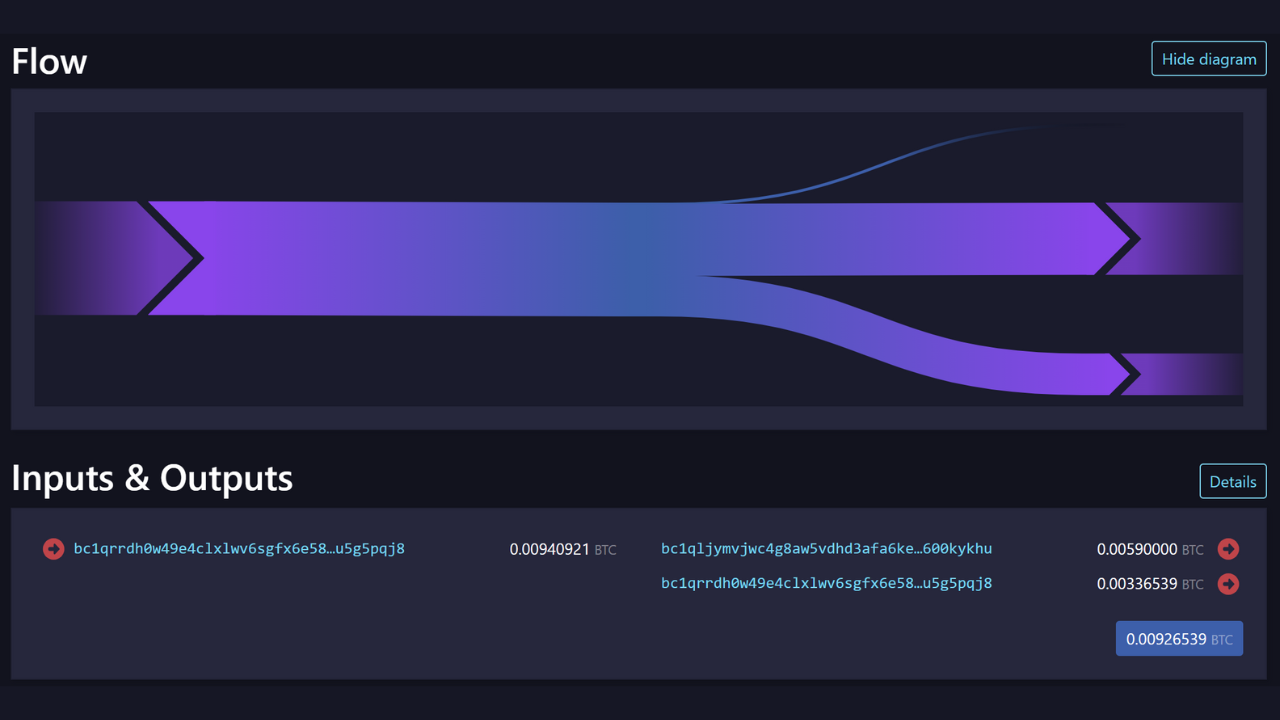

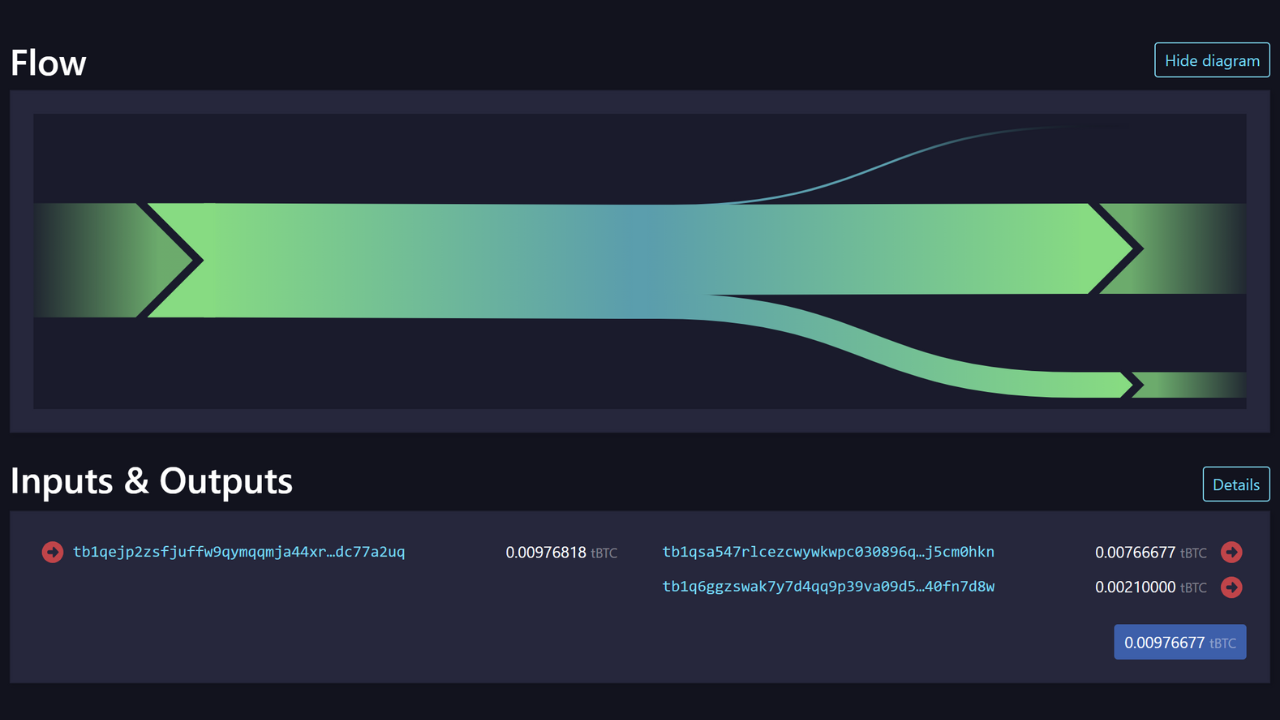

Por exemplo, aqui está uma transação Bitcoin que adopta o padrão de envio simples:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Após este primeiro exemplo, deverá ter uma melhor compreensão do que significa estudar um "modelo de transação". Examinamos uma transação centrando-nos apenas na sua estrutura, sem ter em conta o seu ambiente ou os detalhes específicos da transação. Neste primeiro passo, estamos apenas a olhar para o quadro geral.

Agora que já sabe o que é um padrão, vamos passar para os outros modelos existentes.

Varrer

Este segundo modelo é caracterizado pelo consumo de um único UTXO como entrada e a produção de um único UTXO como saída.

A interpretação deste modelo é que estamos na presença de uma auto-transferência. O utilizador transferiu os seus bitcoins para si próprio, para outro endereço que lhe pertence. Uma vez que não há troca na transação, é altamente improvável que estejamos na presença de um pagamento. Com efeito, quando um pagamento é efectuado, é quase impossível que o pagador disponha de um UTXO correspondente exatamente ao montante exigido pelo vendedor, acrescido da taxa de transação. Em geral, o pagador é, portanto, obrigado a produzir um resultado de troca.

Sabemos então que o utilizador observado provavelmente ainda está na posse deste UTXO. No contexto de uma análise em cadeia, se soubermos que o UTXO utilizado como entrada na transação pertence a Alice, podemos assumir que o UTXO utilizado como saída também lhe pertence. O que se tornará interessante mais tarde é encontrar heurísticas internas à transação que possam reforçar este pressuposto (veremos estas heurísticas no capítulo 3.3).

Por exemplo, aqui está uma transação Bitcoin que adopta o padrão de varrimento:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Mas atenção, este tipo de padrão também pode revelar uma auto-transferência para a conta de uma plataforma de câmbio de criptomoedas. Será o estudo dos endereços conhecidos e do contexto da transação que nos dirá se se trata de um swipe para uma carteira de autocustódia ou de um levantamento para uma plataforma. De facto, os endereços das plataformas de câmbio são muitas vezes facilmente identificáveis.

Vejamos novamente o exemplo da Alice: se a verificação conduzir a um endereço conhecido de uma plataforma (como a Binance, por exemplo), isso pode significar que os bitcoins foram transferidos para fora da posse direta da Alice, provavelmente com a intenção de os vender ou armazenar nessa plataforma. Por outro lado, se o endereço de destino for desconhecido, é razoável assumir que se trata simplesmente de outra carteira ainda pertencente a Alice. Mas este tipo de estudo está mais na categoria de heurística do que de padrões.

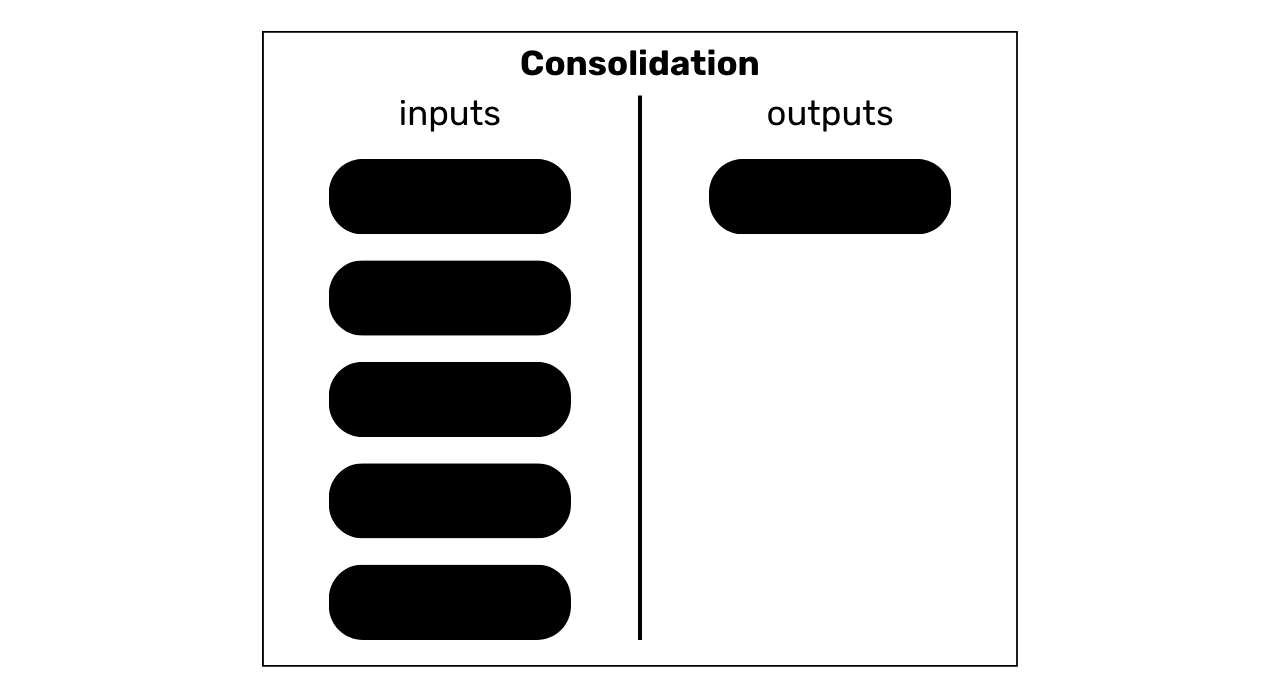

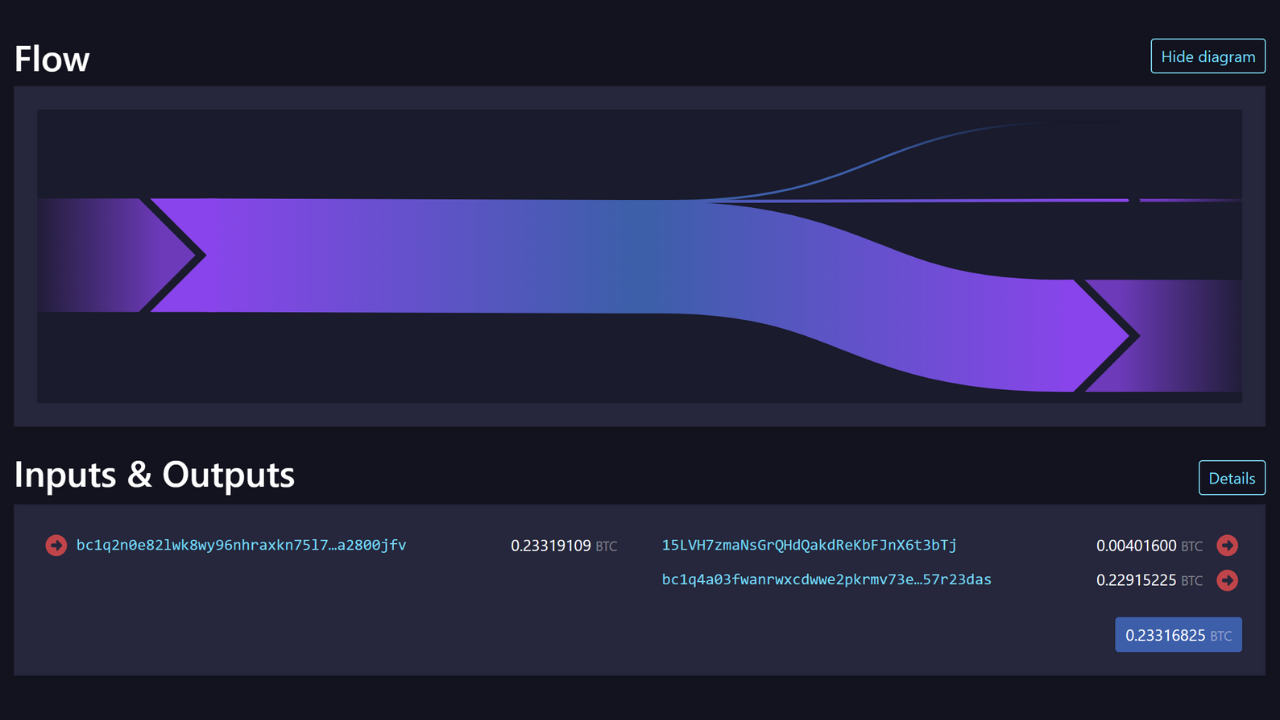

Consolidação

Este modelo é caracterizado pelo consumo de vários UTXOs na entrada e pela produção de um único UTXO na saída.

A interpretação deste padrão é que estamos na presença de uma consolidação. Esta é uma prática comum entre os utilizadores de Bitcoin, destinada a fundir várias UTXOs em antecipação de um possível aumento das taxas de transação. Ao realizar esta operação durante um período em que as taxas são baixas, é possível poupar em taxas futuras. Falaremos mais sobre essa prática no capítulo 4.3.

Podemos deduzir que o utilizador por trás deste modelo de transação estava provavelmente na posse de todos os UTXOs na entrada e ainda está na posse do UTXO na saída. Portanto, trata-se provavelmente de uma auto-transferência.

Tal como a varredura, este tipo de padrão também pode revelar uma auto-transferência para a conta de uma plataforma de troca. Será o estudo dos endereços conhecidos e do contexto da transação que nos dirá se se trata de uma consolidação para uma carteira de autocustódia ou de uma retirada para uma plataforma.

Por exemplo, aqui está uma transação Bitcoin que adopta o padrão de consolidação:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

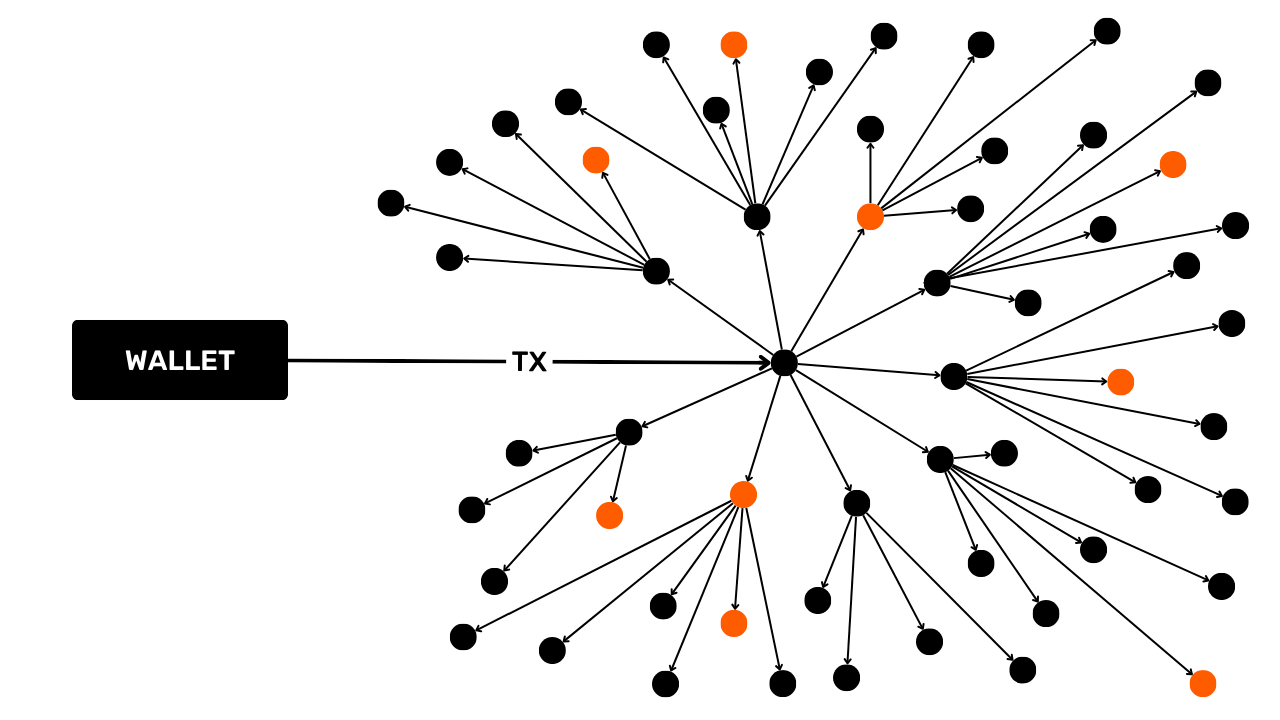

Numa análise em cadeia, este modelo pode revelar uma grande quantidade de informação. Por exemplo, se soubermos que uma das entradas pertence à Alice, podemos assumir que todas as outras entradas e a saída desta transação também lhe pertencem. Este pressuposto tornaria possível voltar atrás na cadeia de transacções anteriores para descobrir e analisar outras transacções susceptíveis de estarem associadas à Alice.

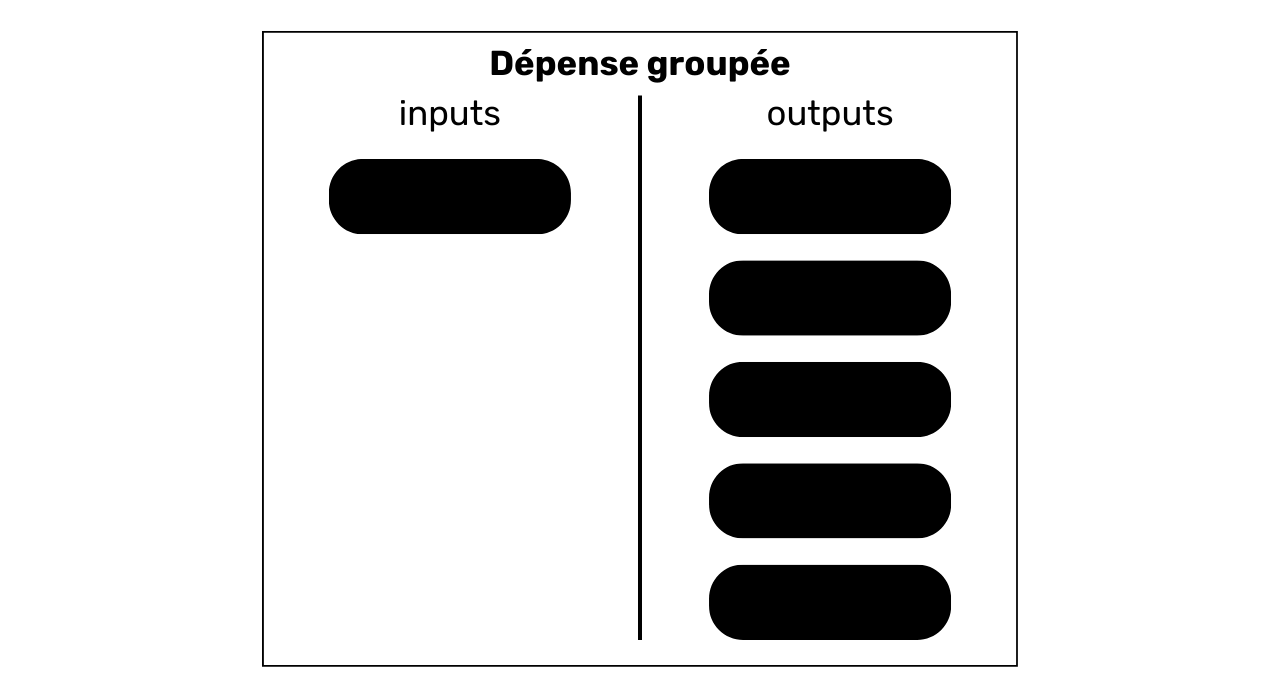

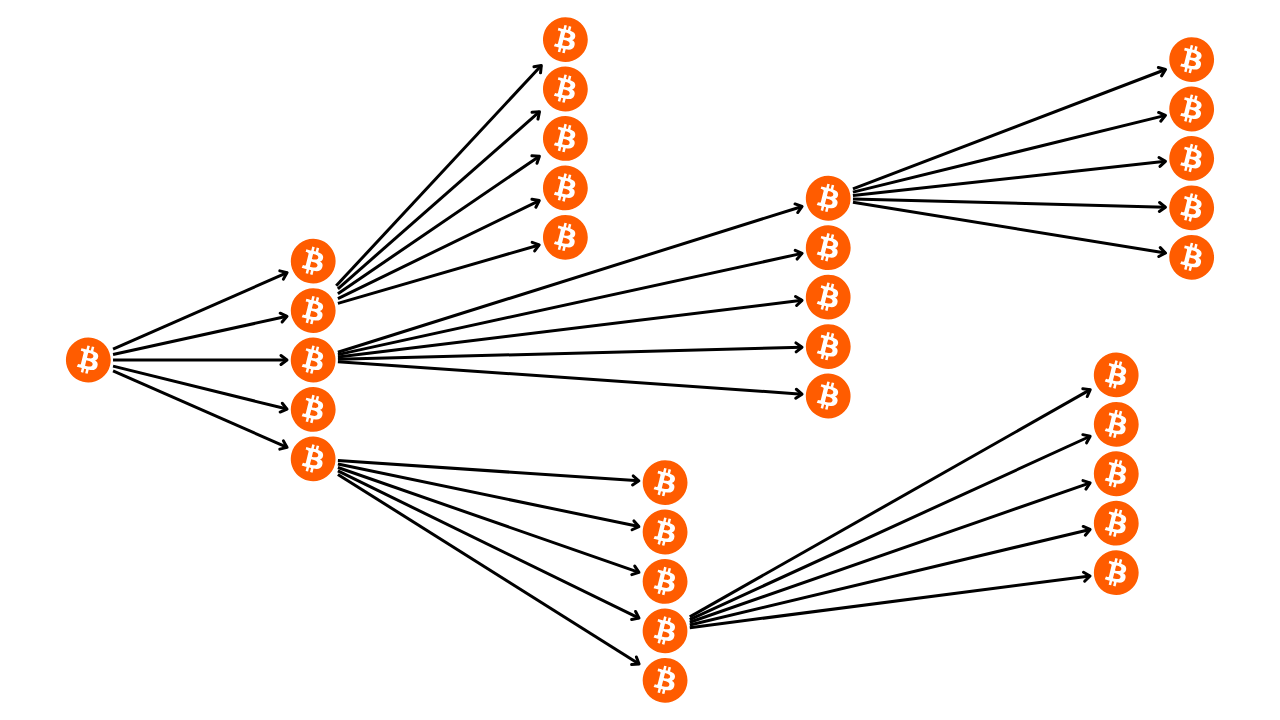

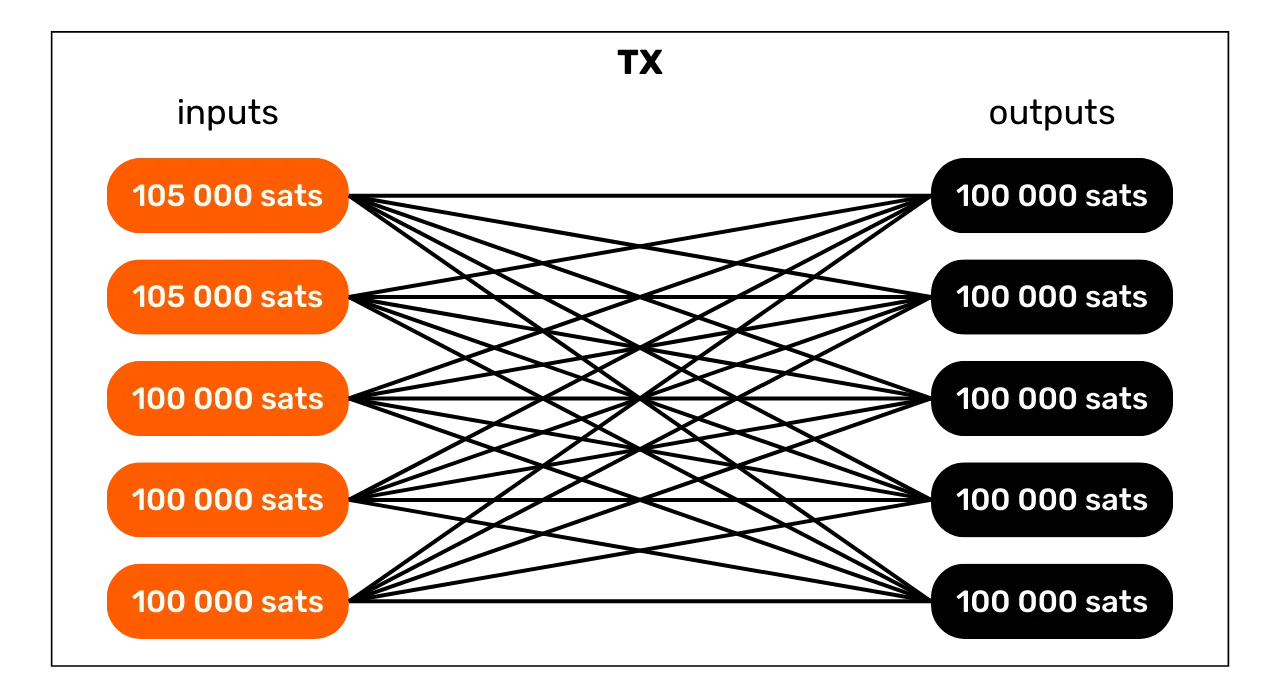

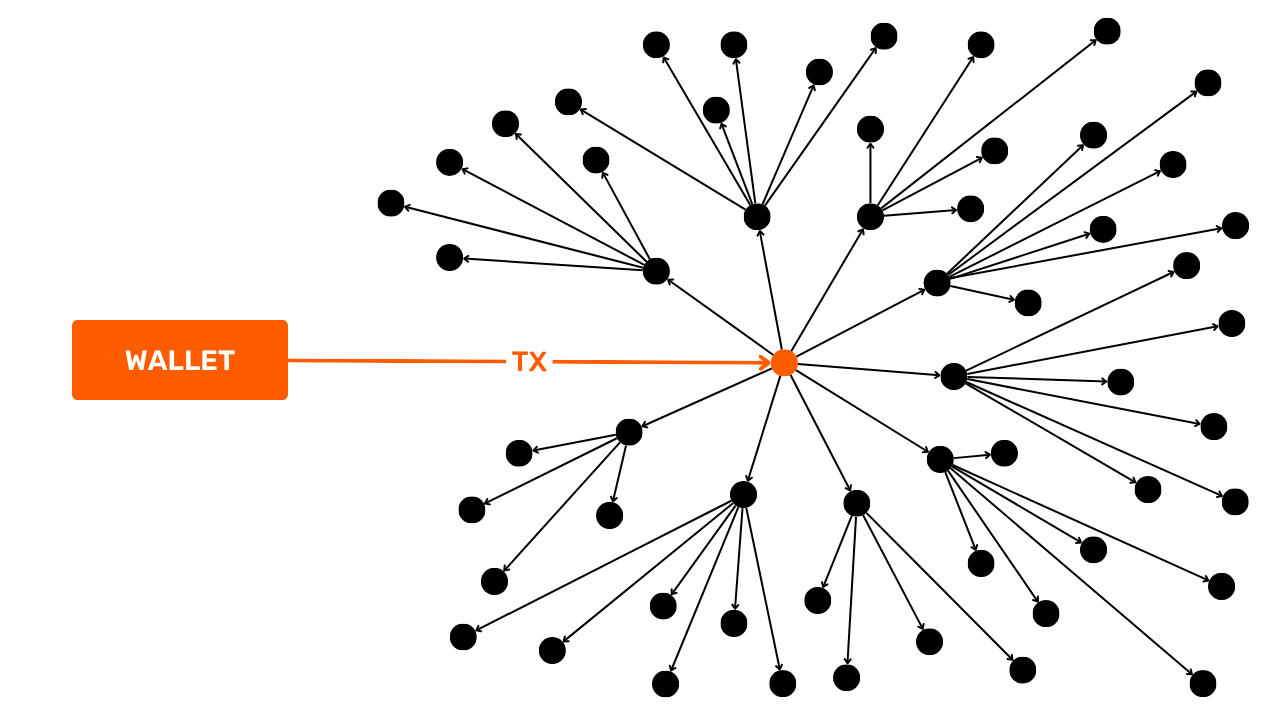

Despesas agrupadas

Este modelo é caracterizado pelo consumo de alguns UTXOs como inputs (frequentemente apenas um) e pela produção de muitos UTXOs como outputs.

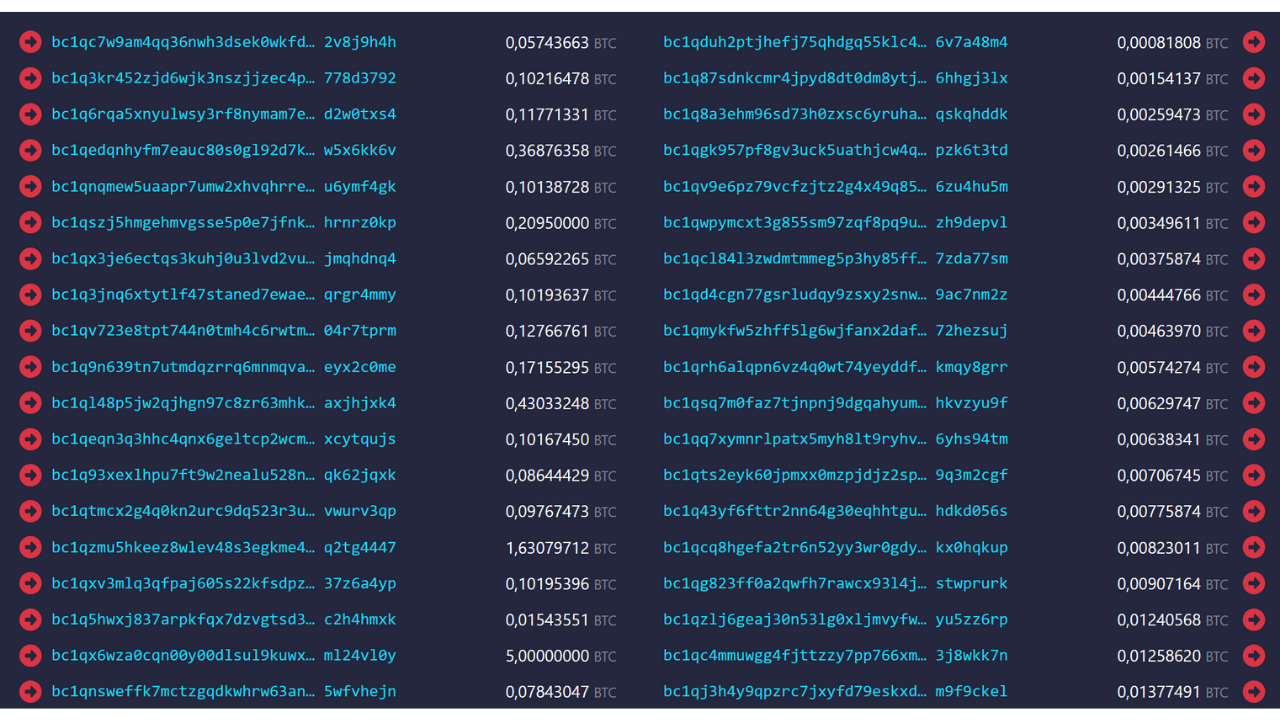

A interpretação deste modelo é que estamos na presença de despesas agrupadas. É uma prática que revela provavelmente uma atividade económica muito grande, como uma plataforma de intercâmbio. As despesas agrupadas permitem a estas entidades poupar custos ao combinarem as suas despesas numa única transação.

Podemos deduzir deste modelo que o UTXO de entrada provém de uma empresa com um elevado nível de atividade económica, e que os UTXOs de saída se dispersarão. Muitos pertencerão aos clientes da empresa que retiraram bitcoins da plataforma. Outros poderão ir para empresas parceiras. Por fim, haverá certamente uma ou mais trocas que regressarão à empresa emissora.

Por exemplo, aqui está uma transação Bitcoin que adopta o padrão de gastos agrupados (presumivelmente, é uma transação emitida pela plataforma Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Transacções específicas do protocolo

Entre os padrões de transação, podemos também identificar aqueles que revelam a utilização de um protocolo específico. Por exemplo, os coinjoins da Whirlpool (discutidos na parte 5) terão uma estrutura facilmente identificável que os diferencia de outras transacções mais convencionais.

A análise deste padrão sugere que é provável que estejamos na presença de uma transação de colaboração. Também é possível observar uma coinjoin. Se esta última hipótese se revelar correta, então o número de saídas pode fornecer-nos uma estimativa aproximada do número de participantes no coinjoin.

Por exemplo, aqui está uma transação Bitcoin que adopta o padrão de transação colaborativa coinjoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Existem muitos outros protocolos com as suas próprias estruturas específicas. Por exemplo, existem transacções Wabisabi, transacções Stamps e transacções Runes.

Graças a estes padrões de transação, já podemos interpretar uma certa quantidade de informação sobre uma determinada transação. Mas a estrutura da transação não é a única fonte de informação para análise. Podemos também estudar os seus pormenores. Estes pormenores internos são aquilo a que gosto de chamar "heurísticas internas" e que analisaremos no próximo capítulo.

Heurística interna

Uma heurística interna é uma caraterística específica que identificamos na própria transação, sem necessidade de examinar o seu ambiente, e que nos permite fazer deduções. Ao contrário dos padrões, que se centram na estrutura global da transação a um nível elevado, as heurísticas internas baseiam-se no conjunto de dados extraíveis. Isto inclui:

- As quantidades dos vários UTXOs que entram e saem;

- Tudo o que tem a ver com scripts: endereços de receção, controlo de versões, tempos de bloqueio...

De um modo geral, este tipo de heurística permitir-nos-á identificar a troca numa transação específica. Ao fazê-lo, podemos então perpetuar o rastreio de uma entidade ao longo de várias transacções diferentes. Com efeito, se identificarmos um UTXO pertencente a um utilizador que pretendemos seguir, é crucial determinar, quando este efectua uma transação, qual o output que foi transferido para outro utilizador e qual o output que representa a troca, que assim permanece na sua posse.

Mais uma vez, permitam-me recordar-vos que estas heurísticas não são absolutamente exactas. Individualmente, apenas nos permitem identificar cenários prováveis. É a acumulação de várias heurísticas que ajuda a reduzir a incerteza, sem nunca a poder eliminar completamente.

Semelhanças internas

Esta heurística envolve o estudo das semelhanças entre os inputs e os outputs da mesma transação. Se a mesma caraterística for observada nos inputs e em apenas um dos outputs da transação, então é provável que este output constitua a troca.

A caraterística mais óbvia é a reutilização de um endereço de receção na mesma transação.

Esta heurística deixa pouca margem para dúvidas. A menos que a sua chave privada tenha sido pirateada, o mesmo endereço de receção revela necessariamente a atividade de um único utilizador. A interpretação resultante é que a troca de transacções é a saída com o mesmo endereço de entrada. Podemos então continuar a seguir o rasto do indivíduo a partir desta troca.

Por exemplo, eis uma transação em que esta heurística pode provavelmente ser aplicada:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

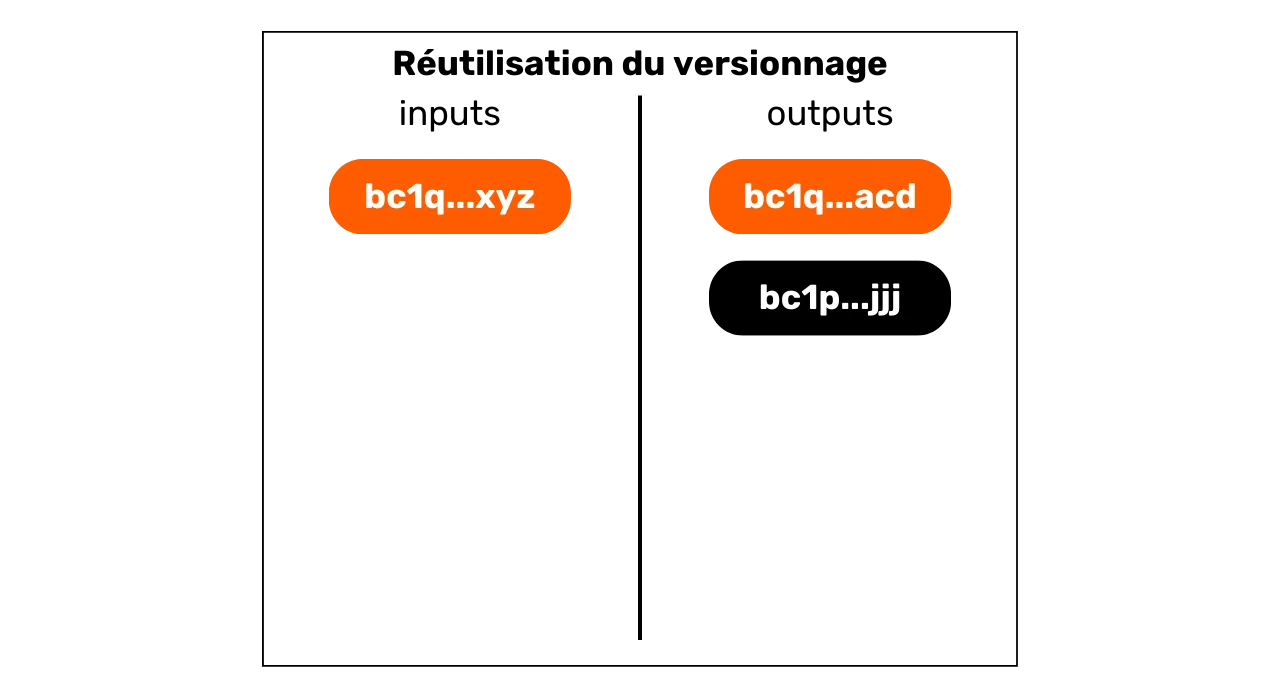

Estas semelhanças entre entradas e saídas não se limitam à reutilização de endereços. Qualquer semelhança na utilização de scripts pode ser utilizada para aplicar uma heurística. Por exemplo, podemos por vezes observar o mesmo versionamento entre o input e um dos outputs da transação.

Neste diagrama, podemos ver que a entrada n.º 0 desbloqueia um script P2WPKH

(SegWit V0 começando com bc1q). A saída n° 0 usa o mesmo tipo

de script. A saída n° 1, por outro lado, usa um script P2TR (SegWit V1

começando com bc1p). A interpretação desta caraterística é que

é provável que o endereço com o mesmo versionamento que a entrada seja o

endereço de troca. Assim, pertencerá sempre ao mesmo utilizador.

Eis uma transação em que esta heurística pode provavelmente ser aplicada:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Neste último, podemos ver que a entrada n.º 0 e a saída n.º 1 utilizam scripts P2WPKH (SegWit V0), enquanto a saída n.º 0 utiliza um script P2PKH diferente (Legacy).

No início dos anos 2010, esta heurística baseada no versionamento de scripts

era relativamente inútil devido aos limitados tipos de scripts disponíveis.

No entanto, ao longo do tempo e com as sucessivas actualizações do Bitcoin,

foi introduzida uma diversidade crescente de tipos de scripts. Esta

heurística está, portanto, a tornar-se cada vez mais relevante, uma vez que,

com uma maior variedade de tipos de scripts, os utilizadores se dividem em

grupos mais pequenos, aumentando assim as hipóteses de aplicar esta

heurística de reutilização de versões internas. Por este motivo, apenas numa

perspetiva de confidencialidade, é aconselhável optar pelo tipo de script

mais comum. Por exemplo, no momento em que escrevo estas linhas, os scripts

Taproot (bc1p) são menos utilizados do que os scripts SegWit V0

(bc1q). Embora os primeiros ofereçam benefícios económicos e de

confidencialidade em certos contextos específicos, para utilizações mais

tradicionais de assinatura única, pode fazer sentido manter um padrão mais

antigo por razões de confidencialidade, até que o novo padrão seja mais

amplamente adotado.

Pagamentos por números redondos

Outra heurística interna que nos pode ajudar a identificar a troca é a heurística do número redondo. De um modo geral, perante um padrão de pagamento simples (1 input e 2 outputs), se um dos outputs gastar um montante redondo, então este representa o pagamento.

Por eliminação, se uma saída representa o pagamento, a outra representa a troca. Por conseguinte, pode ser interpretado como provável que o utilizador da entrada esteja sempre na posse da saída identificada como a troca.

Convém sublinhar que esta heurística nem sempre é aplicável, uma vez que a maioria dos pagamentos continua a ser efectuada em unidades de conta fiduciárias. Com efeito, quando um retalhista em França aceita bitcoin, não apresenta geralmente preços estáveis em sats. Em vez disso, optará por uma conversão entre o preço em euros e o montante em bitcoins a pagar. Por conseguinte, não deve haver números redondos no final da transação.

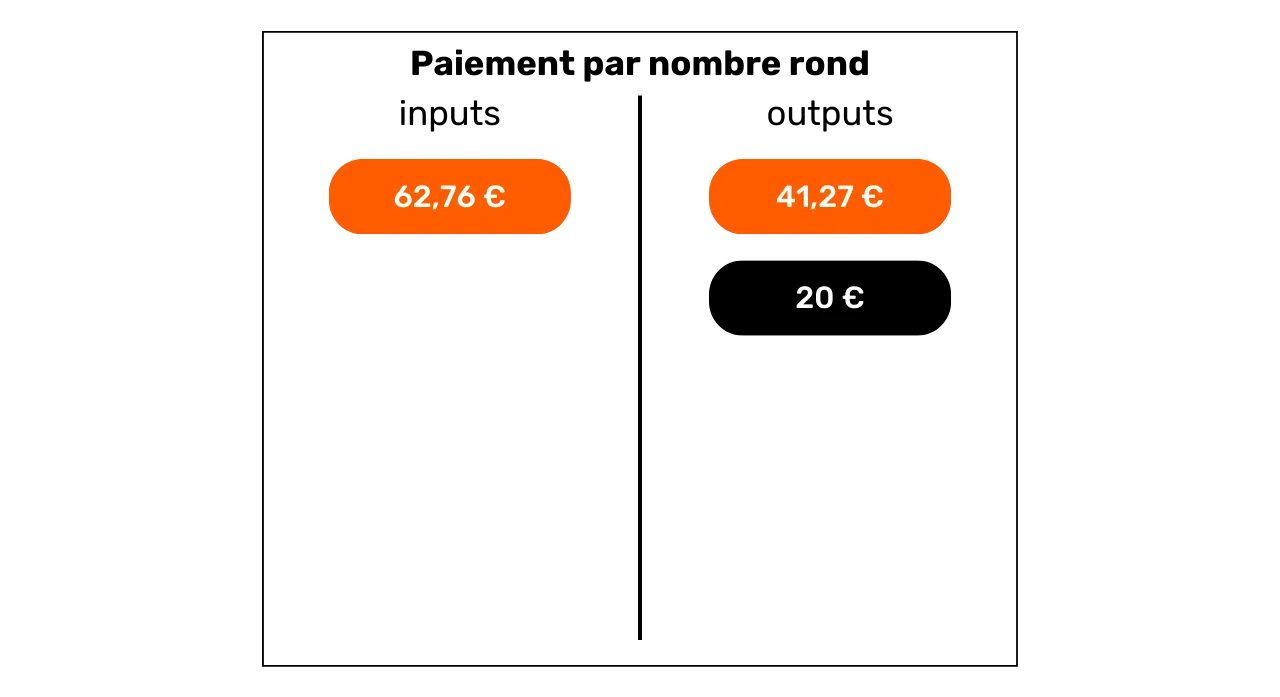

No entanto, um analista pode tentar efetuar esta conversão tendo em conta a taxa de câmbio em vigor quando a transação foi transmitida na rede. Vejamos o exemplo de uma transação com uma entrada de 97 552 sats e duas saídas, uma de 31 085 sats e outra de 64 152 sats. À primeira vista, esta transação não parece envolver montantes redondos. No entanto, aplicando a taxa de câmbio de 64,339 euros no momento da transação, obtemos uma conversão em euros como se segue:

- Um contributo de 62,76 euros;

- Uma produção de 20 euros;

- Uma produção de 41,27 euros.

Uma vez convertida em moeda fiduciária, esta transação pode ser utilizada para aplicar a heurística de pagamento por montante redondo. A saída de 20 euros foi provavelmente para um comerciante, ou pelo menos mudou de proprietário. Por dedução, é provável que o montante de 41,27 euros tenha permanecido na posse do utilizador original.

Se, um dia, a bitcoin se tornar a unidade de conta preferida nas nossas bolsas, esta heurística poderá tornar-se ainda mais útil para a análise.

Por exemplo, eis uma transação em que esta heurística pode provavelmente ser aplicada:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

A maior produção

Quando identificamos uma diferença suficientemente grande entre dois outputs de transação num modelo de pagamento simples, podemos estimar que o maior output será provavelmente o de divisas.

Esta heurística da maior produção é certamente a mais imprecisa de todas. Por si só, é bastante fraca. No entanto, esta caraterística pode ser combinada com outras heurísticas para reduzir a incerteza da nossa interpretação.

Por exemplo, se estivermos a analisar uma transação com um pagamento redondo e um pagamento maior, a aplicação conjunta da heurística do pagamento redondo e da heurística do pagamento maior reduz o nosso nível de incerteza.

Por exemplo, eis uma transação em que esta heurística pode provavelmente ser aplicada:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Heurística externa

O estudo das heurísticas externas consiste em analisar as semelhanças, os padrões e as caraterísticas de certos elementos que não são específicos da própria transação. Por outras palavras, se antes nos limitávamos a explorar os elementos intrínsecos à transação com as heurísticas internas, agora alargamos o nosso campo de análise ao ambiente da transação, graças às heurísticas externas.

Reutilização de endereços

Esta é uma das heurísticas mais conhecidas dos bitcoiners. A reutilização de endereços permite estabelecer uma ligação entre diferentes transacções e diferentes UTXOs. Ocorre quando um endereço de receção de Bitcoin é utilizado várias vezes.

Assim, é possível explorar a reutilização de endereços dentro da mesma transação como uma heurística interna para identificar a troca (como vimos no capítulo anterior). Mas a reutilização de endereços também pode ser usada como uma heurística externa para reconhecer a singularidade de uma entidade por detrás de várias transacções.

A interpretação da reutilização de um endereço é que todos os UTXOs bloqueados nesse endereço pertencem (ou pertenceram) à mesma entidade. Esta heurística deixa pouca margem para a incerteza. Uma vez identificada, a interpretação resultante é suscetível de corresponder à realidade. Por conseguinte, permite o agrupamento de diferentes actividades na cadeia.

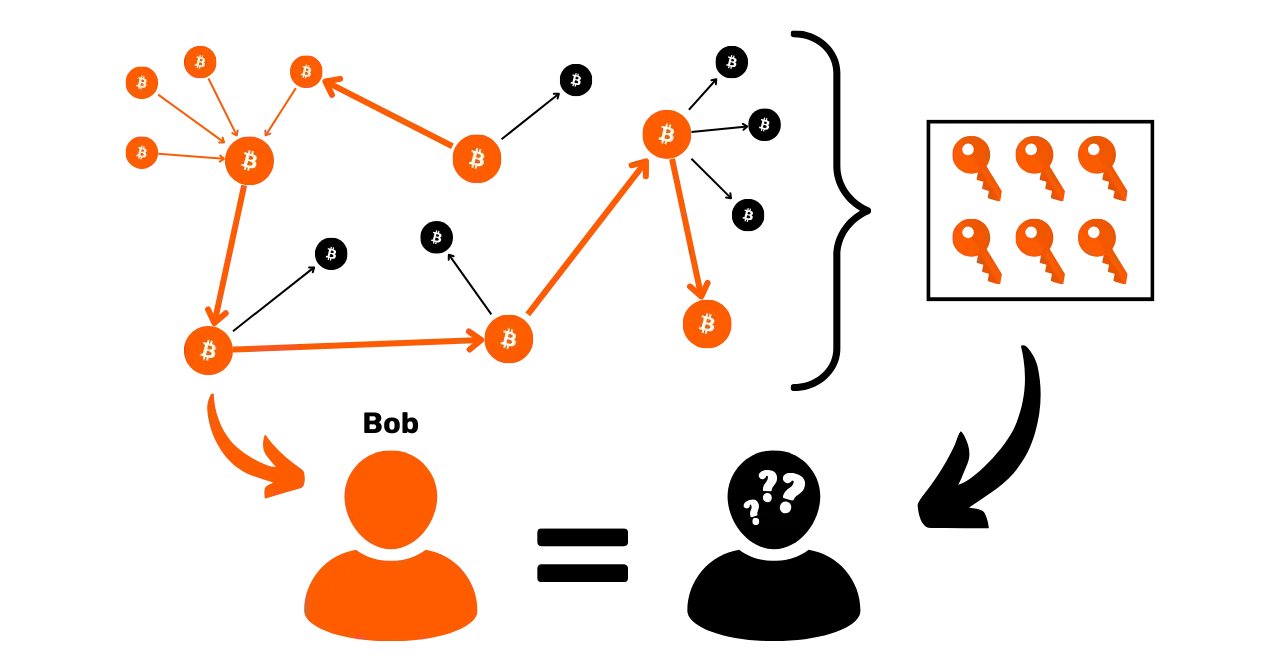

Como explicado na introdução da Parte 3, esta heurística foi descoberta pelo próprio Satoshi Nakamoto. No Livro Branco, ele menciona uma solução para ajudar os utilizadores a evitar a sua geração, que consiste simplesmente em utilizar um endereço em branco para cada nova transação:

"_Como firewall adicional, pode ser utilizado um novo par de chaves para cada transação para as manter desvinculadas de um proprietário comum."

Fonte: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Por exemplo, aqui está um endereço que é reutilizado em várias transacções:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fonte : Mempool.space

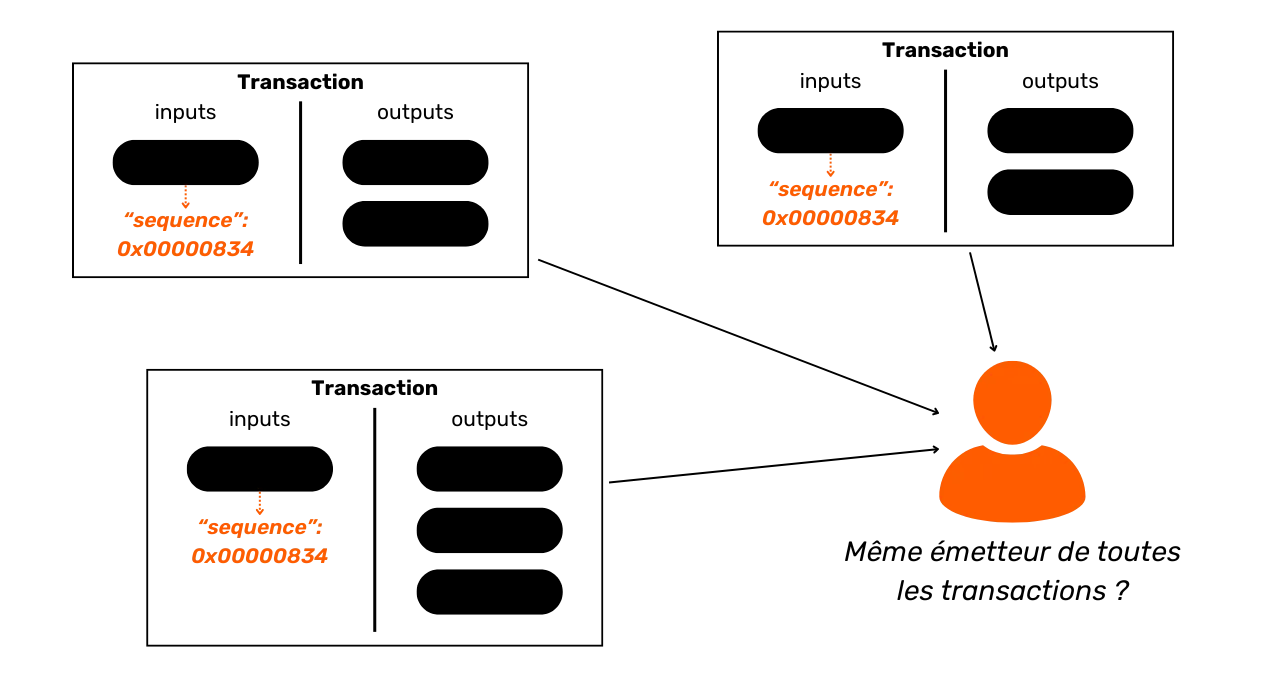

Semelhança de escrita e marcas de carteira

Para além da reutilização de endereços, existem muitas outras heurísticas que permitem associar acções ao mesmo portefólio ou grupo de endereços.

Em primeiro lugar, um analista pode procurar semelhanças na utilização de scripts. Por exemplo, certos scripts minoritários, como o multisig, podem ser mais fáceis de detetar do que os scripts SegWit V0. Quanto maior for o grupo em que nos estamos a esconder, mais difícil é detetar-nos. Esta é uma das razões pelas quais, em bons protocolos Coinjoin, todos os participantes usam exatamente o mesmo tipo de script.

De uma forma mais geral, um analista pode também concentrar-se nas impressões digitais caraterísticas de uma carteira. Trata-se de processos específicos de utilização que podem ser identificados com o objetivo de os explorar como heurísticos de rastreio. Por outras palavras, se observarmos uma acumulação das mesmas caraterísticas internas nas transacções atribuídas à entidade identificada, podemos tentar identificar essas mesmas caraterísticas noutras transacções.

Por exemplo, poderemos identificar que o utilizador rastreado envia

sistematicamente as suas alterações para endereços P2TR (bc1p...). Se este processo se repetir, podemos usá-lo como uma heurística para o

resto da nossa análise. Também podemos utilizar outras impressões digitais,

como a ordem dos UTXOs, o local da alteração nas saídas, a sinalização RBF

(Replace-by-Fee), ou o número da versão, o campo nSequence e o

campo nLockTime.

Como refere @LaurentMT em Space Kek #19 (um podcast em francês), a utilidade das impressões digitais das carteiras na análise da cadeia está a aumentar significativamente ao longo do tempo. De facto, o número crescente de tipos de scripts e a implementação cada vez mais progressiva destas novas funcionalidades pelos programas informáticos de carteiras acentuam as diferenças. Em alguns casos, é mesmo possível identificar o software exato utilizado pela entidade que está a ser seguida. Por conseguinte, é importante compreender que o estudo das pegadas das carteiras é particularmente relevante para as transacções recentes, e não para as iniciadas no princípio da década de 2010.

Em suma, uma pegada pode ser qualquer prática específica, realizada automaticamente pela carteira ou manualmente pelo utilizador, que podemos encontrar noutras transacções para nos ajudar na nossa análise.

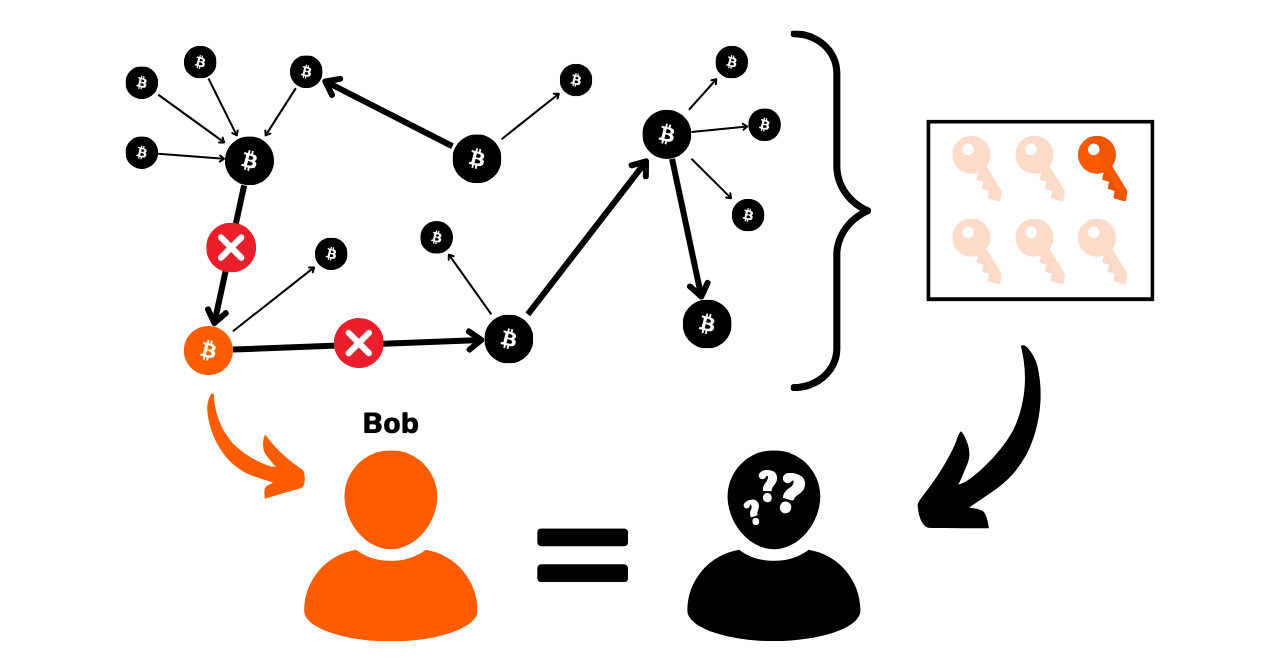

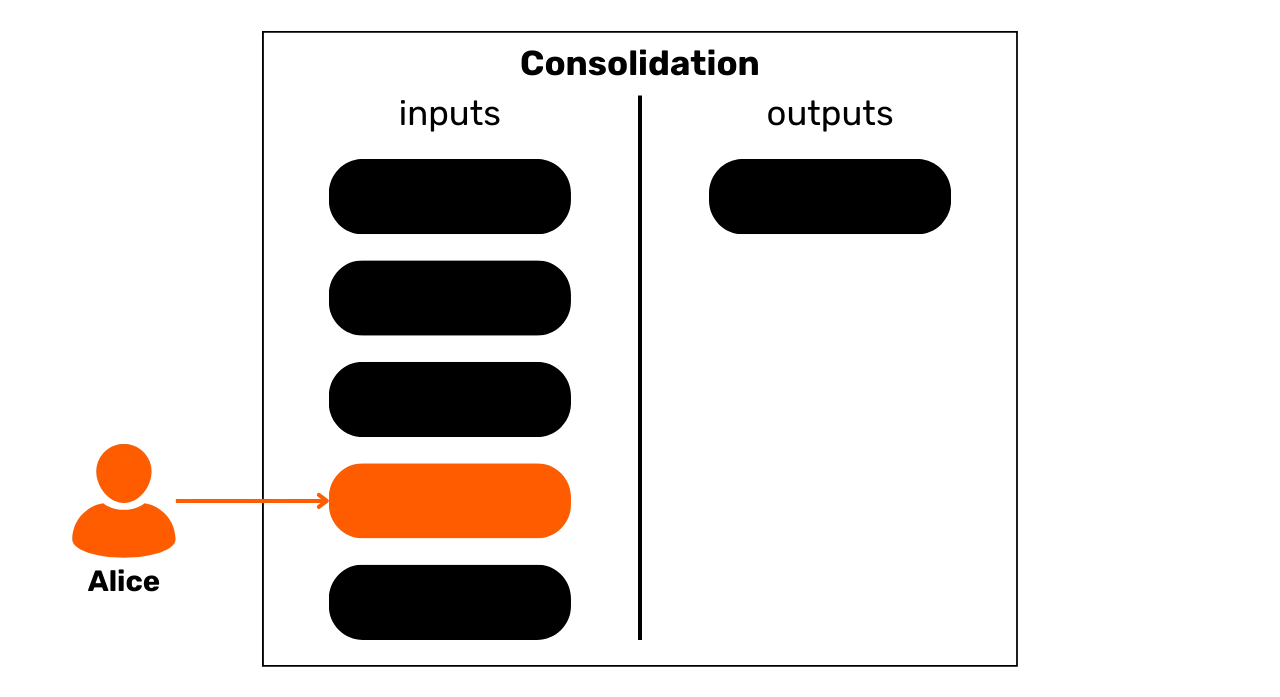

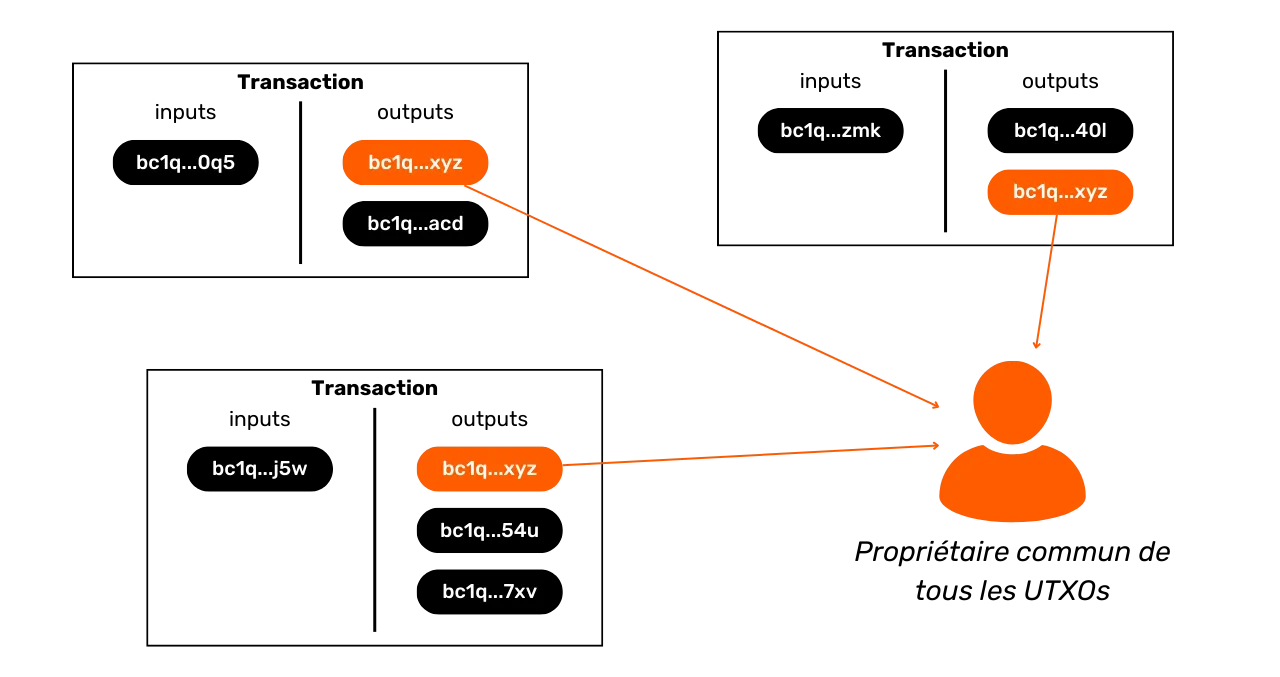

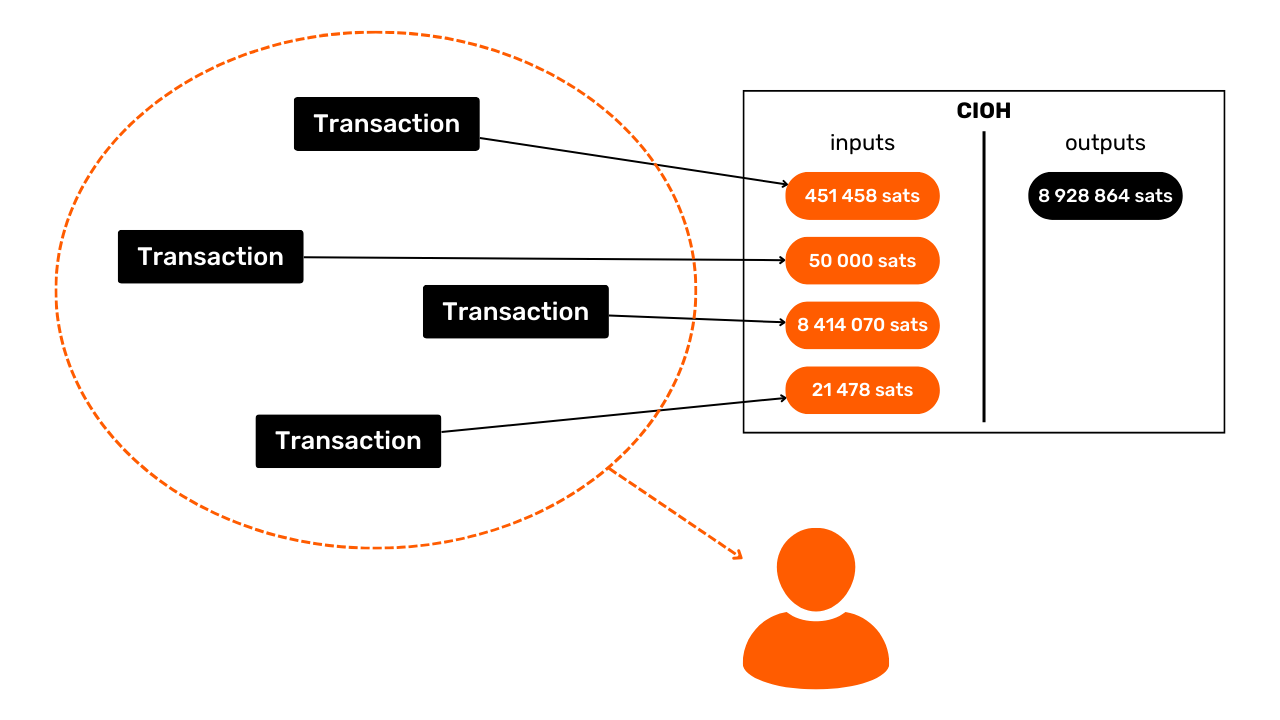

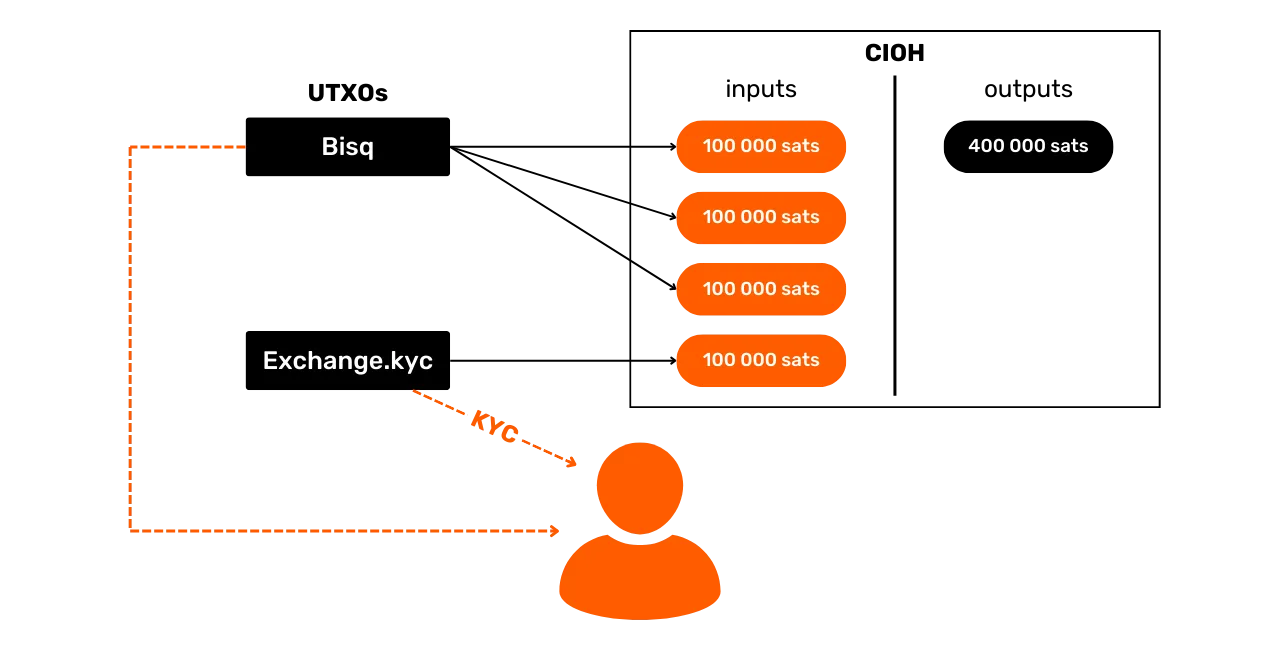

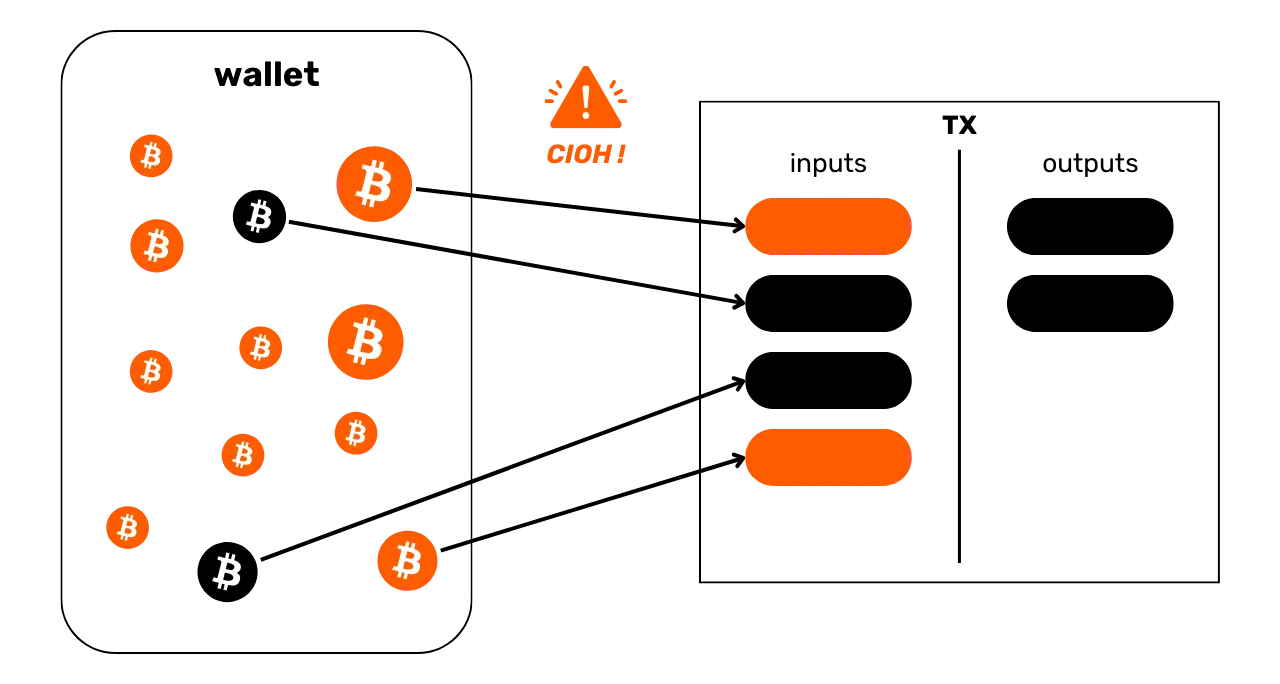

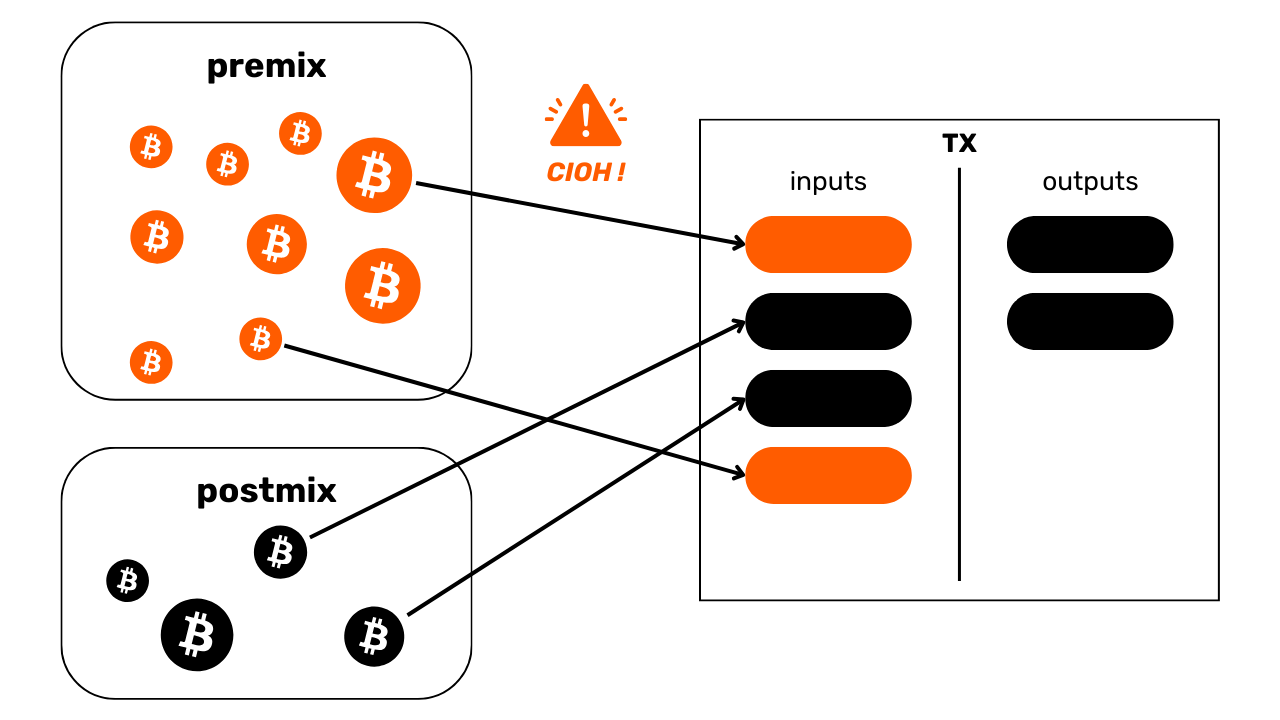

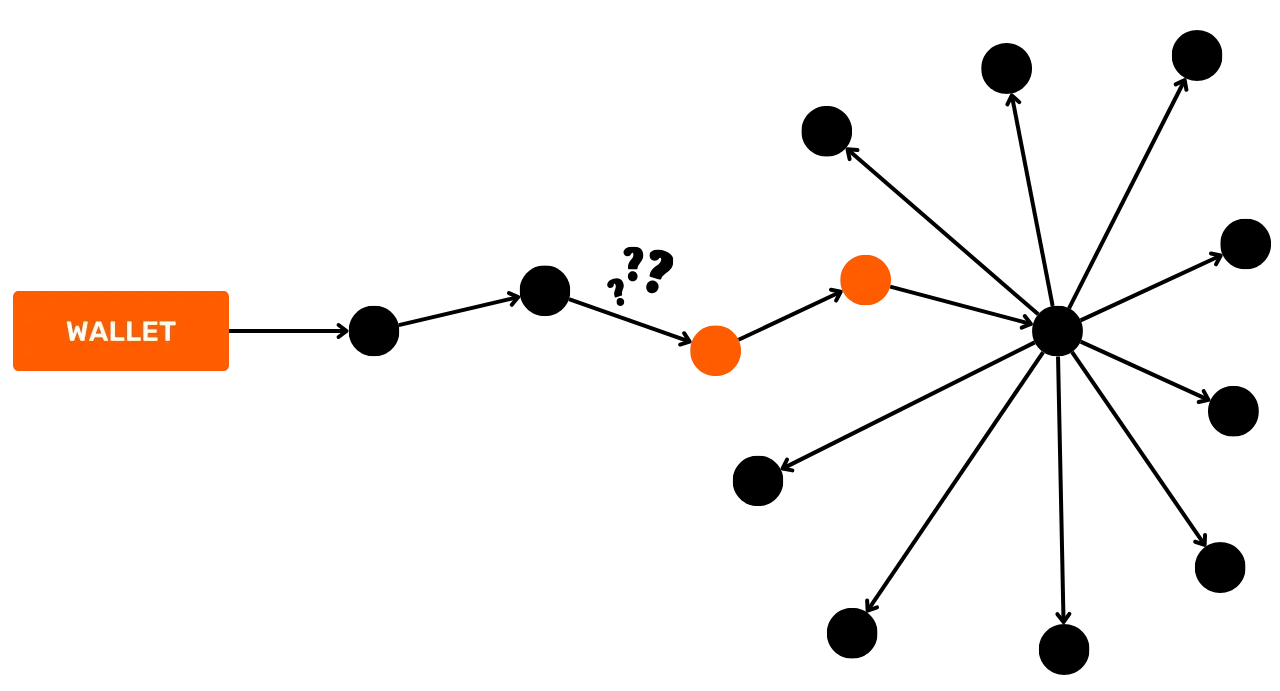

A Heurística de Propriedade de Entrada Comum (CIOH)

A heurística da propriedade comum dos inputs (Common Input Ownership Heuristic - CIOH) é uma heurística que afirma que, quando uma transação tem vários inputs, é provável que todos eles provenham de uma única entidade. Consequentemente, a sua propriedade é comum.

Para aplicar o CIOH, começamos por observar uma transação com várias entradas. Podem ser 2 entradas ou 30 entradas. Uma vez identificada esta caraterística, verificamos se a transação se enquadra num modelo de transação conhecido. Por exemplo, se existirem 5 entradas com aproximadamente o mesmo montante e 5 saídas com exatamente o mesmo montante, saberemos que se trata da estrutura de uma coinjoin. Não poderemos aplicar o CIOH.

Por outro lado, se a transação não se enquadrar em nenhum modelo de transação colaborativa conhecido, então podemos interpretar que todas as entradas são provavelmente provenientes da mesma entidade. Isto pode ser muito útil para alargar um cluster já conhecido ou continuar um rastreio.

O CIOH foi descoberto por Satoshi Nakamoto. Ele fala sobre isso na parte 10 do Livro Branco:

"_[...] a ligação é inevitável com transacções de múltiplas entradas, que revelam necessariamente que as suas entradas foram detidas pelo mesmo proprietário. O risco é que, se o proprietário de uma chave for revelado, as ligações podem revelar outras transacções que pertenciam ao mesmo proprietário

É particularmente fascinante notar que Satoshi Nakamoto, mesmo antes do lançamento oficial do Bitcoin, já tinha identificado as duas principais vulnerabilidades de privacidade para os utilizadores, nomeadamente o CIOH e a reutilização de endereços. Esta previsão é bastante notável, uma vez que estas duas heurísticas continuam a ser, ainda hoje, as mais úteis na análise da cadeia de blocos.

Para dar um exemplo, eis uma transação à qual podemos provavelmente aplicar o CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Dados fora da cadeia

Naturalmente, a análise da cadeia não se limita exclusivamente aos dados da cadeia. Quaisquer dados de uma análise anterior ou disponíveis na Internet também podem ser utilizados para aperfeiçoar uma análise.

Por exemplo, se observarmos que as transacções rastreadas são sistematicamente difundidas a partir do mesmo nó Bitcoin, e conseguirmos identificar o seu endereço IP, podemos ser capazes de identificar outras transacções da mesma entidade, bem como determinar parte da identidade do emissor. Embora esta prática não seja facilmente realizável, uma vez que requer a operação de numerosos nós, pode ser empregue por algumas empresas especializadas na análise de blockchain.

O analista também tem a opção de se basear em análises previamente tornadas públicas, ou nas suas próprias análises anteriores. Talvez possamos encontrar um output que aponte para um conjunto de endereços que já identificámos. Por vezes, também é possível confiar em resultados que apontam para uma plataforma de troca, uma vez que os endereços destas empresas são geralmente conhecidos.

Da mesma forma, é possível efetuar uma análise por eliminação. Por exemplo, se ao analisar uma transação com duas saídas, uma delas estiver relacionada com um grupo de endereços já conhecido, mas distinto da entidade que estamos a rastrear, então podemos interpretar que a outra saída representa provavelmente a troca.

A análise do canal inclui também uma componente OSINT (Open Source Intelligence) um pouco mais geral, que envolve pesquisas na Internet. É por esta razão que desaconselhamos a publicação de endereços diretamente nas redes sociais ou num sítio Web, seja ele pseudónimo ou não.

Modelos temporais

Pensamos menos nisso, mas certos comportamentos humanos são reconhecíveis em cadeia. Talvez o mais útil numa análise seja o seu padrão de sono! Sim, quando você dorme, você não transmite transações Bitcoin. Mas geralmente dorme mais ou menos à mesma hora. É por isso que é prática comum usar a análise temporal na análise de blockchain. Muito simplesmente, este é um censo dos tempos em que as transacções de uma determinada entidade são transmitidas para a rede Bitcoin. Ao analisar esses padrões temporais, podemos deduzir uma grande quantidade de informações.

Em primeiro lugar, uma análise temporal pode, por vezes, identificar a natureza da entidade seguida. Se observarmos que as transacções são difundidas de forma consistente ao longo de 24 horas, isso denuncia um elevado nível de atividade económica. É provável que a entidade por detrás destas transacções seja uma empresa, potencialmente internacional e talvez com procedimentos internos automatizados.

Por exemplo, [reconheci este padrão há alguns meses] (https://twitter.com/Loic_Pandul/status/1701127409712452072) ao analisar [a transação que tinha atribuído erradamente 19 bitcoins em taxas] (https://mempool.space/tx/d5392d474b4c436e1c9d1f4ff4be5f5f9bb0eb2e26b61d2781751474b7e870fd). Uma simples análise temporal permitiu-me colocar a hipótese de que estávamos a lidar com um serviço automatizado e, portanto, provavelmente com uma grande entidade, como uma plataforma de câmbio.

De facto, alguns dias mais tarde, descobriu-se que os fundos pertenciam ao PayPal, através da plataforma de câmbio Paxos.

Pelo contrário, se virmos que o padrão temporal está bastante distribuído por 16 horas específicas, então podemos estimar que estamos perante um utilizador individual, ou talvez uma empresa local, dependendo dos volumes trocados.

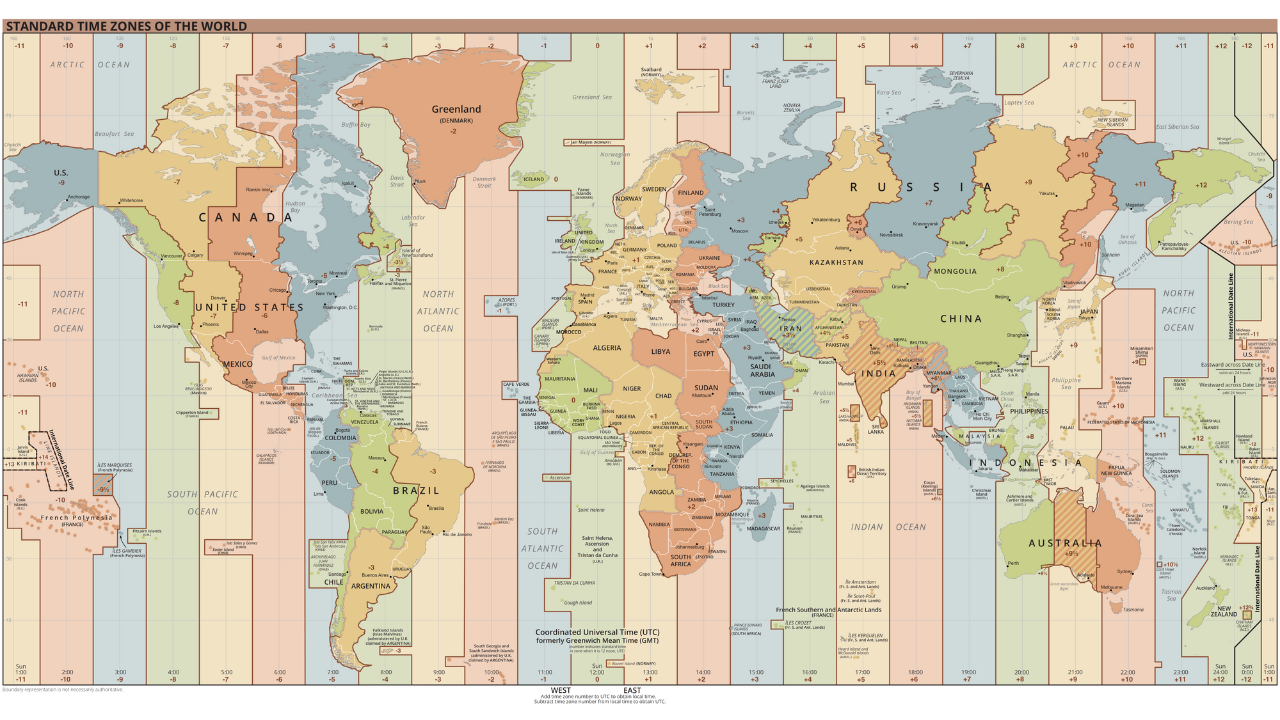

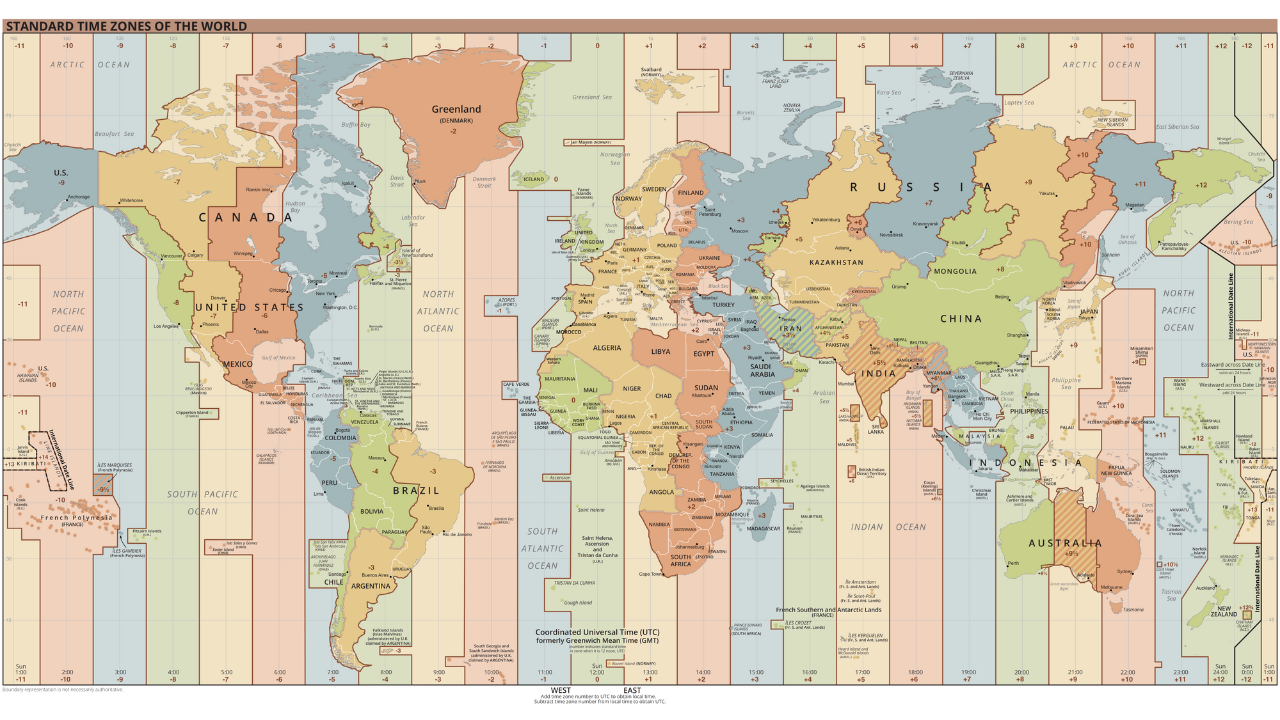

Para além da natureza da entidade observada, o padrão temporal também nos pode dizer aproximadamente onde o utilizador está localizado, graças aos fusos horários. Desta forma, podemos fazer corresponder outras transacções e utilizar os seus carimbos temporais como uma heurística adicional que pode ser acrescentada à nossa análise.

Por exemplo, no endereço multiusos que mencionei anteriormente, podemos ver que as transacções, tanto de entrada como de saída, estão concentradas num intervalo de 13 horas.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fonte : OXT.me

Este intervalo corresponde provavelmente à Europa, África ou Médio Oriente. Podemos, portanto, assumir que o utilizador por detrás destas transacções vive nestas áreas.

Por outro lado, uma análise temporal deste tipo também levou à hipótese de Satoshi Nakamoto não estar a operar a partir do Japão, mas dos EUA: The Time Zones of Satoshi Nakamoto

Pôr em prática com um explorador de blocos

Neste último capítulo, vamos pôr em prática os conceitos que estudámos até agora. Vou mostrar-lhe exemplos de transacções reais de Bitcoin, e terá de extrair a informação que lhe peço.

Idealmente, para efetuar estes exercícios, seria preferível a utilização de uma ferramenta profissional de análise de cadeias. No entanto, desde a detenção dos criadores da carteira Samourai, a única ferramenta de análise gratuita OXT.me deixou de estar disponível. Por isso, vamos optar por um explorador de blocos clássico para estes exercícios. Recomendo a utilização do Mempool.space pelas suas inúmeras funcionalidades e pela sua gama de ferramentas de análise de cadeias, mas também pode optar por outro explorador como o Bitcoin Explorer.

Para começar, vou apresentar-te os exercícios. Utilize o seu explorador de blocos para os realizar e escreva as suas respostas numa folha de papel. Depois, no final deste capítulo, apresento-lhe as respostas para que possa verificar e corrigir os seus resultados.

*As transacções selecionadas para estes exercícios foram escolhidas de forma aleatória, apenas pelas suas caraterísticas. Este capítulo destina-se apenas a fins educativos e informativos. Gostaria de deixar claro que não apoio nem encorajo a utilização destas ferramentas para fins maliciosos. O objetivo é ensiná-lo a proteger-se contra a análise de cadeias de caracteres e não a realizar análises para expor a informação privada de outras pessoas

Exercício 1

Identificador da transação a analisar :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Qual é o nome do modelo desta transação e que interpretações plausíveis podem ser extraídas examinando apenas o seu modelo, ou seja, a estrutura da transação?

Exercício 2

Identificador da transação a analisar :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Qual é o nome do modelo desta transação e que interpretações plausíveis podem ser extraídas examinando apenas o seu modelo, ou seja, a estrutura da transação?

Exercício 3

Identificador da transação a analisar :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Qual é o modelo para esta transação?

Depois de identificar o seu modelo, utilizando as heurísticas internas da transação, que resultado é provável que a troca represente?

Exercício 4

Identificador da transação a analisar :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Qual é o modelo para esta transação?

Depois de identificar o seu modelo, utilizando as heurísticas internas da transação, que resultado é provável que a troca represente?

Exercício 5

Imaginemos que Loïc publicou um dos seus endereços de receção de Bitcoin na rede social Twitter :

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Com base nestas informações e utilizando apenas a heurística de reutilização de endereços, que transacções Bitcoin podem ser associadas à identidade de Loïc?

Obviamente, não sou o verdadeiro proprietário deste endereço de receção e não o publiquei nas redes sociais. Trata-se de um endereço que retirei aleatoriamente da cadeia de blocos

Exercício 6

Após o exercício 5, graças à heurística de reutilização de endereços, conseguiu identificar várias transacções Bitcoin em que o Loïc parece estar envolvido. Normalmente, entre as transacções identificadas, deveria ter detectado esta:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Esta transação é a primeira a enviar fundos para o endereço de Loïc. De onde acha que vieram os bitcoins recebidos por Loïc através desta transação?

Exercício 7

Após o exercício 5, graças à heurística de reutilização de endereços, conseguiu identificar várias transacções Bitcoin em que Loïc parece estar envolvido. Agora quer descobrir de onde Loïc veio. Com base nas transacções encontradas, efectue uma análise temporal para encontrar o fuso horário mais provavelmente utilizado por Loïc. A partir deste fuso horário, determine o local onde Loïc parece viver (país, estado/região, cidade...).

Exercício 8

Aqui está a transação Bitcoin para estudar:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Olhando apenas para esta transação, que informações podemos interpretar?

Soluções de exercícios

Exercício 1:

O modelo para esta transação é o modelo de pagamento simples. Se estudarmos apenas a sua estrutura, podemos interpretar que uma saída representa a troca e a outra saída representa um pagamento efetivo. Sabemos, portanto, que o utilizador observado já não está, provavelmente, na posse de um dos dois UTXOs do output (o do pagamento), mas continua na posse do outro UTXO (o da troca).

Exercício 2:

O modelo para esta transação é o das despesas agrupadas. Este modelo revela provavelmente uma atividade económica em grande escala, como uma plataforma de troca. Podemos deduzir que o UTXO de entrada provém de uma empresa com um elevado nível de atividade económica e que os UTXOs de saída estarão dispersos. Alguns pertencerão a clientes da empresa que retiraram os seus bitcoins para carteiras de auto-custódia. Outros poderão ir para empresas parceiras. Por fim, haverá, sem dúvida, alguma troca que regressará à empresa emissora.

Exercício 3:

O modelo para esta transação é o pagamento simples. Podemos, portanto, aplicar heurísticas internas à transação para tentar identificar a troca.

Pessoalmente, identifiquei pelo menos duas heurísticas internas que apoiam a mesma hipótese:

- A reutilização do mesmo tipo de guião ;

- A maior produção.

A heurística mais óbvia é a de reutilizar o mesmo tipo de script. De facto,

o output 0 é um P2SH, reconhecível pelo seu

endereço de receção que começa por 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Enquanto que a saída 1 é um P2WPKH, identificável

pelo seu endereço que começa por bc1q :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

O UTXO utilizado como entrada para esta transação também utiliza um script P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Assim, podemos assumir que a saída 0 corresponde a um pagamento

e a saída 1 é a troca de transacções, o que significa que o

utilizador de entrada possui sempre a saída 1.

Para apoiar ou refutar esta hipótese, podemos procurar outras heurísticas que confirmem o nosso pensamento ou diminuam a probabilidade de a nossa hipótese estar correta.

Identifiquei pelo menos uma outra heurística. É a maior heurística de saída.

A saída 0 mede 123.689 sats, enquanto a saída 1 mede 505.839 sats. Existe, portanto, uma diferença

significativa entre estes dois outputs. A heurística da maior produção

sugere que a maior produção será provavelmente a de divisas. Esta heurística

reforça ainda mais a nossa hipótese inicial.

Por conseguinte, parece provável que o utilizador que forneceu o UTXO como

entrada ainda detenha a saída 1, que parece incorporar a troca

da transação.

Exercício 4:

O modelo para esta transação é o pagamento simples. Podemos, portanto, aplicar heurísticas internas à transação para tentar identificar a troca.

Pessoalmente, identifiquei pelo menos duas heurísticas internas que apoiam a mesma hipótese:

- A reutilização do mesmo tipo de guião ;

- A saída do posto redondo.

A heurística mais óbvia é a de reutilizar o mesmo tipo de script. De facto,

o output 0 é um P2SH, reconhecível pelo seu

endereço de receção que começa por 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Enquanto que a saída 1 é um P2WPKH, identificável

pelo seu endereço que começa por bc1q :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

O UTXO utilizado como entrada para esta transação também utiliza um script P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Assim, podemos assumir que a saída 0 corresponde a um pagamento

e a saída 1 é a troca de transacções, o que significa que o

utilizador de entrada possui sempre a saída 1.

Para apoiar ou refutar esta hipótese, podemos procurar outras heurísticas que confirmem o nosso pensamento ou diminuam a probabilidade de a nossa hipótese estar correta.

Identifiquei pelo menos uma outra heurística. É o valor arredondado da

saída. A saída 0 mede 70.000 sats, enquanto a

saída 1 mede 22.962 sats. Portanto, temos uma

saída perfeitamente redonda na unidade de conta BTC. A heurística da saída

redonda sugere que o UTXO com um montante redondo é muito provavelmente o de

pagamento e que, por eliminação, o outro representa troca. Esta heurística

reforça ainda mais a nossa hipótese inicial.

No entanto, neste exemplo, outra heurística poderia desafiar a nossa

hipótese inicial. De facto, o output 0 é superior ao output 1. Com base na heurística de que o maior output é geralmente de

divisas, poderíamos deduzir que o output 0 é de divisas. No entanto,

esta contra-hipótese parece pouco plausível, uma vez que as outras duas heurísticas

parecem substancialmente mais convincentes do que a heurística da maior produção.

Por conseguinte, parece razoável manter a nossa hipótese inicial apesar desta

aparente contradição.

Por conseguinte, parece provável que o utilizador que forneceu o UTXO como

entrada ainda detenha a saída 1, que parece incorporar a troca

da transação.

Exercício 5:

Podemos ver que 8 transacções podem ser associadas à identidade de Loïc. Destas, 4 envolvem a receção de bitcoins:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Os outros 4 dizem respeito a envios de bitcoin:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

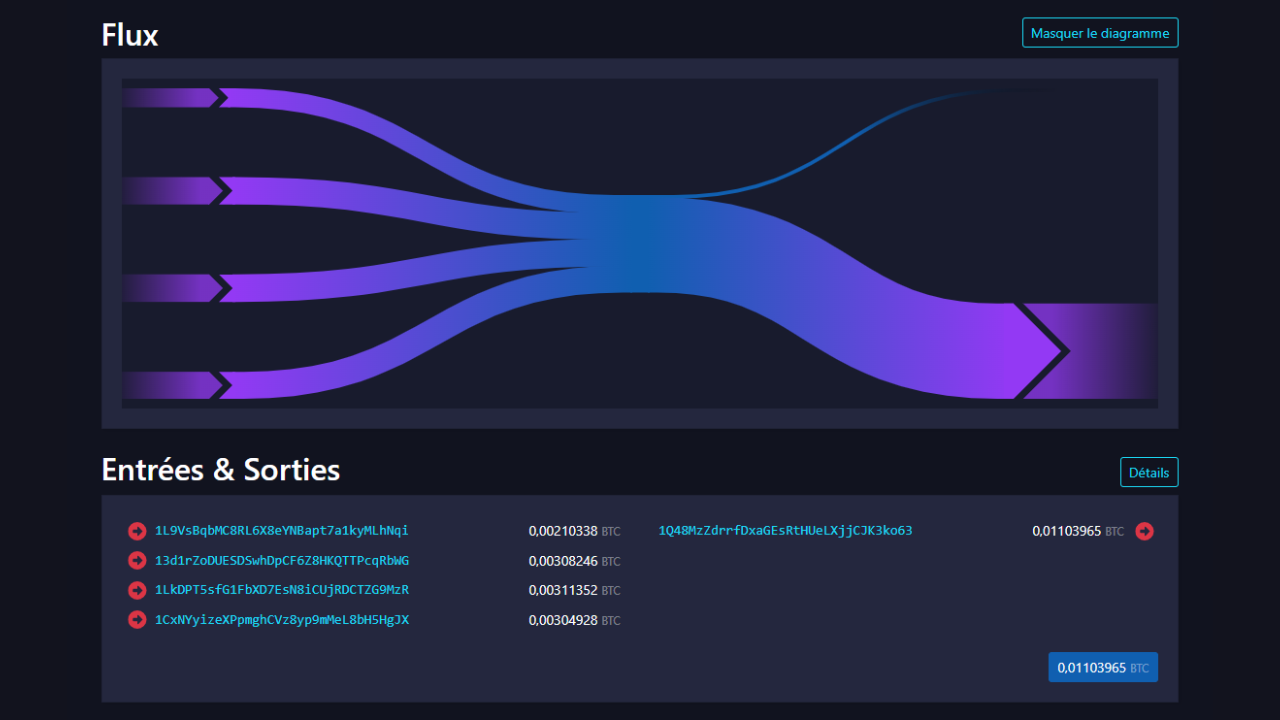

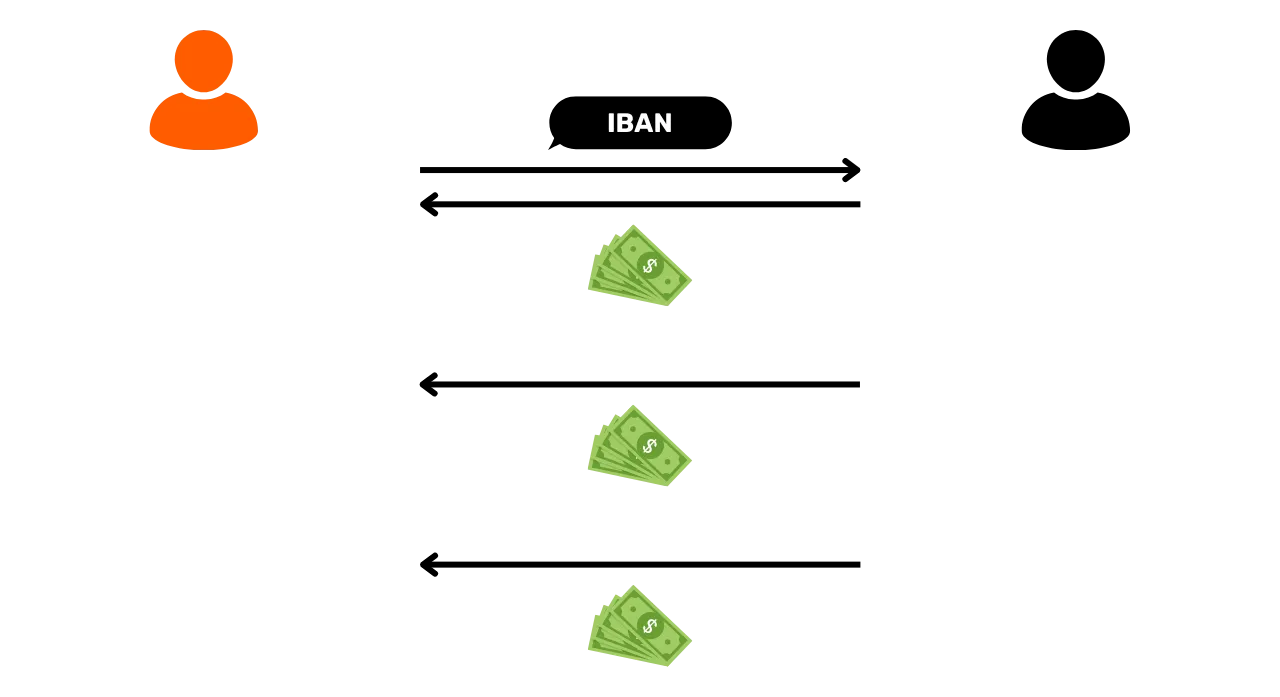

Exercício 6:

Se olharmos para o modelo desta transação, é evidente que se trata de uma despesa agregada. Com efeito, a transação tem um único input e 51 outputs, o que indica um elevado nível de atividade económica. Podemos, por conseguinte, colocar a hipótese de Loïc ter retirado bitcoins de uma plataforma de troca.

Vários factores reforçam esta hipótese. Em primeiro lugar, o tipo de script utilizado para proteger a entrada UTXO é um script multisig P2SH 2/3, o que indica um nível avançado de segurança típico das plataformas de troca:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Além disso, o endereço estudado 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF é reutilizado em mais de 220.000 transacções diferentes, o que é frequentemente

caraterístico das plataformas de troca, geralmente pouco preocupadas com a sua

confidencialidade.

A heurística temporal aplicada a este endereço também mostra uma transmissão regular de transacções quase diariamente durante um período de 3 meses, com horários alargados durante 24 horas, sugerindo a atividade contínua de uma plataforma de troca.

Por último, os volumes tratados por esta entidade são colossais. O endereço recebeu e enviou 44 BTC em 222 262 transacções entre dezembro de 2022 e março de 2023. Estes grandes volumes confirmam ainda mais a natureza provável da atividade de uma plataforma de intercâmbio.

Exercício 7:

Ao analisar as horas de confirmação da transação, podem ser identificadas as seguintes horas UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Uma análise destes horários mostra que o UTC-7 e o UTC-8 são consistentes com um intervalo de atividade humana atual (entre as 08:00 e as 23:00) para a maioria dos horários:

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

O fuso horário UTC-7 é particularmente relevante no verão, uma vez que inclui estados e regiões como :

- Califórnia (com cidades como Los Angeles, São Francisco e San Diego);

- Nevada (com Las Vegas) ;

- Oregon (com Portland) ;

- Washington (com Seattle) ;

- A região canadiana da Colúmbia Britânica (com cidades como Vancouver e Victoria).

Estas informações sugerem que Loïc reside provavelmente na costa oeste dos Estados Unidos ou no Canadá.

Exercício 8:

A análise desta transação revela 5 entradas e uma única saída, sugerindo consolidação. Aplicando a heurística CIOH, podemos assumir que todos os UTXOs de entrada são propriedade de uma única entidade, e que o UTXO de saída também pertence a esta entidade. Parece que o utilizador optou por agrupar vários UTXOs que possuía, para formar um único UTXO na saída, com o objetivo de consolidar as suas partes. Este movimento foi provavelmente motivado por um desejo de tirar partido dos baixos custos de transação da época, a fim de reduzir os custos futuros.

Para redigir esta parte 3 sobre a análise da cadeia, recorri aos seguintes recursos:

- A série de quatro artigos intitulada: [Understanding Bitcoin Privacy with OXT] (https://medium.com/oxt-research/understanding-bitcoin-privacy-with-oxt-part-1-4-8177a40a5923), produzida pela Samourai Wallet em 2021 ;*

- Os vários relatórios da [OXT Research] (https://medium.com/oxt-research), bem como a sua ferramenta gratuita de análise da cadeia de blocos (que deixou de estar disponível de momento na sequência da detenção dos fundadores da carteira Samourai) ;*

- Em termos mais gerais, o meu conhecimento provém de vários tweets e conteúdos de @LaurentMT e @ErgoBTC ;*

- O Space Kek #19 no qual participei na companhia de @louneskmt, @TheoPantamis, @Sosthene___ e @LaurentMT.*

Gostaria de agradecer aos seus autores, criadores e produtores. Obrigado também aos revisores que corrigiram meticulosamente o artigo em que se baseia esta parte 3 e me deram os seus conselhos de especialistas :

Dominar as melhores práticas para proteger a sua privacidade

Reutilização de endereços

Depois de termos estudado as técnicas que podem quebrar a sua confidencialidade no Bitcoin, nesta terceira parte vamos agora analisar as melhores práticas a adotar para se proteger. O objetivo desta parte não é explorar métodos para melhorar a confidencialidade, um assunto que será tratado mais tarde, mas sim compreender como interagir corretamente com a Bitcoin para manter a confidencialidade que ela naturalmente oferece, sem recorrer a técnicas adicionais.

Obviamente, para começar esta terceira parte, vamos falar da reutilização de endereços. Este fenómeno é a principal ameaça à confidencialidade do utilizador. Este capítulo é certamente o mais importante de todo o curso.

O que é um endereço de receção?

Um endereço de receção de Bitcoin é uma cadeia ou identificador utilizado para receber bitcoins numa carteira.

Tecnicamente, um endereço de receção de Bitcoin não "recebe" bitcoins no sentido literal, mas serve antes para definir as condições em que os bitcoins podem ser gastos. Em termos concretos, quando um pagamento é enviado para si, a transação do remetente cria um novo UTXO para si como um output dos UTXOs que consumiu como inputs. Nesta saída, afixa um script que define como este UTXO pode ser gasto numa data posterior. Este script é conhecido como "ScriptPubKey" ou "Locking Script". O seu endereço de receção, ou mais precisamente o seu payload, está integrado neste script. Em termos leigos, este script basicamente diz: