name: Zaktualizuj swoje zabezpieczenia online goal: Zaktualizuj zarządzanie hasłami i danymi osobowymi. Utwórz kopię zapasową, chroń się przed hakerami i zwiększaj świadomość na temat masowej inwigilacji. objectives:

- Aktualne informacje na temat zarządzania danymi osobowymi i narzędzi zwiększających bezpieczeństwo.

- Wdrożenie bezpiecznego i przyjaznego dla użytkownika menedżera haseł.

- Wdrożenie uwierzytelniania dwuskładnikowego w celu wzmocnienia bezpieczeństwa i zminimalizowania ryzyka włamania.

Podróż w kierunku ochrony danych

Witamy wszystkich w tym programie edukacyjnym poświęconym bezpieczeństwu cyfrowemu. Szkolenie to zostało zaprojektowane tak, aby było dostępne dla każdego, więc nie jest wymagana wcześniejsza znajomość informatyki. Naszym głównym celem jest dostarczenie wiedzy i umiejętności niezbędnych do bezpieczniejszego i bardziej prywatnego poruszania się po cyfrowym świecie.

Obejmuje to wdrożenie kilku narzędzi, takich jak bezpieczna usługa poczty e-mail, narzędzie do lepszego zarządzania hasłami i różne oprogramowanie do zabezpieczania aktywności online.

Celem tego szkolenia nie jest uczynienie cię ekspertem, anonimowym lub niewrażliwym, ponieważ jest to niemożliwe. Zamiast tego oferujemy kilka prostych i przystępnych rozwiązań, które pozwolą ci zacząć zmieniać swoje nawyki online i odzyskać kontrolę nad swoją cyfrową suwerennością.

Zespół współpracowników:

Muriel; projekt

Rogzy Noury & Fabian; produkcja

Théo; wkład

Wprowadzenie

Przegląd kursu

**Cel: Zaktualizuj swoje umiejętności w zakresie bezpieczeństwa !

Witamy wszystkich w tym programie edukacyjnym poświęconym bezpieczeństwu cyfrowemu. Szkolenie to zostało zaprojektowane tak, aby było dostępne dla każdego, więc nie jest wymagana wcześniejsza znajomość informatyki. Naszym głównym celem jest dostarczenie wiedzy i umiejętności niezbędnych do bezpieczniejszego i bardziej prywatnego poruszania się po cyfrowym świecie.

Obejmuje to wdrożenie kilku narzędzi, takich jak bezpieczna usługa poczty e-mail, narzędzie do lepszego zarządzania hasłami i różne oprogramowanie do zabezpieczania aktywności online.

Szkolenie to jest wspólnym wysiłkiem trzech naszych profesorów:

- Renaud Lifchitz, ekspert ds. cyberbezpieczeństwa

- Théo Pantamis, doktor matematyki stosowanej

- Rogzy, Współzałożyciel Plan ₿ Network

Higiena cyfrowa ma kluczowe znaczenie w coraz bardziej cyfrowym świecie. Pomimo ciągłego wzrostu liczby włamań i masowej inwigilacji, nie jest jeszcze za późno na zrobienie pierwszego kroku i zabezpieczenie się.

W tym szkoleniu nie staramy się uczynić cię ekspertem, anonimowym lub niewrażliwym, ponieważ jest to niemożliwe. Zamiast tego oferujemy kilka prostych i dostępnych rozwiązań dla każdego, aby zacząć zmieniać swoje nawyki online i odzyskać kontrolę nad swoją cyfrową suwerennością.

Jeśli szukasz bardziej zaawansowanych umiejętności na ten temat, nasze zasoby, samouczki lub inne szkolenia z zakresu cyberbezpieczeństwa są tutaj dla Ciebie. W międzyczasie, oto krótki przegląd naszego programu na najbliższe kilka godzin.

Sekcja 1: Wszystko, co musisz wiedzieć o przeglądaniu Internetu

- Rozdział 1 - Przeglądanie online

- Rozdział 2 - Bezpieczne korzystanie z Internetu

Na początek omówimy znaczenie wyboru przeglądarki internetowej i jej wpływ na bezpieczeństwo. Następnie zbadamy specyfikę przeglądarek, w szczególności w zakresie zarządzania plikami cookie. Zobaczymy również, jak zapewnić bezpieczniejsze i bardziej anonimowe przeglądanie, korzystając z narzędzi takich jak TOR. Następnie skupimy się na wykorzystaniu sieci VPN w celu zwiększenia ochrony danych. Na koniec przedstawimy zalecenia dotyczące bezpiecznego korzystania z połączeń WiFi.

Sekcja 2: Najlepsze praktyki korzystania z komputera

- Rozdział 3 - Korzystanie z komputera

- Rozdział 4 - Hakowanie i zarządzanie kopiami zapasowymi

W tej sekcji omówimy trzy kluczowe obszary bezpieczeństwa komputerowego. Po pierwsze, zbadamy różne systemy operacyjne: Mac, PC i Linux, podkreślając ich specyfikę i mocne strony. Następnie zagłębimy się w metody skutecznej ochrony przed próbami włamań i wzmocnienia bezpieczeństwa urządzeń. Na koniec podkreślimy znaczenie regularnej ochrony i tworzenia kopii zapasowych danych, aby zapobiec ich utracie lub atakom ransomware.

Sekcja 3: Wdrażanie rozwiązań

- Rozdział 6 - Zarządzanie pocztą e-mail

- Rozdział 7 - Menedżer haseł

- Rozdział 8 - Uwierzytelnianie dwuskładnikowe

W tej praktycznej trzeciej części przejdziemy do wdrażania konkretnych rozwiązań.

Najpierw zobaczymy, jak chronić skrzynkę e-mail, która jest niezbędna do komunikacji i często jest celem hakerów. Następnie przedstawimy menedżera haseł: praktyczne rozwiązanie, dzięki któremu nie zapomnisz ani nie pomylisz swoich haseł, zachowując ich bezpieczeństwo. Na koniec omówimy dodatkowy środek bezpieczeństwa, uwierzytelnianie dwuskładnikowe, które dodaje dodatkowy Layer ochrony do twoich kont. Wszystko zostanie wyjaśnione w jasny i przystępny sposób.

Gotowy na wzmocnienie bezpieczeństwa cyfrowego i odzyskanie kontroli nad swoimi danymi? Do dzieła!

Wszystko, co musisz wiedzieć o przeglądaniu sieci

Przeglądanie online

Podczas przeglądania Internetu ważne jest, aby unikać pewnych typowych błędów w celu zachowania bezpieczeństwa online. Oto kilka wskazówek, jak ich uniknąć:

Zachowaj ostrożność podczas pobierania oprogramowania:

Zaleca się pobieranie oprogramowania z oficjalnej strony internetowej wydawcy, a nie z ogólnych witryn.

Przykład: Użyj www.signal.org/download zamiast www.logicieltelechargement.fr/signal.

Zaleca się również priorytetowe traktowanie oprogramowania open-source, ponieważ są one często bezpieczniejsze i wolne od złośliwego oprogramowania. Oprogramowanie "open-source" to oprogramowanie, którego kod jest znany i dostępny dla każdego. Pozwala to między innymi zweryfikować, czy nie ma ukrytego dostępu do kradzieży danych osobowych.

Bonus: oprogramowanie open source jest często darmowe! Ten uniwersytet jest w 100% open source, więc możesz również sprawdzić nasz kod na naszym GitHubie.

Zarządzanie plikami cookie: Błędy i najlepsze praktyki

Pliki cookie to pliki tworzone przez witryny internetowe w celu przechowywania informacji na urządzeniu użytkownika. Podczas gdy niektóre witryny wymagają tych plików cookie do prawidłowego funkcjonowania, mogą być one również wykorzystywane przez witryny stron trzecich, zwłaszcza do celów śledzenia reklam. Zgodnie z przepisami, takimi jak RODO, możliwe jest - i zalecane - odrzucenie śledzących plików cookie stron trzecich przy jednoczesnym zaakceptowaniu tych, które są niezbędne do prawidłowego funkcjonowania witryny. Po każdej wizycie w witrynie rozsądnie jest usunąć powiązane pliki cookie, ręcznie lub za pomocą rozszerzenia lub specjalnego programu. Niektóre przeglądarki oferują nawet możliwość selektywnego usuwania plików cookie. Pomimo tych środków ostrożności ważne jest, aby zrozumieć, że informacje gromadzone przez różne witryny mogą pozostać ze sobą powiązane, dlatego tak ważne jest znalezienie równowagi między wygodą a bezpieczeństwem.

Uwaga: Ogranicz również liczbę rozszerzeń zainstalowanych w przeglądarce, aby uniknąć potencjalnych problemów z bezpieczeństwem i wydajnością.

Przeglądarki internetowe: wybór, bezpieczeństwo

Istnieją dwie główne rodziny przeglądarek: te oparte na Chrome i te oparte na Firefoksie.

Chociaż obie rodziny oferują podobny poziom bezpieczeństwa, zaleca się unikanie przeglądarki Google Chrome ze względu na jej trackery. Lżejsze alternatywy dla Chrome, takie jak Chromium lub Brave, mogą być preferowane. Brave jest szczególnie polecany ze względu na wbudowany bloker reklam. Aby uzyskać dostęp do niektórych stron internetowych, konieczne może być korzystanie z wielu przeglądarek.

Przeglądanie prywatne, TOR i inne alternatywy dla bezpieczniejszego i bardziej anonimowego przeglądania

Przeglądanie prywatne, choć nie ukrywa przeglądania przed dostawcą usług internetowych, pozwala nie pozostawiać lokalnych śladów na komputerze. Pliki cookie są automatycznie usuwane na koniec każdej sesji, co pozwala zaakceptować wszystkie pliki cookie bez śledzenia. Prywatne przeglądanie może być przydatne przy zakupie usług online, ponieważ strony internetowe śledzą nasze nawyki wyszukiwania i odpowiednio dostosowują ceny. Należy jednak pamiętać, że przeglądanie prywatne jest zalecane do tymczasowych i określonych sesji, a nie do ogólnego przeglądania Internetu.

Bardziej zaawansowaną alternatywą jest sieć TOR (The Onion Router), która oferuje anonimowość poprzez maskowanie adresu IP Address użytkownika i umożliwia dostęp do Darknetu. TOR Browser to przeglądarka zaprojektowana specjalnie do korzystania z sieci TOR. Umożliwia ona odwiedzanie zarówno konwencjonalnych stron internetowych, jak i witryn .onion, które są zazwyczaj obsługiwane przez osoby fizyczne i mogą mieć nielegalny charakter.

TOR jest legalny i jest używany przez dziennikarzy, działaczy na rzecz wolności i inne osoby, które chcą uniknąć cenzury w krajach autorytarnych. Ważne jest jednak, aby zrozumieć, że TOR nie zabezpiecza odwiedzanych witryn ani samego komputera. Ponadto korzystanie z TOR może spowolnić połączenie internetowe, ponieważ dane przechodzą przez komputery trzech innych osób, zanim dotrą do miejsca docelowego. Należy również pamiętać, że TOR nie jest niezawodnym rozwiązaniem gwarantującym 100% anonimowość i nie powinien być używany do nielegalnych działań.

VPN i połączenie internetowe

VPN

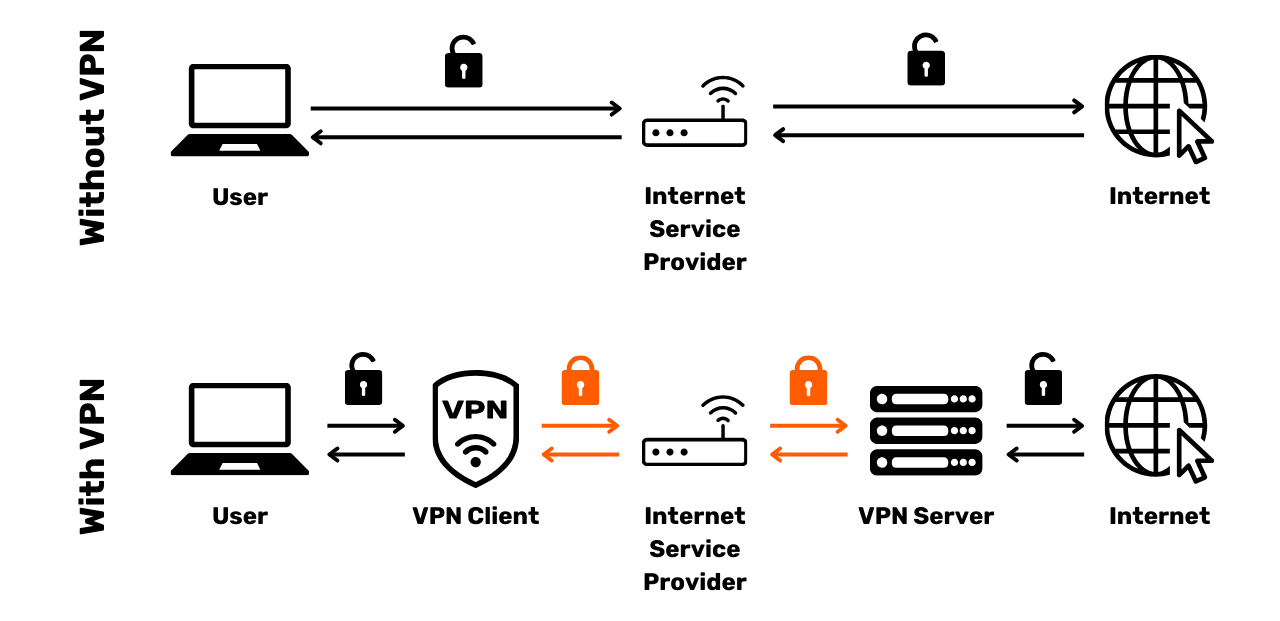

Ochrona połączenia internetowego jest kluczowym aspektem bezpieczeństwa online, a korzystanie z wirtualnych sieci prywatnych (VPN) jest skuteczną metodą zwiększenia tego bezpieczeństwa, zarówno dla firm, jak i użytkowników indywidualnych.

"VPN to narzędzia, które szyfrują dane przesyłane przez Internet, dzięki czemu połączenie jest bezpieczniejsze. W kontekście zawodowym sieci VPN umożliwiają pracownikom bezpieczny zdalny dostęp do wewnętrznej sieci firmy. Wymieniane dane są szyfrowane, co znacznie utrudnia ich przechwycenie przez osoby trzecie. Oprócz zabezpieczenia dostępu do sieci wewnętrznej, korzystanie z VPN może pozwolić użytkownikowi na przekierowanie połączenia internetowego przez sieć wewnętrzną firmy, sprawiając wrażenie, że połączenie pochodzi z firmy. Może to być szczególnie przydatne w przypadku dostępu do usług online, które są ograniczone geograficznie.

Rodzaje sieci VPN

Istnieją dwa główne typy VPN: VPN dla przedsiębiorstw i VPN dla konsumentów, takie jak NordVPN. Sieci VPN dla przedsiębiorstw są zwykle droższe i bardziej złożone, podczas gdy konsumenckie sieci VPN są ogólnie bardziej dostępne i przyjazne dla użytkownika. Na przykład NordVPN pozwala użytkownikom łączyć się z Internetem za pośrednictwem serwera znajdującego się w innym kraju, co pozwala ominąć ograniczenia geograficzne.

Korzystanie z konsumenckiej sieci VPN nie gwarantuje jednak pełnej anonimowości. Wielu dostawców VPN zachowuje informacje o swoich użytkownikach, co może potencjalnie zagrozić ich anonimowości. Chociaż sieci VPN mogą być przydatne do poprawy bezpieczeństwa online, nie są one uniwersalnym rozwiązaniem. Są skuteczne w przypadku niektórych konkretnych zastosowań, takich jak dostęp do usług ograniczonych geograficznie lub poprawa bezpieczeństwa podczas podróży, ale nie gwarantują całkowitego bezpieczeństwa. Wybierając VPN, ważne jest, aby przedkładać niezawodność i techniczność nad popularność. Dostawcy VPN, którzy zbierają najmniej danych osobowych, są zazwyczaj najbezpieczniejsi. Usługi takie jak iVPN i Mullvad nie gromadzą danych osobowych, a nawet umożliwiają płatności w Bitcoin w celu zwiększenia prywatności.

Wreszcie, VPN może być również używany do blokowania reklam online, zapewniając przyjemniejsze i bezpieczniejsze przeglądanie. Ważne jest jednak, aby przeprowadzić własne badania, aby znaleźć VPN, który najlepiej odpowiada Twoim konkretnym potrzebom. Korzystanie z VPN jest zalecane w celu zwiększenia bezpieczeństwa, nawet podczas przeglądania Internetu w domu. Pomaga to zapewnić wyższy poziom bezpieczeństwa wymienianych danych online. Na koniec upewnij się, że sprawdzasz adresy URL i małą kłódkę na pasku Address, aby potwierdzić, że jesteś na stronie, którą zamierzasz odwiedzić.

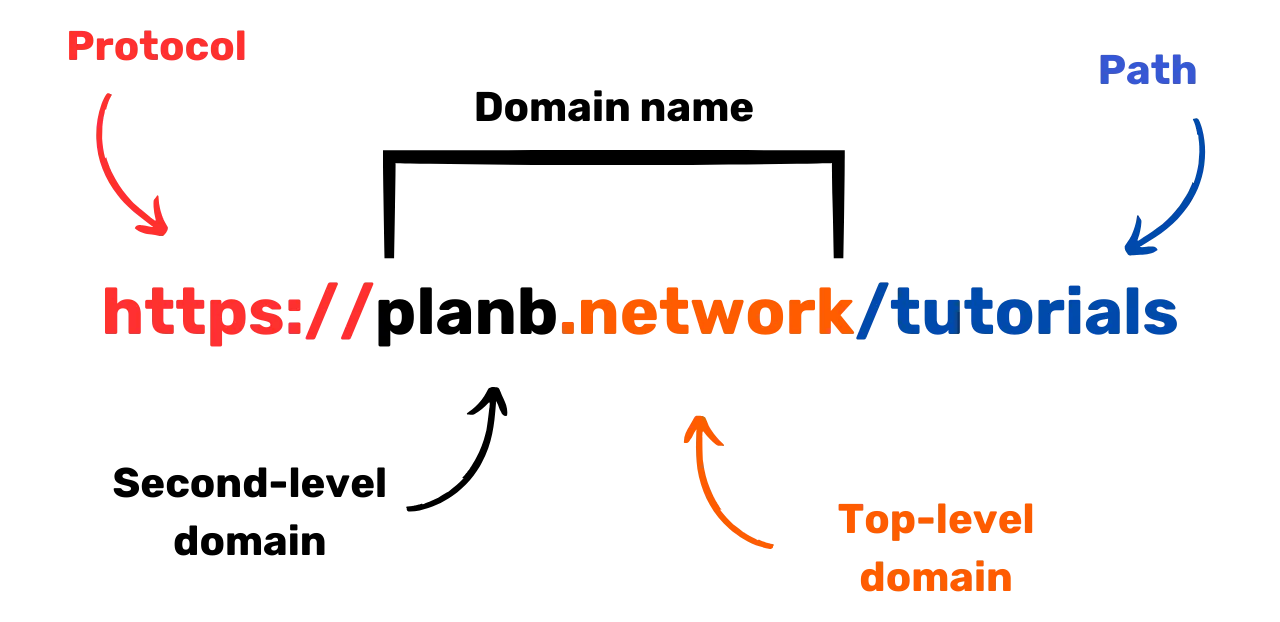

HTTPS i publiczne sieci Wi-Fi

Jeśli chodzi o bezpieczeństwo online, ważne jest, aby zrozumieć, że 4G jest generalnie bezpieczniejsze niż publiczne Wi-Fi. Jednak korzystanie z 4G może szybko wyczerpać plan danych mobilnych. Protokół HTTPS stał się standardem szyfrowania danych na stronach internetowych. Zapewnia on bezpieczeństwo danych wymienianych między użytkownikiem a witryną. Dlatego ważne jest, aby sprawdzić, czy odwiedzana witryna korzysta z protokołu HTTPS.

W Unii Europejskiej ochrona danych jest regulowana przez ogólne rozporządzenie o ochronie danych (RODO). Dlatego bezpieczniej jest korzystać z europejskich dostawców punktów dostępowych Wi-Fi, takich jak SNCF, którzy nie odsprzedają danych o połączeniach użytkowników. Jednak sam fakt, że witryna wyświetla kłódkę, nie gwarantuje jej autentyczności. Ważne jest, aby zweryfikować klucz publiczny witryny za pomocą systemu certyfikatów w celu potwierdzenia jej autentyczności. Chociaż szyfrowanie danych zapobiega przechwytywaniu wymienianych danych przez osoby trzecie, nadal możliwe jest podszycie się pod witrynę przez złośliwą osobę i przesłanie danych w postaci zwykłego tekstu.

Aby uniknąć oszustw internetowych, ważne jest, aby zweryfikować tożsamość przeglądanej witryny, zwłaszcza poprzez sprawdzenie rozszerzenia i nazwy domeny. Ponadto należy uważać na oszustów, którzy używają podobnych liter w adresach URL, aby oszukać użytkowników.

Podsumowując, korzystanie z VPN może znacznie poprawić bezpieczeństwo online, zarówno dla firm, jak i użytkowników indywidualnych. Ponadto praktykowanie dobrych nawyków przeglądania może przyczynić się do lepszej higieny cyfrowej. W następnym segmencie tego kursu zajmiemy się bezpieczeństwem komputera Address, w tym aktualizacjami, programem antywirusowym i zarządzaniem hasłami.

Najlepsze praktyki korzystania z komputera

Korzystanie z komputera

Bezpieczeństwo naszych komputerów jest głównym problemem w dzisiejszym cyfrowym świecie. Dzisiaj omówimy trzy kluczowe punkty Address:

- Wybór komputera

- Aktualizacje i program antywirusowy dla optymalnego bezpieczeństwa

- Najlepsze praktyki w zakresie bezpieczeństwa komputera i danych.

Wybór komputera i systemu operacyjnego

Jeśli chodzi o wybór komputera, nie ma znaczącej różnicy w bezpieczeństwie między starymi i nowymi komputerami. Istnieją jednak różnice w bezpieczeństwie między systemami operacyjnymi: Windows, Linux i Mac.

Jeśli chodzi o system Windows, zaleca się, aby nie używać konta administratora na co dzień, ale raczej utworzyć dwa oddzielne konta: konto administratora i konto do codziennego użytku. Windows jest często bardziej narażony na złośliwe oprogramowanie ze względu na dużą liczbę użytkowników i łatwość przełączania się z użytkownika na administratora. Z drugiej strony, zagrożenia są mniej powszechne w systemach Linux i Mac.

Wybór systemu operacyjnego powinien opierać się na potrzebach i preferencjach użytkownika. Systemy Linux znacznie ewoluowały w ostatnich latach, stając się coraz bardziej przyjazne dla użytkownika. Ubuntu jest interesującą alternatywą dla początkujących, z łatwym w użyciu graficznym Interface. Możliwe jest podzielenie komputera na partycje w celu eksperymentowania z Linuksem przy jednoczesnym zachowaniu systemu Windows, ale może to być skomplikowane. Często lepiej jest mieć dedykowany komputer, maszynę wirtualną lub klucz USB do testowania Linuksa lub Ubuntu.

Aktualizacje oprogramowania

Jeśli chodzi o aktualizacje, zasada jest prosta: regularne aktualizowanie systemu operacyjnego i aplikacji jest niezbędne

W systemie Windows 10 aktualizacje są prawie ciągłe i ważne jest, aby ich nie blokować ani nie opóźniać. Każdego roku identyfikowanych jest około 15 000 luk w zabezpieczeniach, co podkreśla znaczenie aktualizowania oprogramowania w celu ochrony przed wirusami. Ogólnie rzecz biorąc, wsparcie dla oprogramowania kończy się między 3 a 5 lat po jego wydaniu, więc konieczne jest uaktualnienie do wyższej wersji, aby nadal korzystać z zabezpieczeń.

Zasada ta dotyczy niemal każdego oprogramowania. W rzeczywistości aktualizacje nie mają na celu uczynienia komputera przestarzałym lub powolnym, ale w celu ochrony go przed nowymi zagrożeniami. Niektóre aktualizacje są nawet uważane za poważne, a bez nich komputer jest narażony na poważne ryzyko wykorzystania.

Aby podać konkretny przykład błędu: crackowane oprogramowanie, którego nie można zaktualizować, stanowi podwójne potencjalne zagrożenie. Pojawienie się wirusa podczas jego nielegalnego pobierania z podejrzanej strony internetowej i niezabezpieczone użycie przed nowymi formami ataku.

Antywirus

- Czy potrzebujesz programu antywirusowego? TAK

- Czy trzeba płacić? To zależy!

Wybór i wdrożenie programu antywirusowego jest ważne. Windows Defender, wbudowany program antywirusowy w systemie Windows, jest bezpiecznym i skutecznym rozwiązaniem. Jak na darmowe rozwiązanie, jest ono wyjątkowo dobre i znacznie lepsze niż wiele darmowych rozwiązań dostępnych online. Rzeczywiście, należy zachować ostrożność w przypadku programów antywirusowych pobranych z Internetu, ponieważ mogą one być złośliwe lub nieaktualne.

Dla tych, którzy chcą zainwestować w płatny program antywirusowy, zaleca się wybranie programu antywirusowego, który inteligentnie analizuje nieznane i pojawiające się zagrożenia, takie jak Kaspersky. Aktualizacje programu antywirusowego są niezbędne do ochrony przed nowymi zagrożeniami.

Uwaga: Linux i Mac, dzięki systemowi separacji praw użytkownika, często nie potrzebują programu antywirusowego.

Na koniec, oto kilka dobrych praktyk dla bezpieczeństwa komputera i danych. Ważne jest, aby wybrać skuteczny i przyjazny dla użytkownika program antywirusowy. Istotne jest również stosowanie dobrych praktyk na komputerze, takich jak niewkładanie nieznanych lub podejrzanych kluczy USB. Takie klucze USB mogą zawierać złośliwe programy, które mogą uruchamiać się automatycznie po ich włożeniu. Sprawdzenie klucza USB będzie bezużyteczne po jego włożeniu. Niektóre firmy padły ofiarą włamań z powodu kluczy USB niedbale pozostawionych w dostępnych miejscach, takich jak parking.

Traktuj swój komputer jak swój dom: zachowaj czujność, regularnie aktualizuj, usuwaj niepotrzebne pliki i używaj silnego hasła bezpieczeństwa. Kluczowe znaczenie ma szyfrowanie danych na laptopach i smartfonach, aby zapobiec kradzieży lub utracie danych. BitLocker dla Windows, LUKS dla Linux i wbudowana opcja dla Mac to rozwiązania do szyfrowania danych. Zaleca się aktywowanie szyfrowania danych bez wahania i zapisanie hasła na papierze, który należy przechowywać w bezpiecznym miejscu.

Podsumowując, ważne jest, aby wybrać system operacyjny, który odpowiada Twoim potrzebom i regularnie go aktualizować, a także zainstalowane aplikacje. Niezbędne jest również korzystanie ze skutecznego i przyjaznego dla użytkownika programu antywirusowego oraz stosowanie dobrych praktyk w zakresie bezpieczeństwa komputera i danych.

Hacking i zarządzanie kopiami zapasowymi: Ochrona danych

Jak atakują hakerzy?

Aby dobrze się chronić, konieczne jest zrozumienie, w jaki sposób hakerzy próbują infiltrować komputer. Rzeczywiście, wirusy często nie pojawiają się magicznie, ale są raczej konsekwencjami naszych działań, nawet nieumyślnie!

Zasadniczo wirusy pojawiają się, ponieważ pozwoliłeś swojemu komputerowi zaprosić je do domu. Może to być wizualizowane poprzez pobranie podejrzanego oprogramowania, zainfekowanego pliku torrent lub po prostu kliknięcie linku w fałszywej wiadomości e-mail!

Phishing, czujność na fałszywe wiadomości e-mail:

Uwaga! E-maile są pierwszym wektorem ataku, oto kilka wskazówek:

- Bądź czujny na próby wyłudzenia poufnych informacji, takich jak dane uwierzytelniające i hasła. Unikaj klikania podejrzanych linków i udostępniania swoich danych osobowych bez zweryfikowania legalności nadawcy.

- Zachowaj ostrożność w przypadku załączników do wiadomości e-mail i obrazów:

Załączniki do wiadomości e-mail i obrazy mogą zawierać złośliwe oprogramowanie. Nie pobieraj ani nie otwieraj załączników od nieznanych lub podejrzanych nadawców i upewnij się, że Twój program antywirusowy jest aktualny.

Złotą zasadą jest tutaj dokładne sprawdzenie pełnej nazwy nadawcy, a także pochodzenia wiadomości e-mail. W razie wątpliwości, usuń go!

Ransomware i rodzaje cyberataków:

Ransomware to rodzaj złośliwego oprogramowania, które szyfruje dane użytkownika i żąda okupu za ich odszyfrowanie. Ten rodzaj ataku staje się coraz bardziej powszechny i może być bardzo kłopotliwy dla firmy lub osoby prywatnej. Aby się chronić, konieczne jest tworzenie kopii zapasowych najbardziej wrażliwych plików! Nie powstrzyma to ransomware, ale pozwoli po prostu je zignorować.

Regularnie twórz kopie zapasowe ważnych danych na zewnętrznym urządzeniu pamięci masowej lub w bezpiecznej usłudze przechowywania danych online. W ten sposób, w przypadku cyberataku lub awarii sprzętu, można odzyskać dane bez utraty kluczowych informacji.

Proste rozwiązanie:

Zakup zewnętrzny dysk Hard i skopiuj na niego swoje dane. Odłącz go i przechowuj gdzieś w domu (wykonanie tej czynności dwukrotnie i przechowywanie jednego z dysków w innym miejscu pomaga chronić przed potencjalnym pożarem)

Utwórz kopię zapasową "w chmurze" za pomocą ProtonMail Drive, Sync lub nawet Google Drive. Wystarczy przesłać poufne dane do tego hosta online. Należy jednak pamiętać, że dane znajdują się potencjalnie w Internecie i są przechowywane przez zaufaną stronę trzecią.

Czy należy płacić hakerom?

NIE, generalnie nie zaleca się płacenia hakerom w przypadku oprogramowania ransomware lub innych rodzajów ataków. Płacenie okupu nie gwarantuje odzyskania danych i może zachęcić cyberprzestępców do kontynuowania złośliwych działań. Zamiast tego, priorytetem jest zapobieganie i regularne tworzenie kopii zapasowych danych, aby chronić siebie.

W przypadku wykrycia wirusa na komputerze należy odłączyć go od Internetu, przeprowadzić pełne skanowanie antywirusowe i usunąć zainfekowane pliki. Następnie zaktualizuj oprogramowanie i system operacyjny oraz zmień hasła, aby zapobiec dalszym włamaniom.

Wdrażanie rozwiązań.

Zarządzanie kontami e-mail

Konfigurowanie nowego konta e-mail!

Konto e-mail jest centralnym punktem Twojej aktywności online: jeśli zostanie naruszone, haker może użyć go do zresetowania wszystkich haseł za pomocą funkcji "zapomniałem hasła" i uzyskania dostępu do wielu innych witryn. Dlatego należy je odpowiednio zabezpieczyć.

Konto e-mail powinno być utworzone z unikalnym i silnym hasłem (szczegóły w rozdziale 7), a najlepiej z systemem uwierzytelniania dwuskładnikowego (szczegóły w rozdziale 8).

Chociaż wszyscy mamy już konto e-mail, ważne jest, aby rozważyć utworzenie nowego, bardziej nowoczesnego konta, aby zacząć od nowa.

Wybór dostawcy poczty e-mail i zarządzanie adresami e-mail

Właściwe zarządzanie naszymi adresami e-mail ma kluczowe znaczenie dla zapewnienia bezpieczeństwa naszego dostępu online. Ważne jest, aby wybrać bezpiecznego i szanującego prywatność dostawcę poczty e-mail. Na przykład ProtonMail to bezpieczna i szanująca prywatność usługa poczty elektronicznej.

Wybierając dostawcę poczty e-mail i tworząc hasło, ważne jest, aby nigdy nie używać tego samego hasła do różnych usług online. Zaleca się regularne tworzenie nowych adresów e-mail i oddzielne korzystanie z nich przy użyciu różnych adresów e-mail. Zaleca się wybranie bezpiecznej usługi e-mail dla krytycznych kont. Należy również zauważyć, że niektóre usługi ograniczają długość haseł, dlatego ważne jest, aby być świadomym tego ograniczenia. Dostępne są również usługi do tworzenia tymczasowych adresów e-mail, które mogą być używane dla kont o ograniczonym czasie działania.

Ważne jest, aby wziąć pod uwagę, że starsi dostawcy poczty e-mail, tacy jak La Poste, Arobase, Wig, Hotmail, są nadal używani, ale ich praktyki bezpieczeństwa mogą nie być tak dobre, jak w przypadku Gmaila. Dlatego zaleca się posiadanie dwóch oddzielnych adresów e-mail, jednego do ogólnej komunikacji, a drugiego do odzyskiwania konta, przy czym ten drugi jest lepiej zabezpieczony. Najlepiej jest unikać mieszania adresu e-mail Address z operatorem telefonicznym lub dostawcą usług internetowych, ponieważ może to stanowić wektor ataku.

Czy powinienem zmienić konto e-mail?

Zaleca się korzystanie ze strony internetowej Have I Been Pwned (https://haveibeenpwned.com/), aby sprawdzić, czy nasz e-mail Address został naruszony i aby zostać powiadomionym o przyszłych naruszeniach danych. Zhakowana baza danych może zostać wykorzystana przez hakerów do wysyłania wiadomości phishingowych lub ponownego wykorzystania naruszonych haseł.

Ogólnie rzecz biorąc, rozpoczęcie korzystania z nowego, bezpieczniejszego Address nie jest złą praktyką, a nawet jest konieczne, jeśli ktoś chce zacząć od nowa.

Bonus Bitcoin: Może być wskazane utworzenie specjalnego e-maila Address dla naszych działań Bitcoin (tworząc konta Exchange), aby naprawdę oddzielić obszary aktywności w naszym życiu.

Menedżer haseł

Czym jest menedżer haseł?

Menedżer haseł to narzędzie, które umożliwia przechowywanie, generate i zarządzanie hasłami do różnych kont internetowych. Zamiast zapamiętywać wiele haseł, wystarczy jedno hasło główne, aby uzyskać dostęp do wszystkich pozostałych.

Dzięki menedżerowi haseł nie musisz już martwić się o zapominanie haseł lub zapisywanie ich gdzieś. Wystarczy pamiętać tylko jedno hasło główne. Ponadto większość z tych narzędzi generate silne hasła dla Ciebie, co zwiększa bezpieczeństwo Twoich kont.

Różnice między niektórymi popularnymi menedżerami:

LastPass: Jeden z najpopularniejszych menedżerów. Jest to usługa firmy zewnętrznej, co oznacza, że hasła są przechowywane na jej serwerach. Oferuje wersję darmową i płatną, z przyjaznym dla użytkownika Interface.

Dashlane: Jest to również usługa innej firmy, z intuicyjnym Interface i dodatkowymi funkcjami, takimi jak śledzenie informacji o karcie kredytowej i bezpieczne notatki.

Self-hosting dla większej kontroli:

Bitwarden: Jest to narzędzie typu open-source, co oznacza, że można przejrzeć jego kod w celu zweryfikowania jego bezpieczeństwa. Mimo że Bitwarden oferuje usługę hostingu, pozwala również użytkownikom na samodzielny hosting, co oznacza, że możesz kontrolować miejsce przechowywania haseł, potencjalnie oferując większe bezpieczeństwo i kontrolę.

KeePass: Jest to rozwiązanie open-source, które jest przeznaczone głównie do samodzielnego hostingu. Dane są domyślnie przechowywane lokalnie, ale jeśli chcesz, możesz zsynchronizować bazę haseł za pomocą różnych metod. KeePass jest powszechnie znany ze swojego bezpieczeństwa i elastyczności, choć może być nieco mniej przyjazny dla początkujących użytkowników.

(Uwaga: Wybór między usługą zewnętrzną a usługą hostowaną samodzielnie zależy od poziomu komfortu technologicznego i priorytetu kontroli nad wygodą. Usługi firm trzecich są generalnie wygodniejsze dla większości ludzi, podczas gdy samodzielny hosting wymaga większej wiedzy technicznej, ale może zapewnić większą kontrolę i spokój ducha pod względem bezpieczeństwa)

Co składa się na dobre hasło:

Dobre hasło to zazwyczaj:

- Długi: co najmniej 12 znaków.

- Złożony: mieszanka wielkich i małych liter, cyfr i symboli.

- Unikalne: nie używaj ponownie tego samego hasła dla różnych kont.

- Nie opiera się na danych osobowych: unikaj dat urodzenia, nazwisk itp.

Aby zapewnić bezpieczeństwo swojego konta, kluczowe jest tworzenie silnych i bezpiecznych haseł. Długość hasła nie wystarczy, aby zapewnić jego bezpieczeństwo. Znaki muszą być całkowicie losowe, aby oprzeć się atakom brute force. Niezależność zdarzeń jest również ważna, aby uniknąć najbardziej prawdopodobnych kombinacji. Popularne hasła, takie jak "password", są łatwe do złamania.

Aby utworzyć silne hasło, zaleca się użycie dużej liczby losowych znaków, bez używania przewidywalnych słów lub wzorów. Istotne jest również uwzględnienie cyfr i znaków specjalnych. Należy jednak pamiętać, że niektóre witryny mogą ograniczać użycie niektórych znaków specjalnych. Hasła, które nie są generowane losowo, są łatwe do odgadnięcia. Wariacje lub dodatki do haseł nie są bezpieczne. Witryny nie mogą zagwarantować bezpieczeństwa haseł wybranych przez użytkowników.

Losowo generowane hasła oferują wyższy poziom bezpieczeństwa, choć mogą być trudniejsze do zapamiętania. Menedżery haseł mogą generate bezpieczniejsze losowe hasła. Korzystając z menedżera haseł, nie trzeba zapamiętywać wszystkich haseł. Ważne jest, aby stopniowo zastępować stare hasła tymi wygenerowanymi przez menedżera, ponieważ są one silniejsze i dłuższe. Upewnij się, że hasło główne menedżera haseł jest również silne i bezpieczne.

Uwierzytelnianie dwuskładnikowe

Dlaczego warto wdrożyć 2FA

Uwierzytelnianie dwuskładnikowe (2FA) to dodatkowy Layer zabezpieczeń stosowany w celu zapewnienia, że osoby próbujące uzyskać dostęp do konta online są tymi, za kogo się podają. Zamiast wprowadzania nazwy użytkownika i hasła, 2FA wymaga drugiej formy weryfikacji.

Tym drugim krokiem może być:

- Tymczasowy kod wysyłany za pośrednictwem wiadomości SMS.

- Kod wygenerowany przez aplikację taką jak Google Authenticator lub Authy.

- Fizyczny klucz bezpieczeństwa wkładany do komputera.

Dzięki 2FA, nawet jeśli haker uzyska twoje hasło, nie będzie w stanie uzyskać dostępu do twojego konta bez tego drugiego czynnika weryfikacji. To sprawia, że 2FA jest niezbędne do ochrony kont online przed nieautoryzowanym dostępem.

Którą opcję wybrać?

Różne opcje silnego uwierzytelniania oferują różne poziomy bezpieczeństwa.

- SMS nie jest uważany za najlepszą opcję, ponieważ zapewnia jedynie dowód posiadania numeru telefonu.

- 2FA (uwierzytelnianie dwuskładnikowe) jest bezpieczniejsze, ponieważ wykorzystuje wiele rodzajów dowodów, takich jak wiedza, posiadanie i identyfikacja. Hasła jednorazowe (HOTP i TOTP) są bezpieczniejsze niż SMS, ponieważ wymagają obliczeń kryptograficznych i są przechowywane lokalnie, a nie w pamięci.

- Tokeny sprzętowe, takie jak klucze USB lub karty inteligentne, zapewniają optymalne bezpieczeństwo, generując unikalny klucz prywatny dla każdej witryny i weryfikując adres URL przed zezwoleniem na połączenie.

W celu zapewnienia optymalnego bezpieczeństwa i silnego uwierzytelniania zaleca się korzystanie z bezpiecznej poczty e-mail Address, bezpiecznego menedżera haseł i 2FA przy użyciu kluczy YubiKeys. Zaleca się również zakup dwóch kluczy YubiKeys, aby zapobiec ich utracie lub kradzieży, na przykład przechowując kopię zapasową zarówno w domu, jak i przy sobie.

Jeśli chodzi o potencjalne zagrożenia dla SIM 2FA, oto typowy przykład: atak typu SIM swap ma miejsce, gdy atakujący kradnie numer telefonu użytkownika, łącząc go z kartą SIM kontrolowaną przez atakującego. Istnieje kilka sposobów, w jakie atakujący może z powodzeniem przeprowadzić atak; jednak zagrożenie to jest zwykle poważnym problemem tylko dla osób o wysokim profilu i osób będących w centrum zainteresowania.

Dane biometryczne mogą być używane jako substytut, ale są mniej bezpieczne niż połączenie wiedzy i posiadania. Dane biometryczne powinny pozostać na urządzeniu uwierzytelniającym i nie powinny być ujawniane online. Ważne jest, aby wziąć pod uwagę model zagrożenia związany z różnymi metodami uwierzytelniania i odpowiednio dostosować praktyki.

Na koniec warto przedstawić krótki kontekst HOTP i TOTP OTP: HOTP to jednorazowe hasło oparte na algorytmie HMAC (Hash-based Message Authentication Code), podczas gdy TOTP to OTP oparte na czasie. Kluczowymi cechami takich algorytmów jest to, że hasła mogą być użyte tylko raz, każda wygenerowana wartość jest unikalna i istnieje klucz współdzielony między urządzeniem użytkownika (klientem) a usługą uwierzytelniania (serwerem). Różnica między tymi dwoma systemami polega na tym, jak porusza się czynnik: TOTP jest oparty na czasie, podczas gdy system HOTP jest oparty na liczniku.

Zakończenie szkolenia:

Jak już zrozumiałeś, wdrożenie dobrej higieny cyfrowej niekoniecznie jest proste, ale pozostaje dostępne!

- Tworzenie nowej bezpiecznej wiadomości e-mail Address.

- Konfiguracja menedżera haseł.

- Aktywacja 2FA.

- Stopniowe zastępowanie starych haseł silnymi hasłami z 2FA.

Ucz się dalej i stopniowo wdrażaj dobre praktyki!

Złota zasada: Cyberbezpieczeństwo to ruchomy cel, który dostosowuje się do Twojej podróży edukacyjnej!

Sekcja praktyczna

Konfigurowanie skrzynki pocztowej

Ochrona konta e-mail jest ważnym krokiem w celu zabezpieczenia aktywności online i ochrony danych osobowych. Niniejszy poradnik poprowadzi cię krok po kroku w tworzeniu i konfigurowaniu konta ProtonMail, dostawcy znanego z wysokiego poziomu bezpieczeństwa, który oferuje kompleksowe szyfrowanie komunikacji. Niezależnie od tego, czy jesteś początkującym, czy doświadczonym użytkownikiem, przedstawione tutaj najlepsze praktyki pomogą ci wzmocnić bezpieczeństwo poczty e-mail, jednocześnie korzystając z zaawansowanych funkcji ProtonMail:

Zabezpieczenie 2FA

Uwierzytelnianie dwuskładnikowe (2FA) stało się niezbędne do zabezpieczenia kont online. W tym samouczku dowiesz się, jak skonfigurować i korzystać z aplikacji 2FA Authy, która generuje dynamiczne 6-cyfrowe kody do ochrony kont. Authy jest bardzo łatwy w użyciu i synchronizuje się na wielu urządzeniach. Dowiedz się, jak zainstalować i skonfigurować Authy, a tym samym wzmocnić bezpieczeństwo swoich kont online już teraz:

Inną opcją jest użycie fizycznego klucza bezpieczeństwa. Ten dodatkowy samouczek pokazuje, jak skonfigurować i używać klucza bezpieczeństwa jako drugiego czynnika uwierzytelniania:

Tworzenie menedżera haseł

Zarządzanie hasłami jest wyzwaniem w erze cyfrowej. Wszyscy mamy wiele kont online, które musimy zabezpieczyć. Menedżer haseł pomaga tworzyć i przechowywać silne i unikalne hasła dla każdego konta.

W tym samouczku dowiesz się, jak skonfigurować Bitwarden, menedżera haseł typu open source, i jak zsynchronizować swoje dane uwierzytelniające na wszystkich urządzeniach, aby uprościć codzienne użytkowanie:

Dla bardziej zaawansowanych użytkowników oferuję również samouczek dotyczący innego bezpłatnego oprogramowania typu open source, którego można używać lokalnie do zarządzania hasłami:

Zabezpieczanie kont

W tych dwóch samouczkach prowadzę również w zakresie zabezpieczania kont online i wyjaśniam, jak stopniowo przyjmować bezpieczniejsze praktyki zarządzania hasłami na co dzień.

Konfiguracja kopii zapasowej

Kluczową kwestią jest również ochrona plików osobistych. Ten samouczek pokazuje, jak wdrożyć skuteczną strategię tworzenia kopii zapasowych przy użyciu Proton Drive. Dowiedz się, jak korzystać z tego bezpiecznego rozwiązania w chmurze, aby zastosować metodę 3-2-1: trzy kopie danych na dwóch różnych nośnikach, z jedną kopią poza siedzibą firmy. Zapewnia to dostępność i bezpieczeństwo poufnych plików:

Aby zabezpieczyć pliki przechowywane na nośnikach wymiennych, takich jak dysk USB lub zewnętrzny dysk Hard, pokazuję również, jak łatwo zaszyfrować i odszyfrować te nośniki za pomocą VeraCrypt:

Zmiana przeglądarki i VPN

Ochrona prywatności online jest również kluczowym punktem zapewniającym bezpieczeństwo. Korzystanie z VPN może być pierwszym rozwiązaniem, aby to osiągnąć.

Proponuję odkryć dwa niezawodne rozwiązania VPN, które są płatne w Bitcoin, a mianowicie IVPN i Mullvad. Te samouczki poprowadzą Cię, jak zainstalować, skonfigurować i używać Mullvad lub IVPN na wszystkich urządzeniach:

Dowiedz się także, jak korzystać z Tor Browser, przeglądarki zaprojektowanej specjalnie w celu ochrony prywatności w Internecie:

Idź dalej

Jak pracować w branży cyberbezpieczeństwa?

Cyberbezpieczeństwo: Rozwijająca się dziedzina z nieskończonymi możliwościami

Jeśli jesteś pasjonatem ochrony systemów i danych, dziedzina cyberbezpieczeństwa oferuje wiele możliwości. Jeśli intryguje Cię ta branża, oto kilka kluczowych kroków, które pomogą Ci w jej rozwoju.

Podstawy akademickie i certyfikaty:

Solidne wykształcenie w dziedzinie informatyki, systemów informatycznych lub pokrewnej dziedzinie jest często idealnym punktem wyjścia. Studia te zapewniają niezbędne podstawy do zrozumienia technicznych wyzwań związanych z cyberbezpieczeństwem. Aby uzupełnić tę edukację, rozsądnie jest uzyskać uznane certyfikaty w tej dziedzinie. Chociaż certyfikaty te mogą się różnić w zależności od regionu, niektóre, takie jak CISSP lub CEH, cieszą się globalnym uznaniem.

Cyberbezpieczeństwo to rozległa i stale rozwijająca się dziedzina. Zapoznanie się z niezbędnymi narzędziami i różnymi systemami ma kluczowe znaczenie. Ponadto, przy tak wielu subdomenach, od reagowania na incydenty po etyczne hakowanie, korzystne jest znalezienie swojej niszy i wyspecjalizowanie się w niej.

Zdobywanie praktycznego doświadczenia:

Nie można lekceważyć znaczenia praktycznego doświadczenia. Poszukiwanie staży lub młodszych stanowisk w firmach z zespołami ds. cyberbezpieczeństwa to doskonały sposób na wykorzystanie wiedzy teoretycznej. Co więcej, angażowanie się w konkursy etycznego hakowania lub symulacje cyberbezpieczeństwa może udoskonalić twoje umiejętności w rzeczywistych sytuacjach.

Siła profesjonalnej sieci jest nieoceniona. Dołączenie do profesjonalnych stowarzyszeń, przestrzeni hakerskich lub forów internetowych zapewnia platformę do Exchange pomysłów z innymi ekspertami. Podobnie, uczestnictwo w konferencjach i warsztatach dotyczących cyberbezpieczeństwa nie tylko pozwala się uczyć, ale także pomaga budować kontakty z profesjonalistami z branży.

Ciągła ewolucja zagrożeń wymaga regularnego monitorowania wiadomości i specjalistycznych forów. W sektorze, w którym zaufanie jest najważniejsze, działanie zgodnie z etyką i uczciwością jest niezbędne na każdym etapie kariery.

Umiejętności i narzędzia do pogłębienia:

- Narzędzia cyberbezpieczeństwa: Wireshark, Metasploit, Nmap.

- Systemy operacyjne: Linux, Windows, MacOS.

- Języki programowania: Python, C, Java.

- Sieci: TCP/IP, VPN, firewall.

- Bazy danych: SQL, NoSQL.

- Kryptografia: SSL/TLS, szyfrowanie symetryczne/asymetryczne.

- Zarządzanie incydentami: Analiza logów, reagowanie na incydenty.

- Ethical Hacking: Techniki penetracji, testowanie włamań.

- Zarządzanie: Normy ISO, przepisy GDPR/CCPA.

Dzięki opanowaniu tych umiejętności i narzędzi będziesz dobrze przygotowany do skutecznego poruszania się po świecie cyberbezpieczeństwa.

Wywiad z Renaud

Skuteczne zarządzanie hasłami i wzmacnianie uwierzytelniania: Podejście akademickie

Są trzy kluczowe wymiary, które należy wziąć pod uwagę, mówiąc o menedżerach haseł: tworzenie, aktualizowanie i wdrażanie haseł na stronach internetowych.

Generalnie nie zaleca się używania rozszerzeń przeglądarki do automatycznego uzupełniania haseł. Narzędzia te mogą sprawić, że użytkownik będzie bardziej podatny na ataki phishingowe. Renaud, uznany ekspert w dziedzinie cyberbezpieczeństwa, preferuje ręczne zarządzanie za pomocą KeePass, które polega na ręcznym kopiowaniu i wklejaniu hasła. Rozszerzenia mają tendencję do zwiększania powierzchni ataku, mogą spowalniać wydajność przeglądarki, a tym samym stanowić poważne ryzyko. Dlatego zalecane jest minimalne korzystanie z rozszerzeń w przeglądarce.

Menedżery haseł zazwyczaj zachęcają do korzystania z dodatkowych czynników uwierzytelniania, takich jak uwierzytelnianie dwuskładnikowe. Aby zapewnić optymalne bezpieczeństwo, zaleca się przechowywanie OTP (haseł jednorazowych) na urządzeniu mobilnym. AndoTP oferuje rozwiązanie typu open-source do generowania i przechowywania kodów OTP w telefonie. Podczas gdy Google Authenticator umożliwia eksportowanie nasion kodu uwierzytelniającego, zaufanie do kopii zapasowej na koncie Google pozostaje ograniczone. Dlatego aplikacje OTI i AndoTP są zalecane do autonomicznego zarządzania OTP.

Kwestia cyfrowego dziedziczenia i cyfrowej żałoby podnosi znaczenie posiadania procedury przekazywania haseł po śmierci danej osoby. Menedżer haseł ułatwia to przejście, bezpiecznie przechowując wszystkie cyfrowe sekrety w jednym miejscu. Menedżer haseł pozwala również zidentyfikować wszystkie otwarte konta i zarządzać ich zamknięciem lub przeniesieniem. Zaleca się zapisanie hasła głównego na papierze, ale należy je przechowywać w ukrytym i bezpiecznym miejscu. Jeśli dysk Hard jest zaszyfrowany, a komputer zamknięty, hasło nie będzie dostępne nawet w przypadku włamania.

W kierunku ery post-haseł: Odkrywanie wiarygodnych alternatyw

Hasła, choć wszechobecne, mają wiele wad, w tym możliwość ryzykownej transmisji podczas procesu uwierzytelniania. Wiodące firmy, takie jak Microsoft i Apple, oferują innowacyjne alternatywy, takie jak biometria i tokeny sprzętowe, wskazując na postępujący trend w kierunku porzucania haseł.

"Passkeys, na przykład, oferuje zaszyfrowane klucze losowe w połączeniu z czynnikiem lokalnym (dane biometryczne lub PIN), które są hostowane przez dostawcę, ale pozostają poza jego zasięgiem. Chociaż wymaga to aktualizacji stron internetowych, podejście to eliminuje potrzebę stosowania haseł, zapewniając w ten sposób wysoki poziom bezpieczeństwa bez ograniczeń związanych z tradycyjnymi hasłami lub kwestią zarządzania cyfrowym sejfem".

Passkiz to kolejna realna i bezpieczna alternatywa dla zarządzania hasłami. Pozostaje jednak poważne pytanie: dostępność w przypadku awarii dostawcy. Pożądane byłoby zatem, aby giganci internetowi zaproponowali systemy gwarantujące tę dostępność.

Bezpośrednie uwierzytelnianie do odpowiedniej usługi jest interesującą opcją, aby nie być już zależnym od strony trzeciej. Pojedyncze logowanie (SSO) oferowane przez gigantów internetowych stwarza jednak również problemy pod względem dostępności i ryzyka cenzury. Aby zapobiec wyciekom danych, kluczowe jest zminimalizowanie ilości informacji gromadzonych podczas procesu uwierzytelniania.

Bezpieczeństwo komputerowe: imperatywy bezpiecznych praktyk i ryzyko związane z ludzkim zaniedbaniem

Bezpieczeństwo komputera może być zagrożone przez proste praktyki i używanie domyślnych haseł, takich jak "admin". Wyrafinowane ataki nie zawsze są konieczne, aby zagrozić bezpieczeństwu komputera. Na przykład hasła administratora kanału YouTube zostały zapisane w prywatnym kodzie źródłowym firmy. Luki w zabezpieczeniach są często wynikiem ludzkiego zaniedbania.

Należy również zauważyć, że Internet jest wysoce scentralizowany i w dużej mierze pod amerykańską kontrolą. Serwer DNS może podlegać cenzurze i często wykorzystuje zwodnicze DNS do blokowania dostępu do niektórych stron. DNS jest starym i niewystarczająco bezpiecznym protokołem, co może prowadzić do problemów z bezpieczeństwem. Pojawiły się nowe protokoły, takie jak DNSsec, ale nadal nie są one powszechnie stosowane. Aby ominąć cenzurę i blokowanie reklam, można wybrać alternatywnych dostawców DNS"

Alternatywy dla natrętnych reklam obejmują Google DNS, OpenDNS i inne niezależne usługi. Standardowy protokół DNS pozostawia zapytania DNS widoczne dla dostawcy usług internetowych. DOH (DNS over HTTPS) i DOT (DNS over TLS) szyfrują połączenie DNS, zapewniając większą prywatność i bezpieczeństwo. Protokoły te są szeroko stosowane w przedsiębiorstwach ze względu na ich zwiększone bezpieczeństwo i są natywnie obsługiwane przez systemy Windows, Android i iPhone. Aby korzystać z DOH i DOT, należy wprowadzić nazwę hosta TLS zamiast adresu IP Address. Darmowi dostawcy DOH i DOT są dostępni online. DOH i DOT poprawiają prywatność i bezpieczeństwo, unikając ataków typu "man in the middle".

Warto również wspomnieć o systemie zwanym "Lightning authentication". System ten generuje inny identyfikator dla każdej usługi, bez konieczności podawania adresu e-mail Address lub danych osobowych. Możliwe jest posiadanie zdecentralizowanych tożsamości kontrolowanych przez użytkowników, ale w projektach zdecentralizowanych tożsamości brakuje standaryzacji i normalizacji. Aby uniknąć złośliwych ataków, zaleca się stosowanie menedżerów pakietów, takich jak Nuget i Chocolaté, które umożliwiają pobieranie oprogramowania open source spoza sklepu Microsoft Store. Podsumowując, DNS ma kluczowe znaczenie dla bezpieczeństwa online, ale konieczne jest zachowanie czujności przed potencjalnymi atakami na serwery DNS.

Sekcja końcowa

Recenzje i oceny

true

Egzamin końcowy

true

Wnioski

true