name: Wprowadzenie do kryptografii formalnej goal: Dogłębne wprowadzenie do nauki i praktyki kryptografii. objectives:

- Poznaj szyfry Beale'a i nowoczesne metody kryptograficzne, aby zrozumieć podstawowe i historyczne koncepcje kryptografii.

- Zagłęb się w teorię liczb, grup i pól, aby opanować kluczowe koncepcje matematyczne leżące u podstaw kryptografii.

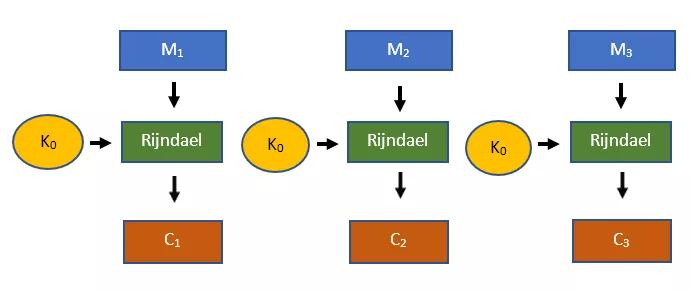

- Przeanalizuj szyfr strumieniowy RC4 i AES z kluczem 128-bitowym, aby poznać symetryczne algorytmy kryptograficzne.

- Zbadanie kryptosystemu RSA, dystrybucji kluczy i funkcji Hash w celu poznania kryptografii asymetrycznej.

Głębokie zagłębienie się w kryptografię

Trudno jest znaleźć wiele materiałów, które oferują dobry środek w edukacji kryptograficznej.

Z jednej strony istnieją długie, formalne traktaty, naprawdę dostępne tylko dla osób z silnym doświadczeniem w matematyce, logice lub innej dyscyplinie formalnej. Z drugiej strony, istnieją bardzo szczegółowe wprowadzenia, które naprawdę ukrywają zbyt wiele szczegółów dla każdego, kto jest choć trochę ciekawy.

To wprowadzenie do kryptografii ma na celu uchwycenie środka. Chociaż powinno być stosunkowo trudne i szczegółowe dla każdego, kto jest nowy w kryptografii, nie jest to królicza nora typowego fundamentalnego traktatu.

Wprowadzenie

Przegląd kursu

Witamy na kursie CYP302!

Książka ta oferuje dogłębne wprowadzenie do nauki i praktyki kryptografii. Tam, gdzie to możliwe, koncentruje się na koncepcyjnej, a nie formalnej ekspozycji materiału.

Ta treść edukacyjna jest adaptacją książki i repo JWBurgers. Chociaż autor łaskawie zezwolił na jej wykorzystanie edukacyjne, wszystkie prawa własności intelektualnej pozostają przy pierwotnym twórcy.

Motywacja i cele

Trudno jest znaleźć wiele materiałów, które oferują dobry środek w edukacji kryptograficznej.

Z jednej strony istnieją długie, formalne traktaty, naprawdę dostępne tylko dla osób z silnym doświadczeniem w matematyce, logice lub innej dyscyplinie formalnej. Z drugiej strony, istnieją bardzo szczegółowe wprowadzenia, które naprawdę ukrywają zbyt wiele szczegółów dla każdego, kto jest choć trochę ciekawy.

To wprowadzenie do kryptografii ma na celu uchwycenie środka. Chociaż powinno być stosunkowo trudne i szczegółowe dla każdego, kto jest nowy w kryptografii, nie jest to królicza nora typowego fundamentalnego traktatu.

Docelowi odbiorcy

Od programistów po intelektualnie ciekawskich, ta książka jest przydatna dla każdego, kto chce czegoś więcej niż tylko powierzchownego zrozumienia kryptografii. Jeśli Twoim celem jest opanowanie dziedziny kryptografii, ta książka jest również dobrym punktem wyjścia.

Wytyczne do czytania

Książka zawiera obecnie siedem rozdziałów: "Czym jest kryptografia?" (rozdział 1), "Matematyczne podstawy kryptografii I" (rozdział 2), "Matematyczne podstawy kryptografii II" (rozdział 3), "Kryptografia symetryczna" (rozdział 4), "RC4 i AES" (rozdział 5), "Kryptografia asymetryczna" (rozdział 6) oraz "Kryptosystem RSA" (rozdział 7). Ostatni rozdział, "Kryptografia w praktyce", zostanie jeszcze dodany. Skupia się on na różnych zastosowaniach kryptograficznych, w tym bezpieczeństwie transportu Layer, routingu cebulowym i systemie Bitcoin o wartości Exchange.

O ile nie masz silnego zaplecza matematycznego, teoria liczb jest prawdopodobnie najtrudniejszym tematem w tej książce. Przedstawiam jej przegląd w rozdziale 3, a także pojawia się ona w opisie AES w rozdziale 5 i kryptosystemu RSA w rozdziale 7.

Jeśli naprawdę zmagasz się z formalnymi szczegółami w tych częściach książki, radzę zadowolić się czytaniem ich na wysokim poziomie za pierwszym razem.

Podziękowania

Najbardziej wpływową książką, która wpłynęła na ukształtowanie tego tematu, jest Introduction to Modern Cryptography Jonathana Katza i Yehudy Lindella, CRC Press (Boca Raton, FL), 2015. Kurs towarzyszący jest dostępny na Coursera pod nazwą "Kryptografia"

Głównymi dodatkowymi źródłami, które były pomocne w tworzeniu przeglądu w tej książce, są Simon Singh, The Code Book, Fourth Estate (Londyn, 1999); Christof Paar i Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) i kurs oparty na książce Paara zatytułowany "Wprowadzenie do kryptografii"; oraz Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Przytoczę tylko bardzo konkretne informacje i wyniki, które zaczerpnąłem z tych źródeł, ale chcę tutaj wyrazić moje ogólne uznanie dla nich.

Czytelnikom, którzy po zapoznaniu się z tym wprowadzeniem chcieliby poszukać bardziej zaawansowanej wiedzy na temat kryptografii, gorąco polecam książkę Katza i Lindella. Kurs Katza na Coursera jest nieco bardziej przystępny niż książka.

Wkład

Prosimy o zapoznanie się z [plikiem wkładu w repozytorium] (https://github.com/JWBurgers/An_Introduction_to_Cryptography/blob/master/Contributions.md) w celu uzyskania wskazówek, jak wspierać projekt.

Notacja

Kluczowe pojęcia:

Kluczowe terminy w elementarzach są wprowadzane poprzez ich pogrubienie. Na przykład wprowadzenie szyfru Rijndael jako terminu kluczowego wyglądałoby następująco: Szyfr Rijndael.

Kluczowe terminy są wyraźnie zdefiniowane, chyba że są to nazwy własne lub ich znaczenie jest oczywiste z dyskusji.

Każda definicja jest zwykle podawana po wprowadzeniu kluczowego terminu, choć czasami wygodniej jest pozostawić definicję do późniejszego punktu.

Podkreślone słowa i zwroty:

Słowa i frazy są podkreślone kursywą. Na przykład fraza "Zapamiętaj swoje hasło" wyglądałaby następująco: Zapamiętaj hasło.

Formalny zapis:

Formalna notacja dotyczy głównie zmiennych, zmiennych losowych i zbiorów.

- Zmienne: Zazwyczaj są one oznaczone małą literą (np. "x" lub "y"). Czasami są one pisane wielką literą dla jasności (np. "M" lub "K").

- Zmienne losowe: Są one zawsze oznaczone wielką literą (np. "X" lub "Y")

- Zestawy: Są one zawsze oznaczone pogrubionymi, dużymi literami (np. S)

Gotowy na poznanie fascynującego świata kryptografii? Do dzieła!

Czym jest kryptografia?

Szyfry Beale'a

Zacznijmy nasze badanie dziedziny kryptografii od jednego z bardziej uroczych i zabawnych epizodów w jej historii: szyfrów Beale'a. [1]

Historia szyfrów Beale'a jest moim zdaniem bardziej fikcją niż rzeczywistością. Ale podobno wyglądało to następująco.

Zimą 1820 i 1822 roku niejaki Thomas J. Beale zatrzymał się w gospodzie należącej do Roberta Morrissa w Lynchburgu (Wirginia). Pod koniec drugiego pobytu Beale przekazał Morrissowi żelazną skrzynię z cennymi dokumentami na przechowanie.

Kilka miesięcy później Morriss otrzymał list od Beale'a datowany na 9 maja 1822 roku. Podkreślał on wielką wartość zawartości żelaznej skrzyni i zawierał pewne instrukcje dla Morrissa: jeśli ani Beale, ani żaden z jego współpracowników nigdy nie zgłosi się po skrzynię, powinien ją otworzyć dokładnie dziesięć lat od daty listu (tj. 9 maja 1832 r.). Niektóre z dokumentów w środku byłyby napisane zwykłym tekstem. Kilka innych byłoby jednak "niezrozumiałych bez pomocy klucza" Ten "klucz" miał zostać dostarczony Morrissowi przez nienazwanego przyjaciela Beale'a w czerwcu 1832 roku.

Pomimo jasnych instrukcji, Morriss nie otworzył skrzynki w maju 1832 roku, a tajemniczy przyjaciel Beale'a nigdy nie pojawił się w czerwcu tego samego roku. Dopiero w 1845 roku właściciel zajazdu zdecydował się w końcu otworzyć skrzynkę. Morriss znalazł w niej notatkę wyjaśniającą, w jaki sposób Beale i jego współpracownicy odkryli złoto i srebro na Zachodzie i zakopali je wraz z biżuterią na przechowanie. Ponadto pudełko zawierało trzy szyfrogramy, czyli teksty napisane kodem, które wymagają klucza kryptograficznego lub sekretu i towarzyszącego mu algorytmu do odblokowania. Proces odblokowywania szyfrogramu znany jest jako decryption, podczas gdy proces blokowania znany jest jako encryption. (Jak wyjaśniono w rozdziale 3, termin szyfr może przybierać różne znaczenia. W nazwie "szyfry Beale'a" jest to skrót od ciphertexts)

Trzy szyfrogramy, które Morriss znalazł w żelaznej skrzyni, składają się z serii liczb oddzielonych przecinkami. Zgodnie z notatką Beale'a, szyfrogramy te oddzielnie podają lokalizację skarbu, zawartość skarbu oraz listę nazwisk prawowitych spadkobierców skarbu i ich udziałów (ta ostatnia informacja jest istotna na wypadek, gdyby Beale i jego współpracownicy nigdy nie odebrali skrzyni).

Morris próbował odszyfrować trzy szyfrogramy przez dwadzieścia lat. Z kluczem byłoby to łatwe. Ale Morriss nie miał klucza i nie udało mu się odzyskać oryginalnych tekstów lub plaintexts, jak są one zwykle nazywane w kryptografii.

Pod koniec życia Morriss przekazał skrzynkę przyjacielowi w 1862 roku. Przyjaciel ten opublikował następnie w 1885 roku broszurę pod pseudonimem J.B. Ward. Zawierała ona opis (rzekomej) historii skrzynki, trzech szyfrogramów i rozwiązania, które znalazł dla drugiego szyfrogramu. (Najwyraźniej istnieje jeden klucz dla każdego szyfrogramu, a nie jeden klucz, który działa na wszystkie trzy szyfrogramy, jak pierwotnie sugerował Beale w swoim liście do Morrissa)

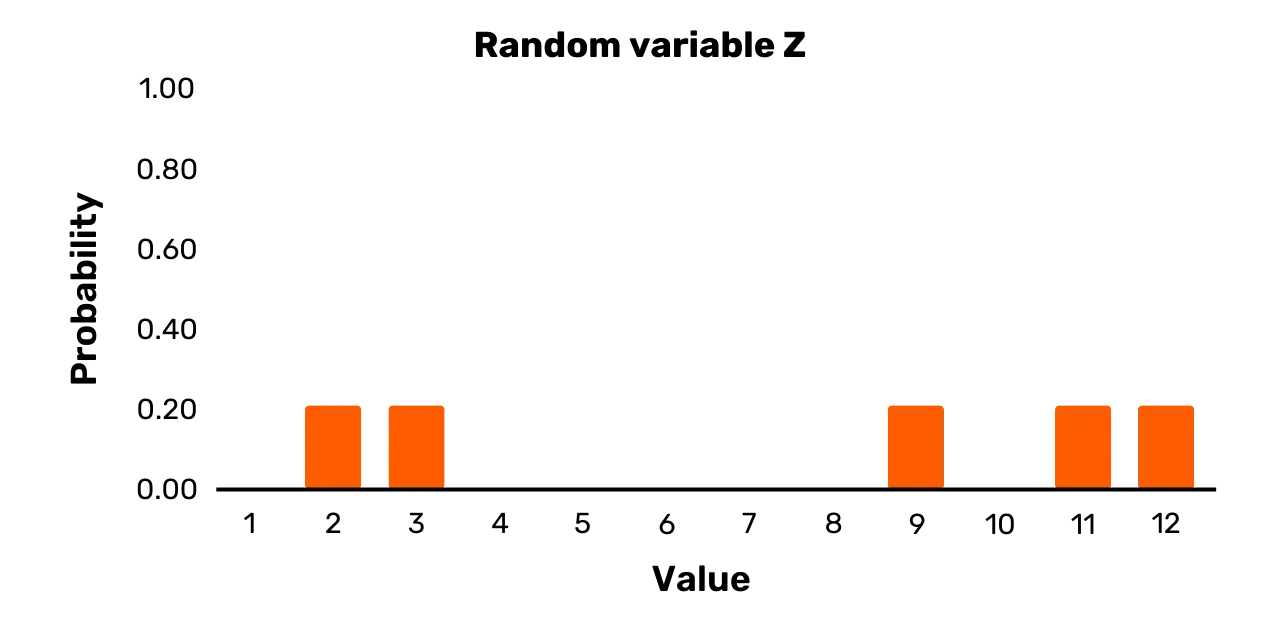

Drugi szyfrogram można zobaczyć na Rysunku 2 poniżej. [Kluczem do tego szyfrogramu jest Deklaracja Niepodległości Stanów Zjednoczonych. Procedura deszyfrowania sprowadza się do zastosowania następujących dwóch zasad:

- Dla dowolnej liczby n w szyfrogramie znajdź n-te słowo w Deklaracji Niepodległości Stanów Zjednoczonych

- Zastąp liczbę n pierwszą literą znalezionego słowa

Rysunek 1: Szyfr Beale'a nr. 2

Na przykład pierwsza liczba drugiego szyfrogramu to 115. 115. słowo Deklaracji Niepodległości to "ustanowiony", więc pierwszą literą tekstu jawnego jest "i" Szyfrogram nie wskazuje bezpośrednio odstępów między wyrazami i wielkich liter. Jednak po odszyfrowaniu kilku pierwszych słów można logicznie wywnioskować, że pierwszym słowem tekstu jawnego było po prostu "I" (Zwykły tekst zaczyna się od frazy "Zdeponowałem w hrabstwie Bedford")

Po odszyfrowaniu druga wiadomość zawiera szczegółową zawartość skarbu (złoto, srebro i klejnoty) i sugeruje, że został on zakopany w żelaznych garnkach i przykryty skałami w hrabstwie Bedford (Wirginia). Ludzie uwielbiają dobre tajemnice, więc włożono wiele wysiłku w odszyfrowanie pozostałych dwóch szyfrów Beale'a, zwłaszcza tego opisującego lokalizację skarbu. Swoich sił próbowali nawet różni wybitni kryptografowie. Jednak jak dotąd nikomu nie udało się odszyfrować pozostałych dwóch szyfrogramów.

Uwagi:

[1] Dobre podsumowanie tej historii można znaleźć w Simon Singh, The Code Book, Fourth Estate (Londyn, 1999), s. 82-99. Krótki film przedstawiający tę historię został nakręcony przez Andrew Allena w 2010 roku. Można go znaleźć pod tytułem "The Thomas Beale Cipher" [na jego stronie internetowej] (http://www.thomasbealecipher.com/).

[2] Ten obraz jest dostępny na stronie Wikipedii poświęconej szyfrom Beale'a.

Nowoczesna kryptografia

Barwne historie, takie jak ta o szyfrach Beale'a, są tym, co większość z nas kojarzy z kryptografią. Jednak współczesna kryptografia różni się od tego typu historycznych przykładów na co najmniej cztery ważne sposoby.

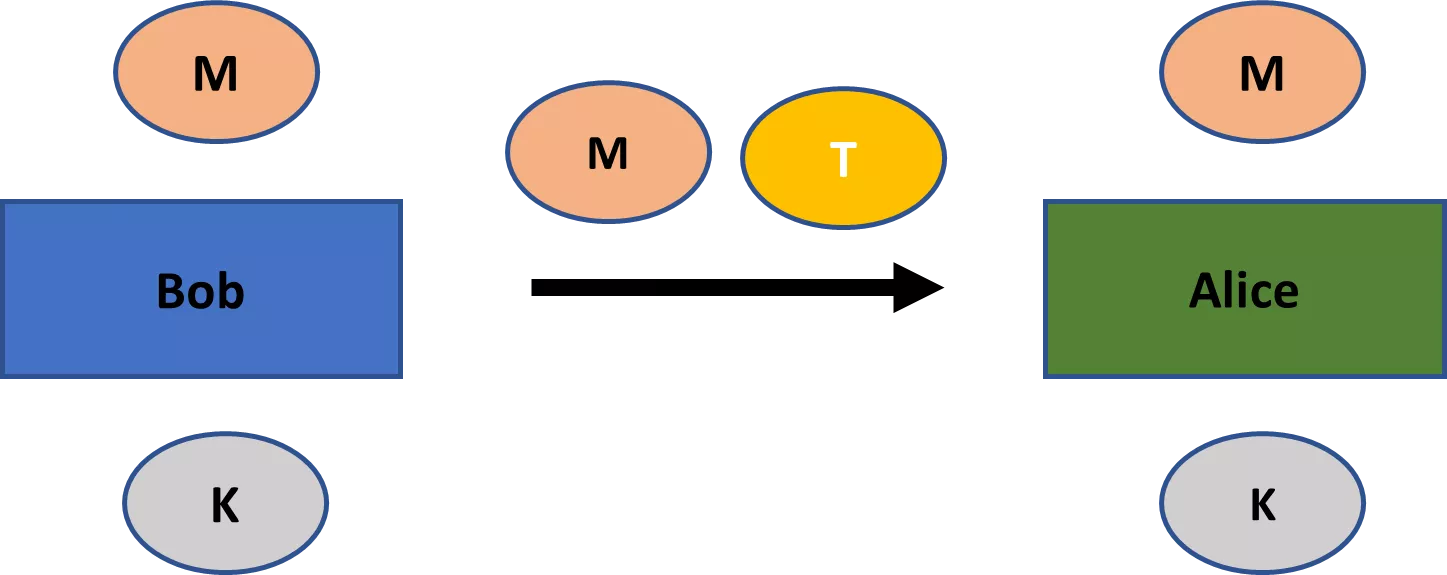

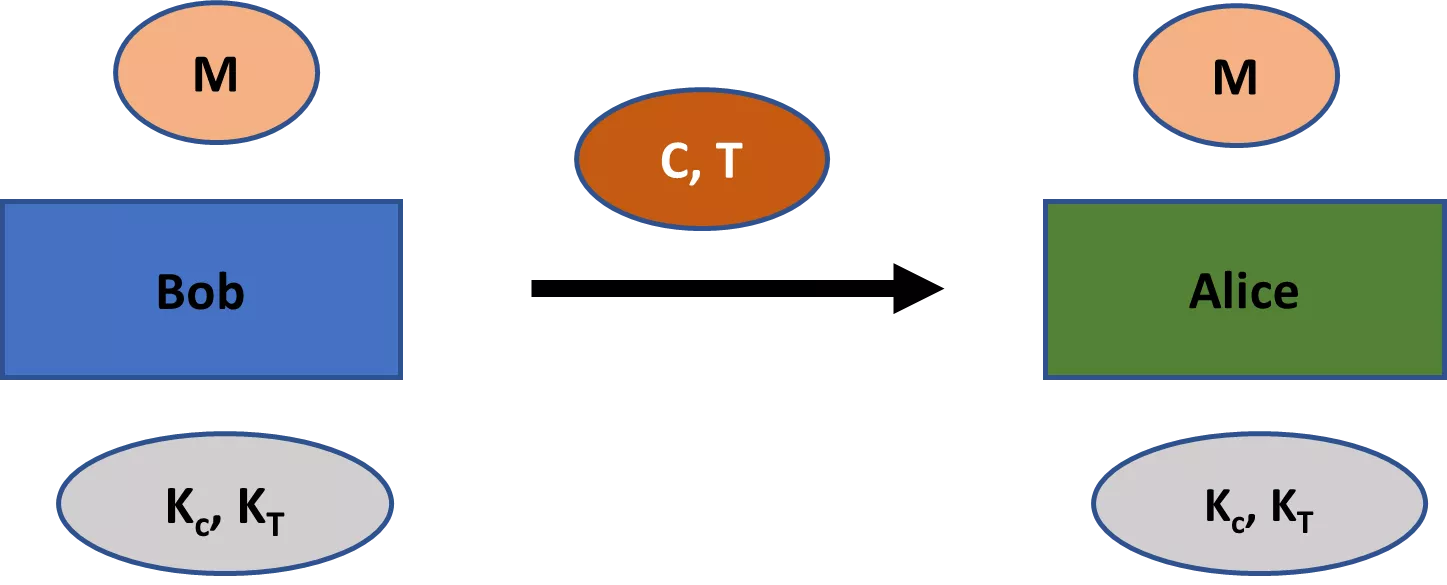

Po pierwsze, historycznie kryptografia zajmowała się wyłącznie tajemnicą (lub poufnością)[3]. [Szyfrogramy były tworzone w celu zapewnienia, że tylko niektóre strony mogą być wtajemniczone w informacje zawarte w tekstach jawnych, tak jak w przypadku szyfrów Beale'a. Aby schemat szyfrowania dobrze służył temu celowi, odszyfrowanie szyfrogramu powinno być możliwe tylko wtedy, gdy masz klucz.

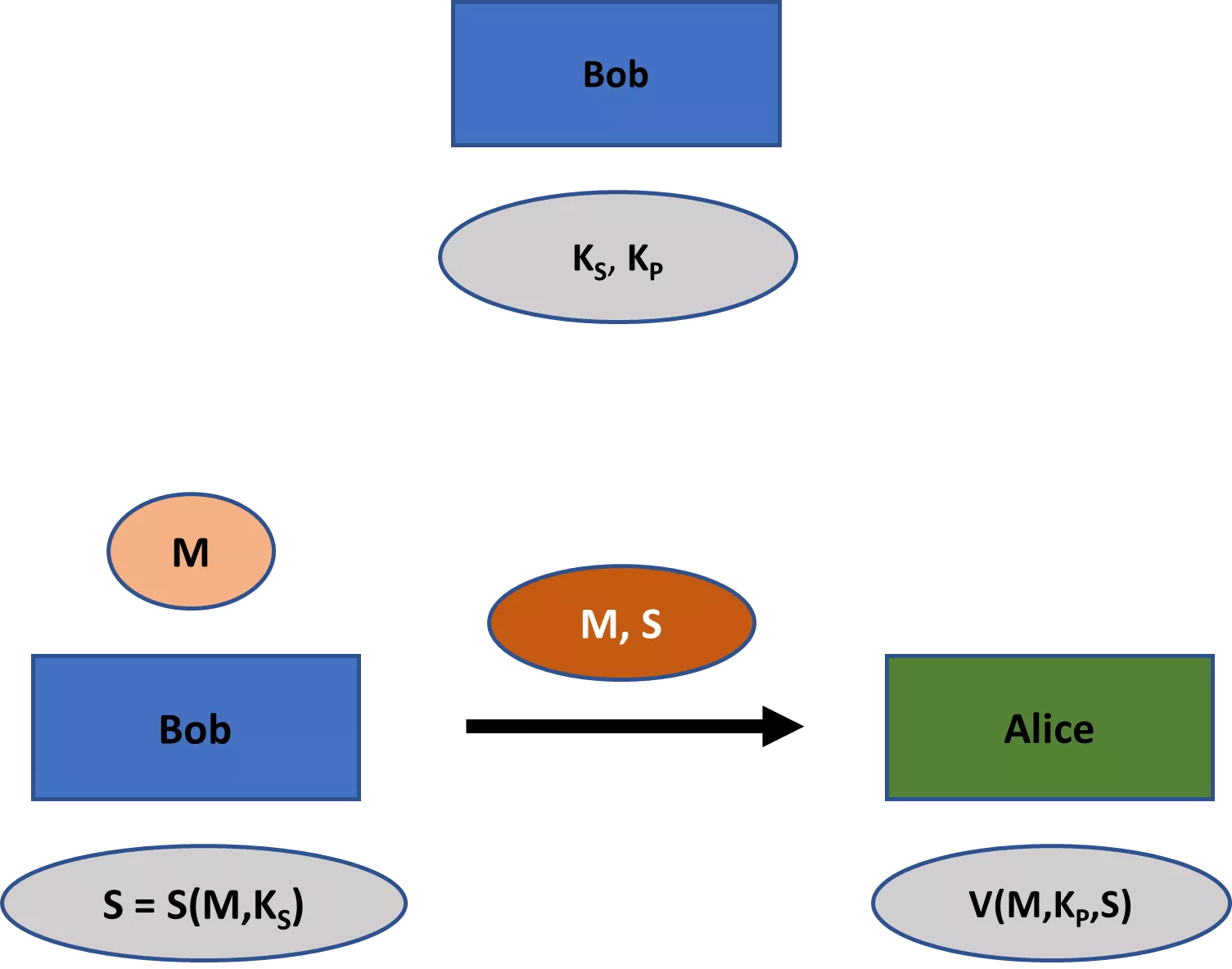

Nowoczesna kryptografia zajmuje się szerszym zakresem tematów niż tylko tajność. Tematy te obejmują przede wszystkim (1) integralność wiadomości - czyli zapewnienie, że wiadomość nie została zmieniona; (2) autentyczność wiadomości - czyli zapewnienie, że wiadomość rzeczywiście pochodzi od określonego nadawcy; oraz (3) niezaprzeczalność - czyli zapewnienie, że nadawca nie może później fałszywie zaprzeczyć, że wysłał wiadomość. [4]

Ważnym rozróżnieniem, o którym należy pamiętać, jest zatem rozróżnienie między schematem szyfrowania a schematem kryptograficznym. Schemat szyfrowania dotyczy tylko tajności. Podczas gdy schemat szyfrowania jest schematem kryptograficznym, nie jest to prawdą. Schemat kryptograficzny może również służyć innym głównym tematom kryptografii, w tym integralności, autentyczności i niezaprzeczalności.

Zagadnienia integralności i autentyczności są równie ważne jak tajność. Nasze nowoczesne systemy komunikacyjne nie byłyby w stanie funkcjonować bez gwarancji dotyczących integralności i autentyczności komunikacji. Niezaprzeczalność jest również ważną kwestią, na przykład w przypadku umów cyfrowych, ale jest mniej potrzebna w zastosowaniach kryptograficznych niż tajność, integralność i autentyczność.

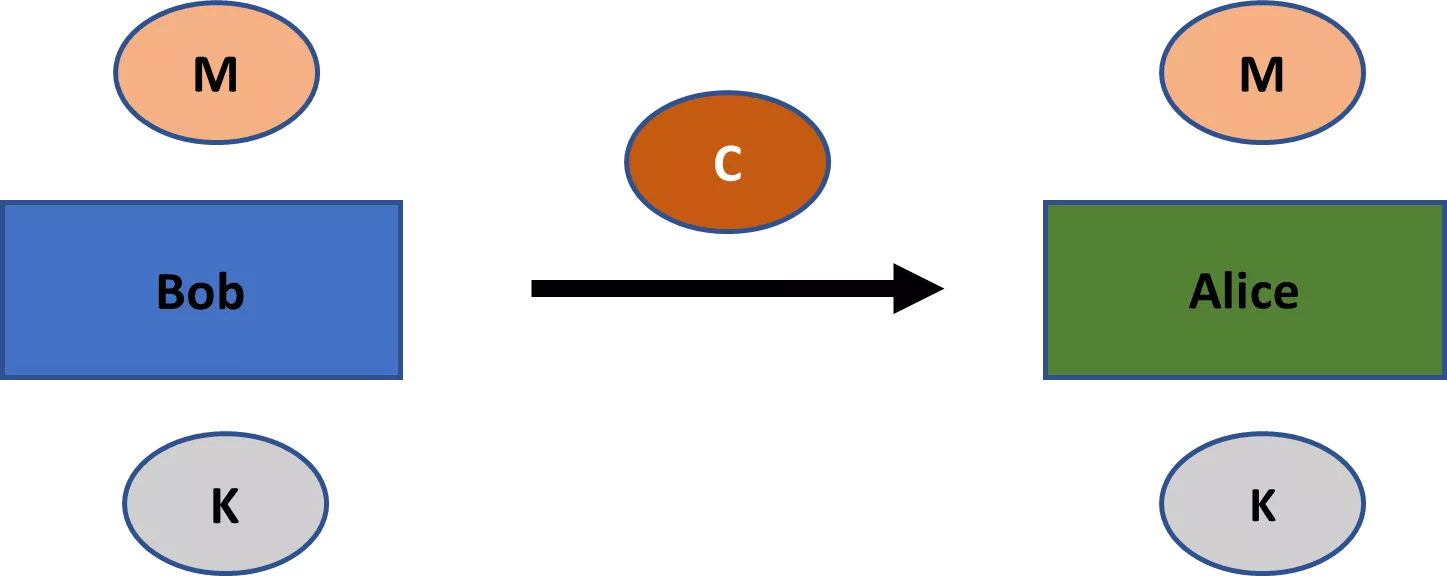

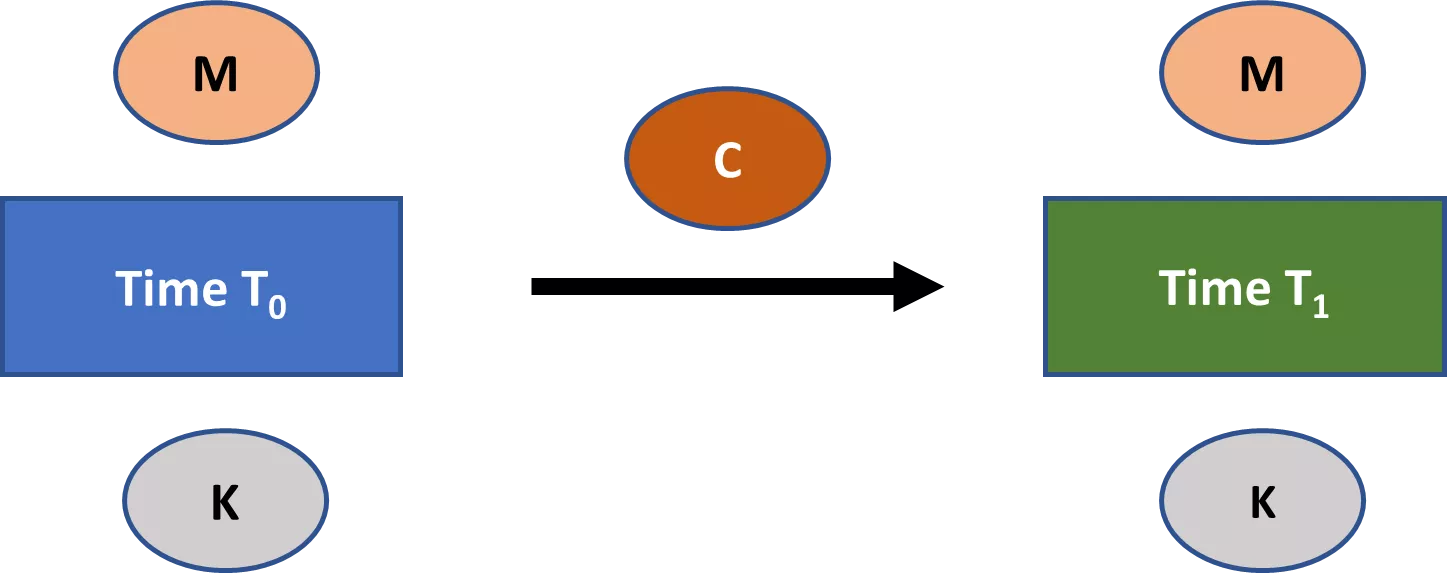

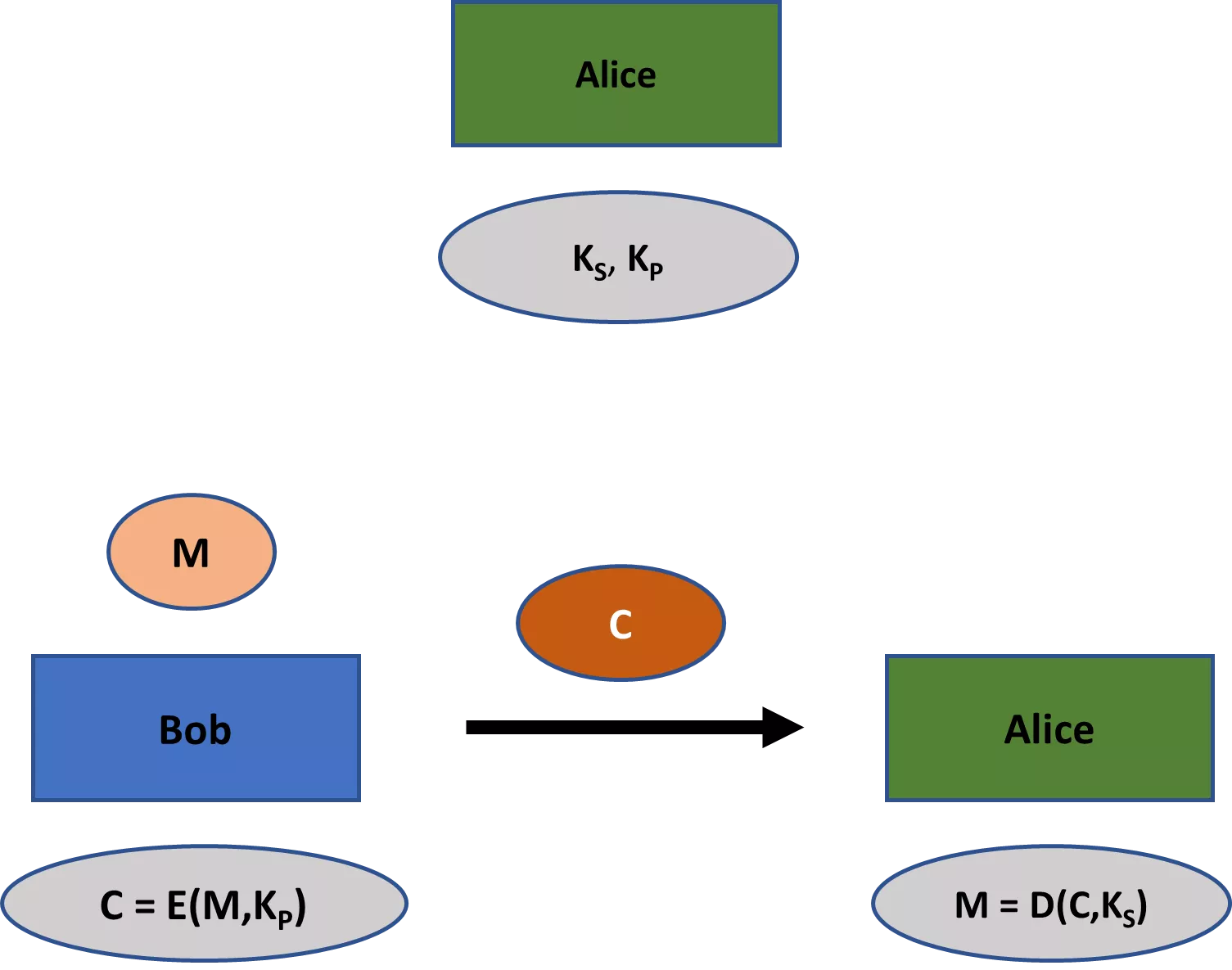

Po drugie, klasyczne schematy szyfrowania, takie jak szyfry Beale'a, zawsze obejmują jeden klucz, który był współdzielony przez wszystkie odpowiednie strony. Jednak wiele nowoczesnych schematów kryptograficznych obejmuje nie tylko jeden, ale dwa klucze: prywatny i publiczny. Podczas gdy ten pierwszy powinien pozostać prywatny we wszystkich zastosowaniach, drugi jest zazwyczaj wiedzą publiczną (stąd ich nazwy). W dziedzinie szyfrowania, klucz publiczny może być użyty do zaszyfrowania wiadomości, podczas gdy klucz prywatny może być użyty do odszyfrowania.

Gałąź kryptografii zajmująca się schematami, w których wszystkie strony dzielą jeden klucz, znana jest jako kryptografia symetryczna. Pojedynczy klucz w takim schemacie jest zwykle nazywany kluczem prywatnym (lub kluczem tajnym). Gałąź kryptografii, która zajmuje się schematami wymagającymi pary kluczy prywatny-publiczny, znana jest jako kryptografia asymetryczna. Gałęzie te są czasami nazywane odpowiednio kryptografią klucza prywatnego i kryptografią klucza publicznego (choć może to powodować zamieszanie, ponieważ schematy kryptograficzne z kluczem publicznym mają również klucze prywatne).

Pojawienie się kryptografii asymetrycznej pod koniec lat 70. było jednym z najważniejszych wydarzeń w historii kryptografii. Bez niej większość naszych nowoczesnych systemów komunikacyjnych, w tym Bitcoin, nie byłaby możliwa lub przynajmniej bardzo niepraktyczna.

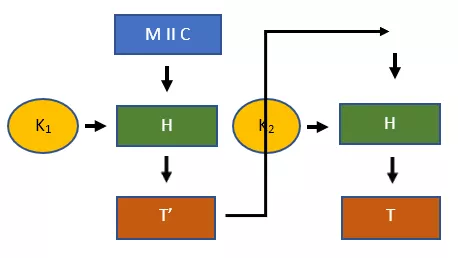

Co ważne, współczesna kryptografia nie polega wyłącznie na badaniu schematów kryptograficznych z kluczem symetrycznym i asymetrycznym (choć obejmuje to znaczną część dziedziny). Na przykład kryptografia zajmuje się również funkcjami Hash i generatorami liczb pseudolosowych, a na tych prymitywach można budować aplikacje, które nie są związane z kryptografią kluczy symetrycznych lub asymetrycznych.

Po trzecie, klasyczne schematy szyfrowania, takie jak te stosowane w szyfrach Beale'a, były bardziej sztuką niż nauką. Ich postrzegane bezpieczeństwo było w dużej mierze oparte na intuicjach dotyczących ich złożoności. Zazwyczaj były one łatane, gdy poznano nowy atak na nie, lub całkowicie porzucane, jeśli atak był szczególnie poważny. Współczesna kryptografia jest jednak rygorystyczną nauką z formalnym, matematycznym podejściem zarówno do opracowywania, jak i analizowania schematów kryptograficznych. [5]

W szczególności, nowoczesna kryptografia koncentruje się na formalnych dowodach bezpieczeństwa. Każdy dowód bezpieczeństwa dla schematu kryptograficznego przebiega w trzech krokach:

Określenie kryptograficznej definicji bezpieczeństwa, czyli zestawu celów bezpieczeństwa i zagrożenia stwarzanego przez atakującego.

Określenie wszelkich założeń matematycznych w odniesieniu do złożoności obliczeniowej schematu. Na przykład, schemat kryptograficzny może zawierać generator liczb pseudolosowych. Chociaż nie możemy udowodnić ich istnienia, możemy założyć, że tak jest.

Ekspozycja matematycznego dowodu bezpieczeństwa schematu na podstawie formalnego pojęcia bezpieczeństwa i dowolnych założeń matematycznych.

Po czwarte, podczas gdy w przeszłości kryptografia była wykorzystywana głównie w środowisku wojskowym, w erze cyfrowej przeniknęła ona do naszych codziennych czynności. Niezależnie od tego, czy korzystasz z bankowości internetowej, publikujesz posty w mediach społecznościowych, kupujesz produkt w Amazon za pomocą karty kredytowej, czy dajesz napiwek znajomemu Bitcoin, kryptografia jest warunkiem sine qua non naszej ery cyfrowej.

Biorąc pod uwagę te cztery aspekty nowoczesnej kryptografii, możemy scharakteryzować nowoczesną kryptografię jako naukę zajmującą się formalnym rozwojem i analizą schematów kryptograficznych w celu zabezpieczenia informacji cyfrowych przed atakami przeciwnika [6]. [Bezpieczeństwo powinno być tutaj szeroko rozumiane jako zapobieganie atakom, które niszczą tajność, integralność, uwierzytelnianie i/lub niezaprzeczalność w komunikacji.

Kryptografię najlepiej postrzegać jako subdyscyplinę cyberbezpieczeństwa, która zajmuje się zapobieganiem kradzieży, uszkodzeniom i niewłaściwemu wykorzystaniu systemów komputerowych. Należy pamiętać, że wiele kwestii związanych z cyberbezpieczeństwem ma niewielki lub tylko częściowy związek z kryptografią.

Na przykład, jeśli firma przechowuje drogie serwery lokalnie, może być zaniepokojona zabezpieczeniem tego sprzętu przed kradzieżą i uszkodzeniem. Chociaż jest to kwestia cyberbezpieczeństwa, nie ma ona wiele wspólnego z kryptografią.

Innym przykładem są ataki phishingowe, które są powszechnym problemem w dzisiejszych czasach. Ataki te próbują oszukać ludzi za pośrednictwem wiadomości e-mail lub innego środka przekazu, aby zrzec się poufnych informacji, takich jak hasła lub numery kart kredytowych. Podczas gdy kryptografia może w pewnym stopniu pomóc w atakach phishingowych Address, kompleksowe podejście wymaga czegoś więcej niż tylko użycia kryptografii.

Uwagi:

[3] Mówiąc dokładniej, ważne zastosowania schematów kryptograficznych dotyczyły tajności. Na przykład dzieci często używają prostych schematów kryptograficznych do "zabawy". W takich przypadkach tajność nie ma większego znaczenia.

[4] Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons), s. 2.

[5] Patrz Jonathan Katz i Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), szczególnie s. 16-23, dla dobrego opisu.

[6] Por. Katz i Lindell, tamże, s. 3. Uważam, że ich charakterystyka ma pewne problemy, dlatego przedstawiam tutaj nieco inną wersję ich stwierdzenia.

Otwarta komunikacja

Nowoczesna kryptografia została zaprojektowana w celu zapewnienia bezpieczeństwa w otwartym środowisku komunikacyjnym. Jeśli nasz kanał komunikacyjny jest tak dobrze chroniony, że podsłuchujący nie mają szans na manipulowanie lub nawet tylko obserwowanie naszych wiadomości, wówczas kryptografia jest zbędna. Większość naszych kanałów komunikacyjnych nie jest jednak tak dobrze strzeżona.

Szkieletem komunikacji we współczesnym świecie jest ogromna sieć kabli światłowodowych. Wykonywanie połączeń telefonicznych, oglądanie telewizji i przeglądanie stron internetowych w nowoczesnym gospodarstwie domowym zazwyczaj opiera się na sieci kabli światłowodowych (niewielki procent może polegać wyłącznie na satelitach). Prawdą jest, że możesz mieć różne połączenia danych w domu, takie jak kabel koncentryczny, (asymetryczna) cyfrowa linia abonencka i kabel światłowodowy. Jednak, przynajmniej w rozwiniętym świecie, te różne nośniki danych szybko łączą się poza domem z węzłem w ogromnej sieci kabli światłowodowych, która łączy cały świat. Wyjątkiem są niektóre odległe obszary rozwiniętego świata, takie jak Stany Zjednoczone i Australia, gdzie ruch danych może nadal pokonywać znaczne odległości za pomocą tradycyjnych miedzianych przewodów telefonicznych.

Niemożliwe byłoby uniemożliwienie potencjalnym atakującym fizycznego dostępu do tej sieci kabli i jej infrastruktury pomocniczej[7]. W rzeczywistości wiemy już, że większość naszych danych jest przechwytywana przez różne krajowe agencje wywiadowcze na kluczowych skrzyżowaniach Internetu[7]. Obejmuje to wszystko, od wiadomości na Facebooku po adresy odwiedzanych stron internetowych.

Podczas gdy inwigilacja danych na masową skalę wymaga potężnego przeciwnika, takiego jak krajowa agencja wywiadowcza, atakujący z niewielkimi zasobami mogą z łatwością próbować szpiegować na bardziej lokalną skalę. Chociaż może się to zdarzyć na poziomie podsłuchiwania przewodów, znacznie łatwiej jest po prostu przechwycić komunikację bezprzewodową.

Większość naszych lokalnych danych sieciowych - czy to w naszych domach, w biurze, czy w kawiarni - podróżuje teraz za pośrednictwem fal radiowych do bezprzewodowych punktów dostępowych na routerach typu all-in-one, a nie przez fizyczne kable. Atakujący potrzebuje więc niewielkich zasobów, aby przechwycić ruch lokalny. Jest to szczególnie niepokojące, ponieważ większość ludzi robi bardzo niewiele, aby chronić dane przesyłane przez ich sieci lokalne. Ponadto potencjalni atakujący mogą również atakować nasze mobilne połączenia szerokopasmowe, takie jak 3G, 4G i 5G. Wszystkie te połączenia bezprzewodowe są łatwym celem dla atakujących.

Dlatego też idea utrzymywania komunikacji w tajemnicy poprzez ochronę kanału komunikacyjnego jest beznadziejnie złudnym dążeniem większości współczesnego świata. Wszystko, co wiemy, uzasadnia poważną paranoję: zawsze należy zakładać, że ktoś nas podsłuchuje. A kryptografia jest głównym narzędziem, jakie mamy do uzyskania jakiegokolwiek rodzaju bezpieczeństwa w tym nowoczesnym środowisku.

Uwagi:

[7] Zob. na przykład Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16 lipca 2013 r. (dostępny pod adresem The Atlantic).

Matematyczne podstawy kryptografii 1

Zmienne losowe

Kryptografia opiera się na matematyce. A jeśli chcesz zbudować coś więcej niż powierzchowne zrozumienie kryptografii, musisz czuć się komfortowo z tą matematyką.

W tym rozdziale przedstawiono większość podstawowych zagadnień matematycznych, z którymi można się zetknąć podczas nauki kryptografii. Tematy te obejmują zmienne losowe, operacje modulo, operacje XOR i pseudolosowość. Powinieneś opanować materiał zawarty w tych sekcjach, aby zrozumieć kryptografię w stopniu innym niż powierzchowny.

Następna sekcja dotyczy teorii liczb, która jest znacznie bardziej wymagająca.

Zmienne losowe

Zmienna losowa jest zwykle oznaczana niepogrubioną, wielką literą. Możemy

więc na przykład mówić o zmiennej losowej X, zmiennej losowej Y lub

zmiennej losowej Z. Jest to

notacja, którą będę stosował w dalszej części artykułu.

Zmienna losowa może przyjmować dwie lub więcej możliwych wartości, każda z określonym dodatnim prawdopodobieństwem. Możliwe wartości są wymienione w zestawie wyników.

Za każdym razem, gdy próbkujesz zmienną losową, losujesz określoną wartość z jej zbioru wyników zgodnie z określonymi prawdopodobieństwami.

Przejdźmy do prostego przykładu. Załóżmy, że zmienna X jest zdefiniowana w następujący sposób:

- X ma zbiór wyników

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Łatwo zauważyć, że X jest

zmienną losową. Po pierwsze, istnieją co najmniej dwie możliwe wartości,

które może przyjąć X, a

mianowicie 1 i 2. Po drugie, każda możliwa

wartość ma dodatnie prawdopodobieństwo wystąpienia za każdym razem, gdy

próbkujesz X, a mianowicie 0,5.

Wszystko, czego wymaga zmienna losowa, to zbiór wyników z dwiema lub więcej możliwościami, gdzie każda możliwość ma dodatnie prawdopodobieństwo wystąpienia po pobraniu próbki. Zasadniczo zmienną losową można więc zdefiniować abstrakcyjnie, bez żadnego kontekstu. W tym przypadku można myśleć o "próbkowaniu" jako przeprowadzaniu naturalnego eksperymentu w celu określenia wartości zmiennej losowej.

Powyższa zmienna X została

zdefiniowana abstrakcyjnie. Możesz więc myśleć o próbkowaniu zmiennej X powyżej jako o rzucaniu uczciwą monetą i przypisywaniu "2" w przypadku głów

i "1" w przypadku reszek. Dla każdej próbki X, rzucasz monetą ponownie.

Alternatywnie, można również myśleć o próbkowaniu X, jako rzucaniu sprawiedliwą kością i przypisywaniu "2" w przypadku, gdy

kość wyrzuci 1, 3 lub 4, oraz przypisywaniu "1"

w przypadku, gdy kość wyrzuci 2, 5 lub 6. Za każdym razem, gdy

próbkujesz X, ponownie

rzucasz kością.

W rzeczywistości każdy naturalny eksperyment, który pozwoliłby określić

prawdopodobieństwa możliwych wartości X powyżej, można sobie wyobrazić w odniesieniu do rysunku.

Często jednak zmienne losowe nie są po prostu wprowadzane abstrakcyjnie. Zamiast tego zestaw możliwych wartości wyników ma wyraźne znaczenie w świecie rzeczywistym (a nie tylko jako liczby). Ponadto te wartości wyników mogą być zdefiniowane w odniesieniu do określonego rodzaju eksperymentu (a nie jako dowolny naturalny eksperyment z tymi wartościami).

Rozważmy teraz przykład zmiennej X, która nie jest zdefiniowana abstrakcyjnie. X jest zdefiniowana w

następujący sposób, aby określić, która z dwóch drużyn rozpocznie mecz piłki

nożnej:

Xma zbiór wyników {red kick off,blue kick off}- Rzut określoną monetą

C: reszka = "czerwony odpada"; orzeł = "niebieski odpada"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5W tym przypadku zbiór wyników X ma konkretne znaczenie, a mianowicie to,

która drużyna rozpocznie mecz piłki nożnej. Ponadto, możliwe wyniki i

związane z nimi prawdopodobieństwa są określane przez konkretny eksperyment,

a mianowicie rzucanie konkretną monetą C.

W dyskusjach na temat kryptografii zmienne losowe są zwykle wprowadzane w odniesieniu do zbioru wyników o znaczeniu w świecie rzeczywistym. Może to być zbiór wszystkich wiadomości, które można zaszyfrować, znany jako przestrzeń wiadomości, lub zbiór wszystkich kluczy, z których mogą wybierać strony korzystające z szyfrowania, znany jako przestrzeń kluczy.

Zmienne losowe w dyskusjach na temat kryptografii nie są jednak zwykle definiowane w odniesieniu do konkretnego naturalnego eksperymentu, ale w odniesieniu do dowolnego eksperymentu, który może przynieść odpowiednie rozkłady prawdopodobieństwa.

Zmienne losowe mogą mieć dyskretne lub ciągłe rozkłady prawdopodobieństwa.

Zmienne losowe o dyskretnym rozkładzie prawdopodobieństwa -

czyli dyskretne zmienne losowe - mają skończoną liczbę możliwych wyników.

Zmienna losowa X w obu dotychczas

podanych przykładach była dyskretna.

Ciągłe zmienne losowe mogą zamiast tego przyjmować wartości w jednym lub więcej przedziałach. Można na przykład powiedzieć, że zmienna losowa po pobraniu próbki przyjmie dowolną wartość rzeczywistą z przedziału od 0 do 1, a każda liczba rzeczywista w tym przedziale jest równie prawdopodobna. W tym przedziale istnieje nieskończenie wiele możliwych wartości.

Do dyskusji na temat kryptografii wystarczy rozumieć dyskretne zmienne losowe. Wszelkie dyskusje na temat zmiennych losowych od tego momentu należy zatem rozumieć jako odnoszące się do dyskretnych zmiennych losowych, chyba że wyraźnie zaznaczono inaczej.

Wykresy zmiennych losowych

Możliwe wartości i związane z nimi prawdopodobieństwa dla zmiennej losowej

można łatwo zwizualizować za pomocą wykresu. Dla przykładu, rozważmy zmienną

losową X z poprzedniej sekcji

ze zbiorem wyników \{1, 2\} oraz Pr [X = 1] = 0.5 i Pr [X = 2] = 0.5. Zazwyczaj

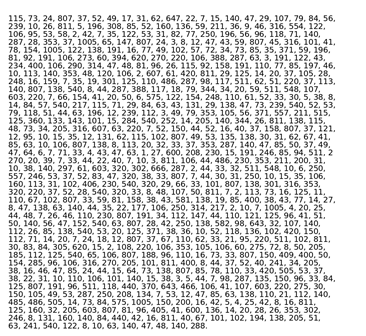

wyświetlamy taką zmienną losową w postaci wykresu słupkowego, jak na Rysunku 1.

Rysunek 1: Zmienna losowa X

Szerokie słupki na Rysunku 1 oczywiście nie sugerują, że zmienna

losowa X jest ciągła. Zamiast

tego słupki są szerokie, aby były bardziej atrakcyjne wizualnie (tylko linia

prosto w górę zapewnia mniej intuicyjną wizualizację).

Zmienne jednolite

W wyrażeniu "zmienna losowa" termin "losowy" oznacza po prostu "probabilistyczny". Innymi słowy, oznacza to, że dwa lub więcej możliwych wyników zmiennej występuje z pewnym prawdopodobieństwem. Wyniki te jednak nie muszą być równie prawdopodobne (choć termin "losowy" może mieć takie znaczenie w innych kontekstach).

Zmienna jednorodna jest szczególnym przypadkiem zmiennej

losowej. Może ona przyjmować dwie lub więcej wartości z jednakowym

prawdopodobieństwem. Zmienna losowa X przedstawiona na Rysunku 1 jest wyraźnie zmienną jednorodną,

ponieważ oba możliwe wyniki występują z prawdopodobieństwem 0,5. Istnieje jednak wiele

zmiennych losowych, które nie są instancjami zmiennych jednorodnych.

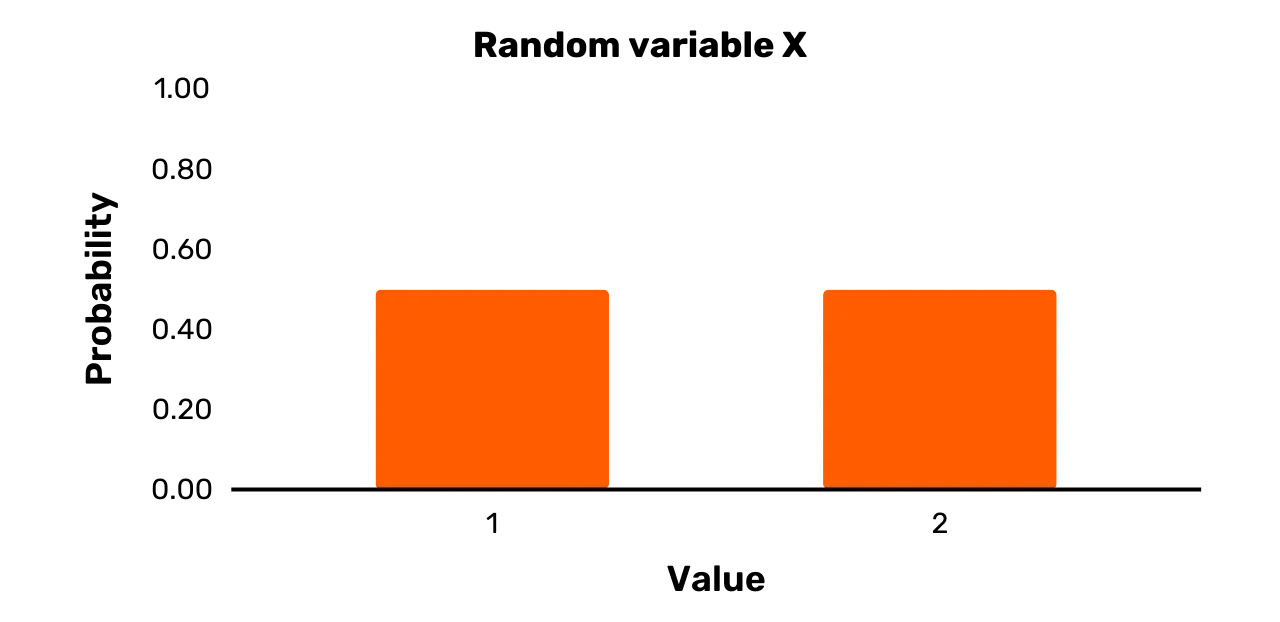

Rozważmy na przykład zmienną losową Y. Ma ona zbiór wyników {1, 2, 3, 8, 10} i następujący rozkład

prawdopodobieństwa:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Podczas gdy dwa możliwe wyniki rzeczywiście mają równe prawdopodobieństwo

wystąpienia, a mianowicie 1 i 8, Y może również przyjmować pewne wartości z innym prawdopodobieństwem niż 0,25 podczas próbkowania. W związku z tym, choć Y jest zmienną losową, nie jest

zmienną jednorodną.

Graficzne przedstawienie Y znajduje się na Rysunku 2.

Rysunek 2: Zmienna losowa Y

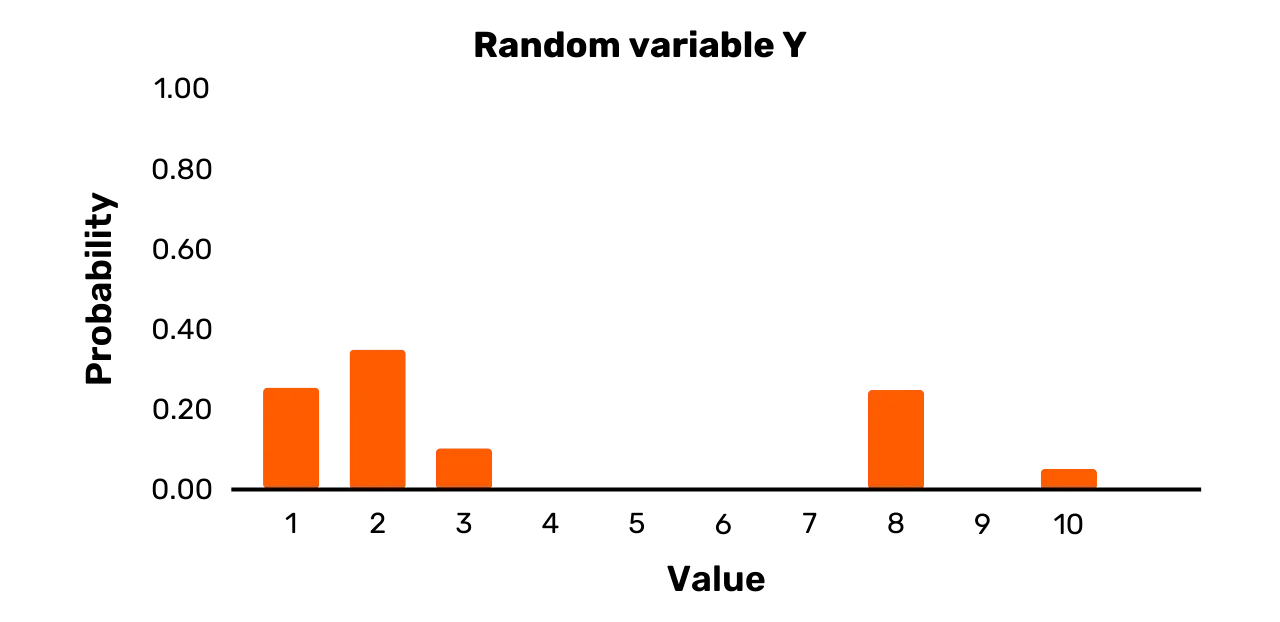

W ostatnim przykładzie rozważmy zmienną losową Z. Ma ona zbiór wyników {1,3,7,11,12} i następujący rozkład prawdopodobieństwa:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Można to zobaczyć na Rysunku 3. Zmienna losowa Z jest, w przeciwieństwie do Y, zmienną jednorodną, ponieważ wszystkie prawdopodobieństwa możliwych wartości po pobraniu próbki są równe.

Rysunek 3: Zmienna losowa Z

Prawdopodobieństwo warunkowe

Załóżmy, że Bob zamierza wybrać jeden dzień z ostatniego roku kalendarzowego. Jakie jest prawdopodobieństwo, że wybrany dzień będzie latem?

Tak długo, jak uważamy, że proces Boba będzie rzeczywiście jednolity, powinniśmy dojść do wniosku, że istnieje 1/4 prawdopodobieństwa, że Bob wybierze dzień w lecie. Jest to bezwarunkowe prawdopodobieństwo, że losowo wybrany dzień będzie latem.

Załóżmy teraz, że zamiast losować dzień kalendarzowy, Bob wybiera tylko spośród tych dni, w których temperatura w południe w Crystal Lake (New Jersey) wynosiła 21 stopni Celsjusza lub więcej. Biorąc pod uwagę te dodatkowe informacje, co możemy wywnioskować o prawdopodobieństwie, że Bob wybierze dzień w lecie?

Powinniśmy naprawdę wyciągnąć inny wniosek niż wcześniej, nawet bez dalszych szczegółowych informacji (np. temperatura w południe każdego dnia w ubiegłym roku kalendarzowym).

Wiedząc, że Crystal Lake znajduje się w New Jersey, z pewnością nie spodziewalibyśmy się, że temperatura w południe wyniesie 21 stopni Celsjusza lub więcej w zimie. Zamiast tego jest znacznie bardziej prawdopodobne, że będzie to ciepły dzień wiosną lub jesienią, lub dzień gdzieś latem. W związku z tym, wiedząc, że temperatura w południe nad jeziorem Crystal Lake w wybranym dniu wynosiła 21 stopni Celsjusza lub więcej, prawdopodobieństwo, że dzień wybrany przez Boba jest latem, staje się znacznie wyższe. Jest to warunkowe prawdopodobieństwo, że losowo wybrany dzień będzie latem, biorąc pod uwagę, że temperatura w południe nad jeziorem Crystal Lake wynosiła 21 stopni Celsjusza lub więcej.

W przeciwieństwie do poprzedniego przykładu, prawdopodobieństwa dwóch zdarzeń mogą być całkowicie niepowiązane. W takim przypadku mówimy, że są one niezależne.

Załóżmy na przykład, że w pewnej uczciwej monecie wypadł reszka. Biorąc pod uwagę ten fakt, jakie jest prawdopodobieństwo, że jutro będzie padać? Prawdopodobieństwo warunkowe w tym przypadku powinno być takie samo jak prawdopodobieństwo bezwarunkowe, że jutro będzie padać, ponieważ rzut monetą nie ma żadnego wpływu na pogodę.

Używamy symbolu "|" do zapisywania warunkowych stwierdzeń

prawdopodobieństwa. Na przykład, prawdopodobieństwo zdarzenia A przy założeniu, że wystąpiło zdarzenie B można zapisać w następujący

sposób:

Pr[A|B]Tak więc, gdy dwa zdarzenia, A i B, są niezależne, to:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Warunek niezależności można uprościć w następujący sposób:

Pr[A, B] = Pr[A] \cdot Pr[B]Kluczowy wynik w teorii prawdopodobieństwa jest znany jako Twierdzenie Bayesa. Stwierdza ono, że Pr[A|B] można

zapisać w następujący sposób:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Zamiast używać prawdopodobieństw warunkowych dla określonych zdarzeń, możemy

również spojrzeć na prawdopodobieństwa warunkowe związane z dwiema lub

więcej zmiennymi losowymi w zbiorze możliwych zdarzeń. Załóżmy, że mamy dwie

zmienne losowe, X i Y. Każdą możliwą wartość dla X możemy oznaczyć przez x, a

każdą możliwą wartość dla Y przez y. Możemy zatem

powiedzieć, że dwie zmienne losowe są niezależne, jeśli zachodzi następujące

stwierdzenie:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]dla wszystkich x i y.

Wyjaśnijmy nieco dokładniej, co oznacza to stwierdzenie.

Załóżmy, że zbiory wyników dla X i Y są zdefiniowane

następująco: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} oraz Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Typowe jest oznaczanie zestawów wartości pogrubionymi, dużymi literami)

Załóżmy teraz, że próbkujemy Y i obserwujemy y_1. Powyższe

stwierdzenie mówi nam, że prawdopodobieństwo uzyskania x_1 z próby X jest dokładnie

takie samo, jak gdybyśmy nigdy nie zaobserwowali y_1. Jest to prawdą dla

każdego y_i, który moglibyśmy

wylosować z naszego początkowego próbkowania Y. Wreszcie, jest to prawdą

nie tylko dla x_1. Dla

każdego x_i prawdopodobieństwo wystąpienia nie zależy od wyniku próbkowania Y. Wszystko to odnosi się

również do przypadku, w którym próbka X jest pobierana jako pierwsza.

Zakończmy naszą dyskusję na nieco bardziej filozoficznym punkcie. W każdej rzeczywistej sytuacji prawdopodobieństwo jakiegoś zdarzenia jest zawsze oceniane na podstawie określonego zestawu informacji. Nie istnieje "bezwarunkowe prawdopodobieństwo" w ścisłym znaczeniu tego słowa.

Załóżmy na przykład, że zapytałem cię o prawdopodobieństwo, że świnie będą latać do 2030 roku. Mimo że nie podaję żadnych dodatkowych informacji, najwyraźniej wiesz dużo o świecie, co może wpłynąć na twoją ocenę. Nigdy nie widziałeś latających świń. Wiesz, że większość ludzi nie spodziewa się, że będą latać. Wiesz, że tak naprawdę nie są stworzone do latania. I tak dalej.

Dlatego też, gdy mówimy o "bezwarunkowym prawdopodobieństwie" jakiegoś zdarzenia w kontekście świata rzeczywistego, termin ten może mieć znaczenie tylko wtedy, gdy przyjmiemy, że oznacza coś w rodzaju "prawdopodobieństwa bez żadnych dalszych wyraźnych informacji". Każde rozumienie "prawdopodobieństwa warunkowego" powinno być zatem zawsze rozumiane w odniesieniu do jakiejś konkretnej informacji.

Mógłbym, na przykład, zapytać cię o prawdopodobieństwo, że świnie będą latać do 2030 roku, po przedstawieniu ci dowodów na to, że niektóre kozy w Nowej Zelandii nauczyły się latać po kilku latach treningu. W takim przypadku prawdopodobnie skorygujesz swoją ocenę prawdopodobieństwa, że świnie będą latać do 2030 roku. Tak więc prawdopodobieństwo, że świnie będą latać do 2030 roku jest uzależnione od dowodów dotyczących kóz w Nowej Zelandii.

Operacja modulo

Modulo

Najbardziej podstawowe wyrażenie z operacją modulo ma

następującą postać: x \mod y.

Zmienna x nazywana jest

dywidendą, a zmienna y dzielnikiem.

Aby wykonać operację modulo z dodatnią dzielną i dodatnim dzielnikiem, wystarczy

określić resztę z dzielenia.

Na przykład, rozważmy wyrażenie 25 \mod 4. Liczba 4 jest dzielona przez liczbę 25 łącznie 6 razy. Reszta z tego

dzielenia wynosi 1. Stąd 25 \mod 4 równa się 1. W podobny

sposób możemy obliczyć poniższe wyrażenia:

29 \mod 30 = 29(ponieważ 30 przechodzi w 29 w sumie 0 razy, a reszta wynosi 29)42 \mod 2 = 0(ponieważ 2 przechodzi w 42 w sumie 21 razy, a reszta wynosi 0)12 \mod 5 = 2(ponieważ 5 przechodzi w 12 w sumie 2 razy, a reszta wynosi 2)20 \mod 8 = 4(ponieważ 8 przechodzi w 20 w sumie 2 razy, a reszta wynosi 4)

Gdy dzielna lub dzielnik są ujemne, operacje modulo mogą być obsługiwane w różny sposób przez języki programowania.

Na pewno natkniesz się na przypadki z negatywną dywidendą w kryptografii. W takich przypadkach typowe podejście jest następujące:

- Najpierw określ najbliższą wartość mniejszą lub równą dywidendzie, na którą dzieli się dzielnik z resztą równą zero. Nazwij tę

wartość

p. - Jeśli dywidendą jest

x, to wynikiem operacji modulo jest wartośćx - p.

Załóżmy na przykład, że dzielna wynosi -20, a dzielnik 3. Najbliższą wartością mniejszą lub równą -20, na którą dzieli się 3,

jest -21. Wartość x - p w tym przypadku wynosi -20 - (-21). Jest ona równa

1, a zatem -20 \ mod 3 jest równe

1. W podobny sposób możemy obliczyć poniższe wyrażenia:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Jeśli chodzi o notację, zazwyczaj można spotkać się z następującymi typami

wyrażeń: x = [y \mod z]. Ze

względu na nawiasy, operacja modulo w tym przypadku dotyczy tylko prawej

strony wyrażenia. Jeśli y równa się 25, a z równa się

4, to x ma wartość 1.

Bez nawiasów, operacja modulo działa na obu stronach wyrażenia.

Załóżmy na przykład następujące wyrażenie: x = y \mod z. Jeśli y jest równe 25, a z jest równe

4, to wiemy tylko, że x \mod 4 jest równe 1. Jest to zgodne z dowolną wartością dla x ze zbioru \{\ldots,-7, -3, 1, 5, 9,\ldots\}.

Gałąź matematyki, która obejmuje operacje modulo na liczbach i wyrażeniach, nazywana jest modułową arytmetyką. Można o niej myśleć jako o arytmetyce dla przypadków, w których linia liczbowa nie jest nieskończenie długa. Chociaż zazwyczaj spotykamy się z operacjami modulo dla (dodatnich) liczb całkowitych w kryptografii, można również wykonywać operacje modulo przy użyciu dowolnych liczb rzeczywistych.

Szyfr przesunięcia

Operacja modulo jest często spotykana w kryptografii. Aby to zilustrować, rozważmy jeden z najbardziej znanych historycznych schematów szyfrowania: szyfr przesunięcia.

Najpierw ją zdefiniujmy. Załóżmy słownik D, który zrównuje

wszystkie litery alfabetu angielskiego, w kolejności, ze zbiorem liczb \{0, 1, 2, \ldots, 25\}. Przyjmijmy przestrzeń wiadomości M. Szyfr przesunięcia**

jest zatem schematem szyfrowania zdefiniowanym w następujący sposób:

- Wybieranie jednolitego klucza

kz przestrzeni kluczy K, gdzie K =\{0, 1, 2, \ldots, 25\}[1] - Zaszyfruj wiadomość

m \ w \mathbf{M}w następujący sposób:- Rozdziel

mna poszczególne literym_0, m_1, \ldots, m_i, \ldots, m_l - Konwersja każdego

m_ina liczbę zgodnie z D - Dla każdego

m_i,c_i = [(m_i + k) \mod 26] - Konwersja każdego

c_ina literę zgodnie z D - Następnie połącz

c_0, c_1, \ldots, c_l, aby otrzymać szyfrogramc

- Rozdziel

- Odszyfruj szyfrogram

cw następujący sposób:- Konwersja każdego

c_ina liczbę zgodnie z D - Dla każdego

c_i,m_i = [(c_i - k) \mod 26] - Konwersja każdego

m_ina literę zgodnie z D - Następnie połącz

m_0, m_1, \ldots, m_l, aby uzyskać oryginalną wiadomośćm

- Konwersja każdego

Operator modulo w szyfrze przestawieniowym zapewnia zawijanie liter, dzięki czemu wszystkie litery szyfrogramu są zdefiniowane. Aby to zilustrować, rozważmy zastosowanie szyfru przestawieniowego na słowie "DOG".

Załóżmy, że jednolicie wybrano klucz o wartości 17. Litera "O" jest równa

15. Bez operacji modulo, dodanie tej liczby tekstu jawnego do klucza dałoby

liczbę szyfrogramu równą 32. Jednak ta liczba szyfrogramu nie może zostać

przekształcona w literę szyfrogramu, ponieważ alfabet angielski ma tylko 26

liter. Operacja modulo zapewnia, że liczba szyfrogramu wynosi w

rzeczywistości 6 (wynik 32 \mod 26), co odpowiada literze szyfrogramu "G".

Całe szyfrowanie słowa "DOG" z wartością klucza 17 wygląda następująco:

- Wiadomość = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Każdy może intuicyjnie zrozumieć, jak działa szyfr przestawieniowy i prawdopodobnie sam go używać. Aby jednak pogłębić swoją wiedzę na temat kryptografii, ważne jest, aby zacząć czuć się bardziej komfortowo z formalizacją, ponieważ schematy staną się znacznie trudniejsze. Dlatego też kroki szyfru przestawieniowego zostały sformalizowane.

Uwagi:

[1] Możemy dokładnie zdefiniować to stwierdzenie, używając terminologii z

poprzedniej sekcji. Niech jednolita zmienna K ma K jako zbiór możliwych wyników.

Zatem:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}i tak dalej. Jednokrotne próbkowanie jednolitej zmiennej K w celu uzyskania określonego klucza.

Operacja XOR

Wszystkie dane komputerowe są przetwarzane, przechowywane i przesyłane przez sieci na poziomie bitów. Wszelkie schematy kryptograficzne stosowane do danych komputerowych również działają na poziomie bitów.

Załóżmy na przykład, że użytkownik wpisał wiadomość e-mail w aplikacji pocztowej. Każde zastosowane szyfrowanie nie dotyczy bezpośrednio znaków ASCII wiadomości e-mail. Zamiast tego jest stosowane do bitowej reprezentacji liter i innych symboli w wiadomości e-mail.

Kluczową operacją matematyczną, którą należy zrozumieć w nowoczesnej

kryptografii, oprócz operacji modulo, jest operacja XOR,

czyli operacja "exclusive or". Operacja ta przyjmuje jako dane wejściowe dwa

bity i daje jako dane wyjściowe inny bit. Operacja XOR będzie po prostu

oznaczana jako "XOR". Daje ona 0, jeśli dwa bity są takie same i 1, jeśli

dwa bity są różne. Poniżej przedstawiono cztery możliwości. Symbol \oplus reprezentuje "XOR":

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Aby to zilustrować, załóżmy, że masz wiadomość m_1 (01111001) i wiadomość m_2 (01011001).

Operację XOR tych dwóch wiadomości można zobaczyć poniżej.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Proces ten jest prosty. Najpierw należy wykonać XOR lewych bitów m_1 i m_2. W tym przypadku jest

to 0 \oplus 0 = 0. Następnie

wykonujemy XOR drugiej pary bitów od lewej. W tym przypadku jest to 1 \oplus 1 = 0. Kontynuuj ten

proces, aż wykonasz operację XOR na najbardziej wysuniętych na prawo bitach.

Łatwo zauważyć, że operacja XOR jest komutatywna, a mianowicie, że m_1 \oplus m_2 = m_2 \oplus m_1. Ponadto, operacja XOR jest również asocjatywna. Oznacza to, że (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Operacja XOR na dwóch łańcuchach o różnych długościach może mieć różne interpretacje, w zależności od kontekstu. Nie będziemy się tutaj zajmować żadnymi operacjami XOR na ciągach o różnych długościach.

Operacja XOR jest równoważna specjalnemu przypadkowi wykonywania operacji modulo na dodawaniu bitów, gdy dzielnik wynosi 2. Równoważność można zobaczyć w poniższych wynikach:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudolosowość

W naszej dyskusji na temat zmiennych losowych i jednorodnych dokonaliśmy konkretnego rozróżnienia między "losowymi" i "jednorodnymi". Rozróżnienie to jest zwykle utrzymywane w praktyce przy opisywaniu zmiennych losowych. Jednak w naszym obecnym kontekście rozróżnienie to należy porzucić, a "losowy" i "jednolity" są używane jako synonimy. Wyjaśnię dlaczego na końcu tej sekcji.

Na początek możemy nazwać ciąg binarny o długości n losowym (lub jednolitym), jeśli był on

wynikiem próbkowania jednolitej zmiennej S, która daje każdemu ciągowi

binarnemu o takiej długości n równe prawdopodobieństwo wyboru.

Załóżmy na przykład zbiór wszystkich ciągów binarnych o długości 8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Typowe jest zapisywanie 8-bitowego ciągu w dwóch kwartetach, z których

każdy nazywany jest nibble) Nazwijmy ten zestaw ciągów S_8.

Zgodnie z powyższą definicją, możemy zatem nazwać konkretny ciąg binarny o

długości 8 losowym (lub jednolitym), jeśli był on wynikiem próbkowania

jednolitej zmiennej S, która

daje każdemu ciągowi w S_8 równe prawdopodobieństwo wyboru. Biorąc pod uwagę, że zbiór S_8 zawiera 2^8 Elements,

prawdopodobieństwo wyboru po pobraniu próbki musiałoby wynosić 1/2^8 dla każdego ciągu w zbiorze.

Kluczowym aspektem losowości ciągu binarnego jest to, że jest ona definiowana w odniesieniu do procesu, w którym została wybrana. Forma dowolnego konkretnego ciągu binarnego sama w sobie nie ujawnia zatem nic na temat jego losowości w wyborze.

Na przykład, wiele osób intuicyjnie uważa, że ciąg znaków taki jak 1111\1111 nie mógł zostać wybrany losowo. Jest to jednak oczywista nieprawda.

Definiując jednolitą zmienną S nad wszystkimi ciągami binarnymi o długości 8, prawdopodobieństwo wybrania 1111\1111 ze zbioru S_8 jest takie samo jak prawdopodobieństwo wybrania ciągu takiego jak 0111\0100. Nie można więc

powiedzieć nic o losowości ciągu, analizując tylko sam ciąg.

Możemy również mówić o losowych ciągach, nie mając na myśli konkretnie

ciągów binarnych. Możemy na przykład mówić o losowym ciągu szesnastkowym AF\ 02\ 82. W tym przypadku ciąg zostałby wybrany losowo ze zbioru wszystkich ciągów

szesnastkowych o długości 6. Jest to równoważne losowemu wybraniu ciągu

binarnego o długości 24, ponieważ każda cyfra szesnastkowa reprezentuje 4

bity.

Zazwyczaj wyrażenie "losowy ciąg", bez kwalifikacji, odnosi się do ciągu

losowo wybranego ze zbioru wszystkich ciągów o tej samej długości. Tak

właśnie opisałem to powyżej. Ciąg o długości n może być oczywiście losowo wybrany z innego zbioru. Na przykład takiego,

który stanowi tylko podzbiór wszystkich ciągów o długości n, lub być może zbioru

zawierającego ciągi o różnej długości. W takich przypadkach nie będziemy

jednak mówić o "losowym ciągu", ale raczej o "ciągu losowo wybranym z

pewnego zbioru S".

Kluczowym pojęciem w kryptografii jest pseudolosowość. Pseudolosowy ciąg o długości n wygląda jakby był wynikiem próbkowania jednolitej zmiennej S, która daje każdemu ciągowi

w S_n równe

prawdopodobieństwo wyboru. W rzeczywistości jednak ciąg ten jest wynikiem

próbkowania jednolitej zmiennej S', która definiuje jedynie

rozkład prawdopodobieństwa - niekoniecznie taki, który ma równe

prawdopodobieństwa dla wszystkich możliwych wyników - na podzbiorze S_n.

Kluczową kwestią jest to, że nikt tak naprawdę nie jest w stanie rozróżnić

próbek z S i S', nawet jeśli pobierze się

ich wiele.

Załóżmy na przykład zmienną losową S. Jej zbiorem wynikowym jest S_{256}, czyli zbiór wszystkich ciągów binarnych o długości 256. Zbiór ten ma 2^{256} Elements. Każdy element ma równe prawdopodobieństwo wyboru, 1/2^{256}, podczas

próbkowania.

Ponadto załóżmy, że zmienna losowa S'. Jej zbiór wyników zawiera tylko 2^{128} ciągów binarnych

o długości 256. Ma ona pewien rozkład prawdopodobieństwa nad tymi ciągami, ale

rozkład ten niekoniecznie jest jednostajny.

Załóżmy, że pobrałem teraz 1000 próbek z S i 1000 próbek z S' i

przekazałem ci dwa zestawy wyników. Powiem ci, który zestaw wyników jest

powiązany z którą zmienną losową. Następnie pobieram próbkę z jednej z dwóch

zmiennych losowych. Ale tym razem nie mówię, którą zmienną losową próbkuję.

Jeśli S' byłoby pseudolosowe,

to prawdopodobieństwo trafnego odgadnięcia, którą zmienną losową próbkuję,

jest praktycznie nie lepsze niż 1/2.

Zazwyczaj ciąg pseudolosowy o długości n jest tworzony poprzez losowe wybranie ciągu o rozmiarze n - x, gdzie x jest dodatnią liczbą całkowitą, i użycie go jako danych wejściowych dla

algorytmu rozszerzającego. Ten losowy ciąg o rozmiarze n - x jest znany jako seed.

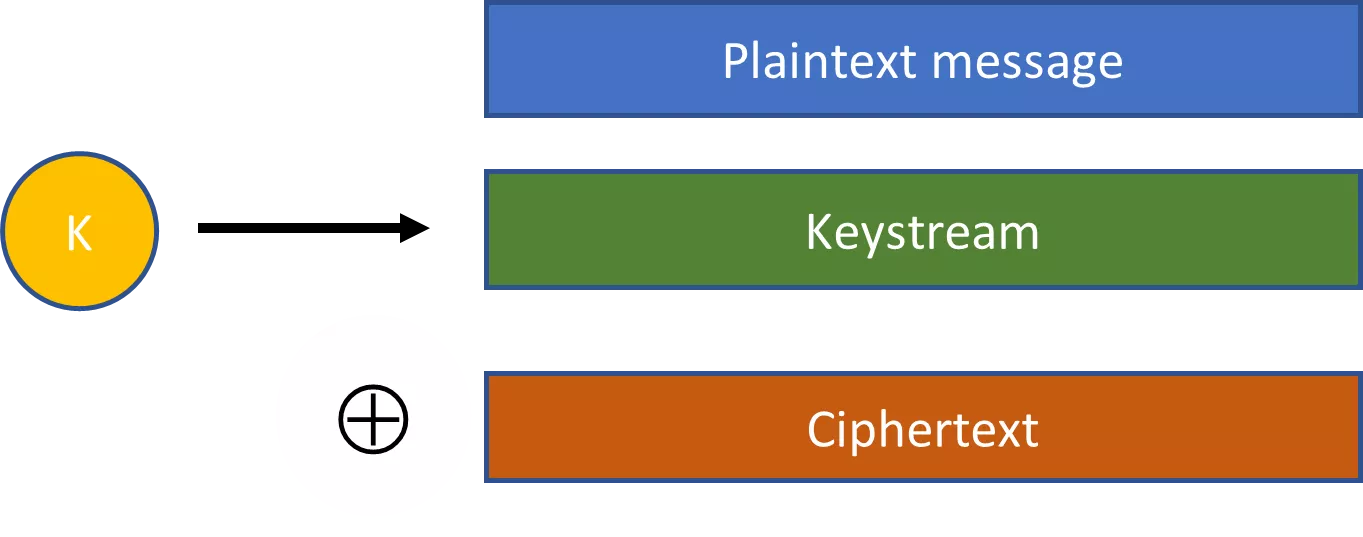

Ciągi pseudolosowe są kluczową koncepcją, dzięki której kryptografia jest praktyczna. Rozważmy na przykład szyfry strumieniowe. W przypadku szyfru strumieniowego losowo wybrany klucz jest podłączany do algorytmu rozszerzającego w celu uzyskania znacznie większego ciągu pseudolosowego. Ten pseudolosowy ciąg jest następnie łączony z tekstem jawnym za pomocą operacji XOR w celu utworzenia szyfrogramu.

Jeśli nie bylibyśmy w stanie wytworzyć tego typu pseudolosowego ciągu dla szyfru strumieniowego, to dla jego bezpieczeństwa potrzebowalibyśmy klucza o długości równej długości wiadomości. W większości przypadków nie jest to zbyt praktyczna opcja.

Pojęcie pseudolosowości omówione w tej sekcji można zdefiniować bardziej formalnie. Rozciąga się ono również na inne konteksty. Nie musimy jednak zagłębiać się w tę dyskusję. Wszystko, czego naprawdę potrzebujesz, aby intuicyjnie zrozumieć większość kryptografii, to różnica między ciągiem losowym a pseudolosowym. [2]

Powód porzucenia rozróżnienia między "losowym" i "jednolitym" w naszej

dyskusji powinien być teraz również jasny. W praktyce wszyscy używają

terminu pseudolosowy, aby wskazać ciąg, który wygląda jakby był wynikiem próbkowania jednolitej zmiennej S. Ściśle rzecz biorąc,

powinniśmy nazwać taki ciąg "pseudo-jednolitym", przyjmując nasz język z

wcześniej. Ponieważ termin "pseudo-jednolity" jest zarówno niezgrabny, jak i

nieużywany przez nikogo, nie będziemy go tutaj wprowadzać dla jasności.

Zamiast tego porzucamy rozróżnienie między "losowym" i "jednolitym" w

obecnym kontekście.

Uwagi

[2] Jeśli jesteś zainteresowany bardziej formalną ekspozycją tych kwestii, możesz zapoznać się z Introduction to Modern Cryptography Katza i Lindella, zwłaszcza z rozdziałem 3.

Matematyczne podstawy kryptografii 2

Czym jest teoria liczb?

Niniejszy rozdział obejmuje bardziej zaawansowany temat matematycznych podstaw kryptografii: teorię liczb. Chociaż teoria liczb jest ważna dla kryptografii symetrycznej (takiej jak szyfr Rijndael), jest ona szczególnie istotna w kryptografii klucza publicznego.

Jeśli uważasz, że szczegóły teorii liczb są uciążliwe, polecam lekturę na wysokim poziomie za pierwszym razem. Zawsze możesz do niej wrócić w późniejszym czasie.

Można scharakteryzować teorię liczb jako badanie właściwości liczb całkowitych i funkcji matematycznych, które działają na liczbach całkowitych.

Rozważmy na przykład, że dowolne dwie liczby a i N są coprimes (lub relative primes), jeśli ich największy wspólny

dzielnik jest równy 1. Załóżmy teraz, że dana jest liczba całkowita N. Ile liczb całkowitych

mniejszych od N jest liczbami

pierwszymi z N? Czy możemy

sformułować ogólne stwierdzenia dotyczące odpowiedzi na to pytanie? Są to

typowe pytania, na które stara się odpowiedzieć teoria liczb.

Współczesna teoria liczb opiera się na narzędziach algebry abstrakcyjnej. Dziedzina algebry abstrakcyjnej jest subdyscypliną matematyki, w której głównymi obiektami analizy są abstrakcyjne obiekty znane jako struktury algebraiczne. Struktura algebraiczna** to zbiór Elements połączony z jedną lub więcej operacjami, który spełnia pewne aksjomaty. Dzięki strukturom algebraicznym matematycy mogą uzyskać wgląd w konkretne problemy matematyczne, abstrahując od ich szczegółów.

Dziedzina algebry abstrakcyjnej jest czasami nazywana również nowoczesną algebrą. Można również spotkać się z pojęciem matematyki abstrakcyjnej (lub czystej matematyki). Ten ostatni termin nie odnosi się do algebry abstrakcyjnej, ale oznacza raczej badanie matematyki dla niej samej, a nie tylko z myślą o potencjalnych zastosowaniach.

Zbiory z algebry abstrakcyjnej mogą dotyczyć wielu rodzajów obiektów, od przekształceń zachowujących kształt trójkąta równobocznego po wzory tapet. W przypadku teorii liczb rozważamy tylko zbiory Elements, które zawierają liczby całkowite lub funkcje działające na liczbach całkowitych.

Grupy

Podstawowym pojęciem w matematyce jest zbiór Elements. Zbiór jest zwykle oznaczany znakami wyróżnienia z Elements oddzielonymi przecinkami.

Na przykład zbiór wszystkich liczb całkowitych to \{..., -2, -1, 0, 1, 2, ...\}. Elipsy oznaczają tutaj, że pewien wzór jest kontynuowany w określonym

kierunku. Tak więc zbiór wszystkich liczb całkowitych obejmuje również 3, 4, 5, 6 i tak dalej, a także 3, -4, -5, -6 i tak dalej. Ten zbiór wszystkich liczb całkowitych jest zwykle oznaczany

przez \mathbb{Z}.

Innym przykładem zbioru jest \mathbb{Z} \mod 11, czyli zbiór wszystkich liczb całkowitych modulo 11. W przeciwieństwie do

całego zbioru \mathbb{Z}, zbiór

ten zawiera tylko skończoną liczbę Elements, a mianowicie \{0, 1, \ldots, 9, 10\}.

Częstym błędem jest myślenie, że zbiór \mathbb{Z} \mod 11 faktycznie wynosi \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Ale tak nie jest, biorąc pod uwagę sposób, w jaki wcześniej

zdefiniowaliśmy operację modulo. Wszelkie ujemne liczby całkowite

zredukowane przez modulo 11 zawijają się do \{0, 1, \ldots, 9, 10\}. Na przykład, wyrażenie -2 \mod 11 zawija się do 9, podczas gdy

wyrażenie -27 \mod 11 zawija

się do 5.

Innym podstawowym pojęciem w matematyce jest operacja binarna. Jest to każda operacja, która wymaga dwóch Elements, aby uzyskać trzecią. Na przykład, z podstawowej arytmetyki i algebry, znasz cztery podstawowe operacje binarne: dodawanie, odejmowanie, mnożenie i dzielenie.

Te dwa podstawowe pojęcia matematyczne, zbiory i operacje binarne, są używane do zdefiniowania pojęcia grupy, najważniejszej struktury w algebrze abstrakcyjnej.

W szczególności, załóżmy pewną operację binarną \circ. Ponadto załóżmy, że pewien zbiór Elements S jest

wyposażony w tę operację. "Wyposażony" oznacza tutaj jedynie, że operacja \circ może być wykonana pomiędzy dowolnymi dwoma Elements w zbiorze S.

Kombinacja \langle \mathbf{S}, \circ \rangle jest zatem grupą, jeśli spełnia cztery określone warunki,

znane jako aksjomaty grupy.

Dla dowolnych

aib, które są Elements\mathbf{S},a \circ bjest również elementem\mathbf{S}. Jest to znane jako warunek domknięcia.Dla dowolnych

a,bic, które są Elements z\mathbf{S}, zachodzi przypadek, że(a \circ b) \circ c = a \circ (b \circ c). Jest to znane jako warunek asocjatywności.Istnieje unikalny element

ew\mathbf{S}, taki, że dla każdego elementuaw\mathbf{S}zachodzi następujące równanie:e \circ a = a \circ e = a. Ponieważ istnieje tylko jeden taki elemente, jest on nazywany elementem tożsamości. Warunek ten jest znany jako warunek tożsamości.Dla każdego elementu

aw\mathbf{S}istnieje elementbw\mathbf{S}, taki, że zachodzi następujące równanie:a \circ b = b \circ a = e, gdzieejest elementem tożsamości. Elementbjest tutaj znany jako element odwrotny i jest powszechnie oznaczany jakoa^{-1}. Warunek ten znany jest jako warunek odwrotności lub warunek odwracalności.

Przyjrzyjmy się grupom nieco bliżej. Oznaczmy zbiór wszystkich liczb

całkowitych przez \mathbb{Z}. Ten zbiór w połączeniu ze standardowym dodawaniem, czyli \kąt \mathbb{Z}, + \kąt, wyraźnie pasuje do definicji grupy, ponieważ spełnia cztery powyższe

aksjomaty.

Dla dowolnych

xiy, które są Elements\mathbb{Z},x + yjest również elementem\mathbb{Z}. Zatem\kąt \mathbb{Z}, + \kątspełnia warunek domknięcia.Dla dowolnych

x,yiz, które są Elements\mathbb{Z},(x + y) + z = x + (y + z). Zatem\kąt \mathbb{Z}, + \kątspełnia warunek asocjatywności.Istnieje element tożsamości w

\kąt \mathbb{Z}, + \kąt, mianowicie 0. Dla dowolnegoxw\mathbb{Z}zachodzi mianowicie zależność:0 + x = x + 0 = x. Zatem\kąt \mathbb{Z}, + \kątspełnia warunek tożsamości.Wreszcie, dla każdego elementu

xw\mathbb{Z}istniejeytaki, żex + y = y + x = 0. Gdybyxwynosiło na przykład 10,ywynosiłoby-10(w przypadku, gdyxwynosi 0,yrównież wynosi 0). Zatem\kąt \mathbb{Z}, + \kątspełnia warunek odwrotności.

Co ważne, fakt, że zbiór liczb całkowitych z dodawaniem stanowi grupę, nie

oznacza, że stanowi on grupę z mnożeniem. Można to zweryfikować testując \langle \mathbb{Z}, \cdot \rangle względem czterech aksjomatów grupy (gdzie \cdot oznacza standardowe mnożenie).

Pierwsze dwa aksjomaty są oczywiście prawdziwe. Ponadto, przy mnożeniu

element 1 może służyć jako element tożsamości. Każda liczba całkowita x pomnożona przez 1 daje x.

Jednak \langle \mathbb{Z}, \cdot \rangle nie spełnia warunku odwrotności. Oznacza to, że nie istnieje unikalny

element y w \mathbb{Z} dla każdego x w \mathbb{Z}, tak aby x \cdot y = 1.

Załóżmy na przykład, że x = 22. Jaka wartość y ze zbioru \mathbb{Z} pomnożona przez x dałaby

pierwiastek tożsamości 1? Wartość 1/22 zadziałałaby, ale nie należy ona do zbioru \mathbb{Z}. W

rzeczywistości problem ten występuje dla każdej liczby całkowitej x, poza wartościami 1 i -1

(gdzie y musiałoby wynosić odpowiednio

1 i -1).

Jeśli dopuścimy liczby rzeczywiste do naszego zbioru, to nasze problemy w

dużej mierze znikną. Dla dowolnego elementu x w zbiorze, mnożenie przez 1/x daje 1. Ponieważ ułamki należą do zbioru liczb rzeczywistych, dla każdej liczby

rzeczywistej można znaleźć jej odwrotność. Wyjątkiem jest zero, ponieważ każde

mnożenie przez zero nigdy nie da pierwiastka tożsamości 1. Zatem zbiór niezerowych

liczb rzeczywistych wyposażonych w mnożenie jest rzeczywiście grupą.

Niektóre grupy spełniają piąty ogólny warunek, znany jako warunek przemienności. Warunek ten jest następujący:

- Załóżmy grupę

Gze zbiorem S i operatorem binarnym\circ. Załóżmy, żeaibsą Elements zbioru S. Jeśli jest tak, żea \circ b = b \circ adla dowolnych dwóch Elementsaibw S, toGspełnia warunek komutatywności.

Każda grupa spełniająca warunek komutatywności jest znana jako grupa komutatywna lub grupa abelowa (od nazwiska Nielsa Henrika Abla). Łatwo zweryfikować, że zarówno zbiór liczb rzeczywistych nad dodawaniem, jak i zbiór liczb całkowitych nad dodawaniem są grupami abelowymi. Zbiór liczb całkowitych nad mnożeniem nie jest w ogóle grupą, więc ipso facto nie może być grupą abelową. Natomiast zbiór niezerowych liczb rzeczywistych nad mnożeniem jest również grupą abelową.

Należy zwrócić uwagę na dwie ważne konwencje dotyczące notacji. Po pierwsze, znaki "+" lub "×" będą często używane do symbolizowania operacji grupowych, nawet jeśli Elements nie są w rzeczywistości liczbami. W takich przypadkach nie należy interpretować tych znaków jako standardowego dodawania lub mnożenia arytmetycznego. Zamiast tego są to operacje o jedynie abstrakcyjnym podobieństwie do tych operacji arytmetycznych.

O ile nie chodzi konkretnie o dodawanie lub mnożenie arytmetyczne, łatwiej

jest używać symboli takich jak \circ i \diamond dla operacji grupowych,

ponieważ nie mają one bardzo zakorzenionych kulturowo konotacji.

Po drugie, z tego samego powodu, dla którego "+" i "×" są często używane do

oznaczania operacji niearytmetycznych, tożsamościowe Elements grup są często

symbolizowane przez "0" i "1", nawet jeśli Elements w tych grupach nie są

liczbami. Jeśli nie odnosimy się do elementu tożsamości grupy z liczbami,

łatwiej jest użyć bardziej neutralnego symbolu, takiego jak "e", aby wskazać element tożsamości.

Wiele różnych i bardzo ważnych zbiorów wartości w matematyce wyposażonych w pewne operacje binarne to grupy. Aplikacje kryptograficzne działają jednak tylko ze zbiorami liczb całkowitych lub przynajmniej Elements, które są opisane przez liczby całkowite, czyli w domenie teorii liczb. Dlatego też zbiory liczb rzeczywistych innych niż liczby całkowite nie są wykorzystywane w zastosowaniach kryptograficznych.

Zakończmy podając przykład Elements, które mogą być "opisane przez liczby całkowite", mimo że nie są liczbami całkowitymi. Dobrym przykładem są punkty krzywych eliptycznych. Chociaż dowolny punkt na krzywej eliptycznej nie jest liczbą całkowitą, taki punkt jest rzeczywiście opisany przez dwie liczby całkowite.

Krzywe eliptyczne są na przykład kluczowe dla Bitcoin. Każda standardowa para kluczy prywatnych i publicznych Bitcoin jest wybierana ze zbioru punktów zdefiniowanych przez następującą krzywą eliptyczną:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(największa liczba pierwsza mniejsza niż 2^{256}). Współrzędna x to klucz

prywatny, a współrzędna y to klucz

publiczny.

Transakcje w Bitcoin zazwyczaj obejmują blokowanie danych wyjściowych do jednego lub więcej kluczy publicznych w jakiś sposób. Wartość z tych transakcji można następnie odblokować, wykonując podpisy cyfrowe za pomocą odpowiednich kluczy prywatnych.

Grupy cykliczne

Głównym rozróżnieniem, które możemy narysować, jest rozróżnienie między nieskończoną i nieskończoną grupą. Pierwsza z nich ma skończoną liczbę Elements, podczas gdy druga ma nieskończoną liczbę Elements. Liczba Elements w dowolnej skończonej grupie jest znana jako porządek grupy. Cała praktyczna kryptografia, która wymaga użycia grup, opiera się na grupach skończonych (liczbowo-teoretycznych).

W kryptografii klucza publicznego szczególnie ważna jest pewna klasa skończonych grup abelowych znanych jako grupy cykliczne. Aby zrozumieć grupy cykliczne, musimy najpierw zrozumieć pojęcie potęgowania elementów grupy.

Załóżmy, że istnieje grupa G z operacją grupową \circ i że a jest elementem G. Wyrażenie a^n powinno być interpretowane jako element a połączony z samym sobą łącznie n - 1 razy. Na przykład, a^2 oznacza a \circ a, a^3 oznacza a \circ a \circ a, i

tak dalej. (Zwróć uwagę, że potęgowanie tutaj niekoniecznie jest

potęgowaniem w standardowym sensie arytmetycznym)

Przejdźmy do przykładu. Załóżmy, że G = \langle \mathbb{Z} \mod 7, + \rangle, i że nasza wartość dla a jest równa 4. W tym przypadku a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Alternatywnie, a^4 reprezentowałoby [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Niektóre grupy abelowe mają jeden lub więcej Elements, które mogą dać wszystkie inne Elements grupy poprzez ciągłe potęgowanie. Te Elements są nazywane generatorami lub prymitywnymi Elements.

Ważną klasą takich grup jest \langle \mathbb{Z}^* \mod N, \cdot \rangle, gdzie N jest liczbą

pierwszą. Zapis \mathbb{Z}^* oznacza, że grupa zawiera wszystkie niezerowe, dodatnie liczby całkowite

mniejsze niż N. Taka grupa ma

zatem zawsze N - 1 Elements.

Rozważmy na przykład G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Grupa ta ma następujące Elements: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Rząd tej grupy wynosi 10 (co jest równe 11 - 1).

Przyjrzyjmy się wykładniczemu pierwiastkowi 2 z tej grupy. Obliczenia do 2^{12} są pokazane poniżej. Zwróć uwagę, że po lewej stronie równania wykładnik odnosi

się do potęgowania elementu grupy. W naszym konkretnym przykładzie, po prawej

stronie równania rzeczywiście mamy do czynienia z wykładnikiem arytmetycznym

(ale równie dobrze mogłoby to być na przykład dodawanie). Aby to wyjaśnić, wypisałem

powtarzaną operację, a nie formę wykładnika po prawej stronie.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Przyglądając się uważnie, można zauważyć, że potęgowanie pierwiastka 2

przechodzi przez wszystkie Elements \langle \mathbb{Z}^* \mod 11, \cdot \rangle w następującej kolejności: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Po 2^{10} dalsze potęgowanie pierwiastka 2 ponownie przechodzi przez wszystkie

Elements w tej samej kolejności. Stąd pierwiastek 2 jest generatorem w \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Chociaż \langle \mathbb{Z}^* \mod 11, \cdot \rangle ma wiele generatorów, nie wszystkie Elements tej grupy są generatorami. Rozważmy

na przykład element 3. Przeprowadzenie pierwszych 10 potęgowań, bez pokazywania

kłopotliwych obliczeń, daje następujące wyniki:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Zamiast przechodzić przez wszystkie wartości w \langle \mathbb{Z}^* \mod 11, \cdot \rangle, potęgowanie pierwiastka 3 prowadzi tylko do podzbioru tych wartości: 3,

9, 5, 4 i 1. Po piątym potęgowaniu wartości te zaczynają się powtarzać.

Możemy teraz zdefiniować grupę cykliczną jako dowolną grupę z co najmniej jednym generatorem. Oznacza to, że istnieje co najmniej jeden element grupy, z którego można utworzyć wszystkie inne Elements poprzez potęgowanie.

Być może zauważyłeś w naszym powyższym przykładzie, że zarówno 2^{10}, jak i 3^{10} są

równe 1 \mod 11. W

rzeczywistości, choć nie będziemy wykonywać obliczeń, potęgowanie przez 10

dowolnego elementu w grupie \langle \mathbb{Z}^* \mod 11, \cdot \rangle da 1 \mod 11. Dlaczego tak

się dzieje?

To ważne pytanie, ale odpowiedź na nie wymaga trochę pracy.

Na początek załóżmy, że mamy dwie dodatnie liczby całkowite a i N. Ważne twierdzenie w

teorii liczb mówi, że liczba a ma multiplikatywną odwrotność modulo N (czyli liczbę całkowitą b taką, że a \cdot b = 1 \mod N) wtedy i

tylko wtedy, gdy największy wspólny dzielnik liczb a i N jest równy 1. To znaczy,

jeśli a i N są liczbami całkowitymi.

Tak więc, dla dowolnej grupy liczb całkowitych wyposażonych w mnożenie

modulo N, w zbiorze znajdują

się tylko mniejsze liczby całkowite z N. Możemy oznaczyć ten zbiór

przez \mathbb{Z}^c \mod N.

Załóżmy na przykład, że N wynosi 10. Tylko liczby całkowite 1, 3, 7 i 9 są pierwiastkami z 10. Zatem

zbiór \mathbb{Z}^c \mod 10 zawiera tylko \{1, 3, 7, 9\}. Nie

można utworzyć grupy z mnożeniem liczb całkowitych modulo 10 przy użyciu

innych liczb całkowitych z przedziału od 1 do 10. W przypadku tej konkretnej

grupy odwrotnościami są pary 1 i 9 oraz 3 i 7.

W przypadku, gdy N jest

liczbą pierwszą, wszystkie liczby całkowite od 1 do N - 1 są koprimami z N. Taka grupa

ma zatem rząd N - 1. Używając

naszej wcześniejszej notacji, \mathbb{Z}^c \mod N równa się \mathbb{Z}^* \mod N, gdy N jest liczbą

pierwszą. Grupa, którą wybraliśmy dla naszego wcześniejszego przykładu, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, jest szczególnym przykładem tej klasy grup.

Następnie, funkcja \phi(N) oblicza liczbę liczb całkowitych aż do liczby N i jest znana jako funkcja Phi Eulera. [1] Zgodnie z Twierdzeniem Eulera, gdy dwie liczby całkowite a i N są liczbami całkowitymi, zachodzi

następująca zależność:

a^{\phi(N)} \mod N = 1 \mod N

Ma to ważną implikację dla klasy grup \langle \mathbb{Z}^* \mod N, \cdot \rangle, gdzie N jest liczbą

pierwszą. Dla tych grup, potęgowanie elementów grupy reprezentuje

potęgowanie arytmetyczne. Oznacza to, że a^{\phi(N)} \mod N reprezentuje operację arytmetyczną a^{\phi(N)} \mod N.

Ponieważ dowolny element a w

tych grupach multiplikatywnych jest podzielny przez N, oznacza to, że a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Twierdzenie Eulera jest naprawdę ważnym wynikiem. Na początek, wynika z

niego, że wszystkie Elements w \langle \mathbb{Z}^* \mod N, \cdot \rangle mogą cyklicznie przechodzić tylko przez taką liczbę wartości przez

potęgowanie, która dzieli się na N - 1. W przypadku \langle \mathbb{Z}^* \mod 11, \cdot \rangle oznacza to, że każdy element może przejść tylko przez 2, 5 lub 10 Elements.

Grupa wartości, przez które przechodzi każdy element po potęgowaniu, jest

znana jako porządek elementu. Element o porządku

równoważnym porządkowi grupy jest generatorem.

Co więcej, twierdzenie Eulera implikuje, że zawsze możemy znać wynik a^{N - 1} \mod N dla dowolnej grupy \langle \mathbb{Z}^* \mod N, \cdot \rangle, gdzie N jest liczbą pierwszą.

Jest tak niezależnie od tego, jak skomplikowane mogą być rzeczywiste obliczenia.

Załóżmy na przykład, że nasza grupa to \mathbb{Z}^* \mod 160,481,182 (gdzie 160,481,182 jest liczbą pierwszą). Wiemy, że wszystkie liczby

całkowite od 1 do 160,481,181 muszą być Elements tej grupy i że \phi(n) = 160,481,181.

Chociaż nie możemy wykonać wszystkich kroków w obliczeniach, wiemy, że

wyrażenia takie jak 514^{160,481,181}, 2,005^{160,481,181} i 256,212^{160,481,181} muszą być równe 1 \mod 160,481,182.

Uwagi:

[1] Funkcja działa w następujący sposób. Dowolną liczbę całkowitą N można rozłożyć na iloczyn liczb pierwszych. Załóżmy, że konkretna liczba N jest podzielna w następujący sposób: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, gdzie wszystkie p są

liczbami pierwszymi, a wszystkie e są liczbami całkowitymi większymi

lub równymi 1:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Wzór na funkcję Phi Eulera dla pierwszej faktoryzacji N.

Pola

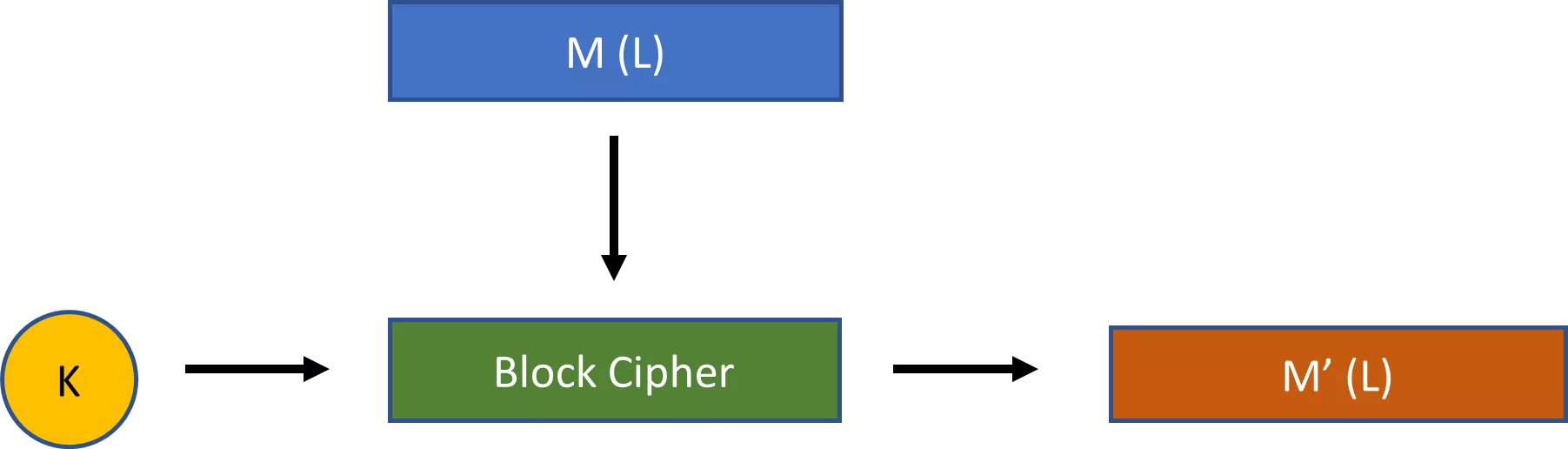

Grupa jest podstawową strukturą algebraiczną w algebrze abstrakcyjnej, ale istnieje wiele innych. Jedyną inną strukturą algebraiczną, którą należy znać, jest pole, a konkretnie pole nieskończone. Ten typ struktury algebraicznej jest często wykorzystywany w kryptografii, na przykład w Advanced Encryption Standard. Ten ostatni jest głównym schematem szyfrowania symetrycznego, z którym spotkasz się w praktyce.

Pole wywodzi się z pojęcia grupy. W szczególności, pole jest zbiorem Elements S wyposażonym w dwa binarne operatory \circ i \diamond, który spełnia

następujące warunki:

Zbiór S wyposażony w

\circjest grupą abelową.Zbiór S wyposażony w

\diamondjest grupą abelową dla "niezerowego" Elements.Zbiór S wyposażony w te dwa operatory spełnia tak zwany warunek dystrybutywności: Załóżmy, że

a,bicsą Elements zbioru S. Wtedy S wyposażony w te dwa operatory spełnia warunek dystrybutywności, gdya \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Należy zauważyć, że podobnie jak w przypadku grup, definicja pola jest

bardzo abstrakcyjna. Nie zawiera ona żadnych twierdzeń o typach Elements w S, ani o operacjach \circ i \diamond. Stwierdza jedynie,

że polem jest dowolny zbiór Elements z dwiema operacjami, dla których

spełnione są trzy powyższe warunki. (Element "zero" w drugiej grupie

abelowej można interpretować abstrakcyjnie)

Co może być przykładem pola? Dobrym przykładem jest zbiór \mathbb{Z} \mod 7, lub \{0, 1, \ldots, 7\} zdefiniowany przez standardowe dodawanie (zamiast \circ powyżej) i standardowe mnożenie (zamiast \diamond powyżej).

Po pierwsze, \mathbb{Z} \mod 7 spełnia warunek bycia grupą abelową nad dodawaniem i spełnia warunek bycia

grupą abelową nad mnożeniem, jeśli weźmiemy pod uwagę tylko niezerowe Elements.

Po drugie, kombinacja zbioru z dwoma operatorami spełnia warunek rozdzielności.

Z dydaktycznego punktu widzenia warto zbadać te twierdzenia, używając

pewnych konkretnych wartości. Weźmy eksperymentalne wartości 5, 2 i 3,

losowo wybrane Elements ze zbioru \mathbb{Z} \mod 7, aby zbadać pole \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Będziemy używać tych trzech wartości w kolejności, w zależności od

potrzeb, aby zbadać określone warunki.

Zbadajmy najpierw, czy \mathbb{Z} \mod 7 wyposażona w dodawanie jest grupą abelową.

Warunek zamknięcia: Przyjmijmy 5 i 2 jako nasze wartości. W takim przypadku

[5 + 2] \mod 7 = 7 \mod 7 = 0. Jest to rzeczywiście element\mathbb{Z} \mod 7, więc wynik jest zgodny z warunkiem domknięcia.Warunek asocjatywności: Przyjmijmy 5, 2 i 3 jako nasze wartości. W takim przypadku

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Jest to zgodne z warunkiem asocjatywności.Warunek tożsamości: Przyjmijmy 5 jako naszą wartość. W takim przypadku

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Wygląda więc na to, że 0 jest elementem tożsamości dla dodawania.Warunek odwrotny: Rozważmy odwrotność liczby 5. Musi być tak, że

[5 + d] \mod 7 = 0, dla pewnej wartościd. W tym przypadku unikalna wartość z\mathbb{Z} \mod 7, która spełnia ten warunek jest 2.Warunek przemienności: Przyjmijmy 5 i 3 jako nasze wartości. W takim przypadku

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Jest to zgodne z warunkiem przemienności.

Zbiór \mathbb{Z} \mod 7 wyposażony w dodawanie wyraźnie wydaje się być grupą abelową. Zbadajmy

teraz, czy \mathbb{Z} \mod 7 wyposażony

w mnożenie jest grupą abelową dla wszystkich niezerowych Elements.

Warunek zamknięcia: Przyjmijmy 5 i 2 jako nasze wartości. W takim przypadku

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Jest to również element\mathbb{Z} \mod 7, więc wynik jest zgodny z warunkiem domknięcia.Warunek asocjatywności: Przyjmijmy 5, 2 i 3 jako nasze wartości. W takim przypadku

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. Jest to zgodne z warunkiem asocjatywności.Warunek tożsamości: Przyjmijmy 5 jako naszą wartość. W takim przypadku

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Wygląda więc na to, że 1 jest elementem tożsamości dla mnożenia.Warunek odwrotny: Rozważmy odwrotność liczby 5. Musi być tak, że

[5 \cdot d] \mod 7 = 1, dla pewnej wartościd. Unikalna wartość z\mathbb{Z} \mod 7, która spełnia ten warunek jest 3. Jest to zgodne z warunkiem odwrotności.Warunek przemienności: Przyjmijmy 5 i 3 jako nasze wartości. W takim przypadku

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. Jest to zgodne z warunkiem przemienności.

Zbiór \mathbb{Z} \mod 7 wydaje się wyraźnie spełniać zasady bycia grupą abelową, gdy jest połączony

z dodawaniem lub mnożeniem nad niezerowym Elements.

Wreszcie, ten zestaw w połączeniu z obydwoma operatorami wydaje się spełniać

warunek rozdzielności. Przyjmijmy 5, 2 i 3 jako nasze wartości. Widzimy, że [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Przekonaliśmy się teraz, że \mathbb{Z} \mod 7 wyposażona w dodawanie i mnożenie spełnia aksjomaty dla skończonego pola przy

testowaniu z konkretnymi wartościami. Oczywiście możemy pokazać to także w ogólności,

ale nie będziemy tego tutaj robić.

Kluczowym rozróżnieniem są dwa rodzaje pól: skończone i nieskończone.

Pole nieskończone obejmuje pole, w którym zbiór S jest nieskończenie duży. Zbiór liczb rzeczywistych \mathbb{R} wyposażony w dodawanie i mnożenie jest przykładem pola nieskończonego. Pole nieskończone, znane również jako pole Galois, to pole, w którym zbiór S jest

skończony. Nasz powyższy przykład \langle \mathbb{Z} \mod 7, +, \cdot \rangle jest polem skończonym.

W kryptografii interesują nas przede wszystkim pola skończone. Ogólnie rzecz

biorąc, można wykazać, że pole skończone istnieje dla pewnego zbioru

Elements S wtedy i tylko wtedy, gdy ma p^m Elements, gdzie p jest liczbą

pierwszą, a m dodatnią liczbą

całkowitą większą lub równą jeden. Innymi słowy, jeśli rząd pewnego zbioru S jest liczbą pierwszą (p^m gdzie m = 1) lub potęgą

liczby pierwszej (p^m gdzie m > 1), to można znaleźć dwa

operatory \circ i \diamond takie, że warunki dla

pola są spełnione.

Jeśli jakieś skończone pole ma liczbę pierwszą Elements, to nazywamy je pierwszym polem. Jeśli liczba Elements w polu skończonym jest potęgą liczby pierwszej, wówczas pole to nazywane jest polem rozszerzającym. W kryptografii jesteśmy zainteresowani zarówno polami pierwszymi, jak i rozszerzeniami. [2]

Głównymi polami pierwszymi interesującymi w kryptografii są te, w których

zbiór wszystkich liczb całkowitych jest modulowany przez pewną liczbę

pierwszą, a operatorami są standardowe dodawanie i mnożenie. Ta klasa pól

skończonych obejmuje \mathbb{Z} \mod 2, \mathbb{Z} \mod 3, \mathbb{Z} \mod 5, \mathbb{Z} \mod 7, \mathbb{Z} \mod 11, \mathbb{Z} \mod 13 i tak dalej. Dla dowolnego pola pierwszego \mathbb{Z} \mod p,

zbiór liczb całkowitych tego pola jest następujący: \{0, 1, \ldots, p - 2, p - 1\}.

W kryptografii interesują nas również pola rozszerzeń, w szczególności

dowolne pola z 2^m Elements,

gdzie m > 1. Takie skończone

pola są na przykład wykorzystywane w szyfrze Rijndael, który stanowi

podstawę Advanced Encryption Standard. Podczas gdy pola pierwsze są

względnie intuicyjne, te pola rozszerzenia bazy 2 prawdopodobnie nie są dla

nikogo, kto nie jest zaznajomiony z algebrą abstrakcyjną.

Na początek, prawdą jest, że każdemu zbiorowi liczb całkowitych z 2^m Elements można przypisać dwa operatory, które sprawią, że ich kombinacja

będzie polem (o ile m jest dodatnią

liczbą całkowitą). Jednak sam fakt, że pole istnieje, niekoniecznie oznacza,

że jest ono łatwe do odkrycia lub szczególnie praktyczne w niektórych zastosowaniach.

Jak się okazuje, w kryptografii szczególnie przydatne są pola rozszerzeń 2^m zdefiniowane na określonych zbiorach wyrażeń wielomianowych, a nie na pewnych

zbiorach liczb całkowitych.

Załóżmy na przykład, że chcemy mieć pole rozszerzenia z 2^3 (tj. 8) Elements w zbiorze. Chociaż może istnieć wiele różnych zbiorów,

które mogą być użyte dla pól tego rozmiaru, jeden z takich zbiorów zawiera

wszystkie unikalne wielomiany postaci a_2x^2 + a_1x + a_0, gdzie

każdy współczynnik a_i wynosi

0 lub 1. Stąd ten zbiór S zawiera następujące Elements:

0: Przypadek, w któryma_2 = 0,a_1 = 0ia_0 = 0.1: Przypadek, w któryma_2 = 0,a_1 = 0ia_0 = 1.x: Przypadek, w któryma_2 = 0,a_1 = 1ia_0 = 0.x + 1: Przypadek, w któryma_2 = 0,a_1 = 1ia_0 = 1.x^2: Przypadek, w któryma_2 = 1,a_1 = 0ia_0 = 0.x^2 + 1: Przypadek, w któryma_2 = 1,a_1 = 0ia_0 = 1.x^2 + x: Przypadek, w któryma_2 = 1,a_1 = 1ia_0 = 0.x^2 + x + 1: Przypadek, w któryma_2 = 1,a_1 = 1ia_0 = 1.

Zatem S byłby zbiorem \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x + 1\}. Jakie dwie operacje można zdefiniować na tym zbiorze Elements, aby ich

kombinacja była polem?

Pierwszą operację na zbiorze S (\circ) można zdefiniować jako standardowe dodawanie wielomianów modulo 2.

Wszystko, co musisz zrobić, to dodać wielomiany w normalny sposób, a

następnie zastosować modulo 2 do każdego ze współczynników wynikowego

wielomianu. Oto kilka przykładów:

[(x^2) + (x^2 + x + 1)] \mod 2 = [2x^2 + x + 1] \mod 2 = x + 1[(x^2 + x) + (x)] \mod 2 = [x^2 + 2x] \mod 2 = x^2[(x + 1) + (x^2 + x + 1)] \mod 2 = [x^2 + 2x + 2] \mod 2 = x^2 + 1

Druga operacja na zbiorze S (\diamond), która jest potrzebna do utworzenia pola, jest bardziej skomplikowana.