name: Wewnętrzne działanie portfeli Bitcoin goal: Zanurz się w zasadach kryptograficznych, które zasilają portfele Bitcoin. objectives:

- Zdefiniowanie pojęć teoretycznych niezbędnych do zrozumienia algorytmów kryptograficznych używanych w Bitcoin.

- Pełne zrozumienie budowy deterministycznego i hierarchicznego Wallet.

- Wie, jak zidentyfikować i ograniczyć ryzyko związane z zarządzaniem Wallet.

- Zrozumienie zasad działania funkcji Hash, kluczy kryptograficznych i podpisów cyfrowych.

Podróż do serca portfeli Bitcoin

Odkryj sekrety deterministycznych i hierarchicznych portfeli Bitcoin dzięki naszemu kursowi CYP201! Niezależnie od tego, czy jesteś zwykłym użytkownikiem, czy entuzjastą, który chce pogłębić swoją wiedzę, ten kurs oferuje pełne zanurzenie w działaniu tych narzędzi, z których wszyscy korzystamy na co dzień.

Dowiedz się więcej o mechanizmach funkcji Hash, podpisach cyfrowych (ECDSA i Schnorr), frazach Mnemonic, kluczach kryptograficznych i tworzeniu adresów odbiorczych, jednocześnie badając zaawansowane strategie bezpieczeństwa.

Szkolenie to nie tylko wyposaży Cię w wiedzę umożliwiającą zrozumienie struktury Bitcoin Wallet, ale także przygotuje Cię do głębszego zanurzenia się w ekscytującym świecie kryptografii.

Dzięki jasnej pedagogice, ponad 60 diagramom wyjaśniającym i konkretnym przykładom, CYP201 pozwoli ci zrozumieć od A do Z, jak działa twój Wallet, dzięki czemu będziesz mógł pewnie poruszać się po wszechświecie Bitcoin. Przejmij kontrolę nad swoimi UTXO już dziś, rozumiejąc, jak działają portfele HD!

Wprowadzenie

Wprowadzenie do kursu

Witamy w kursie CYP201, w którym dogłębnie zbadamy działanie portfeli HD Bitcoin. Ten kurs jest przeznaczony dla każdego, kto chce zrozumieć techniczne podstawy korzystania z Bitcoin, niezależnie od tego, czy są zwykłymi użytkownikami, oświeconymi entuzjastami, czy przyszłymi ekspertami.

Celem tego szkolenia jest przekazanie ci kluczy do opanowania narzędzi, z których korzystasz na co dzień. Portfele HD Bitcoin, które są sercem doświadczenia użytkownika, opierają się na czasami skomplikowanych koncepcjach, które postaramy się przedstawić w przystępny sposób. Wspólnie je zdemistyfikujemy!

Zanim zagłębimy się w szczegóły budowy i działania portfeli Bitcoin, zaczniemy od kilku rozdziałów na temat prymitywów kryptograficznych, które warto znać.

Zaczniemy od kryptograficznych funkcji Hash, fundamentalnych zarówno dla portfeli, jak i samego protokołu Bitcoin. Odkryjesz ich główne cechy, konkretne funkcje używane w Bitcoin, a w bardziej technicznym rozdziale poznasz szczegółowo działanie królowej funkcji Hash: SHA256.

Następnie omówimy działanie algorytmów podpisu cyfrowego, których używasz na co dzień do zabezpieczania swoich UTXO. Bitcoin wykorzystuje dwa z nich: ECDSA i protokół Schnorra. Dowiesz się, jakie prymitywy matematyczne leżą u podstaw tych algorytmów i w jaki sposób zapewniają one bezpieczeństwo transakcji.

Kiedy już dobrze zrozumiemy te Elements kryptografii, przejdziemy wreszcie do sedna szkolenia: deterministycznych i hierarchicznych portfeli! Po pierwsze, istnieje sekcja poświęcona frazom Mnemonic, tym sekwencjom 12 lub 24 słów, które pozwalają tworzyć i przywracać portfele. Dowiesz się, w jaki sposób słowa te są generowane ze źródła entropii i jak ułatwiają korzystanie z Bitcoin.

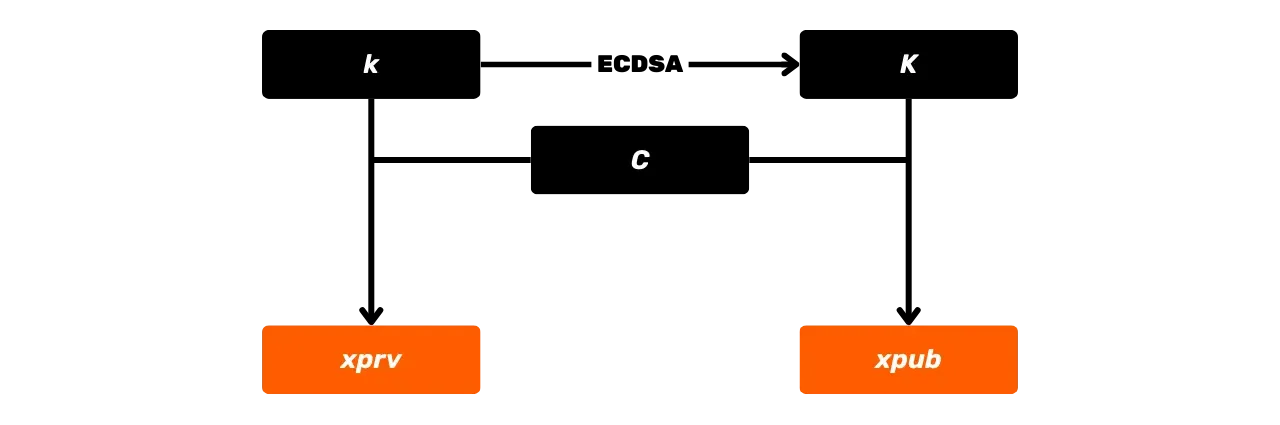

Szkolenie będzie kontynuowane wraz z badaniem BIP39 passphrase, seed (nie mylić z frazą Mnemonic), głównego kodu łańcucha i klucza głównego. Zobaczymy szczegółowo, czym są te Elements, jakie są ich role i jak są obliczane.

Wreszcie, na podstawie klucza głównego odkryjemy, w jaki sposób pary kluczy kryptograficznych są wyprowadzane w sposób deterministyczny i hierarchiczny aż do adresów odbiorczych.

Szkolenie to pozwoli ci pewnie korzystać z oprogramowania Wallet, jednocześnie zwiększając swoje umiejętności w zakresie identyfikacji i ograniczania ryzyka. Przygotuj się, aby stać się prawdziwym ekspertem w dziedzinie portfeli Bitcoin!

Funkcje Hash

Wprowadzenie do funkcji Hash

Pierwszy rodzaj algorytmów kryptograficznych wykorzystywanych w Bitcoin obejmuje funkcje Hash. Odgrywają one istotną rolę na różnych poziomach protokołu, ale także w portfelach Bitcoin. Odkryjmy razem, czym jest funkcja Hash i do czego służy w Bitcoin.

Definicja i zasada Hashingu

Hashing to proces przekształcania informacji o dowolnej długości w inną informację o stałej długości za pomocą kryptograficznej funkcji Hash. Innymi słowy, funkcja Hash pobiera dane wejściowe o dowolnym rozmiarze i przekształca je w odcisk palca o stałym rozmiarze, zwany "Hash".

Hash może być również czasami określany jako "skrót", "kondensat", "skondensowany" lub "hashowany".

Na przykład, funkcja SHA256 Hash generuje Hash o stałej długości 256 bitów. Tak więc, jeśli użyjemy wejścia "PlanB", wiadomości o dowolnej długości, wygenerowany Hash będzie następującym 256-bitowym odciskiem palca:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Charakterystyka funkcji Hash

Te kryptograficzne funkcje Hash mają kilka istotnych cech, które czynią je szczególnie użytecznymi w kontekście Bitcoin i innych systemów komputerowych:

- Nieodwracalność (lub odporność na obraz wstępny)

- Odporność na manipulacje (efekt lawinowy)

- Odporność na kolizje

- Druga odporność na obraz wstępny

1. Nieodwracalność (odporność na obraz wstępny):

Nieodwracalność oznacza, że łatwo jest obliczyć Hash na podstawie informacji wejściowych, ale odwrotne obliczenie, czyli znalezienie danych wejściowych na podstawie Hash, jest praktycznie niemożliwe. Ta właściwość sprawia, że funkcje Hash są idealne do tworzenia unikalnych cyfrowych odcisków palców bez naruszania oryginalnych informacji. Cecha ta jest często określana jako funkcja jednokierunkowa.

W podanym przykładzie, uzyskanie Hash 24f1b9... znając dane

wejściowe "PlanB" jest proste i szybkie. Jednak znalezienie

wiadomości "PlanB" znając tylko 24f1b9... jest niemożliwe.

Dlatego niemożliwe jest znalezienie preobrazu m dla Hash h takiego, że h = \text{Hash}(m),

gdzie \text{Hash} jest

kryptograficzną funkcją Hash.

2. Odporność na manipulacje (efekt lawinowy)

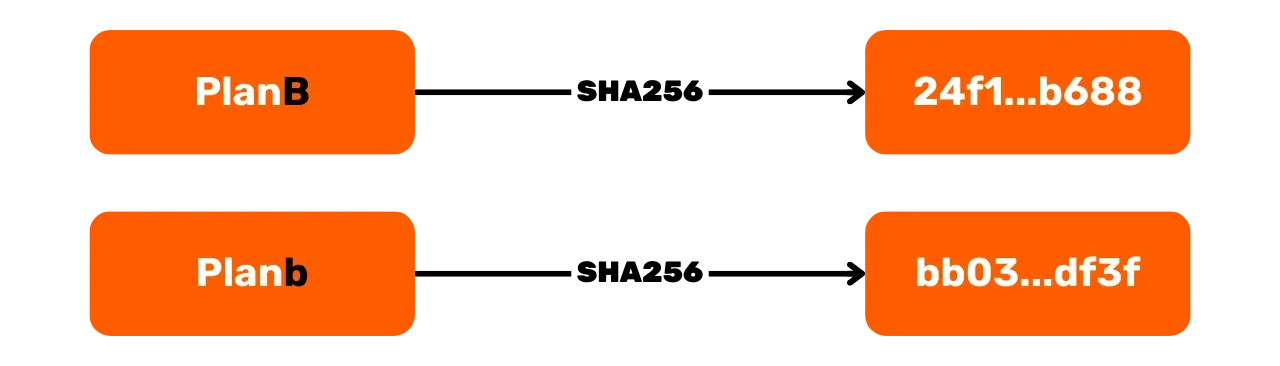

Drugą cechą jest odporność na sabotaż, znana również jako efekt lawinowy. Cecha ta jest obserwowana w funkcji Hash, jeśli niewielka zmiana w komunikacie wejściowym powoduje radykalną zmianę w wyjściowym Hash.

Jeśli wrócimy do naszego przykładu z danymi wejściowymi "PlanB" i funkcją SHA256, zobaczymy, że wygenerowany Hash wygląda następująco:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Jeśli wprowadzimy bardzo niewielką zmianę w danych wejściowych, używając tym razem "Planb", to zwykła zmiana z dużej litery "B" na małą literę "b" całkowicie zmieni wyjściowy kod SHA256 Hash:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Ta właściwość zapewnia, że nawet niewielka zmiana oryginalnej wiadomości jest natychmiast wykrywalna, ponieważ nie zmienia ona tylko niewielkiej części Hash, ale cały Hash. Może to być interesujące w różnych dziedzinach w celu weryfikacji integralności wiadomości, oprogramowania, a nawet transakcji Bitcoin.

3. Odporność na kolizje

Trzecią cechą jest odporność na kolizje. Funkcja Hash jest odporna na

kolizje, jeśli obliczeniowo niemożliwe jest znalezienie 2 różnych

komunikatów, które dają ten sam wynik Hash z funkcji. Formalnie, trudno jest

znaleźć dwa różne komunikaty m_1 i m_2 takie, że:

\text{HASH}(m_1) = \text{HASH}(m_2)

W rzeczywistości jest matematycznie nieuniknione, że kolizje istnieją dla

funkcji Hash, ponieważ rozmiar wejść może być większy niż rozmiar wyjść.

Jest to znane jako zasada szuflady Dirichleta: jeśli n obiektów jest rozmieszczonych w m szufladach, z m < n, to

co najmniej jedna szuflada będzie musiała zawierać dwa lub więcej obiektów.

W przypadku funkcji Hash zasada ta ma zastosowanie, ponieważ liczba

możliwych wiadomości jest (prawie) nieskończona, podczas gdy liczba

możliwych skrótów jest skończona (2^{256} w przypadku SHA256).

W związku z tym cecha ta nie oznacza, że nie ma kolizji dla funkcji Hash, ale raczej, że dobra funkcja Hash sprawia, że prawdopodobieństwo znalezienia kolizji jest znikome. Cecha ta, na przykład, nie jest już weryfikowana w algorytmach SHA-0 i SHA-1, poprzednikach SHA-2, dla których znaleziono kolizje. Dlatego też funkcje te są obecnie odradzane i często uważane za przestarzałe.

Dla funkcji Hash składającej się z n bitów, odporność na kolizję jest rzędu 2^{\frac{n}{2}}, zgodnie z atakiem urodzinowym. Na przykład, dla SHA256 (n = 256), złożoność znalezienia kolizji jest rzędu 2^{128} prób. W praktyce

oznacza to, że jeśli ktoś przepuści przez funkcję 2^{128}$ różnych

wiadomości, to prawdopodobnie znajdzie kolizję.

4. Odporność na drugi obraz

Odporność na drugi obraz jest kolejną ważną cechą funkcji Hash. Stwierdza

ona, że biorąc pod uwagę wiadomość m_1 i jej Hash h, znalezienie

innej wiadomości m_2 \neq m_1 takiej, że:

\text{HASH}(m_1) = \text{HASH}(m_2)W związku z tym odporność na drugi preimage jest nieco podobna do odporności

na kolizję, z tą różnicą, że tutaj atak jest trudniejszy, ponieważ atakujący

nie może dowolnie wybrać m_1.

Zastosowania funkcji Hash w Bitcoin

Najczęściej używaną funkcją Hash w Bitcoin jest SHA256 ("Secure Hash Algorithm 256 bits"). Zaprojektowana na początku XXI wieku przez NSA i ustandaryzowana przez NIST, generuje 256-bitowy wynik Hash.

Funkcja ta jest wykorzystywana w wielu aspektach Bitcoin. Na poziomie protokołu jest zaangażowana w mechanizm Proof-of-Work, gdzie jest stosowana w podwójnym haszowaniu w celu wyszukania częściowej kolizji między nagłówkiem bloku kandydującego, utworzonego przez Miner, a celem trudności. Jeśli taka częściowa kolizja zostanie znaleziona, blok kandydujący staje się ważny i może zostać dodany do Blockchain.

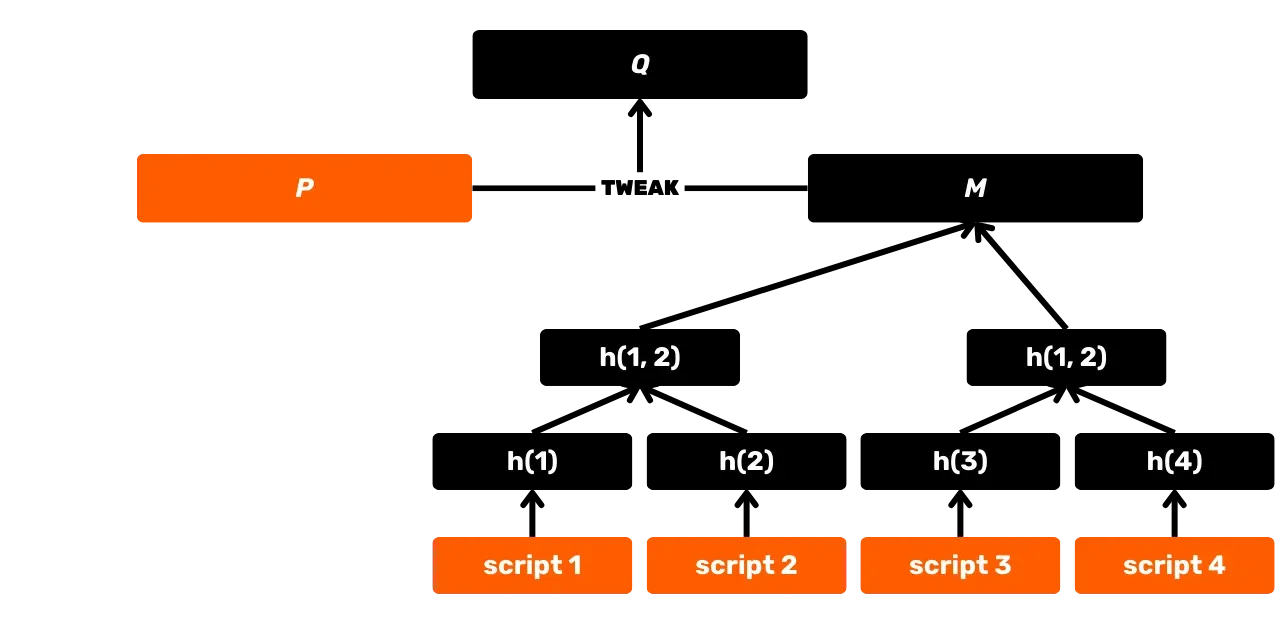

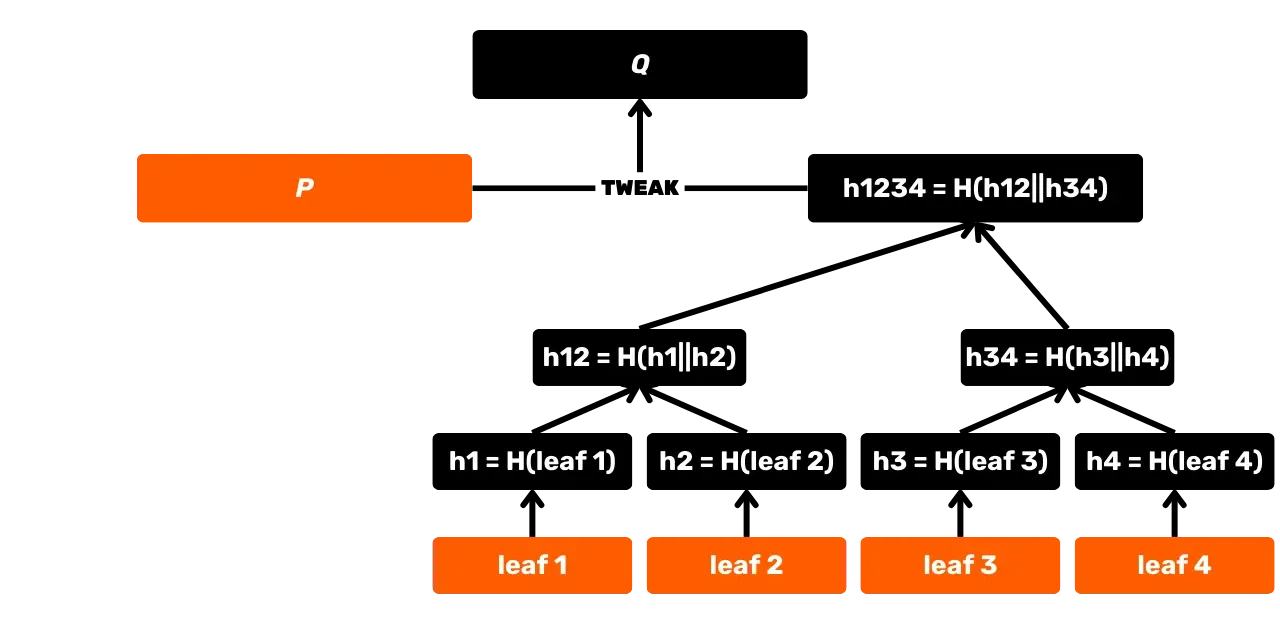

SHA256 jest również używany w konstrukcji Merkle Tree, który jest w szczególności akumulatorem używanym do rejestrowania transakcji w blokach. Struktura ta znajduje się również w protokole Utreexo, co pozwala na zmniejszenie rozmiaru zestawu UTXO. Dodatkowo, wraz z wprowadzeniem Taproot w 2021 r., SHA256 jest wykorzystywany w MAST (Merkelised Alternative Script Tree), co pozwala na ujawnienie tylko warunków wydatków faktycznie użytych w skrypcie, bez ujawniania innych możliwych opcji. Jest on również wykorzystywany do obliczania identyfikatorów transakcji, w transmisji pakietów przez sieć P2P, w podpisach elektronicznych... Wreszcie, co jest szczególnie interesujące w tym szkoleniu, SHA256 jest używany na poziomie aplikacji do budowy portfeli Bitcoin i wyprowadzania adresów.

W większości przypadków, gdy natkniesz się na użycie SHA256 w Bitcoin, będzie to w rzeczywistości podwójny Hash SHA256, oznaczony jako "HASH256", który po prostu polega na dwukrotnym zastosowaniu SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))Ta praktyka podwójnego haszowania dodaje dodatkowy Layer zabezpieczenia przed niektórymi potencjalnymi atakami, mimo że pojedynczy SHA256 jest obecnie uważany za bezpieczny kryptograficznie.

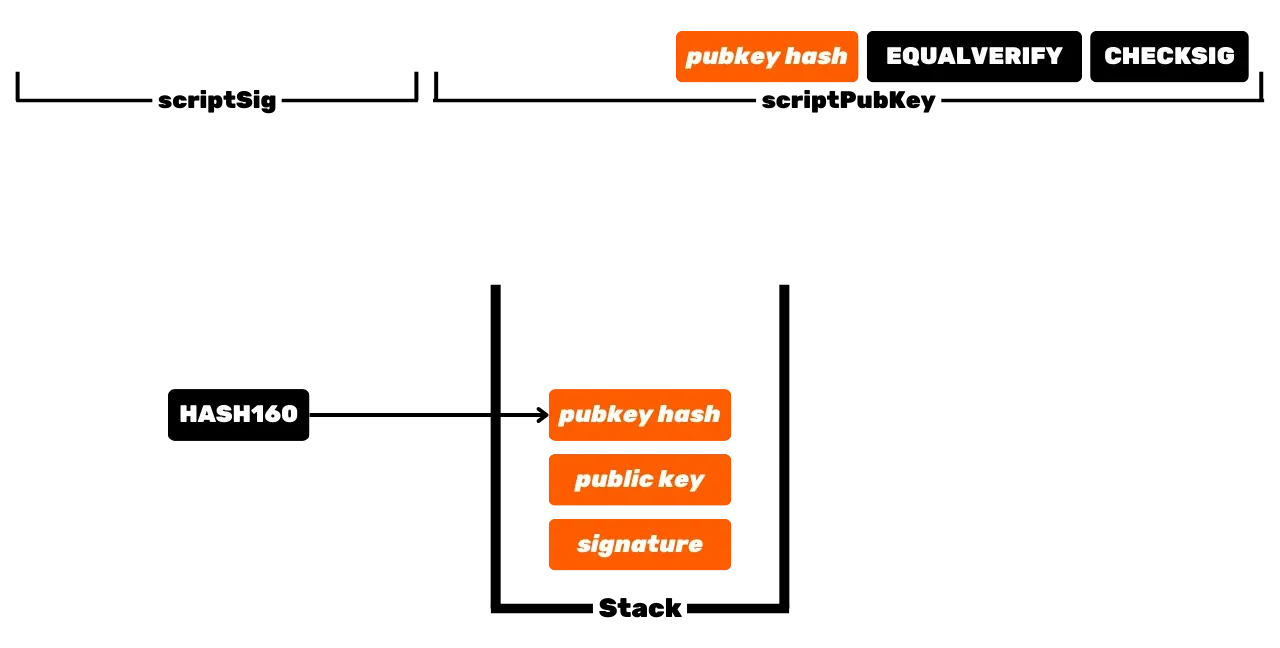

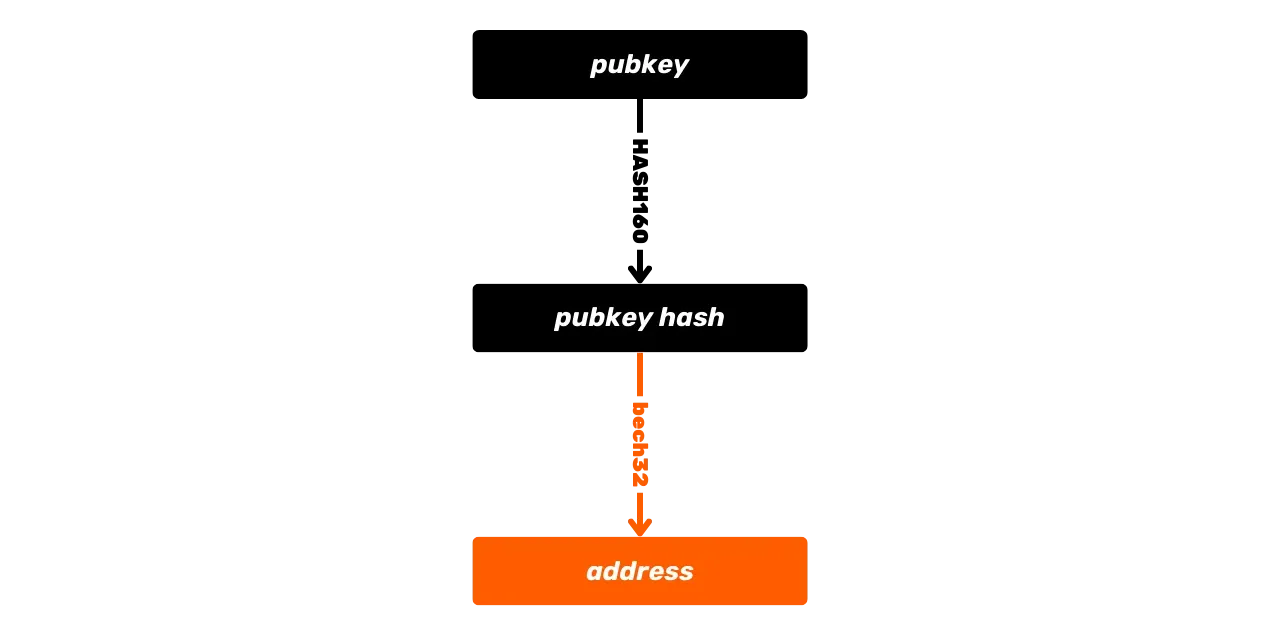

Inną funkcją haszującą dostępną w języku skryptowym i używaną do uzyskiwania adresów odbiorczych jest funkcja RIPEMD160. Funkcja ta tworzy 160-bitowy Hash (a więc krótszy niż SHA256). Zazwyczaj jest ona łączona z SHA256 w celu utworzenia funkcji HASH160:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Ta kombinacja jest używana do generate krótszych skrótów, zwłaszcza w tworzeniu niektórych adresów Bitcoin, które reprezentują skróty kluczy lub skróty skryptów, a także do tworzenia kluczowych odcisków palców.

Wreszcie, tylko na poziomie aplikacji, czasami używana jest również funkcja SHA512, która pośrednio odgrywa rolę w wyprowadzaniu kluczy dla portfeli. Funkcja ta jest bardzo podobna do SHA256 w swoim działaniu; obie należą do tej samej rodziny SHA2, ale SHA512 wytwarza, jak wskazuje jej nazwa, 512-bitowy Hash, w porównaniu do 256 bitów dla SHA256. Szczegółowo opiszemy jego użycie w kolejnych rozdziałach.

Teraz znasz już podstawowe podstawy funkcji haszujących. W następnym rozdziale proponuję bardziej szczegółowo odkryć działanie funkcji, która jest sercem Bitcoin: SHA256. Przeanalizujemy ją, aby zrozumieć, w jaki sposób osiąga ona cechy, które tutaj opisaliśmy. Następny rozdział jest dość długi i techniczny, ale nie jest niezbędny do śledzenia reszty szkolenia. Jeśli więc masz trudności z jego zrozumieniem, nie przejmuj się i przejdź bezpośrednio do następnego rozdziału, który będzie znacznie bardziej przystępny.

Wewnętrzne działanie SHA256

Wcześniej widzieliśmy, że funkcje haszujące mają ważne cechy, które uzasadniają ich użycie w Bitcoin. Przeanalizujmy teraz wewnętrzne mechanizmy tych funkcji haszujących, które nadają im te właściwości, a w tym celu proponuję przeanalizować działanie SHA256.

Funkcje SHA256 i SHA512 należą do tej samej rodziny SHA2. Ich mechanizm opiera się na specyficznej konstrukcji zwanej konstrukcją Merkle-Damgård. RIPEMD160 również wykorzystuje ten sam typ konstrukcji.

Dla przypomnienia, mamy wiadomość o dowolnym rozmiarze jako dane wejściowe do SHA256 i przekażemy ją przez funkcję, aby uzyskać 256-bitowy Hash jako dane wyjściowe.

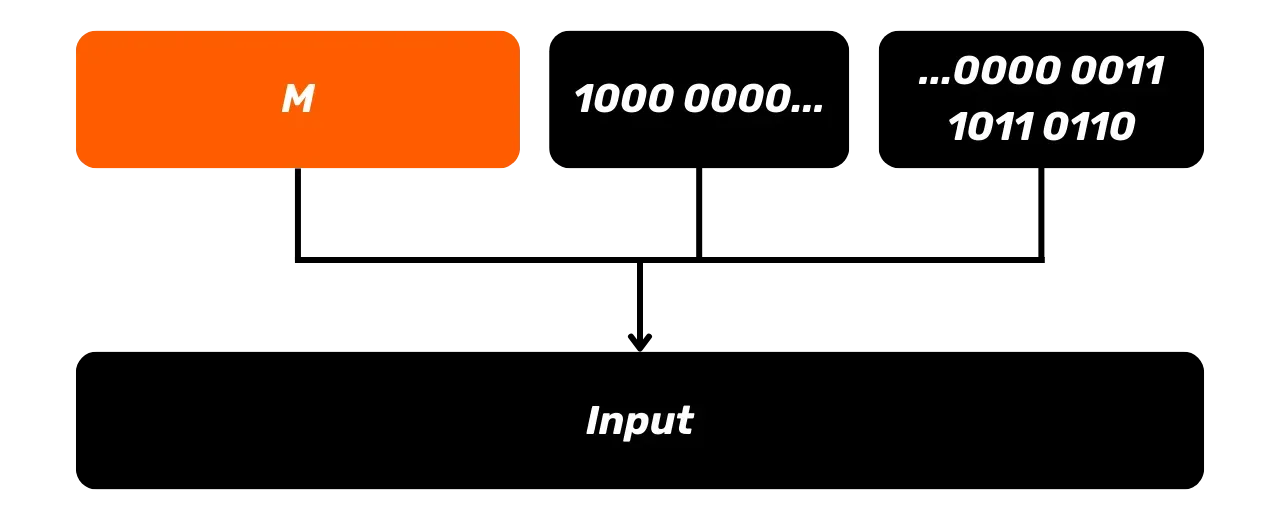

Wstępne przetwarzanie danych wejściowych

Na początek musimy przygotować naszą wiadomość wejściową m tak, aby miała standardową długość będącą wielokrotnością 512 bitów. Ten krok

jest kluczowy dla prawidłowego funkcjonowania algorytmu.

Aby to zrobić, zaczynamy od kroku bitów dopełniających. Najpierw dodajemy

bit separatora 1 do wiadomości, a następnie pewną liczbę bitów 0. Liczba dodanych bitów 0 jest obliczana tak, aby

całkowita długość wiadomości po tym dodaniu była zgodna z 448 modulo 512.

Zatem długość L wiadomości z bitami

dopełniającymi jest równa:

L \equiv 448 \mod 512\text{mod}, czyli

modulo, to operacja matematyczna, która między dwiema liczbami całkowitymi

zwraca resztę z euklidesowego dzielenia pierwszej przez drugą. Na przykład: 16 \mod 5 = 1. Jest to

operacja szeroko stosowana w kryptografii.

Krok uzupełniania zapewnia, że po dodaniu 64 bitów w następnym kroku,

całkowita długość wyrównanej wiadomości będzie wielokrotnością 512 bitów.

Jeśli początkowa wiadomość ma długość M bitów, to liczba (N) bitów 0 do dodania wynosi:

N = (448 - (M + 1) \mod 512) \mod 512Na przykład, jeśli początkowa wiadomość ma 950 bitów, obliczenia będą następujące:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}W ten sposób mielibyśmy 9 0 oprócz separatora 1.

Nasze bity wypełniające, które zostaną dodane bezpośrednio po naszej

wiadomości M, będą zatem

następujące:

1000 0000 00

Po dodaniu bitów dopełnienia do naszej wiadomości M, dodajemy również 64-bitową reprezentację oryginalnej długości wiadomości M, wyrażoną w systemie

binarnym. Dzięki temu funkcja Hash jest wrażliwa na kolejność bitów i

długość wiadomości.

Jeśli wrócimy do naszego przykładu z początkową wiadomością składającą się z

950 bitów, przekonwertujemy liczbę dziesiętną 950 na binarną,

co da nam 1110 1101 10. Uzupełniamy tę liczbę zerami w

podstawie, aby uzyskać łącznie 64 bity. W naszym przykładzie daje to:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Ten rozmiar dopełnienia jest dodawany po dopełnieniu bitowym. Dlatego wiadomość po wstępnym przetworzeniu składa się z trzech części:

- Oryginalna wiadomość

M; - Bit

1, po którym następuje kilka bitów0tworzących bit padding; - 64-bitowa reprezentacja długości

Mw celu utworzenia wypełnienia z rozmiarem.

Inicjalizacja zmiennych

SHA256 wykorzystuje osiem początkowych zmiennych stanu, oznaczonych od A do H, każda po 32 bity.

Zmienne te są inicjowane określonymi stałymi, które są ułamkowymi częściami

pierwiastków kwadratowych pierwszych ośmiu liczb pierwszych. Będziemy używać

tych wartości później podczas procesu haszowania:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 wykorzystuje również 64 inne stałe, oznaczone od K_0 do K_{63}, które są

ułamkowymi częściami pierwiastków sześciennych z 64 liczb pierwszych:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Podział wejścia

Teraz, gdy mamy już wyrównane dane wejściowe, przejdziemy do głównej fazy przetwarzania algorytmu SHA256: funkcji kompresji. Ten krok jest bardzo ważny, ponieważ to przede wszystkim on nadaje funkcji Hash jej właściwości kryptograficzne, które badaliśmy w poprzednim rozdziale.

Po pierwsze, zaczynamy od podzielenia naszej wyrównanej wiadomości (wynik

wstępnego przetwarzania) na kilka bloków P po 512 bitów każdy. Jeśli nasza zrównoleglona wiadomość ma całkowity rozmiar n \ razy 512 bitów, będziemy mieli n bloków, każdy po 512 bitów. Każdy 512-bitowy blok będzie przetwarzany

indywidualnie przez funkcję kompresji, która składa się z 64 rund kolejnych

operacji. Nazwijmy te bloki P_1, P_2, P_3....

Operacje logiczne

Przed szczegółowym zbadaniem funkcji kompresji ważne jest, aby zrozumieć podstawowe operacje logiczne w niej używane. Operacje te, oparte na algebrze Boole'a, działają na poziomie bitów. Podstawowe operacje logiczne to:

- Koniunkcja (AND)**: oznaczana

\land, odpowiada logicznemu "AND". - Dysjunkcja (OR)**: oznaczana

\lor, odpowiada logicznemu "OR". - Negacja (NOT)**: oznaczana

\lnot, odpowiada logicznemu "NOT".

Na podstawie tych podstawowych operacji możemy zdefiniować bardziej złożone

operacje, takie jak "Exclusive OR" (XOR) oznaczane \oplus, które jest szeroko stosowane w kryptografii.

Każda operacja logiczna może być reprezentowana przez tablicę prawdy, która

wskazuje wynik dla wszystkich możliwych kombinacji binarnych wartości

wejściowych (dwa operandy p i q).

Dla XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Dla AND (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Dla NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Weźmy przykład, aby zrozumieć działanie XOR na poziomie bitów. Jeśli mamy dwie liczby binarne na 6 bitach:

a = 101100b = 001000

Następnie:

a \oplus b = 101100 \oplus 001000 = 100100

Stosując XOR bit po bicie:

| Bit Position | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

Wynik wynosi zatem 100100 USD.

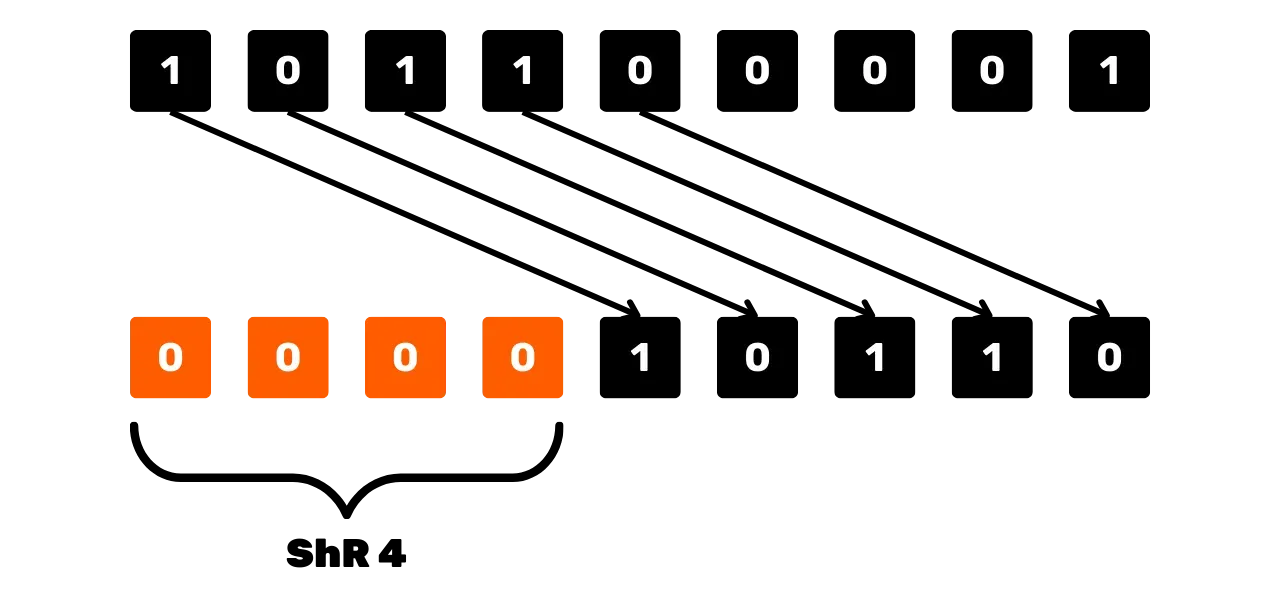

Oprócz operacji logicznych, funkcja kompresji wykorzystuje operacje przesuwania bitów, które będą odgrywać istotną rolę w dyfuzji bitów w algorytmie.

Po pierwsze, istnieje logiczna operacja przesunięcia w prawo, oznaczana ShR_n(x), która przesuwa wszystkie bity x w prawo o n pozycji, wypełniając

wolne bity po lewej stronie zerami.

Na przykład dla x = 101100001 (na 9 bitach) i n = 4:

ShR_4(101100001) = 000010110

Schematycznie, operacja przesunięcia w prawo może wyglądać następująco:

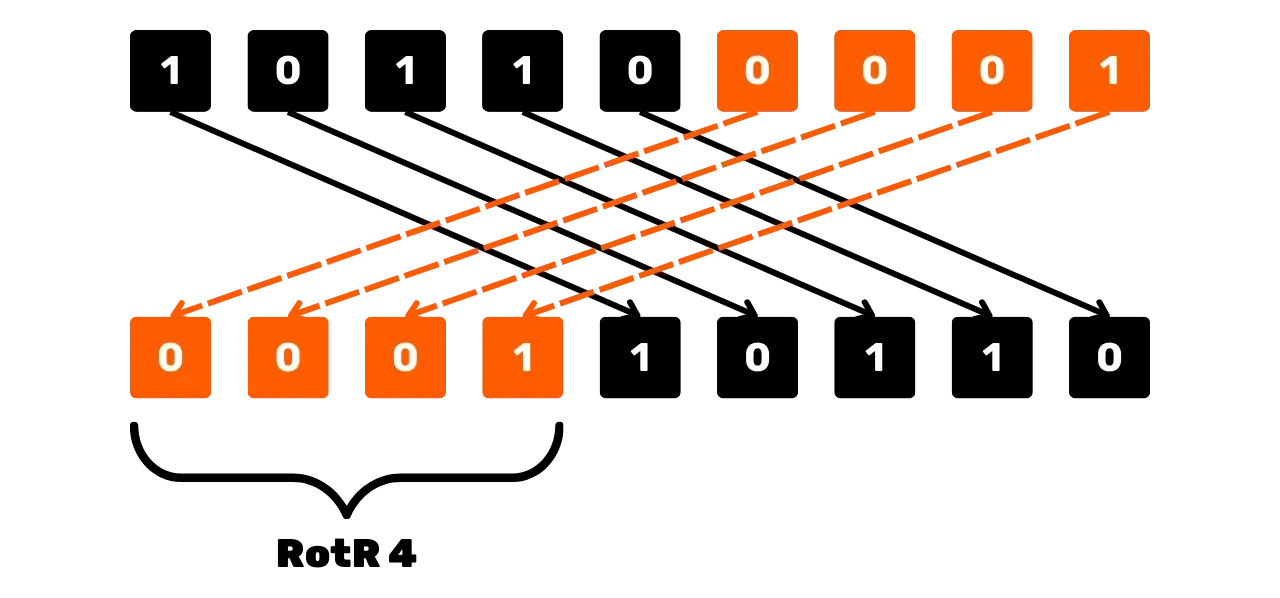

Inną operacją używaną w SHA256 do manipulacji bitami jest rotacja kołowa w

prawo, oznaczana RotR_n(x),

która przesuwa bity x w prawo

o n pozycji, ponownie wstawiając

przesunięte bity na początku ciągu.

Na przykład dla x = 101100001 (ponad 9 bitów) i n = 4:

RotR_4(101100001) = 000110110

Schematycznie, operacja przesunięcia w prawo może wyglądać następująco:

Funkcja kompresji

Teraz, gdy zrozumieliśmy już podstawowe operacje, przyjrzyjmy się szczegółowo funkcji kompresji SHA256.

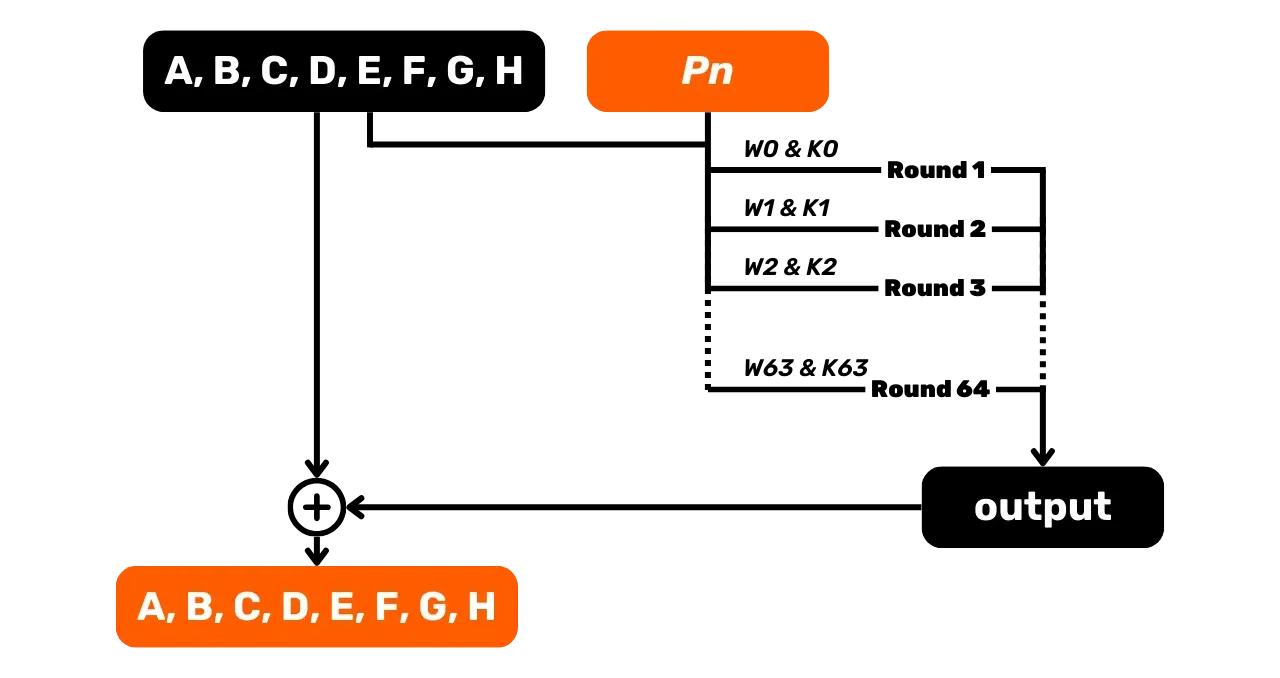

W poprzednim kroku podzieliliśmy nasze dane wejściowe na kilka 512-bitowych

bloków P. Dla każdego

512-bitowego bloku P mamy:

- Słowa wiadomości

W_i**: dlaiod 0 do 63. - Stałe

K_i**: dlaiod 0 do 63, zdefiniowane w poprzednim kroku. - Zmienne stanu

A, B, C, D, E, F, G, H**: inicjowane wartościami z poprzedniego kroku.

Pierwsze 16 słów, od W_0 do W_{15}, jest

wyodrębnianych bezpośrednio z przetwarzanego 512-bitowego bloku P. Każde słowo W_i składa się z 32 kolejnych bitów z bloku. Przykładowo, bierzemy pierwszy

fragment danych wejściowych P_1 i dzielimy go na mniejsze

32-bitowe fragmenty, które nazywamy słowami.

Kolejne 48 słów (od W_{16} do W_{63})

generowanych jest przy użyciu następującego wzoru:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}Z:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

W tym przypadku x jest równe W_{i-15} dla \sigma_0(x) i W_{i-2} dla \sigma_1(x).

Po określeniu wszystkich słów W_i dla naszego 512-bitowego fragmentu, możemy przejść do funkcji kompresji, która

polega na wykonaniu 64 rund.

Dla każdej rundy i od 0 do 63

mamy trzy różne rodzaje danych wejściowych. Po pierwsze, W_i, który właśnie

ustaliliśmy, częściowo składający się z naszego fragmentu wiadomości P_n. Następnie 64 stałe K_i. Wreszcie, używamy

zmiennych stanu A, B, C, D, E, F, G i H, które będą ewoluować

przez cały proces haszowania i będą modyfikowane przy każdej funkcji

kompresji. Jednak dla pierwszego elementu P_1 używamy początkowych stałych

podanych wcześniej.

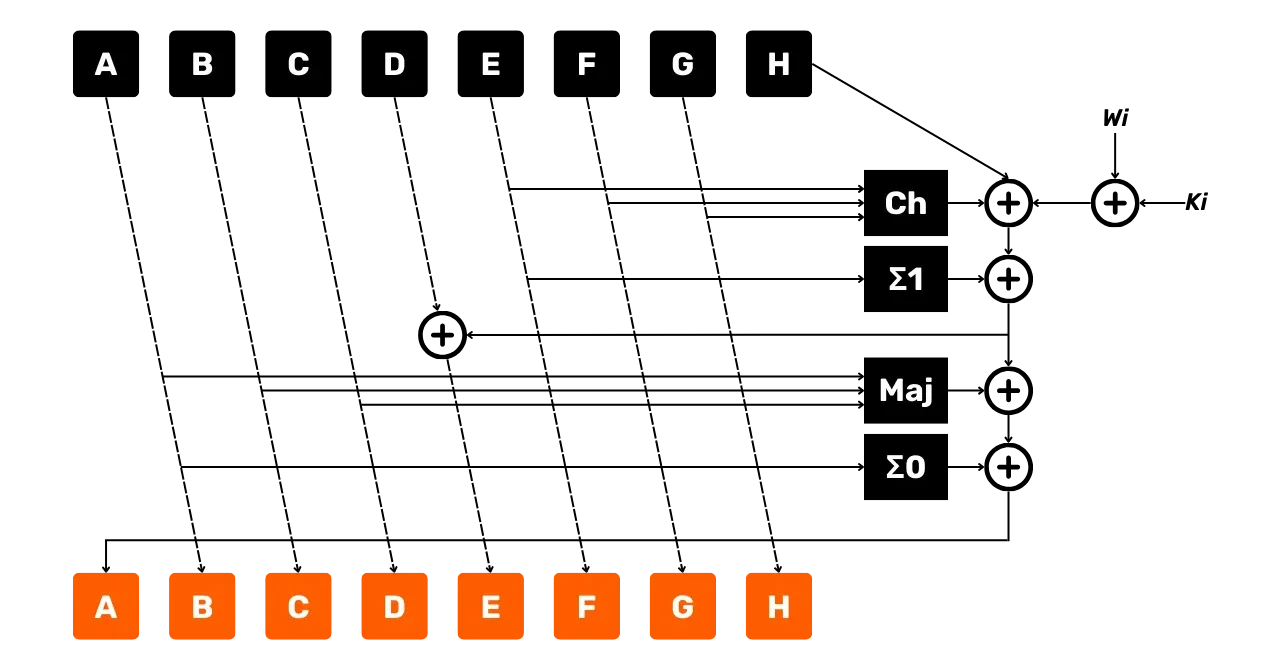

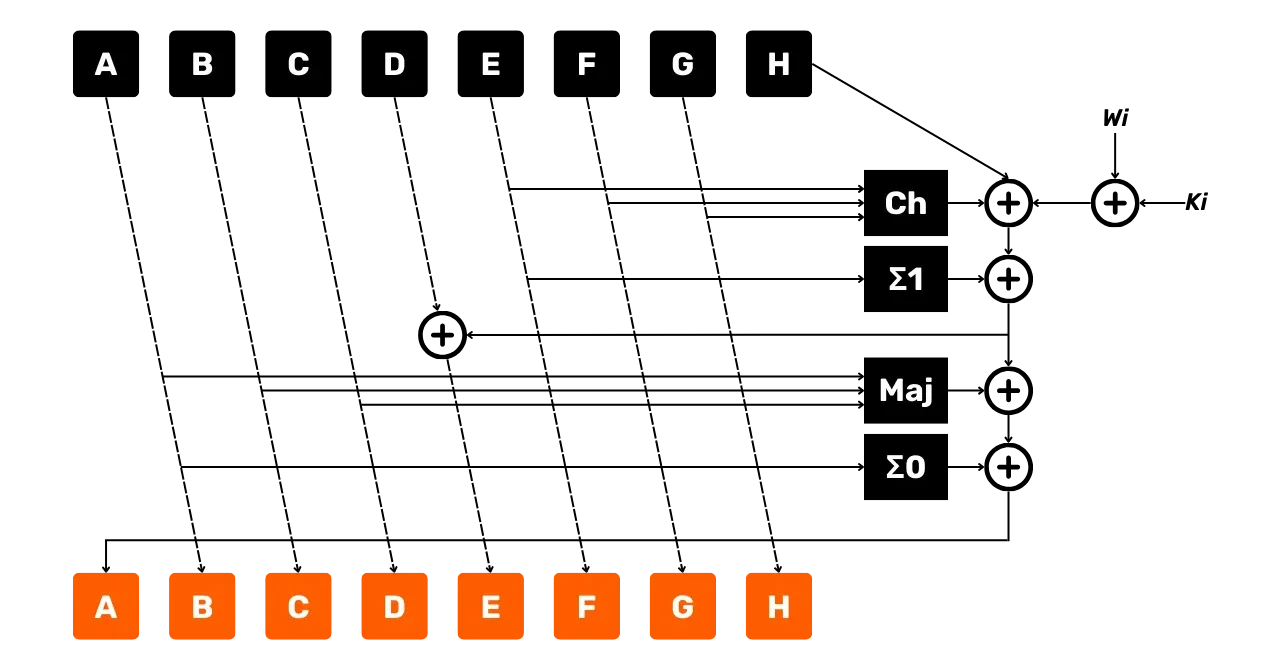

Następnie wykonujemy następujące operacje na naszych danych wejściowych:

- Funkcja

\Sigma_0:**

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)- Funkcja

\Sigma_1:**

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)- Funkcja

Ch("Choose"):**

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)- Funkcja

Maj("Majority"):**

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)Następnie obliczamy 2 zmienne tymczasowe:

temp1:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}temp2:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}Następnie aktualizujemy zmienne stanu w następujący sposób:

\begin{cases}

H = G \\

G = F \\

F = E \\

E = D + temp1 \mod 2^{32} \\

D = C \\

C = B \\

B = A \\

A = temp1 + temp2 \mod 2^{32}

\end{cases}Poniższy diagram przedstawia rundę funkcji kompresji SHA256, którą właśnie opisaliśmy:

- Strzałki wskazują przepływ danych;

- Pola reprezentują wykonane operacje;

- Otoczone

+reprezentują dodawanie modulo2^{32}.

Możemy już zaobserwować, że ta runda generuje nowe zmienne stanu A, B, C, D, E, F, G i H. Te nowe zmienne posłużą

jako dane wejściowe dla następnej rundy, która z kolei wygeneruje nowe

zmienne A, B, C, D, E, F, G i H, które zostaną

wykorzystane w następnej rundzie. Proces ten trwa aż do 64. rundy.

Po 64 rundach aktualizujemy początkowe wartości zmiennych stanu, dodając je do wartości końcowych na koniec rundy 64:

\begin{cases}

A = A_{\text{initial}} + A \mod 2^{32} \\

B = B_{\text{initial}} + B \mod 2^{32} \\

C = C_{\text{initial}} + C \mod 2^{32} \\

D = D_{\text{initial}} + D \mod 2^{32} \\

E = E_{\text{initial}} + E \mod 2^{32} \\

F = F_{\text{initial}} + F \mod 2^{32} \\

G = G_{\text{initial}} + G \mod 2^{32} \\

H = H_{\text{initial}} + H \mod 2^{32}

\end{cases}Te nowe wartości A, B, C, D, E, F, G i H posłużą jako wartości

początkowe dla następnego bloku, P_2. Dla tego bloku P_2 powielamy ten sam proces kompresji z 64 rundami, a następnie aktualizujemy

zmienne dla bloku P_3 i tak dalej,

aż do ostatniego bloku naszego wyrównanego wejścia.

Po przetworzeniu wszystkich bloków wiadomości, łączymy końcowe wartości

zmiennych A, B, C, D, E, F, G i H, aby utworzyć ostateczny

256-bitowy Hash naszej funkcji haszującej:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert H

Każda zmienna jest 32-bitową liczbą całkowitą, więc ich konkatenacja zawsze daje 256-bitowy wynik, niezależnie od rozmiaru naszej wiadomości wejściowej do funkcji haszującej.

Uzasadnienie właściwości kryptograficznych

Ale w jaki sposób ta funkcja jest nieodwracalna, odporna na kolizje i manipulacje?

W przypadku odporności na manipulacje jest to dość proste do zrozumienia. Istnieje tak wiele obliczeń wykonywanych kaskadowo, które zależą zarówno od danych wejściowych, jak i stałych, że najmniejsza modyfikacja początkowej wiadomości całkowicie zmienia obraną ścieżkę, a tym samym całkowicie zmienia wyjściowy Hash. Nazywa się to efektem lawiny. Właściwość ta jest częściowo zapewniona przez mieszanie stanów pośrednich ze stanami początkowymi dla każdego elementu.

Następnie, podczas omawiania kryptograficznej funkcji Hash, termin

"nieodwracalność" nie jest powszechnie używany. Zamiast tego mówimy o

"odporności na obraz wstępny", która określa, że dla dowolnego y trudno jest znaleźć x takie,

że h(x) = y. Ta odporność na

preimage jest gwarantowana przez złożoność algebraiczną i silną nieliniowość

operacji wykonywanych w funkcji kompresji, a także przez utratę pewnych

informacji w tym procesie. Na przykład, dla danego wyniku dodawania modulo

istnieje kilka możliwych operandów:

3+2 \mod 10 = 5 \\

7+8 \mod 10 = 5 \\

5+10 \mod 10 = 5

W tym przykładzie, znając tylko użyte modulo (10) i wynik (5), nie można z całą pewnością określić, które operandy są poprawne w dodawaniu. Mówi się, że istnieje wiele kongruencji modulo 10.

W przypadku operacji XOR mamy do czynienia z tym samym problemem.

Przypomnijmy sobie tabelę prawdy dla tej operacji: każde 1-bitowe wyjście

może być określone przez dwie różne konfiguracje wejściowe, które mają

dokładnie takie samo prawdopodobieństwo bycia poprawnymi wartościami.

Dlatego nie można z całą pewnością określić operandów operacji XOR, znając

tylko jej wynik. Jeśli zwiększymy rozmiar operandów XOR, liczba możliwych

wejść, znając tylko wynik, wzrośnie wykładniczo. Co więcej, XOR jest często

używany wraz z innymi operacjami na poziomie bitowym, takimi jak operacja \text{RotR}, które dodają jeszcze więcej możliwych interpretacji do wyniku.

Funkcja kompresji wykorzystuje również operację \text{ShR}. Operacja ta usuwa część podstawowych informacji, których późniejsze

odzyskanie jest niemożliwe. Ponownie, nie ma algebraicznego sposobu na

odwrócenie tej operacji. Wszystkie te operacje jednokierunkowe i operacje

utraty informacji są bardzo często używane w funkcjach kompresji. Liczba

możliwych danych wejściowych dla danego wyjścia jest więc prawie

nieskończona, a każda próba obliczenia odwrotnego prowadziłaby do równań z

bardzo dużą liczbą niewiadomych, które rosłyby wykładniczo na każdym kroku.

Wreszcie, jeśli chodzi o charakterystykę odporności na kolizje, w grę wchodzi kilka parametrów. Istotną rolę odgrywa wstępne przetwarzanie oryginalnej wiadomości. Bez tego wstępnego przetwarzania łatwiej byłoby znaleźć kolizje w funkcji. Chociaż teoretycznie kolizje istnieją (ze względu na zasadę gołębnika), struktura funkcji Hash w połączeniu z wyżej wymienionymi właściwościami sprawia, że prawdopodobieństwo znalezienia kolizji jest niezwykle niskie.

Aby funkcja Hash była odporna na kolizje, konieczne jest, aby

- Wynik jest nieprzewidywalny: Każda przewidywalność może zostać wykorzystana do znalezienia kolizji szybciej niż w przypadku ataku siłowego. Funkcja zapewnia, że każdy bit wyniku zależy w nietrywialny sposób od danych wejściowych. Innymi słowy, funkcja jest zaprojektowana tak, aby każdy bit wyniku końcowego miał niezależne prawdopodobieństwo bycia 0 lub 1, nawet jeśli ta niezależność nie jest absolutna w praktyce.

- Dystrybucja skrótów jest pseudolosowa: Gwarantuje to, że skróty są równomiernie rozłożone.

- Rozmiar Hash jest znaczący: im większa możliwa przestrzeń wyników, tym trudniej jest znaleźć kolizję.

Kryptografowie projektują te funkcje, oceniając najlepsze możliwe ataki w celu znalezienia kolizji, a następnie dostosowując parametry, aby uczynić te ataki nieskutecznymi.

Merkle-Damgård Construction

Struktura SHA256 opiera się na konstrukcji Merkle-Damgård, która umożliwia przekształcenie funkcji kompresji w funkcję Hash, która może przetwarzać wiadomości o dowolnej długości. To jest dokładnie to, co widzieliśmy w tym rozdziale.

Jednak niektóre stare funkcje Hash, takie jak SHA1 lub MD5, które

wykorzystują tę konkretną konstrukcję, są podatne na ataki polegające na

wydłużeniu długości. Jest to technika, która pozwala atakującemu, który zna

Hash wiadomości M i długość M (bez znajomości samej wiadomości), obliczyć Hash wiadomości M' utworzonej przez połączenie M z dodatkową zawartością.

SHA256, mimo że wykorzystuje ten sam typ konstrukcji, jest teoretycznie odporny na tego typu ataki, w przeciwieństwie do SHA1 i MD5. Może to wyjaśniać tajemnicę podwójnego haszowania zaimplementowanego w Bitcoin przez Satoshi Nakamoto. Aby uniknąć tego typu ataków, Satoshi mógł preferować użycie podwójnego SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Zwiększa to bezpieczeństwo przed potencjalnymi atakami związanymi z konstrukcją Merkle-Damgård, ale nie zwiększa bezpieczeństwa procesu mieszania pod względem odporności na kolizje. Co więcej, nawet gdyby SHA256 był podatny na tego typu ataki, nie miałoby to poważnego wpływu, ponieważ wszystkie przypadki użycia funkcji Hash w Bitcoin dotyczą danych publicznych. Atak polegający na wydłużeniu długości może być jednak przydatny dla atakującego tylko wtedy, gdy zaszyfrowane dane są prywatne, a użytkownik użył funkcji Hash jako mechanizmu uwierzytelniania tych danych, podobnego do MAC. Tak więc implementacja podwójnego haszowania pozostaje tajemnicą w projekcie Bitcoin.

Teraz, gdy szczegółowo przyjrzeliśmy się działaniu funkcji Hash, w szczególności SHA256, który jest szeroko stosowany w Bitcoin, skupimy się bardziej szczegółowo na algorytmach derywacji kryptograficznej stosowanych na poziomie aplikacji, zwłaszcza do wyprowadzania kluczy dla Wallet.

Algorytmy używane do wyprowadzania

W Bitcoin na poziomie aplikacji, oprócz funkcji Hash, kryptograficzne algorytmy pochodne są wykorzystywane do generate zabezpieczania danych przed początkowymi danymi wejściowymi. Chociaż algorytmy te opierają się na funkcjach Hash, służą innym celom, zwłaszcza w zakresie uwierzytelniania i generowania kluczy. Algorytmy te zachowują niektóre cechy funkcji Hash, takie jak nieodwracalność, odporność na manipulacje i odporność na kolizje.

W portfelach Bitcoin stosowane są głównie 2 algorytmy derywacji:

- HMAC (Hash-based Message Authentication Code)**

- PBKDF2 (Password-Based Key Derivation Function 2)**

Wspólnie zbadamy funkcjonowanie i rolę każdego z nich.

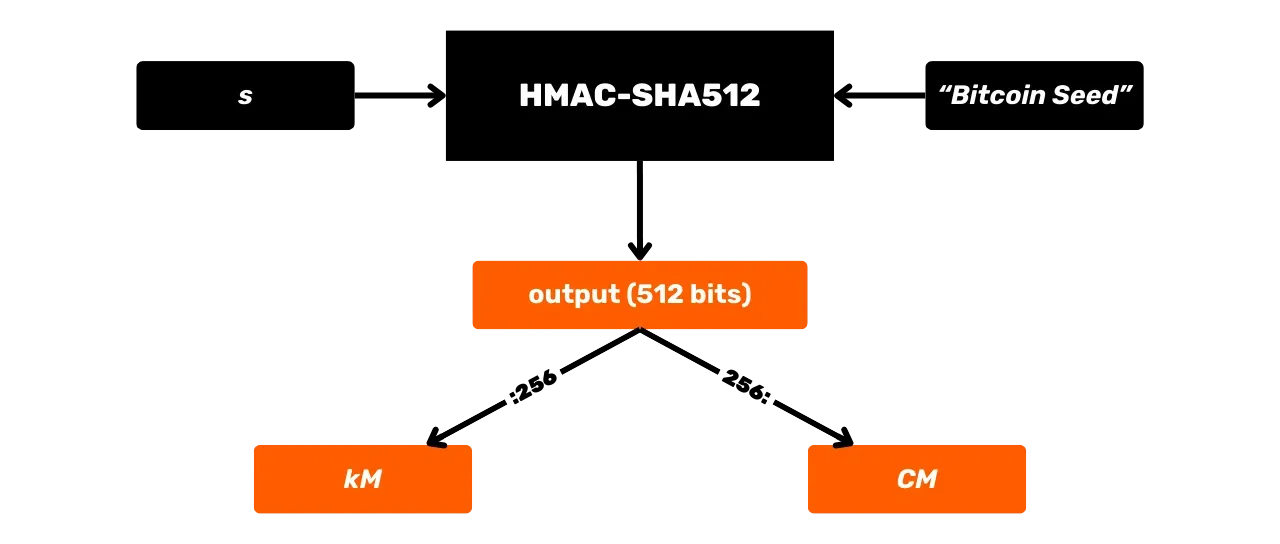

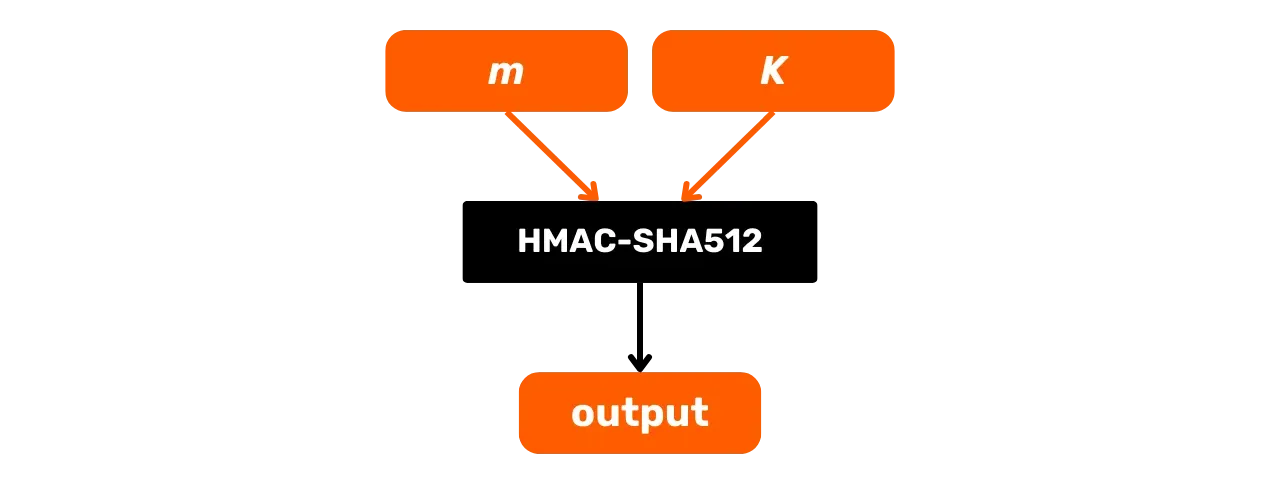

HMAC-SHA512

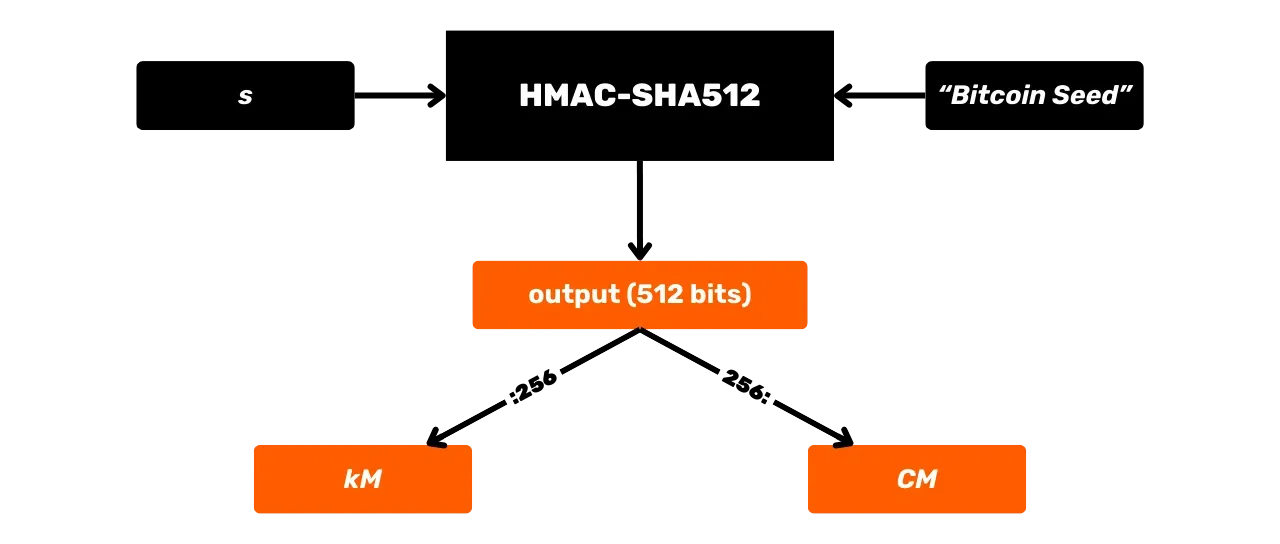

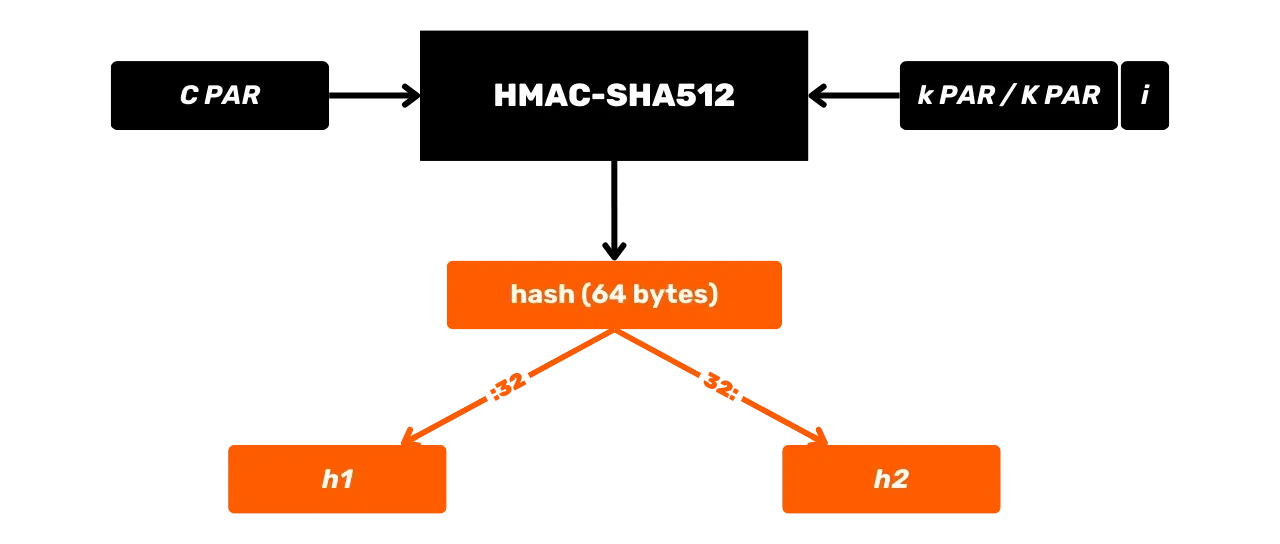

HMAC to algorytm kryptograficzny, który oblicza kod uwierzytelniający na podstawie kombinacji funkcji Hash i tajnego klucza. Bitcoin wykorzystuje HMAC-SHA512, wariant HMAC, który wykorzystuje funkcję SHA512 Hash. Widzieliśmy już w poprzednim rozdziale, że SHA512 jest częścią tej samej rodziny funkcji Hash co SHA256, ale daje 512-bitowy wynik.

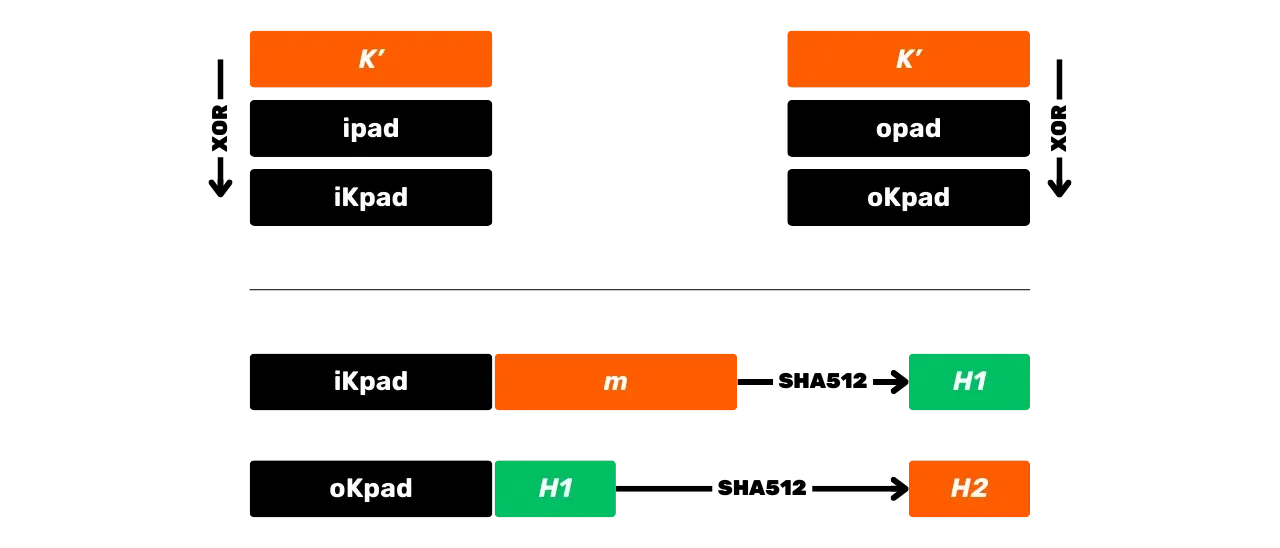

Oto jego ogólny schemat działania, w którym m jest wiadomością wejściową, a K tajnym kluczem:

Przeanalizujmy bardziej szczegółowo, co dzieje się w tej czarnej skrzynce HMAC-SHA512. Funkcja HMAC-SHA512 z:

m: wiadomość o dowolnym rozmiarze wybrana przez użytkownika (pierwsze wejście);K: dowolny tajny klucz wybrany przez użytkownika (drugie wejście);K': kluczKdostosowany do rozmiaruBbloków funkcyjnych Hash (1024 bity dla SHA512 lub 128 bajtów);\text{SHA512}: funkcja SHA512 Hash;\oplus: operacja XOR (exclusive or);\Vert: operator konkatenacji, łączący ciągi bitów od końca do końca;\text{opad}: stała składająca się z bajtu0x5cpowtórzonego 128 razy\text{ipad}: stała składająca się z bajtu0x36powtórzonego 128 razy.

Przed obliczeniem HMAC konieczne jest wyrównanie klucza i stałych zgodnie z

rozmiarem bloku B. Na

przykład, jeśli klucz K jest

krótszy niż 128 bajtów, jest on uzupełniany zerami, aby osiągnąć rozmiar B. Jeśli K jest dłuższy niż 128 bajtów, jest kompresowany przy użyciu SHA512, a

następnie dodawane są zera, aż osiągnie 128 bajtów. W ten sposób uzyskuje

się zrównoleglony klucz o nazwie K'. Wartości \text{opad} i \text{ipad} są

uzyskiwane poprzez powtarzanie ich bajtu bazowego (0x5c dla \text{opad}, 0x36 dla \text{ipad}),

aż do osiągnięcia rozmiaru B.

Tak więc, przy B = 128 bajtów,

mamy:

\text{opad} = \underbrace{0x5c5c\ldots5c}\_{128 \ \text{bytes}}

Po zakończeniu przetwarzania wstępnego algorytm HMAC-SHA512 jest zdefiniowany przez następujące równanie:

\text{HMAC-SHA512}(K,m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Równanie to jest podzielone na następujące kroki:

- XOR skorygowanego klucza

K'z\text{ipad}w celu uzyskania\text{iKpad}; - XOR skorygowanego klucza

K'z\text{opad}w celu uzyskania\text{oKpad}; - Konkatenacja

\text{iKpad}z wiadomościąm. - Hash ten wynik z SHA512, aby uzyskać pośredni Hash

H_1. - Złącz

\text{oKpad}zH_1. - Hash ten wynik z SHA512, aby uzyskać ostateczny wynik

H_2.

Kroki te można podsumować schematycznie w następujący sposób:

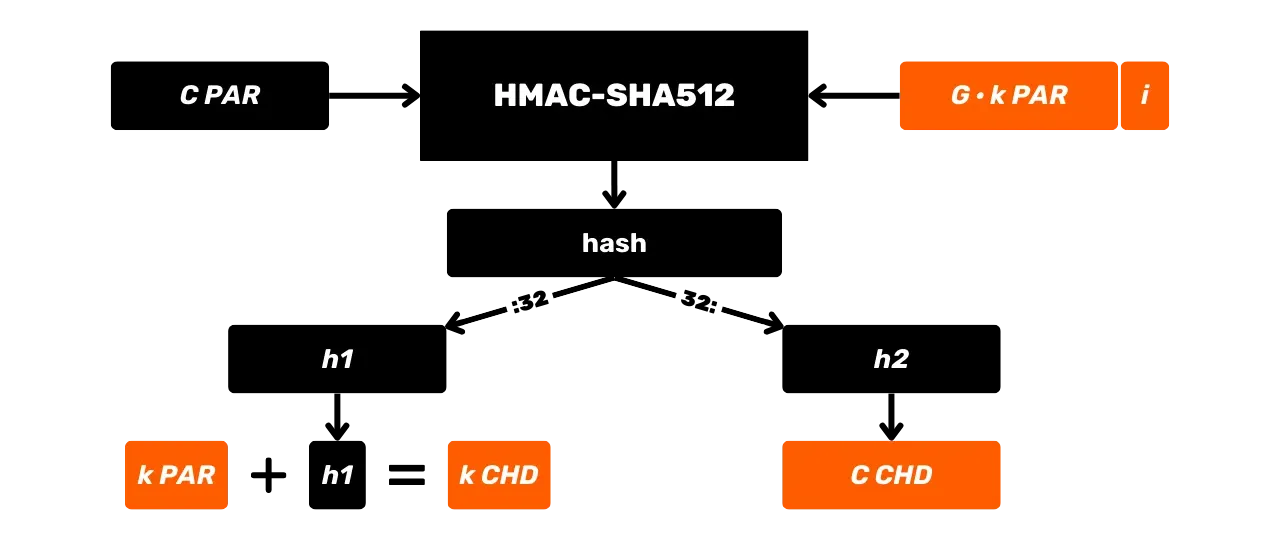

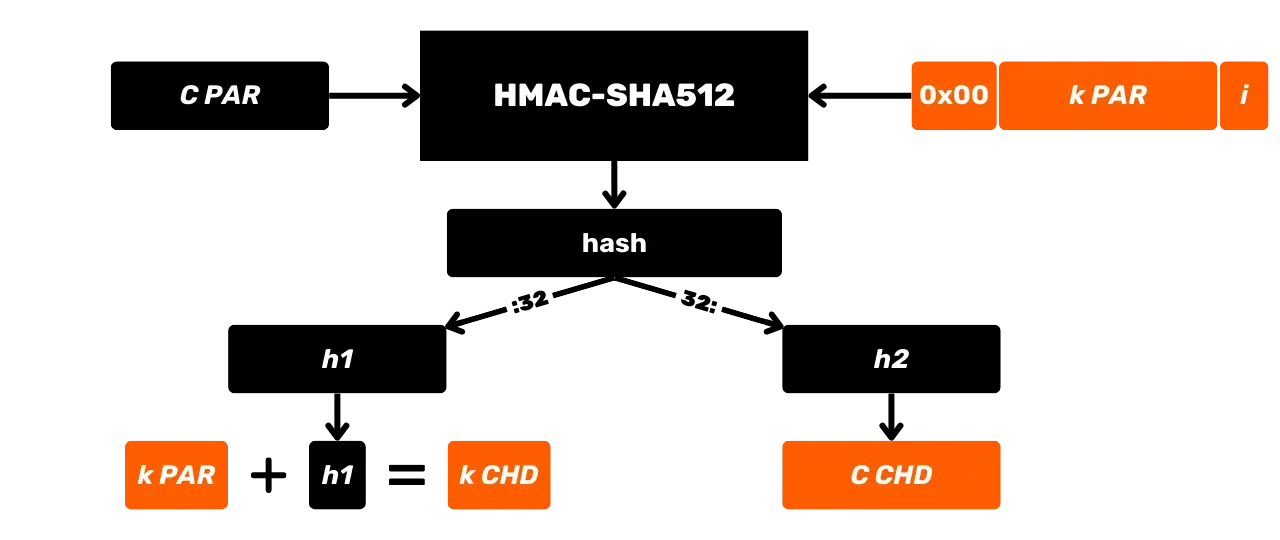

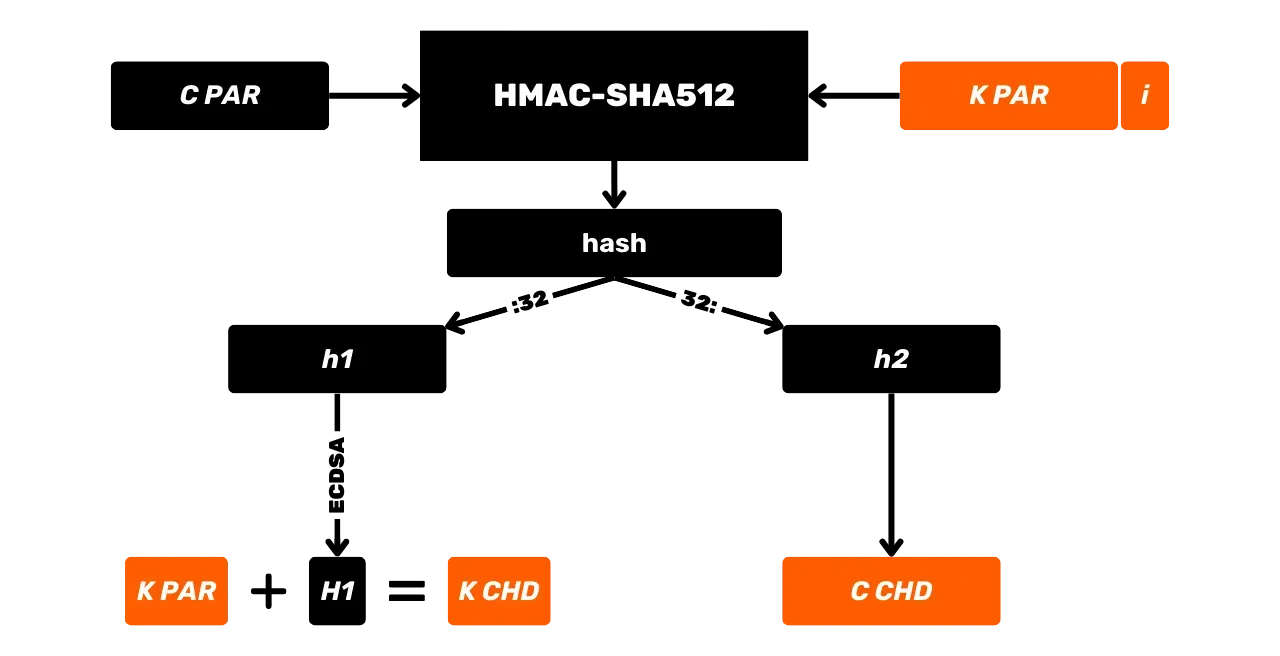

HMAC jest używany w Bitcoin w szczególności do wyprowadzania kluczy w portfelach HD (Hierarchical Deterministic) (omówimy to bardziej szczegółowo w kolejnych rozdziałach) oraz jako składnik PBKDF2.

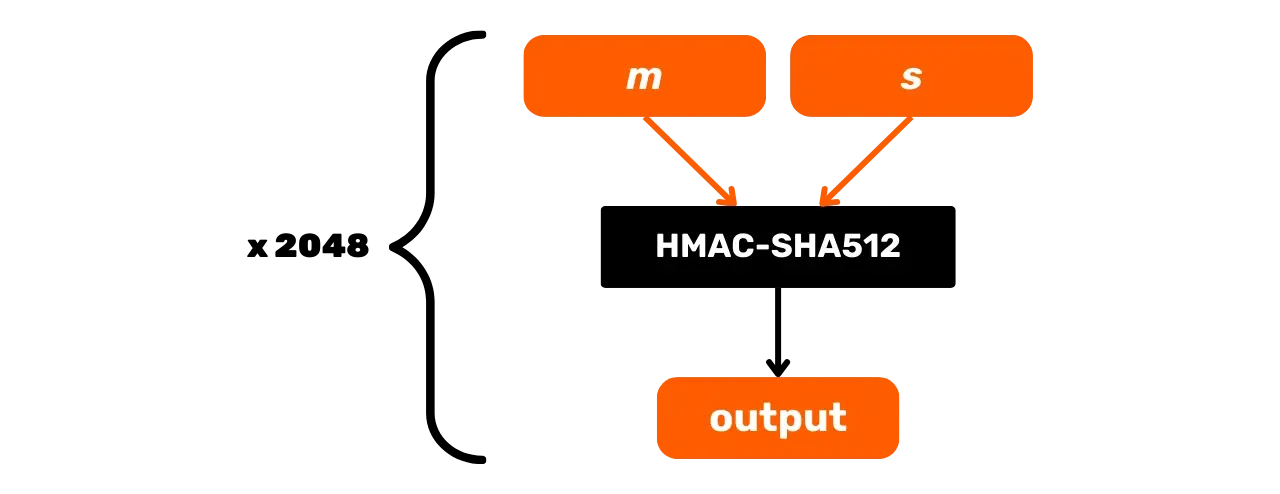

PBKDF2

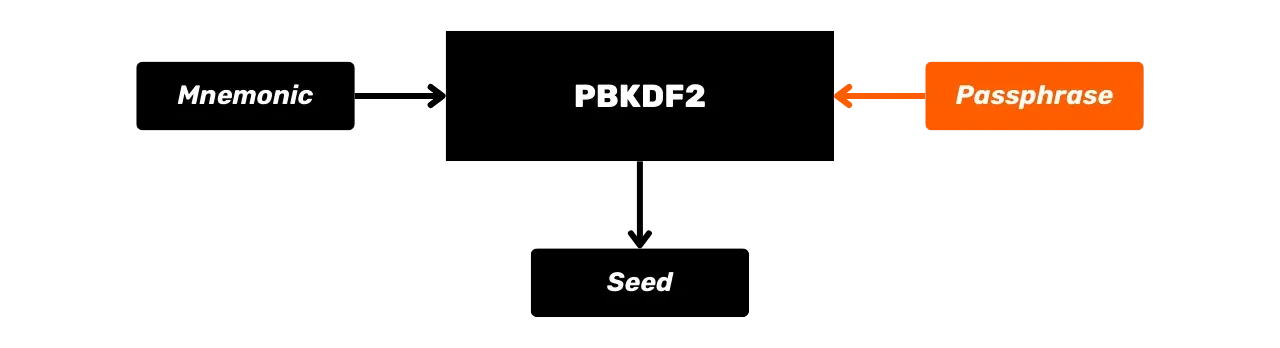

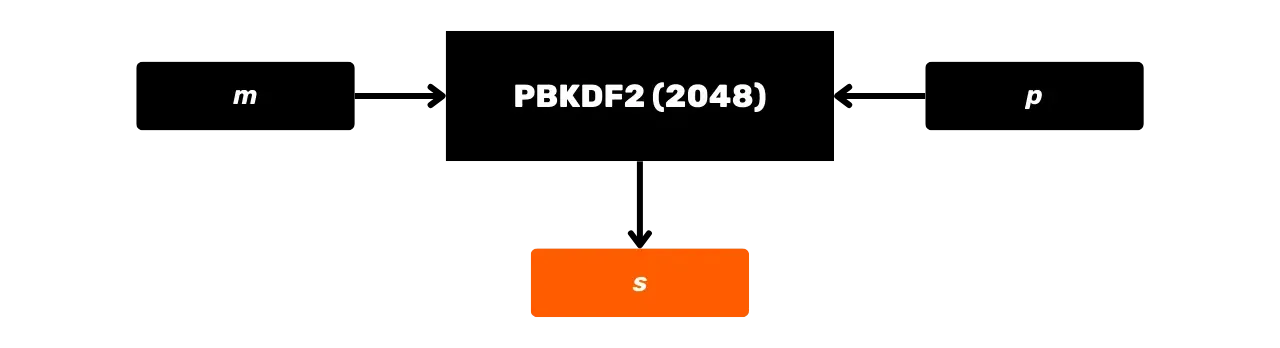

PBKDF2 (Password-Based Key Derivation Function 2) to algorytm wyprowadzania klucza zaprojektowany w celu zwiększenia bezpieczeństwa haseł. Algorytm stosuje funkcję pseudolosową (tutaj HMAC-SHA512) do hasła i soli kryptograficznej, a następnie powtarza tę operację określoną liczbę razy w celu uzyskania klucza wyjściowego.

W Bitcoin, PBKDF2 jest używany do generate seed HD Wallet z frazy Mnemonic i passphrase (ale omówimy to bardziej szczegółowo w kolejnych rozdziałach).

Proces PBKDF2 wygląda następująco:

m: fraza Mnemonic użytkownika;s: opcjonalny passphrase w celu zwiększenia bezpieczeństwa (puste pole w przypadku braku passphrase);n: liczba iteracji funkcji, w naszym przypadku jest to 2048.

Funkcja PBKDF2 jest zdefiniowana iteracyjnie. Każda iteracja pobiera wynik poprzedniej, przepuszcza go przez HMAC-SHA512 i łączy kolejne wyniki w celu uzyskania klucza końcowego:

\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Schematycznie PBKDF2 można przedstawić w następujący sposób:

W tym rozdziale przeanalizowaliśmy funkcje HMAC-SHA512 i PBKDF2, które wykorzystują funkcje haszujące w celu zapewnienia integralności i bezpieczeństwa wyprowadzania kluczy w protokole Bitcoin. W następnej części przyjrzymy się podpisom cyfrowym, innej metodzie kryptograficznej szeroko stosowanej w Bitcoin.

Podpisy cyfrowe

Podpisy cyfrowe i krzywe eliptyczne

Druga metoda kryptograficzna stosowana w Bitcoin obejmuje algorytmy podpisu cyfrowego. Przyjrzyjmy się, co to oznacza i jak to działa.

Bitcoiny, UTXO i warunki wydawania pieniędzy

Termin "wallet" w Bitcoin może być dość mylący dla początkujących. W rzeczywistości to, co nazywa się Bitcoin Wallet, jest oprogramowaniem, które nie przechowuje bezpośrednio bitcoinów, w przeciwieństwie do fizycznego Wallet, który może przechowywać monety lub banknoty. Bitcoiny są po prostu jednostkami rozliczeniowymi. Ta jednostka konta jest reprezentowana przez UTXO (Unspent Transaction Outputs), które są niewydanymi wyjściami transakcji. Jeśli te wyjścia są niewydane, oznacza to, że należą do użytkownika. UTXO są w pewnym sensie kawałkami bitcoinów o zmiennej wielkości, należącymi do użytkownika.

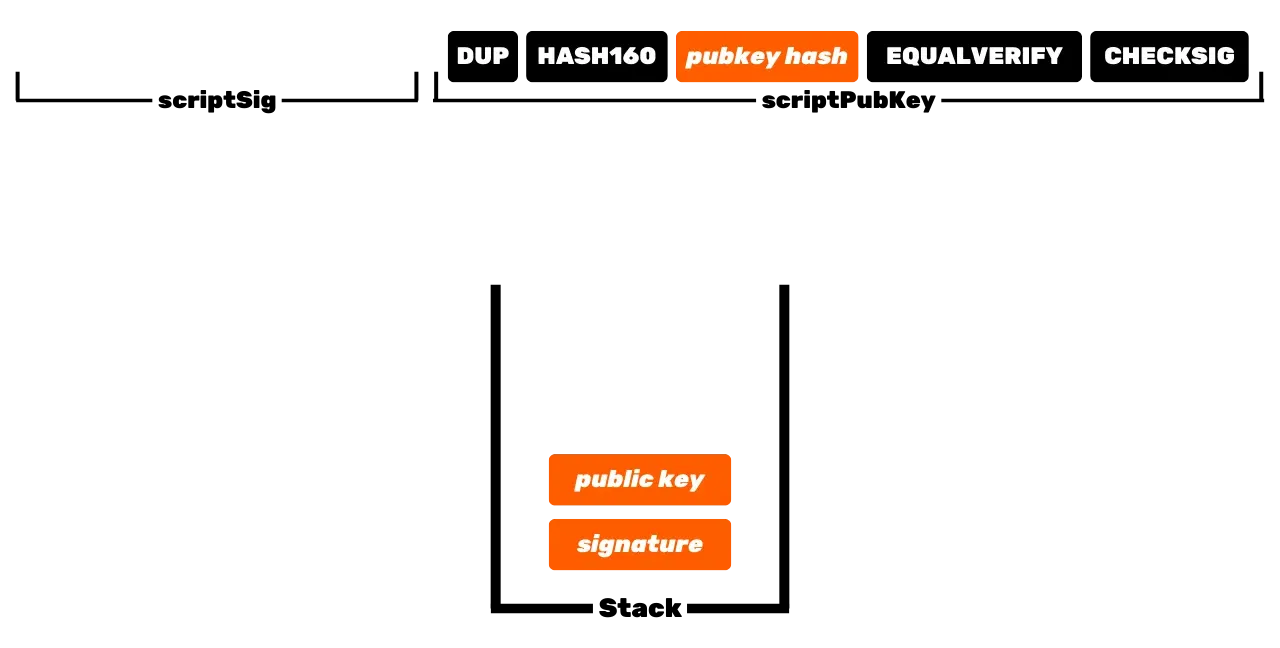

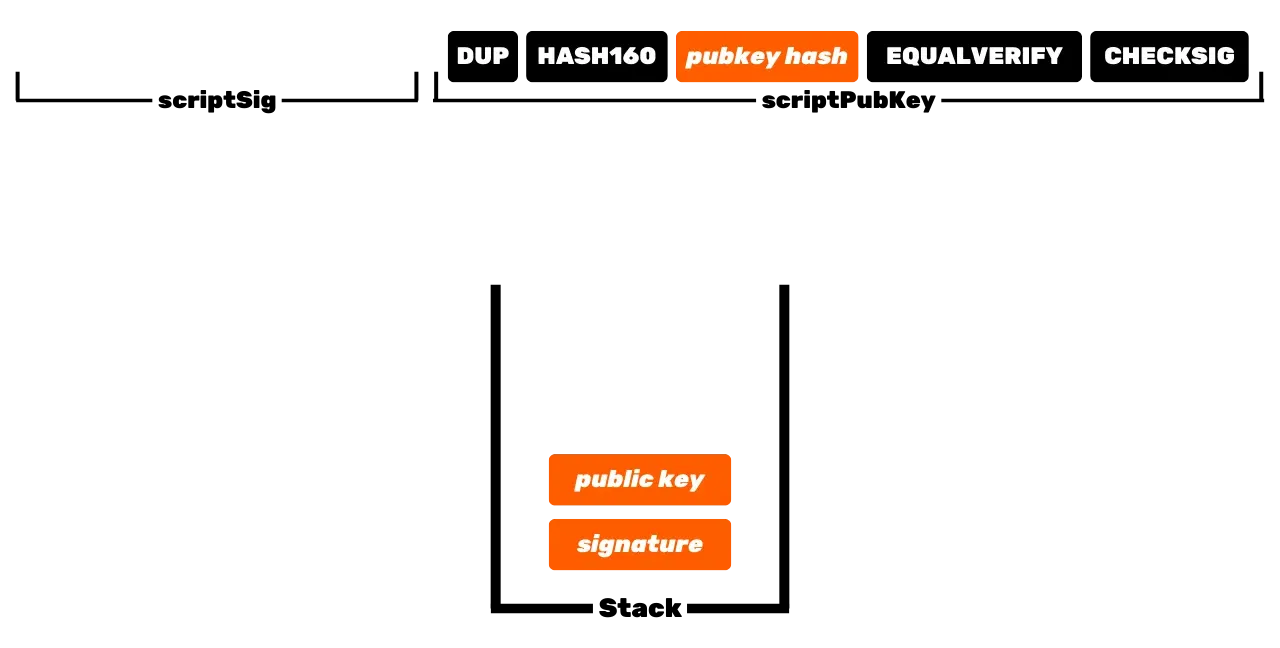

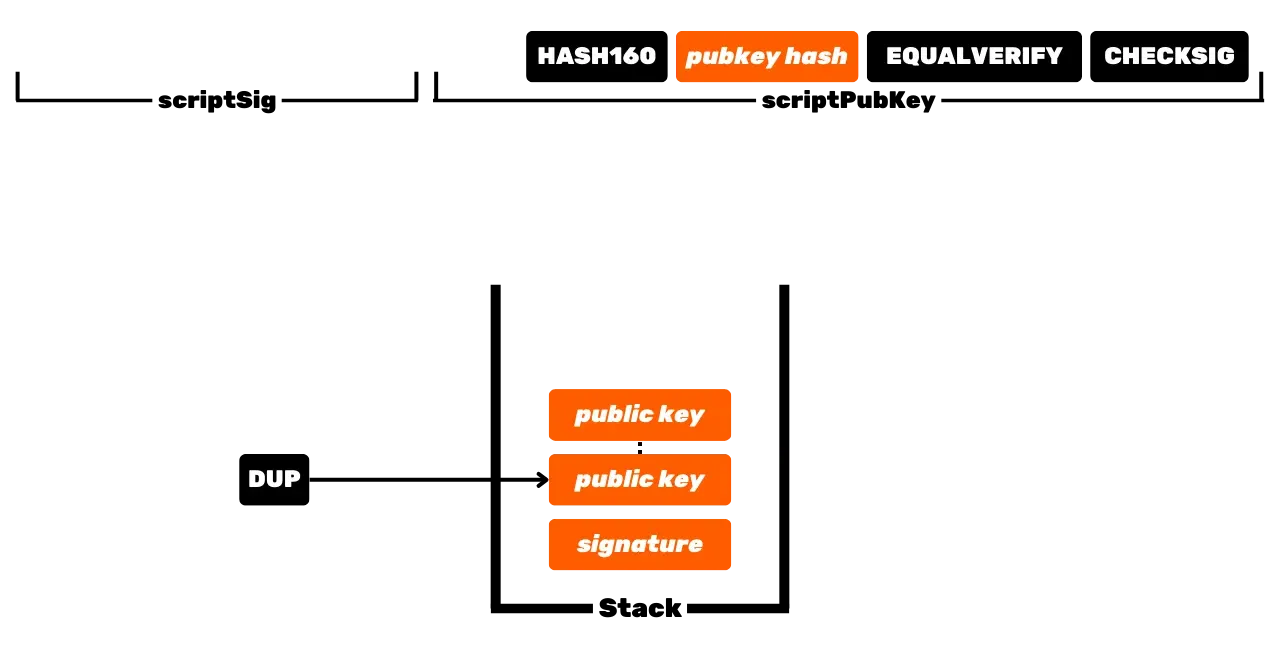

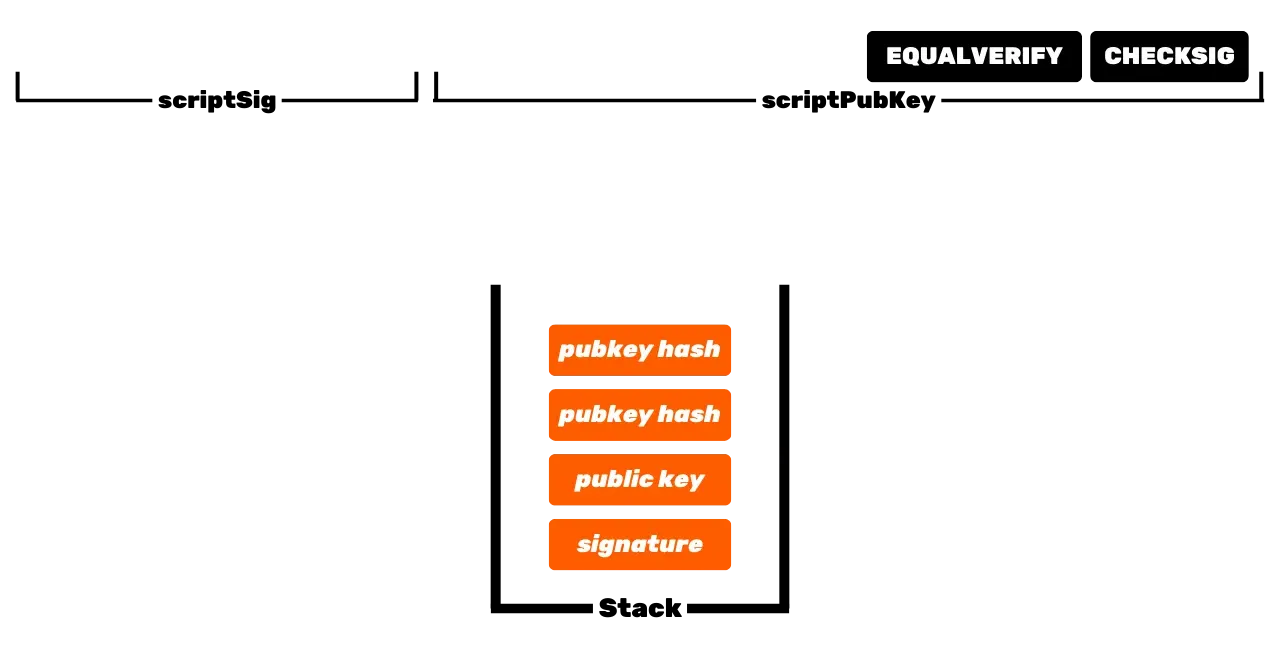

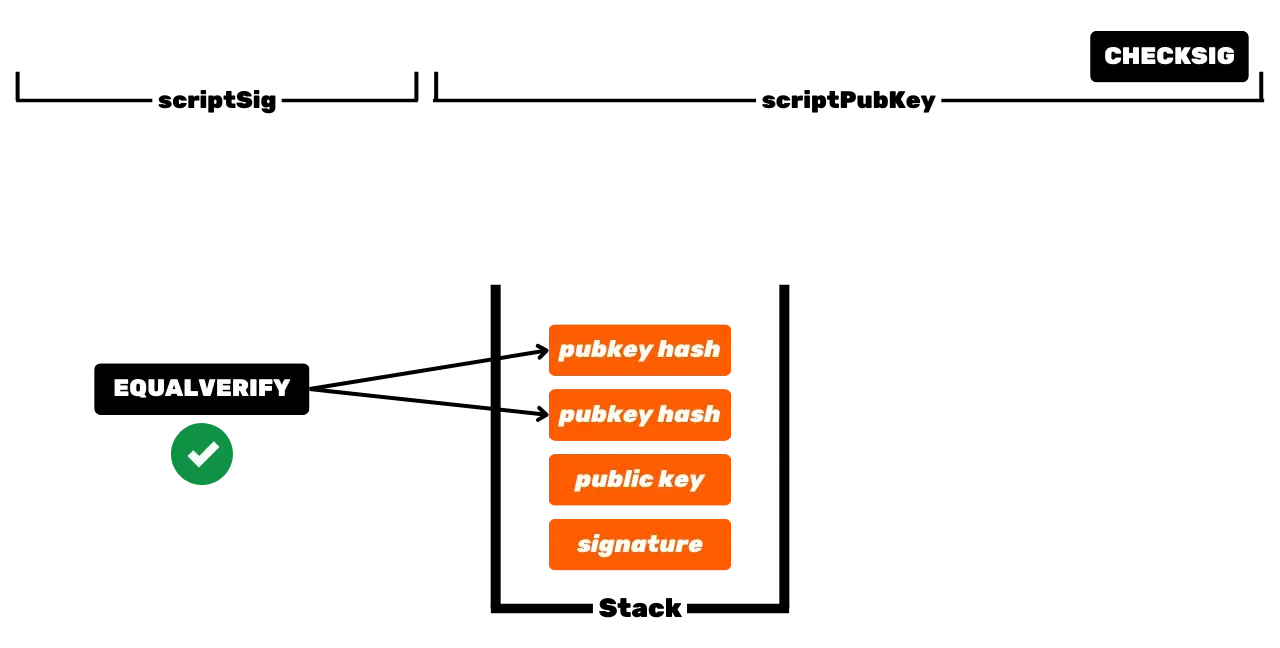

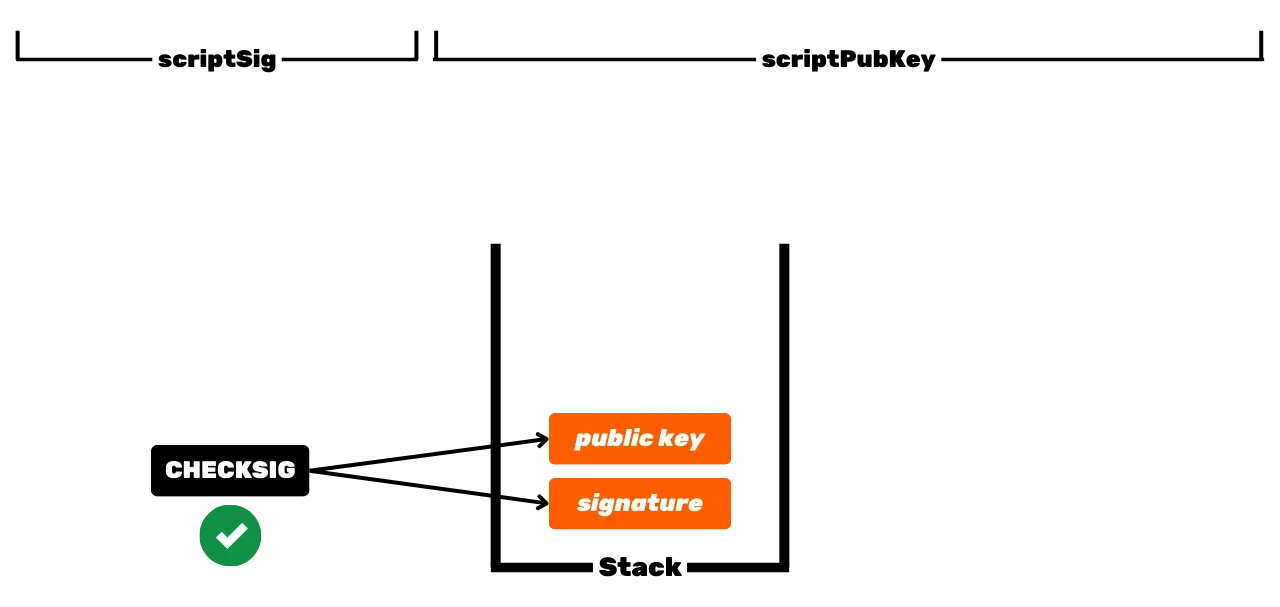

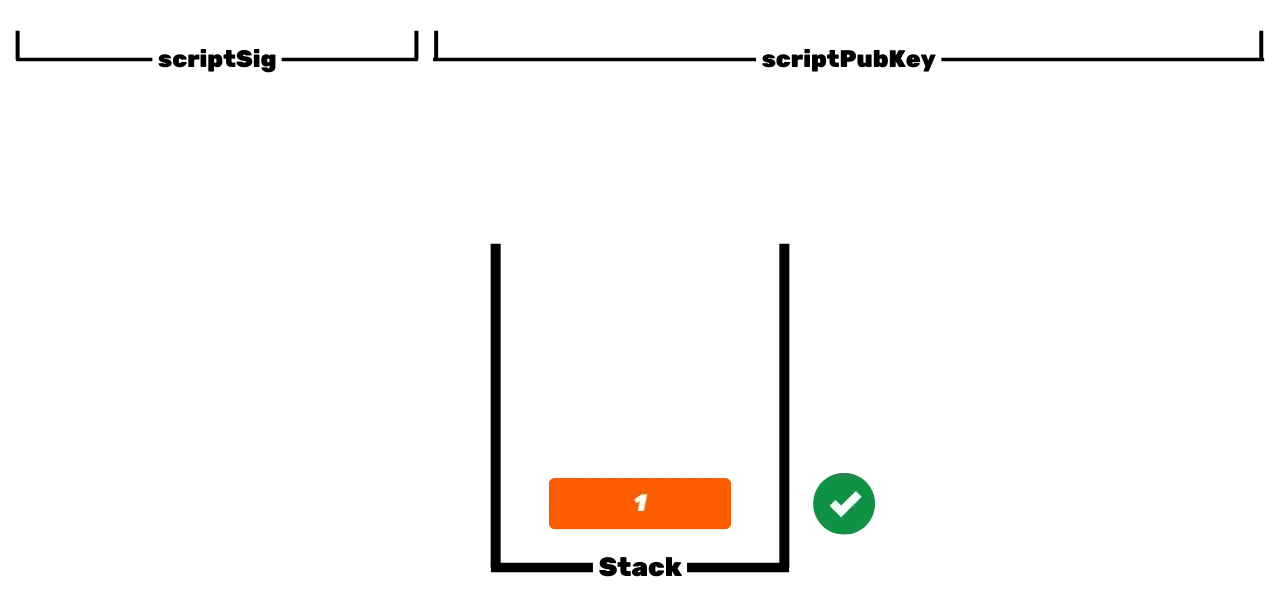

Protokół Bitcoin jest rozproszony i działa bez centralnego organu. Dlatego nie przypomina tradycyjnych rejestrów bankowych, w których euro należące do użytkownika są po prostu powiązane z jego tożsamością. W Bitcoin twoje UTXO należą do ciebie, ponieważ są chronione przez warunki wydawania określone w języku skryptów. Upraszczając, istnieją dwa rodzaje skryptów: skrypt blokujący (scriptPubKey), który chroni UTXO, oraz skrypt odblokowujący (scriptSig), który umożliwia odblokowanie UTXO, a tym samym wydawanie reprezentowanych przez niego jednostek Bitcoin.

Początkowe działanie Bitcoin ze skryptami P2PK polega na użyciu klucza publicznego do zablokowania środków, określając w scriptPubKey, że osoba, która chce wydać ten UTXO, musi dostarczyć ważny podpis z kluczem prywatnym odpowiadającym temu kluczowi publicznemu. Aby odblokować ten UTXO, konieczne jest zatem dostarczenie ważnego podpisu w scriptSig. Jak sugerują ich nazwy, klucz publiczny jest znany wszystkim, ponieważ jest nadawany na Blockchain, podczas gdy klucz prywatny jest znany tylko prawowitemu właścicielowi funduszy.

Jest to podstawowa operacja Bitcoin, ale z czasem operacja ta stała się bardziej złożona. Po pierwsze, Satoshi wprowadził również skrypty P2PKH, które używają odbiorczego Address w scriptPubKey, który reprezentuje Hash klucza publicznego. Następnie system stał się jeszcze bardziej złożony wraz z pojawieniem się SegWit, a następnie Taproot. Jednak ogólna zasada pozostaje zasadniczo taka sama: klucz publiczny lub reprezentacja tego klucza jest używana do blokowania UTXO, a odpowiedni klucz prywatny jest wymagany do ich odblokowania, a tym samym ich wydania.

Użytkownik, który chce dokonać transakcji Bitcoin, musi zatem utworzyć podpis cyfrowy przy użyciu swojego klucza prywatnego na transakcji. Podpis ten może zostać zweryfikowany przez innych uczestników sieci. Jeśli jest on prawidłowy, oznacza to, że użytkownik inicjujący transakcję jest rzeczywiście właścicielem klucza prywatnego, a tym samym właścicielem bitcoinów, które chce wydać. Inni użytkownicy mogą następnie zaakceptować i propagować transakcję.

W rezultacie użytkownik posiadający bitcoiny zablokowane kluczem publicznym musi znaleźć sposób na bezpieczne przechowywanie tego, co umożliwia odblokowanie jego środków: klucza prywatnego. Bitcoin Wallet to właśnie urządzenie, które pozwoli ci łatwo przechowywać wszystkie klucze bez dostępu do nich innych osób. Przypomina więc bardziej brelok do kluczy niż Wallet.

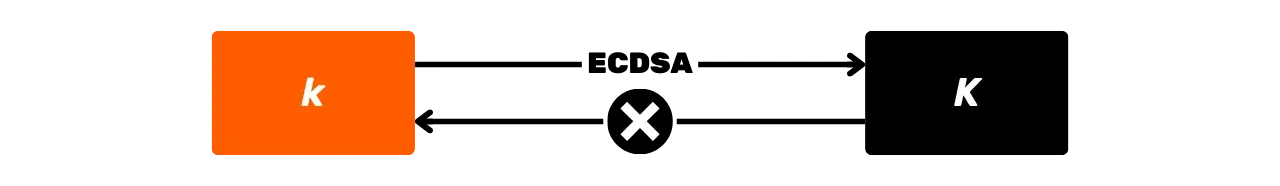

Matematyczne powiązanie między kluczem publicznym a kluczem prywatnym, a także możliwość wykonania podpisu w celu udowodnienia posiadania klucza prywatnego bez jego ujawniania, są możliwe dzięki algorytmowi podpisu cyfrowego. W protokole Bitcoin stosowane są dwa algorytmy podpisu: ECDSA (Elliptic Curve Digital Signature Algorithm) oraz Schnorr signature scheme. ECDSA jest protokołem podpisu cyfrowego używanym w Bitcoin od jego początków. Schnorr jest nowszy w Bitcoin, ponieważ został wprowadzony w listopadzie 2021 r. wraz z aktualizacją Taproot.

Te dwa algorytmy są dość podobne w swoich mechanizmach. Oba opierają się na kryptografii krzywej eliptycznej. Główna różnica między tymi dwoma protokołami polega na strukturze podpisu i pewnych specyficznych właściwościach matematycznych. Przeanalizujemy zatem działanie tych algorytmów, zaczynając od najstarszego: ECDSA.

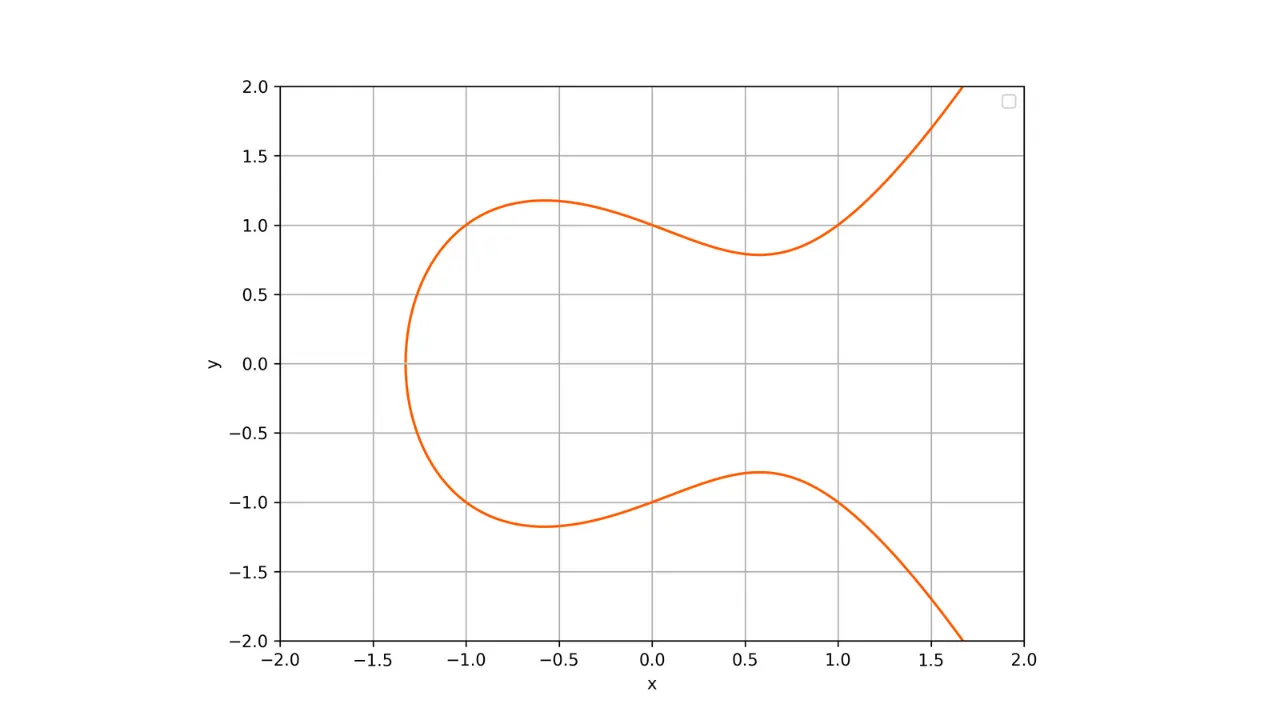

Kryptografia krzywych eliptycznych

Kryptografia krzywych eliptycznych (ECC) to zestaw algorytmów wykorzystujących krzywą eliptyczną ze względu na jej różne właściwości matematyczne i geometryczne do celów kryptograficznych. Bezpieczeństwo tych algorytmów opiera się na trudności problemu logarytmu dyskretnego na krzywych eliptycznych. Krzywe eliptyczne są w szczególności wykorzystywane do wymiany kluczy, szyfrowania asymetrycznego lub tworzenia podpisów cyfrowych.

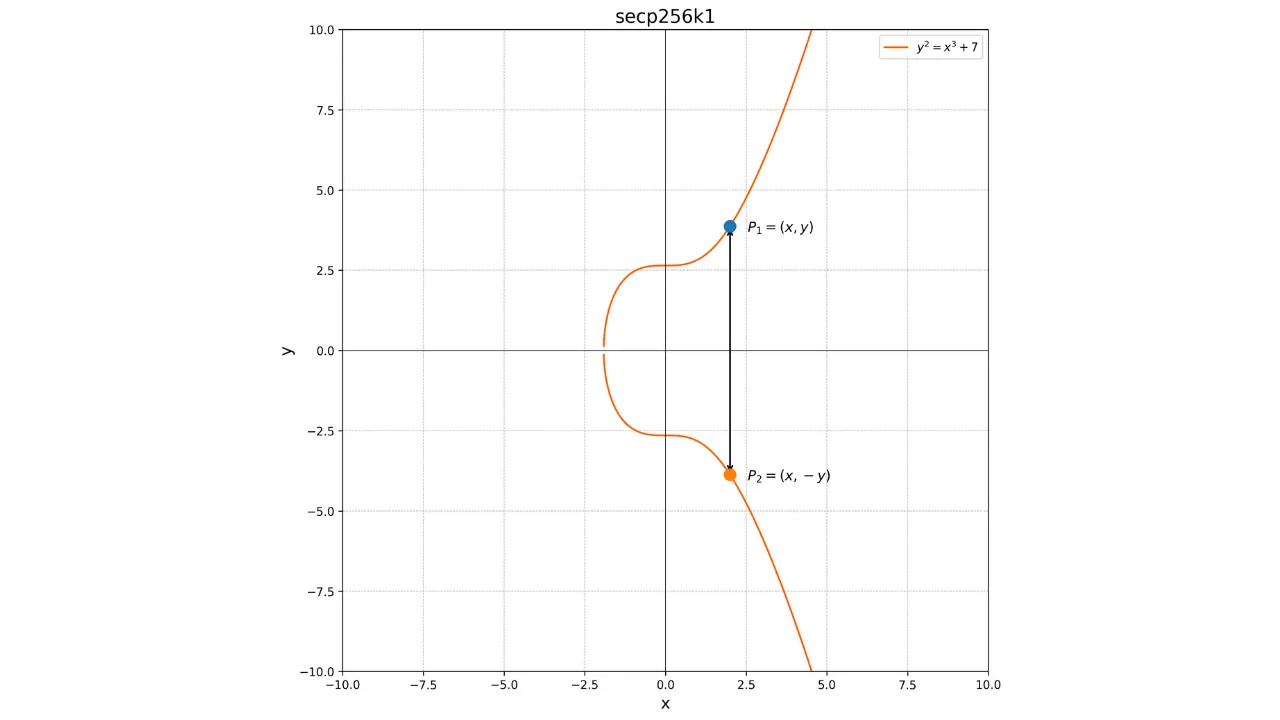

Ważną właściwością tych krzywych jest to, że są one symetryczne względem osi x. Zatem każda linia niepionowa przecinająca krzywą w dwóch różnych punktach zawsze będzie przecinać krzywą w trzecim punkcie. Co więcej, każda styczna do krzywej w niesymetrycznym punkcie będzie przecinać krzywą w innym punkcie. Właściwości te będą przydatne do definiowania operacji na krzywej.

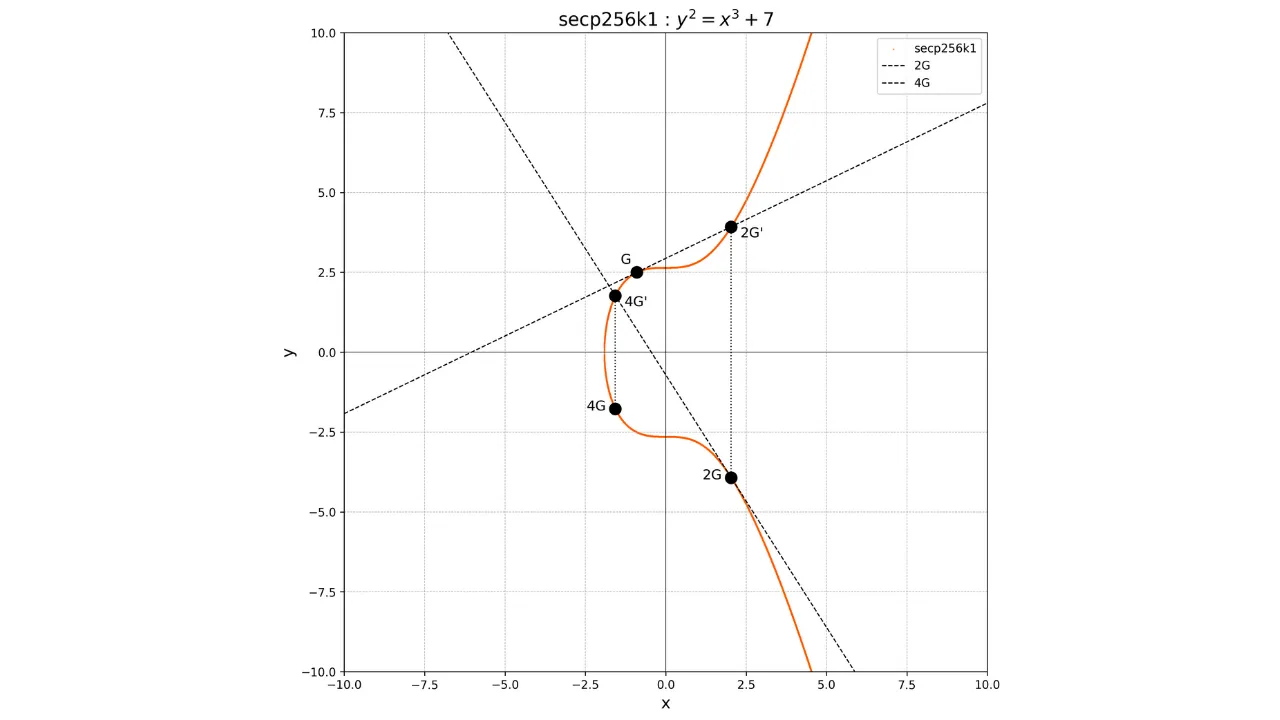

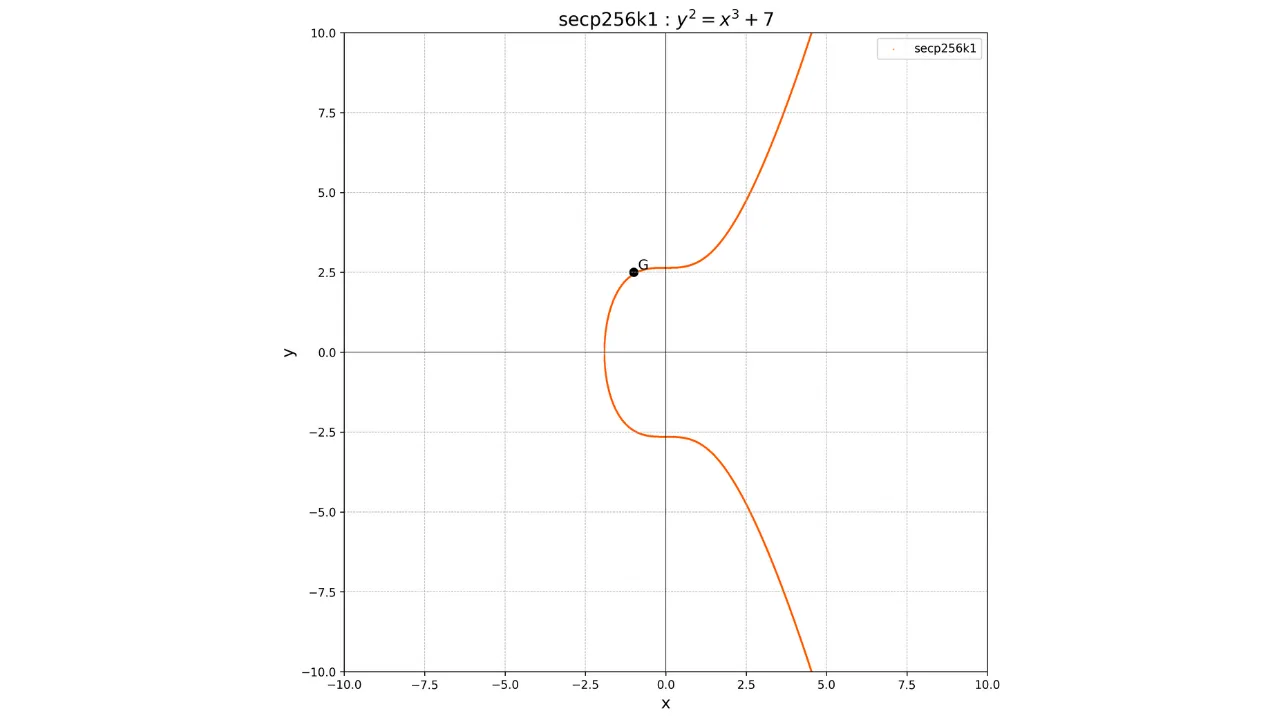

Oto reprezentacja krzywej eliptycznej w dziedzinie liczb rzeczywistych:

Każda krzywa eliptyczna jest zdefiniowana przez równanie postaci:

y^2 = x^3 + ax + b

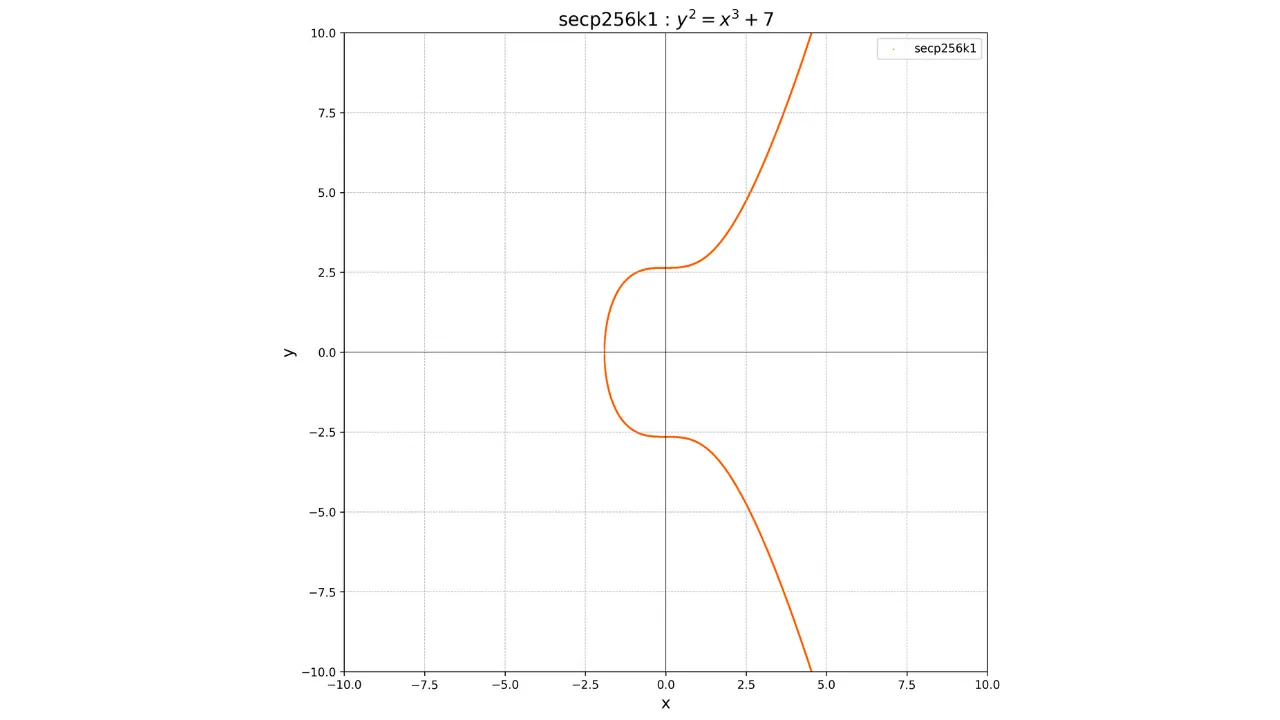

secp256k1

Aby użyć ECDSA lub Schnorr, należy wybrać parametry krzywej eliptycznej,

czyli wartości a i b w równaniu krzywej. Istnieją różne standardy krzywych eliptycznych, które są

uważane za bezpieczne kryptograficznie. Najbardziej znana jest krzywa secp256r1, zdefiniowana i zalecana przez NIST (National Institute of Standards and Technology).

Pomimo tego Satoshi Nakamoto, wynalazca Bitcoin, zdecydował się nie używać

tej krzywej. Powód tego wyboru jest nieznany, ale niektórzy uważają, że

wolał znaleźć alternatywę, ponieważ parametry tej krzywej mogłyby

potencjalnie zawierać backdoora. Zamiast tego protokół Bitcoin wykorzystuje

standardową krzywą secp256k1. Krzywa ta jest

zdefiniowana przez parametry a = 0 i b = 7. Jej równanie ma

zatem postać:

y^2 = x^3 + 7

Jego graficzna reprezentacja na polu liczb rzeczywistych wygląda następująco:

Jednak w kryptografii pracujemy ze skończonymi zbiorami liczb. Mówiąc

dokładniej, pracujemy na skończonym polu \mathbb{F}_p, które jest polem liczb całkowitych modulo liczba pierwsza p.

Definicja: Liczba pierwsza to naturalna liczba całkowita większa lub równa 2, która ma tylko dwa różne dzielniki całkowite dodatnie: 1 i samą siebie. Na przykład, liczba 7 jest liczbą pierwszą, ponieważ może być podzielna tylko przez 1 i 7. Z drugiej strony, liczba 8 nie jest liczbą pierwszą, ponieważ może być podzielna przez 1, 2, 4 i 8.

W Bitcoin liczba pierwsza p użyta do zdefiniowania skończonego pola jest bardzo duża. Jest ona wybierana

w taki sposób, aby porządek pola (tj. liczba Elements w \mathbb{F}_p) był

wystarczająco duży, aby zapewnić bezpieczeństwo kryptograficzne.

Użyta liczba pierwsza p to:

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

W notacji dziesiętnej odpowiada to:

p = 2^{256} - 2^{32} - 977

Zatem równanie naszej krzywej eliptycznej to:

y^2 \equiv x^3 + 7 \mod p

Biorąc pod uwagę, że krzywa ta jest zdefiniowana na skończonym polu \mathbb{F}_p, nie przypomina ona już krzywej ciągłej, ale raczej dyskretny zbiór

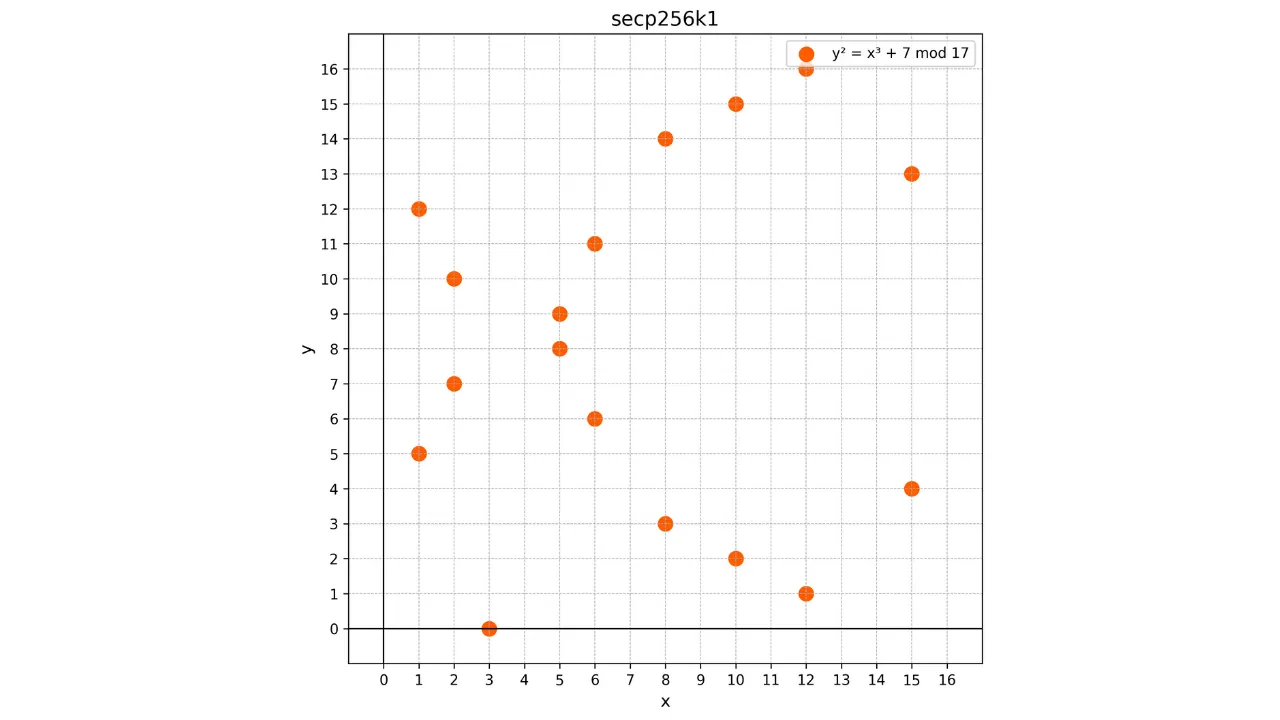

punktów. Na przykład, oto jak wygląda krzywa użyta w Bitcoin dla bardzo

małego p = 17:

W tym przykładzie celowo ograniczyłem skończone pole do p = 17 ze względów edukacyjnych, ale należy sobie wyobrazić, że to użyte w Bitcoin

jest znacznie większe, prawie 2^{256}.

Używamy skończonego pola liczb całkowitych modulo p, aby zapewnić dokładność operacji na krzywej. Rzeczywiście, krzywe

eliptyczne na polu liczb rzeczywistych są narażone na niedokładności

wynikające z błędów zaokrągleń podczas obliczeń. Jeśli na krzywej

wykonywanych jest wiele operacji, błędy te kumulują się, a ostateczny wynik

może być nieprawidłowy lub trudny do odtworzenia. Wyłączne użycie dodatnich

liczb całkowitych zapewnia doskonałą dokładność obliczeń, a tym samym

powtarzalność wyniku.

Matematyka krzywych eliptycznych nad skończonymi polami jest analogiczna do

tych nad polem liczb rzeczywistych, z tą różnicą, że wszystkie operacje są

wykonywane modulo p. Aby

uprościć wyjaśnienia, w kolejnych rozdziałach będziemy kontynuować

ilustrowanie pojęć za pomocą krzywej zdefiniowanej na liczbach

rzeczywistych, pamiętając jednocześnie, że w praktyce krzywa jest

zdefiniowana na skończonym polu.

Jeśli chcesz dowiedzieć się więcej o matematycznych podstawach współczesnej kryptografii, polecam również zapoznanie się z tym innym kursem na Plan ₿ Network:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

Obliczanie klucza publicznego na podstawie klucza prywatnego

Jak już wcześniej wspomniano, algorytmy podpisu cyfrowego w Bitcoin opierają się na parze kluczy prywatnych i publicznych, które są ze sobą powiązane matematycznie. Zbadajmy razem, czym jest to matematyczne powiązanie i jak są one generowane.

Klucz prywatny

Klucz prywatny jest po prostu liczbą losową lub pseudolosową. W przypadku

Bitcoin liczba ta ma rozmiar 256 bitów. Liczba możliwości dla klucza

prywatnego Bitcoin wynosi zatem teoretycznie 2^{256}.

Uwaga: "Liczba pseudolosowa" to liczba, która ma właściwości zbliżone do liczby prawdziwie losowej, ale jest generowana przez algorytm deterministyczny.

Jednak w praktyce istnieje tylko n różnych punktów na naszej krzywej eliptycznej secp256k1, gdzie n jest rzędem punktu generatora G krzywej. Zobaczymy później, czemu odpowiada ta liczba, ale wystarczy

pamiętać, że prawidłowy klucz prywatny jest liczbą całkowitą z przedziału od 1 do n-1, wiedząc, że n jest liczbą bliską, ale nieco mniejszą niż 2^{256}. Dlatego

istnieją pewne 256-bitowe liczby, które nie są ważne, aby stać się kluczem

prywatnym w Bitcoin, w szczególności wszystkie liczby między n a 2^{256}. Jeśli

podczas generowania liczby losowej (klucza prywatnego) wygenerowana zostanie

wartość k taka, że k \geq n, jest ona uznawana

za nieważną i konieczne jest wygenerowanie nowej wartości losowej.

Liczba możliwości dla klucza prywatnego Bitcoin wynosi zatem około n, co jest liczbą zbliżoną do 1,158 \ razy 10^{77}. Liczba ta jest tak duża, że jeśli wybierzesz klucz prywatny losowo,

statystycznie prawie niemożliwe jest trafienie na klucz prywatny innego

użytkownika. Aby dać ci wyobrażenie o skali, liczba możliwych kluczy

prywatnych w Bitcoin jest rzędu wielkości zbliżonej do szacowanej liczby

atomów w obserwowalnym wszechświecie.

Jak zobaczymy w kolejnych rozdziałach, obecnie większość kluczy prywatnych używanych w Bitcoin nie jest generowana losowo, ale jest wynikiem deterministycznego wyprowadzenia z frazy Mnemonic, która sama w sobie jest pseudolosowa (jest to słynna fraza 12 lub 24 słów). Ta informacja nie zmienia niczego w kwestii stosowania algorytmów podpisu takich jak ECDSA, ale pomaga przeorientować naszą popularyzację w Bitcoin.

W dalszej części wyjaśnienia klucz prywatny będzie oznaczany małą literą k.

Klucz publiczny

Klucz publiczny jest punktem na krzywej eliptycznej, oznaczonym wielką

literą K i jest obliczany na

podstawie klucza prywatnego k. Punkt K jest reprezentowany przez parę współrzędnych (x, y) na krzywej eliptycznej, z których każda jest liczbą całkowitą modulo p, liczbą pierwszą

definiującą skończone pole \mathbb{F}_p.

W praktyce nieskompresowany klucz publiczny jest reprezentowany przez 520

bitów (lub 65 bajtów), co odpowiada dwóm 256-bitowym liczbom (x i y) umieszczonym od końca do

końca, poprzedzonym 8-bitowym prefiksem 0x04.

Możliwe jest jednak również przedstawienie klucza publicznego w

skompresowanej formie przy użyciu tylko 33 bajtów (264 bitów), zachowując

tylko odciętą x naszego

punktu na krzywej i bajt wskazujący parzystość y. Jest to tak zwany

skompresowany klucz publiczny. Więcej na ten temat opowiem w ostatnich

rozdziałach tego szkolenia. Należy jednak pamiętać, że klucz publiczny K to punkt opisany przez x i y.

Aby obliczyć punkt K odpowiadający naszemu kluczowi publicznemu, wykorzystujemy operację mnożenia

skalarnego na krzywych eliptycznych, zdefiniowaną jako wielokrotne dodawanie

(k razy) punktu generatora G:

K = k \cdot G

gdzie:

kto klucz prywatny (losowa liczba całkowita z przedziału od1don-1);Gjest punktem generatora krzywej eliptycznej używanej przez wszystkich uczestników sieci Bitcoin;\cdotreprezentuje mnożenie skalarne na krzywej eliptycznej, które jest równoważne dodaniu punktuGdo siebiekrazy.

Fakt, że ten punkt G jest

wspólny dla wszystkich kluczy publicznych w Bitcoin pozwala nam mieć

pewność, że ten sam klucz prywatny k zawsze da nam ten sam klucz publiczny K:

Główną cechą tej operacji jest to, że jest to funkcja jednokierunkowa. Łatwo

jest obliczyć klucz publiczny K znając klucz prywatny k i

punkt generatora G, ale

praktycznie niemożliwe jest obliczenie klucza prywatnego k znając tylko klucz publiczny K i punkt generatora G.

Znalezienie k na podstawie K i G sprowadza się do rozwiązania

problemu logarytmu dyskretnego na krzywych eliptycznych, trudnego matematycznie

problemu, dla którego nie jest znany żaden skuteczny algorytm. Nawet najpotężniejsze

obecne kalkulatory nie są w stanie rozwiązać tego problemu w rozsądnym czasie.

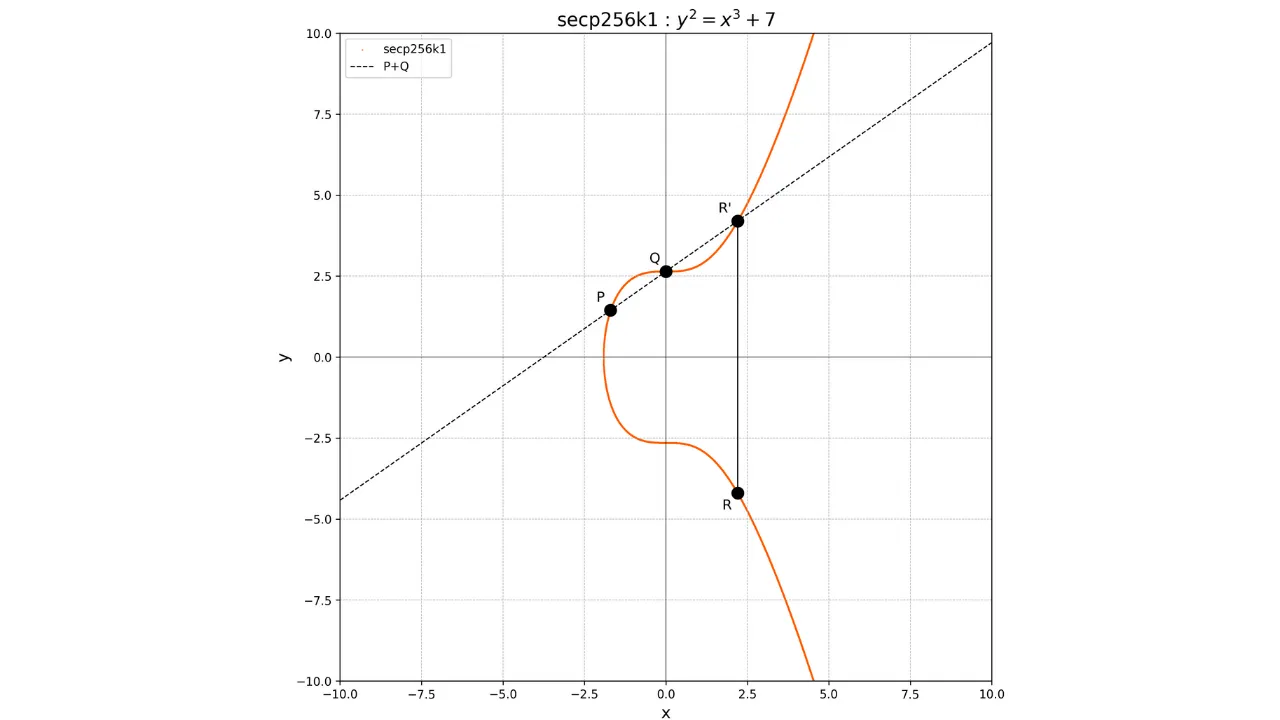

Dodawanie i podwajanie punktów na krzywych eliptycznych

Koncepcja dodawania na krzywych eliptycznych jest zdefiniowana

geometrycznie. Jeśli mamy dwa punkty P i Q na krzywej, operacja P + Q jest obliczana poprzez narysowanie linii przechodzącej przez P i Q. Linia ta z konieczności

przetnie krzywą w trzecim punkcie R'. Następnie bierzemy

lustrzane odbicie tego punktu względem osi x, aby uzyskać punkt R, który jest wynikiem

dodawania:

P + Q = R

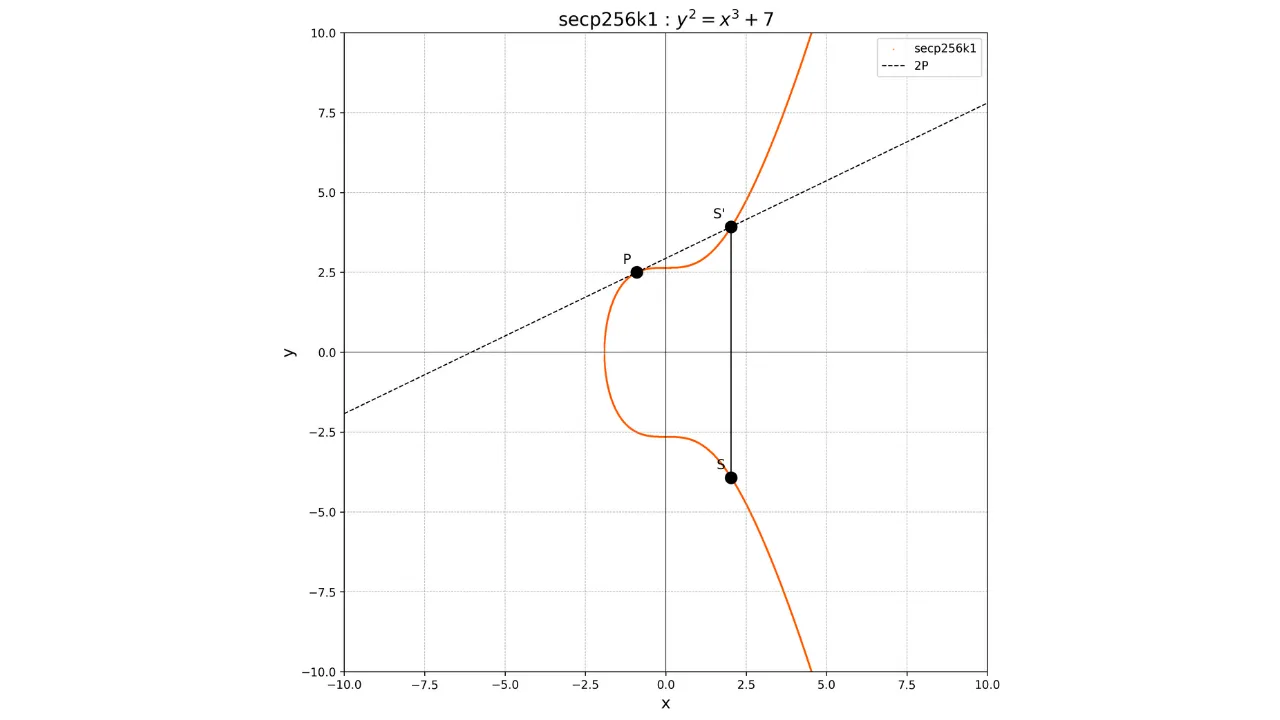

Graficznie można to przedstawić w następujący sposób:

W przypadku podwojenia punktu, czyli operacji P + P, rysujemy styczną do krzywej w punkcie P. Ta styczna przecina krzywą

w innym punkcie S'. Następnie

bierzemy lustrzane odbicie tego punktu względem osi x, aby uzyskać punkt S, który jest wynikiem

podwojenia:

2P = S

Graficznie jest to przedstawione jako:

Korzystając z tych operacji dodawania i podwajania, możemy wykonać skalarne

mnożenie punktu przez liczbę całkowitą k, oznaczoną jako kP, poprzez

wielokrotne podwajanie i dodawanie.

Załóżmy na przykład, że wybraliśmy klucz prywatny k = 4. Aby obliczyć powiązany klucz publiczny, wykonujemy następujące czynności:

K = k \cdot G = 4G

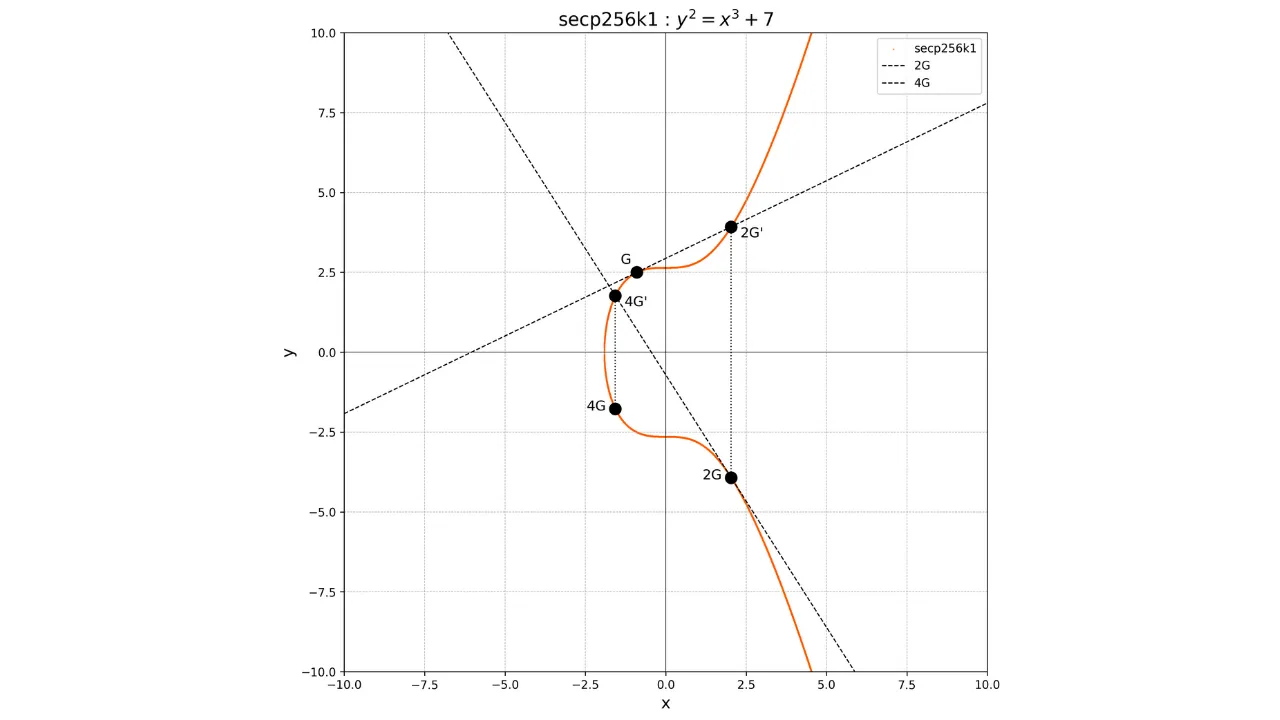

Graficznie odpowiada to wykonaniu serii dodawań i podwojeń:

- Oblicz

2GpodwajającG. - Oblicz

4Gpodwajając2G.

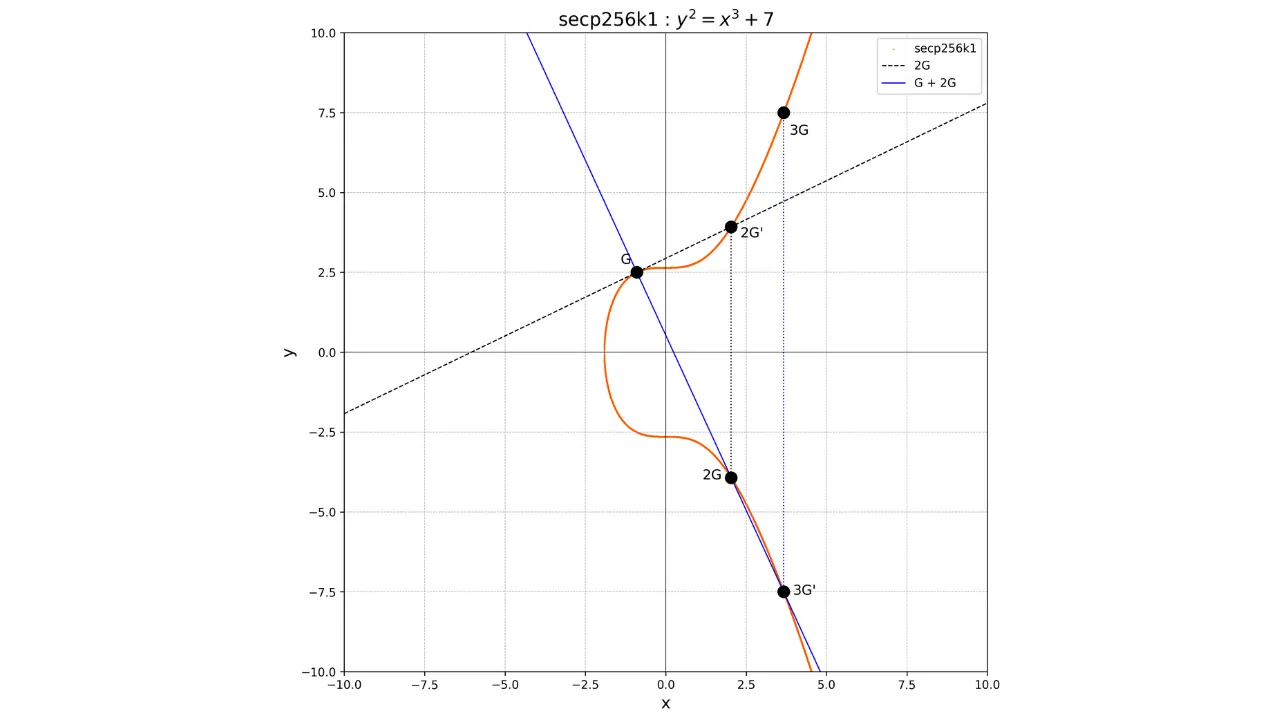

Jeśli chcemy na przykład obliczyć punkt 3G, musimy najpierw obliczyć punkt 2G poprzez podwojenie punktu G,

a następnie dodać G i 2G. Aby dodać G i 2G, wystarczy narysować

linię łączącą te dwa punkty, znaleźć unikalny punkt -3G na przecięciu tej linii z krzywą eliptyczną, a następnie wyznaczyć 3G jako przeciwieństwo -3G.

Będziemy mieć:

G + G = 2G

2G + G = 3G

Graficznie można to przedstawić w następujący sposób:

Funkcja jednokierunkowa

Dzięki tym operacjom możemy zrozumieć, dlaczego łatwo jest wyprowadzić klucz publiczny z klucza prywatnego, ale odwrotna sytuacja jest praktycznie niemożliwa.

Wróćmy do naszego uproszczonego przykładu. Z kluczem prywatnym k = 4. Aby obliczyć powiązany klucz publiczny, wykonujemy:

K = k \cdot G = 4GW ten sposób byliśmy w stanie łatwo obliczyć klucz publiczny K znając k i G.

Teraz, jeśli ktoś zna tylko klucz publiczny K, staje przed problemem logarytmu dyskretnego: znalezienie k takiego, że K = k \cdot G.

Problem ten jest uważany za trudny, ponieważ nie istnieje skuteczny algorytm

rozwiązujący go na krzywych eliptycznych. Zapewnia to bezpieczeństwo

algorytmów ECDSA i Schnorr.

Oczywiście, w tym uproszczonym przykładzie z k = 4, możliwe byłoby znalezienie k metodą prób i błędów, ponieważ liczba możliwości jest niska. Jednak w

praktyce k jest 256-bitową

liczbą całkowitą, co sprawia, że liczba możliwości jest astronomicznie duża

(około 1,158 \ razy 10^{77}). Dlatego znalezieniek$ metodą siłową jest niewykonalne.

Podpisywanie za pomocą klucza prywatnego

Teraz, gdy już wiesz, jak wyprowadzić klucz publiczny z klucza prywatnego,

możesz już otrzymywać bitcoiny, używając tej pary kluczy jako warunku

wydawania. Ale jak je wydać? Aby wydać bitcoiny, musisz odblokować scriptPubKey dołączony do UTXO, aby udowodnić, że rzeczywiście jesteś jego prawowitym

właścicielem. Aby to zrobić, musisz stworzyć podpis s, który pasuje do klucza

publicznego K obecnego w scriptPubKey przy użyciu klucza prywatnego k, który został pierwotnie

użyty do obliczenia K. Podpis

cyfrowy jest zatem niepodważalnym dowodem na to, że jesteś w posiadaniu

klucza prywatnego powiązanego z kluczem publicznym, o który się ubiegasz.

Parametry krzywej eliptycznej

Aby złożyć podpis cyfrowy, wszyscy uczestnicy muszą najpierw uzgodnić parametry używanej krzywej eliptycznej. W przypadku Bitcoin parametry secp256k1 są następujące:

Skończone pole \mathbb{Z}_p zdefiniowane przez:

p = 2^{256} - 2^{32} - 977p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

p jest bardzo dużą liczbą

pierwszą, nieco mniejszą niż 2^{256}.

Krzywa eliptyczna y^2 = x^3 + ax + b nad \mathbb{Z}_p zdefiniowana

przez:

a = 0, \quad b = 7Punkt generatora lub punkt początkowy G:

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

Liczba ta jest skompresowaną formą, która podaje tylko odciętą punktu G. Przedrostek 02 na początku określa, która z dwóch wartości o

tym odciętym x ma być użyta jako

punkt generujący.

Porządek n w G (liczba istniejących punktów) i kofaktor h:

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

n jest bardzo dużą liczbą

nieco mniejszą niż p.

h=1h jest kofaktorem lub liczbą

podgrup. Nie będę się tutaj rozwodził nad tym, co to reprezentuje, ponieważ

jest to dość skomplikowane, a w przypadku Bitcoin nie musimy go brać pod

uwagę, ponieważ jest równy 1.

Wszystkie te informacje są publiczne i znane wszystkim uczestnikom. Dzięki nim użytkownicy są w stanie złożyć podpis cyfrowy i zweryfikować go.

Podpis ECDSA

Algorytm ECDSA umożliwia użytkownikowi podpisanie wiadomości przy użyciu jego klucza prywatnego w taki sposób, że każdy znający odpowiedni klucz publiczny może zweryfikować ważność podpisu, bez ujawniania klucza prywatnego. W kontekście Bitcoin, podpisywana wiadomość zależy od sighash wybranego przez użytkownika. To właśnie ten sighash określa, które części transakcji są objęte podpisem. Więcej na ten temat opowiem w następnym rozdziale.

Oto kroki do generate podpisu ECDSA:

Najpierw obliczamy Hash (e)

wiadomości, która ma zostać podpisana. Wiadomość m jest zatem przekazywana przez

kryptograficzną funkcję Hash, zazwyczaj SHA256 lub podwójną SHA256 w przypadku

Bitcoin:

e = \text{HASH}(m)Następnie obliczamy Nonce. W kryptografii Nonce jest po prostu liczbą

generowaną w sposób losowy lub pseudolosowy, która jest używana tylko raz.

Oznacza to, że za każdym razem, gdy składany jest nowy podpis cyfrowy za

pomocą tej pary kluczy, bardzo ważne będzie użycie innego Nonce, w

przeciwnym razie zagrozi to bezpieczeństwu klucza prywatnego. Wystarczy

zatem określić losową i unikalną liczbę całkowitą r taką, że 1 \leq r \leq n-1,

gdzie n jest rzędem punktu

generującego G krzywej eliptycznej.

Następnie obliczymy punkt R na krzywej eliptycznej o współrzędnych (x_R, y_R) takich, że:

R = r \cdot GWyodrębniamy wartość odciętej punktu R (x_R). Wartość ta

reprezentuje pierwszą część sygnatury. Na koniec obliczamy drugą część

sygnatury s w ten sposób:

s = r^{-1} \left( e + k \cdot x_R \right) \mod ngdzie:

r^{-1}jest modularną odwrotnościąrmodulon, czyli liczbą całkowitą taką, żer \cdot r^{-1} \equiv 1 \mod n;kto klucz prywatny użytkownika;eto Hash wiadomości;njest rzędem punktu generatoraGkrzywej eliptycznej.

Sygnatura jest wtedy po prostu konkatenacją x_R i s:

\text{SIG} = x_R \Vert sWeryfikacja podpisu ECDSA

Aby zweryfikować podpis (x_R, s), każdy znający klucz publiczny K i parametry krzywej eliptycznej

może postępować w ten sposób:

Najpierw należy sprawdzić, czy x_R i s należą do przedziału [1, n-1]. Gwarantuje to, że

podpis jest zgodny z matematycznymi ograniczeniami grupy eliptycznej. Jeśli

tak nie jest, weryfikator natychmiast odrzuca podpis jako nieprawidłowy.

Następnie należy obliczyć Hash wiadomości:

e = \text{HASH}(m)Oblicz odwrotność modularną s modulo n:

s^{-1} \mod nOblicz w ten sposób dwie wartości skalarne u_1 i u_2:

\begin{align*}

u_1 &= e \cdot s^{-1} \mod n \\

u_2 &= x_R \cdot s^{-1} \mod n

\end{align*}Na koniec oblicz punkt V na krzywej

eliptycznej taki, że:

V = u_1 \cdot G + u_2 \cdot KSygnatura jest poprawna tylko wtedy, gdy x_V \equiv x_R \mod n, gdzie x_V jest współrzędną x punktu V. Rzeczywiście,

łącząc u_1 \cdot G i u_2 \cdot K, otrzymujemy

punkt V, który, jeśli podpis

jest ważny, musi odpowiadać punktowi R użytemu podczas podpisu (modulo n).

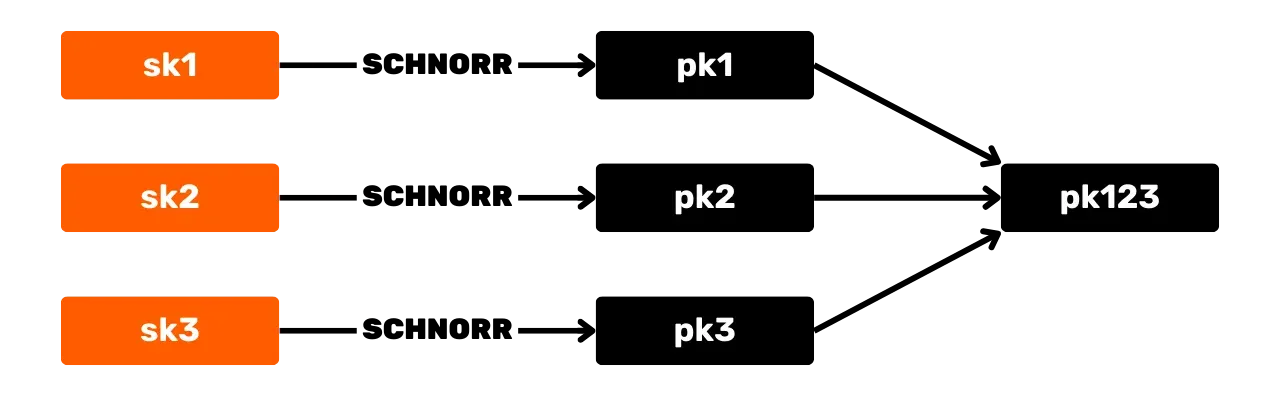

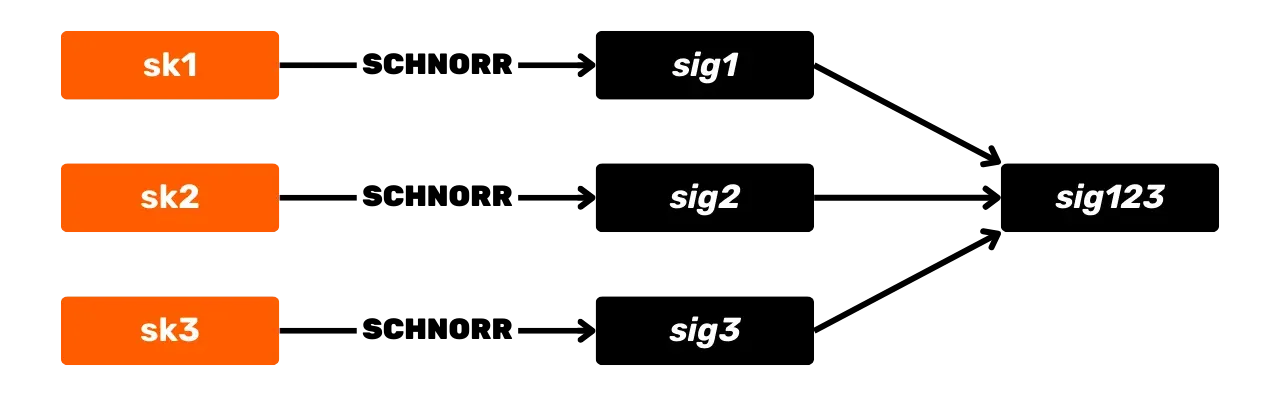

Podpis z protokołem Schnorra

Schemat podpisu Schnorra jest alternatywą dla ECDSA, która oferuje wiele zalet. Można go używać w Bitcoin od 2021 r. i wprowadzenia Taproot, z wzorcami skryptów P2TR. Podobnie jak ECDSA, schemat Schnorra umożliwia podpisanie wiadomości przy użyciu klucza prywatnego w taki sposób, że podpis może zostać zweryfikowany przez każdego, kto zna odpowiedni klucz publiczny.

W przypadku Schnorra używana jest dokładnie ta sama krzywa co w ECDSA z tymi

samymi parametrami. Klucze publiczne są jednak reprezentowane nieco inaczej

niż w przypadku ECDSA. W rzeczywistości są one oznaczone tylko współrzędną x punktu na krzywej eliptycznej. W przeciwieństwie do ECDSA, gdzie

skompresowane klucze publiczne są reprezentowane przez 33 bajty (z bajtem

prefiksu wskazującym parzystość y), Schnorr używa

32-bajtowych kluczy publicznych, odpowiadających jedynie współrzędnej x punktu K i zakłada się, że y jest domyślnie parzyste. Ta

uproszczona reprezentacja zmniejsza rozmiar podpisów i ułatwia pewne optymalizacje

w algorytmach weryfikacji.

Klucz publiczny jest wtedy współrzędną x punktu K:

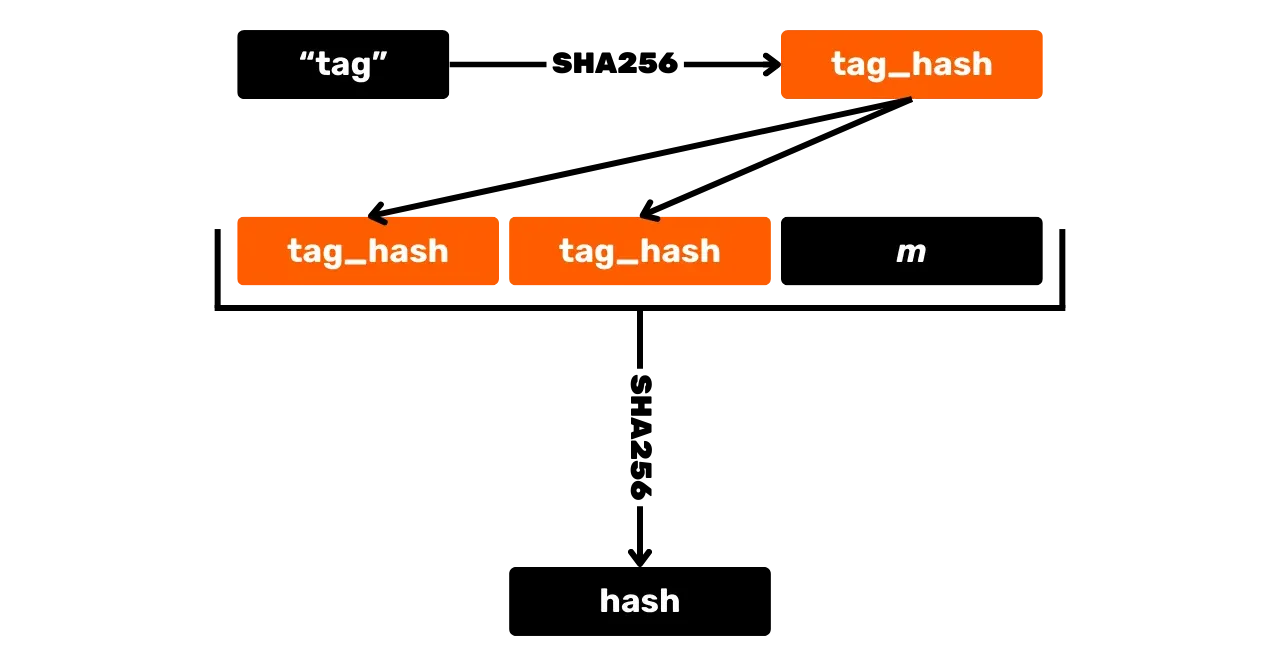

\text{pk} = K_xPierwszym krokiem do generate podpisu jest Hash wiadomości. Ale w przeciwieństwie do ECDSA, odbywa się to z innymi wartościami, a oznaczona funkcja Hash jest używana w celu uniknięcia kolizji w różnych kontekstach. Oznaczona funkcja Hash polega po prostu na dodaniu dowolnej etykiety do wejść funkcji Hash wraz z danymi wiadomości.

Oprócz wiadomości, współrzędna x klucza publicznego K_x, a

także punkt R = r \cdot G,

obliczony na podstawie Nonce r (który sam w sobie jest unikalną liczbą całkowitą dla każdego podpisu,

obliczaną deterministycznie na podstawie klucza prywatnego i wiadomości, aby

uniknąć luk w zabezpieczeniach związanych z ponownym użyciem Nonce), są

również przekazywane do funkcji oznaczonej. Podobnie jak w przypadku klucza

publicznego, tylko współrzędna x punktu Nonce R_x jest przechowywana

w celu opisania punktu.

Wynik tego haszowania odnotowany w e nazywany jest "wyzwaniem":

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod nTutaj \text{Hash} jest funkcją SHA256 Hash, a \text{``BIP0340/challenge'} jest specyficznym tagiem dla haszowania.

Wreszcie, parametr s jest

obliczany na podstawie klucza prywatnego k, Nonce r i wyzwania e w następujący sposób:

s = (r + e \cdot k) \mod nSygnatura jest wtedy po prostu parą R_x i s.

\text{SIG} = R_x \Vert sWeryfikacja podpisu Schnorr

Weryfikacja podpisu Schnorra jest prostsza niż weryfikacja podpisu ECDSA.

Oto kroki weryfikacji podpisu (R_x, s) z kluczem publicznym K_x i

wiadomością m.

Najpierw sprawdzamy, czy K_x jest poprawną liczbą całkowitą mniejszą od p. Jeśli tak jest, pobieramy

odpowiedni punkt na krzywej, gdzie K_y jest parzysty. Wyodrębniamy również R_x i s, dzieląc sygnaturę \text{SIG}.

Następnie sprawdzamy, czy R_x < p i s < n (rząd krzywej).

Następnie obliczamy wyzwanie e w taki sam sposób, jak wystawca podpisu:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod nNastępnie obliczamy punkt odniesienia na krzywej w ten sposób:

R' = s \cdot G - e \cdot KNa koniec sprawdzamy, czy R'_x = R_x. Jeśli dwie współrzędne x są zgodne, to podpis (R_x, s) jest rzeczywiście ważny z kluczem publicznym K_x.

Dlaczego to działa?

Sygnatariusz obliczył s = r + e \cdot k \mod n, więc R' = s \cdot G - e \cdot K powinno być równe oryginalnemu punktowi R, ponieważ:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot GPonieważ K = k \cdot G, mamy e \cdot k \cdot G = e \cdot K. Zatem:

R' = r \cdot G = RW związku z tym mamy:

R'_x = R_xZalety podpisów Schnorr

Schemat podpisu Schnorra oferuje kilka korzyści dla Bitcoin w porównaniu z oryginalnym algorytmem ECDSA. Po pierwsze, Schnorr pozwala na agregację kluczy i podpisów. Oznacza to, że wiele kluczy publicznych można połączyć w jeden klucz.

Podobnie, wiele podpisów można zagregować w jeden ważny podpis. Tak więc, w przypadku transakcji z wieloma podpisami, zestaw uczestników może podpisać się jednym podpisem i jednym zagregowanym kluczem publicznym. Znacząco zmniejsza to koszty przechowywania i obliczeń w sieci, ponieważ każdy węzeł musi zweryfikować tylko jeden podpis.

Co więcej, agregacja podpisów poprawia prywatność. W przypadku Schnorra niemożliwe staje się odróżnienie transakcji z wieloma podpisami od standardowej transakcji z jednym podpisem. Ta jednorodność utrudnia analizę łańcucha, ponieważ ogranicza możliwość identyfikacji odcisków palców Wallet.

Wreszcie, Schnorr oferuje również możliwość weryfikacji wsadowej. Weryfikując wiele podpisów jednocześnie, węzły mogą zyskać na wydajności, szczególnie w przypadku bloków zawierających wiele transakcji. Ta optymalizacja zmniejsza czas i zasoby potrzebne do walidacji bloku.

Ponadto podpisy Schnorra nie są plastyczne, w przeciwieństwie do podpisów tworzonych za pomocą ECDSA. Oznacza to, że atakujący nie może zmodyfikować ważnego podpisu, aby utworzyć inny ważny podpis dla tej samej wiadomości i tego samego klucza publicznego. Luka ta występowała wcześniej w Bitcoin i w szczególności uniemożliwiała bezpieczną implementację Lightning Network. Została ona rozwiązana dla ECDSA za pomocą softforka SegWit w 2017 roku, który polega na przeniesieniu podpisów do oddzielnej bazy danych niż transakcje, aby zapobiec możliwości ich modyfikacji.

Dlaczego Satoshi wybrał ECDSA?

Jak widzieliśmy, Satoshi początkowo zdecydował się na implementację ECDSA dla podpisów cyfrowych w Bitcoin. Jednak widzieliśmy również, że Schnorr jest lepszy od ECDSA w wielu aspektach, a protokół ten został stworzony przez Clausa-Petera Schnorra w 1989 roku, 20 lat przed wynalezieniem Bitcoin.

Cóż, tak naprawdę nie wiemy, dlaczego Satoshi go nie wybrał, ale prawdopodobną hipotezą jest to, że protokół ten był opatentowany do 2008 roku. Chociaż Bitcoin został stworzony rok później, w styczniu 2009 roku, żadna standaryzacja open-source dla podpisów Schnorra nie była dostępna w tym czasie. Być może Satoshi uznał, że bezpieczniej jest użyć ECDSA, który był już szeroko stosowany i testowany w oprogramowaniu open-source i miał kilka uznanych implementacji (w szczególności bibliotekę OpenSSL używaną do 2015 roku w Bitcoin Core, a następnie zastąpioną przez libsecp256k1 w wersji 0.10.0). A może po prostu nie wiedział, że patent ten wygaśnie w 2008 roku. W każdym razie najbardziej prawdopodobna hipoteza wydaje się związana z tym patentem i faktem, że ECDSA miała sprawdzoną historię i była łatwiejsza do wdrożenia.

Flagi westchnień

Jak widzieliśmy w poprzednich rozdziałach, podpisy cyfrowe są często używane

do odblokowania skryptu danych wejściowych. W procesie podpisywania

konieczne jest uwzględnienie podpisanych danych w obliczeniach, oznaczonych

w naszych przykładach komunikatem m. Dane te, po podpisaniu, nie mogą być modyfikowane bez unieważnienia

podpisu. Rzeczywiście, czy to w przypadku ECDSA, czy Schnorra, weryfikator

podpisu musi uwzględnić w swoich obliczeniach tę samą wiadomość m. Jeśli różni się ona od

wiadomości m pierwotnie użytej

przez podpisującego, wynik będzie nieprawidłowy, a podpis zostanie uznany za

nieważny. Mówi się zatem, że podpis obejmuje pewne dane i chroni je w pewien

sposób przed nieautoryzowanymi modyfikacjami.

Czym jest flaga sighash?

W konkretnym przypadku Bitcoin widzieliśmy, że wiadomość m odpowiada transakcji. W rzeczywistości jest to jednak nieco bardziej złożone.

Rzeczywiście, dzięki flagom sighash, możliwe jest wybranie określonych danych

w ramach transakcji, które będą objęte lub nie podpisem.

"Flaga sighash" jest zatem parametrem dodawanym do każdego wejścia, umożliwiającym określenie składników transakcji, które są objęte powiązanym podpisem. Te komponenty to wejścia i wyjścia. Wybór flagi sighash określa zatem, które dane wejściowe i wyjściowe transakcji są ustalone przez sygnaturę, a które mogą być nadal modyfikowane bez jej unieważniania. Mechanizm ten pozwala podpisom na zatwierdzanie danych transakcji zgodnie z intencjami podpisującego.

Oczywiście po potwierdzeniu transakcji na Blockchain staje się ona niezmienna, niezależnie od użytych flag sighash. Możliwość modyfikacji za pomocą flag sighash jest ograniczona do okresu między podpisaniem a potwierdzeniem.

Ogólnie rzecz biorąc, oprogramowanie Wallet nie oferuje opcji ręcznej

modyfikacji flagi sighash danych wejściowych podczas konstruowania

transakcji. Domyślnie ustawiona jest wartość SIGHASH_ALL.

Osobiście znam tylko Sparrow Wallet, który pozwala na tę modyfikację od

użytkownika Interface.

Jakie są istniejące flagi sighash w Bitcoin?

W Bitcoin istnieją przede wszystkim 3 podstawowe flagi sighash:

SIGHASH_ALL(0x01): Podpis dotyczy wszystkich wejść i wszystkich wyjść transakcji. Transakcja jest więc całkowicie objęta sygnaturą i nie może być już modyfikowana.SIGHASH_ALLjest najczęściej używanym sighashem w codziennych transakcjach, gdy chcemy po prostu dokonać transakcji bez możliwości jej modyfikacji.

Na wszystkich diagramach w tym rozdziale kolor pomarańczowy reprezentuje Elements objęte sygnaturą, podczas gdy kolor czarny oznacza te, które nie są objęte sygnaturą.

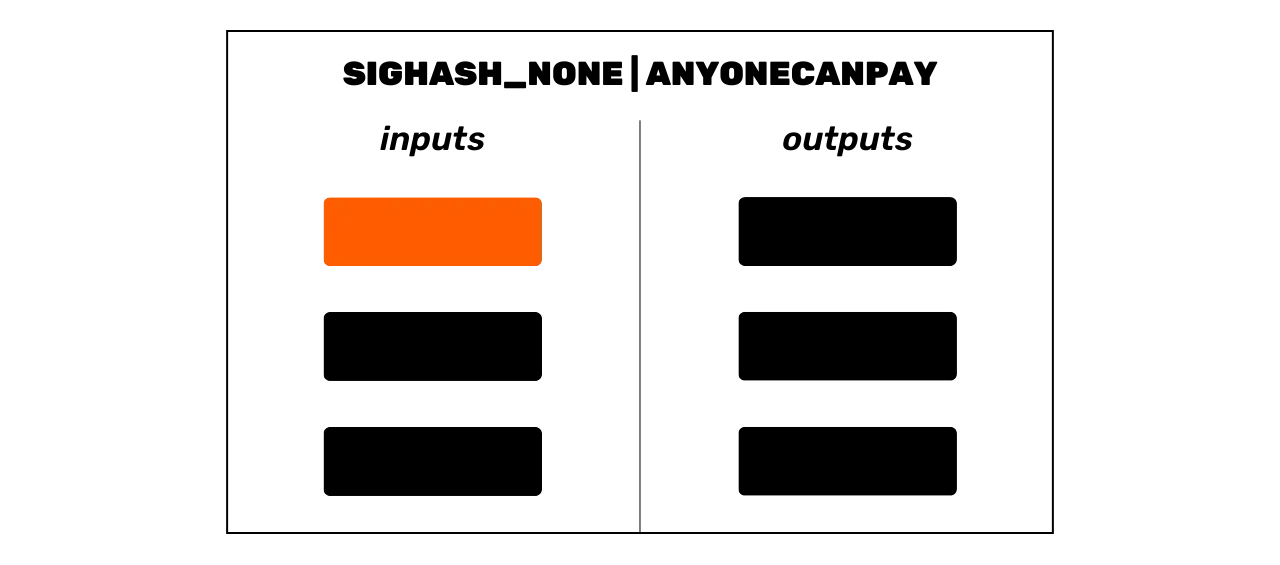

SIGHASH_NONE(0x02): Podpis obejmuje wszystkie wejścia, ale żadnego z wyjść, pozwalając w ten sposób na modyfikację wyjść po podpisie. Konkretnie, jest to podobne do czeku in blanco. Sygnatariusz odblokowuje UTXO na wejściach, ale pozostawia pole wyjść całkowicie modyfikowalne. Każdy, kto zna tę transakcję, może zatem dodać wybrane przez siebie wyjście, na przykład określając odbierający Address, aby zebrać środki zużyte przez wejścia, a następnie transmitować transakcję w celu odzyskania bitcoinów. Podpis właściciela danych wejściowych nie zostanie unieważniony, ponieważ obejmuje tylko dane wejściowe.

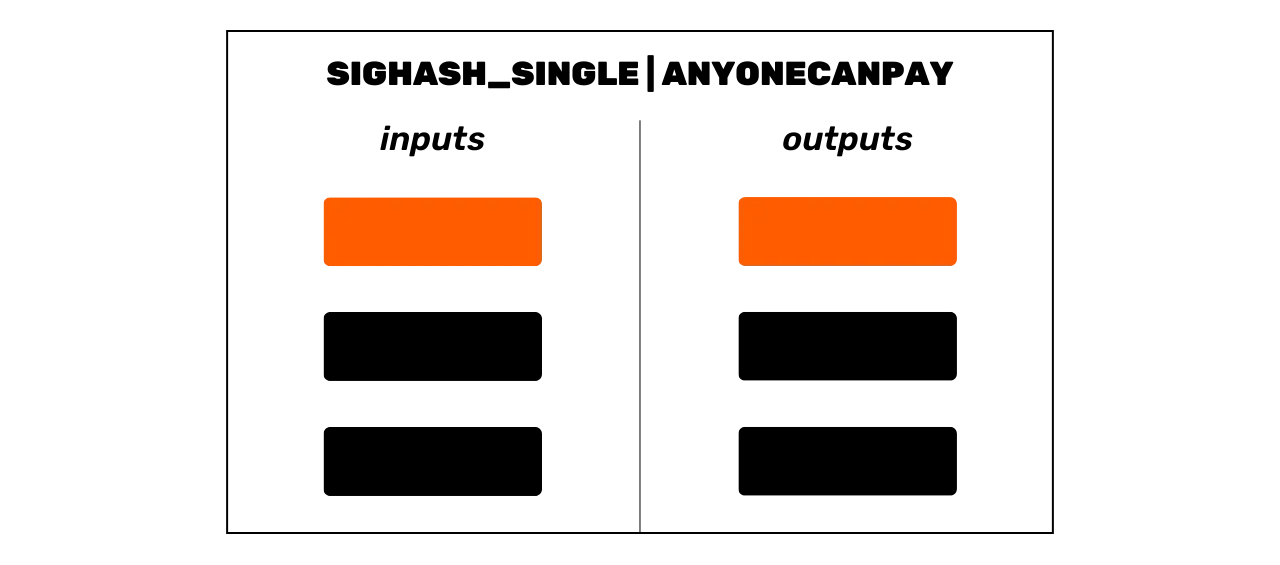

SIGHASH_SINGLE(0x03): Sygnatura obejmuje wszystkie wejścia, jak również pojedyncze wyjście, odpowiadające indeksowi podpisanego wejścia. Na przykład, jeśli podpis odblokowuje scriptPubKey wejścia #0, to obejmuje również wyjście #0. Podpis chroni również wszystkie inne wejścia, których nie można już modyfikować. Jednak każdy może dodać dodatkowe wyjście bez unieważniania podpisu, pod warunkiem, że wyjście #0, które jest jedynym objętym podpisem, nie zostanie zmodyfikowane.

Oprócz tych trzech flag sighash, istnieje również modyfikator SIGHASH_ANYONECANPAY (0x80). Modyfikator ten można połączyć z podstawową flagą

sighash, aby utworzyć trzy nowe flagi sighash:

SIGHASH_ALL | SIGHASH_ANYONECANPAY(0x81): Podpis obejmuje pojedyncze wejście, jednocześnie uwzględniając wszystkie wyjścia transakcji. Ta połączona flaga sighash pozwala na przykład na utworzenie transakcji crowdfundingowej. Organizator przygotowuje wynik ze swoim Address i kwotą docelową, a każdy inwestor może następnie dodać dane wejściowe, aby sfinansować ten wynik. Po zebraniu wystarczających środków w postaci wkładów, aby zaspokoić wynik, transakcja może zostać wyemitowana.

SIGHASH_NONE | SIGHASH_ANYONECANPAY(0x82): Sygnatura obejmuje pojedyncze wejście, bez zobowiązywania się do jakiegokolwiek wyjścia;

SIGHASH_SINGLE | SIGHASH_ANYONECANPAY(0x83): Sygnatura obejmuje pojedyncze wejście, a także wyjście o tym samym indeksie co to wejście. Na przykład, jeśli sygnatura odblokuje scriptPubKey wejścia #3, obejmie również wyjście #3. Reszta transakcji pozostaje modyfikowalna, zarówno pod względem innych wejść, jak i innych wyjść.

Projekty dodające nowe flagi Sighash

Obecnie (2024 r.) w Bitcoin można używać tylko flag sighash przedstawionych

w poprzedniej sekcji. Jednak niektóre projekty rozważają dodanie nowych flag

sighash. Na przykład BIP118, zaproponowany przez Christiana Deckera i

Anthony'ego Townsa, wprowadza dwie nowe flagi sighash: SIGHASH_ANYPREVOUT i SIGHASH_ANYPREVOUTANYSCRIPT (AnyPrevOut = "Any Previous Output").

Te dwie flagi sighash oferują dodatkową możliwość w Bitcoin: tworzenie podpisów, które nie obejmują żadnego konkretnego wejścia transakcji.

Pomysł ten został początkowo sformułowany przez Josepha Poona i Thaddeusa

Dryję w białej księdze Lightning. Przed zmianą nazwy, ta flaga sighash

nosiła nazwę SIGHASH_NOINPUT.

Jeśli ta flaga sighash zostanie zintegrowana z Bitcoin, umożliwi to korzystanie z przymierzy, ale jest również obowiązkowym warunkiem wstępnym do wdrożenia Eltoo, ogólnego protokołu dla warstw drugich, który definiuje sposób wspólnego zarządzania Ownership UTXO. Eltoo został specjalnie zaprojektowany w celu rozwiązania problemów związanych z mechanizmami negocjowania stanu kanałów Lightning, czyli między ich otwieraniem i zamykaniem.

Aby pogłębić swoją wiedzę na temat Lightning Network, po kursie CYP201 gorąco polecam kurs LNP201 autorstwa Fanisa Michalakisa, który szczegółowo omawia ten temat:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

W następnej części proponuję odkryć, jak działa fraza Mnemonic u podstawy Bitcoin Wallet.

Zwrot Mnemonic

Ewolucja portfeli Bitcoin

Teraz, gdy zbadaliśmy działanie funkcji Hash i podpisów cyfrowych, możemy zbadać, jak działają portfele Bitcoin. Celem będzie opisanie, w jaki sposób skonstruowany jest Wallet w Bitcoin, jak jest dekomponowany i do czego służą różne informacje, które go tworzą. Zrozumienie mechanizmów Wallet pozwoli ci ulepszyć korzystanie z Bitcoin pod względem bezpieczeństwa i prywatności.

Zanim zagłębimy się w szczegóły techniczne, należy wyjaśnić, co oznacza termin "Bitcoin Wallet" i zrozumieć jego użyteczność.

Co to jest Bitcoin Wallet?

W przeciwieństwie do tradycyjnych portfeli, które umożliwiają przechowywanie fizycznych banknotów i monet, Bitcoin Wallet nie "zawiera" bitcoinów jako takich. W rzeczywistości bitcoiny nie istnieją w formie fizycznej lub cyfrowej, którą można przechowywać, ale są reprezentowane przez jednostki rozliczeniowe przedstawione w systemie Bitcoin w postaci UTXO (Unspent Transaction Outputs).

UTXO reprezentują fragmenty bitcoinów o różnej wielkości, które można wydać pod warunkiem, że ich scriptPubKey jest spełniony. Aby wydać swoje bitcoiny, użytkownik musi dostarczyć scriptSig, który odblokuje scriptPubKey powiązany z jego UTXO. Dowód ten jest zazwyczaj składany za pomocą podpisu cyfrowego, generowanego z klucza prywatnego odpowiadającego kluczowi publicznemu obecnemu w scriptPubKey. Zatem kluczowym elementem, który użytkownik musi zabezpieczyć, jest klucz prywatny.

Rolą Bitcoin Wallet jest właśnie bezpieczne zarządzanie tymi kluczami prywatnymi. W rzeczywistości jego rola jest bardziej zbliżona do roli pęku kluczy niż Wallet w tradycyjnym znaczeniu.

Portfele JBOK

Pierwszymi portfelami używanymi w Bitcoin były portfele JBOK (Just a Bunch Of Keys), które grupowały klucze prywatne wygenerowane niezależnie i bez żadnych powiązań między nimi. Portfele te działały w oparciu o prosty model, w którym każdy klucz prywatny mógł odblokować unikalny Bitcoin otrzymujący Address.

Jeśli ktoś chciał użyć wielu kluczy prywatnych, konieczne było utworzenie tylu kopii zapasowych, aby zapewnić dostęp do środków w przypadku problemów z urządzeniem obsługującym Wallet. W przypadku korzystania z jednego klucza prywatnego taka struktura Wallet może być wystarczająca, ponieważ wystarczy jedna kopia zapasowa. Wiąże się to jednak z pewnym problemem: w Bitcoin zdecydowanie odradza się używanie zawsze tego samego klucza prywatnego. Klucz prywatny jest bowiem powiązany z unikalnym Address, a adresy odbiorcze Bitcoin są zwykle przeznaczone do jednorazowego użytku. Za każdym razem, gdy otrzymujesz środki, powinieneś generate nowy pusty Address.

Ograniczenie to wynika z modelu prywatności Bitcoin. Ponowne użycie tego samego Address ułatwia zewnętrznym obserwatorom śledzenie transakcji Bitcoin. Dlatego też ponowne użycie otrzymującego Address jest zdecydowanie odradzane. Aby jednak mieć wiele adresów i publicznie oddzielić nasze transakcje, konieczne jest zarządzanie wieloma kluczami prywatnymi. W przypadku portfeli JBOK oznacza to tworzenie tylu kopii zapasowych, ile jest nowych par kluczy, co może szybko stać się skomplikowane i trudne w utrzymaniu dla użytkowników.

Aby dowiedzieć się więcej o modelu prywatności Bitcoin i odkryć metody ochrony swojej prywatności, polecam również śledzenie mojego kursu BTC204 na temat Plan ₿ Network:

https://planb.network/courses/65c138b0-4161-4958-bbe3-c12916bc959c

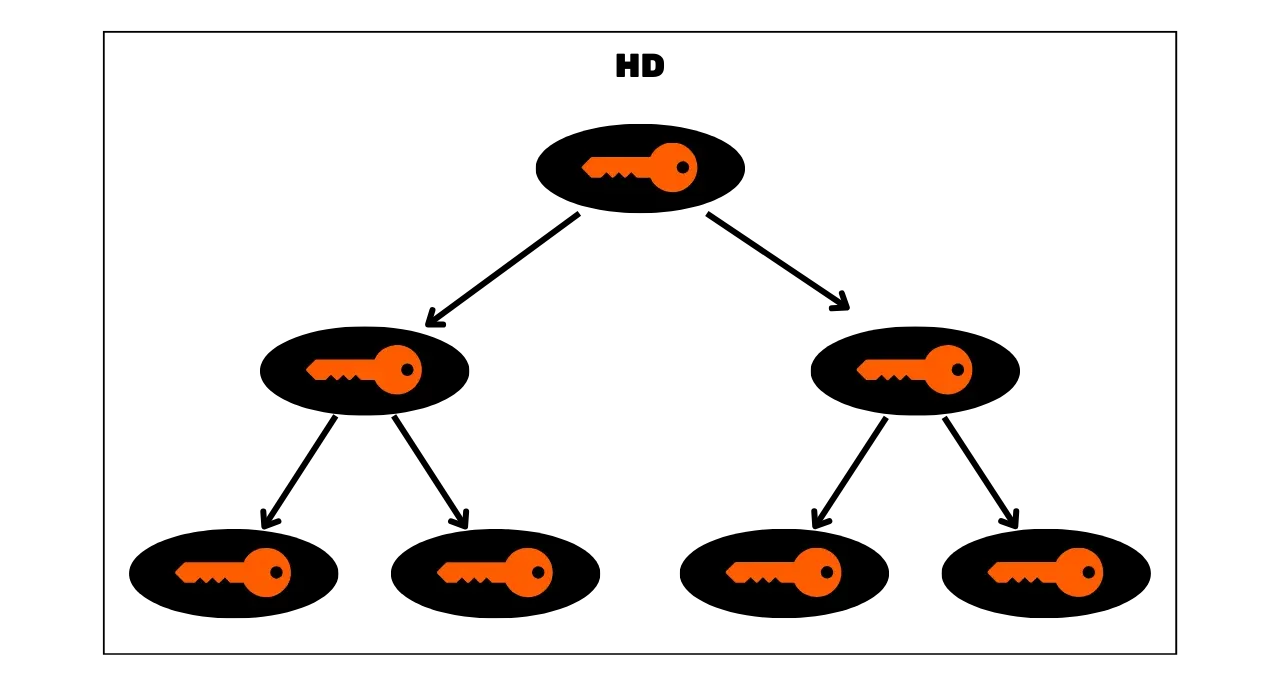

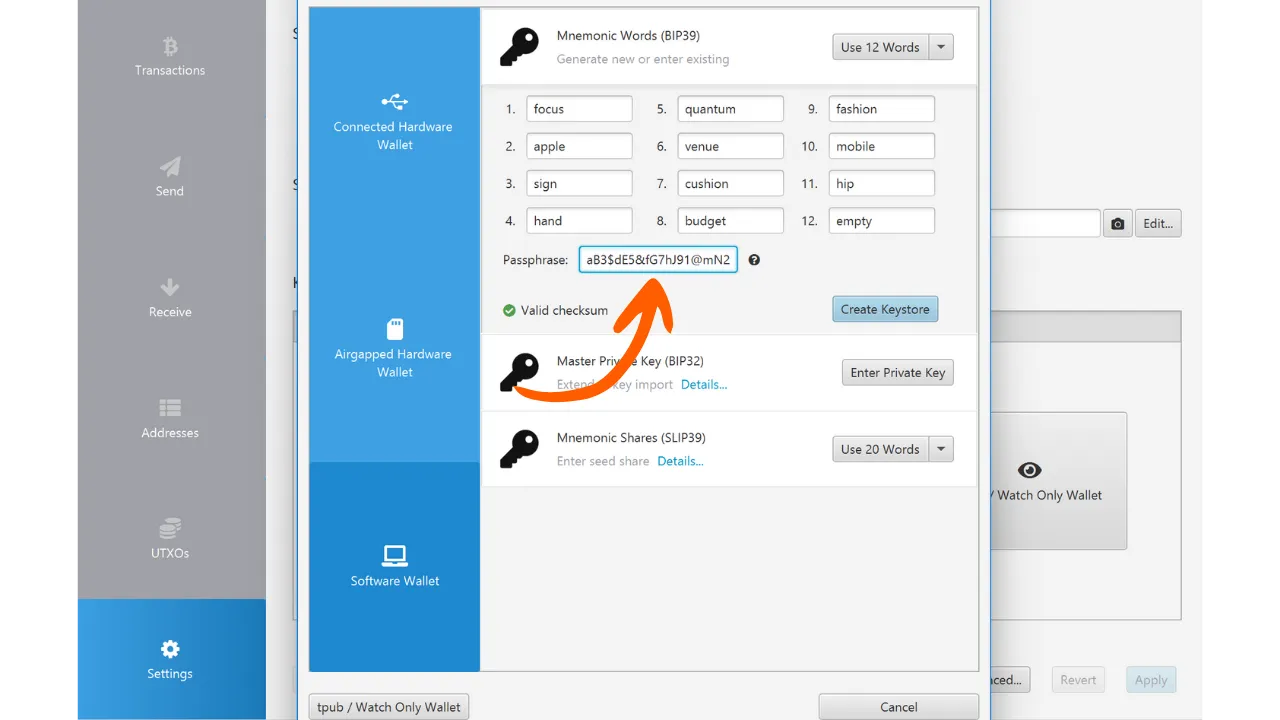

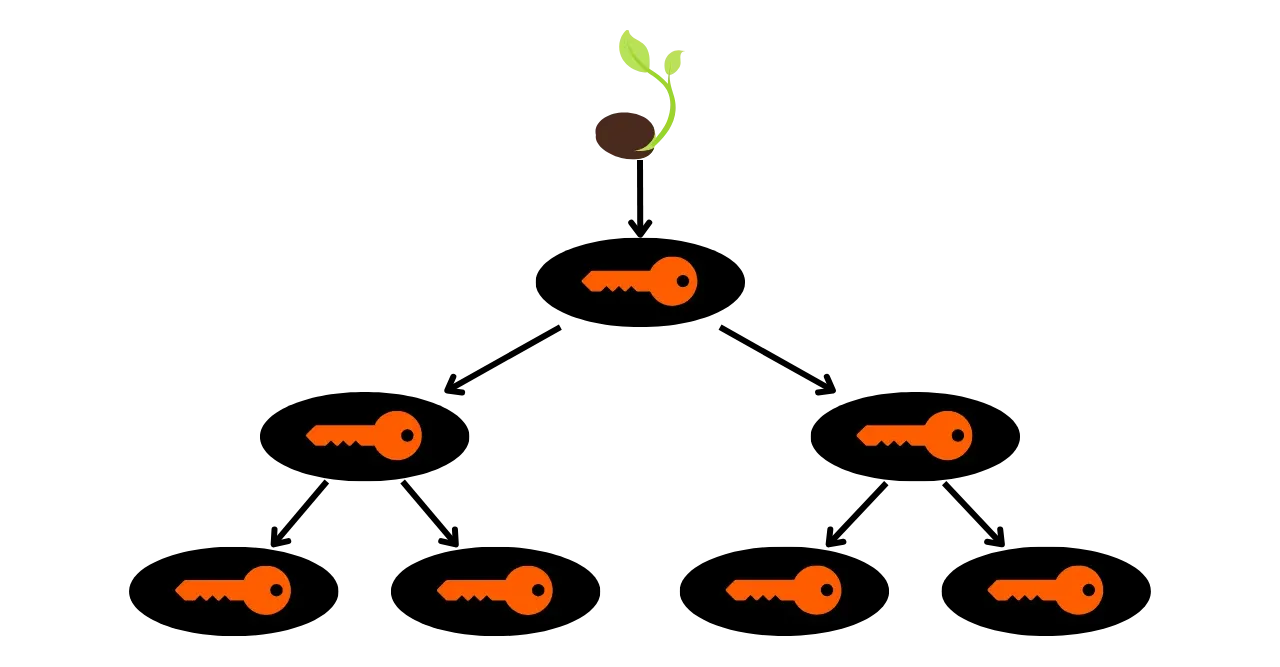

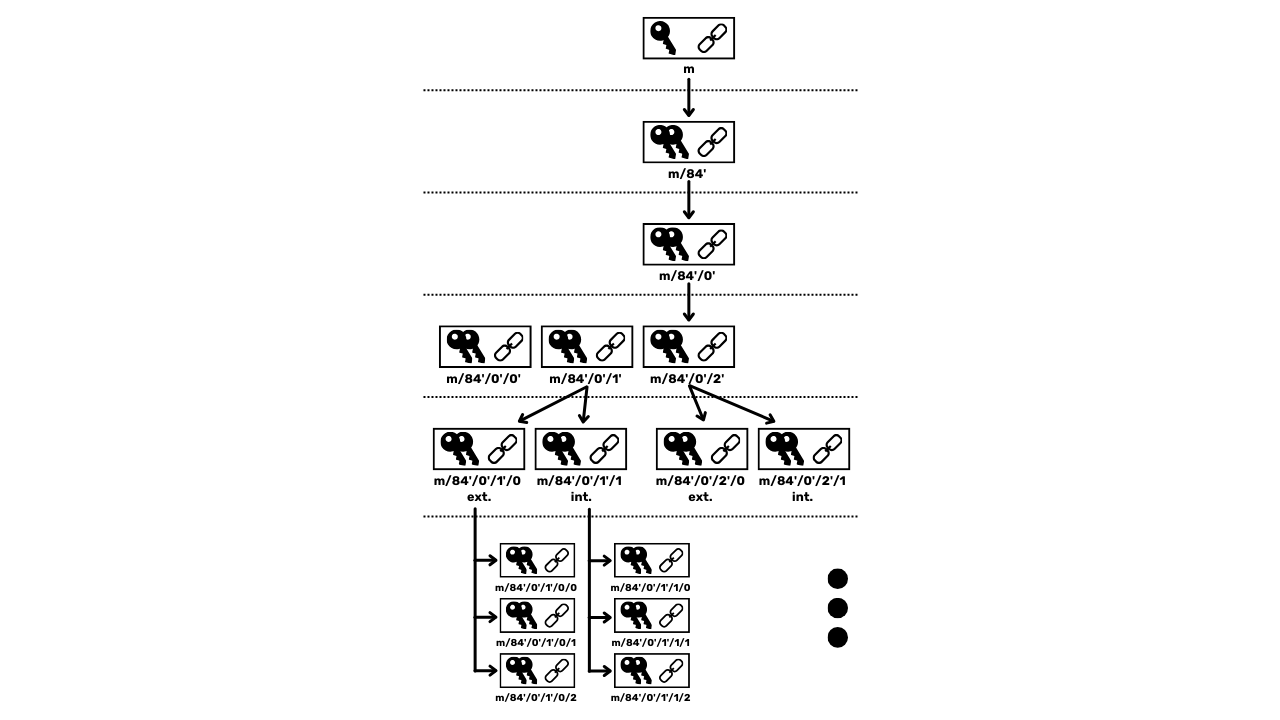

Portfele HD

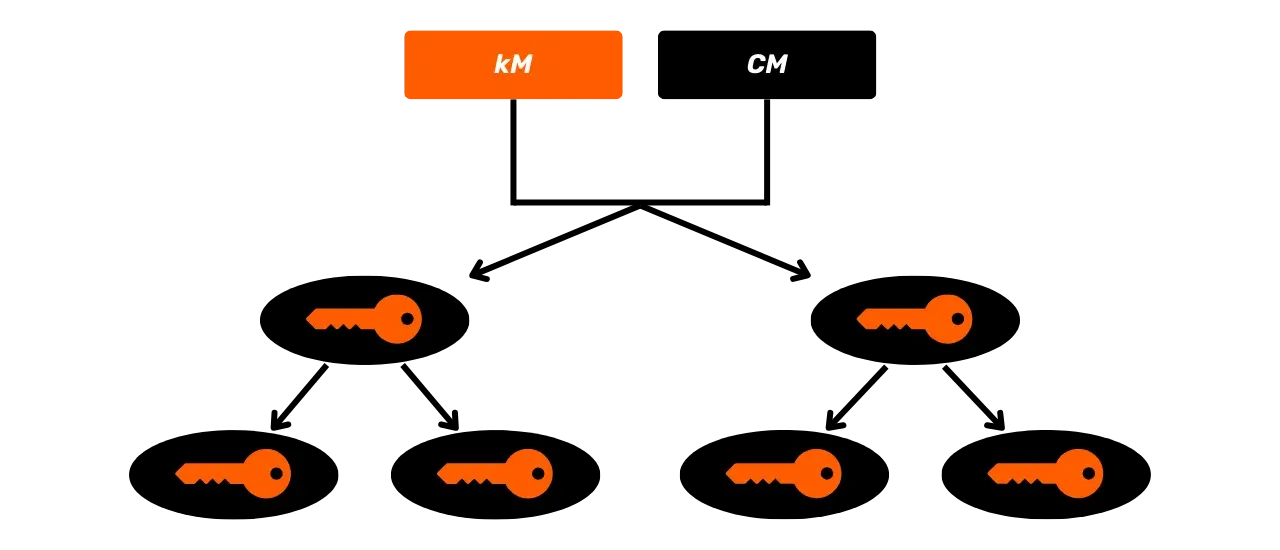

W celu Address ograniczenia portfeli JBOK, wykorzystano następnie nową strukturę Wallet. W 2012 roku Pieter Wuille zaproponował ulepszenie BIP32, które wprowadza portfele HD (Hierarchical Deterministic). Zasada HD Wallet polega na wyprowadzeniu wszystkich kluczy prywatnych z jednego źródła informacji, zwanego seed, w sposób deterministyczny i hierarchiczny. Ten seed jest generowany losowo podczas tworzenia Wallet i stanowi unikalną kopię zapasową, która pozwala na odtworzenie wszystkich kluczy prywatnych Wallet. W ten sposób użytkownik może utworzyć generate bardzo dużej liczby kluczy prywatnych, aby uniknąć ponownego użycia Address i zachować swoją prywatność, a jednocześnie musi wykonać tylko jedną kopię zapasową swojego Wallet za pośrednictwem seed.

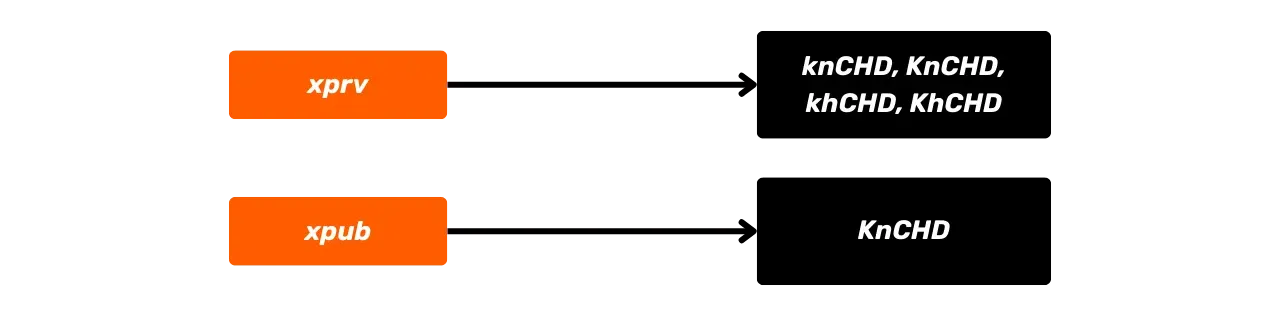

W portfelach HD wyprowadzanie kluczy odbywa się zgodnie z hierarchiczną strukturą, która umożliwia organizowanie kluczy w podprzestrzenie wyprowadzania, przy czym każda podprzestrzeń może być dalej dzielona, aby ułatwić zarządzanie funduszami i interoperacyjność między różnymi programami Wallet. Obecnie standard ten jest stosowany przez zdecydowaną większość użytkowników Bitcoin. Z tego powodu przeanalizujemy go szczegółowo w kolejnych rozdziałach.

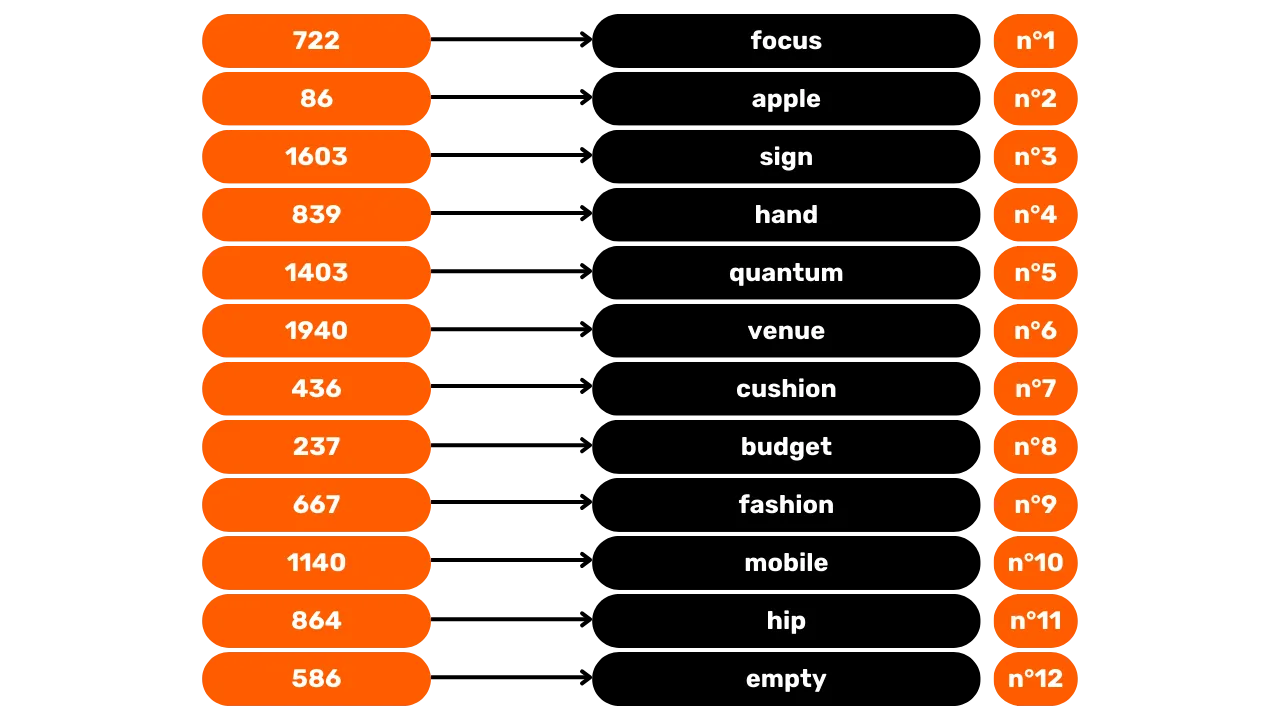

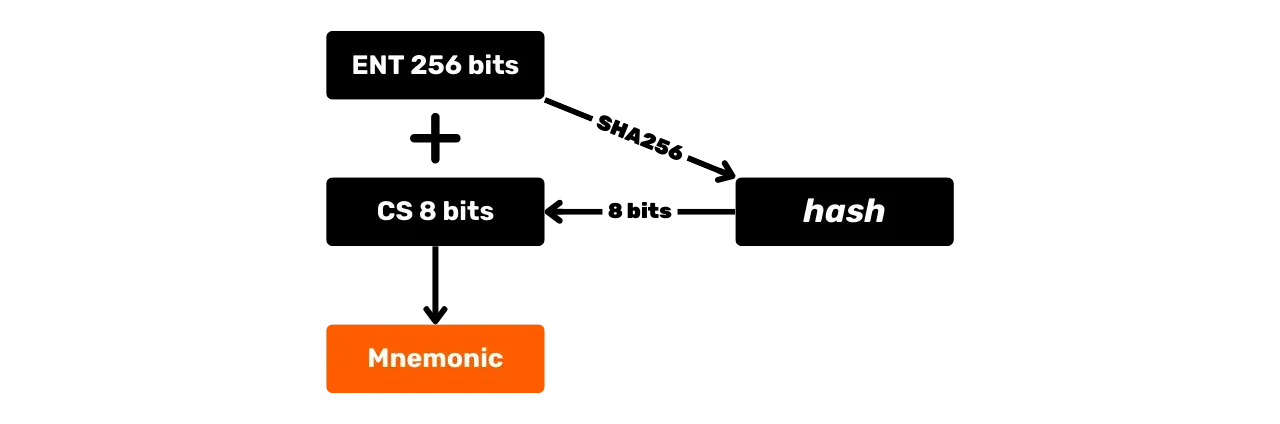

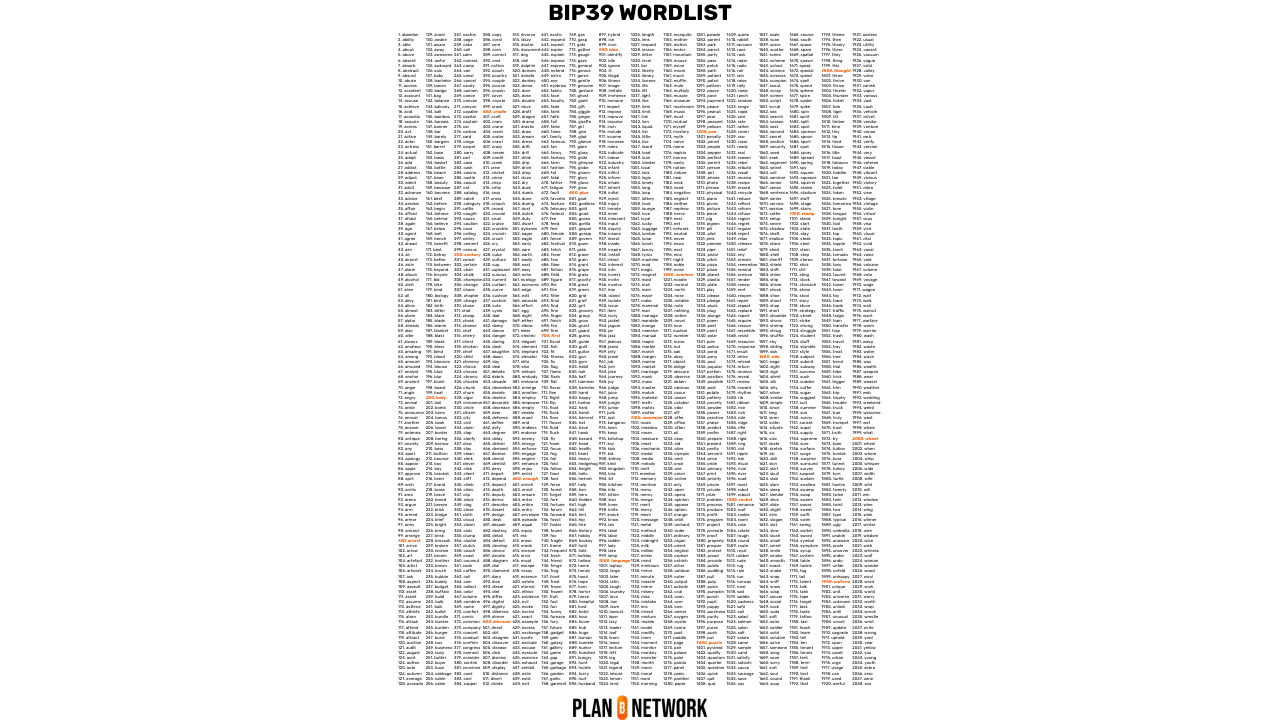

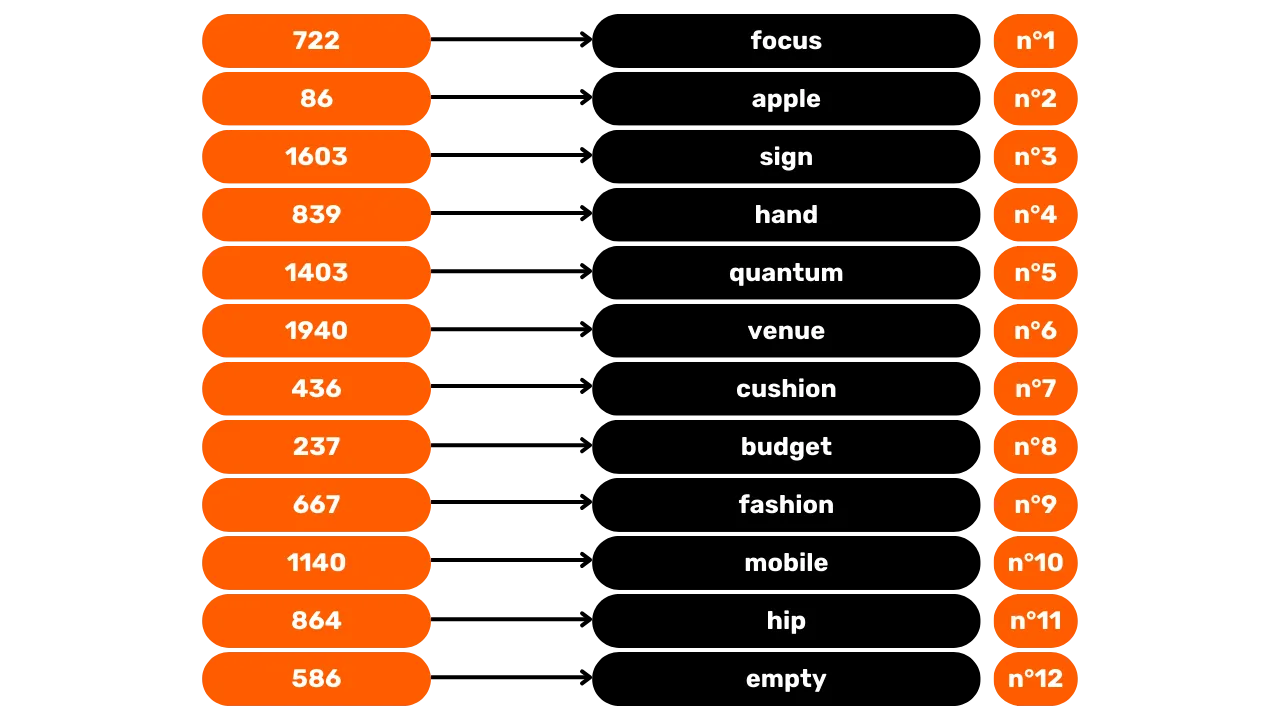

Standard BIP39: Zwrot Mnemonic

Oprócz BIP32, BIP39 standaryzuje format seed jako frazę Mnemonic, aby ułatwić tworzenie kopii zapasowych i czytelność dla użytkowników. Fraza Mnemonic, zwana również frazą odzyskiwania lub frazą 24-słowną, jest sekwencją słów wyciągniętych z predefiniowanej listy, która bezpiecznie koduje Wallet seed.

Fraza Mnemonic znacznie upraszcza użytkownikowi tworzenie kopii zapasowych. W przypadku utraty, uszkodzenia lub kradzieży urządzenia obsługującego Wallet, wystarczy znać frazę Mnemonic, aby odtworzyć Wallet i odzyskać dostęp do wszystkich zabezpieczonych przez niego środków.

W nadchodzących rozdziałach zbadamy wewnętrzne działanie portfeli HD, w tym mechanizmy wyprowadzania kluczy i różne możliwe struktury hierarchiczne. Pozwoli to lepiej zrozumieć podstawy kryptograficzne, na których opiera się bezpieczeństwo środków w Bitcoin. Na początek, w następnym rozdziale, proponuję odkryć rolę entropii u podstaw Wallet.

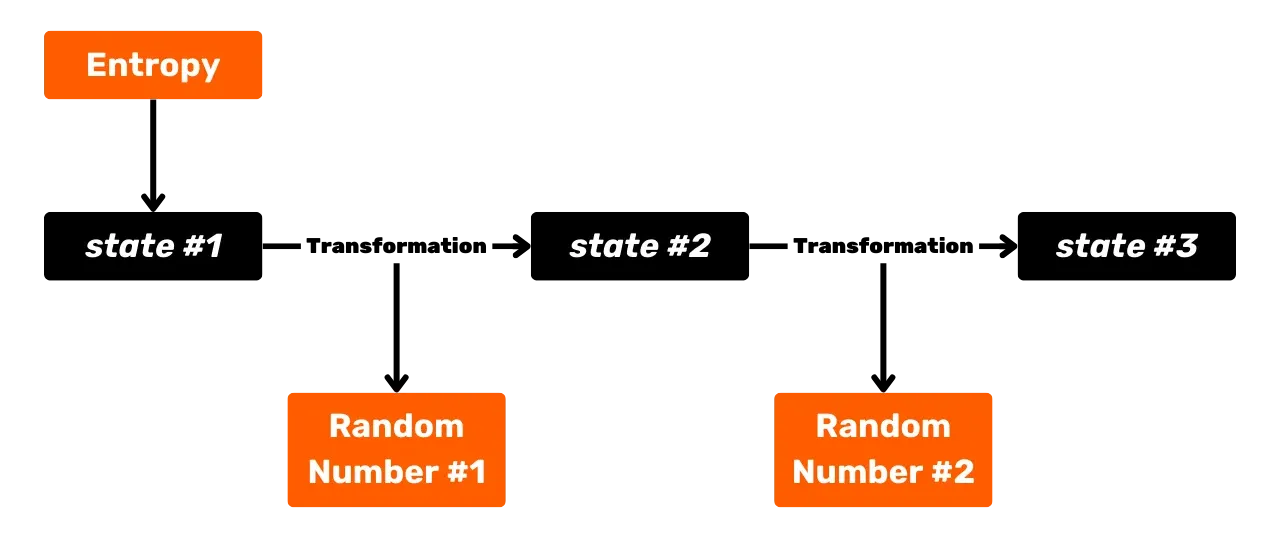

Entropia i liczby losowe

Nowoczesne portfele HD polegają na pojedynczej początkowej informacji zwanej "entropią" w celu deterministycznego generate całego zestawu kluczy Wallet. Ta entropia jest liczbą pseudolosową, która częściowo określa bezpieczeństwo Wallet.

Definicja entropii

Entropia, w kontekście kryptografii i informacji, jest ilościową miarą niepewności lub nieprzewidywalności związanej ze źródłem danych lub procesem losowym. Odgrywa ona ważną rolę w bezpieczeństwie systemów kryptograficznych, zwłaszcza w generowaniu kluczy i liczb losowych. Wysoka entropia zapewnia, że wygenerowane klucze są wystarczająco nieprzewidywalne i odporne na ataki siłowe, w których atakujący próbuje wszystkich możliwych kombinacji, aby odgadnąć klucz.

W kontekście Bitcoin, entropia jest używana do generate seed. Podczas tworzenia HD Wallet, konstrukcja frazy Mnemonic jest wykonywana z liczby losowej, która sama pochodzi ze źródła entropii. Fraza jest następnie wykorzystywana do generate wielu kluczy prywatnych, w deterministyczny i hierarchiczny sposób, w celu stworzenia warunków wydatków na UTXO.

Metody generowania entropii

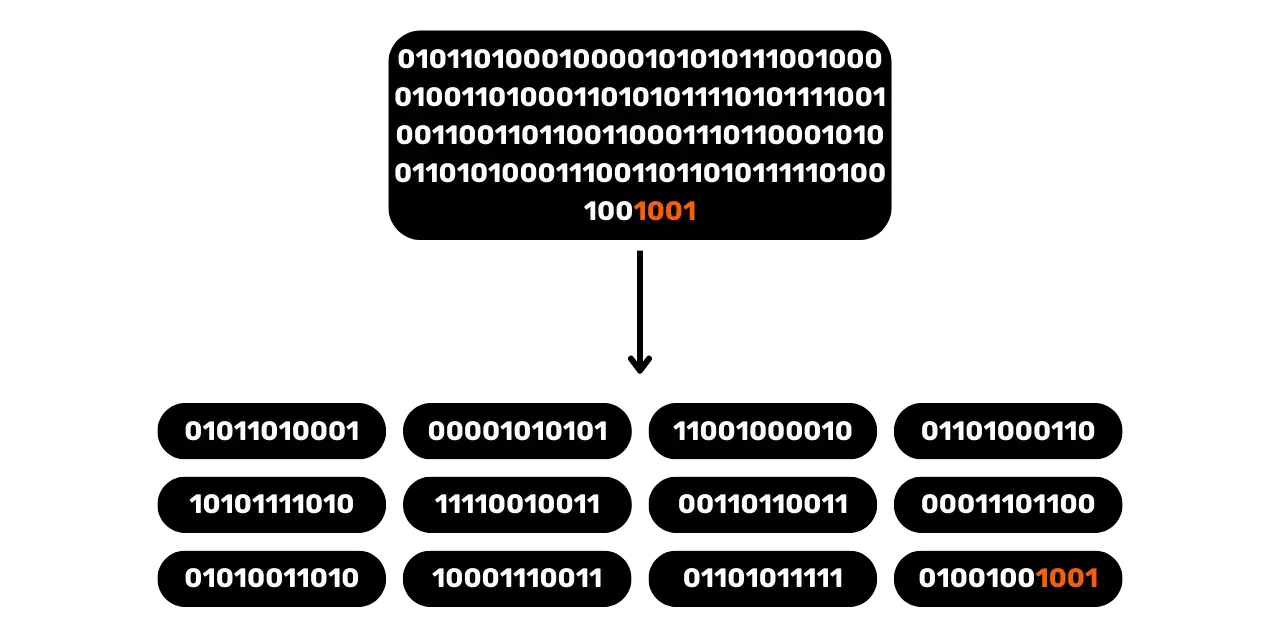

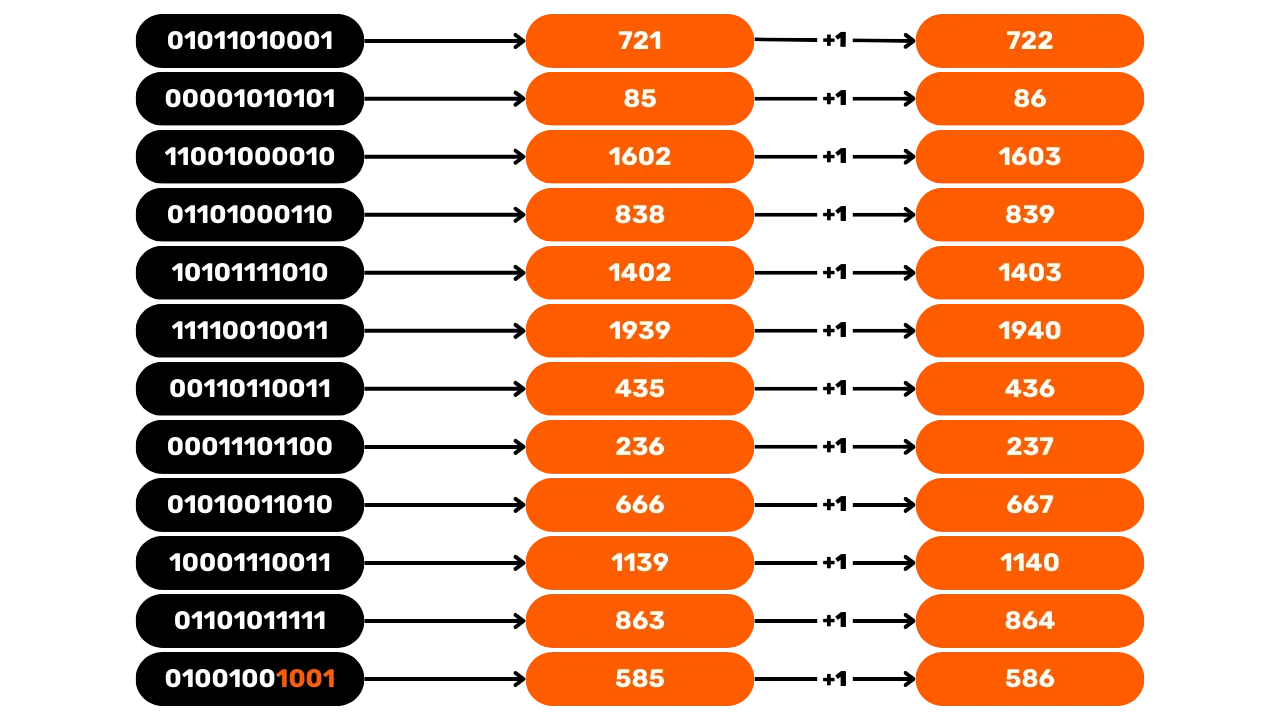

Początkowa entropia używana dla HD Wallet wynosi zazwyczaj 128 bitów lub 256 bitów, gdzie:

- 128 bitów entropii** odpowiada frazie Mnemonic składającej się z 12 słów;

- 256 bitów entropii** odpowiada frazie Mnemonic składającej się z 24 słów.