name: Prywatność na Bitcoin goal: Zrozumienie i opanowanie zasad ochrony prywatności podczas korzystania z Bitcoin objectives:

- Zdefiniowanie koncepcji teoretycznych potrzebnych do zrozumienia kwestii prywatności

- Identyfikacja i ograniczanie ryzyka związanego z utratą poufności przez użytkowników Bitcoin

- Korzystanie z metod i narzędzi do ochrony prywatności w Bitcoin

- Zrozumienie metod analizy łańcucha i opracowanie strategii obrony

Ochrona prywatności w Bitcoin

W świecie, w którym poufność transakcji finansowych stopniowo staje się luksusem, zrozumienie i opanowanie zasad ochrony prywatności podczas korzystania z Bitcoin jest niezbędne. Ten kurs szkoleniowy zapewnia wszystkie klucze, zarówno teoretyczne, jak i praktyczne, aby osiągnąć to samodzielnie.

Dziś, na Bitcoin, firmy specjalizują się w analizie Blockchain. Ich podstawowa działalność polega właśnie na ingerowaniu w sferę prywatną użytkownika w celu naruszenia poufności jego transakcji. W rzeczywistości nie ma czegoś takiego jak "prawo do prywatności" w Bitcoin. Tak więc to użytkownik musi dochodzić swoich naturalnych praw i chronić poufność swoich transakcji, ponieważ nikt inny nie zrobi tego za niego.

Kurs ma być kompleksowy i ogólny. Każda koncepcja techniczna jest szczegółowo omówiona i poparta diagramami objaśniającymi. Celem jest, aby wiedza była dostępna dla wszystkich. BTC204 jest zatem przystępny dla początkujących i średnio zaawansowanych użytkowników. Kurs oferuje również wartość dodaną dla bardziej doświadczonych bitcoinerów, ponieważ zagłębiamy się w pewne koncepcje techniczne, które często są źle rozumiane.

Dołącz do nas, aby zmienić sposób korzystania z Bitcoin i stać się świadomym użytkownikiem, zdolnym do zrozumienia kwestii związanych z poufnością i ochroną prywatności.

Wprowadzenie

Przegląd kursu

Witamy w kursie BTC204!

W świecie, w którym poufność transakcji finansowych stopniowo staje się luksusem, zrozumienie i opanowanie zasad ochrony prywatności podczas korzystania z Bitcoin jest niezbędne. Ten kurs szkoleniowy zapewnia wszystkie klucze, zarówno teoretyczne, jak i praktyczne, aby osiągnąć to samodzielnie.

Dziś, na Bitcoin, firmy specjalizują się w analizie Blockchain. Ich podstawowa działalność polega właśnie na ingerowaniu w sferę prywatną użytkownika w celu naruszenia poufności jego transakcji. W rzeczywistości nie ma czegoś takiego jak "prawo do prywatności" w Bitcoin. Tak więc to użytkownik musi dochodzić swoich naturalnych praw i chronić poufność swoich transakcji, ponieważ nikt inny nie zrobi tego za niego.

Bitcoin to nie tylko "Number Go Up" i zachowanie wartości oszczędności. Dzięki swojej unikalnej charakterystyce i historii jest to przede wszystkim narzędzie kontrekonomii. Dzięki temu potężnemu wynalazkowi możesz swobodnie dysponować swoimi pieniędzmi, wydawać je i gromadzić, a nikt nie będzie w stanie cię powstrzymać.

Bitcoin oferuje spokojną ucieczkę spod jarzma państwa, pozwalając ci w pełni cieszyć się swoimi naturalnymi prawami, których nie mogą podważyć ustanowione prawa. Dzięki wynalazkowi Satoshi Nakamoto masz moc egzekwowania poszanowania swojej własności prywatnej i odzyskania wolności do Contract.

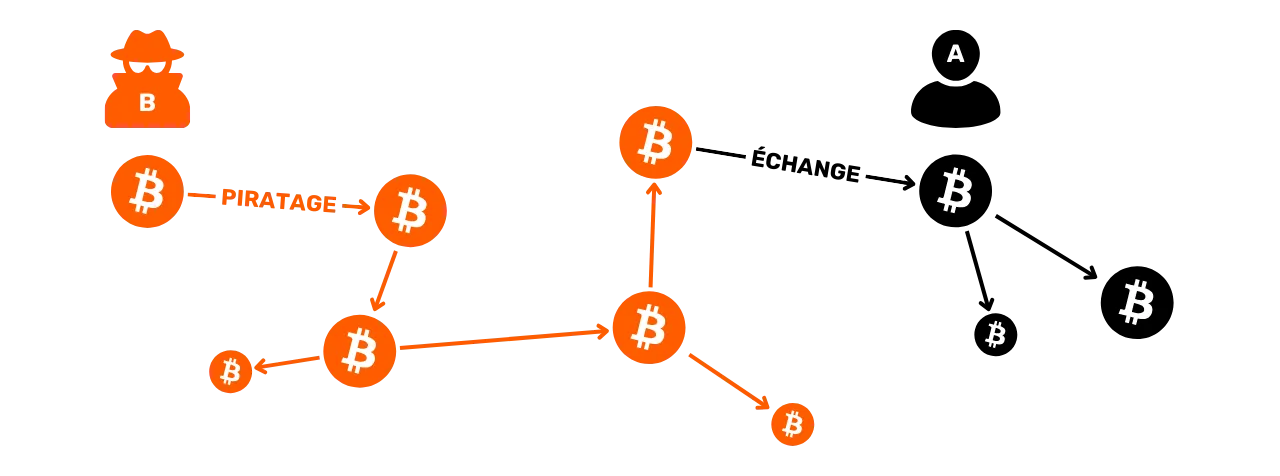

Bitcoin nie jest jednak domyślnie anonimowy, co może stanowić ryzyko dla osób zaangażowanych w kontrekonomię, szczególnie w regionach rządzonych przez despotów. Nie jest to jednak jedyne zagrożenie. Ponieważ Bitcoin jest cennym i niewymiernym zasobem, może stanowić cel dla złodziei. Tak więc ochrona prywatności staje się również kwestią bezpieczeństwa: może pomóc w zapobieganiu włamaniom i atakom fizycznym.

Jak zobaczymy, chociaż protokół sam w sobie oferuje pewne zabezpieczenia poufności, kluczowe jest użycie dodatkowych narzędzi do optymalizacji i ochrony tej poufności.

Ten kurs szkoleniowy ma na celu zapewnienie kompleksowego, ogólnego przeglądu zagadnień związanych z poufnością Bitcoin. Każda koncepcja techniczna jest szczegółowo omówiona i poparta diagramami objaśniającymi. Celem jest udostępnienie tej wiedzy każdemu, nawet początkującym i średnio zaawansowanym użytkownikom. Dla bardziej doświadczonych Bitcoinerów, w całym kursie omawiamy również wysoce techniczne i czasami mało znane koncepcje, aby pogłębić zrozumienie każdego tematu.

Celem tego szkolenia nie jest zapewnienie całkowitej anonimowości podczas korzystania z Bitcoin, ale raczej dostarczenie niezbędnych narzędzi, aby wiedzieć, jak chronić swoją poufność zgodnie z osobistymi celami. Będziesz mieć swobodę wyboru spośród przedstawionych koncepcji i narzędzi, aby opracować własne strategie, dostosowane do twoich konkretnych celów i potrzeb.

Sekcja 1: Definicje i kluczowe pojęcia

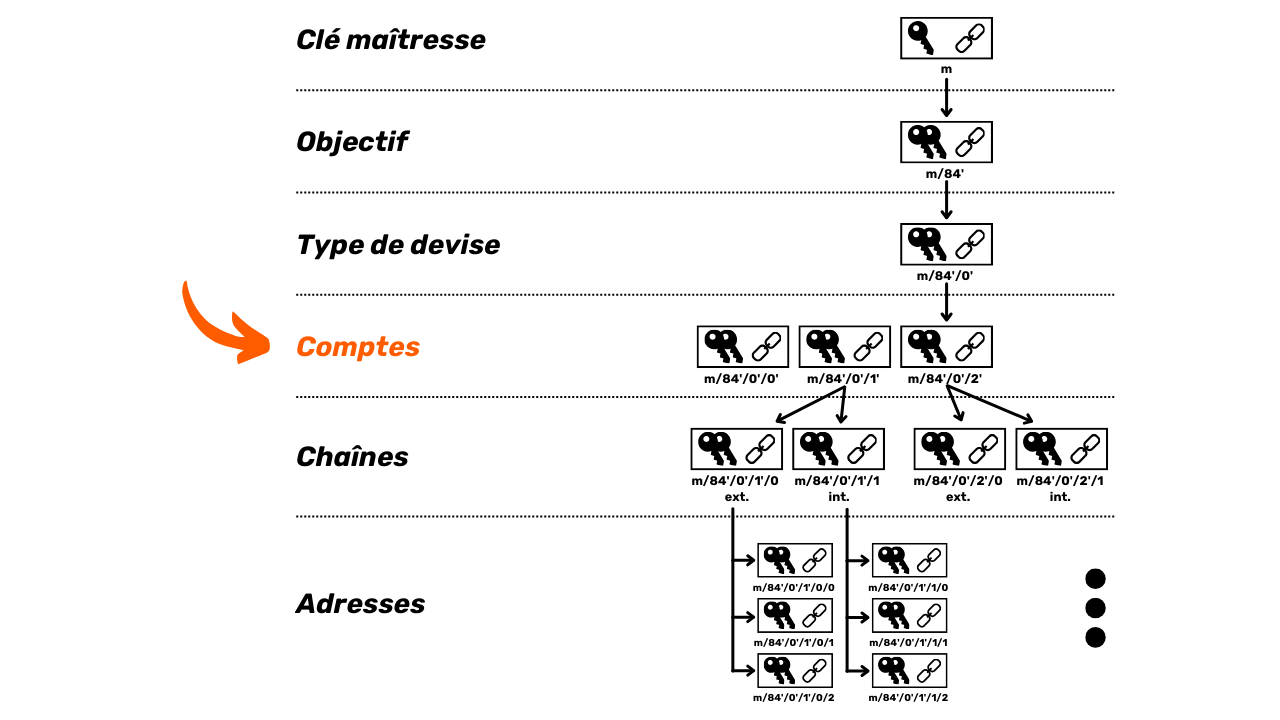

Na początek dokonamy przeglądu podstawowych zasad rządzących działaniem Bitcoin, abyśmy mogli następnie spokojnie zająć się pojęciami związanymi z poufnością. Konieczne jest opanowanie kilku podstawowych pojęć, takich jak UTXO, odbieranie adresów i skryptów, zanim będzie można w pełni zrozumieć koncepcje, które omówimy w kolejnych sekcjach. Przedstawimy również ogólny model poufności Bitcoin, zgodnie z wyobrażeniami Satoshi Nakamoto, co pozwoli nam zrozumieć związane z nim stawki i ryzyko.

Sekcja 2: Zrozumienie i ochrona przed analizą łańcucha

W drugiej sekcji przyjrzymy się technikom wykorzystywanym przez firmy analizujące Blockchain do śledzenia aktywności użytkownika na Bitcoin. Zrozumienie tych metod ma kluczowe znaczenie dla wzmocnienia ochrony prywatności. Celem tej sekcji jest zbadanie strategii atakujących, aby lepiej zrozumieć ryzyko i przygotować grunt pod techniki, które będziemy badać w kolejnych sekcjach. Przeanalizujemy wzorce transakcji, heurystykę wewnętrzną i zewnętrzną oraz prawdopodobne interpretacje tych wzorców. Oprócz teorii dowiemy się, jak używać Block explorer do analizy łańcucha, poprzez praktyczne przykłady i ćwiczenia.

Sekcja 3: Opanowanie najlepszych praktyk w celu ochrony prywatności

W trzeciej części naszego szkolenia przechodzimy do sedna: praktyki! Celem jest opanowanie wszystkich niezbędnych najlepszych praktyk, które powinny stać się naturalnymi odruchami dla każdego użytkownika Bitcoin. Omówimy korzystanie z pustych adresów, tagowanie, konsolidację, korzystanie z kompletnych węzłów, a także KYC i metody pozyskiwania. Celem jest zapewnienie kompleksowego przeglądu pułapek, których należy unikać, aby stworzyć solidne podstawy w naszym dążeniu do ochrony prywatności. W przypadku niektórych z tych praktyk zostaniesz poprowadzony do konkretnego samouczka, jak je wdrożyć.

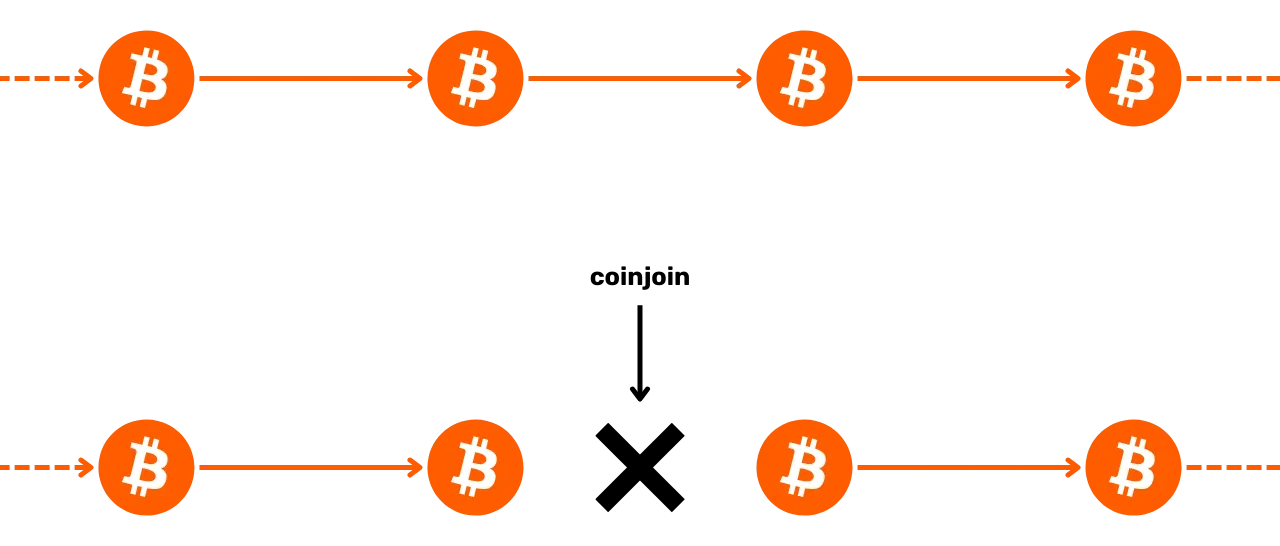

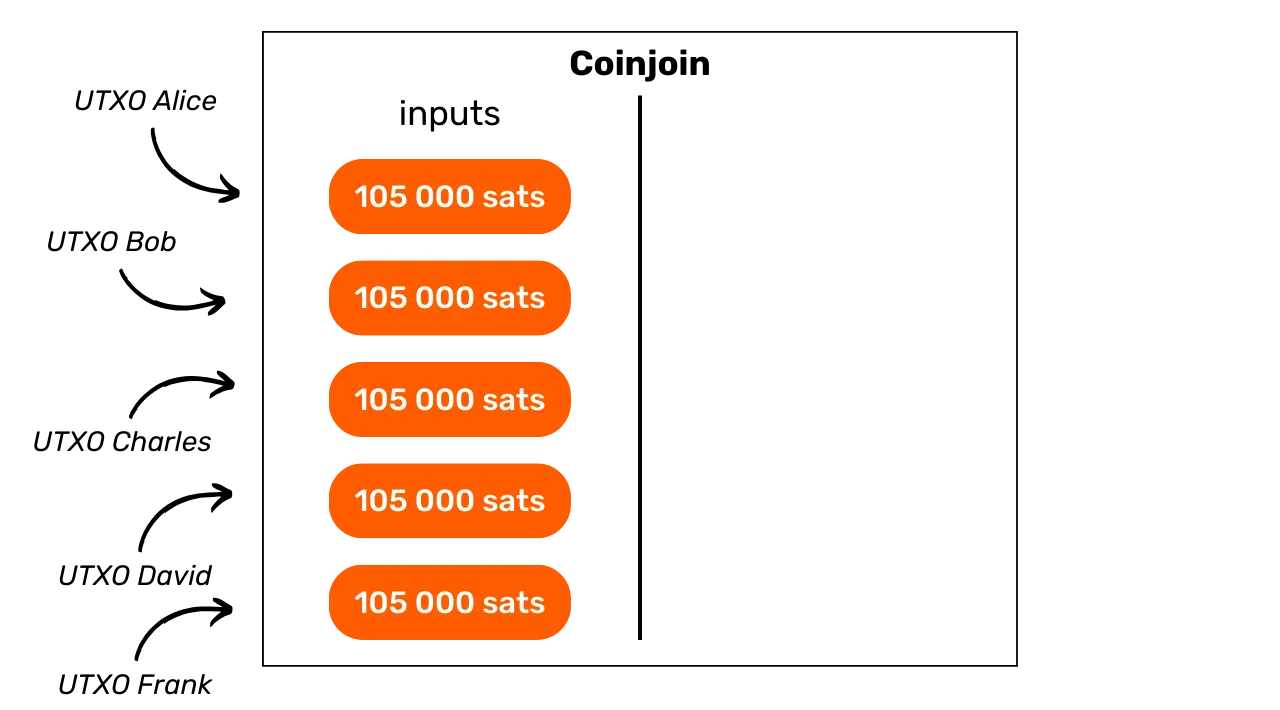

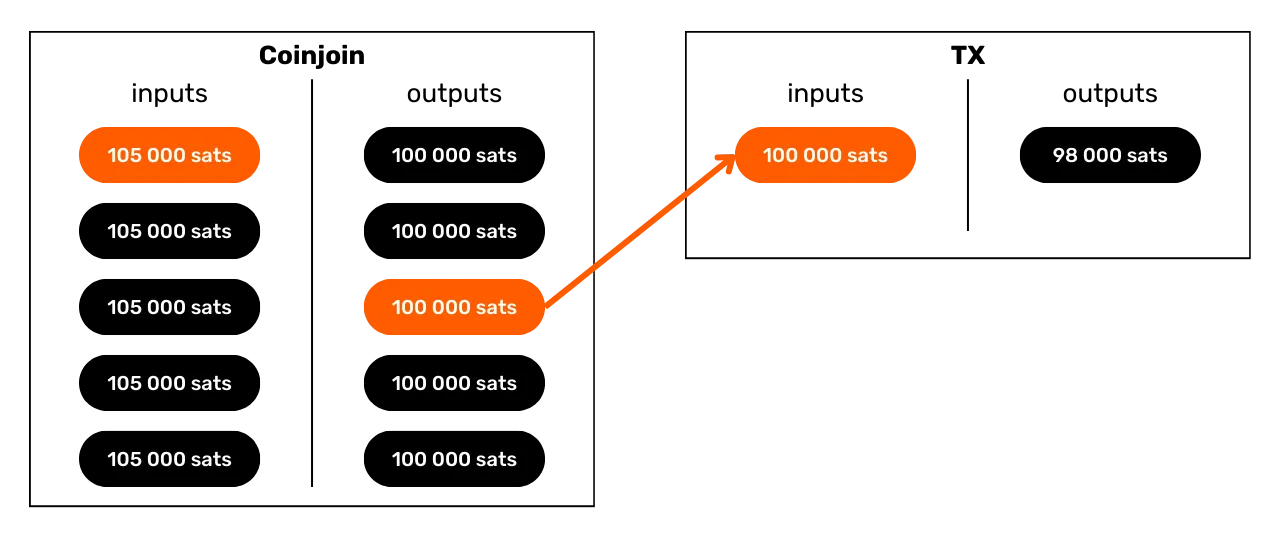

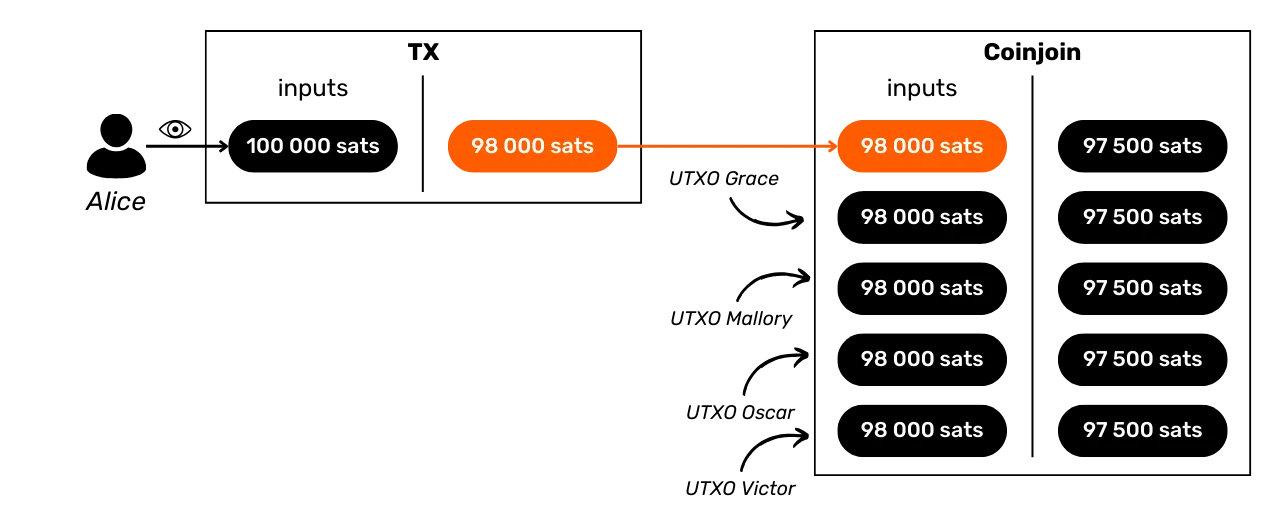

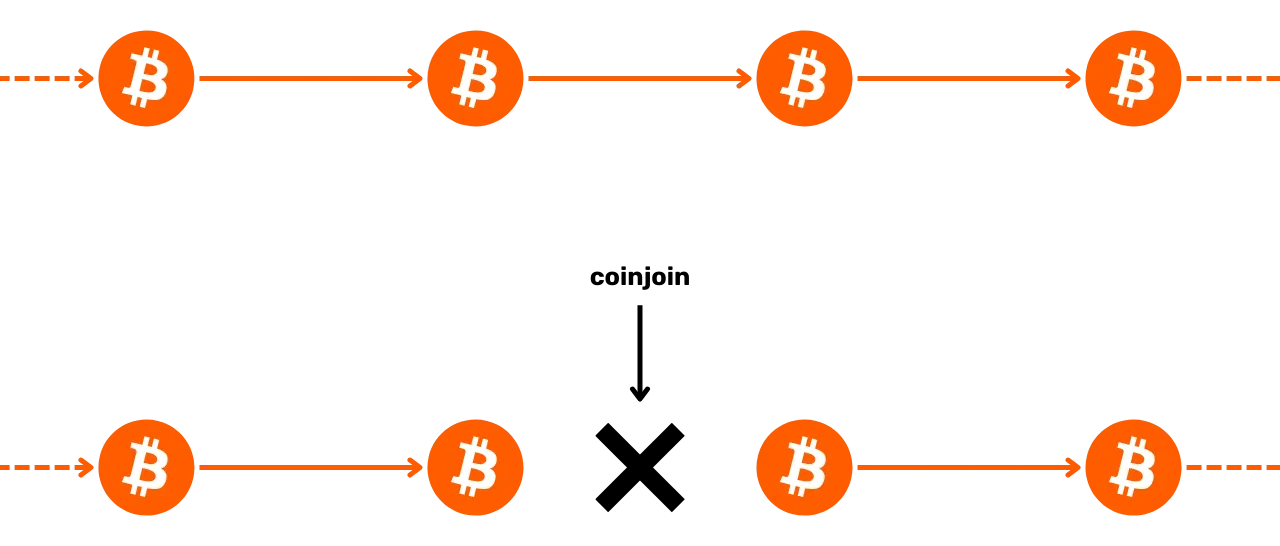

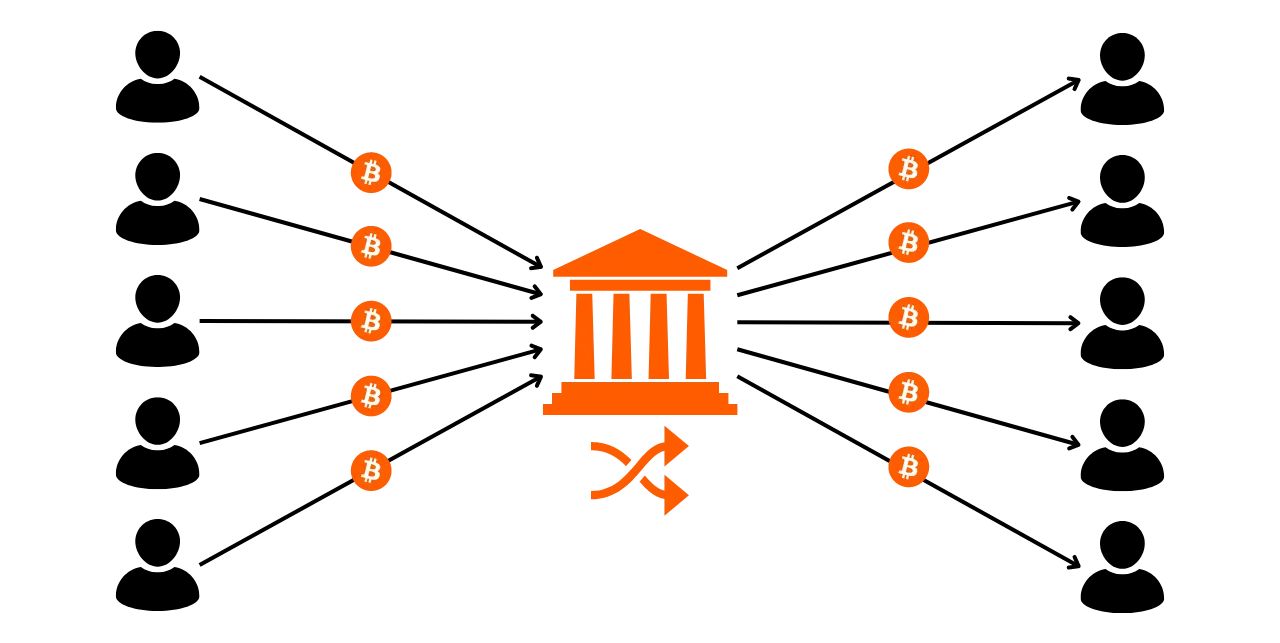

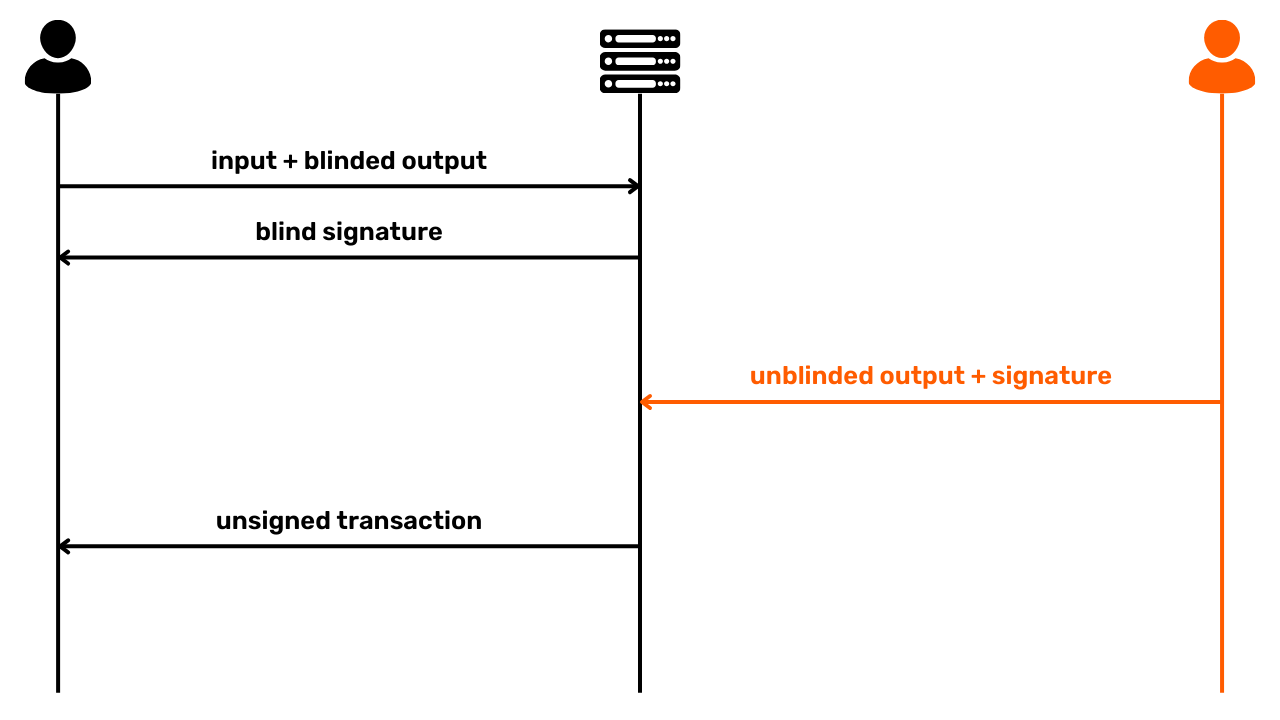

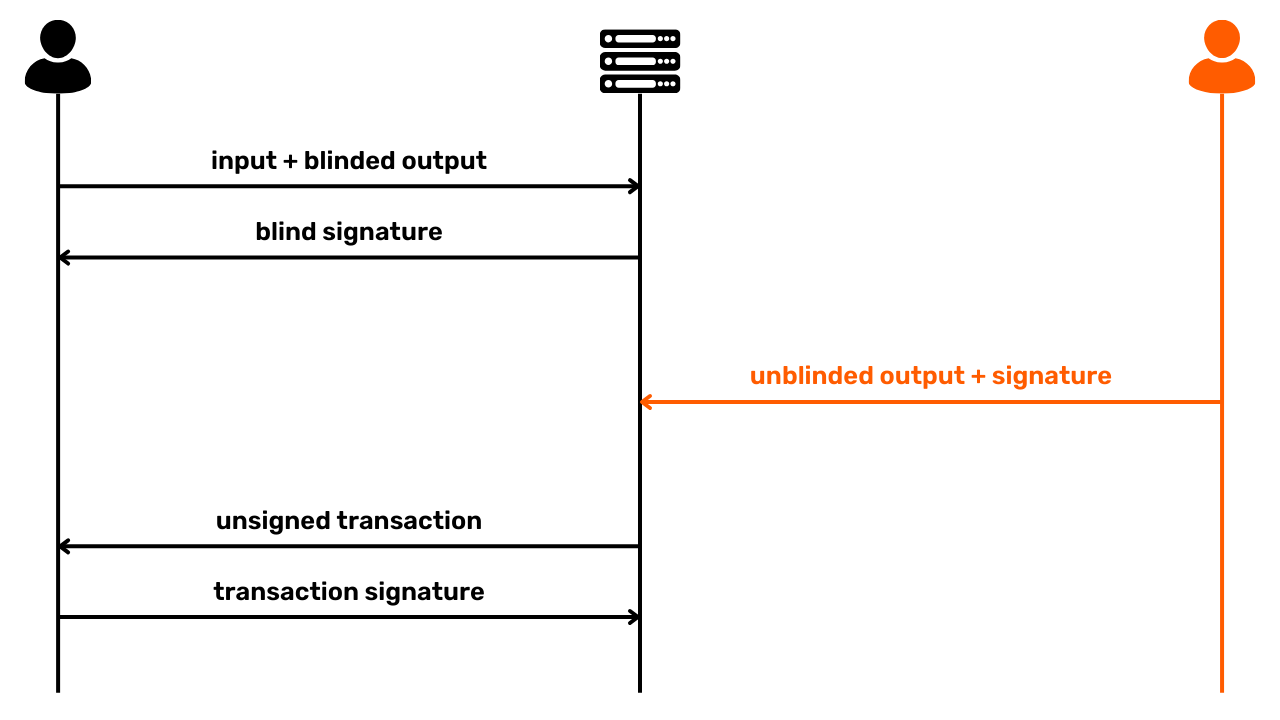

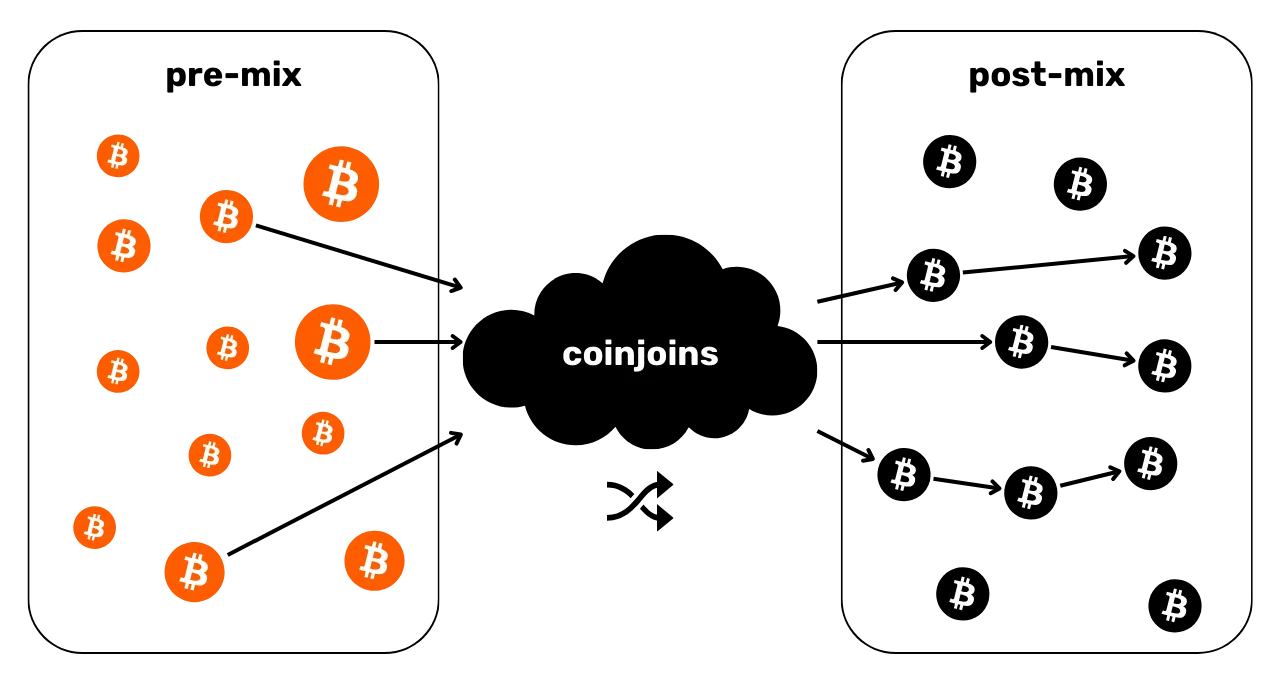

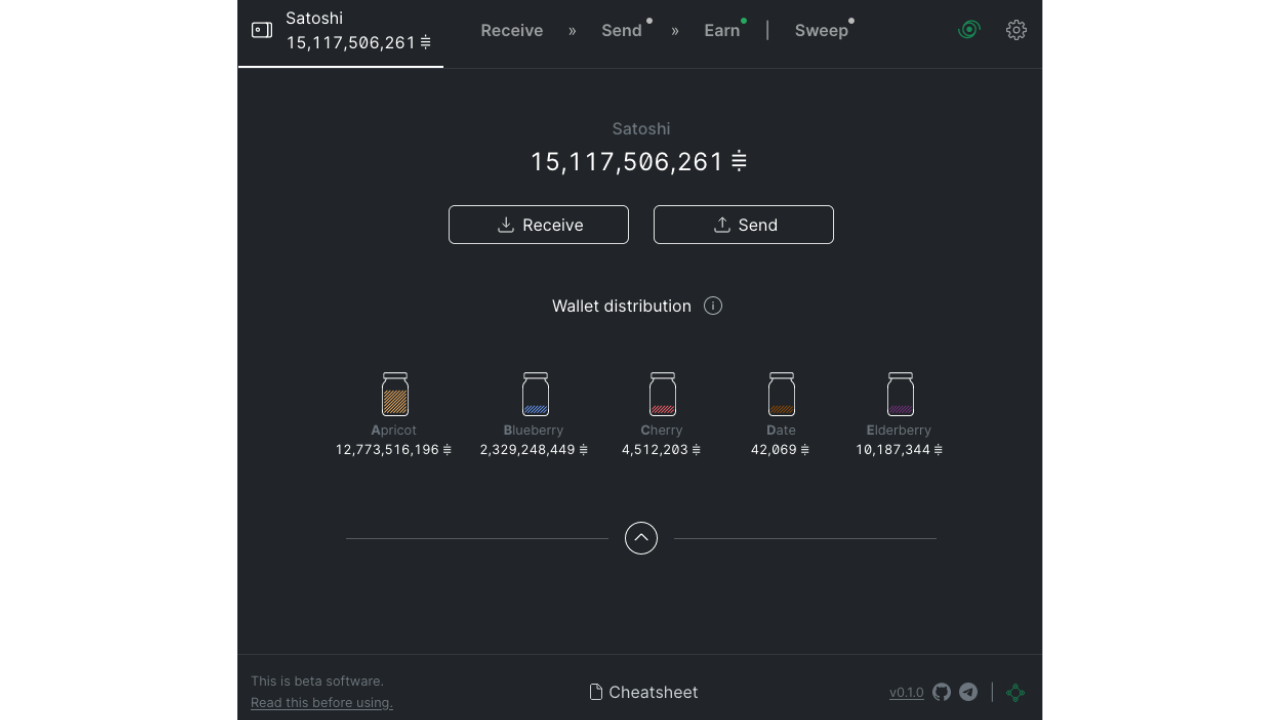

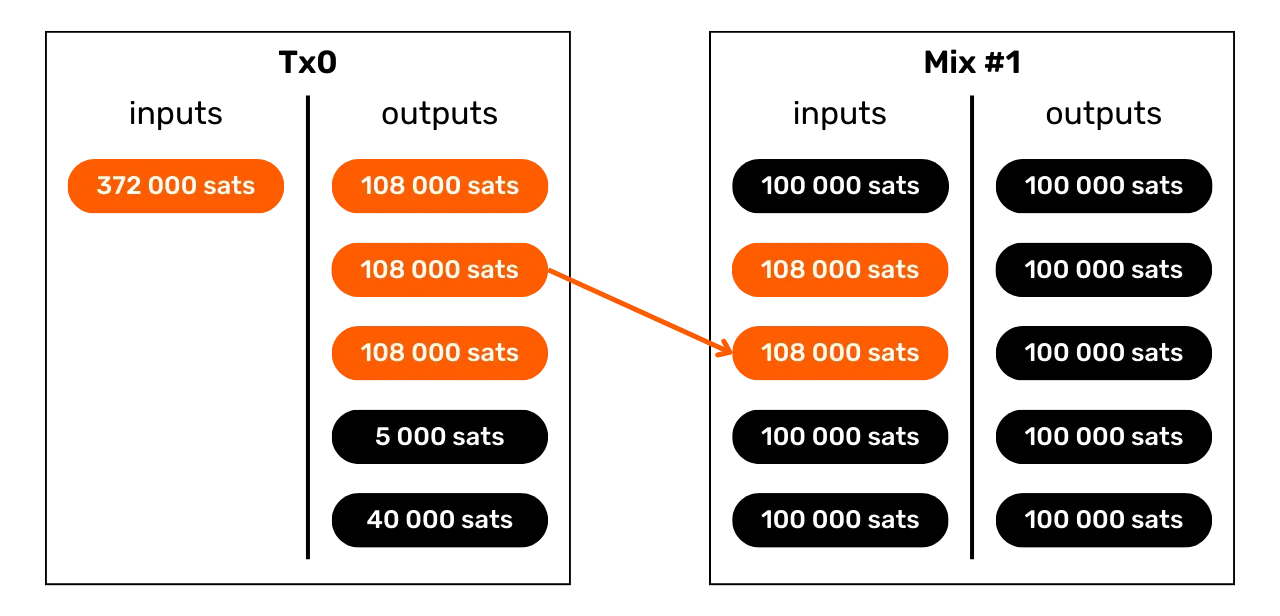

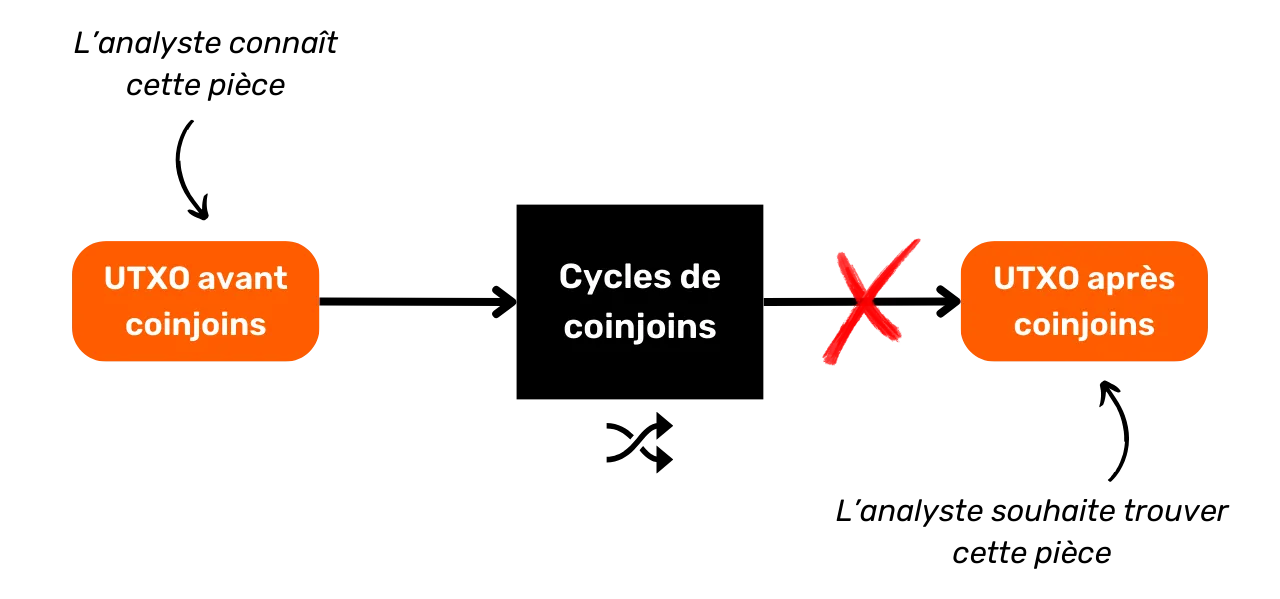

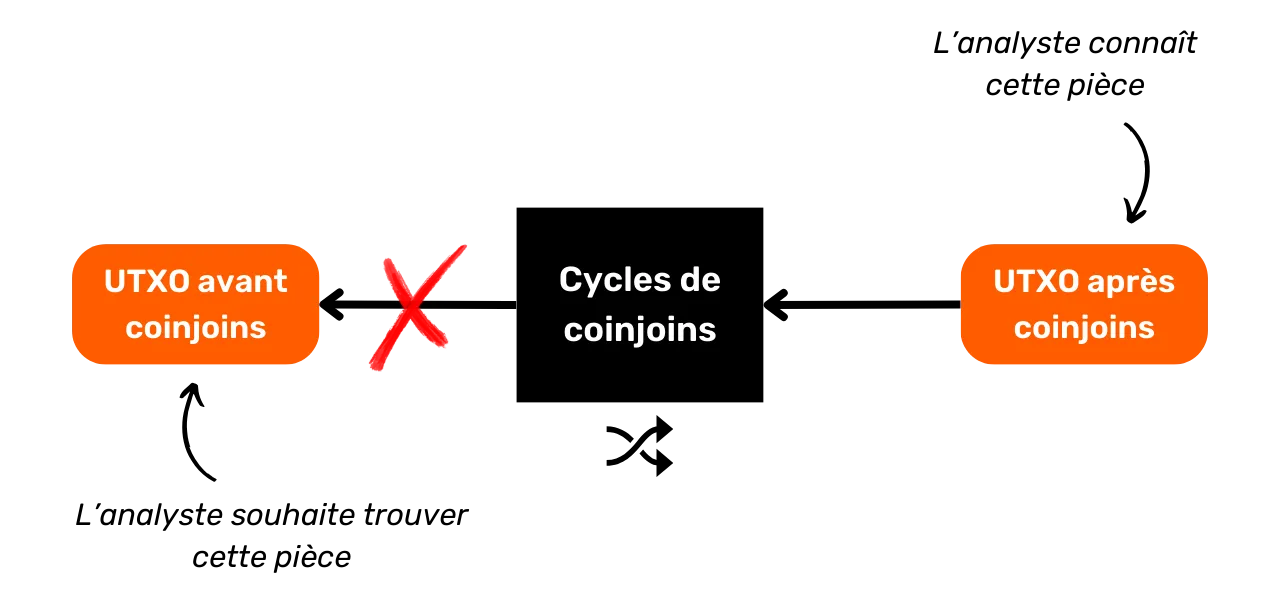

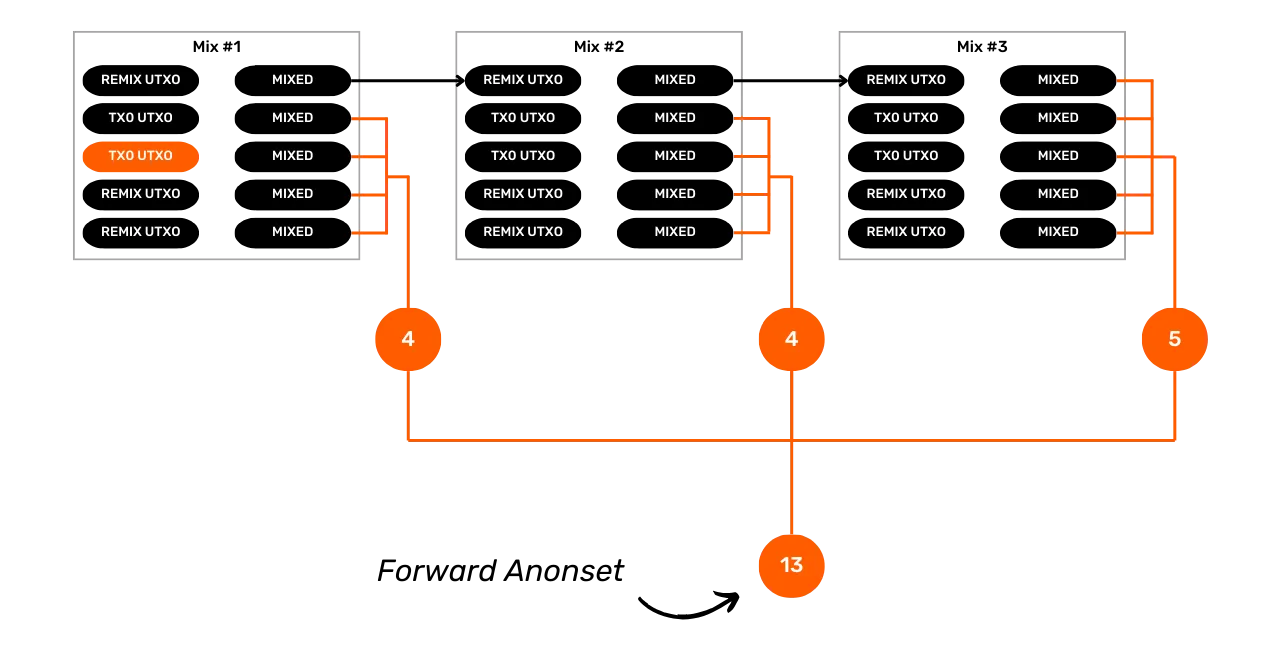

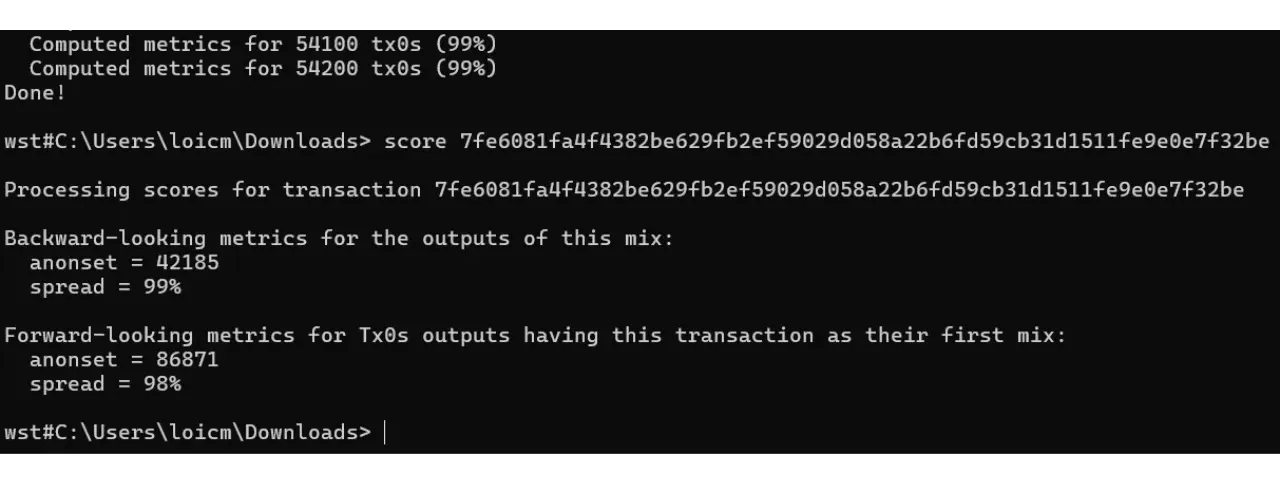

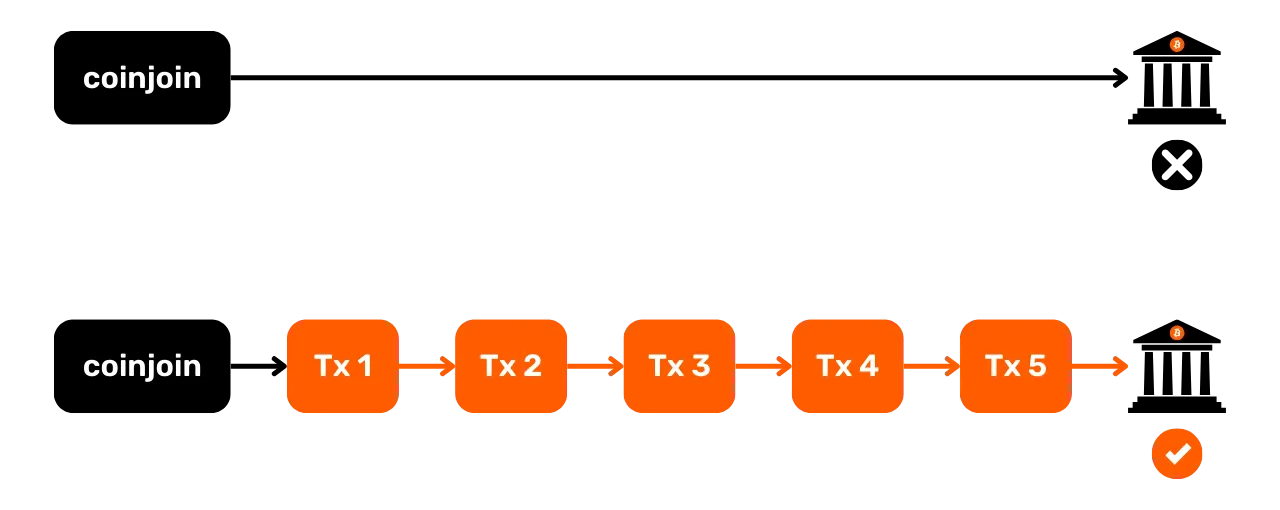

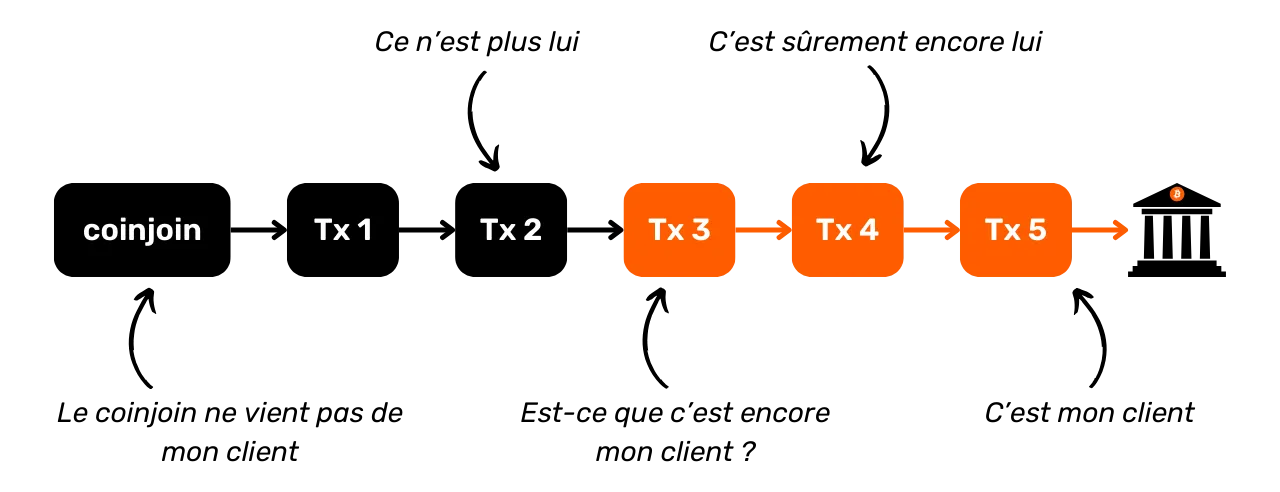

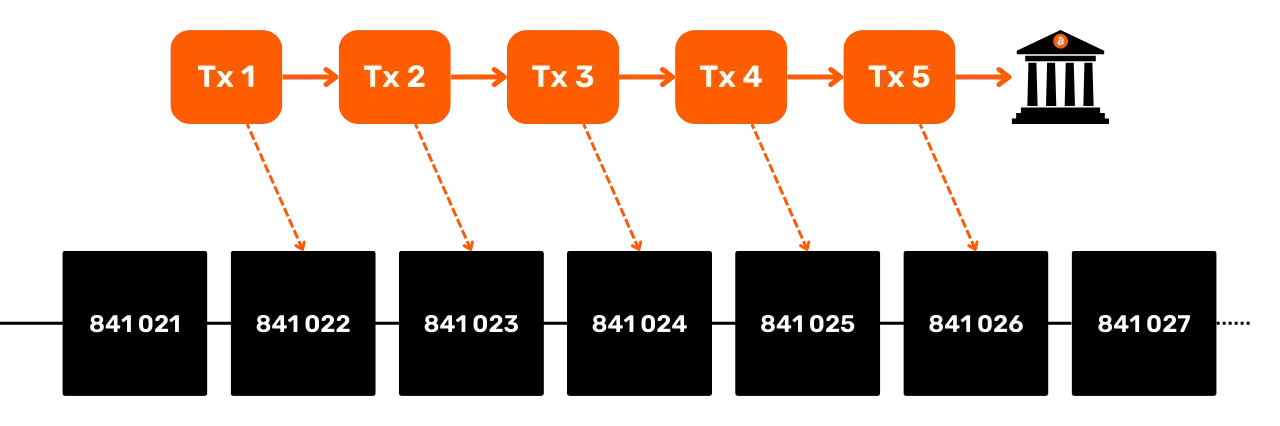

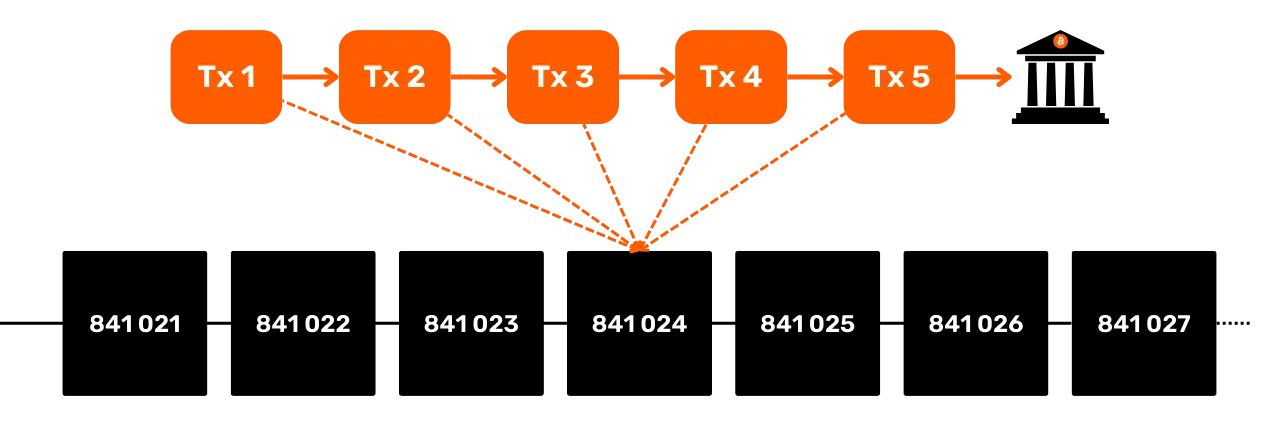

Sekcja 4: Zrozumienie transakcji CoinJoin

Jak możemy mówić o prywatności w Bitcoin nie wspominając o coinjoinach? W sekcji 4 dowiesz się wszystkiego, co musisz wiedzieć o tej metodzie mieszania. Dowiesz się, czym są coinjoiny, poznasz ich historię i cele, a także różne rodzaje CoinJoin, które istnieją. Wreszcie, dla bardziej doświadczonych użytkowników, przyjrzymy się, czym są anonsety i entropia oraz jak je obliczyć.

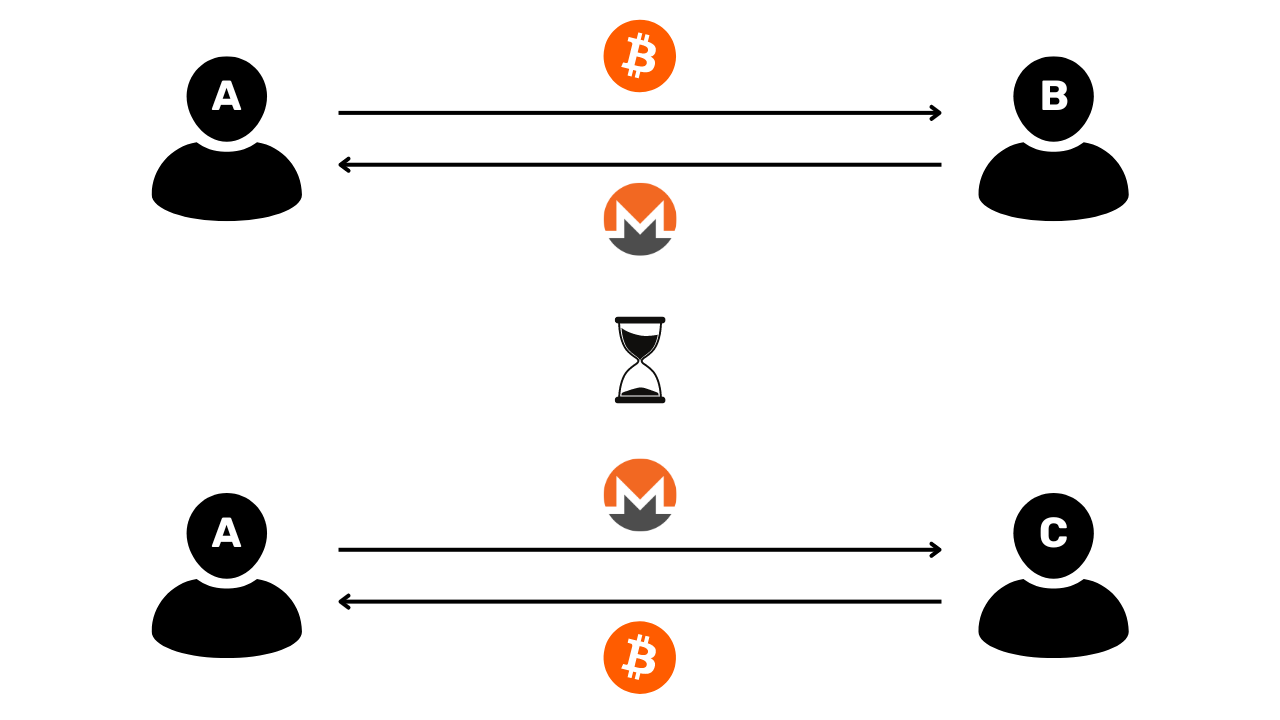

Sekcja 5: Zrozumienie wyzwań związanych z innymi zaawansowanymi technikami poufności

W piątej sekcji przyjrzymy się wszystkim innym dostępnym technikom ochrony prywatności w Bitcoin, oprócz CoinJoin. Na przestrzeni lat deweloperzy wykazali się niezwykłą kreatywnością w projektowaniu narzędzi dedykowanych prywatności. Przyjrzymy się wszystkim tym metodom, takim jak PayJoin, transakcje oparte na współpracy, Coin Swap i Atomic Swap, szczegółowo opisując ich działanie, cele i wszelkie słabości.

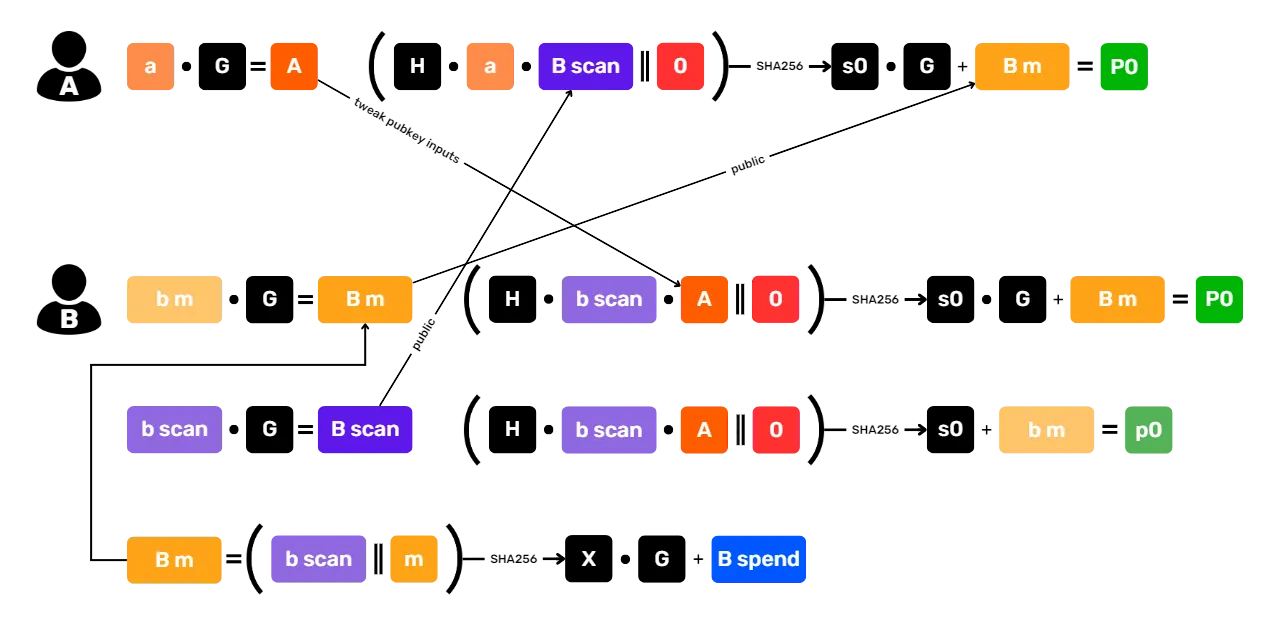

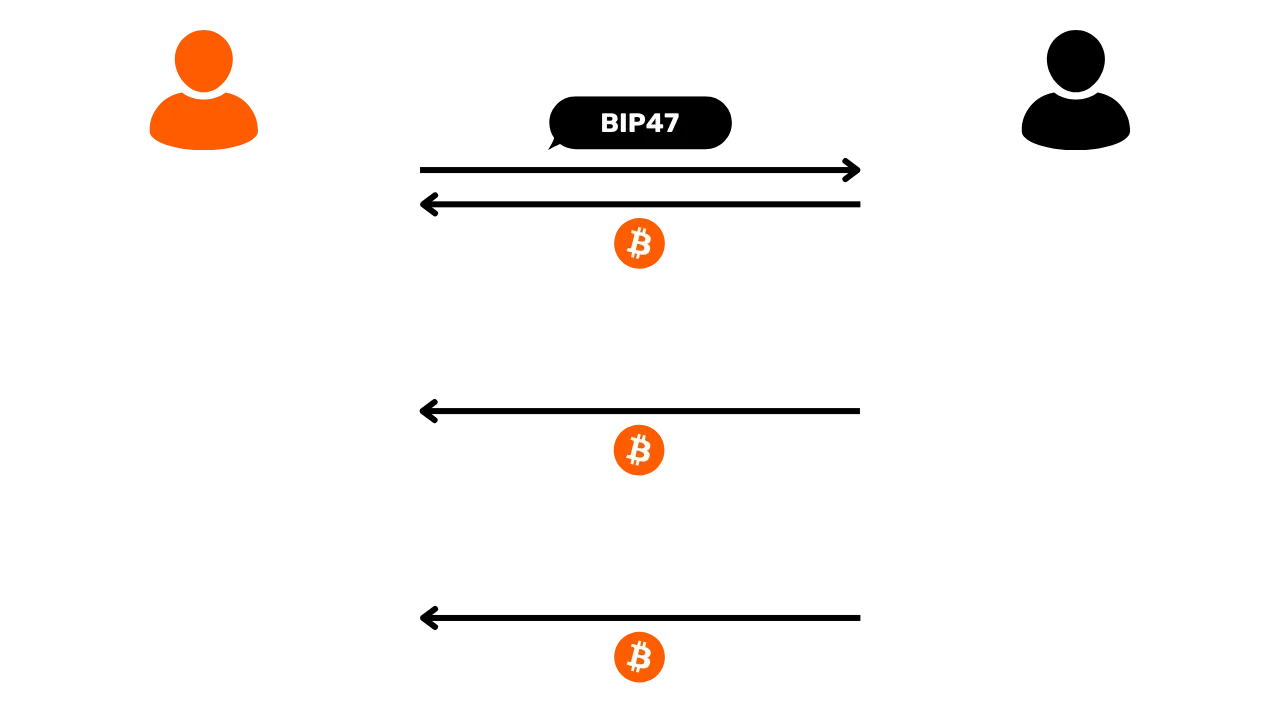

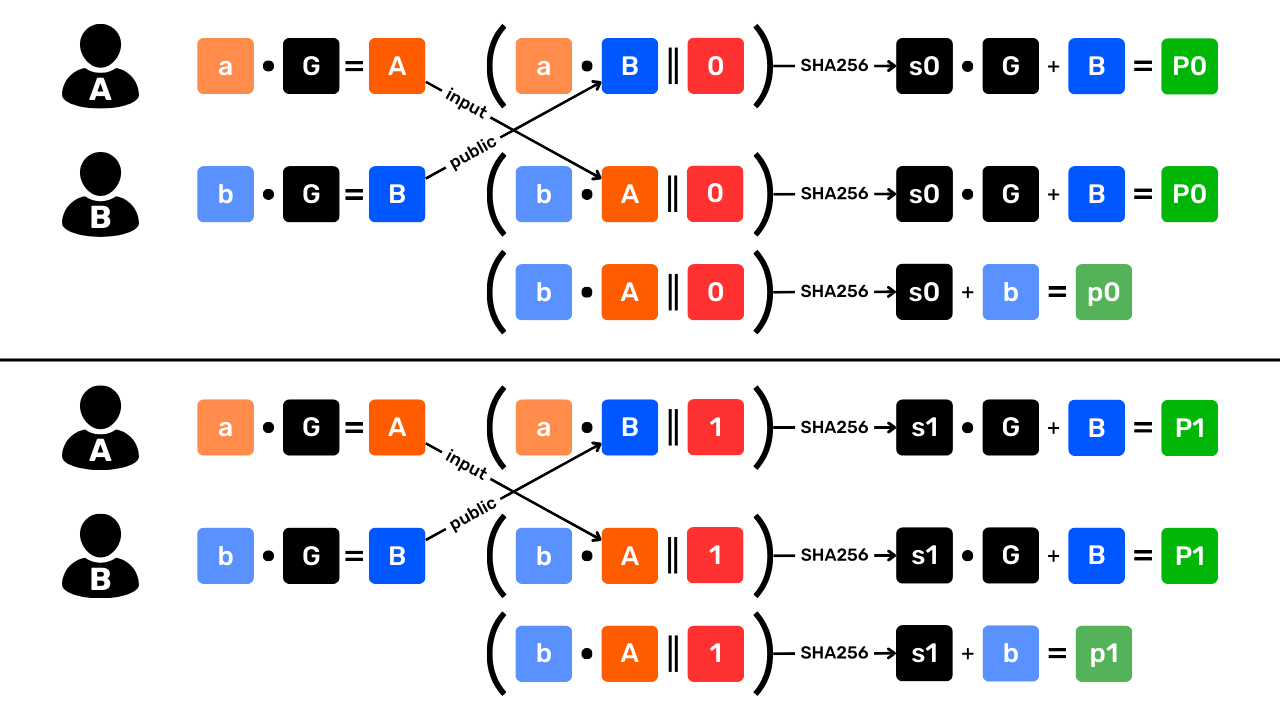

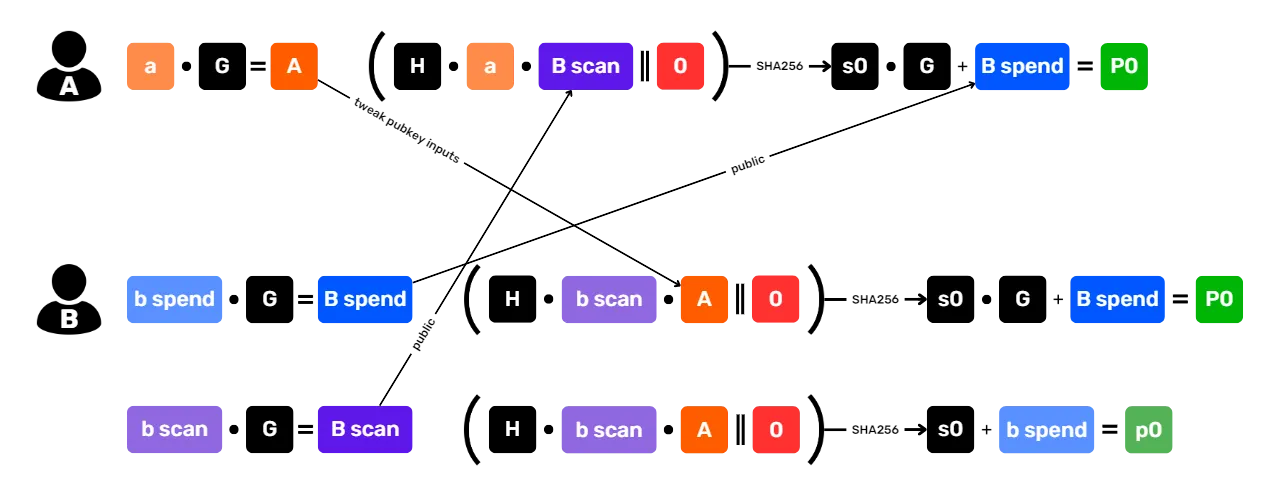

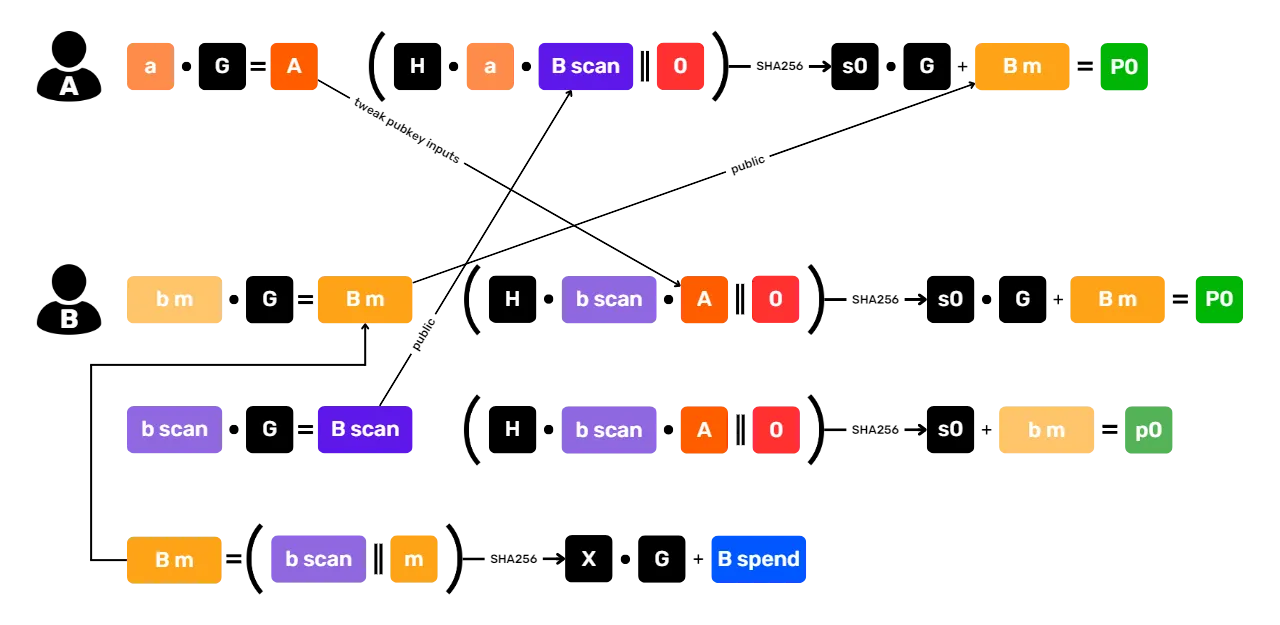

Przyjrzymy się również prywatności na poziomie sieci węzłów i rozpowszechniania transakcji. Omówimy również różne protokoły, które zostały zaproponowane na przestrzeni lat w celu zwiększenia prywatności użytkowników Bitcoin, w tym statyczne protokoły Address.

Gotowy do poznania zawiłości prywatności w Bitcoin? Do dzieła!

Definicje i kluczowe pojęcia

Model Bitcoin UTXO

Bitcoin to przede wszystkim waluta, ale czy wiesz, jak BTC są reprezentowane w protokole?

UTXO na Bitcoin: czym one są?

Protokół Bitcoin opiera się na modelu UTXO, który oznacza "Unspent Transaction Output".

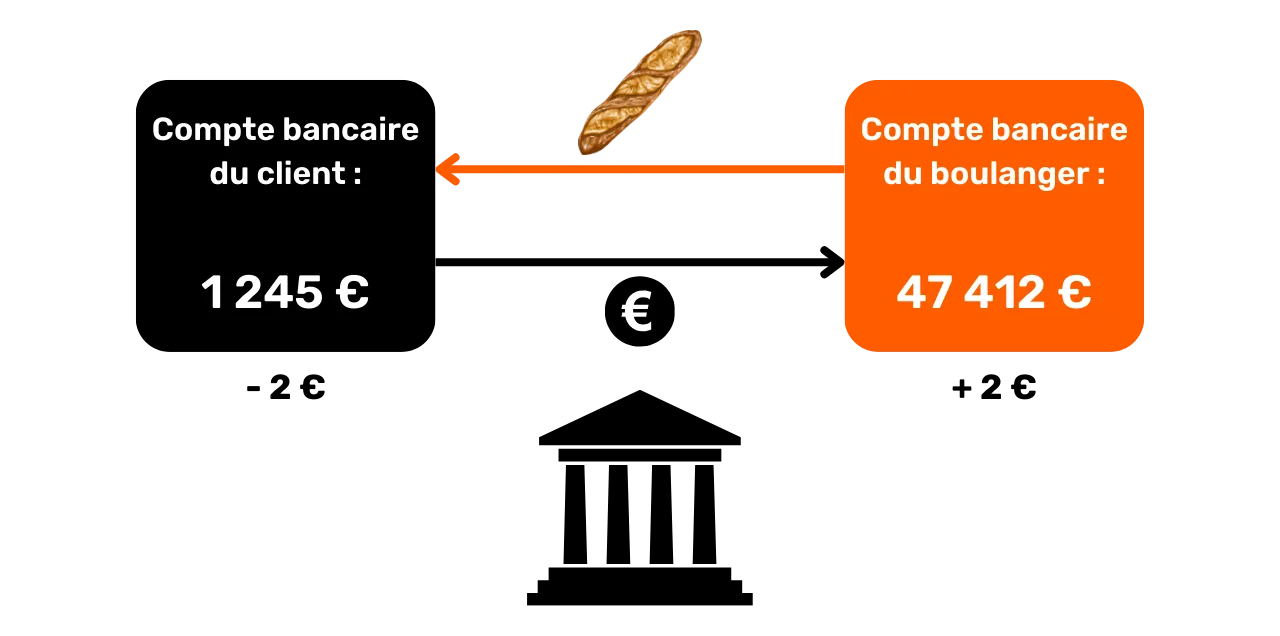

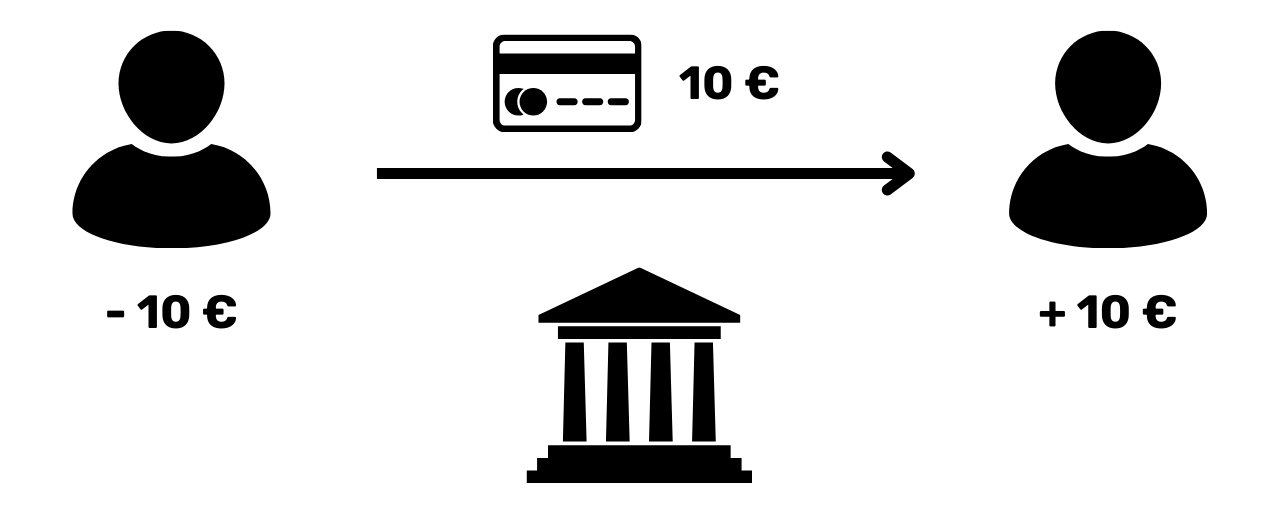

Model ten znacznie różni się od tradycyjnych systemów bankowych, które opierają się na mechanizmie rachunków i sald w celu śledzenia przepływów finansowych. Rzeczywiście, w systemie bankowym indywidualne salda są utrzymywane na rachunkach powiązanych z tożsamością. Na przykład, gdy kupujesz bagietkę od piekarza, twój bank po prostu obciąża twoje konto kwotą zakupu, zmniejszając twoje saldo, podczas gdy konto piekarza jest zasilane tą samą kwotą, zwiększając jego saldo. W tym systemie nie ma pojęcia powiązania między pieniędzmi wpływającymi na konto a pieniędzmi z niego wychodzącymi, z wyjątkiem zapisów transakcji.

Bitcoin działa inaczej. Koncepcja konta nie istnieje, a jednostki pieniężne

nie są zarządzane poprzez salda, ale poprzez UTXO. UTXO reprezentuje

określoną ilość bitcoinów, które nie zostały jeszcze wydane, tworząc w ten

sposób "kawałek Bitcoin", który może być duży lub mały. Na przykład, jeden

UTXO może być wart 500 BTC lub po prostu 700 Sats.

**> Satoshi, często skracana do sat, jest najmniejszą jednostką Bitcoin, porównywalną z centymem w walutach fiducjarnych.

1 BTC = 100 000 000 SATS

Teoretycznie jeden UTXO może reprezentować dowolną wartość w bitcoinach, od jednego do teoretycznego maksimum wynoszącego około 21 milionów BTC. Jednak logicznie niemożliwe jest posiadanie wszystkich 21 milionów bitcoinów i istnieje niższy próg ekonomiczny zwany "Dust", poniżej którego UTXO jest uważany za ekonomicznie nieopłacalny do wydania.

**> Największy UTXO kiedykolwiek utworzony na Bitcoin miał wartość 500 000 BTC. Został on utworzony przez platformę MtGox podczas operacji konsolidacji w

listopadzie 2011 roku: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

UTXO i warunki wydatków

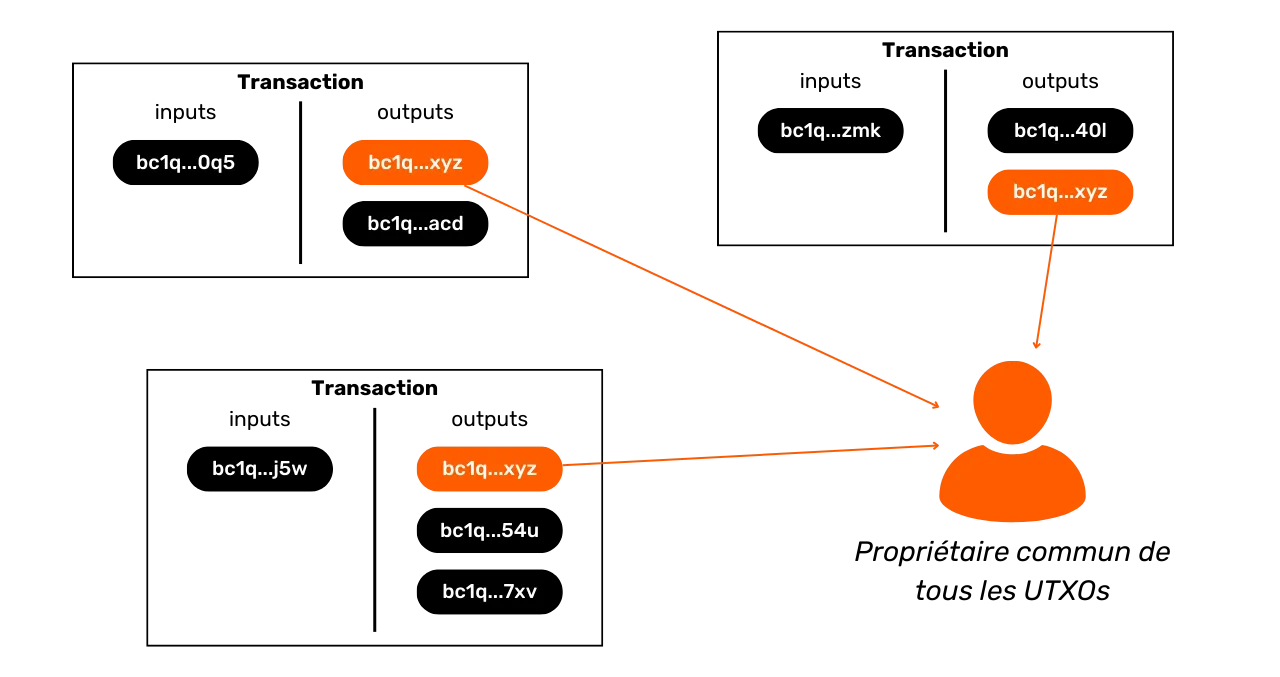

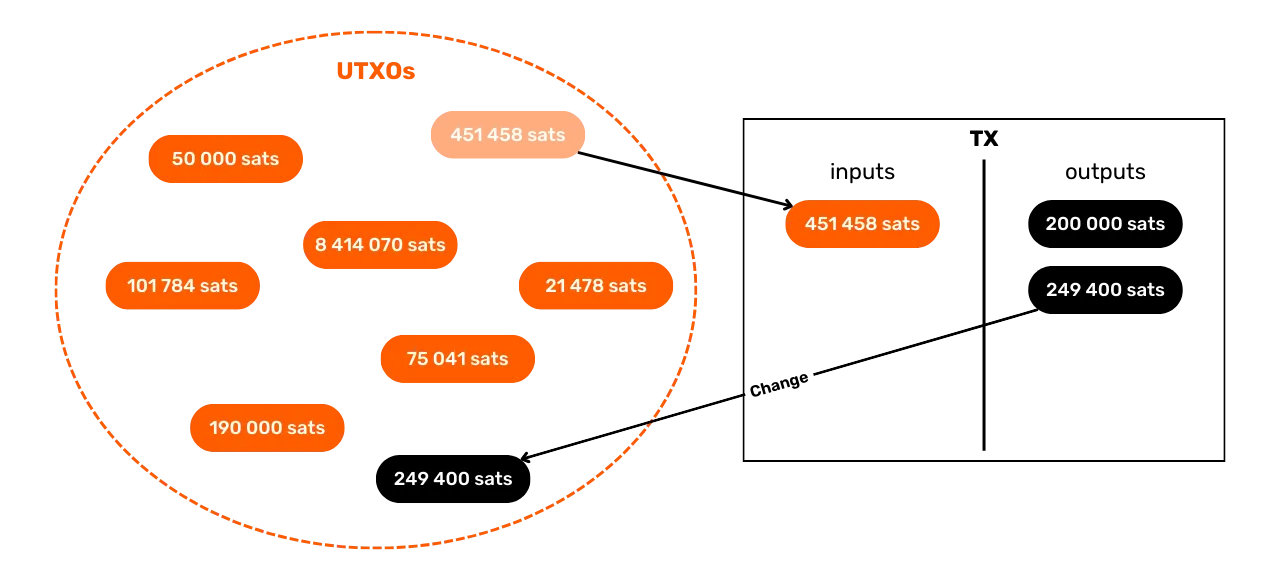

UTXO są instrumentami Exchange na Bitcoin. Każda transakcja powoduje zużycie UTXO jako danych wejściowych i utworzenie nowych UTXO jako danych wyjściowych. Gdy transakcja jest zakończona, UTXO używane jako dane wejściowe są uważane za "zużyte", a nowe UTXO są generowane i przydzielane odbiorcom wskazanym w danych wyjściowych transakcji. Tak więc UTXO reprezentuje po prostu niewydane wyniki transakcji, a zatem ilość bitcoinów należących do użytkownika w danym momencie.

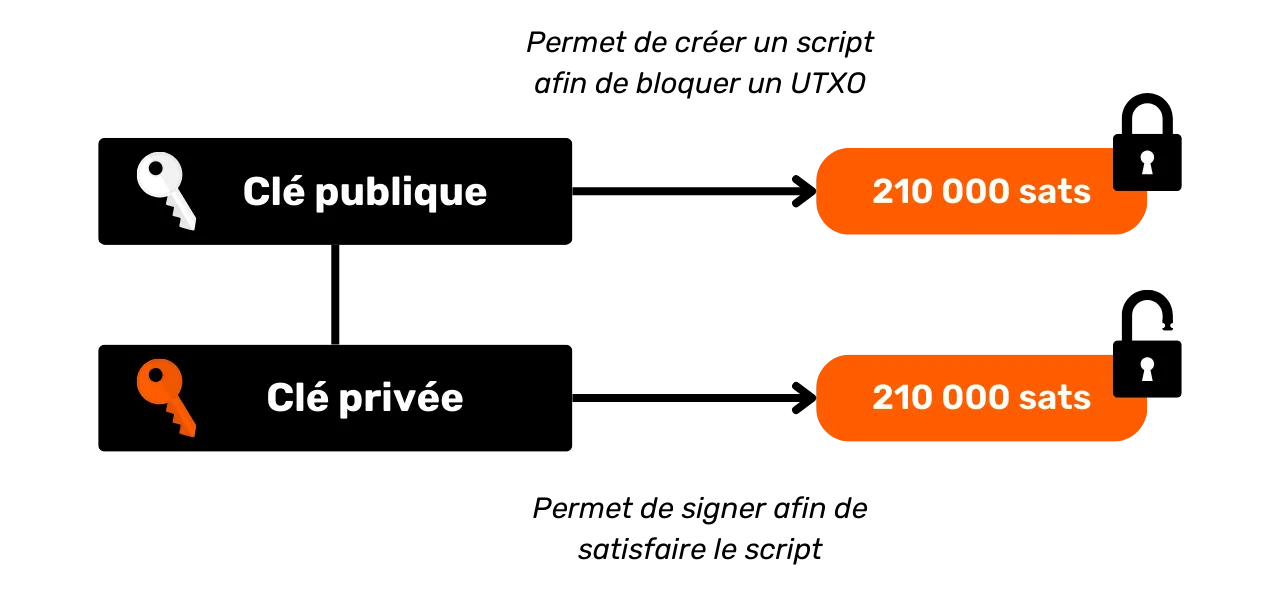

Wszystkie UTXO są zabezpieczone skryptami, które definiują warunki, na jakich można je wykorzystać. Aby wykorzystać UTXO, użytkownik musi wykazać sieci, że spełnia warunki określone w skrypcie zabezpieczającym ten UTXO. Zazwyczaj UTXO są chronione kluczem publicznym (lub odbierającym Address, który reprezentuje ten klucz publiczny). Aby wydać UTXO powiązany z tym kluczem publicznym, użytkownik musi udowodnić, że posiada odpowiedni klucz prywatny, dostarczając podpis cyfrowy złożony za pomocą tego klucza. Dlatego mówimy, że Bitcoin Wallet nie zawiera bitcoinów, ale przechowuje klucze prywatne, które z kolei dają dostęp do UTXO, a tym samym do bitcoinów, które reprezentują.

Ponieważ w Bitcoin nie ma pojęcia konta, saldo Wallet jest po prostu sumą wartości wszystkich UTXO, które może wydać. Na przykład, jeśli twój Bitcoin Wallet może wydać następujące 4 UTXO:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Całkowite saldo portfela wynosiłoby 17 BTC.

Struktura transakcji Bitcoin

Wejścia i wyjścia transakcji

Transakcja Bitcoin to operacja zarejestrowana na Blockchain, która przenosi Ownership bitcoinów od jednej osoby do drugiej. Mówiąc dokładniej, ponieważ jesteśmy w modelu UTXO i nie ma kont, transakcja spełnia warunki wydatkowania, które zabezpieczyły jedno lub więcej UTXO, zużywa je i równoważnie tworzy nowe UTXO z nowymi warunkami wydatkowania. Krótko mówiąc, transakcja przenosi bitcoiny ze spełnionego skryptu do nowego skryptu zaprojektowanego w celu ich zabezpieczenia.

Każda transakcja Bitcoin składa się z jednego lub więcej wejść i jednego lub więcej wyjść. Wejścia to UTXO zużywane przez transakcję na wyjścia generate. Wyjścia to nowe UTXO, które mogą być używane jako wejścia dla przyszłych transakcji.

**> Teoretycznie transakcja Bitcoin może mieć nieskończoną liczbę wejść i wyjść. Jedynym ograniczeniem jest maksymalny rozmiar bloku.

Każde wejście w transakcji Bitcoin odnosi się do poprzedniego niewydanego UTXO. Aby użyć UTXO jako danych wejściowych, jego posiadacz musi wykazać, że jest jego prawowitym właścicielem poprzez walidację powiązanego skryptu, tj. poprzez spełnienie nałożonego warunku wydatkowania. Ogólnie rzecz biorąc, oznacza to dostarczenie podpisu cyfrowego złożonego za pomocą klucza prywatnego odpowiadającego kluczowi publicznemu, który pierwotnie zabezpieczył ten UTXO. Skrypt polega zatem na sprawdzeniu, czy podpis odpowiada kluczowi publicznemu użytemu w momencie otrzymania środków.

Każde wyjście z kolei określa ilość bitcoinów do przesłania, a także odbiorcę. Ten ostatni jest definiowany przez nowy skrypt, który zwykle blokuje nowo utworzony UTXO za pomocą odbierającego Address lub nowego klucza publicznego.

Aby transakcja została uznana za ważną zgodnie z zasadami konsensusu, łączne

wyniki muszą być mniejsze lub równe łącznym wejściom. Innymi słowy, suma

nowych UTXO wygenerowanych przez transakcję nie może przekraczać sumy UTXO

zużytych jako wkład. Zasada ta jest logiczna: jeśli masz tylko 500 000 Sats, nie możesz dokonać zakupu 700 000 Sats.

Exchange i połączenie w transakcji Bitcoin

Działanie transakcji Bitcoin na UTXO można zatem porównać do przekształcania złotej monety. Rzeczywiście, UTXO nie jest podzielny, a jedynie topliwy. Oznacza to, że użytkownik nie może po prostu podzielić UTXO reprezentującego określoną kwotę w bitcoinach na kilka mniejszych UTXO. Musi zużyć ją w całości w transakcji, aby utworzyć jedno lub więcej nowych UTXO o dowolnej wartości wyjściowej, która musi być mniejsza lub równa wartości początkowej.

Mechanizm ten jest podobny do działania złotej monety. Powiedzmy, że posiadasz monetę o wadze 2 uncji i chcesz dokonać płatności w wysokości 1 uncji, zakładając, że sprzedawca nie może wydać ci reszty. Musiałbyś przetopić swoją monetę i odlać 2 nowe o wadze 1 uncji każda.

Bitcoin działa w podobny sposób. Wyobraźmy sobie, że Alicja ma UTXO o

wartości 10 000 Sats i chce kupić bagietkę kosztującą 4 000 Sats. Alicja dokona transakcji z 1 UTXO o wartości 10 000 Sats jako wkładem, który zużyje w całości, i 2 UTXO o wartości 4 000 Sats i 6 000 Sats jako wyjściem. UTXO w wysokości 4,000 Sats zostanie wysłany do piekarza jako zapłata za bagietkę, podczas gdy UTXO w

wysokości 6,000 Sats wróci do Alicji w formie reszty. Ten UTXO,

który wraca do pierwotnego emitenta transakcji, jest znany jako "Exchange" w

żargonie Bitcoin.

Wyobraźmy sobie teraz, że Alicja nie ma pojedynczego UTXO z 10 000 Sats, ale raczej dwa UTXO z 3 000 Sats każdy. W tej sytuacji żadne

z UTXO osobno nie wystarczy do ustawienia 4,000 Sats różdżki.

Alicja musi zatem jednocześnie użyć 2 UTXO o wartości 3 000 Sats jako danych wejściowych do swojej transakcji. W ten sposób łączna kwota

wkładów osiągnie 6 000 Sats, umożliwiając jej zaspokojenie

płatności w wysokości 4 000 Sats na rzecz piekarza. Ta metoda, w

której kilka UTXO jest zgrupowanych razem jako wkłady do transakcji, jest często

określana jako "łączenie".

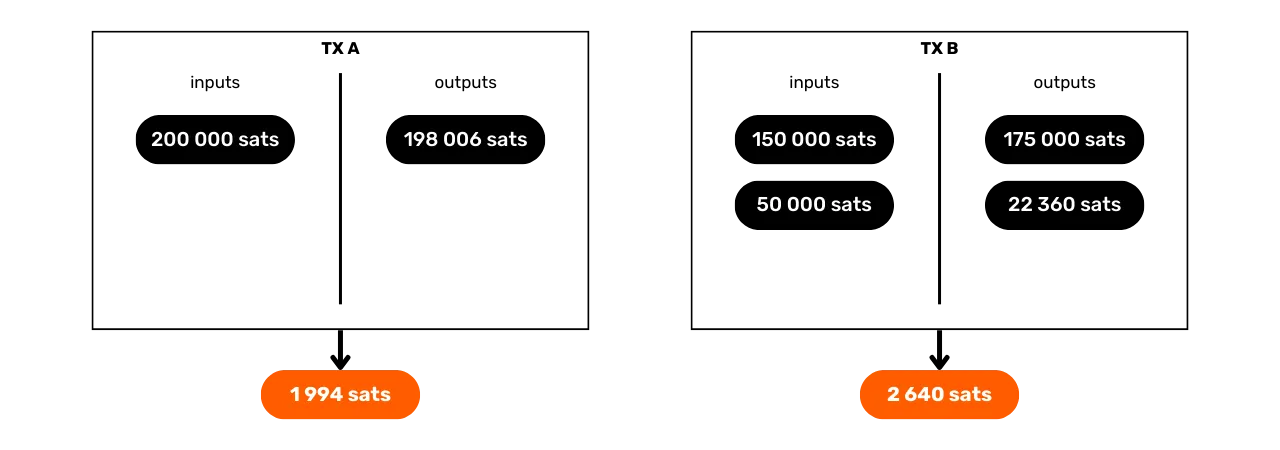

Opłaty transakcyjne

Intuicyjnie można by pomyśleć, że koszty transakcyjne również reprezentują wynik transakcji. W rzeczywistości jednak tak nie jest. Koszty transakcyjne stanowią różnicę między całkowitymi nakładami a całkowitymi wynikami. Oznacza to, że po wykorzystaniu części wartości nakładów na pokrycie pożądanych wyników w transakcji, pewna suma nakładów pozostaje niewykorzystana. Ta pozostała suma stanowi koszty transakcyjne.

Frais = total inputs - total outputs

Weźmy przykład Alicji, która ma UTXO w wysokości 10 000 Sats i

chce kupić bagietkę za 4 000 Sats. Alicja tworzy transakcję z

UTXO o wartości 10 000 Sats jako danymi wejściowymi. Następnie

generuje wynik w wysokości 4,000 Sats dla piekarza, aby

zapłacić za bagietkę. Aby zachęcić górników do włączenia jej transakcji do

bloku, Alice przydziela 200 Sats w opłatach. Następnie tworzy

drugi wynik, Exchange, który zostanie jej zwrócony w wysokości 5 800 Sats.

Stosując wzór na opłatę, widzimy, że rzeczywiście pozostało 200 Sats dla nieletnich:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Gdy Miner uda się zatwierdzić blok, jest on upoważniony do pobierania tych opłat za wszystkie transakcje zawarte w jego bloku, za pośrednictwem tak zwanej transakcji "coinbase".

Tworzenie UTXO na Bitcoin

Jeśli uważnie prześledziłeś poprzednie akapity, wiesz już, że UTXO mogą być tworzone tylko poprzez konsumpcję innych istniejących UTXO. W ten sposób monety Bitcoin tworzą ciągły łańcuch. Być może zastanawiasz się jednak, jak powstały pierwsze UTXO w tym łańcuchu. Rodzi to problem podobny do tego z kurą i jajkiem: skąd wzięły się te oryginalne UTXO?

Odpowiedź znajduje się w transakcjach coinbase.

Coinbase to specyficzny rodzaj transakcji Bitcoin, który jest unikalny dla każdego bloku i zawsze jest pierwszym z nich. Pozwala ona Miner, który znalazł ważny Proof of Work, na otrzymanie swojego Block reward. Nagroda ta składa się z dwóch Elements: dotacji do bloku i opłaty transakcyjnej, omówionych w poprzedniej sekcji.

Coinbase Transaction jest wyjątkowy, ponieważ jest jedynym zdolnym do tworzenia bitcoinów ex nihilo, bez potrzeby zużywania danych wejściowych do wyjścia generate. Te nowo utworzone bitcoiny są tym, co możemy nazwać "oryginalnymi UTXO".

Bitcoiny subsydiowane blokowo to nowe BTC tworzone od podstaw, zgodnie z wcześniej ustalonym harmonogramem emisji w zasadach konsensusu. Dotacja blokowa jest zmniejszana o połowę co 210 000 bloków, tj. mniej więcej co cztery lata, w procesie znanym jako "Halving". Początkowo z każdą dotacją tworzono 50 bitcoinów, ale ilość ta stopniowo malała; obecnie jest to 3,125 bitcoina na blok.

Jeśli chodzi o opłaty transakcyjne, to chociaż one również reprezentują nowo utworzone BTC, nie mogą one przekraczać różnicy między całkowitymi danymi wejściowymi i wyjściowymi wszystkich transakcji w bloku. Widzieliśmy wcześniej, że opłaty te reprezentują część wejść, która nie jest wykorzystywana w wyjściach transakcji. Ta część jest technicznie "tracona" podczas transakcji, a Miner ma prawo do odtworzenia tej wartości w postaci jednego lub więcej nowych UTXO. Jest to transfer wartości między wystawcą transakcji a Miner, który dodaje ją do Blockchain.

**> Bitcoiny wygenerowane przez Coinbase Transaction podlegają okresowi zapadalności wynoszącemu 100 bloków, podczas którego nie mogą zostać wydane przez Miner. Zasada ta ma na celu uniknięcie komplikacji związanych z wykorzystaniem nowo utworzonych bitcoinów w łańcuchu, który później może stać się przestarzały.

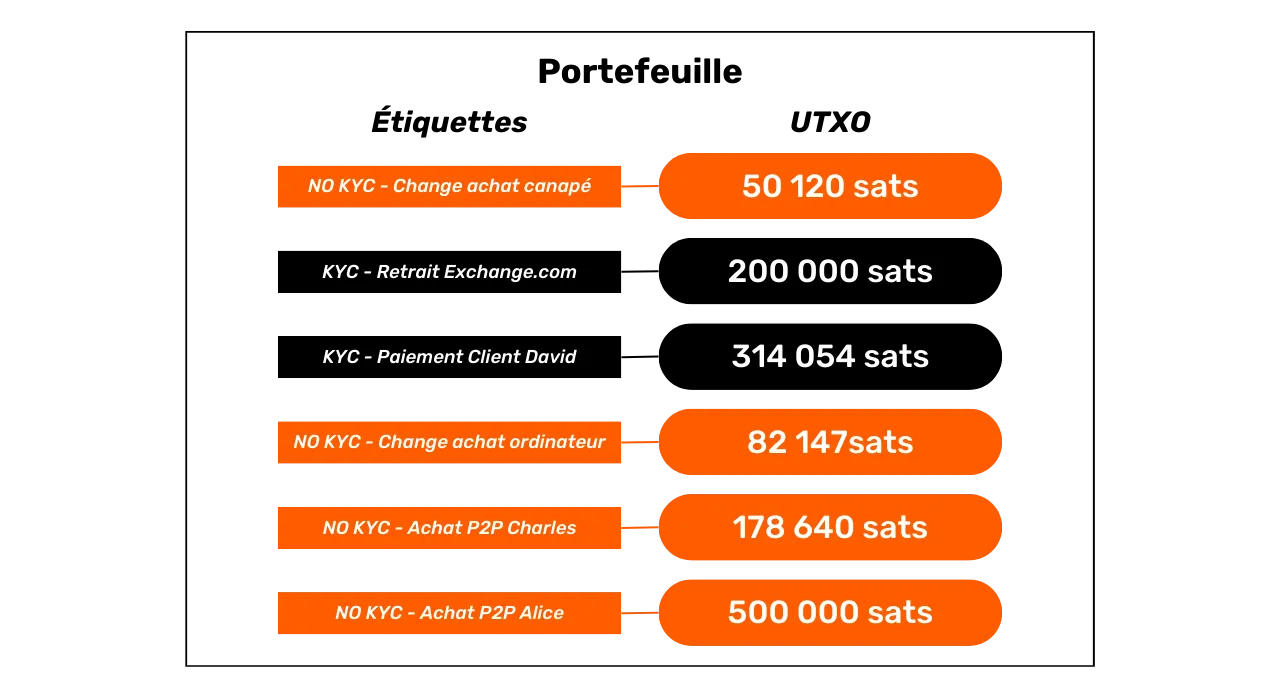

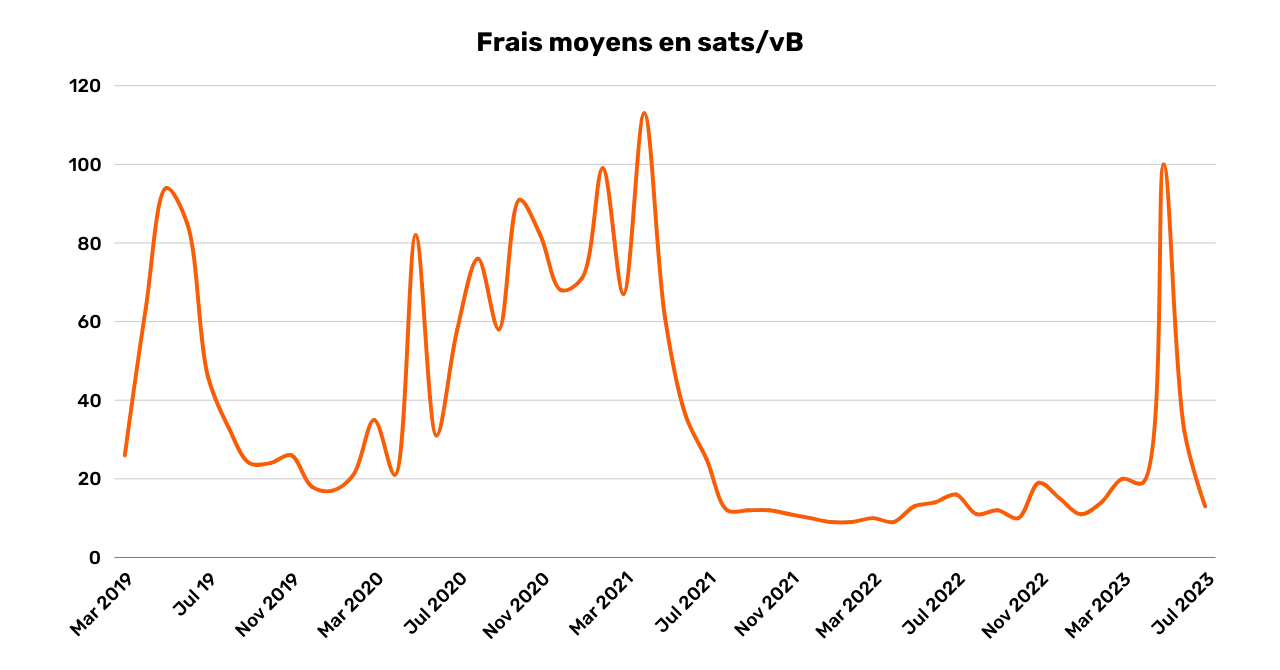

Implikacje modelu UTXO

Po pierwsze, model UTXO bezpośrednio wpływa na opłaty transakcyjne Bitcoin. Ponieważ pojemność każdego bloku jest ograniczona, górnicy faworyzują transakcje, które oferują najlepsze opłaty w stosunku do miejsca, jakie zajmą w bloku. Rzeczywiście, im więcej UTXO transakcja zawiera w swoich wejściach i wyjściach, tym jest cięższa, a zatem wymaga wyższych opłat. Jest to jeden z powodów, dla których często staramy się zmniejszyć liczbę UTXO w naszym portfelu, co może również wpływać na poufność, którą zajmiemy się szczegółowo w trzeciej części tego kursu.

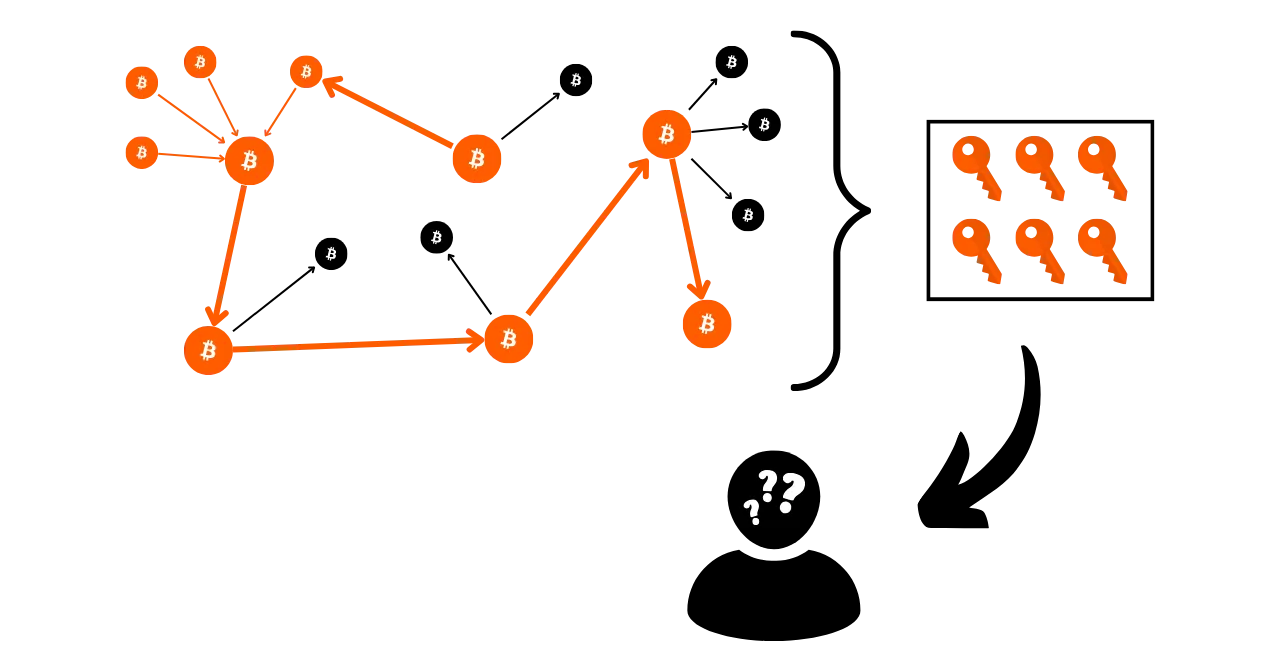

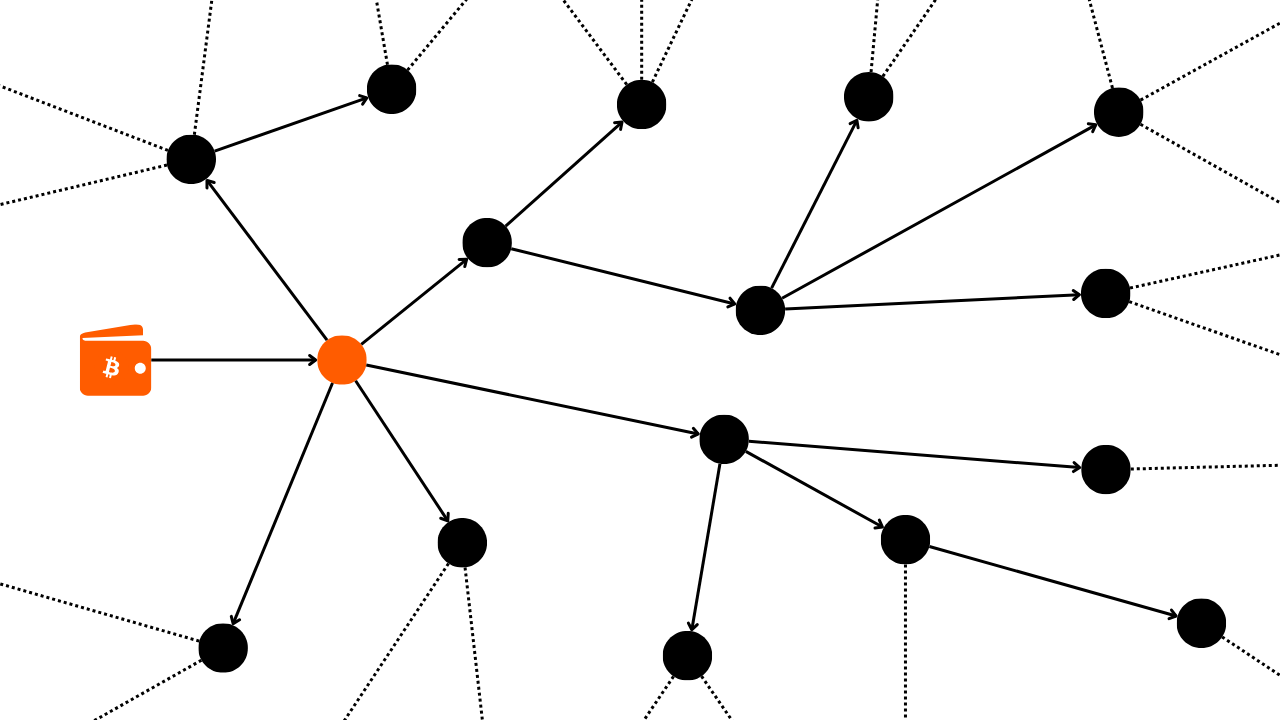

Po drugie, jak wspomniano w poprzednich sekcjach, monety Bitcoin są zasadniczo łańcuchem UTXO. Każda transakcja tworzy zatem powiązanie między przeszłym UTXO a przyszłym UTXO. UTXO umożliwiają zatem wyraźne śledzenie ścieżki Bitcoinów od ich utworzenia do ich bieżących wydatków. Ta przejrzystość może być postrzegana pozytywnie, ponieważ umożliwia każdemu użytkownikowi sprawdzenie autentyczności otrzymanych bitcoinów. Jednak to również na tej zasadzie identyfikowalności i audytowalności opiera się analiza Blockchain, praktyka mająca na celu naruszenie poufności użytkownika. Przyjrzymy się bliżej tej praktyce w drugiej części kursu.

Model prywatności Bitcoin

Pieniądze: autentyczność, uczciwość i podwójne wydatki

Jedną z funkcji pieniądza jest rozwiązanie problemu podwójnej zbieżności potrzeb. W systemie opartym na barterze, ukończenie Exchange wymaga nie tylko znalezienia osoby, która oddaje dobro odpowiadające mojej potrzebie, ale także dostarczenia mu dobra o równoważnej wartości, które zaspokaja jego własne potrzeby. Osiągnięcie tej równowagi jest złożoną kwestią.

Dlatego używamy pieniędzy do przenoszenia wartości zarówno w czasie, jak i przestrzeni.

Aby monety mogły rozwiązać ten problem, konieczne jest, aby strona dostarczająca towar lub usługę była przekonana o swojej zdolności do wydania tej kwoty w późniejszym terminie. Tak więc każda racjonalna osoba, która chce zaakceptować monetę, cyfrową lub fizyczną, upewni się, że spełnia ona dwa podstawowe kryteria:

- Utwór musi charakteryzować się integralnością i autentycznością ;**

- i nie mogą być wydawane podwójnie**

Jeśli korzystasz z fizycznej waluty, jest to pierwsza cecha, która jest najbardziej złożona do potwierdzenia. W różnych okresach historii integralność metalowych monet była często naruszana przez praktyki takie jak przycinanie lub przekłuwanie. Na przykład w starożytnym Rzymie powszechną praktyką obywateli było zdrapywanie krawędzi złotych monet w celu zebrania odrobiny cennego metalu, zachowując je na przyszłe transakcje. Wewnętrzna wartość monety została w ten sposób zmniejszona, ale jej wartość nominalna pozostała taka sama. Jest to jeden z powodów, dla których krawędź monety została później karbowana.

Autentyczność jest również trudną cechą do zweryfikowania na fizycznym nośniku monetarnym. Dzisiejsze techniki walki z fałszywą walutą są coraz bardziej złożone, co zmusza sprzedawców detalicznych do inwestowania w kosztowne systemy weryfikacji.

Z drugiej strony, ze względu na swój charakter, podwójne wydawanie nie stanowi problemu dla walut fizycznych. Jeśli dam ci banknot o nominale 10 euro, nieodwołalnie opuszcza on moje posiadanie i wchodzi w twoje, co naturalnie wyklucza możliwość wielokrotnego wydawania jednostek pieniężnych, które ucieleśnia. Krótko mówiąc, nie będę mógł ponownie wydać tego banknotu o nominale 10 euro.

W przypadku waluty cyfrowej trudność jest inna. Zapewnienie autentyczności i integralności monety jest często prostsze. Jak widzieliśmy w poprzedniej sekcji, model Bitcoin UTXO umożliwia prześledzenie monety z powrotem do jej pochodzenia, a tym samym zweryfikowanie, czy rzeczywiście została stworzona przez Miner zgodnie z zasadami konsensusu.

Z drugiej strony, zapewnienie braku Double-spending jest bardziej złożone, ponieważ wszystkie dobra cyfrowe są w istocie informacjami. W przeciwieństwie do dóbr fizycznych, informacje nie są dzielone podczas wymiany, ale rozprzestrzeniają się poprzez powielanie. Na przykład, jeśli wyślę ci dokument e-mailem, zostanie on zduplikowany. Nie możesz mieć pewności, że usunąłem oryginalny dokument.

Zapobieganie podwójnym wydatkom na Bitcoin

Jedynym sposobem na uniknięcie powielania zasobów cyfrowych jest posiadanie wiedzy o wszystkich giełdach w systemie. W ten sposób możemy wiedzieć, kto jest właścicielem czego i aktualizować stan posiadania każdej osoby zgodnie z przeprowadzonymi transakcjami. Tak dzieje się na przykład z pieniędzmi skryptowymi w systemie bankowym. Kiedy płacisz 10 euro sprzedawcy kartą kredytową, bank rejestruje Exchange i aktualizuje księgę rachunkową.

Na Bitcoin, Double-spending jest uniemożliwiony w ten sam sposób. Staramy się potwierdzić brak transakcji, która już wydała dane monety. Jeśli monety nigdy nie zostały użyte, możemy być pewni, że nie dojdzie do podwójnego wydania. Zasada ta została opisana przez Satoshi Nakamoto w Białej Księdze słynnym zwrotem:

**Jedynym sposobem na potwierdzenie braku transakcji jest bycie świadomym wszystkich transakcji

Ale w przeciwieństwie do modelu bankowego, nie chcemy ufać centralnemu podmiotowi w Bitcoin. Tak więc wszyscy użytkownicy muszą być w stanie potwierdzić brak podwójnych wydatków, bez polegania na stronie trzeciej. Każdy musi więc być świadomy wszystkich transakcji Bitcoin. Właśnie dlatego transakcje Bitcoin są publicznie transmitowane we wszystkich węzłach sieci i rejestrowane w postaci czystego tekstu na Blockchain.

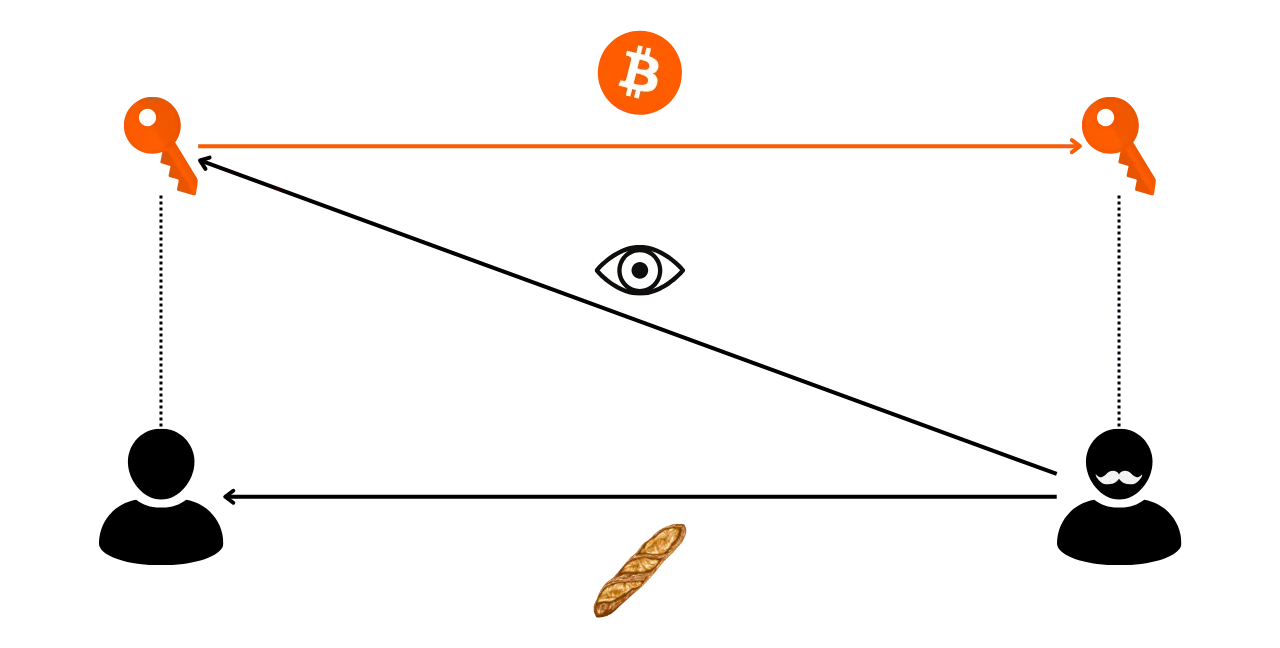

To właśnie to publiczne rozpowszechnianie informacji komplikuje ochronę prywatności w Bitcoin. W tradycyjnym systemie bankowym teoretycznie tylko instytucja finansowa jest świadoma przeprowadzanych transakcji. Z drugiej strony, w Bitcoin wszyscy użytkownicy są informowani o wszystkich transakcjach za pośrednictwem swoich węzłów.

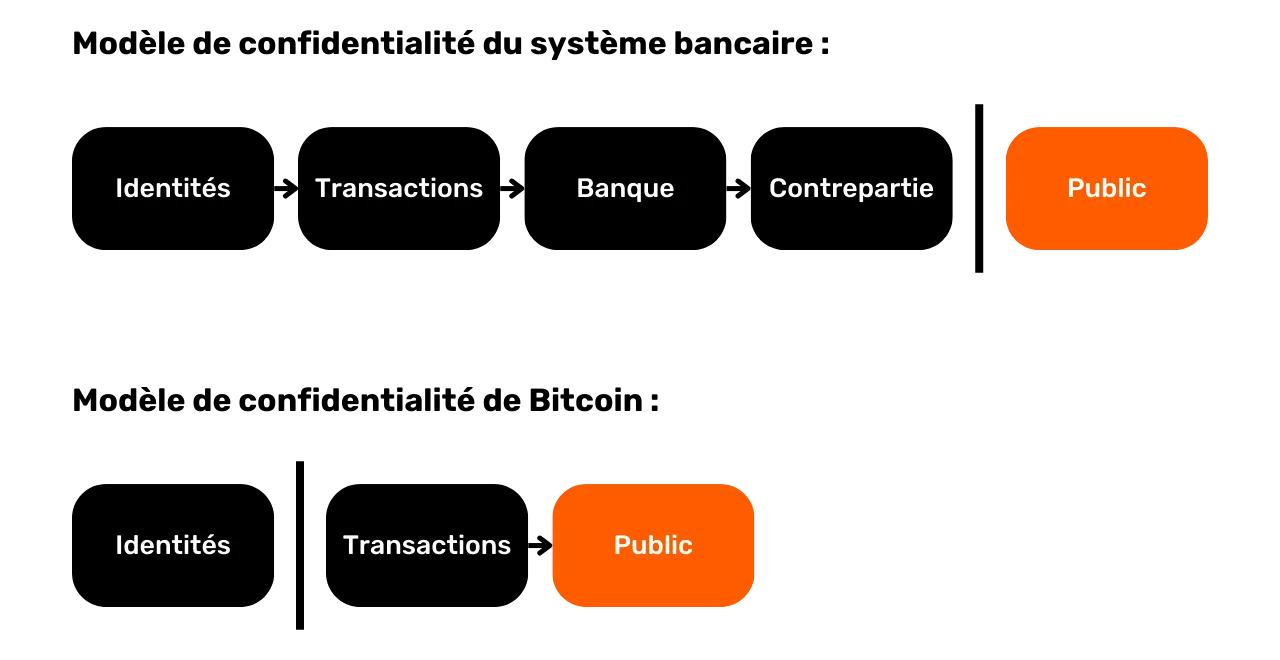

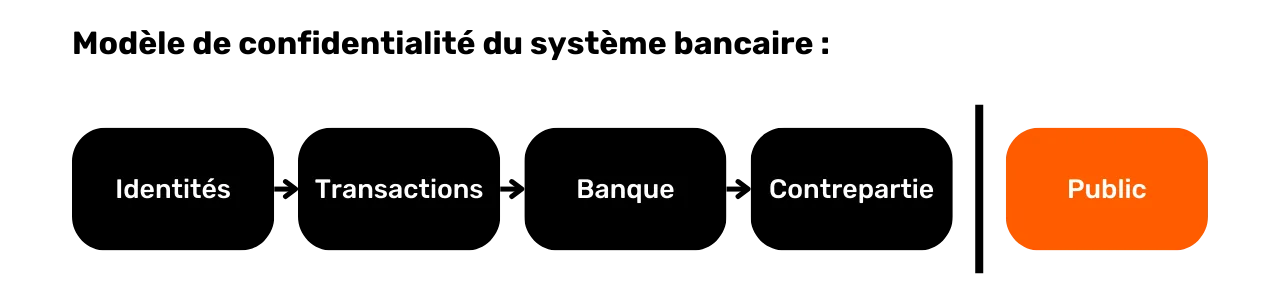

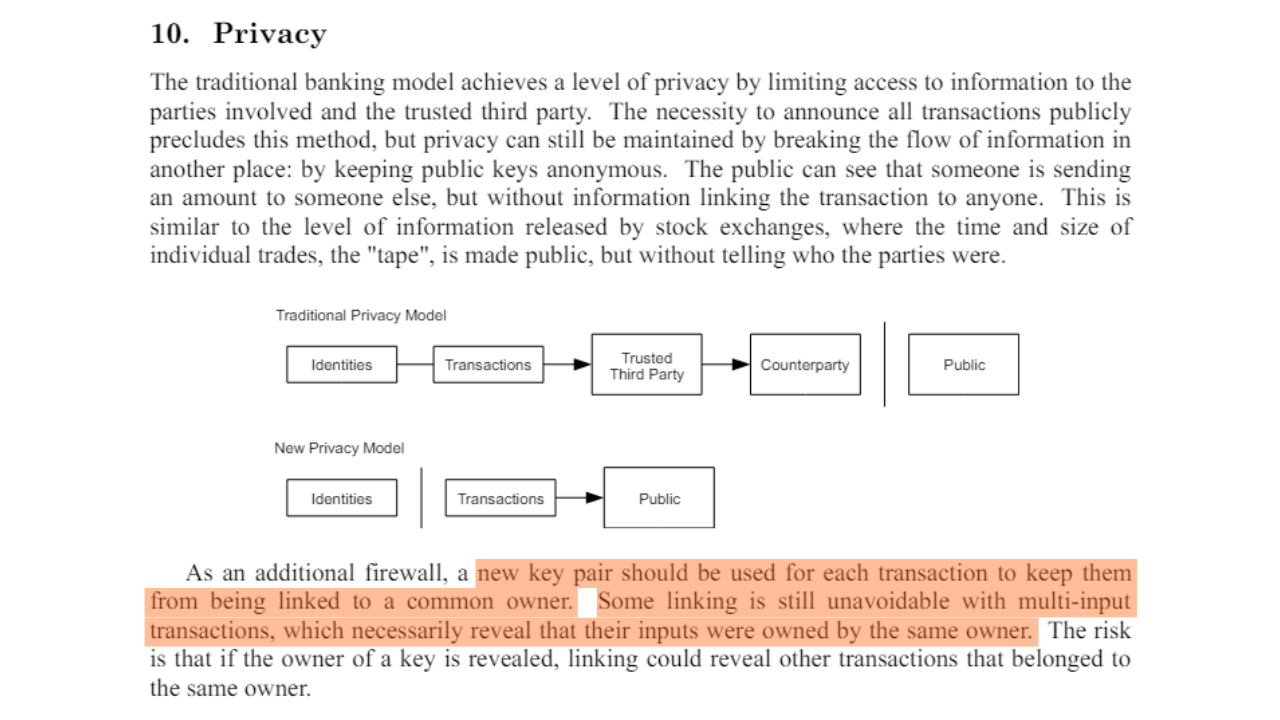

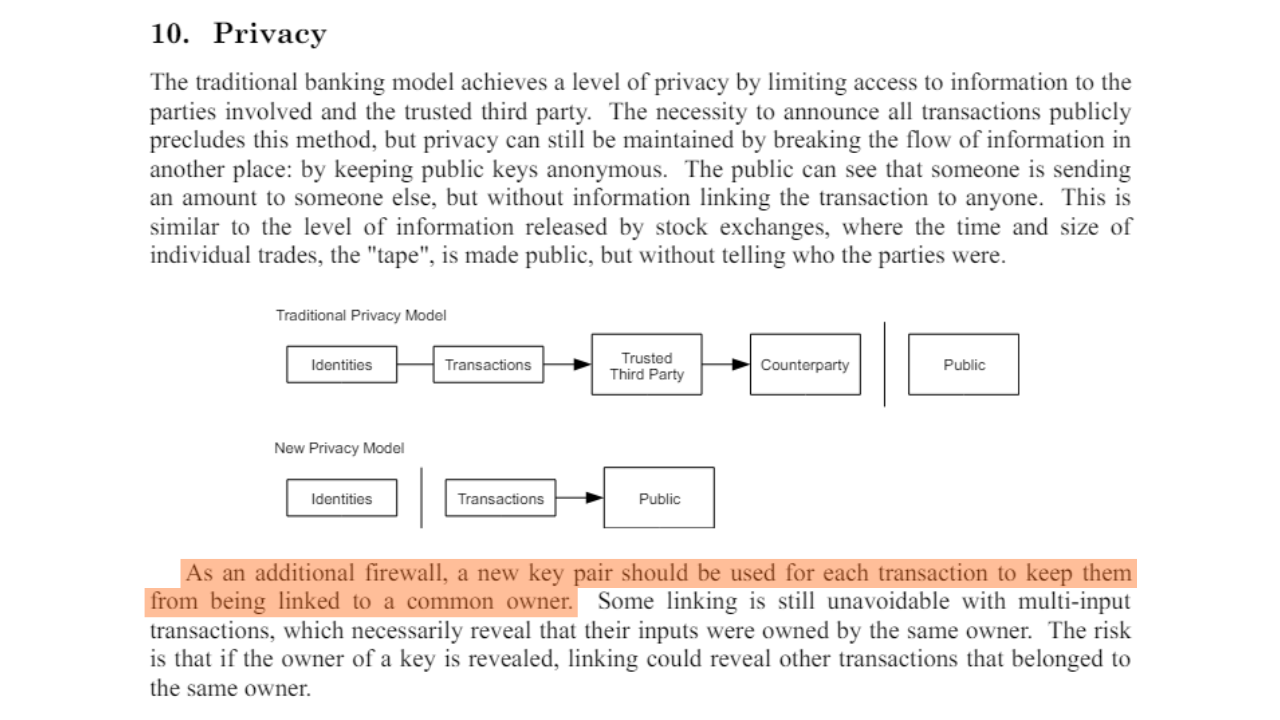

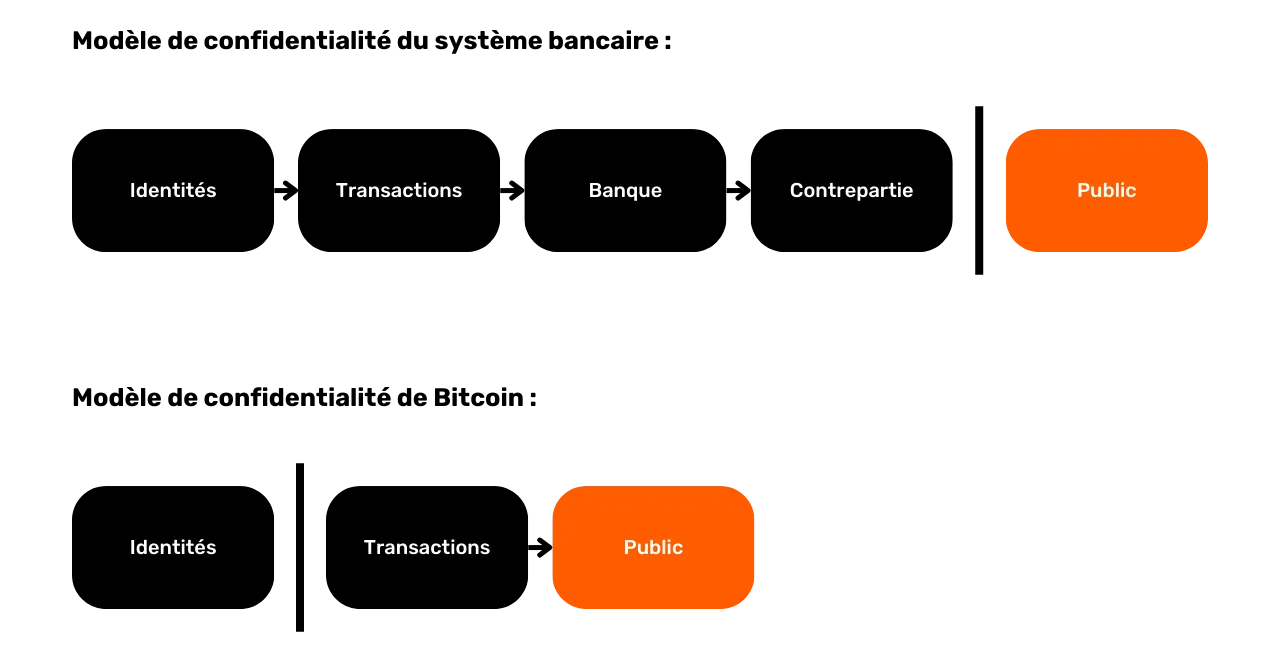

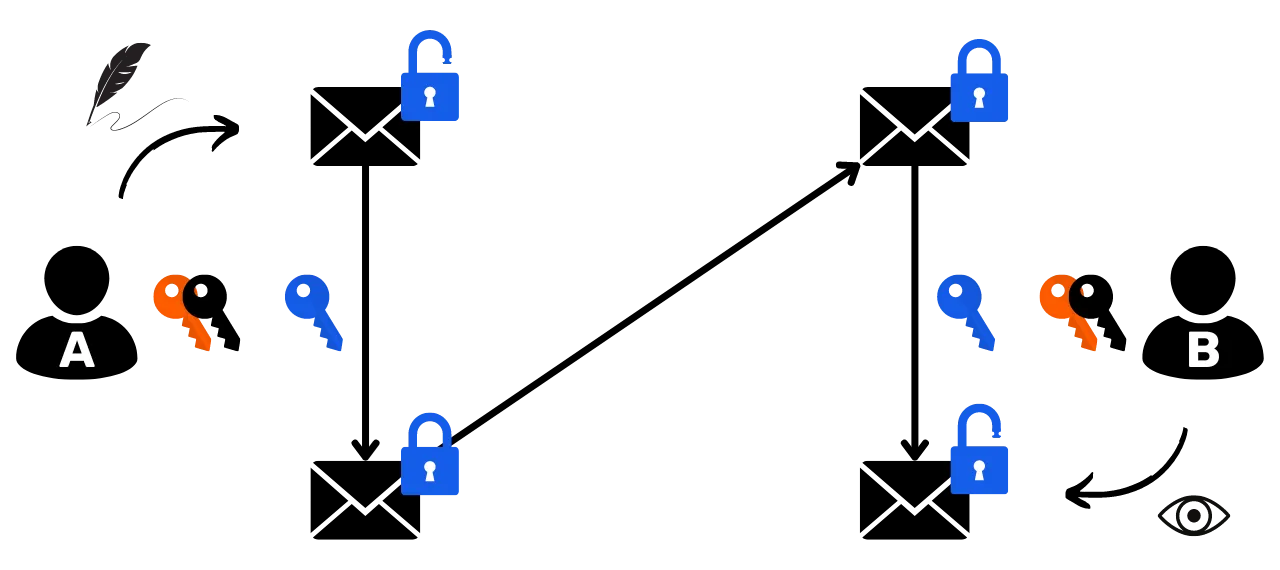

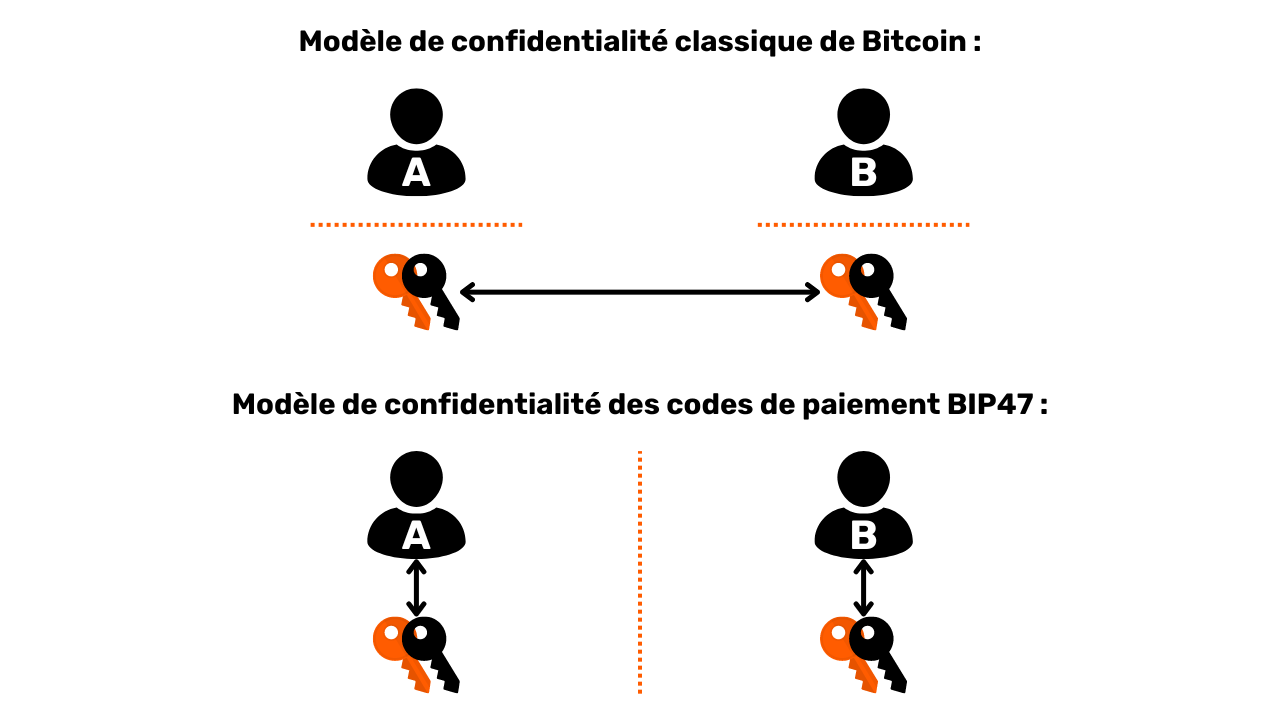

Model poufności: system bankowy vs. Bitcoin

W tradycyjnym systemie konto bankowe jest powiązane z tożsamością klienta. Bankier może wiedzieć, które konto bankowe należy do którego klienta i jakie transakcje są z nim powiązane. Jednak ten przepływ informacji jest odcięty między bankiem a domeną publiczną. Innymi słowy, niemożliwe jest poznanie salda i transakcji na koncie bankowym należącym do innej osoby. Tylko bank ma dostęp do tych informacji.

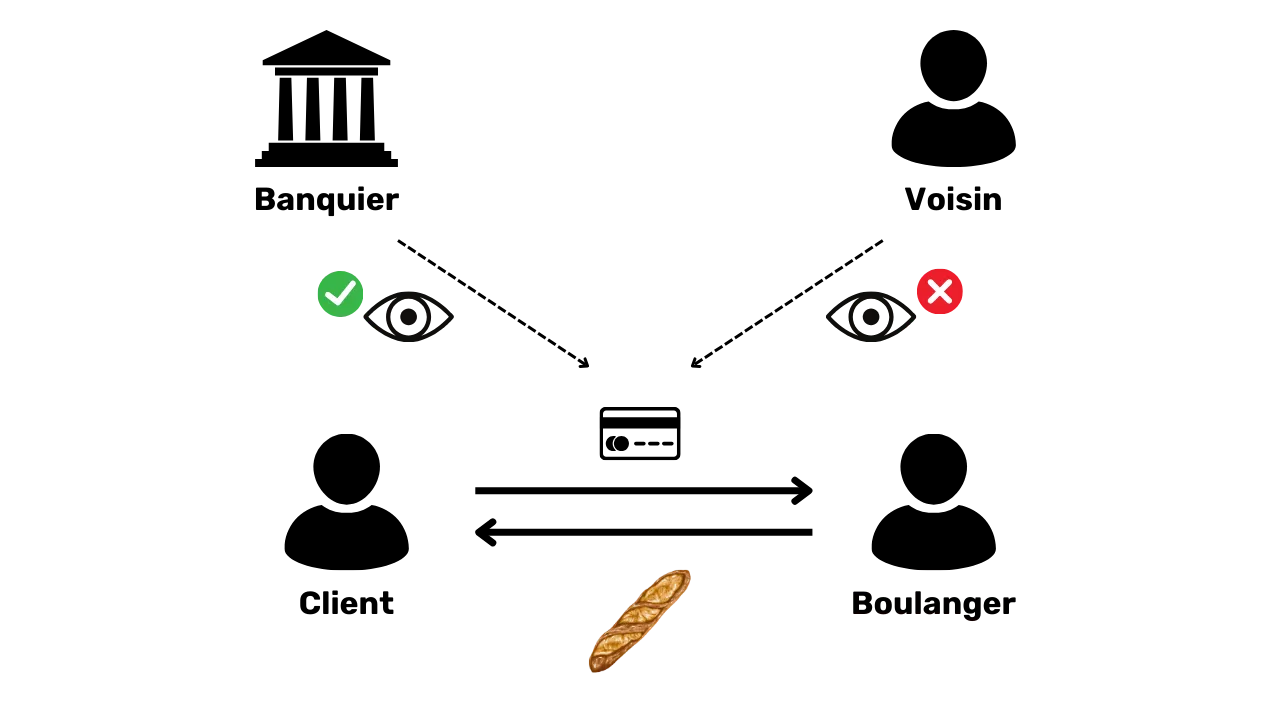

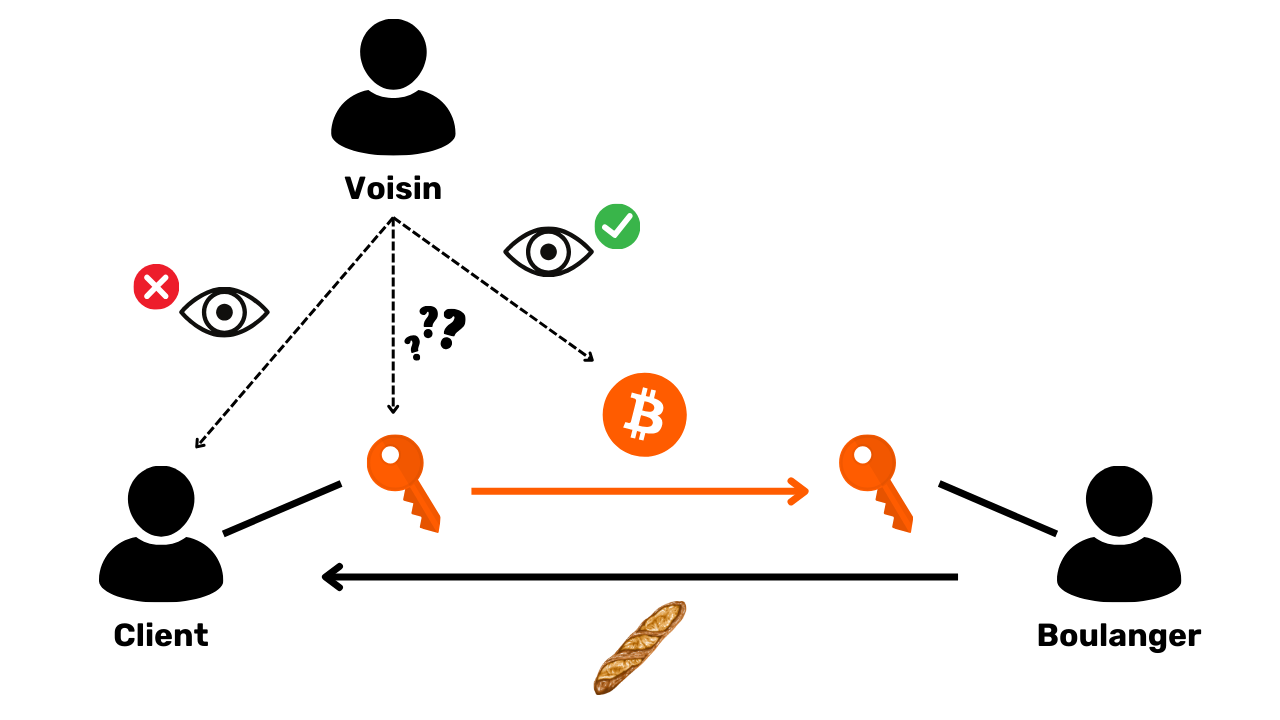

Na przykład bankier wie, że każdego ranka kupujesz bagietkę od lokalnego piekarza, ale twój sąsiad nie ma wiedzy o tej transakcji. W ten sposób przepływ informacji jest dostępny dla zainteresowanych stron, w szczególności dla banku, ale pozostaje niedostępny dla osób z zewnątrz.

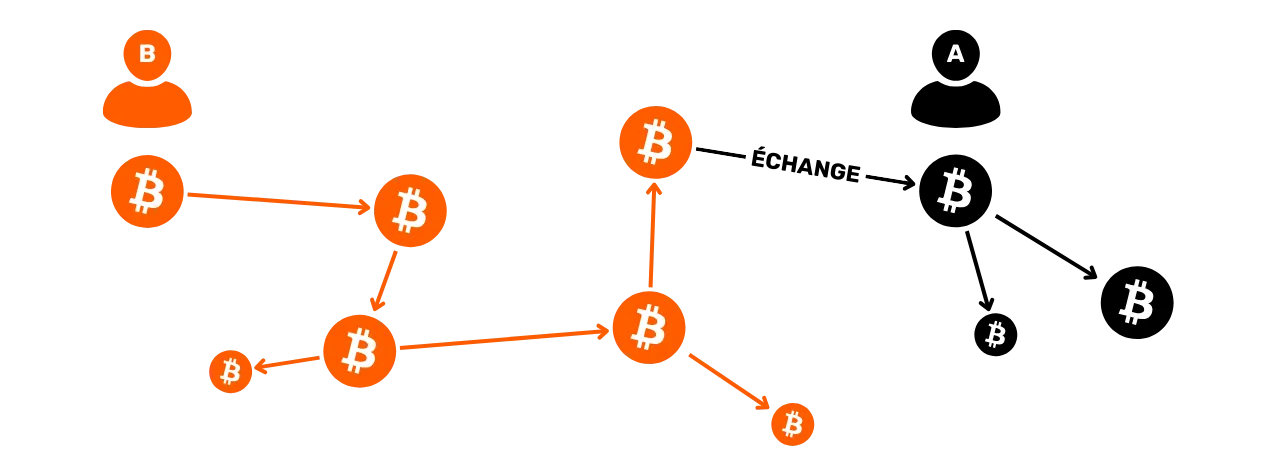

Ze względu na ograniczenie publicznego rozpowszechniania transakcji, które widzieliśmy w poprzedniej sekcji, model poufności Bitcoin nie może być zgodny z modelem systemu bankowego. W przypadku Bitcoin, ponieważ przepływ informacji nie może zostać przerwany między transakcjami a domeną publiczną, model prywatności opiera się na oddzieleniu tożsamości użytkownika od samych transakcji.

Na przykład, jeśli kupisz bagietkę od piekarza, płacąc w BTC, twój sąsiad, który ma swój własny kompletny węzeł, może zobaczyć, jak przechodzi twoja transakcja, tak jak widzi wszystkie inne transakcje w systemie. Jeśli jednak przestrzegane są zasady poufności, nie powinien on być w stanie powiązać tej konkretnej transakcji z twoją tożsamością.

Ale ponieważ transakcje Bitcoin są upubliczniane, nadal możliwe jest ustalenie powiązań między nimi w celu uzyskania informacji o zaangażowanych stronach. Działalność ta stanowi nawet specjalność samą w sobie, znaną jako "analiza Blockchain". W następnej części kursu zapraszam do zapoznania się z podstawami analizy Blockchain, abyś mógł zrozumieć, w jaki sposób Twoje bitcoiny są śledzone i lepiej się przed nimi bronić.

Zrozumienie i ochrona przed analizą łańcucha

Czym jest analiza łańcucha Bitcoin?

Definicja i działanie

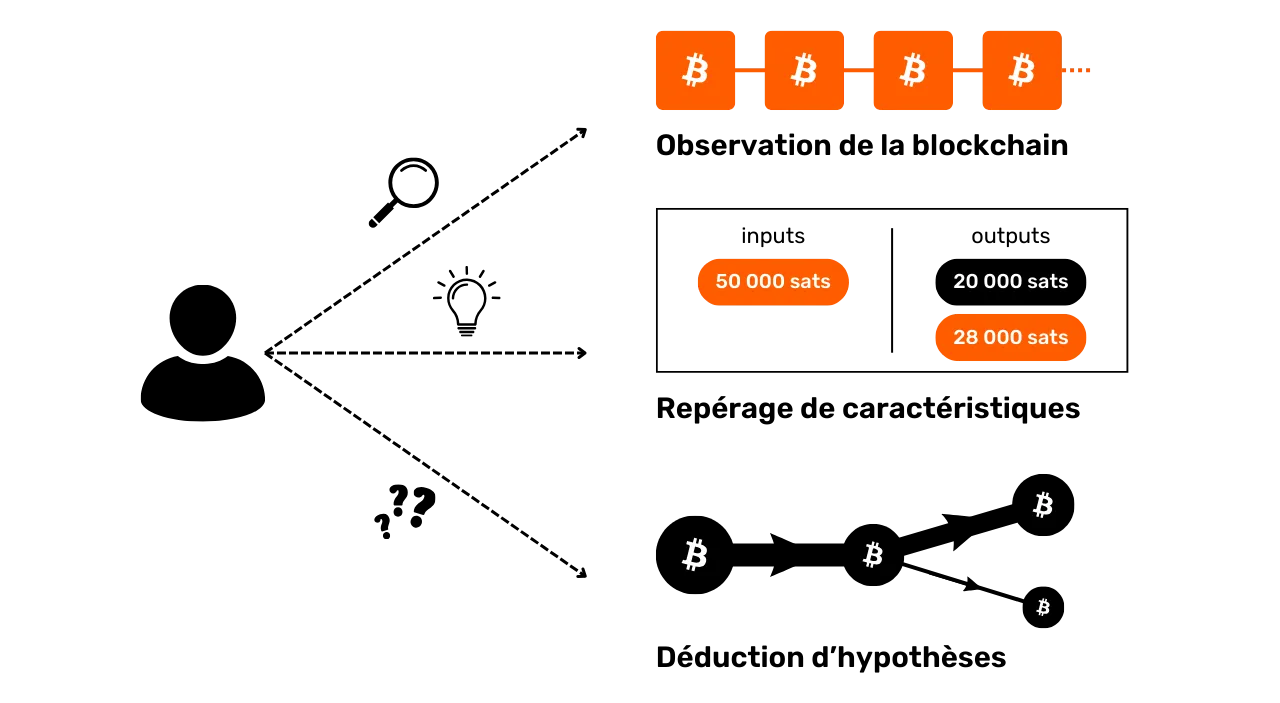

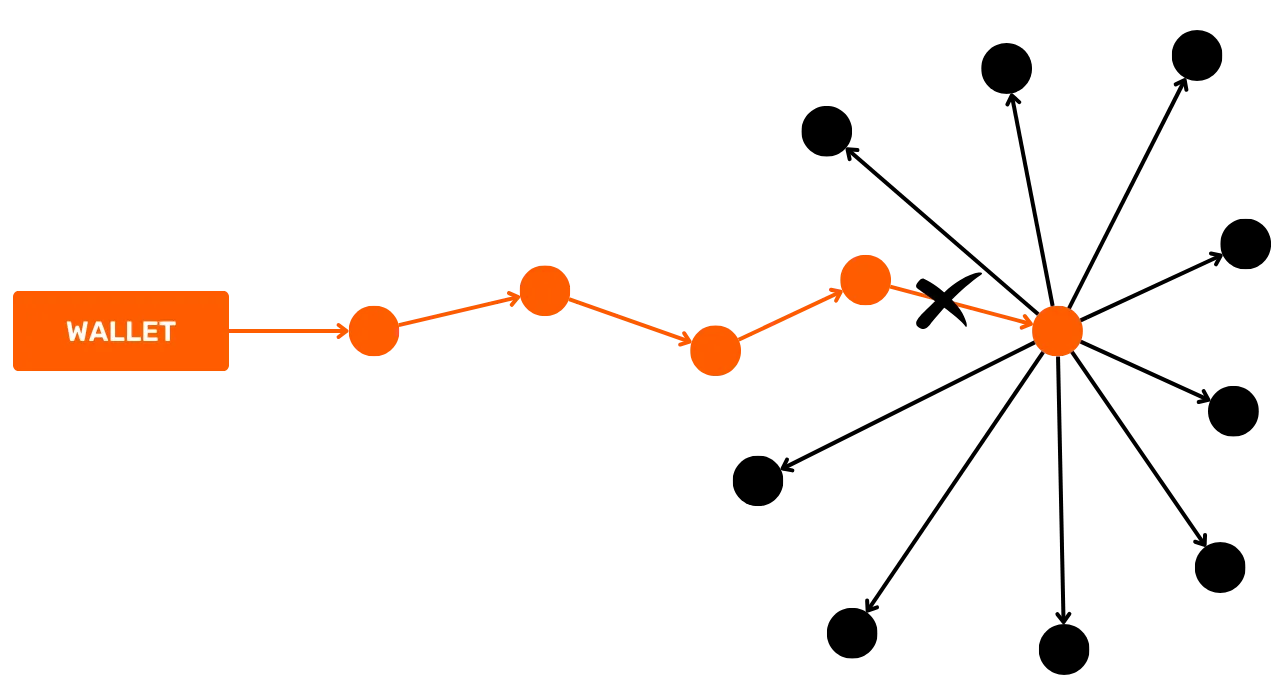

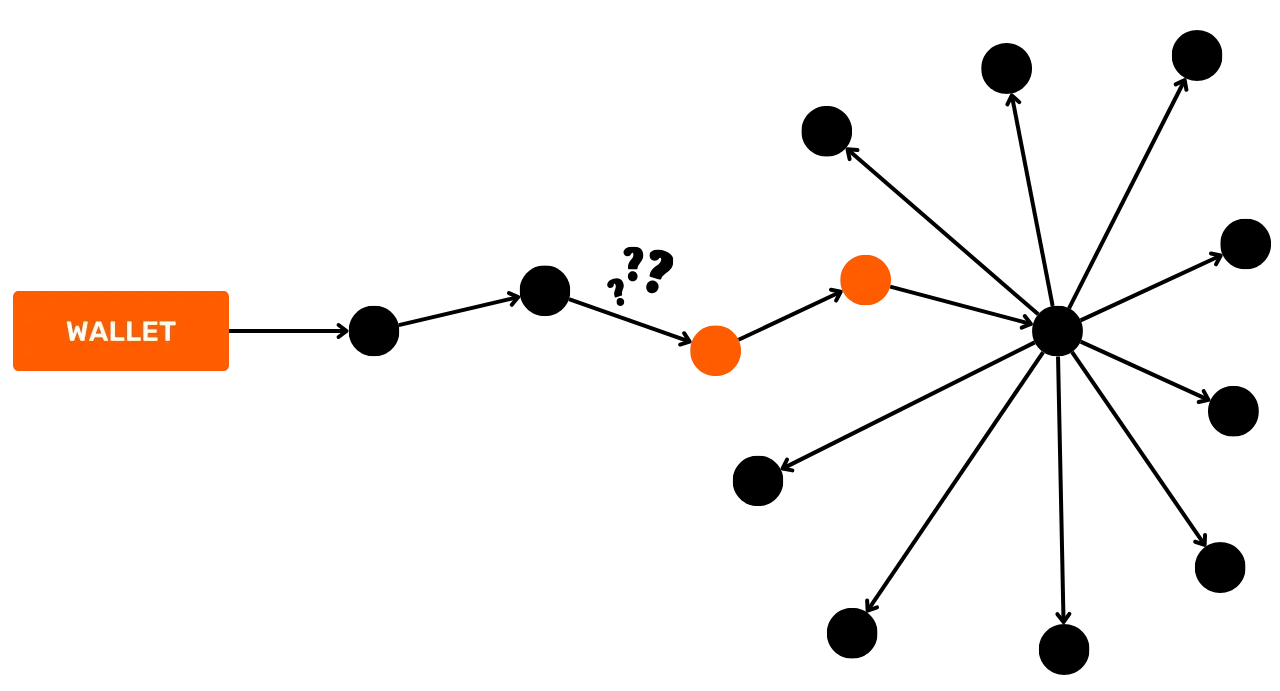

Analiza Blockchain to praktyka śledzenia przepływu bitcoinów na Blockchain. Ogólnie rzecz biorąc, analiza łańcucha opiera się na obserwacji cech charakterystycznych w próbkach poprzednich transakcji. Następnie polega na zidentyfikowaniu tych samych cech w transakcji, którą chcemy przeanalizować, i wydedukowaniu z nich wiarygodnych interpretacji. Ta metoda rozwiązywania problemów, oparta na praktycznym podejściu do znalezienia wystarczająco dobrego rozwiązania, znana jest jako "heurystyka".

Mówiąc prościej, istnieją trzy główne etapy analizy łańcucha:

Obserwacja Blockchain ;

Identyfikacja znanych cech ;

**Odliczenie założeń **

Analiza Blockchain może być przeprowadzona przez każdego. Wszystko, czego potrzebujesz, to dostęp do publicznych informacji Blockchain za pośrednictwem kompletnego węzła, aby obserwować ruchy transakcji i stawiać hipotezy. Istnieją również bezpłatne narzędzia ułatwiające taką analizę, takie jak OXT.me, które szczegółowo omówimy w dwóch ostatnich rozdziałach tej sekcji. Jednak główne zagrożenie dla poufności pochodzi od firm specjalizujących się w analizie ciągów znaków. Firmy te przeniosły analizę Blockchain na skalę przemysłową i sprzedają swoje usługi instytucjom finansowym i rządom. Wśród tych firm Chainalysis jest z pewnością najbardziej znana.

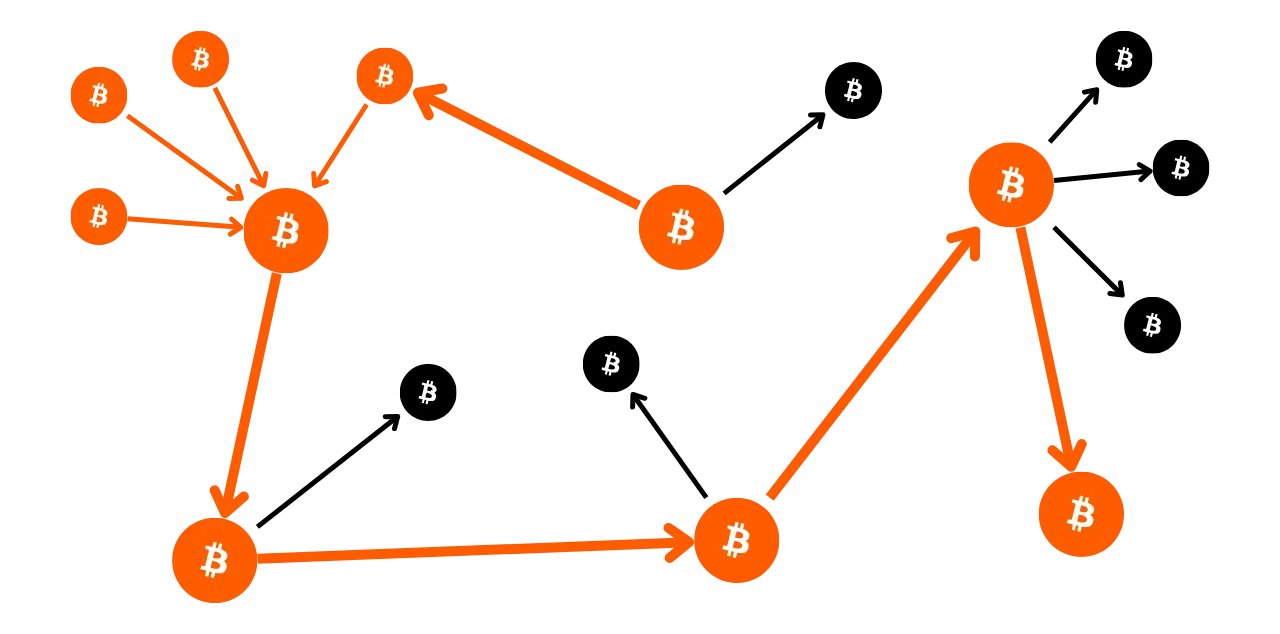

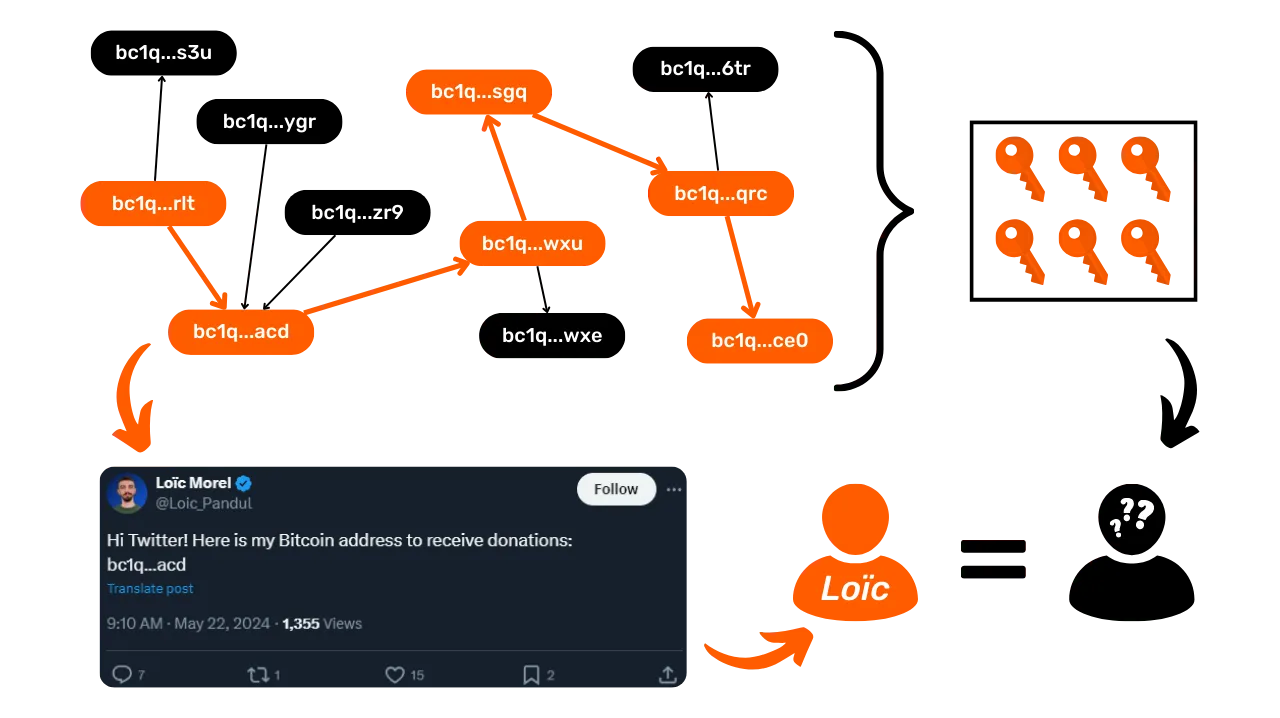

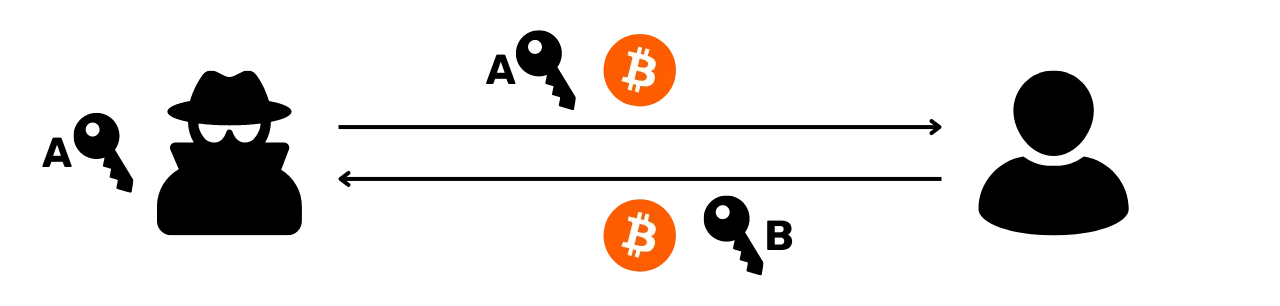

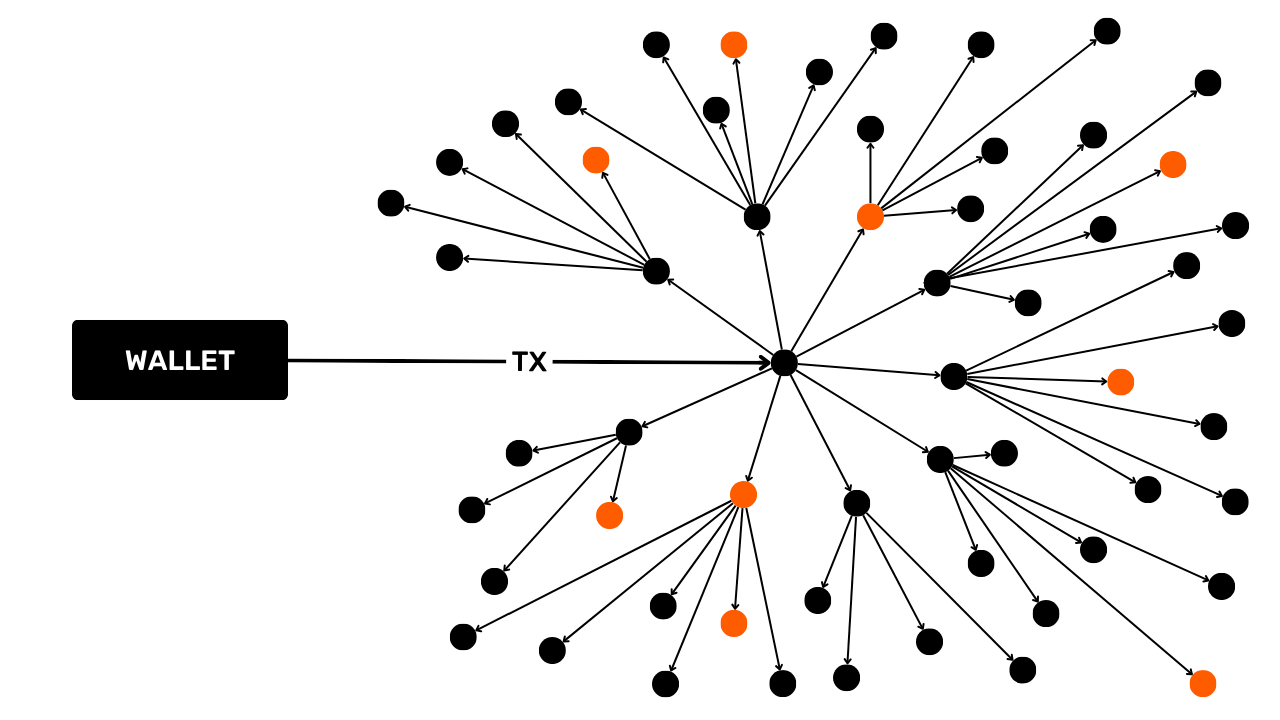

Cele analizy łańcucha

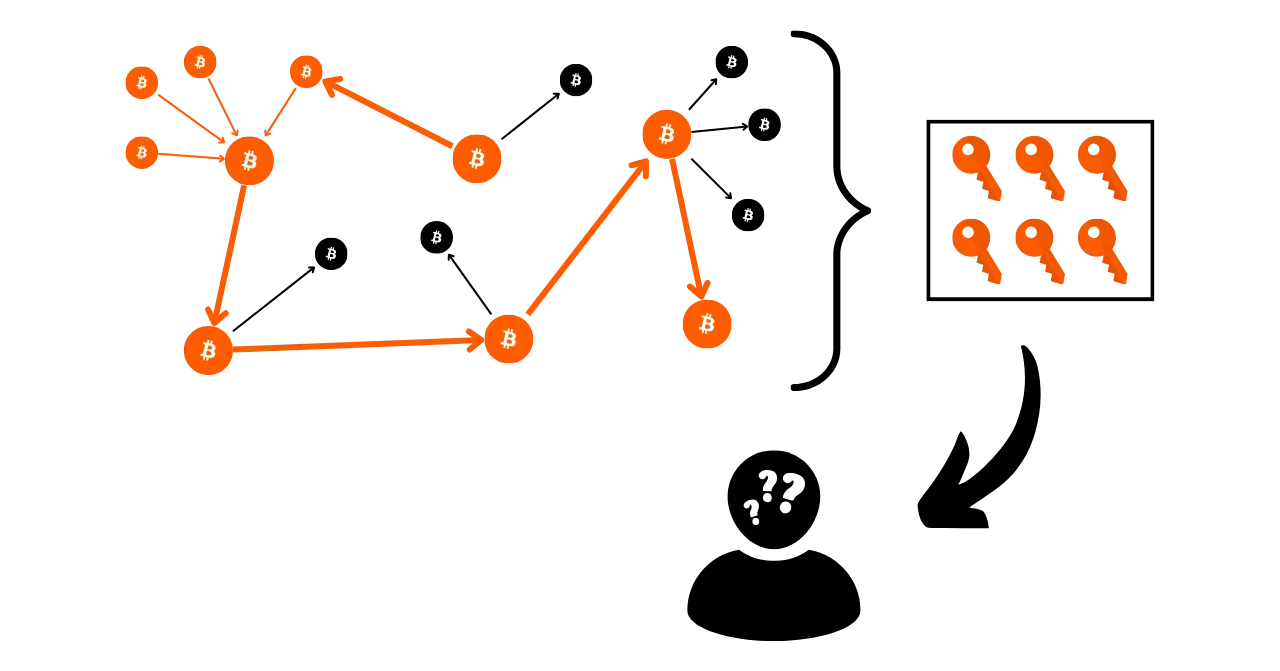

Jednym z celów analizy Blockchain jest zgrupowanie różnych działań na Bitcoin w celu określenia unikalności użytkownika, który je wykonał. Następnie możliwe będzie podjęcie próby powiązania tej grupy działań z rzeczywistą tożsamością.

Wróćmy do poprzedniego rozdziału. Wyjaśniłem, dlaczego model prywatności Bitcoin był pierwotnie oparty na oddzieleniu tożsamości użytkownika od transakcji. Kuszące byłoby zatem myślenie, że analiza Blockchain jest bezużyteczna, ponieważ nawet jeśli uda nam się zagregować działania onchain, nie możemy powiązać ich z prawdziwą tożsamością.

Teoretycznie to stwierdzenie jest poprawne. W pierwszej części tego kursu widzieliśmy, że pary kluczy kryptograficznych są używane do ustalania warunków na UTXO. Zasadniczo te pary kluczy nie ujawniają żadnych informacji o tożsamości ich posiadaczy. Tak więc, nawet jeśli uda nam się pogrupować działania związane z różnymi parami kluczy, nie mówi nam to nic o podmiocie stojącym za tymi działaniami.

Praktyczna rzeczywistość jest jednak znacznie bardziej złożona. Istnieje wiele zachowań, które mogą łączyć prawdziwą tożsamość z aktywnością onchain. W analizie nazywa się to punktem wejścia i jest ich wiele.

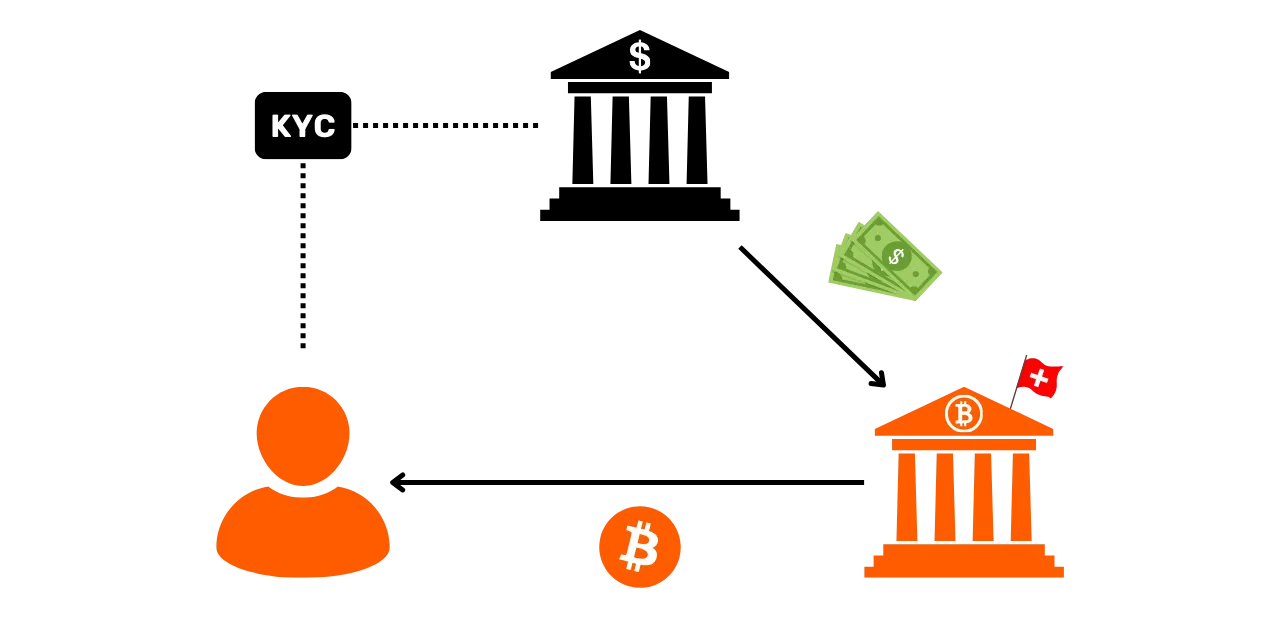

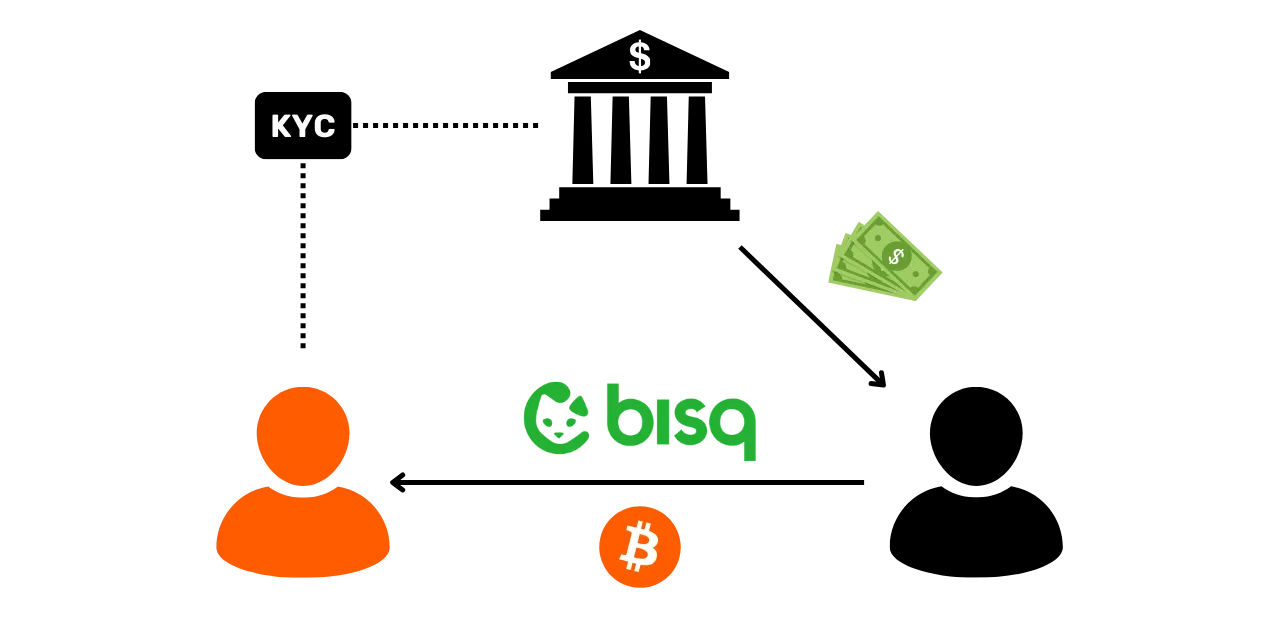

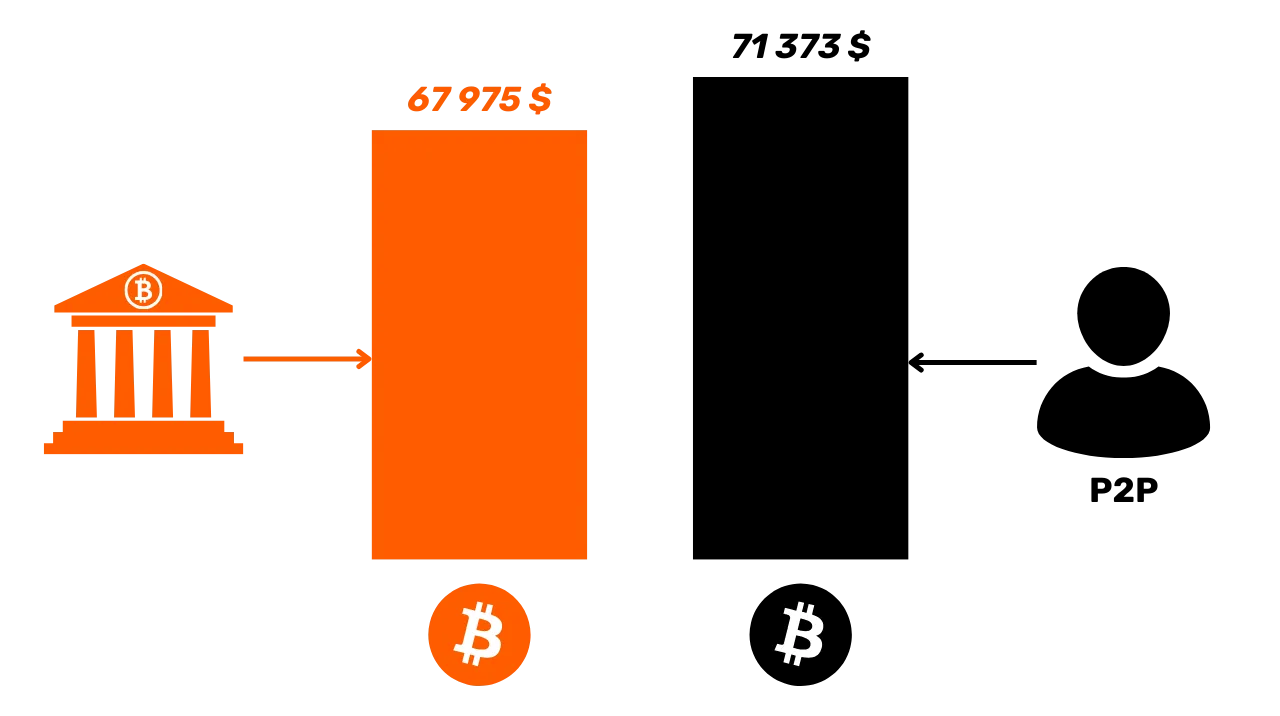

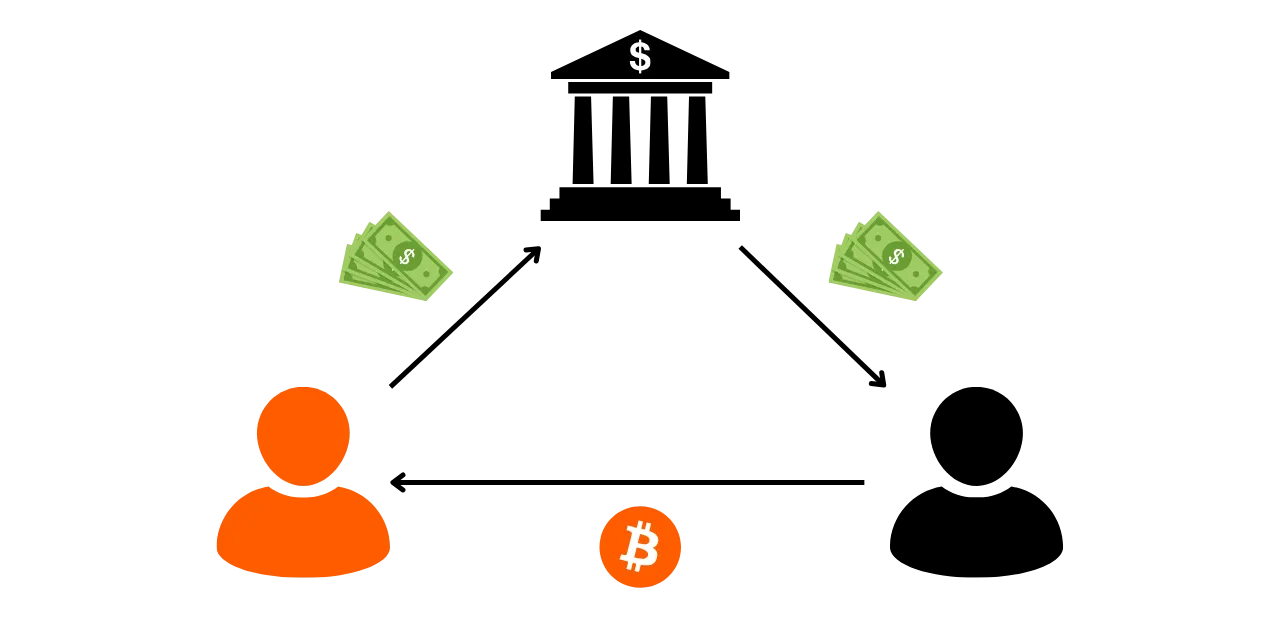

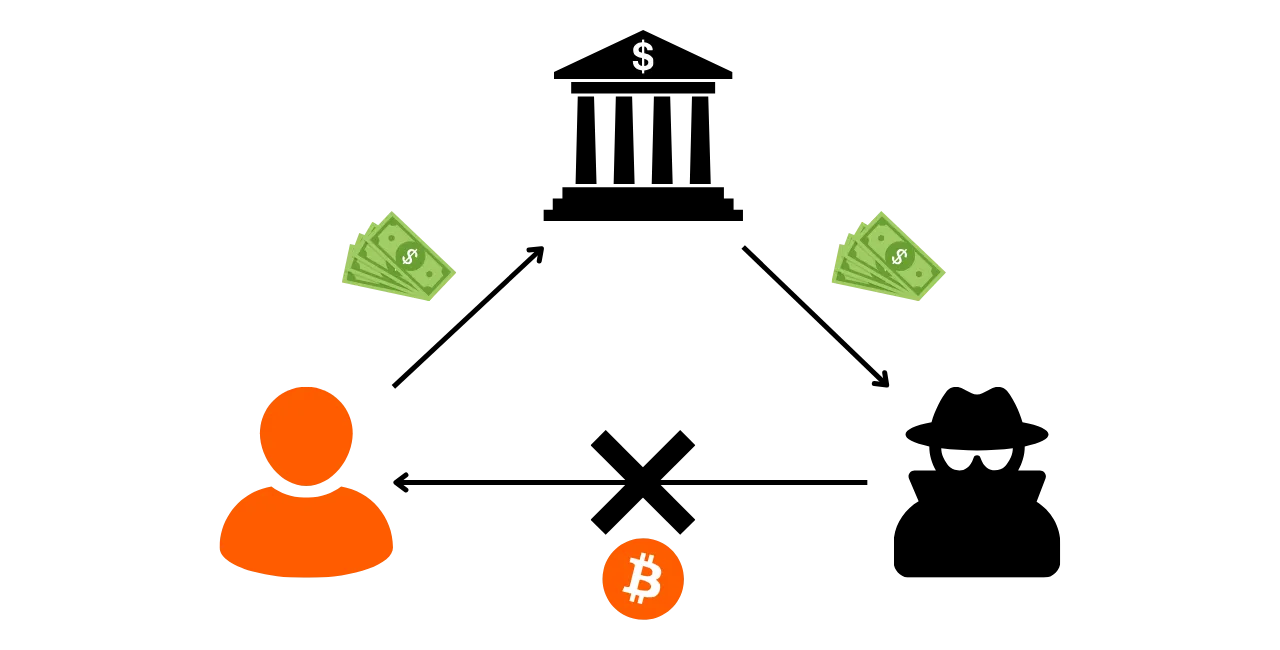

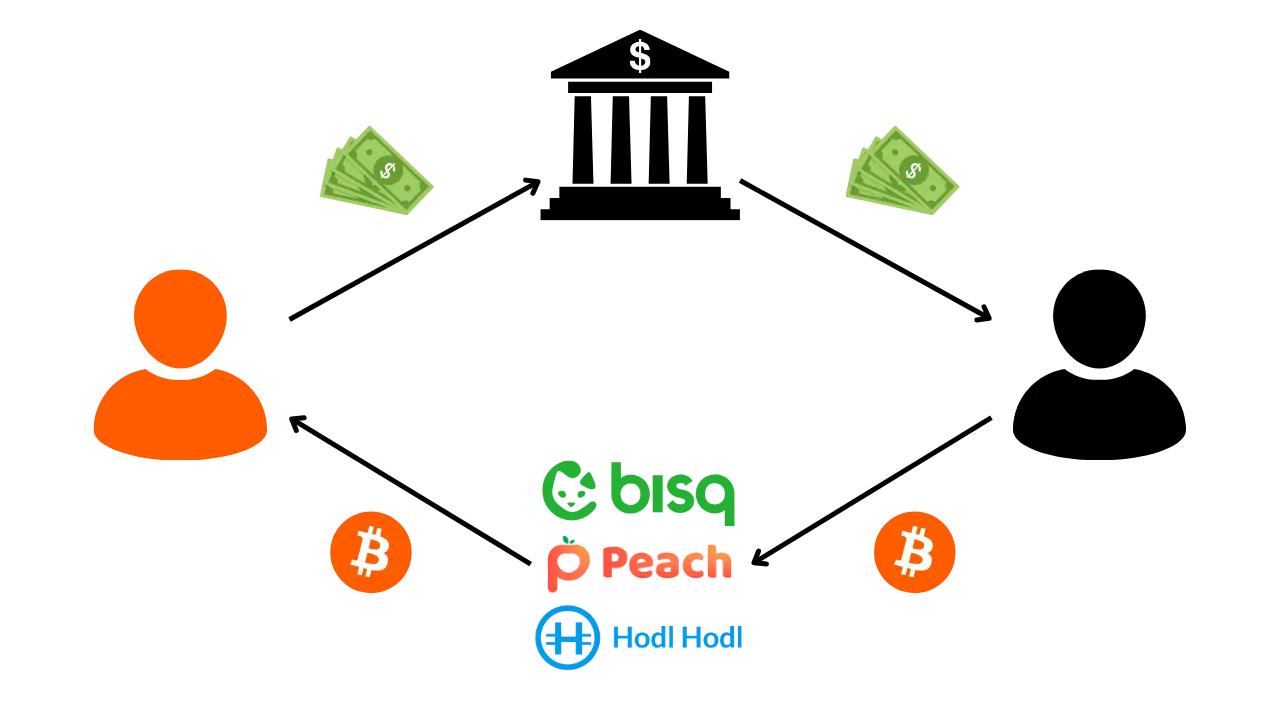

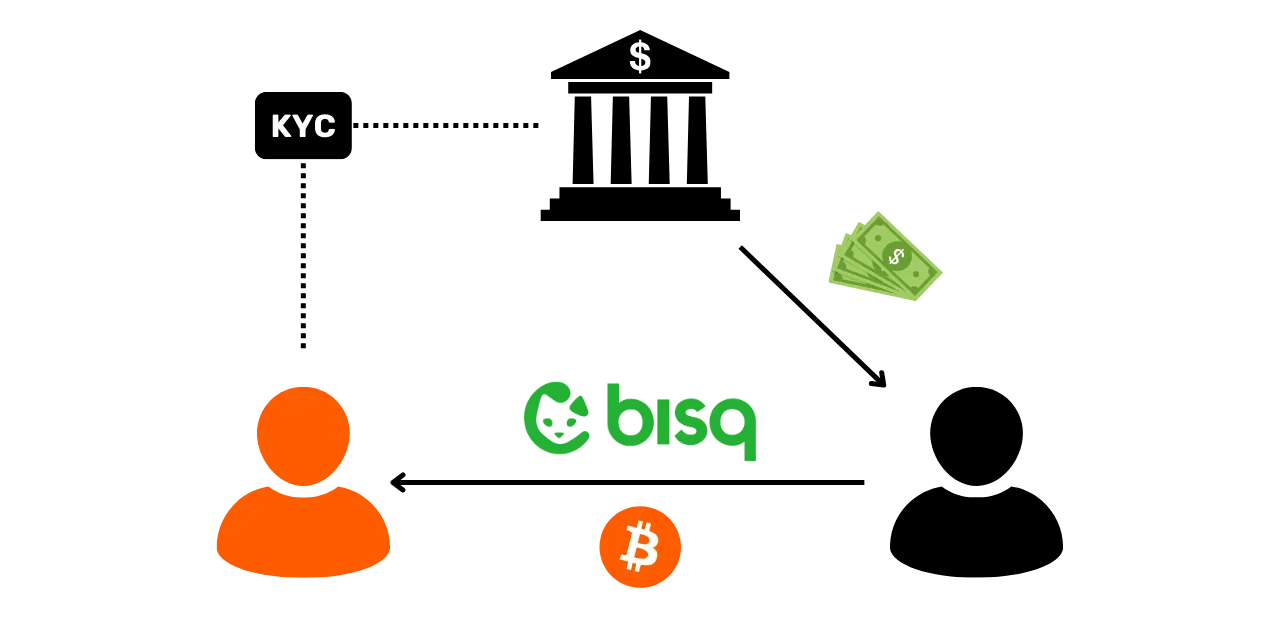

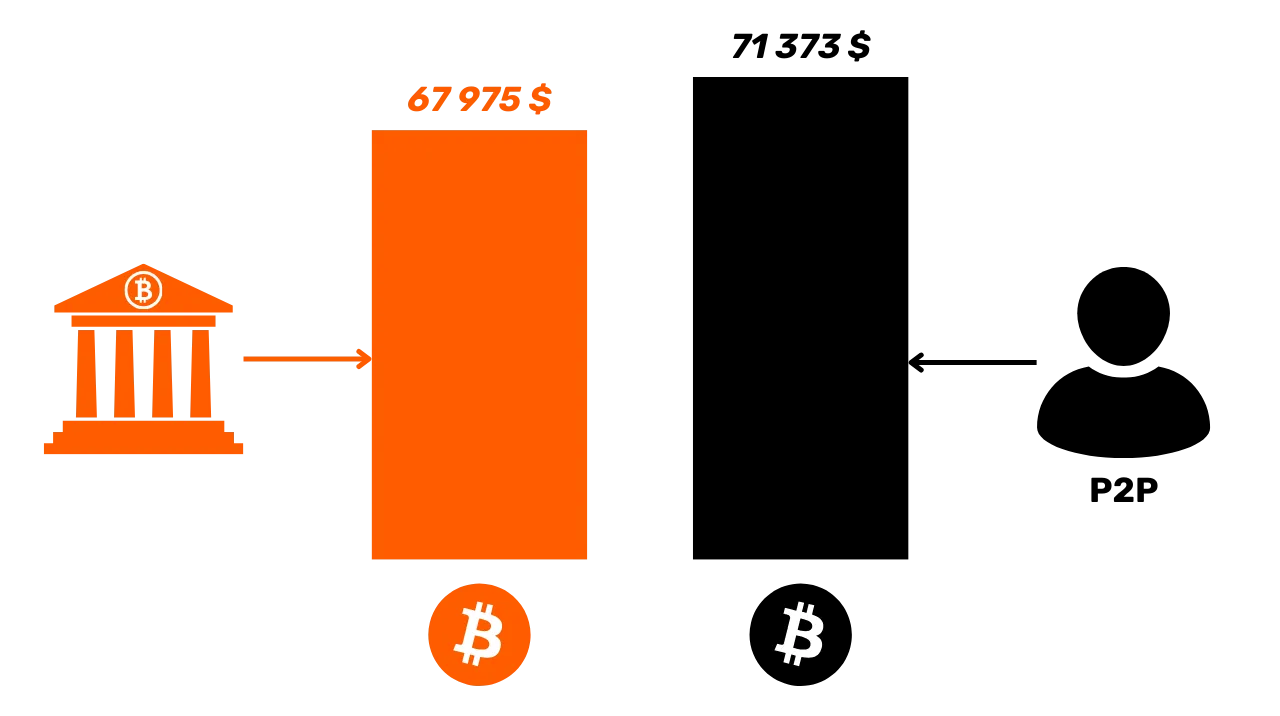

Najczęstszym z nich jest KYC (Know Your Customer). Jeśli wypłacasz swoje Bitcoiny z regulowanej platformy na jeden ze swoich osobistych adresów odbiorczych, niektórzy ludzie są w stanie powiązać twoją tożsamość z tym Address. Mówiąc szerzej, punktem wejścia może być dowolna forma interakcji między Twoim prawdziwym życiem a transakcją Bitcoin. Na przykład, jeśli opublikujesz otrzymany Address w swoich sieciach społecznościowych, może to być punkt wejścia do analizy. Jeśli dokonasz płatności w Bitcoinach swojemu piekarzowi, będzie on mógł powiązać Twoją twarz (część Twojej tożsamości) z Bitcoin Address.

Te punkty wejścia są praktycznie nieuniknione podczas korzystania z Bitcoin. Chociaż możemy starać się ograniczyć ich zakres, zawsze będą obecne. Dlatego tak ważne jest łączenie metod mających na celu ochronę prywatności. Chociaż utrzymywanie separacji między prawdziwą tożsamością a transakcjami jest interesującym podejściem, obecnie pozostaje niewystarczające. Rzeczywiście, jeśli wszystkie twoje działania onchain mogą być zgrupowane razem, to nawet najmniejszy punkt wejścia może zagrozić pojedynczemu Layer poufności, który ustanowiłeś.

Obrona przed analizą łańcucha

Musimy więc również być w stanie poradzić sobie z analizą Blockchain w naszym korzystaniu z Bitcoin. W ten sposób możemy zminimalizować agregację naszych działań i ograniczyć wpływ punktu wejścia na naszą prywatność.

Czy jest lepszy sposób na przeciwdziałanie analizie Blockchain niż poznanie metod w niej stosowanych? Jeśli chcesz wiedzieć, jak poprawić swoją prywatność na Bitcoin, musisz zrozumieć te metody. Pozwoli ci to lepiej zrozumieć techniki takie jak CoinJoin lub PayJoin (techniki, którym przyjrzymy się w końcowych częściach kursu) i zmniejszy liczbę błędów, które możesz popełnić.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

W tym przypadku możemy wyciągnąć analogię z kryptografią i kryptoanalizą. Dobry kryptograf jest przede wszystkim dobrym kryptoanalitykiem. Aby opracować nowy algorytm szyfrowania, trzeba wiedzieć, z jakimi atakami będzie musiał się zmierzyć, a także zbadać, dlaczego poprzednie algorytmy zostały złamane. Ta sama zasada dotyczy prywatności Bitcoin. Zrozumienie metod analizy Blockchain jest kluczem do ochrony przed nimi. Właśnie dlatego w tym szkoleniu zawarłem całą sekcję poświęconą analizie on chain.

Metody analizy łańcuchowej

Ważne jest, aby zrozumieć, że analiza ciągów nie jest nauką ścisłą. Opiera się na heurystykach wywodzących się z wcześniejszych obserwacji lub logicznych interpretacji. Zasady te pozwalają nam uzyskać dość wiarygodne wyniki, ale nigdy z absolutną precyzją. Innymi słowy, analiza łańcuchowa zawsze wiąże się z pewnym wymiarem prawdopodobieństwa w wyciąganych wnioskach. Na przykład, możliwe jest oszacowanie z różnym stopniem pewności, że dwa adresy należą do tego samego podmiotu, ale całkowita pewność zawsze będzie poza zasięgiem.

Cały sens analizy łańcuchowej polega właśnie na agregacji różnych heurystyk w celu zminimalizowania ryzyka błędu. W pewnym sensie jest to nagromadzenie dowodów, które przybliżają nas do rzeczywistości.

Te słynne heurystyki można podzielić na różne kategorie, które opiszemy szczegółowo poniżej:

- Wzorce transakcji ;**

- Wewnętrzna heurystyka transakcji ;**

- Heurystyka zewnętrzna w stosunku do transakcji.**

Satoshi Nakamoto i analiza łańcucha

Pierwsze dwie heurystyki analizy łańcucha zostały odkryte przez samego Satoshi Nakamoto. Mówi o nich w części 10 białej księgi Bitcoin. Są to :

- cIOH (Common Input Ownership Heuristic);

- i Address.

Źródło: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://Bitcoin.org/Bitcoin.pdf, 2009.

Zobaczymy, czym one są w kolejnych rozdziałach, ale już teraz warto zauważyć, że te dwie heurystyki nadal utrzymują przewagę w analizie łańcucha.

Wzorce transakcji

Wzorzec transakcji to po prostu ogólny model lub struktura typowej transakcji, którą można znaleźć w Blockchain i której prawdopodobna interpretacja jest znana. Podczas badania wzorców skupiamy się na pojedynczej transakcji i analizujemy ją na wysokim poziomie.

Innymi słowy, przyjrzymy się tylko liczbie UTXO na wejściu i liczbie UTXO na wyjściu, bez zagłębiania się w bardziej szczegółowe informacje lub środowisko transakcji. Na podstawie zaobserwowanego wzorca możemy zinterpretować charakter transakcji. Następnie poszukamy cech charakterystycznych jej struktury i wydedukujemy interpretację.

W tej sekcji przyjrzymy się razem głównym modelom transakcji spotykanym w analizie łańcuchowej, a dla każdego modelu podam prawdopodobną interpretację tej struktury, a także konkretny przykład.

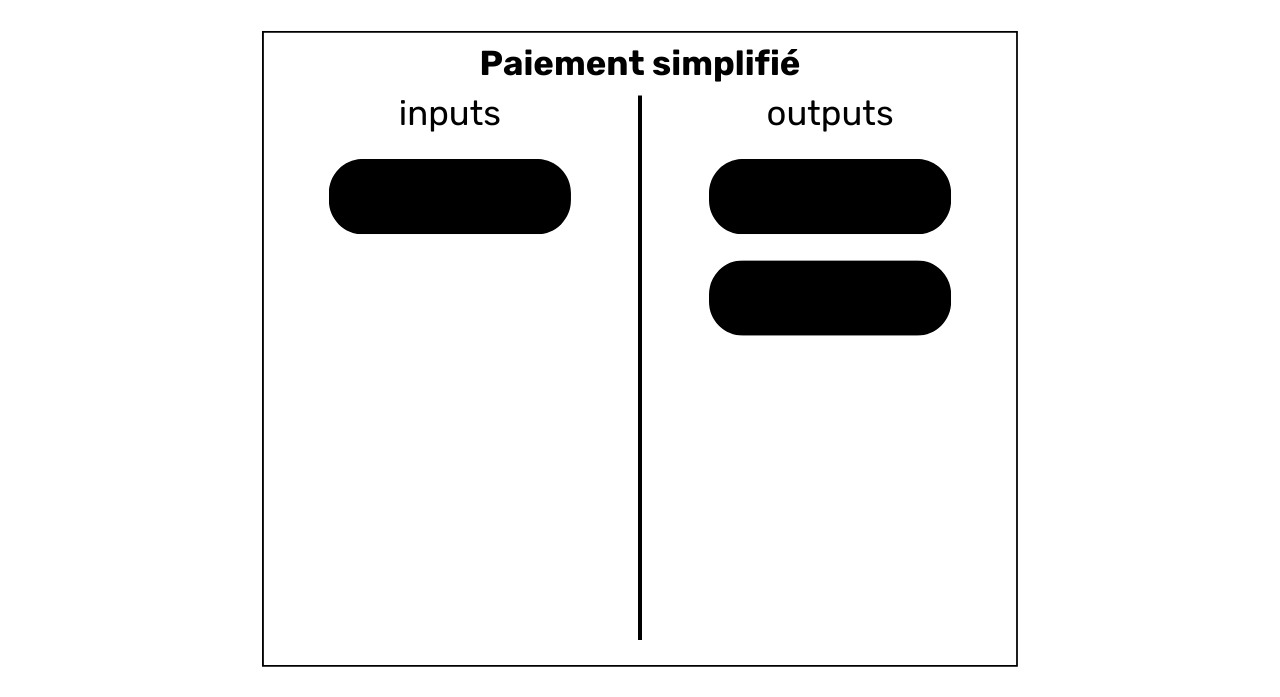

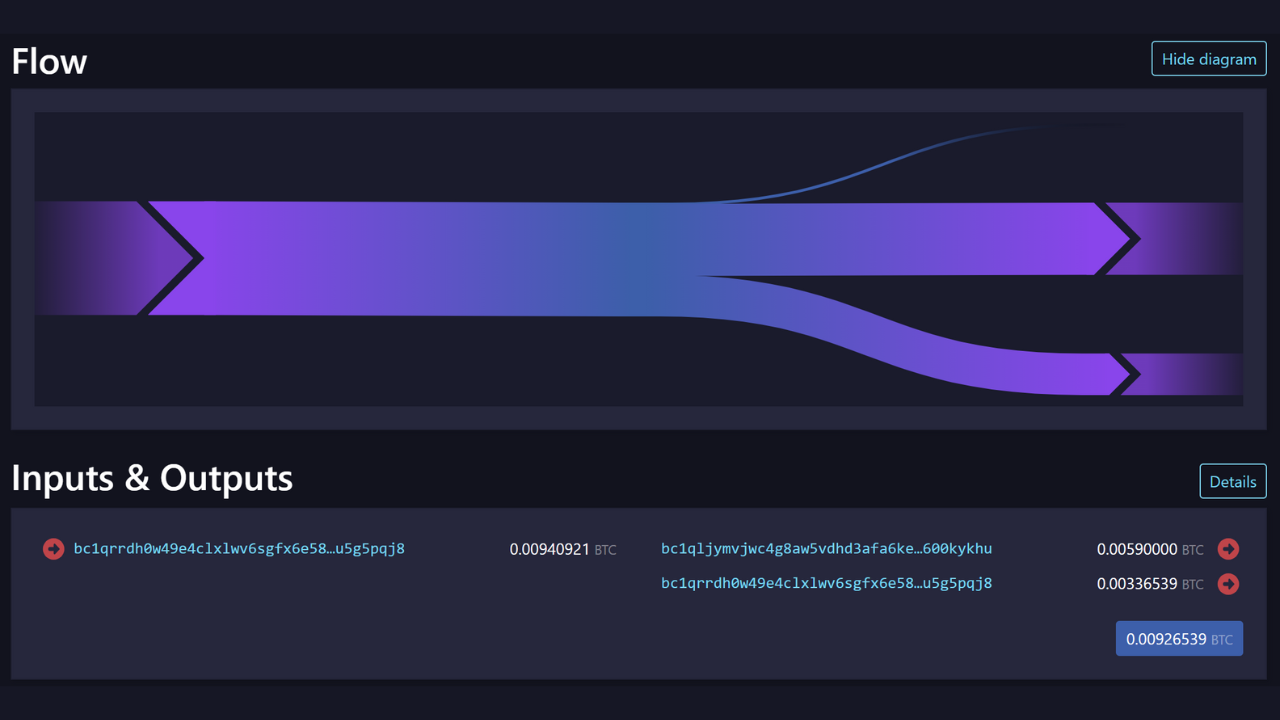

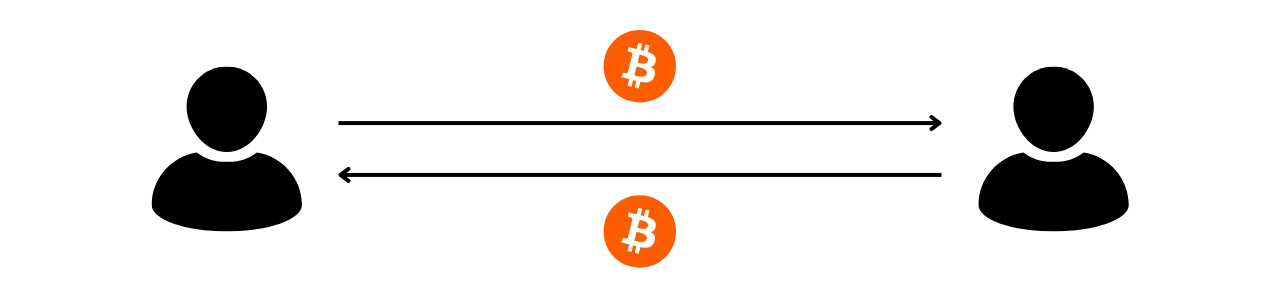

Pojedyncza przesyłka (lub pojedyncza płatność)

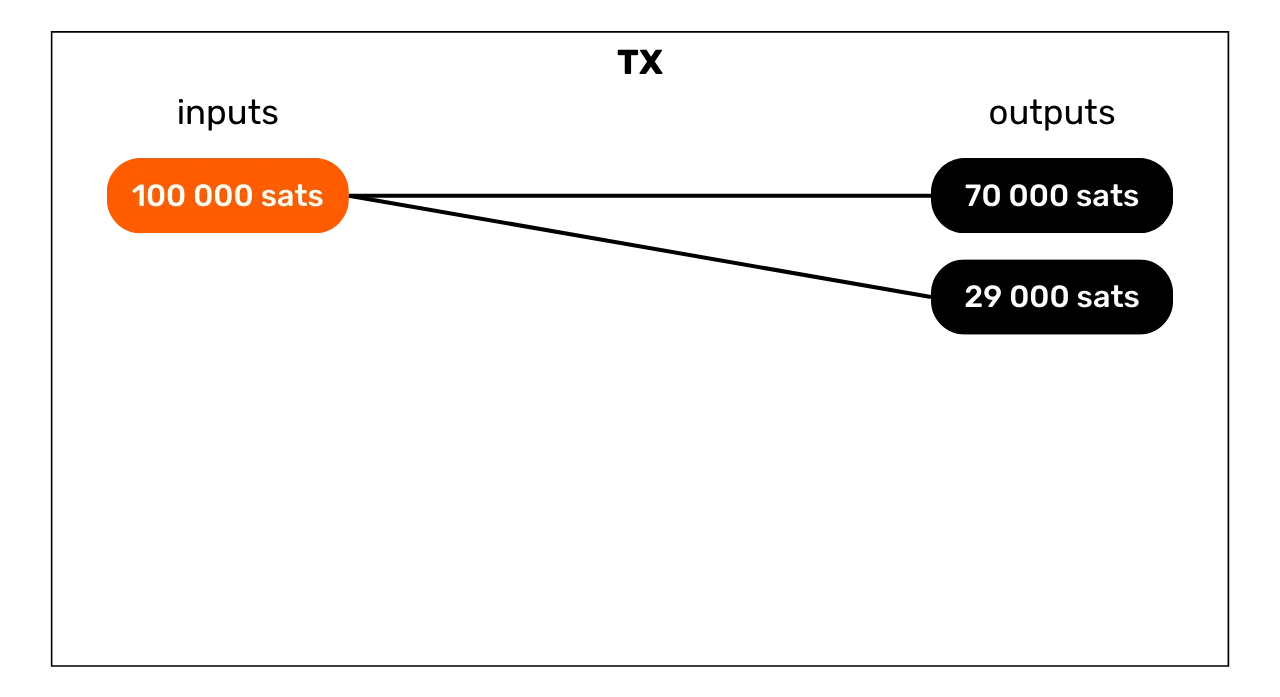

Zacznijmy od bardzo powszechnego schematu, ponieważ to on pojawia się w większości płatności Bitcoin. Prosty model płatności charakteryzuje się konsumpcją jednego lub więcej UTXO jako danych wejściowych i produkcją 2 UTXO jako danych wyjściowych. Model ten wygląda zatem następująco:

Kiedy zauważymy tę strukturę transakcji na Blockchain, możemy już narysować interpretację. Jak sama nazwa wskazuje, model ten wskazuje, że mamy do czynienia z transakcją wysyłania lub płatności. Użytkownik zużył swój własny UTXO w wejściach, aby zaspokoić w wyjściach płatność UTXO i Exchange UTXO (pieniądze zwrócone temu samemu użytkownikowi).

Wiemy zatem, że obserwowany użytkownik prawdopodobnie nie jest już w posiadaniu jednego z dwóch wyjściowych UTXO (płatność UTXO), ale nadal jest w posiadaniu drugiego UTXO (Exchange UTXO).

W tej chwili nie możemy określić, które dane wyjściowe reprezentują UTXO, ponieważ nie jest to celem badania wzorca. Dojdziemy do tego, polegając na heurystyce, którą przeanalizujemy w kolejnych sekcjach. Na tym etapie nasz cel ogranicza się do zidentyfikowania charakteru danej transakcji, która w tym przypadku jest prostym wysłaniem.

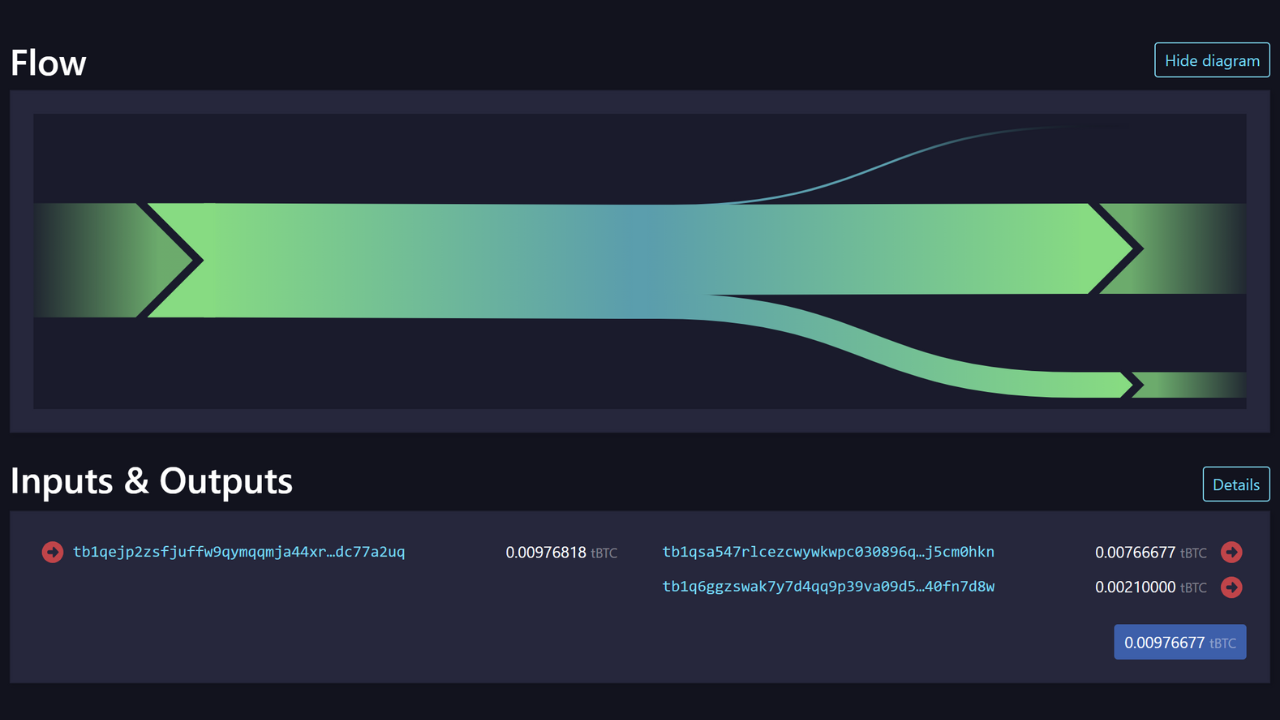

Na przykład, oto transakcja Bitcoin, która przyjmuje prosty wzorzec wysyłania:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Po tym pierwszym przykładzie powinieneś lepiej zrozumieć, co oznacza badanie "modelu transakcji". Badamy transakcję, koncentrując się wyłącznie na jej strukturze, bez uwzględniania jej środowiska lub konkretnych szczegółów transakcji. W tym pierwszym kroku patrzymy tylko na duży obraz.

Teraz, gdy już wiesz, czym jest wzorzec, przejdźmy do innych istniejących modeli.

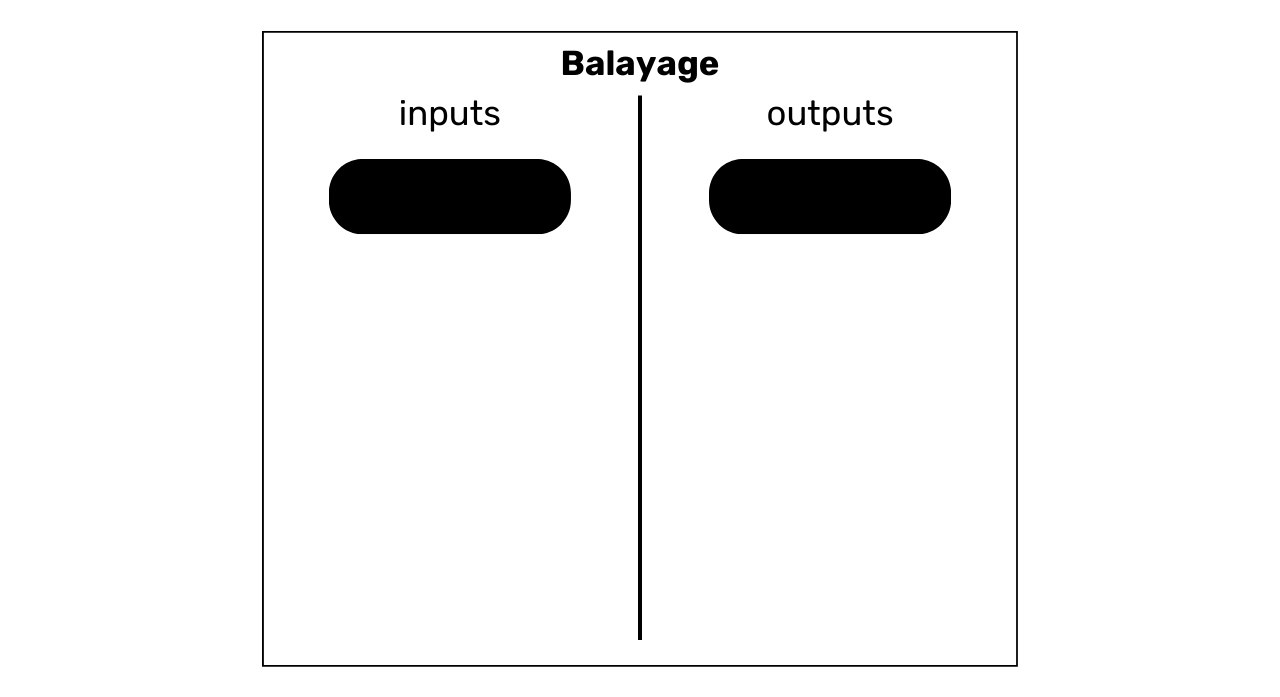

Zamiatanie

Ten drugi model charakteryzuje się zużyciem pojedynczego UTXO jako wkładu i produkcją pojedynczego UTXO jako wyjścia.

Interpretacja tego modelu jest taka, że mamy do czynienia z autotransferem. Użytkownik przeniósł swoje bitcoiny do siebie, do innego Address należącego do niego. Ponieważ w transakcji nie ma Exchange, jest bardzo mało prawdopodobne, że mamy do czynienia z płatnością. W rzeczywistości, gdy dokonywana jest płatność, prawie niemożliwe jest, aby płatnik posiadał UTXO odpowiadający dokładnie kwocie wymaganej przez sprzedającego, powiększonej o opłatę transakcyjną. Ogólnie rzecz biorąc, płatnik jest zatem zobowiązany do wyprodukowania Exchange.

Wiemy wtedy, że obserwowany użytkownik prawdopodobnie nadal jest w posiadaniu tego UTXO. W kontekście analizy łańcucha, jeśli wiemy, że UTXO użyty jako dane wejściowe do transakcji należy do Alicji, możemy założyć, że UTXO użyty jako dane wyjściowe również należy do niej. To, co stanie się interesujące później, to znalezienie heurystyki wewnętrznej transakcji, która mogłaby wzmocnić to założenie (przyjrzymy się tej heurystyce w rozdziale 3.3).

Na przykład, oto transakcja Bitcoin, która przyjmuje wzór zamiatania:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Należy jednak pamiętać, że tego typu wzór może również ujawnić samodzielny przelew na konto platformy kryptowalutowej Exchange. To właśnie analiza znanych adresów i kontekstu transakcji powie nam, czy jest to machnięcie na własny rachunek Wallet, czy wypłata na platformę. Rzeczywiście, adresy platform Exchange są często łatwe do zidentyfikowania.

Weźmy ponownie przykład Alice: jeśli skanowanie prowadzi do Address znanego platformie (takiej jak na przykład Binance), może to oznaczać, że bitcoiny zostały przeniesione z bezpośredniego posiadania Alice, prawdopodobnie z zamiarem ich sprzedaży lub przechowywania na tej platformie. Z drugiej strony, jeśli miejsce docelowe Address jest nieznane, rozsądne jest założenie, że jest to po prostu kolejny Wallet nadal należący do Alice. Ale ten rodzaj badania należy bardziej do kategorii heurystyki niż wzorców.

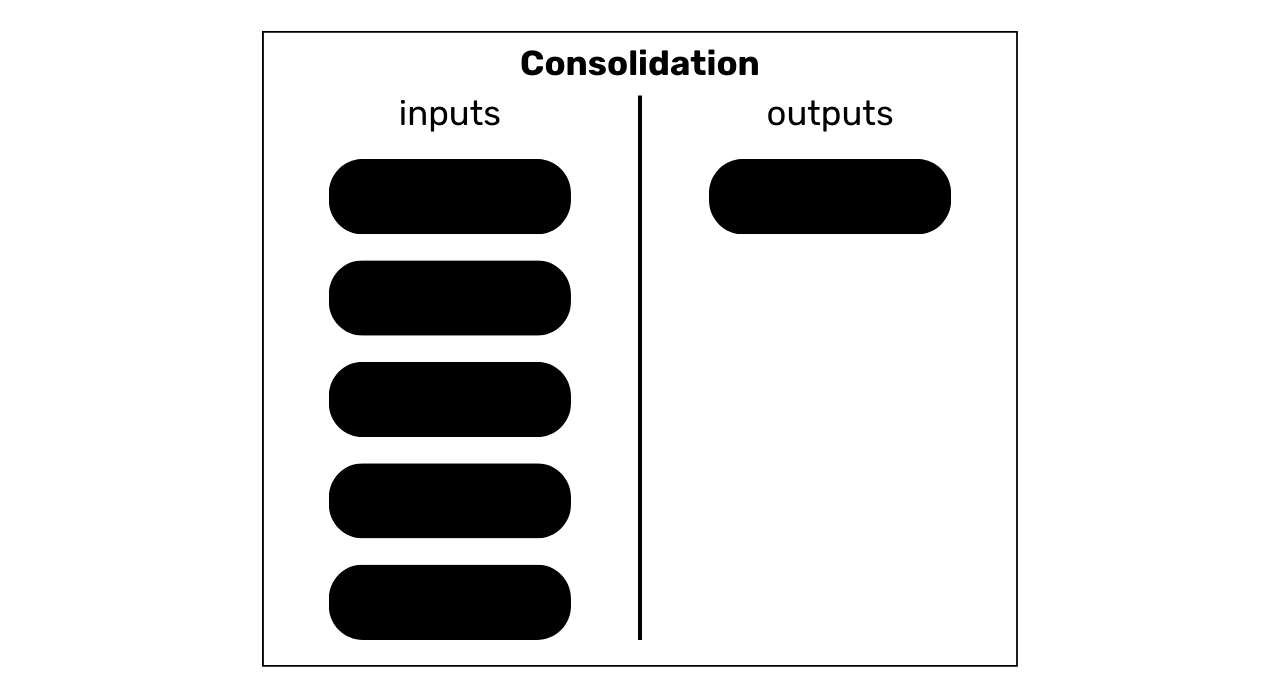

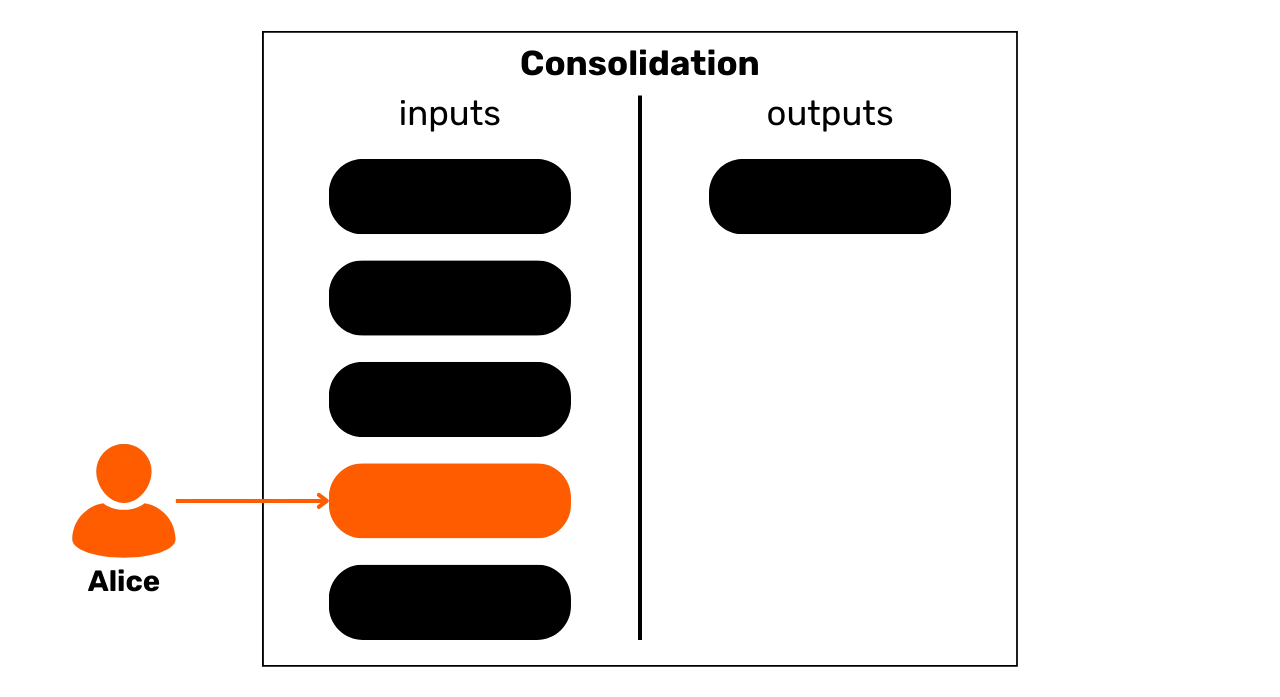

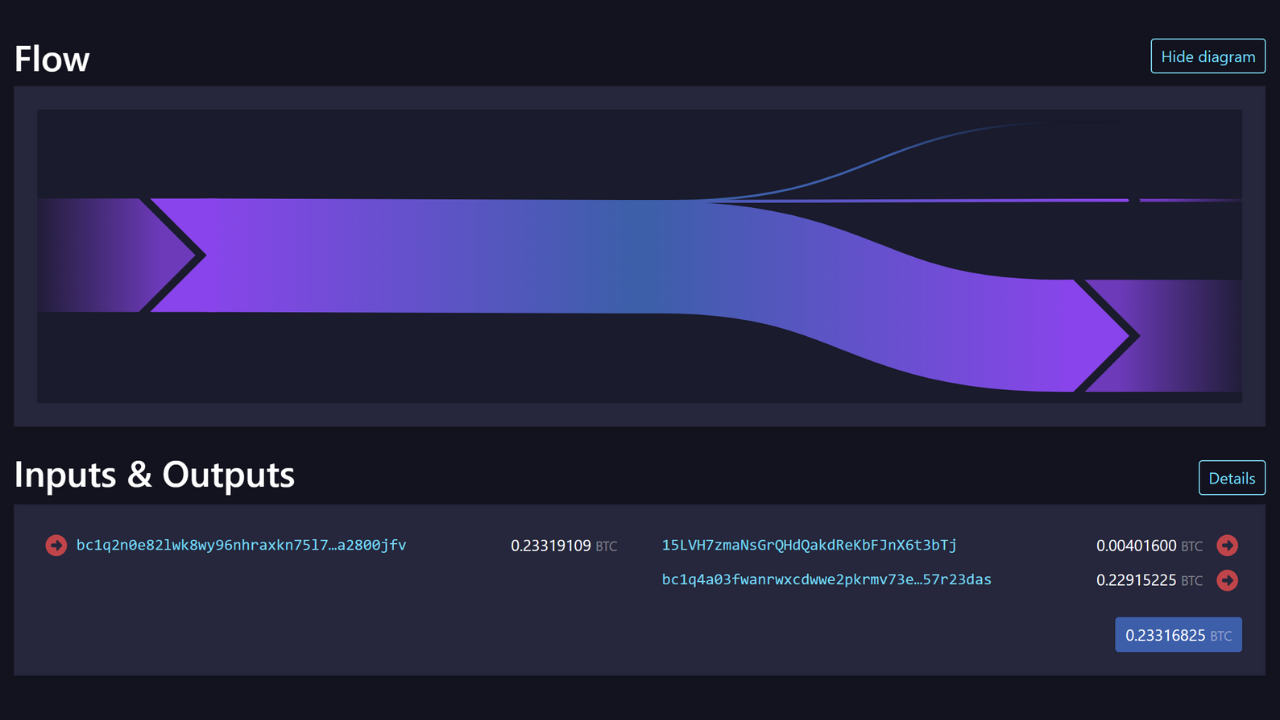

Konsolidacja

Model ten charakteryzuje się zużyciem kilku UTXO na wejściu i produkcją pojedynczego UTXO na wyjściu.

Interpretacja tego wzorca jest taka, że mamy do czynienia z konsolidacją. Jest to powszechna praktyka wśród użytkowników Bitcoin, mająca na celu połączenie kilku UTXO w oczekiwaniu na możliwy wzrost opłat transakcyjnych. Wykonując tę operację w okresie, gdy opłaty są niskie, można zaoszczędzić na przyszłych opłatach. Więcej o tej praktyce powiemy w rozdziale 4.3.

Możemy wywnioskować, że użytkownik stojący za tym modelem transakcji był prawdopodobnie w posiadaniu wszystkich UTXO na wejściu i nadal jest w posiadaniu UTXO na wyjściu. Jest to więc prawdopodobnie automatyczny transfer.

Podobnie jak w przypadku zamiatania, ten typ wzorca może również ujawnić samodzielny transfer na konto platformy Exchange. Badanie znanych adresów i kontekstu transakcji powie nam, czy jest to konsolidacja portfela własnego, czy wypłata na platformę.

Na przykład, oto transakcja Bitcoin, która przyjmuje wzorzec konsolidacji:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

W analizie łańcucha model ten może ujawnić wiele informacji. Na przykład, jeśli wiemy, że jedno z danych wejściowych należy do Alice, możemy założyć, że wszystkie pozostałe dane wejściowe i wyjściowe tej transakcji również należą do niej. To założenie umożliwiłoby następnie cofnięcie się do łańcucha poprzednich transakcji w celu odkrycia i przeanalizowania innych transakcji, które mogą być powiązane z Alice.

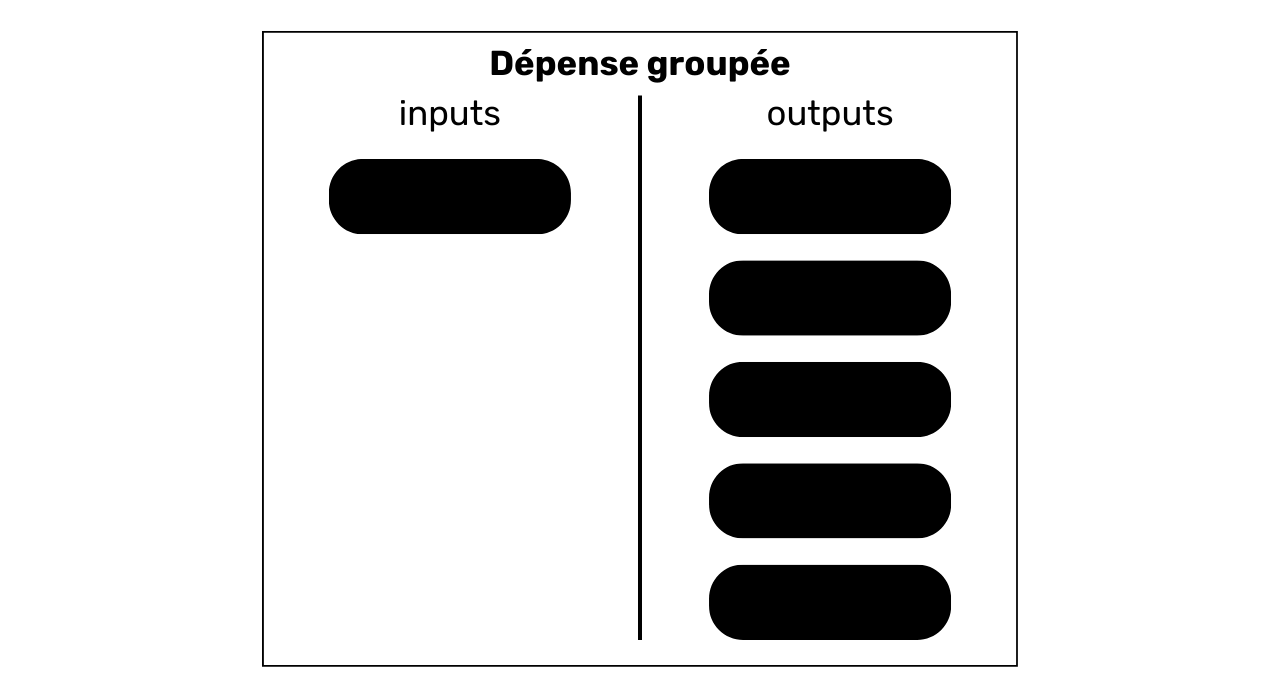

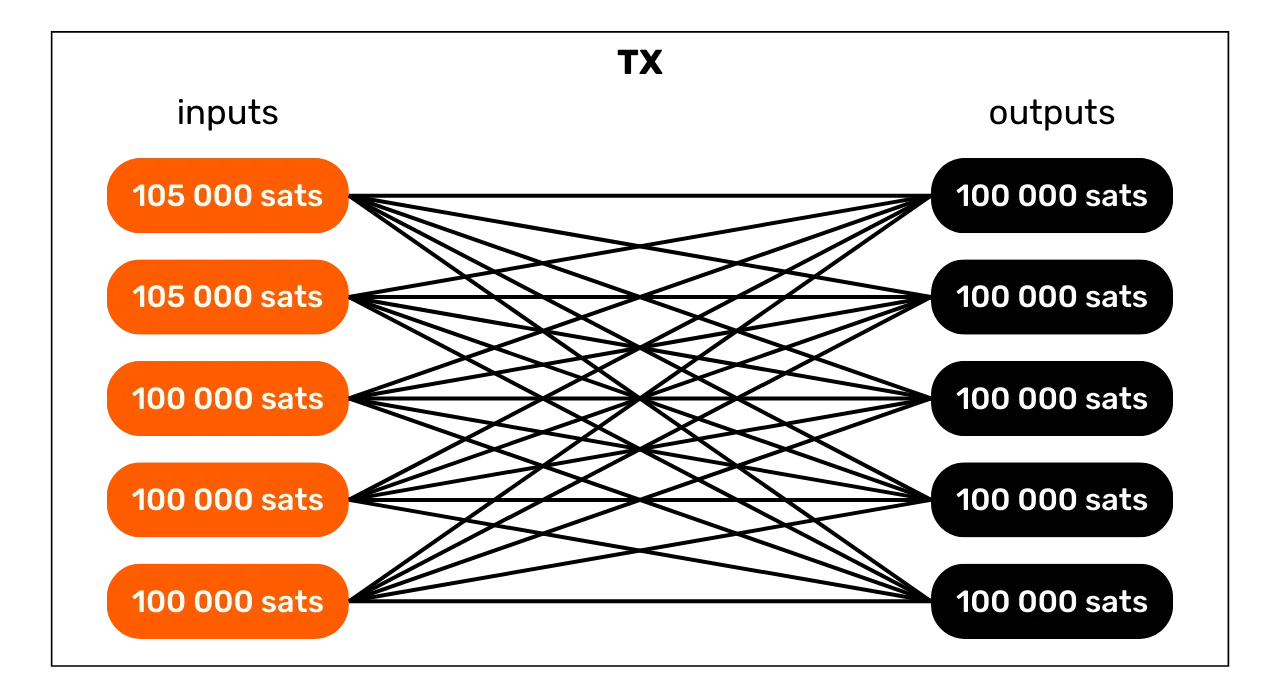

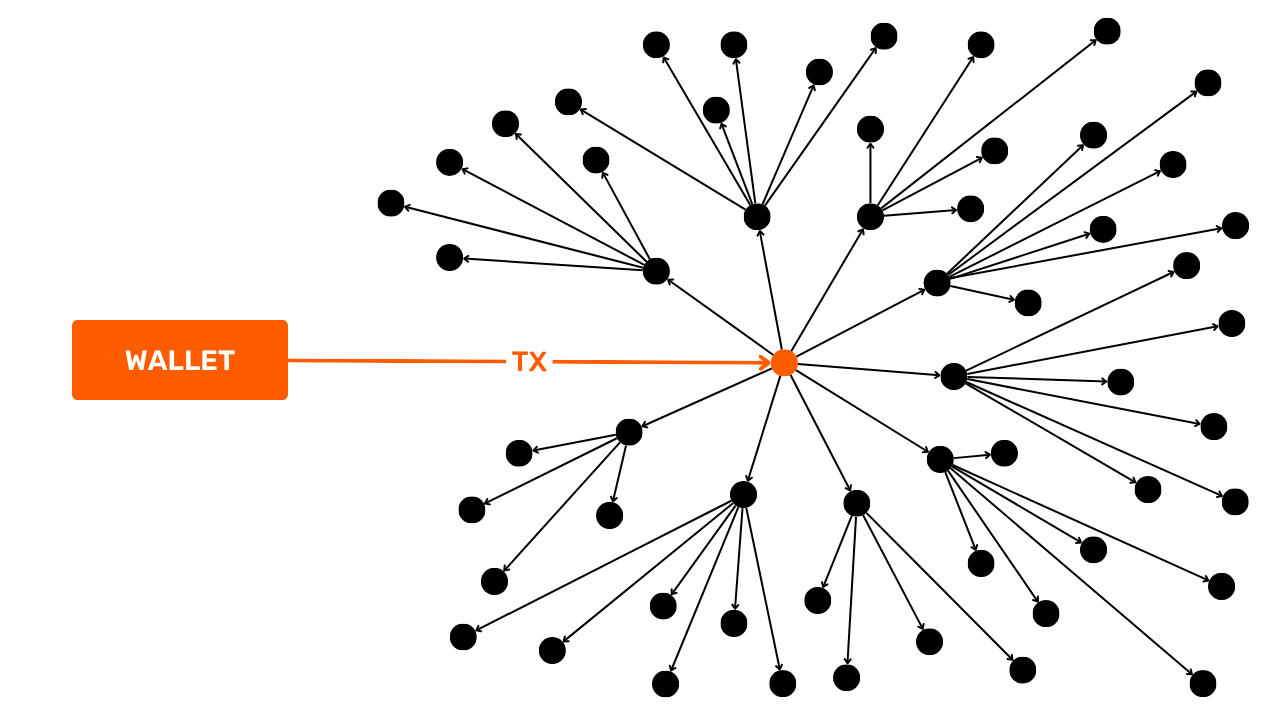

Wydatki pogrupowane

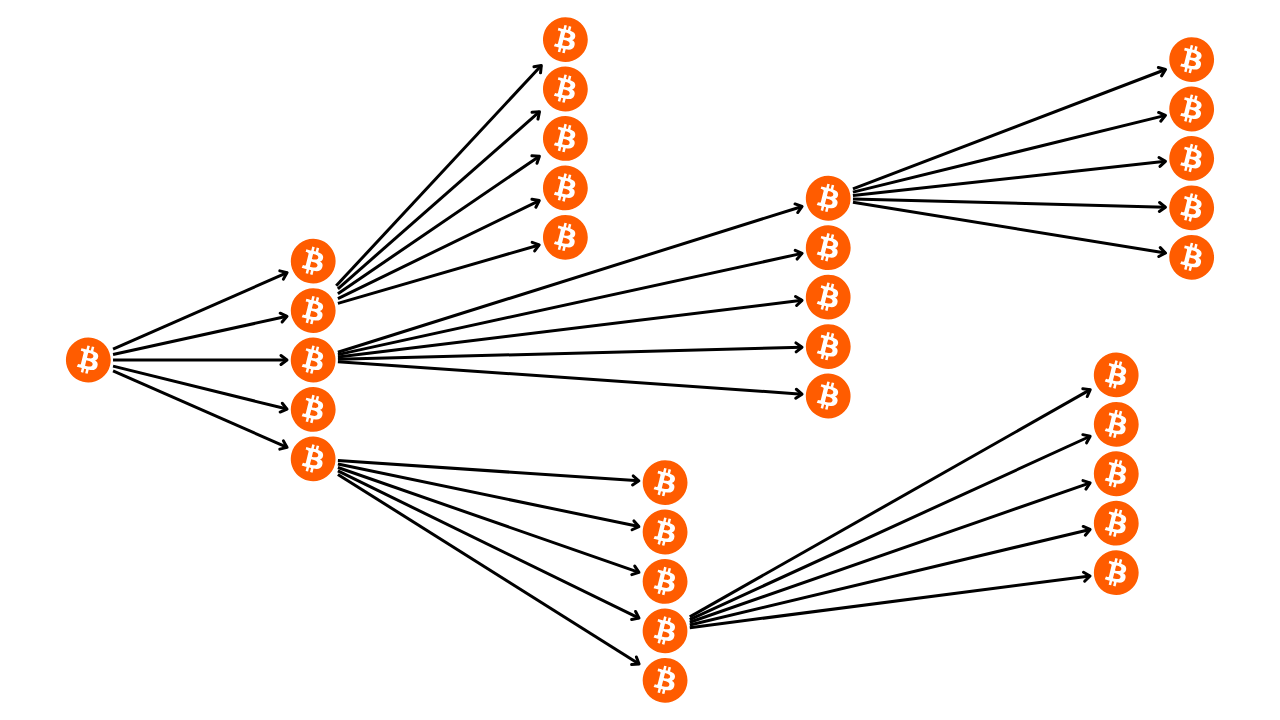

Model ten charakteryzuje się konsumpcją kilku UTXO jako danych wejściowych (często tylko jednego) i produkcją wielu UTXO jako danych wyjściowych.

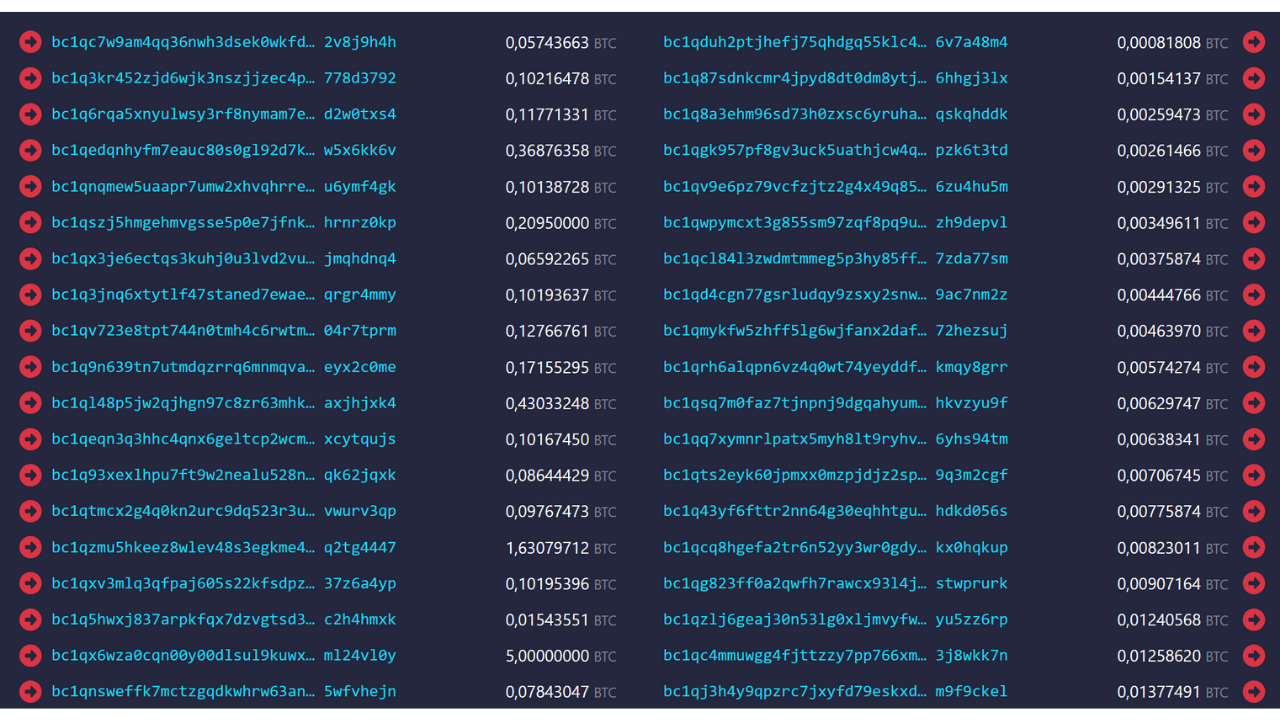

Interpretacja tego modelu jest taka, że mamy do czynienia ze zgrupowanymi wydatkami. Jest to praktyka, która prawdopodobnie ujawnia bardzo dużą działalność gospodarczą, taką jak platforma Exchange. Zgrupowane wydatki umożliwiają tym podmiotom zaoszczędzenie kosztów poprzez połączenie ich wydatków w jednej transakcji.

Z tego modelu możemy wywnioskować, że UTXO na wejściu pochodzi od firmy o wysokim poziomie aktywności gospodarczej, a UTXO na wyjściu będą rozproszone. Wiele z nich będzie należeć do klientów firmy, którzy wycofali bitcoiny z platformy. Inne mogą trafić do firm partnerskich. Wreszcie, z pewnością będzie jedna lub więcej wymian wracających do firmy emitującej.

Na przykład, oto transakcja Bitcoin, która przyjmuje wzorzec wydatków pakietowych (przypuszczalnie jest to transakcja wydana przez platformę Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Transakcje specyficzne dla protokołu

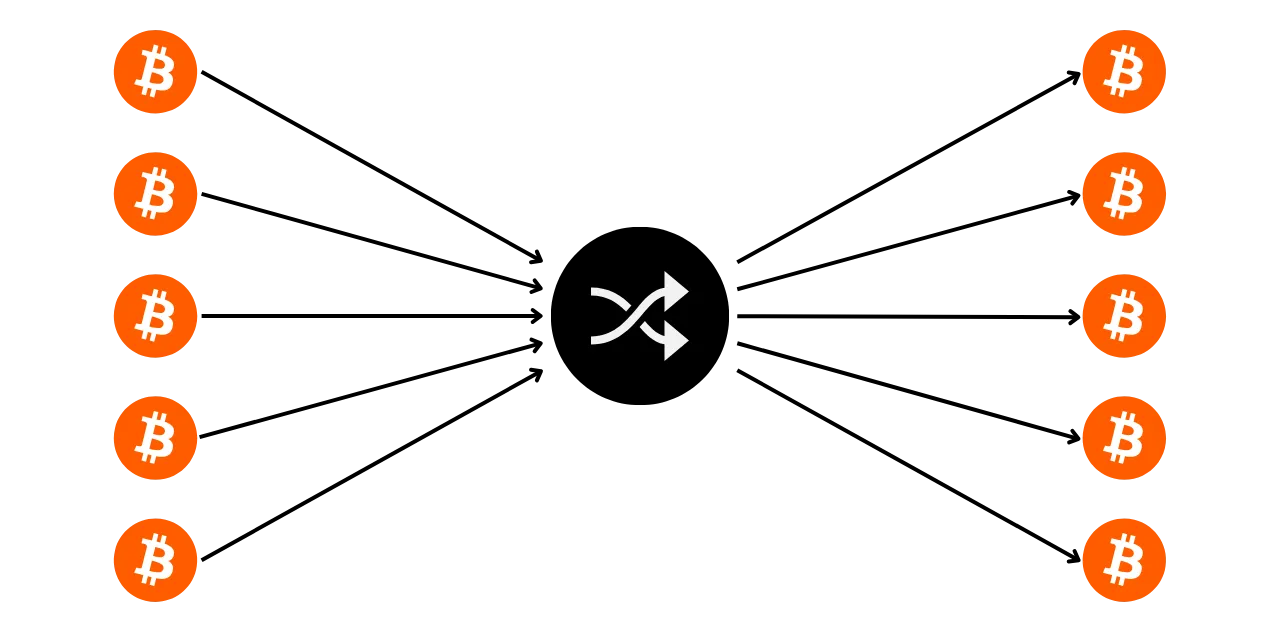

Wśród wzorców transakcji możemy również zidentyfikować te, które ujawniają użycie określonego protokołu. Na przykład, coinjoiny Whirlpool (omówione w części 5) będą miały łatwą do zidentyfikowania strukturę, która odróżnia je od innych, bardziej konwencjonalnych transakcji.

Analiza tego wzorca sugeruje, że prawdopodobnie mamy do czynienia z transakcją opartą na współpracy. Możliwe jest również zaobserwowanie CoinJoin. Jeśli ta druga hipoteza okaże się poprawna, wówczas liczba wyjść może dostarczyć nam przybliżonego oszacowania liczby uczestników CoinJoin.

Na przykład, oto transakcja Bitcoin, która przyjmuje wzorzec transakcji współpracy CoinJoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Istnieje wiele innych protokołów z własnymi specyficznymi strukturami. Na przykład istnieją transakcje Wabisabi, transakcje Stamps i transakcje Runes.

Dzięki tym wzorcom transakcji możemy już zinterpretować pewną ilość informacji o danej transakcji. Ale struktura transakcji nie jest jedynym źródłem informacji do analizy. Możemy również badać jej szczegóły. Te wewnętrzne szczegóły są tym, co lubię nazywać "wewnętrzną heurystyką" i przyjrzymy się im w następnym rozdziale.

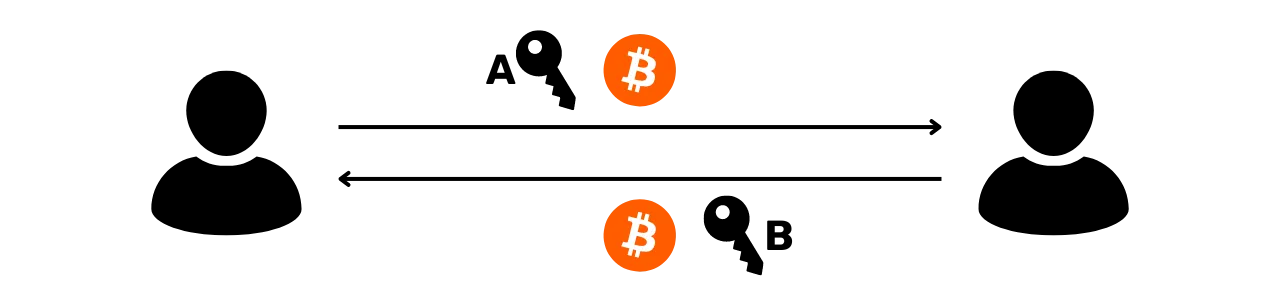

Wewnętrzna heurystyka

Wewnętrzna heurystyka to specyficzna cecha, którą identyfikujemy w samej transakcji, bez konieczności badania jej otoczenia, i która umożliwia nam dokonywanie dedukcji. W przeciwieństwie do wzorców, które koncentrują się na ogólnej strukturze transakcji na wysokim poziomie, heurystyka wewnętrzna opiera się na zestawie danych, które można wyodrębnić. Obejmuje to:

- Kwoty różnych UTXO wchodzących i wychodzących;

- Wszystko, co ma związek ze skryptami: adresy odbioru, wersjonowanie, blokady....

Ogólnie rzecz biorąc, ten rodzaj heurystyki pozwoli nam zidentyfikować Exchange w konkretnej transakcji. W ten sposób możemy utrwalić śledzenie podmiotu w kilku różnych transakcjach. Rzeczywiście, jeśli zidentyfikujemy UTXO należący do użytkownika, którego chcemy śledzić, kluczowe jest ustalenie, kiedy przeprowadza on transakcję, które dane wyjściowe zostały przekazane innemu użytkownikowi, a które reprezentują Exchange, który w ten sposób pozostaje w jego posiadaniu.

Jeszcze raz przypomnę, że te heurystyki nie są absolutnie precyzyjne. Pojedynczo pozwalają nam jedynie zidentyfikować prawdopodobne scenariusze. Kumulacja kilku heurystyk pomaga zmniejszyć niepewność, ale nigdy nie jest w stanie jej całkowicie wyeliminować.

Wewnętrzne podobieństwa

Ta heurystyka obejmuje badanie podobieństw między danymi wejściowymi i wyjściowymi tej samej transakcji. Jeśli ta sama cecha jest obserwowana na wejściach i tylko na jednym z wyjść transakcji, to jest prawdopodobne, że to wyjście stanowi Exchange.

Najbardziej oczywistą cechą jest ponowne wykorzystanie otrzymującego Address w tej samej transakcji.

Ta heurystyka pozostawia niewiele miejsca na wątpliwości. O ile nie zhakowano jego klucza prywatnego, ten sam otrzymany Address z konieczności ujawnia aktywność jednego użytkownika. Wynikająca z tego interpretacja jest taka, że transakcja Exchange jest wyjściem z tym samym Address jako wejściem. Następnie możemy kontynuować śledzenie osoby na podstawie tego Exchange.

Na przykład, oto transakcja, do której prawdopodobnie można zastosować tę heurystykę:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

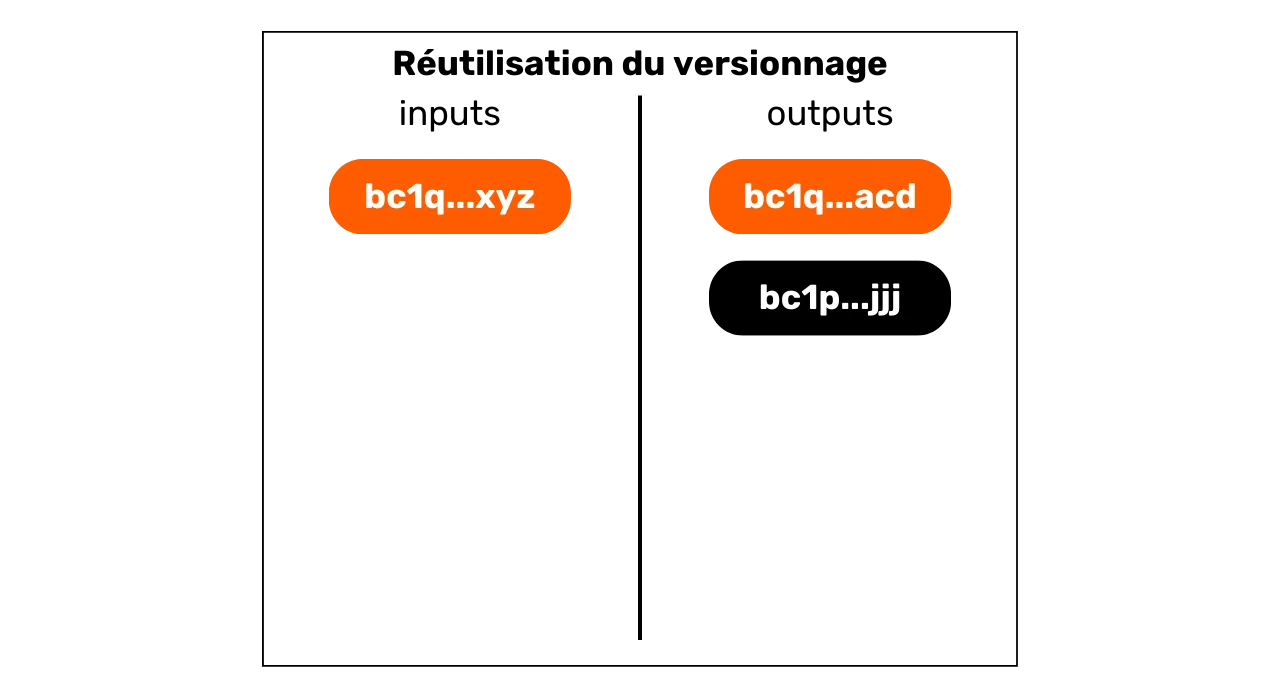

Te podobieństwa między wejściami i wyjściami nie kończą się na ponownym użyciu Address. Każde podobieństwo w użyciu skryptów może być wykorzystane do zastosowania heurystyki. Na przykład czasami możemy zaobserwować to samo wersjonowanie między danymi wejściowymi a jednym z wyjść transakcji.

Na tym diagramie widzimy, że wejście nr 0 odblokowuje skrypt P2WPKH (SegWit

V0 zaczynający się od bc1q). Wyjście nr 0 używa tego samego

typu skryptu. Wyjście nr 1, z drugiej strony, używa skryptu P2TR (SegWit V1

zaczynający się od bc1p). Interpretacja tej cechy jest taka, że

jest prawdopodobne, że Address z tym samym wersjonowaniem co dane wejściowe

jest Exchange Address. Dlatego zawsze należy do tego samego użytkownika.

Oto transakcja, w przypadku której można prawdopodobnie zastosować tę heurystykę:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Na tym ostatnim widzimy, że wejście nr 0 i wyjście nr 1 wykorzystują skrypty P2WPKH (SegWit V0), podczas gdy wyjście nr 0 wykorzystuje inny skrypt P2PKH (Legacy).

Na początku 2010 roku ta heurystyka oparta na wersjonowaniu skryptów była

stosunkowo mało przydatna ze względu na ograniczoną liczbę dostępnych typów

skryptów. Jednak wraz z upływem czasu i kolejnymi aktualizacjami Bitcoin

wprowadzono coraz większą różnorodność typów skryptów. Ta heurystyka staje

się zatem coraz bardziej istotna, ponieważ przy szerszym zakresie typów

skryptów użytkownicy dzielą się na mniejsze grupy, zwiększając w ten sposób

szanse na zastosowanie tej wewnętrznej heurystyki ponownego użycia

wersjonowania. Z tego powodu, wyłącznie z perspektywy poufności, zaleca się

wybranie najpopularniejszego typu skryptu. Na przykład, w chwili gdy piszę

te słowa, skrypty Taproot (bc1p) są rzadziej używane niż

skrypty SegWit V0 (bc1q). Chociaż te pierwsze oferują korzyści

ekonomiczne i poufność w pewnych określonych kontekstach, w przypadku

bardziej tradycyjnych zastosowań z pojedynczym podpisem może być sensowne

trzymanie się starszego standardu ze względu na poufność, dopóki nowy

standard nie zostanie szerzej przyjęty.

Płatności w zaokrągleniu

Inną wewnętrzną heurystyką, która może pomóc nam zidentyfikować Exchange, jest heurystyka okrągłych liczb. Ogólnie rzecz biorąc, w obliczu prostego wzorca płatności (1 wejście i 2 wyjścia), jeśli jedno z wyjść wydaje okrągłą kwotę, oznacza to płatność.

W drodze eliminacji, jeśli jedno wyjście reprezentuje płatność, drugie reprezentuje Exchange. Można zatem zinterpretować jako prawdopodobne, że użytkownik wejściowy jest zawsze w posiadaniu wyjścia zidentyfikowanego jako Exchange.

Należy podkreślić, że ta heurystyka nie zawsze ma zastosowanie, ponieważ większość płatności jest nadal dokonywana w powierniczych jednostkach rozliczeniowych. Rzeczywiście, gdy sprzedawca detaliczny we Francji akceptuje Bitcoin, zazwyczaj nie wyświetla stabilnych cen w Sats. Zamiast tego zdecyduje się na konwersję między ceną w euro a kwotą w bitcoinach do zapłaty. W związku z tym na końcu transakcji nie powinno być żadnych okrągłych liczb.

Niemniej jednak analityk może spróbować dokonać tej konwersji, biorąc pod

uwagę stawkę Exchange obowiązującą w momencie transmisji transakcji w sieci.

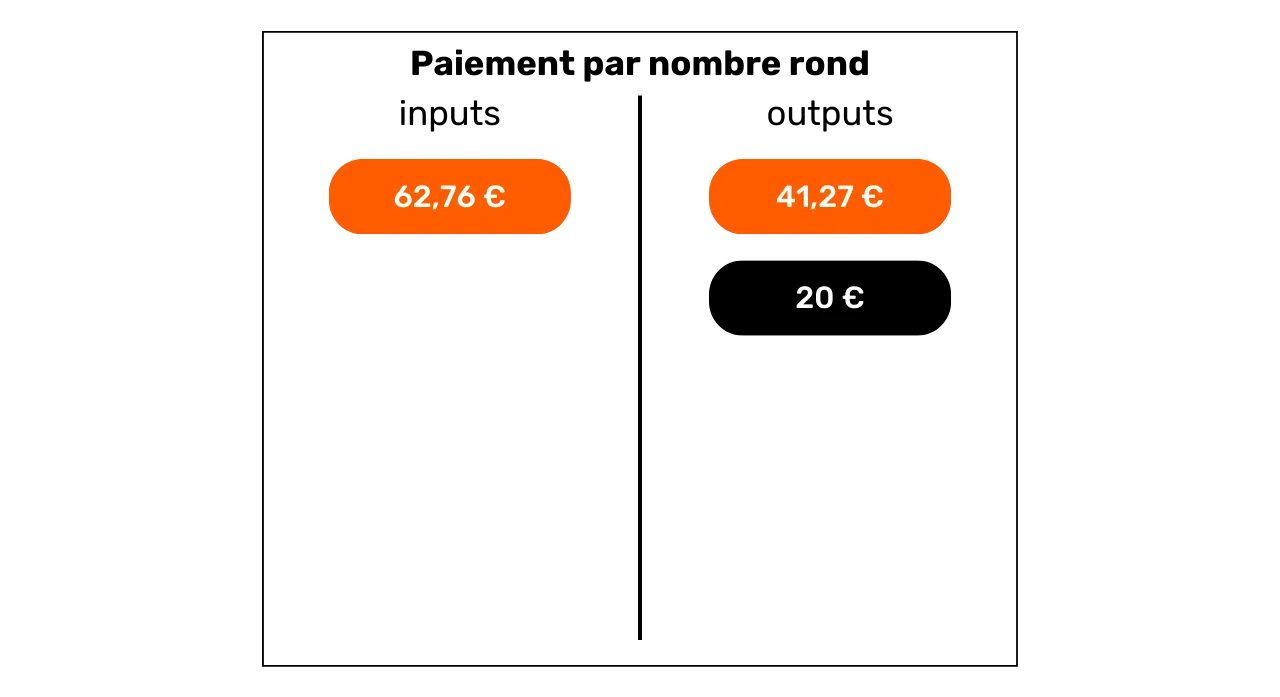

Weźmy przykład transakcji o wartości wejściowej 97,552 Sats i

dwóch wartościach wyjściowych, jednej 31,085 Sats i drugiej 64,152 Sats. Na pierwszy rzut oka transakcja ta nie wydaje się

obejmować okrągłych kwot. Jednak stosując kurs Exchange wynoszący 64 339 EUR

w momencie transakcji, otrzymujemy następujące przeliczenie na euro:

- Wkład w wysokości 62,76 euro;

- Wydajność na poziomie 20 euro;

- Produkcja w wysokości 41,27 euro.

Po przeliczeniu na walutę fiducjarną transakcja ta może zostać wykorzystana do zastosowania heurystyki płatności zaokrąglonej kwoty. Kwota 20 euro prawdopodobnie trafiła do sprzedawcy lub przynajmniej zmieniła Ownership. Odejmując, kwota 41,27 euro prawdopodobnie pozostała w posiadaniu pierwotnego użytkownika.

Jeśli pewnego dnia Bitcoin stanie się preferowaną jednostką rozliczeniową w naszych giełdach, ta heurystyka może stać się jeszcze bardziej przydatna do analizy.

Na przykład, oto transakcja, do której prawdopodobnie można zastosować tę heurystykę:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Największa produkcja

Gdy zidentyfikujemy wystarczająco dużą lukę między 2 wyjściami z transakcji w prostym modelu płatności, możemy oszacować, że największym wyjściem będzie prawdopodobnie zagraniczny Exchange.

Ta heurystyka największej wydajności jest z pewnością najbardziej nieprecyzyjna ze wszystkich. Sama w sobie jest dość słaba. Można ją jednak połączyć z innymi heurystykami, aby zmniejszyć niepewność naszej interpretacji.

Na przykład, jeśli patrzymy na transakcję z okrągłą płatnością i większą płatnością, zastosowanie heurystyki okrągłej płatności i heurystyki większej płatności razem zmniejsza nasz poziom niepewności.

Na przykład, oto transakcja, do której prawdopodobnie można zastosować tę heurystykę:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Heurystyka zewnętrzna

Badanie heurystyki zewnętrznej oznacza analizowanie podobieństw, wzorców i cech niektórych Elements, które nie są specyficzne dla samej transakcji. Innymi słowy, podczas gdy wcześniej ograniczaliśmy się do wykorzystywania Elements nieodłącznie związanych z transakcją za pomocą heurystyki wewnętrznej, teraz poszerzamy nasze pole analizy o środowisko transakcji, dzięki heurystyce zewnętrznej.

Ponowne użycie Address

Jest to jedna z najbardziej znanych heurystyk bitcoinerów. Ponowne wykorzystanie Address umożliwia ustanowienie powiązania między różnymi transakcjami i różnymi UTXO. Występuje, gdy Bitcoin otrzymujący Address jest używany kilka razy.

W związku z tym możliwe jest wykorzystanie ponownego użycia Address w ramach tej samej transakcji jako wewnętrznej heurystyki do identyfikacji Exchange (jak widzieliśmy w poprzednim rozdziale). Jednak ponowne użycie Address może być również wykorzystane jako zewnętrzna heurystyka do rozpoznania unikalności podmiotu za kilkoma transakcjami.

Interpretacja ponownego użycia Address jest taka, że wszystkie UTXO zablokowane na tym Address należą (lub należały) do tego samego podmiotu. Ta heurystyka pozostawia niewiele miejsca na niepewność. Po zidentyfikowaniu wynikowa interpretacja prawdopodobnie odpowiada rzeczywistości. Umożliwia zatem grupowanie różnych działań onchain.

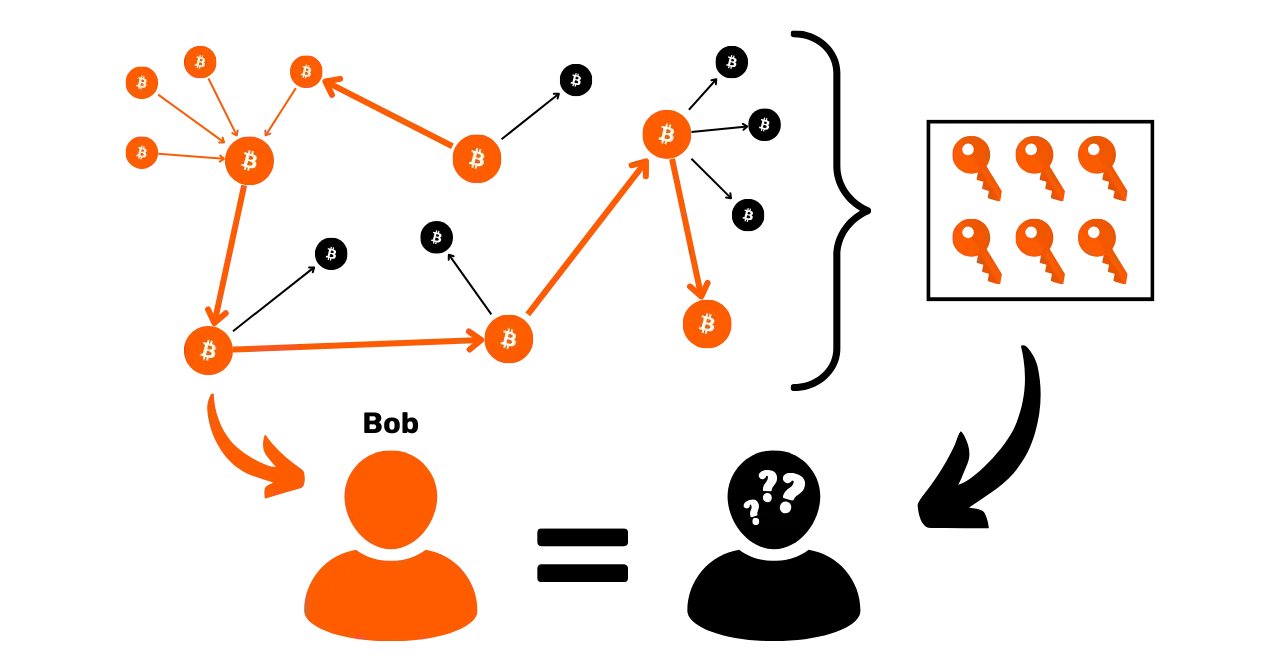

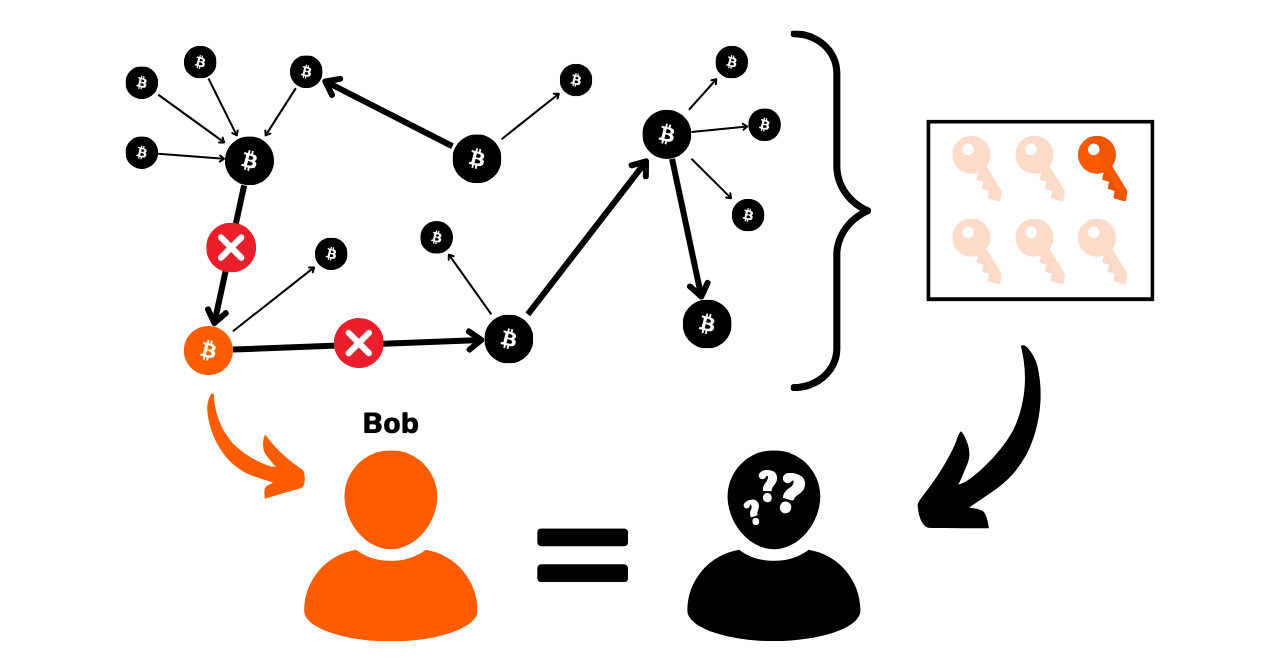

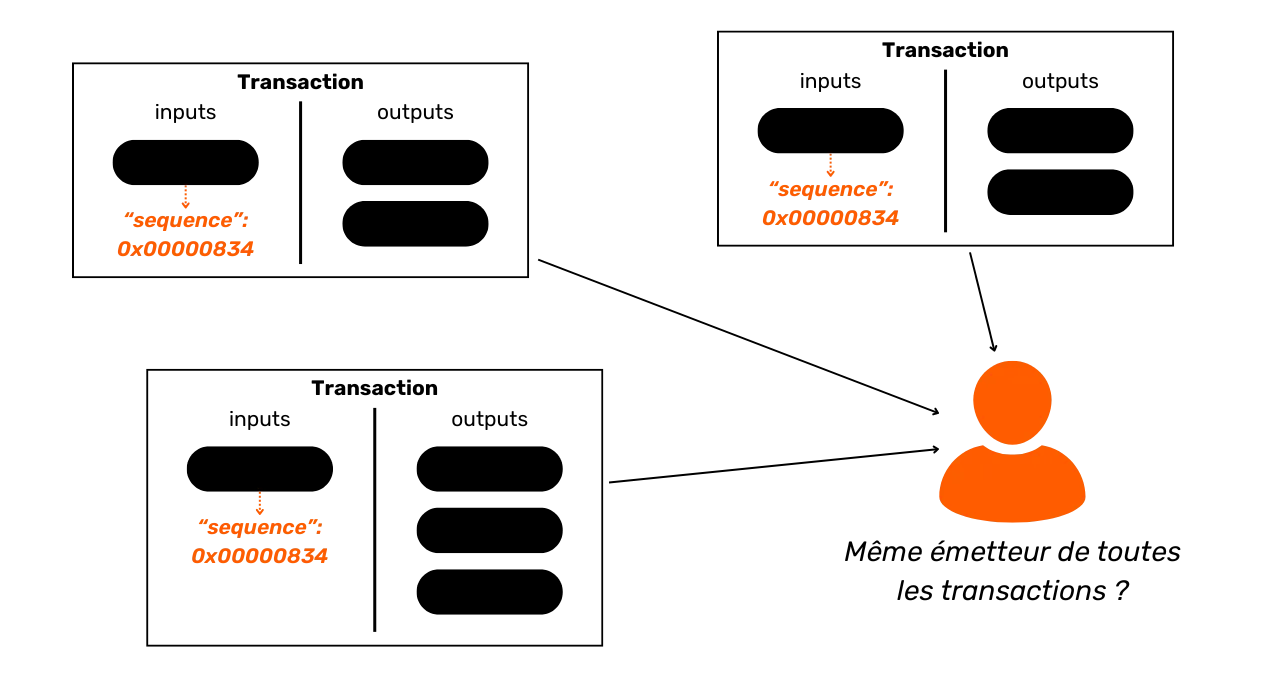

Jak wyjaśniono we wstępie do części 3, heurystyka ta została odkryta przez samego Satoshi Nakamoto. W Białej Księdze wspomina on o rozwiązaniu, które ma pomóc użytkownikom uniknąć jej generowania, polegającym po prostu na użyciu pustego Address dla każdej nowej transakcji:

"_Jako dodatkowy firewall, dla każdej transakcji można użyć nowej pary kluczy, aby nie były one powiązane ze wspólnym właścicielem."

Źródło: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://Bitcoin.org/Bitcoin.pdf, 2009.

Na przykład, oto Address, który jest ponownie wykorzystywany w kilku transakcjach:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Źródło: Mempool.space

Podobieństwo skryptów i odciski Wallet

Oprócz ponownego wykorzystania Address istnieje wiele innych heurystyk, które umożliwiają powiązanie działań z tym samym portfelem lub klastrem Address.

Po pierwsze, analityk może szukać podobieństw w użyciu skryptów. Na przykład niektóre skrypty mniejszościowe, takie jak Multisig, mogą być łatwiejsze do wykrycia niż skrypty SegWit V0. Im większa grupa, w której się ukrywamy, tym trudniej nas wykryć. Jest to jeden z powodów, dla których na dobrych protokołach CoinJoin wszyscy uczestnicy używają dokładnie tego samego typu skryptu.

Mówiąc bardziej ogólnie, analityk może również skupić się na charakterystycznych odciskach palców portfela. Są to procesy specyficzne dla danego zastosowania, które można zidentyfikować w celu wykorzystania ich jako heurystyki śledzenia. Innymi słowy, jeśli zaobserwujemy nagromadzenie tych samych cech wewnętrznych w transakcjach przypisanych do śledzonego podmiotu, możemy spróbować zidentyfikować te same cechy w innych transakcjach.

Na przykład, będziemy w stanie zidentyfikować, że śledzony użytkownik

systematycznie wysyła swoje zmiany na adresy P2TR (bc1p...).

Jeśli ten proces się powtarza, możemy użyć go jako heurystyki dla reszty

naszej analizy. Możemy również użyć innych odcisków palców, takich jak

kolejność UTXO, miejsce zmiany w wyjściach, sygnalizacja RBF

(Replace-by-fee) lub numer wersji, pole nSequence i pole nLockTime.

Jak wskazuje @LaurentMT w Space Kek #19 (francuskojęzyczny podcast), przydatność portfelowych odcisków palców w analizie łańcucha znacznie wzrasta z czasem. Rzeczywiście, rosnąca liczba typów skryptów i coraz bardziej progresywne wdrażanie tych nowych funkcji przez oprogramowanie portfelowe podkreślają różnice. W niektórych przypadkach możliwe jest nawet zidentyfikowanie dokładnego oprogramowania używanego przez śledzony podmiot. Dlatego ważne jest, aby zrozumieć, że badanie śladów portfela jest szczególnie istotne w przypadku niedawnych transakcji, a nie tych zainicjowanych na początku 2010 roku.

Podsumowując, śladem może być każda konkretna praktyka, wykonywana automatycznie przez Wallet lub ręcznie przez użytkownika, którą możemy znaleźć w innych transakcjach, aby pomóc nam w naszej analizie.

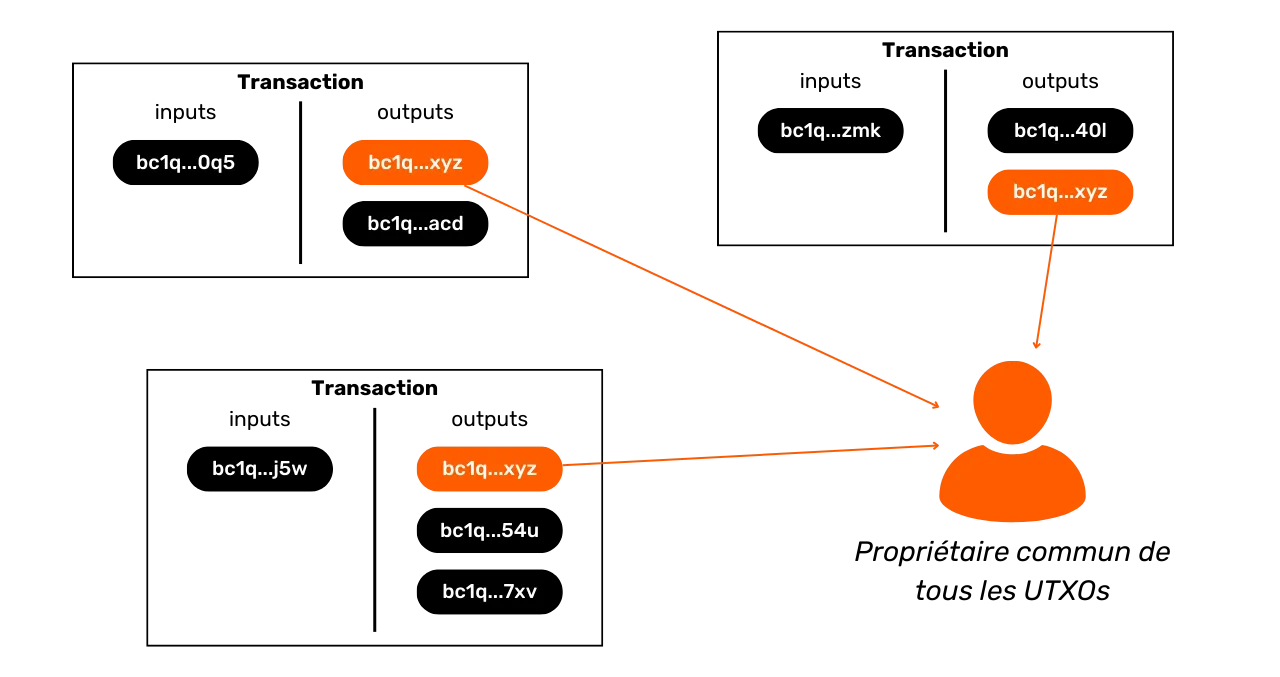

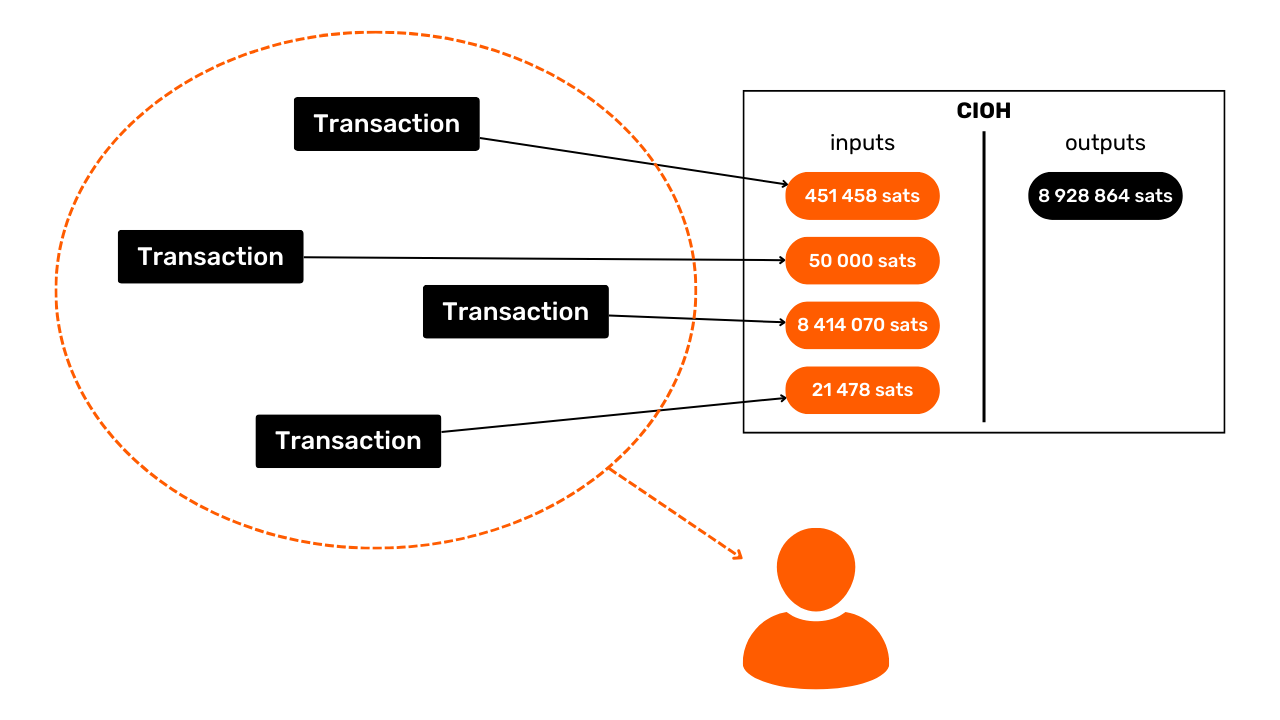

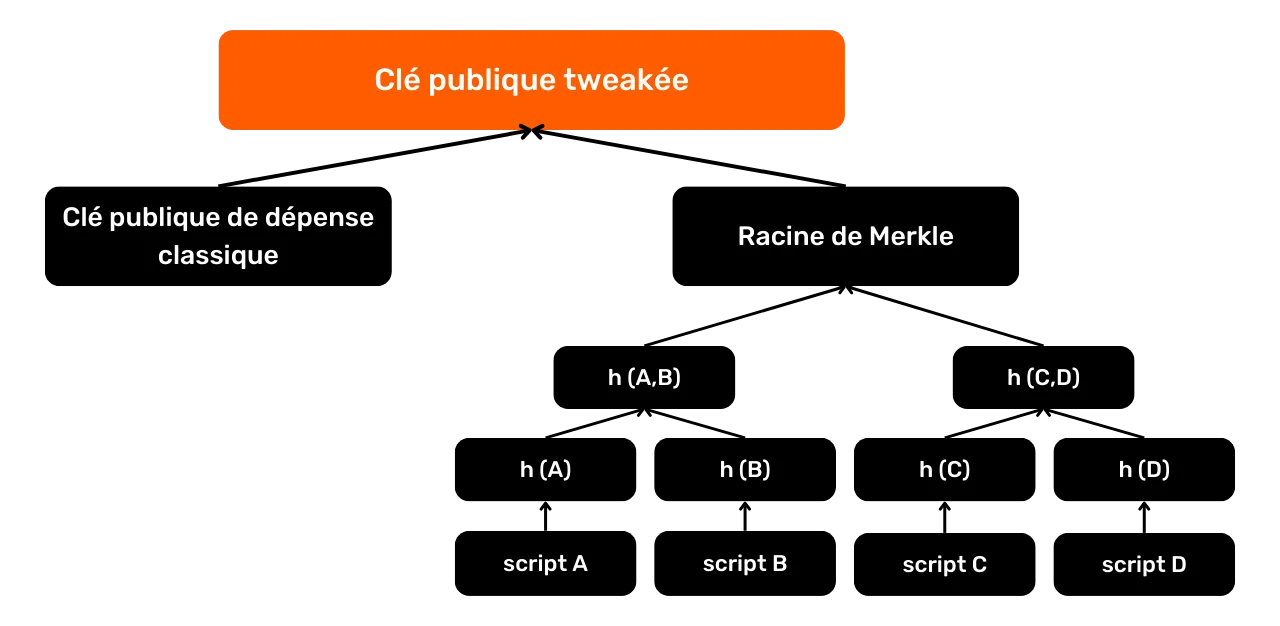

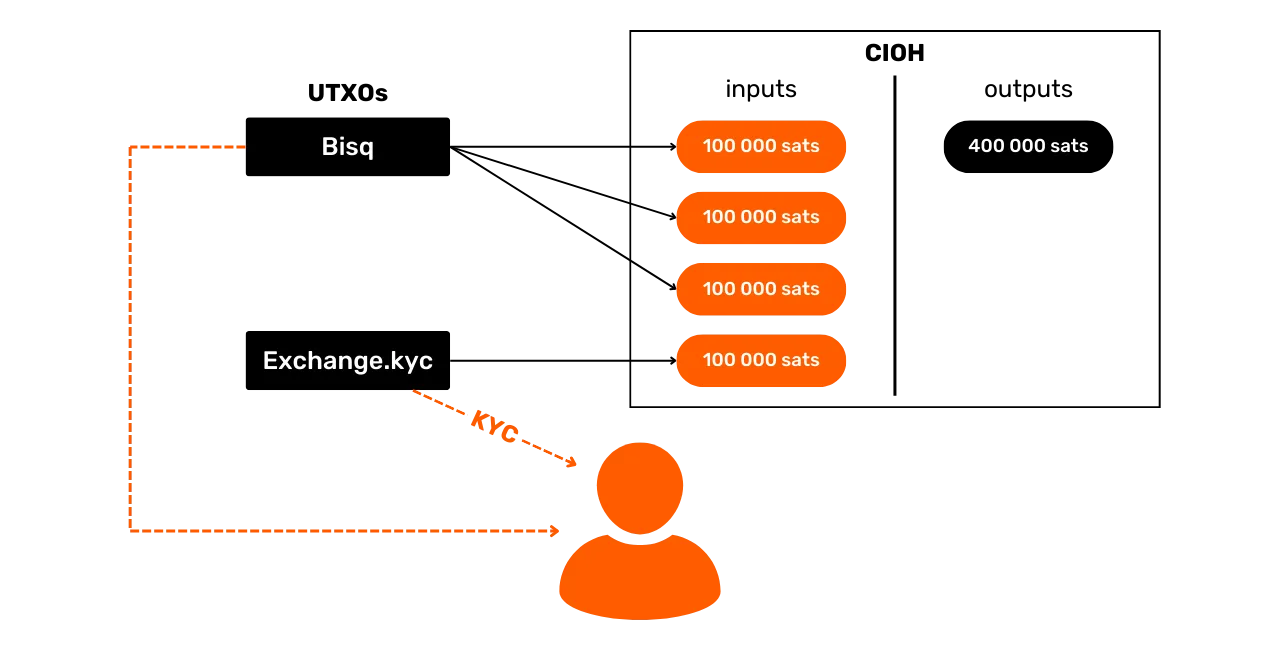

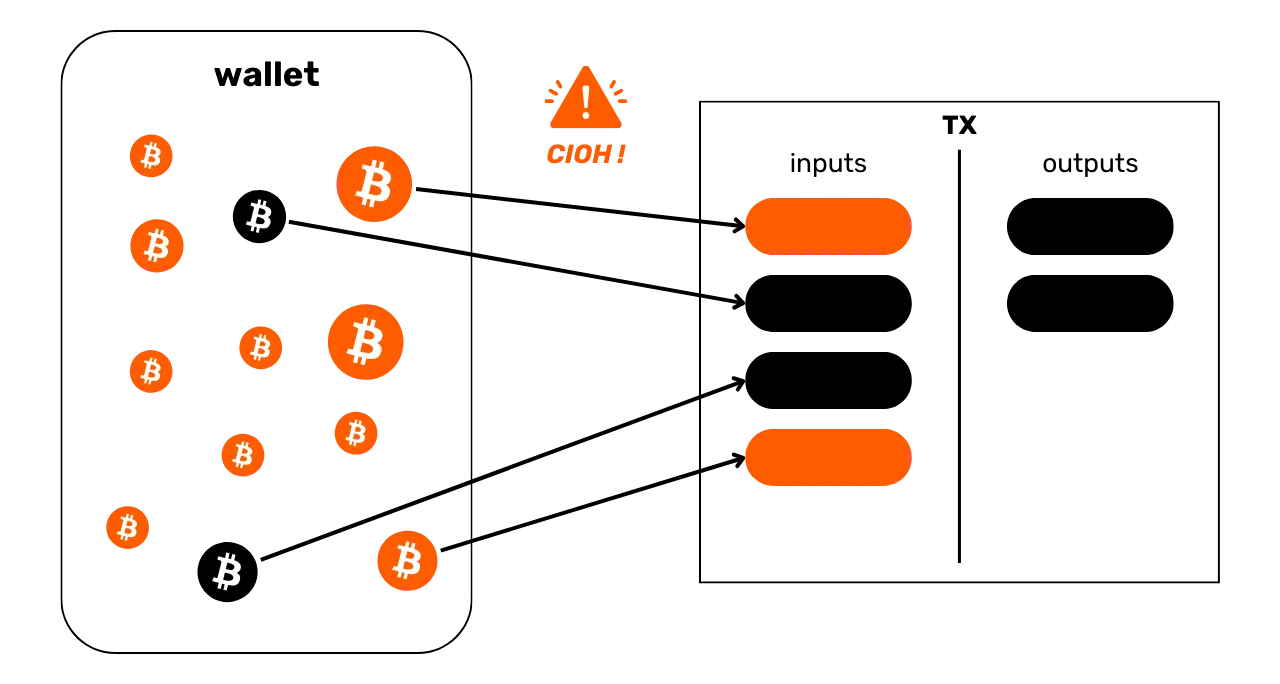

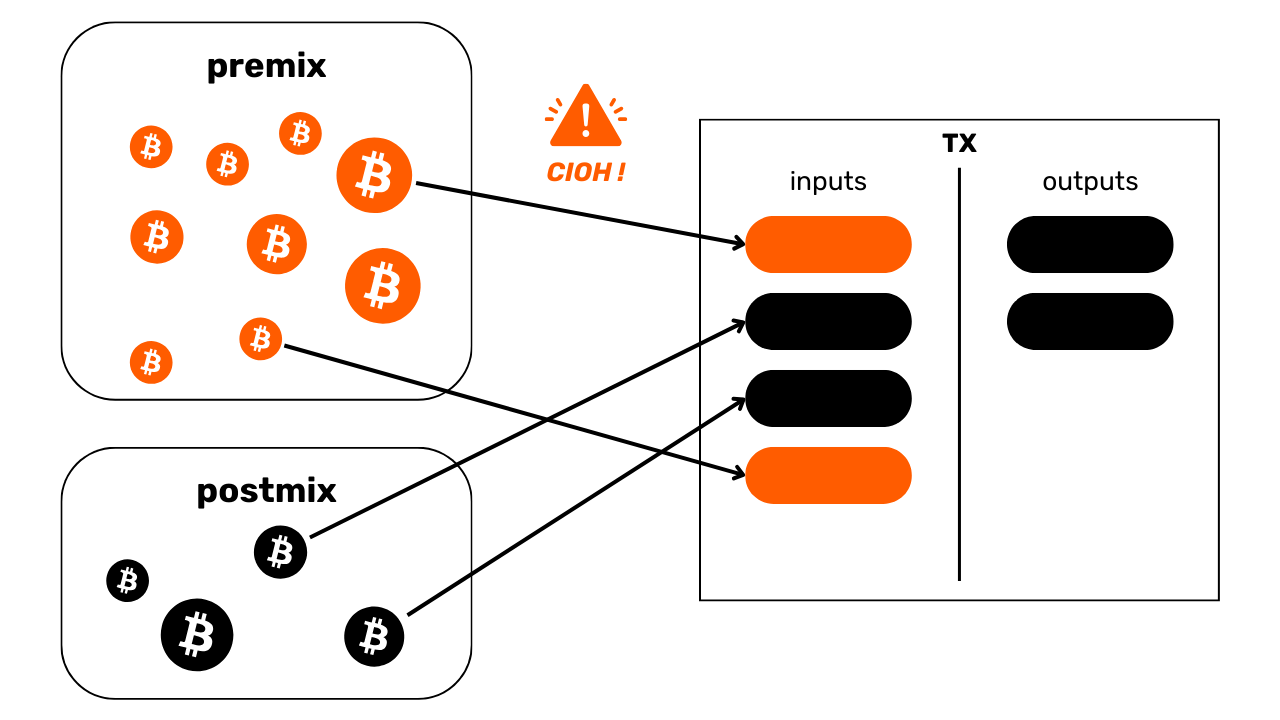

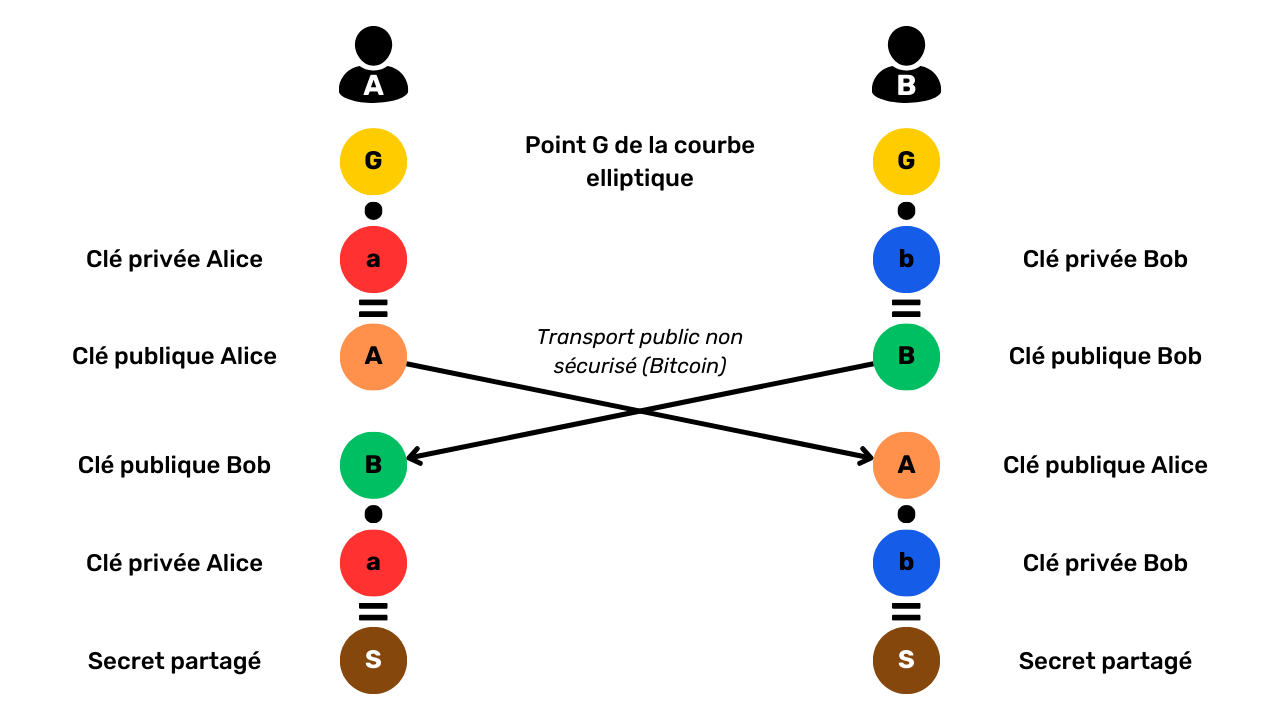

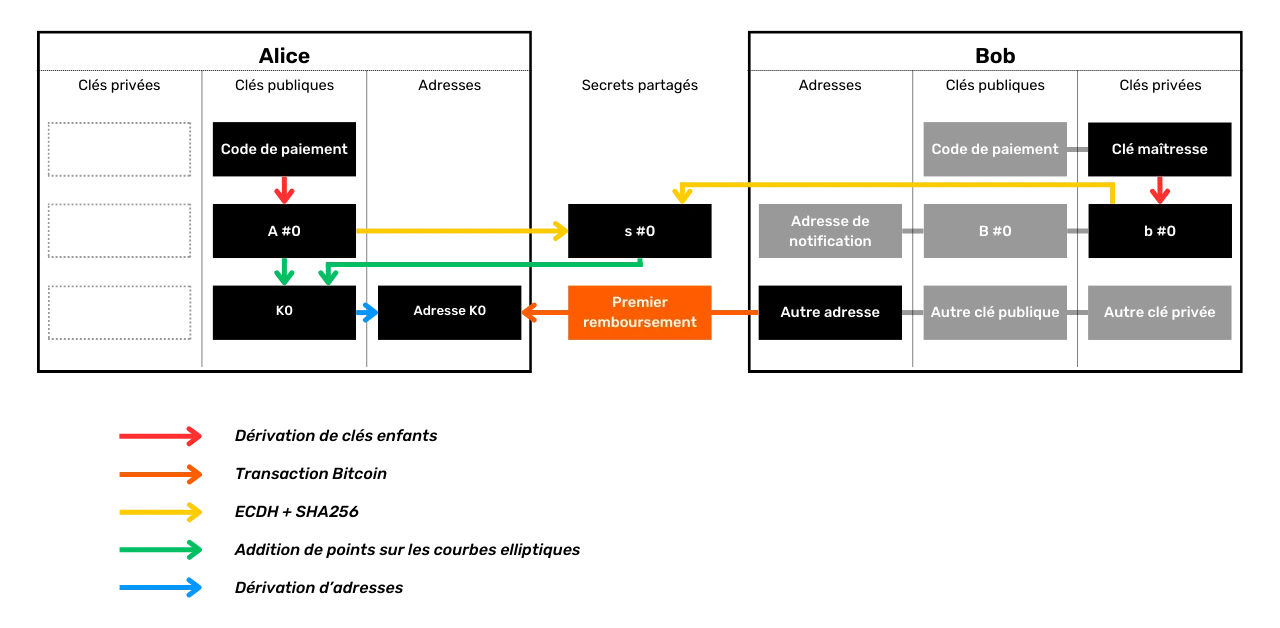

Heurystyka wspólnego wejścia Ownership (CIOH)

Common Input Ownership Heuristic (CIOH) to heurystyka, która stwierdza, że gdy transakcja ma wiele danych wejściowych, wszystkie one prawdopodobnie pochodzą od jednego podmiotu. W związku z tym ich Ownership jest wspólny.

Aby zastosować CIOH, najpierw obserwujemy transakcję z kilkoma danymi wejściowymi. Mogą to być 2 wejścia lub 30 wejść. Po zidentyfikowaniu tej cechy sprawdzamy, czy transakcja pasuje do znanego modelu transakcji. Na przykład, jeśli istnieje 5 wejść z mniej więcej taką samą kwotą i 5 wyjść z dokładnie taką samą kwotą, będziemy wiedzieć, że jest to struktura CoinJoin. Nie będziemy w stanie zastosować CIOH.

Z drugiej strony, jeśli transakcja nie pasuje do żadnego znanego modelu transakcji opartej na współpracy, możemy zinterpretować, że wszystkie dane wejściowe prawdopodobnie pochodzą od tego samego podmiotu. Może to być bardzo przydatne do rozszerzenia już znanego klastra lub kontynuowania śledzenia.

CIOH został odkryty przez Satoshi Nakamoto. Mówi o tym w części 10 Białej Księgi:

"_[...] łączenie jest nieuniknione w przypadku transakcji z wieloma wpisami, które z konieczności ujawniają, że ich wpisy należały do tego samego właściciela. Ryzyko polega na tym, że jeśli właściciel klucza zostanie ujawniony, linki mogą ujawnić inne transakcje, które należały do tego samego właściciela."

Szczególnie fascynujące jest to, że Satoshi Nakamoto, jeszcze przed oficjalnym uruchomieniem Bitcoin, zidentyfikował już dwie główne luki w prywatności użytkowników, a mianowicie CIOH i ponowne wykorzystanie Address. Taka dalekowzroczność jest dość niezwykła, ponieważ te dwie heurystyki pozostają, nawet dzisiaj, najbardziej przydatne w analizie Blockchain.

Aby dać ci przykład, oto transakcja, do której prawdopodobnie możemy zastosować CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Dane off-chain

Oczywiście analiza łańcucha nie ogranicza się wyłącznie do danych onchain. Wszelkie dane z poprzedniej analizy lub dostępne w Internecie mogą być również wykorzystane do udoskonalenia analizy.

Na przykład, jeśli zaobserwujemy, że śledzone transakcje są systematycznie nadawane z tego samego węzła Bitcoin i uda nam się zidentyfikować jego IP Address, możemy być w stanie zidentyfikować inne transakcje od tego samego podmiotu, a także określić część tożsamości emitenta. Chociaż praktyka ta nie jest łatwa do osiągnięcia, ponieważ wymaga działania wielu węzłów, może być stosowana przez niektóre firmy specjalizujące się w analizie Blockchain.

Analityk ma również możliwość polegania na analizach wcześniej udostępnionych jako open source lub na własnych wcześniejszych analizach. Być może uda nam się znaleźć dane wyjściowe, które wskazują na klaster adresów, które już zidentyfikowaliśmy. Czasami można również polegać na danych wyjściowych, które wskazują na platformę Exchange, ponieważ adresy tych firm są ogólnie znane.

W ten sam sposób można przeprowadzić analizę przez eliminację. Na przykład, jeśli podczas analizy transakcji z dwoma wyjściami, jedno z nich odnosi się do znanego już klastra Address, ale różni się od podmiotu, który śledzimy, wówczas możemy zinterpretować, że drugie wyjście prawdopodobnie reprezentuje Exchange.

Analiza kanałów obejmuje również nieco bardziej ogólny komponent OSINT (Open Source Intelligence), obejmujący przeszukiwanie Internetu. Z tego powodu odradzamy publikowanie adresów bezpośrednio w sieciach społecznościowych lub na stronach internetowych, niezależnie od tego, czy są one anonimowe, czy nie.

Modele czasowe

Mniej o tym myślimy, ale pewne ludzkie zachowania są rozpoznawalne onchain. Być może najbardziej przydatny w analizie jest wzorzec snu! Tak, kiedy śpisz, nie transmitujesz transakcji Bitcoin. Ale zazwyczaj śpisz mniej więcej o tej samej porze. Właśnie dlatego powszechną praktyką jest stosowanie analizy czasowej w analizie Blockchain. Mówiąc prościej, jest to spis czasów, w których transakcje danego podmiotu są transmitowane do sieci Bitcoin. Analizując te wzorce czasowe, możemy uzyskać wiele informacji.

Po pierwsze, analiza czasowa może czasami zidentyfikować charakter śledzonego podmiotu. Jeśli zaobserwujemy, że transakcje są transmitowane konsekwentnie przez 24 godziny, będzie to wskazywać na wysoki poziom aktywności gospodarczej. Podmiotem stojącym za tymi transakcjami może być firma, potencjalnie międzynarodowa i być może posiadająca zautomatyzowane procedury wewnętrzne.

Na przykład rozpoznałem ten wzorzec kilka miesięcy temu podczas analizy transakcji, która omyłkowo przydzieliła 19 bitcoinów w opłatach. Prosta analiza czasowa pozwoliła mi postawić hipotezę, że mamy do czynienia ze zautomatyzowaną usługą, a zatem prawdopodobnie z dużym podmiotem, takim jak platforma Exchange.

Rzeczywiście, kilka dni później odkryto, że środki należały do PayPal, za pośrednictwem platformy Paxos Exchange.

Wręcz przeciwnie, jeśli widzimy, że wzorzec czasowy jest raczej rozłożony na 16 określonych godzin, możemy oszacować, że mamy do czynienia z indywidualnym użytkownikiem lub być może lokalną firmą, w zależności od wymienianych wolumenów.

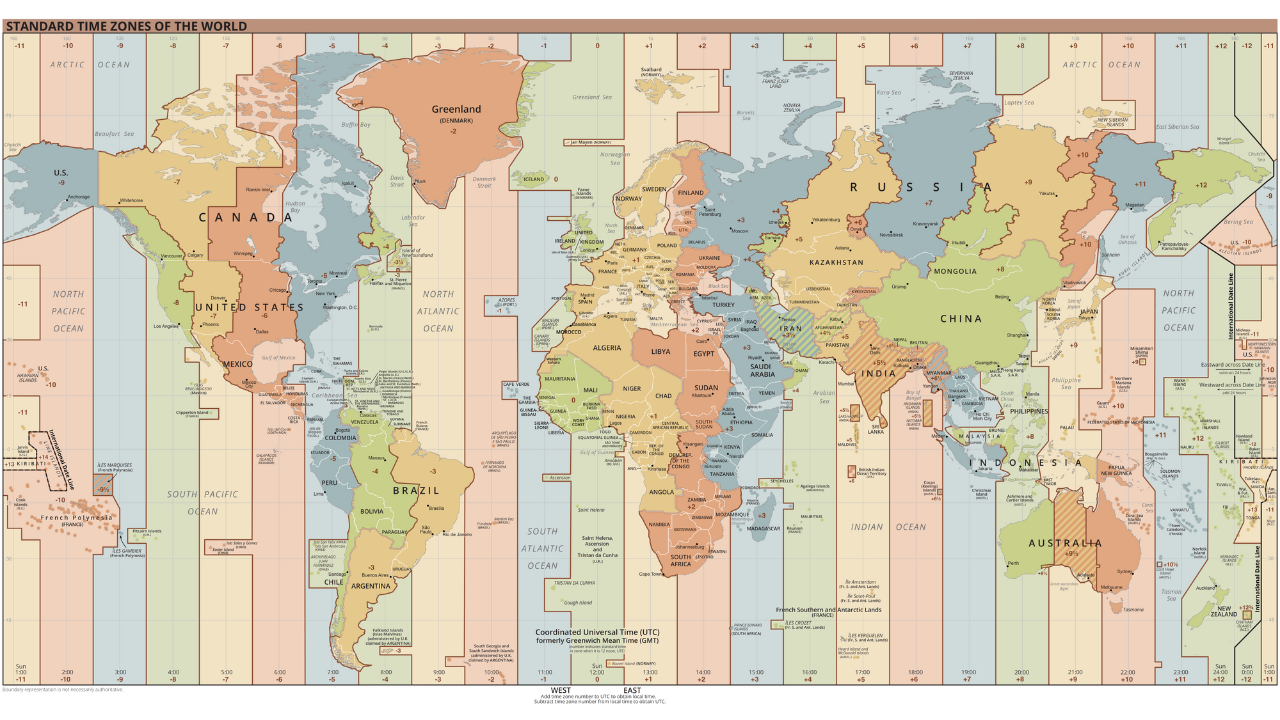

Oprócz charakteru obserwowanej jednostki, wzorzec czasowy może również powiedzieć nam w przybliżeniu, gdzie znajduje się użytkownik, dzięki strefom czasowym. W ten sposób możemy dopasować inne transakcje i wykorzystać ich znaczniki czasu jako dodatkową heurystykę, którą można dodać do naszej analizy.

Dla przykładu, na wielokrotnie używanym Address, o którym wspomniałem wcześniej, widzimy, że transakcje, zarówno przychodzące, jak i wychodzące, koncentrują się na 13-godzinnym interwale.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Źródło: OXT.me

Zakres ten prawdopodobnie odpowiada Europie, Afryce lub Bliskiemu Wschodowi. Możemy zatem założyć, że użytkownik stojący za tymi transakcjami mieszka w tych obszarach.

W innym duchu, analiza czasu tego typu również doprowadziła do hipotezy, że Satoshi Nakamoto nie działał z Japonii, ale z USA: Strefy czasowe Satoshi Nakamoto

Zastosowanie w praktyce z Block explorer

W tym ostatnim rozdziale zamierzamy zastosować w praktyce koncepcje, które do tej pory studiowaliśmy. Pokażę ci przykłady prawdziwych transakcji Bitcoin, a ty będziesz musiał wyodrębnić informacje, o które cię proszę.

Idealnym rozwiązaniem do wykonania tych ćwiczeń byłoby użycie profesjonalnego narzędzia do analizy łańcucha. Jednak od czasu aresztowania twórców Samourai Wallet, jedyne darmowe narzędzie analityczne OXT.me nie jest już dostępne. Dlatego do tych ćwiczeń wybierzemy klasyczny Block explorer. Zalecam korzystanie z Mempool.space ze względu na jego wiele funkcji i zakres narzędzi do analizy łańcucha, ale można również wybrać inny eksplorator, taki jak Bitcoin Explorer.

Na początek przedstawię ćwiczenia. Do ich wykonania użyj Block explorer i zapisz odpowiedzi na kartce papieru. Na końcu tego rozdziału podam odpowiedzi, abyś mógł sprawdzić i poprawić swoje wyniki.

Transakcje wybrane do tych ćwiczeń zostały wybrane wyłącznie ze względu na ich cechy w sposób nieco losowy. Niniejszy rozdział jest przeznaczony wyłącznie do celów edukacyjnych i informacyjnych. Chciałbym wyjaśnić, że nie popieram ani nie zachęcam do korzystania z tych narzędzi w złośliwych celach. Celem jest nauczenie, jak chronić się przed analizą ciągów znaków, a nie przeprowadzanie analizy w celu ujawnienia prywatnych informacji innych osób

Ćwiczenie 1

Identyfikator transakcji, która ma zostać przeanalizowana:

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Jak nazywa się model tej transakcji i jakie prawdopodobne interpretacje można wyciągnąć, badając tylko jej model, tj. strukturę transakcji?

Ćwiczenie 2

Identyfikator transakcji, która ma zostać przeanalizowana:

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Jak nazywa się model tej transakcji i jakie prawdopodobne interpretacje można wyciągnąć, badając tylko jej model, tj. strukturę transakcji?

Ćwiczenie 3

Identyfikator transakcji, która ma zostać przeanalizowana:

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Jaki jest model tej transakcji?

Po zidentyfikowaniu modelu, przy użyciu wewnętrznej heurystyki transakcji, jakie dane wyjściowe prawdopodobnie reprezentuje Exchange?

Ćwiczenie 4

Identyfikator transakcji, która ma zostać przeanalizowana:

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Jaki jest model tej transakcji?

Po zidentyfikowaniu modelu, przy użyciu wewnętrznej heurystyki transakcji, jakie dane wyjściowe prawdopodobnie reprezentuje Exchange?

Ćwiczenie 5

Wyobraźmy sobie, że Loïc opublikował jeden ze swoich adresów odbiorczych Bitcoin na portalu społecznościowym Twitter:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Na podstawie tych informacji i przy użyciu tylko heurystyki ponownego użycia Address, które transakcje Bitcoin można powiązać z tożsamością Loïca?

Oczywiście nie jestem prawdziwym właścicielem tego Address i nie opublikowałem go na portalach społecznościowych. Jest to Address, który wziąłem losowo z Blockchain

Ćwiczenie 6

Po wykonaniu ćwiczenia 5, dzięki heurystyce ponownego użycia Address, byłeś w stanie zidentyfikować kilka transakcji Bitcoin, w które Loïc wydaje się być zaangażowany. Normalnie, wśród zidentyfikowanych transakcji, powinieneś był zauważyć tę:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Ta transakcja jest pierwszą, która wysłała środki na Address Loïca. Jak myślisz, skąd pochodzą bitcoiny otrzymane przez Loïca za pośrednictwem tej transakcji?

Ćwiczenie 7

Po wykonaniu ćwiczenia 5, dzięki heurystyce ponownego użycia Address, udało ci się zidentyfikować kilka transakcji Bitcoin, w które Loïc wydaje się być zaangażowany. Teraz chcesz dowiedzieć się, skąd pochodzi Loïc. Na podstawie znalezionych transakcji przeprowadź analizę czasu, aby znaleźć strefę czasową najprawdopodobniej używaną przez Loïca. Na podstawie tej strefy czasowej określ lokalizację, w której wydaje się mieszkać Loïc (kraj, stan/region, miasto...).

Ćwiczenie 8

Oto transakcja Bitcoin do przeanalizowania:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Patrząc tylko na tę transakcję, jakie informacje możemy zinterpretować?

Rozwiązania do ćwiczeń

Ćwiczenie 1:

Modelem dla tej transakcji jest prosty model płatności. Jeśli przeanalizujemy tylko jego strukturę, możemy zinterpretować, że jedno wyjście reprezentuje Exchange, a drugie wyjście reprezentuje rzeczywistą płatność. Wiemy zatem, że obserwowany użytkownik prawdopodobnie nie jest już w posiadaniu jednego z dwóch UTXO na wyjściu (tego z płatności), ale nadal jest w posiadaniu drugiego UTXO (tego z Exchange).

Ćwiczenie 2:

Modelem dla tej transakcji jest model zgrupowanych wydatków. Model ten prawdopodobnie ujawnia działalność gospodarczą na dużą skalę, taką jak platforma Exchange. Możemy wywnioskować, że dane wejściowe UTXO pochodzą od firmy o wysokim poziomie aktywności gospodarczej, a wyjściowe UTXO będą rozproszone. Niektóre będą należeć do klientów firmy, którzy wycofali swoje bitcoiny do portfeli samoobsługowych. Inne mogą trafić do firm partnerskich. Wreszcie, bez wątpienia będzie kilka Exchange, które wrócą do firmy emitującej.

Ćwiczenie 3:

Model tej transakcji to zwykła płatność. Możemy zatem zastosować wewnętrzną heurystykę do transakcji, aby spróbować zidentyfikować Exchange.

Osobiście zidentyfikowałem co najmniej dwie wewnętrzne heurystyki, które potwierdzają tę samą hipotezę:

- Ponowne użycie tego samego typu skryptu;

- Największa wydajność.

Najbardziej oczywistą heurystyką jest ponowne użycie tego samego typu

skryptu. Rzeczywiście, wyjście 0 jest P2SH,

rozpoznawalnym przez jego odbiór Address zaczynający się od 3:

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Podczas gdy wyjście 1 to P2WPKH, identyfikowalne

przez jego Address zaczynające się od bc1q:

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

UTXO użyty jako dane wejściowe dla tej transakcji również wykorzystuje

skrypt P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Możemy więc założyć, że wyjście 0 odpowiada płatności, a

wyjście 1 jest transakcją Exchange, co oznaczałoby, że

użytkownik wejściowy zawsze jest właścicielem wyjścia 1.

Aby poprzeć lub obalić tę hipotezę, możemy poszukać innych heurystyk, które albo potwierdzą nasze myślenie, albo zmniejszą prawdopodobieństwo, że nasza hipoteza jest poprawna.

Zidentyfikowałem co najmniej jedną inną heurystykę. Jest to największa

heurystyka wyjściowa. Wyjście 0 mierzy 123,689 Sats, podczas gdy wyjście 1 mierzy 505,839 Sats. Istnieje zatem znacząca różnica między tymi dwoma

wynikami. Heurystyka największej produkcji sugeruje, że największą produkcją

jest prawdopodobnie zagraniczny Exchange. Ta heurystyka dodatkowo wzmacnia

naszą początkową hipotezę.

Dlatego wydaje się prawdopodobne, że użytkownik, który dostarczył UTXO jako

dane wejściowe, nadal posiada wyjście 1, które wydaje się

ucieleśniać Exchange transakcji.

Ćwiczenie 4:

Modelem dla tej transakcji jest zwykła płatność. Możemy zatem zastosować wewnętrzną heurystykę do transakcji, aby spróbować zidentyfikować Exchange.

Osobiście zidentyfikowałem co najmniej dwie wewnętrzne heurystyki, które potwierdzają tę samą hipotezę:

- Ponowne użycie tego samego typu skryptu;

- Wyjście okrągłego słupka.

Najbardziej oczywistą heurystyką jest ponowne użycie tego samego typu

skryptu. Rzeczywiście, wyjście 0 jest P2SH,

rozpoznawalnym przez jego odbiór Address zaczynający się od 3:

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Podczas gdy wyjście 1 to P2WPKH, identyfikowalne

przez jego Address zaczynające się od bc1q:

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

UTXO używany jako dane wejściowe dla tej transakcji również używa skryptu P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Możemy więc założyć, że wyjście 0 odpowiada płatności, a

wyjście 1 jest transakcją Exchange, co oznaczałoby, że

użytkownik wejściowy zawsze jest właścicielem wyjścia 1.

Aby poprzeć lub obalić tę hipotezę, możemy poszukać innych heurystyk, które albo potwierdzą nasze myślenie, albo zmniejszą prawdopodobieństwo, że nasza hipoteza jest poprawna.

Zidentyfikowałem co najmniej jedną inną heurystykę. Jest to zaokrąglona

kwota wyjściowa. Wyjście 0 mierzy 70 000 Sats,

podczas gdy wyjście 1 mierzy 22 962 Sats. Mamy

zatem idealnie okrągłe wyjście w jednostce rozliczeniowej BTC. Okrągła

heurystyka wyjściowa sugeruje, że UTXO z okrągłą kwotą jest

najprawdopodobniej płatnością, a przez eliminację, drugi reprezentuje

Exchange. Ta heurystyka dodatkowo wzmacnia naszą początkową hipotezę.

Jednak w tym przykładzie inna heurystyka może podważyć naszą początkową

hipotezę. Rzeczywiście, wyjście 0 jest większe niż wyjście 1. Opierając się na heurystyce, że największy wynik jest

generalnie zagranicznym Exchange, moglibyśmy wywnioskować, że wynik 0 jest zagranicznym Exchange. Jednak ta kontrhipoteza wydaje się

nieprawdopodobna, ponieważ pozostałe dwie heurystyki wydają się znacznie bardziej

przekonujące niż heurystyka największego wyjścia. W związku z tym rozsądne wydaje

się utrzymanie naszej początkowej hipotezy pomimo tej pozornej sprzeczności.

Dlatego wydaje się prawdopodobne, że użytkownik, który dostarczył UTXO jako

dane wejściowe, nadal posiada wyjście 1, które wydaje się

ucieleśniać Exchange transakcji.

Ćwiczenie 5:

Widzimy, że z tożsamością Loïca można powiązać 8 transakcji. Spośród nich 4 wiążą się z otrzymaniem bitcoinów:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Pozostałe 4 dotyczą przesyłek Bitcoin:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

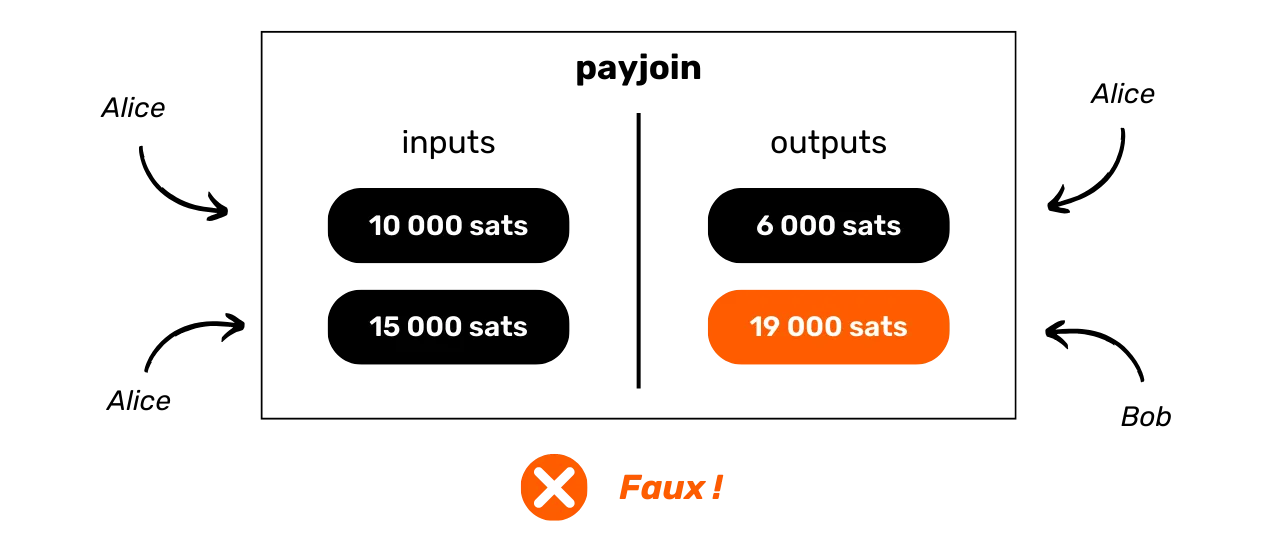

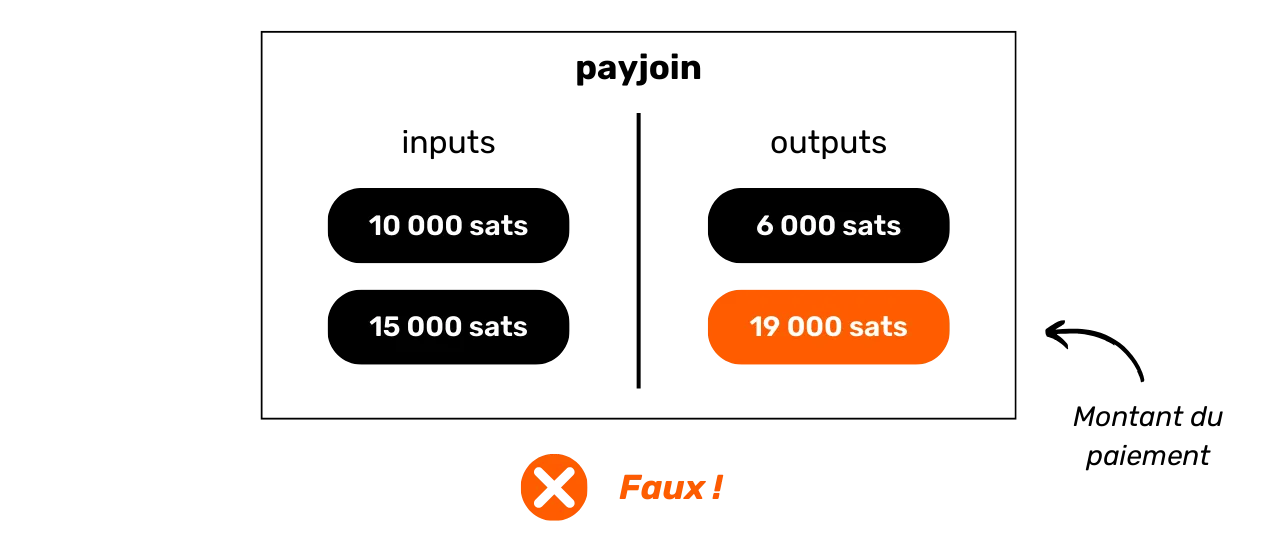

Ćwiczenie 6:

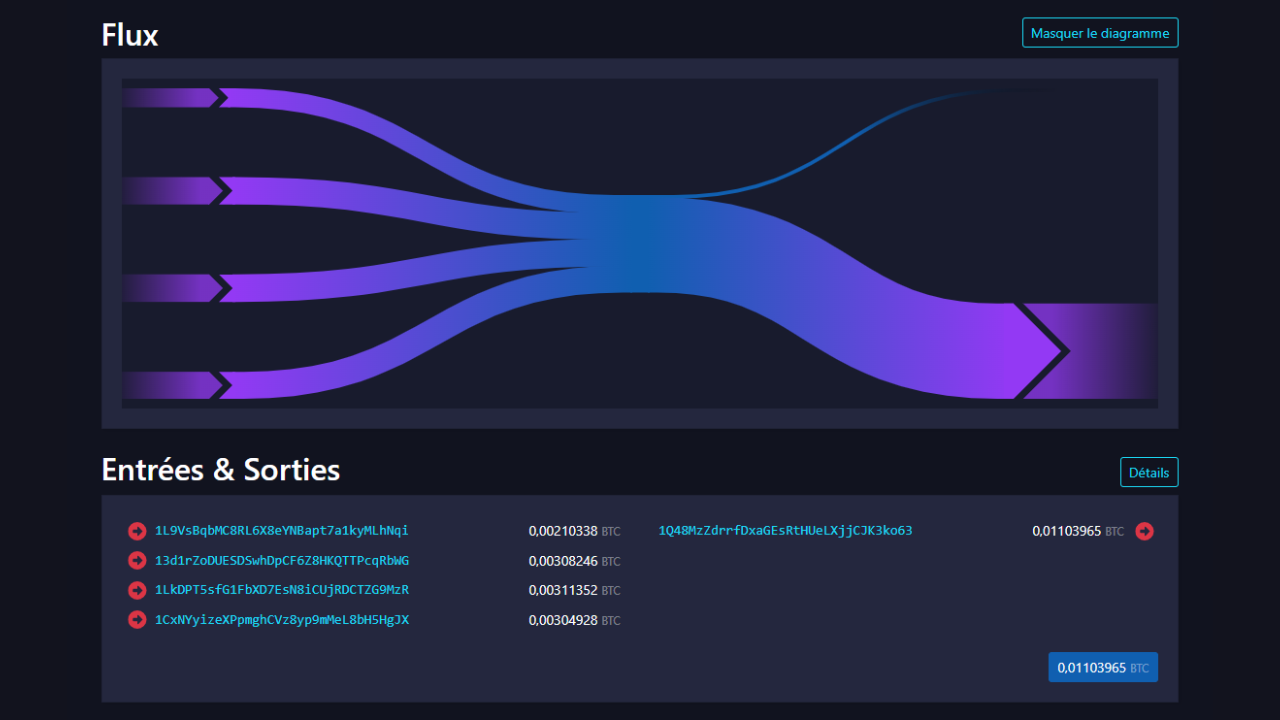

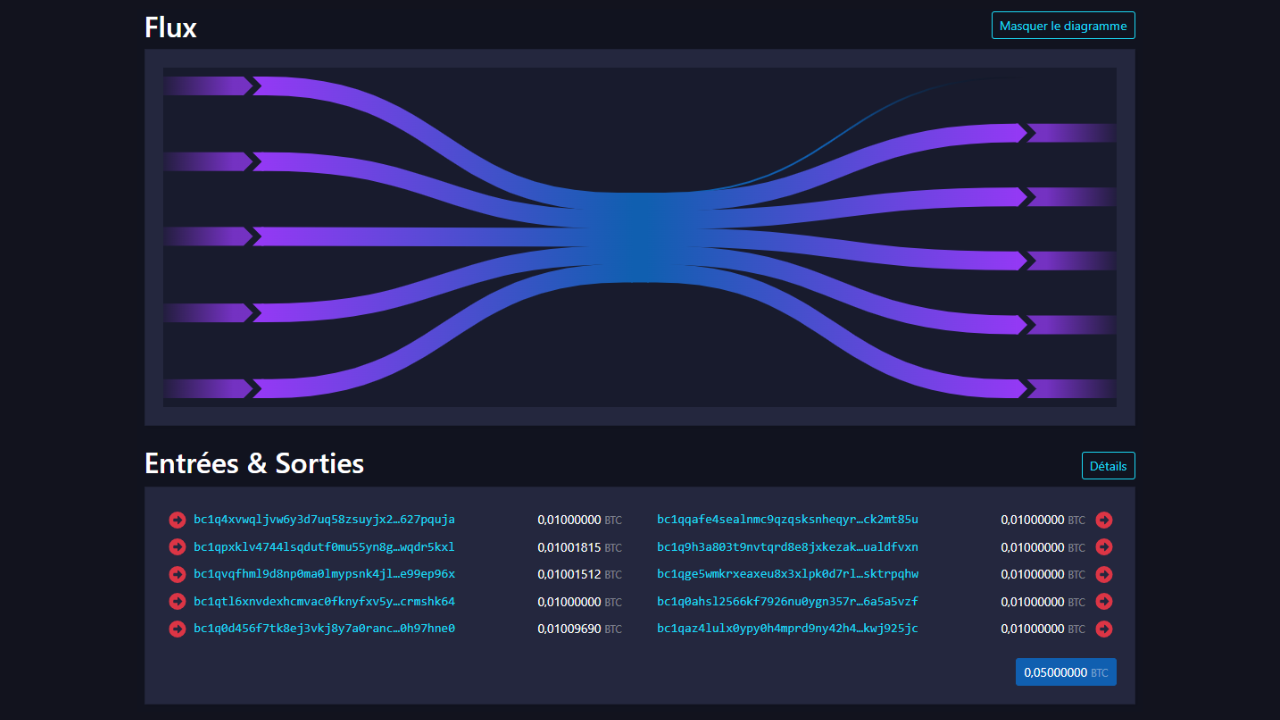

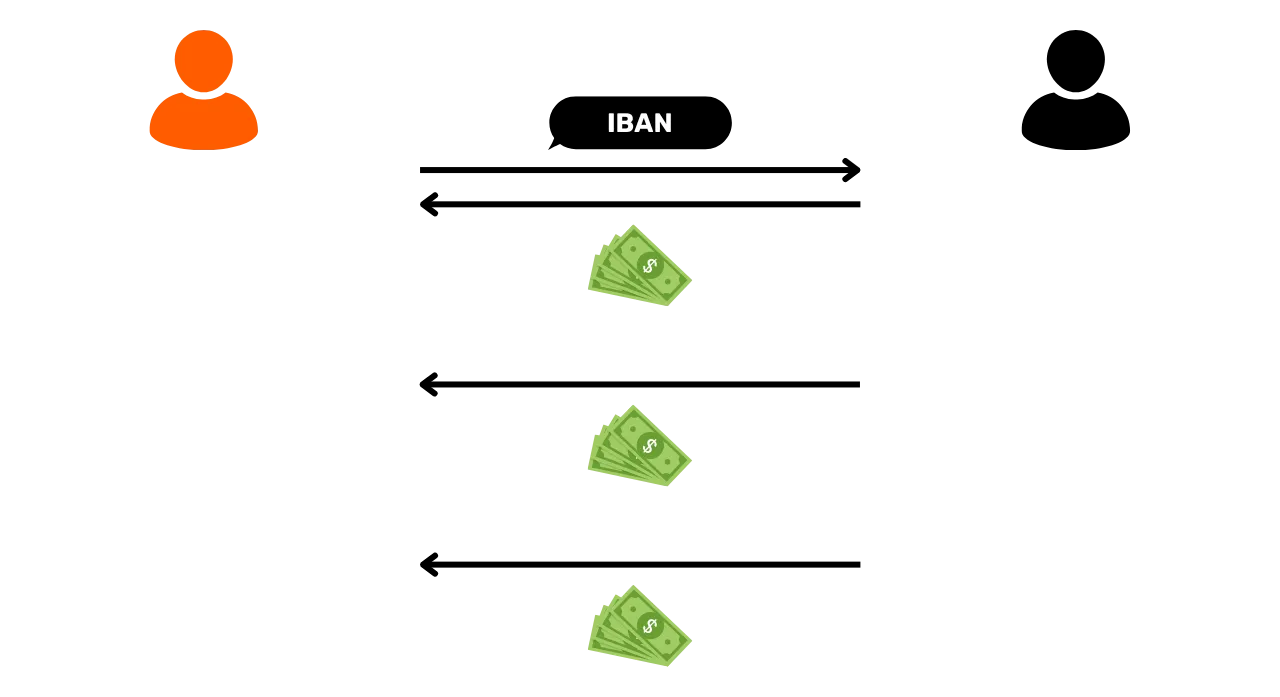

Jeśli spojrzymy na model tej transakcji, jasne jest, że jest to wydatek wiązany. Rzeczywiście, transakcja ma pojedyncze wejście i 51 wyjść, co wskazuje na wysoki poziom aktywności gospodarczej. Możemy zatem postawić hipotezę, że Loïc wycofał bitcoiny z platformy Exchange.

Kilka czynników potwierdza tę hipotezę. Po pierwsze, typ skryptu używanego do zabezpieczenia danych wejściowych UTXO to skrypt P2SH 2/3 Multisig, co wskazuje na zaawansowany poziom bezpieczeństwa typowy dla platform Exchange:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Co więcej, badany przez Address 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF jest ponownie wykorzystywany w ponad 220 000 różnych transakcji, co jest często

charakterystyczne dla platform Exchange, generalnie nie dbających o ich poufność.

Heurystyka czasowa zastosowana do tego Address pokazuje również regularną transmisję transakcji prawie codziennie przez okres 3 miesięcy, z wydłużonymi godzinami w ciągu 24 godzin, co sugeruje ciągłą aktywność platformy Exchange.

Wreszcie, wolumeny obsługiwane przez ten podmiot są kolosalne. Address otrzymał i wysłał 44 BTC w 222 262 transakcjach między grudniem 2022 a marcem 2023 roku. Te duże wolumeny dodatkowo potwierdzają prawdopodobny charakter działalności platformy Exchange.

Ćwiczenie 7:

Analizując czasy potwierdzeń transakcji, można zidentyfikować następujące czasy UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Analiza tych harmonogramów pokazuje, że UTC-7 i UTC-8 są zgodne z zakresem bieżącej aktywności człowieka (między 08:00 a 23:00) dla większości harmonogramów:

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

Strefa czasowa UTC-7 jest szczególnie istotna latem, ponieważ obejmuje takie stany i regiony jak :

- Kalifornia (z miastami takimi jak Los Angeles, San Francisco i San Diego);

- Nevada (z Las Vegas) ;

- Oregon (z Portland) ;

- Waszyngton (z Seattle) ;

- Kanadyjski region Kolumbii Brytyjskiej (z miastami takimi jak Vancouver i Victoria).

Informacje te sugerują, że Loïc prawdopodobnie mieszka na zachodnim wybrzeżu Stanów Zjednoczonych lub Kanady.

Ćwiczenie 8:

Analiza tej transakcji ujawnia 5 wejść i jedno wyjście, co sugeruje konsolidację. Stosując heurystykę CIOH, możemy założyć, że wszystkie wejściowe UTXO są własnością jednego podmiotu i że wyjściowy UTXO również należy do tego podmiotu. Wygląda na to, że użytkownik zdecydował się zgrupować kilka UTXO, które posiadał, aby utworzyć pojedynczy UTXO na wyjściu, w celu skonsolidowania swoich części. Ruch ten był prawdopodobnie motywowany chęcią skorzystania z niskich kosztów transakcyjnych w tamtym czasie, w celu zmniejszenia przyszłych kosztów.

Aby napisać tę część 3 analizy on chain, oparłem się na następujących źródłach:

- Seria czterech artykułów zatytułowanych: Understanding Bitcoin Privacy with OXT, opracowana przez Samourai Wallet w 2021 r. ;*

- Różne raporty z OXT Research, a także ich bezpłatne narzędzie do analizy Blockchain (chwilowo niedostępne po aresztowaniu założycieli Samourai Wallet) ;*

- Mówiąc szerzej, moja wiedza pochodzi z różnych tweetów i treści od @LaurentMT i @ErgoBTC ;*

- Kosmiczny Kek #19](https://podcasters.spotify.com/pod/show/decouvrebitcoin/episodes/SpaceKek-19---Analyse-de-chane--anonsets-et-entropie-e1vfuji), w którym brałem udział w towarzystwie @louneskmt, @TheoPantamis, @Sosthene___ i @LaurentMT.*

Chciałbym podziękować ich autorom, deweloperom i producentom. Dziękuję również korektorom, którzy skrupulatnie poprawili artykuł, na którym opiera się ta część 3, i udzielili mi swoich fachowych porad :

Opanowanie najlepszych praktyk w celu ochrony prywatności

Ponowne użycie Address

Po zapoznaniu się z technikami, które mogą złamać poufność Bitcoin, w tej trzeciej części przyjrzymy się teraz najlepszym praktykom, które należy zastosować, aby się chronić. Celem tej części nie jest zbadanie metod poprawy poufności, który to temat zostanie omówiony później, ale raczej zrozumienie, jak prawidłowo współdziałać z Bitcoin, aby zachować poufność, którą naturalnie oferuje, bez uciekania się do dodatkowych technik.

Oczywiście, aby rozpocząć tę trzecią część, porozmawiamy o ponownym użyciu Address. Zjawisko to jest głównym zagrożeniem dla poufności użytkownika. Ten rozdział jest z pewnością najważniejszy w całym kursie.

Co to jest Address?

Bitcoin odbierający Address to ciąg znaków lub identyfikator używany do odbierania bitcoinów na Wallet.

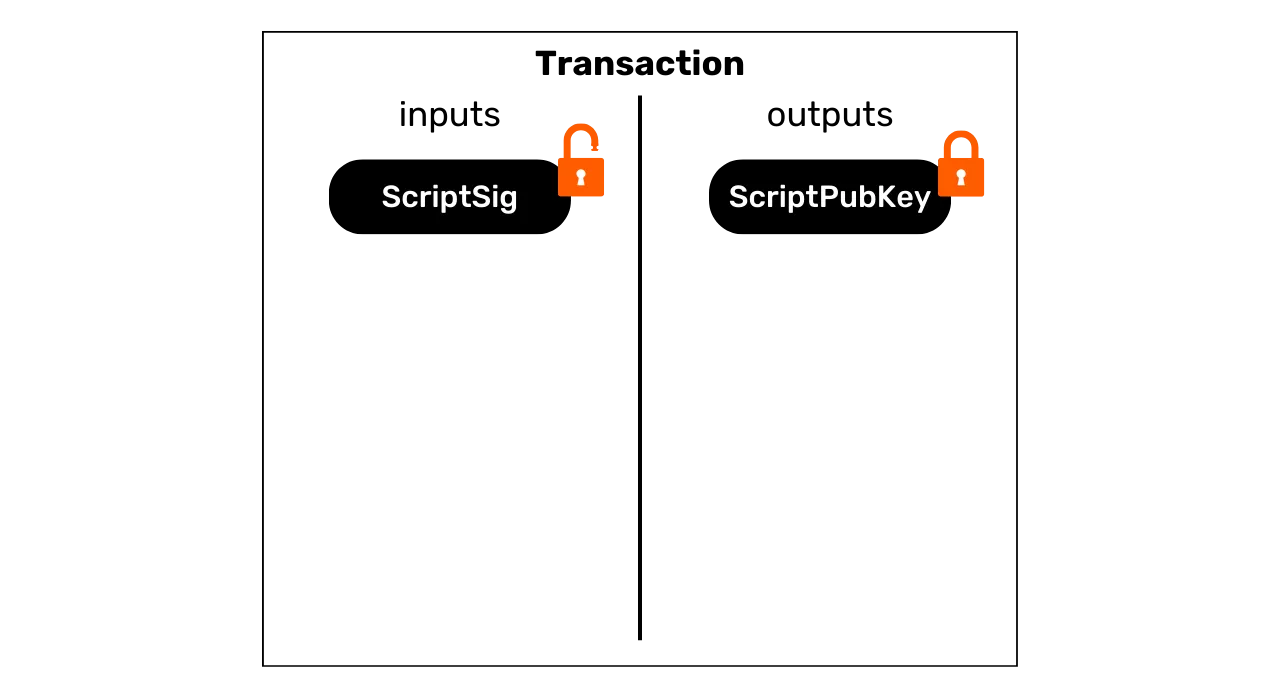

Technicznie rzecz biorąc, Bitcoin otrzymujący Address nie "otrzymuje" bitcoinów w dosłownym znaczeniu, ale raczej służy do definiowania warunków, w których bitcoiny mogą być wydawane. Mówiąc konkretnie, gdy płatność jest wysyłana do ciebie, transakcja nadawcy tworzy dla ciebie nowy UTXO jako wynik z UTXO, które zużył jako dane wejściowe. Na tym wyjściu umieszcza skrypt określający, w jaki sposób ten UTXO może zostać wydany w późniejszym terminie. Skrypt ten jest znany jako "ScriptPubKey" lub "Locking Script". Otrzymany Address, a dokładniej jego ładunek, jest zintegrowany z tym skryptem. Mówiąc prościej, skrypt ten stwierdza:

"Aby wydać ten nowy UTXO, musisz dostarczyć podpis cyfrowy przy użyciu klucza prywatnego powiązanego z tym odbierającym Address."

Adresy Bitcoin występują w różnych typach, w zależności od używanego modelu

skryptowego. Pierwsze modele, znane jako "Legacy*", obejmują adresy P2PKH (Pay-to-PubKey-Hash) i P2SH (Pay-to-Script-Hash). Adresy P2PKH zawsze zaczynają się od 1, a P2SH od 3. Formaty te, choć nadal bezpieczne, są obecnie przestarzałe,

ponieważ wiążą się z wyższymi kosztami transakcji i oferują mniejszą

poufność niż nowe standardy.

Adresy SegWit V0 (P2WPKH i P2WSH) i Taproot /

SegWit V1 (P2TR) reprezentują nowoczesne formaty. Adresy SegWit

zaczynają się od bc1q, a adresy Taproot, wprowadzone w 2021

roku, zaczynają się od bc1p.

Na przykład, tutaj jest Taproot odbiór Address:

bc1ps5gd2ys8kllz9alpmcwxqegn7kl3elrpnnlegwkm3xpq2h8da07spxwtf5

Sposób konstruowania klucza ScriptPubKey zależy od używanego standardu:

| ScriptPubKey | Script template |

|---|---|

| P2PKH | OP_DUP OP_HASH160 <pubKeyHash> OP_EQUALVERIFY OP_CHECKSIG |

| P2SH | OP_HASH160 <scriptHash> OP_EQUAL |

| P2WPKH | 0 <pubKeyHash> |

| P2WSH | 0 <witnessScriptHash> |

| P2SH - P2WPKH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2SH - P2WSH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2TR | 1 <pubKey> |

Konstrukcja adresów odbioru zależy również od wybranego modelu skryptu:

- Dla adresów

P2PKHiP2WPKH, ładunek, tj. rdzeń Address, reprezentuje Hash klucza publicznego; - Dla adresów

P2SHiP2WSH, ładunek reprezentuje Hash adresu ; - Jeśli chodzi o adresy

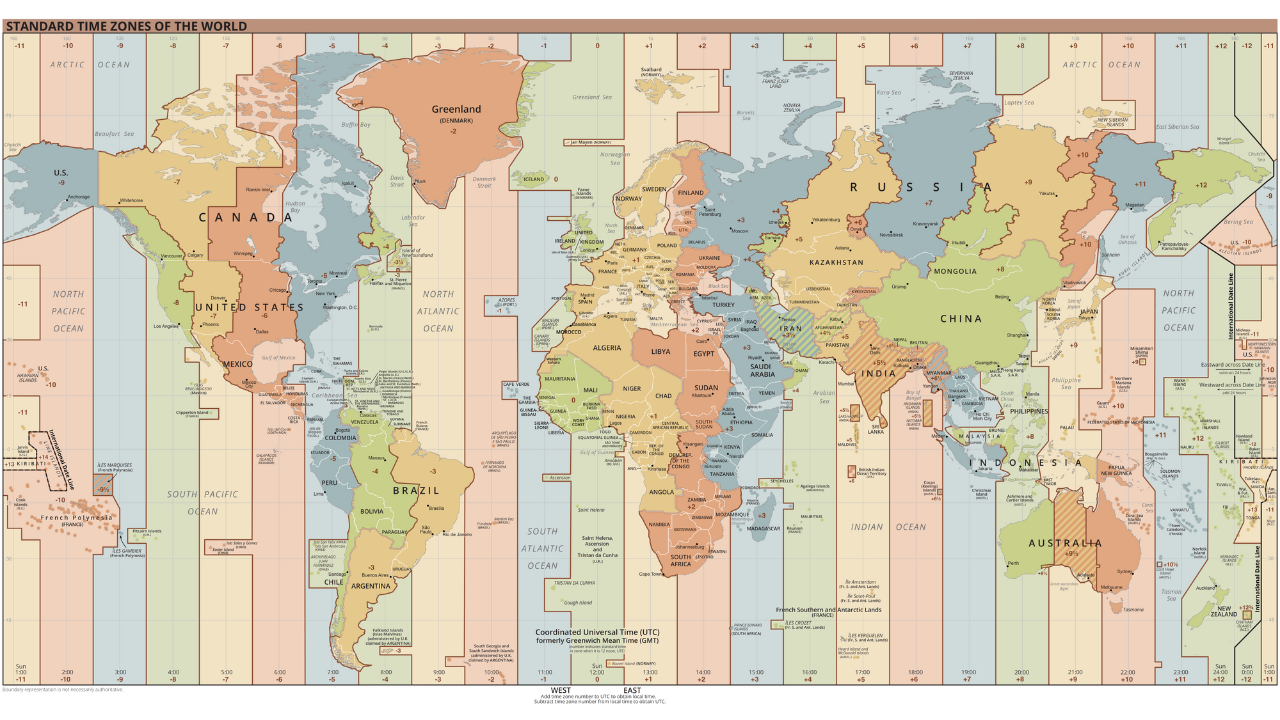

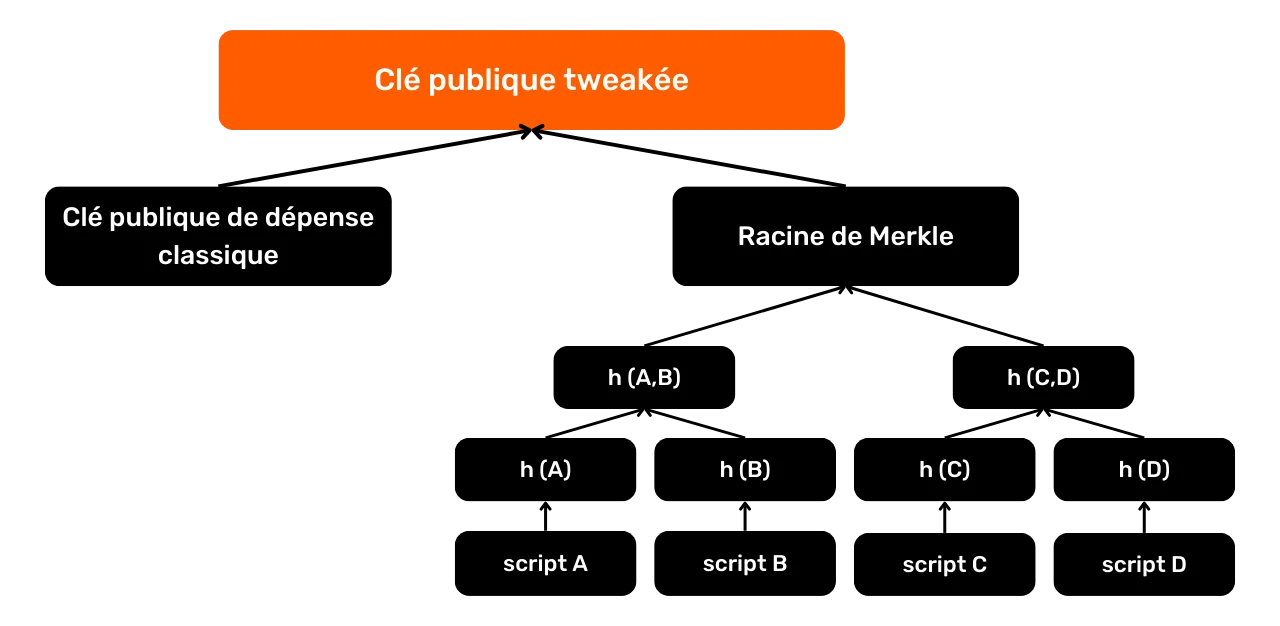

P2TR, ładunek jest zmodyfikowanym kluczem publicznym. Wyjścia P2TR łączą aspekty Pay-to-PubKey i Pay-to-Script. Poprawiony klucz publiczny jest wynikiem dodania klasycznego klucza publicznego do wydawania z "poprawką", pochodzącą z Merkle Root zestawu skryptów, które mogą być również używane do wydawania bitcoinów.

Adresy wyświetlane w oprogramowaniu portfolio zawierają również HRP (Human-Readable Part), zazwyczaj bc dla adresów po SegWit, separator 1 i numer wersji q dla SegWit V0 i p dla Taproot/SegWit

V1. Suma kontrolna jest również dodawana w celu zagwarantowania integralności

i ważności Address podczas transmisji.

Na koniec adresy są umieszczane w standardowym formacie:

- Base58check dla starych adresów Legacy ;

- Bech32 dla adresów SegWit ;

- Bech32m dla adresów Taproot.

Oto macierz dodawania dla formatów bech32 i bech32m (SegWit i Taproot) od podstawy 10:

| + | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

|---|---|---|---|---|---|---|---|---|

| 0 | q | p | z | r | y | 9 | x | 8 |

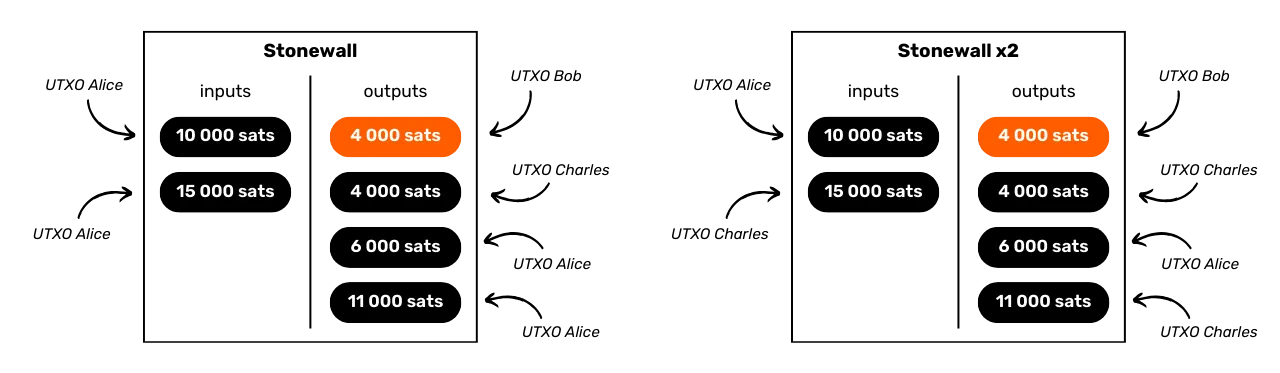

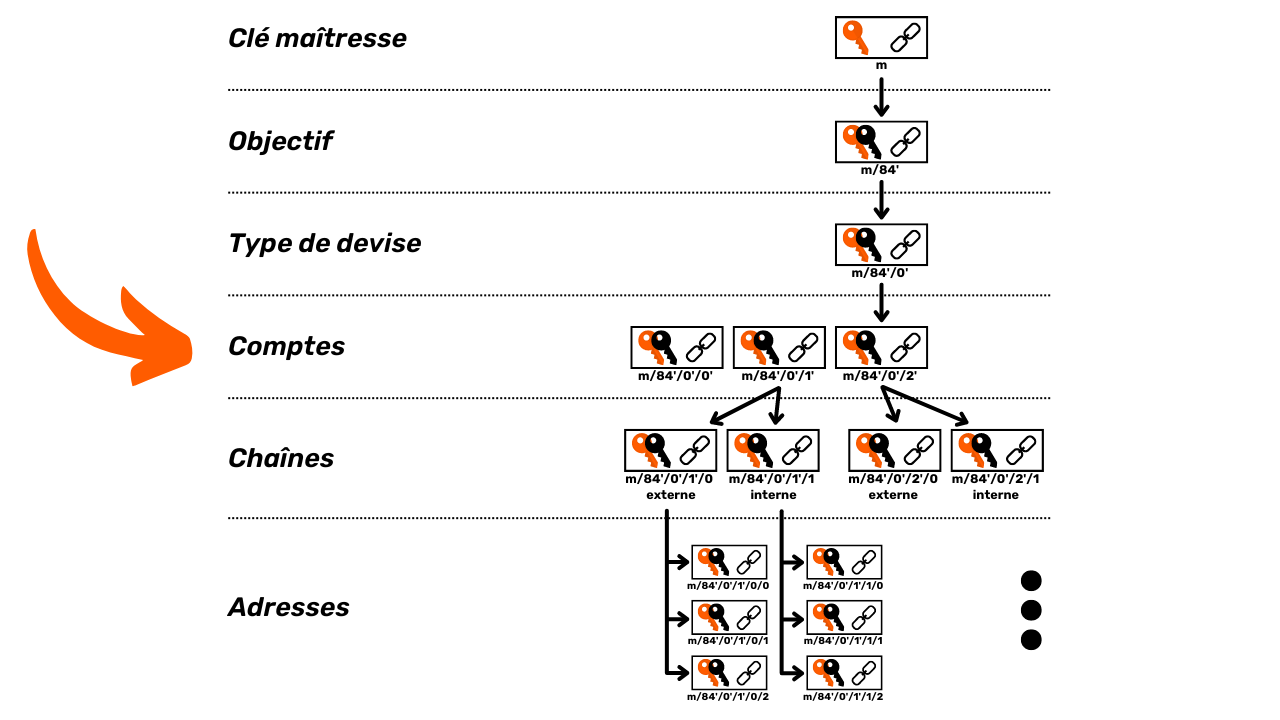

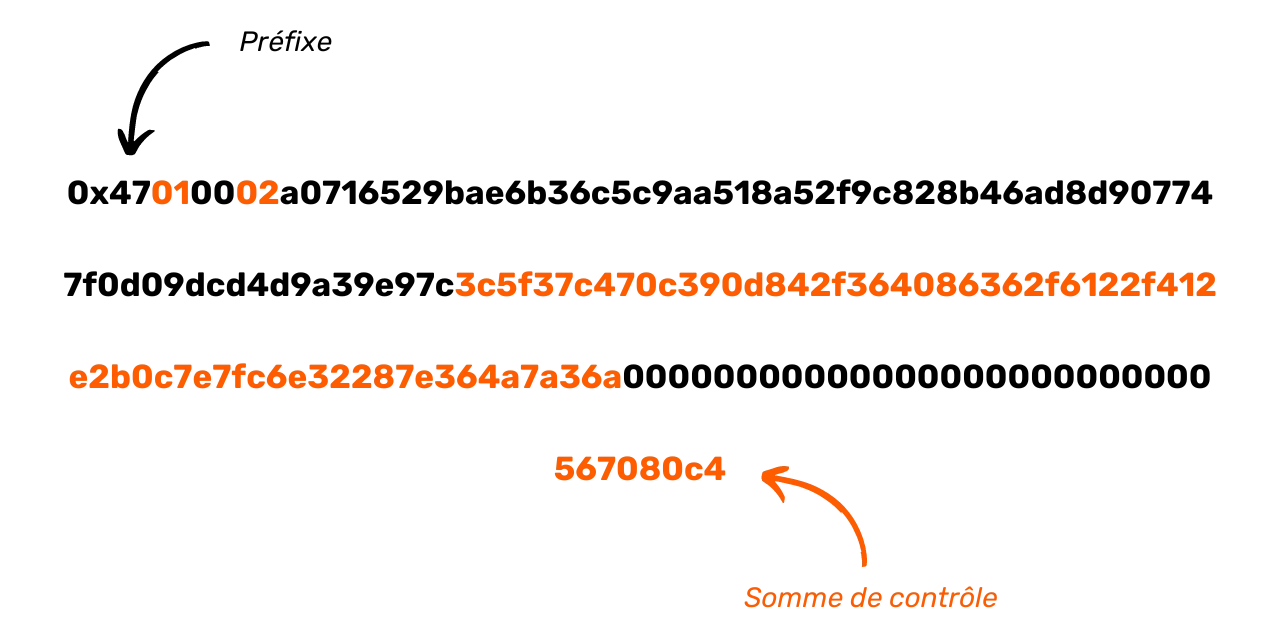

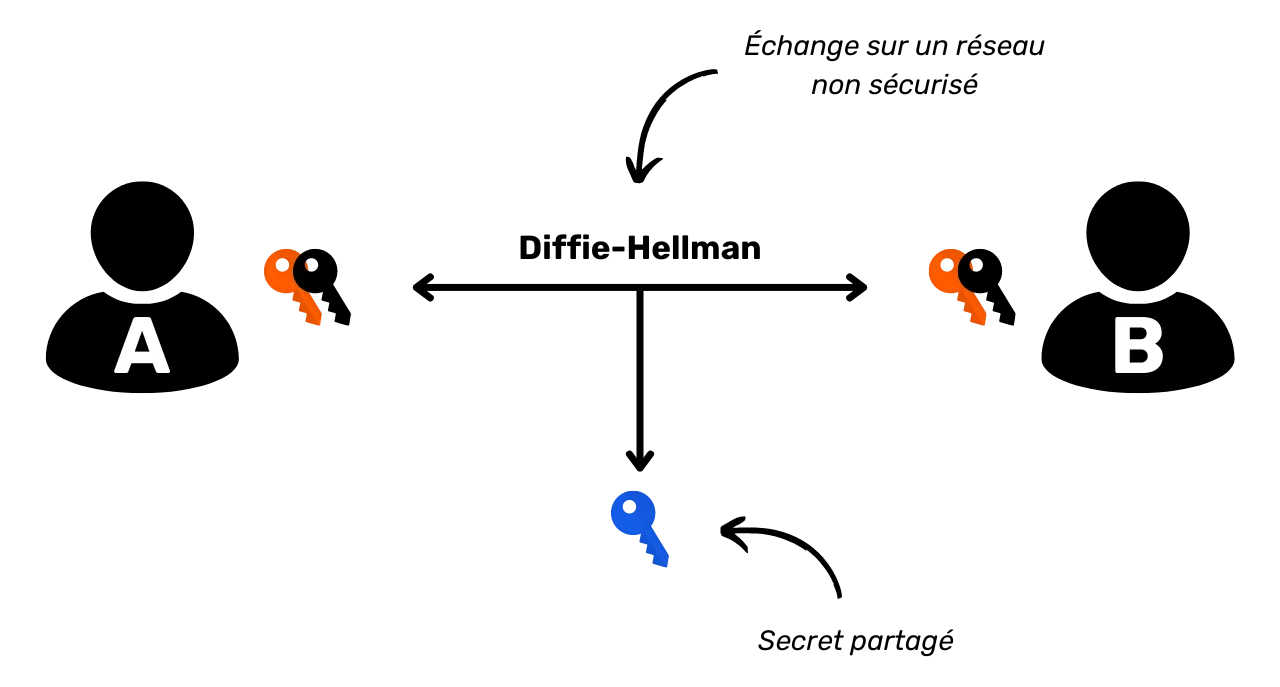

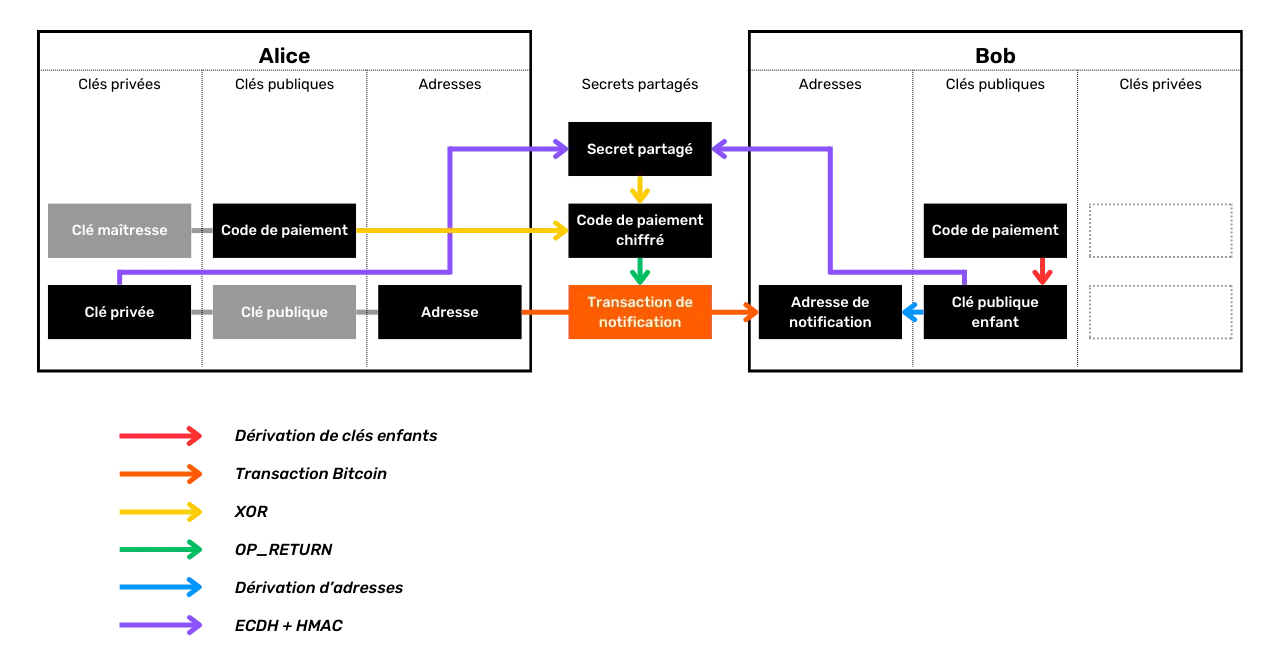

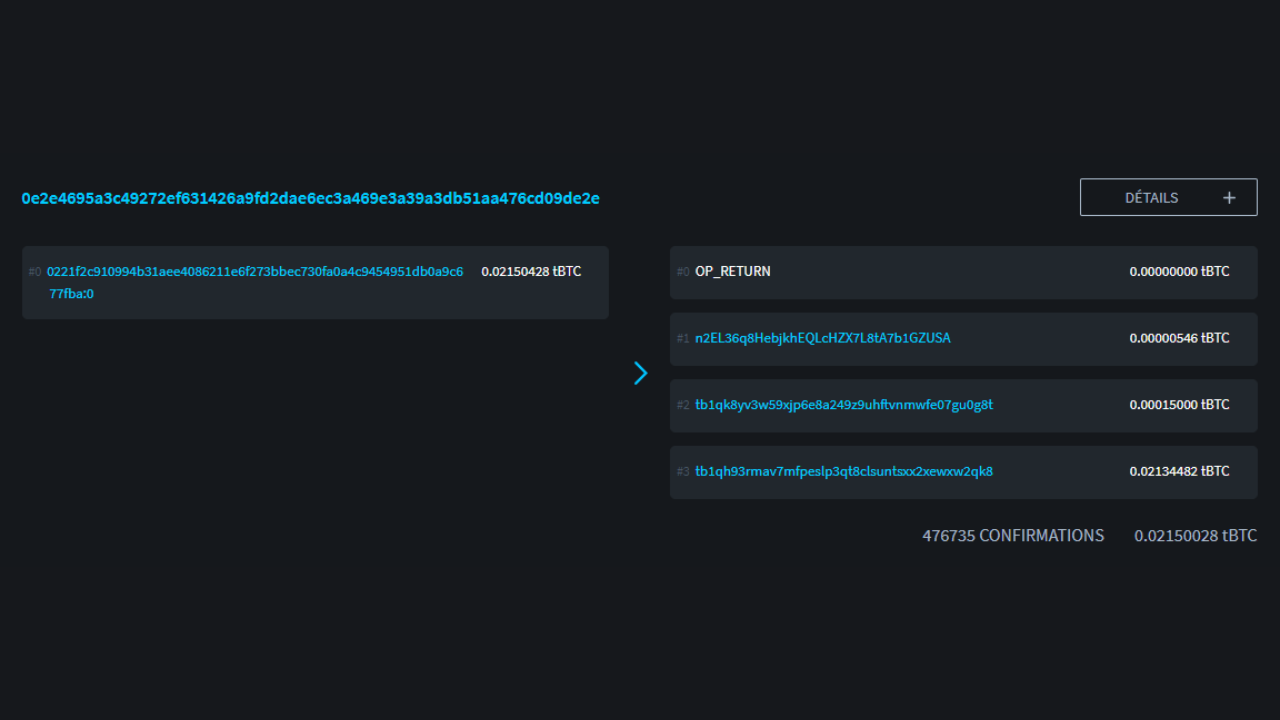

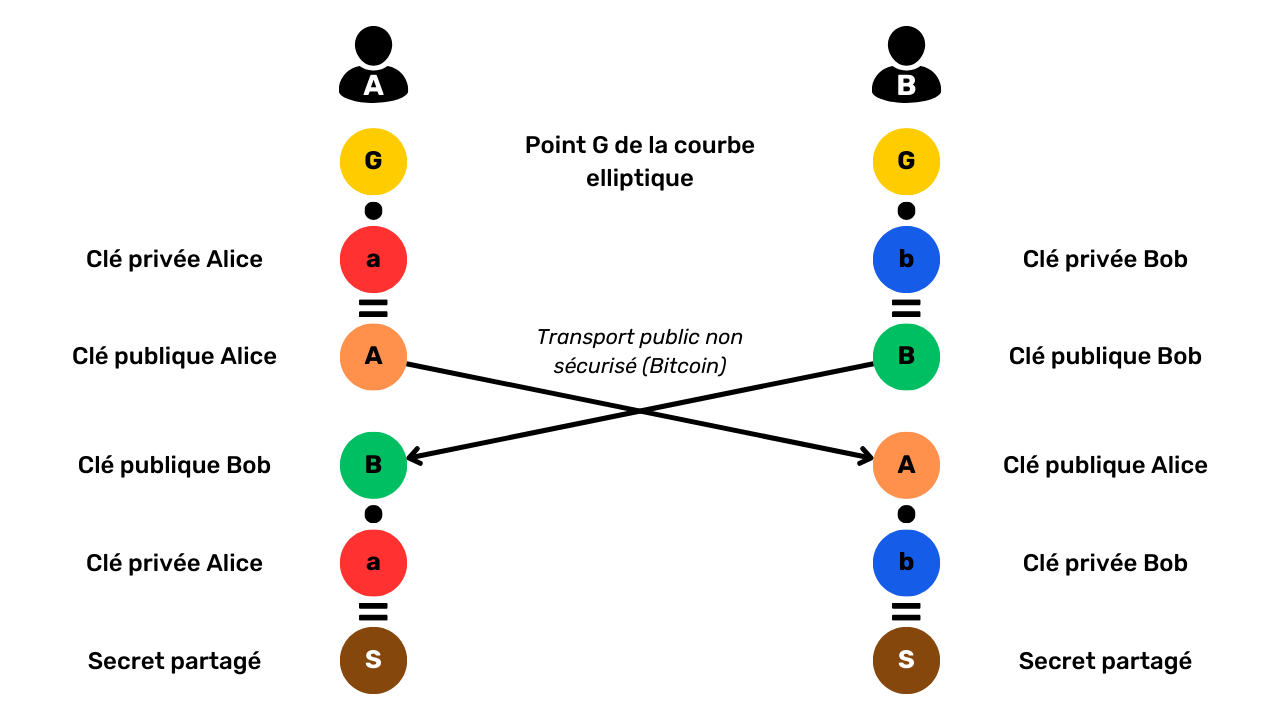

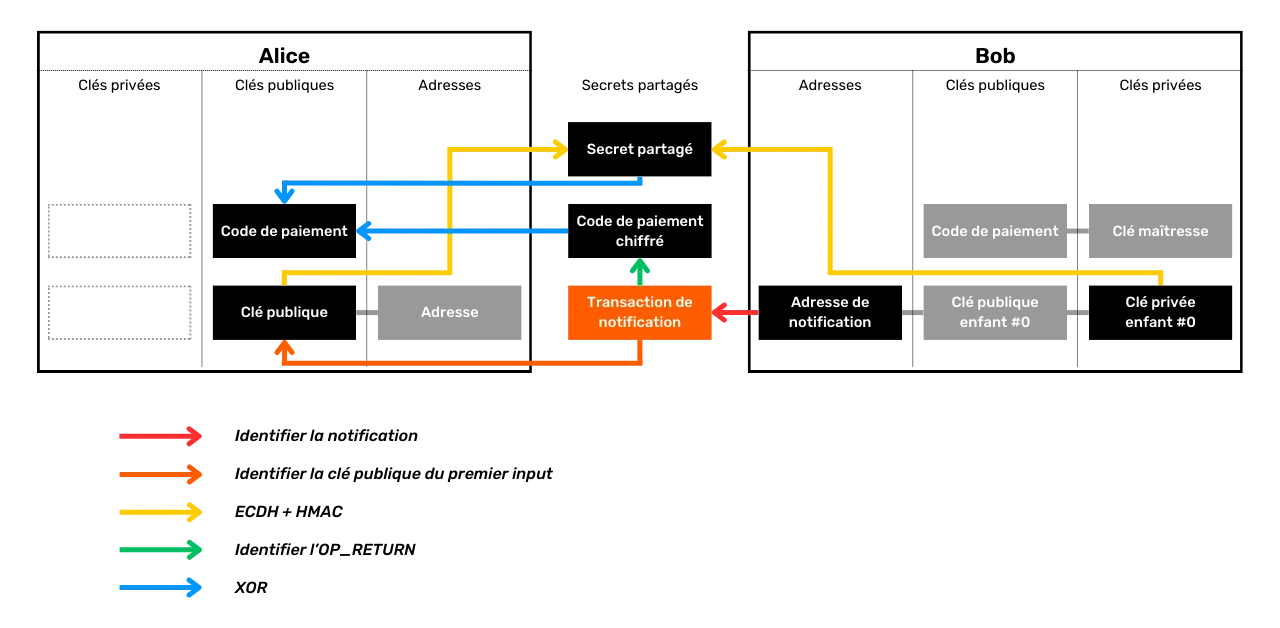

| 8 | g | f | 2 | t | v | d | w | 0 |