name: Introduzione alla crittografia formale goal: Un'introduzione approfondita alla scienza e alla pratica della crittografia. objectives:

- Esplorare i cifrari di Beale e i moderni metodi crittografici per comprendere i concetti fondamentali e storici della crittografia.

- Approfondite la teoria dei numeri, i gruppi e i campi per padroneggiare i concetti matematici chiave alla base della crittografia.

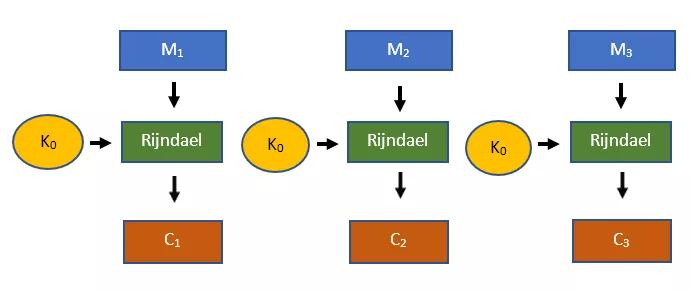

- Studiare il cifrario a flusso RC4 e AES con chiave a 128 bit per conoscere gli algoritmi crittografici simmetrici.

- Analizzare il crittosistema RSA, la distribuzione delle chiavi e le funzioni hash per esplorare la crittografia asimmetrica.

Un'immersione nella crittografia

È difficile trovare molti materiali che offrano una buona via di mezzo nell'educazione alla crittografia.

Da un lato, ci sono lunghi trattati formali, accessibili solo a chi ha un solido background in matematica, logica o altre discipline formali. Dall'altro lato, ci sono introduzioni di altissimo livello che nascondono troppi dettagli per chiunque sia almeno un po' curioso.

Questa introduzione alla crittografia cerca di cogliere la via di mezzo. Pur essendo relativamente impegnativa e dettagliata per chiunque sia alle prime armi con la crittografia, non è la tana del coniglio di un tipico trattato di fondamenti.

Introduzione

Panoramica del corso

bb8a8b73-7fb2-50da-bf4e-98996d79887b Benvenuto al corso CYP302!

Questo libro offre un'introduzione approfondita alla scienza e alla pratica della crittografia. Dove possibile, si concentra sull'esposizione concettuale piuttosto che formale del materiale.

Questo contenuto educativo è adattato dal libro e repo JWBurgers. Sebbene l'autore ne abbia gentilmente concesso l'uso educativo, tutti i diritti di proprietà intellettuale rimangono del creatore originale.

Motivazione e obiettivi

È difficile trovare molti materiali che offrano una buona via di mezzo nell'educazione alla crittografia.

Da un lato, ci sono lunghi trattati formali, accessibili solo a chi ha un solido background in matematica, logica o altre discipline formali. Dall'altro lato, ci sono introduzioni di altissimo livello che nascondono troppi dettagli per chiunque sia almeno un po' curioso.

Questa introduzione alla crittografia cerca di cogliere la via di mezzo. Pur essendo relativamente impegnativa e dettagliata per chiunque sia alle prime armi con la crittografia, non è la tana del coniglio di un tipico trattato di fondamenti.

Pubblico di riferimento

Dagli sviluppatori ai curiosi, questo libro è utile per tutti coloro che desiderano una comprensione più che superficiale della crittografia. Se il vostro obiettivo è quello di padroneggiare il campo della crittografia, questo libro è anche un buon punto di partenza.

Linee guida per la lettura

Il libro contiene attualmente sette capitoli: "Che cos'è la crittografia?" (Capitolo 1), "Fondamenti matematici della crittografia I" (Capitolo 2), "Fondamenti matematici della crittografia II" (Capitolo 3), "Crittografia simmetrica" (Capitolo 4), "RC4 e AES" (Capitolo 5), "Crittografia asimmetrica" (Capitolo 6) e "Il crittosistema RSA" (Capitolo 7). Verrà inoltre aggiunto un capitolo finale, "La crittografia nella pratica". Si concentra su varie applicazioni crittografiche, tra cui la sicurezza del livello di trasporto, il routing a cipolla e il sistema di scambio di valore di Bitcoin.

A meno che non abbiate una solida preparazione matematica, la teoria dei numeri è probabilmente l'argomento più difficile di questo libro. Ne offro una panoramica nel Capitolo 3, e compare anche nell'esposizione di AES nel Capitolo 5 e del crittosistema RSA nel Capitolo 7.

Se vi trovate in difficoltà con i dettagli formali di queste parti del libro, vi consiglio di accontentarvi di una lettura di alto livello la prima volta.

Ringraziamenti

Il libro più influente per la formazione di questo è stato Introduction to Modern Cryptography di Jonathan Katz e Yehuda Lindell, CRC Press (Boca Raton, FL), 2015. Su Coursera è disponibile un corso di accompagnamento intitolato "Cryptography"

Le principali fonti aggiuntive che sono state utili per creare la panoramica di questo libro sono Simon Singh, The Code Book, Fourth Estate (Londra, 1999); Christof Paar e Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) e un corso basato sul libro di Paar chiamato "Introduction to Cryptography"; e Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Citerò solo le informazioni e i risultati specifici che ho tratto da queste fonti, ma voglio riconoscere il mio debito generale nei loro confronti.

Per i lettori che desiderano approfondire le conoscenze sulla crittografia dopo questa introduzione, consiglio vivamente il libro di Katz e Lindell. Il corso di Katz su Coursera è un po' più accessibile del libro.

Contributi

Si prega di dare un'occhiata a il file dei contributi nel repository per alcune linee guida su come sostenere il progetto.

Notazione

Termini chiave:

I termini chiave dei primer sono introdotti in grassetto. Ad esempio, l'introduzione del cifrario Rijndael come termine chiave si presenta come segue: Cifrario Rijndael.

I termini chiave sono definiti esplicitamente, a meno che non si tratti di nomi propri o il loro significato sia evidente dalla discussione.

La definizione viene solitamente fornita al momento dell'introduzione di un termine chiave, anche se a volte è più conveniente rimandare la definizione a un momento successivo.

Parole e frasi sottolineate:

Le parole e le frasi sono sottolineate dal corsivo. Ad esempio, la frase "Ricorda la tua password" si presenta come segue: Ricorda la tua password.

Notazione formale:

La notazione formale riguarda principalmente variabili, variabili casuali e insiemi.

- Variabili: Di solito sono indicate con una lettera minuscola (ad esempio, "x" o "y"). A volte vengono indicate con la lettera maiuscola per chiarezza (ad esempio, "M" o "K").

- Variabili casuali: Sono sempre indicate con una lettera maiuscola (ad esempio, "X" o "Y")

- Insiemi: Sono sempre indicati con lettere maiuscole e in grassetto (ad esempio, S)

Pronto a esplorare l'affascinante universo della crittografia? Andiamo!

Che cos'è la crittografia?

I cifrari di Beale

Iniziamo la nostra indagine sul campo della crittografia con uno degli episodi più affascinanti e divertenti della sua storia: quello dei cifrari di Beale. [1]

La storia dei codici cifrati di Beale è, a mio parere, più probabile che sia una finzione che una realtà. Ma si suppone che sia andata come segue.

Sia nell'inverno del 1820 che in quello del 1822, un uomo di nome Thomas J. Beale soggiornò in una locanda di proprietà di Robert Morriss a Lynchburg (Virginia). Alla fine del secondo soggiorno, Beale consegnò a Morriss una scatola di ferro con documenti di valore da custodire.

Qualche mese dopo, Morriss ricevette una lettera di Beale datata 9 maggio 1822. In essa si sottolineava il grande valore del contenuto della cassetta di ferro e si davano alcune istruzioni a Morriss: se né Beale né alcuno dei suoi soci fosse mai venuto a reclamare la cassetta, egli avrebbe dovuto aprirla esattamente dieci anni dopo la data della lettera (cioè il 9 maggio 1832). Alcuni dei documenti all'interno sarebbero stati scritti in modo regolare. Molti altri, invece, sarebbero "incomprensibili senza l'aiuto di una chiave" Questa "chiave" sarebbe stata consegnata a Morriss da un amico innominato di Beale nel giugno del 1832.

Nonostante le chiare istruzioni, Morriss non aprì la scatola nel maggio del 1832 e il misterioso amico di Beale non si fece vivo nel giugno dello stesso anno. Solo nel 1845 l'oste si decise finalmente ad aprire la scatola. Al suo interno, Morriss trovò una nota che spiegava come Beale e i suoi soci avessero scoperto oro e argento nel West e li avessero seppelliti, insieme ad alcuni gioielli, per custodirli. Inoltre, la scatola conteneva tre cifrari: cioè testi scritti in codice che per essere sbloccati richiedono una chiave crittografica, o un segreto, e un algoritmo di accompagnamento. Il processo di sblocco di un testo cifrato è noto come decrittazione, mentre il processo di blocco è noto come crittografia. (Come spiegato nel Capitolo 3, il termine cifrario può assumere diversi significati. Nel nome "Beale ciphers", è l'abbreviazione di ciphertexts)

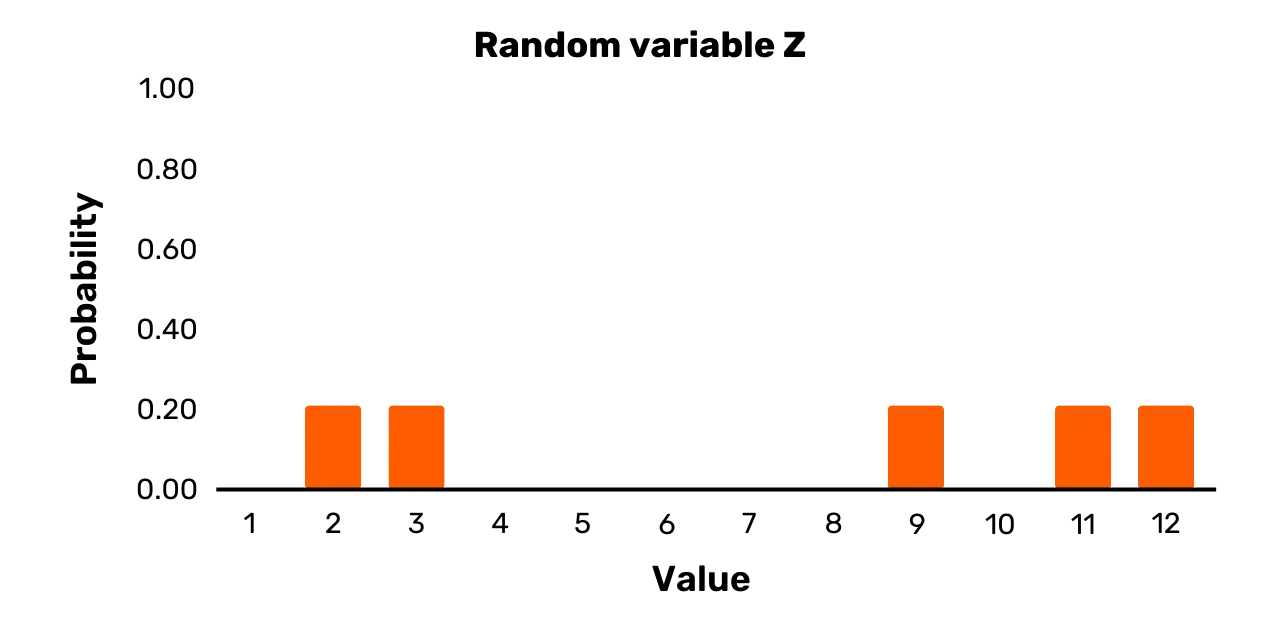

I tre testi cifrati che Morriss trovò nella scatola di ferro consistono ciascuno in una serie di numeri separati da virgole. Secondo la nota di Beale, questi testi cifrati forniscono separatamente l'ubicazione del tesoro, il contenuto del tesoro e un elenco di nomi con gli eredi legittimi del tesoro e le loro quote (quest'ultima informazione è rilevante nel caso in cui Beale e i suoi soci non venissero mai a reclamare la scatola).

Morris tentò di decifrare i tre testi cifrati per vent'anni. Con la chiave sarebbe stato facile. Ma Morriss non aveva la chiave e non riuscì nei suoi tentativi di recuperare i testi originali, o plaintexts come vengono tipicamente chiamati in crittografia.

Verso la fine della sua vita, Morriss passò la scatola a un amico nel 1862. Questo amico pubblicò poi un opuscolo nel 1885, con lo pseudonimo di J.B. Ward. L'opuscolo includeva una descrizione della (presunta) storia della scatola, i tre testi cifrati e una soluzione che aveva trovato per il secondo testo cifrato. (A quanto pare, esiste una chiave per ogni testo cifrato, e non una chiave che funziona su tutti e tre i testi cifrati, come sembra aver suggerito Beale nella sua lettera a Morriss)

Il secondo testo cifrato è visibile nella Figura 2 qui sotto. La chiave di questo testo cifrato è la Dichiarazione di Indipendenza degli Stati Uniti. La procedura di decrittazione si riduce all'applicazione delle due regole seguenti:

- Per qualsiasi numero n nel testo cifrato, individuare l'ennesima parola della Dichiarazione d'Indipendenza degli Stati Uniti

- Sostituire il numero n con la prima lettera della parola trovata

Figura 1: Cifrario di Beale n. 2

Per esempio, il primo numero del secondo testo cifrato è 115. La 115a parola della Dichiarazione di Indipendenza è "istituito", quindi la prima lettera del testo in chiaro è "i" Il testo cifrato non indica direttamente la spaziatura e la capitalizzazione delle parole. Ma dopo aver decifrato le prime parole, si può logicamente dedurre che la prima parola del testo in chiaro era semplicemente "I" (Il testo in chiaro inizia con la frase "Ho depositato nella contea di Bedford")

Dopo la decrittazione, il secondo messaggio fornisce il contenuto dettagliato del tesoro (oro, argento e gioielli) e suggerisce che era sepolto in vasi di ferro e coperto di rocce nella Contea di Bedford (Virginia). Le persone amano i misteri, quindi sono stati compiuti grandi sforzi per decriptare gli altri due messaggi cifrati di Beale, in particolare quello che descrive l'ubicazione del tesoro. Anche diversi crittografi di spicco si sono cimentati nell'impresa. Tuttavia, a tutt'oggi, nessuno è riuscito a decifrare gli altri due cifrari.

Note:

[1] Per un buon riassunto della storia, si veda Simon Singh, The Code Book, Fourth Estate (Londra, 1999), pp. 82-99. Un breve filmato della storia è stato realizzato da Andrew Allen nel 2010. Il filmato, "The Thomas Beale Cipher", è disponibile sul suo sito web (http://www.thomasbealecipher.com/).

[2] Questa immagine è disponibile nella pagina di Wikipedia dedicata ai cifrari di Beale.

Crittografia moderna

Storie colorate come quella dei cifrari di Beale sono ciò che la maggior parte di noi associa alla crittografia. Tuttavia, la crittografia moderna si differenzia per almeno quattro aspetti importanti da questi esempi storici.

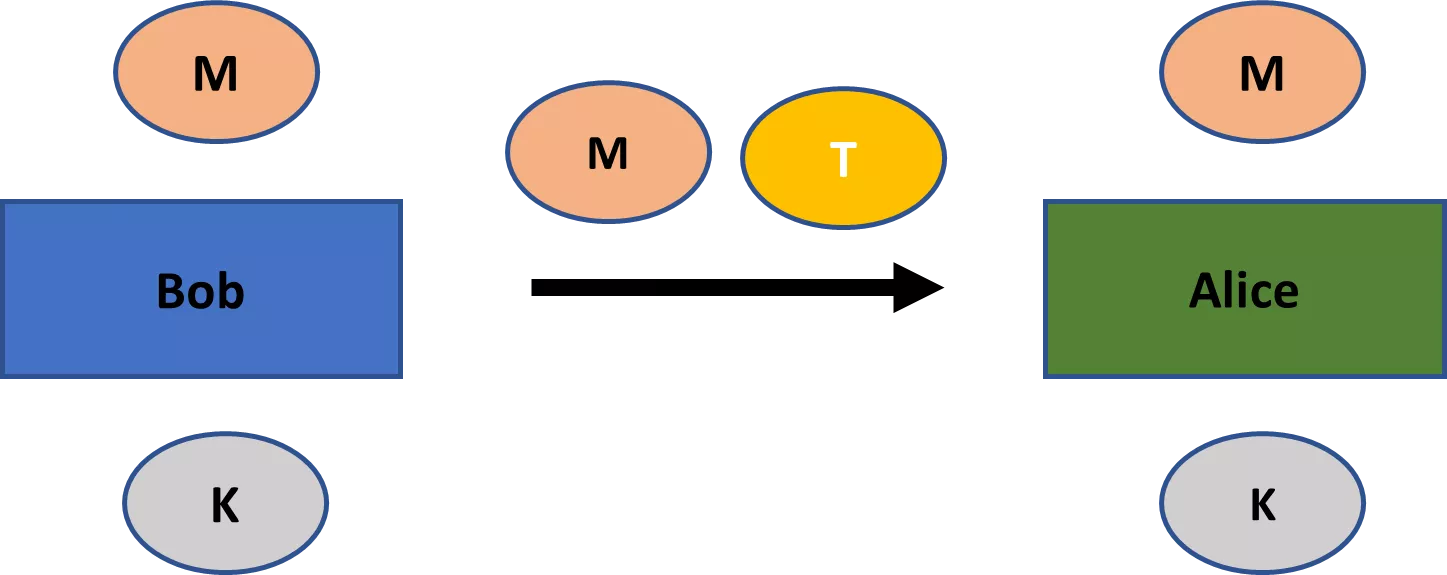

In primo luogo, storicamente la crittografia si è occupata solo di segretezza (o riservatezza). I crittogrammi verrebbero creati per garantire che solo alcuni soggetti possano essere a conoscenza delle informazioni contenute nei testi in chiaro, come nel caso dei cifrari di Beale. Affinché uno schema di crittografia serva bene a questo scopo, la decrittazione del testo cifrato deve essere possibile solo se si possiede la chiave.

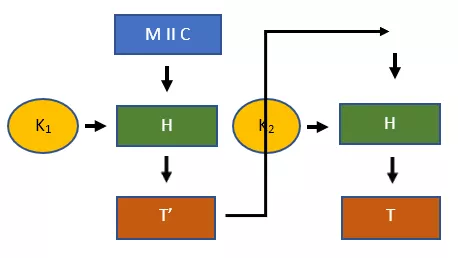

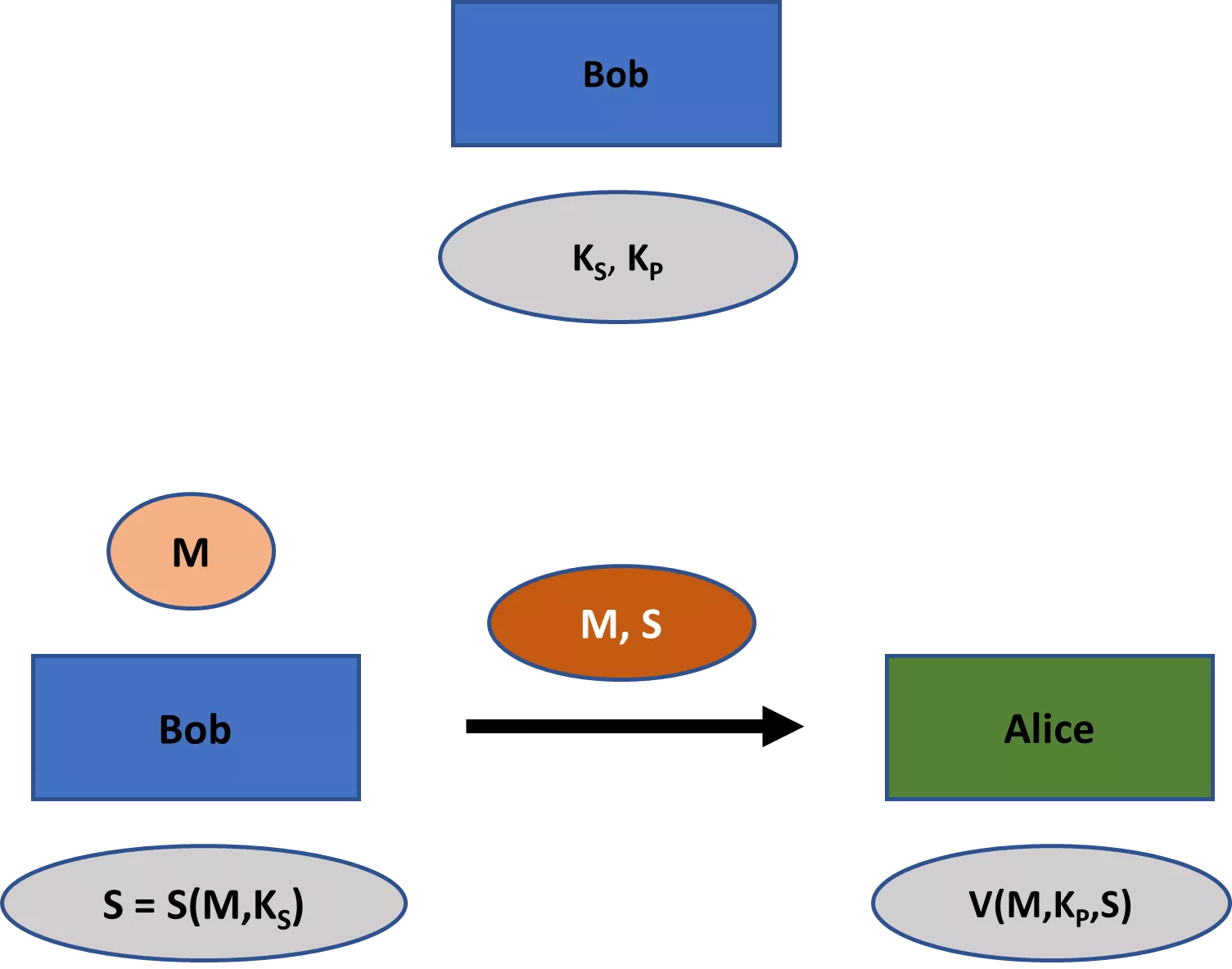

La crittografia moderna si occupa di una gamma di temi più ampia della semplice segretezza. Questi temi includono principalmente (1) l'integrità del messaggio, cioè la garanzia che un messaggio non sia stato modificato; (2) l'autenticità del messaggio, cioè la garanzia che un messaggio provenga realmente da un determinato mittente; e (3) il non ripudio, cioè la garanzia che un mittente non possa falsamente negare in seguito di aver inviato un messaggio. [4]

Una distinzione importante da tenere a mente è quindi quella tra uno sistema di crittografia e uno sistema crittografico. Uno schema di crittografia riguarda solo la segretezza. Mentre uno schema di crittografia è uno schema crittografico, non è vero il contrario. Uno schema crittografico può anche servire gli altri temi principali della crittografia, tra cui l'integrità, l'autenticità e il non ripudio.

I temi dell'integrità e dell'autenticità sono importanti quanto la segretezza. I nostri moderni sistemi di comunicazione non potrebbero funzionare senza garanzie di integrità e autenticità delle comunicazioni. Anche il non ripudio è un aspetto importante, ad esempio per i contratti digitali, ma è meno richiesto nelle applicazioni crittografiche rispetto a segretezza, integrità e autenticità.

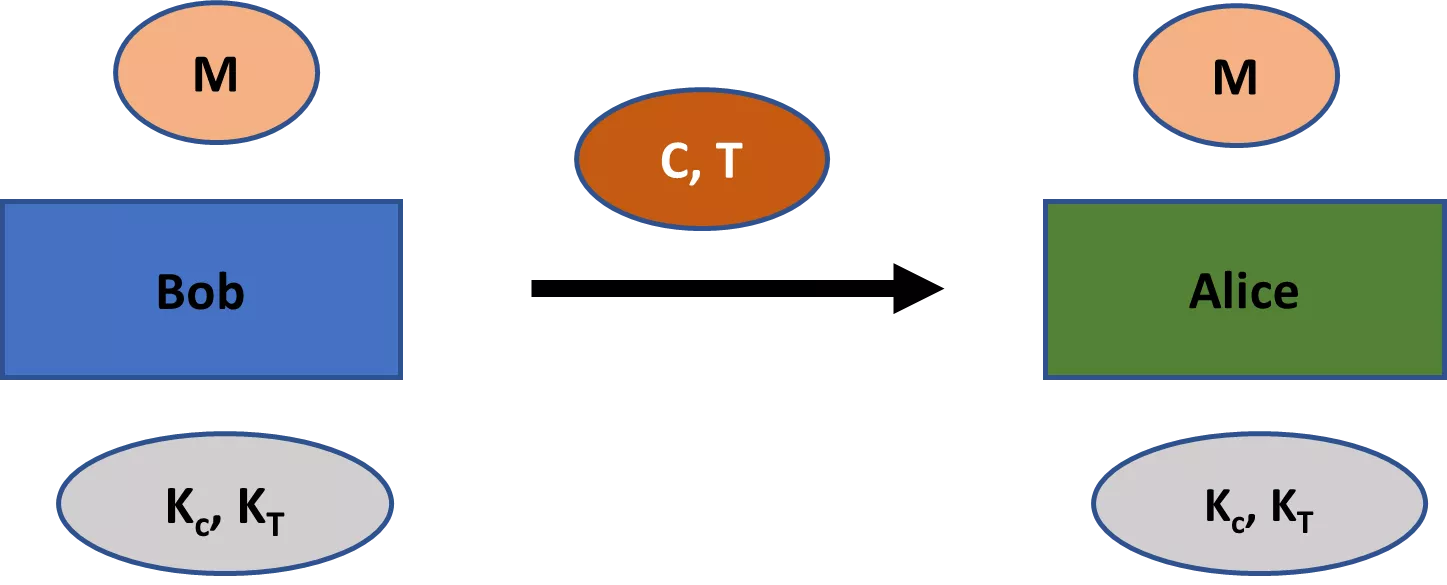

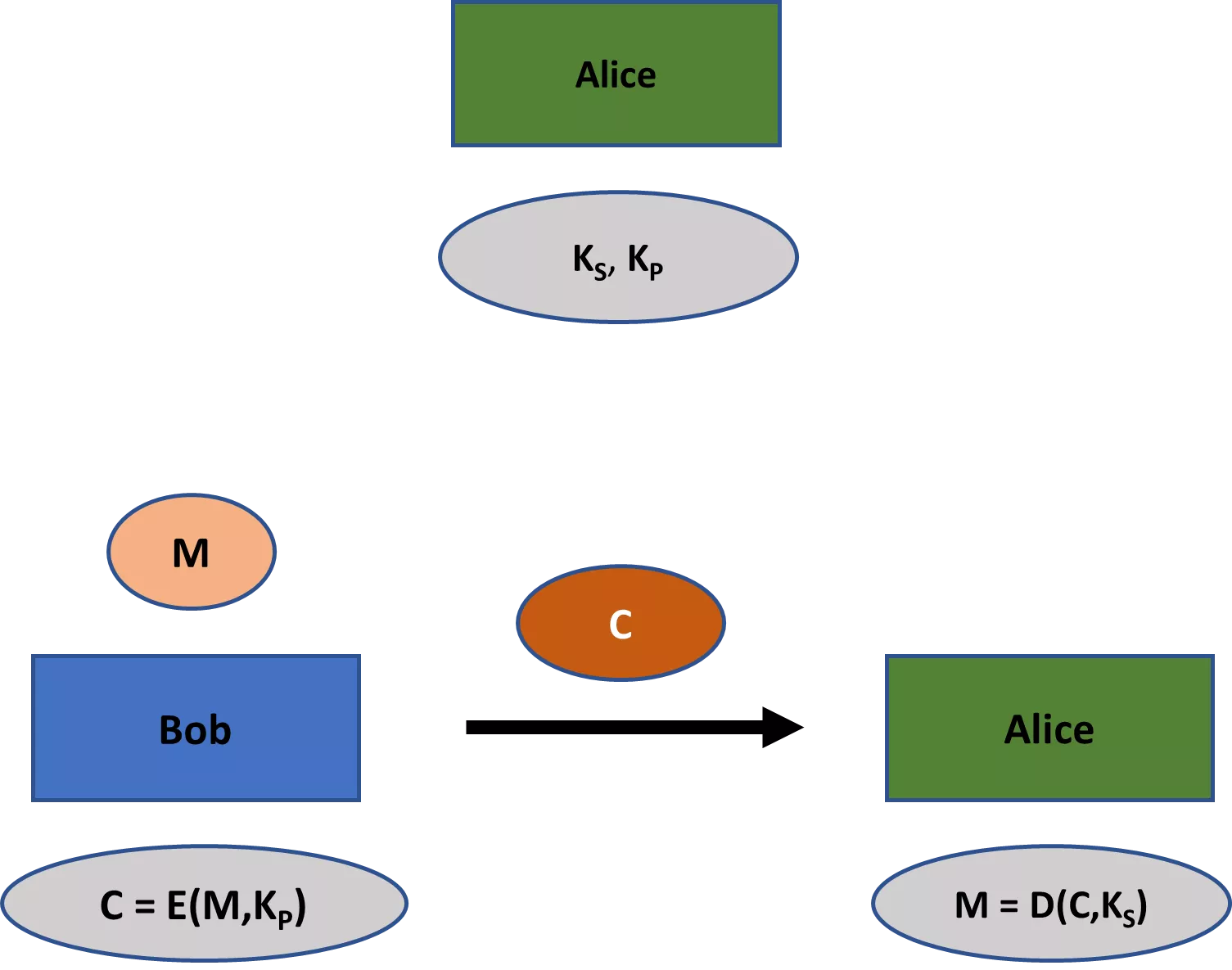

In secondo luogo, gli schemi di crittografia classici, come i cifrari di Beale, prevedono sempre una chiave condivisa tra tutte le parti interessate. Tuttavia, molti schemi crittografici moderni prevedono non solo una, ma due chiavi: una privata e una pubblica. Mentre la prima dovrebbe rimanere privata in qualsiasi applicazione, la seconda è tipicamente di dominio pubblico (da qui i rispettivi nomi). Nell'ambito della crittografia, la chiave pubblica può essere utilizzata per crittografare il messaggio, mentre la chiave privata può essere utilizzata per decifrarlo.

La branca della crittografia che si occupa di schemi in cui tutte le parti condividono una chiave è nota come crittografia simmetrica. La singola chiave in un tale schema è solitamente chiamata chiave privata (o chiave segreta). La branca della crittografia che si occupa di schemi che richiedono una coppia di chiavi private e pubbliche è nota come crittografia asimmetrica. Questi rami sono talvolta indicati anche come crittografia a chiave privata e crittografia a chiave pubblica, rispettivamente (anche se questo può generare confusione, poiché gli schemi di crittografia a chiave pubblica hanno anche chiavi private).

L'avvento della crittografia asimmetrica alla fine degli anni '70 è stato uno degli eventi più importanti nella storia della crittografia. Senza di essa, la maggior parte dei nostri moderni sistemi di comunicazione, compreso Bitcoin, non sarebbe possibile, o perlomeno molto poco pratica.

È importante notare che la crittografia moderna non è esclusivamente lo studio degli schemi crittografici a chiave simmetrica e assimetrica (anche se questo copre gran parte del campo). Per esempio, la crittografia si occupa anche di funzioni hash e generatori di numeri pseudorandom, e su queste primitive si possono costruire applicazioni che non sono legate alla crittografia a chiave simmetrica o assimetrica.

In terzo luogo, gli schemi di crittografia classici, come quelli utilizzati nei cifrari di Beale, erano più arte che scienza. La loro sicurezza percepita si basava in gran parte su intuizioni relative alla loro complessità. In genere, venivano modificati quando si veniva a conoscenza di un nuovo attacco, o abbandonati del tutto se l'attacco era particolarmente grave. La crittografia moderna, invece, è una scienza rigorosa con un approccio formale e matematico allo sviluppo e all'analisi degli schemi crittografici. [5]

In particolare, la crittografia moderna è incentrata sulle prove di sicurezza formali. Qualsiasi prova di sicurezza per uno schema crittografico procede in tre fasi:

L'enunciazione di una definizione crittografica della sicurezza, cioè un insieme di obiettivi di sicurezza e la minaccia rappresentata dall'attaccante.

La dichiarazione di eventuali ipotesi matematiche relative alla complessità computazionale dello schema. Ad esempio, uno schema crittografico può contenere un generatore di numeri pseudorandom. Sebbene non si possa dimostrare l'esistenza di questi ultimi, è possibile ipotizzarne l'esistenza.

L'esposizione di una prova di sicurezza matematica dello schema sulla base della nozione formale di sicurezza e di eventuali ipotesi matematiche.

In quarto luogo, mentre storicamente la crittografia veniva utilizzata principalmente in ambito militare, nell'era digitale è arrivata a permeare le nostre attività quotidiane. Che si tratti di effettuare operazioni bancarie online, di postare sui social media, di acquistare un prodotto su Amazon con la carta di credito o di dare una mancia in bitcoin a un amico, la crittografia è la conditio sine qua non della nostra era digitale.

Considerati questi quattro aspetti della crittografia moderna, potremmo definire la crittografia moderna come la scienza che si occupa dello sviluppo e dell'analisi formale di schemi crittografici per proteggere le informazioni digitali da attacchi avversari. La sicurezza deve essere intesa in senso lato come la prevenzione di attacchi che danneggiano la segretezza, l'integrità, l'autenticazione e/o il non ripudio delle comunicazioni.

La crittografia è vista come una sottodisciplina della cbersicurezza, che si occupa di prevenire il furto, il danneggiamento e l'uso improprio dei sistemi informatici. Si noti che molti problemi di cybersecurity hanno una connessione minima o parziale con la crittografia.

Ad esempio, se un'azienda possiede server costosi a livello locale, potrebbe preoccuparsi di proteggere questo hardware da furti e danni. Pur trattandosi di un problema di cybersecurity, questo ha poco a che fare con la crittografia.

Per fare un altro esempio, gli attacchi di phishing sono un problema comune nella nostra epoca moderna. Questi attacchi tentano di ingannare le persone tramite un'e-mail o un altro mezzo di comunicazione, spingendole a cedere informazioni sensibili come password o numeri di carte di credito. Sebbene la crittografia possa aiutare ad affrontare gli attacchi di phishing fino a un certo punto, un approccio completo richiede qualcosa di più del semplice utilizzo della crittografia.

Note:

[3] Per essere precisi, le applicazioni più importanti degli schemi crittografici hanno riguardato la segretezza. I bambini, ad esempio, usano spesso semplici schemi crittografici per "divertimento". In questi casi la segretezza non è un problema.

[4] Bruce Schneier, Crittografia applicata, 2a ed., 2015 (Indianapolis, IN: John Wiley & Sons), pag. 2.

[5] Per una buona descrizione si veda Jonathan Katz e Yehuda Lindell, Introduzione alla crittografia moderna, CRC Press (Boca Raton, FL: 2015), in particolare le pagine 16-23.

[6] Cfr. Katz e Lindell, ibidem, p. 3. Ritengo che la loro caratterizzazione abbia qualche problema, per cui presento qui una versione leggermente diversa della loro affermazione.

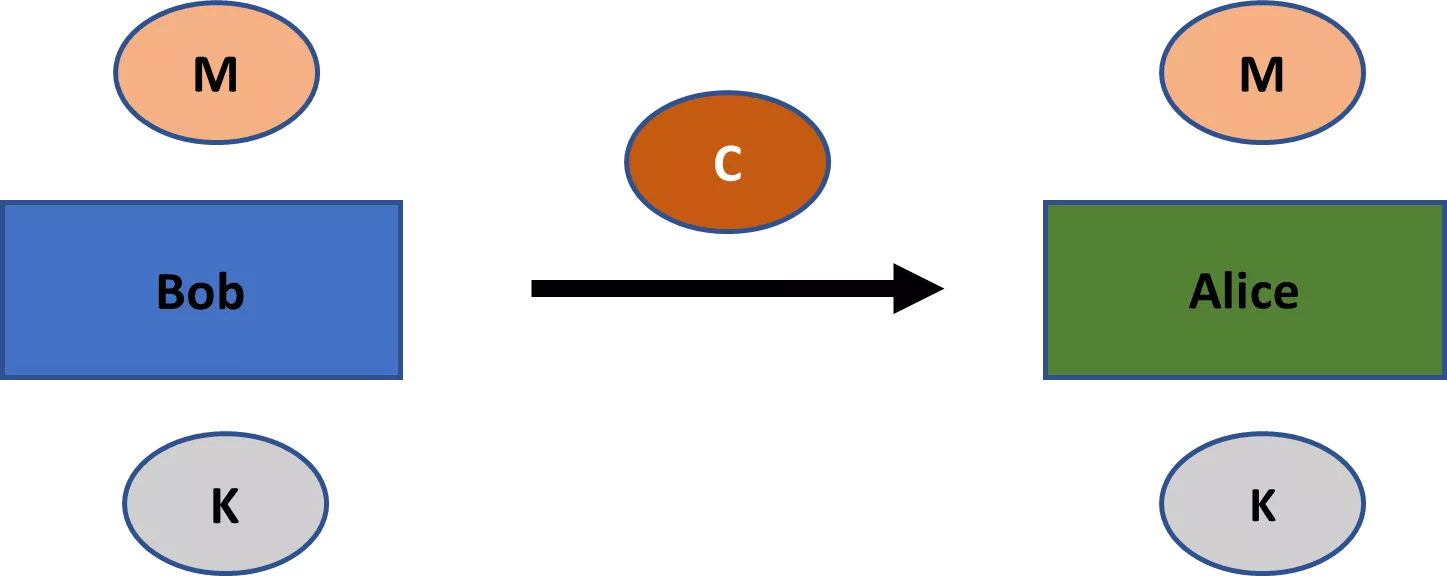

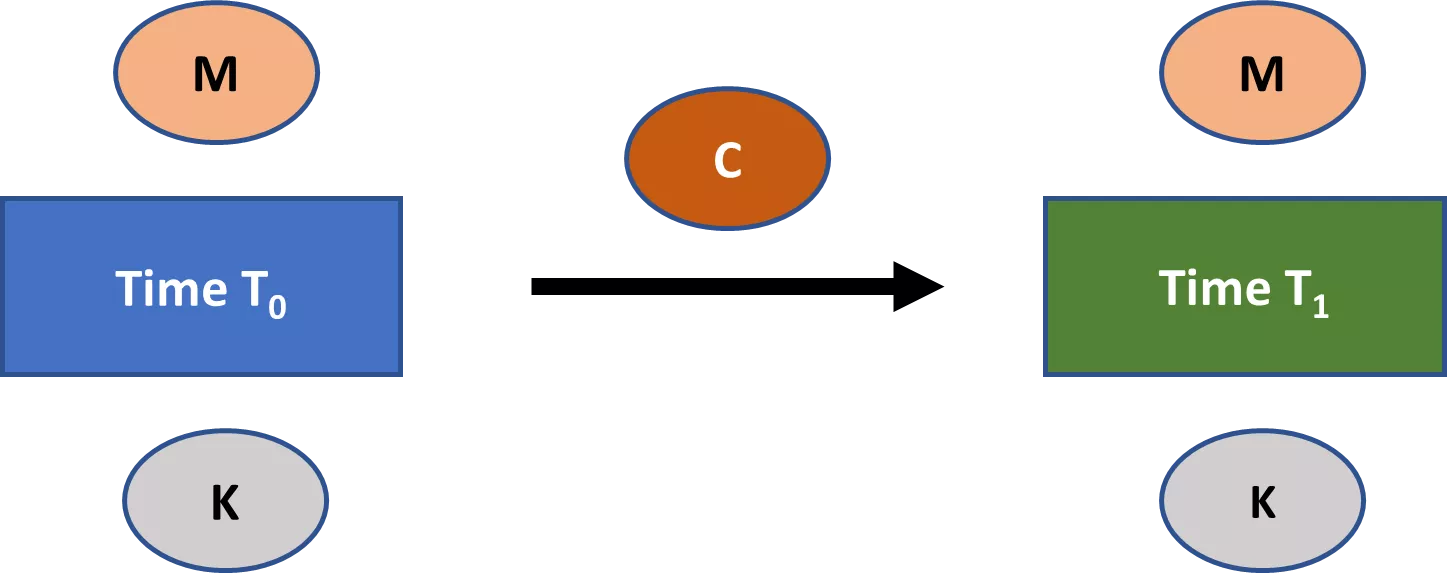

Comunicazioni aperte

La crittografia moderna è stata progettata per fornire garanzie di sicurezza in un ambiente di comunicazioni aperte. Se il nostro canale di comunicazione è così ben protetto che chi origlia non ha alcuna possibilità di manipolare o anche solo osservare i nostri messaggi, allora la crittografia è superflua. La maggior parte dei nostri canali di comunicazione, tuttavia, non sono così ben protetti.

La spina dorsale delle comunicazioni nel mondo moderno è costituita da un'enorme rete di cavi in fibra ottica. Telefonare, guardare la televisione e navigare sul web in una casa moderna si basa generalmente su questa rete di cavi in fibra ottica (una piccola percentuale può affidarsi esclusivamente ai satelliti). È vero che in casa si possono avere diverse connessioni dati, come il cavo coassiale, la linea digitale ad abbonamento (asimmetrica) e la fibra ottica. Ma, almeno nel mondo sviluppato, questi diversi mezzi di trasmissione dati si uniscono rapidamente all'esterno della casa a un nodo di un'enorme rete di cavi in fibra ottica che collega l'intero globo. Fanno eccezione alcune aree remote del mondo sviluppato, come gli Stati Uniti e l'Australia, dove il traffico di dati può ancora percorrere distanze considerevoli sui tradizionali cavi telefonici in rame.

Sarebbe impossibile impedire a potenziali aggressori di accedere fisicamente a questa rete di cavi e alla sua infrastruttura di supporto. In realtà, sappiamo già che la maggior parte dei nostri dati viene intercettata da varie agenzie di intelligence nazionali in corrispondenza di intersezioni cruciali di Internet[7]. Questo include tutto, dai messaggi di Facebook agli indirizzi dei siti web visitati.

Mentre per sorvegliare i dati su vasta scala è necessario un avversario potente, come un'agenzia di intelligence nazionale, gli aggressori che dispongono di poche risorse possono facilmente tentare di ficcare il naso su scala più locale. Sebbene ciò possa avvenire a livello di intercettazione di cavi, è molto più semplice intercettare le comunicazioni wireless.

La maggior parte dei dati della nostra rete locale, a casa, in ufficio o in un bar, oggi viaggia tramite onde radio verso i punti di accesso wireless dei router all-in-one, anziché attraverso cavi fisici. Un aggressore ha quindi bisogno di poche risorse per intercettare il traffico locale. Questo aspetto è particolarmente preoccupante perché la maggior parte delle persone fa ben poco per proteggere i dati che viaggiano attraverso le proprie reti locali. Inoltre, i potenziali aggressori possono prendere di mira anche le nostre connessioni mobili a banda larga, come 3G, 4G e 5G. Tutte queste comunicazioni wireless sono un facile bersaglio per gli aggressori.

Pertanto, l'idea di mantenere segrete le comunicazioni proteggendo il canale di comunicazione è un'aspirazione irrimediabilmente illusoria per gran parte del mondo moderno. Tutto ciò che sappiamo giustifica una forte paranoia: si deve sempre presumere che qualcuno stia ascoltando. E la crittografia è lo strumento principale che abbiamo per ottenere qualsiasi tipo di sicurezza in questo ambiente moderno.

Note:

[7] Si veda, ad esempio, Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16 luglio 2013 (disponibile su The Atlantic).

Fondamenti matematici della crittografia 1

Variabili casuali

La crittografia si basa sulla matematica. E se si vuole ottenere una comprensione più che superficiale della crittografia, è necessario essere a proprio agio con la matematica.

Questo capitolo introduce la maggior parte della matematica di base che si incontra nell'apprendimento della crittografia. Gli argomenti comprendono le variabili casuali, le operazioni modulo, le operazioni XOR e la pseudorandomicità. Per una comprensione non superficiale della crittografia è necessario padroneggiare il materiale di queste sezioni.

La sezione successiva tratta la teoria dei numeri, che è molto più impegnativa.

Variabili casuali

Una variabile casuale è tipicamente indicata con una lettera maiuscola non

in grassetto. Ad esempio, si può parlare di una variabile casuale X, di una variabile casuale Y o di una variabile casuale Z.

Questa è la notazione che utilizzerò anche d'ora in poi.

Una variabile casuale può assumere due o più valori possibili, ciascuno con una certa probabilità positiva. I valori possibili sono elencati nell'insieme dei risultati.

Ogni volta che si campiona una variabile casuale, si estrae un particolare valore dal suo insieme di risultati in base alle probabilità definite.

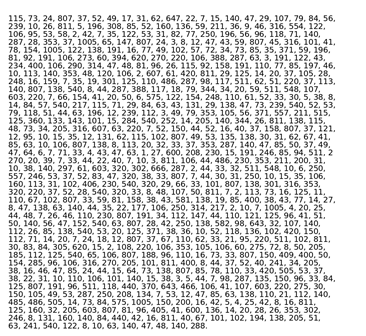

Passiamo a un semplice esempio. Supponiamo che una variabile X sia definita come segue:

- X ha l'insieme di risultati

{1,2}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5È facile capire che X è una

variabile casuale. Innanzitutto, ci sono due o più valori possibili che X può assumere, ossia 1 e 2. In secondo luogo, ogni

possibile valore ha una probabilità positiva di verificarsi ogni volta che

si campiona X, ovvero 0,5.

Tutto ciò che richiede una variabile casuale è un insieme di risultati con due o più possibilità, dove ogni possibilità ha una probabilità positiva di verificarsi al momento del campionamento. In linea di principio, quindi, una variabile casuale può essere definita astrattamente, senza alcun contesto. In questo caso, si potrebbe pensare al "campionamento" come all'esecuzione di un esperimento naturale per determinare il valore della variabile casuale.

La variabile X di cui sopra è

stata definita in modo astratto. Si può quindi pensare di campionare la

variabile X come se si

lanciasse una moneta equa e si assegnasse "2" in caso di testa e "1" in caso

di croce. Per ogni campione di X, si lancia nuovamente la

moneta.

In alternativa, si può anche pensare di campionare X, come se si lanciasse un dado equo e si assegnasse "2" nel caso in cui il

dado colpisca 1, 3 o 4, e si assegnasse "1" nel

caso in cui il dado colpisca 2, 5 o 6. Ogni volta che si

campiona X, si tira di nuovo

il dado.

In realtà, qualsiasi esperimento naturale che permetta di definire le

probabilità dei possibili valori di X di cui sopra può essere immaginato rispetto al disegno.

Spesso, tuttavia, le variabili casuali non vengono introdotte in modo astratto. Al contrario, l'insieme dei possibili valori di risultato ha un esplicito significato nel mondo reale (piuttosto che essere solo numeri). Inoltre, questi valori di risultato possono essere definiti rispetto a un tipo specifico di esperimento (piuttosto che come qualsiasi esperimento naturale con quei valori).

Consideriamo ora un esempio di variabile X che non è definita astrattamente. Per determinare quale delle due squadre inizia

una partita di calcio, X viene definita come segue:

Xha l'insieme di esiti {il rosso si spegne, il blu si spegne}- Lancio di una moneta particolare

C: croce = "il rosso viene espulso"; testa = "il blu viene espulso"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5In questo caso, l'insieme dei risultati di X ha un significato concreto,

ovvero quale squadra inizia in una partita di calcio. Inoltre, i possibili

esiti e le relative probabilità sono determinati da un esperimento concreto,

ovvero il lancio di una particolare moneta C.

Nelle discussioni sulla crittografia, le variabili casuali vengono solitamente introdotte rispetto a un insieme di risultati con un significato reale. Può trattarsi dell'insieme di tutti i messaggi che possono essere crittografati, noto come spazio dei messaggi, o dell'insieme di tutte le chiavi che le parti che utilizzano la crittografia possono scegliere, noto come spazio delle chiavi.

Le variabili casuali nelle discussioni sulla crittografia, tuttavia, non sono solitamente definite rispetto a uno specifico esperimento naturale, ma rispetto a qualsiasi esperimento che possa produrre le giuste distribuzioni di probabilità.

Le variabili casuali possono avere distribuzioni di probabilità discrete o

continue. Le variabili casuali con una distribuzione di probabilità discreta, cioè le variabili casuali discrete, hanno un numero finito di esiti

possibili. La variabile casuale X in entrambi gli esempi fatti

finora era discreta.

Le variabili casuali continue possono invece assumere valori in uno o più intervalli. Si può dire, per esempio, che una variabile casuale, al momento del campionamento, assumerà qualsiasi valore reale compreso tra 0 e 1, e che ogni numero reale in questo intervallo ha la stessa probabilità. All'interno di questo intervallo, ci sono infiniti valori possibili.

Per le discussioni sulla crittografia, è sufficiente comprendere le variabili casuali discrete. Qualsiasi discussione sulle variabili casuali da qui in avanti deve quindi essere intesa come riferita a variabili casuali discrete, a meno che non sia specificato diversamente.

Grafici di variabili casuali

I possibili valori e le probabilità associate a una variabile casuale

possono essere facilmente visualizzati attraverso un grafico. Ad esempio, si

consideri la variabile casuale X della sezione precedente con un insieme di risultati di {1, 2} e Pr [X = 1] = 0,5 e Pr [X = 2] = 0,5. Una

variabile casuale di questo tipo viene tipicamente visualizzata sotto forma

di grafico a barre come nella Figura 1.

Figura 1: Variabile casuale X

Le barre larghe della Figura 1 non intendono ovviamente suggerire

che la variabile casuale X sia

effettivamente continua. Al contrario, le barre sono state rese larghe per essere

più attraenti dal punto di vista visivo (una semplice linea retta verso l'alto

fornisce una visualizzazione meno intuitiva).

Variabili uniformi

Nell'espressione "variabile casuale", il termine "casuale" significa semplicemente "probabilistico". In altre parole, significa semplicemente che due o più possibili esiti della variabile si verificano con determinate probabilità. Questi esiti, tuttavia, non devono * necessariamente* avere la stessa probabilità (anche se il termine "casuale" può avere questo significato in altri contesti).

Una variabile uniforme è un caso speciale di variabile

casuale. Può assumere due o più valori, tutti con la stessa probabilità. La

variabile casuale X rappresentata nella Figura 1 è chiaramente una variabile uniforme,

poiché entrambi i possibili risultati si verificano con una probabilità di 0,5. Esistono tuttavia molte

variabili casuali che non sono istanze di variabili uniformi.

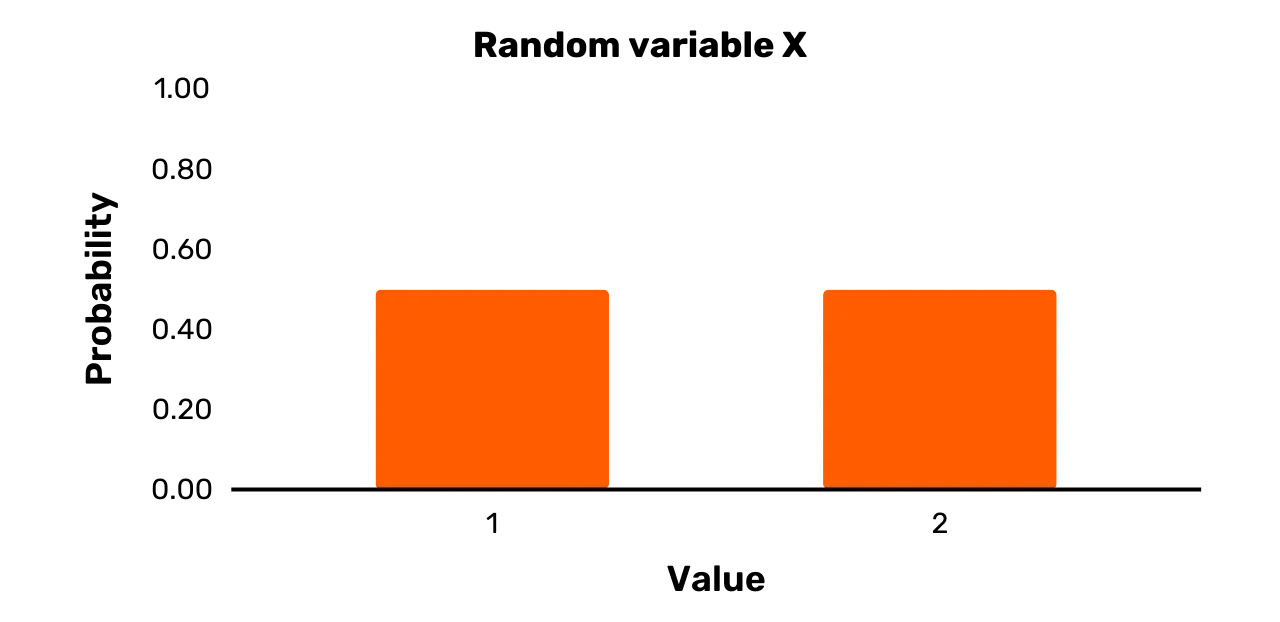

Consideriamo, ad esempio, la variabile casuale Y. Essa ha un insieme di risultati {1, 2, 3, 8, 10} e la

seguente distribuzione di probabilità:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Mentre due possibili esiti hanno una probabilità uguale di verificarsi, cioè 1 e 8, Y può anche assumere certi valori con probabilità diverse da 0,25 al momento del campionamento. Quindi, sebbene Y sia effettivamente una variabile

casuale, non è una variabile uniforme.

Una rappresentazione grafica di Y è riportata nella Figura 2.

Figura 2: Variabile casuale Y

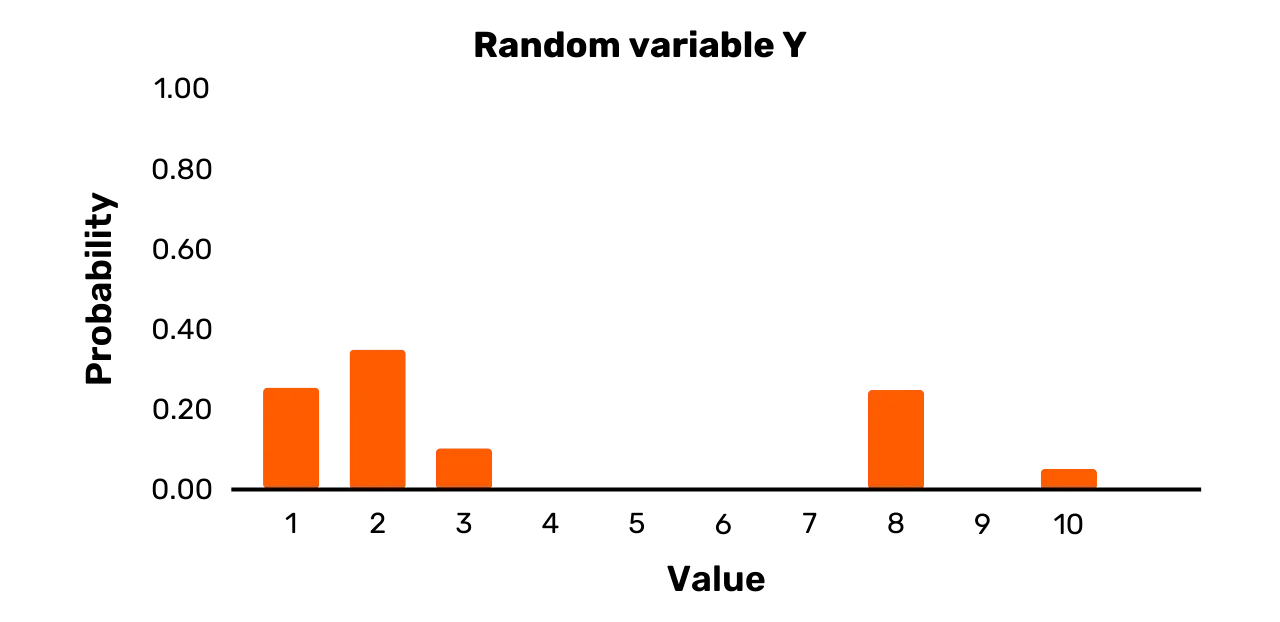

Per un ultimo esempio, consideriamo la variabile casuale Z. Essa ha l'insieme di risultati {1,3,7,11,12} e la seguente distribuzione di probabilità:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Lo si può vedere rappresentato nella Figura 3. La variabile casuale Z è, a differenza di Y, una variabile uniforme, in quanto tutte le probabilità per i possibili valori al momento del campionamento sono uguali.

Figura 3: Variabile casuale Z

Probabilità condizionata

Supponiamo che Bob intenda selezionare uniformemente un giorno dell'ultimo anno solare. Qual è la probabilità che il giorno selezionato sia in estate?

Finché pensiamo che il processo di Bob sarà davvero uniforme, dovremmo concludere che c'è una probabilità di 1/4 che Bob scelga un giorno in estate. Questa è la probabilità incondizionata che il giorno selezionato a caso sia in estate.

Supponiamo ora che, invece di estrarre uniformemente un giorno del calendario, Bob scelga uniformemente solo tra i giorni in cui la temperatura di mezzogiorno a Crystal Lake (New Jersey) era di 21 gradi Celsius o superiore. Data questa informazione aggiuntiva, cosa possiamo concludere sulla probabilità che Bob scelga un giorno d'estate?

Dovremmo davvero trarre una conclusione diversa rispetto a prima, anche senza ulteriori informazioni specifiche (ad esempio, la temperatura a mezzogiorno di ogni giorno dell'ultimo anno solare).

Sapendo che Crystal Lake si trova nel New Jersey, non ci aspetteremmo certo che la temperatura a mezzogiorno sia di 21 gradi Celsius o superiore in inverno. È invece molto più probabile che si tratti di una giornata calda in primavera o in autunno, o di una giornata estiva. Quindi, sapendo che la temperatura di mezzogiorno a Crystal Lake nel giorno selezionato era di 21 gradi Celsius o superiore, la probabilità che il giorno scelto da Bob sia in estate diventa molto più alta. Questa è la probabilità condizionata che il giorno selezionato a caso sia in estate, dato che la temperatura di mezzogiorno a Crystal Lake era di 21 gradi Celsius o superiore.

A differenza dell'esempio precedente, le probabilità di due eventi possono anche essere completamente indipendenti. In questo caso, si dice che sono indipendenti.

Supponiamo, ad esempio, che una certa moneta equa sia uscita testa. Data questa circostanza, qual è la probabilità che domani piova? La probabilità condizionata in questo caso dovrebbe essere la stessa della probabilità incondizionata che domani piova, poiché il lancio di una moneta non ha generalmente alcun impatto sul tempo.

Per scrivere gli enunciati di probabilità condizionale si usa il simbolo

"|". Ad esempio, la probabilità dell'evento A dato che l'evento B si è verificato

può essere scritta come segue:

Pr[A|B]Quindi, quando due eventi, A e B, sono indipendenti,

allora:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]La condizione di indipendenza può essere semplificata come segue:

Pr[A, B] = Pr[A] \cdot Pr[B]Un risultato chiave della teoria della probabilità è noto come Teorema di Bayes. Esso afferma sostanzialmente che Pr[A|B] può essere riscritto come

segue:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Invece di utilizzare le probabilità condizionali con eventi specifici,

possiamo anche considerare le probabilità condizionali relative a due o più

variabili casuali su un insieme di eventi possibili. Supponiamo due

variabili casuali, X e Y. Possiamo indicare ogni

possibile valore di X con x e ogni possibile valore di Y con y. Possiamo dire che due

variabili casuali sono indipendenti se vale la seguente affermazione:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]per tutti gli x e gli y.

Cerchiamo di essere un po' più espliciti sul significato di questa affermazione.

Supponiamo che gli insiemi di risultati per X e Y siano definiti come

segue: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} e Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (È tipico indicare gli insiemi di valori con lettere maiuscole e in

grassetto)

Supponiamo ora di campionare Y e di osservare y_1.

L'affermazione precedente ci dice che la probabilità di ottenere x_1 dal campionamento di X è

esattamente la stessa che avremmo se non avessimo mai osservato y_1. Questo è vero per

qualsiasi y_i che avremmo

potuto ricavare dal nostro campionamento iniziale di Y. Infine, questo vale non

solo per x_1. Per qualsiasi x_i, la probabilità di

verificarsi non è influenzata dal risultato del campionamento di Y. Tutto questo vale anche

nel caso in cui X venga campionato

per primo.

Concludiamo la nostra discussione su un punto leggermente più filosofico. In qualsiasi situazione del mondo reale, la probabilità di un evento viene sempre valutata in base a un particolare insieme di informazioni. Non esiste una "probabilità incondizionata" in senso stretto.

Per esempio, supponiamo che vi chieda la probabilità che i maiali volino entro il 2030. Anche se non vi fornisco altre informazioni, è chiaro che conoscete molte cose sul mondo che possono influenzare il vostro giudizio. Non avete mai visto volare i maiali. Sa che la maggior parte delle persone non si aspetta che volino. Sa che non sono costruiti per volare. E così via.

Pertanto, quando parliamo di "probabilità incondizionata" di un evento in un contesto reale, questo termine può avere un significato solo se lo intendiamo come "la probabilità senza ulteriori informazioni esplicite". Qualsiasi comprensione di una "probabilità condizionale" deve quindi essere sempre intesa rispetto a qualche informazione specifica.

Potrei, per esempio, chiedervi la probabilità che i maiali volino entro il 2030, dopo avervi dato la prova che alcune capre in Nuova Zelanda hanno imparato a volare dopo alcuni anni di addestramento. In questo caso, probabilmente modificherete il vostro giudizio sulla probabilità che i maiali volino entro il 2030. Quindi la probabilità che i maiali volino entro il 2030 è condizionata da questa evidenza sulle capre in Nuova Zelanda.

L'operazione modulo

Modulo

L'espressione più elementare con l'operazione modulo è

della forma seguente: x \mod y.

La variabile x è chiamata

dividendo e la variabile y divisore.

Per eseguire un'operazione modulo con un dividendo positivo e un divisore positivo,

basta determinare il resto della divisione.

Ad esempio, si consideri l'espressione 25 ´mod 4. Il numero 4 entra nel numero 25 per un totale di 6 volte. Il resto di

questa divisione è 1. Quindi, 25 ´mod 4 è uguale a 1. In modo

analogo, possiamo valutare le espressioni seguenti:

29 ´mod 30 = 29(poiché 30 entra in 29 per un totale di 0 volte e il resto è 29)42 \mod 2 = 0(poiché 2 entra in 42 per un totale di 21 volte e il resto è 0)12 ´mod 5 = 2(poiché 5 entra in 12 per un totale di 2 volte e il resto è 2)20 ´mod 8 = 4(poiché 8 entra in 20 per un totale di 2 volte e il resto è 4)

Quando il dividendo o il divisore è negativo, le operazioni modulo possono essere gestite in modo diverso dai linguaggi di programmazione.

Si incontreranno sicuramente casi con un dividendo negativo in crittografia. In questi casi, l'approccio tipico è il seguente:

- Determinare innanzitutto il valore più vicino inferiore o uguale al dividendo in cui il divisore si divide con un resto pari a zero.

Chiamiamo questo valore

p. - Se il dividendo è

x, il risultato dell'operazione modulo è il valore dix - p.

Per esempio, supponiamo che il dividendo sia 20 e il divisore 3. Il valore più vicino inferiore o uguale a 20 in cui 3 si divide uniformemente è 21. Il valore di x - p in questo caso è -20 - (-21).

Questo valore è uguale a 1 e, quindi, -20 \mod 3 è uguale a 1. In modo

analogo, possiamo valutare le espressioni seguenti:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Per quanto riguarda la notazione, in genere si vedono i seguenti tipi di

espressioni: x = [y \mod z].

A causa delle parentesi, in questo caso l'operazione modulo si applica solo

al lato destro dell'espressione. Se y è uguale a 25 e z è uguale a

4, ad esempio, allora x è valutato

1.

Senza parentesi, l'operazione modulo agisce su entrambi i lati di

un'espressione. Supponiamo, ad esempio, la seguente espressione: x = y \mod z. Se y è uguale a 25 e z è uguale a

4, tutto ciò che sappiamo è che x \mod 4 è valutato 1. Questo è coerente con qualsiasi valore di x dell'insieme {\ldots,-7, -3, 1, 5, 9,\ldots}

Il ramo della matematica che coinvolge le operazioni modulo su numeri ed espressioni è denominato aritmetica modulare. Si può pensare a questo ramo come all'aritmetica per i casi in cui la linea dei numeri non è infinitamente lunga. Sebbene in crittografia le operazioni modulo siano tipicamente eseguite con numeri interi (positivi), è possibile eseguire operazioni modulo anche con qualsiasi numero reale.

Il cifrario a turni

L'operazione modulo si incontra spesso in crittografia. Per illustrarla, consideriamo uno degli schemi di crittografia storici più famosi: il cifrario a turni.

Definiamolo innanzitutto. Supponiamo un dizionario D che equipara

tutte le lettere dell'alfabeto inglese, in ordine, con l'insieme dei numeri {0, 1, 2, \ldots, 25}. Si assuma uno spazio dei messaggi M. Il cifrario a spostamento è, quindi, uno schema di cifratura definito

come segue:

- Selezionare uniformemente una chiave

kdallo spazio delle chiavi K, dove K ={0, 1, 2, \ldots, 25}[1] - Crittografare un messaggio

m \ in \mathbf{M}, come segue:- Separare

mnelle sue singole letterem_0, m_1, \ldots, m_i, \ldots, m_l - Convertire ogni

m_iin un numero secondo D - Per ogni

m_i,c_i = [(m_i + k) ´mod 26] - Convertire ogni

c_iin una lettera secondo D - Quindi combinare

c_0, c_1, \ldots, c_lper ottenere il testo cifratoc

- Separare

- Decifrare un testo cifrato

ccome segue:- Convertire ogni

c_iin un numero secondo D - Per ogni

c_i,m_i = [(c_i - k) ´mod 26] - Convertire ogni

m_iin una lettera secondo D - Quindi combinare

m_0, m_1, \ldots, m_lper ottenere il messaggio originalem

- Convertire ogni

L'operatore modulo nel cifrario a turni assicura che le lettere si avvolgano su se stesse, in modo che tutte le lettere del testo cifrato siano definite. A titolo di esempio, si consideri l'applicazione del cifrario a turni alla parola "CANE".

Supponiamo di aver selezionato in modo uniforme una chiave che abbia il

valore 17. La lettera "O" equivale a 15. Senza l'operazione modulo,

l'addizione di questo numero del testo in chiaro con la chiave darebbe come

risultato un numero di testo cifrato pari a 32. Tuttavia, questo numero del

testo in chiaro non può essere trasformato in una lettera del testo in

chiaro, poiché l'alfabeto inglese ha solo 26 lettere. L'operazione modulo

assicura che il numero del testo cifrato sia effettivamente 6 (il risultato

di 32 ´mod 26), che equivale

alla lettera "G" del testo cifrato.

L'intera codifica della parola "DOG" con un valore chiave di 17 è la seguente:

- Messaggio = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Tutti sono in grado di capire intuitivamente come funziona il cifrario a turni e probabilmente lo usano da soli. Per progredire nella conoscenza della crittografia, tuttavia, è importante iniziare a prendere confidenza con la formalizzazione, poiché gli schemi diventeranno molto più difficili. Ecco perché i passaggi del cifrario a turni sono stati formalizzati.

Note:

[1] Possiamo definire esattamente questa affermazione, utilizzando la

terminologia della sezione precedente. Che una variabile uniforme K abbia K come insieme di possibili

risultati. Quindi:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}... e così via. Campionare una volta la variabile uniforme K per ottenere una particolare chiave.

L'operazione XOR

Tutti i dati informatici vengono elaborati, memorizzati e inviati attraverso le reti a livello di bit. Anche gli schemi crittografici applicati ai dati informatici operano a livello di bit.

Ad esempio, supponiamo di aver digitato un'e-mail nella nostra applicazione di posta elettronica. La crittografia applicata non riguarda direttamente i caratteri ASCII dell'e-mail. Viene invece applicata alla rappresentazione in bit delle lettere e degli altri simboli dell'e-mail.

Un'operazione matematica chiave da comprendere per la crittografia moderna,

oltre all'operazione modulo, è quella dell'operazione XOR,

o operazione "esclusiva o". Questa operazione prende in ingresso due bit e

produce in uscita un altro bit. L'operazione XOR viene indicata

semplicemente come "XOR". Essa produce 0 se i due bit sono uguali e 1 se i

due bit sono diversi. Di seguito sono riportate le quattro possibilità. Il

simbolo oplus rappresenta lo "XOR":

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

A titolo di esempio, si supponga di avere un messaggio m_1 (01111001) e un messaggio m_2 (01011001). L'operazione XOR di questi due messaggi può essere vista qui sotto.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Il processo è semplice. Per prima cosa si esegue lo XOR dei bit più a

sinistra di m_1 e m_2. In questo caso si tratta

di 0 ´oplus 0 = 0. Poi si

esegue lo XOR della seconda coppia di bit da sinistra. In questo caso è 1 \oplus 1 = 0. Si continua

con questo procedimento fino a quando non si è eseguita l'operazione XOR sui

bit più a destra.

È facile vedere che l'operazione XOR è commutativa, ovvero che m_1 \oplus m_2 = m_2 \oplus m_1. Inoltre, l'operazione XOR è anche associativa. Ovvero, (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Un'operazione XOR su due stringhe di lunghezza diversa può avere interpretazioni diverse, a seconda del contesto. In questa sede non ci occuperemo di operazioni XOR su stringhe di lunghezza diversa.

Un'operazione XOR è equivalente al caso speciale di eseguire un'operazione modulo sull'addizione di bit quando il divisore è 2. L'equivalenza è visibile nei risultati seguenti:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudorandomia

Nella nostra discussione sulle variabili casuali e uniformi, abbiamo fatto una distinzione specifica tra "casuale" e "uniforme". Questa distinzione viene tipicamente mantenuta nella pratica quando si descrivono variabili casuali. Tuttavia, nel nostro contesto attuale, questa distinzione deve essere abbandonata e "casuale" e "uniforme" sono usati come sinonimi. Ne spiegherò il motivo alla fine della sezione.

Per cominciare, possiamo chiamare una stringa binaria di lunghezza n casuale (o uniforme), se è il risultato

del campionamento di una variabile uniforme S che dà a ogni stringa binaria di tale lunghezza n un'uguale probabilità di selezione.

Supponiamo, ad esempio, l'insieme di tutte le stringhe binarie di lunghezza

8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (È tipico scrivere una stringa a 8 bit in due quartine, ciascuna chiamata nibble) Chiamiamo questo insieme di stringhe S_8.

In base alla definizione precedente, possiamo quindi chiamare casuale (o

uniforme) una particolare stringa binaria di lunghezza 8, se è il risultato

del campionamento di una variabile uniforme S che dà a ogni stringa in S_8 un'uguale probabilità di selezione. Dato che l'insieme S_8 comprende 2^8 elementi, la

probabilità di selezione al momento del campionamento dovrebbe essere 1/2^8 per ogni stringa dell'insieme.

Un aspetto fondamentale della casualità di una stringa binaria è che essa è definita in riferimento al processo con cui è stata selezionata. La forma di una particolare stringa binaria di per sé, quindi, non rivela nulla sulla sua casualità nella selezione.

Ad esempio, molte persone hanno l'idea che una stringa come 1111$ non possa essere stata selezionata a caso. Ma questo è chiaramente falso.

Definendo una variabile uniforme S su tutte le stringhe binarie di lunghezza 8, la probabilità di selezionare 1111\ 1111 dall'insieme S_8 è la stessa di una stringa come 0111\ 0100. Pertanto, non si

può dire nulla sulla casualità di una stringa, solo analizzando la stringa

stessa.

Possiamo anche parlare di stringhe casuali senza intendere specificamente le

stringhe binarie. Ad esempio, possiamo parlare di una stringa esadecimale

casuale AF 02 82. In questo

caso, la stringa sarebbe stata selezionata a caso dall'insieme di tutte le

stringhe esadecimali di lunghezza 6. Ciò equivale a selezionare casualmente

una stringa binaria di lunghezza 24, poiché ogni cifra esadecimale

rappresenta 4 bit.

In genere l'espressione "una stringa casuale", senza alcuna qualificazione,

si riferisce a una stringa selezionata a caso dall'insieme di tutte le

stringhe con la stessa lunghezza. È così che l'ho descritta sopra. Una

stringa di lunghezza n può,

ovviamente, essere selezionata a caso da un insieme diverso. Un insieme, per

esempio, che costituisce solo un sottoinsieme di tutte le stringhe di

lunghezza n, o magari un

insieme che include stringhe di lunghezza variabile. In questi casi,

tuttavia, non si parlerebbe di "stringa casuale", ma piuttosto di "stringa

selezionata casualmente da un insieme S".

Un concetto chiave della crittografia è quello di pseudorandomicità. Una

stringa pseudorandom di lunghezza n appare come se fosse il risultato del campionamento di una

variabile uniforme S che dà a

ogni stringa in S_n un'uguale probabilità di selezione. In realtà, però, la stringa è il

risultato del campionamento di una variabile uniforme S' che definisce solo una distribuzione di probabilità - non necessariamente

con probabilità uguali per tutti i risultati possibili - su un sottoinsieme

di S_n. Il

punto cruciale qui è che nessuno può realmente distinguere tra i campioni di S e S', anche se se ne prendono

molti.

Supponiamo, ad esempio, una variabile casuale S. Il suo insieme di risultati è S_{256}, cioè l'insieme di tutte le stringhe binarie di lunghezza 256. Questo

insieme ha 2^{256} elementi. Questo insieme ha 2^{256} elementi. Ogni elemento ha un'uguale probabilità di selezione, 1/2^{256}, al

momento del campionamento.

Inoltre, supponiamo una variabile casuale S'. Il suo insieme di risultati comprende solo 2^{128} stringhe binarie

di lunghezza 256. Ha una certa distribuzione di probabilità su queste stringhe,

ma questa distribuzione non è necessariamente uniforme.

Supponiamo che ora io prenda 1000 campioni da S e 1000 campioni da S' e che

vi dia le due serie di risultati. Vi dico quale serie di risultati è

associata a quale variabile casuale. Poi prendo un campione da una delle due

variabili casuali. Ma questa volta non vi dico quale variabile casuale

campionare. Se S' fosse

pseudorandom, la probabilità di indovinare quale variabile casuale ho

campionato non sarebbe praticamente migliore di 1/2.

In genere, una stringa pseudorandom di lunghezza n viene prodotta selezionando casualmente una stringa di dimensione n - x, dove x è un intero positivo, e utilizzandola come input per un algoritmo di

espansione. Questa stringa casuale di dimensione n - x è nota come seme.

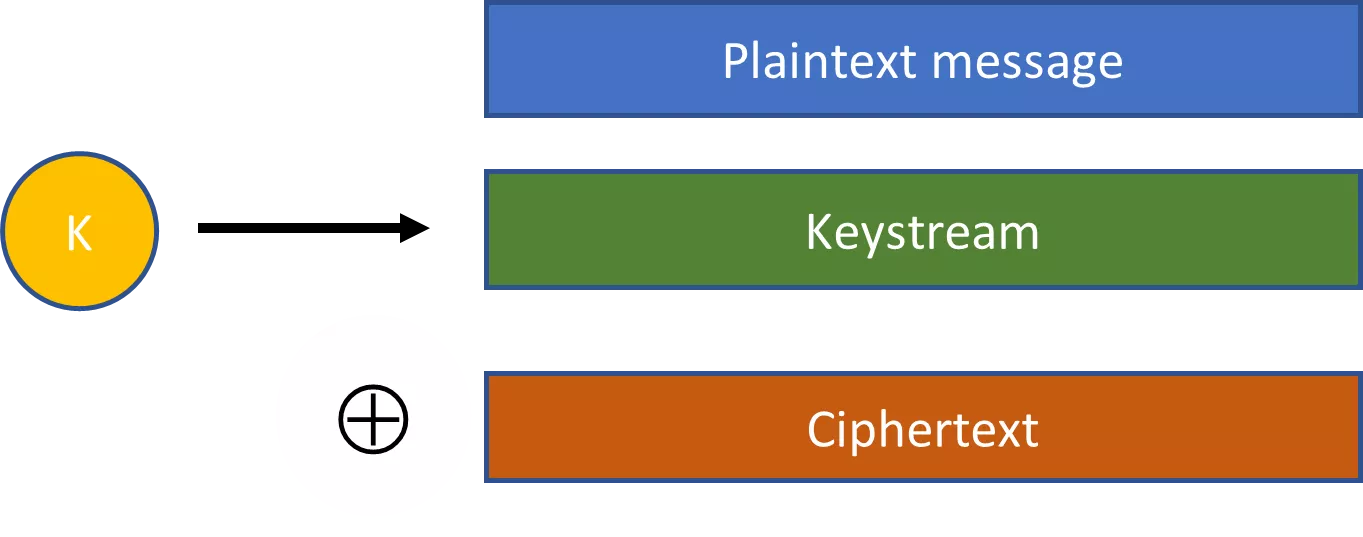

Le stringhe pseudorandom sono un concetto chiave per rendere pratica la crittografia. Si pensi, ad esempio, ai cifrari a flusso. Con un cifrario a flusso, una chiave selezionata a caso viene inserita in un algoritmo di espansione per produrre una stringa pseudorandom molto più grande. Questa stringa pseudorandom viene poi combinata con il testo in chiaro tramite un'operazione XOR per produrre un testo cifrato.

Se non fossimo in grado di produrre questo tipo di stringa pseudorandom per un cifrario a flusso, avremmo bisogno di una chiave lunga quanto il messaggio per garantire la sicurezza. Questa non è un'opzione molto pratica nella maggior parte dei casi.

La nozione di pseudorandomicità discussa in questa sezione può essere definita in modo più formale. Si estende anche ad altri contesti. Ma non è necessario addentrarsi in questa discussione. Tutto ciò che è necessario capire intuitivamente per gran parte della crittografia è la differenza tra una stringa casuale e una pseudorandom. [2]

Ora dovrebbe essere chiaro anche il motivo per cui abbiamo abbandonato la

distinzione tra "casuale" e "uniforme" nella nostra discussione. In pratica,

tutti usano il termine pseudorandom per indicare una stringa che appare come se fosse il risultato del campionamento di una variabile uniforme S. A rigore, dovremmo

chiamare tale stringa "pseudo-uniforme", adottando il linguaggio di prima.

Poiché il termine "pseudo-uniforme" è goffo e non è usato da nessuno, non lo

introdurremo qui per chiarezza. Al contrario, ci limitiamo a eliminare la

distinzione tra "casuale" e "uniforme" nel contesto attuale.

Note

[2] Se si è interessati a un'esposizione più formale di questi argomenti, si può consultare Introduzione alla crittografia moderna di Katz e Lindell, in particolare il capitolo 3.

Fondamenti matematici della crittografia 2

Che cos'è la teoria dei numeri?

Questo capitolo tratta un argomento più avanzato delle basi matematiche della crittografia: la teoria dei numeri. Sebbene la teoria dei numeri sia importante per la crittografia simmetrica (come nel Cifrario Rijndael), è particolarmente importante nell'ambito della crittografia a chiave pubblica.

Se i dettagli della teoria dei numeri vi appesantiscono, vi consiglio una lettura di alto livello per la prima volta. Potrete sempre tornarci sopra in un secondo momento.

Si potrebbe definire la teoria dei numeri come lo studio delle proprietà dei numeri interi e delle funzioni matematiche che operano con i numeri interi.

Si consideri, ad esempio, che due numeri a e N sono coprimari (o primi relativi) se il loro massimo comune divisore è

uguale a 1. Supponiamo ora un particolare numero intero N. Quanti numeri interi più

piccoli di N sono coprimari

di N? Possiamo fare

affermazioni generali sulle risposte a questa domanda? Questi sono i tipici

tipi di domande a cui la teoria dei numeri cerca di rispondere.

La moderna teoria dei numeri si basa sugli strumenti dell'algebra astratta. Il campo dell'algebra astratta è una sottodisciplina della matematica in cui i principali oggetti di analisi sono oggetti astratti noti come strutture algebriche. Una struttura algebrica è un insieme di elementi abbinati a una o più operazioni, che soddisfa determinati assiomi. Attraverso le strutture algebriche, i matematici possono ottenere approfondimenti su specifici problemi matematici, astraendo dai loro dettagli.

Il campo dell'algebra astratta è talvolta chiamato anche algebra moderna. È possibile imbattersi anche nel concetto di matematica astratta (o matematica pura). Quest'ultimo termine non si riferisce all'algebra astratta, ma indica piuttosto lo studio della matematica in sé e per sé, non solo in vista di potenziali applicazioni.

Gli insiemi dell'algebra astratta possono trattare molti tipi di oggetti, dalle trasformazioni che preservano la forma di un triangolo equilatero ai modelli di carta da parati. Per la teoria dei numeri, consideriamo solo insiemi di elementi che contengono numeri interi o funzioni che lavorano con i numeri interi.

Gruppi

Un concetto fondamentale in matematica è quello di insieme di elementi. Un insieme è solitamente indicato da segni di riconoscimento con gli elementi separati da virgole.

Ad esempio, l'insieme di tutti i numeri interi è \{..., -2, -1, 0, 1, 2, ...\}. Le ellissi qui significano che un certo schema continua in una

particolare direzione. Quindi l'insieme di tutti i numeri interi comprende

anche 3, 4, 5, 6 e così via,

così come -3, -4, -5, -6 e

così via. Questo insieme di tutti i numeri interi è tipicamente indicato con \mathbb{Z}.

Un altro esempio di insieme è \mathbb{Z} \mod 11, ovvero l'insieme di tutti i numeri interi modulo 11. A differenza dell'intero

insieme \mathbb{Z},

questo insieme contiene solo un numero finito di elementi, ovvero \{0, 1, \ldots, 9, 10\}.

Un errore comune è pensare che l'insieme \mathbb{Z} \mod 11 sia in realtà \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Ma non è questo il caso, dato il modo in cui abbiamo definito

l'operazione modulo in precedenza. Qualsiasi intero negativo ridotto con

modulo 11 si avvolge su \{0, 1, \ldots, 9, 10\}. Per esempio, l'espressione -2 \mod 11 si avvolge su 9, mentre

l'espressione -27 \mod 11 si

avvolge su 5.

Un altro concetto fondamentale della matematica è quello di operazione binaria. Si tratta di qualsiasi operazione che prende due elementi per produrne un terzo. Per esempio, dall'aritmetica e dall'algebra di base si conoscono le quattro operazioni binarie fondamentali: addizione, sottrazione, moltiplicazione e divisione.

Questi due concetti matematici di base, gli insiemi e le operazioni binarie, sono utilizzati per definire la nozione di gruppo, la struttura più essenziale dell'algebra astratta.

In particolare, supponiamo un'operazione binaria circ. Inoltre, supponiamo un insieme di elementi S dotato di

tale operazione. "Dotato" significa solo che l'operazione circ può essere eseguita tra due elementi qualsiasi dell'insieme S.

La combinazione \langle \mathbf{S}, \circ \rangle è, quindi, un gruppo se soddisfa quattro condizioni specifiche,

note come assiomi di gruppo.

Per ogni

aebche sono elementi di\mathbf{S},a \circ bè anche un elemento di\mathbf{S}. Questa è nota come condizione di chiusura.Per qualsiasi

a,becche siano elementi di\mathbf{S}, si ha che(a \circ b) \circ c = a \circ (b \circ c). Questa è nota come condizione di associabilità.Esiste un unico elemento

ein\mathbf{S}, tale che per ogni elementoain\mathbf{S}, vale la seguente equazione:e \circ a = a \circ e = a. Poiché esiste un solo elemento di questo tipo,eè chiamato elemento di identità. Questa condizione è nota come condizione di identità.Per ogni elemento

ain\mathbf{S}, esiste un elementobin\mathbf{S}, tale che la seguente equazione sia valida:a \circ b = b \circ a = e, doveeè l'elemento identità. L'elementobè noto come elemento inverso e viene comunemente indicato comea^{-1}. Questa condizione è nota come condizione inversa o condizione di invertibilità.

Esploriamo ulteriormente i gruppi. Si consideri l'insieme di tutti gli

interi con \mathbb{Z}. Questo insieme, combinato con l'addizione standard, ovvero \langle \mathbb{Z}, + \rangle, corrisponde chiaramente alla definizione di gruppo, in quanto soddisfa i

quattro assiomi di cui sopra.

Per ogni

xeyche sono elementi di\mathbb{Z}, anchex + yè un elemento di\mathbb{Z}. Quindi\langle \mathbb{Z}, + \ranglesoddisfa la condizione di chiusura.Per ogni

x,yezche sono elementi di\mathbb{Z},(x + y) + z = x + (y + z). Pertanto,\langle \mathbb{Z}, + \ranglesoddisfa la condizione di associatività.Esiste un elemento di identità in

\langle \mathbb{Z}, + \rangle, cioè0. Per qualsiasixin\mathbb{Z}, vale cioè che:0 + x = x + 0 = x. Quindi\langle \mathbb{Z}, + \ranglesoddisfa la condizione di identità.Infine, per ogni elemento

xin\mathbb{Z}, esiste unytale chex + y = y + x = 0. Sexfosse10, per esempio,ysarebbe-10(nel caso in cuixsia0, ancheyè0). Quindi\langle \mathbb{Z}, + \ranglesoddisfa la condizione inversa.

È importante notare che il fatto che l'insieme dei numeri interi con

l'addizione costituisca un gruppo non significa che costituisca un gruppo

con la moltiplicazione. Lo si può verificare testando \langle \mathbb{Z}, \cdot \rangle con i quattro assiomi di gruppo (dove \cdot significa moltiplicazione

standard).

I primi due assiomi sono ovviamente validi. Inoltre, in caso di

moltiplicazione, l'elemento 1 può fungere da elemento identità. Qualsiasi intero x moltiplicato per 1, produce x. Tuttavia, \langle \mathbb{Z}, \cdot \rangle non soddisfa la condizione inversa. Cioè, non esiste un elemento unico y in \mathbb{Z} per

ogni x in \mathbb{Z}, in modo

che x \cdot y = 1.

Per esempio, supponiamo che x = 22. Quale valore di y dell'insieme \mathbb{Z} moltiplicato per x darebbe

l'elemento identità 1? Il

valore 1/22 funzionerebbe, ma

non è compreso nell'insieme \mathbb{Z}. In

effetti, il problema si presenta per qualsiasi intero x, a parte i valori 1 e -1 (dove y dovrebbe essere rispett

Se ammettiamo i numeri reali per il nostro insieme, i problemi scompaiono in

gran parte. Per qualsiasi elemento x dell'insieme, la moltiplicazione per 1/x dà come risultato 1. Poiché

le frazioni sono incluse nell'insieme dei numeri reali, è possibile trovare un

inverso per ogni numero reale. L'eccezione è rappresentata dallo zero, in quanto

qualsiasi moltiplicazione con lo zero non produrrà mai l'elemento identità 1.

Quindi, l'insieme dei numeri reali non nulli dotati di moltiplicazione è effettivamente

un gruppo.

Alcuni gruppi soddisfano una quinta condizione generale, nota come condizione di commutatività. Questa condizione è la seguente:

- Supponiamo un gruppo

Gcon un insieme S e un operatore binariocirc. Supponiamo cheaebsiano elementi di S. Se si verifica chea \circ b = b \circ aper due qualsiasi elementiaebin S, alloraGsoddisfa la condizione di commutatività.

Ogni gruppo che soddisfa la condizione di commutatività è noto come gruppo commutativo, o gruppo abeliano (dal nome di Niels Henrik Abel). È facile verificare che sia l'insieme dei numeri reali per addizione sia l'insieme dei numeri interi per addizione sono gruppi abeliani. L'insieme dei numeri interi sulla moltiplicazione non è affatto un gruppo, quindi ipso facto non può essere un gruppo abeliano. L'insieme dei numeri reali non nulli sulla moltiplicazione, invece, è anch'esso un gruppo abeliano.

È necessario rispettare due importanti convenzioni sulla notazione. In primo luogo, i segni "+" o "×" saranno spesso utilizzati per simboleggiare le operazioni di gruppo, anche quando gli elementi non sono, di fatto, numeri. In questi casi, non bisogna interpretare questi segni come le normali addizioni o moltiplicazioni aritmetiche. Si tratta invece di operazioni che hanno solo una somiglianza astratta con le operazioni aritmetiche.

A meno che non ci si riferisca specificamente all'addizione o alla

moltiplicazione aritmetica, è più facile usare simboli come circ e diamond per le operazioni di

gruppo, poiché non hanno una connotazione culturalmente molto radicata.

In secondo luogo, per lo stesso motivo per cui "+" e "×" sono spesso

utilizzati per indicare operazioni non aritmetiche, gli elementi identitari

dei gruppi sono spesso simboleggiati con "0" e "1", anche quando gli

elementi di questi gruppi non sono numeri. A meno che non ci si riferisca

all'elemento identico di un gruppo con numeri, è più facile usare un simbolo

più neutro come "e" per

indicare l'elemento identico.

Molti insiemi di valori diversi e molto importanti in matematica, dotati di determinate operazioni binarie, sono gruppi. Le applicazioni crittografiche, tuttavia, funzionano solo con insiemi di numeri interi o almeno con elementi che sono descritti da numeri interi, cioè nel dominio della teoria dei numeri. Pertanto, gli insiemi di numeri reali diversi dai numeri interi non sono utilizzati nelle applicazioni crittografiche.

Concludiamo fornendo un esempio di elementi che possono essere "descritti da numeri interi", anche se non sono numeri interi. Un buon esempio sono i punti delle curve ellittiche. Sebbene qualsiasi punto di una curva ellittica non sia chiaramente un numero intero, un tale punto è effettivamente descritto da due numeri interi.

Le curve ellittiche sono, ad esempio, fondamentali per Bitcoin. Qualsiasi coppia di chiavi private e pubbliche standard di Bitcoin viene selezionata dall'insieme di punti definiti dalla seguente curva ellittica:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(il più grande numero primo inferiore a 2^{256}). La coordinata x è la

chiave privata e la coordinata y è la chiave pubblica.

Le transazioni in Bitcoin comportano tipicamente il blocco degli output a una o più chiavi pubbliche in qualche modo. Il valore di queste transazioni può poi essere sbloccato tramite firme digitali con le corrispondenti chiavi private.

Gruppi ciclici

Una distinzione importante che possiamo fare è tra un gruppo finito e un gruppo infinito. Il primo ha un numero finito di elementi, mentre il secondo ha un numero infinito di elementi. Il numero di elementi di un gruppo finito è noto come ordine del gruppo. Tutta la crittografia pratica che implica l'uso di gruppi si basa su gruppi finiti (numerici).

Nell'ambito della crittografia a chiave pubblica, una certa classe di gruppi abeliani finiti noti come gruppi ciclici è particolarmente importante. Per comprendere i gruppi ciclici, occorre innanzitutto capire il concetto di esponenziazione degli elementi del gruppo.

Supponiamo un gruppo G con

un'operazione di gruppo \circ e che a sia un elemento di G. L'espressione a^n va quindi interpretata come l'elemento a combinato con se stesso per un totale di n - 1 volte. Ad esempio, a^2 significa a \circ a, a^3 significa a \circ a \circ a,

e così via. (Si noti che l'esponenziazione in questo caso non è

necessariamente un'esponenziazione in senso aritmetico standard)

Facciamo un esempio. Supponiamo che G = \langle \mathbb{Z} \mod 7, + \rangle, e che il nostro valore per a sia uguale a 4. In questo

caso, a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. In alternativa, a^4 rappresenterebbe [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Alcuni gruppi abeliani hanno uno o più elementi che possono generare tutti gli altri elementi del gruppo attraverso l'esponenziazione continua. Questi elementi sono chiamati generatori o elementi primitivi.

Un'importante classe di tali gruppi è quella dei \mathbb{Z}^* \mod N, \cdot \rangle, dove N è un numero primo.

La notazione \mathbb{Z}^* significa che il gruppo contiene tutti i numeri interi positivi non nulli

minori di N. Un gruppo di

questo tipo, quindi, ha sempre N - 1 elementi.

Consideriamo, ad esempio, G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Questo gruppo ha i seguenti elementi: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. L'ordine di questo gruppo è 10 (che è appunto uguale a 11 - 1).

Esploriamo l'esponenziazione dell'elemento 2 di questo gruppo. I calcoli

fino a 2^{12} sono mostrati

di seguito. Si noti che sul lato sinistro dell'equazione, l'esponente si riferisce

all'esponenziazione dell'elemento del gruppo. Nel nostro esempio particolare,

si tratta effettivamente di un'esponenziazione aritmetica sul lato destro dell'equazione

(ma potrebbe anche trattarsi, per esempio, di un'addizione). Per chiarire, ho

scritto l'operazione ripetuta, piuttosto che la forma dell'esponente sul lato

destro.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 52^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 102^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 92^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 72^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 32^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 62^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 12^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 22^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4

Se si osserva attentamente, si può notare che l'esponenziazione

dell'elemento 2 attraversa

tutti gli elementi del \langle \mathbb{Z}^* \mod 11, \cdot \rangle nel seguente ordine: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Dopo 2^{10},

l'esponenziazione continua dell'elemento 2 attraversa nuovamente tutti gli elementi nello stesso ordine. Quindi,

l'elemento 2 è un generatore

in \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Sebbene il \langle \mathbb{Z}^* \mod 11, \cdot \rangle abbia più generatori, non tutti gli elementi di questo gruppo sono

generatori. Consideriamo, ad esempio, l'elemento 3. Eseguendo le prime 10 esponenziazioni, senza mostrare

i complicati calcoli, si ottengono i seguenti risultati:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Invece di scorrere tutti i valori in \langle \mathbb{Z}^* \mod 11, \cdot \rangle, l'esponenziazione dell'elemento 3 porta solo a un sottoinsieme di questi valori: 3, 9, 5, 4 e 1. Dopo la quinta

esponenziazione, questi valori iniziano a ripetersi.

Possiamo ora definire un gruppo ciclico come qualsiasi gruppo con almeno un generatore. Cioè, esiste almeno un elemento del gruppo dal quale è possibile produrre tutti gli altri elementi del gruppo attraverso l'esponenziazione.

Avrete notato nell'esempio precedente che sia 2^{10} che 3^{10} sono

uguali a 1 \mod 11. In

effetti, anche se non eseguiremo i calcoli, l'esponenziazione per 10 di qualsiasi elemento del gruppo \langle \mathbb{Z}^* \mod 11, \cdot \rangle darà come risultato 1 \mod 11. Perché è così?

Si tratta di una domanda importante, ma la risposta richiede un po' di lavoro.

Per iniziare, supponiamo due numeri interi positivi a e N. Un importante teorema

della teoria dei numeri afferma che a ha un inverso moltiplicativo modulo N (cioè un intero b tale che a \cdot b = 1 \mod N) se e

solo se il massimo comun divisore tra a e N è uguale a 1. Ovvero, se a e N sono coprimari.

Quindi, per qualsiasi gruppo di interi dotato di moltiplicazione modulo N, solo i coprimeri minori con N sono inclusi nell'insieme. Possiamo indicare questo insieme con \mathbb{Z}^c \mod N.

Ad esempio, supponiamo che N sia 10. Solo i numeri interi 1, 3, 7 e 9 sono coprimari di 10. Quindi l'insieme \mathbb{Z}^c \mod 10 include solo \{1, 3, 7, 9\}. Non

è possibile creare un gruppo con moltiplicazione intera modulo 10 usando altri numeri interi tra 1 e 10. Per questo particolare

gruppo, gli inversi sono le coppie 1 e 9 e 3 e 7.

Nel caso in cui N stesso sia

primo, tutti i numeri interi da 1 a N - 1 sono coprimari di N. Un gruppo di questo tipo

ha quindi un ordine di N - 1.

Utilizzando la notazione precedente, \mathbb{Z}^c \mod N equivale a \mathbb{Z}^* \mod N quando N è primo. Il gruppo

scelto per l'esempio precedente, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, è un'istanza particolare di questa classe di gruppi.

Successivamente, la funzione \phi(N) calcola il numero di coprimi fino a un numero N, ed è nota come funzione Phi di Eulero. Secondo il teorema di Eulero, quando due numeri interi a e N sono coprimi, vale quanto

segue:

a^{\phi(N)} \mod N = 1 \mod N

Ciò ha un'importante implicazione per la classe di gruppi \langle \mathbb{Z}^* \mod N, \cdot \rangle dove N è primo. Per questi

gruppi, l'esponenziazione degli elementi del gruppo rappresenta

l'esponenziazione aritmetica. Cioè, a^{\phi(N)} \mod N rappresenta l'operazione aritmetica a^{\phi(N)} \mod N.

Poiché qualsiasi elemento a in questi gruppi moltiplicativi è coprimo con N, significa che a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Il teorema di Eulero è un risultato molto importante. Per cominciare,

implica che tutti gli elementi del \langle \mathbb{Z}^* \mod N, \cdot \rangle possono passare attraverso un numero di valori per esponenziazione che si

divide in N - 1. Nel caso del \langle \mathbb{Z}^* \mod 11, \cdot \rangle, ciò significa che ogni elemento può percorrere solo 2, 5 o 10 elementi. Il gruppo di

valori attraverso i quali un elemento può passare attraverso

l'esponenziazione è noto come ordine dell'elemento. Un

elemento con un ordine equivalente all'ordine di un gruppo è un generatore.

Inoltre, il teorema di Eulero implica che possiamo sempre conoscere il

risultato di a^{N - 1} \mod N per qualsiasi gruppo \langle \mathbb{Z}^* \mod N, \cdot \rangle dove N è primo. Questo vale indipendentemente

dalla complessità dei calcoli effettivi.

Per esempio, supponiamo che il nostro gruppo sia \mathbb{Z}^* \mod 160,481,182 (dove 160,481,182 è

effettivamente un numero primo). Sappiamo che tutti gli interi da 1 a 160,481,181 devono essere

elementi di questo gruppo e che \phi(n) = 160,481,181. Anche

se non possiamo fare tutti i calcoli, sappiamo che espressioni come 514^{160,481,181}, 2,005^{160,481,181} e 256,212^{160,481,181} devono essere tutte valutate come 1 \mod 160,481,182.

Note:

[1] La funzione funziona come segue. Qualsiasi intero N può essere fattorizzato in un prodotto di primi. Supponiamo che un

particolare N sia

fattorizzato come segue: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em} dove tutti i p sono numeri

primi e tutti gli e sono numeri

interi maggiori o uguali a 1. Allora:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Formula della funzione Phi di Eulero per la fattorizzazione dei primi di N.

Campi

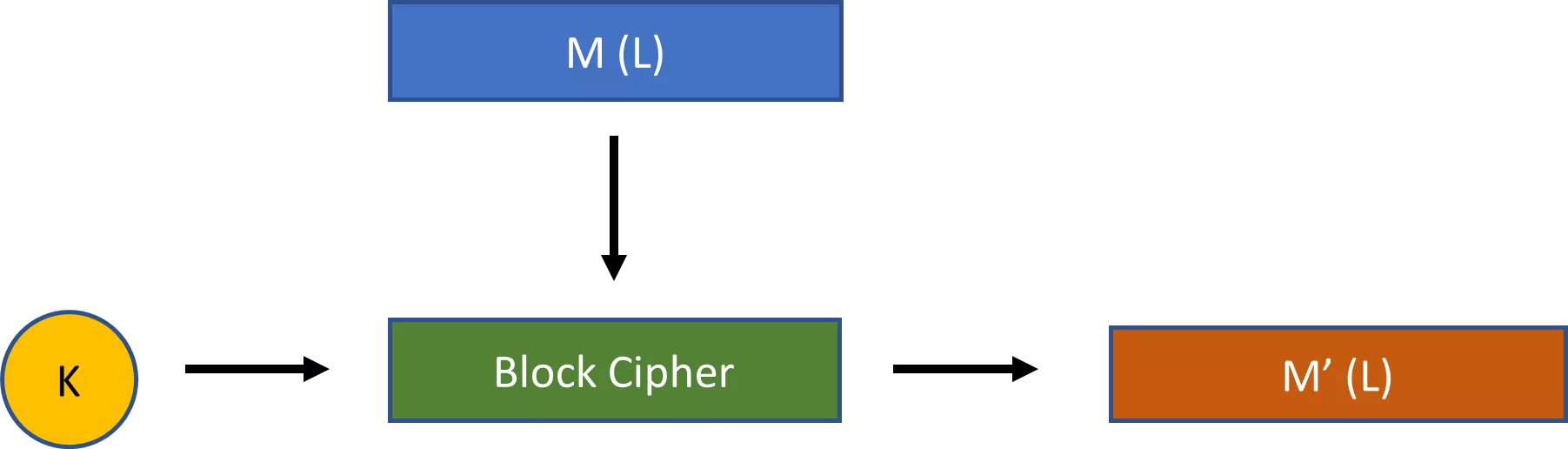

Un gruppo è la struttura algebrica di base dell'algebra astratta, ma ne esistono molte altre. L'unica altra struttura algebrica con cui è necessario avere familiarità è quella di un campo, in particolare di un campo finito. Questo tipo di struttura algebrica è spesso utilizzata in crittografia, come ad esempio nell'Advanced Encryption Standard. Quest'ultimo è il principale schema di crittografia simmetrica che si incontra nella pratica.

Un campo deriva dalla nozione di gruppo. In particolare, un campo è un insieme di elementi S dotato di due operatori binari \circ e \diamond, che soddisfa le

seguenti condizioni:

L'insieme S dotato di

\circè un gruppo abeliano.L'insieme S dotato di

\diamondè un gruppo abeliano per gli elementi "non nulli".L'insieme S dotato dei due operatori soddisfa la cosiddetta condizione distributiva: Supponiamo che

a,becsiano elementi di S. Allora S dotato dei due operatori soddisfa la proprietà distributiva quandoa \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Si noti che, come per i gruppi, la definizione di campo è molto astratta.

Non fa affermazioni sui tipi di elementi in S, né sulle

operazioni \circ e \diamond. Si limita ad

affermare che un campo è un qualsiasi insieme di elementi con due operazioni

per il quale valgono le tre condizioni di cui sopra. (L'elemento "zero" del

secondo gruppo abeliano può essere interpretato astrattamente)

Quale potrebbe essere un esempio di campo? Un buon esempio è l'insieme \mathbb{Z} \mod 7, ovvero \{0, 1, \ldots, 6\} definito su addizione standard (al posto del precedente \circ) e moltiplicazione

standard (al posto del precedente \diamond).

Innanzitutto, \mathbb{Z} \mod 7 soddisfa la condizione di gruppo abeliano per addizione, e soddisfa la condizione

di gruppo abeliano per moltiplicazione se si considerano solo gli elementi non

nulli. In secondo luogo, la combinazione dell'insieme con i due operatori soddisfa

la condizione distributiva.

È didatticamente utile esplorare queste affermazioni utilizzando alcuni

valori particolari. Prendiamo i valori sperimentali 5, 2 e 3, elementi scelti a caso

dall'insieme \mathbb{Z} \mod 7,

per ispezionare il campo \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Utilizzeremo questi tre valori in ordine sparso, secondo le necessità,

per esplorare condizioni particolari.

Cerchiamo innanzitutto di capire se \mathbb{Z} \mod 7 dotato di addizione è un gruppo abeliano.

Condizione di chiusura: Prendiamo

5e2come valori. In questo caso,[5 + 2] \mod 7 = 7 \mod 7 = 0. Questo è effettivamente un elemento di\mathbb{Z} \mod 7, quindi il risultato è coerente con la condizione di chiusura.Condizione di associabilità: Prendiamo 5, 2 e 3 come valori. In questo caso,

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Questo è coerente con la condizione di associatività.Condizione di identità: Prendiamo 5 come valore. In questo caso,

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Quindi 0 sembra essere l'elemento di identità per l'addizione.Condizione inversa: Consideriamo l'inverso di 5. Deve verificarsi che

[5 + d] \mod 7 = 0, per qualche valore did. In questo caso, l'unico valore dimathbb{Z} \mod 7che soddisfa questa condizione è 2.Condizione di commutatività: Prendiamo 5 e 3 come valori. In questo caso,

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Questo è coerente con la condizione di commutatività.

L'insieme \mathbb{Z} \mod 7 dotato di addizione appare chiaramente come un gruppo abeliano. Vediamo ora

se \mathbb{Z} \mod 7 dotato

di moltiplicazione è un gruppo abeliano per tutti gli elementi non nulli.

Condizione di chiusura: Prendiamo 5 e 2 come valori. In questo caso,

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Anche questo è un elemento dimathbb{Z} \mod 7, quindi il risultato è coerente con la condizione di chiusura.Condizione di associabilità: Prendiamo 5, 2 e 3 come valori. In questo caso,

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \cdot 7 = 2. Questo è coerente con la condizione di associatività.Condizione di identità: Prendiamo 5 come valore. In questo caso,

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Quindi 1 sembra essere l'elemento di identità per la moltiplicazione.Condizione inversa: Consideriamo l'inverso di

5. Deve essere il caso che[5 \cdot d] \mod 7 = 1, per qualche valore did. L'unico valore di\mathbb{Z} \mod 7che soddisfa questa condizione è3. Questo è coerente con la condizione inversa.Condizione di commutatività: Prendiamo 5 e 3 come valori. In questo caso,

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. Questo è coerente con la condizione di commutatività.

L'insieme \mathbb{Z} \mod 7 sembra chiaramente soddisfare le regole per essere un gruppo abeliano se combinato

con l'addizione o la moltiplicazione sugli elementi non nulli.

Infine, questo insieme combinato con entrambi gli operatori sembra

soddisfare la condizione distributiva. Prendiamo 5, 2 e 3 come valori.

Vediamo che [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Abbiamo visto che \mathbb{Z} \mod 7 dotato di addizione e moltiplicazione soddisfa gli assiomi per un campo finito

quando viene testato con valori particolari. Naturalmente possiamo anche dimostrarlo

in generale, ma non lo faremo qui.

Una distinzione fondamentale è tra due tipi di campi: campi finiti e campi infiniti.

Un campo infinito è un campo in cui l'insieme S è infinitamente grande. L'insieme dei numeri reali \mathbb{R} dotato di addizione e moltiplicazione è un esempio di campo infinito. Un campo finito, noto anche come campo di Galois, è un campo in cui l'insieme S è finito. L'esempio precedente del \langle \mathbb{Z} \mod 7, +, \cdot \rangle è un campo finito.

In crittografia, siamo principalmente interessati ai campi finiti. In

generale, si può dimostrare che un campo finito esiste per un certo insieme

di elementi S se e solo se ha p^m elementi, dove p è un numero

primo e m un intero positivo

maggiore o uguale a uno. In altre parole, se l'ordine di un insieme S è un numero primo (p^m dove m = 1) o una potenza prima (p^m dove m > 1), è possibile