name: Il Funzionamento Interno dei Wallet Bitcoin goal: Esplorare i principi crittografici che si celano dietro i wallet Bitcoin. objectives:

- Definire le nozioni teoriche necessarie per comprendere gli algoritmi crittografici utilizzati in Bitcoin.

- Comprendere a fondo la costruzione di un wallet gerarchico-deterministico.

- Sapere come identificare e ridurre i rischi associati alla gestione di un wallet.

- Capire i principi delle funzioni hash, delle chiavi crittografiche e delle firme digitali.

Un Viaggio nel Cuore dei wallet Bitcoin

Scopri i segreti dei wallet Bitcoin gerarchico-deterministici con il nostro corso CYP201! Che tu sia un utente o un appassionato che cerca di approfondire la conoscenza, questo corso offre un'immersione completa nel funzionamento di questi strumenti che tutti noi usiamo quotidianamente.

Impara i meccanismi delle funzioni hash, delle firme digitali (ECDSA e Schnorr), delle frasi mnemoniche, delle chiavi crittografiche e della creazione di indirizzi di ricezione, esplorando al contempo strategie di sicurezza avanzate.

Questo corso ti farà comprendere la struttura di un wallet Bitcoin, ma non solo: ti preparerà anche di immergerti nell'affascinante mondo della crittografia.

Con una chiara pedagogia, oltre 60 diagrammi esplicativi e esempi concreti, CYP201 ti permetterà di capire dalla A alla Z come funziona il tuo wallet, così da poter navigare l'universo Bitcoin con fiducia. Prendi il controllo dei tuoi UTXO oggi, comprendendo come funzionano i wallet HD!

Introduzione

Introduzione al Corso

Benvenuto al corso CYP201, dove esploreremo a fondo il funzionamento dei wallet gerarchico-deterministici. Questo corso è progettato per chiunque voglia comprendere le basi tecniche dell'uso di Bitcoin, sia che si tratti di utenti occasionali, appassionati illuminati o futuri esperti.

L'obiettivo di questa formazione è fornirti le chiavi per padroneggiare gli strumenti che utilizzi quotidianamente. I wallet HD, che sono al centro della tua esperienza utente, si basano su concetti a volte complessi, che cercheremo di rendere accessibili. Insieme semplificheremo questa difficoltà!

Prima di immergerci nei dettagli della costruzione e del funzionamento dei wallet Bitcoin, inizieremo con alcuni capitoli sulle primitive crittografiche da conoscere, necessarie per proseguire. Inizieremo con le funzioni hash crittografiche, fondamentali sia per i wallet sia per il protocollo Bitcoin stesso. Scoprirai le loro principali caratteristiche, le funzioni specifiche utilizzate in Bitcoin e, in un capitolo più tecnico, imparerai in dettaglio il funzionamento della regina delle funzioni hash: SHA256.

Successivamente, discuteremo il funzionamento degli algoritmi di firma digitale che utilizzi ogni giorno per proteggere i tuoi UTXO. Bitcoin ne utilizza due: ECDSA e il protocollo Schnorr. Imparerai le primitive matematiche alla base di questi algoritmi e come garantiscono la sicurezza delle transazioni.

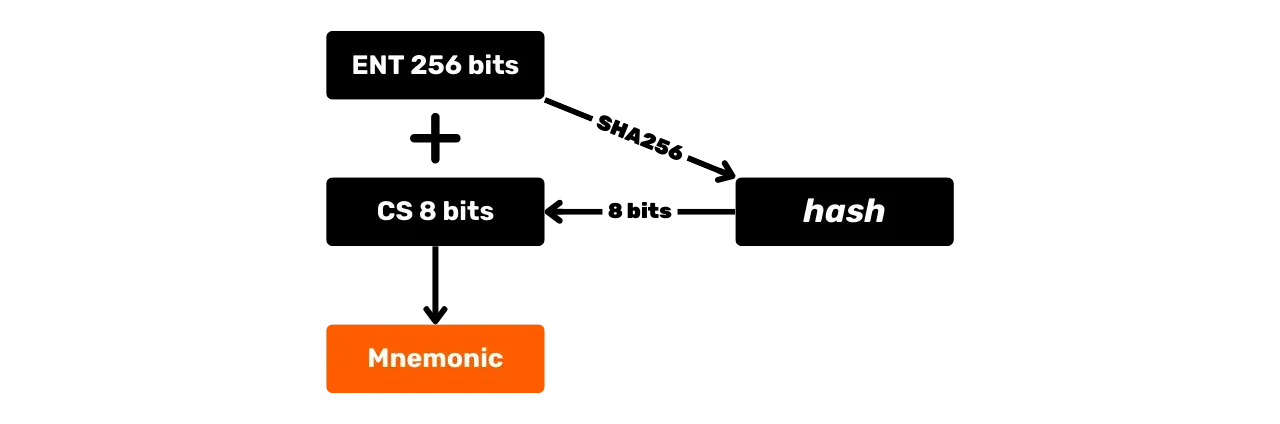

Una volta acquisita una buona comprensione di questi elementi di crittografia, passeremo finalmente al cuore del corso: i wallet gerarchico-deterministici! Prima, c'è una sezione dedicata alle frasi mnemoniche, le sequenze di 12 o 24 parole che ti permettono di creare e ripristinare i wallet. Scoprirai come queste parole vengono generate da una fonte di entropia e come facilitano l'uso di Bitcoin.

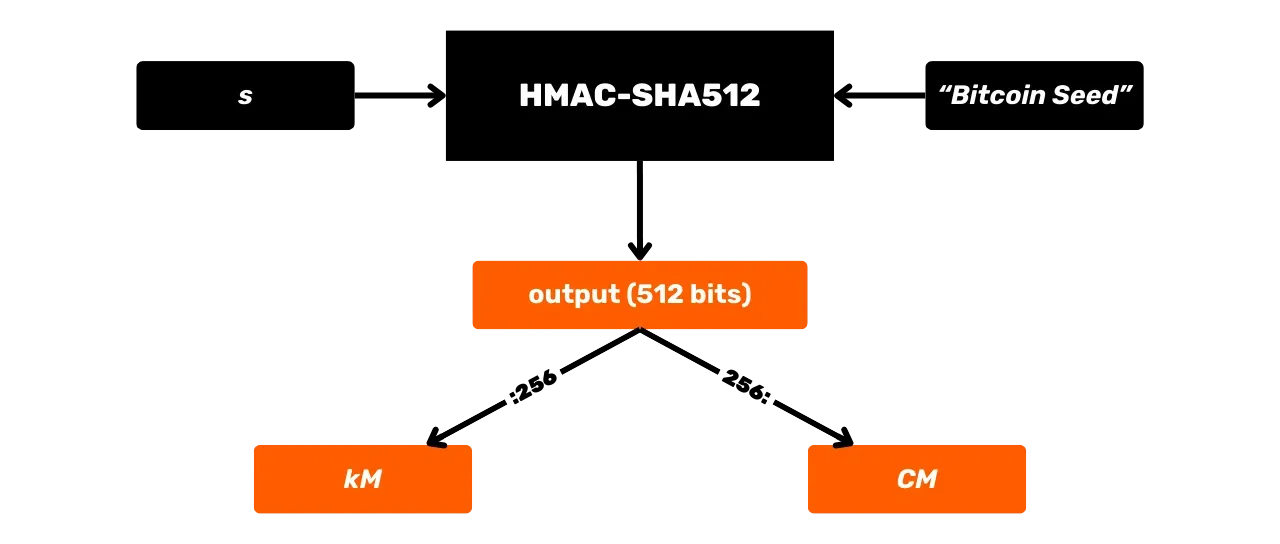

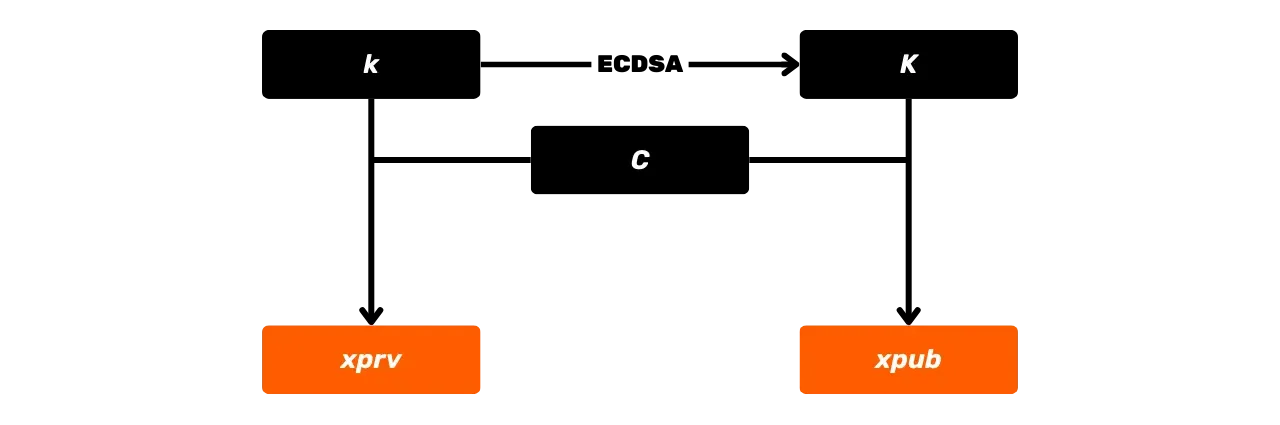

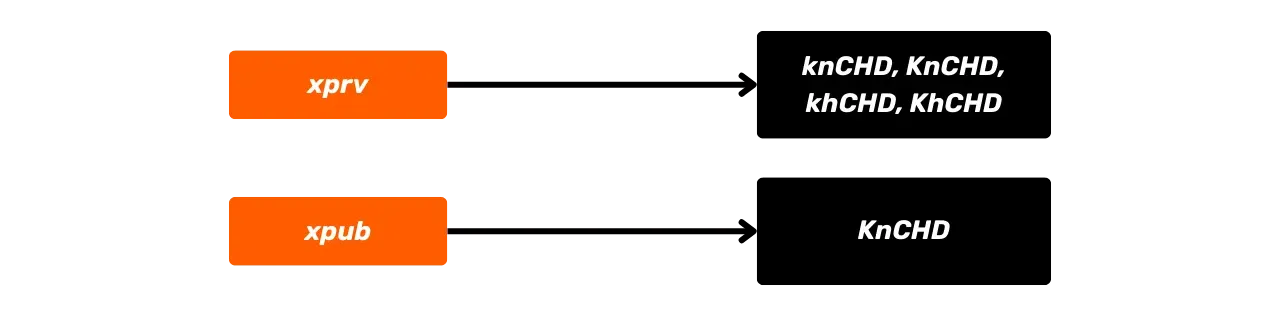

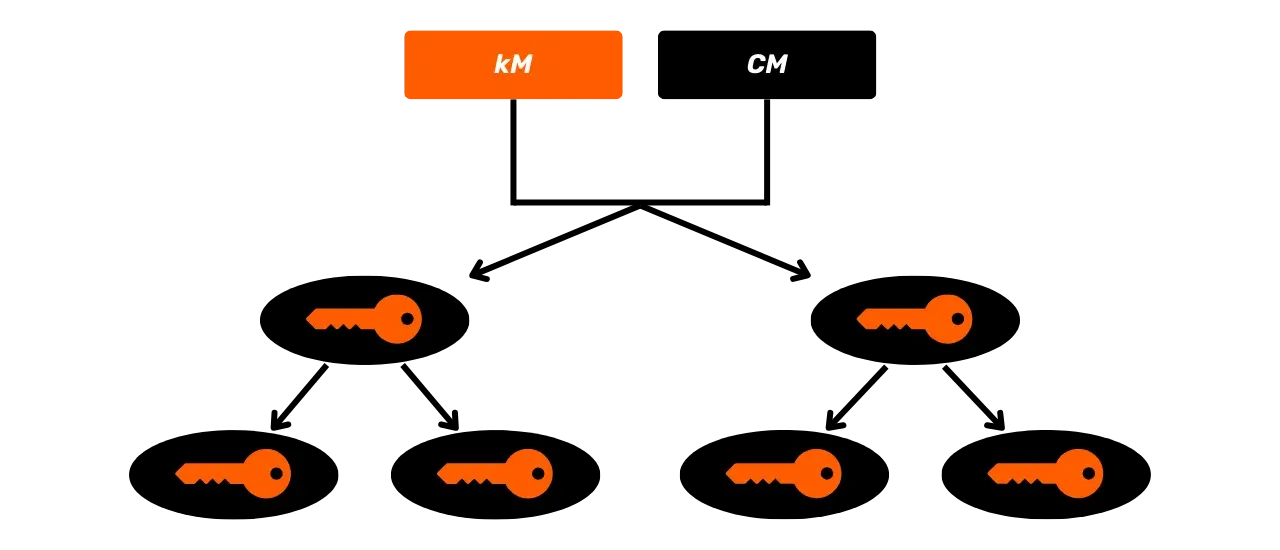

La formazione continuerà con lo studio della passphrase BIP39, il seed (da non confondere con la frase mnemonica), la master chain code e la master key. Vedremo in dettaglio cosa sono questi elementi, i loro rispettivi ruoli e come vengono calcolati.

Infine, partendo dalla master key, scopriremo come vengono derivate le coppie di chiavi crittografiche, in modo gerarchico e deterministico, fino agli indirizzi di ricezione.

CYP201 ti permetterà di utilizzare il tuo software wallet con fiducia, migliorando al contempo le tue capacità di riconoscere e mitigare i rischi. Preparati a diventare un vero esperto di wallet Bitcoin!

Funzioni Hash

Introduzione alle Funzioni Hash

Il primo tipo di algoritmi crittografici utilizzati in Bitcoin comprende le funzioni hash. Esse svolgono un ruolo essenziale a diversi livelli del protocollo e all'interno dei wallet. Scopriamo insieme cosa è una funzione hash, nonché come viene usata in Bitcoin.

Definizione e Principio di Hashing

L'hashing è un processo che trasforma informazioni di lunghezza arbitraria in un'altra informazione di lunghezza fissa attraverso una funzione hash crittografica. In altre parole, una funzione hash prende un input di qualsiasi dimensione e lo converte in un'impronta digitale di dimensione fissa, chiamata "hash". L'hash può anche essere talvolta definito come "digest", "condensed", o "hashed".

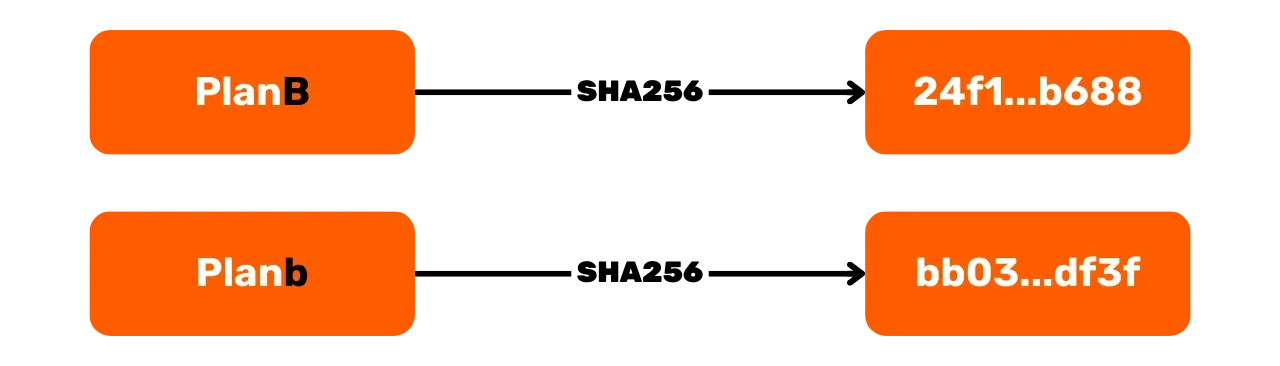

La funzione hash SHA256, ad esempio, produce un hash di lunghezza fissa di 256 bit. Se usiamo l'input "PlanB", un messaggio di lunghezza arbitraria, l'hash generato sarà la seguente impronta digitale di 256 bit:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Caratteristiche delle Funzioni Hash

Queste funzioni hash crittografiche hanno diverse caratteristiche essenziali che le rendono particolarmente utili nel contesto di Bitcoin e altri sistemi informatici:

- Irreversibilità (o resistenza alla preimmagine)

- Resistenza alla manomissione (effetto valanga)

- Resistenza alle collisioni

- Resistenza alla seconda preimmagine

1. Irreversibilità (resistenza alla preimmagine):

Irreversibilità significa che è facile calcolare l'hash a partire dalle informazioni in input, ma il calcolo inverso, ovvero trovare l'input partendo dall'hash, è praticamente impossibile. Questa proprietà rende le funzioni di hash perfette per creare impronte digitali uniche senza compromettere le informazioni originali. Questa caratteristica viene spesso definita funzione unidirezionale

Nell'esempio dato, ottenere l'hash 24f1b9… conoscendo l'input "PlanB" è semplice e veloce. Tuttavia, trovare il messaggio "PlanB"

conoscendo solo 24f1b9… è impossibile.

È pertanto impossibile trovare una preimmagine m per un hash h tale per cui h = \text{HASH}(m),

dove \text{HASH} è una

funzione hash crittografica.

2. Resistenza alla manomissione (effetto valanga)

La seconda caratteristica è la resistenza alla manomissione, nota anche come effetto valanga. Questa caratteristica si osserva in una funzione hash perché un minimo cambiamento nel messaggio di input comporta un radicale cambiamento nell'hash di output.

Se torniamo al nostro esempio con l'input "PlanB" e la funzione SHA256, abbiamo visto che l'hash generato è il seguente:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Se facciamo un cambiamento molto lieve all'input usando questa volta "Planb", il semplice passaggio da una "B" maiuscola a una "b" minuscola altera completamente l'output dell'hash SHA256:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Questa proprietà garantisce che la seppur minima alterazione del messaggio originale diventa immediatamente rilevabile, poiché non cambia solo una piccola parte dell'hash, ma l'intero output. Questo può essere di interesse in vari campi per verificare l'integrità di messaggi, software o anche transazioni Bitcoin.

3. Resistenza alle Collisioni

La terza caratteristica è la resistenza alle collisioni. Una funzione hash è

resistente alle collisioni se è computazionalmente impossibile trovare 2

messaggi diversi che producono lo stesso output dalla funzione di hash.

Formalmente, è difficile trovare due messaggi distinti m_1 e m_2 tali per cui:

\text{HASH}(m_1) = \text{HASH}(m_2)

In realtà è matematicamente inevitabile che esistano collisioni per le

funzioni hash, perché la quantità degli input può essere maggiore ai

possibili output. Questo è noto come il principio dei cassetti di Dirichlet:

se n oggetti sono distribuiti

in m cassetti, con m < n, allora almeno un

cassetto conterrà necessariamente due o più oggetti. Per una funzione hash,

questo principio si applica perché il numero di messaggi possibili è (quasi)

infinito, mentre il numero di hash possibili è finito (2^{256} nel caso di SHA256).

Non significa che non ci siano collisioni per le funzioni hash, ma piuttosto

che una buona funzione hash rende trascurabile la probabilità di trovare una

collisione. Questa caratteristica, ad esempio, non è più verificata sugli

algoritmi SHA-0 e SHA-1, predecessori di SHA-2, per i quali sono state

trovate collisioni. SHA-0 e SHA-1 sono quindi ora sconsigliate e spesso

considerate obsolete. Per una funzione hash di n bit, la resistenza alle collisioni è dell'ordine di 2^{\frac{n}{2}}, in conformità con l'attacco del compleanno. Ad esempio, per SHA256 (n = 256), la complessità di trovare una collisione è dell'ordine di 2^{128} tentativi. In termini pratici, ciò significa che, per trovare una

collisione, si devono passare 2^{128} messaggi diversi

attraverso la funzione.

4. Resistenza alla Seconda Preimmagine

La resistenza alla seconda preimmagine è un'altra caratteristica importante

delle funzioni hash. Afferma che, dato un messaggio m_1 e il suo hash h, è

computazionalmente impraticabile trovare un altro messaggio m_2 \neq m_1 tale per cui:

\text{HASH}(m_1) = \text{HASH}(m_2)La resistenza alla seconda preimmagine è in qualche modo simile alla

resistenza alle collisioni, eccetto che qui l'attacco è più difficile,

perché l'attaccante non può scegliere liberamente m_1.

Applicazioni delle Funzioni Hash in Bitcoin

La funzione hash più utilizzata nel protocollo Bitcoin è SHA256 ("Secure Hash Algorithm 256 bits"). Progettata all'inizio degli anni 2000 dalla NSA e standardizzata dal NIST, produce come output un hash di 256 bit.

Questa funzione è utilizzata in molti ambiti di Bitcoin. A livello del protocollo, è coinvolta nel meccanismo di Proof-of-Work, dove viene applicata in un doppio hashing per cercare una parziale collisione tra l'header di un blocco candidato (creato da un miner) e il target di difficoltà. Se questa parziale collisione viene trovata, il blocco candidato diventa valido e può essere aggiunto alla blockchain.

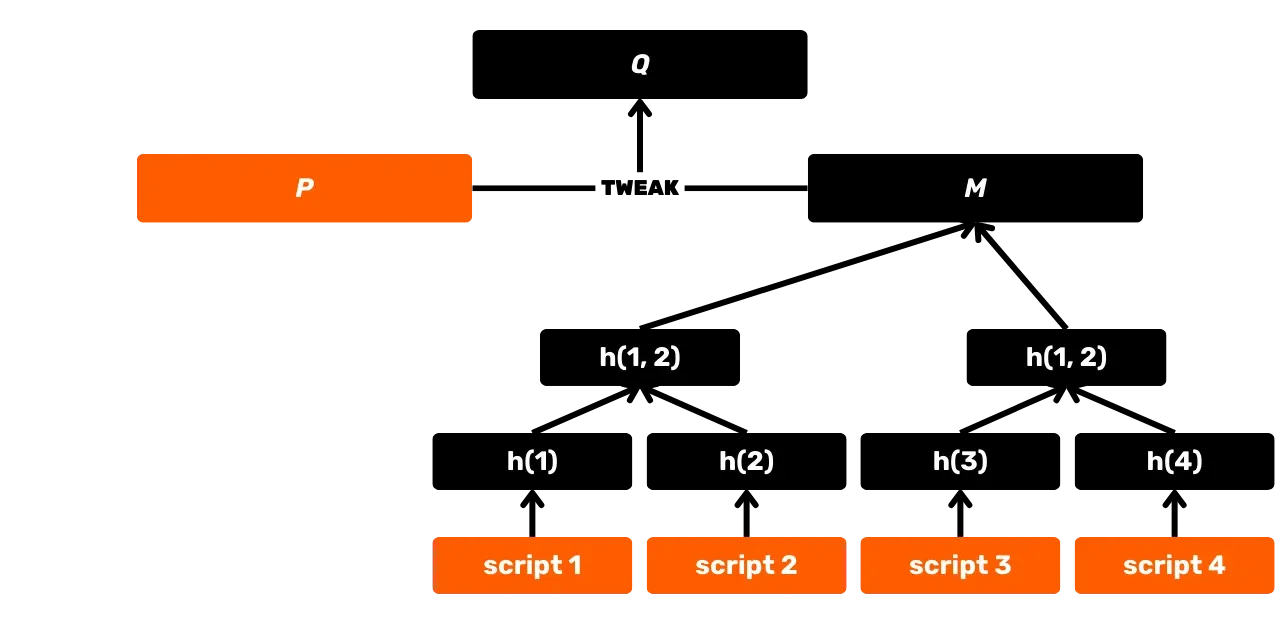

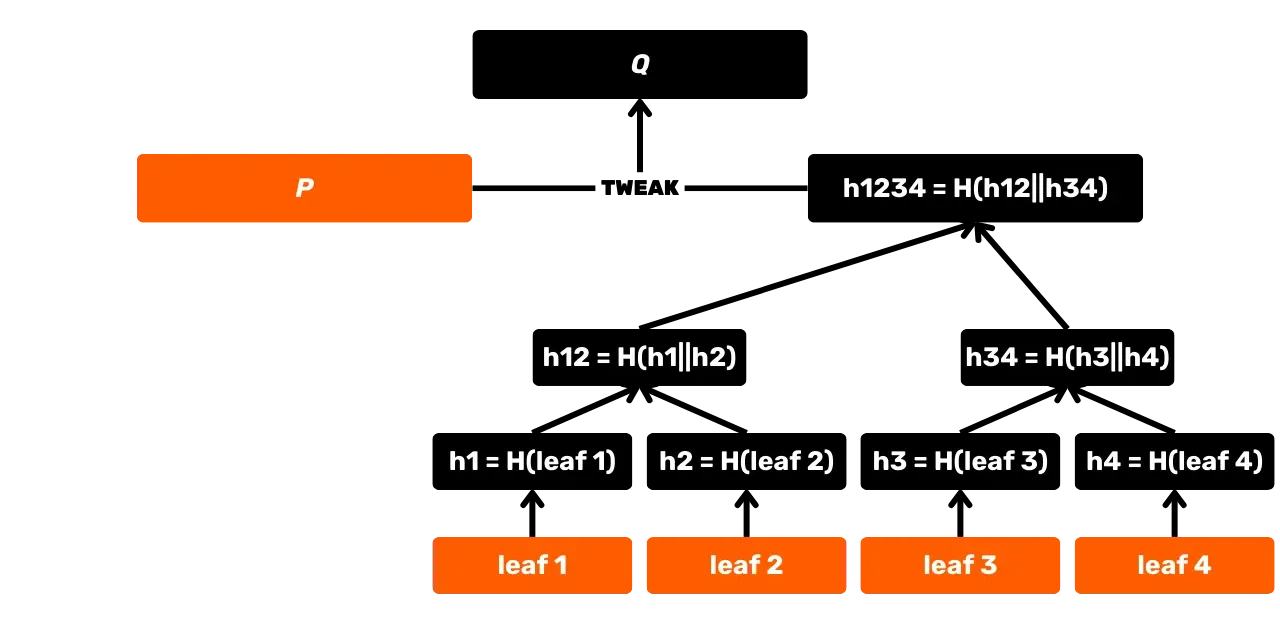

SHA256 è anche utilizzata nella costruzione di un Merkle Tree, che è il sistema usato per registrare le transazioni nei blocchi. Questa struttura si trova anche nel protocollo Utreexo, che permette di ridurre la dimensione dell'UTXO Set. Con l'introduzione di Taproot nel 2021, inoltre, SHA256 è sfruttato in MAST (Merkelised Alternative Script Tree), che permette di rivelare solo le condizioni di spesa effettivamente utilizzate in uno script, senza divulgare le altre opzioni possibili. È anche utilizzato nel calcolo degli identificatori di transazione, nella trasmissione di pacchetti sulla rete P2P, nelle firme digitali... Infine e questo è di particolare interesse in questa formazione, SHA256 è utilizzato a livello applicativo per la generazione dei wallet e la derivazione di indirizzi.

La maggior parte delle volte, quando si incontra l'uso di SHA256 in Bitcoin, si tratta di un doppio hash SHA256, notato "HASH256", che consiste semplicemente nell'applicare SHA256 due volte consecutivamente:

HASH256(m) = SHA256(SHA256(m))

Anche se oggi un singolo SHA256 è considerato crittograficamente sicuro, questa pratica del doppio hashing aggiunge un ulteriore strato di sicurezza contro certi potenziali attacchi.

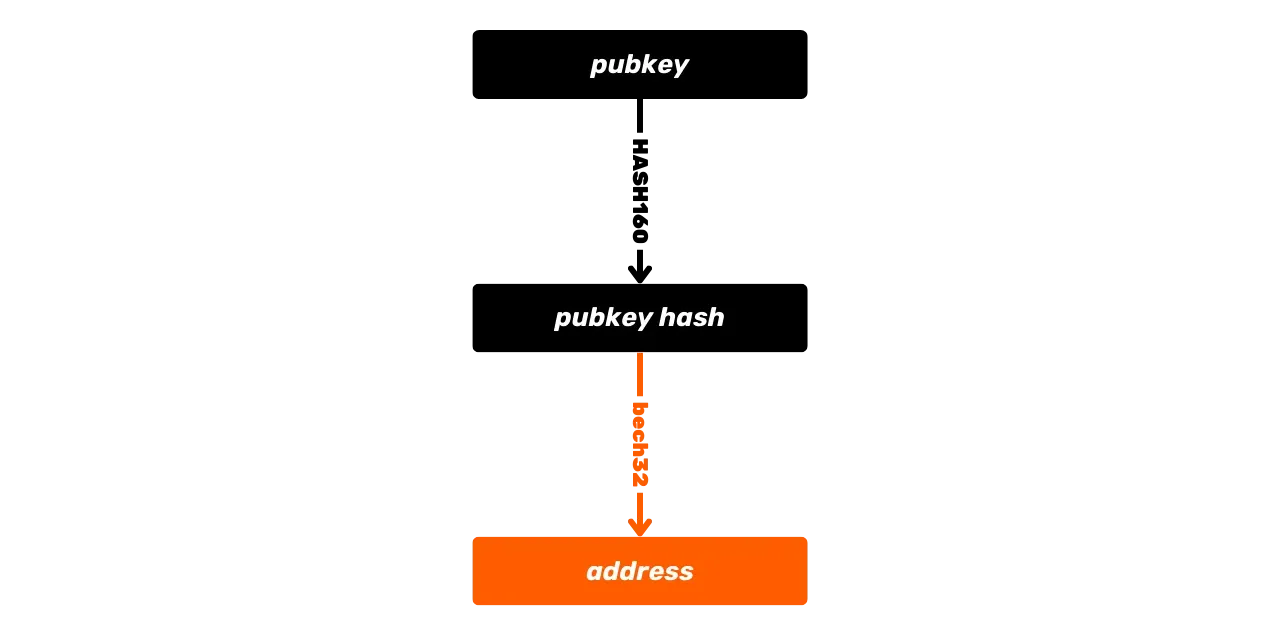

Un'altra funzione hash disponibile nel linguaggio Script, utilizzata per derivare indirizzi di ricezione, è la funzione RIPEMD160. Questa funzione produce un hash di 160 bit (quindi più corto di SHA256) ed è generalmente combinata con SHA256 per formare la funzione HASH160:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))La combinazione è utilizzata per generare hash più corti, in particolare nella creazione di certi indirizzi Bitcoin che rappresentano hash di chiavi o hash di script, così come per produrre impronte digitali delle chiavi.

Infine, solo a livello applicativo, talvolta viene utilizzata anche la funzione SHA512, che gioca indirettamente un ruolo nella derivazione delle chiavi per i wallet. Tale funzione è molto simile a SHA256 nel suo funzionamento; entrambe appartengono alla stessa famiglia SHA2, ma SHA512 produce, come indica il nome, un hash di 512 bit rispetto ai 256 bit di SHA256. Ne dettaglieremo l'uso nei capitoli successivi.

Ora conosci le basi essenziali sulle funzioni di hashing per seguire la formazione. Nel prossimo capitolo propongo di scoprire più in dettaglio il funzionamento della funzione che è al cuore di Bitcoin: SHA256. Lo dissezioneremo per capire come raggiunge le caratteristiche che abbiamo descritto qui. Il prossimo capitolo è piuttosto lungo e tecnico, ma non è essenziale per seguire il resto della formazione. Quindi, se hai difficoltà a comprenderlo, non preoccuparti e passa direttamente al capitolo seguente, che sarà molto più accessibile.

Il Funzionamento Interno di SHA256

905eb320-f15b-5fb6-8d2d-5bb447337deb Abbiamo precedentemente visto che le funzioni di hashing possiedono importanti caratteristiche che giustificano il loro uso nel protocollo Bitcoin. Esaminiamo ora i meccanismi interni di queste funzioni, che conferiscono loro queste proprietà e, per farlo, propongo di dissezionare il funzionamento di SHA256. Le funzioni SHA256 e SHA512 appartengono alla stessa famiglia SHA2. Il loro meccanismo si basa su una costruzione specifica chiamata Merkle-Damgård construction. Anche RIPEMD160 utilizza questo stesso tipo di costruzione.

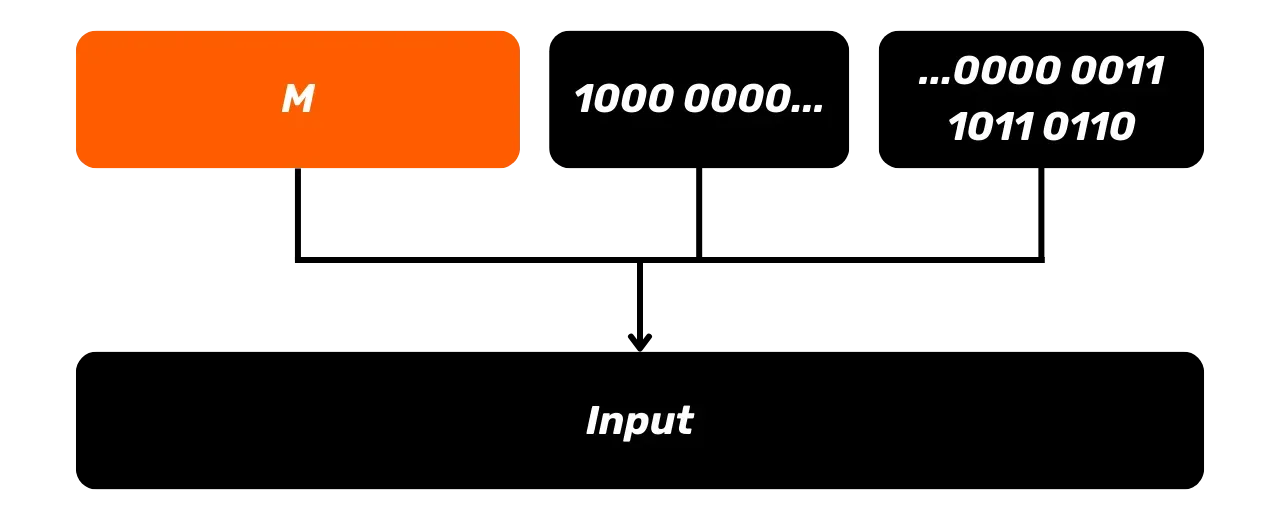

Come promemoria, abbiamo un messaggio di dimensione arbitraria come input per SHA256, e lo passeremo attraverso la funzione per ottenere un hash di 256 bit come output.

Pre-elaborazione dell'input

Come prima cosa dobbiamo preparare il nostro messaggio di input m in modo che abbia una lunghezza standard che sia un multiplo di 512 bit.

Questo passaggio è cruciale per il corretto funzionamento dell'algoritmo

nelle fasi successive. Per fare ciò, si inizia con una fase, che prevede

l'aggiunta di bit di padding. Aggiungiamo prima un bit separatore 1 al messaggio, seguito da un certo numero di bit 0. Il numero di

bit 0 aggiunti è calcolato in modo che la lunghezza totale del

messaggio dopo questa aggiunta sia congruente a 448 modulo 512. La lunghezza L del messaggio con i bit di padding

è uguale a:

L \equiv 448 \mod 512\text{mod}, che sta

per modulo, è un'operazione matematica che, tra due numeri interi,

restituisce il resto della divisione euclidea del primo per il secondo. Per

esempio: 16 \mod 5 = 1. È

un'operazione ampiamente utilizzata in crittografia.

Il padding assicura che, dopo aver aggiunto i 64 bit nel passaggio

successivo, la lunghezza totale del messaggio equalizzato sarà un multiplo

di 512 bit. Se il messaggio iniziale ha una lunghezza di M bit, il numero (N) di bit 0 da aggiungere è quindi:

N = (448 - (M + 1) \mod 512) \mod 512Per esempio, se il messaggio iniziale è di 950 bit, il calcolo sarebbe il seguente:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Così, avremmo 9 0 in aggiunta al separatore 1. I

nostri bit di padding da aggiungere direttamente dopo il nostro messaggio M saranno quindi:

1000 0000 00

Dopo aver aggiunto i bit di padding al nostro messaggio M, aggiungiamo anche una rappresentazione a 64 bit della lunghezza originale

del messaggio M, espressa in

binario. Questo consente alla funzione hash di essere sensibile all'ordine

dei bit e alla lunghezza del messaggio.

Se torniamo al nostro esempio con un messaggio iniziale di 950 bit,

convertiamo il numero decimale 950 in binario, ottenendo 1110 1101 10. Completiamo questo numero con zeri alla base per

raggiungere un totale di 64 bit. Nel nostro esempio, otteniamo:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Questa dimensione viene aggiunta seguendo le necessità della fase di padding. Pertanto, il messaggio dopo la nostra pre-elaborazione consiste di tre parti:

- Il messaggio originale

M; - un bit

1seguito da diversi bit0che completa il padding; - una rappresentazione di 64 bit della lunghezza di

Mper formare il padding con la dimensione.

Inizializzazione delle Variabili

SHA256 utilizza otto variabili di stato iniziali, indicate da A a H, ognuna di 32 bit. Queste

variabili sono inizializzate con costanti specifiche, che sono le parti

frazionarie delle radici quadrate dei primi otto numeri primi. Utilizzeremo

questi valori successivamente durante il processo di hashing:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 utilizza anche altre 64 costanti, indicate da K_0 to K_{63}, che sono

le parti frazionarie delle radici cubiche dei primi 64 numeri primi:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Divisione dell'Input

Ora che abbiamo un input equalizzato, passeremo alla fase più importante di elaborazione dell'algoritmo SHA256: la funzione di compressione. Questo passaggio è molto importante, poiché è questo che che conferisce principalmente alla funzione hash le sue proprietà crittografiche che abbiamo studiato nel capitolo precedente.

Iniziamo dividendo il nostro messaggio equalizzato (risultato dei passaggi

di pre-elaborazione) in diversi blocchi P da 512 bit ciascuno. Se il nostro messaggio equalizzato ha una dimensione

totale di n \times 512 bit,

avremo quindi n blocchi,

ciascuno di 512 bit. Ogni blocco da 512 bit sarà elaborato individualmente

dalla funzione di compressione, che consiste in 64 round di operazioni

successive. Chiamiamo questi blocchi P_1, P_2, P_3...

Operazioni Logiche

Prima di esplorare in dettaglio la funzione di compressione, è importante comprendere le operazioni logiche di base utilizzate. Queste operazioni, basate sull'algebra booleana, operano a livello di bit. Le operazioni logiche di base utilizzate sono:

- Congiunzione (AND): denotata

\le, corrisponde a un "AND" logico. - Disgiunzione (OR): denotata

\lor, corrisponde a un "OR" logico. - Negazione (NOT): denotata

\lnot, corrisponde a un "NOT" logico.

Da queste operazioni di base possiamo definire operazioni più complesse,

come "Exclusive OR" (XOR) denotato \oplus, ampiamente utilizzato in crittografia. Ogni operazione logica può essere

rappresentata da una tabella di riscontro, che indica il risultato per tutte

le possibili combinazioni di valori di input binari (due operandi p e q). Per XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Per AND (\le):

p | q | p \le q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Per NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Prendiamo un esempio per capire il funzionamento di XOR a livello di bit. Se abbiamo due numeri binari di 6 bit:

a = 101100b = 001000

Avremo:

a \oplus b = 101100 \oplus 001000 = 100100

Applicando XOR bit per bit:

| Posizione Bit | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

Il risultato è quindi 100100.

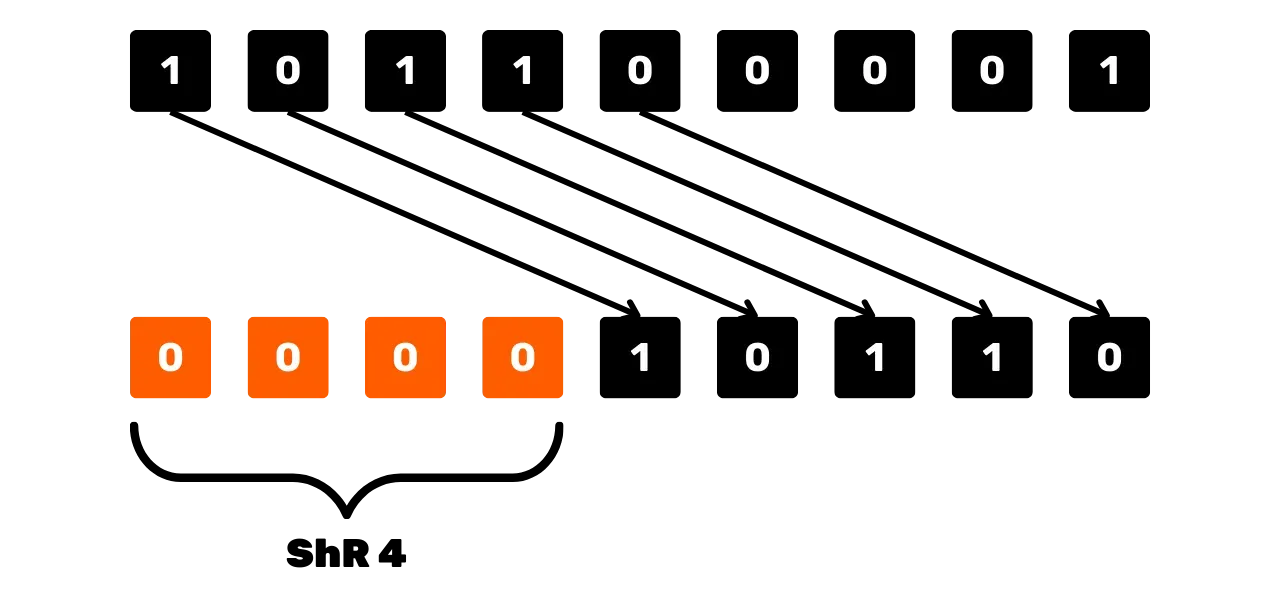

Oltre alle operazioni logiche, la funzione di compressione utilizza operazioni di bit-shifting, che giocano un ruolo essenziale nel far girare i bit nell'algoritmo.

Prima di tutto, c'è l'operazione logical-right-shift, denotata ShR_n(x), che sposta tutti i bit di x a destra di n posizioni, riempiendo

con zeri i bit lasciati vuoti a sinistra.

Per esempio, per x = 101100001 (su 9 bit) e n = 4:

ShR_4(101100001) = 000010110

Schematicamente, l'operazione di logical-right-shift potrebbe essere vista così:

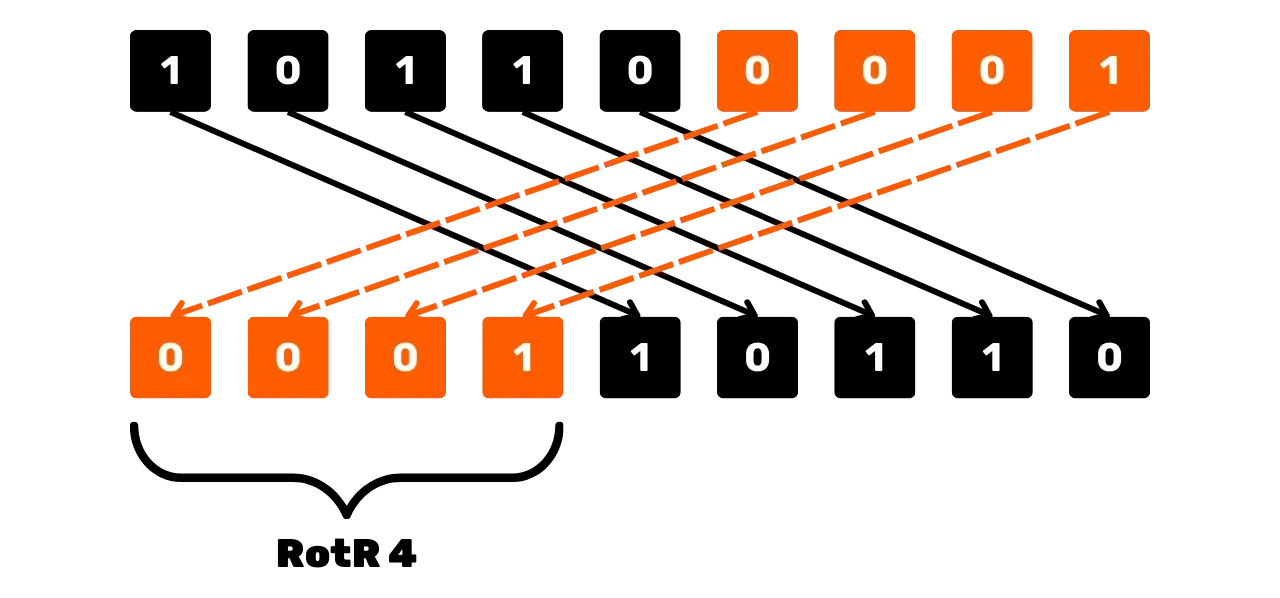

Un'altra operazione utilizzata in SHA256 per la manipolazione dei bit è

right-circular-rotation, denotata RotR_n(x), che sposta i bit di x a

destra di n posizioni,

reinserendo i bit spostati all'inizio della stringa. Per esempio, per x = 101100001 (su 9 bit) e n = 4:

RotR_4(101100001) = 000110110

Schematicamente, l'operazione right-circular-rotation potrebbe essere vista così:

Funzione di Compressione

Ora che abbiamo compreso le operazioni di base, esaminiamo in dettaglio la funzione di compressione per SHA256.

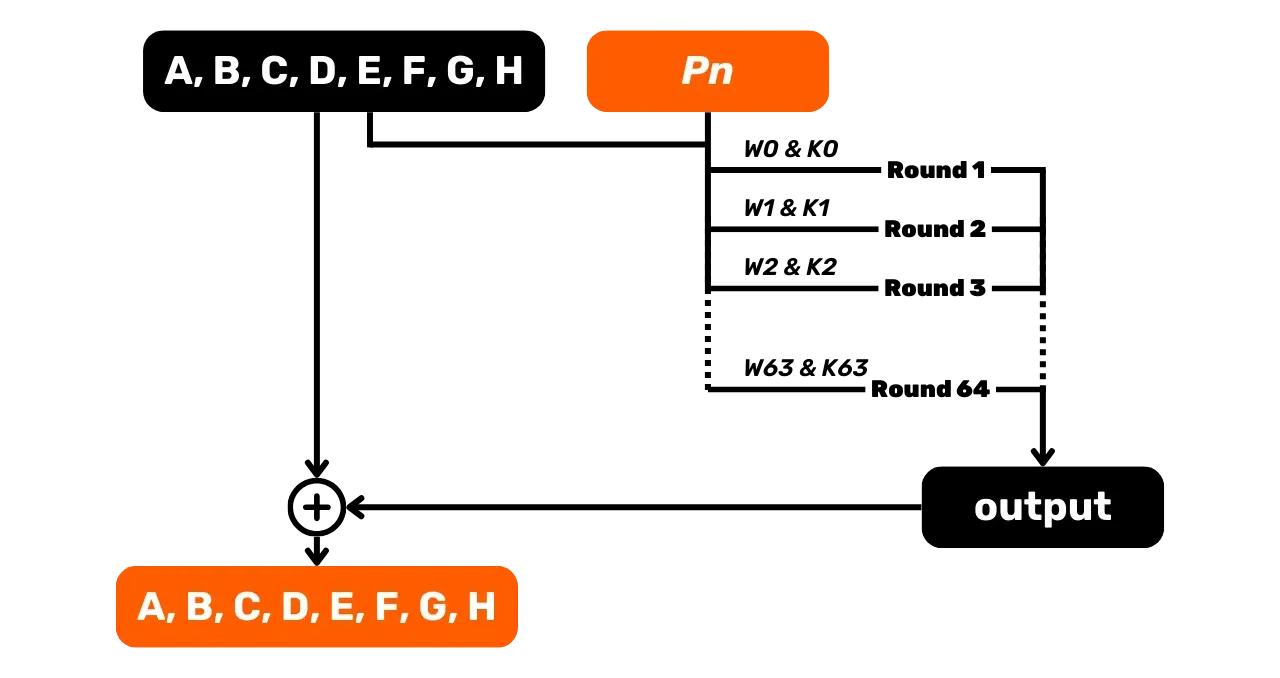

Nel passaggio precedente, abbiamo diviso il nostro input in diversi pezzi da

512 bit P. Per ogni blocco da

512 bit P, abbiamo:

- Le parole del messaggio

W_i: conicompreso tra 0 e 63. - Le costanti

K_i: conicompreso tra 0 e 63, come definite nel passaggio precedente. - Le variabili di stato

A, B, C, D, E, F, G, H: inizializzate con i valori dal passaggio precedente.

Le prime 16 parole, da W_0 fino a W_{15}, sono

estratte direttamente dal blocco elaborato di 512 bit P. Ogni parola W_i consiste di 32 bit consecutivi del blocco. Quindi, ad esempio, prendiamo il

nostro primo pezzo di input P_1, e lo dividiamo

ulteriormente in pezzi più piccoli da 32 bit che chiamiamo parole.

Le successive 48 parole (W_{16} fino a W_{63}) sono

generate utilizzando la seguente formula:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}Con:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

In questo caso, x è uguale a W_{i-15} per \sigma_0(x) e W_{i-2} per \sigma_1(x).

Una volta determinate tutte le parole W_i per il nostro blocco di 512 bit, possiamo passare alla funzione di compressione,

che consiste nell'eseguire le operazioni 64 volte.

Per ogni round

Per ogni round i da 0 a 63,

abbiamo tre diversi tipi di input. Primo, W_i che abbiamo appena determinato, in parte costituito dal nostro pezzo di

messaggio P_n.

Successivamente, le 64 costanti K_i. Infine usiamo le

variabili di stato A, B, C, D, E, F, G e H, che cambieranno,

evolvendosi, durante il processo di hashing per avere un valore diverso ad

ogni round di compressione. Tuttavia, per il primo pezzo P_1, usiamo le costanti

iniziali date in precedenza.

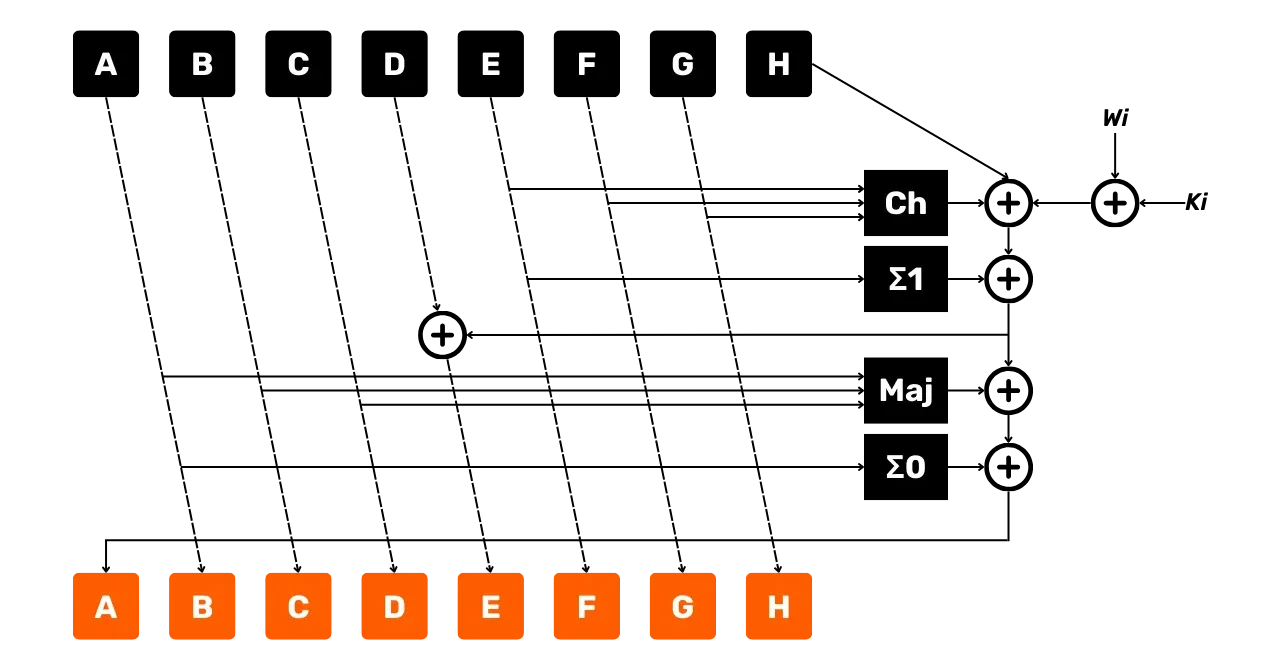

Eseguiamo quindi le seguenti operazioni sui nostri input:

- Function

\Sigma_0:

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)

-- **Function $\Sigma_1$:**

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)

- **Function $Ch$ ("_Choose_"):**

Ch(E, F, G) = (E \le F) \oplus (\lnot E \le G)

- **Function $Maj$ ("_Majority_"):**

Maj(A, B, C) = (A \le B) \oplus (A \le C) \oplus (B \le C)

Calcoliamo quindi 2 variabili temporanee:

- $temp1$:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}

- $temp2$:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}

Successivamente aggiorniamo le variabili di stato come segue:

\begin{cases} H = G \ G = F \ F = E \ E = D + temp1 \mod 2^{32} \ D = C \ C = B \ B = A \ A = temp1 + temp2 \mod 2^{32} \end{cases}

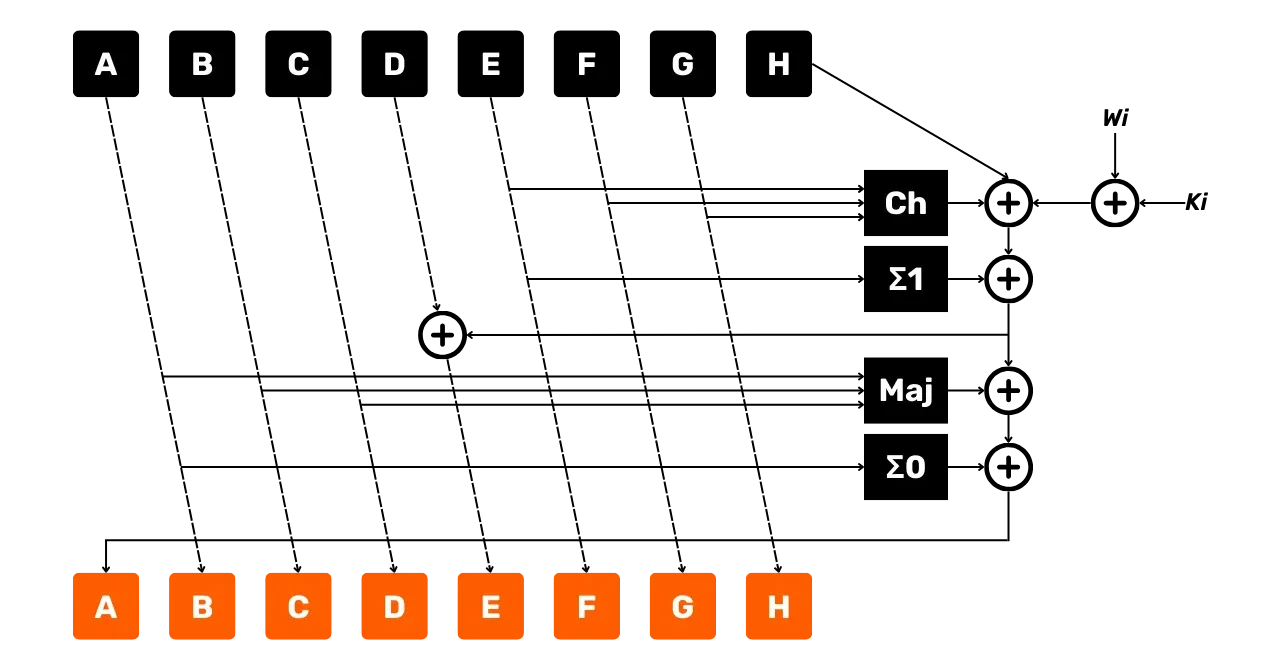

Il diagramma seguente rappresenta un round della funzione di compressione SHA256 come appena descritto:

- Le frecce indicano il flusso dei dati;

- i riquadri rappresentano le operazioni eseguite;

- il simbolo $+$ circondato rappresenta l'addizione modulo $2^{32}$.

Possiamo già osservare che questo round produce nuove variabili di stato $A$, $B$, $C$, $D$, $E$, $F$, $G$ e $H$. Queste nuove variabili serviranno come input per il round successivo, che a sua volta produrrà nuove variabili $A$, $B$, $C$, $D$, $E$, $F$, $G$ e $H$, da utilizzare per il round seguente. Questo processo continua fino al 64° round.

Dopo i 64 round, aggiorniamo i valori iniziali delle variabili di stato aggiungendoli ai valori finali alla fine dell'ultimo round:

\begin{cases} A = A_{\text{initial}} + A \mod 2^{32} \ B = B_{\text{initial}} + B \mod 2^{32} \ C = C_{\text{initial}} + C \mod 2^{32} \ D = D_{\text{initial}} + D \mod 2^{32} \ E = E_{\text{initial}} + E \mod 2^{32} \ F = F_{\text{initial}} + F \mod 2^{32} \ G = G_{\text{initial}} + G \mod 2^{32} \ H = H_{\text{initial}} + H \mod 2^{32} \end{cases}

Questi valori di $A$, $B$, $C$, $D$, $E$, $F$, $G$ e $H$ risultanti dall'ultimo round, serviranno come valori iniziali per il blocco successivo, $P_2$. Per questo blocco $P_2$, replichiamo lo stesso processo di compressione con 64 round, poi aggiorniamo le variabili per il blocco $P_3$, e così via fino all'ultimo blocco del nostro input equalizzato.

Dopo aver processato tutti i blocchi del messaggio, concateniamo i valori finali delle variabili $A$, $B$, $C$, $D$, $E$, $F$, $G$ e $H$ per formare l'hash finale a 256 bit della nostra funzione di hashing:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert H

Ogni variabile è un intero a 32 bit, quindi la loro concatenazione produce sempre un risultato a 256 bit, indipendentemente dalla dimensione del nostro input dato inizialmente alla funzione di hashing.

### Come sono Rispettate le Proprietà Crittografiche

Ma allora, come è possibile che questa funzione sia irreversibile, resistente alle collisioni e resistente alle manomissioni?

Per la resistenza alle manomissioni, è abbastanza semplice da capire. Vengono eseguiti così tanti calcoli in cascata, che dipendono sia dall'input che dalle costanti, che la minima modifica del messaggio iniziale cambia completamente il percorso preso, e quindi cambia completamente l'hash di output. Questo è ciò che si chiama effetto valanga, proprietà in parte garantita dalla miscelazione degli stati intermedi con gli stati iniziali per ogni pezzo.

Successivamente, quando si discute di una funzione hash crittografica, il termine "irreversibilità" non è generalmente utilizzato. Si parla piuttosto di "resistenza alla pre-immagine", la quale specifica che, per un dato $y$, è difficile trovare un $x$ tale per cui $h(x) = y$. La resistenza alla pre-immagine è garantita dalla complessità algebrica e dalla forte non-linearità delle operazioni eseguite nella funzione di compressione, così come dalla perdita di certe informazioni nel processo. Ad esempio, per un dato risultato di un'addizione modulo, ci sono diversi operandi possibili:

3+2 \mod 10 = 5 \ 7+8 \mod 10 = 5 \ 5+10 \mod 10 = 5

In questo esempio, conoscendo solo il modulo utilizzato (10) e il risultato (5), non si può determinare con certezza quali siano gli operandi corretti utilizzati nell'addizione. Si dice che ci sono molteplici congruenze modulo 10.

Per l'operazione XOR ci troviamo di fronte al medesimo problema. Ricordiamo la tabella di riscontro per questa operazione: qualsiasi output a 1 bit può essere determinato da due diverse configurazioni di input che hanno esattamente la stessa probabilità di essere i valori corretti. Nessuno può pertanto determinare con certezza gli operandi di un XOR, conoscendo solo il suo risultato. Aumentando la dimensione degli operandi XOR, aumenta esponenzialmente il numero di input possibili, se si parte conoscendo solo il risultato finale. Oltretutto XOR è spesso utilizzato insieme ad altre operazioni a livello di bit, come l'operazione $\text{RotR}$, che aggiungono ancora più possibili interpretazioni al risultato.

La funzione di compressione utilizza anche l'operazione $\text{ShR}$, la quale rimuove una parte delle informazioni di base, che poi diventa impossibile recuperare in seguito. Ancora una volta, non esiste un modo per invertire questa operazione che sia lineare o algebrico. Tutte queste operazioni unidirezionali e di rimozione di informazioni sono utilizzate molto frequentemente nelle funzioni di compressione. Il numero di input possibili per un dato output è quindi pressoché infinito e ogni tentativo di calcolo inverso, porterebbe a equazioni con un numero molto elevato di incognite, destinato ad aumentare esponenzialmente ad ogni passo.

Infine, per rispettare la resistenza alle collisioni, entrano in gioco diversi parametri, con la pre-elaborazione del messaggio originale che gioca un ruolo essenziale. Senza la pre-elaborazione potrebbe essere più facile trovare collisioni sulla funzione. Anche se, teoricamente, le collisioni esistono (a causa del principio del buco della serratura), la struttura della funzione di hash, combinata con le proprietà sopra menzionate, rende la probabilità di trovare una collisione estremamente bassa.

Affinché una funzione hash sia resistente alle collisioni, è essenziale che:

- L'output sia imprevedibile: qualsiasi prevedibilità può essere sfruttata per trovare collisioni più velocemente di un attacco brute force. La funzione assicura che ogni bit dell'output dipenda in modo non banale dall'input. In altre parole: la funzione è progettata in modo che ogni bit del risultato finale abbia una probabilità indipendente di essere 0 o 1, anche se questa indipendenza non è assoluta nella pratica.

- La distribuzione degli hash sia pseudo-casuale: questo garantisce che gli hash siano uniformemente distribuiti.

- La dimensione dell'hash sia sostanziale: più grande è lo spazio possibile per i risultati, più difficile è trovare una collisione.

I crittografi progettano queste funzioni valutando i migliori attacchi possibili per trovare collisioni, poi aggiustando i parametri per rendere questi attacchi inefficaci.

### Costruzione di Merkle-Damgård

La struttura di SHA256 si basa sulla costruzione di Merkle-Damgård, che consente di trasformare una funzione di compressione in una funzione hash che può elaborare messaggi di lunghezza arbitraria. Questo è esattamente ciò che abbiamo appena visto.

Alcune vecchie funzioni hash come SHA1 o MD5, che utilizzano questa specifica costruzione, sono tuttavia vulnerabili agli attacchi di estensione della lunghezza, una è una tecnica che permette a un attaccante che conosce l'hash di un messaggio $M$ e la lunghezza di $M$ (senza conoscere il messaggio stesso) di calcolare l'hash di un messaggio $M'$ formato concatenando $M$ con contenuti aggiuntivi.

Anche se SHA256 utilizza lo stesso tipo di costruzione, è teoricamente resistente a questo tipo di attacco, a differenza di SHA1 e MD5. Questo potrebbe spiegare il mistero del doppio hashing implementato in tutto il protocollo Bitcoin da Satoshi Nakamoto. Per evitare questo tipo di attacco, Satoshi potrebbe aver preferito utilizzare un doppio SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Il doppio hash migliora la sicurezza contro potenziali attacchi legati alla struttura di Merkle-Damgård, ma non aumenta la sicurezza del processo di hashing in termini di resistenza alle collisioni. Inoltre, anche se SHA256 fosse stato vulnerabile all'attacco dell'estensione della lunghezza, non avrebbe avuto un impatto grave, poiché tutti i casi d'uso delle funzioni hash in Bitcoin coinvolgono dati pubblici. Un attacco di estensione della lunghezza potrebbe essere utile per un attaccante, solo se i dati hashati sono privati e l'utente ha utilizzato la funzione hash come meccanismo di autenticazione per questi dati, simile a un MAC. L'implementazione del doppio hashing rimane un mistero nella progettazione di Bitcoin.

Ora che abbiamo esaminato in dettaglio il funzionamento delle funzioni hash, in particolare SHA256, che è ampiamente utilizzata in Bitcoin, ci concentreremo più specificamente sugli algoritmi di derivazione crittografica utilizzati a livello applicativo, specialmente per derivare le chiavi per il tuo wallet.

## Gli algoritmi utilizzati per la derivazione

<chapterId>cc668121-7789-5e99-bf5e-1ba085f4f5f2</chapterId>

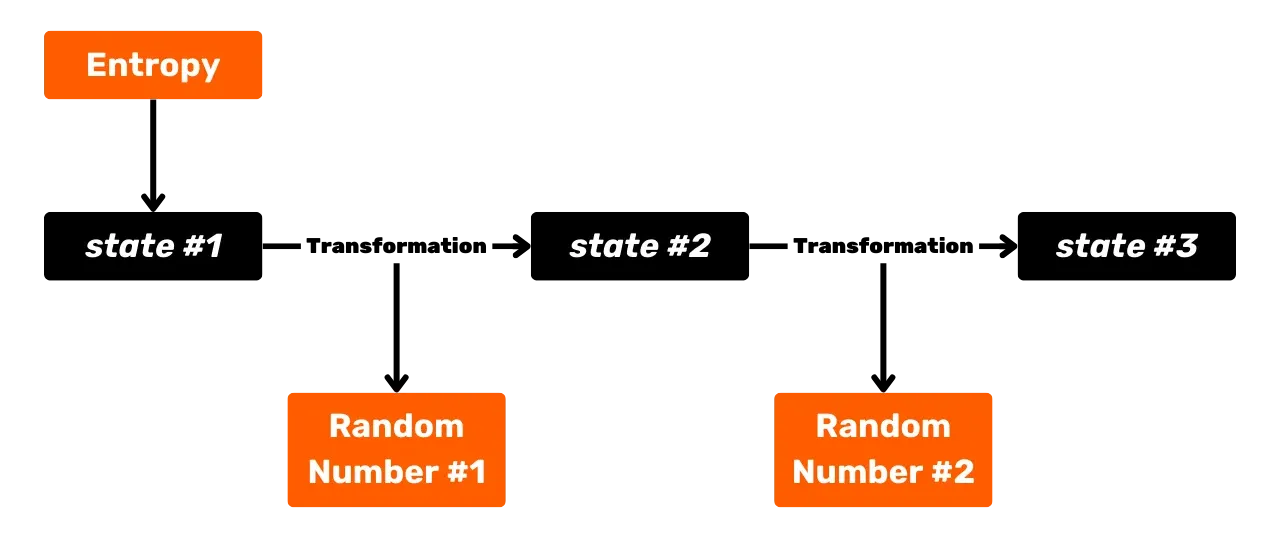

A livello applicativo, oltre alle funzioni hash, nel protocollo Bitcoin vengono utilizzati algoritmi di derivazione crittografica per generare dati sicuri a partire da input iniziali. Sebbene questi algoritmi si basino sulle funzioni hash, servono a scopi diversi, specialmente in termini di autenticazione e generazione di chiavi. Gli algoritmi che vedremo, mantengono alcune delle caratteristiche delle funzioni hash, come l'irreversibilità, la resistenza alla manomissione e la resistenza alle collisioni.

Nella generazione dei wallet Bitcoin vengono principalmente utilizzati 2 algoritmi di derivazione:

- **HMAC (_Hash-based Message Authentication Code_)**

- **PBKDF2 (_Password-Based Key Derivation Function 2_)**

Esploreremo insieme il funzionamento e il ruolo di ciascuno di essi.

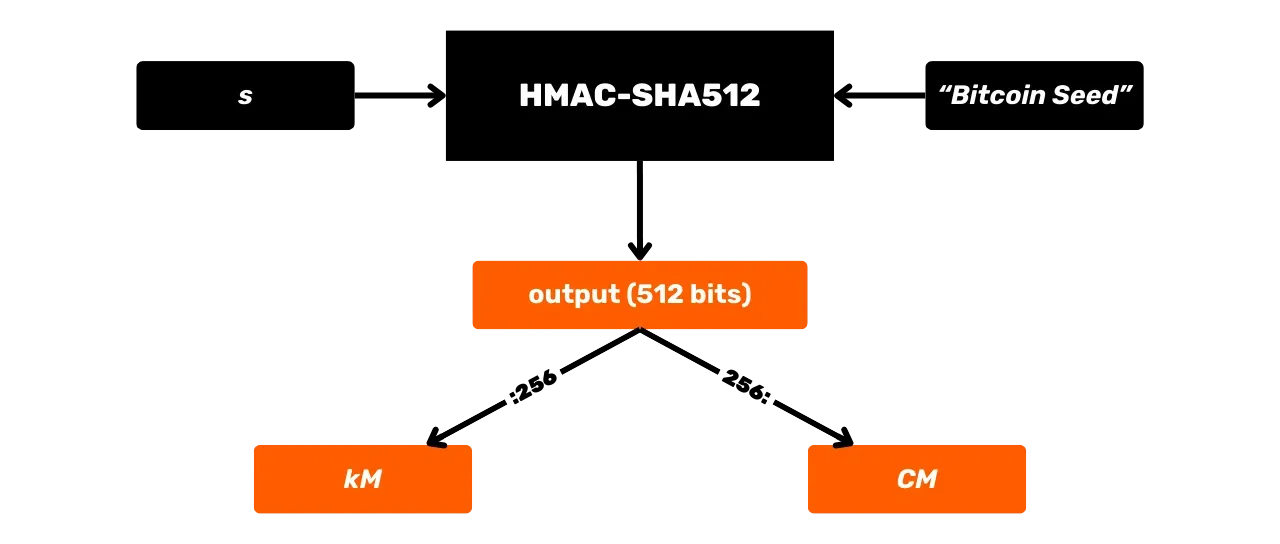

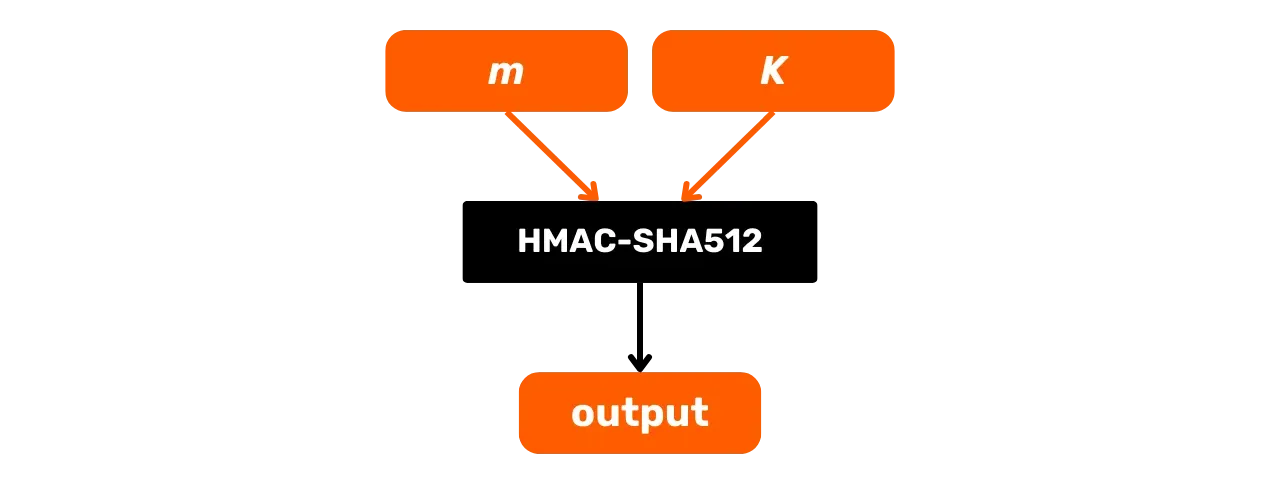

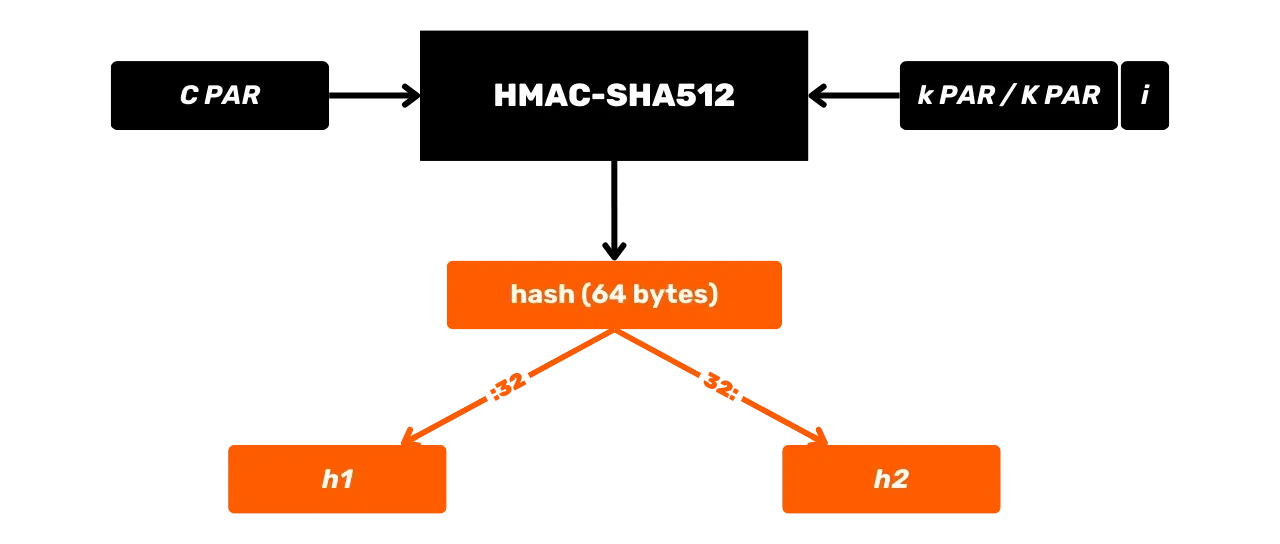

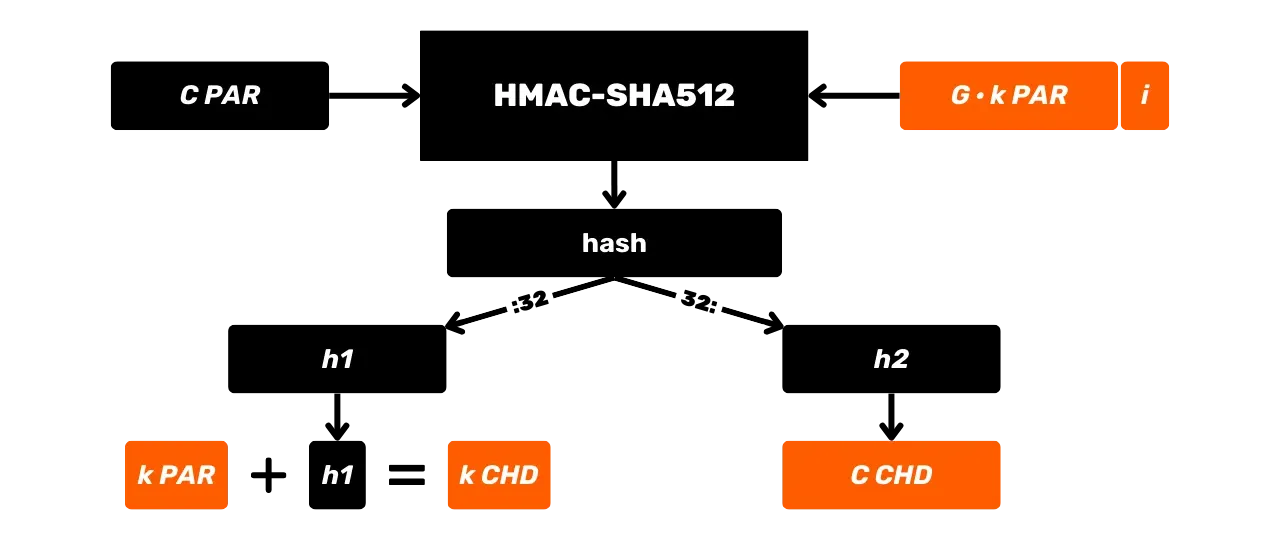

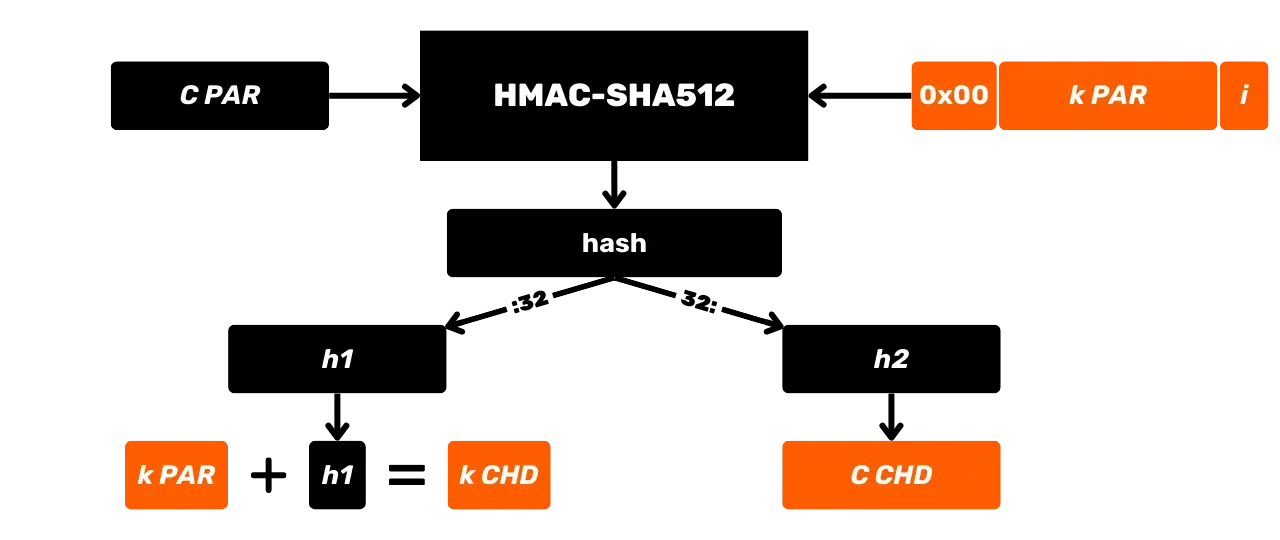

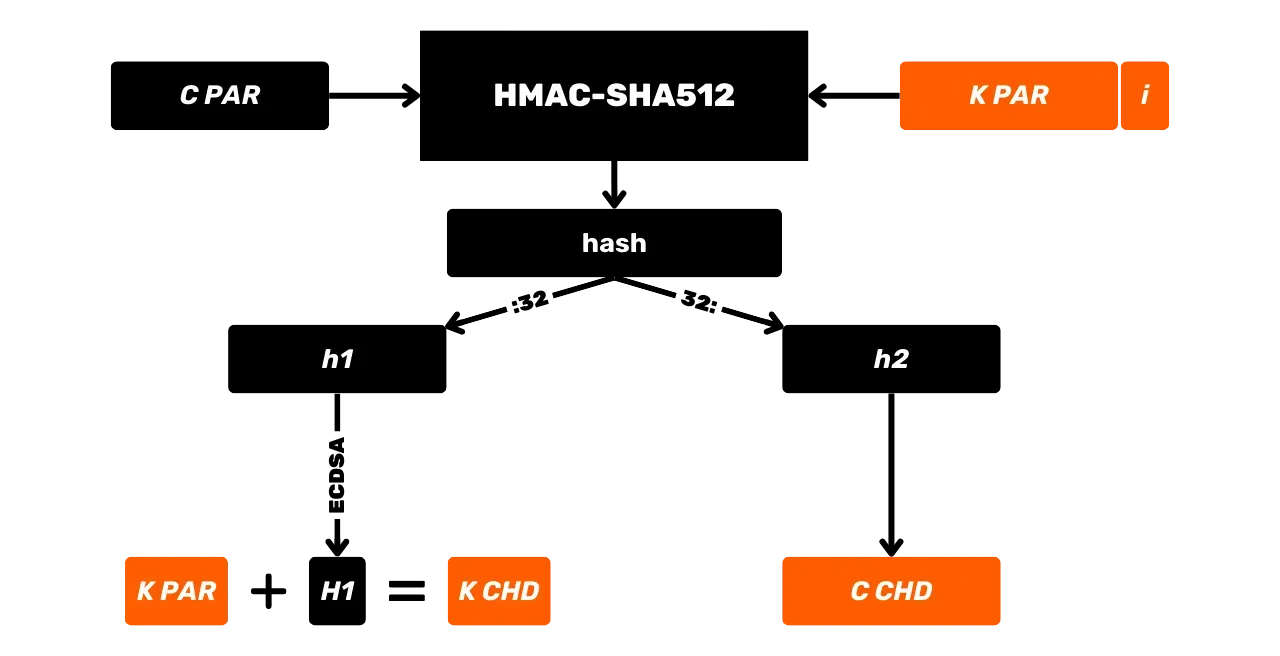

### HMAC-SHA512

HMAC è un algoritmo crittografico che calcola un codice di autenticazione basato sulla combinazione di una funzione hash e una chiave segreta. Bitcoin utilizza HMAC-SHA512, la variante di HMAC che utilizza la funzione hash SHA512. Abbiamo già visto nel capitolo precedente che SHA512 fa parte della stessa famiglia di funzioni di SHA256, ma produce un output di 512 bit.

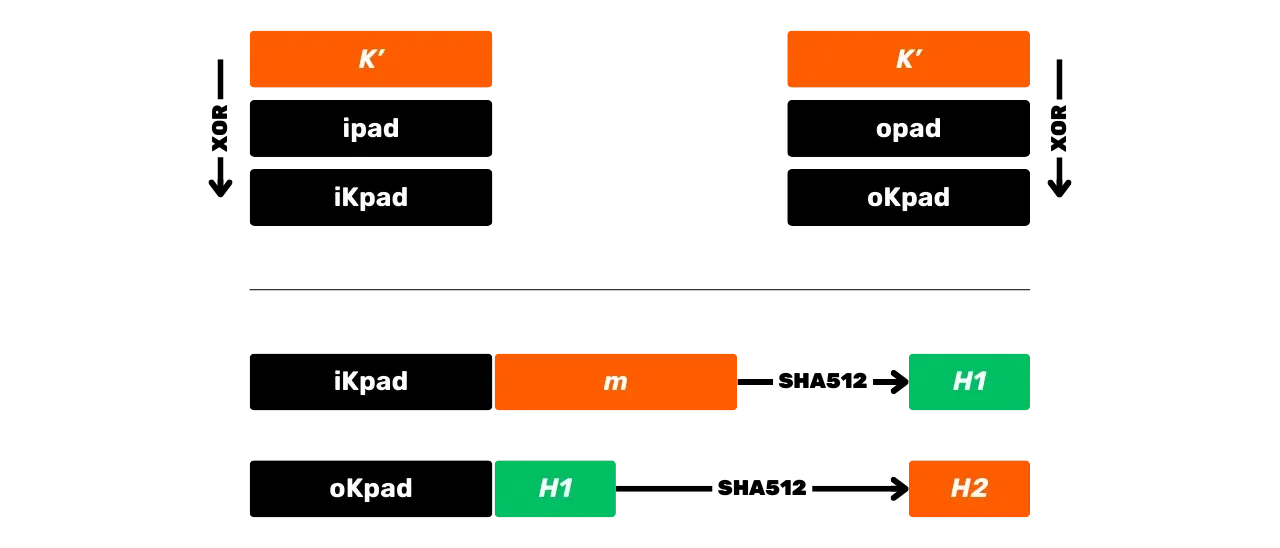

Ecco il suo schema operativo generale con $m$ che rappresenta il messaggio di input e $K$ una chiave segreta:

Studiamo in dettaglio cosa succede all'interno di questa scatola nera che è HMAC-SHA512. La funzione HMAC-SHA512 con:

- $m$: il messaggio di dimensione arbitraria scelto dall'utente (primo input);

- $K$: la chiave segreta arbitraria scelta dall'utente (secondo input);

- $K'$: la chiave $K$ equalizzata per adeguarsi alla dimensione $B$ dei blocchi della funzione hash (1024 bit per SHA512, o 128 byte);

- $\text{SHA512}$: la funzione hash SHA512;

- $\oplus$: l'operazione XOR (exclusive or);

- $\Vert$: l'operatore di concatenazione, che collega stringhe di bit da un'estremità all'altra;

- $\text{opad}$: costante composta dal byte $0x5c$ ripetuto 128 volte

- $\text{ipad}$: costante composta dal byte $0x36$ ripetuto 128 volte

Prima di calcolare l'HMAC, è necessario equalizzare la chiave e le costanti secondo la dimensione del blocco $B$. Se la chiave $K$ è, ad esempio, più corta di 128 byte, viene riempita con zeri fino a raggiungere la dimensione $B$. Se $K$ è più lunga di 128 byte, viene compressa usando SHA512, e poi vengono aggiunti zeri fino a raggiungere 128 byte. In questo modo si ottiene una chiave equalizzata denominata $K'$. I valori di $\text{opad}$ e $\text{ipad}$ si ottengono ripetendo i loro differenti byte base ($0x5c$ per $\text{opad}$, $0x36$ per $\text{ipad}$) fino a raggiungere la dimensione $B$. Quindi, con $B = 128$ byte, abbiamo:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 \ \text{bytes}}

Una volta processato l'input, l'algoritmo HMAC-SHA512 è definito dalla seguente equazione:

\text{HMAC-SHA512}(K,m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

L'equazione si scompone nei seguenti passaggi:

- XOR della chiave modificata $K'$ con $\text{ipad}$ per ottenere $\text{iKpad}$;

- XOR della chiave modificata $K'$ con $\text{opad}$ per ottenere $\text{oKpad}$;

- Concatenazione di $\text{iKpad}$ con il messaggio $m$.

- Hash di questo risultato con SHA512 per ottenere un hash intermedio $H_1$.

- Concatenazione di $\text{oKpad}$ con $H_1$.

- Hash di questo risultato con SHA512 per ottenere il risultato finale $H_2$.

Tutti i passaggi possono essere riassunti schematicamente come segue:

In Bitcoin, il risultato di HMAC è utilizzato in particolare per la derivazione delle chiavi nei wallet HD (gerarchico-deterministici, ne parleremo più dettagliatamente nei prossimi capitoli) e come componente di PBKDF2.

### PBKDF2

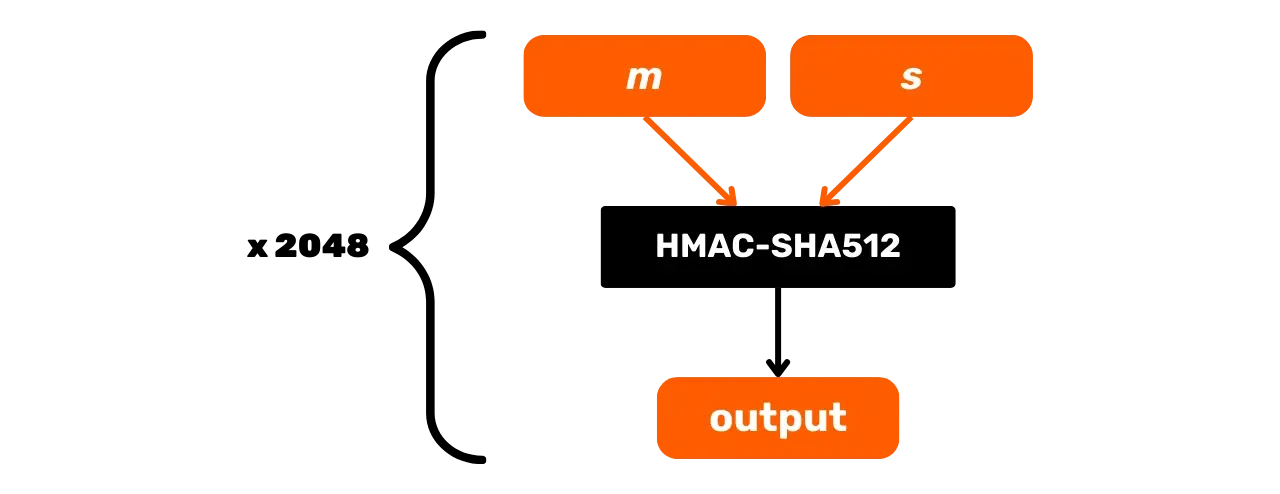

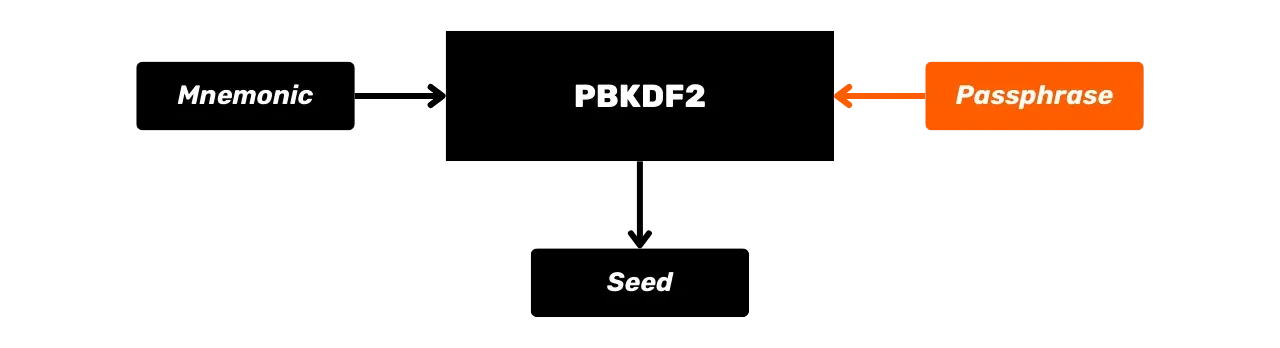

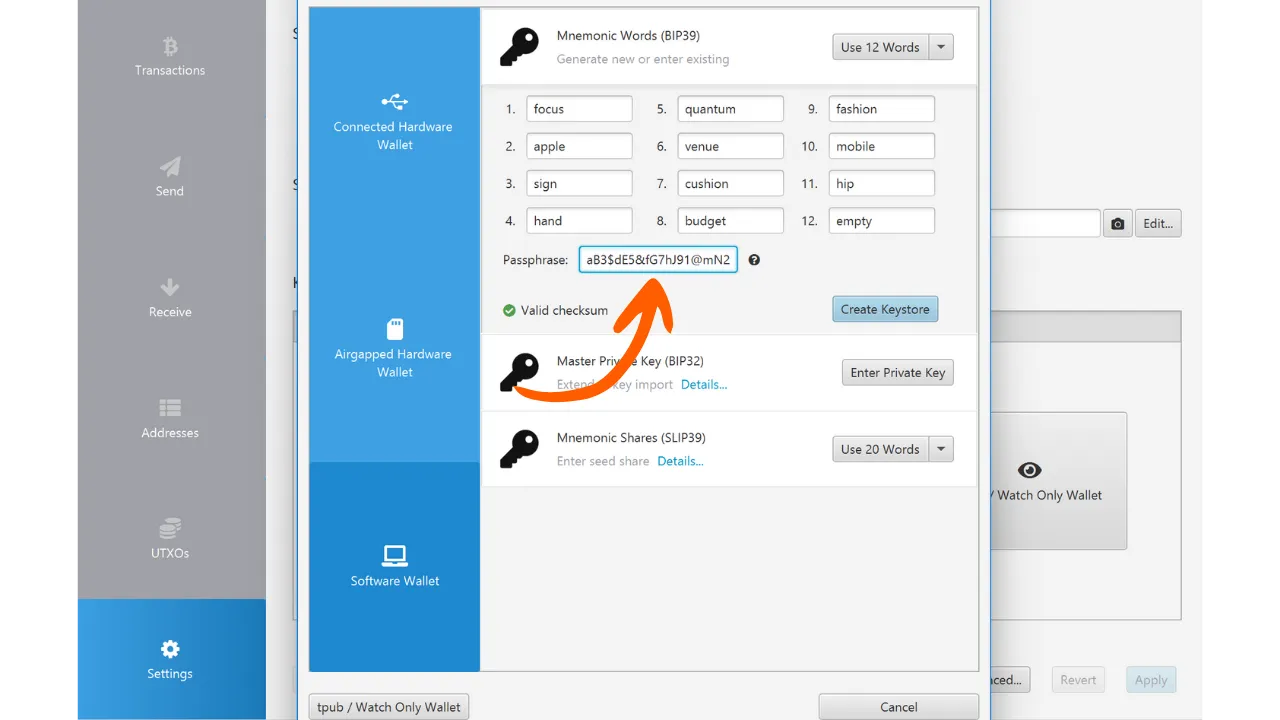

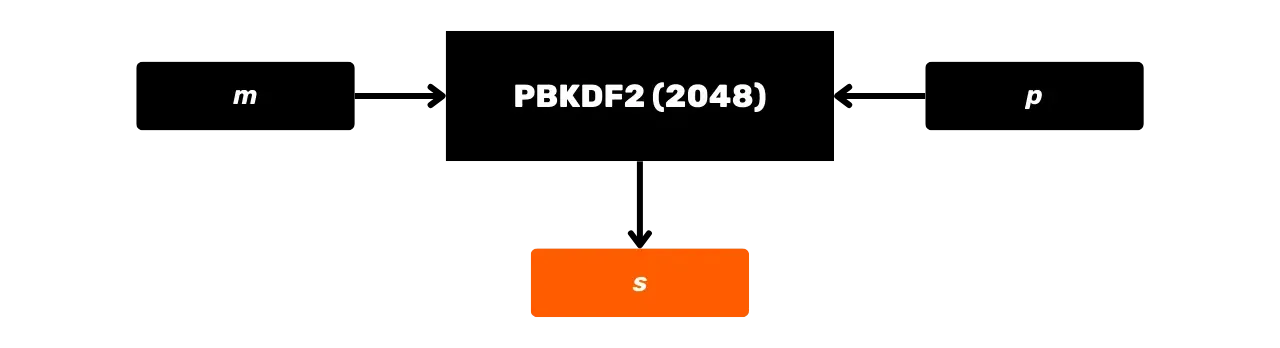

PBKDF2 (_Password-Based Key Derivation Function 2_) è un algoritmo di derivazione delle chiavi progettato per aumentare la sicurezza delle password. L'algoritmo applica alla password una funzione pseudo-randomica (in questo caso HMAC-SHA512) e un sale crittografico, per poi ripetere l'operazione un certo numero di volte, al fine di produrre una chiave.

In Bitcoin PBKDF2 è utilizzata per generare il seed di un wallet HD a partire da una frase mnemonica e una passphrase (ma ne parleremo più dettagliatamente nei prossimi capitoli).

Il processo PBKDF2 è il seguente, con:

- $m$: la frase mnemonica dell'utente;

- $s$: la passphrase opzionale per aumentare la sicurezza (campo vuoto se non c'è passphrase);

- $n$: il numero di iterazioni della funzione che, nel nostro caso, è 2048.

La funzione PBKDF2 è definita iterativamente. Ogni iterazione prende il risultato della precedente, lo passa attraverso HMAC-SHA512 e combina i risultati successivi per produrre la chiave finale:

\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Schematicamente, PBKDF2 può essere rappresentata come segue:

In questo capitolo, abbiamo esplorato le funzioni HMAC-SHA512 e PBKDF2, che utilizzano funzioni di hashing per garantire l'integrità e la sicurezza delle derivazioni di chiavi nel protocollo Bitcoin. Nella prossima parte, esamineremo le firme digitali, un altro metodo crittografico ampiamente utilizzato in Bitcoin.

# Firme Digitali

<partId>76b58a00-0c18-54b9-870d-6b7e34029db8</partId>

## Firme Digitali e Curve Ellittiche

<chapterId>c9dd9672-6da1-57f8-9871-8b28994d4c1a</chapterId>

Il secondo processo crittografico utilizzato in Bitcoin coinvolge algoritmi di firma digitale. Esploriamo cosa comportano e come funzionano.

### Bitcoin, UTXO e Condizioni di Spesa

Il termine "_wallet_" in Bitcoin può generare confusione tra i principianti. Ciò che viene chiamato wallet Bitcoin è un software che non detiene direttamente i tuoi bitcoin, a differenza di un portafoglio fisico che può contenere monete o banconote. I Bitcoin sono semplicemente unità di conto, le quali sono rappresentate da **UTXO** (_Unspent Transaction Outputs_, ovvero output di transazione non spesi), ciò che sono esattamente. Se questi output non sono spesi, significa che appartengono a un utente. Gli UTXO sono, in un certo senso, importi espressi di bitcoin, di dimensione variabile, appartenenti a un utente.

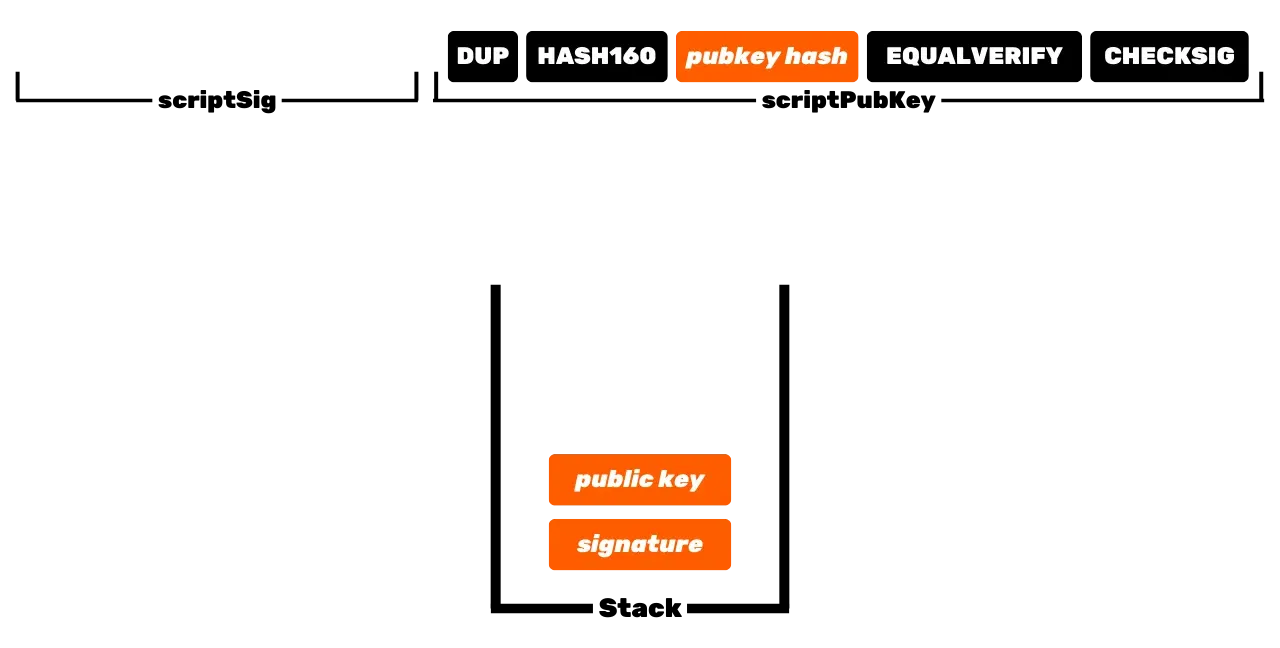

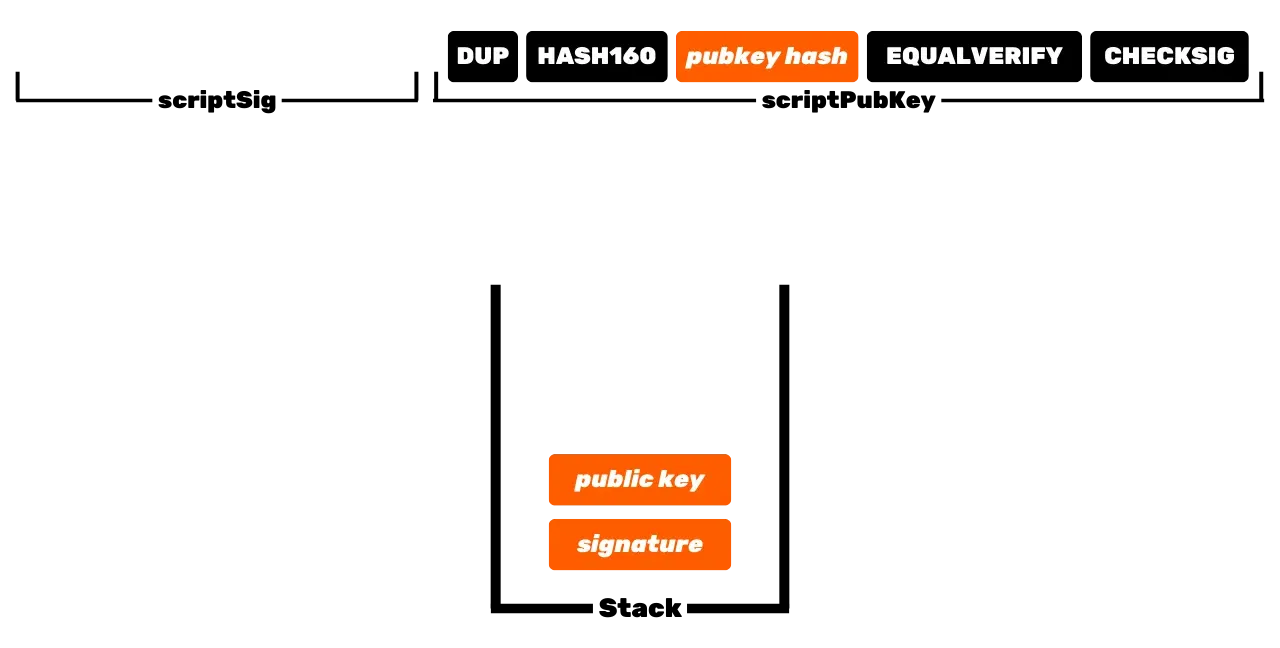

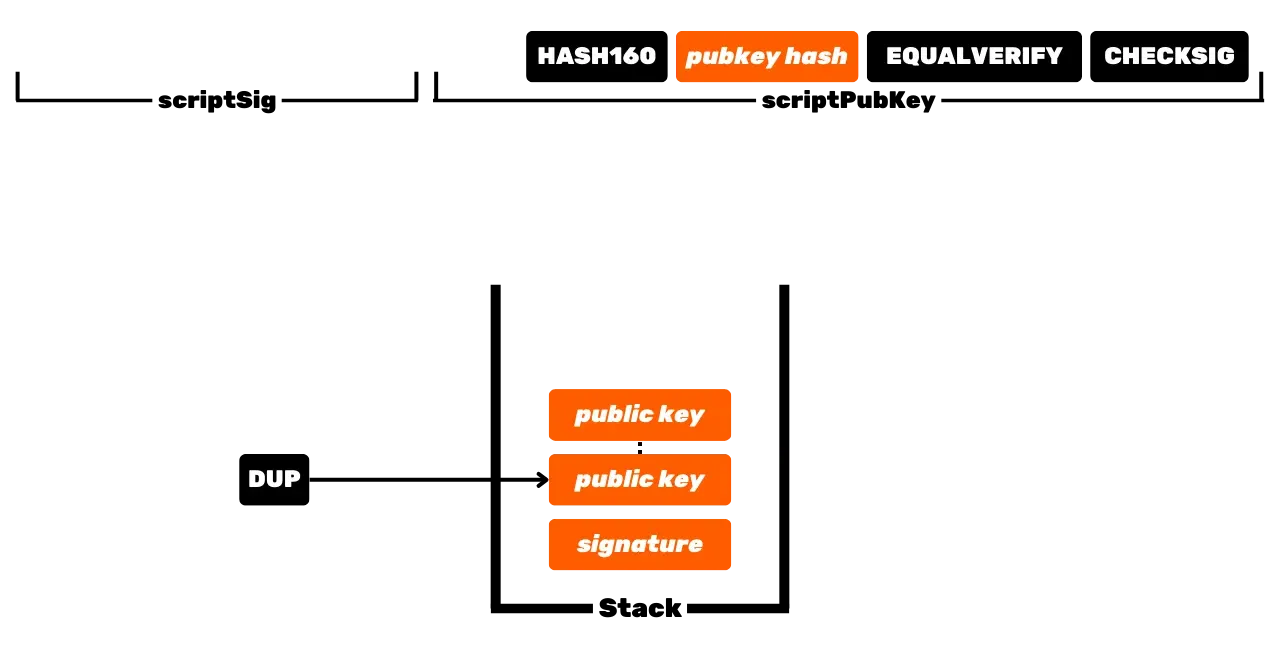

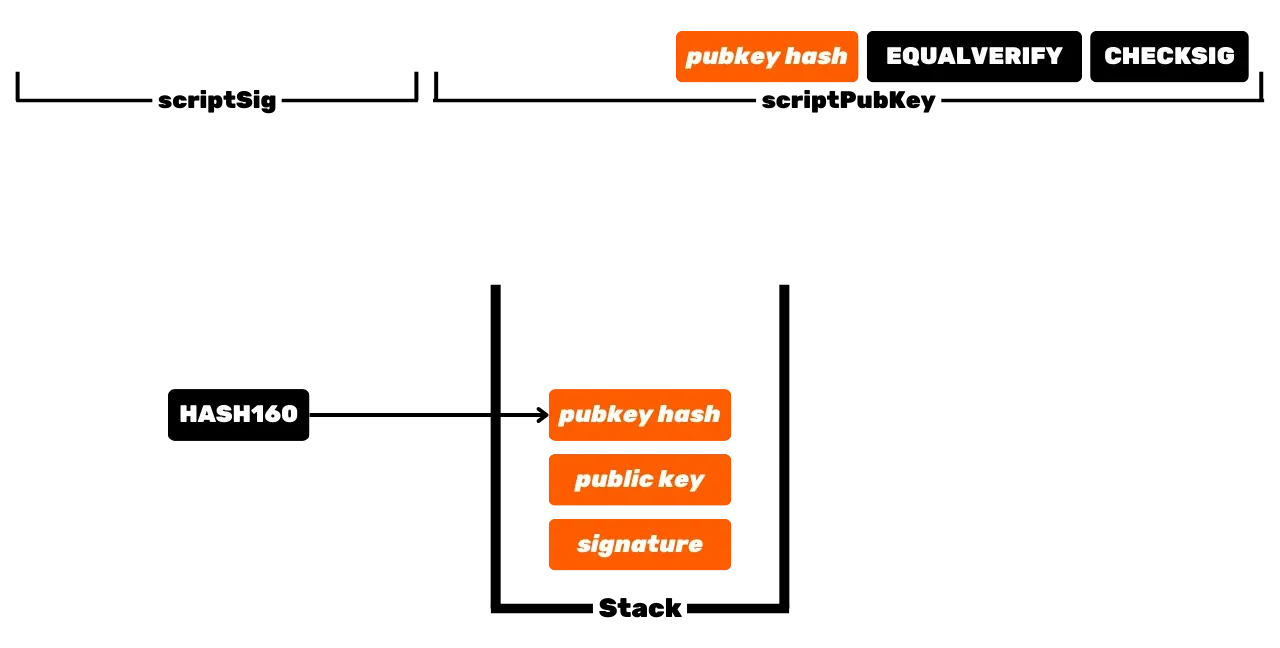

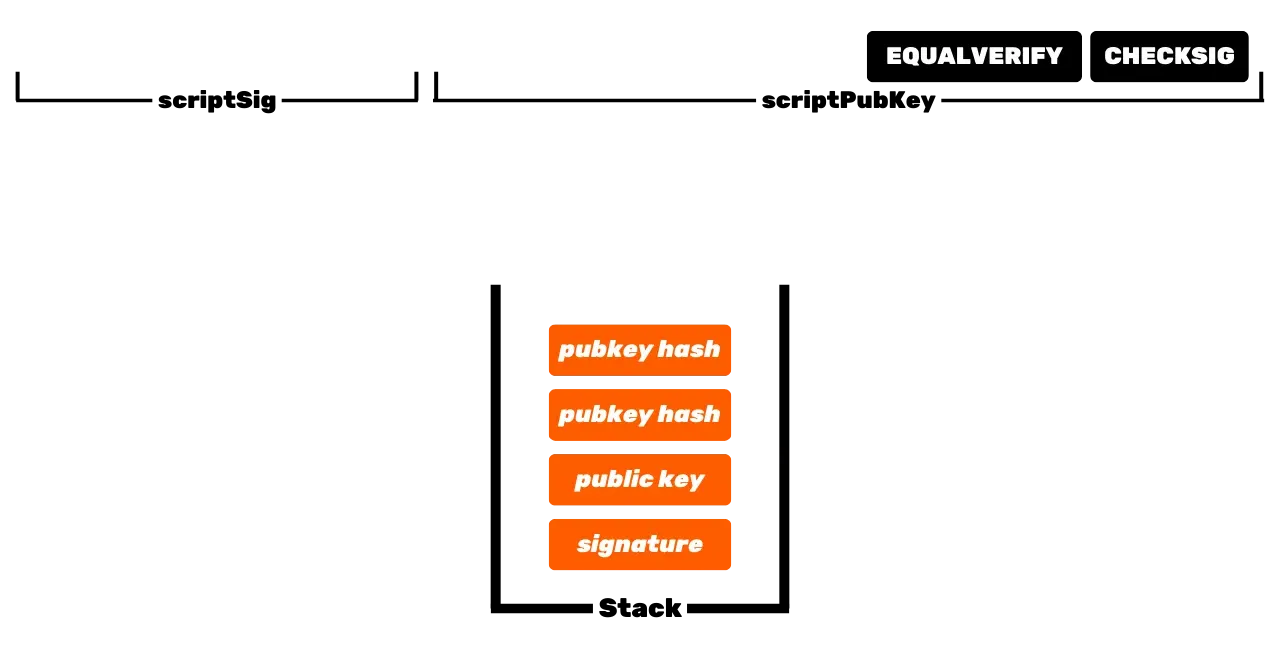

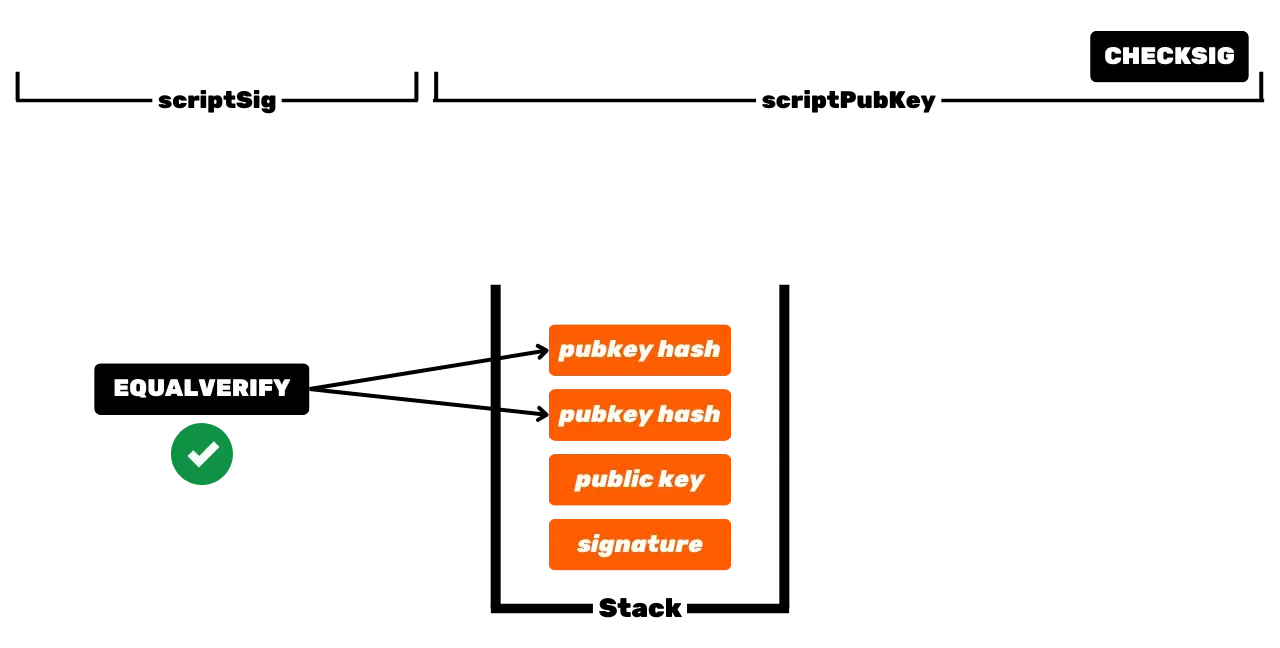

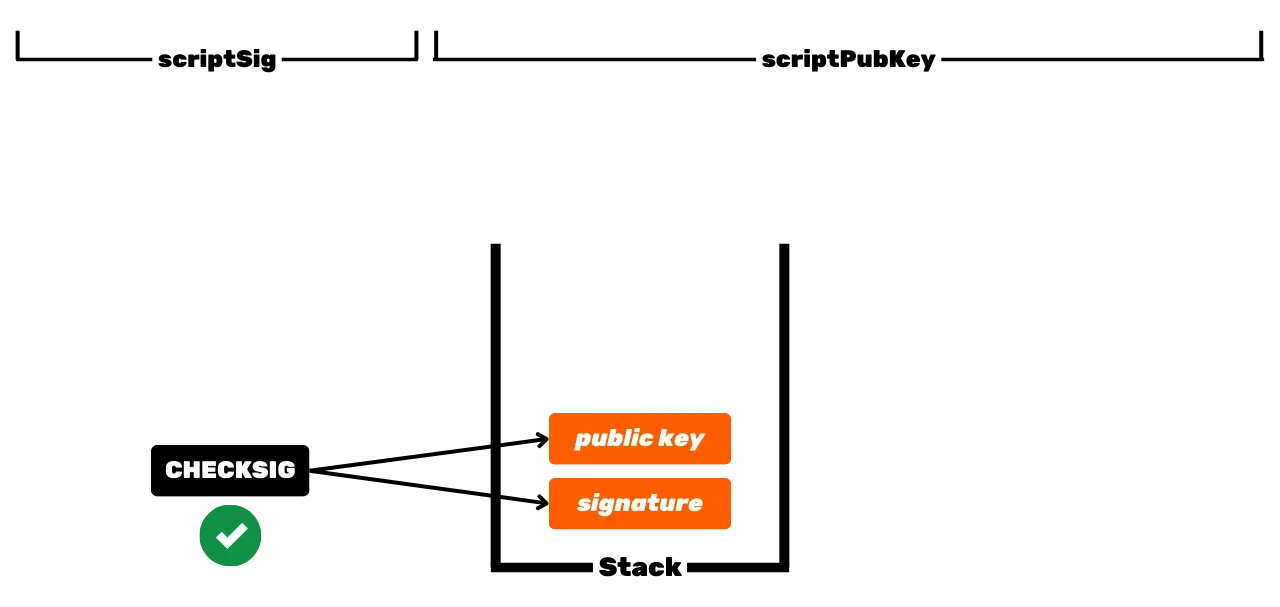

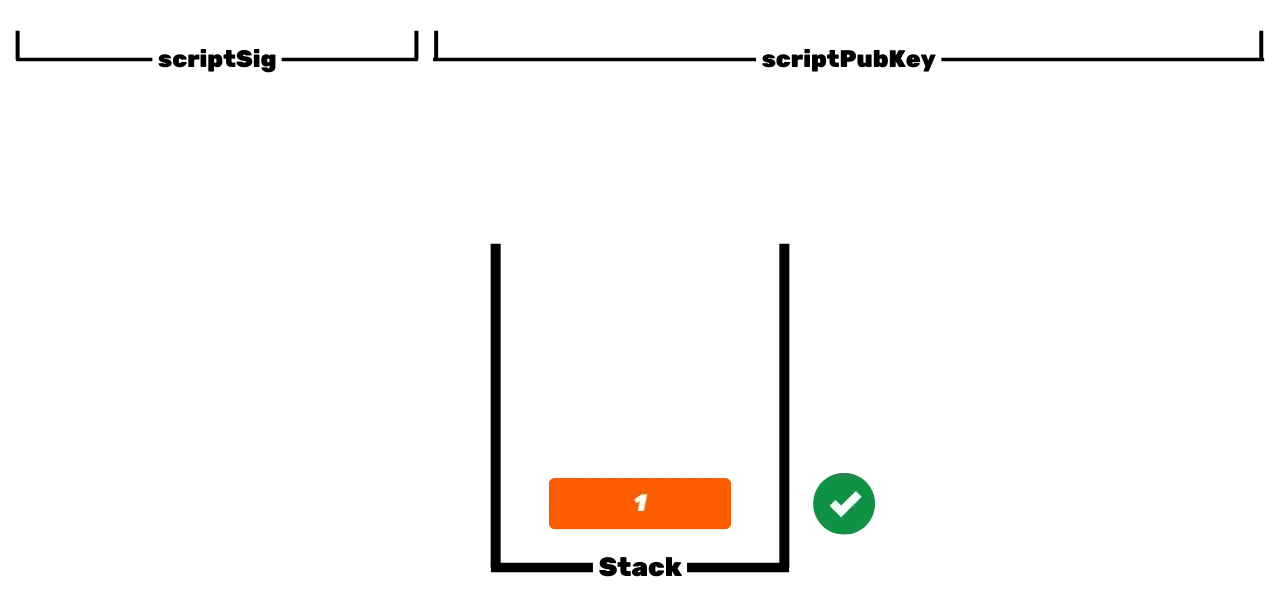

Il protocollo Bitcoin è distribuito e opera senza un'autorità centrale. Pertanto non è come i registri bancari tradizionali, dove gli euro che ti appartengono sono semplicemente associati alla tua identità personale. Con Bitcoin gli UTXO ti appartengono perché sono protetti da condizioni di spesa specificate nel linguaggio Script. Per semplificare: esistono due tipi di script: lo script di blocco (_scriptPubKey_) che protegge un UTXO; e lo script di sblocco (_scriptSig_), che consente di sbloccare un UTXO e quindi spendere le unità di bitcoin che rappresenta.

Le primissime transazioni Bitcoin prevedevano gli script P2PK, ovvero l'uso di una chiave pubblica per bloccare i fondi, specificando in uno _scriptPubKey_ che la persona che desiderava spendere questo UTXO doveva fornire una firma valida, fatta con la chiave privata corrispondente a questa chiave pubblica. Per sbloccare questo UTXO era quindi necessario fornire una firma valida nello _scriptSig_. Come suggeriscono i loro nomi, la chiave pubblica è nota a tutti poiché viene trasmessa sulla blockchain, mentre la chiave privata è nota solo al legittimo proprietario dei fondi.

Questa è l'operazione di base di Bitcoin ma, nel tempo, è diventata più complessa. In primo luogo, Satoshi ha introdotto anche gli script P2PKH, che utilizzano un indirizzo di ricezione nello _scriptPubKey_, il quale rappresenta l'hash della chiave pubblica. Poi il sistema è diventato ancora più complesso, con l'arrivo di SegWit prima e di Taproot poi. Il principio generale rimane tuttavia lo stesso: una chiave pubblica, o una rappresentazione di essa, viene utilizzata per bloccare gli UTXO, poi una chiave privata corrispondente è necessaria per sbloccarli e quindi spenderli.

Un utente che desidera effettuare una transazione Bitcoin deve quindi creare una firma digitale utilizzando la propria chiave privata per la transazione in questione. La firma può essere verificata da altri partecipanti alla rete. Se è valida, ciò significa che l'utente che inizia la transazione è effettivamente il proprietario della chiave privata e, quindi, il proprietario dei bitcoin che desidera spendere. Altri utenti possono quindi accettare e propagare la transazione.

Ne consegue che un utente che possiede bitcoin, protetti con una chiave pubblica, deve trovare un modo per conservare in modo sicuro ciò che consente di sbloccare i propri fondi: la chiave privata. Un wallet Bitcoin è precisamente un dispositivo che ti permetterà di conservare facilmente tutte le tue chiavi senza che altre persone abbiano accesso ad esse. È quindi più simile a un portachiavi che a un wallet.

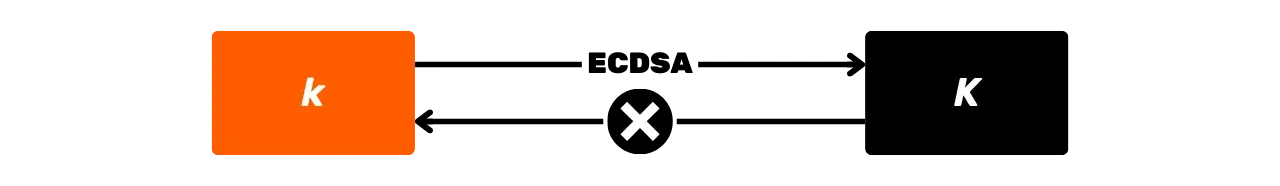

Il legame matematico tra una chiave pubblica e una chiave privata, così come la capacità di effettuare una firma per provare il possesso di una chiave privata senza rivelarla, sono resi possibili da un algoritmo di firma digitale. Nel protocollo Bitcoin vengono utilizzati 2 algoritmi di firma: **ECDSA** (_Elliptic Curve Digital Signature Algorithm_) e lo **schema di firma Schnorr**. ECDSA è il protocollo di firma digitale utilizzato in Bitcoin fin dai suoi inizi. Schnorr è più recente, poiché è stato introdotto nel novembre 2021 con l'aggiornamento Taproot.

Questi due algoritmi sono abbastanza simili nei loro meccanismi. Entrambi si basano sulla crittografia a curva ellittica. La principale differenza tra questi due protocolli risiede nella struttura della firma e in alcune proprietà matematiche specifiche. Studieremo ora il funzionamento di questi algoritmi, partendo dal più vecchio: ECDSA.

### Crittografia a Curva Ellittica

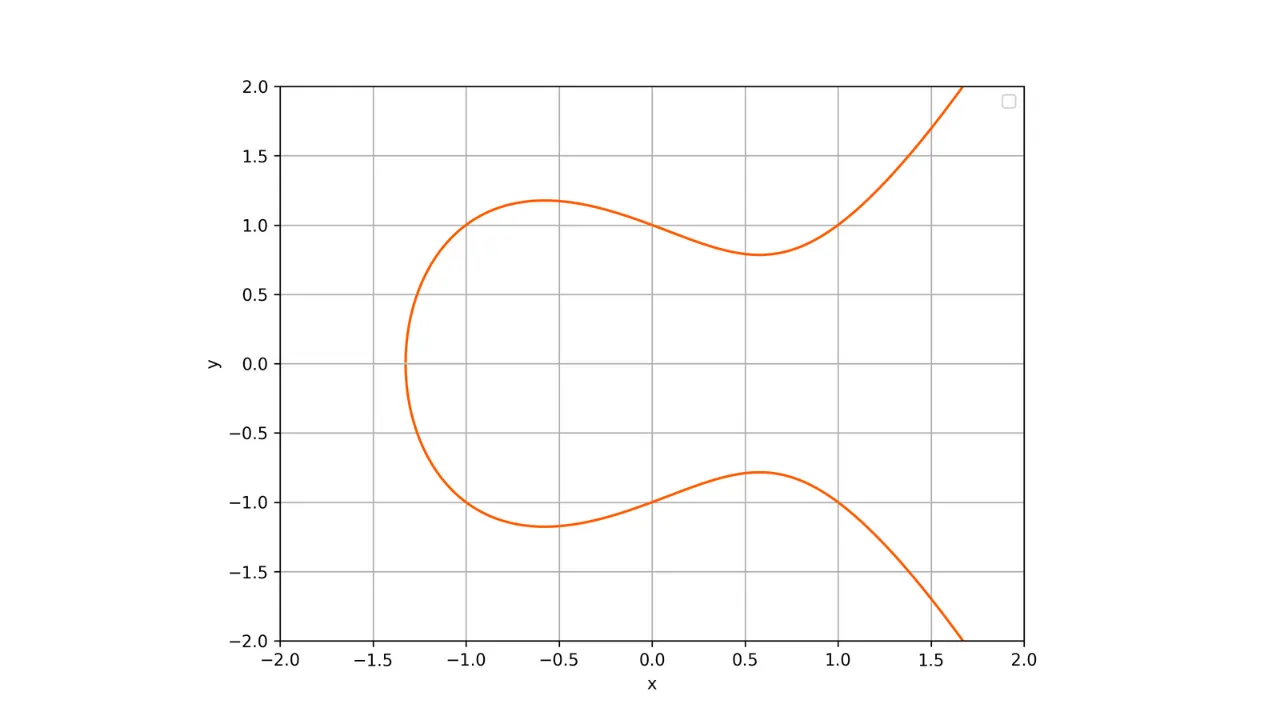

La Crittografia a Curva Ellittica (acronimo ECC da Elliptic Curve Cryptography) è un insieme di algoritmi che utilizzano una curva ellittica per le sue proprietà matematiche e geometriche a scopi crittografici. La sicurezza di questi algoritmi si basa sulla difficoltà del problema del logaritmo discreto sulle curve ellittiche. Le curve ellittiche sono utilizzate in particolare per gli scambi di chiavi, la crittografia asimmetrica o per la creazione di firme digitali.

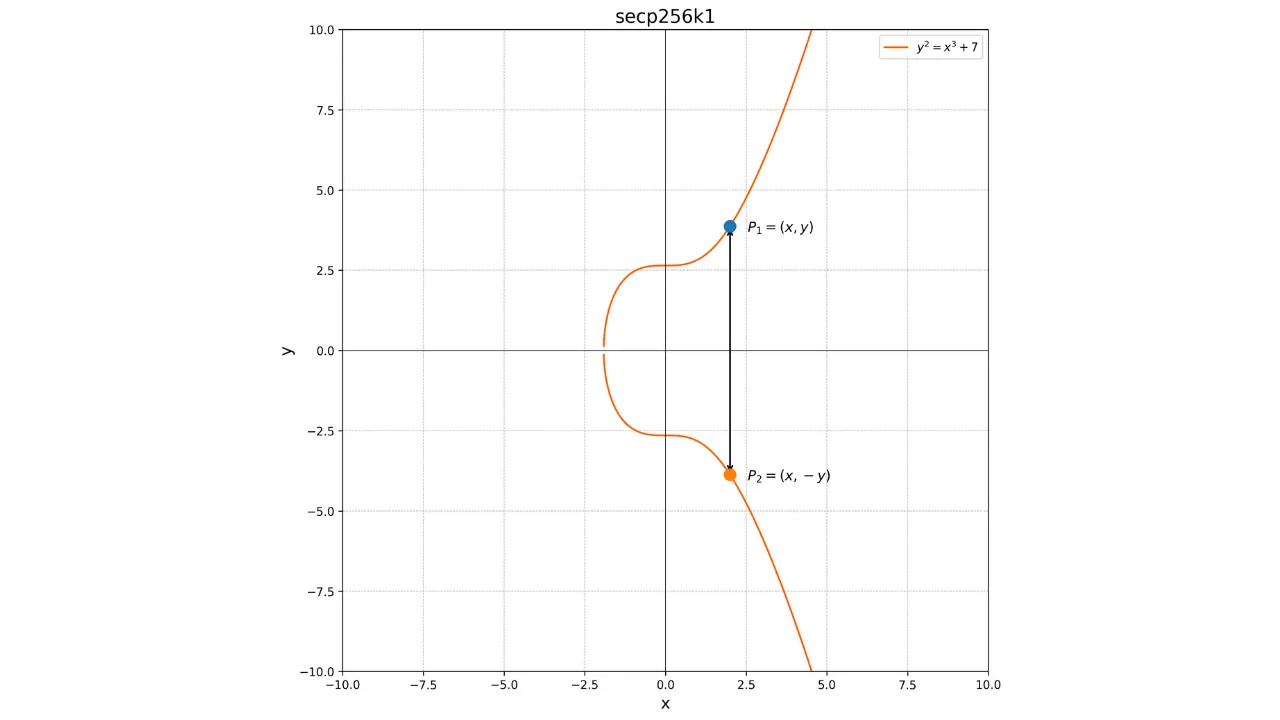

Una proprietà importante di queste curve è che sono simmetriche rispetto all'asse x. Grazie a questo, ogni linea non verticale che taglia la curva in due punti distinti intersecherà la curva in un terzo punto. Inoltre, ogni tangente alla curva in un punto non singolo intersecherà la curva in un altro punto. Queste proprietà saranno utili per definire operazioni sulla curva.

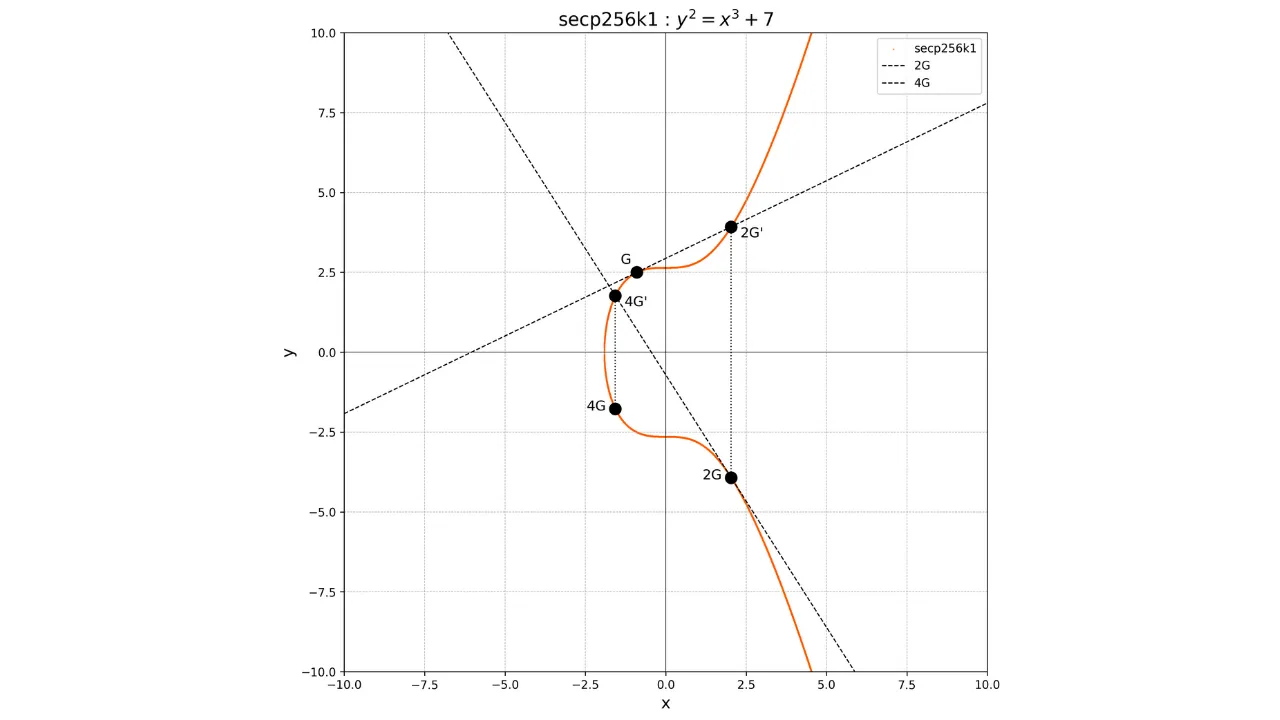

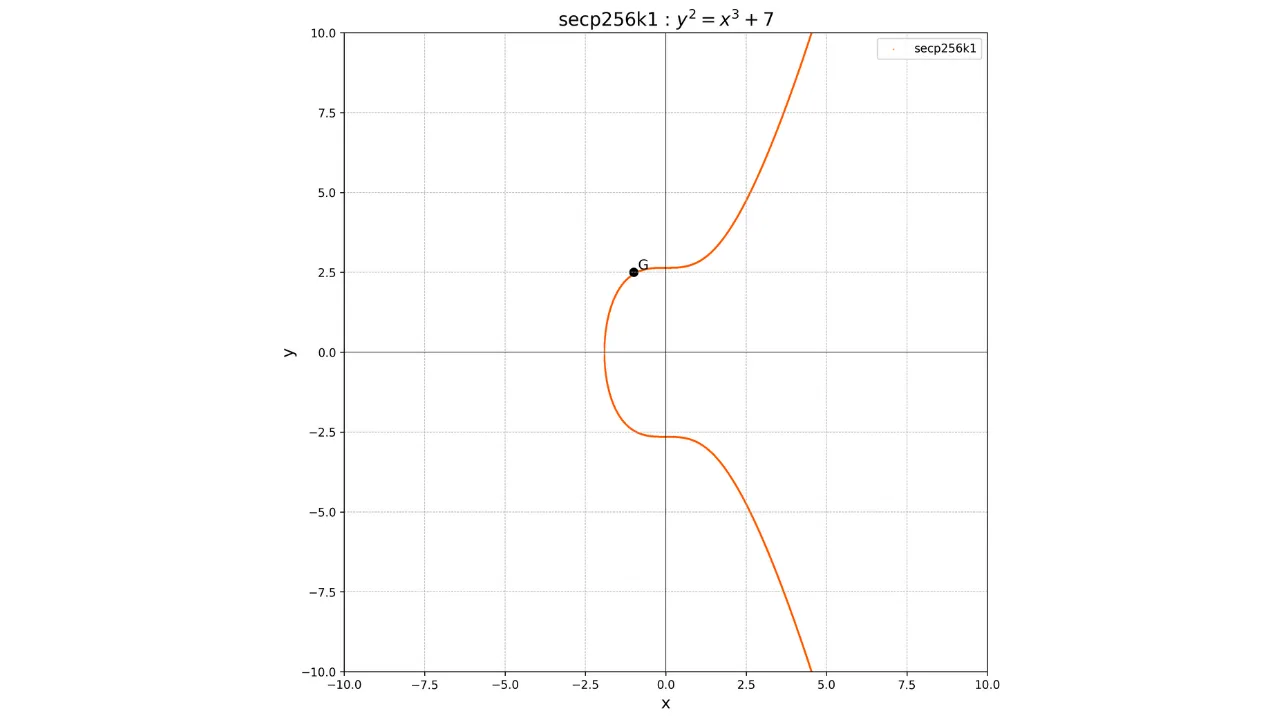

Ecco una rappresentazione di una curva ellittica nel campo dei numeri reali:

Ogni curva ellittica è definita da un'equazione della forma:

y^2 = x^3 + ax + b

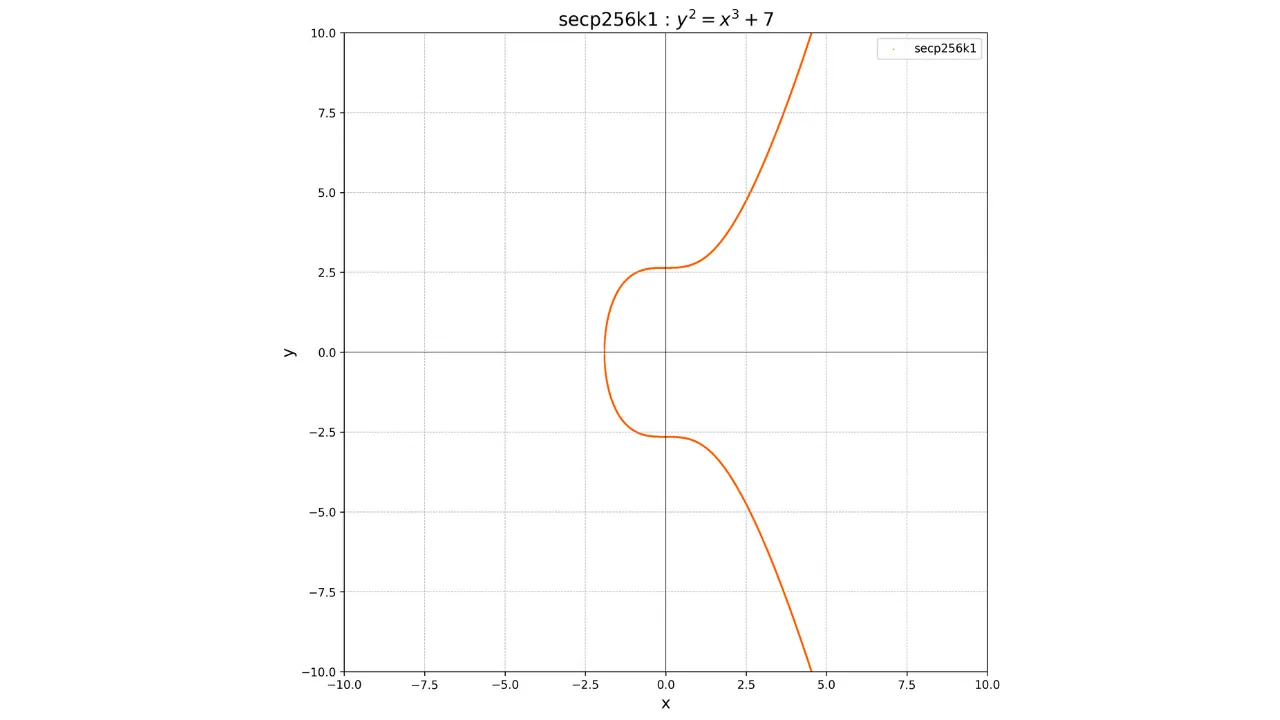

### secp256k1

Per utilizzare ECDSA o Schnorr è necessario scegliere i parametri della curva ellittica, ovvero i valori di $a$ e $b$ nell'equazione della curva. Esistono diversi standard di curve ellittiche che hanno la reputazione di essere sicuri dal punto di vista crittografico. Il più noto è la curva _secp256r1_, definita e raccomandata dal NIST (_National Institute of Standards e Technology_).

Nonostante ciò, Satoshi Nakamoto, l'inventore di Bitcoin, ha scelto di non utilizzare questa curva. La ragione di questa scelta è sconosciuta, ma alcuni credono che abbia preferito trovare un'alternativa perché i parametri di questa curva potrebbero potenzialmente contenere un backdoor. Il protocollo Bitcoin utilizza pertanto lo standard **_secp256k1_**. Questa curva è definita dai parametri $a = 0$ e $b = 7$. La sua equazione è quindi:

y^2 = x^3 + 7

La rappresentazione grafica nel campo dei numeri reali appare così:

Tuttavia, in crittografia lavoriamo con insiemi finiti di numeri. Più precisamente lavoriamo sul campo finito $\mathbb{F}_p$, che è il campo degli interi modulo di un numero primo $p$.

**Definizione**: un numero primo è un intero naturale maggiore o uguale a 2 che può essere diviso solo da due numeri interi positivi: 1 e se stesso. Il numero 7 è ad esempio un numero primo, poiché può essere diviso solo per 1 e 7. Il numero 8 invece non è primo, perché può essere diviso per 1, 2, 4 e 8.

Il numero primo $p$ utilizzato nel protocollo Bitcoin per definire il campo finito è molto grande. È scelto in modo tale che l'ordine del campo (cioè, il numero di elementi in $\mathbb{F}_p$) sia sufficientemente grande da garantire sicurezza crittografica.

Il numero primo $p$ utilizzato è:

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

In notazione decimale, questo corrisponde a:

p = 2^{256} - 2^{32} - 977

L'equazione della nostra curva ellittica, nella realtà, diventa così:

y^2 \equiv x^3 + 7 \mod p

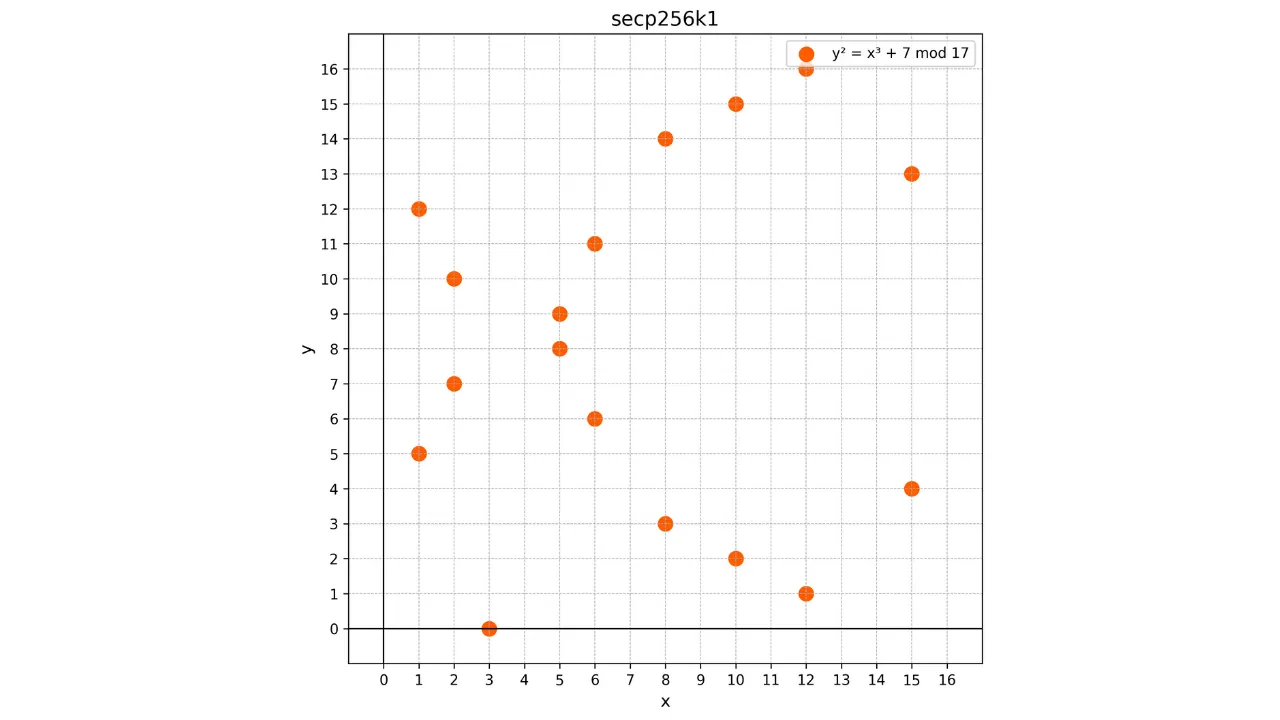

Dato che questa curva è definita sul campo finito $\mathbb{F}_p$, non assomiglia più a una curva continua ma piuttosto a un insieme discreto di punti. Ecco come appare per esempio la curva utilizzata in Bitcoin per un $p$ molto piccolo, $p = 17$:

In questo esempio, ho intenzionalmente limitato il campo finito a $p = 17$ per motivi didattici, ma bisogna immaginare che quello utilizzato in Bitcoin sia immensamente più grande, quasi $2^{256}$.

Utilizziamo un campo finito di interi modulo $p$ per garantire l'accuratezza delle operazioni sulla curva. Le curve ellittiche espresse nel campo dei numeri reali, sono infatti soggette a imprecisioni a causa degli errori di arrotondamento durante i calcoli computazionali. Se vengono eseguite numerose operazioni sulla curva, questi errori si accumulano e il risultato finale può essere incorretto o difficile da riprodurre. L'uso esclusivo di interi positivi garantisce una perfetta accuratezza dei calcoli e quindi la riproducibilità del risultato.

La matematica delle curve ellittiche sui campi finiti è analoga a quella applicata nel campo dei numeri reali, con l'adattamento che tutte le operazioni sono eseguite modulo $p$. Per semplificare le spiegazioni continueremo nei capitoli seguenti a illustrare i concetti utilizzando una curva definita su numeri reali, tenendo presente che, in pratica, la curva è definita su un campo finito.

Se desideri approfondire le basi matematiche della crittografia moderna, ti consiglio anche di consultare questo altro corso su Plan ₿ Network:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

## Calcolo della Chiave Pubblica a partire dalla Chiave Privata

<chapterId>fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a</chapterId>

Come visto in precedenza, gli algoritmi di firma digitale del protocollo Bitcoin si basano su una coppia di chiavi, privata e pubblica, che sono matematicamente collegate. Esploriamo insieme quale sia questo legame matematico e come vengono generate.

### La Chiave Privata

La chiave privata è semplicemente un numero casuale o pseudo-casuale. Nel caso di Bitcoin questo numero è di 256 bit. Il numero di possibilità per una chiave privata Bitcoin è quindi teoricamente $2^{256}$.

**Nota**: Un "numero pseudo-casuale" è un numero che possiede proprietà vicine a quelle di un numero veramente casuale ma è generato da un algoritmo deterministico.

Tuttavia, nella pratica, ci sono solo $n$ punti distinti sulla nostra curva ellittica secp256k1, dove $n$ è l'ordine del punto generatore $G$ della curva. Vedremo più avanti a cosa corrisponde questo numero, ma ricorda semplicemente che una chiave privata valida è un intero compreso tra $1$ e $n-1$, sapendo che $n$ è un numero vicino ma leggermente inferiore a $2^{256}$. Pertanto, ci sono alcuni numeri a 256 bit che non sono validi per diventare una chiave privata in Bitcoin, specificamente, tutti i numeri tra $n$ e $2^{256}$. Se la generazione del numero casuale (la chiave privata) produce un valore $k$ tale che $k \geq n$, è considerato non valido, e deve essere generato un nuovo valore casuale.

Il numero di possibilità per una chiave privata Bitcoin è quindi circa $n$, che è un numero vicino a $1.158 \times 10^{77}$. Questo numero è così grande che se scegli una chiave privata a caso, è statisticamente quasi impossibile capitare sulla chiave privata di un altro utente. Per darti un'idea della scala, il numero di possibili chiavi private su Bitcoin è di un ordine di grandezza vicino a quello degli atomi stimati nell'universo osservabile.

Come vedremo nei prossimi capitoli, oggi, la maggior parte delle chiavi private utilizzate in Bitcoin non sono generate casualmente ma sono il risultato della derivazione deterministica da una frase mnemonica, essa stessa pseudo-casuale (questa è la famosa frase di 12 o 24 parole). Questa informazione non cambia nulla per l'uso di algoritmi di firma come ECDSA, ma aiuta a riconcentrare la nostra divulgazione su Bitcoin.

Per il proseguimento della spiegazione, la chiave privata sarà denotata dalla lettera minuscola $k$.

### La Chiave Pubblica

La chiave pubblica è un punto sulla curva ellittica, denotato dalla lettera maiuscola $K$, e viene calcolata dalla chiave privata $k$. Questo punto $K$ è rappresentato da una coppia di coordinate $(x, y)$ sulla curva ellittica, ogni coordinata essendo un intero modulo $p$, il numero primo che definisce il campo finito $\mathbb{F}_p$.

Una chiave pubblica non compressa è rappresentata in pratica da 520 bit (o 65 byte), corrispondenti a due numeri a 256 bit ($x$ e $y$) posti uno di seguito all'altro. Questi numeri sono l'ascissa ($x$) e l'ordinata ($y$) del nostro punto su secp256k1, preceduti dal prefisso $0x04$ di 8 bit.

Tuttavia è possibile rappresentare la chiave pubblica in una forma compressa utilizzando solo 33 byte (264 bit) mantenendo solo l'ascissa $x$ del nostro punto sulla curva e un byte che indica la parità di $y$. Questo è ciò che è noto come chiave pubblica compressa. Parlerò di più di questo negli ultimi capitoli di questo corso. Ma ciò che devi ricordare è che una chiave pubblica $K$ è un punto descritto da $x$ e $y$.

Per calcolare il punto $K$ che corrisponde alla nostra chiave pubblica, utilizziamo l'operazione di moltiplicazione scalare sulle curve ellittiche, definita come un'addizione ripetuta ($k$ volte) del punto generatore $G$:

K = k \cdot G

dove:

- $k$ è la chiave privata (un intero casuale tra $1$ e $n-1$);

- $G$ è il punto di generazione della curva ellittica, utilizzato da tutti i partecipanti della rete Bitcoin;

- $\cdot$ rappresenta la moltiplicazione scalare sulla curva ellittica, che equivale ad aggiungere il punto $G$ a se stesso $k$ volte.

Il fatto che, nel protocollo Bitcoin, questo punto $G$ sia comune a tutte le chiavi pubbliche permette di avere la certezza che la stessa chiave privata $k$ ci darà sempre la stessa chiave pubblica $K$:

La caratteristica principale di questa operazione è che si tratta di una funzione unidirezionale. È facile calcolare la chiave pubblica $K$ conoscendo la chiave privata $k$ e il punto di generazione $G$, ma è praticamente impossibile calcolare la chiave privata $k$ conoscendo solo la chiave pubblica $K$ e il punto $G$. Trovare $k$ a partire da $K$ e $G$ equivale a risolvere il problema del logaritmo discreto sulle curve ellittiche, un problema matematicamente difficile per il quale non è noto alcun algoritmo efficiente. Anche i calcolatori più potenti contemporanei non sono in grado di risolvere questo problema in un tempo ragionevole.

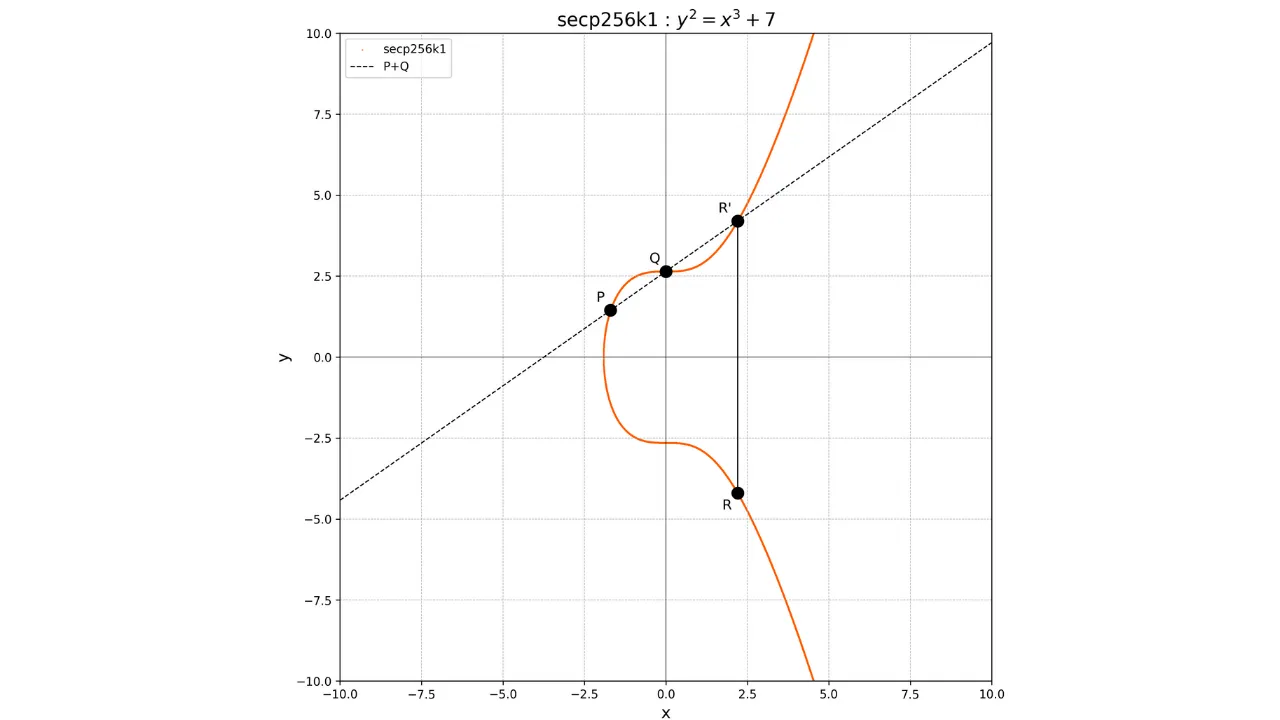

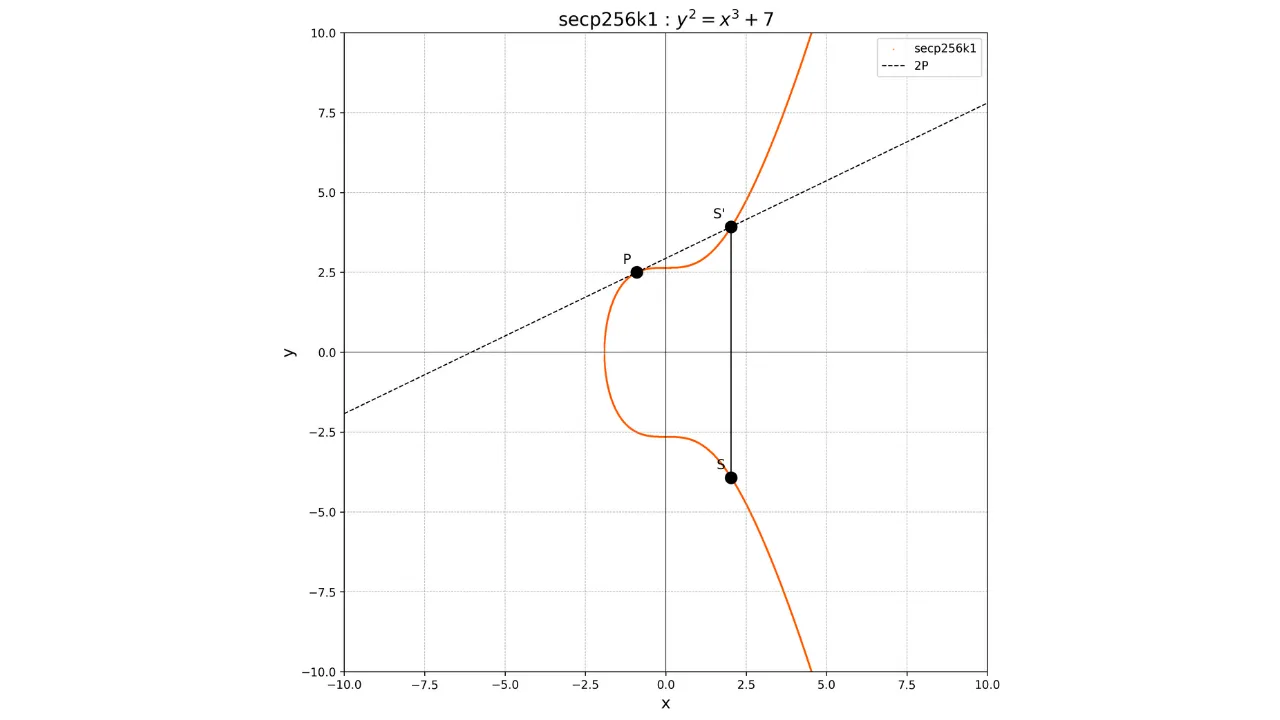

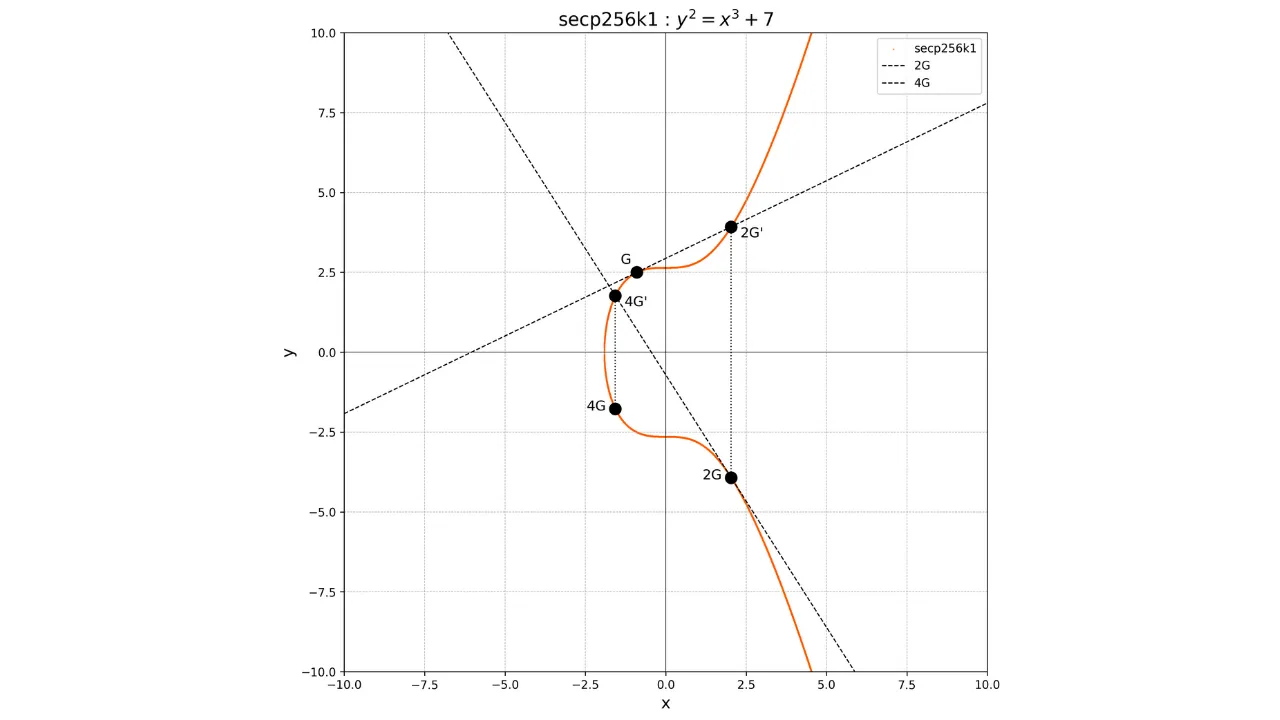

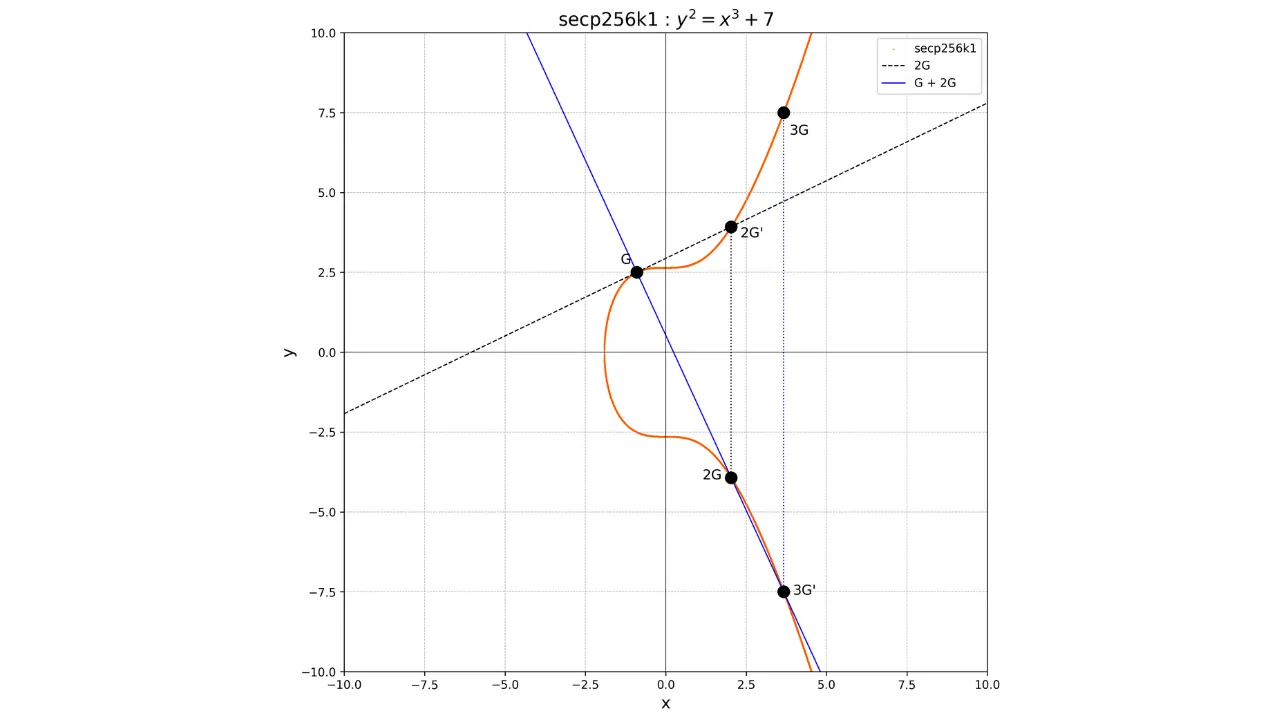

### Addizione e Raddoppio dei Punti sulle Curve Ellittiche

Il concetto di addizione sulle curve ellittiche è definito geometricamente. Se abbiamo due punti $P$ e $Q$ sulla curva, l'operazione $P + Q$ viene calcolata tracciando una linea che passa per $P$ e $Q$. Questa linea intersecherà necessariamente la curva in un terzo punto $R'$. Prendiamo poi l'immagine speculare di questo punto rispetto all'asse x per ottenere il punto $R$, che è il risultato dell'addizione:

P + Q = R

Graficamente, ciò può essere rappresentato come segue:

Il raddoppio di un punto, ovvero l'operazione $P + P$, si ottiene tracciando la tangente alla curva nel punto $P$. Questa tangente interseca la curva in un altro punto $S'$. Prendiamo poi l'immagine speculare di questo punto rispetto all'asse x per ottenere il punto $S$, che è il risultato del raddoppio:

2P = S

Graficamente, ciò è mostrato come:

Utilizzando queste operazioni di addizione e raddoppio, possiamo eseguire la moltiplicazione scalare di un punto per un intero $k$, denotata $kP$, eseguendo ripetuti raddoppi e addizioni.

Supponiamo ad esempio di aver scelto una chiave privata $k = 4$. Per calcolare la chiave pubblica associata, eseguiamo:

K = k \cdot G = 4G

Graficamente, ciò corrisponde a eseguire una serie di addizioni e raddoppi:

- Si calcola $2G$ raddoppiando $G$.

- Poi si calcola $4G$ raddoppiando $2G$.

Se vogliamo per esempio calcolare il punto $3G$, dobbiamo prima calcolare il punto $2G$ raddoppiando il punto $G$, poi sommare $G$ e $2G$. Per eseguire la somma tra $G$ e $2G$, basta tracciare la linea che collega questi due punti, recuperare l'unico punto $-3G$ all'intersezione tra questa linea e la curva ellittica, e poi determinare $3G$ come l'opposto di $-3G$.

Avremo:

G + G = 2G

2G + G = 3G

Graficamente, ciò sarebbe rappresentato come segue:

### Funzione Unidirezionale

Grazie a queste operazioni possiamo capire perché è facile derivare una chiave pubblica da una chiave privata, ma il contrario è praticamente impossibile.

Ritorniamo al nostro esempio semplificato. Con una chiave privata $k = 4$. Per calcolare la chiave pubblica associata, eseguiamo:

K = k \cdot G = 4G

Siamo quindi stati in grado di calcolare facilmente la chiave pubblica $K$ conoscendo $k$ e $G$.

Ora: se qualcuno conosce solo la chiave pubblica $K$, si trova di fronte al problema del logaritmo discreto: trovare $k$ tale per cui $K = k \cdot G$. Questo specifico problema è considerato di difficile soluzione, perché non esiste un algoritmo efficiente per risolverlo sulle curve ellittiche, che è ciò che garantisce la sicurezza degli algoritmi ECDSA e Schnorr.

Naturalmente, in questo esempio semplificato con $k = 4$, sarebbe possibile trovare $k$ tramite tentativi ed errori, poiché il numero di possibilità è basso. Ma nella pratica $k$ è un intero a 256 bit, il che rende il numero di possibilità astronomicamente grande (circa $1.158 \times 10^{77}$). È da considerarsi impraticabile trovare $k$ attraverso tentativi di brute force.

## Firmare con la Chiave Privata

<chapterId>bb07826f-826e-5905-b307-3d82001fb778</chapterId>

Ora che sai come derivare una chiave pubblica da una chiave privata, puoi già ricevere bitcoin utilizzando questa coppia di chiavi come condizione di spesa. Ma come spenderli? Per spendere bitcoin dovrai sbloccare lo _scriptPubKey_ associato al tuo UTXO, per dimostrare che sei effettivamente il legittimo proprietario. Per farlo devi produrre una firma $s$ che corrisponda alla chiave pubblica $K$ presente nello _scriptPubKey_ utilizzando la chiave privata $k$, la quale a sua volta è stata inizialmente utilizzata per calcolare $K$. La firma digitale è quindi la prova inconfutabile che sei in possesso della chiave privata associata alla chiave pubblica che esponi.

### Parametri della Curva Ellittica

Per fornire una firma digitale, tutti i partecipanti devono prima concordare sui parametri della curva ellittica utilizzata. Nel caso di Bitcoin, i parametri di **secp256k1** sono i seguenti:

Il campo finito $\mathbb{Z}_p$ definito da:

p = 2^{256} - 2^{32} - 977

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

$p$ è un numero primo molto grande leggermente inferiore a $2^{256}$.

La curva ellittica $y^2 = x^3 + ax + b$ su $\mathbb{Z}_p$ definita da:

a = 0, \quad b = 7

Il punto di generazione o punto di origine $G$:

```text

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

```

Questo numero è la forma compressa che fornisce solo l'ascissa del punto $G$. Il prefisso `02` all'inizio determina quale dei due valori aventi questa ascissa $x$ deve essere utilizzato come punto di origine.

L'ordine $n$ di $G$ (il numero di punti esistenti) e il cofattore $h$:

```text

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

```

$n$ è un numero molto grande leggermente inferiore a $p$.

h=1

$h$ è il cofattore o il numero di sottogruppi. Non approfondirò cosa rappresenta qui, poiché è abbastanza complesso e, nel caso di Bitcoin, non dobbiamo prenderlo in considerazione poiché è uguale a $1$.

Tutte queste informazioni sono pubbliche e note a tutti i partecipanti. Grazie ad esse, gli utenti sono in grado di effettuare una firma digitale e verificarla.

### Firma con ECDSA

L'algoritmo ECDSA consente a un utente di firmare un messaggio utilizzando la propria chiave privata, in modo tale che chiunque conosca la corrispondente chiave pubblica possa verificare la validità della firma, senza che la chiave privata venga mai rivelata. Nel contesto Bitcoin il messaggio da firmare dipende dal _sighash_ scelto dall'utente. È _sighash_ che determinerà quali parti della transazione sono coperte dalla firma. Parlerò più dettagliatamente di questo nel prossimo capitolo.

Ecco i passaggi per generare una firma ECDSA:

Come primo passo calcoliamo l'hash ($e$) del messaggio che deve essere firmato. Il messaggio $m$ viene quindi passato attraverso una funzione hash crittografica, generalmente SHA256 o doppio SHA256 nel caso di Bitcoin:

e = \text{HASH}(m)

Successivamente, calcoliamo un nonce. In crittografia un nonce è semplicemente un numero generato in modo casuale, o pseudo-casuale, che viene utilizzato una sola volta. Ciò significa che ogni volta che viene effettuata una nuova firma digitale con questa coppia di chiavi, sarà molto importante utilizzare un nonce diverso, altrimenti, comprometterà la sicurezza della chiave privata. È quindi sufficiente determinare un intero casuale e unico $r$ tale per cui $1 \leq r \leq n-1$, dove $n$ è l'ordine del punto di origine $G$ sulla curva ellittica.

Poi calcoleremo il punto $R$ sulla curva ellittica con le coordinate $(x_R, y_R)$ tale per cui:

R = r \cdot G

Estraiamo il valore dell'ascissa del punto $R$ ($x_R$). Questo valore rappresenta la prima parte della firma. Infine calcoliamo la seconda parte della firma $s$ in questo modo:

s = r^{-1} \left( e + k \cdot x_R \right) \mod n

dove:

- $r^{-1}$ è l'inverso modulare di $r$ modulo $n$, cioè un intero tale per cui $r \cdot r^{-1} \equiv 1 \mod n$;

- $k$ è la chiave privata dell'utente;

- $e$ è l'hash del messaggio;

- $n$ è l'ordine del punto di generazione $G$ della curva ellittica.

La firma è quindi semplicemente la concatenazione di $x_R$ e $s$:

\text{SIG} = x_R \Vert s

### Verifica della Firma ECDSA

Per verificare una firma $(x_R, s)$, chiunque conosca la chiave pubblica $K$ e i parametri della curva ellittica può procedere in questo modo:

Innanzitutto verifica che $x_R$ e $s$ siano nell'intervallo $[1, n-1]$. Questo assicura che la firma rispetti i vincoli matematici del gruppo ellittico. Se ciò non avviene, chi effettua la verifica rifiuta immediatamente la firma come non valida.

Poi calcola l'hash del messaggio:

e = \text{HASH}(m)

Calcola l'inverso modulare di $s$ modulo $n$:

s^{-1} \mod n

Calcola due valori scalari $u_1$ e $u_2$ in questo modo:

\begin{align*} u_1 &= e \cdot s^{-1} \mod n \ u_2 &= x_R \cdot s^{-1} \mod n \end{align*}

Infine calcola il punto $V$ sulla curva ellittica tale per cui:

V = u_1 \cdot G + u_2 \cdot K

La firma è valida solo se $x_V \equiv x_R \mod n$, dove $x_V$ è la coordinata $x$ del punto $V$. Infatti, combinando $u_1 \cdot G$ e $u_2 \cdot K$, si ottiene un punto $V$ che, se la firma è valida, deve corrispondere al punto $R$ utilizzato durante la firma (modulo $n$).

### Firma con il Protocollo Schnorr

Lo schema di firma Schnorr è un'alternativa a ECDSA che offre molti vantaggi. È possibile utilizzarlo in Bitcoin dal 2021, con l'introduzione di Taproot e i modelli di script P2TR. Proprio come ECDSA, lo schema Schnorr consente di firmare un messaggio utilizzando una chiave privata, in modo tale che la firma possa essere verificata da chiunque conosca la corrispondente chiave pubblica.

Nel caso di Schnorr si utilizza esattamente la stessa curva di ECDSA, con gli stessi parametri. Le chiavi pubbliche, tuttavia, sono rappresentate in modo leggermente diverso rispetto a ECDSA. Sono infatti definite solo dalla coordinata $x$ del punto sulla curva ellittica. A differenza di ECDSA, dove le chiavi pubbliche compresse sono rappresentate da 33 byte (con un byte per il prefisso che indica la parità di $y$), Schnorr utilizza chiavi pubbliche di 32 byte corrispondenti solo alla coordinata $x$ del punto $K$, assumendo che $y$ sia pari per default. Questa rappresentazione semplificata riduce la dimensione delle firme e facilita alcune ottimizzazioni negli algoritmi di verifica.

La chiave pubblica è quindi la coordinata $x$ del punto $K$:

\text{pk} = K_x

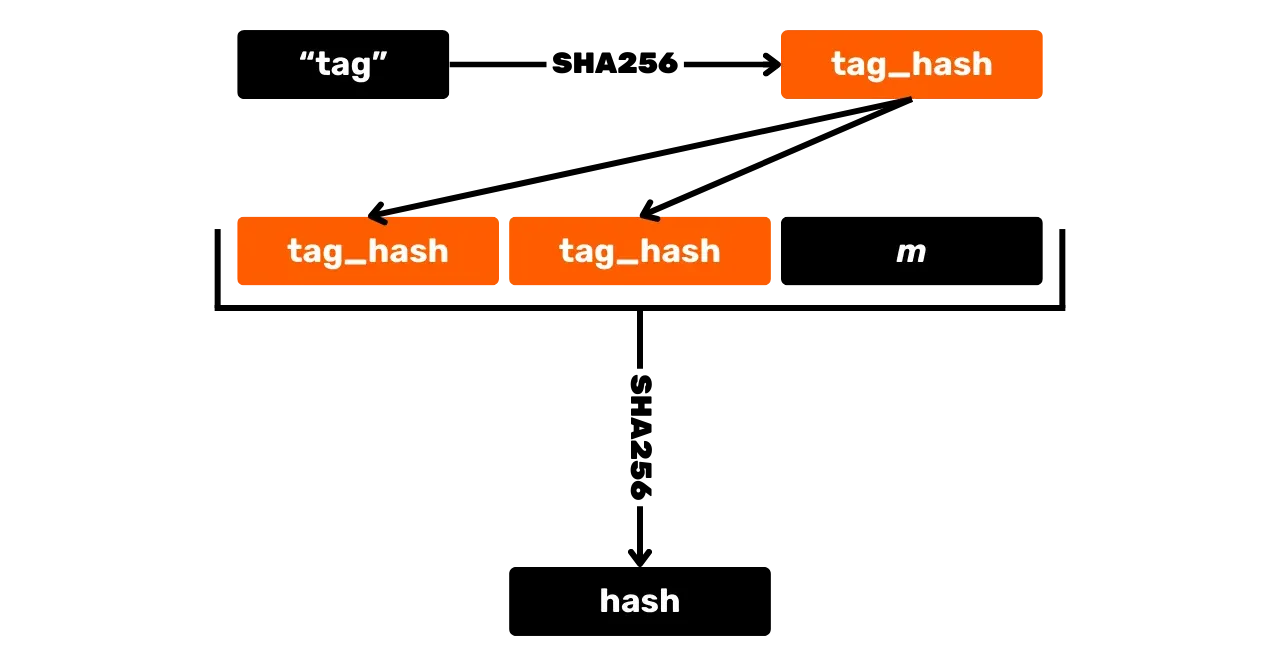

Il primo passo per generare una firma è l'hash del messaggio ma, a differenza di ECDSA, viene fatto con altri valori e si utilizza una funzione di hash etichettata per evitare collisioni in contesti diversi. Una funzione di hash etichettata implica semplicemente l'aggiunta di un "tag" arbitrario agli input della funzione di hash insieme ai dati del messaggio.

Oltre al messaggio, vengono passati nella funzione etichettata anche la coordinata $x$ della chiave pubblica $K_x$, così come un punto $R$ calcolato dal nonce $r$ ($R=r \cdot G$) che è a sua volta un intero univoco per ogni firma, calcolato deterministicamente dalla chiave privata e dal messaggio per evitare vulnerabilità legate al riutilizzo del nonce. Proprio come per la chiave pubblica, anche per descrivere $R$ viene considerata solo la coordinata $x$ del nonce $R_x$.

Il risultato di questo hashing notato $e$ è chiamato "challenge":

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Qui, $\text{HASH}$ è la funzione di hash SHA256, e $\text{``BIP0340/challenge''}$ è il tag specifico per l'hashing.

Alla fine viene calcolato il parametro $s$, dalla chiave privata $k$, dal nonce $r$ e dal challenge $e$:

s = (r + e \cdot k) \mod n

La firma è quindi semplicemente la coppia $Rx$ e $s$.

\text{SIG} = R_x \Vert s

### Verifica della Firma Schnorr

La verifica di una firma Schnorr è più semplice di quella effettuata con ECDSA. Ecco i passaggi per verificare la firma $(R_x, s)$ con la chiave pubblica $K_x$ e il messaggio $m$:

Prima verifichiamo che $K_x$ sia un intero valido e minore di $p$. Se è così recuperiamo il corrispondente punto sulla curva con $K_y$ pari. Estraiamo anche $R_x$ e $s$ separando la firma $\text{SIG}$. Poi controlliamo che $R_x < p$ e $s < n$ (l'ordine della curva).

Successivamente calcoliamo il challenge $e$ nello stesso modo in cui l'ha fatto chi ha firmato il messaggio:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Poi calcoliamo un punto di riferimento sulla curva in questo modo:

R' = s \cdot G - e \cdot K

Infine, verifichiamo che $R'_x = R_x$. Se le due coordinate x corrispondono, allora la firma $(R_x, s)$ è effettivamente valida con la chiave pubblica $K_x$.

### Perché funziona?

Il firmatario ha calcolato $s = r + e \cdot k \mod n$, quindi $R' = s \cdot G - e \cdot K$ dovrebbe essere uguale al punto originale $R$, perché:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot G

Poiché $K = k \cdot G$, abbiamo $e \cdot k \cdot G = e \cdot K$. Quindi:

R' = r \cdot G = R

Pertanto abbiamo:

R'_x = R_x

### I vantaggi delle firme Schnorr

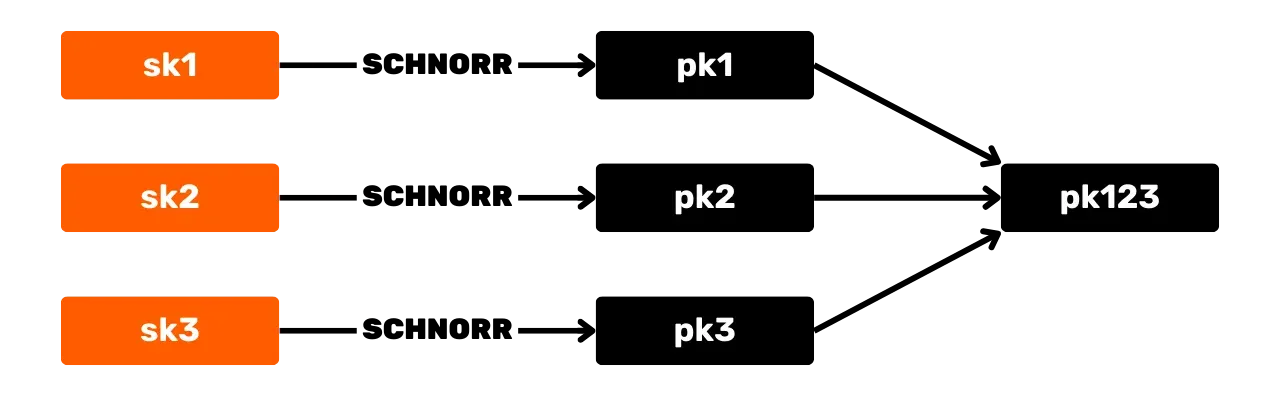

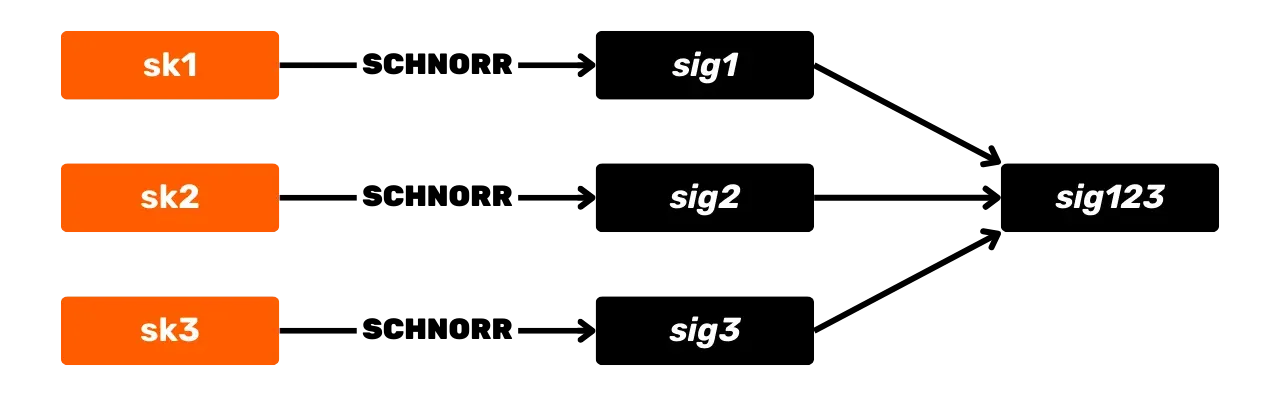

Lo schema di firma Schnorr offre, per gli utenti Bitcoin, diversi vantaggi rispetto all'algoritmo ECDSA originale. Prima di tutto Schnorr consente l'aggregazione di chiavi e firme. Ciò significa che più chiavi pubbliche possono essere combinate in una singola chiave.

Allo stesso modo più firme possono essere aggregate in una singola firma valida. Significa che in caso di transazione multifirma, un insieme di partecipanti può firmare con una singola firma e una singola chiave pubblica aggregata. Ciò riduce significativamente i costi di archiviazione e di calcolo per la rete, poiché ogni nodo deve verificare una sola firma.

L'aggregazione delle firme poi migliora la privacy. Con Schnorr diventa impossibile distinguere una transazione multisig da una transazione standard single-sig. Questa omogeneità rende l'analisi onchain più difficile, limitando la capacità di identificare le fingerprint dei wallet.

Infine, Schnorr offre anche la possibilità di verifica in batch. Verificando simultaneamente più firme i nodi possono guadagnare in efficienza, specialmente per i blocchi che contengono molte transazioni. Si tratta di un'ottimizzazione che riduce il tempo e le risorse necessarie per validare un blocco.

Inoltre, le firme Schnorr non sono malleabili, a differenza delle firme prodotte con ECDSA. Significa che un attaccante non può modificare una firma valida per crearne un'altra valida per lo stesso messaggio e la stessa chiave pubblica. Questa vulnerabilità era precedentemente presente nel protocollo e ha in particolare impedito l'implementazione sicura di Lightning Network. Per ECDSA è stata risolta nel 2017, con il soft fork SegWit, che ha introdotto lo spostamento delle firme in un database separato dalle transazioni per prevenirne la malleabilità.

### Perché Satoshi ha scelto ECDSA?

Come abbiamo visto Satoshi ha inizialmente scelto di implementare ECDSA per le firme digitali di Bitcoin. Però abbiamo appena constatato che Schnorr è superiore a ECDSA sotto molti aspetti; questo protocollo è stato creato da Claus-Peter Schnorr nel 1989, 20 anni prima dell'invenzione di Bitcoin.

Non sappiamo realmente perché Satoshi non lo abbia scelto, ma un'ipotesi probabile è che questo protocollo fosse sotto brevetto fino al 2008. Anche se Bitcoin è stato creato un anno dopo, nel gennaio 2009, in quel momento non era disponibile alcuna standardizzazione open-source per le firme Schnorr. Forse Satoshi ha ritenuto più sicuro utilizzare ECDSA, ampiamente utilizzato e testato nel software open-source e con diverse implementazioni riconosciute (in particolare la libreria OpenSSL utilizzata fino al 2015 su Bitcoin Core, poi sostituita da libsecp256k1 nella versione 0.10.0). O forse semplicemente non era a conoscenza che questo brevetto sarebbe scaduto nel 2008. In ogni caso, l'ipotesi più probabile sembra essere legata a questo brevetto e al fatto che ECDSA aveva una storia comprovata ed era più facile da implementare.

## I flag sighash

<chapterId>231c41a2-aff2-4655-9048-47b6d2d83d64</chapterId>

Come abbiamo visto nei capitoli precedenti, le firme digitali sono spesso utilizzate per sbloccare lo script di un input. Nel processo di firma è necessario includere nel calcolo i dati firmati, designati nei nostri esempi dal messaggio $m$. Questi dati, una volta firmati, non possono essere modificati senza invalidare la firma. Sia per ECDSA sia per Schnorr, infatti, chi si occupa della verifica della firma deve includere nel suo calcolo lo stesso messaggio $m$. Se differisce dal messaggio $m$ inizialmente utilizzato dal firmatario, il risultato sarà errato e la firma considerata non valida. Si dice quindi che una firma copre determinati dati e in un certo senso li protegge da modifiche non autorizzate.

### Cos'è un flag sighash?

Nel caso specifico di Bitcoin il messaggio $m$ corrisponde alla transazione. Tuttavia, nella realtà, è un po' più complesso. Infatti, grazie ai flag sighash, è possibile selezionare dati specifici all'interno della transazione che possono essere coperti o meno dalla firma.

Il "flag sighash" è quindi un parametro aggiunto a ciascun input, che consente di determinare i componenti di una transazione che sono coperti dalla firma associata. Questi componenti sono gli input e gli output. La scelta del flag sighash determina quindi quali input e quali output della transazione sono bloccati dalla firma e quali possono ancora essere modificati senza invalidarla. Questo meccanismo consente alle firme di impegnare i dati della transazione secondo le intenzioni del firmatario.

Ovviamente, una volta che la transazione è confermata sulla blockchain diventa immutabile, indipendentemente dai flag sighash utilizzati. La possibilità di modifica tramite i flag sighash è limitata al periodo tra la firma e la conferma.

Generalmente il software del wallet non offre l'opzione di modificare manualmente il flag sighash dei tuoi input quando una transazione viene preparata. Per default è impostato `SIGHASH_ALL`. Personalmente, conosco solo Sparrow Wallet che permette questa modifica dall'interfaccia utente.

### Quali sono i flag sighash esistenti in Bitcoin?

Il protocollo Bitcoin prevede innanzitutto 3 flag sighash di base:

- `SIGHASH_ALL` (`0x01`): la firma si applica a tutti gli input e tutti gli output della transazione. La transazione è quindi interamente coperta dalla firma e non può più essere modificata. `SIGHASH_ALL` è il flag più comunemente usato nelle transazioni quotidiane quando si vuole semplicemente effettuare una transazione senza che possa essere modificata.

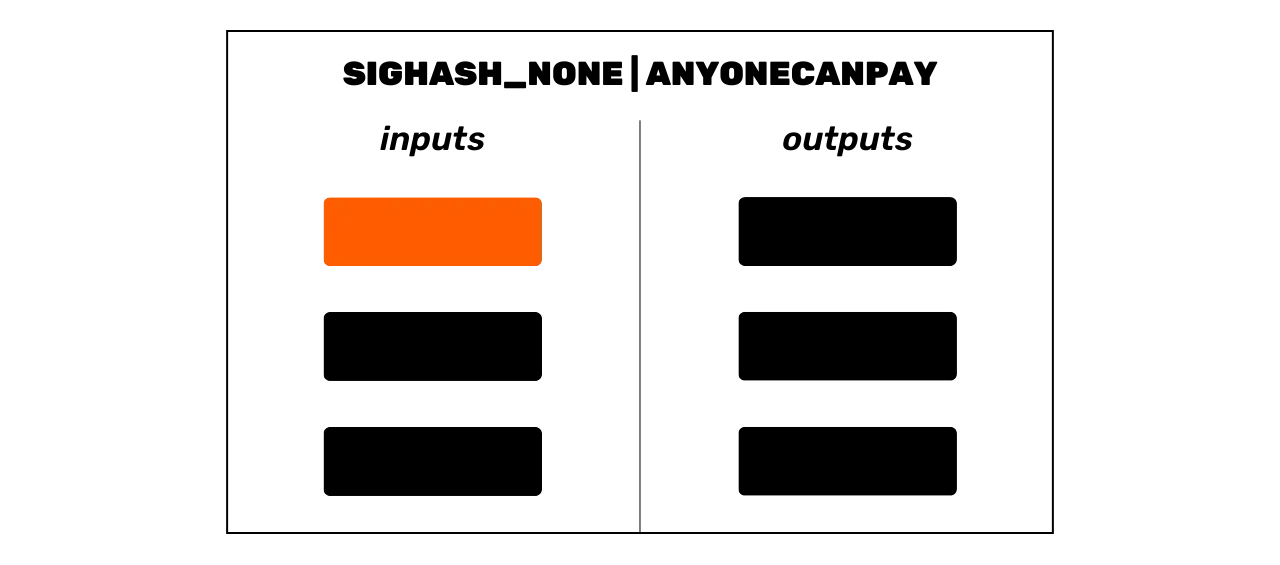

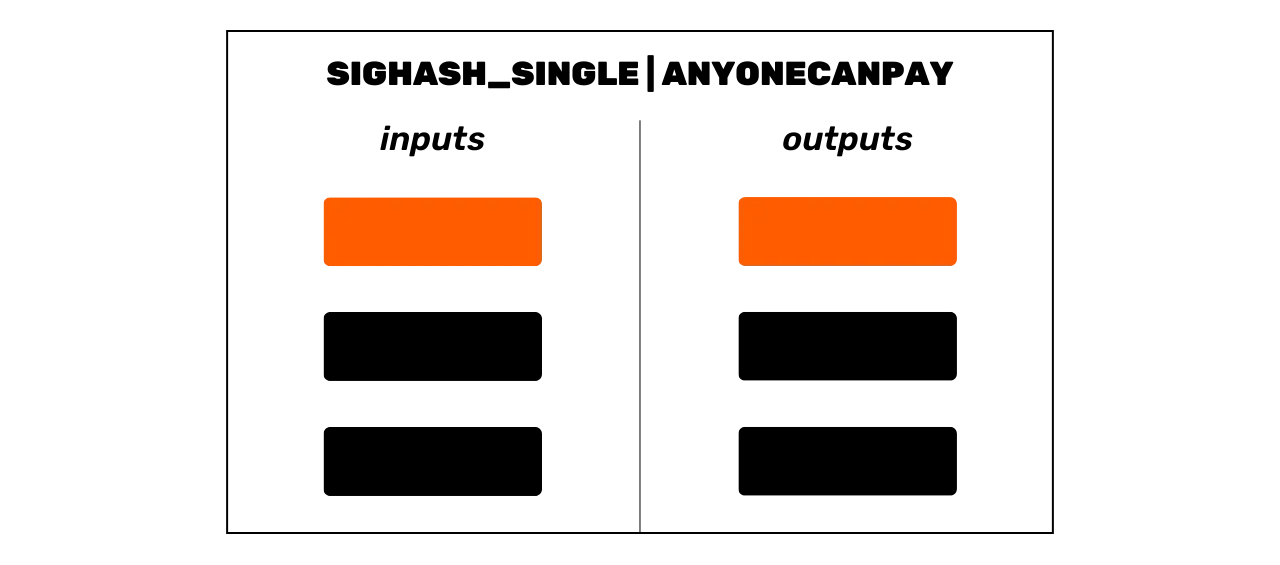

In tutti i diagrammi di questo capitolo il colore arancione rappresenta gli elementi coperti dalla firma, mentre il colore nero indica quelli che non lo sono.

- `SIGHASH_NONE` (`0x02`): la firma copre tutti gli input ma nessuno degli output, consentendo così la modifica degli output dopo la firma. È paragonabile a un assegno in bianco. Il firmatario sblocca gli UTXO negli input ma lascia il campo degli output completamente modificabile. Chiunque conosca questa transazione può quindi aggiungere output di sua scelta, ad esempio specificando un indirizzo di ricezione per raccogliere i fondi spesi dagli input, per poi trasmettere la transazione e recuperare i bitcoin. La firma del proprietario degli input non sarà invalidata, poiché copre solo gli input.

- `SIGHASH_SINGLE` (`0x03`): la firma copre tutti gli input così come un singolo output, corrispondente all'indice dell'input firmato. Se per esempio la firma sblocca lo _scriptPubKey_ dell'input #0, allora copre anche l'output #0. La firma protegge inoltre tutti gli altri input, che non possono più essere modificati. Tuttavia, chiunque può aggiungere un output aggiuntivo senza invalidare la firma, a condizione che l'output #0, che è l'unico coperto da essa, non venga modificato.

Oltre a questi tre flag sighash, esiste anche il modificatore `SIGHASH_ANYONECANPAY` (`0x80`). Questo modificatore può essere combinato con un flag sighash di base per creare tre nuovi flag sighash:

- `SIGHASH_ALL | SIGHASH_ANYONECANPAY` (`0x81`): la firma copre un singolo input e tutti gli output della transazione. Questo flag sighash combinato permette, ad esempio, la creazione di una transazione di crowdfunding. L'organizzatore prepara l'output con il proprio indirizzo stabilendo un importo target; ogni contributore può aggiungere input per finanziare questo output. Una volta raccolti fondi sufficienti negli input per soddisfare l'output, la transazione può essere propagata.

- `SIGHASH_NONE | SIGHASH_ANYONECANPAY` (`0x82`): la firma copre un singolo input, senza impegnare su alcun output;

- `SIGHASH_SINGLE | SIGHASH_ANYONECANPAY` (`0x83`): la firma copre un singolo input così come l'output che ha lo stesso indice. Se per esempio la firma sblocca lo _scriptPubKey_ dell'input #3, coprirà anche l'output #3. Il resto della transazione rimane modificabile, sia in termini di altri input che di altri output.

### Progetti per Aggiungere Nuove Flag Sighash

Attualmente (2024), solo i flag sighash presentati nella sezione precedente sono utilizzabili nel protocollo Bitcoin. Alcuni progetti stanno però considerando l'aggiunta di nuovi flag sighash. Ad esempio il BIP118, proposto da Christian Decker e Anthony Towns, introduce due nuovi flag sighash: `SIGHASH_ANYPREVOUT` e `SIGHASH_ANYPREVOUTANYSCRIPT` (_AnyPrevOut = "Any Previous Output", Qualsiasi Output Precedente_).

Questi due flag sighash offrirebbero una possibilità ulteriore a Bitcoin: creare firme che non coprono nessun input specifico della transazione.

L'idea è stata inizialmente formulata da Joseph Poon e Thaddeus Dryja nel White Paper di Lightning Network. Prima di essere rinominato AnyPrevOut era denominato `SIGHASH_NOINPUT`.

Se questo flag sighash verrà integrato in Bitcoin, consentirà l'uso dei covenants, ma è anche un prerequisito obbligatorio per implementare Eltoo, un protocollo generale per i second layer che definisce come gestire congiuntamente la proprietà di un UTXO. Eltoo è stato specificamente progettato per risolvere i problemi associati ai meccanismi di negoziazione dello stato dei canali Lightning Network, ovvero tra l'apertura e la chiusura.

Per approfondire la tua conoscenza su Lightning Network, dopo il corso CYP201, ti consiglio vivamente il corso LNP201 di Fanis Michalakis, che copre l'argomento in dettaglio:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

Nella prossima parte propongo di scoprire come funziona la frase mnemonica alla base del tuo wallet Bitcoin.

# La frase mnemonica

<partId>4070af16-c8a2-58b5-9871-a22c86c07458</partId>

## Evoluzione dei wallet Bitcoin

<chapterId>9d9acd5d-a0e5-5dfd-b544-f043fae8840f</chapterId>

Ora che abbiamo esplorato il funzionamento delle funzioni hash e delle firme digitali, possiamo studiare come funzionano i wallet Bitcoin. L'obiettivo sarà scoprire come è costruito un wallet Bitcoin, quali parti lo compongono e come sono usate sono le diverse parti di informazione che lo costituiscono. La comprensione di tali meccanismi ti permetterà di migliorare il tuo uso di Bitcoin in termini di sicurezza e privacy.

Prima di immergerci nei dettagli tecnici, è essenziale chiarire cosa si intende per "wallet Bitcoin" e comprenderne la sua utilità.

### Cos'è un wallet Bitcoin?

A differenza dei wallet tradizionali che ti permettono di conservare banconote e monete fisiche, un wallet Bitcoin non "contiene" di per sé bitcoin. I bitcoin infatti non esistono in una forma fisica o digitale che può essere conservata, ma sono rappresentati da unità di conto raffigurate nel sistema sotto forma di **UTXO** (_Unspent Transaction Output_).

Gli UTXO rappresentano quindi frammenti di bitcoin di dimensioni variabili, che possono essere spesi a condizione che il loro _scriptPubKey_ sia soddisfatto. Per spendere i propri bitcoin un utente deve fornire uno _scriptSig_ che sblocca lo _scriptPubKey_ associato al suo UTXO. Questa prova è generalmente fornita attraverso una firma digitale, generata dalla chiave privata corrispondente alla chiave pubblica presente nello _scriptPubKey_. Quindi, l'elemento cruciale che l'utente deve proteggere è la chiave privata.

Il ruolo di un wallet Bitcoin è proprio quello di gestire queste chiavi private in modo sicuro. In realtà, il suo ruolo è più simile a quello di un portachiavi che non a un wallet nel senso tradizionale.

### Wallet JBOK (_Just a Bunch Of Keys_)

I primi wallet utilizzati su Bitcoin erano i wallet JBOK (_Just a Bunch Of Keys_), che raggruppavano chiavi private generate indipendentemente e senza alcun collegamento tra loro. Questi wallet funzionavano in modo semplice, dove ciascuna chiave privata poteva sbloccare un unico indirizzo di ricezione.

Se si desiderava utilizzare più chiavi private era quindi necessario effettuare altrettanti backup, per garantire l'accesso ai fondi in caso di problemi con il dispositivo che ospita il wallet. Se si utilizza una singola chiave privata la struttura di questa tipologia di wallet può essere sufficiente, poiché un singolo backup è adeguato. Tuttavia questo pone un problema: con Bitcoin, è fortemente sconsigliato utilizzare sempre la stessa chiave privata. Infatti, una chiave privata è associata a un unico indirizzo e gli indirizzi di ricezione sono normalmente progettati per essere usati una sola volta. Ogni volta che ricevi fondi, dovresti generarne un nuovo.

Questo vincolo deriva dal modello di privacy di Bitcoin. Riutilizzando lo stesso indirizzo si facilita il tracciamento di tutte le tue transazioni Bitcoin agli osservatori esterni. Ecco perché è fortemente sconsigliato riutilizzare un indirizzo di ricezione. Ma per avere più indirizzi e separare pubblicamente le nostre transazioni, è per altro necessario gestire più chiavi private. Nel caso dei wallet JBOK ciò implica la creazione di altrettanti backup quanti sono le nuove coppie di chiavi, un compito che può diventare presto complesso e difficile da mantenere per gli utenti.

Per saperne di più sul modello di privacy di Bitcoin e scoprire metodi per proteggere la tua privacy, ti consiglio anche di seguire il mio corso BTC204 su Plan ₿ Network:

https://planb.network/courses/65c138b0-4161-4958-bbe3-c12916bc959c

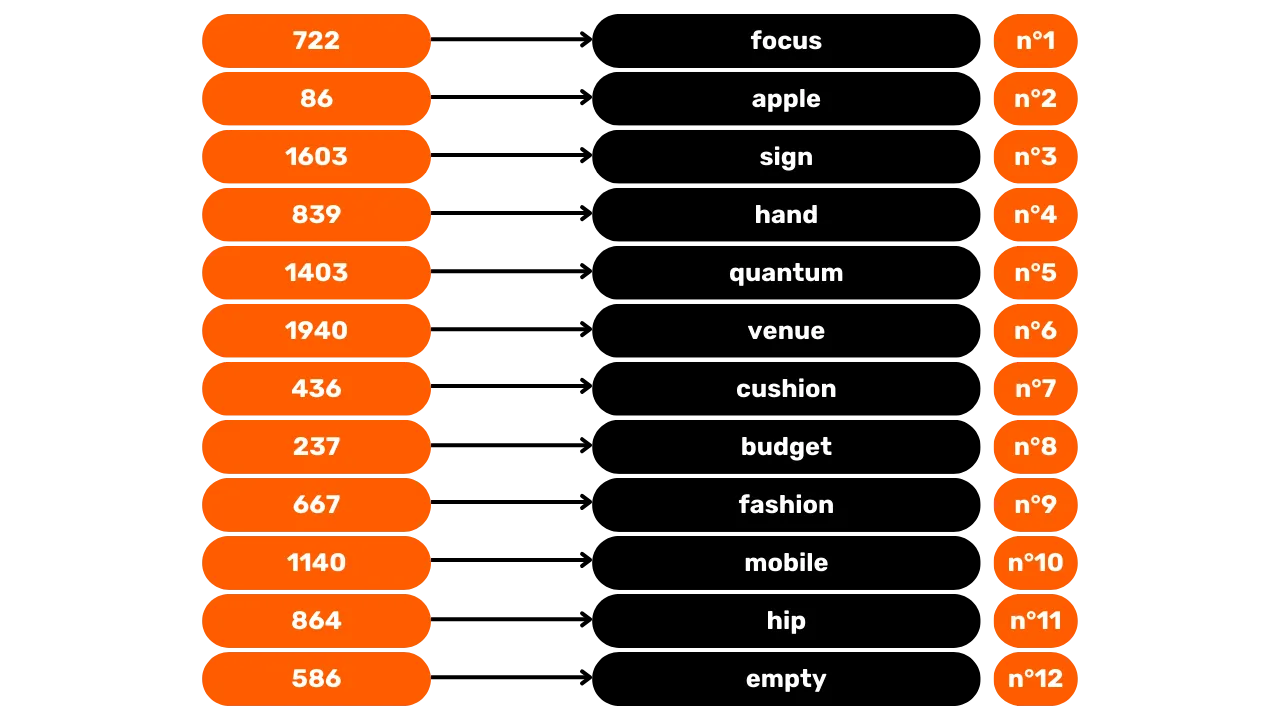

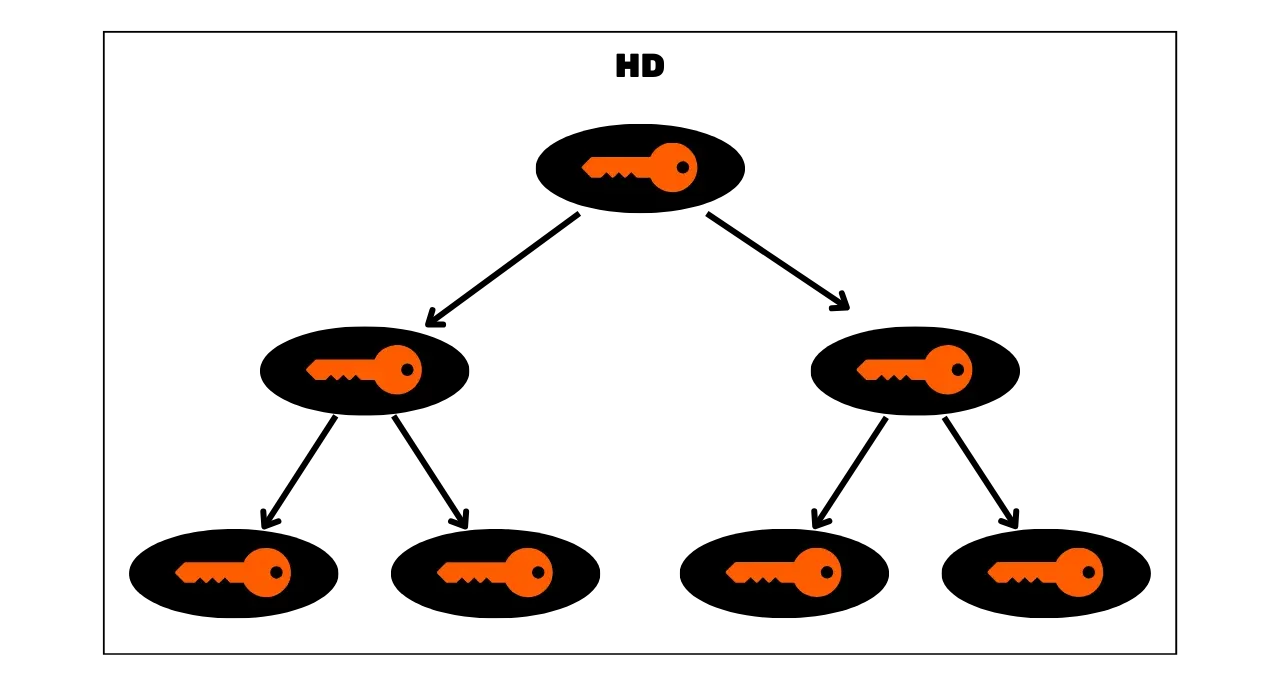

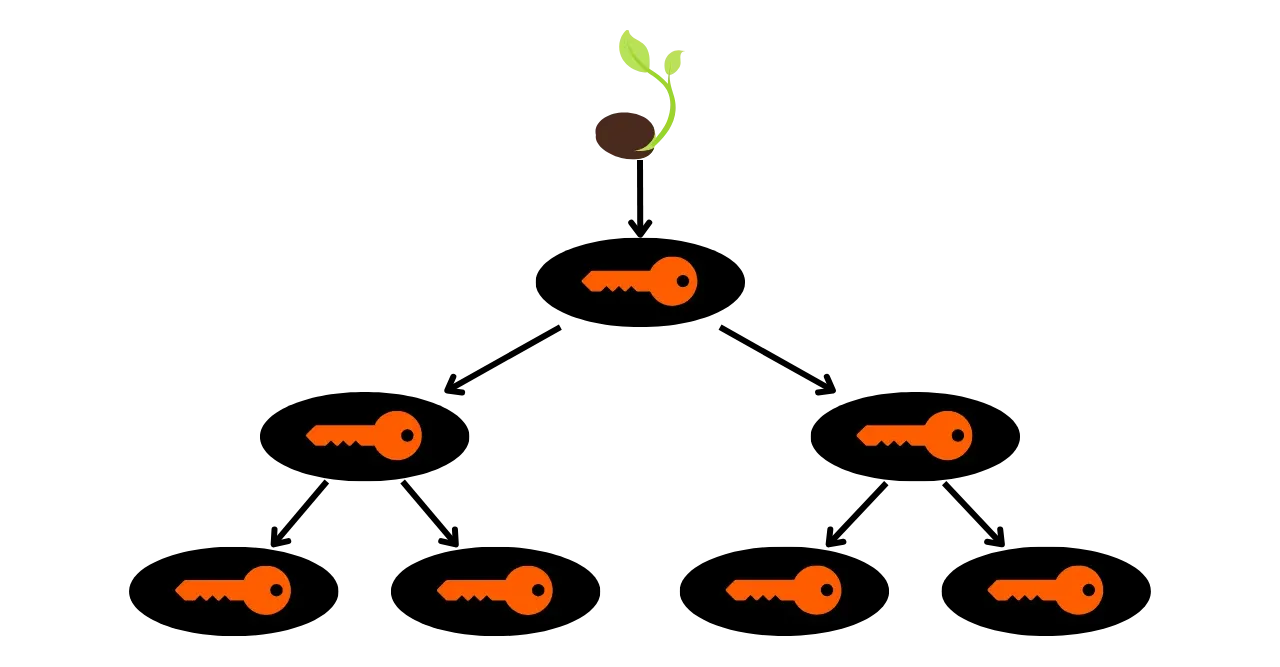

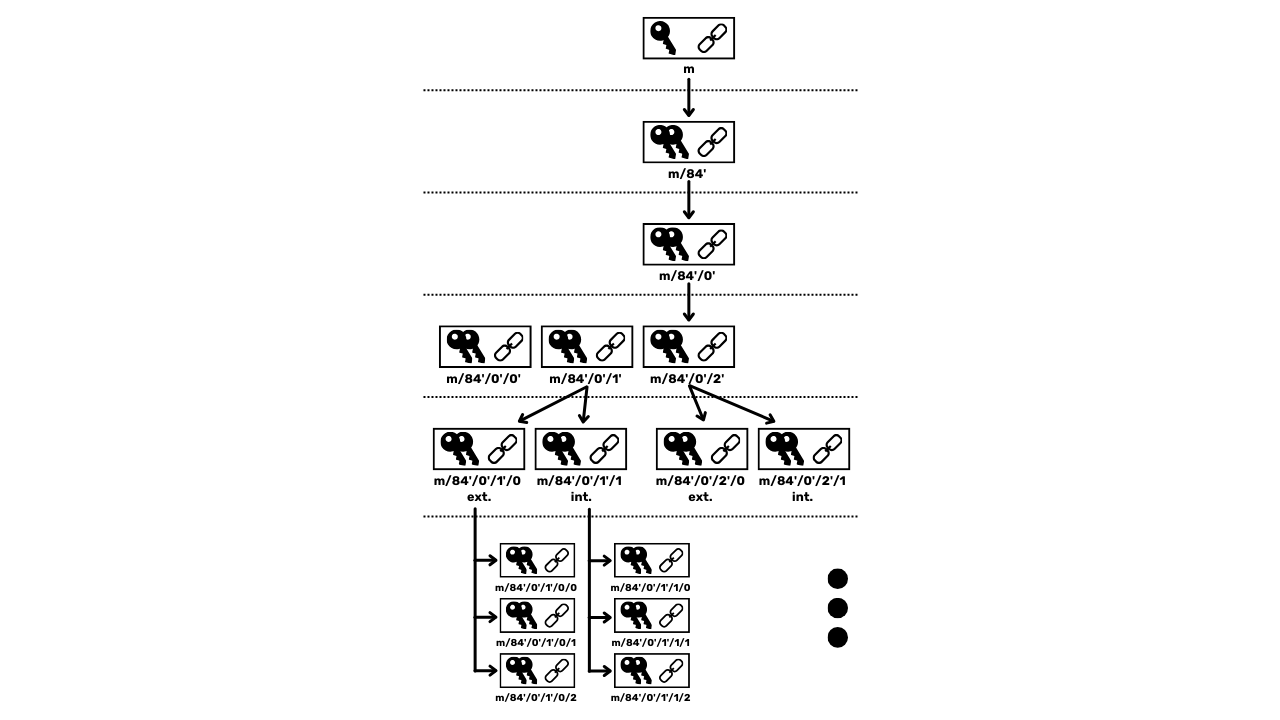

### Wallet HD (_Hierarchical Deterministic_)