name: Privacy su Bitcoin goal: Comprendere e padroneggiare i principi di protezione della privacy quando si utilizza Bitcoin objectives:

- Definire i concetti teorici necessari per comprendere le questioni relative alla privacy

- Identificare e mitigare i rischi associati alla perdita di riservatezza per gli utenti Bitcoin

- Utilizzo di metodi e strumenti per la protezione della privacy su Bitcoin

- Comprendere i metodi di analisi della catena e sviluppare strategie di difesa

Proteggete la vostra privacy su Bitcoin

In un mondo in cui la riservatezza delle transazioni finanziarie sta gradualmente diventando un lusso, comprendere e padroneggiare i principi di protezione della privacy nell'utilizzo di Bitcoin è essenziale. Questo corso di formazione fornisce tutte le chiavi, sia teoriche che pratiche, per raggiungere questo obiettivo in modo autonomo.

Oggi, su Bitcoin, le aziende sono specializzate nell'analisi della blockchain. Il loro core business consiste proprio nell'intromettersi nella vostra sfera privata, al fine di compromettere la riservatezza delle vostre transazioni. In realtà, non esiste un "diritto alla privacy" in Bitcoin. Spetta quindi a voi, utenti, far valere i vostri diritti naturali e proteggere la riservatezza delle vostre transazioni, perché nessun altro lo farà per voi.

Il corso è stato progettato per essere completo e generale. Ogni concetto tecnico è trattato in dettaglio e supportato da diagrammi esplicativi. L'obiettivo è quello di rendere le conoscenze accessibili a tutti. BTC204 è quindi alla portata di principianti e utenti intermedi. Il corso offre anche un valore aggiunto ai bitcoiners più esperti, in quanto approfondisce alcuni concetti tecnici che spesso vengono fraintesi.

Unisciti a noi per trasformare il tuo utilizzo di Bitcoin e diventare un utente informato, in grado di comprendere le problematiche legate alla riservatezza e alla protezione della tua privacy.

Introduzione

Panoramica del corso

Benvenuto al corso BTC204!

In un mondo in cui la riservatezza delle transazioni finanziarie sta gradualmente diventando un lusso, comprendere e padroneggiare i principi di protezione della privacy nell'utilizzo di Bitcoin è essenziale. Questo corso di formazione fornisce tutte le chiavi, sia teoriche che pratiche, per raggiungere questo obiettivo in modo autonomo.

Oggi, su Bitcoin, le aziende sono specializzate nell'analisi della blockchain. Il loro core business consiste proprio nell'intromettersi nella vostra sfera privata, al fine di compromettere la riservatezza delle vostre transazioni. In realtà, non esiste un "diritto alla privacy" in Bitcoin. Spetta quindi a voi, utenti, far valere i vostri diritti naturali e proteggere la riservatezza delle vostre transazioni, perché nessun altro lo farà per voi.

Il Bitcoin non è solo "Number Go Up" e conservazione del valore dei risparmi. Con le sue caratteristiche uniche e la sua storia, è innanzitutto lo strumento della contro-economia. Grazie a questa formidabile invenzione, potete disporre liberamente del vostro denaro, spenderlo e accumularlo, senza che nessuno possa fermarvi.

Il Bitcoin offre una fuga pacifica dal giogo dello Stato, consentendo di godere appieno dei propri diritti naturali, che non possono essere messi in discussione dalle leggi vigenti. Grazie all'invenzione di Satoshi Nakamoto, avete il potere di far rispettare la vostra proprietà privata e di riconquistare la libertà di contrattare.

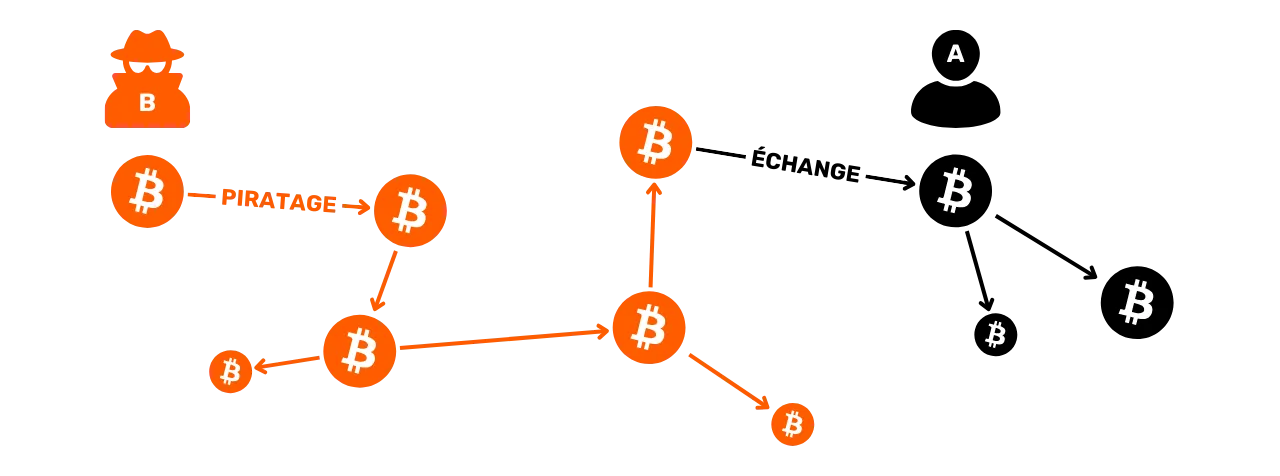

Tuttavia, il Bitcoin non è anonimo di default, il che può rappresentare un rischio per gli individui impegnati nella contro-economia, in particolare nelle regioni sottoposte a regime dispotico. Ma questo non è l'unico pericolo. Poiché il bitcoin è un bene prezioso e incensurabile, può essere un obiettivo per i ladri. Proteggere la propria privacy diventa quindi anche una questione di sicurezza: può aiutare a prevenire hacking e aggressioni fisiche.

Come vedremo, sebbene il protocollo offra di per sé alcune protezioni della riservatezza, è fondamentale utilizzare strumenti aggiuntivi per ottimizzare e difendere questa riservatezza.

Questo corso di formazione è stato progettato per fornire una panoramica generale e completa delle problematiche legate alla riservatezza di Bitcoin. Ogni concetto tecnico è trattato in dettaglio, con il supporto di diagrammi esplicativi. L'obiettivo è quello di rendere queste conoscenze accessibili a tutti, anche ai principianti e agli utenti intermedi. Per i Bitcoiners più esperti, nel corso del corso vengono trattati anche concetti altamente tecnici e talvolta poco conosciuti, per approfondire la comprensione di ogni argomento.

L'obiettivo di questo corso di formazione non è quello di rendere totalmente anonimo il vostro utilizzo di Bitcoin, ma piuttosto di fornirvi gli strumenti essenziali per sapere come proteggere la vostra riservatezza in base ai vostri obiettivi personali. Avrete la libertà di scegliere tra i concetti e gli strumenti presentati per sviluppare le vostre strategie personali, adattate ai vostri obiettivi e alle vostre esigenze specifiche.

Sezione 1: Definizioni e concetti chiave

Per cominciare, rivedremo i principi fondamentali che regolano il funzionamento di Bitcoin, in modo da poter poi affrontare con calma le nozioni relative alla riservatezza. È essenziale padroneggiare alcuni concetti di base, come UTXO, indirizzi di ricezione e scripting, prima di poter comprendere appieno i concetti che tratteremo nelle sezioni successive. Introdurremo anche il modello generale di riservatezza di Bitcoin, come immaginato da Satoshi Nakamoto, che ci permetterà di comprendere la posta in gioco e i rischi associati.

Sezione 2: Comprendere e proteggere dall'analisi di catena

Nella seconda sezione, esaminiamo le tecniche utilizzate dalle società di analisi della blockchain per tracciare la vostra attività su Bitcoin. La comprensione di questi metodi è fondamentale per rafforzare la protezione della privacy. L'obiettivo di questa sezione è esaminare le strategie degli aggressori per comprendere meglio i rischi e preparare il terreno per le tecniche che studieremo nelle sezioni successive. Analizzeremo i modelli di transazione, le euristiche interne ed esterne e le probabili interpretazioni di questi modelli. Oltre alla teoria, impareremo a utilizzare un block explorer per l'analisi della catena, attraverso esempi pratici ed esercizi.

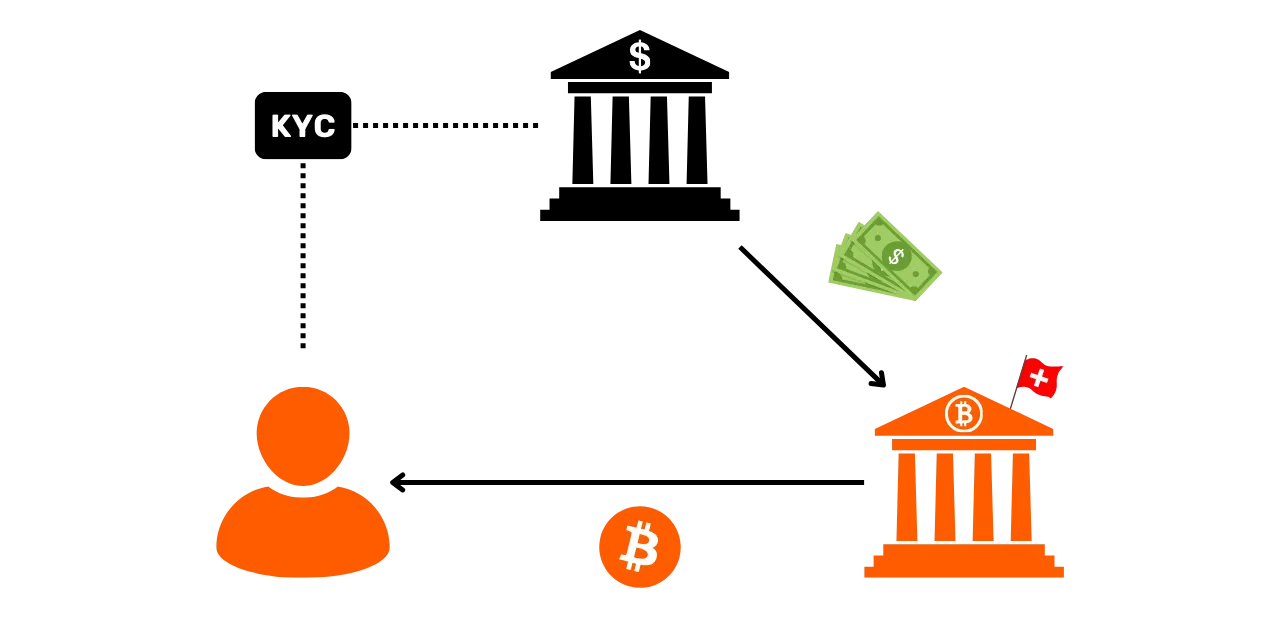

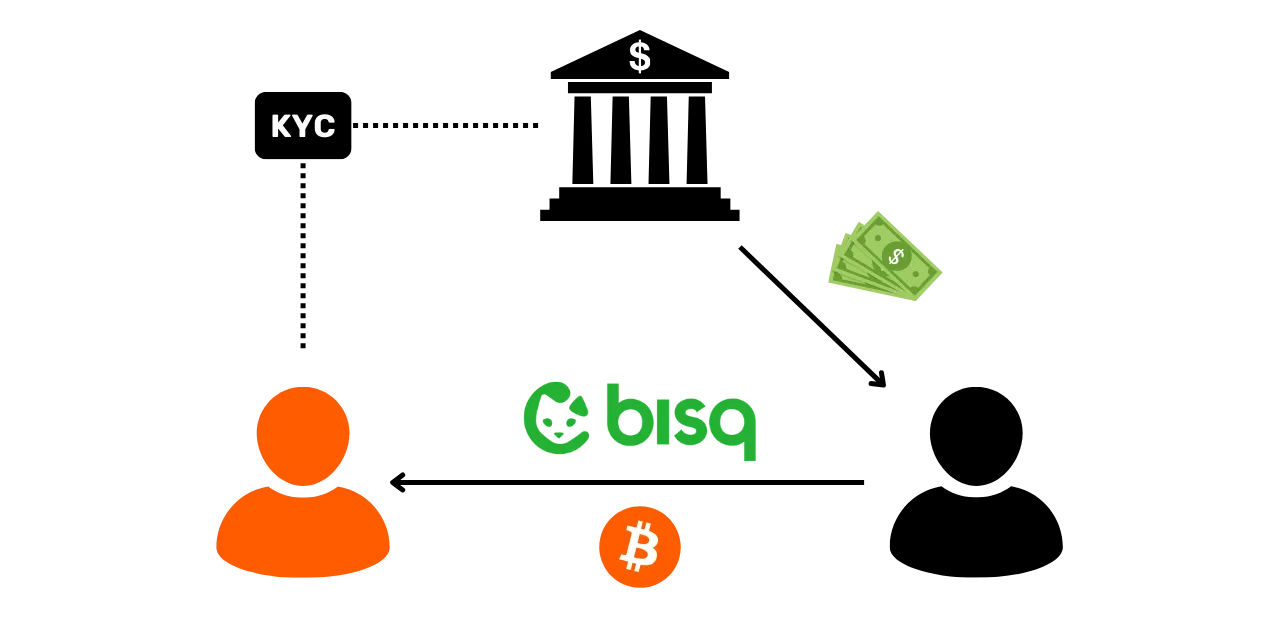

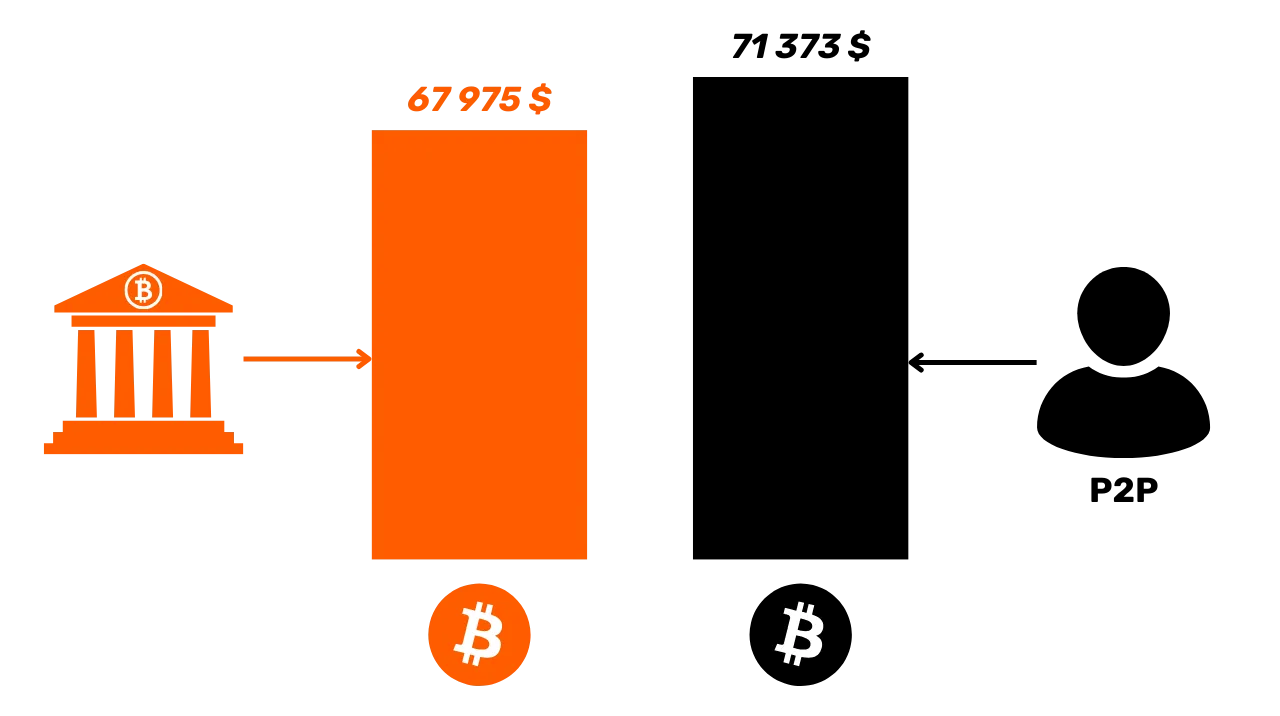

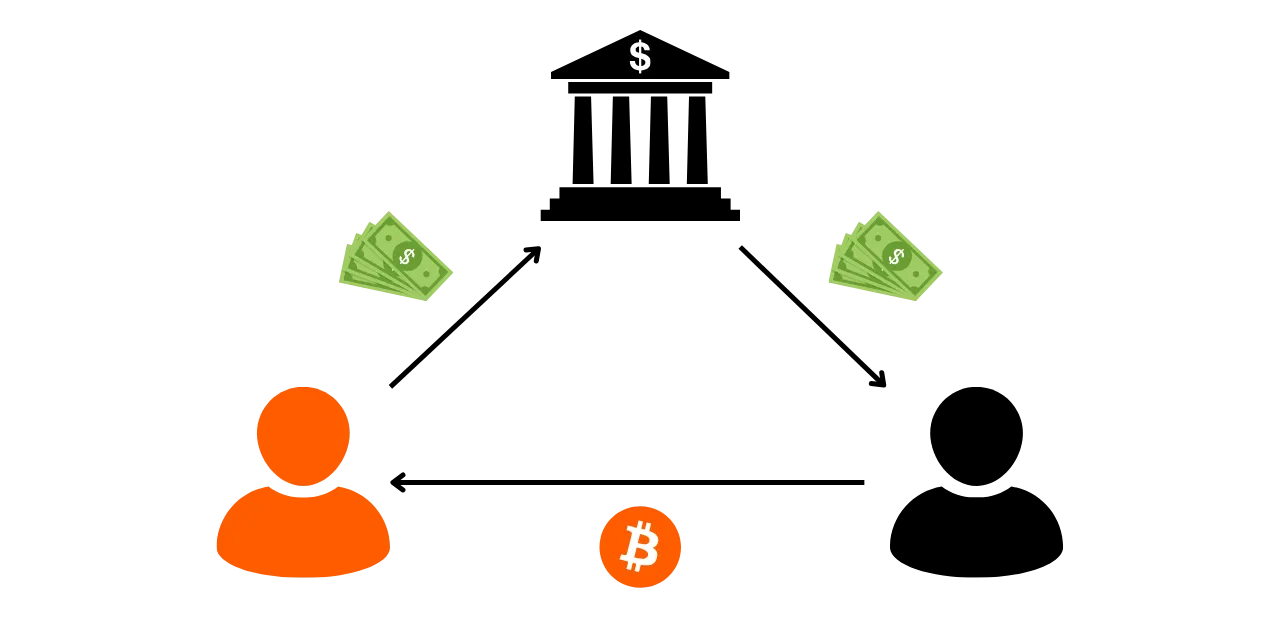

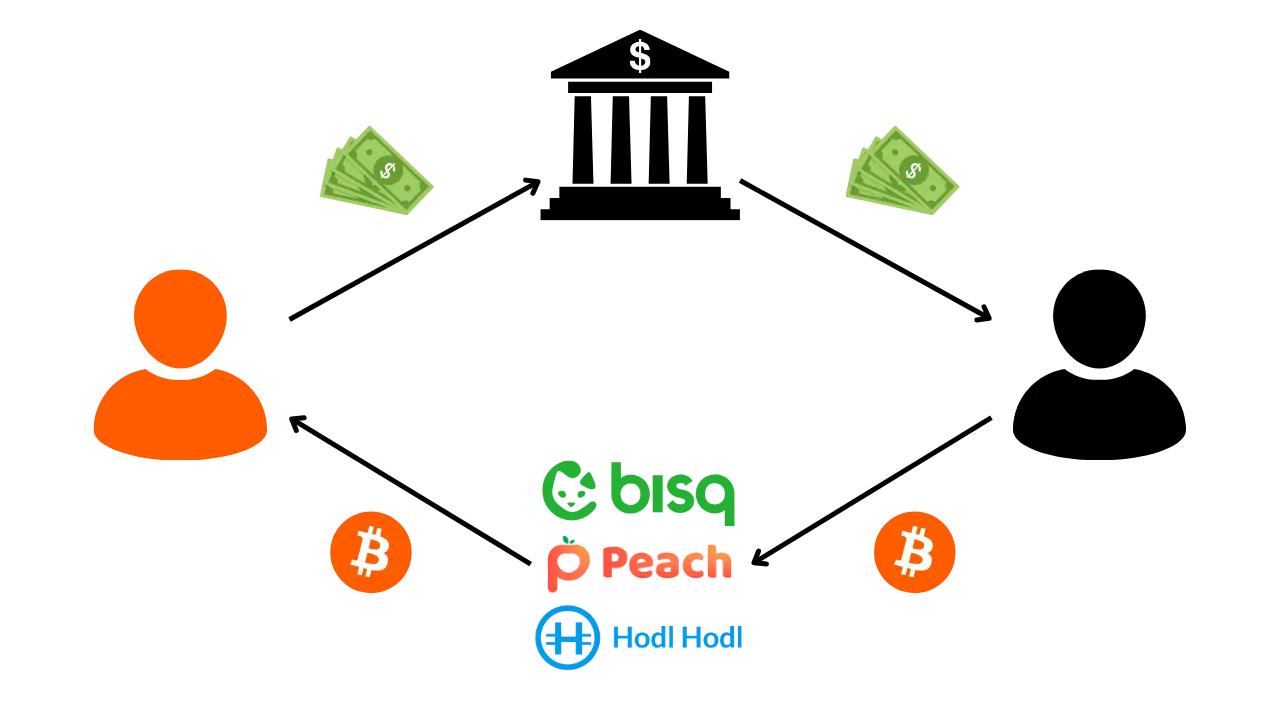

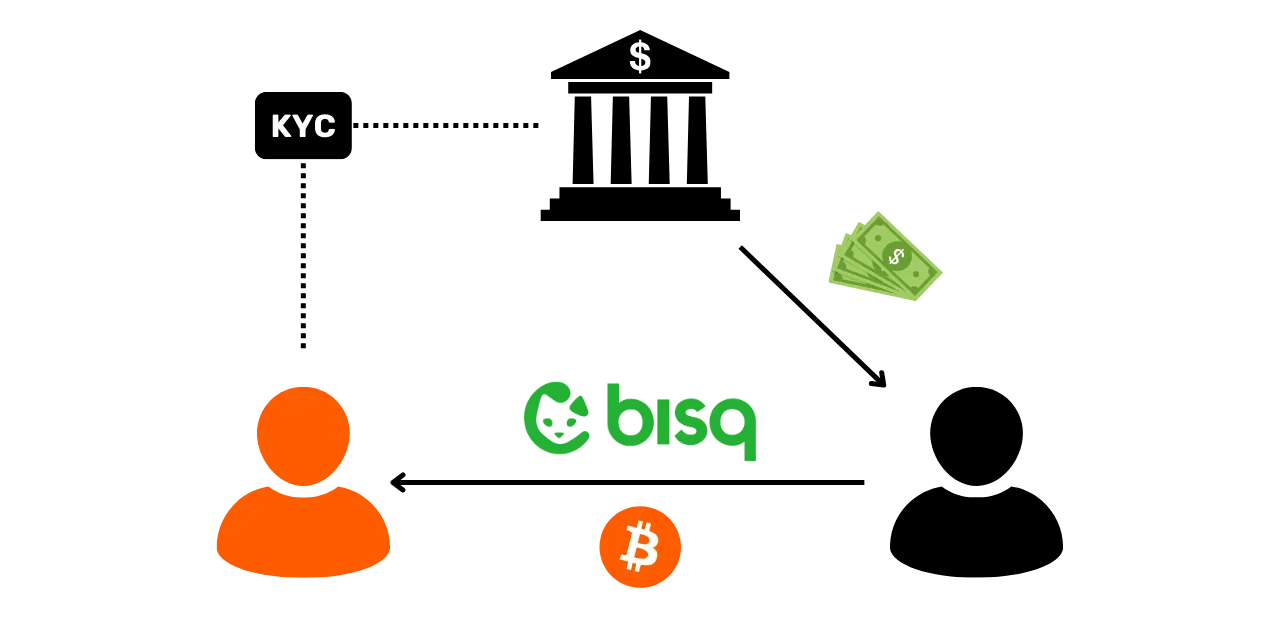

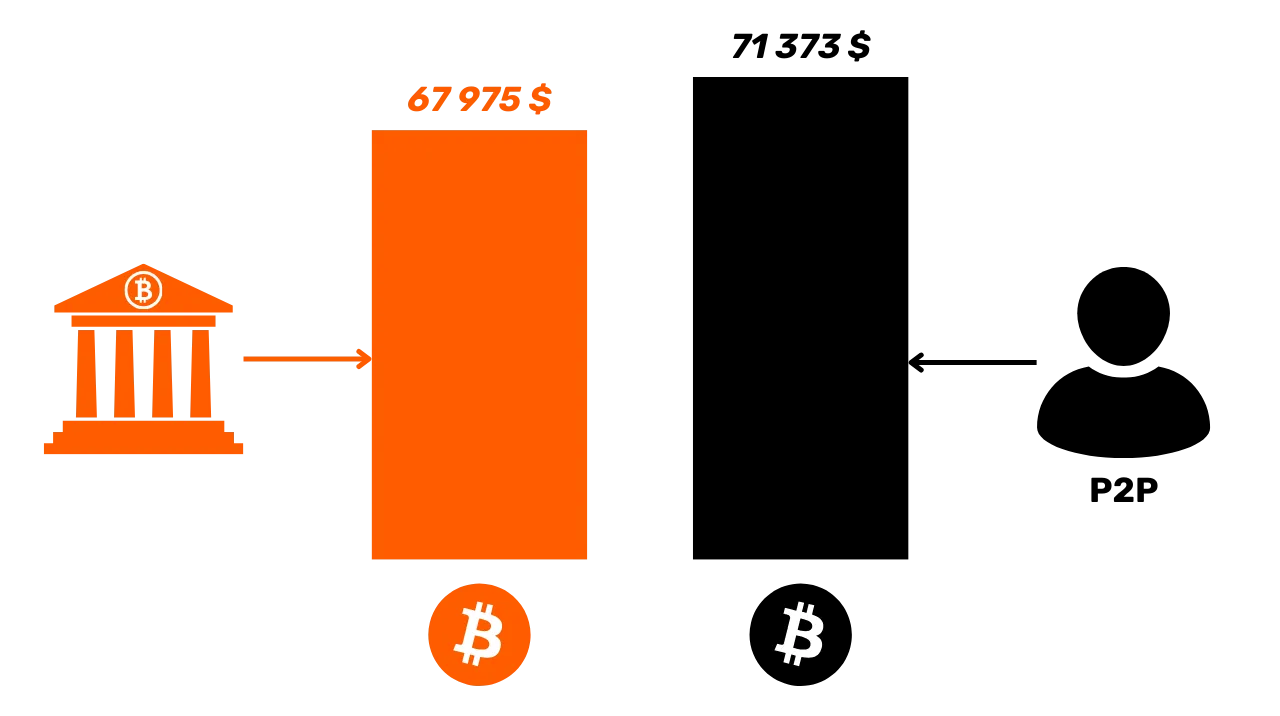

Sezione 3: Padroneggiare le migliori pratiche per proteggere la vostra privacy

Nella terza sezione del nostro corso di formazione, entriamo nel vivo: la pratica! L'obiettivo è quello di padroneggiare tutte le migliori pratiche essenziali che dovrebbero diventare un riflesso naturale per qualsiasi utente di Bitcoin. Ci occuperemo dell'uso di indirizzi vuoti, del tagging, del consolidamento, dell'uso di nodi completi, nonché del KYC e dei metodi di acquisizione. L'obiettivo è quello di fornire una panoramica completa delle insidie da evitare per stabilire una solida base nella nostra ricerca di protezione della privacy. Per alcune di queste pratiche, sarete guidati a un tutorial specifico su come implementarle.

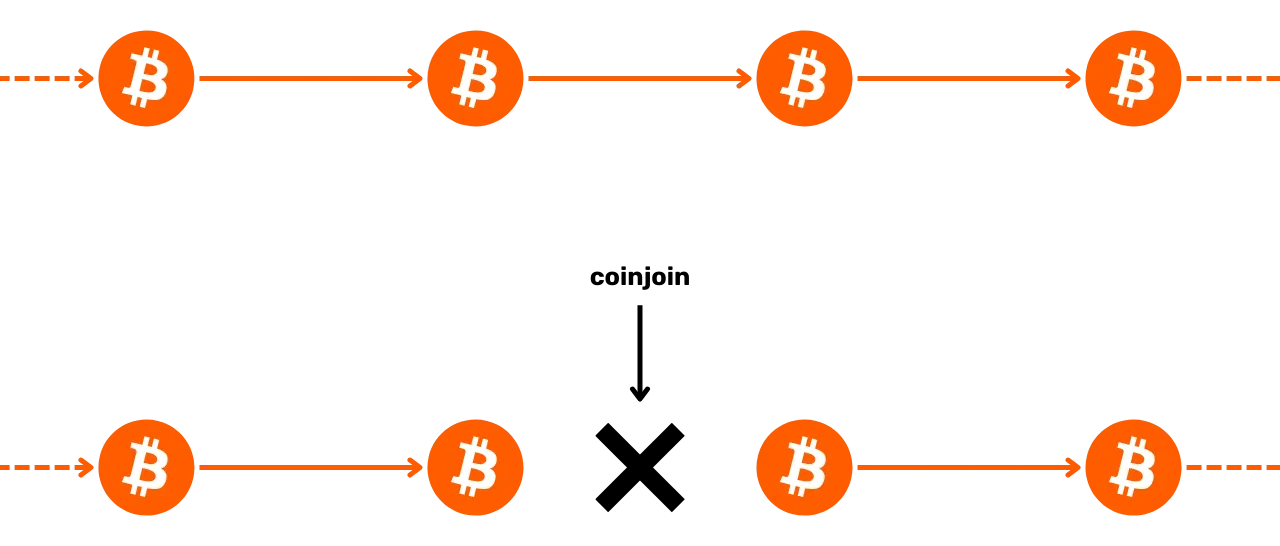

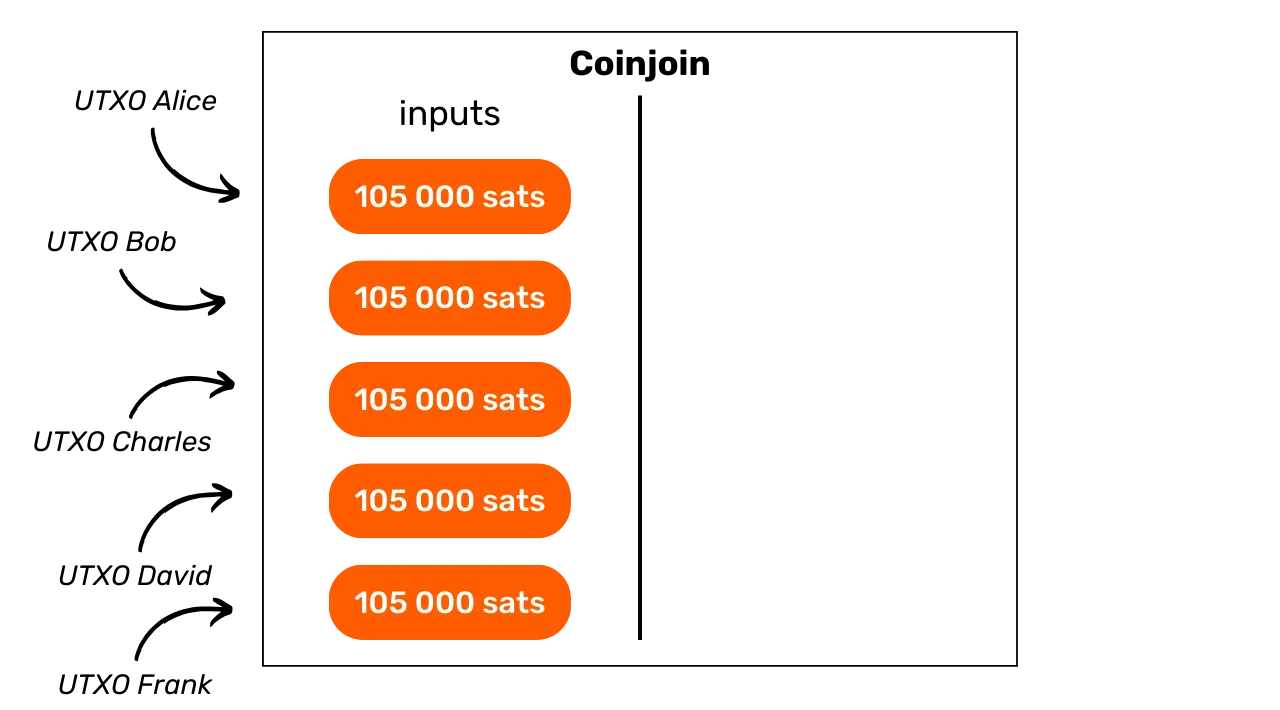

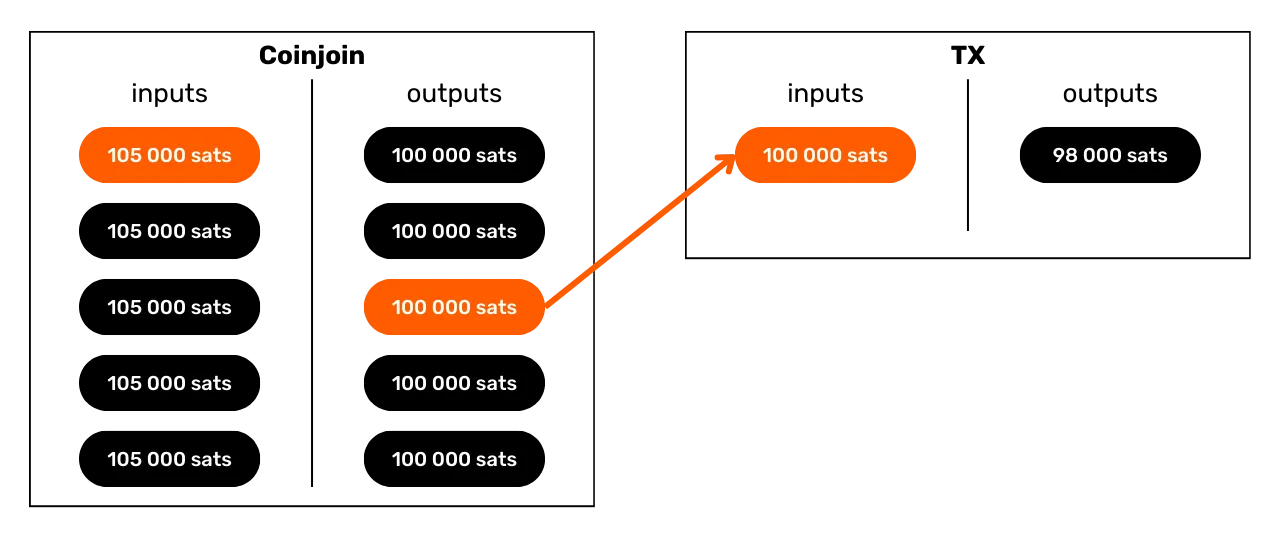

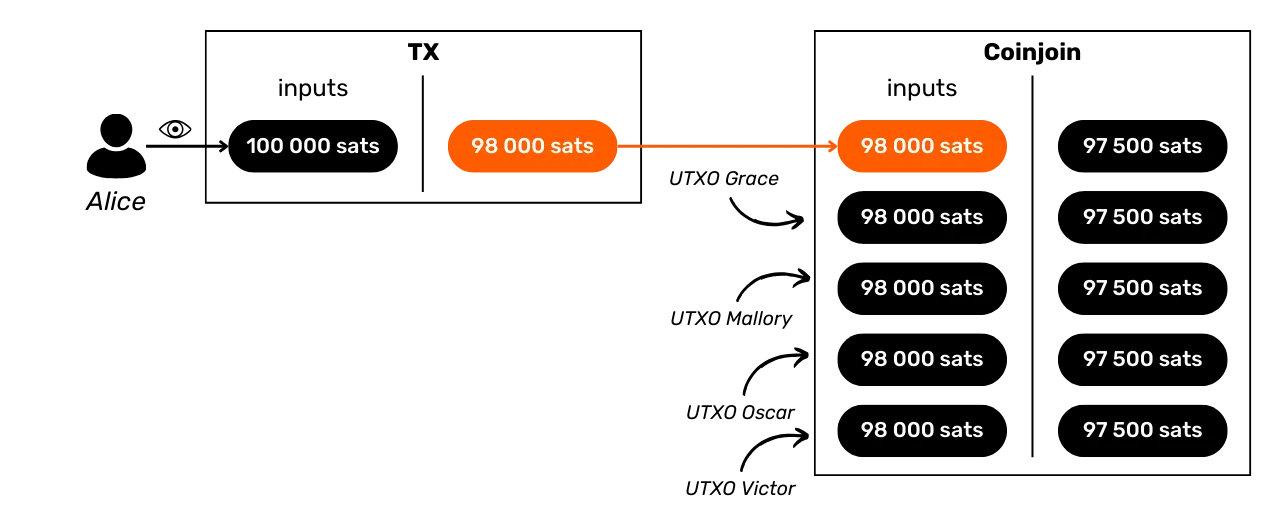

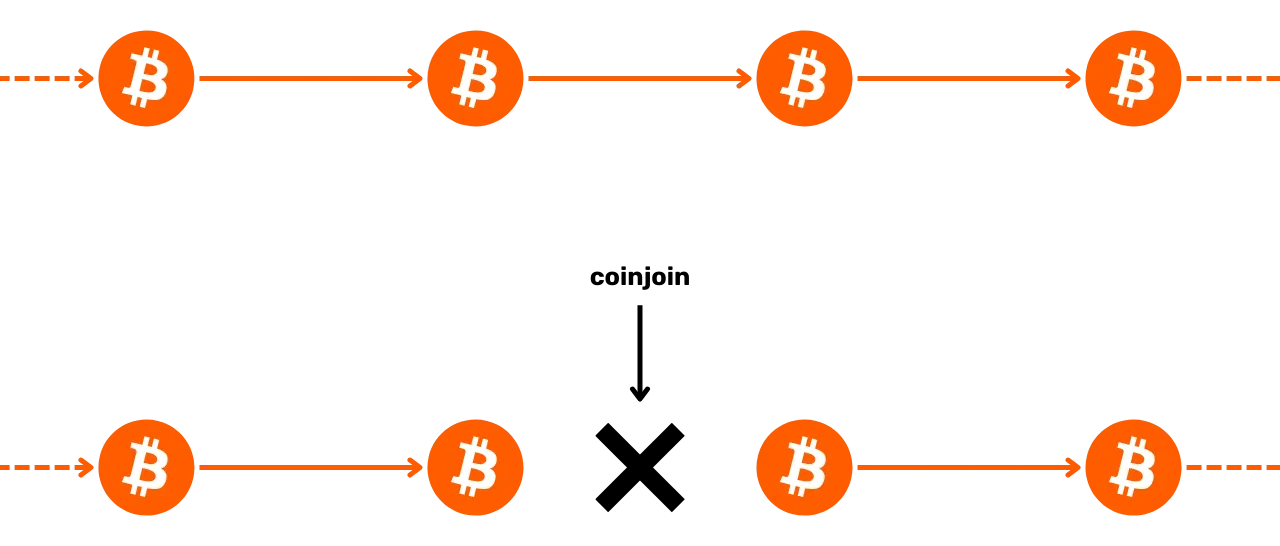

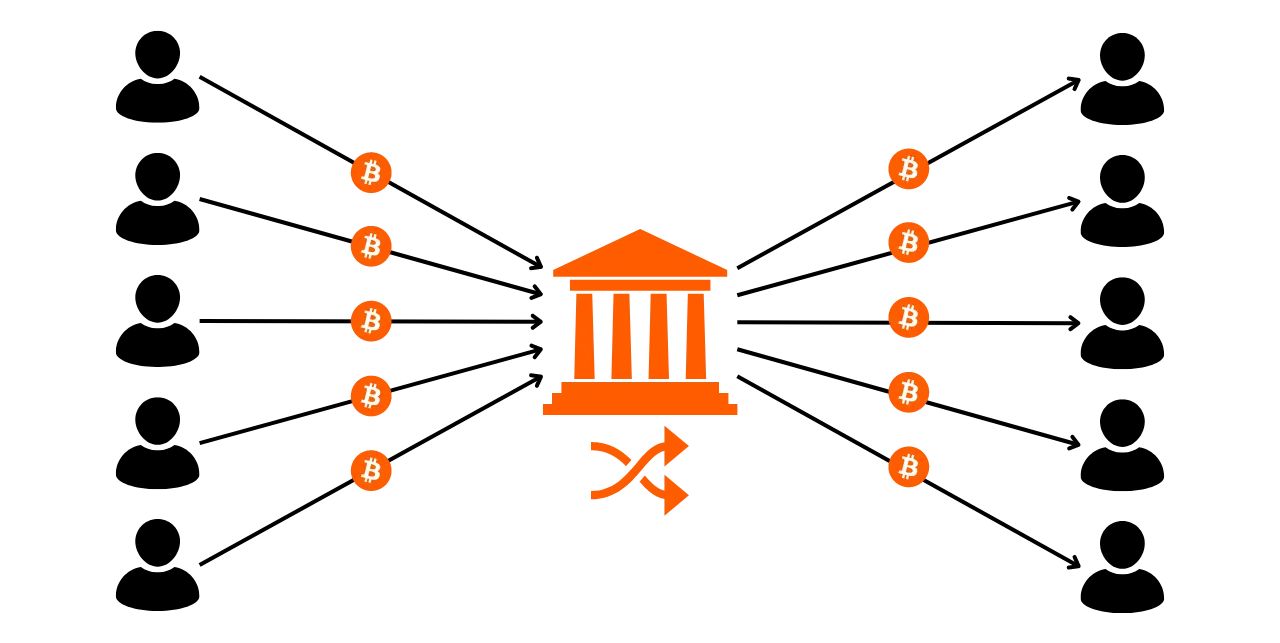

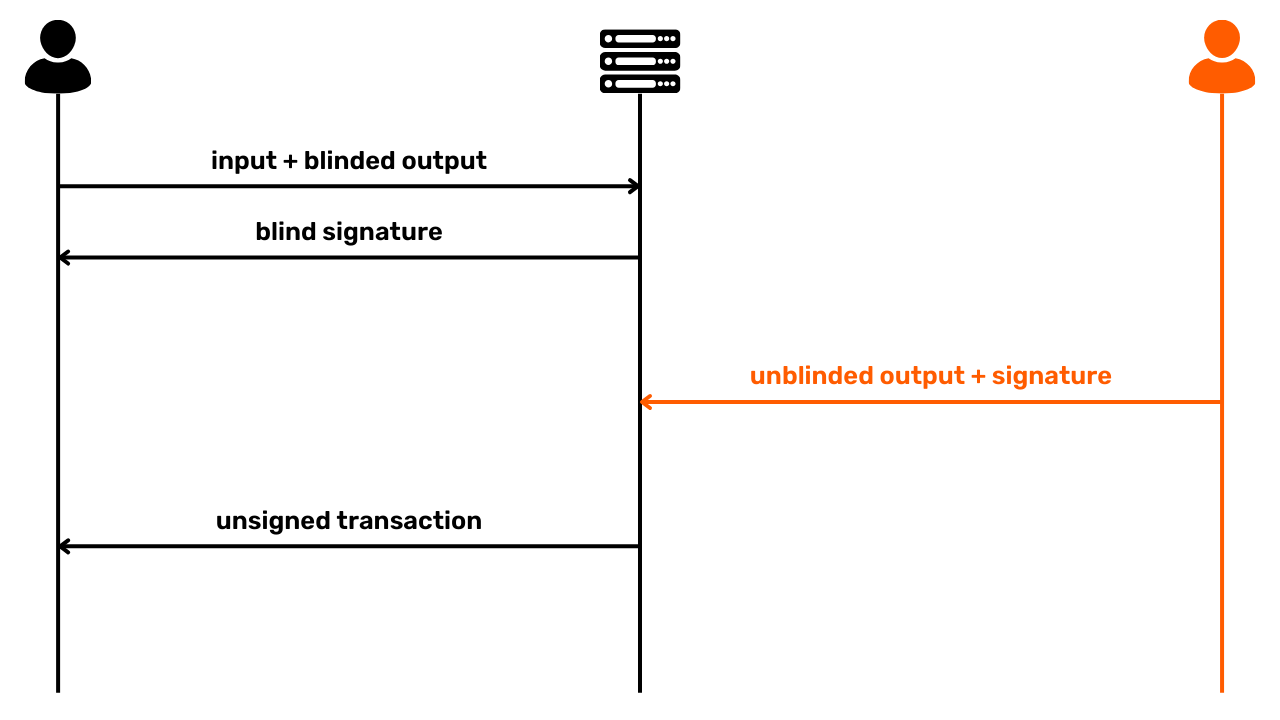

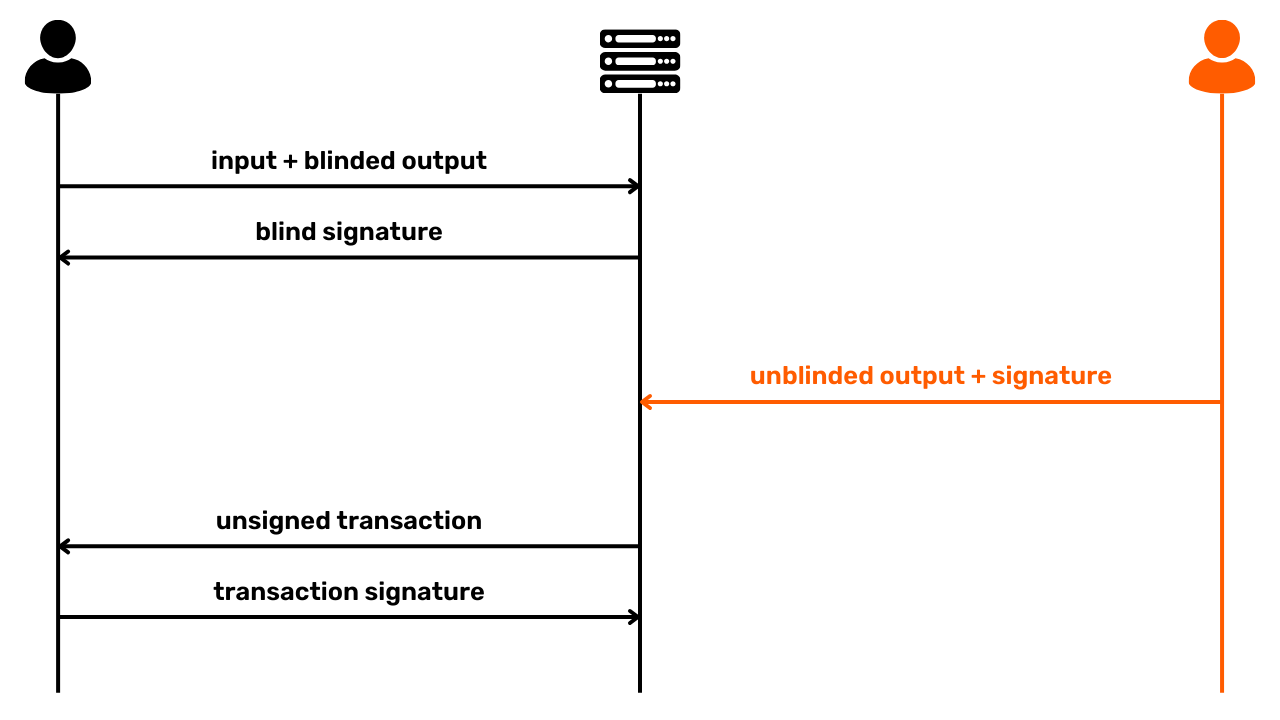

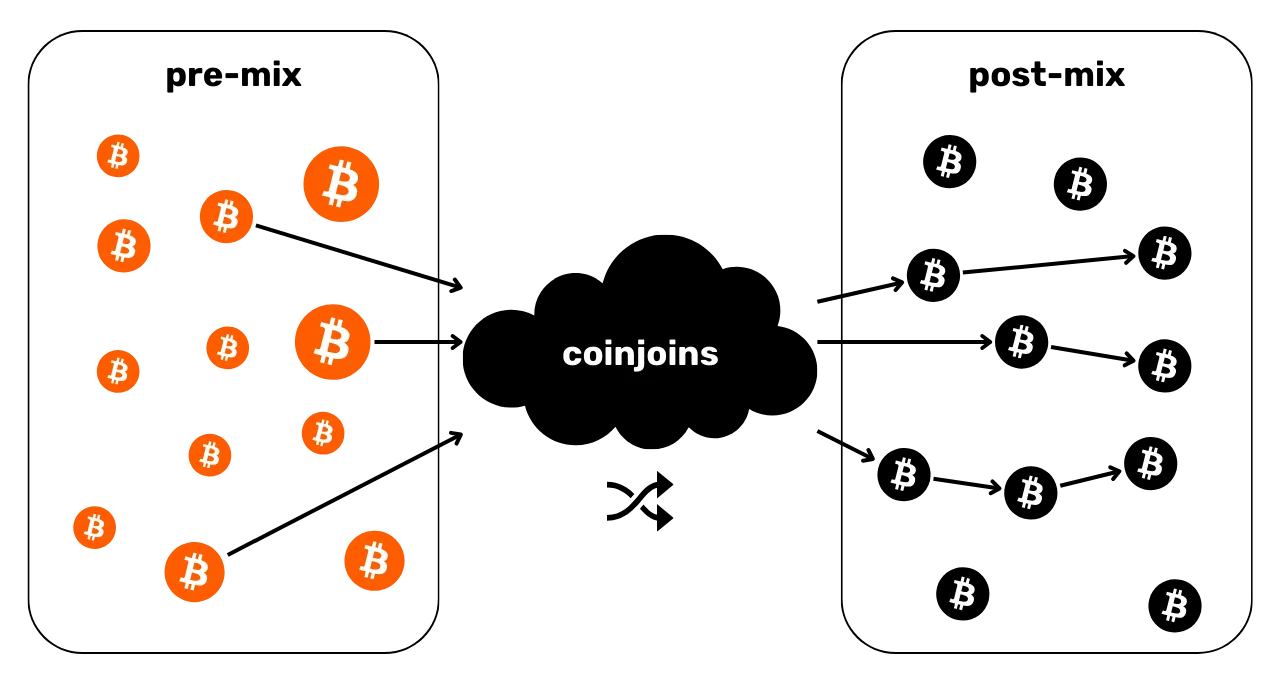

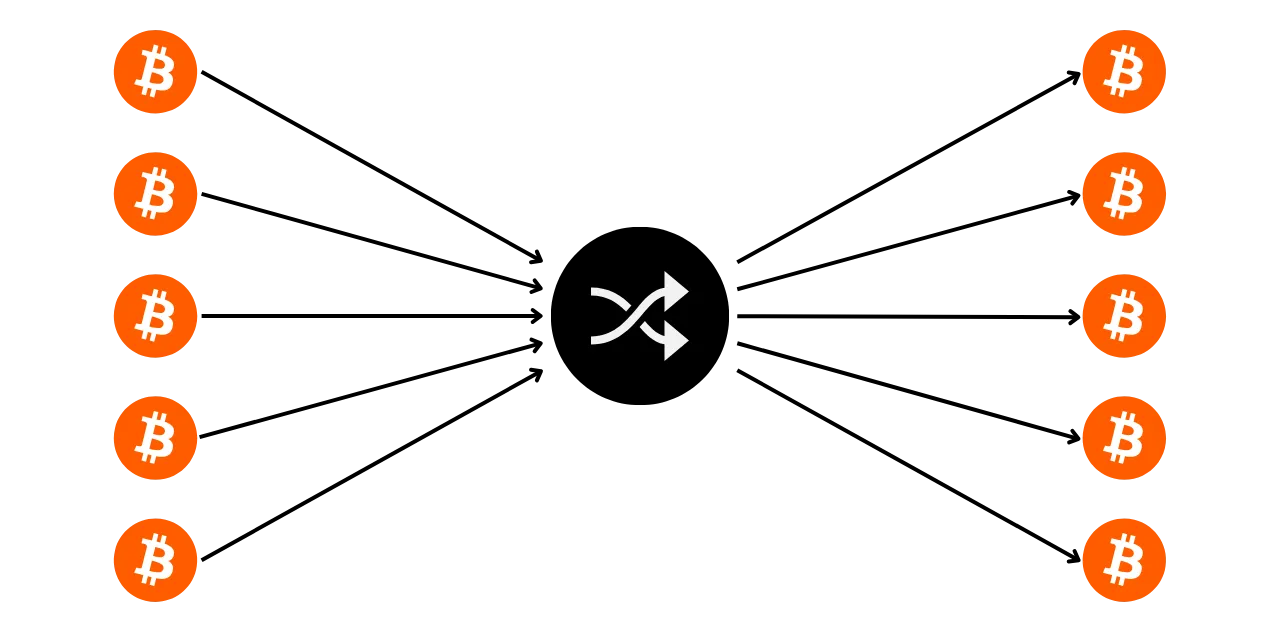

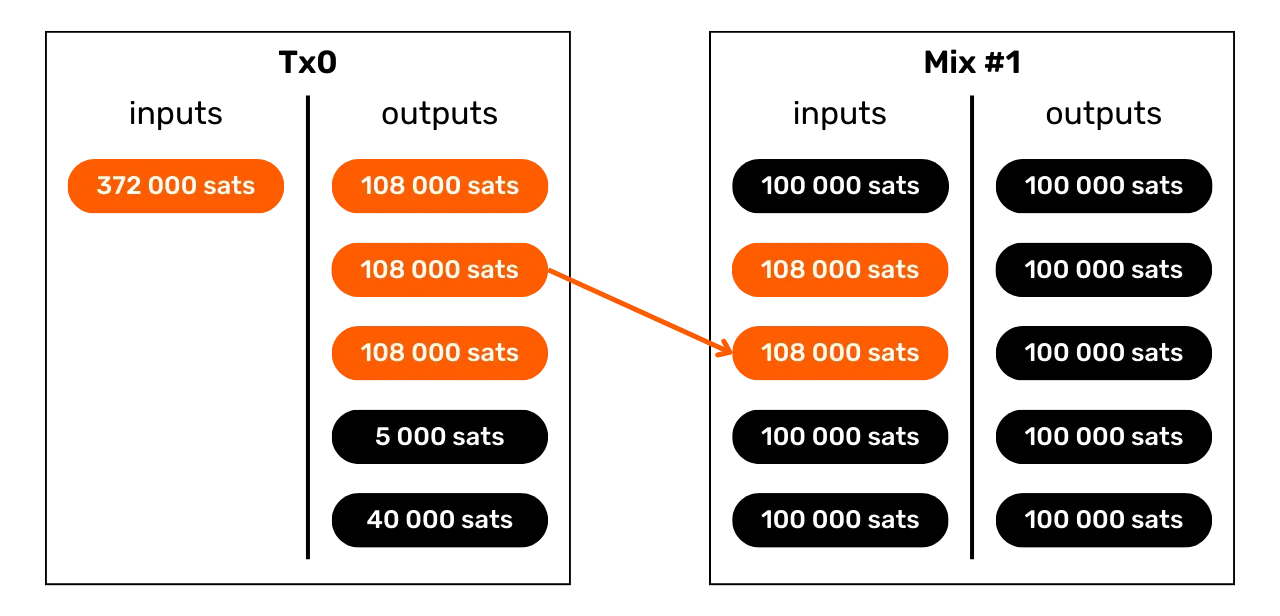

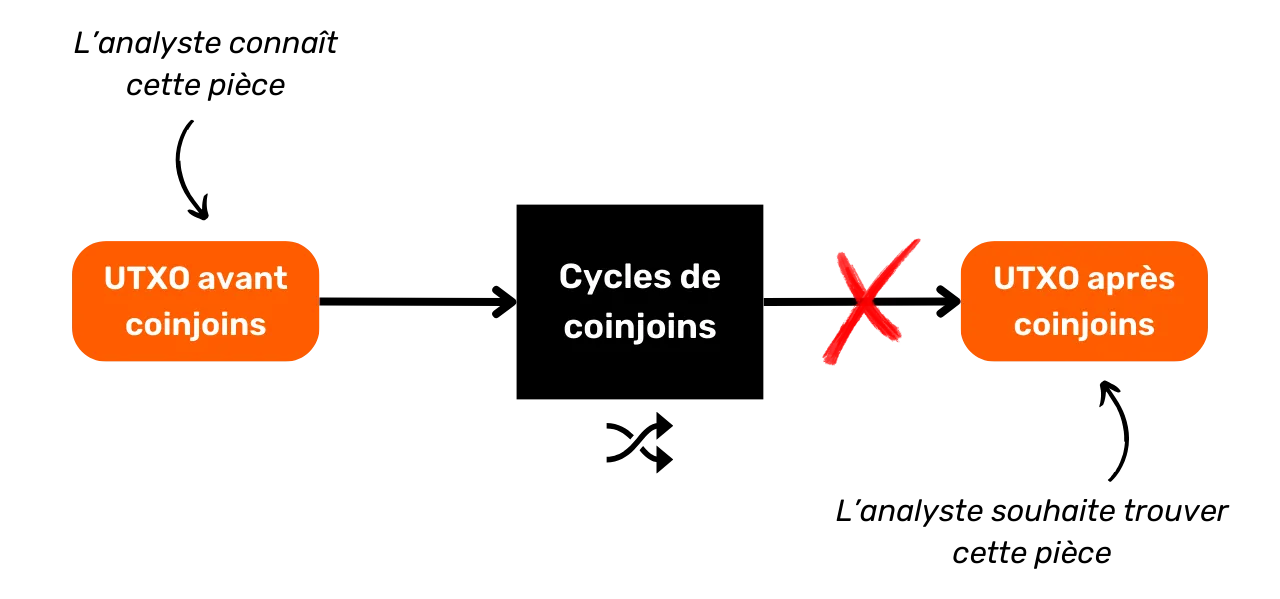

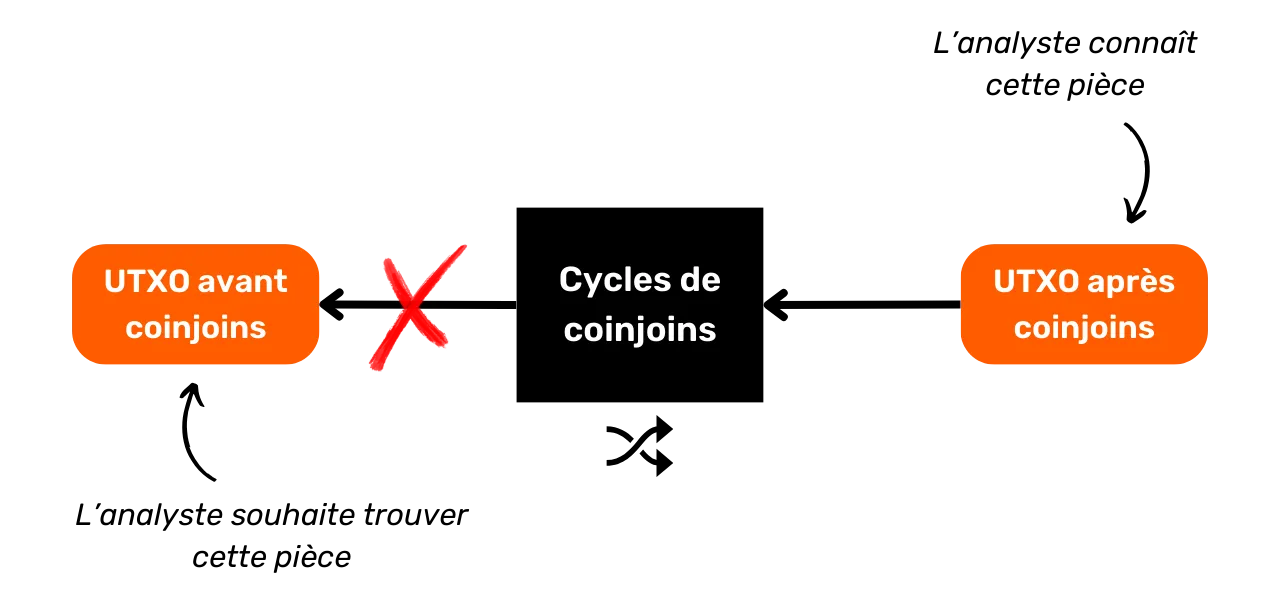

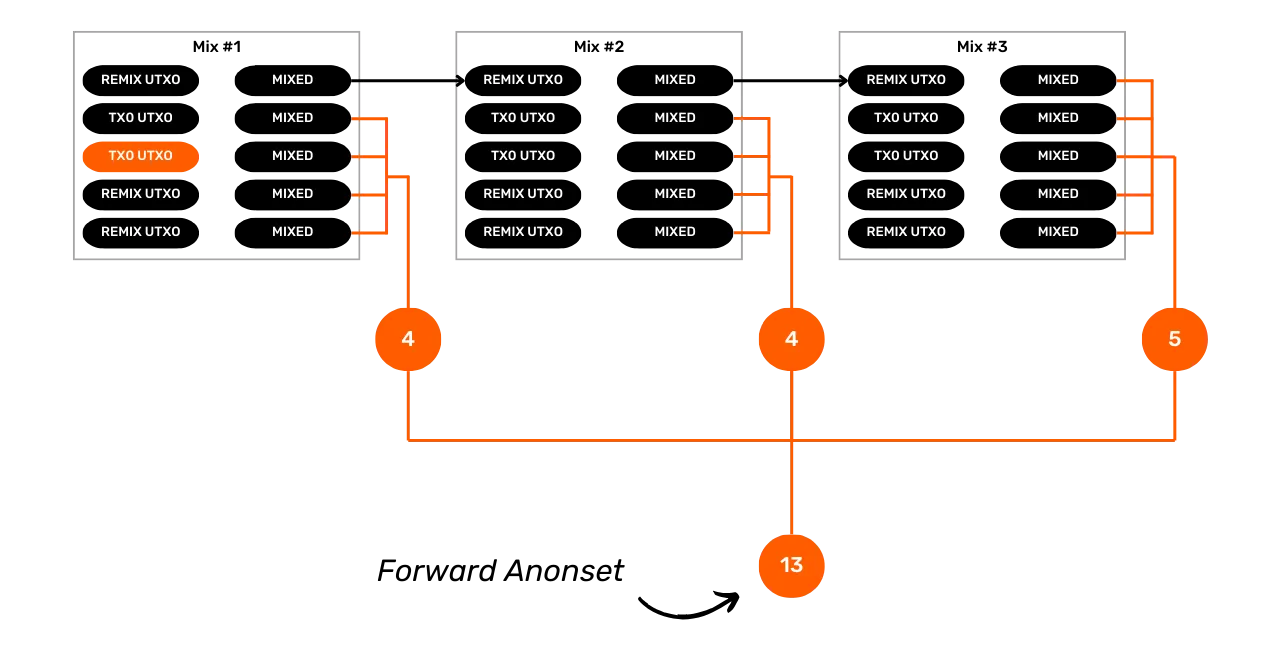

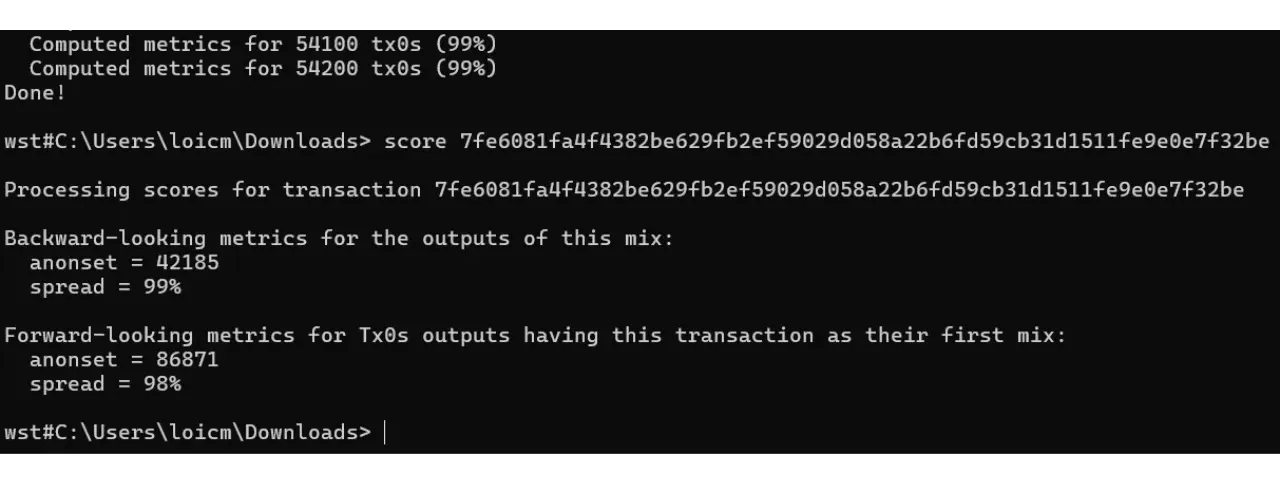

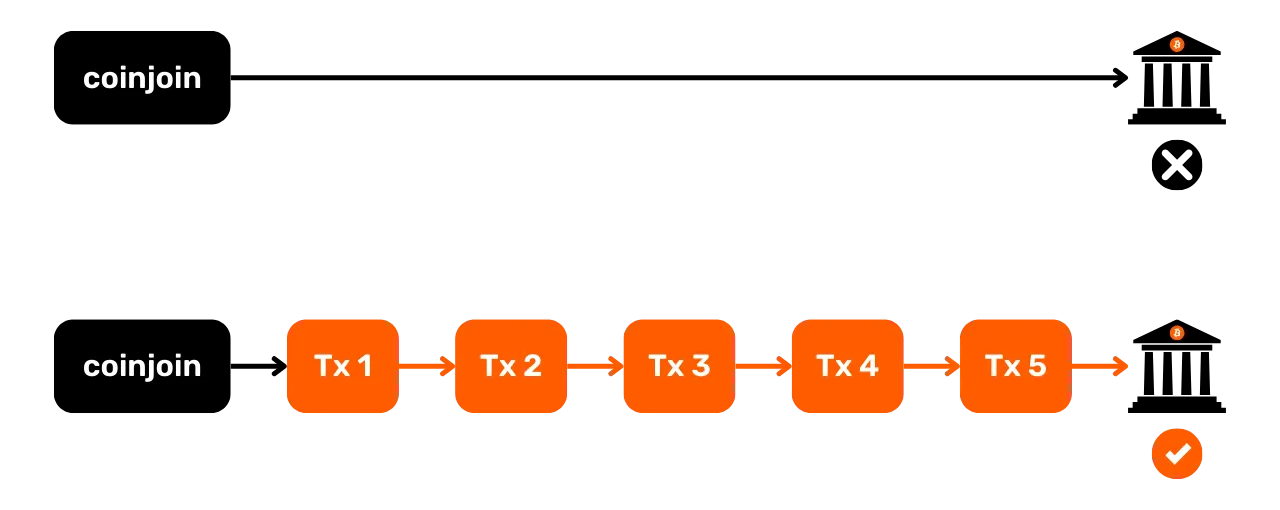

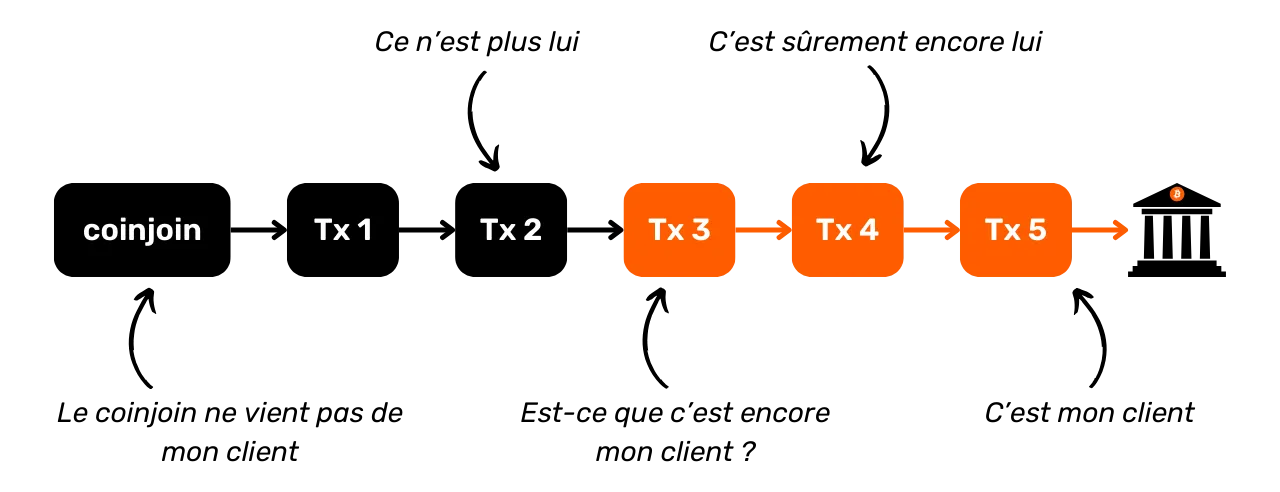

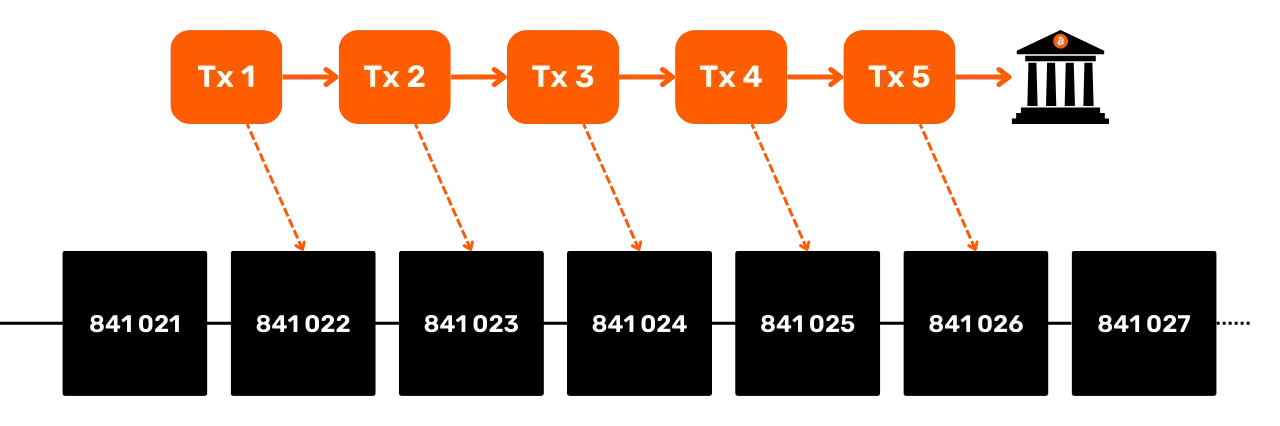

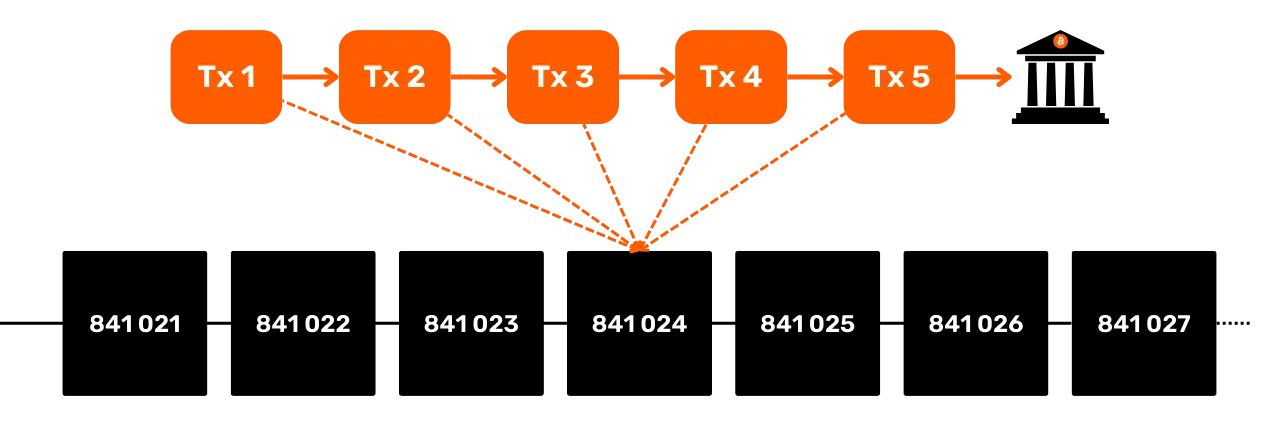

Sezione 4: Comprendere le transazioni coinjoin

Come possiamo parlare di privacy su Bitcoin senza menzionare le coinjoin? Nella sezione 4 scoprirete tutto quello che c'è da sapere su questo metodo di miscelazione. Scoprirete cosa sono le coinjoin, la loro storia e i loro obiettivi, nonché i diversi tipi di coinjoin esistenti. Infine, per gli utenti più esperti, vedremo cosa sono gli anonset e l'entropia e come calcolarli.

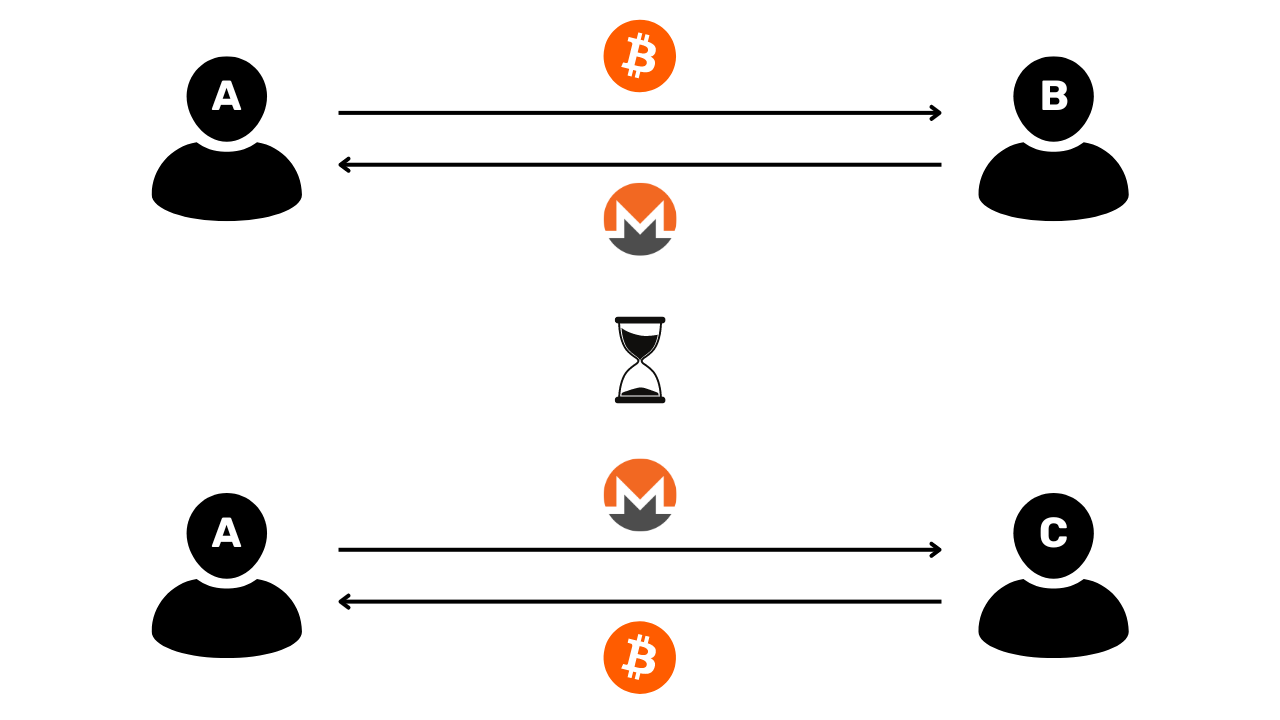

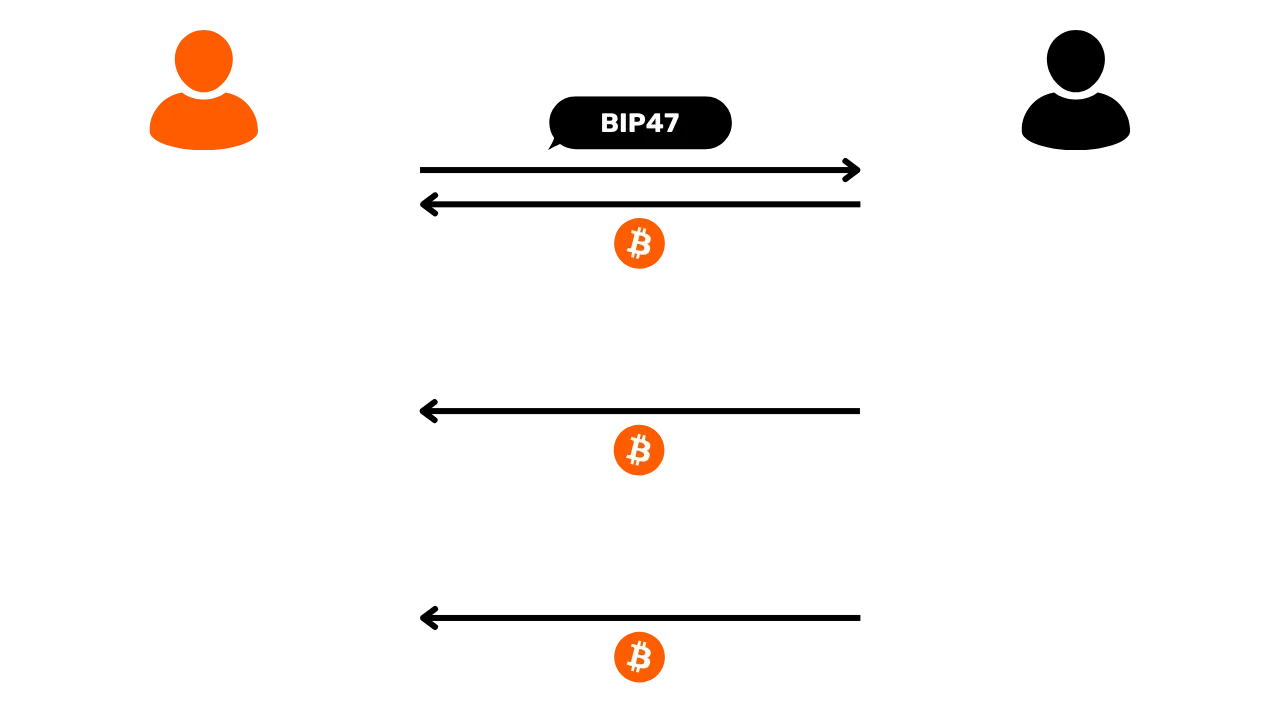

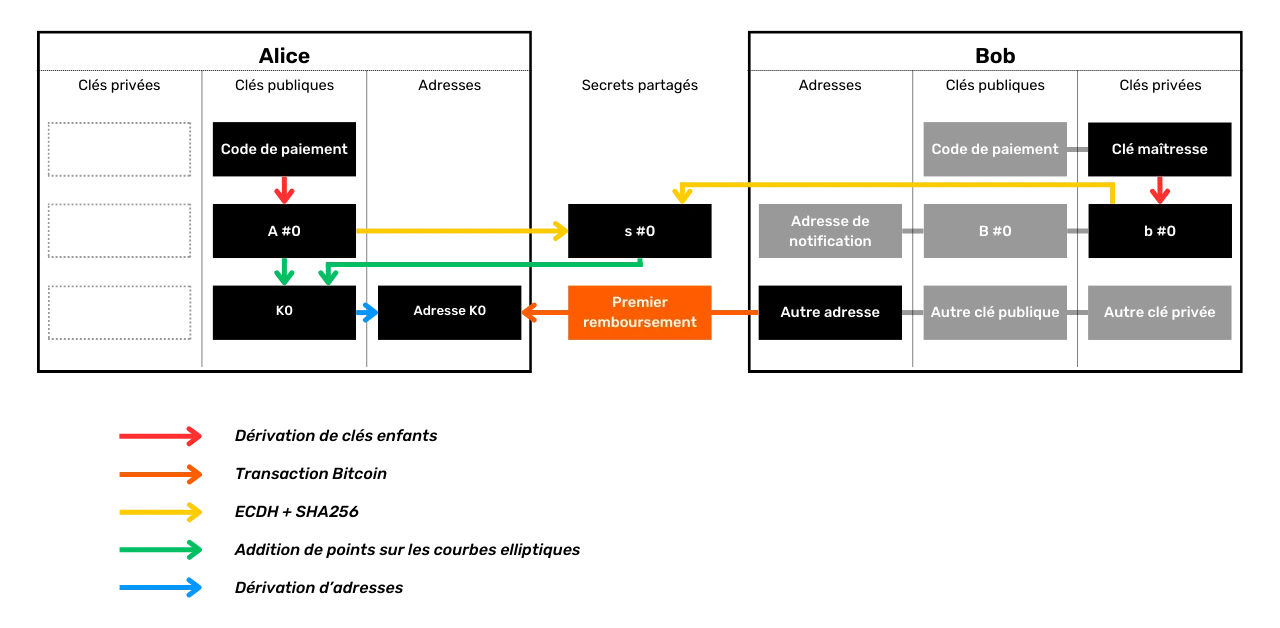

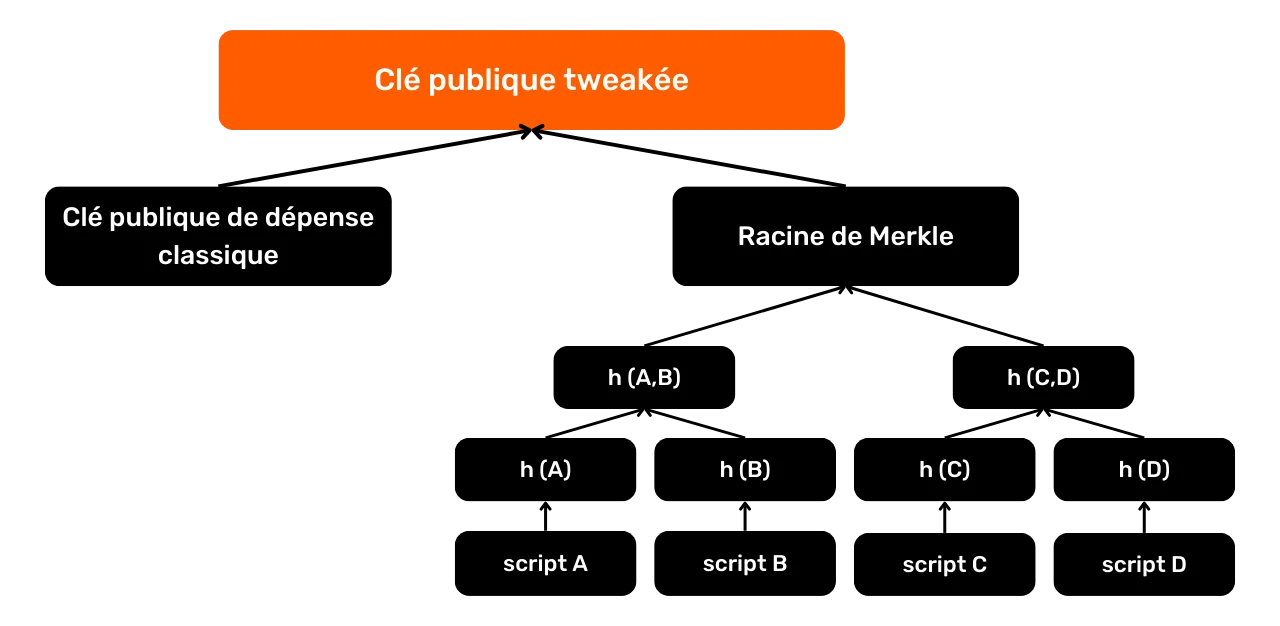

Sezione 5: Comprendere le sfide di altre tecniche di riservatezza avanzate

Nella quinta sezione, daremo un'occhiata a tutte le altre tecniche disponibili per proteggere la privacy su Bitcoin, oltre a coinjoin. Nel corso degli anni, gli sviluppatori hanno dimostrato una notevole creatività nel progettare strumenti dedicati alla privacy. Esamineremo tutti questi metodi, come payjoin, transazioni collaborative, Coin Swap e Atomic Swap, illustrandone il funzionamento, gli obiettivi e gli eventuali punti deboli.

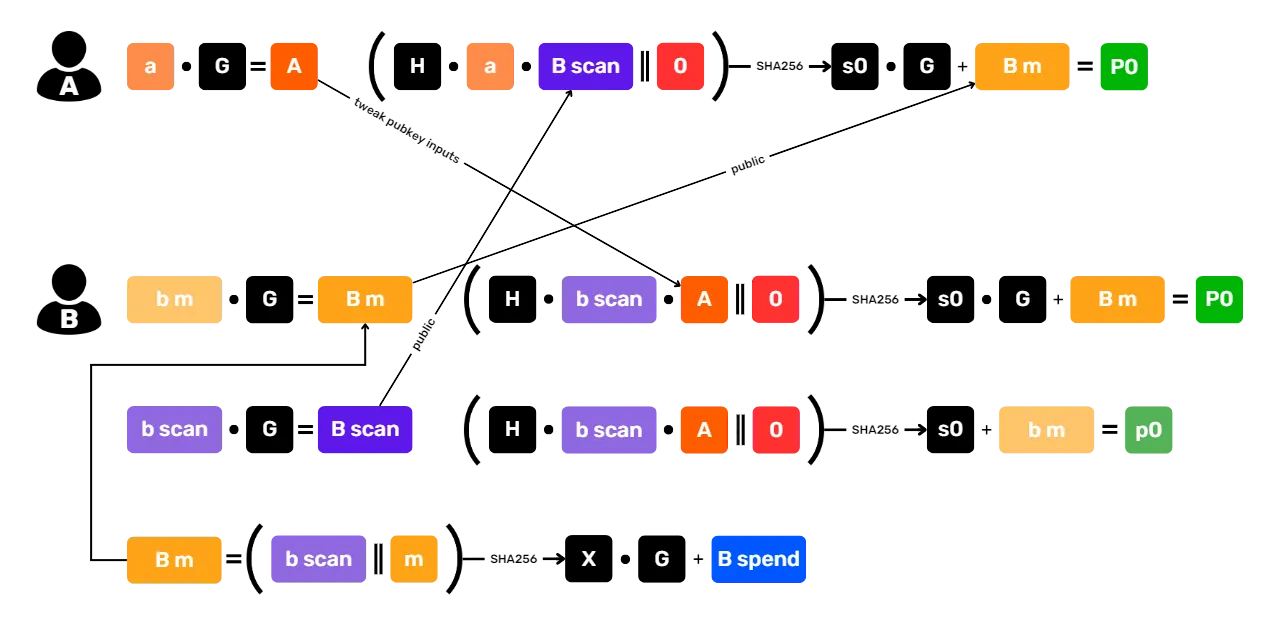

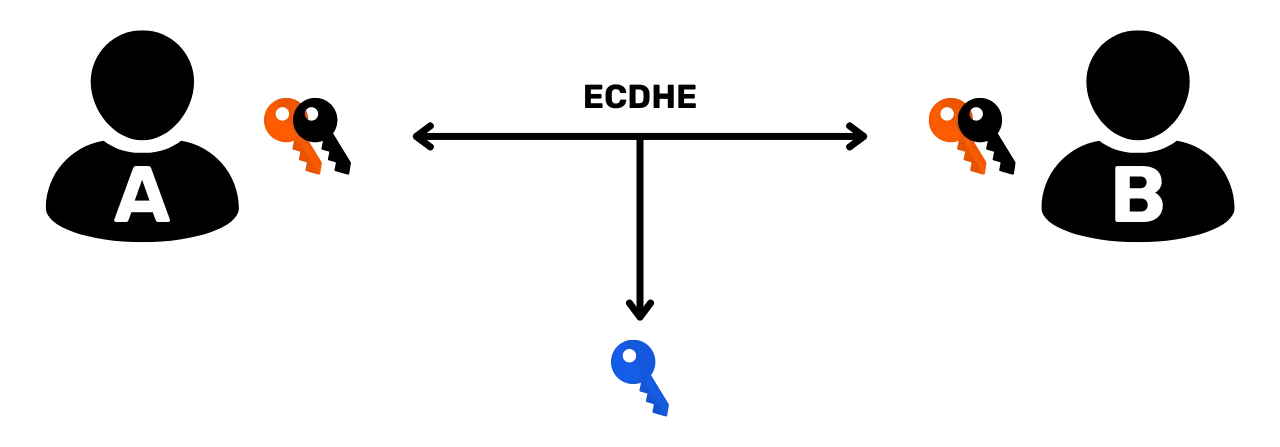

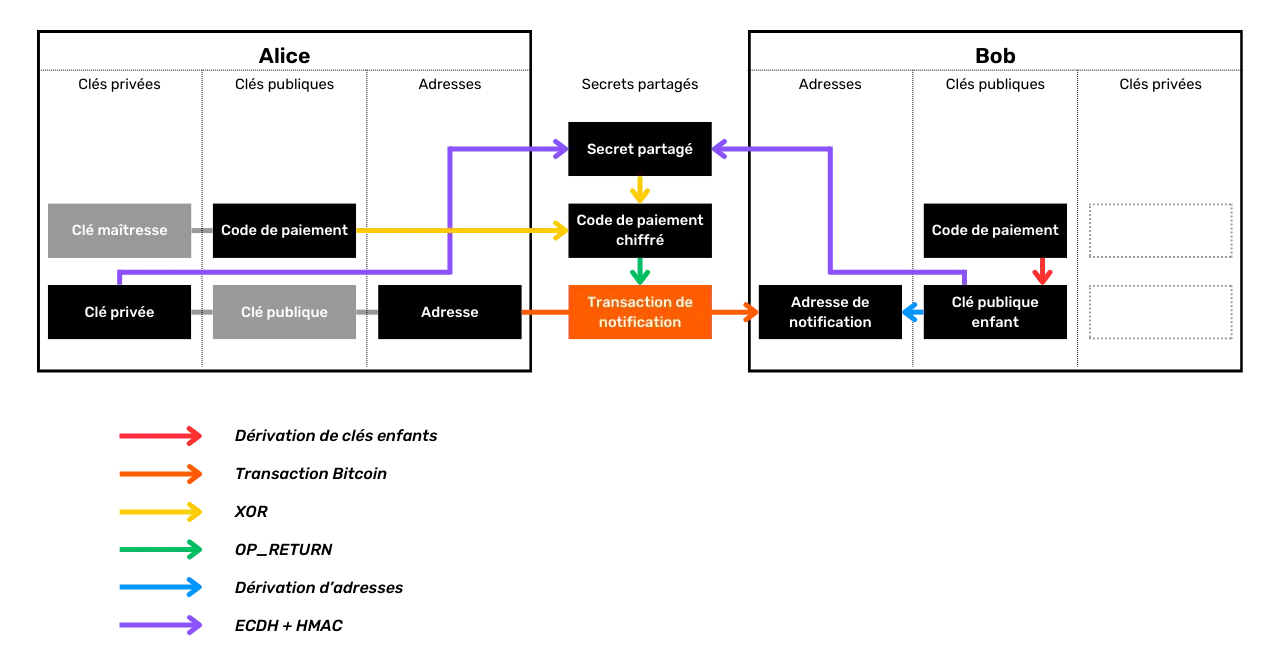

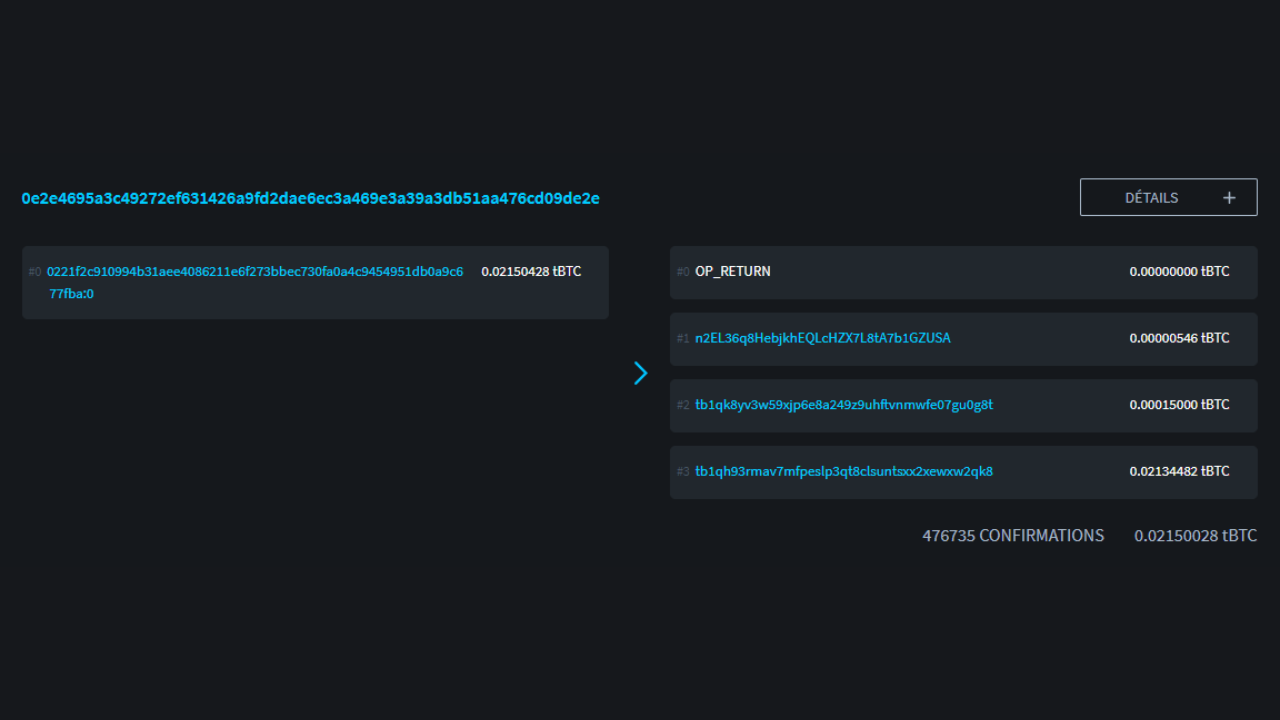

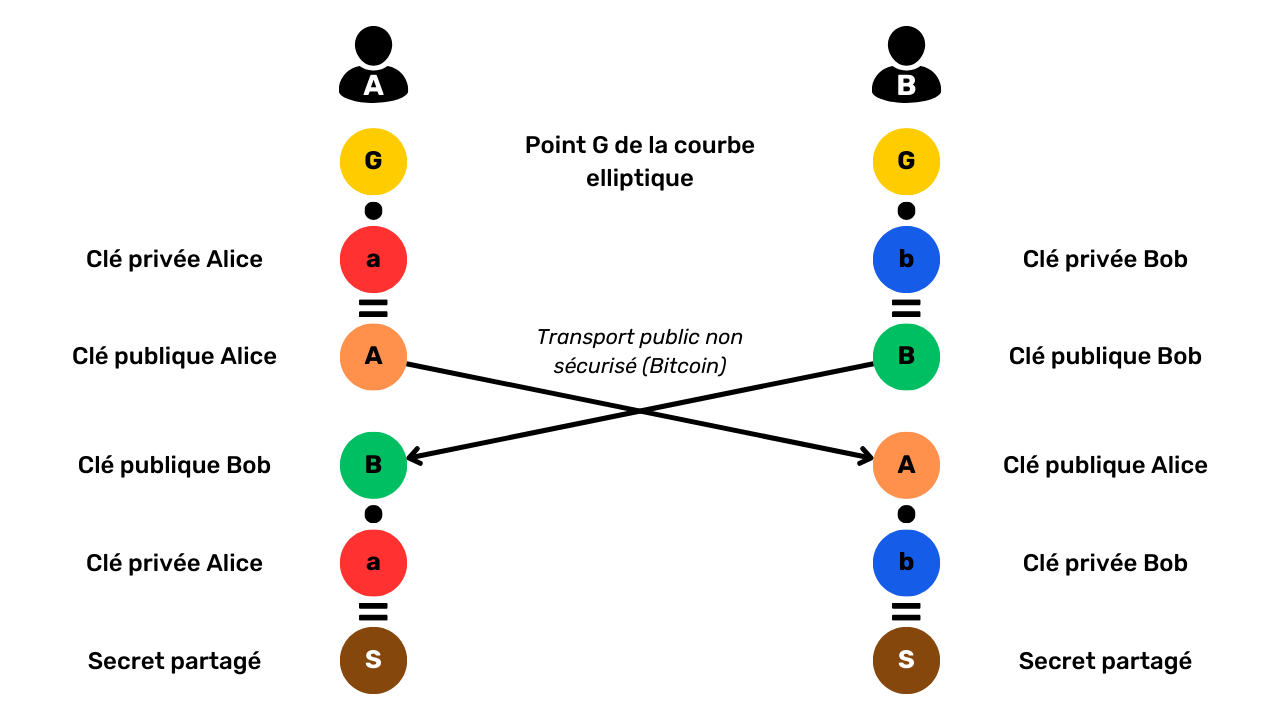

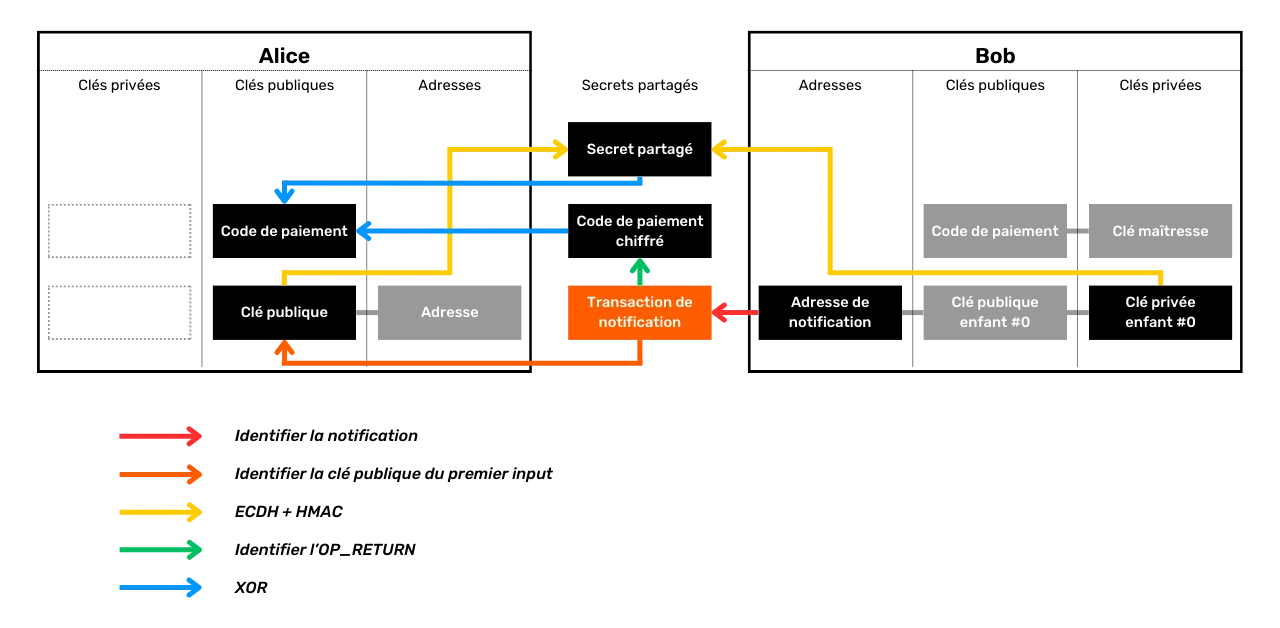

Analizzeremo anche la privacy a livello di rete di nodi e di diffusione delle transazioni. Discuteremo anche i vari protocolli che sono stati proposti nel corso degli anni per migliorare la privacy degli utenti su Bitcoin, compresi i protocolli di indirizzo statico.

Pronto a esplorare i meandri della privacy su Bitcoin? Andiamo!

Pronto a esplorare i meandri della privacy su Bitcoin? Andiamo!

Definizioni e concetti chiave

Il modello UTXO di Bitcoin

Il Bitcoin è prima di tutto una valuta, ma sapete effettivamente come vengono rappresentati i BTC nel protocollo?

UTXO su Bitcoin: cosa sono?

Il protocollo Bitcoin si basa sul modello UTXO, che sta per "Unspent Transaction Output".

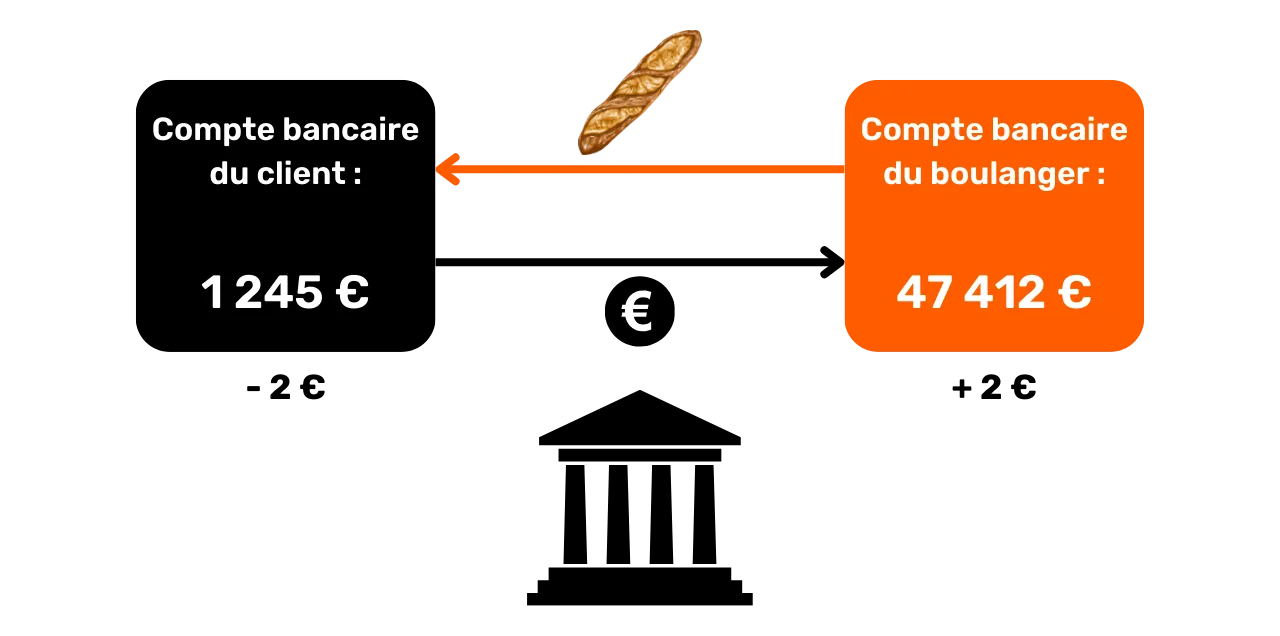

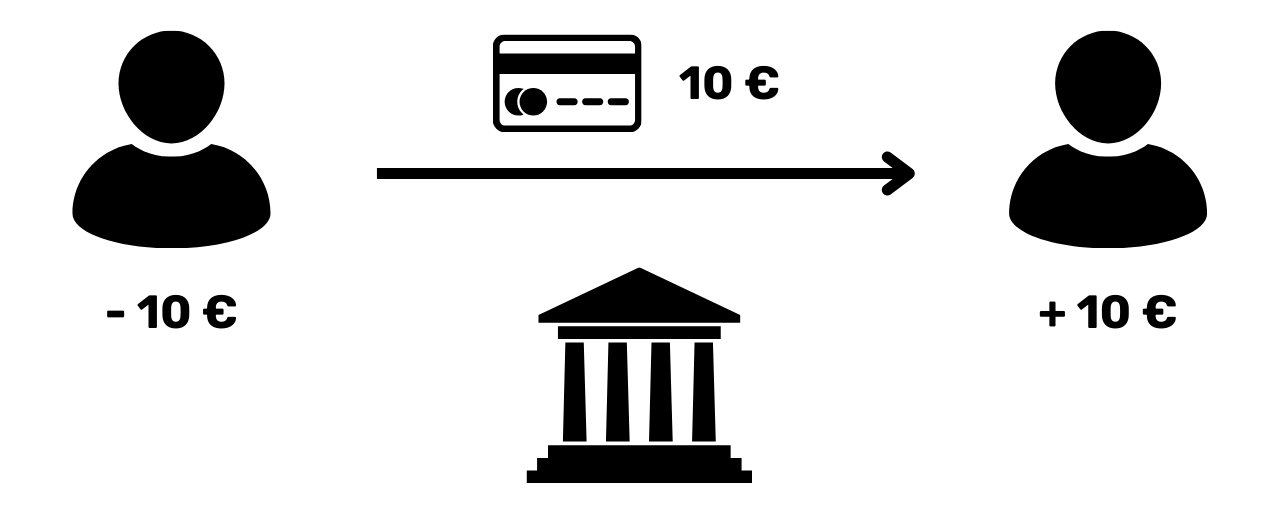

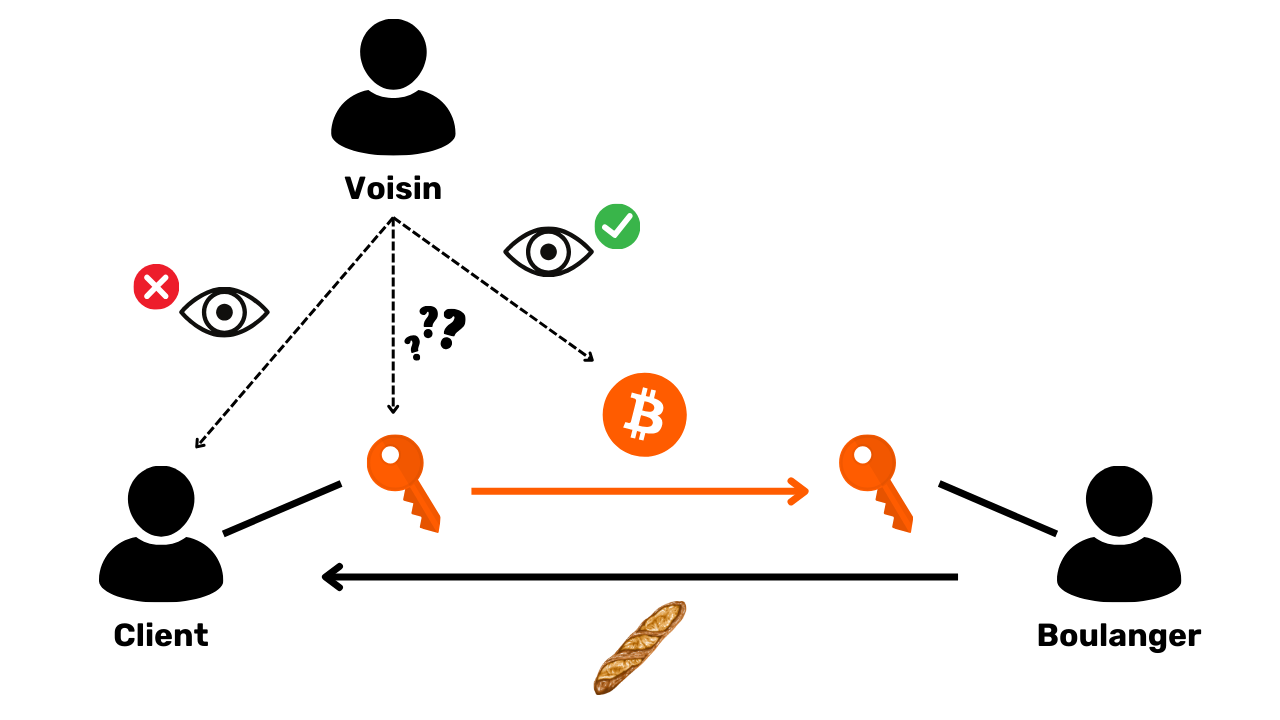

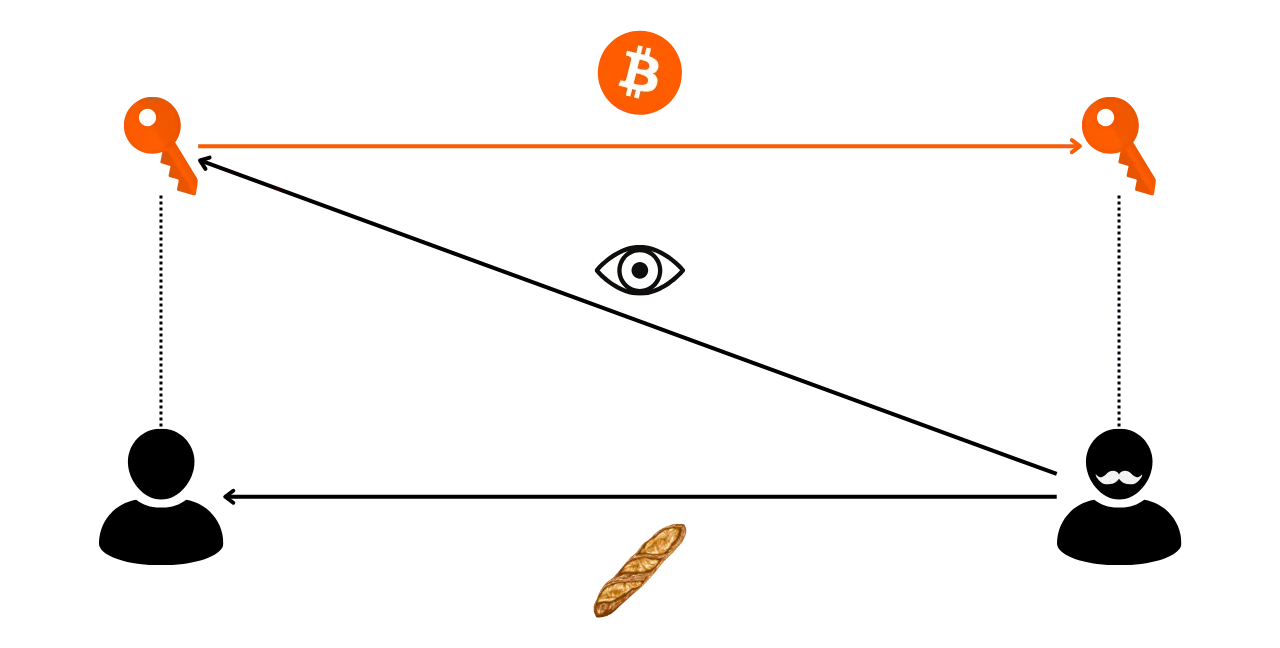

Questo modello differisce profondamente dai sistemi bancari tradizionali, che si basano su un meccanismo di conti e saldi per tracciare i flussi finanziari. Nel sistema bancario, infatti, i saldi individuali sono mantenuti in conti collegati a un'identità. Per esempio, quando comprate una baguette da un panettiere, la vostra banca si limita ad addebitare l'importo dell'acquisto sul vostro conto, riducendo il vostro saldo, mentre il conto del panettiere viene accreditato con lo stesso importo, aumentando il suo saldo. In questo sistema, non c'è alcun legame tra il denaro che entra nel vostro conto e quello che ne esce, a parte i registri delle transazioni.

Il Bitcoin funziona in modo diverso. Il concetto di conto non esiste e le

unità monetarie non sono gestite attraverso i saldi, ma attraverso gli UTXO.

Un UTXO rappresenta una quantità specifica di bitcoin non ancora spesi,

formando così un "pezzo di bitcoin", che può essere grande o piccolo. Ad

esempio, un UTXO può valere 500 BTC o semplicemente 700 SATS.

**> Il satoshi, spesso abbreviato in sat, è l'unità più piccola di Bitcoin, paragonabile al centesimo di dollaro nelle valute fiat.

1 BTC = 100 000 000 SATS

Teoricamente, un UTXO può rappresentare qualsiasi valore in bitcoin, da un sat a un massimo teorico di circa 21 milioni di BTC. Tuttavia, è logicamente impossibile possedere tutti i 21 milioni di bitcoin, ed esiste una soglia economica inferiore chiamata "polvere", al di sotto della quale un UTXO è considerato economicamente non conveniente da spendere.

**> Il più grande UTXO mai creato su Bitcoin aveva un valore di 500.000 BTC. È stato creato dalla piattaforma MtGox durante un'operazione di consolidamento nel novembre 2011: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

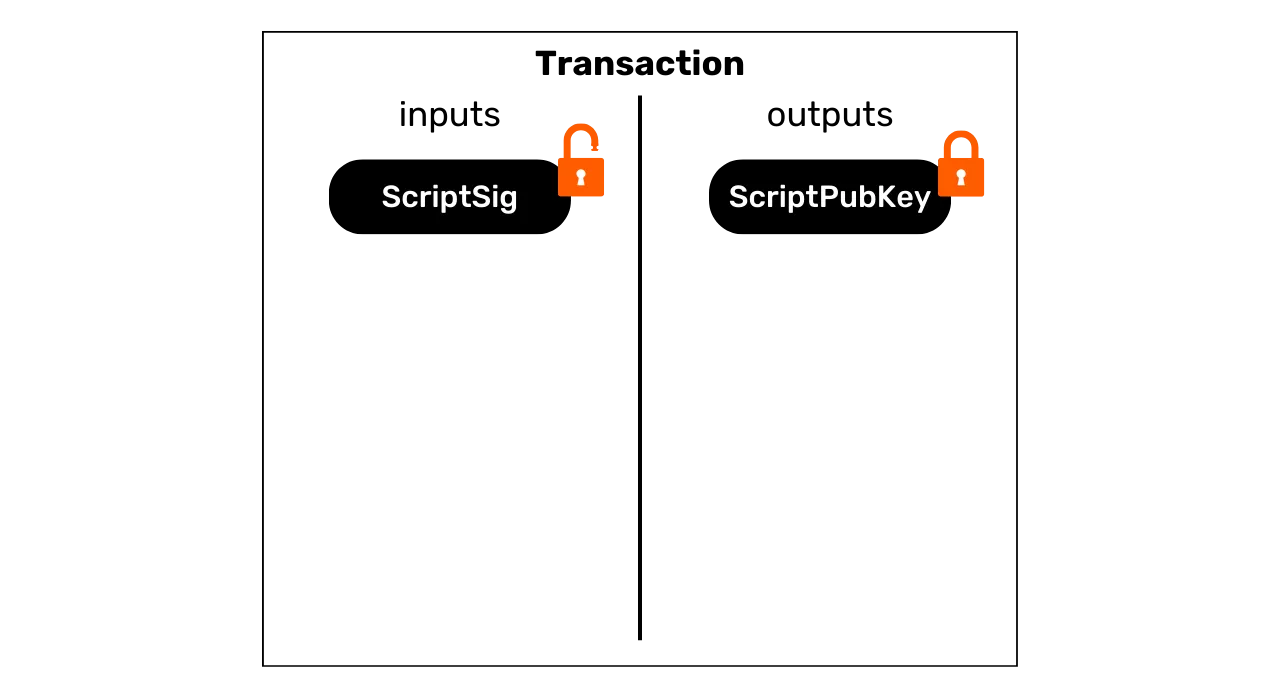

UTXO e condizioni di spesa

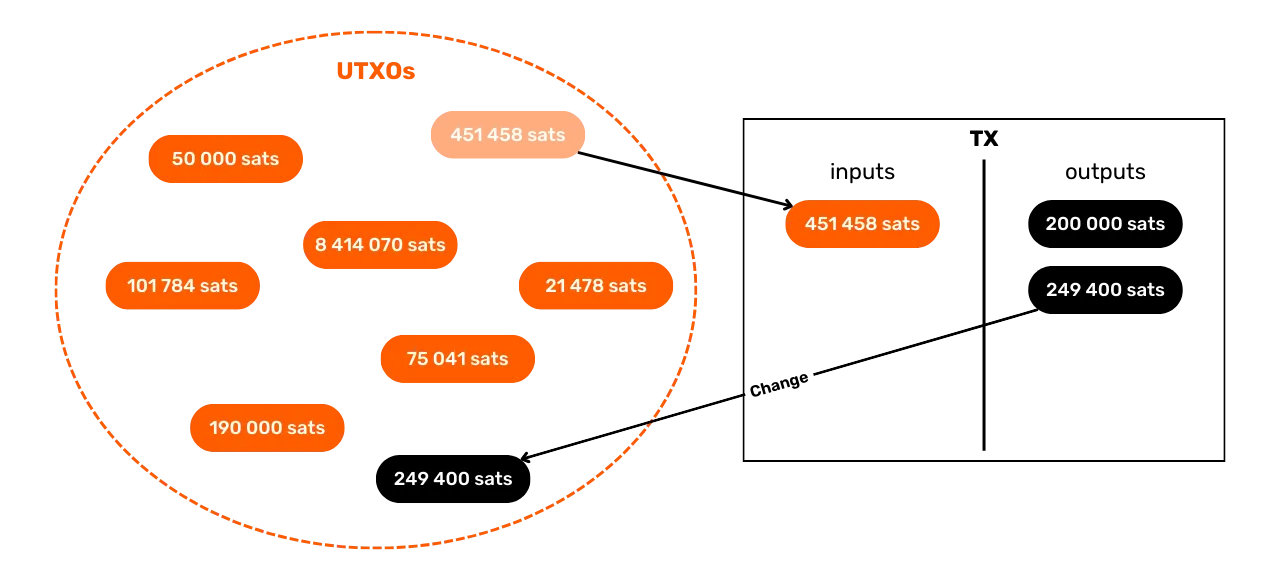

Gli UTXO sono gli strumenti di scambio di Bitcoin. Ogni transazione comporta il consumo di UTXO come input e la creazione di nuovi UTXO come output. Quando una transazione è completata, gli UTXO utilizzati come input sono considerati "spesi" e nuovi UTXO vengono generati e assegnati ai destinatari indicati negli output della transazione. Pertanto, un UTXO rappresenta semplicemente un output di transazione non speso, e quindi una quantità di bitcoin appartenenti a un utente in un determinato momento.

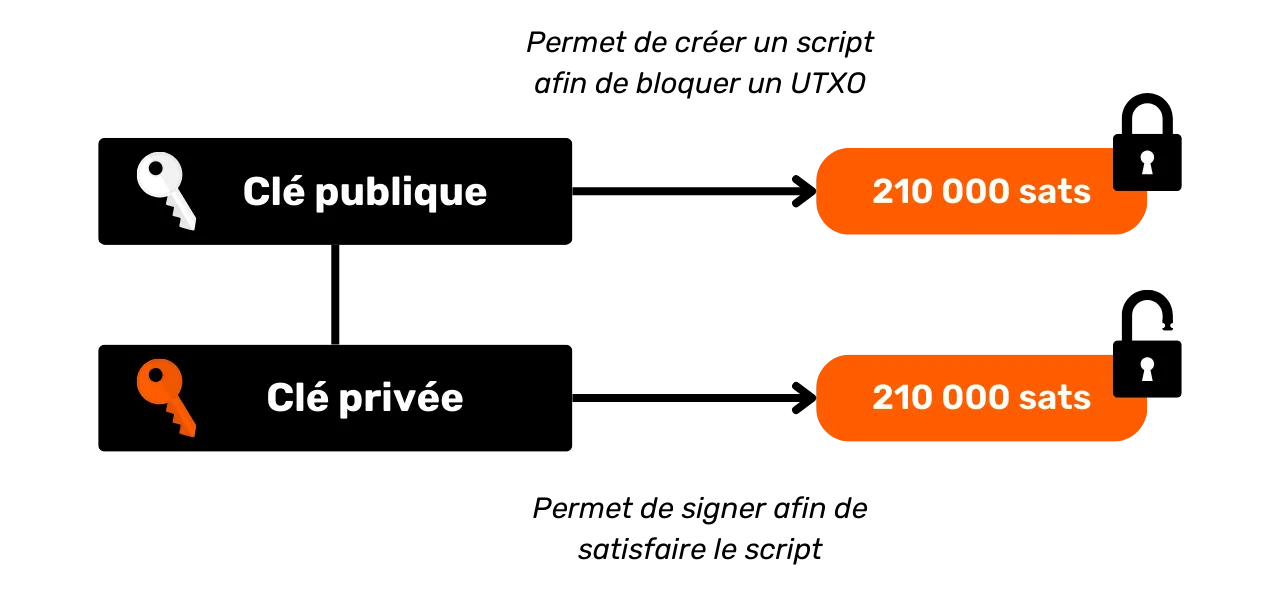

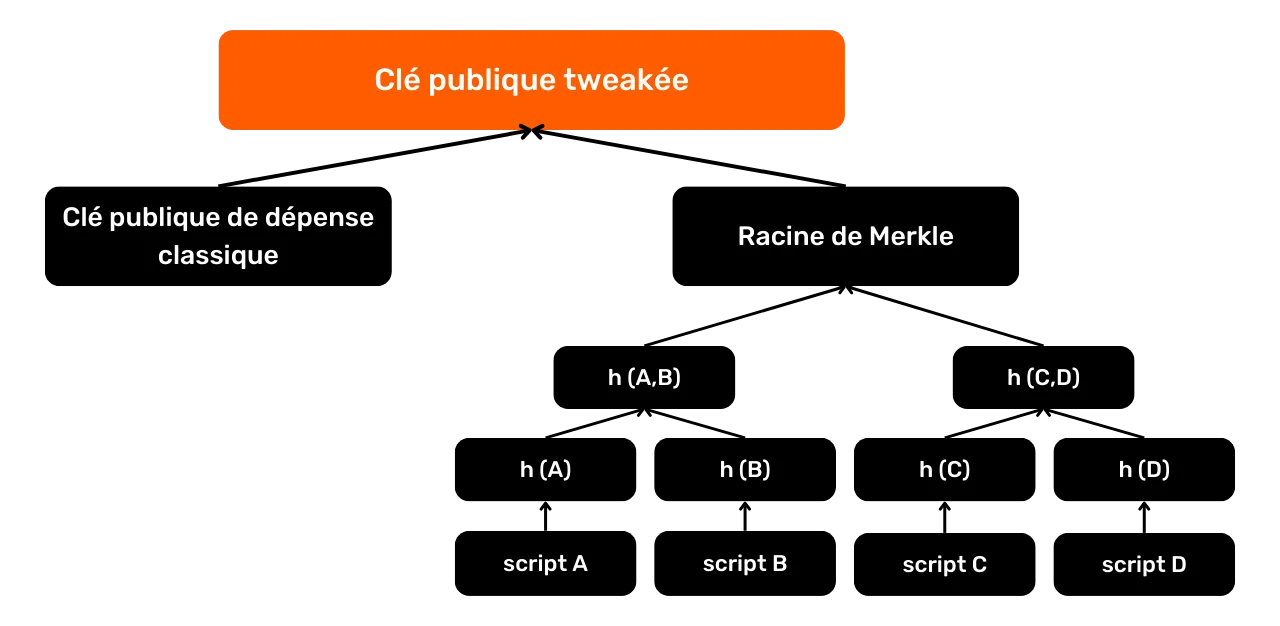

Tutti gli UTXO sono protetti da script che definiscono le condizioni in cui possono essere spesi. Per consumare un UTXO, un utente deve dimostrare alla rete di soddisfare le condizioni stabilite dallo script che lo protegge. In genere, gli UTXO sono protetti da una chiave pubblica (o da un indirizzo di ricezione che rappresenta tale chiave pubblica). Per spendere un UTXO associato a questa chiave pubblica, l'utente deve dimostrare di possedere la chiave privata corrispondente, fornendo una firma digitale realizzata con questa chiave. Per questo si dice che il portafoglio Bitcoin non contiene bitcoin, ma custodisce le chiavi private, che a loro volta danno accesso agli UTXO e, per estensione, ai bitcoin che rappresentano.

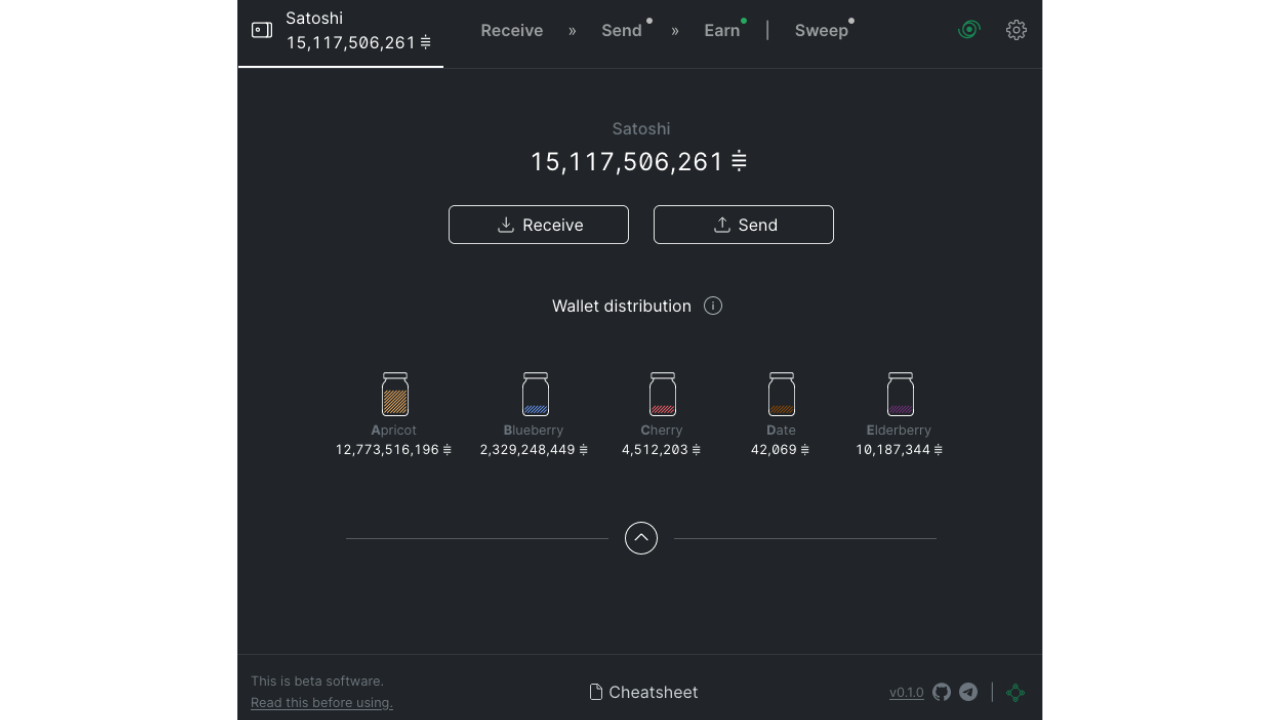

Poiché in Bitcoin non esiste il concetto di conto, il saldo di un portafoglio è semplicemente la somma dei valori di tutti gli UTXO che può spendere. Ad esempio, se il portafoglio Bitcoin può spendere i seguenti 4 UTXO:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Il saldo totale del vostro portafoglio sarà di 17 BTC.

La struttura delle transazioni Bitcoin

Ingressi e uscite delle transazioni

Una transazione Bitcoin è un'operazione registrata sulla blockchain che trasferisce la proprietà dei bitcoin da una persona a un'altra. Più precisamente, poiché siamo in un modello UTXO e non esistono conti, la transazione soddisfa le condizioni di spesa che assicuravano uno o più UTXO, li consuma e crea equivalentemente nuovi UTXO con nuove condizioni di spesa. In breve, una transazione sposta i bitcoin da uno script soddisfatto a un nuovo script progettato per garantirli.

Ogni transazione Bitcoin è quindi composta da uno o più ingressi e da una o più uscite. Gli input sono UTXO consumati dalla transazione per generare output. Gli output sono nuovi UTXO che possono essere utilizzati come input per transazioni future.

**> In teoria, una transazione bitcoin potrebbe avere un numero infinito di ingressi e uscite. L'unico limite è la dimensione massima del blocco.

Ogni input in una transazione Bitcoin si riferisce a un precedente UTXO non speso. Per utilizzare un UTXO come input, il suo titolare deve dimostrare di esserne il legittimo proprietario convalidando la scrittura associata, cioè soddisfacendo la condizione di spesa imposta. In generale, ciò significa fornire una firma digitale prodotta con la chiave privata corrispondente alla chiave pubblica che ha garantito inizialmente questo UTXO. La scrittura consiste quindi nel verificare che la firma corrisponda alla chiave pubblica utilizzata al momento della ricezione dei fondi.

Ogni uscita, a sua volta, specifica la quantità di bitcoin da trasferire e il destinatario. Quest'ultimo è definito da un nuovo script, che di solito blocca l'UTXO appena creato con un indirizzo di ricezione o una nuova chiave pubblica.

Affinché una transazione sia considerata valida secondo le regole del

consenso, il totale delle uscite deve essere inferiore o uguale al totale

degli ingressi. In altre parole, la somma dei nuovi UTXO generati dalla

transazione non deve superare la somma degli UTXO consumati come input.

Questo principio è logico: se si hanno solo 500.000 SATS, non

si può fare un acquisto di 700.000 SATS.

Scambio e fusione in una transazione Bitcoin

L'azione di una transazione Bitcoin su UTXO può quindi essere paragonata alla rifusione di una moneta d'oro. Infatti, un UTXO non è divisibile, ma solo fusibile. Ciò significa che un utente non può semplicemente dividere un UTXO che rappresenta un certo importo in bitcoin in diversi UTXO più piccoli. Deve consumarlo interamente in una transazione per creare uno o più nuovi UTXO di valori arbitrari in uscita, che devono essere inferiori o uguali al valore iniziale.

Il meccanismo è simile a quello di una moneta d'oro. Supponiamo di possedere una moneta da 2 once e di voler effettuare un pagamento di 1 oncia, supponendo che il venditore non possa dare il resto. Dovreste fondere la vostra moneta e fonderne due nuove da 1 oncia ciascuna.

Il Bitcoin funziona in modo simile. Immaginiamo che Alice abbia un UTXO di 10.000 SATS e desideri acquistare una baguette del costo di 4.000 SATS.

Alice effettuerà una transazione con 1 UTXO di 10.000 SATS come

input, che consumerà interamente, e 2 UTXO di 4.000 SATS e 6.000 SATS come output. L'UTXO di 4.000 SATS sarà inviato al fornaio in

pagamento della baguette, mentre l'UTXO di 6.000 SATS tornerà ad

Alice sotto forma di resto. Questo UTXO, che ritorna all'emittente originale

della transazione, è noto come "scambio" nel gergo Bitcoin.

Immaginiamo ora che Alice non abbia un singolo UTXO da 10.000 SATS, ma piuttosto due UTXO da 3.000 SATS ciascuno. In questa

situazione, nessuno dei due UTXO è sufficiente per impostare i 4.000 SATS della bacchetta. Alice deve quindi utilizzare contemporaneamente i 2 UTXO da 3.000 SATS come input della sua transazione. In questo modo, il totale degli input

raggiungerà 6.000 SATS, consentendole di soddisfare il

pagamento di 4.000 SATS al panettiere. Questo metodo, in cui diversi

UTXO vengono raggruppati come input di una transazione, viene spesso definito

"fusione".

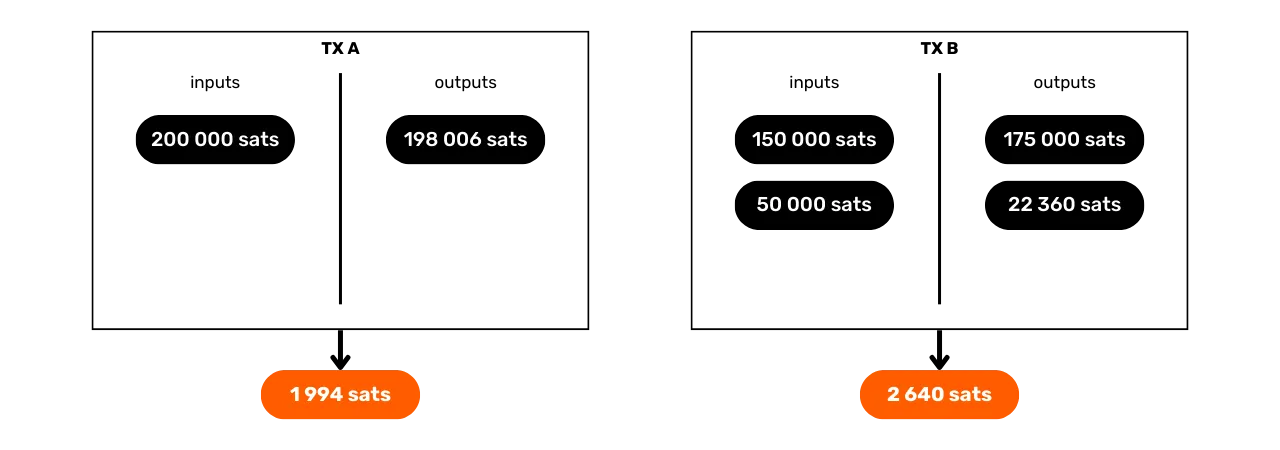

Commissioni di transazione

Intuitivamente, si potrebbe pensare che i costi di transazione rappresentino anche il risultato di una transazione. Ma in realtà non è così. I costi di transazione rappresentano la differenza tra il totale degli input e il totale degli output. Ciò significa che, dopo aver utilizzato parte del valore degli input per coprire gli output desiderati in una transazione, una certa somma di input rimane inutilizzata. Questa somma residua costituisce i costi di transazione.

Frais = total inputs - total outputs

Prendiamo l'esempio di Alice, che ha un UTXO di 10.000 SATS e

vuole comprare una baguette a 4.000 SATS. Alice crea una

transazione con il suo UTXO di 10.000 SATS come input. Quindi

genera un output di 4.000 SATS per il fornaio per pagare la

baguette. Per incoraggiare i minatori a integrare la sua transazione in un

blocco, Alice assegna 200 SATS in tasse. Crea quindi un secondo

output, lo scambio, che le verrà restituito, pari a 5.800 SATS.

Applicando la formula della tassa, vediamo che rimangono effettivamente 200 SATS per i minori:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Quando un minatore riesce a convalidare un blocco, è autorizzato a riscuotere queste commissioni per tutte le transazioni incluse nel suo blocco, tramite la cosiddetta transazione "coinbase".

Creare UTXO su Bitcoin

Se avete seguito con attenzione i paragrafi precedenti, saprete che gli UTXO possono essere creati solo consumando altri UTXO esistenti. In questo modo, le monete Bitcoin formano una catena continua. Tuttavia, vi starete chiedendo come sono nati i primi UTXO di questa catena. Ciò solleva un problema simile a quello dell'uovo e della gallina: da dove provengono questi UTXO originali?

La risposta è nella transazione coinbase.

La coinbase è un tipo specifico di transazione Bitcoin, che è unica per ogni blocco ed è sempre la prima di queste. Permette al minatore che ha trovato una prova di lavoro valida di ricevere la ricompensa del blocco. Questa ricompensa è composta da due elementi: block grant e transaction fee, di cui si è parlato nella sezione precedente.

La transazione di coinbase è unica nel suo genere in quanto è l'unica in grado di creare bitcoin ex nihilo, senza la necessità di consumare input per generare output. Questi bitcoin creati ex novo sono quelli che potremmo definire "UTXO originali".

I bitcoin sovvenzionati in blocco sono nuovi BTC creati da zero, secondo un programma di emissione prestabilito nelle regole del consenso. La sovvenzione in blocchi viene dimezzata ogni 210.000 blocchi, cioè circa ogni quattro anni, in un processo noto come "dimezzamento". In origine, con ogni sovvenzione venivano creati 50 bitcoin, ma questo importo è gradualmente diminuito; attualmente, è di 3,125 bitcoin per blocco.

Per quanto riguarda le commissioni di transazione, sebbene anch'esse rappresentino BTC creati ex novo, non devono superare la differenza tra gli input e gli output totali di tutte le transazioni in un blocco. Abbiamo visto in precedenza che queste commissioni rappresentano la parte di input che non viene utilizzata nelle transazioni in uscita. Questa parte è tecnicamente "persa" durante la transazione e il miner ha il diritto di ricreare questo valore sotto forma di uno o più nuovi UTXO. Si tratta di un trasferimento di valore tra l'emittente della transazione e il miner che la aggiunge alla blockchain.

**> I bitcoin generati da una transazione coinbase sono soggetti a un periodo di maturità di 100 blocchi, durante il quale non possono essere spesi dal miner. Questa regola è stata pensata per evitare complicazioni legate all'utilizzo di bitcoin appena creati su una catena che potrebbe in seguito essere resa obsoleta.

Le implicazioni del modello UTXO

Innanzitutto, il modello UTXO influenza direttamente le commissioni delle transazioni di Bitcoin. Poiché la capacità di ogni blocco è limitata, i minatori favoriscono le transazioni che offrono le tariffe migliori in relazione allo spazio che occuperanno nel blocco. Infatti, più UTXO include una transazione nei suoi input e output, più è pesante e quindi richiede commissioni più elevate. Questo è uno dei motivi per cui spesso cerchiamo di ridurre il numero di UTXO nel nostro portafoglio, il che può anche influire sulla riservatezza, un argomento che affronteremo in dettaglio nella terza parte di questo corso.

In secondo luogo, come indicato nelle sezioni precedenti, le monete Bitcoin sono essenzialmente una catena di UTXO. Ogni transazione crea quindi un legame tra un UTXO passato e un UTXO futuro. Gli UTXO permettono quindi di seguire esplicitamente il percorso dei Bitcoin dalla loro creazione fino alla loro spesa attuale. Questa trasparenza può essere vista positivamente, in quanto consente a ciascun utente di accertarsi dell'autenticità dei bitcoin ricevuti. Tuttavia, è anche su questo principio di tracciabilità e verificabilità che si basa l'analisi della blockchain, una pratica destinata a compromettere la vostra riservatezza. Nella seconda parte del corso esamineremo in modo approfondito questa pratica.

Il modello di privacy di Bitcoin

Denaro: autenticità, integrità e doppia spesa

Una delle funzioni del denaro è quella di risolvere il problema della doppia coincidenza dei bisogni. In un sistema basato sul baratto, il completamento di uno scambio richiede non solo di trovare un individuo che ceda un bene corrispondente al mio bisogno, ma anche di fornirgli un bene di valore equivalente che soddisfi il suo stesso bisogno. Trovare questo equilibrio è una questione complessa.

Ecco perché usiamo il denaro per spostare il valore sia nello spazio che nel tempo.

Affinché la moneta risolva questo problema, è essenziale che la parte che fornisce un bene o un servizio sia convinta della sua capacità di spendere quella somma in un momento successivo. Pertanto, qualsiasi individuo razionale che desideri accettare una moneta, sia essa digitale o fisica, si assicurerà che essa soddisfi due criteri fondamentali:

- Il pezzo deve avere integrità e autenticità ;**

- e non deve essere speso due volte.**

Se si utilizza una moneta fisica, la prima caratteristica è la più complessa da affermare. In diversi periodi storici, l'integrità delle monete metalliche è stata spesso compromessa da pratiche come la rifilatura o la foratura. Nell'antica Roma, ad esempio, era pratica comune per i cittadini raschiare i bordi delle monete d'oro per raccogliere un po' di metallo prezioso, conservandolo per future transazioni. In questo modo il valore intrinseco della moneta veniva ridotto, ma il suo valore nominale rimaneva invariato. Questo è uno dei motivi per cui il bordo della moneta è stato successivamente scanalato.

L'autenticità è anche una caratteristica difficile da verificare su un supporto monetario fisico. Oggi le tecniche di lotta alla contraffazione sono sempre più complesse e costringono i rivenditori a investire in costosi sistemi di verifica.

D'altra parte, per la loro natura, la doppia spesa non è un problema per le valute fisiche. Se vi do una banconota da 10 euro, questa lascia irrevocabilmente il mio possesso ed entra nel vostro, il che esclude naturalmente qualsiasi possibilità di spesa multipla delle unità monetarie che rappresenta. In breve, non potrò più spendere questa banconota da 10 euro.

Per la moneta digitale, la difficoltà è diversa. Garantire l'autenticità e l'integrità di una moneta è spesso più semplice. Come abbiamo visto nella sezione precedente, il modello UTXO di Bitcoin consente di risalire all'origine di una moneta e quindi di verificare che sia stata effettivamente creata da un miner nel rispetto delle regole del consenso.

D'altra parte, garantire che non ci sia una doppia spesa è più complesso, poiché tutti i beni digitali sono essenzialmente informazioni. A differenza dei beni fisici, le informazioni non vengono suddivise quando vengono scambiate, ma si diffondono moltiplicandosi. Ad esempio, se vi invio un documento via e-mail, questo verrà duplicato. Non potete essere sicuri che io abbia cancellato il documento originale.

Prevenire la doppia spesa in Bitcoin

L'unico modo per evitare questa duplicazione di un asset digitale è quello di essere a conoscenza di tutti gli scambi sul sistema. In questo modo, possiamo sapere chi possiede cosa e aggiornare il patrimonio di ciascuno in base alle transazioni effettuate. Questo è ciò che accade, ad esempio, con la moneta scritturale nel sistema bancario. Quando si pagano 10 euro a un commerciante con la carta di credito, la banca registra lo scambio e aggiorna il libro dei conti.

Su Bitcoin, la doppia spesa viene impedita allo stesso modo. Cerchiamo di confermare l'assenza di una transazione che abbia già speso le monete in questione. Se le monete non sono mai state utilizzate, possiamo essere certi che non si verificherà una doppia spesa. Questo principio è stato descritto da Satoshi Nakamoto nel Libro Bianco con la famosa frase:

**L'unico modo per confermare l'assenza di una transazione è essere a conoscenza di tutte le transazioni

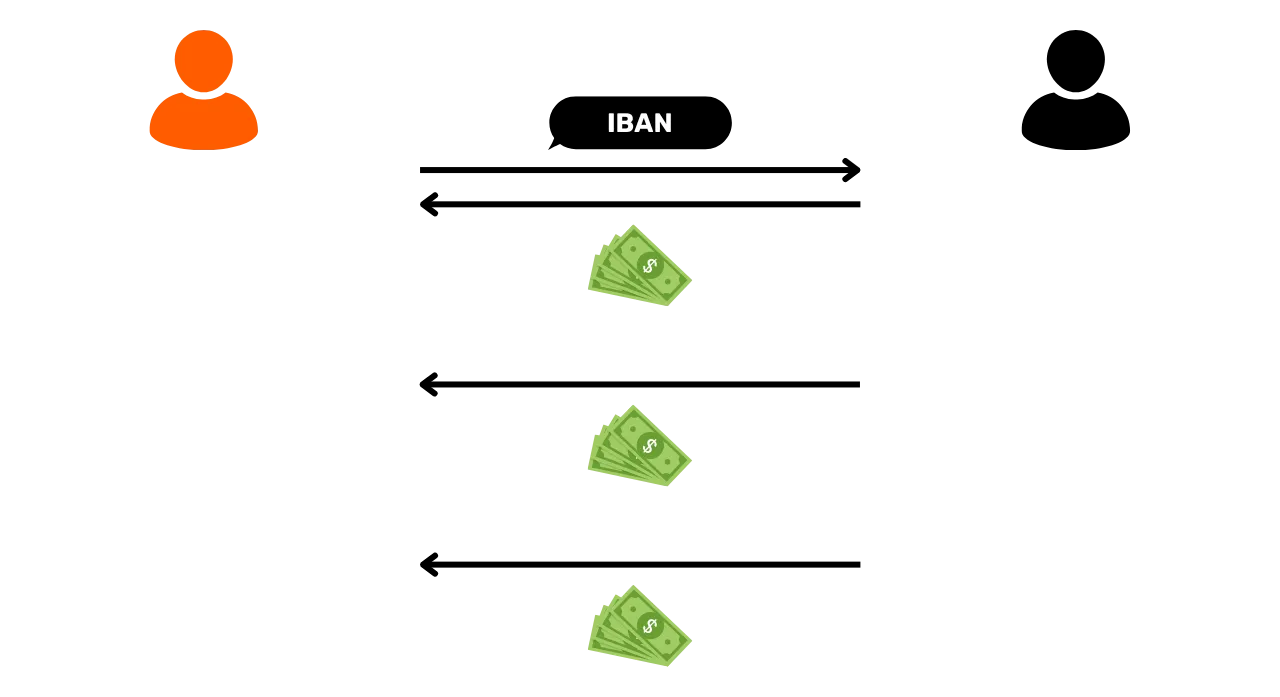

Ma a differenza del modello bancario, con Bitcoin non vogliamo doverci fidare di un'entità centrale. Quindi tutti gli utenti devono essere in grado di confermare l'assenza di doppie spese, senza affidarsi a terzi. Quindi tutti devono essere a conoscenza di tutte le transazioni Bitcoin. Per questo motivo le transazioni Bitcoin sono trasmesse pubblicamente su tutti i nodi della rete e registrate in chiaro sulla blockchain.

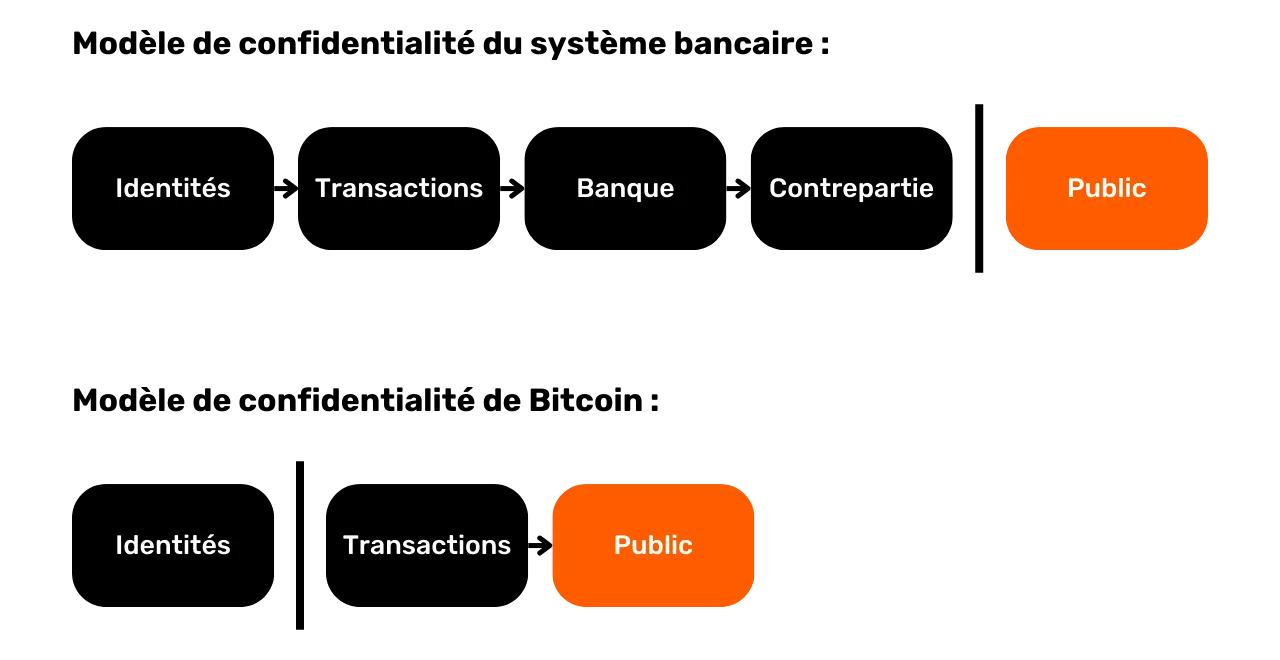

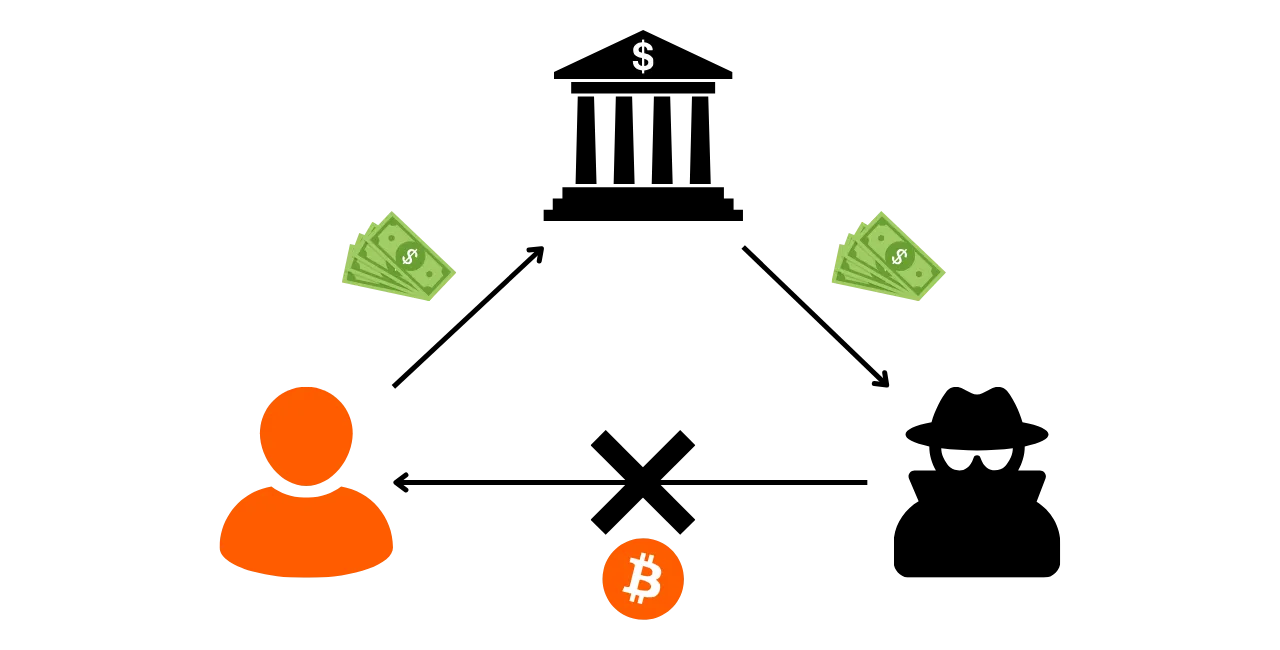

È proprio questa diffusione pubblica delle informazioni a complicare la protezione della privacy in Bitcoin. Nel sistema bancario tradizionale, in teoria, solo l'istituto finanziario è a conoscenza delle transazioni effettuate. Con Bitcoin, invece, tutti gli utenti sono informati di tutte le transazioni, attraverso i rispettivi nodi.

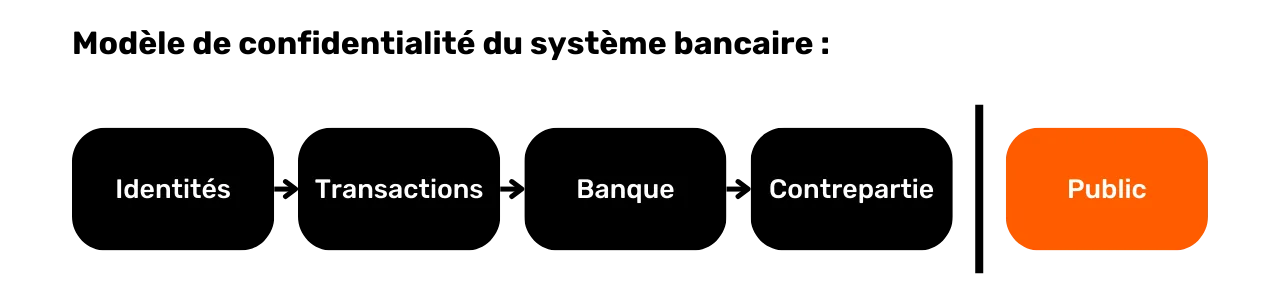

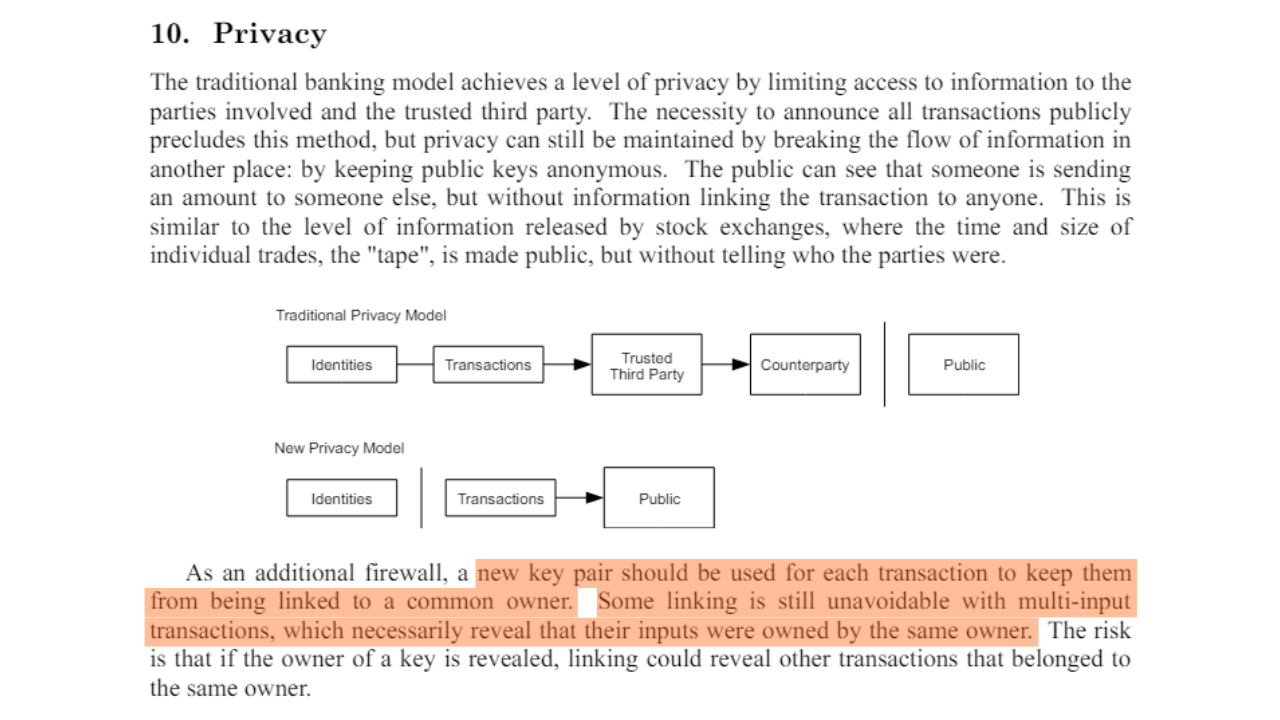

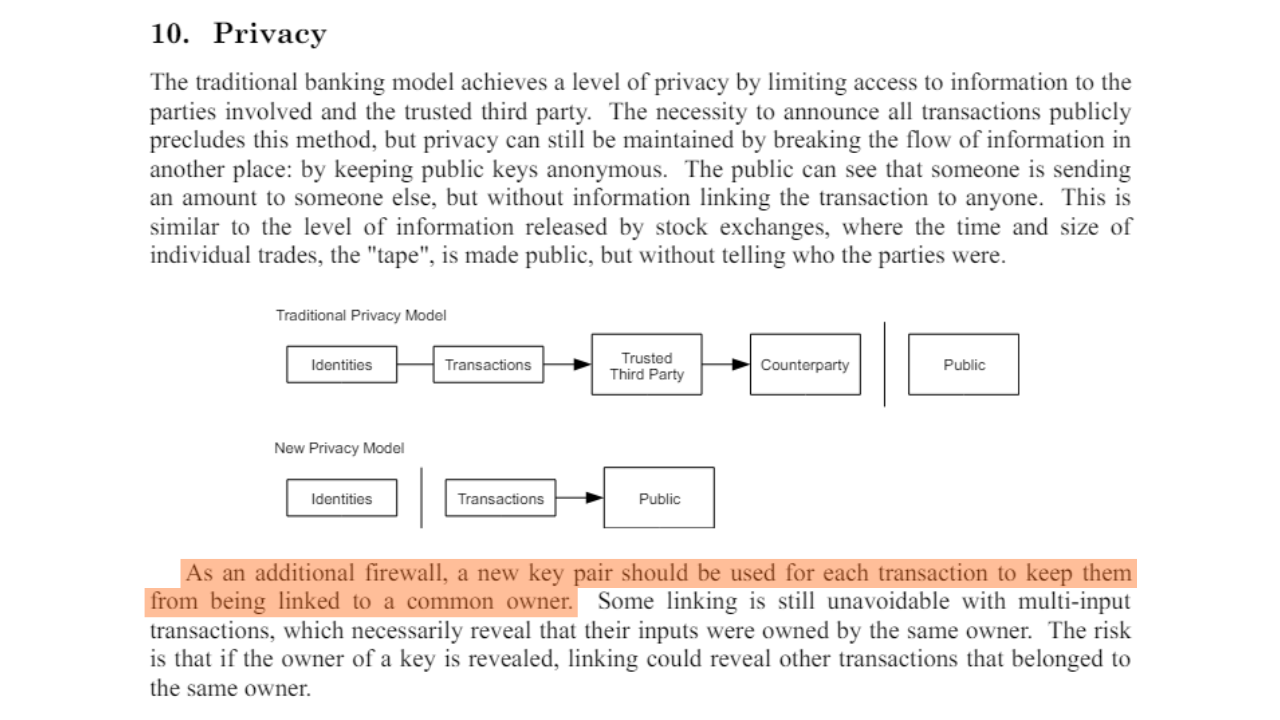

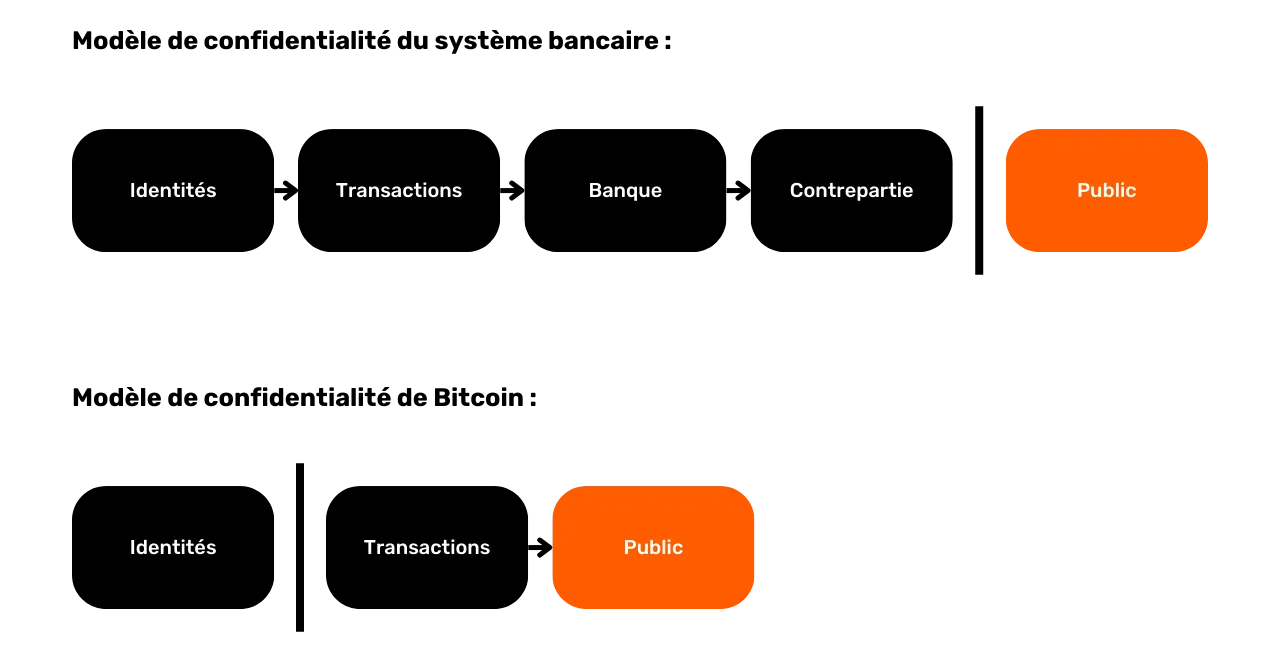

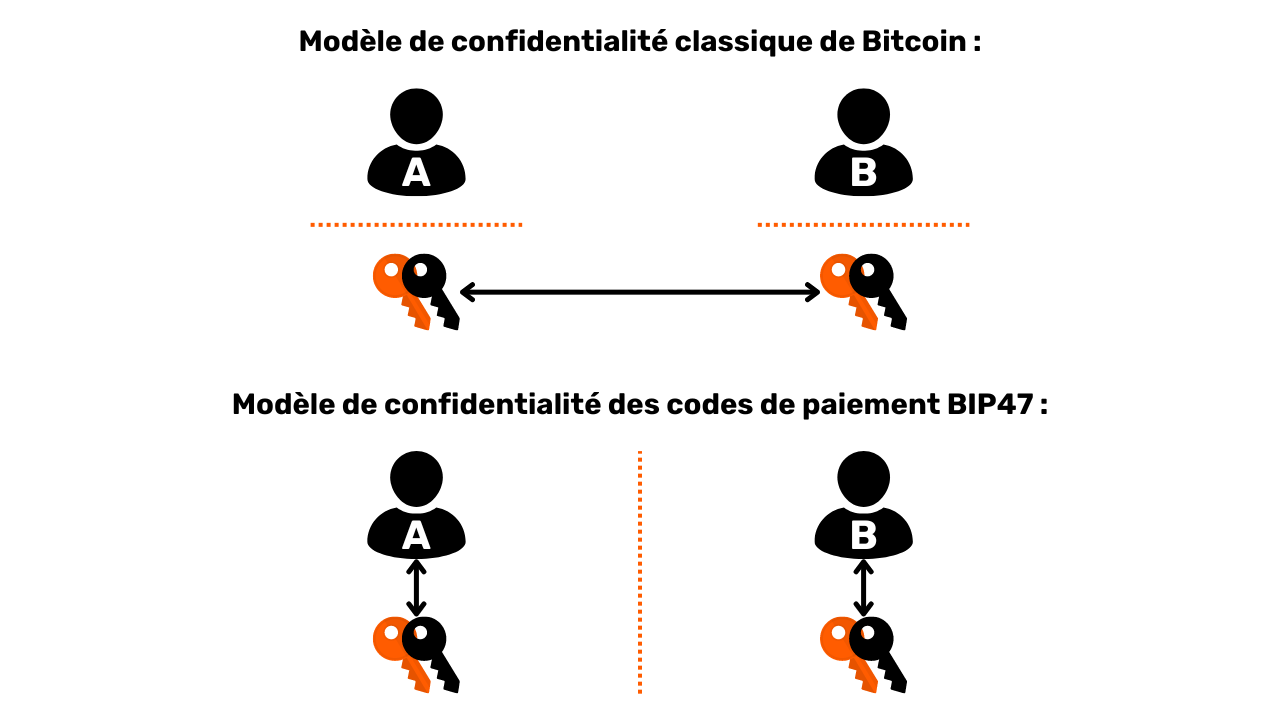

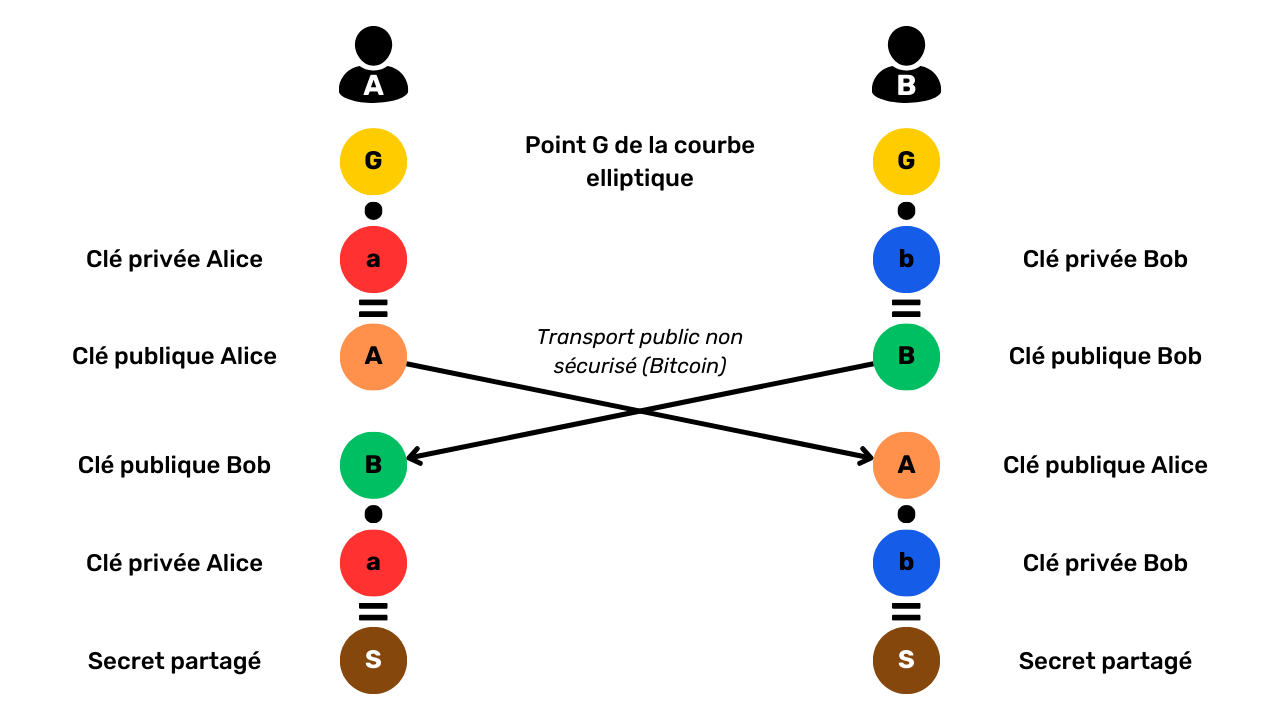

Il modello di riservatezza: sistema bancario vs. Bitcoin

Nel sistema tradizionale, il conto bancario è legato all'identità del cliente. Il banchiere è in grado di sapere quale conto bancario appartiene a quale cliente e quali transazioni sono associate ad esso. Tuttavia, questo flusso di informazioni è interrotto tra la banca e il pubblico. In altre parole, è impossibile conoscere il saldo e le transazioni di un conto bancario appartenente a un'altra persona. Solo la banca ha accesso a queste informazioni.

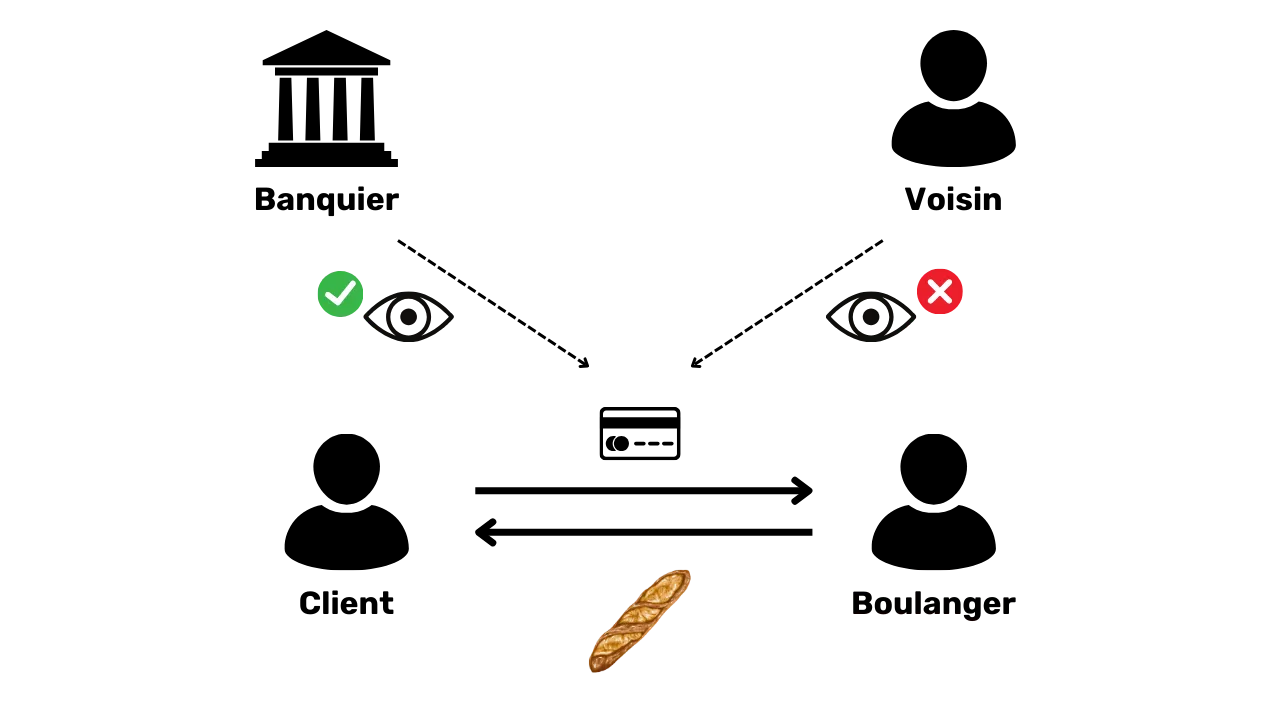

Ad esempio, il vostro banchiere sa che ogni mattina comprate la vostra baguette dal panettiere locale, ma il vostro vicino non è a conoscenza di questa transazione. In questo modo, il flusso di informazioni è accessibile alle parti interessate, in particolare alla banca, ma rimane inaccessibile agli estranei.

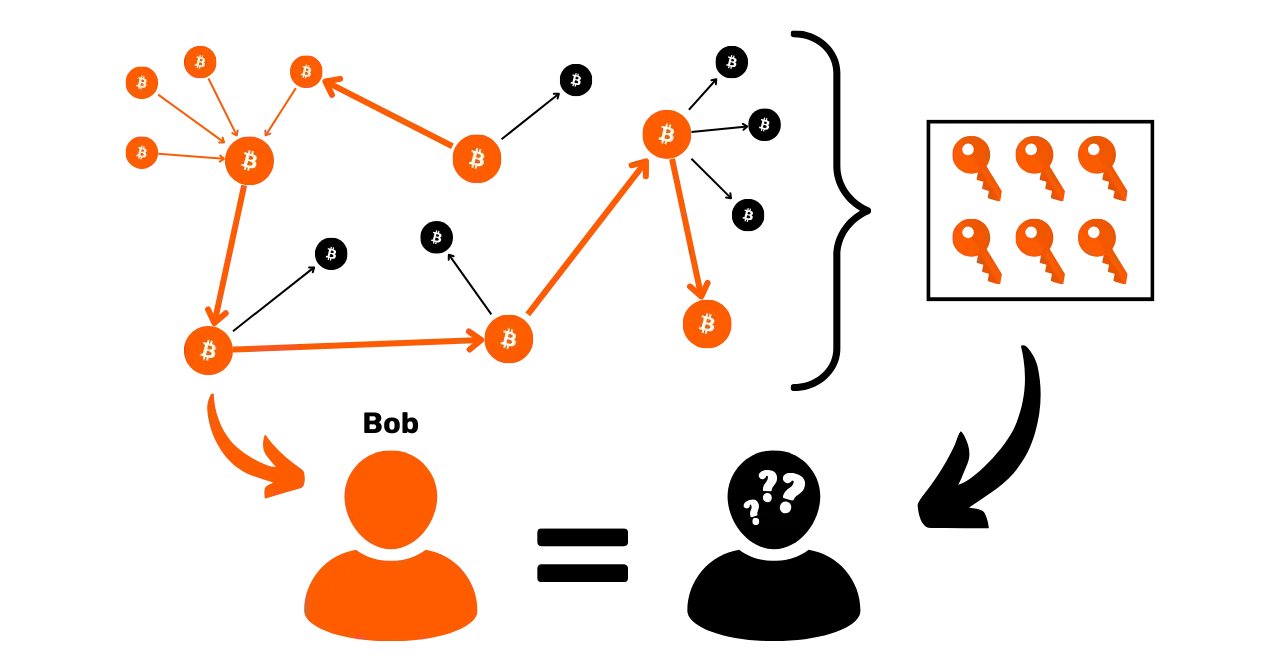

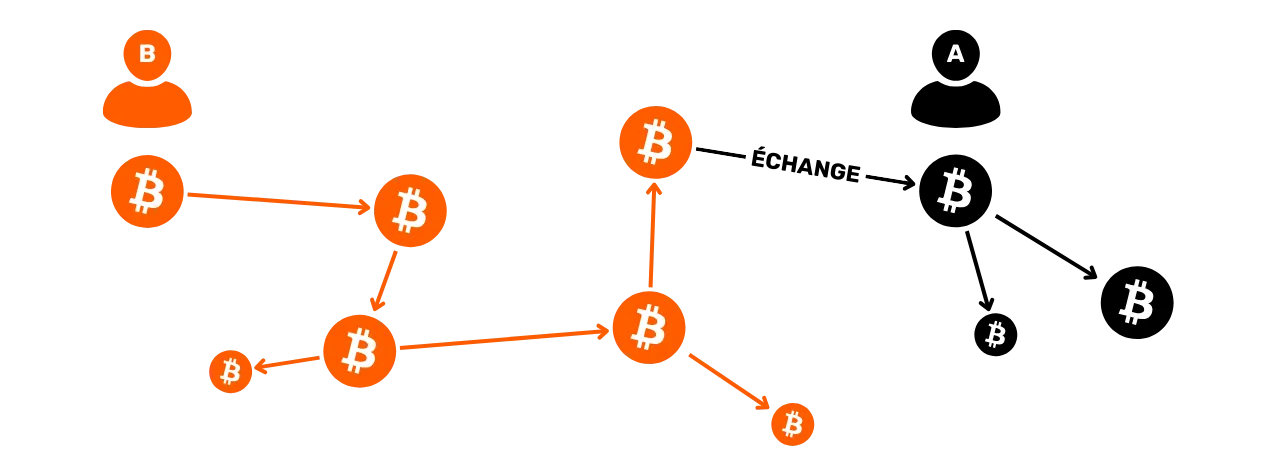

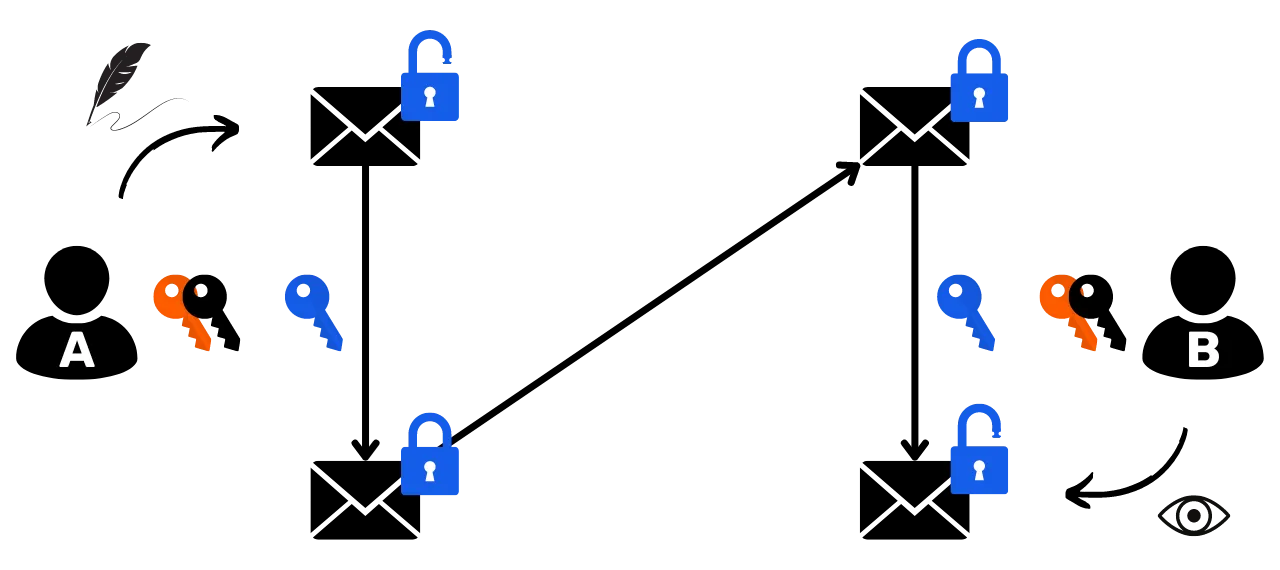

A causa del vincolo della diffusione pubblica delle transazioni che abbiamo visto nella sezione precedente, il modello di riservatezza di Bitcoin non può seguire il modello del sistema bancario. Nel caso di Bitcoin, poiché il flusso di informazioni non può essere interrotto tra le transazioni e il dominio pubblico, il modello di riservatezza si basa sulla separazione tra l'identità dell'utente e le transazioni stesse.

Ad esempio, se comprate una baguette dal fornaio, pagando in BTC, il vostro vicino, che ha un proprio nodo completo, può vedere la vostra transazione, così come può vedere tutte le altre transazioni del sistema. Tuttavia, se i principi di riservatezza sono rispettati, non dovrebbe essere in grado di collegare questa specifica transazione alla vostra identità.

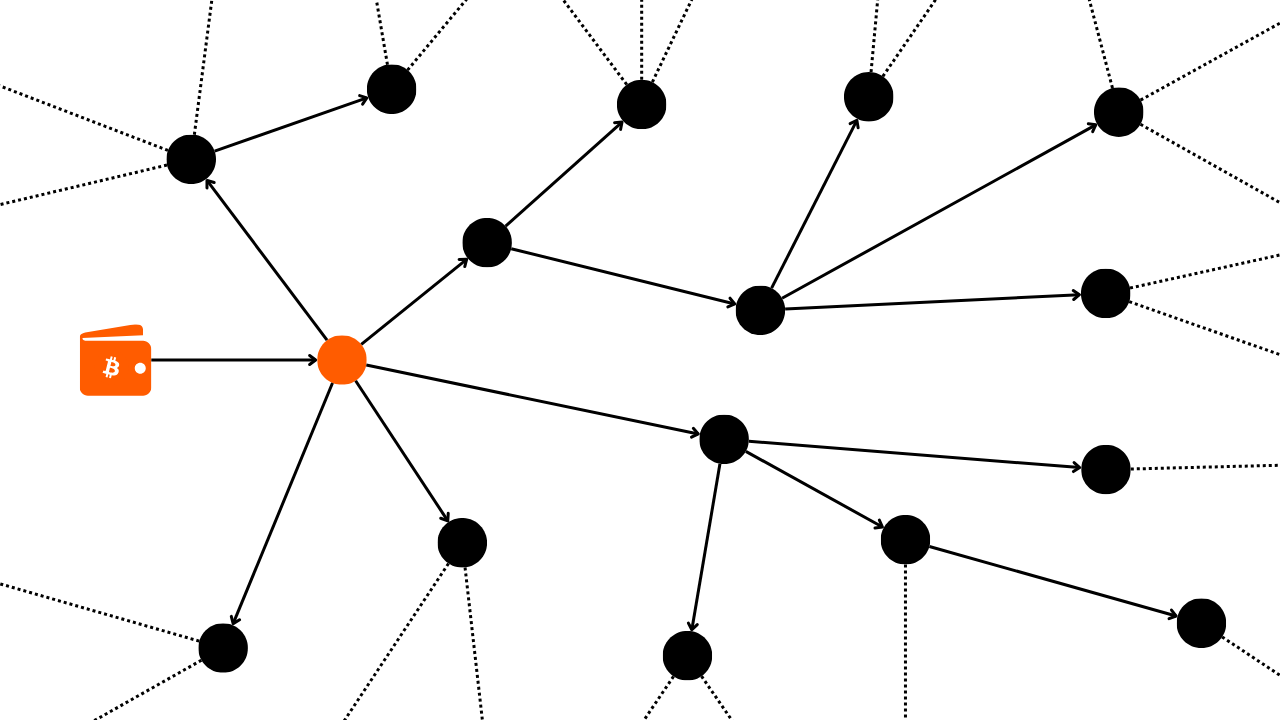

Tuttavia, poiché le transazioni Bitcoin sono rese pubbliche, è comunque possibile stabilire dei collegamenti tra di esse per dedurre informazioni sulle parti coinvolte. Questa attività costituisce addirittura una specialità a sé stante, nota come "analisi della blockchain". Nella prossima parte del corso, vi invito a esplorare i fondamenti dell'analisi della blockchain, in modo che possiate capire come vengono tracciati i vostri bitcoin e difendervi meglio da essi.

Comprendere e proteggere dall'analisi della catena

Che cos'è l'analisi della catena Bitcoin?

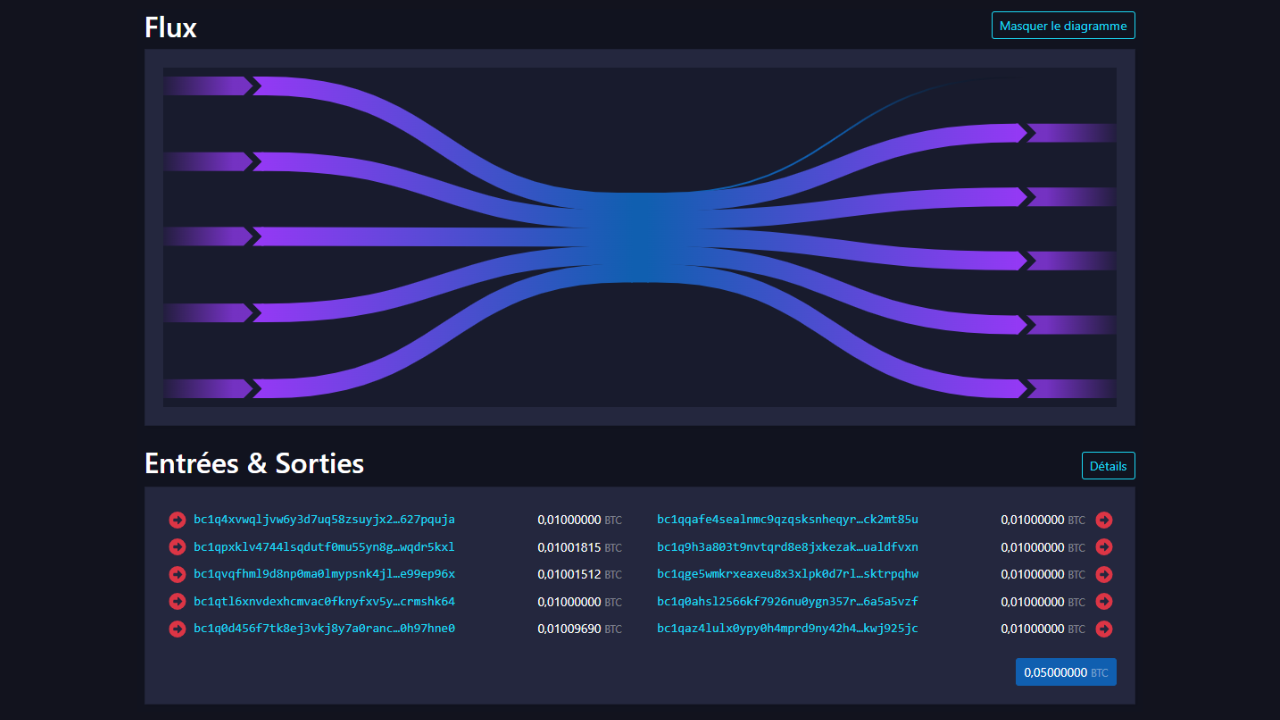

Definizione e funzionamento

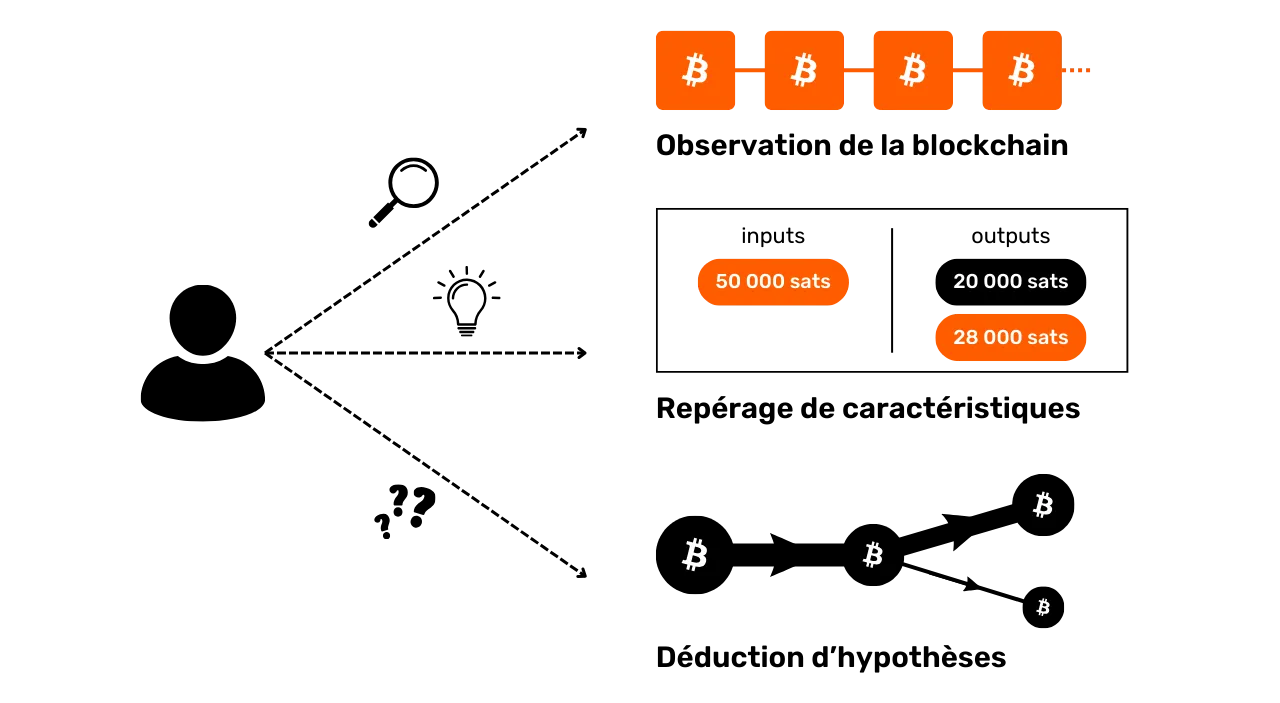

L'analisi della catena di bit è la pratica di tracciare il flusso di bitcoin sulla catena di bit. In generale, l'analisi della catena si basa sull'osservazione di caratteristiche in campioni di transazioni precedenti. Consiste quindi nell'identificare queste stesse caratteristiche in una transazione che si desidera analizzare e nel dedurre da esse interpretazioni plausibili. Questo metodo di risoluzione dei problemi, basato su un approccio pratico per trovare una soluzione sufficientemente buona, è noto come "euristica".

In parole povere, l'analisi della catena si articola in tre fasi principali:

Osservare la blockchain ;

L'identificazione di caratteristiche note ;

**La deduzione di ipotesi

L'analisi della blockchain può essere eseguita da chiunque. È sufficiente accedere alle informazioni pubbliche della blockchain tramite un nodo completo per osservare i movimenti delle transazioni e formulare ipotesi. Esistono anche strumenti gratuiti che facilitano questa analisi, come OXT.me, che esploreremo in dettaglio negli ultimi due capitoli di questa sezione. Tuttavia, il rischio principale per la riservatezza proviene dalle aziende specializzate nell'analisi delle stringhe. Queste aziende hanno portato l'analisi della blockchain su scala industriale e vendono i loro servizi a istituzioni finanziarie e governi. Tra queste aziende, Chainalysis è sicuramente la più nota.

Obiettivi dell'analisi di filiera

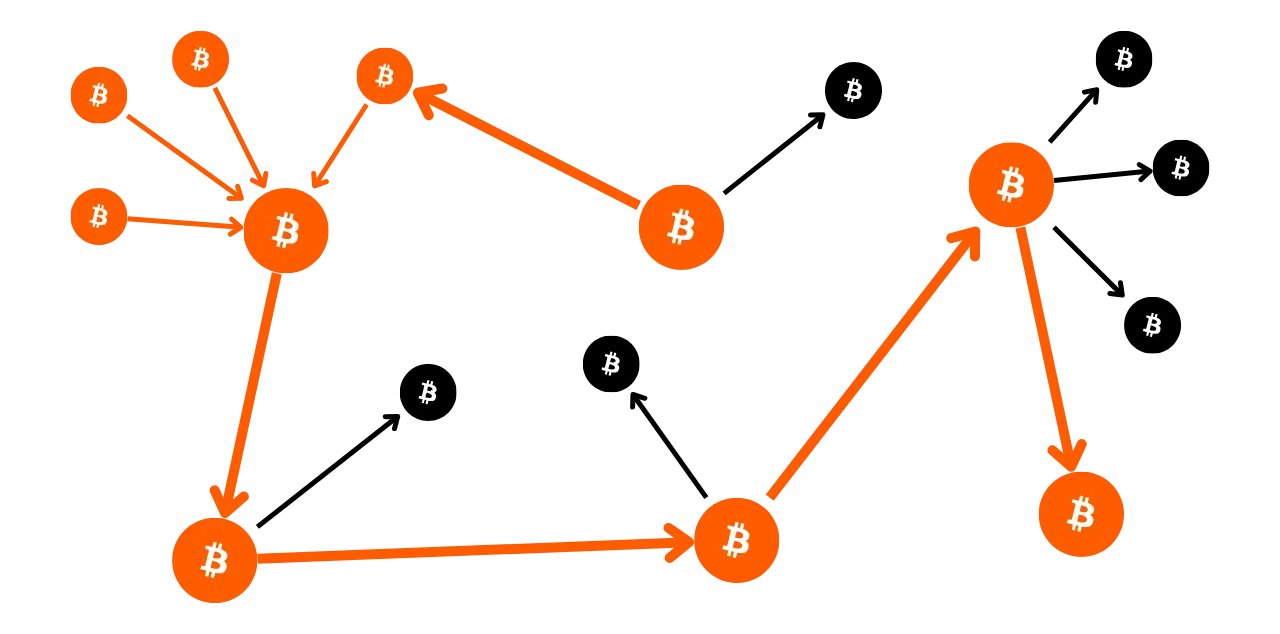

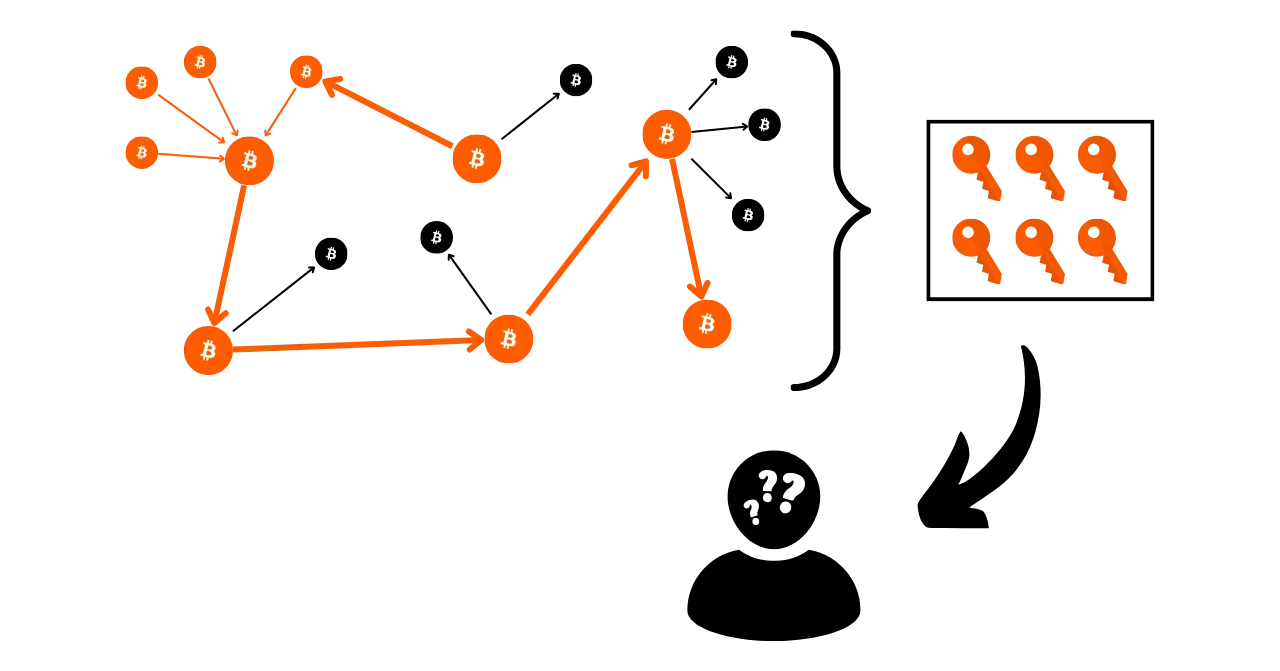

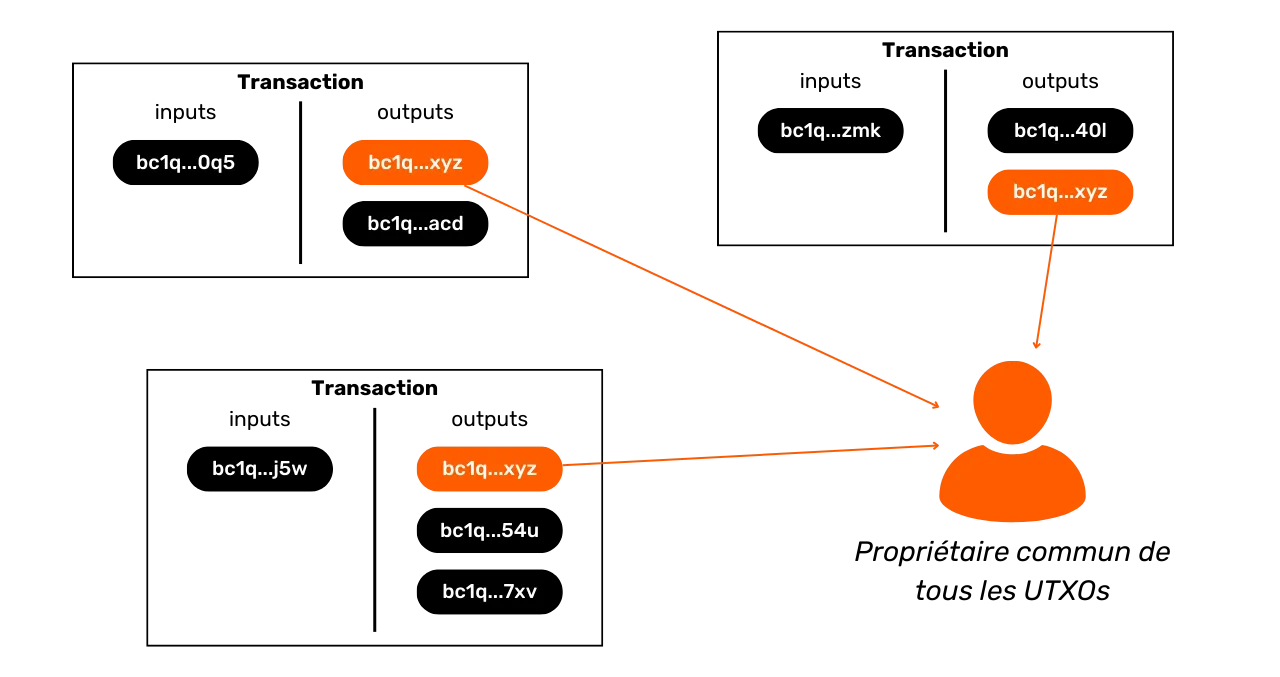

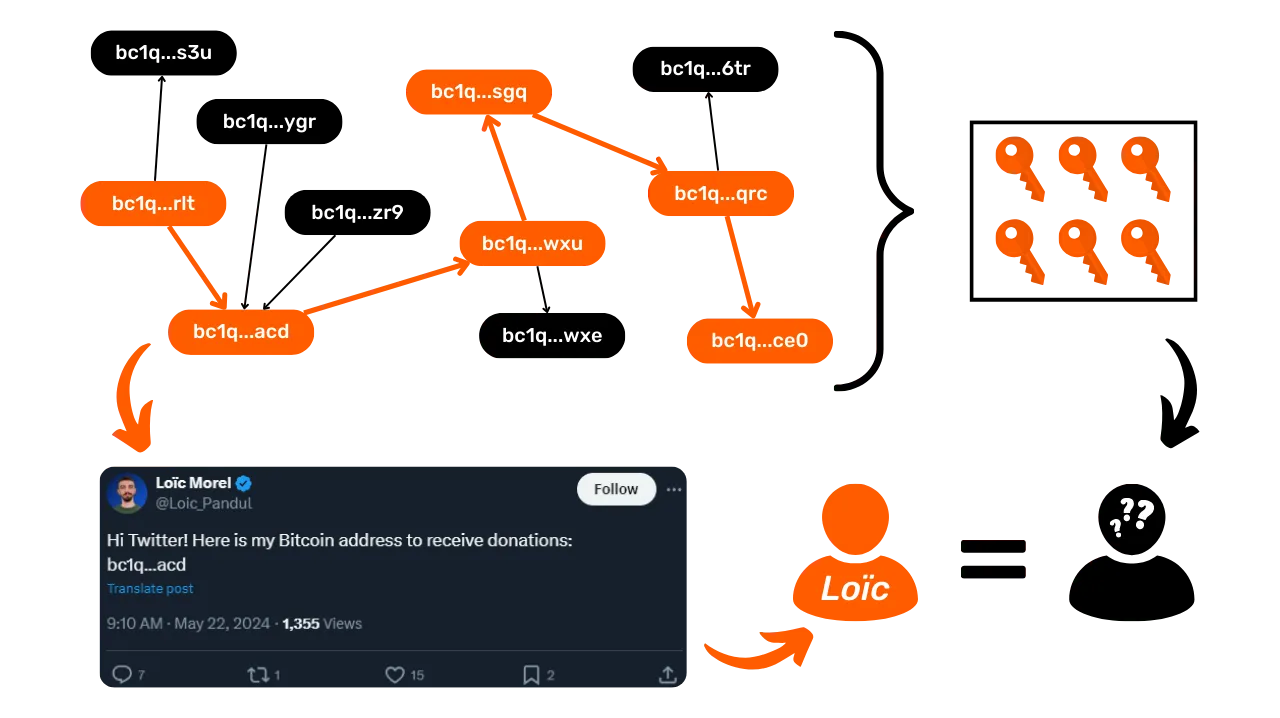

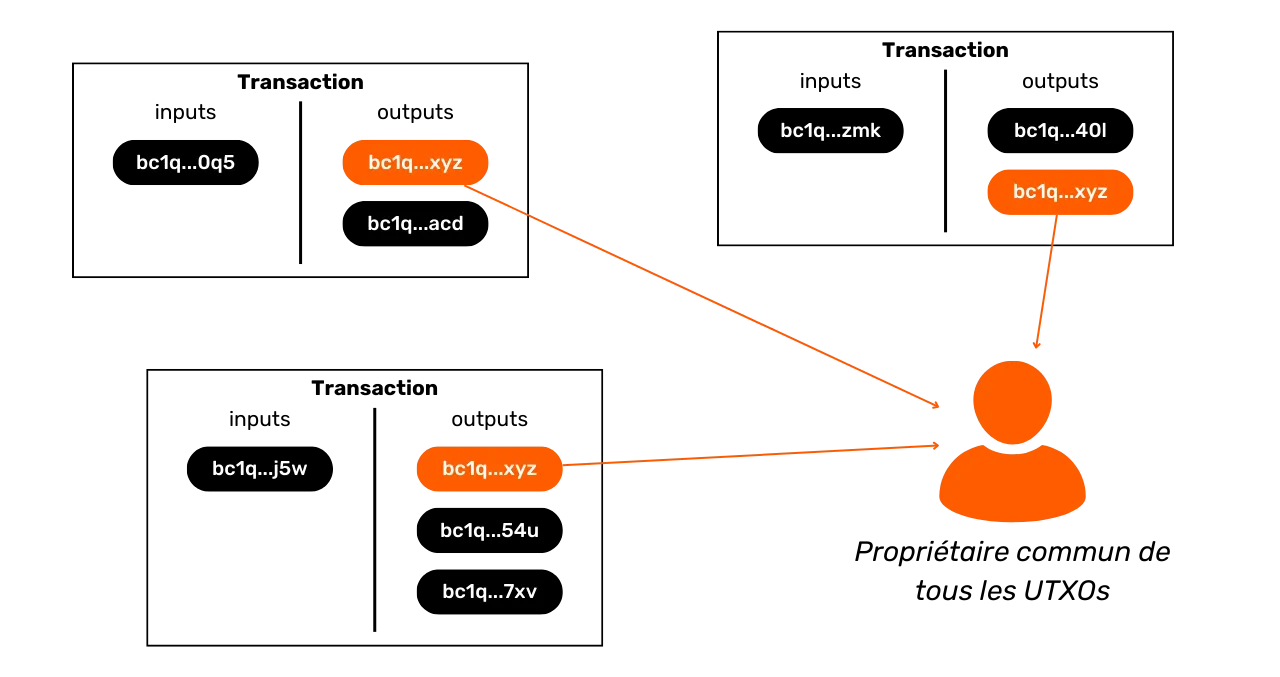

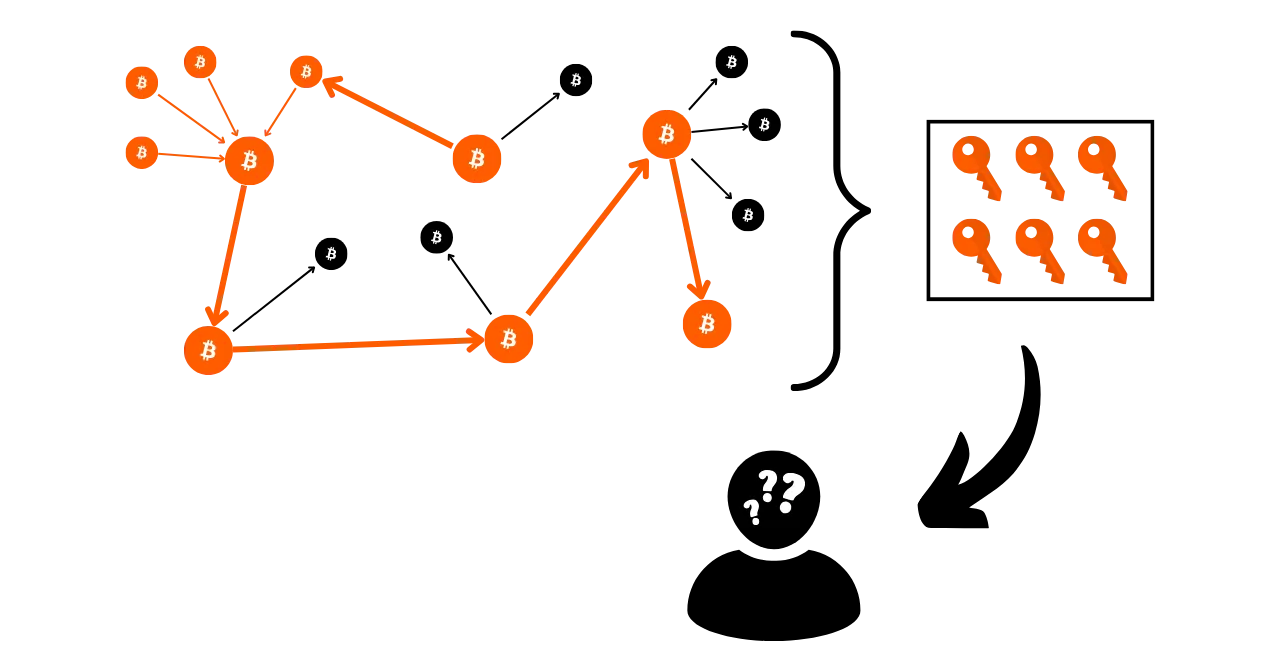

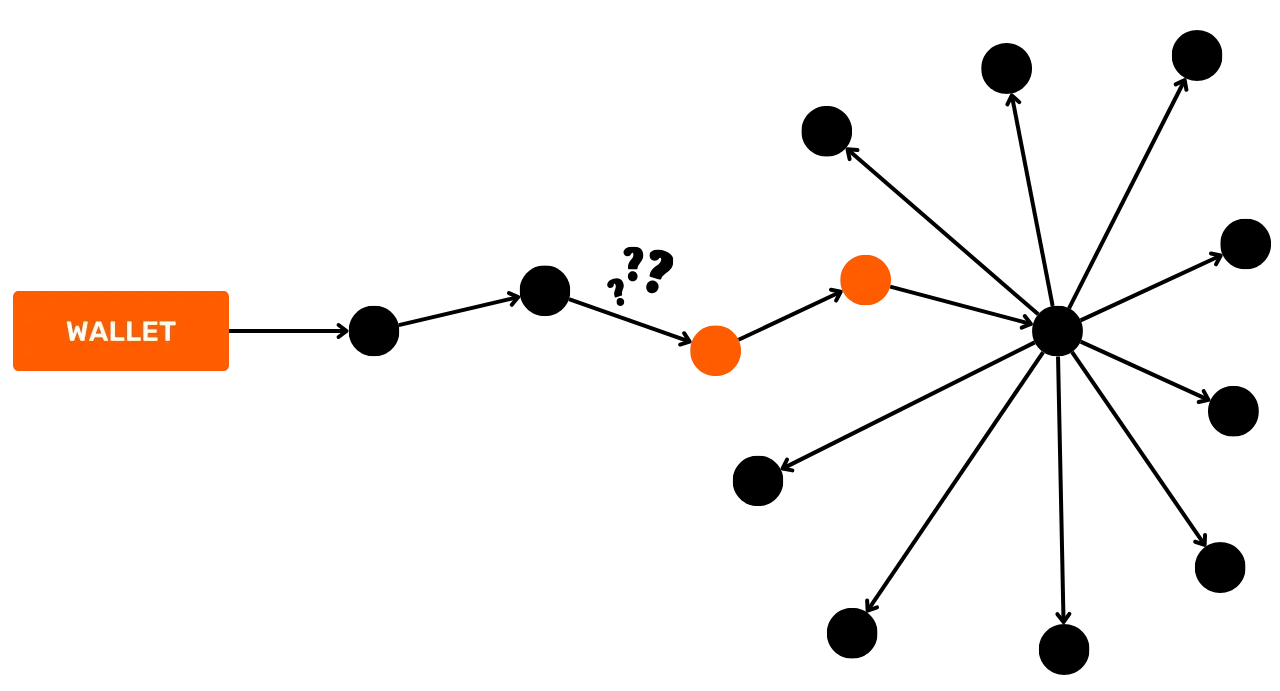

Uno degli obiettivi dell'analisi della blockchain è raggruppare varie attività su Bitcoin per determinare l'unicità dell'utente che le ha svolte. Successivamente, sarà possibile cercare di collegare questo gruppo di attività a un'identità reale.

Ripensate al capitolo precedente. Ho spiegato perché il modello di privacy di Bitcoin era originariamente basato sulla separazione dell'identità dell'utente dalle transazioni. Si sarebbe quindi tentati di pensare che l'analisi della blockchain sia inutile, poiché anche se riusciamo ad aggregare le attività onchain, non possiamo associarle a un'identità reale.

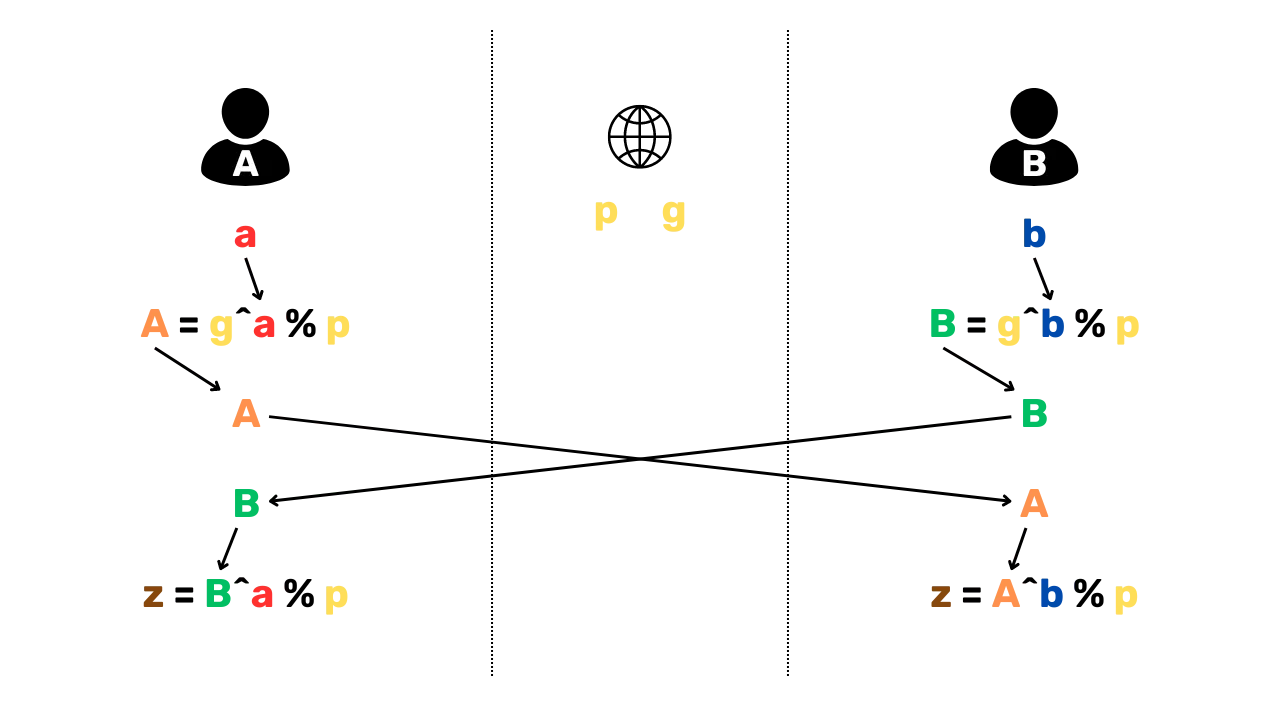

In teoria, questa affermazione è corretta. Nella prima parte di questo corso abbiamo visto che le coppie di chiavi crittografiche vengono utilizzate per stabilire le condizioni di UTXO. In sostanza, queste coppie di chiavi non rivelano alcuna informazione sull'identità dei loro possessori. Quindi, anche se riusciamo a raggruppare le attività associate a diverse coppie di chiavi, questo non ci dice nulla sull'entità che sta dietro a queste attività.

Tuttavia, la realtà pratica è molto più complessa. Esiste una moltitudine di comportamenti che possono collegare un'identità reale all'attività onchain. In analisi, questo si chiama punto di ingresso, e ce ne sono moltissimi.

Il più comune è il KYC (Know Your Customer). Se ritirate i vostri Bitcoin da una piattaforma regolamentata a uno dei vostri indirizzi personali di ricezione, alcune persone sono in grado di collegare la vostra identità a quell'indirizzo. Più in generale, un punto di ingresso può essere qualsiasi forma di interazione tra la vostra vita reale e una transazione Bitcoin. Ad esempio, se pubblicate un indirizzo di ricezione sui vostri social network, questo potrebbe essere un punto di ingresso per l'analisi. Se si effettua un pagamento in Bitcoin al panettiere, questi sarà in grado di associare il vostro volto (parte della vostra identità) a un indirizzo Bitcoin.

Questi punti di accesso sono praticamente inevitabili quando si utilizza Bitcoin. Anche se possiamo cercare di limitarne la portata, saranno sempre presenti. Ecco perché è fondamentale combinare metodi volti a preservare la privacy. Sebbene mantenere una separazione tra la vostra identità reale e le vostre transazioni sia un approccio interessante, oggi rimane insufficiente. Infatti, se tutte le attività onchain possono essere raggruppate, anche il più piccolo punto di accesso può compromettere l'unico livello di riservatezza stabilito.

Difendersi dall'analisi della catena

Dobbiamo quindi essere in grado di affrontare l'analisi della blockchain anche nell'uso di Bitcoin. Così facendo, possiamo ridurre al minimo l'aggregazione delle nostre attività e limitare l'impatto di un punto di accesso sulla nostra privacy.

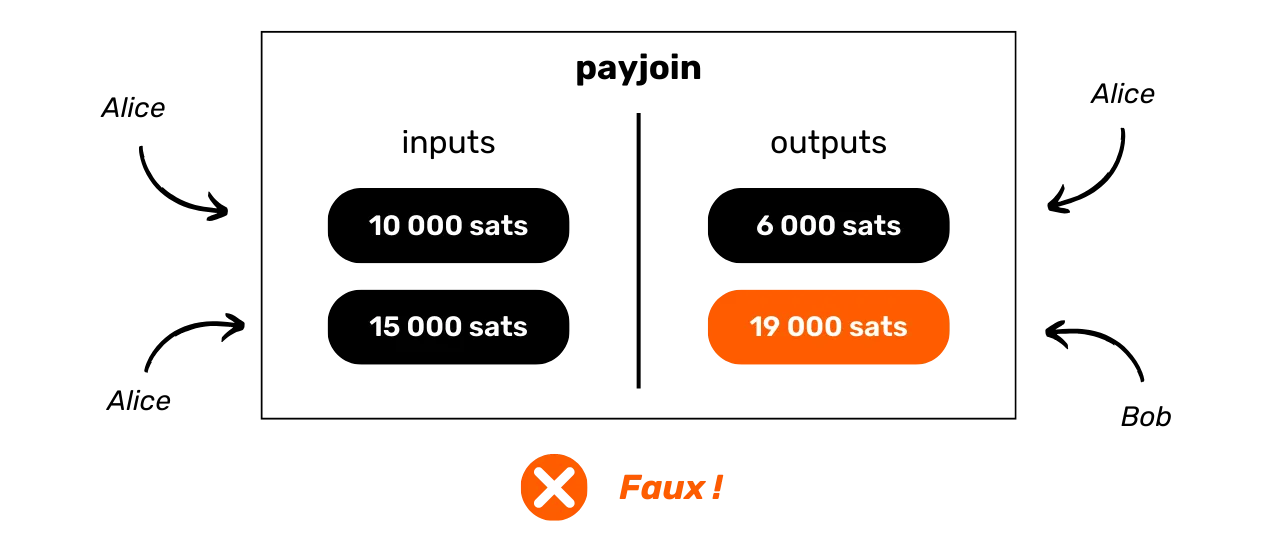

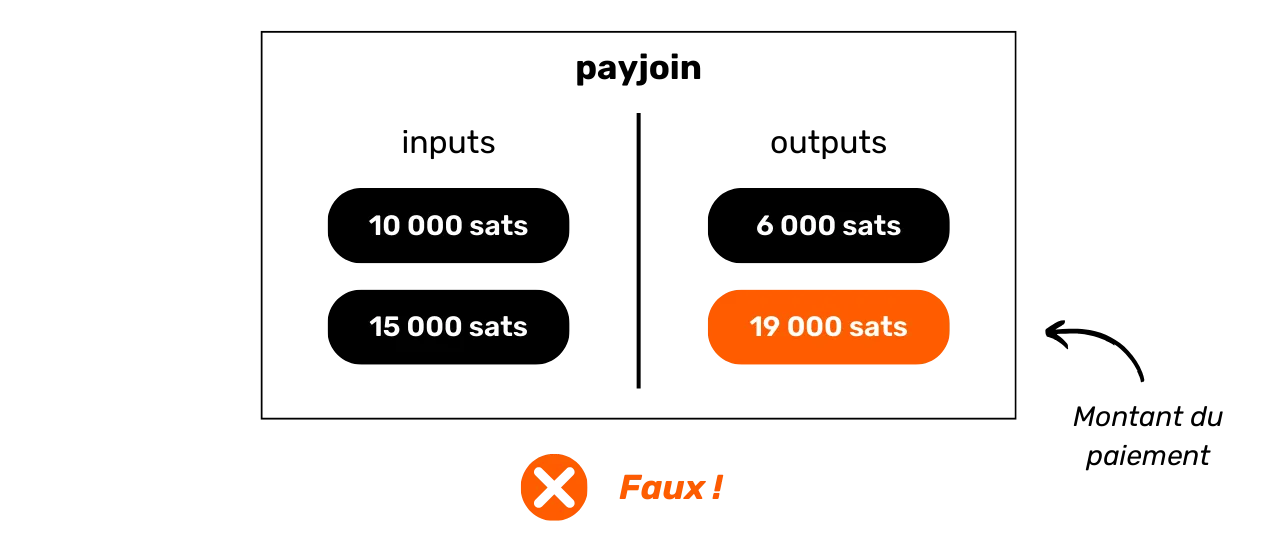

Quale modo migliore per contrastare l'analisi della blockchain se non quello di conoscere i metodi utilizzati? Se volete sapere come migliorare la vostra privacy su Bitcoin, dovete comprendere questi metodi. Questo vi permetterà di comprendere meglio tecniche come coinjoin o payjoin (tecniche che esamineremo nelle parti finali del corso) e di ridurre gli errori che potreste commettere.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

A questo proposito, possiamo tracciare un'analogia con la crittografia e la crittoanalisi. Un buon crittografo è innanzitutto un buon crittoanalista. Per ideare un nuovo algoritmo di crittografia, è necessario sapere quali attacchi dovrà affrontare e studiare perché gli algoritmi precedenti sono stati violati. Lo stesso principio si applica alla privacy di Bitcoin. Comprendere i metodi di analisi della blockchain è la chiave per proteggersi da questi attacchi. Ecco perché ho incluso un'intera sezione sull'analisi della catena in questo corso di formazione.

Metodi di analisi della catena

È importante capire che l'analisi delle stringhe non è una scienza esatta. Si basa su euristiche derivate da osservazioni precedenti o da interpretazioni logiche. Queste regole ci permettono di ottenere risultati abbastanza affidabili, ma mai con precisione assoluta. In altre parole, l'analisi delle stringhe comporta sempre una dimensione di probabilità nelle conclusioni raggiunte. Ad esempio, è possibile stimare con vari gradi di certezza che due indirizzi appartengano alla stessa entità, ma la certezza totale sarà sempre fuori portata.

Il senso dell'analisi a catena sta proprio nell'aggregazione di varie euristiche per ridurre al minimo il rischio di errore. In un certo senso, è un'accumulazione di prove che ci avvicina alla realtà.

Queste famose euristiche possono essere raggruppate in diverse categorie, che descriveremo in dettaglio di seguito:

- Modelli di transazione ;**

- Euristica interna alle transazioni ;**

- Euristica esterna alla transazione.**

Satoshi Nakamoto e l'analisi della catena

Le prime due euristiche di analisi della catena sono state scoperte da Satoshi Nakamoto stesso. Ne parla nella Parte 10 del Libro Bianco di Bitcoin. Esse sono :

- cIOH (Euristica della proprietà dell'input comune);

- e il riutilizzo degli indirizzi.

Fonte: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Vedremo quali sono nei capitoli successivi, ma è già interessante notare che queste due euristiche mantengono ancora oggi una preminenza nell'analisi delle catene.

Modelli di transazione

Un modello di transazione è semplicemente un modello o una struttura generale di una transazione tipica, che può essere trovata sulla blockchain e di cui si conosce la probabile interpretazione. Quando studiamo i pattern, ci concentriamo su una singola transazione e la analizziamo ad alto livello.

In altre parole, esamineremo solo il numero di UTXO in ingresso e il numero di UTXO in uscita, senza soffermarci sui dettagli più specifici o sull'ambiente della transazione. In base allo schema osservato, possiamo interpretare la natura della transazione. Cercheremo quindi le caratteristiche della sua struttura e ne dedurremo un'interpretazione.

In questa sezione esamineremo insieme i principali modelli di transazione che si incontrano nell'analisi delle catene e, per ogni modello, vi fornirò la probabile interpretazione di questa struttura, oltre a un esempio concreto.

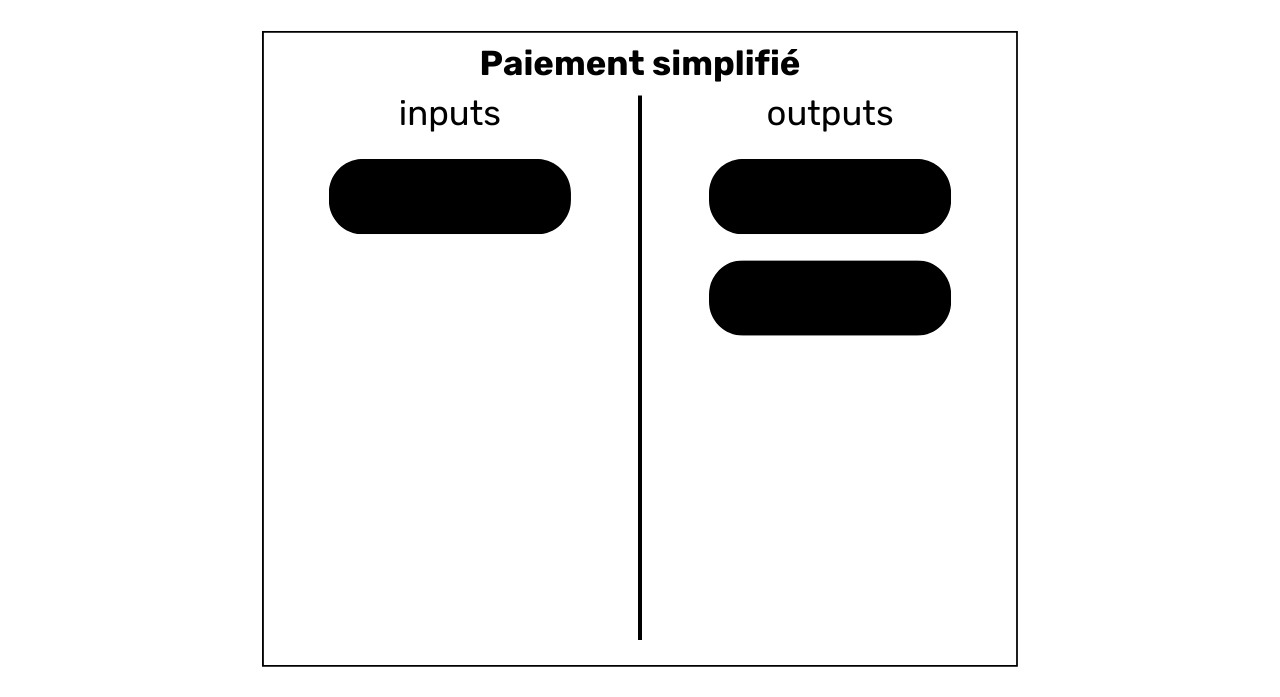

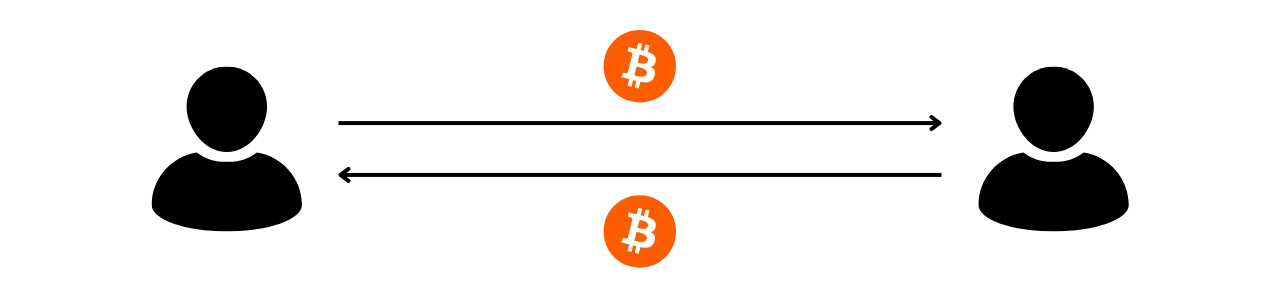

Spedizione singola (o pagamento singolo)

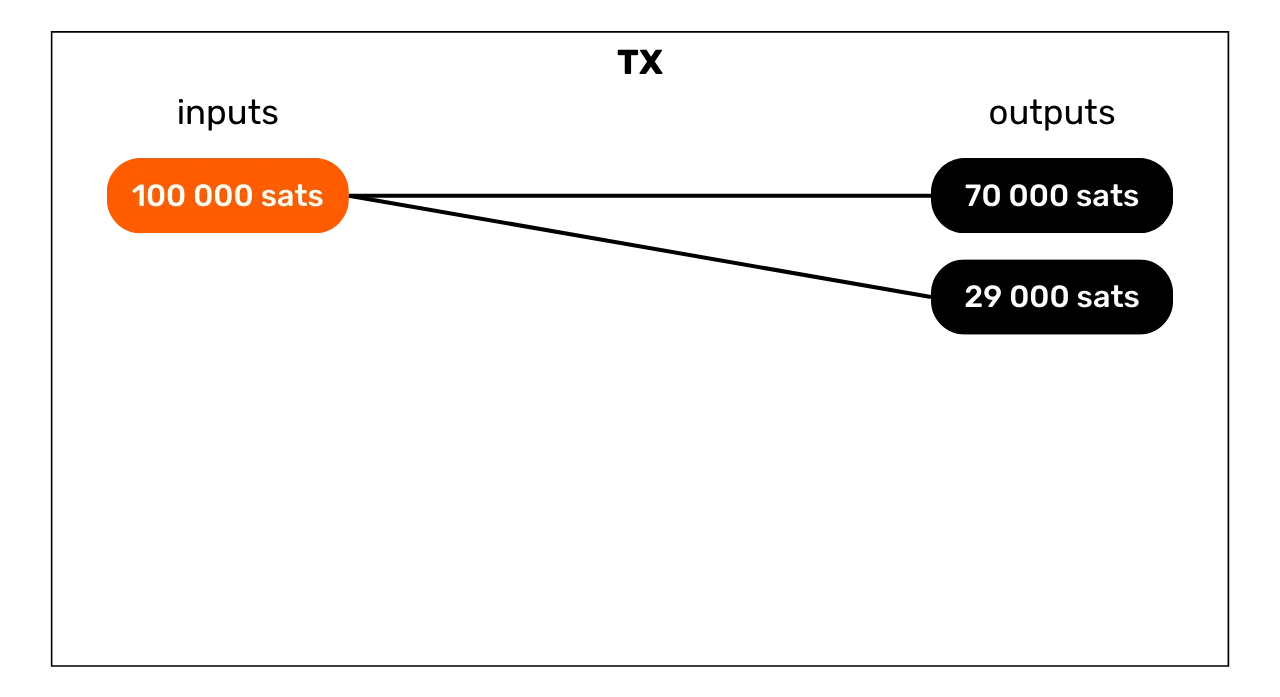

Cominciamo con un modello molto comune, poiché è quello che emerge nella maggior parte dei pagamenti in bitcoin. Il modello di pagamento semplice è caratterizzato dal consumo di uno o più UTXO come input e dalla produzione di 2 UTXO come output. Questo modello si presenta quindi come segue:

Quando individuiamo questa struttura di transazione sulla blockchain, possiamo già trarre un'interpretazione. Come suggerisce il nome, questo modello indica che siamo in presenza di una transazione di invio o di pagamento. L'utente ha consumato il proprio UTXO in ingresso per soddisfare in uscita un UTXO di pagamento e un UTXO di scambio (denaro restituito allo stesso utente).

Sappiamo quindi che l'utente osservato probabilmente non è più in possesso di uno dei due UTXO di uscita (l'UTXO di pagamento), ma è ancora in possesso dell'altro UTXO (l'UTXO di scambio).

Per il momento non possiamo specificare quale uscita rappresenti quale UTXO, perché non è questo lo scopo dello studio del modello. Ci arriveremo affidandoci all'euristica che studieremo nelle sezioni successive. In questa fase, il nostro obiettivo si limita a identificare la natura della transazione in questione, che in questo caso è un semplice invio.

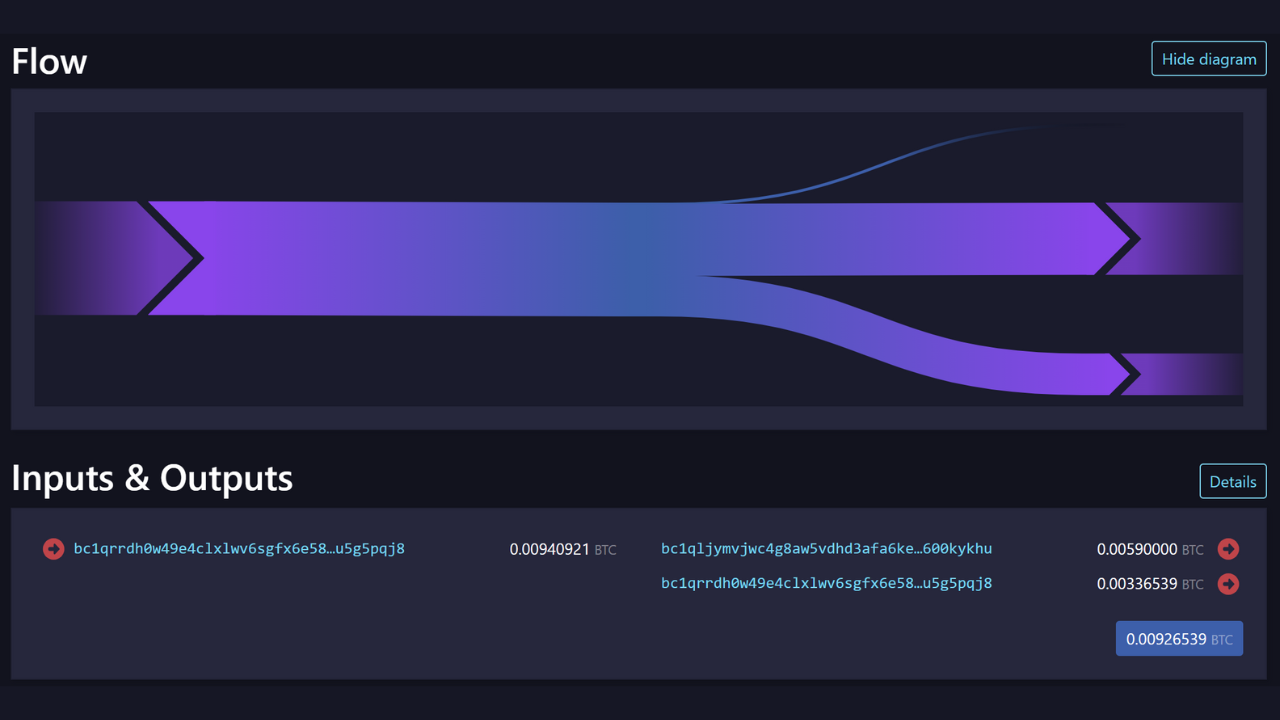

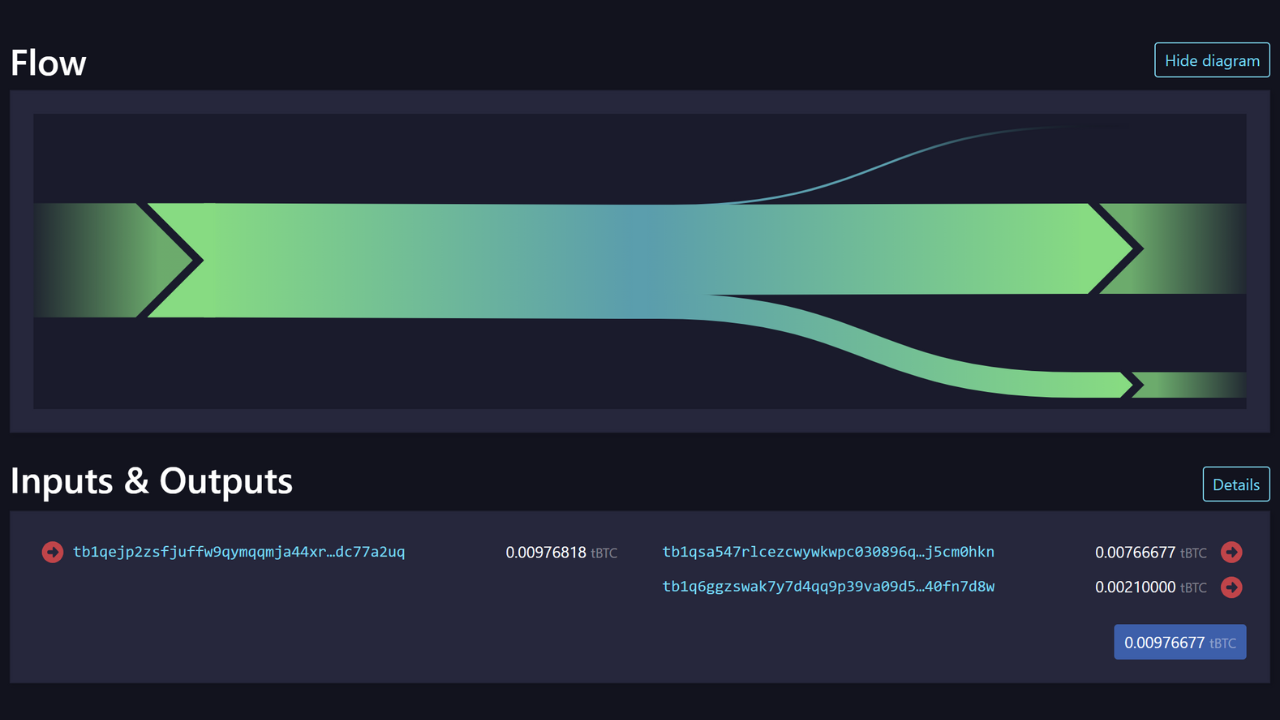

Ad esempio, ecco una transazione Bitcoin che adotta lo schema di invio semplice:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Dopo questo primo esempio, dovreste aver capito meglio cosa significa studiare un "modello di transazione". Esaminiamo una transazione concentrandoci esclusivamente sulla sua struttura, senza prendere in considerazione l'ambiente o i dettagli specifici della transazione. In questa prima fase, guardiamo solo al quadro generale.

Ora che avete capito cos'è un modello, passiamo agli altri modelli esistenti.

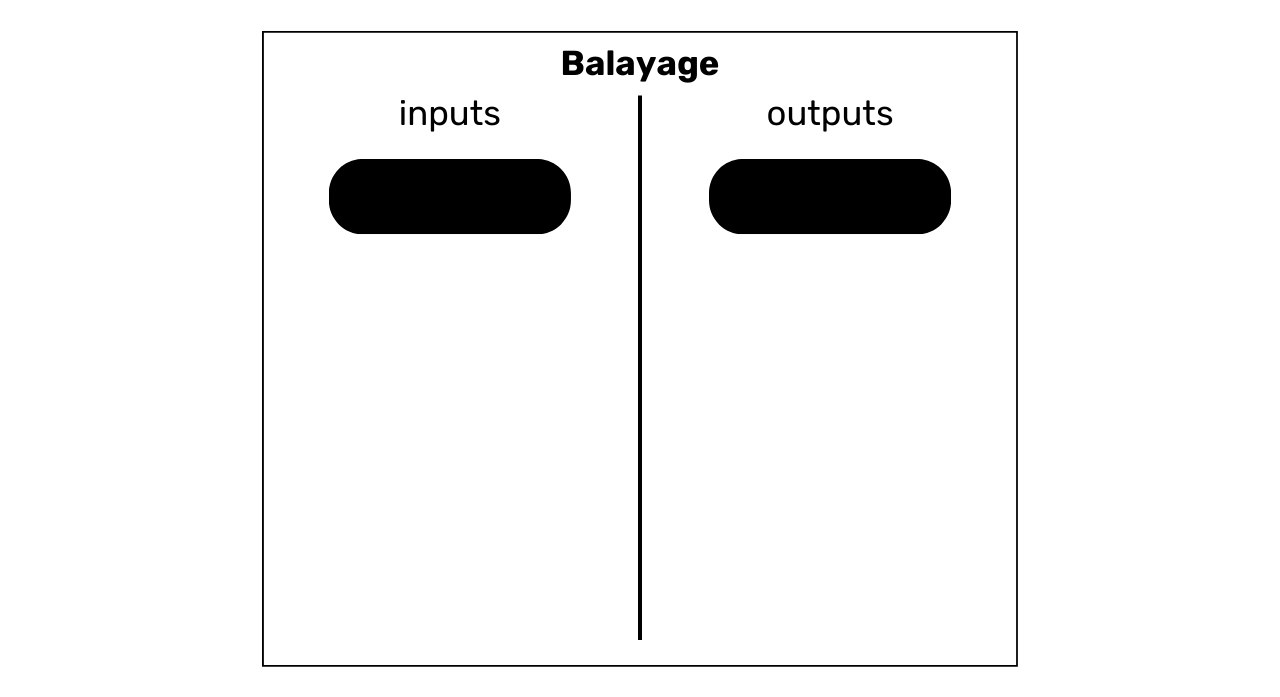

Spazzare

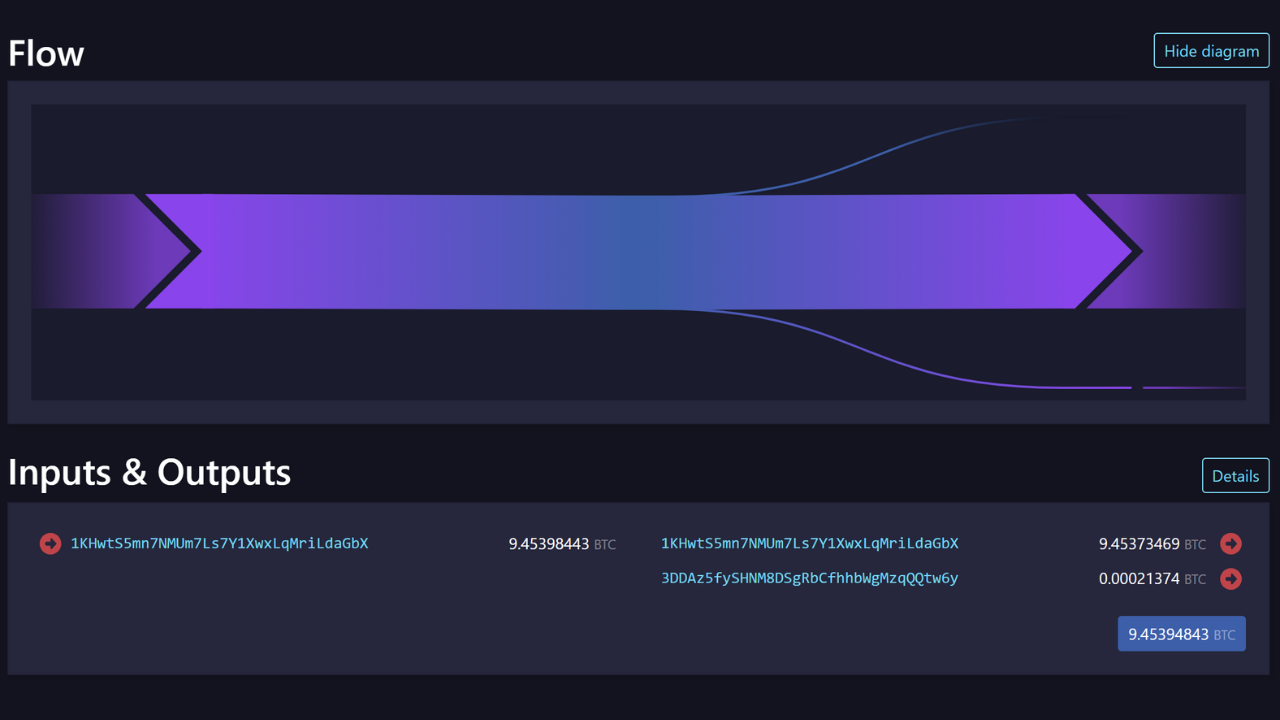

Questo secondo modello è caratterizzato dal consumo di un singolo UTXO come input e dalla produzione di un singolo UTXO come output.

L'interpretazione di questo modello è che siamo in presenza di un auto-trasferimento. L'utente ha trasferito i suoi bitcoin a se stesso, a un altro indirizzo che gli appartiene. Poiché non c'è scambio sulla transazione, è altamente improbabile che ci troviamo in presenza di un pagamento. Infatti, quando viene effettuato un pagamento, è quasi impossibile che il pagatore disponga di un UTXO corrispondente esattamente all'importo richiesto dal venditore, più la commissione di transazione. In generale, il pagatore è quindi obbligato a produrre un output di scambio.

Sappiamo quindi che l'utente osservato è probabilmente ancora in possesso di questo UTXO. Nel contesto di un'analisi a catena, se sappiamo che l'UTXO utilizzato come input della transazione appartiene ad Alice, possiamo assumere che anche l'UTXO utilizzato come output appartenga a lei. In seguito sarà interessante trovare euristiche interne alla transazione che possano rafforzare questa ipotesi (le esamineremo nel capitolo 3.3).

Ad esempio, ecco una transazione Bitcoin che adotta lo schema sweep:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Attenzione, però, questo tipo di schema può anche rivelare un auto-trasferimento al conto di una piattaforma di scambio di criptovalute. Sarà lo studio degli indirizzi noti e il contesto della transazione a dirci se si tratta di una strisciata verso un portafoglio di autodeposito o di un prelievo verso una piattaforma. In effetti, gli indirizzi delle piattaforme di scambio sono spesso facilmente identificabili.

Riprendiamo l'esempio di Alice: se la scansione porta a un indirizzo noto a una piattaforma (come Binance, ad esempio), ciò può significare che i bitcoin sono stati trasferiti fuori dal possesso diretto di Alice, probabilmente con l'intenzione di venderli o conservarli su questa piattaforma. D'altra parte, se l'indirizzo di destinazione è sconosciuto, è ragionevole supporre che si tratti semplicemente di un altro portafoglio ancora appartenente ad Alice. Ma questo tipo di studio rientra più nella categoria delle euristiche che dei modelli.

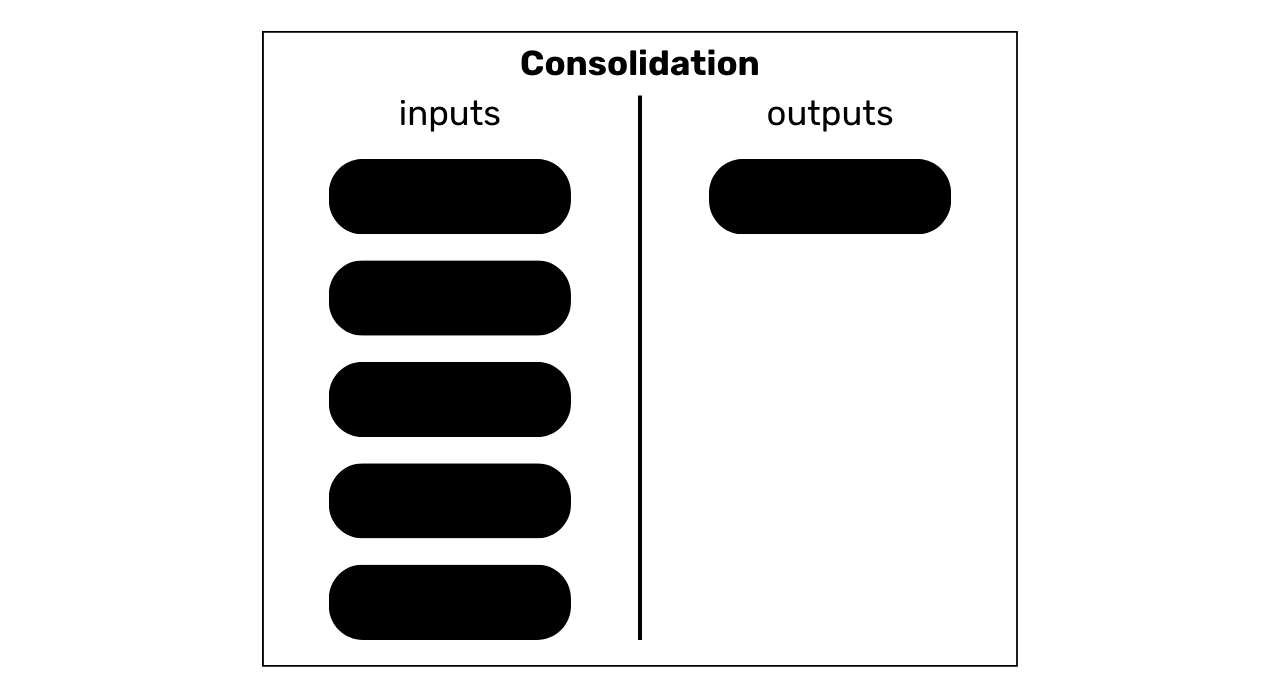

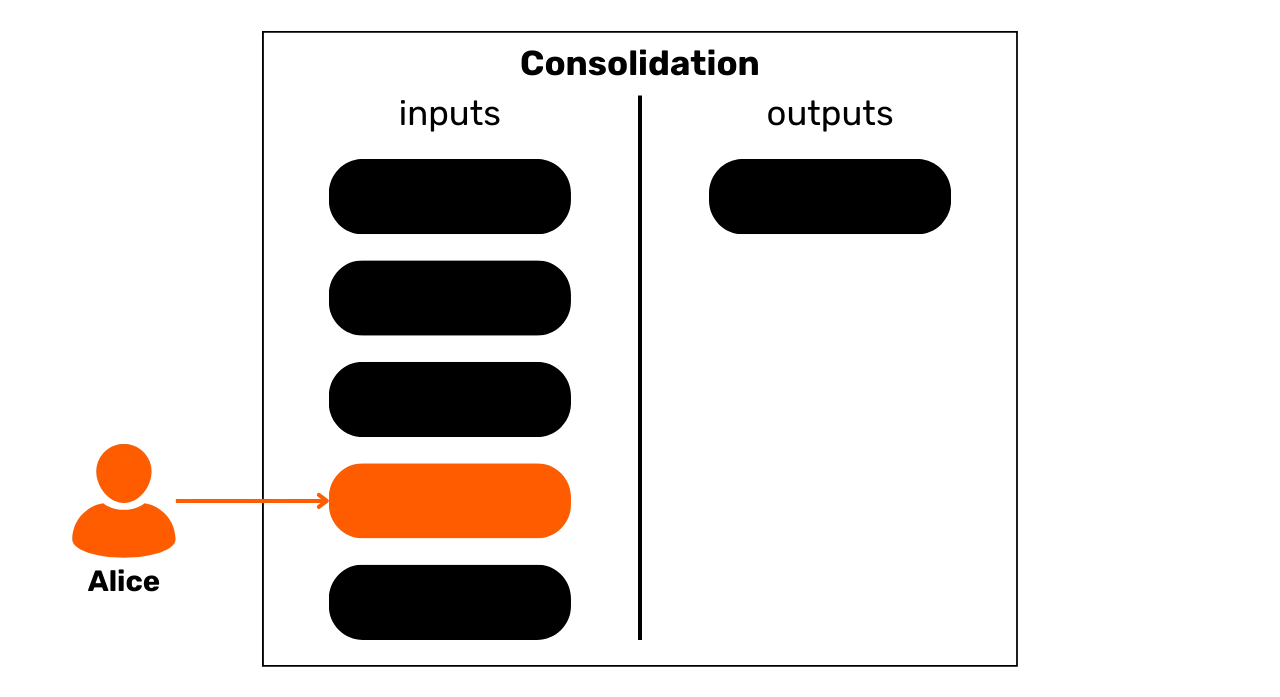

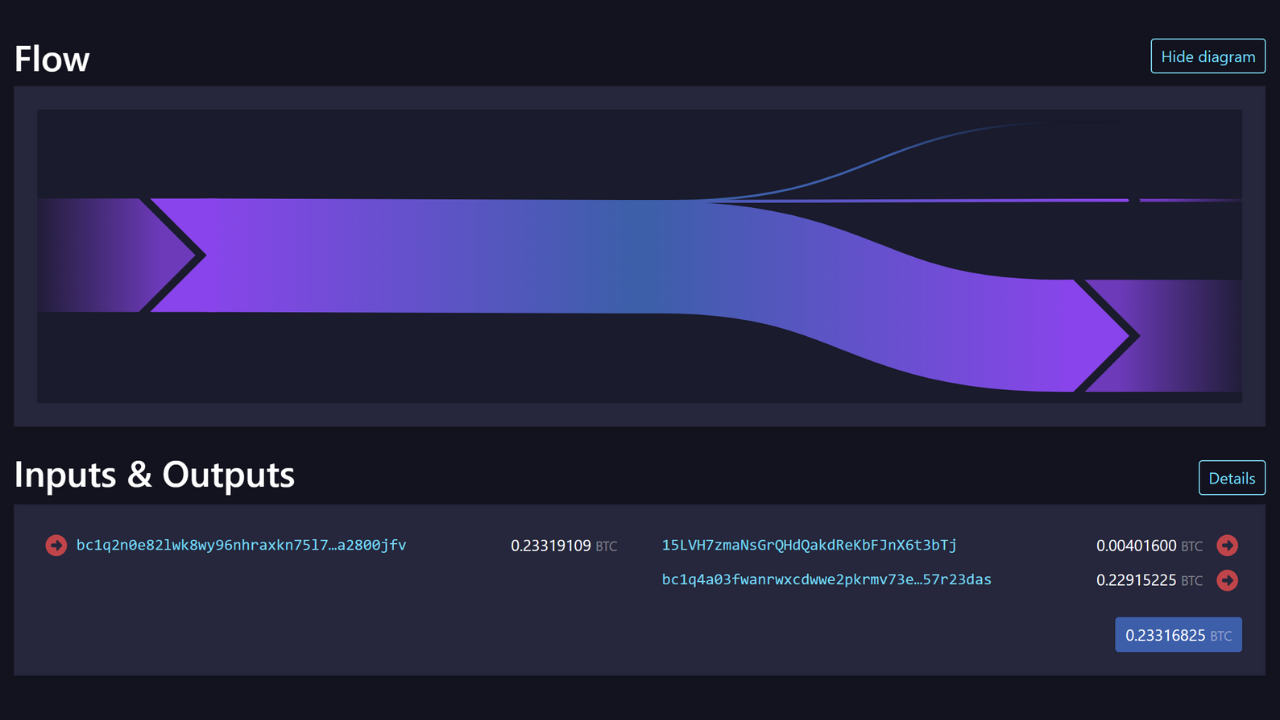

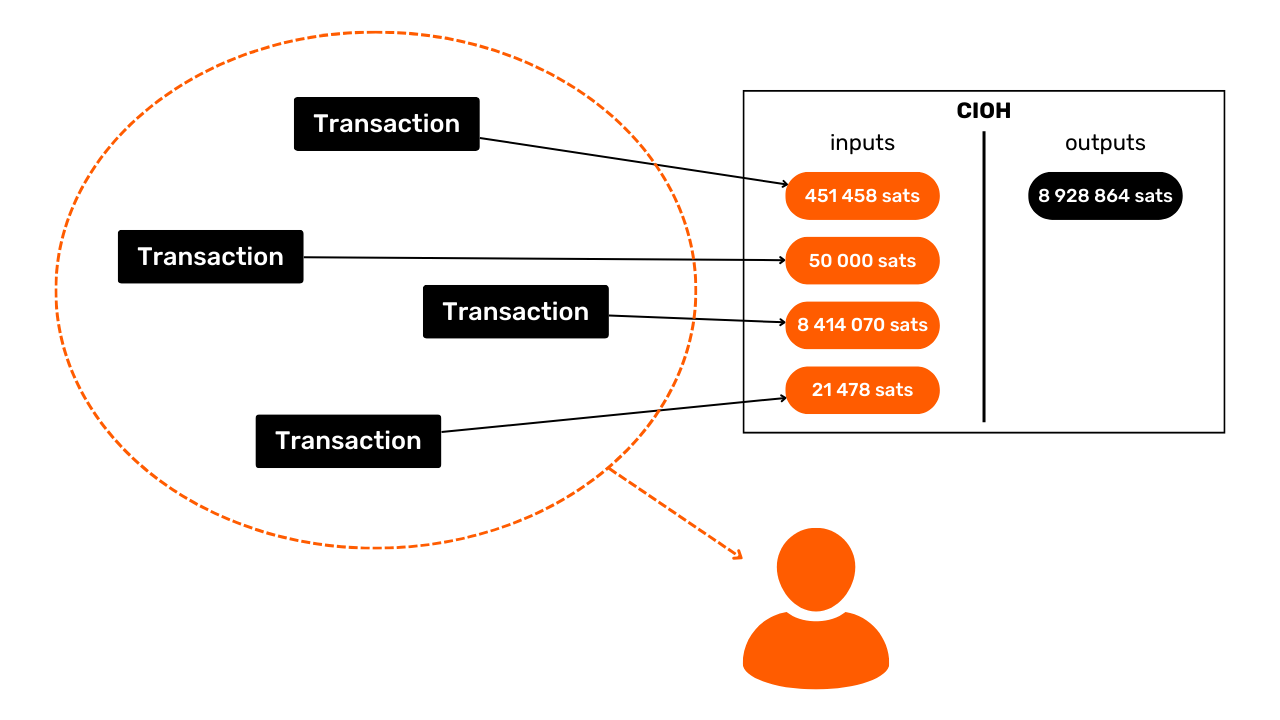

Consolidamento

Questo modello è caratterizzato dal consumo di diversi UTXO in ingresso e dalla produzione di un singolo UTXO in uscita.

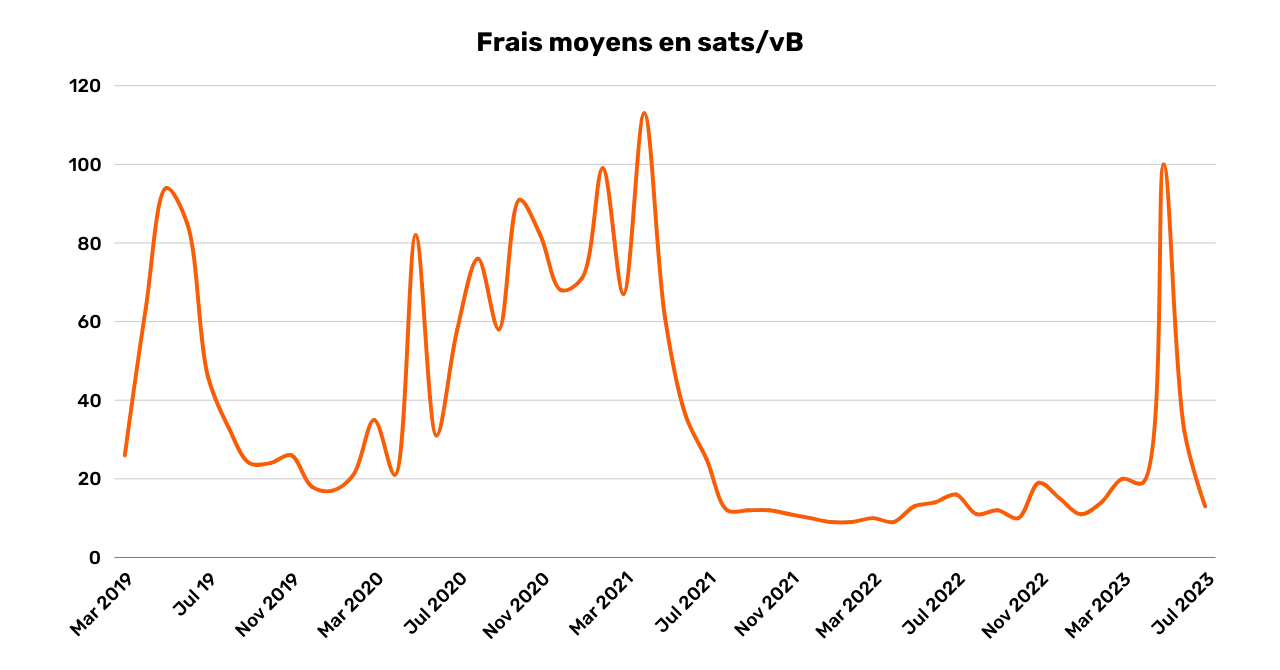

L'interpretazione di questo schema è che siamo in presenza di un consolidamento. Si tratta di una pratica comune tra gli utenti di Bitcoin, finalizzata alla fusione di più UTXO in previsione di un possibile aumento delle commissioni di transazione. Eseguendo questa operazione in un periodo in cui le commissioni sono basse, è possibile risparmiare sulle commissioni future. Parleremo più diffusamente di questa pratica nel capitolo 4.3.

Possiamo dedurre che l'utente dietro questo modello di transazione era probabilmente in possesso di tutti gli UTXO in ingresso ed è ancora in possesso dell'UTXO in uscita. Quindi probabilmente si tratta di un trasferimento automatico.

Come lo sweep, anche questo tipo di schema può rivelare un autotrasferimento al conto di una piattaforma di scambio. Sarà lo studio degli indirizzi noti e del contesto della transazione a dirci se si tratta di un consolidamento verso un portafoglio di autodeposito o di un prelievo verso una piattaforma.

Ad esempio, ecco una transazione Bitcoin che adotta il modello di consolidamento:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

In un'analisi di catena, questo modello può rivelare una grande quantità di informazioni. Ad esempio, se sappiamo che uno degli input appartiene ad Alice, possiamo supporre che anche tutti gli altri input e l'output di questa transazione appartengano a lei. Questa ipotesi permetterebbe di risalire la catena delle transazioni precedenti per scoprire e analizzare altre transazioni che potrebbero essere associate ad Alice.

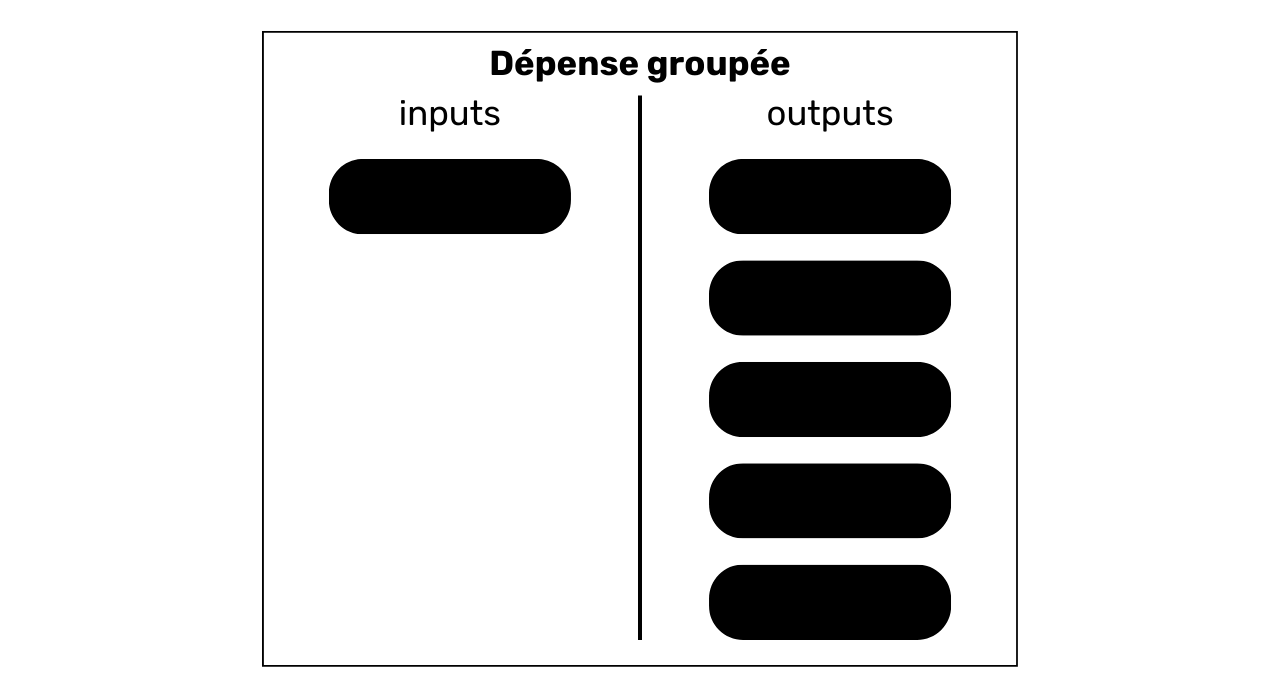

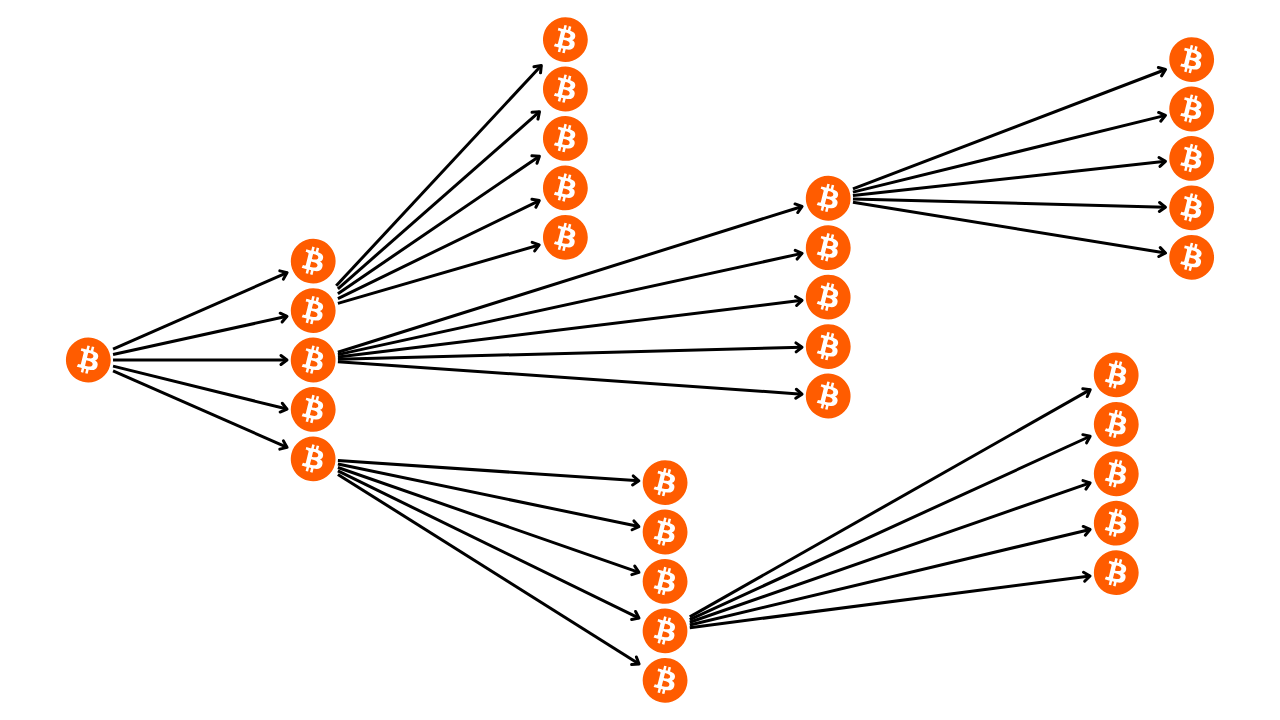

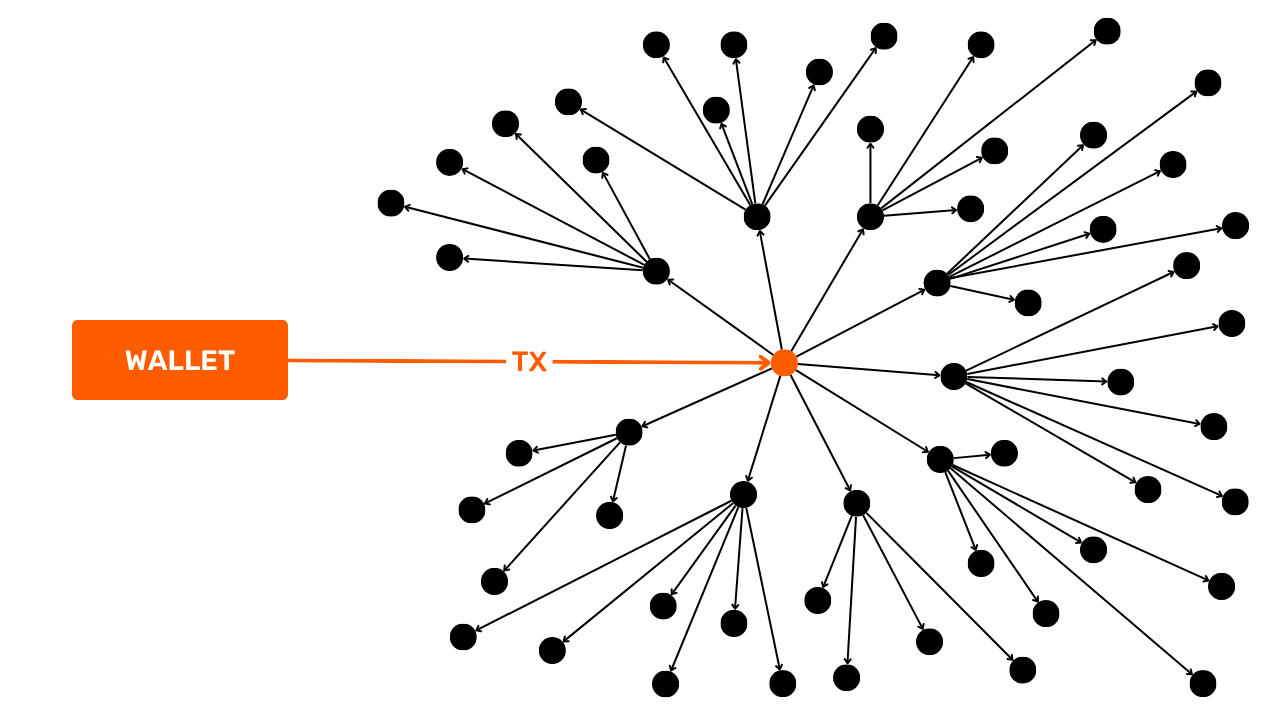

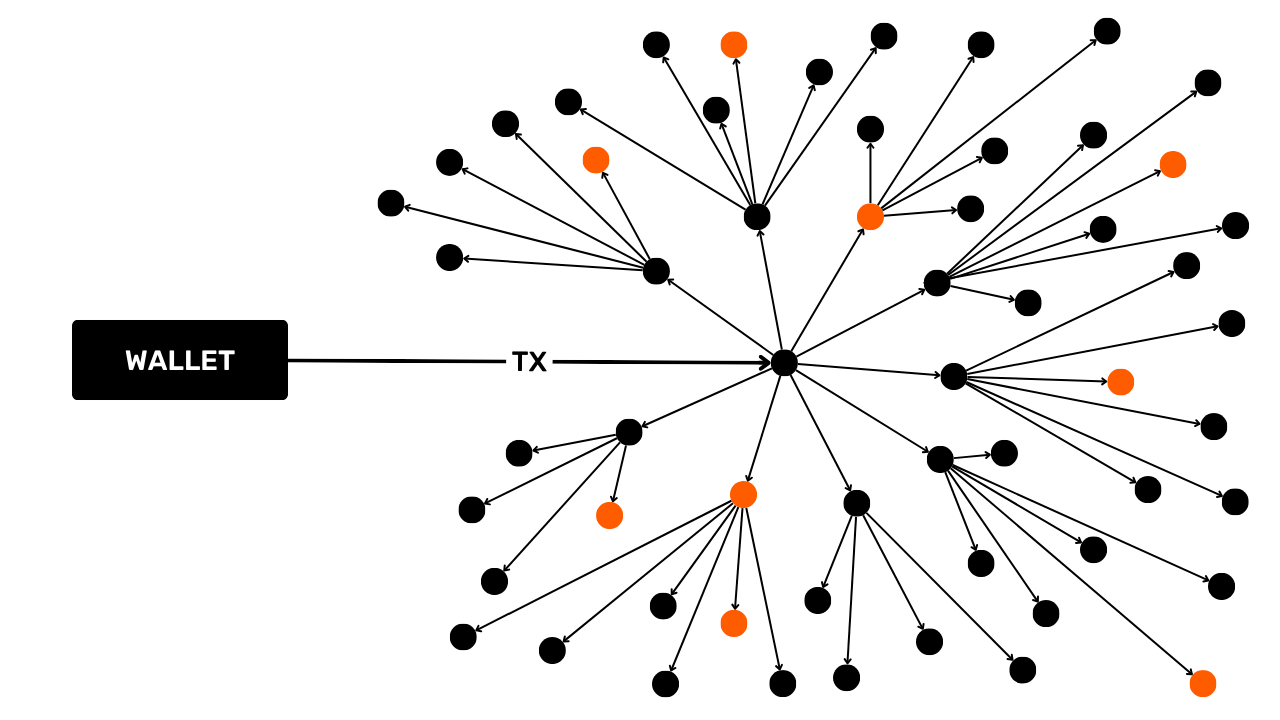

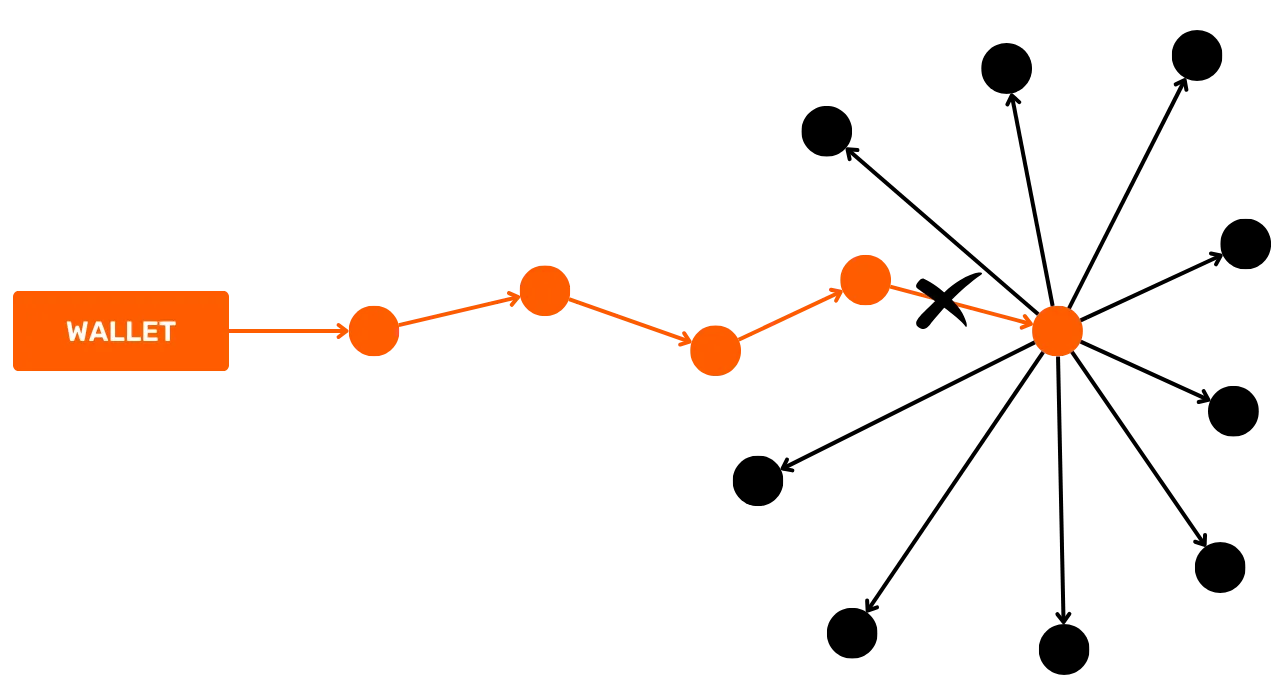

Spese raggruppate

Questo modello è caratterizzato dal consumo di pochi UTXO come input (spesso uno solo) e dalla produzione di molti UTXO come output.

L'interpretazione di questo modello è che siamo in presenza di una spesa raggruppata. È una pratica che probabilmente rivela un'attività economica molto grande, come una piattaforma di scambio. La spesa raggruppata consente a queste entità di risparmiare sui costi combinando le spese in un'unica transazione.

Da questo modello possiamo dedurre che gli UTXO in ingresso provengono da un'azienda con un alto livello di attività economica e che gli UTXO in uscita si disperderanno. Molti appartengono ai clienti dell'azienda che hanno ritirato bitcoin dalla piattaforma. Altri potranno andare a società partner. Infine, ci saranno sicuramente uno o più scambi che torneranno alla società emittente.

Ad esempio, ecco una transazione Bitcoin che adotta lo schema di spesa in bundle (presumibilmente si tratta di una transazione emessa dalla piattaforma Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

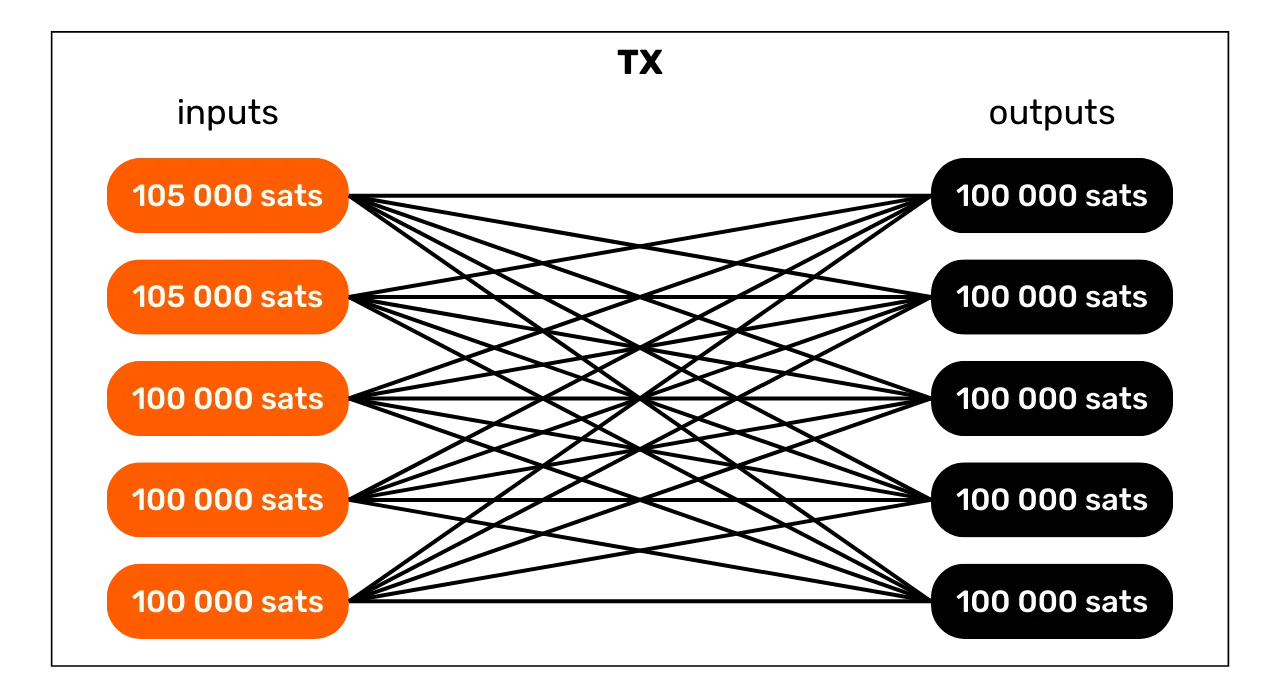

Transazioni specifiche del protocollo

Tra i modelli di transazione, possiamo anche identificare quelli che rivelano l'uso di un protocollo specifico. Ad esempio, le coinjoin di Whirlpool (discusse nella parte 5) avranno una struttura facilmente identificabile che le differenzia da altre transazioni più convenzionali.

L'analisi di questo schema suggerisce che probabilmente siamo in presenza di una transazione collaborativa. È anche possibile osservare una coinjoin. Se quest'ultima ipotesi si rivela corretta, il numero di uscite potrebbe fornirci una stima approssimativa del numero di partecipanti alla coinjoin.

Ad esempio, ecco una transazione Bitcoin che adotta lo schema di transazione collaborativa coinjoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Esistono molti altri protocolli con strutture specifiche. Ad esempio, esistono transazioni Wabisabi, transazioni Stamps e transazioni Runes.

Grazie a questi modelli di transazione, possiamo già interpretare una certa quantità di informazioni su una determinata transazione. Ma la struttura delle transazioni non è l'unica fonte di informazioni da analizzare. Possiamo anche studiarne i dettagli. Questi dettagli interni sono ciò che mi piace chiamare "euristica interna", e li esamineremo nel prossimo capitolo.

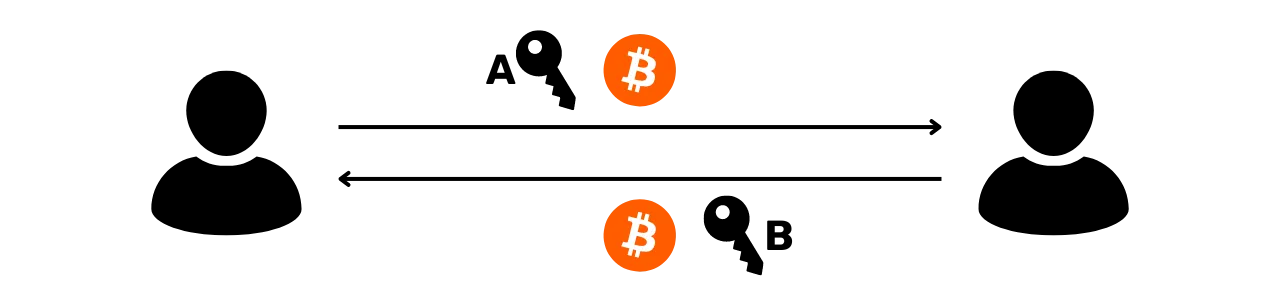

Euristica interna

Un'euristica interna è una caratteristica specifica che identifichiamo all'interno di una transazione stessa, senza bisogno di esaminare il suo ambiente, e che ci permette di fare deduzioni. A differenza dei pattern, che si concentrano sulla struttura complessiva della transazione ad alto livello, le euristiche interne si basano sull'insieme dei dati estraibili. Questi includono:

- Gli importi dei vari UTXO in entrata e in uscita;

- Tutto ciò che riguarda gli script: indirizzi di ricezione, versioning, locktime...

In generale, questo tipo di euristica ci permetterà di identificare lo scambio in una specifica transazione. In questo modo, possiamo perpetuare il tracciamento di un'entità in diverse transazioni. Infatti, se identifichiamo un UTXO appartenente a un utente che vogliamo tracciare, è fondamentale determinare, quando effettua una transazione, quale output è stato trasferito a un altro utente e quale output rappresenta lo scambio, che quindi rimane in suo possesso.

Ancora una volta, vorrei ricordare che queste euristiche non sono assolutamente precise. Prese singolarmente, ci permettono solo di identificare gli scenari probabili. È l'accumulo di più euristiche che aiuta a ridurre l'incertezza, senza mai poterla eliminare del tutto.

Somiglianze interne

Questa euristica prevede lo studio delle somiglianze tra gli input e gli output di una stessa transazione. Se si osserva la stessa caratteristica sugli input e su uno solo degli output della transazione, è probabile che questo output costituisca lo scambio.

La caratteristica più evidente è il riutilizzo di un indirizzo di ricezione nella stessa transazione.

Questa euristica lascia poco spazio ai dubbi. A meno che non sia stata violata la sua chiave privata, lo stesso indirizzo di ricezione rivela necessariamente l'attività di un singolo utente. L'interpretazione che ne deriva è che lo scambio di transazioni è l'uscita con lo stesso indirizzo dell'ingresso. Possiamo quindi continuare a risalire all'individuo a partire da questo scambio.

Ad esempio, ecco una transazione a cui probabilmente si può applicare questa euristica:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

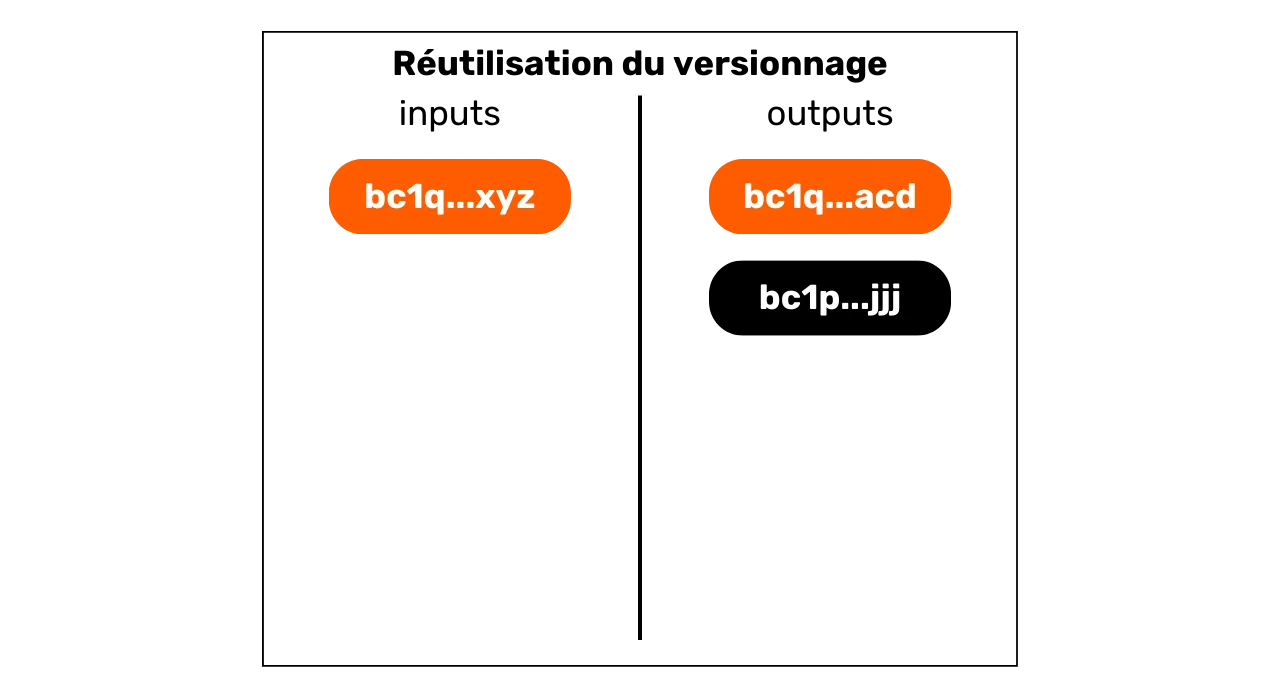

Queste somiglianze tra input e output non si fermano al riutilizzo degli indirizzi. Qualsiasi somiglianza nell'uso degli script può essere utilizzata per applicare un'euristica. Ad esempio, a volte possiamo osservare lo stesso versioning tra l'input e uno degli output della transazione.

In questo diagramma, possiamo vedere che l'ingresso n° 0 sblocca uno script

P2WPKH (SegWit V0 che inizia con bc1q). L'uscita n° 0 utilizza

lo stesso tipo di script. L'uscita n° 1, invece, utilizza uno script P2TR

(SegWit V1 che inizia con bc1p). L'interpretazione di questa

caratteristica è che è probabile che l'indirizzo con lo stesso versioning

dell'ingresso sia l'indirizzo di scambio. Pertanto, apparterrebbe sempre

allo stesso utente.

Ecco una transazione a cui probabilmente si può applicare questa euristica:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

In quest'ultimo caso, possiamo notare che l'ingresso n. 0 e l'uscita n. 1 utilizzano script P2WPKH (SegWit V0), mentre l'uscita n. 0 utilizza uno script P2PKH diverso (Legacy).

Nei primi anni 2010, questa euristica basata sulla versione degli script era

relativamente poco utile a causa dei limitati tipi di script disponibili.

Tuttavia, nel corso del tempo e con i successivi aggiornamenti di Bitcoin, è

stata introdotta una crescente varietà di tipi di script. Questa euristica

sta quindi diventando sempre più rilevante, poiché con una gamma più ampia

di tipi di script, gli utenti si dividono in gruppi più piccoli, aumentando

così le possibilità di applicare questa euristica di riutilizzo della

versione interna. Per questo motivo, solo dal punto di vista della

riservatezza, è consigliabile optare per il tipo di script più comune. Ad

esempio, nel momento in cui scrivo queste righe, gli script Taproot (bc1p) sono meno utilizzati degli script SegWit V0 (bc1q). Sebbene

i primi offrano vantaggi economici e di riservatezza in alcuni contesti

specifici, per gli usi più tradizionali a firma singola può essere sensato

attenersi a uno standard più vecchio per motivi di riservatezza, fino a

quando il nuovo standard non sarà più ampiamente adottato.

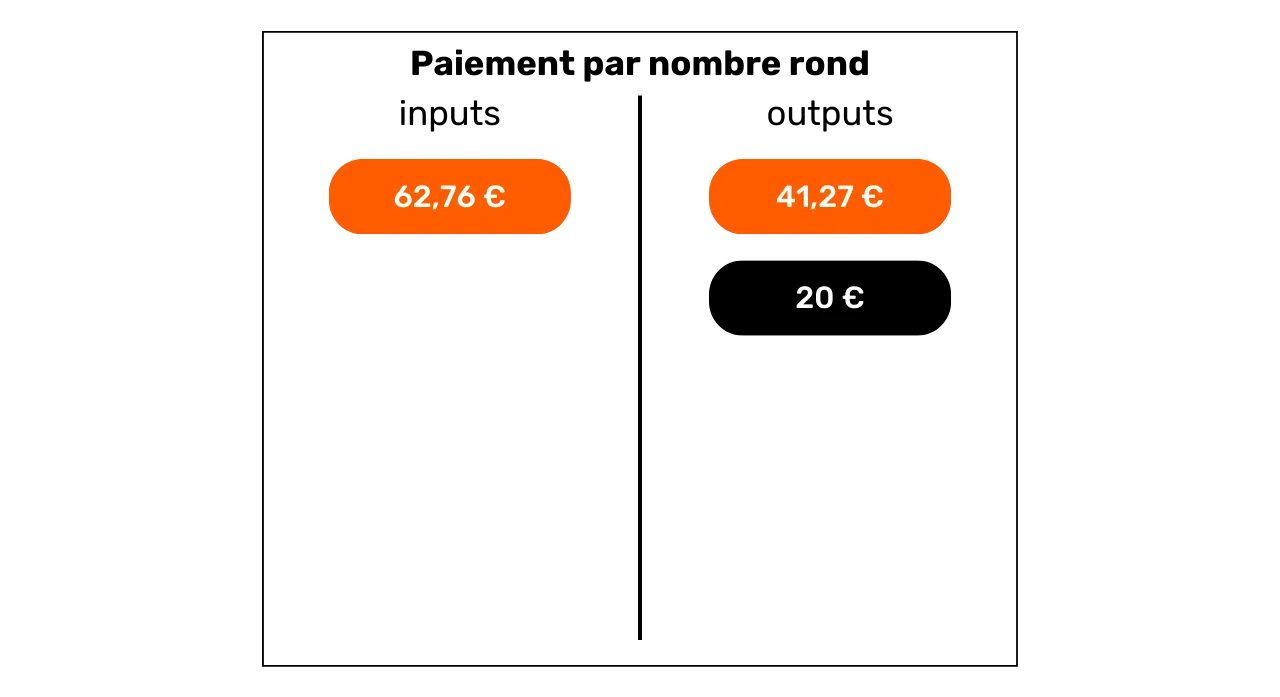

Pagamenti con numeri tondi

Un'altra euristica interna che può aiutarci a identificare lo scambio è l'euristica del numero tondo. In generale, di fronte a uno schema di pagamento semplice (1 ingresso e 2 uscite), se una delle uscite spende un importo tondo, allora questo rappresenta il pagamento.

Per eliminazione, se un output rappresenta il pagamento, l'altro rappresenta lo scambio. Si può quindi interpretare come probabile che l'utente dell'input sia sempre in possesso dell'output identificato come scambio.

Va sottolineato che questa euristica non è sempre applicabile, poiché la maggior parte dei pagamenti viene ancora effettuata in unità di conto fiduciarie. Infatti, quando un commerciante in Francia accetta bitcoin, in genere non mostra prezzi stabili in sats. Al contrario, opterà per una conversione tra il prezzo in euro e l'importo in bitcoin da pagare. Pertanto, alla fine della transazione non dovrebbero esserci numeri tondi.

Tuttavia, un analista potrebbe cercare di effettuare questa conversione

tenendo conto del tasso di cambio in vigore al momento della trasmissione

della transazione sulla rete. Prendiamo l'esempio di una transazione con un

ingresso di 97.552 sats e due uscite, una di 31.085 sats e l'altra di 64.152 sats. A prima vista, questa transazione non

sembra comportare importi arrotondati. Tuttavia, applicando il tasso di

cambio di 64,339 euro al momento della transazione, si ottiene la seguente

conversione in euro:

- Un input di 62,76 euro;

- Una produzione di 20 euro;

- Una produzione di 41,27 euro.

Una volta convertita in valuta fiat, questa transazione può essere utilizzata per applicare l'euristica del pagamento con importo arrotondato. L'uscita da 20 euro è probabilmente andata a un commerciante, o almeno ha cambiato proprietà. Per deduzione, è probabile che l'uscita da 41,27 euro sia rimasta in possesso dell'utente originale.

Se un giorno il bitcoin diventerà l'unità di conto preferita nei nostri scambi, questa euristica potrebbe diventare ancora più utile per l'analisi.

Ad esempio, ecco una transazione a cui probabilmente si può applicare questa euristica:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

La produzione più grande

Quando identifichiamo un divario sufficientemente grande tra i due output delle transazioni su un modello di pagamento semplice, possiamo stimare che l'output maggiore è probabilmente quello in valuta estera.

Questa euristica del massimo rendimento è sicuramente la più imprecisa di tutte. Da sola è piuttosto debole. Tuttavia, questa caratteristica può essere combinata con altre euristiche per ridurre l'incertezza della nostra interpretazione.

Ad esempio, se stiamo esaminando una transazione con un pagamento tondo e uno più grande, l'applicazione congiunta dell'euristica del pagamento tondo e dell'euristica del pagamento più grande riduce il nostro livello di incertezza.

Ad esempio, ecco una transazione a cui probabilmente si può applicare questa euristica:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Euristica esterna

Lo studio delle euristiche esterne significa analizzare le somiglianze, i modelli e le caratteristiche di alcuni elementi che non sono specifici della transazione stessa. In altre parole, mentre prima ci limitavamo a sfruttare gli elementi intrinseci alla transazione con l'euristica interna, ora stiamo ampliando il nostro campo di analisi per includere l'ambiente della transazione, grazie all'euristica esterna.

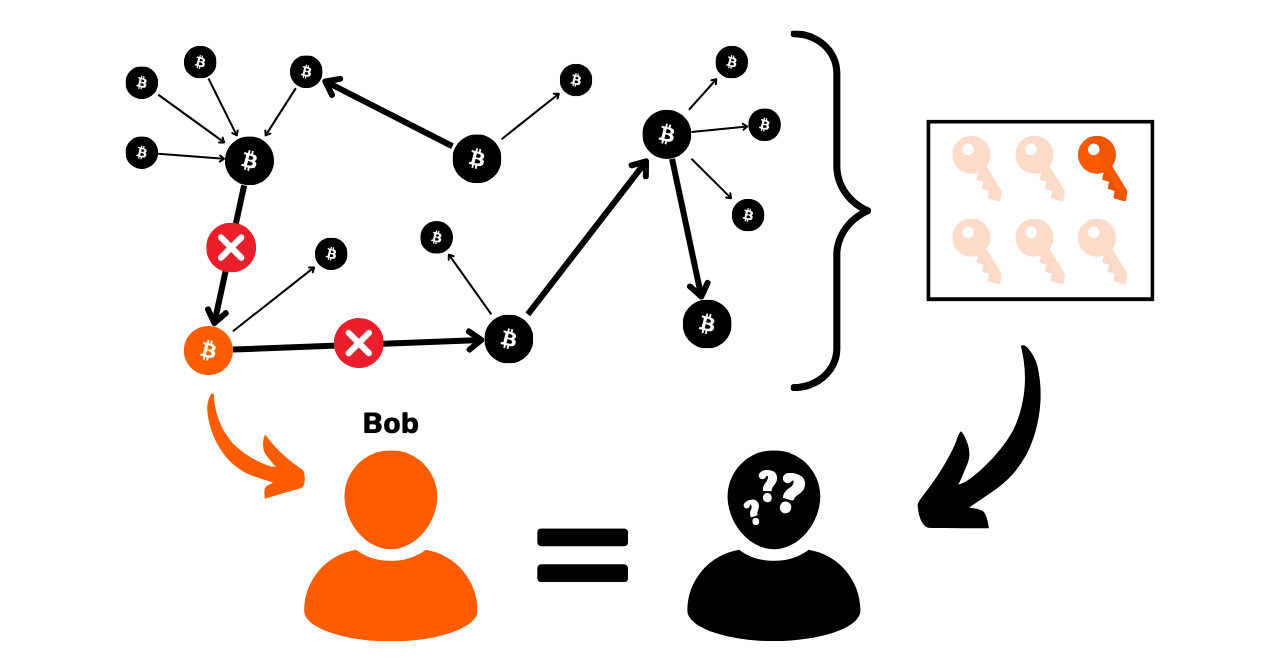

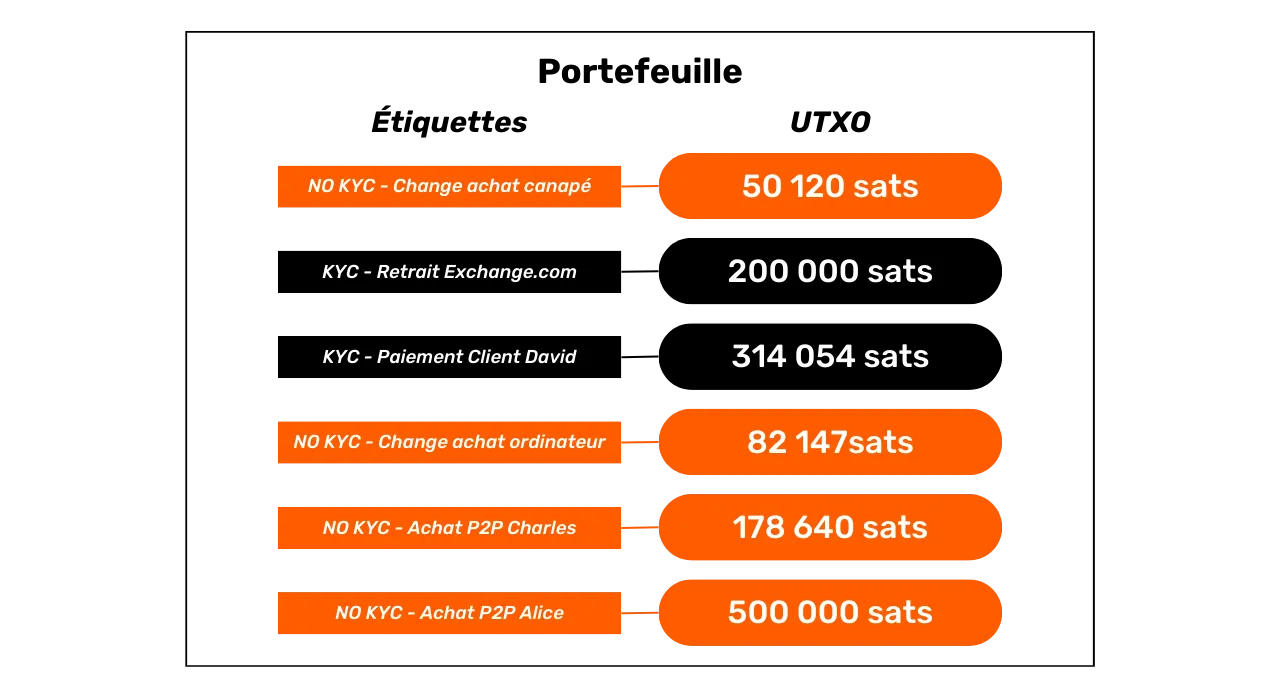

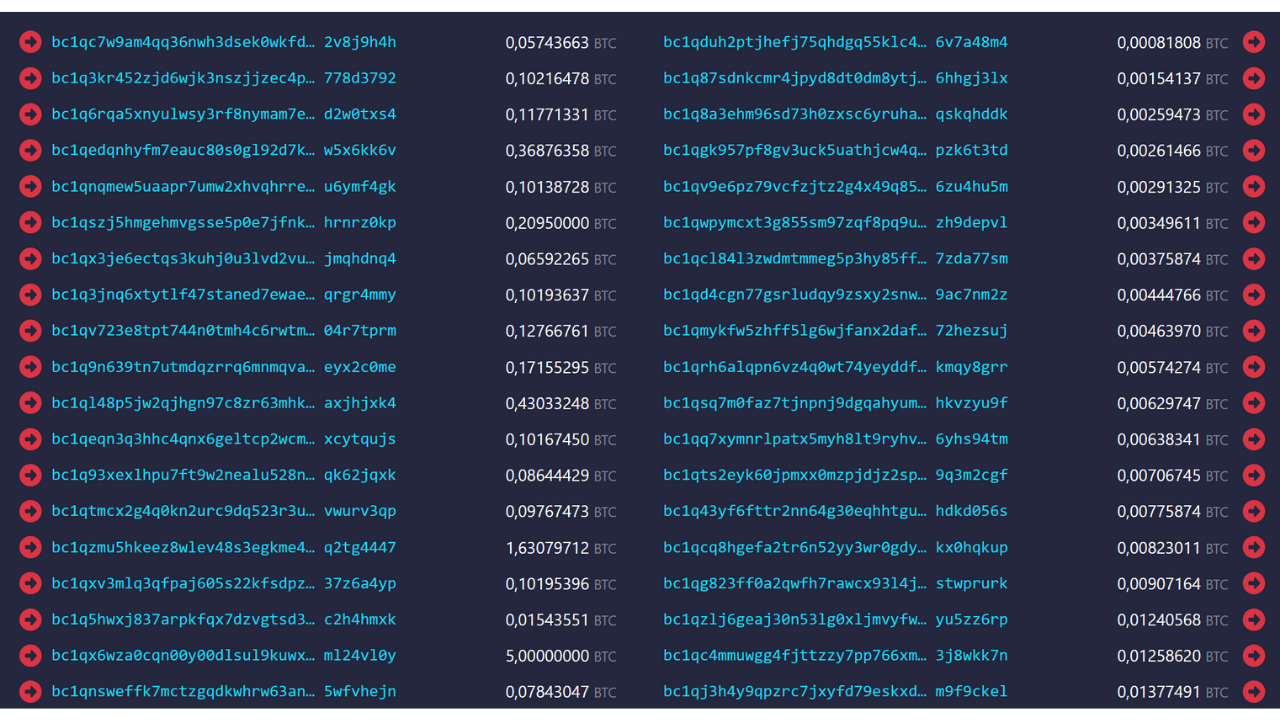

Riutilizzo dell'indirizzo

Questa è una delle euristiche più conosciute dai bitcoiners. Il riutilizzo degli indirizzi consente di stabilire un collegamento tra transazioni diverse e UTXO diversi. Si verifica quando un indirizzo di ricezione Bitcoin viene utilizzato più volte.

Pertanto, è possibile sfruttare il riutilizzo degli indirizzi all'interno della stessa transazione come euristica interna per identificare lo scambio (come abbiamo visto nel capitolo precedente). Ma il riutilizzo degli indirizzi può essere utilizzato anche come euristica esterna per riconoscere l'unicità di un'entità dietro diverse transazioni.

L'interpretazione del riutilizzo di un indirizzo è che tutti gli UTXO bloccati su quell'indirizzo appartengono (o sono appartenuti) alla stessa entità. Questa euristica lascia poco spazio all'incertezza. Una volta identificata, è probabile che l'interpretazione risultante corrisponda alla realtà. Consente quindi di raggruppare diverse attività onchain.

Come spiegato nell'introduzione alla Parte 3, questa euristica è stata scoperta dallo stesso Satoshi Nakamoto. Nel Libro Bianco, egli menziona una soluzione per aiutare gli utenti a non generarla, che consiste semplicemente nell'utilizzare un indirizzo vuoto per ogni nuova transazione:

"Come ulteriore firewall, si potrebbe usare una nuova coppia di chiavi per ogni transazione, in modo da non collegarle a un proprietario comune._"

Fonte: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Ad esempio, ecco un indirizzo che viene riutilizzato in diverse transazioni:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fonte : Mempool.space

Somiglianza di scrittura e impronte di portafogli

Oltre al riutilizzo degli indirizzi, esistono molte altre euristiche che consentono di collegare le azioni allo stesso portafoglio o cluster di indirizzi.

In primo luogo, un analista può cercare le somiglianze nell'uso degli script. Ad esempio, alcuni script minoritari come multisig possono essere più facili da individuare rispetto agli script SegWit V0. Più grande è il gruppo in cui ci nascondiamo, più difficile è individuarci. Questo è uno dei motivi per cui, nei buoni protocolli Coinjoin, tutti i partecipanti utilizzano esattamente lo stesso tipo di script.

Più in generale, un analista può anche concentrarsi sulle impronte digitali caratteristiche di un portafoglio. Si tratta di processi specifici all'uso che possono essere identificati al fine di sfruttarli come euristica di tracciamento. In altre parole, se osserviamo un accumulo delle stesse caratteristiche interne sulle transazioni attribuite all'entità tracciata, possiamo cercare di identificare queste stesse caratteristiche su altre transazioni.

Ad esempio, saremo in grado di identificare che l'utente tracciato invia

sistematicamente le sue modifiche a indirizzi P2TR (bc1p...).

Se questo processo si ripete, possiamo usarlo come euristica per il resto

della nostra analisi. Possiamo anche utilizzare altre impronte digitali,

come l'ordine degli UTXO, la posizione della modifica negli output, la

segnalazione RBF (Replace-by-Fee) o il numero di versione, il campo nSequence e il campo nLockTime.

Come sottolinea @LaurentMT in Space Kek #19 (un podcast in lingua francese), l'utilità delle impronte digitali di portafoglio nell'analisi delle catene sta aumentando notevolmente nel tempo. In effetti, il numero crescente di tipi di script e la diffusione sempre più progressiva di queste nuove funzionalità da parte dei software di portafoglio accentuano le differenze. In alcuni casi, è addirittura possibile identificare l'esatto software utilizzato dall'entità monitorata. È quindi importante capire che lo studio delle impronte di portafoglio è particolarmente rilevante per le transazioni recenti, piuttosto che per quelle avviate nei primi anni 2010.

In sintesi, un'impronta può essere qualsiasi pratica specifica, eseguita automaticamente dal portafoglio o manualmente dall'utente, che possiamo trovare su altre transazioni per aiutarci nella nostra analisi.

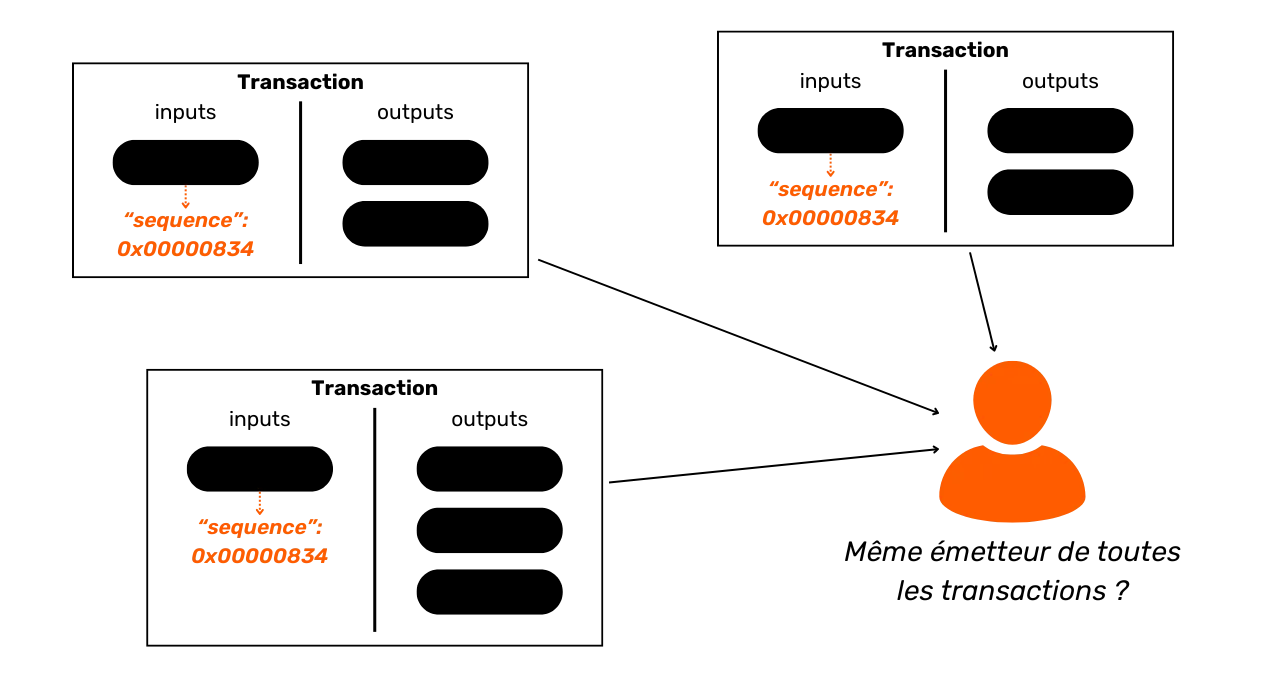

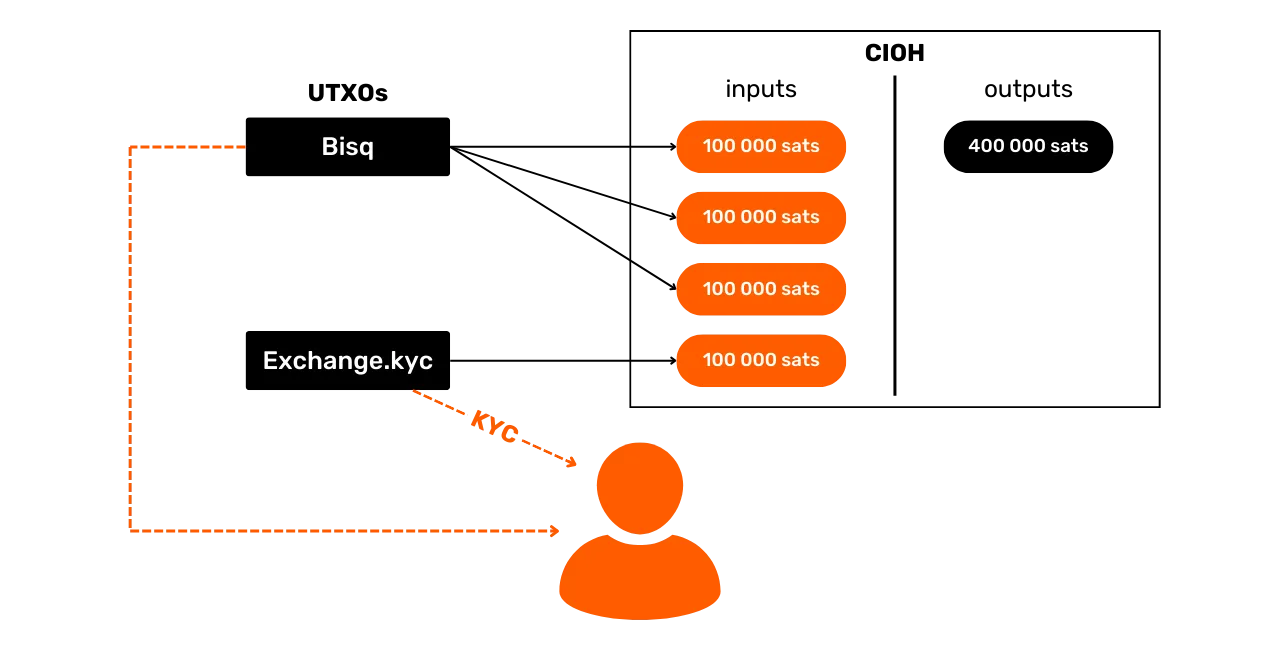

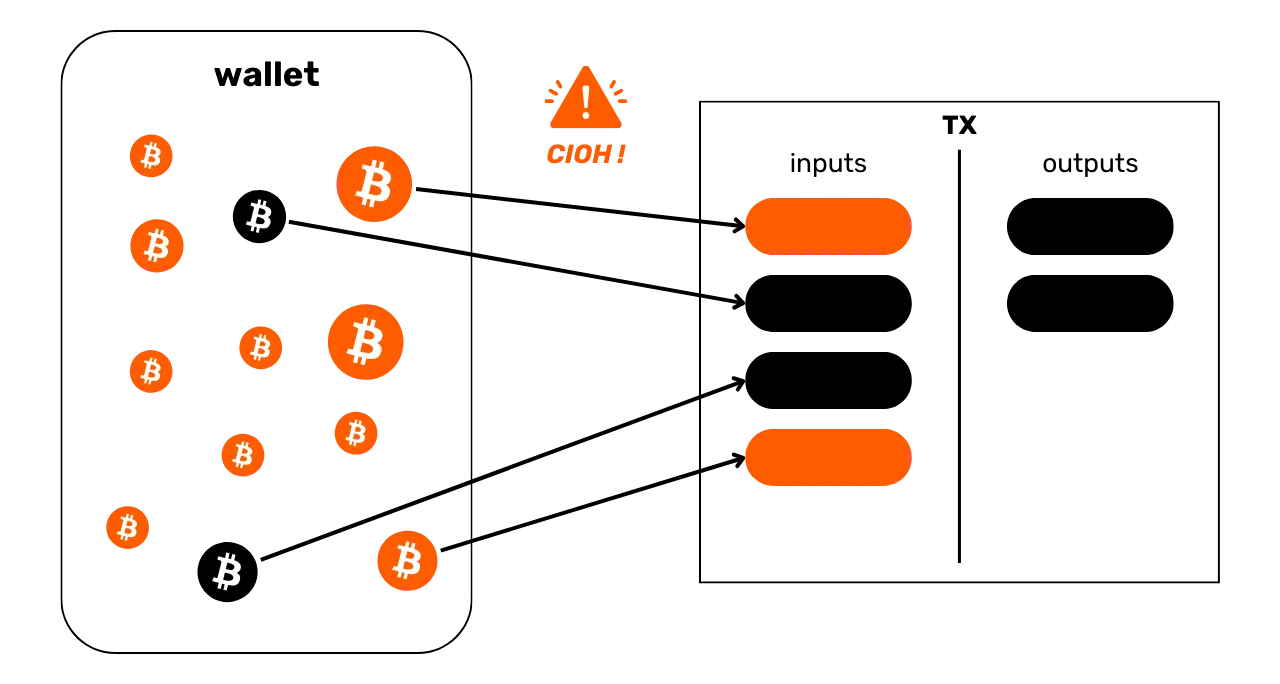

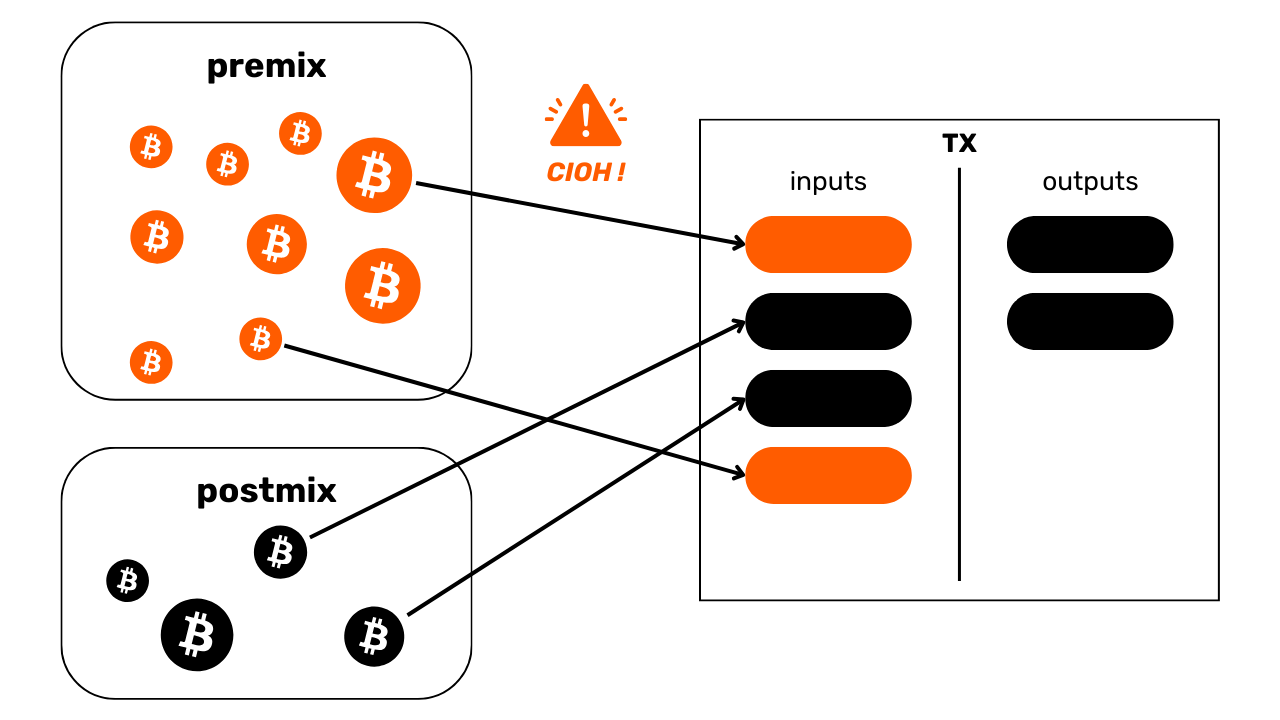

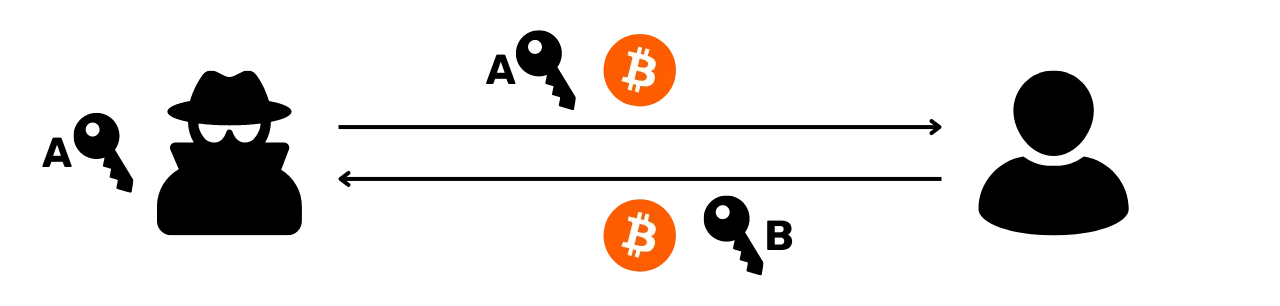

L'euristica della proprietà dell'input comune (CIOH)

L'euristica della proprietà comune degli input (CIOH) è un'euristica che afferma che quando una transazione ha più input, è probabile che tutti provengano da un'unica entità. Di conseguenza, la loro proprietà è comune.

Per applicare il CIOH, osserviamo innanzitutto una transazione con diversi ingressi. Può trattarsi di 2 ingressi o di 30 ingressi. Una volta identificata questa caratteristica, verifichiamo se la transazione rientra in un modello di transazione noto. Ad esempio, se ci sono 5 ingressi con un importo più o meno uguale e 5 uscite con un importo esattamente uguale, sapremo che si tratta della struttura di una coinjoin. Non saremo in grado di applicare il CIOH.

D'altra parte, se la transazione non rientra in nessun modello di transazione collaborativa noto, possiamo interpretare che tutti gli input provengono probabilmente dalla stessa entità. Questo può essere molto utile per estendere un cluster già noto o per continuare una traccia.

CIOH è stato scoperto da Satoshi Nakamoto. Ne parla nella parte 10 del Libro Bianco:

"[...] il collegamento è inevitabile con le transazioni a più voci, che rivelano necessariamente che le loro voci erano detenute dallo stesso proprietario. Il rischio è che se il proprietario di una chiave viene rivelato, i collegamenti possono rivelare altre transazioni che appartenevano allo stesso proprietario."

È particolarmente affascinante notare che Satoshi Nakamoto, ancor prima del lancio ufficiale di Bitcoin, aveva già individuato le due principali vulnerabilità per la privacy degli utenti, ovvero CIOH e il riutilizzo degli indirizzi. Una tale lungimiranza è notevole, poiché queste due euristiche rimangono, ancora oggi, le più utili nell'analisi della blockchain.

Per fare un esempio, ecco una transazione su cui probabilmente possiamo applicare il CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Dati fuori catena

Naturalmente, l'analisi della catena non si limita esclusivamente ai dati onchain. Per affinare l'analisi è possibile utilizzare qualsiasi dato proveniente da un'analisi precedente o disponibile su Internet.

Ad esempio, se osserviamo che le transazioni tracciate vengono sistematicamente trasmesse dallo stesso nodo Bitcoin e riusciamo a identificare il suo indirizzo IP, potremmo essere in grado di identificare altre transazioni provenienti dalla stessa entità, oltre a determinare parte dell'identità dell'emittente. Sebbene questa pratica non sia facilmente realizzabile, in quanto richiede il funzionamento di numerosi nodi, può essere utilizzata da alcune società specializzate nell'analisi della blockchain.

L'analista ha anche la possibilità di basarsi su analisi precedentemente rese open-source o sulle proprie analisi precedenti. Forse potremo trovare un output che punta a un cluster di indirizzi che abbiamo già identificato. A volte è anche possibile fare affidamento su output che puntano a una piattaforma di scambio, poiché gli indirizzi di queste aziende sono generalmente noti.

Allo stesso modo, è possibile eseguire un'analisi per eliminazione. Ad esempio, se analizzando una transazione con due uscite, una di queste si riferisce a un cluster di indirizzi già noto, ma distinto dall'entità che stiamo tracciando, possiamo interpretare che l'altra uscita rappresenta probabilmente lo scambio.

L'analisi del canale comprende anche una componente OSINT (Open Source Intelligence) un po' più generale, che prevede ricerche su Internet. È per questo motivo che sconsigliamo di pubblicare indirizzi direttamente sui social network o su un sito web, che siano pseudonimi o meno.

Modelli temporali

Ci pensiamo meno, ma alcuni comportamenti umani sono riconoscibili su catena. Forse il più utile in un'analisi è il vostro modello di sonno! Sì, quando si dorme non si trasmettono transazioni Bitcoin. Ma in genere si dorme più o meno alla stessa ora. Ecco perché è prassi comune utilizzare l'analisi temporale nell'analisi della blockchain. In parole povere, si tratta di un censimento degli orari in cui le transazioni di una determinata entità vengono trasmesse alla rete Bitcoin. Analizzando questi schemi temporali, possiamo dedurre una grande quantità di informazioni.

Innanzitutto, un'analisi temporale può talvolta identificare la natura dell'entità tracciata. Se osserviamo che le transazioni vengono trasmesse in modo costante nell'arco delle 24 ore, allora questo tradisce un alto livello di attività economica. L'entità dietro queste transazioni è probabilmente un'azienda, potenzialmente internazionale e forse con procedure interne automatizzate.

Ad esempio, ho riconosciuto questo schema qualche mese fa quando ho analizzato la transazione che aveva erroneamente allocato 19 bitcoin in commissioni. Una semplice analisi temporale mi ha permesso di ipotizzare che si trattava di un servizio automatizzato, e quindi probabilmente di una grande entità come una piattaforma di scambio.

Infatti, pochi giorni dopo, si è scoperto che i fondi appartenevano a PayPal, tramite la piattaforma di scambio Paxos.

Al contrario, se vediamo che l'andamento temporale è piuttosto distribuito su 16 ore specifiche, allora possiamo stimare che si tratta di un singolo utente, o forse di un'azienda locale a seconda dei volumi scambiati.

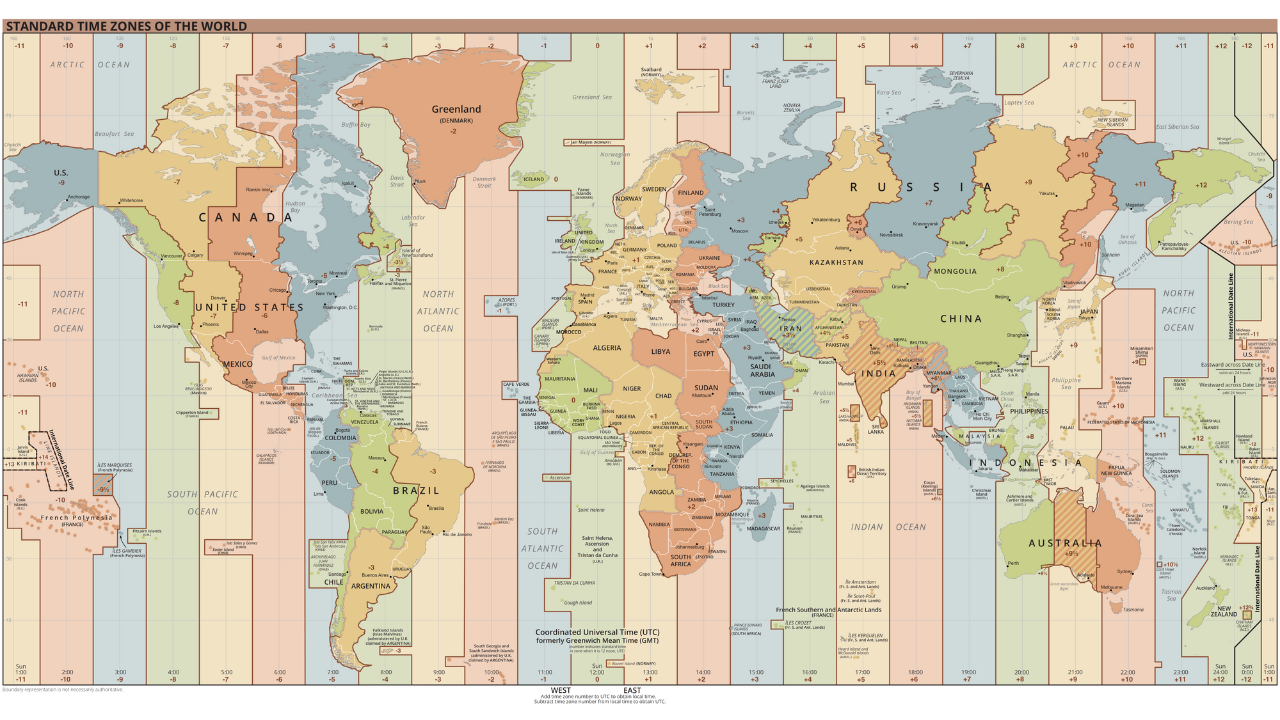

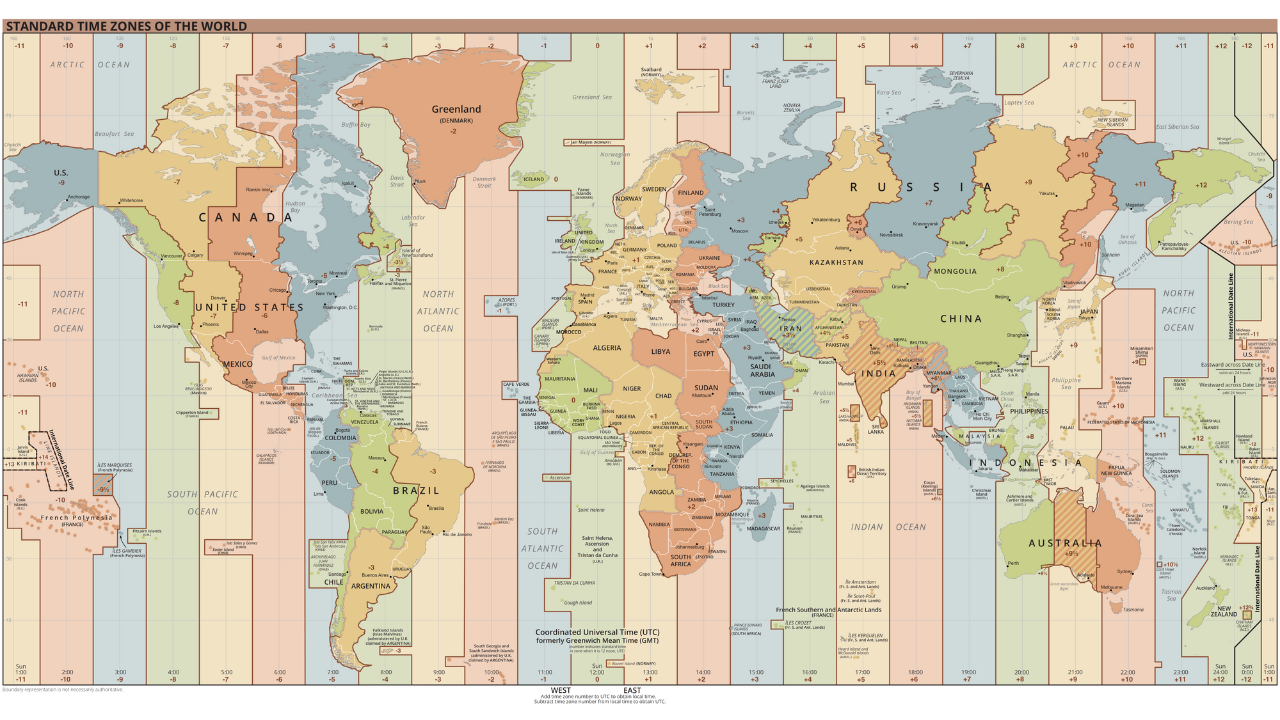

Oltre alla natura dell'entità osservata, il modello temporale può anche dirci approssimativamente dove si trova l'utente, grazie ai fusi orari. In questo modo, possiamo confrontare altre transazioni e utilizzare i loro timestamp come un'ulteriore euristica da aggiungere alla nostra analisi.

Ad esempio, sull'indirizzo multiuso di cui ho parlato prima, possiamo vedere che le transazioni, sia in entrata che in uscita, sono concentrate in un intervallo di 13 ore.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fonte : OXT.me

Questo intervallo corrisponde probabilmente all'Europa, all'Africa o al Medio Oriente. Possiamo quindi supporre che l'utente dietro queste transazioni viva in queste aree.

In un altro modo, un'analisi temporale di questo tipo ha anche portato all'ipotesi che Satoshi Nakamoto non operasse dal Giappone, ma dagli Stati Uniti: The Time Zones of Satoshi Nakamoto

Messa in pratica con l'esploratore a blocchi

In questo capitolo finale, metteremo in pratica i concetti studiati finora. Vi mostrerò esempi di transazioni Bitcoin reali e voi dovrete estrarre le informazioni che vi chiedo.

Idealmente, per eseguire questi esercizi, sarebbe preferibile l'uso di uno strumento professionale di analisi della catena. Tuttavia, dopo l'arresto dei creatori di Samourai Wallet, l'unico strumento di analisi gratuito OXT.me non è più disponibile. Per questi esercizi opteremo quindi per un classico block explorer. Consiglio di utilizzare Mempool.space per le sue numerose funzioni e la gamma di strumenti di analisi della catena, ma potete anche optare per un altro explorer come Bitcoin Explorer.

Per cominciare, vi presento gli esercizi. Utilizzate l'esploratore di blocchi per completarli e scrivete le vostre risposte su un foglio di carta. Poi, alla fine di questo capitolo, vi fornirò le risposte in modo che possiate controllare e correggere i vostri risultati.

Le transazioni selezionate per questi esercizi sono state scelte in modo casuale per le loro caratteristiche. Questo capitolo è destinato esclusivamente a scopi educativi e informativi. Vorrei chiarire che non sostengo né incoraggio l'uso di questi strumenti per scopi dannosi. Lo scopo è quello di insegnare a proteggersi dall'analisi delle stringhe, non di condurre analisi per esporre informazioni private di altre persone.

Esercizio 1

Identificatore della transazione da analizzare :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Come si chiama il modello di questa transazione e quali interpretazioni plausibili si possono trarre esaminando solo il suo modello, cioè la struttura della transazione?

Esercizio 2

Identificatore della transazione da analizzare :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Come si chiama il modello di questa transazione e quali interpretazioni plausibili si possono trarre esaminando solo il suo modello, cioè la struttura della transazione?

Esercizio 3

Identificatore della transazione da analizzare :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Qual è il modello per questa transazione?

Dopo aver identificato il suo modello, utilizzando l'euristica interna della transazione, quale output è probabile che rappresenti lo scambio?

Esercizio 4

Identificatore della transazione da analizzare :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Qual è il modello per questa transazione?

Dopo aver identificato il suo modello, utilizzando l'euristica interna della transazione, quale output è probabile che rappresenti lo scambio?

Esercizio 5

Immaginiamo che Loïc abbia pubblicato uno dei suoi indirizzi di ricezione di Bitcoin sul social network Twitter:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Sulla base di queste informazioni e utilizzando solo l'euristica del riutilizzo degli indirizzi, quali transazioni Bitcoin possono essere collegate all'identità di Loïc?

Ovviamente, non sono il vero proprietario di questo indirizzo di ricezione e non l'ho pubblicato sui social network. È un indirizzo che ho preso a caso dalla blockchain

Esercizio 6

Seguendo l'esercizio 5, grazie all'euristica del riutilizzo degli indirizzi, siete riusciti a identificare diverse transazioni Bitcoin in cui Loïc sembra essere coinvolto. Normalmente, tra le transazioni identificate, avreste dovuto individuare questa:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Questa transazione è la prima a inviare fondi all'indirizzo di Loïc. Da dove pensate che provengano i bitcoin ricevuti da Loïc tramite questa transazione?

Esercizio 7

Dopo l'esercizio 5, grazie all'euristica del riutilizzo degli indirizzi, siete riusciti a identificare diverse transazioni Bitcoin in cui Loïc sembra essere coinvolto. Ora si vuole scoprire la provenienza di Loïc. Sulla base delle transazioni trovate, eseguite un'analisi dell'orario per trovare il fuso orario più probabilmente utilizzato da Loïc. A partire da questo fuso orario, determinare la località in cui Loïc sembra vivere (paese, stato/regione, città...).

Esercizio 8

Ecco la transazione Bitcoin da studiare:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Considerando solo questa transazione, quali informazioni possiamo interpretare?

Soluzioni per gli esercizi

Esercizio 1:

Il modello per questa transazione è il modello di pagamento semplice. Se studiamo solo la sua struttura, possiamo interpretare che un output rappresenta lo scambio e l'altro output rappresenta un pagamento effettivo. Sappiamo quindi che l'utente osservato probabilmente non è più in possesso di uno dei due UTXO in uscita (quello del pagamento), ma è ancora in possesso dell'altro UTXO (quello dello scambio).

Esercizio 2:

Il modello per questa transazione è quello della spesa raggruppata. Questo modello rivela probabilmente un'attività economica su larga scala, come una piattaforma di scambio. Possiamo dedurre che l'UTXO in ingresso proviene da un'azienda con un alto livello di attività economica e che gli UTXO in uscita saranno sparsi. Alcuni appartengono ai clienti dell'azienda che hanno ritirato i loro bitcoin in portafogli di autocustodia. Altri potranno essere destinati a società partner. Infine, ci sarà senza dubbio qualche scambio che tornerà alla società emittente.

Esercizio 3:

Il modello per questa transazione è il semplice pagamento. Possiamo quindi applicare l'euristica interna alla transazione per cercare di identificare lo scambio.

Personalmente ho individuato almeno due euristiche interne che sostengono la stessa ipotesi:

- Il riutilizzo dello stesso tipo di script ;

- La produzione più grande.

L'euristica più ovvia è quella di riutilizzare lo stesso tipo di script.

Infatti, l'uscita 0 è un P2SH, riconoscibile per

il suo indirizzo di ricezione che inizia con 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Mentre l'uscita 1 è un P2WPKH, identificabile dal

suo indirizzo che inizia con bc1q :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

Anche l'UTXO utilizzato come input per questa transazione utilizza uno

script P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Si può quindi ipotizzare che l'output 0 corrisponda a un

pagamento e che l'output 1 sia lo scambio della transazione, il

che significa che l'utente dell'input possiede sempre l'output 1.

Per sostenere o confutare questa ipotesi, possiamo cercare altre euristiche che confermino il nostro pensiero o diminuiscano la probabilità che la nostra ipotesi sia corretta.

Ho identificato almeno un'altra euristica. Si tratta dell'euristica di

uscita più grande. L'uscita 0 misura 123.689 satelliti, mentre l'uscita 1 misura 505.839 satelliti. C'è quindi una differenza significativa tra

questi due output. L'euristica dell'output più grande suggerisce che

l'output più grande è probabilmente quello dei cambi. Questa euristica

rafforza ulteriormente la nostra ipotesi iniziale.

Sembra quindi probabile che l'utente che ha fornito l'UTXO come input sia ancora in possesso dell'output `1', che sembra incarnare lo scambio della transazione.

Esercizio 4:

Il modello per questa transazione è il semplice pagamento. Possiamo quindi applicare l'euristica interna alla transazione per cercare di identificare lo scambio.

Personalmente ho individuato almeno due euristiche interne che sostengono la stessa ipotesi:

- Il riutilizzo dello stesso tipo di script ;

- L'uscita del palo rotondo.

L'euristica più ovvia è quella di riutilizzare lo stesso tipo di script.

Infatti, l'uscita 0 è un P2SH, riconoscibile per

il suo indirizzo di ricezione che inizia con 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Mentre l'uscita 1 è un P2WPKH, identificabile dal

suo indirizzo che inizia con bc1q :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

Anche l'UTXO utilizzato come input per questa transazione utilizza uno

script P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Si può quindi ipotizzare che l'output 0 corrisponda a un

pagamento e che l'output 1 sia lo scambio della transazione, il

che significa che l'utente dell'input possiede sempre l'output 1.

Per sostenere o confutare questa ipotesi, possiamo cercare altre euristiche che confermino il nostro pensiero o diminuiscano la probabilità che la nostra ipotesi sia corretta.

Ho identificato almeno un'altra euristica. Si tratta dell'uscita a quantità

tonda. L'uscita 0 misura 70.000 sats, mentre

l'uscita 1 misura 22.962 sats. Abbiamo quindi

un'uscita perfettamente rotonda nell'unità di conto BTC. L'euristica

dell'output rotondo suggerisce che l'UTXO con un importo rotondo è molto

probabilmente quello di pagamento e che, per eliminazione, l'altro

rappresenta uno scambio. Questa euristica rafforza ulteriormente la nostra

ipotesi iniziale.

Tuttavia, in questo esempio, un'altra euristica potrebbe mettere in

discussione la nostra ipotesi iniziale. Infatti, l'uscita 0 è

maggiore dell'uscita 1. Sulla base dell'euristica secondo cui

l'uscita maggiore è generalmente in valuta estera, potremmo dedurre che

l'uscita 0 è in valuta estera. Tuttavia, questa contro-ipotesi non

sembra plausibile, poiché le altre due euristiche appaiono sostanzialmente più

convincenti dell'euristica dell'output maggiore. Di conseguenza, sembra ragionevole

mantenere la nostra ipotesi iniziale nonostante questa apparente contraddizione.

Sembra quindi probabile che l'utente che ha fornito l'UTXO come input sia ancora in possesso dell'output `1', che sembra incarnare lo scambio della transazione.

Esercizio 5:

Possiamo vedere che 8 transazioni possono essere associate all'identità di Loïc. Di queste, 4 comportano la ricezione di bitcoin:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Gli altri 4 riguardano le spedizioni di bitcoin:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

Esercizio 6:

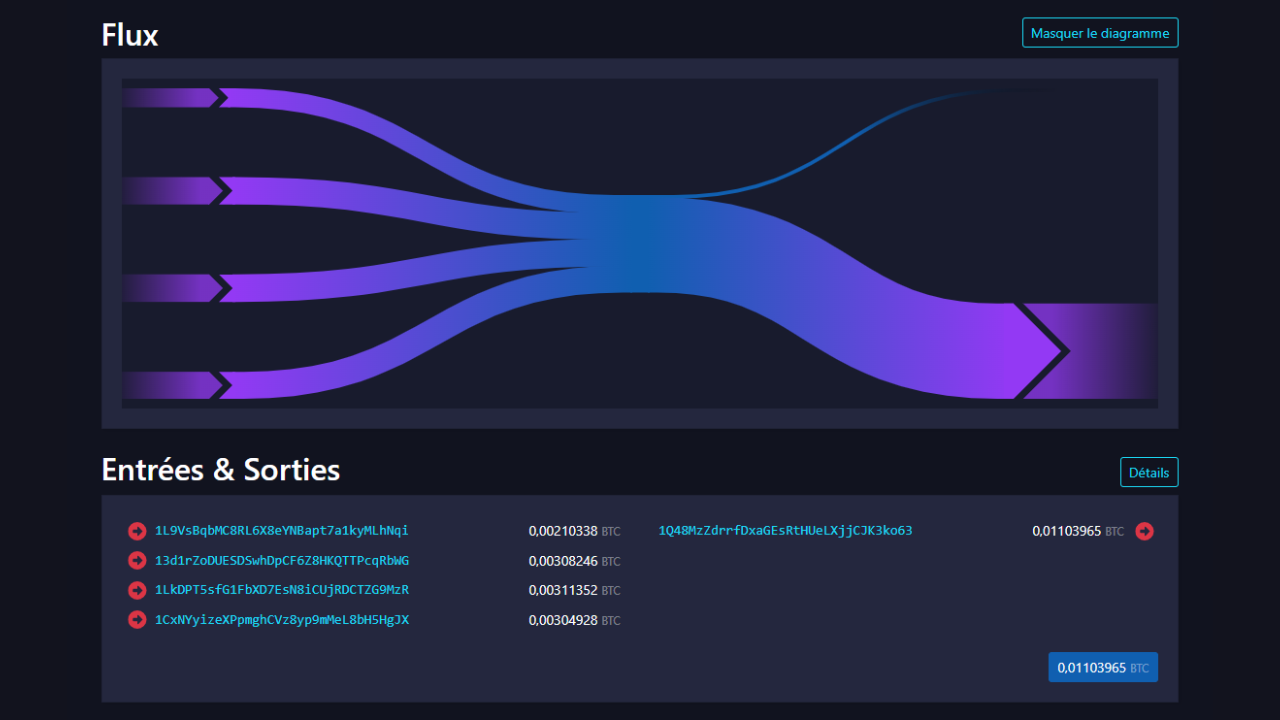

Se osserviamo il modello di questa transazione, è chiaro che si tratta di una spesa aggregata. Infatti, la transazione ha un unico input e 51 output, il che indica un alto livello di attività economica. Possiamo quindi ipotizzare che Loïc abbia prelevato bitcoin da una piattaforma di scambio.

Diversi fattori rafforzano questa ipotesi. In primo luogo, il tipo di script utilizzato per proteggere l'ingresso UTXO è uno script P2SH 2/3 multisig, che indica un livello di sicurezza avanzato tipico delle piattaforme di scambio:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Inoltre, l'indirizzo studiato 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF viene riutilizzato in oltre 220.000 transazioni diverse, il che è spesso caratteristico

delle piattaforme di scambio, generalmente poco attente alla loro riservatezza.

L'euristica temporale applicata a questo indirizzo mostra anche una regolare trasmissione di transazioni quasi quotidiana per un periodo di 3 mesi, con orari prolungati oltre le 24 ore, suggerendo l'attività continua di una piattaforma di scambio.

Infine, i volumi gestiti da questa entità sono colossali. L'indirizzo ha ricevuto e inviato 44 BTC in 222.262 transazioni tra dicembre 2022 e marzo 2023. Questi grandi volumi confermano ulteriormente la probabile natura dell'attività di una piattaforma di scambio.

Esercizio 7:

Analizzando gli orari di conferma delle transazioni, è possibile identificare i seguenti orari UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

L'analisi di questi orari mostra che UTC-7 e UTC-8 sono coerenti con un intervallo di attività umana attuale (tra le 08:00 e le 23:00) per la maggior parte degli orari:

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

Il fuso orario UTC-7 è particolarmente rilevante in estate, in quanto comprende stati e regioni come :

- California (con città come Los Angeles, San Francisco e San Diego);

- Nevada (con Las Vegas) ;

- Oregon (con Portland) ;

- Washington (con Seattle) ;

- La regione canadese della British Columbia (con città come Vancouver e Victoria).

Queste informazioni suggeriscono che Loïc risiede probabilmente sulla costa occidentale degli Stati Uniti o in Canada.

esercizio 8:***

L'analisi di questa transazione rivela 5 ingressi e un'unica uscita, il che suggerisce un consolidamento. Applicando l'euristica CIOH, possiamo ipotizzare che tutti gli UTXO di input siano di proprietà di un'unica entità e che anche l'UTXO di output appartenga a questa entità. Sembra che l'utente abbia scelto di raggruppare diversi UTXO di sua proprietà per formare un unico UTXO in uscita, con l'obiettivo di consolidare le sue parti. Questa mossa era probabilmente motivata dal desiderio di sfruttare i bassi costi di transazione dell'epoca, per ridurre i costi futuri.

Per la stesura di questa parte 3 sull'analisi di filiera, ho attinto alle seguenti risorse:

- La serie di quattro articoli intitolata: Capire la privacy di Bitcoin con OXT, realizzata da Samourai Wallet nel 2021 ;*

- I vari rapporti di OXT Research, così come il loro strumento gratuito di analisi della blockchain (per il momento non più disponibile in seguito all'arresto dei fondatori di Samourai Wallet) ;*

- Più in generale, la mia conoscenza deriva da vari tweet e contenuti di @LaurentMT e @ErgoBTC ;*

- Lo Space Kek #19 a cui ho partecipato in compagnia di @louneskmt, @TheoPantamis, @Sosthene___ e @LaurentMT.*

Vorrei ringraziare i loro autori, sviluppatori e produttori. Grazie anche ai correttori di bozze che hanno corretto meticolosamente l'articolo su cui si basa questa parte 3 e mi hanno dato i loro consigli da esperti :

Padroneggiare le migliori pratiche per proteggere la privacy

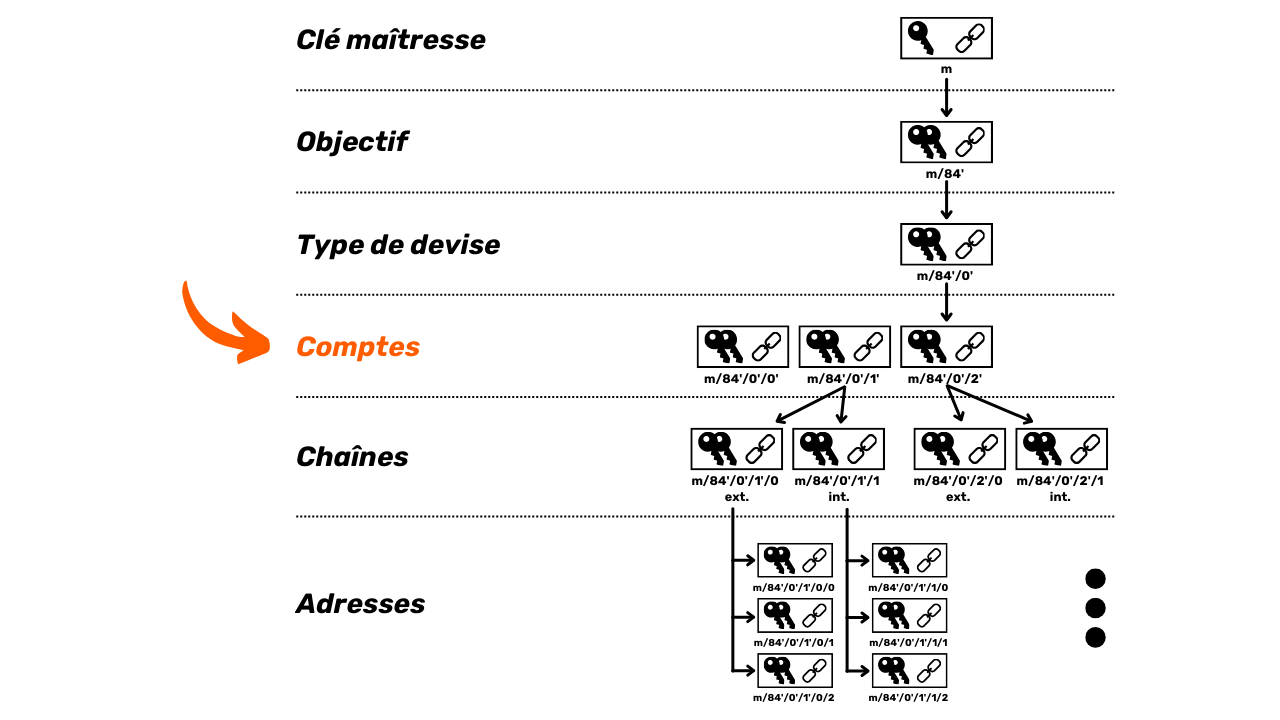

Riutilizzo dell'indirizzo