name: Introduction à la cryptographie formelle goal: Une introduction approfondie à la science et à la pratique de la cryptographie. objectives:

- Explorer les algorithmes de chiffrement de Beale et les méthodes cryptographiques modernes pour comprendre les concepts de base et historiques de la cryptographie.

- Plongez dans la théorie des nombres, des groupes et des corps pour maîtriser les concepts mathématiques clés qui sous-tendent la cryptographie.

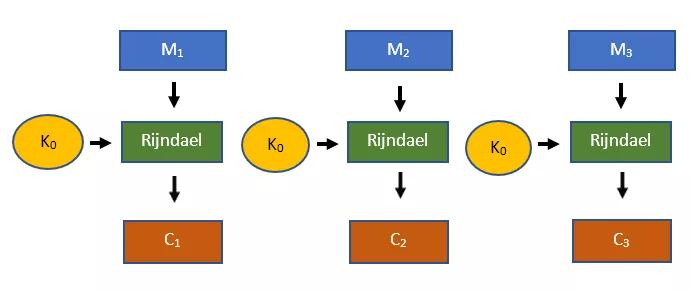

- Étudiez le chiffrement de flux RC4 et l'AES avec une clé de 128 bits pour vous familiariser avec les algorithmes cryptographiques symétriques.

- Étudier le système cryptographique RSA, la distribution des clés et les fonctions de hachage pour explorer la cryptographie asymétrique.

Plongée dans la cryptographie

Il est difficile de trouver beaucoup de matériel qui offre un juste milieu dans l'enseignement de la cryptographie.

D'une part, il existe de longs papiers formels qui ne sont accessibles qu'aux personnes ayant une solide formation en mathématiques, en logique ou dans une autre discipline formelle. D'autre part, il y a des introductions de très haut niveau qui cachent trop de détails pour quiconque est un tant soit peu curieux.

Cette introduction à la cryptographie cherche à se situer à mi-chemin. Bien qu'elle soit relativement stimulante et détaillée pour toute personne débutant dans le domaine de la cryptographie, elle n'est pas le trou du lapin d'un ouvrage académique typique.

Introduction

Aperçu du cours

bb8a8b73-7fb2-50da-bf4e-98996d79887b Bienvenue dans le cours CYP302 !

Ce livre propose une introduction approfondie à la science et à la pratique de la cryptographie. Dans la mesure du possible, il se concentre sur l'exposition conceptuelle plutôt que formelle de la matière.

Ce contenu éducatif est adapté du livre et repo JWBurgers. Bien que l'auteur ait gracieusement autorisé son utilisation pédagogique, tous les droits de propriété intellectuelle restent la propriété du créateur original.

Motivation et objectifs

Il est difficile de trouver beaucoup de matériel qui offre un juste milieu dans l'enseignement de la cryptographie.

D'une part, il existe de longs traités formels qui ne sont accessibles qu'aux personnes ayant une solide formation en mathématiques, en logique ou dans une autre discipline formelle. D'autre part, il y a des introductions de très haut niveau qui cachent trop de détails pour quiconque est un tant soit peu curieux.

Cette introduction à la cryptographie cherche à se situer à mi-chemin. Bien qu'elle soit relativement stimulante et détaillée pour toute personne débutant dans le domaine de la cryptographie, elle n'est pas le trou du lapin d'un traité fondamental typique.

Public cible

Des développeurs aux personnes intellectuellement curieuses, ce livre est utile à tous ceux qui veulent plus qu'une compréhension superficielle de la cryptographie. Si votre objectif est de maîtriser le domaine de la cryptographie, ce livre est également un bon point de départ.

Guide de lecture

Le livre contient actuellement sept chapitres : "Qu'est-ce que la cryptographie ?" (partie 2), "Fondements mathématiques de la cryptographie I" (partie 3), "Fondements mathématiques de la cryptographie II" (partie 4), "Cryptographie symétrique" (partie 5), "RC4 et AES" (partie 6), "Cryptographie asymétrique" (partie 7) et "Le système cryptographique RSA" (partie 8). Un dernier chapitre, "La cryptographie en pratique", sera encore ajouté. Il se concentre sur diverses applications cryptographiques, notamment la sécurité de la couche transport, le routage en oignon et le système d'échange de valeur de Bitcoin.

À moins que vous n'ayez une solide formation en mathématiques, la théorie des nombres est probablement le sujet le plus difficile de ce livre. J'en propose une vue d'ensemble au chapitre 3, et elle apparaît également dans l'exposé de l'AES au chapitre 5 et du système de chiffrement RSA au chapitre 7.

Si vous avez vraiment du mal avec les détails formels de ces parties du livre, je vous recommande de vous contenter d'une lecture de haut niveau la première fois.

Remerciements

L'ouvrage qui a le plus influencé la conception de ce cours est Introduction to Modern Cryptography de Jonathan Katz et Yehuda Lindell, CRC Press (Boca Raton, FL), 2015. Un cours d'accompagnement intitulé "Cryptography" est disponible sur Coursera

Les principales sources supplémentaires qui ont été utiles pour créer la vue d'ensemble de ce livre sont Simon Singh, The Code Book, Fourth Estate (Londres, 1999) ; Christof Paar et Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) et un cours basé sur le livre de Paar intitulé "Introduction to Cryptography" ; et Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN : John Wiley & Sons).

Je ne citerai que les informations et les résultats très spécifiques que je tire de ces sources, mais je tiens à reconnaître ici ma dette générale à leur égard.

Pour les lecteurs qui souhaitent acquérir des connaissances plus avancées sur la cryptographie après cette introduction, je recommande vivement le livre de Katz et Lindell. Le cours de Katz sur Coursera est un peu plus accessible que le livre.

Contributions

Veuillez consulter le fichier des contributions dans le dépôt pour obtenir des indications sur la manière de soutenir le projet.

Notation

Termes clés:

Les termes clés des abécédaires sont introduits en les mettant en gras. Par exemple, l'introduction du chiffrement Rijndael en tant que terme clé se présenterait comme suit : Chiffrement Rijndael.

Les termes clés sont explicitement définis, sauf s'il s'agit de noms propres ou si leur signification est évidente dans la discussion.

Une définition est généralement donnée lors de l'introduction d'un terme clé, bien qu'il soit parfois plus pratique de laisser la définition à un stade ultérieur.

Mots et phrases mis en exergue:

Les mots et les phrases sont mis en évidence par l'italique. Par exemple, la phrase "Retenez votre mot de passe" se présenterait comme suit : Mémorisez votre mot de passe.

Notation formelle:

La notation formelle concerne principalement les variables, les variables aléatoires et les ensembles.

- Variables : Elles sont généralement indiquées par une lettre minuscule (par exemple, "x" ou "y"). Parfois, elles sont mises en majuscules pour plus de clarté (par exemple, "M" ou "K").

- Variables aléatoires : Elles sont toujours indiquées par une lettre majuscule (par exemple, "X" ou "Y")

- Ensembles : Ils sont toujours indiqués par des lettres majuscules en gras (par exemple, S)

Prêt à explorer l'univers fascinant de la cryptographie ? C'est parti !

Qu'est-ce que la cryptographie ?

Les chiffres de Beale

Commençons notre exploration du domaine de la cryptographie par l'un des épisodes les plus charmants et divertissants de son histoire : celui des chiffres de Beale. [1]

L'histoire des chiffres de Beale est, à mon avis, plus susceptible d'être une fiction qu'une réalité. Mais elle est censée s'être déroulée comme suit.

À la fois durant l'hiver de 1820 et de 1822, un homme nommé Thomas J. Beale séjourna dans une auberge tenue par Robert Morriss à Lynchburg (Virginie). À la fin de son second séjour, Beale remit à Morriss une boîte en fer contenant des documents précieux à des fins de protection.

Quelques mois plus tard, Morriss reçut une lettre de Beale datée du 9 mai 1822. Elle soulignait la grande valeur du contenu de la boîte en fer et comportait quelques instructions pour Morriss : si ni Beale ni aucun de ses associés ne revenaient jamais réclamer la boîte, il devait l'ouvrir précisément dix ans après la date de la lettre (soit le 9 mai 1832). Certains des documents à l'intérieur seraient écrits en texte ordinaire. Plusieurs autres, cependant, seraient "inintelligibles sans l'aide d'une clé". Cette "clé" devait ensuite être remise à Morriss par un ami non identifié de Beale en juin 1832.

Malgré les instructions claires, Morriss n'ouvrit pas la boîte en mai 1832 et l'ami mystérieux de Beale n'apparut jamais en juin de cette année. Ce n'est qu'en 1845 que l'aubergiste décida enfin d'ouvrir la boîte. À l'intérieur, Morriss trouva une note expliquant comment Beale et ses associés avaient découvert de l'or et de l'argent dans l'Ouest et les avaient enterrés, avec quelques bijoux, pour les protéger. En outre, la boîte contenait trois textes chiffrés : c'est-à-dire des textes écrits en code nécessitant une clé cryptographique, ou un secret, et un algorithme associé pour les déverrouiller. Ce processus de déverrouillage d'un texte chiffré est appelé déchiffrement, tandis que le processus de verrouillage est appelé chiffrement. (Comme expliqué au chapitre 3, le terme "chiffre" peut revêtir plusieurs significations. Dans l'expression "chiffres de Beale", il s'agit d'une abréviation pour textes chiffrés.)

Les trois textes chiffrés trouvés par Morriss dans la boîte en fer sont chacun constitués d'une série de nombres séparés par des virgules. Selon la note de Beale, ces textes chiffrés fournissent séparément l'emplacement du trésor, le contenu du trésor, et une liste de noms avec les héritiers légitimes du trésor et leurs parts (ces dernières informations étant pertinentes au cas où Beale et ses associés ne viendraient jamais réclamer la boîte).

Morriss tenta de déchiffrer les trois textes chiffrés pendant vingt ans. Cela aurait été facile avec la clé. Mais Morriss ne possédait pas la clé et ne parvint pas à récupérer les textes originaux, ou textes en clair comme on les appelle généralement en cryptographie.

Vers la fin de sa vie, Morriss transmit la boîte à un ami en 1862. Cet ami publia ensuite un pamphlet en 1885, sous le pseudonyme J.B. Ward. Il contenait une description de l'histoire (supposée) de la boîte, des trois textes chiffrés, et une solution qu'il avait trouvée pour le deuxième texte chiffré. (Apparemment, il existe une clé pour chaque texte chiffré, et non une clé unique fonctionnant pour les trois textes chiffrés comme Beale semblait initialement l'indiquer dans sa lettre à Morriss.)

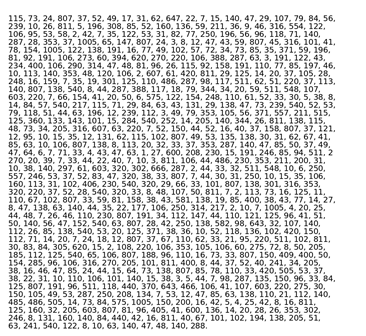

Vous pouvez voir le deuxième texte chiffré dans la Figure 2 ci-dessous. [2] La clé de ce texte chiffré est la Déclaration d'Indépendance des États-Unis. La procédure de déchiffrement revient à appliquer les deux règles suivantes :

- Pour tout nombre (n) dans le texte chiffré, localisez le (n)-ième mot dans la Déclaration d'Indépendance des États-Unis.

- Remplacez le nombre (n) par la première lettre du mot trouvé.

Figure 1 : Chiffre de Beale n°2

Par exemple, le premier nombre du deuxième texte chiffré est 115. Le 115e mot de la Déclaration d'Indépendance est "instituted", donc la première lettre du texte en clair est "i". Le texte chiffré n'indique pas directement les espaces entre les mots et les majuscules. Cependant, après avoir déchiffré les premiers mots, on peut logiquement en déduire que le premier mot du texte en clair était simplement "I". (Le texte en clair commence par la phrase "I have deposited in the county of Bedford.")

Après déchiffrement, le second message fournit le contenu détaillé du trésor (or, argent et bijoux), et suggère qu'il a été enterré dans des pots en fer et recouvert de pierres dans le comté de Bedford (Virginie). Les gens adorent un bon mystère, et de grands efforts ont été déployés pour déchiffrer les deux autres chiffres de Beale, notamment celui décrivant l'emplacement du trésor. Même divers cryptographes de renom ont tenté leur chance. Cependant, à ce jour, personne n'a réussi à déchiffrer les deux autres textes chiffrés.

Notes :

[1] Pour un bon résumé de l'histoire, voir Simon Singh, The Code Book, Fourth Estate (Londres, 1999), pp. 82-99. Un court métrage sur l'histoire a été réalisé par Andrew Allen en 2010. Vous pouvez trouver le film, "The Thomas Beale Cipher", sur son site Web.

[2] Cette image est disponible sur la page Wikipédia dédiée aux chiffres de Beale.

Cryptographie moderne

Les histoires pittoresques comme celle des chiffres de Beale sont ce à quoi la plupart d'entre nous associent la cryptographie. Cependant, la cryptographie moderne diffère d'au moins quatre manières importantes de ces exemples historiques.

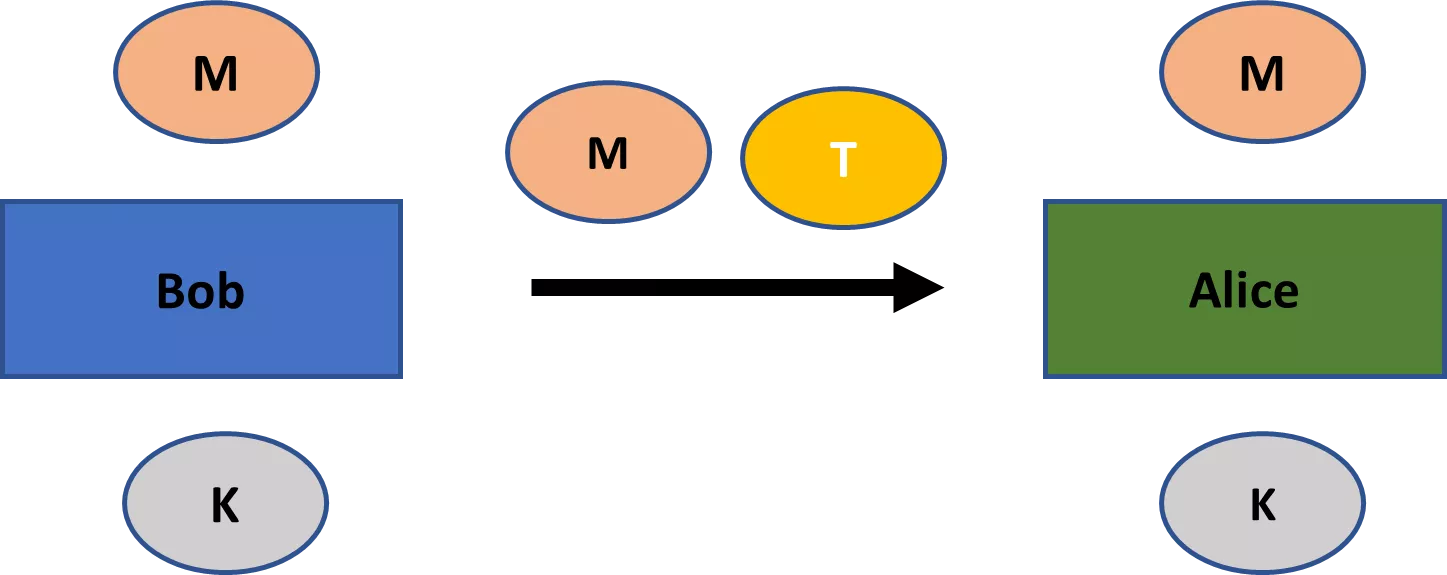

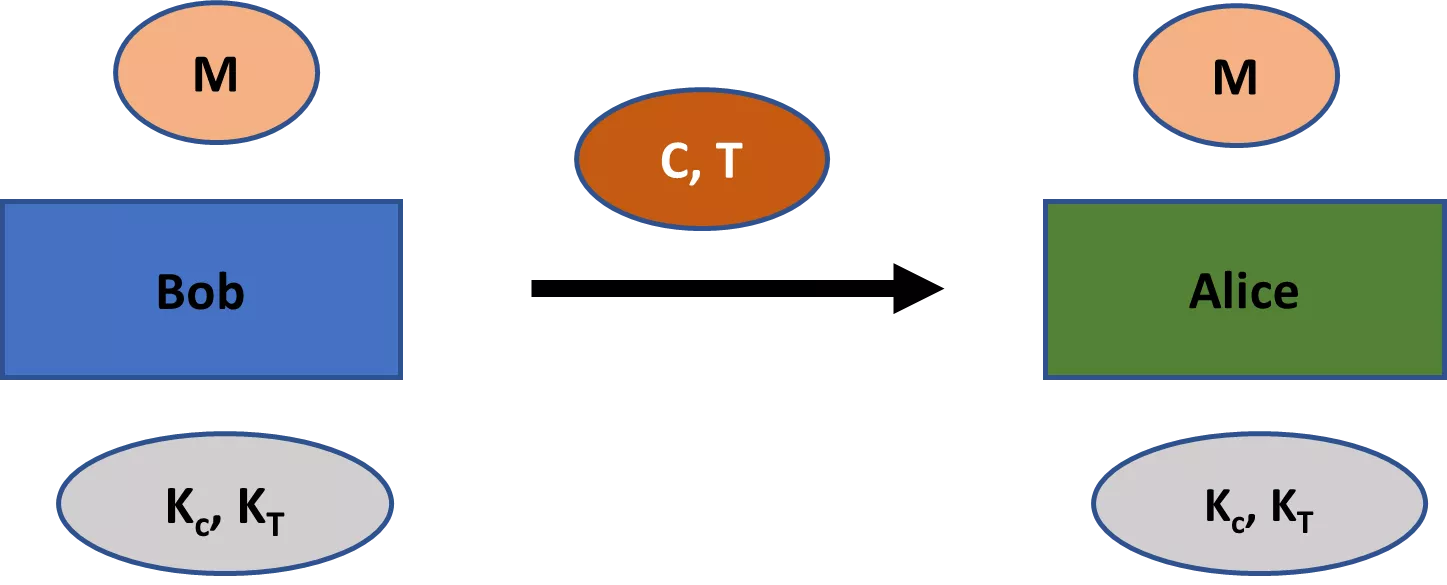

Premièrement, historiquement, la cryptographie ne s'est préoccupée que de la confidentialité (ou du secret). [3] Les textes chiffrés étaient créés pour s'assurer que seules certaines parties pouvaient avoir accès aux informations des textes en clair, comme dans le cas des chiffres de Beale. Pour qu'un schéma de chiffrement serve bien cet objectif, déchiffrer le texte chiffré ne doit être réalisable que si l'on possède la clé.

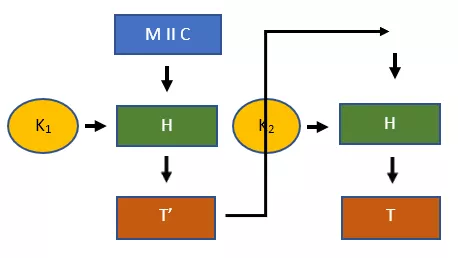

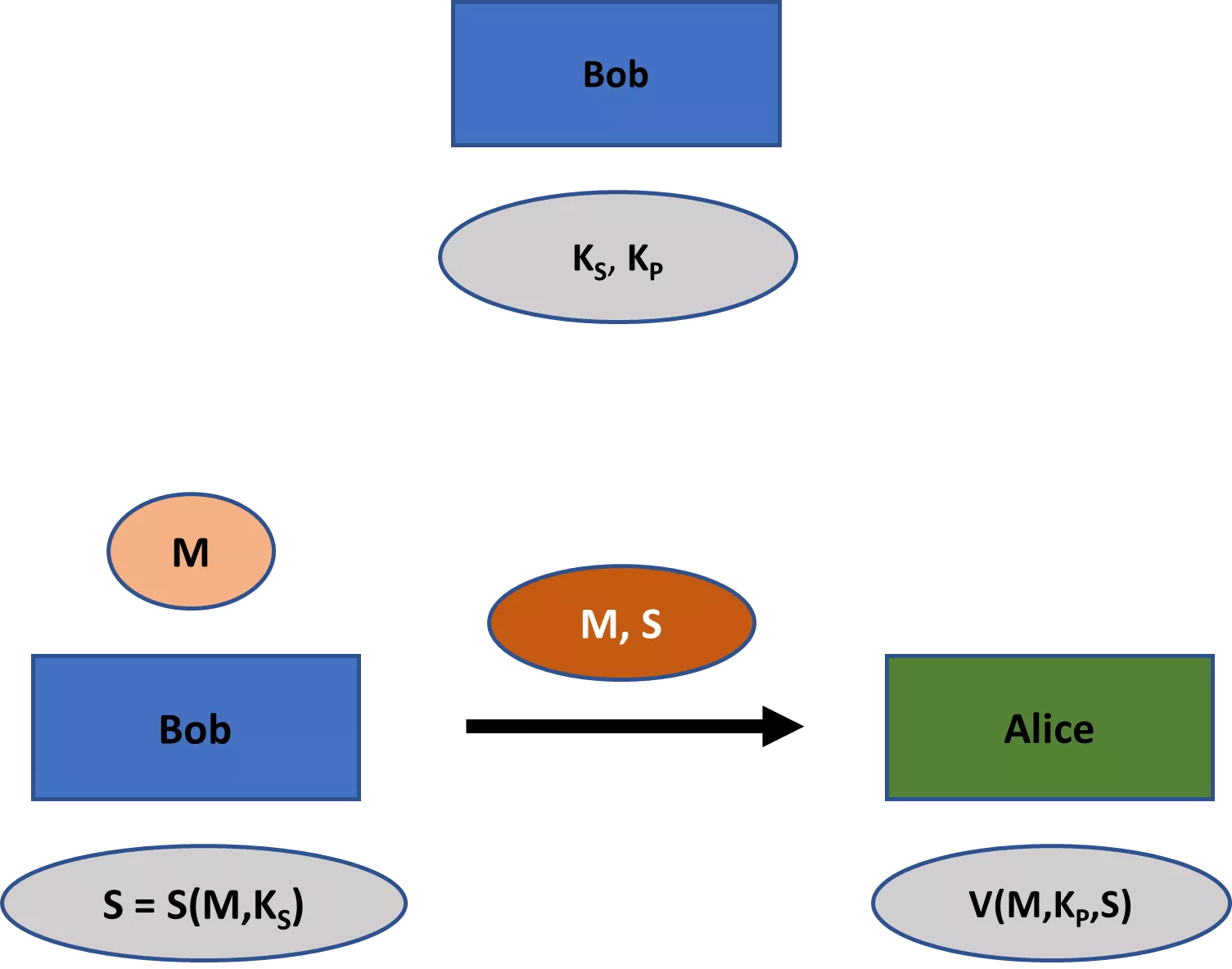

La cryptographie moderne s'intéresse à un éventail plus large de thèmes que la simple confidentialité. Ces thèmes incluent principalement (1) l'intégrité des messages — c'est-à-dire garantir qu'un message n'a pas été modifié ; (2) l'authenticité des messages — c'est-à-dire garantir qu'un message provient réellement d'un expéditeur particulier ; et (3) la non-répudiation — c'est-à-dire garantir qu'un expéditeur ne peut pas nier faussement plus tard qu'il a envoyé un message. [4]

Il est donc important de bien distinguer un schéma de chiffrement d'un schéma cryptographique. Un schéma de chiffrement ne concerne que la confidentialité. Bien qu'un schéma de chiffrement soit un schéma cryptographique, l'inverse n'est pas vrai. Un schéma cryptographique peut également servir les autres objectifs principaux de la cryptographie, notamment l'intégrité, l'authenticité et la non-répudiation.

Les thèmes de l'intégrité et de l'authenticité sont tout aussi importants que celui de la confidentialité. Nos systèmes de communication modernes ne pourraient pas fonctionner sans garanties concernant l'intégrité et l'authenticité des communications. La non-répudiation est également une préoccupation importante, par exemple pour les contrats numériques, mais elle est moins nécessaire de manière généralisée dans les applications cryptographiques que la confidentialité, l'intégrité et l'authenticité.

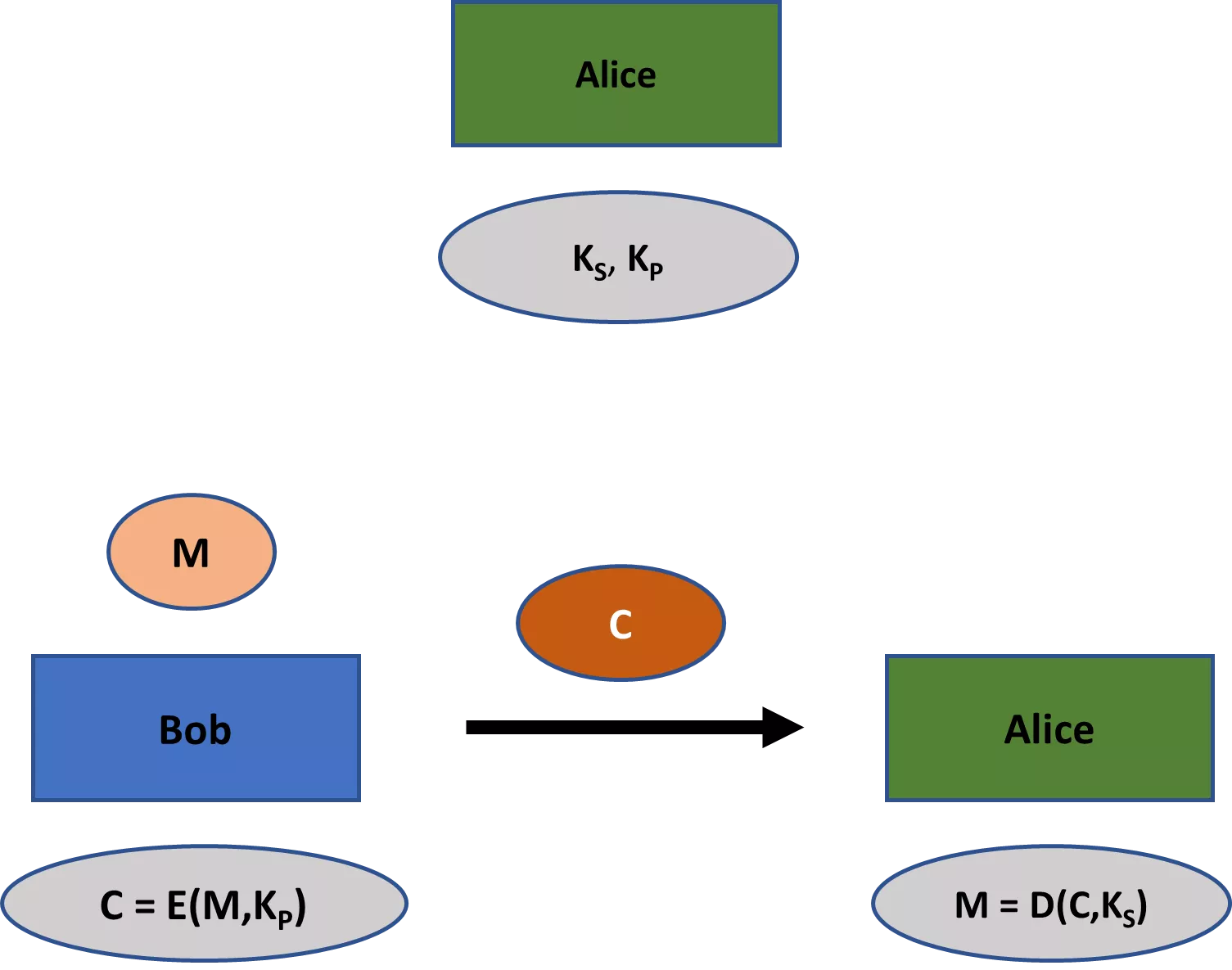

Deuxièmement, les schémas de chiffrement classiques comme les chiffres de Beale impliquaient toujours une clé partagée entre toutes les parties concernées. Cependant, de nombreux schémas cryptographiques modernes impliquent non pas une seule, mais deux clés : une clé privée et une clé publique. Alors que la première doit rester privée dans toutes les applications, la seconde est généralement une information publique (d'où leurs noms respectifs). Dans le domaine du chiffrement, la clé publique peut être utilisée pour chiffrer le message, tandis que la clé privée peut être utilisée pour le déchiffrer.

La branche de la cryptographie qui traite des schémas où toutes les parties partagent une clé est appelée cryptographie symétrique. La clé unique dans un tel schéma est généralement appelée clé privée (ou clé secrète). La branche de la cryptographie qui traite des schémas nécessitant une paire clé privée-clé publique est connue sous le nom de cryptographie asymétrique. Ces branches sont parfois également appelées respectivement cryptographie à clé secrète et cryptographie à clé publique (bien que cela puisse prêter à confusion, car les schémas de cryptographie à clé publique possèdent également des clés privées).

L'avènement de la cryptographie asymétrique à la fin des années 1970 a été l'un des événements les plus importants de l'histoire de la cryptographie. Sans elle, la plupart de nos systèmes de communication modernes, y compris Bitcoin, ne seraient pas possibles, ou du moins très impraticables.

Il est important de noter que la cryptographie moderne ne se limite pas exclusivement à l'étude des schémas de cryptographie symétrique et asymétrique (bien que cela couvre une grande partie du domaine). Par exemple, la cryptographie s'intéresse également aux fonctions de hachage et aux générateurs de nombres pseudo-aléatoires, et vous pouvez construire des applications sur ces primitives qui ne sont pas liées à la cryptographie symétrique ou asymétrique.

Troisièmement, les schémas de chiffrement classiques, comme ceux utilisés dans les chiffres de Beale, relevaient davantage de l'art que de la science. Leur sécurité perçue reposait principalement sur des intuitions concernant leur complexité. Ils étaient généralement corrigés lorsqu'une nouvelle attaque contre eux était découverte, ou totalement abandonnés si l'attaque était particulièrement grave. Cependant, la cryptographie moderne est une science rigoureuse avec une approche formelle et mathématique pour le développement et l'analyse des schémas cryptographiques. [5]

Plus précisément, la cryptographie moderne se concentre sur les preuves formelles de sécurité. Toute preuve de sécurité pour un schéma cryptographique suit trois étapes :

- Énoncer une définition cryptographique de la sécurité, c'est-à-dire un ensemble d'objectifs de sécurité et la menace posée par l'attaquant.

- Énoncer toutes les hypothèses mathématiques concernant la complexité computationnelle du schéma. Par exemple, un schéma cryptographique peut contenir un générateur de nombres pseudo-aléatoires. Bien que nous ne puissions pas prouver leur existence, nous pouvons supposer qu'ils existent.

- Exposer une preuve mathématique de sécurité du schéma sur la base de la notion formelle de sécurité et de toute hypothèse mathématique.

Quatrièmement, alors qu'historiquement la cryptographie était principalement utilisée dans des contextes militaires, elle a progressivement imprégné nos activités quotidiennes à l'ère numérique. Que vous fassiez des transactions bancaires en ligne, que vous postiez sur les réseaux sociaux, que vous achetiez un produit sur Amazon avec votre carte de crédit, ou que vous envoyiez des bitcoins à un ami, la cryptographie est le sine qua non de notre ère numérique.

Compte tenu de ces quatre aspects de la cryptographie moderne, on pourrait caractériser la cryptographie moderne comme la science qui se consacre au développement formel et à l'analyse des schémas cryptographiques visant à sécuriser les informations numériques contre les attaques adverses. [6] La sécurité doit être comprise au sens large comme la prévention des attaques compromettant la confidentialité, l'intégrité, l'authentification et/ou la non-répudiation dans les communications.

La cryptographie doit être considérée comme une sous-discipline de la cybersécurité, qui vise à prévenir le vol, les dommages et l'utilisation abusive des systèmes informatiques. Notez que de nombreux aspects de la cybersécurité ont peu ou seulement partiellement de rapport avec la cryptographie.

Par exemple, si une entreprise héberge localement des serveurs coûteux, elle peut être préoccupée par la sécurité de ce matériel contre le vol et les dommages. Bien que ce soit un problème de cybersécurité, cela n'a que peu de rapport avec la cryptographie.

Autre exemple, les attaques par hameçonnage (phishing) sont un problème courant dans notre ère moderne. Ces attaques tentent de tromper les gens via un e-mail ou un autre moyen de communication pour leur soutirer des informations sensibles telles que des mots de passe ou des numéros de carte de crédit. Bien que la cryptographie puisse aider à limiter les attaques par hameçonnage dans une certaine mesure, une approche globale nécessite bien plus que l'utilisation de la cryptographie.

Notes :

[3] Pour être précis, les applications importantes des schémas cryptographiques ont concerné la confidentialité. Les enfants, par exemple, utilisent fréquemment des schémas cryptographiques simples pour "s'amuser". La confidentialité n'est pas réellement une préoccupation dans ces cas.

[4] Bruce Schneier, Applied Cryptography, 2e éd., 2015 (Indianapolis, IN : John Wiley & Sons), p. 2.

[5] Voir Jonathan Katz et Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL : 2015), en particulier pp. 16-23, pour une bonne description.

[6] Cf. Katz et Lindell, ibid., p. 3. Je pense que leur caractérisation présente certains problèmes, donc j'en propose une version légèrement différente ici.

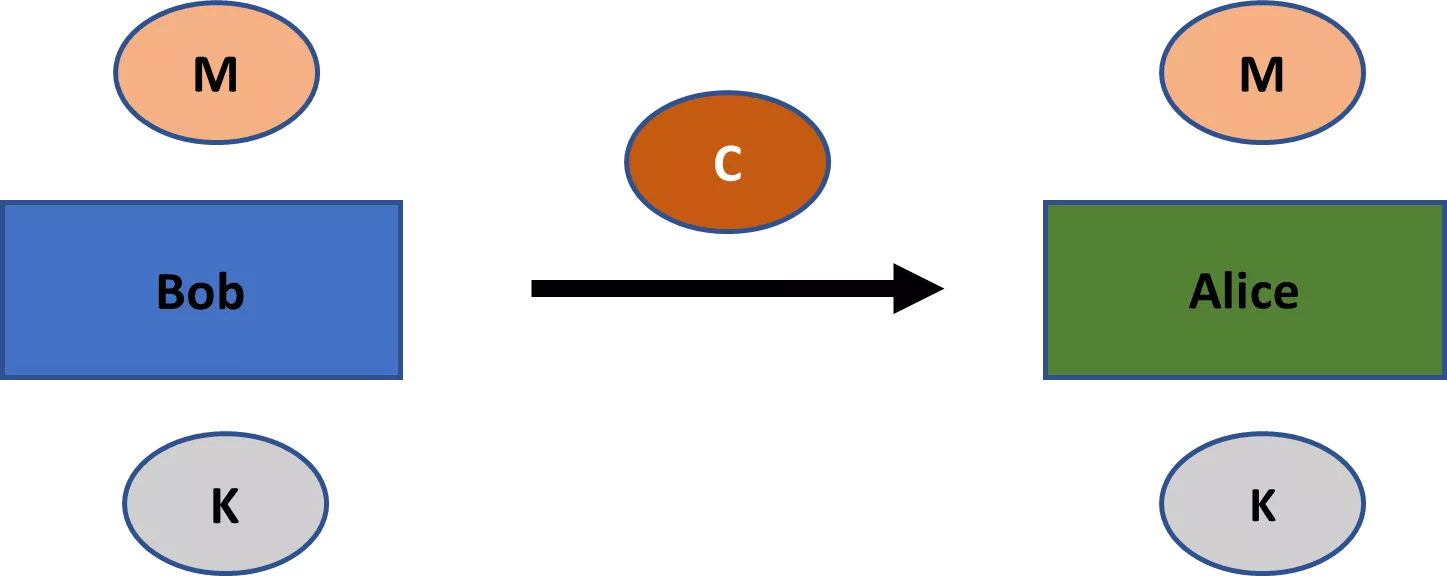

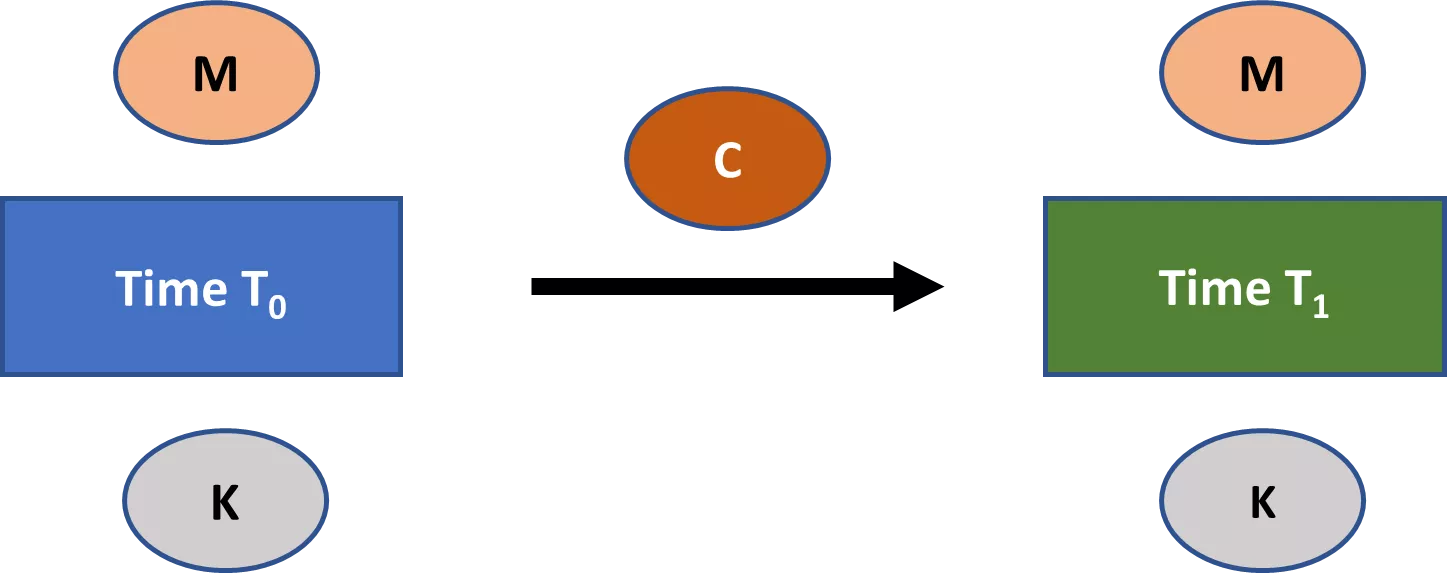

Communications ouvertes

La cryptographie moderne est conçue pour fournir des garanties de sécurité dans un environnement de communications ouvertes. Si notre canal de communication est si bien protégé que les espions n'ont aucune chance de manipuler ou même d'observer nos messages, alors la cryptographie est superflue. Cependant, la plupart de nos canaux de communication sont loin d'être aussi bien protégés.

L'infrastructure de communication dans le monde moderne repose sur un vaste réseau de câbles en fibre optique. Passer des appels téléphoniques, regarder la télévision et naviguer sur Internet dans un foyer moderne dépendent généralement de ce réseau de câbles en fibre optique (un faible pourcentage peut reposer uniquement sur des satellites). Il est vrai que vous pouvez disposer de différentes connexions de données chez vous, comme des câbles coaxiaux, des lignes d'abonnés numériques (asymétriques) (DSL) et des câbles en fibre optique. Mais, du moins dans les pays développés, ces différents supports de données rejoignent rapidement un nœud à l'extérieur de votre maison, intégré dans un vaste réseau de câbles en fibre optique qui relie l'ensemble du globe. Les exceptions concernent certaines zones reculées des pays développés, comme aux États-Unis et en Australie, où le trafic de données peut encore parcourir de longues distances via des fils téléphoniques en cuivre traditionnels.

Il serait impossible d'empêcher des attaquants potentiels d'accéder physiquement à ce réseau de câbles et à son infrastructure de soutien. En fait, nous savons déjà que la plupart de nos données sont interceptées par diverses agences nationales de renseignement aux intersections cruciales d'Internet. [7] Cela inclut tout, des messages Facebook aux adresses de sites Web que vous visitez.

Alors que la surveillance massive des données nécessite un adversaire puissant, comme une agence nationale de renseignement, des attaquants disposant de peu de ressources peuvent facilement tenter d'espionner à une échelle plus locale. Bien que cela puisse se faire en piratant des fils, il est beaucoup plus facile d'intercepter les communications sans fil.

La plupart de nos données réseau locales — que ce soit chez nous, au bureau ou dans un café — transitent désormais par des ondes radio vers des points d'accès sans fil sur des routeurs tout-en-un, plutôt que par des câbles physiques. Ainsi, un attaquant a besoin de peu de ressources pour intercepter l'ensemble de votre trafic local. Cela est particulièrement préoccupant, car la plupart des gens ne protègent que très peu les données qui transitent par leurs réseaux locaux. De plus, les attaquants potentiels peuvent également cibler nos connexions haut débit mobiles, telles que la 3G, la 4G et la 5G. Toutes ces communications sans fil sont une cible facile pour les attaquants.

Ainsi, l'idée de garder les communications secrètes en protégeant le canal de communication est une aspiration désespérément illusoire pour une grande partie du monde moderne. Tout ce que nous savons justifie une paranoïa sévère : vous devez toujours supposer que quelqu'un écoute. Et la cryptographie est le principal outil dont nous disposons pour obtenir une quelconque sécurité dans cet environnement moderne.

Notes :

[7] Voir, par exemple, Olga Khazan, “The creepy, long-standing practice of undersea cable tapping”, The Atlantic, 16 juillet 2013 (disponible sur The Atlantic).

Fondements Mathématiques de la Cryptographie 1

Variables aléatoires

La cryptographie repose sur les mathématiques. Et si vous souhaitez acquérir une compréhension approfondie de la cryptographie, vous devez être à l'aise avec ces mathématiques.

Ce chapitre présente la plupart des notions mathématiques de base que vous rencontrerez en apprenant la cryptographie. Les sujets abordés comprennent les variables aléatoires, les opérations modulo, les opérations XOR et la pseudo-aléatoire. Vous devez maîtriser ces notions pour toute compréhension non superficielle de la cryptographie.

La prochaine section traitera de la théorie des nombres, qui est bien plus complexe.

Variables aléatoires

Une variable aléatoire est généralement notée par une lettre majuscule non

en gras. Par exemple, nous pourrions parler d'une variable aléatoire X, d'une variable aléatoire Y ou d'une variable aléatoire Z. C'est la notation que

j'utiliserai désormais.

Une variable aléatoire peut prendre deux ou plusieurs valeurs possibles, chacune avec une probabilité positive donnée. Les valeurs possibles sont répertoriées dans l'ensemble des résultats.

Chaque fois que vous échantillonnez une variable aléatoire, vous tirez une valeur particulière de son ensemble de résultats selon les probabilités définies.

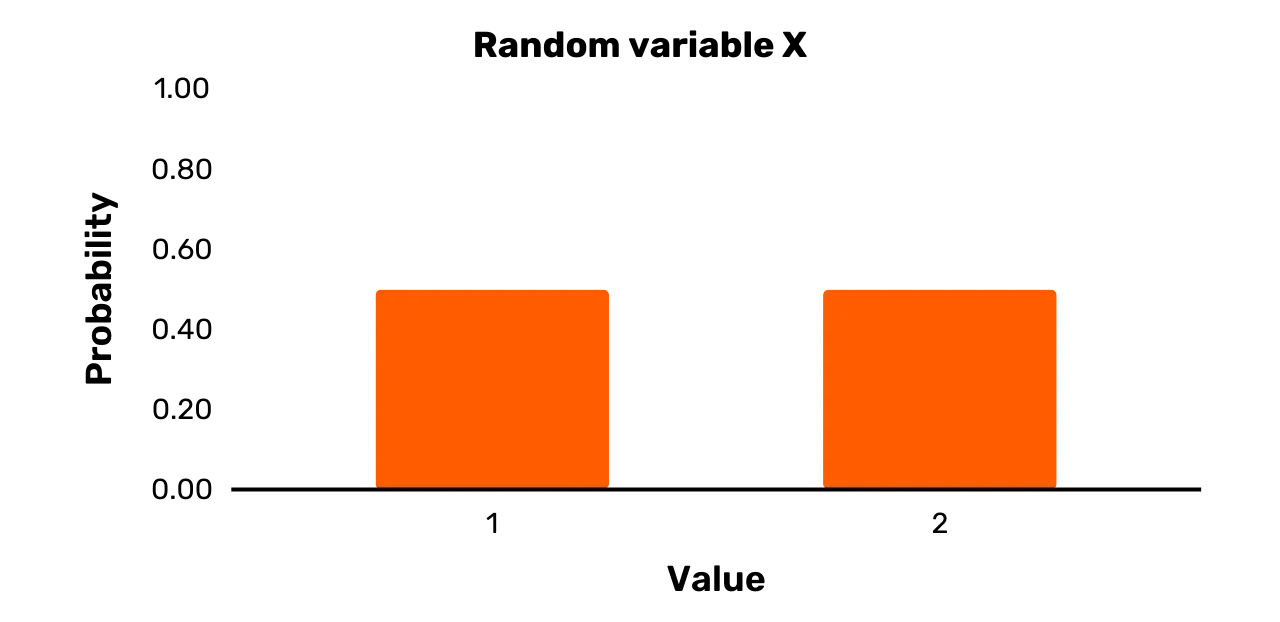

Prenons un exemple simple. Supposons une variable X définie comme suit :

Xa pour ensemble de résultats\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Il est facile de voir que X est une variable aléatoire. Premièrement, il y a deux ou plusieurs valeurs

possibles que X peut prendre,

à savoir 1 et 2. Deuxièmement, chaque

valeur possible a une probabilité positive de se produire lors de

l'échantillonnage de X, à

savoir 0.5.

Tout ce qu'une variable aléatoire exige, c'est un ensemble de résultats avec deux possibilités ou plus, où chaque possibilité a une probabilité positive de se produire lors de l'échantillonnage. En principe, une variable aléatoire peut donc être définie de manière abstraite, sans aucun contexte. Dans ce cas, vous pouvez considérer l’« échantillonnage » comme l’exécution d’une expérience naturelle pour déterminer la valeur de la variable aléatoire.

La variable X ci-dessus a été

définie de manière abstraite. Vous pourriez ainsi considérer

l'échantillonnage de la variable X comme le fait de lancer une pièce équitable et d’attribuer « 2 » en cas de

face et « 1 » en cas de pile. Pour chaque échantillon de X, vous lancez à nouveau la

pièce.

Alternativement, vous pourriez aussi considérer l'échantillonnage de X comme le fait de lancer un dé équitable et d’attribuer « 2 » si le dé tombe

sur 1, 3 ou 4, et « 1 » s'il tombe sur 2, 5 ou 6. Chaque fois que vous

échantillonnez X, vous lancez

à nouveau le dé.

En réalité, toute expérience naturelle qui permettrait de définir les

probabilités des valeurs possibles de X peut être imaginée en ce qui concerne le tirage.

Cependant, les variables aléatoires ne sont pas toujours introduites de manière abstraite. L'ensemble des valeurs possibles a souvent une signification concrète dans le monde réel (plutôt que de simples nombres). De plus, ces valeurs peuvent être définies par rapport à un type spécifique d'expérience (plutôt que par toute expérience naturelle ayant ces valeurs).

Prenons maintenant un exemple de variable X qui n'est pas définie abstraitement. X est définie comme suit pour

déterminer laquelle de deux équipes commence un match de football :

Xa pour ensemble de résultats {rouge engage, bleu engage}- Lancer une pièce particulière

C: pile = « rouge engage » ; face = « bleu engage »

Pr [X = \text{rouge engage}] = 0.5Pr [X = \text{bleu engage}] = 0.5Dans ce cas, l'ensemble des résultats de X est fourni avec une signification concrète, à savoir quelle équipe commence

un match de football. De plus, les résultats possibles et leurs probabilités

associées sont déterminés par une expérience concrète, à savoir le lancement

d'une pièce particulière C.

En cryptographie, les variables aléatoires sont généralement introduites avec un ensemble de résultats ayant une signification réelle. Il peut s'agir de l'ensemble de tous les messages pouvant être chiffrés, connu sous le nom d’espace des messages, ou de l'ensemble de toutes les clés que les parties utilisant le chiffrement peuvent choisir, connu sous le nom d’espace des clés.

Les variables aléatoires dans les discussions cryptographiques ne sont cependant généralement pas définies par rapport à une expérience naturelle spécifique, mais par rapport à toute expérience pouvant produire les bonnes distributions de probabilité.

Les variables aléatoires peuvent avoir des distributions de probabilité

discrètes ou continues. Les variables aléatoires ayant une distribution de probabilité discrète — c'est-à-dire des variables aléatoires discrètes — ont un nombre fini de

résultats possibles. La variable aléatoire X dans les deux exemples donnés

jusqu'à présent était discrète.

Les variables aléatoires continues peuvent, au contraire, prendre des valeurs dans un ou plusieurs intervalles. Par exemple, vous pourriez dire qu'une variable aléatoire, lors de l'échantillonnage, prendra une valeur réelle quelconque entre 0 et 1, et que chaque nombre réel dans cet intervalle est également probable. Dans cet intervalle, il y a une infinité de valeurs possibles.

Pour les discussions cryptographiques, vous n'avez besoin de comprendre que les variables aléatoires discrètes. Toute discussion sur les variables aléatoires à partir de maintenant doit donc être comprise comme se référant aux variables aléatoires discrètes, sauf indication contraire.

Représentation graphique des variables aléatoires

Les valeurs possibles et les probabilités associées pour une variable

aléatoire peuvent être facilement visualisées par un graphique. Par exemple,

considérons la variable aléatoire X de la section précédente avec un ensemble de résultats \{1, 2\}, et Pr [X = 1] = 0.5 et Pr [X = 2] = 0.5. Nous

représenterions généralement une telle variable aléatoire sous forme de

diagramme en barres comme dans la Figure 1.

Figure 1 : Variable aléatoire X

Les barres larges dans la Figure 1 ne suggèrent évidemment pas que

la variable aléatoire X est en

réalité continue. Les barres sont rendues larges afin d'être plus esthétiques

visuellement (une simple ligne verticale serait moins intuitive à visualiser).

Variables uniformes

Dans l'expression « variable aléatoire », le terme « aléatoire » signifie simplement « probabiliste ». En d'autres termes, cela signifie simplement que deux ou plusieurs résultats possibles de la variable se produisent avec certaines probabilités. Cependant, ces résultats ne doivent pas nécessairement être également probables (même si le terme « aléatoire » peut effectivement avoir ce sens dans d'autres contextes).

Une variable uniforme est un cas particulier de variable

aléatoire. Elle peut prendre deux valeurs ou plus, toutes avec une

probabilité égale. La variable aléatoire X représentée dans la Figure 1 est clairement une variable uniforme,

puisque les deux résultats possibles se produisent avec une probabilité de 0.5. Il existe cependant de

nombreuses variables aléatoires qui ne sont pas des instances de variables

uniformes.

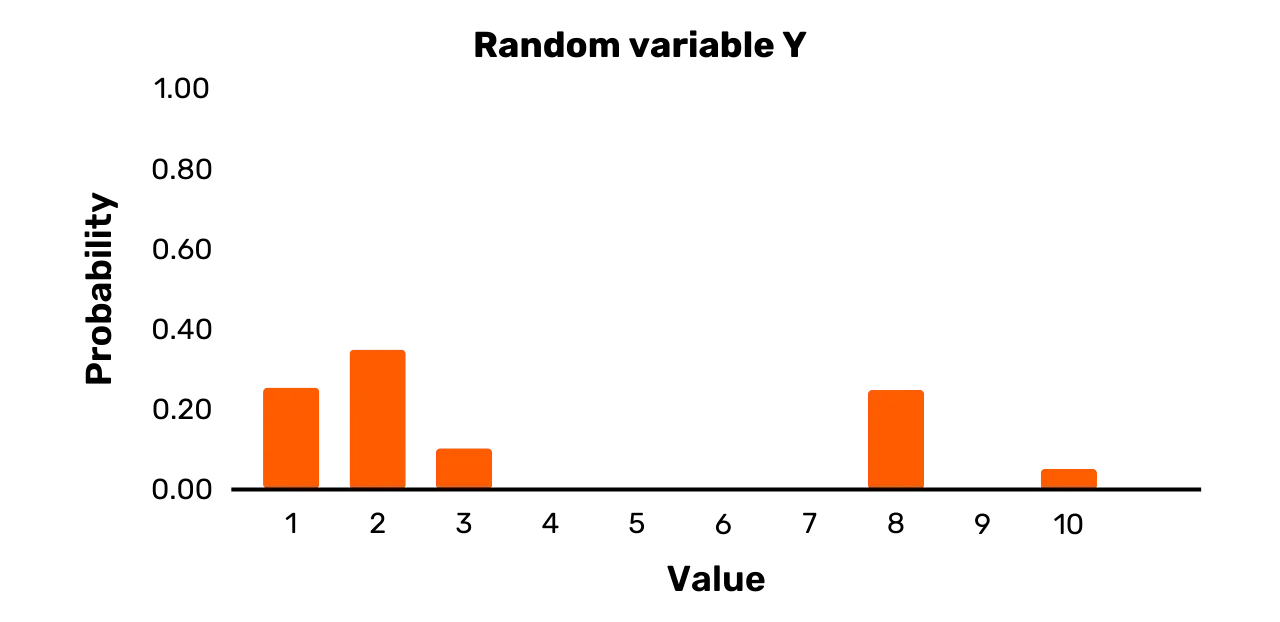

Considérons, par exemple, la variable aléatoire Y. Elle a un ensemble de résultats \{1, 2, 3, 8, 10\} et

la distribution de probabilité suivante :

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Bien que deux résultats possibles aient effectivement une probabilité égale

de se produire, à savoir 1 et 8, Y peut également prendre certaines valeurs avec des probabilités différentes

de 0.25 lors de

l'échantillonnage. Ainsi, bien que Y soit bien une variable aléatoire,

ce n'est pas une variable uniforme.

Une représentation graphique de Y est fournie dans la Figure 2.

Figure 2 : Variable aléatoire Y

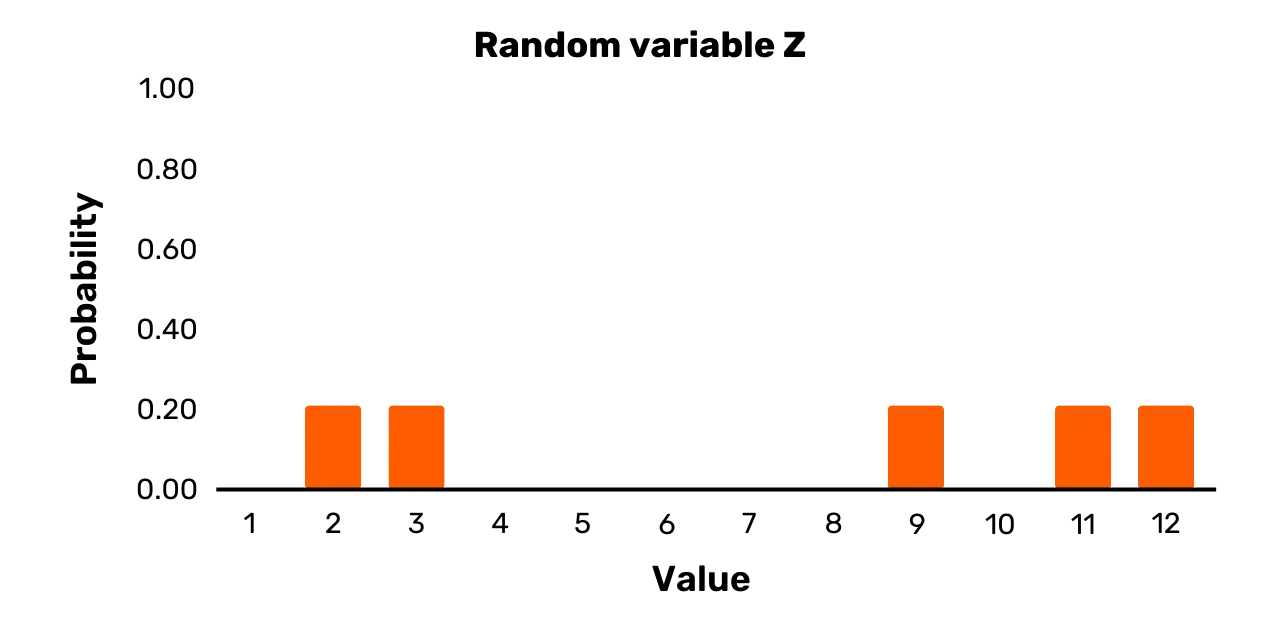

Pour un dernier exemple, considérons la variable aléatoire Z. Elle a l'ensemble de résultats \{1,3,7,11,12\} et la

distribution de probabilité suivante :

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Vous pouvez voir sa représentation dans la Figure 3. La variable

aléatoire Z est,

contrairement à Y, une

variable uniforme, puisque toutes les probabilités pour les valeurs

possibles lors de l'échantillonnage sont égales.

Figure 3 : Variable aléatoire Z

Probabilité conditionnelle

Supposons que Bob souhaite sélectionner uniformément un jour de l'année civile précédente. Que devons-nous conclure sur la probabilité que le jour sélectionné soit en été ?

Tant que nous pensons que le processus de Bob est réellement uniforme, nous

devons conclure qu'il y a une probabilité de 1/4 que Bob sélectionne un jour en été. C'est la probabilité inconditionnelle du jour sélectionné au hasard étant

en été.

Supposons maintenant qu'au lieu de tirer uniformément un jour du calendrier, Bob ne sélectionne uniformément qu'entre les jours où la température à midi au Crystal Lake (New Jersey) était de 21 degrés Celsius ou plus. Compte tenu de cette information supplémentaire, que pouvons-nous conclure sur la probabilité que Bob sélectionne un jour en été ?

Nous devrions parvenir à une conclusion différente de celle précédemment énoncée, même sans informations supplémentaires spécifiques (par exemple, la température à midi chaque jour de l'année précédente).

Sachant que Crystal Lake est situé dans le New Jersey, nous n’attendons certainement pas à ce que la température à midi atteigne 21 degrés Celsius ou plus en hiver. Au contraire, il est beaucoup plus probable qu'il s'agisse d'un jour chaud au printemps ou en automne, ou d'un jour situé quelque part en été. Par conséquent, sachant que la température à midi au Crystal Lake le jour sélectionné était de 21 degrés Celsius ou plus, la probabilité que le jour sélectionné par Bob se situe en été devient beaucoup plus élevée. C'est la probabilité conditionnelle du jour sélectionné au hasard étant en été, sachant que la température à midi au Crystal Lake était de 21 degrés Celsius ou plus.

Contrairement à l'exemple précédent, les probabilités de deux événements peuvent également être totalement indépendantes. Dans ce cas, nous disons qu'ils sont indépendants.

Supposons, par exemple, qu'une certaine pièce équitable soit tombée sur face. Étant donné ce fait, quelle est alors la probabilité qu'il pleuve demain ? La probabilité conditionnelle, dans ce cas, devrait être la même que la probabilité inconditionnelle qu'il pleuve demain, car un lancer de pièce n'a généralement aucune influence sur la météo.

Nous utilisons le symbole "|" pour écrire des énoncés de probabilité

conditionnelle. Par exemple, la probabilité de l'événement A étant donné que l'événement B s'est produit peut s'écrire comme suit :

Pr[A|B]Ainsi, lorsque deux événements, A et B, sont indépendants,

alors :

Pr[A|B] = Pr[A] \text{ et } Pr[B|A] = Pr[B]La condition d'indépendance peut être simplifiée comme suit :

Pr[A, B] = Pr[A] \cdot Pr[B]Un résultat clé en théorie des probabilités est connu sous le nom de Théorème de Bayes. Il indique essentiellement que Pr[A|B] peut être réécrit comme

suit :

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Au lieu d'utiliser des probabilités conditionnelles avec des événements

spécifiques, nous pouvons également examiner les probabilités

conditionnelles impliquées avec deux ou plusieurs variables aléatoires sur

un ensemble d'événements possibles. Supposons deux variables aléatoires, X et Y. Nous pouvons désigner

toute valeur possible pour X par x, et toute valeur

possible pour Y par y. Nous pourrions dire alors

que deux variables aléatoires sont indépendantes si l'énoncé suivant est

vérifié :

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]pour tous x et y.

Soyons un peu plus explicites sur ce que cet énoncé signifie.

Supposons que les ensembles de résultats pour X et Y sont définis comme suit

: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} et Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Il est habituel d'indiquer les ensembles de valeurs par des lettres

majuscules en gras.)

Maintenant, supposons que vous échantillonnez Y et observez y_1. L’énoncé

ci-dessus nous dit que la probabilité d’obtenir maintenant x_1 en échantillonnant X est

exactement la même que si nous n’avions jamais observé y_1. Cela est vrai pour tout y_i que nous aurions pu tirer lors de notre échantillonnage initial de Y. Enfin, cela s'applique non

seulement à x_1, mais pour

tout x_i, la probabilité de

se produire n'est pas influencée par le résultat d'un échantillonnage de Y. Tout cela s'applique

également au cas où X est échantillonné

en premier.

Terminons notre discussion sur un point légèrement plus philosophique. Dans toute situation réelle, la probabilité d'un événement est toujours évaluée par rapport à un ensemble particulier d'informations. Il n'y a pas de « probabilité inconditionnelle » dans un sens très strict du terme.

Par exemple, supposons que je vous demande quelle est la probabilité que les cochons volent d'ici 2030. Bien que je ne vous donne pas d'informations supplémentaires, vous savez clairement beaucoup de choses sur le monde qui peuvent influencer votre jugement. Vous n'avez jamais vu de cochons voler. Vous savez que la plupart des gens ne s'attendront pas à ce qu'ils volent. Vous savez qu'ils ne sont pas vraiment faits pour voler. Et ainsi de suite.

Ainsi, lorsque nous parlons d'une « probabilité inconditionnelle » d'un événement dans un contexte réel, ce terme ne peut vraiment avoir de sens que si nous le comprenons comme signifiant quelque chose comme « la probabilité sans aucune information supplémentaire explicite ». Toute compréhension d'une « probabilité conditionnelle » doit alors toujours être comprise par rapport à une information spécifique.

Je pourrais, par exemple, vous demander quelle est la probabilité que les cochons volent d'ici 2030, après vous avoir fourni une preuve que certaines chèvres en Nouvelle-Zélande ont appris à voler après quelques années d'entraînement. Dans ce cas, vous ajusterez probablement votre jugement sur la probabilité que les cochons volent d'ici 2030. Ainsi, la probabilité que les cochons volent d'ici 2030 est conditionnelle à cette preuve concernant les chèvres en Nouvelle-Zélande.

L'opération modulo

Modulo

L'expression la plus basique de l’opération modulo est de

la forme suivante : x \mod y.

La variable x est appelée le

dividende et la variable y le

diviseur. Pour effectuer une opération modulo avec un dividende positif et un

diviseur positif, il suffit de déterminer le reste de la division.

Par exemple, considérons l'expression 25 \mod 4. Le nombre 4 rentre dans le

nombre 25 un total de 6 fois. Le reste de cette division est 1. Ainsi, 25 \mod 4 est égal à 1. De la même

manière, nous pouvons évaluer les expressions ci-dessous :

29 \mod 30 = 29(car30rentre dans29un total de0fois et le reste est29)42 \mod 2 = 0(car2rentre dans42un total de21fois et le reste est0)12 \mod 5 = 2(car5rentre dans12un total de2fois et le reste est2)20 \mod 8 = 4(car8rentre dans20un total de2fois et le reste est4)

Lorsque le dividende ou le diviseur est négatif, les opérations modulo peuvent être traitées différemment par les langages de programmation.

Vous rencontrerez certainement des cas avec un dividende négatif en cryptographie. Dans ces cas, l'approche typique est la suivante :

- Déterminez d'abord la valeur la plus proche inférieure ou égale au dividende dans laquelle le diviseur se divise avec un reste nul.

Appelez cette valeur

p. - Si le dividende est

x, alors le résultat de l'opération modulo est la valeur dex – p.

Par exemple, supposons que le dividende soit –20 et le diviseur 3. La valeur

la plus proche inférieure ou égale à –20 dans laquelle 3 se divise

exactement est –21. La valeur

de x – p dans ce cas est –20 – (–21). Cela équivaut à 1, et donc –20 \mod 3 est égal à 1. De la même

manière, nous pouvons évaluer les expressions ci-dessous :

–8 \mod 5 = 2–19 \mod 16 = 13–14 \mod 6 = 4

En ce qui concerne la notation, vous verrez généralement des expressions de

ce type : x = [y \mod z]. En

raison des crochets, l'opération modulo dans ce cas ne s'applique qu'au côté

droit de l'expression. Si y vaut 25 et z vaut 4, par exemple, alors x vaut 1.

Sans crochets, l'opération modulo agit sur les deux côtés d'une expression. Supposons, par exemple, l'expression suivante : x = y \mod z. Si y vaut 25 et z vaut 4, alors tout ce que

nous savons, c'est que x \mod 4 vaut 1. Cela est cohérent

avec toute valeur de x appartenant à l'ensemble \{\ldots,–7, –3, 1, 5, 9,\ldots\}.

La branche des mathématiques qui traite des opérations modulo sur les nombres et les expressions est appelée arithmétique modulaire. Vous pouvez considérer cette branche comme une arithmétique pour les cas où la ligne des nombres n'est pas infiniment longue. Bien que nous rencontrions généralement des opérations modulo pour des entiers positifs en cryptographie, vous pouvez également effectuer des opérations modulo en utilisant n'importe quel nombre réel.

Le chiffre de décalage

L'opération modulo est fréquemment rencontrée en cryptographie. Pour illustrer cela, considérons l'un des schémas de chiffrement historiques les plus célèbres : le chiffre de décalage.

Définissons-le d'abord. Supposons un dictionnaire D qui associe

toutes les lettres de l'alphabet anglais, dans l'ordre, à l'ensemble des

nombres \{0, 1, 2, \ldots, 25\}. Supposons un espace de messages M. Le chiffre de décalage est alors un schéma de chiffrement défini

comme suit :

- Sélectionner uniformément une clé

kparmi l'espace des clés K, où K =\{0, 1, 2, \ldots, 25\}[1] - Chiffrer un message

m \in \mathbf{M}, comme suit :- Séparer

men ses lettres individuellesm_0, m_1, \ldots, m_i, \ldots, m_l - Convertir chaque

m_ien un nombre selon D - Pour chaque

m_i,c_i = [(m_i + k) \mod 26] - Convertir chaque

c_ien une lettre selon D - Combiner ensuite

c_0, c_1, \ldots, c_lpour obtenir le texte chiffréc

- Séparer

- Déchiffrer un texte chiffré

ccomme suit :- Convertir chaque

c_ien un nombre selon D - Pour chaque

c_i,m_i = [(c_i – k) \mod 26] - Convertir chaque

m_ien une lettre selon D - Combiner ensuite

m_0, m_1, \ldots, m_lpour obtenir le message originalm

- Convertir chaque

L'opérateur modulo dans le chiffre de décalage garantit que les lettres bouclent, de sorte que toutes les lettres du texte chiffré soient définies. Pour illustrer, considérons l'application du chiffre de décalage sur le mot « DOG ».

Supposons que vous ayez sélectionné uniformément une clé ayant la valeur de 17. La lettre « O » correspond à 15. Sans l'opération modulo,

l’addition de ce nombre de texte en clair avec la clé donnerait un nombre

chiffré égal à 32. Cependant,

ce nombre ne peut pas être converti en une lettre chiffrée, puisque

l'alphabet anglais ne comporte que 26 lettres. L'opération modulo garantit que le nombre chiffré est en réalité 6 (le résultat de 32 \mod 26),

ce qui correspond à la lettre chiffrée « G ».

Le chiffrement complet du mot « DOG » avec une clé de valeur 17 est le suivant :

- Message = DOG = D, O, G = 3, 15, 6

c_0 = [(3 + 17) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = 23 = Xc = UGX

Tout le monde peut comprendre intuitivement comment fonctionne le chiffre de décalage et probablement l'utiliser lui-même. Cependant, pour progresser en cryptographie, il est important de commencer à se familiariser avec la formalisation, car les schémas deviendront beaucoup plus complexes. C'est pourquoi les étapes du chiffre de décalage ont été formalisées.

Notes :

[1] Nous pouvons définir cette déclaration de manière précise, en utilisant

la terminologie de la section précédente. Supposons une variable uniforme K ayant K comme ensemble de résultats

possibles. Ainsi :

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...et ainsi de suite. Échantillonner la variable uniforme K une fois pour obtenir une clé particulière.

L'opération XOR

Toutes les données informatiques sont traitées, stockées et transmises sur les réseaux au niveau des bits. Tous les schémas cryptographiques appliqués aux données informatiques fonctionnent également au niveau des bits.

Par exemple, supposons que vous ayez tapé un e-mail dans votre application de messagerie. Tout chiffrement que vous appliquez ne se produit pas directement sur les caractères ASCII de votre e-mail. Il est plutôt appliqué à la représentation binaire des lettres et autres symboles de votre e-mail.

Une opération mathématique essentielle à comprendre pour la cryptographie

moderne, en plus de l'opération modulo, est celle de l’opération XOR ou « ou exclusif ». Cette opération prend en entrée deux bits et produit en

sortie un autre bit. L'opération XOR sera simplement notée "XOR". Elle

produit 0 si les deux bits

sont identiques et 1 s'ils

sont différents. Vous pouvez voir les quatre possibilités ci-dessous. Le

symbole \oplus représente "XOR"

:

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Pour illustrer, supposons que vous ayez un message m_1 (01111001) et un message m_2 (01011001). L'opération XOR

de ces deux messages est montrée ci-dessous :

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Le processus est simple. Vous effectuez d'abord l'opération XOR sur les bits

les plus à gauche de m_1 et m_2. Dans ce cas, cela donne 0 \oplus 0 = 0. Ensuite, vous

appliquez XOR sur la deuxième paire de bits en partant de la gauche. Dans ce

cas, cela donne 1 \oplus 1 = 0. Vous

continuez ce processus jusqu'à ce que vous ayez effectué l'opération XOR sur

les bits les plus à droite.

Il est facile de voir que l'opération XOR est commutative, c'est-à-dire que m_1 \oplus m_2 = m_2 \oplus m_1. De plus, l'opération XOR est également associative. C'est-à-dire que (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Une opération XOR sur deux chaînes de longueurs différentes peut avoir des interprétations différentes, selon le contexte. Nous ne nous préoccuperons pas ici des opérations XOR sur des chaînes de longueurs différentes.

Une opération XOR est équivalente au cas particulier de l'exécution d'une

opération modulo sur l'addition de bits lorsque le diviseur est 2. Vous pouvez voir l'équivalence dans les résultats suivants :

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudoaléatoire

Dans notre discussion sur les variables aléatoires et uniformes, nous avons établi une distinction spécifique entre « aléatoire » et « uniforme ». Cette distinction est généralement maintenue en pratique lorsqu’on décrit des variables aléatoires. Cependant, dans notre contexte actuel, cette distinction doit être abandonnée et les termes « aléatoire » et « uniforme » sont utilisés de manière synonyme. Je vais expliquer pourquoi à la fin de cette section.

Pour commencer, nous pouvons qualifier une chaîne binaire de longueur n de chaîne aléatoire (ou uniforme), si elle

est le résultat de l’échantillonnage d’une variable uniforme S qui donne à chaque chaîne binaire de longueur n une probabilité égale d’être

sélectionnée.

Prenons par exemple l’ensemble de toutes les chaînes binaires de longueur 8

: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Il est courant d’écrire une chaîne de 8 bits en deux quatuors, chacun

appelé un nibble.) Appelons cet ensemble de chaînes S_8.

Selon la définition ci-dessus, une chaîne binaire particulière de longueur 8

peut être qualifiée d'aléatoire (ou uniforme), si elle résulte de

l'échantillonnage d'une variable uniforme S qui attribue à chaque chaîne de S_8 une probabilité égale d'être sélectionnée. Étant donné que l'ensemble S_8 contient 2^8 éléments, la

probabilité de sélection lors de l'échantillonnage serait de 1/2^8 pour chaque chaîne de l'ensemble.

Un aspect essentiel de l’aléatoirité d’une chaîne binaire est qu’elle est définie par rapport au processus par lequel elle a été sélectionnée. La forme d'une chaîne binaire particulière, en elle-même, ne révèle donc rien sur son caractère aléatoire lors de sa sélection.

Par exemple, beaucoup de gens ont l'intuition qu'une chaîne comme 1111\ 1111 ne pourrait pas avoir été sélectionnée de manière aléatoire. Mais c'est clairement

faux.

En définissant une variable uniforme S sur l'ensemble de toutes les chaînes binaires de longueur 8, la probabilité

de sélectionner 1111\ 1111 parmi l'ensemble S_8 est la même que celle de sélectionner une chaîne comme 0111\ 0100. Par conséquent,

il est impossible de déterminer si une chaîne est aléatoire simplement en

l’analysant.

On peut également parler de chaînes aléatoires sans nécessairement faire

référence à des chaînes binaires. Par exemple, nous pourrions parler d'une

chaîne hexadécimale aléatoire AF\ 02\ 82. Dans ce cas, la chaîne aurait été sélectionnée aléatoirement parmi

l'ensemble de toutes les chaînes hexadécimales de longueur 6. Cela revient à

sélectionner aléatoirement une chaîne binaire de longueur 24, chaque chiffre

hexadécimal représentant 4 bits.

En général, l’expression « une chaîne aléatoire », sans précision

supplémentaire, se réfère à une chaîne sélectionnée aléatoirement parmi

l’ensemble de toutes les chaînes de même longueur. C’est ainsi que nous

l’avons décrite ci-dessus. Une chaîne de longueur n peut, bien sûr, être sélectionnée aléatoirement à partir d'un ensemble

différent. Par exemple, un ensemble qui ne constitue qu'un sous-ensemble de

toutes les chaînes de longueur n, ou peut-être un ensemble

qui comprend des chaînes de longueurs variées. Dans ces cas, cependant, nous

ne parlerions pas d'une « chaîne aléatoire », mais plutôt d'une « chaîne

sélectionnée aléatoirement dans un ensemble S ».

Un concept clé en cryptographie est celui de pseudoaléatoirité. Une chaîne pseudoaléatoire de longueur n semble comme si elle résultait de l’échantillonnage d’une

variable uniforme S qui

attribue à chaque chaîne de S_n une probabilité égale d'être sélectionnée. En réalité, cependant, la chaîne

résulte de l’échantillonnage d’une variable uniforme S' qui définit uniquement une distribution de probabilité — pas nécessairement

uniforme — sur un sous-ensemble de S_n.

L’élément crucial ici est qu’il est pratiquement impossible de distinguer

des échantillons provenant de S de ceux provenant de S', même

si vous en prenez de nombreux.

Supposons, par exemple, une variable aléatoire S. Son ensemble de résultats est S_{256}, qui correspond à l’ensemble de toutes les chaînes binaires de longueur

256. Cet ensemble comporte 2^{256} éléments. Chaque élément a une probabilité égale d'être sélectionné, soit 1/2^{256}, lors de

l'échantillonnage.

En outre, supposons une variable aléatoire S'. Son ensemble de résultats ne comprend que 2^{128} chaînes binaires

de longueur 256. Elle a une distribution de probabilité sur ces chaînes, mais

cette distribution n'est pas nécessairement uniforme.

Imaginons maintenant que je prenne des milliers d’échantillons de S et des milliers d’échantillons de S', et que je vous remette

ces deux ensembles de résultats. Je vous indique quel ensemble de résultats

est associé à quelle variable aléatoire. Ensuite, je prends un échantillon

d'une des deux variables aléatoires, sans vous dire laquelle. Si S' est pseudoaléatoire, alors votre probabilité de deviner correctement de

quelle variable aléatoire provient l’échantillon est pratiquement

équivalente à 1/2.

En général, une chaîne pseudoaléatoire de longueur n est produite en sélectionnant aléatoirement une chaîne de taille n - x, où x est un entier positif, et en l’utilisant comme entrée pour un algorithme

d’expansion. Cette chaîne aléatoire de taille n - x est appelée la graine.

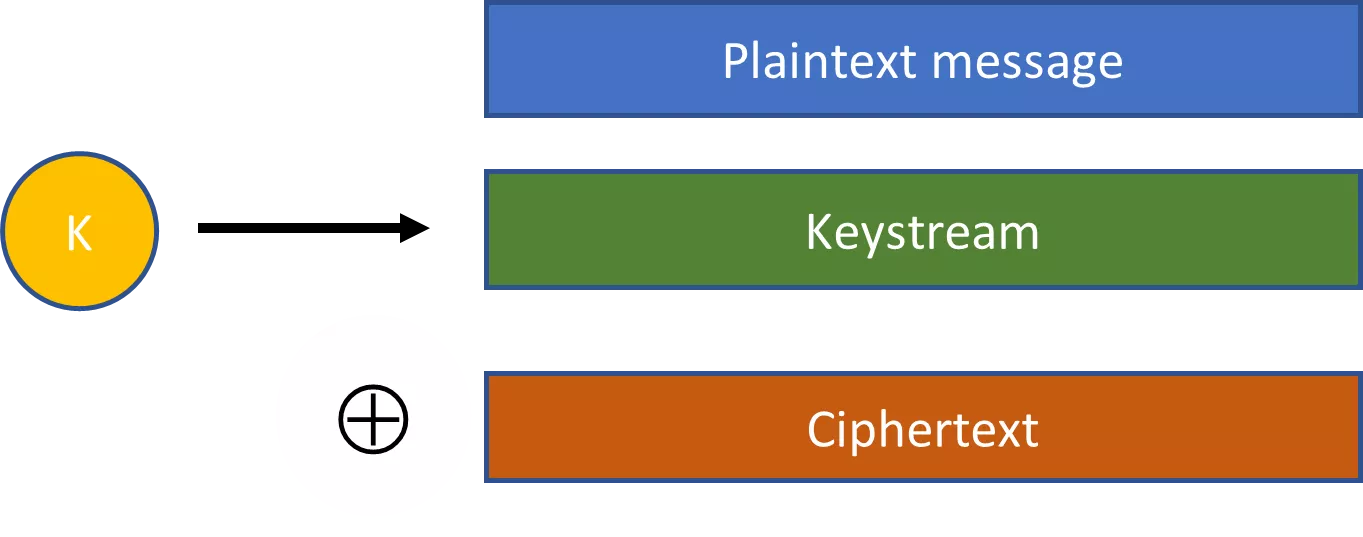

Les chaînes pseudoaléatoires sont un concept clé pour rendre la cryptographie pratique. Prenons, par exemple, les chiffrements par flot. Avec un chiffrement par flot, une clé aléatoirement sélectionnée est insérée dans un algorithme d’expansion pour produire une chaîne pseudoaléatoire beaucoup plus grande. Cette chaîne pseudoaléatoire est ensuite combinée avec le texte en clair via une opération XOR pour produire un texte chiffré.

Si nous étions incapables de produire ce type de chaîne pseudoaléatoire pour un chiffrement par flot, nous aurions besoin d’une clé aussi longue que le message pour garantir sa sécurité. Ce qui n'est pas une option pratique dans la plupart des cas.

La notion de pseudoaléatoirité abordée dans cette section peut être définie de manière plus formelle et s’étend à d’autres contextes. Cependant, nous n’avons pas besoin d’approfondir cette discussion ici. Il vous suffit de comprendre intuitivement la différence entre une chaîne aléatoire et une chaîne pseudoaléatoire. [2]

La raison de l’abandon de la distinction entre « aléatoire » et « uniforme »

devrait maintenant être claire. En pratique, tout le monde utilise le terme

pseudoaléatoire pour désigner une chaîne qui semble comme si elle résultait de l'échantillonnage d'une variable uniforme S. Strictement parlant, nous

devrions appeler une telle chaîne « pseudo-uniforme », en adoptant notre

langage précédent. Mais comme ce terme est lourd et peu utilisé, nous ne

l’introduirons pas ici pour plus de clarté. Nous abandonnons donc la

distinction entre « aléatoire » et « uniforme » dans ce contexte.

Notes

[2] Pour une exposition plus formelle de ces notions, vous pouvez consulter Introduction to Modern Cryptography de Katz et Lindell, notamment le chapitre 3.

Fondements mathématiques de la cryptographie 2

Qu'est-ce que la théorie des nombres ?

Ce chapitre traite d'un sujet plus avancé sur les fondements mathématiques de la cryptographie : la théorie des nombres. Bien que la théorie des nombres soit importante pour la cryptographie symétrique (comme dans le chiffrement Rijndael), elle joue un rôle particulièrement essentiel dans le cadre de la cryptographie à clé publique.

Si vous trouvez les détails de la théorie des nombres fastidieux, je vous recommande d’en faire une première lecture globale. Vous pourrez toujours y revenir plus tard pour approfondir votre compréhension.

La théorie des nombres peut être décrite comme l'étude des propriétés des entiers et des fonctions mathématiques qui opèrent sur ces entiers.

Considérons, par exemple, deux nombres a et N. Ces nombres sont dits copremiers (ou premiers entre eux) si leur plus grand diviseur commun

est égal à 1. Imaginons maintenant un entier particulier N. Combien d'entiers

inférieurs à N sont

copremiers avec N ? Pouvons-nous

formuler des déclarations générales pour répondre à cette question ? Ce sont

précisément le genre de questions auxquelles la théorie des nombres cherche à

répondre.

La théorie moderne des nombres s'appuie sur les outils de l’algèbre abstraite. L’algèbre abstraite est une branche des mathématiques où les principaux objets d’analyse sont des entités abstraites appelées structures algébriques. Une structure algébrique est un ensemble d’éléments associé à une ou plusieurs opérations qui satisfont certains axiomes. Grâce à ces structures, les mathématiciens peuvent acquérir une meilleure compréhension de problèmes mathématiques spécifiques, en faisant abstraction de leurs détails concrets.

Le domaine de l’algèbre abstraite est parfois appelé algèbre moderne. Vous rencontrerez peut-être aussi l’expression mathématiques abstraites (ou mathématiques pures). Ce dernier terme ne désigne pas spécifiquement l’algèbre abstraite, mais englobe plutôt l’étude des mathématiques pour elles-mêmes, sans considération immédiate pour des applications pratiques.

Les ensembles étudiés en algèbre abstraite peuvent traiter de nombreux types d’objets, allant des transformations préservant la forme d’un triangle équilatéral aux motifs réguliers tels que les frises ou les pavages. En ce qui concerne la théorie des nombres, cependant, nous nous limitons aux ensembles contenant des entiers ou aux fonctions qui opèrent sur ces entiers.

Groupes

Un concept fondamental en mathématiques est celui d'un ensemble d’éléments. Un ensemble est généralement noté par des accolades avec les éléments séparés par des virgules.

Par exemple, l'ensemble de tous les entiers est \{…, -2, -1, 0, 1, 2, …\}. Les points de suspension indiquent ici qu'un certain motif se poursuit

dans une direction particulière. Ainsi, l'ensemble de tous les entiers

comprend également 3, 4, 5, 6, et ainsi de

suite, ainsi que -3, -4, -5, -6, et ainsi de

suite. Cet ensemble de tous les entiers est habituellement noté par \mathbb{Z}.

Un autre exemple d'ensemble est \mathbb{Z} \mod 11, c'est-à-dire l'ensemble de tous les entiers modulo 11. Contrairement à

l'ensemble infini \mathbb{Z}, cet

ensemble ne contient qu'un nombre fini d'éléments, à savoir \{0, 1, \ldots, 9, 10\}.

Une erreur courante consiste à penser que l'ensemble \mathbb{Z} \mod 11 est en réalité \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Mais ce n'est pas le cas, en raison de la définition de l'opération

modulo évoquée précédemment. Tout entier négatif réduit par modulo 11 se

replie sur \{0, 1, \ldots, 9, 10\}. Par exemple, l'expression -2 \mod 11 se réduit à 9, tandis que

l'expression -27 \mod 11 se

réduit à 5.

Un autre concept fondamental en mathématiques est celui d'une opération binaire. Il s'agit de toute opération qui prend deux éléments pour en produire un troisième. Par exemple, en arithmétique et en algèbre de base, vous êtes familier avec quatre opérations binaires fondamentales : l'addition, la soustraction, la multiplication et la division.

Ces deux concepts mathématiques fondamentaux, les ensembles et les opérations binaires, sont utilisés pour définir la notion de groupe, la structure la plus essentielle en algèbre abstraite.

Plus précisément, supposons une opération binaire \circ. De plus, supposons qu’un ensemble d’éléments S soit

équipé de cette opération. Lorsque l'on dit qu'un ensemble est "équipé"

d'une opération, cela signifie simplement que l'opération \circ peut être effectuée entre n'importe quels deux éléments de l'ensemble S.

La combinaison \langle \mathbf{S}, \circ \rangle est alors un groupe si elle satisfait quatre conditions spécifiques,

appelées les axiomes de groupe.

- Pour tout

aetbappartenant à\mathbf{S},a \circ best également un élément de\mathbf{S}. C'est ce que l'on appelle la condition de fermeture. - Pour tout

a,betcappartenant à\mathbf{S}, on a(a \circ b) \circ c = a \circ (b \circ c). C'est ce que l'on appelle la condition d'associativité. - Il existe un élément unique

edans\mathbf{S}tel que, pour tout élémentade\mathbf{S}, l'équation suivante est vérifiée :e \circ a = a \circ e = a. Puisqu'il n'y a qu'un seul élément de ce type, il est appelé élément neutre. Cette condition est connue sous le nom de condition d'identité. - Pour chaque élément

ade\mathbf{S}, il existe un élémentbdans\mathbf{S}tel que l'équation suivante est vérifiée :a \circ b = b \circ a = e, oùeest l’élément neutre. L’élémentbest appelé élément inverse, et il est couramment notéa^{-1}. Cette condition est appelée condition d'inverse ou condition d'inversibilité.

Explorons un peu plus les groupes. Notons l'ensemble de tous les entiers par \mathbb{Z}. Cet ensemble, combiné avec l’addition standard, soit \langle \mathbb{Z}, + \rangle, répond clairement à la définition d’un groupe puisqu'il satisfait aux

quatre axiomes mentionnés ci-dessus.

- Pour tout

xetyappartenant à\mathbb{Z},x + yest aussi un élément de\mathbb{Z}. Ainsi,\langle \mathbb{Z}, + \ranglesatisfait la condition de fermeture. - Pour tout

x,yetzappartenant à\mathbb{Z},(x + y) + z = x + (y + z). Donc,\langle \mathbb{Z}, + \ranglesatisfait la condition d'associativité. - Il existe un élément neutre dans

\langle \mathbb{Z}, + \rangle, à savoir0. Pour toutxdans\mathbb{Z}, on a :0 + x = x + 0 = x. Ainsi,\langle \mathbb{Z}, + \ranglesatisfait la condition d'identité. - Enfin, pour chaque élément

xdans\mathbb{Z}, il existe unytel quex + y = y + x = 0. Sixest égal à10, alorsyserait-10(dans le cas oùxest0,yest aussi0). Ainsi,\langle \mathbb{Z}, + \ranglesatisfait la condition d'inverse.

Il est important de noter que le fait que l'ensemble des entiers avec

l'addition constitue un groupe ne signifie pas qu'il en constitue un avec la

multiplication. Vous pouvez vérifier cela en testant \langle \mathbb{Z}, \cdot \rangle par rapport aux quatre axiomes de groupe (où \cdot représente la multiplication

standard).

Les deux premiers axiomes sont évidemment vérifiés. De plus, pour ce qui est

de la multiplication, l’élément 1 peut servir d’élément neutre. En effet, tout entier x multiplié par 1 donne x. Cependant, \langle \mathbb{Z}, \cdot \rangle ne satisfait pas la condition d'inverse. Autrement dit, il n’existe pas

d’élément unique y dans \mathbb{Z} pour chaque x appartenant à \mathbb{Z} tel que x \cdot y = 1.

Par exemple, supposons que x = 22. Quelle valeur y de

l'ensemble \mathbb{Z} multipliée par x donnerait

l’élément neutre 1 ? La

valeur 1/22 conviendrait,

mais cela n’appartient pas à l’ensemble \mathbb{Z}. En

fait, ce problème se pose pour tout entier x, à l’exception de 1 et -1 (pour lesquels y doit être respectivement 1 et -1).

Si nous permettons aux nombres réels de faire partie de notre ensemble,

alors ces problèmes disparaissent en grande partie. Pour tout élément x dans l'ensemble, la multiplication par 1/x donne 1. Comme les fractions

sont incluses dans l'ensemble des nombres réels, un inverse peut être trouvé

pour chaque nombre réel. L’exception est zéro, car toute multiplication par

zéro ne donnera jamais l’élément neutre 1. Ainsi, l'ensemble des

nombres réels non nuls muni de l'opération de multiplication est bel et bien

un groupe.

Certains groupes respectent une cinquième condition générale, connue sous le nom de condition de commutativité. Cette condition est formulée comme suit :

- Supposons un groupe

Gavec un ensemble S et un opérateur binaire\circ. Supposons queaetbsont des éléments de S. Si pour n'importe quels deux élémentsaetbde S, on aa \circ b = b \circ a, alorsGrespecte la condition de commutativité.

Tout groupe qui respecte la condition de commutativité est appelé un groupe commutatif, ou un groupe abélien (d’après Niels Henrik Abel). Il est facile de vérifier que l'ensemble des nombres réels muni de l’addition et l'ensemble des entiers muni de l’addition sont tous deux des groupes abéliens. En revanche, l'ensemble des entiers muni de la multiplication n'est pas un groupe du tout, donc il ne peut pas être un groupe abélien. L'ensemble des nombres réels non nuls muni de la multiplication, en revanche, est également un groupe abélien.

Il est important de prêter attention à deux conventions courantes en matière de notation. Premièrement, les signes “+” ou “×” sont fréquemment utilisés pour symboliser des opérations de groupe, même lorsque les éléments ne sont pas, en réalité, des nombres. Dans ces cas, il ne faut pas interpréter ces signes comme une addition ou une multiplication arithmétique classique. Au lieu de cela, il s’agit d’opérations ayant seulement une similitude abstraite avec ces opérations arithmétiques.

À moins de se référer spécifiquement à l’addition ou la multiplication

arithmétique, il est préférable d'utiliser des symboles comme \circ et \diamond pour désigner des

opérations de groupe, car ces symboles n’ont pas les connotations culturelles

profondément ancrées des signes “+” et “×”.

Deuxièmement, pour la même raison que les signes “+” et “×” sont souvent

utilisés pour indiquer des opérations non arithmétiques, les éléments

neutres des groupes sont fréquemment symbolisés par “0” et “1”, même lorsque

les éléments de ces groupes ne sont pas des nombres. Sauf si l’on se réfère

à l’élément neutre d’un groupe de nombres, il est préférable d'utiliser un

symbole plus neutre tel que “e” pour désigner l’élément neutre.

De nombreux ensembles différents et très importants en mathématiques, équipés de certaines opérations binaires, sont des groupes. Les applications cryptographiques, cependant, fonctionnent uniquement avec des ensembles d'entiers ou au moins avec des éléments qui peuvent être décrits par des entiers, c'est-à-dire dans le domaine de la théorie des nombres. Par conséquent, les ensembles contenant des nombres réels autres que des entiers ne sont pas utilisés dans les applications cryptographiques.

Terminons par un exemple d’éléments qui peuvent être “décrits par des entiers”, même s’ils ne sont pas eux-mêmes des entiers. Un bon exemple est celui des points sur des courbes elliptiques. Bien qu’un point sur une courbe elliptique ne soit clairement pas un entier, un tel point est effectivement décrit par deux entiers.

Les courbes elliptiques sont, par exemple, essentielles au fonctionnement de Bitcoin. Toute paire de clés privée et publique standard en Bitcoin est sélectionnée à partir de l'ensemble des points définis par la courbe elliptique suivante :

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(qui est le plus grand nombre premier inférieur à 2^{256}). La coordonnée x représente la clé privée, et la coordonnée y représente la clé publique.

Les transactions en Bitcoin consistent généralement à verrouiller des sorties (outputs) sur une ou plusieurs clés publiques d'une certaine manière. La valeur de ces transactions peut alors être déverrouillée en créant des signatures numériques avec les clés privées correspondantes.

Groupes cycliques

Une distinction majeure que l'on peut établir est celle entre un groupe fini et un groupe infini. Le premier possède un nombre fini d’éléments, tandis que le second en possède un nombre infini. Le nombre d’éléments dans tout groupe fini est appelé ordre du groupe. Toute cryptographie pratique utilisant des groupes repose sur des groupes finis (issus de la théorie des nombres).

En cryptographie à clé publique, une certaine classe de groupes finis abéliens, appelés groupes cycliques, est particulièrement importante. Pour comprendre les groupes cycliques, nous devons d’abord comprendre le concept d’exponentiation d’éléments de groupe.

Supposons un groupe G avec

une opération de groupe \circ, et que a soit un élément de G.

L'expression a^n doit alors

être interprétée comme l’élément a combiné avec lui-même un total de n - 1 fois. Par exemple, a^2 signifie a \circ a, a^3 signifie a \circ a \circ a,

et ainsi de suite. (Il est important de noter que l'exponentiation ici n'est

pas nécessairement l'exponentiation au sens arithmétique standard.)

Prenons un exemple. Supposons que G = \langle \mathbb{Z} \mod 7, + \rangle, et que notre valeur de a soit égale à 4. Dans ce cas :

a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7.- De même,

a^4correspond à[4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Certains groupes abéliens possèdent un ou plusieurs éléments qui, par exponentiation continue, peuvent produire tous les autres éléments du groupe. Ces éléments sont appelés générateurs ou éléments primitifs.

Une classe importante de tels groupes est \langle \mathbb{Z}^* \mod N, \cdot \rangle, où N est un nombre

premier. La notation \mathbb{Z}^* signifie ici que le groupe contient tous les entiers positifs non nuls

inférieurs à N. Ainsi, ce

groupe contient toujours N - 1 éléments.

Prenons par exemple G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Ce groupe contient les éléments suivants : \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. L’ordre de ce groupe est de 10 (ce qui est bien égal à 11 - 1).

Examinons maintenant l'exponentiation de l’élément 2 de ce groupe. Les calculs jusqu’à 2^{12} sont présentés

ci-dessous. Notez que, dans cet exemple particulier, l'exponentiation de groupe

correspond effectivement à l'exponentiation arithmétique sur le côté droit de

l’équation (mais cela pourrait aussi impliquer, par exemple, une addition). Pour

plus de clarté, j'ai détaillé l'opération répétée au lieu d'utiliser la forme

exponentielle sur la partie droite.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

En examinant attentivement, on constate que l’exponentiation de l’élément 2 parcourt tous les éléments de \langle \mathbb{Z}^* \mod 11, \cdot \rangle dans l’ordre suivant : 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Après 2^{10},

l’exponentiation continue de l’élément 2 parcourt à nouveau tous les éléments, dans le même ordre. Par conséquent,

l’élément 2 est un générateur dans \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Bien que \langle \mathbb{Z}^* \mod 11, \cdot \rangle possède plusieurs générateurs, tous les éléments de ce groupe ne sont pas

des générateurs. Prenons par exemple l’élément 3. En parcourant les dix

premières exponentiations, sans montrer les calculs détaillés, on obtient

les résultats suivants :

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Au lieu de parcourir toutes les valeurs de \langle \mathbb{Z}^* \mod 11, \cdot \rangle, l’exponentiation de l’élément 3 ne produit qu’un sous-ensemble de ces valeurs : 3, 9, 5, 4, et 1. Après la cinquième

exponentiation, ces valeurs commencent à se répéter.

Nous pouvons maintenant définir un groupe cyclique comme étant tout groupe possédant au moins un générateur. C'est-à-dire qu'il existe au moins un élément du groupe à partir duquel on peut obtenir tous les autres éléments du groupe par exponentiation.

Vous avez peut-être remarqué dans notre exemple précédent que 2^{10} et 3^{10} sont tous

deux égaux à 1 \mod 11. En

fait, bien que nous n'effectuions pas tous les calculs, l’exponentiation par 10 de n'importe quel élément du groupe \langle \mathbb{Z}^* \mod 11, \cdot \rangle donnera 1 \mod 11. Pourquoi

en est-il ainsi ?

C'est une question importante, mais y répondre demande un peu de travail.

Pour commencer, supposons deux entiers positifs a et N. Un théorème important

en théorie des nombres indique que a possède un inverse multiplicatif modulo N (c'est-à-dire un entier b tel

que a \cdot b = 1 \mod N) si

et seulement si le plus grand commun diviseur entre a et N est égal à 1. Autrement dit, si a et N sont premiers entre eux (ou copremiers).

Ainsi, pour tout groupe d'entiers muni de la multiplication modulo N, seuls les entiers qui sont copremiers avec N sont inclus dans l'ensemble. Nous pouvons désigner cet ensemble par \mathbb{Z}^c \mod N.

Par exemple, supposons que N soit 10. Seuls les entiers 1, 3, 7, et 9 sont copremiers avec 10. Ainsi, l'ensemble \mathbb{Z}^c \mod 10 contient uniquement \{1, 3, 7, 9\}. On

ne peut pas créer un groupe avec la multiplication des entiers modulo 10 en utilisant d'autres entiers entre 1 et 10. Pour ce groupe

particulier, les inverses sont les paires 1 et 9, ainsi que 3 et 7.

Dans le cas où N est lui-même

un nombre premier, tous les entiers de 1 à N - 1 sont copremiers avec N. Ainsi, ce groupe a un

ordre de N - 1. Avec notre

notation précédente, \mathbb{Z}^c \mod N est équivalent à \mathbb{Z}^* \mod N lorsque N est premier. Le

groupe que nous avons choisi pour notre exemple précédent, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, est un cas particulier de cette classe de groupes.

Ensuite, la fonction \phi(N) calcule le nombre d’entiers qui sont copremiers avec un nombre N, et elle est connue sous le

nom de fonction Phi d’Euler. [1] Selon le théorème d’Euler, lorsque deux entiers a et N sont copremiers, la relation

suivante est vérifiée :

a^{\phi(N)} \mod N = 1 \mod N

Cela a une implication importante pour la classe de groupes \langle \mathbb{Z}^* \mod N, \cdot \rangle où N est premier. Pour ces

groupes, l'exponentiation d’éléments de groupe correspond à l’exponentiation

arithmétique. C'est-à-dire que a^{\phi(N)} \mod N représente l'opération arithmétique a^{\phi(N)} \mod N.

Comme tout élément a dans ces

groupes multiplicatifs est copremier avec N, cela signifie que a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Le théorème d’Euler est un résultat essentiel. Pour commencer, il implique

que tous les éléments de \langle \mathbb{Z}^* \mod N, \cdot \rangle ne peuvent parcourir qu'un certain nombre de valeurs par exponentiation qui

divise N - 1. Dans le cas de \langle \mathbb{Z}^* \mod 11, \cdot \rangle, cela signifie que chaque élément peut parcourir 2, 5 ou 10 éléments. Les valeurs

du groupe qu'un élément parcourt par exponentiation sont appelées ordre de l’élément. Un élément dont l'ordre est équivalent

à l'ordre du groupe est un générateur.

De plus, le théorème d’Euler implique que nous pouvons toujours connaître le

résultat de a^{N - 1} \mod N pour tout groupe \langle \mathbb{Z}^* \mod N, \cdot \rangle où N est premier. Cela reste valable

même si les calculs eux-mêmes peuvent être très complexes.

Par exemple, supposons que notre groupe soit \mathbb{Z}^* \mod 160,481,182 (où 160,481,182 est

effectivement un nombre premier). Nous savons que tous les entiers de 1 à 160,481,181 sont des

éléments de ce groupe, et que \phi(N) = 160,481,181. Bien

que nous ne puissions pas effectuer tous les calculs, nous savons que des

expressions telles que 514^{160,481,181}, 2,005^{160,481,181}, et 256,212^{160,481,181} doivent toutes être égales à 1 \mod 160,481,182.

Notes :

[1] La fonction s’applique comme suit. Tout entier N peut être factorisé en un produit de nombres premiers. Supposons qu’un

certain N soit factorisé de

la manière suivante : p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em} où tous les p sont des

nombres premiers et tous les e sont des entiers supérieurs ou égaux à 1. Ainsi :

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Formule de la fonction Phi d’Euler pour la factorisation en nombres premiers

de N.

Corps

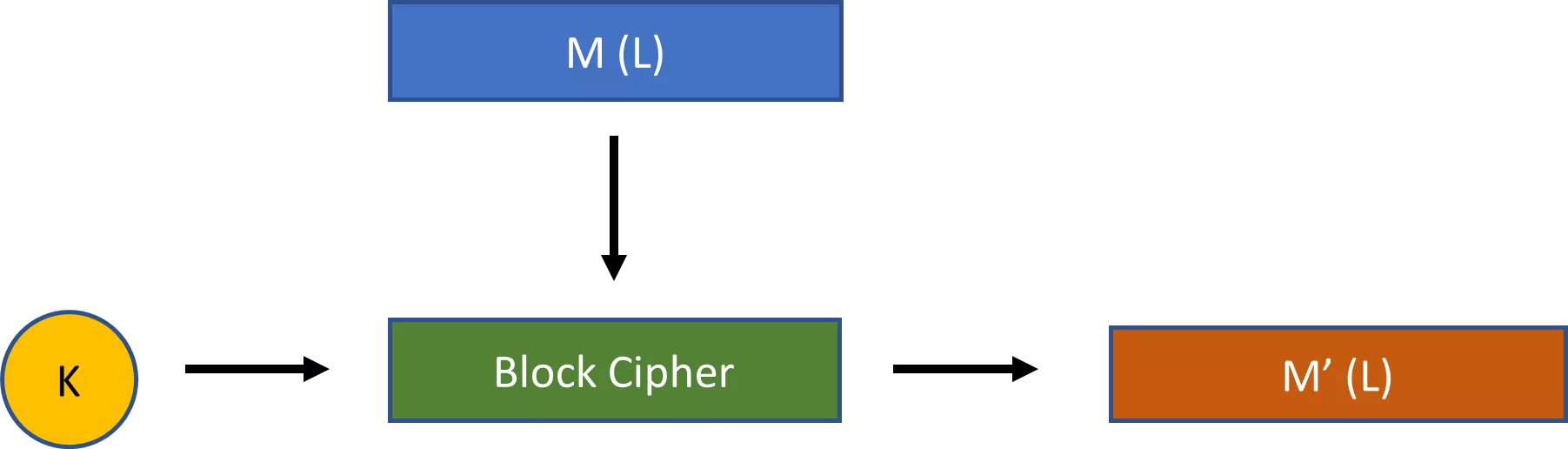

Un groupe est la structure algébrique de base en algèbre abstraite, mais il en existe beaucoup d’autres. La seule autre structure algébrique dont vous devez être familier est celle d’un corps, en particulier celle d’un corps fini. Ce type de structure algébrique est fréquemment utilisé en cryptographie, par exemple dans l’algorithme Advanced Encryption Standard (AES), qui est le principal schéma de chiffrement symétrique utilisé en pratique.

Un corps est dérivé de la notion de groupe. Plus précisément, un corps est un ensemble d’éléments S équipé de deux opérateurs

binaires \circ et \diamond, qui satisfait les

conditions suivantes :

- L’ensemble S équipé de

\circest un groupe abélien. - L’ensemble S équipé de

\diamondest un groupe abélien pour les éléments non nuls. - L’ensemble S équipé des deux opérateurs satisfait ce que

l’on appelle la condition de distributivité : Supposons que

a,betcsont des éléments de S. Alors S satisfait la propriété distributive lorsquea \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Il est important de noter que, comme pour les groupes, la définition d’un

corps est très abstraite. Elle ne précise rien sur les types d’éléments de S, ni sur les opérations \circ et \diamond. Elle indique

simplement qu’un corps est un ensemble d’éléments muni de deux opérations

pour lesquelles les trois conditions ci-dessus sont vérifiées. (L’élément

“zéro” dans le deuxième groupe abélien peut être interprété de manière

abstraite.)

Quel pourrait être un exemple de corps ? Un bon exemple est l’ensemble \mathbb{Z} \mod 7, soit \{0, 1, \ldots, 6\}, défini avec l’addition standard (remplaçant \circ) et la multiplication

standard (remplaçant \diamond).

Premièrement, \mathbb{Z} \mod 7 satisfait la condition pour être un groupe abélien sur l’addition, et il satisfait

également la condition pour être un groupe abélien sur la multiplication si l’on

considère uniquement les éléments non nuls. Deuxièmement, la combinaison de l’ensemble

avec les deux opérateurs satisfait la condition de distributivité.

Il est utile pédagogiquement d’explorer ces affirmations en utilisant des

valeurs particulières. Prenons les valeurs expérimentales 5, 2 et 3, des éléments sélectionnés

aléatoirement de l’ensemble \mathbb{Z} \mod 7,

pour inspecter le corps \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Nous allons utiliser ces trois valeurs dans l'ordre, en fonction des

conditions à vérifier.

Explorons d’abord si \mathbb{Z} \mod 7 équipé de l’addition est un groupe abélien.

- Condition de fermeture : Prenons

5et2comme valeurs. Dans ce cas,[5 + 2] \mod 7 = 7 \mod 7 = 0. Cela appartient bien à l’ensemble\mathbb{Z} \mod 7, donc le résultat est conforme à la condition de fermeture. - Condition d’associativité : Prenons

5,2et3comme valeurs. Dans ce cas,[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Cela satisfait la condition d’associativité. - Condition d’identité : Prenons