name: Le protocole RGB, de la théorie à la pratique goal: Acquérir les compétences nécessaires pour comprendre et utiliser RGB objectives:

- Comprendre les concepts fondamentaux du protocole RGB

- Maîtriser les principes de la validation côté client et des engagements sur Bitcoin

- Apprendre à créer, gérer et transférer des contrats RGB

- Savoir opérer un noeud Lightning compatible avec RGB

À la découverte du protocole RGB

Plongez dans l’univers de RGB, un protocole conçu pour appliquer et faire respecter des droits numériques, sous forme de contrats et d’actifs, en s’appuyant sur les règles de consensus et les opérations de la blockchain Bitcoin. Cette formation complète vous guide à travers les fondations techniques et pratiques de RGB, depuis les concepts de la "Client-side Validation" et des "Single-use Seals", jusqu'à l'implémentation de contrats intelligents avancés.

À travers un programme structuré et progressif, vous découvrirez les mécanismes de la validation côté client, les engagements déterministes sur Bitcoin et les schémas d’interaction entre les utilisateurs. Apprenez à créer, gérer et transférer des tokens RGB sur Bitcoin ou bien sur le Lightning Network.

Que vous soyez développeur, passionné de Bitcoin, ou simplement curieux d’en apprendre davantage sur cette technologie, cette formation vous fournira les outils et les connaissances nécessaires pour maîtriser RGB et construire des solutions innovantes sur Bitcoin.

Le cours est issu d'un séminaire en direct organisé par Fulgur'Ventures et enseigné par trois enseignants renommés et experts de RGB.

Introduction

Présentation du cours

Bonjour à tous et bienvenue dans cette formation dédiée à RGB, un système de contrats intelligents validés côté client, fonctionnant sur Bitcoin et le Lightning Network. La structure de cette formation est pensée pour permettre une exploration approfondie de ce sujet complexe. Voici comment la formation est organisée :

Section 1 : Théorie

La première section est dédiée aux concepts théoriques nécessaires pour comprendre les principes fondamentaux de la validation côté client et de RGB. Comme vous le découvrirez dans cette formation, RGB introduit une multitude de concepts techniques que l'on n'a pas l'habitude de voir sur Bitcoin. Vous trouverez donc également dans cette section un glossaire fournissant des définitions pour tous les termes spécifiques au protocole RGB.

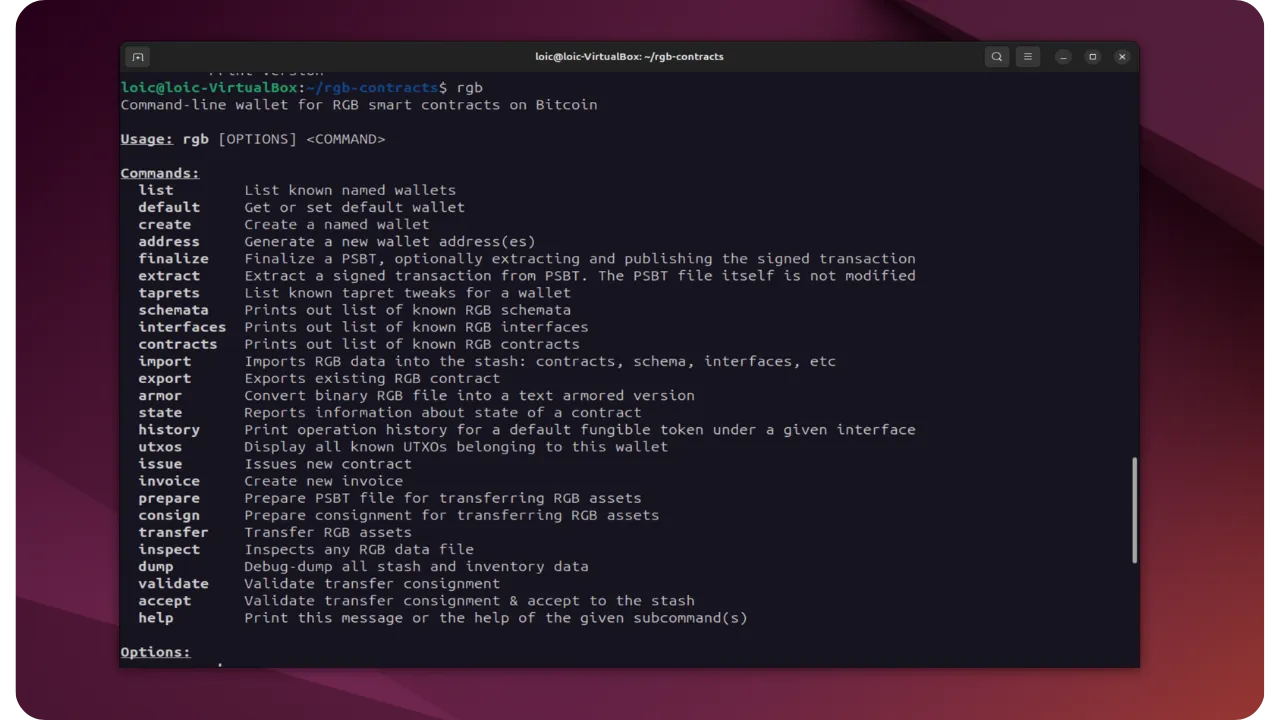

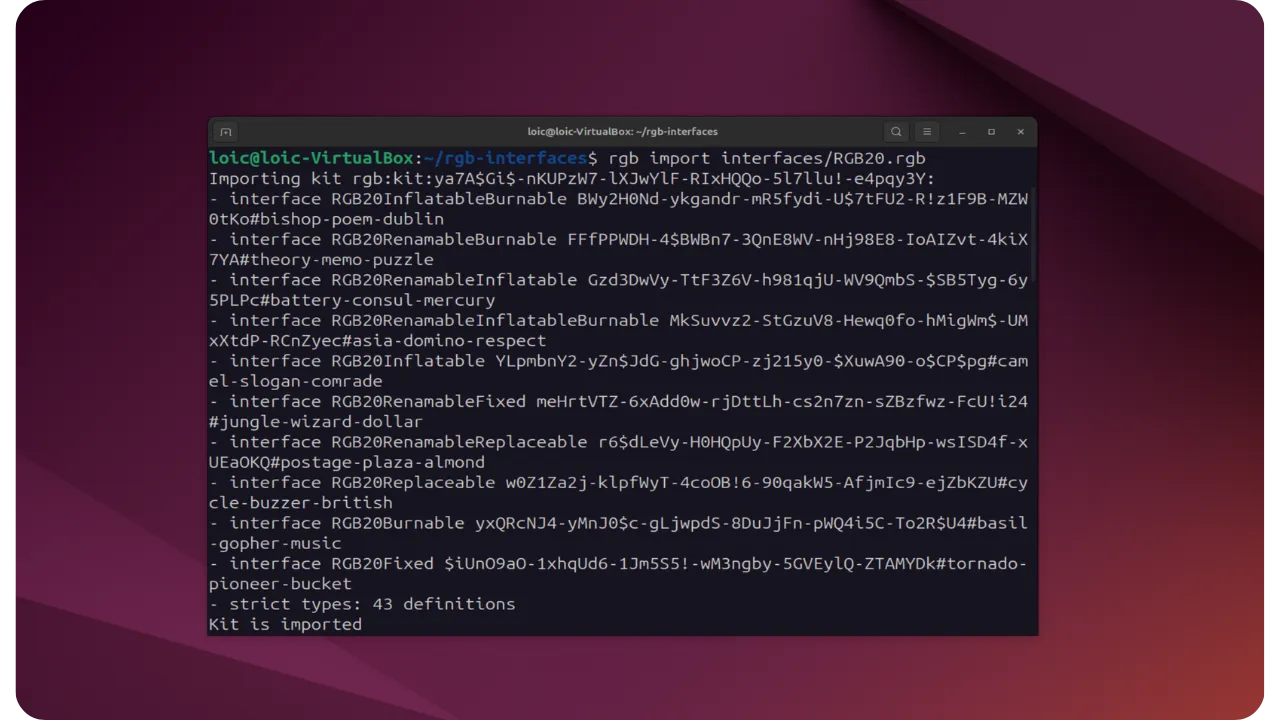

Section 2 : Pratique

La deuxième section portera sur l'application des concepts théoriques vus dans la section 1. Nous apprendrons à créer et manipuler des contrats RGB. Nous allons également voir comment programmer avec ces outils. Ces deux premières sections sont présentées par Maxim Orlovsky.

Section 3 : Applications

La dernière section est animée par d'autres intervenants qui présentent des applications concrètes basées sur RGB, afin de mettre en lumière des cas d'utilisation réels.

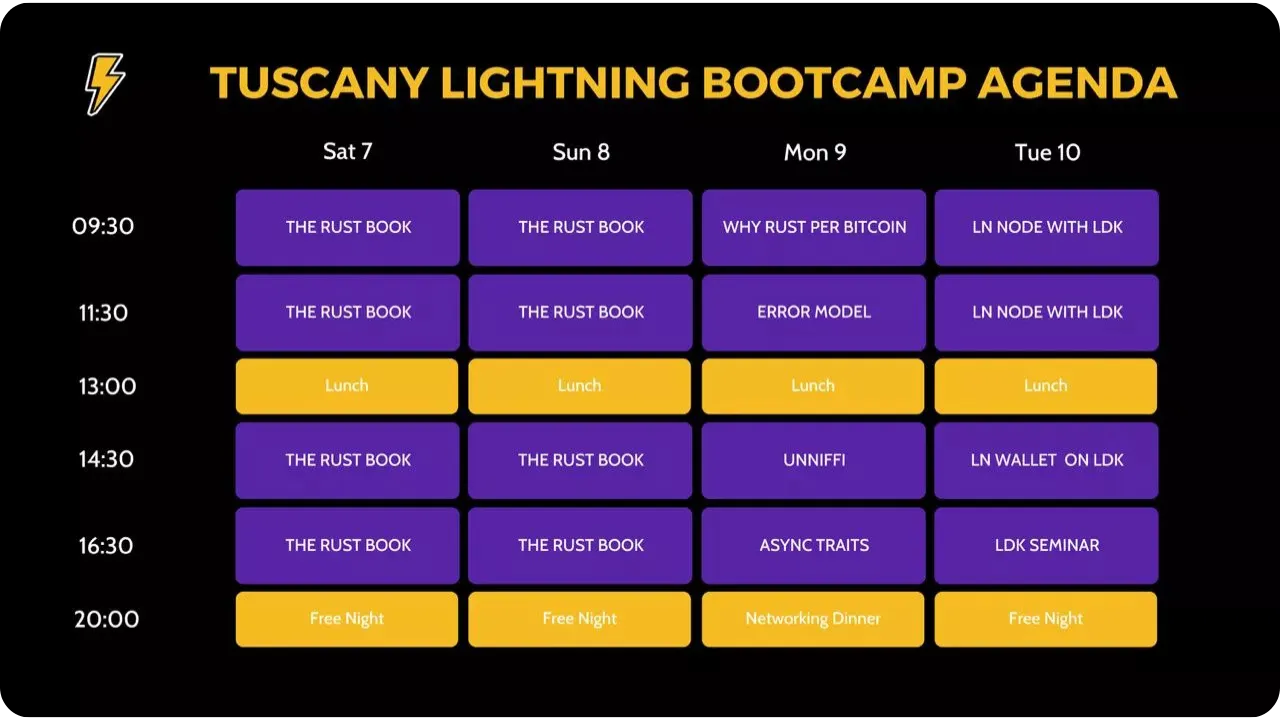

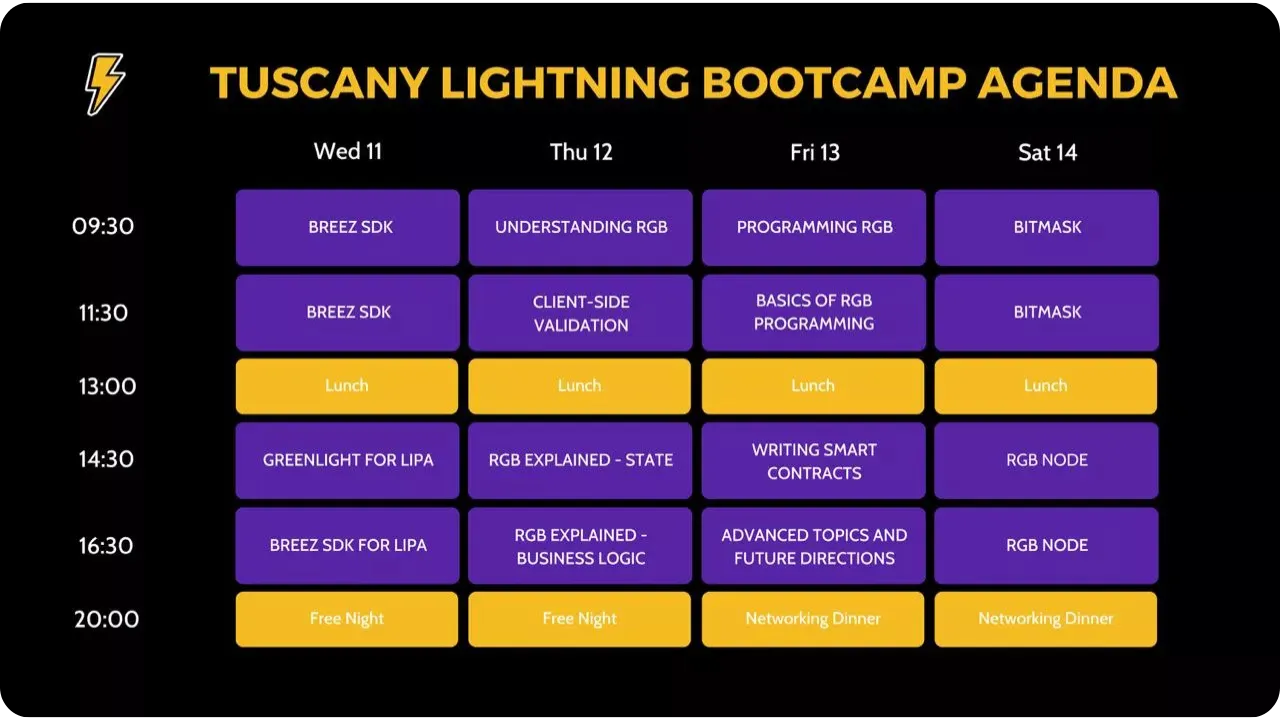

Cette formation est initialement issue d'un bootcamp de développement avancé de deux semaines à Viareggio, en Toscane, organisé par Fulgur'Ventures. La première semaine, centrée sur Rust et les SDK, peut être retrouvée dans cet autre cours :

https://planb.network/courses/9fbd8b57-f278-4304-8d88-a2d384eaff58

Dans ce cours, nous nous concentrons sur la deuxième semaine du bootcamp, qui porte sur RGB.

Semaine 1 - LNP402 :

Semaine 2 - Formation actuelle CSV402 :

Un grand merci aux organisateurs de ces cours en direct et aux 3 enseignants qui y ont participé :

- Maxim Orlovsky : Ex Tenebrae sententia sapiens dominabitur astris. Cypher, IA, robotique, transhumanisme. Créateur de RGB, Prime, Radiant et lnp_bp, mycitadel_io & cyphernet_io ;

- Hunter Trujilo : Développeur, Rust, Bitcoin, Lightning, RGB ;

- Federico Tenga : Je fais ma part pour que le monde devienne une dystopie cypherpunk. Actuellement en train de travailler sur RGB chez Bitfinex.

La version écrite de cette formation a été rédigée en s'appuyant sur 2 ressources principales :

- Les vidéos du séminaire de Maxim Orlovsky, Hunter Trujilo et Frederico Tenga lors du Lightning Bootcamp ;

- La documentation de RGB, dont la production a été sponsorisée par Bitfinex.

Prêt à plonger dans l'univers complexe et fascinant de RGB ? C'est parti !

RGB en théorie

Introduction aux concepts de l'informatique distribuée

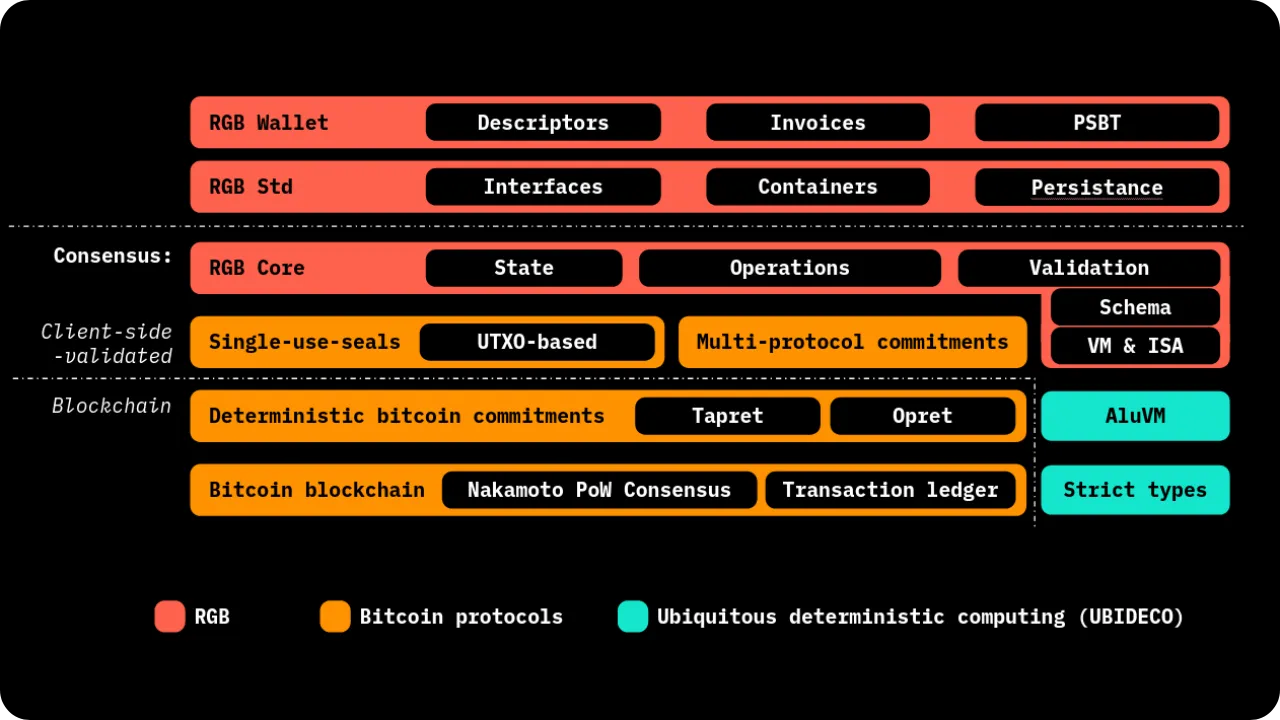

RGB est un protocole conçu pour appliquer et faire respecter des droits numériques (sous forme de contrats et d’actifs) de manière évolutive et confidentielle, en s’appuyant sur les règles de consensus et les opérations de la blockchain Bitcoin. L’objectif de ce premier chapitre est de présenter les concepts et la terminologie de base autour du protocole RGB, en soulignant notamment ses liens étroits avec des concepts de base de l’informatique distribuée tels que la Client-side Validation et les Single-use Seals.

Dans ce chapitre, nous explorons les fondements des systèmes de consensus distribué et nous verrons comment RGB s’intègre dans cette famille de technologies. Nous introduirons également les grands principes qui permettent de comprendre pourquoi RGB se veut, d’une part, extensible, et d’autre part, indépendant du mécanisme de consensus propre à Bitcoin, tout en s’appuyant sur lui lorsqu’il le faut.

Introduction

L’informatique distribuée (Distributed Computing), une branche spécifique de l’informatique, étudie les protocoles permettant de faire circuler et de traiter des informations sur un réseau de nœuds. L’ensemble de ces nœuds et des règles du protocole constitue ce qu’on appelle un système distribué. Parmi les propriétés essentielles qui caractérisent un tel système, on retrouve :

- La capacité de vérification et de validation indépendante de certaines données par chaque nœud ;

- La possibilité pour les nœuds de construire (selon le protocole) une vue complète ou partielle de l’information. Ces vues sont les états du système distribué ;

- L’ordre chronologique des opérations, afin que les données soient horodatées de manière fiable et qu’il existe un consensus sur la séquence d’événements (séquence d’états).

En particulier, la notion de consensus dans un système distribué recouvre deux aspects :

- La reconnaissance de la validité des changements d’état (selon les règles du protocole) ;

- L’accord sur l’ordre de ces changements d’état, ce qui rend impossible la réécriture ou l’inversion a posteriori des opérations validées (c’est ce que l'on appelle également dans le cadre de Bitcoin, la "protection contre la double-dépense").

La première implémentation sans permission et fonctionnelle d’un mécanisme de consensus distribué a été introduite par Satoshi Nakamoto avec Bitcoin, grâce à l’utilisation conjointe d’une structure de données en blockchain et d’un algorithme de Proof-of-Work (PoW). Dans ce système, la crédibilité de l’historique des blocs dépend de la puissance de calcul que les nœuds (mineurs) y consacrent. Bitcoin est donc un exemple historique et majeur de système de consensus distribué ouvert à tous (permissionless).

Dans l'univers de la blockchain et de l'informatique distribuée, nous pouvons distinguer deux paradigmes fondamentaux : la blockchain au sens traditionnel, et les state channels (canaux d'état), dont le meilleur exemple en production est le Lightning Network. La blockchain se définit comme un registre d'événements ordonnés chronologiquement, répliqué par consensus au sein d'un réseau ouvert et sans permission. Les state channels, eux, sont des canaux en pair-à-pair qui permettent à deux (ou plusieurs) participants de maintenir un état mis à jour off-chain, ne recourant à la blockchain qu'au moment de l'ouverture et de la fermeture de ces canaux.

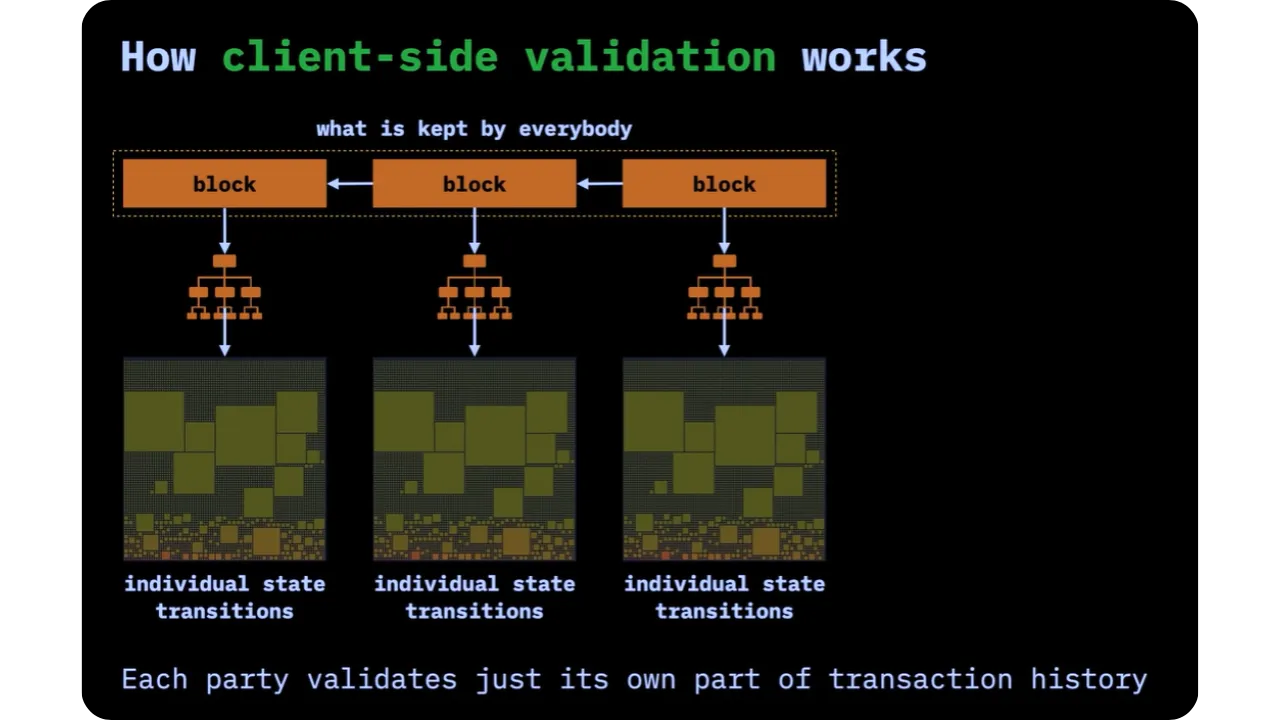

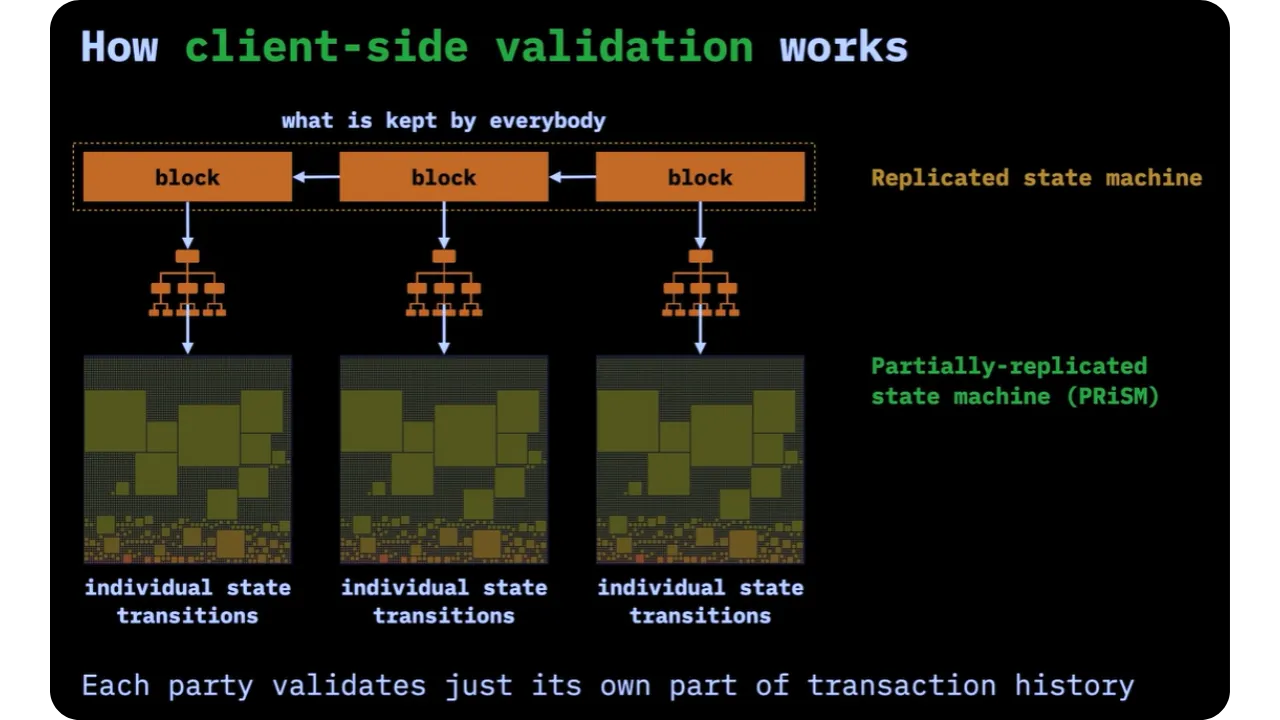

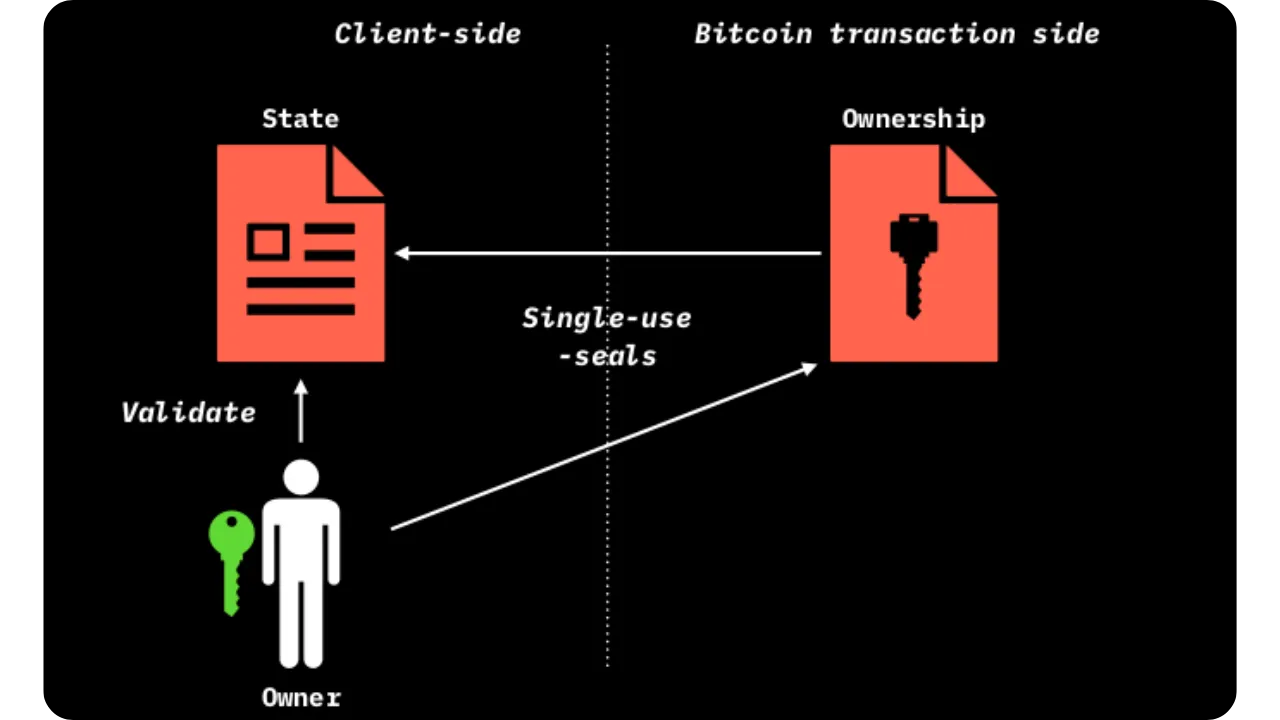

Dans le cadre de Bitcoin, vous connaissez sans doute les principes du minage, de la décentralisation et de la finalité des transactions sur la blockchain, ainsi que le fonctionnement des canaux de paiement. Avec RGB, nous allons introduire un nouveau paradigme appelé Client-side Validation (validation côté client), qui, contrairement à la blockchain ou à Lightning, consiste à conserver et à valider localement (côté client) les transitions d'état d'un contrat intelligent. Ceci se différencie aussi d'autres techniques de la "DeFi" (rollups, plasma, ARK, etc.), dans la mesure où la Client-side Validation s'appuie sur la blockchain pour empêcher la double dépense et pour avoir un système d'horodatage, tout en conservant le registre des états et des transitions off-chain, uniquement chez les participants concernés.

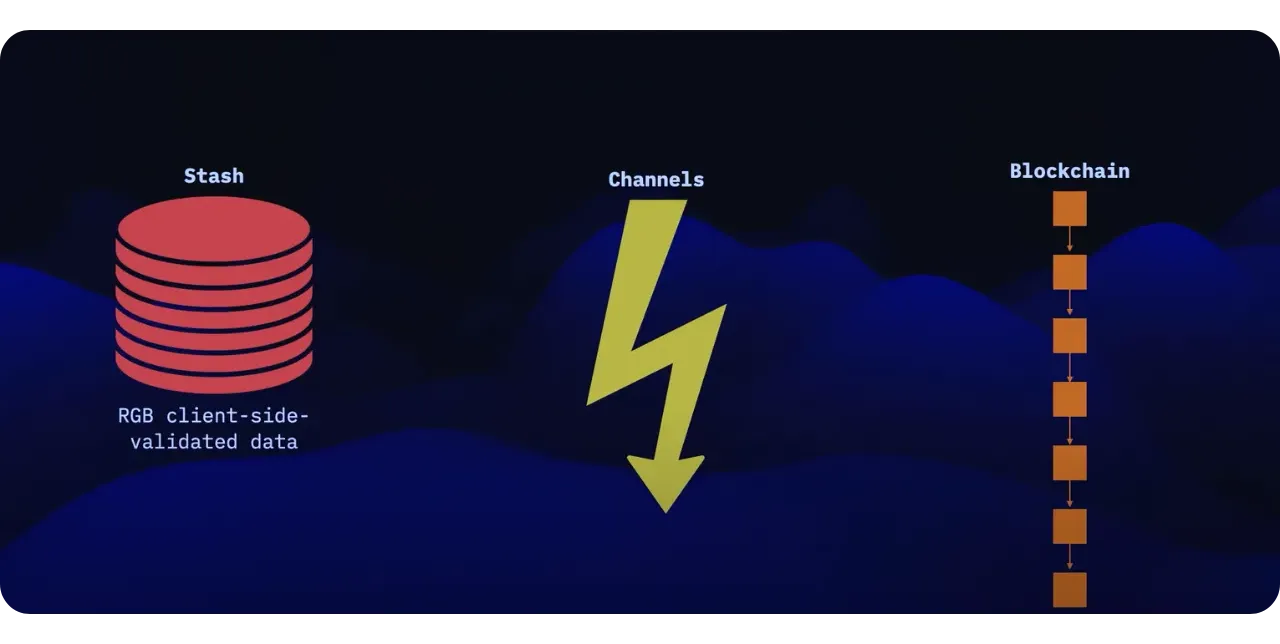

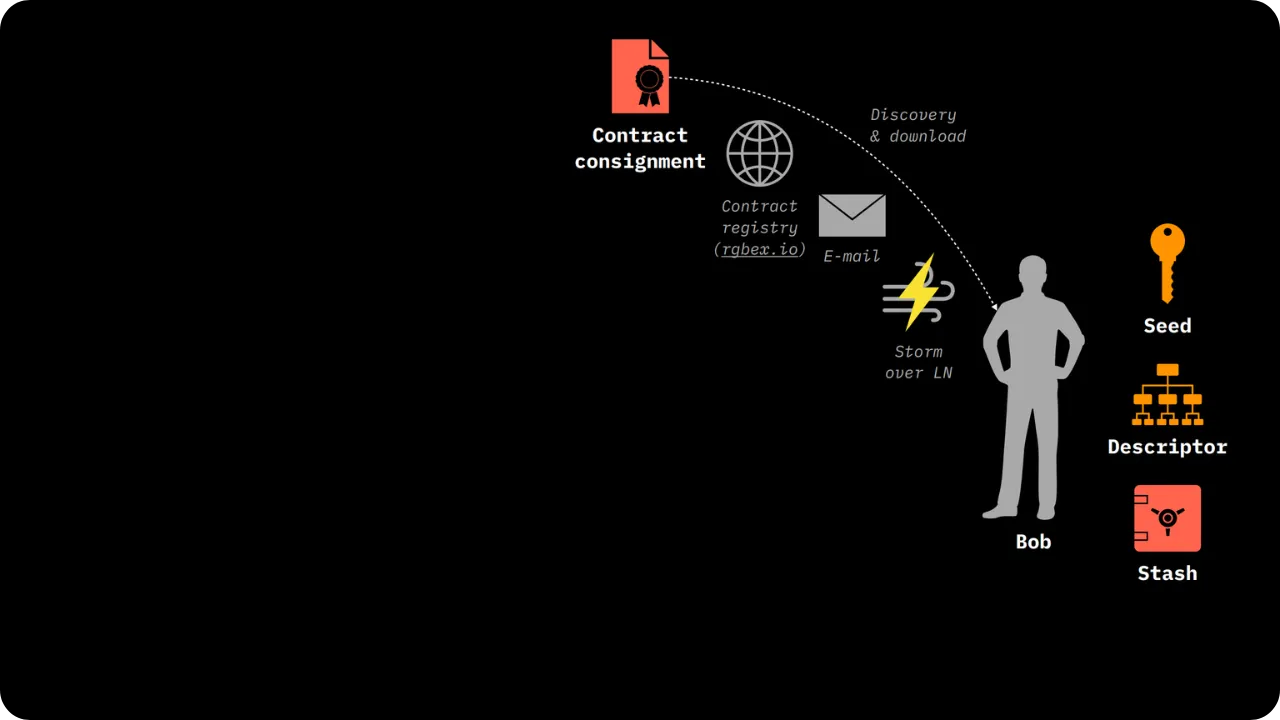

Nous allons également plus tard introduire un terme important : la notion de "stash", qui désigne l'ensemble des données côté client nécessaires pour préserver l'état d'un contrat, ces données n'étant pas répliquées de façon globale sur le réseau. Enfin, nous aborderons la raison d'être de RGB, un protocole qui tire parti de la Client-side Validation, et pourquoi il se révèle complémentaire aux approches existantes (blockchain et state channels).

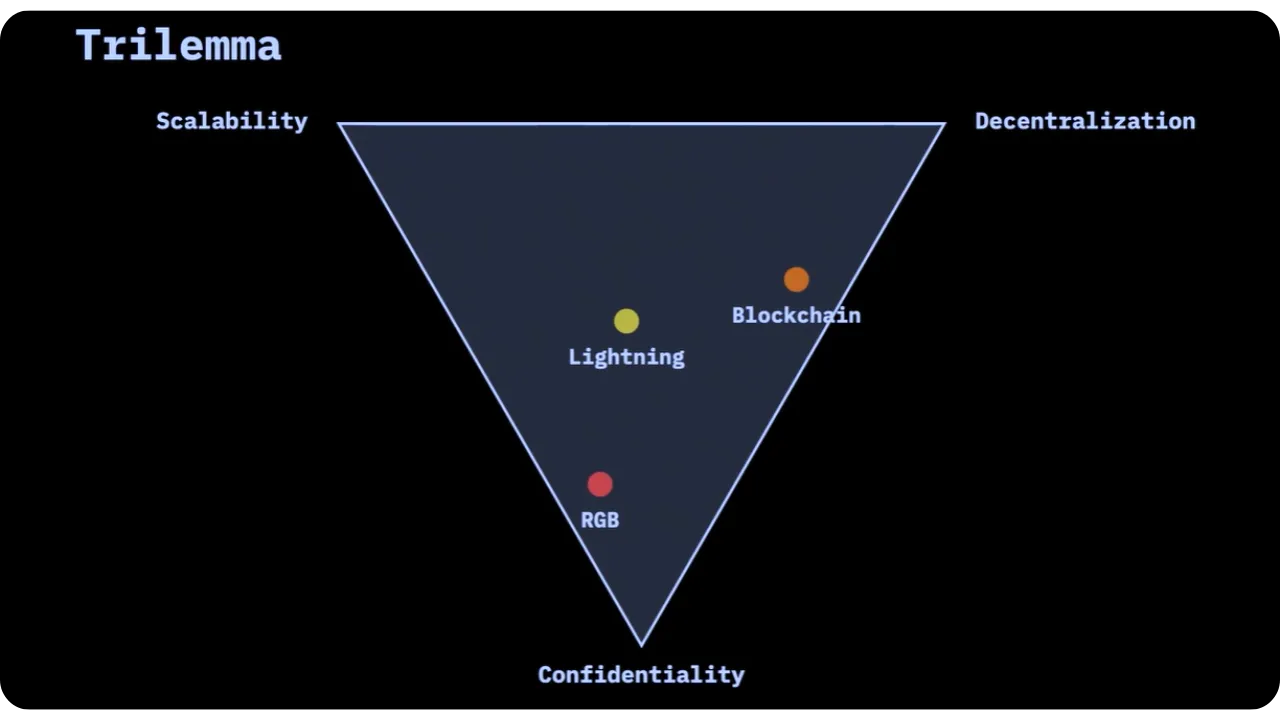

Les trilemmes en informatique distribuée

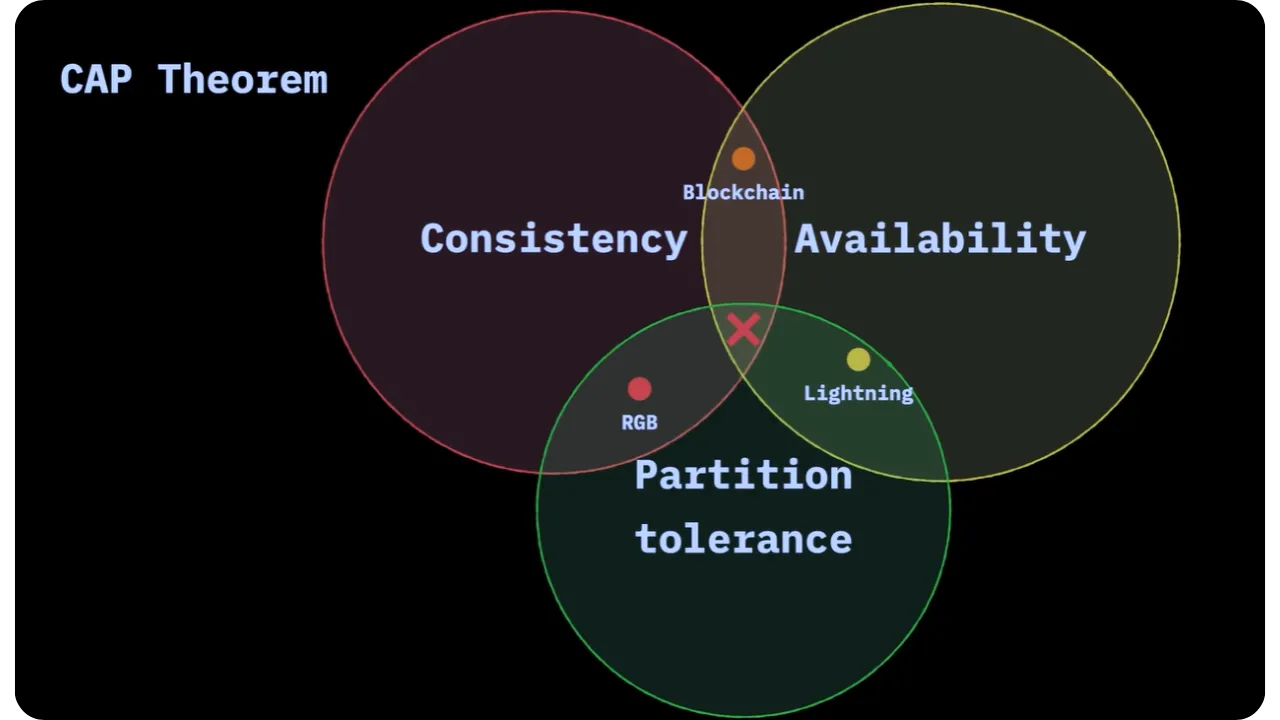

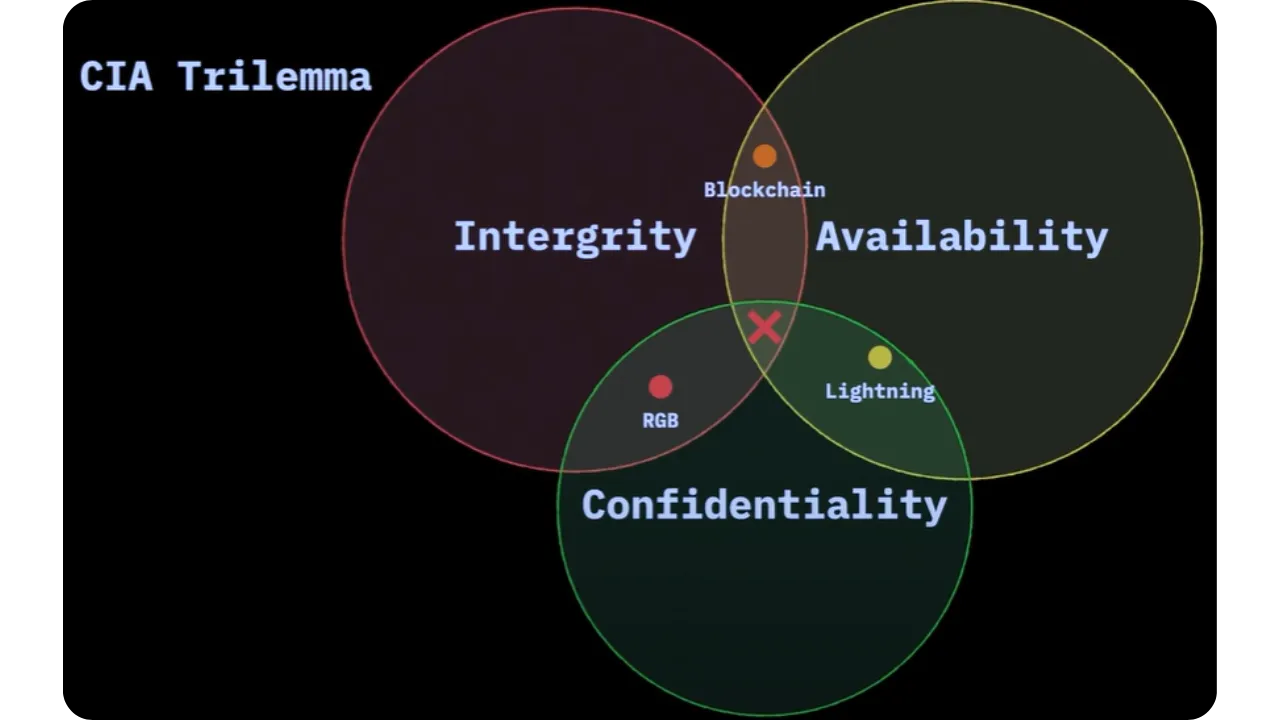

Pour comprendre en quoi la Client-side Validation et RGB répondent à des problématiques non résolues par la blockchain et Lightning, découvrons 3 "trilemmes" majeurs en informatique distribuée :

- Scalabilité, Décentralisation, Privacy ;

- Théorème CAP (Cohérence, Disponibilité, tolérance aux Partitions) ;

- Trilemme CIA (Confidentialité, Intégrité, Disponibilité).

1. Scalabilité, décentralisation et confidentialité

- Blockchain (Bitcoin)

La blockchain est très décentralisée, mais peu scalable. De plus, comme tout se trouve dans un registre global et public, la confidentialité est limitée. On peut tenter d'améliorer la confidentialité avec des technologies zero-knowledge (transactions confidentielles, schémas mimblewimble, etc.), mais la chaîne publique ne peut pas cacher le graphe des transactions.

- Lightning/State channels

Les canaux d'état (comme avec le Lightning Network) sont plus scalables et plus privés que la blockchain, car les transactions s'effectuent off-chain. Toutefois, l'obligation d'annoncer publiquement certains éléments (transactions de financement, topologie du réseau) et la surveillance du trafic réseau peuvent compromettre en partie la confidentialité. Aussi, la décentralisation en pâtit : le routage requiert une grande quantité de liquidités et les nœuds majeurs peuvent devenir des points de centralisation. C'est justement un phénomène que l'on peut commencer à observer actuellement sur Lightning.

- Client-side Validation (RGB)

Ce nouveau paradigme est encore plus scalable et plus confidentiel, car non seulement on peut intégrer des techniques de preuves à divulgation nulle de connaissance, mais il n'y a pas de graphe global des transactions, puisque personne ne détient la totalité du registre. En revanche, cela implique aussi un certain compromis sur la décentralisation : l'émetteur d'un contrat intelligent peut avoir un rôle central (à l'instar d'un "contract deployer" dans Ethereum). Néanmoins, contrairement à la blockchain, avec la Client-side Validation, vous ne stockez et ne validez que les contrats qui vous intéressent, ce qui améliore la scalabilité en évitant de télécharger et de vérifier tous les états existants.

2. Théorème CAP (Consistency, Availability, Partition tolerance)

Le théorème CAP souligne qu'il est impossible pour un système distribué de satisfaire simultanément la cohérence (Consistency), la disponibilité (Availability) et la tolérance au partitionnement (Partition tolerance).

- Blockchain

La blockchain privilégie la cohérence et la disponibilité, mais s'accommode mal de la partition du réseau : si vous ne voyez pas un bloc, vous n'êtes pas en mesure d'agir et d'avoir la même vue que l'ensemble du réseau.

- Lightning

Un système de canaux d'états dispose de la disponibilité et de la tolérance au partitionnement (puisque deux nœuds peuvent rester connectés entre eux même si le réseau est fragmenté), mais la cohérence globale dépend de l'ouverture et de la fermeture des canaux sur la blockchain.

- Client-side Validation (RGB)

Un système comme RGB offre la cohérence (chaque participant valide ses données localement, sans ambiguïté) et la tolérance au partitionnement (vous conservez vos données de manière autonome), mais ne garantit pas la disponibilité globale (chacun doit s'assurer d'avoir les morceaux d'historique pertinents, et certains participants peuvent ne rien publier ou cesser de partager certaines informations).

3. Trilemme CIA (Confidentiality, Integrity, Availability)

Ce trilemme rappelle que la confidentialité, l'intégrité et la disponibilité ne peuvent être optimisées toutes les trois en même temps. Blockchain, Lightning et Client-side Validation se répartissent différemment dans cet équilibre. L'idée est qu'aucun système unique ne peut tout fournir ; il faut combiner plusieurs approches (l'horodatage de la blockchain, l'approche synchrone de Lightning, et la validation locale avec RGB) pour obtenir un ensemble cohérent offrant de bonnes garanties dans chaque dimension.

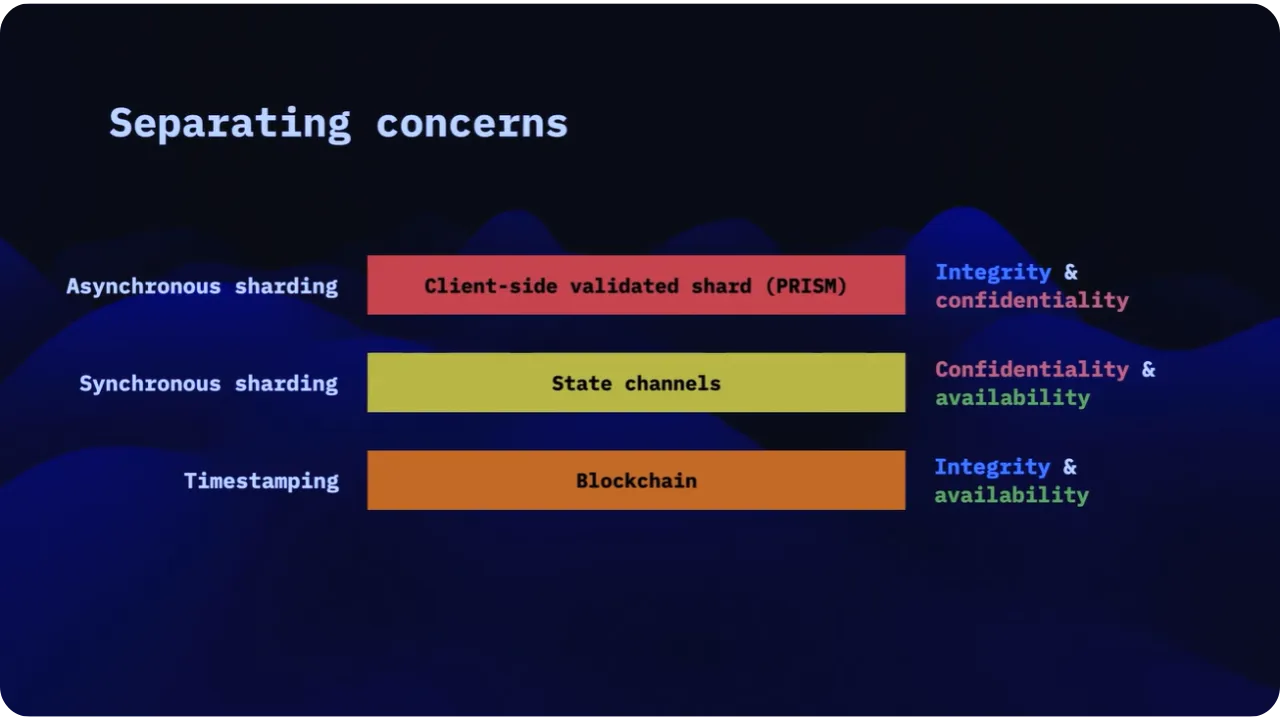

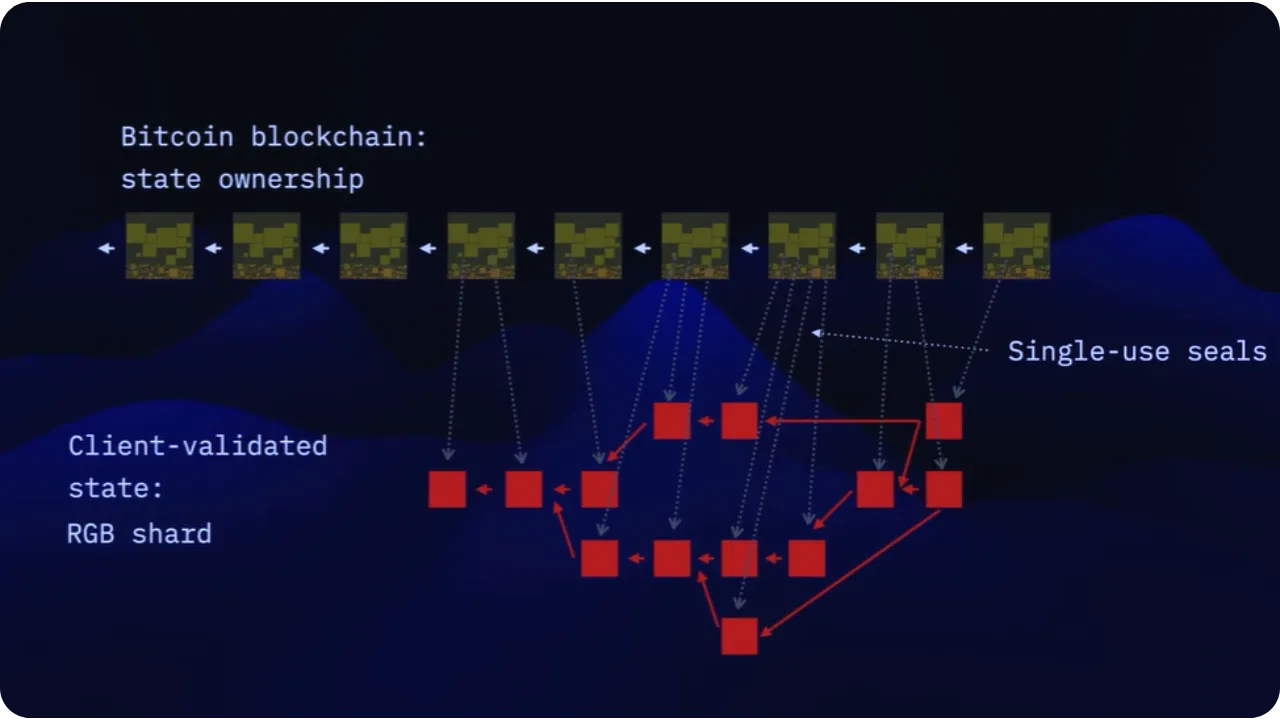

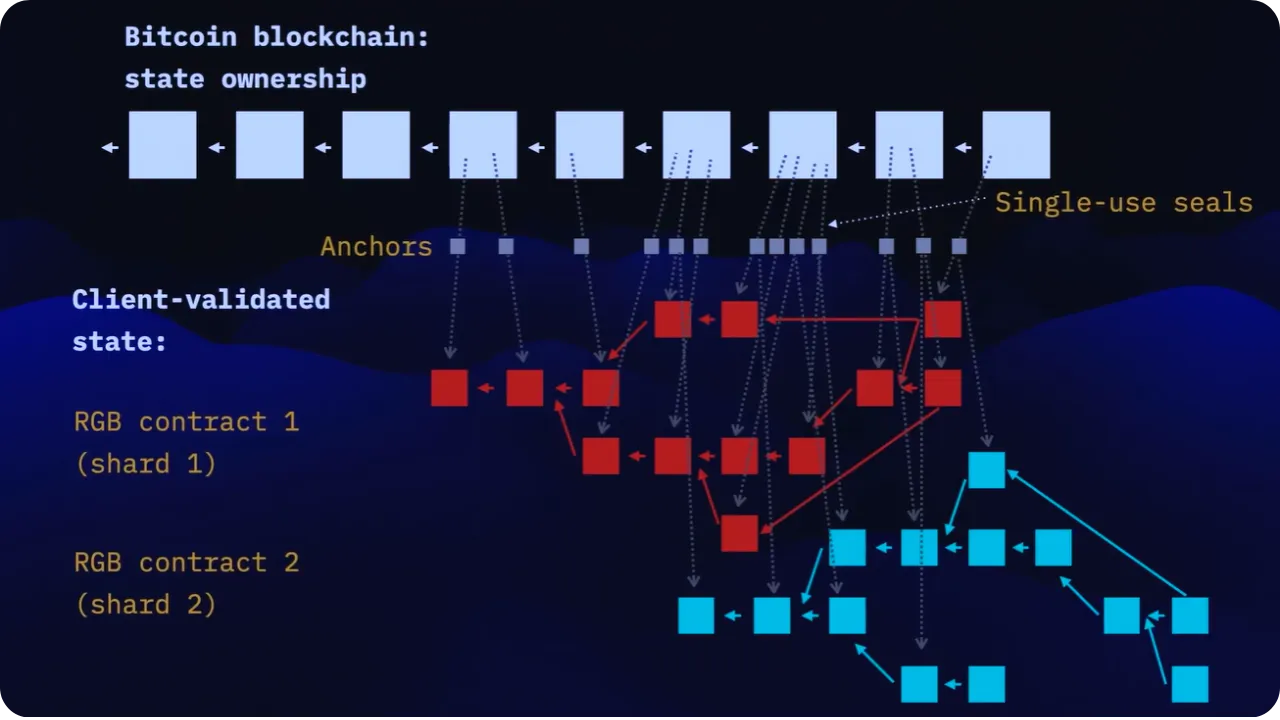

Le rôle de la blockchain et la notion de sharding

La blockchain (ici Bitcoin) sert surtout de mécanisme de time-stamping et de protection contre la double dépense. Au lieu d'y insérer l'intégralité des données d'un smart contract ou d'un système décentralisé, on se contente d'y inclure des engagements cryptographiques (commitments) à des transactions (au sens de la Client-side Validation, que nous appellerons "transitions d'état"). Ainsi :

- On libère la blockchain d'une grande quantité de données et de logique ;

- Chaque utilisateur ne stocke que l'historique nécessaire à sa propre portion du contrat (son "shard"), au lieu de répliquer l'état global.

Le sharding est un concept né dans les bases de données distribuées (par exemple MySQL pour des réseaux sociaux comme Facebook ou Twitter). Pour résoudre le problème de volume de données et de latences de synchronisation, on segmente la base en shards (États-Unis, Europe, Asie, etc.). Chaque segment est cohérent localement et ne se synchronise que partiellement avec les autres.

Pour les smart contracts de type RGB, on sharde selon les contrats eux-mêmes. Chaque contrat constitue un shard indépendant. Par exemple, si vous ne détenez que des jetons USDT, vous n'avez pas à stocker ou valider tout l'historique d'un autre token comme l'USDC. Sur Bitcoin, la blockchain ne fait pas de sharding : vous avez un ensemble d'UTXOs global. Avec la Client-side Validation, chaque participant conserve seulement les données des contrats qu'il détient ou utilise.

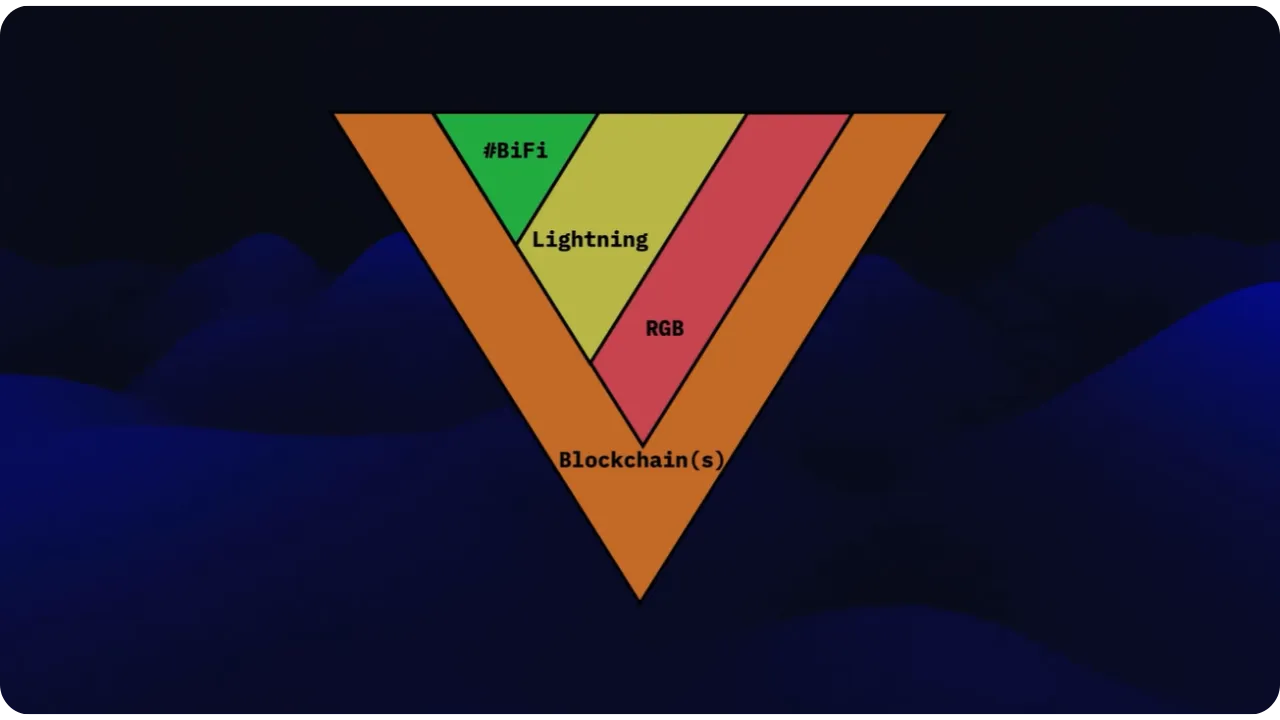

On peut donc imaginer l'écosystème ainsi :

- La blockchain (Bitcoin) comme fondation qui assure la réplication complète d'un registre minimal et sert de couche d'horodatage ;

- Le Lightning Network pour des transactions rapides et confidentielles, qui repose toujours sur la sécurité et le règlement final de la blockchain Bitcoin ;

- RGB et la Client-side Validation pour ajouter une logique plus complexe de smart contracts, sans encombrer la blockchain, ni perdre en confidentialité.

Ces trois éléments forment un ensemble triangulaire plus qu'un empilement linéaire de "layer 2", "layer 3", etc. Lightning peut se brancher directement sur Bitcoin, ou bien être associé à des transactions Bitcoin qui intègrent des données RGB. De même, un usage de la "BiFi" (finance sur Bitcoin) peut composer avec la blockchain, avec Lightning et avec RGB selon les besoins en confidentialité, scalabilité, ou logique de contrat.

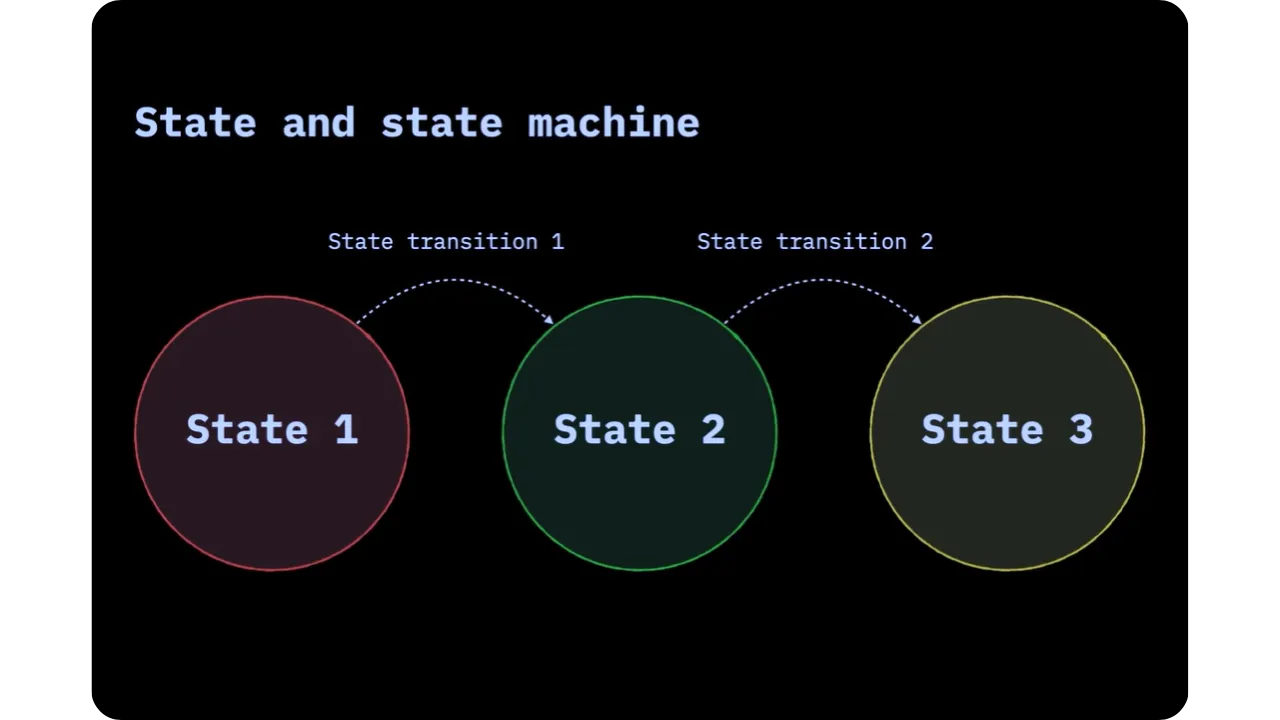

La notion de transitions d'état

Dans tout système distribué, l’objectif du mécanisme de validation est de pouvoir déterminer la validité et l’ordre chronologique des changements d’état. Il s’agit de vérifier que les règles du protocole sont bien respectées et de prouver que ces changements d’état se succèdent dans un ordre définitif et inattaquable.

Pour comprendre comment se présente cette validation dans le cadre de Bitcoin et, plus généralement, pour saisir la philosophie derrière la Client-side Validation, revenons d’abord sur les mécanismes de la blockchain Bitcoin, avant de voir comment la validation côté client s’en démarque et quelles optimisations elle rend possibles.

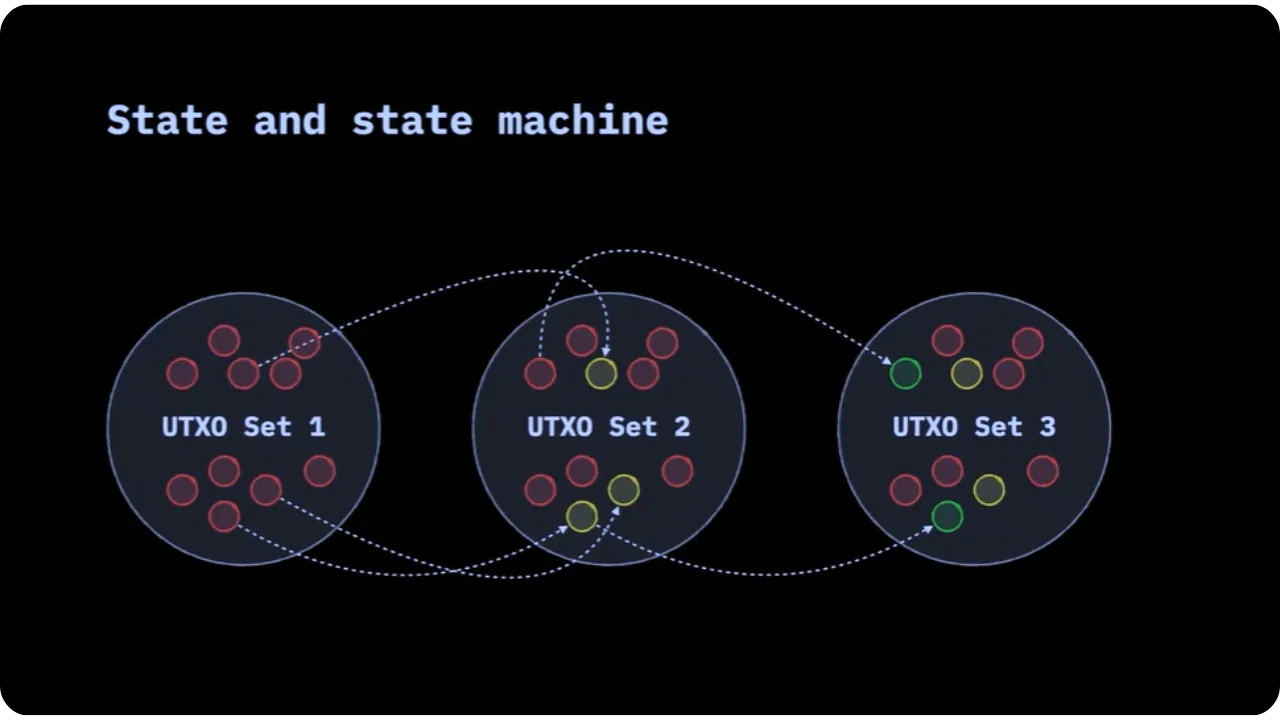

Dans le cas de la blockchain Bitcoin, la validation des transactions repose sur une règle simple :

- Tous les nœuds du réseau téléchargent chaque bloc et chaque transaction ;

- Ils valident ces transactions pour vérifier la bonne évolution de l'UTXO set (ensemble des sorties non dépensées) ;

- Ils stockent ces données (sous forme de blocs) de manière à pouvoir rejouer l’historique si nécessaire.

Ce modèle présente toutefois deux inconvénients majeurs :

- Scalabilité : puisque chaque nœud doit traiter, vérifier et archiver toutes les transactions de tout le monde, il existe une limite évidente à la capacité de transaction, liée notamment à la taille maximale des blocs (1 Mo en moyenne sur 10 minutes pour Bitcoin, hors témoin) ;

- Vie privée : tout est diffusé et stocké publiquement (montants, adresses de destination, etc.), ce qui limite la confidentialité des échanges.

En pratique, ce modèle fonctionne pour Bitcoin en tant que couche de base (Layer 1), mais peut devenir insuffisant pour des usages plus complexes qui exigent simultanément un haut débit de transactions et un certain degré de confidentialité.

La Client-side Validation repose sur l’idée inverse : plutôt que d’exiger que tout le réseau valide et stocke toutes les transactions, chaque participant (client) va valider uniquement la partie de l’historique qui le concerne :

- Lorsqu’une personne reçoit un actif (ou toute autre propriété numérique), elle n’a besoin de connaître et de vérifier que la chaîne d’opérations (les transitions d'état) qui aboutit à cet actif et qui lui en prouve la légitimité ;

- Cette suite d’opérations, de la Genesis (émission initiale) jusqu’à la transaction la plus récente, forme un graphe orienté acyclique (DAG) ou un shard, c’est-à-dire une fraction du grand historique global.

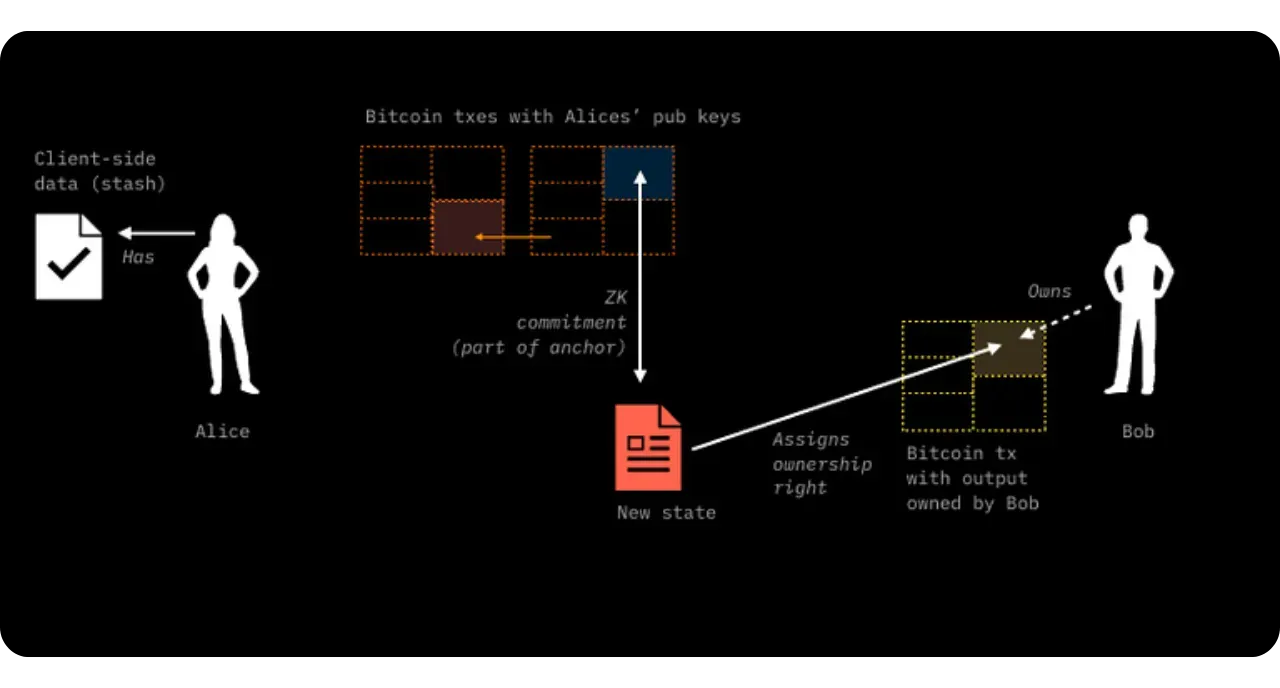

Parallèlement, pour que le reste du réseau (ou plus exactement la couche sous-jacente, telle que Bitcoin) puisse verrouiller l’état final sans pour autant voir le détail de ces données, la Client-side Validation s’appuie sur la notion de commitment.

Un commitment est un engagement cryptographique, typiquement un hash (SHA-256 par exemple) inséré dans une transaction Bitcoin, qui prouve qu’on a englobé des données privées, sans révéler ces données.

Grâce à ces commitments, on peut prouver :

- L’existence d’une information (puisqu’elle est engagée dans un hash) ;

- L’antériorité de cette information (car elle est ancrée et horodatée dans la blockchain, avec une date et un ordre des blocs).

En revanche, le contenu exact n’est pas révélé, ce qui préserve sa confidentialité.

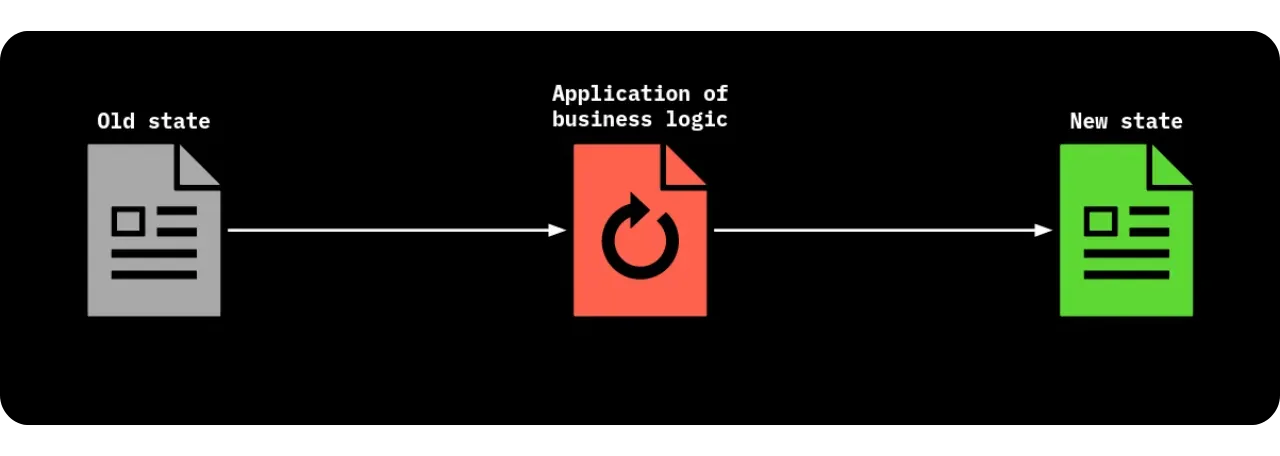

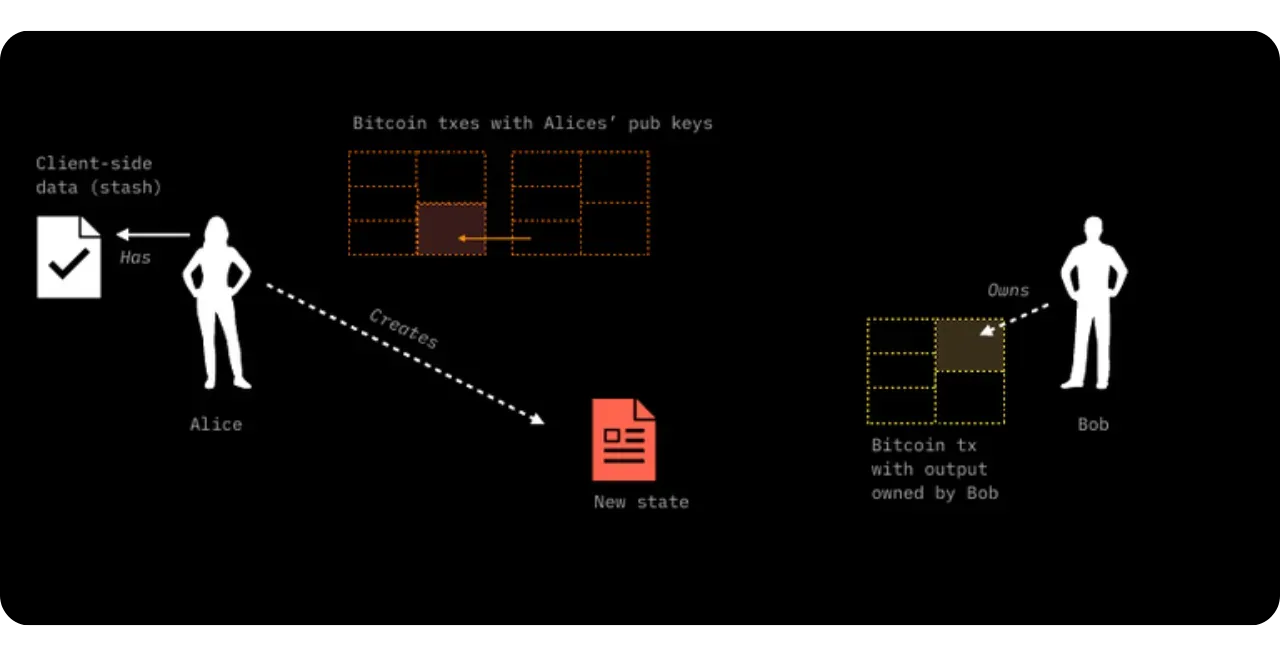

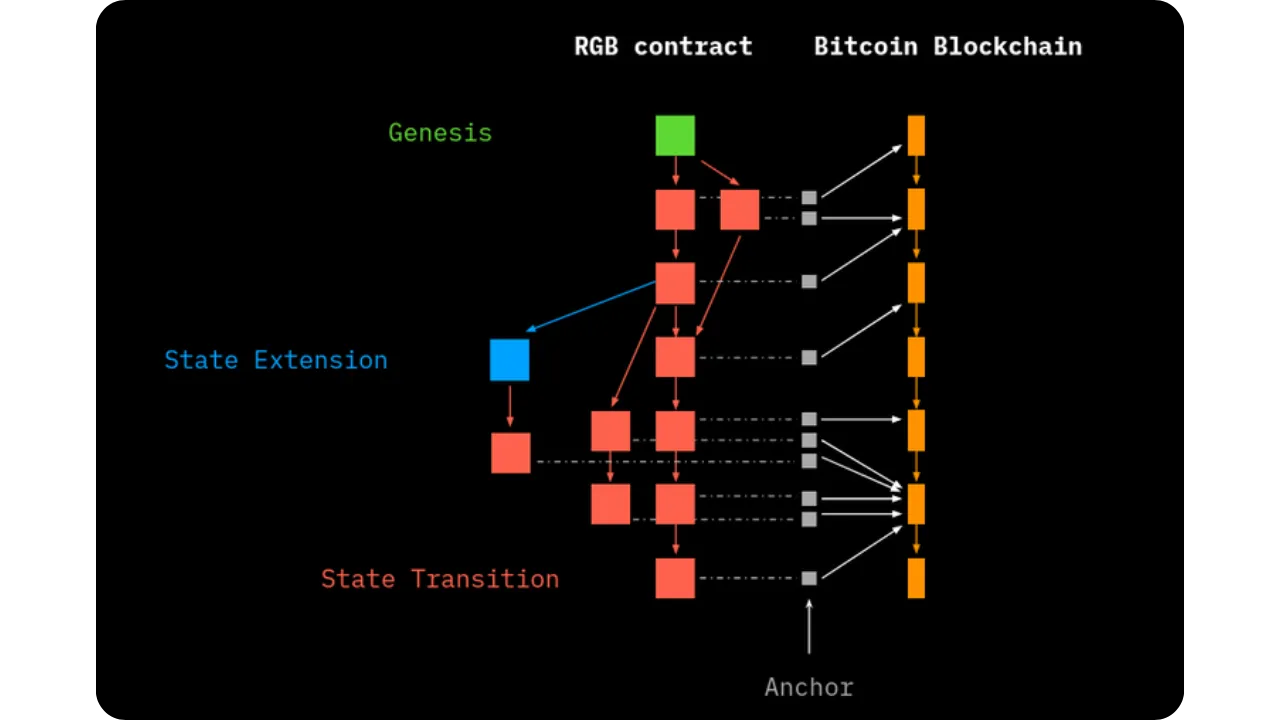

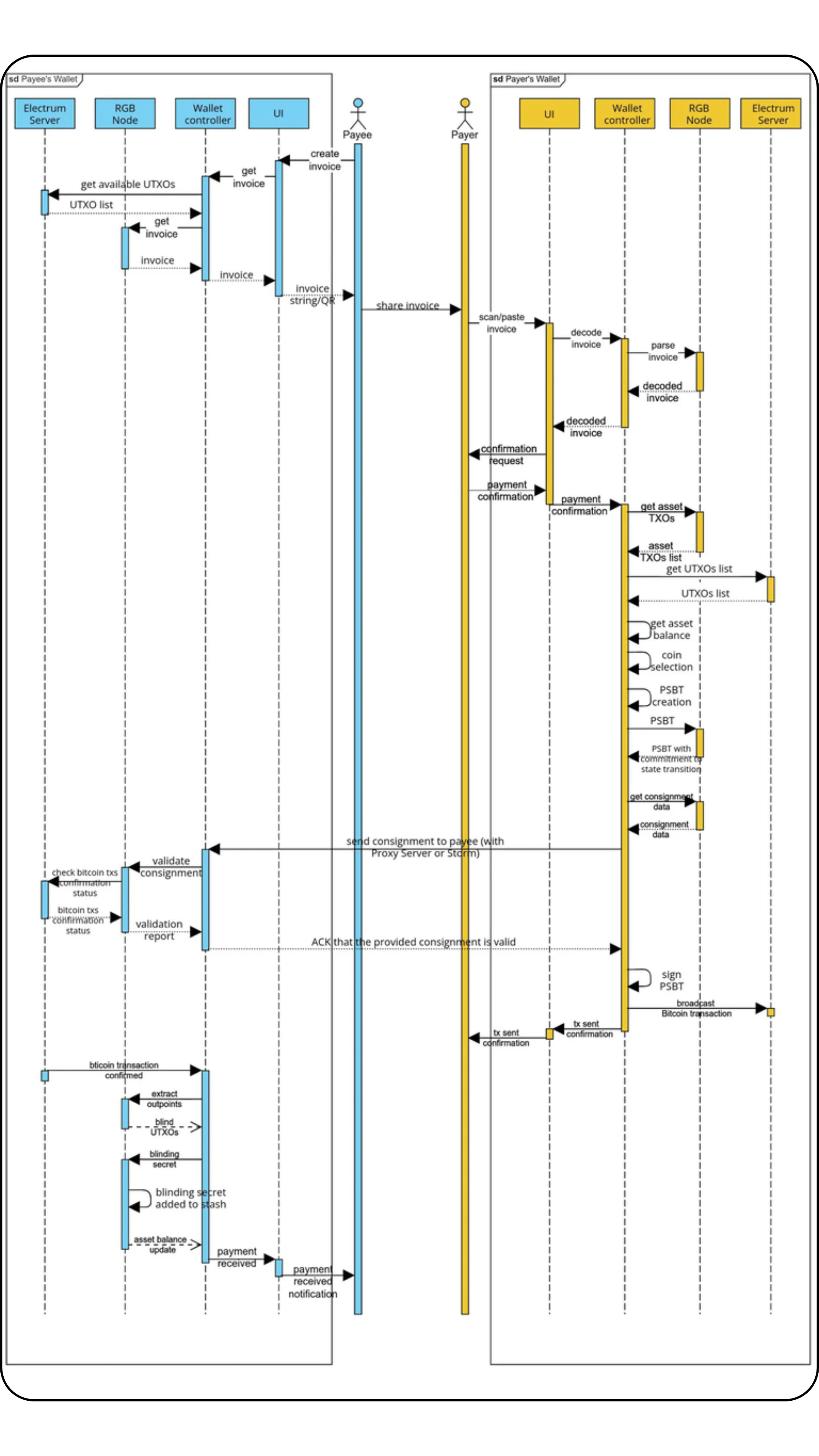

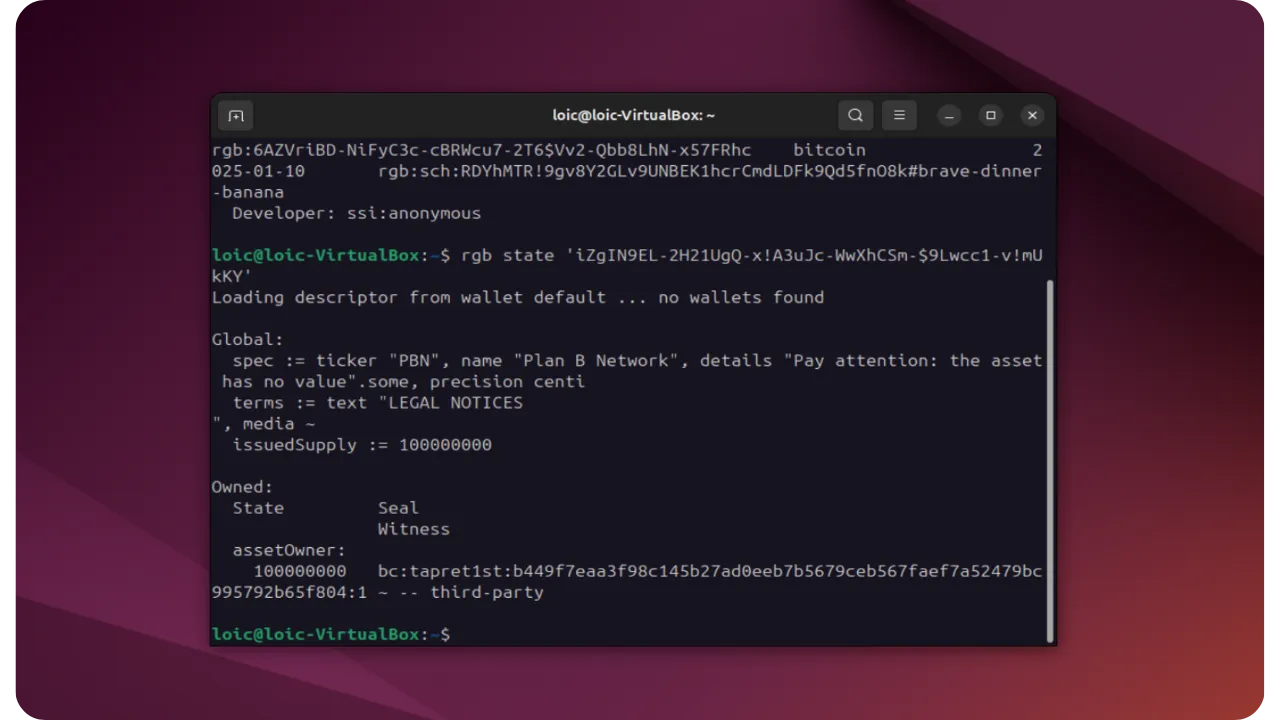

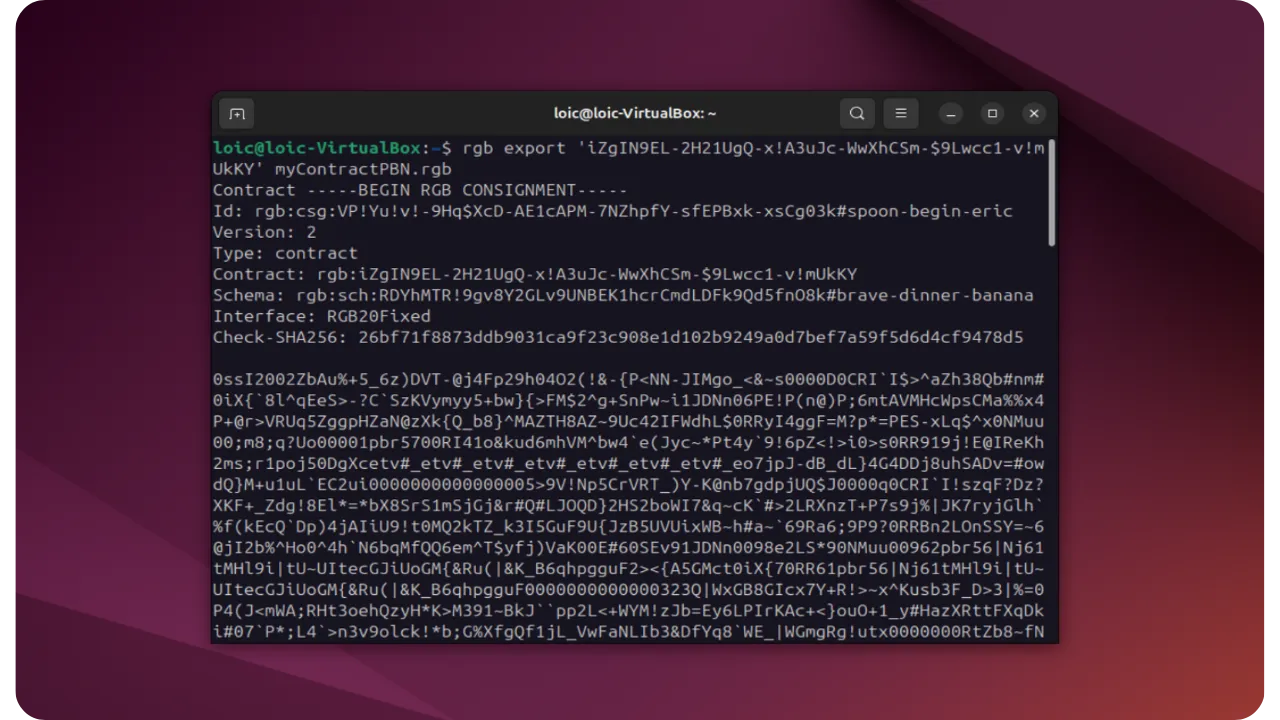

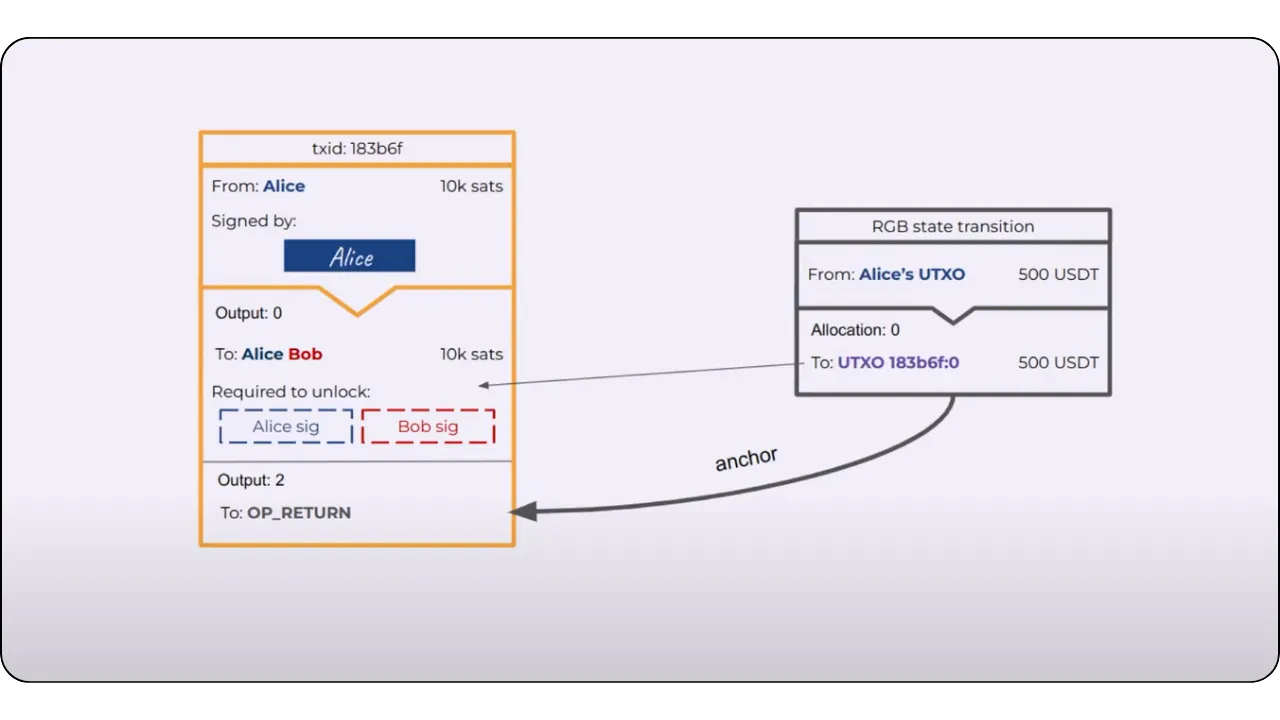

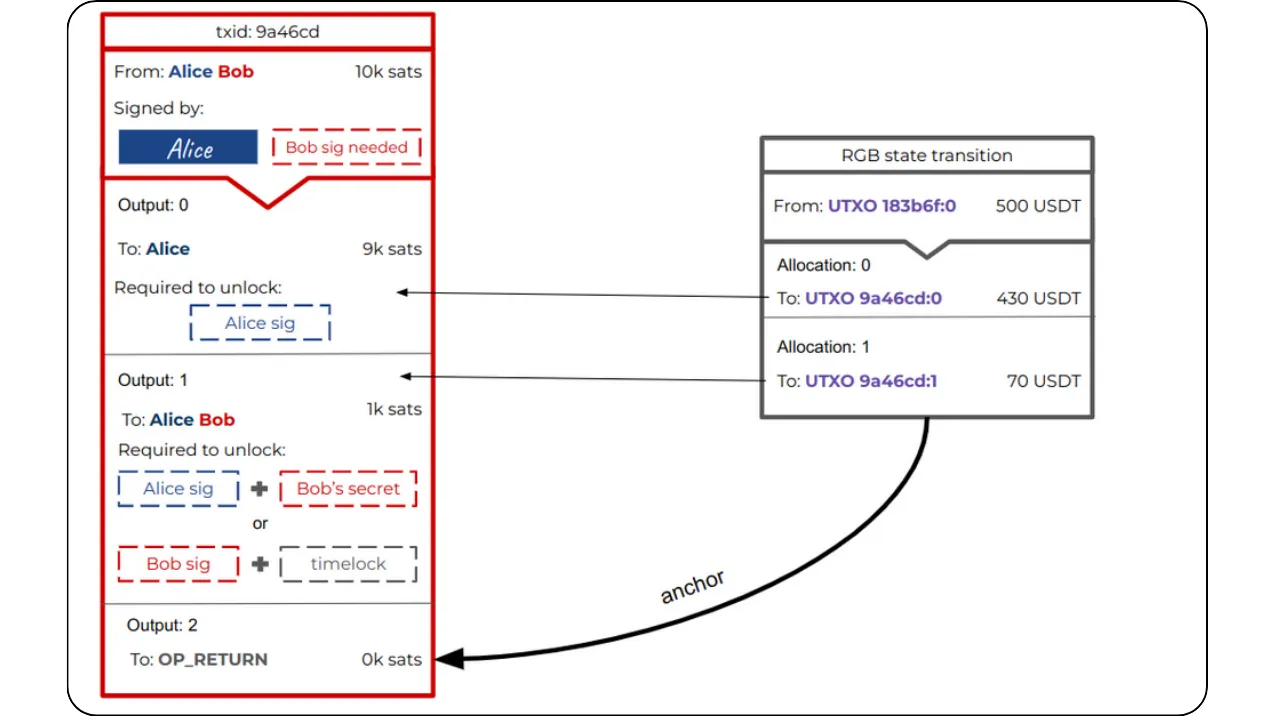

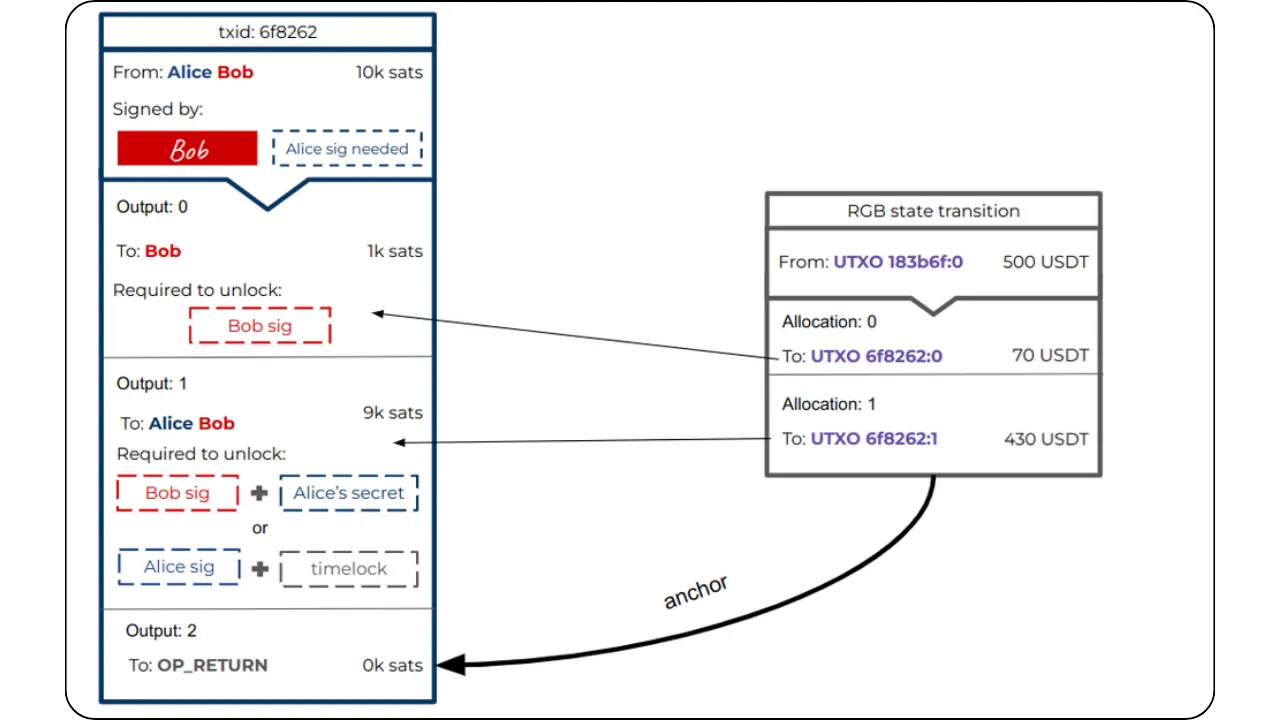

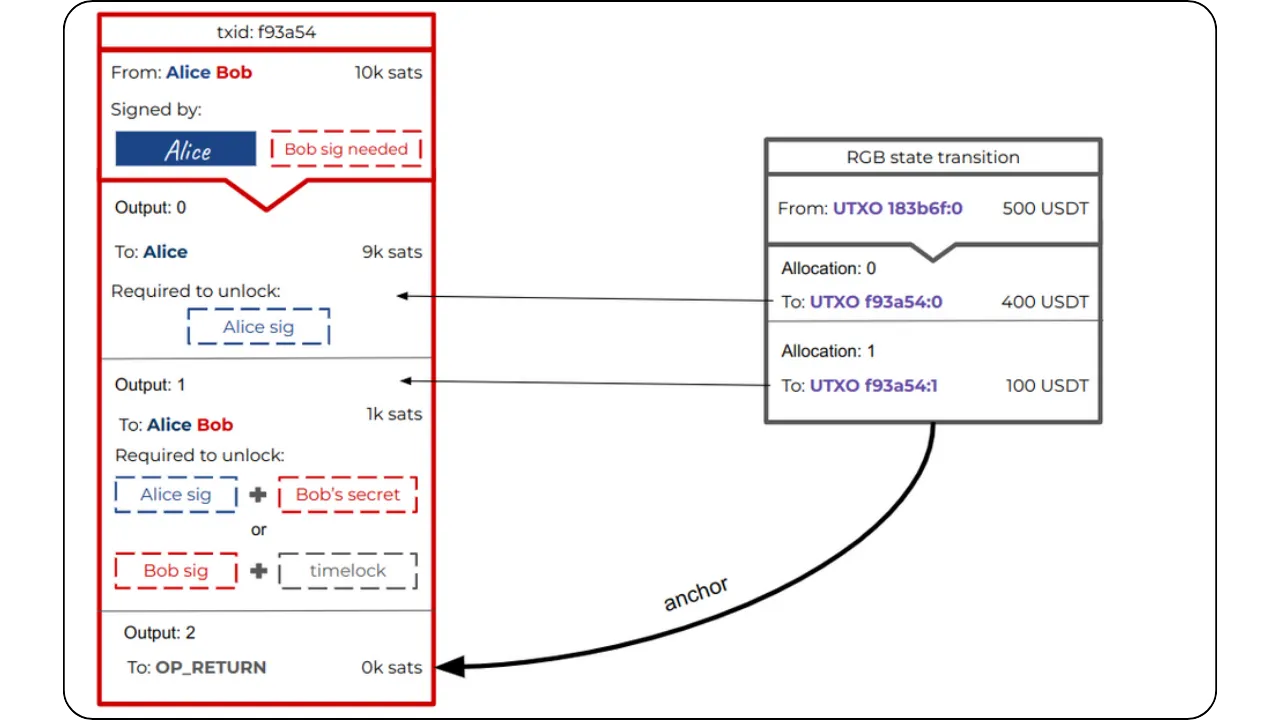

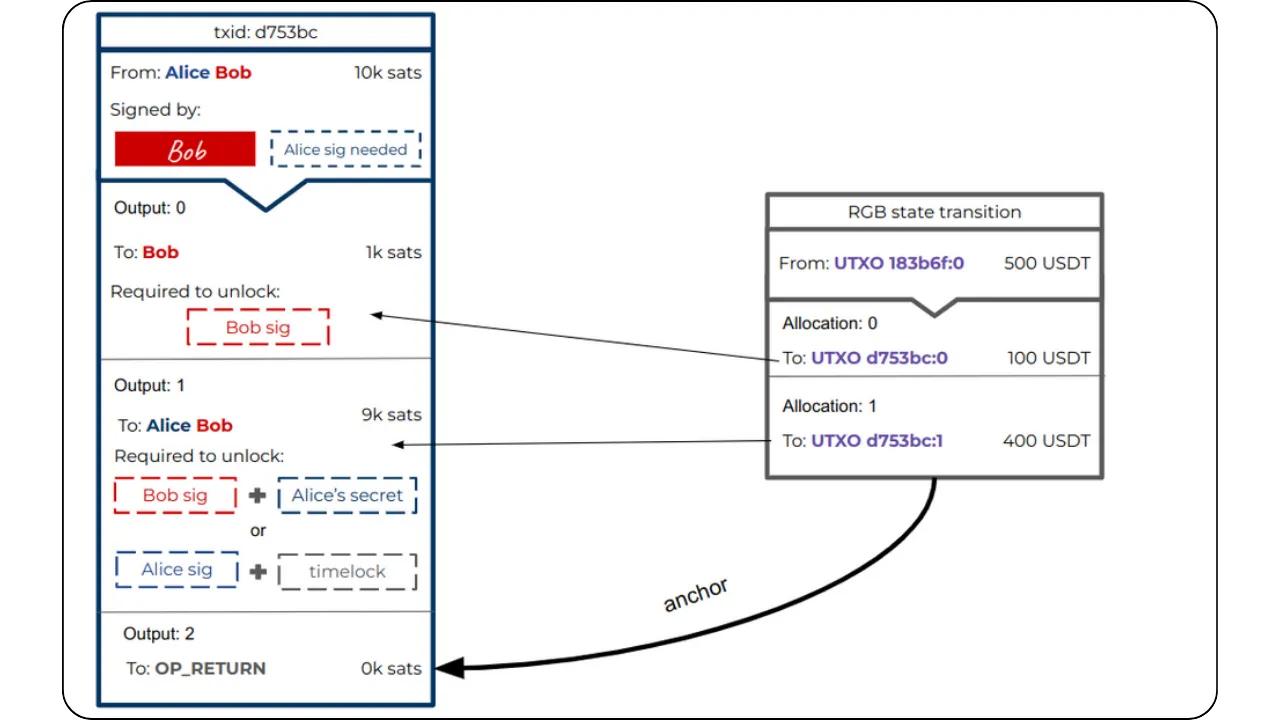

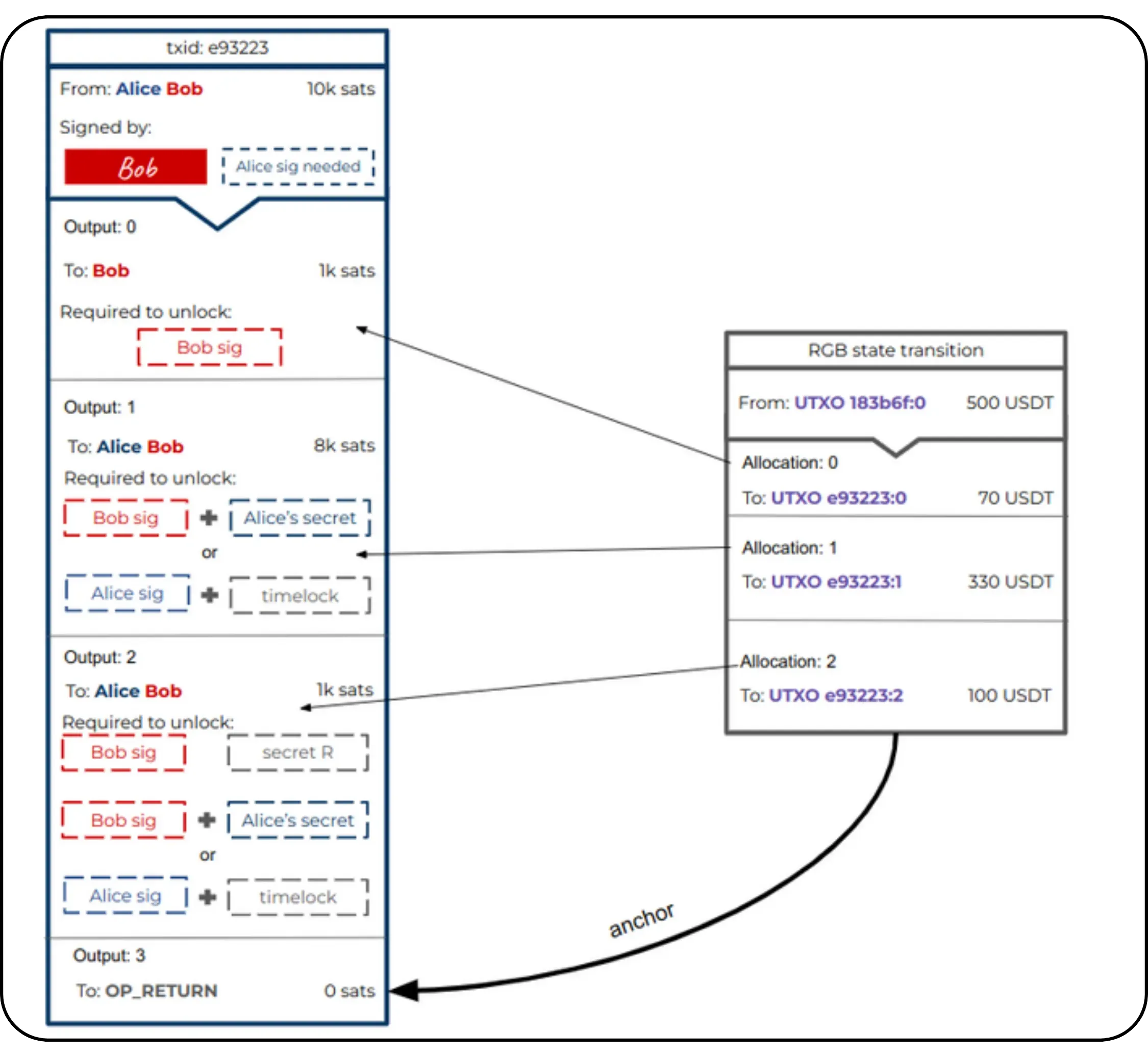

Concrètement, voici le déroulé d'une transition d'état sur RGB :

- Vous préparez une nouvelle transition d'état (par exemple le transfert d'un jeton RGB) ;

- Vous générez un engagement cryptographique à cette transition et l'insérez dans une transaction Bitcoin (on appelle ces engagements des "anchors" dans le protocole RGB) ;

- La contrepartie (le destinataire) récupère l'historique Client-side associé à cet actif et valide la cohérence de bout en bout, depuis la Genèse du smart contract jusqu'à la transition que vous lui transmettez.

La Client-side Validation présente ainsi deux bénéfices majeurs :

La scalabilité :

Les engagements (commitments) inclus dans la blockchain ont une taille réduite (de l’ordre de quelques dizaines d’octets). Cela permet de ne pas saturer l’espace dans les blocs, car seul le hash doit être inclus. Cela permet également de faire évoluer le protocole off-chain, car chaque utilisateur n’a à stocker que son fragment d’historique (son stash).La privacy :

Les transactions en elles-mêmes (c’est-à-dire leur contenu détaillé) ne sont pas publiées on-chain. Seules leurs empreintes (hash) le sont. Ainsi, les montants, les adresses et la logique du contrat restent privés, et le receveur peut vérifier, en local, la validité de son shard en inspectant toutes les transitions antérieures. Il n’a aucune raison de diffuser ces données publiquement, sauf en cas de litige ou de preuve nécessaire.

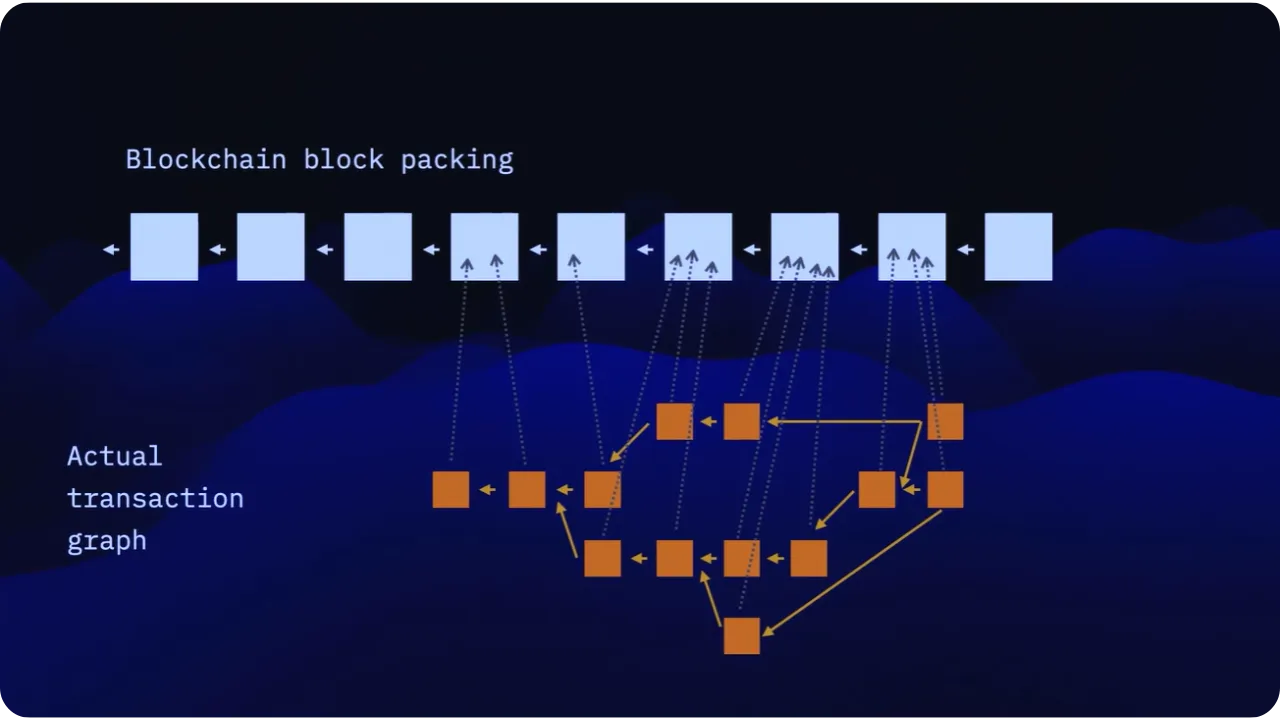

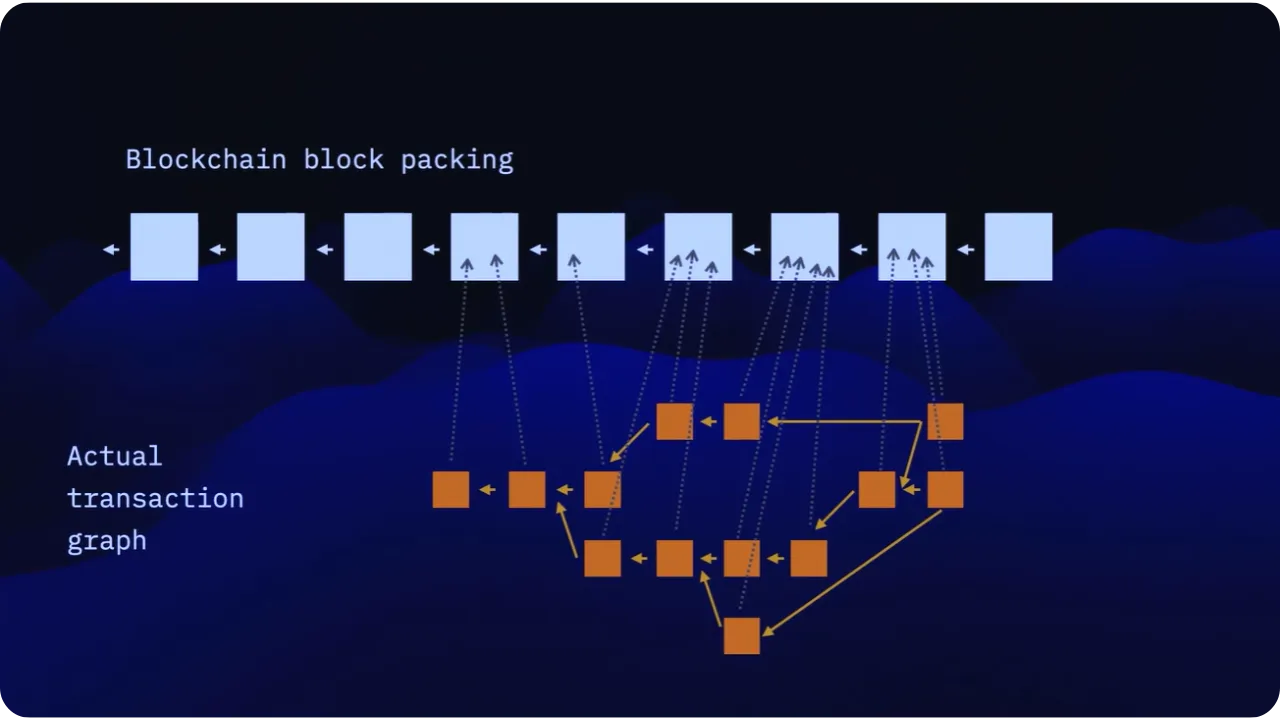

Dans un système comme RGB, plusieurs transitions d'état de différents contrats (ou différents actifs) peuvent être agrégées dans une même transaction Bitcoin via un seul commitment. Ce mécanisme établit un lien déterministe et horodaté entre la transaction on-chain et les données off-chain (les transitions validées côté client), et permet d’enregistrer simultanément plusieurs shards dans un même point d’ancrage, ce qui réduit encore plus le coût et l’empreinte on-chain.

En pratique, lorsque cette transaction Bitcoin est validée, elle "verrouille" définitivement l’état des contrats sous-jacents, puisqu’il devient impossible de modifier le hash déjà inscrit dans la blockchain.

Le concept de stash

Un stash est l'ensemble de données côté client qu'un participant doit absolument conserver pour maintenir l'intégrité et l'historique d'un smart contract RGB. Contrairement à un canal Lightning, où l'on peut reconstruire certains états localement à partir d'informations partagées, le stash d'un contrat RGB n'est pas répliqué ailleurs : si vous le perdez, personne ne pourra vous le restaurer, car vous êtes responsable de votre part de l'historique. C'est pourquoi il faut adopter un système avec des procédures de sauvegarde fiables dans RGB.

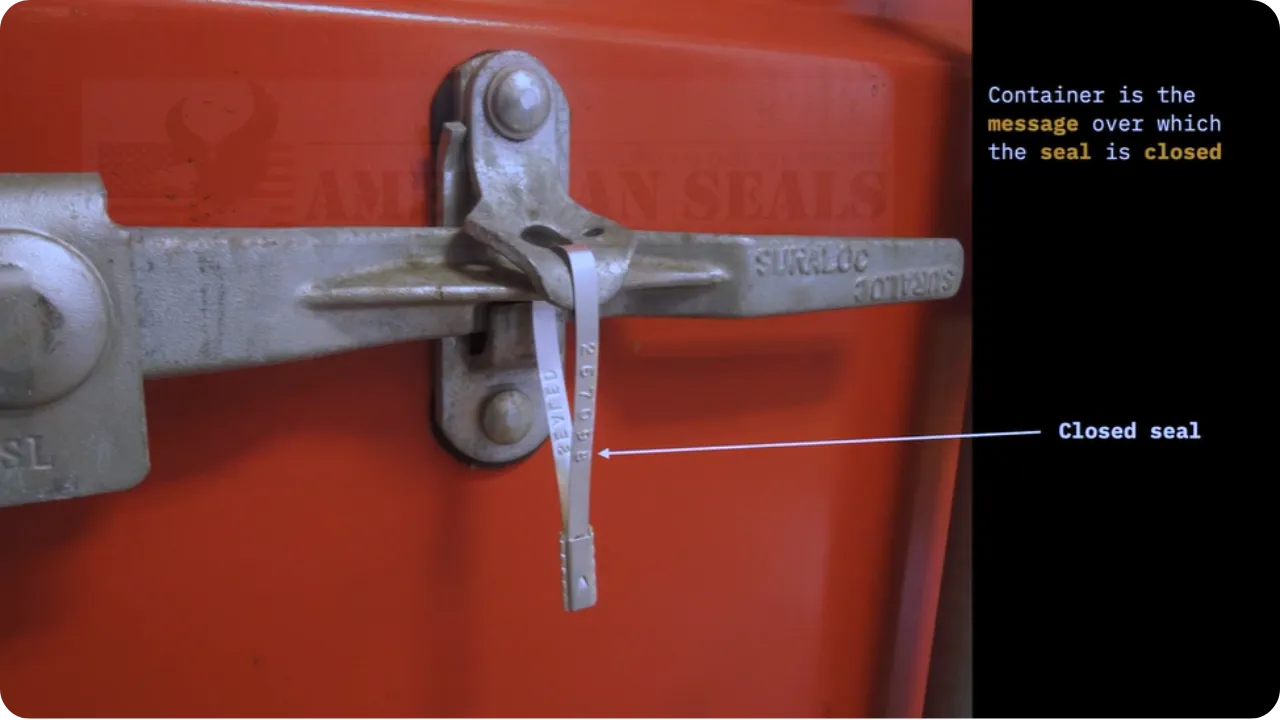

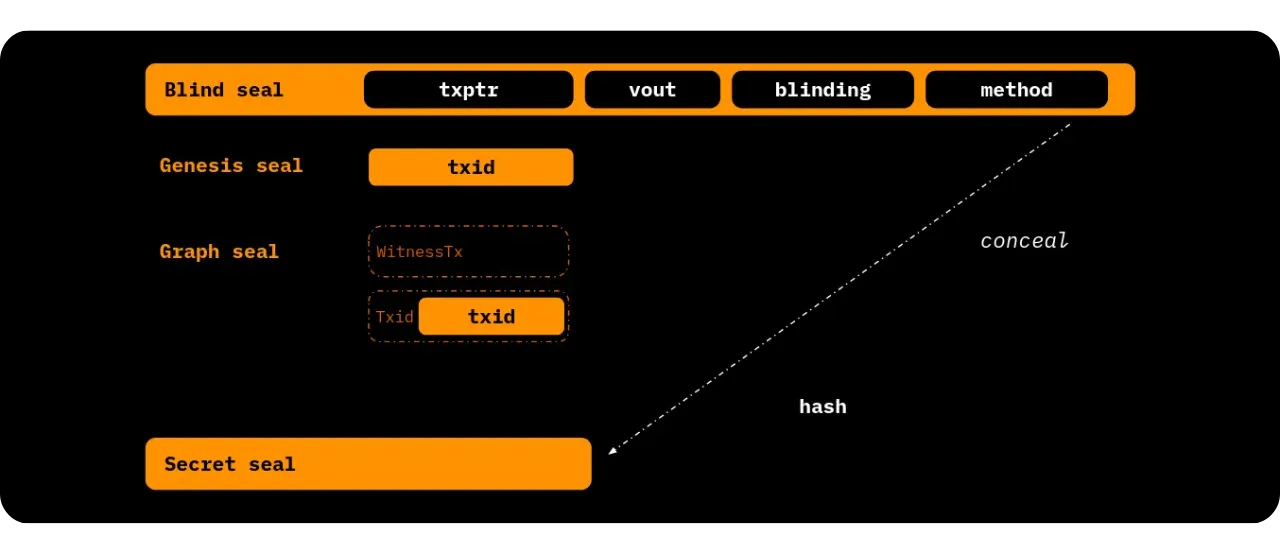

Single-use Seal : origines et fonctionnement

Lors de l'acceptation d'un actif comme par exemple une monnaie, deux garanties sont essentielles :

- L'authenticité de la chose reçue ;

- L'unicité de la chose reçue, afin d'éviter les doubles dépenses.

Pour les actifs physiques, comme un billet de banque, la présence physique suffit à prouver qu'il n'est pas dupliqué. Cependant, dans le monde numérique, où les actifs sont purement informationnels, cette vérification est plus complexe, car l'information peut facilement se multiplier et être dupliquée.

Comme nous l'avons vu précédemment, la révélation par l'envoyeur de l'historique des transitions d'état permet de s'assurer de l'authenticité d'un jeton RGB. En ayant accès à toutes les transactions depuis la transaction génésique, on peut confirmer l'authenticité du jeton. Ce principe est similaire à celui de Bitcoin où l'on peut suivre l'historique des pièces jusqu'à la transaction coinbase originelle pour vérifier leur validité. Toutefois, contrairement à Bitcoin, cet historique des transitions d'état dans RGB est privé et conservé côté client.

Pour prévenir la double dépense des jetons RGB, nous utilisons un mécanisme appelé "Single-use Seal". Ce système assure que chaque jeton, une fois utilisé, ne peut être réutilisé une seconde fois frauduleusement.

Les Single-use Seals sont des primitives cryptographiques, proposées en 2016 par Peter Todd, qui s’apparentent au concept de scellés physiques : une fois qu’on a placé un sceau sur un conteneur, il devient impossible de l’ouvrir ou de le modifier sans briser le sceau de manière irréversible.

Cette approche, transposée à l’univers numérique, permet de prouver qu’une

séquence d’événements a bel et bien eu lieu et qu’elle ne peut plus être

altérée a posteriori. Les Single-use Seals dépassent donc la simple logique

de hash + timestamp en y ajoutant la notion d’un "sceau"

fermable une seule et unique fois.

Pour que les Single-use Seals fonctionnent, il faut un support de preuve de publication capable de prouver l’existence ou l’absence d’une publication et difficile (voire impossible) à falsifier une fois l’information diffusée. Une blockchain (comme Bitcoin) peut tenir ce rôle, tout comme un journal papier au tirage public par exemple. L’idée est la suivante :

- On veut prouver qu’un certain engagement sur un message

h(m)a été publié à une audience sans révéler le contenu du messagem; - On veut prouver qu’aucun autre engagement de message

h(m')concurrent n’a été publié à la place deh(m); - On veut également pouvoir vérifier que le message

mexiste avant une certaine date.

Une blockchain se prête idéalement à ce rôle : dès qu’une transaction est incluse dans un bloc, tout le réseau possède la même preuve infalsifiable de son existence et de son contenu (du moins en partie, puisque le commitment peut masquer les détails tout en prouvant l’authenticité du message).

On peut donc voir un Single-use Seal comme une promesse formelle de publier un message (encore inconnu à ce stade) une et une seule fois, de manière vérifiable par toutes les parties intéressées.

Contrairement aux simples commitments (hash) ou aux horodatages qui attestent d’une date d’existence, un Single-use Seal offre la garantie supplémentaire qu’aucun engagement alternatif ne peut coexister : on ne peut pas fermer deux fois le même sceau ou tenter de remplacer le message scellé.

La comparaison suivante aide à comprendre ce principe :

- Engagement cryptographique (hash) : Avec une fonction de hachage, on peut s'engager sur une donnée (un nombre) en publiant son empreinte (hash). La donnée reste secrète tant qu'on ne révèle pas la préimage, mais on peut prouver qu'on la connaissait à l'avance ;

- Horodatage (blockchain) : En insérant ce hash dans la blockchain, on prouve aussi qu'on le connaissait à un instant précis (celui de l'inclusion dans un bloc) ;

- Single-use Seal : Avec les sceaux à usage unique, on va plus loin en rendant l'engagement unique. Avec un simple hash, on peut créer plusieurs engagements contradictoires en parallèle (le problème du docteur qui annonce "C'est un garçon" à la famille et "C'est une fille" dans son journal personnel). Le Single-use Seal élimine cette possibilité en connectant l'engagement à un support de preuve de publication, comme la blockchain Bitcoin, de sorte qu'une dépense d'UTXO scelle définitivement l'engagement. Une fois dépensé, on ne peut plus redépenser le même UTXO pour remplacer l'engagement.

| Engagement simple (digest/hash) | Timestamps | Single-use Seals | |

|---|---|---|---|

| La publication de l'engagement ne révèle pas le message | Oui | Oui | Oui |

| Preuve de la date de l'engagement / existence du message avant une certaine date | Impossible | Possible | Possible |

| Preuve qu'aucun autre engagement alternatif ne peut exister | Impossible | Impossible | Possible |

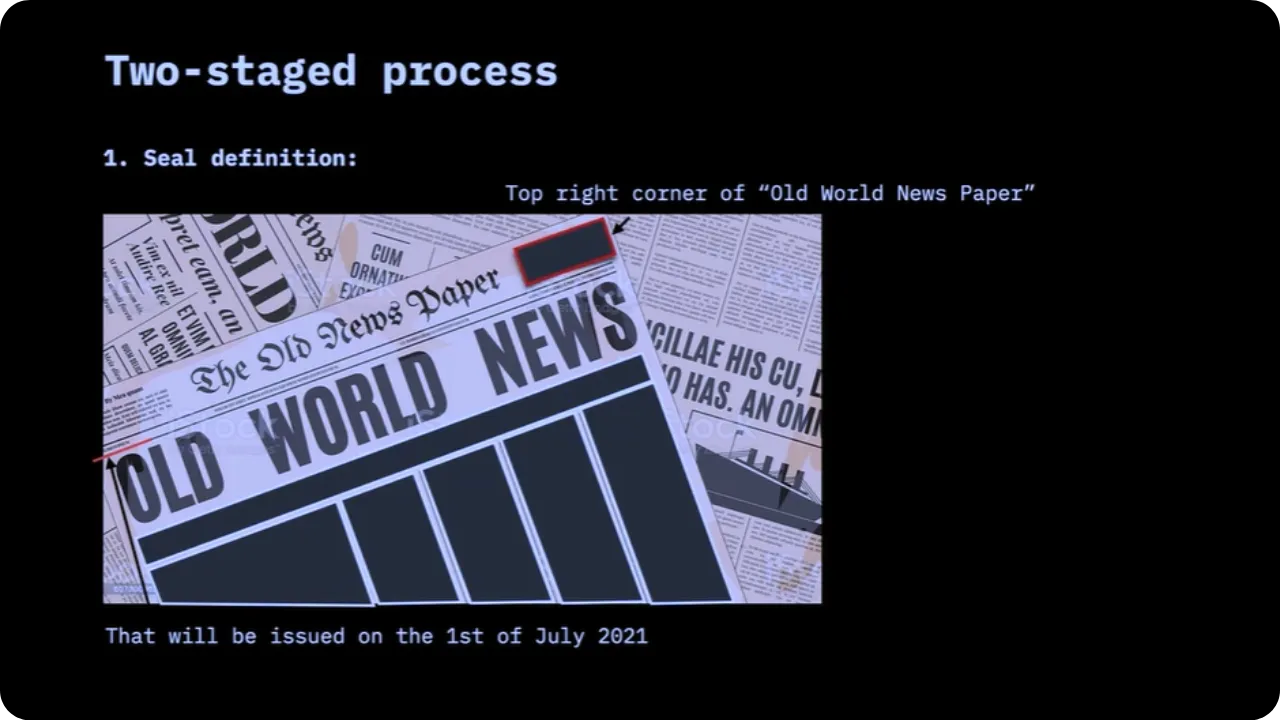

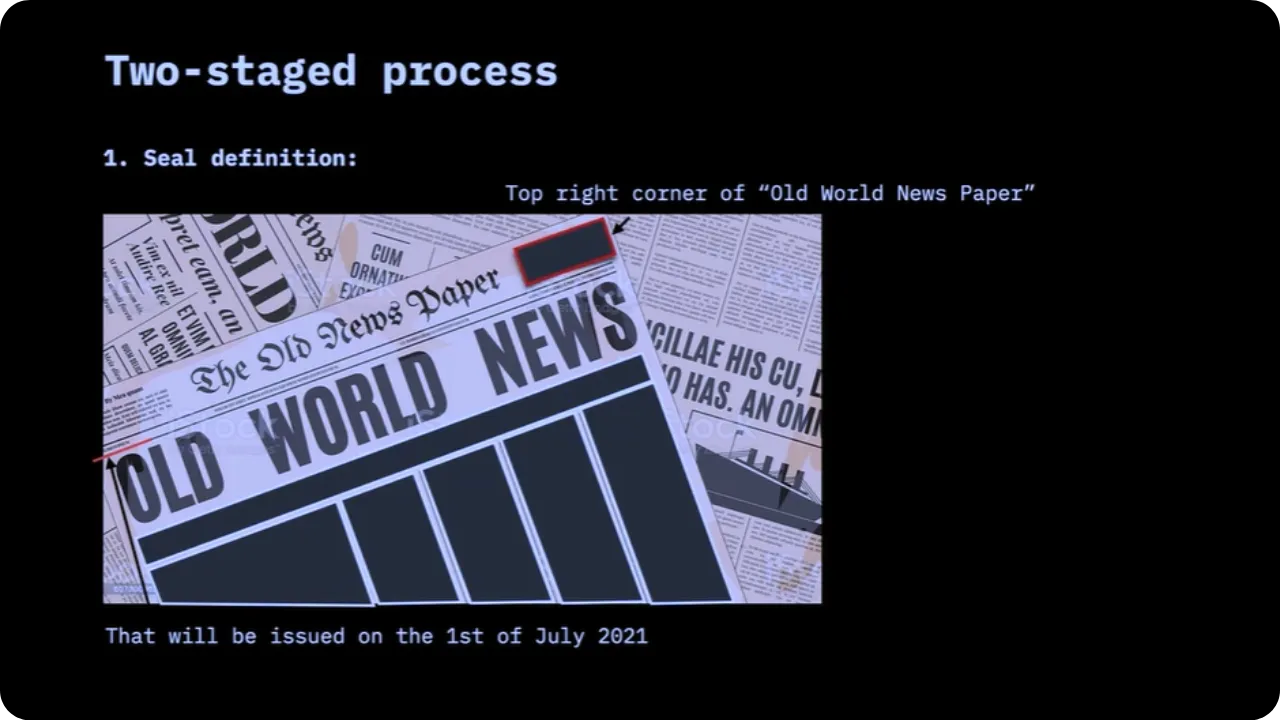

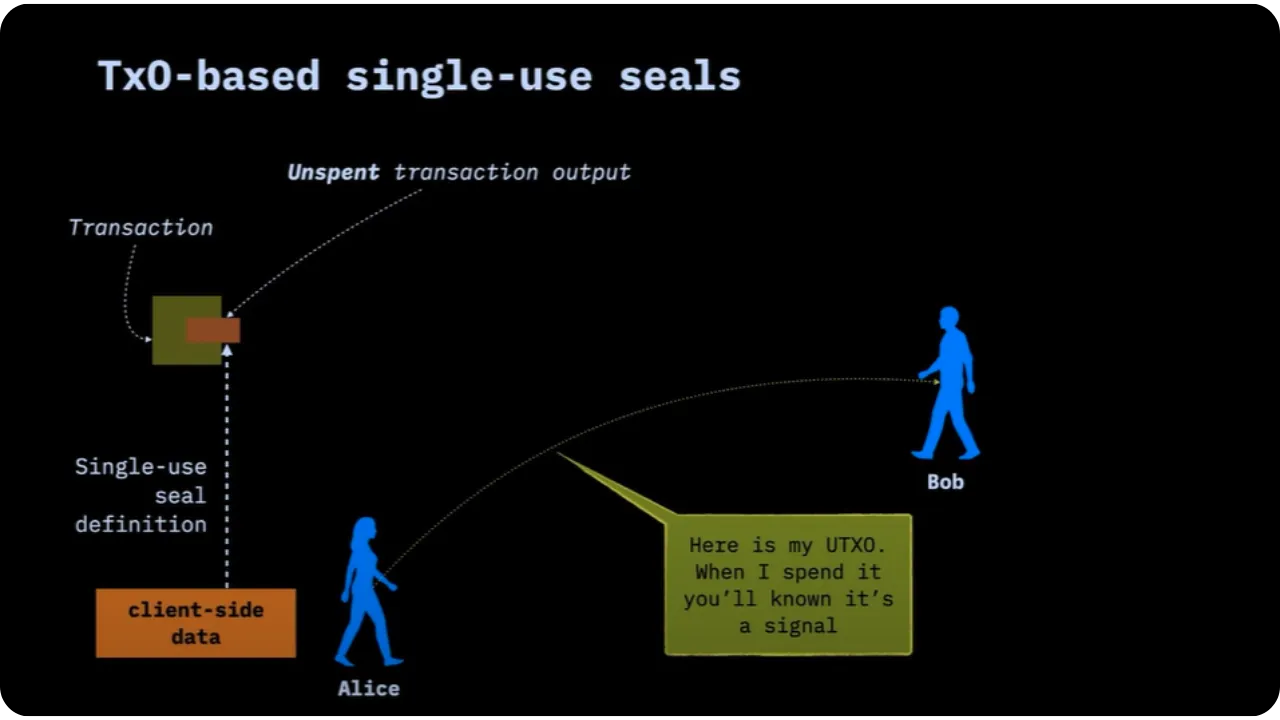

Le fonctionnement des Single-use Seals s’articule autour de trois grandes étapes :

Seal Definition :

- Alice définit à l’avance les règles de publication du sceau (quand, où et comment le message sera publié) ;

- Bob accepte ou constate ces conditions.

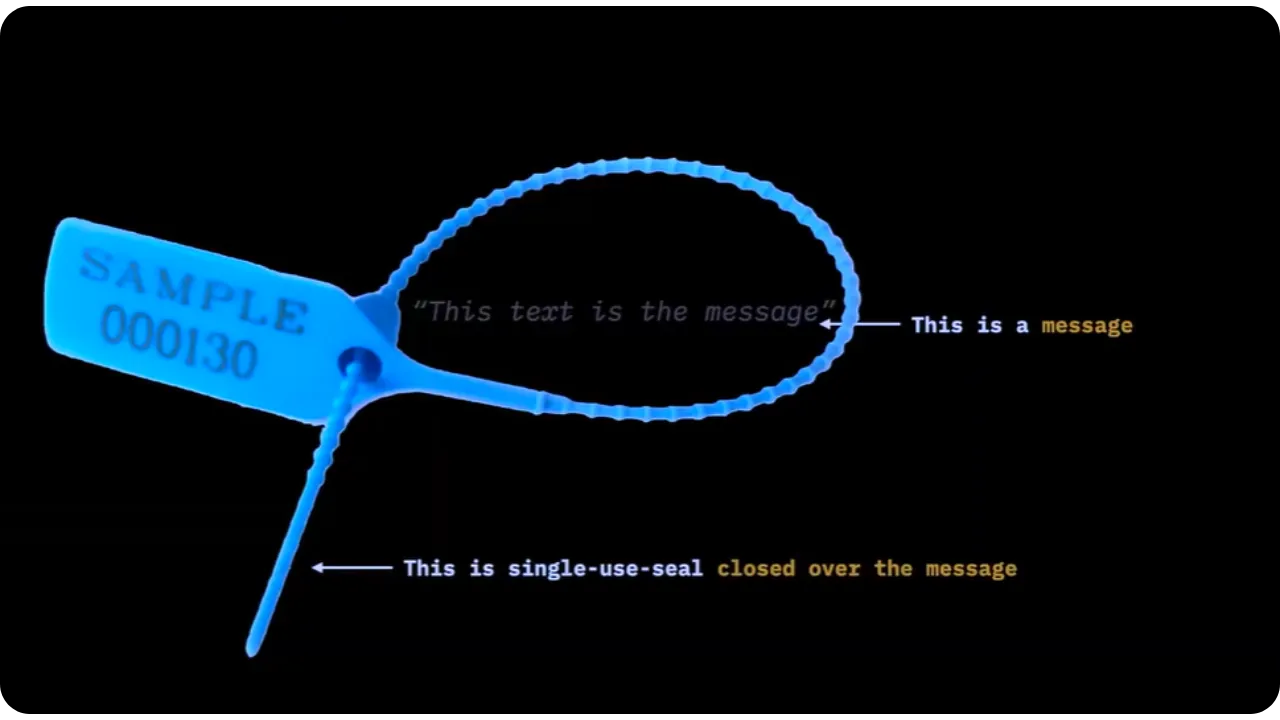

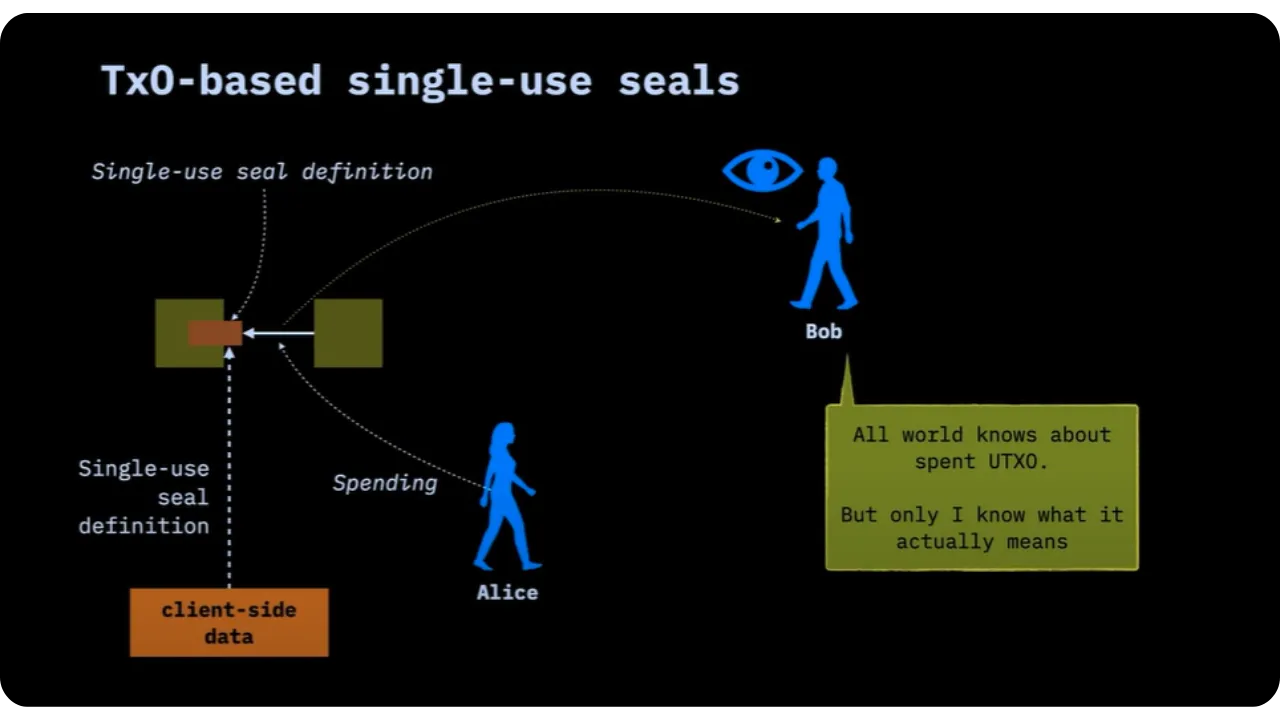

Seal Closing :

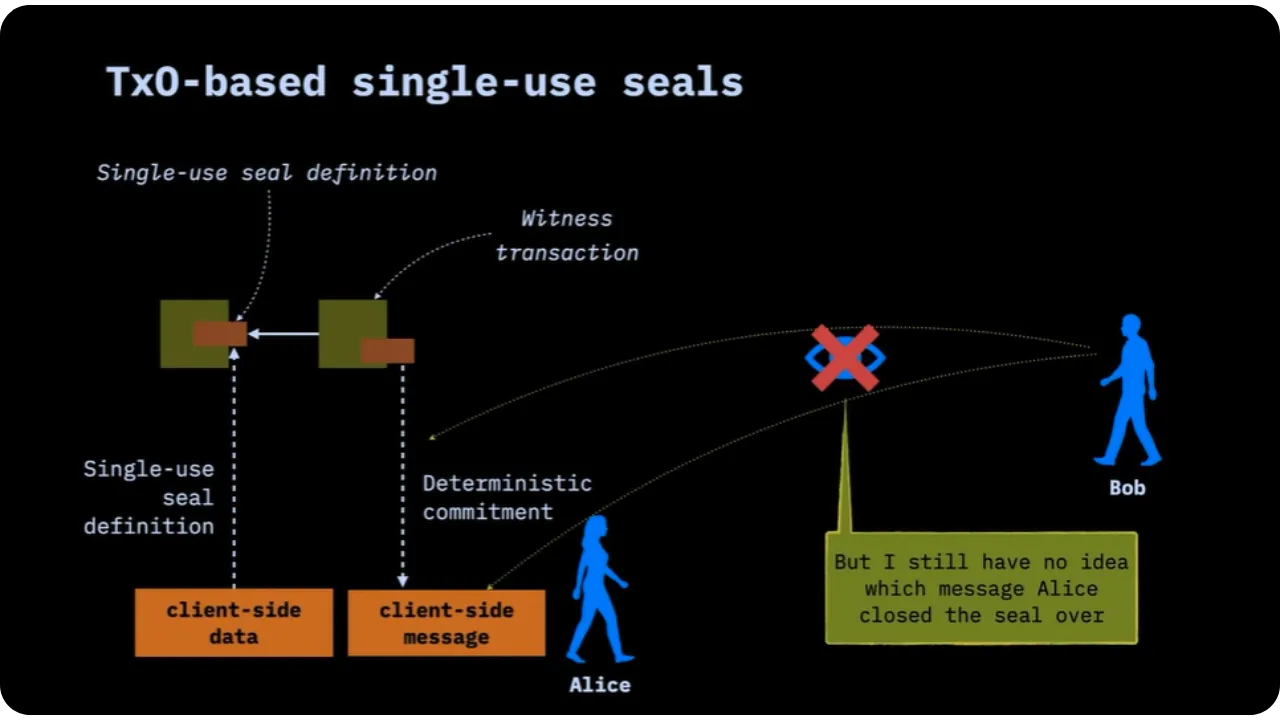

- Au moment de l’exécution, Alice ferme le sceau en publiant le message effectif (généralement sous forme de commitment, par exemple un hash) ;

- Elle fournit aussi un witness (preuve cryptographique) prouvant que le sceau est bel et bien fermé et irrévocable.

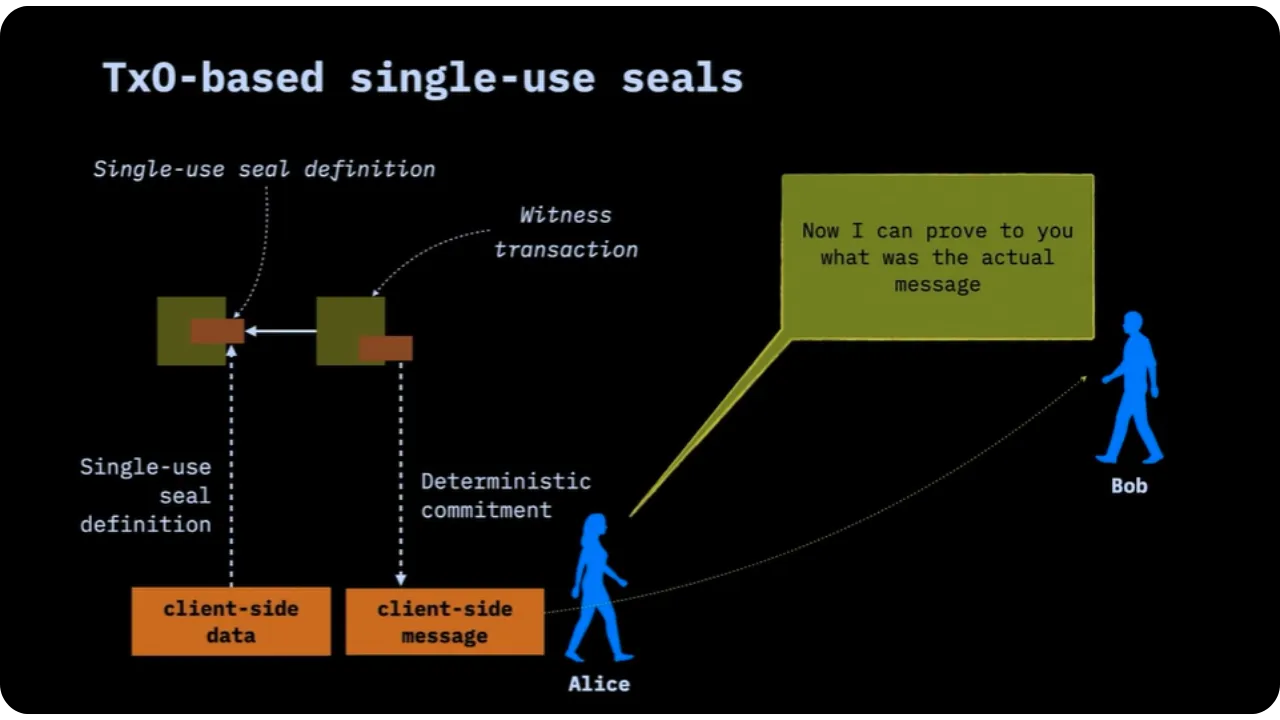

Seal Verification :

- Une fois le sceau fermé, Bob ne peut plus l’ouvrir : il peut simplement vérifier qu’il a bien été clos ;

- Bob récupère le sceau, le witness et le message (ou son engagement) pour s’assurer que tout concorde et qu’il n’existe pas de sceau concurrent ou de version différente.

On peut résumer le processus :

# Défini par Alice, validé ou accepté par Bob

seal <- Define()

# Fermeture du sceau par Alice avec le message

witness <- Close(seal, message)

# Vérification par Bob

bool <- Verify(seal, witness, message)

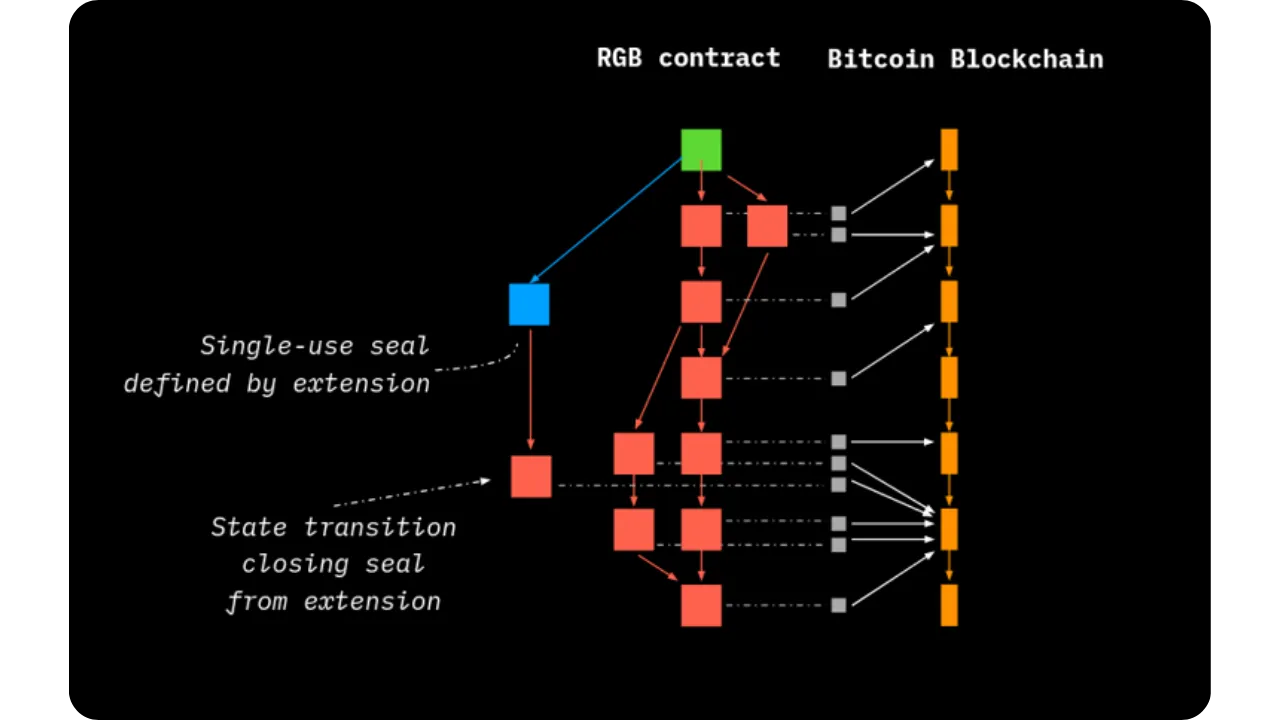

Dans le cadre de la Client-side Validation, il faut toutefois aller plus loin : si la définition d’un sceau reste elle-même hors de la blockchain, il est possible (en théorie) que quelqu’un conteste l’existence ou la légitimité du sceau en question. Pour pallier ce problème, on recourt à une chaîne de Single-use Seals, imbriqués les uns dans les autres :

- Chaque sceau fermé renferme la définition du sceau suivant ;

- On inscrit ces fermetures (avec leurs commitments) au sein de la blockchain (dans une transaction Bitcoin) ;

- Ainsi, toute tentative de modifier un sceau antérieur se retrouverait en contradiction avec l’historique ancré sur Bitcoin.

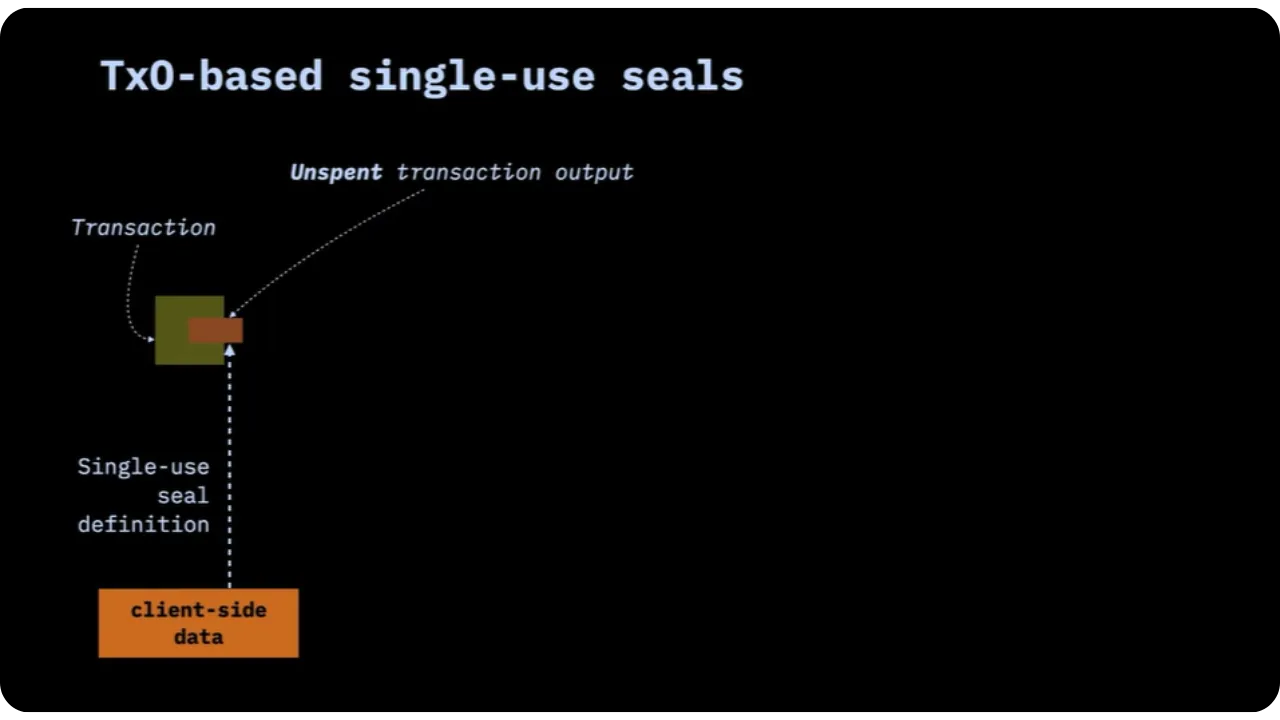

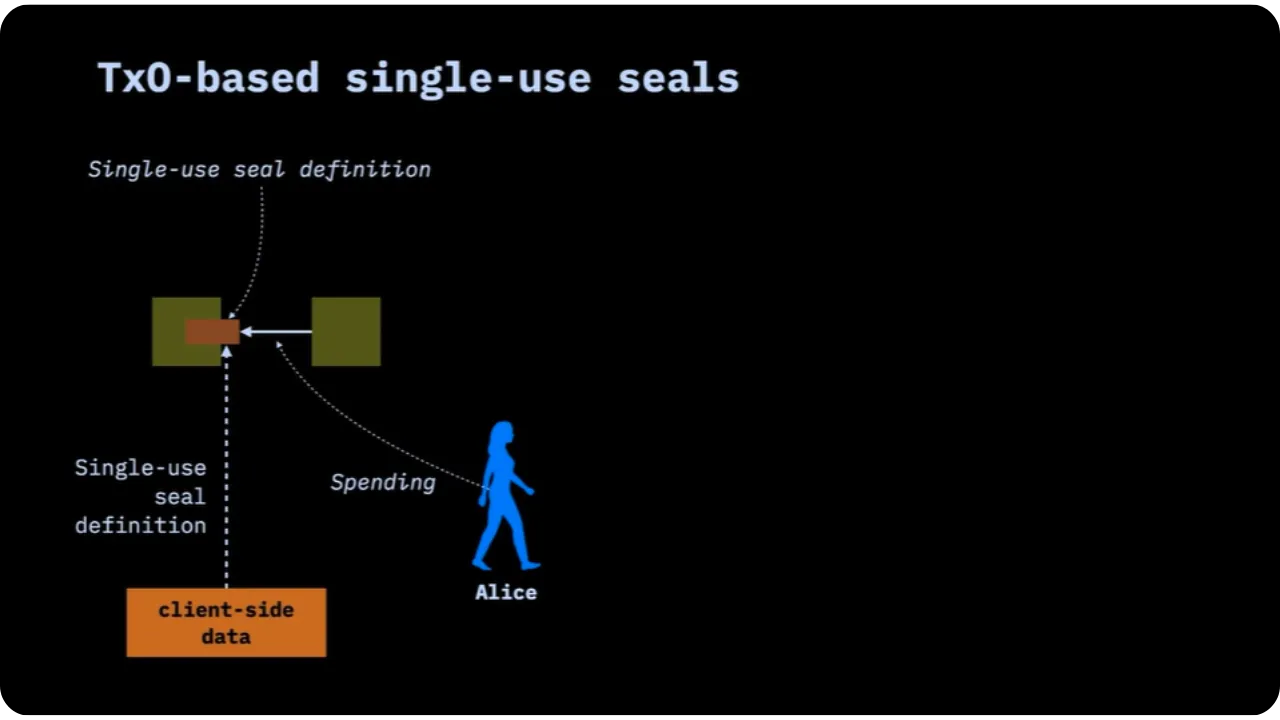

C’est précisément ce que fait le système RGB :

- Les messages publiés sont les commitments vers des données validées côté client ;

- La définition du sceau est associée à un UTXO Bitcoin ;

- Le sceau se ferme lorsque l’on dépense cet UTXO ou qu’on crédite une nouvelle sortie liée au même engagement ;

- La chaîne de transactions qui dépense ces UTXOs correspond à la preuve de publication : chaque transition ou changement d’état sur RGB s’ancre ainsi dans Bitcoin.

Pour résumer :

- Le seal definition est l'UTXO que vous destinez à sceller un engagement futur ;

- Le seal closing survient quand vous dépensez cet UTXO, en créant une transaction qui contient l'engagement ;

- Le witness est la transaction elle-même, qui prouve que vous avez bien fermé le sceau avec ce contenu ;

- Vous ne pouvez pas prouver qu'un sceau n'a pas été fermé (on ne peut pas être absolument sûr qu'un UTXO n'est pas déjà dépensé ou ne le sera pas dans un bloc qu'on n'a pas encore vu), mais on peut prouver qu'il a bel et bien été fermé.

Cette unicité est importante pour la Client-side Validation : quand vous validez une transition d'état, vous vérifiez qu'elle correspond à un UTXO unique, non dépensé préalablement dans un engagement concurrent. C'est ce qui garantit l'absence de double dépense au niveau des smart contracts off-chain.

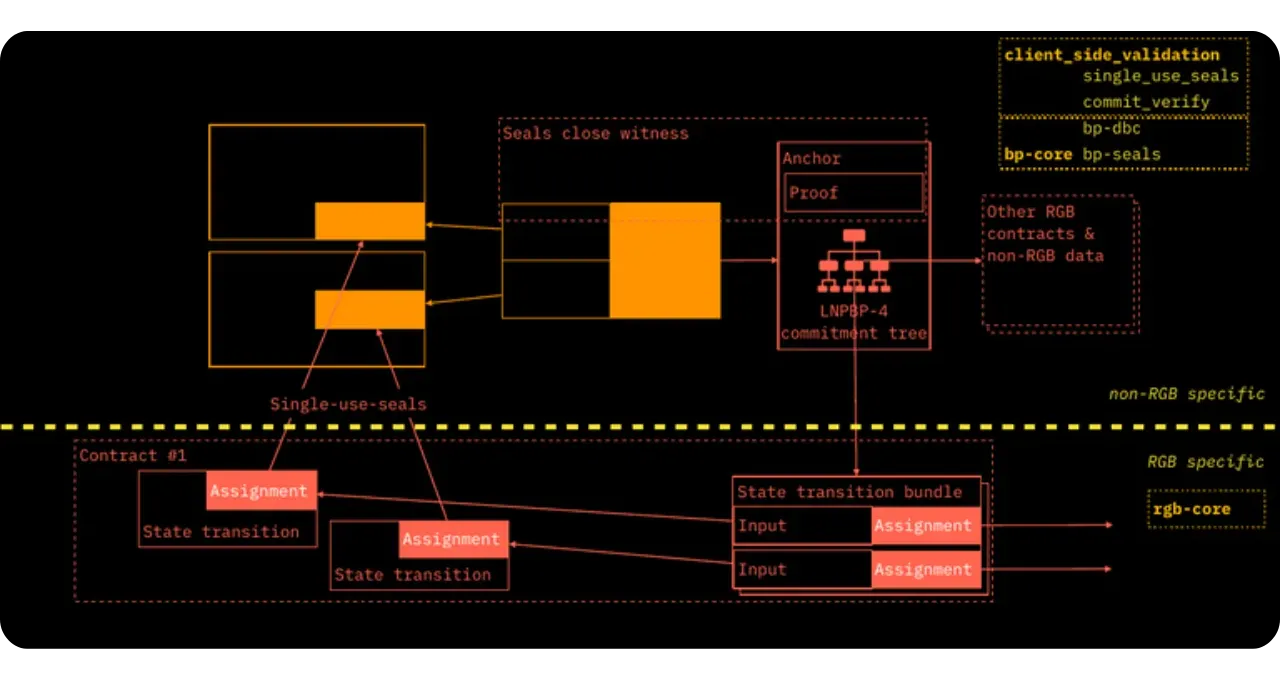

Engagements multiples et ancrages

Un smart contract RGB peut avoir besoin de dépenser simultanément plusieurs Single-use Seals (plusieurs UTXOs). De plus, une seule transaction Bitcoin peut référencer plusieurs contrats distincts, chacun venant sceller sa propre transition d'état. Cela nécessite un mécanisme de multi-commitments permettant de prouver, de manière déterministe et unique, qu'aucun des engagements n'existe en double. C'est ici qu'intervient la notion d'anchor dans RGB : une structure spéciale reliant une transaction Bitcoin et un ou plusieurs engagements client-side (transitions d'état), chacun relevant potentiellement d'un contrat différent. Nous allons justement détailler ce concept dans le chapitre suivant.

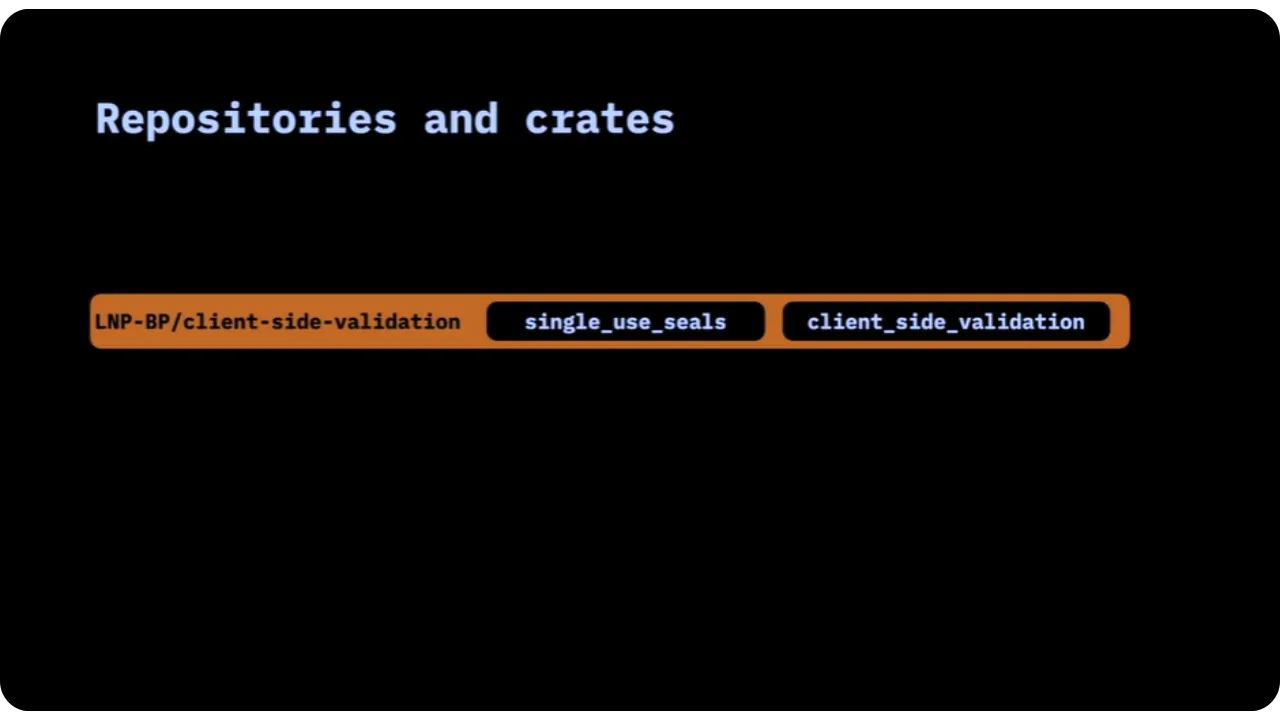

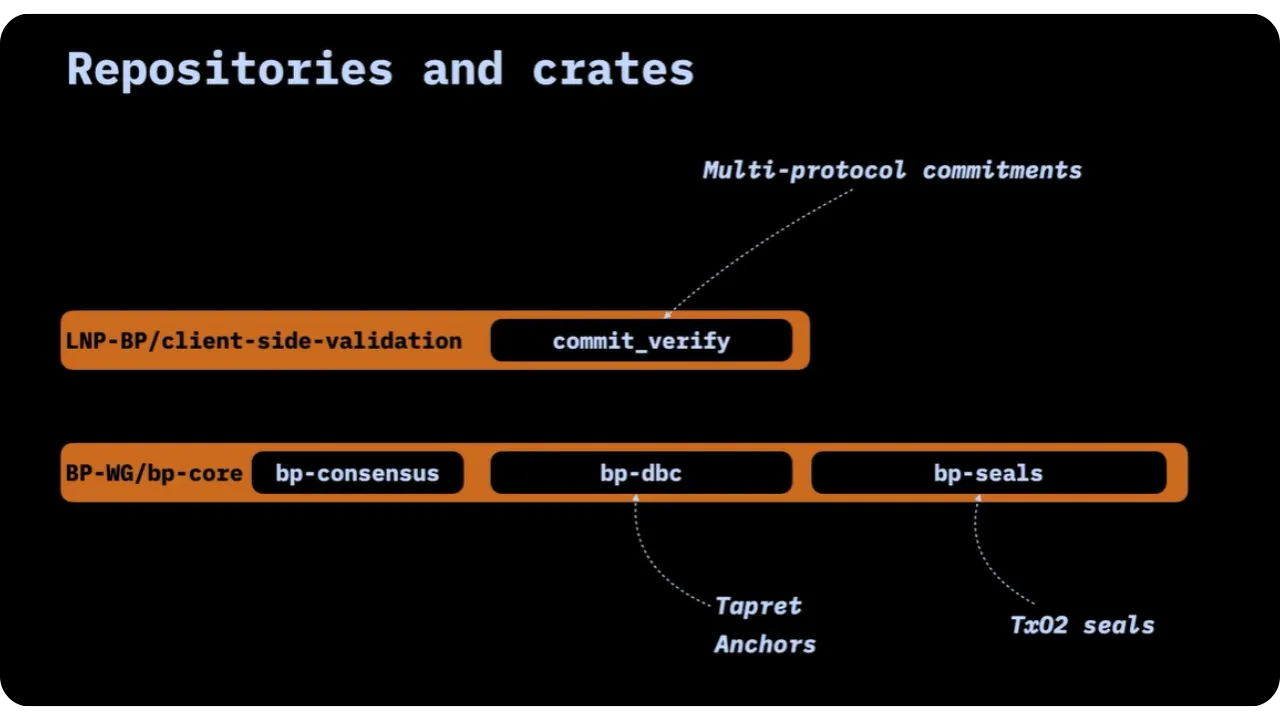

Deux principaux dépôts GitHub du projet (sous l'organisation LNPBP) regroupent les implémentations de base de ces concepts étudiés dans le premier chapitre :

- client_side_validation : Contient les primitives Rust pour la validation locale ;

- single_use_seals : Implémente la logique pour définir et fermer ces sceaux de manière sécurisée.

Notons que ces briques logicielles sont agnostiques par rapport à Bitcoin ; on pourrait, en théorie, les appliquer à tout autre support de preuve de publication (un autre registre, un journal, etc.). Dans la pratique, RGB repose sur Bitcoin pour sa robustesse et son large consensus.

Questions du public

Vers un usage plus large des Single-use Seals

Peter Todd a également créé le protocole Open Timestamps, et le concept de Single-use Seal est un prolongement naturel de ces idées. Au-delà de RGB, on peut envisager d'autres cas d'utilisation, par exemple la construction de sidechains sans recourir au merge mining ni aux propositions liées aux drivechains comme le BIP300. Tout système nécessitant un engagement unique peut, en principe, exploiter cette primitive cryptographique. Aujourd'hui, RGB est la première grande mise en application concrète et complète.

Problèmes de disponibilité des données

Étant donné qu'en Client-side Validation, chaque utilisateur stocke sa partie de l'historique, la disponibilité des données n'est pas garantie globalement. Si un émetteur de contrat ne publie pas certaines informations ou les révoque, vous pourriez ignorer l'évolution réelle de l'offre. Dans certains cas (comme les stablecoins), on s'attend à ce que l'émetteur tienne à jour des données publiques pour prouver le volume en circulation, mais rien ne l'y contraint techniquement. Il est donc possible de concevoir des contrats volontairement opaques avec un stock illimité, ce qui pose des questions de confiance.

Sharding et isolement des contrats

Chaque contrat représente un shard isolé : USDT et USDC, par exemple, n'ont pas à partager leur historique. Les swaps atomiques restent possibles, mais cela n'implique pas de fusionner leurs registres. Tout se fait par engagement cryptographique, sans divulguer l'ensemble du graphe d'historique à chaque participant.

Conclusion

Nous avons vu où se situe le concept de Client-side Validation par rapport à la blockchain et aux state channels, en quoi il répond à des trilemmes de l'informatique distribuée, et comment il exploite la blockchain Bitcoin uniquement pour éviter la double dépense et pour l'horodatage (time-stamping). L'idée repose sur la notion de Single-use Seal, permettant la création d'engagements uniques que vous ne pouvez pas redépenser à volonté. Ainsi, chaque participant ne télécharge que l'historique strictement nécessaire, ce qui accroît la scalabilité et la confidentialité des smart contracts tout en conservant la sécurité de Bitcoin en toile de fond.

La prochaine étape consistera à expliquer plus en détail comment on applique concrètement ce mécanisme de Single-use Seal dans Bitcoin (via les UTXOs), comment on crée et on valide les anchors, puis comment on construit des smart contracts complets dans RGB. Nous verrons notamment la question des engagements multiples, le défi technique de prouver qu'une transaction Bitcoin scelle simultanément plusieurs transitions d'état dans différents contrats, sans introduire de vulnérabilités ou de doubles engagements.

Avant de plonger dans les détails plus techniques du deuxième chapitre, n'hésitez pas à relire les définitions clés (Client-side Validation, Single-use Seal, anchors, etc.) et à garder à l'esprit la logique globale : nous cherchons à concilier les atouts de la blockchain Bitcoin (sécurité, décentralisation, time-stamping) avec ceux des solutions off-chain (rapidité, confidentialité, scalabilité), et c'est précisément ce que RGB et la Client-side Validation tentent de réaliser.

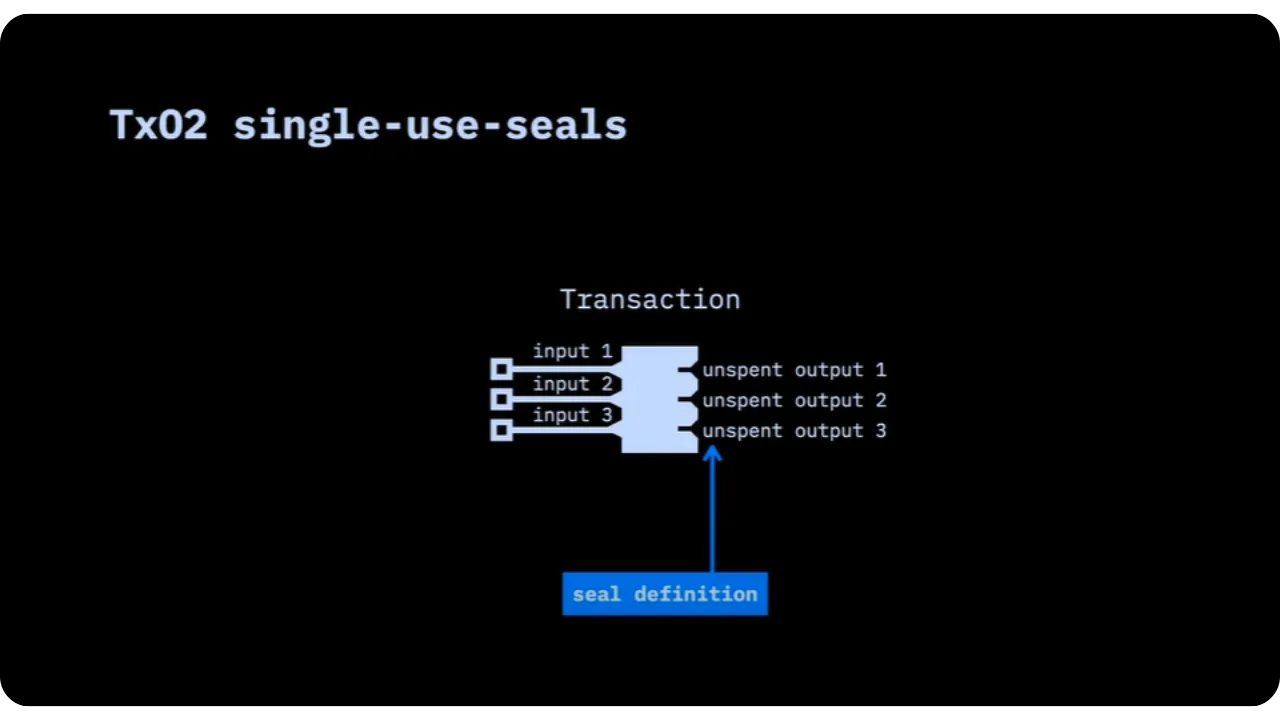

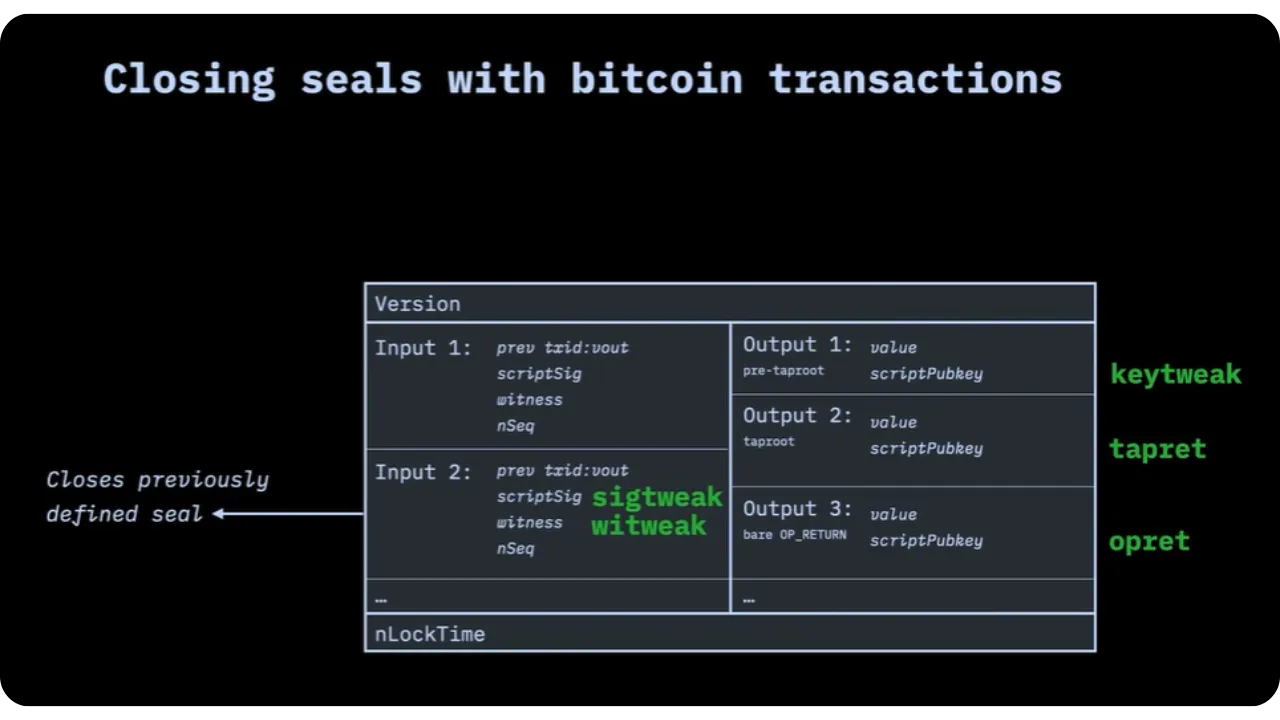

La couche d'engagement

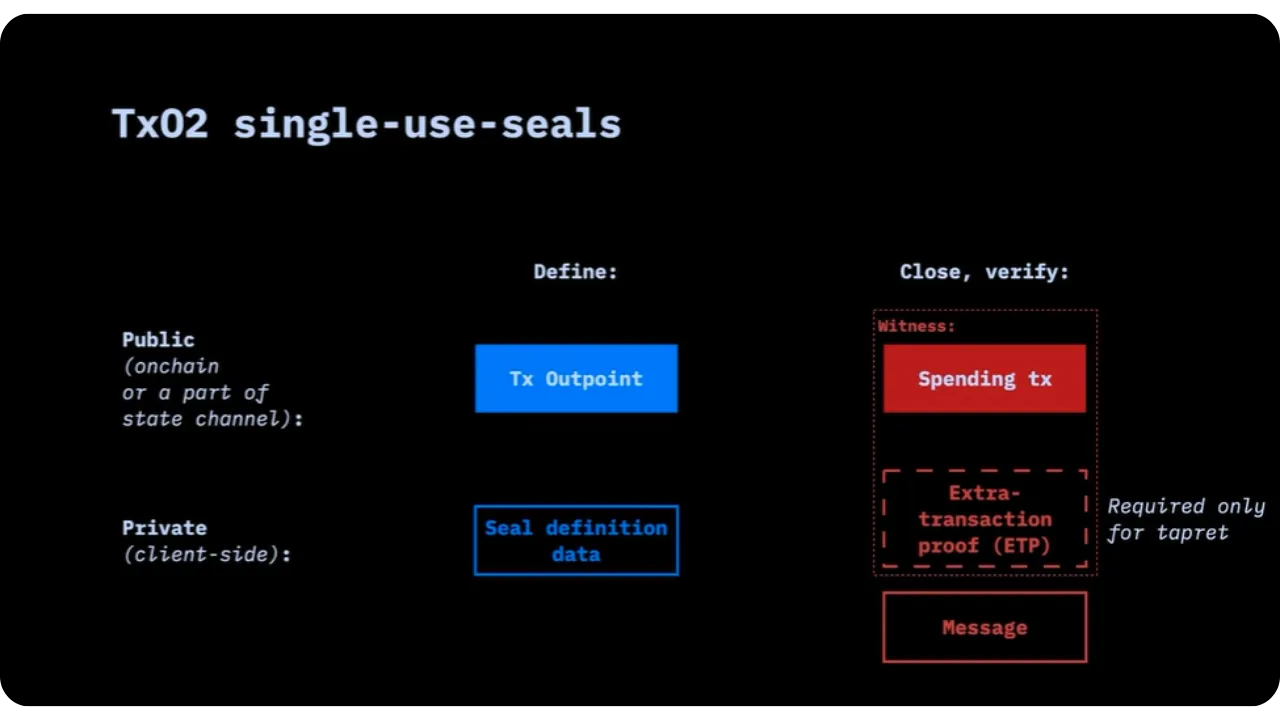

Dans ce chapitre, nous allons étudier la mise en application de la Client-side Validation et des Single-use Seals au sein de la blockchain Bitcoin. Nous allons présenter les principes majeurs de la couche d'engagement (layer 1) de RGB, en nous intéressant plus particulièrement au schémas TxO2, retenu par RGB pour définir et fermer un sceau dans le cadre d’une transaction Bitcoin. Ensuite, nous parlerons de deux points importants qui n’ont pas encore été traités en détail :

- Les deterministic Bitcoin commitments ;

- Les multi-protocol commitments.

C’est la combinaison de ces concepts qui nous permet de superposer plusieurs systèmes ou contrats au-dessus d’un même UTXO et donc d’une même blockchain.

Il convient de rappeler que les opérations cryptographiques décrites peuvent s’appliquer, dans l’absolu, à d’autres blockchains ou médias de publication, mais les caractéristiques de Bitcoin (en matière de décentralisation, de résistance à la censure et d’ouverture à tous) en fait le socle idéal pour développer de la programmabilité avancée comme celle requise par RGB.

Les schémas d'engagement dans Bitcoin et leur utilisation par RGB

Comme vu dans le premier chapitre de la formation, les Single-use Seals sont un concept général : on fait une promesse d’inclure un engagement (commitment) dans un emplacement précis d’une transaction, cet emplacement agit comme un scellé que l’on ferme sur un message. Toutefois, sur la blockchain Bitcoin, plusieurs options existent pour choisir où placer ce commitment.

Pour comprendre la logique, rappelons le principe de base : pour fermer un single-use seal, on dépense l’endroit scellé en y insérant le commitment sur un message donné. Dans Bitcoin, cela peut se faire de différentes manières :

- Utiliser une clé publique ou une adresse

On peut décider qu’une clé publique ou une adresse spécifique est le single-use seal. Dès que cette clé ou cette adresse apparaît on-chain dans une transaction, cela signifie que le scellé est fermé avec un certain message.

- Utiliser un output de transaction Bitcoin

Cela signifie que l’on définit un single-use seal comme un outpoint précis (un couple TXID + numéro d’output). Dès que cet outpoint est dépensé, il s’agit de l’acte de fermeture du scellé.

En travaillant sur RGB, nous avons identifié au moins 4 manières différentes d’implémenter ces scellés sur Bitcoin :

- Définir le scellé via une clé publique, et le fermer dans un output ;

- Définir le scellé via un outpoint, et le fermer dans un output ;

- Définir le scellé via la valeur d'une clé publique, et le fermer dans un input ;

- Définir le scellé via un outpoint, et le fermer dans un input.

| Nom du schéma | Définition du scellé | Fermeture du scellé | Exigences supplémentaires | Application principale | Schémas d'engagement possibles |

|---|---|---|---|---|---|

| PkO | Valeur de la clé publique | Sortie de transaction | P2(W)PKH | Aucune pour le moment | Keytweak, taptweak, opret |

| TxO2 | Sortie de transaction | Sortie de transaction | Nécessite des engagements déterministes sur Bitcoin | RGBv1 (universel) | Keytweak, tapret, opret |

| PkI | Valeur de la clé publique | Entrée de transaction | Uniquement Taproot & non compatible avec les portefeuilles Legacy | Identités basées sur Bitcoin | Sigtweak, witweak |

| TxO1 | Sortie de transaction | Entrée de transaction | Uniquement Taproot & non compatible avec les portefeuilles Legacy | Aucune pour le moment | Sigtweak, witweak |

Nous ne détaillerons pas chacune de ces configurations, car dans RGB, nous avons choisi d’utiliser un outpoint comme définition du scellé, et de placer le commitment dans l’output de la transaction dépensant cet outpoint. On peut donc introduire les concepts suivants pour la suite :

- "Seal definition" : Un outpoint donné (identifié par TXID + N° de sortie) ;

- "Seal closing" : La transaction qui dépense cet outpoint, dans laquelle on ajoute un commitment à un message.

Ce schéma a été sélectionné pour sa compatibilité avec l’architecture RGB, mais d’autres configurations pourraient être utiles pour des usages différents.

La mention "O2" dans "TxO2" rappelle que la définition et la fermeture reposent toutes deux sur la dépense (ou la création) d’une sortie de transaction.

Exemple d'utilisation du schéma TxO2

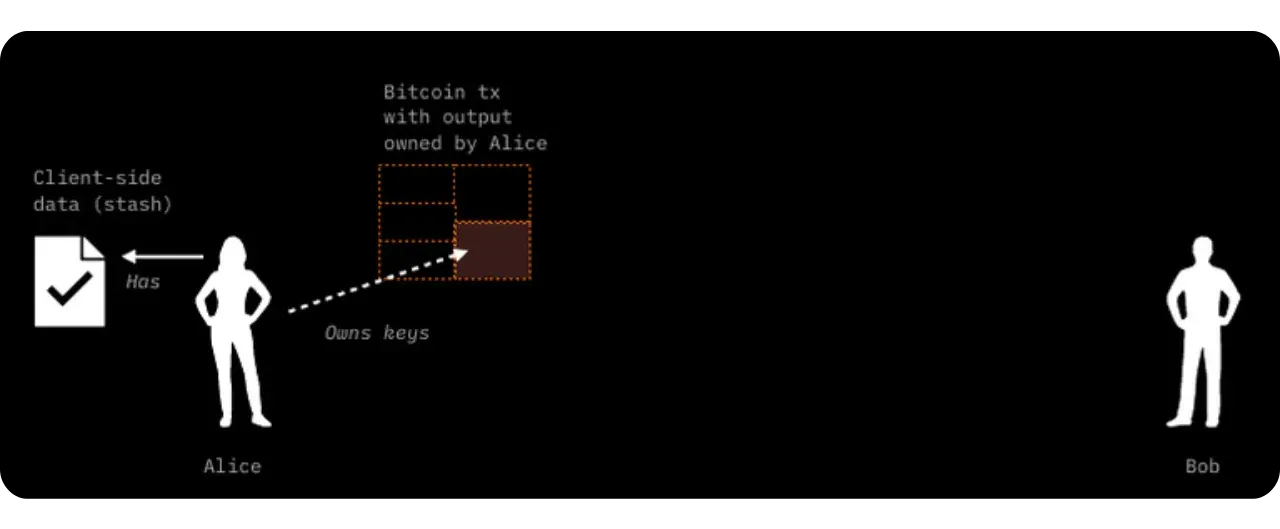

Pour rappel, définir un single-use seal ne nécessite pas nécessairement de publier une transaction on-chain. Il suffit qu’Alice, par exemple, possède déjà un UTXO non dépensé. Elle peut décider : "Cet outpoint (déjà existant) est désormais mon scellé". Elle le note localement (client-side), et tant que cet UTXO n’est pas dépensé, le scellé est considéré comme ouvert.

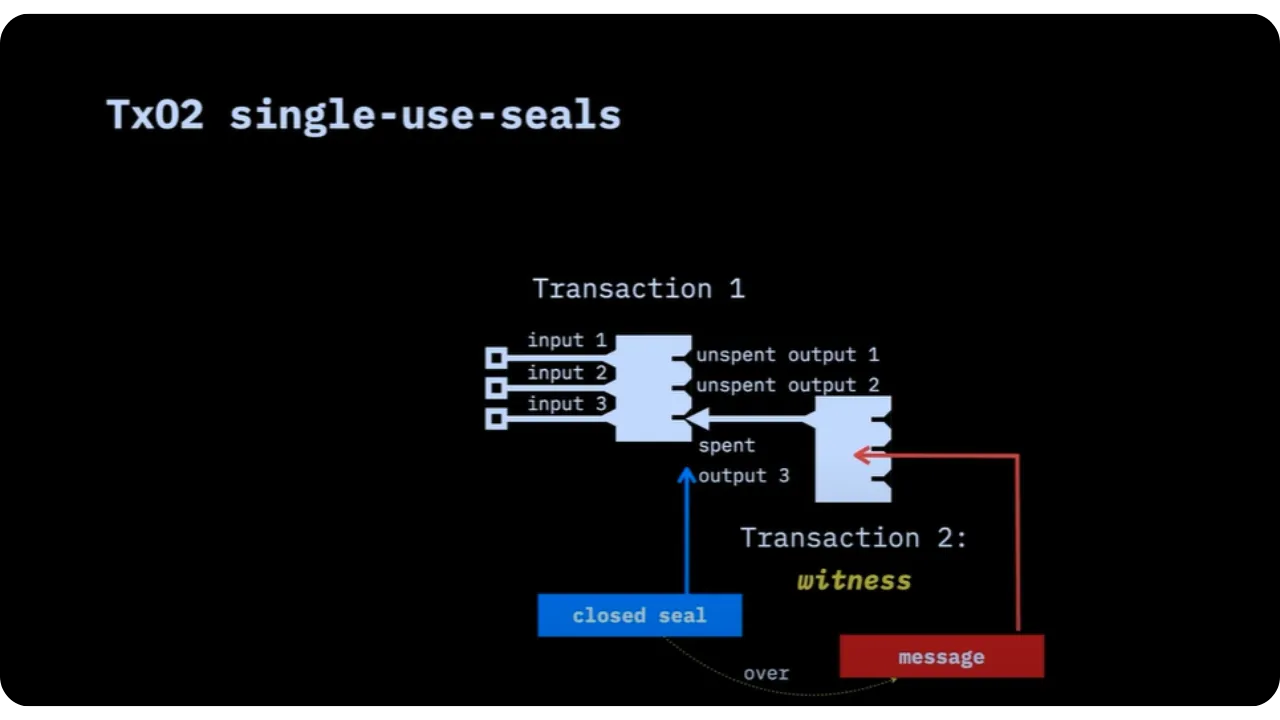

Le jour où elle veut fermer le scellé (pour signaler un événement, ou pour ancrer un message particulier), elle dépense cet UTXO dans une nouvelle transaction (on appelle souvent cette transaction la "witness transaction" (sans rapport avec segwit, c’est juste le terme qu’on lui donne). Cette nouvelle transaction contiendra le commitment au message.

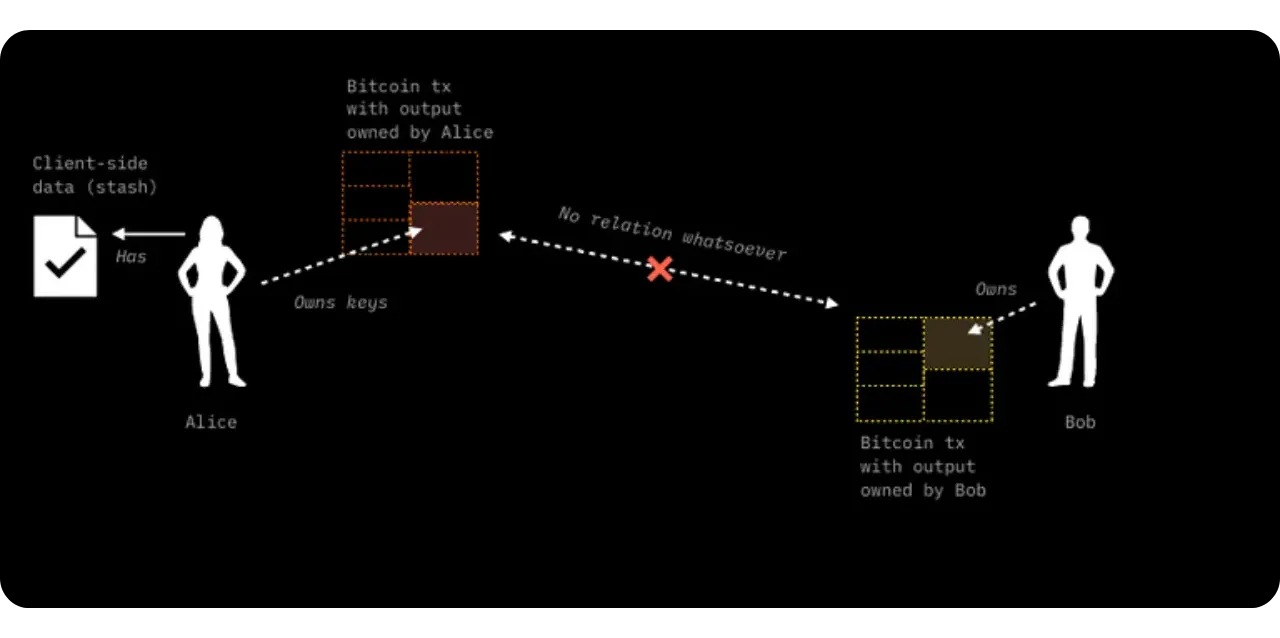

Notons que dans cet exemple :

- Personne d’autre que Bob (ou les personnes à qui Alice choisit de révéler la preuve complète) ne saura qu’un certain message est caché dans cette transaction ;

- Tout le monde peut constater que l'outpoint a été dépensé, mais seul Bob détient la preuve que le message est bien ancré dans la transaction.

Pour illustrer ce schéma TxO2, on peut utiliser un single-use seal comme mécanisme de révocation d’une clé PGP. Au lieu de publier un certificat de révocation sur des serveurs, Alice peut dire : "Cette sortie Bitcoin, si elle est dépensée, signifie que ma clé PGP est révoquée".

Alice dispose donc d’un UTXO spécifique, auquel est associé localement (côté client) un certain état ou des données (connues d’elle seule).

Alice informe Bob qu’en cas de dépense de cet UTXO, un événement particulier sera réputé s’être produit. De l’extérieur, on ne voit qu’une transaction Bitcoin ; mais Bob, lui, sait que cette dépense a une signification cachée.

Au moment où Alice dépense cet UTXO, elle referme le scellé sur un message qui indique sa nouvelle clé, ou simplement la révocation de l’ancienne. Ainsi, toute personne surveillant on-chain verra que l’UTXO est dépensé, mais seule celle qui dispose de la preuve complète saura qu’il s’agit précisément de la révocation de la clé PGP.

Pour que Bob ou toute autre personne concernée puisse vérifier le message caché, Alice doit lui fournir des informations off-chain.

Alice doit donc fournir à Bob :

- Le message lui-même (par exemple, la nouvelle clé PGP) ;

- La preuve cryptographique attestant que ce message a été engagé dans la transaction (ce qu’on appelle l’extra transaction proof ou anchor).

Les tiers n’ont pas cette information. Ils voient seulement qu’un UTXO a été dépensé. La confidentialité est donc assurée.

Pour bien clarifier la structure, récapitulons le cheminement en deux transactions :

- Transaction 1 : Elle contient la seal definition, c’est-à-dire l'outpoint qui servira de scellé.

- Transaction 2 : Elle dépense cet outpoint. De ce fait, le scellé est fermé et, dans cette même transaction, on insère le commitment sur le message.

Nous appelons donc la seconde transaction la "witness transaction".

Pour illustrer cela sous un autre angle, on peut représenter deux couches :

- La couche supérieure (blockchain, publique) : tout le monde voit la transaction et sait qu’il y a un outpoint dépensé ;

- La couche inférieure (client-side, privée) : seule Alice (ou la personne intéressée) sait que cette dépense correspond à tel message, via la preuve cryptographique et le message qu’elle conserve en local.

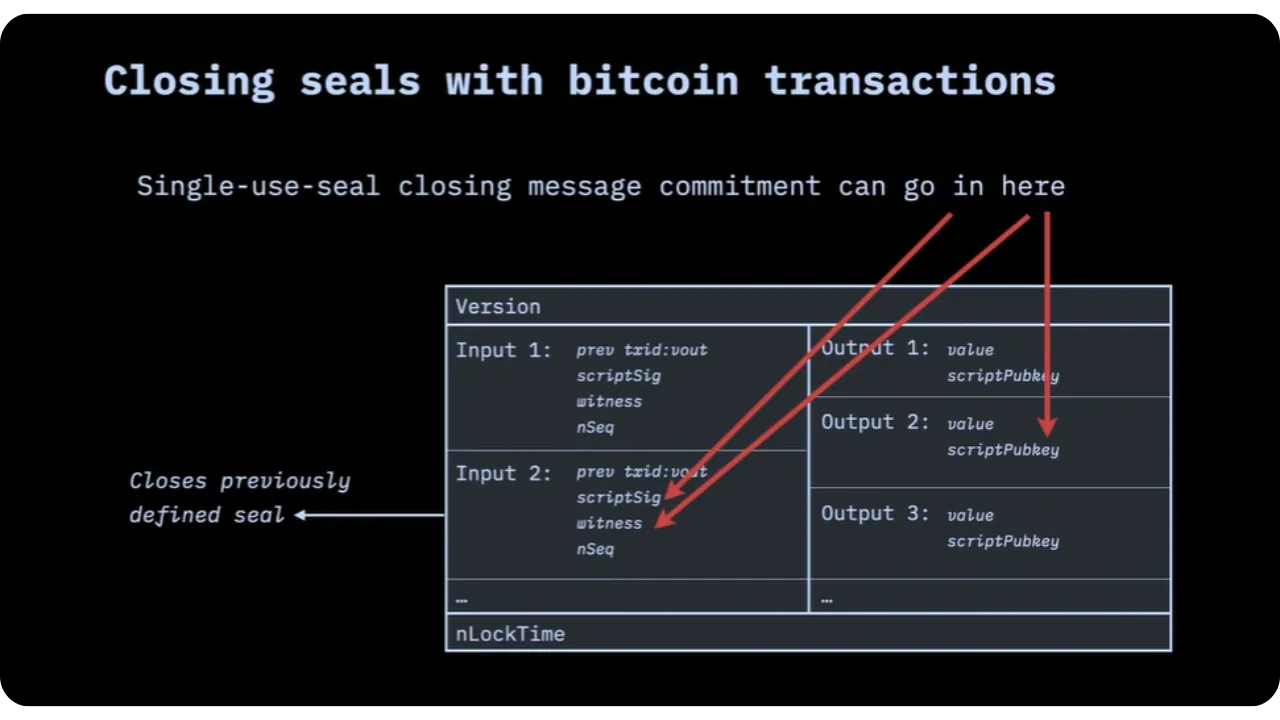

Mais lors de cette fermeture du scellé, on peut se poser la question suivante : concrètement, où devons-nous insérer le commitment ?

Nous avons brièvement mentionné, dans la partie précédente, comment le modèle Client-side Validation peut s’appliquer à RGB ou à d’autres systèmes. Ici, nous abordons la partie concernant les deterministic Bitcoin commitments et la façon de les intégrer dans une transaction. L’idée est de comprendre pourquoi on cherche à insérer un unique engagement dans la witness transaction, et surtout comment s’assurer qu’il ne puisse y avoir d’autres engagements concurrents non dévoilés.

Les emplacements du commitment dans une transaction

Lorsque vous transmettez à quelqu’un la preuve qu’un certain message est ancré dans une transaction, vous devez pouvoir garantir qu’il n’existe pas, dans cette même transaction, une autre forme d’engagement (un second message caché) qui ne vous aurait pas été révélé. Pour que la validation côté client reste robuste, il faut donc un mécanisme déterministe permettant de placer un unique commitment dans la transaction qui ferme le single-use seal.

La witness transaction dépense le fameux UTXO (ou seal definition) et cette dépense correspond à la fermeture du scellé. Au niveau technique, on sait que chaque outpoint ne peut être dépensé qu’une seule fois. C’est justement ce qui sert de base à la résistance à la double dépense sur Bitcoin. Mais la transaction de dépense peut avoir plusieurs inputs, plusieurs outputs, ou être composée de façon complexe (coinjoins, cannaux Lightning, etc.). Il faut donc définir clairement où insérer le commitment dans cette structure, sans ambiguïté et de manière uniforme.

Quelle que soit la méthode (PkO, TxO2, etc.), le commitment peut être inséré :

Dans un Input via :

- Sigtweak (on modifie le composant

rde la signature ECDSA, ce qui s’apparente au principe de "Sign-to-contract") ; - Witweak (on modifie les données segregated witness de la transaction).

- Sigtweak (on modifie le composant

Dans un Output via :

- Keytweak (on "tweake" la clé publique destinataire avec le message) ;

- Opret (on place le message dans une sortie

OP_RETURN, non dépensable) ; - Tapret (ou Taptweak), qui s’appuie sur taproot pour insérer l’engagement dans la partie script d’une clé taproot, ce qui vient modifier la clé publique de manière déterministe.

Voici le détail de chaque méthode :

Sig tweak (sign-to-contract) :

Un schéma anciennement proposé consistait à exploiter la partie aléatoire d’une signature (ECDSA ou Schnorr) pour y intégrer le commitment : c’est la technique appelée "Sign-to-contract". Vous remplacez le nonce généré au hasard par un hash contenant la donnée. Ainsi, la signature révèle implicitement votre engagement, sans espace additionnel dans la transaction. Cette approche présente des avantages :

- Pas de surcharge on-chain (vous utilisez la même place que le nonce de base) ;

- En théorie, cela peut être assez discret, car le nonce est initialement une donnée aléatoire.

Cependant, 2 inconvénients majeurs ont émergé :

- Les multisig avant Taproot : quand vous avez plusieurs signataires, il faut décider quelle signature porte le commitment. Les signatures peuvent être ordonnées différemment, et si un signataire refuse, vous perdez le contrôle sur l’aboutissement du commitment ;

- MuSig et le nonce partagé : avec les multisig Schnorr (MuSig), la génération du nonce est un algorithme multipartite, et il devient pratiquement impossible de tweaker le nonce individuellement.

En pratique, sig tweak est également peu compatible avec le matériel (hardware wallets) et les formats existants (Lightning, etc.). Cette belle idée est donc difficile à mettre en place concrètement.

Key tweak (pay-to-contract) :

Le key tweak reprend le concept historique de pay-to-contract. On prend la clé publique X et on la

tweak en lui ajoutant la valeur H(message). Concrètement, si X = x * G et h = H(message), alors la nouvelle clé sera X' = X + h * G. Cette clé tweakée dissimule l’engagement sur le message. Le détenteur de la clé privée d’origine peut, en

ajoutant h à sa clé privée x, prouver qu’il

possède la clé permettant de dépenser la sortie. En théorie, c’est élégant,

car :

- Le commitment s’inscrit sans ajouter de champs supplémentaires ;

- Vous ne stockez pas de données on-chain additionnelles.

Néanmoins, dans la pratique, on se heurte aux difficultés suivantes :

- Les wallets ne reconnaissent plus la clé publique standard, puisqu’elle a été “tweakée” ; ils ne peuvent donc pas facilement associer l’UTXO à votre clé habituelle ;

- Les hardware wallets ne sont pas conçus pour signer avec une clé qui n’est pas issue de leur dérivation standard ;

- Vous devez adapter vos scripts, descriptors, etc.

Dans le cadre de RGB, cette piste a été envisagée jusqu’en 2021, mais il s’est avéré trop compliqué de la faire fonctionner avec les standards et l’infrastructure actuelle.

Witness tweak :

Une autre idée, que certains protocoles comme les inscriptions Ordinals ont concrétisée, est de placer les données directement dans la section witness de la transaction (d’où l’expression "witness tweak"). Cependant,

cette méthode :

- Rend l’engagement immédiatement visible (vous collez littéralement des données brutes dans le witness) ;

- Peut être sujette à la censure (des mineurs ou nœuds peuvent refuser de relayer si c’est trop volumineux ou toute autre caractéristique arbitraire) ;

- Consomme de l’espace dans les blocs, ce qui est contraire à l’objectif de discrétion et de légèreté de RGB.

En plus, le witness est conçu pour être prunable dans certains contextes, ce qui peut rendre plus compliqué le fait d'avoir des preuves robustes.

Op-return (opret) :

Très simple dans son fonctionnement, un OP_RETURN permet de

stocker un hash ou un message dans un champ spécial de la transaction. Mais

c’est immédiatement détectable : tout le monde voit qu’il y a un commitment dans la transaction, et cela peut être censuré ou écarté,

en plus d’ajouter un output supplémentaire. Puisque cela augmente la transparence

et la taille, c’est donc considéré comme moins satisfaisant dans l’optique d’une

solution de Client-side Validation.

34-byte_Opret_Commitment =

OP_RETURN OP_PUSHBYTE_32 <mpc::Commitment>

|_________| |______________| |_________________|

1-byte 1-byte 32 bytes

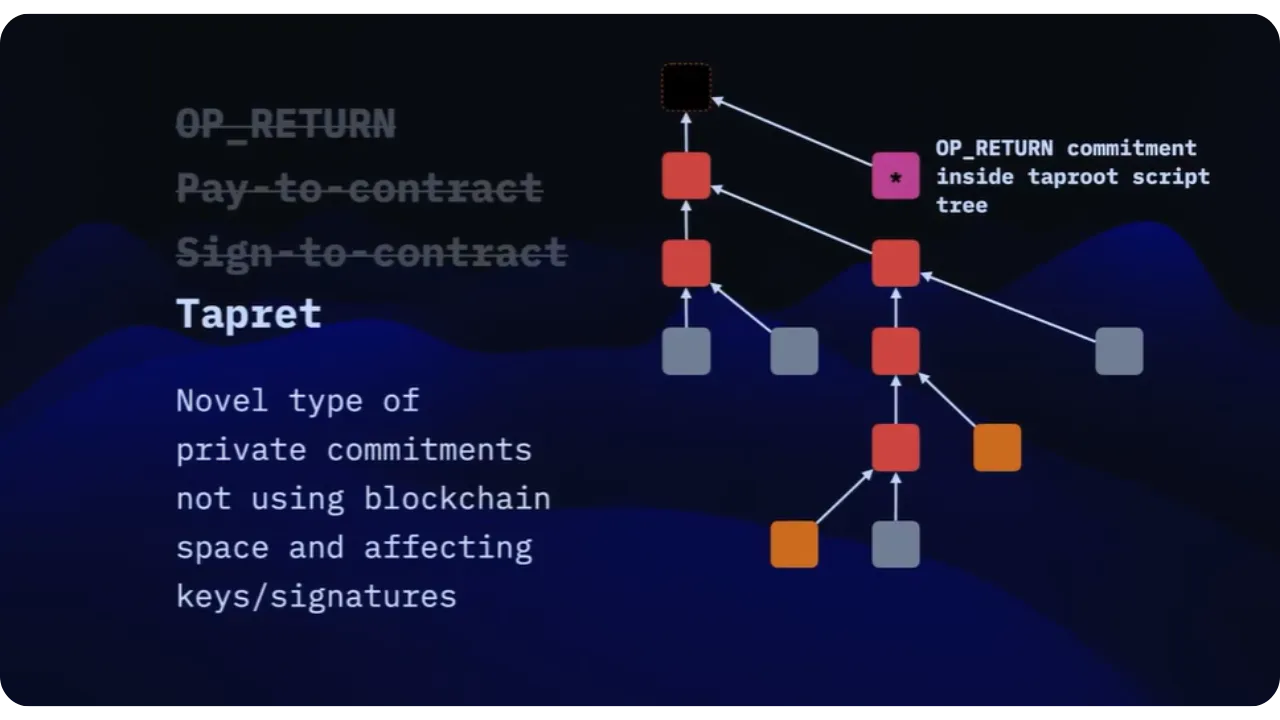

Tapret

La dernière option est l’utilisation de Taproot (introduit

avec le BIP341) avec le schéma Tapret. Tapret est une

forme plus complexe d'engagement déterministe, qui apporte des améliorations

en termes d’empreinte sur la blockchain et de confidentialité pour les

opérations de contrat. L’idée directrice est de cacher le commitment dans la

partie Script Path Spend d’une transaction taproot.

Avant de décrire comment l’engagement est inséré dans une transaction taproot, examinons la forme exacte de l’engagement, qui doit impérativement correspondre à une chaîne de 64 octets construite de la manière suivante :

64-byte_Tapret_Commitment =

OP_RESERVED ... ... .. OP_RESERVED OP_RETURN OP_PUSHBYTE_33 <mpc::Commitment> <Nonce>

|___________________________________| |_________| |______________| |_______________| |______|

OP_RESERVED x 29 times = 29 bytes 1 byte 1 byte 32 bytes 1 byte

|________________________________________________________________| |_________________________|

TAPRET_SCRIPT_COMMITMENT_PREFIX = 31 bytes MPC commitment + NONCE = 33 bytes

- Les 29 octets

OP_RESERVED, suivis deOP_RETURN, puis deOP_PUSHBYTE_33, forment la partie prefix de 31 octets ; - Vient ensuite un commitment de 32 octets (généralement la racine de Merkle issue du MPC), auquel on ajoute 1 octet de Nonce (soit 33 octets au total pour cette seconde partie).

Ainsi, la méthode Tapret de 64 octets ressemble à un Opret auquel on a préfixé 29 octets de OP_RESERVED et auquel on ajoute

un octet supplémentaire en guise de Nonce.

Pour conserver une grande flexibilité d’implémentation, de confidentialité et de passage à l’échelle, le schéma Tapret prend en compte divers cas d’usage, selon les besoins :

- Incorporation unique d’un commitment Tapret dans une transaction taproot sans structure de Script Path préexistante ;

- Intégration d’un commitment Tapret dans une transaction taproot déjà dotée d’un Script Path.

Détaillons ensemble chacun de ces deux scénarios.

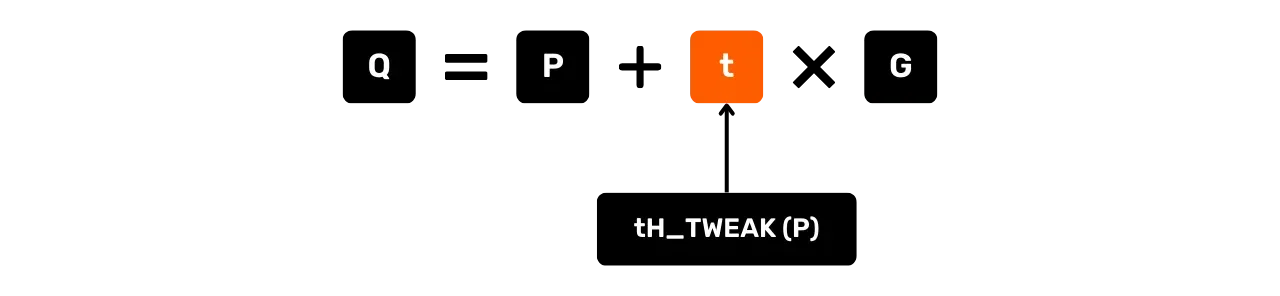

Incorporation Tapret sans Script Path existant

Dans ce premier cas, on part d’une sortie taproot (Taproot Output Key) Q qui ne comporte que la clé publique interne P (Internal Key), sans chemin de script associé (Script Path) :

P: la clé publique interne pour le Key Path Spend.G: le point générateur de la courbe elliptique secp256k1.t = tH_TWEAK(P)est le facteur de tweak, calculé via un tagged hash (par exempleSHA-256(SHA-256(TapTweak) || P)), conformément au BIP86. Cela prouve qu’il n’y a pas de script caché.

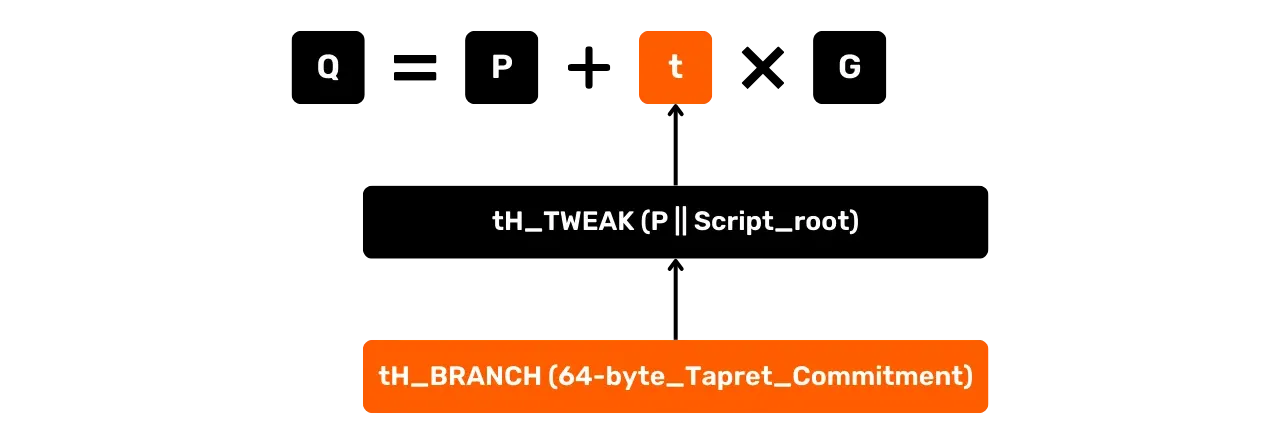

Pour inclure un commitment Tapret, il faut alors ajouter une Script Path Spend avec un unique script, selon le schéma suivant :

t = tH_TWEAK(P || Script_root)devient alors le nouveau facteur de tweak, incluant le Script_root.Script_root = tH_BRANCH(64-byte_Tapret_Commitment)représente la racine de ce script, laquelle est simplement un hash de typeSHA-256(SHA-256(TapBranch) || 64-byte_Tapret_Commitment).

La preuve d’inclusion et d’unicité dans l’arbre taproot se résume ici à la

seule clé publique interne P.

Intégration Tapret dans un Script Path préexistant

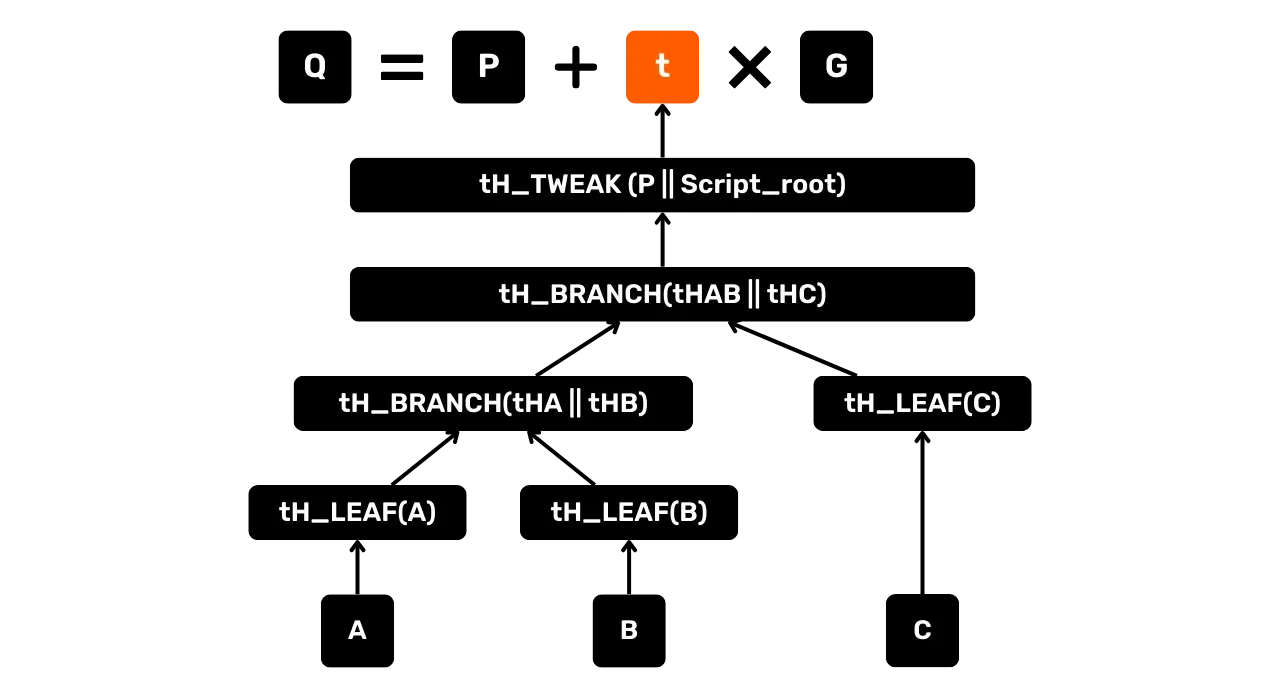

Le second scénario concerne une sortie taproot Q plus complexe, qui comporte déjà plusieurs scripts. Par exemple,

on dispose d’un arbre de 3 scripts :

tH_LEAF(x)désigne la fonction de hachage (tagged hash) normalisée d’un script leaf.A, B, Creprésentent les scripts déjà inclus dans la structure taproot.

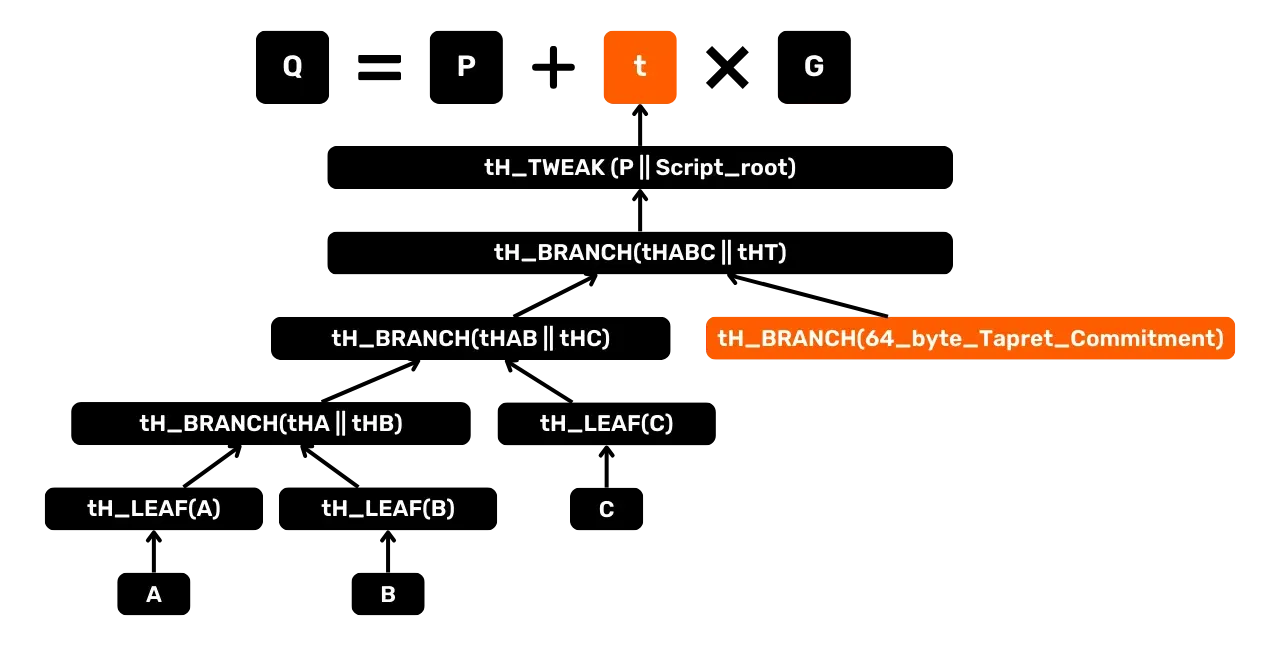

Pour ajouter le commitment Tapret, on doit insérer un script "inconsommable" (unspendable script) au premier niveau de l’arbre, en décalant les scripts déjà existants un niveau plus bas. Visuellement, l’arbre devient :

tHABCreprésente le hash (tagged) du niveau supérieur regroupantA, B, C.tHTreprésente le hash du script correspondant auTapretde 64 octets.

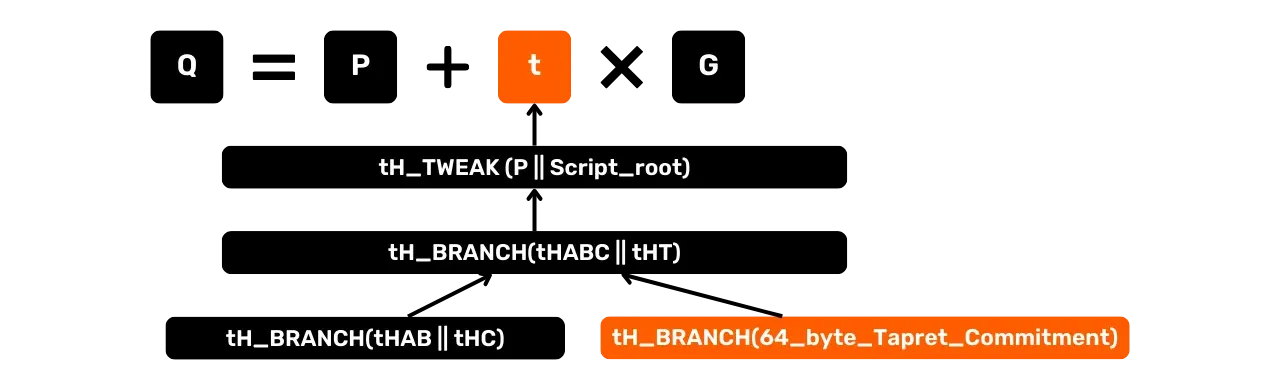

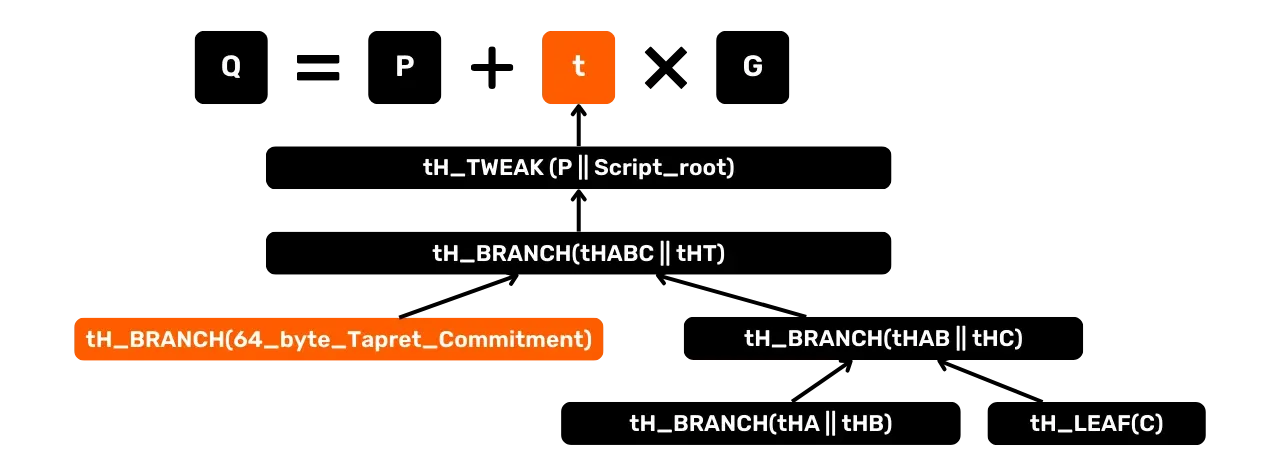

Selon les règles de taproot, chaque branche/feuille doit être combinée en respectant un ordre lexicographique des hachages. Deux cas se présentent alors :

tHT>tHABC: le commitment Tapret se place à droite dans l’arbre. La preuve d’unicité n’a besoin que detHABCetP;tHT<tHABC: le commitment Tapret se place à gauche. Pour prouver qu’il n’y a pas d’autre commitment Tapret dans la partie droite, il faut révélertHABettHCafin de démontrer l’absence de tout autre script de ce type.

Exemple visuel pour le premier cas (tHABC < tHT) :

Exemple pour le second cas (tHABC > tHT) :

Optimisation avec le nonce

Pour améliorer la confidentialité, on peut "miner" (un terme plus juste

serait "bruteforcer") la valeur du <Nonce> (le dernier

octet du Tapret de 64 octets) pour tenter d’obtenir un hash tHT tel que tHABC < tHT. Dans ce cas, le commitment se place à

droite, ce qui évite ainsi à l’utilisateur de devoir divulguer tout le

contenu des scripts existants pour prouver l’unicité du Tapret.

En résumé, le Tapret offre un moyen discret et déterministe d’incorporer

un engagement dans une transaction taproot, tout en respectant l’exigence d’unicité

et de non-ambiguïté essentielle à la logique de Client-side Validation et des

Single-use Seal de RGB.

Les sorties valides

Pour les opérations de commitment dans le cadre de RGB, l’exigence principale pour qu’un schéma de commitment Bitcoin soit valide est la suivante : La transaction (witness transaction) doit de manière prouvable contenir un seul commitment. Grâce à cette exigence, il devient impossible de construire, au sein d’une même transaction, une histoire alternative pour les données validées côté client. Ainsi, le message autour duquel se ferme le single-use seal est unique.

Pour satisfaire ce principe, et ce quel que soit le nombre de sorties d’une transaction, on impose qu’une seule et unique sortie puisse contenir un engagement (commitment). Pour chacun des schémas utilisés (Opret ou Tapret), les seules sorties valides pouvant contenir un commitment RGB sont :

- La première sortie

OP_RETURN(si présente) pour le schéma Opret ; - La première sortie taproot (si présente) pour le schéma Tapret.

Notez qu’il est tout à fait possible qu’une transaction contienne

simultanément un unique commitment Opret et un unique

commitment Tapret dans deux sorties distinctes. Grâce à la nature

déterministe de la Seal Definition, ces deux engagements correspondent alors

à deux données distinctes validées côté client.

Analyses et choix pratiques dans RGB

Quand nous avons démarré RGB, nous avons passé en revue toutes ces méthodes pour déterminer où et comment placer un commitment dans une transaction de manière déterministe. Nous avons défini des critères :

- Compatibilité avec différents scénarios (par exemple, usages de multisig, de Lightning, de hardware wallets, etc.) ;

- Impact sur la place nécessaire on-chain ;

- Difficulté d’implémentation et de maintenance ;

- Confidentialité et résistance à la censure.

| Méthode | Trace et taille on-chain | Taille côté client | Intégration des portefeuilles | Compatibilité matérielle | Compatibilité Lightning | Compatibilité Taproot |

|---|---|---|---|---|---|---|

| Keytweak (P2C déterministe) | 🟢 | 🟡 | 🔴 | 🟠 | 🔴 BOLT, 🔴 Bifrost | 🟠 Taproot, 🟢 MuSig |

| Sigtweak (S2C déterministe) | 🟢 | 🟢 | 🟠 | 🔴 | 🔴 BOLT, 🔴 Bifrost | 🟠 Taproot, 🔴 MuSig |

| Opret (OP_RETURN) | 🔴 | 🟢 | 🟢 | 🟠 | 🔴 BOLT, 🟠 Bifrost | - |

| Algorithme Tapret : noeud haut-gauche | 🟠 | 🔴 | 🟠 | 🟢 | 🔴 BOLT, 🟢 Bifrost | 🟢 Taproot, 🟢 MuSig |

| Algorithme Tapret #4 : n'importe quel nœud + preuve | 🟢 | 🟠 | 🟠 | 🟢 | 🔴 BOLT, 🟢 Bifrost | 🟢 Taproot, 🟢 MuSig |

| Schéma d’engagement déterministe | Standard | Coût on-chain | Taille de la preuve côté client |

|---|---|---|---|

| Keytweak (P2C déterministe) | LNPBP-1, 2 | 0 bytes | 33 bytes (clé non tweakée) |

| Sigtweak (S2C déterministe) | WIP (LNPBP-39) | 0 bytes | 0 bytes |

| Opret (OP_RETURN) | - | 36 (v)bytes (TxOut additionnel) | 0 bytes |

| Algorithme Tapret : nœud haut-gauche | LNPBP-6 | 32 bytes dans le témoin (8 vbytes) sur n’importe quel multisig n-of-m et dépenses par chemin de script | 0 bytes sur les scriptless scripts taproot ~270 bytes dans un cas de script unique, ~128 bytes si plus d’un script |

| Algorithme Tapret #4 : n’importe quel nœud + preuve d’unicité | LNPBP-6 | 32 bytes dans le témoin (8 vbytes) pour les cas de script unique, 0 bytes dans le témoin dans la plupart des autres cas | 0 bytes sur les scriptless scripts taproot, 65 bytes jusqu’à ce que le Taptree ait une douzaine de scripts |

| Layer | Coût on-chain (bytes/vbytes) | Coût on-chain (bytes/vbytes) | Coût on-chain (bytes/vbytes) | Coût on-chain (bytes/vbytes) | Coût on-chain (bytes/vbytes) | Coût côté client (bytes) | Coût côté client (bytes) | Coût côté client (bytes) | Coût côté client (bytes) | Coût côté client (bytes) |

|---|---|---|---|---|---|---|---|---|---|---|

| Type | Tapret | Tapret #4 | Keytweak | Sigtweak | Opret | Tapret | Tapret #4 | Keytweak | Sigtweak | Opret |

| Single-sig | 0 | 0 | 0 | 0 | 32 | 0 | 0 | 32 | 0? | 0 |

| MuSig (n-of-n) | 0 | 0 | 0 | 0 | 32 | 0 | 0 | 32 | ? > 0 | 0 |

| Multi-sig 2-of-3 | 32/8 | 32/8 ou 0 | 0 | n/a | 32 | ~270 | 65 | 32 | n/a | 0 |

| Multi-sig 3-of-5 | 32/8 | 32/8 ou 0 | 0 | n/a | 32 | ~340 | 65 | 32 | n/a | 0 |

| Multi-sig 2-of-3 with timeouts | 32/8 | 0 | 0 | n/a | 32 | 64 | 65 | 32 | n/a | 0 |

| Layer | Coût on-chain (vbytes) | Coût on-chain (vbytes) | Coût on-chain (vbytes) | Coût côté client (bytes) | Coût côté client (bytes) |

|---|---|---|---|---|---|

| Type | Base | Tapret #2 | Tapret #4 | Tapret #2 | Tapret #4 |

| MuSig (n-of-n) | 16.5 | 0 | 0 | 0 | 0 |

| FROST (n-of-m) | ? | 0 | 0 | 0 | 0 |

| Multi_a (n-of-m) | 1+16n+8m | 8 | 8 | 33 * m | 65 |

| Branche MuSig / Multi_a (n-of-m) | 1+16n+8n+8xlog(n) | 8 | 0 | 64 | 65 |

| Avec timeouts (n-of-m) | 1+16n+8n+8xlog(n) | 8 | 0 | 64 | 65 |

| Méthode | Confidentialité et évolutivité | Interopérabilité | Compatibilité | Portabilité | Complexité |

|---|---|---|---|---|---|

| Keytweak (P2C déterministe) | 🟢 | 🔴 | 🔴 | 🟡 | 🟡 |

| Sigtweak (S2C déterministe) | 🟢 | 🔴 | 🔴 | 🟢 | 🔴 |

| Opret (OP_RETURN) | 🔴 | 🟠 | 🔴 | 🟢 | 🟢 |

| Algo Tapret : nœud haut-gauche | 🟠 | 🟢 | 🟢 | 🔴 | 🟠 |

| Algo Tapret #4 : Nœud quelconque + preuve | 🟢 | 🟢 | 🟢 | 🟠 | 🔴 |

Au fil de l’étude, il est apparu qu’aucun des schémas de commitments n’était pleinement compatible avec le standard Lightning actuel (qui n’emploie pas Taproot, ni muSig2, ni la prise en compte d’un commitment supplémentaire). Des efforts sont en cours pour modifier la construction de canaux Lightning (BiFrost) et permettre d’insérer les engagements RGB. C’est un autre chantier où l’on doit revoir la structure de la transaction, les clés, et la façon dont sont signées les mises à jour de canaux.

L’analyse a montré qu’en effet, d’autres méthodes (key tweak, sig tweak, witness tweak, etc.) présentaient d’autres formes de complication :

- Soit on a un gros volume on-chain ;

- Soit on a une incompatibilité radicale avec le code existant des wallets ;

- Soit la solution n’est pas viable en multisig non coopératif.

Ainsi, pour RGB, deux des méthodes sortent particulièrement du lot : Opret et Tapret, toutes deux classées en “Transaction Output”, et compatibles avec le mode TxO2 utilisé par le protocole.

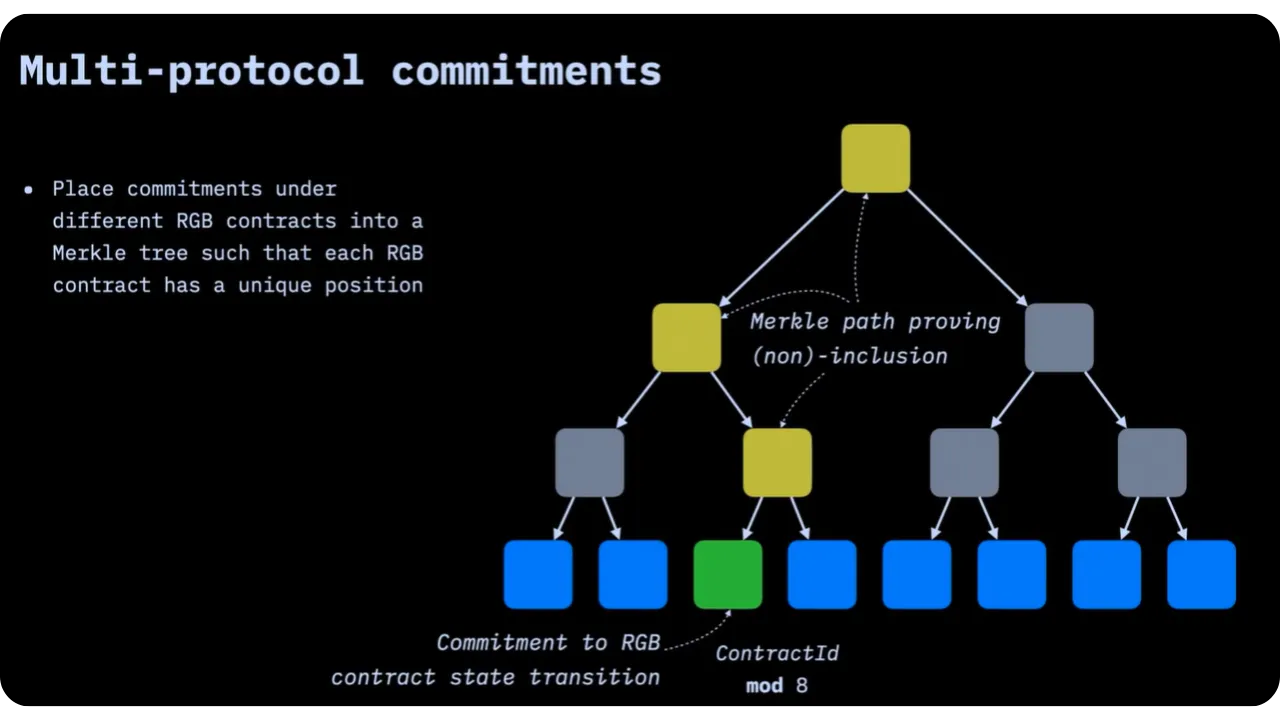

Multi Protocol Commitments - MPC

Dans cette section, nous abordons la manière dont RGB gère

l’agrégation de plusieurs contrats (ou plus précisément leurs transition bundles) au sein d’un unique engagement (commitment) enregistré dans une transaction Bitcoin via un schéma déterministe (selon Opret ou Tapret). Pour y parvenir, l'ordre de Merkelisation des

différents contrats s’opère dans une structure nommée MPC Tree (Multi Protocol Commitment Tree). Dans cette section, nous allons

étudier la construction de ce MPC Tree, l’obtention de sa racine, ainsi que

la façon dont plusieurs contrats peuvent ainsi partager la même transaction

en toute confidentialité et sans ambiguïté.

Le Multi Protocol Commitment (MPC) vise à répondre à deux besoins :

- La construction du hash

mpc::Commitment: celui-ci sera inclus dans la blockchain Bitcoin selon un schémaOpretouTapret, et doit refléter l’ensemble des états changés (state changes) à valider ; - Le stockage simultané de plusieurs contrats dans un seul commitment, permettant de gérer en une seule transaction Bitcoin des mises à jour distinctes, portant sur plusieurs assets ou contrats RGB.

Concrètement, chacun des transition bundles appartient à un contrat

particulier. Toutes ces informations sont insérées dans un MPC Tree dont la racine (mpc::Root) est ensuite hachée de nouveau pour

donner le mpc::Commitment. C’est ce dernier hash qui est placé

dans la transaction Bitcoin (witness transaction), selon la méthode

déterministe choisie.

MPC Root Hash

La valeur effectivement inscrite on-chain (dans Opret ou Tapret) se nomme mpc::Commitment. Celle-ci est

calculée en suivant la forme du BIP-341, selon la formule :

mpc::Commitment = SHA-256(SHA-256(mpc_tag) || SHA-256(mpc_tag) || depth || cofactor || mpc::Root )

où :

mpc_tagest une étiquette :urn:ubideco:mpc:commitment#2024-01-31, choisie selon les conventions RGB de tagging ;depth(1 octet) indique la profondeur du MPC Tree ;cofactor(16 bits, en Little Endian) est un paramètre permettant de favoriser l’unicité des positions assignées à chaque contrat dans l’arbre ;mpc::Rootest la racine de MPC Tree, calculée selon le processus décrit dans la section suivante.

Construction du MPC Tree

Pour construire ce MPC Tree, il faut assurer qu’à chaque contrat corresponde une position de feuille unique. Supposons qu’on ait :

Ccontrats à inclure, indexés paridansi = {0,1,..,C-1};- Pour chaque contrat

c_i, on dispose d’un identifiantContractId(i) = c_i.

On va alors construire un arbre de largeur w et de profondeur d telle que 2^d = w, avec w > C, de sorte que chaque

contrat puisse être placé dans une leaf distincte. La position pos(c_i) de chaque contrat dans l’arbre est déterminée par :

pos(c_i) = c_i mod (w - cofactor)

où cofactor est un entier qui augmente les probabilités d’obtenir

des positions distinctes pour chaque contrat. Dans la pratique, la construction

suit un processus itératif :

- On part d’une profondeur minimale (

d=3par convention pour masquer le nombre exact de contrats) ; - On tente différents

cofactor(jusqu’àw/2, ou un maximum de 500 pour des raisons de performance) ; - Si on ne parvient pas à positionner tous les contrats sans collision, on

incrémente

det on recommence.

Le but est d’éviter les arbres trop grands tout en maintenant un risque de collision minimal. Notons que le phénomène de collisions suit une logique de distribution aléatoire, liée au Paradoxe des anniversaires.

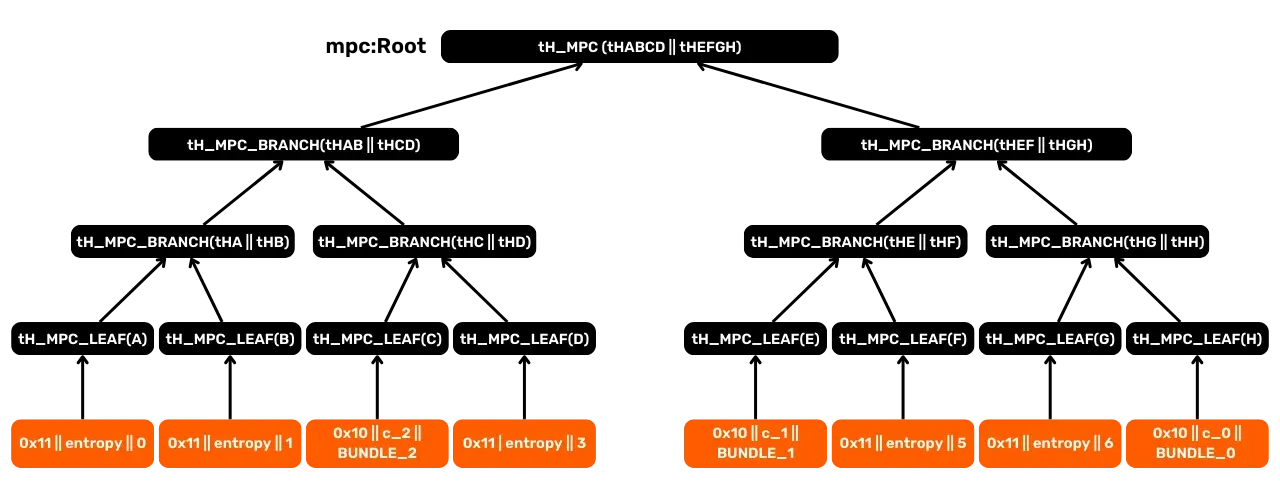

Les feuilles habitées

Une fois C positions distinctes pos(c_i) obtenues

pour les contrats i = {0,1,..,C-1}, on renseigne

chaque feuille via une fonction de hachage (tagged hash) :

tH_MPC_LEAF(c_i) = SHA-256(SHA-256(merkle_tag) || SHA-256(merkle_tag) || 0x10 || c_i || BundleId(c_i))

où :

merkle_tag = urn:ubideco:merkle:node#2024-01-31, est toujours choisi selon les conventions Merkle de RGB ;0x10identifie un contract leaf ;c_iest l’identifiant de 32 octets du contrat (issu du hash de sa Genesis) ;BundleId(c_i)est un hash de 32 octets décrivant l’ensemble desState Transitionsrelatives àc_i(réunies en une Transition Bundle).

Les feuilles inhabitées

Les feuilles restantes, non affectées à un contrat (c’est-à-dire w - C feuilles), sont remplies par une valeur dite "dummy" (entropy leaf)

:

tH_MPC_LEAF(j) = SHA-256(SHA-256(merkle_tag) || SHA-256(merkle_tag) || 0x11 || entropy || j )

où :

merkle_tag = urn:ubideco:merkle:node#2024-01-31, est toujours choisi selon les conventions Merkle de RGB ;0x11désigne une entropy leaf ;entropyest une valeur aléatoire de 64 octets, choisie par la personne qui construit l’arbre ;jest la position (en 32 bits Little Endian) de cette feuille dans l’arbre.

Les nœuds MPC

Après avoir généré les w feuilles (habitées ou non), on procède

à la merkelisation. Tout nœud interne est haché comme suit :

tH_MPC_BRANCH(tH1 || tH2) = SHA-256(SHA-256(merkle_tag) || SHA-256(merkle_tag) || b || d || w || tH1 || tH2)

où :

merkle_tag = urn:ubideco:merkle:node#2024-01-31, est toujours choisi selon les conventions Merkle de RGB ;best la branching factor (8 bits). Le plus souvent,b=0x02car l’arbre est binaire et complet ;dest la profondeur du nœud dans l’arbre ;west la largeur de l’arbre (en binaire 256 bits Little Endian) ;tH1ettH2sont les hachages des nœuds enfants (ou feuilles), déjà calculés comme indiqués ci-dessus.

En progressant ainsi, on obtient la racine mpc::Root. On peut

ensuite calculer mpc::Commitment (comme expliqué précédemment) et

l’insérer on-chain.

Pour illustrer cela, imaginons un exemple où C=3 (trois

contrats). On suppose que leurs positions sont pos(c_0)=7, pos(c_1)=4, pos(c_2)=2. Les autres feuilles

(positions 0, 1, 3, 5, 6) sont des entropy leaves. Le schéma

ci-dessous montre comment s’enchaînent les hachages jusqu’à la racine avec :

BUNDLE_iqui représenteBundleId(c_i);tH_MPC_LEAF(A)et ainsi de suite, qui représentent les feuilles (certaines pour les contrats, d’autres pour l’entropie) ;- Chaque branche

tH_MPC_BRANCH(...)qui combine les hachages de ses deux fils.

Le résultat final est le mpc::Root, puis le mpc::Commitment.

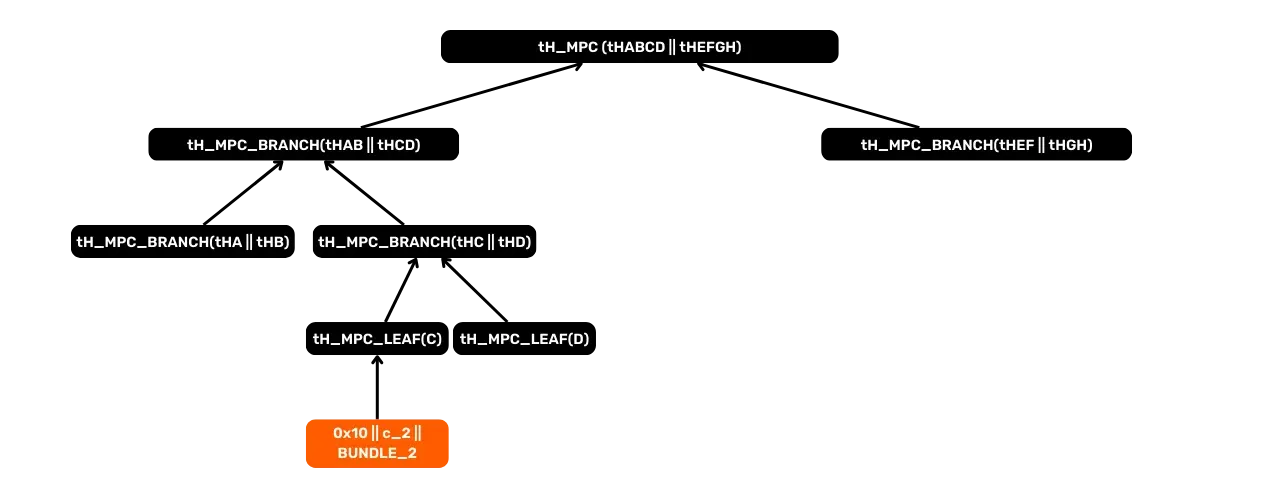

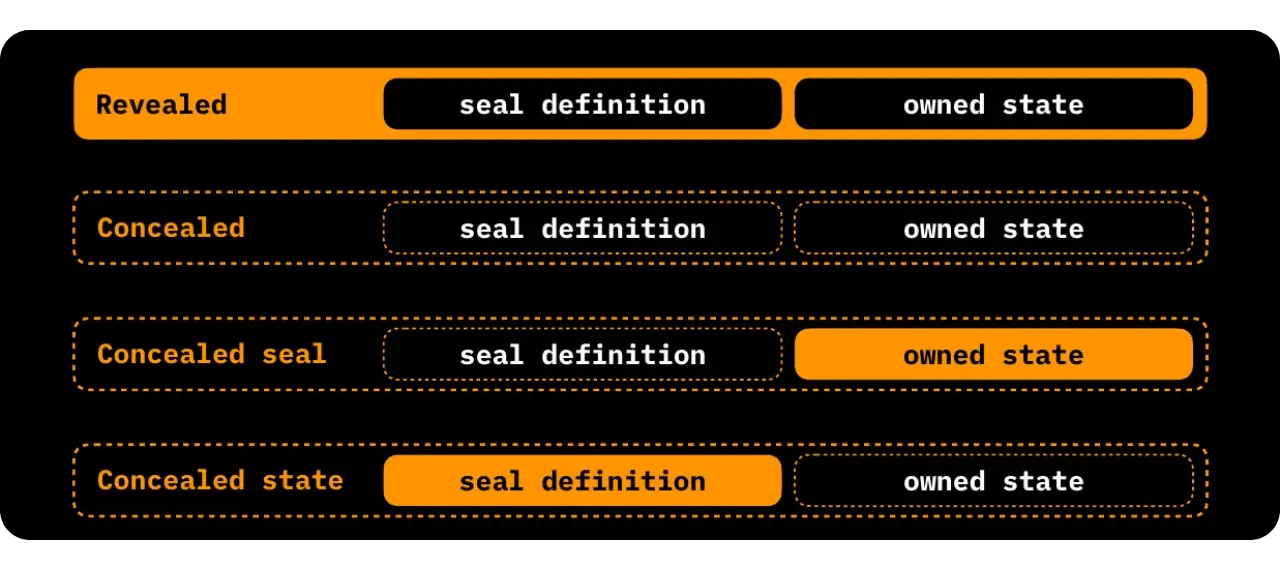

Vérification de l'arbre MPC

Lorsqu’un vérificateur souhaite s’assurer qu’un contrat c_i

(et son BundleId) est bien inclus dans l’engagement final mpc::Commitment, il reçoit simplement une preuve de Merkle.

Cette preuve indique les nœuds nécessaires pour remonter des feuilles (ici,

la contract leaf de c_i) jusqu’à la racine. Inutile

de divulguer l’intégralité du MPC Tree : cela protège la confidentialité

des autres contrats.

Dans l’exemple, un vérificateur de c_2 n’a besoin que d'un

hachage intermédiaire (tH_MPC_LEAF(D)), de deux tH_MPC_BRANCH(...), de la preuve de la position pos(c_2) et de la valeur cofactor. Il peut alors reconstruire localement

la racine, puis recalculer le mpc::Commitment et le comparer à

celui inscrit dans la transaction Bitcoin (au sein d’Opret ou

de Tapret).

Ce mécanisme garantit ainsi que :

- L’état relatif à

c_2est bien inclus dans le bloc d’information agrégé (client-side) ; - Personne ne peut construire une histoire alternative avec la même transaction, car le commitment on-chain pointe vers une unique racine MPC.

Résumé de la structure MPC

Le Multi Protocol Commitment (MPC) est donc le principe qui permet à RGB d’agréger plusieurs contrats dans une seule transaction Bitcoin, tout en maintenant l’unicité des engagements et la confidentialité vis-à-vis des autres participants. Grâce à la construction déterministe de l’arbre, chaque contrat se voit attribuer une position unique, et la présence de feuilles “dummy” (Entropy Leaves) masque partiellement le nombre total de contrats participant à l’opération.

Sur le client, on ne stocke jamais l’ensemble de l'arbre de Merkle. On se contente de générer, à l’instant T, un Merkle path pour chaque contrat concerné, à transmettre au destinataire (qui pourra ainsi valider l’engagement). Dans certains cas, vous possédez plusieurs actifs passés par le même UTXO. Vous pouvez alors fusionner plusieurs Merkle paths dans ce qu’on appelle un multi-protocol commitment block, afin d'éviter de dupliquer trop de données.

Chaque Merkle proof est donc légère, d’autant plus que la profondeur de l’arbre n’excédera pas 32 dans RGB. Il existe également une notion de "Merkle block", qui conserve plus d’informations (la cross-section, l’entropie, etc.), utile pour combiner ou séparer plusieurs branches.

Voilà pourquoi la finalisation de RGB a demandé du temps. On avait la vision globale dès 2019 : tout mettre en client-side, faire circuler les tokens off-chain. Mais pour les détails comme le sharding pour plusieurs contrats, la structure de l'arbre de Merkle, la manière de gérer les collisions et la fusion de preuves… tout cela a exigé des itérations.

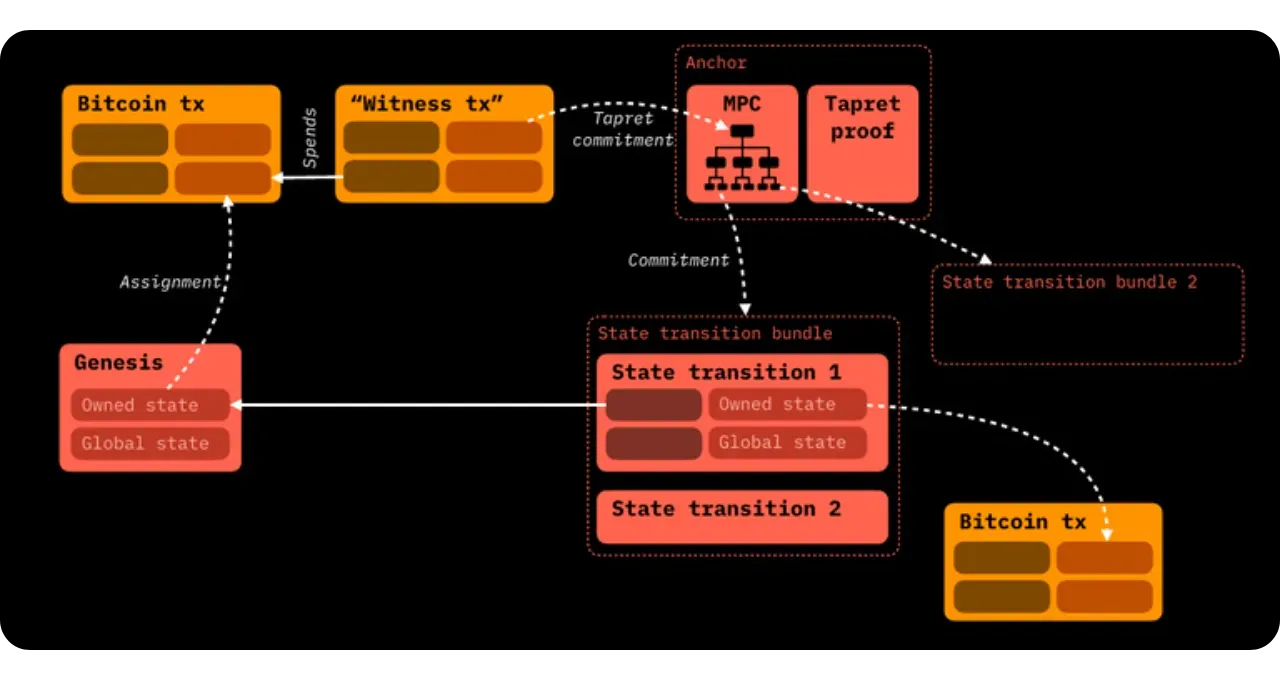

Les anchors : un assemblage global

Dans la continuité de la construction de nos engagements (Opret ou Tapret) et de notre MPC (Multi Protocol Commitment), nous devons aborder la notion d’Anchor dans le

protocole RGB. Un Anchor est une structure validée côté client qui rassemble

les éléments nécessaires pour vérifier qu’un engagement Bitcoin renferme

bien une information contractuelle précise. Autrement dit, un Anchor résume

toutes les données utiles à la validation des commitments décrits précédemment.

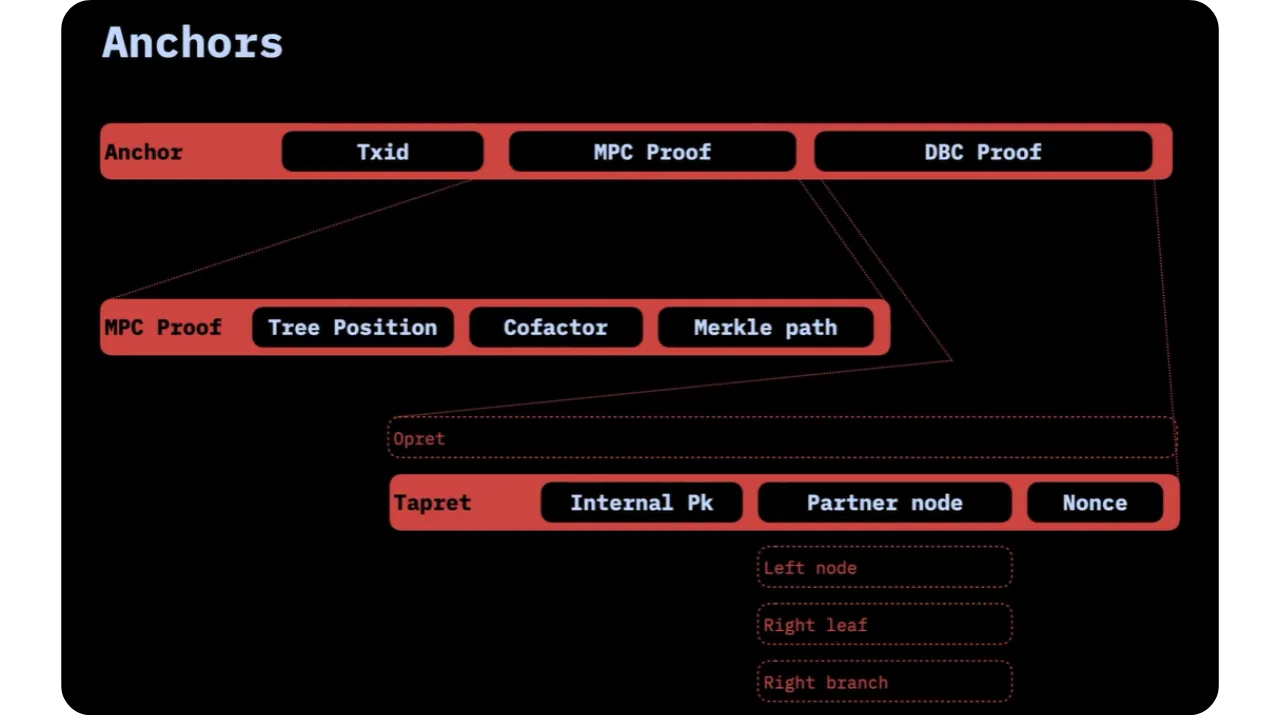

Un Anchor se compose de trois champs ordonnés :

TxidMPC ProofExtra Transaction Proof - ETP

Chacun de ces champs intervient dans la procédure de validation, qu’il

s’agisse de reconstituer la transaction Bitcoin sous-jacente ou de prouver

l’existence d’un engagement caché (notamment dans le cas de Tapret).

TxId

Le champ Txid correspond à l’identifiant de 32 octets de la

transaction Bitcoin qui contient l’engagement Opret ou Tapret.

En théorie, il serait envisageable de retrouver ce Txid en

retraçant la chaîne de transitions d'états qui pointent elles-mêmes vers

chaque witness transaction, en suivant la logique des Single-use Seals.

Cependant, pour faciliter et accélérer la vérification, ce Txid est tout simplement inclus dans l’Anchor, ce qui évite ainsi au validateur d’avoir

à remonter tout l’historique off-chain.

MPC Proof

Le second champ, la MPC Proof, se rapporte à la preuve que ce

contrat précis (par exemple c_i) est bien inclus dans le Multi Protocol Commitment. Il s’agit d’une combinaison de :

pos_i, la position de ce contrat dans l’arbre du MPC ;cofactor, la valeur définie pour résoudre les collisions de positions ;- la

Merkle Proof, c’est-à-dire l’ensemble des nœuds et hachages permettant de reconstruire la racine du MPC et de vérifier que l’identifiant de contrat et sonTransition Bundlesont bien engagés dans la racine.

Ce mécanisme a été décrit dans la section précédente consacrée à la construction du MPC Tree, où chaque contrat obtient une feuille unique grâce à l’opération :

pos(c_i) = c_i mod (w - cofactor)

Puis, on utilise un schéma de merkelisation déterministe pour agréger toutes

les feuilles (contrats + entropie). La MPC Proof permet, au

final, de reconstituer localement la racine et de la comparer au mpc::Commitment inclus on-chain.

Extra Transaction Proof – ETP

Le troisième champ, l’ETP, dépend du type d’engagement

utilisé. Si l’engagement est de type Opret, aucune preuve

supplémentaire n’est requise. Le validateur inspecte la première sortie OP_RETURN de la transaction et y retrouve directement le mpc::Commitment.

Si l’engagement est de type Tapret, il faut

fournir une preuve additionnelle appelée Extra Transaction Proof – ETP. Elle contient :

- La clé publique interne (

P) de la sortie taproot dans laquelle est incrusté le commitment ; - Les nœuds partenaires du

Script Path Spend(lorsque le commitment Tapret est inséré dans un script), afin de prouver l’emplacement exact de ce script dans l’arbre taproot :- Si le commitment

Tapretse trouve sur la branche de droite, on révèle le nœud de gauche (par exempletHABC), - Si le commitment

Tapretest sur la gauche, il faut divulguer 2 nœuds (par exempletHABettHC) pour prouver qu’aucun autre commitment n’est présent sur la partie de droite.

- Si le commitment

- Le

nonceéventuellement utilisé pour "miner" la meilleure configuration, permettant de placer le commitment à droite de l’arbre (optimisation de la preuve).

Cette preuve supplémentaire est indispensable, car, contrairement à Opret, l’engagement Tapret s’intègre dans la structure d’un script

taproot, ce qui exige de révéler une partie de l’arbre taproot afin de

valider correctement l’emplacement du commitment.

Les Anchors encapsulent donc l’ensemble des informations

nécessaires pour valider un engagement Bitcoin dans le contexte de RGB. Ils

indiquent à la fois la transaction pertinente (Txid) et les

preuves de positionnement du contrat (MPC Proof), tout en

gérant la preuve supplémentaire (ETP) dans le cas de Tapret. Ainsi, un Anchor protège l’intégrité et l’unicité de

l’état off-chain en assurant qu’une même transaction ne puisse être

réinterprétée pour d’autres données contractuelles.

Conclusion

Dans ce chapitre, nous avons couvert :

- Comment appliquer le concept de Single-use Seals dans Bitcoin (en particulier via un outpoint) ;

- Les différentes méthodes pour insérer de façon déterministe un commitment dans une transaction (Sig tweak, Key tweak, witness tweak, op_return, Taproot/Tapret) ;

- Les raisons pour lesquelles RGB se concentre sur les engagements Tapret ;

- La gestion multi-contrat via des multi-protocol commitments, indispensable pour ne pas exposer l’intégralité d’un état ou d’autres contrats lorsqu’on veut prouver un point précis ;

- Nous avons aussi vu le rôle des Anchors, qui rassemblent tout (le TXID de la transaction, la preuve de l’arbre de Merkle et la preuve Taproot) dans un même ensemble.

En pratique, la mise en œuvre technique est répartie entre plusieurs crates Rust dédiés (dans client_side_validation, commit-verify, bp_core, etc.). Les notions fondamentales sont là :

Dans le chapitre suivant, nous étudierons la composante purement off-chain de RGB, à savoir la logique des contrats. Nous verrons comment les contrats RGB, organisés sous forme de finite state machine partiellement répliquée, atteignent une expressivité bien plus élevée que celle autorisée par les scripts Bitcoin, tout en préservant la confidentialité de leurs données.

Introduction aux contrats intelligents et à leurs états

Dans ce chapitre et le prochain, nous allons aborder la notion de smart contract au sein de l’environnement RGB et nous allons étudier les différentes manières dont ces contrats peuvent définir et faire évoluer leur état (state). Nous verrons pourquoi l’architecture RGB, en utilisant la séquence ordonnée de Single-use Seals, permet d’exécuter divers types de Contract Operations de manière scalable et sans passer par un registre centralisé. Nous verrons également le rôle fondamental de la Business Logic pour encadrer l’évolution de l’état contractuel.

Contrats intelligents et droits au porteur numériques

L’objectif de RGB est de proposer une infrastructure où l’on peut mettre en œuvre des smart contracts sur Bitcoin. Par "smart contract", on entend un accord entre plusieurs parties qui est automatiquement et informatiquement appliqué, sans intervention humaine pour faire respecter les clauses. En d’autres termes, la loi du contrat est exécutée par le logiciel, et non par un tiers de confiance.

Cette automatisation soulève la question de la décentralisation : comment s’affranchir d’un registre centralisé (par exemple une plateforme ou une base de données centrale) pour gérer la propriété et l’exécution des contrats ? L’idée d’origine, reprise par RGB, consiste à renouer avec un mode de possession dit "au porteur" (bearer instruments). Dans la tradition historique, certains titres (obligations, actions, etc.) étaient émis au porteur, permettant à quiconque possédait physiquement le document de faire valoir ses droits.

RGB applique ce concept au monde numérique : les droits (et obligations) sont enfermés dans des données manipulées off-chain, et l’état de ces données est validé par les participants eux-mêmes. Cela permet, à priori, un degré de confidentialité et d’indépendance beaucoup plus grand que celui qu’offrent d’autres approches basées sur des registres publics.

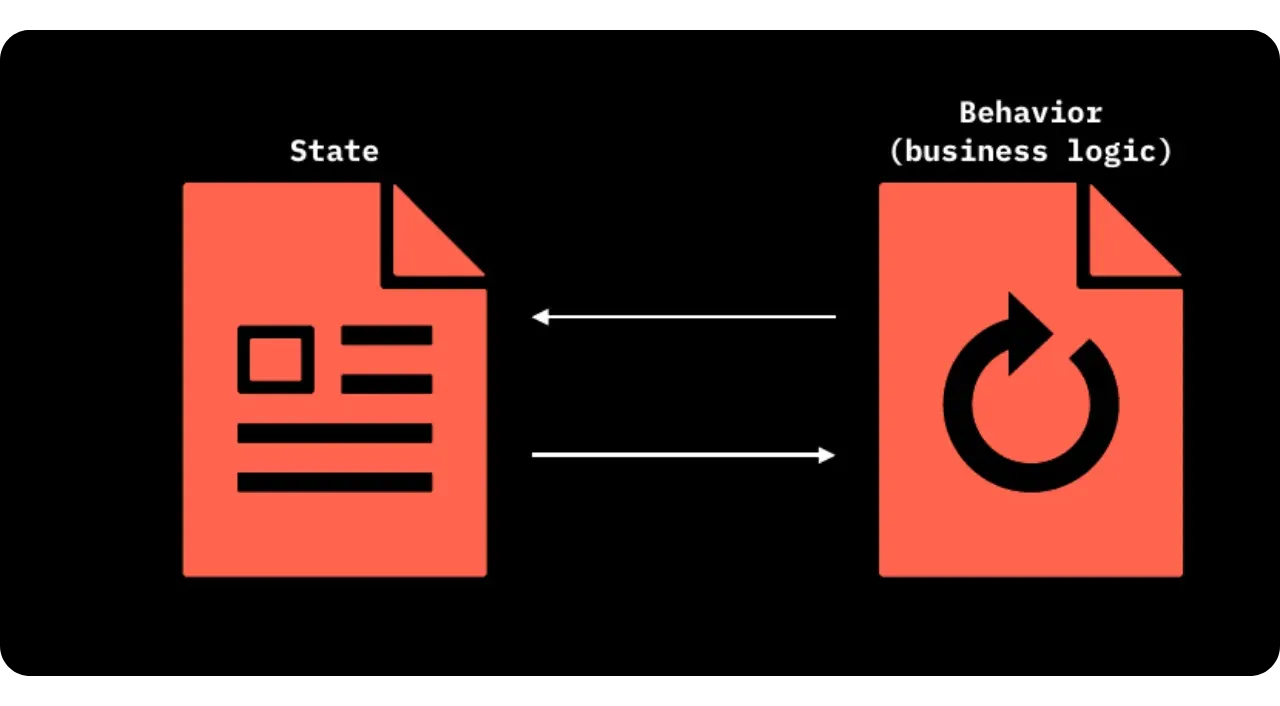

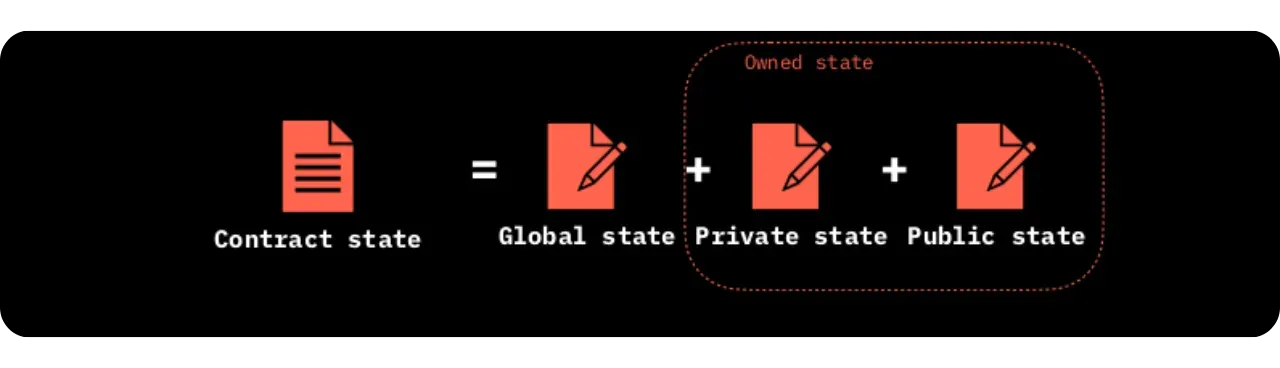

Introduction à l’État d’un Smart Contract RGB

Un smart contract dans RGB peut être vu comme une machine à états, définie par :

- Un State (état), c’est-à-dire l’ensemble d’informations reflétant la configuration actuelle du contrat ;

- Une Business Logic (ensemble de règles), qui décrit sous quelles conditions et par qui l’état peut être modifié.

Il est important de comprendre que ces contrats ne sont pas limités aux simples transferts de tokens. Ils peuvent incarner une grande variété d’applications : des actifs traditionnels (jetons, actions, obligations) jusqu’à des mécaniques plus complexes (droits d’usage, conditions commerciales, etc.). Contrairement à d’autres blockchains où le code du contrat est accessible et exécutable par tous, l’approche de RGB cloisonne l’accès et la connaissance du contrat aux participants ("contract participants"). Il existe ainsi plusieurs rôles :

- L’issuer ou créateur du contrat, qui définit la Genèse du contrat et ses variables initiales ;

- Les parties détentrices de droits (ownership) ou d’autres capacités d’exécution ;

- Des observateurs, potentiellement limités à voir certaines informations, mais qui ne peuvent pas déclencher des modifications.

Cette séparation des rôles contribue à la résistance à la censure, en permettant que seules les personnes autorisées puissent interagir avec l’état contractuel. Cela confère également à RGB la capacité de s’étendre de manière horizontale : la majorité des validations a lieu en dehors de la blockchain, et seules des ancrages cryptographiques (les commitments) sont inscrits sur Bitcoin.

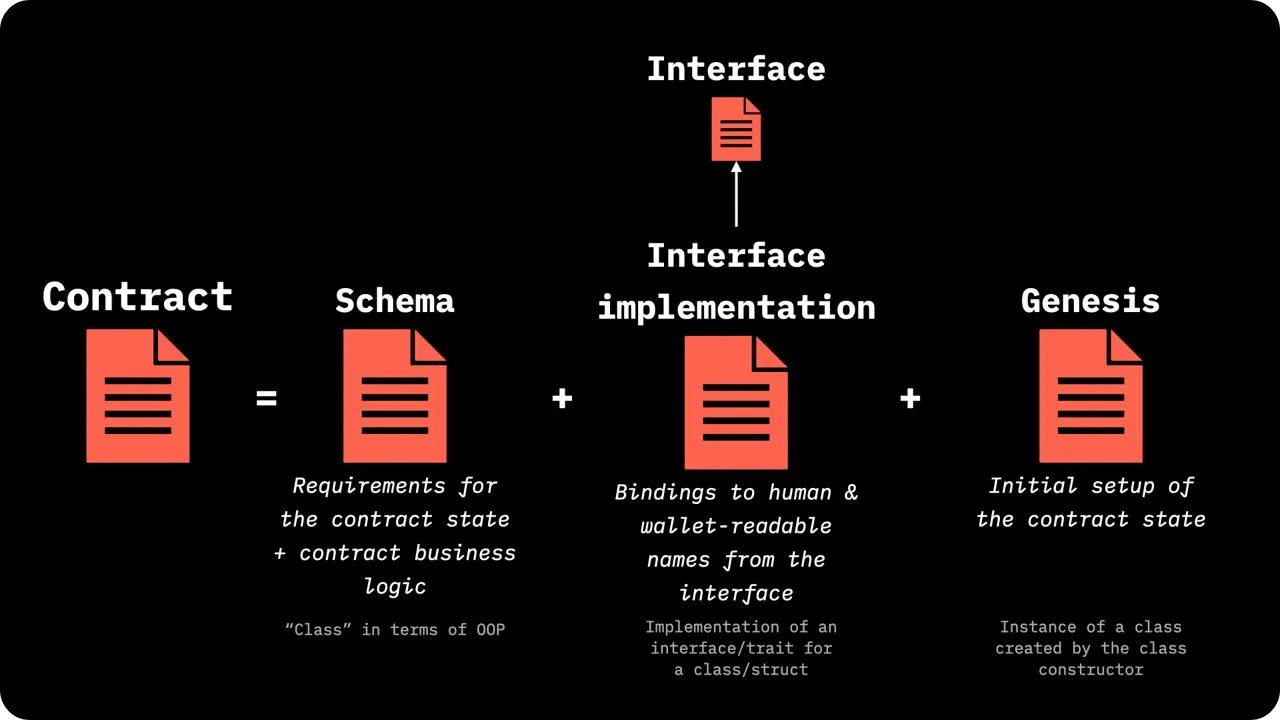

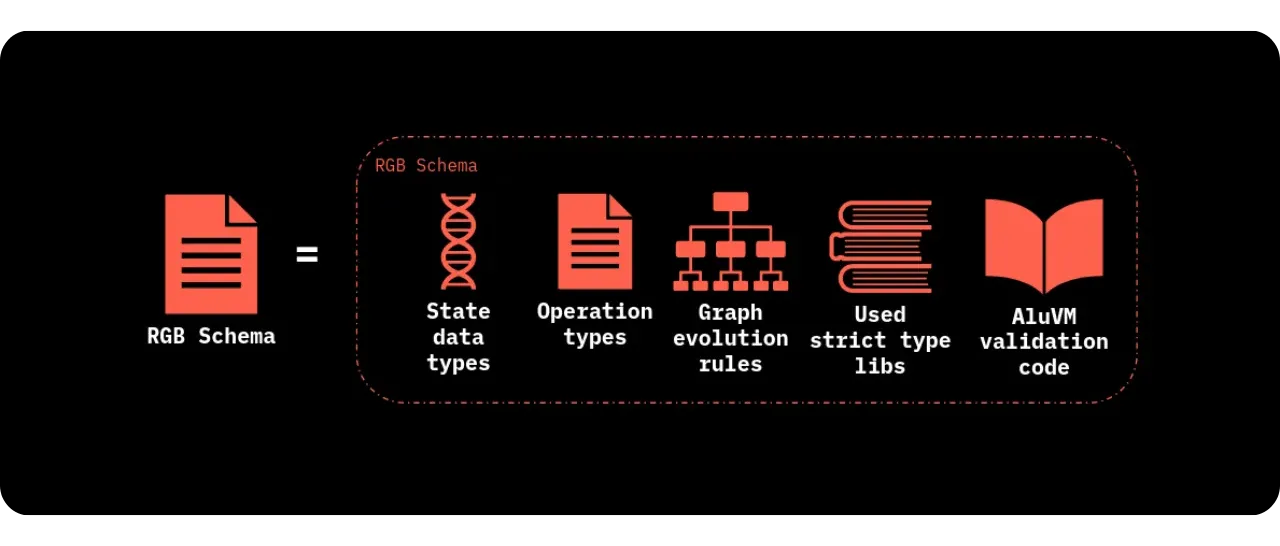

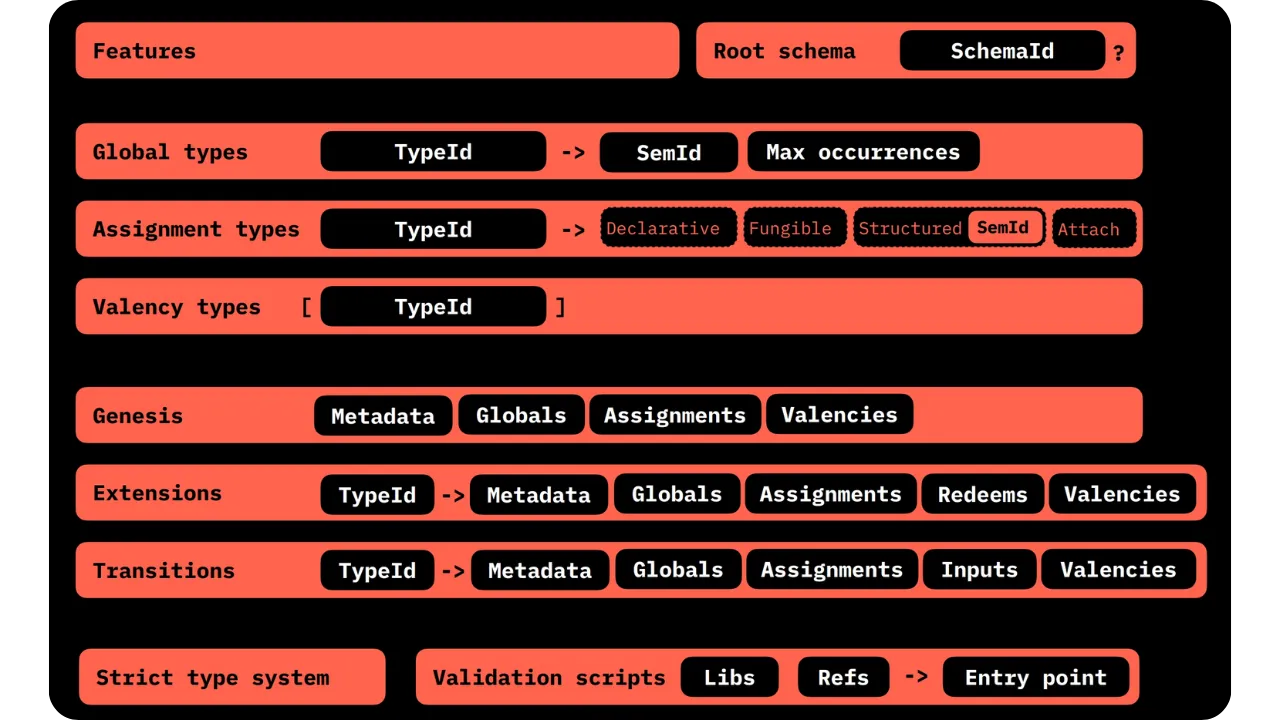

État et Business Logic dans RGB

D’un point de vue pratique, la Business Logic du contrat se présente sous forme de règles et de scripts, définis dans ce que RGB appelle un Schema. Le Schema encode :