name: Johdatus muodolliseen kryptografiaan goal: Syväsukellus kryptografian tieteeseen ja käytäntöön. objectives:

- Tutustutaan Beale-salauksiin ja nykyaikaisiin salausmenetelmiin, jotta ymmärretään salakirjoituksen peruskäsitteitä ja historiallisia käsitteitä.

- Syvenny lukuteoriaan, ryhmiin ja kenttiin ja hallitse salakirjoituksen taustalla olevat keskeiset matemaattiset käsitteet.

- Tutustu symmetrisiin salausalgoritmeihin tutustumalla RC4-virtasalausmenetelmään ja AES:ään 128-bittisellä avaimella.

- Tutustu RSA-kryptosysteemiin, avainten jakamiseen ja hash-funktioihin ja tutustu epäsymmetriseen kryptografiaan.

Syväsukellus kryptografiaan

On vaikea löytää monia materiaaleja, jotka tarjoaisivat hyvän keskitason kryptografian opetuksessa.

Toisaalta on olemassa pitkiä, muodollisia tutkielmia, jotka ovat oikeastaan vain niiden ulottuvilla, joilla on vahva tausta matematiikassa, logiikassa tai muussa muodollisessa tieteenalassa. Toisaalta on hyvin korkeatasoisia johdantoja, jotka todella kätkevät liian monet yksityiskohdat kaikilta, jotka ovat edes hieman uteliaita.

Tässä johdannossa kryptografiaan pyritään löytämään keskitie. Vaikka sen pitäisi olla suhteellisen haastava ja yksityiskohtainen kaikille kryptografian aloittelijoille, se ei ole tyypillisen perustavanlaatuisen tutkielman kaninkolo.

Johdanto

Kurssin yleiskatsaus

bb8a8b73-7fb2-50da-bf4e-98996d79887b Tervetuloa CYP302-kurssille!

Tämä kirja tarjoaa syvällisen johdatuksen salakirjoituksen tieteeseen ja käytäntöön. Siinä keskitytään mahdollisuuksien mukaan pikemminkin käsitteelliseen kuin muodolliseen esittelyyn.

Tämä opetussisältö on mukautettu kirjasta ja repo JWBurgers. Vaikka tekijä on ystävällisesti antanut luvan sen opetuskäyttöön, kaikki immateriaalioikeudet säilyvät alkuperäisellä tekijällä.

Motivaatio ja tavoitteet

On vaikea löytää monia materiaaleja, jotka tarjoaisivat hyvän keskitason kryptografian opetuksessa.

Toisaalta on olemassa pitkiä, muodollisia tutkielmia, jotka ovat oikeastaan vain niiden ulottuvilla, joilla on vahva tausta matematiikassa, logiikassa tai muussa muodollisessa tieteenalassa. Toisaalta on hyvin korkeatasoisia johdantoja, jotka todella kätkevät liian monet yksityiskohdat kaikilta, jotka ovat edes hieman uteliaita.

Tässä johdannossa kryptografiaan pyritään löytämään keskitie. Vaikka sen pitäisi olla suhteellisen haastava ja yksityiskohtainen kaikille kryptografian aloittelijoille, se ei ole tyypillisen perustavanlaatuisen tutkielman kaninkolo.

Kohderyhmä

Tämä kirja on hyödyllinen kaikille kehittäjistä älyllisesti uteliaisiin, jotka haluavat kryptografiasta muutakin kuin pintapuolisen ymmärryksen. Jos tavoitteenasi on hallita kryptografian alaa, tämä kirja on myös hyvä lähtökohta.

Lukemisohjeet

Kirjassa on tällä hetkellä seitsemän lukua: "(luku 1), "Kryptografian matemaattiset perusteet I" (luku 2), "Kryptografian matemaattiset perusteet II" (luku 3), "Symmetrinen kryptografia" (luku 4), "RC4 ja AES" (luku 5), "Epäsymmetrinen kryptografia" (luku 6) ja "RSA-salausjärjestelmä" (luku 7). Viimeinen luku, "Kryptografia käytännössä", lisätään vielä. Siinä keskitytään erilaisiin kryptografiasovelluksiin, kuten kuljetuskerroksen tietoturvaan, sipulireititykseen ja Bitcoinin arvonvaihtojärjestelmään.

Jos sinulla ei ole vahvaa matemaattista taustaa, numeroteoria on luultavasti tämän kirjan vaikein aihe. Annan siitä yleiskatsauksen luvussa 3, ja se esiintyy myös AES:n esittelyssä luvussa 5 ja RSA-salausjärjestelmän esittelyssä luvussa 7.

Jos sinulla on todella vaikeuksia kirjan näiden osien muodollisten yksityiskohtien kanssa, suosittelen, että tyydyt lukemaan ne korkeatasoisesti ensimmäisellä kerralla.

Kiitokset

Vaikuttavin kirja, joka on vaikuttanut tähän, on ollut Jonathan Katzin ja Yehuda Lindellin teos Introduction to Modern Cryptography, CRC Press (Boca Raton, FL), 2015. Siihen liittyvä kurssi on saatavilla Courserassa nimellä "Cryptography"

Tärkeimmät lisälähteet, joista on ollut apua tämän kirjan yleiskatsauksen luomisessa, ovat Simon Singh, The Code Book, Fourth Estate (Lontoo, 1999); Christof Paar ja Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) ja Paarin kirjaan perustuva kurssi "Introduction to Cryptography"; ja Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Siteeraan vain hyvin erityisiä tietoja ja tuloksia, jotka olen saanut näistä lähteistä, mutta haluan tässä yhteydessä tunnustaa yleisen kiitollisuudenvelkani niille.

Niille lukijoille, jotka haluavat tämän johdannon jälkeen etsiä syvällisempää tietoa kryptografiasta, suosittelen lämpimästi Katzin ja Lindellin kirjaa. Katzin kurssi Courserassa on hieman helpommin lähestyttävä kuin kirja.

Maksut

Tutustu arkistossa olevaan contributions-tiedostoon, josta löydät ohjeita siitä, miten projektia voi tukea.

Merkintä

Keskeiset termit:

Alkusanoissa olevat keskeiset termit esitellään lihavoimalla. Esimerkiksi Rijndael-salauksen esittely avainterminä näyttäisi seuraavalta: Rijndael-salakirjoitus.

Keskeiset termit määritellään nimenomaisesti, elleivät ne ole oikeita nimiä tai ellei niiden merkitys käy ilmi keskustelusta.

Määritelmä annetaan yleensä keskeisen termin esittelyn yhteydessä, vaikka joskus onkin kätevämpää jättää määritelmä myöhempään ajankohtaan.

Korostetut sanat ja lausekkeet:

Sanoja ja lauseita korostetaan kursiivilla. Esimerkiksi lause "Muista salasanasi" näyttäisi seuraavalta: Muista salasanasi.

Virallinen merkintätapa:

Muodollinen merkintätapa koskee pääasiassa muuttujia, satunnaismuuttujia ja joukkoja.

- Muuttujat: Muuttujat: Nämä merkitään yleensä vain pienellä kirjaimella (esim. "x" tai "y"). Joskus ne kirjoitetaan suuraakkosin selkeyden vuoksi (esim. "M" tai "K").

- Satunnaismuuttujat: Muuttujat: Nämä merkitään aina isolla kirjaimella (esim. "X" tai "Y")

- Sarjat: S)

Oletko valmis tutkimaan kryptografian kiehtovaa maailmaa? Lähdetään liikkeelle!

Mitä on kryptografia?

Bealen salakirjoitukset

Aloitetaan kryptografian alan tutkiminen yhdellä sen historian viehättävimmistä ja viihdyttävimmistä jaksoista: Bealen salakirjoitukset. [1]

Tarina Bealen salakirjoituksista on mielestäni todennäköisemmin fiktiota kuin todellisuutta. Mutta sen oletetaan tapahtuneen seuraavasti.

Sekä talvella 1820 että talvella 1822 Thomas J. Beale -niminen mies yöpyi Robert Morrissin omistamassa majatalossa Lynchburgissa (Virginia). Toisen vierailunsa päätteeksi Beale luovutti Morrissille rautaisen laatikon, jossa oli arvokkaita papereita säilytettäväksi.

Muutamaa kuukautta myöhemmin Morriss sai Bealelta kirjeen, joka oli päivätty 9. toukokuuta 1822. Siinä korostettiin rautalaatikon sisällön suurta arvoa ja kerrottiin Morrissille joitakin ohjeita: jos Beale tai kukaan hänen kumppaneistaan ei koskaan tulisi hakemaan laatikkoa, hänen tulisi avata se tasan kymmenen vuoden kuluttua kirjeen päiväyksestä (eli 9. toukokuuta 1832). Osa laatikon sisältämistä papereista olisi kirjoitettu tavallisella tekstillä. Useat muut olisivat kuitenkin "käsittämättömiä ilman avainta" Tämän "avaimen" toimitti Morrissille Bealen nimeämätön ystävä kesäkuussa 1832.

Selkeistä ohjeista huolimatta Morriss ei avannut laatikkoa toukokuussa 1832, eikä Bealen salaperäinen ystävä ilmestynyt paikalle saman vuoden kesäkuussa. Vasta vuonna 1845 majatalon isäntä päätti vihdoin avata laatikon. Morriss löysi laatikosta viestin, jossa selitettiin, kuinka Beale ja hänen kumppaninsa olivat löytäneet kultaa ja hopeaa lännestä ja haudanneet sen sekä joitakin koruja turvaan. Lisäksi laatikko sisälsi kolme kryptotekstiä eli koodilla kirjoitettuja tekstejä, joiden avaamiseen tarvitaan kryptografinen avain eli salaisuus ja siihen liittyvä algoritmi. Salatekstin lukituksen avaamista kutsutaan purkamiseksi, kun taas lukitusprosessia kutsutaan kryptaamiseksi. (Kuten luvussa 3 selitetään, termillä salakirjoitus voi olla erilaisia merkityksiä. Nimessä "Beale-salakirjoitukset" se on lyhenne sanoista salakirjoitustekstit)

Morrissin rautalaatikosta löytämät kolme salakirjoitusta koostuvat kukin sarjasta pilkulla erotettuja numeroita. Bealen muistiinpanon mukaan näissä salakirjoituksissa ilmoitetaan erikseen aarteen sijainti, aarteen sisältö ja luettelo nimistä, joissa on aarteen lailliset perilliset ja heidän osuutensa (jälkimmäinen tieto on merkityksellinen siltä varalta, että Beale ja hänen kumppaninsa eivät koskaan tulisi hakemaan laatikkoa).

Morris yritti purkaa kolmea salaustekstiä kahdenkymmenen vuoden ajan. Tämä olisi ollut helppoa avaimen avulla. Morrissilla ei kuitenkaan ollut avainta, eikä hän onnistunut palauttamaan alkuperäisiä tekstejä tai laintekstejä, kuten niitä salakirjoituksessa yleensä kutsutaan.

Elämänsä loppupuolella Morriss antoi laatikon ystävälleen vuonna 1862. Tämä ystävä julkaisi myöhemmin vuonna 1885 pamfletin salanimellä J.B. Ward. Se sisälsi kuvauksen laatikon (oletetusta) historiasta, kolme salakirjoitusta ja ratkaisun, jonka hän oli löytänyt toiselle salakirjoitukselle. (Ilmeisesti jokaiselle salakirjoitustekstille on yksi avain, eikä yksi avain, joka toimii kaikkiin kolmeen salakirjoitustekstiin, kuten Beale alun perin näyttää ehdottaneen kirjeessään Morrissille.)

Toisen salaustekstin näet alla olevasta Kuvasta 2. [2] Tämän salakirjoitustekstin avain on Yhdysvaltojen itsenäisyysjulistus. Salakirjoituksen purkaminen tapahtuu soveltamalla seuraavia kahta sääntöä:

- Etsi Yhdysvaltojen itsenäisyysjulistuksen n:s sana minkä tahansa salatun tekstin luvun n osalta

- Korvaa numero n löytämäsi sanan ensimmäisellä kirjaimella

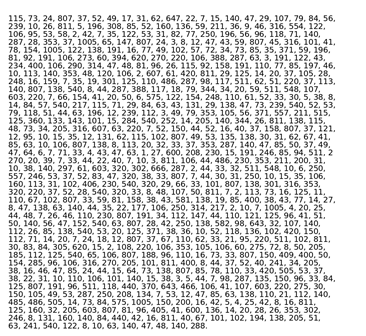

Kuva 1: Beale-salakirjoitus nro. 2

Esimerkiksi toisen salaustekstin ensimmäinen numero on 115. Itsenäisyysjulistuksen 115. sana on "instituted", joten selvätekstin ensimmäinen kirjain on "i" Salakirjoitusteksti ei suoraan ilmoita sanaväliä ja isoja kirjaimia. Mutta kun olet purkanut ensimmäiset sanat, voit loogisesti päätellä, että selkotekstin ensimmäinen sana oli yksinkertaisesti "I" (Selkoteksti alkaa lauseella "I have deposited in the county of Bedford.")

Toisessa viestissä kerrotaan salauksen purkamisen jälkeen aarteen yksityiskohtainen sisältö (kultaa, hopeaa ja jalokiviä) ja ehdotetaan, että aarre haudattiin rautaruukkuihin ja peitettiin kivillä Bedfordin piirikunnassa (Virginia). Ihmiset rakastavat hyviä mysteerejä, joten kahden muun Bealen salakirjoituksen, erityisesti aarteen sijaintia kuvaavan salakirjoituksen, purkamiseen on panostettu paljon. Jopa useat tunnetut salakirjoittajat ovat yrittäneet selvittää niitä. Toistaiseksi kukaan ei kuitenkaan ole pystynyt purkamaan kahta muuta salakirjoitusta.

Huomautukset:

[1] Hyvä yhteenveto tarinasta on Simon Singh, The Code Book, Fourth Estate (Lontoo, 1999), s. 82-99. Andrew Allen teki tarinasta lyhyen elokuvan vuonna 2010. Elokuva, "The Thomas Beale Cipher", löytyy sen verkkosivuilta.

[2] Tämä kuva on saatavilla Wikipedian sivulla Bealen salakirjoituksista.

Nykyaikainen salaus

Useimmat meistä yhdistävät kryptografiaan värikkäitä tarinoita, kuten Bealen salakirjoituksen. Nykyaikainen salakirjoitus eroaa kuitenkin ainakin neljällä tärkeällä tavalla tällaisista historiallisista esimerkeistä.

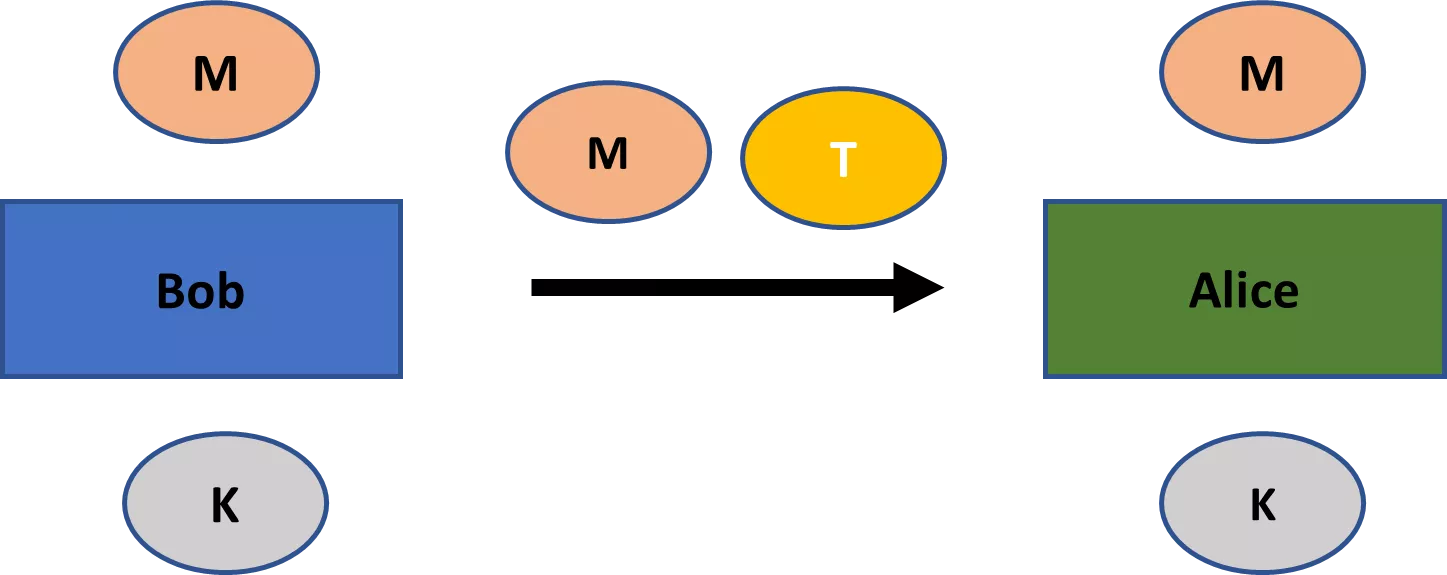

Ensinnäkin, historiallisesti kryptografia on ollut kiinnostunut vain salassapidosta (tai luottamuksellisuudesta). [3] Salakirjoitustekstit luotiin sen varmistamiseksi, että vain tietyt osapuolet saisivat selväteksteissä olevat tiedot, kuten Bealen salakirjoitusten tapauksessa. Jotta salausjärjestelmä palvelisi tätä tarkoitusta hyvin, salaustekstin purkamisen pitäisi olla mahdollista vain, jos sinulla on avain.

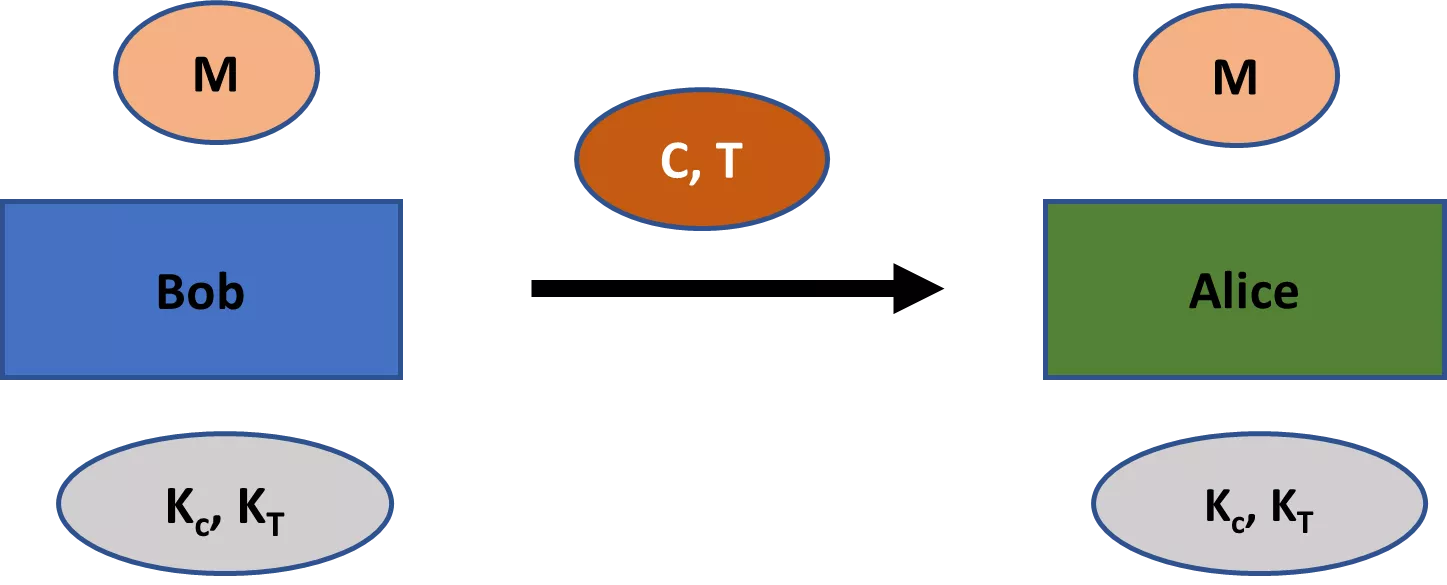

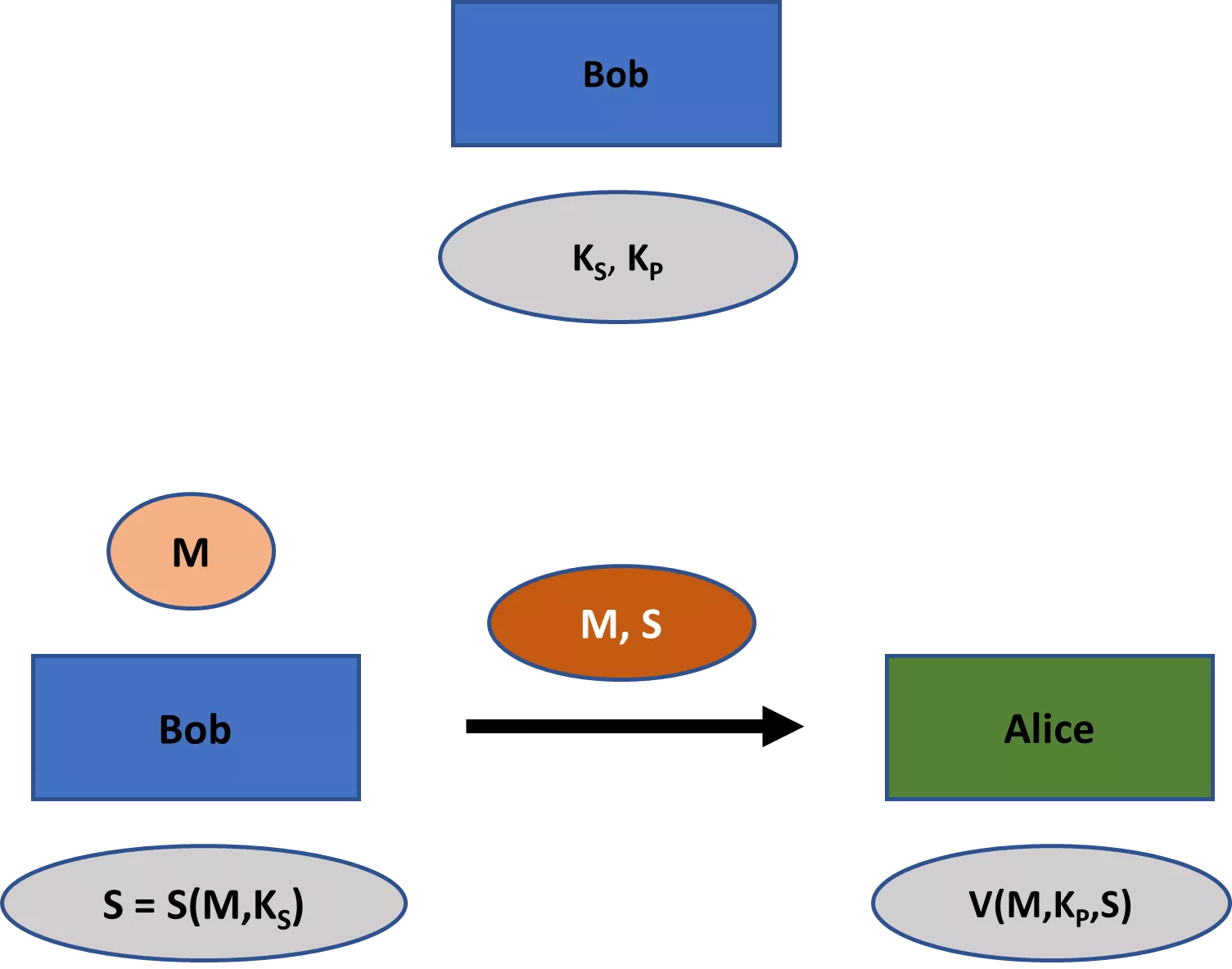

Nykyaikainen salakirjoitus käsittelee muitakin aiheita kuin vain salassapitoa. Näihin aiheisiin kuuluvat ensisijaisesti (1) viestin eheys eli sen varmistaminen, että viestiä ei ole muutettu, (2) viestin aitous eli sen varmistaminen, että viesti on todella tullut tietyltä lähettäjältä, ja (3) viestin kiistämättömyys eli sen varmistaminen, että lähettäjä ei voi myöhemmin väärällä tavalla kieltää lähettäneensä viestiä. [4]

Tärkeä ero, joka on syytä pitää mielessä, on siis salausjärjestelmän ja kryptografisen järjestelmän välillä. Salausjärjestelmässä on kyse vain salassapidosta. Vaikka salausjärjestelmä on kryptografinen järjestelmä, päinvastoin. Kryptografinen järjestelmä voi palvella myös muita kryptografian pääteemoja, kuten eheyttä, aitoutta ja kiistämättömyyttä.

Rehellisyys ja aitous ovat yhtä tärkeitä teemoja kuin salassapito. Nykyaikaiset viestintäjärjestelmämme eivät voisi toimia ilman takeita viestinnän eheydestä ja aitoudesta. Kiistämättömyys on myös tärkeä huolenaihe esimerkiksi digitaalisten sopimusten yhteydessä, mutta sitä ei tarvita niinkään kaikkialla kryptografiasovelluksissa kuin salassapitoa, eheyttä ja aitoutta.

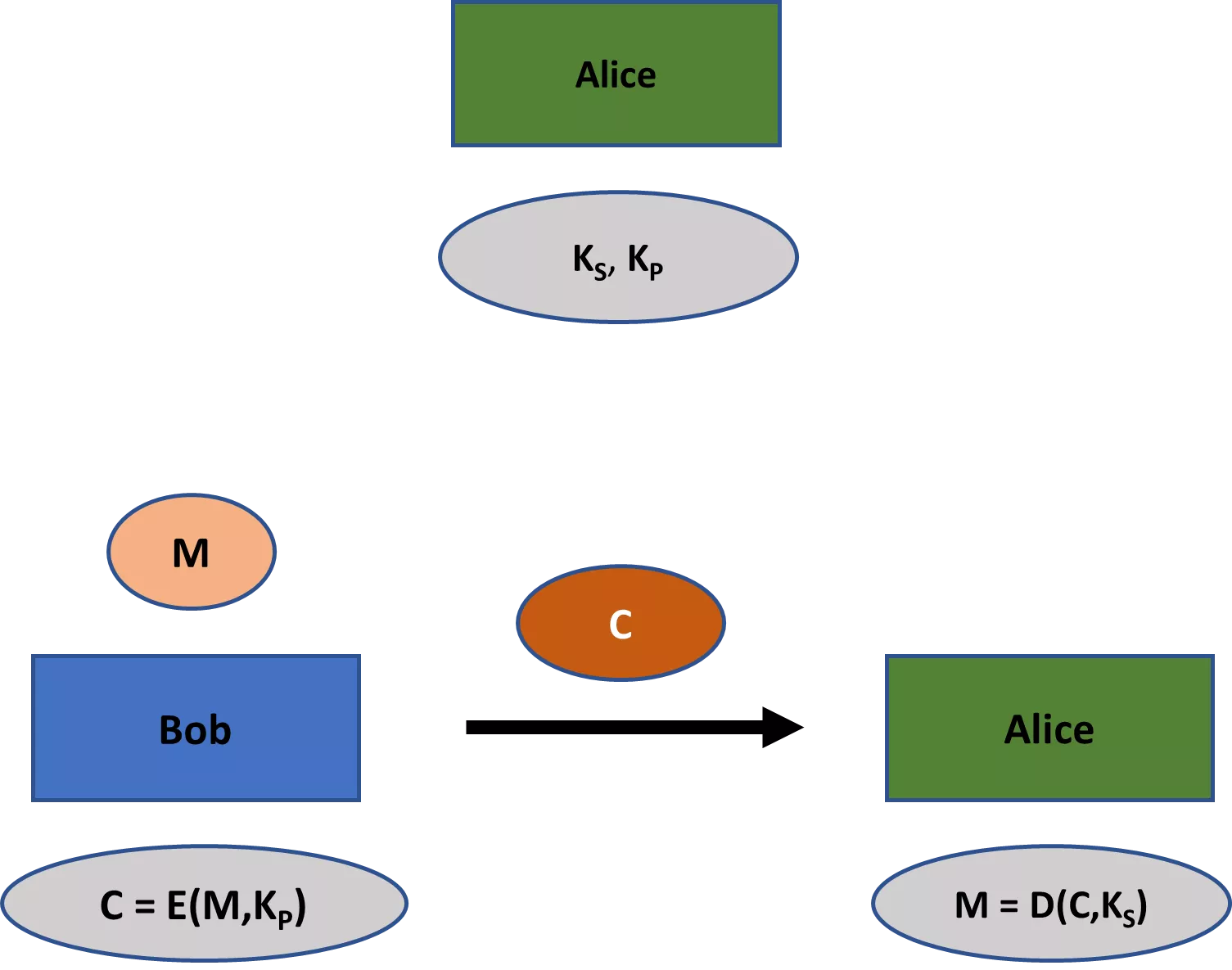

Toiseksi, klassisissa salausjärjestelmissä, kuten Beale-salauksissa, on aina yksi avain, joka jaetaan kaikkien osapuolten kesken. Monissa nykyaikaisissa salausmenetelmissä on kuitenkin yhden avaimen lisäksi kaksi avainta: yksityinen ja julkinen avain. Ensimmäisen avaimen pitäisi pysyä yksityisenä kaikissa sovelluksissa, mutta jälkimmäinen on yleensä julkista tietoa (tästä johtuvat myös niiden nimet). Salausjärjestelmässä julkista avainta voidaan käyttää viestin salaamiseen, kun taas yksityistä avainta voidaan käyttää salauksen purkamiseen.

Kryptografian haara, joka käsittelee järjestelmiä, joissa kaikki osapuolet jakavat yhden avaimen, tunnetaan nimellä symmetrinen kryptografia. Tällaisessa järjestelmässä yksittäistä avainta kutsutaan yleensä yksityiseksi avaimeksi (tai salaiseksi avaimeksi). Kryptografian haara, joka käsittelee järjestelmiä, jotka edellyttävät yksityisen ja julkisen avaimen paria, tunnetaan nimellä asymmetrinen kryptografia. Näihin haaroihin viitataan joskus myös nimillä yksityisavainten kryptografia ja julkisten avainten kryptografia (tämä voi tosin aiheuttaa sekaannusta, koska julkisten avainten kryptografiajärjestelmissä on myös yksityisiä avaimia).

Epäsymmetrisen salauksen tulo 1970-luvun lopulla on ollut yksi tärkeimmistä tapahtumista salauksen historiassa. Ilman sitä useimmat nykyaikaiset viestintäjärjestelmämme, Bitcoin mukaan lukien, eivät olisi mahdollisia tai ainakin hyvin epäkäytännöllisiä.

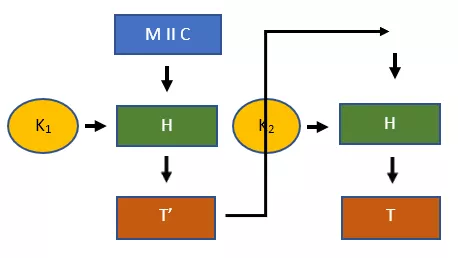

Tärkeää on, että nykyaikainen kryptografia ei ole yksinomaan symmetristen ja assymetristen salausjärjestelmien tutkimusta (vaikka ne kattavatkin suuren osan alasta). Kryptografia käsittelee esimerkiksi myös hash-funktioita ja pseudosatunnaislukugeneraattoreita, ja näiden primitiivien varaan voi rakentaa sovelluksia, jotka eivät liity symmetriseen tai assimetriseen avainsalakirjoitukseen.

Kolmanneksi, klassiset salausmenetelmät, kuten Bealen salakirjoituksissa käytetyt, olivat enemmän taidetta kuin tiedettä. Niiden koettu turvallisuus perustui pitkälti niiden monimutkaisuutta koskeviin intuitioihin. Niitä yleensä korjattiin, kun saatiin selville uusi hyökkäys niitä vastaan, tai niistä luovuttiin kokonaan, jos hyökkäys oli erityisen vakava. Nykyaikainen salakirjoitus on kuitenkin tiukka tiede, jossa salausjärjestelmien kehittämiseen ja analysointiin sovelletaan muodollista, matemaattista lähestymistapaa. [5]

Nykyaikaisessa salakirjoituksessa keskitytään erityisesti muodollisiin turvallisuustodistuksiin. Salausjärjestelmän turvallisuustodistus etenee kolmessa vaiheessa:

Turvallisuuden kryptografinen määritelmä eli joukko turvallisuustavoitteita ja hyökkääjän aiheuttama uhka.

Selvitys kaikista matemaattisista oletuksista, jotka liittyvät järjestelmän laskennalliseen monimutkaisuuteen. Salausjärjestelmä voi esimerkiksi sisältää pseudosatunnaislukugeneraattorin. Vaikka emme voi todistaa niiden olemassaoloa, voimme olettaa, että ne ovat olemassa.

Matemaattisen turvallisuustodistuksen esittäminen järjestelmän turvallisuudesta muodollisen turvallisuuskäsitteen ja mahdollisten matemaattisten oletusten perusteella.

Neljänneksi, vaikka salakirjoitusta käytettiin historiallisesti pääasiassa sotilaallisissa ympäristöissä, se on tullut digitaalisen aikakauden aikana läpäisemään päivittäiset toimintamme. Kryptografia on digitaalisen aikakautemme ehdoton edellytys, olipa kyse sitten verkkopankkiasioinnista, sosiaalisessa mediassa julkaistavista viesteistä, tuotteen ostamisesta Amazonista luottokortilla tai bitcoin-rahan antamisesta ystävälle.

Kun otetaan huomioon nämä neljä nykyaikaisen kryptografian näkökohtaa, nykyaikaista kryptografiaa voidaan luonnehtia tieteeksi, joka käsittelee kryptografisten järjestelmien muodollista kehittämistä ja analysointia digitaalisen tiedon suojaamiseksi vastahyökkäyksiltä. [6] Turvallisuus olisi tässä yhteydessä ymmärrettävä laajasti sellaisten hyökkäysten estämiseksi, jotka vahingoittavat viestinnän salaisuutta, eheyttä, todentamista ja/tai kiistämättömyyttä.

Kryptografia on parhaiten nähtävissä kyberturvallisuuden osa-alueena, joka käsittelee tietokonejärjestelmien varastamisen, vahingoittamisen ja väärinkäytön estämistä. Huomaa, että monilla kyberturvallisuuteen liittyvillä huolenaiheilla on vain vähän tai vain osittainen yhteys salakirjoitukseen.

Jos yritys esimerkiksi sijoittaa kalliita palvelimia paikallisesti, se voi olla huolissaan laitteiston suojaamisesta varkauksilta ja vahingoittumiselta. Vaikka tämä on kyberturvallisuuteen liittyvä huolenaihe, sillä on vain vähän tekemistä salauksen kanssa.

Toisena esimerkkinä mainittakoon phishing-hyökkäykset, jotka ovat yleinen ongelma nykyaikana. Näillä hyökkäyksillä yritetään huijata ihmisiä sähköpostin tai muun viestintävälineen välityksellä luovuttamaan arkaluonteisia tietoja, kuten salasanoja tai luottokorttinumeroita. Vaikka salaus voi auttaa tietyssä määrin phishing-hyökkäysten torjunnassa, kattava lähestymistapa edellyttää muutakin kuin vain jonkinasteista salausmenetelmää.

Huomautukset:

[3] Tarkalleen ottaen kryptografisten järjestelmien tärkeät sovellukset ovat liittyneet salassapitoon. Esimerkiksi lapset käyttävät usein yksinkertaisia kryptografisia järjestelmiä "huvikseen". Näissä tapauksissa salassapito ei ole varsinainen huolenaihe.

[4] Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons), s. 2.

[5] Katso hyvä kuvaus Jonathan Katz ja Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), erityisesti s. 16-23.

[6] Vrt. Katz ja Lindell, ibid., s. 3. Mielestäni heidän luonnehdinnassaan on joitakin ongelmia, joten esitän tässä hieman erilaisen version heidän lausunnostaan.

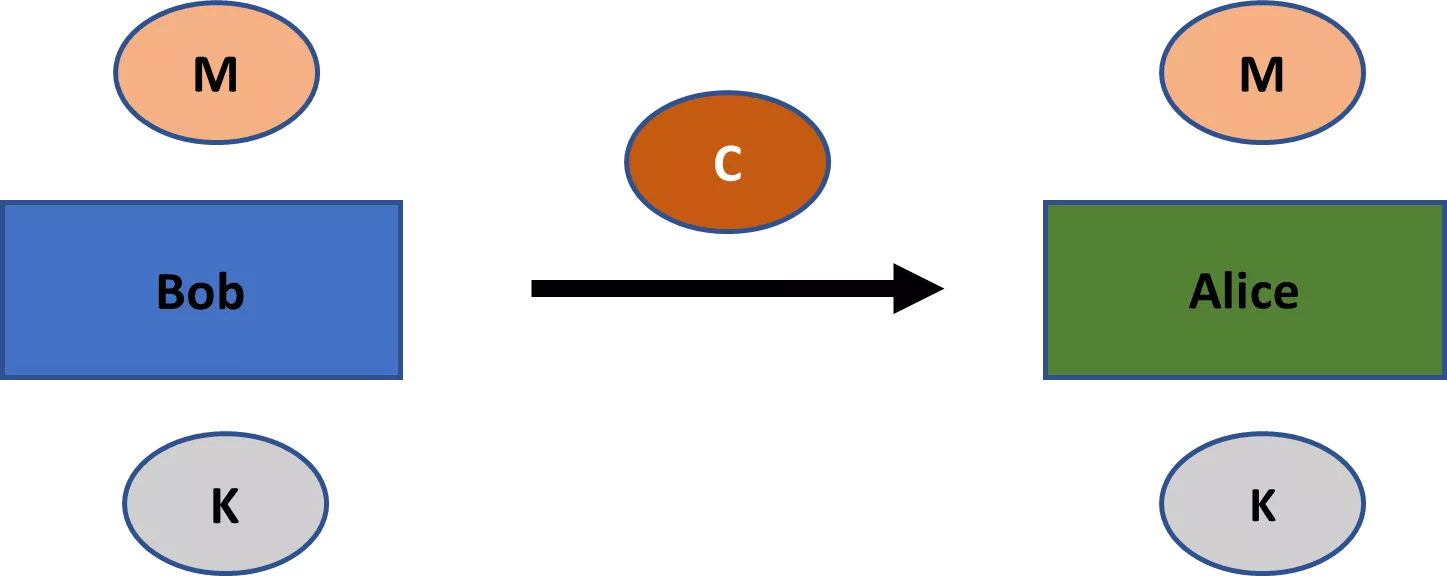

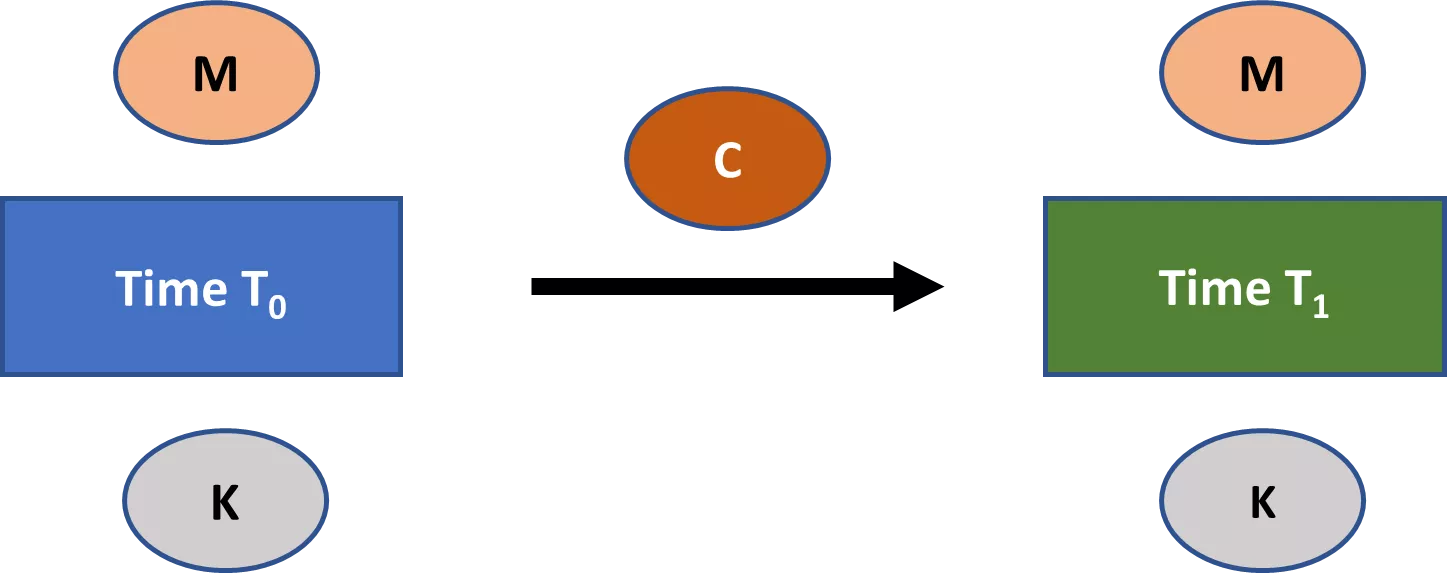

Avoin viestintä

Nykyaikainen salakirjoitus on suunniteltu tarjoamaan turvatakeet avoimessa viestintäympäristössä. Jos viestintäkanavamme on niin hyvin suojattu, että salakuuntelijoilla ei ole mitään mahdollisuuksia manipuloida tai edes vain tarkkailla viestejämme, salaus on tarpeeton. Suurin osa viestintäkanavistamme on kuitenkin tuskin näin hyvin suojattuja.

Nykyaikaisen maailman viestinnän selkäranka on massiivinen valokaapeliverkko. Puhelujen soittaminen, television katselu ja Internetin selaaminen nykyaikaisessa kotitaloudessa perustuu yleensä tähän valokaapeliverkkoon (pieni osa voi luottaa pelkästään satelliitteihin). On totta, että kotonasi saattaa olla erilaisia datayhteyksiä, kuten koaksiaalikaapeli, (epäsymmetrinen) digitaalinen tilaajajohto ja valokaapeli. Mutta ainakin kehittyneissä maissa nämä eri tiedonsiirtovälineet yhdistyvät nopeasti kotisi ulkopuolella koko maapallon yhdistävän valokaapeliverkon solmupisteeseen. Poikkeuksena ovat eräät kehittyneen maailman syrjäiset alueet, kuten Yhdysvallat ja Australia, joissa tietoliikenne saattaa edelleen kulkea huomattavia matkoja myös perinteisiä kuparipuhelinjohtoja pitkin.

Mahdollisia hyökkääjiä olisi mahdotonta estää pääsemästä fyysisesti käsiksi tähän kaapeliverkkoon ja sitä tukevaan infrastruktuuriin. Itse asiassa tiedämme jo nyt, että erilaiset kansalliset tiedustelupalvelut sieppaavat suurimman osan tiedoistamme Internetin tärkeissä risteyskohdissa.[7] Tämä sisältää kaiken Facebook-viesteistä verkkosivustojen osoitteisiin, joilla vierailet.

Tietojen massiivinen tarkkailu vaatii voimakkaan vastustajan, kuten kansallisen tiedustelupalvelun, mutta hyökkääjät, joilla on vain vähän resursseja, voivat helposti yrittää nuuskia tietoja paikallisemmassa mittakaavassa. Vaikka tämä voi tapahtua johtojen salakuuntelun tasolla, on paljon helpompaa vain siepata langatonta viestintää.

Suurin osa lähiverkon datasta - olipa se sitten kotona, toimistossa tai kahvilassa - kulkee nykyään fyysisten kaapeleiden sijasta radioaaltojen välityksellä langattomiin tukiasemiin monitoimireitittimissä. Hyökkääjä tarvitsee siis vain vähän resursseja siepatakseen paikallisen tietoliikenteesi. Tämä on erityisen huolestuttavaa, koska useimmat ihmiset tekevät hyvin vähän suojatakseen lähiverkoissaan liikkuvaa dataa. Mahdolliset hyökkääjät voivat lisäksi kohdistaa hyökkäyksen myös mobiililaajakaistayhteyksiimme, kuten 3G:hen, 4G:hen ja 5G:hen. Kaikki nämä langattomat tietoliikenneyhteydet ovat helppo kohde hyökkääjille.

Näin ollen ajatus viestinnän pitämisestä salassa suojaamalla viestintäkanava on toivottoman harhainen pyrkimys suurelle osalle nykymaailmaa. Kaikki mitä tiedämme, oikeuttaa vakavaan vainoharhaisuuteen: on aina oletettava, että joku kuuntelee. Kryptografia on tärkein väline, jonka avulla voimme saavuttaa minkäänlaista turvallisuutta tässä nykyaikaisessa ympäristössä.

Huomautukset:

[7] Ks. esimerkiksi Olga Khazan, "The creepy, long-standing practice of undean sea cable salakuuntelu", The Atlantic, 16. heinäkuuta 2013 (saatavilla osoitteessa The Atlantic).

Salakirjoituksen matemaattiset perusteet 1

Satunnaismuuttujat

Salaus perustuu matematiikkaan. Jos haluat ymmärtää salakirjoitusta muutenkin kuin pintapuolisesti, sinun on hallittava matematiikka.

Tässä luvussa esitellään suurin osa perusmatematiikasta, johon tulet törmäämään kryptografian opiskelussa. Aiheita ovat satunnaismuuttujat, modulo-operaatiot, XOR-operaatiot ja pseudosatunnaisuus. Sinun tulisi hallita näiden osioiden materiaali, jotta ymmärtäisit kryptografiaa muutenkin kuin pintapuolisesti.

Seuraavassa jaksossa käsitellään numeroteoriaa, joka on paljon haastavampaa.

Satunnaismuuttujat

Satunnaismuuttujaa merkitään tyypillisesti isolla kirjaimella, joka ei ole

lihavoitu. Voidaan siis esimerkiksi puhua satunnaismuuttujasta X, satunnaismuuttujasta Y tai

satunnaismuuttujasta Z. Tätä

merkintätapaa käytän myös tästä eteenpäin.

Satunnaismuuttuja voi saada kaksi tai useampia mahdollisia arvoja, joilla kullakin on tietty positiivinen todennäköisyys. Mahdolliset arvot on lueteltu tulosjoukossa.

Aina kun otat näytteen satunnaismuuttujasta, arvot tietyn arvon sen tulosjoukosta määritettyjen todennäköisyyksien mukaisesti.

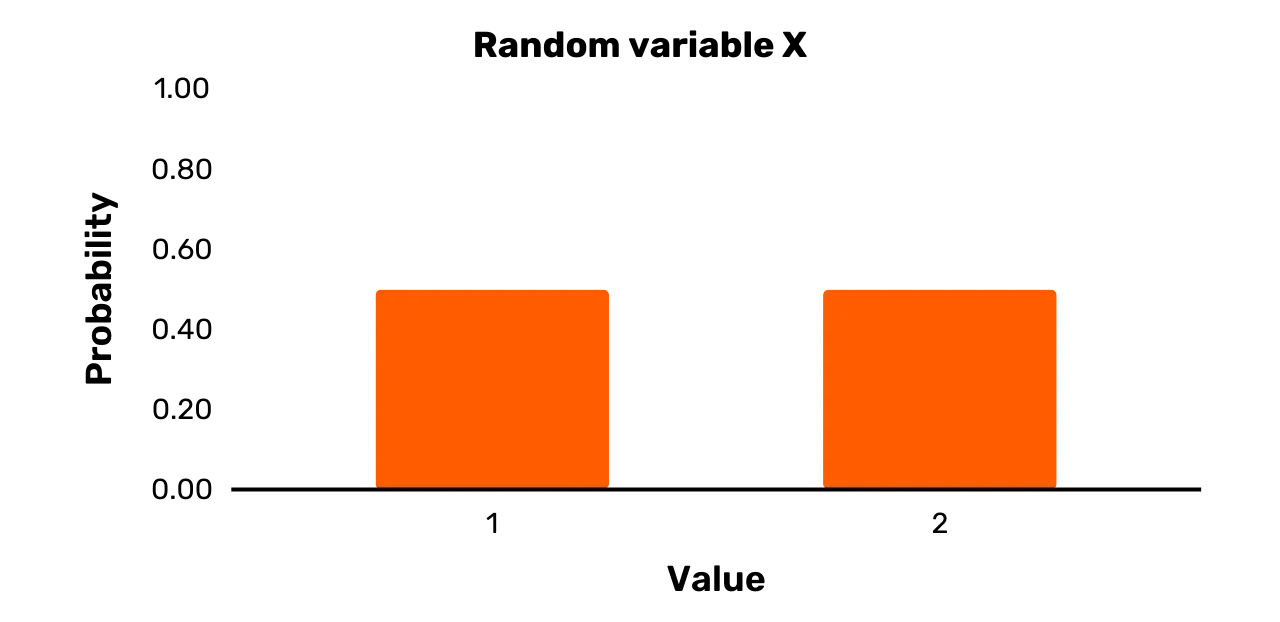

Tarkastellaan yksinkertaista esimerkkiä. Oletetaan, että muuttuja X on määritelty seuraavasti:

- X:llä on tulosjoukko

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5On helppo nähdä, että X on

satunnaismuuttuja. Ensinnäkin on olemassa vähintään kaksi mahdollista arvoa,

jotka X voi saada, nimittäin 1 ja 2. Toiseksi kullakin

mahdollisella arvolla on positiivinen todennäköisyys esiintyä aina, kun X otetaan näytteeksi, nimittäin 0.5.

Satunnaismuuttuja tarvitsee vain tulosjoukon, jossa on kaksi tai useampia mahdollisuuksia ja jossa kullakin mahdollisuudella on positiivinen todennäköisyys esiintyä näytteenoton yhteydessä. Periaatteessa satunnaismuuttuja voidaan siis määritellä abstraktisti, ilman mitään asiayhteyttä. Tässä tapauksessa "otanta" voidaan ajatella jonkin luonnollisen kokeen suorittamiseksi satunnaismuuttujan arvon määrittämiseksi.

Yllä oleva muuttuja X määriteltiin abstraktisti. Voit siis ajatella, että edellä mainitun

muuttujan X ottaminen

näytteeksi on kuin reilun kolikon heittäminen ja "2", jos tulos on kruuna,

ja "1", jos tulos on klaava. Jokaista X:n otosta varten heitetään

kolikkoa uudelleen.

Vaihtoehtoisesti voit myös ajatella, että näytteenotto X heitetään reilulla nopalla ja annetaan "2", jos nopan tulos on 1, 3 tai 4, ja "1", jos nopan

tulos on 2, 5 tai 6. Joka kerta, kun otat

näytteen X, heität noppaa

uudelleen.

Oikeastaan mikä tahansa luonnollinen koe, jonka avulla voitaisiin määritellä

edellä mainittujen X:n

mahdollisten arvojen todennäköisyydet, voidaan kuvitella piirroksen suhteen.

Usein satunnaismuuttujia ei kuitenkaan esitellä vain abstraktisti. Sen sijaan mahdollisten lopputulosarvojen joukolla on selkeä reaalimaailman merkitys (eikä vain numeroita). Lisäksi nämä tulosarvot saatetaan määritellä jotakin tiettyä koetyyppiä vasten (sen sijaan, että ne olisivat mitä tahansa luonnollista koetta kyseisillä arvoilla).

Tarkastellaan nyt esimerkkiä muuttujasta X, jota ei ole määritelty abstraktisti. X määritellään seuraavasti, jotta

voidaan määrittää, kumpi kahdesta joukkueesta aloittaa jalkapallo-ottelun:

X:llä on tulosjoukko {punainen potkaisee pois,sininen potkaisee pois}- Heitetään kolikkoa

C: klaava = "punainen lähtee"; kruuna = "sininen lähtee"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5Tässä tapauksessa X:n tulosjoukolla on konkreettinen merkitys, nimittäin se,

mikä joukkue aloittaa jalkapallo-ottelussa. Lisäksi mahdolliset

lopputulokset ja niihin liittyvät todennäköisyydet määräytyvät konkreettisen

kokeen avulla, nimittäin heittämällä tiettyä kolikkoa C.

Kryptografiasta käytävissä keskusteluissa satunnaismuuttujat esitellään yleensä todellisen merkityksen omaavaa tulosjoukkoa vastaan. Se voi olla kaikkien salattavien viestien joukko, jota kutsutaan viestiavaruudeksi, tai kaikkien avainten joukko, joista salausta käyttävät osapuolet voivat valita, jota kutsutaan avainavaruudeksi.

Kryptografiakeskusteluissa satunnaismuuttujia ei kuitenkaan yleensä määritellä jotakin tiettyä luonnollista koetta vastaan, vaan mitä tahansa koetta vastaan, joka saattaisi tuottaa oikeat todennäköisyysjakaumat.

Satunnaismuuttujilla voi olla diskreetti tai jatkuva todennäköisyysjakauma.

Satunnaismuuttujilla, joilla on diskreetti todennäköisyysjakauma - eli diskreeteillä satunnaismuuttujilla - on rajallinen määrä mahdollisia

tuloksia. Satunnaismuuttuja X oli molemmissa tähän mennessä annetuissa esimerkeissä diskreetti.

Jatkuvat satunnaismuuttujat voivat sen sijaan saada arvoja yhdellä tai useammalla aikavälillä. Voit esimerkiksi sanoa, että satunnaismuuttuja ottaa näytteenoton yhteydessä minkä tahansa reaaliarvon väliltä 0 ja 1 ja että jokainen reaaliarvo tällä välillä on yhtä todennäköinen. Tämän välin sisällä on äärettömän monta mahdollista arvoa.

Kryptografiakeskusteluja varten sinun tarvitsee ymmärtää vain diskreettejä satunnaismuuttujia. Tästä eteenpäin kaikki satunnaismuuttujia koskevat keskustelut on siis ymmärrettävä siten, että niissä viitataan diskreetteihin satunnaismuuttujiin, ellei erikseen toisin mainita.

Satunnaismuuttujien kuvaajat

Satunnaismuuttujan mahdolliset arvot ja niihin liittyvät todennäköisyydet

voidaan helposti havainnollistaa kuvaajan avulla. Tarkastellaan esimerkiksi

edellisen jakson satunnaismuuttujaa X, jonka tulosjoukko on \{1, 2\} ja Pr [X = 1] = 0.5 ja Pr [X = 2] = 0.5. Tällainen

satunnaismuuttuja esitetään tyypillisesti pylväsdiagrammin muodossa, kuten Kuvassa 1.

Kuva 1: Satunnaismuuttuja X

Kuvion 1 leveillä palkeilla ei tietenkään ole tarkoitus vihjata,

että satunnaismuuttuja X olisi

itse asiassa jatkuva. Sen sijaan palkit on tehty leveiksi, jotta ne olisivat

visuaalisesti miellyttävämpiä (pelkkä viiva suoraan ylöspäin on vähemmän intuitiivinen

visualisointi).

Yhtenäiset muuttujat

Ilmaisussa "satunnaismuuttuja" termi "satunnainen" tarkoittaa vain "todennäköinen". Toisin sanoen se tarkoittaa vain sitä, että muuttujan kaksi tai useampi mahdollinen lopputulos tapahtuu tietyin todennäköisyyksin. Näiden lopputulosten ei kuitenkaan välttämättä tarvitse olla yhtä todennäköisiä (vaikka termillä "satunnainen" voi toki olla tämä merkitys muissa yhteyksissä).

yhtenäinen muuttuja on satunnaismuuttujan erikoistapaus. Se

voi saada kaksi tai useampia arvoja, joilla kaikilla on sama todennäköisyys.

Kuvassa 1 esitetty satunnaismuuttuja X on selvästi tasainen muuttuja, koska molemmat mahdolliset tulokset

esiintyvät todennäköisyydellä 0.5. On kuitenkin olemassa

monia satunnaismuuttujia, jotka eivät ole yhdenmukaisia muuttujia.

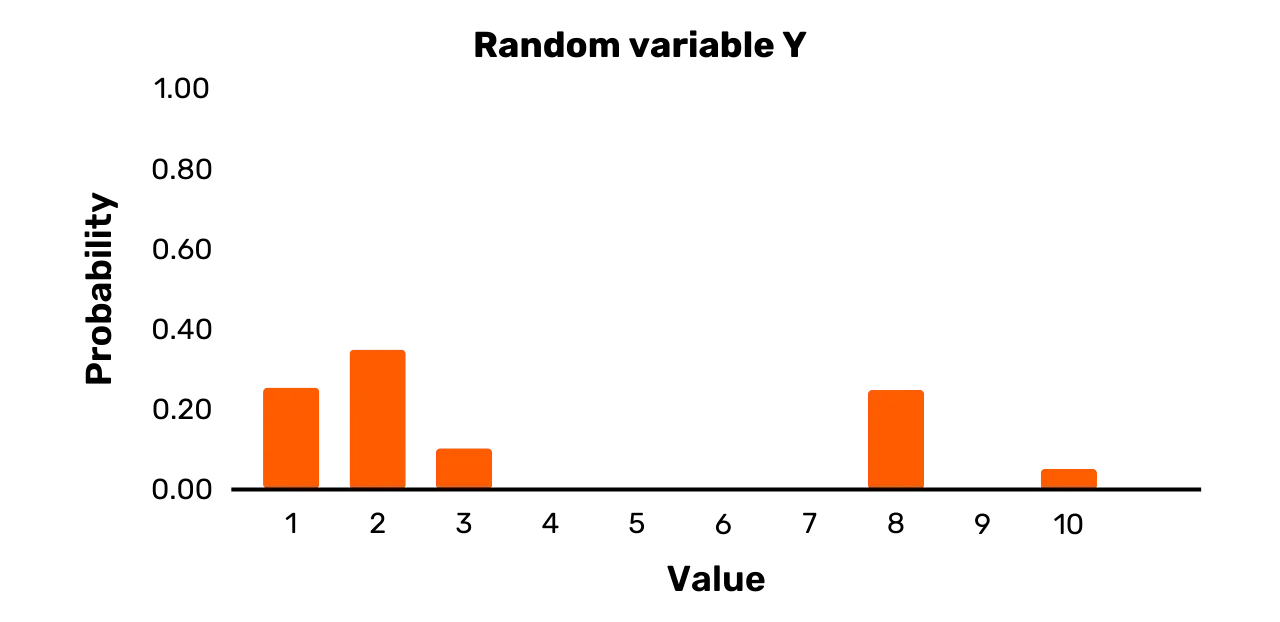

Tarkastellaan esimerkiksi satunnaismuuttujaa Y. Sillä on tulosjoukko {1, 2, 3, 8, 10} ja

seuraava todennäköisyysjakauma:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Vaikka kahdella mahdollisella lopputuloksella, nimittäin 1 ja 8, on tosiaan sama

todennäköisyys, Y voi myös

ottaa tiettyjä arvoja, joiden todennäköisyys on erilainen kuin 0.25 otannan yhteydessä. Vaikka Y onkin

satunnaismuuttuja, se ei siis ole tasainen muuttuja.

Graafinen kuva Y:stä on

esitetty Kuvassa 2.

Kuva 2: Satunnaismuuttuja Y

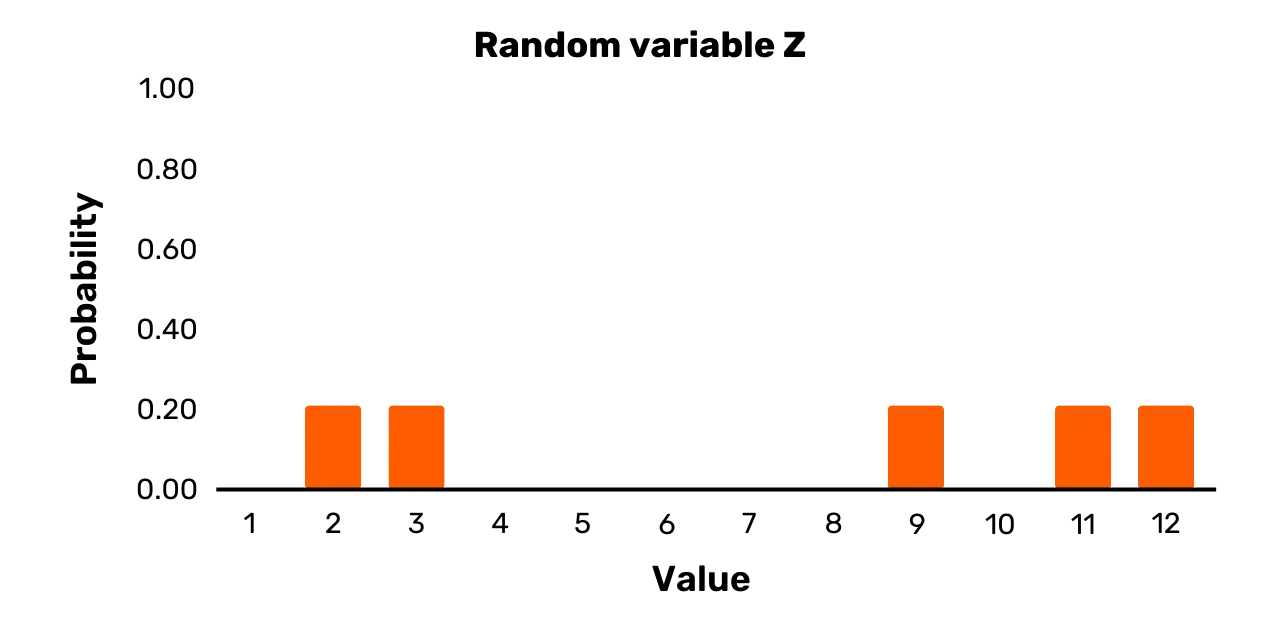

Viimeisenä esimerkkinä tarkastellaan satunnaismuuttujaa Z. Sillä on tulosjoukko {1,3,7,11,12} ja seuraava todennäköisyysjakauma:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Voit nähdä sen kuvassa Kuvassa 3. Satunnaismuuttuja Z on Y:stä poiketen tasainen muuttuja, sillä kaikki todennäköisyydet mahdollisille arvoille otannassa ovat yhtä suuret.

Kuva 3: Satunnaismuuttuja Z

Ehdollinen todennäköisyys

Oletetaan, että Bob aikoo valita yhdenmukaisesti päivän viime kalenterivuodelta. Mikä on todennäköisyys sille, että valittu päivä on kesällä?

Niin kauan kuin uskomme, että Bobin prosessi on todella yhdenmukainen, meidän on pääteltävä, että on 1/4 todennäköisyys, että Bob valitsee kesäpäivän. Tämä on ehdoton todennäköisyys sille, että satunnaisesti valittu päivä on kesällä.

Oletetaan nyt, että sen sijaan, että Bob arpoo kalenteripäivän tasaisesti, hän valitsee tasaisesti vain ne päivät, jolloin keskipäivän lämpötila Crystal Lakessa (New Jersey) oli vähintään 21 astetta Celsiusta. Kun otetaan huomioon tämä lisätieto, mitä voimme päätellä siitä todennäköisyydestä, että Bob valitsee kesäpäivän?

Meidän pitäisi todellakin tehdä eri johtopäätös kuin aiemmin, vaikka meillä ei olisi tarkempia tietoja (esim. lämpötila keskipäivällä joka päivä viime kalenterivuonna).

Kun tiedämme, että Crystal Lake sijaitsee New Jerseyssä, emme todellakaan odottaisi, että lämpötila olisi talvella keskipäivällä 21 astetta tai korkeampi. Sen sijaan on paljon todennäköisempää, että se on kevään tai syksyn lämmin päivä tai päivä jossain päin kesää. Jos siis tiedetään, että Crystal Laken keskipäivän lämpötila oli valittuna päivänä 21 astetta tai korkeampi, todennäköisyys sille, että Bobin valitsema päivä on kesällä, on paljon suurempi. Tämä on ehdollinen todennäköisyys sille, että satunnaisesti valittu päivä on kesällä, kun Crystal Laken keskipäivän lämpötila oli 21 astetta tai korkeampi.

Toisin kuin edellisessä esimerkissä, kahden tapahtuman todennäköisyydet voivat myös olla täysin riippumattomia toisistaan. Tällöin sanomme, että ne ovat riippumattomia.

Oletetaan esimerkiksi, että tietty reilu kolikko on saanut kruunaa. Mikä on sitten todennäköisyys sille, että huomenna sataa? Ehdollisen todennäköisyyden pitäisi tässä tapauksessa olla sama kuin ehdottoman todennäköisyyden, että huomenna sataa, koska kolikonheitolla ei yleensä ole vaikutusta säähän.

Käytämme "|"-symbolia ehdollisten todennäköisyyslausumien kirjoittamiseen.

Esimerkiksi tapahtuman A todennäköisyys, jos tapahtuma B on toteutunut, voidaan kirjoittaa

seuraavasti:

Pr[A|B]Kun siis kaksi tapahtumaa, A ja B, ovat riippumattomia,

niin:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Riippumattomuusehto voidaan yksinkertaistaa seuraavasti:

Pr[A, B] = Pr[A] \cdot Pr[B]Todennäköisyysteorian keskeinen tulos tunnetaan nimellä Bayesin lause. Sen mukaan Pr[A|B] voidaan

kirjoittaa uudelleen seuraavasti:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Sen sijaan, että käytämme ehdollisia todennäköisyyksiä tiettyjen tapahtumien

yhteydessä, voimme myös tarkastella kahden tai useamman satunnaismuuttujan

ehdollisia todennäköisyyksiä, jotka liittyvät useisiin mahdollisiin

tapahtumiin. Oletetaan kaksi satunnaismuuttujaa, X ja Y. Voimme merkitä X:n mitä tahansa mahdollista

arvoa x:llä ja Y:n mitä tahansa mahdollista

arvoa y:llä. Voidaan siis

sanoa, että kaksi satunnaismuuttujaa ovat riippumattomia, jos seuraava väite

pätee:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]kaikille x ja y.

Kerrotaanpa hieman tarkemmin, mitä tämä lausunto tarkoittaa.

Oletetaan, että X:n ja Y:n tulosjoukot määritellään

seuraavasti: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} ja Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Tyypillistä on merkitä arvojoukkoja lihavoiduilla isoilla kirjaimilla.)

Oletetaan nyt, että otos Y otetaan ja havaitaan y_1.

Yllä oleva lauseke kertoo, että todennäköisyys saada nyt x_1 otannasta X on täsmälleen

sama kuin jos emme olisi koskaan havainneet y_1. Tämä pätee mille tahansa y_i:lle, jonka olisimme

voineet ottaa alkuperäisestä otannastamme Y. Tämä ei päde vain x_1:lle. Minkä tahansa x_i:n

esiintymistodennäköisyyteen ei vaikuta Y:n otannan tulos. Kaikki

tämä koskee myös tapausta, jossa X otetaan ensin näytteeksi.

Lopetetaan keskustelumme hieman filosofisempaan kohtaan. Missä tahansa reaalimaailman tilanteessa jonkin tapahtuman todennäköisyyttä arvioidaan aina tiettyä tietomäärää vasten. Ei ole olemassa "ehdotonta todennäköisyyttä" sanan varsinaisessa merkityksessä.

Oletetaan esimerkiksi, että kysyn sinulta todennäköisyyttä sille, että siat lentävät vuoteen 2030 mennessä. Vaikka en anna sinulle mitään lisätietoja, tiedät selvästi paljon sellaista maailmasta, joka voi vaikuttaa arvostelukykyysi. Et ole koskaan nähnyt sikojen lentävän. Tiedät, että useimmat ihmiset eivät odota niiden lentävän. Tiedät, että niitä ei oikeastaan ole rakennettu lentämään. Ja niin edelleen.

Kun siis puhumme jonkin tapahtuman "ehdottomasta todennäköisyydestä" reaalimaailman kontekstissa, termillä voi olla merkitystä vain, jos ymmärrämme sen tarkoittavan jotakin sellaista kuin "todennäköisyys ilman mitään muuta eksplisiittistä tietoa". Mikä tahansa käsitys "ehdollisesta todennäköisyydestä" olisi siis aina ymmärrettävä jotakin tiettyä tietoa vasten.

Voisin esimerkiksi kysyä, mikä on todennäköisyys sille, että siat lentävät vuoteen 2030 mennessä, sen jälkeen kun olen antanut sinulle todisteita siitä, että jotkut vuohet Uudessa-Seelannissa ovat oppineet lentämään muutaman vuoden harjoittelun jälkeen. Tällöin todennäköisesti korjaat arviotasi todennäköisyydestä, että siat lentävät vuoteen 2030 mennessä. Todennäköisyys, että siat lentävät vuoteen 2030 mennessä, riippuu siis tästä Uuden-Seelannin vuohia koskevasta todisteesta.

Modulo-operaatio

Modulo

Peruslause, jossa käytetään modulo-operaatiota, on

seuraavanlainen: x \mod y.

Muuttujaa x kutsutaan

osingoksi ja muuttujaa y jakajaksi.

Kun modulo-operaatio suoritetaan positiivisella osingolla ja positiivisella jakajalla,

määritetään vain jakojäännös.

Tarkastellaan esimerkiksi lauseketta 25 \mod 4. Luku 4 tulee lukuun 25 yhteensä 6 kertaa. Tämän jaon jäännös on 1. Näin

ollen 25 \mod 4 on 1. Vastaavalla

tavalla voimme arvioida alla olevat lausekkeet:

29 \mod 30 = 29(koska 30 menee 29:ään yhteensä 0 kertaa ja jäännös on 29)42 \mod 2 = 0(koska 2 tulee 42:een yhteensä 21 kertaa ja jäännös on 0)12 \mod 5 = 2(koska 5 tulee 12:een yhteensä 2 kertaa ja jäännös on 2)20 \mod 8 = 4(koska 8 tulee 20:een yhteensä 2 kertaa ja jäännös on 4)

Kun osingon tai jakajan arvo on negatiivinen, ohjelmointikielet voivat käsitellä modulo-operaatioita eri tavalla.

Kryptografiassa törmää varmasti tapauksiin, joissa osinko on negatiivinen. Näissä tapauksissa tyypillinen lähestymistapa on seuraava:

- Määritä ensin lähin arvo, joka on alempi tai yhtä suuri kuin

jakolasku, johon jakaja jakautuu nollan jäännöksellä. Kutsutaan tätä arvoa

nimellä

p. - Jos osinko on

x, modulo-operaation tulos on arvox - p.

Oletetaan esimerkiksi, että osinko on -20 ja jakaja 3. Lähin arvo, joka on pienempi tai yhtä suuri kuin -20 ja jolla 3 jakautuu tasan, on -21. Tällöin x - p:n arvo on -20 - (-21). Tämä on yhtä

suuri kuin 1, ja näin ollen -20 \mod 3 on yhtä suuri kuin

1. Vastaavalla tavalla voimme arvioida alla olevat lausekkeet:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Merkintätapa on tyypillisesti seuraavanlainen: x = [y \mod z]. Suluista johtuen modulo-operaatio koskee tässä tapauksessa vain

lausekkeen oikeaa puolta. Jos y on esimerkiksi 25 ja z on 4, x on 1.

Ilman sulkuja modulo-operaatio vaikuttaa lausekkeen kummallekin puolelle. Oletetaan esimerkiksi seuraava lauseke: x = y \mod z. Jos y on 25 ja z on 4, tiedämme

vain, että x \mod 4 on 1.

Tämä sopii mihin tahansa arvoon x joukosta \\\ldots,-7, -3, 1, 5, 9,\ldots\}.

Matematiikan haaraa, joka käsittää lukuihin ja lausekkeisiin kohdistuvia modulo-operaatioita, kutsutaan modulaariseksi aritmetiikaksi. Tätä haaraa voidaan pitää aritmetiikkana tapauksissa, joissa lukujono ei ole äärettömän pitkä. Vaikka kryptografiassa törmäämme tyypillisesti (positiivisille) kokonaisluvuille tehtäviin modulo-operaatioihin, voit suorittaa modulo-operaatioita myös kaikilla reaaliluvuilla.

Siirtymäsalaus

Modulo-operaatiota käytetään usein kryptografiassa. Esimerkkinä mainittakoon yksi kuuluisimmista historiallisista salausmenetelmistä: shift cipher.

Määritellään se ensin. Oletetaan sanakirja D, joka rinnastaa kaikki

englannin aakkosten kirjaimet järjestyksessä lukujoukkoon \{0, 1, 2, \ldots, 25\}. Oletetaan viestiavaruus M. Shift cipher on siis salausjärjestelmä, joka määritellään seuraavasti:

- Valitaan tasaisesti avain

kavainavaruudesta K, jossa K =\{0, 1, 2, \ldots, 25\}[1] - Salaa viesti

m \in \mathbf{M}seuraavasti:- Erottele

msen yksittäisiin kirjaimiinm_0, m_1, \ldots, m_i, \ldots, m_l - Muunnetaan jokainen

m_iluvuksi D:n mukaisesti - Jokaisen

m_iosaltac_i = [(m_i + k) \mod 26] - Muunna jokainen

c_ikirjaimeksi D:n mukaisesti - Yhdistetään sitten

c_0, c_1, \ldots, c_l, jolloin saadaan salattu tekstic

- Erottele

- Puretaan salattu teksti

cseuraavasti:- Muunnetaan jokainen

c_iluvuksi D:n mukaisesti - Jokaisen

c_iosaltam_i = [(c_i - k) \mod 26] - Muunna jokainen

m_ikirjaimeksi D:n mukaisesti - Yhdistetään sitten

m_0, m_1, \ldots, m_l, jolloin saadaan alkuperäinen viestim

- Muunnetaan jokainen

Siirtymäsalakirjoituksen modulo-operaattori varmistaa, että kirjaimet kiertyvät ympäri, joten kaikki salatekstin kirjaimet ovat määriteltyjä. Esimerkkinä mainittakoon, että shift-salausmenetelmää sovelletaan sanaan "DOG".

Oletetaan, että valitsit yhdenmukaisesti avaimen, jonka arvo on 17. Kirjain

"O" vastaa arvoa 15. Ilman modulo-operaatiota tämän selvätekstiluvun ja

avaimen yhteenlasku antaisi salatekstiluvuksi 32. Tätä salatekstilukua ei

kuitenkaan voida muuttaa salatekstin kirjaimeksi, koska englantilaisissa

aakkosissa on vain 26 kirjainta. Modulo-operaatio varmistaa, että

salatekstin luku on itse asiassa 6 (tulos 32 \mod 26), mikä vastaa salatekstin kirjainta "G".

Koko sanan "DOG" salaus, jonka avainarvo on 17, on seuraava:

- Viesti = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Kaikki ymmärtävät intuitiivisesti, miten shift-salaus toimii, ja todennäköisesti käyttävät sitä itse. Kryptografian tuntemuksen syventämiseksi on kuitenkin tärkeää, että alat oppia tuntemaan paremmin formalisointia, sillä skeemoista tulee paljon vaikeampia. Siksi siirtosalauksen vaiheet formalisoitiin.

Huomautukset:

[1] Voimme määritellä tämän väitteen tarkasti käyttämällä edellisen jakson

terminologiaa. Olkoon yhtenäisen muuttujan K mahdollisten tulosten joukko K. Siis:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...ja niin edelleen. Otetaan näytteitä yhtenäisestä muuttujasta K kerran tietyn avaimen saamiseksi.

XOR-operaatio

Kaikki tietokonedata käsitellään, tallennetaan ja lähetetään verkoissa bittien tasolla. Kaikki tietokonedataan sovellettavat salausjärjestelmät toimivat myös bittitasolla.

Oletetaan esimerkiksi, että olet kirjoittanut sähköpostiviestin sähköpostiohjelmaan. Soveltamasi salaus ei kohdistu suoraan sähköpostin ASCII-merkkeihin. Sen sijaan sitä sovelletaan sähköpostin kirjainten ja muiden symbolien bittimuotoiseen esitykseen.

Moduulioperaation lisäksi keskeinen matemaattinen operaatio, joka on

ymmärrettävä nykyaikaisessa kryptografiassa, on XOR-operaatio eli "eksklusiivinen tai" -operaatio. Tämä operaatio ottaa syötteenä kaksi

bittiä ja antaa tuloksena toisen bitin. XOR-operaatiota kutsutaan

yksinkertaisesti nimellä "XOR". Se antaa tulokseksi 0, jos kaksi bittiä ovat

samat, ja 1, jos kaksi bittiä ovat erilaiset. Alla näet neljä vaihtoehtoa.

Symboli \oplus tarkoittaa "XOR"

:

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Kuvitellaan, että sinulla on viesti m_1 (01111001) ja viesti m_2 (01011001).

Näiden kahden viestin XOR-operaatio näkyy alla.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Prosessi on suoraviivainen. Ensin tehdään XOR m_1:n ja m_2:n

vasemmanpuoleisimmat bitit. Tässä tapauksessa se on 0 \oplus 0 = 0. Sitten

XOR-järjestetään toinen bittipari vasemmalta. Tässä tapauksessa se on 1 \oplus 1 = 0. Tätä

jatketaan, kunnes XOR-operaatio on suoritettu oikeanpuoleisimmille biteille.

On helppo nähdä, että XOR-operaatio on kommutatiivinen, eli että m_1 \oplus m_2 = m_2 \oplus m_1. Lisäksi XOR-operaatio on myös assosiatiivinen. Toisin sanoen (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

XOR-operaatiolla kahdelle eri pituiselle merkkijonolle voi olla erilaisia tulkintoja asiayhteydestä riippuen. Emme käsittele tässä yhteydessä eri pituisten merkkijonojen XOR-operaatioita.

XOR-operaatio vastaa erikoistapausta, jossa bittien yhteenlasku suoritetaan modulo-operaatiolla, kun jakaja on 2. Vastaavuus näkyy seuraavissa tuloksissa:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudosatunnaisuus

Satunnaisia ja yhtenäisiä muuttujia käsitellessämme erotimme toisistaan "satunnaiset" ja "yhtenäiset" muuttujat. Tämä ero säilytetään yleensä käytännössä satunnaismuuttujia kuvattaessa. Nykyisessä asiayhteydessämme tästä erottelusta on kuitenkin luovuttava ja "satunnainen" ja "yhtenäinen" käytetään synonyymeinä. Selitän miksi tämän jakson lopussa.

Aluksi voimme kutsua binäärijonoa, jonka pituus on n, sattumanvaraiseksi (tai yhtenäiseksi),

jos se on saatu otannalla yhtenäisestä muuttujasta S, joka antaa jokaiselle

tällaisen pituisen n binäärijonon

valinnan todennäköisyyden.

Oletetaan esimerkiksi, että kaikkien sellaisten binäärijonojen joukko,

joiden pituus on 8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Tyypillistä on kirjoittaa 8-bittinen merkkijono kahtena kvarttina, joita

kutakin kutsutaan nibbleksi) Kutsutaan tätä merkkijonojen

joukkoa S_8.

Yllä olevan määritelmän mukaan voimme siis kutsua tiettyä binäärijonoa,

jonka pituus on 8, satunnaiseksi (tai yhtenäiseksi), jos se on tulosta

näytteenotosta yhtenäisestä muuttujasta S, joka antaa jokaiselle merkkijonolle S_8 yhtä suuren todennäköisyyden tulla valituksi. Koska joukko S_8 sisältää 2^8 elementtiä,

otannan valinnan todennäköisyyden on oltava 1/2^8 jokaiselle joukon merkkijonolle.

Binäärijonon satunnaisuuteen liittyy olennaisesti se, että se määritellään suhteessa prosessiin, jolla se on valittu. Minkä tahansa binäärijonon muoto ei siis yksinään kerro mitään sen satunnaisuudesta valinnassa.

Esimerkiksi monet ihmiset ajattelevat intuitiivisesti, että merkkijonoa 1111\ 1111 ei ole voitu valita satunnaisesti. Tämä on kuitenkin selvästi väärin.

Määritellään yhtenäinen muuttuja S$$ kaikkien 8-pituisten binäärijonojen yli, ja todennäköisyys valita1111\ 1111joukosta **S_8** on sama kuin esimerkiksi merkkijono0111\ 0100$. Näin ollen merkkijonon satunnaisuudesta ei voi sanoa

mitään pelkästään analysoimalla itse merkkijonoa.

Voimme myös puhua satunnaisista merkkijonoista tarkoittamatta erityisesti

binäärijonoja. Voimme esimerkiksi puhua satunnaisesta heksanmerkkijonosta AF\ 02\ 82. Tällöin merkkijono olisi valittu satunnaisesti kaikkien pituudeltaan 6:n

pituisten heksalukujen joukosta. Tämä vastaa sitä, että valitaan

satunnaisesti 24:n pituinen binäärijono, koska jokainen heksaluku edustaa 4

bittiä.

Tyypillisesti ilmaus "satunnainen merkkijono" viittaa ilman tarkennuksia

merkkijonoon, joka on valittu satunnaisesti kaikkien samanpituisten

merkkijonojen joukosta. Näin olen kuvannut asian edellä. Pituudeltaan n merkkijono voidaan tietysti valita satunnaisesti myös muusta joukosta.

Esimerkiksi sellaisesta, joka muodostaa vain osajoukon kaikista

merkkijonoista, joiden pituus on n, tai ehkä joukosta, joka

sisältää eri pituisia merkkijonoja. Näissä tapauksissa emme kuitenkaan

kutsuisi sitä "satunnaiseksi merkkijonoksi" vaan "merkkijonoksi, joka on

valittu satunnaisesti joukosta S".

Pseudosatunnaisuuden käsite on keskeinen käsite kryptografiassa.

Pituudeltaan n:n pituinen pseudosatunnainen merkkijono näyttää ikään kuin se olisi tulosta näytteenotosta yhtenäisestä

muuttujasta S, joka antaa

jokaiselle merkkijonolle S_n yhtäläisen valintatodennäköisyyden. Tosiasiassa merkkijono on kuitenkin

tulosta näytteenotosta yhtenäisestä muuttujasta S', joka määrittelee vain

todennäköisyysjakauman - ei välttämättä sellaista, jossa kaikilla

mahdollisilla tuloksilla on yhtäläiset todennäköisyydet S_n:n

osajoukossa. Ratkaisevaa tässä on se, että kukaan ei voi oikeastaan erottaa

näytteitä S:sta ja S':sta, vaikka niitä

otettaisiinkin paljon.

Oletetaan esimerkiksi satunnaismuuttuja S. Sen tulosjoukko on S_{256}, joka on kaikkien niiden binäärijonojen joukko, joiden pituus on 256.

Tällä joukolla on 2^{256} alkioita. Jokaisella elementillä on otannassa yhtä suuri todennäköisyys, 1/2^{256}, tulla

valituksi.

Lisäksi oletetaan satunnaismuuttuja S'. Sen tulosjoukko sisältää vain 2^{128} binäärijonoja,

joiden pituus on 256. Sillä on jokin todennäköisyysjakauma näille merkkijonoille,

mutta tämä jakauma ei välttämättä ole tasainen.

Oletetaan, että otan nyt 1000 näytettä S:sta ja 1000 näytettä S':sta

ja annan sinulle nämä kaksi tulossarjaa. Kerron sinulle, kumpi tulosjoukko

liittyy mihinkin satunnaismuuttujaan. Seuraavaksi otan näytteen

jommastakummasta satunnaismuuttujasta. Tällä kertaa en kuitenkaan kerro,

minkä satunnaismuuttujan otoksen otan. Jos S' olisi pseudosattumanvarainen, ajatuksena on, että todennäköisyytesi arvata

oikein, mistä satunnaismuuttujasta otoksen otin, on käytännössä korkeintaan 1/2.

Tyypillisesti pseudosatunnainen merkkijono, jonka pituus on n, tuotetaan valitsemalla satunnaisesti merkkijono, jonka koko on n - x, jossa x on positiivinen kokonaisluku, ja käyttämällä sitä laajennusalgoritmin

syötteenä. Tätä satunnaista merkkijonoa, jonka koko on n - x, kutsutaan siemeneksi.

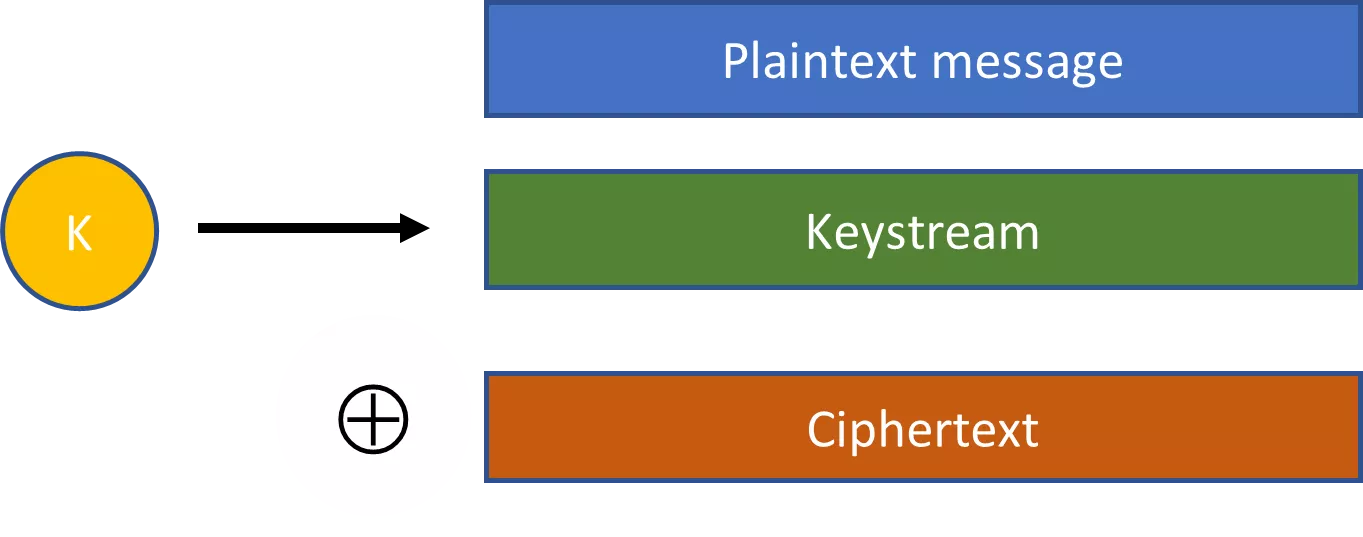

Pseudosatunnaismerkkijonot ovat avainkäsite, jonka avulla salaus voidaan tehdä käytännölliseksi. Tarkastellaan esimerkiksi virtasalakirjoituksia. Virtasalakirjoituksessa satunnaisesti valittu avain liitetään laajentavaan algoritmiin, jolloin saadaan paljon suurempi pseudosatunnainen merkkijono. Tämä pseudosattumanvarainen merkkijono yhdistetään sitten XOR-operaation avulla selkotekstiin, jolloin saadaan salattu teksti.

Jos emme pystyisi tuottamaan tällaista pseudosatunnaismerkkijonoa virran salausmenetelmää varten, tarvitsisimme avaimen, joka on yhtä pitkä kuin viesti, jotta se olisi turvallinen. Tämä ei ole kovin käytännöllinen vaihtoehto useimmissa tapauksissa.

Tässä jaksossa käsitelty pseudosatunnaisuuden käsite voidaan määritellä muodollisemmin. Se ulottuu myös muihin yhteyksiin. Meidän ei kuitenkaan tarvitse syventyä tähän keskusteluun tässä yhteydessä. Intuitiivisesti on ymmärrettävä suurimmassa osassa kryptografiaa vain satunnaisen ja pseudosatunnaisen merkkijonon välinen ero. [2]

Syy siihen, miksi "satunnaisen" ja "yhdenmukaisen" välinen ero on poistettu

keskustelustamme, pitäisi nyt myös olla selvä. Käytännössä kaikki käyttävät

termiä pseudosattumanvarainen merkitsemään merkkijonoa, joka näyttää ikään kuin se olisi tulosta yhdenmukaisen muuttujan S näytteenotosta. Tarkkaan ottaen

meidän pitäisi kutsua tällaista merkkijonoa "pseudo-epätasaiseksi", jolloin ottaisimme

käyttöön aiemmat kielenkäyttömme. Koska termi "pseudo-epätasainen" on sekä kömpelö

että epäsäännöllinen, emme ota sitä tässä käyttöön selkeyden vuoksi. Sen sijaan

jätämme vain pois eron "satunnaisen" ja "yhtenäisen" välillä tässä yhteydessä.

Huomautuksia

[2] Jos olet kiinnostunut muodollisemmasta esityksestä näistä asioista, voit tutustua Katzin ja Lindellin teokseen Introduction to Modern Cryptography, erityisesti lukuun 3.

Kryptografian matemaattiset perusteet 2

Mitä on numeroteoria?

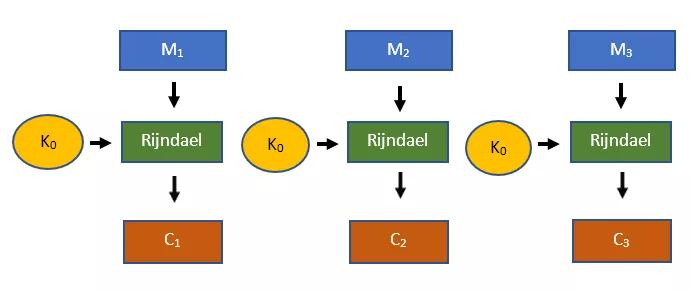

Tässä luvussa käsitellään kryptografian matemaattisia perusteita koskevaa edistyneempää aihetta: lukuteoriaa. Vaikka numeroteoria on tärkeää symmetrisessä kryptografiassa (kuten Rijndael-salauksessa), se on erityisen tärkeää julkisen avaimen kryptografiassa.

Jos numeroteorian yksityiskohdat tuntuvat hankalilta, suosittelen, että luette sen ensimmäisellä kerralla korkeatasoisesti. Voit aina palata siihen myöhemmin.

Voit luonnehtia lukuteoriaa kokonaislukujen ominaisuuksien ja kokonaislukujen kanssa toimivien matemaattisten funktioiden tutkimukseksi.

Esimerkiksi kaksi lukua a ja N ovat kopriimejä (tai relatiivisia alkulukuja), jos niiden suurin yhteinen jakaja

on 1. Oletetaan nyt tietty kokonaisluku N. Kuinka monta N:aa pienempää kokonaislukua

on koprimia N:n kanssa?

Voimmeko tehdä yleisiä väitteitä vastauksista tähän kysymykseen? Nämä ovat

tyypillisiä kysymyksiä, joihin lukuteoria pyrkii vastaamaan.

Nykyaikainen lukuteoria perustuu abstraktin algebran työkaluihin. Abstrakti algebra** on matematiikan osa-alue, jossa analyysin pääkohteet ovat algebrallisiksi rakenteiksi kutsuttuja abstrakteja kohteita. Algebrallinen rakenne on joukko elementtejä, joihin liittyy yksi tai useampi operaatio ja jotka täyttävät tietyt aksioomat. Algebrallisten rakenteiden avulla matemaatikot voivat saada käsityksen erityisistä matemaattisista ongelmista abstrahoimalla niiden yksityiskohdista.

Abstraktin algebran alaa kutsutaan joskus myös moderniksi algebraksi. Saatat törmätä myös käsitteeseen abstrakti matematiikka (tai puhdas matematiikka). Jälkimmäinen termi ei viittaa abstraktiin algebraan, vaan tarkoittaa pikemminkin matematiikan tutkimista sen itsensä vuoksi eikä vain mahdollisia sovelluksia silmällä pitäen.

Abstraktin algebran joukot voivat käsitellä monenlaisia objekteja tasasivuisen kolmion muotoa säilyttävistä muunnoksista tapettikuvioihin. Lukuteoriassa tarkastelemme vain kokonaislukuja sisältäviä alkiojoukkoja tai kokonaislukujen kanssa toimivia funktioita.

Ryhmät

Matematiikan peruskäsite on elementtien joukko. Joukko merkitään yleensä aksenttimerkillä, jossa elementit on erotettu toisistaan pilkuilla.

Esimerkiksi kaikkien kokonaislukujen joukko on \{..., -2, -1, 0, 1, 2, ...\}. Ellipsit tarkoittavat tässä, että tietty kuvio jatkuu tiettyyn suuntaan.

Kaikkien kokonaislukujen joukkoon kuuluvat siis myös 3, 4, 5, 6 ja niin edelleen sekä -3, -4, -5, -6 ja niin edelleen. Tätä kaikkien kokonaislukujen joukkoa merkitään

tyypillisesti \mathbb{Z}.

Toinen esimerkki joukosta on \mathbb{Z} \mod 11 eli kaikkien kokonaislukujen joukko modulo 11. Toisin kuin koko joukko \mathbb{Z}, tämä

joukko sisältää vain äärellisen määrän alkioita, nimittäin \{0, 1, \ldots, 9, 10\}.

Yleinen virhe on ajatella, että joukko \mathbb{Z} \mod 11 on itse asiassa \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Näin ei kuitenkaan ole, kun otetaan huomioon tapa, jolla määrittelimme

modulo-operaation aiemmin. Kaikki modulo 11:llä redusoidut negatiiviset

kokonaisluvut kietoutuvat \{0, 1, \ldots, 9, 10\}:iin. Esimerkiksi lauseke -2 \mod 11 kietoutuu 9:een, kun taas

lauseke -27 \mod 11 kietoutuu 5:een.

Toinen matematiikan peruskäsite on binäärioperaatio. Tämä on mikä tahansa operaatio, jossa kahdesta alkuaineesta saadaan kolmas alkuaine. Esimerkiksi aritmetiikan ja algebran peruslaskutoimituksista tunnet neljä binäärioperaatiota: yhteenlasku, vähennyslasku, kertolasku ja jakolasku.

Näiden kahden matemaattisen peruskäsitteen, joukkojen ja binäärioperaatioiden, avulla määritellään ryhmän käsite, joka on abstraktin algebran keskeisin rakenne.

Oletetaan, että on jokin binäärioperaatio \circ. Lisäksi oletetaan jokin elementtijoukko S, joka on

varustettu kyseisellä operaatiolla. "Varustettu" tarkoittaa tässä vain sitä,

että operaatio \circ voidaan

suorittaa minkä tahansa joukon S kahden alkion välillä.

Yhdistelmä \langle \mathbf{S}, \circ \rangle on siis ryhmä, jos se täyttää neljä erityistä ehtoa, jotka

tunnetaan ryhmäaksioomina.

Jos

ajabovat\mathbf{S}:n alkioita,a \circ bon myös\mathbf{S}:n alkio. Tätä kutsutaan sulkeisehdoksi.Kaikille

a,bjac, jotka ovat\mathbf{S}:n alkioita, pätee, että(a \circ b) \circ c = a \circ (b \circ c). Tätä kutsutaan assosiatiivisuusehdoksi.\mathbf{S}:ssa on yksikäsitteinen alkioe, joka on sellainen, että jokaiselle\mathbf{S}:n alkioilleapätee seuraava yhtälö:e \circ a = a \circ e = a. Koska tällaisia elementtejäeon vain yksi, sitä kutsutaan identiteettielementiksi. Tätä ehtoa kutsutaan identiteettiehdoksi.Jokaiselle

\mathbf{S}:naalkioille\mathbf{S}on olemassa\mathbf{S}:nbalkio, jonka suhteen pätee seuraava yhtälö:a \circ b = b \circ a = e, missäeon identtinen alkio. Elementtiäbkutsutaan tässä inversioelementiksi, ja sitä merkitään yleisestia^{-1}. Tämä ehto tunnetaan nimellä inversioehto tai inversioehto.

Tutustutaan ryhmiin hieman tarkemmin. Merkitään kaikkien kokonaislukujen

joukkoa \mathbb{Z}.

Tämä joukko yhdistettynä tavanomaiseen yhteenlaskuun eli \langle \mathbb{Z}, + \rangle vastaa selvästi ryhmän määritelmää, sillä se täyttää edellä mainitut neljä

aksioomaa.

Jos

xjayovat\mathbb{Z}:n alkioita,x + yon myös\mathbb{Z}:n alkio. Joten\langle \mathbb{Z}, + \rangletäyttää sulkemisehdon.Kaikille

x,yjaz, jotka ovat\mathbb{Z}:n alkioita, pätee(x + y) + z = x + (y + z). Joten\langle \mathbb{Z}, + \rangletäyttää assosiatiivisuusehdon.On olemassa identtinen alkio

\langle \mathbb{Z}, + \rangle, nimittäin 0. Mille tahansax:lle\mathbb{Z}:ssa pätee nimittäin, että:0 + x = x + 0 = x. Joten\langle \mathbb{Z}, + \rangletäyttää identiteettiehdon.Lopuksi, jokaiselle

\mathbb{Z}:nxalkioille\mathbb{Z}on olemassaysiten, ettäx + y = y + x = 0. Josxolisi esimerkiksi 10,yolisi-10(josxon 0, myösyon 0). Joten\langle \mathbb{Z}, + \rangletäyttää käänteisehdon.

On tärkeää, että se, että kokonaislukujen joukko yhteenlaskun kanssa

muodostaa ryhmän, ei tarkoita, että se muodostaa ryhmän kertolaskun kanssa.

Voit todentaa tämän testaamalla \langle \mathbb{Z}, \cdot \rangle neljää ryhmäaksioomaa vastaan (jossa \cdot tarkoittaa tavallista kertolaskua).

Kaksi ensimmäistä aksioomaa ovat ilmeisesti voimassa. Lisäksi kerrottuna

alkio 1 voi toimia identtisenä alkiona. Mikä tahansa kokonaisluku x kerrottuna 1:llä antaa nimittäin x. Kuitenkin \langle \mathbb{Z}, \cdot \rangle ei täytä käänteisehtoa. Toisin sanoen \mathbb{Z}:ssa ei

ole yksikäsitteistä alkua y jokaiselle x:lle \mathbb{Z}:ssa,

jotta x \cdot y = 1.

Oletetaan esimerkiksi, että x = 22. Mikä arvo y joukosta \mathbb{Z} kerrottuna x:llä antaisi

identtisen alkion 1? Arvo 1/22 toimisi, mutta se ei kuulu joukkoon \mathbb{Z}. Itse

asiassa tähän ongelmaan törmää minkä tahansa kokonaisluvun x kohdalla, lukuun ottamatta arvoja 1 ja -1 (jolloin y:n olisi oltava 1 ja -1).

Jos sallimme reaaliluvut joukossamme, ongelmamme häviävät suurelta osin.

Minkä tahansa joukkoon kuuluvan alkion x kertolasku luvulla 1/x antaa tulokseksi

1. Koska murtoluvut sisältyvät reaalilukujen joukkoon, jokaiselle reaaliluvulle

voidaan löytää käänteisluku. Poikkeuksena on nolla, sillä kertolasku nollalla

ei koskaan tuota identtistä alkiota 1. Nollasta poikkeavien reaalilukujen joukko,

joka on varustettu kertolaskulla, on siis todellakin ryhmä.

Jotkut ryhmät täyttävät viidennen yleisen ehdon, joka tunnetaan nimellä kommutatiivisuusehto. Tämä ehto on seuraava:

- Oletetaan ryhmä

G, jolla on joukko S ja binäärioperaattori\circ. Oletetaan, ettäajabovat S:n alkioita. Jos pätee, ettäa \circ b = b \circ amille tahansa kahdelle S:n elementilleajab, niinGtäyttää kommutatiivisuusehdon.

Mikä tahansa ryhmä, joka täyttää kommutatiivisuusehdon, tunnetaan kommutatiivisena ryhmänä tai Abelin ryhmänä (Niels Henrik Abelin mukaan). On helppo todentaa, että sekä reaalilukujen joukko yhteenlaskussa että kokonaislukujen joukko yhteenlaskussa ovat abelilaisia ryhmiä. Kertolaskun kokonaislukujen joukko ei ole lainkaan ryhmä, joten se ei ipso facto voi olla abelilainen ryhmä. Nollasta poikkeavien reaalilukujen joukko kertolaskun yhteydessä on sitä vastoin myös abelilainen ryhmä.

Sinun tulisi ottaa huomioon kaksi tärkeää merkintätapaa. Ensinnäkin, merkkejä "+" tai "×" käytetään usein ryhmäoperaatioiden symboleina, vaikka elementit eivät olisikaan itse asiassa numeroita. Näissä tapauksissa näitä merkkejä ei pidä tulkita tavalliseksi aritmeettiseksi yhteen- tai kertolaskuksi. Sen sijaan ne ovat operaatioita, joilla on vain abstrakti samankaltaisuus näiden aritmeettisten operaatioiden kanssa.

Jos et tarkoita erityisesti aritmeettista yhteen- tai kertolaskua, on

helpompi käyttää symboleja kuten \circ ja \diamond ryhmäoperaatioista,

koska niillä ei ole kulttuurisesti juurtuneita merkityksiä.

Toiseksi, samasta syystä kuin "+" ja "×" merkitään usein muita kuin

aritmeettisia operaatioita, ryhmien identiteettielementtejä symbolisoidaan

usein "0" ja "1", vaikka näiden ryhmien elementit eivät olisikaan numeroita.

Ellei kyseessä ole numeroita sisältävän ryhmän identtinen alkio, on helpompi

käyttää neutraalimpaa symbolia, kuten "e", identtisen alkion merkitsemiseen.

Monet erilaiset ja erittäin tärkeät matematiikan arvojoukot, jotka on varustettu tietyillä binäärioperaatioilla, ovat ryhmiä. Kryptografiset sovellukset toimivat kuitenkin vain kokonaislukujen tai ainakin kokonaisluvuilla kuvattavien elementtien joukoilla eli lukuteorian alalla. Näin ollen kryptografiasovelluksissa ei käytetä joukkoja, joissa on muita reaalilukuja kuin kokonaislukuja.

Annetaan lopuksi esimerkki alkioista, joita voidaan "kuvata kokonaisluvuilla", vaikka ne eivät ole kokonaislukuja. Hyvä esimerkki ovat elliptisten käyrien pisteet. Vaikka elliptisen käyrän mikä tahansa piste ei selvästikään ole kokonaisluku, tällainen piste kuvataan kahdella kokonaisluvulla.

Elliptiset käyrät ovat esimerkiksi ratkaisevan tärkeitä Bitcoinille. Mikä tahansa tavallinen Bitcoinin yksityisen ja julkisen avaimen pari valitaan seuraavan elliptisen käyrän määrittelemien pisteiden joukosta:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(suurin alkuluku, joka on pienempi kuin 2^{256}). x-koordinaatti on

yksityinen avain ja y-koordinaatti on julkinen

avaimesi.

Bitcoinissa tapahtuviin transaktioihin liittyy yleensä ulostulojen lukitseminen yhteen tai useampaan julkiseen avaimeen jollakin tavalla. Näiden transaktioiden arvo voidaan sitten avata tekemällä digitaalisia allekirjoituksia vastaavilla yksityisillä avaimilla.

Sykliset ryhmät

Tärkein ero, jonka voimme tehdä, on äärellisen ja äärettömän ryhmän välillä. Edellisellä on äärellinen määrä alkioita, kun taas jälkimmäisellä on ääretön määrä alkioita. Minkä tahansa äärellisen ryhmän alkioiden lukumäärä tunnetaan nimellä ryhmän järjestys. Kaikki käytännön kryptografia, jossa käytetään ryhmiä, perustuu äärellisiin (lukuteoreettisiin) ryhmiin.

Julkisen avaimen salakirjoituksessa erityisen tärkeitä ovat tietyt äärelliset abelilaiset ryhmät, joita kutsutaan syklisiksi ryhmiksi. Jotta voimme ymmärtää syklisiä ryhmiä, meidän on ensin ymmärrettävä ryhmän alkuaineiden eksponentiaalisuuden käsite.

Oletetaan, että on olemassa ryhmä G, jolla on ryhmäoperaatio \circ, ja että a on G:n alkio. Lauseke a^n on tällöin tulkittava siten, että alkio a yhdistetään itseensä yhteensä n - 1 kertaa. Esimerkiksi a^2 tarkoittaa a \circ a, a^3 tarkoittaa a \circ a \circ a ja

niin edelleen. (Huomaa, että tässä eksponentointi ei välttämättä ole eksponentointia

tavallisessa aritmeettisessa mielessä.)

Otetaanpa esimerkki. Oletetaan, että G = \langle \mathbb{Z} \mod 7, + \rangle, ja että arvomme a on 4.

Tällöin a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Vaihtoehtoisesti a^4 edustaisi [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Joillakin abelilaisilla ryhmillä on yksi tai useampi alkio, joka voi saada kaikki muut ryhmän alkiot jatkuvan potensoinnin avulla. Näitä elementtejä kutsutaan generoijiksi tai primitiivielementeiksi.

Tärkeä tällaisten ryhmien luokka on \langle \mathbb{Z}^* \mod N, \cdot \rangle, jossa N on alkuluku.

Merkintä \mathbb{Z}^* tarkoittaa tässä, että ryhmä sisältää kaikki nollasta poikkeavat

positiiviset kokonaisluvut, jotka ovat pienempiä kuin N. Tällaisella ryhmällä on

siis aina N - 1 alkioita.

Tarkastellaan esimerkiksi G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Tällä ryhmällä on seuraavat alkiot: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Tämän ryhmän järjestys on 10 (joka on todellakin yhtä suuri kuin 11 - 1).

Tutkitaan tämän ryhmän alkion 2 potensointia. Alla on esitetty

laskutoimitukset 2^{12} asti. Huomaa, että yhtälön vasemmalla puolella eksponentti viittaa ryhmän alkuaineiden

eksponentointiin. Meidän esimerkissämme tämä tosiaan tarkoittaa yhtälön oikealla

puolella aritmeettista eksponentointia (mutta se olisi voinut sisältää myös esimerkiksi

yhteenlaskun). Selvyyden vuoksi olen kirjoittanut toistetun operaation, enkä

eksponenttimuotoa oikealla puolella.

- $2^1 = 2 \mod 11$$

2^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Jos katsot tarkkaan, voit nähdä, että eksponentiaalin vahvistaminen

elementille 2 kiertää kaikki \langle \mathbb{Z}^* \mod 11, \cdot \rangle:n elementit seuraavassa järjestyksessä: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. 2^{10}:n jälkeen

alkion 2 jatkettu eksponentointi kiertää kaikki alkion 2 elementit läpi taas

samassa järjestyksessä. Näin ollen alkio 2 on generaattori kohdassa \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Vaikka \langle \mathbb{Z}^* \mod 11, \cdot \rangle:llä on useita generaattoreita, kaikki tämän ryhmän alkiot eivät ole

generaattoreita. Tarkastellaan esimerkiksi elementtiä 3. Käymällä läpi

ensimmäiset 10 eksponentiaalia, näyttämättä hankalia laskutoimituksia,

saadaan seuraavat tulokset:

- $3^1 = 3 \mod 11$$

- $3^2 = 9 \mod 11$$

- $3^3 = 5 \mod 11$$

- $3^4 = 4 \mod 11$$

- $3^5 = 1 \mod 11$$

- $3^6 = 3 \mod 11$$

- $3^7 = 9 \mod 11$$

- $3^8 = 5 \mod 11$$

- $3^9 = 4 \mod 11$$

- $3^{10} = 1 \mod 11$$

Sen sijaan, että käydään läpi kaikki arvot kohdassa \langle \mathbb{Z}^* \mod 11, \cdot \rangle, elementin 3 potensointi johtaa vain osajoukkoon näistä arvoista:

viidennen potensoinnin jälkeen nämä arvot alkavat toistua.

Voimme nyt määritellä syklisen ryhmän ryhmäksi, jolla on vähintään yksi generaattori. Toisin sanoen on olemassa vähintään yksi ryhmän alkio, josta voidaan tuottaa kaikki muut ryhmän alkiot potensoimalla.

Olet ehkä huomannut yllä olevassa esimerkissä, että sekä 2^{10} että 3^{10} ovat

yhtä suuret kuin 1 \mod 11.

Itse asiassa, vaikka emme tee laskutoimituksia, minkä tahansa ryhmän \langle \mathbb{Z}^* \mod 11, \cdot \rangle alkion potensointi 10:llä antaa tulokseksi 1 \mod 11. Miksi näin on?

Tämä on tärkeä kysymys, mutta siihen vastaaminen vaatii työtä.

Aluksi oletetaan kaksi positiivista kokonaislukua a ja N. Eräs tärkeä lukuteorian

lause sanoo, että a:lla on

multiplikatiivinen käänteisluku modulo N (eli kokonaisluku b niin,

että a \cdot b = 1 \mod N),

jos ja vain jos a:n ja N:n suurin yhteinen jakaja on

yhtä suuri kuin yksi. Toisin sanoen, jos a ja N ovat yhteiskertoimia.

Näin ollen missä tahansa kokonaislukujen ryhmässä, joka on varustettu

kertolaskulla modulo N, vain

pienemmät koprimit N:n kanssa

sisältyvät joukkoon. Voimme merkitä tätä joukkoa \mathbb{Z}^c \mod N.

Oletetaan esimerkiksi, että N on 10. Ainoastaan kokonaisluvut 1, 3, 7 ja 9 ovat koprimit 10:n kanssa.

Joukkoon \mathbb{Z}^c \mod 10 kuuluu siis vain \{1, 3, 7, 9\}. Et

voi luoda ryhmää, jossa on kokonaislukukerroin modulo 10, käyttämällä muita

kokonaislukuja välillä 1-10. Tämän ryhmän käänteisluvut ovat parit 1 ja 9

sekä 3 ja 7.

Jos N itsessään on alkuluku,

kaikki kokonaisluvut 1:stä N - 1:iin ovat N:n kanssa samankaltaisia

alkulukuja. Tällaisen ryhmän järjestys on siis N - 1. Aiempaa merkintätapaa

käyttäen \mathbb{Z}^c \mod N on yhtä kuin \mathbb{Z}^* \mod N, kun N on alkuluku.

Aiempaan esimerkkiin valitsemamme ryhmä \langle \mathbb{Z}^* \mod 11, \cdot \rangle on erityinen esimerkki tästä ryhmäluokasta.

Seuraavaksi funktio \phi(N) laskee koprimien määrän tiettyyn lukuun N asti, ja se tunnetaan nimellä Eulerin Phi-funktio. [1] Eulerin lauseen mukaan aina kun kaksi kokonaislukua a ja N ovat kopriimejä, pätee seuraava:

a^{\phi(N)} \mod N = 1 \mod N

Tällä on tärkeä vaikutus ryhmäluokkaan \langle \mathbb{Z}^* \mod N, \cdot \rangle, jossa N on alkuluku.

Näissä ryhmissä ryhmäelementtien eksponentointi vastaa aritmeettista

eksponentointia. Toisin sanoen a^{\phi(N)} \mod N edustaa aritmeettista operaatiota a^{\phi(N)} \mod N.

Koska mikä tahansa alkio a näissä multiplikatiivisissa ryhmissä on koprimäinen N:n kanssa, se tarkoittaa,

että a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Eulerin lause on todella tärkeä tulos. Aluksi se merkitsee, että kaikki

elementit kohdassa \langle \mathbb{Z}^* \mod N, \cdot \rangle voivat kiertää vain sellaisen määrän arvoja eksponentiaalisesti, joka

jakautuu N - 1:lla.

Tapauksessa \langle \mathbb{Z}^* \mod 11, \cdot \rangle tämä tarkoittaa, että jokainen alkio voi kiertää vain 2, 5 tai 10 alkion

läpi. Ryhmäarvoja, joiden läpi jokin alkio kiertää eksponentioinnin jälkeen,

kutsutaan alkion järjestykseksi. Elementti, jonka järjestys

vastaa ryhmän järjestystä, on generaattori.

Lisäksi Eulerin teoreema merkitsee, että voimme aina tietää tuloksen a^{N - 1} \mod N mille tahansa ryhmälle \langle \mathbb{Z}^* \mod N, \cdot \rangle, jossa N on alkuluku. Näin on

riippumatta siitä, kuinka monimutkaisia varsinaiset laskutoimitukset ovat.

Oletetaan esimerkiksi, että ryhmämme on \mathbb{Z}^* \mod 160,481,182 (jossa 160,481,182 on todellakin alkuluku). Tiedämme, että kaikkien

kokonaislukujen 1-160,481,181 on oltava tämän ryhmän alkioita ja että \phi(n) = 160,481,181. Vaikka

emme voi tehdä kaikkia laskutoimituksia, tiedämme, että sellaisten

lausekkeiden kuin 514^{160,481,181}, 2,005^{160,481,181} ja 256,212^{160,481,181} kaikkien on arvioitava arvoksi 1 \mod 160,481,182.

Huomautukset:

[1] Toiminto toimii seuraavasti. Mikä tahansa kokonaisluku N voidaan jakaa alkulukujen tuloksi. Oletetaan, että tietty N on faktoroitu seuraavasti: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, jossa kaikki p:t ovat

alkulukuja ja kaikki e:t ovat

kokonaislukuja, jotka ovat suurempia tai yhtä suuria kuin 1. Tällöin:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Eulerin Phi-funktion kaava N:n alkulukujen kertolaskuille.

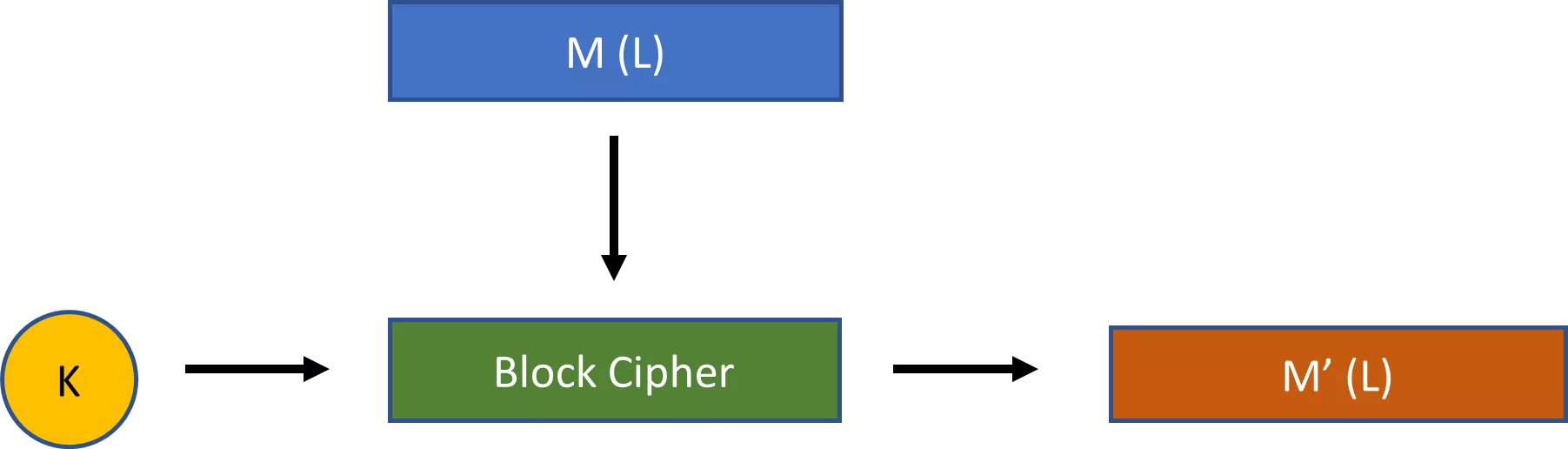

Kentät

Ryhmä on abstraktin algebran algebrallinen perusrakenne, mutta niitä on paljon muitakin. Ainoa muu algebrallinen rakenne, joka sinun on tunnettava, on kentän rakenne, erityisesti finiittisen kentän rakenne. Tämäntyyppistä algebrallista rakennetta käytetään usein kryptografiassa, kuten Advanced Encryption Standardissa. Jälkimmäinen on tärkein symmetrinen salausjärjestelmä, johon törmäät käytännössä.

Kenttä on johdettu ryhmän käsitteestä. Tarkemmin sanottuna kenttä on alkuaineiden S joukko, joka on varustettu kahdella

binäärioperaattorilla \circ ja \diamond ja joka täyttää seuraavat

ehdot:

Joukko S, joka on varustettu

\circ:llä, on abelilainen ryhmä.Joukko S, joka on varustettu

\diamond, on abelilainen ryhmä "nollasta poikkeavien" alkioiden osalta.Joukko S, joka on varustettu näillä kahdella operaattorilla, täyttää niin sanotun distributiivisen ehdon: Oletetaan, että

a,bjacovat S:n alkioita. Tällöin S, joka on varustettu kahdella operaattorilla, täyttää distributiivisen ominaisuuden, kuna \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Huomaa, että ryhmien tapaan kentän määritelmä on hyvin abstrakti. Siinä ei

esitetä väitteitä S:n alkioiden tyypeistä tai operaatioista \circ ja \diamond. Siinä todetaan

vain, että kenttä on mikä tahansa alkioiden joukko, jolla on kaksi

operaatiota ja jolle kolme edellä mainittua ehtoa täyttyvät. (Toisen Abelin

ryhmän "nolla-alkio" voidaan tulkita abstraktisti)

Mikä voisi olla esimerkki kentästä? Hyvä esimerkki on joukko \mathbb{Z} \mod 7 eli \{0, 1, \ldots, 7\}, joka on määritelty vakiolisäyksen (edellä mainitun \circ:n sijasta) ja

vakiokertolaskun (edellä mainitun \diamond:n sijasta) avulla.

Ensinnäkin, \mathbb{Z} \mod 7 täyttää ehdon, jonka mukaan se on abelilainen ryhmä yhteenlaskussa, ja se täyttää

ehdon, jonka mukaan se on abelilainen ryhmä kertolaskussa, jos tarkastellaan

vain nollasta poikkeavia alkioita. Toiseksi joukon yhdistelmä kahdella operaattorilla

täyttää distributiivisen ehdon.

Näitä väitteitä kannattaa tutkia didaktisesti käyttämällä joitakin erityisiä

arvoja. Otetaan kokeelliset arvot 5, 2 ja 3, jotka on valittu satunnaisesti

joukosta \mathbb{Z} \mod 7, tarkastelemme kenttää \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Käytämme näitä kolmea arvoa järjestyksessä tarpeen mukaan tiettyjen

ehtojen tutkimiseksi.

Tutkitaan ensin, onko \mathbb{Z} \mod 7, joka on varustettu lisäyksellä, on abelilainen ryhmä.

Sulkemisolosuhteet: Otetaan arvoiksi 5 ja 2. Tällöin

[5 + 2] \mod 7 = 7 \mod 7 = 0. Tämä on todellakin\mathbb{Z}:n alkio \mod 7, joten tulos on sopusoinnussa sulkemisehdon kanssa.Assosiatiivisuusehto: Otetaan arvoiksi 5, 2 ja 3. Tällöin

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Tämä on assosiatiivisuusehdon mukaista.Identiteettiehto: Otetaan arvoksi 5. Tällöin

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. 0 näyttää siis olevan yhteenlaskun identtinen alkio.Vastakkainen tila: Tarkastellaan 5:n käänteisehtoa. On oltava niin, että

[5 + d] \mod 7 = 0, jollekind:n arvolle. Tässä tapauksessa\mathbb{Z}:n ainoa arvo on\mathbb{Z} \mod 7$, joka täyttää tämän ehdon, on 2.Kommutatiivisuusehto: Otetaan arvoiksi 5 ja 3. Tällöin

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Tämä on kommutatiivisuusehdon mukaista.

Joukko \mathbb{Z} \mod 7, joka on varustettu yhteenlaskulla, näyttää selvästi olevan abelilainen

ryhmä. Tutkitaan nyt, onko \mathbb{Z} \mod 7,

joka on varustettu kertolaskulla, on abelilainen ryhmä kaikkien nollasta

poikkeavien alkioiden osalta.

Sulkemisolosuhteet: Otetaan arvoiksi 5 ja 2. Tällöin

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Tämä on myös\mathbb{Z}:n alkio \mod 7, joten tulos on sopusoinnussa sulkemisehdon kanssa.Assosiatiivisuusehto: Otetaan arvoiksi 5, 2 ja 3. Tällöin

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. Tämä on assosiatiivisuusehdon mukaista.Identiteettiehto: Otetaan arvoksi 5. Tällöin

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. 1 näyttää siis olevan kertolaskun identtinen alkio.Vastakkainen tila: Tarkastellaan 5:n käänteisehtoa. On oltava niin, että

[5 \cdot d] \mod 7 = 1, jollekind:n arvolle. Ainutkertainen arvo\mathbb{Z} \mod 7, joka täyttää tämän ehdon, on 3. Tämä on yhdenmukainen käänteisehdon kanssa.Kommutatiivisuusehto: Otetaan arvoiksi 5 ja 3. Tällöin

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. Tämä on kommutatiivisuusehdon mukaista.

Joukko \mathbb{Z} \mod 7 näyttää selvästi täyttävän Abelin ryhmän säännöt, kun siihen liitetään joko

yhteenlasku tai kertolasku nollasta poikkeavien alkioiden kanssa.

Lopulta tämä molempien operaattoreiden kanssa yhdistetty joukko näyttää

täyttävän distributiivisen ehdon. Otetaan arvoiksi 5, 2 ja 3. Näemme, että [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Olemme nyt nähneet, että \mathbb{Z} \mod 7, joka on varustettu yhteen- ja kertolaskulla, täyttää äärellisen kentän

aksioomat, kun sitä testataan tietyillä arvoilla. Voimme tietysti osoittaa

tämän myös yleisesti, mutta emme tee sitä tässä.

Keskeinen ero on kahdenlaisten kenttien välillä: äärelliset ja äärettömät kentät.

Ääretön kenttä on kenttä, jonka joukko S on äärettömän suuri. Esimerkki äärettömästä kentästä on reaalilukujen joukko \mathbb{R}, joka on

varustettu yhteen- ja kertolaskulla. Päätteinen kenttä,

joka tunnetaan myös nimellä Galois'n kenttä, on kenttä,

jossa joukko S on äärellinen. Yllä oleva esimerkkimme \langle \mathbb{Z} \mod 7, +, \cdot \rangle on äärellinen kenttä.

Kryptografiassa olemme ensisijaisesti kiinnostuneita äärellisistä kentistä.

Yleisesti voidaan osoittaa, että äärellinen kenttä on olemassa jollekin

elementtijoukolle S, jos ja vain jos sillä on p^m elementtejä, missä p on

alkuluku ja m positiivinen

kokonaisluku, joka on suurempi tai yhtä suuri kuin yksi. Toisin sanoen, jos

jonkin joukon S järjestysluku on alkuluku (p^m, kun m = 1) tai jokin

alkupotentiaali (p^m, kun m > 1), voidaan löytää kaksi

operaattoria \circ ja \diamond siten, että kentän ehdot

täyttyvät.

Jos jollakin äärellisellä kentällä on alkuaineiden alkuluku, sitä kutsutaan primakentäksi. Jos äärellisen kentän alkioiden lukumäärä on alkupotentiaali, kenttää kutsutaan laajennuskentäksi. Kryptografiassa ollaan kiinnostuneita sekä primääri- että laajennuskentistä. [2]

Kryptografiassa kiinnostavia prime-kenttiä ovat lähinnä ne, joissa kaikkien

kokonaislukujen joukkoa moduloidaan jollakin alkuluvulla, ja operaattoreina

käytetään tavallisia yhteen- ja kertolaskuja. Tällaisia äärellisiä kenttiä

ovat esimerkiksi \mathbb{Z} \mod 2, \mathbb{Z} \mod 3, \mathbb{Z} \mod 5, \mathbb{Z} \mod 7, \mathbb{Z} \mod 11, \mathbb{Z} \mod 13 ja niin edelleen. Mille tahansa alkukentälle \mathbb{Z} \mod p,

kentän kokonaislukujen joukko on seuraava: \{0, 1, \ldots, p - 2, p - 1\}.

Kryptografiassa olemme kiinnostuneita myös laajennuskentistä, erityisesti

kentistä, joissa on 2^m alkioita, kun m > 1.

Tällaisia äärellisiä kenttiä käytetään esimerkiksi Rijndael-salauksessa,

joka on Advanced Encryption Standardin perusta. Vaikka prime-kentät ovatkin

suhteellisen intuitiivisia, nämä base 2 -laajennuskentät eivät luultavasti

sovi kenellekään, joka ei ole perehtynyt abstraktiin algebraan.

Aluksi on todellakin totta, että mihin tahansa kokonaislukujen joukkoon,

jossa on 2^m alkioita,

voidaan liittää kaksi operaattoria, jotka tekevät niiden yhdistelmästä

kentän (kunhan m on positiivinen

kokonaisluku). Se, että kenttä on olemassa, ei kuitenkaan välttämättä tarkoita,

että se olisi helppo löytää tai erityisen käytännöllinen tietyissä sovelluksissa.

Kuten kävi ilmi, kryptografiassa erityisen käyttökelpoisia 2^m:n laajennuskenttiä ovat ne, jotka on määritelty tiettyjen

polynomilausekkeiden joukoille, eikä jollekin kokonaislukujen joukolle.

Oletetaan esimerkiksi, että haluttaisiin laajennuskenttä, jonka joukossa on 2^3 (eli 8) alkiota. Vaikka tuon kokoisille kentille voi olla monia erilaisia

joukkoja, yksi tällainen joukko sisältää kaikki yksikäsitteiset polynomit

muodossa a_2x^2 + a_1x + a_0,

jossa jokainen kerroin a_i on

joko 0 tai 1. Tämä joukko S sisältää siis seuraavat elementit:

0: Tapaus, jossaa_2 = 0,a_1 = 0jaa_0 = 0.1: Tapaus, jossaa_2 = 0,a_1 = 0jaa_0 = 1.x: Tapaus, jossaa_2 = 0,a_1 = 1jaa_0 = 0.x + 1: Tapaus, jossaa_2 = 0,a_1 = 1jaa_0 = 1.x^2: Tapaus, jossaa_2 = 1,a_1 = 0jaa_0 = 0.x^2 + 1: Tapaus, jossaa_2 = 1,a_1 = 0jaa_0 = 1.x^2 + x: Tapaus, jossaa_2 = 1,a_1 = 1jaa_0 = 0.x^2 + x + 1: Tapaus, jossaa_2 = 1,a_1 = 1jaa_0 = 1.

Joten S olisi joukko \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x, x^2 + x + 1\}. Mitkä kaksi operaatiota voidaan määritellä tälle alkioiden joukolle,

jotta niiden yhdistelmä olisi kenttä?

Joukon S (\circ) ensimmäinen operaatio voidaan määritellä tavallisena polynomilisäyksenä

modulo 2. Sinun tarvitsee vain lisätä polynomit tavalliseen tapaan ja

soveltaa sitten modulo 2:ta tuloksena saadun polynomin kaikkiin kertoimiin.

Tässä on muutamia esimerkkejä:

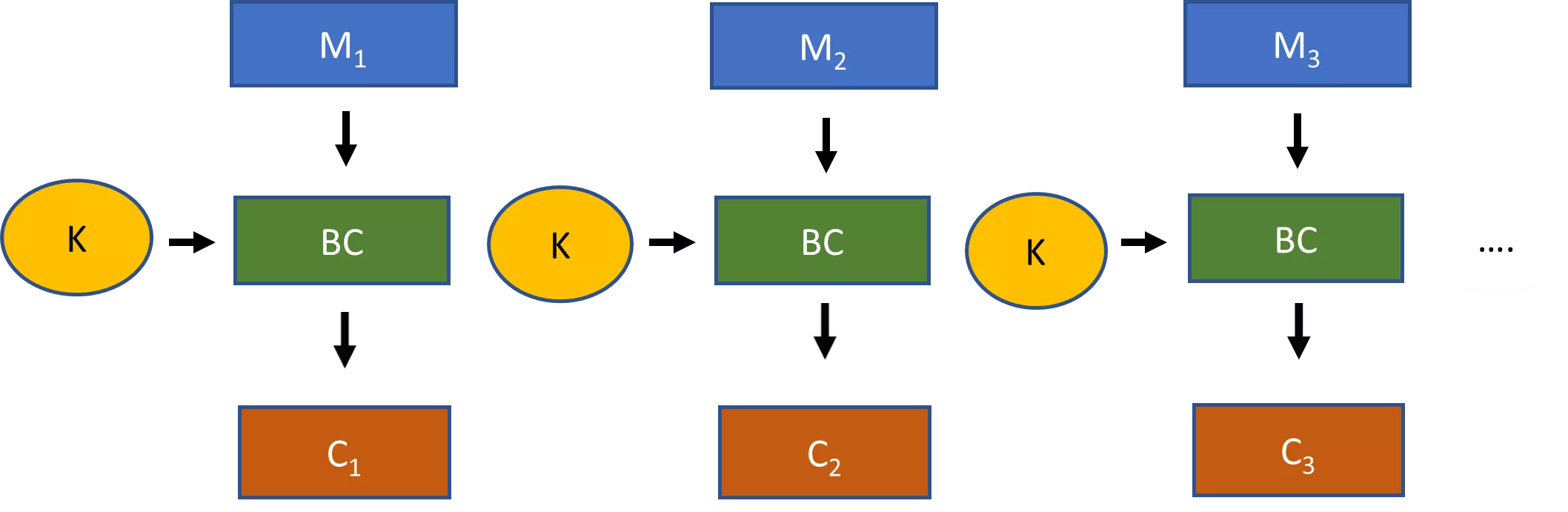

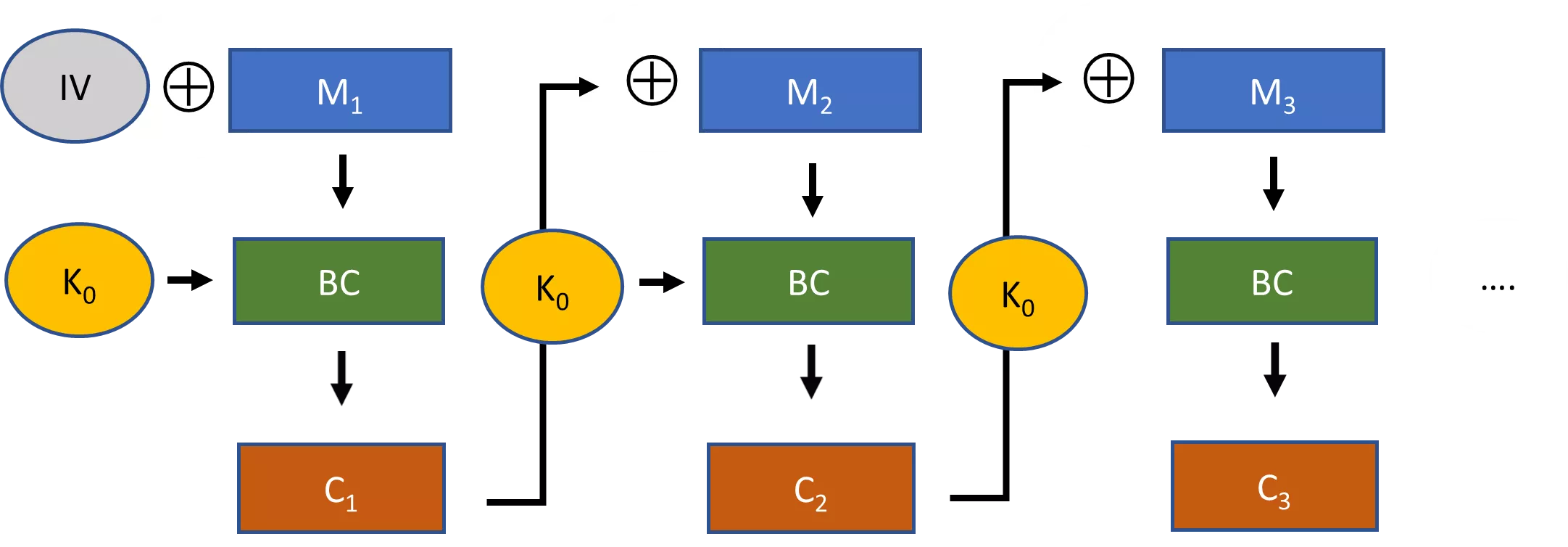

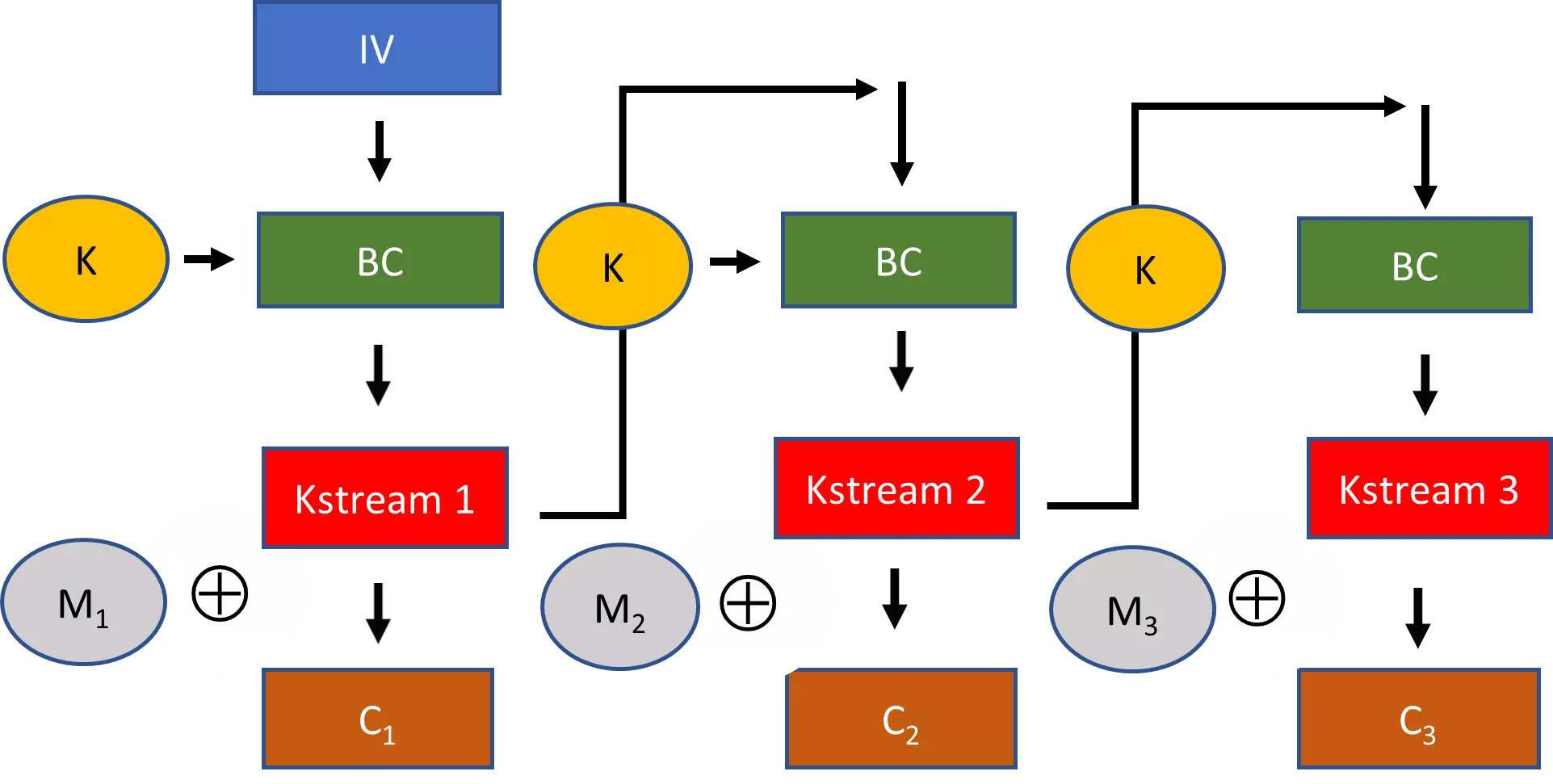

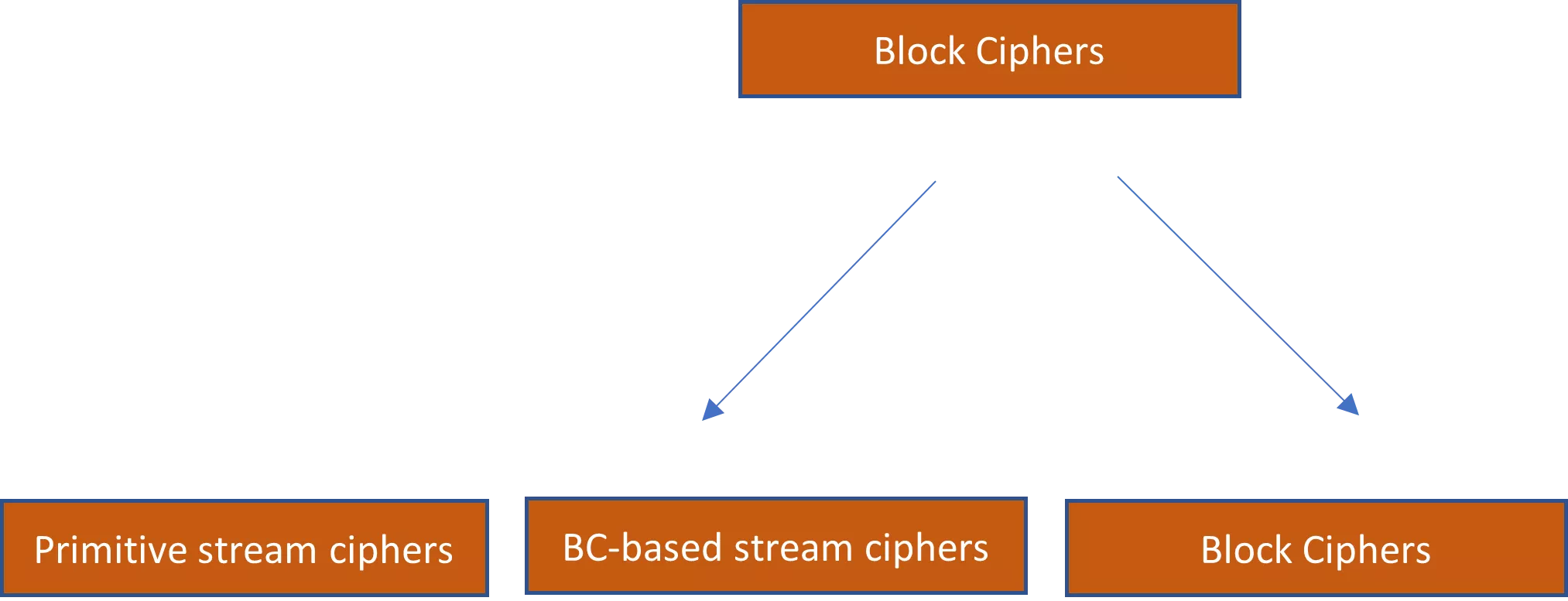

[(x^2) + (x^2 + x + 1)] \mod 2 = [2x^2 + x + 1] \mod 2 = x + 1[(x^2 + x) + (x)] \mod 2 = [x^2 + 2x] \mod 2 = x^2[(x + 1) + (x^2 + x + 1)] \mod 2 = [x^2 + 2x + 2] \mod 2 = x^2 + 1