name: Bitcoin-lompakoiden sisäinen toiminta goal: Sukella Bitcoin-lompakoiden voimanlähteenä toimivien kryptografisten periaatteiden syövereihin. objectives:

- Määrittele teoreettiset käsitteet, jotka ovat tarpeen Bitcoinissa käytettyjen kryptografisten algoritmien ymmärtämiseksi.

- Ymmärrä täysin deterministisen ja hierarkkisen lompakon rakenne.

- Tiedä, kuinka tunnistaa ja vähentää lompakon hallintaan liittyviä riskejä.

- Ymmärrä hajautusfunktioiden, kryptografisten avainten ja digitaalisten allekirjoitusten periaatteet.

Matka Bitcoin-lompakoiden sydämeen

Löydä determinististen ja hierarkkisten Bitcoin-lompakoiden salaisuudet CYP201-kurssillamme! Olitpa sitten tavallinen käyttäjä tai innokas harrastaja, joka haluaa syventää tietämystään, tämä kurssi tarjoaa täydellisen sukelluksen näiden päivittäin käyttämiemme työkalujen toimintaan.

Opit hajautusfunktioiden, digitaalisten allekirjoitusten (ECDSA ja Schnorr), mnemonisten fraasien, kryptografisten avainten ja vastaanotto-osoitteiden luomisen mekanismeista, samalla tutkien edistyneitä turvallisuusstrategioita.

Tämä koulutus ei ainoastaan varusta sinua tiedolla Bitcoin-lompakon rakenteen ymmärtämiseksi, vaan myös valmistaa sinut sukeltamaan syvemmälle kryptografian jännittävään maailmaan.

Selkeän pedagogiikan, yli 60 selittävän diagrammin ja konkreettisten esimerkkien avulla CYP201 mahdollistaa sinun ymmärtää alusta loppuun, kuinka lompakkosi toimii, jotta voit navigoida Bitcoin-universumissa luottavaisin mielin. Ota hallintaasi UTXO:si tänään ymmärtämällä, kuinka HD-lompakot toimivat!

Johdanto

Kurssin esittely

Tervetuloa CYP201-kurssille, jossa tutkimme syvällisesti HD Bitcoin-lompakoiden toimintaa. Tämä kurssi on suunniteltu kaikille, jotka haluavat ymmärtää Bitcoinin tekniset perusteet, olivatpa he sitten satunnaisia käyttäjiä, valistuneita harrastajia tai tulevaisuuden asiantuntijoita.

Tämän koulutuksen tavoitteena on antaa sinulle avaimet päivittäin käyttämiesi työkalujen hallintaan. HD Bitcoin-lompakot, jotka ovat käyttökokemuksesi ytimessä, perustuvat joskus monimutkaisiin käsitteisiin, joita pyrimme tekemään ymmärrettäviksi. Yhdessä demystifioimme ne!

Ennen kuin sukellamme Bitcoin-lompakoiden rakenteen ja toiminnan

yksityiskohtiin, aloitamme muutamalla luvulla kryptografisista

primitiiveistä, jotka on tiedettävä seuraavaa varten. Aloitamme

kryptografisista hajautusfunktioista, jotka ovat olennaisia sekä lompakoille

että itse Bitcoin-protokollalle. Löydät niiden pääominaisuudet, Bitcoinissa

käytetyt erityiset funktiot ja teknisemmässä luvussa opit

yksityiskohtaisesti hajautusfunktioiden kuningattaren, SHA256:n,

toiminnasta.

Seuraavaksi keskustelemme digitaalisten allekirjoitusalgoritmien toiminnasta, joita käytät joka päivä UTXO:idesi turvaamiseen. Bitcoin käyttää kahta: ECDSA:ta ja Schnorr-protokollaa. Opit, mitkä matemaattiset primitiivit ovat näiden algoritmien taustalla ja kuinka ne takaavat transaktioiden turvallisuuden.

Kun meillä on hyvä ymmärrys näistä kryptografian elementeistä, siirrymme viimein koulutuksen ytimeen: deterministisiin ja hierarkkisiin lompakoihin! Ensin on osio omistettu mnemonisille fraaseille, näille 12 tai 24 sanan sekvensseille, jotka mahdollistavat lompakkojesi luomisen ja palauttamisen. Löydät, kuinka nämä sanat generoidaan entropian lähteestä ja kuinka ne helpottavat Bitcoinin käyttöä.

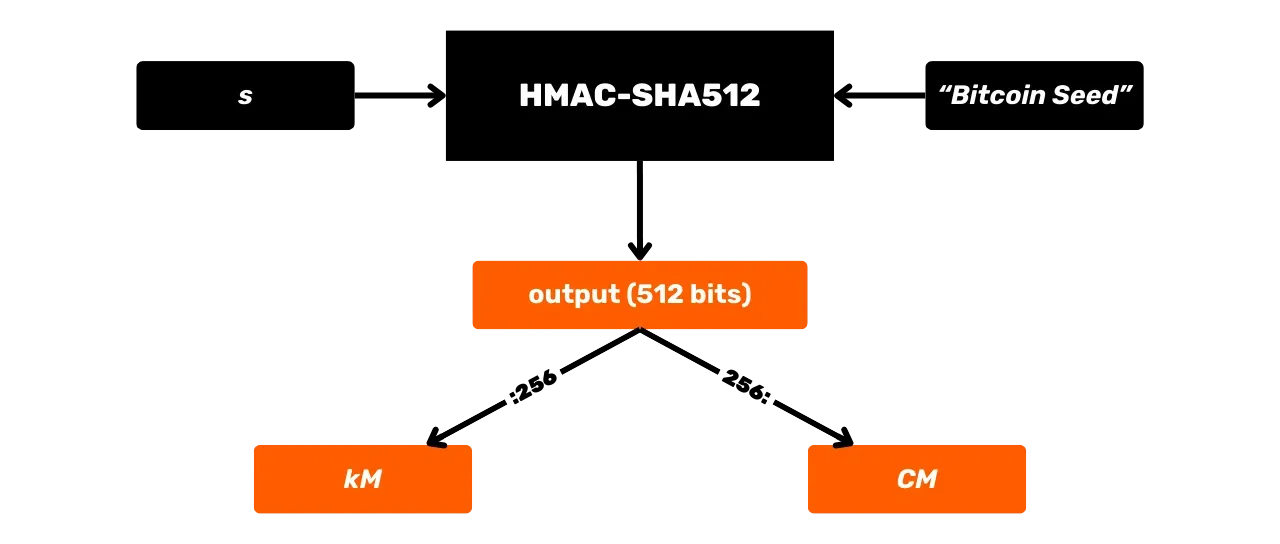

Koulutus jatkuu BIP39-salasanan, siemenen (ei pidä sekoittaa mnemoniseen lauseeseen),

pääketjukoodin ja pääavaimen tutkimisella. Tarkastelemme yksityiskohtaisesti,

mitä nämä elementit ovat, niiden vastaavat roolit ja kuinka ne lasketaan.

Koulutus jatkuu BIP39-salasanan, siemenen (ei pidä sekoittaa mnemoniseen lauseeseen),

pääketjukoodin ja pääavaimen tutkimisella. Tarkastelemme yksityiskohtaisesti,

mitä nämä elementit ovat, niiden vastaavat roolit ja kuinka ne lasketaan.

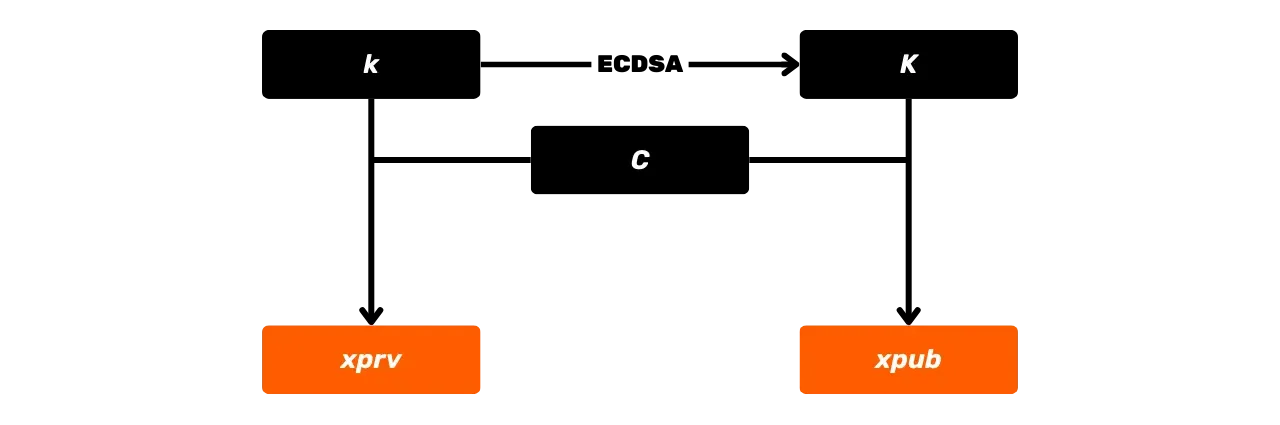

Lopuksi, pääavaimesta, tutustumme siihen, kuinka kryptografiset avainparit johdetaan deterministisellä ja hierarkisella tavalla aina vastaanotto-osoitteisiin saakka.

Tämä koulutus mahdollistaa sinulle lompakko-ohjelmiston käytön luottavaisin mielin, samalla parantaen taitojasi tunnistaa ja lieventää riskejä. Valmistaudu tulemaan todelliseksi asiantuntijaksi Bitcoin-lompakoissa!

Häsäfunktiot

Johdanto Häsäfunktioihin

Ensimmäinen Bitcoinissa käytetty kryptografisten algoritmien tyyppi kattaa häsäfunktiot. Ne ovat olennaisessa roolissa eri tasoilla protokollassa, mutta myös Bitcoin-lompakoissa. Tutustutaan yhdessä siihen, mikä häsäfunktio on ja mihin sitä käytetään Bitcoinissa.

Määritelmä ja Häsäyksen Periaate

Häsäys on prosessi, joka muuntaa mielivaltaisen pituisen tiedon toiseksi, kiinteän pituiseksi tiedoksi kryptografisen häsäfunktion avulla. Toisin sanoen, häsäfunktio ottaa syötteenä minkä tahansa kokoisen tiedon ja muuntaa sen kiinteän kokoiseksi sormenjäljeksi, jota kutsutaan "häsäykseksi". Häsäystä voidaan joskus kutsua myös "digestiksi", "tiivisteeksi", "tiivistetyksi" tai "häsätyksi".

Esimerkiksi SHA256-häsäfunktio tuottaa kiinteän pituisen, 256-bittisen häsäyksen. Jos käytämme syötteenä "PlanB", mielivaltaisen pituisen viestin, tuotettu häsäys on seuraava 256-bittinen sormenjälki:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Häsäfunktioiden Ominaisuudet

Näillä kryptografisilla häsäfunktioilla on useita olennaisia ominaisuuksia, jotka tekevät niistä erityisen hyödyllisiä Bitcoinin ja muiden tietojärjestelmien kontekstissa:

- Palautumattomuus (tai esikuvan vastustuskyky)

- Muutoksenkestävyys (lumivyöryvaikutus)

- Kolarinkestävyys

- Toisen esikuvan vastustuskyky

1. Palautumattomuus (esikuvan vastustuskyky):

Peruuttamattomuus tarkoittaa, että on helppoa laskea tiiviste annetusta syötetiedosta, mutta käänteinen laskenta, eli alkuperäisen syötteen löytäminen tiivisteestä, on käytännössä mahdotonta. Tämä ominaisuus tekee tiivistefunktioista täydellisiä ainutlaatuisten digitaalisten sormenjälkien luomiseen ilman, että alkuperäinen tieto vaarantuu.

Annetussa esimerkissä häsäyksen 24f1b9… saaminen tietäen

syötteen "PlanB" on yksinkertaista ja nopeaa. Kuitenkin viestin "PlanB" löytäminen tietäen vain 24f1b9… on mahdotonta.

Siksi on mahdotonta löytää esikuvaa m häsäykselle h siten, että h = \text{HASH}(m),

missä \text{HASH} on

kryptografinen häsäfunktio.

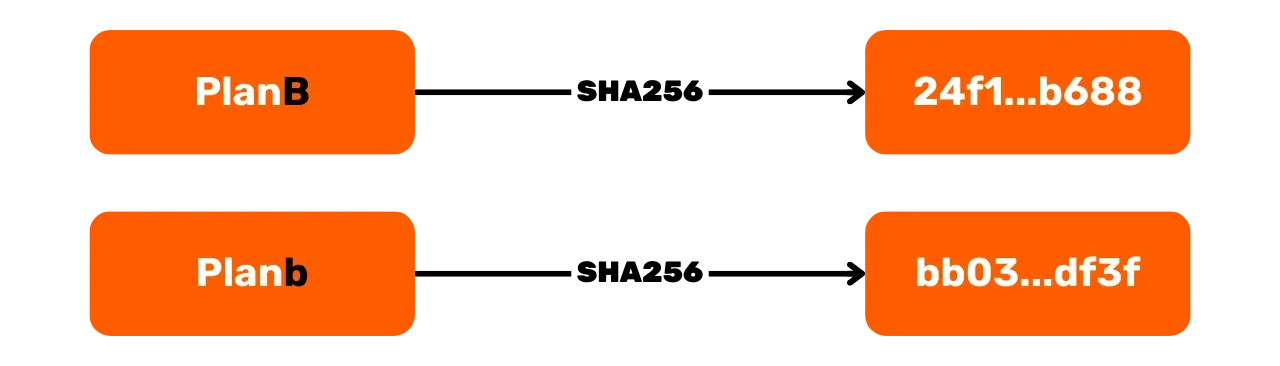

2. Muutoksenkestävyys (lumivyöryvaikutus)

Toisen ominaisuuden nimi on manipuloinnin kestävyys, joka tunnetaan myös lumivyöryefektinä. Tämä ominaisuus havaitaan hajautusfunktiossa, jos pieni muutos syötteen viestissä johtaa radikaaliin muutokseen tulosteessa olevassa hajautusarvossa. Jos palaamme esimerkkiimme syötteellä "PlanB" ja SHA256-funktiolla, olemme nähneet, että tuotettu hajautusarvo on seuraava:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Jos teemme hyvin pienen muutoksen syötteeseen käyttämällä tällä kertaa "Planb", niin pelkästään muuttamalla iso "B" pieneksi "b":ksi muuttaa täysin SHA256:n tulosteena olevan hajautusarvon:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Tämä ominaisuus varmistaa, että jopa pieni muutos alkuperäisessä viestissä on välittömästi havaittavissa, sillä se ei vain muuta pientä osaa hajautusarvosta, vaan koko hajautusarvon. Tämä voi olla kiinnostavaa eri aloilla viestien, ohjelmistojen tai jopa Bitcoin-siirtojen eheyden varmistamiseksi.

3. Yhteentörmäyksen Kestävyys

Kolmas ominaisuus on yhteentörmäyksen kestävyys. Hajautusfunktio on

yhteentörmäyksen kestävä, jos on laskennallisesti mahdotonta löytää kahta

erilaista viestiä, jotka tuottavat saman hajautusarvon funktiosta.

Formaalisti, on vaikeaa löytää kaksi erillistä viestiä m_1 ja m_2 siten, että:

\text{HASH}(m_1) = \text{HASH}(m_2)

Todellisuudessa on matemaattisesti väistämätöntä, että hajautusfunktioille

esiintyy yhteentörmäyksiä, koska syötteiden koko voi olla suurempi kuin

tulosteiden koko. Tämä tunnetaan Dirichletin laatikkoperiaatteena: jos n objektia jaetaan m laatikkoon, joista m < n, niin ainakin

yhdessä laatikossa on välttämättä kaksi tai useampi objekti.

Hajautusfunktiolle tämä periaate pätee, koska mahdollisten viestien määrä on

(lähes) ääretön, kun taas mahdollisten hajautusarvojen määrä on rajallinen (2^{256} SHA256:n tapauksessa).

Näin ollen tämä ominaisuus ei tarkoita, että hajautusfunktioilla ei olisi

yhteentörmäyksiä, vaan pikemminkin, että hyvä hajautusfunktio tekee

yhteentörmäyksen löytämisen todennäköisyyden merkityksettömäksi. Esimerkiksi

SHA-0 ja SHA-1 algoritmit, SHA-2:n edeltäjät, joille on löydetty

yhteentörmäyksiä, eivät enää täytä tätä ominaisuutta. Näitä funktioita

suositellaan siis välttämään ja ne katsotaan usein vanhentuneiksi.

Hajautusfunktion n bittiä

varten, yhteentörmäyksen kestävyys on järjestyksessä 2^{\frac{n}{2}}, syntymäpäivähyökkäyksen mukaisesti. Esimerkiksi SHA256:n (n = 256) tapauksessa yhteentörmäyksen löytämisen monimutkaisuus on järjestyksessä 2^{128} yritystä. Käytännön termein tämä tarkoittaa, että jos funktioon syötetään 2^{128} erilaista viestiä,

on todennäköistä löytää yhteentörmäys.

4. Toisen Esikuvan Kestävyys

Toisen esikuvan kestävyys on toinen tärkeä hajautusfunktioiden ominaisuus.

Se toteaa, että annetun viestin m_1 ja sen hajautusarvon h perusteella, on laskennallisesti mahdotonta löytää toista viestiä m_2 \neq m_1 siten, että:

\text{HASH}(m_1) = \text{HASH}(m_2)Näin ollen toisen esikuvan kestävyys on jossain määrin samankaltainen kuin

yhteentörmäyksen kestävyys, paitsi että tässä hyökkäys on vaikeampi, koska

hyökkääjä ei voi vapaasti valita m_1.

Hash-funktioiden sovellukset Bitcoinissa

Bitcoinissa eniten käytetty hash-funktio on SHA256 ("Secure Hash Algorithm 256 bits"). NSA suunnitteli sen 2000-luvun alussa ja NIST standardisoi sen. Se tuottaa 256-bittisen hash-tuloksen.

Tätä funktiota käytetään monissa Bitcoinin osa-alueissa. Protokollatasolla se on mukana Proof-of-Work -mekanismissa, jossa sitä sovelletaan kaksinkertaisessa hashauksessa etsittäessä osittaista törmäystä ehdokaslohkon otsikon ja vaikeustavoitteen välillä. Jos tämä osittainen törmäys löytyy, ehdokaslohko muuttuu kelvolliseksi ja sen voi lisätä lohkoketjuun.

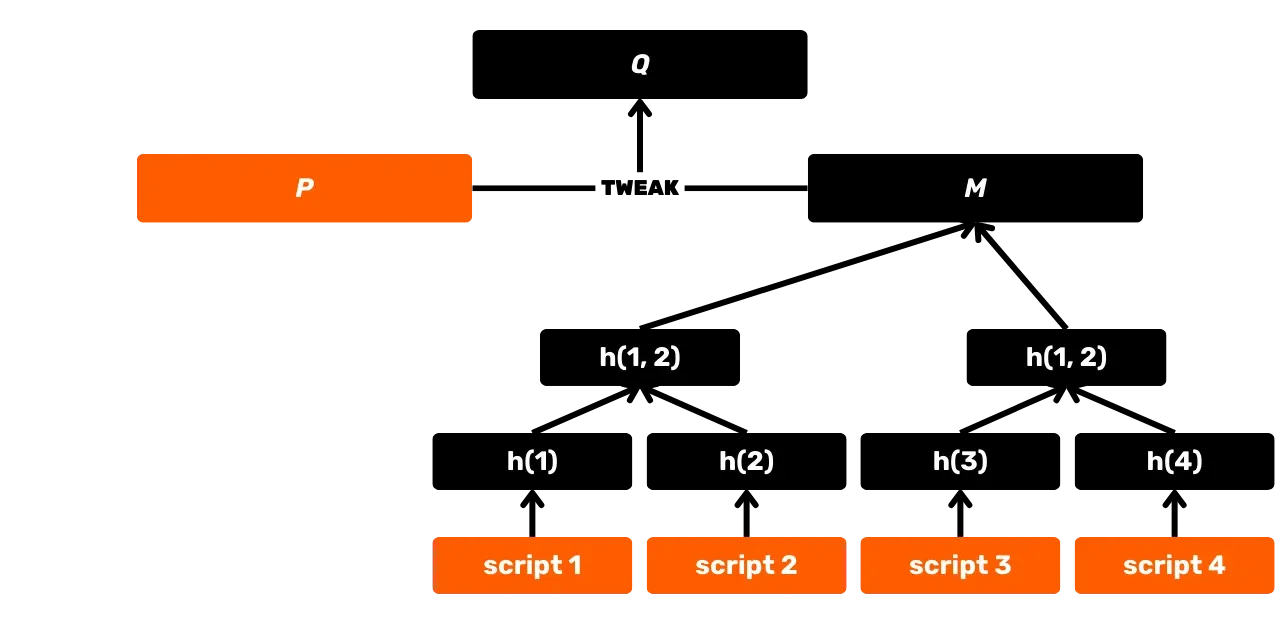

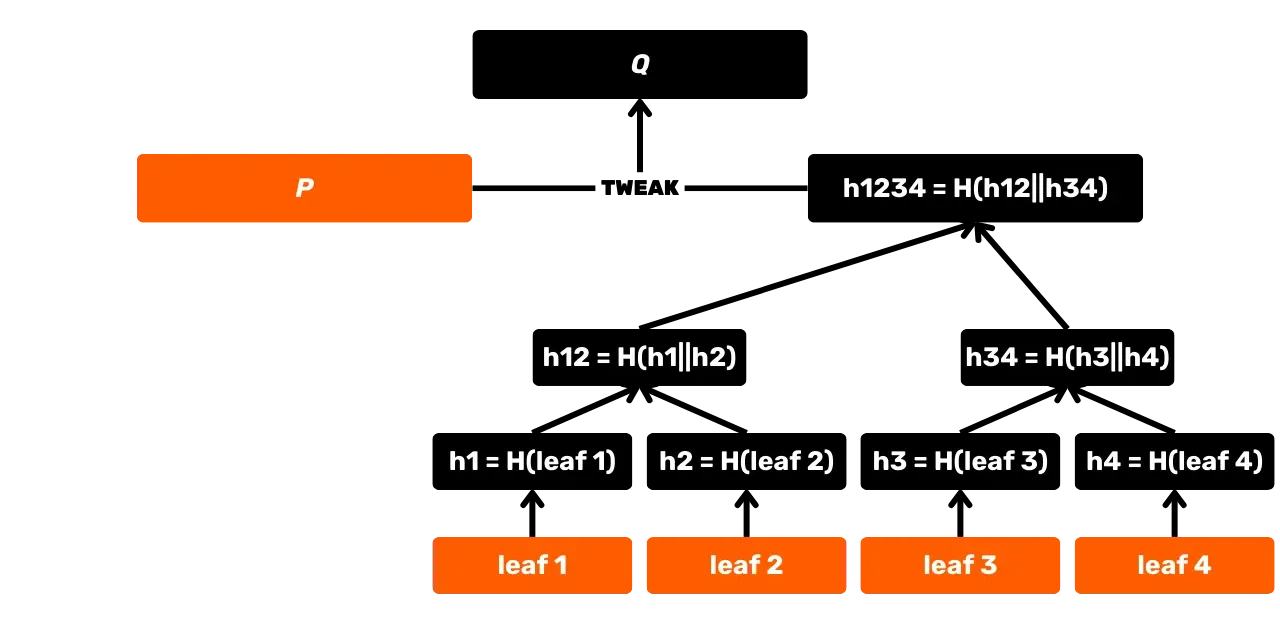

SHA256:ta käytetään myös Merkle-puun rakentamisessa, joka on erityisesti transaktioiden tallentamiseen käytetty akkumulaattori lohkoissa. Tätä rakennetta käytetään myös Utreexo-protokollassa, joka mahdollistaa UTXO Setin koon pienentämisen. Lisäksi Taprootin käyttöönoton myötä vuonna 2021, SHA256:ta hyödynnetään MAST:ssa (Merkelised Alternative Script Tree), joka mahdollistaa vain käytetyissä skripteissä käytettyjen kulutusehtojen paljastamisen ilman muiden mahdollisten vaihtoehtojen paljastamista. Sitä käytetään myös transaktioidentiteettien laskennassa, pakettien siirrossa P2P-verkossa, sähköisissä allekirjoituksissa... Lopuksi, ja tämä on erityisen kiinnostavaa tässä koulutuksessa, SHA256:ta käytetään sovellustasolla Bitcoin-lompakoiden rakentamisessa ja osoitteiden johdannaisessa.

Useimmiten, kun törmäät SHA256:n käyttöön Bitcoinissa, on kyseessä itse asiassa kaksinkertainen hash SHA256, merkitty "HASH256", joka yksinkertaisesti koostuu SHA256:n soveltamisesta kahdesti peräkkäin: HASH256(m) = SHA256(SHA256(m))

Tämä kaksinkertaisen hashauksen käytäntö lisää ylimääräisen turvallisuustason tietyiltä mahdollisilta hyökkäyksiltä suojautumiseen, vaikka yksittäinen SHA256 katsotaan nykyään kryptografisesti turvalliseksi.

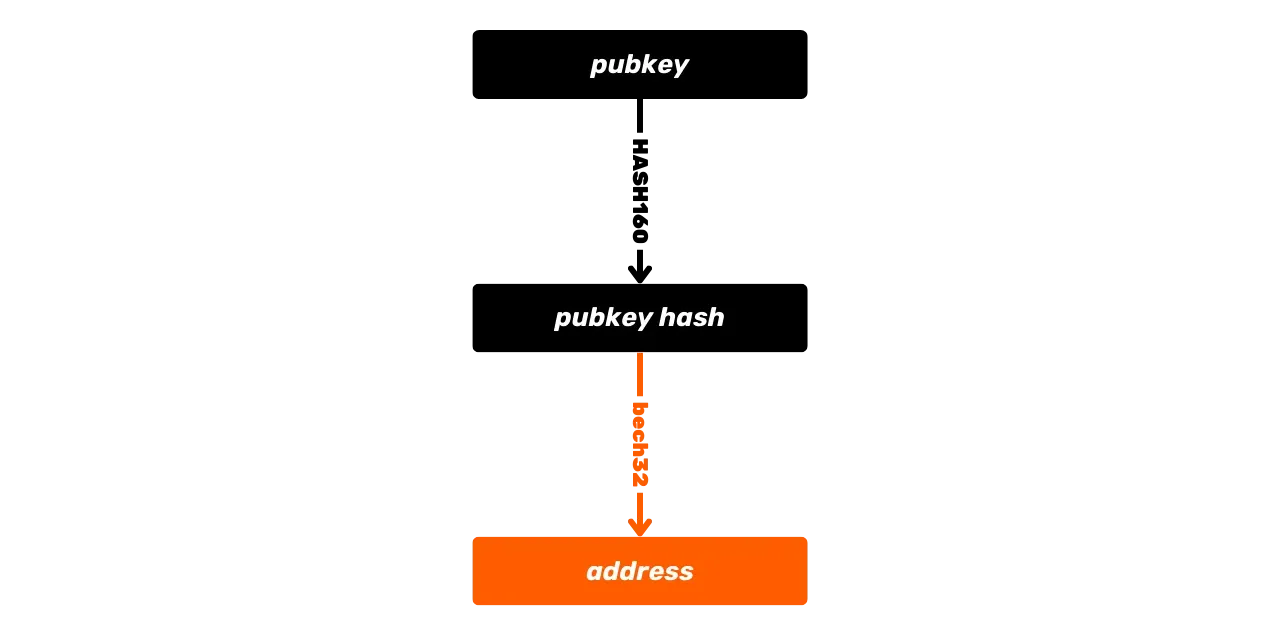

Toinen Script-kielissä käytettävä hash-funktio vastaanotto-osoitteiden johdannaisessa on RIPEMD160-funktio. Tämä funktio tuottaa 160-bittisen hashin (joka on siis lyhyempi kuin SHA256). Sitä yhdistetään yleensä SHA256:n kanssa muodostamaan HASH160-funktio:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Tätä yhdistelmää käytetään lyhyempien hashien tuottamiseen, erityisesti tietyntyyppisten Bitcoin-osoitteiden luomisessa, jotka edustavat avainten tai skriptien hash-arvoja, sekä avainten sormenjälkien tuottamiseen.

Lopuksi, vain sovellustasolla, joskus käytetään myös SHA512-funktiota, joka epäsuorasti vaikuttaa avainten johdannaisessa lompakoille. Tämä funktio on hyvin samankaltainen kuin SHA256 toiminnassaan; molemmat kuuluvat samaan SHA2-perheeseen, mutta SHA512 tuottaa, kuten nimestä voi päätellä, 512-bittisen hashin, verrattuna SHA256:n 256 bittiin. Tarkastelemme sen käyttöä tarkemmin seuraavissa luvuissa.

Nyt tiedät olennaiset perustiedot hash-funktioista seuraavaa varten. Seuraavassa luvussa ehdotan, että tutustumme yksityiskohtaisemmin funktioon, joka on Bitcoinin ytimessä: SHA256. Pureudumme siihen ymmärtääksemme, miten se saavuttaa tässä kuvatut ominaisuudet. Seuraava luku on melko pitkä ja tekninen, mutta sen ymmärtäminen ei ole olennaista koulutuksen jatkamisen kannalta. Joten, jos et ymmärrä sitä, älä huolestu ja siirry suoraan seuraavaan lukuun, joka on paljon helpommin saavutettavissa.

SHA256:n sisäinen toiminta

905eb320-f15b-5fb6-8d2d-5bb447337deb Olemme aiemmin nähneet, että hajautusfunktiot omaavat tärkeitä ominaisuuksia, jotka oikeuttavat niiden käytön Bitcoinissa. Tutkitaan nyt näiden hajautusfunktioiden sisäisiä mekanismeja, jotka antavat niille nämä ominaisuudet, ja tätä varten ehdotan, että pureudumme SHA256-toiminnon toimintaan. SHA256- ja SHA512-funktiot kuuluvat samaan SHA2-perheeseen. Niiden mekanismi perustuu tiettyyn rakenteeseen, jota kutsutaan Merkle-Damgård -rakenteeksi. Myös RIPEMD160 käyttää tätä samaa rakennetyyppiä.

Muistutuksena, meillä on SHA256:lle syötteenä mielivaltaisen kokoinen viesti, ja lähetämme sen funktion läpi saadaksemme 256-bittisen hajautusarvon tulosteena.

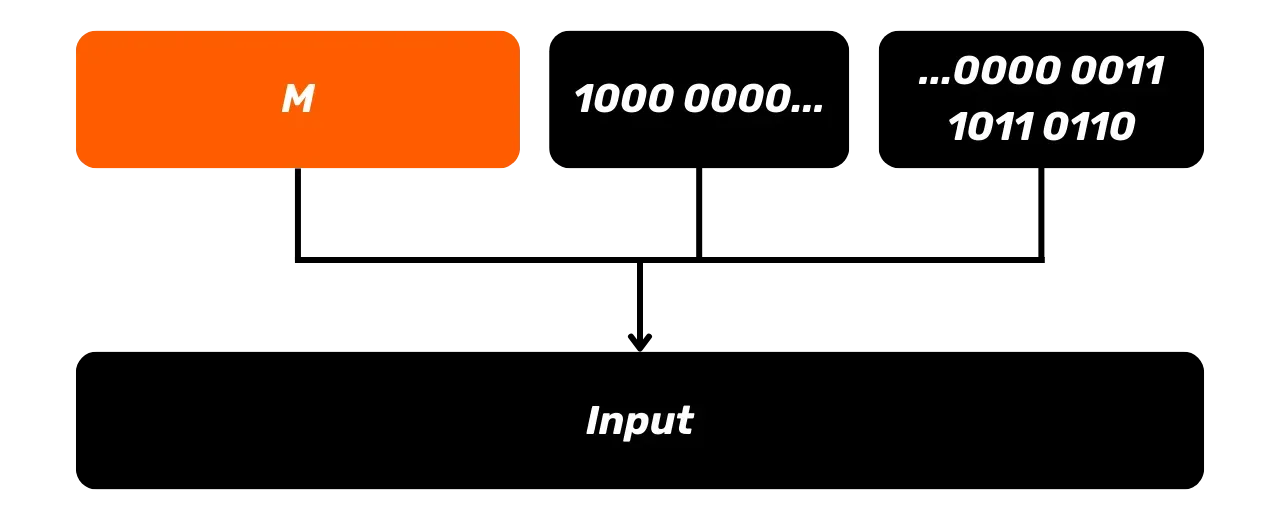

Syötteen esikäsittely

Aloitetaan valmistamalla syöteviestimme m niin, että sillä on standardi pituus, joka on 512 bitin monikerta. Tämä

vaihe on ratkaisevan tärkeä algoritmin myöhemmän toiminnan kannalta. Tätä

varten aloitamme täytesegmenttien lisäysvaiheella. Lisäämme ensin viestiin

erotinbitin 1, jonka jälkeen lisäämme tietyn määrän 0 bittejä. Lisättävien 0 bittien määrä lasketaan niin, että

viestin kokonaispituus tämän lisäyksen jälkeen on kongruentti 448 modulo 512

kanssa. Näin ollen viestin L pituus

täytesegmenttien kanssa on yhtä suuri kuin:

L \equiv 448 \mod 512\text{mod}, modulo,

on matemaattinen operaatio, joka kahden kokonaisluvun välillä palauttaa

ensimmäisen ja toisen Euklidisen jaon jäännöksen. Esimerkiksi: 16 \mod 5 = 1. Se on

operaatio, jota käytetään laajalti kryptografiassa.

Tässä täytesegmenttien lisäysvaihe varmistaa, että seuraavassa vaiheessa

lisättävien 64 bitin jälkeen viestin kokonaispituus on 512 bitin monikerta.

Jos alkuperäisen viestin pituus on M bittejä, lisättävien 0 bittien määrä (N) on siis:

N = (448 - (M + 1) \mod 512) \mod 512Esimerkiksi, jos alkuperäinen viesti on 950 bittiä, laskenta olisi seuraava:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Näin ollen meillä olisi 9 0 lisäksi erotin 1.

Täytesegmenttimme, joka lisätään suoraan viestimme M jälkeen, olisi siis:

1000 0000 00

Täytesegmenttien lisäämisen jälkeen viestiimme M, lisäämme myös 64-bittisen esityksen alkuperäisestä viestin M pituudesta, ilmaistuna binäärilukuna. Tämä mahdollistaa hajautusfunktion

herkkyyden bittien järjestykselle ja viestin pituudelle. Jos palaamme

esimerkkiimme, jossa alkuperäinen viesti oli 950 bittiä, muutamme

desimaaliluvun 950 binääriluvuksi, mikä antaa meille 1110 1101 10. Täydennämme tämän luvun nollilla perään, jotta

saamme yhteensä 64 bittiä. Esimerkissämme tämä antaa:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Tämä täytteen koko lisätään seuraamalla bittitäytettä. Näin ollen viesti käsittelyn jälkeen koostuu kolmesta osasta:

- Alkuperäinen viesti

M; - Bitti

1seurattuna usealla bitillä0muodostaakseen bittitäytteen; - 64-bittinen esitys

M:n pituudesta muodostaakseen koon täytteen.

Muuttujien Alustus

SHA256 käyttää kahdeksaa alkuarvomuuttujaa, jotka on merkitty A:sta H:een, kukin 32 bittiä.

Nämä muuttujat alustetaan tietyillä vakioilla, jotka ovat ensimmäisten

kahdeksan alkuluvun neliöjuurten desimaaliosat. Käytämme näitä arvoja

myöhemmin hashausprosessin aikana:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 käyttää myös 64 muuta vakioa, jotka on merkitty K_0:sta K_{63}:een,

ja jotka ovat ensimmäisten 64 alkuluvun kuutiojuurten desimaaliosat:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Syötteen Jakaminen

Nyt kun meillä on tasapainotettu syöte, siirrymme SHA256-algoritmin pääkäsittelyvaiheeseen: tiivistysfunktioon. Tämä vaihe on erittäin tärkeä, koska se on ensisijaisesti se, mikä antaa hajautusfunktiolle sen kryptografiset ominaisuudet, joita tutkimme edellisessä luvussa.

Aloitamme jakamalla tasapainotetun viestimme (esikäsittelyvaiheiden tulos)

useisiin 512 bitin lohkoihin P. Jos tasapainotetulla viestillämme on yhteensä n \times 512 bittiä, meillä on siis n lohkoa, joista jokainen on 512 bittiä. Jokaista 512 bitin lohkoa käsitellään

erikseen tiivistysfunktion toimesta, joka koostuu 64 peräkkäisestä

operaatiosta. Nimeämme nämä lohkot P_1, P_2, P_3...

Loogiset Operaatiot

Ennen kuin tutkimme tiivistysfunktiota yksityiskohtaisesti, on tärkeää ymmärtää siinä käytetyt perusloogiset operaatiot. Nämä operaatiot, jotka perustuvat Booleen algebraan, toimivat bittitasolla. Käytetyt perusloogiset operaatiot ovat:

- Konjunktio (AND): merkitään

\land, vastaa loogista "JA". - Disjunktio (OR): merkitään

\lor, vastaa loogista "TAI". - Negaatio (NOT): merkitään

\lnot, vastaa loogista "EI".

Näistä perusoperaatioista voimme määritellä monimutkaisempia operaatioita,

kuten "Eksklusiivinen TAI" (XOR) merkitään \oplus, jota käytetään laajalti kryptografiassa. Jokainen looginen operaatio

voidaan esittää totuustaulukolla, joka ilmoittaa tuloksen kaikille

mahdollisille binäärisyötteiden yhdistelmille (kaksi operandia p ja q). XOR:lle (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

AND:lle (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Ei ole (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Otetaan esimerkki ymmärtääksemme XOR-operaation toimintaa bittitasolla. Jos meillä on kaksi binäärilukua 6 bitissä:

a = 101100b = 001000

Silloin:

a \oplus b = 101100 \oplus 001000 = 100100Soveltamalla XOR bitti bittiltä:

| Bittipaikka | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

Tulos on siis 100100.

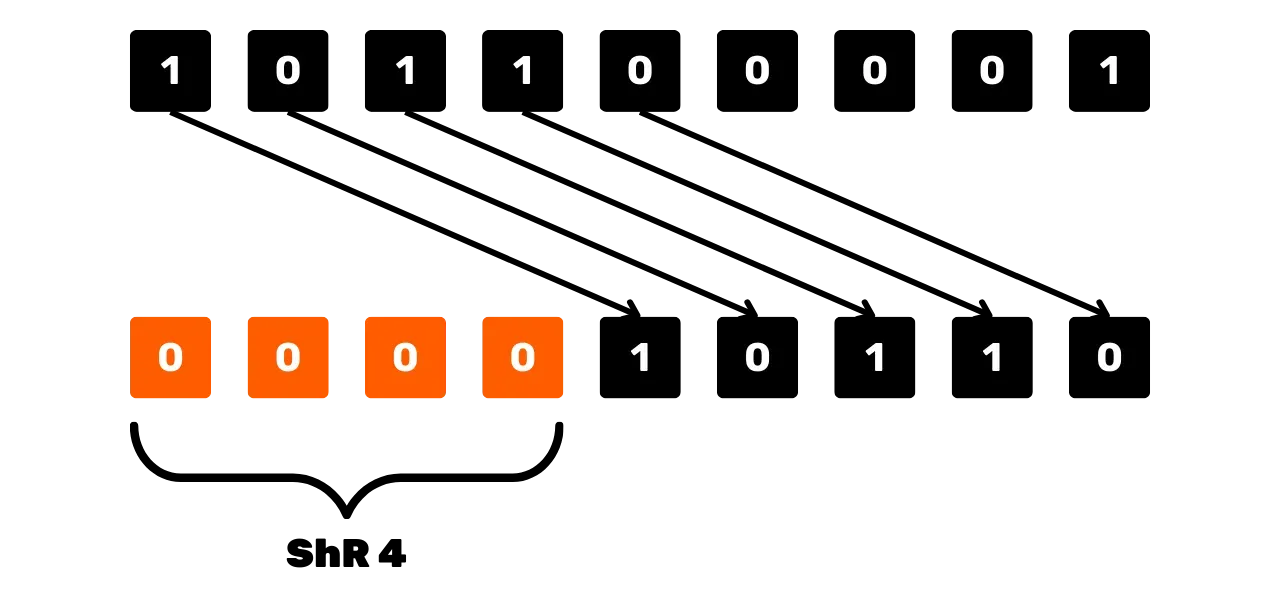

Loogisten operaatioiden lisäksi tiivistysfunktio käyttää bittien siirto-operaatioita, jotka ovat olennaisessa roolissa bittien diffuusiossa algoritmissa.

Ensinnäkin on looginen oikealle siirto -operaatio, joka on merkitty ShR_n(x), ja joka siirtää kaikki x:n

bitit oikealle n paikkaa, täyttäen

vasemmalla puolella olevat tyhjät bitit nollilla.

Esimerkiksi, jos x = 101100001 (9 bitissä) ja n = 4:

ShR_4(101100001) = 000010110Kaaviollisesti oikean siirron operaatio voidaan nähdä näin:

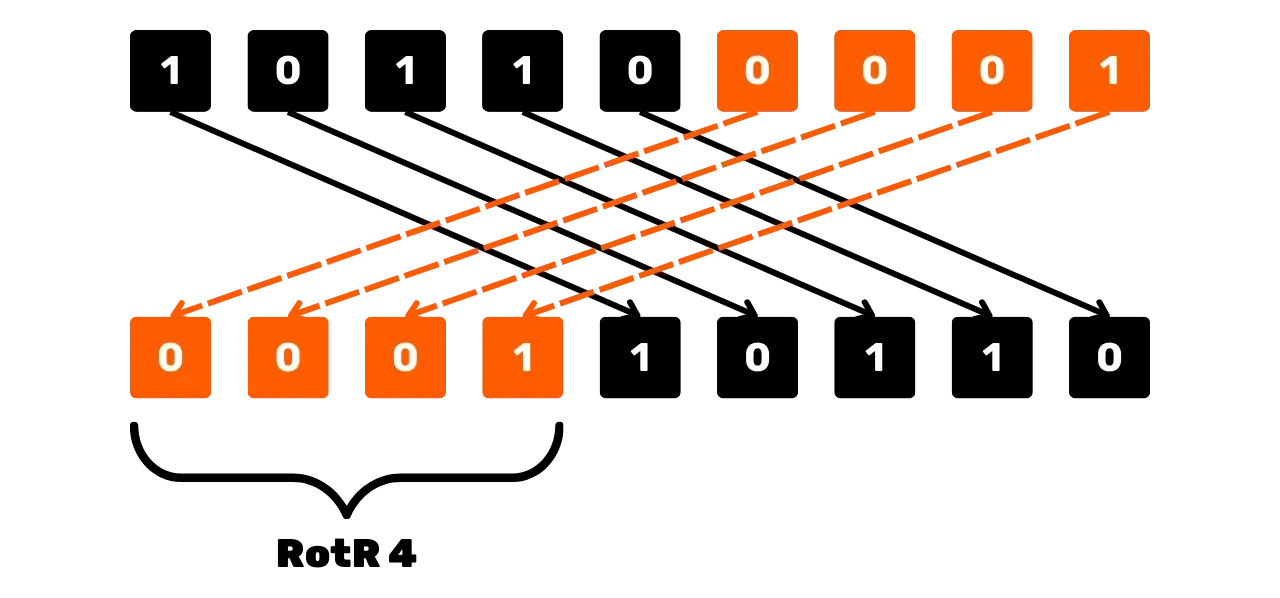

Toinen SHA256:ssa bittimanipulaatioon käytetty operaatio on oikea kiertävä siirto,

merkitty

Toinen SHA256:ssa bittimanipulaatioon käytetty operaatio on oikea kiertävä siirto,

merkitty RotR_n(x), joka

siirtää x:n bitit oikealle n paikkaa, asettaen siirretyt bitit merkkijonon alkuun. Esimerkiksi, jos x = 101100001 (yli 9 bitissä) ja n = 4:

RotR_4(101100001) = 000110110Kaaviollisesti oikea kiertävä siirto -operaatio voidaan nähdä näin:

Tiivistysfunktio

Nyt kun olemme ymmärtäneet perusoperaatiot, tarkastellaan SHA256:n tiivistysfunktiota yksityiskohtaisesti.

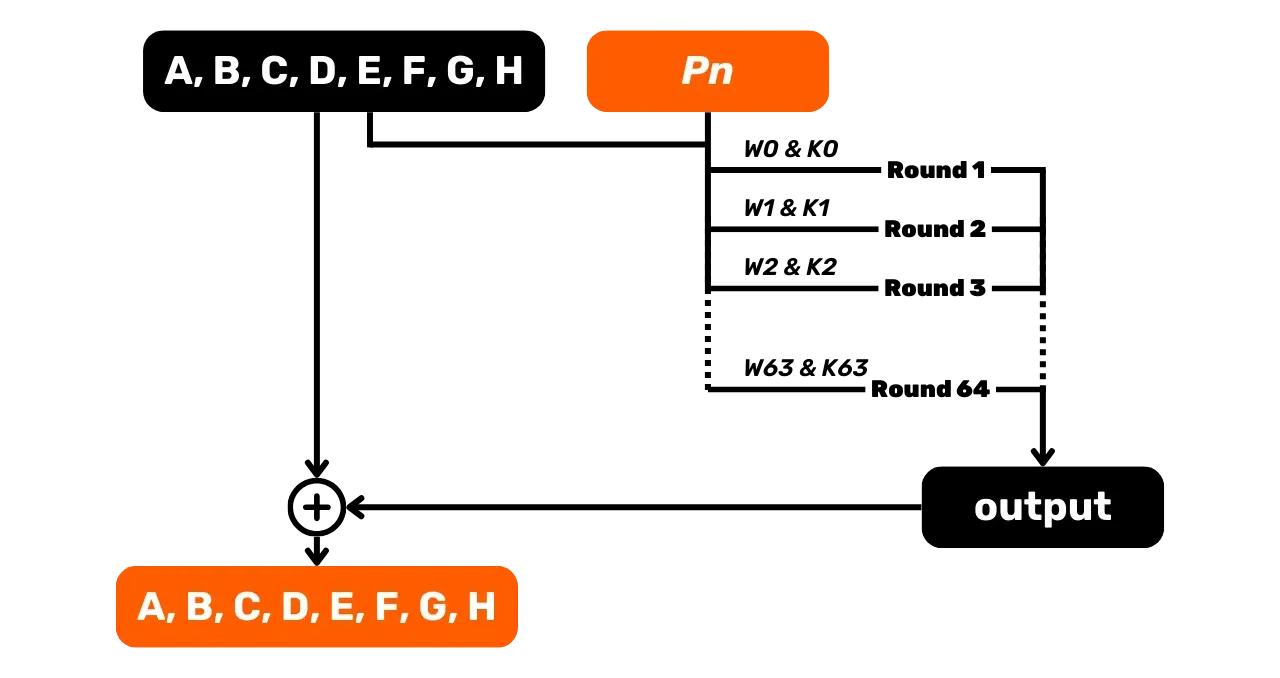

Edellisessä vaiheessa jaettiin syöte useisiin 512-bittisiin palasiin P. Jokaiselle 512-bittiselle lohkolle P, meillä on:

- Viestisanat

W_i:i:lle 0:sta 63:een. - Vakiot

K_i:i:lle 0:sta 63:een, määritelty edellisessä vaiheessa. - Tilamuuttujat

A, B, C, D, E, F, G, H: alustettu arvoilla edellisestä vaiheesta. Ensimmäiset 16 sanaa,W_0-W_{15}, on suoraan poimittu käsitellystä 512-bittisestä lohkostaP. Jokainen sanaW_ikoostuu 32 peräkkäisestä bitistä lohkosta. Esimerkiksi otamme ensimmäisen syötteen palanP_1, ja jaamme sen edelleen pienempiin 32-bittisiin palasiin, joita kutsumme sanoiksi. Seuraavat 48 sanaa (W_{16}-W_{63}) luodaan käyttäen seuraavaa kaavaa:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}Missä:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

Tässä tapauksessa x on yhtä

kuin W_{i-15} \sigma_0(x):lle ja W_{i-2} \sigma_1(x):lle.

Kun olemme määrittäneet kaikki sanat W_i 512-bittiselle palalle, voimme siirtyä puristustoimintoon, joka koostuu 64

kierroksen suorittamisesta.

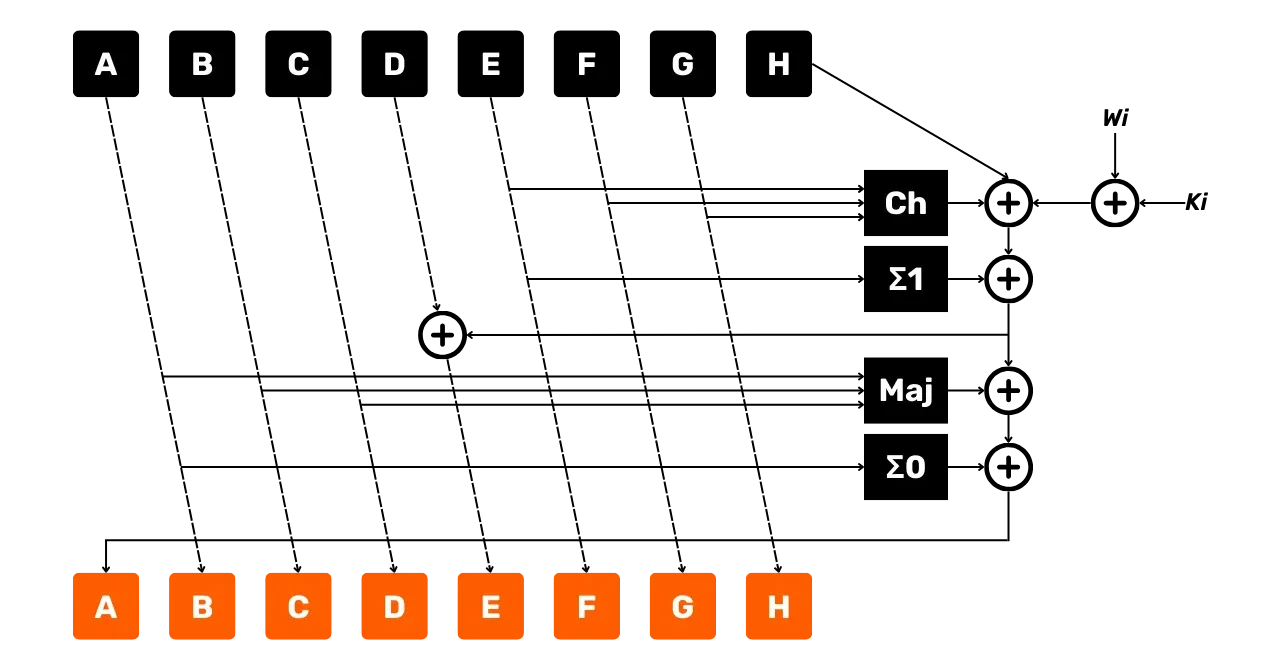

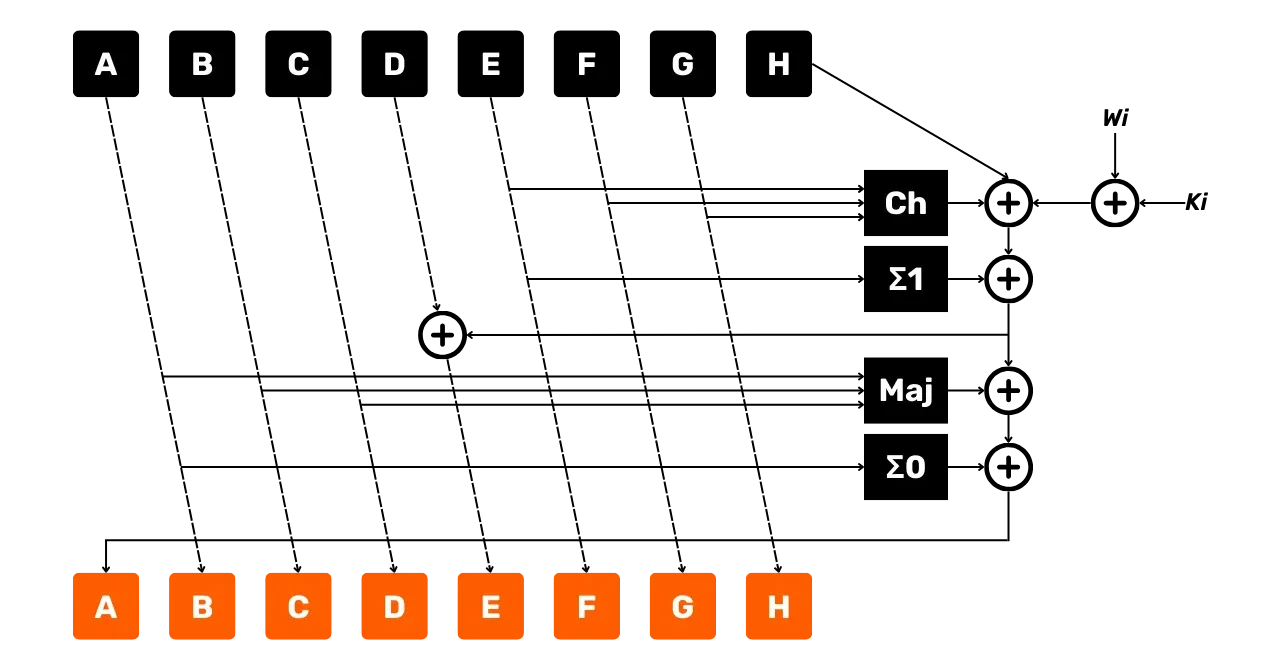

Jokaisella kierroksella

Jokaisella kierroksella i välillä 0 - 63, meillä on kolme erilaista syötettä. Ensinnäkin, W_i, jonka juuri määritimme,

osittain koostuen viestimme palasta P_n. Seuraavaksi, 64 vakioa K_i. Lopuksi käytämme

tilamuuttujia A, B, C, D, E, F, G ja H, jotka kehittyvät läpi

hajautusprosessin ja muuttuvat jokaisen puristustoiminnon myötä. Kuitenkin

ensimmäiselle palalle P_1,

käytämme aiemmin annettuja alkuvakioita. Suoritamme sitten seuraavat

operaatiot syötteillämme:

- Funktio

\Sigma_0:

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)- Funktio

\Sigma_1:

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)- Funktio

Ch("Valitse"):

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)- Funktio

Maj("Enemmistö"):

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)Laskemme sitten 2 väliaikaista muuttujaa:

temp1:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}temp2:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}Seuraavaksi päivitämme tilamuuttujat seuraavasti:

\begin{cases}

H = G \\

G = F \\

F = E \\

E = D + temp1 \mod 2^{32} \\

D = C \\

C = B \\

B = A \\

A = temp1 + temp2 \mod 2^{32}

\end{cases}Seuraava kaava esittää yhden kierroksen SHA256-tiivistysfunktion toimintaa, kuten juuri kuvailimme:

- Nuolet osoittavat datan kulkusuunnan;

- Laatikot edustavat suoritettuja operaatioita;

+ympäröidyt edustavat modulo2^{32}lisäystä.

Voimme jo havaita, että tämä kierros tuottaa uudet tilamuuttujat A, B, C, D, E, F, G ja H. Nämä uudet muuttujat

toimivat syötteenä seuraavalle kierrokselle, joka puolestaan tuottaa uudet

muuttujat A, B, C, D, E, F, G ja H, joita käytetään

seuraavalla kierroksella. Tämä prosessi jatkuu aina 64. kierrokseen asti. 64

kierroksen jälkeen päivitämme tilamuuttujien alkuperäiset arvot lisäämällä

ne lopullisiin arvoihin 64. kierroksen lopussa:

\begin{cases}

A = A_{\text{initial}} + A \mod 2^{32} \\

B = B_{\text{initial}} + B \mod 2^{32} \\

C = C_{\text{initial}} + C \mod 2^{32} \\

D = D_{\text{initial}} + D \mod 2^{32} \\

E = E_{\text{initial}} + E \mod 2^{32} \\

F = F_{\text{initial}} + F \mod 2^{32} \\

G = G_{\text{initial}} + G \mod 2^{32} \\

H = H_{\text{initial}} + H \mod 2^{32}

\end{cases}Nämä uudet arvot A, B, C, D, E, F, G ja H toimivat alkuperäisinä

arvoina seuraavalle lohkolle, P_2. Tässä lohkossa P_2 toistamme saman tiivistysprosessin 64 kierroksen ajan, sitten päivitämme

muuttujat lohkolle P_3, ja

niin edelleen, kunnes viimeinen lohko tasattua syötettä on käsitelty.

Kaikkien viestilohkojen käsittelyn jälkeen yhdistämme muuttujien lopulliset

arvot A, B, C, D, E, F, G ja H muodostaaksemme tiivistysfunktiomme

lopullisen 256-bittisen tiivisteen:

\text{Tiiviste} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert H

Jokainen muuttuja on 32-bittinen kokonaisluku, joten niiden yhdistäminen tuottaa aina 256-bittisen tuloksen, riippumatta viestin syötteen koosta tiivistysfunktioon.

Kryptografisten Ominaisuuksien Perustelu

Mutta miten tämä funktio on peruuttamaton, törmäyskestävä ja manipuloinnin kestävä?

Manipuloinnin kestävyyden ymmärtäminen on melko yksinkertaista. Suoritetaan

niin monta laskutoimitusta peräkkäin, jotka riippuvat sekä syötteestä että

vakioista, että alkuperäisen viestin pieninkin muutos muuttaa täysin polkua,

jota pitkin edetään, ja siten muuttaa täysin lopputuloksen tiivisteen. Tätä

kutsutaan lumivyöryvaikutukseksi. Tämä ominaisuus varmistetaan osittain

sekoittamalla välitilat alkuperäisiin tiloihin kussakin palassa.

Seuraavaksi, kun keskustelemme kryptografisesta hajautusfunktiosta, termiä

"irreversibility" (kääntämättömyys) ei yleensä käytetä. Sen sijaan puhumme

"preimage resistance" (esikuvan vastustuskyvystä), joka määrittelee, että

mille tahansa annetulle y:lle, on vaikeaa löytää sellaista x:ää, että h(x) = y. Tämä esikuvan

vastustuskyky taataan algebrallisen monimutkaisuuden ja suoritettujen

operaatioiden vahvan epälineaarisuuden, sekä prosessissa tapahtuvan tietyn

tiedon häviämisen kautta. Esimerkiksi, annetulle tulokselle moduuli

lisäyksessä, on useita mahdollisia operandeja:$$ 3+2 \mod 10 = 5 \ 7+8 \mod

10 = 5 \ 5+10 \mod 10 = 5

Tässä esimerkissä, tietäen vain käytetyn moduulin (10) ja tuloksen (5), ei voi varmuudella määrittää, mitkä ovat oikeat operandit lisäyksessä. Sanotaan, että on olemassa useita kongruensseja moduuli 10 suhteen.

XOR-operaation kohdalla kohtaamme saman ongelman. Muista totuustaulu tälle operaatiolle: mikä tahansa 1-bittinen tulos voidaan määrittää kahdella eri syötteiden konfiguraatiolla, joilla on täsmälleen sama todennäköisyys olla oikeat arvot. Siksi ei voi varmuudella määrittää XOR:n operandeja tietäen vain sen tuloksen. Jos lisäämme XOR-operandeiden kokoa, mahdollisten syötteiden määrä tietäen vain tuloksen kasvaa eksponentiaalisesti. Lisäksi XOR:ia käytetään usein yhdessä muiden bittitason operaatioiden, kuten $\text{RotR}$ operaation kanssa, jotka lisäävät vielä enemmän mahdollisia tulkintoja tulokseen.

Puristusfunktio käyttää myös $\text{ShR}$ operaatiota. Tämä operaatio poistaa osan perustiedosta, jota ei myöhemmin ole mahdollista palauttaa. Jälleen kerran, ei ole algebrallista keinoa kääntää tätä operaatiota. Kaikkia näitä yksisuuntaisia ja tietoa menettäviä operaatioita käytetään hyvin usein puristusfunktioissa. Mahdollisten syötteiden määrä annetulle tulokselle on siis lähes ääretön, ja jokainen käänteislaskuyritys johtaisi yhtälöihin, joissa on hyvin suuri määrä tuntemattomia, jotka kasvaisivat eksponentiaalisesti jokaisessa vaiheessa.

Lopuksi, törmäyskestävyyden ominaisuuden osalta, useat parametrit tulevat peliin. Alkuperäisen viestin esikäsittelyllä on olennainen rooli. Ilman tätä esikäsittelyä, törmäysten löytäminen funktiosta saattaisi olla helpompaa. Vaikka teoreettisesti törmäykset ovat olemassa (lintuhäkkiprinsiipin vuoksi), hajautusfunktion rakenne, yhdessä edellä mainittujen ominaisuuksien kanssa, tekee törmäyksen löytämisen todennäköisyyden äärimmäisen matalaksi.

Jotta hajautusfunktio olisi törmäyskestävä, on olennaista, että:

- Tuloksen ennustamattomuus: Mikä tahansa ennustettavuus voidaan hyödyntää törmäysten löytämiseksi nopeammin kuin brute force -hyökkäyksellä. Funktio varmistaa, että jokainen tuloksen bitti riippuu ei-triviaalilla tavalla syötteestä. Toisin sanoen, funktio on suunniteltu niin, että jokaisen lopputuloksen bitillä on itsenäinen todennäköisyys olla 0 tai 1, vaikka tämä itsenäisyys ei käytännössä olekaan absoluuttinen.

- Hajautusten jakautuminen on pseudosatunnainen: Tämä varmistaa, että hajautukset ovat tasaisesti jakautuneet.

- Hajautuksen koko on merkittävä: mitä suurempi mahdollisten tulosten tila on, sitä vaikeampi on löytää törmäys.

Kryptografit suunnittelevat näitä funktioita arvioimalla parhaita mahdollisia hyökkäyksiä törmäysten löytämiseksi, ja sitten säätävät parametreja tehdäkseen nämä hyökkäykset tehottomiksi.

### Merkle-Damgårdin rakenne

SHA256:n rakenne perustuu Merkle-Damgårdin rakenteeseen, joka mahdollistaa puristusfunktion muuntamisen hajautusfunktioksi, joka voi käsitellä mielivaltaisen pituisia viestejä. Juuri tämän olemme nähneet tässä luvussa.

Kuitenkin jotkin vanhat hajautusfunktiot kuten SHA1 tai MD5, jotka käyttävät tätä tiettyä rakennetta, ovat haavoittuvaisia pituuden laajennushyökkäyksille. Tämä on tekniikka, joka mahdollistaa hyökkääjän, joka tietää viestin $M$ hajautusarvon ja $M$:n pituuden (tietämättä itse viestiä), laskea hajautusarvon viestille $M'$, joka muodostuu yhdistämällä $M$ lisäsisällön kanssa.

SHA256, vaikka se käyttää samaa tyyppistä rakennetta, on teoreettisesti vastustuskykyinen tällaiselle hyökkäykselle, toisin kuin SHA1 ja MD5. Tämä saattaa selittää mysteerin Bitcoinin läpi toteutetusta kaksinkertaisesta hajautuksesta, jonka Satoshi Nakamoto toteutti. Välttääkseen tällaista hyökkäystä, Satoshi on saattanut suosia kaksinkertaista SHA256 käyttöä:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Tämä parantaa turvallisuutta potentiaalisia hyökkäyksiä vastaan, jotka liittyvät Merkle-Damgårdin rakenteeseen, mutta se ei lisää hajautusprosessin turvallisuutta törmäyskestävyyden suhteen. Lisäksi, vaikka SHA256 olisi ollut haavoittuvainen tällaiselle hyökkäykselle, sillä ei olisi ollut vakavaa vaikutusta, koska kaikki hajautusfunktioiden käyttötapaukset Bitcoinissa liittyvät julkisiin tietoihin. Kuitenkin pituuden laajennushyökkäys saattaisi olla hyödyllinen hyökkääjälle vain, jos hajautetut tiedot ovat yksityisiä ja käyttäjä on käyttänyt hajautusfunktiota näiden tietojen autentikointimekanismina, samankaltaisesti kuin MAC. Näin ollen kaksinkertaisen hajautuksen toteutus pysyy mysteerinä Bitcoinin suunnittelussa.

Nyt kun olemme tarkastelleet yksityiskohtaisesti hajautusfunktioiden toimintaa, erityisesti SHA256, jota käytetään laajalti Bitcoinissa, keskitymme erityisesti sovellustason kryptografisiin johdannaisalgoritmeihin, erityisesti avainten johdattamiseen lompakkoosi.

## Johdannaisalgoritmien käyttö

<chapterId>cc668121-7789-5e99-bf5e-1ba085f4f5f2</chapterId>

Bitcoinissa sovellustasolla, hajautusfunktioiden lisäksi, käytetään kryptografisia johdannaisalgoritmeja turvallisten tietojen tuottamiseen alkuperäisistä syötteistä. Vaikka nämä algoritmit nojaavat hajautusfunktioihin, ne palvelevat eri tarkoituksia, erityisesti autentikoinnin ja avainten tuottamisen suhteen. Nämä algoritmit säilyttävät joitakin hajautusfunktioiden ominaisuuksia, kuten peruuttamattomuuden, manipuloinnin vastustuskyvyn ja törmäyskestävyyden.

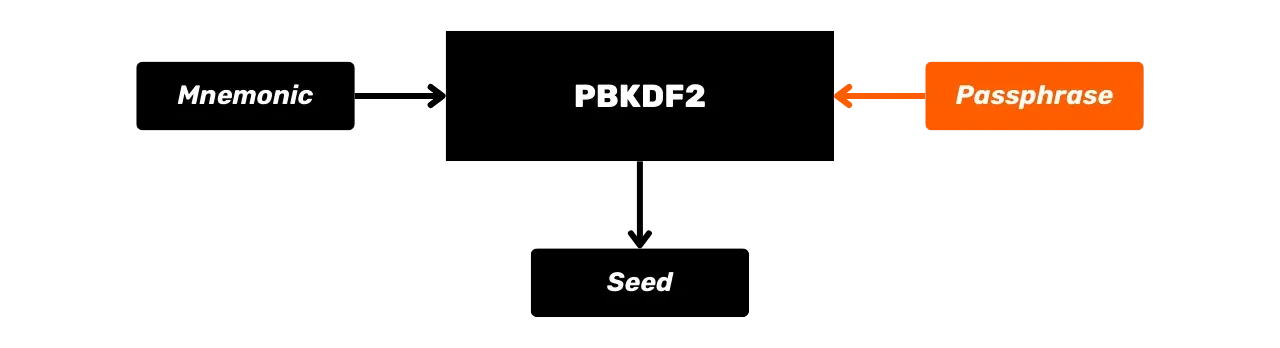

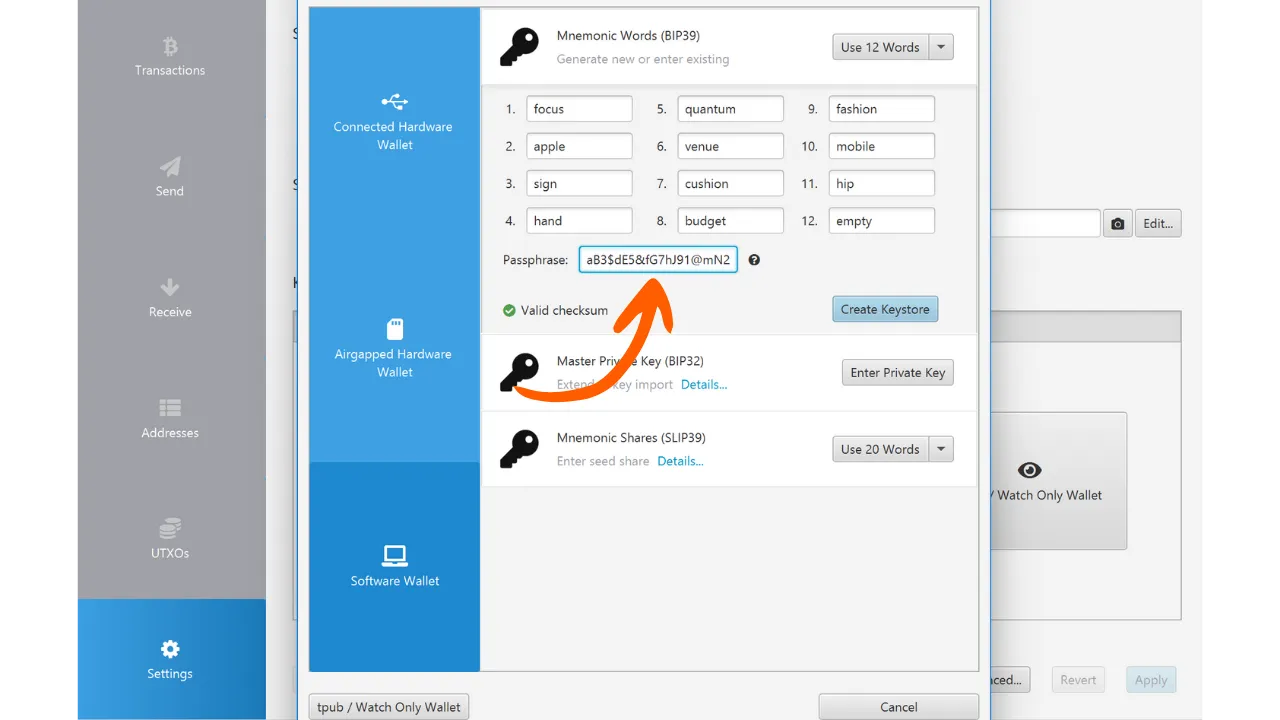

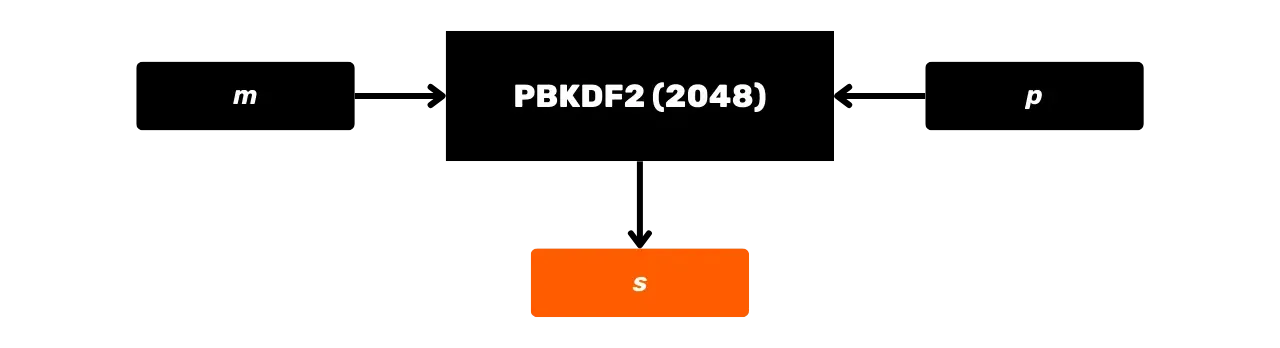

Bitcoin-lompakoissa käytetään pääasiassa kahta johdannaisalgoritmia:

- **HMAC (_Hash-based Message Authentication Code_)**

- **PBKDF2 (_Password-Based Key Derivation Function 2_)**

Tutkimme yhdessä kunkin niiden toimintaa ja roolia.

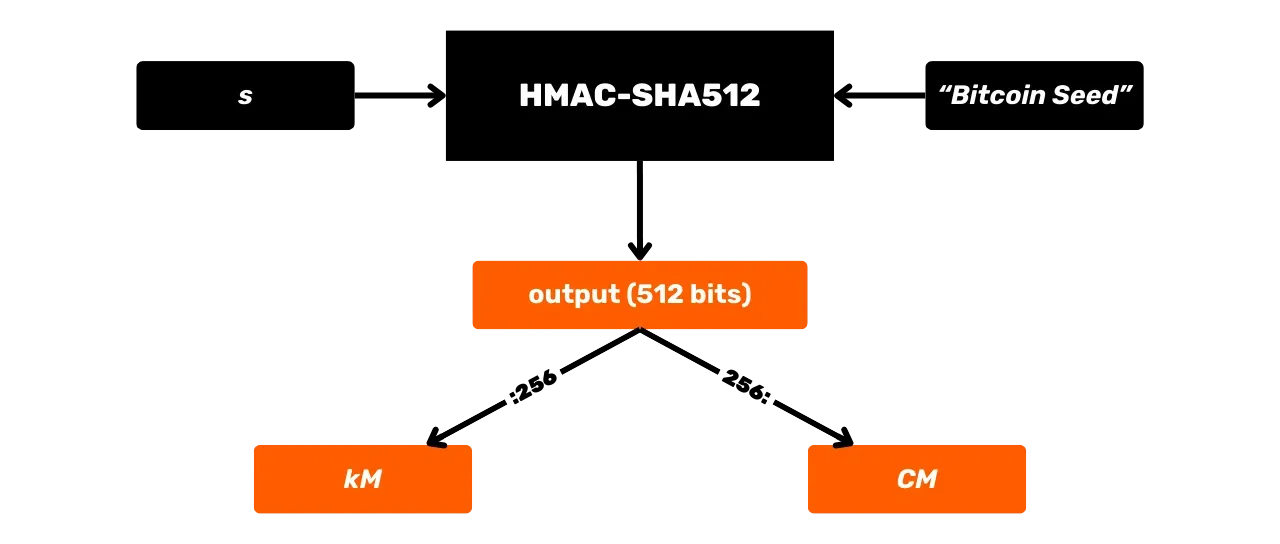

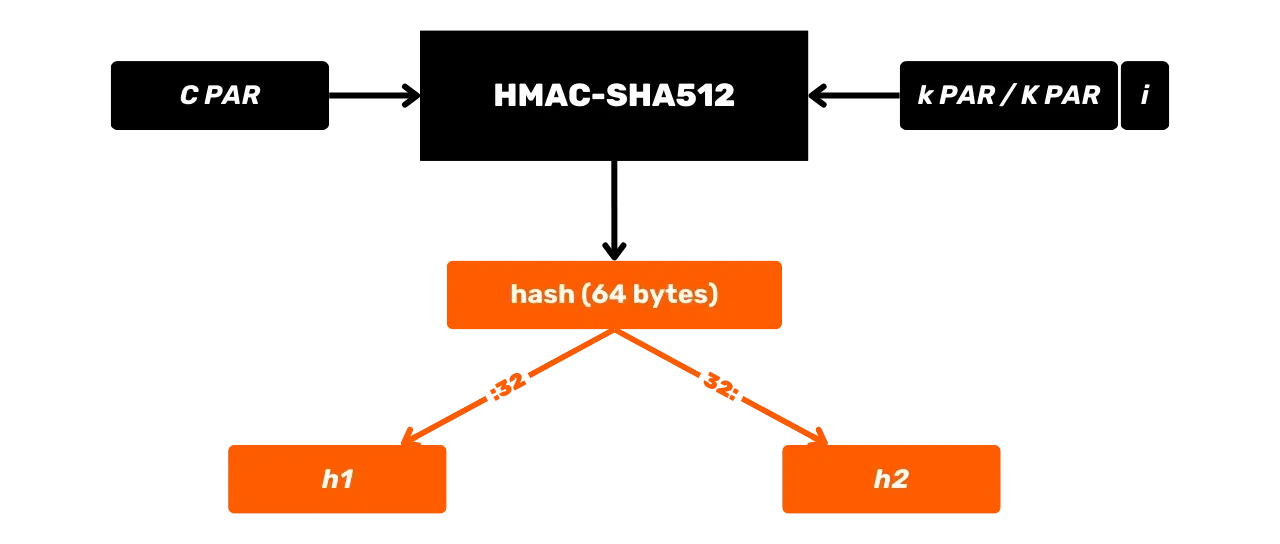

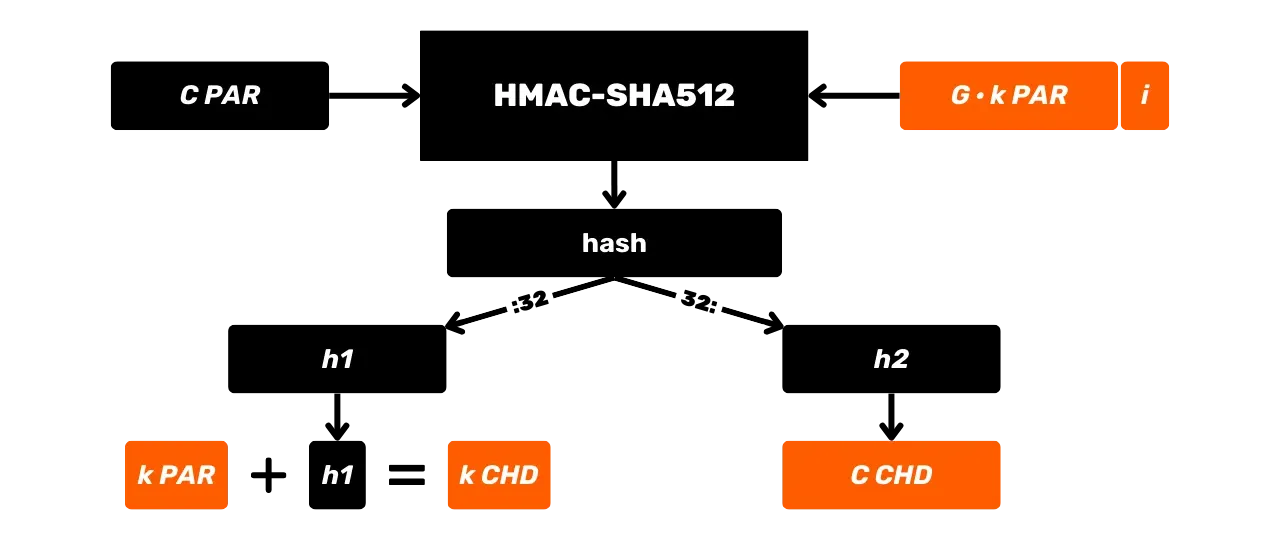

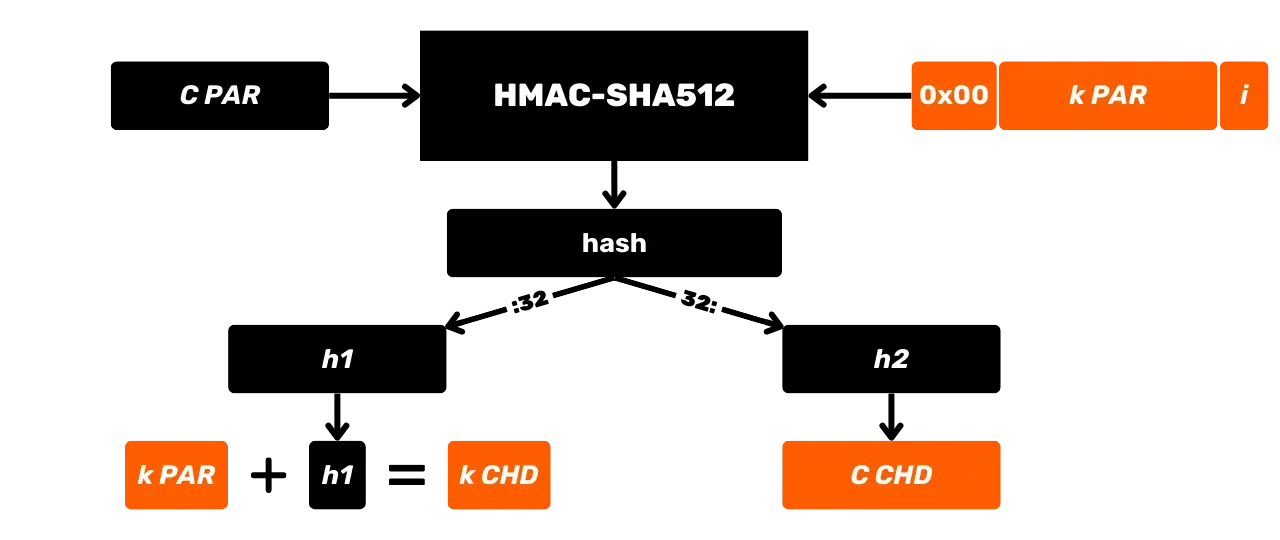

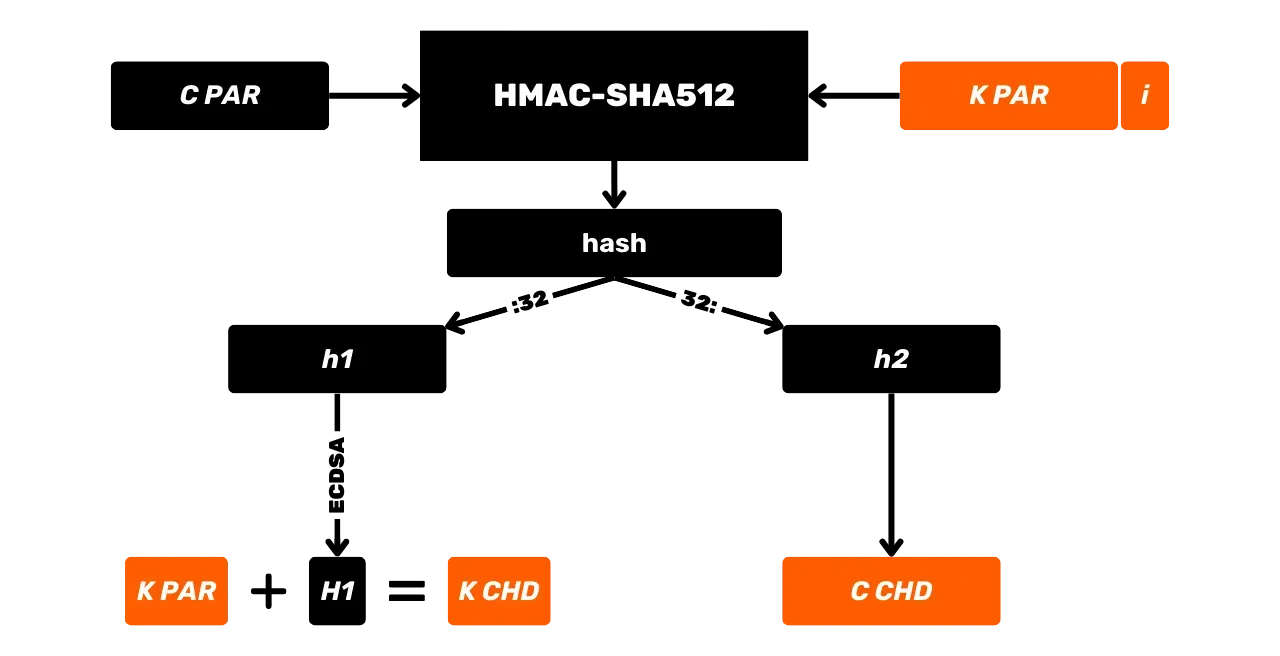

### HMAC-SHA512

HMAC on kryptografinen algoritmi, joka laskee autentikointikoodin perustuen hajautusfunktion ja salaisen avaimen yhdistelmään. Bitcoin käyttää HMAC-SHA512, HMAC:n varianttia, joka käyttää SHA512 hajautusfunktiota. Olemme jo nähneet edellisessä luvussa, että SHA512 kuuluu samaan hajautusfunktioiden perheeseen kuin SHA256, mutta se tuottaa 512-bittisen tulosteen.

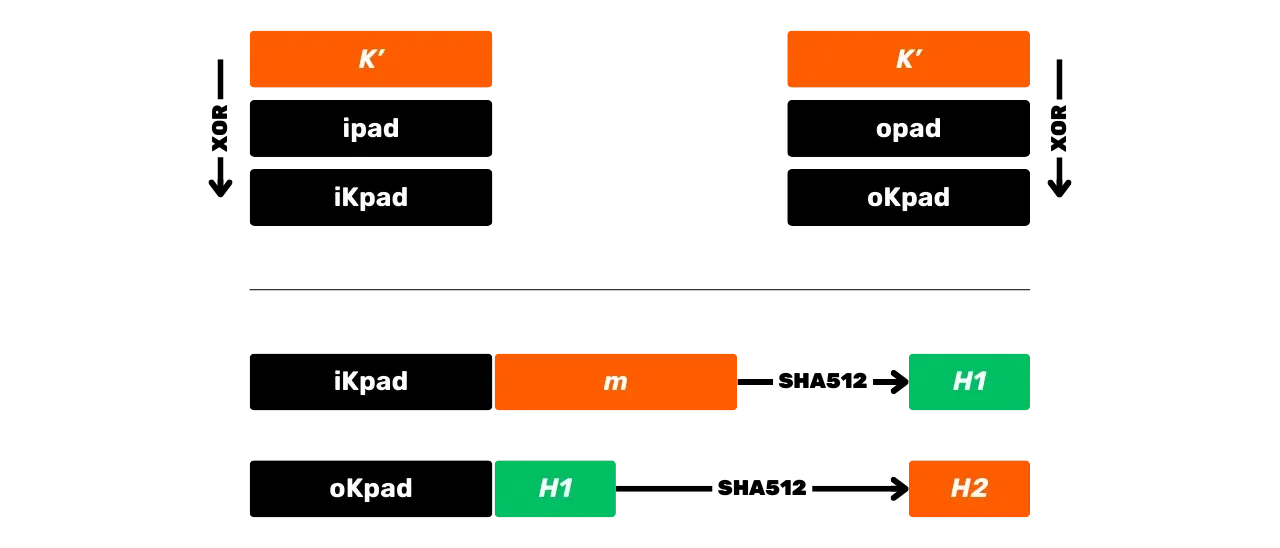

Tässä on sen yleinen toimintakaava, jossa $m$ on syötteenä oleva viesti ja $K$ salainen avain:

Tutkitaan tarkemmin, mitä tapahtuu tässä HMAC-SHA512 mustassa laatikossa. HMAC-SHA512 toiminto:

- $m$: käyttäjän valitsema mielivaltainen kokoinen viesti (ensimmäinen syöte);

- $K$: käyttäjän valitsema mielivaltainen salainen avain (toinen syöte);

- $K'$: avain $K$ sopeutettuna hajautusfunktion lohkojen kokoon $B$ (1024 bittiä SHA512:lle, eli 128 tavua);

- $\text{SHA512}$: SHA512 hajautusfunktio;

- $\oplus$: XOR (yksinomainen tai) operaatio;

- $\Vert$: yhdistämisoperaattori, joka liittää bittijonot peräkkäin;

- $\text{opad}$: vakio, joka koostuu toistuvasta tavusta $0x5c$ 128 kertaa

- $\text{ipad}$: vakio, joka koostuu toistuvasta tavusta $0x36$ 128 kertaa

Ennen HMAC:n laskemista on tarpeen tasapainottaa avain ja vakiot lohkokoon $B$ mukaisesti. Esimerkiksi, jos avain $K$ on lyhyempi kuin 128 tavua, sitä täydennetään nollilla, kunnes saavutetaan koko $B$. Jos $K$ on pidempi kuin 128 tavua, se tiivistetään käyttäen SHA512:ta, ja sitten siihen lisätään nollia, kunnes saavutetaan 128 tavua. Näin saadaan tasapainotettu avain nimeltä $K'$.

Arvot $\text{opad}$ ja $\text{ipad}$ saadaan toistamalla niiden perustavu ($0x5c$ $\text{opad}$:lle, $0x36$ $\text{ipad}$:lle) kunnes saavutetaan koko $B$. Näin ollen, kun $B = 128$ tavua, meillä on:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 , \text{tavua}}

Kun esikäsittely on tehty, HMAC-SHA512-algoritmi määritellään seuraavalla yhtälöllä:

\text {HMAC-SHA512}_K(m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Tämä yhtälö jaetaan seuraaviin vaiheisiin:

- XORaa tasapainotettu avain $K'$ $\text{ipad}$:n kanssa saadaksesi $\text{iKpad}$;

- XORaa tasapainotettu avain $K'$ $\text{opad}$:n kanssa saadaksesi $\text{oKpad}$;

- Yhdistä $\text{iKpad}$ viestin $m$ kanssa.

- Hashaa tämä tulos SHA512:lla saadaksesi välituloksen $H_1$.

- Yhdistä $\text{oKpad}$ $H_1$:n kanssa.

- Hashaa tämä tulos SHA512:lla saadaksesi lopputuloksen $H_2$.

Nämä vaiheet voidaan tiivistää kaaviona seuraavasti:

HMAC:ia käytetään erityisesti Bitcoinissa avainjohdannassa HD (Hierarkkisesti Deterministisissä) lompakoissa (josta puhumme tarkemmin tulevissa luvuissa) ja PBKDF2:n osana.

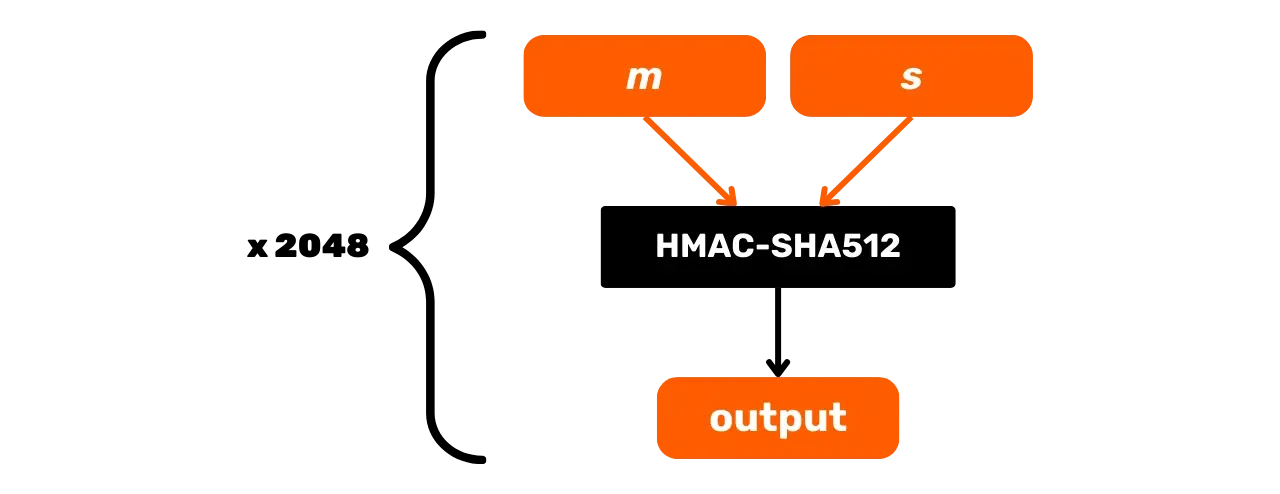

### PBKDF2

PBKDF2 (_Password-Based Key Derivation Function 2_) on avainjohdantoalgoritmi, joka on suunniteltu parantamaan salasanojen turvallisuutta. Algoritmi soveltaa pseudo-satunnaistoimintoa (tässä HMAC-SHA512) salasanaan ja kryptografiseen suolaan, ja toistaa tämän operaation tietyn määrän kertoja tuottaakseen tulosteavaimen.

Bitcoinissa PBKDF2:ta käytetään HD-lompakon siemenen generoimiseen mnemonisesta fraasista ja salasanasta (mutta puhumme tästä tarkemmin tulevissa luvuissa).

PBKDF2-prosessi on seuraava, jossa:

- $m$: käyttäjän mnemoninen fraasi;

- $s$: valinnainen salasana turvallisuuden lisäämiseksi (tyhjä kenttä, jos salasanaa ei ole);

- $n$: funktion toistojen määrä, meidän tapauksessamme se on 2048.

PBKDF2-funktio määritellään iteratiivisesti. Jokainen iteraatio ottaa edellisen tuloksen, syöttää sen HMAC-SHA512:n läpi ja yhdistää peräkkäiset tulokset tuottaakseen lopullisen avaimen:\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Kaavamaisesti PBKDF2 voidaan esittää seuraavasti:

Tässä luvussa olemme tutkineet HMAC-SHA512- ja PBKDF2-funktioita, jotka käyttävät hajautusfunktioita varmistaakseen avainten johdannaisten eheyden ja turvallisuuden Bitcoin-protokollassa. Seuraavassa osassa tarkastelemme digitaalisia allekirjoituksia, toista Bitcoinissa laajalti käytettyä kryptografista menetelmää.

# Digitaaliset Allekirjoitukset

<partId>76b58a00-0c18-54b9-870d-6b7e34029db8</partId>

## Digitaaliset Allekirjoitukset ja Elliptiset Käyrät

<chapterId>c9dd9672-6da1-57f8-9871-8b28994d4c1a</chapterId>

Toinen Bitcoinissa käytetty kryptografinen menetelmä liittyy digitaalisiin allekirjoitusalgorytmeihin. Tutkitaan, mitä tämä tarkoittaa ja miten se toimii.

### Bitcoinit, UTXO:t ja Käyttöehdot

Termi "_lompakko_" Bitcoinissa voi olla melko hämmentävä aloittelijoille. Todellisuudessa sitä, mitä kutsutaan Bitcoin-lompakoksi, on ohjelmisto, joka ei suoraan pidä hallussaan bitcoinejasi, toisin kuin fyysinen lompakko, joka voi pitää sisällään kolikoita tai seteleitä. Bitcoinit ovat yksinkertaisesti tilikirjan yksiköitä. Tämä tilikirjan yksikkö edustetaan **UTXO**:lla (_Unspent Transaction Outputs_, käyttämättömät transaktiotulosteet), jotka ovat käyttämättömiä transaktiotulosteita. Jos nämä tulosteet ovat käyttämättömiä, tarkoittaa se, että ne kuuluvat käyttäjälle. UTXO:t ovat tavallaan bitcoinien palasia, vaihtelevan kokoisia, jotka kuuluvat käyttäjälle.

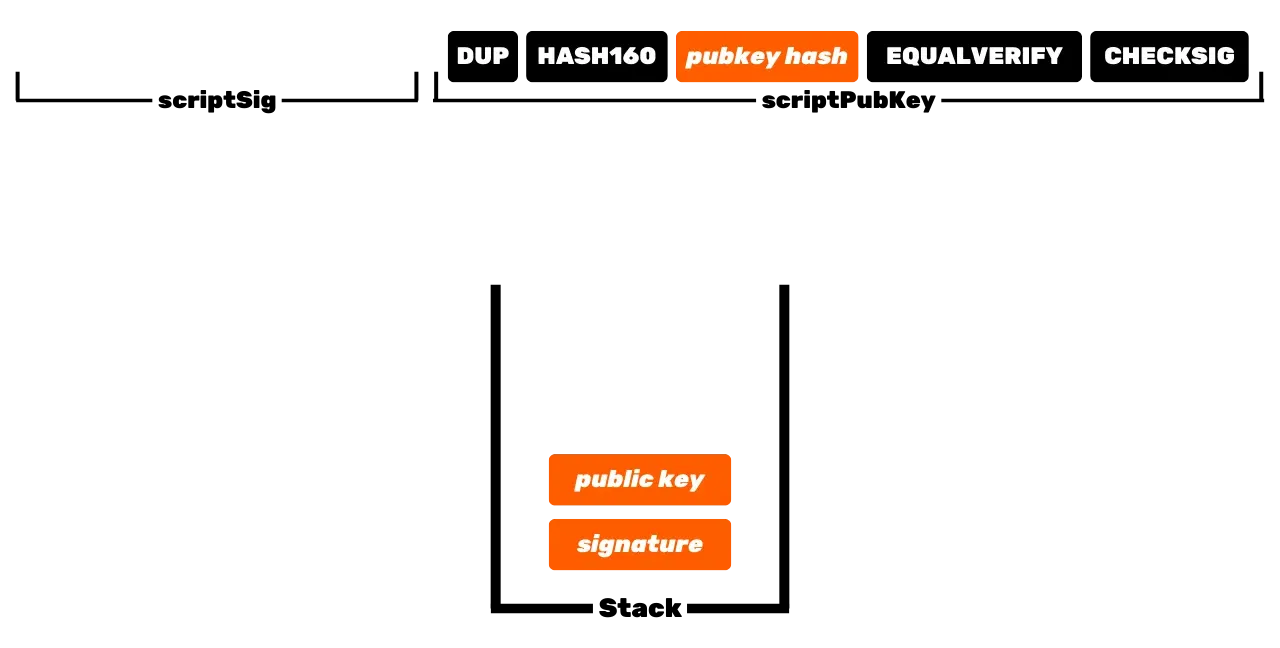

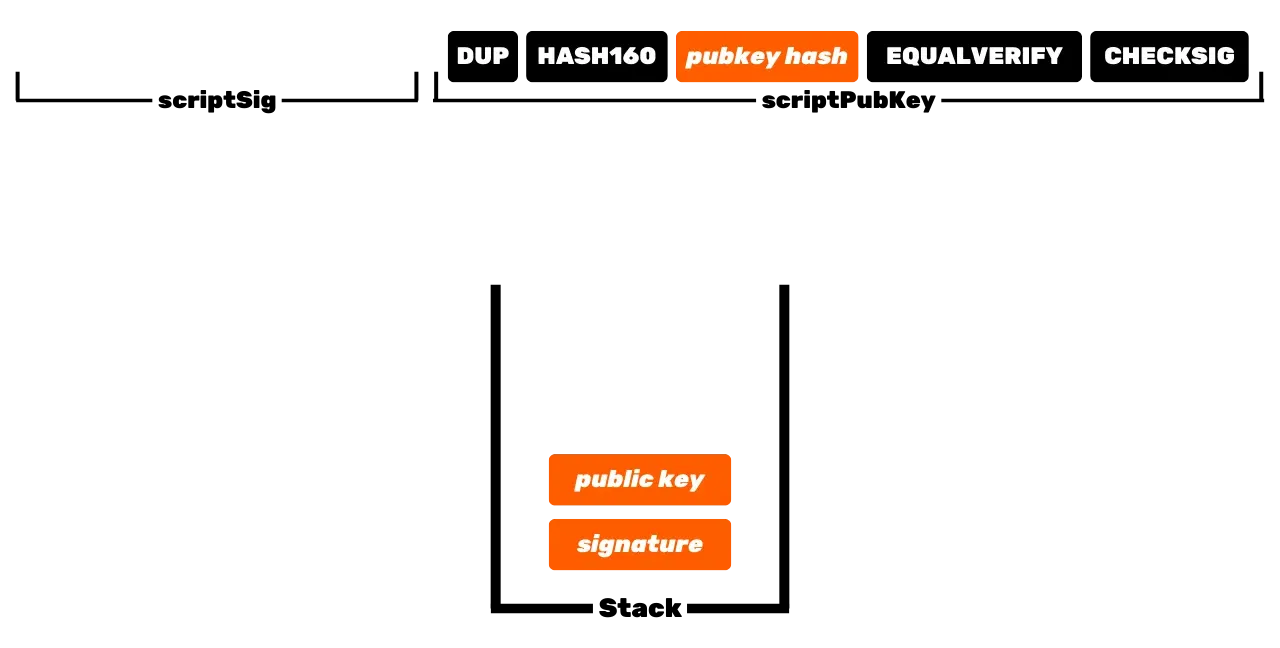

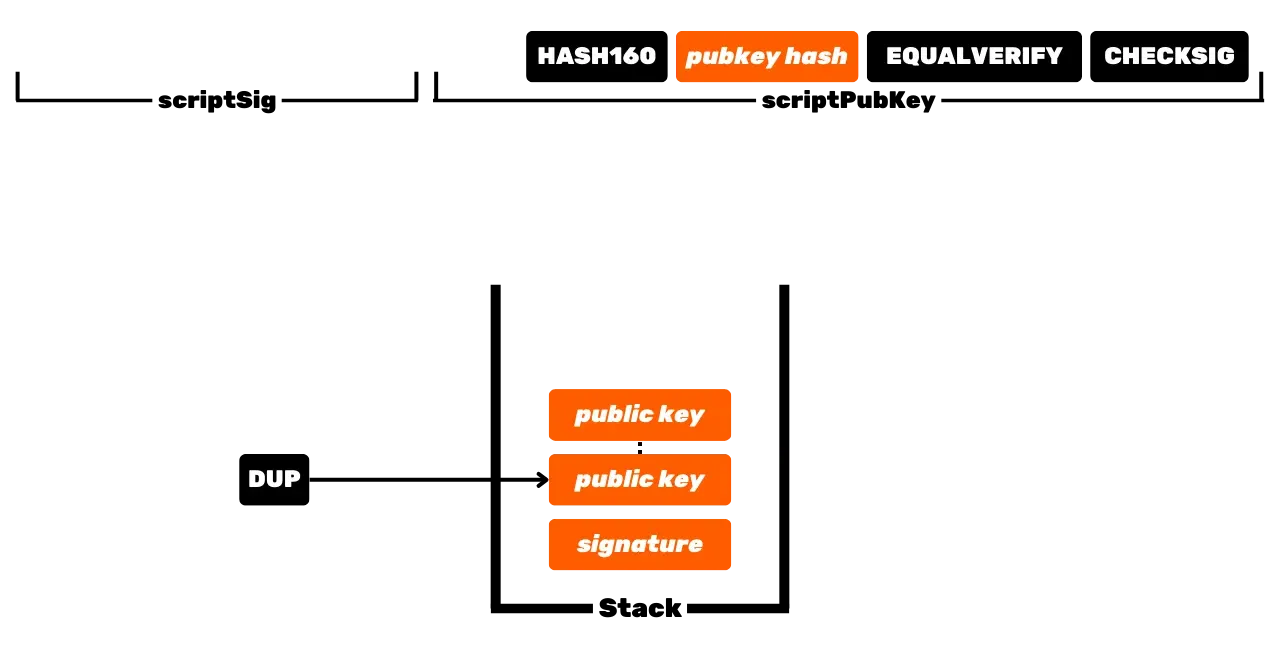

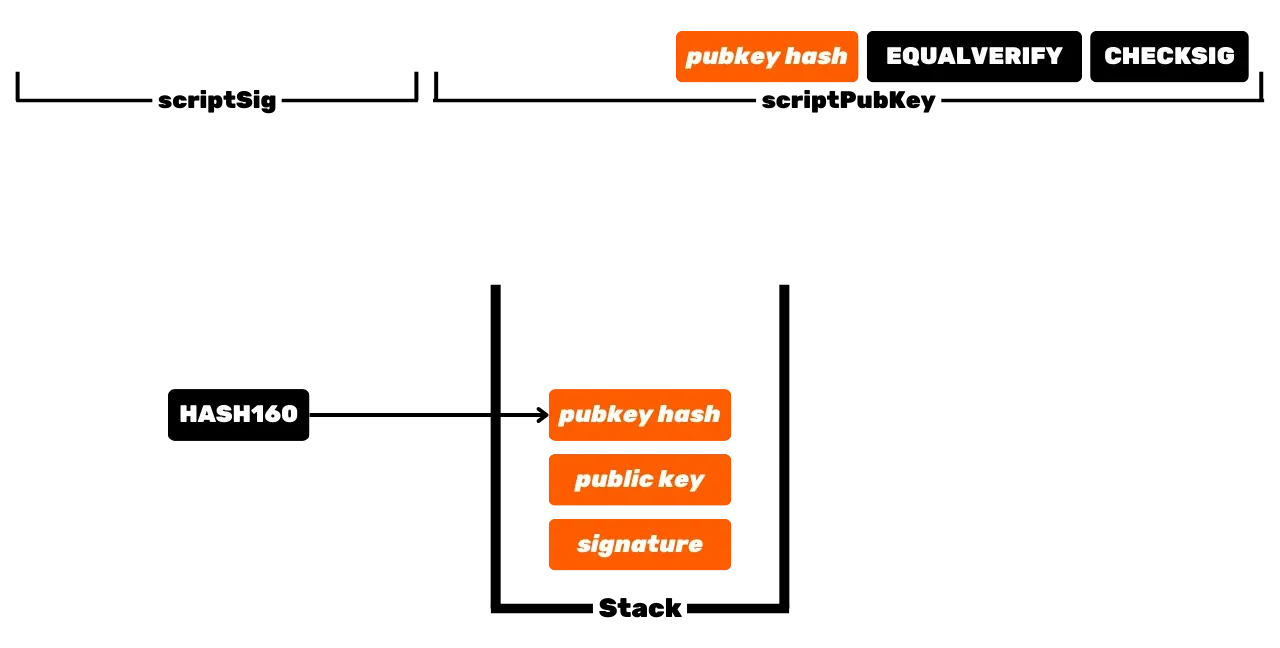

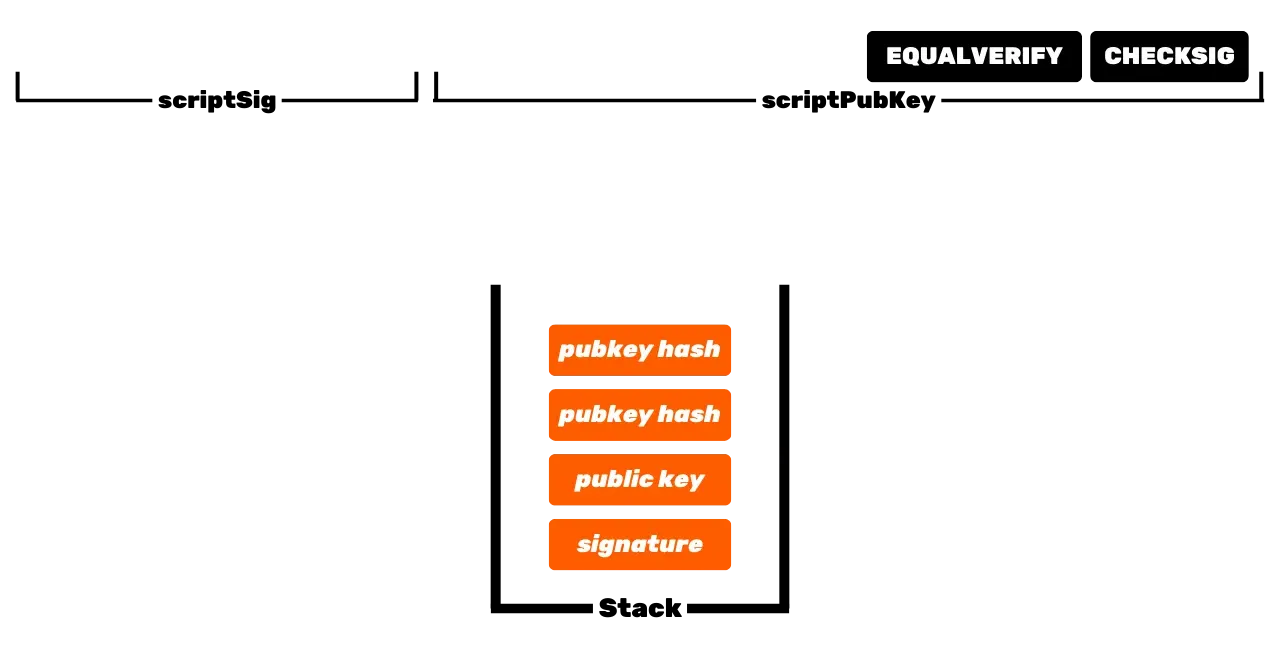

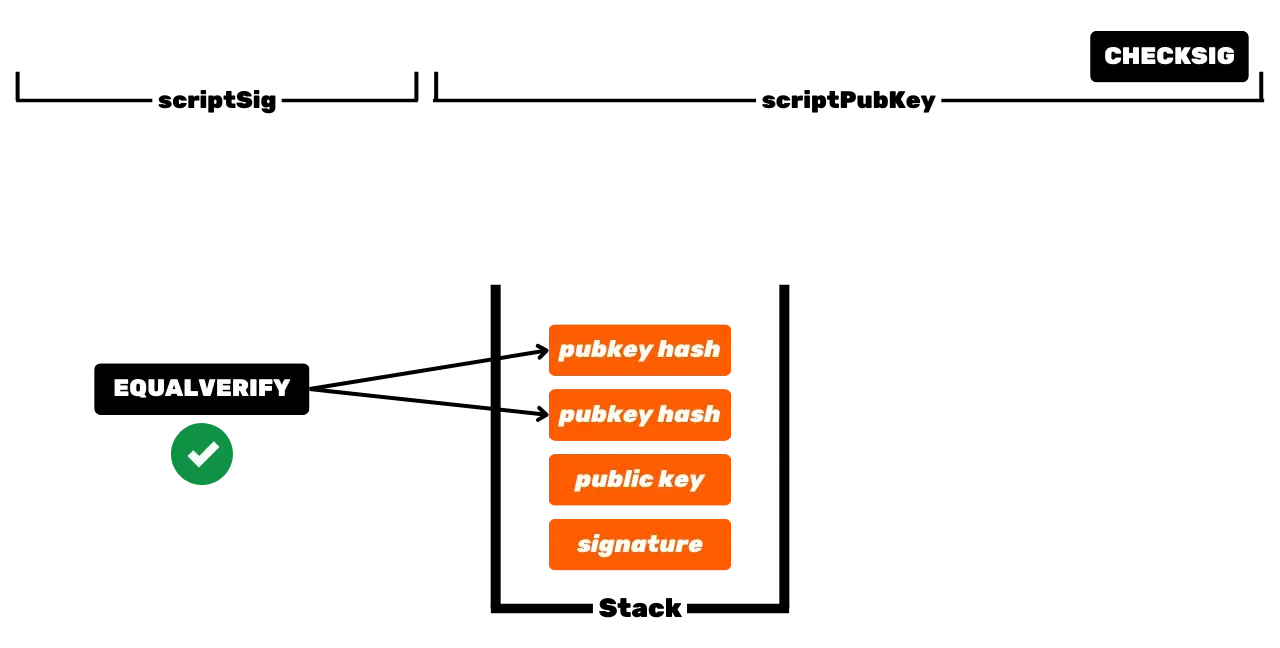

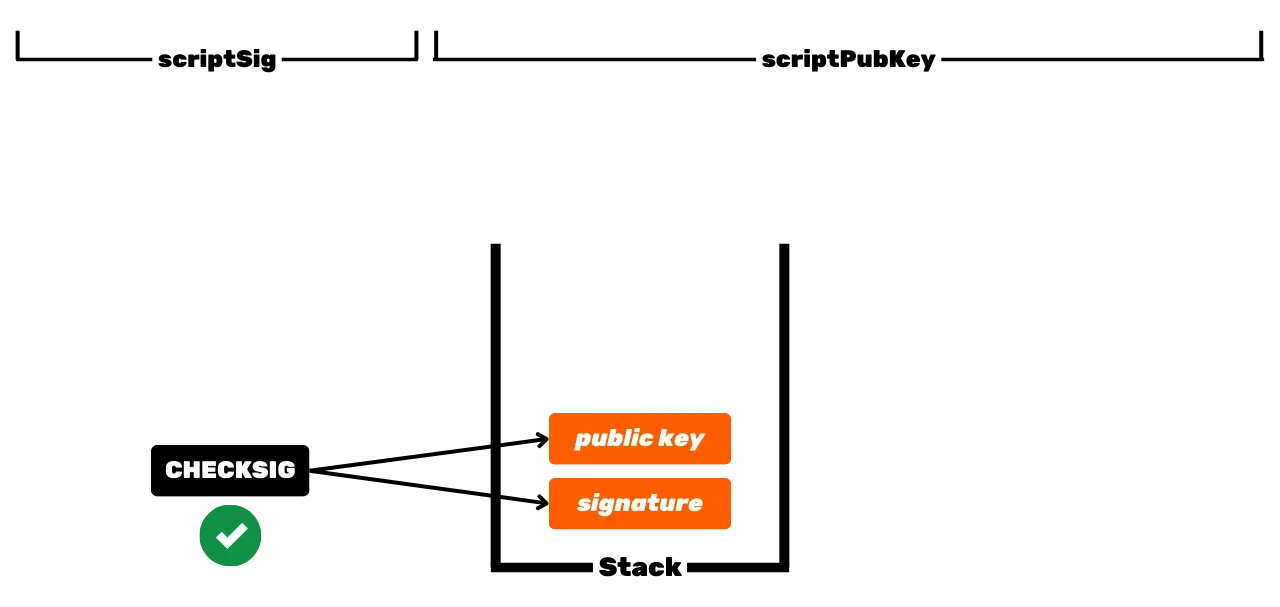

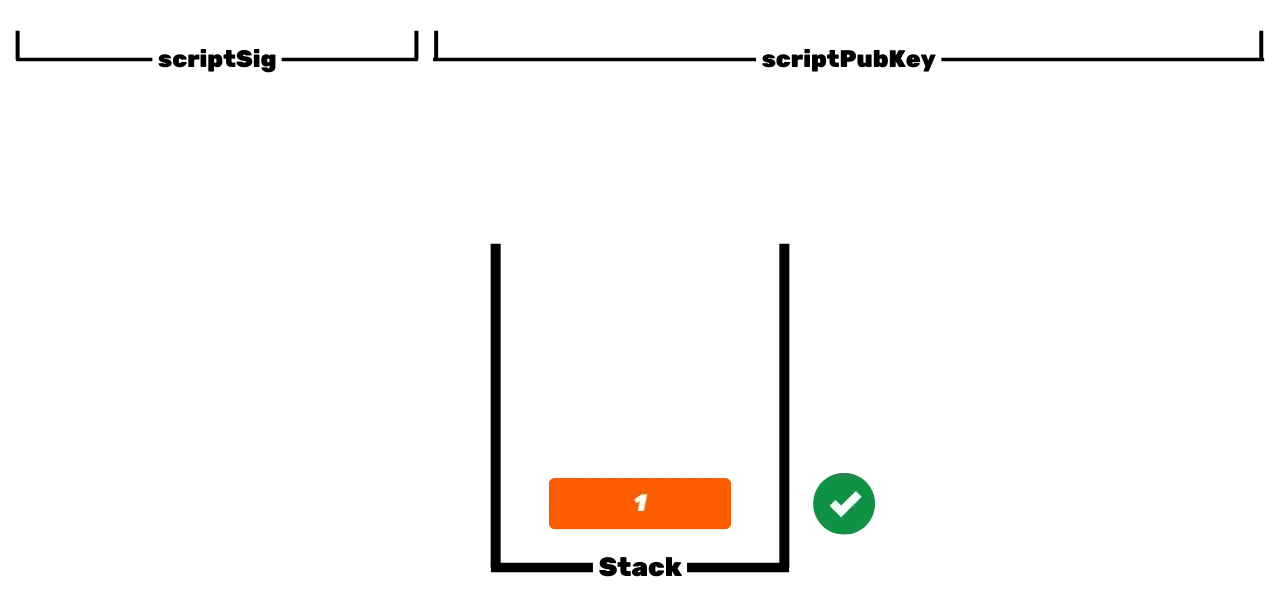

Bitcoin-protokolla on hajautettu ja toimii ilman keskusvaltaa. Siksi se ei ole kuin perinteiset pankkikirjaukset, joissa sinulle kuuluvat eurot yksinkertaisesti yhdistetään henkilöllisyyteesi. Bitcoinissa UTXO:si kuuluvat sinulle, koska ne on suojattu Script-kielen määrittelemillä käyttöehdoilla. Yksinkertaistaaksemme, on olemassa kaksi tyyppistä skriptiä: lukitseva skripti (_scriptPubKey_), joka suojaa UTXO:a, ja avaava skripti (_scriptSig_), joka mahdollistaa UTXO:n avaamisen ja siten bitcoin-yksiköiden käyttämisen.

Bitcoinin alkuperäinen toimintatapa P2PK-skriptien kanssa sisältää julkisen avaimen käyttämisen varojen lukitsemiseen, määrittelemällä _scriptPubKey_:ssä, että henkilön, joka haluaa käyttää tätä UTXO:a, on toimitettava kelvollinen allekirjoitus yksityisavaimella, joka vastaa tätä julkista avainta. Tämän UTXO:n avaamiseksi on siis tarpeen toimittaa kelvollinen allekirjoitus _scriptSig_:ssä. Kuten nimet vihjaavat, julkinen avain on kaikkien tiedossa, koska se lähetetään lohkoketjussa, kun taas yksityinen avain on vain varojen laillisen omistajan tiedossa.

Tämä on Bitcoinin perustoiminta, mutta ajan myötä tämä toiminta on muuttunut monimutkaisemmaksi. Aluksi Satoshi esitteli myös P2PKH-skriptejä, jotka käyttävät vastaanotto-osoitetta _scriptPubKey_:ssä, joka edustaa julkisen avaimen hajautusta. Sitten järjestelmästä tuli vielä monimutkaisempi SegWitin ja myöhemmin Taprootin myötä. Kuitenkin yleinen periaate pysyy perustavanlaatuisesti samana: julkista avainta tai sen edustusta käytetään UTXO:jen lukitsemiseen, ja vastaavaa yksityistä avainta vaaditaan niiden avaamiseen ja siten käyttämiseen.

Käyttäjän, joka haluaa tehdä Bitcoin-siirron, on siis luotava digitaalinen allekirjoitus käyttäen omaa yksityistä avaintaan kyseisessä siirrossa. Muut verkon osallistujat voivat tarkistaa allekirjoituksen. Jos se on pätevä, tämä tarkoittaa, että siirtoa aloittava käyttäjä on todellakin yksityisen avaimen omistaja, ja siten myös bitcoinejaan kuluttavan varojen omistaja. Muut käyttäjät voivat sitten hyväksyä ja levittää siirtoa.

Tuloksena käyttäjän, joka omistaa julkisella avaimella lukittuja bitcoineja, on löydettävä tapa turvallisesti säilyttää se, mikä mahdollistaa varojen lukituksen avaamisen: yksityinen avain. Bitcoin-lompakko on juuri sellainen laite, joka mahdollistaa kaikkien avaimiesi helpon säilyttämisen ilman, että muilla on niihin pääsyä. Se on siis enemmän avainnippu kuin lompakko.

Julkisen avaimen ja yksityisen avaimen välisen matemaattisen yhteyden, sekä kyvyn suorittaa allekirjoitus yksityisen avaimen hallussapidon todistamiseksi paljastamatta sitä, tekee mahdolliseksi digitaalisen allekirjoitus algoritmi. Bitcoin-protokollassa käytetään 2 allekirjoitus algoritmia: **ECDSA** (_Elliptic Curve Digital Signature Algorithm_) ja **Schnorrin allekirjoitusjärjestelmä**. ECDSA on digitaalisen allekirjoituksen protokolla, jota on käytetty Bitcoinissa sen alusta lähtien. Schnorr on Bitcoinissa uudempi, sillä se otettiin käyttöön marraskuussa 2021 Taproot-päivityksen myötä.

Nämä kaksi algoritmia ovat mekanismeiltaan melko samankaltaisia. Molemmat perustuvat elliptiseen käyräkryptografiaan. Näiden kahden protokollan merkittävin ero on allekirjoituksen rakenteessa ja joissakin erityisissä matemaattisissa ominaisuuksissa. Tutkimme siis näiden algoritmien toimintaa aloittaen vanhimmasta: ECDSA.

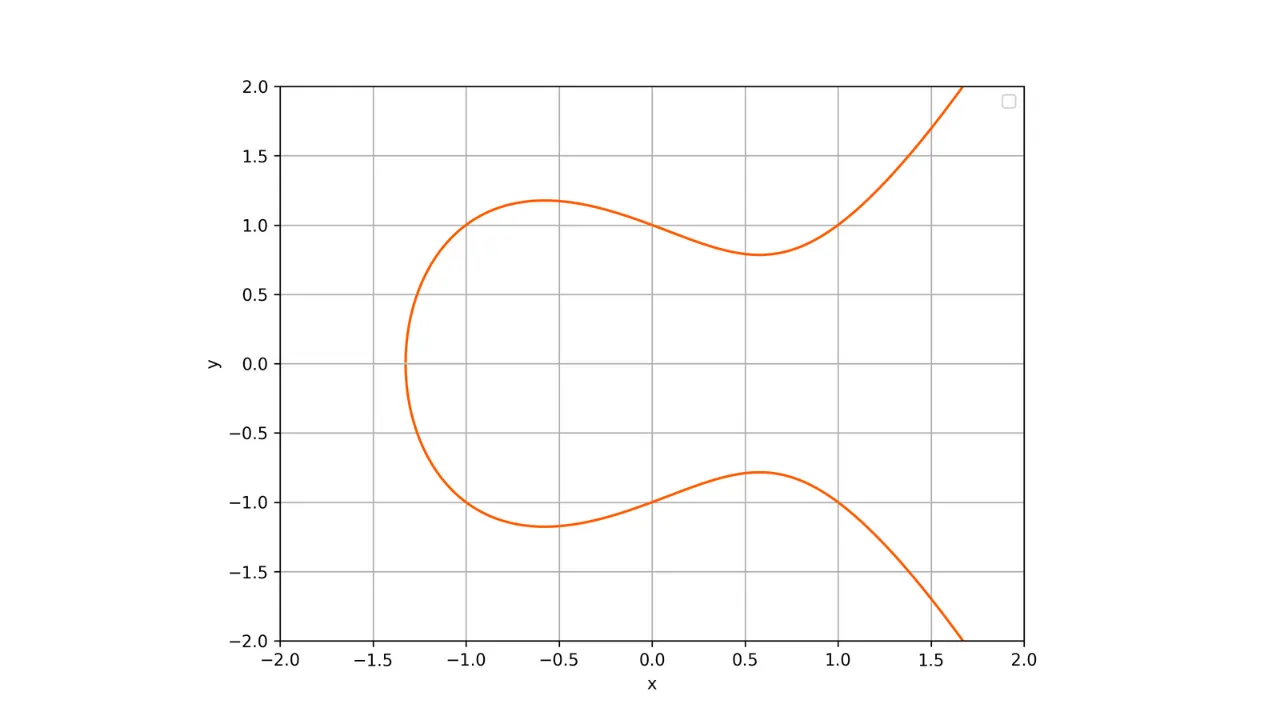

### Elliptinen käyräkryptografia

Elliptinen käyräkryptografia (ECC) on algoritmien joukko, joka käyttää elliptistä käyrää sen erilaisten matemaattisten ja geometristen ominaisuuksien hyödyntämiseen kryptografisissa tarkoituksissa. Näiden algoritmien turvallisuus perustuu elliptisten käyrien diskreetin logaritmi ongelman vaikeuteen. Elliptisiä käyriä käytetään erityisesti avaintenvaihdossa, asymmetrisessä salauksessa tai digitaalisten allekirjoitusten luomisessa.

Tärkeä näiden käyrien ominaisuus on, että ne ovat symmetrisiä x-akselin suhteen. Näin ollen mikä tahansa ei-pystysuora viiva, joka leikkaa käyrän kahdessa erillisessä pisteessä, kohtaa aina käyrän kolmannessa pisteessä. Lisäksi mikä tahansa käyrän ei-singulaariseen pisteeseen piirretty tangentti kohtaa käyrän toisessa pisteessä. Nämä ominaisuudet ovat hyödyllisiä määriteltäessä operaatioita käyrällä.

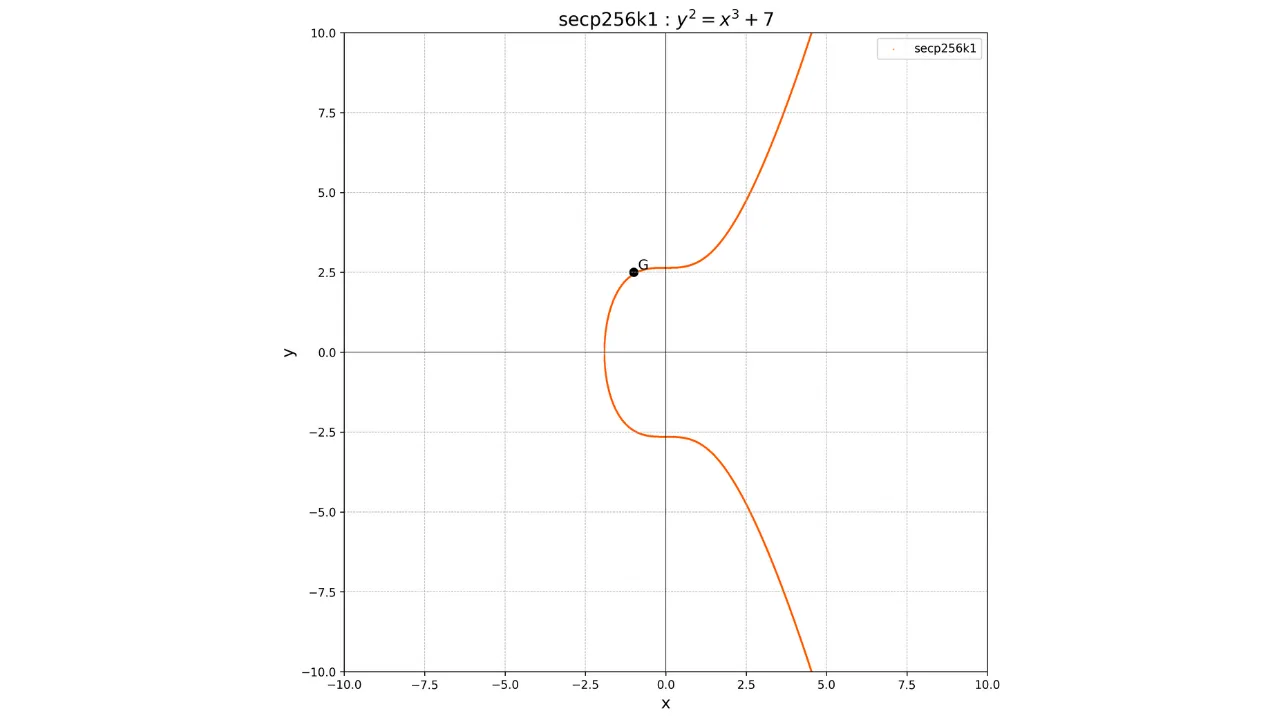

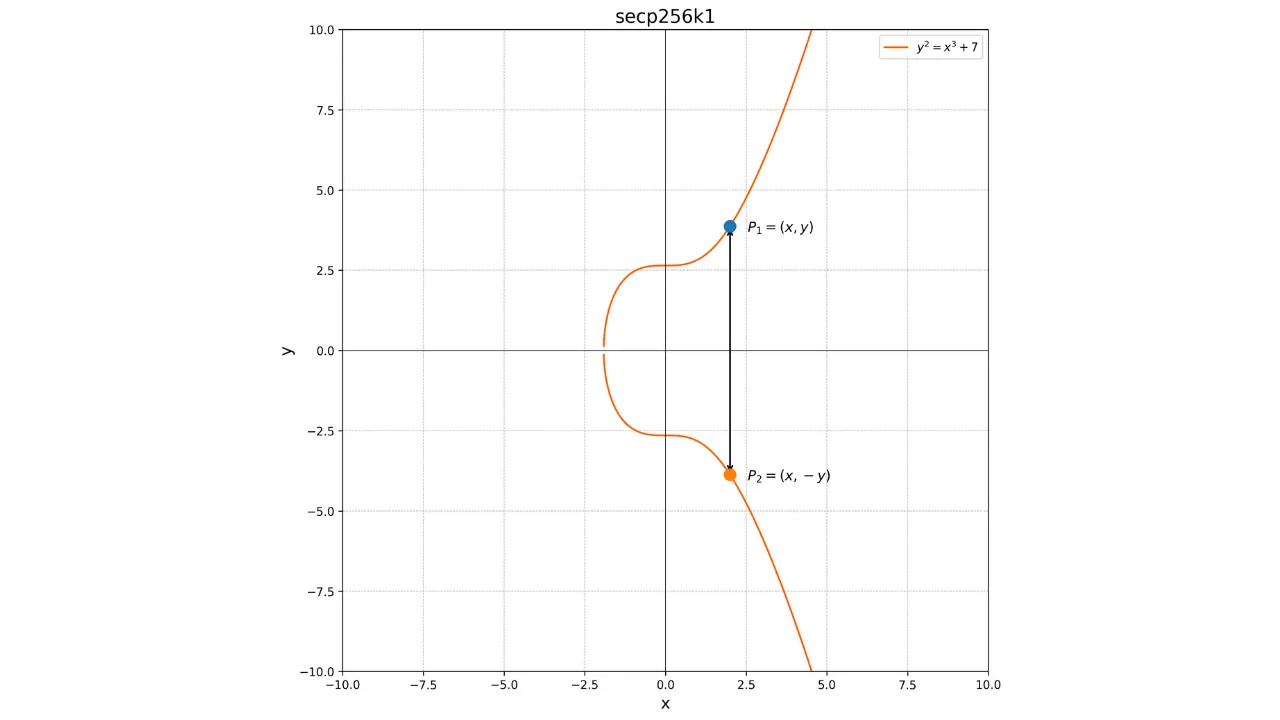

Tässä on esitys elliptisestä käyrästä reaalilukujen kentässä:

Jokainen elliptinen käyrä määritellään yhtälöllä muodossa:

y^2 = x^3 + ax + b

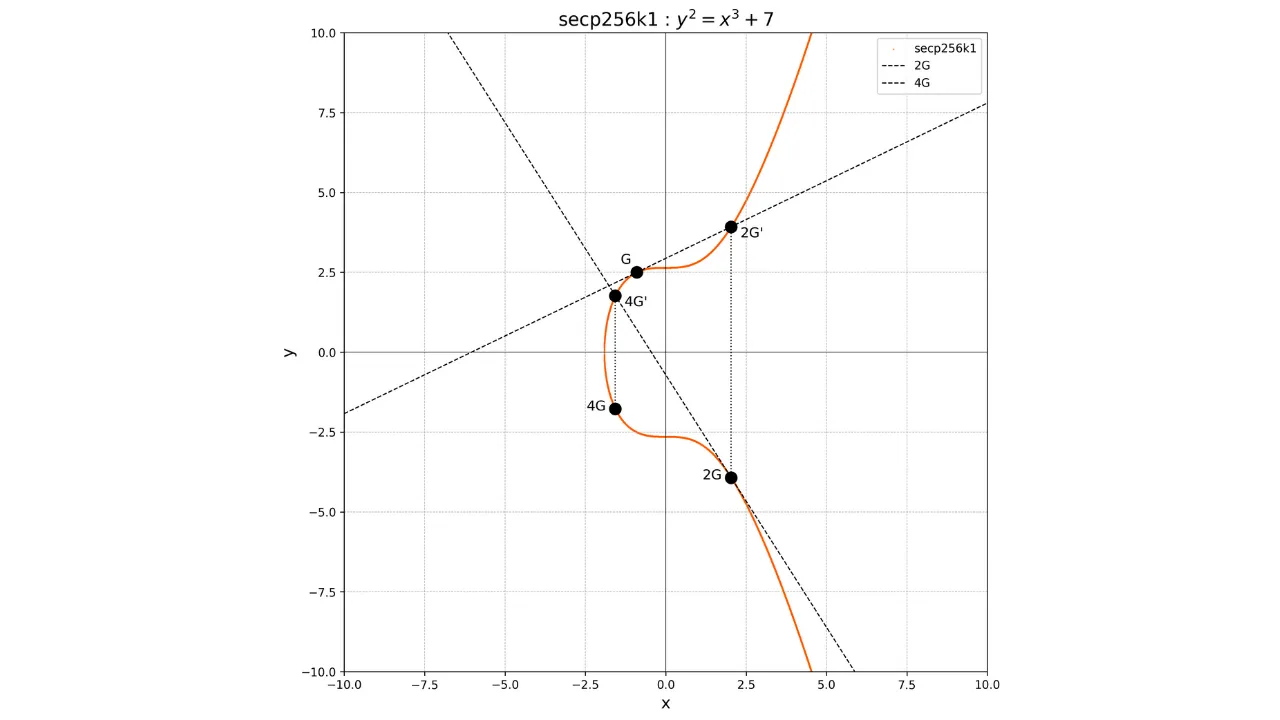

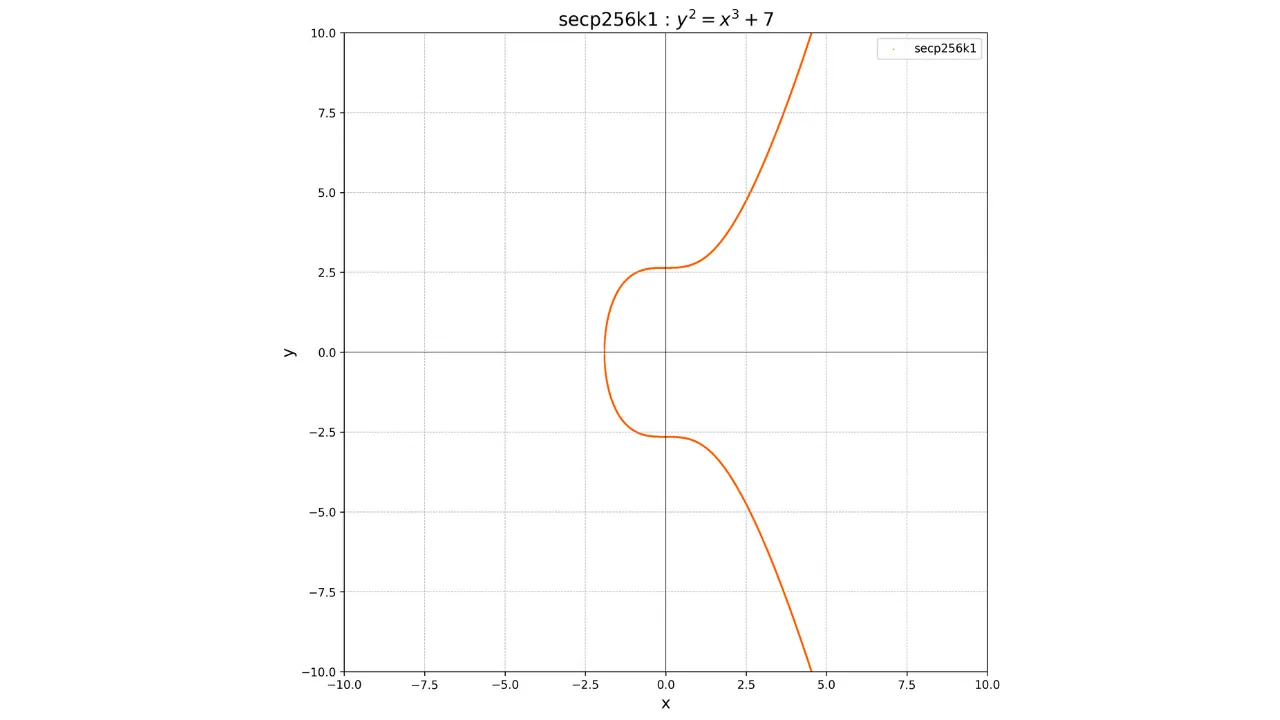

### secp256k1

ECDSA:n tai Schnorrin käyttämiseksi on valittava elliptisen käyrän parametrit, eli arvot $a$ ja $b$ käyräyhtälössä. On olemassa erilaisia elliptisten käyrien standardeja, jotka ovat maineikkaita kryptografisesti turvallisina. Tunnetuin on _secp256r1_-käyrä, jonka on määritellyt ja suositellut NIST (_National Institute of Standards and Technology_).

Huolimatta tästä, Bitcoinin keksijä Satoshi Nakamoto päätti olla käyttämättä tätä käyrää. Tämän valinnan syy on tuntematon, mutta jotkut uskovat hänen halunneen löytää vaihtoehdon, koska tämän käyrän parametrit saattaisivat sisältää takaportin. Sen sijaan Bitcoin-protokolla käyttää standardia **_secp256k1_**-käyrää. Tämä käyrä on määritelty parametreilla $a = 0$ ja $b = 7$. Sen yhtälö on siis:

y^2 = x^3 + 7

Sen graafinen esitys reaalilukujen kentässä näyttää tältä:

Kuitenkin kryptografiassa työskentelemme äärellisten lukujen joukkojen kanssa. Tarkemmin sanottuna työskentelemme äärellisellä kentällä $\mathbb{F}_p$, joka on kokonaislukujen kenttä modulo alkuluku $p$.

**Määritelmä**: Alkuluku on luonnollinen kokonaisluku, joka on suurempi tai yhtä suuri kuin 2 ja jolla on vain kaksi erillistä positiivista kokonaislukujakajaa: 1 ja se itse. Esimerkiksi luku 7 on alkuluku, koska sen voi jakaa vain 1:llä ja 7:llä. Toisaalta luku 8 ei ole alkuluku, koska sen voi jakaa 1:llä, 2:lla, 4:llä ja 8:lla.

Bitcoinissa käytetty alkuluku $p$ määrittelemään äärellinen kenttä on erittäin suuri. Se on valittu siten, että kentän järjestys (eli elementtien määrä $\mathbb{F}_p$:ssä) on riittävän suuri varmistamaan kryptografisen turvallisuuden.

Käytetty alkuluku $p$ on:

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

Desimaalinotaatiossa tämä vastaa:

p = 2^{256} - 2^{32} - 977

Näin ollen elliptisen käyrämme yhtälö on itse asiassa:

y^2 \equiv x^3 + 7 \mod p

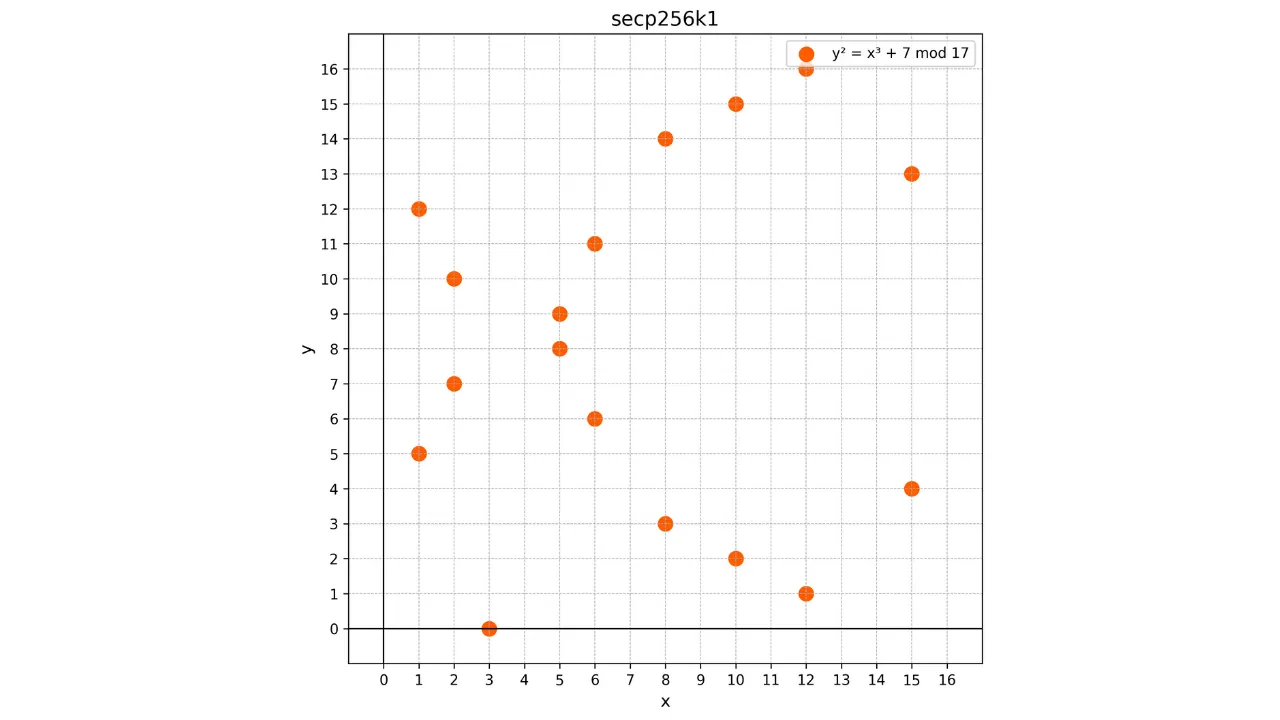

Koska tämä käyrä on määritelty äärellisellä kentällä $\mathbb{F}_p$, se ei enää muistuta jatkuvaa käyrää vaan pikemminkin diskreettien pisteiden joukkoa. Esimerkiksi tässä on miltä Bitcoinissa käytetty käyrä näyttää erittäin pienellä $p = 17$:

Tässä esimerkissä olen tarkoituksella rajoittanut äärellisen kentän $p = 17$:ään koulutuksellisista syistä, mutta on kuviteltava, että Bitcoinissa käytetty on valtavasti suurempi, lähes $2^{256}$.

Käytämme äärellistä kokonaislukujen modulo $p$ kenttää varmistaaksemme käyrällä suoritettavien toimintojen tarkkuuden. Todellakin, elliptiset käyrät reaalilukujen kentässä ovat alttiita epätarkkuuksille pyöristysvirheiden vuoksi laskennallisten laskelmien aikana. Jos käyrällä suoritetaan lukuisia toimintoja, nämä virheet kasaantuvat ja lopputulos voi olla virheellinen tai vaikea toistaa. Positiivisten kokonaislukujen yksinomainen käyttö varmistaa laskelmien täydellisen tarkkuuden ja siten tuloksen toistettavuuden.

Elliptisten käyrien matematiikka äärellisillä kentillä on analoginen reaalilukujen kentän matematiikan kanssa, sopeutuksella, että kaikki toiminnot suoritetaan modulo $p$. Selitysten yksinkertaistamiseksi jatkamme seuraavissa luvuissa käsitteiden havainnollistamista käyrällä, joka on määritelty reaalilukujen yli, pitäen mielessä, että käytännössä käyrä on määritelty äärellisellä kentällä.

Jos haluat oppia lisää modernin kryptografian matemaattisista perusteista, suosittelen myös tutustumaan tähän toiseen kurssiin Plan ₿ Networkissa:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

## Julkisen avaimen laskeminen yksityisavaimesta

<chapterId>fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a</chapterId>

Kuten aiemmin nähtiin, Bitcoinin digitaalisen allekirjoituksen algoritmit perustuvat matemaattisesti yhteydessä olevaan yksityisen ja julkisen avaimen pariin. Tutkitaan yhdessä, mikä tämä matemaattinen yhteys on ja miten ne luodaan.

### Yksityinen avain

Yksityinen avain on yksinkertaisesti satunnainen tai pseudosatunnainen numero. Bitcoinin tapauksessa tämä numero on 256 bittiä suuruinen. Bitcoinin yksityisen avaimen mahdollisuuksien määrä on siis teoreettisesti $2^{256}$.

**Huomio**: "Pseudosatunnaisluku" on luku, jolla on ominaisuuksia, jotka ovat lähellä todellisen satunnaisluvun ominaisuuksia, mutta se on tuotettu deterministisellä algoritmilla.

Käytännössä elliptisellä käyrällämme secp256k1 on kuitenkin vain $n$ erillistä pistettä, missä $n$ on käyrän generaattoripisteen $G$ järjestys. Näemme myöhemmin, mitä tämä luku vastaa, mutta muista yksinkertaisesti, että kelvollinen yksityisavain on kokonaisluku välillä $1$ ja $n-1$, tietäen, että $n$ on luku, joka on lähellä mutta hieman pienempi kuin $2^{256}$. Siksi on olemassa joitakin 256-bittisiä lukuja, jotka eivät kelpaa Bitcoinin yksityisavaimiksi, erityisesti kaikki luvut välillä $n$ ja $2^{256}$. Jos satunnaisluvun (yksityisavain) tuottaminen tuottaa arvon $k$ siten, että $k \geq n$, se katsotaan kelvottomaksi, ja uusi satunnaisarvo on tuotettava.

Bitcoinin yksityisavaimen mahdollisuuksien määrä on siis noin $n$, mikä on luku lähellä $1.158 \times 10^{77}$. Tämä luku on niin suuri, että jos valitset yksityisavaimen satunnaisesti, on tilastollisesti lähes mahdotonta päätyä toisen käyttäjän yksityisavaimelle. Antaaksesi käsityksen mittakaavasta, Bitcoinin mahdollisten yksityisavainten määrä on suuruusluokkaa lähellä arvioitujen atomien määrää havaittavissa olevassa universumissa.

Kuten tulevissa luvuissa näemme, nykyään suurin osa Bitcoinissa käytetyistä yksityisavaimista ei ole satunnaisesti generoituja, vaan ne ovat deterministisen johdannaisen tulosta mnemonisesta fraasista, joka itsessään on pseudosatunnainen (tämä on kuuluisa 12 tai 24 sanan fraasi). Tämä tieto ei muuta mitään ECDSA:n kaltaisten allekirjoitusalgoritmien käytössä, mutta auttaa keskittämään popularisointimme Bitcoinin ympärille.

Jatkossa yksityisavain merkitään pienellä kirjaimella $k$.

### Julkinen avain

Julkinen avain on piste elliptisellä käyrällä, joka on merkitty isolla kirjaimella $K$, ja se lasketaan yksityisavaimesta $k$. Tämä piste $K$ esitetään koordinaattiparina $(x, y)$ elliptisellä käyrällä, kumpikin koordinaatti on kokonaisluku modulo $p$, alkuluku, joka määrittelee äärellisen kentän $\mathbb{F}_p$.

Käytännössä pakkaamaton julkinen avain esitetään 512 bitillä (tai 64 tavulla), mikä vastaa kahta 256-bittistä lukua ($x$ ja $y$) peräkkäin. Nämä luvut ovat pisteen $K$ koordinaatit secp256k1-käyrällä. Lisäämällä etuliite, julkisen avaimen kokonaispituus on 520 bittiä.

On kuitenkin myös mahdollista esittää julkinen avain pakatussa muodossa käyttäen vain 33 tavua (264 bittiä) säilyttämällä vain käyrän pisteen $x$-koordinaatin ja tavun, joka ilmaisee $y$:n parillisuuden. Tätä kutsutaan pakatuksi julkiseksi avaimiksi. Puhun tästä enemmän koulutuksen viimeisissä luvuissa. Mutta mitä sinun tarvitsee muistaa, on että julkinen avain $K$ on piste, jota kuvaavat $x$ ja $y$.

Laskeaksemme pisteen $K$, joka vastaa julkista avaintamme, käytämme skalaarikertolaskua elliptisillä käyrillä, joka määritellään toistuvana lisäyksenä ($k$ kertaa) generaattoripisteestä $G$:

K = k \cdot G

missä:

- $k$ on yksityisavain (satunnainen kokonaisluku välillä $1$ ja $n-1$);

- $G$ on elliptisen käyrän generaattoripiste, jota kaikki Bitcoin-verkon osallistujat käyttävät; - $\cdot$ edustaa skalaarikertolaskua elliptisellä käyrällä, mikä vastaa pisteen $G$ lisäämistä itseensä $k$ kertaa.

Se, että tämä piste $G$ on yhteinen kaikille Bitcoinin julkisille avaimille, mahdollistaa meidän olla varmoja, että sama yksityinen avain $k$ antaa aina saman julkisen avaimen $K$:

Tämän toiminnon pääominaisuus on, että se on yksisuuntainen funktio. Julkisen avaimen $K$ laskeminen on helppoa tietäen yksityisen avaimen $k$ ja generaattoripisteen $G$, mutta yksityisen avaimen $k$ laskeminen tietäen vain julkisen avaimen $K$ ja generaattoripisteen $G$ on käytännössä mahdotonta. $k$:n löytäminen $K$:sta ja $G$:stä tarkoittaa elliptisten käyrien diskreetin logaritmin ongelman ratkaisemista, matemaattisesti vaikeaa ongelmaa, jolle ei tunneta tehokasta algoritmia. Edes tehokkaimmat nykyiset laskimet eivät pysty ratkaisemaan tätä ongelmaa kohtuullisessa ajassa.

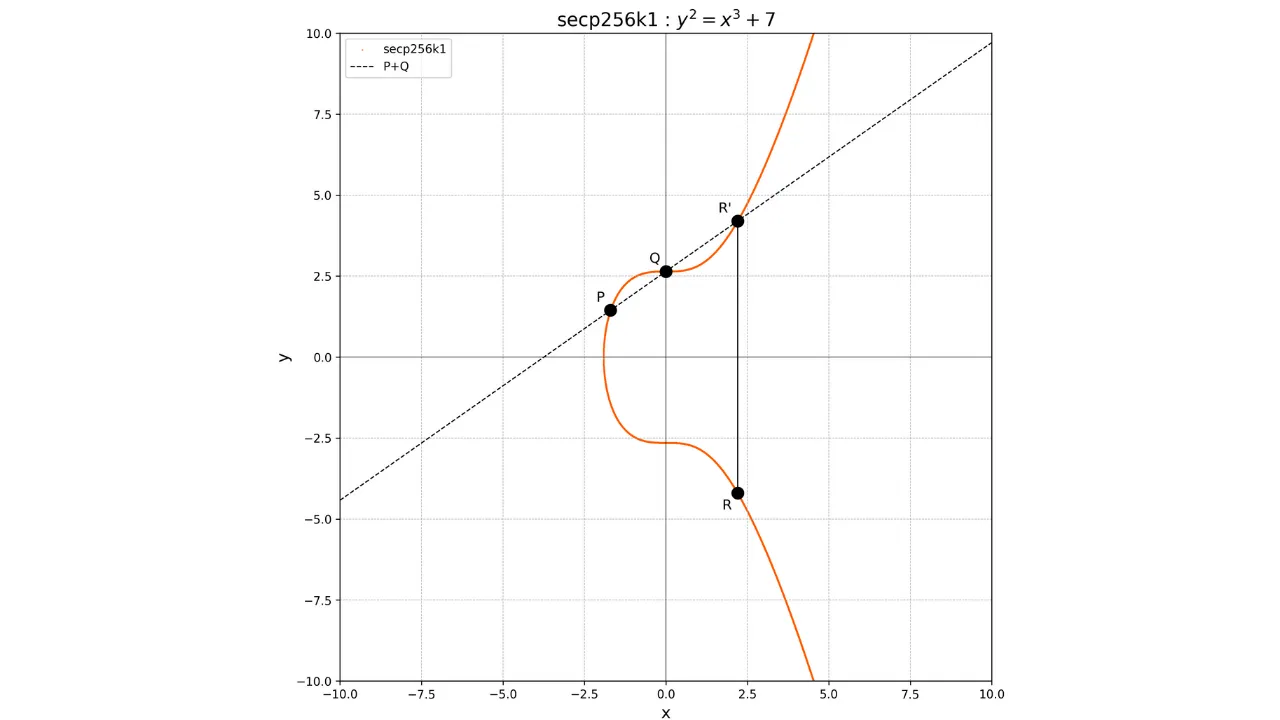

### Pisteiden yhteenlasku ja kaksinkertaistaminen elliptisillä käyrillä

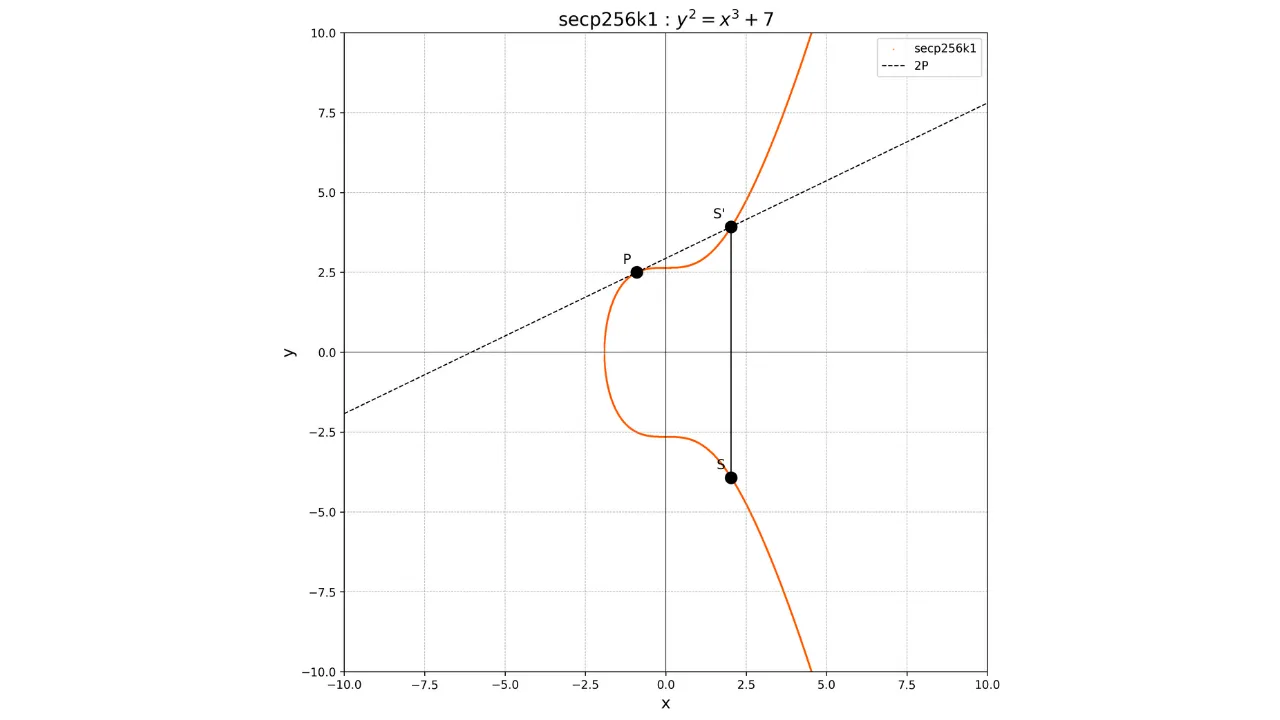

Elliptisten käyrien yhteenlaskun käsite määritellään geometrisesti. Jos meillä on kaksi pistettä $P$ ja $Q$ käyrällä, operaatio $P + Q$ lasketaan piirtämällä viiva, joka kulkee $P$:n ja $Q$:n kautta. Tämä viiva leikkaa käyrän kolmannessa pisteessä $R'$. Otamme sitten tämän pisteen peilikuvan x-akselin suhteen saadaksemme pisteen $R$, joka on yhteenlaskun tulos:

P + Q = R

Graafisesti tämä voidaan esittää seuraavasti:

Pisteen kaksinkertaistamisessa, eli operaatio $P + P$, piirrämme tangentin käyrälle pisteen $P$ kohdalla. Tämä tangentti leikkaa käyrän toisessa pisteessä $S'$. Otamme sitten tämän pisteen peilikuvan x-akselin suhteen saadaksemme pisteen $S$, joka on kaksinkertaistamisen tulos:

2P = S

Graafisesti tämä näytetään seuraavasti:

Käyttämällä näitä yhteenlaskun ja kaksinkertaistamisen operaatioita, voimme suorittaa pisteen skalaarikertolaskun kokonaisluvulla $k$, merkitty $kP$, suorittamalla toistuvia kaksinkertaistamisia ja yhteenlaskuja.

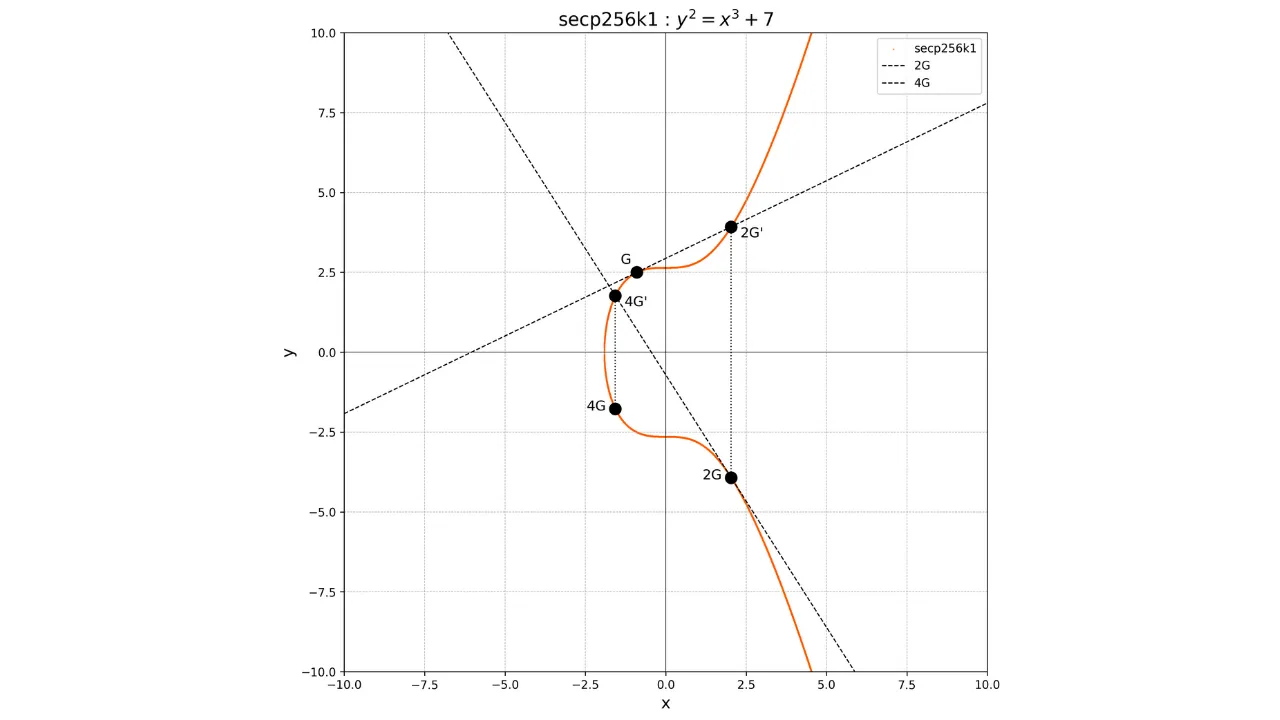

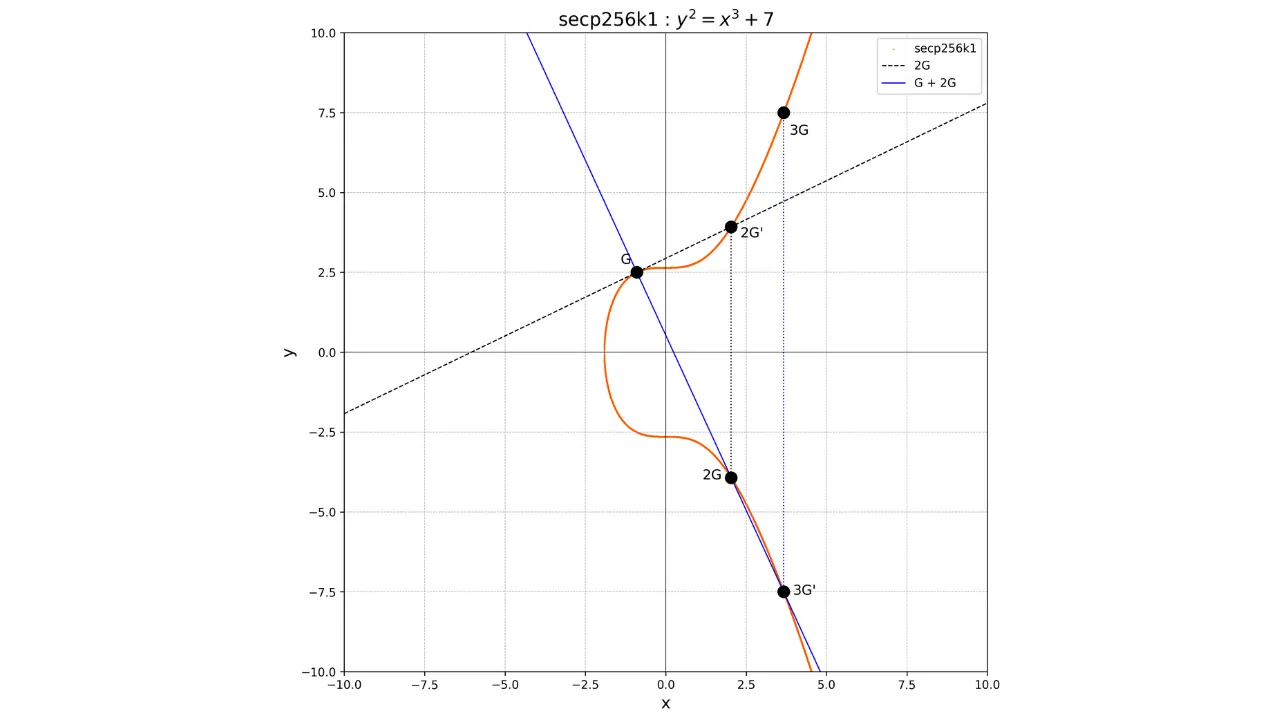

Esimerkiksi, oletetaan että olemme valinneet yksityisen avaimen $k = 4$. Laskeaksemme siihen liittyvän julkisen avaimen, suoritamme:

K = k \cdot G = 4G

Graafisesti tämä vastaa sarjan yhteenlaskuja ja kaksinkertaistamisia suorittamista:

- Laske $2G$ kaksinkertaistamalla $G$.

- Laske $4G$ kaksinkertaistamalla $2G$.

Jos haluamme esimerkiksi laskea pisteen $3G$, meidän on ensin laskettava piste $2G$ kaksinkertaistamalla piste $G$, sitten lisättävä $G$ ja $2G$. Lisätäksemme $G$ ja $2G$, piirrämme yksinkertaisesti viivan yhdistämään nämä kaksi pistettä, haemme yksilöllisen pisteen $-3G$ leikkauspisteestä tämän viivan ja elliptisen käyrän välillä, ja määritämme sitten $3G$ olevan $-3G$:n vastakohta.

Meillä on:

G + G = 2G

2G + G = 3G

Graafisesti tämä esitettäisiin seuraavasti:

### Yksisuuntainen Funktio

Näiden toimintojen ansiosta voimme ymmärtää, miksi julkisen avaimen johtaminen yksityisestä avaimesta on helppoa, mutta päinvastainen on käytännössä mahdotonta.

Palataanpa yksinkertaistettuun esimerkkiimme. Yksityisellä avaimella $k = 4$. Laskiaksemme siihen liittyvän julkisen avaimen, suoritamme:

K = k \cdot G = 4G

Olemme siis pystyneet helposti laskemaan julkisen avaimen $K$ tietäen $k$:n ja $G$:n.

Nyt, jos joku tietää vain julkisen avaimen $K$, hän kohtaa diskreetin logaritmin ongelman: löytää $k$ siten, että $K = k \cdot G$. Tätä ongelmaa pidetään vaikeana, koska elliptisille käyrille ei ole olemassa tehokasta algoritmia sen ratkaisemiseksi. Tämä takaa ECDSA- ja Schnorr-algoritmien turvallisuuden.

Tietenkin tässä yksinkertaistetussa esimerkissä, jossa $k = 4$, olisi mahdollista löytää $k$ kokeilemalla, koska mahdollisuuksien määrä on pieni. Käytännössä Bitcoinissa $k$ on kuitenkin 256-bittinen kokonaisluku, mikä tekee mahdollisuuksien määrästä astronomisen suuren (noin $1.158 \times 10^{77}$). Siksi $k$:n löytäminen brute force -menetelmällä on käytännössä mahdotonta.

## Allekirjoittaminen yksityisellä avaimella

<chapterId>bb07826f-826e-5905-b307-3d82001fb778</chapterId>

Nyt kun tiedät, miten johdetaan julkinen avain yksityisestä avaimesta, voit jo vastaanottaa bitcoineja käyttämällä tätä avainparia kulutusehtona. Mutta miten ne kulutetaan? Bitcoinien kuluttamiseksi sinun on avattava _scriptPubKey_, joka on liitetty UTXO:hosi todistaaksesi, että olet sen laillinen omistaja. Tämän tekemiseksi sinun on tuotettava allekirjoitus $s$, joka vastaa _scriptPubKey_:ssä olevaa julkista avainta $K$ käyttäen yksityistä avainta $k$, jota alun perin käytettiin $K$:n laskemiseen. Digitaalinen allekirjoitus on näin ollen kiistaton todiste siitä, että hallussasi on yksityinen avain, joka liittyy väittämääsi julkiseen avimeen.

### Elliptisen Käyrän Parametrit

Digitaalisen allekirjoituksen suorittamiseksi kaikkien osallistujien on ensin sovittava käytetyn elliptisen käyrän parametreista. Bitcoinin tapauksessa **secp256k1**-parametrit ovat seuraavat:

Äärellinen kenttä $\mathbb{Z}_p$ määritellään:

p = 2^{256} - 2^{32} - 977

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

$p$ on hyvin suuri alkuluku hieman pienempi kuin $2^{256}$.

Elliptinen käyrä $y^2 = x^3 + ax + b$ yli $\mathbb{Z}_p$ määritellään:

a = 0, \quad b = 7

Generaattoripiste tai alkuperäispiste $G$:

```text

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

```

Tämä numero on tiivistetty muoto, joka antaa vain pisteen $G$ abskissan. Alkupääte `02` alussa määrittää, kumpaa kahdesta arvosta, joilla on tämä abskissa $x$, käytetään generaattoripisteenä.

$G$:n järjestys $n$ (olemassa olevien pisteiden määrä) ja kofaktori $h$:

```text

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

```

$n$ on erittäin suuri luku, joka on hieman pienempi kuin $p$.

h=1

$h$ on kofaktori eli aliryhmien määrä. En käsittele tässä, mitä tämä tarkoittaa, koska se on melko monimutkaista, ja Bitcoinin tapauksessa meidän ei tarvitse ottaa sitä huomioon, koska se on yhtä suuri kuin $1$.

Kaikki tämä tieto on julkista ja kaikkien osallistujien tiedossa. Kiitos heidän, käyttäjät pystyvät tekemään digitaalisen allekirjoituksen ja varmentamaan sen.

### Allekirjoitus ECDSA:n avulla

ECDSA-algoritmi mahdollistaa käyttäjän viestin allekirjoittamisen heidän yksityisellä avaimellaan siten, että kuka tahansa, joka tietää vastaavan julkisen avaimen, voi varmistaa allekirjoituksen pätevyyden ilman, että yksityinen avain paljastuu. Bitcoinin kontekstissa allekirjoitettava viesti riippuu käyttäjän valitsemasta _sighashista_. Juuri tämä _sighash_ määrittää, mitkä transaktion osat kattaa allekirjoitus. Käsittelen tätä tarkemmin seuraavassa luvussa.

Tässä ovat askeleet ECDSA-allekirjoituksen luomiseen:

Ensiksi laskemme viestin, joka tarvitsee allekirjoittaa, hashin ($e$). Viesti $m$ siis kulkee kryptografisen hash-funktion läpi, yleensä SHA256 tai kaksinkertainen SHA256 Bitcoinin tapauksessa:

e = \text{HASH}(m)

Seuraavaksi laskemme nonce-arvon. Kryptografiassa nonce on yksinkertaisesti satunnaisesti tai pseudo-satunnaisesti generoitu numero, jota käytetään vain kerran. Toisin sanoen, joka kerta kun uusi digitaalinen allekirjoitus tehdään tällä avainparilla, on erittäin tärkeää käyttää eri noncea, muuten se vaarantaa yksityisen avaimen turvallisuuden. Riittää siis määrittää satunnainen ja uniikki kokonaisluku $r$ siten, että $1 \leq r \leq n-1$, missä $n$ on elliptisen käyrän generoivapisteen $G$ järjestys.

Sitten laskemme pisteen $R$ elliptisellä käyrällä koordinaateilla $(x_R, y_R)$ siten, että:

R = r \cdot G

Poimimme pisteen $R$ abskissin arvon ($x_R$). Tämä arvo edustaa allekirjoituksen ensimmäistä osaa. Ja lopuksi laskemme allekirjoituksen toisen osan $s$ seuraavalla tavalla:

s = r^{-1} \left( e + k \cdot x_R \right) \mod n

missä:

- $r^{-1}$ on $r$:n modulaarinen käänteisluku modulo $n$, eli kokonaisluku siten, että $r \cdot r^{-1} \equiv 1 \mod n$;

- $k$ on käyttäjän yksityinen avain;

- $e$ on viestin hash;

- $n$ on elliptisen käyrän generoivapisteen $G$ järjestys.

Allekirjoitus on sitten yksinkertaisesti $x_R$ ja $s$ yhdistelmä:

\text{SIG} = x_R \Vert s

### ECDSA-allekirjoituksen varmentaminen

Allekirjoituksen $(x_R, s)$ varmentamiseksi kuka tahansa, joka tietää julkisen avaimen $K$ ja elliptisen käyrän parametrit, voi edetä seuraavasti:

Ensin varmista, että $x_R$ ja $s$ ovat välillä $[1, n-1]$. Tämä varmistaa, että allekirjoitus noudattaa elliptisen ryhmän matemaattisia rajoitteita. Jos näin ei ole, tarkastaja hylkää välittömästi allekirjoituksen epäkelpoisena.

Sen jälkeen laske viestin hajautusarvo:

e = \text{HASH}(m)

Laske $s$:n modulaarinen käänteisluku modulo $n$:

s^{-1} \mod n

Laske kaksi skalaariarvoa $u_1$ ja $u_2$ seuraavalla tavalla:

\begin{align*} u_1 &= e \cdot s^{-1} \mod n \ u_2 &= x_R \cdot s^{-1} \mod n \end{align*}

Ja lopuksi laske piste $V$ elliptisellä käyrällä siten, että:

V = u_1 \cdot G + u_2 \cdot K

Allekirjoitus on pätevä vain, jos $x_V \equiv x_R \mod n$, missä $x_V$ on pisteen $V$ $x$-koordinaatti. Todellakin, yhdistämällä $u_1 \cdot G$ ja $u_2 \cdot K$, saadaan piste $V$, joka, jos allekirjoitus on pätevä, täytyy vastata allekirjoituksen aikana käytettyä pistettä $R$ (modulo $n$).

### Allekirjoitus Schnorr-protokollalla

Schnorrin allekirjoitusjärjestelmä on vaihtoehto ECDSA:lle, joka tarjoaa monia etuja. Sitä on voinut käyttää Bitcoinissa vuodesta 2021 lähtien ja Taprootin esittelyn myötä, P2TR-skriptimallien kanssa. Kuten ECDSA:ssa, Schnorrin järjestelmä mahdollistaa viestin allekirjoittamisen yksityisellä avaimella siten, että allekirjoituksen voi varmentaa kuka tahansa, joka tuntee vastaavan julkisen avaimen.

Schnorrin tapauksessa käytetään täsmälleen samaa käyrää kuin ECDSA:ssa samoilla parametreilla. Julkiset avaimet kuitenkin esitetään hieman eri tavalla verrattuna ECDSA:han. Todellakin, ne on merkitty vain pisteen elliptisellä käyrällä $x$-koordinaatilla. Toisin kuin ECDSA:ssa, jossa tiivistetyt julkiset avaimet esitetään 33 tavulla (etuliitteen tavun osoittaessa $y$:n pariteetin), Schnorr käyttää 32 tavun julkisia avaimia, jotka vastaavat vain pisteen $K$ $x$-koordinaattia, ja oletetaan, että $y$ on oletusarvoisesti parillinen. Tämä yksinkertaistettu esitys pienentää allekirjoitusten kokoa ja helpottaa tiettyjä optimointeja varmennusalgoritmeissa.

Julkinen avain on sitten pisteen $K$ $x$-koordinaatti:

\text{pk} = K_x

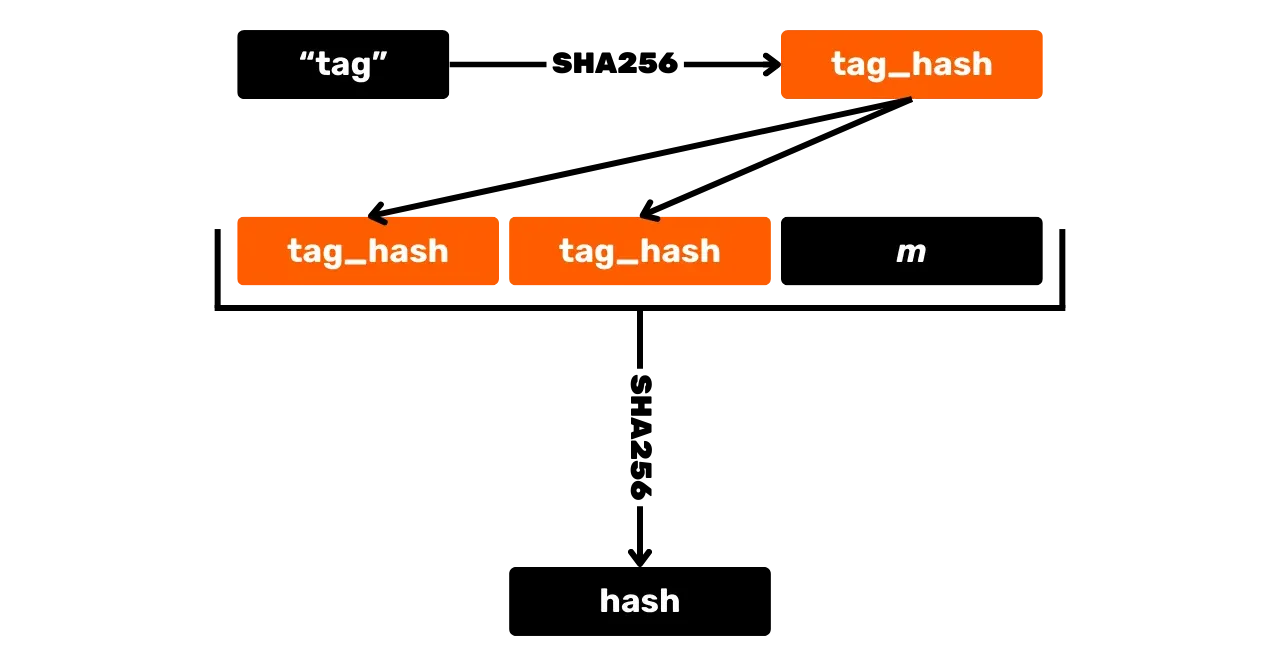

Ensimmäinen askel allekirjoituksen luomiseksi on viestin hajauttaminen. Mutta toisin kuin ECDSA:ssa, se tehdään muiden arvojen kanssa ja käytetään merkittyä hajautusfunktiota välttääkseen törmäykset eri konteksteissa. Merkitty hajautusfunktio yksinkertaisesti sisältää satunnaisen merkinnän lisäämisen hajautusfunktion syötteisiin viestidatan ohella.

Viestin lisäksi hajautusfunktioon syötetään myös julkisen avaimen $K_x$ $x$-koordinaatti sekä piste $R$, joka on laskettu nousesta $r$ ($R=r \cdot G$), joka on itsessään uniikki kokonaisluku kullekin allekirjoitukselle, laskettu deterministisesti yksityisestä avaimesta ja viestistä välttääkseen haavoittuvuuksia, jotka liittyvät nouseen uudelleenkäyttöön. Kuten julkiselle avaimelle, vain nousepisteen $R_x$ $x$-koordinaatti säilytetään kuvaamaan pistettä.

Tämän hajautuksen tulos, jota kutsutaan "haasteeksi":

e = \text{HASH}(\text{``BIP0340/haaste''}, R_x \Vert K_x \Vert m) \mod n

Tässä $\text{HASH}$ on SHA256-tiivistefunktio, ja $\text{``BIP0340/haaste''}$ on tiivistämisen erityinen tagi.

Lopuksi parametri $s$ lasketaan seuraavalla tavalla yksityisestä avaimesta $k$, nonce-arvosta $r$ ja haasteesta $e$:

s = (r + e \cdot k) \mod n

Allekirjoitus on sitten yksinkertaisesti pari $Rx$ ja $s$.

\text{SIG} = R_x \Vert s

### Schnorr-allekirjoituksen varmentaminen

Schnorr-allekirjoituksen varmentaminen on yksinkertaisempaa kuin ECDSA-allekirjoituksen varmentaminen. Tässä ovat askeleet allekirjoituksen $(R_x, s)$ varmentamiseksi julkisella avaimella $K_x$ ja viestillä $m$:

Ensiksi varmistamme, että $K_x$ on kelvollinen kokonaisluku ja pienempi kuin $p$. Jos näin on, haemme vastaavan pisteen käyrältä, jossa $K_y$ on parillinen. Erotaamme myös $R_x$ ja $s$ erilleen allekirjoituksesta $\text{SIG}$. Sitten tarkistamme, että $R_x < p$ ja $s < n$ (käyrän järjestys).

Seuraavaksi laskemme haasteen $e$ samalla tavalla kuin allekirjoituksen antaja:

e = \text{HASH}(\text{``BIP0340/haaste''}, R_x \Vert K_x \Vert m) \mod n

Sitten laskemme viitepisteen käyrällä tällä tavalla:

R' = s \cdot G - e \cdot K

Lopuksi varmistamme, että $R'_x = R_x$. Jos kaksi x-koordinaattia täsmäävät, allekirjoitus $(R_x, s)$ on todellakin kelvollinen julkisella avaimella $K_x$.

### Miksi tämä toimii?

Allekirjoittaja on laskenut $s = r + e \cdot k \mod n$, joten $R' = s \cdot G - e \cdot K$ pitäisi olla yhtä suuri kuin alkuperäinen piste $R$, koska:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot G

Koska $K = k \cdot G$, meillä on $e \cdot k \cdot G = e \cdot K$. Siis:

R' = r \cdot G = R

Näin ollen meillä on:

R'_x = R_x

### Schnorr-allekirjoitusten edut

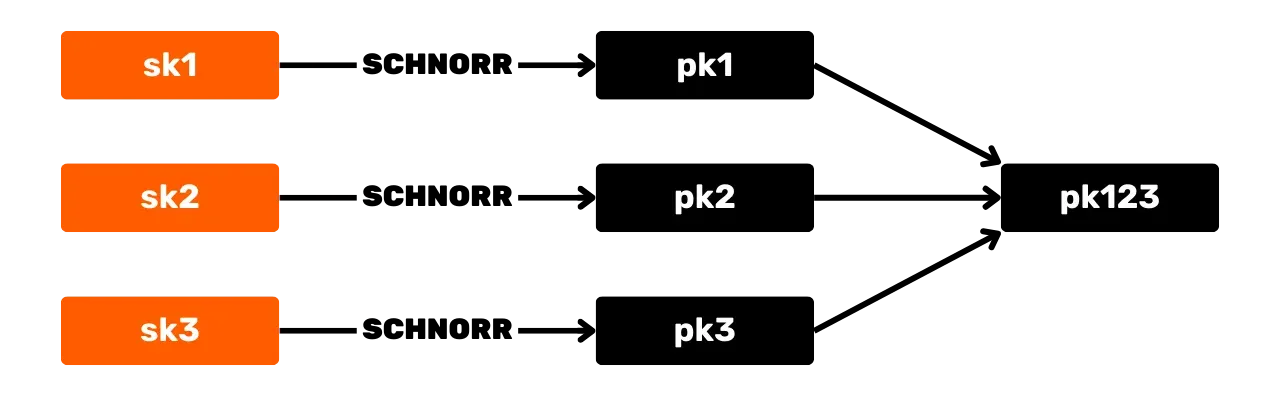

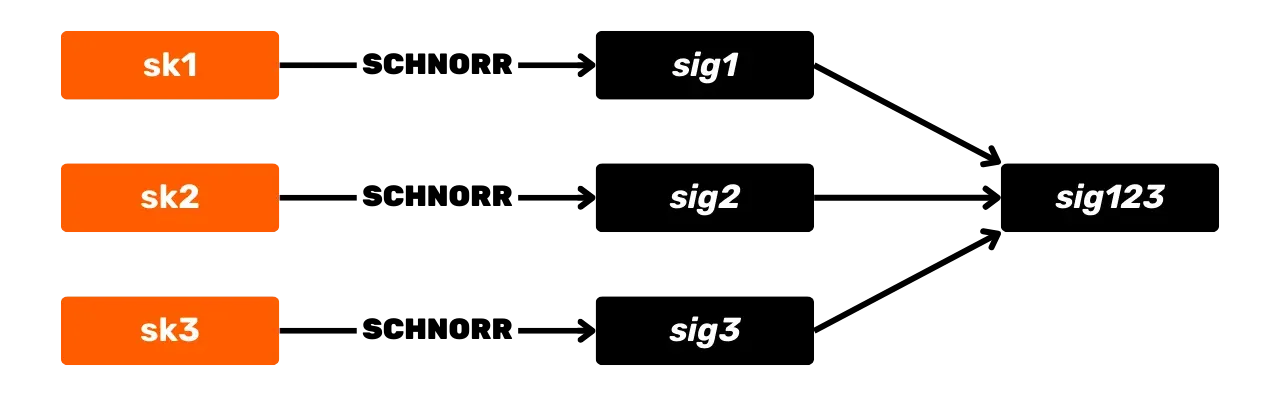

Schnorr-allekirjoitusjärjestelmä tarjoaa useita etuja Bitcoinille verrattuna alkuperäiseen ECDSA-algoritmiin. Ensinnäkin Schnorr mahdollistaa avainten ja allekirjoitusten aggregoinnin. Tämä tarkoittaa, että useita julkisia avaimia voidaan yhdistää yhdeksi avain.

Samoin useita allekirjoituksia voidaan aggregoida yhdeksi kelvolliseksi allekirjoitukseksi. Näin ollen multisignature-transaktiossa osallistujien joukko voi allekirjoittaa yhdellä allekirjoituksella ja yhdellä aggregoidulla julkisella avaimella. Tämä vähentää merkittävästi tallennus- ja laskentakustannuksia verkossa, koska jokaisen solmun tarvitsee varmentaa vain yksi allekirjoitus.

Lisäksi allekirjoitusten aggregointi parantaa yksityisyyttä. Schnorrin avulla on mahdotonta erottaa multisignature-transaktiota tavallisesta yksittäisen allekirjoituksen transaktiosta. Tämä homogeenisuus tekee ketjuanalyysin vaikeammaksi, koska se rajoittaa lompakon sormenjälkien tunnistamisen mahdollisuutta.

Lopulta Schnorr tarjoaa myös mahdollisuuden erän varmennukseen. Varmistamalla useita allekirjoituksia samanaikaisesti, solmut voivat saavuttaa tehokkuutta, erityisesti lohkoissa, jotka sisältävät monia transaktioita. Tämä optimointi vähentää aikaa ja resursseja, joita tarvitaan lohkon validointiin. Lisäksi Schnorrin allekirjoitukset eivät ole muunneltavissa, toisin kuin ECDSA:lla tuotetut allekirjoitukset. Tämä tarkoittaa, että hyökkääjä ei voi muuttaa kelvollista allekirjoitusta luodakseen toisen kelvollisen allekirjoituksen samalle viestille ja samalle julkiselle avaimelle. Tämä haavoittuvuus oli aiemmin läsnä Bitcoinissa ja esti erityisesti Lightning Networkin turvallisen toteuttamisen. Se ratkaistiin ECDSA:lle SegWit-softforkilla vuonna 2017, joka sisältää allekirjoitusten siirtämisen erilliseen tietokantaan transaktioista niiden muunneltavuuden estämiseksi.

### Miksi Satoshi valitsi ECDSA:n?

Kuten olemme nähneet, Satoshi alun perin valitsi ECDSA:n digitaalisten allekirjoitusten toteuttamiseen Bitcoinissa. Olemme kuitenkin myös nähneet, että Schnorr on monessa suhteessa ECDSA:ta parempi, ja tämän protokollan loi Claus-Peter Schnorr vuonna 1989, 20 vuotta ennen Bitcoinin keksimistä.

No, emme todella tiedä, miksi Satoshi ei valinnut sitä, mutta todennäköinen hypoteesi on, että tämä protokolla oli patentin alainen vuoteen 2008 asti. Vaikka Bitcoin luotiin vuotta myöhemmin, tammikuussa 2009, Schnorrin allekirjoituksille ei ollut tuolloin saatavilla avoimen lähdekoodin standardointia. Ehkä Satoshi piti turvallisempana käyttää ECDSA:ta, joka oli jo laajalti käytössä ja testattu avoimen lähdekoodin ohjelmistossa ja sillä oli useita tunnustettuja toteutuksia (erityisesti OpenSSL-kirjasto, jota käytettiin Bitcoin Core:ssa vuoteen 2015 asti, jonka jälkeen se korvattiin libsecp256k1:llä version 0.10.0:ssa). Tai ehkä hän ei yksinkertaisesti ollut tietoinen siitä, että tämä patentti oli vanhenemassa vuonna 2008. Joka tapauksessa todennäköisin hypoteesi vaikuttaa liittyvän tähän patenttiin ja siihen tosiasiaan, että ECDSA:lla oli todistettu historia ja se oli helpompi toteuttaa.

## Sighash-liput

<chapterId>231c41a2-aff2-4655-9048-47b6d2d83d64</chapterId>

Kuten aiemmissa luvuissa olemme nähneet, digitaalisia allekirjoituksia käytetään usein syötteen skriptin avaamiseen. Allekirjoitusprosessissa on tarpeen sisällyttää allekirjoitettu data laskentaan, joka esimerkeissämme on merkitty viestillä $m$. Tämä data, kerran allekirjoitettuna, ei voida muuttaa tekemättä allekirjoituksesta kelvotonta. Todellakin, olipa kyseessä ECDSA tai Schnorr, allekirjoituksen varmentajan on sisällytettävä laskentaansa sama viesti $m$. Jos se eroaa alun perin allekirjoittajan käyttämästä viestistä $m$, tulos on virheellinen ja allekirjoitus katsotaan kelvottomaksi. Sanotaan, että allekirjoitus kattaa tiettyjä tietoja ja suojaa sitä tavallaan luvattomilta muutoksilta.

### Mikä on sighash-lippu?

Bitcoinin tapauksessa olemme nähneet, että viesti $m$ vastaa transaktiota. Todellisuudessa se on kuitenkin hieman monimutkaisempaa. Todellakin, sighash-lippujen ansiosta on mahdollista valita tiettyjä tietoja transaktiossa, jotka kattaa tai ei kata allekirjoitus.

"Sighash-lippu" on siis parametri, joka lisätään jokaiseen syötteeseen, mahdollistaen transaktion komponenttien määrittämisen, jotka ovat yhdistettyjen allekirjoitusten kattamia. Nämä komponentit ovat syötteet ja tulosteet. Sighash-lipun valinta määrittää siis, mitkä transaktion syötteet ja tulosteet ovat allekirjoituksen vahvistamia ja mitkä voidaan vielä muuttaa tekemättä siitä kelvotonta. Tämä mekanismi mahdollistaa allekirjoitusten sitoutumisen transaktiodataan allekirjoittajan aikeiden mukaisesti.

Ilmeisesti, kun transaktio on vahvistettu lohkoketjussa, se muuttuu muuttumattomaksi, riippumatta käytetyistä sighash-lipuista. Mahdollisuus muokata transaktiota sighash-lippujen avulla rajoittuu allekirjoituksen ja vahvistuksen väliseen aikaan.

Yleensä lompakko-ohjelmistot eivät tarjoa sinulle mahdollisuutta manuaalisesti muokata syötteidesi sighash-lippua, kun rakennat transaktiota. Oletuksena on asetettu `SIGHASH_ALL`. Henkilökohtaisesti tiedän vain Sparrow Walletin, joka sallii tämän muokkauksen käyttöliittymästä.

### Mitkä ovat olemassa olevat sighash-liput Bitcoinissa?

Bitcoinissa on ensisijaisesti kolme perus sighash-lippua:

- `SIGHASH_ALL` (`0x01`): Allekirjoitus kattaa kaikki transaktion syötteet ja kaikki lähdöt. Transaktio on siis kokonaan allekirjoituksen peitossa eikä sitä voi enää muokata. `SIGHASH_ALL` on yleisimmin käytetty sighash arkipäiväisissä transaktioissa, kun halutaan tehdä transaktio ilman, että sitä voidaan muokata.

Kaikissa tämän luvun kaavioissa oranssi väri edustaa allekirjoituksen peittämiä elementtejä, kun taas musta väri osoittaa niitä, jotka eivät ole peitossa.

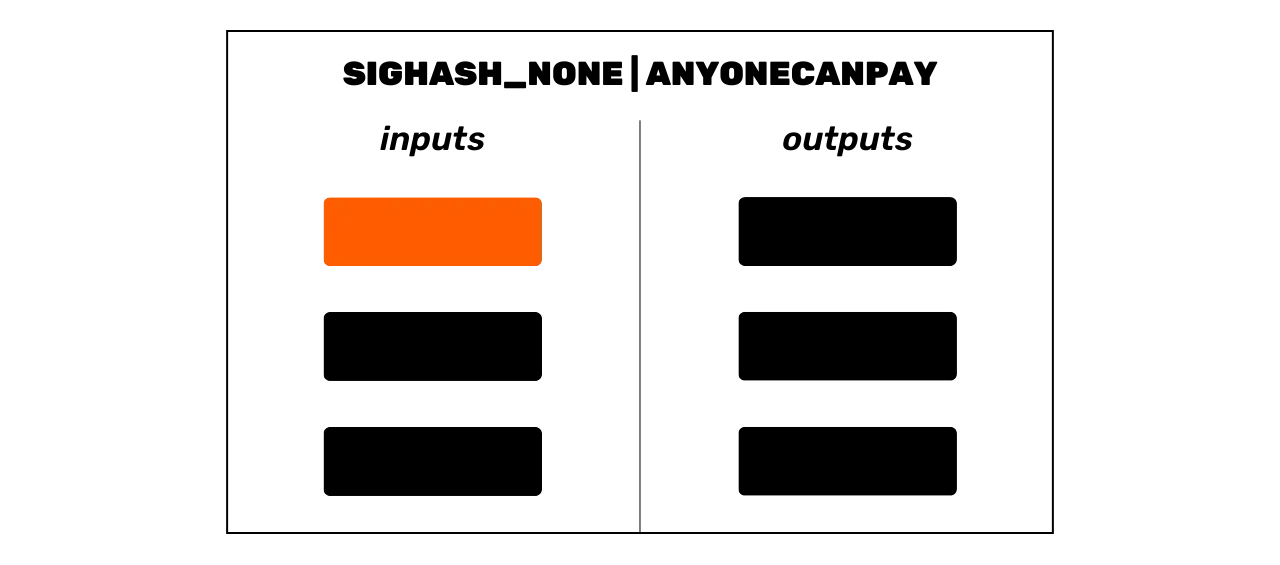

- `SIGHASH_NONE` (`0x02`): Allekirjoitus kattaa kaikki syötteet, mutta ei yhtään lähtöä, mahdollistaen lähtöjen muokkauksen allekirjoituksen jälkeen. Käytännössä tämä on kuin tyhjä shekki. Allekirjoittaja avaa UTXO:t syötteissä, mutta jättää lähtökentän täysin muokattavaksi. Kuka tahansa, joka tietää tästä transaktiosta, voi siis lisätä haluamansa lähdön, esimerkiksi määrittelemällä vastaanotto-osoitteen kerätäkseen syötteiden kuluttamat varat, ja sitten lähettää transaktion palauttaakseen bitcoinit. Syötteiden omistajan allekirjoitus ei tule mitätöidyksi, koska se kattaa vain syötteet.

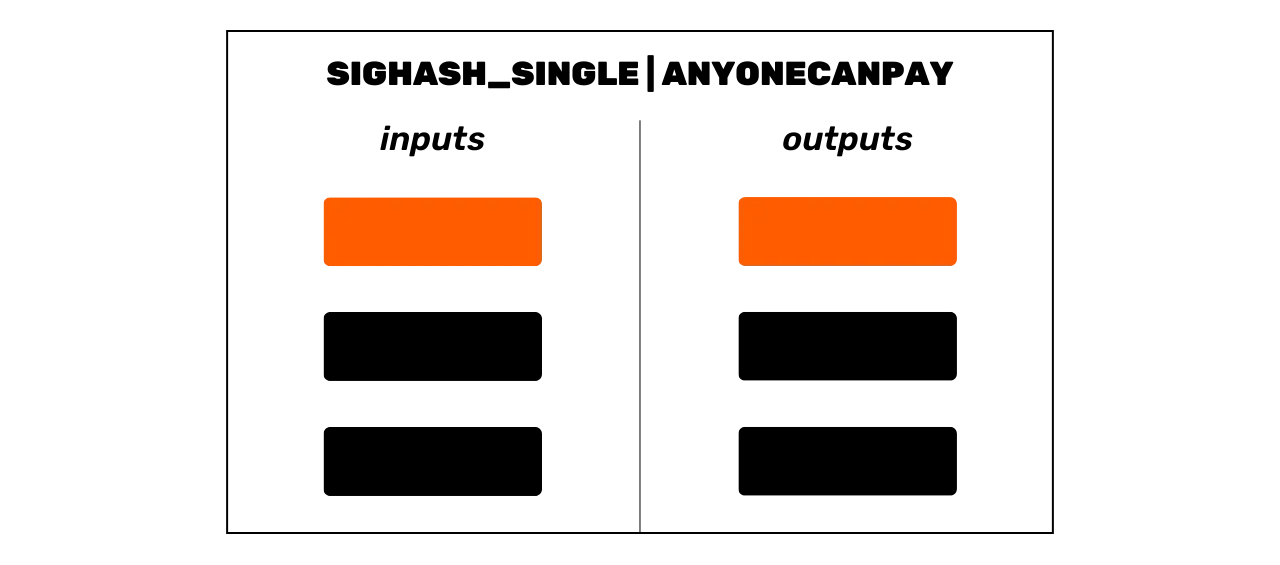

- `SIGHASH_SINGLE` (`0x03`): Allekirjoitus kattaa kaikki syötteet sekä yhden lähdön, joka vastaa allekirjoitetun syötteen indeksiä. Esimerkiksi, jos allekirjoitus avaa _scriptPubKeyn_ syötteessä #0, se kattaa myös lähdön #0. Allekirjoitus suojaa myös kaikki muut syötteet, joita ei voi enää muokata. Kuitenkin kuka tahansa voi lisätä ylimääräisen lähdön allekirjoitusta mitätöimättä, edellyttäen, että lähtö #0, joka on ainoa sen peittämä, ei muutu.

Näiden kolmen sighash-lipun lisäksi on myös muokkaaja `SIGHASH_ANYONECANPAY` (`0x80`). Tätä muokkaajaa voidaan yhdistää perus sighash-lippuun luomaan kolme uutta sighash-lippua:

- `SIGHASH_ALL | SIGHASH_ANYONECANPAY` (`0x81`): Allekirjoitus kattaa yhden syötteen sisältäen kaikki transaktion lähdöt. Tämä yhdistetty sighash-lippu mahdollistaa esimerkiksi joukkorahoitustransaktion luomisen. Järjestäjä valmistelee lähdön omalla osoitteellaan ja tavoitesummalla, ja jokainen sijoittaja voi sitten lisätä syötteitä rahoittaakseen tämän lähdön. Kun syötteissä on kerätty riittävästi varoja tyydyttämään lähtö, transaktio voidaan lähettää.

- `SIGHASH_NONE | SIGHASH_ANYONECANPAY` (`0x82`): Allekirjoitus kattaa yhden syötteen, sitoutumatta mihinkään lähtöön;

- `SIGHASH_SINGLE | SIGHASH_ANYONECANPAY` (`0x83`): Allekirjoitus kattaa yksittäisen syötteen sekä saman indeksin omaavan tulosteen. Esimerkiksi, jos allekirjoitus avaa syötteen #3 *scriptPubKey*n, se kattaa myös tulosteen #3. Loput transaktiosta pysyvät muokattavissa, sekä muiden syötteiden että muiden tulosteiden osalta.

### Projektit uusien Sighash-lippujen lisäämiseksi

Tällä hetkellä (2024), Bitcoinissa käytettävissä ovat vain edellisessä osiossa esitellyt sighash-liput. Kuitenkin jotkin projektit harkitsevat uusien sighash-lippujen lisäämistä. Esimerkiksi BIP118, jonka esittivät Christian Decker ja Anthony Towns, tuo esille kaksi uutta sighash-lippua: `SIGHASH_ANYPREVOUT` ja `SIGHASH_ANYPREVOUTANYSCRIPT` (_AnyPrevOut = "Mikä tahansa edellinen tuloste"_).

Nämä kaksi sighash-lippua tarjoaisivat lisämahdollisuuden Bitcoinissa: luoda allekirjoituksia, jotka eivät kata mitään tiettyä transaktion syötettä.

Tämä idea muotoiltiin alun perin Joseph Poonin ja Thaddeus Dryjan toimesta Lightning White Paperissa. Ennen nimeämistään uudelleen, tämä sighash-lippu oli nimeltään `SIGHASH_NOINPUT`.

Jos tämä sighash-lippu integroidaan Bitcoiniin, se mahdollistaa kovenanttien käytön, mutta se on myös pakollinen edellytys Eltoo:n toteuttamiselle, joka on yleinen toisen kerroksen protokolla, joka määrittelee, miten UTXO:n omistajuutta hallitaan yhdessä. Eltoo suunniteltiin erityisesti ratkaisemaan ongelmat, jotka liittyvät Lightning-kanavien tilan neuvottelumekanismeihin, eli avaamisen ja sulkemisen välillä.

Syventääksesi tietämystäsi Lightning-verkosta, CYP201-kurssin jälkeen suosittelen lämpimästi LNP201-kurssia, jonka pitää Fanis Michalakis ja joka käsittelee aihetta yksityiskohtaisesti:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

Seuraavassa osassa ehdotan, että tutustumme siihen, miten Bitcoin-lompakkosi perustana oleva mnemonic-lause toimii.

# Mnemonic-lause

<partId>4070af16-c8a2-58b5-9871-a22c86c07458</partId>

## Bitcoin-lompakoiden kehitys

<chapterId>9d9acd5d-a0e5-5dfd-b544-f043fae8840f</chapterId>

Nyt kun olemme tutkineet hajautusfunktioiden ja digitaalisten allekirjoitusten toimintaa, voimme tutkia, miten Bitcoin-lompakot toimivat. Tavoitteena on kuvitella, miten Bitcoin-lompakko rakennetaan, miten se puretaan, ja mitä eri tietoja, jotka muodostavat sen, käytetään. Tämän ymmärryksen lompakkomekanismeista avulla voit parantaa Bitcoinin käyttöäsi turvallisuuden ja yksityisyyden näkökulmasta.

Ennen teknisiin yksityiskohtiin syventymistä on olennaista selventää, mitä "Bitcoin-lompakko" tarkoittaa ja ymmärtää sen hyödyllisyys.

### Mikä on Bitcoin-lompakko?

Toisin kuin perinteiset lompakot, jotka mahdollistavat fyysisten seteleiden ja kolikoiden säilyttämisen, Bitcoin-lompakko ei "sisällä" bitcoineja sinänsä. Itse asiassa bitcoinit eivät ole olemassa fyysisessä tai digitaalisessa muodossa, jota voitaisiin säilyttää, vaan ne edustetaan tilikirjassa **UTXO**ina (_Käyttämätön Transaktiotuloste_).

UTXO:t edustavat siis bitcoinien palasia, vaihtelevan kokoisia, joita voidaan käyttää, kunhan niiden _scriptPubKey_ täyttyy. Bitcoinien käyttämiseksi käyttäjän on annettava _scriptSig_, joka avaa hänen UTXO:onsa liittyvän _scriptPubKey_. Tämä todiste tehdään yleensä digitaalisen allekirjoituksen kautta, joka on luotu yksityisavaimella, joka vastaa *scriptPubKey*ssa olevaa julkista avainta. Näin ollen ratkaiseva elementti, jonka käyttäjän on turvattava, on yksityisavain. Bitcoin-lompakon rooli on juuri näiden yksityisavainten turvallinen hallinta. Todellisuudessa sen rooli on enemmän avainnipun kuin perinteisessä mielessä olevan lompakon kaltainen.

### JBOK Lompakot (_Just a Bunch Of Keys_)

Bitcoinin ensimmäiset käytössä olleet lompakot olivat JBOK (_Just a Bunch Of Keys_) lompakoita, jotka ryhmittivät yksityisesti luodut avaimet itsenäisesti ja ilman niiden välisiä linkkejä. Nämä lompakot toimivat yksinkertaisella mallilla, jossa jokainen yksityisavain saattoi avata ainutlaatuisen Bitcoinin vastaanotto-osoitteen.

Jos halusi käyttää useita yksityisavaimia, oli tarpeen tehdä yhtä monta varmuuskopiota varmistaakseen varojen saatavuuden ongelmatilanteissa laitteen kanssa, jossa lompakko sijaitsi. Jos käytti vain yhtä yksityisavainta, tämä lompakon rakenne saattaisi riittää, koska yksi varmuuskopio olisi tarpeeksi. Tämä kuitenkin aiheuttaa ongelman: Bitcoinissa on voimakkaasti suositeltu välttämään saman yksityisavaimen jatkuvaa käyttöä. Yksityisavain on yhdistetty ainutlaatuiseen osoitteeseen, ja Bitcoinin vastaanotto-osoitteet on normaalisti suunniteltu kertakäyttöisiksi. Joka kerta kun vastaanotat varoja, sinun tulisi luoda uusi tyhjä osoite.

Tämä rajoitus juontuu Bitcoinin yksityisyysmallista. Saman osoitteen uudelleenkäyttö helpottaa ulkopuolisten tarkkailijoiden mahdollisuutta jäljittää kaikki Bitcoin-transaktioni. Siksi vastaanotto-osoitteen uudelleenkäyttöä suositellaan voimakkaasti välttämään. Kuitenkin, jotta voimme hallita useita osoitteita ja erottaa transaktiomme julkisesti, on tarpeen hallita useita yksityisavaimia. JBOK-lompakoiden tapauksessa tämä tarkoittaa yhtä monta varmuuskopiota kuin uusia avainpareja, tehtävä, joka voi nopeasti muuttua monimutkaiseksi ja vaikeaksi ylläpitää käyttäjille.

Lisätietoja Bitcoinin yksityisyysmallista ja menetelmistä yksityisyytesi suojaamiseksi suosittelen myös seuraamaan BTC204-kurssiani Plan ₿ Networkissa:

https://planb.network/courses/65c138b0-4161-4958-bbe3-c12916bc959c

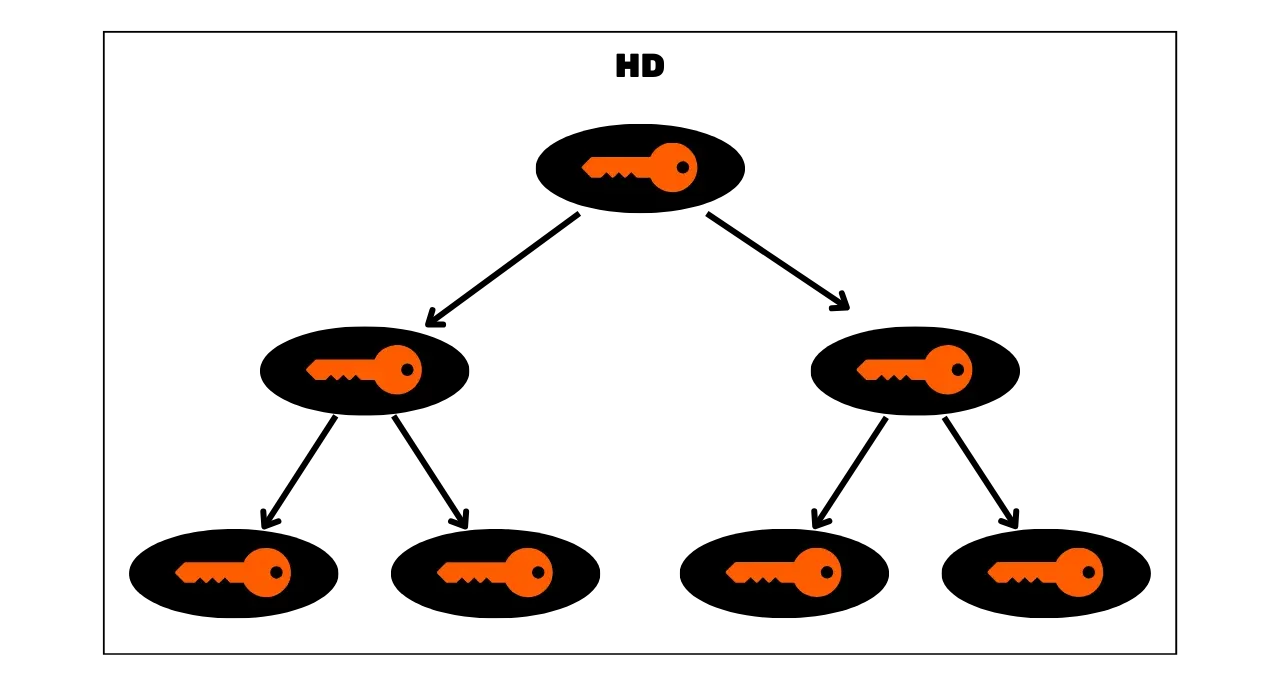

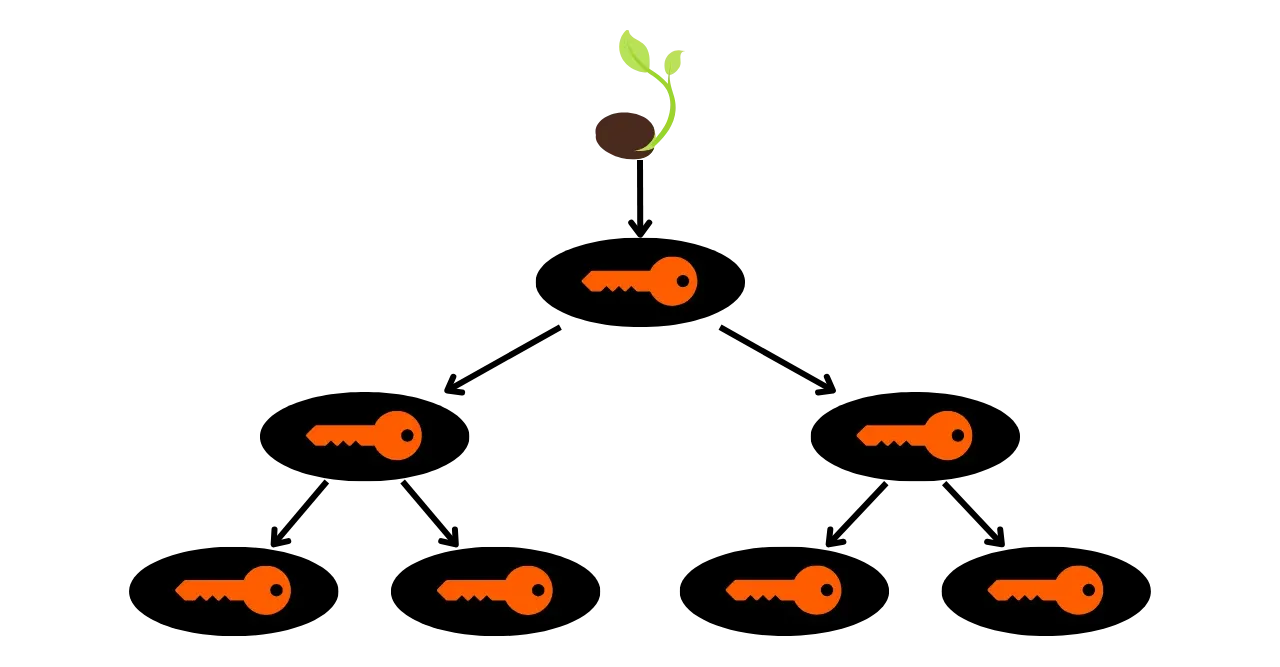

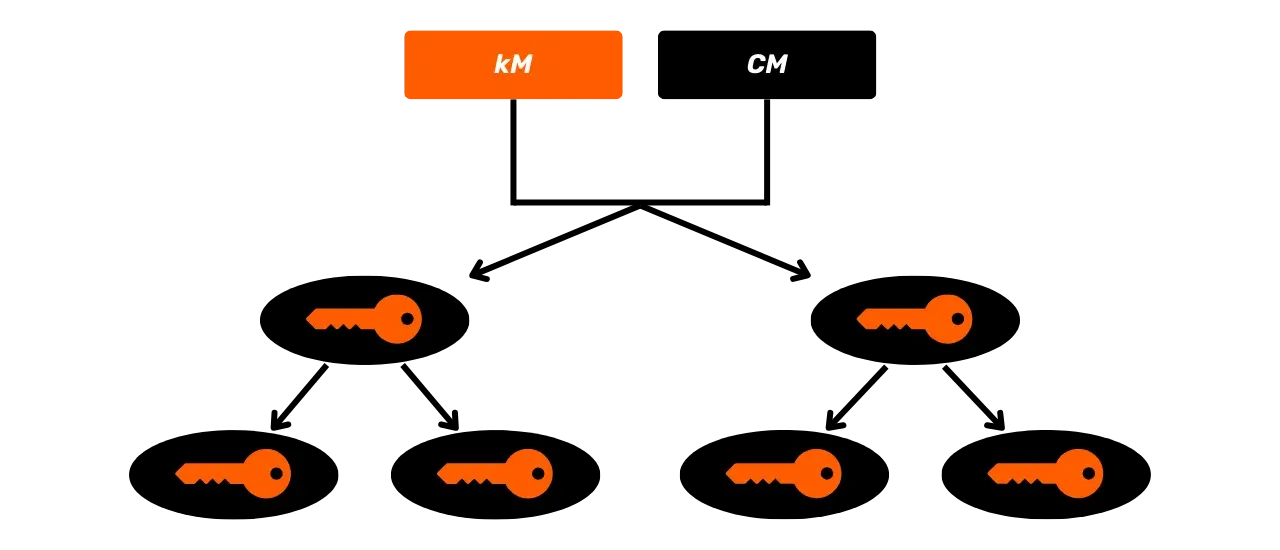

### HD Lompakot (_Hierarchical Deterministic_)

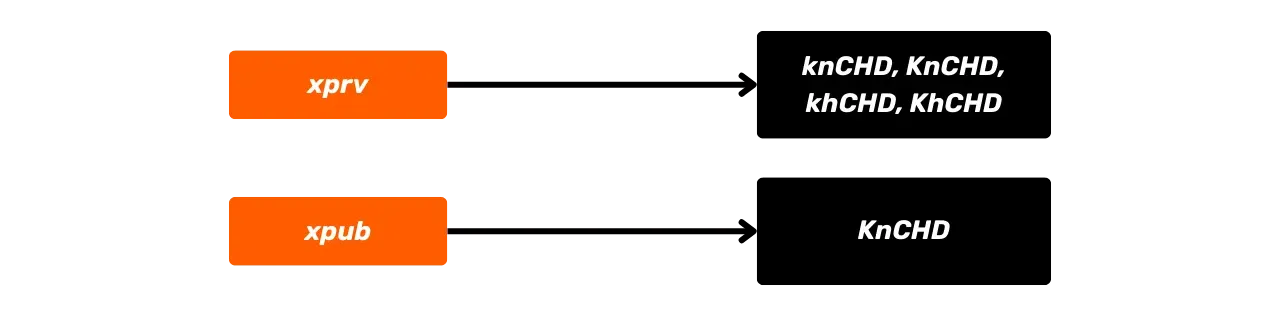

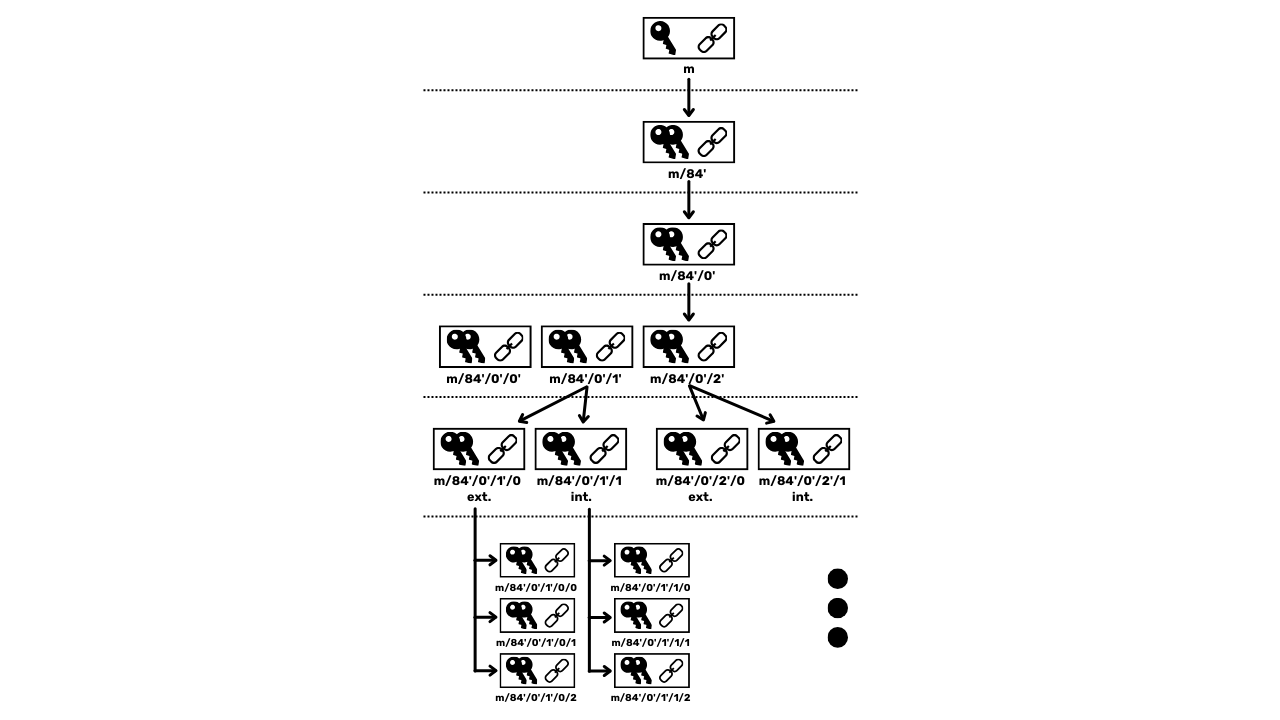

JBOK-lompakoiden rajoituksen ratkaisemiseksi myöhemmin otettiin käyttöön uusi lompakon rakenne. Vuonna 2012 Pieter Wuille esitteli parannuksen BIP32:n kanssa, joka tuo käyttöön hierarkkiset deterministiset lompakot. HD-lompakon periaate on johtaa kaikki yksityisavaimet yhdestä tietolähteestä, siemenestä, deterministisellä ja hierarkkisella tavalla. Tämä siemen luodaan satunnaisesti, kun lompakko luodaan, ja muodostaa ainutlaatuisen varmuuskopion, joka mahdollistaa kaikkien lompakon yksityisavainten uudelleenluomisen. Näin käyttäjä voi luoda hyvin suuren määrän yksityisavaimia välttääkseen osoitteen uudelleenkäytön ja säilyttääkseen yksityisyytensä, tarviten vain yhden varmuuskopion lompakostaan siemenen kautta.

HD-lompakoissa avainten johtaminen suoritetaan hierarkkisen rakenteen mukaisesti, joka mahdollistaa avainten järjestämisen johtamisalasubavaruuteen, jokaista subspacea voidaan edelleen jakaa, helpottamaan varojen hallintaa ja yhteentoimivuutta eri lompakko-ohjelmistojen välillä. Nykyään tämä standardi on hyväksytty valtaosan Bitcoin-käyttäjien toimesta. Tästä syystä tarkastelemme sitä yksityiskohtaisesti seuraavissa luvuissa.

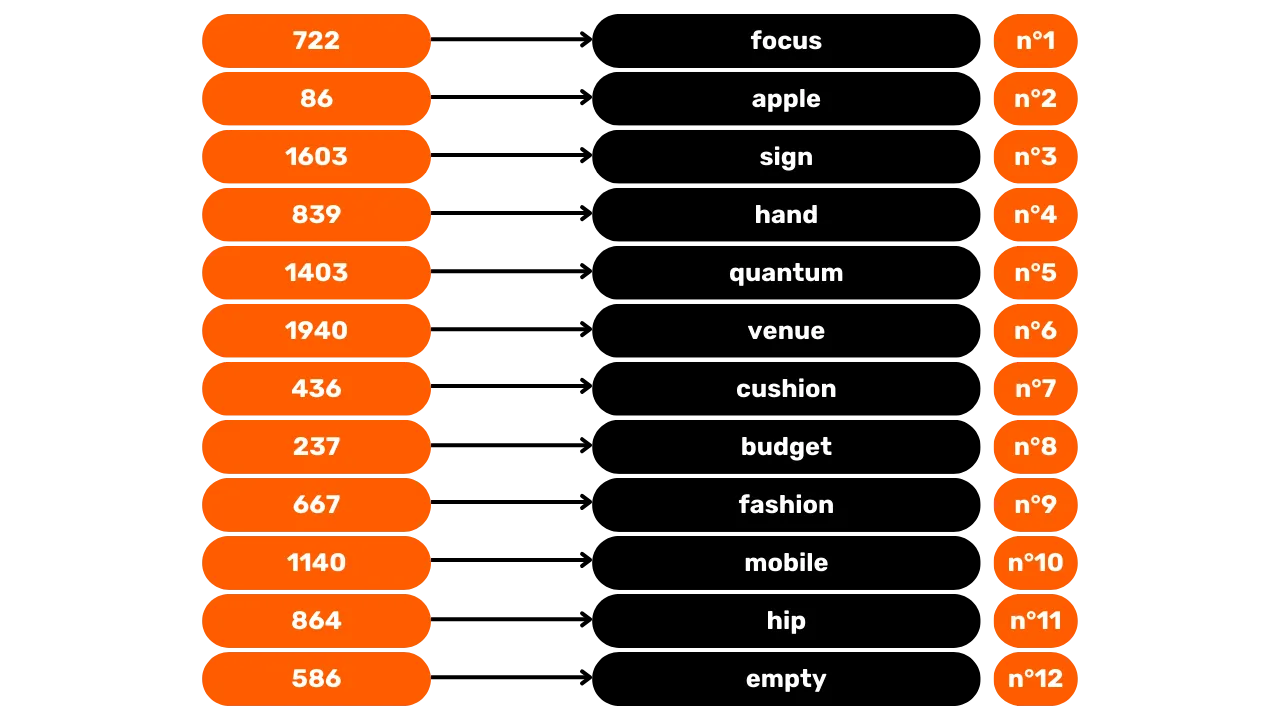

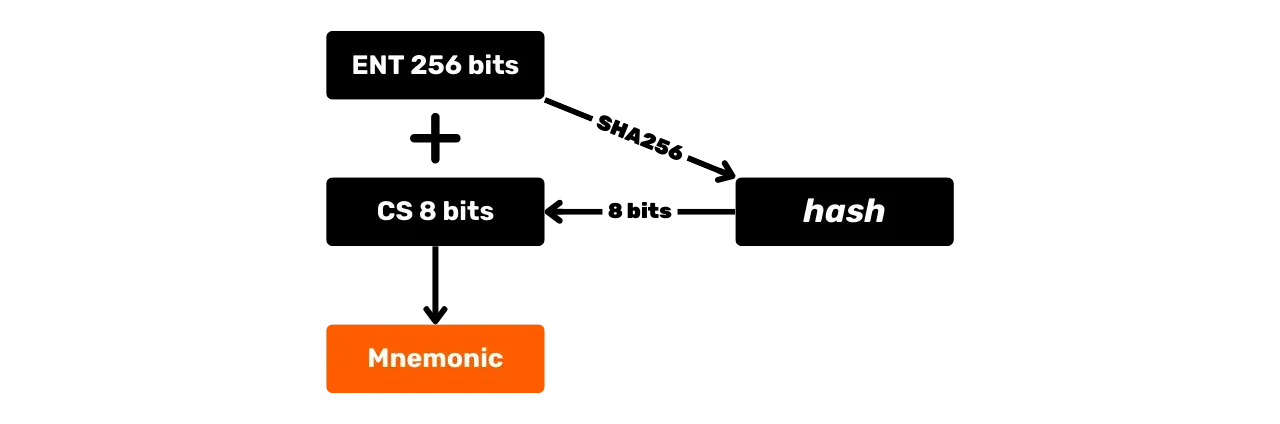

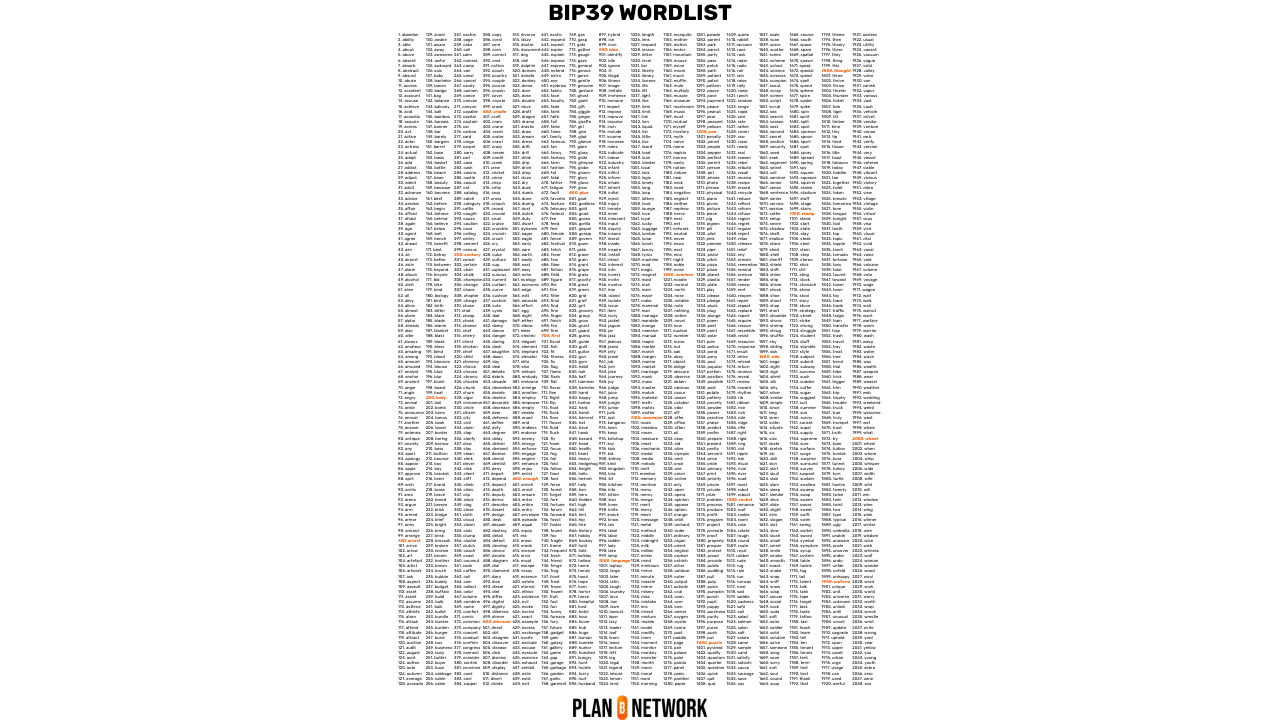

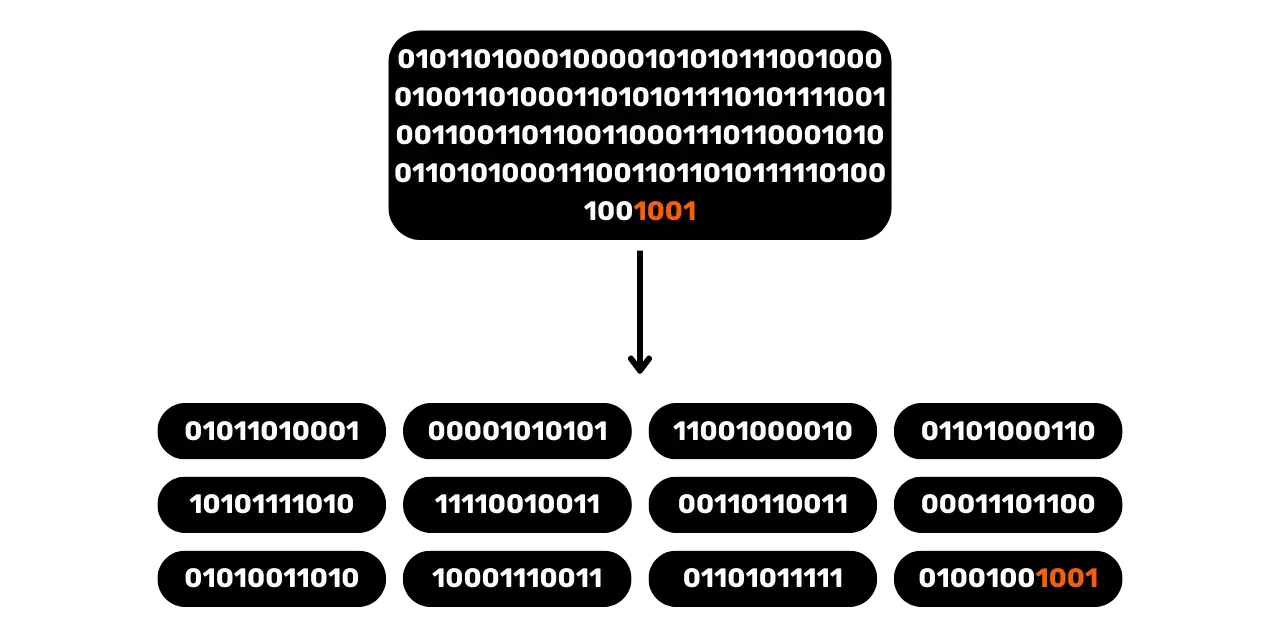

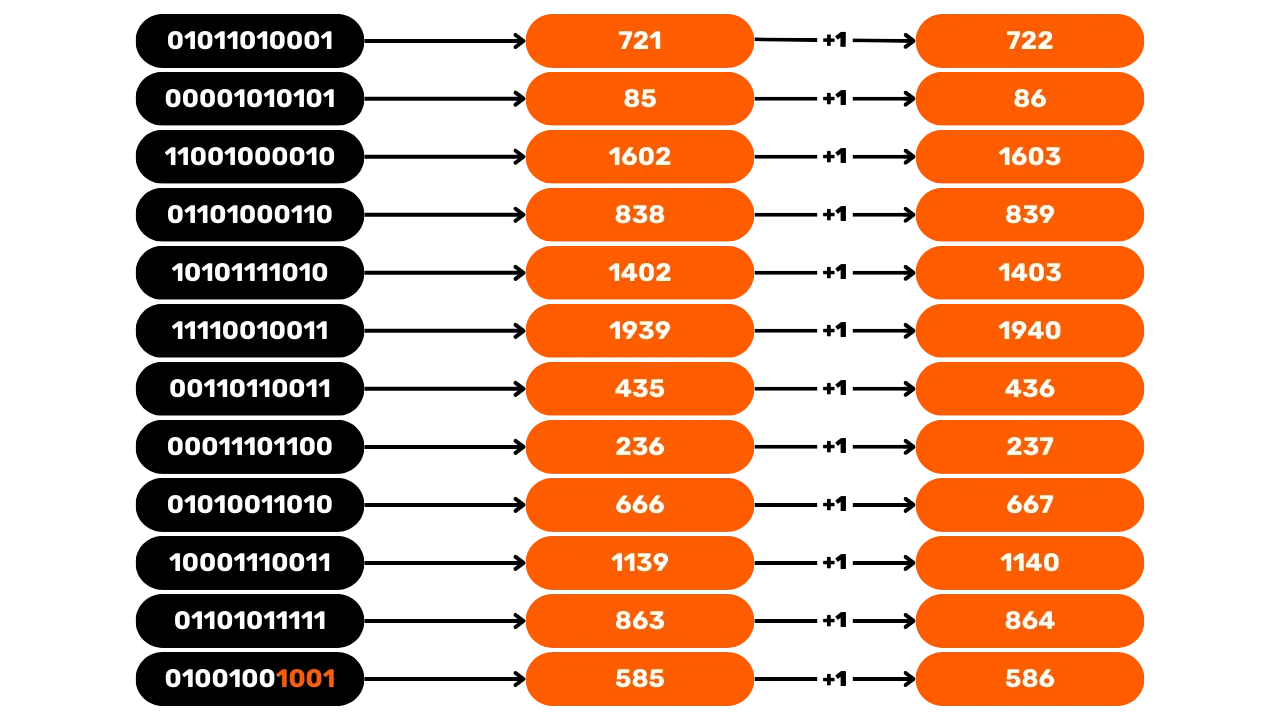

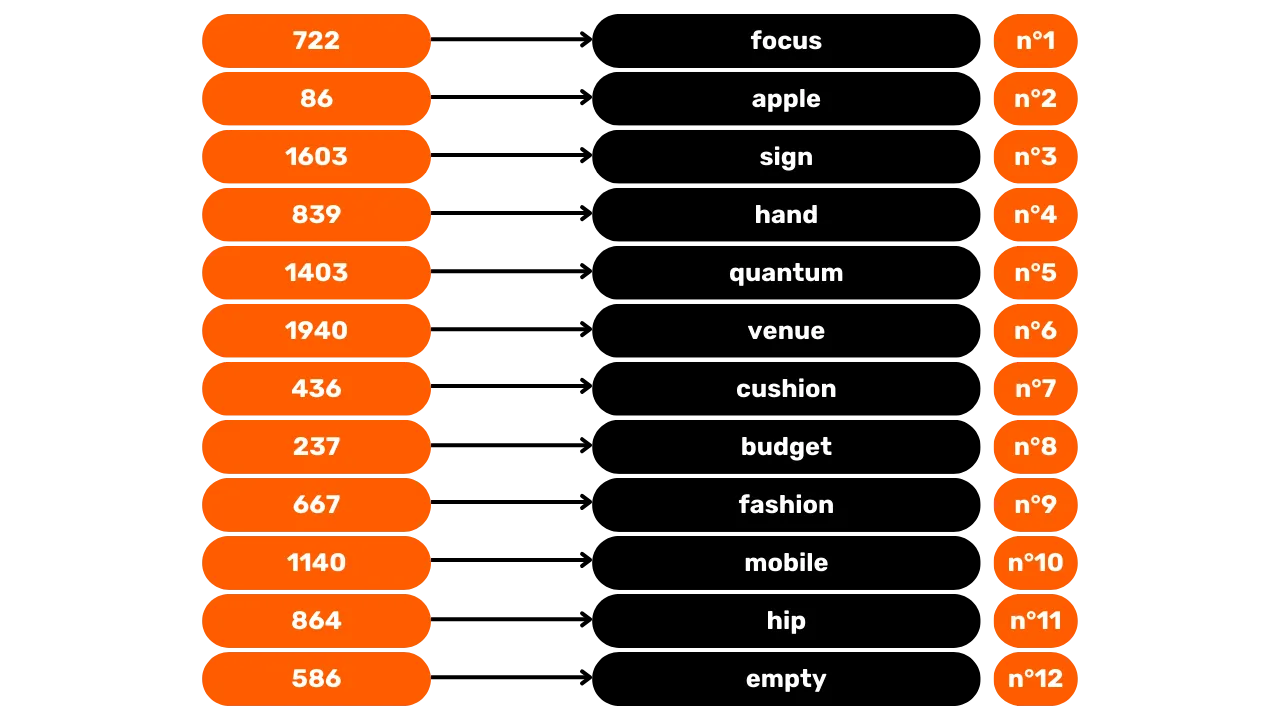

### BIP39-standardi: Mnemoninen lause

Lisäksi BIP32:n ohella BIP39 standardoi siemenmuodon muistisanoiksi, jotta varmuuskopiointi ja käyttäjien luettavuus helpottuisivat. Muistisanat, joita kutsutaan myös palautuslausekkeeksi tai 24 sanan lauseeksi, on sanojen jono, joka on poimittu ennalta määritellystä listasta ja joka turvallisesti koodaa lompakon siemenen.

Muistisanat huomattavasti yksinkertaistavat käyttäjän varmuuskopiointia. Laitteen katoamisen, vahingoittumisen tai varkauden sattuessa, jossa lompakko sijaitsee, pelkästään tämän muistisanan tietäminen mahdollistaa lompakon uudelleenluomisen ja pääsyn kaikkiin sen turvaamiin varoihin palauttamisen.

Tulevissa luvuissa tutkimme HD-lompakoiden sisäistä toimintaa, mukaan lukien avainjohdannan mekanismit ja erilaiset mahdolliset hierarkkiset rakenteet. Tämä antaa sinulle paremman ymmärryksen kryptografisista perusteista, joihin Bitcoinin varojen turvallisuus perustuu. Ja aloittaaksemme, seuraavassa luvussa ehdotan, että tutustumme entropian rooliin lompakkosi perustana.

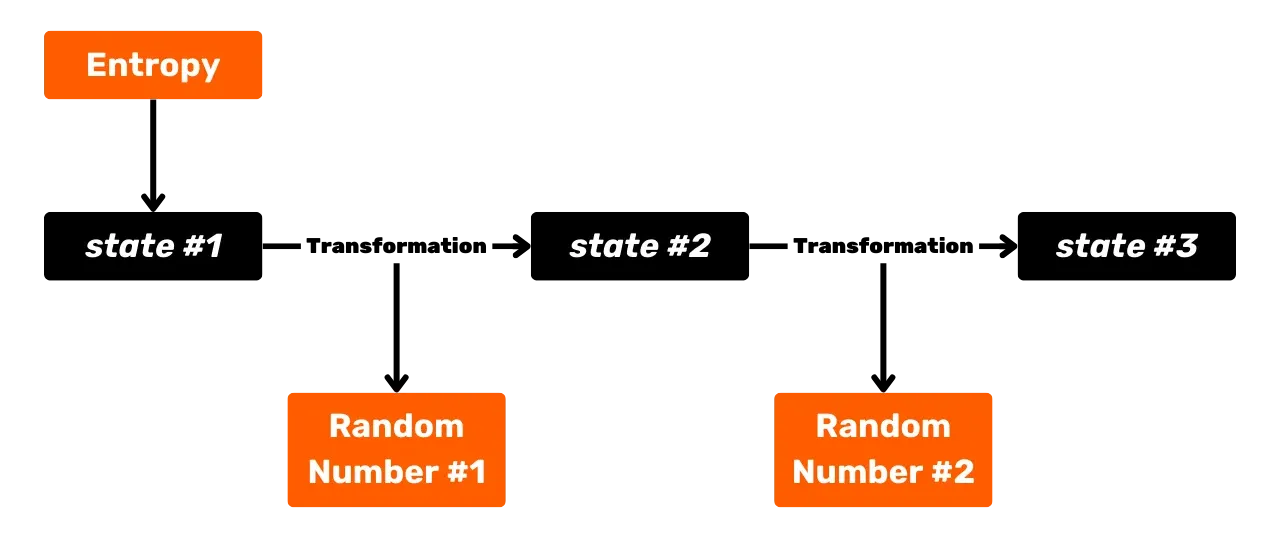

## Entropia ja Satunnaisluku

<chapterId>b43c715d-affb-56d8-a697-ad5bc2fffd63</chapterId>

Nykyajan HD-lompakot (deterministiset ja hierarkkiset) perustuvat yhteen alkuinformaation palaseen, jota kutsutaan "entropiaksi", jotta ne voivat deterministisesti generoida koko avainjoukon. Tämä entropia on pseudo-satunnaisluku, jonka kaaoksen taso osittain määrittää lompakon turvallisuuden.

### Entropian määritelmä