name: Bitcoinin yksityisyys goal: Ymmärtää ja hallita yksityisyyden suojan periaatteet Bitcoinia käytettäessä objectives:

- Määritellään teoreettiset käsitteet, joita tarvitaan yksityisyyden suojaan liittyvien kysymysten ymmärtämiseksi

- Bitcoin-käyttäjien luottamuksellisuuden menettämiseen liittyvien riskien tunnistaminen ja lieventäminen

- Menetelmien ja työkalujen käyttö yksityisyyden suojaamiseksi Bitcoinissa

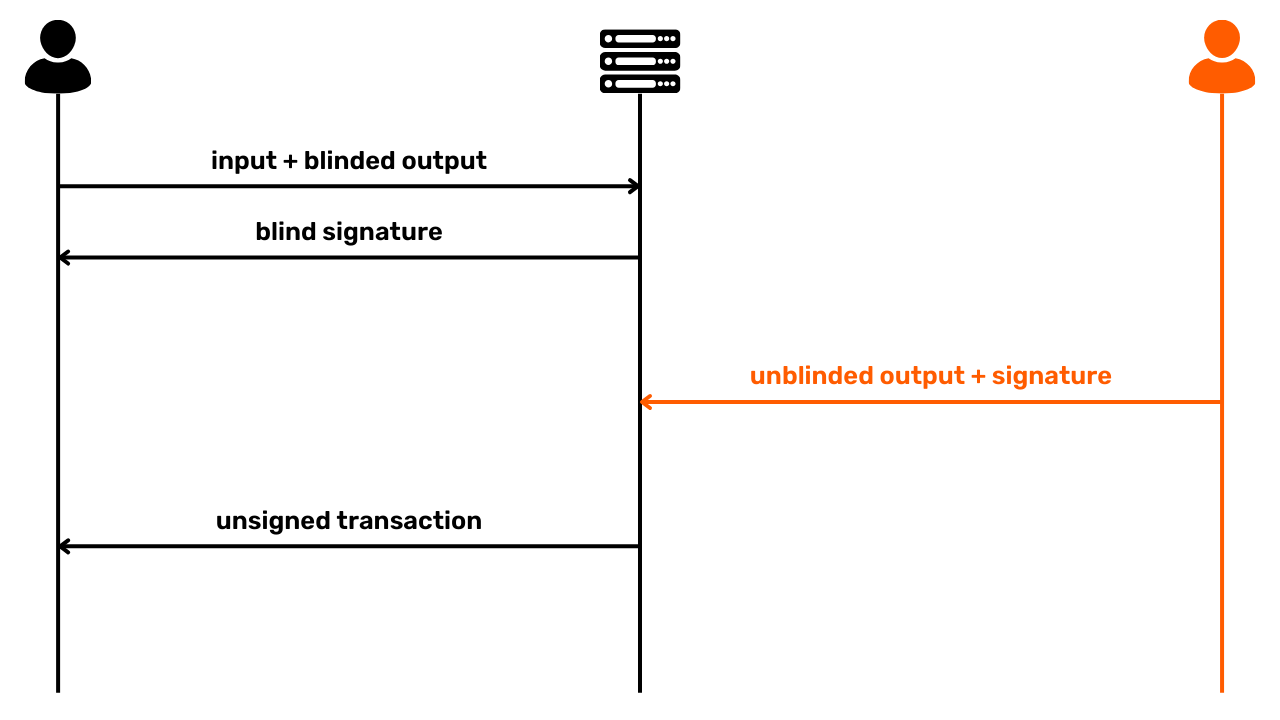

- Ymmärtää ketjuanalyysimenetelmiä ja kehittää puolustusstrategioita

Suojaa yksityisyytesi Bitcoinissa

Maailmassa, jossa rahaliikenteen luottamuksellisuudesta on vähitellen tulossa ylellisyyttä, yksityisyyden suojan periaatteiden ymmärtäminen ja hallitseminen Bitcoinia käytettäessä on välttämätöntä. Tämä kurssi antaa sinulle kaikki avaimet, sekä teoreettiset että käytännölliset, jotta voit saavuttaa tämän itsenäisesti.

Nykyään Bitcoiniin erikoistuneet yritykset ovat erikoistuneet lohkoketjuanalyysiin. Heidän ydinliiketoimintansa koostuu nimenomaan tunkeutumisesta yksityisyyteesi, jotta liiketoimiesi luottamuksellisuus vaarantuisi. Todellisuudessa Bitcoinissa ei ole mitään "oikeutta yksityisyyteen". On siis sinun, käyttäjän, tehtävä puolustaa luonnollisia oikeuksiasi ja suojella transaktioiden luottamuksellisuutta, koska kukaan muu ei tee sitä puolestasi.

Kurssi on suunniteltu kattavaksi ja yleiseksi. Jokainen tekninen käsite käsitellään yksityiskohtaisesti ja sitä tuetaan selittävillä kaavioilla. Tavoitteena on tehdä tietämys kaikkien saataville. Siksi BTC204 on edullinen aloittelijoille ja keskitason käyttäjille. Kurssi tarjoaa lisäarvoa myös kokeneemmille bitcoin-käyttäjille, sillä syvennymme tiettyihin teknisiin käsitteisiin, jotka usein ymmärretään väärin.

Tule mukaan muuttamaan Bitcoinin käyttöäsi ja tule tietoiseksi käyttäjäksi, joka pystyy ymmärtämään luottamuksellisuuteen ja yksityisyytesi suojaamiseen liittyvät kysymykset.

Johdanto

Kurssin yleiskatsaus

Tervetuloa BTC204-kurssille!

Maailmassa, jossa rahaliikenteen luottamuksellisuudesta on vähitellen tulossa ylellisyyttä, yksityisyyden suojan periaatteiden ymmärtäminen ja hallitseminen Bitcoinia käytettäessä on välttämätöntä. Tämä kurssi antaa sinulle kaikki avaimet, sekä teoreettiset että käytännölliset, jotta voit saavuttaa tämän itsenäisesti.

Nykyään Bitcoiniin erikoistuneet yritykset ovat erikoistuneet lohkoketjuanalyysiin. Heidän ydinliiketoimintansa koostuu nimenomaan tunkeutumisesta yksityisyyteesi, jotta liiketoimiesi luottamuksellisuus vaarantuisi. Todellisuudessa Bitcoinissa ei ole mitään "oikeutta yksityisyyteen". On siis sinun, käyttäjän, tehtävä puolustaa luonnollisia oikeuksiasi ja suojella transaktioiden luottamuksellisuutta, koska kukaan muu ei tee sitä puolestasi.

Bitcoinissa ei ole kyse vain "Number Go Upista" ja säästöjen arvon säilyttämisestä. Ainutlaatuisten ominaisuuksiensa ja historiansa ansiosta se on ennen kaikkea vastatalouden väline. Tämän mahtavan keksinnön ansiosta voit vapaasti määrätä rahoistasi, käyttää niitä ja kerryttää niitä ilman, että kukaan voi estää sinua.

Bitcoin tarjoaa rauhanomaisen pakotien valtion ikeestä, jolloin voit nauttia täysin luonnollisista oikeuksistasi, joita vakiintuneet lait eivät voi kyseenalaistaa. Satoshi Nakamoton keksinnön ansiosta sinulla on valta saada aikaan yksityisomaisuutesi kunnioittaminen ja saada takaisin sopimusvapaus.

Bitcoin ei kuitenkaan ole oletusarvoisesti anonyymi, mikä voi olla riski vastataloutta harjoittaville henkilöille, erityisesti alueilla, joilla vallitsee hirmuvalta. Tämä ei kuitenkaan ole ainoa vaara. Koska bitcoin on arvokas ja mitattavissa oleva omaisuuserä, se voi olla varkaiden kohteena. Yksityisyyden suojaamisesta tulee siis myös turvallisuuskysymys: se voi auttaa sinua estämään hakkeroinnin ja fyysiset hyökkäykset.

Kuten tulemme näkemään, vaikka protokolla tarjoaa itsessään tietynlaisen luottamuksellisuussuojan, on ratkaisevan tärkeää käyttää lisätyökaluja luottamuksellisuuden optimoimiseksi ja puolustamiseksi.

Tämän kurssin tarkoituksena on antaa kattava yleiskatsaus Bitcoinin luottamuksellisuuteen liittyviin kysymyksiin. Jokaista teknistä käsitettä käsitellään yksityiskohtaisesti selittävien kaavioiden tukemana. Tavoitteena on tehdä tämä tieto kaikkien, myös aloittelijoiden ja keskitason käyttäjien, ulottuville. Kokeneemmille Bitcoin-käyttäjille käsittelemme kurssin aikana myös erittäin teknisiä ja joskus vähän tunnettuja käsitteitä, jotta kunkin aiheen ymmärtäminen syvenee.

Tämän kurssin tavoitteena ei ole tehdä sinusta täysin anonyymiä käyttäessäsi Bitcoinia, vaan antaa sinulle välttämättömät työkalut, joiden avulla osaat suojata luottamuksellisuutesi henkilökohtaisten tavoitteidesi mukaisesti. Sinulla on vapaus valita esitellyistä käsitteistä ja työkaluista omat, omiin tavoitteisiisi ja tarpeisiisi räätälöidyt strategiat.

Jakso 1: Määritelmät ja keskeiset käsitteet

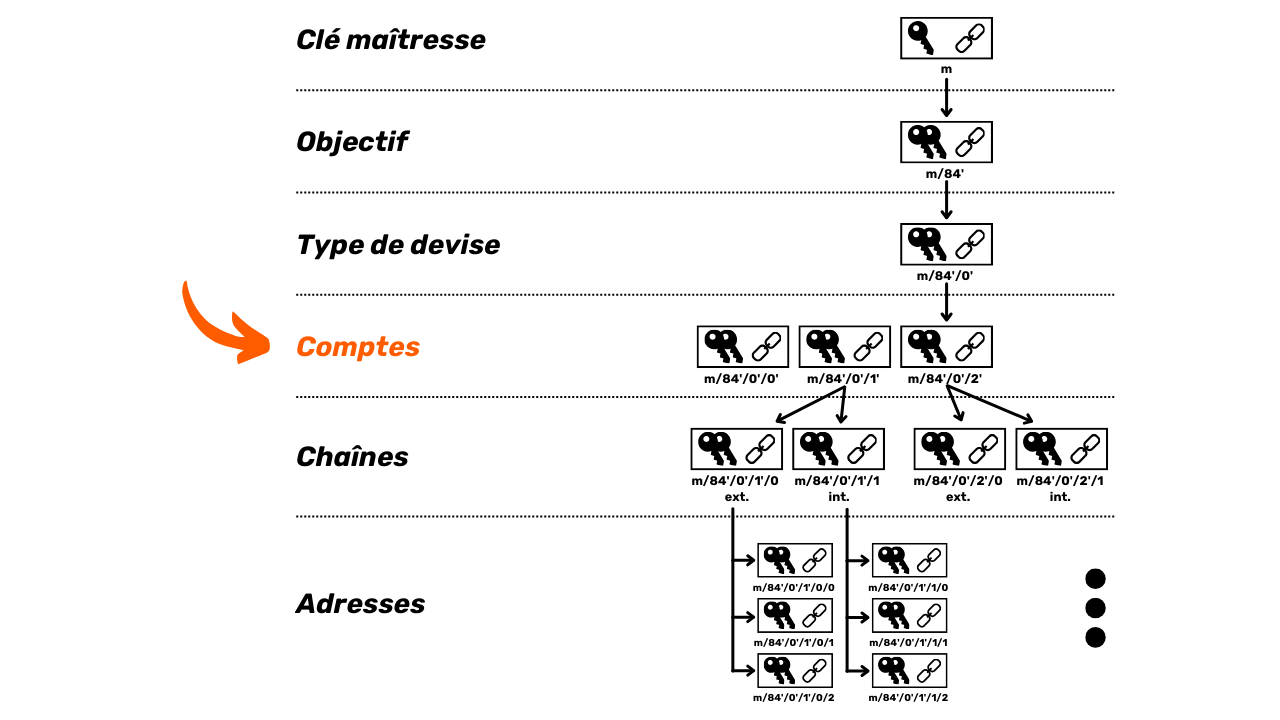

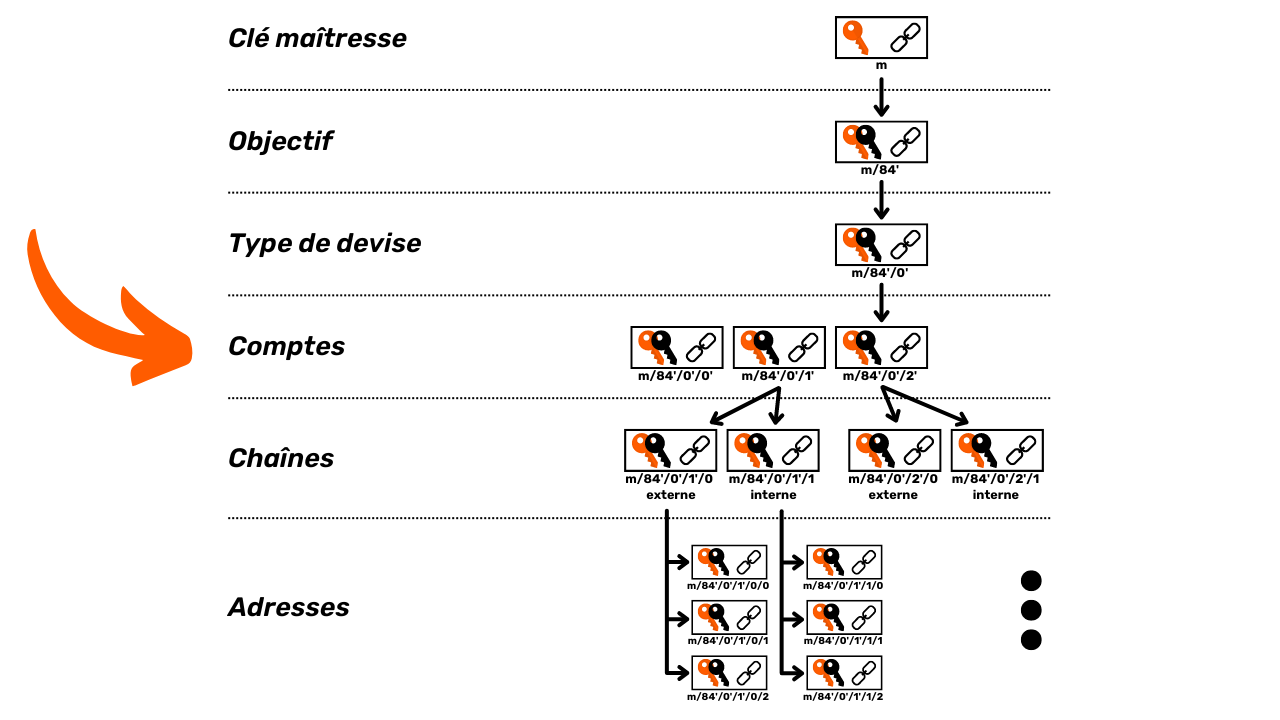

Aluksi käymme läpi Bitcoinin toimintaa ohjaavat perusperiaatteet, jotta voimme sitten rauhassa käsitellä luottamuksellisuuteen liittyviä käsitteitä. On tärkeää hallita muutamia peruskäsitteitä, kuten UTXO, osoitteiden vastaanottaminen ja skriptaaminen, ennen kuin voit täysin ymmärtää käsitteet, joita käsittelemme seuraavissa osioissa. Esittelemme myös Bitcoinin yleisen luottamuksellisuusmallin, sellaisena kuin Satoshi Nakamoto sen kuvitteli, jonka avulla voimme hahmottaa siihen liittyvät panokset ja riskit.

2 jakso: Ketjuanalyysin ymmärtäminen ja siltä suojautuminen

Toisessa osiossa tarkastelemme lohkoketjuanalyysiyritysten käyttämiä tekniikoita, joiden avulla ne voivat seurata toimintaasi Bitcoinissa. Näiden menetelmien ymmärtäminen on ratkaisevan tärkeää yksityisyydensuojasi vahvistamiseksi. Tämän jakson tavoitteena on tutkia hyökkääjien strategioita, jotta voimme ymmärtää paremmin riskejä ja valmistella maaperää tekniikoille, joita tutkimme seuraavissa jaksoissa. Analysoimme transaktiomalleja, sisäisiä ja ulkoisia heuristiikkoja sekä näiden mallien todennäköisiä tulkintoja. Teorian lisäksi opettelemme käytännön esimerkkien ja harjoitusten avulla, miten lohko-etsintäohjelmaa käytetään ketjuanalyysiin.

Jakso 3: Parhaat käytännöt yksityisyyden suojaamiseksi

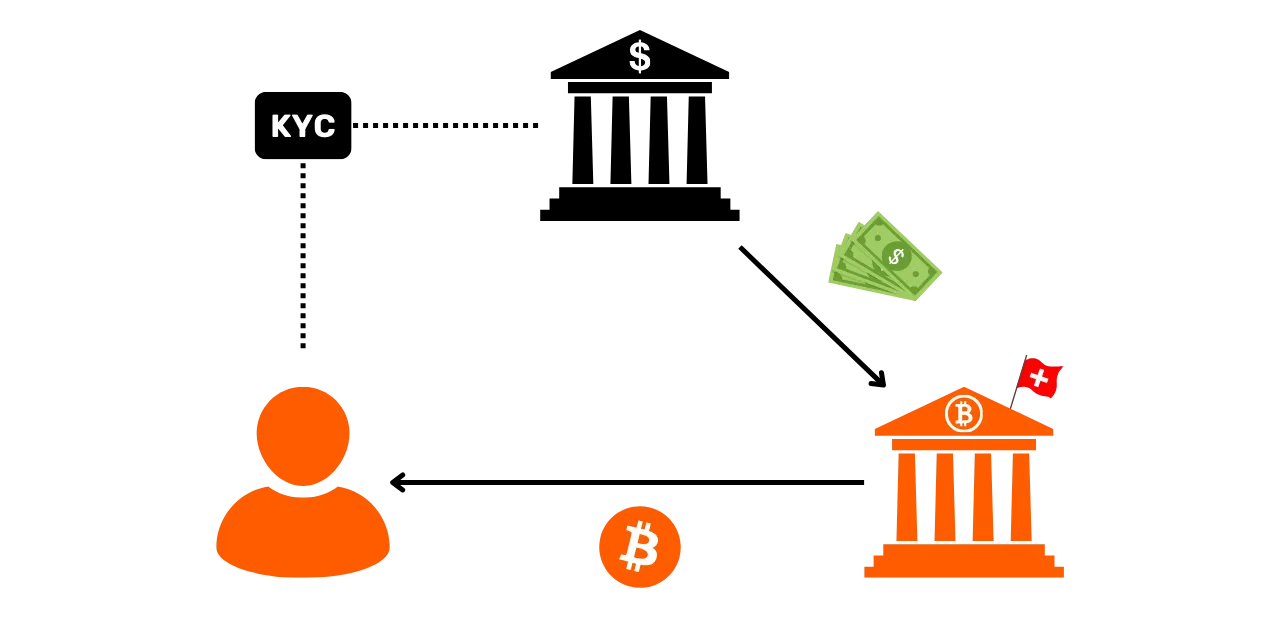

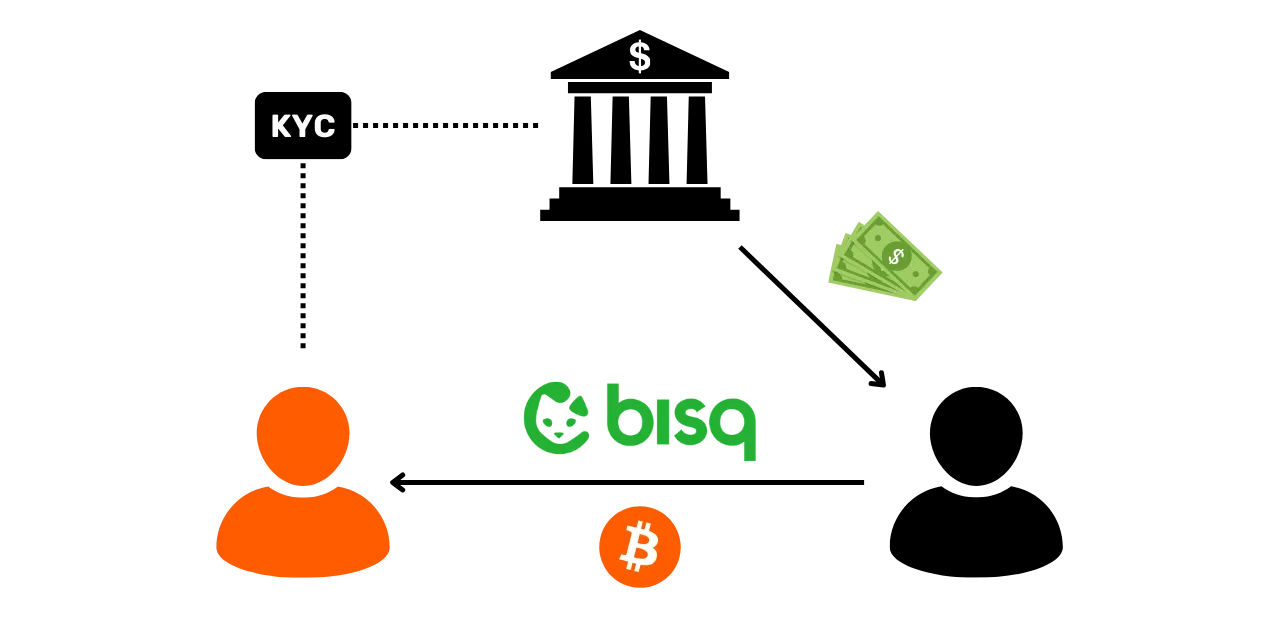

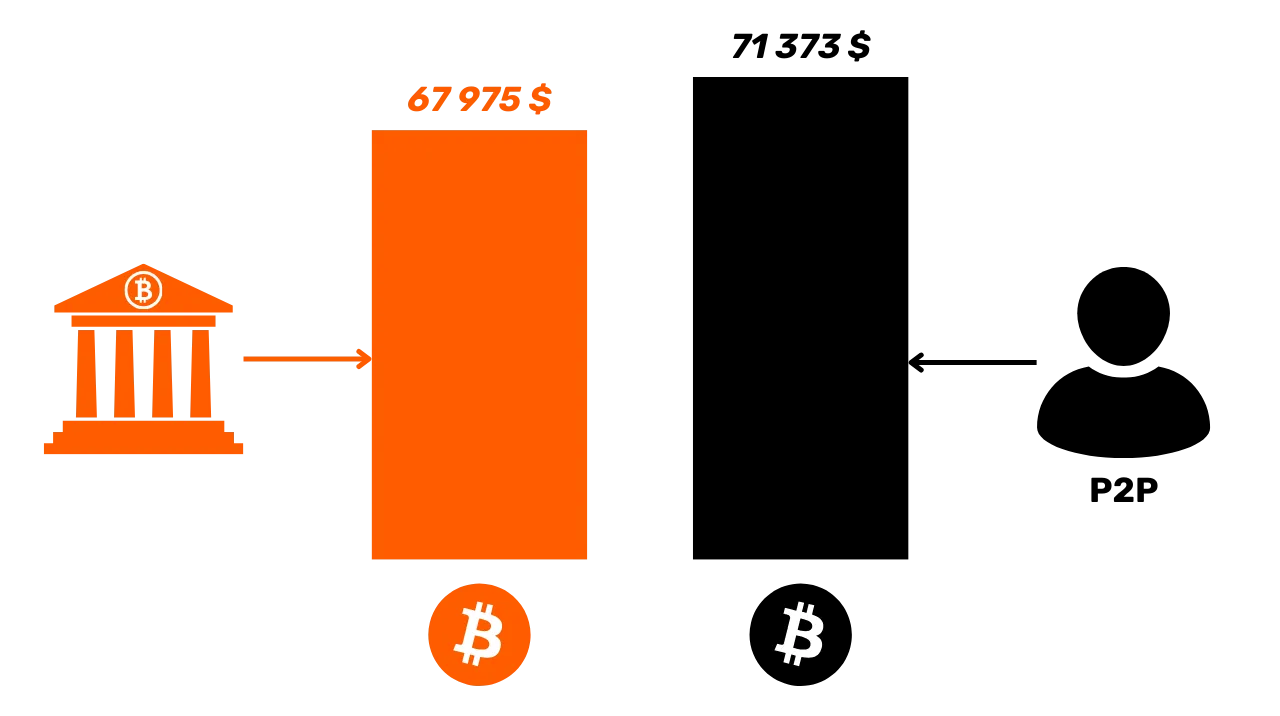

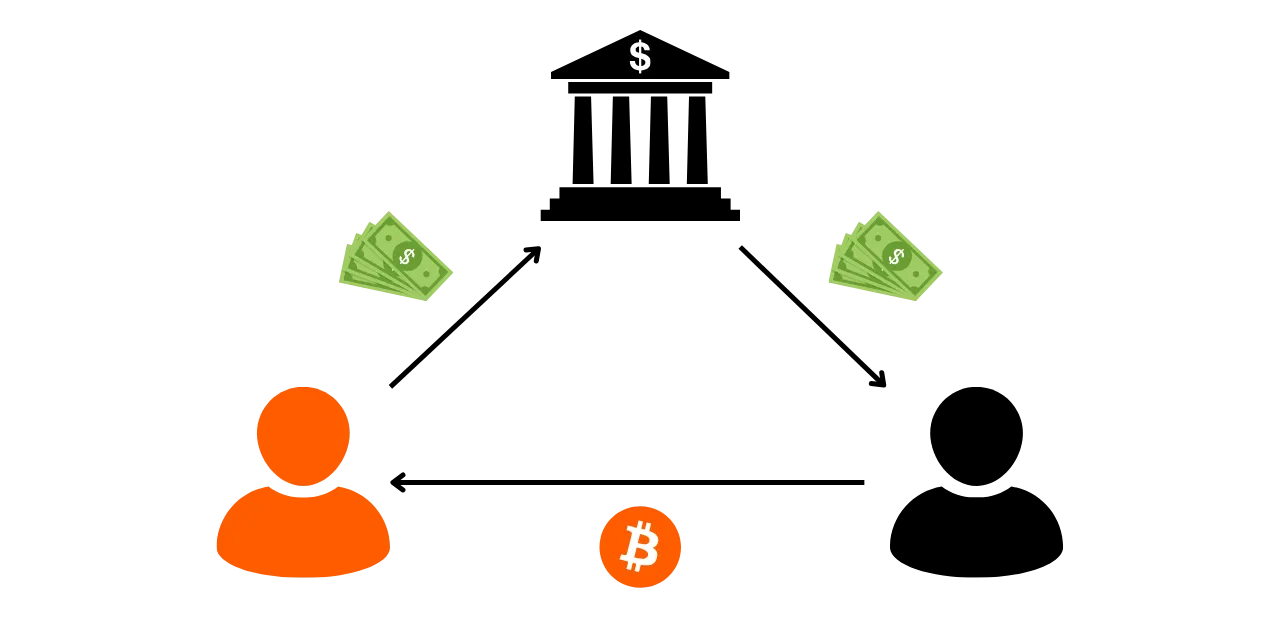

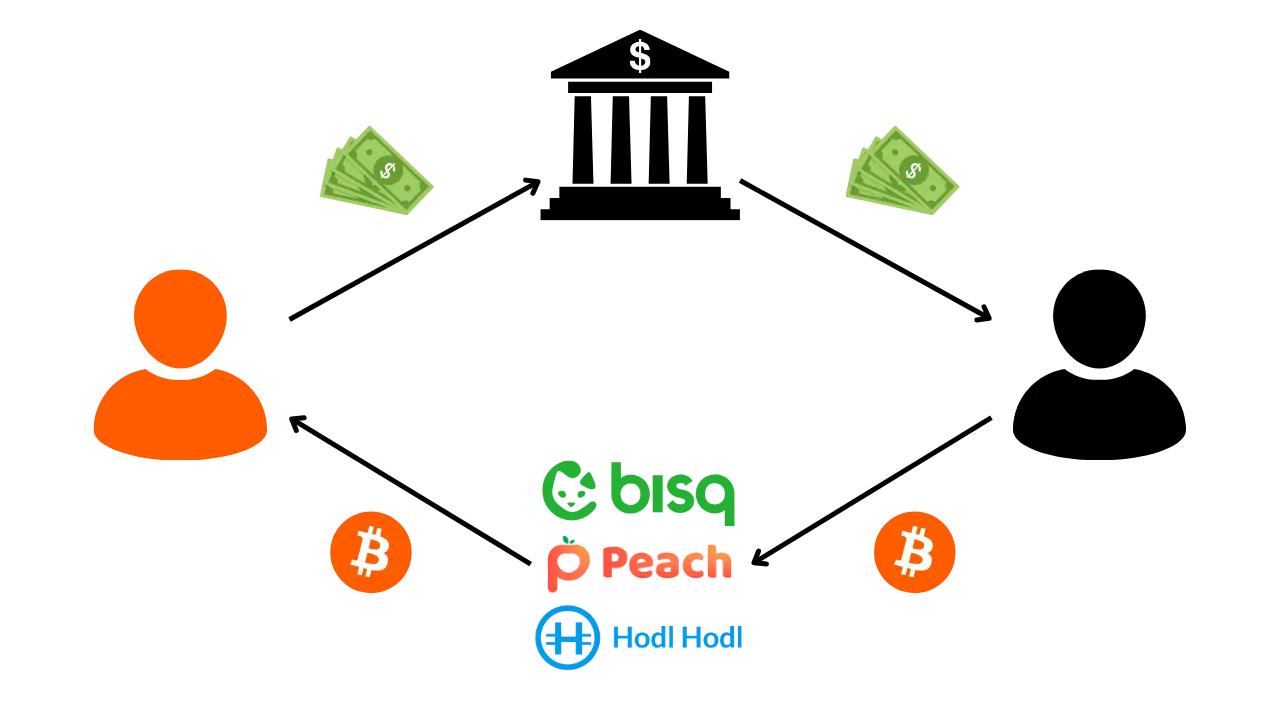

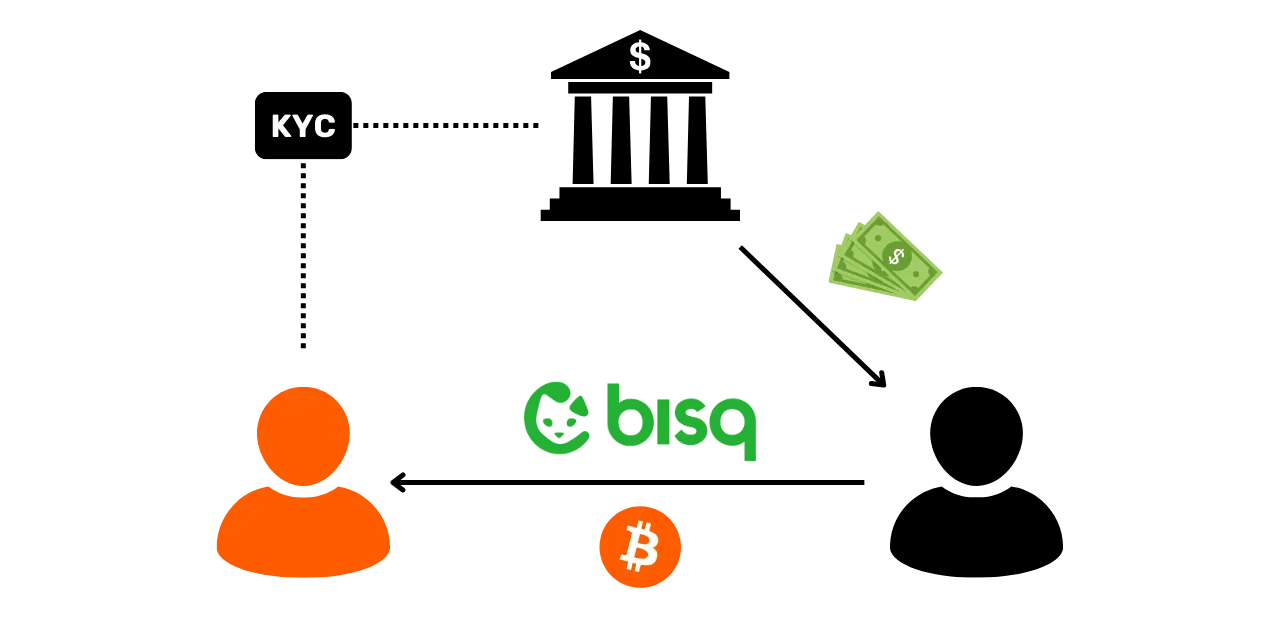

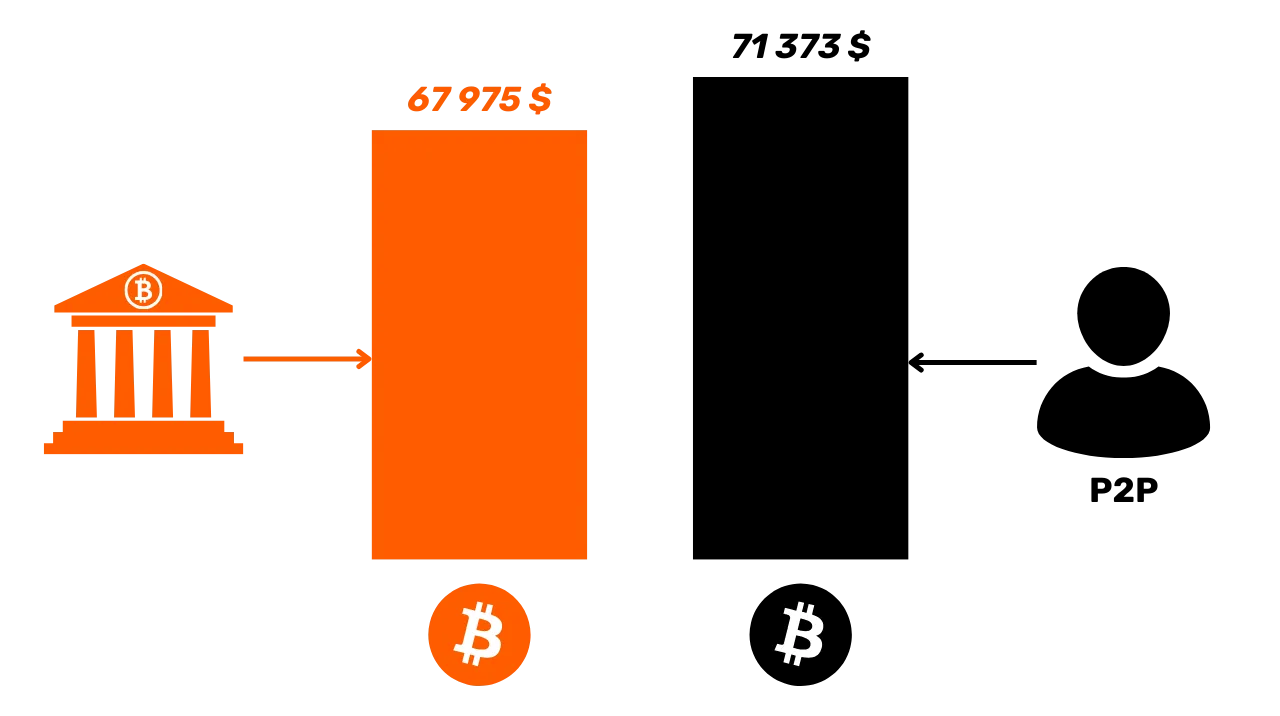

Koulutuskurssimme kolmannessa osiossa siirrymme itse asiaan: harjoitteluun! Tavoitteena on hallita kaikki olennaiset parhaat käytännöt, joista pitäisi tulla jokaiselle Bitcoin-käyttäjälle luonnollisia refleksejä. Käsittelemme tyhjien osoitteiden käyttöä, merkitsemistä, konsolidointia, kokonaisten solmujen käyttöä sekä KYC- ja hankintamenetelmiä. Tavoitteena on antaa sinulle kattava yleiskuva sudenkuopista, joita on syytä välttää, jotta voimme luoda vankan perustan pyrkimyksellemme suojella yksityisyyttä. Joidenkin näiden käytäntöjen osalta sinua ohjataan erityiseen opetusohjelmaan, jossa kerrotaan, miten ne pannaan täytäntöön.

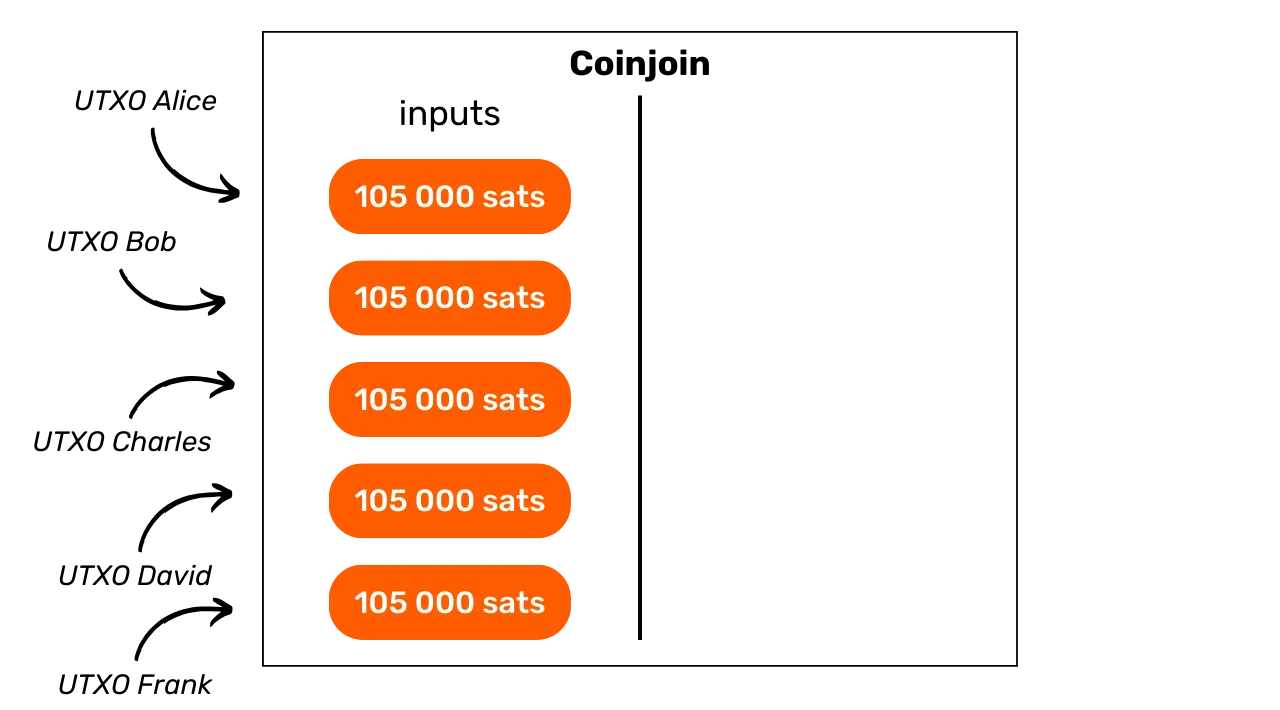

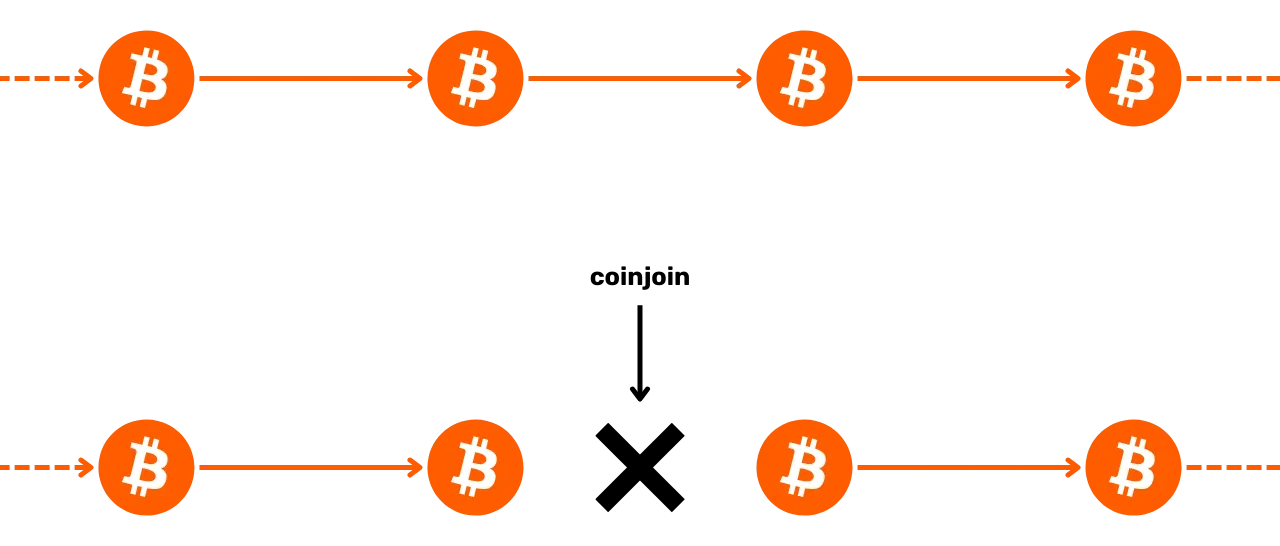

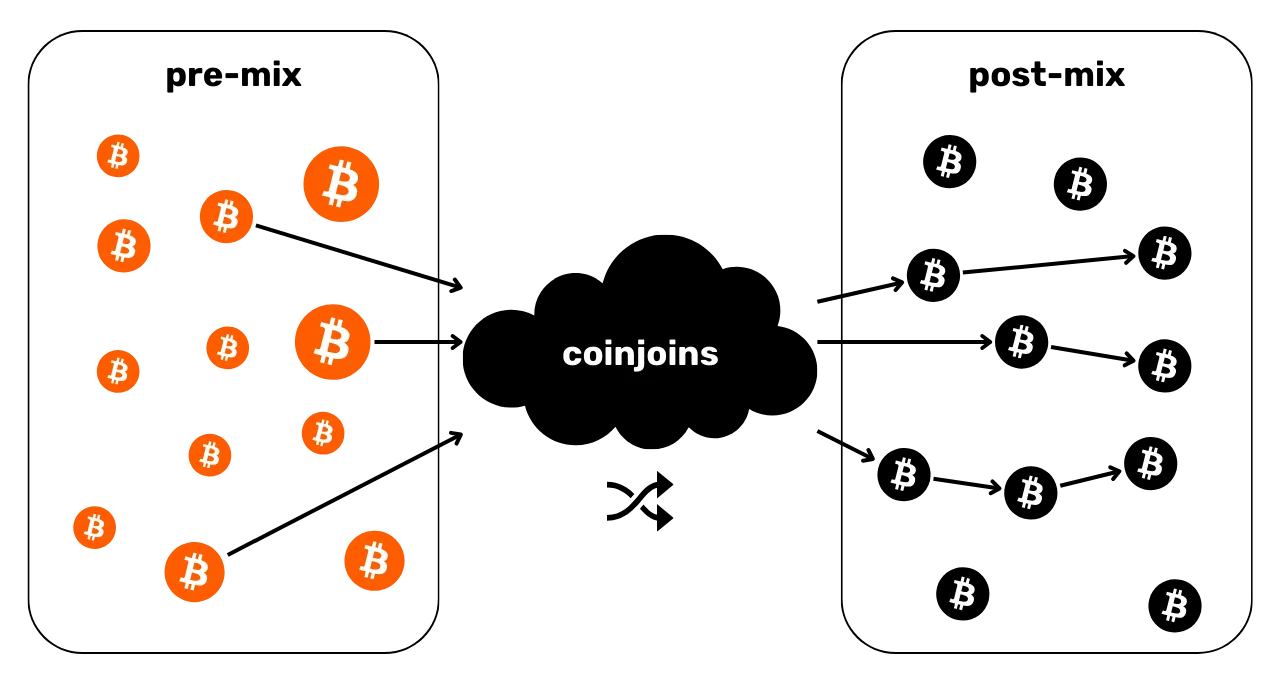

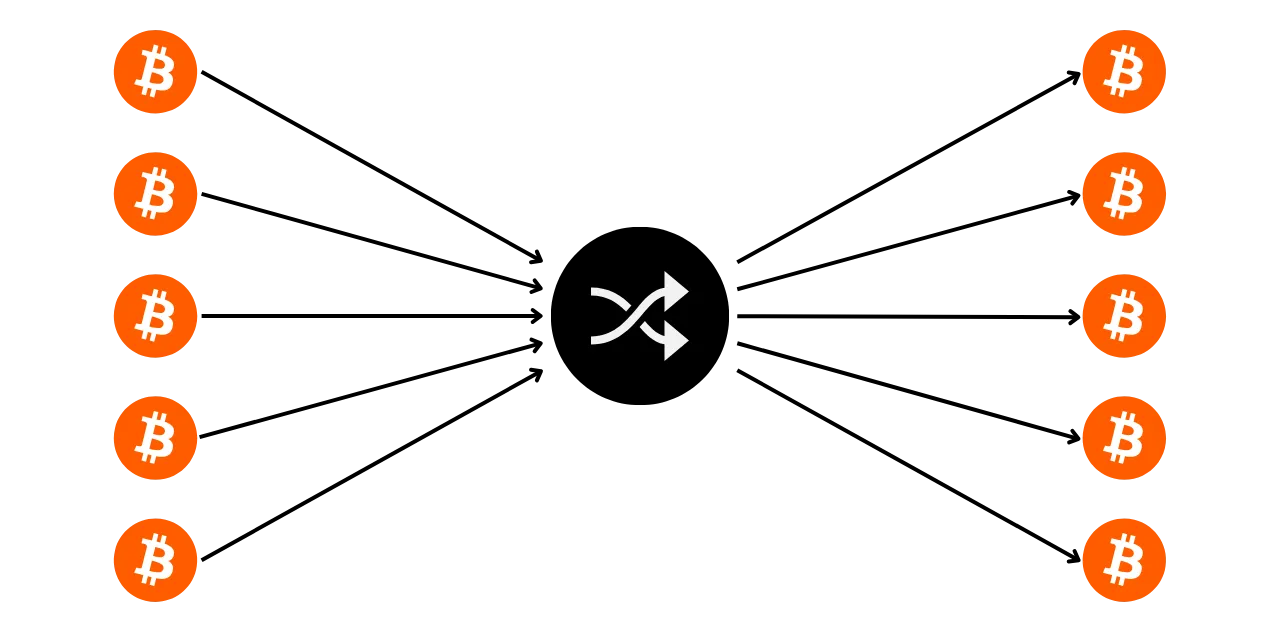

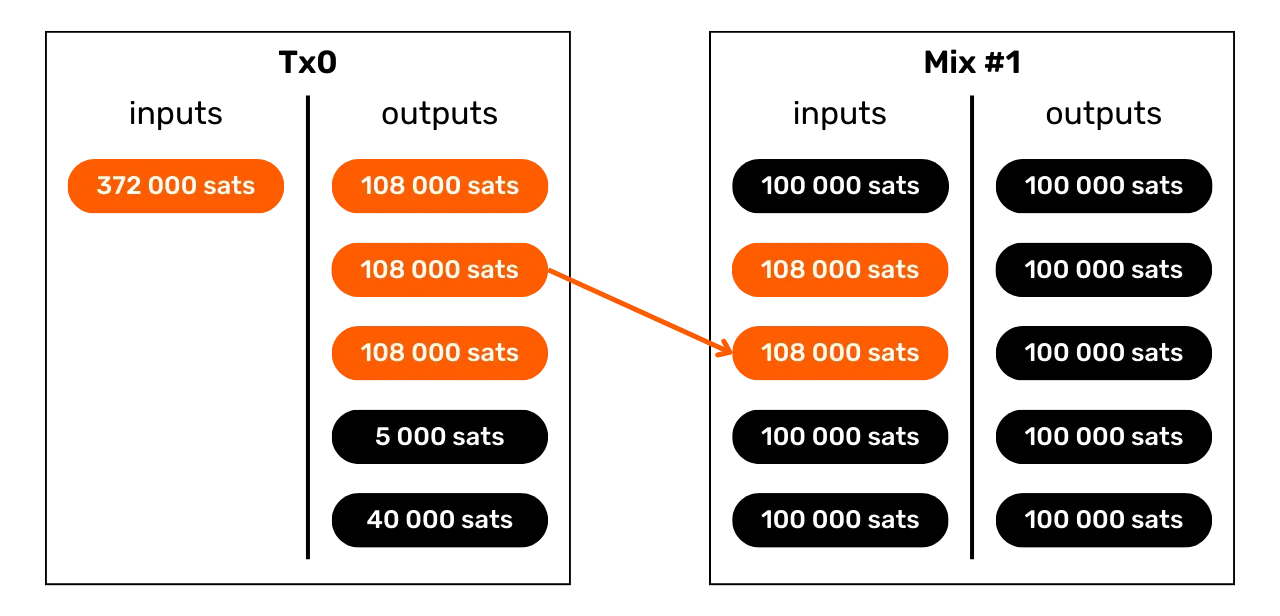

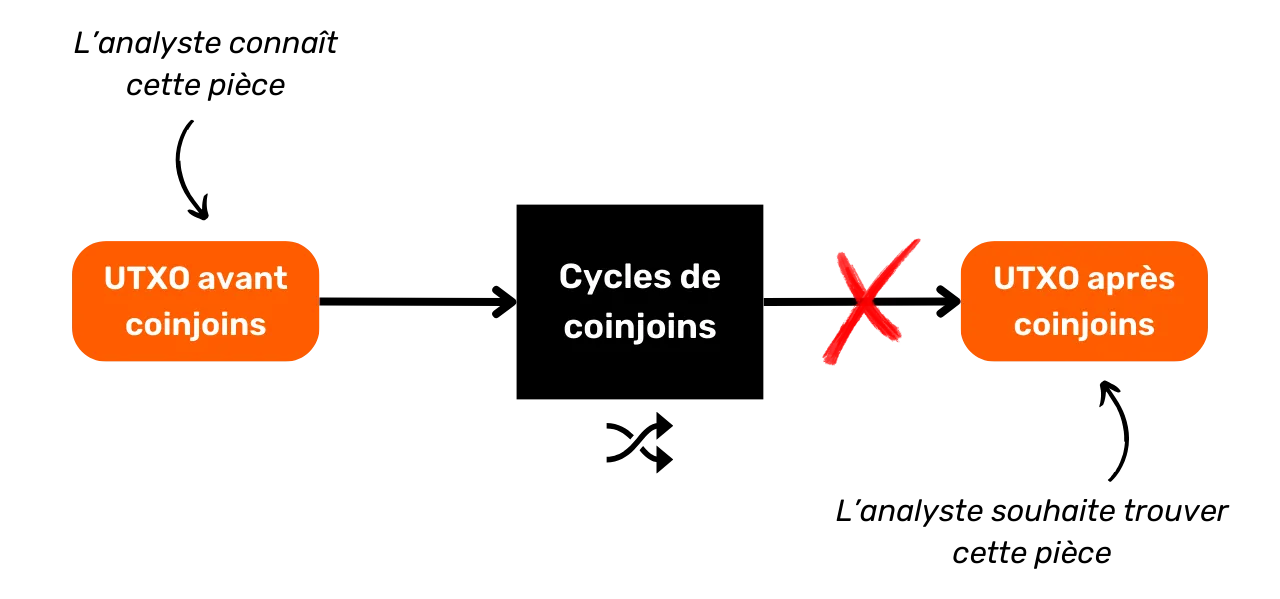

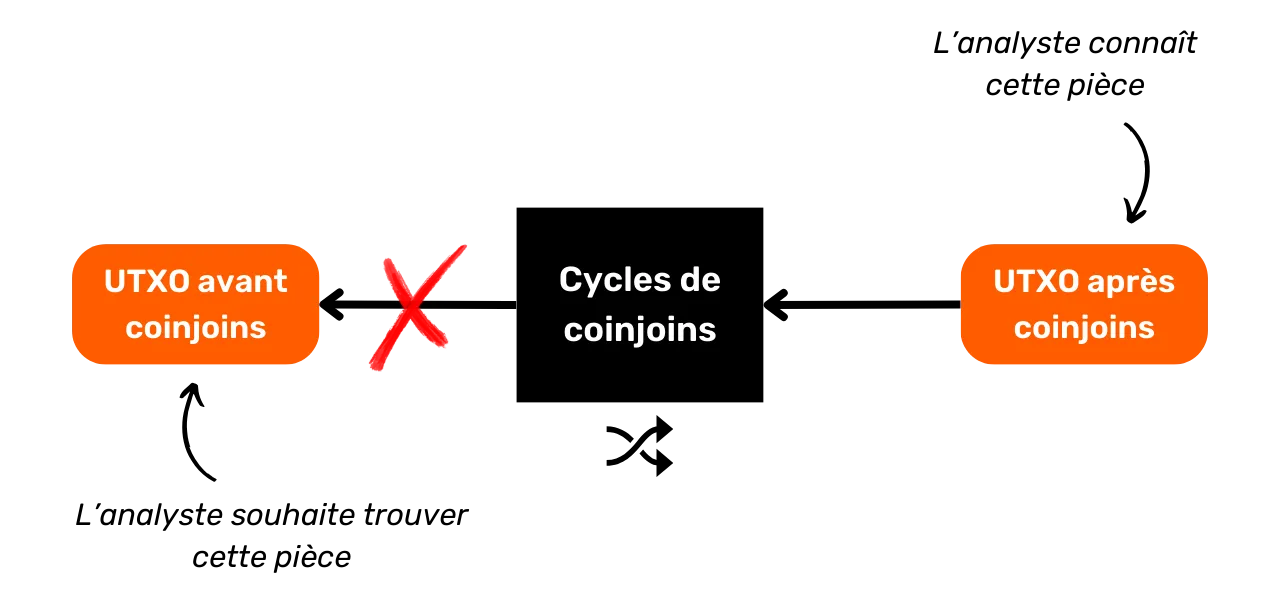

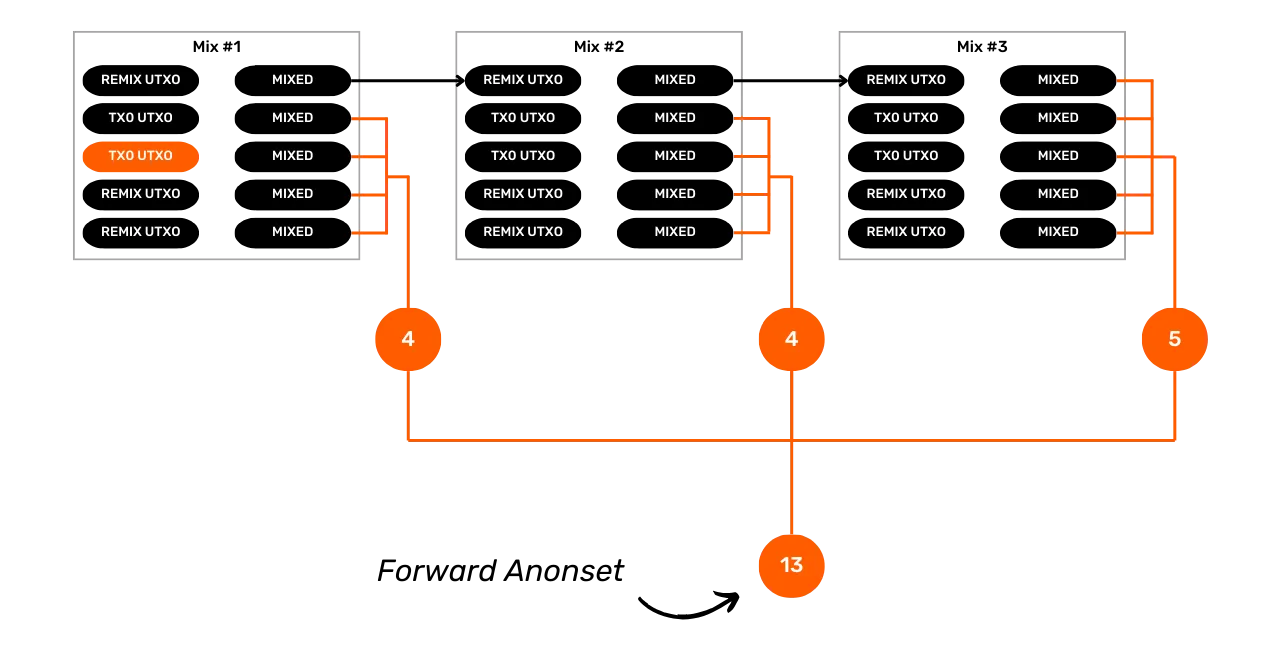

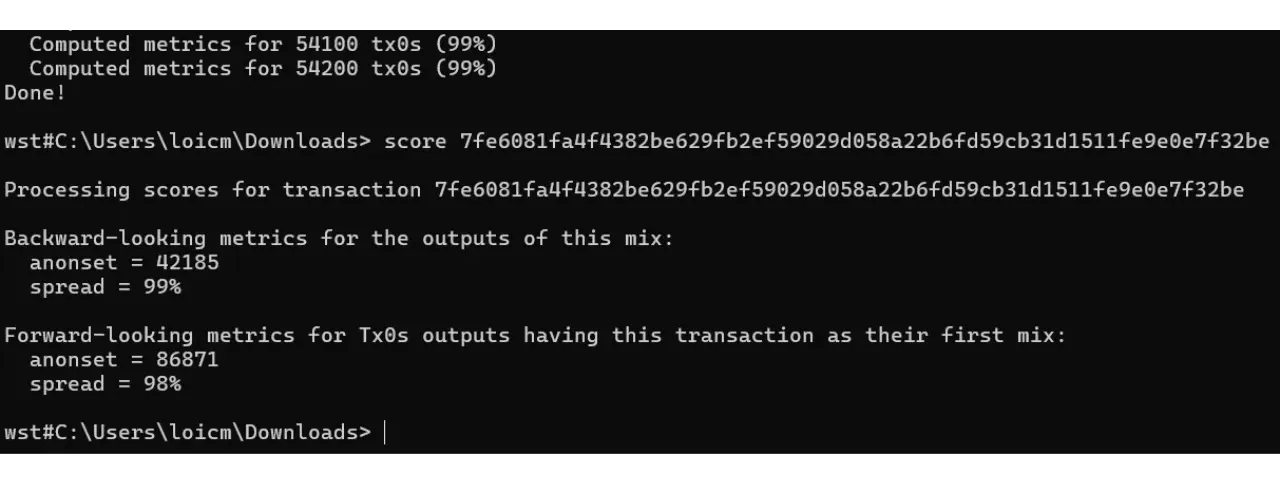

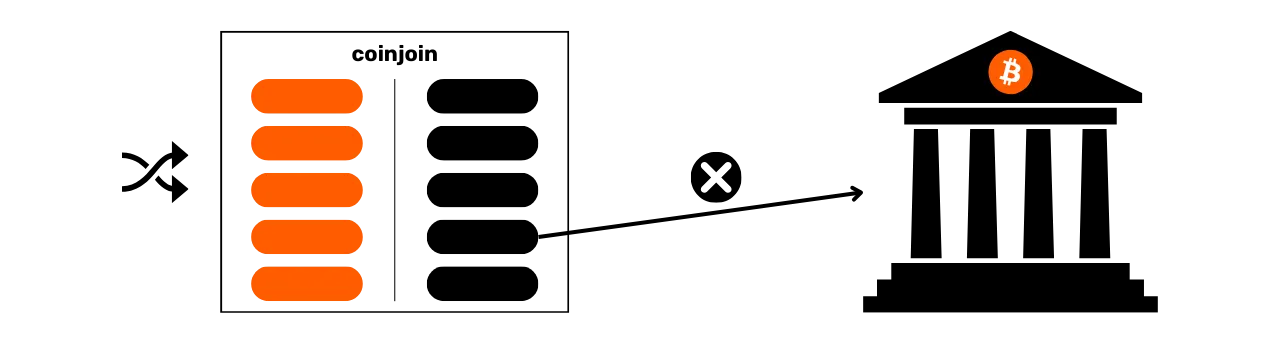

Jakso 4: Coinjoin-transaktioiden ymmärtäminen

Miten voimme puhua Bitcoinin yksityisyydestä mainitsematta kolikkoliitoksia? Luvussa 4 saat selville kaiken, mitä sinun tarvitsee tietää tästä yhdistämismenetelmästä. Saat tietää, mitä coinjoinit ovat, niiden historian ja tavoitteet sekä erilaiset olemassa olevat coinjoin-tyypit. Kokeneemmille käyttäjille kerrotaan lopuksi, mitä anonsetit ja entropia ovat ja miten ne lasketaan.

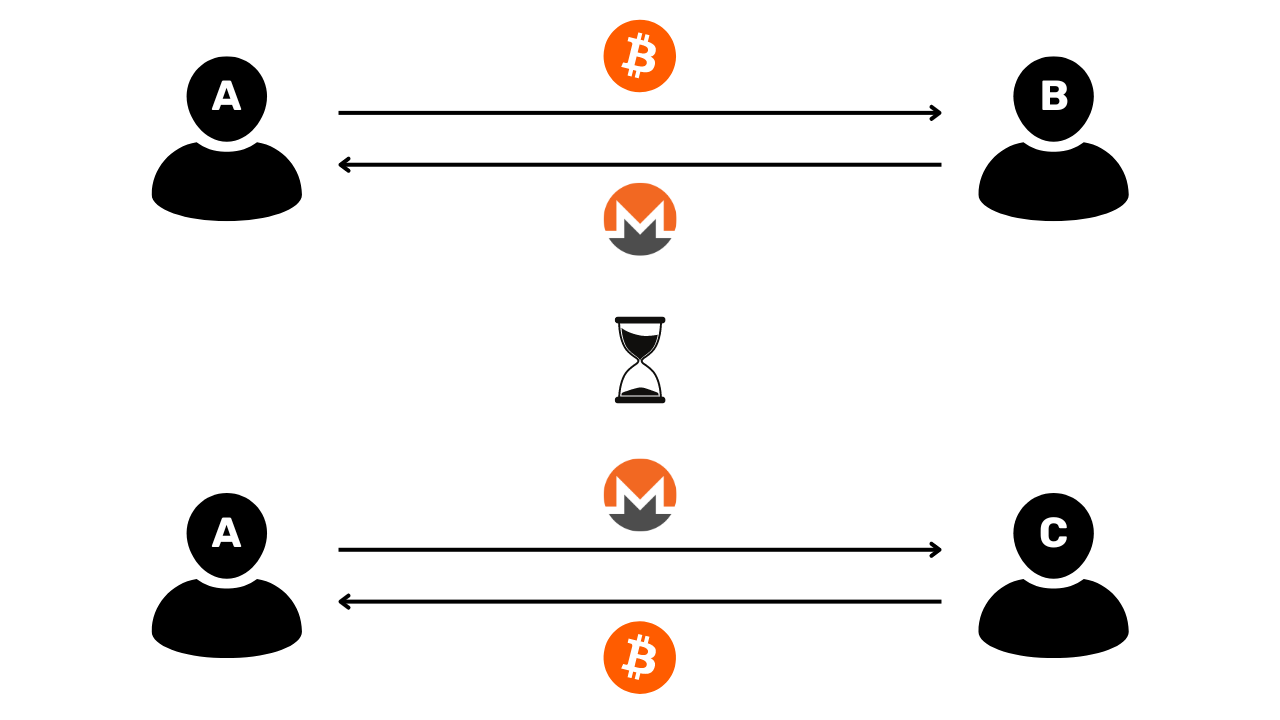

5 jakso: Muiden kehittyneiden luottamuksellisuustekniikoiden haasteiden ymmärtäminen

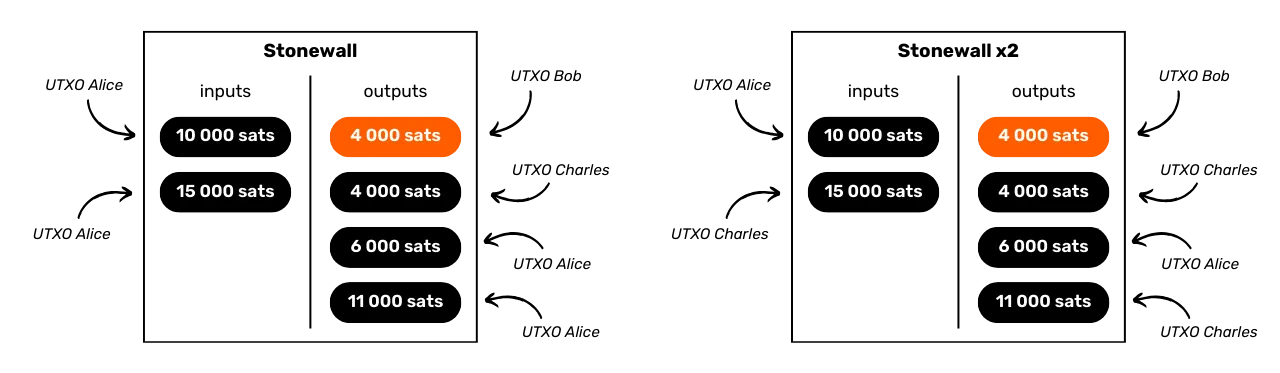

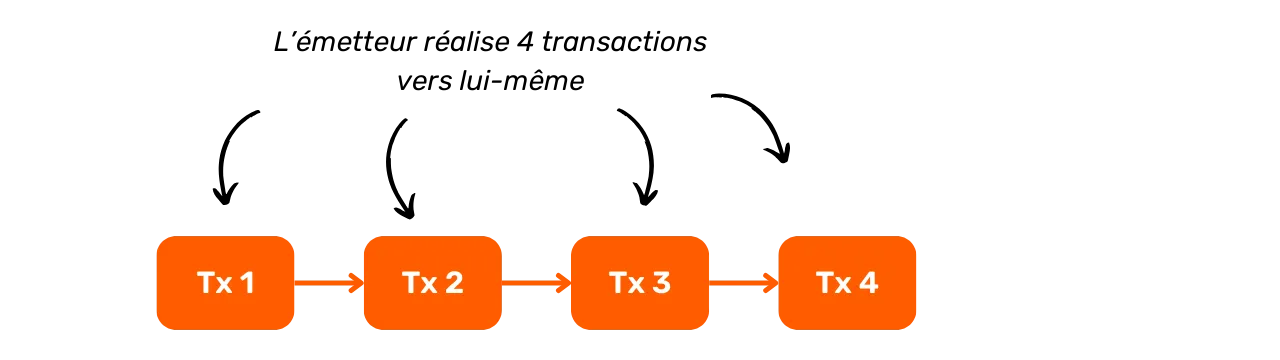

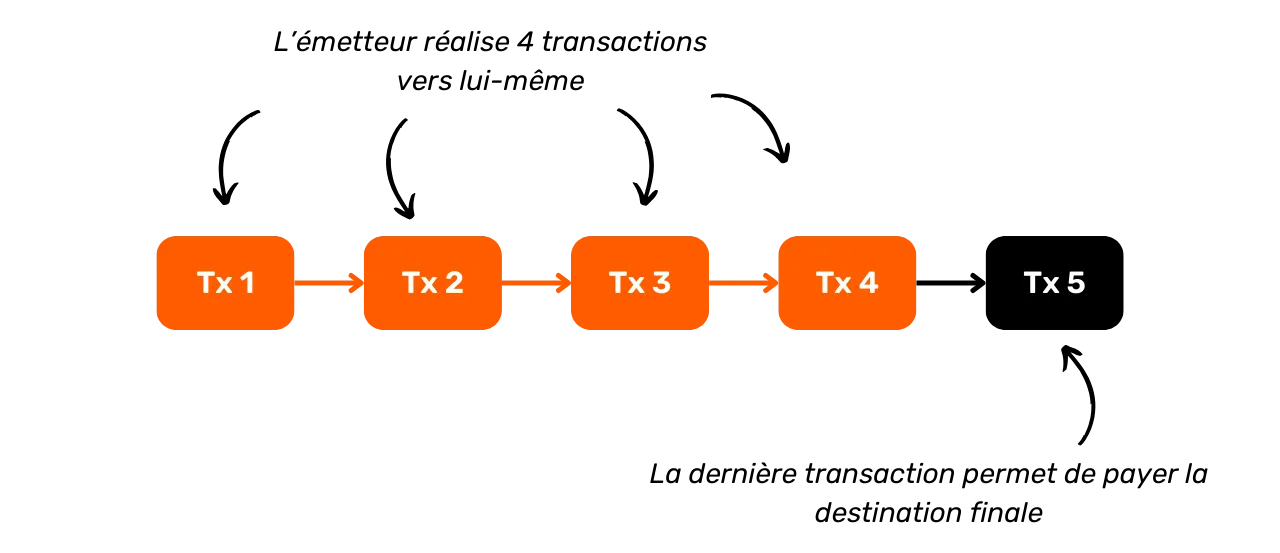

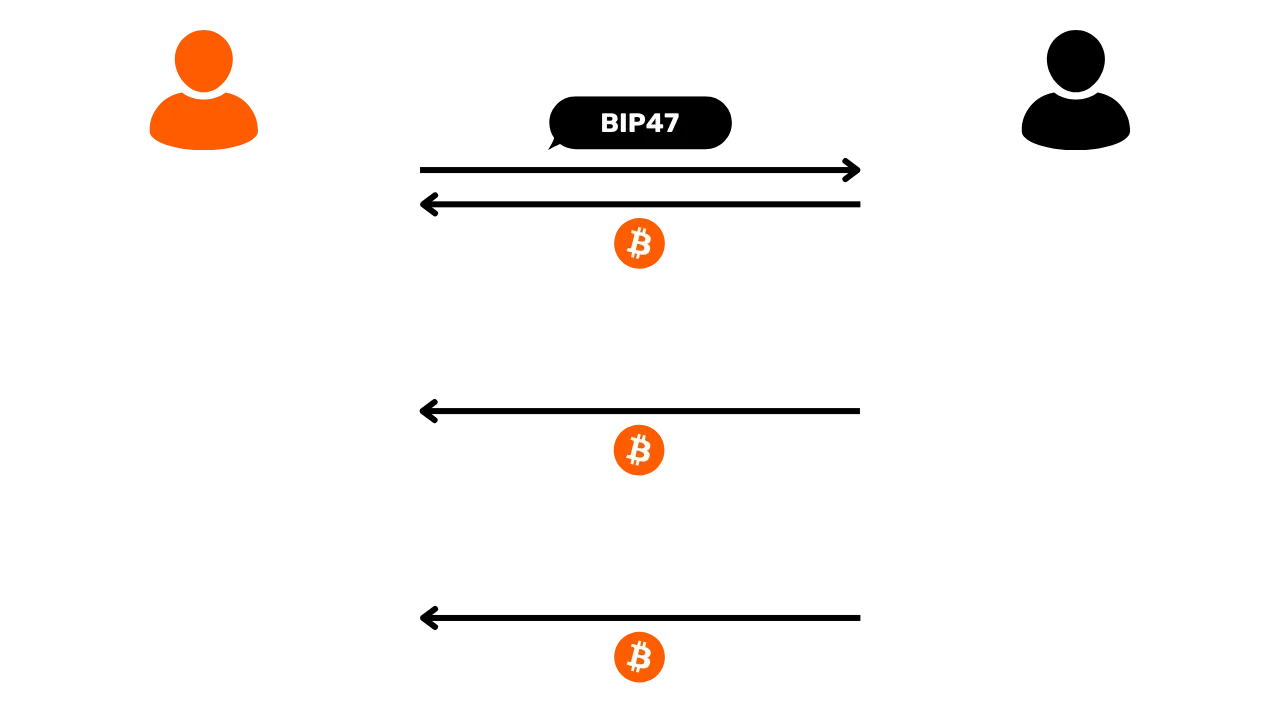

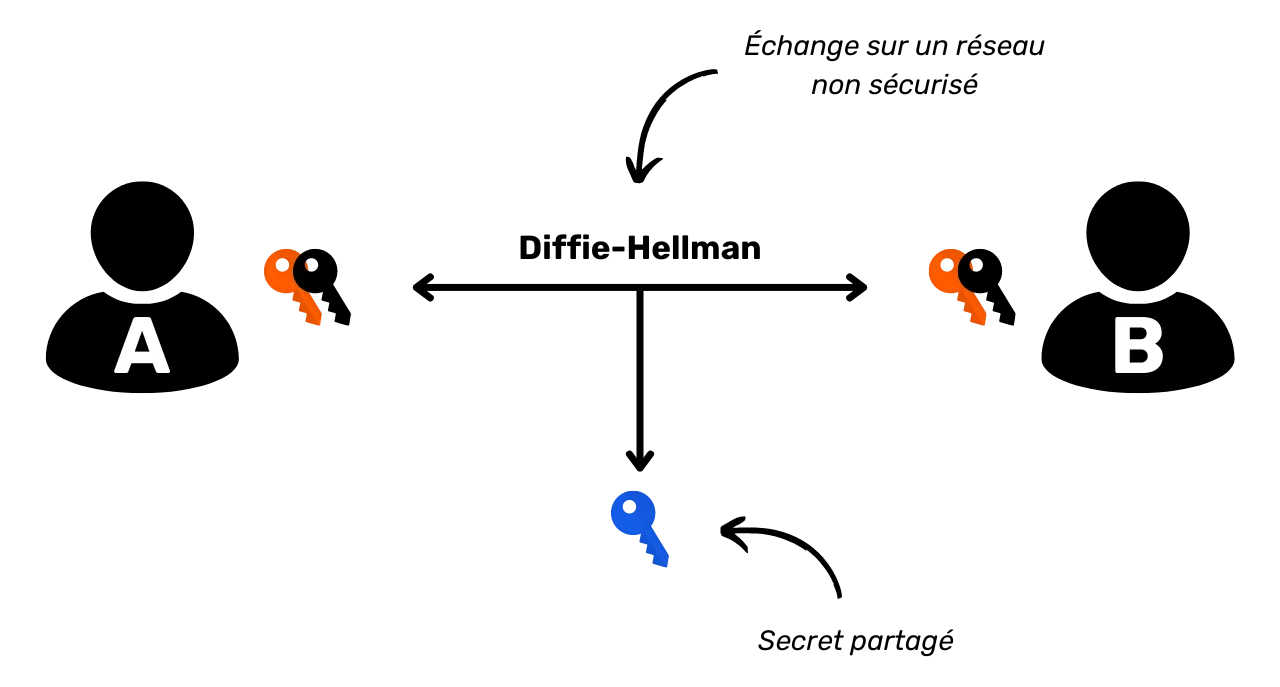

Viidennessä osiossa tarkastelemme kaikkia muita tekniikoita, joilla voit suojata yksityisyytesi Bitcoinissa, coinjoinin lisäksi. Vuosien varrella kehittäjät ovat osoittaneet huomattavaa luovuutta suunnitellessaan yksityisyyden suojaan tarkoitettuja työkaluja. Tarkastelemme kaikkia näitä menetelmiä, kuten payjoinia, yhteistransaktioita, Coin Swapia ja Atomic Swapia, ja kerromme yksityiskohtaisesti, miten ne toimivat, niiden tavoitteet ja mahdolliset heikkoudet.

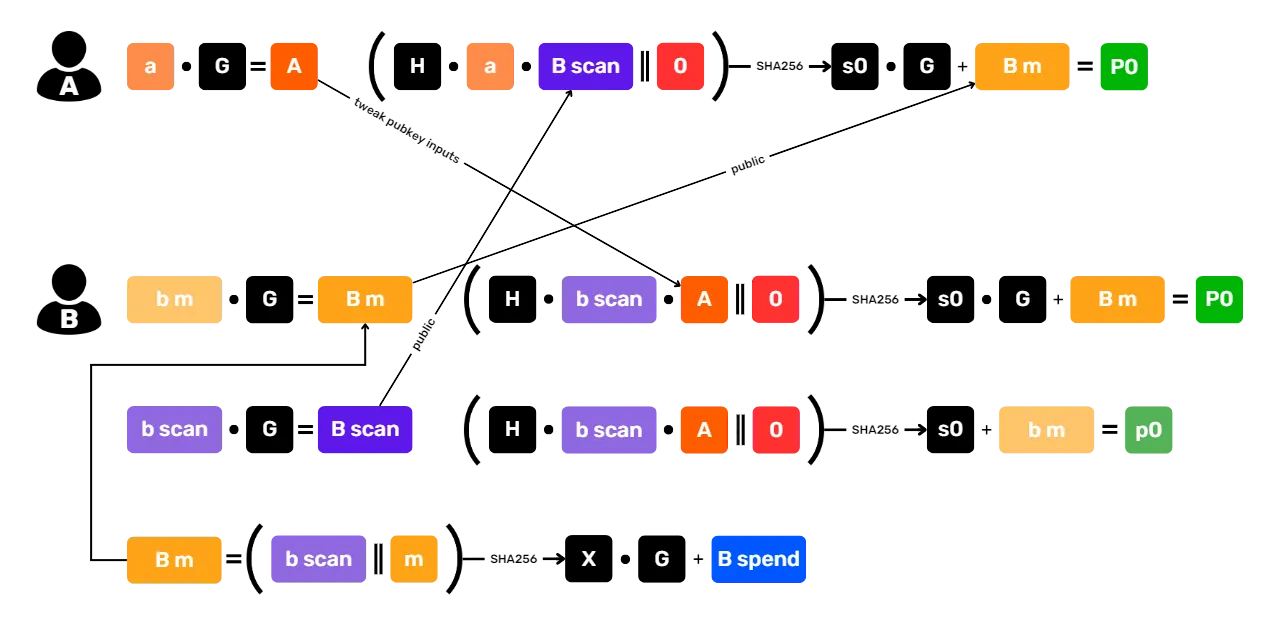

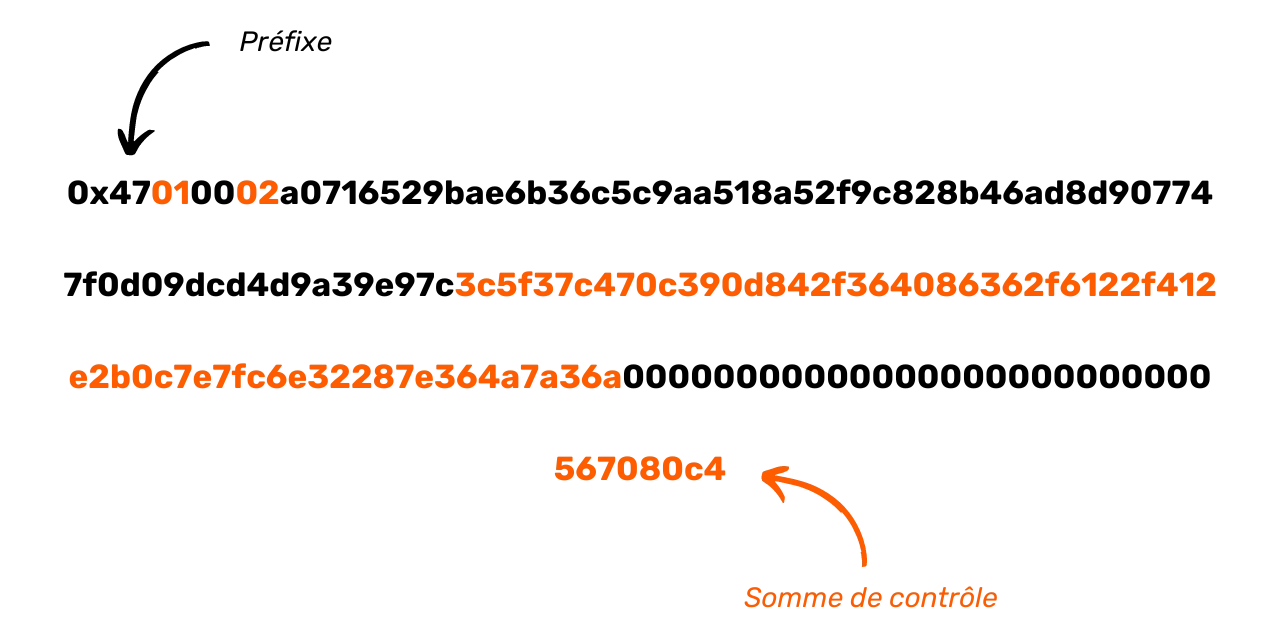

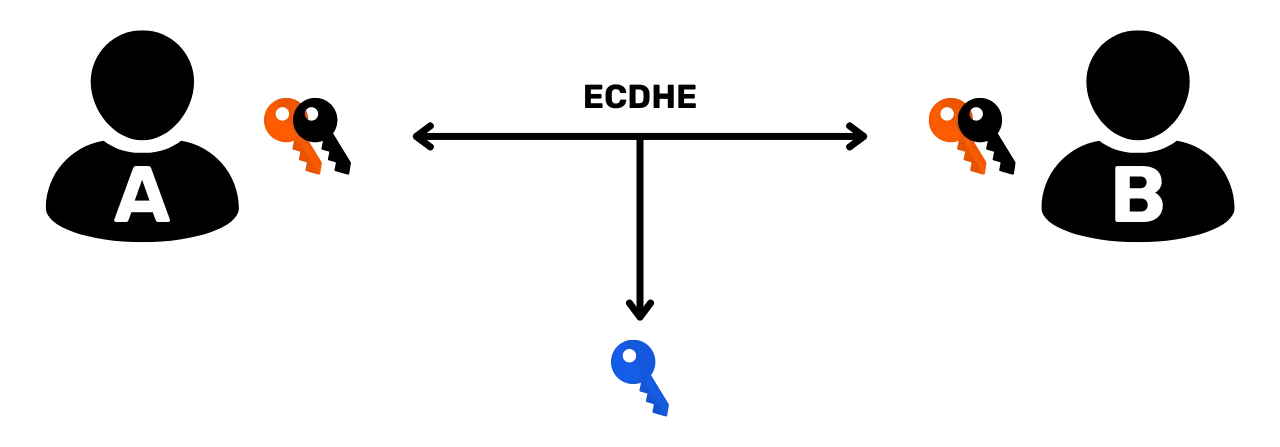

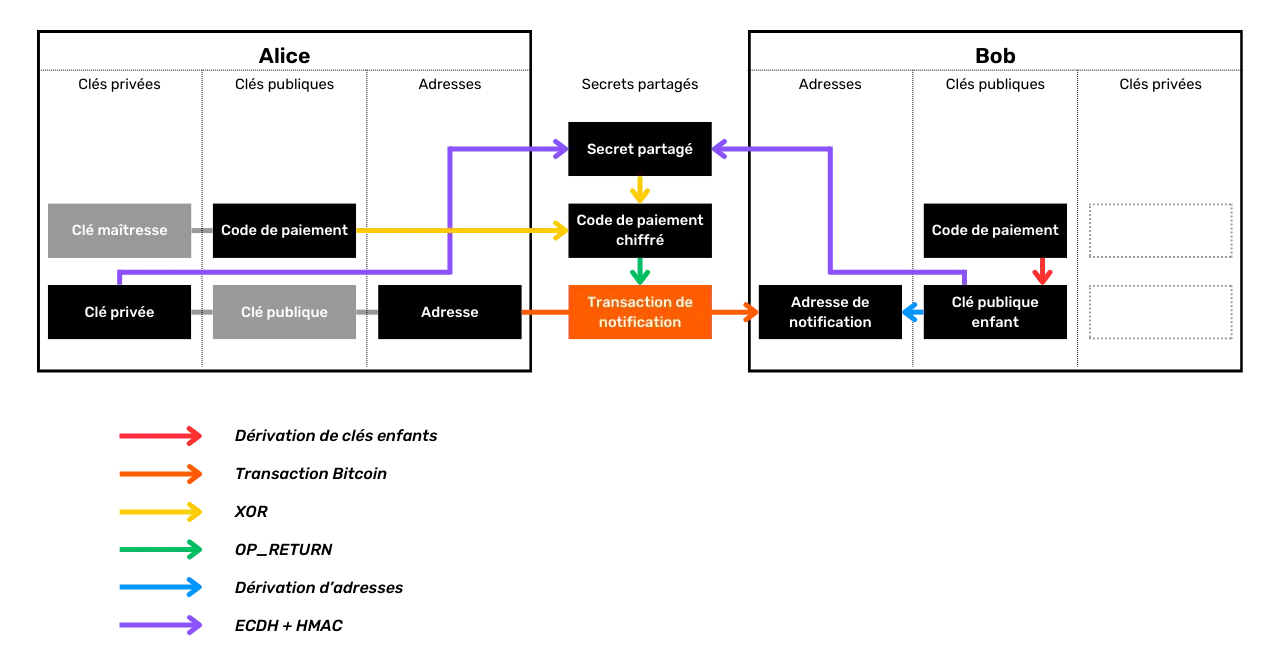

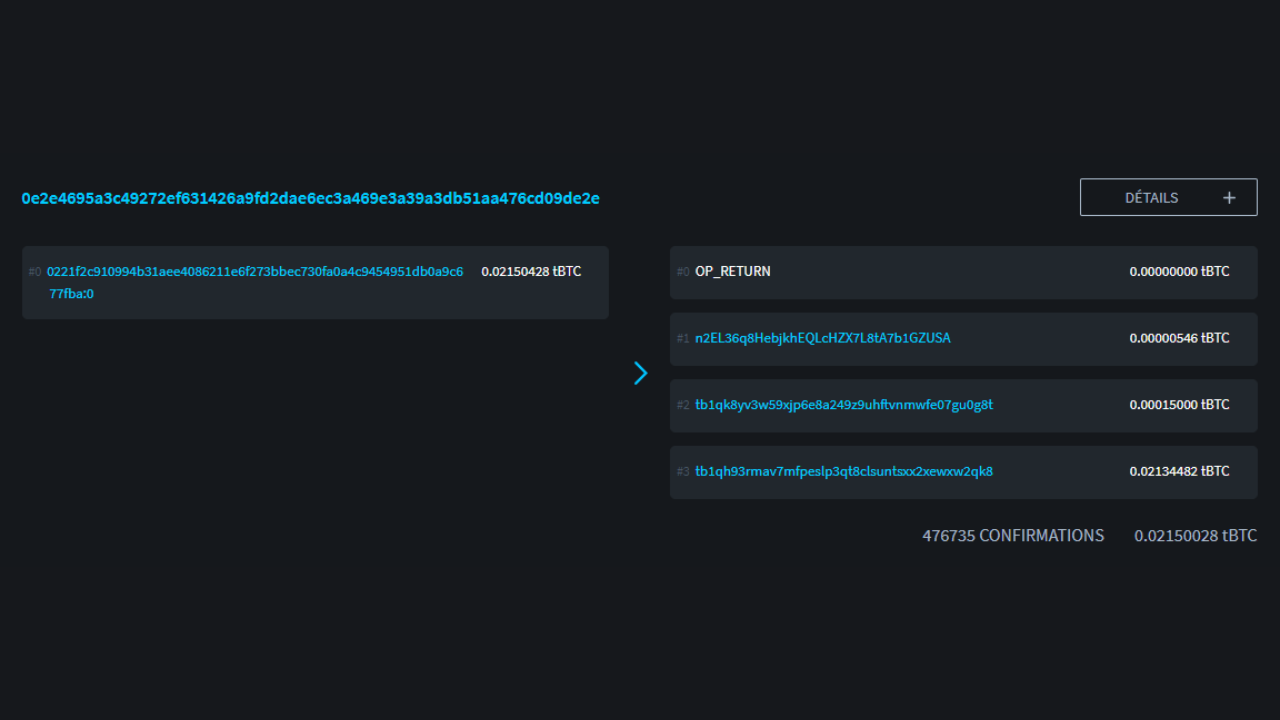

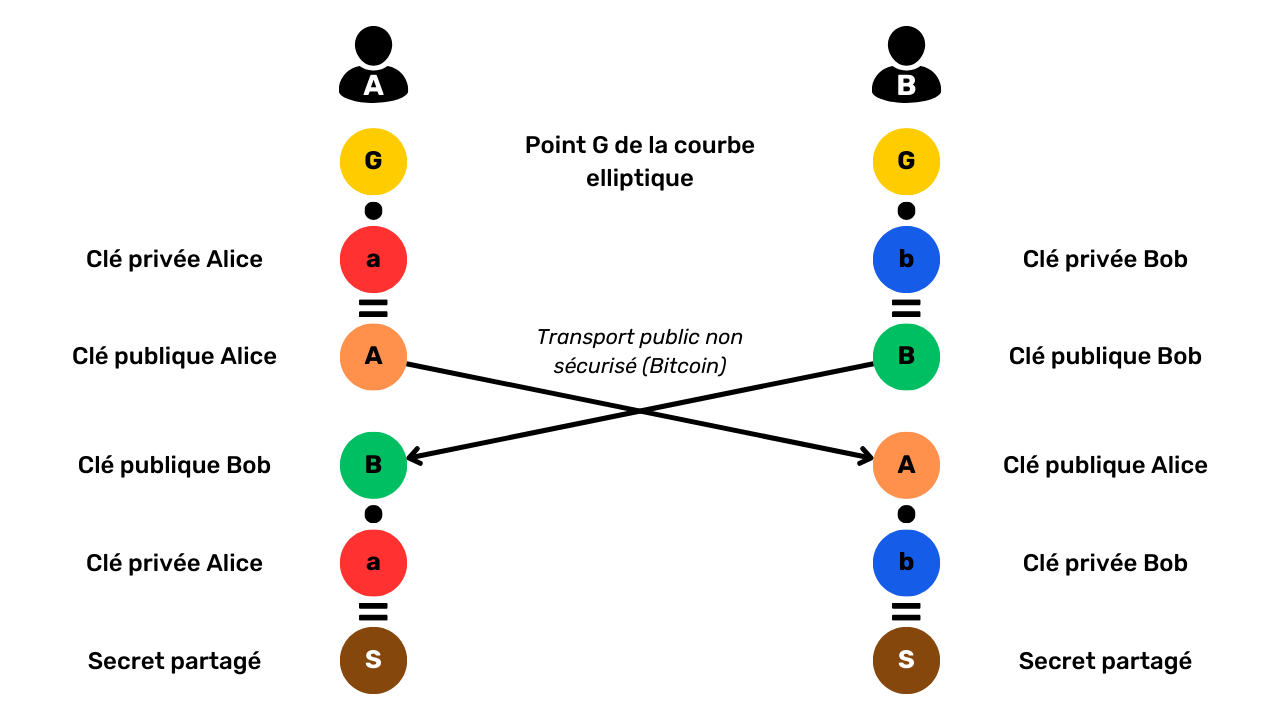

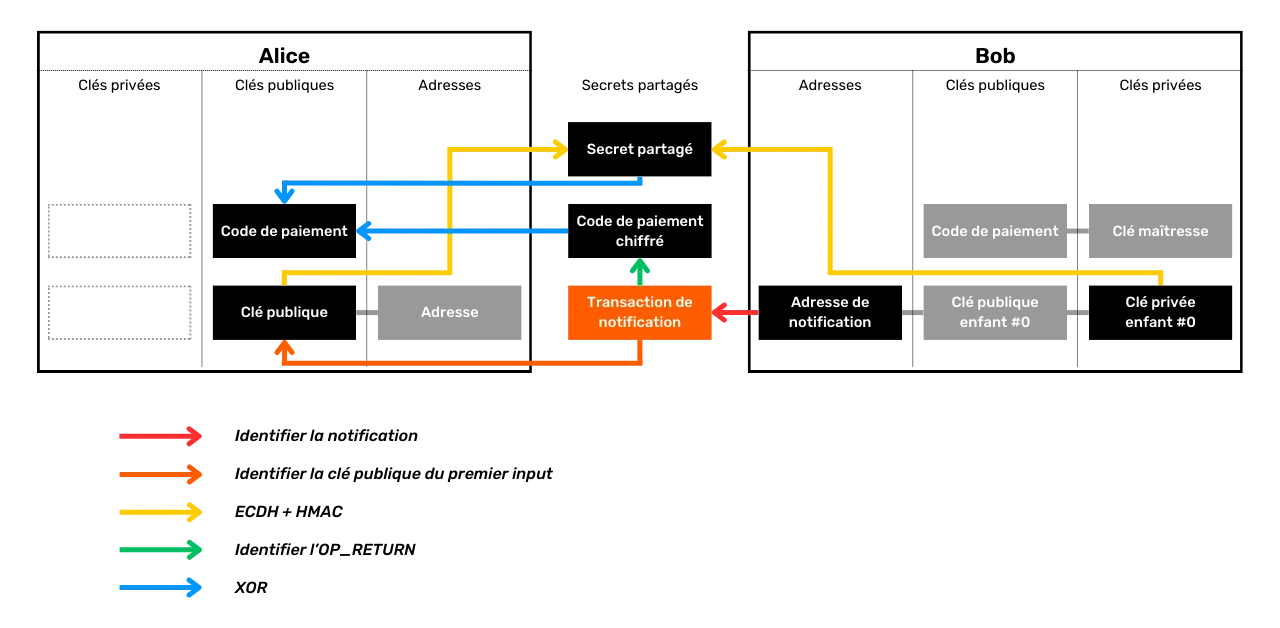

Tarkastelemme myös yksityisyyden suojaa solmujen verkon ja tapahtumien levittämisen tasolla. Keskustelemme myös erilaisista protokollista, joita on vuosien varrella ehdotettu käyttäjien yksityisyyden suojaamiseksi Bitcoinissa, mukaan lukien staattiset osoiteprotokollat.

Valmiina tutkimaan Bitcoinin yksityisyyden monimutkaisuuksia? Lähdetään liikkeelle!

Valmiina tutkimaan Bitcoinin yksityisyyden monimutkaisuuksia? Lähdetään liikkeelle!

Määritelmät ja keskeiset käsitteet

Bitcoinin UTXO-malli

Bitcoin on ennen kaikkea valuutta, mutta tiedätkö itse asiassa, miten BTC:t esitetään protokollassa?

UTXOs on Bitcoin: mitä ne ovat?

Bitcoin-protokolla perustuu UTXO-malliin, joka on lyhenne sanoista "Unspent Transaction Output".

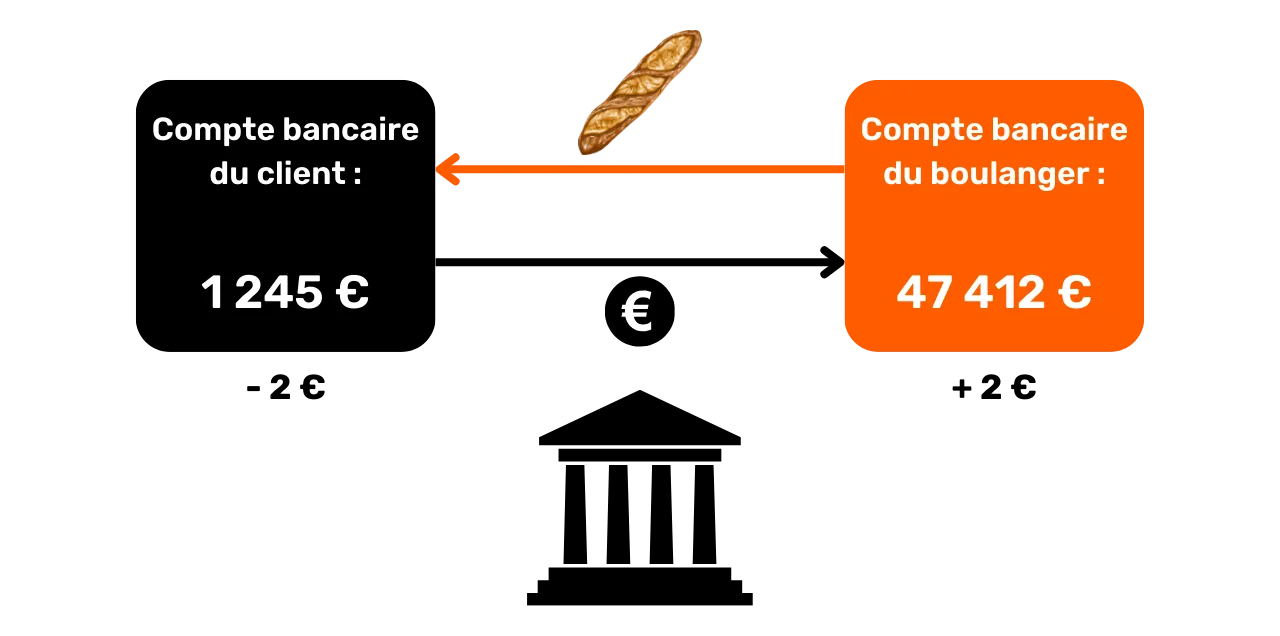

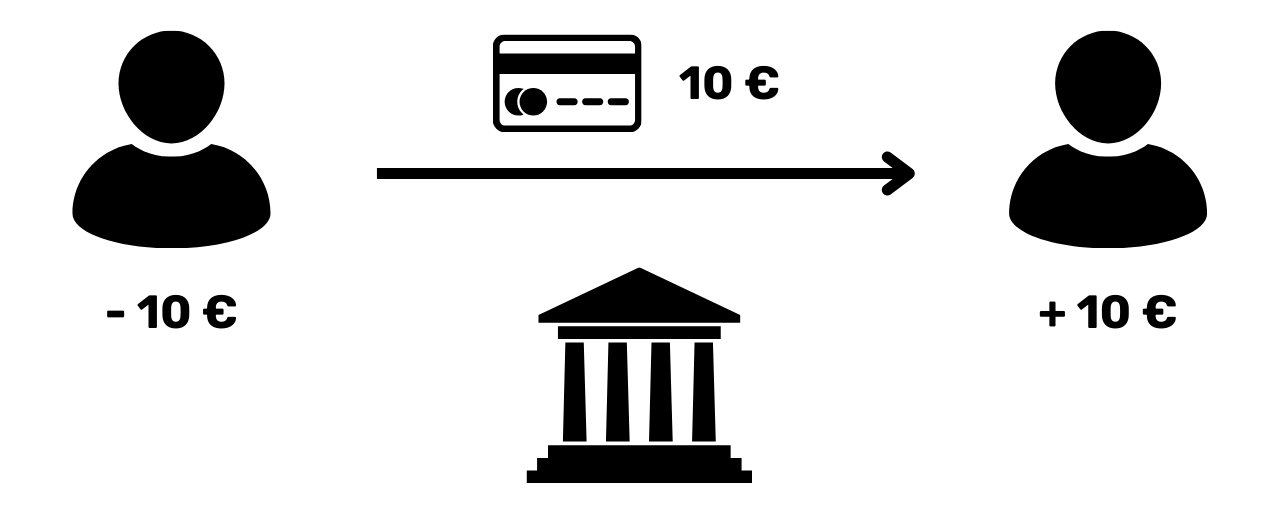

Tämä malli eroaa huomattavasti perinteisistä pankkijärjestelmistä, joissa rahoitusvirtojen seuranta perustuu tili- ja saldomekanismiin. Pankkijärjestelmässä yksittäisiä saldoja ylläpidetäänkin henkilöllisyyteen liitetyillä tileillä. Kun esimerkiksi ostat patongin leipurilta, pankkisi yksinkertaisesti veloittaa ostosumman tililtäsi, jolloin saldosi pienenee, kun taas leipurin tilille hyvitetään sama summa, jolloin sen saldo kasvaa. Tässä järjestelmässä tilillesi tulevan ja sieltä lähtevän rahan välillä ei ole mitään yhteyttä, lukuun ottamatta tapahtumakirjanpitoa.

Bitcoin toimii eri tavalla. Tilin käsitettä ei ole olemassa, eikä

rahayksiköitä hallinnoida saldojen vaan UTXO:iden avulla. UTXO edustaa

tiettyä määrää bitcoineja, joita ei ole vielä käytetty, ja muodostaa siten

"bitcoin-palan", joka voi olla suuri tai pieni. Yksi UTXO voi esimerkiksi

olla arvoltaan 500 BTC tai yksinkertaisesti 700 SATS.

**> Satoshi, josta usein käytetään lyhennettä sat, on Bitcoinin pienin yksikkö, joka on verrattavissa fiat-valuuttojen sentteihin.

1 BTC = 100 000 000 SATS

Teoriassa yksi UTXO voi edustaa mitä tahansa arvoa bitcoineina, joka voi vaihdella satista teoreettiseen maksimissaan noin 21 miljoonaan BTC:hen. On kuitenkin loogisesti mahdotonta omistaa kaikkia 21 miljoonaa bitcoinia, ja on olemassa "pölyksi" kutsuttu alempi taloudellinen kynnysarvo, jonka alapuolella UTXO:n käyttäminen katsotaan taloudellisesti kannattamattomaksi.

**> Bitcoinilla koskaan luodun suurimman UTXO:n arvo oli 500 000 BTC. Se luotiin MtGox-alustalla konsolidointioperaation aikana marraskuussa 2011: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

UTXO:t ja menoedellytykset

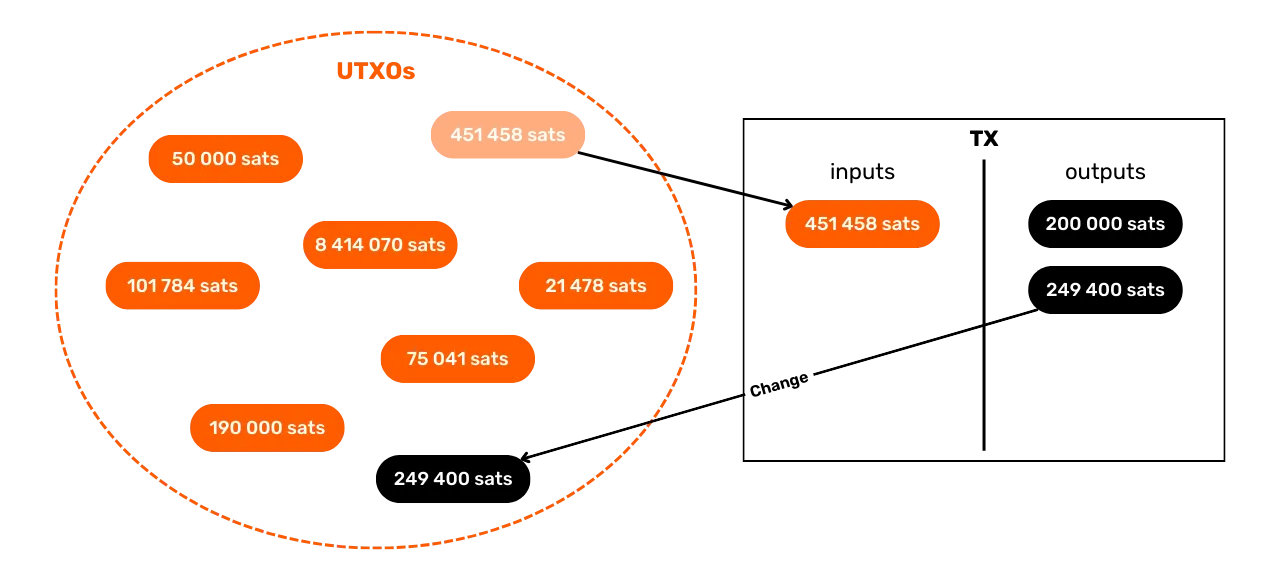

UTXO:t ovat Bitcoinin vaihtovälineitä. Jokaisen transaktion tuloksena kulutetaan UTXO:ita panoksina ja luodaan uusia UTXO:ita tuotoksina. Kun transaktio on suoritettu, panoksina käytetyt UTXO:t katsotaan "käytetyiksi", ja uusia UTXO:ita luodaan ja jaetaan transaktion tuotoksissa ilmoitetuille vastaanottajille. UTXO edustaa siis yksinkertaisesti käyttämätöntä transaktiotulosta ja siten käyttäjälle tiettynä ajankohtana kuuluvaa bitcoinien määrää.

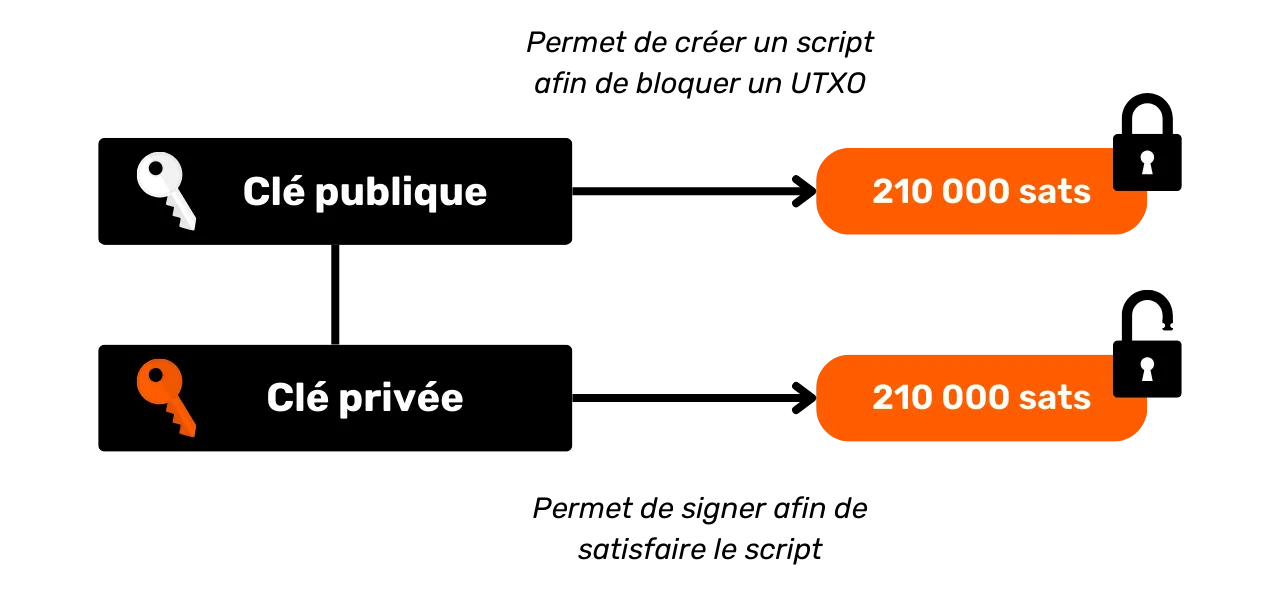

Kaikki UTXO:t on suojattu skripteillä, joissa määritellään ehdot, joiden mukaisesti niitä voidaan käyttää. Käyttäjän on UTXO:n käyttämiseksi osoitettava verkolle, että hän täyttää UTXO:n turvaavassa käsikirjoituksessa määritellyt ehdot. UTXO:t on yleensä suojattu julkisella avaimella (tai vastaanotto-osoitteella, joka edustaa tätä julkista avainta). Käyttäjän on osoitettava, että hänellä on kyseiseen julkiseen avaimeen liittyvä UTXO, jotta hän voi käyttää siihen liittyvän UTXO:n, toimittamalla kyseisellä avaimella tehdyn digitaalisen allekirjoituksen. Tämän vuoksi sanomme, että Bitcoin-lompakko ei itse asiassa sisällä bitcoineja, vaan se tallentaa yksityiset avaimesi, joiden avulla pääset käsiksi UTXO-varmenteisiisi ja näin ollen myös niiden edustamiin bitcoineihin.

Koska Bitcoinissa ei ole tilin käsitettä, lompakon saldo on yksinkertaisesti kaikkien niiden UTXO:iden arvojen summa, joita se voi käyttää. Jos Bitcoin-lompakkosi voi esimerkiksi käyttää seuraavat 4 UTXOa:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Salkkusi kokonaissaldo olisi 17 BTC.

Bitcoin-tapahtumien rakenne

Tapahtuman tulot ja lähdöt

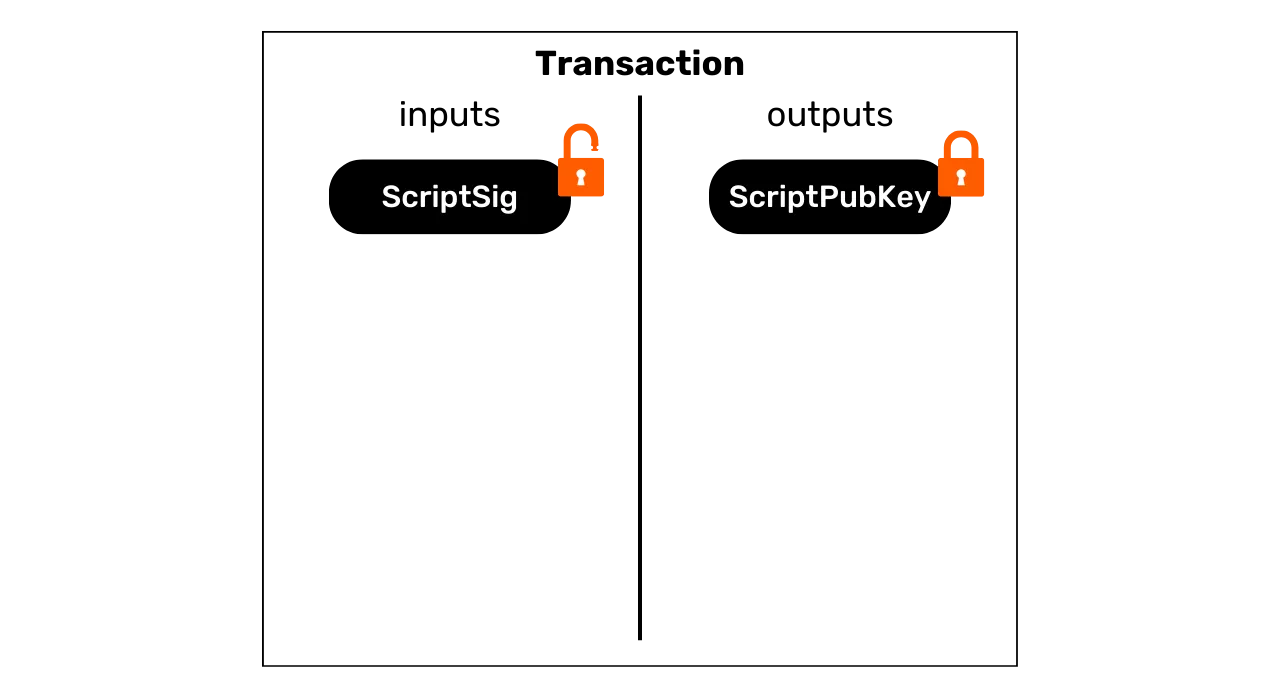

Bitcoin-tapahtuma on lohkoketjuun kirjattu operaatio, joka siirtää bitcoinien omistusoikeuden yhdeltä henkilöltä toiselle. Tarkemmin sanottuna, koska olemme UTXO-mallissa eikä tilejä ole, transaktio täyttää käyttöehdot, jotka varmistivat yhden tai useamman UTXO:n, kuluttaa ne ja luo vastaavasti uusia UTXO:ita uusilla käyttöehdoilla. Lyhyesti sanottuna transaktio siirtää bitcoineja tyydytetystä käsikirjoituksesta uuteen käsikirjoitukseen, joka on suunniteltu turvaamaan ne.

Jokainen Bitcoin-tapahtuma koostuu siis yhdestä tai useammasta syötteestä ja yhdestä tai useammasta tuotoksesta. Panokset ovat UTXO:ita, joita transaktio kuluttaa tuotosten tuottamiseksi. Tuotokset ovat uusia UTXO:ita, joita voidaan käyttää tulevien transaktioiden syötteinä.

**> Teoriassa bitcoin-tapahtumassa voisi olla ääretön määrä tuloja ja lähtöjä. Ainoa rajoitus on lohkojen enimmäiskoko.

Bitcoin-tapahtuman jokainen panos viittaa edelliseen käyttämättömään UTXO:hon. Jotta UTXO:ta voidaan käyttää syötteenä, sen haltijan on osoitettava olevansa sen laillinen omistaja validoimalla siihen liittyvä käsikirjoitus eli täyttämällä asetetun käyttöehdon. Yleisesti ottaen tämä tarkoittaa digitaalisen allekirjoituksen antamista, joka on tuotettu julkista avainta vastaavalla yksityisellä avaimella, jolla kyseinen UTXO on alun perin suojattu. Käsikirjoituksessa on siis tarkistettava, että allekirjoitus vastaa julkista avainta, jota käytettiin varojen vastaanottamisen yhteydessä.

Kussakin ulostulossa puolestaan määritetään siirrettävien bitcoinien määrä sekä vastaanottaja. Jälkimmäinen määritellään uudella komentosarjalla, joka yleensä estää juuri luodun UTXO:n vastaanottavalla osoitteella tai uudella julkisella avaimella.

Jotta transaktiota voidaan pitää konsensussääntöjen mukaan pätevänä, kokonaistuoton on oltava pienempi tai yhtä suuri kuin kokonaissyötön. Toisin sanoen transaktion tuottamien uusien UTXO:iden summa ei saa ylittää panoksina kulutettujen UTXO:iden summaa. Tämä periaate on looginen: jos sinulla on vain "500 000 SATS", et voi tehdä "700 000 SATS" -ostoa.

Vaihto ja yhdistäminen Bitcoin-tapahtumassa

Bitcoin-tapahtuman toteuttamista UTXO:ssa voidaan siis verrata kultakolikon uudelleenvalamiseen. UTXO ei nimittäin ole jaettavissa, vaan ainoastaan sulatettavissa. Tämä tarkoittaa, että käyttäjä ei voi yksinkertaisesti jakaa tiettyä bitcoin-määrää edustavaa UTXOa useammaksi pienemmäksi UTXOksi. Hänen on kulutettava se kokonaan transaktiossa luodakseen yhden tai useamman uuden UTXO:n, jonka arvo on mielivaltainen ja jonka on oltava pienempi tai yhtä suuri kuin alkuperäisen UTXO:n arvo.

Tämä mekanismi on samanlainen kuin kultakolikossa. Oletetaan, että omistat 2 unssin kolikon ja haluat maksaa 1 unssin, olettaen, että myyjä ei voi antaa sinulle vaihtorahaa. Sinun pitäisi sulattaa kolikkosi ja valaa kaksi uutta kolikkoa, joista kumpikin on 1 unssin arvoinen.

Bitcoin toimii samalla tavalla. Kuvitellaan, että Alicen UTXO on 10 000 SATS

ja hän haluaa ostaa patongin, jonka hinta on 4 000 SATS. Alice tekee

transaktion, jossa on 1 UTXO, jonka arvo on 10 000 SATSja jonka hän kuluttaa kokonaisuudessaan, ja 2 UTXO:ta, joiden arvo on 4

000 SATS ja 6 000 SATS`. 4 000 SATS:n UTXO lähetetään leipurille maksuna patongista,

kun taas 6 000 SATS:n UTXO palaa Liisalle vaihtorahana. Tätä UTXO:ta, joka palaa

tapahtuman alkuperäiselle liikkeeseenlaskijalle, kutsutaan Bitcoin-jargonissa

"vaihdoksi".

Kuvitellaan nyt, että Alicella ei ole yhtä UTXO:ta, jonka arvo on 10 000

SATS, vaan kaksi UTXO:ta, joiden molempien arvo on 3 000 SATS. Tässä

tilanteessa kumpikaan UTXO ei yksinään riitä asettamaan sauvan 4 000 SATS. Liisan on siksi käytettävä samanaikaisesti kahta UTXO:ta, joiden arvo on

3 000 SATS, tapahtuman syötteenä. Tällä tavoin panosten kokonaismäärä nousee

6 000 SATS:iin, jolloin hän pystyy täyttämään leipurille suoritettavan 4 000 SATS:n maksun. Tätä menetelmää, jossa useat UTXO:t ryhmitellään liiketoimen

panoksiksi, kutsutaan usein "yhdistämiseksi".

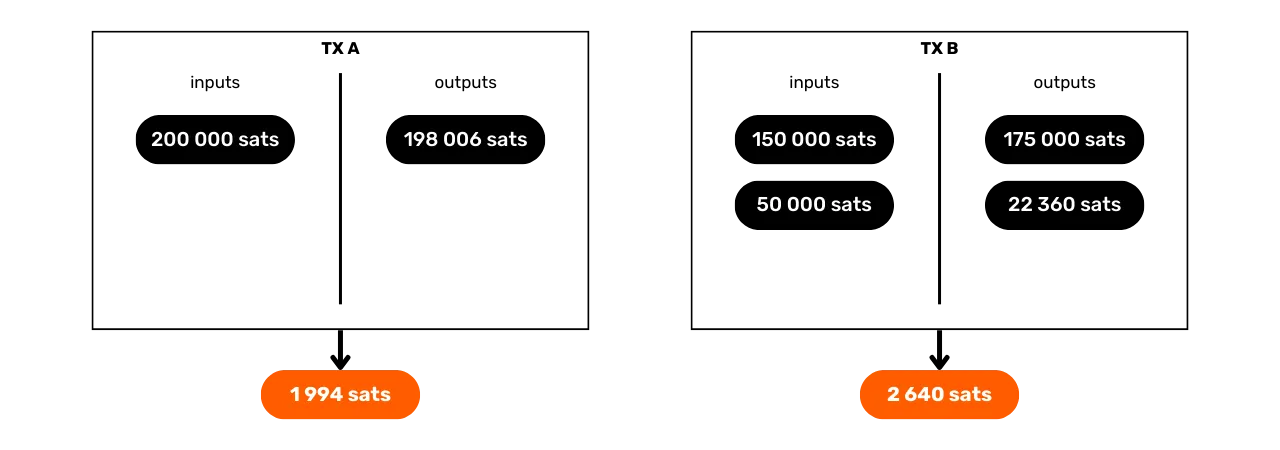

Transaktiomaksut

Intuitiivisesti voisi ajatella, että transaktiokustannukset edustavat myös transaktion tuotosta. Todellisuudessa näin ei kuitenkaan ole. Transaktiokustannukset edustavat kokonaispanosten ja kokonaistuotosten välistä erotusta. Tämä tarkoittaa sitä, että kun osa panosten arvosta on käytetty haluttujen tuotosten kattamiseen transaktiossa, tietty osa panoksista jää käyttämättä. Tämä jäljelle jäävä summa muodostaa transaktiokustannukset.

Frais = total inputs - total outputs

Otetaan esimerkiksi Alice, jonka UTXO on 10 000 SATS ja joka haluaa ostaa

patongin 4 000 SATS:n hintaan. Liisa luo tapahtuman, jonka syötteenä on

hänen UTXO:nsa, joka on 10,000 SATS. Sen jälkeen hän luo 4 000

SATS:n suuruisen tuotoksen leipurille, joka maksaa patongin. Kannustaakseen

kaivostyöläisiä sisällyttämään hänen transaktionsa lohkoon Alice jakaa 200

SATSpalkkiota. Sitten hän luo toisen tuotoksen, vaihdon, joka palautetaan

hänelle ja jonka arvo on 5 800 SATS.

Soveltamalla maksukaavaa näemme, että alaikäisille on todellakin jäljellä 200 SATSia:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Kun louhija onnistuu validoimaan lohkon, hänellä on oikeus periä nämä maksut kaikista lohkoonsa sisältyvistä transaktioista niin sanotun "coinbase"-tapahtuman kautta.

UTXO:iden luominen Bitcoinissa

Jos olet seurannut edellisiä kohtia tarkasti, tiedät nyt, että UTXO:t voidaan luoda vain kuluttamalla muita olemassa olevia UTXO:ita. Tällä tavoin Bitcoin-kolikot muodostavat jatkuvan ketjun. Saatat kuitenkin ihmetellä, miten tämän ketjun ensimmäiset UTXO:t syntyivät. Tämä herättää samanlaisen ongelman kuin kana ja muna: mistä nämä alkuperäiset UTXO:t tulivat?

Vastaus on transaktiokolikkopohjassa.

Coinbase on erityyppinen Bitcoin-tapahtuma, joka on ainutlaatuinen jokaisessa lohkossa ja joka on aina ensimmäinen näistä. Sen avulla louhija, joka on löytänyt pätevän työtodistuksen, voi saada lohkopalkkionsa. Tämä palkkio koostuu kahdesta elementistä: blokkiavustus ja tapahtumapalkkio, joita käsiteltiin edellisessä jaksossa.

Coinbase-transaktio on ainutlaatuinen siinä mielessä, että se on ainoa, joka pystyy luomaan bitcoineja ex nihilo, ilman tarvetta kuluttaa panoksia tuotosten tuottamiseksi. Näitä äskettäin luotuja bitcoineja voidaan kutsua "alkuperäisiksi UTXOiksi".

Lohkoihin subventoidut bitcoinit ovat uusia BTC:itä, jotka luodaan tyhjästä konsensussäännöissä ennalta määritellyn liikkeeseenlaskuaikataulun mukaisesti. Lohkoavustus puolitetaan 210 000 lohkon välein eli noin neljän vuoden välein prosessissa, joka tunnetaan nimellä "puolitus". Alun perin jokaisella avustuksella luotiin 50 bitcoinia, mutta tämä määrä on vähitellen pienentynyt; tällä hetkellä se on 3,125 bitcoinia lohkoa kohti.

Vaikka transaktiopalkkiot edustavat myös vastaperustettuja BTC:tä, ne eivät saa ylittää lohkon kaikkien transaktioiden yhteenlaskettujen tulojen ja menojen erotusta. Näimme aiemmin, että nämä palkkiot edustavat sitä osaa panoksista, jota ei käytetä transaktioiden tuotoksiin. Tämä osuus on teknisesti "menetetty" transaktion aikana, ja louhijalla on oikeus luoda tämä arvo uudelleen yhden tai useamman uuden UTXO:n muodossa. Kyseessä on arvon siirto transaktion liikkeeseenlaskijan ja sen lohkoketjuun lisäävän louhijan välillä.

**> Coinbase-tapahtuman tuottamiin bitcoineihin sovelletaan 100 lohkon maturiteettiaikaa, jonka aikana louhija ei voi käyttää niitä. Tämän säännön tarkoituksena on välttää komplikaatioita, jotka liittyvät äskettäin luotujen bitcoinien käyttöön ketjussa, joka voi myöhemmin vanhentua.

UTXO-mallin vaikutukset

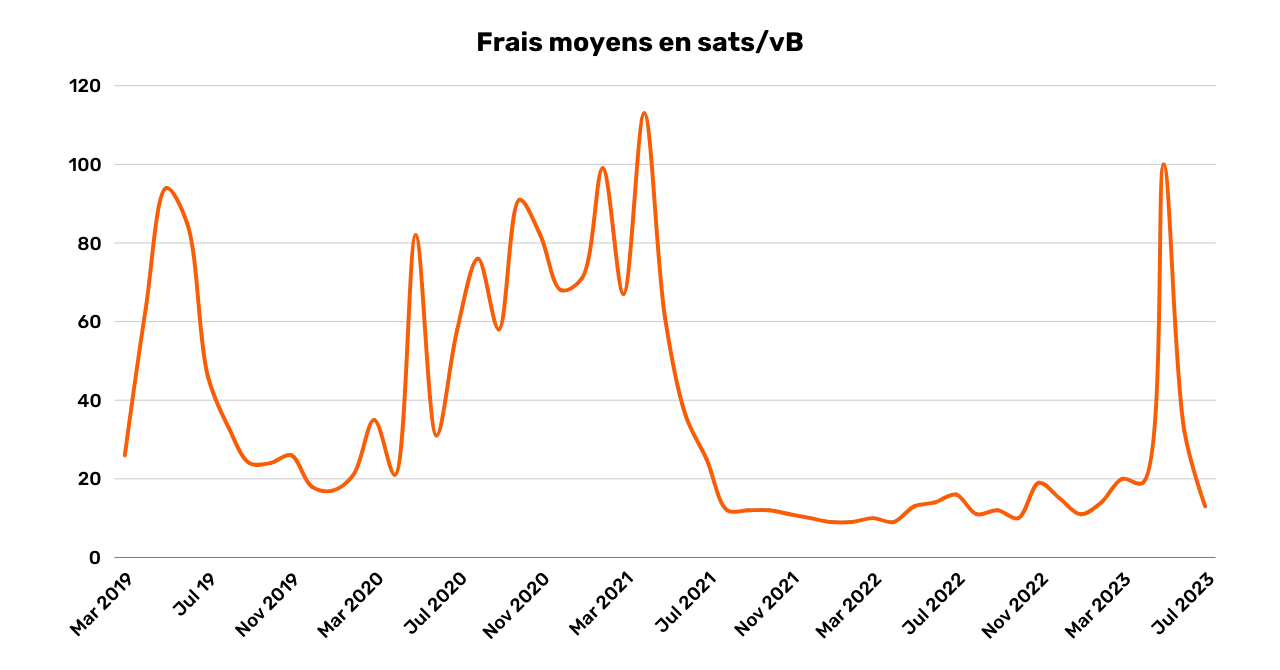

Ensinnäkin UTXO-malli vaikuttaa suoraan Bitcoinin transaktiomaksuihin. Koska kunkin lohkon kapasiteetti on rajallinen, louhijat suosivat transaktioita, jotka tarjoavat parhaat maksut suhteessa lohkossa tarvittavaan tilaan. Mitä enemmän UTXO:ta transaktio sisältää tuloissaan ja lähdöissään, sitä raskaampi se on ja vaatii siksi korkeampia maksuja. Tämä on yksi syy siihen, miksi pyrimme usein vähentämään UTXO:iden määrää salkussamme, mikä voi vaikuttaa myös luottamuksellisuuteen, jota käsittelemme yksityiskohtaisesti tämän kurssin kolmannessa osassa.

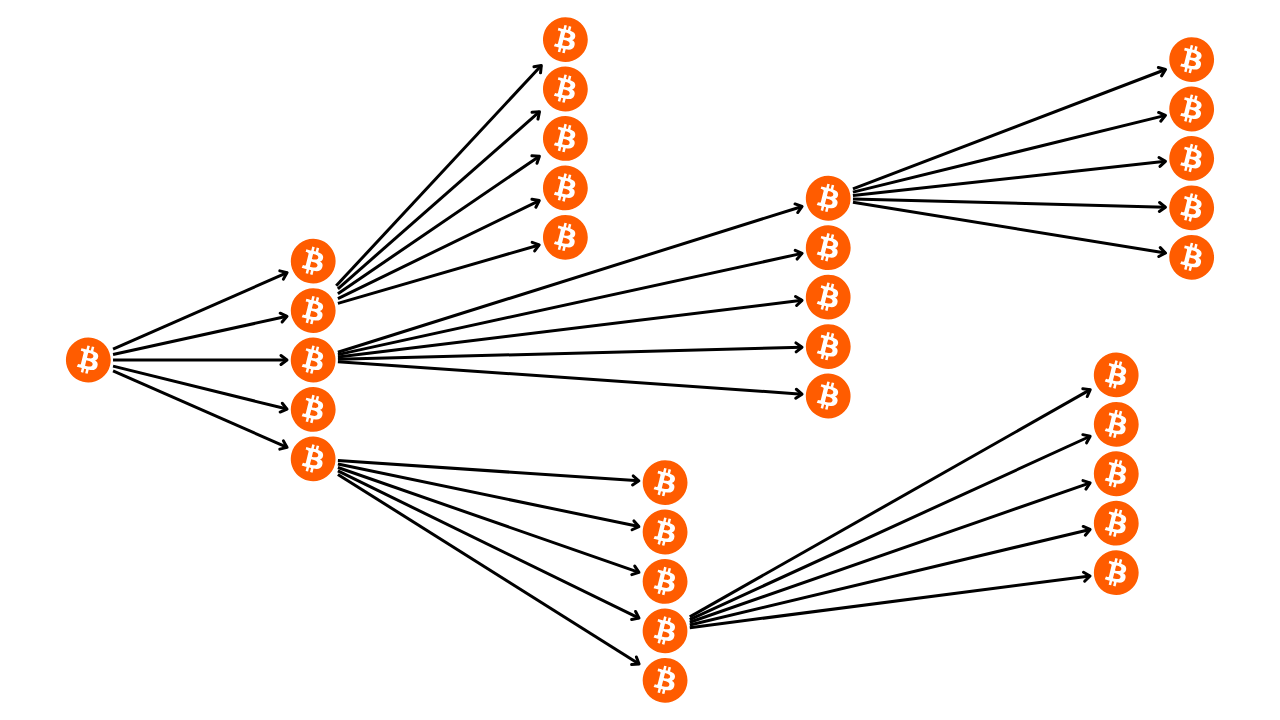

Toiseksi, kuten edellisissä kappaleissa mainittiin, Bitcoin-kolikot ovat pohjimmiltaan UTXO-ketju. Jokainen transaktio luo siis linkin menneen UTXO:n ja tulevan UTXO:n välille. UTXO:iden avulla voidaan siis seurata Bitcoineja niiden luomisesta niiden nykyiseen kulutukseen. Tätä avoimuutta voidaan pitää myönteisenä, sillä sen ansiosta jokainen käyttäjä voi varmistua saamiensa bitcoinien aitoudesta. Tähän jäljitettävyyden ja tarkastettavuuden periaatteeseen perustuu kuitenkin myös lohkoketjuanalyysi, jonka tarkoituksena on vaarantaa luottamuksellisuutesi. Tarkastelemme tätä käytäntöä perusteellisesti kurssin toisessa osassa.

Bitcoinin yksityisyysmalli

Raha: aitous, rehellisyys ja kaksinkertainen rahankäyttö

Yksi rahan tehtävistä on ratkaista tarpeiden kaksinkertaisen yhteensattuman ongelma. Vaihtokauppaan perustuvassa järjestelmässä vaihdon loppuunsaattaminen edellyttää paitsi sitä, että löydetään yksilö, joka luopuu tarpeitani vastaavasta tavarasta, myös sitä, että hänelle tarjotaan samanarvoinen tavara, joka tyydyttää hänen omat tarpeensa. Tämän tasapainon löytäminen on monimutkainen asia.

Siksi käytämme rahaa arvon siirtämiseen sekä tilassa että ajassa.

Jotta kolikoilla voitaisiin ratkaista tämä ongelma, on olennaista, että tavaran tai palvelun tarjoava osapuoli on vakuuttunut siitä, että se pystyy käyttämään kyseisen summan myöhemmin. Näin ollen jokainen järkevä henkilö, joka haluaa hyväksyä kolikon, olipa se sitten digitaalinen tai fyysinen, varmistaa, että se täyttää kaksi peruskriteeriä:

- Teoksen on oltava eheä ja aito ;**

- eikä niitä saa käyttää kahteen kertaan.**

Jos käytät fyysistä valuuttaa, se on ensimmäinen ominaisuus, joka on vaikeinta vahvistaa. Metallirahojen eheyteen on historian eri aikoina usein vaikuttanut esimerkiksi kolikoiden leikkaaminen tai lävistäminen. Esimerkiksi muinaisessa Roomassa oli tavallista, että kansalaiset raaputtivat kultakolikoiden reunoja kerätäkseen hieman jalometallia ja säästäessään niitä tulevia liiketoimia varten. Kolikon itseisarvo pieneni näin, mutta sen nimellisarvo pysyi samana. Tämä on yksi syy siihen, miksi kolikon reuna oli myöhemmin uurrettu.

Aitouden todentaminen on myös vaikeaa fyysisen rahan osalta. Nykyiset väärennetyn rahan torjuntatekniikat ovat yhä monimutkaisempia, mikä pakottaa vähittäiskauppiaat investoimaan kalliisiin tarkistusjärjestelmiin.

Toisaalta fyysisten valuuttojen luonteen vuoksi kaksinkertainen rahankäyttö ei ole ongelma. Jos annan sinulle 10 euron setelin, se siirtyy peruuttamattomasti minun haltuuni ja sinun haltuusi, mikä luonnollisesti sulkee pois mahdollisuuden käyttää sen sisältämiä rahayksiköitä moninkertaisesti. Lyhyesti sanottuna en voi käyttää tätä 10 euron seteliä uudelleen.

Digitaalisen valuutan kohdalla vaikeus on erilainen. Kolikon aitouden ja eheyden varmistaminen on usein yksinkertaisempaa. Kuten edellisessä jaksossa todettiin, Bitcoinin UTXO-mallin avulla kolikon alkuperä voidaan jäljittää ja näin varmistaa, että louhija on todellakin luonut sen konsensussääntöjen mukaisesti.

Toisaalta sen varmistaminen, ettei kaksinkertaista kulutusta tapahdu, on monimutkaisempaa, koska kaikki digitaaliset hyödykkeet ovat pohjimmiltaan tietoa. Toisin kuin fyysiset hyödykkeet, tietoa ei jaeta vaihdettaessa, vaan se leviää moninkertaistamalla. Jos esimerkiksi lähetän sinulle asiakirjan sähköpostitse, se monistuu. Et voi olla varma, että olen poistanut alkuperäisen asiakirjan.

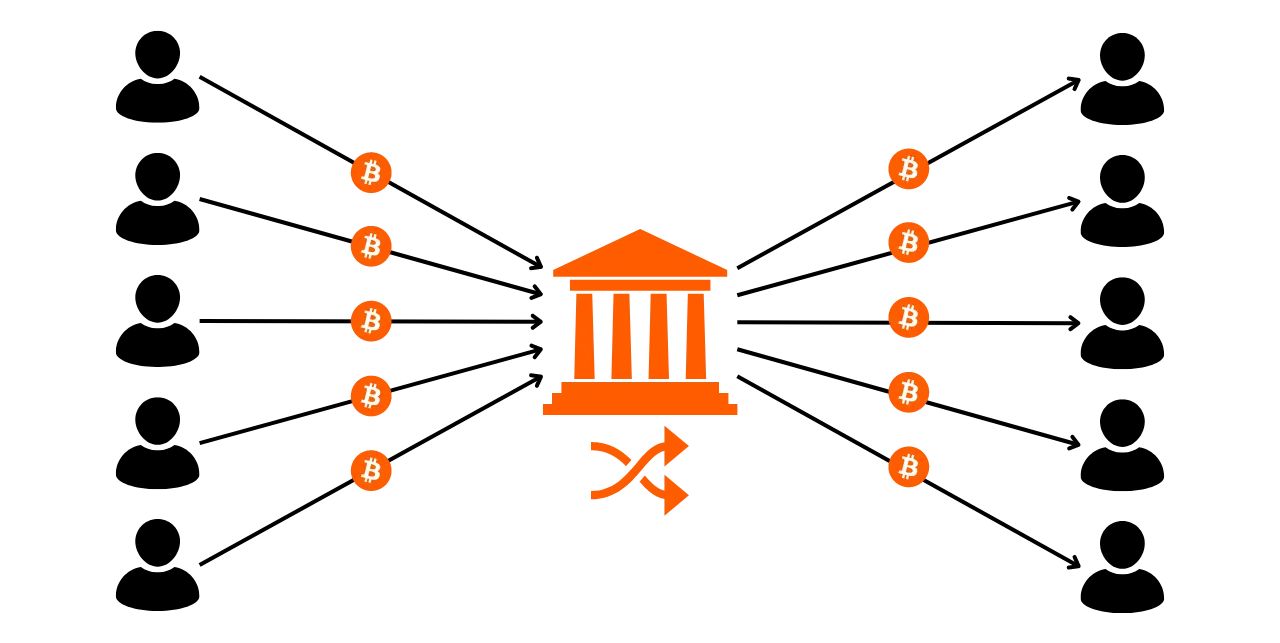

Bitcoinin kaksinkertaisen käytön estäminen

Ainoa tapa välttää tämä digitaalisen omaisuuden päällekkäisyys on olla tietoinen kaikista järjestelmän vaihdoista. Näin tiedämme, kuka omistaa mitäkin, ja voimme päivittää kunkin henkilön omistukset suoritettujen transaktioiden mukaan. Näin toimitaan esimerkiksi pankkijärjestelmän kirjallisen rahan kanssa. Kun maksat 10 euroa kauppiaalle luottokortilla, pankki kirjaa vaihdon ja päivittää tilikirjan.

Bitcoinissa kaksinkertainen kuluttaminen estetään samalla tavalla. Pyrimme vahvistamaan, ettei kyseessä ole transaktio, joka on jo käyttänyt kyseiset kolikot. Jos kolikoita ei ole koskaan käytetty, voimme olla varmoja siitä, että tuplakäyttöä ei tapahdu. Satoshi Nakamoto kuvasi tätä periaatetta valkoisessa kirjassaan kuuluisalla lauseella:

** Ainoa tapa varmistaa, ettei tapahtumaa ole tapahtunut, on olla tietoinen kaikista tapahtumista

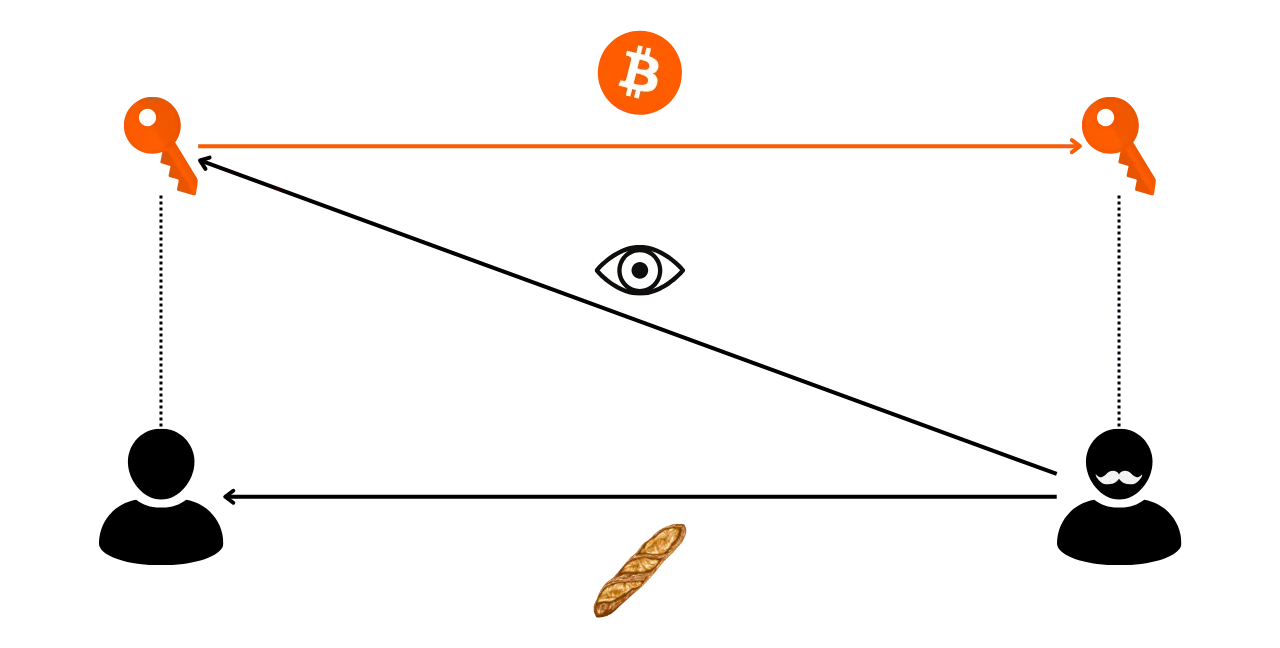

Mutta toisin kuin pankkimallissa, Bitcoinissa ei haluta luottaa keskusyksikköön. Kaikkien käyttäjien on siis pystyttävä vahvistamaan, ettei tuplakäyttöä esiinny, ilman että he luottavat kolmanteen osapuoleen. Kaikkien on siis oltava tietoisia kaikista Bitcoin-tapahtumista. Tämän vuoksi Bitcoin-tapahtumat lähetetään julkisesti kaikkiin verkon solmuihin ja tallennetaan selkeänä tekstinä lohkoketjuun.

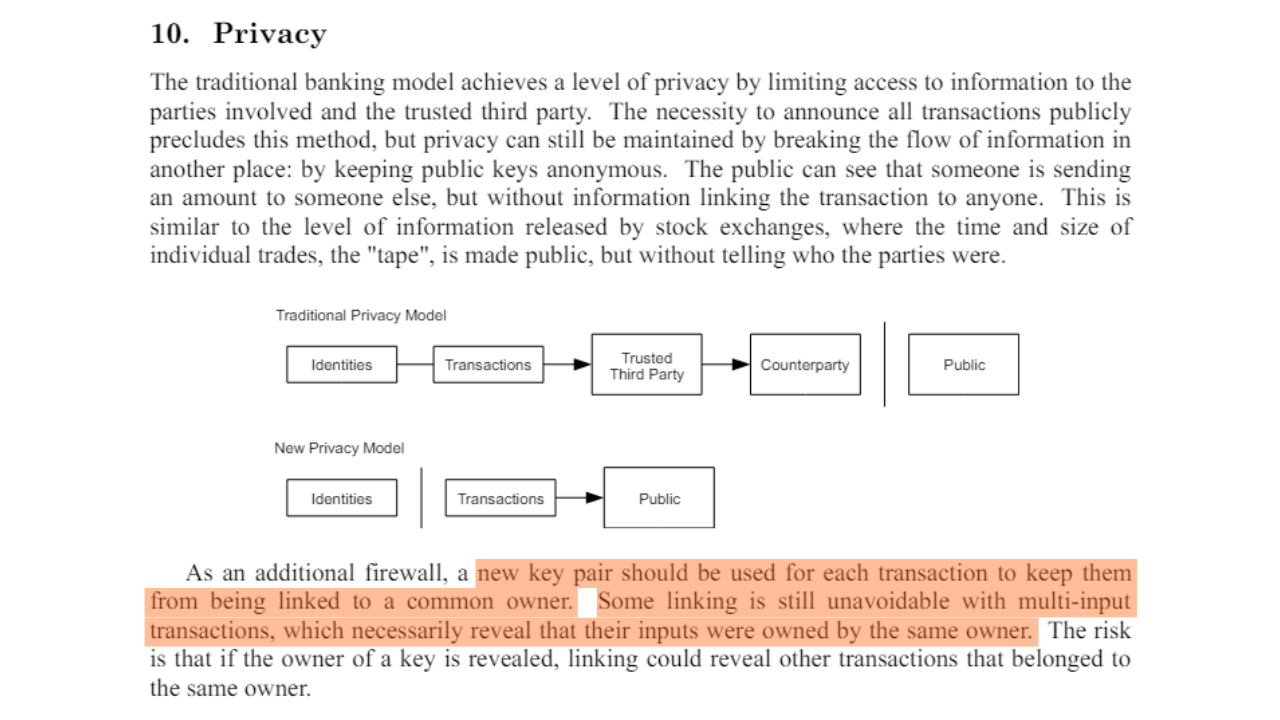

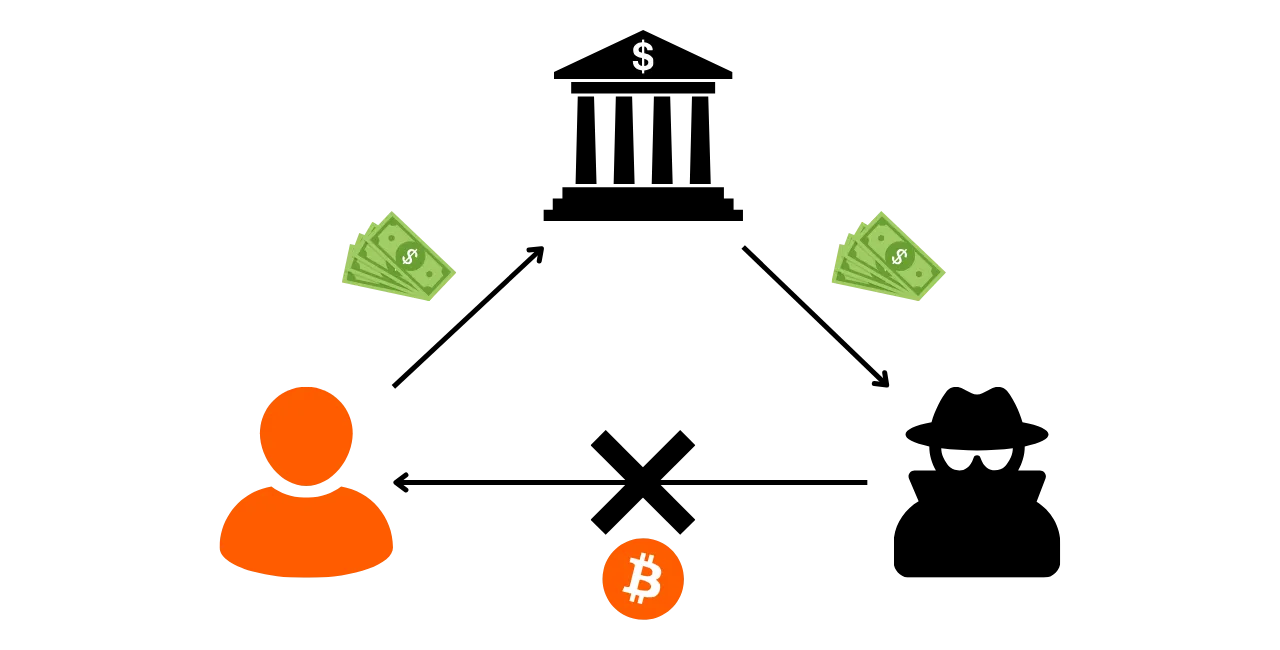

Juuri tämä tietojen julkinen levittäminen vaikeuttaa yksityisyyden suojaa Bitcoinissa. Perinteisessä pankkijärjestelmässä teoriassa vain rahoituslaitos on tietoinen suoritetuista transaktioista. Bitcoinissa sen sijaan kaikki käyttäjät saavat tiedon kaikista transaktioista omien solmujensa kautta.

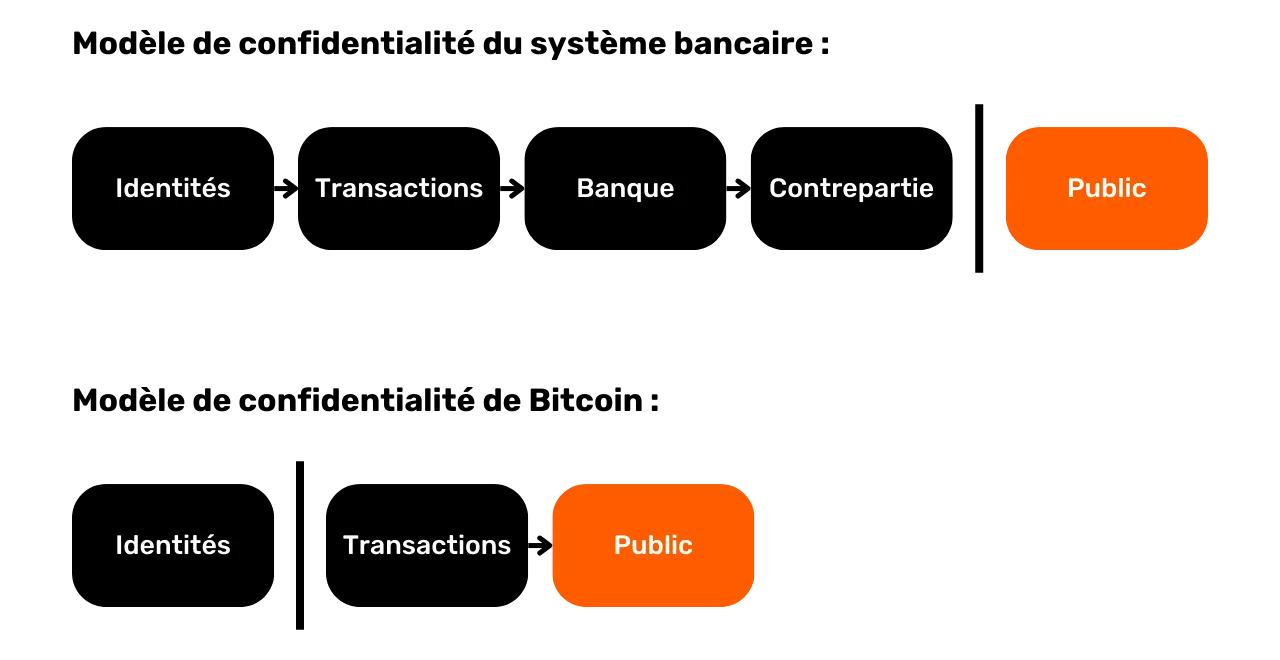

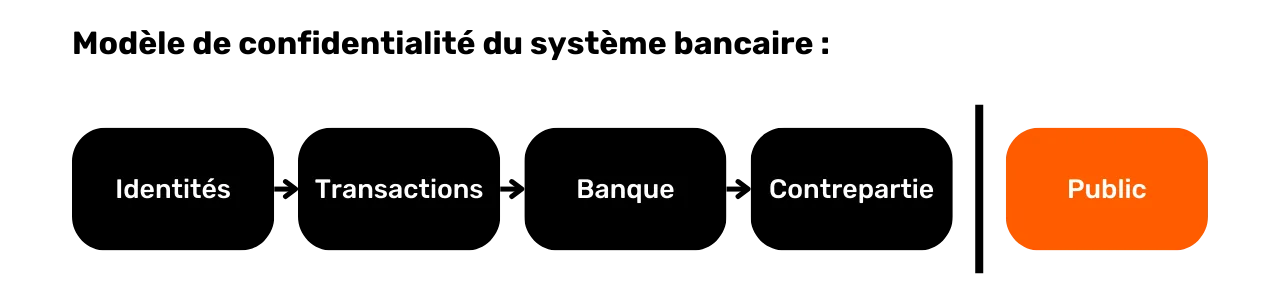

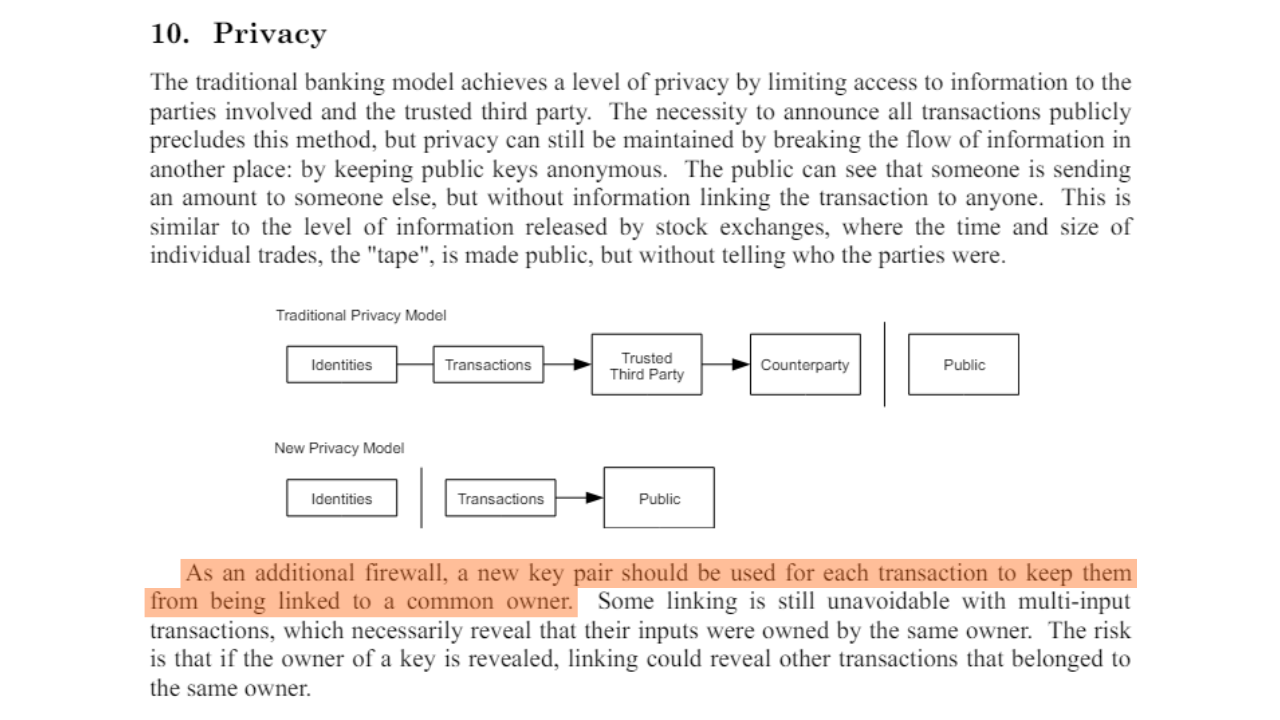

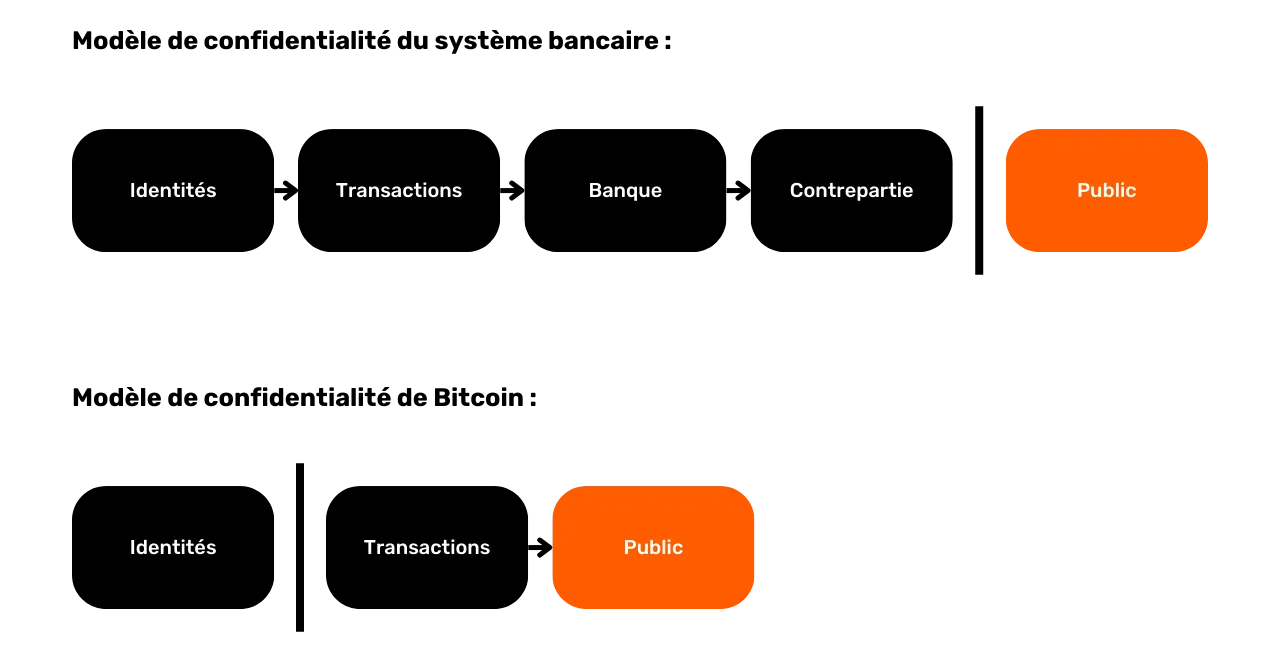

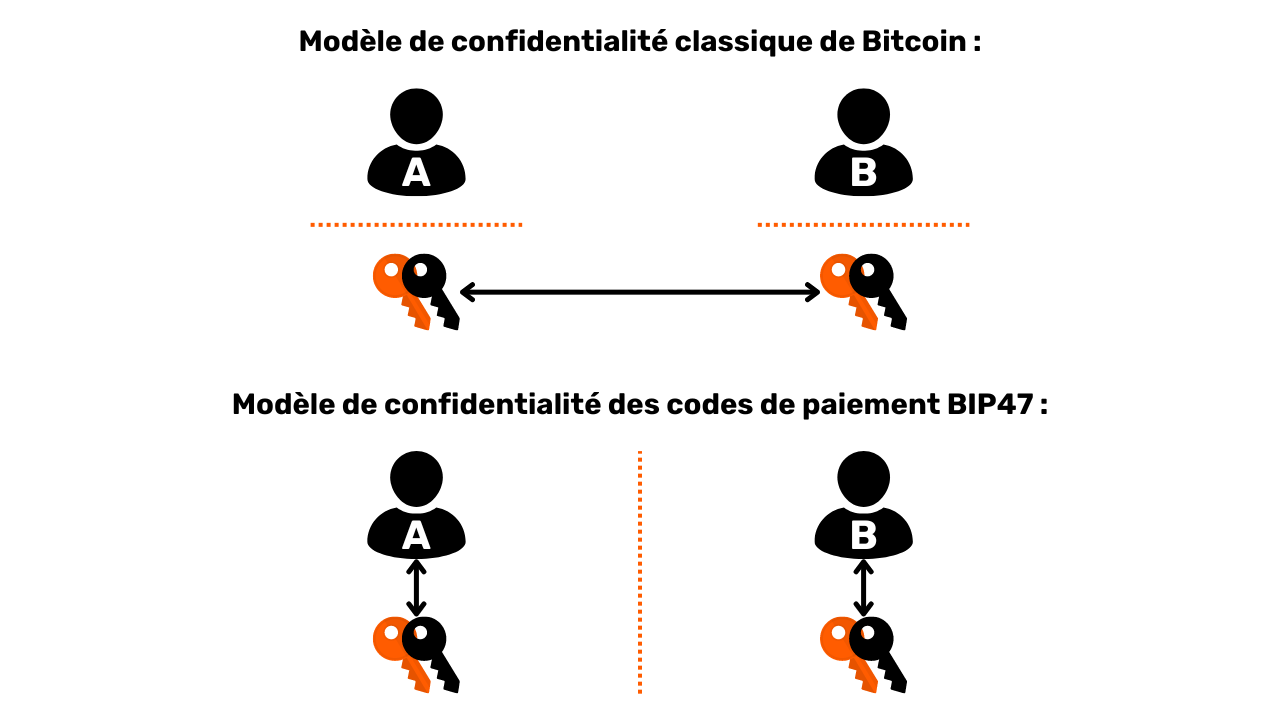

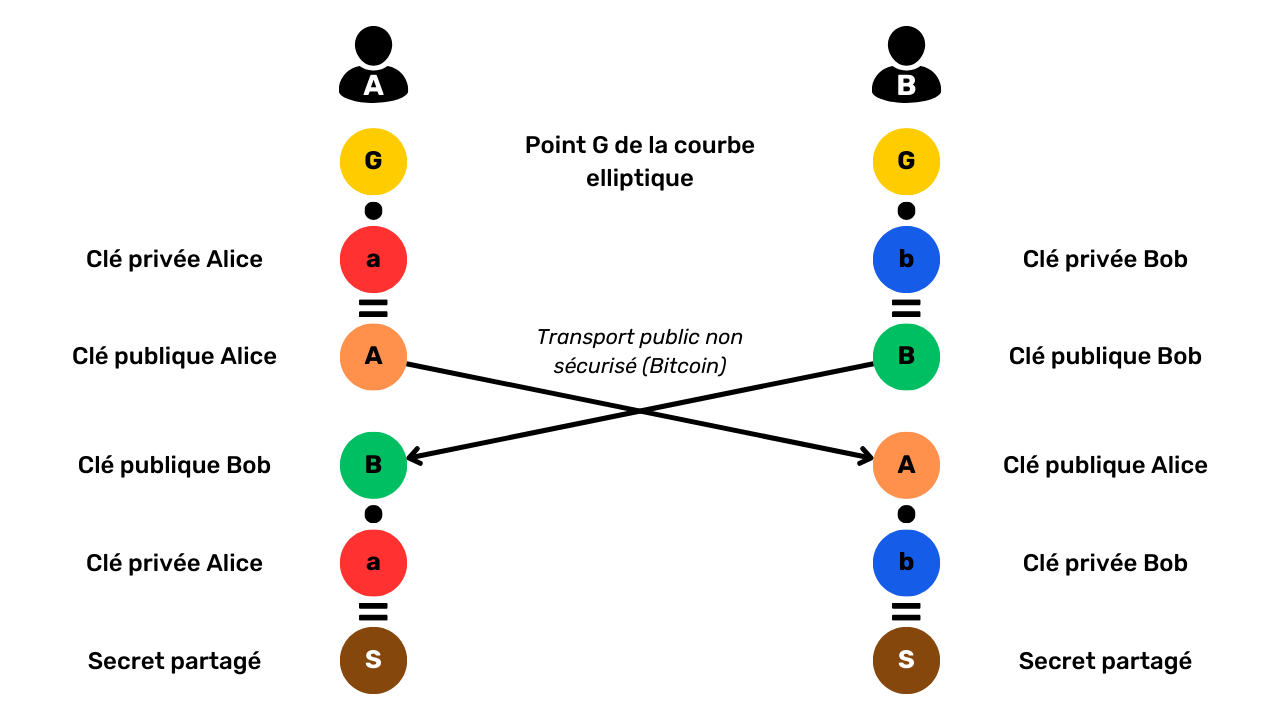

Luottamuksellisuusmalli: pankkijärjestelmä vs. Bitcoin

Perinteisessä järjestelmässä pankkitilisi on sidottu henkilöllisyyteesi. Pankkiiri pystyy tietämään, mikä pankkitili kuuluu millekin asiakkaalle ja mitä tapahtumia siihen liittyy. Tämä tietovirta on kuitenkin katkaistu pankin ja julkisuuden välillä. Toisin sanoen on mahdotonta tietää toiselle henkilölle kuuluvan pankkitilin saldoa ja tapahtumia. Vain pankilla on pääsy näihin tietoihin.

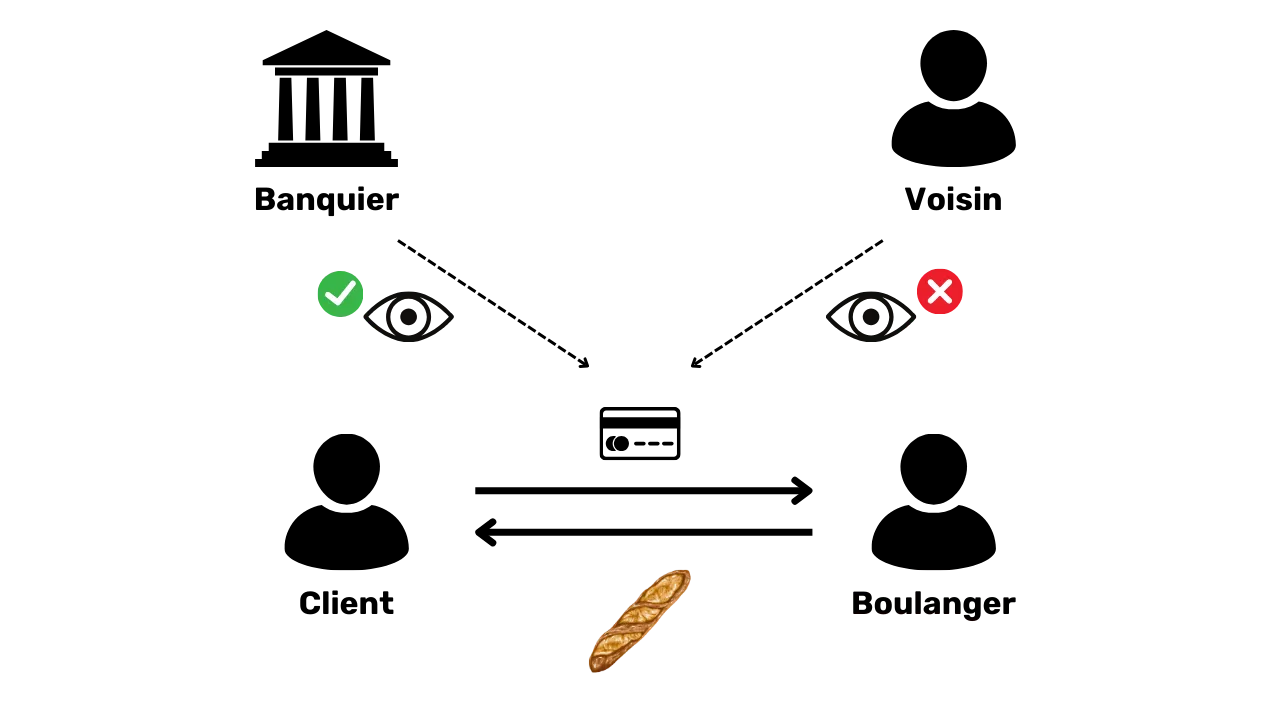

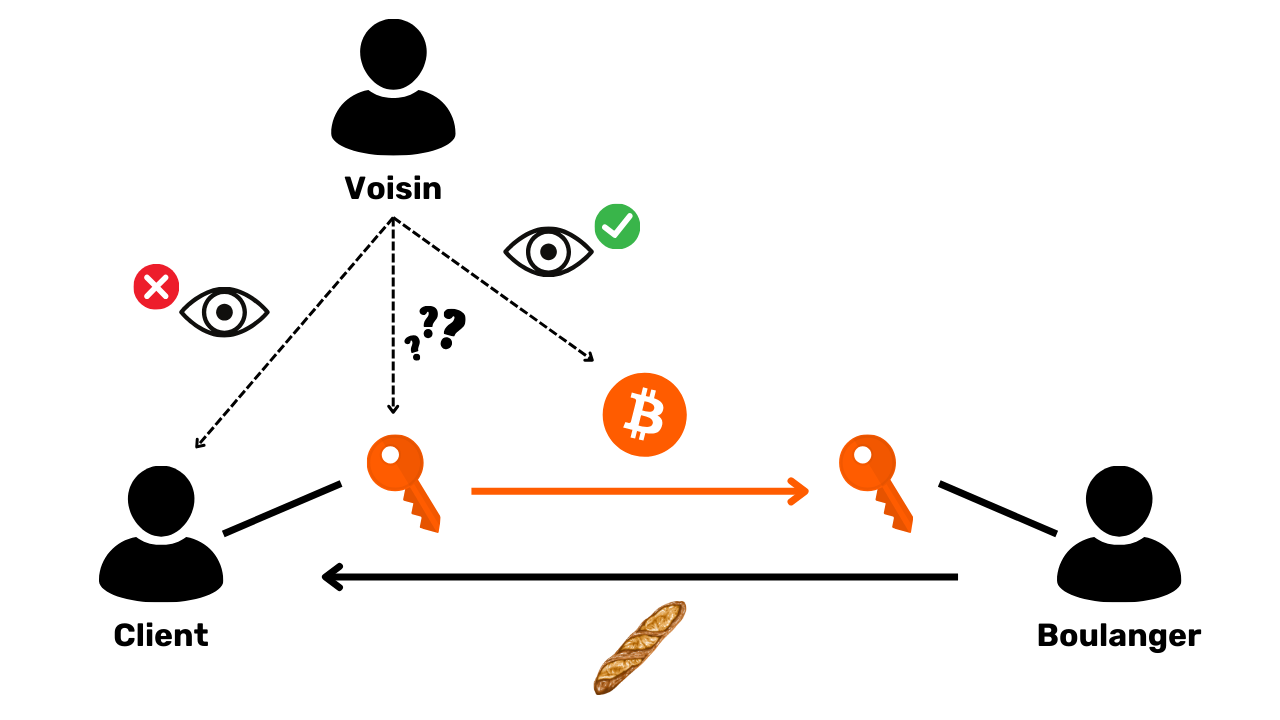

Esimerkiksi pankkiirisi tietää, että ostat patongin joka aamu paikalliselta leipurilta, mutta naapurisi ei tiedä tästä liiketoimesta mitään. Tällä tavoin tiedonkulku on asianomaisten osapuolten, erityisesti pankin, saatavilla, mutta ulkopuolisten ulottumattomissa.

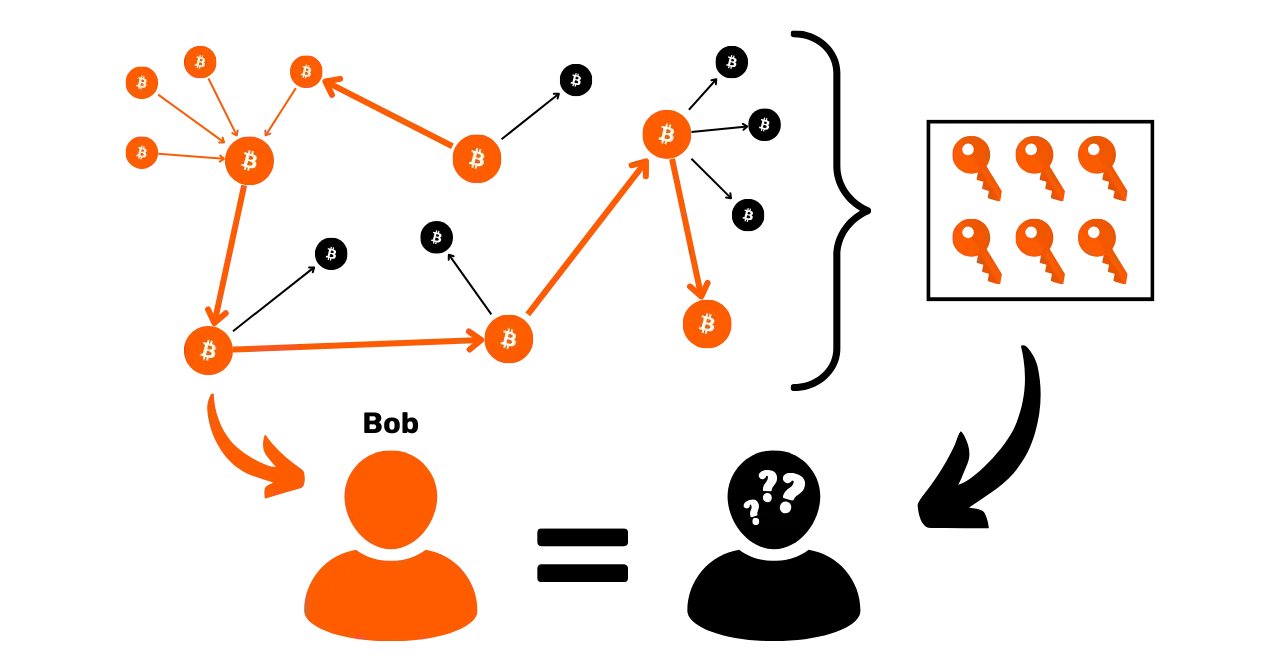

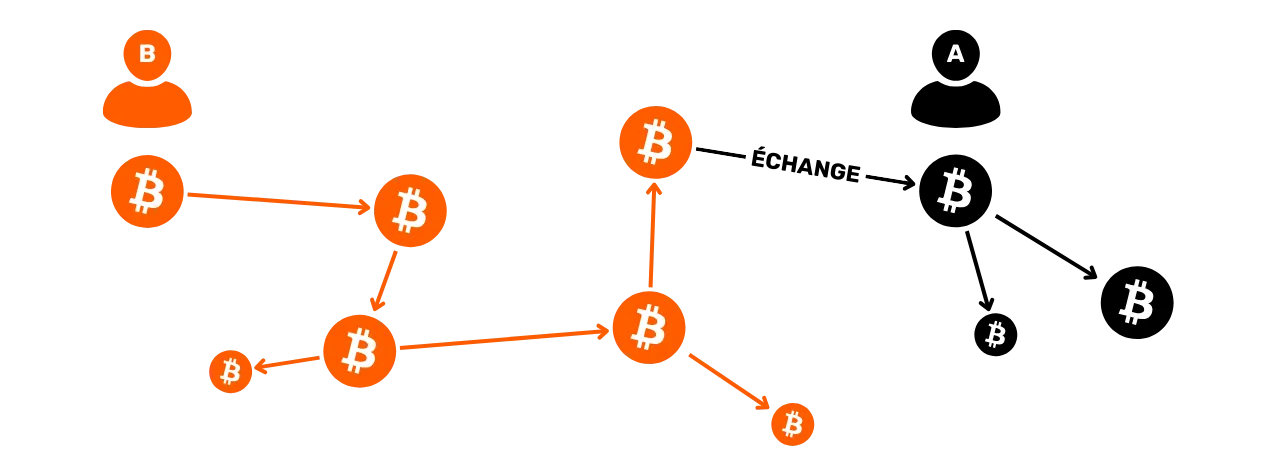

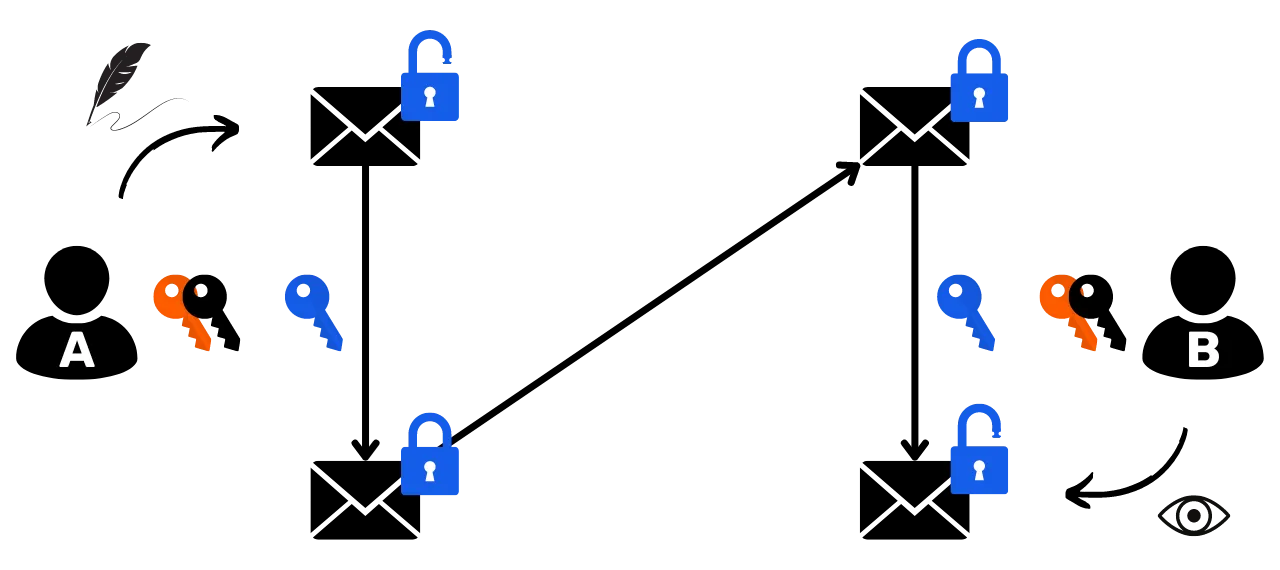

Edellisessä jaksossa esitetyn transaktioiden julkista levittämistä koskevan rajoituksen vuoksi Bitcoinin luottamuksellisuusmalli ei voi noudattaa pankkijärjestelmän mallia. Bitcoinin tapauksessa, koska tiedonkulkua ei voida katkaista transaktioiden ja julkisuuden välillä, salaisuusmalli perustuu käyttäjän identiteetin ja itse transaktioiden erottamiseen toisistaan.

Jos esimerkiksi ostat patongin leipurilta ja maksat BTC:llä, naapurisi, jolla on oma täydellinen solmu, näkee tapahtumasi, aivan kuten hän näkee kaikki muutkin tapahtumat järjestelmässä. Jos luottamuksellisuusperiaatteita kuitenkin noudatetaan, hänen ei pitäisi pystyä yhdistämään tätä tiettyä transaktiota henkilöllisyyteesi.

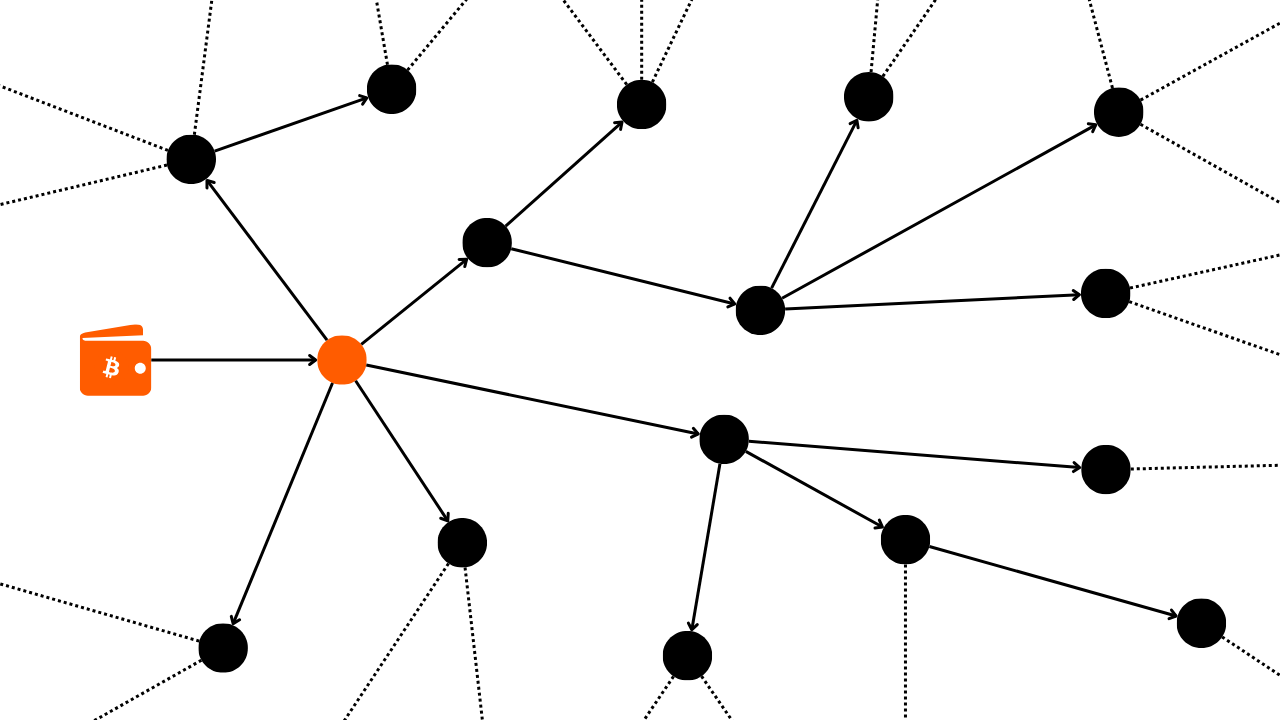

Koska Bitcoin-tapahtumat ovat kuitenkin julkisia, niiden välille on mahdollista luoda yhteyksiä, joiden avulla voidaan päätellä tietoja osallistujista. Tämä toiminta muodostaa jopa oman erikoisalansa, joka tunnetaan nimellä "lohkoketjuanalyysi". Kurssin seuraavassa osassa kutsun sinut tutustumaan lohkoketjuanalyysin perusteisiin, jotta voit ymmärtää, miten bitcoinejasi jäljitetään, ja puolustautua paremmin niitä vastaan.

Ketjuanalyysin ymmärtäminen ja siltä suojautuminen

Mikä on Bitcoin-ketjuanalyysi?

Määritelmä ja toiminta

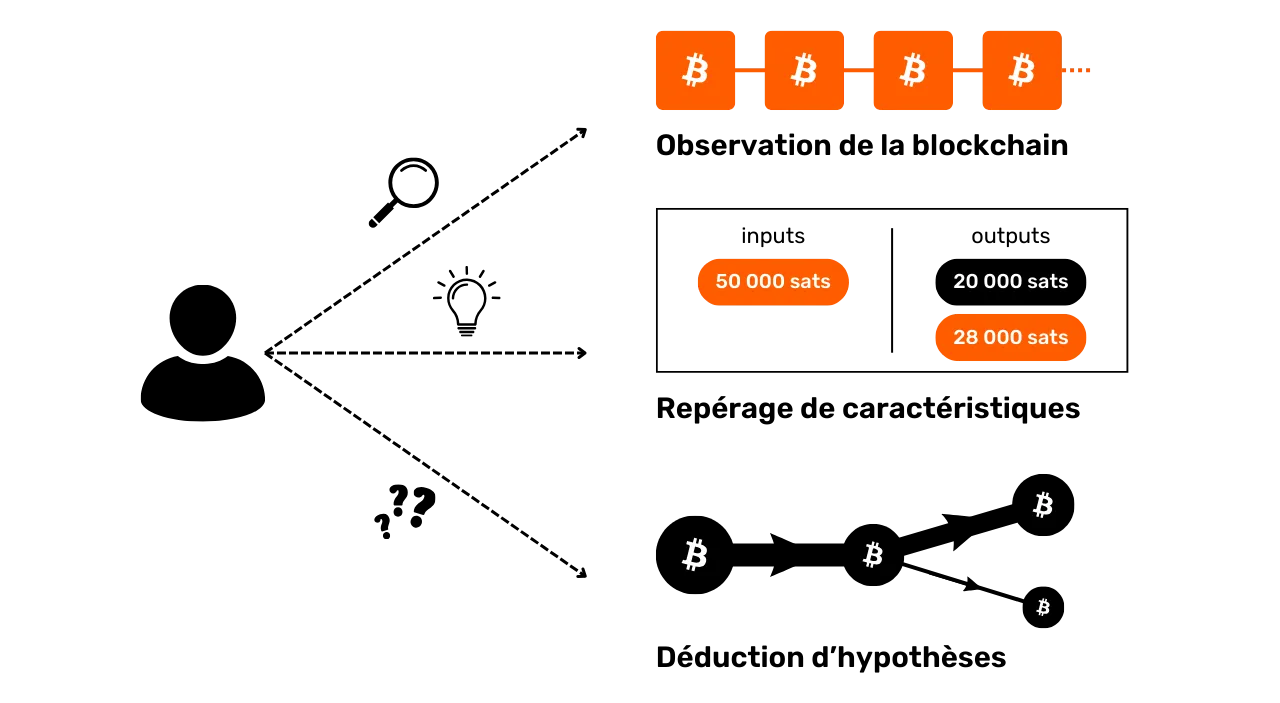

Lohkoketjuanalyysi on käytäntö, jossa jäljitetään bitcoinien virtausta lohkoketjussa. Yleisesti ottaen ketjuanalyysi perustuu aiempien transaktioiden näytteiden ominaisuuksien havainnointiin. Sen jälkeen se koostuu näiden samojen ominaisuuksien tunnistamisesta transaktiosta, jota halutaan analysoida, ja uskottavien tulkintojen päättelemisestä niistä. Tätä ongelmanratkaisumenetelmää, joka perustuu käytännönläheiseen lähestymistapaan riittävän hyvän ratkaisun löytämiseksi, kutsutaan "heuristiikaksi".

Maallikon kielellä ketjuanalyysissä on kolme päävaihetta:

Lohkoketjun tarkkailu ;

Tunnettujen piirteiden tunnistaminen ;

**Edellytysten vähentäminen **

Lohkoketjuanalyysin voi tehdä kuka tahansa. Tarvitaan vain pääsy lohkoketjun julkisiin tietoihin kokonaisen solmun kautta, jotta voidaan tarkkailla transaktioiden liikkeitä ja tehdä hypoteeseja. On myös ilmaisia työkaluja, jotka helpottavat tätä analyysia, kuten OXT.me, johon tutustumme yksityiskohtaisesti tämän jakson kahdessa viimeisessä luvussa. Suurin riski luottamuksellisuudelle tulee kuitenkin merkkijonoanalyysiin erikoistuneista yrityksistä. Nämä yritykset ovat vieneet lohkoketjuanalyysin teolliseen mittakaavaan ja myyvät palvelujaan rahoituslaitoksille ja hallituksille. Näistä yrityksistä Chainalysis on varmasti tunnetuin.

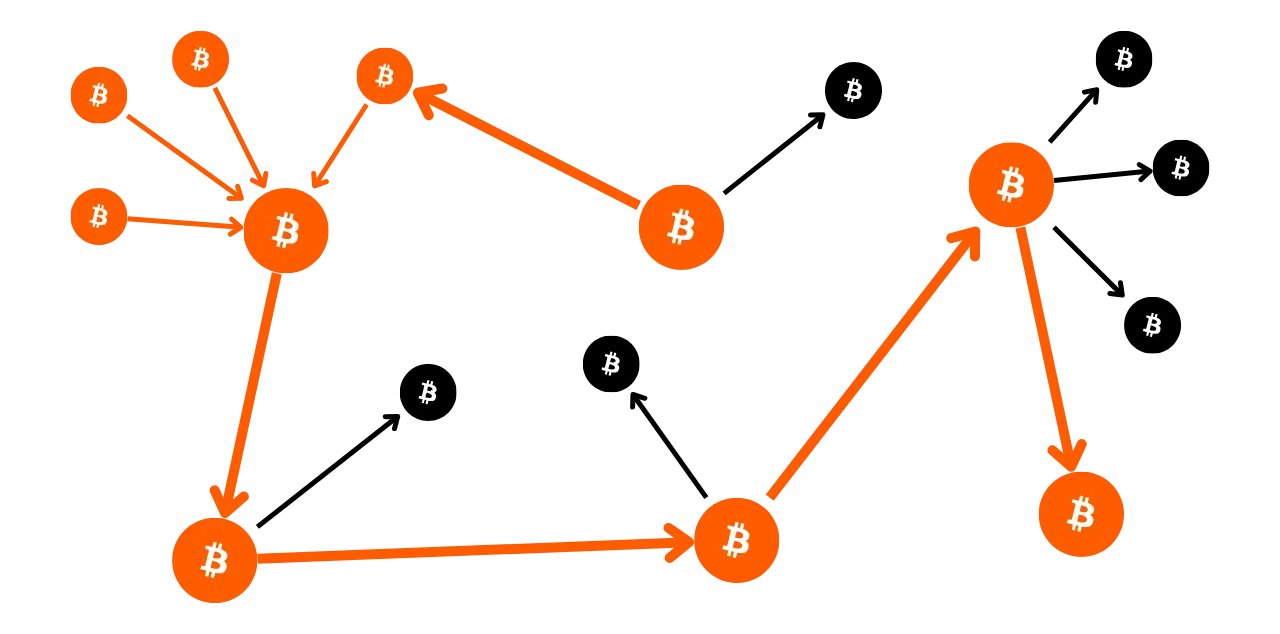

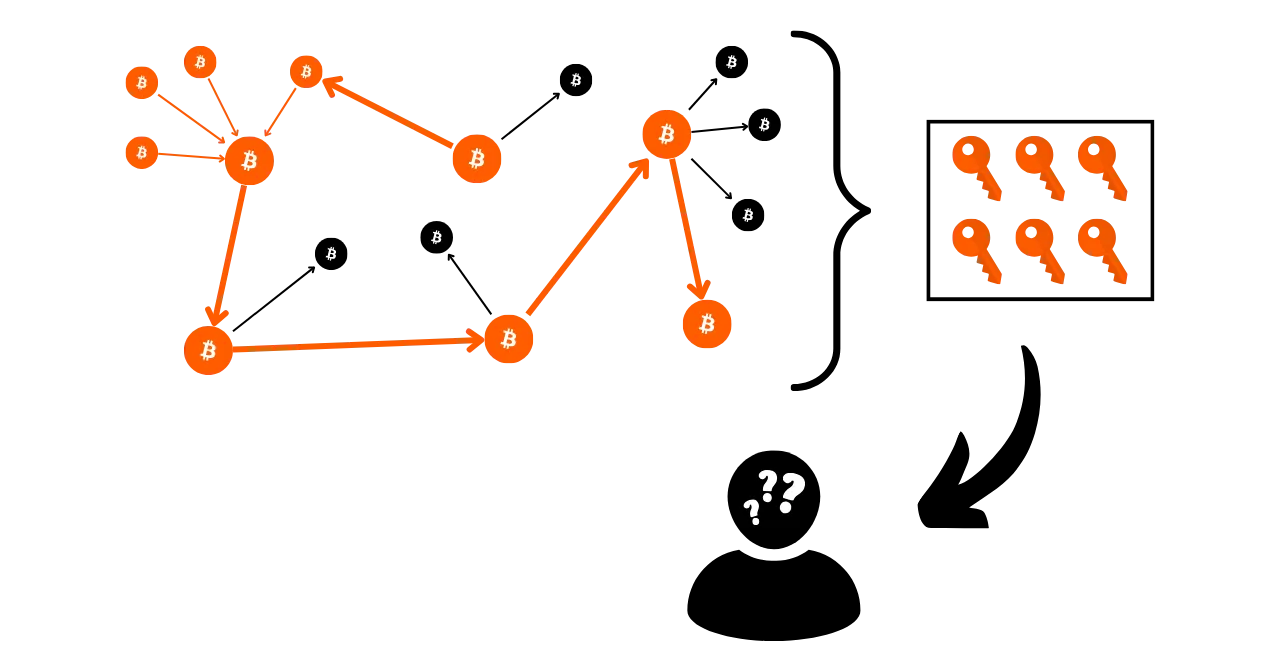

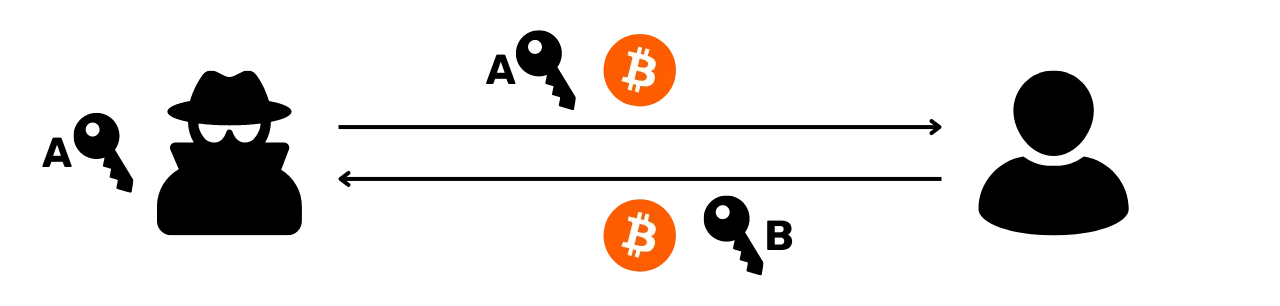

Ketjuanalyysin tavoitteet

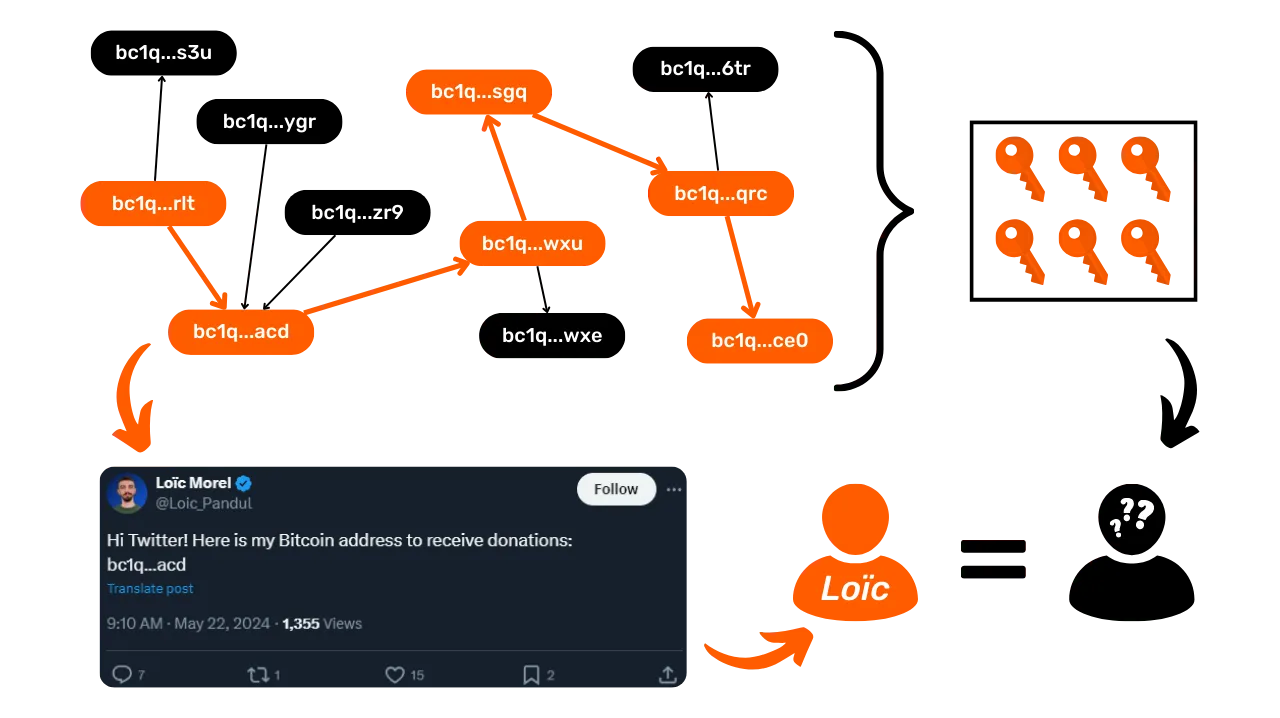

Yksi lohkoketjuanalyysin tavoitteista on ryhmitellä erilaisia toimintoja Bitcoinissa, jotta voidaan määrittää niiden toteuttajan yksilöllisyys. Tämän jälkeen on mahdollista yrittää yhdistää tämä toimintaryhmä todelliseen henkilöllisyyteen.

Palaa edelliseen lukuun. Selitin, miksi Bitcoinin yksityisyysmalli perustui alun perin käyttäjän henkilöllisyyden erottamiseen transaktioista. Siksi olisi houkuttelevaa ajatella, että lohkoketjuanalyysi on hyödytöntä, sillä vaikka onnistuisimmekin aggregoimaan ketjussa tapahtuvia toimintoja, emme voi yhdistää niitä todelliseen identiteettiin.

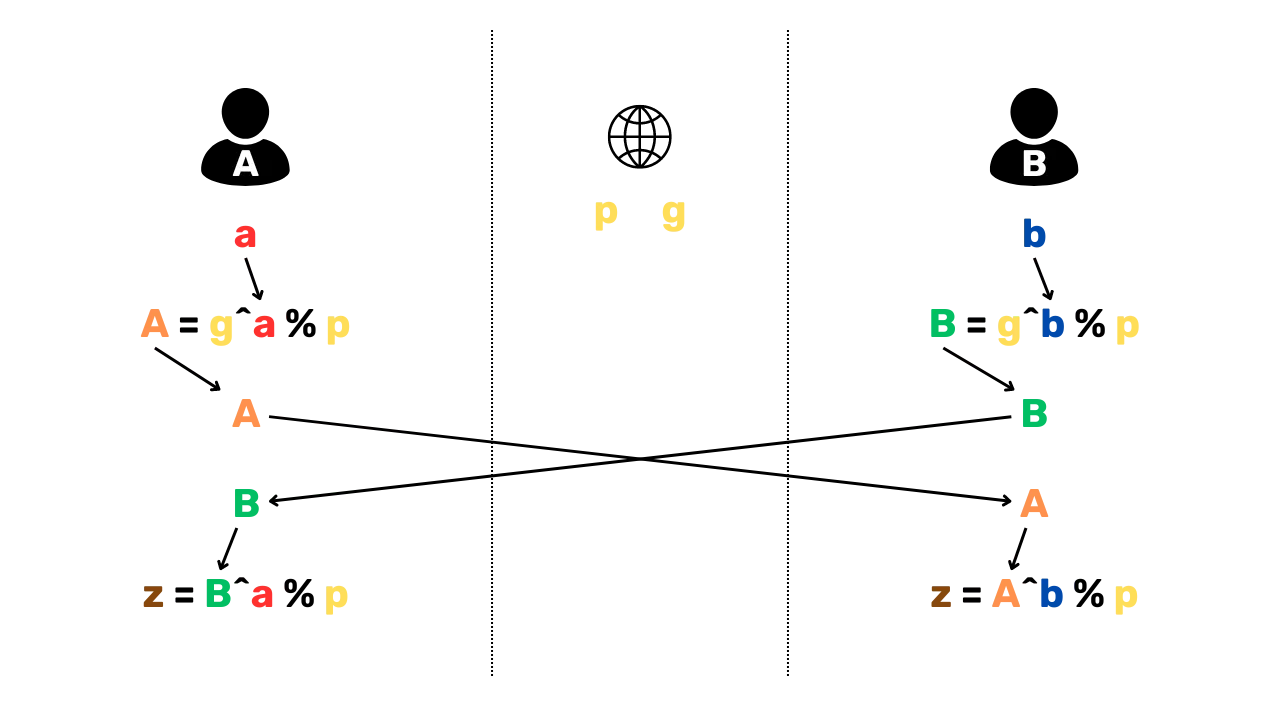

Teoriassa tämä väite on oikein. Tämän kurssin ensimmäisessä osassa näimme, että UTXO-ehtojen määrittämiseen käytetään kryptografisia avainpareja. Nämä avainparit eivät pohjimmiltaan paljasta mitään tietoa haltijansa henkilöllisyydestä. Vaikka siis onnistuisimmekin ryhmittelemään eri avainpareihin liittyvät toiminnot, tämä ei kerro mitään näiden toimintojen takana olevasta tahosta.

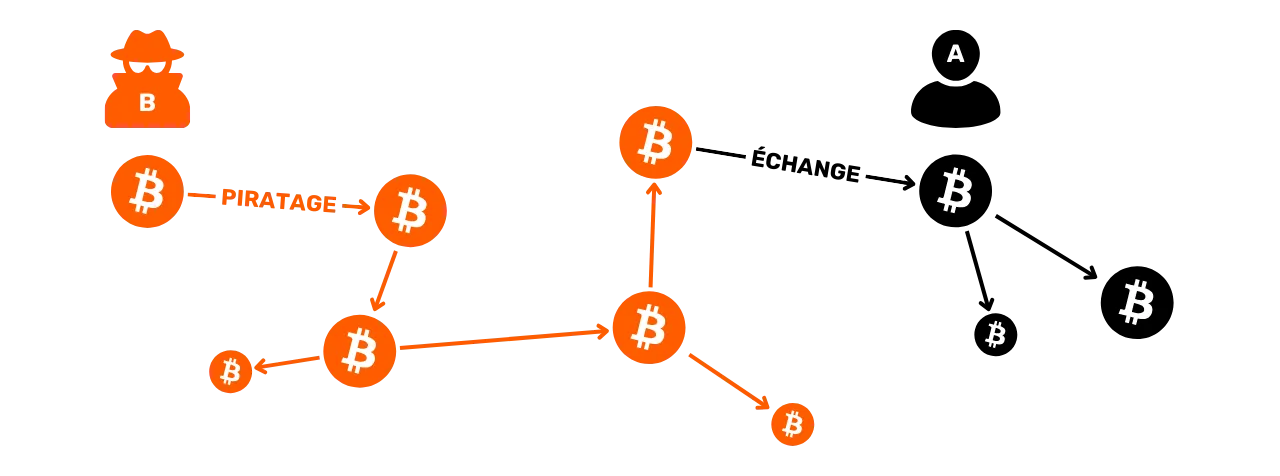

Käytännön todellisuus on kuitenkin paljon monimutkaisempi. On olemassa lukuisia käyttäytymismalleja, jotka voivat yhdistää todellisen identiteetin ketjussa tapahtuvaan toimintaan. Analyysissä tätä kutsutaan tulopisteeksi, ja niitä on lukuisia.

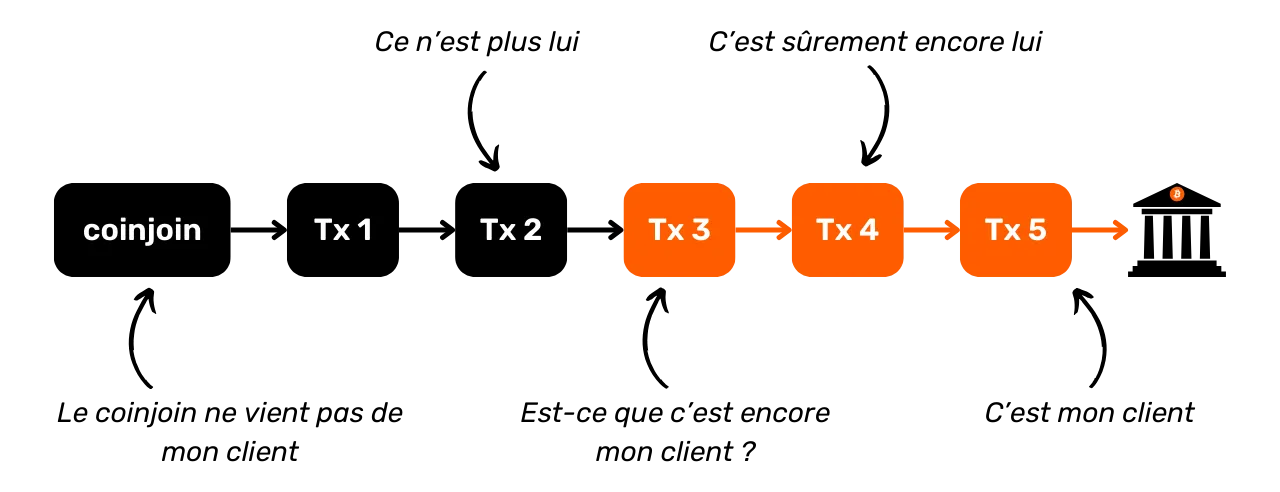

Yleisin on KYC (Know Your Customer). Jos nostat Bitcoineja säännellyltä alustalta johonkin henkilökohtaiseen vastaanotto-osoitteeseesi, jotkut ihmiset voivat yhdistää henkilöllisyytesi tähän osoitteeseen. Laajemmin ajateltuna sisäänkäyntipiste voi olla mikä tahansa vuorovaikutuksen muoto todellisen elämäsi ja Bitcoin-tapahtuman välillä. Jos esimerkiksi julkaiset vastaanotto-osoitteen sosiaalisissa verkostoissa, tämä voi olla tulokohta analyysille. Jos maksat bitcoineilla leipurillesi, hän voi yhdistää kasvosi (osa identiteettiäsi) Bitcoin-osoitteeseen.

Nämä sisäänpääsykohdat ovat käytännössä väistämättömiä, kun käytetään Bitcoinia. Vaikka voimme pyrkiä rajoittamaan niiden laajuutta, ne ovat aina läsnä. Siksi on ratkaisevan tärkeää yhdistää menetelmiä, joilla pyritään säilyttämään yksityisyytesi. Vaikka todellisen henkilöllisyytesi ja transaktioiden erottaminen toisistaan on mielenkiintoinen lähestymistapa, se on nykyään edelleen riittämätön. Jos kaikki ketjussa tapahtuvat toimintasi voidaan ryhmitellä yhteen, pienikin tunkeutumiskohta vaarantaa todennäköisesti luomasi luottamuksellisuuden yhden kerroksen.

Puolustautuminen ketjuanalyysia vastaan

Meidän on siis myös pystyttävä käsittelemään lohkoketjuanalyysia Bitcoinin käytössä. Näin voimme minimoida toimintojemme yhdistämisen ja rajoittaa pääsyn vaikutusta yksityisyyteemme.

Mikä olisikaan parempi tapa torjua lohkoketjuanalyysia kuin tutustua siinä käytettyihin menetelmiin? Jos haluat tietää, miten voit parantaa yksityisyyttäsi Bitcoinissa, sinun on ymmärrettävä nämä menetelmät. Tämä antaa sinulle paremman käsityksen tekniikoista, kuten coinjoin tai payjoin (tekniikoita tarkastelemme kurssin loppuosissa), ja vähentää virheitä, joita saatat tehdä.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

Tässä voidaan tehdä analogia kryptografian ja salausanalyysin kanssa. Hyvä salakirjoittaja on ennen kaikkea hyvä salausanalyytikko. Uuden salausalgoritmin suunnittelemiseksi on tiedettävä, millaisia hyökkäyksiä se kohtaa, ja tutkittava myös, miksi aiemmat algoritmit on murrettu. Sama periaate pätee Bitcoinin yksityisyyteen. Lohkoketjun analyysimenetelmien ymmärtäminen on avain suojautumiseen niitä vastaan. Siksi olen sisällyttänyt tähän koulutukseen kokonaisen jakson lohkoketjuanalyysistä.

Ketjuanalyysimenetelmät

On tärkeää ymmärtää, että merkkijonoanalyysi ei ole tarkka tiede. Se perustuu aiemmista havainnoista tai loogisista tulkinnoista johdettuihin heuristiikkoihin. Näiden sääntöjen avulla voimme saada melko luotettavia tuloksia, mutta emme koskaan absoluuttisen tarkkoja. Toisin sanoen ketjuanalyysiin sisältyy aina todennäköisyysulottuvuus saavutettuihin johtopäätöksiin. Voidaan esimerkiksi arvioida vaihtelevalla varmuudella, että kaksi osoitetta kuuluu samaan yksikköön, mutta täysi varmuus on aina saavuttamattomissa.

Ketjuanalyysin koko tarkoitus on juuri erilaisten heuristiikkojen yhdistäminen virheriskin minimoimiseksi. Tavallaan se on todisteiden kasautumista, joka tuo meidät lähemmäs todellisuutta.

Nämä kuuluisat heuristiikat voidaan ryhmitellä eri luokkiin, joita kuvaamme yksityiskohtaisesti jäljempänä:

- Tapahtumamallit ;**

- Transaktioiden sisäiset heuristiikat ;**

- Tapahtuman ulkopuoliset heuristiikat.**

Satoshi Nakamoto ja ketjuanalyysi

Satoshi Nakamoto löysi itse kaksi ensimmäistä ketjuanalyysin heuristiikkaa. Hän kertoo niistä Bitcoinin valkoisen kirjan osassa 10. Ne ovat :

- cIOH (Common Input Ownership Heuristic);

- ja osoitteen uudelleenkäyttö.

Lähde: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Näemme, mitä ne ovat seuraavissa luvuissa, mutta on jo nyt mielenkiintoista huomata, että nämä kaksi heuristiikkaa ovat edelleen etusijalla ketjuanalyysissä.

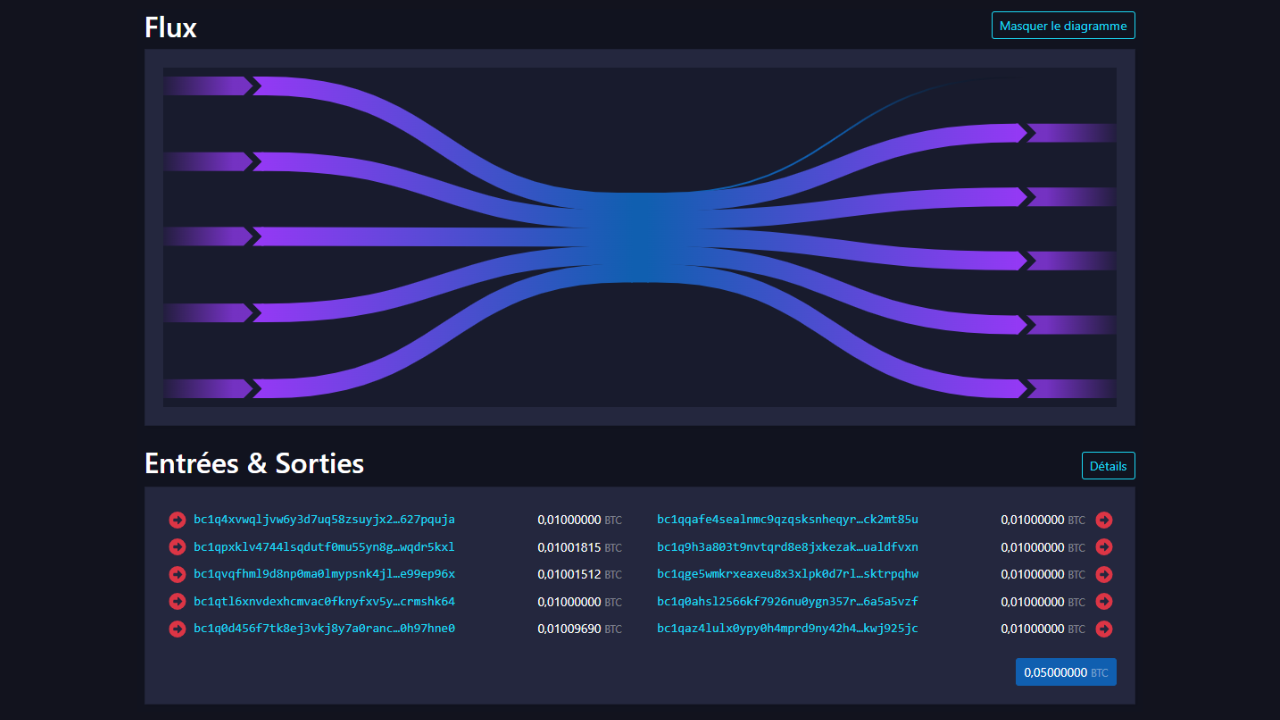

Tapahtumamallit

Transaktiomalli on yksinkertaisesti tyypillisen transaktion yleinen malli tai rakenne, joka löytyy lohkoketjusta ja jonka todennäköinen tulkinta tunnetaan. Kun tutkimme malleja, keskitymme yksittäiseen transaktioon ja analysoimme sitä korkealla tasolla.

Toisin sanoen tarkastelemme vain UTXO:n määrää syötteissä ja UTXO:n määrää lähdöissä käsittelemättä tapahtuman tarkempia yksityiskohtia tai ympäristöä. Havaitun mallin perusteella voimme tulkita tapahtuman luonteen. Sen jälkeen etsimme sen rakenteeseen liittyviä ominaisuuksia ja päätämme tulkinnan.

Tässä jaksossa tarkastelemme yhdessä tärkeimpiä ketjuanalyysissä esiintyviä transaktiomalleja, ja annan kunkin mallin osalta todennäköisen tulkinnan rakenteesta sekä konkreettisen esimerkin.

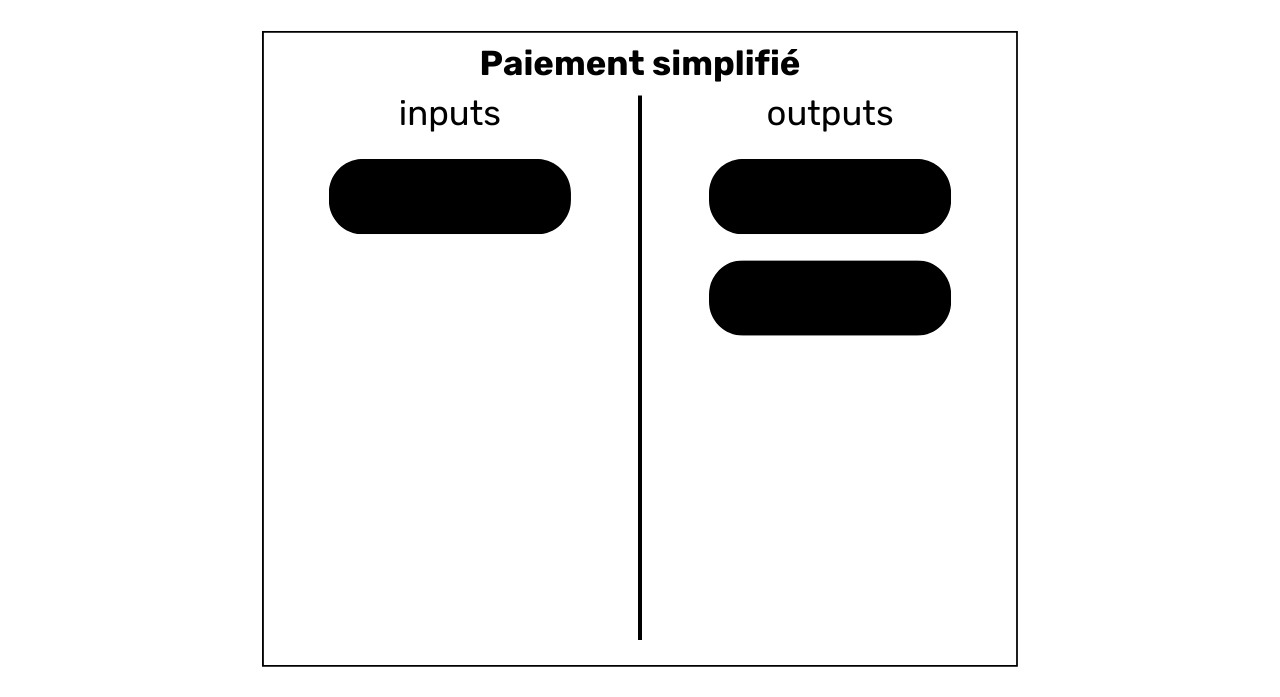

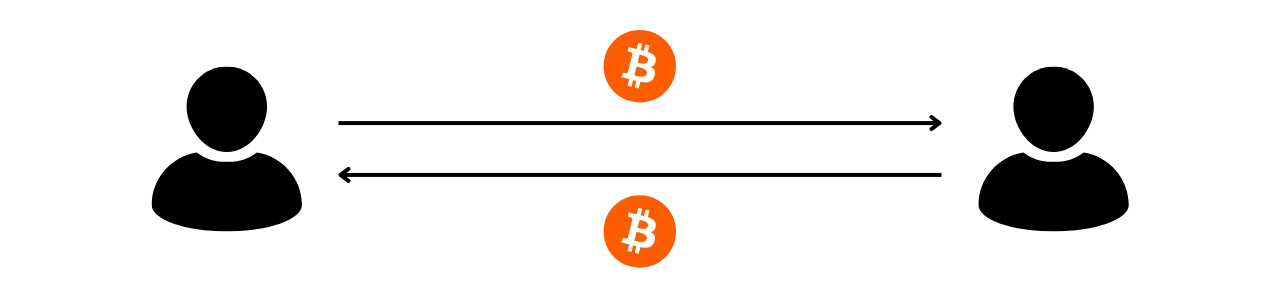

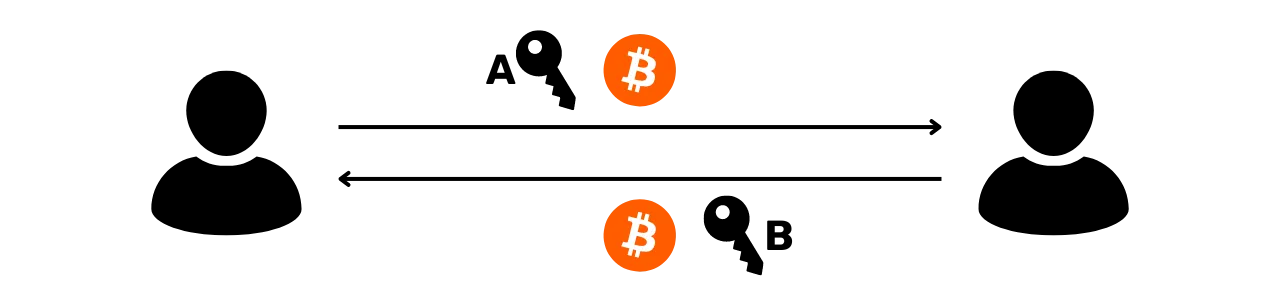

Yksittäinen lähetys (tai yksittäinen maksu)

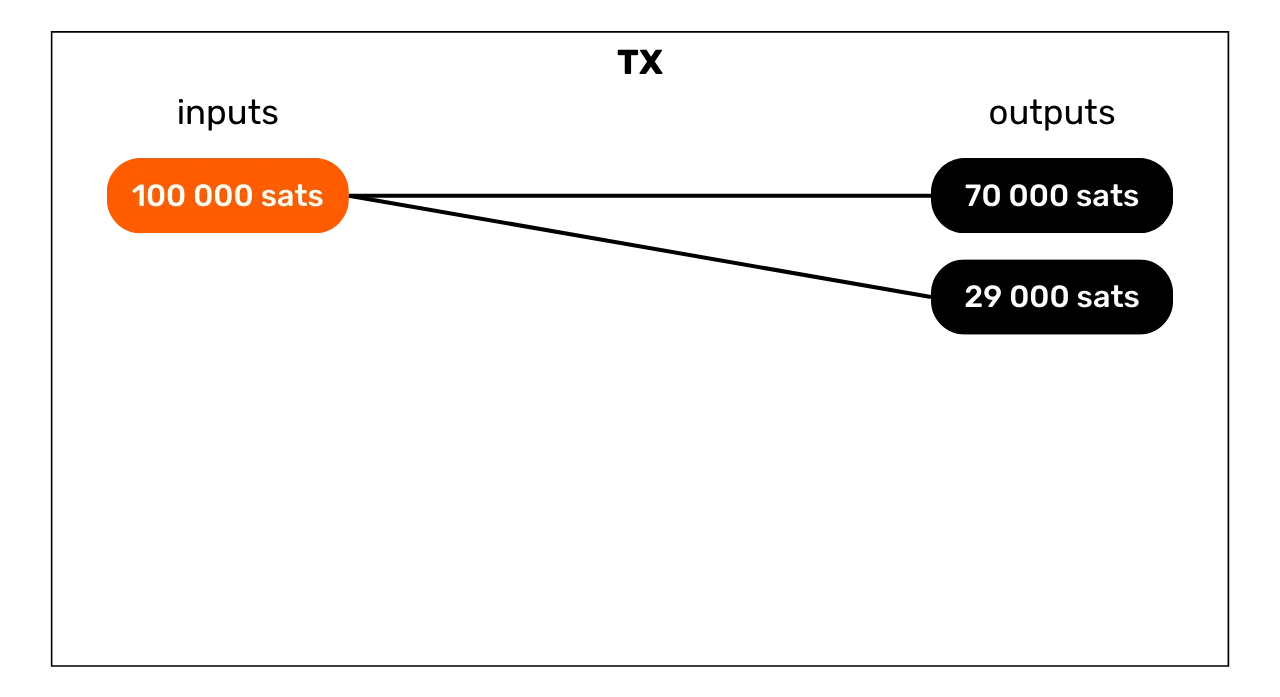

Aloitetaan hyvin tavallisesta kuviosta, sillä se esiintyy useimmissa bitcoin-maksuissa. Yksinkertaiselle maksumallille on ominaista yhden tai useamman UTXO:n kulutus panoksina ja kahden UTXO:n tuotanto tuotoksina. Tämä malli näyttää siis seuraavalta:

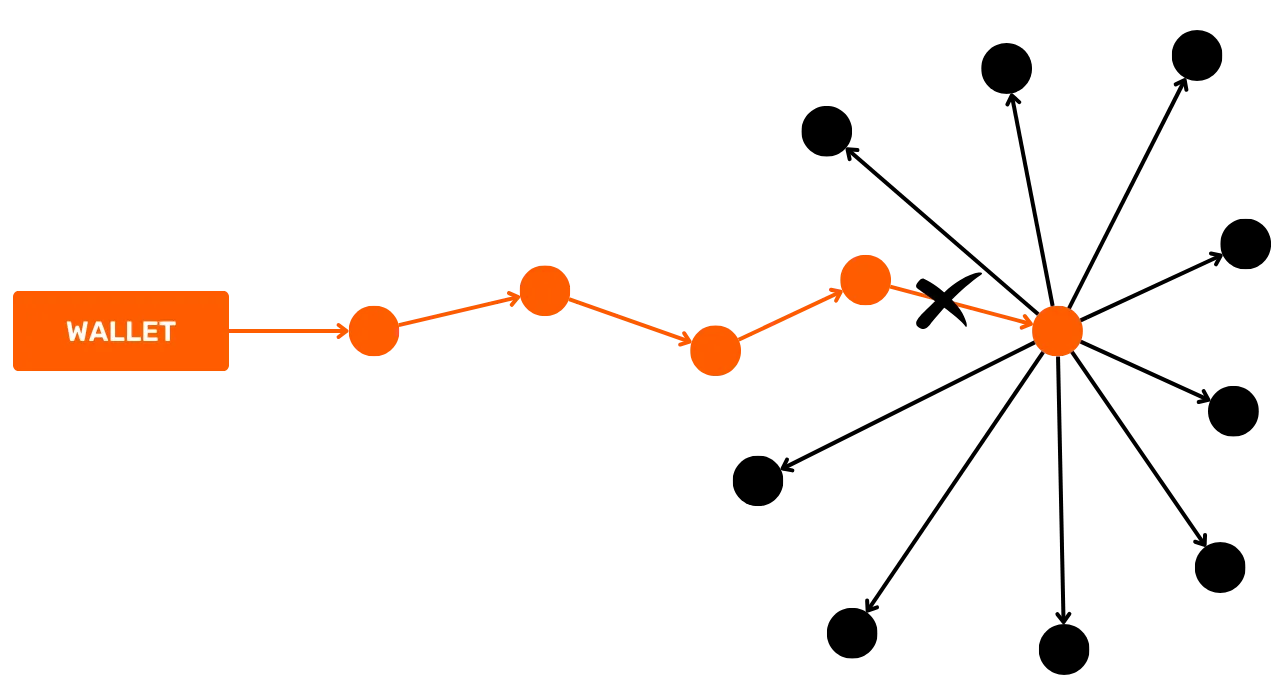

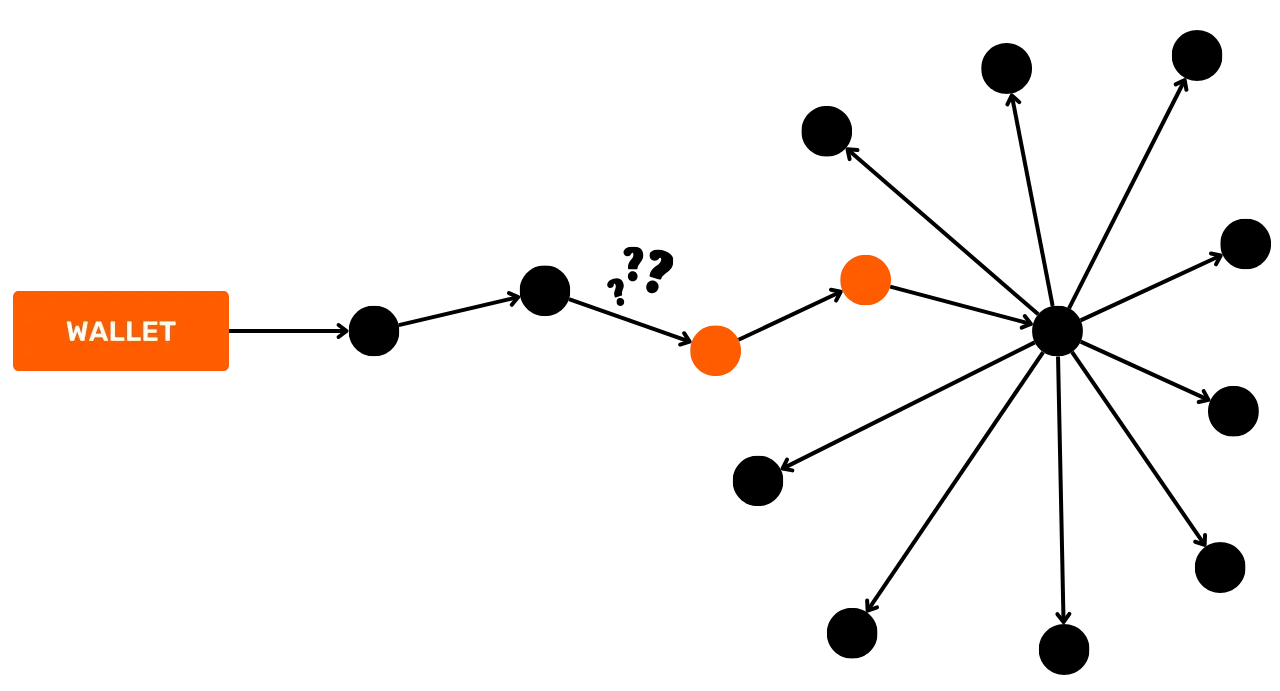

Kun havaitsemme tämän transaktiorakenteen lohkoketjussa, voimme jo tehdä tulkinnan. Nimensä mukaisesti tämä malli osoittaa, että kyseessä on lähetys- tai maksutapahtuma. Käyttäjä on kuluttanut oman UTXO:nsa tuloina tyydyttääkseen tuloina maksun UTXO:n ja vaihdon UTXO:n (samalle käyttäjälle palautettu raha).

Näin ollen tiedämme, että havaittu käyttäjä ei todennäköisesti enää omista toista kahdesta lähtö- UTXO:sta (maksu- UTXO), mutta hänellä on edelleen hallussaan toinen UTXO (vaihto- UTXO).

Tällä hetkellä emme voi määritellä, mikä ulostulo edustaa mitäkin UTXO:ta, koska se ei ole kuvion tutkimuksen tarkoitus. Pääsemme siihen tukeutumalla heuristiikkaan, jota tutkimme seuraavissa jaksoissa. Tässä vaiheessa tavoitteemme rajoittuu kyseisen tapahtuman luonteen tunnistamiseen, joka tässä tapauksessa on yksinkertainen lähetys.

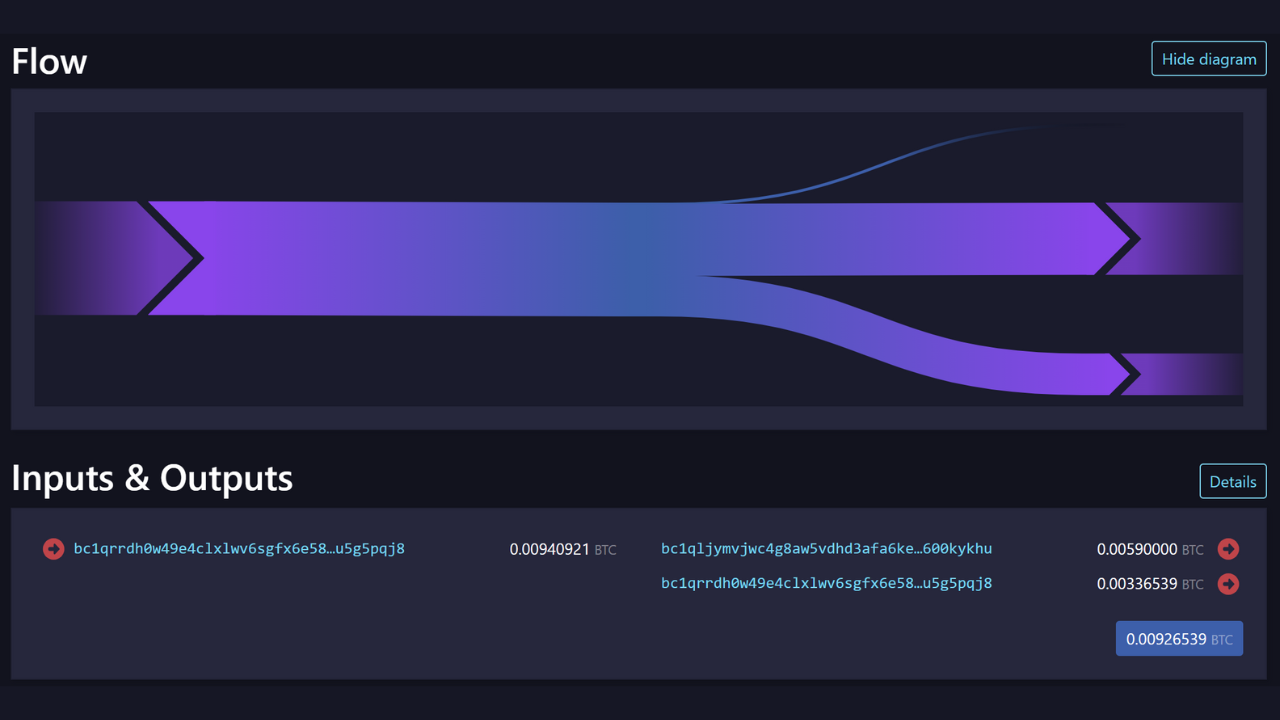

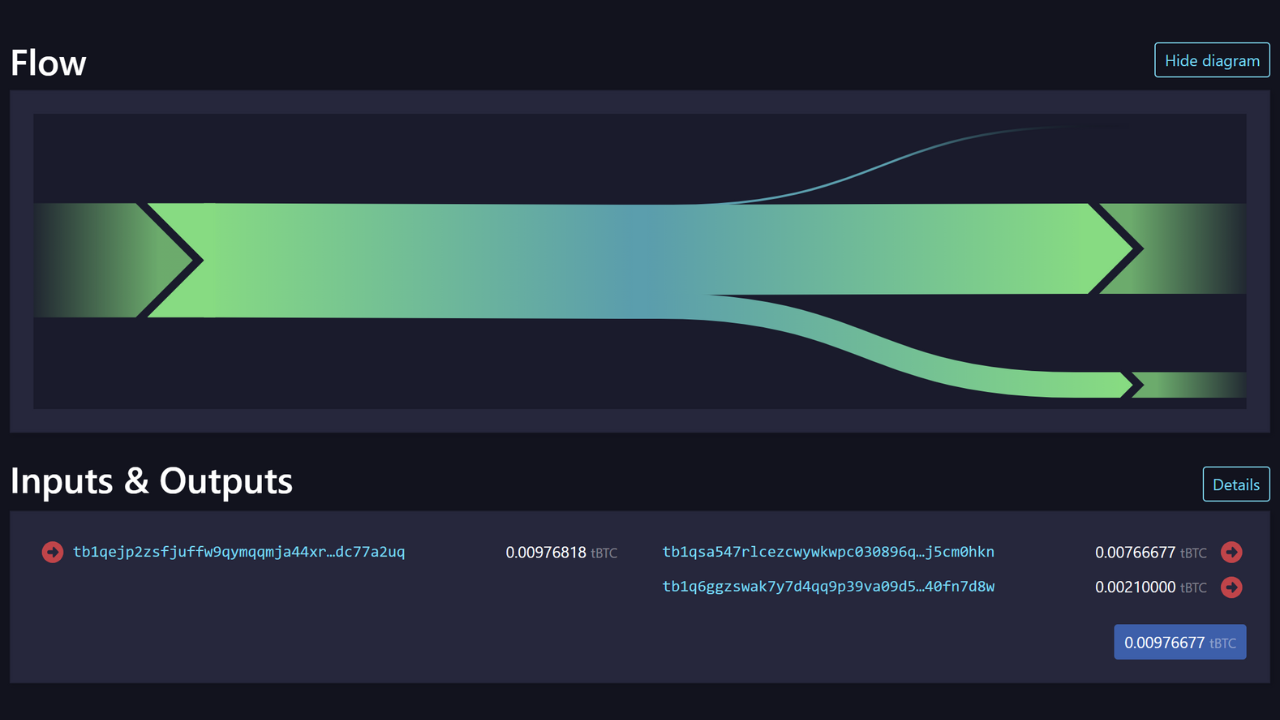

Tässä on esimerkiksi Bitcoin-tapahtuma, joka noudattaa yksinkertaista lähetysmallia:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Tämän ensimmäisen esimerkin jälkeen sinulla pitäisi olla parempi käsitys siitä, mitä "transaktiomallin" tutkiminen tarkoittaa. Tarkastelemme transaktiota keskittymällä pelkästään sen rakenteeseen ottamatta huomioon sen ympäristöä tai transaktion erityisiä yksityiskohtia. Tässä ensimmäisessä vaiheessa tarkastelemme vain kokonaiskuvaa.

Nyt kun olet ymmärtänyt, mikä malli on, siirrytään muihin olemassa oleviin malleihin.

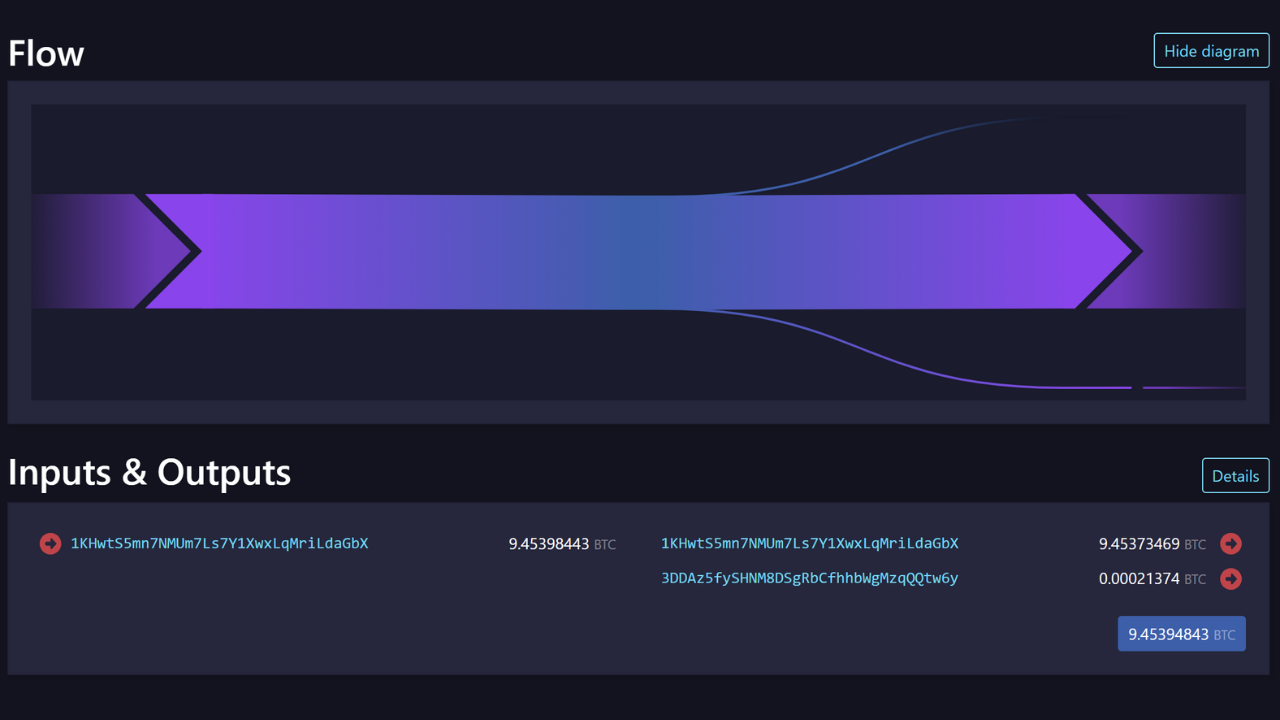

Nuohous

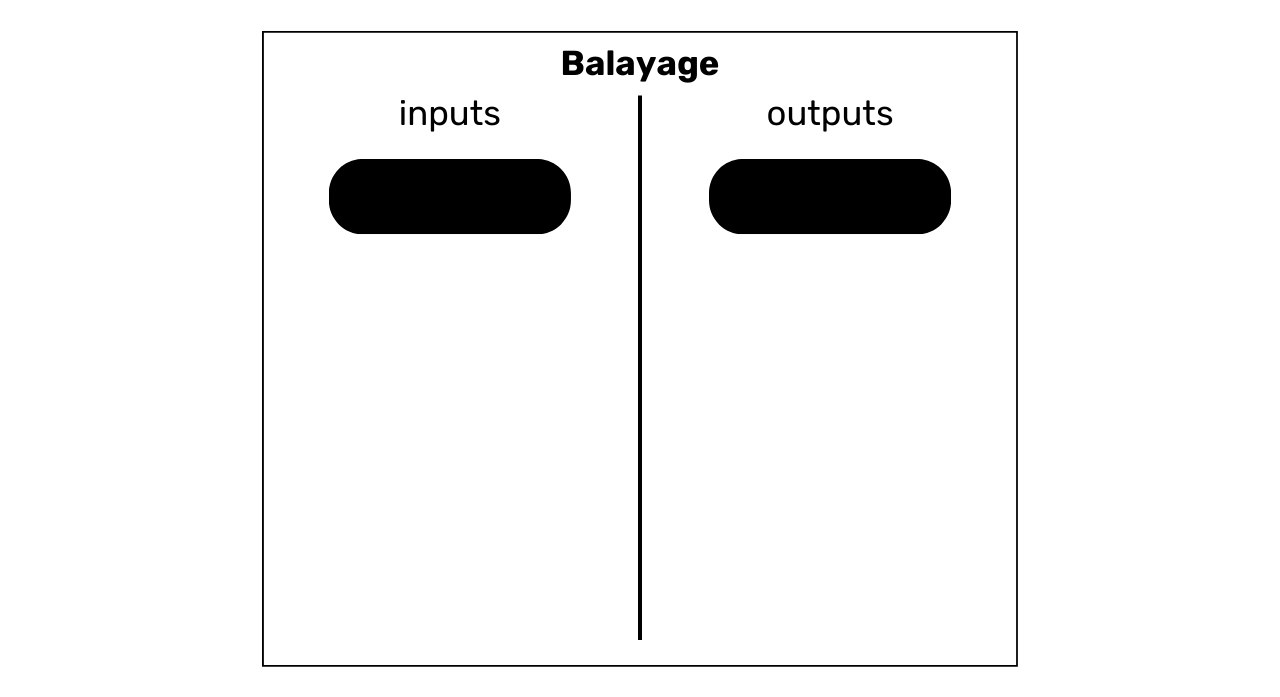

Tälle toiselle mallille on ominaista yhden UTXO:n kulutus panoksena ja yhden UTXO:n tuotanto tuotoksena.

Tämän mallin tulkinta on, että olemme läsnä itsesiirtymässä. Käyttäjä on siirtänyt bitcoininsa itselleen, toiseen hänelle kuuluvaan osoitteeseen. Koska tapahtumassa ei ole vaihtoa, on erittäin epätodennäköistä, että kyseessä on maksu. Maksua suoritettaessa on nimittäin lähes mahdotonta, että maksajalla olisi UTXO, joka vastaa täsmälleen myyjän vaatimaa summaa plus transaktiomaksu. Yleensä maksaja on siis velvollinen tuottamaan vaihtotuoton.

Tällöin tiedämme, että kyseinen UTXO on todennäköisesti edelleen havaitun käyttäjän hallussa. Ketjuanalyysin yhteydessä, jos tiedämme, että tapahtuman syötteenä käytetty UTXO kuuluu Alicelle, voimme olettaa, että myös tuotoksena käytetty UTXO kuuluu Alicelle. Myöhemmin on mielenkiintoista löytää transaktion sisäisiä heuristiikkoja, jotka voivat vahvistaa tätä oletusta (tarkastelemme näitä heuristiikkoja luvussa 3.3).

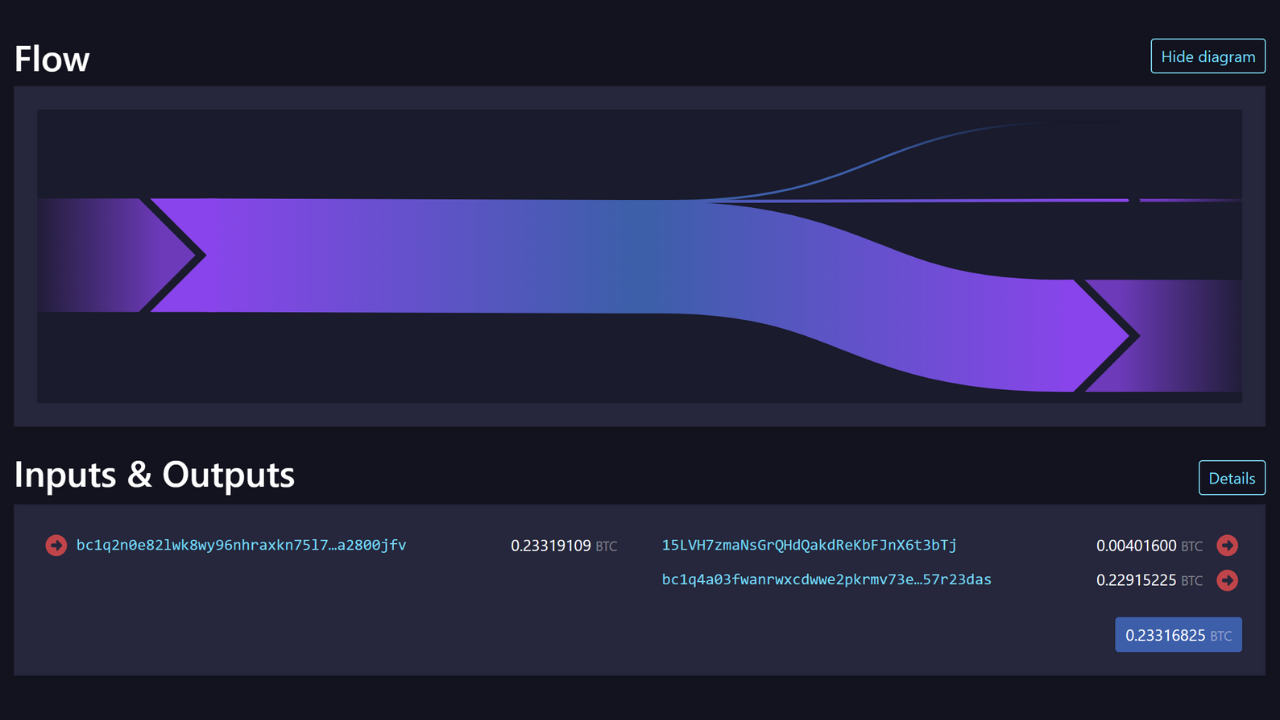

Tässä on esimerkiksi Bitcoin-tapahtuma, joka noudattaa pyyhkäisymallia:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Varo kuitenkin, että tämäntyyppinen kuvio voi paljastaa myös itsesiirron kryptovaluuttojen vaihtopalvelun tilille. Vasta tunnettujen osoitteiden tutkiminen ja tapahtuman konteksti kertovat, onko kyseessä pyyhkäisy omatoimilompakkoon vai nosto alustalle. Pörssialustojen osoitteet ovatkin usein helposti tunnistettavissa.

Otetaan taas Alicen esimerkki: jos skannaus johtaa johonkin alustan (esimerkiksi Binance) tuntemaan osoitteeseen, tämä voi tarkoittaa, että bitcoinit on siirretty pois Alicen välittömästä hallussapidosta, luultavasti tarkoituksenaan myydä ne tai säilyttää ne kyseisellä alustalla. Toisaalta, jos kohdeosoite on tuntematon, on järkevää olettaa, että kyseessä on yksinkertaisesti toinen lompakko, joka edelleen kuuluu Alicelle. Tämäntyyppinen tutkimus kuuluu kuitenkin enemmän heuristiikkojen kuin mallien luokkaan.

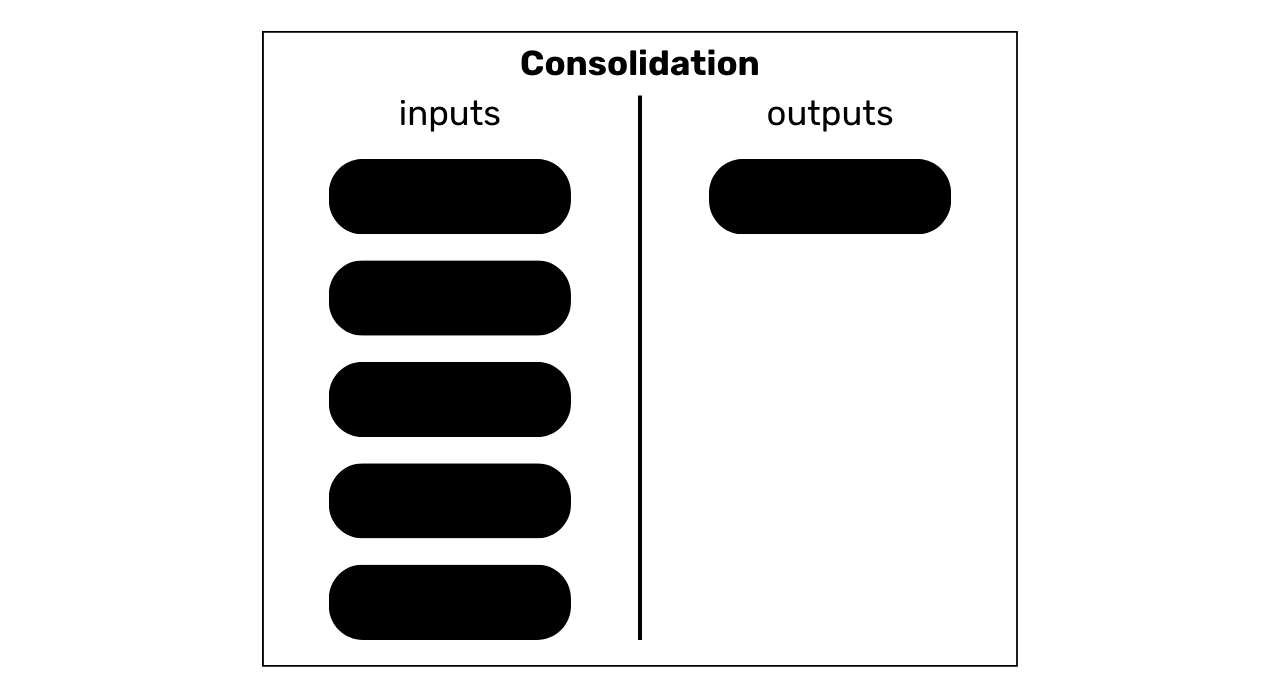

Konsolidointi

Tälle mallille on ominaista useiden UTXO:iden kulutus syötteenä ja yhden UTXO:n tuotanto lähdössä.

Tämän kuvion tulkinta on, että olemme konsolidoitumassa. Tämä on yleinen käytäntö Bitcoin-käyttäjien keskuudessa, ja sen tarkoituksena on yhdistää useita UTXO:ita mahdollisen transaktiomaksujen nousun varalta. Suorittamalla tämä operaatio aikana, jolloin maksut ovat alhaiset, on mahdollista säästää tulevissa maksuissa. Puhumme tästä käytännöstä lisää luvussa 4.3.

Voimme päätellä, että tämän transaktiomallin takana oleva käyttäjä on todennäköisesti omistanut kaikki syötteen UTXO:t ja että hänellä on edelleen hallussaan UTXO ulostulossa. Kyseessä on siis todennäköisesti automaattinen siirto.

Kuten pyyhkäisy, myös tämäntyyppinen kuvio voi paljastaa itsesiirron vaihtofoorumin tilille. Tunnettujen osoitteiden tutkiminen ja tapahtuman konteksti kertovat, onko kyseessä konsolidointi omaan salkkuun vai nosto alustalle.

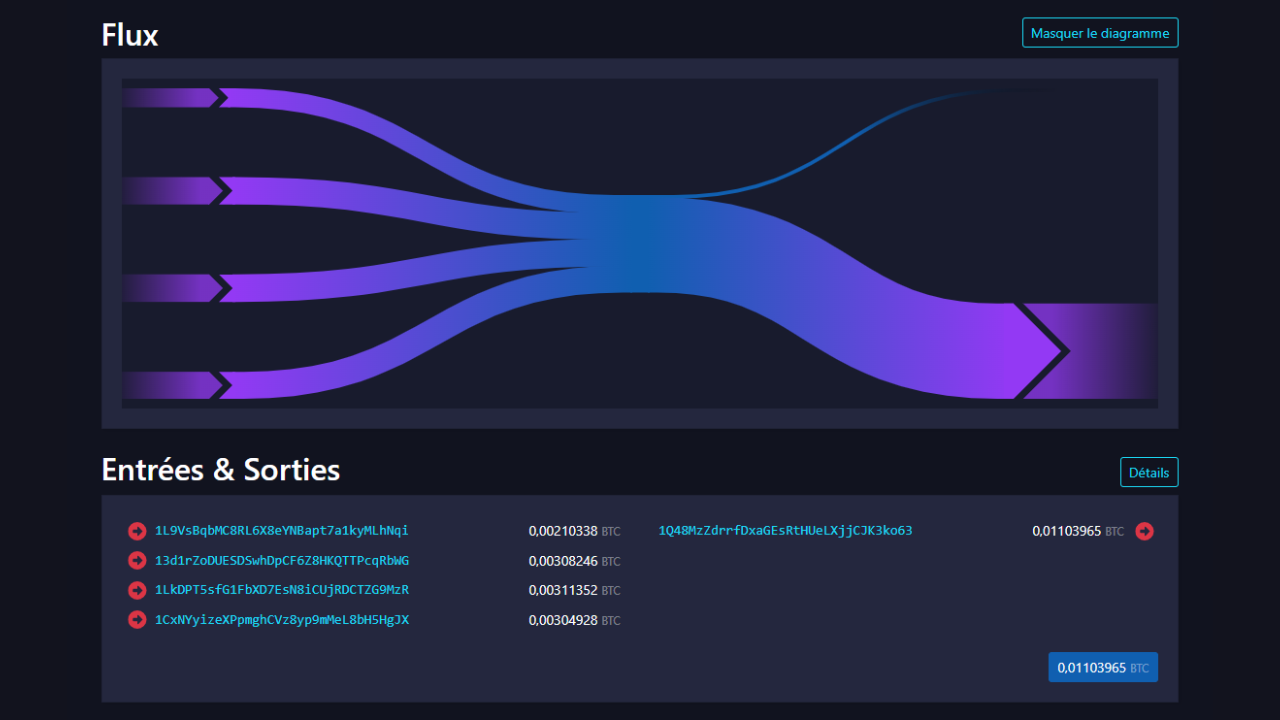

Tässä on esimerkiksi Bitcoin-tapahtuma, joka noudattaa konsolidointimallia:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

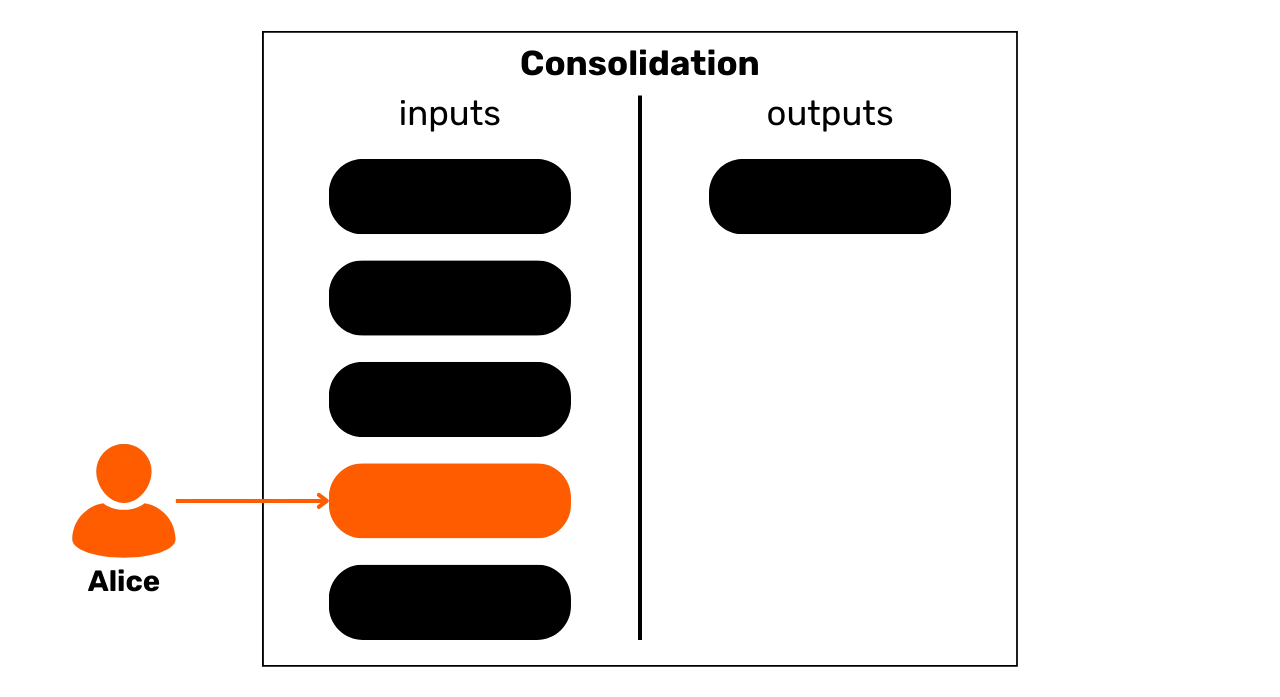

Ketjuanalyysissä tämä malli voi paljastaa paljon tietoa. Jos esimerkiksi tiedämme, että yksi panoksista kuuluu Liisalle, voimme olettaa, että myös kaikki muut panokset ja tämän liiketoimen tuotos kuuluvat Liisalle. Tämän oletuksen avulla voidaan sitten palata aiempien liiketoimien ketjuun ja löytää ja analysoida muita liiketoimia, jotka todennäköisesti liittyvät Liisaan.

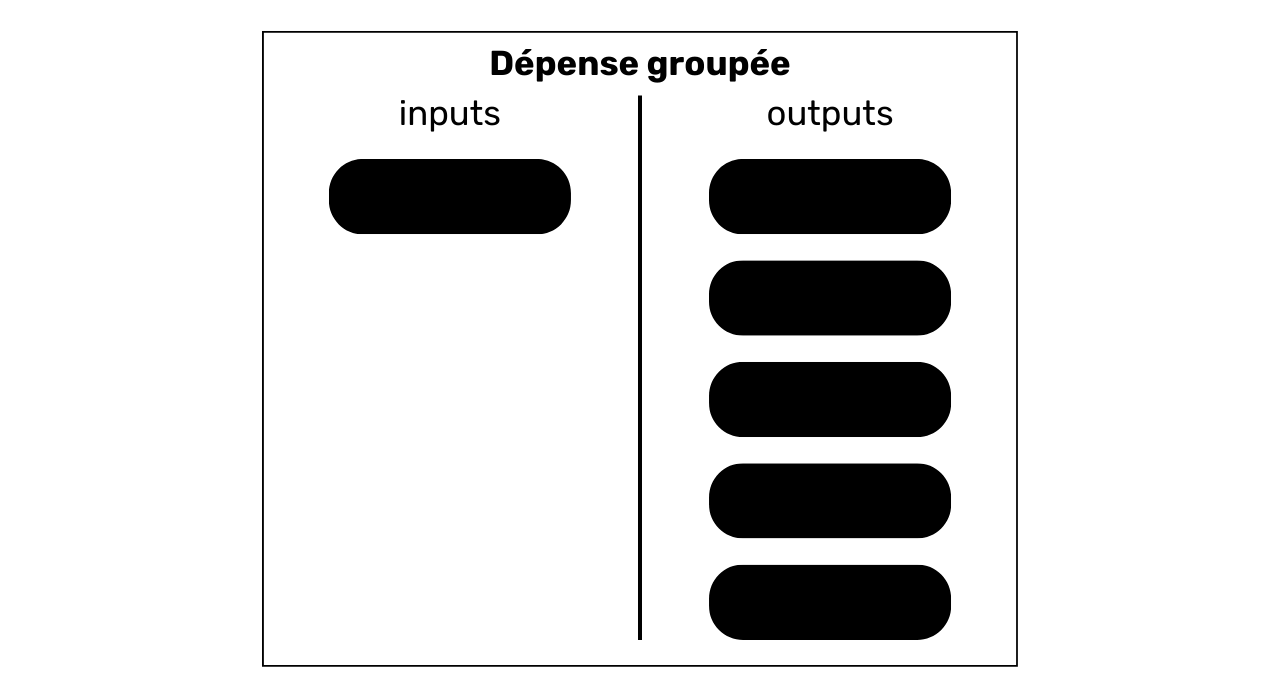

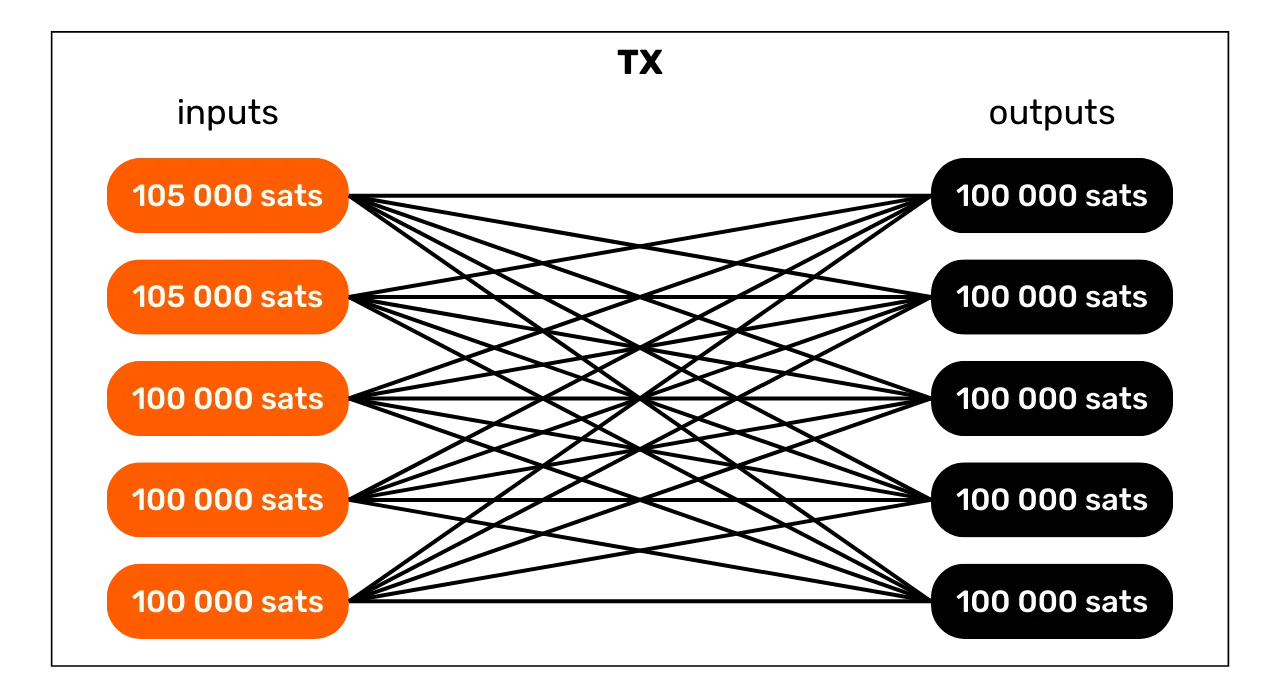

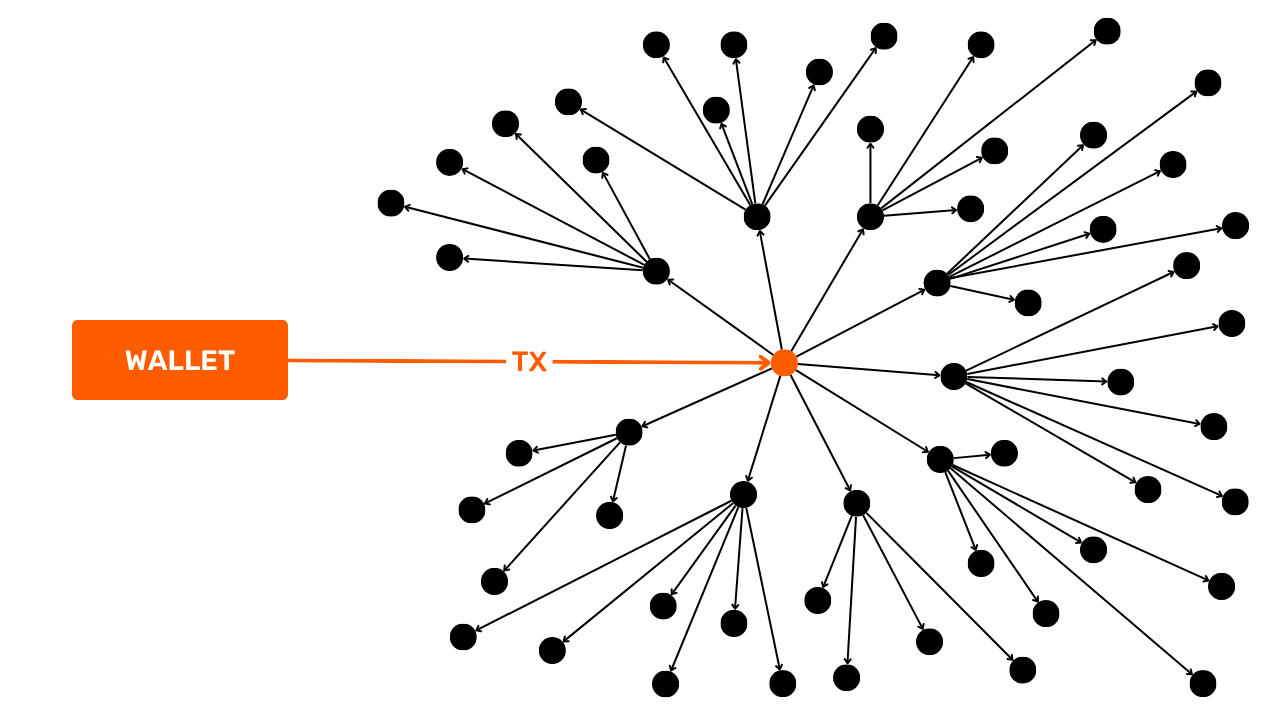

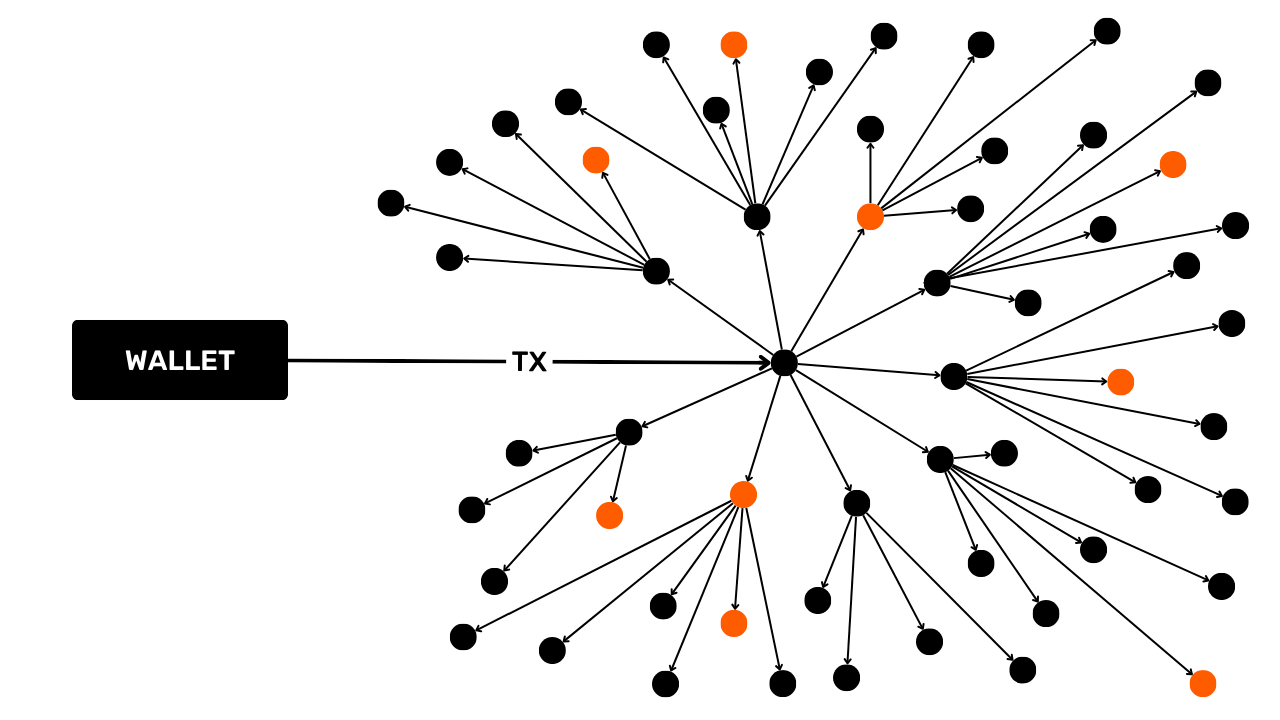

Ryhmitellyt menot

Tälle mallille on ominaista muutaman UTXO:n kulutus panoksina (usein vain yksi) ja monien UTXO:iden tuotanto tuotoksina.

Tämän mallin tulkinta on, että kyseessä on ryhmiteltyjen menojen esiintyminen. Se on käytäntö, joka todennäköisesti paljastaa hyvin suuren taloudellisen toiminnan, kuten vaihtofoorumin. Ryhmiteltyjen menojen avulla nämä yksiköt voivat säästää kustannuksia yhdistämällä menonsa yhdeksi tapahtumaksi.

Tästä mallista voidaan päätellä, että panoksessa oleva UTXO tulee yrityksestä, jonka taloudellinen toiminta on korkealla tasolla, ja että tuotoksessa oleva UTXO hajaantuu. Monet niistä kuuluvat yrityksen asiakkaille, jotka ovat nostaneet bitcoineja alustalta. Toiset voivat mennä kumppaniyrityksille. Lopuksi on varmasti yksi tai useampi vaihto, joka menee takaisin liikkeeseenlaskuyhtiölle.

Tässä on esimerkiksi Bitcoin-tapahtuma, jossa käytetään niputettua kulutuskuviota (oletettavasti kyseessä on Bybit-alustan myöntämä tapahtuma):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Protokollakohtaiset tapahtumat

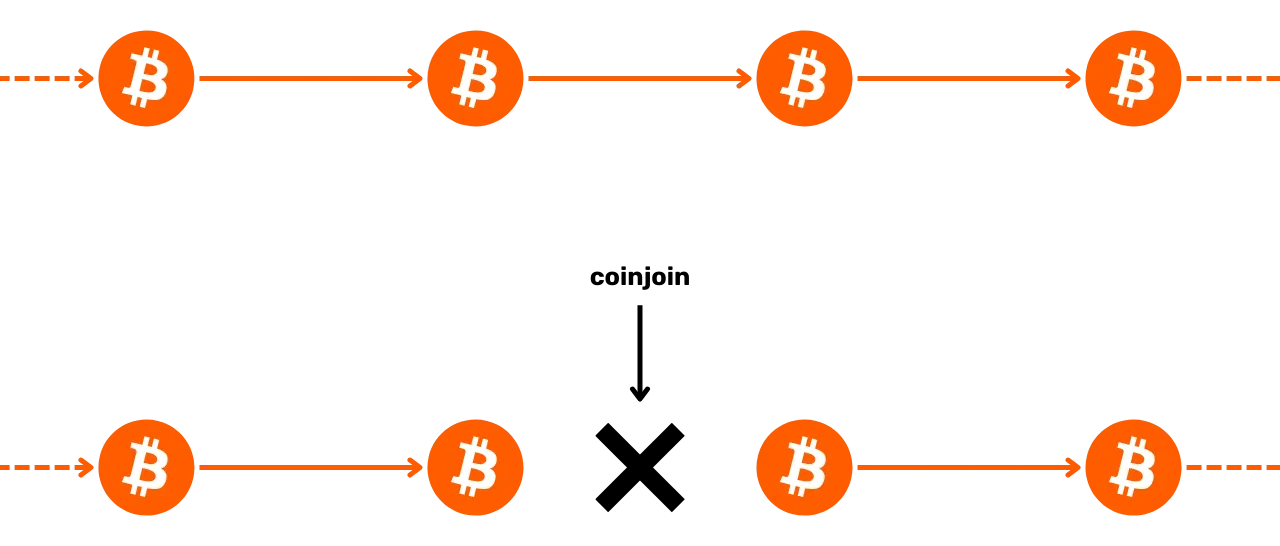

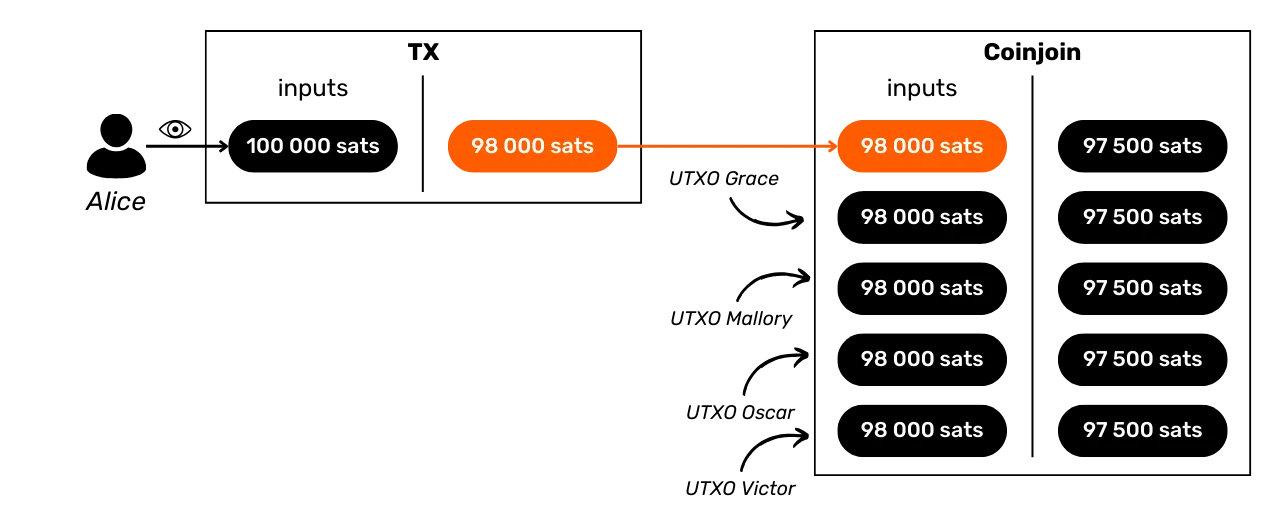

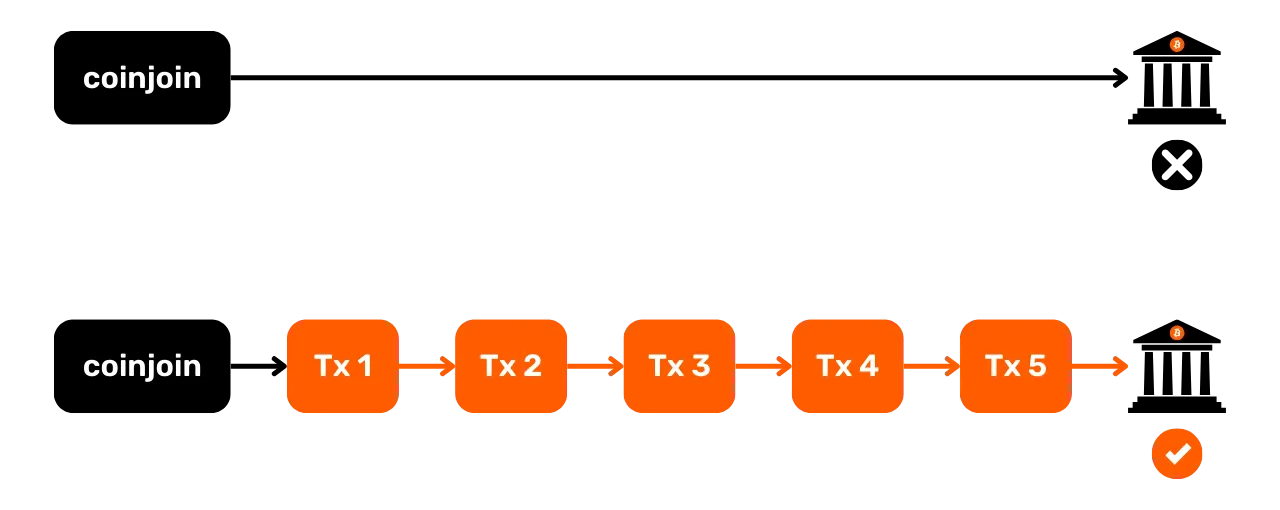

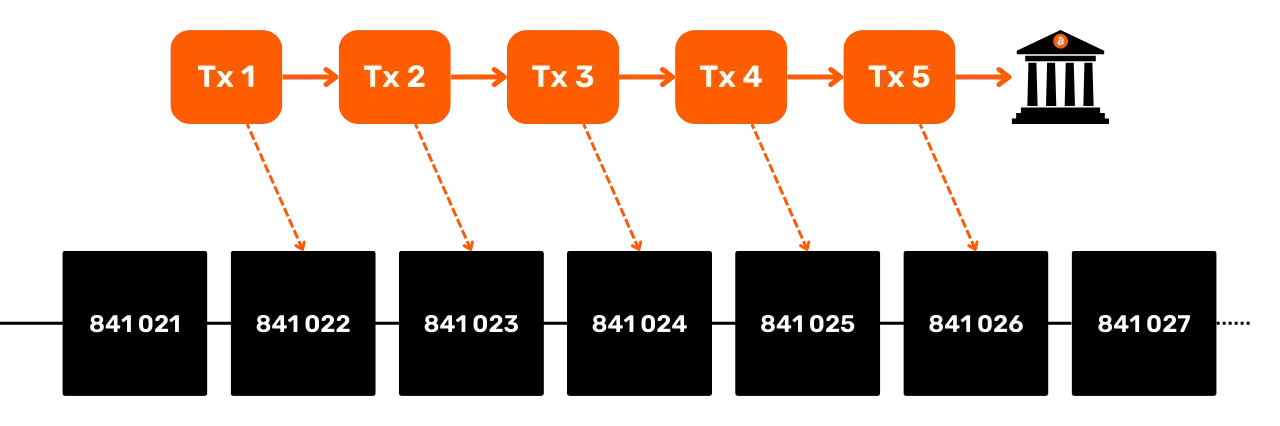

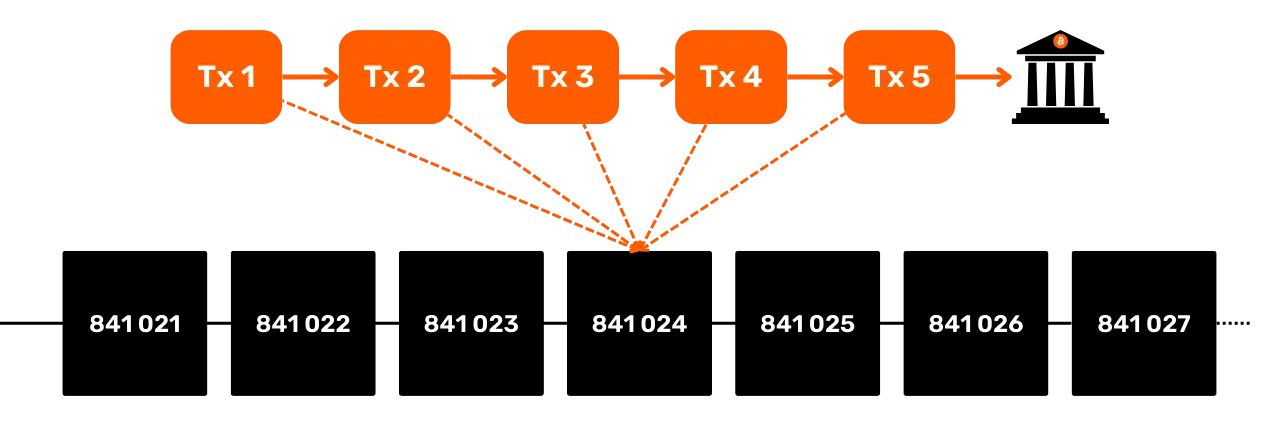

Transaktiomalleista voidaan tunnistaa myös ne, jotka paljastavat tietyn protokollan käytön. Esimerkiksi Whirlpool coinjoineilla (joita käsitellään osassa 5) on helposti tunnistettava rakenne, joka erottaa ne muista, tavanomaisemmista transaktioista.

Tämän kuvion analyysi viittaa siihen, että kyseessä on todennäköisesti yhteistyöhön perustuva liiketoimi. On myös mahdollista havaita coinjoin. Jos tämä jälkimmäinen hypoteesi osoittautuu oikeaksi, poistumisten määrästä voidaan saada karkea arvio coinjoinin osallistujien määrästä.

Tässä on esimerkiksi Bitcoin-tapahtuma, jossa käytetään coinjoin-yhteistyötransaktiomallia:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

On olemassa monia muitakin protokollia, joilla on omat erityisrakenteensa. On esimerkiksi Wabisabi-, Stamps- ja Runes-tapahtumia.

Näiden tapahtumamallien ansiosta voimme jo tulkita tietyn määrän tietoa tietystä tapahtumasta. Transaktiorakenne ei kuitenkaan ole ainoa tietolähde, jota voidaan analysoida. Voimme tutkia myös sen yksityiskohtia. Näitä sisäisiä yksityiskohtia kutsun mielelläni "sisäisiksi heuristiikoiksi", ja tarkastelemme niitä seuraavassa luvussa.

Sisäiset heuristiikat

Sisäinen heuristiikka on erityispiirre, jonka tunnistamme itse tapahtumasta ilman, että meidän tarvitsee tutkia sen ympäristöä, ja jonka avulla voimme tehdä johtopäätöksiä. Toisin kuin mallit, jotka keskittyvät tapahtuman yleiseen rakenteeseen korkealla tasolla, sisäiset heuristiikat perustuvat poimittavien tietojen joukkoon. Näitä ovat mm:

- Eri UTXO:iden määrät sisään ja ulos;

- Kaikki, mikä liittyy skripteihin: vastaanotto-osoitteet, versiointi, lukitusajat...

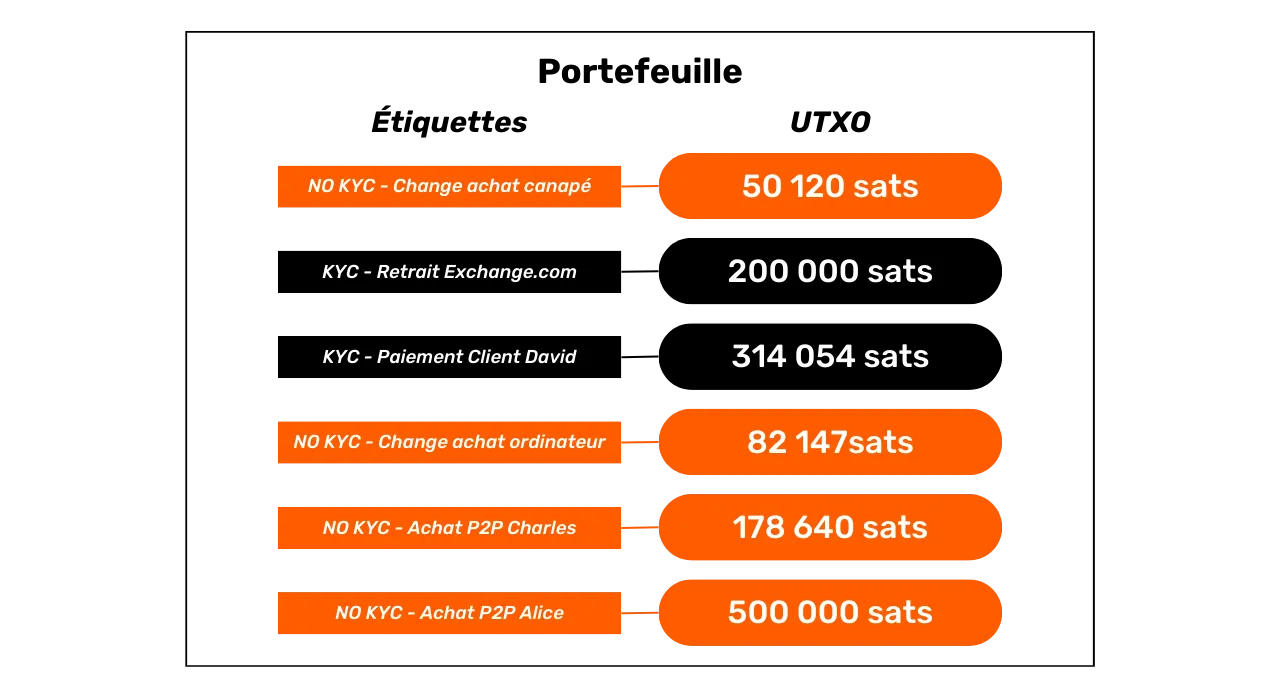

Yleisesti ottaen tämäntyyppisen heuristiikan avulla voidaan tunnistaa tietyn liiketoimen vaihto. Näin voimme jatkaa kokonaisuuden jäljittämistä useiden eri transaktioiden ajan. Jos tunnistamme UTXO:n, joka kuuluu käyttäjälle, jota haluamme jäljittää, on ratkaisevan tärkeää määrittää, mikä tuotos on siirretty toiselle käyttäjälle ja mikä tuotos edustaa vaihtoa, joka siis pysyy hänen hallussaan, kun hän suorittaa transaktion.

Muistutan vielä kerran, että nämä heuristiikat eivät ole täysin tarkkoja. Yksittäin tarkasteltuna ne auttavat meitä vain tunnistamaan todennäköisiä skenaarioita. Useiden heuristiikkojen kasautuminen auttaa vähentämään epävarmuutta, mutta ei koskaan pysty poistamaan sitä kokonaan.

Sisäiset yhtäläisyydet

Tässä heuristiikassa tutkitaan samankaltaisuuksia saman liiketoimen panosten ja tuotosten välillä. Jos sama ominaisuus havaitaan panoksissa ja vain yhdessä liiketoimen tuotoksissa, on todennäköistä, että tämä tuotos muodostaa vaihdon.

Ilmeisin ominaisuus on vastaanottavan osoitteen uudelleenkäyttö samassa tapahtumassa.

Tämä heuristiikka ei jätä juurikaan tilaa epäilyille. Ellei hänen yksityistä avaintaan ole hakkeroitu, sama vastaanottava osoite paljastaa välttämättä yhden käyttäjän toiminnan. Tästä johtuva tulkinta on, että transaktiovaihto on tuloste, jonka osoite on sama kuin tulo-osoite. Voimme sitten jatkaa yksilön jäljittämistä tästä vaihdosta.

Tässä on esimerkiksi tapahtuma, johon tätä heuristiikkaa voidaan todennäköisesti soveltaa:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

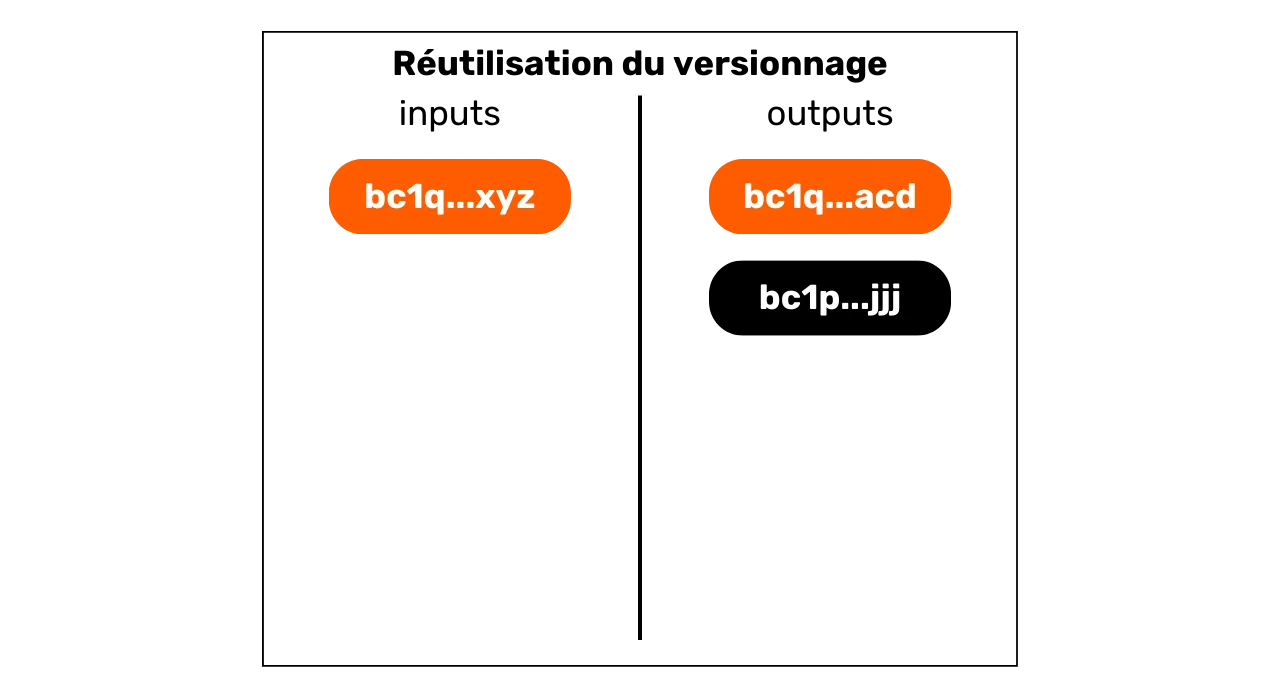

Sisään- ja ulostulojen samankaltaisuudet eivät lopu osoitteen uudelleenkäyttöön. Mitä tahansa samankaltaisuutta skriptien käytössä voidaan käyttää heuristiikan soveltamiseen. Voimme esimerkiksi joskus havaita saman versioinnin syötteen ja yhden transaktion tuotoksen välillä.

Tästä kaaviosta nähdään, että syöttö numero 0 avaa P2WPKH-skriptin (SegWit

V0, joka alkaa kirjaimella bc1q). Lähtö n:o 0 käyttää

samantyyppistä skriptiä. Lähtö n:o 1 puolestaan käyttää P2TR-skriptiä

(SegWit V1, joka alkaa kirjaimella bc1p). Tämän ominaisuuden

tulkinta on, että on todennäköistä, että osoite, jolla on sama versiointi

kuin syötteellä, on vaihto-osoite. Se kuuluisi siis aina samalle

käyttäjälle.

Tässä on tapahtuma, johon tätä heuristiikkaa voidaan todennäköisesti soveltaa:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Jälkimmäisestä nähdään, että tulo nro 0 ja lähtö nro 1 käyttävät P2WPKH-skriptejä (SegWit V0), kun taas lähtö nro 0 käyttää eri P2PKH-skriptiä (Legacy).

2010-luvun alussa tämä skriptien versiointiin perustuva heuristiikka oli

suhteellisen hyödytön, koska käytettävissä oli vain vähän skriptityyppejä.

Ajan myötä ja peräkkäisten Bitcoin-päivitysten myötä skriptityyppejä on

kuitenkin otettu käyttöön yhä enemmän. Tästä heuristiikasta on siis tulossa

yhä merkityksellisempi, sillä skriptityyppien laajemman valikoiman myötä

käyttäjät jakautuvat pienempiin ryhmiin, mikä lisää mahdollisuuksia soveltaa

tätä sisäisen versioinnin uudelleenkäytön heuristiikkaa. Tästä syystä

pelkästään luottamuksellisuuden näkökulmasta on suositeltavaa valita yleisin

käsikirjoitustyyppi. Esimerkiksi näitä rivejä kirjoittaessani

Taproot-skriptejä (bc1p) käytetään harvemmin kuin SegWit V0

-skriptejä (bc1q). Vaikka edelliset tarjoavat taloudellisia ja

luottamuksellisuutta koskevia etuja tietyissä erityistilanteissa,

perinteisemmissä yhden allekirjoituksen käyttötarkoituksissa voi olla

järkevää pitäytyä vanhemmassa standardissa luottamuksellisuussyistä, kunnes

uusi standardi otetaan laajemmin käyttöön.

Pyöreät numeromaksut

Toinen sisäinen heuristiikka, joka voi auttaa meitä tunnistamaan vaihdon, on pyöreän numeron heuristiikka. Yleisesti ottaen yksinkertaisen maksumallin (1 tulo ja 2 lähtöä) kohdalla, jos toinen tuloista käyttää pyöreän summan, tämä on maksu.

Jos toinen tuotos edustaa maksua, toinen edustaa vaihtoa. Näin ollen voidaan tulkita todennäköiseksi, että syötteen käyttäjällä on aina hallussaan se tuotos, joka on tunnistettu vaihdoksi.

On korostettava, että tätä heuristiikkaa ei voida aina soveltaa, koska suurin osa maksuista suoritetaan edelleen varainhoitotiliyksikköinä. Kun ranskalainen vähittäiskauppias hyväksyy bitcoinin, hän ei yleensä näytä vakaita hintoja sateina. Sen sijaan hän valitsee euromääräisen hinnan ja maksettavan bitcoineina ilmaistun summan välisen muunnoksen. Kaupan lopussa ei siis pitäisi olla pyöreitä lukuja.

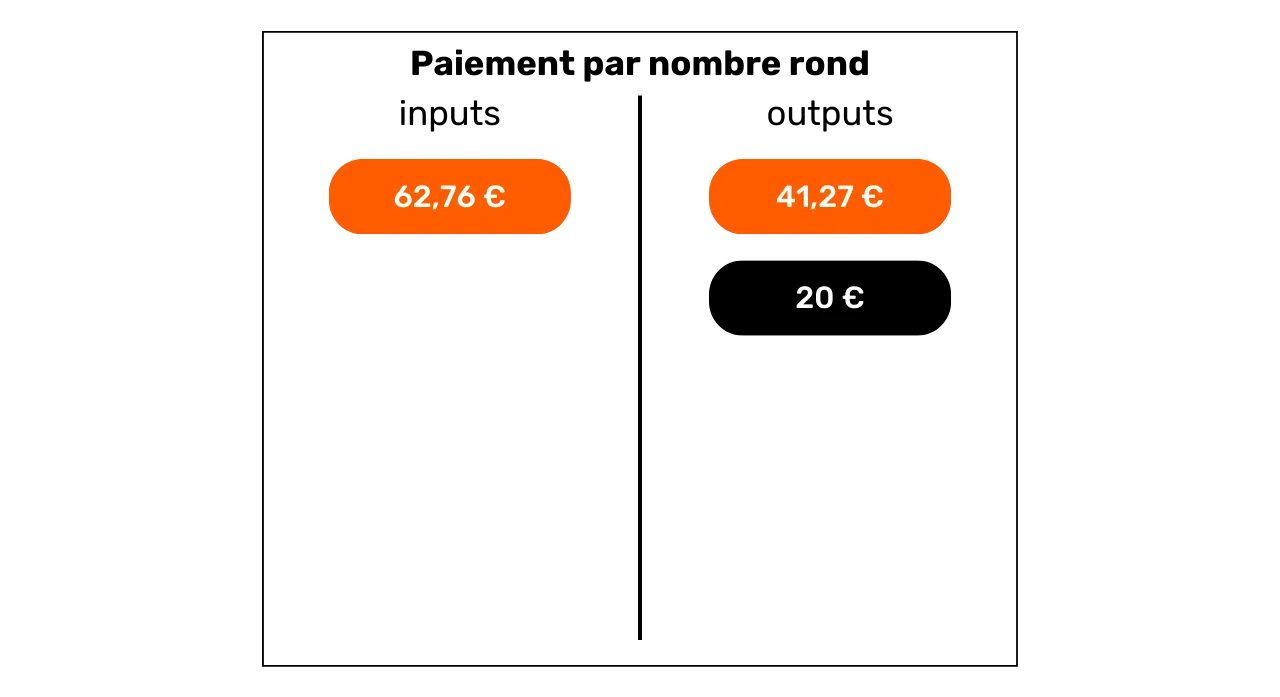

Analyytikko voisi kuitenkin yrittää tehdä tämän muuntamisen ottaen huomioon valuuttakurssin, joka oli voimassa, kun tapahtuma lähetettiin verkossa. Otetaan esimerkki transaktiosta, jonka panos on 97,552 satsia ja kaksi tulosta, joista toinen on 31,085 satsia ja toinen 64,152 satsia. Ensisilmäyksellä tämä tapahtuma ei näytä sisältävän pyöreitä summia. Soveltamalla 64,339 euron vaihtokurssia tapahtumahetkellä saamme kuitenkin seuraavanlaisen muuntokurssin euroiksi:

- Panos on 62,76 euroa;

- Tuotos on 20 euroa;

- Tuotos on 41,27 euroa.

Kun tämä transaktio on muunnettu fiat-valuutaksi, sitä voidaan käyttää pyöristetyn summan maksun heuristiikan soveltamiseen. 20 euron tuotos meni todennäköisesti kauppiaalle tai ainakin vaihtoi omistajaa. Tästä päätellen 41,27 euron tuotos on todennäköisesti pysynyt alkuperäisen käyttäjän hallussa.

Jos bitcoinista tulee jonain päivänä ensisijainen laskentayksikkö pörsseissämme, tämä heuristiikka voi olla entistäkin hyödyllisempi analyysin kannalta.

Tässä on esimerkiksi tapahtuma, johon tätä heuristiikkaa voidaan todennäköisesti soveltaa:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Suurin tuotos

Kun tunnistamme riittävän suuren eron kahden transaktiotuotoksen välillä yksinkertaisella maksumallilla, voimme arvioida, että suurin tuotos on todennäköisesti valuutta.

Tämä suurimman tuotoksen heuristiikka on varmasti kaikista epätarkin. Yksinään se on melko heikko. Tämä ominaisuus voidaan kuitenkin yhdistää muihin heuristiikkoihin tulkintamme epävarmuuden vähentämiseksi.

Jos esimerkiksi tarkastelemme tapahtumaa, jossa on pyöreä maksu ja suurempi maksu, pyöreän maksun heuristiikan ja suuremman maksun heuristiikan soveltaminen yhdessä vähentää epävarmuutta.

Tässä on esimerkiksi tapahtuma, johon tätä heuristiikkaa voidaan todennäköisesti soveltaa:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Ulkoiset heuristiikat

Ulkoisten heuristiikkojen tutkiminen tarkoittaa tiettyjen sellaisten elementtien samankaltaisuuksien, mallien ja ominaisuuksien analysointia, jotka eivät liity itse liiketoimintaan. Toisin sanoen, kun aiemmin rajoituimme hyödyntämään liiketoimelle ominaisia elementtejä sisäisten heuristiikkojen avulla, laajennamme nyt analyysikenttäämme sisällyttämällä siihen liiketoimen ympäristön ulkoisten heuristiikkojen avulla.

Osoitteen uudelleenkäyttö

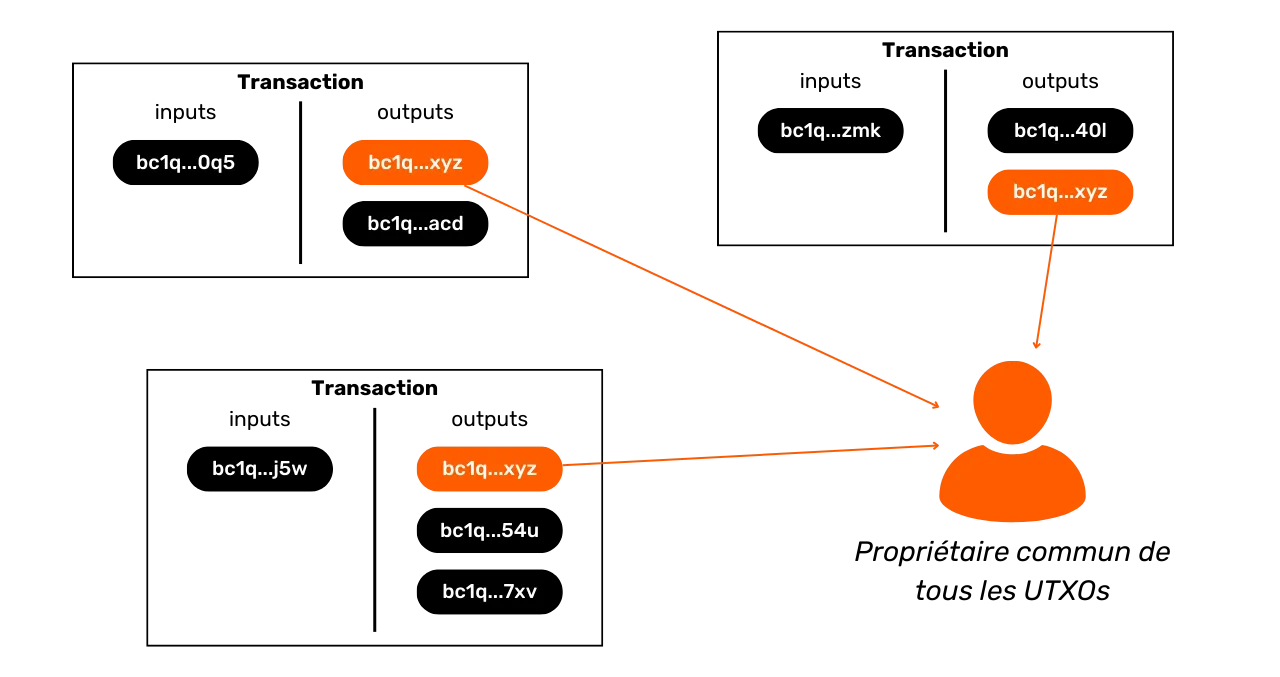

Tämä on yksi bitcoin-käyttäjien tunnetuimmista heuristiikoista. Osoitteiden uudelleenkäyttö mahdollistaa yhteyden luomisen eri transaktioiden ja eri UTXO:iden välille. Se tapahtuu, kun Bitcoinin vastaanottoosoitetta käytetään useita kertoja.

Näin ollen on mahdollista hyödyntää osoitteen uudelleenkäyttöä saman tapahtuman sisällä sisäisenä heuristisena keinona tunnistaa vaihto (kuten edellisessä luvussa todettiin). Osoitteiden uudelleenkäyttöä voidaan kuitenkin käyttää myös ulkoisena heuristisena tekijänä tunnistamaan useiden transaktioiden takana olevan yksikön ainutlaatuisuus.

Osoitteen uudelleenkäyttöä tulkitaan siten, että kaikki kyseisessä osoitteessa estetyt UTXO:t kuuluvat (tai ovat kuuluneet) samalle yksikölle. Tämä heuristiikka jättää vain vähän tilaa epävarmuudelle. Kun tulkinta on tunnistettu, se vastaa todennäköisesti todellisuutta. Sen vuoksi se mahdollistaa erilaisten ketjussa tapahtuvien toimintojen ryhmittelyn.

Kuten osan 3 johdannossa selitetään, tämän heuristiikan löysi Satoshi Nakamoto itse. Valkoisessa kirjassa hän mainitsee ratkaisun, jonka avulla käyttäjät voivat välttää sen tuottamisen, eli yksinkertaisesti käyttää tyhjää osoitetta jokaisessa uudessa transaktiossa:

"Lisäpalomuurina voitaisiin käyttää uutta avainparia jokaiselle tapahtumalle, jotta ne eivät olisi sidoksissa yhteiseen omistajaan."

Lähde: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Tässä on esimerkiksi osoite, jota käytetään uudelleen useissa tapahtumissa:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Lähde : Mempool.space

Käsikirjoituksen samankaltaisuus ja lompakkopainatukset

Osoitteiden uudelleenkäytön lisäksi on olemassa monia muita heuristiikkoja, joiden avulla voit yhdistää toimia samaan salkkuun tai osoiteklusteriin.

Ensinnäkin analyytikko voi etsiä samankaltaisuuksia käsikirjoitusten käytössä. Esimerkiksi tietyt vähemmistöskriptit, kuten multisig, voi olla helpompi havaita kuin SegWit V0 -skriptit. Mitä suuremmassa ryhmässä piileskelemme, sitä vaikeampi meitä on havaita. Tämä on yksi syy siihen, miksi hyvissä Coinjoin-protokollissa kaikki osallistujat käyttävät täsmälleen samantyyppisiä skriptejä.

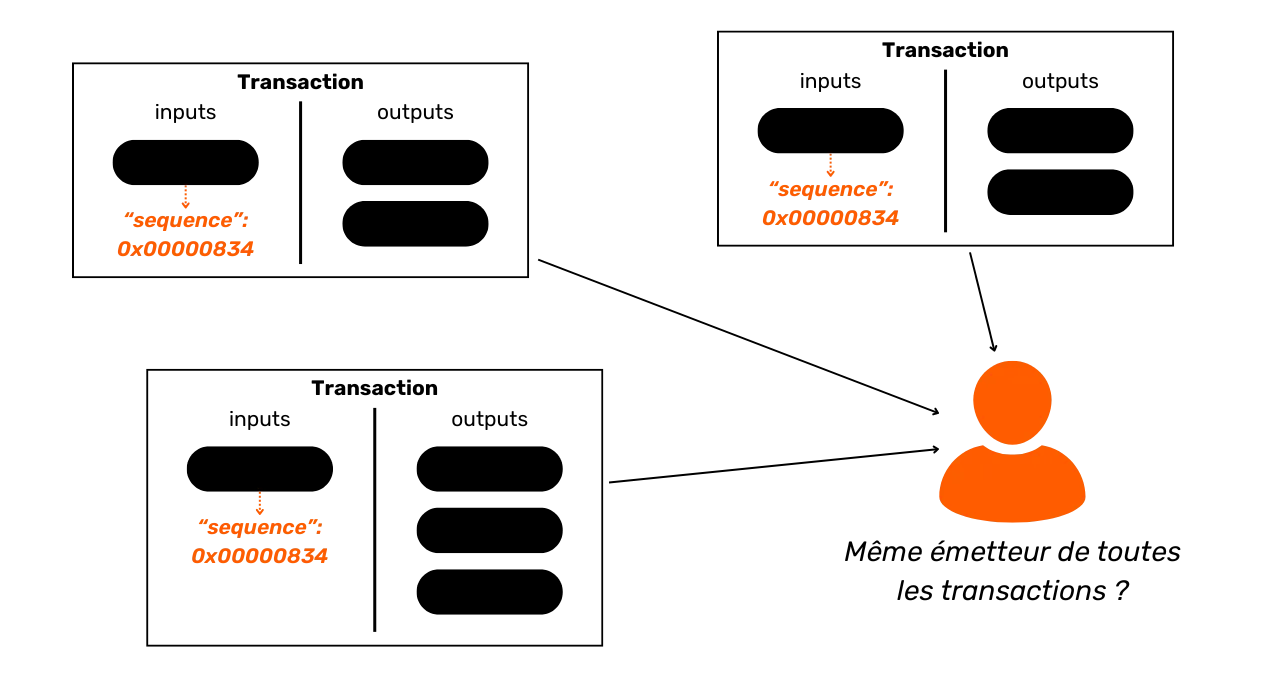

Yleisemmin analyytikko voi myös keskittyä salkun ominaispiirteisiin. Nämä ovat käyttökohtaisia prosesseja, jotka voidaan tunnistaa ja hyödyntää niitä jäljitysheuristiikoina. Toisin sanoen, jos havaitsemme samojen sisäisten ominaisuuksien kasautumisen jäljitettävälle yksikölle kuuluvissa liiketoimissa, voimme yrittää tunnistaa samat ominaisuudet muista liiketoimista.

Pystymme esimerkiksi tunnistamaan, että jäljitetty käyttäjä lähettää

järjestelmällisesti muutostietonsa P2TR-osoitteisiin (bc1p...).

Jos tämä prosessi toistuu, voimme käyttää sitä heuristiikkana muussa

analyysissämme. Voimme käyttää myös muita sormenjälkiä, kuten UTXO:iden

järjestystä, muutoksen paikkaa ulostuloissa, RBF (Replace-by-Fee) -signaalia

tai versionumeroa, nSequence-kenttää ja nLockTime-kenttää.

Kuten @LaurentMT huomauttaa Space Kek #19 (ranskankielinen podcast), salkun sormenjälkien hyödyllisyys ketjuanalyysissä lisääntyy merkittävästi ajan myötä. Skriptityyppien kasvava määrä ja näiden uusien ominaisuuksien yhä asteittaisempi käyttöönotto salkkuohjelmistoissa korostavat todellakin eroja. Joissain tapauksissa on jopa mahdollista tunnistaa tarkka ohjelmisto, jota seurattava yksikkö käyttää. Siksi on tärkeää ymmärtää, että salkun jalanjäljen tutkiminen on erityisen tärkeää viimeaikaisten liiketoimien kannalta eikä niinkään 2010-luvun alussa aloitettujen liiketoimien kannalta.

Yhteenvetona voidaan todeta, että jalanjälki voi olla mikä tahansa erityinen käytäntö, jonka lompakko suorittaa automaattisesti tai käyttäjä manuaalisesti ja jonka voimme löytää muista transaktioista ja joka auttaa meitä analyysissämme.

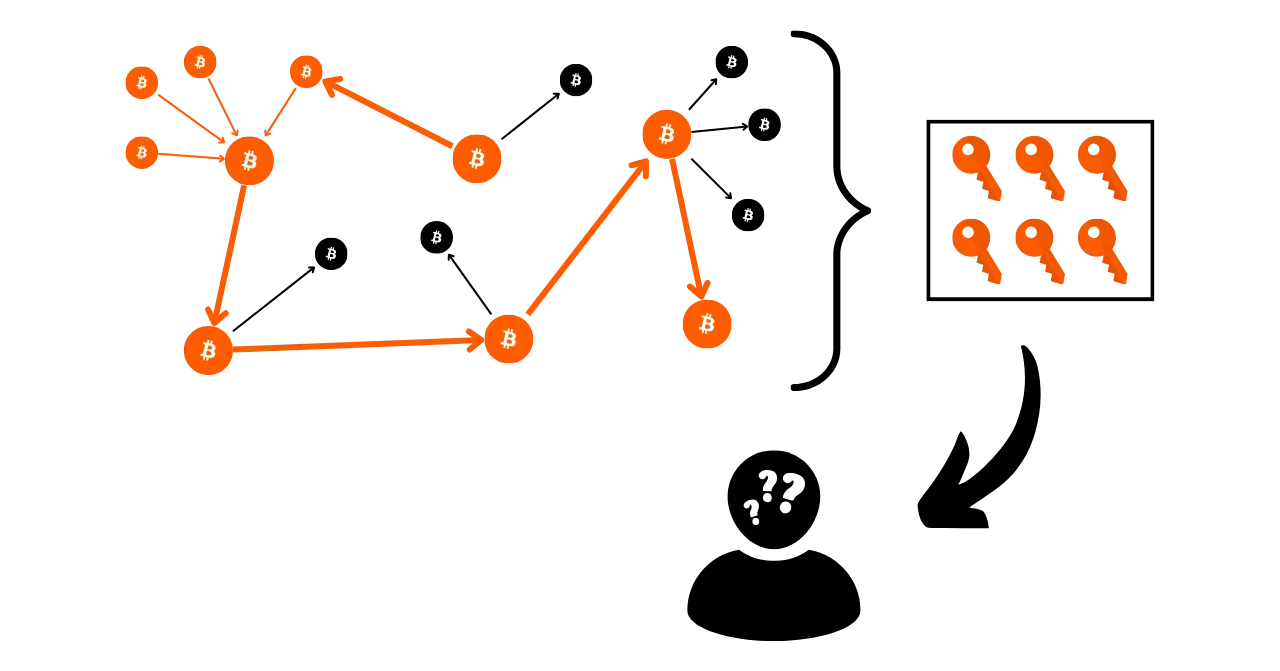

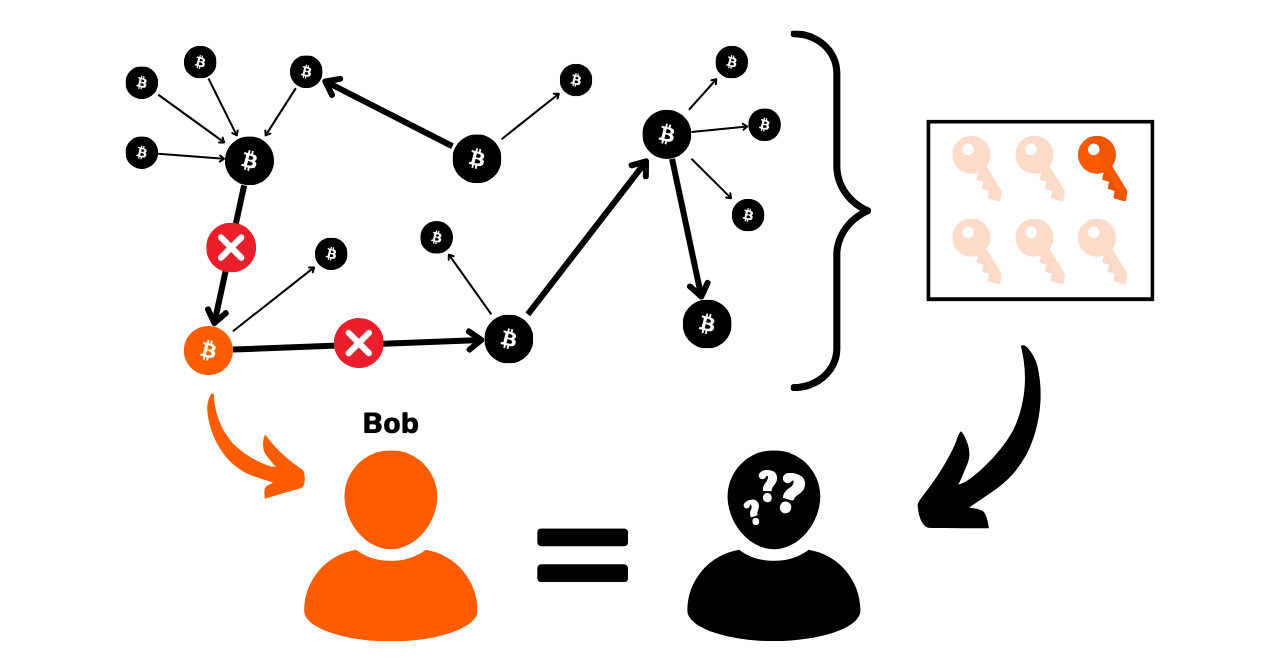

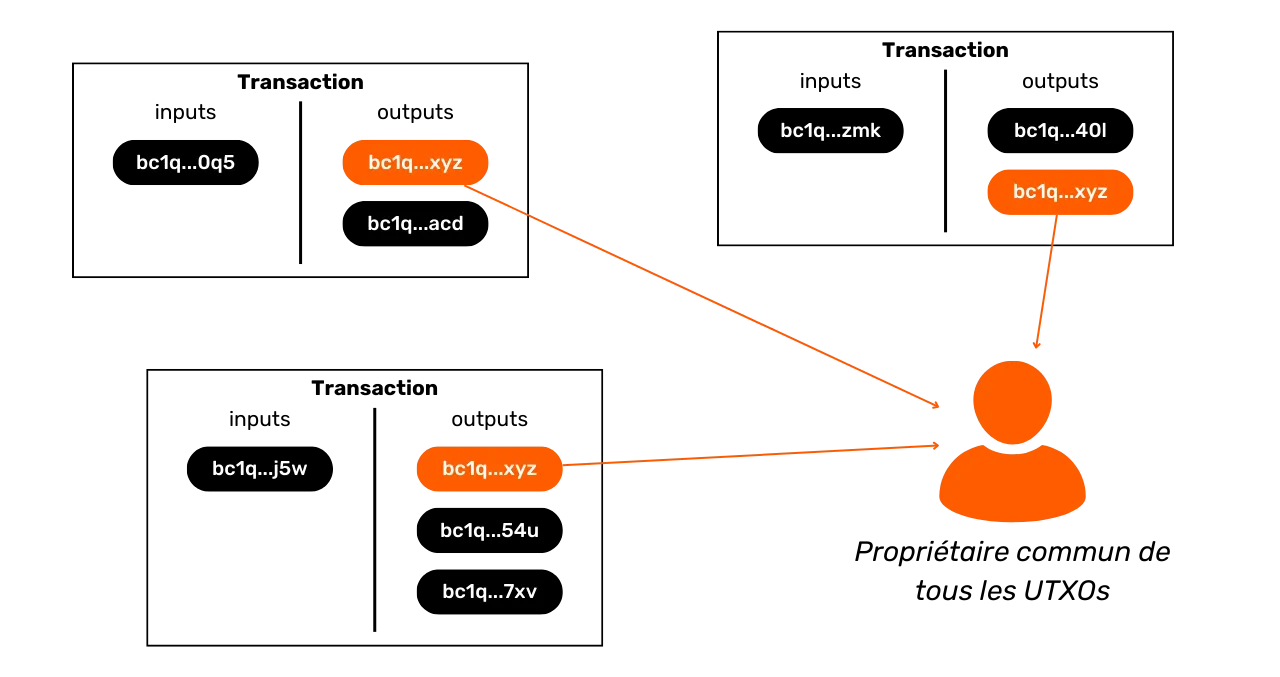

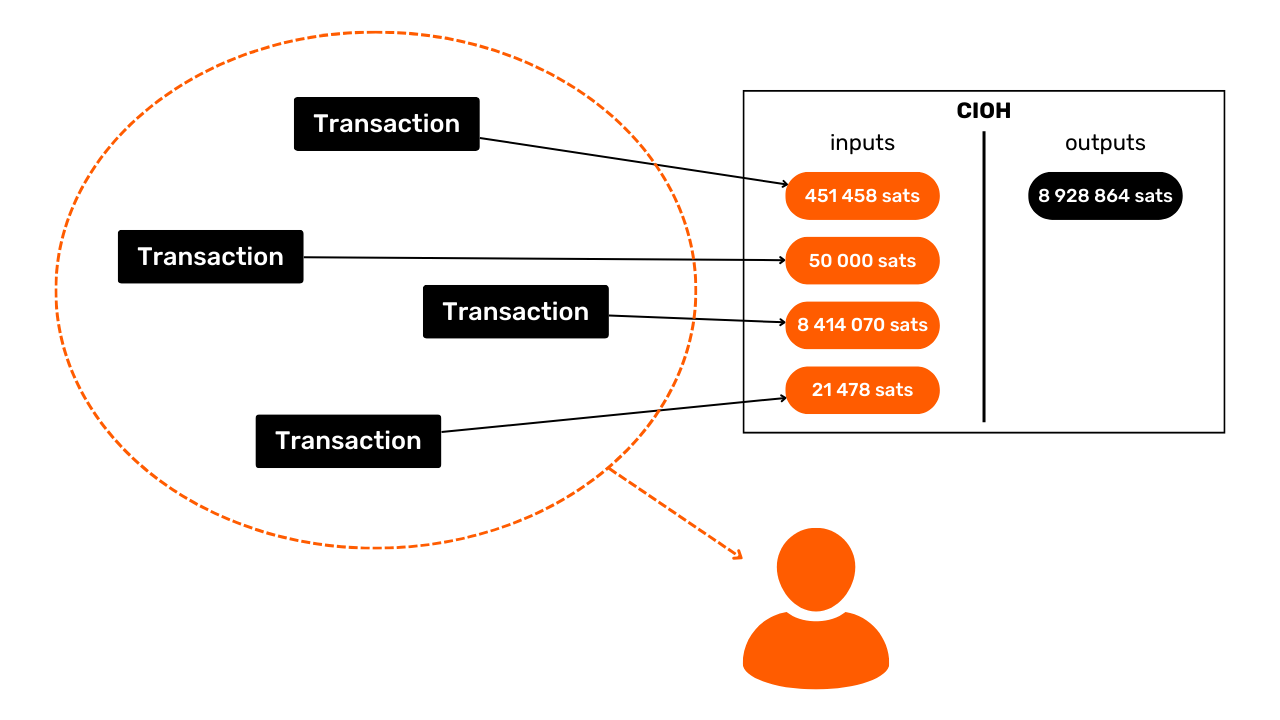

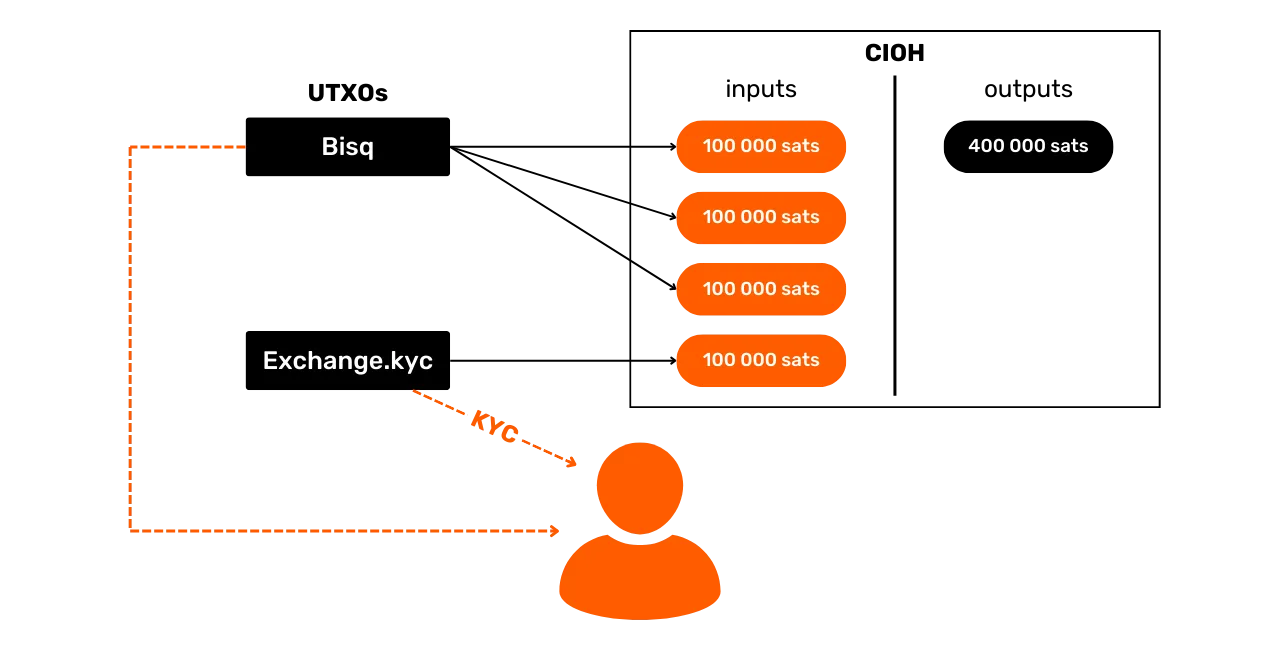

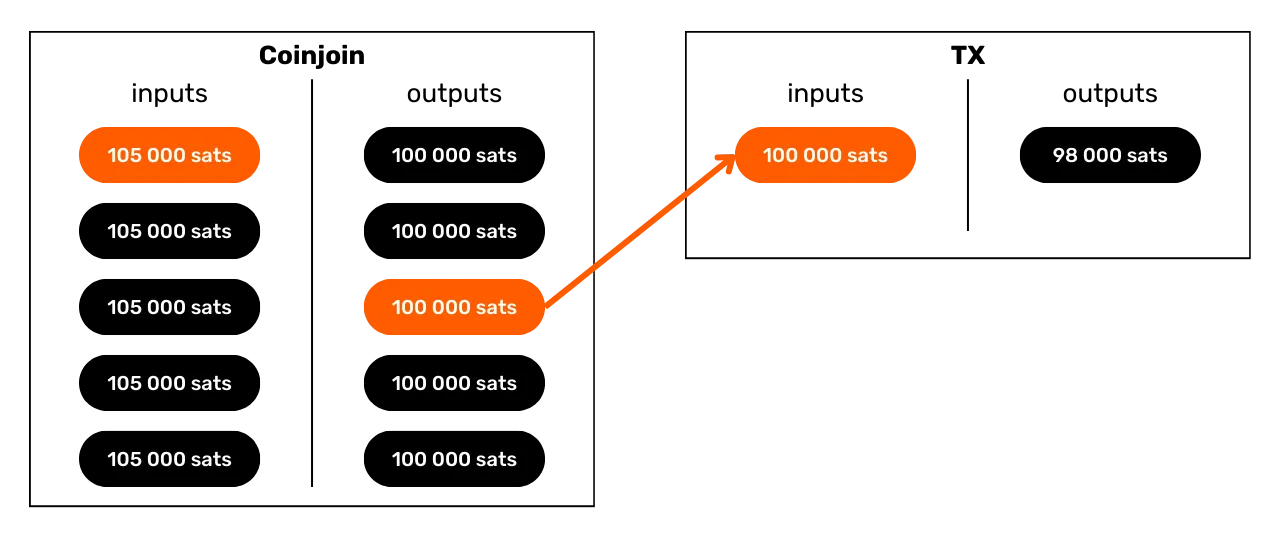

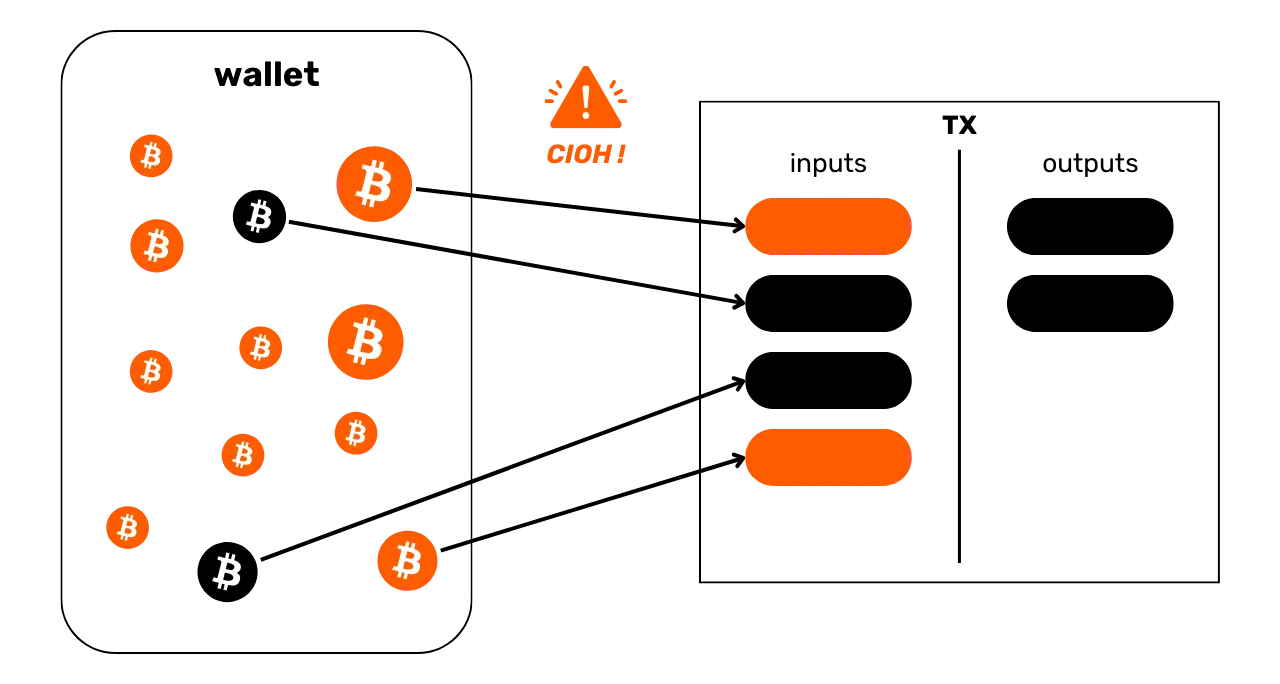

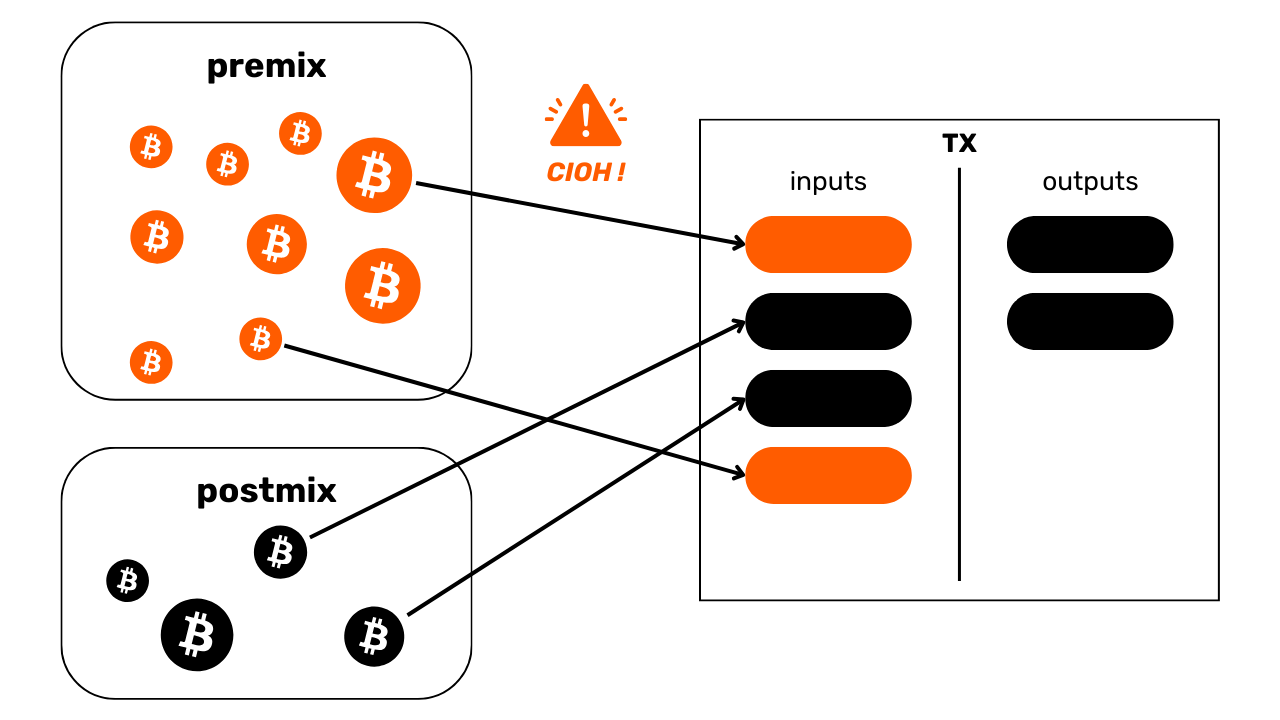

CIOH (Common Input Ownership Heuristic, yhteinen panosomistajuuden heuristiikka)

Common Input Ownership Heuristic (CIOH) on heuristiikka, jonka mukaan kun transaktiolla on useita panoksia, ne ovat todennäköisesti peräisin yhdeltä taholta. Näin ollen niiden omistus on yhteinen.

CIOH:n soveltamiseksi havaitsemme ensin tapahtuman, jossa on useita syötteitä. Tämä voi olla 2 panosta tai 30 panosta. Kun tämä ominaisuus on tunnistettu, tarkistetaan, sopiiko transaktio johonkin tunnettuun transaktiomalliin. Jos esimerkiksi on 5 sisääntuloa, joilla on suunnilleen sama määrä, ja 5 ulostuloa, joilla on täsmälleen sama määrä, tiedämme, että kyseessä on coinjoinin rakenne. Emme voi soveltaa CIOH:ta.

Toisaalta, jos tapahtuma ei sovi mihinkään tunnettuun yhteistoiminnallisen tapahtuman malliin, voimme tulkita, että kaikki syötteet ovat todennäköisesti peräisin samalta taholta. Tämä voi olla erittäin hyödyllistä, kun laajennetaan jo tunnettua klusteria tai jatketaan jäljitystä.

CIOH:n löysi Satoshi Nakamoto. Hän kertoo siitä valkoisen kirjan osassa 10:

"[...] linkittäminen on väistämätöntä, kun on kyse usean kirjauksen sisältävistä tapahtumista, joista käy väistämättä ilmi, että niiden kirjaukset olivat saman omistajan hallussa. Riskinä on, että jos avaimen omistaja paljastuu, linkit saattavat paljastaa muita samalle omistajalle kuuluneita tapahtumia."

Erityisen kiehtovaa on huomata, että Satoshi Nakamoto oli jo ennen Bitcoinin virallista lanseerausta tunnistanut kaksi tärkeintä käyttäjien yksityisyyden suojaan liittyvää haavoittuvuutta, nimittäin CIOH:n ja osoitteiden uudelleenkäytön. Tällainen kaukonäköisyys on varsin huomionarvoista, sillä nämä kaksi heuristiikkaa ovat vielä nykyäänkin hyödyllisimpiä lohkoketjujen analysoinnissa.

Esimerkkinä tässä on liiketoimi, johon voimme todennäköisesti soveltaa CIOH:ta:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Ketjun ulkopuoliset tiedot

Ketjuanalyysi ei tietenkään rajoitu yksinomaan ketjua koskeviin tietoihin. Analyysin tarkentamiseen voidaan käyttää myös mitä tahansa aiemmasta analyysistä saatuja tai Internetissä saatavilla olevia tietoja.

Jos esimerkiksi havaitsemme, että jäljitetyt transaktiot lähetetään järjestelmällisesti samasta Bitcoin-solmusta, ja onnistumme tunnistamaan sen IP-osoitteen, voimme ehkä tunnistaa muita samasta yksiköstä peräisin olevia transaktioita sekä määrittää osan liikkeeseenlaskijan henkilöllisyydestä. Vaikka tämä käytäntö ei ole helposti toteutettavissa, koska se edellyttää lukuisten solmujen toimintaa, jotkut lohkoketjujen analysointiin erikoistuneet yritykset voivat käyttää sitä.

Analyytikko voi myös tukeutua aiemmin avoimen lähdekoodin kautta tehtyihin analyyseihin tai omiin aiempiin analyyseihinsa. Ehkä löydämme tulosteen, joka viittaa jo tunnistamaamme osoiteklusteriin. Joskus on myös mahdollista tukeutua tuotoksiin, jotka viittaavat vaihtofoorumiin, koska näiden yritysten osoitteet ovat yleisesti tiedossa.

Samalla tavalla voit tehdä analyysin eliminoimalla. Jos esimerkiksi analysoitaessa tapahtumaa, jossa on kaksi tulosta, toinen niistä liittyy jo tunnettuun, mutta jäljitettävästä yksiköstä erilliseen osoiteklusteriin, voimme tulkita, että toinen tuloste edustaa todennäköisesti vaihtoa.

Kanava-analyysiin sisältyy myös hieman yleisempi OSINT (Open Source Intelligence) -komponentti, johon sisältyy Internet-hakuja. Tästä syystä emme suosittele julkaisemaan osoitteita suoraan sosiaalisissa verkostoissa tai verkkosivuilla, olipa kyse sitten salanimestä tai ei.

Ajalliset mallit

Ajattelemme sitä vähemmän, mutta tietyt ihmisten käyttäytymismallit ovat tunnistettavissa ketjussa. Ehkäpä hyödyllisin analyysissä on nukkumistottumuksesi! Kyllä, kun nukut, et lähetä Bitcoin-tapahtumia. Mutta nukut yleensä suunnilleen samaan aikaan. Tämän vuoksi lohkoketjuanalyyseissä käytetään yleisesti ajallista analyysia. Yksinkertaisesti sanottuna kyseessä on laskenta ajoista, jolloin tietyn tahon transaktiot lähetetään Bitcoin-verkkoon. Analysoimalla näitä ajallisia malleja voimme päätellä runsaasti tietoa.

Ensinnäkin ajallisella analyysillä voidaan joskus tunnistaa jäljitettävän kokonaisuuden luonne. Jos havaitsemme, että liiketoimet lähetetään johdonmukaisesti 24 tunnin ajan, tämä kertoo suuresta taloudellisesta toiminnasta. Näiden liiketoimien takana oleva yksikkö on todennäköisesti yritys, joka on mahdollisesti kansainvälinen ja jolla on ehkä automatisoituja sisäisiä menettelyjä.

Esimerkiksi tunnistin tämän kuvion muutama kuukausi sitten analysoidessani transaktiota, jossa oli virheellisesti jaettu 19 bitcoinia maksuja. Yksinkertaisen ajallisen analyysin avulla pystyin päättelemään, että kyseessä oli automatisoitu palvelu ja siten luultavasti suuri yksikkö, kuten vaihtofoorumi.

Muutamaa päivää myöhemmin selvisi, että varat kuuluivat PayPalille Paxos-vaihtofoorumin kautta.

Päinvastoin, jos näemme, että ajallinen kuvio jakautuu 16 tunnin ajalle, voimme arvioida, että kyseessä on yksittäinen käyttäjä tai kenties paikallinen yritys, riippuen vaihdettujen määrien määrästä.

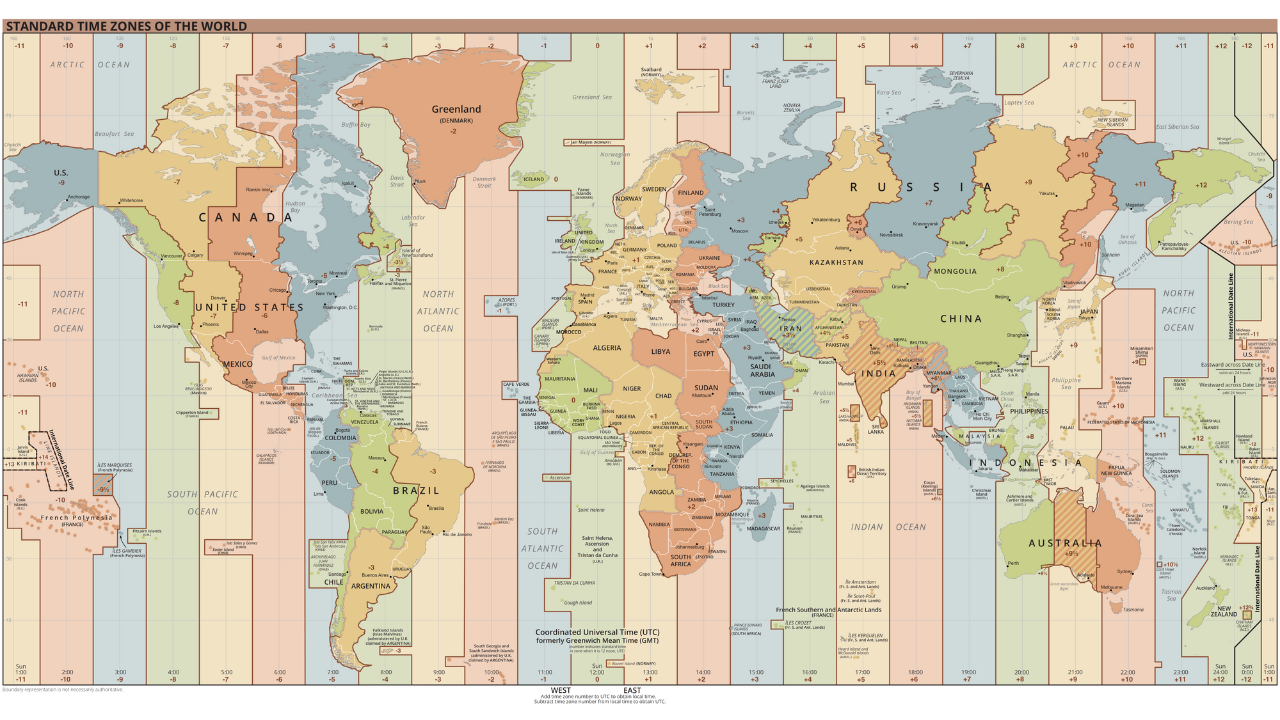

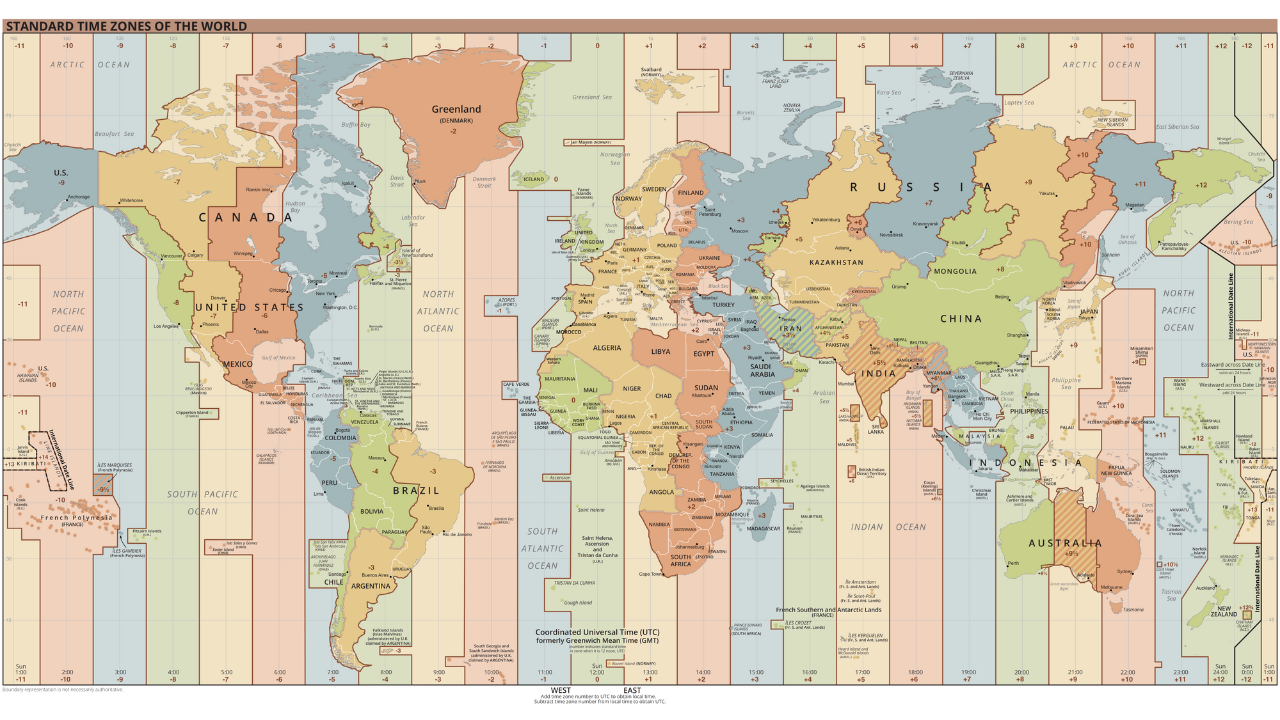

Havaitun kokonaisuuden luonteen lisäksi ajallinen kuvio voi aikavyöhykkeiden ansiosta myös kertoa meille suunnilleen, missä käyttäjä sijaitsee. Tällä tavoin voimme verrata muita tapahtumia ja käyttää niiden aikaleimoja ylimääräisenä heuristisena tekijänä, jonka voimme lisätä analyysiimme.

Esimerkiksi aiemmin mainitsemassani monikäyttöisessä osoitteessa voidaan nähdä, että sekä saapuvat että lähtevät tapahtumat keskittyvät 13 tunnin välein.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Lähde : OXT.me

Tämä alue vastaa todennäköisesti Eurooppaa, Afrikkaa tai Lähi-itää. Voimme siis olettaa, että näiden tapahtumien takana oleva käyttäjä asuu näillä alueilla.

Tämäntyyppinen aika-analyysi johti myös hypoteesiin, jonka mukaan Satoshi Nakamoto ei toiminut Japanista vaan Yhdysvalloista käsin: The Time Zones of Satoshi Nakamoto

Käytännön toteutus lohko-etsintäohjelmalla

Tässä viimeisessä luvussa sovellamme tähän mennessä opiskelemiamme käsitteitä käytäntöön. Näytän sinulle esimerkkejä todellisista Bitcoin-tapahtumista, ja sinun on poimittava pyytämäni tiedot.

Ihannetapauksessa näiden harjoitusten suorittamiseen olisi suositeltavaa käyttää ammattimaista ketjuanalyysityökalua. Samourai Walletin luojien pidätyksen jälkeen ainoa ilmainen analyysityökalu OXT.me ei kuitenkaan ole enää saatavilla. Valitsemme siksi klassisen lohkoanalysaattorin näihin harjoituksiin. Suosittelen käyttämään Mempool.space sen monien ominaisuuksien ja ketjuanalyysityökalujen valikoiman vuoksi, mutta voit myös valita jonkin muun tutkimusohjelman, kuten Bitcoin Explorer.

Aluksi esittelen sinulle harjoitukset. Tee ne lohkoetsintäsi avulla ja kirjoita vastauksesi paperille. Tämän luvun lopussa annan sinulle vastaukset, jotta voit tarkistaa ja korjata tuloksesi.

Näihin harjoituksiin valitut liiketoimet on valittu puhtaasti niiden ominaisuuksien perusteella jokseenkin sattumanvaraisesti. Tämä luku on tarkoitettu ainoastaan opetus- ja tiedotustarkoituksiin. Haluan tehdä selväksi, etten tue enkä kannusta käyttämään näitä työkaluja haitallisiin tarkoituksiin. Tarkoituksena on opettaa sinulle, miten voit suojautua merkkijonoanalyysiltä, ei tehdä analyysejä muiden ihmisten yksityisten tietojen paljastamiseksi.

Harjoitus 1

Analysoitavan tapahtuman tunniste :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Mikä on tämän liiketoimen mallin nimi, ja mitä uskottavia tulkintoja voidaan tehdä tarkastelemalla vain sen mallia eli liiketoimen rakennetta?

Harjoitus 2

Analysoitavan tapahtuman tunniste :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Mikä on tämän liiketoimen mallin nimi, ja mitä uskottavia tulkintoja voidaan tehdä tarkastelemalla vain sen mallia eli liiketoimen rakennetta?

Harjoitus 3

Analysoitavan tapahtuman tunniste :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Mikä on tämän liiketoimen malli?

Kun malli on tunnistettu, mitä tuotosta vaihto todennäköisesti edustaa, kun käytetään liiketoimen sisäisiä heuristiikkoja?

Harjoitus 4

Analysoitavan tapahtuman tunniste :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Mikä on tämän liiketoimen malli?

Kun malli on tunnistettu, mitä tuotosta vaihto todennäköisesti edustaa, kun käytetään liiketoimen sisäisiä heuristiikkoja?

Harjoitus 5

Kuvitellaan, että Loïc on julkaissut yhden Bitcoin-vastaanottoosoitteensa sosiaalisessa verkostossa Twitterissä:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Näiden tietojen perusteella ja käyttämällä vain osoitteen uudelleenkäytön heuristiikkaa, mitkä Bitcoin-tapahtumat voidaan yhdistää Loïcin henkilöllisyyteen?

Ilmeisesti en ole tämän vastaanotto-osoitteen todellinen omistaja enkä julkaissut sitä sosiaalisissa verkostoissa. Se on osoite, jonka otin satunnaisesti lohkoketjusta

Harjoitus 6

Harjoituksen 5 jälkeen pystyit osoitteen uudelleenkäytön heuristiikan avulla tunnistamaan useita Bitcoin-tapahtumia, joissa Loïc näyttää olevan mukana. Normaalisti sinun olisi pitänyt havaita tunnistettujen transaktioiden joukosta tämä:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Tämä maksutapahtuma on ensimmäinen, jolla lähetetään varoja Loïcin osoitteeseen. Mistä luulet Loïcin tämän tapahtuman kautta saamien bitcoinien olevan peräisin?

Harjoitus 7

Harjoituksen 5 jälkeen olet pystynyt tunnistamaan osoitteen uudelleenkäytön heuristiikan avulla useita Bitcoin-tapahtumia, joissa Loïc näyttää olevan mukana. Nyt haluat selvittää, mistä Loïc on tullut. Suorita löydettyjen transaktioiden perusteella aika-analyysi löytääksesi aikavyöhyke, jota Loïc todennäköisimmin käyttää. Määritä tästä aikavyöhykkeestä sijainti, jossa Loïc näyttää asuvan (maa, osavaltio/alue, kaupunki...).

Harjoitus 8

Tässä on Bitcoin-tapahtuma tutkittavaksi:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Mitä tietoja voimme tulkita pelkästään tämän liiketoimen perusteella?

Harjoitusratkaisut

Harjoitus 1:

Tämän tapahtuman malli on yksinkertainen maksumalli. Jos tarkastelemme vain sen rakennetta, voimme tulkita, että yksi lähtö edustaa vaihtoa ja toinen lähtö varsinaista maksua. Tiedämme siis, että havaittu käyttäjä ei todennäköisesti enää omista toista kahdesta UTXO:sta (maksun UTXO), mutta hänellä on edelleen toinen UTXO (vaihdon UTXO).

Harjoitus 2:

Tämän tapahtuman mallina käytetään ryhmiteltyjä menoja. Tämä malli paljastaa todennäköisesti laajamittaisen taloudellisen toiminnan, kuten vaihtofoorumin. Voimme päätellä, että panoksena oleva UTXO tulee yrityksestä, jolla on suuri taloudellinen toiminta, ja että tuotoksena olevat UTXO:t ovat hajallaan. Osa niistä kuuluu yrityksen asiakkaille, jotka ovat nostaneet bitcoininsa omiin lompakoihinsa. Toiset voivat mennä kumppaniyrityksille. Lopuksi on epäilemättä jonkin verran vaihtoa, joka menee takaisin liikkeeseen laskevalle yritykselle.

Harjoitus 3:

Tämän tapahtuman malli on yksinkertainen maksu. Voimme siis soveltaa tapahtumaan sisäisiä heuristiikkoja ja yrittää tunnistaa vaihdon.

Olen itse tunnistanut ainakin kaksi sisäistä heuristiikkaa, jotka tukevat samaa hypoteesia:

- Samantyyppisen käsikirjoituksen uudelleenkäyttö ;

- Suurin tuotos.

Ilmeisin heuristiikka on samantyyppisten käsikirjoitusten uudelleenkäyttö.

Lähtö 0 onkin P2SH, joka on tunnistettavissa sen

vastaanotto-osoitteesta, joka alkaa 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Lähtö 1 on P2WPKH, joka on tunnistettavissa sen

osoitteesta, joka alkaa bc1q :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

UTXO, jota käytetään syötteenä tässä tapahtumassa, käyttää myös P2WPKH-skriptiä:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Voimme siis olettaa, että tuotos 0 vastaa maksua ja tuotos 1 on transaktiovaihto, mikä tarkoittaisi, että syötteen käyttäjä omistaa aina

tuotoksen 1.

Hypoteesin tukemiseksi tai kumoamiseksi voimme etsiä muita heuristiikkoja, jotka joko vahvistavat ajatteluamme tai vähentävät todennäköisyyttä, että hypoteesimme on oikea.

Olen tunnistanut ainakin yhden toisen heuristiikan. Se on suurin lähtöheuristiikka. Lähtö "0" mittaa "123 689 satsia", kun taas lähtö "1" mittaa "505 839 satsia". Näiden kahden tuotoksen välillä on siis merkittävä ero. Suurimman tuotoksen heuristiikka viittaa siihen, että suurin tuotos on todennäköisesti valuutta. Tämä heuristiikka vahvistaa alkuperäistä hypoteesiamme entisestään.

Näin ollen vaikuttaa todennäköiseltä, että UTXO:n syötteen toimittaneella käyttäjällä on edelleen hallussaan tuloste "1", joka näyttäisi ilmentävän tapahtuman vaihtoa.

Harjoitus 4:

Tämän tapahtuman malli on yksinkertainen maksu. Voimme siis soveltaa tapahtumaan sisäisiä heuristiikkoja ja yrittää tunnistaa vaihdon.

Olen itse tunnistanut ainakin kaksi sisäistä heuristiikkaa, jotka tukevat samaa hypoteesia:

- Samantyyppisen käsikirjoituksen uudelleenkäyttö ;

- Pyöreän pylvään ulostulo.

Ilmeisin heuristiikka on samantyyppisten käsikirjoitusten uudelleenkäyttö.

Lähtö 0 onkin P2SH, joka on tunnistettavissa sen

vastaanotto-osoitteesta, joka alkaa 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Lähtö 1 on P2WPKH, joka on tunnistettavissa sen

osoitteesta, joka alkaa bc1q :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

UTXO, jota käytetään syötteenä tässä tapahtumassa, käyttää myös P2WPKH-skriptiä:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Voimme siis olettaa, että tuotos 0 vastaa maksua ja tuotos 1 on transaktiovaihto, mikä tarkoittaisi, että syötteen käyttäjä omistaa aina

tuotoksen 1.

Hypoteesin tukemiseksi tai kumoamiseksi voimme etsiä muita heuristiikkoja, jotka joko vahvistavat ajatteluamme tai vähentävät todennäköisyyttä, että hypoteesimme on oikea.

Olen tunnistanut ainakin yhden toisen heuristiikan. Se on pyöreän summan ulostulo. Lähtö "0" mittaa "70 000 satsia", kun taas lähtö "1" mittaa "22 962 satsia". Meillä on siis täydellisen pyöreä tuotos BTC-tiliyksikössä. Pyöreän tuotoksen heuristiikka viittaa siihen, että UTXO, jonka määrä on pyöreä, on todennäköisesti maksun UTXO, ja että poistamalla toinen edustaa vaihtoa. Tämä heuristiikka vahvistaa alkuperäistä hypoteesiamme entisestään.

Tässä esimerkissä toinen heuristiikka voisi kuitenkin kyseenalaistaa

alkuperäisen hypoteesimme. Lähtö "0" on todellakin suurempi kuin lähtö "1".

Sen heuristiikan perusteella, jonka mukaan suurin tuotos on yleensä

valuutta, voisimme päätellä, että tuotos 0 on valuutta. Tämä vastahypoteesi

vaikuttaa kuitenkin epätodennäköiseltä, koska kaksi muuta heuristiikkaa vaikuttavat

huomattavasti vakuuttavammilta kuin suurimman tuotoksen heuristiikka. Näin ollen

vaikuttaa järkevältä säilyttää alkuperäinen hypoteesimme tästä näennäisestä ristiriidasta

huolimatta.

Näin ollen vaikuttaa todennäköiseltä, että UTXO:n syötteen toimittaneella käyttäjällä on edelleen hallussaan tuloste "1", joka näyttäisi ilmentävän tapahtuman vaihtoa.

Harjoitus 5:

Näemme, että Loïcin henkilöllisyyteen voidaan yhdistää 8 tapahtumaa. Näistä 4 liittyy bitcoinien vastaanottamiseen:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Muut 4 koskevat bitcoin-lähetyksiä:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

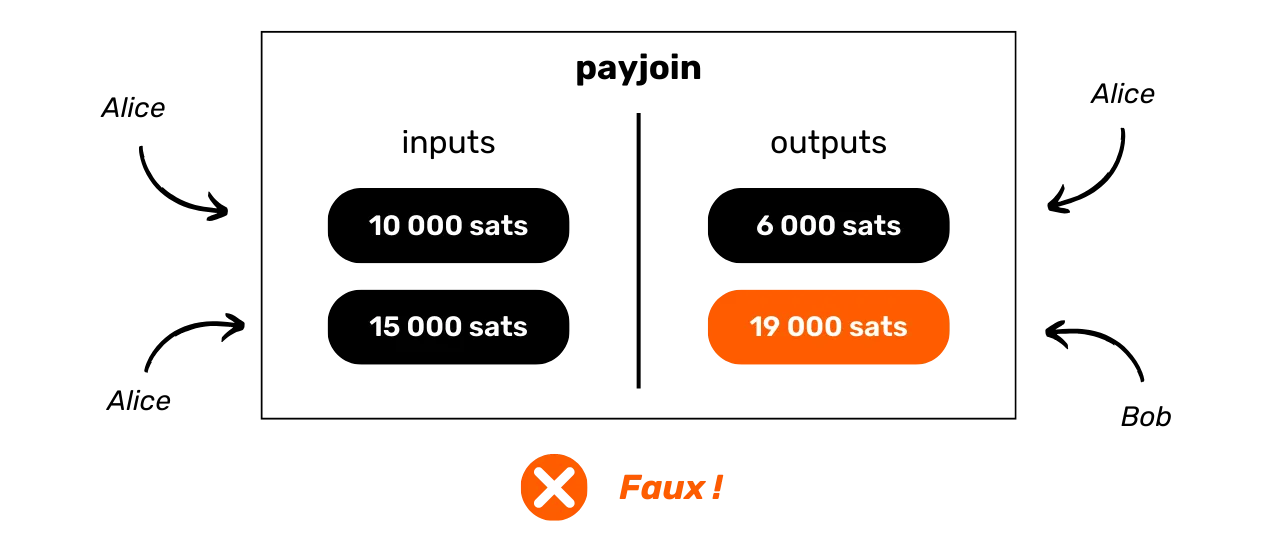

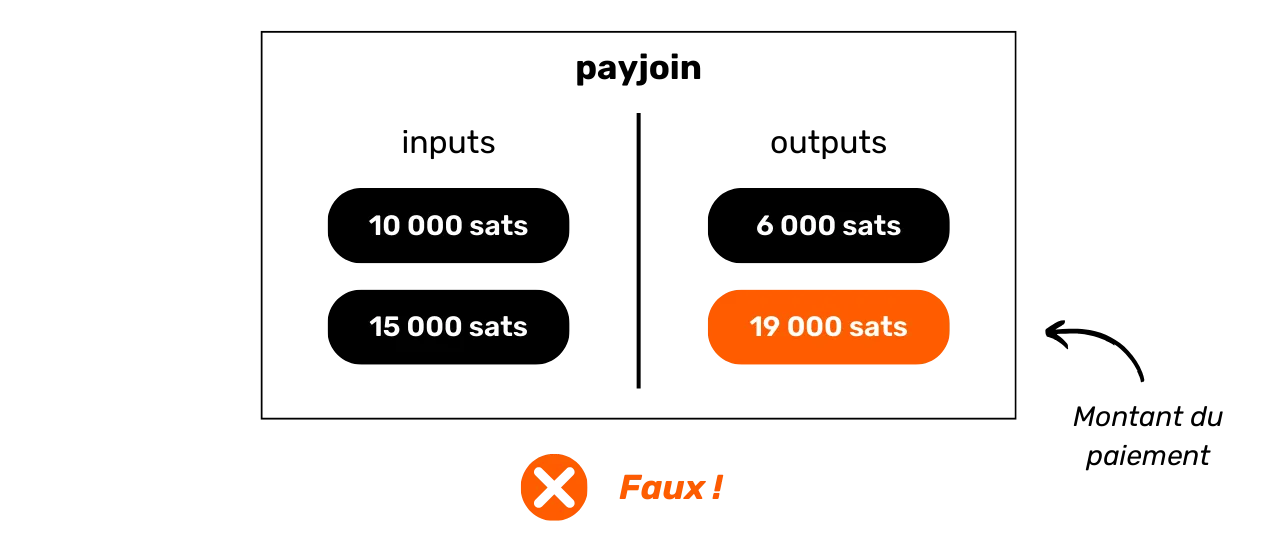

Harjoitus 6:

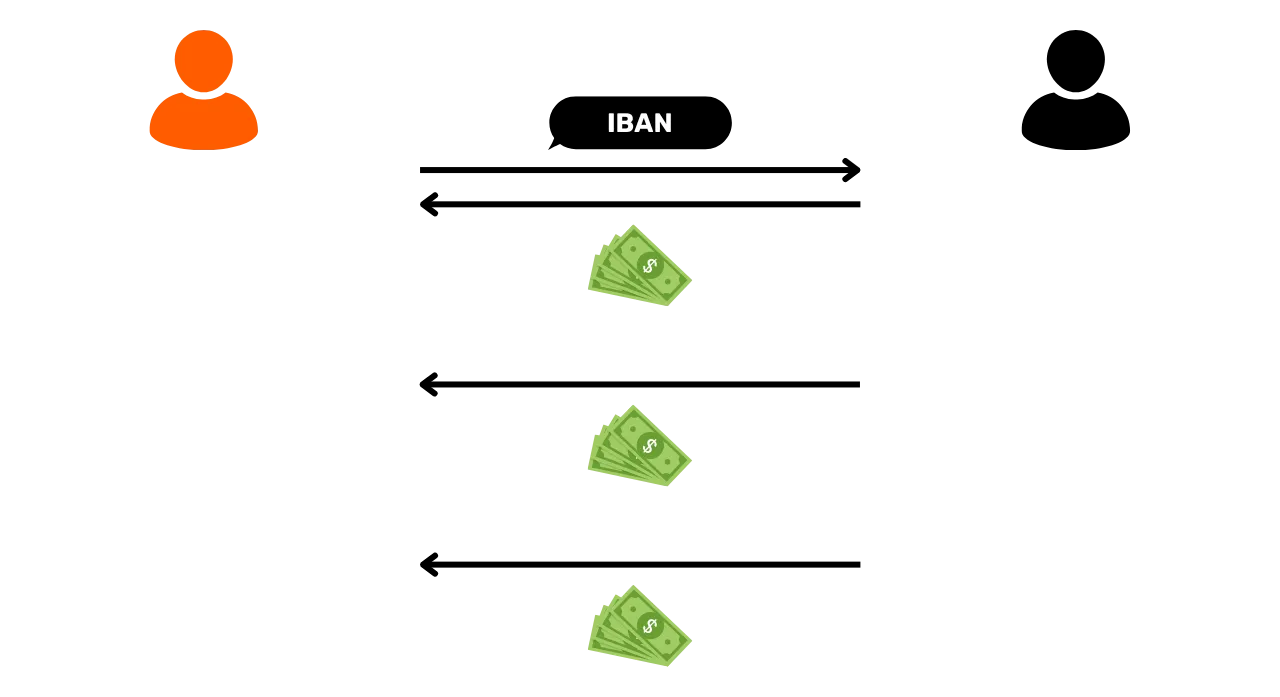

Jos tarkastelemme tämän liiketoimen mallia, on selvää, että kyse on niputetuista menoista. Transaktiossa on yksi panos ja 51 tuotosta, mikä viittaa korkeaan taloudellisen toiminnan tasoon. Voimme siis olettaa, että Loïc on nostanut bitcoineja vaihtoalustalta.

Useat tekijät vahvistavat tätä hypoteesia. Ensinnäkin UTXO-syötteen suojaamiseen käytetty skriptityyppi on P2SH 2/3 multisig-skripti, mikä osoittaa, että tietoturva on kehittynyt, mikä on tyypillistä vaihtoalustoille:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Lisäksi tutkittua osoitetta 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF käytetään

uudelleen yli 220 000 eri tapahtumassa, mikä on usein ominaista vaihtofoorumeille,

jotka eivät yleensä välitä niiden luottamuksellisuudesta.

Osoitteeseen sovellettu ajallinen heuristiikka osoittaa myös, että transaktioita lähetetään säännöllisesti lähes päivittäin kolmen kuukauden ajanjakson aikana, ja niitä on pidennetty yli 24 tunnin ajan, mikä viittaa vaihtofoorumin jatkuvaan toimintaan.

Lisäksi tämän yksikön käsittelemät määrät ovat valtavia. Osoite vastaanotti ja lähetti 44 BTC:tä 222 262 transaktiossa joulukuun 2022 ja maaliskuun 2023 välisenä aikana. Nämä suuret volyymit vahvistavat entisestään vaihtoalustan toiminnan todennäköisen luonteen.

Harjoitus 7:

Analysoimalla tapahtuman vahvistusajat voidaan tunnistaa seuraavat UTC-ajat:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Näiden aikataulujen analyysi osoittaa, että UTC-7 ja UTC-8 ovat suurimmassa osassa aikatauluja sopusoinnussa ihmisten nykyisen toiminnan kanssa (klo 8.00 ja 23.00 välillä):

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

UTC-7-aikavyöhyke on erityisen tärkeä kesällä, sillä siihen kuuluvat sellaiset osavaltiot ja alueet kuin :

- Kalifornia (Los Angelesin, San Franciscon ja San Diegon kaltaiset kaupungit);

- Nevada (ja Las Vegas) ;

- Oregon (ja Portland) ;

- Washington (ja Seattle) ;

- Kanadan Brittiläisen Kolumbian alue (jossa sijaitsevat Vancouverin ja Victorian kaltaiset kaupungit).

Näiden tietojen mukaan Loïc asuu todennäköisesti Yhdysvaltojen tai Kanadan länsirannikolla.

Harjoitus 8:

Tämän liiketoimen analyysi paljastaa 5 panosta ja yhden tuotoksen, mikä viittaa konsolidointiin. CIOH-heuristiikkaa soveltaen voidaan olettaa, että kaikki syötetyt UTXO:t ovat yhden yksikön omistuksessa ja että myös tuotettu UTXO kuuluu tälle yksikölle. Näyttää siltä, että käyttäjä päätti ryhmitellä useita omistamiaan UTXO-yksiköitä yhdeksi UTXO-yksiköksi ulostulossa, jotta hän voisi konsolidoida osansa. Tämän toimenpiteen taustalla oli todennäköisesti halu hyödyntää tuon ajan alhaisia transaktiokustannuksia tulevien kustannusten vähentämiseksi.

Kirjoittaessani tätä ketjuanalyysia käsittelevää kolmatta osaa käytin seuraavia lähteitä:

- Neljän artikkelin sarja otsikolla: Understanding Bitcoin Privacy with OXT, tuotettu Samourai Wallet vuonna 2021 ;*

- Eri raportit OXT Research, sekä heidän ilmainen lohkoketjuanalyysityökalunsa (ei enää saatavilla tällä hetkellä Samourai Walletin perustajien pidätyksen jälkeen) ;*

- Laajemmin ottaen tietoni ovat peräisin @LaurentMT ja @ErgoBTC twiiteistä ja sisällöstä ;*

- Space Kek #19, johon osallistuin @louneskmt, @TheoPantamis, @Sosthene___ ja @LaurentMT seurassa.*

Haluan kiittää niiden tekijöitä, kehittäjiä ja tuottajia. Kiitos myös oikolukijoille, jotka korjasivat huolellisesti artikkelin, johon tämä osa 3 perustuu, ja antoivat minulle asiantuntevia neuvojaan :

Parhaat käytännöt yksityisyyden suojaamiseksi

Osoitteen uudelleenkäyttö

Tutkittuamme tekniikoita, jotka voivat murtaa luottamuksellisuutesi Bitcoinissa, tässä kolmannessa osassa tarkastelemme nyt parhaita käytäntöjä, joilla voit suojata itsesi. Tämän osan tavoitteena ei ole tutkia menetelmiä luottamuksellisuuden parantamiseksi, sillä tätä aihetta käsitellään myöhemmin, vaan pikemminkin ymmärtää, miten olla oikein vuorovaikutuksessa Bitcoinin kanssa, jotta sen luonnollisesti tarjoama luottamuksellisuus säilyy ilman lisätekniikoita.

Tämän kolmannen osan aluksi puhumme tietenkin osoitteiden uudelleenkäytöstä. Tämä ilmiö on suurin uhka käyttäjien luottamuksellisuudelle. Tämä luku on varmasti koko kurssin tärkein.

Mikä on vastaanotto-osoite?

Bitcoin-vastaanottoosoite on merkkijono tai tunniste, jota käytetään bitcoinien vastaanottamiseen lompakolla.

Teknisesti ottaen Bitcoinin vastaanottava osoite ei "vastaanota" bitcoineja kirjaimellisessa merkityksessä, vaan pikemminkin määrittelee ehdot, joilla bitcoineja voidaan käyttää. Konkreettisesti sanottuna, kun sinulle lähetetään maksu, lähettäjän transaktio luo sinulle uuden UTXO:n tuotokseksi UTXO:ista, jotka se on kuluttanut syötteinä. Tähän tuotokseen se kiinnittää skriptin, jossa määritellään, miten tämä UTXO voidaan käyttää myöhemmin. Tämä skripti tunnetaan nimellä "ScriptPubKey" tai "Locking Script". Vastaanottava osoitteesi, tai tarkemmin sanottuna sen hyötykuorma, on integroitu tähän skriptiin. Maallikon kielellä tämä skripti periaatteessa sanoo:

"Voidaksesi käyttää tämän uuden UTXO:n, sinun on annettava digitaalinen allekirjoitus käyttäen tähän vastaanottoosoitteeseen liittyvää yksityistä avainta."

Bitcoin-osoitteita on erityyppisiä riippuen käytetystä skriptausmallista.

Ensimmäiset mallit, jotka tunnetaan nimellä "Legacy*", sisältävät P2PKH- (*Pay-to-PubKey-Hash*) jaP2SH- (Pay-to-Script-Hash) osoitteet. P2PKH-osoitteet

alkavat aina numerolla 1 ja P2SH-osoitteet numerolla 3. Vaikka nämä muodot ovat edelleen turvallisia, ne ovat nyt

vanhentuneita, sillä ne aiheuttavat korkeampia transaktiokustannuksia ja

tarjoavat vähemmän luottamuksellisuutta kuin uudet standardit.

SegWit V0 (P2WPKH ja P2WSH) ja Taproot / SegWit V1

(P2TR) osoitteet edustavat nykyaikaisia muotoja.

SegWit-osoitteet alkavat kirjaimella bc1q ja vuonna 2021

käyttöön otetut Taproot-osoitteet kirjaimella bc1p.

Tässä on esimerkiksi Taprootin vastaanotto-osoite:

bc1ps5gd2ys8kllz9alpmcwxqegn7kl3elrpnnlegwkm3xpq2h8da07spxwtf5

Se, miten ScriptPubKey muodostetaan, riippuu käyttämästäsi standardista:

| ScriptPubKey | Skriptimalli

| ---------------- | ----------------------------------------------------------- |

| P2PKH | OP_DUP OP_HASH160 <pubKeyHash> OP_EQUALVERIFY OP_CHECKSIG

|

| P2SH | OP_HASH160 <scriptHash> OP_EQUAL |

| P2WPKH | 0 <pubKeyHash> |

| P2WSH | 0 <<witnessScriptHash> |

| P2SH - P2WPKH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2SH - P2WSH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2TR | 1 <pubKey> |

Vastaanottoosoitteiden rakentaminen riippuu myös valitusta käsikirjoitusmallista:

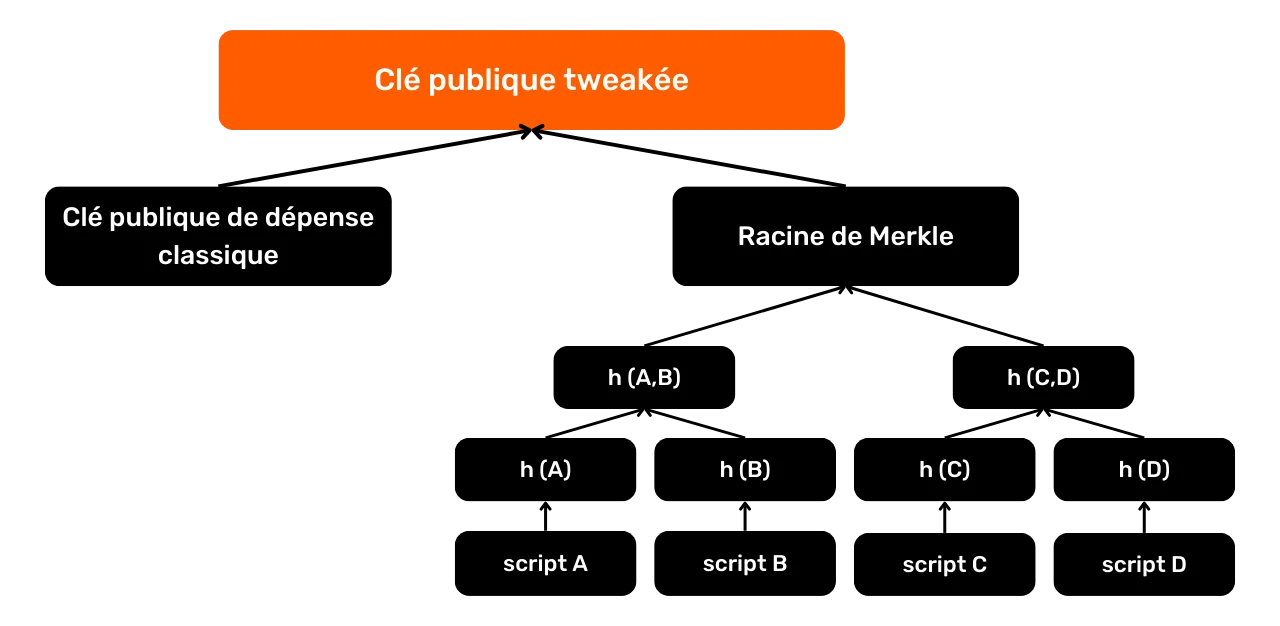

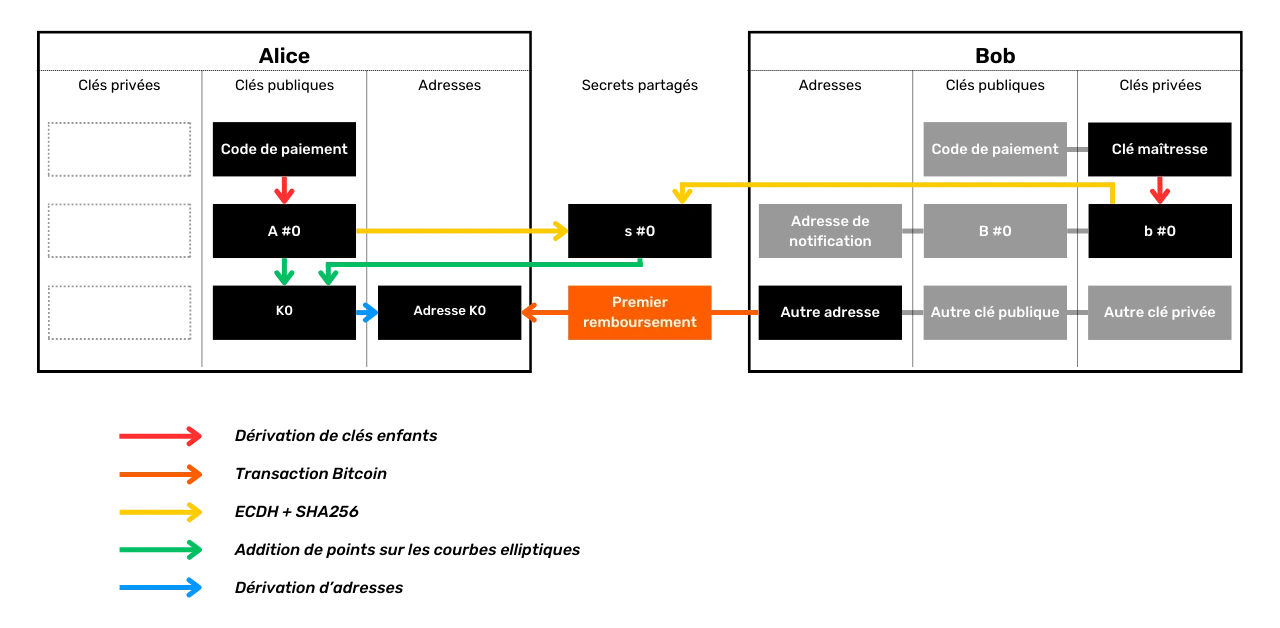

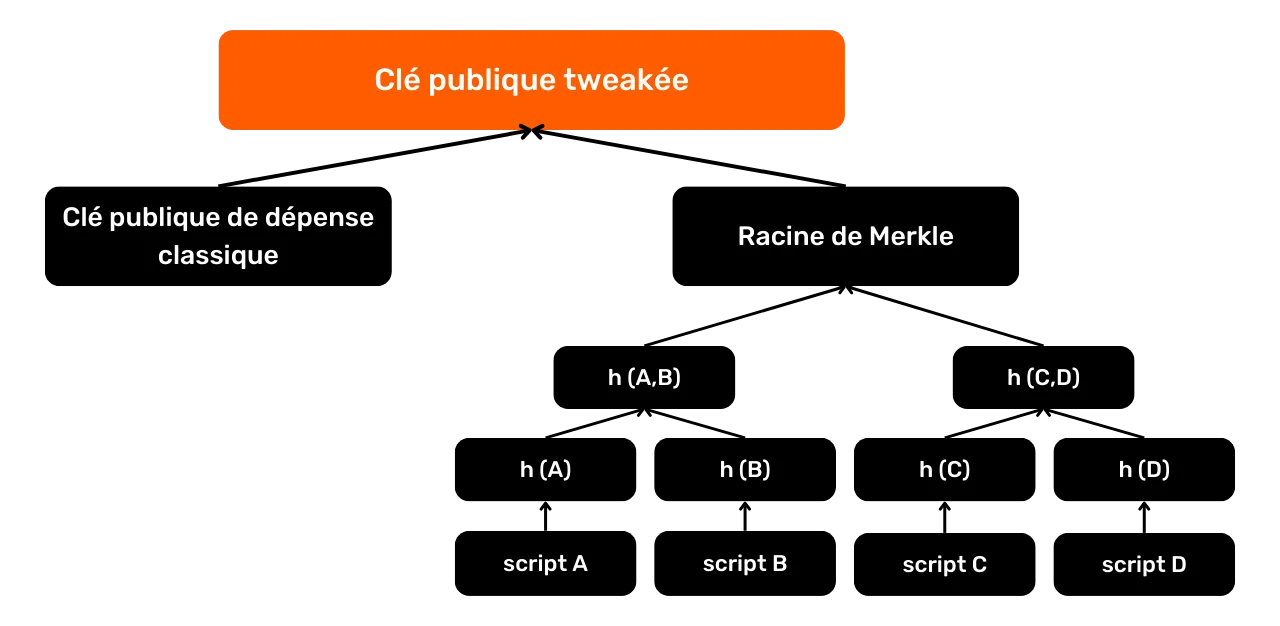

P2PKH- jaP2WPKH-osoitteissa hyötykuorma, eli osoitteen ydin, edustaa julkisen avaimen hash-arvoa;P2SH- jaP2WSH-osoitteissa hyötykuorma edustaa ;- Kuten "P2TR"-osoitteissa, hyötykuorma on muokattu julkinen avain. P2TR-tulosteissa yhdistyvät Pay-to-PubKey- ja Pay-to-Script-ominaisuudet. Muokattu julkinen avain on tulosta siitä, että klassiseen julkiseen rahankäyttöavaimeen on lisätty "tweak", joka on johdettu sellaisten skriptien Merkle-juuresta, joita voidaan käyttää myös bitcoinien rahankäyttöön.

Salkkuohjelmistossasi näkyvät osoitteet sisältävät myös HRP:n (Human-Readable Part), joka on tyypillisesti bc SegWitin jälkeisissä osoitteissa,

erottimen 1 ja versionumeron q SegWit V0:lle ja p Taproot/SegWit V1:lle. Lisäksi lisätään tarkistussumma, jolla

taataan osoitteen eheys ja oikeellisuus lähetyksen aikana.

Lopuksi osoitteet asetetaan vakiomuotoon:

- Base58check vanhoja Legacy-osoitteita varten ;

- Bech32 SegWit-osoitteita varten ;

- Bech32m Taproot-osoitteita varten.

Tässä on yhteenlaskumatriisi bech32- ja bech32m-formaateille (SegWit ja Taproot) 10:stä lähtien:

| + | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| --- | --- | --- | --- | --- | --- | --- | --- | --- |

| 0 | q | p | z | r | y | 9 | x | 8 | 8 |

| 8 | g | f | 2 | t | v | d | w | 0 | |

| 16 | s | 3 | j | n | 5 | 4 | k | h | 5 | 4 | k | k | h |

| 24 | c | e | 6 | m | u | a | 7 | l | 6 | m | u | a | 7 | l |

Mitä on osoitteen uudelleenkäyttö?

Osoitteen uudelleenkäyttö tarkoittaa saman vastaanottavan osoitteen käyttämistä useiden eri UTXO:iden estämiseen.

Kuten edellisessä jaksossa todettiin, jokaisella UTXO:lla on oma ScriptPubKey-avaimensa, joka lukitsee UTXO:n ja jonka on täytyttävä, jotta UTXO voidaan käyttää syötteenä uudessa transaktiossa. Hyötykuorman osoitteet on integroitu tähän ScriptPubKey-avaimeen.