name: Sissejuhatus formaalsesse krüptograafiasse goal: Sügav sissejuhatus krüptograafia teadusesse ja praktikasse. objectives:

- Tutvuda Beale'i šifreeringute ja kaasaegsete krüptograafiliste meetoditega, et mõista krüptograafia põhilisi ja ajaloolisi mõisteid.

- Süvenege arvuteooriasse, rühmadesse ja väljadesse, et omandada krüptograafia aluseks olevad põhilised matemaatilised mõisted.

- Õppige tundma RC4 voogkrüpteerimist ja AES-i 128-bitise võtmega, et õppida tundma sümmeetrilisi krüptograafilisi algoritme.

- Uurige RSA krüptosüsteemi, võtme jaotamist ja hash-funktsioone, et uurida asümmeetrilist krüptograafiat.

Sügav sukeldumine krüptograafiasse

On raske leida palju materjale, mis pakuksid krüptograafiaõppes head keskteed.

Ühest küljest on olemas pikad formaalsed käsitlused, mis on tegelikult kättesaadavad ainult neile, kellel on tugev taust matemaatikas, loogikas või mõnes muus formaalses distsipliinis. Teisest küljest on olemas väga kõrgetasemelised sissejuhatused, mis tegelikult varjavad liiga palju üksikasju kõigile, kes on vähemalt pisutki uudishimulikud.

Käesolev sissejuhatus krüptograafiasse püüab leida kesktee. Kuigi see peaks olema suhteliselt keeruline ja üksikasjalik kõigile krüptograafia algajaile, ei ole see tüüpilise alusdokumendi küülikupea.

Sissejuhatus

Kursuse ülevaade

bb8a8b73-7fb2-50da-bf4e-98996d79887b Tere tulemast kursusele CYP302!

See raamat pakub põhjalikku sissejuhatust krüptograafia teadusse ja praktikasse. Võimaluse korral keskendutakse pigem materjali kontseptuaalsele kui formaalsele eksponeerimisele.

See õppesisu on kohandatud raamatust ja repo JWBurgers. Kuigi autor on lahkelt lubanud selle hariduslikku kasutamist, jäävad kõik intellektuaalomandi õigused algsele loojale.

Motivatsioon ja eesmärgid

On raske leida palju materjale, mis pakuksid krüptograafiaõppes head keskteed.

Ühest küljest on olemas pikad formaalsed käsitlused, mis on tegelikult kättesaadavad ainult neile, kellel on tugev taust matemaatikas, loogikas või mõnes muus formaalses distsipliinis. Teisest küljest on olemas väga kõrgetasemelised sissejuhatused, mis tegelikult varjavad liiga palju üksikasju kõigile, kes on vähemalt pisutki uudishimulikud.

Käesolev sissejuhatus krüptograafiasse püüab leida kesktee. Kuigi see peaks olema suhteliselt keeruline ja üksikasjalik kõigile krüptograafia algajaile, ei ole see tüüpilise alusdokumendi küülikupea.

Sihtrühm

Alates arendajatest kuni intellektuaalselt uudishimulike inimesteni on see raamat kasulik kõigile, kes soovivad krüptograafiast rohkem kui pealiskaudset arusaamist. Kui teie eesmärk on krüptograafia valdkonnaga tegelemine, siis on see raamat samuti hea lähtepunkt.

Lugemisjuhised

Raamatus on praegu seitse peatükki: "Mis on krüptograafia?" (1. peatükk), "Krüptograafia matemaatilised alused I" (2. peatükk), "Krüptograafia matemaatilised alused II" (3. peatükk), "Sümmeetriline krüptograafia" (4. peatükk), "RC4 ja AES" (5. peatükk), "Asümmeetriline krüptograafia" (6. peatükk) ja "RSA krüptosüsteem" (7. peatükk). Lisandub veel viimane peatükk "Krüptograafia praktikas". Selles keskendutakse erinevatele krüptograafilistele rakendustele, sealhulgas transpordikihi turvalisusele, sibulareitingule ja Bitcoini väärtusvahetussüsteemile.

Kui teil ei ole tugevat matemaatilist tausta, on arvuteooria ilmselt kõige raskem teema selles raamatus. Annan sellest ülevaate 3. peatükis ning see esineb ka AES-i ekspositsioonis 5. peatükis ja RSA krüptosüsteemi ekspositsioonis 7. peatükis.

Kui teil on tõesti raskusi raamatu nende osade formaalsete üksikasjadega, siis soovitan teil esimesel korral leppida nende kõrgetasemelise lugemisega.

Tänuavaldused

Kõige mõjukam raamat selle kujundamisel on olnud Jonathan Katzi ja Yehuda Lindelli raamat Introduction to Modern Cryptography, CRC Press (Boca Raton, FL), 2015. Coursera's on saadaval sellega kaasnev kursus "Cryptography"

Peamised täiendavad allikad, mis on olnud abiks käesolevas raamatus esitatud ülevaate loomisel, on Simon Singh, The Code Book, Fourth Estate (London, 1999); Christof Paar ja Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) ja Paari raamatul põhinev kursus "Introduction to Cryptography"; ja Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Tsiteerin ainult väga konkreetset teavet ja tulemusi, mida ma nendest allikatest võtan, kuid tahan siinkohal tunnistada oma üldist võlgnevust neile.

Neile lugejatele, kes soovivad pärast seda sissejuhatust otsida edasijõudnuid teadmisi krüptograafiast, soovitan väga Katzi ja Lindelli raamatut. Katzi kursus Courseras on raamatust mõnevõrra kättesaadavam.

Panused

Palun vaadake repositooriumis olevast panuste failist mõningaid juhiseid projekti toetamiseks.

Märgistus

Välisterminid:

Võtmeterminid on algtõdesid tutvustades tehtud rasvases kirjas. Näiteks Rijndaeli šifri sissejuhatus võtmeterminina näeks välja järgmiselt: Rijndaeli salastering.

Võtmeterminid on selgesõnaliselt määratletud, välja arvatud juhul, kui tegemist on pärisnimedega või kui nende tähendus on arutelust ilmne.

Mis tahes määratlus antakse tavaliselt võtmeterminite tutvustamisel, kuigi mõnikord on mugavam jätta määratlus hilisemaks.

Kõrgendatud sõnad ja fraasid:

Sõnad ja fraasid on rõhutatud kursiivis. Näiteks lause "Pea meeles oma salasõna" näeb välja järgmiselt: Pea oma salasõna meeles.

Vormiline märkimine:

Formaalne notatsioon käsitleb peamiselt muutujaid, juhuslikke muutujaid ja kogumeid.

- Muutujad: Need tähistatakse tavaliselt lihtsalt väikese tähega (nt "x" või "y"). Mõnikord kirjutatakse need selguse huvides suurtähtedega (nt "M" või "K").

- Juhuslikud muutujad: Need on alati tähistatud suure tähega (nt "X" või "Y")

- Komplektid: Need on alati tähistatud rasvaste suurtähtedega (nt S)

Kas olete valmis uurima krüptograafia põnevat maailma? Lähme!

Mis on krüptograafia?

Beale'i kodeeringud

Alustame oma uurimistööd krüptograafia valdkonnas selle ajaloo ühe võluvama ja meelelahutuslikuma episoodiga: Beale'i šifrite juhtumiga. [1]

Minu arvates on Beale'i salakirjade lugu pigem väljamõeldis kui tegelikkus. Kuid väidetavalt toimus see järgmiselt.

Nii 1820. kui ka 1822. aasta talvel viibis mees nimega Thomas J. Beale Lynchburgis (Virginia) Robert Morrissi majutusasutuses. Beale'i teise viibimise lõpus andis ta Morrissile hoiule raudkarbi, milles olid väärtuslikud paberid.

Mõni kuu hiljem sai Morriss Beale'ilt kirja, mis oli dateeritud 9. mail 1822. Selles rõhutati raudkarbi sisu suurt väärtust ja anti Morrissile mõned juhised: kui ei Beale ega keegi tema kaaslastest ei tule kunagi karbi järele, peaks ta selle avama täpselt kümne aasta pärast kirja kuupäevast (st 9. mai 1832). Mõned sees olevad paberid oleksid kirjutatud tavalise tekstiga. Mitmed teised oleksid aga "ilma võtme abita arusaamatu" Selle "võtme" annaks siis 1832. aasta juunis Morrissile üle Beale'i nimetu sõber.

Vaatamata selgetele juhistele ei avanud Morriss 1832. aasta mais kasti ja Beale'i salapärane sõber ei ilmunud sama aasta juunis. Alles 1845. aastal otsustas kõrtsiomanik lõpuks kasti avada. Morriss leidis sealt märkuse, milles selgitati, kuidas Beale ja tema kaaslased avastasid läänes kulla ja hõbeda ning matsid selle koos mõningate ehetega turvaliseks hoidmiseks maha. Lisaks sellele sisaldas kast kolm šifriteksti, st koodiga kirjutatud teksti, mille avamiseks on vaja krüptograafilist võtit ehk saladust ja sellega kaasnevat algoritmi. Krüptoteksti avamise protsessi nimetatakse dekrüpteerimiseks, samas kui lukustamise protsessi nimetatakse krüpteerimiseks. (Nagu 3. peatükis selgitatud, võib mõiste "salakirjeldus" omandada erinevaid tähendusi. Nimetuses "Beale'i šifrid" on see lühend šifritekstist)

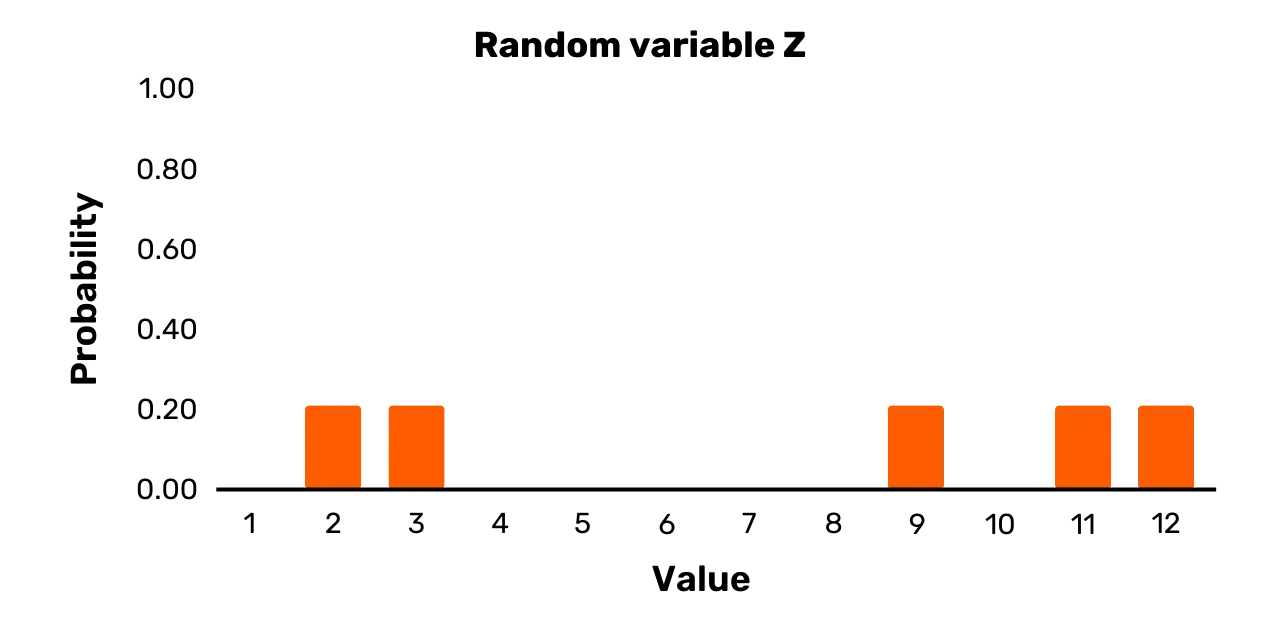

Kolm salakirjateksti, mille Morriss leidis raudkastist, koosnesid kõik komadega eraldatud numbrite jadast. Beale'i märkuse kohaselt annavad need salakirjad eraldi teavet aarde asukoha, aarde sisu ja nimekirja nimedest koos aarde õiguspärijatega ja nende osadega (viimane teave on oluline juhul, kui Beale ja tema kaaslased ei tule kunagi kastile järele).

Morris püüdis kolme salakirjateksti dešifreerida kakskümmend aastat. See oleks olnud võtme abil lihtne. Kuid Morrissil ei olnud võtit ja tema katsed originaaltekste ehk tekste, nagu neid tavaliselt krüptograafias nimetatakse, taastada ei õnnestunud.

Oma elu lõpu poole liikudes andis Morriss 1862. aastal kasti edasi sõbrale. See sõber avaldas seejärel 1885. aastal pseudonüümi J. B. Ward all pamfleti. See sisaldas karbi (väidetava) ajaloo kirjeldust, kolme salakirja ja teise salakirja lahendust, mille ta oli leidnud. (Ilmselt on iga salakirjateksti jaoks üks võti, mitte üks võti, mis töötab kõigi kolme salakirjateksti puhul, nagu Beale oma kirjas Morrissile algselt näib olevat soovitanud)

Teist salastusteksti näete allpool oleval Kujul 2. [2] Selle šifreeritud teksti võti on Ameerika Ühendriikide iseseisvusdeklaratsioon. Dekrüpteerimise protseduur taandub kahe järgmise reegli rakendamisele:

- Leidke mis tahes arvu n puhul salakirjas tekstis n-nda sõna Ameerika Ühendriikide iseseisvusdeklaratsioonis

- Asendage number n leitud sõna esimese tähega

Joonis 1: Beale'i šifreering nr. 2

Näiteks on teise salakirja esimene number 115. Iseseisvusdeklaratsiooni 115. sõna on "asutatud", seega on lihtteksti esimene täht "i" Salatekstis ei ole otseselt märgitud sõnade vahe ja suurtähtedega kirjutamine. Kuid pärast esimeste sõnade dekrüpteerimist saab loogiliselt järeldada, et lihtteksti esimene sõna oli lihtsalt "I" (Lihttekst algab fraasiga "I have deposited in the county of Bedford.")

Pärast dekrüpteerimist esitatakse teises sõnumis aarde üksikasjalik sisu (kuld, hõbe ja juveelid) ning vihjatakse, et see oli maetud raudpottidesse ja kaetud kividega Bedfordi maakonnas (Virginia). Inimesed armastavad häid mõistatusi, mistõttu on tehtud suuri jõupingutusi kahe teise Beale'i kodeeringu, eriti selle, mis kirjeldab aarde asukohta, dekrüpteerimiseks. Isegi mitmed tuntud krüptograafid on nende kallal kätt proovinud. Kuid siiani ei ole keegi suutnud kahte ülejäänud salakirju dešifreerida.

Märkused:

[1] Hea kokkuvõte loost on esitatud Simon Singh, The Code Book, Fourth Estate (London, 1999), lk 82-99. Loo lühifilmi tegi Andrew Allen 2010. aastal. Filmi "The Thomas Beale Cipher" selle veebisaidilt leiate.

[2] See pilt on saadaval Beale'i šifrite Vikipeedia lehel.

Kaasaegne krüptograafia

Sellised värvikad lood nagu Beale'i šifrite puhul on see, mida enamik meist seostab krüptograafiaga. Ometi erineb tänapäeva krüptograafia vähemalt nelja olulise asjaolu poolest sellistest ajaloolistest näidetest.

Esiteks, ajalooliselt on krüptograafia tegelenud ainult saladuse (või konfidentsiaalsusega) säilitamisega. [3] Krüptoteegid luuakse selleks, et tagada, et ainult teatud osapooled saaksid teada salakirjas sisalduvat teavet, nagu Beale'i krüptode puhul. Selleks, et krüpteerimisskeem seda eesmärki hästi täidaks, peaks krüptoteksti dekrüpteerimine olema võimalik ainult siis, kui teil on võti olemas.

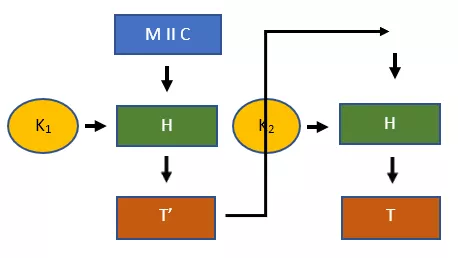

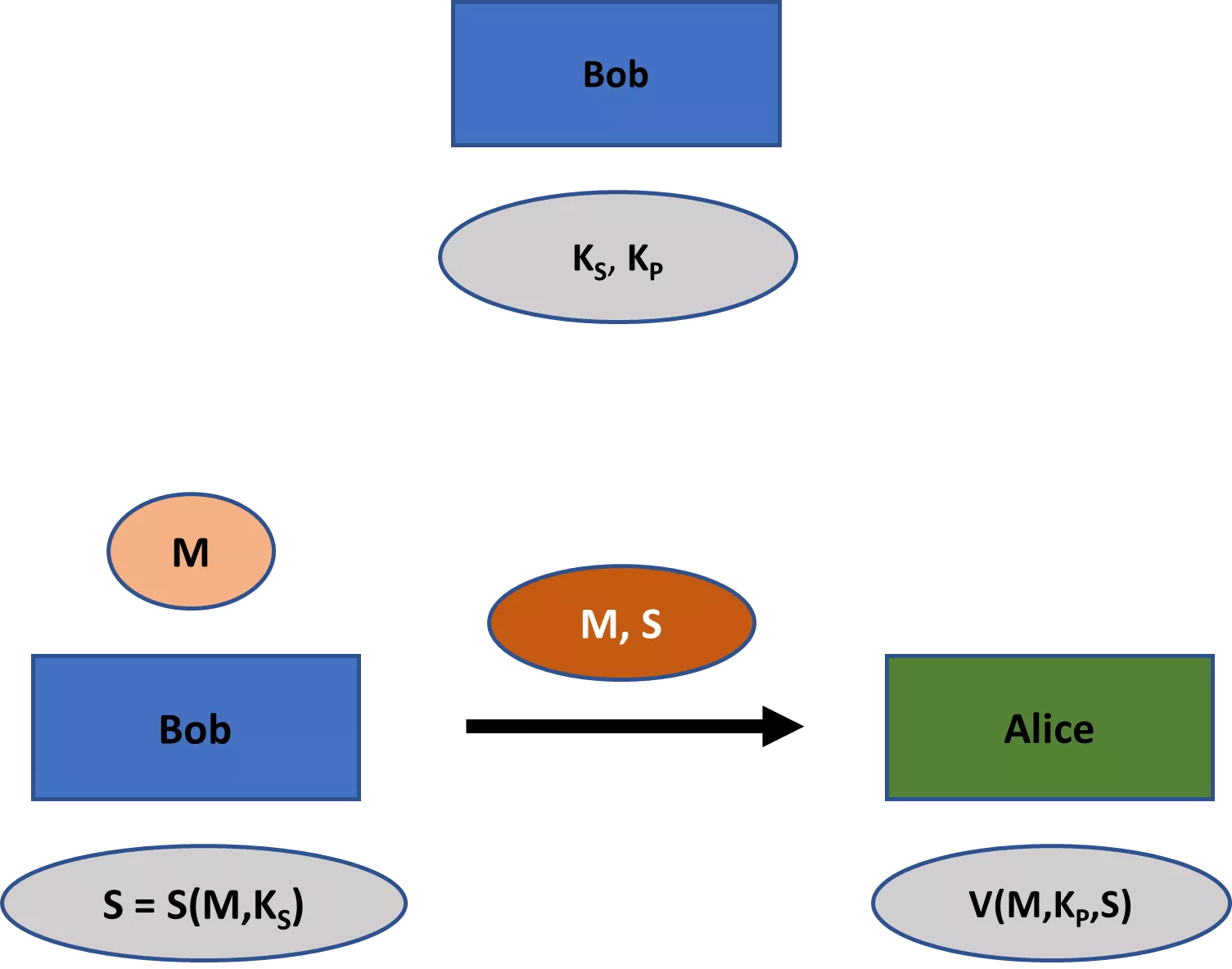

Kaasaegne krüptograafia tegeleb laiema teemaderingiga kui ainult salastamisega. Nende teemade hulka kuuluvad peamiselt 1) sõnumi terviklikkus, st selle tagamine, et sõnumit ei ole muudetud; 2) sõnumi autentsus, st selle tagamine, et sõnum on tõesti pärit konkreetselt saatjalt; ja 3) tõestamatus, st selle tagamine, et saatja ei saa hiljem valesti eitada, et ta on sõnumi saatnud. [4]

Seega on oluline vahet teha krüpteerimisskeemil ja krüptograafiaskeemil. Krüpteerimisskeem on seotud ainult salastamisega. Kuigi krüpteerimisskeem on krüptograafiline skeem, ei ole see vastupidi. Krüptograafiline skeem võib teenida ka teisi krüptograafia põhiteemasid, sealhulgas terviklikkust, autentsust ja mittevastavust.

Terviklikkuse ja autentsuse teemad on sama olulised kui salastatus. Meie tänapäevased sidesüsteemid ei saaks toimida ilma side terviklikkuse ja autentsuse garantiideta. Tagasilükkamatus on samuti oluline mure, näiteks digitaalsete lepingute puhul, kuid see on krüptograafilistes rakendustes vähem vajalik kui salastatus, terviklikkus ja autentsus.

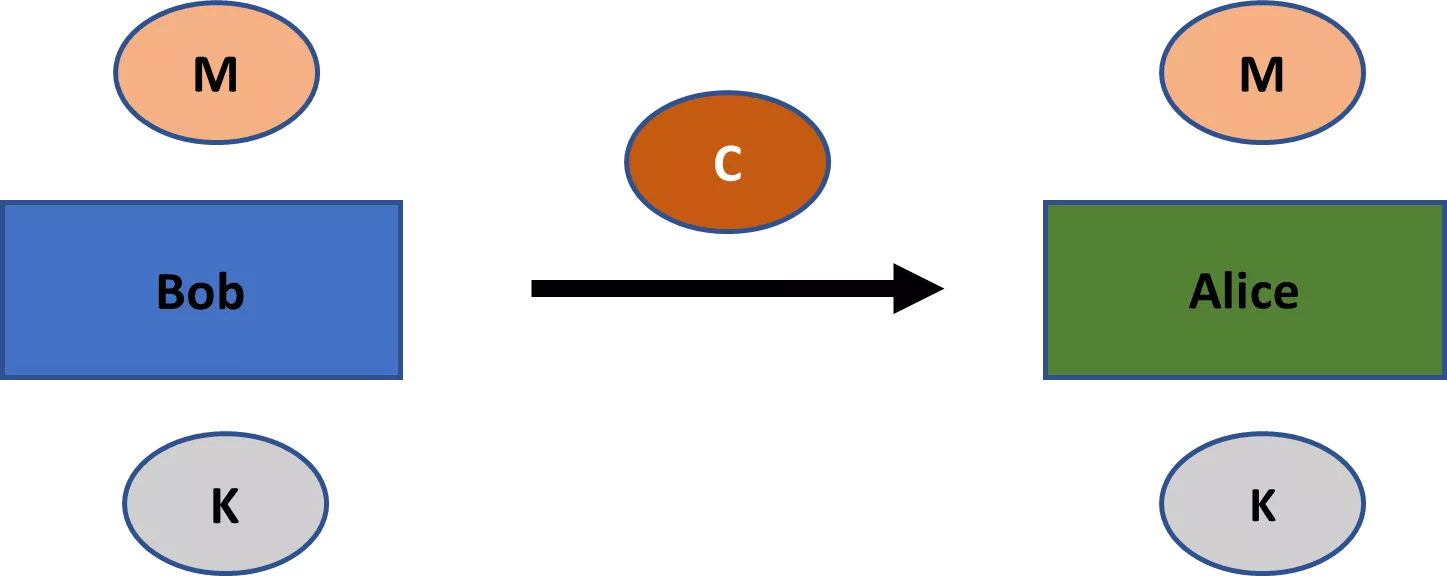

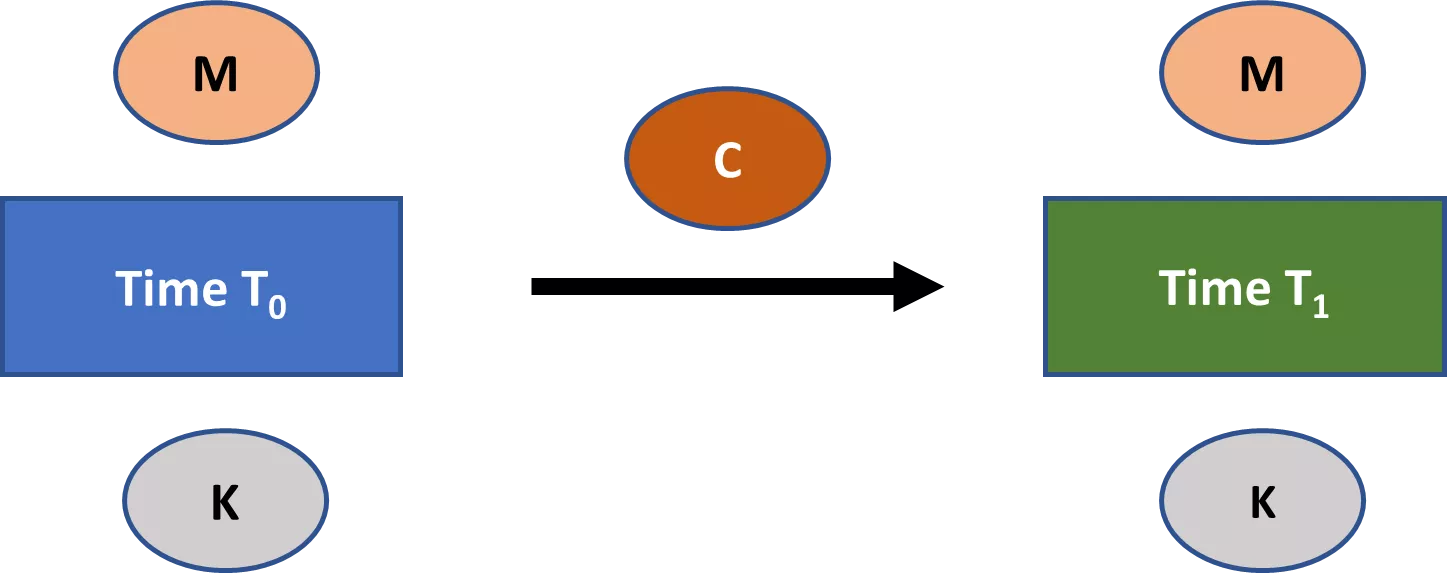

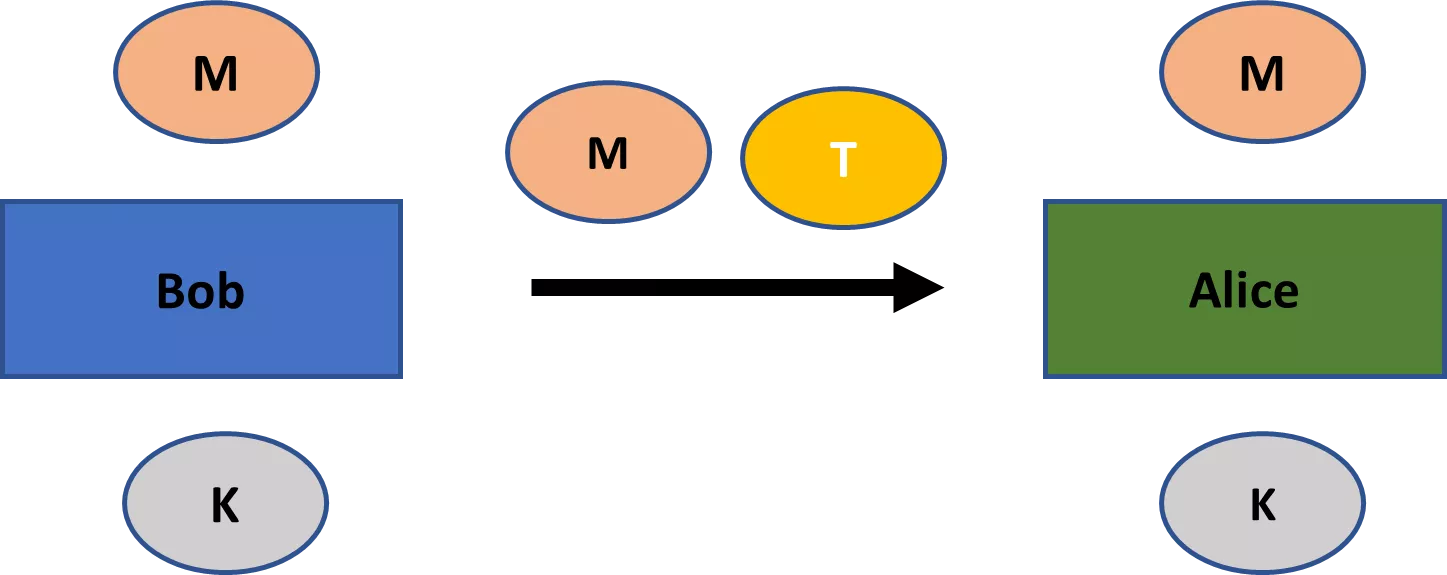

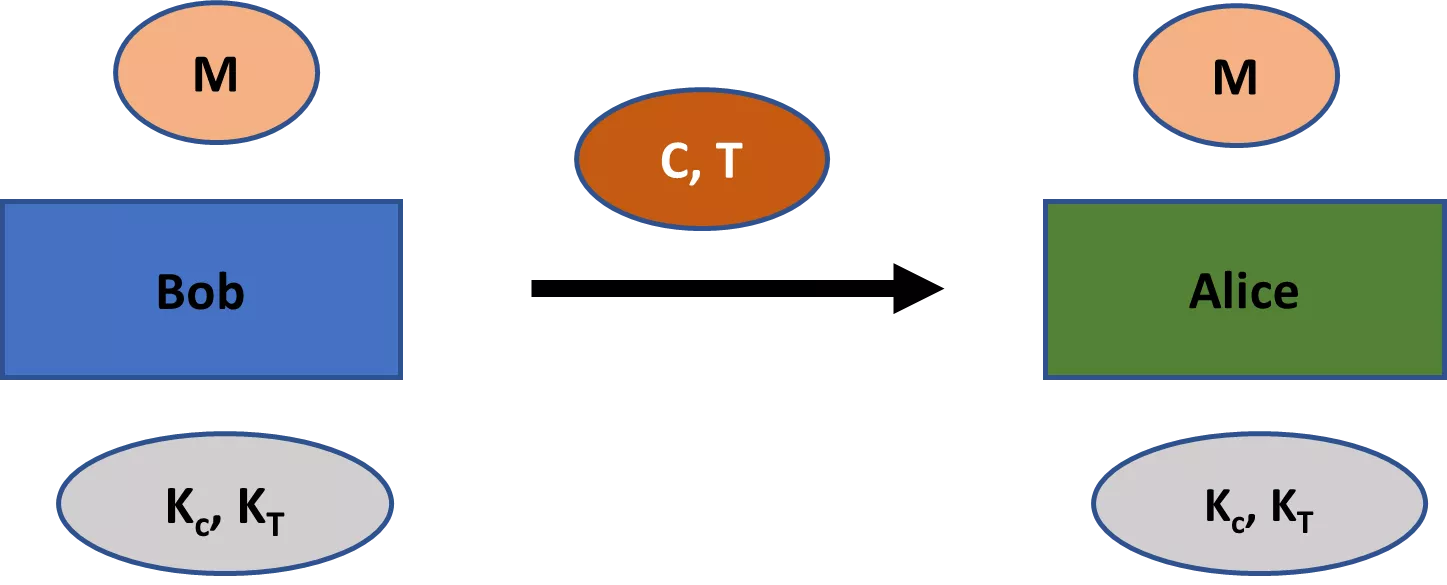

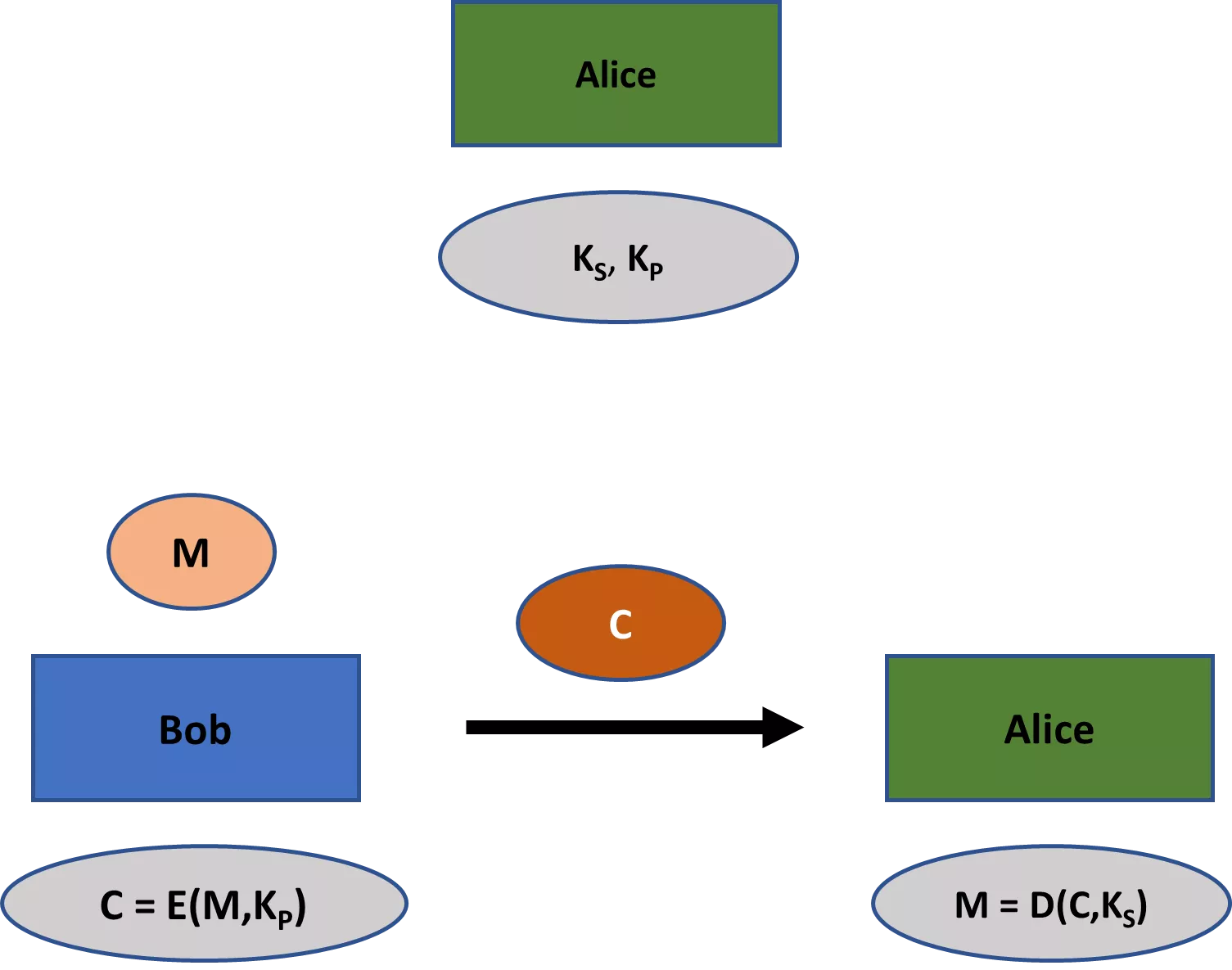

Teiseks, klassikalised krüpteerimisskeemid, nagu Beale'i šifrid, hõlmavad alati ühte võtit, mida jagavad kõik asjaomased osapooled. Paljud kaasaegsed krüptograafilised skeemid hõlmavad aga mitte ainult ühte, vaid kahte võtit: privaatvõtit ja avalikku võtit. Kui esimene peaks igas rakenduses jääma privaatseks, siis teine on tavaliselt avalik (sellest ka vastavad nimed). Krüpteerimise puhul saab avalikku võtit kasutada sõnumi krüpteerimiseks, samas kui privaatvõtit saab kasutada dekrüpteerimiseks.

Krüptograafia haru, mis tegeleb skeemidega, kus kõik osapooled jagavad ühte võtit, on tuntud kui sümmeetriline krüptograafia. Selliste skeemide puhul nimetatakse tavaliselt ühte võtit privaatvõtmeks (või salajaks võtmeks). Krüptograafia haru, mis tegeleb skeemidega, mis nõuavad privaatse ja avaliku võtme paari, on tuntud kui asümmeetriline krüptograafia. Neid harusid nimetatakse mõnikord ka privaatvõtme krüptograafiaks ja avaliku võtme krüptograafiaks (kuigi see võib tekitada segadust, sest ka avaliku võtme krüptograafiaskeemidel on privaatvõtmed).

Asümmeetrilise krüptograafia kasutuselevõtt 1970ndate lõpus on olnud üks olulisemaid sündmusi krüptograafia ajaloos. Ilma selleta ei oleks enamik meie tänapäevaseid sidesüsteeme, sealhulgas Bitcoin, võimalik või vähemalt väga ebapraktiline.

Oluline on see, et kaasaegne krüptograafia ei ole ainult sümmeetriliste ja assümeetriliste võtmete krüptograafiliste skeemide uurimine (kuigi see hõlmab suurt osa valdkonnast). Näiteks on krüptograafia seotud ka hash-funktsioonidega ja pseudorandomnumbrite generaatoritega ning nendele algoritmidele saab ehitada rakendusi, mis ei ole seotud sümmeetrilise või assümeetrilise võtme krüptograafiaga.

Kolmandaks, klassikalised krüpteerimisskeemid, nagu Beale'i šifrites kasutatavad, olid pigem kunst kui teadus. Nende arvatav turvalisus põhines suuresti nende keerukust käsitlevatel intuitsioonidel. Tavaliselt parandati neid, kui avastati uus rünnak nende vastu, või loobuti neist täielikult, kui rünnak oli eriti tõsine. Kaasaegne krüptograafia on aga range teadus, mille puhul kasutatakse nii krüptograafiliste skeemide väljatöötamisel kui ka analüüsimisel formaalset matemaatilist lähenemist. [5]

Konkreetselt keskendub kaasaegne krüptograafia formaalsetele turvalisuse tõenditele. Krüptograafilise skeemi turvalisuse tõestamine toimub kolmes etapis:

Julgeoleku krüptograafilise määratluse, st turvalisuse eesmärkide ja ründaja poolt kujutatava ohu avaldamine.

Kõigi matemaatiliste eelduste esitamine seoses skeemi arvutusliku keerukusega. Näiteks võib krüptograafiline skeem sisaldada pseudolugude generaatorit. Kuigi me ei saa tõestada, et need on olemas, võime eeldada, et need on olemas.

Skeemi matemaatilise turvalisuse tõestuse esitamine formaalse turvamõiste ja mis tahes matemaatiliste eelduste alusel.

Neljandaks, kui ajalooliselt kasutati krüptograafiat peamiselt sõjalistes tingimustes, siis digiajastul on see jõudnud meie igapäevategevustesse. Olenemata sellest, kas te teete pangatehinguid internetis, postitate sotsiaalmeedias, ostate Amazonist krediitkaardiga toote või annate sõbrale bitcoini, on krüptograafia meie digiajastu vältimatu osa.

Võttes arvesse neid nelja aspekti, võime iseloomustada kaasaegset krüptograafiat kui teadust, mis tegeleb krüptograafiliste skeemide formaalse arendamise ja analüüsiga, et kaitsta digitaalset teavet vastaste rünnakute eest. [6] Turvalisuse all tuleks siinkohal mõista laias laastus selliste rünnakute vältimist, mis kahjustavad side salastatust, terviklikkust, autentimist ja/või mittekaitstavust.

Krüptograafia on kõige paremini käsitletav küberturbe alldistsipliinina, mis tegeleb arvutisüsteemide varguse, kahjustamise ja väärkasutuse vältimisega. Pange tähele, et paljudel küberturvalisuse probleemidel on krüptograafiaga vähe või ainult osaline seos.

Näiteks kui ettevõte hoiab kalleid servereid kohapeal, võib ta olla mures selle riistvara kaitsmise pärast varguste ja kahjustuste eest. Kuigi see on küberturvalisuse probleem, on sellel vähe pistmist krüptograafiaga.

Veel üks näide: phishing-rünnakud on tänapäeval levinud probleem. Nende rünnakutega püütakse inimesi e-posti või mõne muu sõnumi kaudu petta, et nad loovutaksid tundlikku teavet, näiteks paroole või krediitkaardi numbreid. Kuigi krüptograafia aitab teatud määral võidelda andmepüügirünnakute vastu, nõuab terviklik lähenemine enamat kui ainult krüptograafia kasutamine.

Märkused:

[3] Täpsemalt öeldes on krüptograafiliste skeemide olulised rakendused olnud seotud salastamisega. Näiteks lapsed kasutavad sageli lihtsaid krüptograafilisi skeeme "lõbuks". Salastatus ei ole neil juhtudel tegelikult probleemiks.

[4] Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons), lk 2.

[5] Vt Jonathan Katz ja Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), eriti lk 16-23, hea kirjeldus.

[6] Vrd. Katz ja Lindell, ibid., lk. 3. Arvan, et nende iseloomustuses on mõningaid probleeme, mistõttu esitan siinkohal nende väite veidi teistsuguse versiooni.

Avatud teabevahetus

Kaasaegne krüptograafia on loodud selleks, et tagada turvalisus avatud side keskkonnas. Kui meie sidekanal on nii hästi kaitstud, et pealtkuulajatel ei ole mingit võimalust meie sõnumitega manipuleerida või isegi lihtsalt jälgida, siis on krüptograafia üleliigne. Enamik meie sidekanaleid ei ole siiski nii hästi kaitstud.

Kaasaegse maailma kommunikatsiooni selgroog on tohutu kiudoptiliste kaablite võrk. Telefonikõnede tegemine, televisiooni vaatamine ja veebi sirvimine kaasaegses majapidamises tugineb üldiselt sellele fiiberoptiliste kaablite võrgule (väike osa võib tugineda üksnes satelliitidele). Tõsi, teie kodus võivad olla erinevad andmeühendused, näiteks koaksiaalkaabel, (asümmeetriline) digitaalne abonendiliin ja valguskaabel. Kuid vähemalt arenenud maailmas ühenduvad need erinevad andmesideühendused väljaspool teie maja kiiresti kogu maailma ühendava tohutu valguskaablivõrgu sõlmpunktiga. Erandiks on mõned arenenud maailma äärealad, näiteks Ameerika Ühendriigid ja Austraalia, kus andmeliiklus võib endiselt läbida märkimisväärseid vahemaid ka traditsiooniliste vasest telefonijuhtide kaudu.

Potentsiaalsete ründajate füüsilist juurdepääsu sellele kaabelvõrgule ja seda toetavale infrastruktuurile oleks võimatu takistada. Tegelikult teame juba praegu, et enamik meie andmetest on erinevate riiklike luureagentuuride poolt pealtkuulatud Interneti otsustavates ristumiskohtades.[7] See hõlmab kõike, alates Facebooki sõnumitest kuni teie poolt külastatud veebisaitide aadressideni.

Kui andmete massiline jälgimine eeldab võimsat vastast, näiteks riiklikku luureagentuuri, siis vähese ressursiga ründajad võivad hõlpsasti proovida nuhkida kohalikul tasandil. Kuigi see võib toimuda juhtmete pealtkuulamise tasandil, on palju lihtsam lihtsalt traadita side pealtkuulamine.

Enamik meie kohalikest võrguandmetest - olgu need siis meie kodus, kontoris või kohvikus - liigub nüüd raadiolainete kaudu traadita juurdepääsupunktidesse kõik-ühes ruuterites, mitte füüsiliste kaablite kaudu. Seega vajab ründaja vähe ressursse, et teie kohalikku liiklust pealtkuulata. See on eriti murettekitav, sest enamik inimesi teeb väga vähe selleks, et kaitsta andmeid, mis liiguvad nende kohalikes võrkudes. Lisaks võivad potentsiaalsed ründajad sihtida ka meie mobiilseid lairibaühendusi, näiteks 3G, 4G ja 5G. Kõik need traadita sideühendused on ründajatele kerge sihtmärk.

Seega on idee hoida side saladuses, kaitstes sidekanalit, suurele osale tänapäeva maailmast lootusetult ekslik püüdlus. Kõik, mida me teame, õigustab tõsist paranoiat: tuleb alati eeldada, et keegi kuulab pealt. Ja krüptograafia on peamine vahend, mis meil on olemas, et saavutada igasugune turvalisus selles kaasaegses keskkonnas.

Märkused:

[7] Vt näiteks Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16. juuli 2013 (kättesaadav aadressil The Atlantic).

Krüptograafia matemaatilised alused 1

Juhuslikud muutujad

Krüptograafia põhineb matemaatikal. Ja kui sa tahad krüptograafiast rohkem kui ainult pealiskaudselt aru saada, siis pead sa selle matemaatikaga hästi hakkama saama.

Selles peatükis tutvustatakse enamikku põhilistest matemaatilistest elementidest, millega puutute kokku krüptograafia õppimisel. Teemade hulka kuuluvad juhuslikud muutujad, modulooperatsioonid, XOR-operatsioonid ja pseudorandomness. Krüptograafia mitte-pealiskaudseks mõistmiseks peaksite nende peatükkide materjali omandama.

Järgmine osa käsitleb arvuteooriat, mis on palju keerulisem.

Juhuslikud muutujad

Juhuslikku muutujat tähistatakse tavaliselt mittepaksude suurtähtedega. Nii

võime näiteks rääkida juhuslikust muutujast X, juhuslikust muutujast Y või juhuslikust muutujast Z.

Seda tähistust kasutan ka mina edaspidi.

suvaline muutuja võib võtta kaks või enam võimalikku väärtust, millest igaühel on kindel positiivne tõenäosus. Võimalikud väärtused on loetletud väljundkogumis.

Iga kord, kui te võtete juhusliku muutuja, võtate selle tulemuse hulgast kindla väärtuse vastavalt määratletud tõenäosustele.

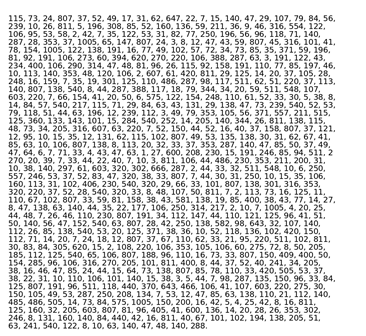

Võtame lihtsa näite. Oletame, et muutuja X on defineeritud järgmiselt:

- X-l on tulemuse hulk

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5On lihtne näha, et X on

juhuslik muutuja. Esiteks on kaks või enam võimalikku väärtust, mida X võib võtta, nimelt 1 ja 2. Teiseks on igal võimalikul

väärtusel positiivne tõenäosus esineda, kui te võtate proovi X, nimelt 0.5.

Kõik, mida juhuslik muutuja vajab, on kahe või enama võimalusega tulemuste kogum, kus igal võimalusel on positiivne tõenäosus esineda valimi võtmisel. Põhimõtteliselt võib juhuslikku muutujat defineerida abstraktselt, ilma igasuguse kontekstita. Sellisel juhul võiks mõelda "valimi võtmisest" kui mingi loomuliku eksperimendi läbiviimisest juhusliku muutuja väärtuse määramiseks.

Ülaltoodud muutuja X on

defineeritud abstraktselt. Seega võiks mõelda, et eespool esitatud muutuja X proovivõtmine on nagu õiglase mündi viskamine ja "2" määramine, kui tulemus

on "pea", ja "1", kui tulemus on "saba". Iga valimi X puhul viskate münti uuesti.

Alternatiivselt võib ka mõelda proovivõtust X kui õiglase täringu viskamisest ja "2" määramisest juhul, kui täringule

langeb 1, 3 või 4, ja "1" määramisest

juhul, kui täringule langeb 2, 5 või 6. Iga kord, kui te

proovi X võtate, viskate täringut

uuesti.

Tegelikult võib joonise suhtes ette kujutada mis tahes loomulikku

eksperimenti, mis võimaldaks määratleda ülaltoodud X võimalike väärtuste tõenäosusi.

Sageli ei esitata juhuslikke muutujaid siiski ainult abstraktselt. Selle asemel on võimalike tulemuste väärtuste kogumil selgesõnaline tegelik tähendus (mitte ainult numbritena). Lisaks võivad need tulemusväärtused olla määratletud mingi kindlat tüüpi eksperimendi suhtes (mitte kui mis tahes looduslik eksperiment nende väärtustega).

Vaatleme nüüd näide muutuja X kohta, mis ei ole abstraktselt defineeritud. X on defineeritud järgmiselt, et

määrata, milline kahest meeskonnast alustab jalgpallimängu:

Xon tulemuse komplekt {punane lööb välja,sinine lööb välja}- Viskame konkreetse mündi

C: saba = "punane lööb välja"; pea = "sinine lööb välja"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5Sellisel juhul on tulemuse X hulk varustatud konkreetse tähendusega, nimelt

sellega, milline meeskond alustab jalgpallimängus. Lisaks on võimalikud

tulemused ja nendega seotud tõenäosused määratud konkreetse eksperimendi

abil, nimelt konkreetse mündi C viskamisega.

Krüptograafiat käsitlevates aruteludes tutvustatakse tavaliselt juhuslikke muutujaid reaalse tähendusega tulemuse kogumi suhtes. See võib olla kõigi krüpteeritavate sõnumite hulk, mida tuntakse sõnumiruumina, või kõigi võtmete hulk, mille hulgast krüpteerimist kasutavad pooled saavad valida, mida tuntakse võtmeruumina.

Krüptograafiat käsitlevates aruteludes ei määratleta juhuslikke muutujaid tavaliselt siiski mitte mõne konkreetse loodusliku eksperimendi suhtes, vaid mis tahes eksperimendi suhtes, mis võib anda õigeid tõenäosusjaotusi.

Juhuslikud muutujad võivad olla diskreetse või pideva tõenäosusjaotusega. diskreetse tõenäosusjaotusega juhuslikud muutujad - st diskreetsed juhuslikud muutujad - omavad piiratud

arvu võimalikke tulemusi. Mõlemas seni toodud näites oli juhuslik muutuja X diskreetne.

Jooksvad juhuslikud muutujad võivad selle asemel võtta väärtusi ühes või mitmes intervallis. Näiteks võib öelda, et juhuslik muutuja võtab valimi võtmisel vastu mis tahes reaalväärtuse vahemikus 0 ja 1 ning et iga reaalarv selles intervallis on võrdselt tõenäoline. Selle intervalli sees on lõpmatult palju võimalikke väärtusi.

Krüptograafiliste arutelude jaoks peate mõistma ainult diskreetseid juhuslikke muutujaid. Seetõttu tuleb edaspidi kõik arutelud juhuslike muutujate üle mõista nii, et need viitavad diskreetsetele juhuslikele muutujatele, kui ei ole eraldi öeldud teisiti.

Juhuslike muutujate graafikute koostamine

Juhusliku muutuja võimalikke väärtusi ja nendega seotud tõenäosusi saab

kergesti visualiseerida graafiku abil. Näiteks vaadeldakse eelmises punktis

esitatud juhuslikku muutujat X, mille tulemuste hulk on \{1, 2\} ja Pr [X = 1] = 0.5 ning Pr [X = 2] = 0.5. Sellist

juhuslikku muutujat kujutatakse tavaliselt tulpdiagrammi kujul, nagu on

esitatud Kujul 1.

Joonis 1: Juhuslik muutuja X

Laiad tulbad Kujul 1 ei tähenda ilmselt, et juhuslik muutuja X oleks tegelikult pidev. Selle

asemel on tulbad tehtud laiad, et need oleksid visuaalselt atraktiivsemad (lihtsalt

sirge joon annab vähem intuitiivse visualiseerimise).

Ühetaolised muutujad

Väljenduses "juhuslik muutuja" tähendab mõiste "juhuslik" lihtsalt "tõenäosuslik". Teisisõnu tähendab see lihtsalt seda, et muutuja kaks või enam võimalikku tulemust esinevad teatud tõenäosusega. Need tulemused ei pea aga vajalikult olema võrdselt tõenäolised (kuigi terminil "juhuslik" võib teistes kontekstides tõepoolest olla selline tähendus).

Ühetaoline muutuja on juhusliku muutuja erijuhtum. See võib

võtta kaks või enam väärtust, mis kõik on võrdse tõenäosusega. Joonisel 1

kujutatud juhuslik muutuja X on selgelt ühtlane muutuja, sest mõlemad võimalikud tulemused esinevad

tõenäosusega 0.5. Siiski on

palju juhuslikke muutujaid, mis ei ole ühetaolised muutujad.

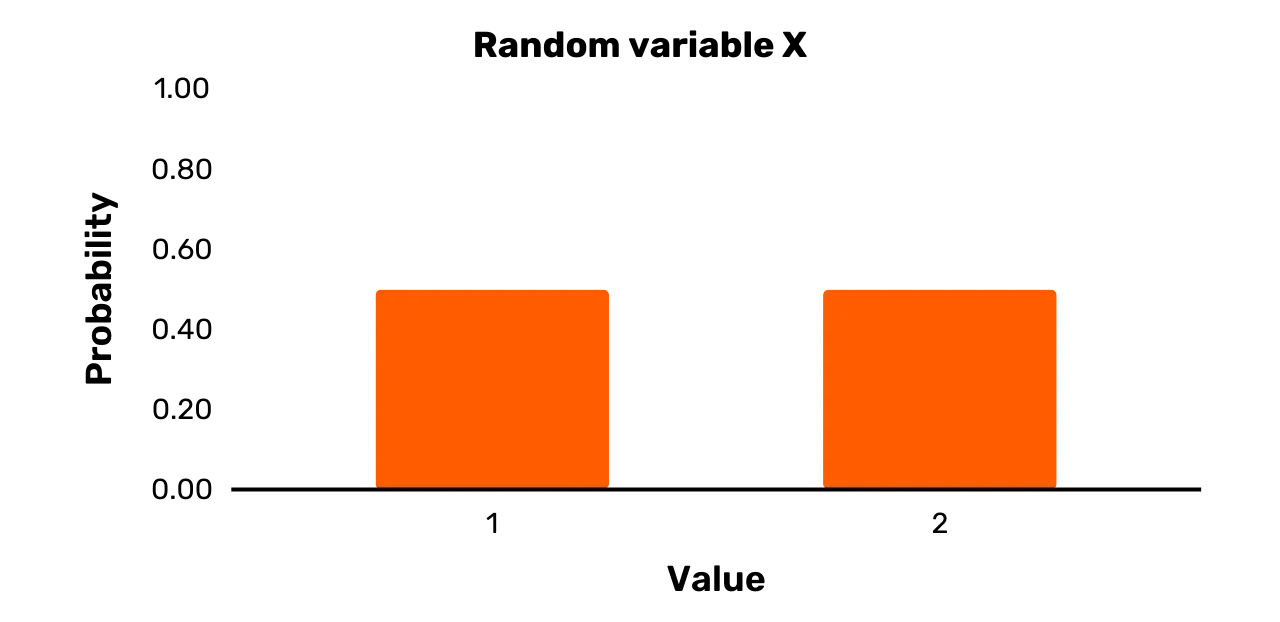

Võtame näiteks juhusliku muutuja Y. Sellel on tulemuse hulk {1, 2, 3, 8, 10} ja

järgmine tõenäosusjaotus:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Kuigi kahel võimalikul tulemusel on tõepoolest võrdne tõenäosus esineda,

nimelt 1 ja 8, võib Y võtta proovivõtu korral ka teatud väärtusi, mille tõenäosus erineb 0.25-st. Seega, kuigi Y on tõepoolest juhuslik muutuja,

ei ole see ühtlane muutuja.

Graafiline kujutis Y on

esitatud Kujul 2.

Joonis 2: Juhuslik muutuja Y

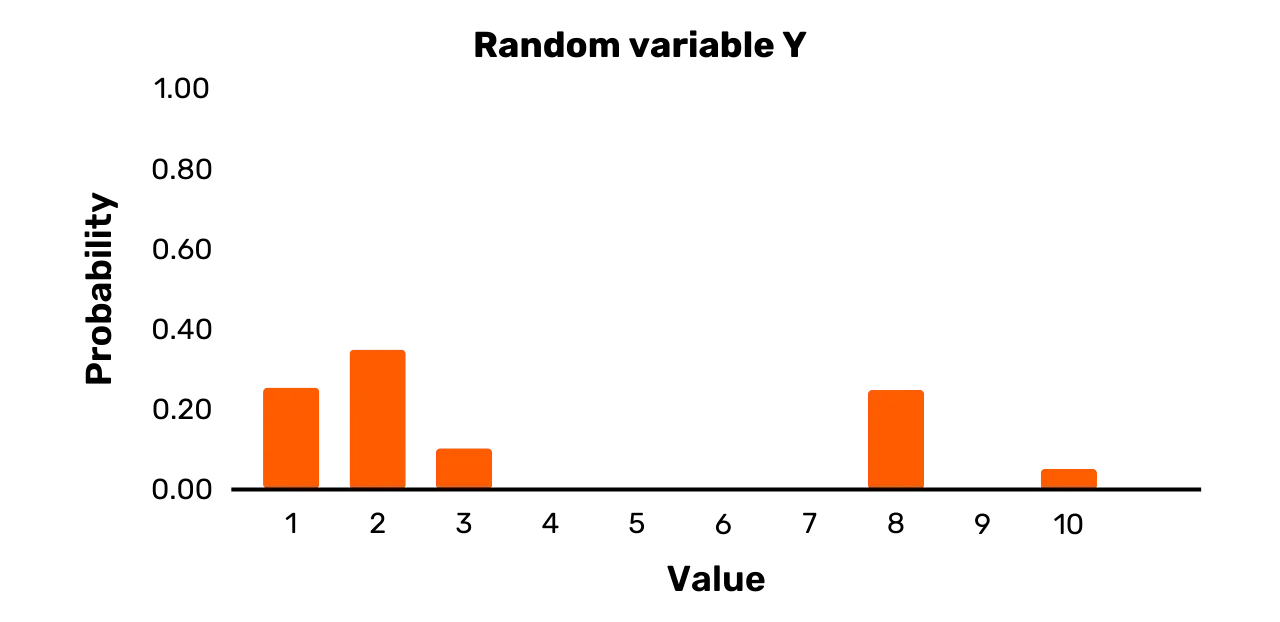

Viimase näitena vaadelgem juhuslikku muutujat Z. Sellel on tulemuse hulk {1,3,7,11,12} ja järgmine tõenäosusjaotus:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Seda on kujutatud joonisel 3*. Juhuslik muutuja Z on erinevalt Y-st ühtlane muutuja, sest kõik võimalike väärtuste tõenäosused on valimi võtmisel võrdsed.

Joonis 3: Juhuslik muutuja Z

Tingimuslik tõenäosus

Oletame, et Bob kavatseb ühtlaselt valida ühe päeva viimasest kalendriaastast. Milline on tõenäosus, et valitud päev on suvel?

Kui me arvame, et Bobi protsess on tõepoolest tõeliselt ühtlane, peaksime järeldama, et tõenäosus, et Bob valib suvise päeva, on 1/4. See on tingimuslik tõenäosus, et juhuslikult valitud päev langeb suvele.

Oletame nüüd, et Bob valib kalendripäeva ühetaolise loosimise asemel ainult ühetaoliselt nende päevade hulgast, mil keskpäevane temperatuur Crystal Lake'is (New Jersey) oli 21 kraadi Celsiuse järgi või kõrgem. Milline on selle lisateabe põhjal järeldus selle kohta, kui suure tõenäosusega valib Bob suvise päeva?

Me peaksime tõesti tegema teistsuguse järelduse kui varem, isegi ilma täiendava konkreetse teabeta (nt temperatuur iga päeva keskpäeval eelmisel kalendriaastal).

Teades, et Crystal Lake asub New Jersey's, ei ootaks me kindlasti, et temperatuur keskpäeval oleks talvel 21 kraadi või kõrgem. Selle asemel on palju tõenäolisem, et see on kevadel või sügisel või kuskil suvel soe päev. Seega, teades, et Crystal Lake'i keskpäevane temperatuur oli valitud päeval 21 kraadi Celsiuse järgi või kõrgem, on tõenäosus, et Bobi valitud päev on suvel, palju suurem. See on tingimuslik tõenäosus, et juhuslikult valitud päev on suvel, arvestades, et keskpäevane temperatuur Crystal Lake'is oli 21 kraadi Celsiuse järgi või kõrgem.

Erinevalt eelmisest näitest võivad kahe sündmuse tõenäosused olla ka täiesti sõltumatud. Sellisel juhul ütleme, et nad on sõltumatud.

Oletame näiteks, et teatud õiglane münt on langenud pähe. Arvestades seda asjaolu, milline on siis tõenäosus, et homme sajab vihma? Tingimuslik tõenäosus peaks sel juhul olema sama, mis tingimusteta tõenäosus, et homme sajab vihma, sest mündi viskamine ei mõjuta üldjuhul ilma.

Me kasutame "|" sümbolit tingimuslike tõenäosusavalduste kirjutamiseks.

Näiteks sündmuse A tõenäosus,

arvestades, et sündmus B on toimunud,

võib kirjutada järgmiselt:

Pr[A|B]Seega, kui kaks sündmust A ja B on sõltumatud, siis:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Sõltumatuse tingimust saab lihtsustada järgmiselt:

Pr[A, B] = Pr[A] \cdot Pr[B]Tõenäosusteooria võtmetulemus on tuntud kui Bayesi teoreem.

See väidab, et Pr[A|B] saab ümber

kirjutada järgmiselt:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Selle asemel, et kasutada tingimuslikke tõenäosusi konkreetsete sündmuste

puhul, võime vaadata ka kahe või enama juhusliku muutuja tingimuslikke

tõenäosusi, mis on seotud võimalike sündmuste kogumiga. Oletame, et on kaks

juhuslikku muutujat X ja Y. Me võime tähistada X-i mis tahes võimalikku

väärtust x-ga ja Y-i mis tahes võimalikku

väärtust y-ga. Võime siis

öelda, et kaks juhuslikku muutujat on sõltumatud, kui kehtib järgmine väide:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]kõigi x ja y puhul.

Räägime veidi selgemalt, mida see väide tähendab.

Oletame, et X ja Y tulemuste kogud on määratletud järgmiselt: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} ja Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Tavaliselt tähistatakse väärtuste kogumeid paksult kirjutatud

suurtähtedega)

Nüüd oletame, et te võtate proovi Y ja jälgite y_1. Ülaltoodud

väide ütleb meile, et tõenäosus, et nüüd saame x_1 valimi X põhjal, on täpselt

sama, kui me poleks kunagi y_1 täheldanud. See kehtib iga y_i kohta, mille me oleksime võinud võtta meie algse valimi Y põhjal. Lõpuks kehtib see mitte ainult x_1 kohta. Mis tahes x_i puhul ei

mõjuta esinemise tõenäosust Y proovivõtu tulemus. Kõik see kehtib ka juhul, kui X võetakse esimesena proovi.

Lõpetame oma arutelu veidi filosoofilisemal teemal. Igas reaalses olukorras hinnatakse mingi sündmuse tõenäosust alati konkreetse teabe põhjal. Ei ole olemas "tingimusteta tõenäosust" selle sõna väga ranges tähenduses.

Oletame näiteks, et ma küsin teilt tõenäosust, et sead lendavad 2030. aastaks. Kuigi ma ei anna teile mingit lisateavet, teate te ilmselgelt palju maailma kohta, mis võib teie otsust mõjutada. Te ei ole kunagi näinud, et sead lendaksid. Te teate, et enamik inimesi ei oota, et nad lendavad. Te teate, et neid ei ole tegelikult ehitatud lendamiseks. Ja nii edasi.

Seega, kui me räägime mingi sündmuse "tingimusteta tõenäosusest" reaalses kontekstis, saab see termin omada tähendust ainult siis, kui me mõistame seda kui midagi sellist nagu "tõenäosus ilma igasuguse täiendava selgesõnalise informatsioonita". Igasugune arusaam "tingimuslikust tõenäosusest" peaks seega alati olema mõistetav mingi konkreetse teabe suhtes.

Ma võiksin näiteks küsida, kui suur on tõenäosus, et sead hakkavad 2030. aastaks lendama, pärast seda, kui olen andnud teile tõendeid, et mõned kitsed Uus-Meremaal on pärast mõneaastast treeningut õppinud lendama. Sellisel juhul korrigeerite tõenäoliselt oma hinnangut tõenäosusele, et sead lendavad 2030. aastaks. Seega sõltub tõenäosus, et sead lendavad 2030. aastaks, sellest tõendusmaterjalist Uus-Meremaa kitsede kohta.

Modulo operatsioon

Modulo

Kõige elementaarsem modulo-operatsiooniga seotud avaldis on

järgmises vormis: x \mod y.

Muutujat x nimetatakse

dividendiks ja muutujat y jagajaks.

Positiivse dividendi ja positiivse divisoriga modulo-operatsiooni tegemiseks

määratakse lihtsalt jagamise jääk.

Näiteks vaadelgem väljendit 25 \mod 4. Arv 4 läheb kokku 6 korda arvusse 25. Selle jagamise jääk on 1. Seega on 25 \mod 4 võrdne 1. Samamoodi

saame hinnata järgmisi väljendeid:

29 \mod 30 = 29(kuna 30 läheb kokku 0 korda 29 sisse ja jääk on 29)42 \mod 2 = 0(kuna 2 läheb kokku 21 korda 42 sisse ja jääk on 0)12 \mod 5 = 2(kuna 5 läheb kokku 2 korda 12-sse ja jääk on 2)20 \mod 8 = 4(kuna 8 läheb kokku 2 korda 20 sisse ja jääk on 4)

Kui dividend või divisor on negatiivne, võivad programmeerimiskeeled käsitleda modulooperatsioone erinevalt.

Kindlasti puutute krüptograafias kokku negatiivse dividendiga juhtumitega. Sellistel juhtudel on tüüpiline lähenemine järgmine:

- Määrake kõigepealt lähim väärtus, mis on väiksem või võrdne dividendiga, mille jagajaks on jääk null. Nimetame seda väärtust

p. - Kui dividend on

x, siis on modulo-operatsiooni tulemus väärtusx - p.

Oletame näiteks, et dividend on -20 ja jagaja 3. Lähim väärtus, mis on väiksem või võrdne -20, millega 3 jaguneb

ühtlaselt, on -21. Sellisel

juhul on x - p väärtus -20 - (-21). See on võrdne 1

ja seega on -20 \mod 3 võrdne

1. Samamoodi saame hinnata alljärgnevaid avaldisi:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Märkimisviiside puhul näete tavaliselt järgmist tüüpi väljendeid: x = [y \mod z]. Sulgude tõttu kehtib modulo-operatsioon sel juhul ainult väljendi

paremale poolele. Kui y on

näiteks 25 ja z on 4, siis x saab väärtuseks 1.

Ilma sulgudeta mõjub modulo-operatsioon kummagi poole väljendile.

Oletame näiteks järgmist väljendit: x = y \mod z. Kui y on võrdne 25 ja z võrdne 4,

siis teame ainult, et x \mod 4 on 1. See on kooskõlas mis tahes väärtusega x hulgast \{\dots, -7, -3, 1, 5, 9, \dots\}.

Matemaatika haru, mis hõlmab arvude ja väljenditega tehtavaid modulooperatsioone, nimetatakse modulaararitmeetikaks. Seda haru võib pidada aritmeetikaks juhtudeks, mille puhul arvjoon ei ole lõpmatult pikk. Kuigi tavaliselt puutume krüptograafias kokku (positiivsete) täisarvudega tehtavate modulooperatsioonidega, saab modulooperatsioone teha ka mis tahes reaalarvudega.

Nihkešifreering

Modulo-operatsiooniga puututakse krüptograafias sageli kokku. Selle illustreerimiseks vaatleme ühte kõige kuulsamat ajaloolist krüpteerimisskeemi: nihkešifreeringut.

Määratleme selle kõigepealt. Oletame, et on olemas sõnastik D, mis

võrdsustab kõik inglise tähestiku tähed järjekorras numbrite hulgaga \{0, 1, 2, \ldots, 25\}. Oletame, et on olemas sõnumiruum M. Siis on shiftšifreering krüpteerimisskeem, mis on määratletud järgmiselt:

- Valige ühtlaselt võti

kvõtmeruumist K, kus K =\{0, 1, 2, \ldots, 25\}[1] - Krüpteerige sõnum

m \in \mathbf{M}järgmiselt:- Eraldada

müksikuteks tähtedeksm_0, m_1, \ldots, m_i, \ldots, m_l - Teisenda iga

m_inumbriks vastavalt D - Iga

m_ipuhul onc_i = [(m_i + k) \mod 26] - Teisenda iga

c_itäheks vastavalt D - Seejärel kombineeritakse

c_0, c_1, \ldots, c_l, et saada salastatud tekstc

- Eraldada

- Dekrüpteerige salastatud tekst

cjärgmiselt:- Teisenda iga

c_iarvuks vastavalt D - Iga

c_ipuhul onm_i = [(c_i - k) \mod 26] - Teisenda iga

m_itäheks vastavalt D - Seejärel kombineeritakse

m_0, m_1, \ldots, m_l, et saada algne sõnumm

- Teisenda iga

Nihkešifreeringu modulo-operaator tagab, et tähed on ümberpööratud, nii et kõik salakirjatähised on määratletud. Illustreerimiseks vaadelge nihkešifri rakendamist sõnale "DOG".

Oletame, et valisite ühtlaselt ühe võtme väärtuseks 17. Täht "O" vastab

15-le. Ilma modulo-operatsioonita annaks selle lihtkirjanumbri ja võtme

liitmine salakirjanumbrile 32. Seda salatekstinumbrit ei saa aga muuta

salatekstitäheks, sest inglise tähestikus on ainult 26 tähte.

Modulooperatsioon tagab, et salatekstinumber on tegelikult 6 (tulemus 32 \mod 26), mis vastab salatekstitähtedele "G".

Kogu sõna "DOG" krüpteerimine võtme väärtusega 17 on järgmine:

- Sõnum = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Igaüks saab intuitiivselt aru, kuidas nihkešifreering töötab, ja tõenäoliselt kasutab seda ka ise. Krüptograafia alaste teadmiste edasiarendamiseks on aga oluline hakata end formaliseerimisega paremini kurssi viima, sest skeemid muutuvad palju keerulisemaks. Siit ka põhjus, miks nihkešifri sammud formaliseeriti.

Märkused:

[1] Selle väite võime täpselt määratleda, kasutades eelmises punktis

kasutatud terminoloogiat. Olgu ühetaolise muutuja K võimalike tulemuste hulk K.

Niisiis:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...ja nii edasi. Võtke üks kord ühetaolisest muutujast K proov, et saada konkreetne võti.

XOR-operatsioon

Kõiki arvutiandmeid töödeldakse, salvestatakse ja saadetakse võrkudes bittide tasandil. Kõik krüptograafilised skeemid, mida kohaldatakse arvutiandmete suhtes, toimivad samuti bittide tasandil.

Oletame näiteks, et olete kirjutanud e-kirja oma e-posti rakendusse. Krüpteerimine, mida te rakendate, ei toimu otse teie e-kirja ASCII-märkidele. Selle asemel rakendatakse seda teie e-kirjas olevate tähtede ja muude sümbolite bitide kujutamise suhtes.

Tänapäeva krüptograafias on lisaks modulo-operatsioonile oluline

matemaatiline operatsioon, mida tuleb mõista, XOR-operatsioon ehk "eksklusiivne või" operatsioon. See operatsioon võtab sisendiks kaks

bitti ja annab väljundiks teise biti. XOR-operatsiooni tähistatakse lihtsalt

kui "XOR". See annab tulemuseks 0, kui kaks bitti on samad, ja 1, kui kaks

bitti on erinevad. Allpool näete nelja võimalust. Sümbol \oplus tähistab "XOR" :

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Illustreerimiseks oletame, et teil on sõnum m_1 (01111001) ja sõnum m_2 (01011001).

Nende kahe sõnumi XOR-operatsioon on näha allpool.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Protsess on lihtne. Kõigepealt XOR-ida m_1 ja m_2 kõige vasakpoolsemad

bitid. Antud juhul on see 0 \oplus 0 = 0. Seejärel

XOR-ida teine paar bite vasakult. Antud juhul on see 1 \oplus 1 = 0. Seda

protsessi jätkatakse, kuni on tehtud XOR-operatsioon parempoolseima bitiga.

On lihtne näha, et XOR-operatsioon on kommutatiivne, nimelt et m_1 \oplus m_2 = m_2 \oplus m_1. Lisaks on XOR-operatsioon ka assotsiatiivne. See tähendab, et (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

XOR-operatsioon kahele erineva pikkusega stringile võib sõltuvalt kontekstist olla erinevalt tõlgendatav. Me ei käsitle siinkohal ühtegi XOR-operatsiooni erineva pikkusega stringidega.

XOR-operatsioon on samaväärne erijuhtumiga, kui bittide liitmisel tehakse modulo-operatsioon, kui jagajaks on 2. Samaväärsust näete järgmistest tulemustest:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudorandomness

Meie arutelus juhuslike ja ühtlaste muutujate üle tegime konkreetset vahet "juhuslikel" ja "ühtlastel" muutujatel. Seda eristust säilitatakse tavaliselt praktikas juhuslike muutujate kirjeldamisel. Kuid meie praeguses kontekstis tuleb see eristamine kaotada ja "juhuslik" ja "ühtlane" kasutatakse sünonüümselt. Selgitan, miks see nii on, jao lõpus.

Alustuseks võime nimetada binaarset stringi pikkusega n juhuslikuks (või ühtlaseks), kui see on

saadud ühtlase muutuja S valimiga, mis annab igale sellise pikkusega n binaarsele stringile võrdse

valiku tõenäosuse.

Oletame näiteks, et kõigi 8 pikkusega binaarsete stringide kogum: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Tüüpiliselt kirjutatakse 8-bitine string kahes kvartalis, mida

nimetatakse nibble) Nimetagem seda stringide kogumit S_8.

Vastavalt ülaltoodud definitsioonile võime me siis nimetada teatud binaarset

stringi pikkusega 8 juhuslikuks (või ühtlaseks), kui see on ühtlase muutuja S valimi tulemus, mis annab igale stringile S_8 võrdse tõenäosuse valimiseks. Arvestades, et hulk S_8 sisaldab 2^8 elemente, peaks

valiku tõenäosus valimi võtmisel olema 1/2^8 iga stringi jaoks selles

kogumis.

Binaarse stringi juhuslikkuse võtmeaspekt on see, et see on määratletud viitega protsessile, mille abil see on valitud. Seega ei ütle mis tahes konkreetse binaarse stringi vorm iseenesest midagi selle juhuslikkuse kohta valimisel.

Näiteks paljud inimesed arvavad intuitiivselt, et selline string nagu 1111\ 1111 ei saa olla juhuslikult valitud. Kuid see on selgelt vale.

Määratledes ühtlase muutuja S üle kõigi 8 pikkusega binaarsete stringide, on tõenäosus valida 1111\ 1111 hulgast S_8 sama, kui näiteks 0111\ 0100.

Seega ei saa stringi juhuslikkuse kohta midagi öelda ainult stringi enda

analüüsiga.

Me võime rääkida ka juhuslikest jadadest, ilma et mõtleksime konkreetselt

binaarsete jadade all. Võime näiteks rääkida juhuslikust

heksakombinatsioonist AF\ 02\ 82. Sellisel juhul oleks see string valitud juhuslikult kõigi

heksakombinatsioonide hulgast, mille pikkus on 6. See on samaväärne 24

pikkuse binaarkombinatsiooni juhusliku valimisega, sest iga

heksakombinatsiooniline number esindab 4 bitti.

Tavaliselt viitab väljend "juhuslik string" ilma täpsustusteta kõikide sama

pikkusega stringide hulgast juhuslikult valitud stringile. Nii olen ma seda

eespool kirjeldanud. Loomulikult võib string pikkusega n olla juhuslikult valitud ka teisest hulgast. Näiteks sellisest, mis

moodustab ainult kõigi stringide alamhulga, mille pikkus on n, või võib-olla kogumist,

mis sisaldab erineva pikkusega stringe. Sellistel juhtudel ei nimetaksime

seda aga "juhuslikuks stringiks", vaid pigem "stringiks, mis on juhuslikult

valitud mingist hulgast S".

Krüptograafia võtmekontseptsioon on pseudoristentsus. Pseudoristring pikkusega n näib kui see oleks ühtlase muutuja S proovivõtu tulemus, mis annab igale stringile S_n võrdse valiku tõenäosuse. Tegelikult on string aga ühtlase muutuja S' valimi võtmise tulemus, mis määratleb ainult tõenäosusjaotuse - mitte

tingimata kõigi võimalike tulemuste jaoks võrdse tõenäosusega - S_n alamhulga kohta. Oluline on siinkohal see, et keegi ei saa tegelikult vahet

teha proovide S ja S' vahel, isegi kui neid võtta

palju.

Oletame näiteks, et on olemas juhuslik muutuja S. Selle tulemuse hulk on S_{256}, see on kõigi 256 pikkusega binaarsete stringide hulk. Sellel hulgal on 2^{256} elemente. Igal elemendil on valimi võtmisel võrdne tõenäosus, 1/2^{256}.

Lisaks oletame, et on olemas juhuslik muutuja S'. Selle tulemuste hulk sisaldab ainult 2^{128} binaarsed stringid

pikkusega 256. Sellel on mingi tõenäosusjaotus nende stringide üle, kuid see

jaotus ei pruugi olla ühtlane.

Oletame, et ma võtsin nüüd 1000 proovi S-st ja 1000 proovi S'-st

ning andsin teile need kaks tulemuste kogumit. Ütlen teile, milline

tulemuste kogum on seotud millise juhusliku muutujaga. Järgnevalt võtan

proovi ühest neist kahest juhuslikust muutujast. Kuid seekord ei ütle ma

teile, millise juhusliku muutuja proovi ma võtan. Kui S' oleks pseudorandom, siis on mõte selles, et teie tõenäosus arvata õigesti,

millise juhusliku muutuja proovi ma võtsin, on praktiliselt mitte parem kui 1/2.

Tavaliselt toodetakse pseudorandom string pikkusega n, valides juhuslikult stringi suurusega n - x, kus x on positiivne täisarv, ja kasutades seda laiendamisalgoritmi sisendiks. Seda

juhuslikku stringi suurusega n - x nimetatakse seediks.

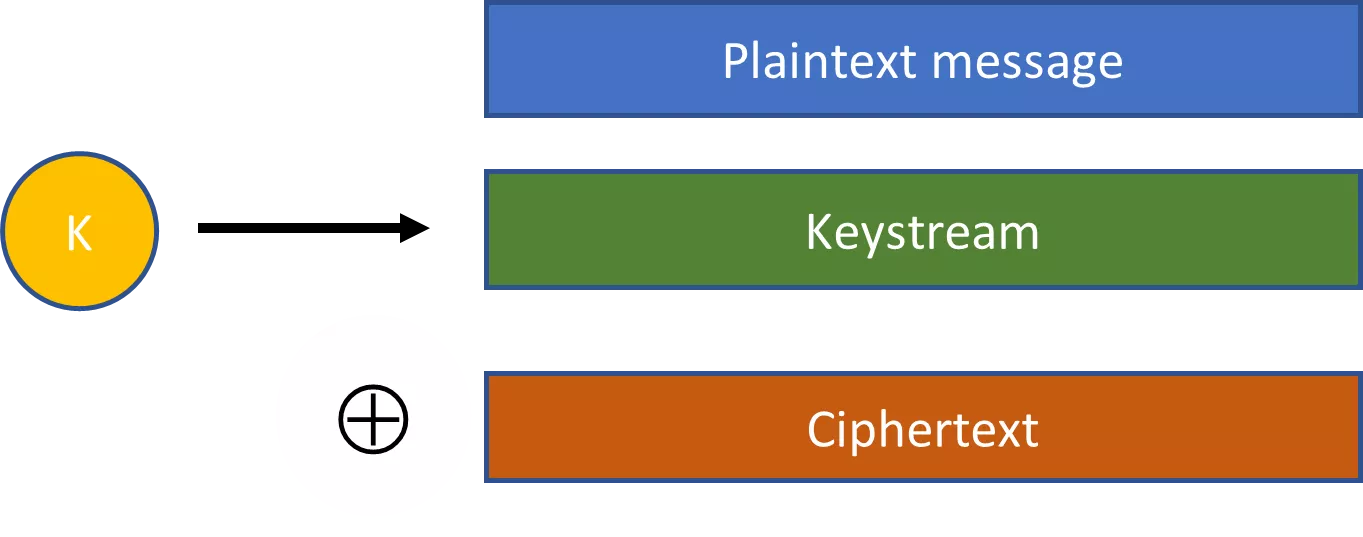

Pseudorandom stringid on krüptograafia praktiliseks muutmise võtmekontseptsioon. Võtame näiteks voogkoode. Voolukooderite puhul ühendatakse juhuslikult valitud võti laiendamisalgoritmiga, et saada palju suurem pseudorandom string. Seejärel kombineeritakse see pseudoristring XOR-operatsiooni abil lihtkirjaga, et saada salakirjatekst.

Kui me ei suudaks toota sellist pseudorandom stringi voošifri jaoks, siis oleks meil vaja võtit, mis oleks sama pikk kui sõnum, et tagada selle turvalisus. See ei ole enamasti väga praktiline võimalus.

Käesolevas jaotises käsitletud pseudoristentsuse mõistet võib määratleda formaalsemalt. See laieneb ka muudesse kontekstidesse. Kuid me ei pea siinkohal sellesse arutellu süvenema. Kõik, mida on vaja intuitiivselt mõista, on erinevus juhusliku ja pseudoristrandi vahel. [2]

Nüüd peaks olema selge ka põhjus, miks me loobusime "juhusliku" ja "ühtlase"

eristamisest meie arutelus. Praktikas kasutavad kõik terminit pseudorandom,

et tähistada stringi, mis ilmub kui oleks ühtlase muutuja S proovivõtu tulemus. Rangelt

võttes peaksime sellist stringi nimetama "pseudo-ühtlaseks", võttes üle meie

varasemat keelekasutust. Kuna termin "pseudo-ühtlane" on nii kohmakas kui ka

mitte kellegi poolt kasutatav, siis me seda siinkohal selguse huvides ei kasuta.

Selle asemel jätame lihtsalt praeguses kontekstis "juhusliku" ja "ühetaolise"

eristamise ära.

Märkused

[2] Kui olete huvitatud nende küsimuste ametlikumast käsitlusest, võite tutvuda Katzi ja Lindelli Introduction to Modern Cryptography, eriti peatükis 3.

Krüptograafia matemaatilised alused 2

Mis on arvuteooria?

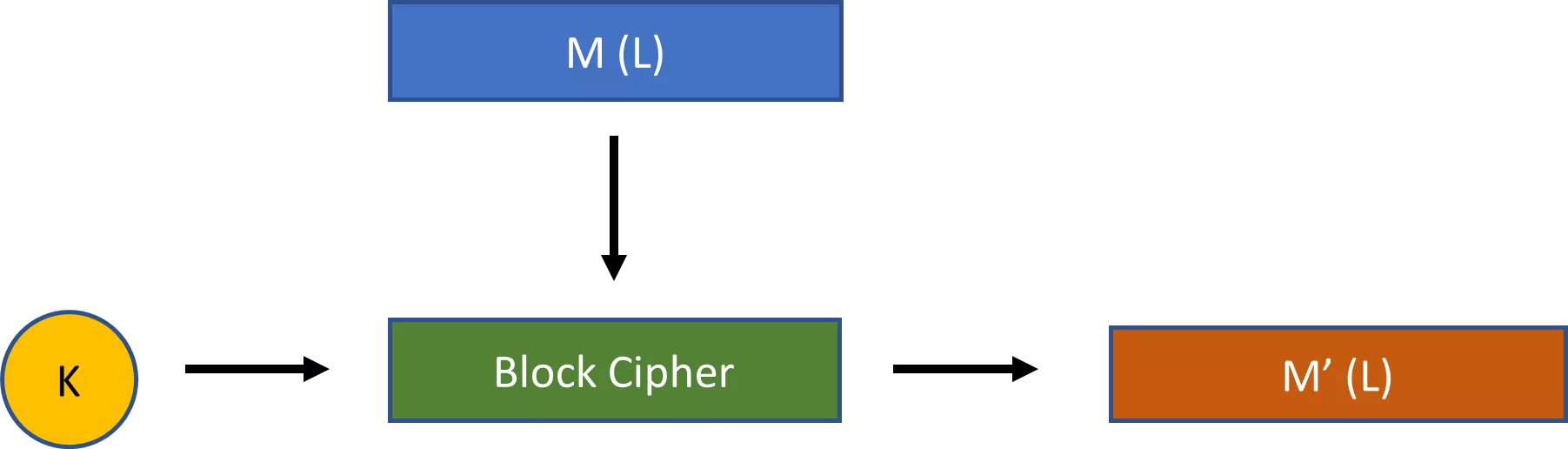

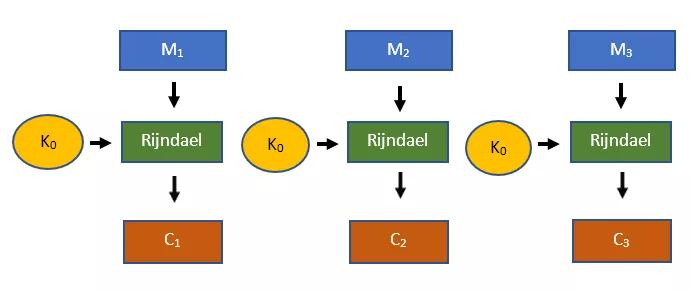

Selles peatükis käsitletakse krüptograafia matemaatiliste aluste edasijõudnuteematikat: arvuteooriat. Kuigi arvuteooria on oluline sümmeetrilise krüptograafia jaoks (näiteks Rijndaeli šifri puhul), on see eriti oluline avaliku võtme krüptograafia puhul.

Kui arvuteooria üksikasjad tunduvad teile tülikad, siis soovitaksin esimesel korral lugeda kõrgema taseme lugemist. Te võite alati hiljem selle juurde tagasi tulla.

Lugude teooriat võiks iseloomustada kui täisarvude ja täisarvudega töötavate matemaatiliste funktsioonide omaduste uurimist.

Võtame näiteks, et mis tahes kaks arvu a ja N on kooprime (või relatiivsed priimid), kui nende suurim ühine osaleja

on võrdne 1. Oletame nüüd, et mingi kindel täisarv N. Mitu täisarvu, mis on

väiksemad kui N, on N-ga koopriimsed? Kas me

saame teha üldisi väiteid selle küsimuse vastuste kohta? Need on tüüpilised

küsimused, millele arvuteooria püüab vastata.

Kaasaegne arvuteooria tugineb abstraktse algebra vahenditele. Abstraktne algebra on matemaatika alamdistsipliin, kus analüüsi peamised objektid on abstraktsed objektid, mida nimetatakse algebralisteks struktuurideks. Algebraline struktuur on elementide hulk, mis on ühendatud ühe või mitme operatsiooniga ja vastab teatud aksioomidele. Algebraliste struktuuride abil saavad matemaatikud ülevaate konkreetsetest matemaatilistest probleemidest, abstraheerides nende üksikasjadest.

Abstraktse algebra valdkonda nimetatakse mõnikord ka kaasaegseks algebraks. Te võite kohata ka mõistet abstraktne matemaatika (või puhas matemaatika). Viimane mõiste ei viita abstraktsele algebrale, vaid tähendab pigem matemaatika uurimist selle enda pärast, mitte ainult võimalikke rakendusi silmas pidades.

Abstraktsest algebrast pärit hulkade abil saab käsitleda paljusid objekte, alates võrdkülgse kolmnurga kuju säilitavatest teisendustest kuni tapeedimustriteni. Arvuteoorias käsitleme ainult elementide kogumeid, mis sisaldavad täisarvusid või funktsioone, mis töötavad täisarvudega.

Rühmad

Matemaatika põhimõiste on elementide hulk. Kogumit tähistatakse tavaliselt akkordi märkidega, mille elemendid on eraldatud komadega.

Näiteks kõigi täisarvude hulk on \{\dots, -2, -1, 0, 1, 2, \dots\}. Ellipsid tähendavad siin, et teatud muster jätkub teatud suunas. Seega

kuulub kõikide täisarvude hulka ka 3, 4, 5, 6 jne, samuti -3, -4, -5, -6 jne. Seda kõikide täisarvude hulka tähistatakse tavaliselt \mathbb{Z}.

Teine näide kogumi kohta on \mathbb{Z} \mod 11 ehk kõigi täisarvude hulk modulo 11. Erinevalt kogu hulgast \mathbb{Z} sisaldab see hulk ainult piiratud arvu elemente, nimelt \{0, 1, \ldots, 9, 10\}.

Levinud viga on arvata, et hulk \mathbb{Z} \mod 11 on tegelikult \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Kuid see ei ole nii, arvestades seda, kuidas me modulo-operatsiooni varem

defineerisime. Kõik negatiivsed täisarvud, mis on redutseeritud modulo

11-ga, jäävad \{0, 1, \ldots, 9, 10\} peale. Näiteks väljend -2 \mod 11 mähib ümber 9, samas kui

väljend -27 \mod 11 mähib

ümber 5.

Teine põhimõiste matemaatikas on binaarne operatsioon. See on mis tahes operatsioon, mis võtab kaks elementi, et saada kolmas element. Näiteks aritmeetika ja algebra põhitõdedest on teile tuttavad neli põhilist binaarset operatsiooni: liitmine, lahutamine, korrutamine ja jagamine.

Neid kahte matemaatilist põhimõistet, kogumeid ja binaaroperatsioone, kasutatakse grupi mõiste määratlemiseks, mis on abstraktse algebra kõige olulisem struktuur.

Täpsemalt, oletame, et mingi binaarne operatsioon \circ. Lisaks oletame, et mingi elementide hulk S on varustatud

selle operatsiooniga. "Varustatud" tähendab siinkohal vaid seda, et

operatsiooni \circ saab

teostada mis tahes kahe elemendi vahel kogumis S.

Kombinatsioon \langle \mathbf{S}, \circ \rangle on siis rühm, kui see vastab neljale konkreetsele

tingimusele, mida nimetatakse rühmaaksioomideks.

Mis tahes

ajab, mis on\mathbf{S}elemendid, ona \circ bsamuti\mathbf{S}element. Seda tuntakse suletud tingimusena.Mis tahes

a,bjacpuhul, mis on\mathbf{S}elemendid, kehtib, et(a \circ b) \circ c = a \circ (b \circ c). Seda nimetatakse assotsiatiivsuse tingimuseks.\mathbf{S}-s on ainuke elemente, nii et iga elemendiakohta\mathbf{S}-s kehtib järgmine võrrand:e \circ a = a \circ e = a. Kuna on ainult üks selline elemente, nimetatakse seda identiteedielemendiks. Seda tingimust nimetatakse identiteediks.Iga elemendi

ajaoks\mathbf{S}sees on olemas elementb\mathbf{S}, nii et kehtib järgmine võrrand:a \circ b = b \circ a = e, kuseon identne element. Elementbon siinkohal tuntud kui inversne element ja seda tähistatakse tavaliselt kuia^{-1}. Seda tingimust nimetatakse inversioonitingimuseks või inversioonitingimuseks.

Uurime gruppe veidi lähemalt. Tähistame kõigi täisarvude hulka \mathbb{Z}. See hulk koos standardse liitmisega ehk \langle \mathbb{Z}, + \rangle vastab selgelt grupi definitsioonile, sest see vastab eespool toodud neljale

aksioomile.

Mis tahes

xjaypuhul, mis on\mathbb{Z}elemendid, onx + ysamuti\mathbb{Z}element. Seega vastab\langle \mathbb{Z}, + \ranglesulgemistingimusele.Mis tahes

x,yjazjaoks, mis on\mathbb{Z}elemendid, kehtib(x + y) + z = x + (y + z). Seega\langle \mathbb{Z}, + \ranglevastab assotsiatiivsuse tingimusele.On olemas identne element

\langle \mathbb{Z}, + \rangle, nimelt 0. Mis tahesxjaoks\mathbb{Z}-s kehtib nimelt, et:0 + x = x + 0 = x. Seega\langle \mathbb{Z}, + \ranglevastab identsustingimusele.Lõpuks on iga elemendi

xjaoks\mathbb{Z}olemasy, nii etx + y = y + x = 0. Kuixoleks näiteks 10, oleksy-10(juhul, kuixon 0, on kay0). Seega\langle \mathbb{Z}, + \ranglevastab pöördtingimusele.

Oluline on see, et täisarvude hulk liitmisega moodustab grupi, mis ei

tähenda, et see moodustab grupi korrutamisega. Seda saab kontrollida, kui

testida \langle \mathbb{Z}, \cdot \rangle nelja rühmaaksioomi vastu (kus \cdot tähendab tavalist korrutamist).

Kaks esimest aksioomi on ilmselgelt kehtivad. Lisaks sellele võib

korrutamisel element 1 olla identne element. Mis tahes täisarv x korrutatakse 1ga, nimelt saadakse x. Kuid \langle \mathbb{Z}, \cdot \rangle ei vasta pöördtingimusele. See tähendab, et iga x jaoks \mathbb{Z} ei

ole ainuüksi elementi y \mathbb{Z}, nii et x \cdot y = 1.

Oletame näiteks, et x = 22.

Milline väärtus y hulgast \mathbb{Z} korrutatuna x annab identse

elemendi 1? Väärtus 1/22 sobiks, kuid seda ei ole kogumis \mathbb{Z}.

Tegelikult tekib see probleem iga täisarvu x puhul, välja arvatud väärtused 1 ja -1 (kus y peaks olema vastavalt 1 ja -1).

Kui me lubaksime oma kogumi jaoks reaalarvud, siis kaovad meie probleemid

suures osas ära. Iga elemendi x puhul kogumis annab 1/x korrutamine

1. Kuna murdarvud kuuluvad reaalarvude hulka, saab iga reaalarvu jaoks leida

pöördvõrrandi. Erandiks on null, sest mis tahes korrutamine nulliga ei anna kunagi

identse elemendi 1. Seega on mittenullide reaalarvude hulk, mis on varustatud

korrutamisega, tõepoolest rühm.

Mõned rühmad vastavad viiendale üldtingimusele, mida nimetatakse kommutatiivsuse tingimuseks. See tingimus on järgmine:

- Oletame rühma

Gkoos kogumi S ja binaarse operaatoriga\circ. Oletame, etajabon S elemendid. Kui kehtib, eta \circ b = b \circ amis tahes kahe elemendiajabjaoks S, siis vastabGkommutatiivsuse tingimusele.

Mis tahes rühma, mis vastab kommutatiivsuse tingimusele, nimetatakse kommutatiivseks rühmaks või Abeli rühmaks (Niels Henrik Abeli järgi). On lihtne kontrollida, et nii reaalarvude hulk liitmisel kui ka täisarvude hulk liitmisel on Abeli rühmad. Tervete arvude hulk korrutamisel ei ole üldse rühm, seega ei saa ipso facto olla Abeli rühm. Seevastu mittenullide reaalarvude hulk korrutamisel on samuti Abeli rühm.

Te peaksite järgima kahte olulist märkimisviisi. Esiteks kasutatakse sageli märke "+" või "×" grupioperatsioonide tähistamiseks, isegi kui elemendid ei ole tegelikult arvud. Sellistel juhtudel ei tohiks neid märke tõlgendada kui tavalist aritmeetilist liitmist või korrutamist. Selle asemel on tegemist operatsioonidega, millel on ainult abstraktne sarnasus nende aritmeetiliste operatsioonidega.

Kui te ei viita konkreetselt aritmeetilisele liitmisele või korrutamisele,

on lihtsam kasutada selliseid sümboleid nagu \circ ja \diamond rühmaoperatsioonide

jaoks, kuna neil ei ole kultuuriliselt väga sügavalt juurdunud tähendusi.

Teiseks, samal põhjusel, miks "+" ja "×" kasutatakse sageli mittearitmiliste

operatsioonide tähistamiseks, sümboliseeritakse rühmade identseid elemente

sageli "0" ja "1", isegi kui nende rühmade elemendid ei ole arvud. Kui te ei

viita arvudega rühma identiteedielemendile, on lihtsam kasutada

neutraalsemat sümbolit, näiteks "e", identiteedielemendi tähistamiseks.

Paljud erinevad ja väga tähtsad matemaatikas teatud binaarsete operatsioonidega varustatud väärtuste kogumid on rühmad. Krüptograafilised rakendused töötavad aga ainult täisarvude või vähemalt täisarvudega kirjeldatavate elementide hulkadega, st arvuteooria valdkonnas. Seega ei kasutata krüptograafilistes rakendustes muid reaalarvudega kogumeid kui täisarvud.

Lõpetuseks toome näite elementide kohta, mida saab "kirjeldada täisarvudega", kuigi need ei ole täisarvud. Hea näide on elliptiliste kõverate punktid. Kuigi mis tahes punkt elliptilisel kõveral ei ole ilmselgelt täisarv, on selline punkt tõepoolest kirjeldatud kahe täisarvuga.

Elliptilised kõverad on näiteks Bitcoini jaoks üliolulised. Iga standardne Bitcoini era- ja avaliku võtme paar valitakse punktide hulgast, mis on määratletud järgmise elliptilise kõveraga:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(suurim algarv, mis on väiksem kui 2^{256}). x-koordinaat on privaatne

võti ja y-koordinaat on teie

avalik võti.

Bitcoini tehingud hõlmavad tavaliselt väljundite lukustamist ühele või mitmele avalikule võtmele. Nende tehingute väärtust saab seejärel avada, tehes digitaalallkirju vastavate privaatvõtmete abil.

Tsüklilised rühmad

Peamine erinevus, mida me võime teha, on lõputu ja lõputu rühma vahel. Esimesel on piiratud arv elemente, teisel aga lõpmatu arv elemente. Mis tahes lõpliku rühma elementide arvu nimetatakse rühma järjekorranumbriks. Kogu praktiline krüptograafia, mis hõlmab rühmade kasutamist, tugineb lõplikele (arvuteoreetilistele) rühmadele.

Avaliku võtme krüptograafias on eriti oluline teatud lõplike Abeli rühmade klass, mida nimetatakse tsüklilisteks rühmadeks. Tsükliliste rühmade mõistmiseks peame kõigepealt mõistma rühmaelemendi eksponentsuse mõistet.

Oletame, et on olemas rühm G,

millel on grupioperatsioon \circ, ja et a on G element. Väljendit a^n tuleb siis tõlgendada kui element a, mis on kokku n-1 korda endaga kombineeritud. Näiteks a^2 tähendab a \circ a, a^3 tähendab a \circ a \circ a jne.

(Pange tähele, et siinkohal ei pruugi eksponentsimine olla eksponentsimine tavalises

aritmeetilises mõttes)

Võtame ühe näite. Oletame, et G = \langle \mathbb{Z} \mod 7, + \rangle ja et meie väärtus a on 4.

Sel juhul on a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Teise võimalusena oleks a^4 [4 + 4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Mõnedel Abeli rühmadel on üks või mitu elementi, mis võivad läbi jätkuva korrutamise anda kõik teised rühma elemendid. Neid elemente nimetatakse generaatoriteks või primitiivseteks elementideks.

Selliste rühmade oluline klass on \langle \mathbb{Z}^* \mod N, \cdot \rangle, kus N on algarv. Tähendus \mathbb{Z}^* tähendab siin, et rühm sisaldab kõiki nullist erinevaid positiivseid

täisarvusid, mis on väiksemad kui N. Sellisel rühmal on seega

alati N - 1 elemente.

Võtame näiteks G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Sellel rühmal on järgmised elemendid: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Selle grupi järjestus on 10 (mis on tõepoolest võrdne 11 - 1).

Uurime sellest rühmast elemendi 2 eksponentimist. Allpool on näidatud

arvutused kuni 2^{12}. Pange tähele, et võrrandi vasakul poolel viitab eksponent grupi elemendi

eksponentimisele. Meie konkreetses näites hõlmab see tõepoolest

aritmeetilist eksponentimist võrrandi paremal poolel (kuid see oleks võinud

hõlmata ka näiteks liitmist). Selgituseks olen välja kirjutanud

kordusoperatsiooni, mitte eksponendi vormi paremal poolel.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Kui te vaatate tähelepanelikult, näete, et eksponentimine elemendile 2 läbib

kõik elemendid \langle \mathbb{Z}^* \mod 11, \cdot \rangle järgmises järjekorras: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Pärast 2^{10} jätkub elemendi 2 eksponentimine tsükliliselt läbi kõigi elementide uuesti

ja samas järjekorras. Seega on element 2 generaator \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Kuigi \langle \mathbb{Z}^* \mod 11, \cdot \rangle on mitu generaatorit, ei ole kõik selle rühma elemendid generaatorid. Võtame

näiteks elemendi 3. Esimese 10 eksponentsi läbi jooksmine, ilma et näitaksime

tülikat arvutust, annab järgmised tulemused:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Selle asemel, et käia läbi kõik väärtused dokumendis \langle \mathbb{Z}^* \mod 11, \cdot \rangle, viib elemendi 3 korrutamine ainult nende väärtuste alamhulga juurde: 3,

9, 5, 4 ja 1. Pärast viiendat korrutamist hakkavad need väärtused korduma.

Nüüd võime defineerida tsüklilist rühma kui mis tahes rühma, millel on vähemalt üks generaator. See tähendab, et on olemas vähemalt üks grupi element, millest saab kõiki teisi grupi elemente toota eksponentide abil.

Võib-olla märkasite ülaltoodud näites, et nii 2^{10} kui ka 3^{10} on

võrdsed 1 \mod 11.

Tegelikult, kuigi me ei tee arvutusi, annab mis tahes elemendi

eksponentimine 10ga grupis \langle \mathbb{Z}^* \mod 11, \cdot \rangle tulemuseks 1 \mod 11. Miks

see nii on?

See on oluline küsimus, kuid sellele vastamine nõuab tööd.

Alustuseks oletame, et on kaks positiivset täisarvu a ja N. Üks oluline arvuteooria

teoreem väidab, et a on

korrutisvõrrandi pöördväärtus modulo N (st täisarv b, nii et a \cdot b = 1 \mod N), kui ja

ainult siis, kui a ja N suurim ühine jagaja on võrdne 1. See tähendab, et a on üks ja ainult siis, kui a ja N suurim ühine jagaja on

võrdne 1. See tähendab, et kui a ja N on ühisarvud.

Seega, mis tahes täisarvude rühma puhul, mis on varustatud korrutamisega

modulo N, kuuluvad ainult

väiksemad kooprimeetrid N-ga.

Seda hulka võime tähistada \mathbb{Z}^c \mod N.

Oletame näiteks, et N on 10.

Ainult täisarvud 1, 3, 7 ja 9 on 10ga kooprimeeritud. Seega sisaldab hulk \mathbb{Z}^c \mod 10 ainult \{1, 3, 7, 9\}. Te

ei saa luua täisarvude korrutamisega modulo 10 gruppi, kasutades muid

täisarvusid vahemikus 1 ja 10. Selle konkreetse rühma puhul on

inversioonideks paarid 1 ja 9 ning 3 ja 7.

Juhul kui N ise on algarv,

siis on kõik täisarvud 1 kuni N - 1 ja N koosarvulised. Sellise

rühma suurus on seega N - 1.

Kasutades meie varasemat tähistust, on \mathbb{Z}^c \mod N võrdne \mathbb{Z}^* \mod N, kui N on primaarne. Rühm,

mille me valisime oma varasemas näites, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, on selle rühmade klassi eriline näide.

Seejärel arvutab funktsioon \phi(N) koprimeetrite arvu kuni arvuni N ja on tuntud kui Euleri Phi funktsioon. [1] Vastavalt Euleri teoreemile, kui kaks täisarvu a ja N on koopriimid, kehtib järgmine:

a^{\phi(N)} \mod N = 1 \mod N

Sellel on oluline mõju rühmade \langle \mathbb{Z}^* \mod N, \cdot \rangle klassile, kus N on algarv.

Nende rühmade puhul kujutab rühmade elementide eksponentsus aritmeetilist

eksponentsust. See tähendab, et a^{\phi(N)} \mod N tähistab aritmeetilist operatsiooni a^{\phi(N)} \mod N.

Kuna iga element a nendes

korrutisgruppides on korrutisgruppi N, siis tähendab see, et a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Euleri teoreem on tõesti oluline tulemus. Alustuseks tähendab see, et kõik

elemendid objektis \langle \mathbb{Z}^* \mod N, \cdot \rangle võivad ainult tsükliliselt läbida arvu väärtusi, mis jagunevad N - 1. Punkti \langle \mathbb{Z}^* \mod 11, \cdot \rangle puhul tähendab see, et iga element saab tsükliliselt läbida ainult 2, 5 või

10 elementi. Grupi väärtusi, mida iga element korrutamisel läbib,

nimetatakse elemendi järjekorraks. Element, mille järjestus

on võrdne rühma järjestusega, on generaator.

Peale selle tähendab Euleri teoreem, et me saame alati teada a^{N - 1} tulemuse \mod N mis tahes rühma \langle \mathbb{Z}^* \mod N, \cdot \rangle puhul, kus N on algarv. See on

nii olenemata sellest, kui keerulised võivad olla tegelikud arvutused.

Oletame näiteks, et meie rühm on \mathbb{Z}^* \mod 160,481,182 (kus 160,481,182 on tõepoolest algarv). Me teame, et kõik täisarvud 1 kuni

160,481,181 peavad olema selle rühma elemendid ja et \phi(n) = 160,481,181. Ehkki

me ei saa teha kõiki arvutusetappe, teame, et sellised avaldised nagu 514^{160,481,181}, 2,005^{160,481,181} ja 256,212^{160,481,181} peavad kõik saama väärtuseks 1 \mod 160,481,182.

Märkused:

[1] Funktsioon töötab järgmiselt. Iga täisarvu N saab faktoriseerida algarvude korrutiseks. Oletame, et konkreetne N on faktoriseeritud järgmiselt: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, kus kõik p on algarvud ja

kõik e on täisarvud, mis on suuremad

või võrdsed 1. Siis:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Euleri Phi-funktsiooni valem N primaarfaktoritsiooni jaoks.

Väljad

Rühm on abstraktses algebras põhiline algebraline struktuur, kuid neid on palju rohkem. Ainus teine algebraline struktuur, mida te peate tundma, on välja, täpsemalt teraviku struktuur. Seda tüüpi algebralist struktuuri kasutatakse sageli krüptograafias, näiteks täiustatud krüpteerimisstandardis. Viimane on peamine sümmeetriline krüpteerimisskeem, millega te praktikas kokku puutute.

Väli on tuletatud grupi mõistest. Täpsemalt on väli elementide hulk S, mis on varustatud kahe binaarse

operaatoriga \circ ja \diamond, mis vastab

järgmistele tingimustele:

Kogum S, mis on varustatud

\circ-ga, on Abeli rühm.Kogum S, mis on varustatud

\diamond, on Abeli rühm "nullist erinevate" elementide jaoks.Nende kahe operaatoriga varustatud hulk S vastab nn distributiivsele tingimusele: Oletame, et

a,bjacon S elemendid. Siis vastab kahe operaatoriga varustatud S distributiivsele omadusele, kuia \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Pange tähele, et nagu rühmade puhul, on ka valdkonna määratlus väga

abstraktne. Selles ei esitata mingeid väiteid S elementide

tüüpide või operatsioonide \circ ja \diamond kohta. Selles on lihtsalt

öeldud, et väli on mis tahes elementide hulk, millel on kaks operatsiooni, mille

puhul kehtivad kolm ülaltoodud tingimust. (Teise Abeli rühma "null" elementi

saab abstraktselt tõlgendada)

Mis võiks siis olla näide valdkonnast? Hea näide on hulk \mathbb{Z} \mod 7 ehk \{0, 1, \ldots, 7\}, mis on defineeritud standardse liitmise (ülaltoodud \circ asemel) ja standardse korrutamise (ülaltoodud \diamond asemel) kaudu.

Esiteks, \mathbb{Z} \mod 7 vastab tingimusele, et olla Abeli rühm liitmise korral, ja see vastab tingimusele,

et olla Abeli rühm korrutamise korral, kui vaadelda ainult mittenullidest elemente.

Teiseks vastab hulga kombinatsioon kahe operaatoriga distributiivsele tingimusele.

Didaktiliselt tasub neid väiteid uurida, kasutades mõningaid konkreetseid

väärtusi. Võtame eksperimentaalsed väärtused 5, 2 ja 3, mõned juhuslikult

valitud elemendid hulgast \mathbb{Z} \mod 7, et uurida välja \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Kasutame neid kolme väärtust järjestikku, vastavalt vajadusele, et uurida

konkreetseid tingimusi.

Uurime kõigepealt, kas \mathbb{Z} \mod 7, mis on varustatud liitmisega, on Abeli grupp.

Sulgemistingimus: Võtame väärtusteks 5 ja 2. Sel juhul on

[5 + 2] \mod 7 = 7 \mod 7 = 0. See on tõepoolest element\mathbb{Z} \mod 7, nii et tulemus on kooskõlas sulgemistingimusega.Assotsiatiivsuse tingimus: Võtame väärtusteks 5, 2 ja 3. Sel juhul on

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. See on kooskõlas assotsiatiivsuse tingimusega.Identsuse tingimus: Võtame väärtuseks 5. Sel juhul on

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Seega tundub, et 0 on liitmise identne element.Vastupidine seisund: Vaadake 5 pöördvõrdelist tingimust. Peab olema nii, et

[5 + d] \mod 7 = 0, mingidväärtuse korral. Sellisel juhul on ainuke väärtus\mathbb{Z} \mod 7, mis vastab sellele tingimusele, on 2.Kommutatiivsuse tingimus: Võtame väärtusteks 5 ja 3. Sel juhul on

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. See on kooskõlas kommutatiivsuse tingimusega.

Kogum \mathbb{Z} \mod 7, mis on varustatud liitmisega, näib selgelt olevat Abeli rühm. Uurime

nüüd, kas \mathbb{Z} \mod 7,

mis on varustatud korrutamisega, on kõigi nullist erinevate elementide puhul

Abeli rühm.

Sulgemistingimus: Võtame väärtusteks 5 ja 2. Sel juhul on

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. See on samuti element\mathbb{Z} \mod 7, nii et tulemus on kooskõlas sulgemistingimusega.Assotsiatiivsuse tingimus: Võtame väärtusteks 5, 2 ja 3. Sel juhul on

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. See on kooskõlas assotsiatiivsuse tingimusega.Identsuse tingimus: Võtame väärtuseks 5. Sel juhul on

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Seega näib 1 olevat identne element korrutamisel.Vastupidine seisund: Vaadake 5 pöördvõrdelist tingimust. Peab olema nii, et

[5 \cdot d] \mod 7 = 1, mingidväärtuse korral. Ainulaadne väärtus\mathbb{Z} \mod 7, mis vastab sellele tingimusele, on 3. See on kooskõlas pöördtingimusega.Kommutatiivsuse tingimus: Võtame väärtusteks 5 ja 3. Sel juhul on

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. See on kooskõlas kommutatiivsuse tingimusega.

Kogum \mathbb{Z} \mod 7 näib selgelt vastavat Abeli rühma reeglitele, kui see on ühendatud kas liitmise

või korrutamisega nullist erinevate elementide üle.

Lõpuks tundub, et see kogum koos mõlema operaatoriga vastab

jaotustingimusele. Võtame väärtusteks 5, 2 ja 3. Näeme, et [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Oleme nüüd näinud, et \mathbb{Z} \mod 7, mis on varustatud liitmise ja korrutamisega, vastab lõpliku välja

aksioomidele, kui seda testitakse konkreetsete väärtustega. Loomulikult

võime seda näidata ka üldiselt, kuid ei tee seda siinkohal.

Oluline on eristada kahte tüüpi välju: lõplikud ja lõpmatud väljad.

lõputu väli on väli, mille hulk S on

lõpmatult suur. Reaalarvude hulk \mathbb{R}, mis on

varustatud liitmise ja korrutamisega, on näide lõpmatust väljast. Tahe väli, mida nimetatakse ka Galois' väljaks, on väli, mille hulk S on

piiratud. Meie ülaltoodud näide \langle \mathbb{Z} \mod 7, +, \cdot \rangle on piiratud väli.

Krüptograafias huvitavad meid eelkõige lõplikud väljad. Üldiselt võib

näidata, et mingi elementide hulga S jaoks on olemas

piiratud väli, kui ja ainult siis, kui sellel on p^m elemente, kus p on algarv ja m positiivne täisarv, mis on suurem või võrdne ühega. Teisisõnu, kui mingi

hulga S järjestus on algarv (p^m, kus m = 1) või mingi

algvõime (p^m, kus m > 1), siis võib leida kaks

operaatorit \circ ja \diamond nii, et välja tingimused

on täidetud.

Kui mõnel piiratud väljal on algarv elemente, siis nimetatakse seda põhiväljaks. Kui lõpliku välja elementide arv on primaarne potensiaal, siis nimetatakse seda välja väljaks. Krüptograafias huvitavad meid nii prima- kui ka laiendusväljad. [2]

Peamised krüptograafias huvipakkuvad primaarväljad on need, kus kõikide

täisarvude hulk on moduleeritud mingi primaarvuga ning operaatoriteks on

standardne liitmine ja korrutamine. Sellesse klassi lõplike väljade hulka

kuuluvad \mathbb{Z} \mod 2, \mathbb{Z} \mod 3, \mathbb{Z} \mod 5, \mathbb{Z} \mod 7, \mathbb{Z} \mod 11, \mathbb{Z} \mod 13 ja nii edasi. Mis tahes primaarvälja \mathbb{Z} jaoks on \mathbb{Z} \mod p on selle välja täisarvude hulk järgmine: \{0, 1, \dots, p - 2, p - 1\}.

Krüptograafias huvitavad meid ka laiendusväljad, eriti mis tahes väljad,

millel on 2^m elemente, kus m > 1. Selliseid lõplikke

välju kasutatakse näiteks Rijndaeli šifris, mis on täiustatud

krüpteerimisstandardi aluseks. Kuigi primaarväljad on suhteliselt

intuitiivsed, ei ole need baasi 2 laiendusväljad tõenäoliselt mõeldud

kõigile, kes ei ole abstraktse algebraga tuttavad.

Alustuseks on tõepoolest tõsi, et igale täisarvude hulgale, mille elemendid

on 2^m, saab määrata kaks

operaatorit, mis muudavad nende kombinatsiooni väljaks (kui m on positiivne täisarv). Kuid

see, et väli on olemas, ei tähenda tingimata, et seda on lihtne avastada või

et see on teatud rakenduste jaoks eriti praktiline.

Nagu selgub, on krüptograafias eriti kasutatavad 2^m laiendusväljad need, mis on defineeritud polünoomiavaldiste teatud hulga üle,

mitte mingi täisarvude hulga üle.

Oletame näiteks, et soovime laiendusvälja, mille hulk on 2^3 (st 8) elementi. Kuigi sellise suurusega väljadele võib olla palju erinevaid

kogumeid, sisaldab üks selline hulk kõiki unikaalseid polünoome kujul a_2x^2 + a_1x + a_0, kus iga

koefitsient a_i on kas 0 või

1. Seega sisaldab see hulk S järgmisi elemente:

0: Juhtum, kusa_2 = 0,a_1 = 0jaa_0 = 0.1: Juhtum, kusa_2 = 0,a_1 = 0jaa_0 = 1.x: Juhtum, kusa_2 = 0,a_1 = 1jaa_0 = 0.x + 1: Juhtum, kusa_2 = 0,a_1 = 1jaa_0 = 1.x^2: Juhtum, kusa_2 = 1,a_1 = 0jaa_0 = 0.x^2 + 1: Juhtum, kusa_2 = 1,a_1 = 0jaa_0 = 1.x^2 + x: Juhtum, kusa_2 = 1,a_1 = 1jaa_0 = 0.x^2 + x + 1: Juhtum, kusa_2 = 1,a_1 = 1jaa_0 = 1.

Seega S oleks hulk \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x, x^2 + x + 1\}. Milliseid kahte operatsiooni saab selle elementide hulga üle defineerida,

et nende kombinatsioon oleks väli?

Esimene operatsioon kogumi S (\circ) kohta võib olla defineeritud kui tavaline polünoomi liitmine modulo 2.

Kõik, mida te peate tegema, on polünoomide liitmine nagu tavaliselt, ja

seejärel rakendada modulo 2 igale saadud polünoomi koefitsiendile. Siin on

mõned näited:

[(x^2) + (x^2 + x + 1)] \mod 2 = [2x^2 + x + 1] \mod 2 = x + 1[(x^2 + x) + (x)] \mod 2 = [x^2 + 2x] \mod 2 = x^2[(x + 1) + (x^2 + x + 1)] \mod 2 = [x^2 + 2x + 2] \mod 2 = x^2 + 1

Teine operatsioon koguga S (\diamond), mida on vaja välja loomiseks, on keerulisem. See on mingi korrutamine,

kuid mitte tavaline aritmeetika korrutamine. Selle asemel tuleb näha iga

elementi vektorina ja mõista operatsiooni kui nende kahe vektori korrutamist

mingi taandumatu polünoomiga.

Pöördume kõigepealt taandamatu polünoomi idee juurde. Redutseeritav polünoom on selline, mida ei saa faktoreerida (nii nagu algarvu ei saa faktoreerida muudeks komponentideks peale 1 ja algarvu enda). Meie eesmärkidel huvitavad meid polünoomid, mis on kõigi täisarvude hulga suhtes taandamatud. (Pange tähele, et teatud polünoome võib olla võimalik faktoreerida näiteks reaal- või kompleksarvude abil, isegi kui neid ei saa faktoreerida täisarvude abil)

Võtame näiteks polünoomi x^2 - 3x + 2. Seda saab ümber kirjutada (x - 1)(x - 2). Seega ei ole

see taandamatu. Nüüd vaadeldakse polünoomi x^2 + 1. Kasutades ainult

täisarvusid, ei ole võimalik seda avaldist edasi korrutada. Seega on see

täisarvude suhtes taandamatu polünoom.

Järgnevalt pöördume vektorite korrutamise mõiste juurde. Me ei hakka seda teemat põhjalikult uurima, vaid te peate lihtsalt mõistma põhireeglit: Iga vektori jagamine võib toimuda seni, kuni dividendi aste on suurem või võrdne divisori astmega. Kui dividendil on madalam aste kui divisoril, siis ei saa dividendi enam jagada divisoriga.

Näiteks vaadelgem väljendit x^6 + x + 1 \mod x^5 + x^2. See väheneb selgelt edasi, sest jagaja 6 on suurem kui jagaja 5. Nüüd

vaadeldakse väljendit x^5 + x + 1 \mod x^5 + x^2.

Ka see väheneb veelgi, sest dividendi 5 ja divisori 5 aste on võrdsed.

Nüüd aga vaadelgem väljendit x^4 + x + 1 \mod x^5 + x^2. See ei taandu edasi, sest dividendi aste 4 on madalam kui jagaja aste 5.

Selle teabe põhjal oleme nüüd valmis leidma oma teise operatsiooni kogumi \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x, x^2 + x + 1\} jaoks.

Ma juba ütlesin, et teist operatsiooni tuleks mõista kui vektorite korrutamist modulo mõne taandamatu polünoomiga. See taandamatu polünoom peaks tagama, et teine operatsioon defineerib Abeli rühma üle S ja on kooskõlas distributsioonitingimusega. Milline peaks see taandamatu polünoom olema?

Kuna kõik komplektis olevad vektorid on 2. astme või madalama astmega, peaks taandamatu polünoom olema 3. astme. Kui kahe komplektis oleva vektori mis tahes korrutamisel saadakse 3. astme või kõrgema astme polünoom, siis teame, et 3. astme polünoomi modulo annab alati 2. astme või madalama astme polünoomi. See on nii, sest iga 3. või kõrgema astme polünoom on alati jagatav 3. astme polünoomiga. Lisaks peab jagajaks olev polünoom olema taandamatu.

Selgub, et on olemas mitu 3. astme taandamatut polünoomi, mida me võiksime

kasutada oma jagajaks. Iga selline polünoom määratleb koos meie kogumi S ja liitmisega modulo 2 erineva valdkonna. See tähendab, et teil on

krüptograafias 2^m laiendusväljade

kasutamisel mitu võimalust.

Oletame, et meie näite jaoks valime polünoomi x^3 + x + 1. See on tõepoolest taandamatu, sest seda ei saa korrutada täisarvude abil.

Lisaks tagab see, et iga kahe elemendi korrutamine annab tulemuseks

polünoomi, mille aste on 2 või väiksem.

Näitame teise operatsiooni näite, kasutades jagajaks polünoomi x^3 + x + 1, et illustreerida selle toimimist. Oletame, et korrutame elemente x^2 + 1 ja x^2 + x meie kogumis S. Siis peame arvutama väljendi [(x^2 + 1) \cdot (x^2 + x)] \mod x^3 + x + 1. Seda saab lihtsustada järgmiselt:

[(x^2 + 1) \cdot (x^2 + x)] \mod x^3 + x + 1 =[(x^2 + 1) \cdot (x^2 + x)] \mod x^3 + x + 1 =[x^2 \cdot x^2 + x^2 \cdot x + 1 \cdot x^2 + 1 \cdot x] \mod x^3 + x + 1 =[x^4 + x^3 + x^2 + x] \mod x^3 + x + 1

Me teame, et [x^4 + x^3 + x^2 + x] \mod x^3 + x + 1 saab vähendada, kuna dividendi aste on suurem (4) kui jagajal (3).

Alustuseks näete, et väljend x^3 + x + 1 läheb kokku x^4 + x^3 + x^2 + x korda x. Seda saab

kontrollida, korrutades x^3 + x + 1 arvuga x, mis on x^4 + x^2 + x. Kuna viimane

termin on sama astmega kui dividend, nimelt 4, siis teame, et see töötab.

Selle jagamise jäägi x-ga

saab arvutada järgmiselt:

[(x^4 + x^3 + x^2 + x) - (x^4 + x^2 + x)] \mod x^3 + x + 1 =[x^3] \mod x^3 + x + 1 =x^3

Seega pärast x^4 + x^3 + x^2 + x jagamist x^3 + x + 1-ga kokku x korda, saame jäägiks x^3. Kas

seda saab veel jagada x^3 + x + 1-ga?

Intuitiivselt võib olla ahvatlev öelda, et x^3 ei saa enam jagada x^3 + x + 1, sest viimane

termin tundub suurem. Kuid meenutagem meie arutelu vektorite jagamise kohta

varem. Niikaua kui dividendi aste on suurem või võrdne jagajaga, saab

avaldist veelgi vähendada. Täpsemalt, väljend x^3 + x + 1 võib täpselt 1 kord minna sisse x^3. Jääk arvutatakse

järgmiselt: