name: Bitcoini privaatsus goal: Mõista ja omandada privaatsuse kaitse põhimõtteid Bitcoini kasutamisel objectives:

- Määratleda teoreetilised mõisted, mis on vajalikud eraelu puutumatuse mõistmiseks

- Bitcoini kasutajate konfidentsiaalsuse kaotamisega seotud riskide tuvastamine ja leevendamine

- Meetodite ja tööriistade kasutamine Bitcoini privaatsuse kaitsmiseks

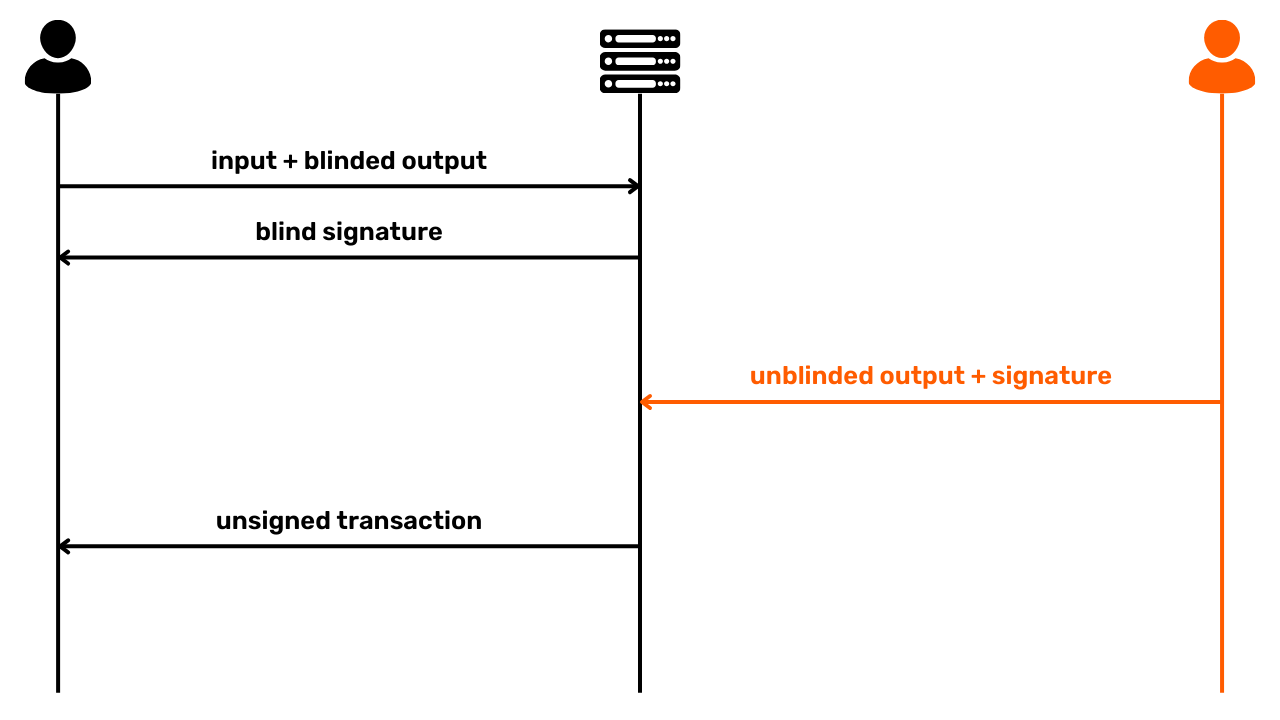

- Mõista ahelaanalüüsi meetodeid ja töötada välja kaitsestrateegiad

Bitcoini privaatsuse kaitsmine

Maailmas, kus finantstehingute konfidentsiaalsus muutub järk-järgult luksuseks, on Bitcoini kasutamisel oluline mõista ja omandada eraelu puutumatuse kaitse põhimõtteid. See koolituskursus annab teile kõik võtmed, nii teoreetilised kui ka praktilised, et seda iseseisvalt saavutada.

Täna on Bitcoini puhul ettevõtted spetsialiseerunud plokiahela analüüsile. Nende põhitegevus seisneb just teie privaatsfääri tungimises, et kahjustada teie tehingute konfidentsiaalsust. Tegelikkuses ei ole Bitcoinis sellist asja nagu "õigus privaatsusele". Seega on teie, kasutaja, ülesanne oma loomulikke õigusi maksma panna ja kaitsta oma tehingute konfidentsiaalsust, sest keegi teine ei tee seda teie eest.

Kursus on kavandatud terviklikuks ja üldiseks. Iga tehnilist mõistet käsitletakse üksikasjalikult ja seda toetavad selgitavate diagrammide abil. Eesmärk on teha teadmised kõigile kättesaadavaks. Seetõttu on BTC204 taskukohane nii algajatele kui ka edasijõudnutele. Kursus pakub lisaväärtust ka kogenumatele bitcoini kasutajatele, kuna süveneme teatud tehnilistesse mõistetesse, mida sageli valesti mõistetakse.

Liitu meiega, et muuta oma Bitcoini kasutamine ja saada teadlikuks kasutajaks, kes suudab mõista konfidentsiaalsuse ja privaatsuse kaitsmisega seotud küsimusi.

Sissejuhatus

Kursuse ülevaade

Tere tulemast kursusele BTC204!

Maailmas, kus finantstehingute konfidentsiaalsus muutub järk-järgult luksuseks, on Bitcoini kasutamisel oluline mõista ja omandada eraelu puutumatuse kaitse põhimõtteid. See koolituskursus annab teile kõik võtmed, nii teoreetilised kui ka praktilised, et seda iseseisvalt saavutada.

Täna on Bitcoini puhul ettevõtted spetsialiseerunud plokiahela analüüsile. Nende põhitegevus seisneb just teie privaatsfääri tungimises, et kahjustada teie tehingute konfidentsiaalsust. Tegelikkuses ei ole Bitcoinis sellist asja nagu "õigus privaatsusele". Seega on teie, kasutaja, ülesanne oma loomulikke õigusi maksma panna ja kaitsta oma tehingute konfidentsiaalsust, sest keegi teine ei tee seda teie eest.

Bitcoin ei ole ainult "Number Go Up" ja säästude väärtuse säilitamine. Oma ainulaadsete omaduste ja ajalooga on see ennekõike vastumajanduse vahend. Tänu sellele hirmsale leiutisele saate oma raha vabalt käsutada, kulutada ja koguda, ilma et keegi saaks teid takistada.

Bitcoin pakub rahumeelset põgenemist riigi ikke alt, võimaldades teil täielikult nautida oma loomulikke õigusi, mida ei saa kehtestatud seadustega vaidlustada. Tänu Satoshi Nakamoto leiutisele on teil võim, et tagada oma eraomandi austamine ja taastada lepinguvabadus.

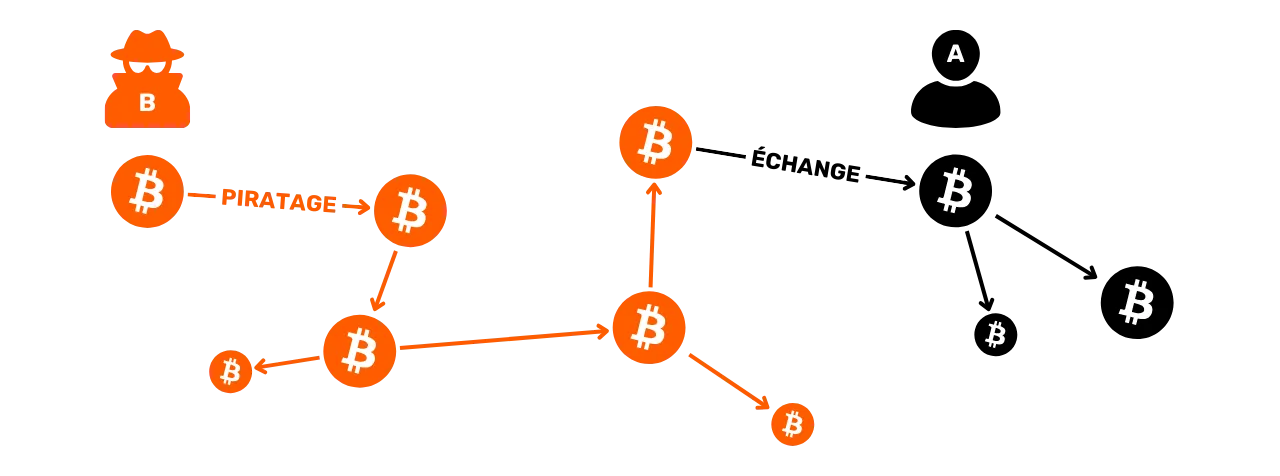

Bitcoin ei ole aga vaikimisi anonüümne, mis võib kujutada endast ohtu vastumajanduse valdkonnas tegutsevatele inimestele, eriti piirkondades, kus valitseb despootlik võim. Kuid see ei ole ainus oht. Kuna bitcoin on väärtuslik ja mõõdetamatu vara, võib see olla varaste sihtmärgiks. Seega muutub teie privaatsuse kaitsmine ka turvalisuse küsimuseks: see võib aidata teil vältida häkkimist ja füüsilisi rünnakuid.

Nagu me näeme, kuigi protokoll pakub iseenesest teatud konfidentsiaalsuskaitset, on väga oluline kasutada täiendavaid vahendeid selle konfidentsiaalsuse optimeerimiseks ja kaitsmiseks.

Selle koolituskursuse eesmärk on anda põhjalik üldine ülevaade Bitcoini konfidentsiaalsusega seotud küsimustest. Iga tehnilist mõistet käsitletakse üksikasjalikult, mida toetavad selgitavad diagrammid. Eesmärk on teha need teadmised kättesaadavaks kõigile, isegi algajatele ja edasijõudnutele. Kogenumate Bitcoini kasutajate jaoks käsitleme kursuse jooksul ka väga tehnilisi ja mõnikord vähe tuntud mõisteid, et süvendada iga teema mõistmist.

Selle koolituskursuse eesmärk ei ole muuta teid Bitcoini kasutamisel täiesti anonüümseks, vaid pigem anda teile olulised vahendid, et teaksite, kuidas kaitsta oma konfidentsiaalsust vastavalt oma isiklikele eesmärkidele. Teil on vabadus valida esitatud kontseptsioonide ja vahendite hulgast, et töötada välja oma strateegiad, mis on kohandatud teie konkreetsetele eesmärkidele ja vajadustele.

1. jagu: Mõisted ja põhimõisted

Alustuseks vaatame üle Bitcoini toimimise põhiprintsiibid, et seejärel saaksime rahulikult käsitleda konfidentsiaalsusega seotud mõisteid. On oluline omandada mõned põhimõisted, nagu UTXO, aadresside vastuvõtmine ja skriptide koostamine, enne kui saate täielikult mõista mõisteid, mida käsitleme järgmistes osades. Tutvustame ka Bitcoini üldist konfidentsiaalsusmudelit, nagu Satoshi Nakamoto seda ette kujutas, mis võimaldab meil mõista sellega seotud panuseid ja riske.

2. jagu: Arusaamine ja kaitse ahelanalüüsi vastu

Teises jaotises vaatleme tehnikaid, mida plokiahela analüüsiga tegelevad ettevõtted kasutavad teie tegevuse jälgimiseks Bitcoinis. Nende meetodite mõistmine on teie eraelu puutumatuse kaitse tugevdamiseks ülioluline. Selle osa eesmärk on uurida ründajate strateegiaid, et paremini mõista riske ja valmistada ette pinnast tehnikatele, mida uurime järgmistes osades. Analüüsime tehingumustreid, sisemisi ja väliseid heuristilisi võtteid ning nende mustrite tõenäolisi tõlgendusi. Lisaks teooriale õpime praktiliste näidete ja harjutuste kaudu, kuidas kasutada ahelate analüüsiks plokkide otsijat.

3. jagu: Parimate tavade omandamine eraelu puutumatuse kaitsmiseks

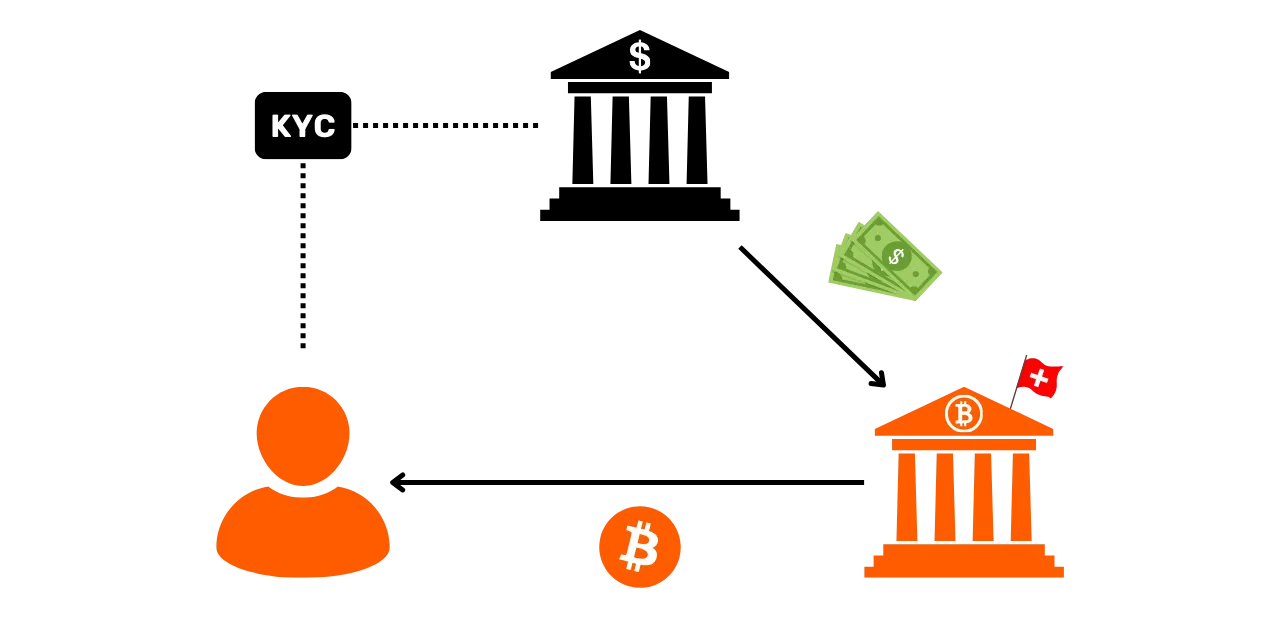

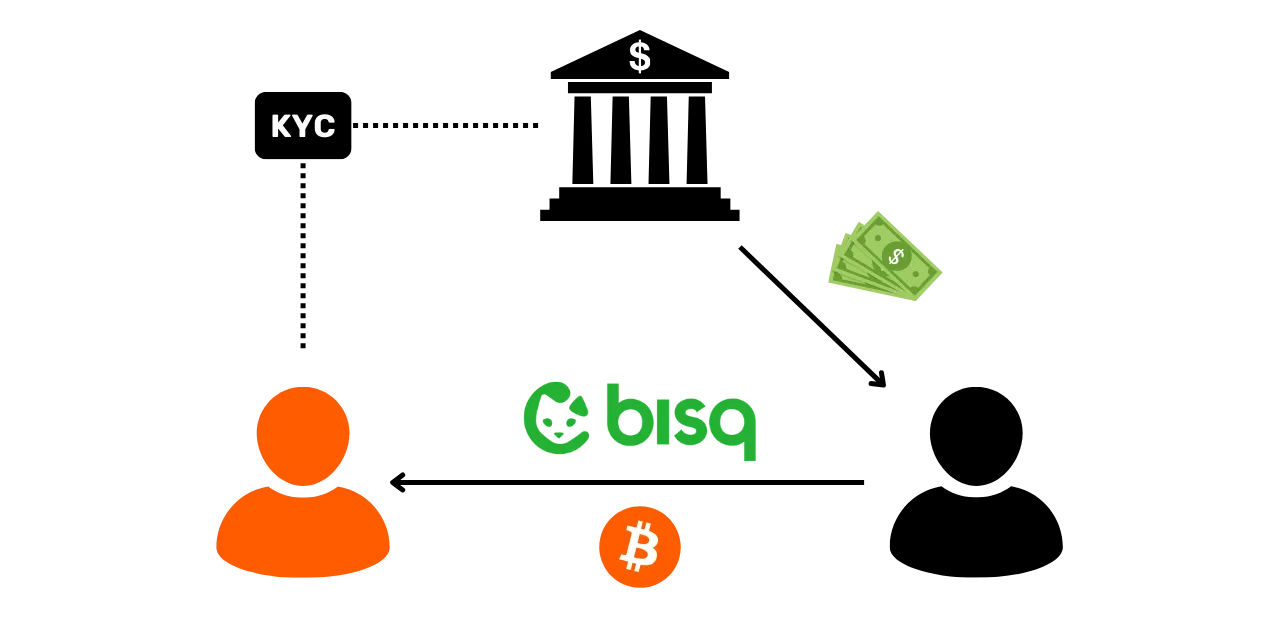

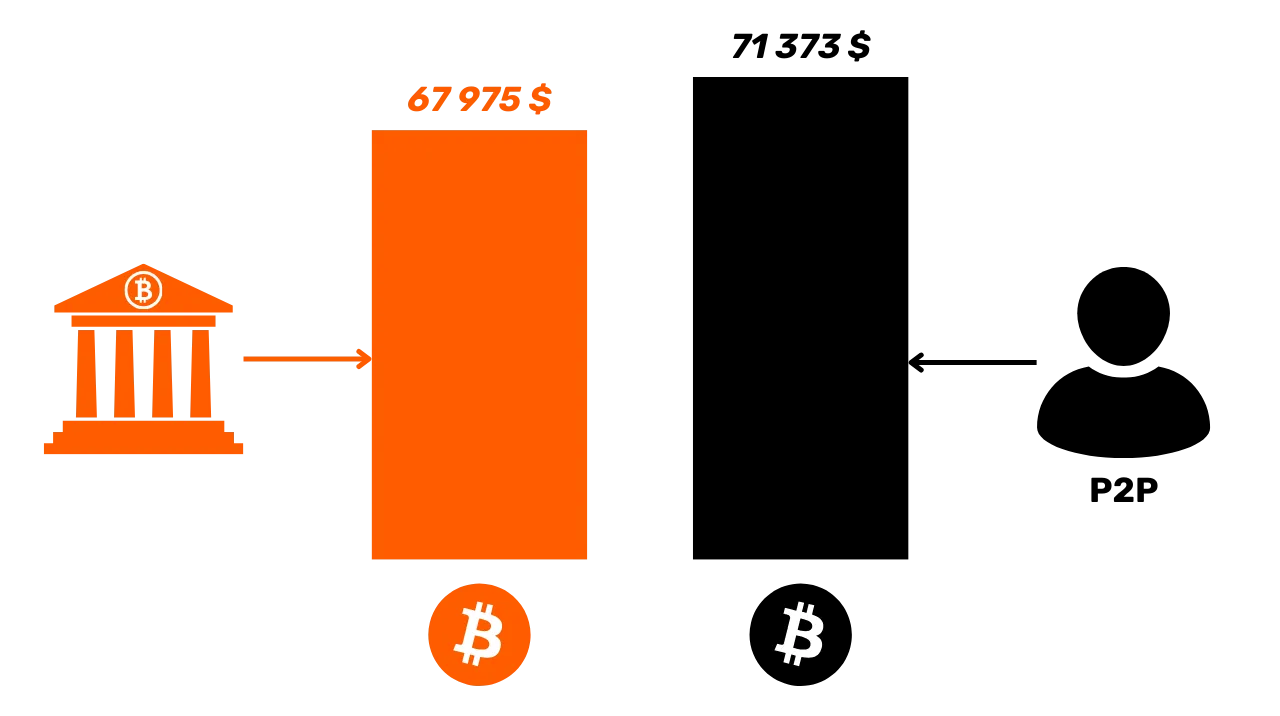

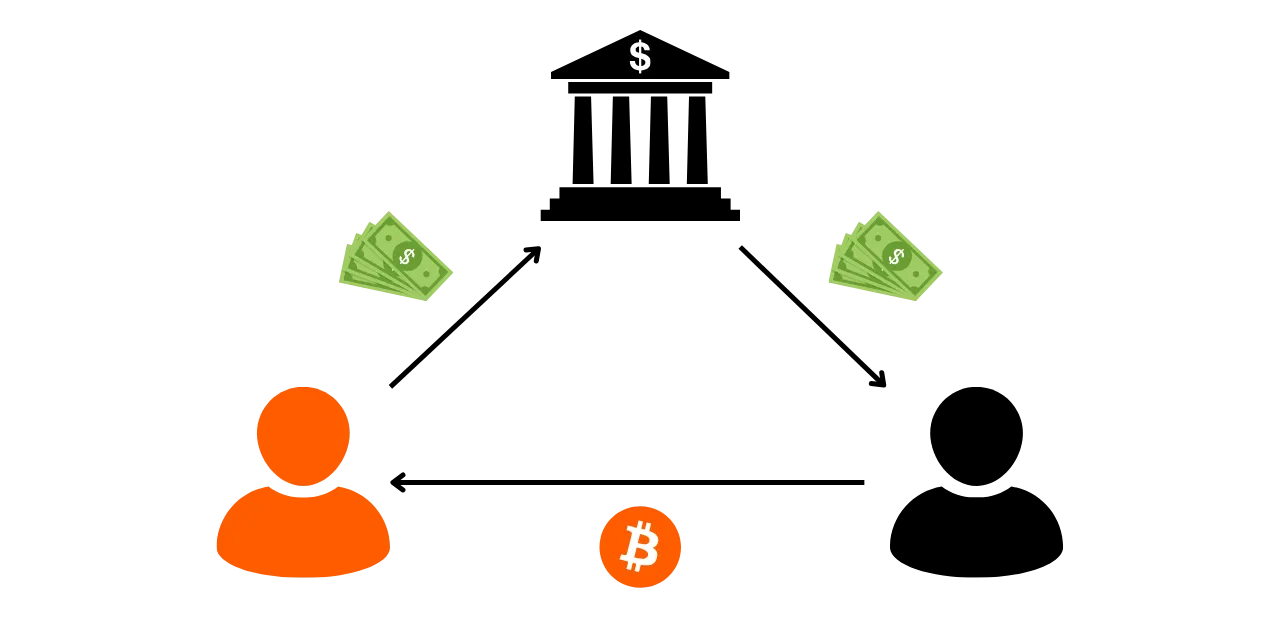

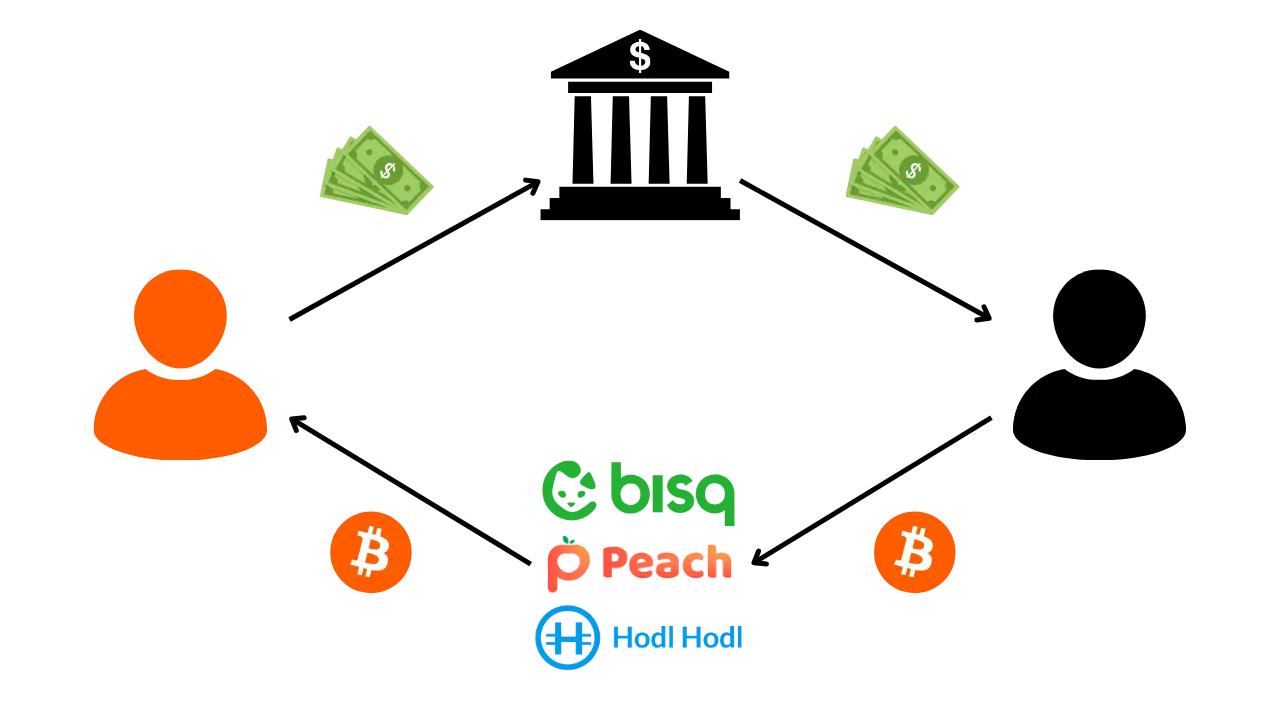

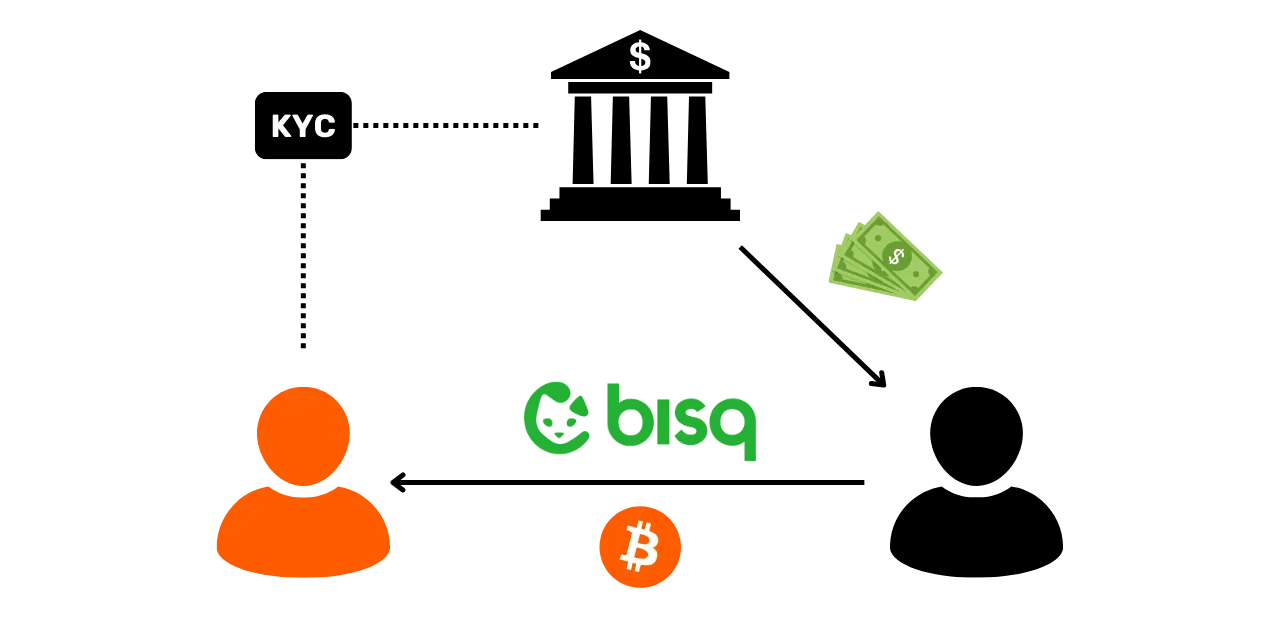

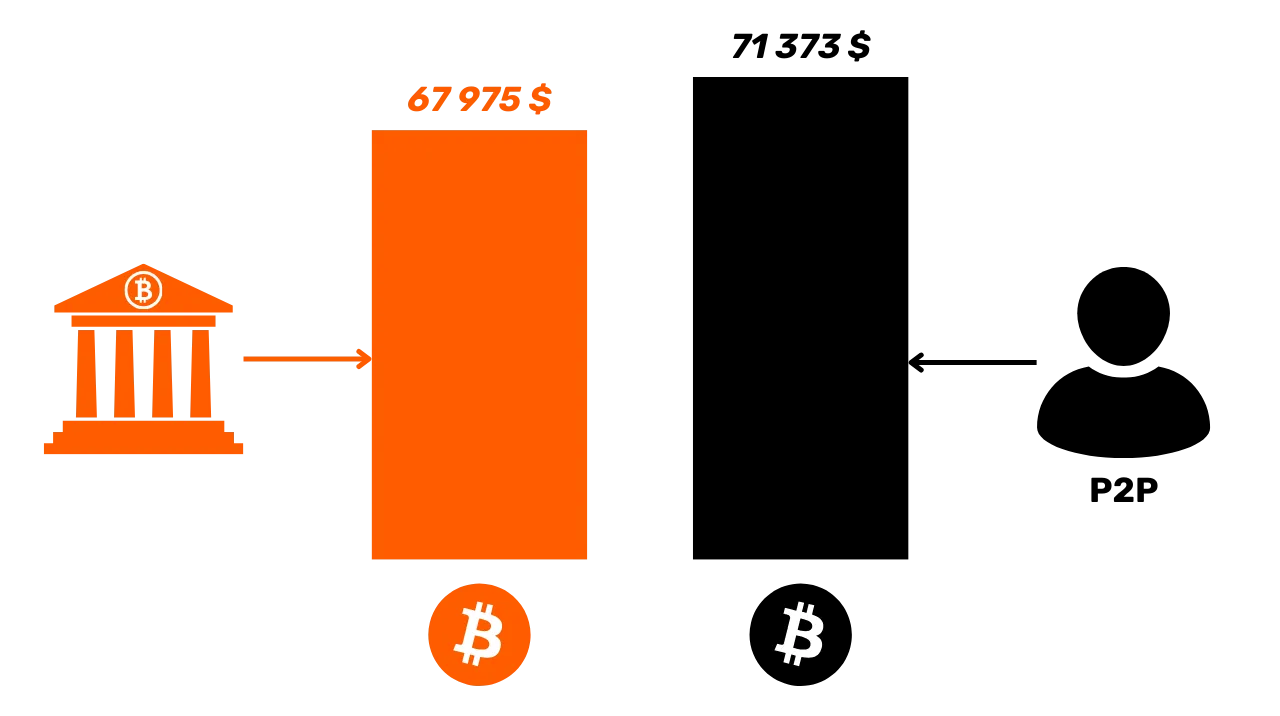

Meie koolituskursuse kolmandas osas läheme asja juurde: praktika! Eesmärk on omandada kõik olulised parimad tavad, mis peaksid saama iga Bitcoini kasutaja jaoks loomulikuks refleksiks. Me käsitleme tühjade aadresside kasutamist, märgistamist, konsolideerimist, terviklike sõlmede kasutamist, samuti KYC- ja omandamismeetodeid. Eesmärgiks on anda teile põhjalik ülevaade lõksudest, mida vältida, et luua kindel alus meie püüdlustes kaitsta privaatsust. Mõnede nende tavade puhul juhatatakse teid konkreetse õpetuse juurde, kuidas neid rakendada.

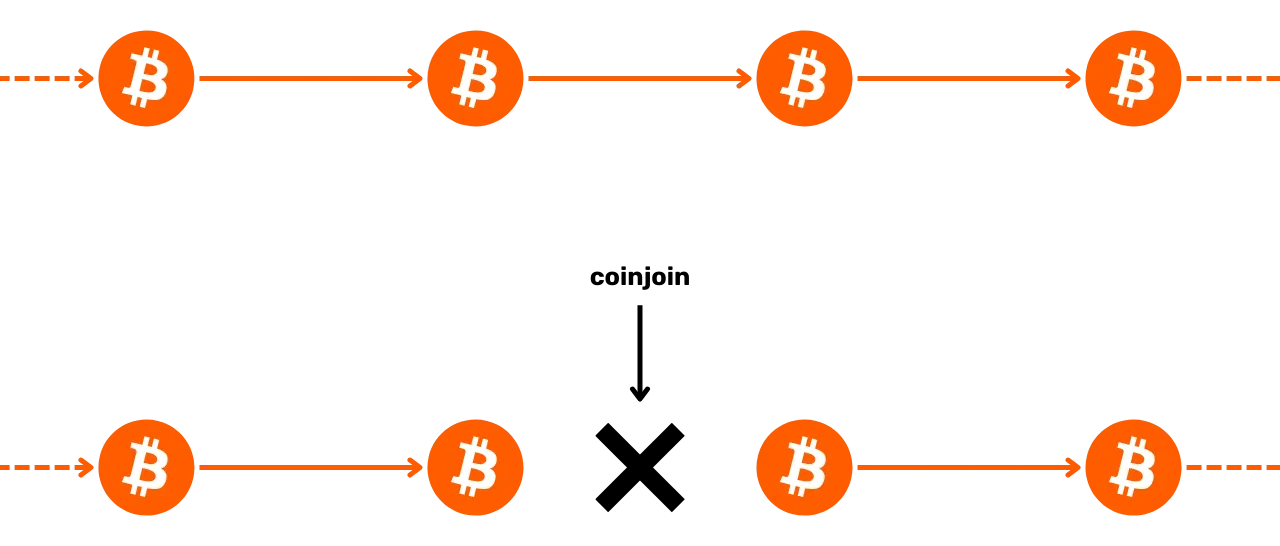

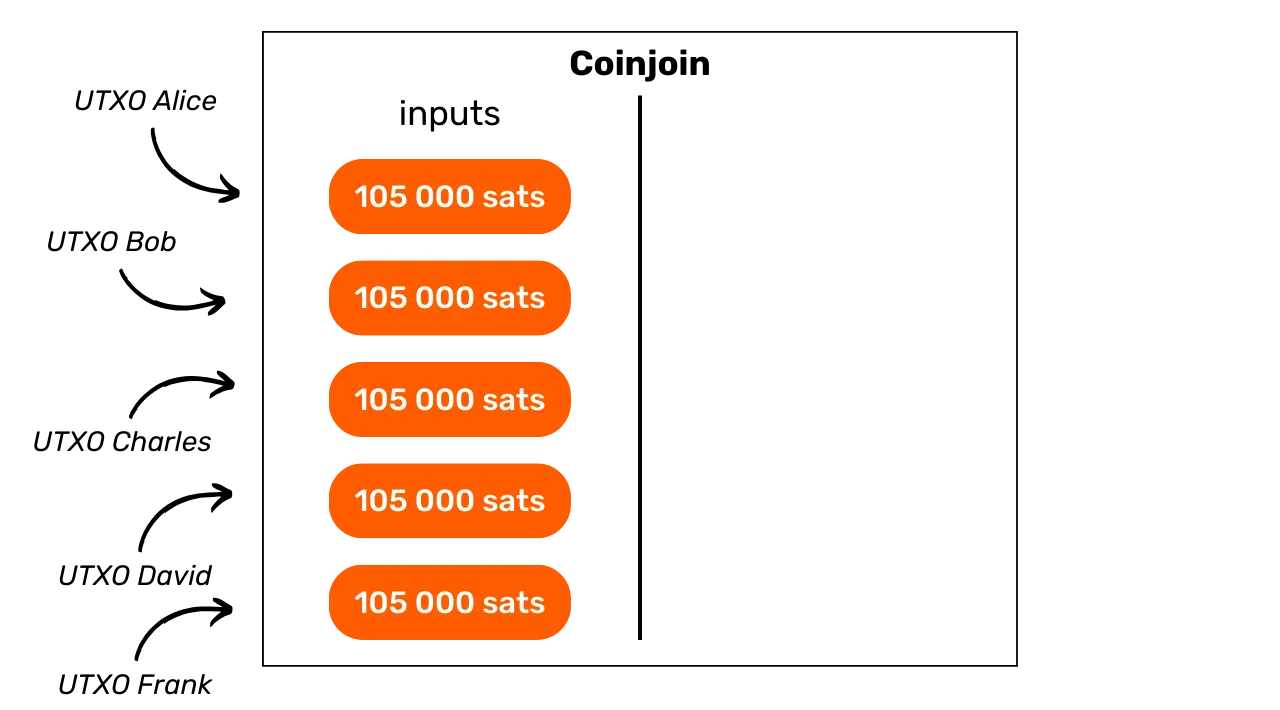

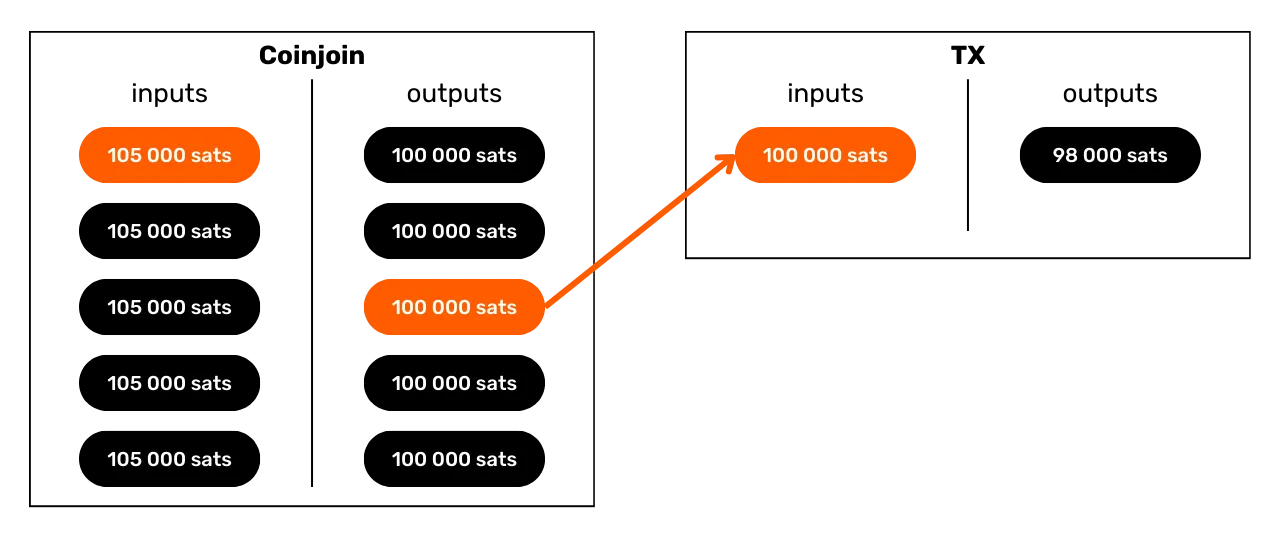

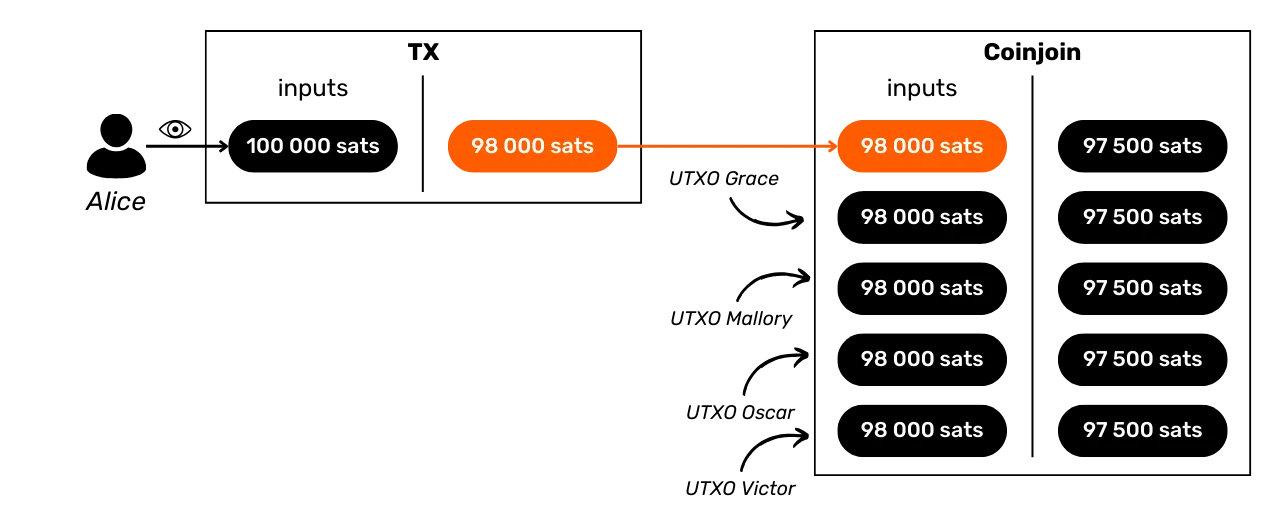

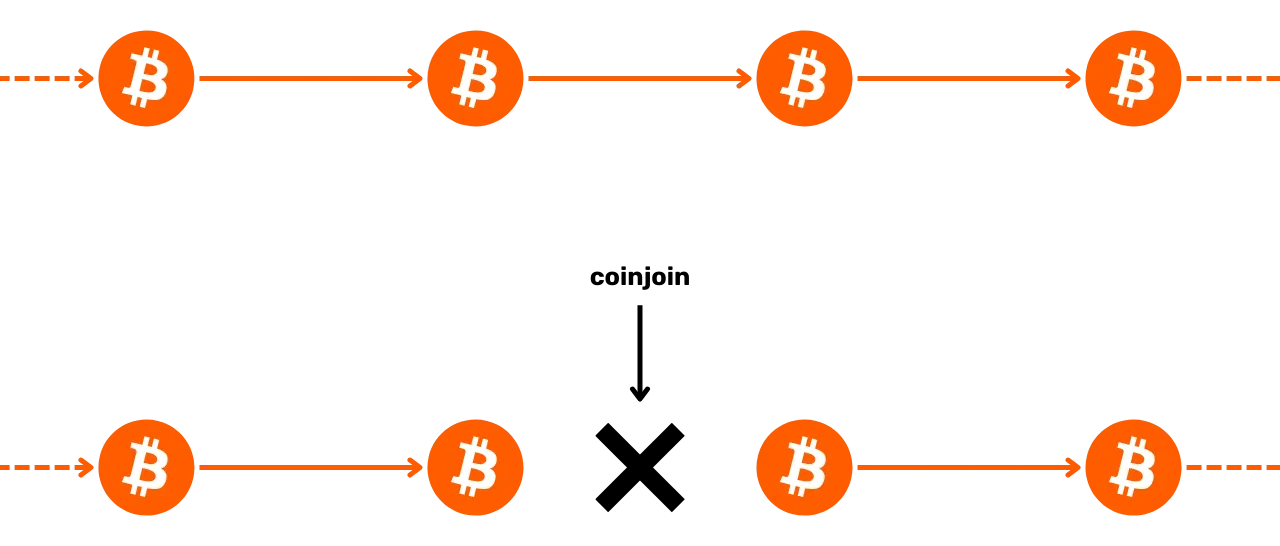

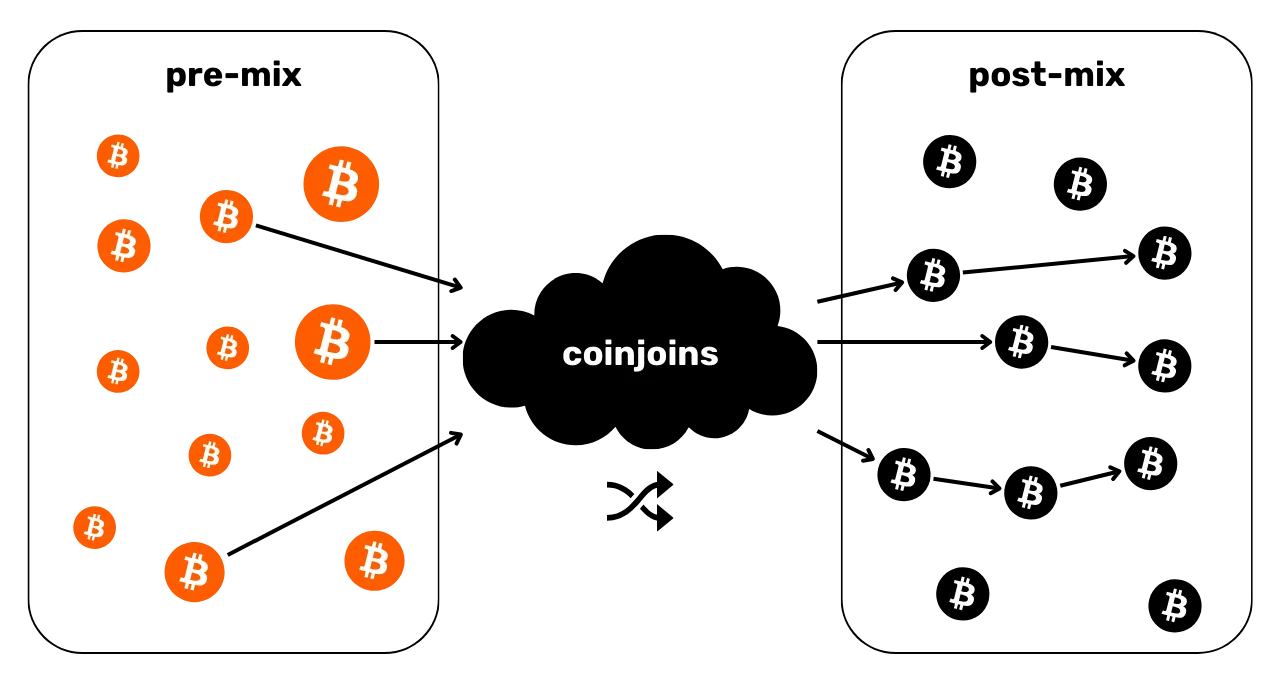

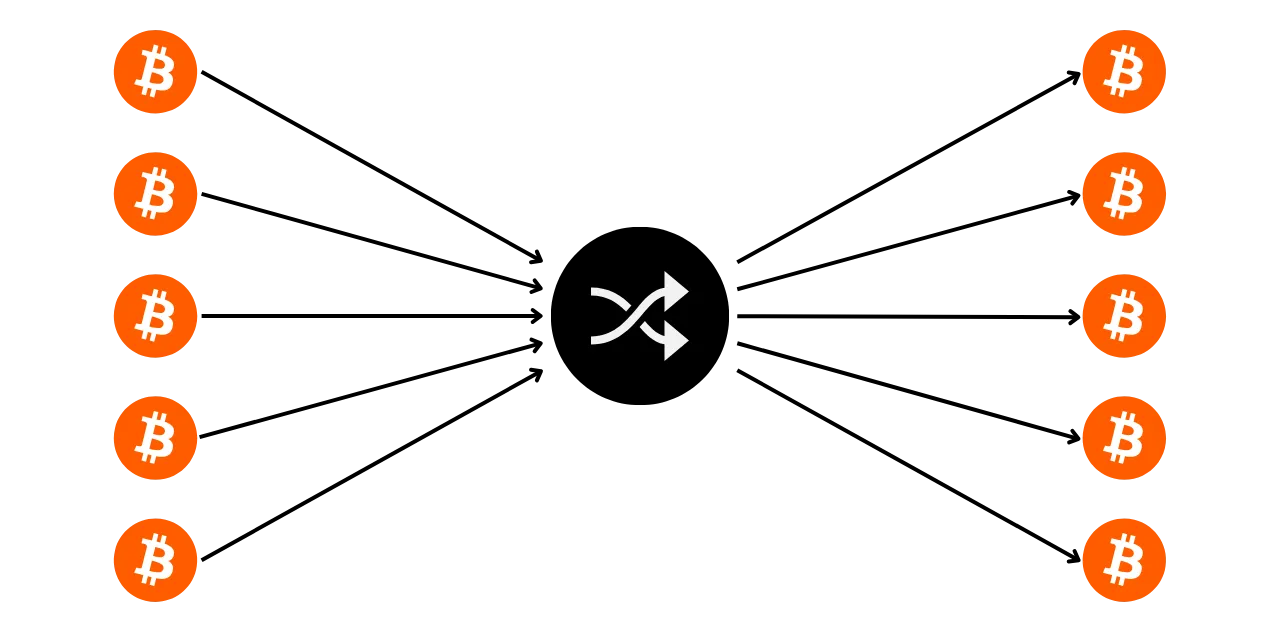

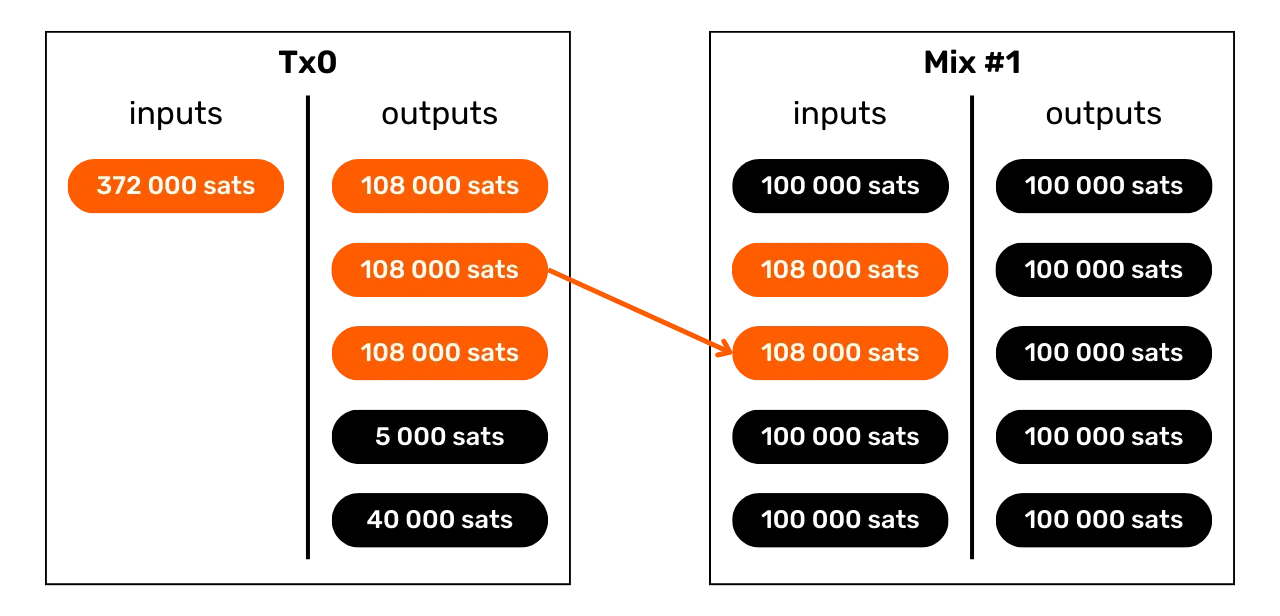

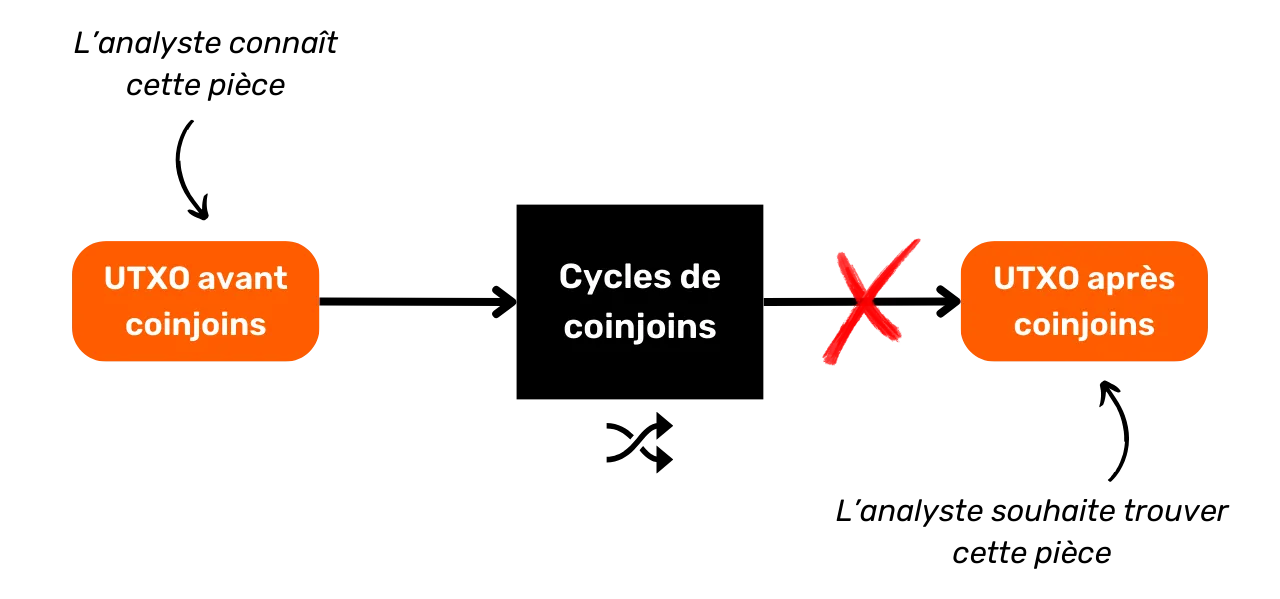

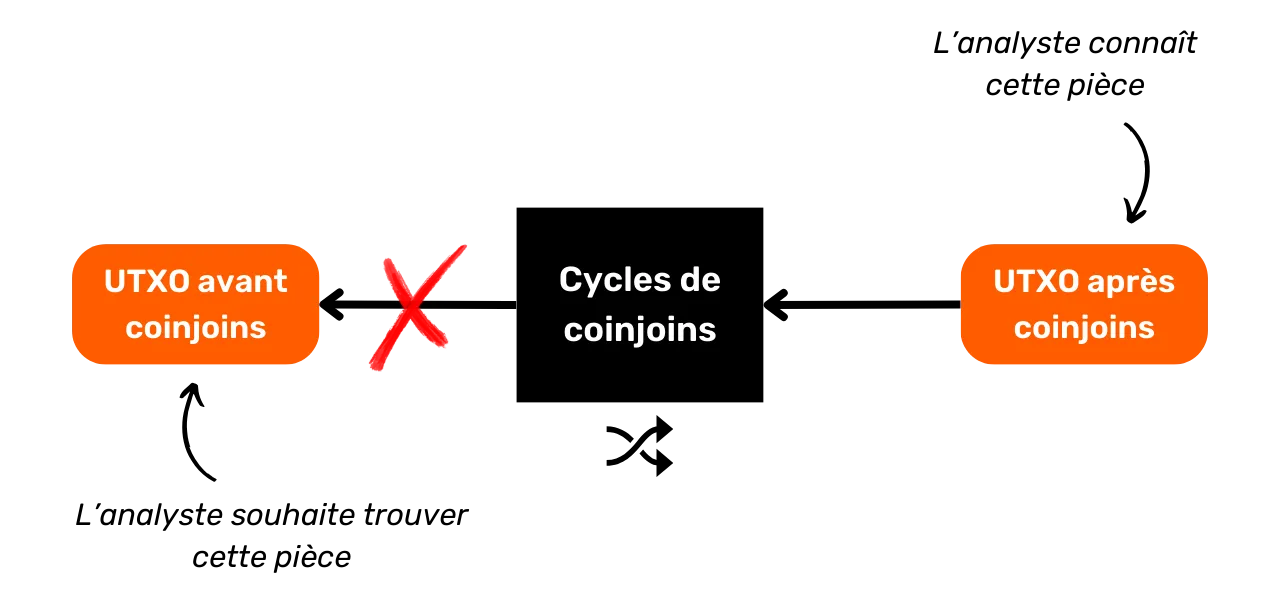

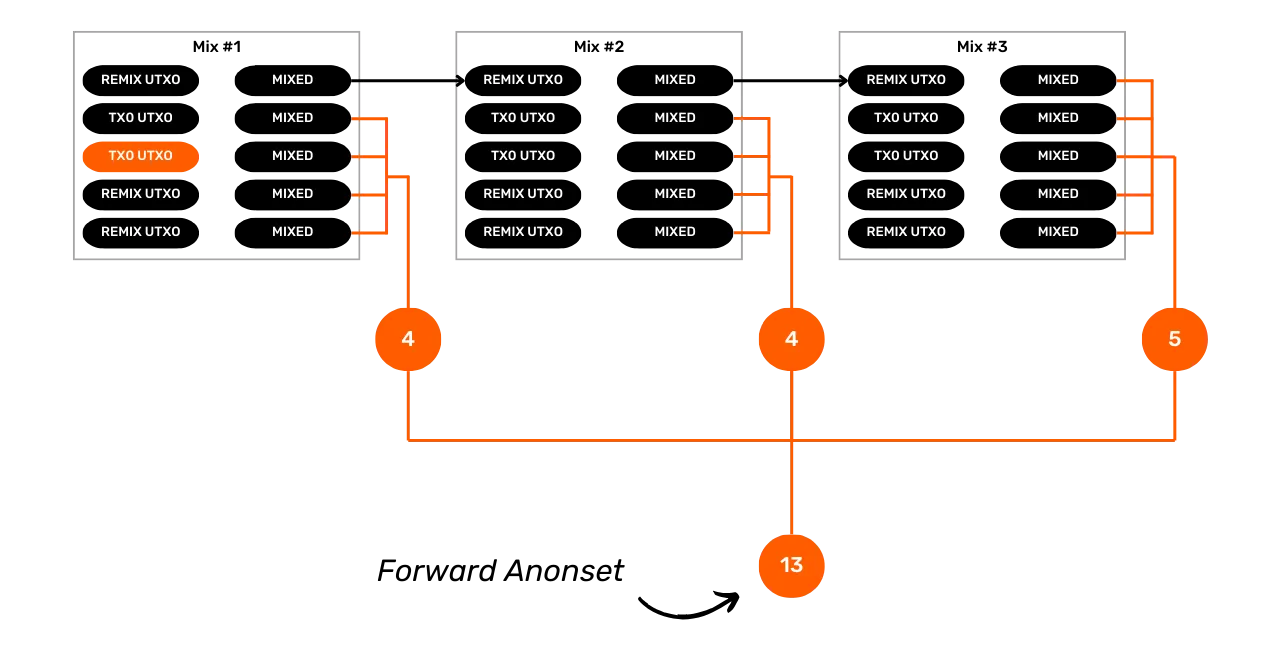

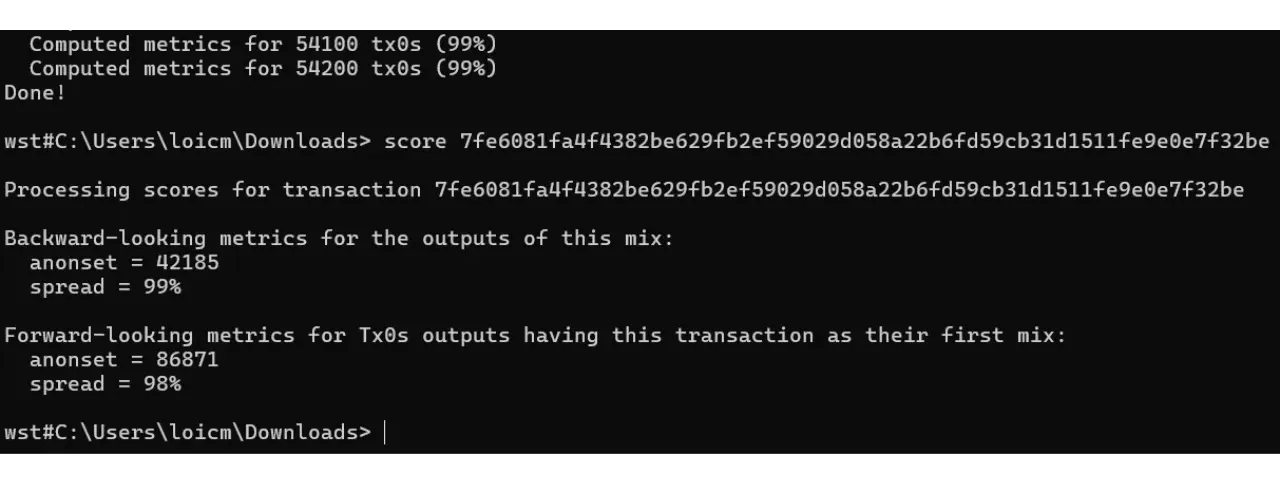

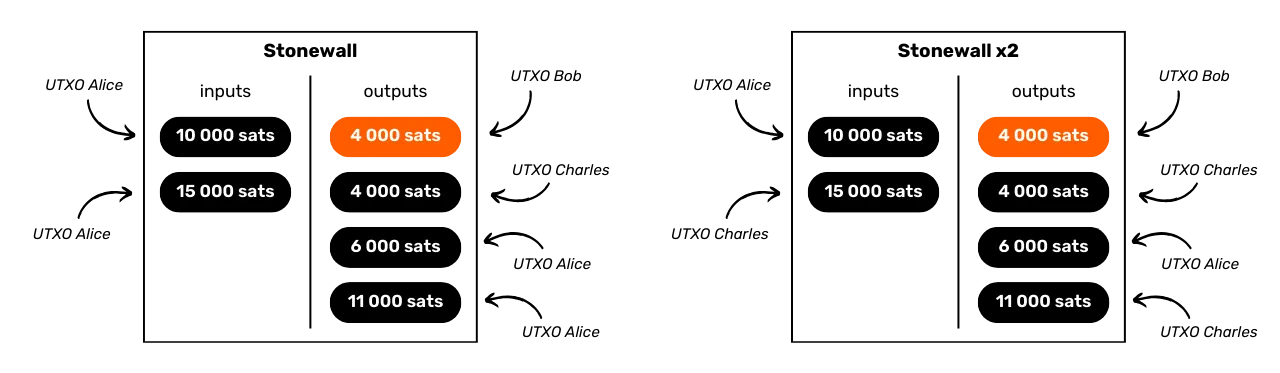

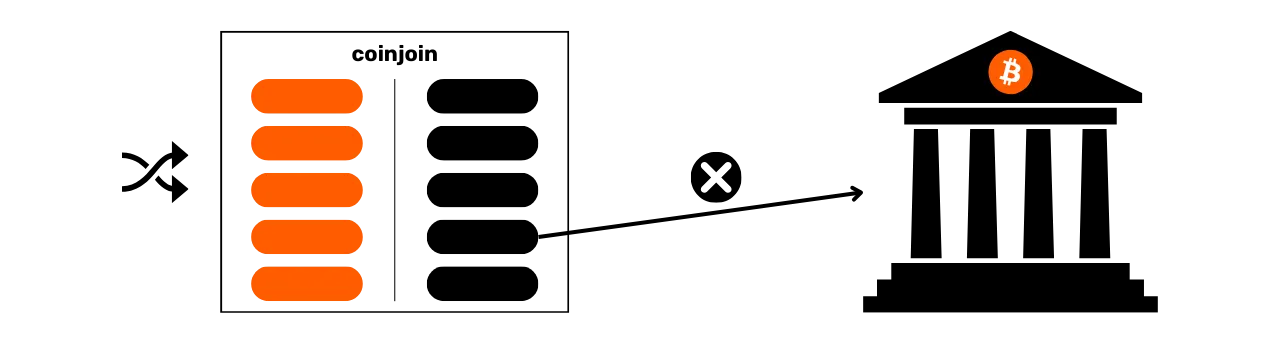

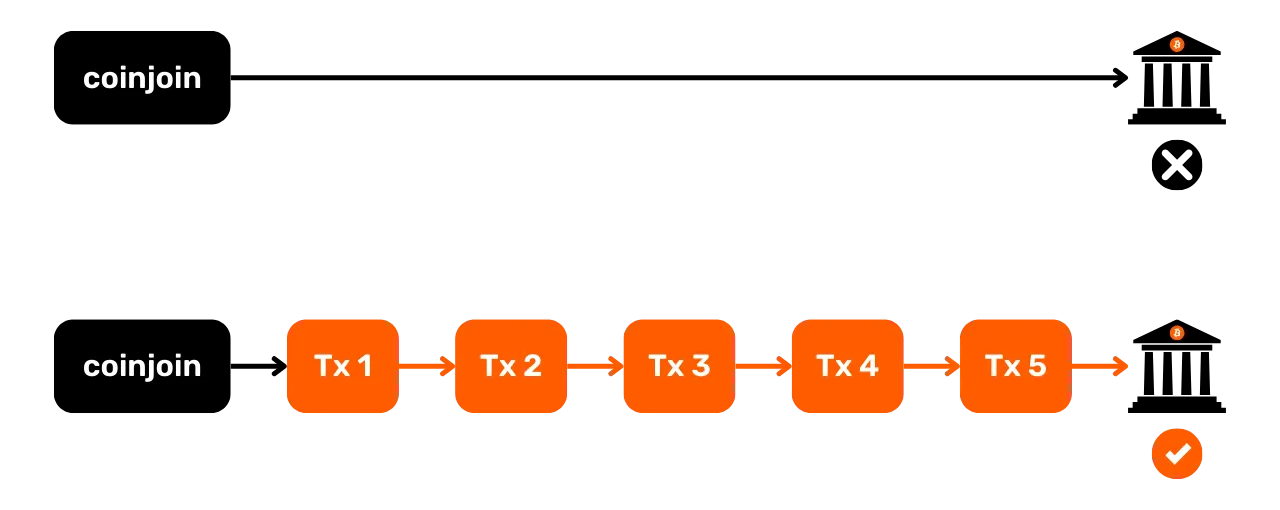

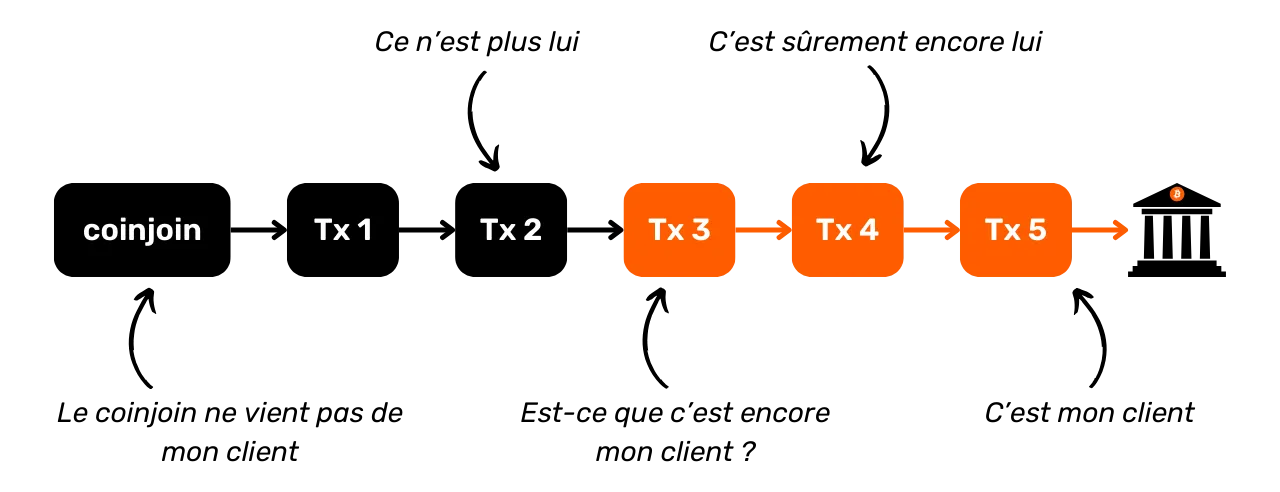

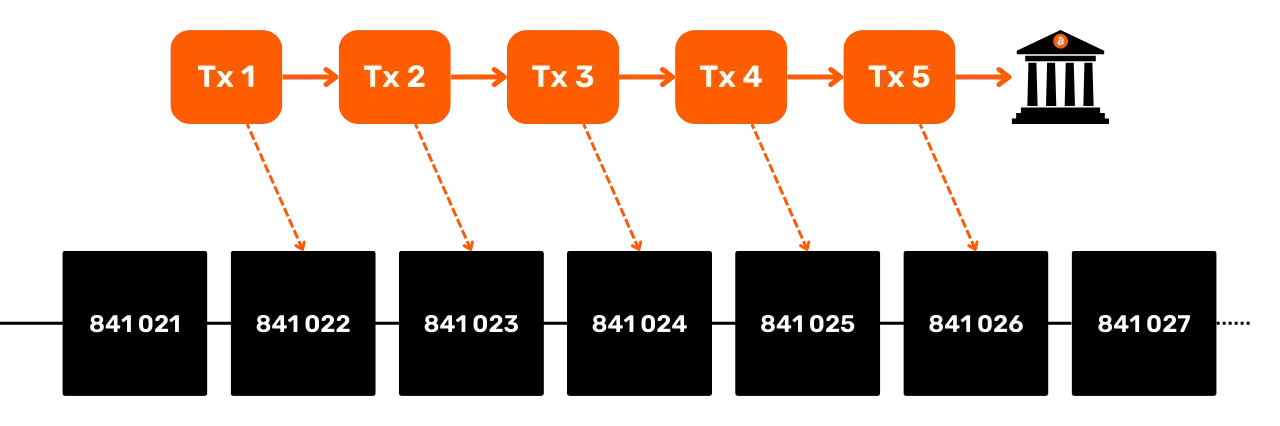

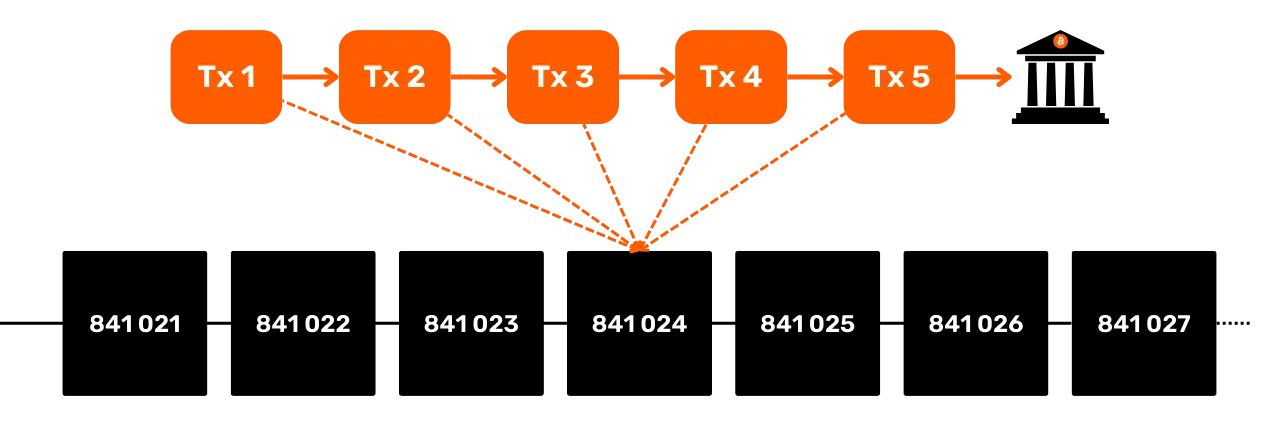

4. jagu: Coinjoin-tehingute mõistmine

Kuidas me saame rääkida Bitcoini privaatsusest, ilma et mainiksime coinjoins'i? Jaotises 4 leiate kõik, mida selle segamismeetodi kohta teada peate. Saate teada, mis on coinjoinid, nende ajalugu ja eesmärgid, samuti erinevad olemasolevad coinjoini tüübid. Lõpuks vaatame kogenumatele kasutajatele, mis on anonsetid ja entroopia ning kuidas neid arvutada.

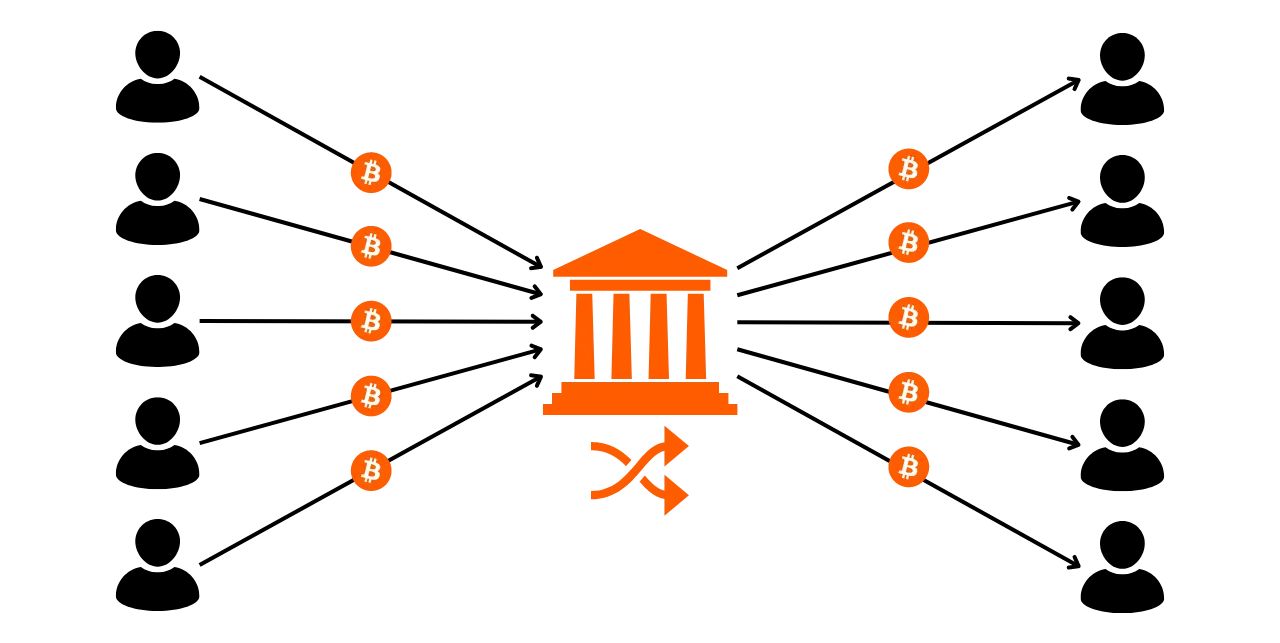

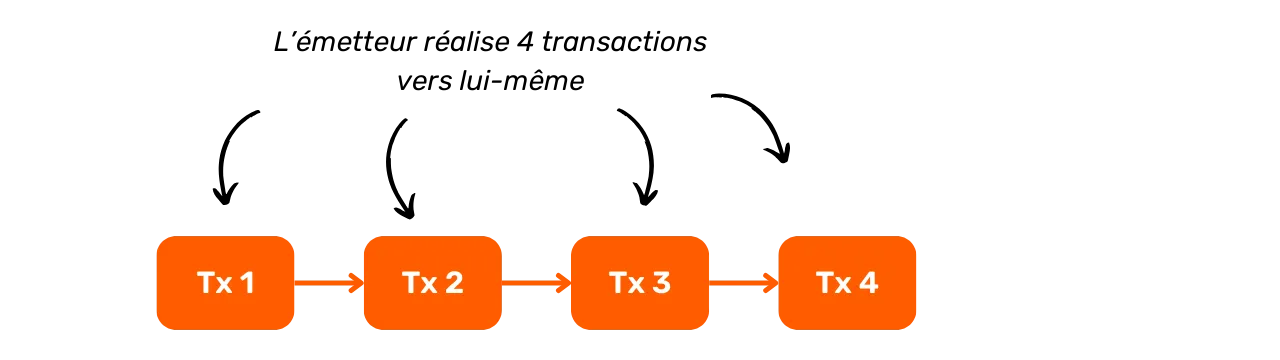

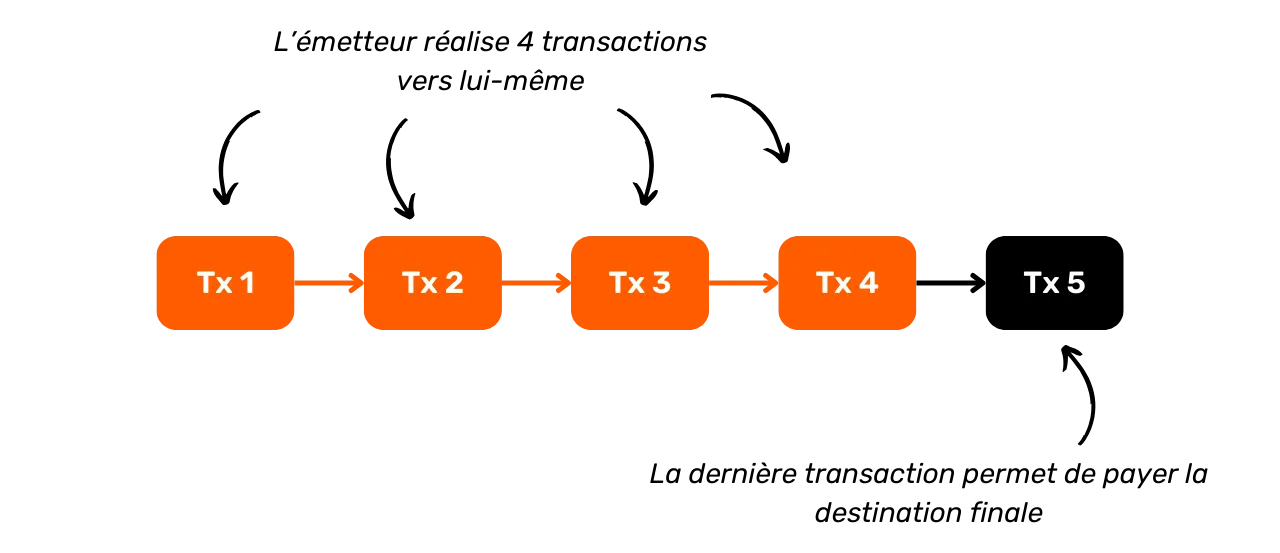

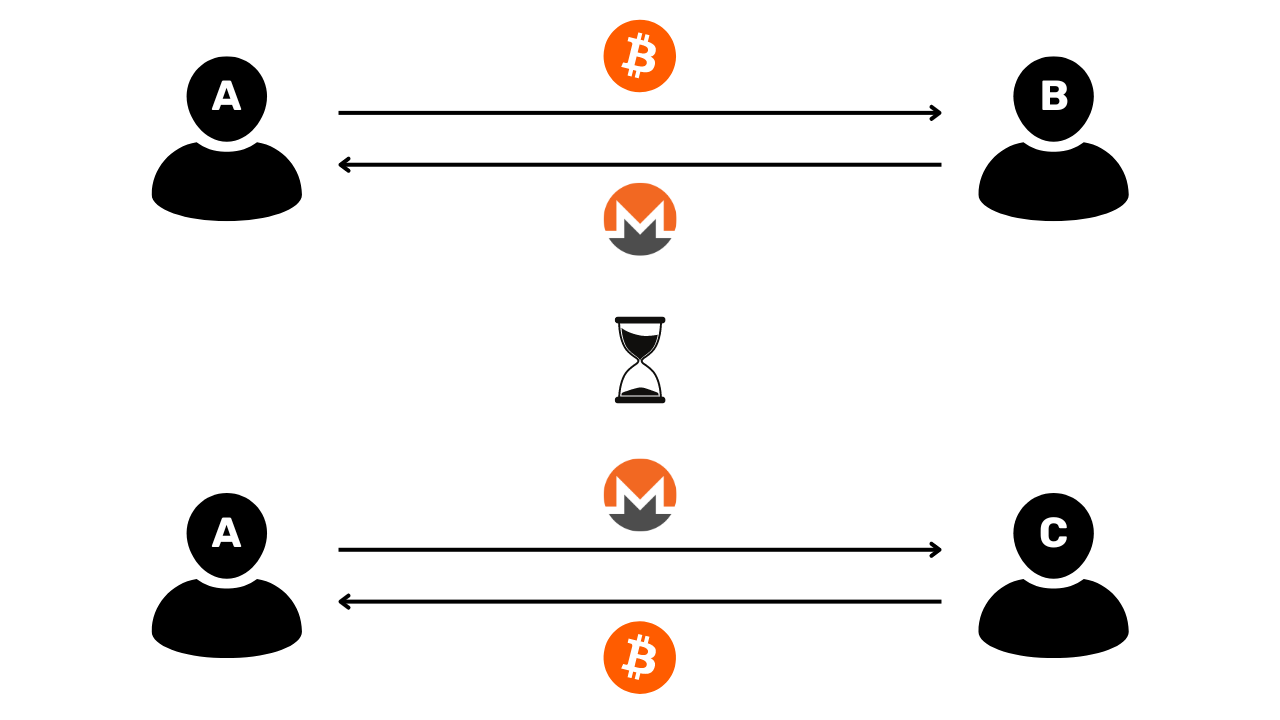

5. jagu: Teiste täiustatud konfidentsiaalsustehnikate probleemide mõistmine

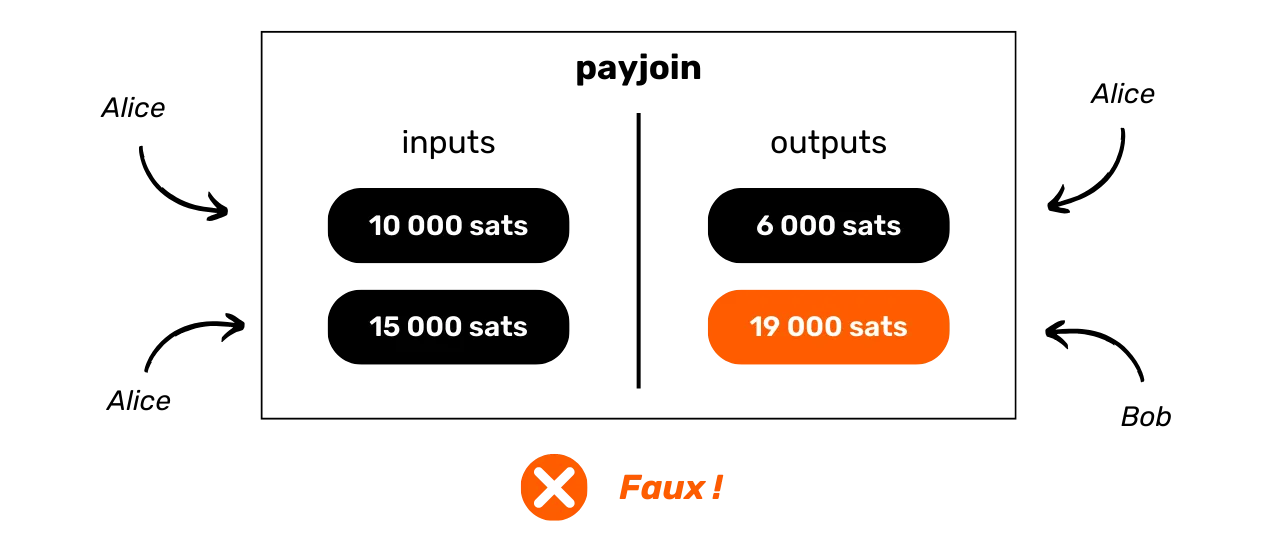

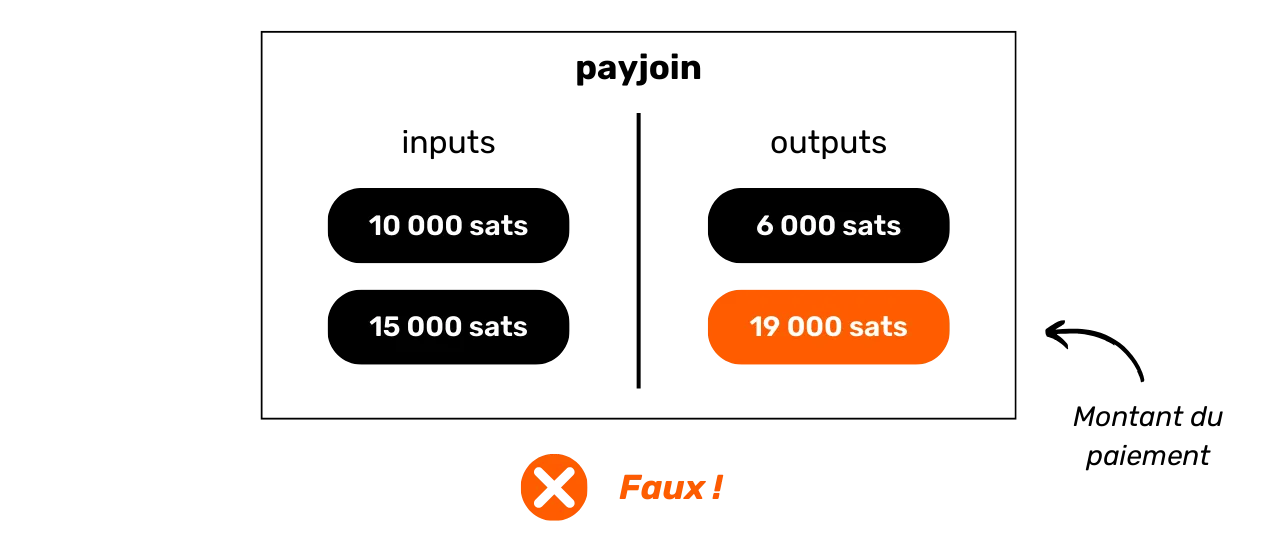

Viiendas jaotises vaatleme kõiki teisi meetodeid, mis on saadaval teie privaatsuse kaitsmiseks Bitcoinis, välja arvatud coinjoin. Aastate jooksul on arendajad näidanud märkimisväärset loovust privaatsusele pühendatud vahendite väljatöötamisel. Vaatleme kõiki neid meetodeid, nagu payjoin, ühistehingud, Coin Swap ja Atomic Swap, kirjeldades üksikasjalikult nende toimimist, eesmärke ja võimalikke nõrkusi.

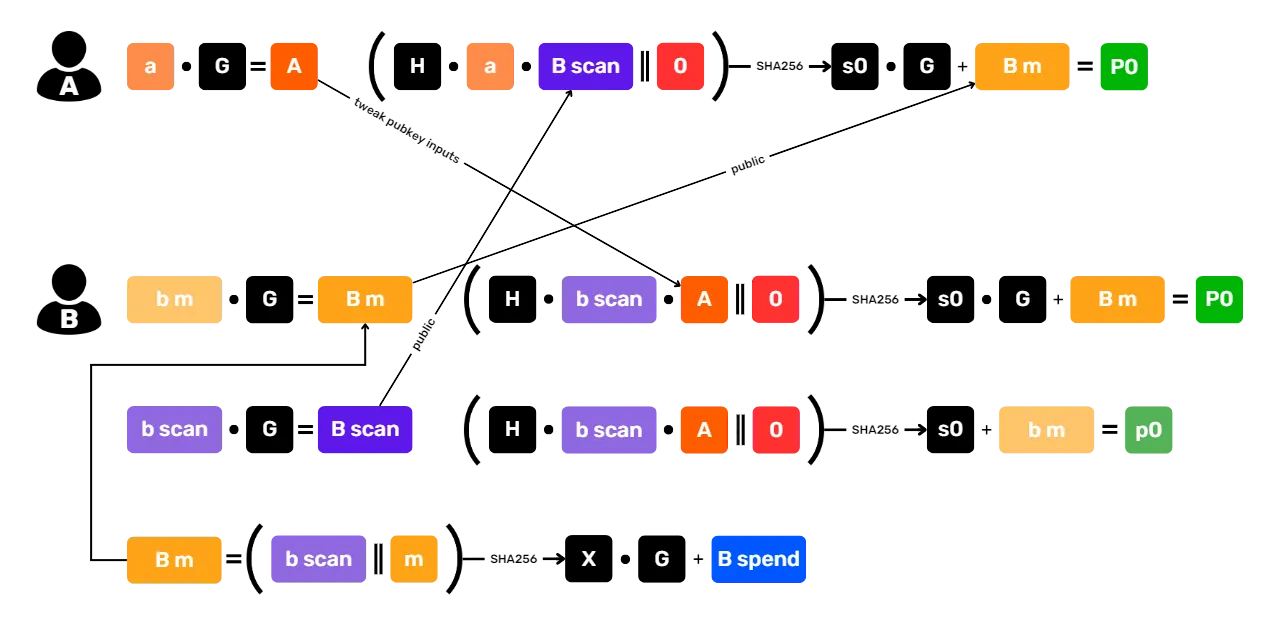

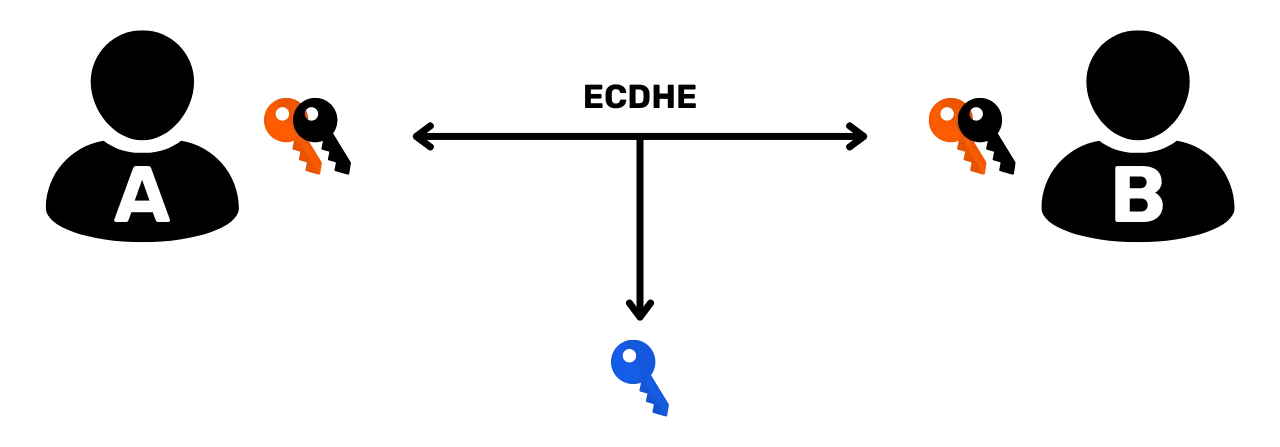

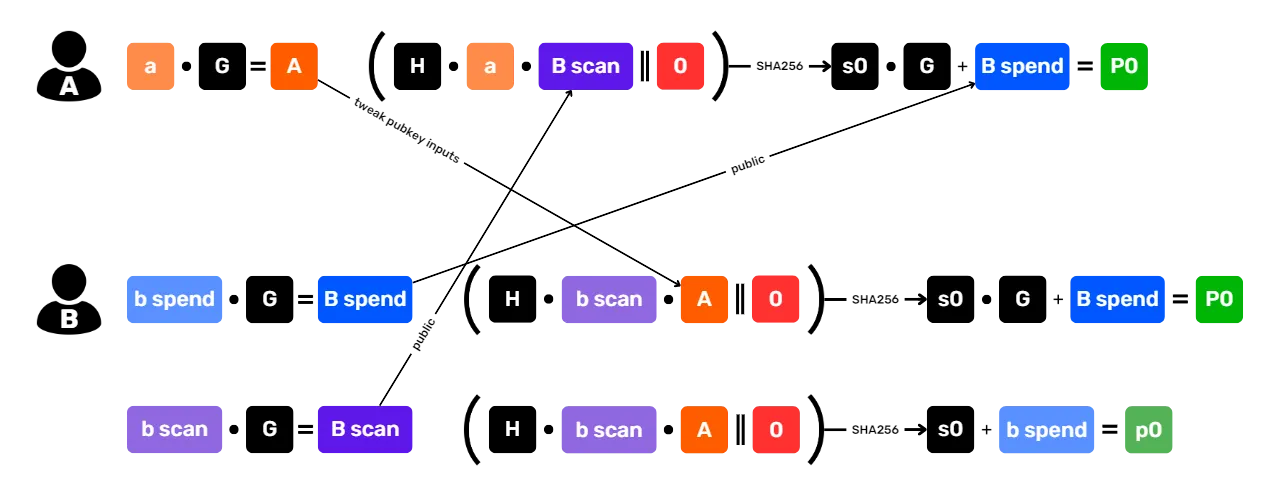

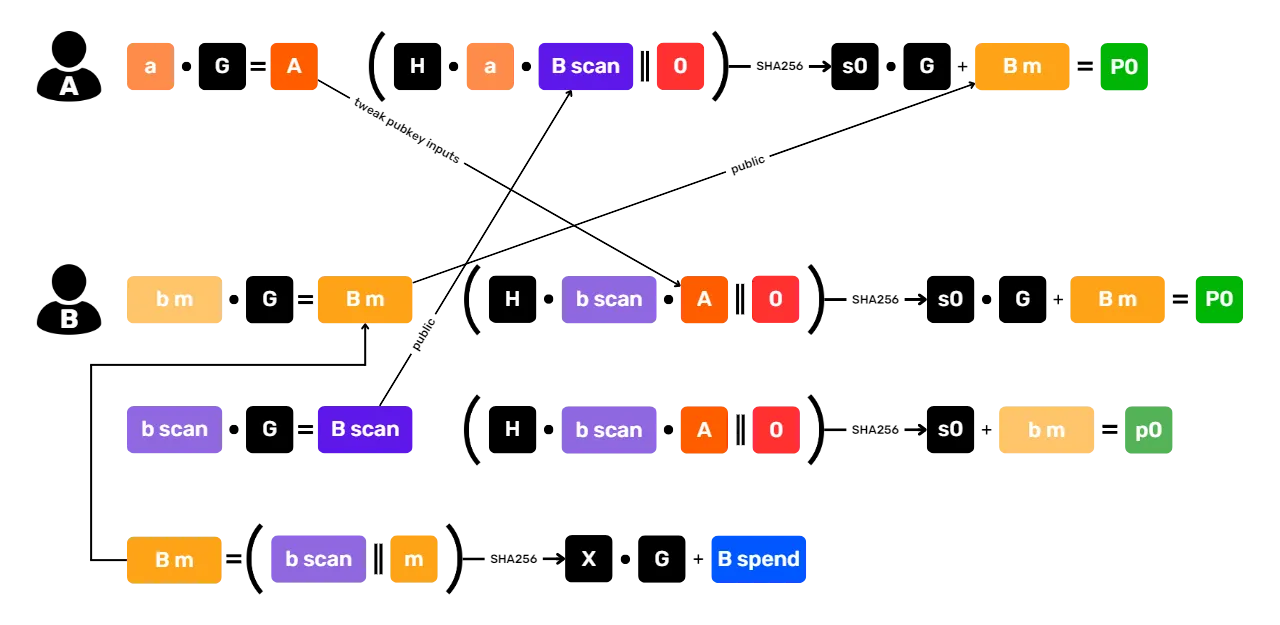

Samuti vaatleme privaatsust sõlmede võrgu ja tehingute levitamise tasandil. Samuti arutame erinevaid protokolle, mida on aastate jooksul pakutud kasutajate privaatsuse suurendamiseks Bitcoinis, sealhulgas staatiliste aadresside protokollid.

Kas olete valmis uurima Bitcoini privaatsuse keerdkäike? Lähme!

Kas olete valmis uurima Bitcoini privaatsuse keerdkäike? Lähme!

Mõisted ja põhimõisted

Bitcoini UTXO mudel

Bitcoin on ennekõike valuuta, kuid kas te tegelikult teate, kuidas BTC-d protokollis esindatud on?

UTXO-d Bitcoinis: mis need on?

Bitcoini protokoll põhineb UTXO-mudelil, mis tähendab "Unspent Transaction Output".

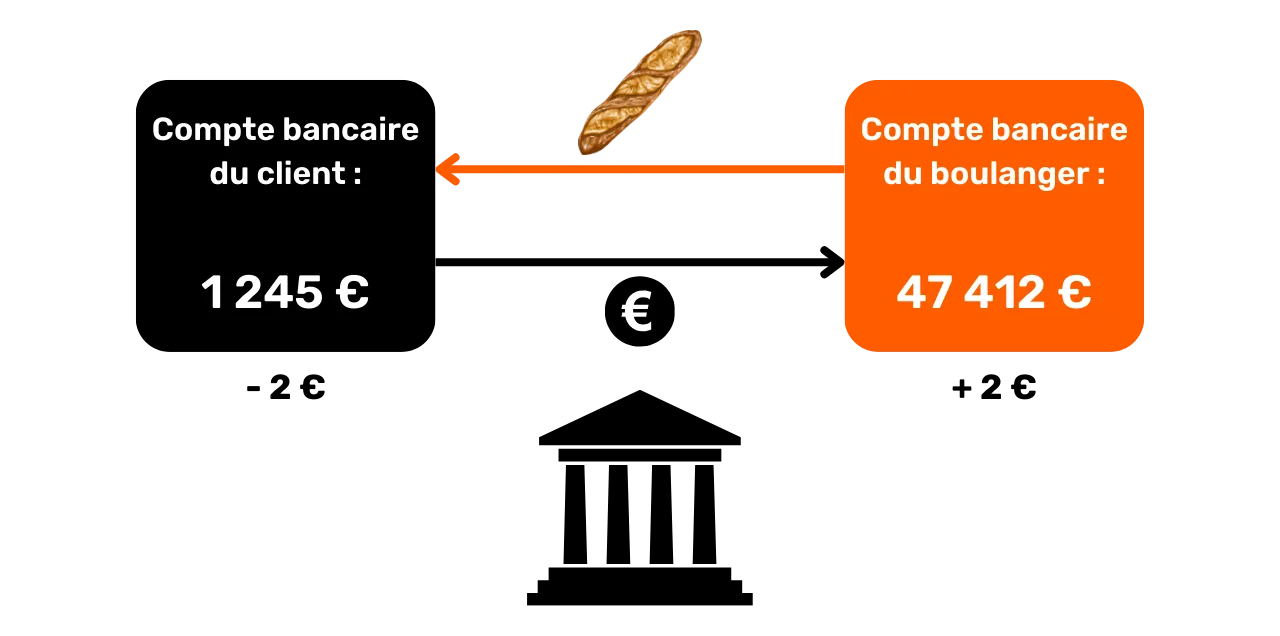

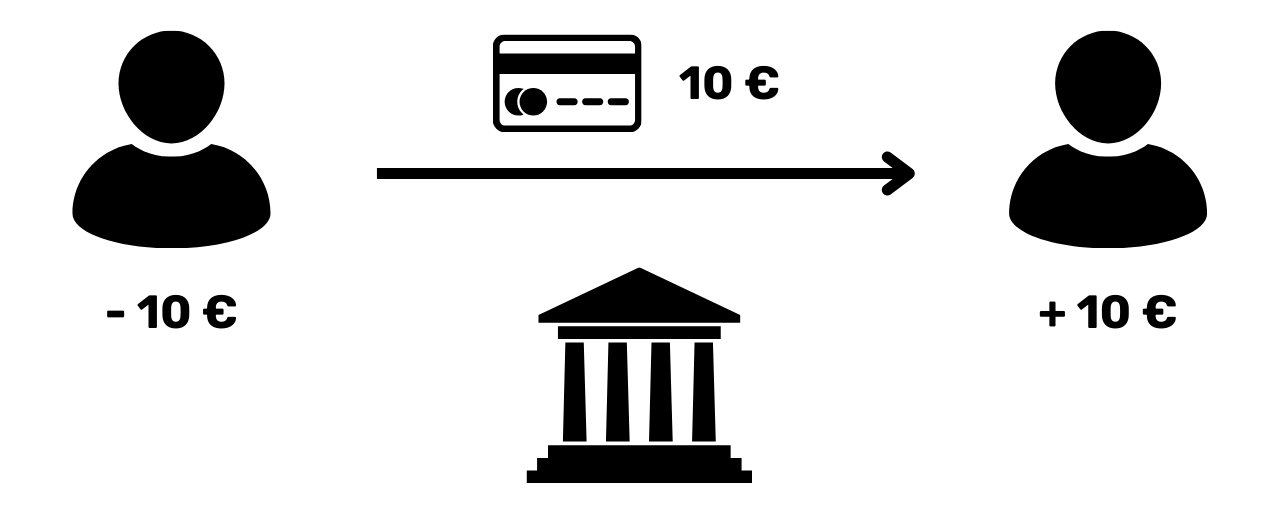

See mudel erineb oluliselt traditsioonilistest pangandussüsteemidest, mis tuginevad finantsvoogude jälgimiseks kontode ja saldode mehhanismile. Pangandussüsteemis säilitatakse individuaalsed saldod identiteediga seotud kontodel. Näiteks kui te ostate pagarilt baguette'i, debiteerib teie pank lihtsalt ostusumma teie kontolt, vähendades teie saldot, samal ajal kui pagari kontole kantakse sama summa, suurendades selle saldot. Selles süsteemis ei ole mingit seost teie kontole laekunud ja sealt lahkunud raha vahel, välja arvatud tehingukirjed.

Bitcoin töötab teisiti. Konto mõistet ei ole olemas ja rahaühikuid ei

hallata saldode, vaid UTXOde kaudu. UTXO esindab konkreetset bitcoinide

kogust, mida ei ole veel kulutatud, moodustades seega "bitcoini tüki", mis

võib olla suur või väike. Näiteks võib üks UTXO olla väärtusega 500 BTC või lihtsalt 700 SATS.

**> Satoshi, sageli lühendatult sat, on Bitcoini väikseim ühik, mis on võrreldav fiat-valuutade sentime'iga.

1 BTC = 100 000 000 SATS

Teoreetiliselt võib üks UTXO esindada mis tahes väärtust bitcoinides, alates satist kuni teoreetilise maksimumini, mis on umbes 21 miljonit BTC. Siiski on loogiliselt võimatu omada kõiki 21 miljonit bitcoin'i ning on olemas madalam majanduslik lävi, mida nimetatakse "tolmuks" ja millest allapoole jäävat UTXO-d peetakse majanduslikult ebasoodsaks kulutada.

**> Bitcoinis kunagi loodud suurima UTXO väärtus oli 500 000 BTC. See loodi MtGoxi platvormi poolt 2011. aasta novembris toimunud konsolideerimisoperatsiooni käigus: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

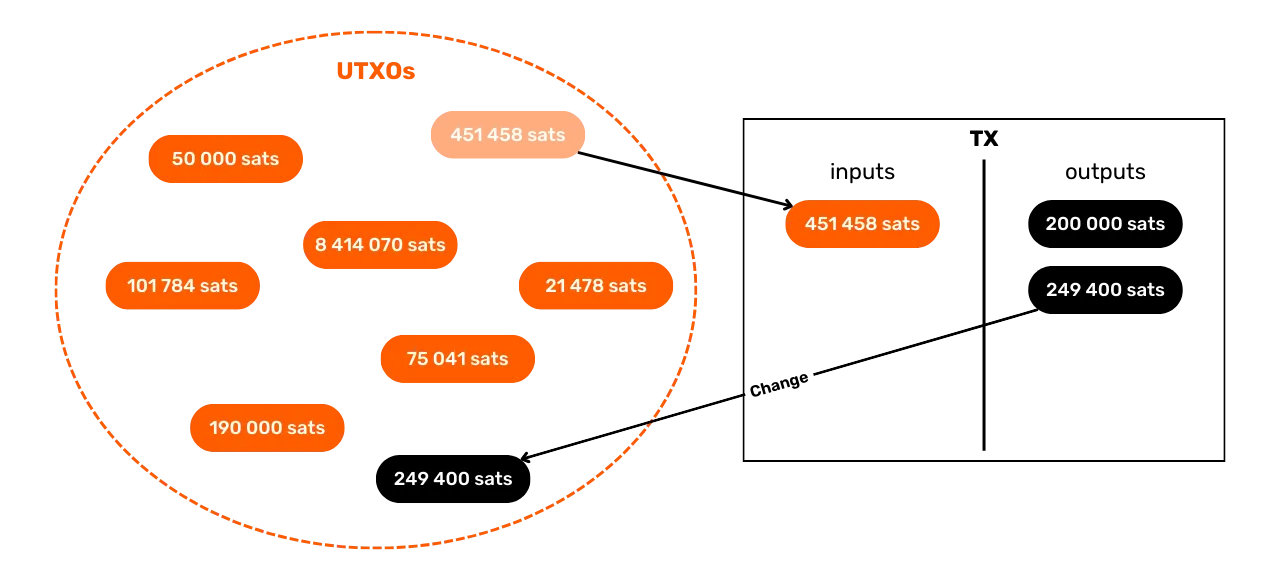

UTXOd ja kulutustingimused

UTXOd on Bitcoini vahetusvahendid. Iga tehingu tulemuseks on UTXOde tarbimine sisendina ja uute UTXOde loomine väljundina. Kui tehing on lõpule viidud, loetakse sisendina kasutatud UTXOd "kulutatud" ning uued UTXOd luuakse ja jaotatakse tehingu väljundites märgitud saajatele. Seega kujutab UTXO lihtsalt kulutamata tehingu väljundit ja seega bitcoinide kogust, mis kuulub antud hetkel kasutajale.

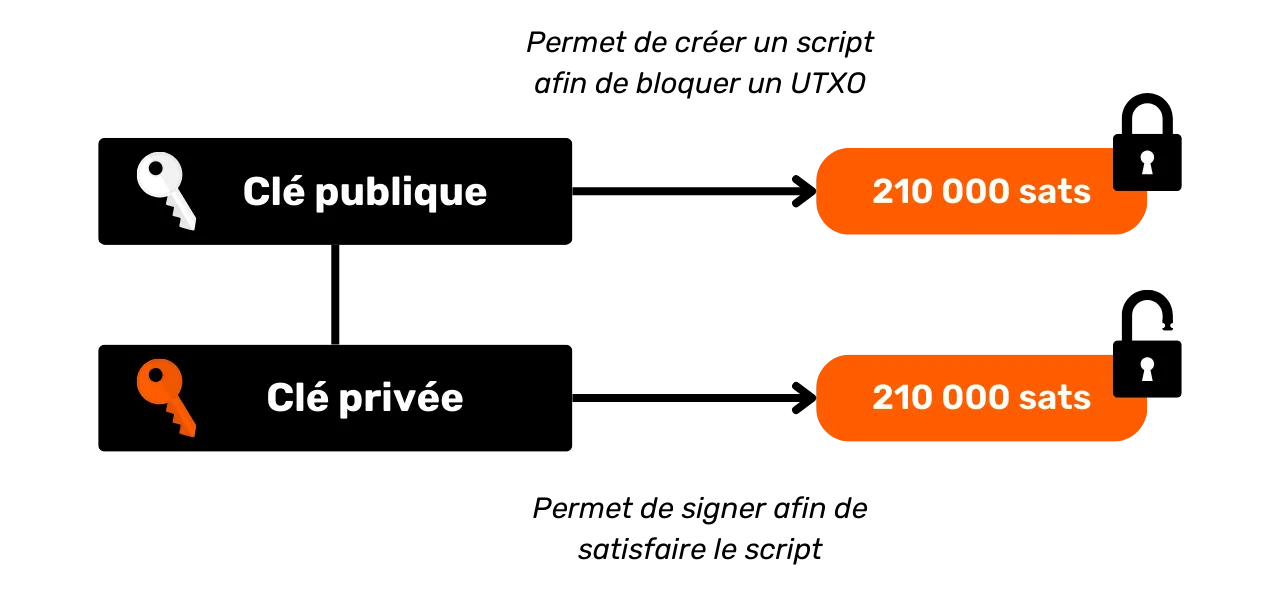

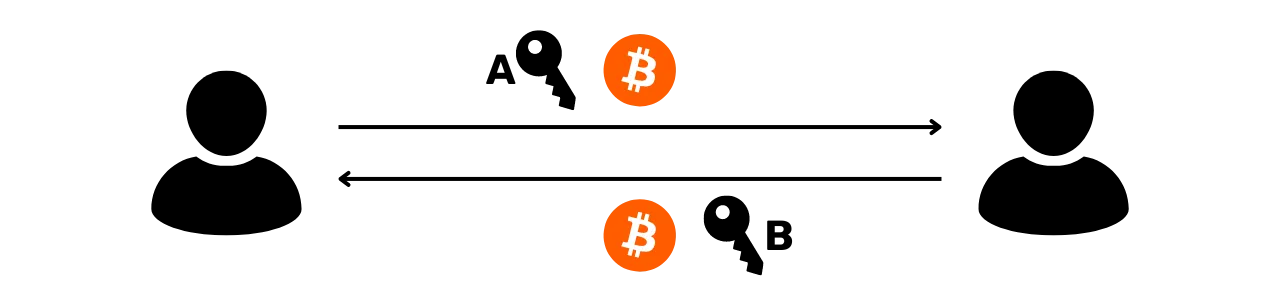

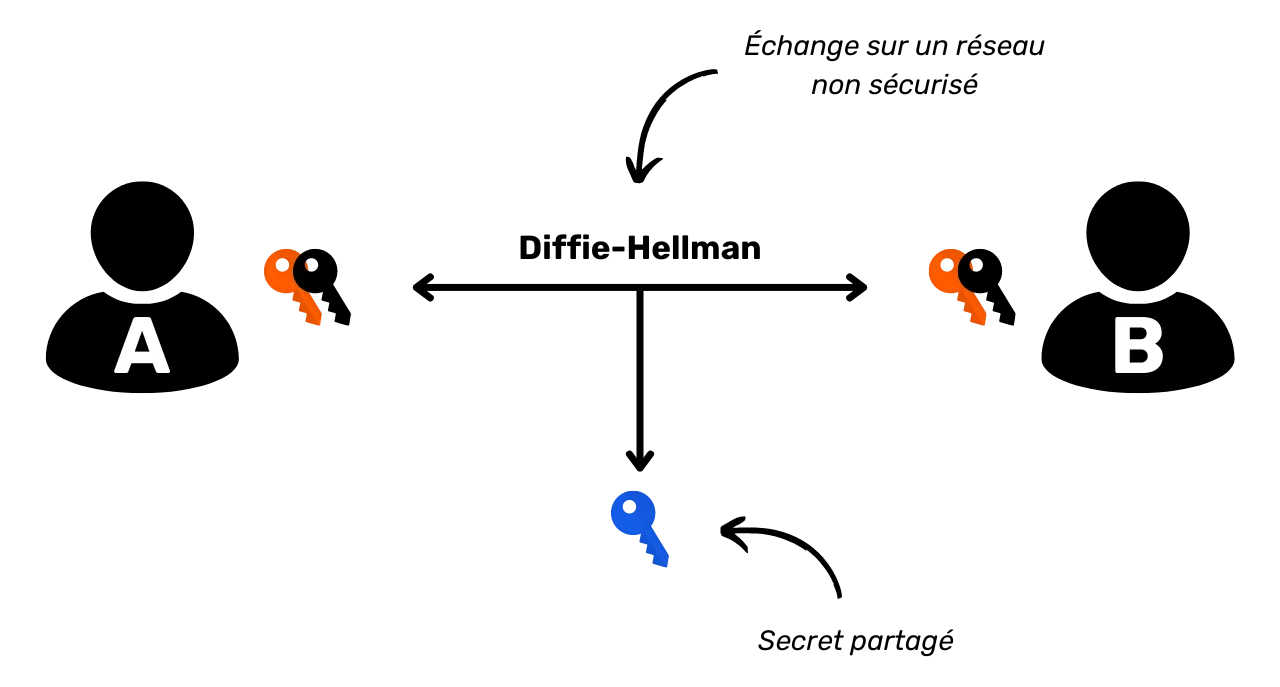

Kõik UTXOd on tagatud skriptidega, mis määravad kindlaks tingimused, mille alusel neid saab kulutada. UTXO tarbimiseks peab kasutaja tõendama võrgule, et ta vastab UTXOd tagavas skriptis sätestatud tingimustele. Tavaliselt on UTXOd kaitstud avaliku võtmega (või seda avalikku võtit esindava vastuvõtuaadressiga). Selle avaliku võtmega seotud UTXO kulutamiseks peab kasutaja tõendama, et tal on vastav privaatne võti, esitades selle võtmega tehtud digitaalallkirja. Seepärast ütleme, et teie Bitcoini rahakott ei sisalda tegelikult bitcoin'e, vaid hoiab teie privaatvõtmeid, mis omakorda annavad teile juurdepääsu teie UTXOdele ja seega ka bitcoin'idele, mida need esindavad.

Kuna Bitcoinis puudub konto mõiste, on rahakoti saldo lihtsalt kõigi UTXOde väärtuste summa, mida ta saab kulutada. Näiteks kui teie Bitcoini rahakott saab kulutada järgmised 4 UTXO-d:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Teie portfelli kogusaldo oleks "17 BTC".

Bitcoini tehingute struktuur

Tehingu sisendid ja väljundid

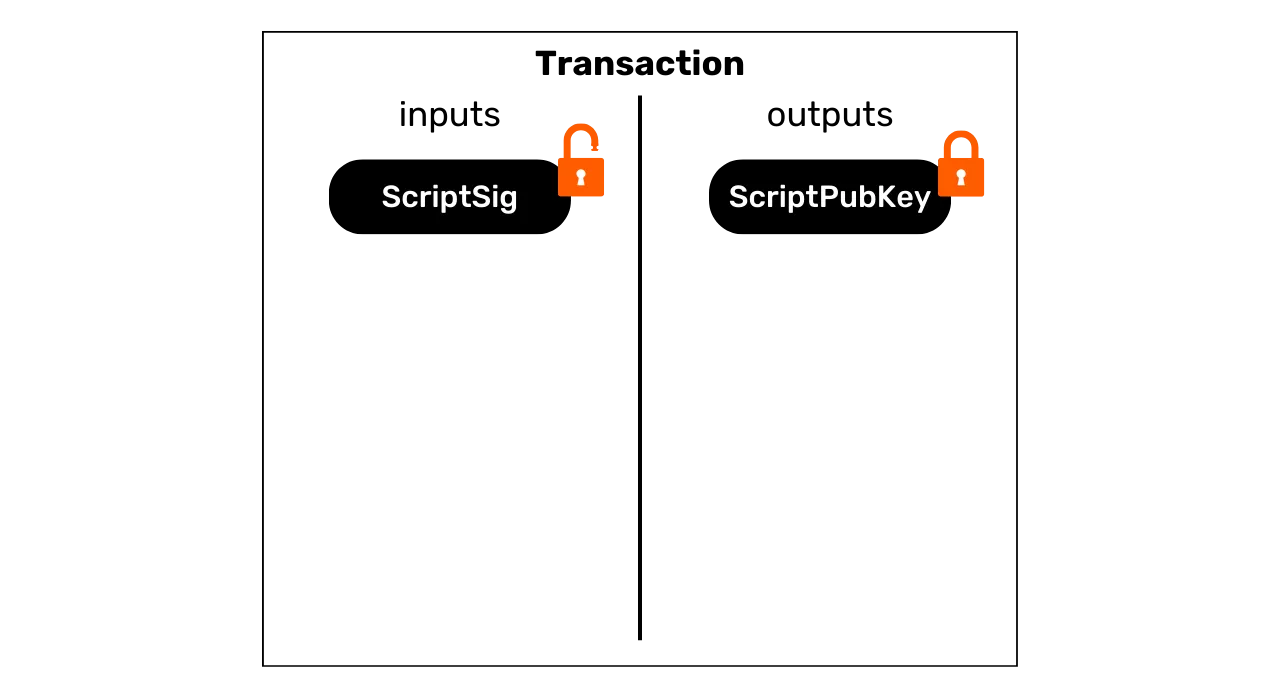

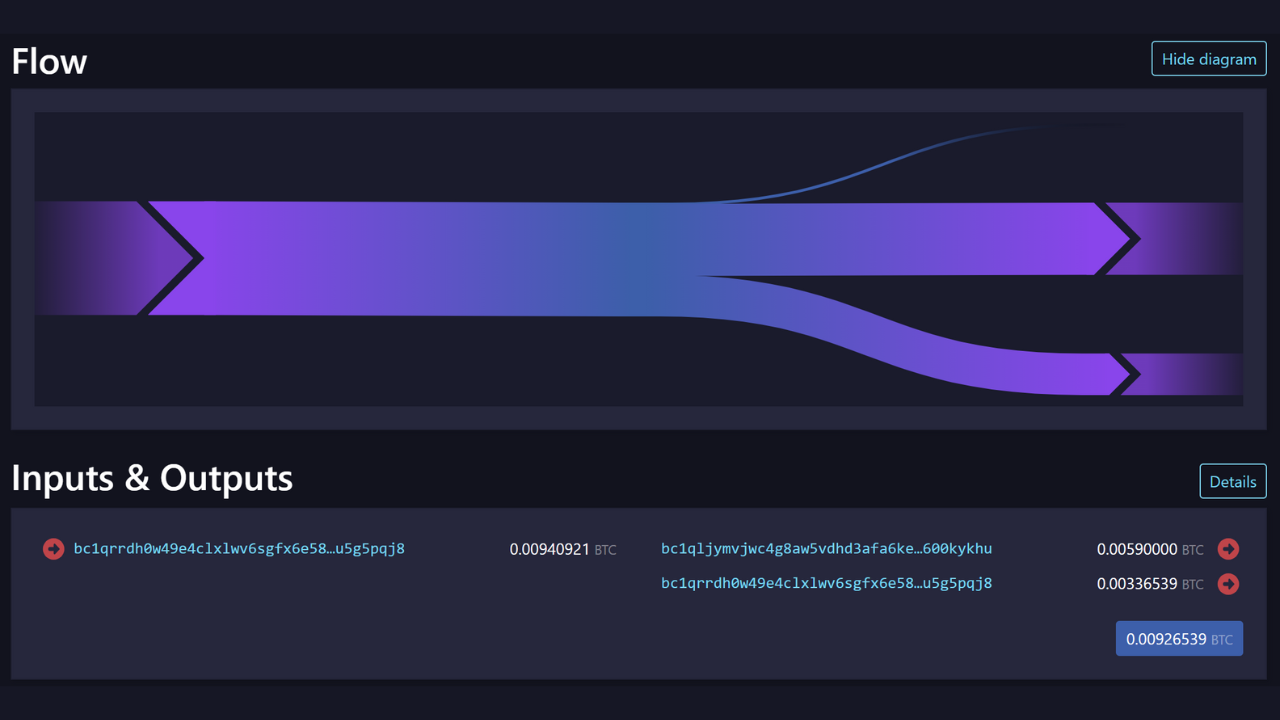

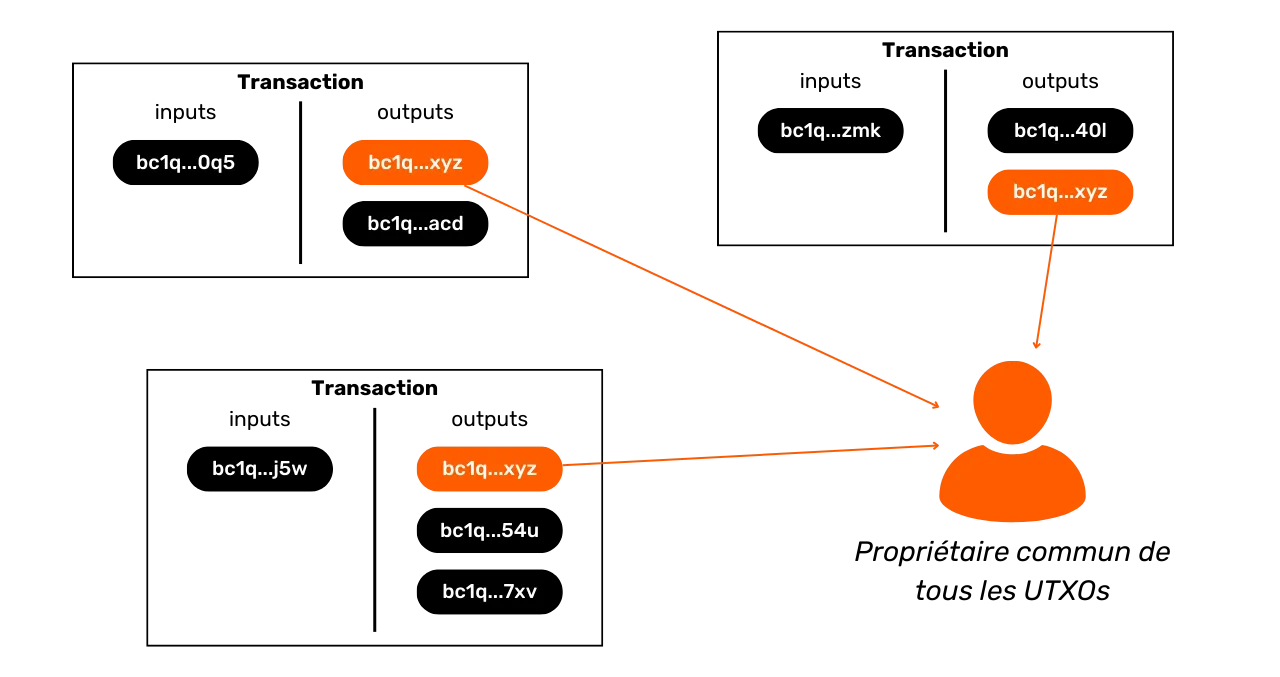

Bitcoini tehing on plokiahelas salvestatud toiming, mis annab bitcoinide omandiõiguse ühelt inimeselt teisele üle. Täpsemalt, kuna me oleme UTXO-mudelil ja kontosid ei ole, täidab tehing kulutustingimusi, mis kindlustasid ühe või mitu UTXO-d, tarbib neid ja loob samaväärselt uusi UTXO-d uute kulutustingimustega. Lühidalt öeldes liigutab tehing bitcoin'id rahuldatud skriptist uude skripti, mis on mõeldud nende kindlustamiseks.

Iga Bitcoini tehing koosneb seega ühest või mitmest sisendist ja ühest või mitmest väljundist. Sisendid on UTXOd, mida tehing tarbib väljundite loomiseks. Väljundid on uued UTXOd, mida saab kasutada tulevaste tehingute sisenditena.

**> Teoreetiliselt võib bitcoini tehingul olla lõpmatu arv sisendeid ja väljundeid. Ainus piirang on maksimaalne plokisuurus.

Iga Bitcoini tehingu sisend viitab eelmisele kasutamata UTXO-le. Et kasutada UTXO-d sisendina, peab selle omanik tõendama, et ta on õigustatud omanik, valideerides seotud skripti, st rahuldades kehtestatud kulutamistingimuse. Üldiselt tähendab see, et tuleb esitada digitaalallkiri, mis on toodetud selle avaliku võtmega, mis algselt tagas selle UTXO. Skript seisneb seega selles, et kontrollitakse, kas allkiri vastab raha saamisel kasutatud avalikule võtmele.

Iga väljund määrab omakorda kindlaks ülekantavate bitcoinide summa ja saaja. Viimane määratakse uue skripti abil, mis tavaliselt blokeerib äsja loodud UTXO vastuvõtva aadressi või uue avaliku võtmega.

Selleks, et tehing oleks konsensusreeglite kohaselt kehtiv, peab väljundite

kogusumma olema väiksem või võrdne sisendite kogusummaga. Teisisõnu ei tohi

tehingu poolt loodud uute UTXOde summa ületada sisenditena tarbitud UTXOde

summat. See põhimõte on loogiline: kui teil on ainult 500 000 SATS, ei saa te teha 700 000 SATS ostu.

Vahetamine ja ühendamine Bitcoini tehingus

Bitcoini tehingu toimingut UTXOs võib seega võrrelda kuldmündi ümbertöötlemisega. Tõepoolest, UTXO ei ole jagatav, vaid ainult suletav. See tähendab, et kasutaja ei saa lihtsalt jagada UTXO-d, mis esindab teatud summat bitcoinides, mitmeks väiksemaks UTXO-ks. Ta peab selle tehingu käigus täielikult ära kulutama, et luua üks või mitu uut UTXOd suvalise väärtusega väljundit, mis peavad olema väiksemad või võrdsed algväärtusega.

See mehhanism on sarnane kuldmündi omaga. Oletame, et teil on 2 untsi suurune münt ja te soovite maksta 1 untsi eest, eeldades, et müüja ei saa teile vahetusraha anda. Peaksite oma mündi sulatama ja valama 2 uut, igaüks 1 untsiga.

Bitcoin töötab sarnaselt. Kujutame ette, et Alice'il on UTXO 10 000 SATS ja

ta soovib osta 4000 SATS maksva baguette'i. Alice teeb tehingu, mille

sisendiks on 1 UTXO väärtusega 10 000 SATS, mille ta tarbib täielikult, ja

väljundiks 2 UTXO väärtusega 4 000 SATS ja 6 000 SATS. TÜXO summas 4 000 SATS saadetakse pagarile pagari eest tasumiseks, samas kui TÜXO summas 6 000 SATS jõuab tagasi Alice'ile vahetusena. See UTXO, mis naaseb

tehingu algsele väljastajale, on Bitcoini žargoonis tuntud kui "vahetus".

Kujutame nüüd ette, et Alice'il ei ole mitte üks UTXO suurusega "10 000

SATS", vaid kaks UTXOd suurusega "3000 SATS". Sellises olukorras ei ole

kumbki UTXO eraldi piisav, et määrata saua 4,000 SATS. Seetõttu

peab Alice kasutama tehingu sisenditena samaaegselt kahte UTXOd väärtusega 3,000 SATS. Sel viisil jõuab sisendite kogusumma 6000 SATSini,

mis võimaldab tal rahuldada pagarile tehtava 4000 SATSi makse. Seda

meetodit, mille puhul mitu UTXOd koondatakse tehingu sisenditeks,

nimetatakse sageli "ühendamiseks".

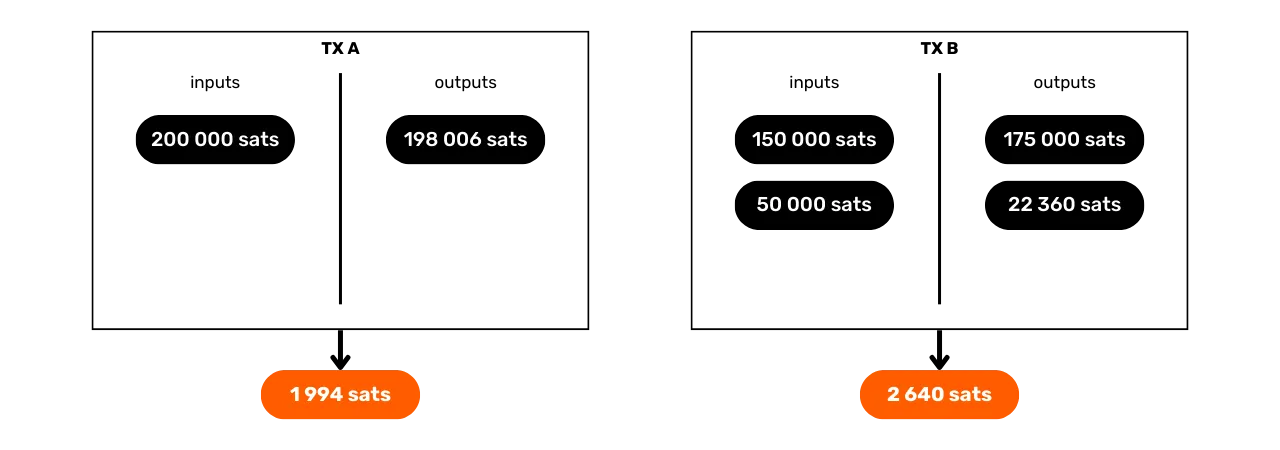

Tehingutasud

Intuitiivselt võiks arvata, et tehingukulud kujutavad endast ka tehingu väljundit. Kuid tegelikkuses ei ole see nii. Tehingukulud kujutavad endast sisendite ja väljundite kogusumma vahet. See tähendab, et pärast seda, kui osa sisendite väärtusest on kasutatud tehingu soovitud väljundite katmiseks, jääb teatud summa sisenditest kasutamata. See jääksumma moodustab tehingukulud.

Frais = total inputs - total outputs

Võtame näiteks Alice'i, kelle UTXO on 10 000 SATS ja kes soovib osta

baguette'i hinnaga 4 000 SATS. Alice loob tehingu, mille sisendiks on tema

UTXO 10 000 SATS. Seejärel genereerib ta pagarile pagari eest tasumiseks

väljundiks 4 000 SATS. Et julgustada kaevandajaid tema tehingut plokki

integreerima, määrab Alice 200 SATSi tasu. Seejärel loob ta teise väljundi,

vahetuse, mis tagastatakse talle summas 5,800 SATS.

Tasu valemit rakendades näeme, et alaealistele on tõepoolest jäänud 200 SATSi:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Kui kaevuril õnnestub plokk valideerida, on tal õigus koguda neid tasusid kõigi tema plokis sisalduvate tehingute eest nn coinbase'i tehingu kaudu.

UTXO-de loomine Bitcoini kohta

Kui olete eelmisi lõike tähelepanelikult jälginud, siis teate nüüd, et UTXOsid saab luua ainult teisi olemasolevaid UTXOsid tarbides. Sel viisil moodustavad Bitcoini mündid pideva ahela. Siiski võib teid huvitada, kuidas tekkisid selles ahelas esimesed UTXO-d. See tõstatab sarnase probleemi nagu kana ja muna: kust need algsed UTXO-d pärit on?

Vastus on transaktsioonis coinbase.

Coinbase on teatud tüüpi Bitcoini tehing, mis on iga ploki puhul unikaalne ja on alati esimene neist. See võimaldab kaevandajal, kes on leidnud kehtiva töötõendi, saada oma ploki tasu. See tasu koosneb kahest elemendist: blokipreemia ja tehingutasu, mida on käsitletud eelmises punktis.

Coinbase'i tehing on ainulaadne selle poolest, et see on ainus, mis suudab luua bitcoine ex nihilo, ilma et väljundite genereerimiseks oleks vaja tarbida sisendeid. Neid äsja loodud bitcoin'e võiksime nimetada "algseteks UTXO-deks".

Blokisubsideeritud bitcoinid on uued BTC-d, mis on loodud nullist, vastavalt konsensuse reeglites eelnevalt kehtestatud emiteerimisskeemile. Plokkide toetus vähendatakse poole võrra iga 210 000 ploki järel, st umbes iga nelja aasta tagant, protsessis, mida nimetatakse "poolitamiseks". Algselt loodi iga toetusega 50 bitcoin'i, kuid see summa on järk-järgult vähenenud; praegu on see 3,125 bitcoin'i ühe ploki kohta.

Mis puutub tehingutasudesse, siis kuigi need esindavad samuti äsja loodud BTC-d, ei tohi need ületada kõigi ploki tehingute sisendite ja väljundite kogusumma erinevust. Nägime varem, et need tasud esindavad sisendite osa, mida ei kasutata tehingu väljundites. See osa on tehniliselt "kadunud" tehingu käigus ja kaevandajal on õigus see väärtus ühe või mitme uue UTXO kujul uuesti luua. See on väärtuse ülekandmine tehingu väljastaja ja kaevandaja vahel, kes lisab selle plokiahelasse.

**> Coinbase'i tehinguga genereeritud bitcoinid kehtivad 100 ploki pikkuse tähtaja jooksul, mille jooksul kaevandaja ei saa neid kulutada. Selle reegli eesmärk on vältida komplikatsioone, mis on seotud äsja loodud bitcoinide kasutamisega ahelas, mis võivad hiljem vananeda.

UTXO mudeli mõju

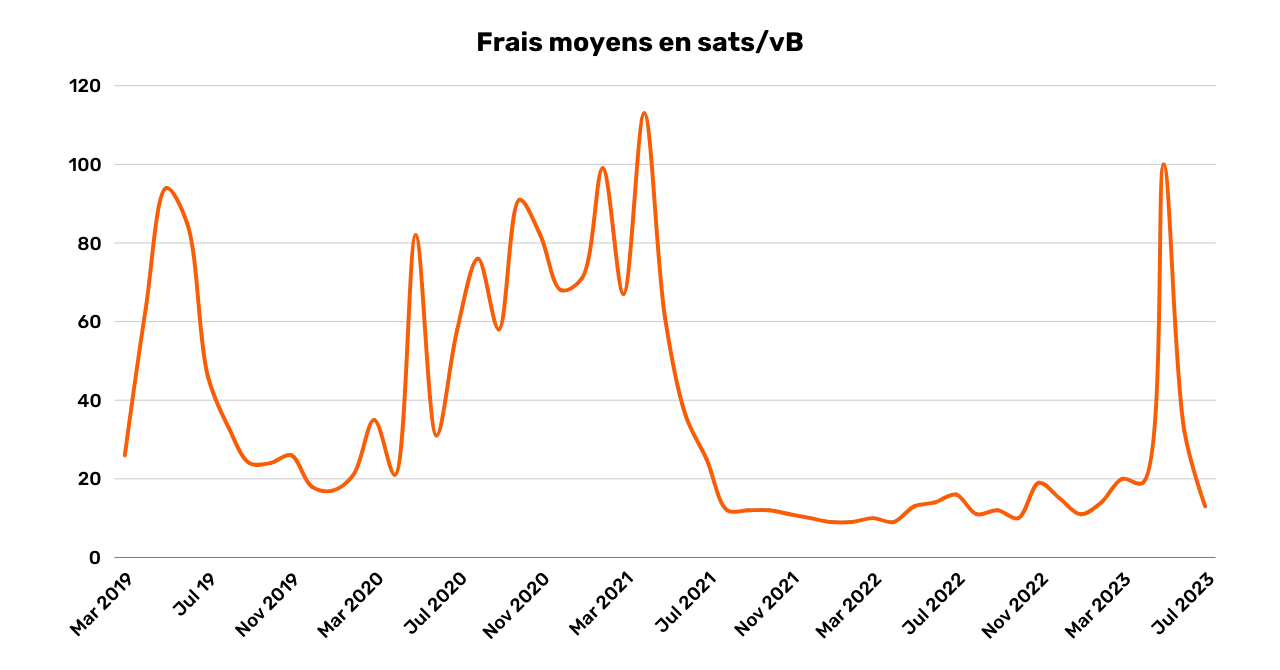

Esiteks mõjutab UTXO mudel otseselt Bitcoini tehingutasusid. Kuna iga ploki mahutavus on piiratud, eelistavad kaevandajad tehinguid, mis pakuvad parimaid tasusid võrreldes plokis hõivatud ruumiga. Tõepoolest, mida rohkem UTXOsid sisaldab tehing oma sisendites ja väljundites, seda raskem on see ja nõuab seetõttu kõrgemaid tasusid. See on üks põhjustest, miks me sageli püüame vähendada UTXOde arvu oma portfellis, mis võib mõjutada ka konfidentsiaalsust, teemat, mida käsitleme üksikasjalikult selle kursuse kolmandas osas.

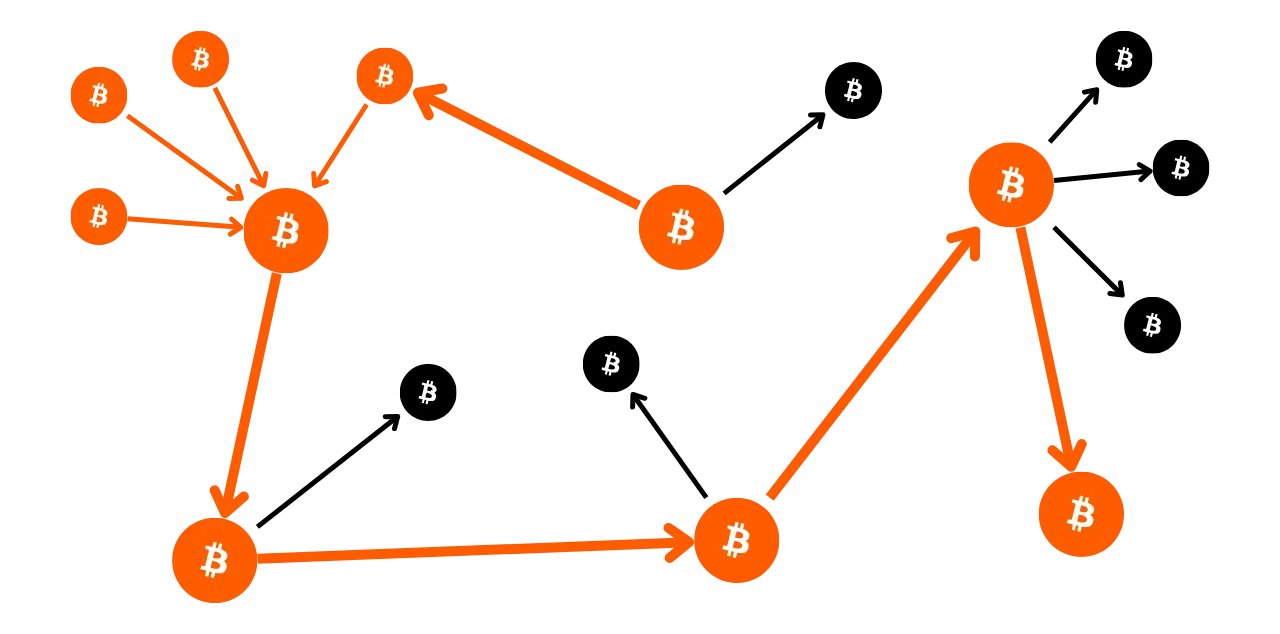

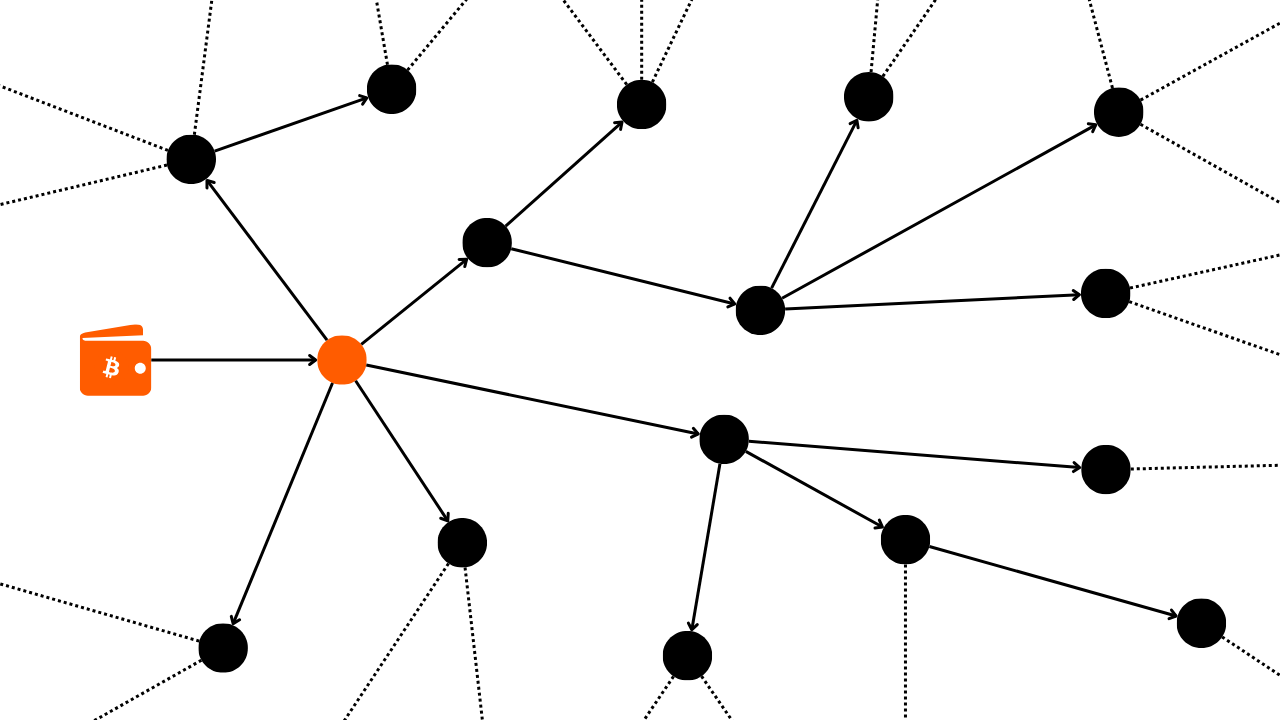

Teiseks, nagu eelnevates punktides mainitud, on Bitcoini mündid sisuliselt UTXOde ahel. Seega loob iga tehing seose ühe varasema UTXO ja ühe tulevase UTXO vahel. UTXOd võimaldavad seega selgesõnaliselt jälgida bitcoinide teekonda alates nende loomisest kuni nende praeguste kulutusteni. Sellist läbipaistvust võib pidada positiivseks, sest see võimaldab igal kasutajal veenduda saadud bitcoinide ehtsuses. Kuid just sellel jälgitavuse ja kontrollitavuse põhimõttel põhineb ka plokiahela analüüs, mille eesmärk on ohustada teie konfidentsiaalsust. Seda praktikat käsitleme põhjalikult kursuse teises osas.

Bitcoini privaatsusmudel

Raha: autentsus, ausus ja topeltkulutused

Üks raha funktsioone on lahendada vajaduste kahekordse kokkulangevuse probleem. Vahetuskaubandusel põhinevas süsteemis on vahetuse lõpuleviimiseks vaja mitte ainult leida indiviid, kes loobub minu vajadusele vastavast kaubast, vaid ka pakkuda talle samaväärse väärtusega kaupa, mis rahuldab tema enda vajadust. Selle tasakaalu leidmine on keeruline ülesanne.

Seepärast kasutame raha väärtuse liigutamiseks nii ruumis kui ka ajas.

Selleks, et rahasüsteem lahendaks selle probleemi, on oluline, et kaupa või teenust pakkuv pool oleks veendunud, et ta suudab selle summa hiljem ära kulutada. Seega tagab iga ratsionaalne inimene, kes soovib võtta vastu münti, olgu see siis digitaalne või füüsiline, et see vastab kahele põhikriteeriumile:

- Töö peab olema terviklik ja autentne ;**

- ja neid ei tohi topelt kulutada.**

Kui te kasutate füüsilist valuutat, on see esimene omadus, mida on kõige keerulisem kinnitada. Erinevatel ajaloolistel perioodidel on metallmüntide terviklikkust sageli mõjutanud sellised tavad nagu trimmimine või augustamine. Vana-Roomas oli näiteks tavaline tava, et kodanikud kraapisid kuldmüntide servi, et koguda veidi väärismetalli, säilitades neid samal ajal tulevaste tehingute jaoks. Nii vähendati mündi sisemist väärtust, kuid selle nimiväärtus jäi samaks. See on üks põhjustest, miks mündi serva hiljem sooniti.

Autentsust on samuti raske kontrollida füüsilisel rahalisel andmekandjal. Tänapäeval on võltsimise vastu võitlemise meetodid üha keerulisemad, mis sunnib jaemüüjaid investeerima kulukatesse kontrollsüsteemidesse.

Teisest küljest ei ole füüsiliste valuutade puhul nende olemuse tõttu topeltkulutused probleemiks. Kui ma annan teile 10-eurose pangatähe, siis läheb see pöördumatult minu valdusest teie valdusesse, mis loomulikult välistab igasuguse võimaluse selle rahaühiku mitmekordseks kulutamiseks. Lühidalt öeldes ei saa ma seda 10-eurost rahatähte uuesti kulutada.

Digitaalse valuuta puhul on raskused teised. Mündi ehtsuse ja terviklikkuse tagamine on sageli lihtsam. Nagu nägime eelmises punktis, võimaldab Bitcoini UTXO-mudel jälgida mündi päritolu ja seega kontrollida, et see on tõepoolest loodud kaevandaja poolt kooskõlas konsensuse reeglitega.

Teisest küljest on topeltkulutuste vältimise tagamine keerulisem, sest kõik digitaalsed kaubad on sisuliselt teave. Erinevalt füüsilistest kaupadest ei jaotata teavet vahetamisel, vaid see levib mitmekordistamise teel. Näiteks kui ma saadan teile e-kirjaga dokumendi, siis see dubleerub. Te ei saa olla kindel, et ma olen originaaldokumendi kustutanud.

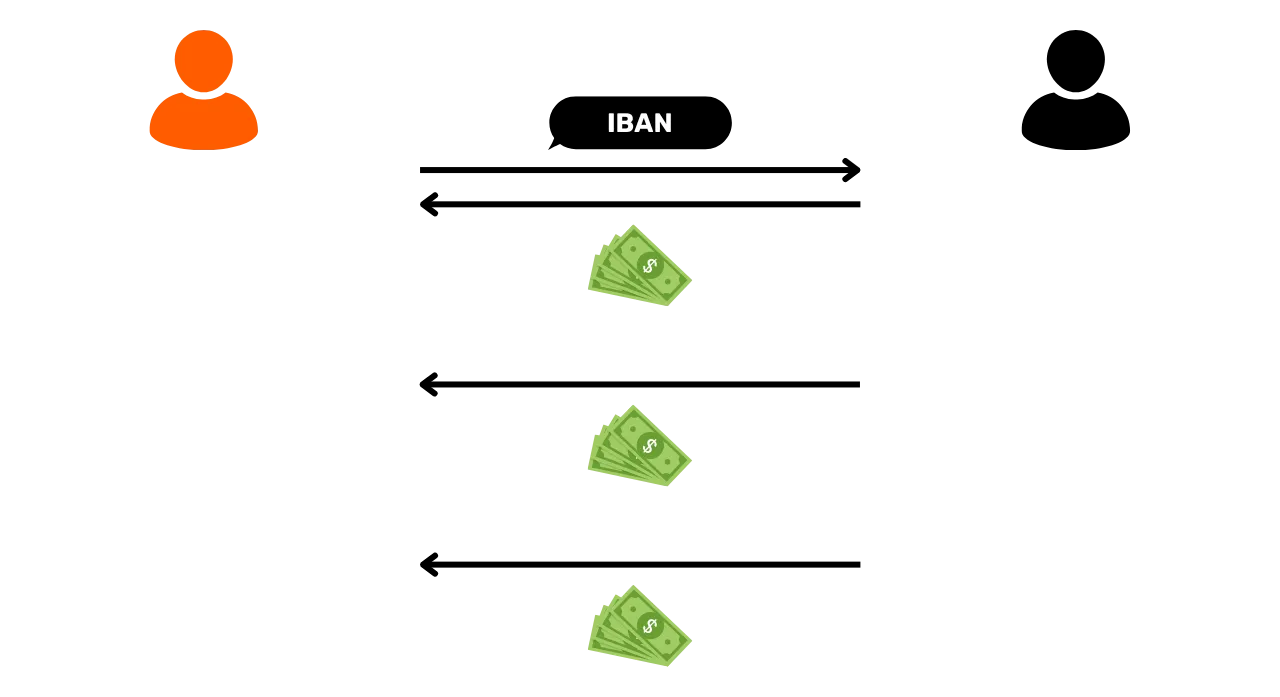

Bitcoini topeltkulutuste vältimine

Ainus viis vältida seda digitaalse vara dubleerimist on olla teadlik kõigist süsteemis toimuvatest vahetustest. Sel viisil saame teada, kellele mis kuulub, ja ajakohastada iga isiku osalust vastavalt tehtud tehingutele. See on see, mis juhtub näiteks pangasüsteemis oleva käsikirjalise rahaga. Kui te maksate kaupmehele krediitkaardiga 10 eurot, registreerib pank selle vahetuse ja ajakohastab kontoraamatu.

Bitcoini puhul on topeltkulutamine samamoodi takistatud. Me püüame kinnitada, et ei ole toimunud tehingut, mille käigus on kõnealused mündid juba kulutatud. Kui münte ei ole kunagi kasutatud, siis võime olla kindlad, et topeltkulutusi ei toimu. Seda põhimõtet kirjeldas Satoshi Nakamoto valges raamatus kuulsa fraasiga:

**Ainsaks viisiks, kuidas kinnitada tehingu puudumist, on olla teadlik kõigist tehingutest

Kuid erinevalt pangandusmudelist ei taha me Bitcoini puhul usaldada keskset üksust. Seega peavad kõik kasutajad olema võimelised seda topeltkulutuste puudumist kinnitama, ilma et nad peaksid toetuma kolmandale osapoolele. Seega peavad kõik olema teadlikud kõigist Bitcoini tehingutest. Seepärast edastatakse Bitcoini tehingud avalikult kõigis võrgusõlmedes ja salvestatakse plokiahelas selge tekstina.

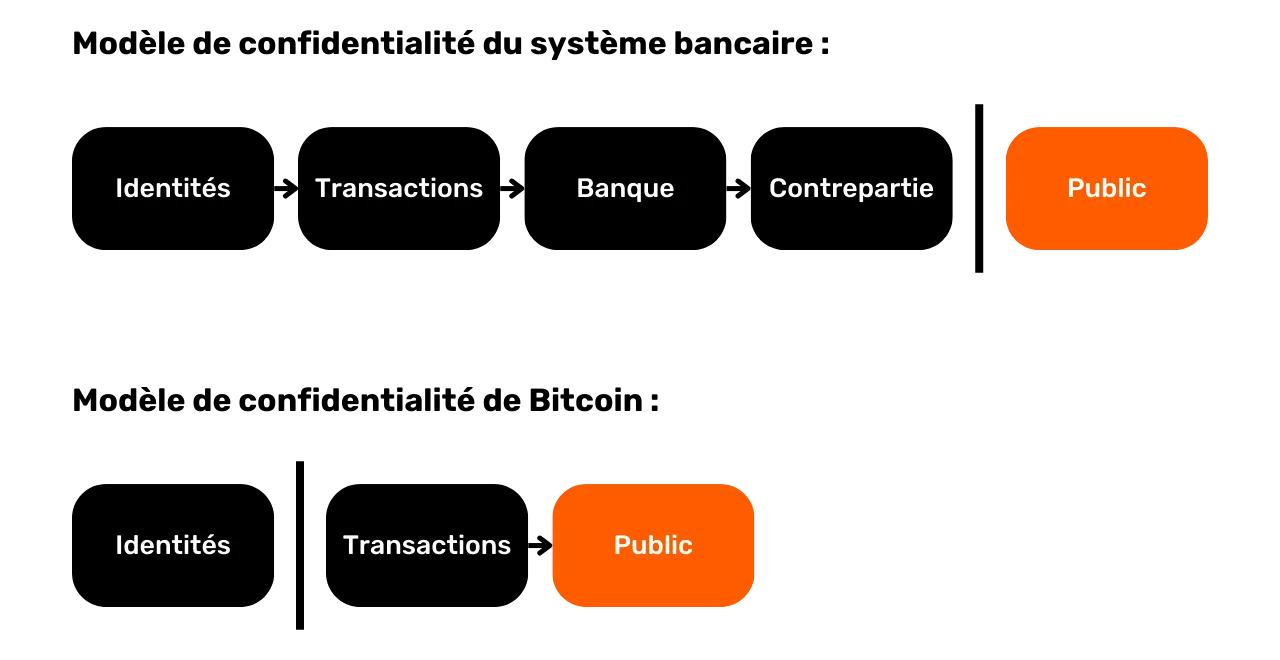

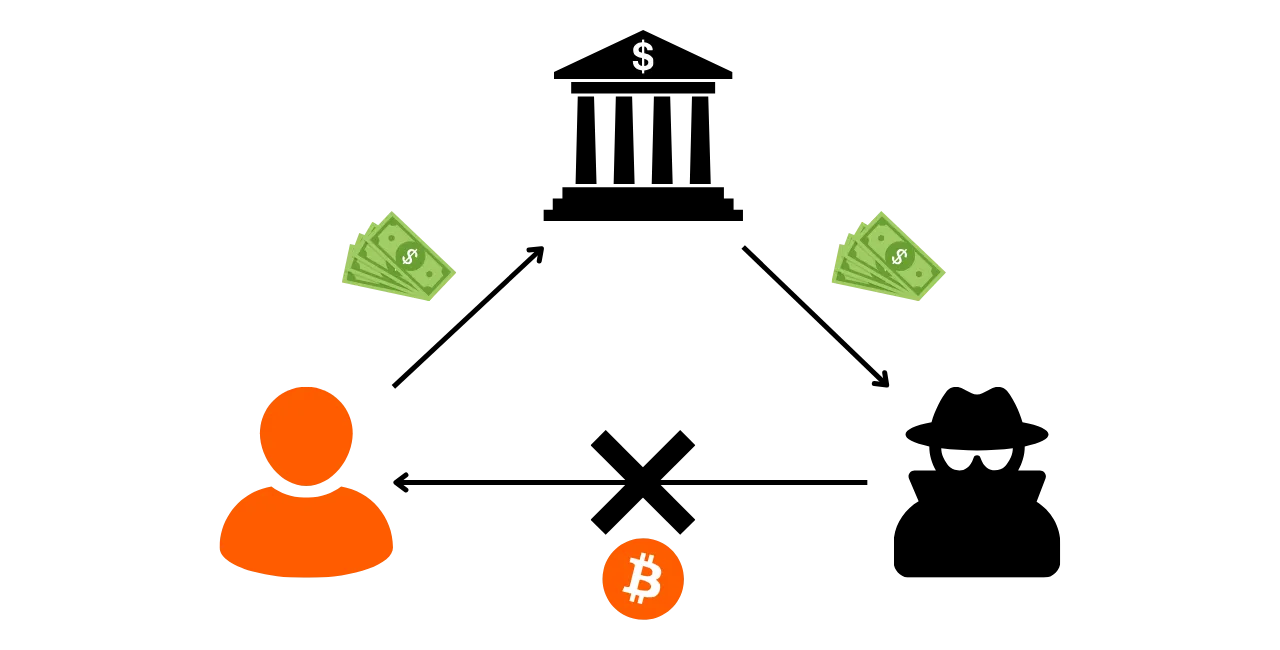

Just selline teabe avalik levitamine muudab Bitcoini privaatsuse kaitse keeruliseks. Traditsioonilises pangandussüsteemis on teostatud tehingutest teoorias teadlik ainult finantsasutus. Bitcoini puhul seevastu on kõik kasutajad oma sõlmede kaudu kõigist tehingutest informeeritud.

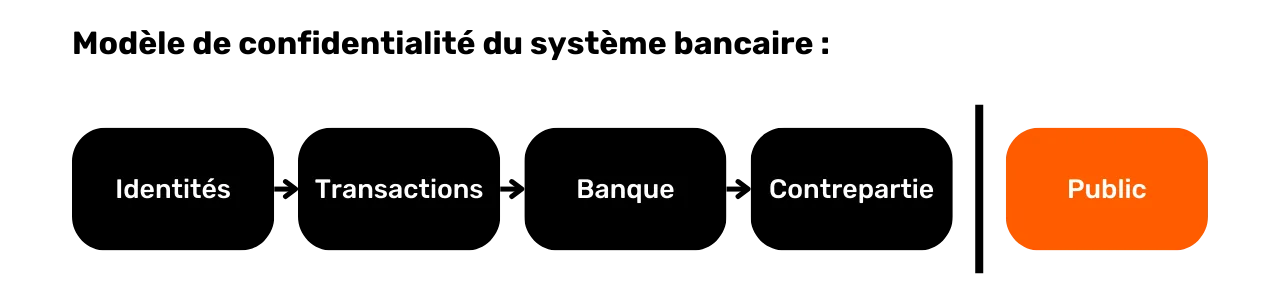

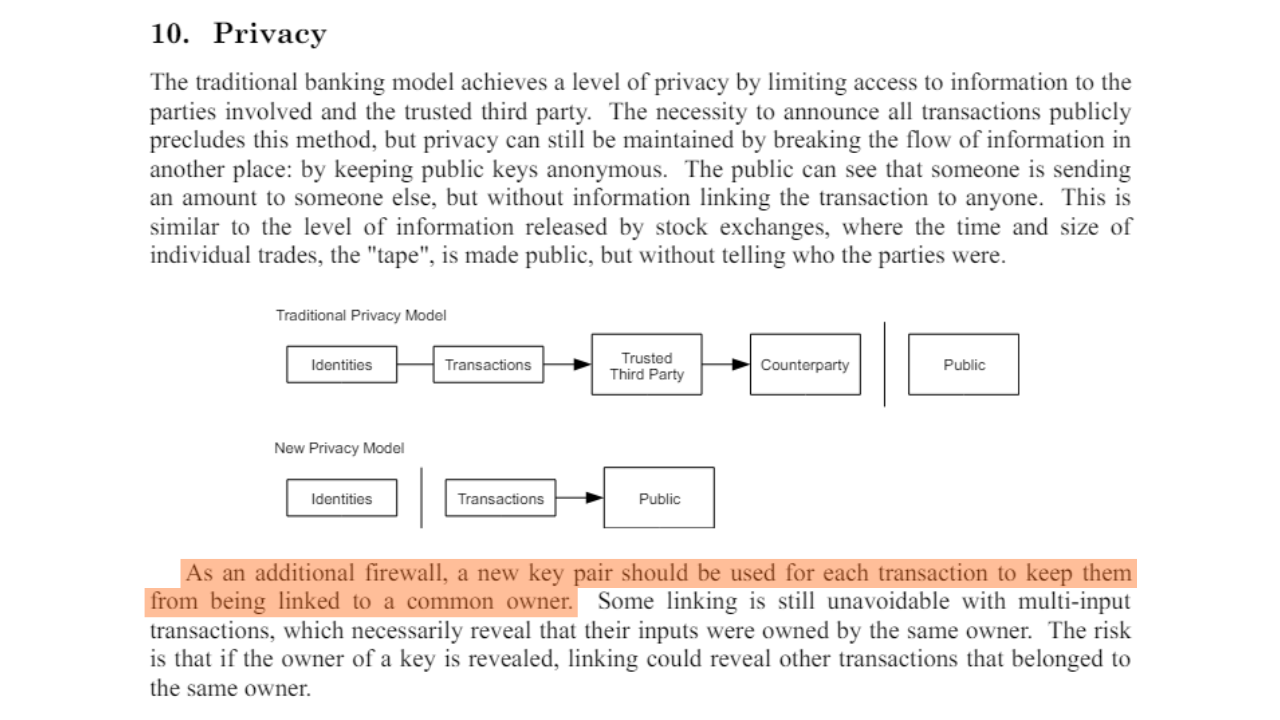

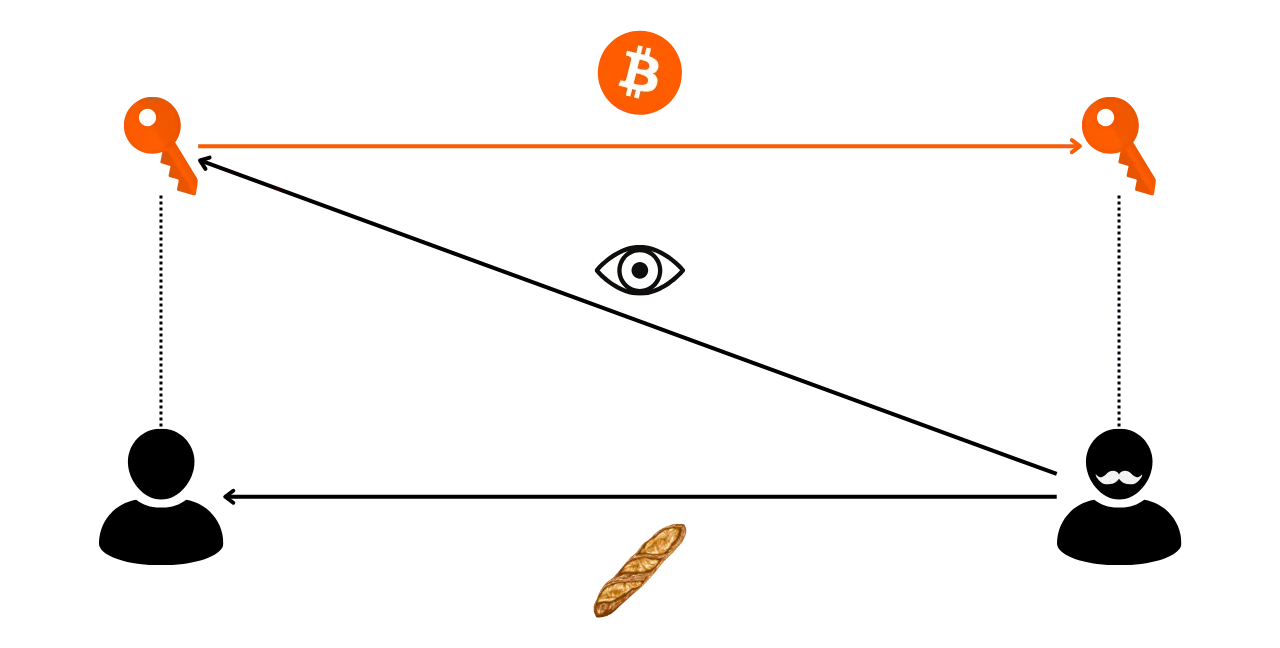

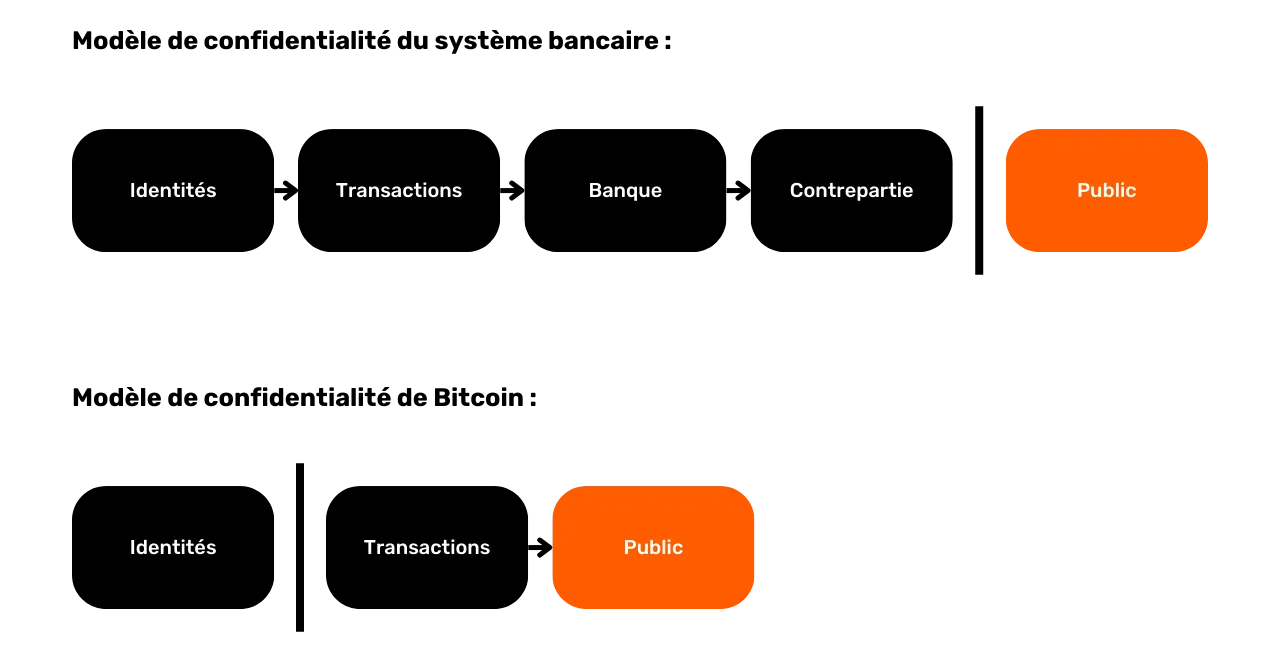

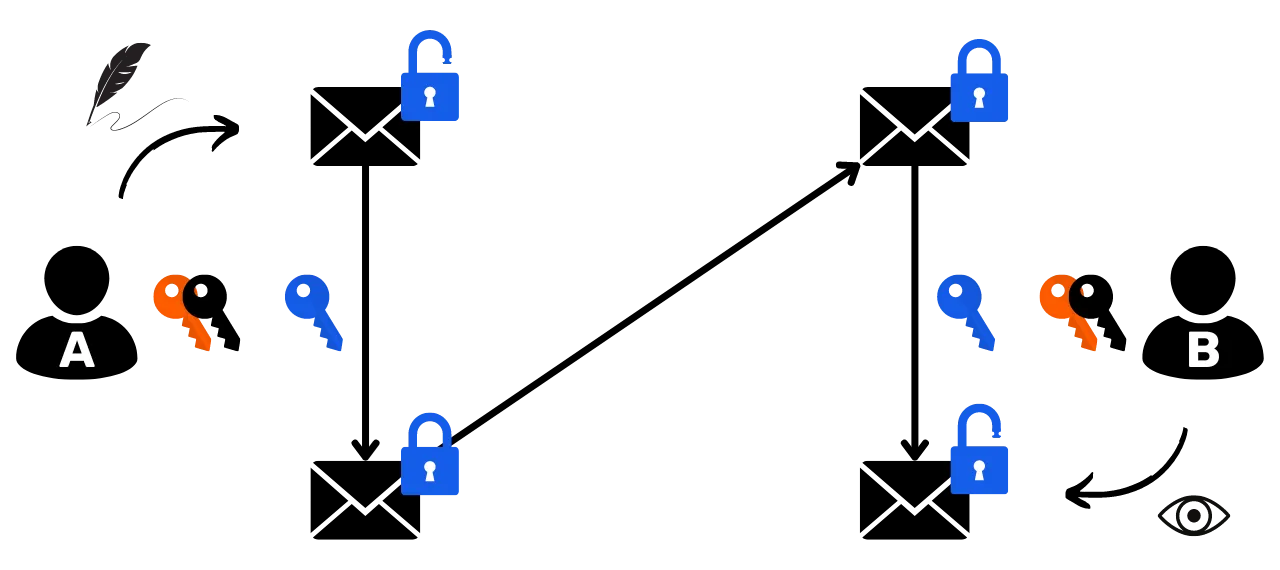

Konfidentsiaalsusmudel: pangandussüsteem vs. Bitcoin

Traditsioonilises süsteemis on teie pangakonto seotud teie identiteediga. Pankur saab teada, milline pangakonto millisele kliendile kuulub ja millised tehingud on sellega seotud. See teabevoog on aga panga ja avalikkuse vahel ära lõigatud. Teisisõnu ei ole võimalik teada saada teisele isikule kuuluva pangakonto saldot ja tehinguid. Ainult pangal on juurdepääs sellele teabele.

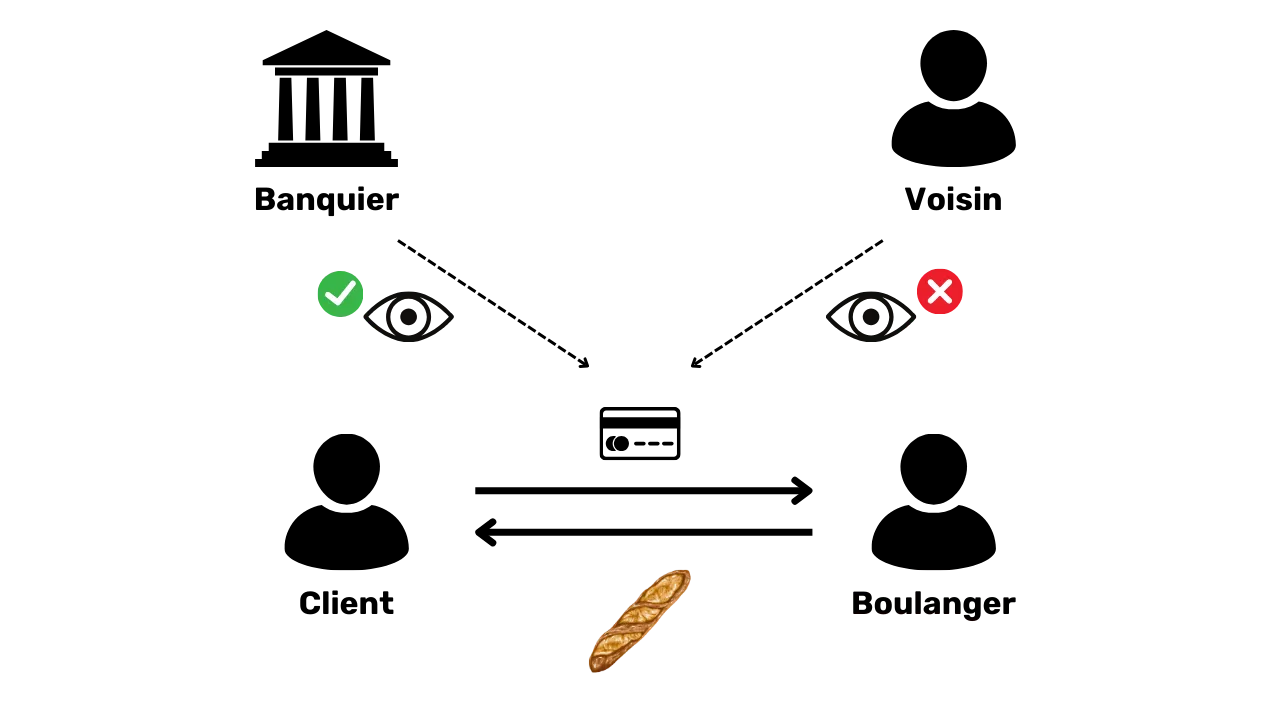

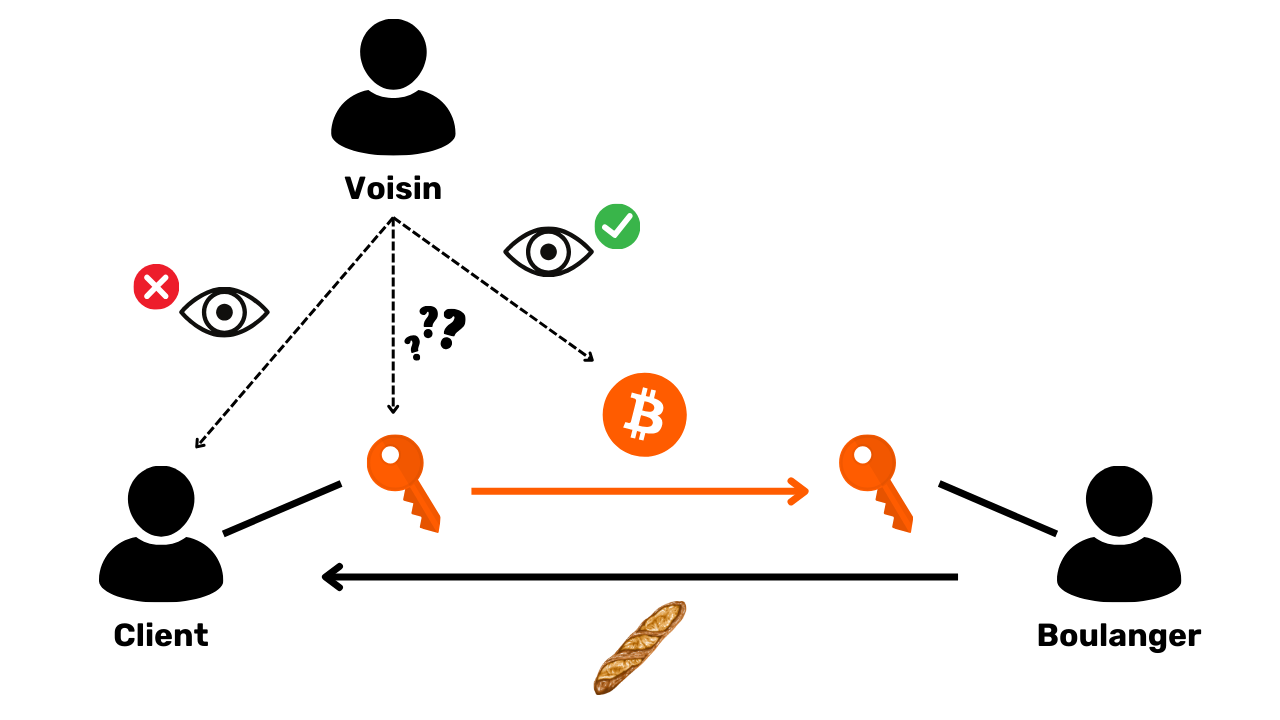

Näiteks teab teie pankur, et te ostate igal hommikul kohalikult pagarilt baguette'i, kuid teie naaber ei tea sellest tehingust midagi. Sel viisil on teabevoog asjaomastele osapooltele, eelkõige pangale, kättesaadav, kuid jääb kõrvalistele isikutele kättesaamatuks.

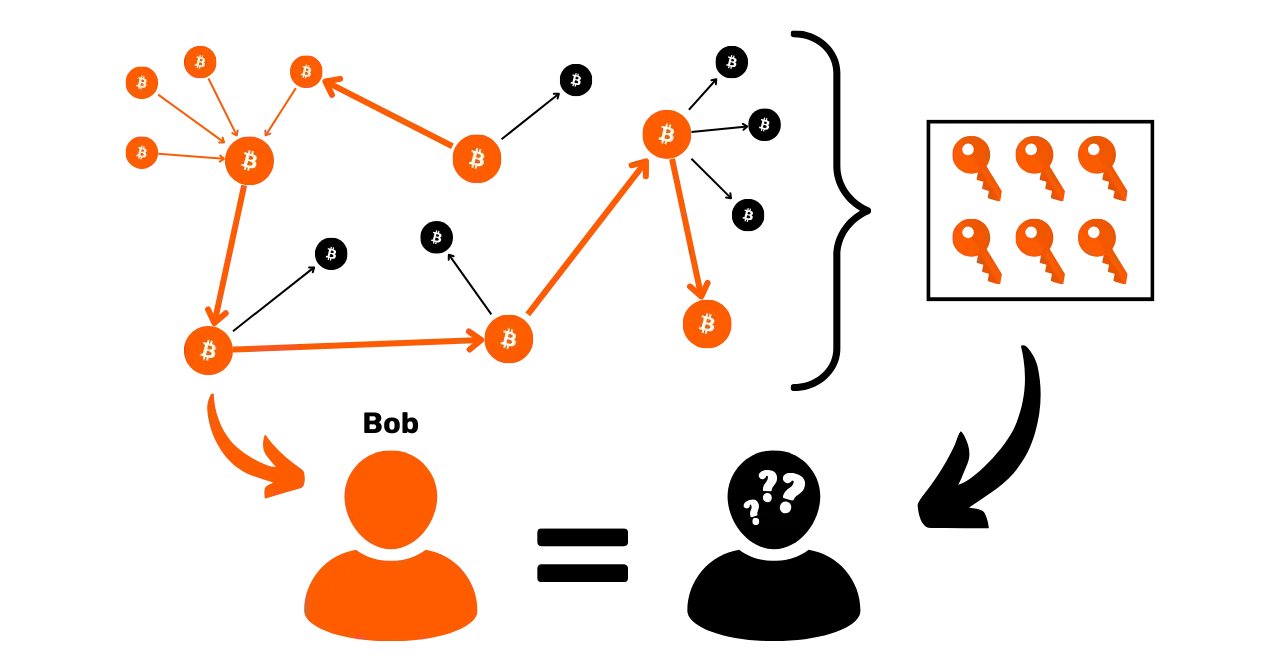

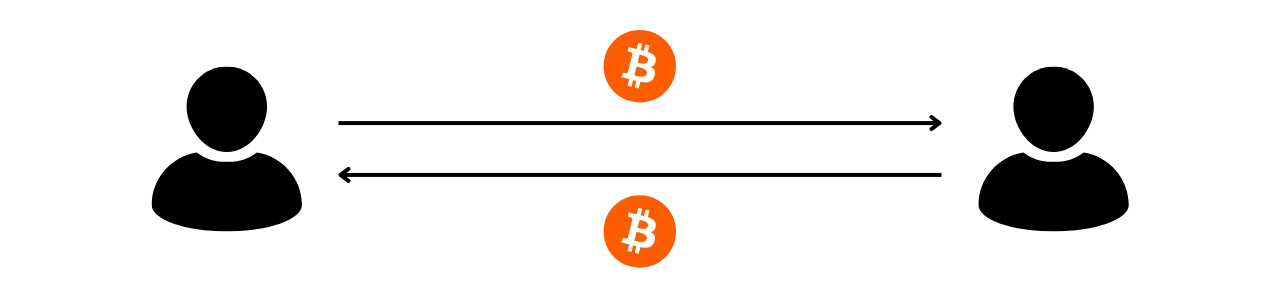

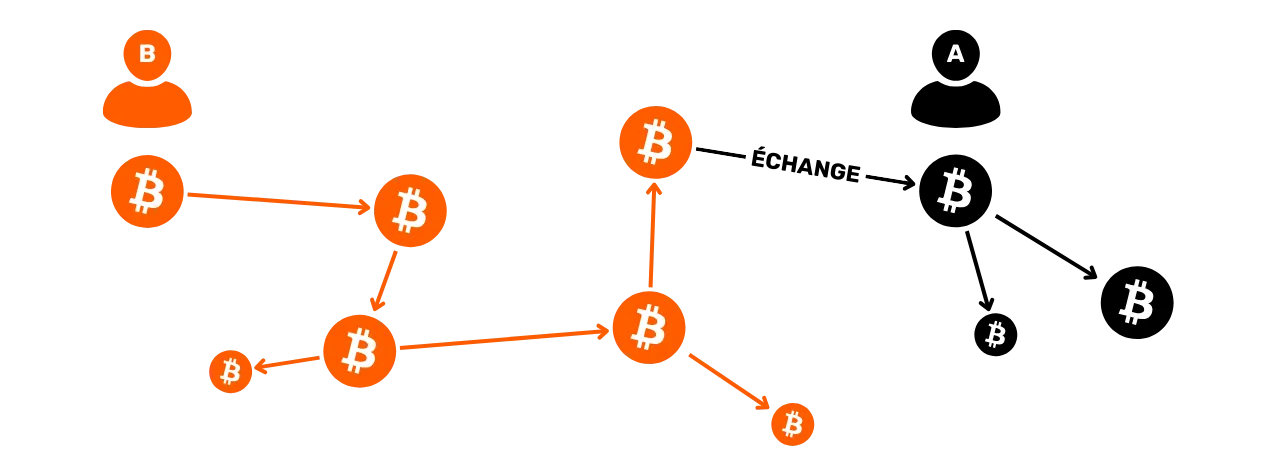

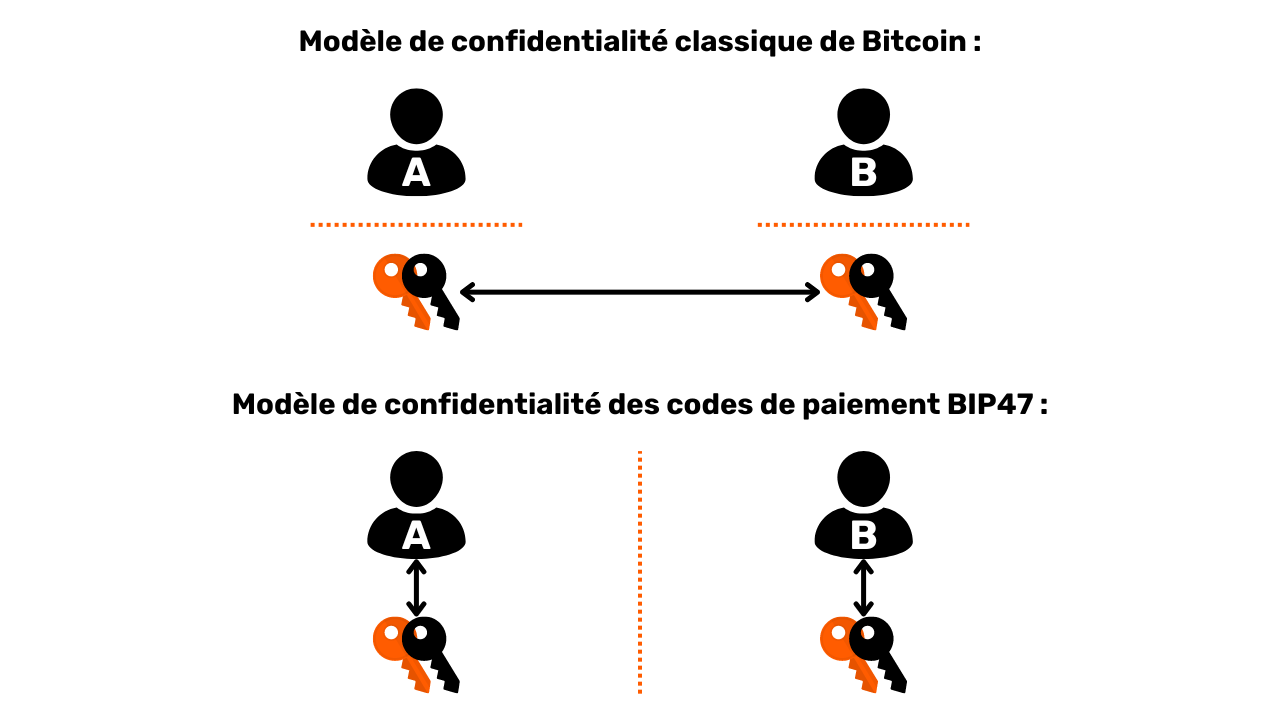

Eelmises punktis kirjeldatud tehingute avaliku levitamise piirangu tõttu ei saa Bitcoini konfidentsiaalsusmudel järgida pangandussüsteemi mudelit. Kuna Bitcoini puhul ei saa teabevoolu katkestada tehingute ja avalikkuse vahel, toetub privaatsusmudel kasutaja identiteedi ja tehingute enda eraldamisele.

Näiteks kui te ostate pagarilt baguette'i, makstes BTC-ga, näeb teie naaber, kellel on oma täielik sõlmpunkt, teie tehingu toimumist, nagu ta näeb ka kõiki teisi tehinguid süsteemis. Kui aga järgitakse konfidentsiaalsuse põhimõtteid, ei tohiks ta seda konkreetset tehingut teie identiteediga seostada.

Kuid kuna Bitcoini tehingud on avalikustatud, on siiski võimalik luua nende vahel seoseid, et tuletada teavet asjaosaliste kohta. See tegevus moodustab isegi omaette eriala, mida nimetatakse "plokiahela analüüsiks". Kursuse järgmises osas kutsun teid üles uurima plokiahela analüüsi põhialuseid, et saaksite aru, kuidas teie bitcoin'e jälgitakse, ja saaksite end nende eest paremini kaitsta.

Arusaamine ja kaitse ahelanalüüsi vastu

Mis on Bitcoini ahela analüüs?

Määratlus ja toimimine

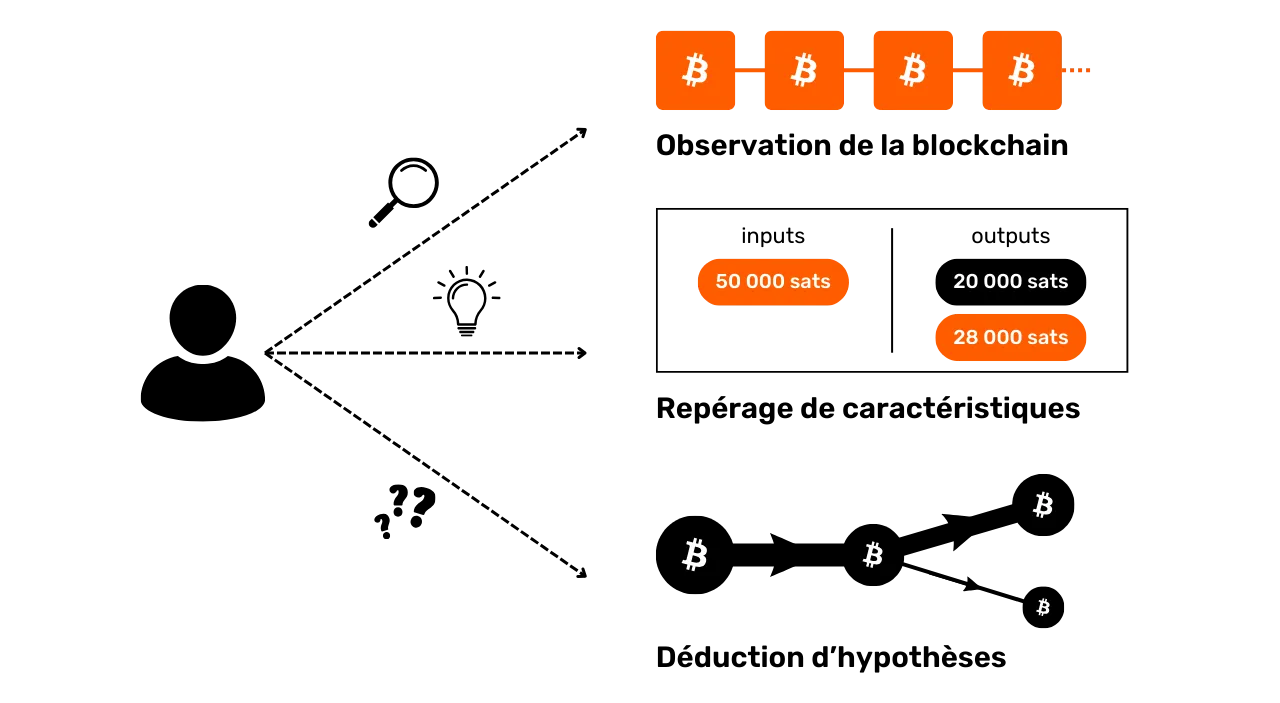

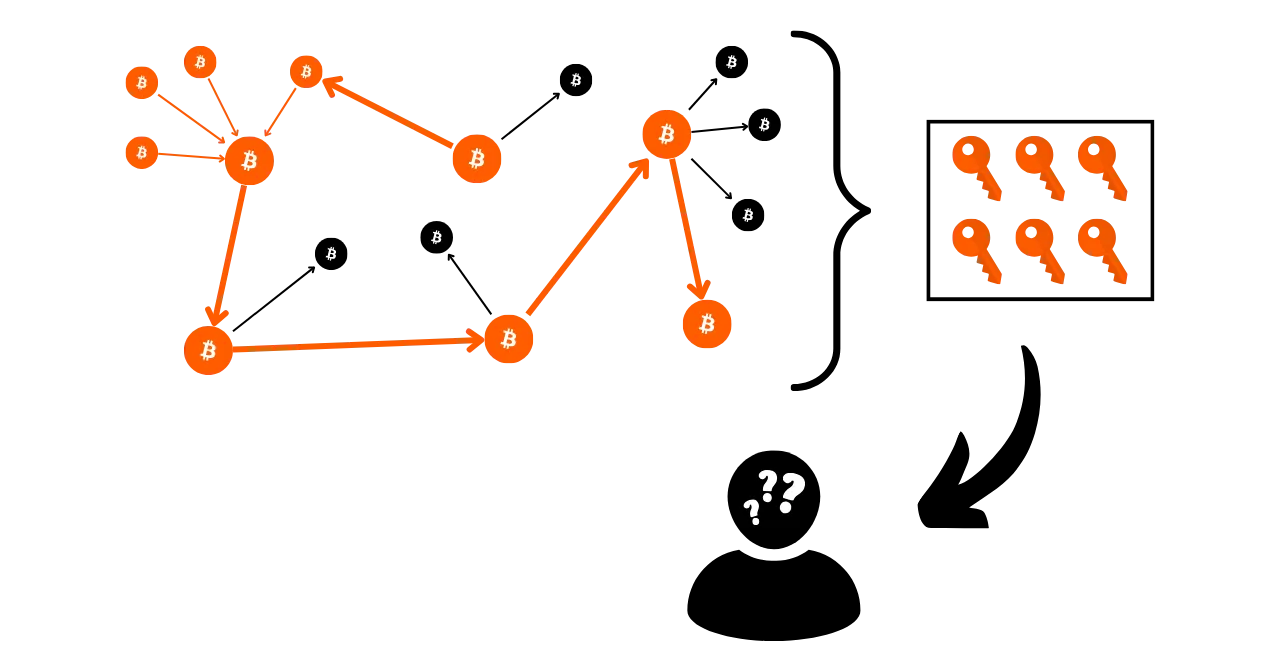

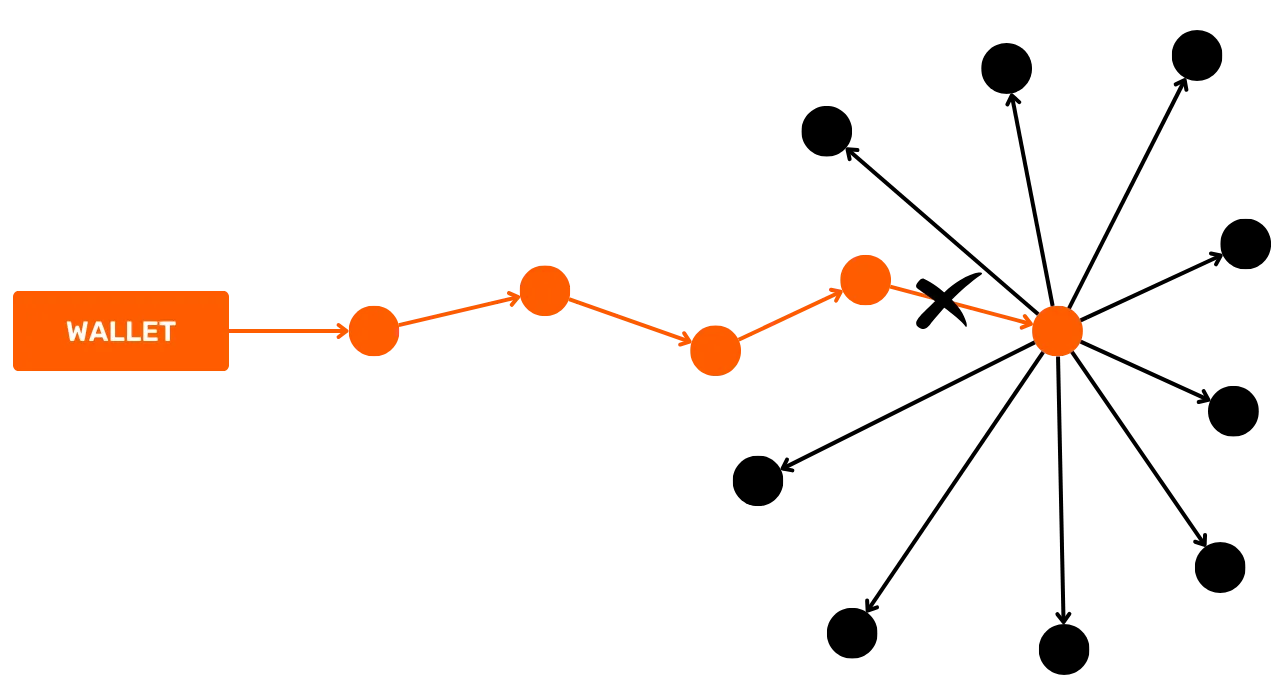

Plokiahela analüüs on bitcoinide liikumise jälgimine plokiahelas. Üldiselt põhineb ahelaanalüüs varasemate tehingute näidiste omaduste vaatlusel. Seejärel seisneb see samade tunnuste tuvastamises tehingus, mida tahetakse analüüsida, ja nende põhjal usutavate tõlgenduste tuletamises. Seda probleemilahenduse meetodit, mis põhineb praktilisel lähenemisel piisavalt hea lahenduse leidmiseks, nimetatakse "heuristikaks".

Tavainimese keeles on ahelanalüüsil kolm peamist etappi:

Blokiahelat jälgides ;

Tuntud tunnuste tuvastamine ;

**Eelduste mahaarvamine **

Blockchaini analüüsi saab teha igaüks. Kõik, mida vajate, on juurdepääs plokiahela avalikule teabele täieliku sõlme kaudu, et jälgida tehingute liikumist ja teha hüpoteese. On olemas ka tasuta tööriistad, mis hõlbustavad seda analüüsi, näiteks OXT.me, mida uurime üksikasjalikult käesoleva osa kahes viimases peatükis. Peamine oht konfidentsiaalsusele tuleneb siiski stringianalüüsile spetsialiseerunud ettevõtetest. Need ettevõtted on viinud plokiahela analüüsi tööstuslikule tasemele ja müüvad oma teenuseid finantsasutustele ja valitsustele. Nendest ettevõtetest on Chainalysis kindlasti kõige tuntum.

Ahelaanalüüsi eesmärgid

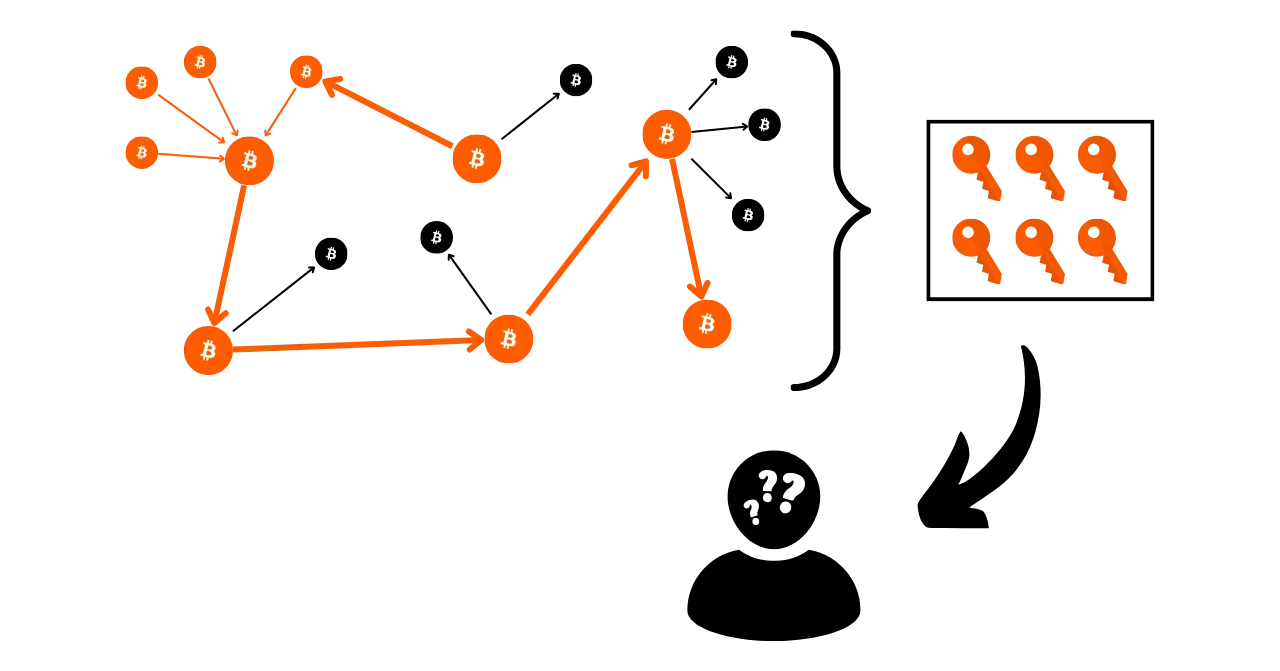

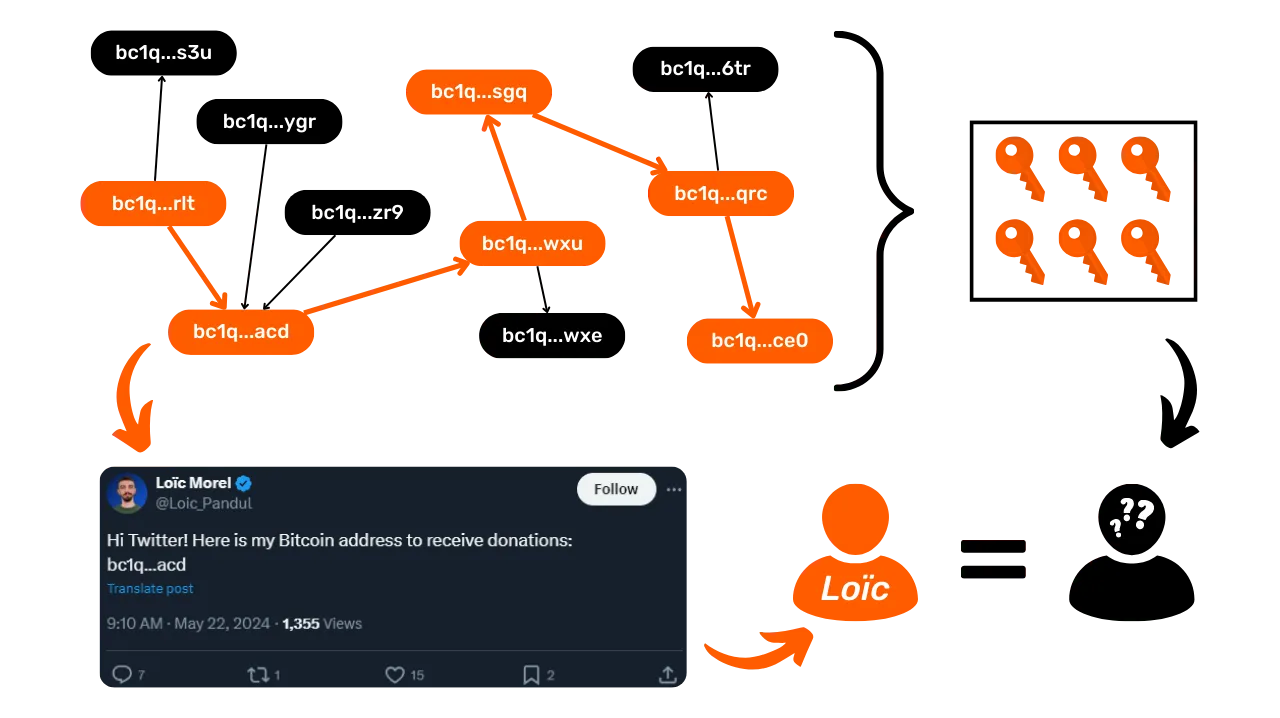

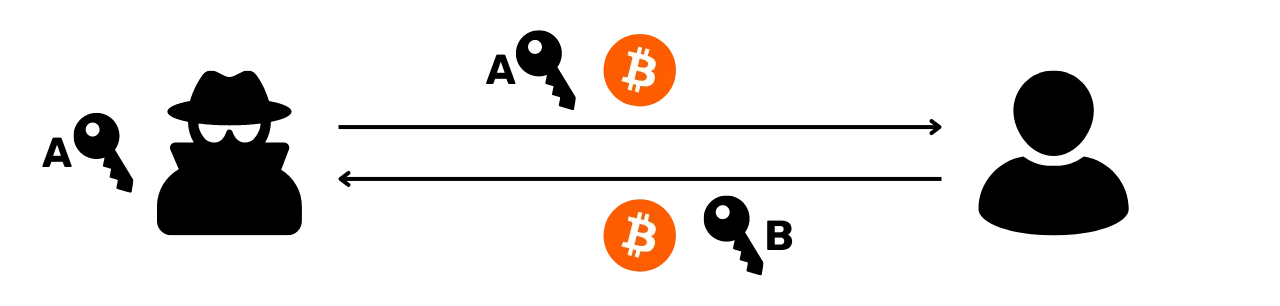

Üks plokiahela analüüsi eesmärk on grupeerida erinevaid tegevusi Bitcoinis, et teha kindlaks nende teostanud kasutaja unikaalsus. Seejärel on võimalik püüda siduda see tegevuste kogum tegeliku identiteediga.

Mõelge tagasi eelmisele peatükile. Selgitasin, miks Bitcoini privaatsusmudel algselt põhines kasutaja identiteedi ja tehingute eraldamisel. Seetõttu oleks ahvatlev arvata, et plokiahela analüüs on kasutu, sest isegi kui meil õnnestub ahelas toiminguid koondada, ei saa me neid seostada tegeliku identiteediga.

Teoreetiliselt on see väide õige. Selle kursuse esimeses osas nägime, et UTXO tingimuste kehtestamiseks kasutatakse krüptograafilisi võtmepaare. Sisuliselt ei avalda need võtmepaarid mingit teavet nende omanike identiteedi kohta. Seega, isegi kui meil õnnestub rühmitada erinevate võtmepaaridega seotud tegevusi, ei ütle see meile midagi nende tegevuste taga oleva üksuse kohta.

Praktiline tegelikkus on aga palju keerulisem. On olemas hulk käitumisviise, mis võivad siduda reaalse identiteedi ja ahelas toimuva tegevuse. Analüüsis nimetatakse seda sisenemispunktiks ja neid on väga palju.

Kõige tavalisem on KYC (Know Your Customer). Kui te võtate oma bitcoinid reguleeritud platvormilt välja ühele oma isiklikule vastuvõtuaadressile, siis on mõned inimesed võimelised teie identiteeti selle aadressiga seostama. Laiemalt võib sisenemiskohaks olla igasugune suhtlus teie tegeliku elu ja Bitcoini tehingu vahel. Näiteks kui te avaldate vastuvõtuaadressi oma suhtlusvõrgustikes, võib see olla sisenemispunktiks analüüsiks. Kui te maksate oma pagarile bitcoinidega, saab ta seostada teie nägu (osa teie identiteedist) Bitcoini aadressiga.

Need sisenemiskohad on Bitcoini kasutamisel praktiliselt vältimatud. Kuigi me võime püüda nende ulatust piirata, on need alati olemas. Seetõttu on väga oluline kombineerida meetodeid, mille eesmärk on teie privaatsuse säilitamine. Kuigi teie tegeliku identiteedi ja tehingute vahelise eraldatuse säilitamine on huvitav lähenemine, jääb see täna ebapiisavaks. Tõepoolest, kui kõik teie ahelasisesed tegevused saab rühmitada, siis võib isegi kõige väiksem sisenemiskoht ohustada teie kehtestatud ühtset konfidentsiaalsuskihti.

Kaitsmine ahelanalüüsi vastu

Seega peame Bitcoini kasutamisel hakkama saama ka plokiahela analüüsiga. Seda tehes saame minimeerida meie tegevuse koondamist ja piirata sisenemispunkti mõju meie privaatsusele.

Mis oleks parem viis plokiahela analüüsile vastu astuda, kui õppida tundma selles kasutatavaid meetodeid? Kui soovite teada, kuidas parandada oma privaatsust Bitcoinis, peate neid meetodeid mõistma. See annab teile parema arusaamise sellistest tehnikatest nagu coinjoin või payjoin (tehnikaid vaatame kursuse lõpuosades) ja vähendab vigu, mida võite teha.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

Siinkohal võib tuua analoogia krüptograafia ja krüptoanalüüsiga. Hea krüptograaf on eelkõige hea krüptoanalüütik. Uue krüpteerimisalgoritmi väljatöötamiseks on vaja teada, milliste rünnakutega see silmitsi seisab, ja uurida ka seda, miks eelmised algoritmid on murdunud. Sama põhimõte kehtib ka Bitcoini privaatsuse kohta. Plokiahela analüüsimeetodite mõistmine on nende eest kaitsmise võti. Seepärast olen sellesse koolituskursusesse lisanud terve peatüki ahelate analüüsi kohta.

Ahelate analüüsi meetodid

Oluline on mõista, et stringianalüüs ei ole täpne teadus. See tugineb varasematest vaatlustest või loogilistest tõlgendustest tuletatud heuristikale. Need reeglid võimaldavad meil saada üsna usaldusväärseid tulemusi, kuid mitte kunagi absoluutse täpsusega. Teisisõnu, ahelaanalüüs sisaldab alati mingi tõenäosuse mõõdet tehtud järeldustes. Näiteks võib olla võimalik erineva kindlusega hinnata, et kaks aadressi kuuluvad samale üksusele, kuid täielik kindlus on alati kättesaamatu.

Kogu ahelanalüüsi mõte seisneb just erinevate heuristikate koondamises, et minimeerida veaohtu. Teatud mõttes on see tõendite kogumine, mis toob meid tegelikkusele lähemale.

Need kuulsad heuristikud võib rühmitada erinevatesse kategooriatesse, mida kirjeldame üksikasjalikult allpool:

- Tehingumustrid ;**

- Tehingusisene heuristika ;**

- Tehinguväline heuristika**

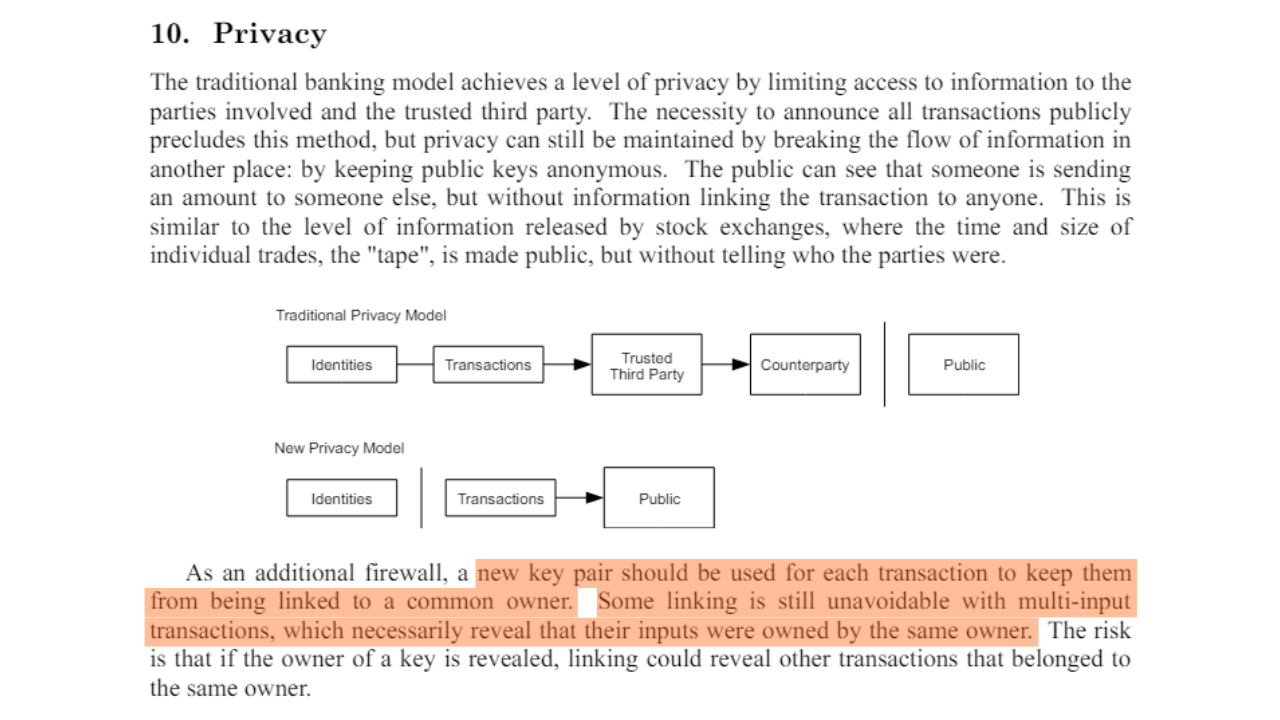

Satoshi Nakamoto ja ahela analüüs

Kaks esimest ahelaanalüüsi heuristikat avastas Satoshi Nakamoto ise. Ta räägib neist Bitcoini valge raamatu 10. osas. Need on :

- cIOH (Common Input Ownership Heuristic);

- ja aadressi korduvkasutamine.

Allikas: S. Nakamoto, "Bitcoin: Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Millised need on, näeme järgmistes peatükkides, kuid juba praegu on huvitav märkida, et need kaks heuristikat säilitavad ahelate analüüsis tänaseni esikoha.

Tehingumustrid

Tehingumuster on lihtsalt tüüpilise tehingu üldine mudel või struktuur, mida võib leida plokiahelas ja mille tõenäoline tõlgendus on teada. Mustrite uurimisel keskendume ühele tehingule ja analüüsime seda kõrgel tasemel.

Teisisõnu, me vaatame ainult UTXOde arvu sisendites ja UTXOde arvu väljundites, ilma et me peatuksime tehingu täpsemate üksikasjade või keskkonna juures. Täheldatud mustri põhjal saame tõlgendada tehingu olemust. Seejärel otsime selle struktuuri omadusi ja tuletame tõlgenduse.

Selles jaotises vaatleme koos peamisi tehingumudeleid, millega ahelanalüüsis kokku puututakse, ja iga mudeli puhul annan teile selle struktuuri tõenäolise tõlgenduse ning konkreetse näite.

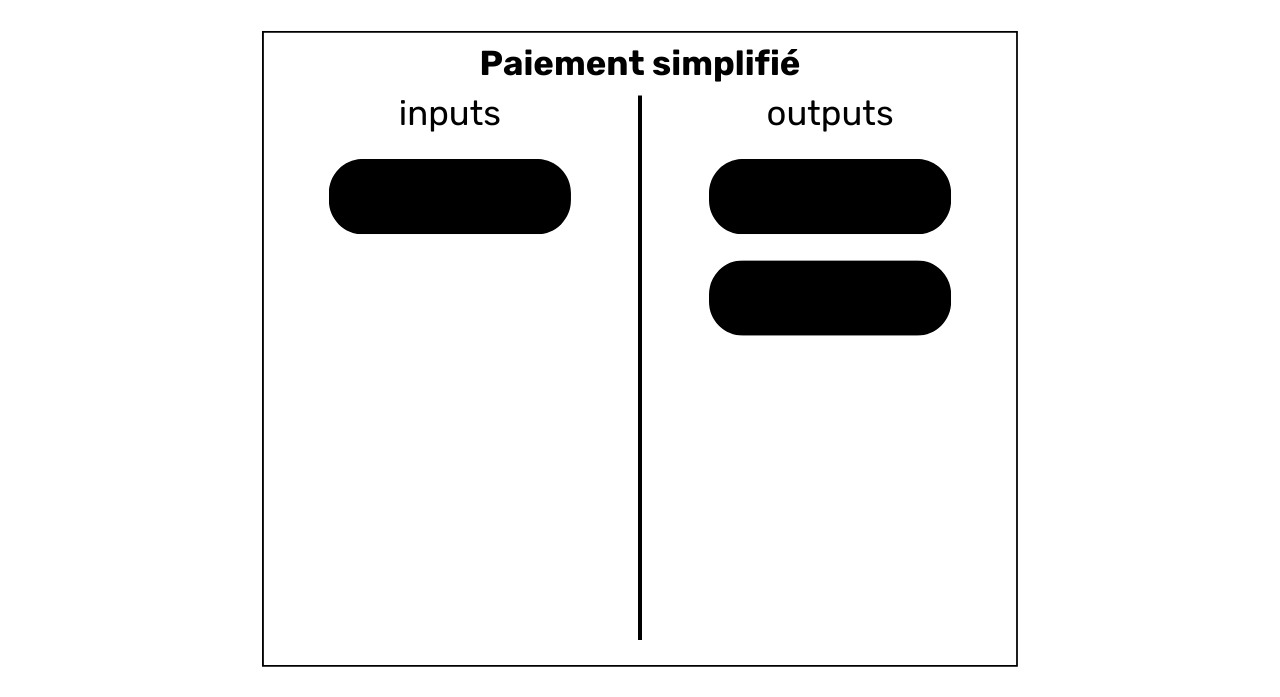

Ühekordne saadetis (või ühekordne makse)

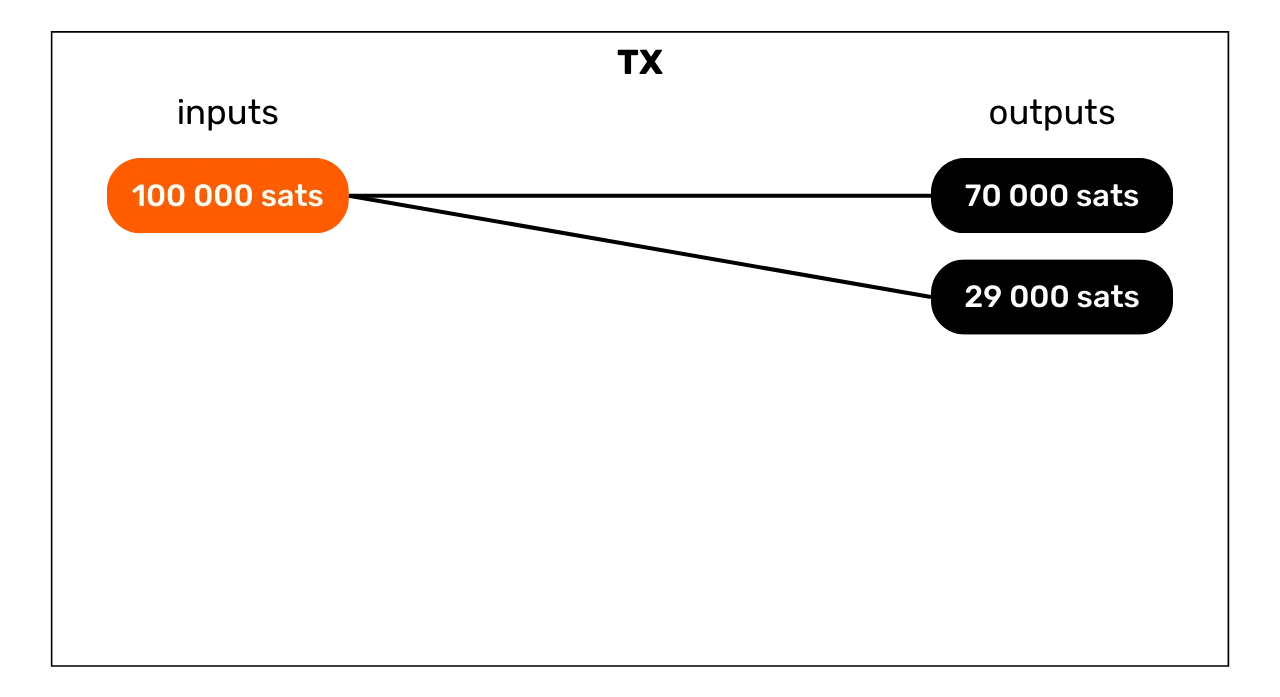

Alustame väga levinud mustriga, sest see on see, mis ilmneb enamiku bitcoin-maksete puhul. Lihtsat maksemudelit iseloomustab ühe või mitme UTXO tarbimine sisendina ja 2 UTXO tootmine väljundina. See mudel näeb seega välja selline:

Kui me märkame seda tehingustruktuuri plokiahelas, saame juba teha tõlgenduse. Nagu nimigi ütleb, näitab see mudel, et tegemist on saatmis- või maksetehinguga. Kasutaja on tarbinud oma UTXO sisendina, et rahuldada väljundina makse UTXO ja vahetus UTXO (samale kasutajale tagastatud raha).

Seega teame, et vaadeldav kasutaja ei oma tõenäoliselt enam ühte kahest väljundi UTXOst (makse UTXO), kuid teine UTXO (vahetus UTXO) on endiselt tema valduses.

Hetkel ei saa me täpsustada, milline väljund esindab millist UTXO-d, sest see ei ole musteruuringu eesmärk. Me jõuame selleni, tuginedes heuristikale, mida uurime järgmistes lõikudes. Praeguses etapis piirdub meie eesmärk kõnealuse tehingu olemuse tuvastamisega, mis antud juhul on lihtne saatmine.

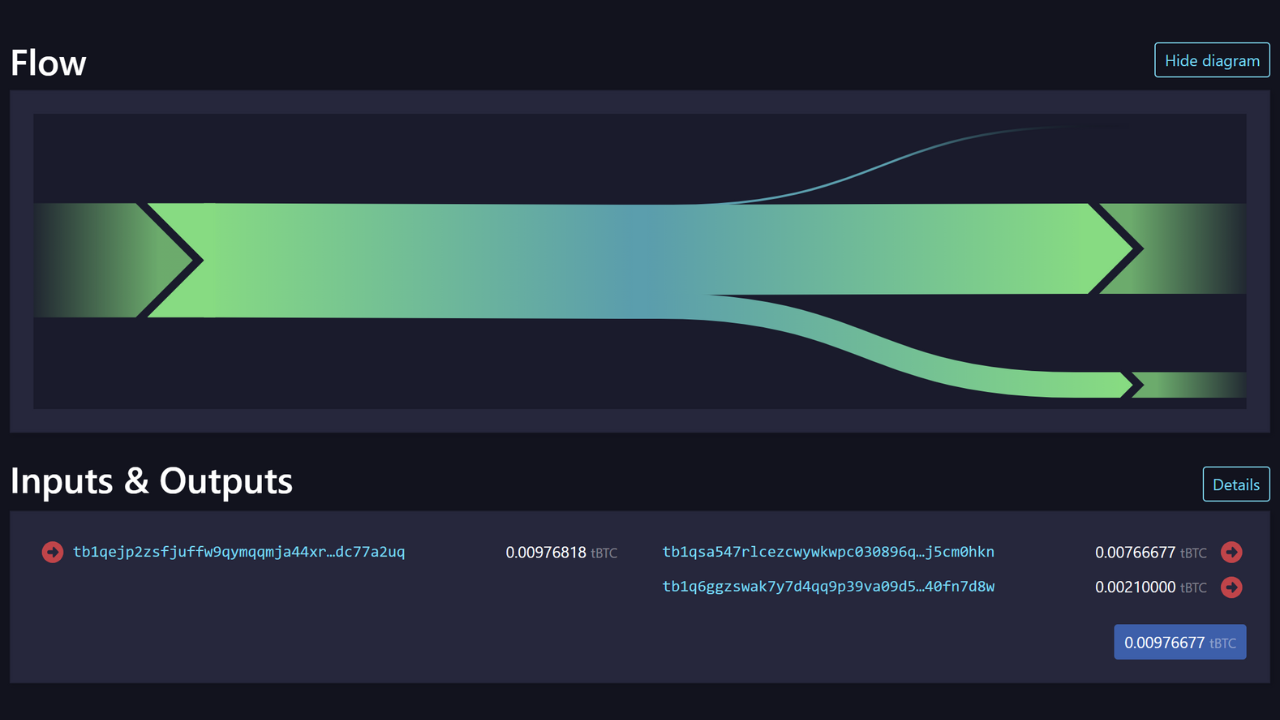

Näiteks siin on Bitcoini tehing, mis võtab vastu lihtsa saatmise mustri:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Pärast seda esimest näidet peaks teil olema parem arusaam sellest, mida tähendab "tehingumudeli" uurimine. Me uurime tehingut, keskendudes ainult selle struktuurile, võtmata arvesse selle keskkonda või tehingu konkreetseid üksikasju. Selles esimeses etapis vaatleme ainult suurt pilti.

Nüüd, kui te mõistate, mis on muster, liigume edasi teiste olemasolevate mudelite juurde.

Pühkimine

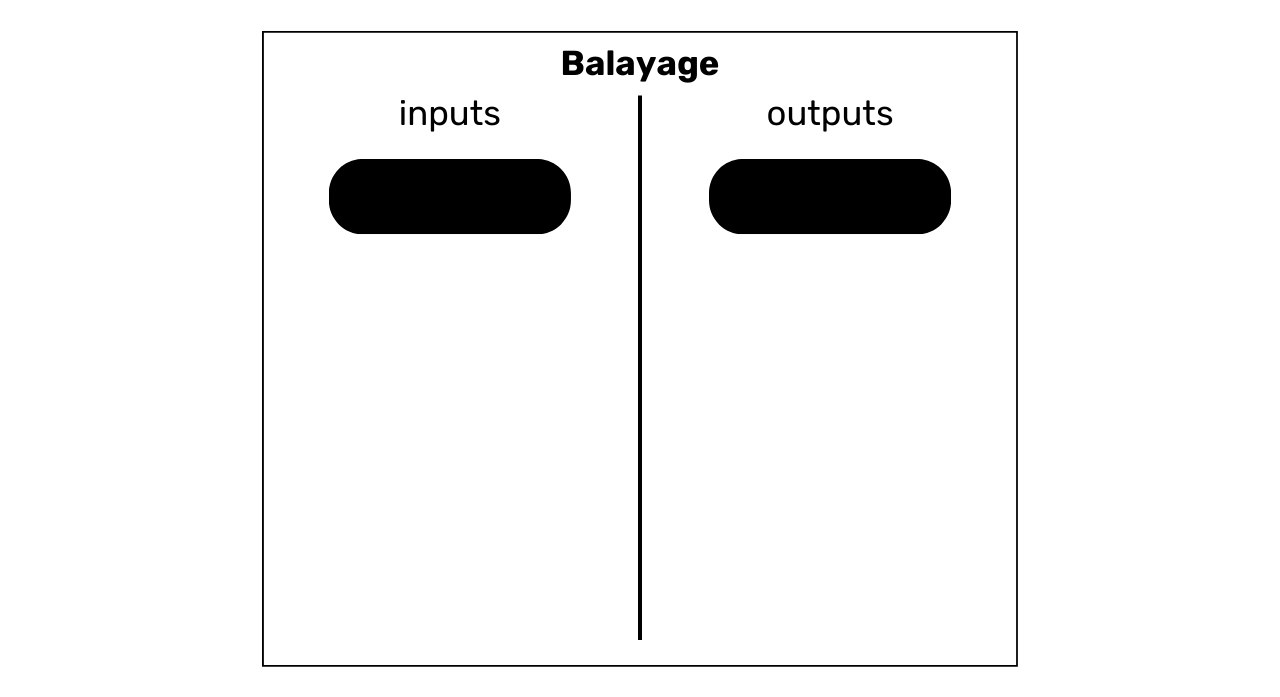

Seda teist mudelit iseloomustab ühe UTXO tarbimine sisendina ja ühe UTXO tootmine väljundina.

Selle mudeli tõlgendus on see, et me oleme eneseväljenduses. Kasutaja on oma bitcoinid üle kandnud iseendale, teisele talle kuuluvale aadressile. Kuna tehingul puudub vahetus, on väga ebatõenäoline, et me oleme makse juures. Tõepoolest, kui makse tehakse, on peaaegu võimatu, et maksjal oleks UTXO, mis vastab täpselt müüja poolt nõutavale summale, millele lisandub tehingutasu. Üldiselt on maksja seega kohustatud tootma vahetustulemust.

Siis teame, et see UTXO on tõenäoliselt ikka veel vaatluse all oleva kasutaja valduses. Kui me teame ahelanalüüsi kontekstis, et tehingu sisendina kasutatud UTXO kuulub Alice'ile, võime eeldada, et ka väljundina kasutatud UTXO kuulub talle. Hiljem muutub huvitavaks leida tehingusiseseid heuristikuid, mis võiksid seda eeldust kinnitada (neid heuristikuid vaatleme peatükis 3.3).

Siin on näiteks Bitcoini tehing, mis võtab kasutusele pühkimismustri:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Kuid olge ettevaatlik, et sedalaadi muster võib paljastada ka enda ülekande krüptoraha vahetusplatvormi kontole. Just teadaolevate aadresside uurimine ja tehingu kontekst ütlevad meile, kas tegemist on tõmbega isevarustavasse rahakotti või väljamaksega platvormile. Vahetusplatvormide aadressid on tõepoolest sageli kergesti tuvastatavad.

Võtame uuesti Alice'i näite: kui skaneerimine viib aadressile, mis on tuntud platvormile (näiteks Binance'ile), võib see tähendada, et bitcoinid on Alice'i otsesest valdusest välja viidud, tõenäoliselt kavatsusega neid müüa või hoiustada sellel platvormil. Teisalt, kui sihtaadress on tundmatu, on mõistlik eeldada, et tegemist on lihtsalt teise rahakotiga, mis kuulub endiselt Alice'ile. Kuid seda tüüpi uuring kuulub pigem heuristika kui mustrite kategooriasse.

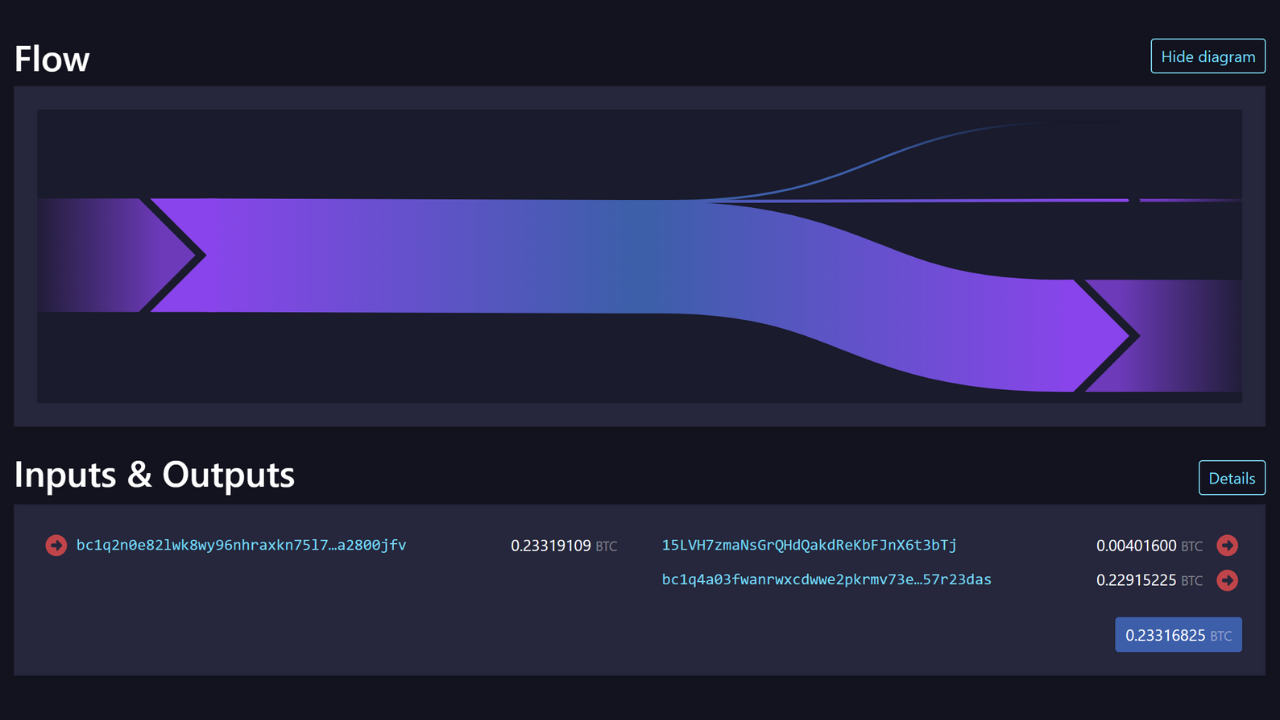

Konsolideerimine

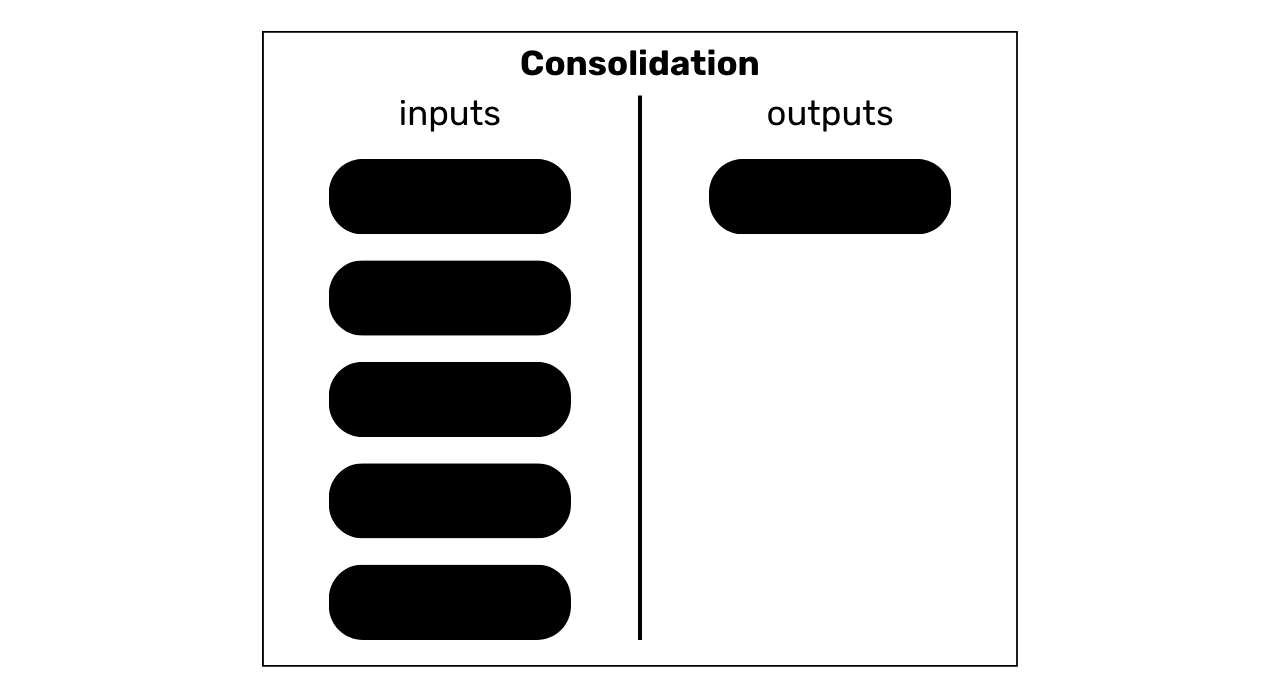

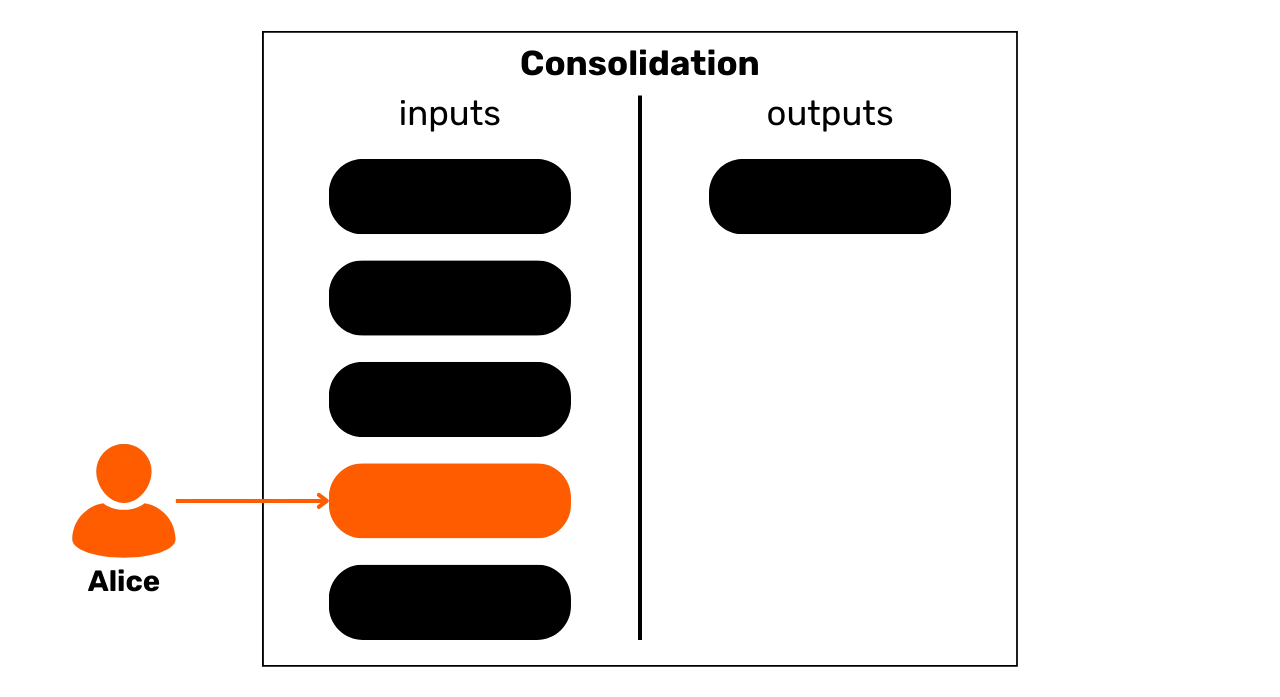

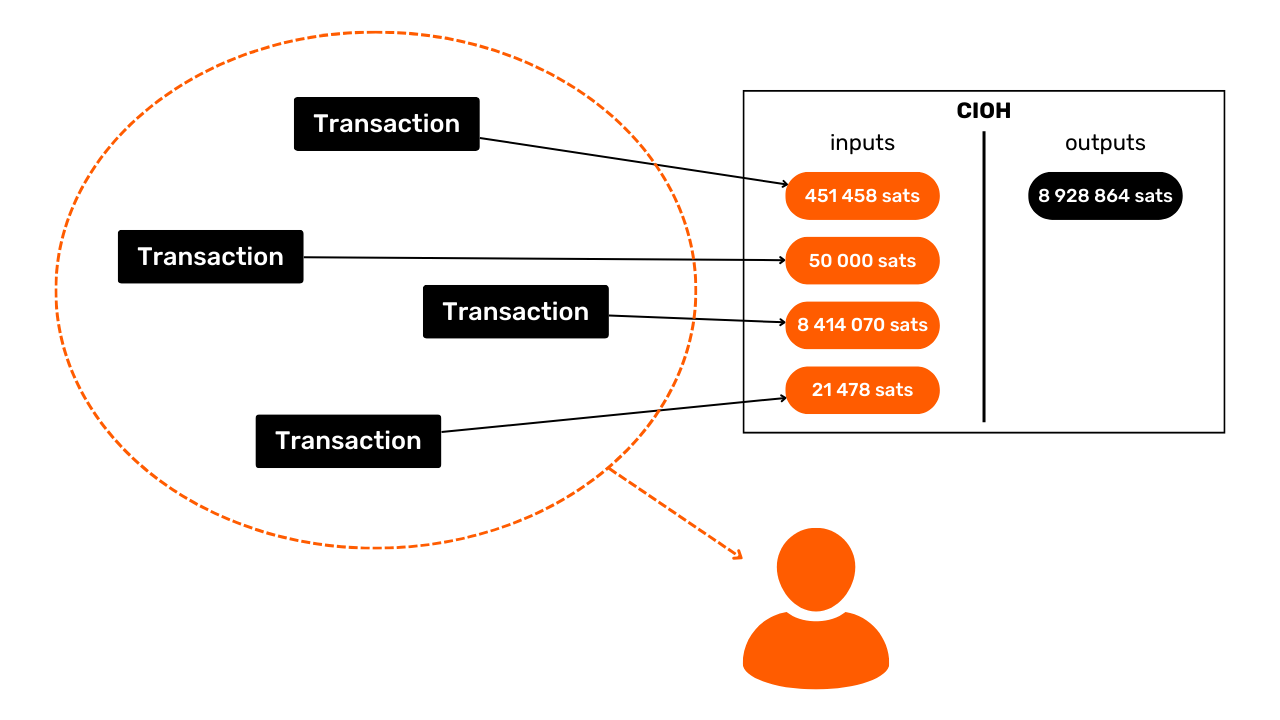

Seda mudelit iseloomustab mitme UTXO tarbimine sisendil ja ühe UTXO tootmine väljundil.

Selle mustri tõlgendus on see, et me oleme konsolideerumise ees. See on Bitcoini kasutajate seas levinud tava, mille eesmärk on mitme UTXO ühendamine, et oodata võimalikku tehingutasude tõusu. Tehes selle operatsiooni ajal, mil tasud on madalad, on võimalik säästa tulevaste tasude pealt. Sellest praktikast räägime lähemalt peatükis 4.3.

Me võime järeldada, et selle tehingumudeli taga olev kasutaja valdas tõenäoliselt kõiki UTXOsid sisendis ja valdab endiselt UTXOd väljundis. Seega on tegemist tõenäoliselt automaatse ülekandega.

Sarnaselt pühkimisele võib ka seda tüüpi muster paljastada enda ülekandmist vahetusplatvormi kontole. See on teadaolevate aadresside uurimine ja tehingu kontekst, mis ütleb meile, kas tegemist on konsolideerimisega eneseportfellile või väljavõtmisega platvormile.

Näiteks siin on Bitcoini tehing, mis võtab vastu konsolideerimismustri:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

Ahelanalüüsis võib see mudel paljastada palju teavet. Näiteks kui me teame, et üks sisenditest kuulub Alice'ile, võime eeldada, et ka kõik teised sisendid ja selle tehingu väljund kuuluvad talle. See eeldus võimaldab seejärel minna tagasi eelmiste tehingute ahelas, et leida ja analüüsida teisi tehinguid, mis tõenäoliselt on seotud Alice'iga.

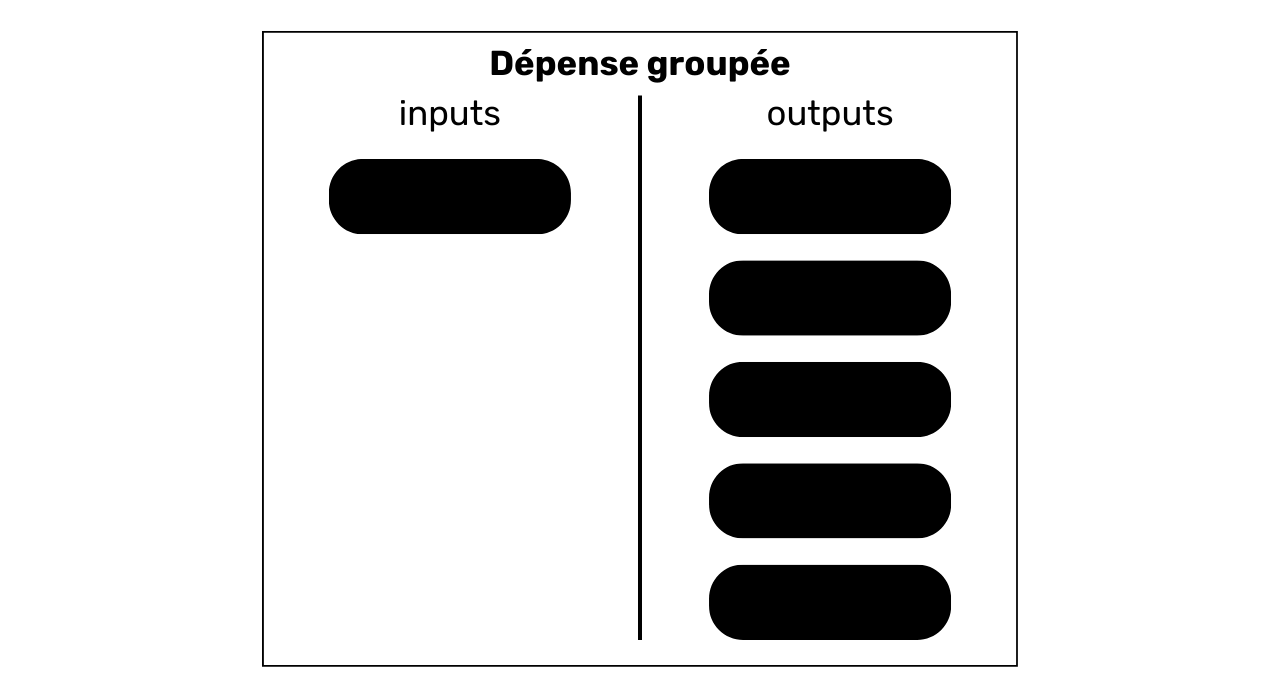

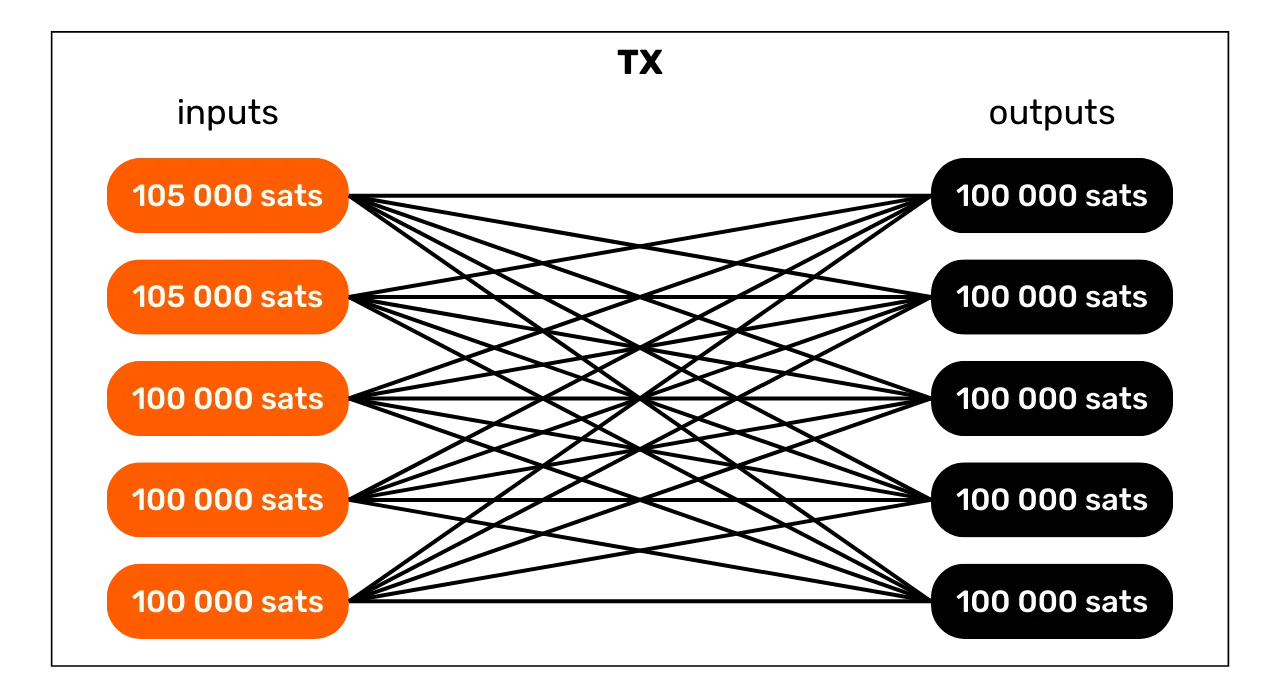

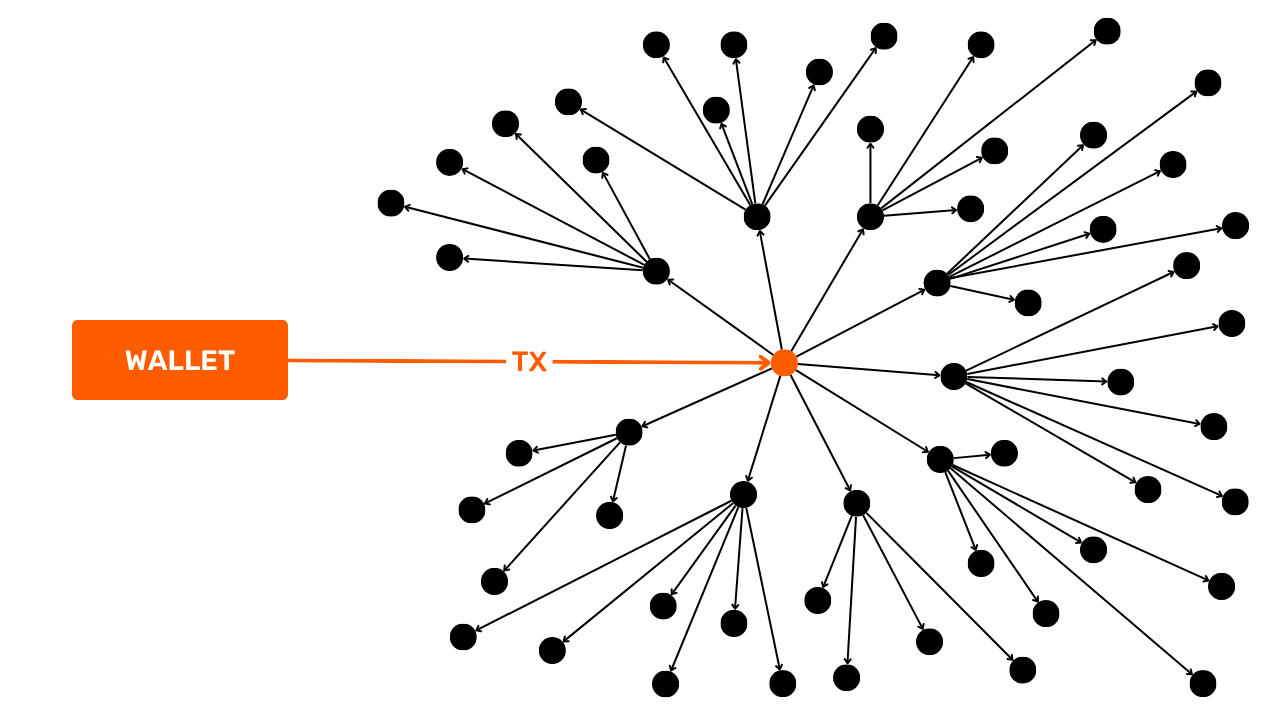

Grupeeritud kulud

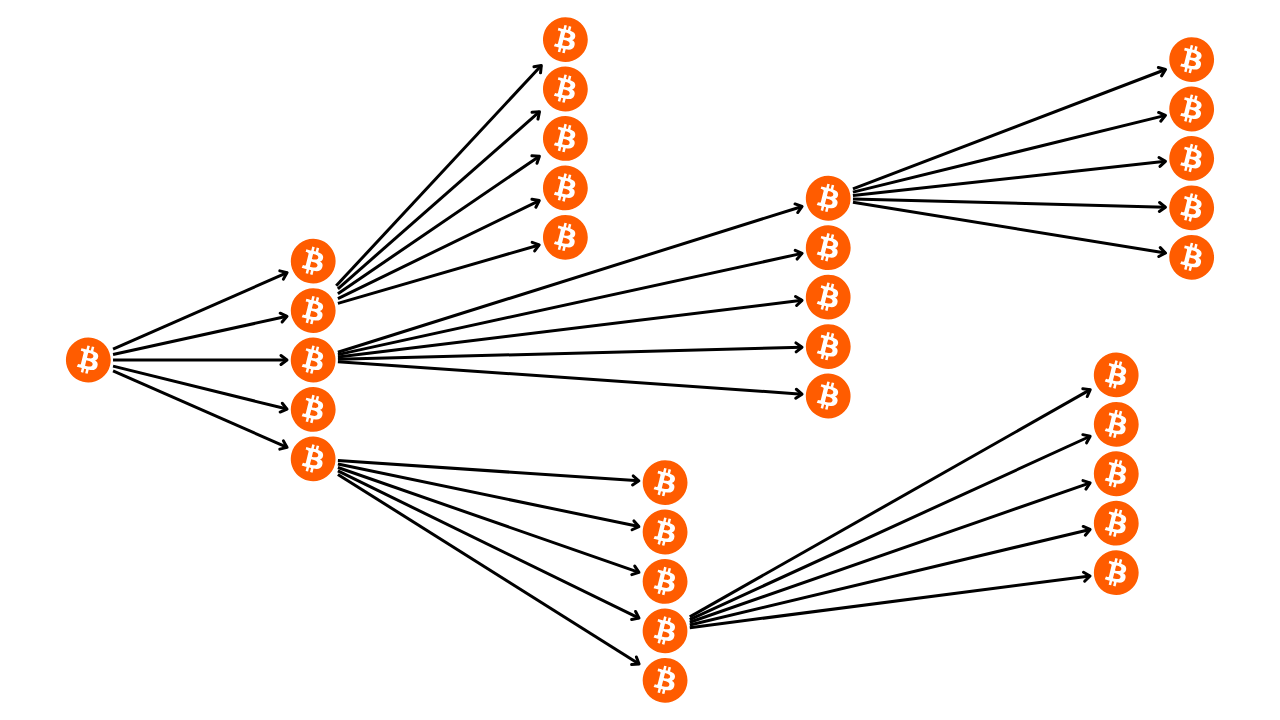

Seda mudelit iseloomustab mõne UTXO tarbimine sisendina (sageli ainult üks) ja paljude UTXOde tootmine väljundina.

Selle mudeli tõlgendus on, et me oleme rühmitatud kulutuste olemasolul. See on tava, mis tõenäoliselt näitab väga suurt majandustegevust, näiteks vahetusplatvormi. Grupeeritud kulutused võimaldavad neil üksustel kulusid kokku hoida, ühendades oma kulutused ühte tehingusse.

Sellest mudelist võime järeldada, et UTXO sisendis pärineb suure majandustegevusega ettevõttest ja et UTXO toodangus hajub. Paljud neist kuuluvad ettevõtte klientidele, kes on platvormilt bitcoine välja võtnud. Teised võivad minna partnerettevõtetele. Lõpuks on kindlasti üks või mitu vahetust, mis lähevad tagasi emiteerivale ettevõttele.

Siin on näiteks Bitcoini tehing, mis võtab vastu komplekteeritud kulutuste mustri (eeldatavasti on tegemist Bybit platvormi poolt väljastatud tehinguga):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Protokolliga seotud tehingud

Tehingumustrite hulgast saame tuvastada ka need, mis näitavad konkreetse protokolli kasutamist. Näiteks Whirlpool coinjoins (mida käsitletakse 5. osas) on kergesti tuvastatav struktuur, mis eristab neid teistest tavalisematest tehingutest.

Selle mustri analüüs viitab sellele, et tõenäoliselt on tegemist koostööga. Samuti on võimalik täheldada koosliitumist. Kui see viimane hüpotees osutub õigeks, siis võib väljumiste arv anda meile ligikaudse hinnangu ühisettevõtmises osalejate arvu kohta.

Siin on näiteks Bitcoini tehing, mis võtab kasutusele coinjoin'i ühistehingu mustri:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

On palju teisi protokolle, millel on oma spetsiifilised struktuurid. Näiteks on olemas Wabisabi tehingud, Stamps tehingud ja Runes tehingud.

Tänu nendele tehingumustritele saame me juba tõlgendada teatavat teavet konkreetse tehingu kohta. Kuid tehingu struktuur ei ole ainus teabeallikas, mida saab analüüsida. Me võime uurida ka selle üksikasju. Neid sisemisi detaile nimetan ma hea meelega "sisemisteks heuristikateks" ja me vaatleme neid järgmises peatükis.

Sisemine heuristika

Sisemine heuristika on konkreetne omadus, mille me tuvastame tehingus endas, ilma et peaksime uurima selle keskkonda, ja mis võimaldab meil teha järeldusi. Erinevalt mustritest, mis keskenduvad tehingu üldisele struktuurile kõrgel tasemel, põhineb sisemine heuristika ekstraheeritavate andmete kogumil. See hõlmab järgmist:

- Erinevate UTXOde sisse- ja väljamineku summad;

- Kõik, mis on seotud skriptidega: vastuvõtuaadressid, versioonimine, lukuaeg...

Üldiselt võimaldab selline heuristika tuvastada konkreetse tehingu vahetust. Seda tehes saame seejärel jätkata üksuse jälgimist mitme erineva tehingu jooksul. Tõepoolest, kui me tuvastame UTXO, mis kuulub kasutajale, keda me tahame jälgida, on väga oluline kindlaks teha, kui ta teeb tehingu, milline väljund on üle antud teisele kasutajale ja milline väljund kujutab endast vahetust, mis seega jääb tema valdusse.

Lubage mul veel kord meelde tuletada, et need heuristikud ei ole absoluutselt täpsed. Üksikult võttes võimaldavad nad meil ainult tuvastada tõenäolisi stsenaariume. Just mitme heuristiku kogunemine aitab vähendada ebakindlust, ilma et seda kunagi täielikult kõrvaldada.

Sisemine sarnasus

See heuristika hõlmab sama tehingu sisendite ja väljundite sarnasuste uurimist. Kui sisendite ja ainult ühe tehingu väljundite puhul on täheldatud sama tunnus, siis on tõenäoline, et see väljund moodustab vahetuse.

Kõige ilmsem omadus on vastuvõtva aadressi korduvkasutamine samas tehingus.

See heuristika jätab vähe ruumi kahtlustele. Kui tema isiklikku võtit ei ole häkitud, näitab sama vastuvõtuaadress tingimata ühe kasutaja tegevust. Sellest tulenev tõlgendus on, et tehinguvahetus on väljund sama aadressiga kui sisend. Seejärel saame jätkata üksikisiku jälgimist sellest vahetusest.

Siin on näiteks üks tehing, mille puhul seda heuristikat võib tõenäoliselt rakendada:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

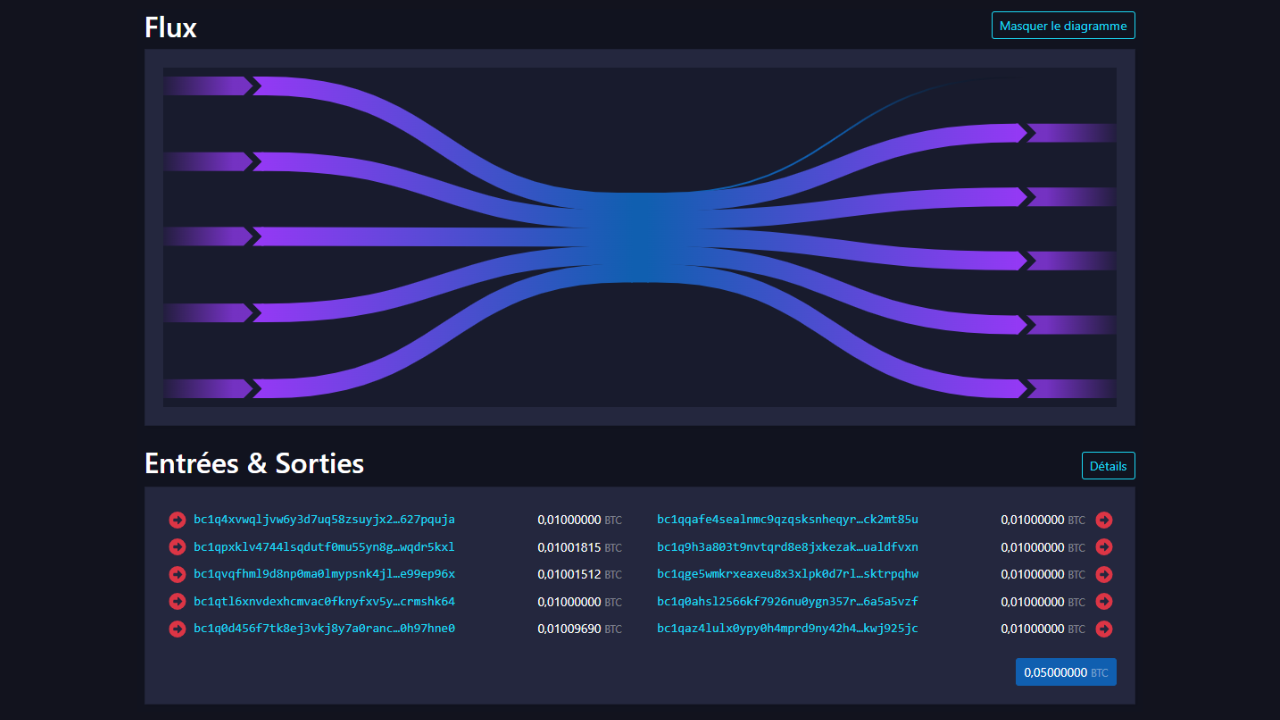

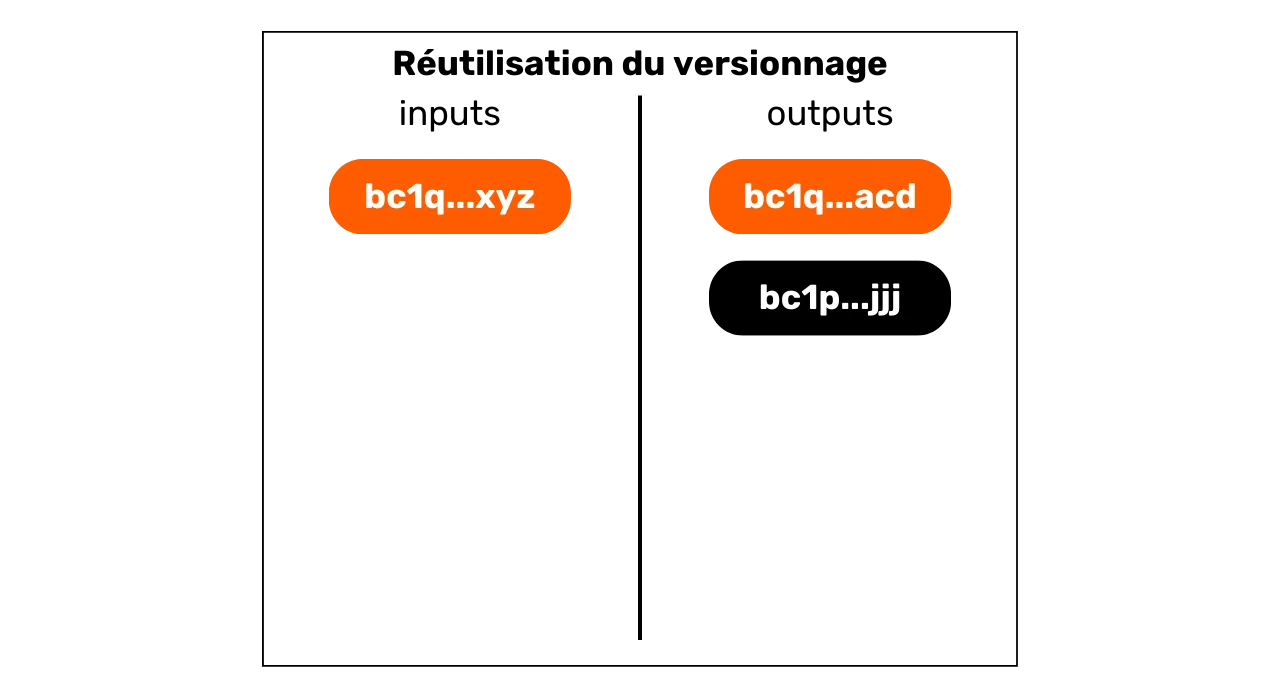

Need sisendite ja väljundite sarnasused ei piirdu aadressi taaskasutamisega. Igasugust sarnasust skriptide kasutamisel saab kasutada heuristikat. Näiteks võime mõnikord täheldada sama versioonimist sisendi ja ühe tehingu väljundi vahel.

Sellel diagrammil näeme, et sisend nr 0 avab P2WPKH skripti (SegWit V0

alates bc1q). Väljund nr 0 kasutab sama tüüpi skripti. Väljund

nr 1 seevastu kasutab P2TR-skripti (SegWit V1, mis algab numbriga bc1p). Selle tunnuse tõlgendus seisneb selles, et tõenäoliselt

on vahetusaadressiks aadress, millel on sama versiooning kui sisendil. Seega

kuuluks see alati samale kasutajale.

Siin on üks tehing, mille puhul seda heuristikat võib tõenäoliselt rakendada:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Viimase puhul näeme, et sisend nr 0 ja väljund nr 1 kasutavad P2WPKH skripte (SegWit V0), samas kui väljund nr 0 kasutab teistsugust P2PKH skripti (Legacy).

- aastate alguses oli see skriptide versioonil põhinev heuristika

suhteliselt vähekasulik, kuna skriptide tüübid olid piiratud. Aja jooksul

ja järjestikuste Bitcoini uuendustega on siiski kasutusele võetud üha

rohkem erinevaid skripttüüpe. Seetõttu muutub see heuristika üha

asjakohasemaks, kuna skripti tüüpide laiema valiku korral jagunevad

kasutajad väiksemateks gruppideks, mis suurendab selle sisemise

versioonide taaskasutamise heuristika rakendamise võimalusi. Sel põhjusel

on üksnes konfidentsiaalsuse seisukohalt soovitatav valida kõige levinum

skriptitüüp. Näiteks, kui ma neid ridu kirjutan, kasutatakse

Taproot-skripte (

bc1p) harvemini kui SegWit V0-skripte (bc1q). Kuigi esimesed pakuvad teatud spetsiifilistes kontekstides majanduslikke ja konfidentsiaalsuse eeliseid, võib traditsioonilisemate ühe allkirja kasutusalade puhul olla mõistlik jääda konfidentsiaalsuse huvides vanema standardi juurde, kuni uus standard on laiemalt kasutusele võetud.

Ümmargused maksed

Teine sisemine heuristika, mis aitab meil vahetust tuvastada, on ümmarguse numbri heuristika. Üldiselt võib öelda, et kui lihtsa maksemustri (1 sisend ja 2 väljundit) puhul kulutab üks väljunditest ümmarguse summa, siis on tegemist maksega.

Kui üks väljund kujutab endast makset, siis teine väljund kujutab endast vahetust. Seega võib tõlgendada, et tõenäoliselt on sisendkasutajal alati käes väljund, mis on identifitseeritud vahetuseks.

Tuleb rõhutada, et see heuristika ei ole alati kohaldatav, sest enamik makseid tehakse ikka veel usaldusühikutes. Tõepoolest, kui jaemüüja Prantsusmaal aktsepteerib bitcoin'e, ei näita ta tavaliselt stabiilset hinda satsides. Selle asemel valib ta eurodes väljendatud hinna ja bitcoinides makstava summa ümberarvestuse. Seega ei tohiks tehingu lõpus olla ümardatud numbreid.

Analüütik võib siiski proovida seda ümberarvestust teha, võttes arvesse tehingu võrgus edastamise ajal kehtinud vahetuskurssi. Võtame näiteks tehingu, mille sisendiks on "97,552 sats" ja kaks väljundit, millest üks on "31,085 sats" ja teine "64,152 sats". Esmapilgul ei tundu, et see tehing oleks seotud ümmarguste summadega. Kui aga kohaldada 64,339 euro suurust vahetuskurssi tehingu toimumise ajal, saame eurodeks ümberarvestuse järgmiselt:

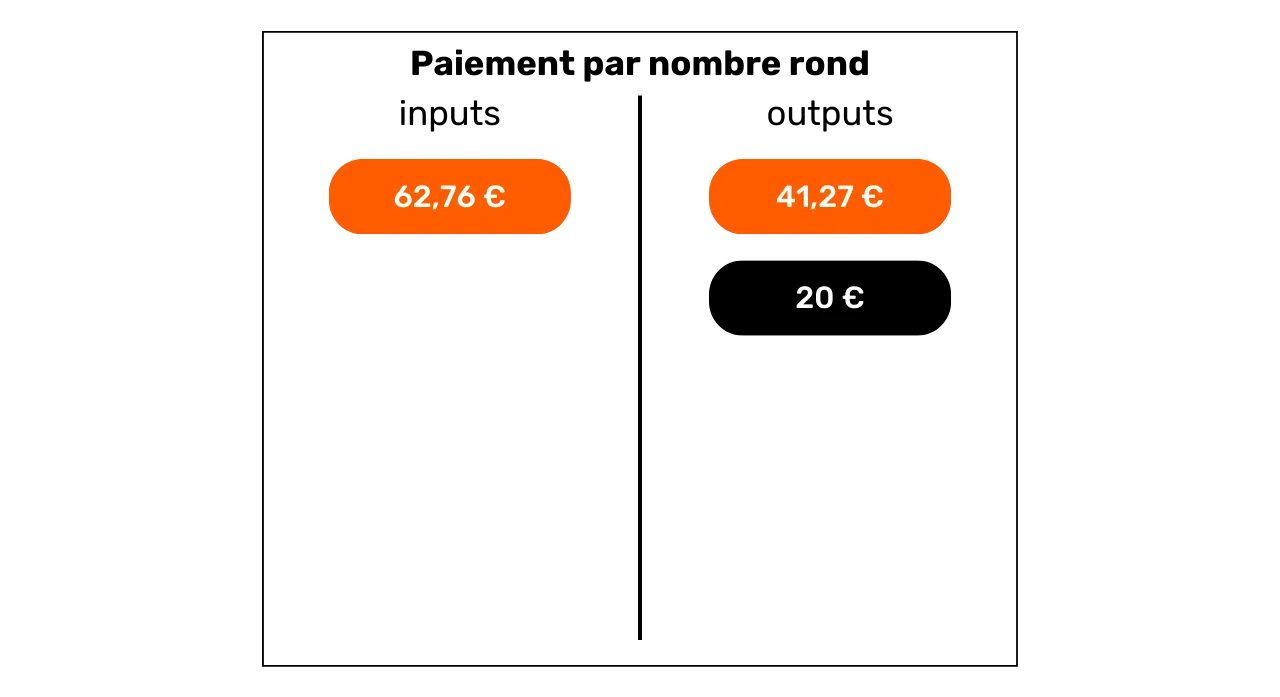

- Sissemakse 62,76 eurot;

- Väljund 20 eurot;

- Väljund 41,27 eurot.

Kui see tehing on konverteeritud fiat-valuutaks, saab seda kasutada ümmarguse summa maksmise heuristikat. Tõenäoliselt läks 20 euro suurune väljund kaupmehele või vähemalt vahetas omanikku. Järelduse kohaselt on 41,27 euro suurune väljund tõenäoliselt jäänud algse kasutaja valdusesse.

Kui ühel päeval muutub bitcoin meie börsidel eelistatud arvestusühikuks, võib see heuristika muutuda analüüsiks veelgi kasulikumaks.

Siin on näiteks üks tehing, mille puhul seda heuristikat võib tõenäoliselt rakendada:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Suurim toodang

Kui me tuvastame piisavalt suure vahe 2 tehingu väljundi vahel lihtsa maksemudeli puhul, saame hinnata, et suurim väljund on tõenäoliselt välisvaluuta.

See suurim väljundheuristik on kindlasti kõige ebatäpsem kõigist. Iseenesest on see üsna nõrk. Siiski saab seda omadust kombineerida teiste heuristikatega, et vähendada meie tõlgenduse ebakindlust.

Näiteks kui me vaatleme tehingut, mille puhul on tegemist ümmarguse ja suurema maksega, vähendab ümmarguse makse heuristika ja suurema makse heuristika koos rakendamine meie ebakindlust.

Siin on näiteks üks tehing, mille puhul seda heuristikat võib tõenäoliselt rakendada:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Väline heuristika

Välise heuristika uurimine tähendab teatud elementide sarnasuste, mustrite ja omaduste analüüsimist, mis ei ole tehingu enda jaoks spetsiifilised. Teisisõnu, kui varem piirdusime sisemise heuristikaga tehingule omaste elementide ärakasutamisega, siis nüüd laiendame oma analüüsivälja tänu välisele heuristikale ka tehingukeskkonnale.

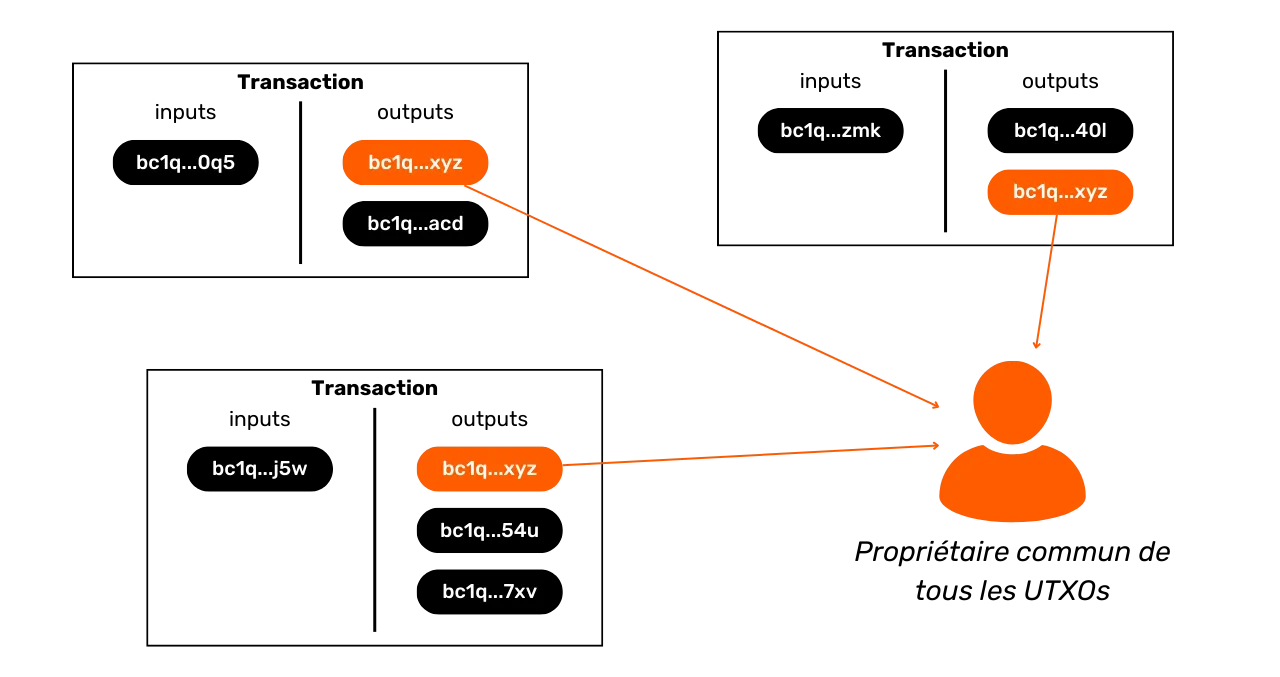

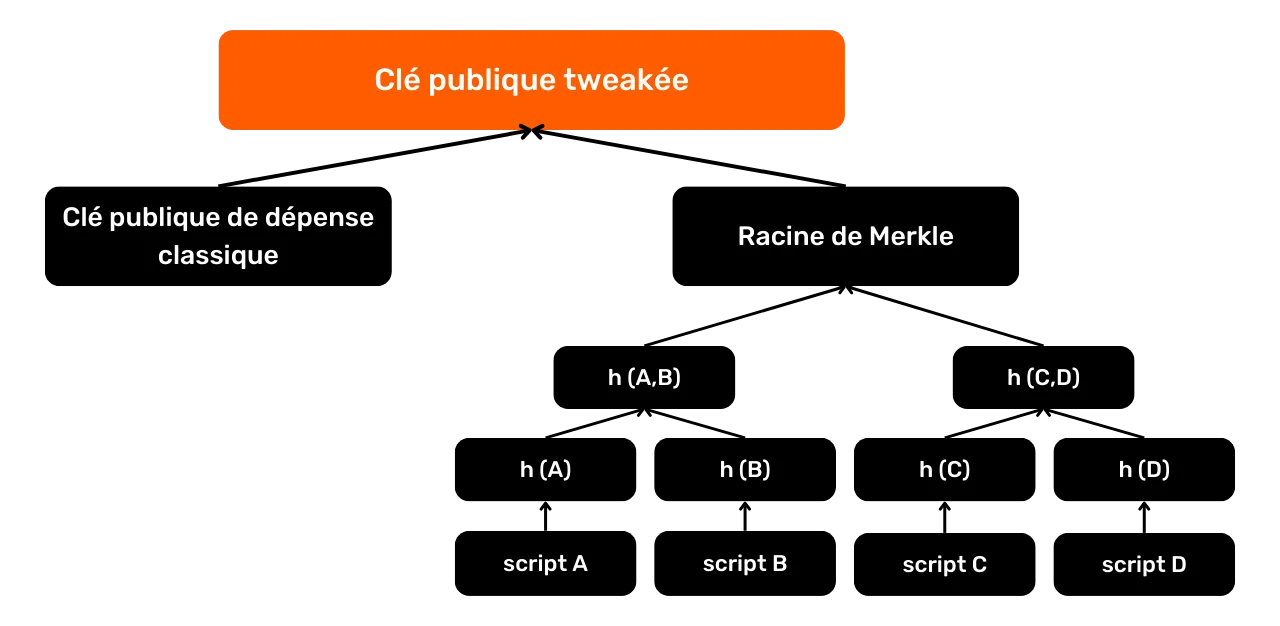

Aadressi korduvkasutamine

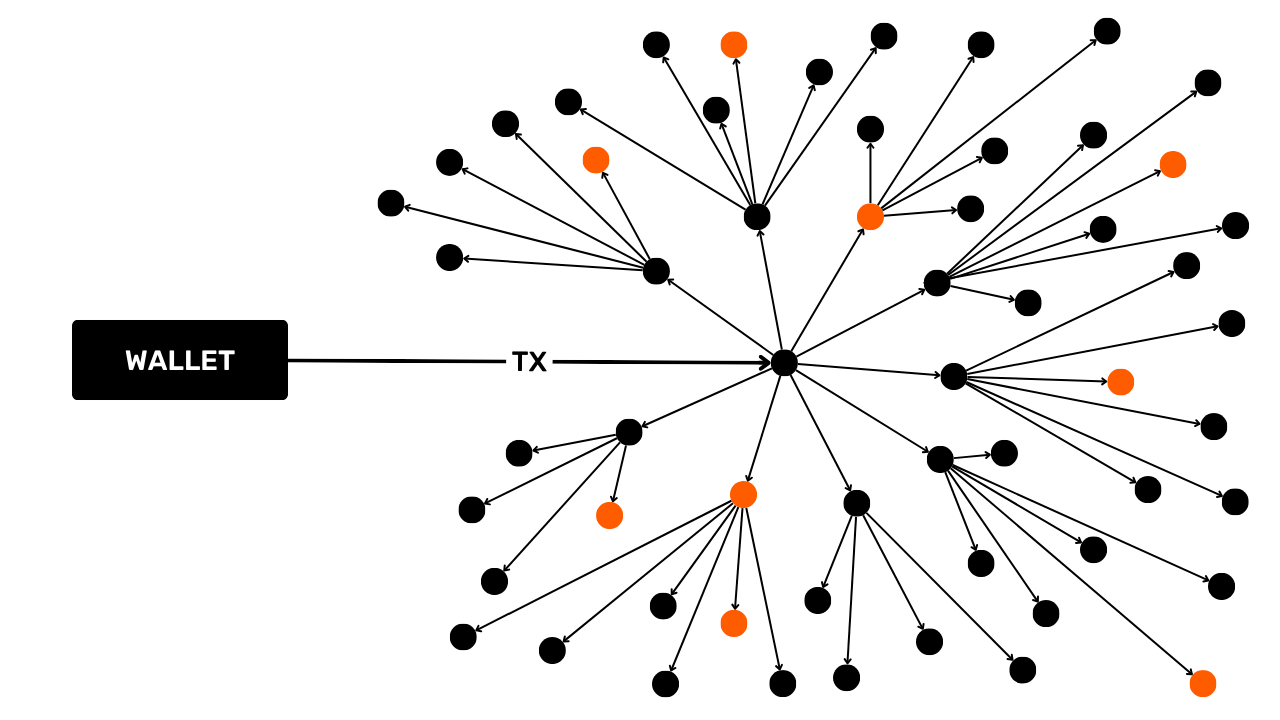

See on üks bitcoin'ide tuntumaid heuristikuid. Aadressi korduvkasutamine võimaldab luua seose erinevate tehingute ja erinevate UTXOde vahel. See toimub siis, kui Bitcoini vastuvõtuaadressi kasutatakse mitu korda.

Seega on võimalik kasutada aadressi korduvkasutamist sama tehingu sees sisemise heuristikana, et tuvastada vahetust (nagu nägime eelmises peatükis). Kuid aadressi korduvkasutust saab kasutada ka välise heuristikana, et tuvastada üksuse unikaalsus mitme tehingu taga.

Aadressi korduvkasutust tõlgendatakse nii, et kõik sellel aadressil blokeeritud UTXOd kuuluvad (või on kuulunud) samale üksusele. See heuristika jätab vähe ruumi ebakindlusele. Kui see on tuvastatud, vastab saadud tõlgendus tõenäoliselt tegelikkusele. Seetõttu võimaldab see rühmitada erinevaid ahelas toimuvaid tegevusi.

Nagu 3. osa sissejuhatuses selgitatud, avastas selle heuristika Satoshi Nakamoto ise. Valges raamatus mainib ta lahendust, mis aitab kasutajatel vältida selle genereerimist, milleks on lihtsalt tühja aadressi kasutamine iga uue tehingu puhul:

"_Täiendava tulemüürina võiks iga tehingu jaoks kasutada uut võtmepaari, et need ei oleks seotud ühise omanikuga."

Allikas: S. Nakamoto, "Bitcoin: Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Siin on näiteks aadress, mida kasutatakse korduvalt mitmes tehingus:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Allikas : Mempool.space

Skripti sarnasus ja rahakoti jäljendid

Lisaks aadresside korduvkasutamisele on palju muid heuristilisi võimalusi, mis võimaldavad siduda tegevusi sama portfelli või aadressiklastriga.

Esiteks võib analüütik otsida sarnasusi skriptide kasutamises. Näiteks võib teatud vähemuste skripte, nagu multisig, olla lihtsam märgata kui SegWit V0 skripte. Mida suurem on grupp, milles me peidus oleme, seda raskem on meid märgata. See on üks põhjus, miks heade Coinjoin-protokollide puhul kasutavad kõik osalejad täpselt sama tüüpi skripte.

Üldisemalt võib analüütik keskenduda ka portfelli iseloomulikele sõrmejälgedele. Need on kasutusspetsiifilised protsessid, mida saab tuvastada, et kasutada neid jälgimisheuristikana. Teisisõnu, kui me täheldame jälgitavale üksusele omistatud tehingute puhul samade sisemiste tunnuste kuhjumist, võime püüda tuvastada neid samu tunnuseid ka teiste tehingute puhul.

Näiteks suudame tuvastada, et jälgitav kasutaja saadab süstemaatiliselt oma

muutusi P2TR-aadressidele (bc1p...). Kui see protsess kordub,

saame seda kasutada heuristikana ülejäänud analüüsis. Me võime kasutada ka

muid sõrmejälgi, näiteks UTXOde järjekorda, muudatuse kohta väljundites, RBF

(Replace-by-Fee) signalisatsiooni või versiooni numbrit, nSequence välja ja nLockTime välja.

Nagu @LaurentMT märgib Space Kek #19 (prantsuskeelne podcast), on portfelli sõrmejälgede kasulikkus ahelaanalüüsis aja jooksul oluliselt suurenenud. Tõepoolest, skriptitüüpide kasvav arv ja nende uute funktsioonide üha progressiivsem kasutuselevõtt portfooliotarkvara poolt rõhutavad erinevusi. Mõnel juhul on isegi võimalik tuvastada täpselt tarkvara, mida jälgitav üksus kasutab. Seetõttu on oluline mõista, et portfellijälgede uurimine on eriti oluline hiljutiste tehingute puhul, mitte aga 2010. aastate alguses algatatud tehingute puhul.

Kokkuvõttes võib jalajälg olla mis tahes konkreetne tegevus, mida rahakott automaatselt või kasutaja käsitsi teeb, mida me saame leida teistest tehingutest, et aidata meid analüüsis.

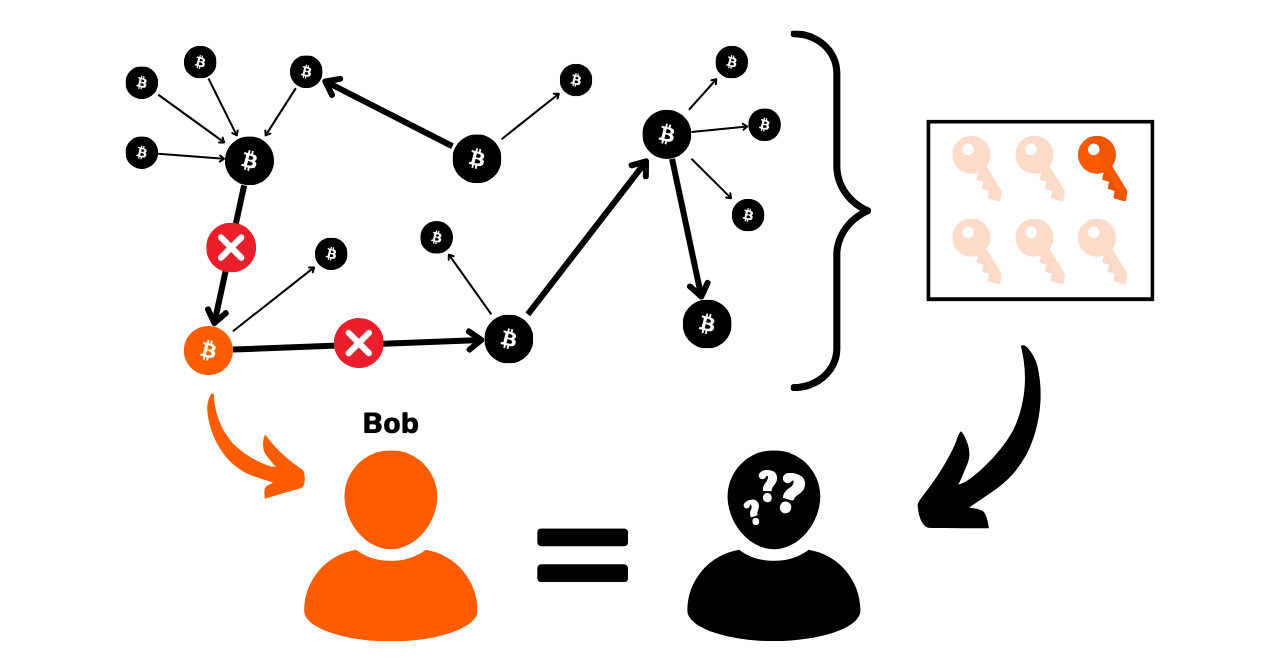

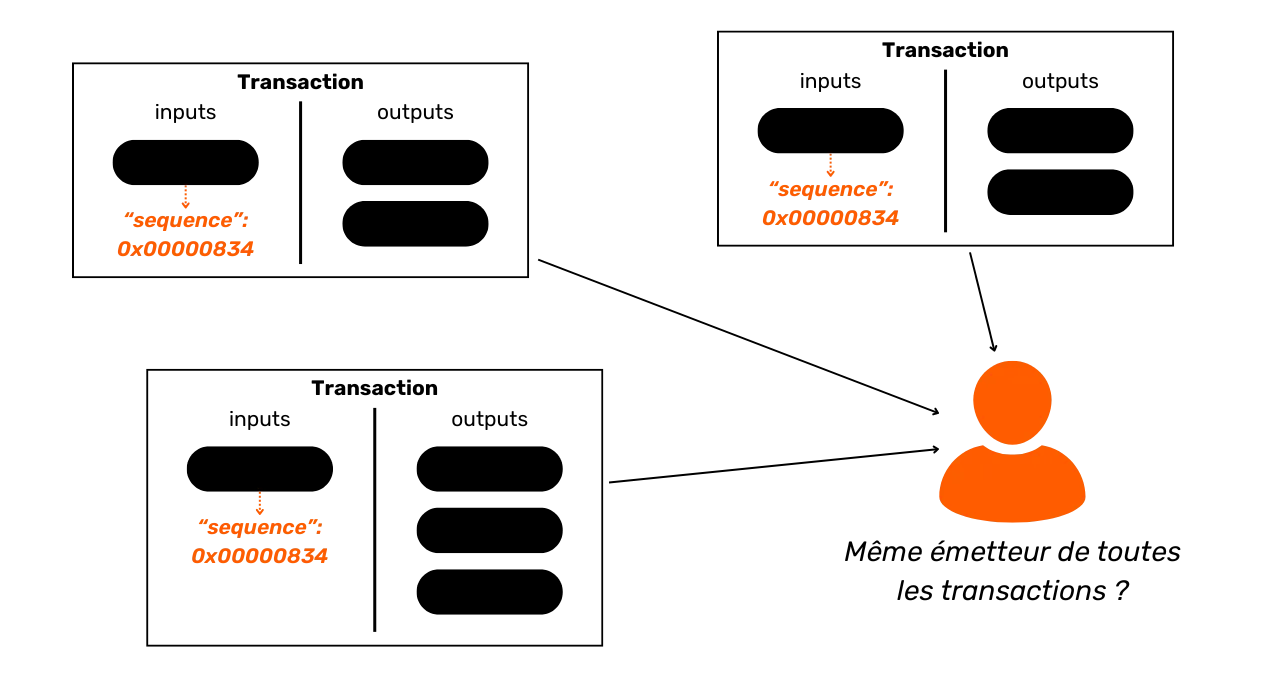

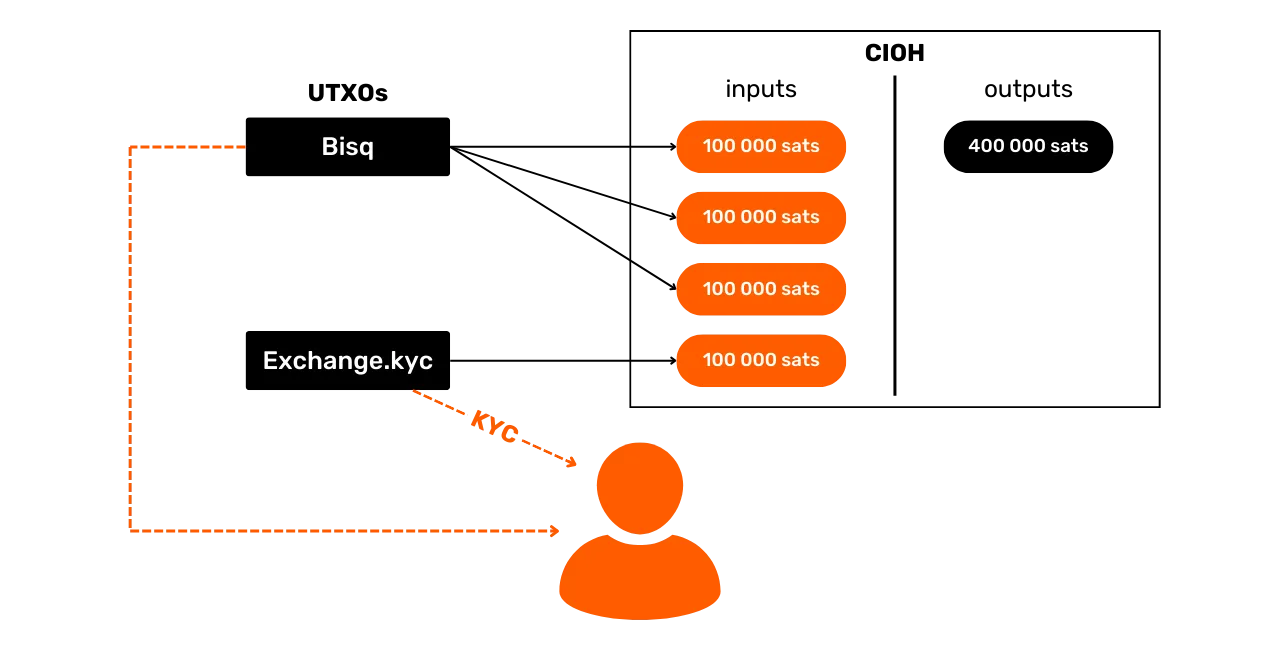

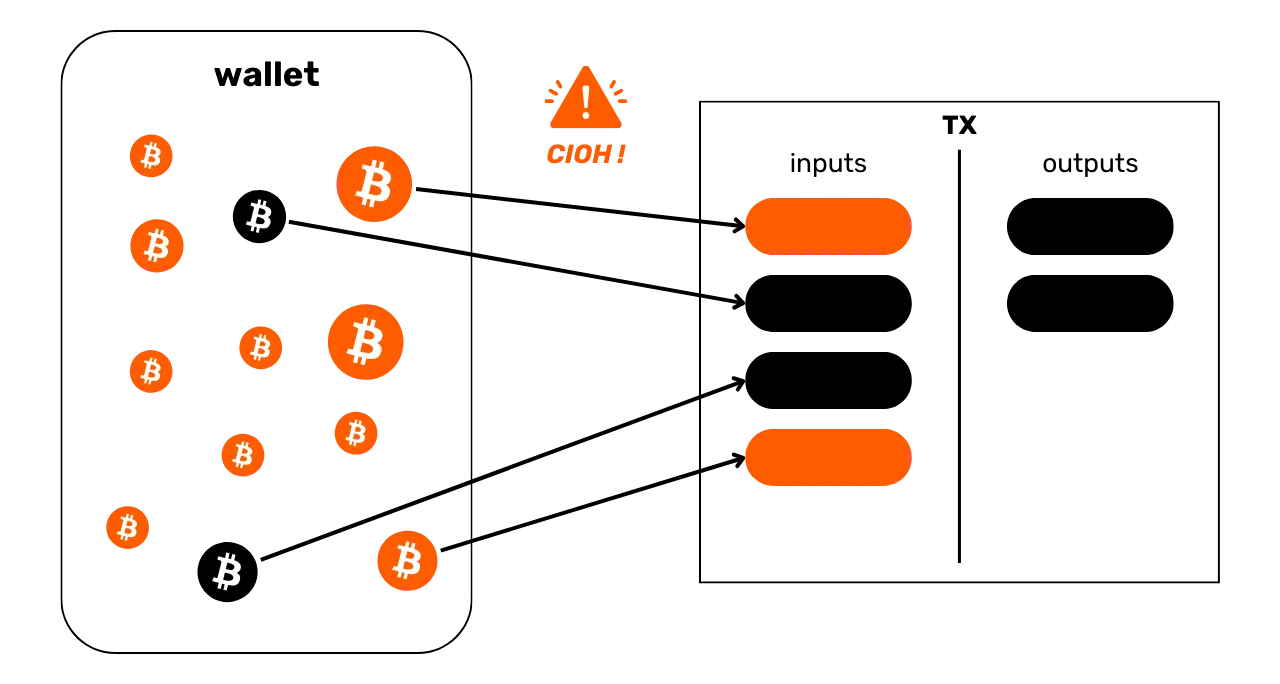

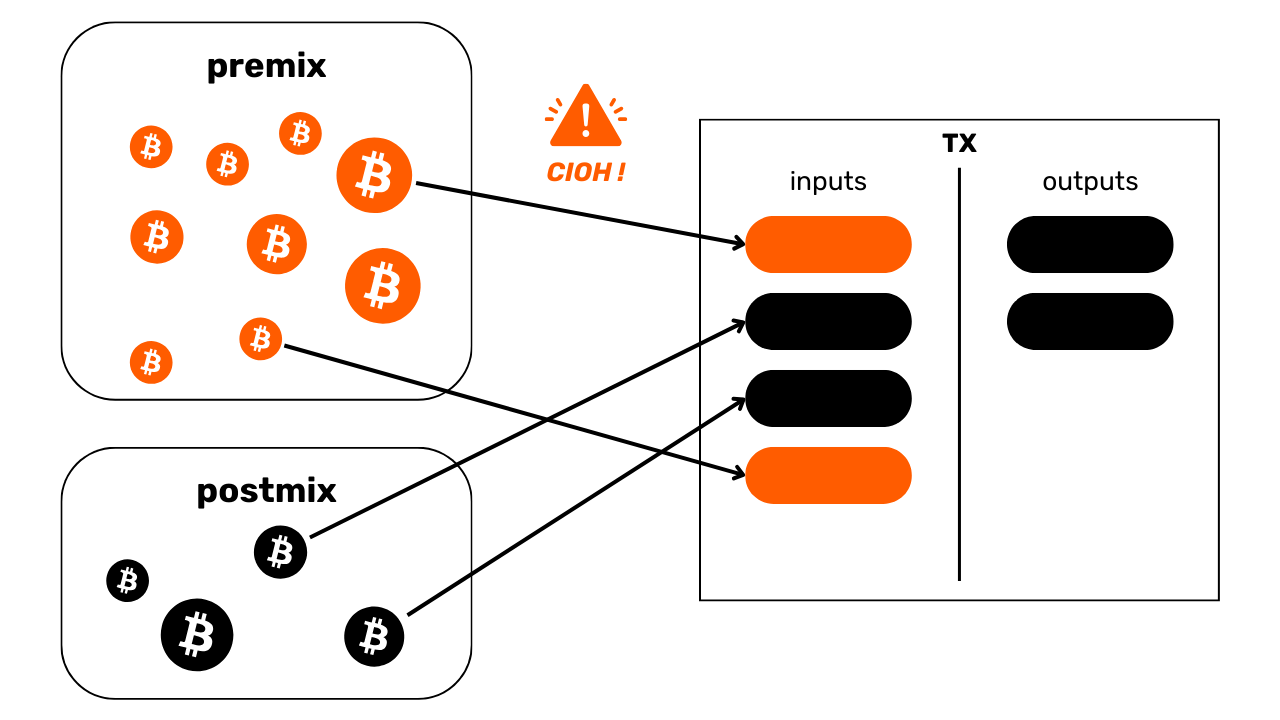

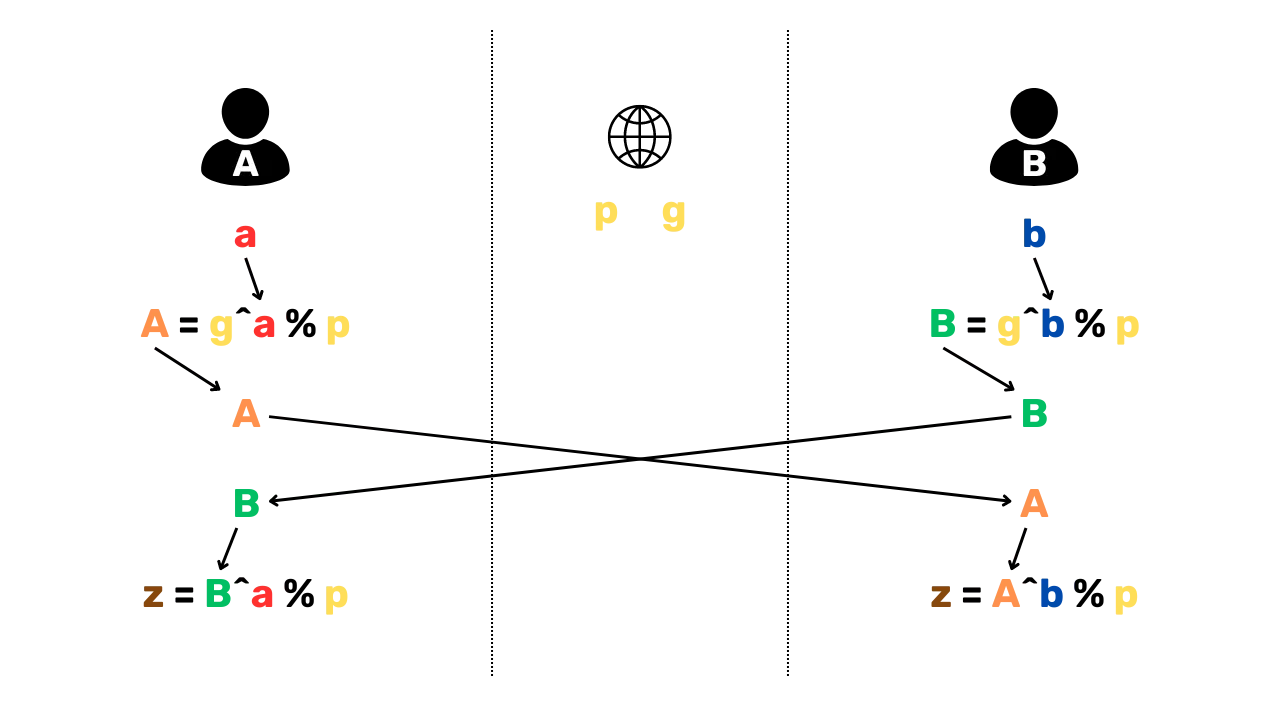

Ühise sisendi omandiõiguse heuristika (Common Input Ownership Heuristic, CIOH)

Common Input Ownership Heuristic (CIOH) on heuristika, mis väidab, et kui tehingul on mitu sisendit, pärinevad need tõenäoliselt kõik ühelt üksuselt. Järelikult on nende omandiõigus ühine.

CIOH-i kohaldamiseks jälgime kõigepealt mitme sisendiga tehingut. See võib olla 2 sisendit või 30 sisendit. Kui see tunnus on tuvastatud, kontrollime, kas tehing sobib teadaolevasse tehingumudelisse. Näiteks kui on 5 sisendit, millel on ligikaudu sama summa, ja 5 väljundit, millel on täpselt sama summa, siis teame, et tegemist on mündiühenduse struktuuriga. Me ei saa rakendada CIOHi.

Teisest küljest, kui tehing ei sobi ühtegi teadaolevasse ühistehingu mudelisse, siis võime tõlgendada, et kõik sisendid pärinevad tõenäoliselt samalt üksuselt. See võib olla väga kasulik juba teadaoleva klastri laiendamiseks või jälgede jätkamiseks.

CIOH avastas Satoshi Nakamoto. Ta räägib sellest valge raamatu 10. osas:

"[...] seostamine on vältimatu mitme kirjega tehingute puhul, mis ilmselgelt näitavad, et nende kirjed olid ühe ja sama omaniku käes. Oht on see, et kui võtme omanik paljastub, võivad lingid paljastada teised tehingud, mis kuulusid samale omanikule."

Eriti põnev on märkida, et Satoshi Nakamoto oli juba enne Bitcoini ametlikku käivitamist tuvastanud kasutajate jaoks kaks peamist privaatsuse haavatavust, nimelt CIOH ja aadressi taaskasutamine. Selline ettenägelikkus on üsna tähelepanuväärne, sest need kaks heuristikat on ka praegu plokiahela analüüsis kõige kasulikumad.

Näitena on siin üks tehing, mille puhul me saame tõenäoliselt kohaldada CIOHi:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Ahelavälised andmed

Loomulikult ei piirdu ahelate analüüs ainult ahelate andmetega. Analüüsi täpsustamiseks võib kasutada ka mis tahes andmeid, mis pärinevad varasemast analüüsist või on kättesaadavad Internetis.

Näiteks kui me täheldame, et jälgitavad tehingud edastatakse süstemaatiliselt samast Bitcoini sõlme ja meil õnnestub tuvastada selle IP-aadress, siis võime tuvastada teisi sama üksuse tehinguid ning määrata kindlaks osa emitendi identiteedist. Kuigi see praktika ei ole kergesti saavutatav, kuna see nõuab paljude sõlmede toimimist, võivad seda kasutada mõned plokiahela analüüsile spetsialiseerunud ettevõtted.

Analüütikul on ka võimalus tugineda varem avaldatud analüüsidele või oma varasematele analüüsidele. Võib-olla leiame tulemuse, mis viitab juba tuvastatud aadresside klastrile. Mõnikord on võimalik tugineda ka väljunditele, mis osutavad vahetusplatvormile, sest nende ettevõtete aadressid on üldiselt teada.

Samamoodi saab teha analüüsi kõrvaldamise teel. Näiteks kui kahe väljundiga tehingu analüüsimisel on üks neist seotud juba teadaoleva, kuid meie poolt jälgitavast üksusest erineva aadressiklastriga, siis võime tõlgendada, et teine väljund esindab tõenäoliselt vahetust.

Kanalite analüüs hõlmab ka veidi üldisemat OSINT (Open Source Intelligence) komponenti, mis hõlmab internetiotsinguid. Seetõttu soovitame mitte avaldada otse sotsiaalvõrgustikes või veebisaidil pseudonüümseid või mitte pseudonüümseid aadresse.

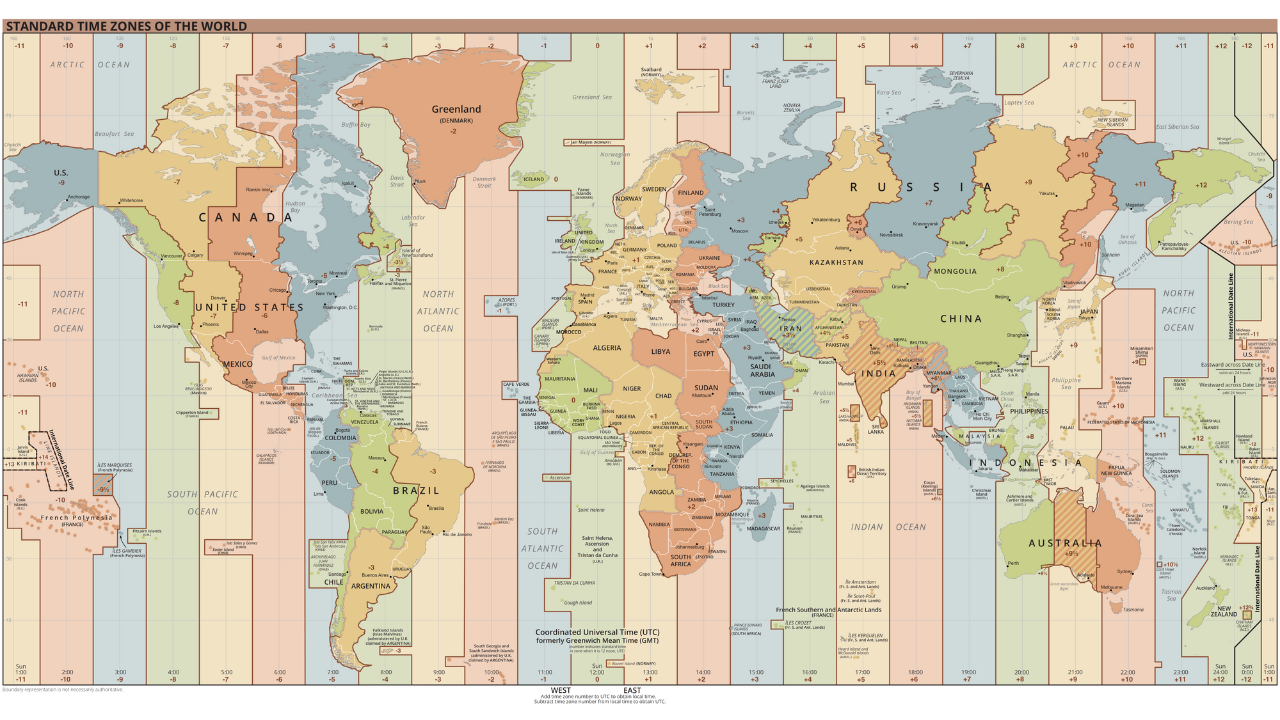

Ajalised mudelid

Me mõtleme sellele vähem, kuid teatud inimkäitumised on äratuntavad onchain. Võib-olla kõige kasulikum analüüsis on teie unemustrid! Jah, kui sa magad, siis sa ei edasta Bitcoini tehinguid. Kuid üldiselt magate te enam-vähem samal ajal. Seepärast ongi plokiahela analüüsis levinud praktika kasutada ajalist analüüsi. Lihtsalt öeldes on see loendus, millal konkreetse üksuse tehinguid Bitcoini võrku edastatakse. Neid ajalisi mustreid analüüsides saame tuletada hulgaliselt teavet.

Kõigepealt võib ajaline analüüs mõnikord tuvastada jälgitava üksuse olemuse olemuse. Kui me täheldame, et tehinguid edastatakse järjepidevalt 24 tunni jooksul, siis reedab see suurt majandustegevust. Nende tehingute taga olev üksus on tõenäoliselt ettevõte, mis võib olla rahvusvaheline ja millel on võib-olla automatiseeritud sisemised menetlused.

Näiteks ma tundsin selle mustri ära paar kuud tagasi, kui analüüsisin tehingut, mille puhul oli ekslikult eraldatud 19 bitcoin'i tasu. Lihtne ajaline analüüs võimaldas mul oletada, et tegemist on automatiseeritud teenusega ja seega tõenäoliselt suure üksusega, näiteks vahetusplatvormiga.

Mõni päev hiljem selgus, et raha kuulus Paxose vahetusplatvormi kaudu PayPalile.

Vastupidi, kui me näeme, et ajaline muster on pigem jaotunud 16 konkreetse tunni peale, siis võime hinnata, et tegemist on üksiku kasutajaga või ehk kohaliku ettevõttega, sõltuvalt vahetatud mahtudest.

Lisaks vaadeldava üksuse olemusele võib ajaline muster tänu ajavöönditele öelda meile ka kasutaja ligikaudse asukoha. Sel viisil saame sobitada teisi tehinguid ja kasutada nende ajatemplina täiendavat heuristikat, mida saab meie analüüsi lisada.

Näiteks eespool mainitud mitmekordselt kasutataval aadressil näeme, et nii sissetulevad kui ka väljaminevad tehingud on koondunud 13-tunnisele ajavahemikule.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Allikas : OXT.me

See vahemik vastab tõenäoliselt Euroopale, Aafrikale või Lähis-Idale. Seega võime eeldada, et nende tehingute taga olev kasutaja elab nendes piirkondades.

Erinevalt sellest viis selline ajaanalüüs ka hüpoteesini, et Satoshi Nakamoto ei tegutsenud Jaapanist, vaid USA-st: The Time Zones of Satoshi Nakamoto

Selle rakendamine praktikas koos plokkide uurijaga

Selles viimases peatükis rakendame seni õpitud mõisteid praktikas. Näitan teile näiteid reaalsetest Bitcoini tehingutest ja teil tuleb minu poolt küsitud teave välja võtta.

Ideaaljuhul oleks nende ülesannete täitmiseks soovitav kasutada professionaalset ahelaanalüüsi vahendit. Kuid pärast Samourai rahakoti loojate arreteerimist ei ole ainus tasuta analüüsivahend OXT.me enam kättesaadav. Seetõttu valime nende harjutuste jaoks klassikalise plokkide uurimise tööriista. Soovitan kasutada Mempool.space selle paljude funktsioonide ja ahelate analüüsitööriistade valiku tõttu, kuid võite valida ka mõne teise exploreri, näiteks Bitcoin Explorer.

Alustuseks tutvustan teile harjutusi. Kasutage nende täitmiseks oma plokkide uurijat ja kirjutage oma vastused paberilehele. Seejärel annan teile selle peatüki lõpus vastused, et saaksite oma tulemusi kontrollida ja parandada.

Nendeks tehinguteks valitud tehingud on valitud puhtalt nende omaduste alusel mõnevõrra juhuslikult. Käesolev peatükk on mõeldud üksnes õppe- ja informatiivsetel eesmärkidel. Soovin selgeks teha, et ma ei toeta ega julgusta nende vahendite kasutamist pahatahtlikel eesmärkidel. Eesmärgiks on õpetada teid, kuidas kaitsta end stringianalüüsi eest, mitte teostada analüüsi teiste inimeste privaatse teabe paljastamiseks.

Harjutus 1

Analüüsitava tehingu identifikaator :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Kuidas nimetatakse selle tehingu mudelit ja milliseid usutavaid tõlgendusi saab teha, kui uurida ainult selle mudelit, st tehingu struktuuri?

Harjutus 2

Analüüsitava tehingu identifikaator :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Kuidas nimetatakse selle tehingu mudelit ja milliseid usutavaid tõlgendusi saab teha, kui uurida ainult selle mudelit, st tehingu struktuuri?

Harjutus 3

Analüüsitava tehingu identifikaator :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Milline on selle tehingu mudel?

Pärast selle mudeli tuvastamist, kasutades tehingu sisemist heuristikat, millist väljundit see vahetus tõenäoliselt esindab?

Harjutus 4

Analüüsitava tehingu identifikaator :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Milline on selle tehingu mudel?

Pärast selle mudeli tuvastamist, kasutades tehingu sisemist heuristikat, millist väljundit see vahetus tõenäoliselt esindab?

Harjutus 5

Kujutame ette, et Loïc on postitanud ühe oma Bitcoini vastuvõtu aadressi sotsiaalvõrgustikus Twitter :

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Milliseid Bitcoini tehinguid saab selle teabe põhjal ja kasutades ainult aadressi taaskasutamise heuristikat seostada Loïci identiteediga?

Ilmselt ei ole ma selle vastuvõtu aadressi tegelik omanik ja ma ei postitanud seda sotsiaalvõrgustikesse. See on aadress, mille võtsin juhuslikult blockchainist

Harjutus 6

Pärast 5. harjutust suutsite tänu aadressi taaskasutamise heuristikale tuvastada mitu Bitcoini tehingut, milles Loïc näib olevat seotud. Tavaliselt oleksite tuvastatud tehingute hulgas pidanud märkama selle tehingu:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

See tehing on esimene, millega saadetakse raha Loïci aadressile. Mis te arvate, kust Loïci poolt selle tehingu kaudu saadud bitcoinid pärinevad?

Harjutus 7

Pärast 5. harjutust olete tänu aadressi taaskasutamise heuristikale suutnud tuvastada mitu Bitcoini tehingut, milles Loïc näib olevat seotud. Nüüd soovite teada saada, kust Loïc pärit on. Tehke leitud tehingute põhjal ajaanalüüs, et leida ajavöönd, mida Loïc kõige tõenäolisemalt kasutas. Selle ajavööndi põhjal määrake asukoht, kus Loïc näib elavat (riik, osariik/piirkond, linn...).

Harjutus 8

Siin on Bitcoini tehing, mida uurida:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Kui vaadata ainult seda tehingut, siis millist teavet saame tõlgendada?

Harjutuslahendused

Harjutus 1:

Selle tehingu mudel on lihtne maksemudel. Kui me uurime ainult selle struktuuri, saame tõlgendada, et üks väljund kujutab endast vahetust ja teine väljund tegelikku makset. Seega teame, et vaadeldav kasutaja ei oma tõenäoliselt enam ühte kahest UTXO-st väljundis (makse), kuid omab endiselt teist UTXO-d (vahetus).

Harjutus 2:

Selle tehingu puhul on tegemist rühmitatud kulutuste mudeliga. See mudel näitab tõenäoliselt laiaulatuslikku majandustegevust, näiteks vahetusplatvormi. Me võime järeldada, et sisend UTXO pärineb suure majandustegevusega ettevõttest ja et väljund UTXO on hajutatud. Osa neist kuulub ettevõtte klientidele, kes on oma bitcoinid välja võtnud isehoidvatesse rahakottidesse. Teised võivad minna partnerettevõtetele. Lõpuks on kahtlemata ka mõned vahetused, mis lähevad tagasi emiteerivale ettevõttele.

Harjutus 3:

Selle tehingu mudel on lihtne makse. Seetõttu võime kohaldada tehingu suhtes sisemist heuristikat, et püüda tuvastada vahetust.

Olen isiklikult tuvastanud vähemalt kaks sisemist heuristikat, mis toetavad sama hüpoteesi:

- Sama tüüpi käsikirja korduvkasutamine ;

- Suurim väljund.

Kõige ilmsem heuristika on sama tüüpi skriptide korduvkasutamine.

Tõepoolest, väljund 0 on P2SH, mis on äratuntav

selle vastuvõtuaadressi järgi, mis algab numbriga 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Samas kui väljund "1" on "P2WPKH", mis on identifitseeritav selle aadressi järgi, mis algab "bc1q" :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

UTXO, mida kasutatakse selle tehingu sisendina, kasutab samuti skripti P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Seega võime eeldada, et väljund 0 vastab maksele ja väljund 1 on tehinguvahetus, mis tähendab, et väljund 1 kuulub alati sisendkasutajale.

Selle hüpoteesi toetamiseks või ümberlükkamiseks võime otsida teisi heuristilisi tunnuseid, mis kas kinnitavad meie mõtlemist või vähendavad tõenäosust, et meie hüpotees on õige.

Ma olen tuvastanud vähemalt ühe teise heuristliku näitaja. See on suurim väljundheuristika. Väljund "0" mõõdab "123,689 sats", samas kui väljund "1" mõõdab "505,839 sats". Seega on nende kahe väljundi vahel märkimisväärne erinevus. Suurima väljundi heuristika näitab, et suurim väljund on tõenäoliselt välisvaluuta. See heuristika tugevdab veelgi meie esialgset hüpoteesi.

Seetõttu tundub tõenäoline, et UTXO sisendiks andnud kasutajal on endiselt käes väljund "1", mis näib kehastavat tehingu vahetust.

Harjutus 4:

Selle tehingu mudel on lihtne makse. Seetõttu võime kohaldada tehingu suhtes sisemist heuristikat, et püüda tuvastada vahetust.

Olen isiklikult tuvastanud vähemalt kaks sisemist heuristikat, mis toetavad sama hüpoteesi:

- Sama tüüpi käsikirja korduvkasutamine ;

- Ümmarguse posti väljund.

Kõige ilmsem heuristika on sama tüüpi skriptide korduvkasutamine.

Tõepoolest, väljund 0 on P2SH, mis on äratuntav

selle vastuvõtuaadressi järgi, mis algab numbriga 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Samas kui väljund "1" on "P2WPKH", mis on identifitseeritav selle aadressi järgi, mis algab "bc1q" :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

UTXO, mida kasutatakse selle tehingu sisendina, kasutab samuti skripti P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Seega võime eeldada, et väljund 0 vastab maksele ja väljund 1 on tehinguvahetus, mis tähendab, et väljund 1 kuulub alati sisendkasutajale.

Selle hüpoteesi toetamiseks või ümberlükkamiseks võime otsida teisi heuristilisi tunnuseid, mis kas kinnitavad meie mõtlemist või vähendavad tõenäosust, et meie hüpotees on õige.

Ma olen tuvastanud vähemalt ühe teise heuristliku näitaja. See on ümmarguse

summa väljund. Väljund 0 mõõdab 70,000 sats, samas

kui väljund 1 mõõdab 22,962 sats. Seega on meil

täiesti ümmargune väljund BTC arvestusühikus. Ümmarguse väljundi heuristika

näitab, et ümmarguse summaga UTXO on kõige tõenäolisemalt see, mis on makse,

ja et kõrvaldamise teel esindab teine summa vahetust. See heuristika

tugevdab veelgi meie esialgset hüpoteesi.

Selle näite puhul võib aga veel üks heuristika meie esialgse hüpoteesi

kahtluse alla seada. Tõepoolest, väljund "0" on suurem kui väljund "1".

Tuginedes heuristikale, et suurim väljund on tavaliselt välisvaluuta,

võiksime järeldada, et väljund 0 on välisvaluuta. See vastuhüpotees

tundub siiski ebatõenäoline, kuna kaks muud heuristikat tunduvad oluliselt veenvamad

kui suurima toodangu heuristika. Järelikult tundub mõistlik säilitada meie esialgne

hüpotees vaatamata sellele ilmsele vastuolule.

Seetõttu tundub tõenäoline, et UTXO sisendiks andnud kasutajal on endiselt käes väljund "1", mis näib kehastavat tehingu vahetust.

Harjutus 5:

Näeme, et Loïci identiteediga saab seostada 8 tehingut. Neist 4 on seotud bitcoinide vastuvõtmisega:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Ülejäänud 4 puudutavad bitcoini saadetisi:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

Harjutus 6:

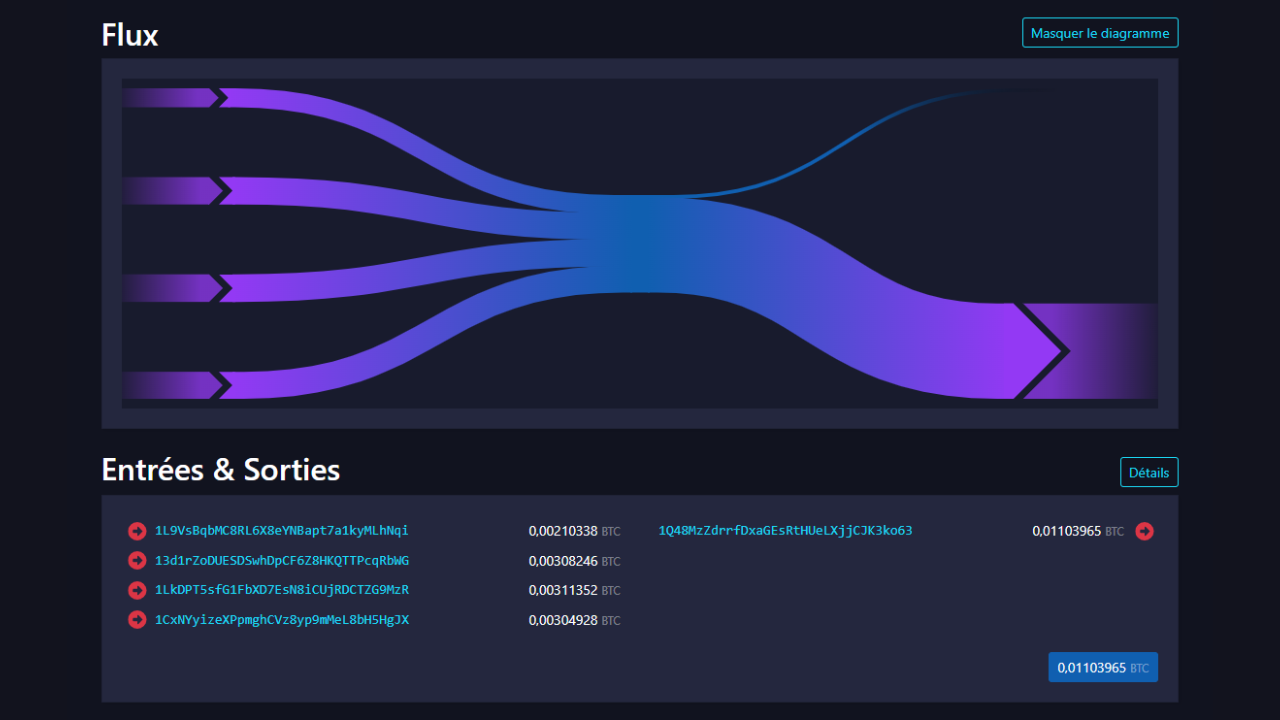

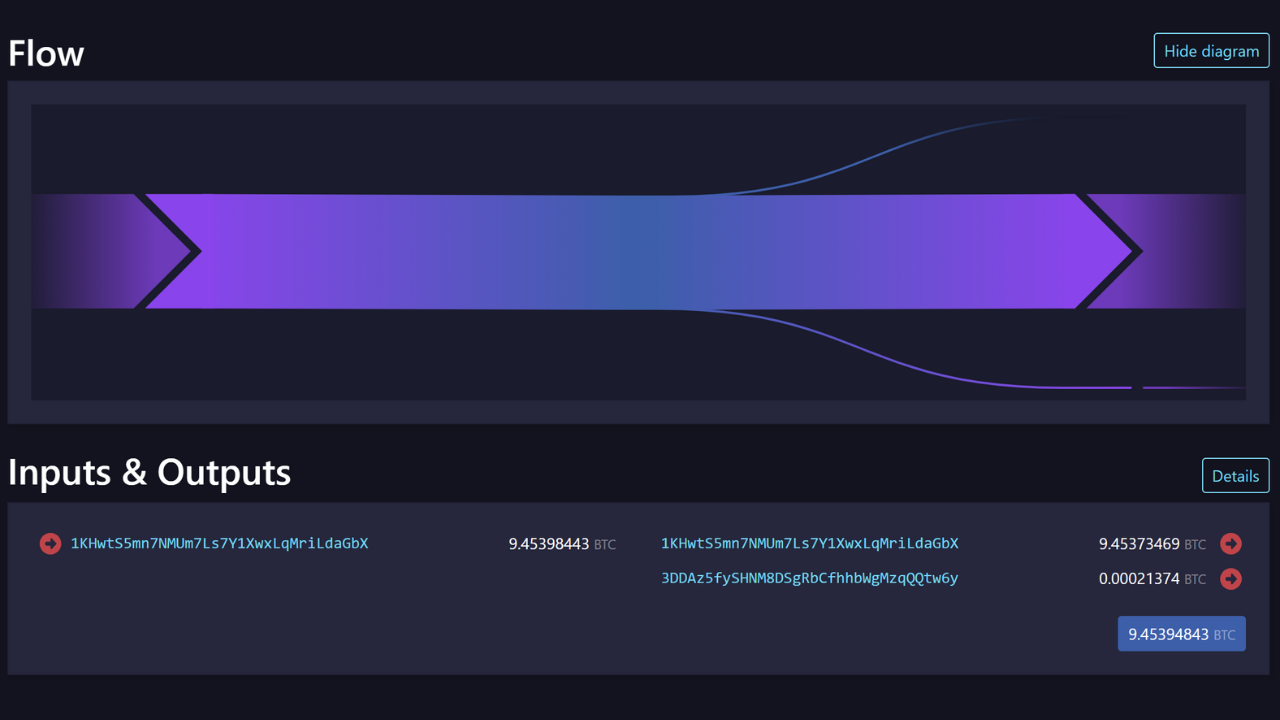

Kui me vaatame selle tehingu mudelit, siis on selge, et tegemist on komplekssete kuludega. Tõepoolest, tehingul on üks sisend ja 51 väljundit, mis näitab suurt majandustegevust. Seega võime oletada, et Loïc on võtnud bitcoine välja vahetusplatvormilt.

Seda hüpoteesi kinnitavad mitmed tegurid. Esiteks on UTXO sisendi turvamiseks kasutatud skript tüüp P2SH 2/3 multisig skript, mis viitab vahetusplatvormidele iseloomulikule kõrgetasemelisele turvalisusele:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Veelgi enam, uuritud aadressi 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF kasutatakse uuesti üle 220 000 erineva tehingu puhul, mis on sageli iseloomulik

vahetusplatvormidele, mis üldiselt ei hooli nende konfidentsiaalsusest.

Selle aadressi suhtes kohaldatud ajaline heuristika näitab samuti tehingute regulaarset ülekandmist peaaegu iga päev kolme kuu jooksul, pikema aja jooksul üle 24 tunni, mis viitab vahetusplatvormi pidevale tegevusele.

Lõpuks, selle üksuse poolt käideldavad mahud on kolossaalsed. See aadress sai ja saatis 2022. aasta detsembrist kuni 2023. aasta märtsini 222 262 tehinguga 44 BTC. Need suured mahud kinnitavad veelgi vahetusplatvormi tegevuse tõenäolist olemust.

Harjutus 7:

Analüüsides tehingu kinnitamise aega, saab tuvastada järgmised UTC-ajad:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Nende ajakavade analüüs näitab, et UTC-7 ja UTC-8 on enamiku ajakavade puhul kooskõlas praeguse inimtegevuse vahemikuga (vahemikus 08:00-23:00):

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

UTC-7 ajavöönd on eriti oluline suvel, kuna see hõlmab selliseid riike ja piirkondi nagu :

- California (sellised linnad nagu Los Angeles, San Francisco ja San Diego);

- Nevada (koos Las Vegasiga) ;

- Oregon (koos Portlandiga) ;

- Washington (koos Seattle'iga) ;

- Kanada piirkond British Columbia (kus asuvad sellised linnad nagu Vancouver ja Victoria).

Selle teabe põhjal võib oletada, et Loïc elab tõenäoliselt Ameerika Ühendriikide läänerannikul või Kanadas.

Harjutus 8:

Selle tehingu analüüs näitab 5 sisendit ja ühte väljundit, mis viitab konsolideerimisele. Rakendades CIOH heuristikat, võime eeldada, et kõik sisendtarbed UTXOd kuuluvad ühele üksusele ja et ka väljundtarbed UTXO kuulub sellele üksusele. Tundub, et kasutaja otsustas koondada mitu talle kuuluvat UTXO-d, et moodustada väljundis üks UTXO, eesmärgiga konsolideerida oma osad. Seda sammu ajendas tõenäoliselt soov kasutada ära tolleaegseid madalaid tehingukulusid, et vähendada tulevasi kulusid.

Selle 3. osa kirjutamiseks ahelanalüüsi kohta kasutasin järgmisi ressursse:

- Neljast artiklist koosnev seeria pealkirjaga: Understanding Bitcoin Privacy with OXT, mille on koostanud Samourai Wallet aastal 2021 ;*

- Erinevad aruanded OXT Research, samuti nende tasuta plokiahela analüüsi tööriist (ei ole hetkel enam saadaval pärast Samourai rahakoti asutajate arreteerimist) ;*

- Laias laastus pärinevad minu teadmised erinevatest tweettidest ja sisust @LaurentMT ja @ErgoBTC ;*

- Space Kek #19, milles osalesin @louneskmt, @TheoPantamis, @Sosthene___ ja @LaurentMT seltskonnas.*

Tahaksin tänada nende autoreid, arendajaid ja tootjaid. Tänan ka korrektoreid, kes parandasid hoolikalt artiklit, millel see 3. osa põhineb, ja andsid mulle oma asjatundlikke nõuandeid :

Parimate tavade omandamine eraelu puutumatuse kaitsmiseks

Aadressi korduvkasutamine

Olles uurinud meetodeid, mis võivad teie Bitcoini konfidentsiaalsust rikkuda, vaatleme nüüd selles kolmandas osas parimaid tavasid, mida enda kaitsmiseks vastu võtta. Selle osa eesmärk ei ole uurida konfidentsiaalsuse parandamise meetodeid - seda teemat käsitletakse hiljem -, vaid pigem mõista, kuidas Bitcoiniga õigesti suhelda, et säilitada selle loomulikul teel pakutav konfidentsiaalsus, ilma et peaks kasutama lisatehnikaid.

Ilmselt räägime selle kolmanda osa alguses aadressi korduvkasutamisest. See nähtus on peamine oht kasutajate konfidentsiaalsusele. See peatükk on kindlasti kogu kursuse kõige olulisem.

Mis on vastuvõtuaadress?

Bitcoini vastuvõtuaadress on string või identifikaator, mida kasutatakse bitcoinide vastuvõtmiseks rahakotis.

Tehniliselt ei "võta" Bitcoini vastuvõtuaadress bitcoin'i sõna otseses mõttes vastu, vaid pigem määratleb tingimused, mille alusel bitcoin'e saab kulutada. Konkreetselt öeldes, kui teile saadetakse makse, loob saatja tehing teile väljundina uue UTXO, mille ta on tarbinud UTXO-dest, mida ta on sisendina tarbinud. Sellele väljundile kinnitab ta skripti, mis määrab, kuidas seda UTXO-d saab hiljem kulutada. See skript on tuntud kui "SkriptPubKey" või "Locking Script". Teie vastuvõtuaadress või täpsemalt selle kasutamiskoormus on integreeritud sellesse skripti. Maaliku keeles öeldes ütleb see skript põhimõtteliselt:

"Uue UTXO kulutamiseks peate andma digitaalallkirja, kasutades selle vastuvõtuaadressiga seotud privaatvõtit."

Bitcoini aadressid on eri tüüpi, sõltuvalt kasutatavast skriptimudelist.

Esimesed mudelid, mida tuntakse kui "Legacy*", hõlmavad P2PKH (Pay-to-PubKey-Hash) ja P2SH (Pay-to-Script-Hash) aadresse. P2PKH-aadressid algavad alati numbriga 1 ja

P2SH-aadressid numbriga 3. Kuigi need vormingud on endiselt

turvalised, on need nüüdseks vananenud, kuna nendega kaasnevad suuremad

tehingukulud ja nad pakuvad vähem konfidentsiaalsust kui uued standardid.

SegWit V0 (P2WPKH ja P2WSH) ja Taproot / SegWit V1

(P2TR) aadressid esindavad kaasaegseid formaate.

SegWit-aadressid algavad sõnaga bc1q ja 2021. aastal kasutusele

võetud Taproot-aadressid algavad sõnaga bc1p.

Näiteks siin on Taprooti vastuvõtu aadress:

bc1ps5gd2ys8kllz9alpmcwxqegn7kl3elrpnnlegwkm3xpq2h8da07spxwtf5

See, kuidas ScriptPubKey konstrueeritakse, sõltub kasutatavast standardist:

| ScriptPubKey | Script malli

| ---------------- | ----------------------------------------------------------- |

| P2PKH | OP_DUP OP_HASH160 <pubKeyHash> OP_EQUALVERIFY OP_CHECKSIG

|

| P2SH | OP_HASH160 <scriptHash> OP_EQUAL |

| P2WPKH | 0 <pubKeyHash> |

| P2WSH | 0 <<witnessScriptHash> |

| P2SH - P2WPKH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2SH - P2WSH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2TR | 1 <pubKey> |

Vastuvõtuaadresside konstrueerimine sõltub ka valitud skripti mudelist:

- "P2PKH" ja "P2WPKH" aadresside puhul kujutab kasuliku koormuse, st aadressi tuuma, avaliku võtme hash-ühendust;

- P2SH ja P2WSH aadresside puhul kujutab kasulikku koormust ;

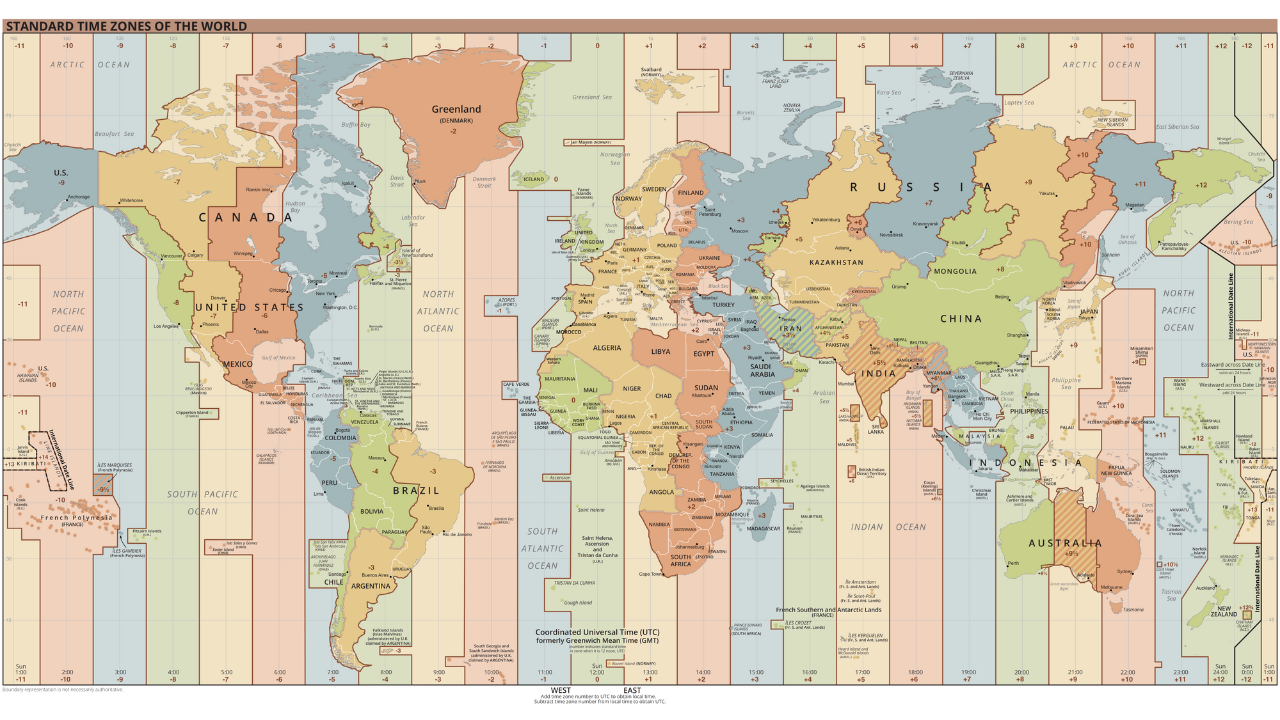

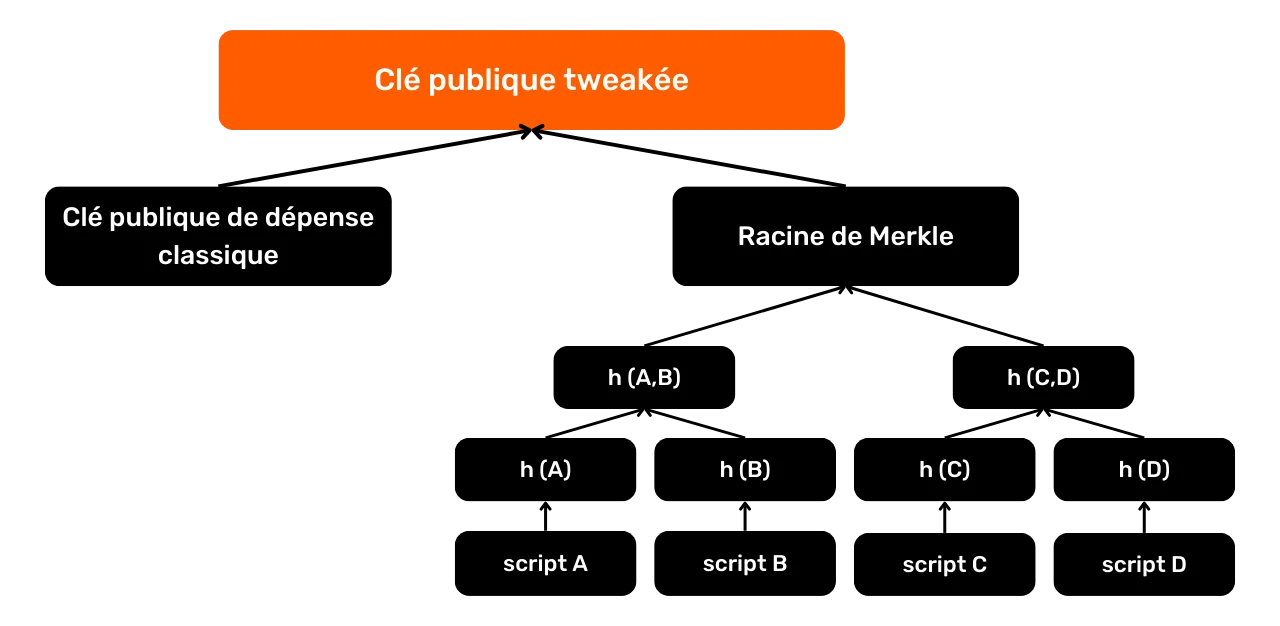

- Nagu ka "P2TR" aadresside puhul, on kasuliku koormuse puhul tegemist muudetud avaliku võtmega. P2TR-väljundid kombineerivad Pay-to-PubKey ja Pay-to-Script aspekte. Tweaked avalik võti on klassikalise kulutamise avaliku võtme lisamise tulemus koos "tweakiga", mis on tuletatud skriptide kogumi Merkle-juurest, mida saab kasutada ka bitcoinide kulutamiseks.

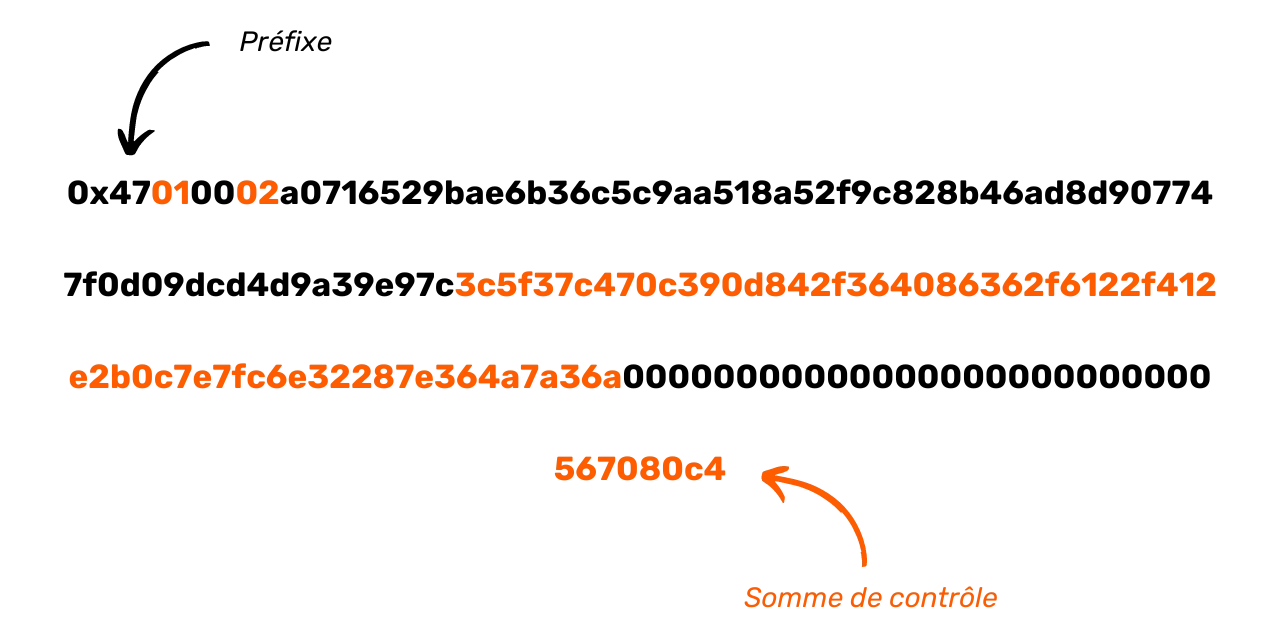

Teie portfoolio tarkvaras kuvatavad aadressid sisaldavad ka HRP (Human-Readable Part), tavaliselt bc post-SegWit aadresside puhul, eraldusmärk 1 ja versiooninumber q SegWit V0 puhul ja p Taproot/SegWit

V1 puhul. Samuti lisatakse kontrollsumma, et tagada aadressi terviklikkus ja

kehtivus edastamise ajal.

Lõpuks pannakse aadressid standardvormingusse:

- Base58check vanade Legacy-aadresside jaoks ;

- Bech32 SegWit-aadresside jaoks ;

- Bech32m Taproot-aadresside jaoks.

Siin on bech32 ja bech32m formaatide (SegWit ja Taproot) liitmismaatriks baasist 10:

| + | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| --- | --- | --- | --- | --- | --- | --- | --- | --- |

| 0 | q | p | z | r | y | 9 | x | 8 |

| 8 | g | f | 2 | t | v | d | w | 0 |

| 16 | s | 3 | j | n | 5 | 4 | k | h |

| 24 | c | e | 6 | m | u | a | 7 | l |

Mis on aadressi korduvkasutamine?

Aadressi korduvkasutamine on sama vastuvõtuaadressi kasutamine mitme erineva UTXO blokeerimiseks.

Nagu nägime eelmises jaotises, on igal UTXO-l oma ScriptPubKey, mis lukustab selle ja peab olema täidetud, et UTXO-d saaks kasutada uue tehingu sisendina. Just sellesse ScriptPubKey'sse on integreeritud kasuliku koormuse aadressid.

Kui erinevad ScriptPubKeys sisaldavad sama vastuvõtuaadressi, nimetatakse seda aadressi korduvkasutamiseks. Praktikas tähendab see, et kasutaja on korduvalt andnud sama aadressi saatjatele, et saada bitcoine mitme makse kaudu. Ja just see praktika on teie privaatsuse jaoks katastroofiline.

Miks on aadressi korduvkasutamine probleemiks?

Kuna plokiahel on avalik, on lihtne näha, millised aadressid lukustavad milliseid UTXOsid ja kui palju bitcoine. Kui sama aadressi kasutatakse mitme tehingu puhul, on võimalik järeldada, et kõik selle aadressiga seotud bitcoinid kuuluvad ühele ja samale isikule. Selline praktika ohustab kasutajate privaatsust, võimaldades erinevate tehingute vahel luua deterministlikke seoseid ja bitcoinide jälgitavust plokiahelas. Satoshi Nakamoto ise rõhutas seda probleemi juba Bitcoini valges raamatus:

Täiendava tulemüürina võiks iga tehingu puhul kasutada uut võtmepaari, et hoida neid ühise omanikuga sidumata

Allikas: S. Nakamoto, "Bitcoin: Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Satoshi kavatses selle lausega luua täiendava tulemüüri juhul, kui kasutaja identiteedi ja Bitcoini võtmepaari vahel tekib seos, et kogu tema tegevus ei oleks avalikult seotud tema identiteediga. Tänapäeval, kui plokiahelat analüüsivate ettevõtete ja KYC-eeskirjade levikuga, ei ole unikaalsete aadresside kasutamine enam "täiendav tulemüür", vaid hädavajalik tava kõigile, kes soovivad säilitada minimaalset privaatsust.

Kui te kasutate aadressi uuesti, loob te peaaegu vaieldamatu seose kõigi selle aadressiga seotud tehingute vahel. Kuigi see ei ohusta otseselt teie rahalisi vahendeid, sest elliptilise kõveraga krüptograafia tagab teie privaatvõtmete turvalisuse, muudab see teie tegevuse jälgimise lihtsamaks. Tõepoolest, igaüks, kellel on sõlme, saab jälgida aadresside tehinguid ja saldosid, ohustades täielikult teie anonüümsust.

Selle punkti illustreerimiseks võtame näiteks Bobi, kasutaja, kes ostab regulaarselt bitcoine väikestes kogustes DCA-s ja saadab need alati samale aadressile. Kahe aasta pärast on sellel aadressil märkimisväärne kogus bitcoine. Kui Bob kasutab seda aadressi, et teha makse kohalikule kaupmehele, saab viimane näha kõiki sellega seotud vahendeid ja järeldada Bobi varandust. See võib kaasa tuua isiklikke turvariske, näiteks varguse või väljapressimise katse. Kui Bob oleks kasutanud iga perioodilise ostu vastuvõtmiseks tühja aadressi, oleks ta avaldanud kaupmehele tunduvalt vähem teavet.

Stringianalüüsis on 2 tüüpi aadressi korduvkasutust:

- Väline taaskasutus ;

- Tehingusisene korduvkasutamine.

Esimene on see, kui aadressi kasutatakse uuesti mitmes erinevas Bitcoini tehingus. Sellest rääkisime varem: see heuristika järeldab, et kõik selle aadressi kaudu läbitud UTXOd kuuluvad ühele isikule.

Sisemine aadressi korduvkasutamine ei toimu siis, kui korduvkasutamine toimub mitme tehingu vahel, vaid siis, kui see toimub ühe tehingu sees. Tõepoolest, kui sama aadressi, mida kasutatakse sisendi lukustamiseks, kasutatakse ka tehingu väljundina, siis võime järeldada, et see väljund kuulub endiselt samale kasutajale (vahetusele) ja et teine väljund kujutab endast tegelikku makset. See teine heuristika võimaldab raha jälgimist mitme tehingu vältel.

Aadressi korduvkasutamine on Bitcoini tõeline nuhtlus. OXT.me veebisaidi (praegu kättesaamatu) andmetel oli aadresside taaskasutamise üldine määr Bitcoinis 2022. aastal umbes 52%:

See määr on tohutu, kuid see pärineb valdavalt pigem vahetusplatvormidelt kui üksikutelt kasutajatelt.

Kuidas vältida aadressi korduvkasutust?

Aadressi korduvkasutamise vältimine on üsna lihtne: Kasutage lihtsalt uut, tühja aadressi kõigi uute maksete tegemiseks oma rahakotti.

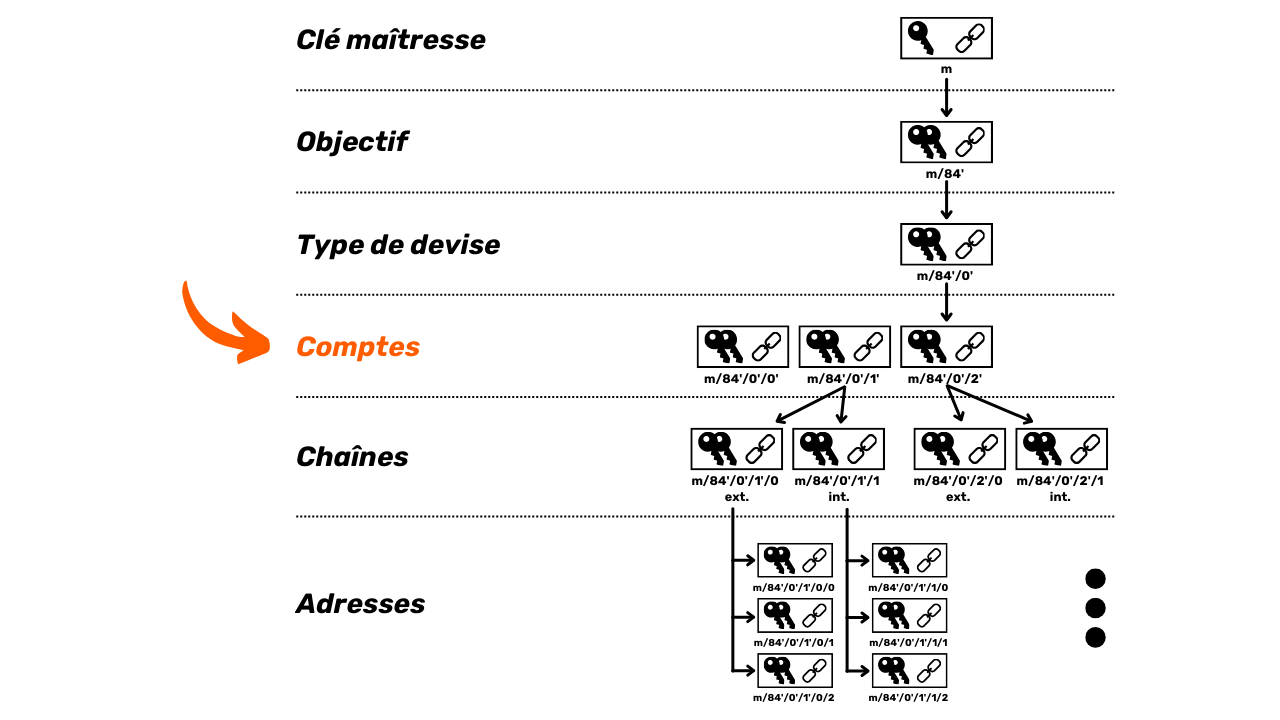

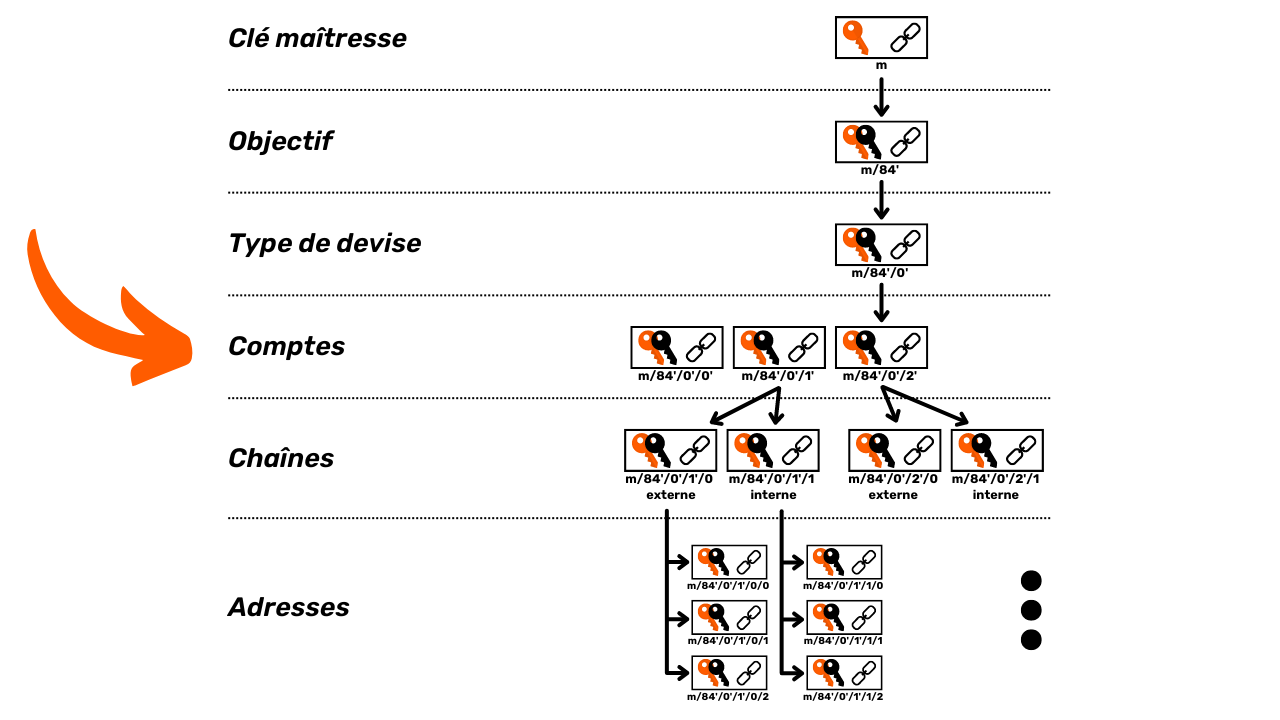

Tänu BIP32-le on kaasaegsed portfellid nüüd deterministlikud ja hierarhilised. See tähendab, et kasutaja saab luua suure hulga aadresse ühest algteabest: seemnest. Selle üheainsa teabe salvestamisega on võimalik taastada kõik portfellis olevad isiklikud võtmed, võimaldades juurdepääsu vastavate aadressidega tagatud rahalistele vahenditele.

Seepärast pakutakse iga kord, kui vajutate rahakoti tarkvaras nuppu "saada", kasutamata vastuvõtuaadressi. Pärast bitcoinide vastuvõtmist sellele aadressile pakub tarkvara automaatselt uut aadressi.

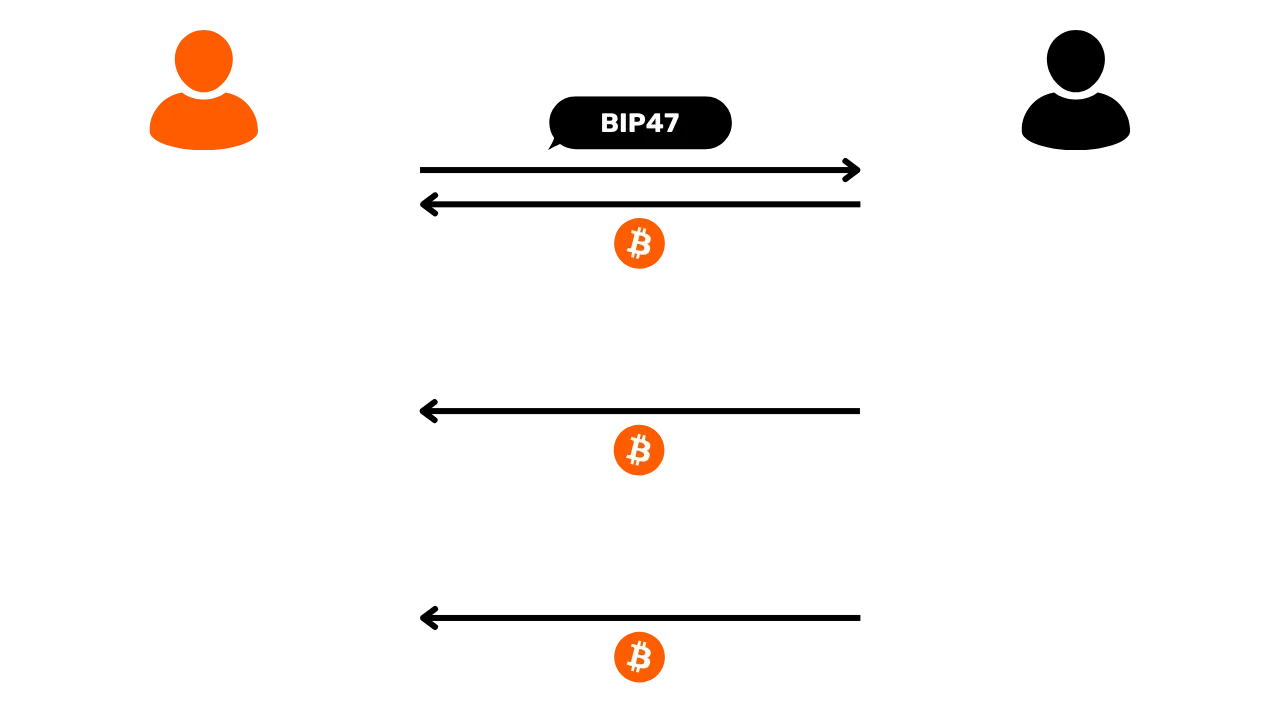

PS: Hiljuti teatasid mõned rahakoti tarkvara programmid oma kavatsusest lõpetada tühjade aadresside genereerimine, kuna kardavad, et ametiasutused peavad seda rahapesuks. Kui teie tarkvara on üks neist, soovitan tungivalt, et te vahetaksite selle kohe välja, sest see ei ole kasutajale vastuvõetav. Kui teil on maksete vastuvõtmiseks vaja staatilist identifikaatorit, näiteks annetuste vastuvõtmiseks, ei ole soovitatav kasutada klassikalist Bitcoini aadressi, sest on oht, et seda võidakse uuesti kasutada. Selle asemel kasutage Lightning-aadressi või valige staatiline ahelasisene makse identifikaator, näiteks BIP47 või Silent Payments. Neid protokolle selgitatakse üksikasjalikult selle koolituskursuse 6. osas.

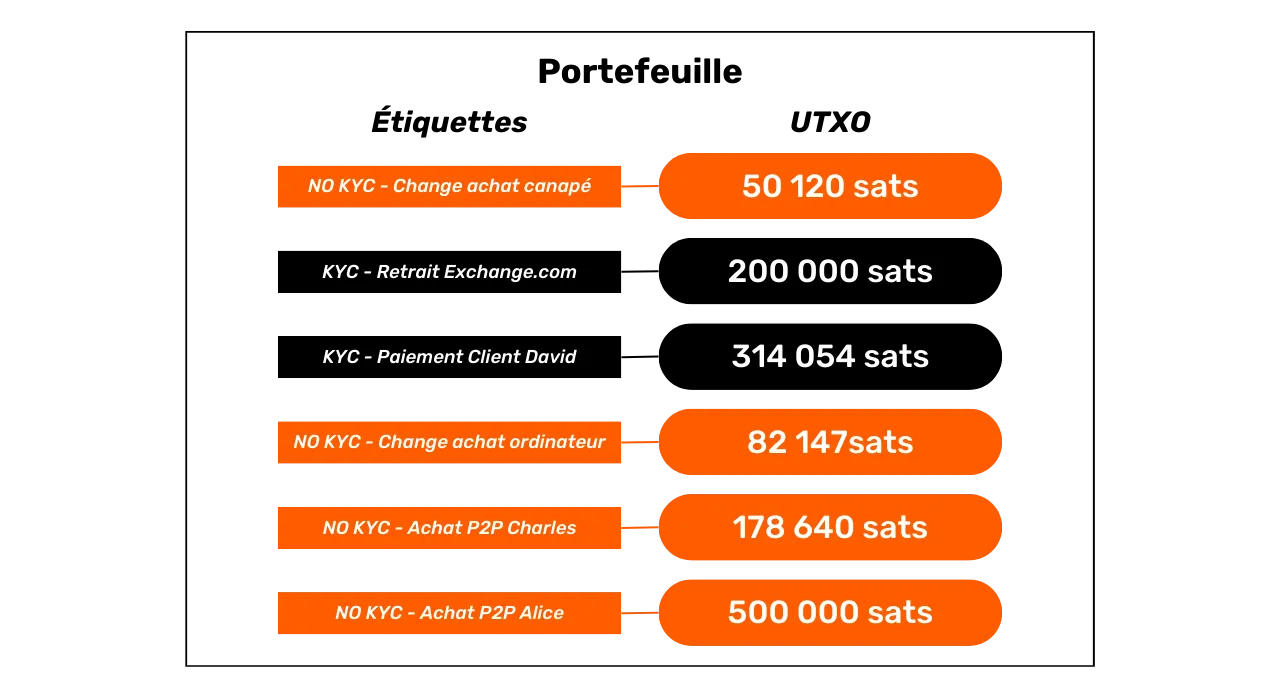

Osade märgistamine ja kontrollimine

Nagu me avastasime stringianalüüsi käsitlevas osas, on olemas hulk heuristikat ja mustreid, mida saab kasutada tehingu kohta teabe tuletamiseks. Kasutajana on oluline olla neist tehnikatest teadlik, et end nende eest paremini kaitsta.