name: Introducción a la criptografía formal goal: Una introducción en profundidad a la ciencia y la práctica de la criptografía. objectives:

- Explore los cifrados Beale y los métodos criptográficos modernos para comprender los conceptos básicos e históricos de la criptografía.

- Profundice en la teoría de números, grupos y campos para dominar los conceptos matemáticos clave que subyacen a la criptografía.

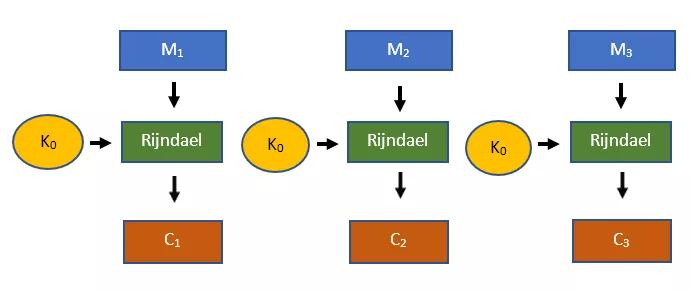

- Estudia el cifrado de flujo RC4 y AES con una clave de 128 bits para conocer los algoritmos criptográficos simétricos.

- Investigar el criptosistema RSA, la distribución de claves y las funciones hash para explorar la criptografía asimétrica.

Profundizar en la criptografía

Es difícil encontrar muchos materiales que ofrezcan un buen término medio en la enseñanza de la criptografía.

Por un lado, hay tratados largos y formales, sólo accesibles para quienes tengan una sólida formación en matemáticas, lógica u otra disciplina formal. Por otro lado, hay introducciones de muy alto nivel que ocultan demasiados detalles para cualquiera que tenga al menos un poco de curiosidad.

Esta introducción a la criptografía pretende situarse en un término medio. Aunque debería ser relativamente desafiante y detallada para cualquier persona nueva en criptografía, no es la madriguera de conejo de un típico tratado fundacional.

Introducción

Descripción del curso

bb8a8b73-7fb2-50da-bf4e-98996d79887b ¡Bienvenido al curso CYP302!

Este libro ofrece una introducción en profundidad a la ciencia y la práctica de la criptografía. En la medida de lo posible, se centra en la exposición conceptual, más que formal, del material.

Este contenido educativo está adaptado del libro y repo JWBurgers. Si bien el autor ha permitido generosamente su uso educativo, todos los derechos de propiedad intelectual permanecen con el creador original.

Motivación y objetivos

Es difícil encontrar muchos materiales que ofrezcan un buen término medio en la enseñanza de la criptografía.

Por un lado, hay tratados largos y formales, sólo accesibles para quienes tengan una sólida formación en matemáticas, lógica u otra disciplina formal. Por otro lado, hay introducciones de muy alto nivel que ocultan demasiados detalles para cualquiera que tenga al menos un poco de curiosidad.

Esta introducción a la criptografía pretende situarse en un término medio. Aunque debería ser relativamente desafiante y detallada para cualquier persona nueva en criptografía, no es la madriguera de conejo de un típico tratado fundacional.

Destinatarios

Desde desarrolladores hasta curiosos intelectuales, este libro es útil para cualquiera que desee algo más que una comprensión superficial de la criptografía. Si su objetivo es dominar el campo de la criptografía, este libro es también un buen punto de partida.

Pautas de lectura

Actualmente, el libro contiene siete capítulos: "¿Qué es la criptografía?" (capítulo 1), "Fundamentos matemáticos de la criptografía I" (capítulo 2), "Fundamentos matemáticos de la criptografía II" (capítulo 3), "Criptografía simétrica" (capítulo 4), "RC4 y AES" (capítulo 5), "Criptografía asimétrica" (capítulo 6) y "El criptosistema RSA" (capítulo 7). Todavía se añadirá un último capítulo, "La criptografía en la práctica". Se centra en varias aplicaciones criptográficas, como la seguridad de la capa de transporte, el enrutamiento cebolla y el sistema de intercambio de valores de Bitcoin.

A menos que tengas una sólida formación en matemáticas, la teoría de números es probablemente el tema más difícil de este libro. Ofrezco una visión general de ella en el Capítulo 3, y también aparece en la exposición de AES en el Capítulo 5 y del criptosistema RSA en el Capítulo 7.

Si realmente tiene dificultades con los detalles formales de estas partes del libro, le recomiendo que se conforme con una lectura de alto nivel de las mismas la primera vez.

Agradecimientos

El libro que más ha influido en la configuración de esta ha sido Introduction to Modern Cryptography, de Jonathan Katz y Yehuda Lindell, CRC Press (Boca Ratón, FL), 2015. Hay un curso complementario disponible en Coursera llamado "Cryptography"

Las principales fuentes adicionales que han sido útiles para crear la visión general de este libro son Simon Singh, The Code Book, Fourth Estate (Londres, 1999); Christof Paar y Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) y un curso basado en el libro de Paar llamado "Introduction to Cryptography"; y Bruce Schneier, Applied Cryptography, 2ª edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Sólo citaré información y resultados muy concretos que extraigo de estas fuentes, pero quiero reconocer aquí mi deuda general con ellas.

Para aquellos lectores que deseen buscar conocimientos más avanzados sobre criptografía después de esta introducción, recomiendo encarecidamente el libro de Katz y Lindell. El curso de Katz en Coursera es algo más accesible que el libro.

Contribuciones

Por favor, eche un vistazo a el archivo de contribuciones en el repositorio para ver algunas directrices sobre cómo apoyar el proyecto.

Notación

Términos clave:

Los términos clave de las cartillas se introducen en negrita. Por ejemplo, la introducción del cifrado Rijndael como término clave tendría el siguiente aspecto: Cifrado Rijndael.

Los términos clave se definen explícitamente, a menos que sean nombres propios o su significado resulte obvio a partir de la discusión.

La definición suele darse al introducir un término clave, aunque a veces es más conveniente dejarla para más adelante.

Palabras y frases destacadas:

Las palabras y frases se resaltan mediante cursiva. Por ejemplo, la frase "Recuerde su contraseña" tendría el siguiente aspecto: Recuerde su contraseña.

Notación formal:

La notación formal se refiere principalmente a variables, variables aleatorias y conjuntos.

- Variables: Normalmente se indican con una letra minúscula (por ejemplo, "x" o "y"). A veces se escriben en mayúsculas para mayor claridad (por ejemplo, "M" o "K").

- Variables aleatorias: Se indican siempre con una letra mayúscula (por ejemplo, "X" o "Y")

- Conjuntos: Se indican siempre con letras mayúsculas y en negrita (por ejemplo, S)

¿Listo para explorar el fascinante universo de la criptografía? ¡Vamos allá!

¿Qué es la criptografía?

Las cifras de Beale

Comencemos nuestra indagación en el campo de la criptografía con uno de los episodios más entrañables y divertidos de su historia: el de los cifrados Beale. [1]

La historia de las claves Beale tiene, en mi opinión, más visos de ficción que de realidad. Pero supuestamente ocurrió lo siguiente.

Tanto en el invierno de 1820 como en el de 1822, un hombre llamado Thomas J. Beale se alojó en una posada propiedad de Robert Morriss en Lynchburg (Virginia). Al final de su segunda estancia, Beale entregó a Morriss una caja de hierro con documentos valiosos para su custodia.

Unos meses más tarde, Morriss recibió una carta de Beale fechada el 9 de mayo de 1822. En ella se destacaba el gran valor del contenido de la caja de hierro y se daban algunas instrucciones a Morriss: si ni Beale ni ninguno de sus socios venían nunca a reclamar la caja, debería abrirla precisamente diez años después de la fecha de la carta (es decir, el 9 de mayo de 1832). Algunos de los papeles del interior estarían escritos en texto normal. Otros, sin embargo, serían "ininteligibles sin la ayuda de una llave" Esta "llave" sería, pues, entregada a Morriss por un amigo anónimo de Beale en junio de 1832.

A pesar de las claras instrucciones, Morriss no abrió la caja en mayo de 1832 y el misterioso amigo de Beale nunca apareció en junio de ese año. No fue hasta 1845 cuando el posadero se decidió por fin a abrir la caja. En ella, Morriss encontró una nota en la que se explicaba cómo Beale y sus socios habían descubierto oro y plata en el Oeste y los habían enterrado, junto con algunas joyas, para ponerlos a buen recaudo. Además, la caja contenía tres textos cifrados, es decir, textos escritos en código que requieren una clave criptográfica, o un secreto, y un algoritmo para descifrarlos. Este proceso de desbloqueo de un texto cifrado se conoce como descifrado, mientras que el proceso de bloqueo se conoce como cifrado. (Como se explica en el capítulo 3, el término cifrado puede tener varios significados. En el nombre "cifrados Beale", es la abreviatura de ciphertexts)

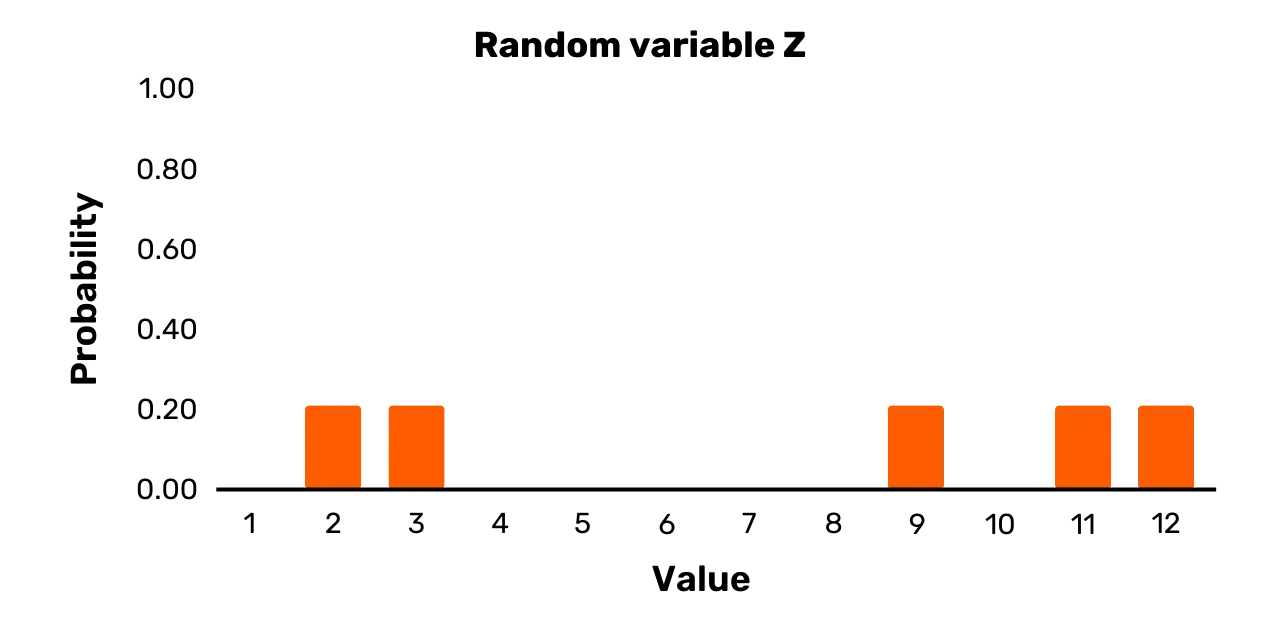

Los tres textos cifrados que Morriss encontró en la caja de hierro consisten cada uno en una serie de números separados por comas. Según la nota de Beale, estos textos cifrados proporcionan por separado la ubicación del tesoro, su contenido y una lista de nombres con los herederos legítimos del tesoro y sus participaciones (esta última información sería relevante en caso de que Beale y sus socios nunca llegaran a reclamar la caja).

Morris intentó descifrar los tres textos cifrados durante veinte años. Esto habría sido fácil con la clave. Pero Morriss no tenía la clave y fracasó en sus intentos de recuperar los textos originales, o textos planos, como se les suele llamar en criptografía.

Al final de su vida, Morriss cedió la caja a un amigo en 1862. Este amigo publicó posteriormente un panfleto en 1885, bajo el seudónimo de J.B. Ward. Incluía una descripción de la (supuesta) historia de la caja, los tres textos cifrados y una solución que había encontrado para el segundo texto cifrado. (Aparentemente, hay una clave para cada texto cifrado, y no una clave que funcione con los tres textos cifrados, como Beale parece haber sugerido originalmente en su carta a Morriss)

Puedes ver el segundo texto cifrado en la Figura 2 de abajo. La clave de este texto cifrado es la Declaración de Independencia de los Estados Unidos. El procedimiento de descifrado se reduce a la aplicación de las dos reglas siguientes:

- Para cualquier número n en el texto cifrado, localice la enésima palabra en la Declaración de Independencia de los Estados Unidos

- Sustituye el número n por la primera letra de la palabra encontrada

Figura 1: Cifrado Beale no. 2

Por ejemplo, el primer número del segundo texto cifrado es 115. La palabra 115 de la Declaración de Independencia es "instituido". La palabra 115 de la Declaración de Independencia es "instituyó", por lo que la primera letra del texto plano es "i" El texto cifrado no indica directamente el espaciado entre palabras ni las mayúsculas. Pero tras descifrar las primeras palabras, se puede deducir lógicamente que la primera palabra del texto plano era simplemente "I" (El texto plano comienza con la frase "He depositado en el condado de Bedford")

Una vez descifrado, el segundo mensaje proporciona el contenido detallado del tesoro (oro, plata y joyas) y sugiere que fue enterrado en vasijas de hierro y cubierto de rocas en el condado de Bedford (Virginia). A la gente le encantan los buenos misterios, por lo que se han dedicado grandes esfuerzos a descifrar las otras dos claves de Beale, en particular la que describe la ubicación del tesoro. Incluso varios destacados criptógrafos han intentado descifrarlas. Sin embargo, hasta ahora nadie ha sido capaz de descifrar los otros dos textos cifrados.

Notas:

[1] Para un buen resumen de la historia, véase Simon Singh, The Code Book, Fourth Estate (Londres, 1999), pp. 82-99. Andrew Allen realizó un cortometraje de la historia en 2010. Puede encontrar la película, "The Thomas Beale Cipher", en su sitio web.

[2] Esta imagen está disponible en la página de Wikipedia sobre los cifrados Beale.

Criptografía moderna

Historias pintorescas como la de los cifradores Beale son las que la mayoría de nosotros asociamos con la criptografía. Sin embargo, la criptografía moderna difiere al menos en cuatro aspectos importantes de este tipo de ejemplos históricos.

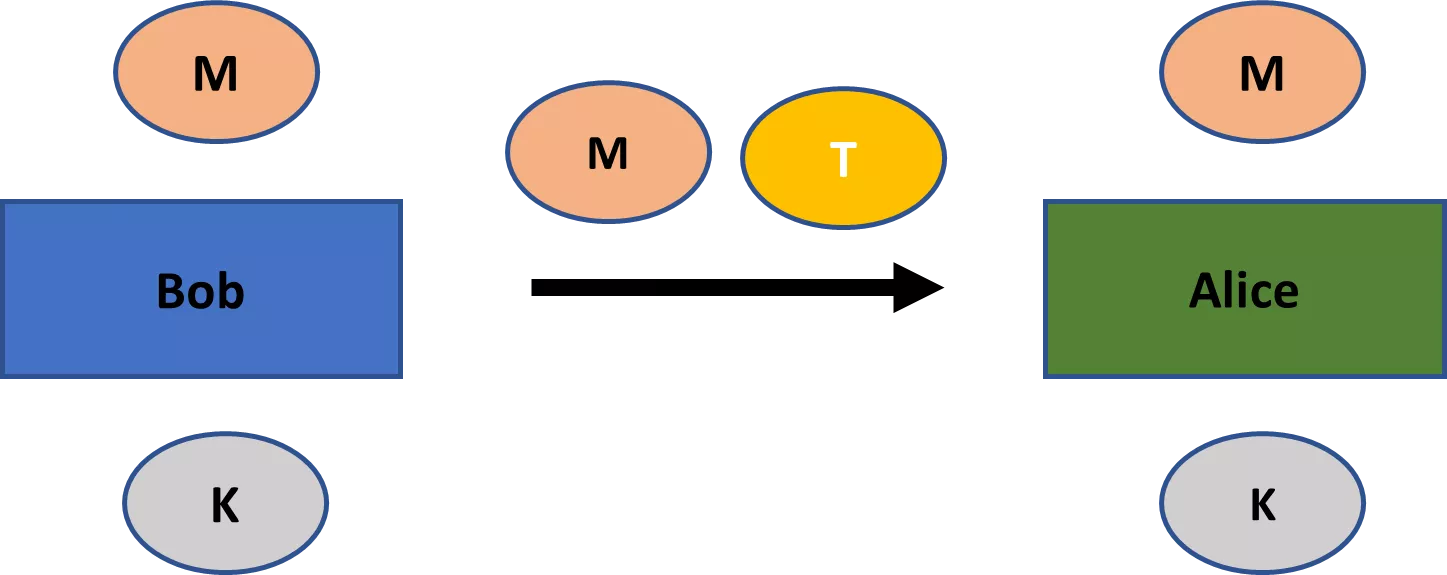

En primer lugar, históricamente la criptografía sólo se ha ocupado del secreto (o confidencialidad). Los textos cifrados se creaban para garantizar que sólo determinadas partes pudieran conocer la información de los textos sin cifrar, como en el caso de los cifrados Beale. Para que un sistema de cifrado cumpla bien este propósito, sólo se puede descifrar el texto cifrado si se tiene la clave.

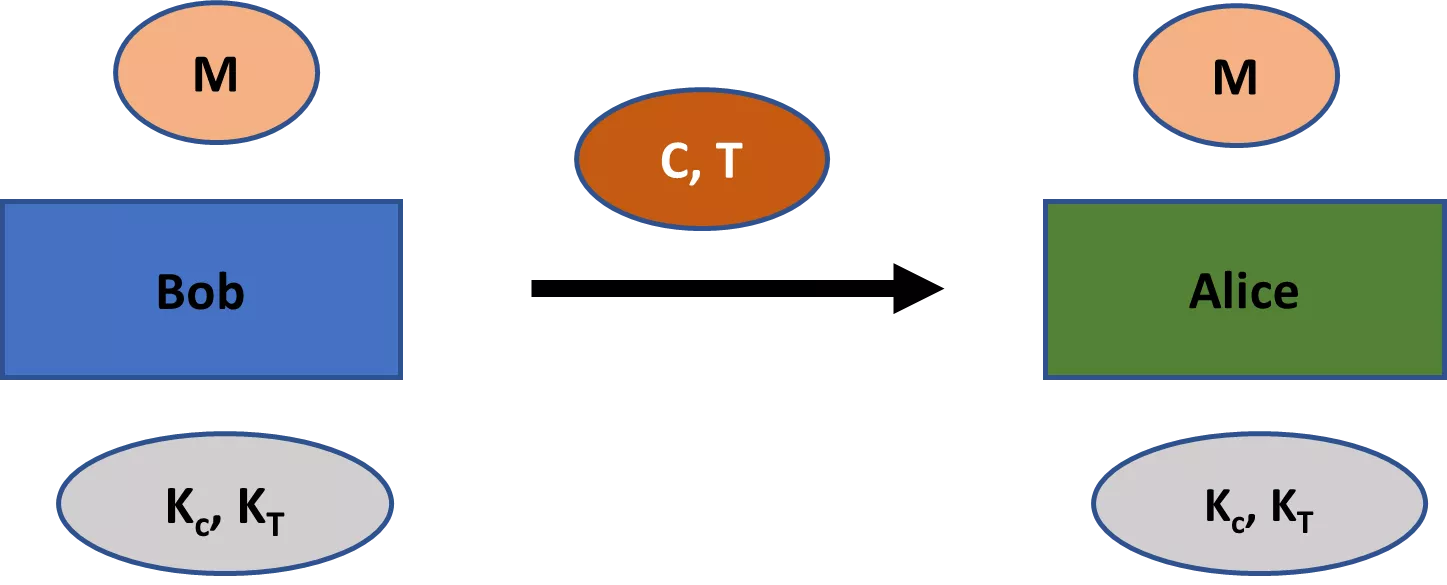

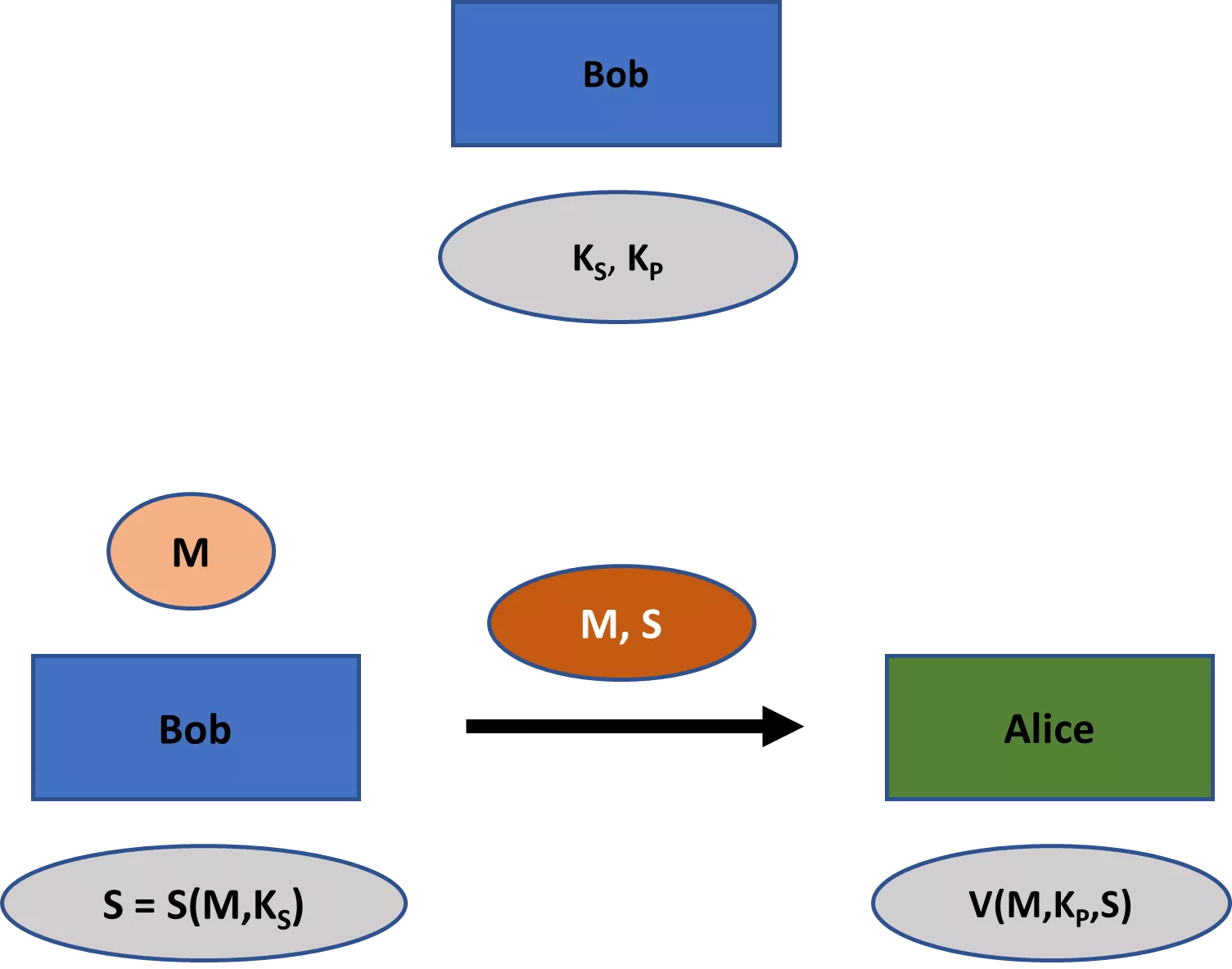

La criptografía moderna se ocupa de una gama de temas más amplia que el secreto. Estos temas incluyen principalmente (1) la integridad del mensaje, es decir, garantizar que un mensaje no ha sido modificado; (2) la autenticidad del mensaje, es decir, garantizar que un mensaje procede realmente de un remitente concreto; y (3) el no repudio, es decir, garantizar que un remitente no puede negar falsamente más tarde que ha enviado un mensaje. [4]

Por tanto, es importante distinguir entre un esquema de cifrado y un esquema criptográfico. Un esquema de cifrado sólo se ocupa del secreto. Mientras que un esquema de cifrado es un esquema criptográfico, lo contrario no es cierto. Un esquema criptográfico también puede servir para los otros temas principales de la criptografía, como la integridad, la autenticidad y el no repudio.

Los temas de la integridad y la autenticidad son tan importantes como el secreto. Nuestros modernos sistemas de comunicación no podrían funcionar sin garantías de integridad y autenticidad de las comunicaciones. El no repudio también es una preocupación importante, como en el caso de los contratos digitales, pero es menos necesario en las aplicaciones criptográficas que el secreto, la integridad y la autenticidad.

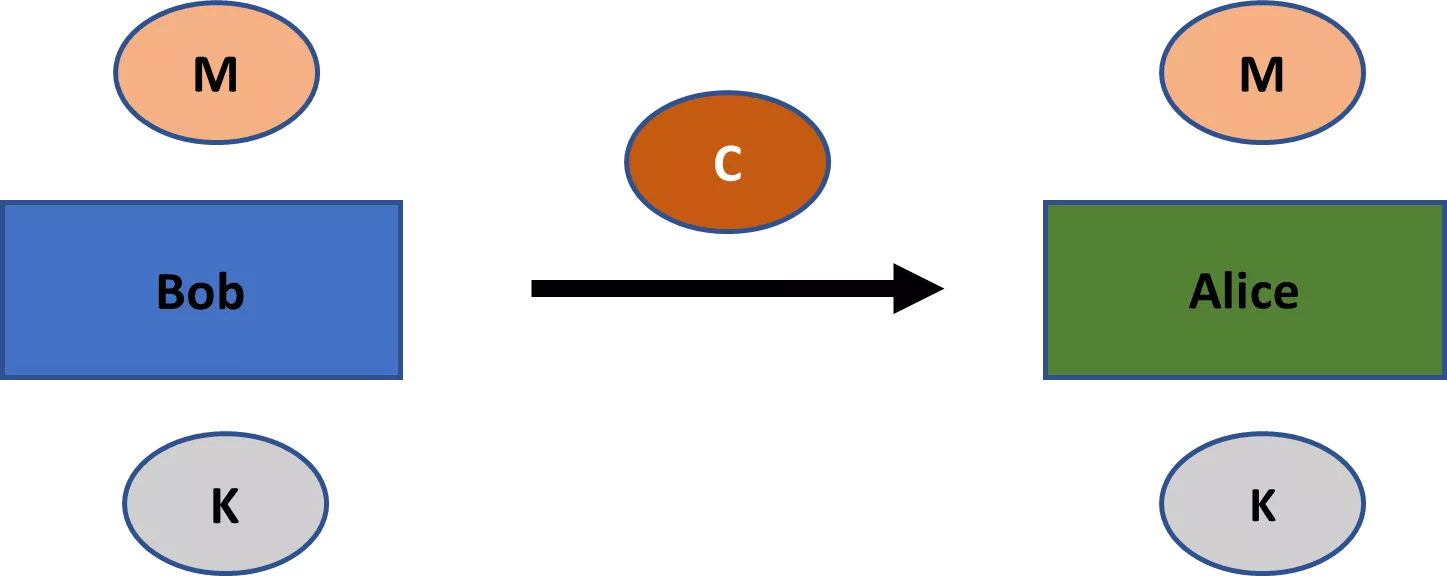

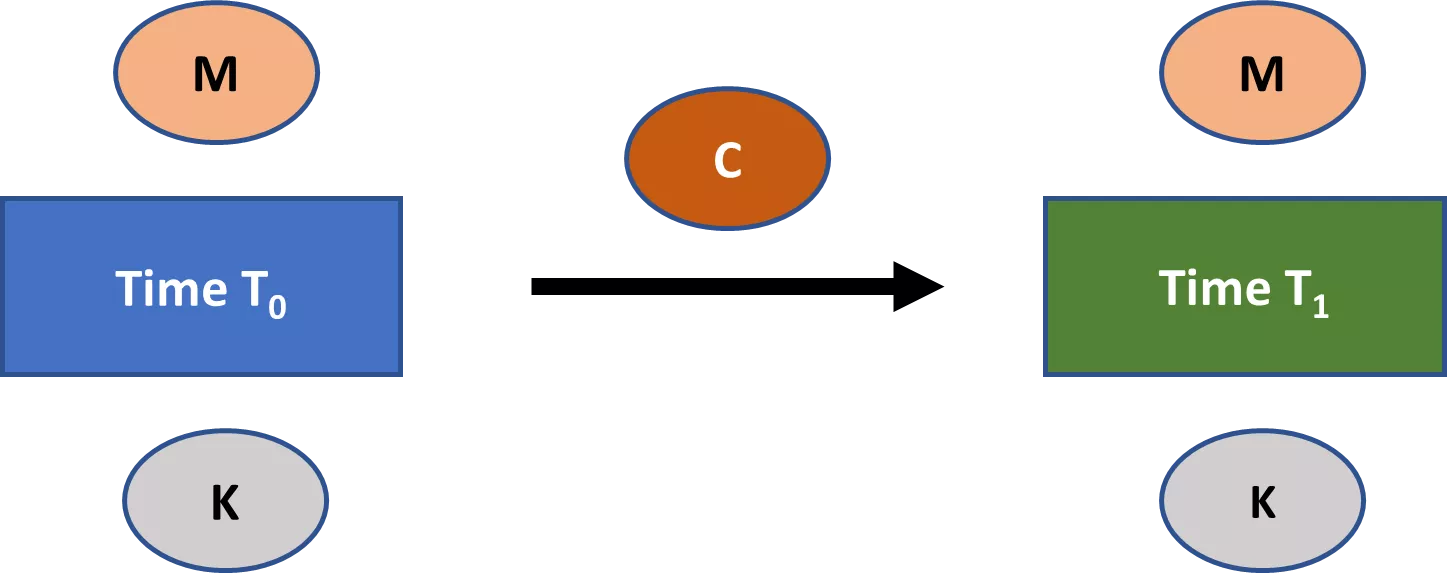

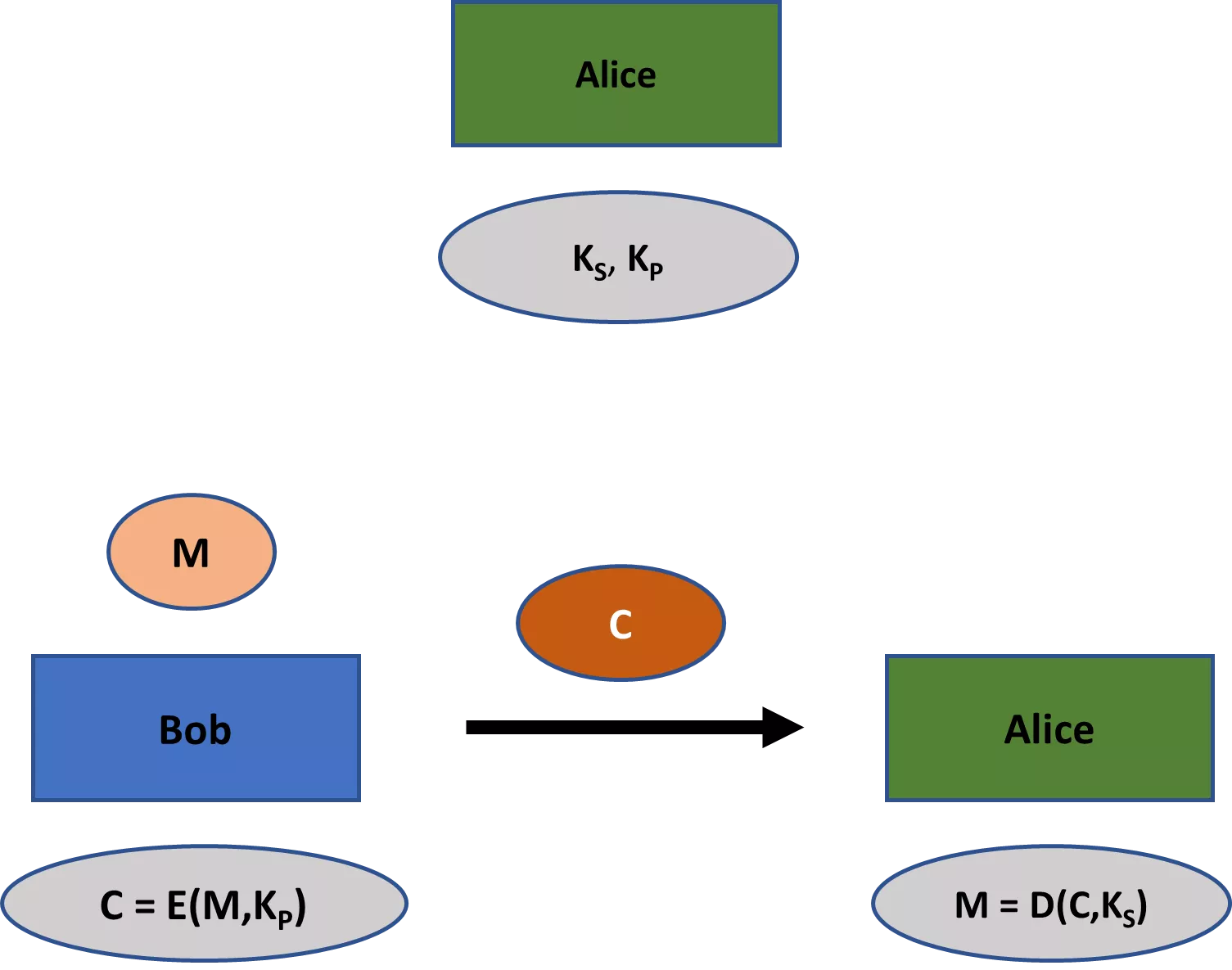

En segundo lugar, los esquemas de cifrado clásicos, como los cifrados Beale, siempre implican una clave que se comparte entre todas las partes implicadas. Sin embargo, muchos esquemas criptográficos modernos implican no sólo una, sino dos claves: una privada y una pública. Mientras que la primera debe permanecer privada en cualquier aplicación, la segunda suele ser de dominio público (de ahí sus respectivos nombres). En el ámbito del cifrado, la clave pública puede utilizarse para cifrar el mensaje, mientras que la privada puede utilizarse para descifrarlo.

La rama de la criptografía que se ocupa de los esquemas en los que todas las partes comparten una clave se conoce como criptografía simétrica. La clave única en un esquema de este tipo suele denominarse clave privada (o clave secreta). La rama de la criptografía que se ocupa de los esquemas que requieren un par de claves privada-pública se conoce como criptografía asimétrica. A veces también se hace referencia a estas ramas como criptografía de clave privada y criptografía de clave pública, respectivamente (aunque esto puede crear confusión, ya que los esquemas criptográficos de clave pública también tienen claves privadas).

La aparición de la criptografía asimétrica a finales de los años 70 ha sido uno de los acontecimientos más importantes de la historia de la criptografía. Sin ella, la mayoría de nuestros sistemas de comunicación modernos, incluido Bitcoin, no serían posibles, o al menos serían muy poco prácticos.

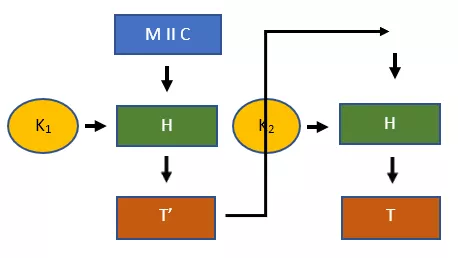

Es importante destacar que la criptografía moderna no consiste exclusivamente en el estudio de esquemas criptográficos de clave simétrica y asimétrica (aunque esto abarca gran parte del campo). Por ejemplo, la criptografía también se ocupa de las funciones hash y los generadores de números pseudoaleatorios, y se pueden crear aplicaciones basadas en estas primitivas que no están relacionadas con la criptografía de clave simétrica o asimétrica.

En tercer lugar, los esquemas de cifrado clásicos, como los utilizados en los cifradores Beale, eran más arte que ciencia. Su seguridad se basaba en gran medida en intuiciones sobre su complejidad. Normalmente se parcheaban cuando se descubría un nuevo ataque contra ellos, o se abandonaban por completo si el ataque era especialmente grave. Sin embargo, la criptografía moderna es una ciencia rigurosa con un enfoque formal y matemático para desarrollar y analizar esquemas criptográficos. [5]

En concreto, la criptografía moderna se centra en pruebas formales de seguridad. Cualquier prueba de seguridad de un esquema criptográfico consta de tres pasos:

La declaración de una definición criptográfica de seguridad, es decir, un conjunto de objetivos de seguridad y la amenaza que supone el atacante.

La declaración de cualquier suposición matemática con respecto a la complejidad computacional del esquema. Por ejemplo, un esquema criptográfico puede contener un generador de números pseudoaleatorios. Aunque no podemos demostrar que existan, podemos suponer que sí.

La exposición de una prueba matemática de seguridad del esquema sobre la base de la noción formal de seguridad y de cualquier supuesto matemático.

En cuarto lugar, mientras que históricamente la criptografía se utilizaba sobre todo en entornos militares, en la era digital ha llegado a impregnar nuestras actividades cotidianas. La criptografía es la condición sine qua non de nuestra era digital, ya sea para realizar operaciones bancarias en línea, publicar en las redes sociales, comprar un producto en Amazon con tarjeta de crédito o dar una propina en bitcoin a un amigo.

Teniendo en cuenta estos cuatro aspectos de la criptografía moderna, podríamos caracterizar la criptografía moderna como la ciencia que se ocupa del desarrollo formal y el análisis de esquemas criptográficos para asegurar la información digital contra ataques adversarios[6]. La seguridad debe entenderse en sentido amplio como la prevención de ataques que dañan el secreto, la integridad, la autenticación y/o el no repudio en las comunicaciones.

La criptografía se considera una subdisciplina de la ciberseguridad, que se ocupa de prevenir el robo, el daño y el uso indebido de los sistemas informáticos. Hay que tener en cuenta que muchos problemas de ciberseguridad están poco o nada relacionados con la criptografía.

Por ejemplo, si una empresa aloja costosos servidores a nivel local, puede que le preocupe proteger este hardware de robos y daños. Aunque se trata de un problema de ciberseguridad, tiene poco que ver con la criptografía.

Por ejemplo, los ataques de suplantación de identidad (phishing)** son un problema común en nuestra era moderna. Estos ataques intentan engañar a la gente a través de un correo electrónico o algún otro medio de mensaje para que renuncie a información sensible como contraseñas o números de tarjetas de crédito. Aunque la criptografía puede ayudar a hacer frente a los ataques de phishing hasta cierto punto, un enfoque integral requiere algo más que el uso de algo de criptografía.

Notas:

Para ser exactos, las aplicaciones importantes de los esquemas criptográficos han estado relacionadas con el secreto. Los niños, por ejemplo, suelen utilizar esquemas criptográficos sencillos para "divertirse". El secreto no es realmente una preocupación en esos casos.

[4] Bruce Schneier, Applied Cryptography, 2ª edn, 2015 (Indianápolis, IN: John Wiley & Sons), p. 2.

[5] Véase Jonathan Katz y Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), esp. pp. 16-23, para una buena descripción.

[6] Véase Katz y Lindell, ibíd., p. 3. Creo que su caracterización tiene algunos problemas, por lo que presento aquí una versión ligeramente diferente de su afirmación.

Comunicaciones abiertas

La criptografía moderna está diseñada para ofrecer garantías de seguridad en un entorno de comunicaciones abiertas. Si nuestro canal de comunicación está tan bien protegido que los fisgones no tienen ninguna posibilidad de manipular o simplemente observar nuestros mensajes, entonces la criptografía es superflua. Sin embargo, la mayoría de nuestros canales de comunicación no están tan bien protegidos.

La columna vertebral de las comunicaciones en el mundo moderno es una enorme red de cables de fibra óptica. Hacer llamadas telefónicas, ver la televisión y navegar por Internet en un hogar moderno depende generalmente de esta red de cables de fibra óptica (un pequeño porcentaje puede depender exclusivamente de los satélites). Es cierto que puedes tener diferentes conexiones de datos en tu casa, como cable coaxial, línea de abonado digital (asimétrica) y cable de fibra óptica. Pero, al menos en el mundo desarrollado, estos diferentes medios de datos se unen rápidamente fuera de tu casa a un nodo de una red masiva de cables de fibra óptica que conecta todo el globo. Las excepciones son algunas zonas remotas del mundo desarrollado, como Estados Unidos y Australia, donde el tráfico de datos todavía puede recorrer distancias considerables a través de los tradicionales cables telefónicos de cobre.

Sería imposible impedir que los posibles atacantes accedieran físicamente a esta red de cables y a su infraestructura de apoyo. De hecho, ya sabemos que la mayoría de nuestros datos son interceptados por diversas agencias nacionales de inteligencia en intersecciones cruciales de Internet[7], lo que incluye desde los mensajes de Facebook hasta las direcciones de los sitios web que visitas.

Mientras que la vigilancia de datos a escala masiva requiere un adversario poderoso, como una agencia nacional de inteligencia, los atacantes con pocos recursos pueden intentar fácilmente fisgonear a una escala más local. Aunque esto puede ocurrir a nivel de intervención de cables, es mucho más fácil interceptar las comunicaciones inalámbricas.

La mayoría de nuestros datos de red local -ya sea en nuestros hogares, en la oficina o en una cafetería- viajan ahora a través de ondas de radio a puntos de acceso inalámbricos en routers todo en uno, en lugar de a través de cables físicos. Por tanto, un atacante necesita pocos recursos para interceptar el tráfico local. Esto es especialmente preocupante, ya que la mayoría de la gente hace muy poco para proteger los datos que viajan a través de sus redes locales. Además, los atacantes potenciales también pueden apuntar a nuestras conexiones de banda ancha móvil, como 3G, 4G y 5G. Todas estas comunicaciones inalámbricas son un blanco fácil para los atacantes.

De ahí que la idea de mantener en secreto las comunicaciones protegiendo el canal de comunicación sea una aspiración irremediablemente delirante para gran parte del mundo moderno. Todo lo que sabemos justifica una paranoia severa: siempre hay que suponer que alguien está escuchando. Y la criptografía es la principal herramienta de que disponemos para obtener cualquier tipo de seguridad en este entorno moderno.

Notas:

[7] Véase, por ejemplo, Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16 de julio de 2013 (disponible en The Atlantic).

Fundamentos matemáticos de la criptografía 1

Variables aleatorias

La criptografía se basa en las matemáticas. Y si quieres construir algo más que una comprensión superficial de la criptografía, necesitas sentirte cómodo con esas matemáticas.

Este capítulo presenta la mayoría de las matemáticas básicas que encontrarás en el aprendizaje de la criptografía. Los temas incluyen variables aleatorias, operaciones módulo, operaciones XOR y pseudoaleatoriedad. Deberías dominar el material de estas secciones para cualquier comprensión no superficial de la criptografía.

La siguiente sección trata de la teoría de números, que supone un reto mucho mayor.

Variables aleatorias

Una variable aleatoria se denota normalmente con una letra mayúscula no

negrita. Así, por ejemplo, podríamos hablar de una variable aleatoria X, una variable aleatoria Y o

una variable aleatoria Z.

Esta es la notación que emplearé de ahora en adelante.

Una variable aleatoria puede tomar dos o más valores posibles, cada uno con una cierta probabilidad positiva. Los valores posibles se enumeran en el conjunto de resultados.

Cada vez que se muestrea una variable aleatoria, se extrae un valor concreto de su conjunto de resultados según las probabilidades definidas.

Veamos un ejemplo sencillo. Supongamos una variable X que se define de la siguiente manera:

- X tiene el conjunto de resultados

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Es fácil ver que X es una

variable aleatoria. En primer lugar, hay dos o más valores posibles que

puede tomar X, a saber, 1 y 2. En segundo lugar, cada

valor posible tiene una probabilidad positiva de ocurrir siempre que se

muestrea X, a saber, 0,5.

Lo único que necesita una variable aleatoria es un conjunto de resultados con dos o más posibilidades, en el que cada posibilidad tenga una probabilidad positiva de ocurrir en el momento del muestreo. En principio, una variable aleatoria puede definirse de forma abstracta, sin contexto. En este caso, el "muestreo" puede entenderse como la realización de un experimento natural para determinar el valor de la variable aleatoria.

La variable X anterior se

definió de forma abstracta. Por lo tanto, se puede pensar en el muestreo de

la variable X como lanzar una

moneda al aire y asignar "2" en el caso de cara y "1" en el caso de cruz.

Para cada muestra de X, se

vuelve a lanzar la moneda.

Alternativamente, también se puede pensar en el muestreo X, como lanzar un dado justo y asignar "2" en caso de que el dado caiga 1, 3, o 4, y asignar "1" en caso de

que el dado caiga 2, 5, o 6. Cada vez que muestres X, vuelve a lanzar el dado.

Realmente, cualquier experimento natural que permita definir las

probabilidades de los posibles valores de X anteriores se puede imaginar con respecto al dibujo.

Con frecuencia, sin embargo, las variables aleatorias no se introducen simplemente de forma abstracta. Por el contrario, el conjunto de posibles valores de resultado tiene un significado explícito en el mundo real (en lugar de ser sólo números). Además, estos valores de resultado pueden definirse con respecto a algún tipo específico de experimento (en lugar de como cualquier experimento natural con esos valores).

Consideremos ahora un ejemplo de variable X que no está definida de forma abstracta. X se define de la siguiente manera

para determinar cuál de los dos equipos empieza un partido de fútbol:

Xtiene el conjunto de resultados {rojo arranca,azul arranca}- Lanza una moneda

C: cruz = "sale rojo"; cara = "sale azul"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5En este caso, el conjunto de resultados de X tiene un significado concreto,

a saber, qué equipo empieza en un partido de fútbol. Además, los posibles

resultados y sus probabilidades asociadas se determinan mediante un

experimento concreto, a saber, lanzar una moneda C.

En los debates sobre criptografía, las variables aleatorias suelen introducirse en relación con un conjunto de resultados con significado en el mundo real. Puede ser el conjunto de todos los mensajes que pueden cifrarse, conocido como el espacio de mensajes, o el conjunto de todas las claves que las partes que utilizan el cifrado pueden elegir, conocido como el espacio de claves.

Sin embargo, en los debates sobre criptografía, las variables aleatorias no suelen definirse frente a un experimento natural concreto, sino frente a cualquier experimento que pueda arrojar las distribuciones de probabilidad adecuadas.

Las variables aleatorias pueden tener distribuciones de probabilidad

discretas o continuas. Las variables aleatorias con una distribución de probabilidad discreta -es decir, variables aleatorias discretas- tienen un número finito de

resultados posibles. La variable aleatoria X en los dos ejemplos dados hasta

ahora era discreta.

En cambio, las variables aleatorias continuas pueden tomar valores en uno o más intervalos. Se podría decir, por ejemplo, que una variable aleatoria, en el muestreo, tomará cualquier valor real entre 0 y 1, y que cada número real en este intervalo es igualmente probable. Dentro de este intervalo, hay infinitos valores posibles.

Para las discusiones criptográficas, sólo necesitarás entender las variables aleatorias discretas. Cualquier discusión sobre variables aleatorias de aquí en adelante debe, por lo tanto, entenderse como referida a variables aleatorias discretas, a menos que se especifique lo contrario.

Graficación de variables aleatorias

Los valores posibles y las probabilidades asociadas de una variable

aleatoria pueden visualizarse fácilmente mediante un gráfico. Por ejemplo,

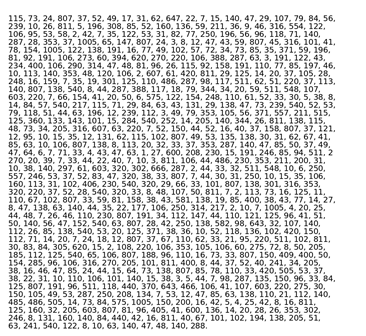

consideremos la variable aleatoria X de la sección anterior con un conjunto de resultados de \{1, 2\}, y Pr [X = 1] = 0,5 y Pr [X = 2] = 0,5.

Normalmente mostraríamos una variable aleatoria de este tipo en forma de

gráfico de barras como en la Figura 1.

Figura 1: Variable aleatoria X

Las barras anchas de la Figura 1 obviamente no pretenden sugerir

que la variable aleatoria X sea

realmente continua. En cambio, las barras son anchas para que resulten más atractivas

visualmente (una simple línea recta hacia arriba proporciona una visualización

menos intuitiva).

Variables uniformes

En la expresión "variable aleatoria", el término "aleatorio" sólo significa "probabilístico". En otras palabras, sólo significa que dos o más resultados posibles de la variable ocurren con ciertas probabilidades. Sin embargo, estos resultados no tienen por qué ser igual de probables (aunque el término "aleatorio" puede tener ese significado en otros contextos).

Una variable uniforme es un caso especial de variable

aleatoria. Puede tomar dos o más valores, todos con la misma probabilidad.

La variable aleatoria X representada en la Figura 1 es claramente una variable uniforme, ya

que ambos resultados posibles se producen con una probabilidad de 0,5. Sin embargo, hay muchas

variables aleatorias que no son casos de variables uniformes.

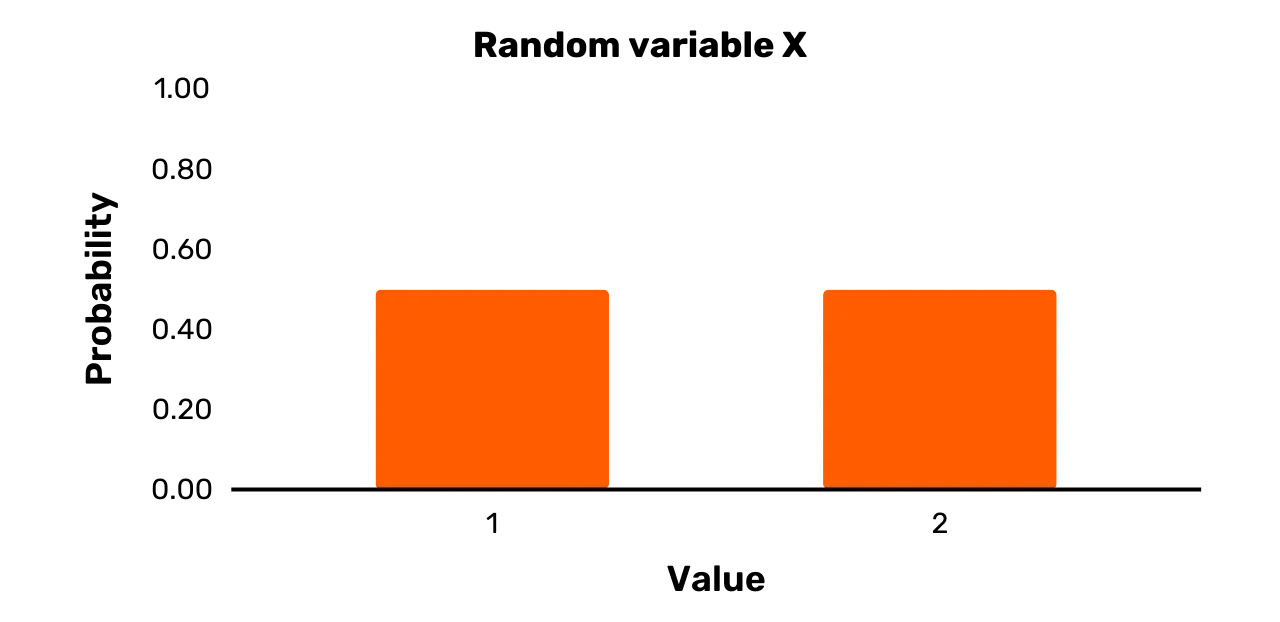

Consideremos, por ejemplo, la variable aleatoria Y. Tiene un conjunto de resultados {1, 2, 3, 8, 10} y la

siguiente distribución de probabilidad:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Aunque hay dos resultados posibles que tienen la misma probabilidad de

ocurrir, a saber, 1 y 8, Y también puede tomar ciertos valores con probabilidades diferentes de 0,25 en el muestreo. Por lo tanto, aunque Y es una variable aleatoria, no

es una variable uniforme.

En la Figura 2 se ofrece una representación gráfica de Y.

Figura 2: Variable aleatoria Y

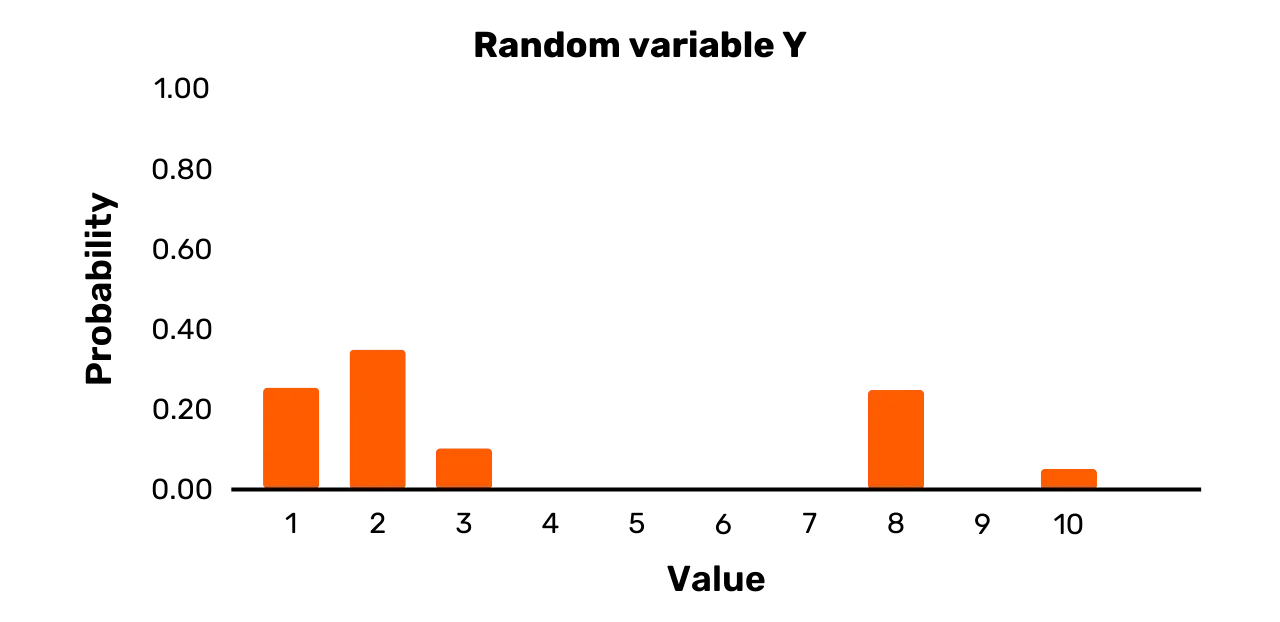

Como último ejemplo, consideremos la variable aleatoria Z. Tiene el conjunto

de resultados {1,3,7,11,12} y la siguiente distribución de probabilidad:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Puedes verlo representado en la Figura 3. La variable aleatoria Z es, a diferencia de Y, una variable uniforme, ya que todas las probabilidades de los valores posibles en el muestreo son iguales.

Figura 3: Variable aleatoria Z

Probabilidad condicional

Supongamos que Bob pretende seleccionar uniformemente un día del último año natural. ¿Cuál es la probabilidad de que el día elegido sea verano?

Siempre que pensemos que el proceso de Bob será realmente uniforme, deberíamos concluir que existe 1/4 de probabilidad de que Bob seleccione un día en Verano. Esta es la probabilidad incondicional de que el día elegido al azar esté en Verano.

Supongamos ahora que, en lugar de extraer uniformemente un día del calendario, Bob sólo selecciona uniformemente entre aquellos días en los que la temperatura al mediodía en Crystal Lake (Nueva Jersey) fue de 21 grados Celsius o superior. Dada esta información adicional, ¿qué podemos concluir sobre la probabilidad de que Bob seleccione un día de verano?

En realidad, deberíamos sacar una conclusión diferente a la anterior, incluso sin disponer de más información específica (por ejemplo, la temperatura al mediodía de cada día del último año natural).

Sabiendo que Crystal Lake está en Nueva Jersey, no cabe esperar que la temperatura al mediodía sea de 21 grados centígrados o más en invierno. En cambio, es mucho más probable que sea un día cálido de primavera u otoño, o un día en algún lugar del verano. Por lo tanto, sabiendo que la temperatura al mediodía en Crystal Lake en el día seleccionado fue de 21 grados Celsius o superior, la probabilidad de que el día seleccionado por Bob sea en Verano es mucho mayor. Esta es la probabilidad condicional de que el día seleccionado al azar esté en Verano, dado que la temperatura al mediodía en Crystal Lake era de 21 grados Celsius o superior.

A diferencia del ejemplo anterior, las probabilidades de dos sucesos también pueden no estar relacionadas en absoluto. En ese caso, decimos que son independientes.

Supongamos, por ejemplo, que una moneda ha salido cara. Dada esta circunstancia, ¿cuál es la probabilidad de que llueva mañana? En este caso, la probabilidad condicional debería ser la misma que la probabilidad incondicional de que llueva mañana, ya que el lanzamiento de una moneda no suele influir en el tiempo.

Utilizamos el símbolo "|" para escribir enunciados de probabilidad

condicional. Por ejemplo, la probabilidad del suceso A dado que ha ocurrido el suceso B se puede escribir de la siguiente

manera:

Pr[A|B]Así, cuando dos eventos, A y B, son independientes,

entonces:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]La condición de independencia puede simplificarse del siguiente modo:

Pr[A, B] = Pr[A] \cdot Pr[B]Un resultado clave en la teoría de la probabilidad se conoce como Teorema de Bayes. Básicamente afirma que Pr[A|B] se puede reescribir de

la siguiente manera:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}En lugar de utilizar probabilidades condicionales con sucesos específicos,

también podemos considerar las probabilidades condicionales implicadas con

dos o más variables aleatorias sobre un conjunto de sucesos posibles.

Supongamos dos variables aleatorias, X y Y. Podemos denotar

cualquier valor posible de X por x, y cualquier valor

posible de Y por y. Podríamos decir, entonces,

que dos variables aleatorias son independientes si se cumple la siguiente

afirmación:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]para todo x y y.

Seamos un poco más explícitos sobre lo que significa esta afirmación.

Supongamos que los conjuntos de resultados para X y Y se definen como sigue: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} y Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Es típico indicar conjuntos de valores mediante letras mayúsculas en

negrita)

Supongamos ahora que se muestrea Y y se observa y_1. La

afirmación anterior nos dice que la probabilidad de obtener ahora x_1 a partir del muestreo X es

exactamente la misma que si nunca hubiéramos observado y_1. Esto es cierto para

cualquier y_i que pudiéramos

haber obtenido de nuestro muestreo inicial de Y. Por último, esto es cierto

no sólo para x_1. Para

cualquier x_i, la

probabilidad de que ocurra no está influida por el resultado de un muestreo

de Y. Todo esto también se

aplica al caso en el que X se

muestrea primero.

Terminemos nuestra discusión con un punto un poco más filosófico. En cualquier situación del mundo real, la probabilidad de un acontecimiento siempre se evalúa en función de un conjunto concreto de información. No existe una "probabilidad incondicional" en el sentido estricto de la palabra.

Por ejemplo, supongamos que le pregunto por la probabilidad de que los cerdos vuelen en 2030. Aunque no le doy más información, es evidente que usted sabe muchas cosas sobre el mundo que pueden influir en su juicio. Nunca ha visto volar cerdos. Sabe que la mayoría de la gente no espera que vuelen. Sabe que no están hechos para volar. Y así sucesivamente.

Por lo tanto, cuando hablamos de "probabilidad incondicional" de un acontecimiento en un contexto real, ese término sólo puede tener sentido si lo entendemos como "la probabilidad sin ninguna información explícita adicional". Por tanto, cualquier concepto de "probabilidad condicional" debe entenderse siempre en relación con algún dato concreto.

Yo podría, por ejemplo, preguntarle la probabilidad de que los cerdos vuelen en 2030, después de darle pruebas de que algunas cabras de Nueva Zelanda han aprendido a volar tras unos años de entrenamiento. En este caso, probablemente ajustará su juicio sobre la probabilidad de que los cerdos vuelen en 2030. Así pues, la probabilidad de que los cerdos vuelen en 2030 está condicionada a esta prueba sobre las cabras de Nueva Zelanda.

La operación módulo

Módulo

La expresión más básica con la operación módulo es de la

siguiente forma: x \mod y.

La variable x se llama

dividendo y la variable y divisor.

Para realizar una operación de módulo con un dividendo positivo y un divisor

positivo, basta con determinar el resto de la división.

Por ejemplo, consideremos la expresión 25 \mod 4. El número 4 entra en el número 25 un total de 6 veces. El resto de esa

división es 1. Por lo tanto, 25 \mod 4 es igual a 1. De forma

similar, podemos evaluar las expresiones siguientes:

29 \mod 30 = 29(ya que 30 entra en 29 un total de 0 veces y el resto es 29)42 \mod 2 = 0(como 2 entra en 42 un total de 21 veces y el resto es 0)12 \mod 5 = 2(ya que 5 entra en 12 un total de 2 veces y el resto es 2)20 \mod 8 = 4(ya que 8 entra en 20 un total de 2 veces y el resto es 4)

Cuando el dividendo o divisor es negativo, las operaciones de módulo pueden ser tratadas de forma diferente por los lenguajes de programación.

Seguro que te encuentras con casos de dividendo negativo en criptografía. En estos casos, el enfoque típico es el siguiente:

- Primero determina el valor más cercano inferior o igual al

dividendo en el que el divisor divide con resto cero. Llamamos a ese valor

p. - Si el dividendo es

x, entonces el resultado de la operación módulo es el valor dex - p.

Por ejemplo, supongamos que el dividendo es -20 y el divisor 3. El valor más próximo menor o igual que -20 en el que 3 divide a partes iguales es -21. El valor de x - p en este caso es -20 - (-21).

Esto es igual a 1 y, por tanto, -20 \mod 3 es igual a 1. De manera

similar, podemos evaluar las expresiones siguientes:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

En cuanto a la notación, normalmente verás los siguientes tipos de

expresiones: x = [y \mod z].

Debido a los paréntesis, la operación módulo en este caso sólo se aplica al

lado derecho de la expresión. Si y es igual a 25 y z es igual a

4, por ejemplo, entonces x se

evalúa como 1.

Sin paréntesis, la operación módulo actúa sobre ambos lados de una

expresión. Supongamos, por ejemplo, la siguiente expresión: x = y \mod z. Si y es igual a 25 y z es igual a

4, entonces todo lo que sabemos es que x \mod 4 se evalúa a 1. Esto es consistente con cualquier valor de x del conjunto \{\ldots, -7, -3, 1, 5, 9, \ldots\}.

La rama de las matemáticas que incluye operaciones modulares con números y expresiones se denomina aritmética modular. Se puede considerar esta rama como aritmética para casos en los que la recta numérica no es infinitamente larga. Aunque normalmente nos encontramos con operaciones modulares para números enteros (positivos) dentro de la criptografía, también se pueden realizar operaciones modulares utilizando cualquier número real.

El cifrado por turnos

La operación módulo es frecuente en criptografía. Para ilustrarlo, consideremos uno de los esquemas de cifrado históricos más famosos: el cifrado por turnos.

Definámoslo primero. Supongamos un diccionario D que equipara todas

las letras del alfabeto inglés, en orden, con el conjunto de números \{0, 1, 2, \ldots, 25\}. Supongamos un espacio de mensajes M. El cifrado por desplazamiento es, entonces, un esquema de cifrado

definido como sigue:

- Seleccionar uniformemente una clave

kdel espacio de claves K, donde K =\{0, 1, 2, \ldots, 25\}[1] - Cifrar un mensaje

m \in \mathbf{M}, de la siguiente manera:- Separar

men sus letras individualesm_0, m_1, \ldots, m_i, \ldots, m_l - Convertir cada

m_ien un número según D - Para cada

m_i,c_i = [(m_i + k) \mod 26] - Convierte cada

c_ien una letra según D - Luego combina

c_0, c_1, \ldots, c_lpara obtener el texto cifradoc

- Separar

- Descifrar un texto cifrado

cde la siguiente manera:- Convierte cada

c_ien un número según D - Para cada

c_i,m_i = [(c_i - k) \mod 26] - Convierte cada

m_ien una letra según D - Luego combina

m_0, m_1, \ldots, m_lpara obtener el mensaje originalm

- Convierte cada

El operador módulo del cifrado por turnos garantiza que las letras se envuelvan, de modo que todas las letras del texto cifrado queden definidas. Para ilustrarlo, consideremos la aplicación del cifrado por turnos a la palabra "DOG".

Supongamos que ha seleccionado uniformemente una tecla para que tenga el

valor 17. La letra "O" equivale a 15. Sin la operación de módulo, la suma de

este número de texto plano con la clave daría como resultado un número de

texto cifrado de 32. Sin embargo, ese número de texto cifrado no puede

convertirse en una letra de texto cifrado, ya que el alfabeto inglés sólo

tiene 26 letras. La operación de módulo garantiza que el número del texto

cifrado sea en realidad 6 (el resultado de 32 \mod 26), lo que equivale a la letra "G" del texto cifrado.

El cifrado completo de la palabra "DOG" con un valor de clave de 17 es el siguiente:

- Mensaje = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Todo el mundo puede entender intuitivamente cómo funciona el cifrado por turnos y probablemente utilizarlo por sí mismo. Sin embargo, para avanzar en el conocimiento de la criptografía, es importante empezar a sentirse más cómodo con la formalización, ya que los esquemas se volverán mucho más difíciles. De ahí que se hayan formalizado los pasos del cifrado por turnos.

Notas:

[1] Podemos definir esta afirmación exactamente, utilizando la terminología

de la sección anterior. Sea una variable uniforme K su conjunto de resultados posibles. Entonces

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...y así sucesivamente. Muestrear la variable uniforme K una vez para obtener una clave concreta.

La operación XOR

Todos los datos informáticos se procesan, almacenan y envían a través de redes a nivel de bits. Todos los esquemas criptográficos que se aplican a los datos informáticos funcionan también a nivel de bits.

Por ejemplo, supongamos que has escrito un correo electrónico en tu aplicación de correo electrónico. El cifrado no se aplica directamente a los caracteres ASCII del mensaje. Se aplica a la representación en bits de las letras y otros símbolos del mensaje.

Una operación matemática clave que hay que entender para la criptografía

moderna, además de la operación módulo, es la operación XOR, u "or exclusivo". Esta operación toma como entrada dos bits y da como

salida otro bit. La operación XOR se denominará simplemente "XOR". Da 0 si

los dos bits son iguales y 1 si los dos bits son diferentes. A continuación

puede ver las cuatro posibilidades. El símbolo \oplus representa "XOR" :

0 \oplus 0 = 0- 0

\oplus 1 = 1 1 \oplus 0 = 11 \oplus 1 = 0

Para ilustrarlo, supongamos que tenemos un mensaje m_1 (01111001) y un mensaje m_2 (01011001).

La operación XOR de estos dos mensajes se puede ver a continuación.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

El proceso es sencillo. Primero XOR los bits más a la izquierda de m_1 y m_2. En este caso es 0 \oplus 0 = 0. A

continuación, XOR el segundo par de bits de la izquierda. En este caso es 1 \oplus 1 = 0. Continúe este

proceso hasta que haya realizado la operación XOR en los bits más a la

derecha.

Es fácil ver que la operación XOR es conmutativa, es decir, que m_1 \oplus m_2 = m_2 \oplus m_1. Además, la operación XOR también es asociativa. Es decir, (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Una operación XOR sobre dos cadenas de longitudes alternativas puede tener diferentes interpretaciones, dependiendo del contexto. No nos ocuparemos aquí de ninguna operación XOR sobre cadenas de longitudes diferentes.

Una operación XOR es equivalente al caso especial de realizar una operación módulo sobre la suma de bits cuando el divisor es 2. Puedes ver la equivalencia en los siguientes resultados:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudoaleatoriedad

En nuestra discusión sobre variables aleatorias y uniformes, establecimos una distinción específica entre "aleatoria" y "uniforme". Esta distinción suele mantenerse en la práctica cuando se describen variables aleatorias. Sin embargo, en nuestro contexto actual, es necesario eliminar esta distinción y utilizar "aleatoria" y "uniforme" como sinónimos. Al final de esta sección explicaré por qué.

Para empezar, podemos llamar a una cadena binaria de longitud n aleatoria (o uniforme), si fuera el

resultado del muestreo de una variable uniforme S que da a cada cadena binaria de dicha longitud n una probabilidad igual de selección.

Supongamos, por ejemplo, el conjunto de todas las cadenas binarias de

longitud 8: \{0000\ 0000, 0000\ 0001, \ldots , 1111\ 1111\}. (Es típico escribir una cadena de 8 bits en dos cuartetos, cada uno

llamado nibble) Llamemos a este conjunto de cadenas S_8.

Según la definición anterior, podemos llamar aleatoria (o uniforme) a una

cadena binaria concreta de longitud 8, si es el resultado del muestreo de

una variable uniforme S que

da a cada cadena de S_8 la misma probabilidad de selección. Dado que el conjunto S_8 incluye 2^8 elementos, la

probabilidad de selección en el muestreo tendría que ser 1/2^8 para cada cadena del conjunto.

Un aspecto clave de la aleatoriedad de una cadena binaria es que se define con referencia al proceso por el que fue seleccionada. Por lo tanto, la forma de una cadena binaria no revela nada sobre su aleatoriedad en la selección.

Por ejemplo, mucha gente tiene la idea intuitiva de que una cadena como 1111\ 1111 no puede haber sido seleccionada al azar. Pero esto es claramente falso.

Definiendo una variable uniforme S sobre todas las cadenas binarias de longitud 8, la probabilidad de

seleccionar 1111\ 1111 del

conjunto S_8 es la misma que la de una cadena como 0111\ 0100. Por lo tanto, no

se puede decir nada acerca de la aleatoriedad de una cadena, simplemente

analizando la propia cadena.

También podemos hablar de cadenas aleatorias sin referirnos específicamente

a cadenas binarias. Por ejemplo, podríamos hablar de una cadena hexadecimal

aleatoria AF\ 02\ 82. En este

caso, la cadena se habría seleccionado al azar del conjunto de todas las

cadenas hexadecimales de longitud 6. Esto equivale a seleccionar al azar una

cadena binaria de longitud 24, ya que cada dígito hexadecimal representa 4

bits.

Normalmente, la expresión "una cadena aleatoria", sin calificarla, se

refiere a una cadena seleccionada al azar del conjunto de todas las cadenas

con la misma longitud. Así es como lo he descrito anteriormente. Por

supuesto, una cadena de longitud n también puede seleccionarse al azar de un conjunto diferente. Uno, por

ejemplo, que sólo constituya un subconjunto de todas las cadenas de longitud n, o quizás un conjunto que

incluya cadenas de longitud variable. En esos casos, sin embargo, no nos

referiríamos a ella como una "cadena aleatoria", sino como "una cadena

seleccionada aleatoriamente de un conjunto S".

Un concepto clave en criptografía es el de pseudoaleatoriedad. Una cadena pseudoaleatoria de longitud n aparece como si fuera el resultado del muestreo de una variable uniforme S que da a cada cadena en S_n una probabilidad igual de selección. De hecho, sin embargo, la cadena es el

resultado del muestreo de una variable uniforme S' que sólo define una distribución de probabilidad -no necesariamente una con

probabilidades iguales para todos los resultados posibles- en un subconjunto

de S_n. El

punto crucial aquí es que nadie puede distinguir realmente entre muestras de S y S', aunque se tomen muchas.

Supongamos, por ejemplo, una variable aleatoria S. Su conjunto de resultados es S_{256}, es decir, el conjunto de todas las cadenas binarias de longitud 256. Este

conjunto tiene 2^{256} elementos. Este conjunto tiene 2^{256} elementos. Cada elemento tiene la misma probabilidad de selección, 1/2^{256}, en el

muestreo.

Además, supongamos una variable aleatoria S'. Su conjunto de resultados sólo incluye 2^{128} cadenas binarias

de longitud 256. Tiene alguna distribución de probabilidad sobre esas cadenas,

pero esta distribución no es necesariamente uniforme.

Supongamos que ahora tomo 1000 muestras de S y 1000 muestras de S' y te

doy los dos conjuntos de resultados. Te digo qué conjunto de resultados está

asociado a qué variable aleatoria. A continuación, tomo una muestra de una

de las dos variables aleatorias. Pero esta vez no te digo de qué variable

aleatoria tomo la muestra. Si S' fuera pseudoaleatoria, entonces la idea es que tu probabilidad de acertar

qué variable aleatoria he muestreado no es prácticamente mejor que 1/2.

Normalmente, una cadena pseudoaleatoria de longitud n se produce seleccionando aleatoriamente una cadena de tamaño n - x, donde x es un número entero positivo, y utilizándola como entrada para un algoritmo

expansivo. Esta cadena aleatoria de tamaño n - x se conoce como semilla.

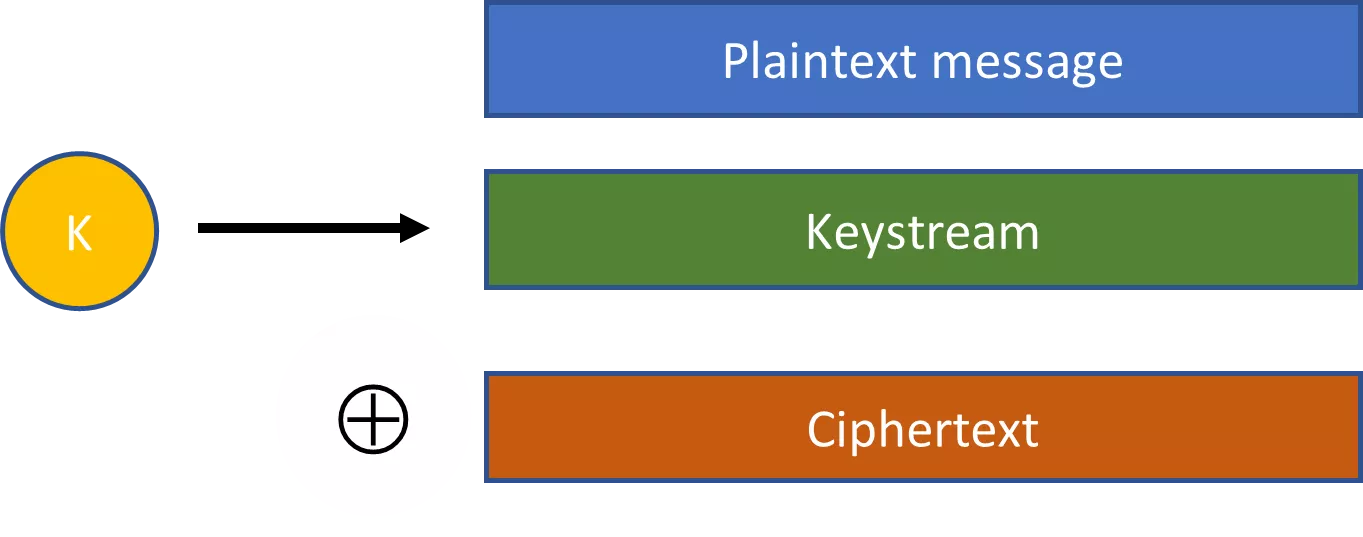

Las cadenas pseudoaleatorias son un concepto clave para que la criptografía sea práctica. Pensemos, por ejemplo, en los cifradores de flujo. Con un cifrado de flujo, una clave seleccionada al azar se introduce en un algoritmo expansivo para producir una cadena pseudoaleatoria mucho mayor. A continuación, esta cadena pseudoaleatoria se combina con el texto plano mediante una operación XOR para producir un texto cifrado.

Si no pudiéramos producir este tipo de cadena pseudoaleatoria para un cifrado de flujo, necesitaríamos una clave tan larga como el mensaje para su seguridad. Esta no es una opción muy práctica en la mayoría de los casos.

La noción de pseudoaleatoriedad analizada en esta sección puede definirse de manera más formal. También se extiende a otros contextos. Pero no es necesario que nos adentremos en este debate. Todo lo que necesitas entender intuitivamente para gran parte de la criptografía es la diferencia entre una cadena aleatoria y una pseudoaleatoria. [2]

Ahora también debería quedar clara la razón por la que dejamos de distinguir

entre "aleatorio" y "uniforme". En la práctica, todo el mundo utiliza el

término pseudoaleatorio para indicar una cadena que aparece como si fuera el resultado del muestreo de una variable uniforme S. Estrictamente hablando,

deberíamos llamar a una cadena de este tipo "pseudo-uniforme", adoptando

nuestro lenguaje de antes. Como el término "pseudo-uniforme" es un poco

anticuado y nadie lo utiliza, no lo introduciremos aquí para mayor claridad.

En su lugar, nos limitaremos a eliminar la distinción entre "aleatorio" y

"uniforme" en el contexto actual.

Notas

[2] Si está interesado en una exposición más formal sobre estas cuestiones, puede consultar Introduction to Modern Cryptography de Katz y Lindell, especialmente el capítulo 3.

Fundamentos matemáticos de la criptografía 2

¿Qué es la teoría de números?

Este capítulo trata un tema más avanzado de los fundamentos matemáticos de la criptografía: la teoría de números. Aunque la teoría de números es importante para la criptografía simétrica (como en el Cifrado Rijndael), es particularmente importante en el entorno criptográfico de clave pública.

Si los detalles de la teoría de números le resultan engorrosos, le recomendaría una lectura de alto nivel la primera vez. Siempre puedes volver a ella más adelante.

Se podría caracterizar la teoría de números como el estudio de las propiedades de los números enteros y las funciones matemáticas que trabajan con números enteros.

Consideremos, por ejemplo, que dos números cualesquiera a y N son coprimos (o primos relativos) si su máximo común divisor es igual a

1. Supongamos ahora un número entero N. ¿Cuántos números enteros

menores que N son coprimos de N? ¿Podemos hacer

afirmaciones generales sobre las respuestas a esta pregunta? Estos son los

tipos típicos de preguntas que la teoría de números trata de responder.

La teoría moderna de números se basa en las herramientas del álgebra abstracta. El campo del álgebra abstracta es una subdisciplina de las matemáticas en la que los principales objetos de análisis son objetos abstractos conocidos como estructuras algebraicas. Una estructura algebraica es un conjunto de elementos unido a una o más operaciones, que cumple ciertos axiomas. A través de las estructuras algebraicas, los matemáticos pueden comprender problemas matemáticos concretos abstrayéndose de sus detalles.

El campo del álgebra abstracta a veces también se denomina álgebra moderna. También se puede encontrar el concepto de matemáticas abstractas (o matemáticas puras). Este último término no se refiere al álgebra abstracta, sino al estudio de las matemáticas por sí mismas, y no sólo con vistas a sus posibles aplicaciones.

Los conjuntos del álgebra abstracta pueden tratar muchos tipos de objetos, desde las transformaciones que preservan la forma de un triángulo equilátero hasta los patrones del papel pintado. Para la teoría de números, sólo consideramos conjuntos de elementos que contienen números enteros o funciones que trabajan con números enteros.

Grupos

Un concepto básico en matemáticas es el de conjunto de elementos. Un conjunto suele denotarse mediante signos de acolación con los elementos separados por comas.

Por ejemplo, el conjunto de todos los números enteros es \{..., -2, -1, 0, 1, 2, ...\}. Las elipses aquí significa que un cierto patrón continúa en una dirección

particular. Así que el conjunto de todos los números enteros también incluye 3, 4, 5, 6 y así sucesivamente, así como -3, -4, -5, -6 y así sucesivamente. Este conjunto de todos los números enteros se suele

denotar por \mathbb{Z}.

Otro ejemplo de conjunto es \mathbb{Z} \mod 11, o el conjunto de todos los números enteros módulo 11. A diferencia del

conjunto entero \mathbb{Z}, este

conjunto sólo contiene un número finito de elementos, a saber \{0, 1, \ldots, 9, 10\}.

Un error común es pensar que el conjunto \mathbb{Z} \mod 11 es en realidad \{-10, -9, \ldots, 0, \ldots, 9, 10\}. Pero este no es el caso, dada la forma en que definimos la operación

módulo antes. Cualquier entero negativo reducido por el módulo 11 se

envuelve en \{0, 1, \ldots, 9, 10\}. Por ejemplo, la expresión -2 \mod 11 envuelve a 9, mientras que la

expresión -27 \mod 11 envuelve a 5.

Otro concepto básico en matemáticas es el de operación binaria. Se trata de cualquier operación que toma dos elementos para producir un tercero. Por ejemplo, a partir de la aritmética y el álgebra básicas, estarás familiarizado con cuatro operaciones binarias fundamentales: suma, resta, multiplicación y división.

Estos dos conceptos matemáticos básicos, conjuntos y operaciones binarias, se utilizan para definir la noción de grupo, la estructura más esencial del álgebra abstracta.

En concreto, supongamos alguna operación binaria \circ. Además, supongamos un conjunto de elementos S equipado

con esa operación. Todo lo que "equipado" significa aquí es que la operación \circ se puede realizar entre dos elementos cualesquiera del conjunto S.

La combinación \langle \mathbf{S}, \circ \rangle es, entonces, un grupo si cumple cuatro condiciones específicas,

conocidas como axiomas de grupo.

Para cualquier

aybque sean elementos de\mathbf{S},a \circ bes también un elemento de\mathbf{S}. Esto se conoce como condición de cierre.Para cualesquiera

a,bycque sean elementos de\mathbf{S}, se da el caso de que(a \circ b) \circ c = a \circ (b \circ c). Esto se conoce como condición de asociatividad.Existe un único elemento

een\mathbf{S}, tal que para cada elementoaen\mathbf{S}, se cumple la siguiente ecuación:e \circ a = a \circ e = a. Como sólo hay un elementoe, se llama elemento de identidad. Esta condición se conoce como condición de identidad.Para cada elemento

aen\mathbf{S}, existe un elementoben\mathbf{S}, tal que se cumple la siguiente ecuación:a \circ b = b \circ a = e, dondeees el elemento identidad. El elementobaquí se conoce como el elemento inverso, y se denota comúnmente comoa^{-1}. Esta condición se conoce como condición inversa o condición de invertibilidad.

Exploremos un poco más los grupos. Denotemos el conjunto de todos los

números enteros por \mathbb{Z}. Este conjunto combinado con la suma estándar, o \langle \mathbb{Z}, + \rangle, se ajusta claramente a la definición de grupo, ya que cumple los cuatro

axiomas anteriores.

Para cualesquiera

xeyque sean elementos de\mathbb{Z},x + yes también un elemento de\mathbb{Z}. Así que\langle \mathbb{Z}, + \ranglecumple la condición de cierre.Para cualesquiera

x,yyzque sean elementos de\mathbb{Z},(x + y) + z = x + (y + z). Así que\langle \mathbb{Z}, + \ranglecumple la condición de asociatividad.Hay un elemento de identidad en

\langle \mathbb{Z}, + \rangle, a saber, 0. Para cualquierxen\mathbb{Z}, a saber, sostiene que:0 + x = x + 0 = x. Por tanto\langle \mathbb{Z}, + \ranglecumple la condición de identidad.Por último, para cada elemento

xen\mathbb{Z}, existe unytal quex + y = y + x = 0. Sixfuera 10, por ejemplo,ysería-10(en el caso de quexsea 0,ytambién es 0). Por tanto\langle \mathbb{Z}, + \ranglecumple la condición inversa.

Es importante destacar que el hecho de que el conjunto de enteros con

adición constituya un grupo no significa que constituya un grupo con

multiplicación. Se puede verificar esto probando \langle \mathbb{Z}, \cdot \rangle contra los cuatro axiomas de grupo (donde \cdot significa multiplicación

estándar).

Es evidente que los dos primeros axiomas se cumplen. Además, bajo

multiplicación el elemento 1 puede servir como elemento identidad. Cualquier

entero x multiplicado por 1,

a saber, da x. Sin embargo, \langle \mathbb{Z}, \cdot \rangle no cumple la condición inversa. Es decir, no hay un único elemento y en \mathbb{Z} para

cada x en \mathbb{Z}, de modo

que x \cdot y = 1.

Por ejemplo, supongamos que x = 22. ¿Qué valor y del conjunto \mathbb{Z} multiplicado por x daría el

elemento identidad 1? El valor de 1/22 funcionaría, pero no está en el conjunto \mathbb{Z}. De

hecho, te encuentras con este problema para cualquier entero x, distintos de los valores

de 1 y -1 (donde y tendría que

ser 1 y -1, respectivamente).

Si permitimos números reales para nuestro conjunto, entonces nuestros

problemas desaparecen en gran medida. Para cualquier elemento x del conjunto, la multiplicación por 1/x da 1. Como las fracciones

están incluidas en el conjunto de los números reales, se puede encontrar un inverso

para cada número real. La excepción es el cero, ya que cualquier multiplicación

por cero nunca dará como resultado el elemento de identidad 1. Por lo tanto,

el conjunto de los números reales distintos de cero dotados de multiplicación

es efectivamente un grupo.

Algunos grupos cumplen una quinta condición general, conocida como condición de conmutatividad. Esta condición es la siguiente:

- Supongamos un grupo

Gcon un conjunto S y un operador binario\circ. Supongamos queaybson elementos de S. Si se da el caso de quea \circ b = b \circ apara cualesquiera dos elementosayben S, entoncesGcumple la condición de conmutatividad.

Cualquier grupo que cumpla la condición de conmutatividad se conoce como grupo conmutativo, o grupo abeliano (en honor a Niels Henrik Abel). Es fácil comprobar que tanto el conjunto de los números reales sobre la suma como el conjunto de los números enteros sobre la suma son grupos abelianos. El conjunto de los números enteros sobre la multiplicación no es un grupo en absoluto, por lo que ipso facto no puede ser un grupo abeliano. En cambio, el conjunto de los números reales distintos de cero sobre la multiplicación también es un grupo abeliano.

Debe tener en cuenta dos convenciones importantes sobre notación. En primer lugar, los signos "+" o "×" se emplearán con frecuencia para simbolizar operaciones de grupo, incluso cuando los elementos no sean, de hecho, números. En estos casos, no debe interpretar estos signos como sumas o multiplicaciones aritméticas estándar. En su lugar, son operaciones que sólo tienen una similitud abstracta con estas operaciones aritméticas.

A menos que nos refiramos específicamente a sumas o multiplicaciones

aritméticas, es más fácil utilizar símbolos como \circ y \diamond para las operaciones

de grupo, ya que no tienen connotaciones muy arraigadas culturalmente.

En segundo lugar, por la misma razón que "+" y "×" se utilizan a menudo para

indicar operaciones no aritméticas, los elementos de identidad de los grupos

se simbolizan frecuentemente con "0" y "1", incluso cuando los elementos de

estos grupos no son números. A menos que se refiera al elemento de identidad

de un grupo con números, es más fácil utilizar un símbolo más neutro como "e" para indicar el elemento de identidad.

Muchos conjuntos de valores diferentes y muy importantes en matemáticas dotados de ciertas operaciones binarias son grupos. Sin embargo, las aplicaciones criptográficas sólo trabajan con conjuntos de números enteros o, al menos, con elementos que se describen mediante números enteros, es decir, dentro del dominio de la teoría de números. Por lo tanto, los conjuntos con números reales distintos de los enteros no se emplean en aplicaciones criptográficas.

Terminemos con un ejemplo de elementos que pueden "describirse mediante enteros", aunque no sean enteros. Un buen ejemplo son los puntos de las curvas elípticas. Aunque cualquier punto de una curva elíptica no es claramente un número entero, dicho punto está descrito por dos números enteros.

Las curvas elípticas son, por ejemplo, cruciales para Bitcoin. Cualquier par de claves pública y privada estándar de Bitcoin se selecciona a partir del conjunto de puntos definido por la siguiente curva elíptica:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(el mayor número primo menor que 2^{256}). La coordenada x es la

clave privada y la coordenada y es tu clave pública.

Las transacciones en Bitcoin normalmente implican bloquear las salidas a una o más claves públicas de alguna manera. El valor de estas transacciones puede, entonces, ser desbloqueado haciendo firmas digitales con las correspondientes claves privadas.

Grupos cíclicos

Podemos distinguir entre un grupo finito y un grupo infinito. El primero tiene un número finito de elementos, mientras que el segundo tiene un número infinito. El número de elementos de cualquier grupo finito se conoce como orden del grupo. Toda la criptografía práctica que implica el uso de grupos se basa en grupos finitos (teóricos numéricos).

Dentro de la criptografía de clave pública, cierta clase de grupos abelianos finitos conocidos como grupos cíclicos son especialmente importantes. Para entender los grupos cíclicos, primero tenemos que entender el concepto de exponenciación de elementos de grupo.

Supongamos un grupo G con una

operación de grupo \circ, y

que a es un elemento de G. La expresión a^n debe, entonces, interpretarse como el elemento a combinado consigo mismo un total de n - 1 veces. Por ejemplo, a^2 significa a \circ a, a^3 significa a \circ a \circ a,

y así sucesivamente. (Nótese que la exponenciación aquí no es necesariamente

exponenciación en el sentido aritmético estándar)

Veamos un ejemplo. Supongamos que G = \langle \mathbb{Z} \mod 7, + \rangle, y que nuestro valor para a es igual a 4. En este caso, a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Alternativamente, a^4 representaría [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Algunos grupos abelianos tienen uno o más elementos que pueden dar lugar a todos los demás elementos del grupo mediante exponenciación continua. Estos elementos se denominan generadores o elementos primitivos.

Una clase importante de tales grupos es \langle \mathbb{Z}^* \mod N, \cdot \rangle, donde N es un número

primo. La notación \mathbb{Z}^* significa aquí que el grupo contiene todos los enteros positivos distintos

de cero menores que N. Por lo

tanto, un grupo de este tipo siempre tiene N - 1 elementos.

Consideremos, por ejemplo, G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Este grupo tiene los siguientes elementos: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. El orden de este grupo es 10 (que es igual a 11 - 1).

Vamos a explorar exponenciando el elemento 2 de este grupo. Los cálculos

hasta 2^{12} se muestran

a continuación. Nótese que en el lado izquierdo de la ecuación, el exponente

se refiere a la exponenciación del elemento del grupo. En nuestro ejemplo particular,

esto implica de hecho la exponenciación aritmética en el lado derecho de la ecuación

(pero también podría haber implicado, por ejemplo, la adición). Para aclarar,

he escrito la operación repetida, en lugar de la forma del exponente en el lado

derecho.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \cdot 11 = 8 \cdot 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \cdot 11 = 10 \cdot 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \cdot 11 = 9 \cdot 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 11 = 128 \cdot 11 = 7 \cdot 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 11 = 256 \cdot 11 = 3 \cdot 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 11 = 512 \cdot 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 11 = 1024 \cdot 11 = 1 \cdot 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \cdot 11 = 2 \cdot 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 11 = 4096 \cdot 11 = 4 \cdot 11

Si nos fijamos bien, podemos ver que la exponenciación del elemento 2

recorre todos los elementos de \langle \mathbb{Z}^* \mod 11, \cdot \rangle en el siguiente orden: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Después de 2^{10}, la

exponenciación continuada del elemento 2 recorre todos los elementos de

nuevo y en el mismo orden. Por lo tanto, el elemento 2 es un generador en \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Aunque \langle \mathbb{Z}^* \mod 11, \cdot \rangle tiene múltiples generadores, no todos los elementos de este grupo son generadores.

Consideremos, por ejemplo, el elemento 3. Corriendo a través de los primeros

10 exponentiations, sin mostrar los cálculos engorrosos, produce los siguientes

resultados:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

En lugar de recorrer todos los valores en \langle \mathbb{Z}^* \mod 11, \cdot \rangle, la exponenciación del elemento 3 sólo conduce a un subconjunto de esos

valores: 3, 9, 5, 4, y 1. Después de la quinta exponenciación, estos valores

comienzan a repetirse.

Ahora podemos definir un grupo cíclico como cualquier grupo con al menos un generador. Es decir, hay al menos un elemento del grupo a partir del cual se pueden producir todos los demás elementos del grupo mediante exponenciación.

Habrás observado en nuestro ejemplo anterior que tanto 2^{10} como 3^{10} son

iguales a 1 \mod 11. De

hecho, aunque no vamos a realizar los cálculos, la exponenciación por 10 de

cualquier elemento del grupo \langle \mathbb{Z}^* \mod 11, \cdot \rangle dará como resultado 1 \mod 11. ¿Por qué ocurre

esto?

Es una pregunta importante, pero hay que trabajar un poco para responderla.

Para empezar, supongamos dos enteros positivos a y N. Un teorema importante en

la teoría de números afirma que a tiene un inverso multiplicativo módulo N (es decir, un entero b de

modo que a \cdot b = 1 \mod N) si y

sólo si el máximo común divisor entre a y N es igual a 1. Es decir,

si a y N son coprimos. Es decir, si a y N son coprimos.

Así, para cualquier grupo de enteros dotado de multiplicación módulo N, sólo los coprimas más pequeños con N están incluidos en el conjunto. Podemos denotar este conjunto por \mathbb{Z}^c \mod N.

Por ejemplo, supongamos que N es 10. Sólo los números enteros 1, 3, 7 y 9 son coprimas con 10. Así que el conjunto\mathbb{Z}^c \mod 10sólo incluye{1, 3, 7, 9}$. No se puede crear un grupo con multiplicación

entera módulo 10 utilizando cualquier otro número entero entre 1 y 10. Para

este grupo en particular, los inversos son los pares 1 y 9, y 3 y 7.

En el caso de que N sea

primo, todos los números enteros de 1 a N - 1 son coprimas de N. Tal grupo,

por lo tanto, tiene un orden de N - 1. Utilizando nuestra

notación anterior, \mathbb{Z}^c \mod N es igual a \mathbb{Z}^* \mod N cuando N es primo. El grupo

que seleccionamos para nuestro ejemplo anterior, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, es un caso particular de esta clase de grupos.

A continuación, la función \phi(N) calcula el número de coprimos hasta un número N, y se conoce como función Phi de Euler. [1] Según el teorema de Euler, siempre que dos números enteros a y N sean coprimos, se cumple lo

siguiente:

a^{\phi(N)} \mod N = 1 \mod N

Esto tiene una implicación importante para la clase de grupos \langle \mathbb{Z}^* \mod N, \cdot \rangle donde N es primo. Para estos

grupos, la exponenciación de elementos de grupo representa la exponenciación

aritmética. Es decir, a^{\phi(N)} \mod N representa la operación aritmética a^{\phi(N)} \mod N.

Como cualquier elemento a en

estos grupos multiplicativos es coprimo con N, significa que a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

El teorema de Euler es un resultado realmente importante. Para empezar,

implica que todos los elementos en \langle \mathbb{Z}^* \mod N, \cdot \rangle sólo puede ciclo a través de un número de valores por exponenciación que se

divide en N - 1. En el caso

de \langle \mathbb{Z}^* \mod 11, \cdot \rangle, esto significa que cada elemento sólo puede ciclo a través de 2, 5, o 10

elementos. Los valores del grupo que los ciclos de cualquier elemento a

través de la exponenciación se conoce como el orden del elemento. Un elemento con un orden equivalente al

orden de un grupo es un generador.

Además, el teorema de Euler implica que siempre podemos conocer el resultado

de a^{N - 1} \mod N para cualquier grupo \langle \mathbb{Z}^* \mod N, \cdot \rangle donde N es primo. Esto es así

independientemente de lo complicados que puedan ser los cálculos reales.

Por ejemplo, supongamos que nuestro grupo es \mathbb{Z}^* \mod 160.481.182 (donde 160.481.182 es efectivamente un número primo). Sabemos que todos los

números enteros 1 a 160.481.181 deben ser elementos de este grupo, y que \phi(n) = 160.481.181. Aunque

no podemos hacer todos los pasos de los cálculos, sabemos que expresiones

como 514^{160,481,181}, 2,005^{160,481,181}, y 256,212^{160,481,181} deben evaluarse todas a 1 \mod 160,481,182.

Notas:

[1] La función funciona de la siguiente manera. Cualquier número entero N se puede factorizar en un producto de números primos. Supongamos que un

determinado N se factoriza de

la siguiente manera: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em} donde todos los p son números

primos y todos los e son enteros

mayores o iguales que 1. Entonces:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Fórmula de la función Phi de Euler para la factorización en primos de N.

Campos

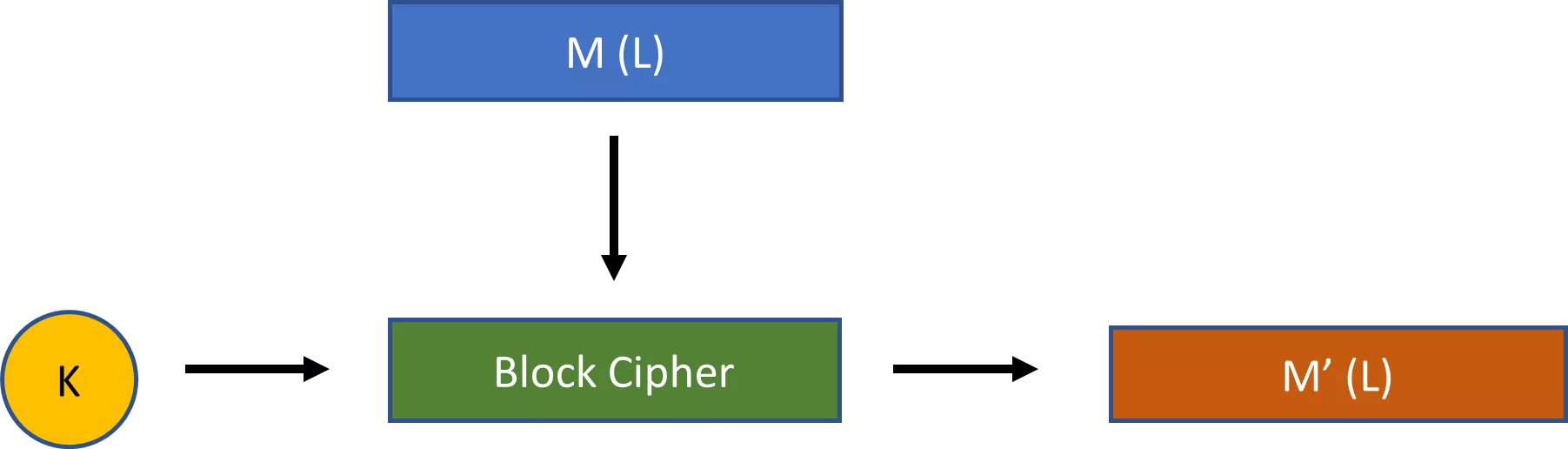

Un grupo es la estructura algebraica básica del álgebra abstracta, pero hay muchas más. La única otra estructura algebraica con la que debes estar familiarizado es la de un campo, concretamente la de un campo finito. Este tipo de estructura algebraica se utiliza con frecuencia en criptografía, como en el Advanced Encryption Standard. Este último es el principal esquema de cifrado simétrico que encontrarás en la práctica.

Un campo se deriva de la noción de grupo. En concreto, un campo es un conjunto de elementos S dotado de dos operadores

binarios \circ y \diamond, que cumple las

siguientes condiciones:

El conjunto S dotado de

\circes un grupo abeliano.El conjunto S equipado con

\diamondes un grupo abeliano para los elementos "no nulos".El conjunto S dotado de los dos operadores cumple lo que se conoce como condición distributiva: Supongamos que

a,bycson elementos de S. Entonces S equipado con los dos operadores cumple la propiedad distributiva cuandoa \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Obsérvese que, como en el caso de los grupos, la definición de campo es muy

abstracta. No hace ninguna afirmación sobre los tipos de elementos de S, ni sobre las operaciones \circ y \diamond. Sólo afirma que

un campo es cualquier conjunto de elementos con dos operaciones para las que

se cumplen las tres condiciones anteriores. (El elemento "cero" en el

segundo grupo abeliano puede interpretarse de forma abstracta)

Entonces, ¿cuál podría ser un ejemplo de un campo? Un buen ejemplo es el

conjunto \mathbb{Z} \mod 7, o \{0, 1, \ldots, 7\} definido sobre la suma estándar (en lugar de \circ más arriba) y la multiplicación estándar (en lugar de \diamond más arriba).

En primer lugar, \mathbb{Z} \mod 7 cumple la condición de ser un grupo abeliano sobre la suma, y cumple la condición

de ser un grupo abeliano sobre la multiplicación si sólo se consideran los elementos

distintos de cero. En segundo lugar, la combinación del conjunto con los dos

operadores cumple la condición distributiva.

Desde el punto de vista didáctico, merece la pena explorar estas

afirmaciones utilizando algunos valores concretos. Tomemos los valores

experimentales 5, 2 y 3, algunos elementos elegidos al azar del conjunto \mathbb{Z} \mod 7, para inspeccionar el campo \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Utilizaremos estos tres valores en orden, según sea necesario para

explorar condiciones particulares.

Exploremos primero si \mathbb{Z} \mod 7 equipado con la adición es un grupo abeliano.

Condición de cierre: Tomemos 5 y 2 como valores. En ese caso,

[5 + 2] \mod 7 = 7 \mod 7 = 0. Este es de hecho un elemento de\mathbb{Z} \mod 7, por lo que el resultado es consistente con la condición de cierre.Condición de asociatividad: Tomemos como valores 5, 2 y 3. En ese caso,

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. Esto es consistente con la condición de asociatividad.Condición de identidad: Tomemos 5 como valor. En ese caso,

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Así que 0 parece ser el elemento de identidad para la suma.Condición inversa: Consideremos la inversa de 5. Tiene que darse el caso de que

[5 + d] \mod 7 = 0, para algún valor ded. En este caso, el único valor de\mathbb{Z} \mod 7que cumple esta condición es 2.Condición de conmutatividad: Tomemos como valores 5 y 3. En ese caso,

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. Esto es consistente con la condición de conmutatividad.

El conjunto \mathbb{Z} \mod 7 dotado de adición parece claramente ser un grupo abeliano. Exploremos ahora

si \mathbb{Z} \mod 7 equipado

con la multiplicación es un grupo abeliano para todos los elementos distintos

de cero.

Condición de cierre: Tomemos 5 y 2 como valores. En ese caso,

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. Este es también un elemento de\mathbb{Z} \mod 7, por lo que el resultado es consistente con la condición de cierre.Condición de asociatividad: Tomemos 5, 2 y 3 como nuestros valores. En ese caso,

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \cdot 7 = 2. Esto es consistente con la condición de asociatividad.Condición de identidad: Tomemos 5 como valor. En ese caso,

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Así que 1 parece ser el elemento de identidad para la multiplicación.Condición inversa: Consideremos la inversa de 5. Tiene que ser el caso de que

[5 \cdot d] \mod 7 = 1, para algún valor ded. El único valor de\mathbb{Z} \mod 7que cumple esta condición es 3. Esto es consistente con la condición inversa.Condición de conmutatividad: Tomemos 5 y 3 como valores. En ese caso,

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \cdot 7 = 1. Esto es consistente con la condición de conmutatividad.

El conjunto \mathbb{Z} \mod 7 parece cumplir claramente las reglas para ser un grupo abeliano cuando se combina

con la suma o la multiplicación sobre los elementos distintos de cero.

Por último, este conjunto combinado con ambos operadores parece cumplir la

condición distributiva. Tomemos 5, 2 y 3 como valores. Podemos ver que [5 \cdot (2 + 3)] \cdot 7 = [5 \cdot 2 + 5 \cdot 3] \cdot 7 = 25 \cdot 7

= 4.

Ahora hemos visto que \mathbb{Z} \mod 7 equipado con adición y multiplicación cumple los axiomas para un campo finito

cuando se prueba con valores particulares. Por supuesto, también podemos demostrar

que en general, pero no lo hará aquí.

Hay que distinguir entre dos tipos de campos: finitos e infinitos.

Un campo infinito implica un campo donde el conjunto S es infinitamente grande. El conjunto de números reales \mathbb{R} dotado de suma y multiplicación es un ejemplo de campo infinito. Un campo finito, también conocido como campo de Galois, es un campo donde el conjunto S es finito. Nuestro ejemplo anterior de \langle \mathbb{Z} \mod 7, +, \cdot \rangle es un campo finito.