name: El Funcionamiento Interno de las Carteras de Bitcoin goal: Sumergirse en los principios criptográficos que impulsan las carteras de Bitcoin. objectives:

- Definir las nociones teóricas necesarias para entender los algoritmos criptográficos usados en Bitcoin.

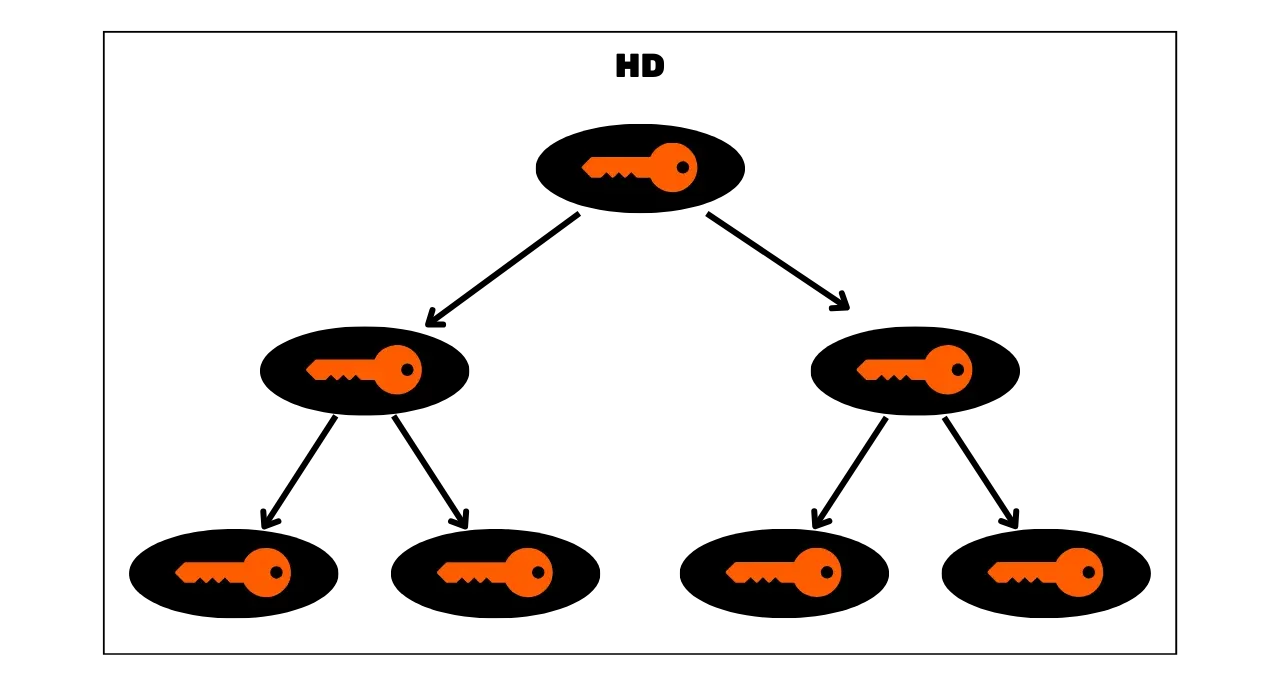

- Comprender completamente la construcción de una cartera determinista y jerárquica.

- Saber cómo identificar y reducir los riesgos asociados con la gestión de una cartera.

- Entender los principios de las funciones hash, las claves criptográficas y las firmas digitales.

Un Viaje al Corazón de las Carteras de Bitcoin

¡Descubre los secretos de las carteras de Bitcoin deterministas y jerárquicas con nuestro curso CYP201! Ya seas un usuario regular o un entusiasta que busca profundizar su conocimiento, este curso ofrece una inmersión completa en el funcionamiento de estas herramientas que todos usamos a diario.

Aprende sobre los mecanismos de las funciones hash, firmas digitales (ECDSA y Schnorr), frases mnemotécnicas, claves criptográficas y la creación de direcciones de recepción, todo mientras exploras estrategias de seguridad avanzadas.

Este entrenamiento no solo te equipará con el conocimiento para entender la estructura de una cartera de Bitcoin, sino que también te preparará para sumergirte más profundamente en el emocionante mundo de la criptografía.

Con una pedagogía clara, más de 60 diagramas explicativos y ejemplos concretos, CYP201 te permitirá entender de la A a la Z cómo funciona tu cartera, para que puedas navegar el universo de Bitcoin con confianza. ¡Toma control de tus UTXOs hoy entendiendo cómo funcionan las carteras deterministas y jerárquicas (HD)!

Introducción

Introducción al Curso

Bienvenido al curso CYP201, donde exploraremos en profundidad el funcionamiento de las carteras de Bitcoin HD (del inglès deterministic and hierarchical). Este curso está diseñado para cualquier persona que quiera entender los fundamentos técnicos del uso de Bitcoin, ya sean usuarios casuales, entusiastas que han visto la luz o futuros expertos.

El objetivo de esta formación es darte las claves para dominar las herramientas que usas a diario. Las carteras de Bitcoin HD, que están en el corazón de tu experiencia de usuario, se basan en conceptos a veces complejos, los cuales intentaremos hacer accesibles. ¡Eliminemos esos mitos!

Antes de sumergirnos en los detalles de la construcción y operación de las

carteras de Bitcoin, comenzaremos con algunos capítulos sobre los

fundamentos de la criptografía que hay que conocer para lo que sigue.

Comenzaremos con las funciones hash criptográficas, fundamentales tanto para

las carteras como para el propio protocolo de Bitcoin. Descubrirás sus

principales características, las funciones específicas usadas en Bitcoin y,

en un capítulo más técnico, aprenderás en detalle sobre el funcionamiento de

la reina de las funciones hash: SHA256.

A continuación, discutiremos el funcionamiento de los algoritmos de firma digital que usas todos los días para asegurar tus UTXOs. Bitcoin utiliza dos: ECDSA y el protocolo Schnorr. Aprenderás qué fundamentos matemátioas subyacen a estos algoritmos y cómo aseguran las transacciones.

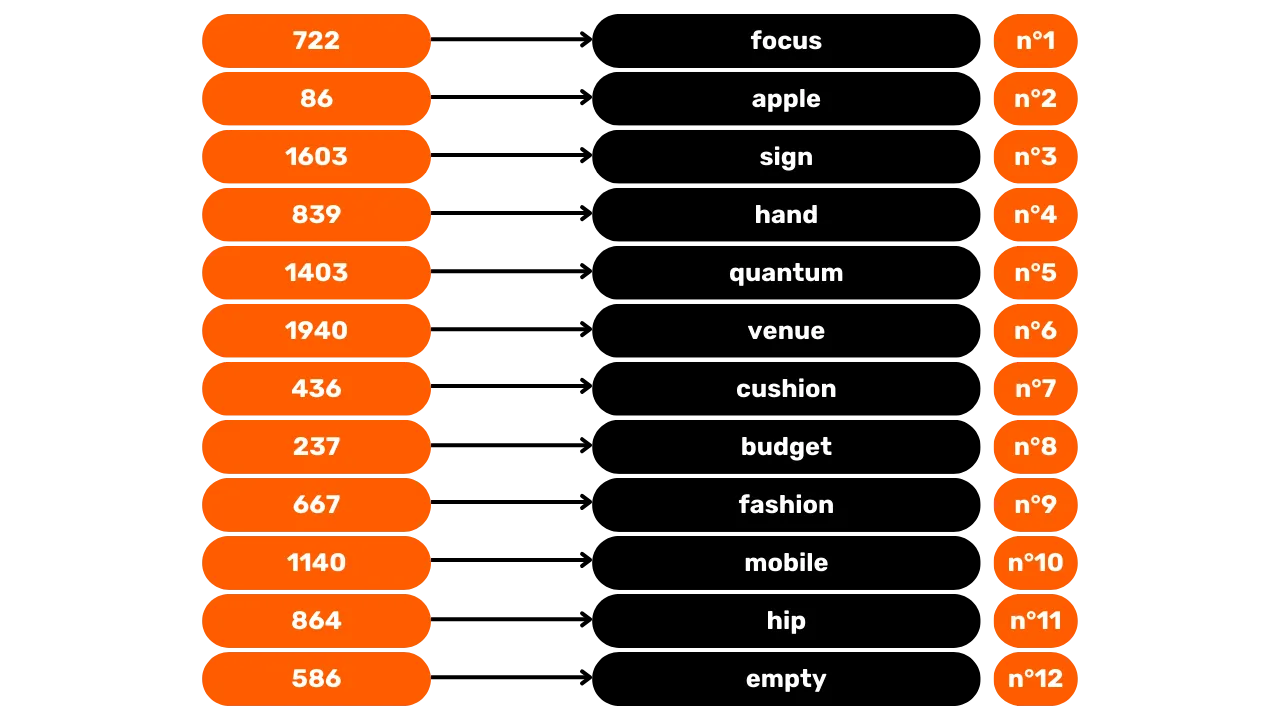

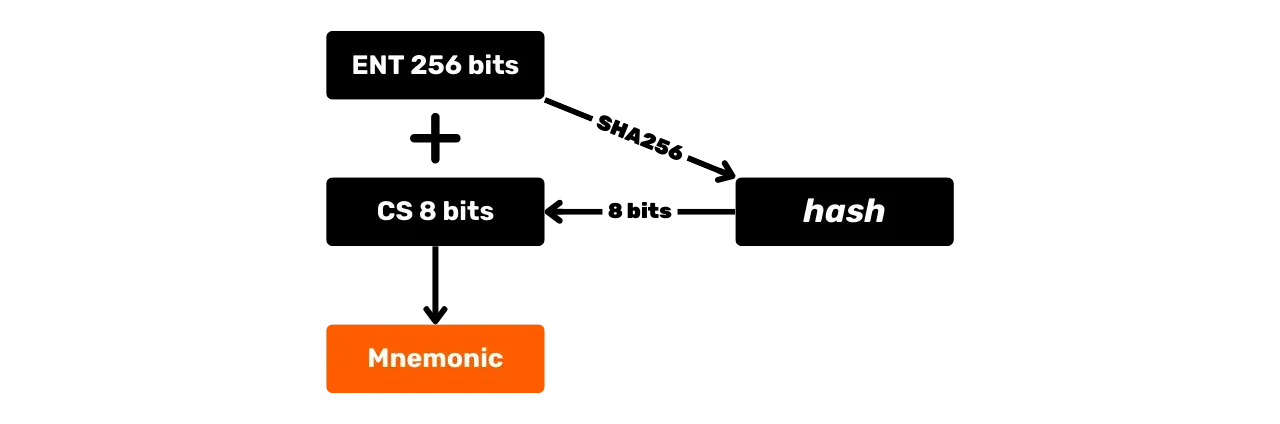

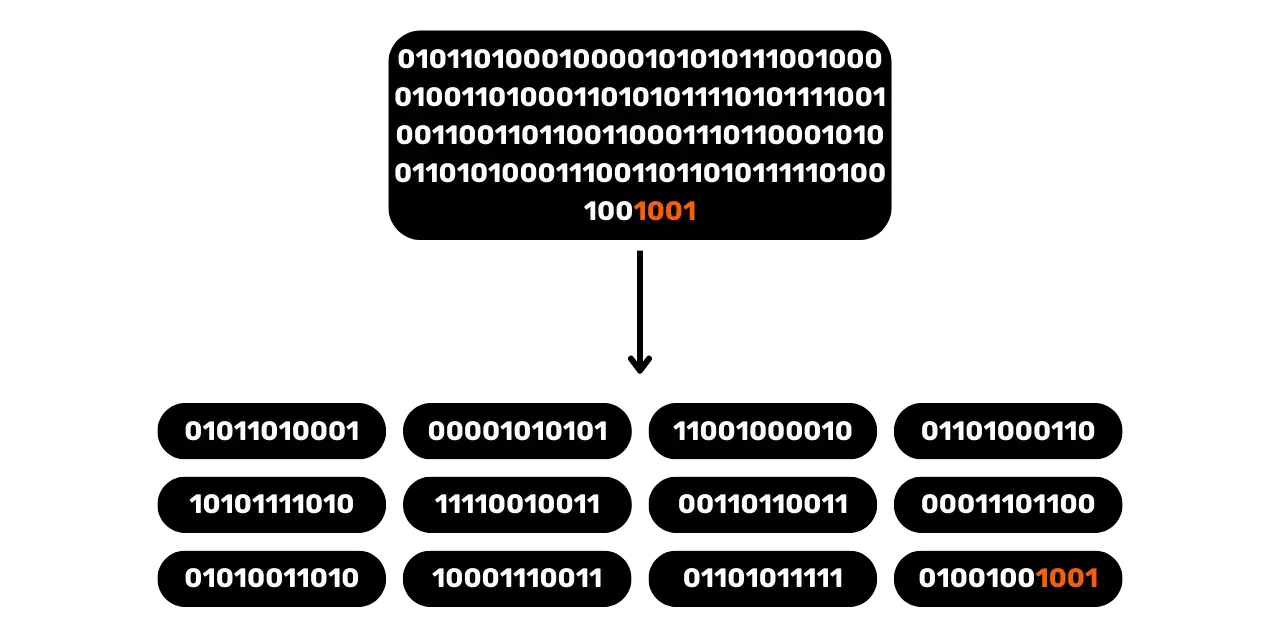

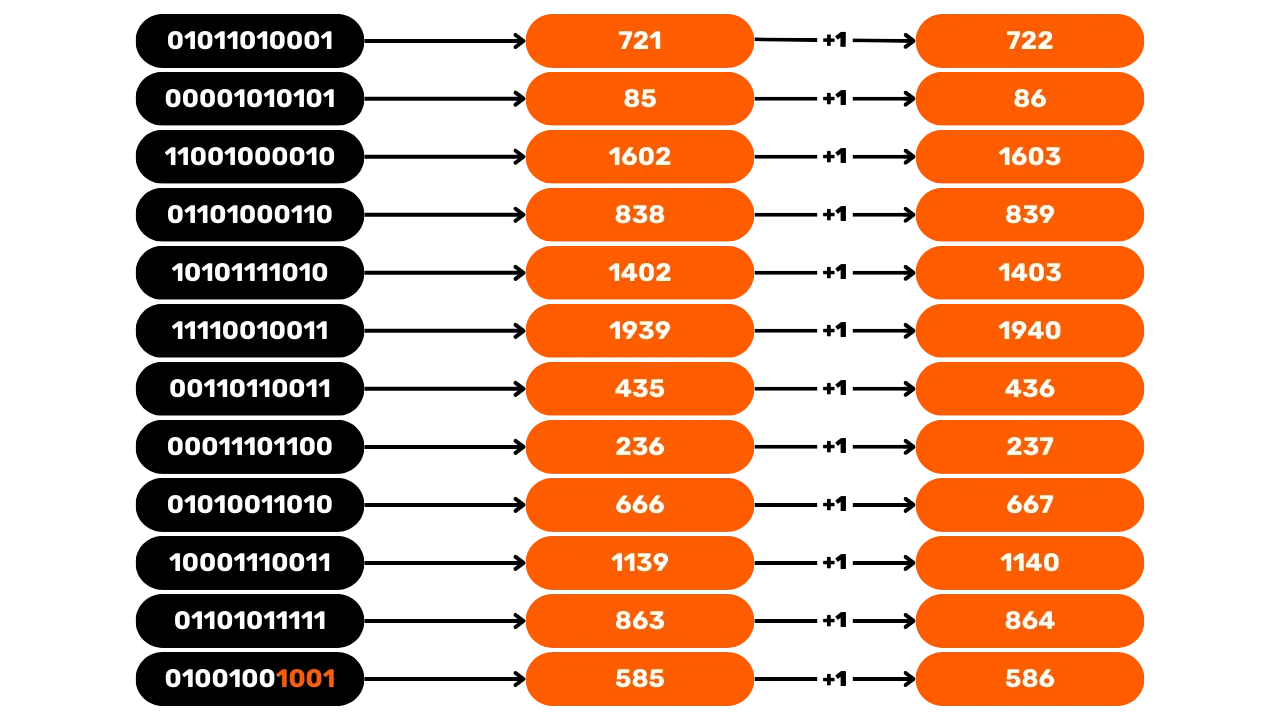

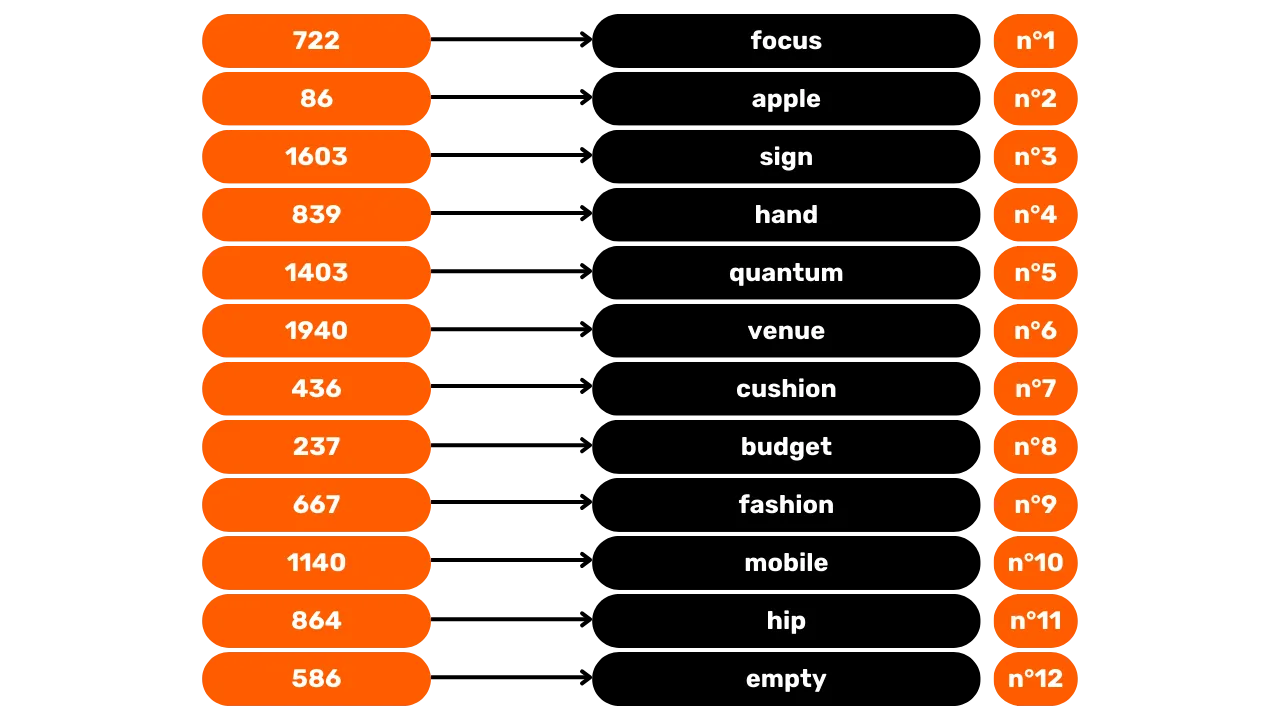

Una vez que tengamos una buena comprensión de estos elementos de criptografía, finalmente pasaremos al corazón de la formación: ¡las carteras deterministas y jerárquicas! Primero, hay una sección dedicada a las frases mnemotécnicas, estas secuencias de 12 o 24 palabras que te permiten crear y restaurar tus carteras. Descubrirás cómo se generan estas palabras a partir de una fuente de entropía y cómo facilitan el uso de Bitcoin.

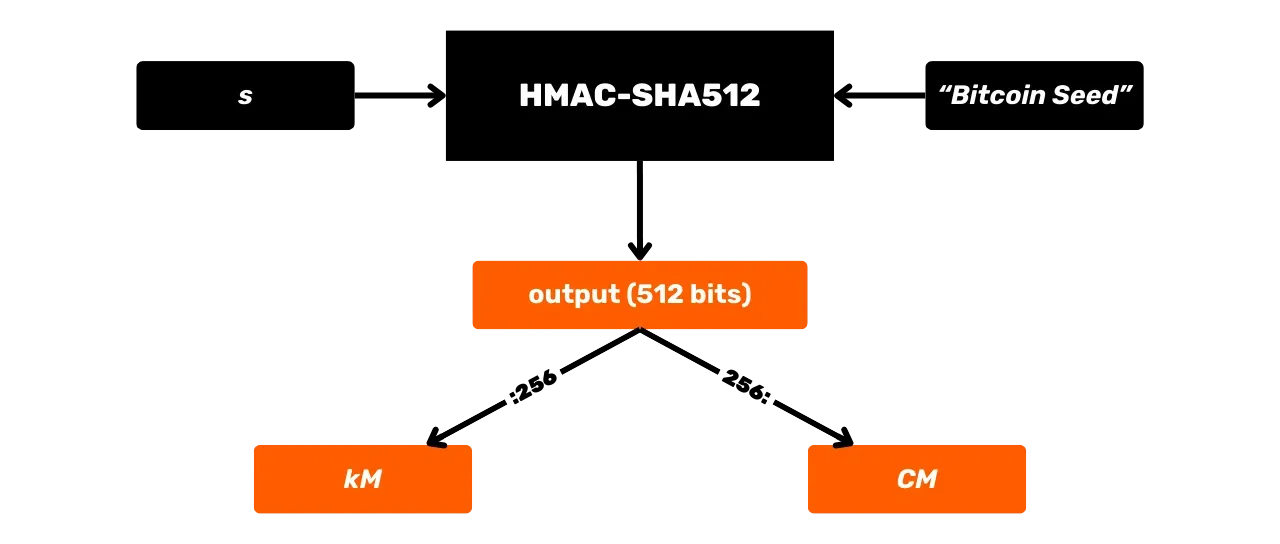

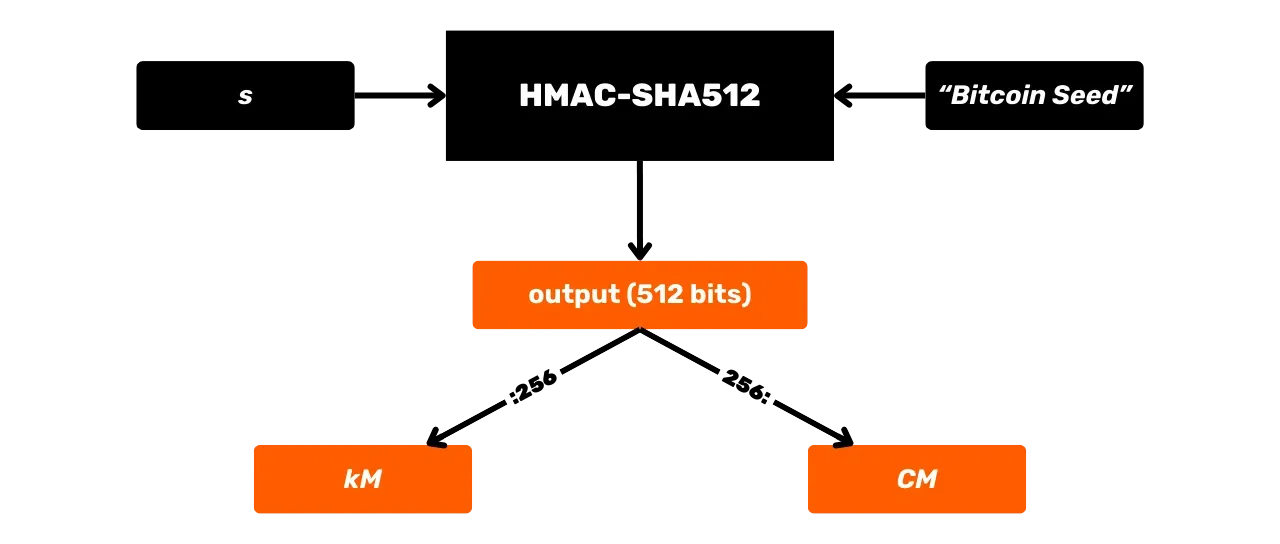

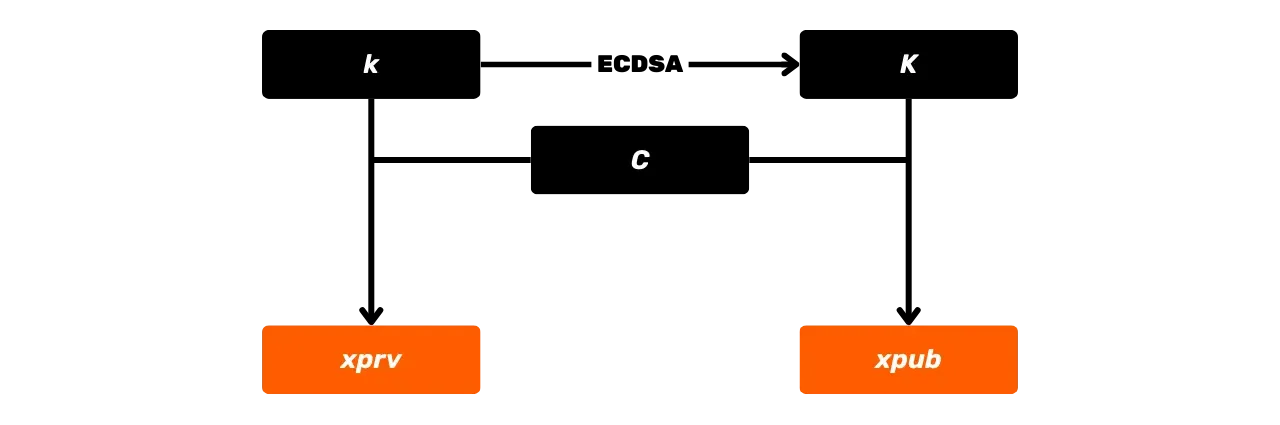

La formación continuará con el estudio de la passphrase BIP39, la semilla (no

confundir con la frase mnemotécnica), el código de cadena maestro y la llave

maestra. Veremos en detalle qué son estos elementos, sus respectivos roles y

cómo se calculan.

La formación continuará con el estudio de la passphrase BIP39, la semilla (no

confundir con la frase mnemotécnica), el código de cadena maestro y la llave

maestra. Veremos en detalle qué son estos elementos, sus respectivos roles y

cómo se calculan.

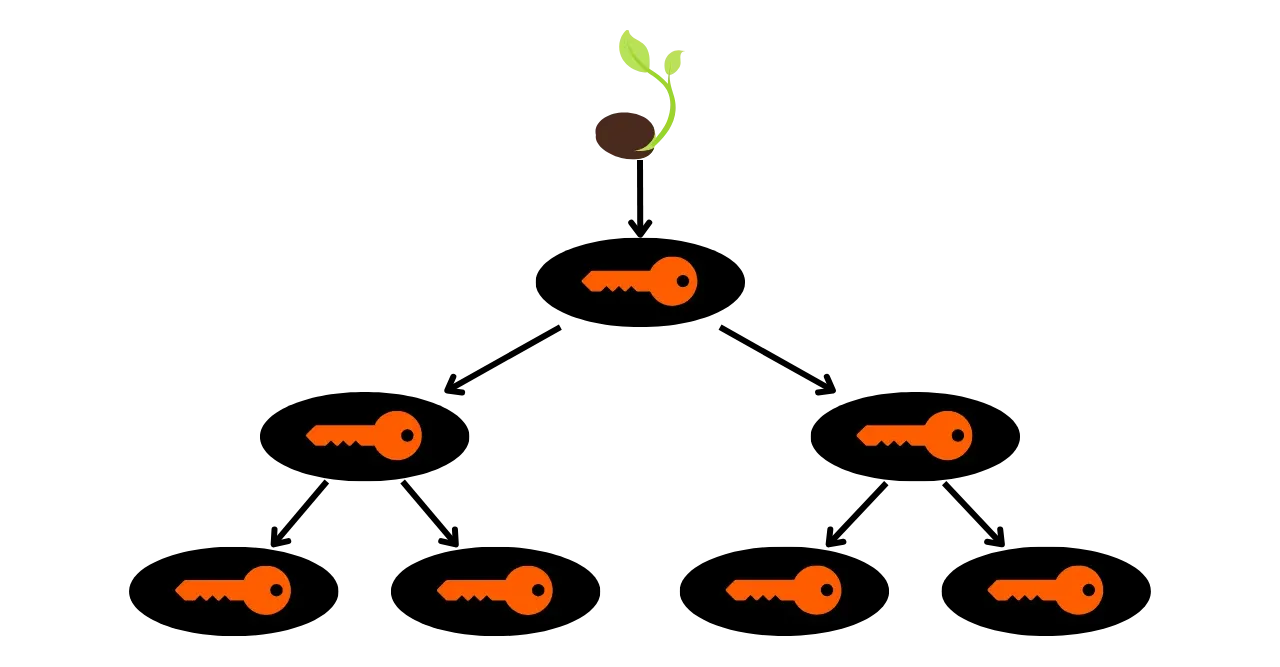

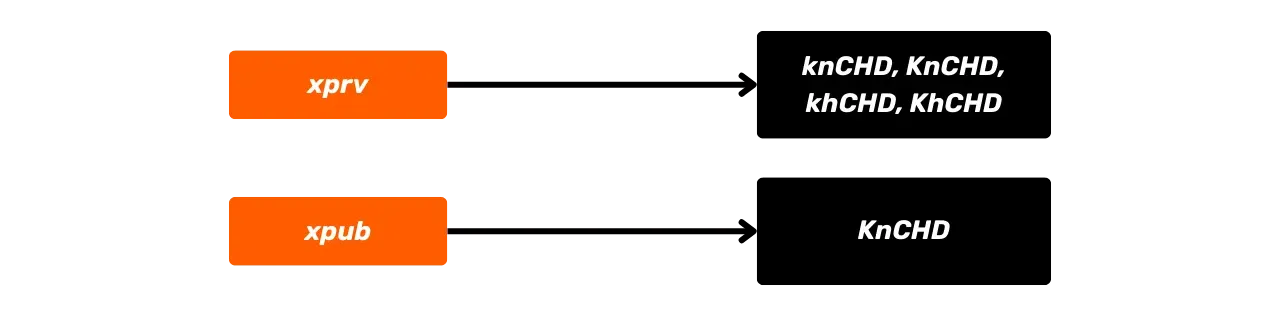

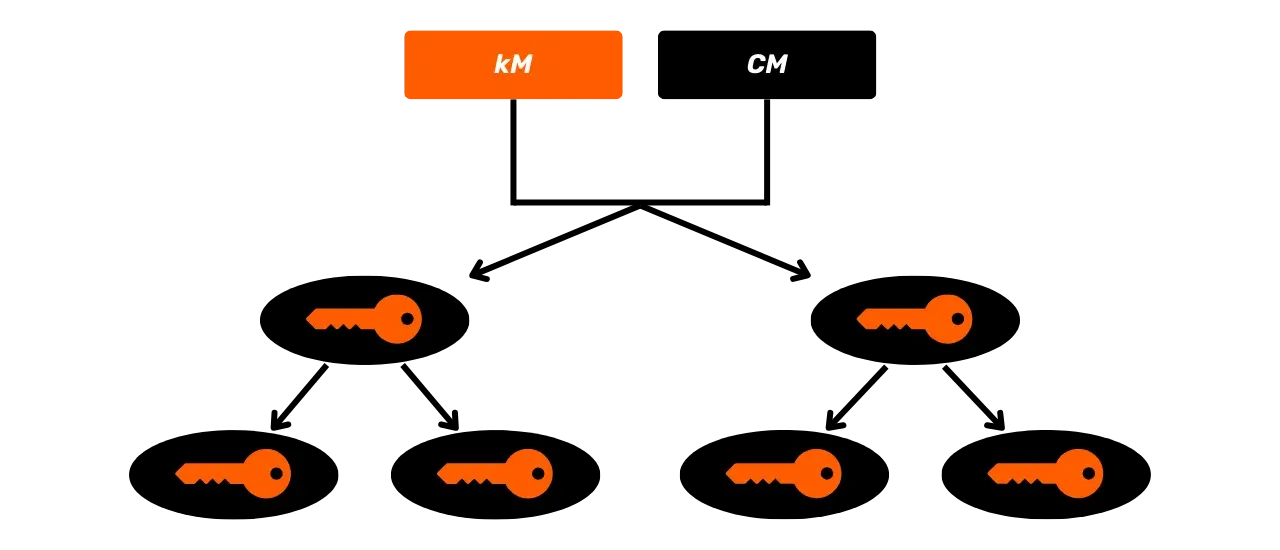

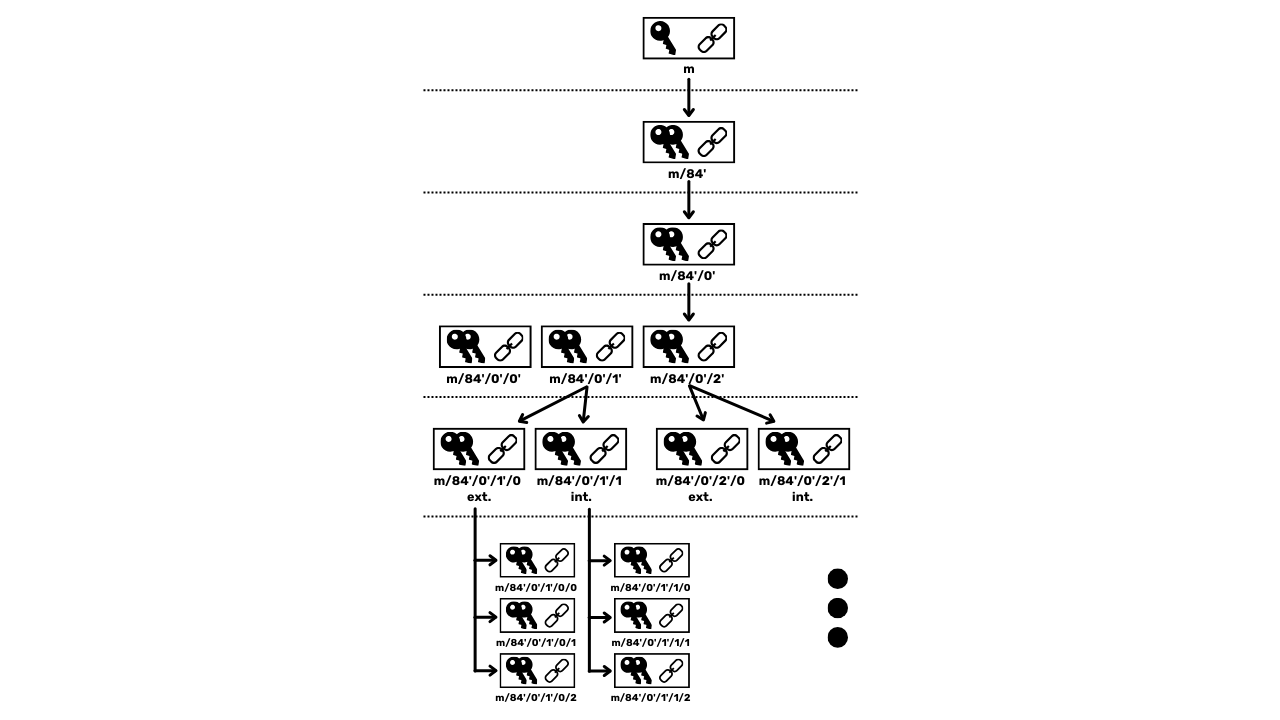

Finalmente, a partir de la llave maestra, descubriremos cómo se derivan los pares de claves criptográficas de manera determinista y jerárquica hasta las direcciones de recepción.

Esta formación te permitirá usar tu software de billetera con confianza, al mismo tiempo que mejora tus habilidades para identificar y mitigar riesgos. ¡Prepárate para convertirte en un verdadero experto en billeteras de Bitcoin!

Funciones Hash

Introducción a las Funciones Hash

El primer tipo de algoritmos criptográficos utilizados en Bitcoin abarca las funciones hash. Juegan un papel esencial en diferentes niveles del protocolo, pero también dentro de las billeteras de Bitcoin. Descubramos juntos qué es una función hash y para qué se utiliza en Bitcoin.

Definición y Principio del Hashing

El hashing es un proceso que transforma información de longitud arbitraria en otra pieza de información de longitud fija a través de una función hash criptográfica. En otras palabras, una función hash toma una entrada de cualquier tamaño y la convierte en una huella digital de tamaño fijo, llamada "hash". El hash también puede ser referido a veces como "digest", "condensado", o "hasheado".

Por ejemplo, la función hash SHA256 produce un hash de una longitud fija de 256 bits. Así, si usamos el input "PlanB", un mensaje de longitud arbitraria, el hash generado será la siguiente huella digital de 256 bits:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Características de las Funciones Hash

Estas funciones hash criptográficas tienen varias características esenciales que las hacen particularmente útiles en el contexto de Bitcoin y otros sistemas informáticos:

- Irreversibilidad (o resistencia a la preimagen)

- Resistencia a la manipulación (efecto avalancha)

- Resistencia a colisiones

- Resistencia a la segunda preimagen

1. Irreversibilidad (resistencia a la preimagen):

La irreversibilidad significa que es fácil calcular el hash a partir de la información dada como input, pero que el cálculo inverso, es decir, encontrar el input a partir del hash, es prácticamente imposible. Esta propiedad hace que las funciones hash sean perfectas para crear huellas digitales únicas sin comprometer la información original.

En el ejemplo dado, obtener el hash 24f1b9… sabiendo el input "PlanB" es simple y rápido. Sin embargo, encontrar el mensaje "PlanB"

solo sabiendo 24f1b9… es imposible.

Por lo tanto, es imposible encontrar una preimagen m para un hash h tal que h = \text{HASH}(m),

donde \text{HASH} es

una función hash criptográfica.

2. Resistencia a la manipulación (efecto avalancha)

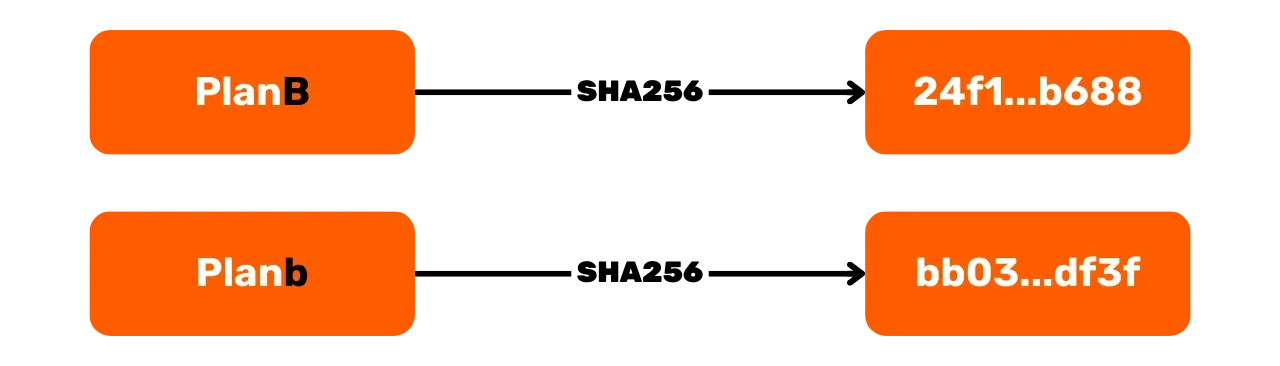

La segunda característica es la resistencia a la manipulación, también conocida como el efecto avalancha. Esta característica se observa en una función hash si un pequeño cambio en el mensaje de entrada resulta en un cambio radical en el hash de salida. Si volvemos a nuestro ejemplo con el input "PlanB" y la función SHA256, hemos visto que el hash generado es el siguiente:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Si hacemos un cambio muy leve en el input usando "Planb" esta vez, entonces simplemente cambiando de una "B" mayúscula a una "b" minúscula altera completamente el hash de salida SHA256:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Esta propiedad asegura que incluso una alteración menor del mensaje original es inmediatamente detectable, ya que no solo cambia una pequeña parte del hash, sino el hash completo. Esto puede ser de interés en varios campos para verificar la integridad de mensajes, software o incluso transacciones de Bitcoin.

3. Resistencia a Colisiones

La tercera característica es la resistencia a colisiones. Una función hash

es resistente a colisiones si es computacionalmente imposible encontrar 2

mensajes diferentes que produzcan el mismo hash de salida de la función.

Formalmente, es difícil encontrar dos mensajes distintos m_1 y m_2 tales que:

\text{HASH}(m_1) = \text{HASH}(m_2)

En realidad, es matemáticamente inevitable que existan colisiones para las

funciones hash, porque el tamaño de las entradas puede ser mayor que el

tamaño de las salidas. Esto se conoce como el principio del cajón de

Dirichlet: si n objetos se

distribuyen en m cajones, con m < n, entonces al menos

un cajón necesariamente contendrá dos o más objetos. Para una función hash,

este principio se aplica porque el número de mensajes posibles es (casi)

infinito, mientras que el número de hashes posibles es finito (2^{256} en el caso de SHA256).

Por lo tanto, esta característica no significa que no haya colisiones para las funciones hash, sino más bien que una buena función hash hace que la probabilidad de encontrar una colisión sea despreciable. Esta característica, por ejemplo, ya no se verifica en los algoritmos SHA-0 y SHA-1, predecesores de SHA-2, para los cuales se han encontrado colisiones. Estas funciones, por lo tanto, ahora se desaconsejan y a menudo se consideran obsoletas.

Para una función hash de n bits, la resistencia a colisiones es del orden de 2^{\frac{n}{2}}, de acuerdo con el ataque de cumpleaños. Por ejemplo, para SHA256 (n = 256), la complejidad de encontrar una colisión es del orden de 2^{128} intentos. En términos prácticos, esto significa que si uno pasa 2^{128} mensajes diferentes

a través de la función, es probable que encuentre una colisión.

4. Resistencia a la Segunda Preimagen

La resistencia a la segunda preimagen es otra característica importante de

las funciones hash. Declara que dado un mensaje m_1 y su hash h, es

computacionalmente inviable encontrar otro mensaje m_2 \neq m_1 tal que:

\text{HASH}(m_1) = \text{HASH}(m_2)Por lo tanto, la resistencia a la segunda preimagen es algo similar a la

resistencia a colisiones, excepto que aquí, el ataque es más difícil porque

el atacante no puede elegir libremente m_1.

Aplicaciones de las Funciones Hash en Bitcoin

La función hash más utilizada en Bitcoin es SHA256 ("Secure Hash Algorithm 256 bits"). Diseñada a principios de los años 2000 por la NSA y estandarizada por el NIST, produce un output hash de 256 bits.

Esta función se utiliza en muchos aspectos de Bitcoin. A nivel de protocolo, está involucrada en el mecanismo de Prueba de Trabajo, donde se aplica un doble hash para buscar una colisión parcial entre el encabezado de un bloque candidato, creado por un minero, y el objetivo de dificultad. Si se encuentra esta colisión parcial, el bloque candidato se valida y puede añadirse a la blockchain.

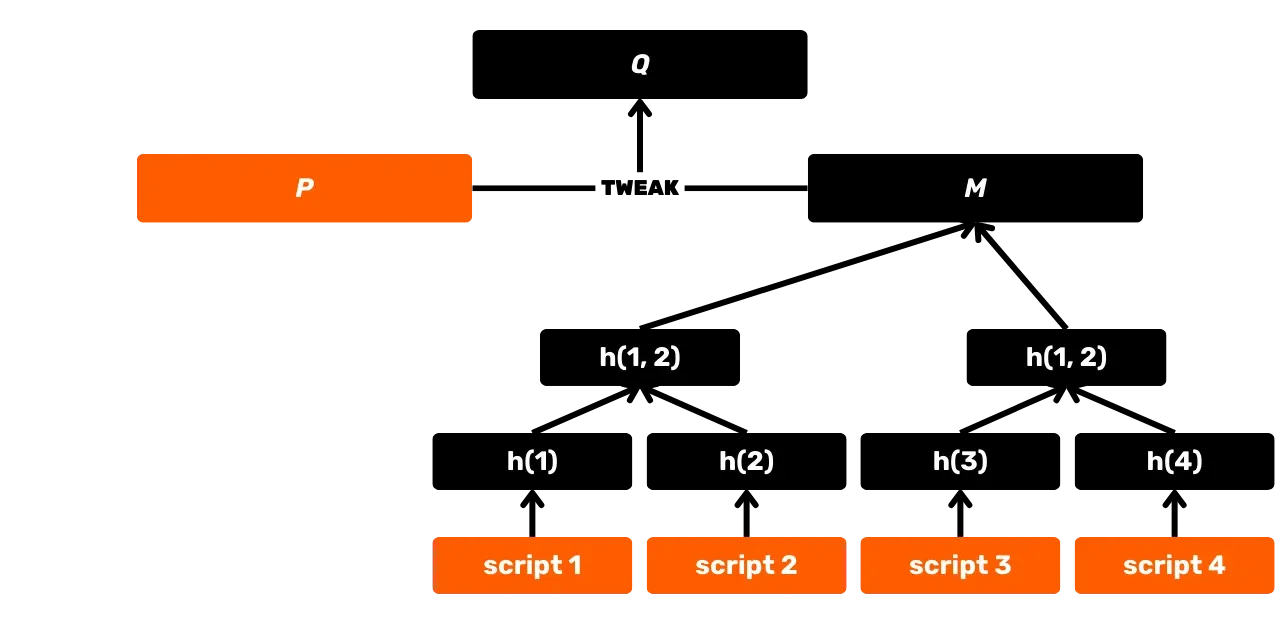

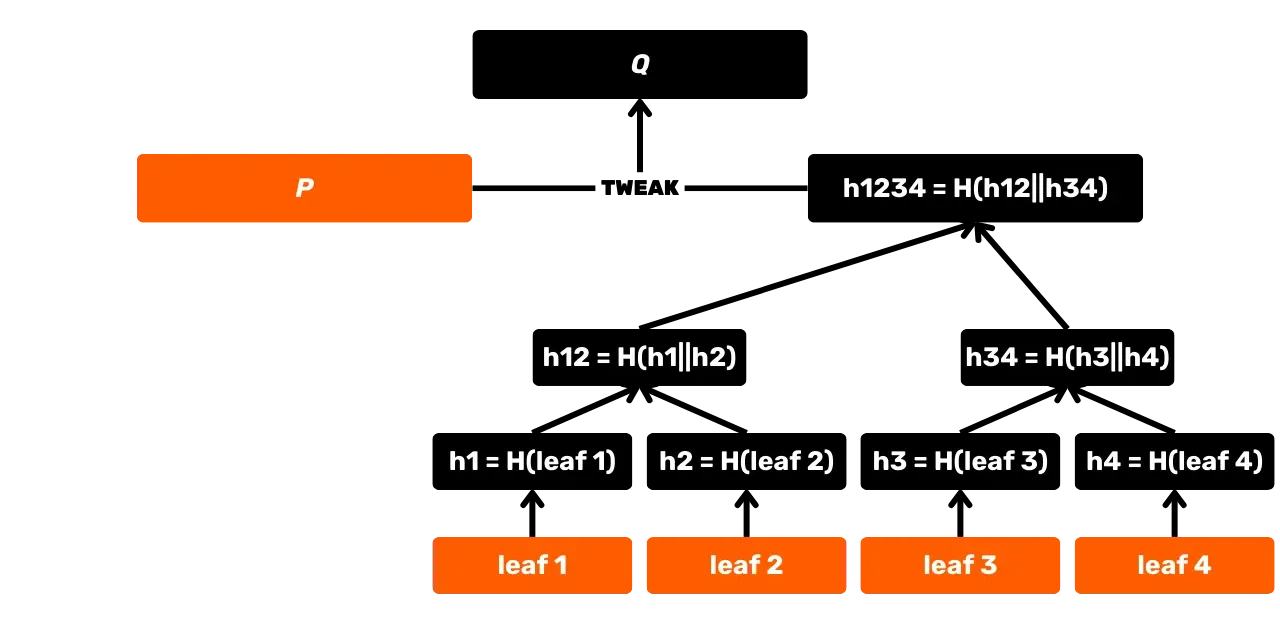

SHA256 también se utiliza en la construcción de un árbol de Merkle, que es notablemente el acumulador utilizado para registrar transacciones en bloques. Esta estructura también se encuentra en el protocolo Utreexo, que permite reducir el tamaño del Conjunto UTXO. Además, con la introducción de Taproot en 2021, SHA256 se explota en MAST (Merkelised Alternative Script Tree), que permite revelar solo las condiciones de gasto realmente utilizadas en un script, sin divulgar las otras opciones posibles. También se utiliza en el cálculo de identificadores de transacción, en la transmisión de paquetes a través de la red P2P, en firmas electrónicas... Finalmente, y esto es de particular interés en esta formación, SHA256 se utiliza a nivel de aplicación para la construcción de carteras de Bitcoin y la derivación de direcciones.

La mayoría de las veces, cuando te encuentres con el uso de SHA256 en Bitcoin, en realidad será un doble hash SHA256, denominado "HASH256", que simplemente consiste en aplicar SHA256 dos veces sucesivamente: HASH256(m) = SHA256(SHA256(m))

Esta práctica de doble hash añade una capa extra de seguridad contra ciertos ataques potenciales, aunque un solo SHA256 se considera hoy en día criptográficamente seguro.

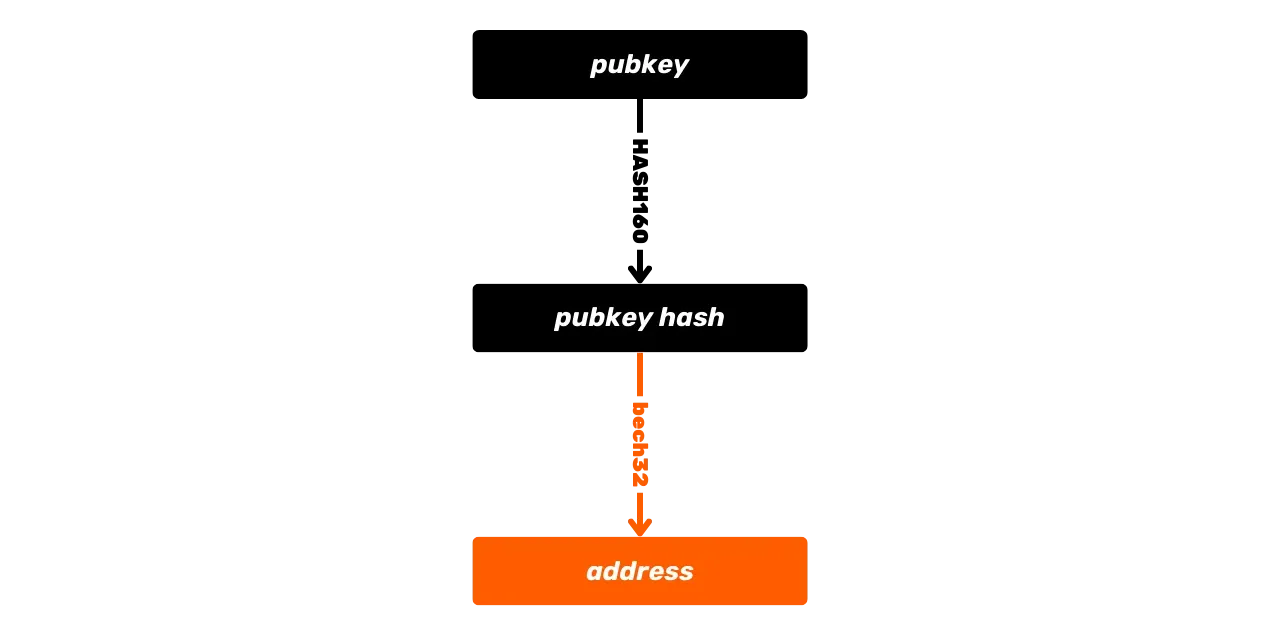

Otra función de hash disponible en el lenguaje Script y utilizada para derivar direcciones de recepción es la función RIPEMD160. Esta función produce un hash de 160 bits (por lo tanto, más corto que SHA256). Generalmente se combina con SHA256 para formar la función HASH160:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Esta combinación se utiliza para generar hashes más cortos, notablemente en la creación de ciertas direcciones de Bitcoin que representan hashes de claves o hashes de script, así como para producir huellas digitales de claves.

Finalmente, solo a nivel de aplicación, la función SHA512 también se utiliza a veces, que juega indirectamente un papel en la derivación de claves para carteras. Esta función es muy similar a SHA256 en su operación; ambos pertenecen a la misma familia SHA2, pero SHA512 produce, como indica su nombre, un hash de 512 bits, en comparación con 256 bits para SHA256. Detallaremos su uso en los siguientes capítulos.

Ahora conoces los conceptos básicos esenciales sobre las funciones hash para lo que sigue. En el próximo capítulo, propongo descubrir con más detalle el funcionamiento de la función que está en el corazón de Bitcoin: SHA256. Lo diseccionaremos para entender cómo logra las características que hemos descrito aquí. Este próximo capítulo es bastante largo y técnico, pero no es esencial para seguir el resto de la formación. Así que, si tienes dificultades para entenderlo, no te preocupes y pasa directamente al siguiente capítulo, que será mucho más accesible.

El Funcionamiento Interno de SHA256

905eb320-f15b-5fb6-8d2d-5bb447337deb Hemos visto anteriormente que las funciones de hashing poseen características importantes que justifican su uso en Bitcoin. Ahora examinemos los mecanismos internos de estas funciones de hashing que les otorgan estas propiedades, y para hacer esto, propongo diseccionar el funcionamiento de SHA256.

Las funciones SHA256 y SHA512 pertenecen a la misma familia SHA2. Su mecanismo se basa en una construcción específica llamada construcción de Merkle-Damgård. RIPEMD160 también utiliza este mismo tipo de construcción.

Como recordatorio, tenemos un mensaje de tamaño arbitrario como entrada a SHA256, y lo pasaremos a través de la función para obtener un hash de 256 bits como salida.

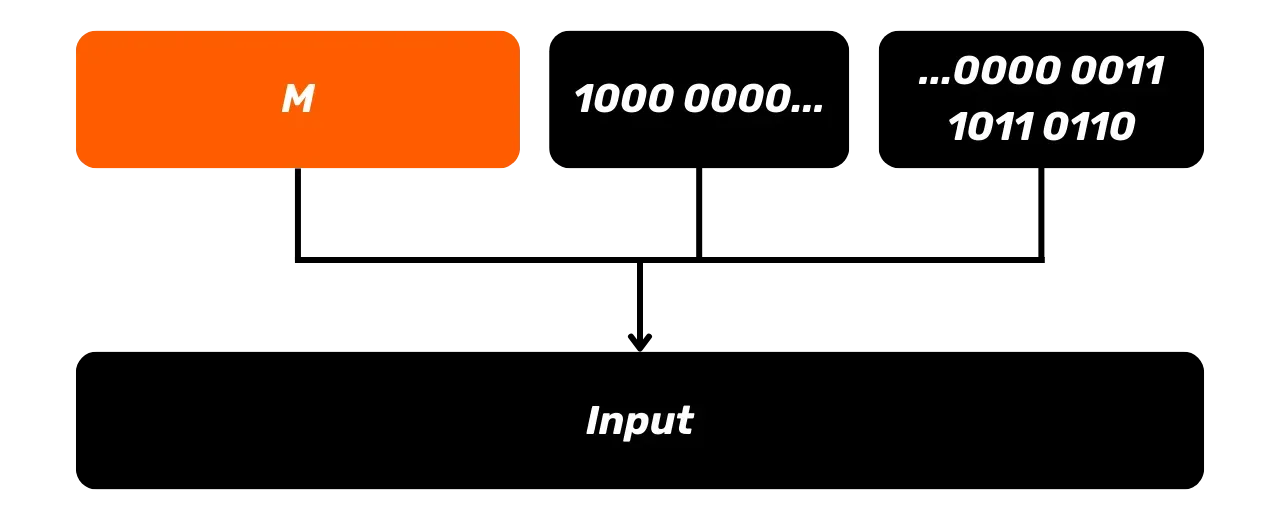

Pre-procesamiento del input

Para comenzar, necesitamos preparar nuestro mensaje de entrada m para que tenga una longitud estándar que sea múltiplo de 512 bits. Este paso

es crucial para el correcto funcionamiento del algoritmo posteriormente.

Para hacer esto, comenzamos con el paso de bits de relleno. Primero

agregamos un bit separador 1 al mensaje, seguido de cierto

número de bits 0. El número de bits 0 agregados se

calcula de modo que la longitud total del mensaje después de esta adición

sea congruente con 448 módulo 512. Así, la longitud L del mensaje con los bits de

relleno es igual a:

L \equiv 448 \mod 512\text{mod}, por

módulo, es una operación matemática que, entre dos enteros, devuelve el

resto de la división euclidiana del primero por el segundo. Por ejemplo: 16 \mod 5 = 1. Es una

operación ampliamente utilizada en criptografía.

Aquí, el paso de relleno asegura que, después de agregar los 64 bits en el

siguiente paso, la longitud total del mensaje igualado será un múltiplo de

512 bits. Si el mensaje inicial tiene una longitud de M bits, el número (N) de bits 0 a agregar es entonces:

N = (448 - (M + 1) \mod 512) \mod 512Por ejemplo, si el mensaje inicial es de 950 bits, el cálculo sería el siguiente:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Así, tendríamos 9 0s además del separador 1.

Nuestros bits de relleno a agregar directamente después de nuestro mensaje M serían así:

1000 0000 00

Después de agregar los bits de relleno a nuestro mensaje M, también agregamos una representación de 64 bits de la longitud original

del mensaje M, expresada en

binario. Esto permite que la función hash sea sensible al orden de bits y a

la longitud del mensaje. Si volvemos a nuestro ejemplo con un mensaje

inicial de 950 bits, convertimos el número decimal 950 a

binario, lo que nos da 1110 1101 10. Completamos este número

con ceros en la base para hacer un total de 64 bits. En nuestro ejemplo,

esto da:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Este tamaño de relleno se añade siguiendo el relleno de bits. Por lo tanto, el mensaje después de nuestro preprocesamiento consiste en tres partes:

- El mensaje original

M; - Un bit

1seguido por varios bits0para formar el relleno de bits; - Una representación de 64 bits de la longitud de

Mpara formar el relleno con el tamaño.

Inicialización de Variables

SHA256 utiliza ocho variables de estado inicial, denotadas de A a H, cada una de 32 bits.

Estas variables se inicializan con constantes específicas, que son las

partes fraccionarias de las raíces cuadradas de los primeros ocho números

primos. Utilizaremos estos valores posteriormente durante el proceso de

hashing:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 también utiliza otras 64 constantes, denotadas de K_0 a K_{63}, que son

las partes fraccionarias de las raíces cúbicas de los primeros 64 números

primos:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}División del input

Ahora que tenemos una entrada igualada, pasaremos a la fase principal de procesamiento del algoritmo SHA256: la función de compresión. Este paso es muy importante, ya que es principalmente lo que le da a la función hash sus propiedades criptográficas que estudiamos en el capítulo anterior.

Primero, comenzamos dividiendo nuestro mensaje igualado (resultado de los

pasos de preprocesamiento) en varios bloques P de 512 bits cada uno. Si nuestro mensaje igualado tiene un tamaño total de n \times 512 bits, por lo tanto, tendremos n bloques, cada uno de 512 bits. Cada bloque de 512 bits será procesado

individualmente por la función de compresión, que consiste en 64 rondas de

operaciones sucesivas. Nombraremos estos bloques P_1, P_2, P_3...

Operaciones Lógicas

Antes de explorar la función de compresión en detalle, es importante entender las operaciones lógicas básicas utilizadas en ella. Estas operaciones, basadas en el álgebra booleana, operan a nivel de bit. Las operaciones lógicas básicas utilizadas son:

- Conjunción (AND): denotada

\land, corresponde a un "Y" lógico. - Disyunción (OR): denotada

\lor, corresponde a un "O" lógico. - Negación (NOT): denotada

\lnot, corresponde a un "NO" lógico.

A partir de estas operaciones básicas, podemos definir operaciones más

complejas, como el "O exclusivo" (XOR) denotado \oplus, que es ampliamente utilizado en criptografía. Cada operación lógica puede

ser representada por una tabla de verdad, que indica el resultado para todas

las combinaciones posibles de valores de entrada binarios (dos operandos p y q). Para XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Para AND (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Para NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Tomemos un ejemplo para entender la operación de XOR a nivel de bit. Si tenemos dos números binarios de 6 bits:

a = 101100b = 001000

Entonces:

a \oplus b = 101100 \oplus 001000 = 100100

Aplicando XOR bit a bit:

| Posición del Bit | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

El resultado es, por lo tanto, 100100.

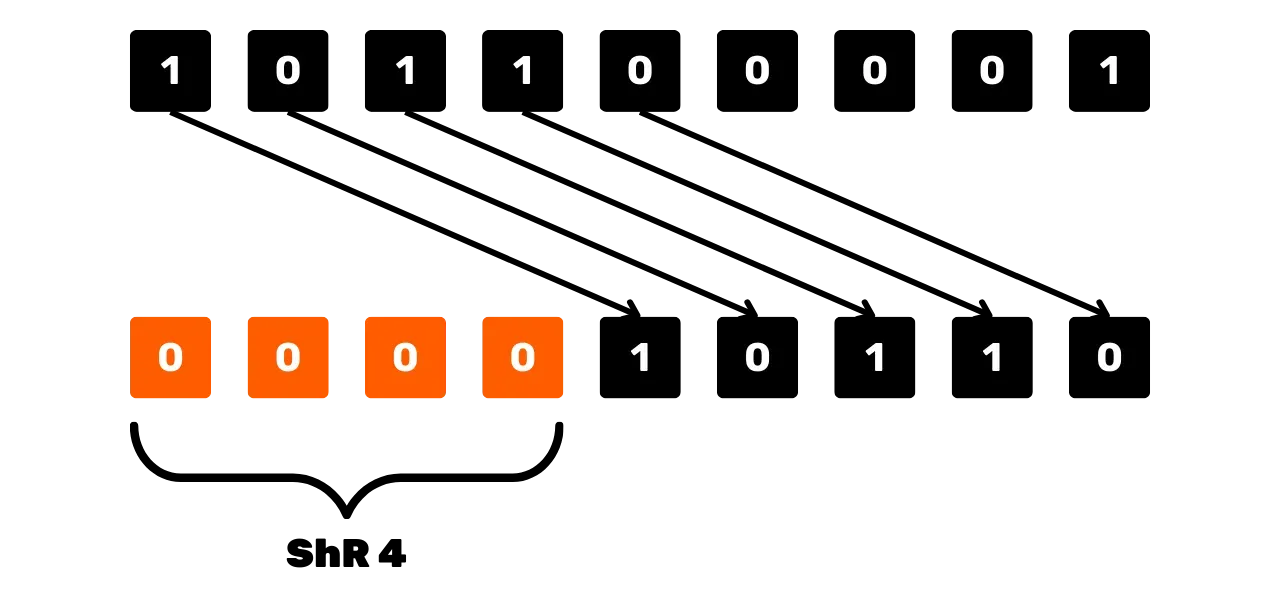

Además de las operaciones lógicas, la función de compresión utiliza operaciones de desplazamiento de bits, que jugarán un papel esencial en la difusión de bits en el algoritmo.

Primero, está la operación de desplazamiento lógico hacia la derecha,

denotada ShR_n(x), que

desplaza todos los bits de x hacia la derecha por n posiciones,

llenando los bits vacantes a la izquierda con ceros.

Por ejemplo, para x = 101100001 (en 9 bits) y n = 4:

ShR_4(101100001) = 000010110

Esquemáticamente, la operación de desplazamiento hacia la derecha podría verse así:

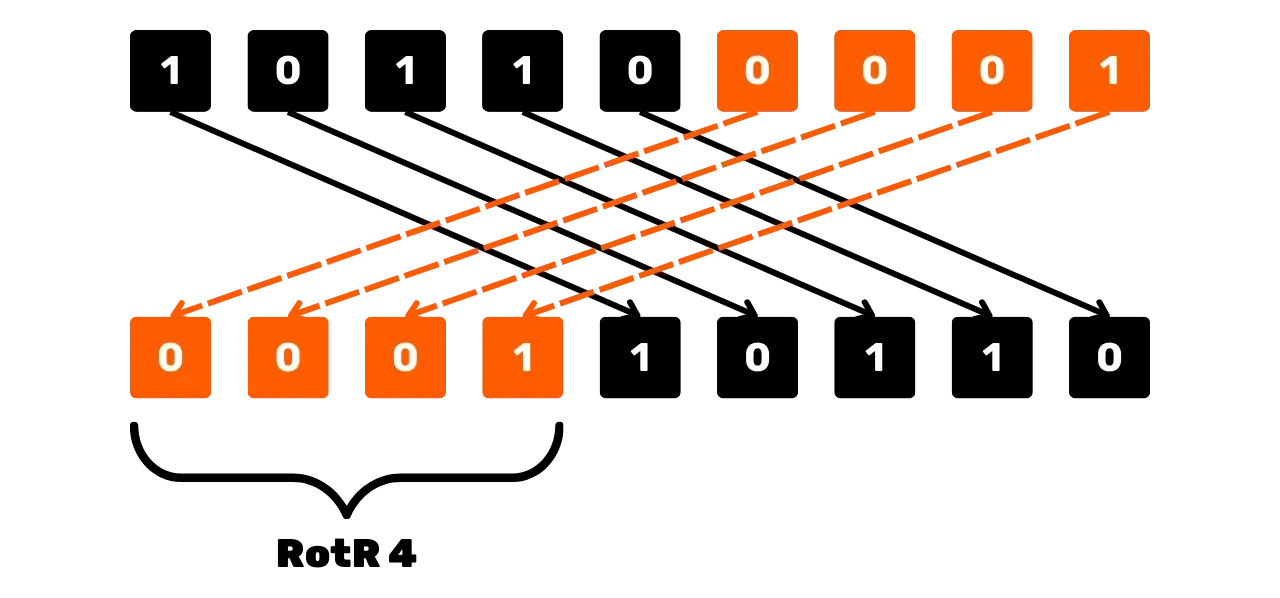

Otra operación utilizada en SHA256 para la manipulación de bits es la rotación

circular hacia la derecha, denotada

Otra operación utilizada en SHA256 para la manipulación de bits es la rotación

circular hacia la derecha, denotada RotR_n(x), que desplaza los

bits de x hacia la derecha

por n posiciones,

reinsertando los bits desplazados al principio de la cadena. Por ejemplo,

para x = 101100001 (sobre 9

bits) y n = 4:

RotR_4(101100001) = 000110110

Esquemáticamente, la operación de desplazamiento circular hacia la derecha podría verse así:

Función de Compresión

Ahora que hemos entendido las operaciones básicas, examinemos en detalle la función de compresión SHA256.

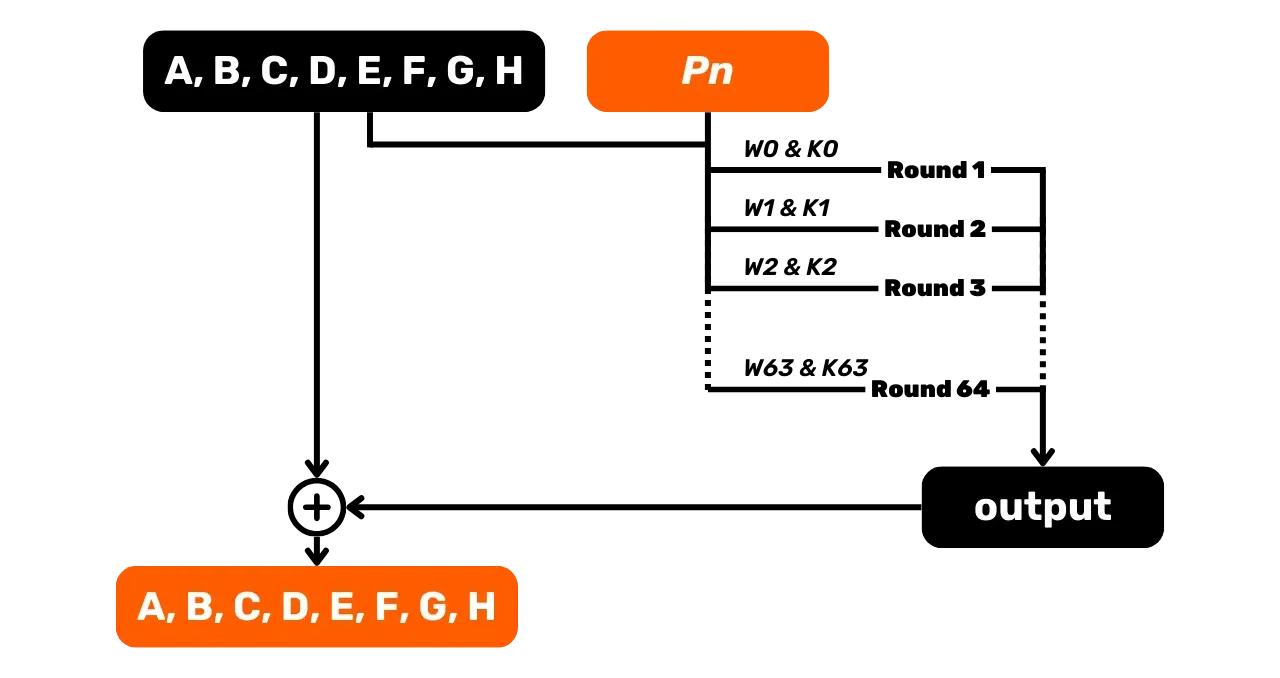

En el paso anterior, dividimos nuestra entrada en varias piezas de 512 bits P. Para cada bloque de 512 bits P, tenemos:

- Las palabras del mensaje

W_i: paraide 0 a 63. - Las constantes

K_i: paraide 0 a 63, definidas en el paso anterior. - Las variables de estado

A, B, C, D, E, F, G, H: inicializadas con los valores del paso anterior.

Las primeras 16 palabras, W_0 hasta W_{15}, se

extraen directamente del bloque procesado de 512 bits P. Cada palabra W_i consta de 32 bits consecutivos del bloque. Así, por ejemplo, tomamos nuestra

primera pieza de entrada P_1,

y la dividimos aún más en piezas más pequeñas de 32 bits que llamamos

palabras. Las siguientes 48 palabras (W_{16} hasta W_{63}) se

generan utilizando la siguiente fórmula:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}Con:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

En este caso, x es igual a W_{i-15} para \sigma_0(x) y W_{i-2} para \sigma_1(x).

Una vez que hemos determinado todas las palabras W_i para nuestra pieza de 512 bits, podemos pasar a la función de compresión, que

consiste en realizar 64 rondas.

Para cada ronda

Para cada ronda i de 0 a 63,

tenemos tres tipos diferentes de entradas. Primero, el W_i que acabamos de determinar, que consiste parcialmente en nuestra pieza de

mensaje P_n. A continuación,

las 64 constantes K_i.

Finalmente, usamos las variables de estado A, B, C, D, E, F, G y H, que evolucionarán a lo

largo del proceso de hash y se modificarán con cada función de compresión.

Sin embargo, para la primera pieza P_1, usamos las constantes

iniciales dadas anteriormente. Luego realizamos las siguientes operaciones

en nuestras entradas:

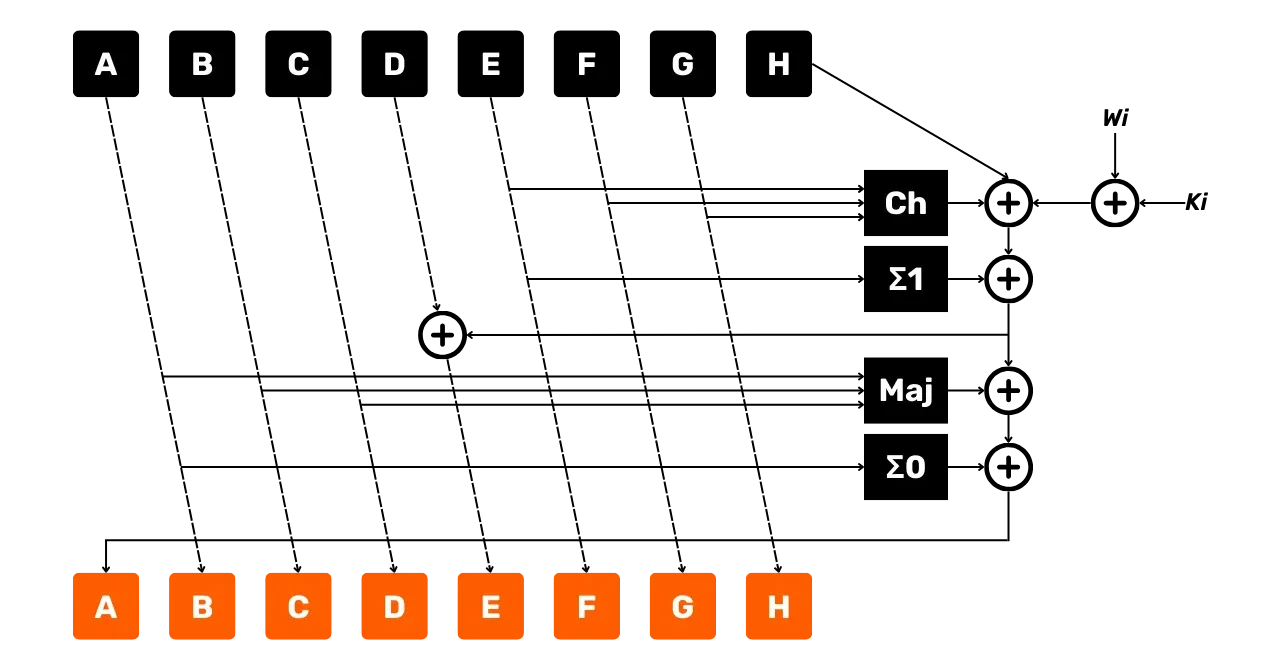

- Función

\Sigma_0:

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)- Función

\Sigma_1:

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)

- Función

Ch("Elegir"):

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)

- Función

Maj("Mayoría"):

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)

Luego calculamos 2 variables temporales:

temp1:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}

temp2:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}

A continuación, actualizamos las variables de estado de la siguiente manera:

\begin{cases}

H = G \\

G = F \\

F = E \\

E = D + temp1 \mod 2^{32} \\

D = C \\

C = B \\

B = A \\

A = temp1 + temp2 \mod 2^{32}

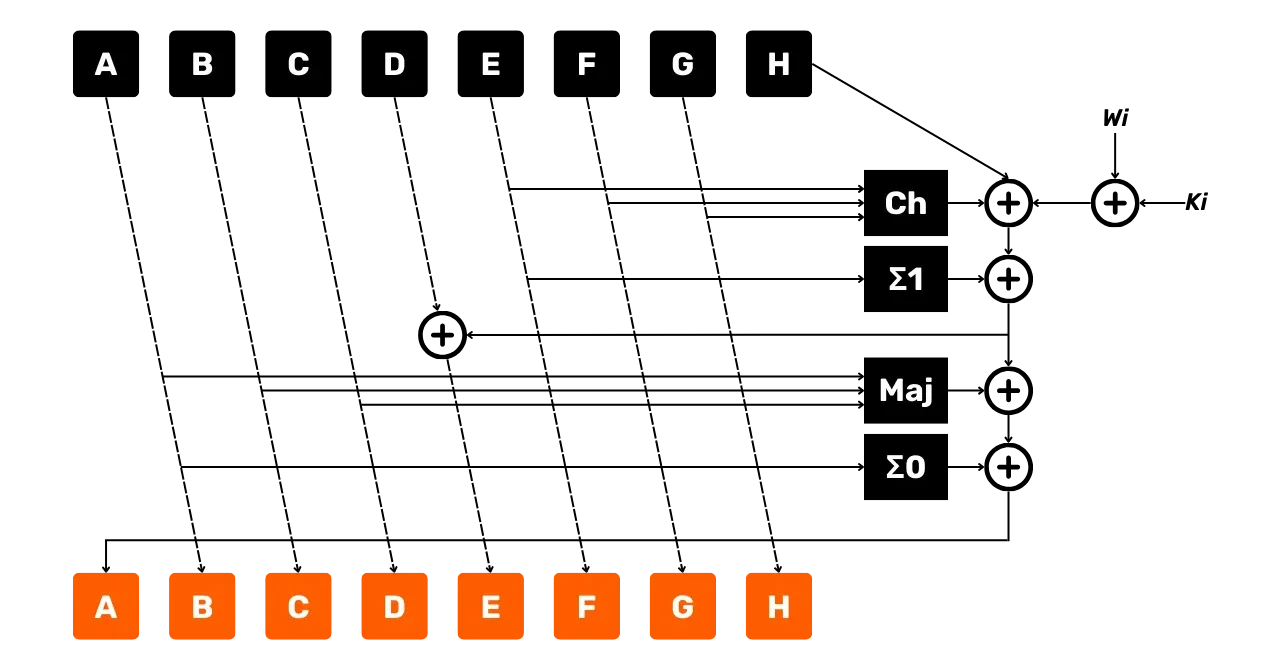

\end{cases}El siguiente diagrama representa una ronda de la función de compresión SHA256 tal como acabamos de describir:

- Las flechas indican el flujo de datos;

- Los cuadros representan las operaciones realizadas;

- Los

+rodeados representan la adición módulo2^{32}.

Ya podemos observar que esta ronda produce nuevas variables de estado A, B, C, D, E, F, G y H. Estas nuevas variables

servirán como entrada para la siguiente ronda, la cual a su vez producirá

nuevas variables A, B, C, D, E, F, G y H, para ser utilizadas en

la ronda siguiente. Este proceso continúa hasta la ronda 64.

Después de las 64 rondas, actualizamos los valores iniciales de las variables de estado sumándolos a los valores finales al final de la ronda 64:

\begin{cases}

A = A_{\text{inicial}} + A \mod 2^{32} \\

B = B_{\text{inicial}} + B \mod 2^{32} \\

C = C_{\text{inicial}} + C \mod 2^{32} \\

D = D_{\text{inicial}} + D \mod 2^{32} \\

E = E_{\text{inicial}} + E \mod 2^{32} \\

F = F_{\text{inicial}} + F \mod 2^{32} \\

G = G_{\text{inicial}} + G \mod 2^{32} \\

H = H_{\text{inicial}} + H \mod 2^{32}

\end{cases}Estos nuevos valores de A, B, C, D, E, F, G y H servirán como los valores

iniciales para el siguiente bloque, P_2. Para este bloque P_2, replicamos el mismo

proceso de compresión con 64 rondas, luego actualizamos las variables para

el bloque P_3, y así

sucesivamente hasta el último bloque de nuestra entrada igualada.

Después de procesar todos los bloques del mensaje, concatenamos los valores

finales de las variables A, B, C, D, E, F, G y H para formar el hash final

de 256 bits de nuestra función de hashing:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert HCada variable es un entero de 32 bits, por lo que su concatenación siempre produce un resultado de 256 bits, independientemente del tamaño de nuestro mensaje de entrada a la función de hashing.

Justificación de Propiedades Criptográficas

Pero entonces, ¿cómo es esta función irreversible, resistente a colisiones y resistente a manipulaciones?

Para la resistencia a manipulaciones, es bastante simple de entender. Se realizan tantos cálculos en cascada, que dependen tanto del input como de las constantes, que la modificación más mínima del mensaje inicial cambia completamente el camino tomado, y por lo tanto, cambia completamente el hash de salida. Esto es lo que se llama el efecto avalancha. Esta propiedad se asegura en parte por la mezcla de los estados intermedios con los estados iniciales para cada pieza.

A continuación, al discutir una función hash criptográfica, el término

"irreversibilidad" generalmente no se utiliza. En su lugar, hablamos de

"resistencia a la preimagen", que especifica que para cualquier y dado, es difícil encontrar un x tal que h(x) = y. Esta

resistencia a la preimagen está garantizada por la complejidad algebraica y

la fuerte no linealidad de las operaciones realizadas en la función de

compresión, así como por la pérdida de cierta información en el proceso. Por

ejemplo, para un resultado dado de una adición módulo, hay varios operandos

posibles:

3+2 \mod 10 = 5 \\

7+8 \mod 10 = 5 \\

5+10 \mod 10 = 5En este ejemplo, sabiendo solo el módulo utilizado (10) y el resultado (5), no se puede determinar con certeza cuáles son los operandos correctos utilizados en la adición. Se dice que hay múltiples congruencias módulo 10.

Para la operación XOR, nos enfrentamos al mismo problema. Recuerda la tabla

de verdad para esta operación: cualquier salida de 1 bit puede ser

determinada por dos configuraciones de entrada diferentes que tienen

exactamente la misma probabilidad de ser los valores correctos. Por lo

tanto, no se puede determinar con certeza los operandos de un XOR sabiendo

solo su resultado. Si aumentamos el tamaño de los operandos de XOR, el

número de entradas posibles sabiendo solo el resultado aumenta

exponencialmente. Además, el XOR se usa a menudo junto con otras operaciones

a nivel de bit, como la operación \text{RotR}, que añade aún más interpretaciones posibles al resultado.

La función de compresión también utiliza la operación \text{ShR}. Esta operación elimina una parte de la información básica, que luego es

imposible recuperar más tarde. Una vez más, no hay medios algebraicos para

revertir esta operación. Todas estas operaciones unidireccionales y de

pérdida de información se utilizan muy frecuentemente en funciones de

compresión. El número de entradas posibles para un output dado es casi

infinito, y cada intento de cálculo inverso conduciría a ecuaciones con un

número muy alto de incógnitas, que aumentaría exponencialmente en cada paso.

Finalmente, para la característica de resistencia a colisiones, entran en juego varios parámetros. El preprocesamiento del mensaje original juega un papel esencial. Sin este preprocesamiento, podría ser más fácil encontrar colisiones en la función. Aunque, teóricamente, existen colisiones (debido al principio del palomar), la estructura de la función hash, combinada con las propiedades mencionadas anteriormente, hace que la probabilidad de encontrar una colisión sea extremadamente baja.

Para que una función hash sea resistente a colisiones, es esencial que:

- El output sea impredecible: Cualquier previsibilidad puede ser explotada para encontrar colisiones más rápido que con un ataque de fuerza bruta. La función asegura que cada bit de el output dependa de una manera no trivial del input. En otras palabras, la función está diseñada de tal manera que cada bit del resultado final tiene una probabilidad independiente de ser 0 o 1, incluso si esta independencia no es absoluta en la práctica.

- La distribución de los hashes sea pseudoaleatoria: Esto asegura que los hashes estén uniformemente distribuidos.

- El tamaño del hash sea sustancial: cuanto mayor sea el espacio posible para los resultados, más difícil es encontrar una colisión.

Los criptógrafos diseñan estas funciones evaluando los mejores ataques posibles para encontrar colisiones, luego ajustando los parámetros para hacer estos ataques ineficaces.

Construcción de Merkle-Damgård

La estructura de SHA256 se basa en la construcción de Merkle-Damgård, que

permite transformar una función de compresión en una función hash que puede

procesar mensajes de longitud arbitraria. Esto es precisamente lo que hemos

visto en este capítulo. Sin embargo, algunas funciones hash antiguas como

SHA1 o MD5, que utilizan esta construcción específica, son vulnerables a

ataques de extensión de longitud. Esta es una técnica que permite a un

atacante que conoce el hash de un mensaje M y la longitud de M (sin

conocer el mensaje en sí) calcular el hash de un mensaje M' formado por la concatenación de M con contenido adicional. SHA256,

aunque utiliza el mismo tipo de construcción, es teóricamente resistente a este

tipo de ataque, a diferencia de SHA1 y MD5. Esto podría explicar el misterio

de la doble hash implementada en todo Bitcoin por Satoshi Nakamoto. Para evitar

este tipo de ataque, Satoshi podría haber preferido usar un doble SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Esto mejora la seguridad contra ataques potenciales relacionados con la construcción de Merkle-Damgård, pero no aumenta la seguridad del proceso de hashing en términos de resistencia a colisiones. Además, incluso si SHA256 hubiera sido vulnerable a este tipo de ataque, no habría tenido un impacto grave, ya que todos los casos de uso de funciones hash en Bitcoin involucran datos públicos. Sin embargo, el ataque de extensión de longitud solo sería útil para un atacante si los datos hasheados son privados y el usuario ha utilizado la función hash como un mecanismo de autenticación para estos datos, similar a un MAC. Por lo tanto, la implementación de doble hashing sigue siendo un misterio en el diseño de Bitcoin. Ahora que hemos examinado en detalle el funcionamiento de las funciones hash, particularmente SHA256, que se utiliza extensivamente en Bitcoin, nos centraremos más específicamente en los algoritmos de derivación criptográfica utilizados a nivel de aplicación, especialmente para derivar las claves para tu billetera.

Los algoritmos utilizados para la derivación

En Bitcoin a nivel de aplicación, además de las funciones hash, se utilizan algoritmos de derivación criptográfica para generar datos seguros a partir de entradas iniciales. Aunque estos algoritmos dependen de las funciones hash, sirven para diferentes propósitos, especialmente en términos de autenticación y generación de claves. Estos algoritmos retienen algunas de las características de las funciones hash, como la irreversibilidad, resistencia a la manipulación y resistencia a colisiones.

En las billeteras de Bitcoin, principalmente se utilizan 2 algoritmos de derivación:

- HMAC (Código de Autenticación de Mensaje Basado en Hash)

- PBKDF2 (Función de Derivación de Clave Basada en Contraseña 2)

Exploraremos juntos el funcionamiento y el papel de cada uno de ellos.

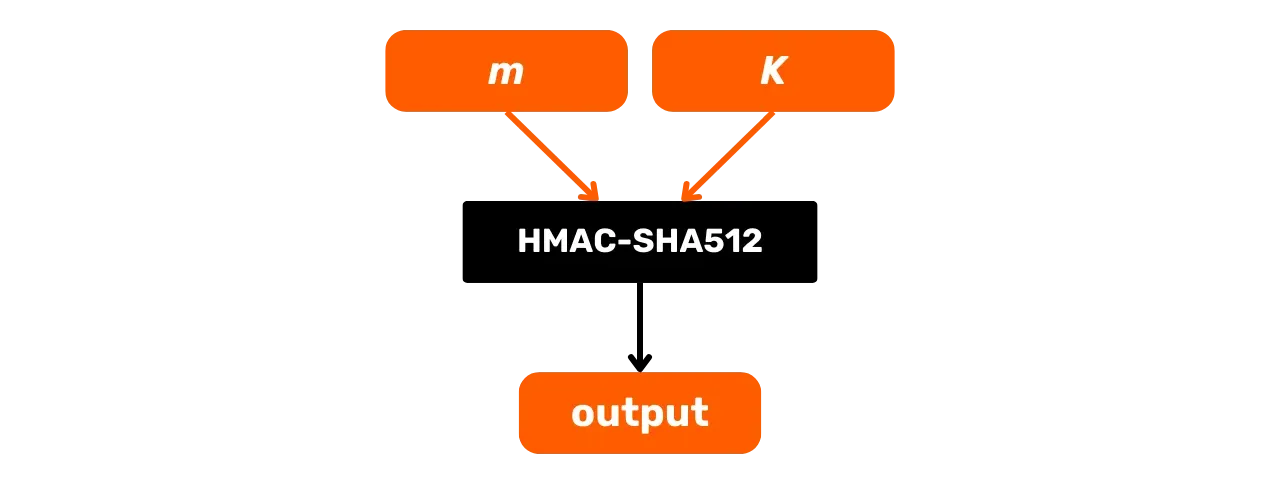

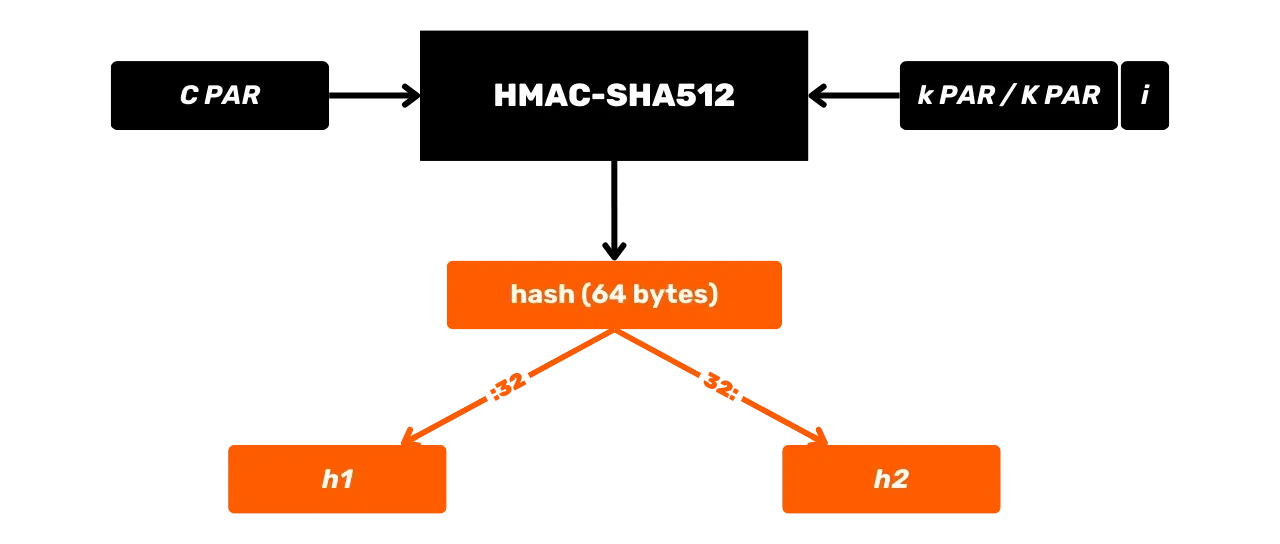

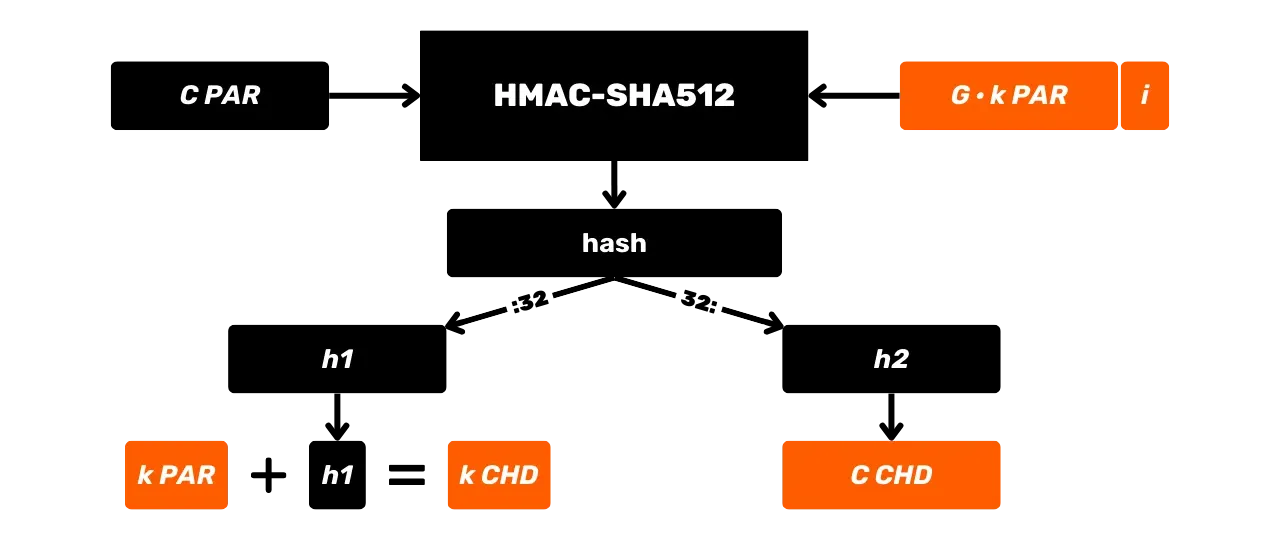

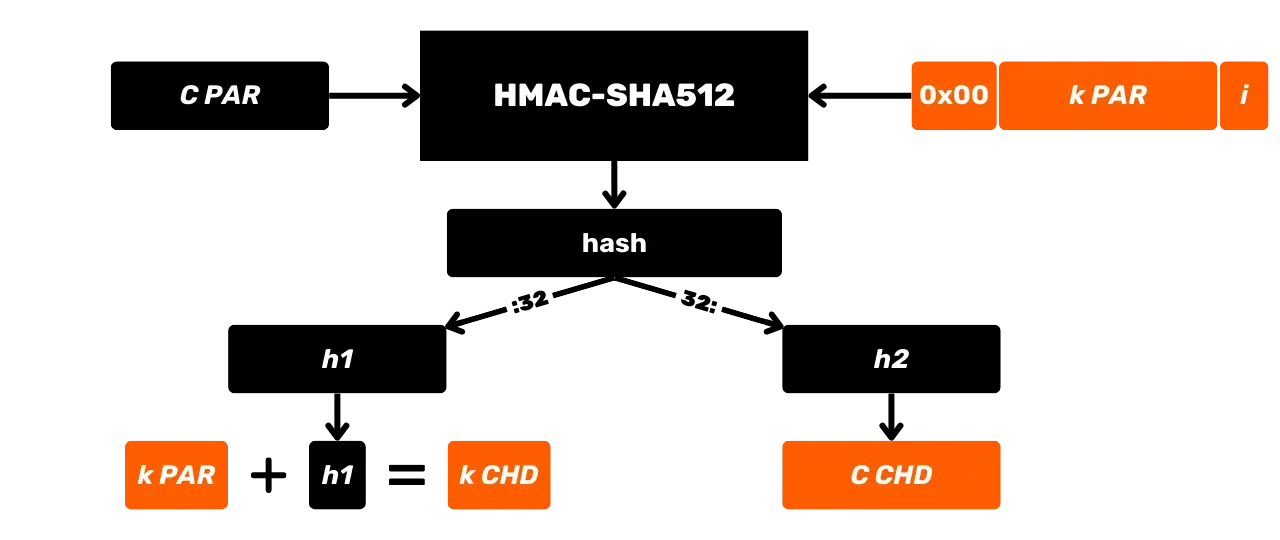

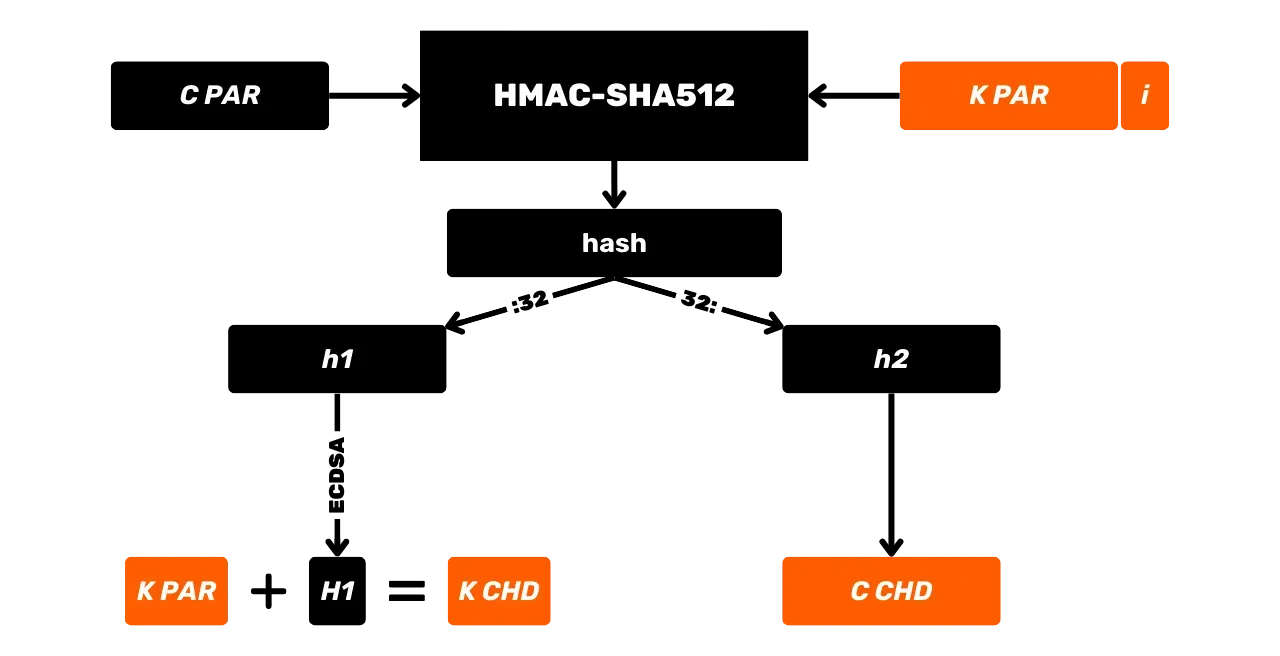

HMAC-SHA512

HMAC (Hash-based Message Authentication Code) es un algoritmo criptográfico que calcula un código de autenticación basado en una combinación de una función hash y una clave secreta. Bitcoin utiliza HMAC-SHA512, la variante de HMAC que usa la función hash SHA512. Ya hemos visto en el capítulo anterior que SHA512 es parte de la misma familia de funciones hash que SHA256, pero produce un output de 512 bits.

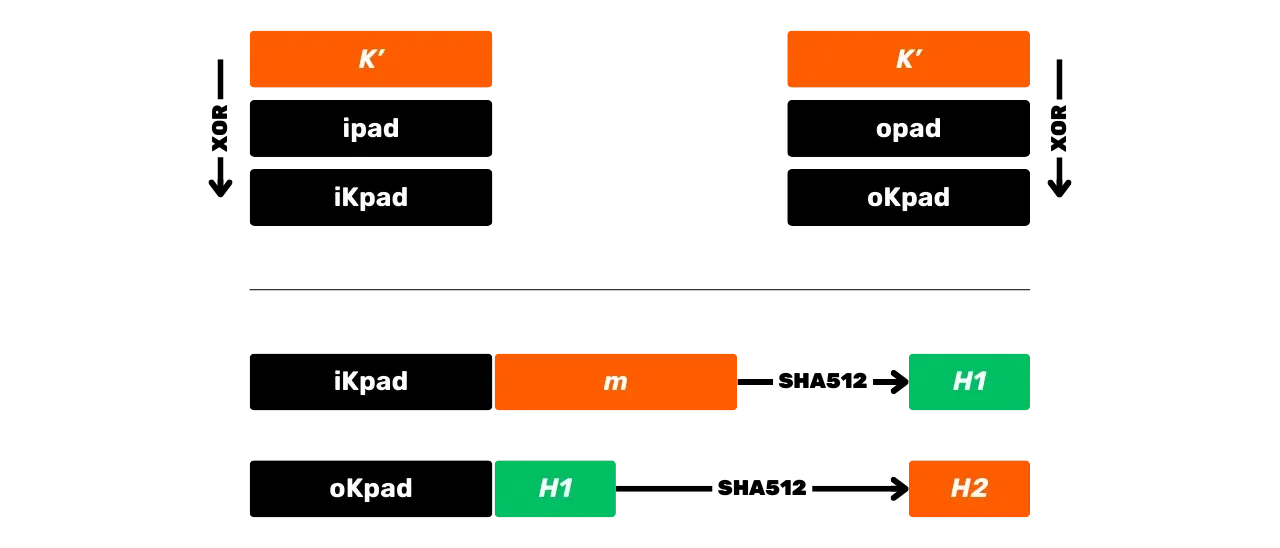

Aquí está su esquema de funcionamiento general con m siendo el mensaje de entrada y K una clave secreta:

Estudiemos con más detalle lo que sucede en esta caja negra de HMAC-SHA512. La función HMAC-SHA512 con:

m: el mensaje de tamaño arbitrario elegido por el usuario (primera entrada);K: la clave secreta arbitraria elegida por el usuario (segunda entrada);K': la claveKajustada al tamañoBde los bloques de la función hash (1024 bits para SHA512, o 128 bytes);\text{SHA512}: la función hash SHA512;\oplus: la operación XOR (o exclusivo);\Vert: el operador de concatenación, que enlaza cadenas de bits de extremo a extremo;\text{opad}: constante compuesta por el byte0x5crepetido 128 veces\text{ipad}: constante compuesta por el byte0x36repetido 128 veces

Antes de calcular el HMAC, es necesario igualar la clave y las constantes de

acuerdo con el tamaño de bloque B. Por ejemplo, si la clave K es más corta que 128 bytes, se rellena con ceros hasta alcanzar el tamaño B. Si K es más larga que 128 bytes, se comprime usando SHA512, y luego se añaden

ceros hasta que alcanza 128 bytes. De esta manera, se obtiene una clave

igualada denominada K'.

Los valores de \text{opad} y \text{ipad} se

obtienen repitiendo su byte base (0x5c para \text{opad}, 0x36 para \text{ipad})

hasta que se alcanza el tamaño B. Así, con B = 128 bytes, tenemos:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 \, \text{bytes}}

Una vez hecho el preprocesamiento, el algoritmo HMAC-SHA512 se define por la siguiente ecuación:

\text {HMAC-SHA512}\_K(m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Esta ecuación se desglosa en los siguientes pasos:

- XOR la clave ajustada

K'con\text{ipad}para obtener\text{iKpad}; - XOR la clave ajustada

K'con\text{opad}para obtener\text{oKpad}; - Concatenar

\text{iKpad}con el mensajem. - Hashear este resultado con SHA512 para obtener un hash intermedio

H_1. - Concatenar

\text{oKpad}conH_1. - Hashear este resultado con SHA512 para obtener el resultado final

H_2.

Estos pasos se pueden resumir esquemáticamente de la siguiente manera:

HMAC se utiliza en Bitcoin notablemente para la derivación de claves en carteras HD (Hierarchical Deterministic) (hablaremos de esto con más detalle en los próximos capítulos) y como componente de PBKDF2.

PBKDF2

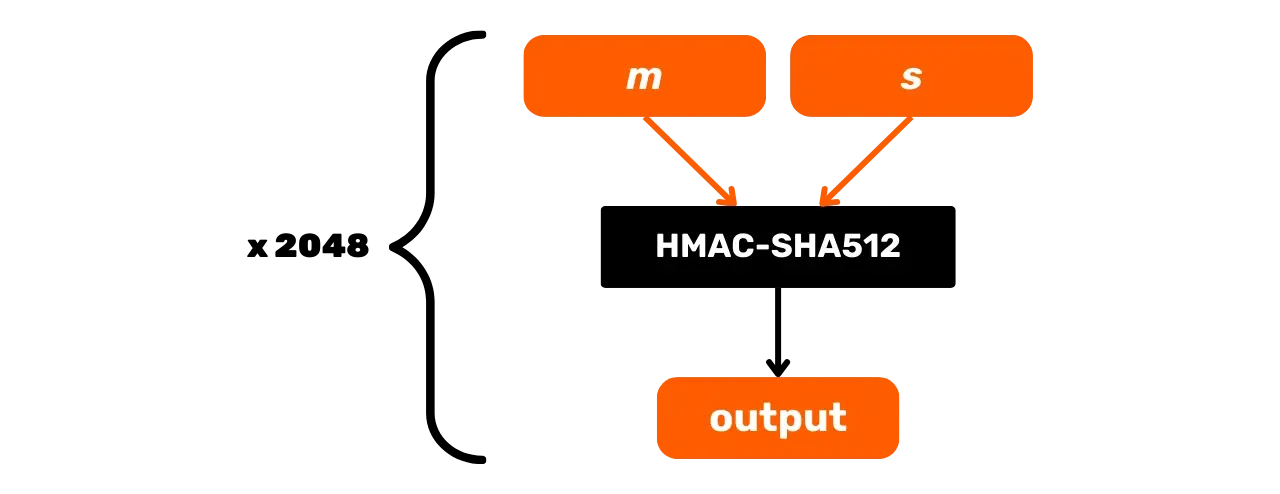

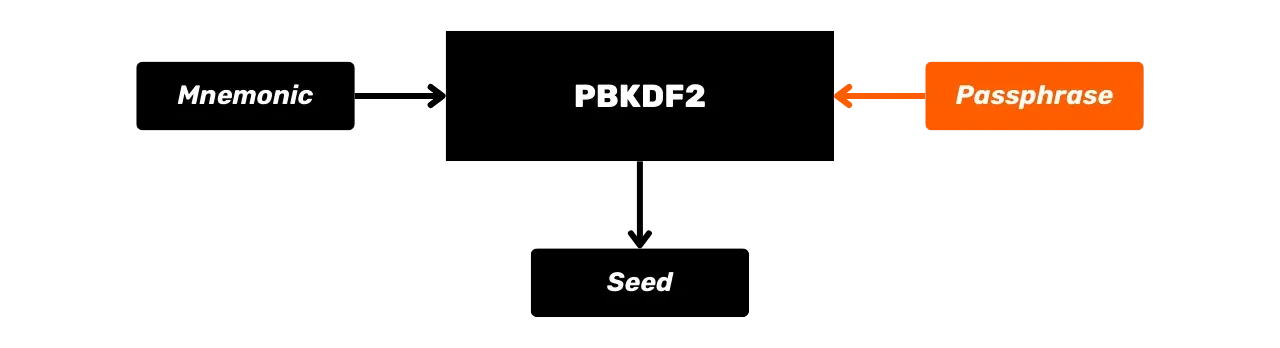

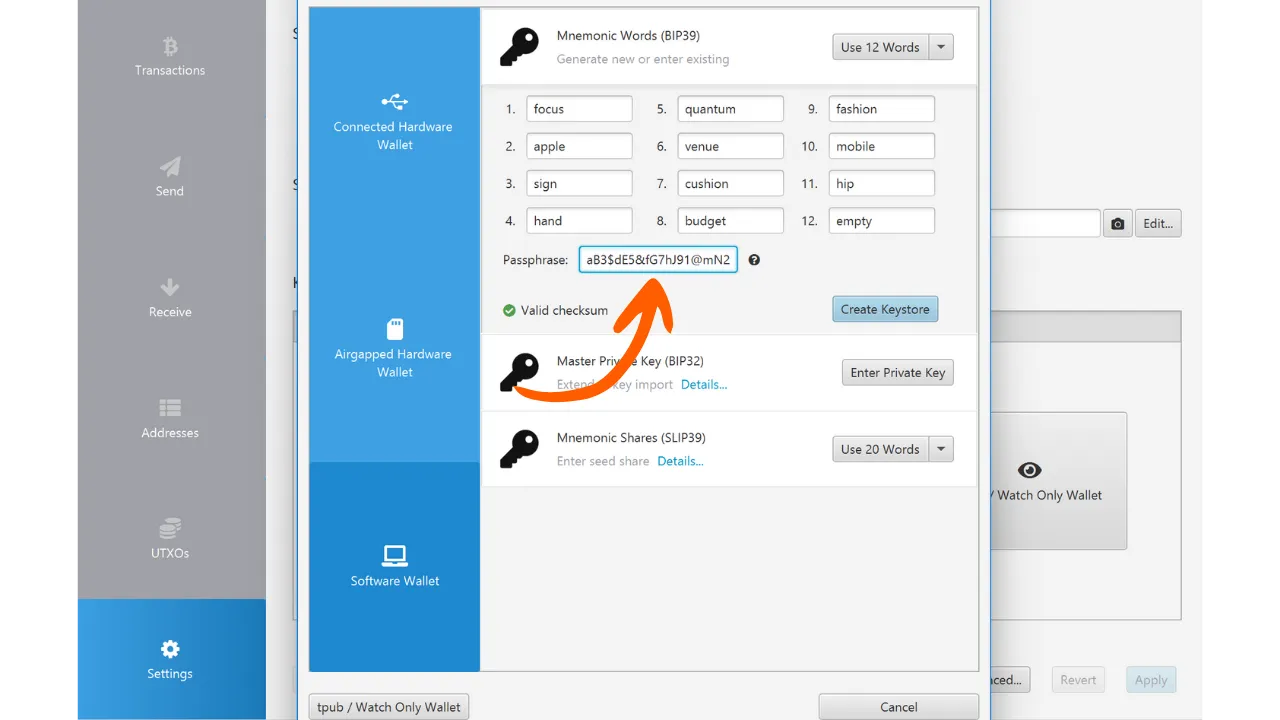

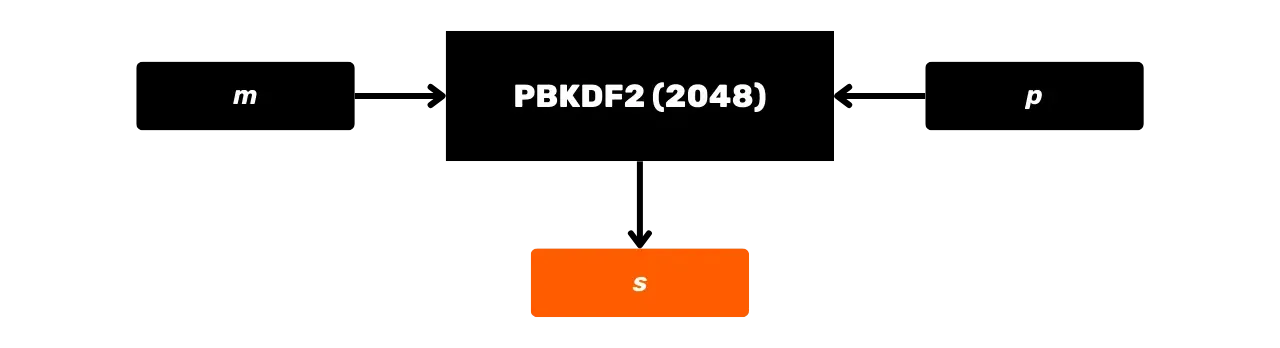

PBKDF2 (Password-Based Key Derivation Function 2) es un algoritmo de derivación de claves diseñado para mejorar la seguridad de las contraseñas. El algoritmo aplica una función pseudoaleatoria (en este caso, HMAC-SHA512) sobre una contraseña y una sal criptográfica, y luego repite esta operación un cierto número de veces para producir una clave de salida.

En Bitcoin, PBKDF2 se utiliza para generar la semilla de una cartera HD a partir de una frase mnemotécnica y una passphrase (pero hablaremos de esto con más detalle en los próximos capítulos).

El proceso PBKDF2 es el siguiente, con:

m: la frase mnemotécnica del usuario;s: la passphrase opcional para aumentar la seguridad (campo vacío si no hay passphrase);n: el número de iteraciones de la función, en nuestro caso, es 2048.

La función PBKDF2 se define de manera iterativa. Cada iteración toma el resultado de la anterior, lo pasa a través de HMAC-SHA512 y combina los resultados sucesivos para producir la clave final:

\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Esquemáticamente, PBKDF2 se puede representar de la siguiente manera:

En este capítulo, hemos explorado las funciones HMAC-SHA512 y PBKDF2, que utilizan funciones de hash para asegurar la integridad y seguridad de las derivaciones de claves en el protocolo de Bitcoin. En la próxima parte, veremos las firmas digitales, otro método criptográfico ampliamente utilizado en Bitcoin.

Firmas Digitales

Firmas Digitales y Curvas Elípticas

El segundo método criptográfico utilizado en Bitcoin involucra algoritmos de firma digital. Veamos de qué se trata y cómo funciona.

Bitcoins, UTXOs y Condiciones de Gasto

El término "wallet" (cartera) en Bitcoin puede ser bastante confuso para los principiantes. De hecho, lo que se llama una cartera de Bitcoin es software que no contiene directamente tus bitcoins, a diferencia de una cartera física que puede contener monedas o billetes. Los bitcoins son simplemente unidades de cuenta. Esta unidad de cuenta está representada por UTXO (Unspent Transaction Outputs o Salidas de Transacción No Gastadas), que son salidas de transacciones no gastadas. Si estas salidas no se han gastado, significa que pertenecen a un usuario. Los UTXOs son, de cierta manera, piezas de bitcoins, de tamaño variable, que pertenecen a un usuario.

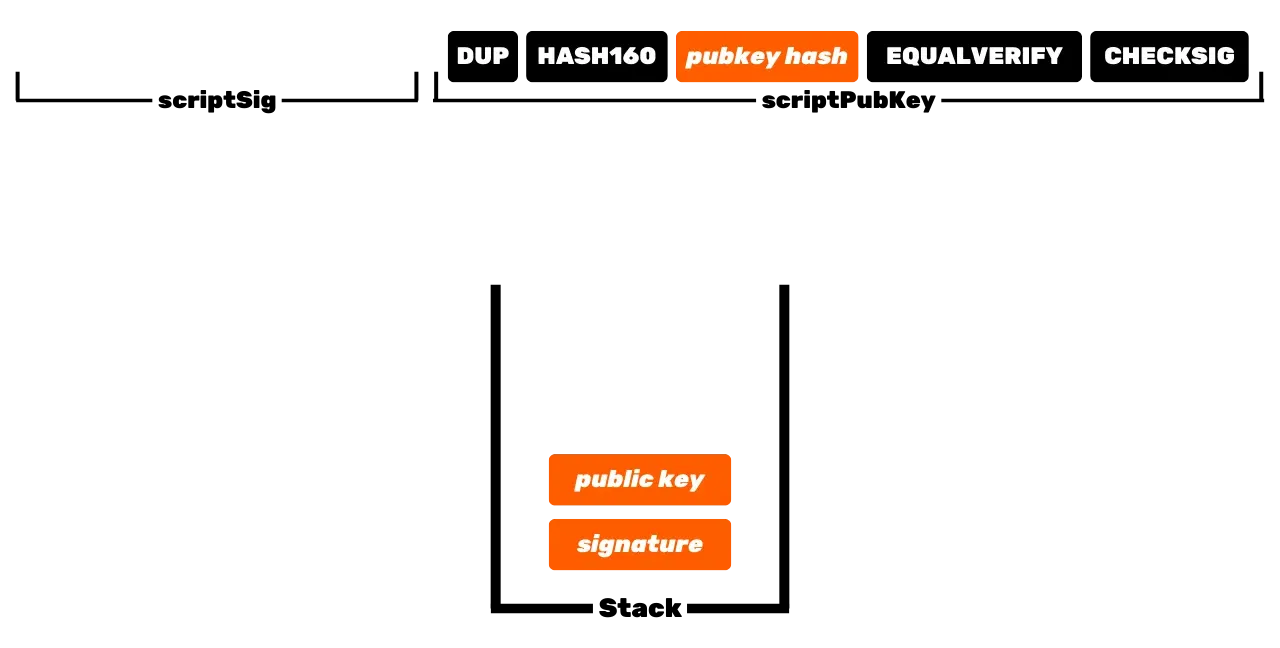

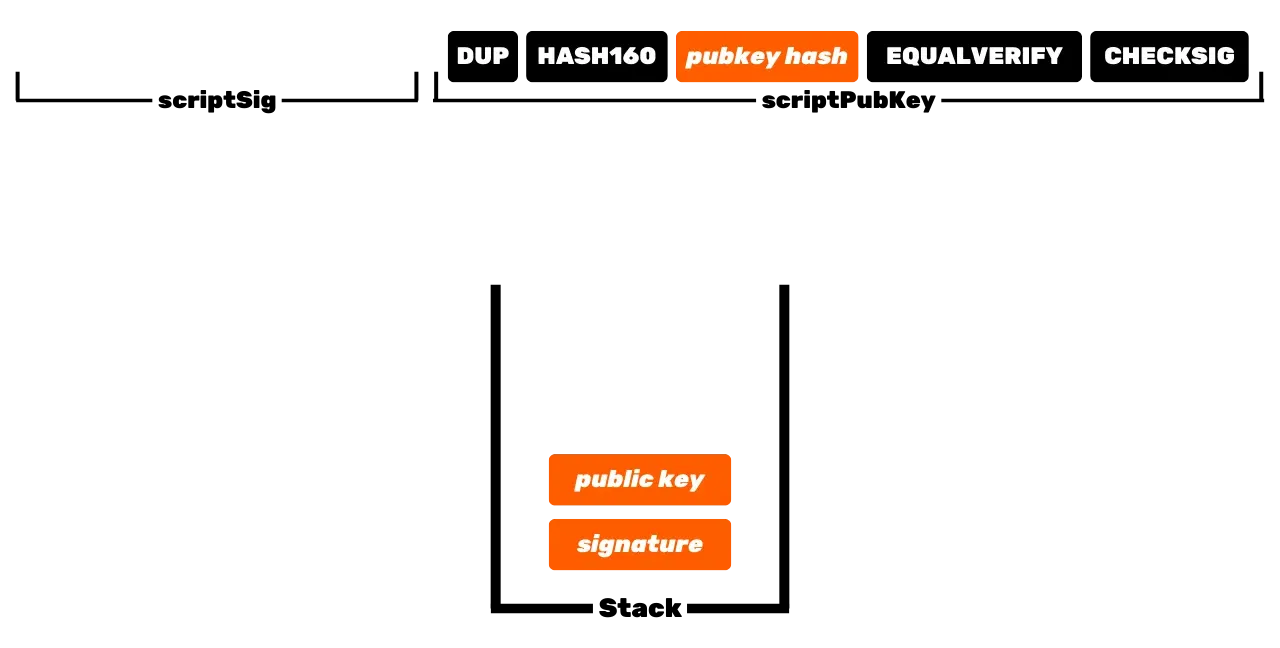

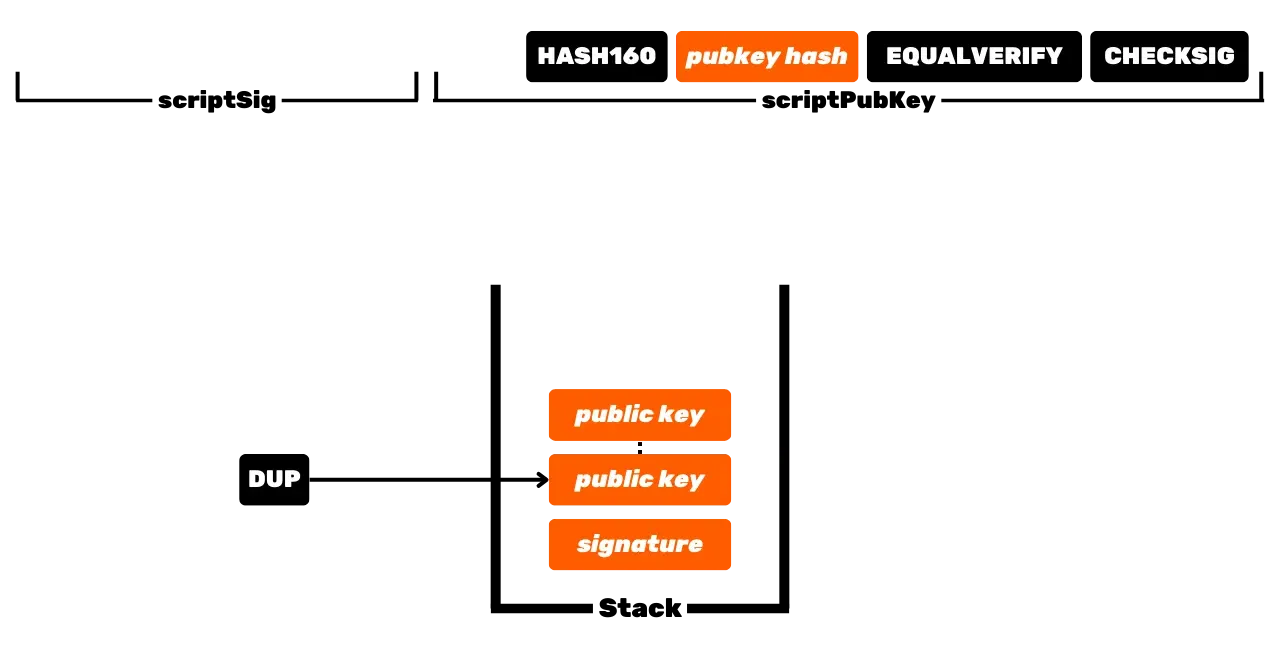

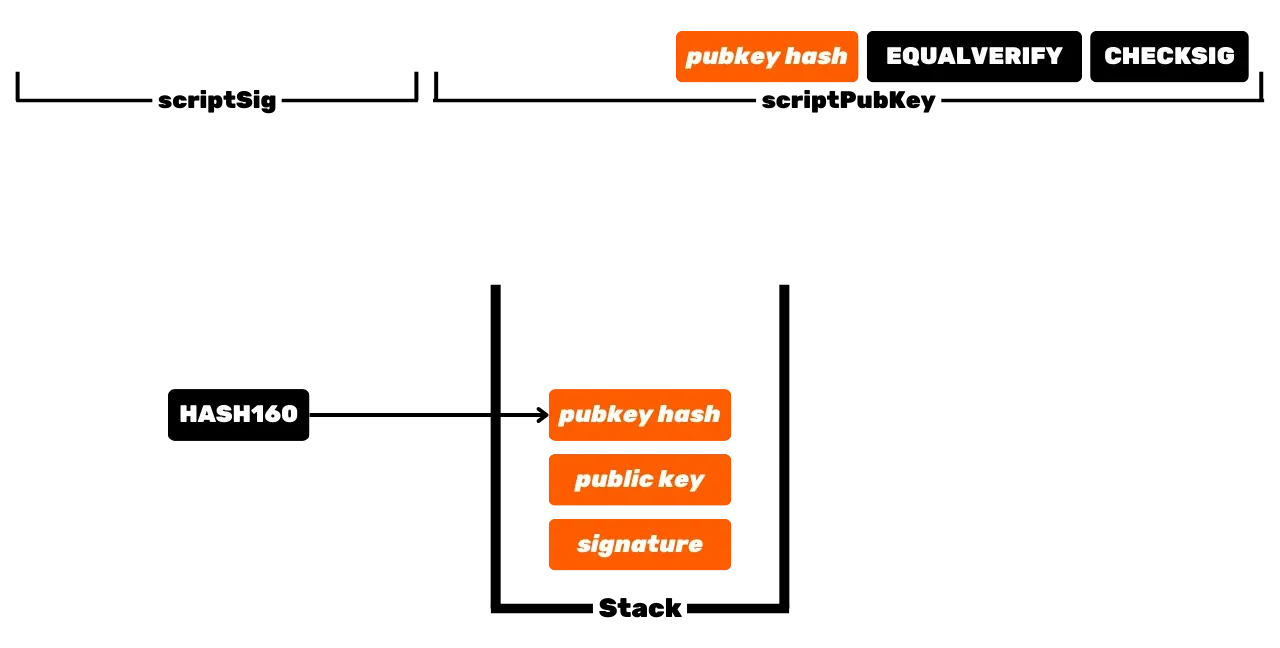

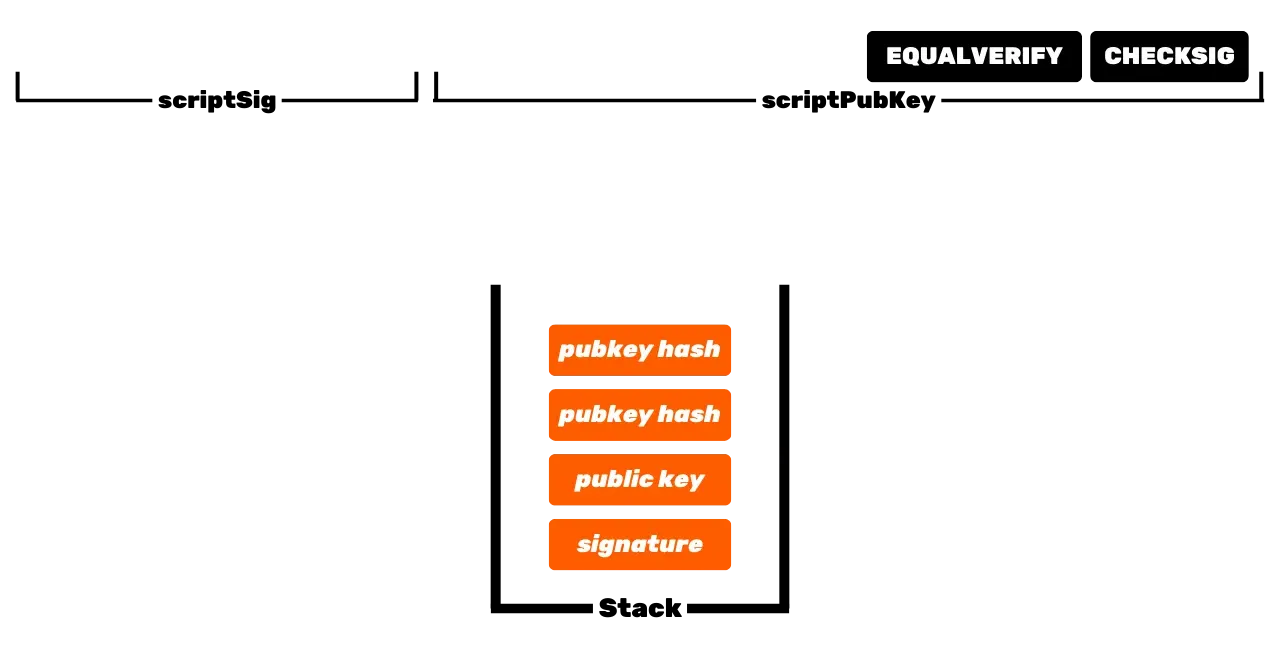

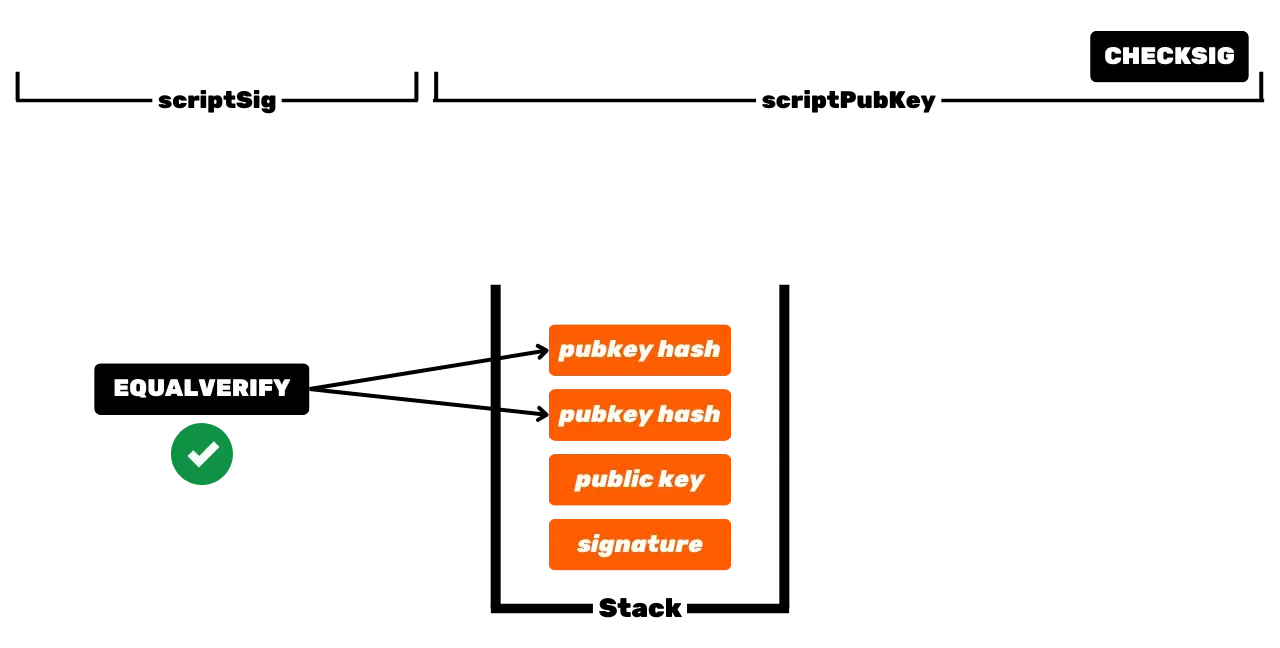

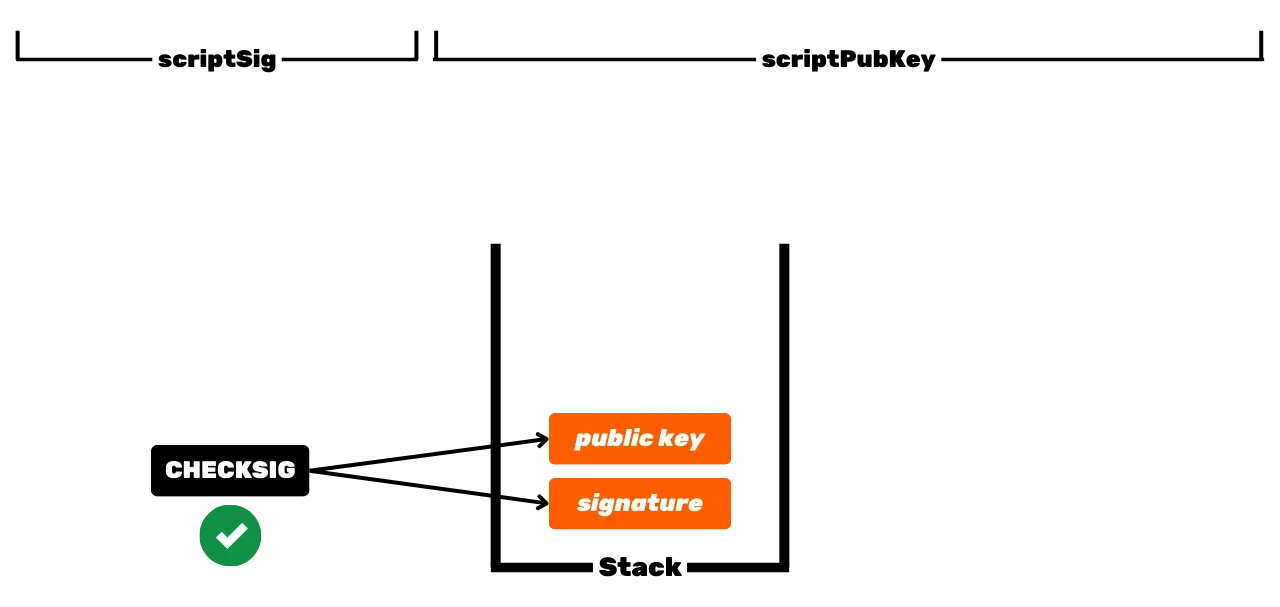

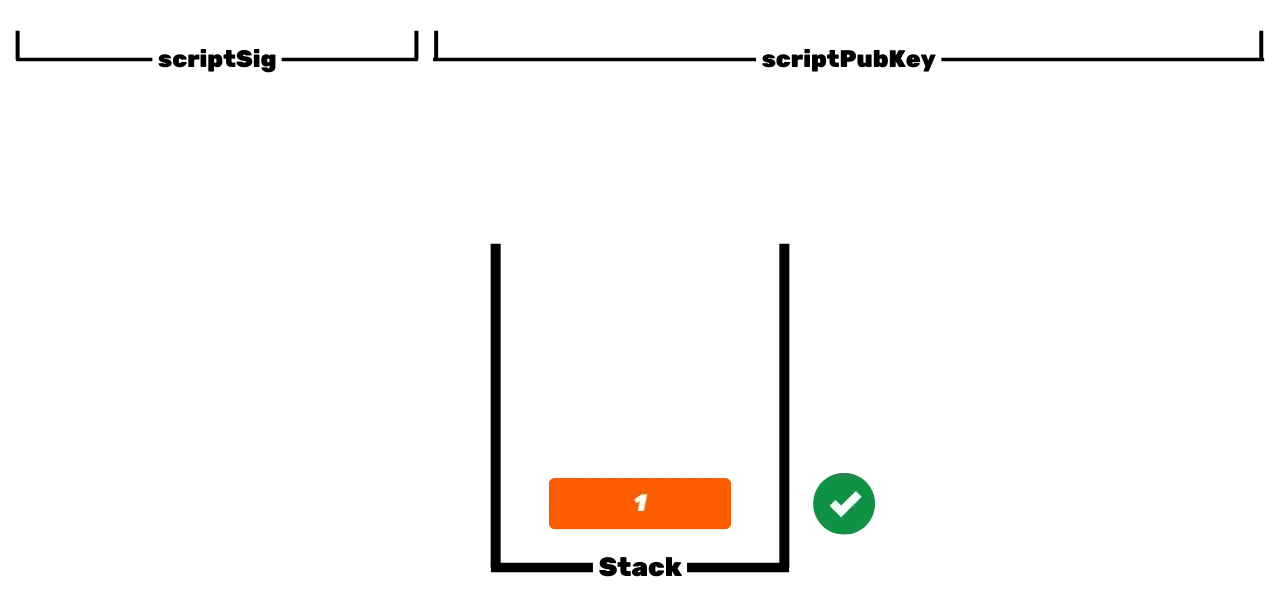

El protocolo de Bitcoin es distribuido y opera sin una autoridad central. Por lo tanto, no es como los registros bancarios tradicionales, donde los euros que te pertenecen están simplemente asociados con tu identidad personal. En Bitcoin, tus UTXOs te pertenecen porque están protegidos por condiciones de gasto especificadas en el lenguaje Script. Para simplificar, hay dos tipos de scripts: el script de bloqueo (scriptPubKey), que protege un UTXO, y el script de desbloqueo (scriptSig), que permite desbloquear un UTXO y así gastar las unidades de bitcoin que representa. La operación inicial de Bitcoin con scripts P2PK implica usar una clave pública para bloquear fondos, especificando en un scriptPubKey que la persona que desee gastar este UTXO debe proporcionar una firma válida con la clave privada correspondiente a esta clave pública. Para desbloquear este UTXO, por lo tanto, es necesario proporcionar una firma válida en el scriptSig. Como sugieren sus nombres, la clave pública es conocida por todos ya que se transmite en la blockchain, mientras que la clave privada solo es conocida por el legítimo propietario de los fondos.

Esta es la operación básica de Bitcoin, pero con el tiempo, esta operación se ha vuelto más compleja. Primero, Satoshi también introdujo scripts P2PKH, que usan una dirección de recepción en el scriptPubKey, que representa el hash de la clave pública. Luego, el sistema se volvió aún más complejo con la llegada de SegWit y luego Taproot. Sin embargo, el principio general sigue siendo fundamentalmente el mismo: una clave pública o una representación de esta clave se usa para bloquear UTXOs, y se requiere una clave privada correspondiente para desbloquearlos y así gastarlos.

Un usuario que desee realizar una transacción de Bitcoin debe, por lo tanto, crear una firma digital usando su clave privada en la transacción en cuestión. La firma puede ser verificada por otros participantes de la red. Si es válida, esto significa que el usuario que inicia la transacción es de hecho el propietario de la clave privada, y por lo tanto, el propietario de los bitcoins que desea gastar. Otros usuarios pueden entonces aceptar y propagar la transacción.

Como resultado, un usuario que posee bitcoins asegurados con una clave pública debe encontrar una manera de almacenar de forma segura lo que permite desbloquear sus fondos: la clave privada. Una cartera de Bitcoin es precisamente un dispositivo que te permitirá mantener todas tus claves sin que otras personas tengan acceso a ellas. Por lo tanto, es más como un llavero que como una cartera.

El vínculo matemático entre una clave pública y una clave privada, así como la capacidad de realizar una firma para probar la posesión de una clave privada sin revelarla, son posibles gracias a un algoritmo de firma digital. En el protocolo de Bitcoin, se utilizan 2 algoritmos de firma: ECDSA (Elliptic Curve Digital Signature Algorithm) y el esquema de firma Schnorr. ECDSA es el protocolo de firma digital utilizado en Bitcoin desde sus inicios. Schnorr es más reciente en Bitcoin, ya que fue introducido en noviembre de 2021 con la actualización de Taproot.

Estos dos algoritmos son bastante similares en sus mecanismos. Ambos se basan en la criptografía de curva elíptica. La principal diferencia entre estos dos protocolos radica en la estructura de la firma y algunas propiedades matemáticas específicas. Por lo tanto, estudiaremos el funcionamiento de estos algoritmos, comenzando con el más antiguo: ECDSA.

Criptografía de Curva Elíptica

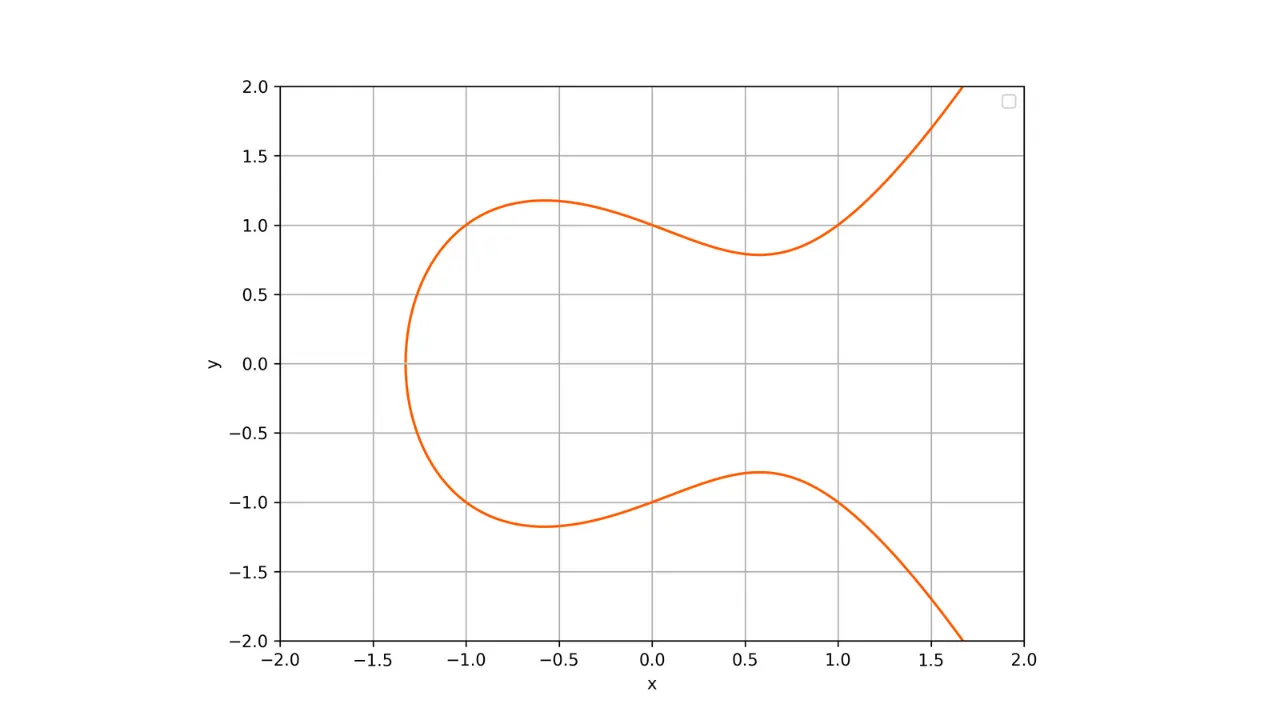

La Criptografía de Curva Elíptica (ECC) es un conjunto de algoritmos que utilizan una curva elíptica por sus diversas propiedades matemáticas y geométricas para fines criptográficos. La seguridad de estos algoritmos se basa en la dificultad del problema del logaritmo discreto en curvas elípticas. Las curvas elípticas se utilizan notablemente para intercambios de claves, cifrado asimétrico o para crear firmas digitales.

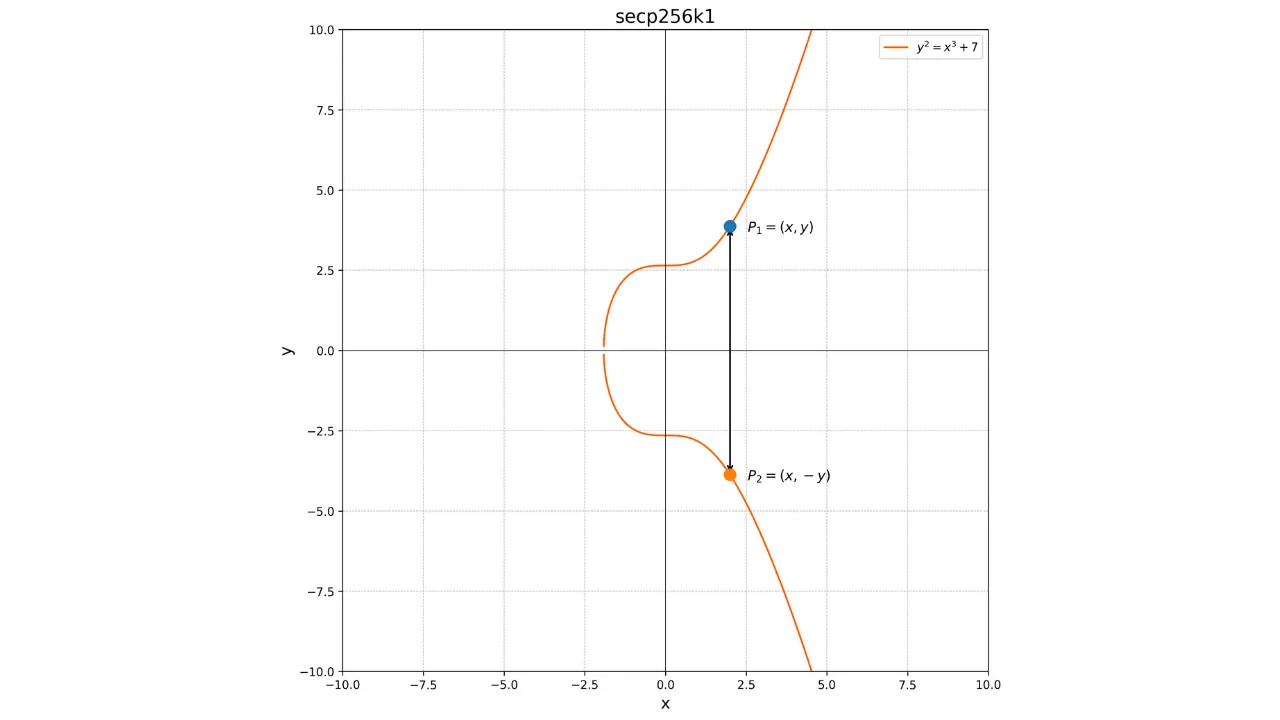

Una propiedad importante de estas curvas es que son simétricas con respecto al eje x. Así, cualquier línea no vertical que corte la curva en dos puntos distintos siempre intersectará la curva en un tercer punto. Además, cualquier tangente a la curva en un punto no singular intersectará la curva en otro punto. Estas propiedades serán útiles para definir operaciones en la curva.

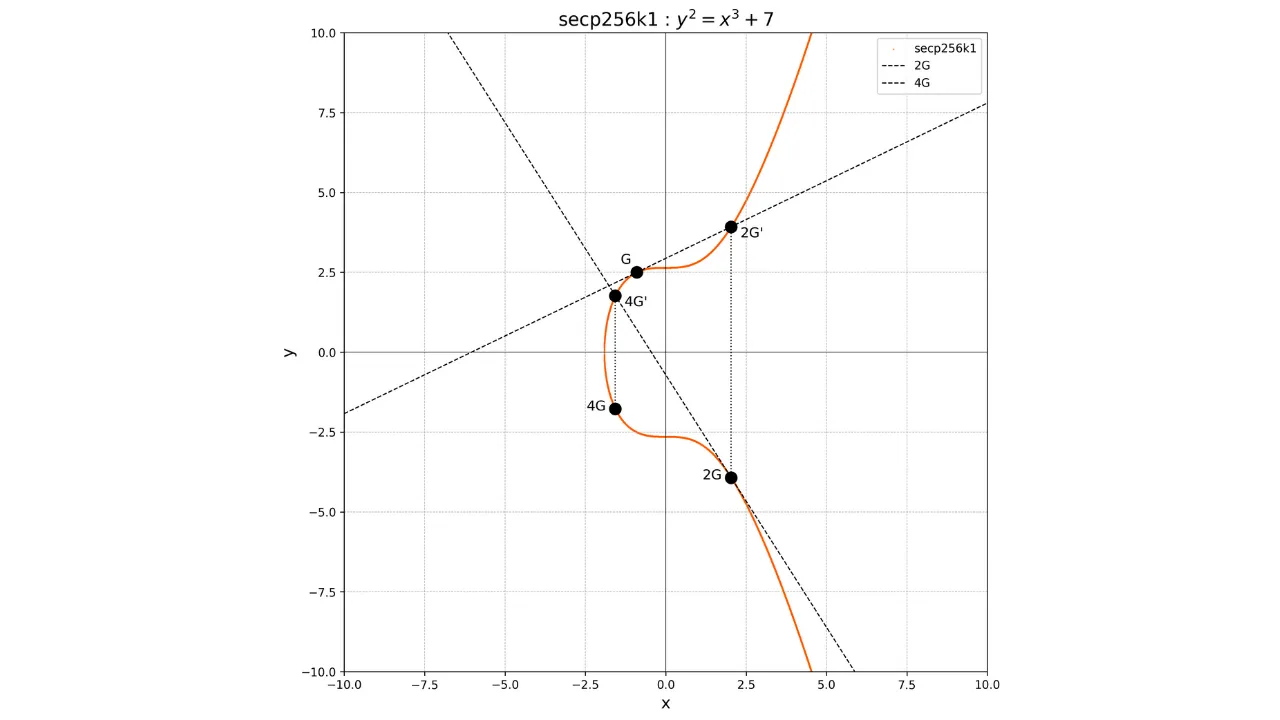

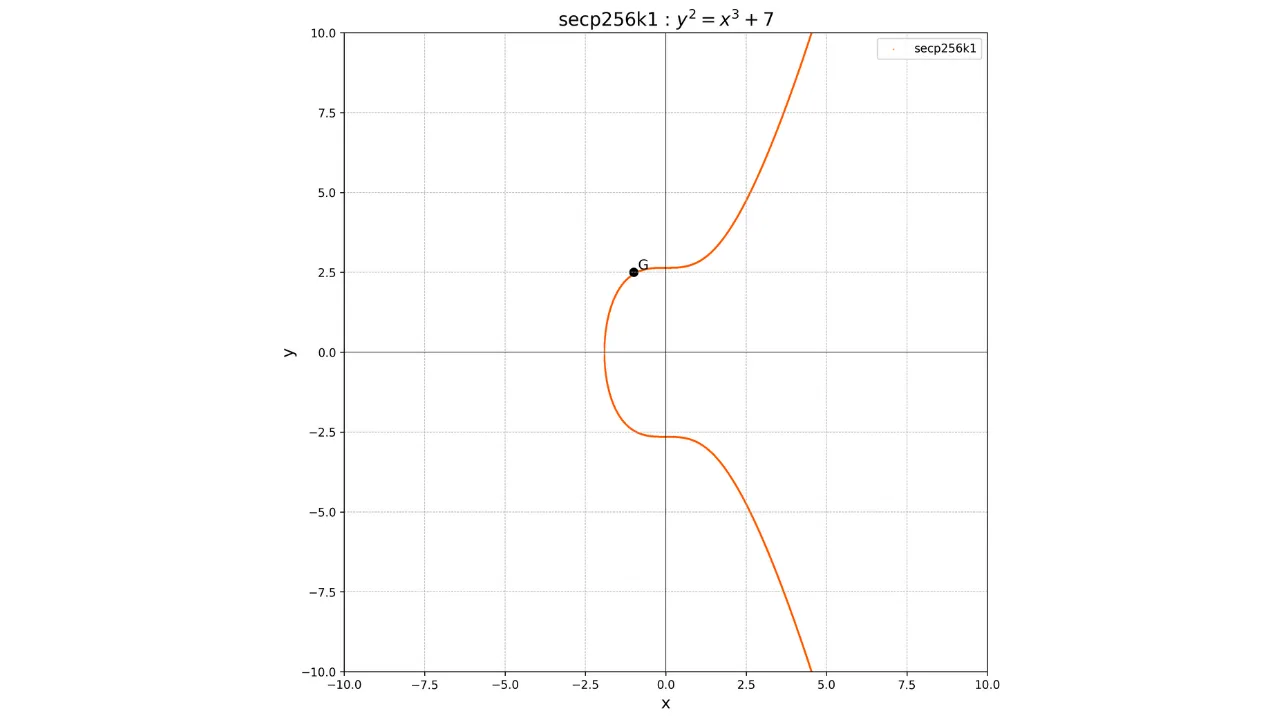

Aquí hay una representación de una curva elíptica sobre el campo de los números reales:

Cada curva elíptica se define por una ecuación de la forma:

y^2 = x^3 + ax + b

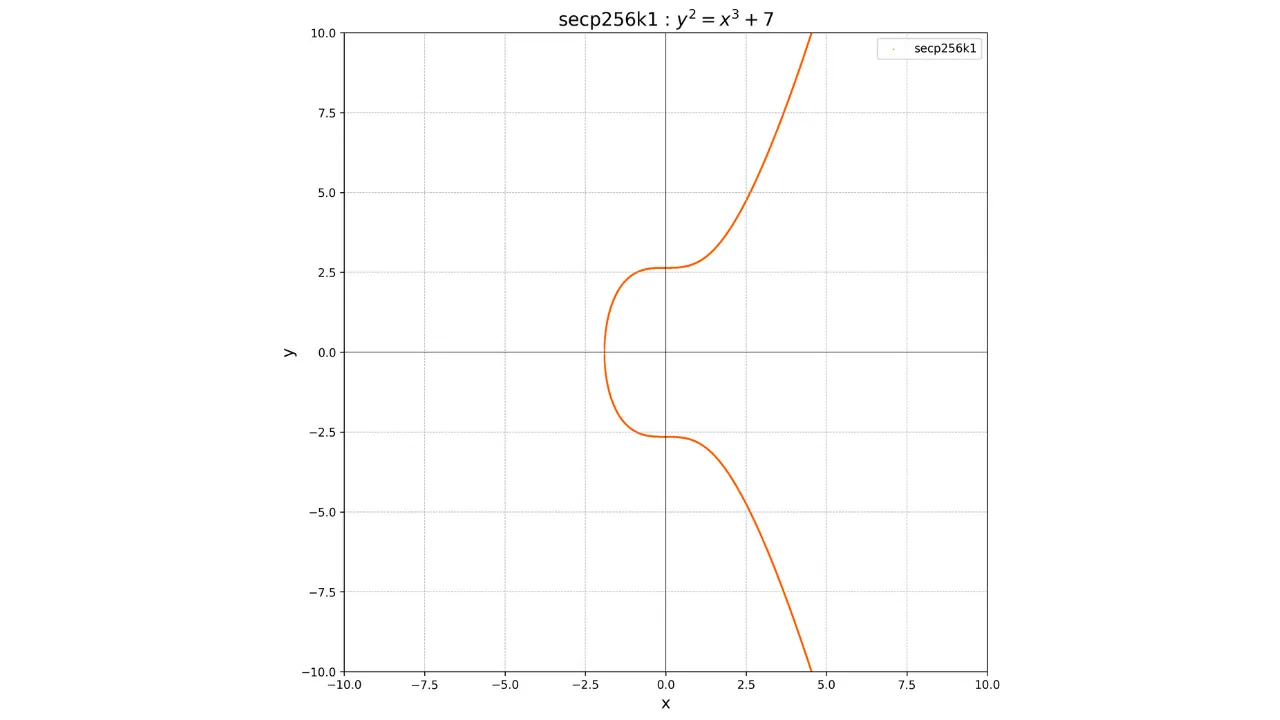

secp256k1

Para usar ECDSA o Schnorr, uno debe elegir los parámetros de la curva

elíptica, es decir, los valores de a y b en la ecuación de la

curva. Hay diferentes estándares de curvas elípticas que se reputan como

seguras criptográficamente. La más conocida es la curva secp256r1,

definida y recomendada por el NIST (Instituto Nacional de Estándares y Tecnología).

A pesar de esto, Satoshi Nakamoto, el inventor de Bitcoin, eligió no usar

esta curva. La razón de esta elección es desconocida, pero algunos creen que

prefirió encontrar una alternativa porque los parámetros de esta curva

podrían contener potencialmente una puerta trasera. En su lugar, el

protocolo de Bitcoin utiliza la curva estándar secp256k1. Esta curva está definida por los parámetros a = 0 y b = 7. Su ecuación es, por

lo tanto:

y^2 = x^3 + 7

Su representación gráfica sobre el campo de los números reales se ve así:  Sin embargo, en criptografía, trabajamos con conjuntos finitos de números. Más

específicamente, trabajamos en el campo finito

Sin embargo, en criptografía, trabajamos con conjuntos finitos de números. Más

específicamente, trabajamos en el campo finito \mathbb{F}_p, que

es el campo de los enteros módulo un número primo p. Definición: Un número primo es un entero natural mayor o

igual a 2 que solo tiene dos divisores enteros positivos distintos: 1 y él

mismo. Por ejemplo, el número 7 es un número primo ya que solo puede ser

dividido por 1 y 7. Por otro lado, el número 8 no es primo porque puede ser

dividido por 1, 2, 4 y 8.

En Bitcoin, el número primo p utilizado para definir el campo finito es muy grande. Se elige de tal manera

que el orden del campo (es decir, el número de elementos en \mathbb{F}_p) sea

suficientemente grande para asegurar la seguridad criptográfica.

El número primo p utilizado es:

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

En notación decimal, esto corresponde a:

p = 2^{256} - 2^{32} - 977

Por lo tanto, la ecuación de nuestra curva elíptica es en realidad:

y^2 \equiv x^3 + 7 \mod p

Dado que esta curva está definida sobre el campo finito \mathbb{F}_p, ya no se asemeja a una curva continua sino más bien a un conjunto

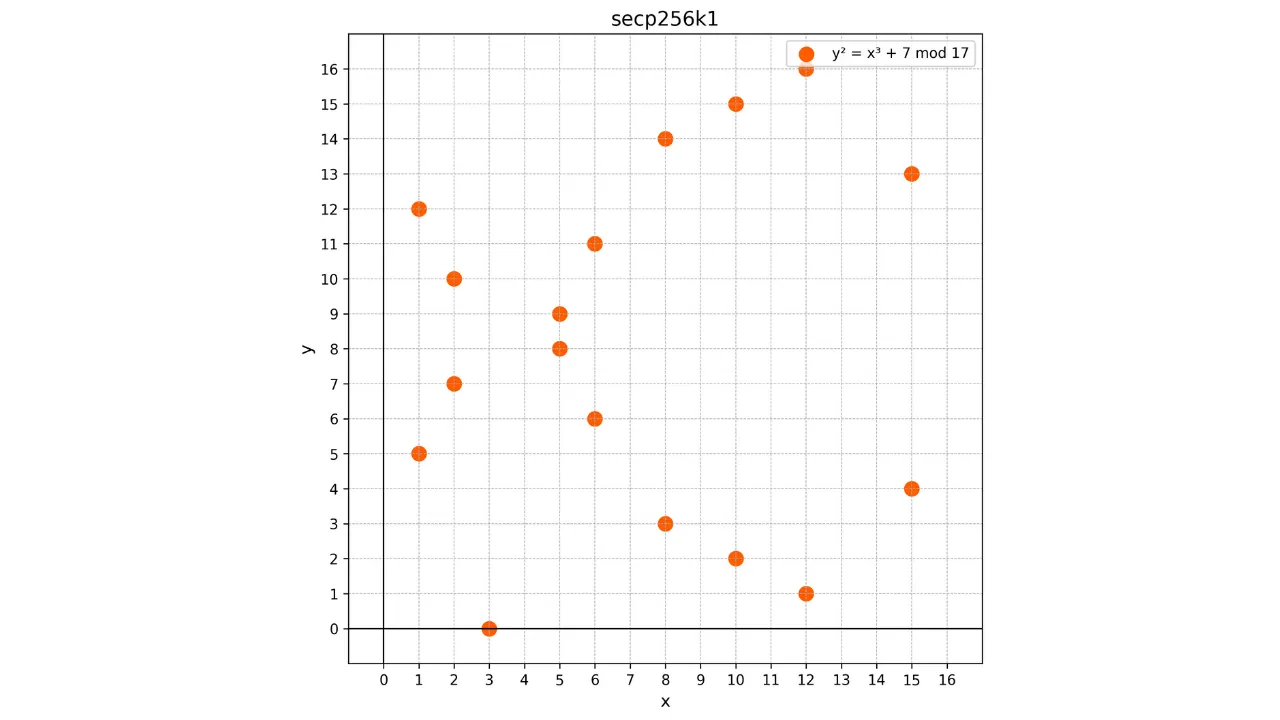

discreto de puntos. Por ejemplo, aquí está cómo se ve la curva utilizada en

Bitcoin para un p muy

pequeño, p = 17:

En este ejemplo, he limitado intencionalmente el campo finito a p = 17 por razones educativas, pero uno debe imaginar que el utilizado en Bitcoin

es inmensamente mayor, casi 2^{256}.

Usamos un campo finito de enteros módulo p para asegurar la precisión de las operaciones en la curva. De hecho, las curvas

elípticas sobre el campo de los números reales están sujetas a inexactitudes

debido a errores de redondeo durante los cálculos computacionales. Si se realizan

numerosas operaciones en la curva, estos errores se acumulan y el resultado final

puede ser incorrecto o difícil de reproducir. El uso exclusivo de enteros positivos

asegura una precisión perfecta de los cálculos y, por lo tanto, la reproducibilidad

del resultado.

La matemática de las curvas elípticas sobre campos finitos es análoga a la

de los campos de números reales, con la adaptación de que todas las

operaciones se realizan módulo p. Para simplificar las explicaciones, continuaremos en los siguientes

capítulos ilustrando conceptos usando una curva definida sobre números

reales, mientras mantenemos en mente que, en la práctica, la curva está

definida sobre un campo finito.

Si deseas aprender más sobre los fundamentos matemáticos de la criptografía moderna, también recomiendo consultar este otro curso en Plan ₿ Network:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

Calculando la Clave Pública a partir de la Clave Privada

fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a Como se vio anteriormente, los algoritmos de firma digital en Bitcoin se basan en un par de claves privadas y públicas que están matemáticamente vinculadas. Vamos a explorar juntos cuál es este vínculo matemático y cómo se generan.

La Clave Privada

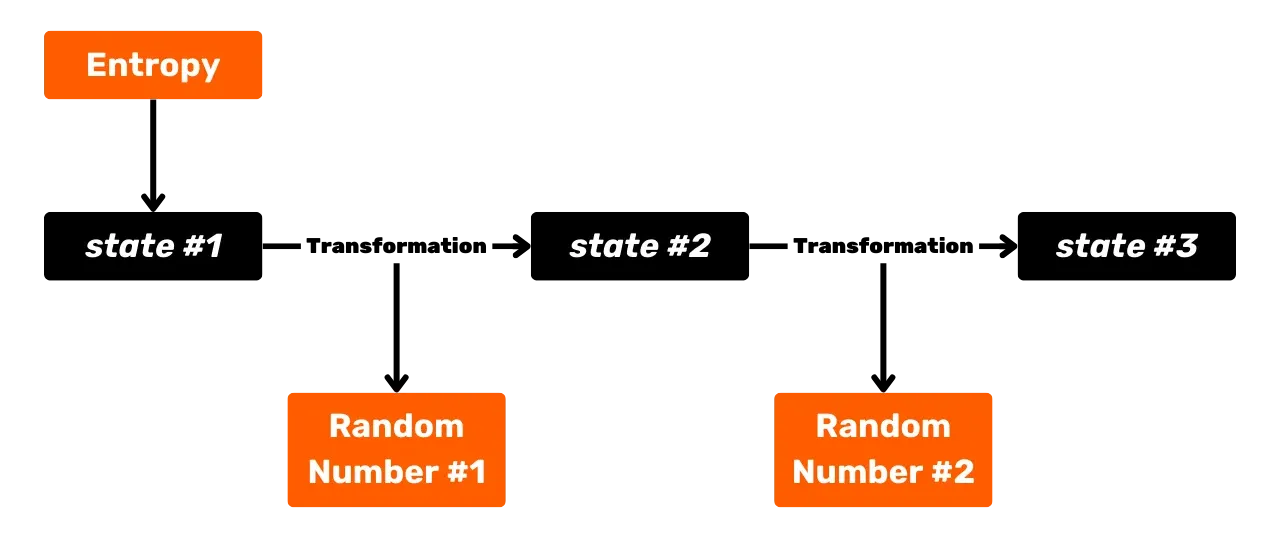

La clave privada es simplemente un número aleatorio o pseudoaleatorio. En el

caso de Bitcoin, este número tiene un tamaño de 256 bits. El número de

posibilidades para una clave privada de Bitcoin es, por lo tanto,

teóricamente 2^{256}.

Nota: Un "número pseudoaleatorio" es un número que tiene

propiedades cercanas a las de un número verdaderamente aleatorio pero es

generado por un algoritmo determinista. Sin embargo, en la práctica, solo

hay n puntos distintos en

nuestra curva elíptica secp256k1, donde n es el orden del punto generador G de la curva. Veremos más adelante a qué corresponde este número, pero

simplemente recuerda que una clave privada válida es un entero entre 1 y n-1, sabiendo que n es un número cercano a, pero ligeramente menor que 2^{256}. Por lo

tanto, hay algunos números de 256 bits que no son válidos para convertirse

en una clave privada en Bitcoin, específicamente, todos los números entre n y 2^{256}. Si la

generación del número aleatorio (la clave privada) produce un valor k tal que k \geq n, se

considera inválido, y debe generarse un nuevo valor aleatorio.

El número de posibilidades para una clave privada de Bitcoin es, por lo

tanto, de aproximadamente n,

que es un número cercano a 1.158 \times 10^{77}. Este número es tan grande que si eliges una clave privada al azar, es

estadísticamente casi imposible caer en la clave privada de otro usuario.

Para darte una idea de la escala, el número de claves privadas posibles en

Bitcoin es de un orden de magnitud cercano al de los átomos estimados en el

universo observable.

Como veremos en los próximos capítulos, hoy en día, la mayoría de las claves privadas utilizadas en Bitcoin no se generan aleatoriamente sino que son el resultado de una derivación determinista de una frase mnemónica, ella misma pseudoaleatoria (esta es la famosa frase de 12 o 24 palabras). Esta información no cambia nada para el uso de algoritmos de firma como ECDSA, pero ayuda a reenfocar nuestra divulgación sobre Bitcoin.

Para la continuación de la explicación, la clave privada se denotará con la

letra minúscula k.

La Clave Pública

La clave pública es un punto en la curva elíptica, denotado por la letra

mayúscula K, y se calcula a

partir de la clave privada k.

Este punto K está

representado por un par de coordenadas (x, y) en la curva elíptica, siendo cada coordenada un entero módulo p, el número primo que define

el campo finito \mathbb{F}_p.

En la práctica, una clave pública no comprimida se representa por 512 bits

(o 64 bytes), correspondientes a dos números de 256 bits (x y y) colocados uno tras otro.

Estos números son la abscisa (x) y la ordenada (y) de

nuestro punto en secp256k1. Si añadimos el prefijo, la clave pública

totaliza 520 bits.

Sin embargo, también es posible representar la clave pública en una forma

comprimida usando solo 33 bytes (264 bits) manteniendo solo la abscisa x de nuestro punto en la curva y un byte indicando la paridad de y. Esto es lo que se conoce

como una clave pública comprimida. Hablaré más sobre esto en los últimos

capítulos de esta formación. Pero lo que necesitas recordar es que una clave

pública K es un punto

descrito por x y y.

Para calcular el punto K que

corresponde a nuestra clave pública, usamos la operación de multiplicación

escalar en curvas elípticas, definida como una adición repetida (k veces) del punto generador G:

K = k \cdot G

donde:

kes la clave privada (un entero aleatorio entre1yn-1);Ges el punto generador de la curva elíptica utilizado por todos los participantes de la red Bitcoin; -\cdotrepresenta la multiplicación escalar en la curva elíptica, lo cual es equivalente a sumar el puntoGconsigo mismokveces.

El hecho de que este punto G sea común a todas las claves públicas en Bitcoin nos permite estar seguros

de que la misma clave privada k siempre nos dará la misma clave pública K:

La principal característica de esta operación es que es una función

unidireccional. Es fácil calcular la clave pública K conociendo la clave privada k y el punto generador G, pero

es prácticamente imposible calcular la clave privada k conociendo solo la clave pública K y el punto generador G.

Encontrar k a partir de K y G equivale a resolver el problema

del logaritmo discreto en curvas elípticas, un problema matemáticamente difícil

para el cual no se conoce ningún algoritmo eficiente. Incluso los calculadores

más potentes actuales son incapaces de resolver este problema en un tiempo razonable.

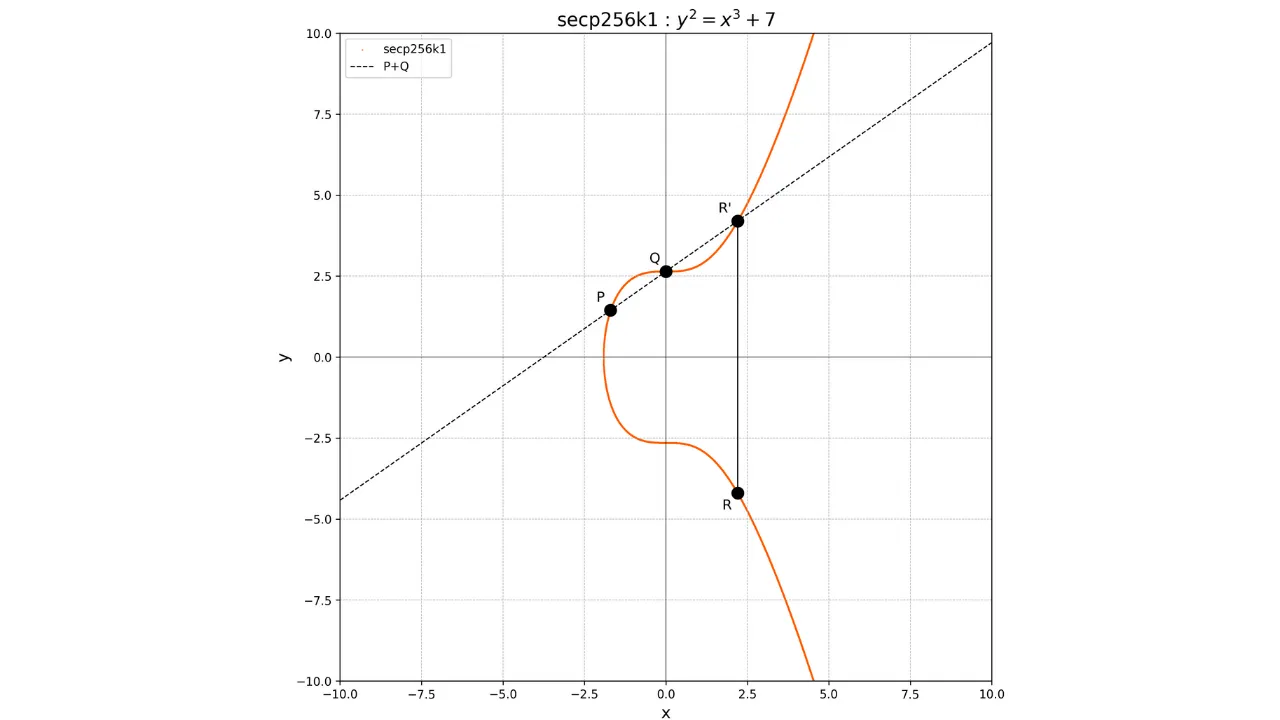

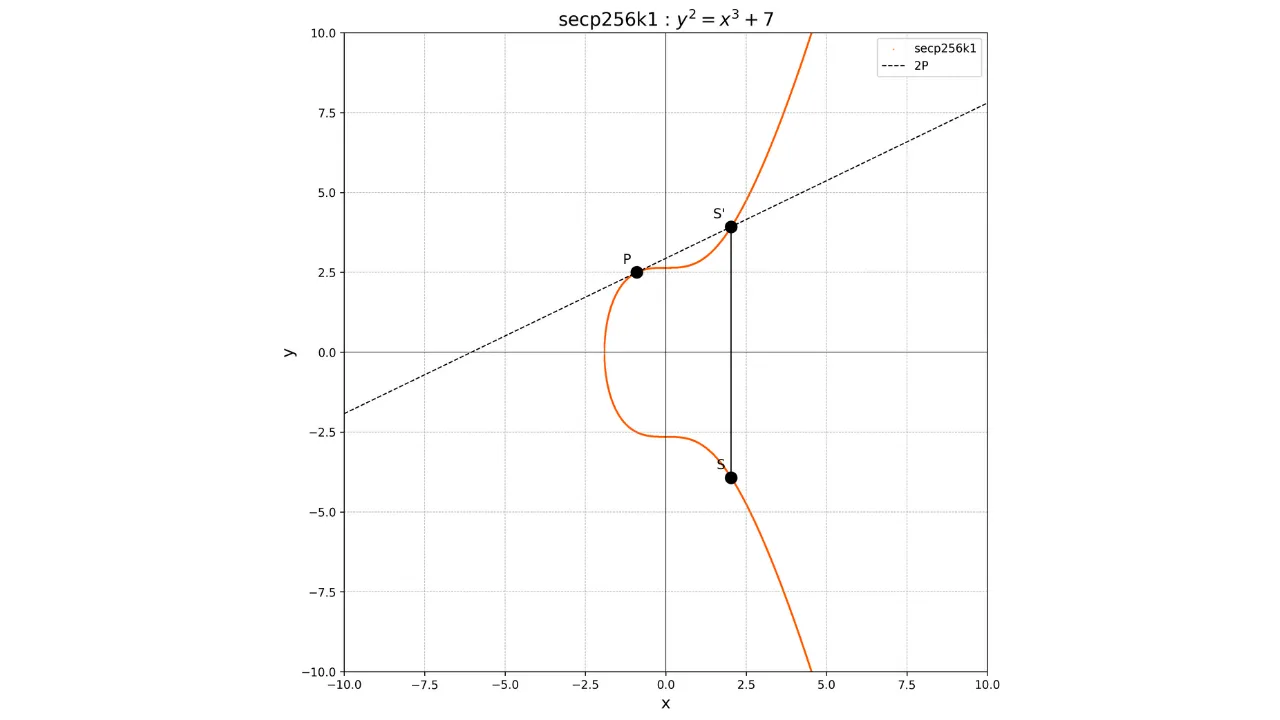

Adición y Duplicación de Puntos en Curvas Elípticas

El concepto de adición en curvas elípticas se define geométricamente. Si

tenemos dos puntos P y Q en la curva, la operación P + Q se calcula trazando una línea que pase por P y Q. Esta línea

necesariamente intersectará la curva en un tercer punto R'. Luego tomamos la imagen

espejo de este punto con respecto al eje x para obtener el punto R, que es el resultado de la

adición:

P + Q = R

Gráficamente, esto se puede representar de la siguiente manera:

Para la duplicación de un punto, es decir, la operación P + P, trazamos la tangente a la curva en el punto P. Esta tangente intersecta

la curva en otro punto S'.

Luego tomamos la imagen espejo de este punto con respecto al eje x para

obtener el punto S, que es el

resultado de la duplicación:

2P = S

Gráficamente, se muestra así:

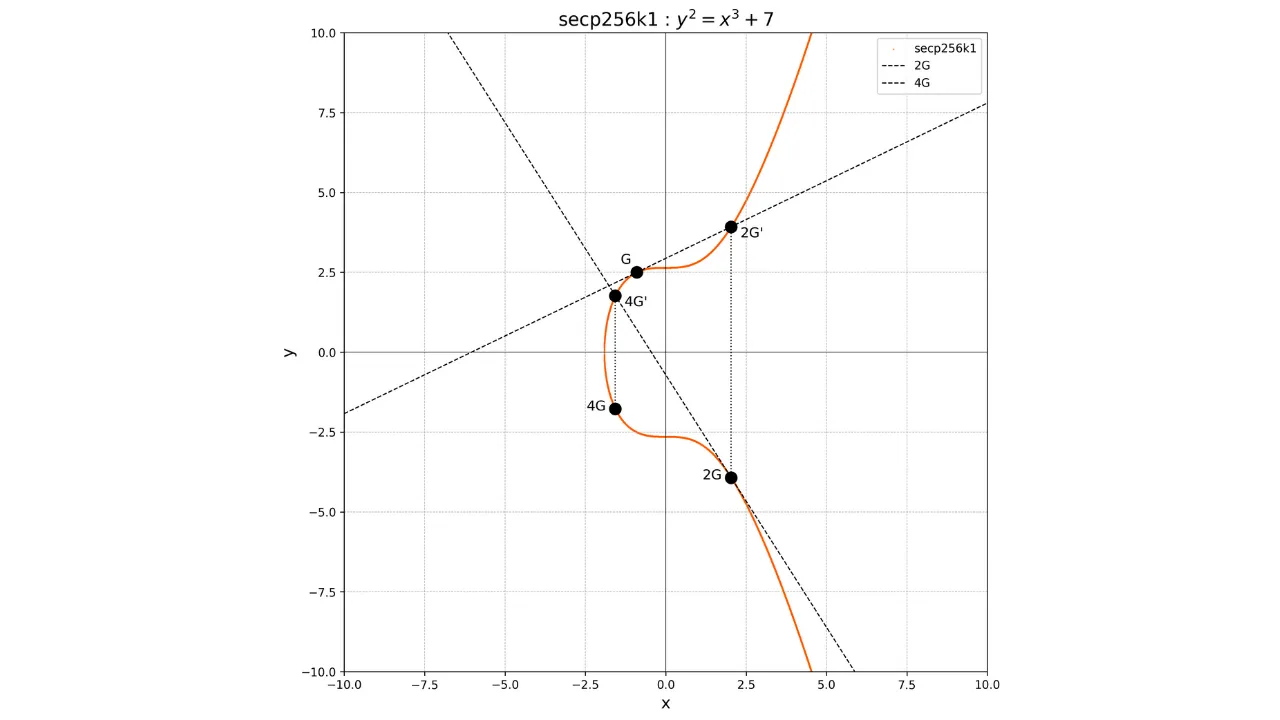

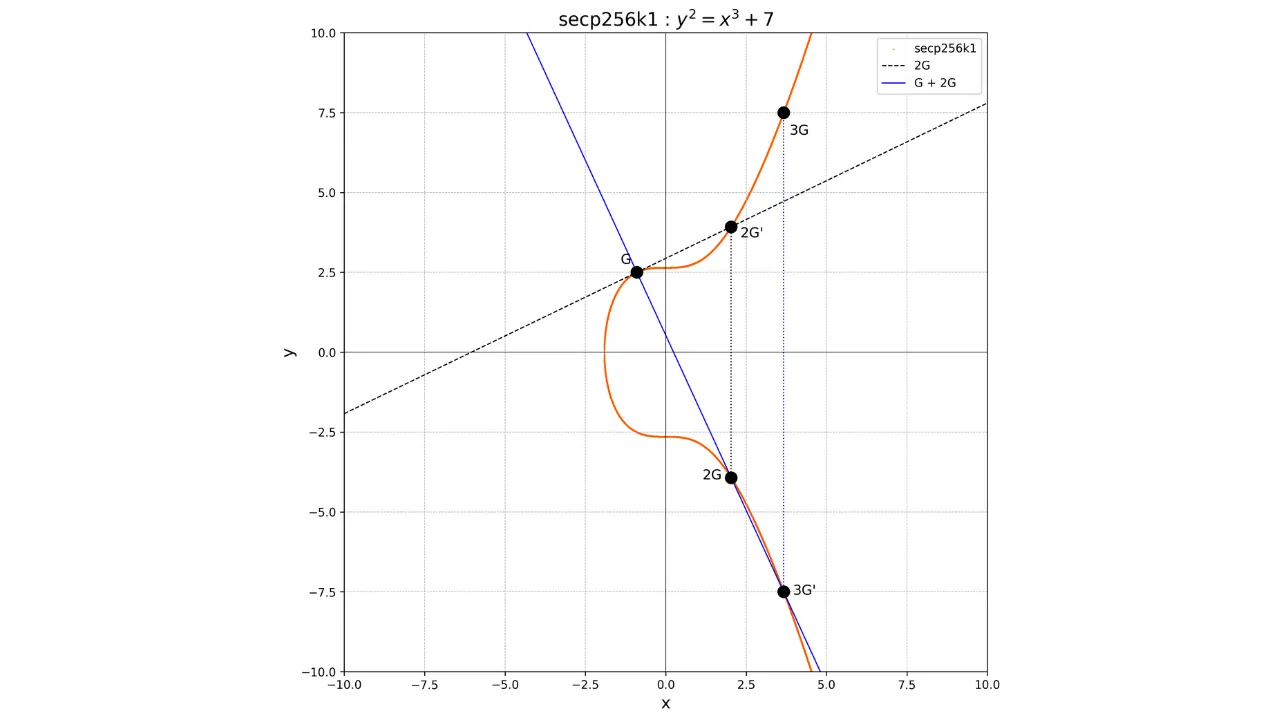

Utilizando estas operaciones de adición y duplicación, podemos realizar la

multiplicación escalar de un punto por un entero k, denotado kP, realizando

duplicaciones y adiciones repetidas.

Por ejemplo, supongamos que hemos elegido una clave privada k = 4. Para calcular la clave pública asociada, realizamos:

K = k \cdot G = 4G

Gráficamente, esto corresponde a realizar una serie de adiciones y duplicaciones:

- Calcular

2GduplicandoG. - Calcular

4Gduplicando2G.

Si deseamos, por ejemplo, calcular el punto 3G, primero debemos calcular el punto 2G duplicando el punto G, luego

sumar G y 2G. Para sumar G y 2G, simplemente trazamos la

línea que conecta estos dos puntos, recuperamos el único punto -3G en la intersección entre esta línea y la curva elíptica, y luego

determinamos 3G como el

opuesto de -3G.

Tendremos:

G + G = 2G

2G + G = 3G

Gráficamente, esto se representaría de la siguiente manera:

Función Unidireccional

Gracias a estas operaciones, podemos entender por qué es fácil derivar una clave pública a partir de una clave privada, pero lo contrario es prácticamente imposible.

Volvamos a nuestro ejemplo simplificado. Con una clave privada k = 4. Para calcular la clave pública asociada, realizamos:

K = k \cdot G = 4GAsí hemos podido calcular fácilmente la clave pública K conociendo k y G.

Ahora, si alguien solo conoce la clave pública K, se enfrenta al problema del logaritmo discreto: encontrar k tal que K = k \cdot G. Este

problema se considera difícil porque no existe un algoritmo eficiente para

resolverlo en curvas elípticas. Esto asegura la seguridad de los algoritmos

ECDSA y Schnorr.

Por supuesto, en este ejemplo simplificado con k = 4, sería posible encontrar k mediante prueba y error, ya que el número de posibilidades es bajo. Sin

embargo, en la práctica en Bitcoin, k es un entero de 256 bits, lo que hace que el número de posibilidades sea

astronómicamente grande (alrededor de 1.158 \times 10^{77}). Por lo tanto, es inviable encontrar k por fuerza bruta.

Firmando con la Clave Privada

Ahora que sabes cómo derivar una clave pública a partir de una clave

privada, ya puedes recibir bitcoins utilizando este par de claves como

condición de gasto. Pero, ¿cómo gastarlos? Para gastar bitcoins, necesitarás

desbloquear el scriptPubKey adjunto a tu UTXO para probar que eres

de hecho su legítimo propietario. Para hacer esto, debes producir una firma s que coincida con la clave pública K presente en el scriptPubKey utilizando la clave privada k que se utilizó inicialmente para calcular K. La firma digital es así

una prueba irrefutable de que estás en posesión de la clave privada asociada

con la clave pública que reclamas.

Parámetros de la Curva Elíptica

Para realizar una firma digital, todos los participantes deben primero acordar los parámetros de la curva elíptica utilizada. En el caso de Bitcoin, los parámetros de secp256k1 son los siguientes:

El campo finito \mathbb{Z}_p definido por:

p = 2^{256} - 2^{32} - 977p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

p es un número primo muy

grande ligeramente menor que 2^{256}.

La curva elíptica y^2 = x^3 + ax + b sobre \mathbb{Z}_p definida

por:

a = 0, \quad b = 7El punto generador o punto de origen G:

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

Este número es la forma comprimida que solo da la abscisa del punto G. El prefijo 02 al principio determina cuál de los dos valores

que tienen esta abscisa x se

debe usar como punto generador. El orden n de G (el número de puntos

existentes) y el cofactor h:

$n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

n es un número muy grande

ligeramente menor que p.

h=1h es el cofactor o el número

de subgrupos. No me extenderé sobre lo que esto representa aquí, ya que es

bastante complejo, y en el caso de Bitcoin, no necesitamos tenerlo en cuenta

ya que es igual a 1.

Toda esta información es pública y conocida por todos los participantes. Gracias a ella, los usuarios pueden realizar una firma digital y verificarla.

Firma con ECDSA

El algoritmo ECDSA permite a un usuario firmar un mensaje usando su clave privada, de tal manera que cualquiera que conozca la clave pública correspondiente puede verificar la validez de la firma, sin que la clave privada sea revelada. En el contexto de Bitcoin, el mensaje a firmar depende del sighash elegido por el usuario. Es este sighash el que determinará qué partes de la transacción están cubiertas por la firma. Hablaré más sobre esto en el próximo capítulo.

Aquí están los pasos para generar una firma ECDSA:

Primero, calculamos el hash (e) del mensaje que necesita ser firmado. El mensaje m es pasado a través de una función

hash criptográfica, generalmente SHA256 o doble SHA256 en el caso de Bitcoin:

e = \text{HASH}(m)A continuación, calculamos un nonce. En criptografía, un nonce es

simplemente un número generado de manera aleatoria o pseudo-aleatoria que se

usa solo una vez. Es decir, cada vez que se hace una nueva firma digital con

este par de claves, será muy importante usar un nonce diferente, de lo

contrario, comprometerá la seguridad de la clave privada. Por lo tanto, es

suficiente determinar un entero aleatorio y único r tal que 1 \leq r \leq n-1,

donde n es el orden del punto

generador G de la curva elíptica.

Luego, calcularemos el punto R en la curva elíptica con las coordenadas (x_R, y_R) tal que:

R = r \cdot GExtraemos el valor de la abscisa del punto R (x_R). Este valor representa

la primera parte de la firma. Y finalmente, calculamos la segunda parte de

la firma s de esta manera:

s = r^{-1} \left( e + k \cdot x_R \right) \mod ndonde:

r^{-1}es el inverso modular dermódulon, es decir, un entero tal quer \cdot r^{-1} \equiv 1 \mod n;kes la clave privada del usuario;ees el hash del mensaje;nes el orden del punto generadorGde la curva elíptica.

La firma es entonces simplemente la concatenación de x_R y s:

\text{SIG} = x_R \Vert sVerificación de la Firma ECDSA

Para verificar una firma (x_R, s), cualquiera que conozca la clave pública K y los parámetros de la curva elíptica puede proceder de esta manera:

Primero, verifica que x_R y s estén dentro del intervalo [1, n-1]. Esto asegura que la

firma respeta las restricciones matemáticas del grupo elíptico. Si este no

es el caso, el verificador rechaza inmediatamente la firma como inválida.

Luego, calcula el hash del mensaje:

e = \text{HASH}(m)Calcula el inverso modular de s módulo n:

s^{-1} \mod nCalcula dos valores escalares u_1 y u_2 de esta manera:

\begin{align*}

u_1 &= e \cdot s^{-1} \mod n \\

u_2 &= x_R \cdot s^{-1} \mod n

\end{align*}Y finalmente, calcula el punto V en la curva elíptica tal que:

V = u_1 \cdot G + u_2 \cdot KLa firma es válida solo si x_V \equiv x_R \mod n, donde x_V es la coordenada x del punto V. De hecho,

combinando u_1 \cdot G y u_2 \cdot K, se obtiene un

punto V que, si la firma es

válida, debe corresponder al punto R utilizado durante la firma (módulo n).

Firma con el Protocolo Schnorr

El esquema de firma Schnorr es una alternativa a ECDSA que ofrece muchas

ventajas. Ha sido posible usarlo en Bitcoin desde 2021 y la introducción de

Taproot, con los patrones de script P2TR. Al igual que ECDSA, el esquema

Schnorr permite firmar un mensaje usando una clave privada, de tal manera

que la firma puede ser verificada por cualquiera que conozca la clave

pública correspondiente. En el caso de Schnorr, se utiliza la misma curva

exacta que ECDSA con los mismos parámetros. Sin embargo, las claves públicas

se representan de manera ligeramente diferente en comparación con ECDSA. De

hecho, solo se designan por la coordenada x del punto en la curva elíptica. A diferencia de ECDSA, donde las claves

públicas comprimidas se representan por 33 bytes (con el byte de prefijo

indicando la paridad de y),

Schnorr utiliza claves públicas de 32 bytes, correspondientes solo a la

coordenada x del punto K, y se asume por defecto que y es par. Esta representación simplificada reduce el tamaño de las firmas y

facilita ciertas optimizaciones en los algoritmos de verificación. La clave

pública es entonces la coordenada x del punto K:

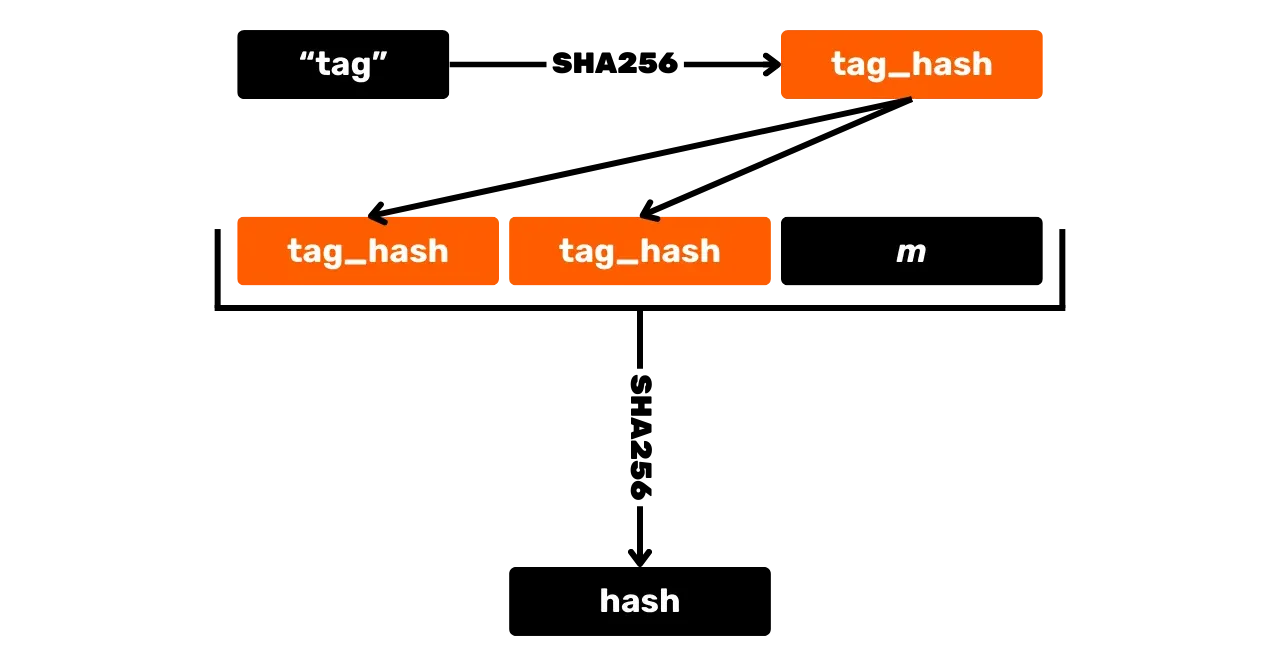

\text{pk} = K_xEl primer paso para generar una firma es hacer hash del mensaje. Pero a diferencia de ECDSA, se hace con otros valores y se utiliza una función de hash etiquetada para evitar colisiones en diferentes contextos. Una función de hash etiquetada simplemente implica agregar una etiqueta arbitraria a las entradas de la función de hash junto con los datos del mensaje.

Además del mensaje, la coordenada x de la clave pública K_x, así

como un punto R calculado a

partir del nonce r (R=r \cdot G) que es en sí mismo un entero único para cada firma, calculado de manera

determinista a partir de la clave privada y el mensaje para evitar

vulnerabilidades relacionadas con la reutilización del nonce, también se

pasan a la función etiquetada. Al igual que para la clave pública, solo se

retiene la coordenada x del

punto nonce R_x para describir

el punto.

El resultado de este hash, notado e, se llama "the challenge" (el desafio):

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod nAquí, \text{HASH} es la función de hash SHA256, y \text{``BIP0340/challenge''} es la etiqueta específica para el hashing.

Finalmente, el parámetro s se

calcula de esta manera a partir de la clave privada k, el nonce r, y el desafío e:

s = (r + e \cdot k) \mod nLa firma es entonces simplemente el par Rx y s.

\text{SIG} = R_x \Vert sVerificación de la Firma Schnorr

La verificación de una firma Schnorr es más simple que la de una firma

ECDSA. Aquí están los pasos para verificar la firma (R_x, s) con la clave pública K_x y el

mensaje m: Primero,

verificamos que K_x sea un

entero válido y menor que p.

Si este es el caso, recuperamos el punto correspondiente en la curva con K_y siendo par. También extraemos R_x y s separando la firma \text{SIG}. Luego,

comprobamos que R_x < p y s < n (el orden de la

curva). A continuación, calculamos el desafío e de la misma manera que el emisor

de la firma:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod nLuego, calculamos un punto de referencia en la curva de esta manera:

R' = s \cdot G - e \cdot KFinalmente, verificamos que R'_x = R_x. Si las dos coordenadas x coinciden, entonces la firma (R_x, s) es de hecho válida con la clave pública K_x.

¿Por qué funciona esto?

El firmante ha calculado s = r + e \cdot k \mod n, así que R' = s \cdot G - e \cdot K debería ser igual al punto original R, porque:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot GDado que K = k \cdot G,

tenemos e \cdot k \cdot G = e \cdot K. Así:

R' = r \cdot G = RPor lo tanto, tenemos:

R'_x = R_xLas ventajas de las firmas Schnorr

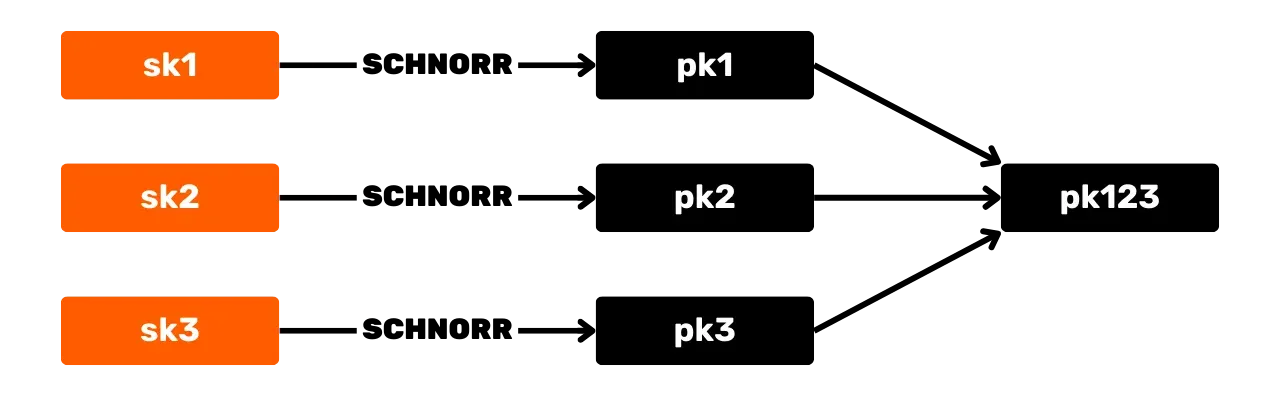

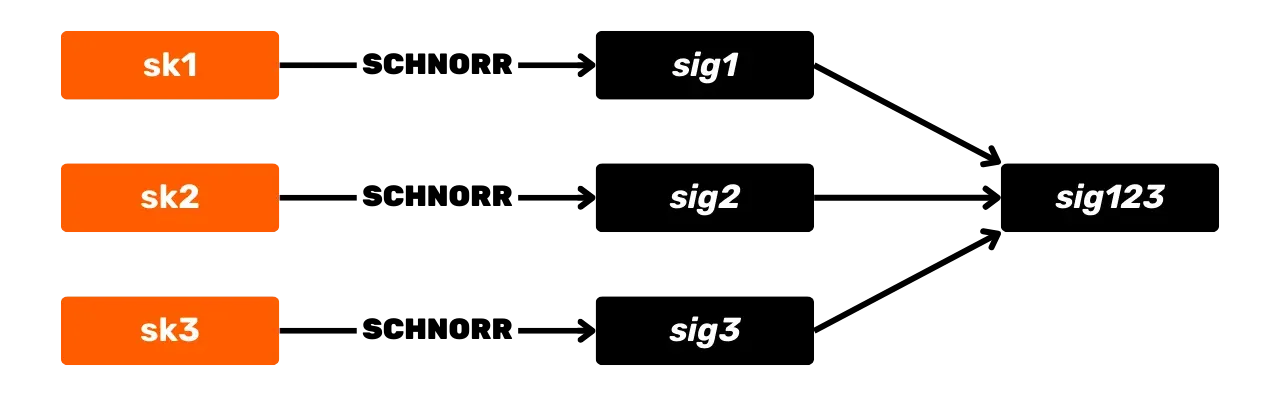

El esquema de firma Schnorr ofrece varias ventajas para Bitcoin sobre el algoritmo ECDSA original. Primero, Schnorr permite la agregación de claves y firmas. Esto significa que múltiples claves públicas pueden combinarse en una sola clave.

Y de manera similar, múltiples firmas pueden ser agregadas en una única firma válida. Así, en el caso de una transacción de multifirma, un conjunto de participantes puede firmar con una única firma y una única clave pública agregada. Esto reduce significativamente los costos de almacenamiento y computación para la red, ya que cada nodo solo necesita verificar una única firma.

Además, la agregación de firmas mejora la privacidad. Con Schnorr, se vuelve imposible distinguir una transacción multifirma de una transacción de firma única estándar. Esta homogeneidad hace que el análisis de la cadena sea más difícil, ya que limita la capacidad de identificar huellas de billeteras. Finalmente, Schnorr también ofrece la posibilidad de verificación por lotes. Al verificar múltiples firmas simultáneamente, los nodos pueden ganar eficiencia, especialmente para bloques que contienen muchas transacciones. Esta optimización reduce el tiempo y los recursos necesarios para validar un bloque. Además, las firmas Schnorr no son maleables, a diferencia de las firmas producidas con ECDSA. Esto significa que un atacante no puede modificar una firma válida para crear otra firma válida para el mismo mensaje y la misma clave pública. Esta vulnerabilidad estaba previamente presente en Bitcoin y evitaba notablemente la implementación segura de la Lightning Network. Se resolvió para ECDSA con el softfork SegWit en 2017, que implica mover las firmas a una base de datos separada de las transacciones para prevenir su maleabilidad.

¿Por qué Satoshi eligió ECDSA?

Como hemos visto, Satoshi inicialmente eligió implementar ECDSA para firmas digitales en Bitcoin. Sin embargo, también hemos visto que Schnorr es superior a ECDSA en muchos aspectos, y este protocolo fue creado por Claus-Peter Schnorr en 1989, 20 años antes de la invención de Bitcoin.

Bueno, realmente no sabemos por qué Satoshi no lo eligió, pero una hipótesis probable es que este protocolo estaba bajo patente hasta 2008. Aunque Bitcoin fue creado un año después, en enero de 2009, no había una estandarización de código abierto para las firmas Schnorr disponible en ese momento. Quizás Satoshi consideró más seguro usar ECDSA, que ya estaba ampliamente utilizado y probado en software de código abierto y tenía varias implementaciones reconocidas (notablemente la biblioteca OpenSSL utilizada hasta 2015 en Bitcoin Core, luego reemplazada por libsecp256k1 en la versión 0.10.0). O tal vez simplemente no estaba al tanto de que esta patente iba a expirar en 2008. En cualquier caso, la hipótesis más probable parece estar relacionada con esta patente y el hecho de que ECDSA tenía un historial probado y era más fácil de implementar.

Los sighash flags

Como hemos visto en capítulos anteriores, las firmas digitales se utilizan a

menudo para desbloquear el script de una entrada. En el proceso de firma, es

necesario incluir los datos firmados en el cálculo, designados en nuestros

ejemplos por el mensaje m.

Estos datos, una vez firmados, no pueden ser modificados sin invalidar la

firma. De hecho, ya sea para ECDSA o Schnorr, el verificador de la firma

debe incluir en su cálculo el mismo mensaje m. Si difiere del mensaje m inicialmente utilizado por el

firmante, el resultado será incorrecto y la firma se considerará inválida. Entonces

se dice que una firma cubre ciertos datos y los protege, de cierta manera, contra

modificaciones no autorizadas.

¿Qué es un sighash flash?

En el caso específico de Bitcoin, hemos visto que el mensaje m corresponde a la transacción. Sin embargo, en realidad, es un poco más complejo.

De hecho, gracias a los flags de sighash, es posible seleccionar datos específicos

dentro de la transacción que estarán cubiertos o no por la firma.

El "flag de sighash" es, por lo tanto, un parámetro agregado a cada entrada, permitiendo la determinación de los componentes de una transacción que están cubiertos por la firma asociada. Estos componentes son las entradas y las salidas. La elección del flag de sighash determina así cuáles entradas y cuáles salidas de la transacción son fijadas por la firma y cuáles pueden aún ser modificadas sin invalidarla. Este mecanismo permite que las firmas comprometan datos de la transacción de acuerdo con las intenciones del firmante.

Obviamente, una vez que la transacción es confirmada en la blockchain, se vuelve inmutable, independientemente de los flags de sighash utilizados. La posibilidad de modificación a través de los flags de sighash está limitada al período entre la firma y la confirmación.

Generalmente, el software de billetera no te ofrece la opción de modificar

manualmente el flag de sighash de tus entradas cuando construyes una

transacción. Por defecto, se establece SIGHASH_ALL.

Personalmente, solo conozco Sparrow Wallet que permite esta modificación

desde la interfaz de usuario.

¿Cuáles son los flags de sighash existentes en Bitcoin?

En Bitcoin, hay 3 flags de sighash básicos:

SIGHASH_ALL(0x01): La firma se aplica a todas las entradas y todas las salidas de la transacción. La transacción está así completamente cubierta por la firma y ya no puede ser modificada.SIGHASH_ALLes el sighash más comúnmente usado en transacciones cotidianas cuando uno simplemente quiere realizar una transacción sin que pueda ser modificada.

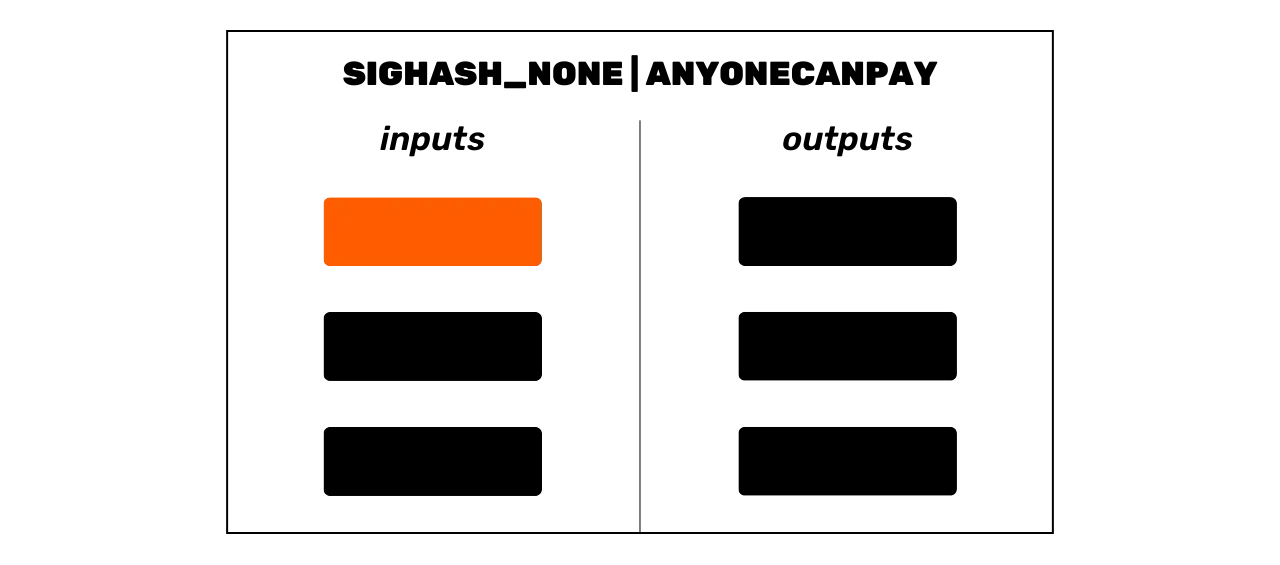

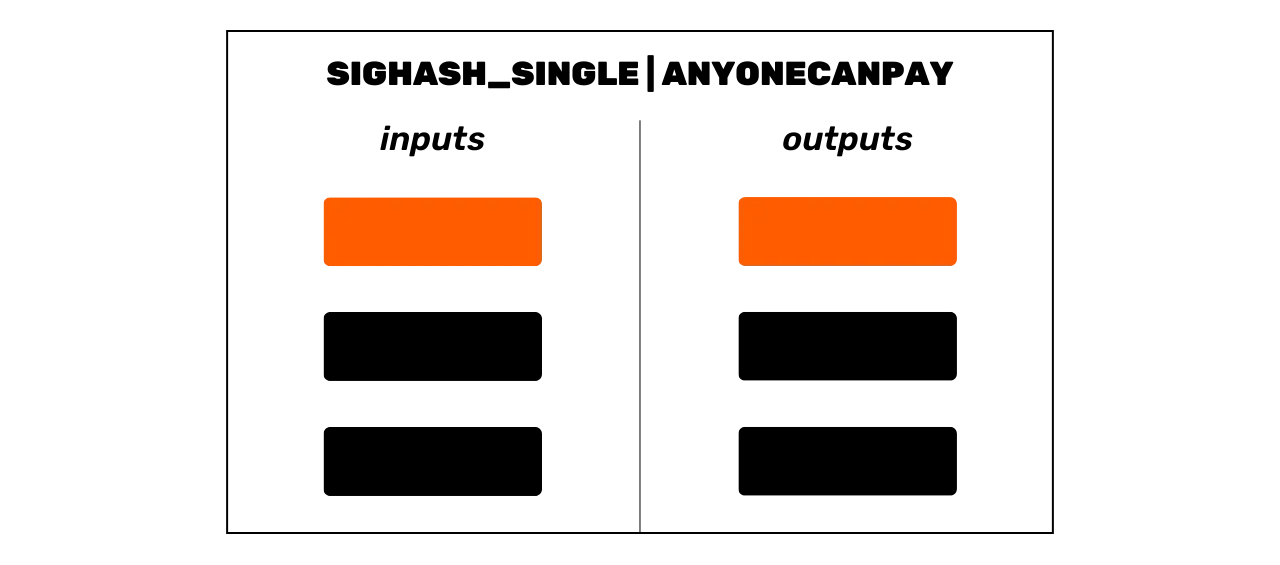

En todos los diagramas de este capítulo, el color naranja representa los elementos cubiertos por la firma, mientras que el color negro indica aquellos que no lo están.

SIGHASH_NONE(0x02): La firma cubre todas las entradas pero ninguna de las salidas, permitiendo así la modificación de las salidas después de la firma. En términos concretos, esto es similar a un cheque en blanco. El firmante desbloquea los UTXOs en las entradas pero deja el campo de las salidas completamente modificable. Cualquiera que conozca esta transacción puede así agregar el output de su elección, por ejemplo especificando una dirección de recepción para recoger los fondos consumidos por las entradas, y luego transmitir la transacción para recuperar los bitcoins. La firma del propietario de las entradas no será invalidada, ya que solo cubre las entradas.

SIGHASH_SINGLE(0x03): La firma cubre todas las entradas así como una único output, correspondiente al índice del input firmado. Por ejemplo, si la firma desbloquea el scriptPubKey del input #0, entonces también cubre el output #0. La firma también protege todas las otras entradas, las cuales ya no pueden ser modificadas. Sin embargo, cualquiera puede agregar un output adicional sin invalidar la firma, siempre que el output #0, que es la única cubierta por ella, no sea modificada.

Además de estos tres flags de sighash, también existe el modificador SIGHASH_ANYONECANPAY (0x80). Este modificador puede combinarse con un flag de

sighash básico para crear tres nuevos flags de sighash:

SIGHASH_ALL | SIGHASH_ANYONECANPAY(0x81): La firma cubre una única entrada mientras incluye todas las salidas de la transacción. Este flag de sighash combinado permite, por ejemplo, la creación de una transacción de crowdfunding. El organizador prepara el output con su dirección y el monto objetivo, y cada inversor puede entonces agregar entradas para financiar este output. Una vez que se reúnen fondos suficientes en las entradas para satisfacer el output, la transacción puede ser transmitida.

SIGHASH_NONE | SIGHASH_ANYONECANPAY(0x82): La firma cubre una única entrada, sin comprometerse con ningun output;

SIGHASH_SINGLE | SIGHASH_ANYONECANPAY(0x83): La firma cubre una sola entrada así como el output que tiene el mismo índice que esta entrada. Por ejemplo, si la firma desbloquea el scriptPubKey del input #3, también cubrirá el output #3. El resto de la transacción permanece modificable, tanto en términos de otras entradas como de otras salidas.

Proyectos para Agregar Nuevos sighash flags

Actualmente (2024), solo los sighash flags presentados en la sección

anterior son utilizables en Bitcoin. Sin embargo, algunos proyectos están

considerando la adición de nuevas banderas de sighash. Por ejemplo, el

BIP118, propuesto por Christian Decker y Anthony Towns, introduce dos nuevos

sighash flags: SIGHASH_ANYPREVOUT y SIGHASH_ANYPREVOUTANYSCRIPT (AnyPrevOut = "Cualquier Salida Anterior").

Estas dos banderas de sighash ofrecerían una posibilidad adicional en Bitcoin: crear firmas que no cubren ninguna entrada específica de la transacción.

Esta idea fue inicialmente formulada por Joseph Poon y Thaddeus Dryja en el

White Paper de Lightning. Antes de su renombramiento, esta bandera de

sighash se llamaba SIGHASH_NOINPUT. Si esta bandera de sighash

se integra en Bitcoin, permitirá el uso de covenants, pero también es un

prerrequisito obligatorio para implementar Eltoo, un protocolo general para

segundas capas que define cómo gestionar conjuntamente la propiedad de un

UTXO. Eltoo fue diseñado específicamente para resolver los problemas

asociados con los mecanismos para negociar el estado de los canales de

Lightning, es decir, entre la apertura y el cierre.

Para profundizar tu conocimiento sobre la Red Lightning, después del curso CYP201, te recomiendo altamente el curso LNP201 por Fanis Michalakis, que cubre el tema en detalle:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

En la siguiente parte, propongo descubrir el funcionamiento de la frase mnemónica en tu billetera Bitcoin.

La frase mnemónica

Evolución de las billeteras Bitcoin

Ahora que hemos explorado el funcionamiento de las funciones hash y las firmas digitales, podemos estudiar cómo funcionan las billeteras Bitcoin. El objetivo será imaginar cómo se construye una billetera en Bitcoin, cómo se descompone y cuáles son las diferentes piezas de información que la constituyen y para qué se utilizan. Este entendimiento de los mecanismos de la billetera te permitirá mejorar tu uso de Bitcoin en términos de seguridad y privacidad.

Antes de sumergirnos en los detalles técnicos, es esencial aclarar qué se entiende por "billetera Bitcoin" y comprender su utilidad.

¿Qué es una billetera Bitcoin?

A diferencia de las billeteras tradicionales, que te permiten almacenar billetes y monedas físicas, una billetera Bitcoin no "contiene" bitcoins per se. De hecho, los bitcoins no existen en una forma física o digital que pueda ser almacenada, sino que están representados por unidades de cuenta descritas en el sistema en forma de UTXOs (Unspent Transaction Outputs - Salida de Transacción No Gastada).

Los UTXOs representan fragmentos de bitcoins, de diversos tamaños, que pueden ser gastados siempre que su scriptPubKey sea satisfecho. Para gastar sus bitcoins, un usuario debe proporcionar un scriptSig que desbloquee el scriptPubKey asociado con su UTXO. Esta prueba generalmente se realiza a través de una firma digital, generada desde la clave privada correspondiente a la clave pública presente en el scriptPubKey. Por lo tanto, el elemento crucial que el usuario debe asegurar es la clave privada. El papel de una billetera de Bitcoin es precisamente gestionar estas claves privadas de manera segura. En realidad, su papel es más similar al de un llavero que al de una billetera en el sentido tradicional.

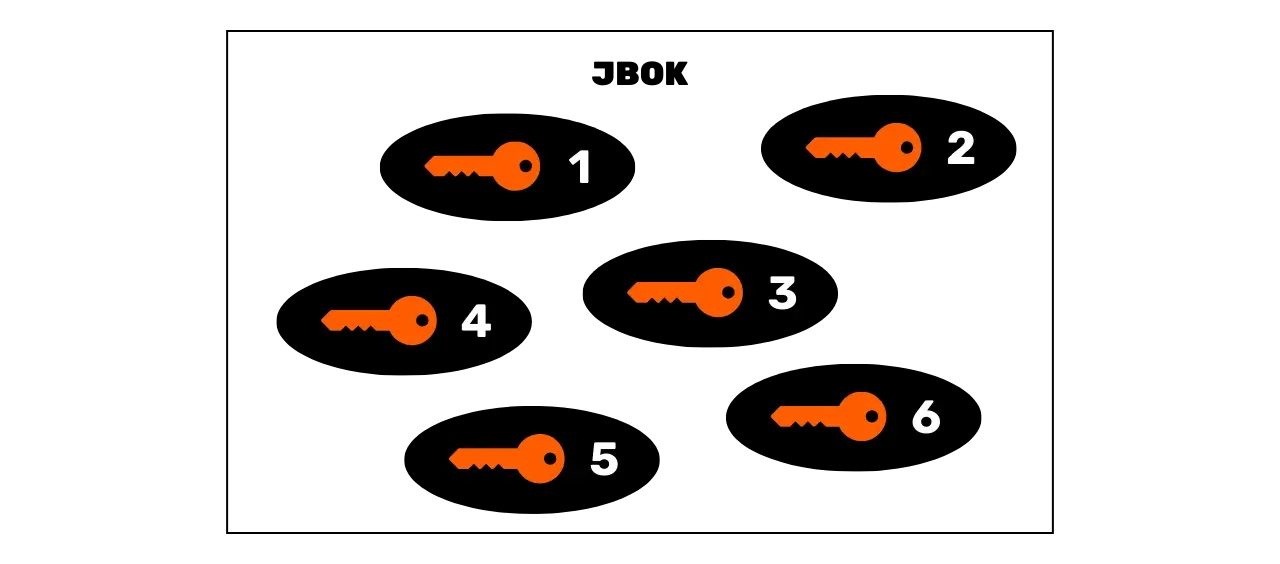

JBOK Wallets (Just a Bunch Of Keys)

Las primeras billeteras utilizadas en Bitcoin fueron las billeteras JBOK (Just a Bunch Of Keys), que agrupaban claves privadas generadas de manera independiente y sin ningún vínculo entre ellas. Estas billeteras operaban en un modelo simple donde cada clave privada podía desbloquear una dirección de recepción de Bitcoin única.

Si se deseaba utilizar múltiples claves privadas, entonces era necesario hacer tantas copias de seguridad para asegurar el acceso a los fondos en caso de problemas con el dispositivo que aloja la billetera. Si se usa una única clave privada, esta estructura de billetera puede ser suficiente, ya que una sola copia de seguridad es suficiente. Sin embargo, esto plantea un problema: en Bitcoin, se desaconseja fuertemente usar siempre la misma clave privada. De hecho, una clave privada está asociada con una dirección única, y las direcciones de recepción de Bitcoin están diseñadas normalmente para un solo uso. Cada vez que recibes fondos, deberías generar una nueva dirección en blanco.