name: Privacidad en Bitcoin goal: Comprender y dominar los principios de protección de la privacidad al utilizar Bitcoin objectives:

- Definir los conceptos teóricos necesarios para comprender las cuestiones de privacidad

- Identificar y mitigar los riesgos asociados a la pérdida de confidencialidad para los usuarios de Bitcoin

- Uso de métodos y herramientas para proteger su privacidad en Bitcoin

- Comprender los métodos de análisis de la cadena y desarrollar estrategias de defensa

Proteja su privacidad en Bitcoin

En un mundo en el que la confidencialidad de las transacciones financieras se está convirtiendo poco a poco en un lujo, comprender y dominar los principios de protección de la privacidad cuando se utiliza Bitcoin es esencial. Este curso de formación le da todas las claves, tanto teóricas como prácticas, para conseguirlo de forma autónoma.

Hoy en día, en Bitcoin, hay empresas especializadas en el análisis de blockchain. Su actividad principal consiste precisamente en inmiscuirse en su esfera privada, con el fin de comprometer la confidencialidad de sus transacciones. En realidad, en Bitcoin no existe el "derecho a la privacidad". Así que es usted, el usuario, quien debe hacer valer sus derechos naturales y proteger la confidencialidad de sus transacciones, porque nadie lo va a hacer por usted.

El curso está diseñado para ser exhaustivo y general. Cada concepto técnico se trata con detalle y se apoya en diagramas explicativos. El objetivo es que los conocimientos sean accesibles para todos. Por ello, BTC204 es asequible para principiantes y usuarios intermedios. El curso también ofrece un valor añadido para los bitcoiners más experimentados, ya que profundizamos en ciertos conceptos técnicos que a menudo se malinterpretan.

Únase a nosotros para transformar su uso de Bitcoin y convertirse en un usuario informado, capaz de comprender las cuestiones relacionadas con la confidencialidad y proteger su privacidad.

Introducción

Descripción del curso

¡Bienvenido al curso BTC204!

En un mundo en el que la confidencialidad de las transacciones financieras se está convirtiendo poco a poco en un lujo, comprender y dominar los principios de protección de la privacidad cuando se utiliza Bitcoin es esencial. Este curso de formación le da todas las claves, tanto teóricas como prácticas, para conseguirlo de forma autónoma.

Hoy en día, en Bitcoin, hay empresas especializadas en el análisis de blockchain. Su actividad principal consiste precisamente en inmiscuirse en su esfera privada, con el fin de comprometer la confidencialidad de sus transacciones. En realidad, en Bitcoin no existe el "derecho a la privacidad". Así que es usted, el usuario, quien debe hacer valer sus derechos naturales y proteger la confidencialidad de sus transacciones, porque nadie lo va a hacer por usted.

Bitcoin no es sólo "subir números" y preservar el valor de los ahorros. Con sus características únicas y su historia, es ante todo la herramienta de la contraeconomía. Gracias a este formidable invento, usted puede disponer libremente de su dinero, gastarlo y acumularlo, sin que nadie pueda impedírselo.

Bitcoin le ofrece una escapatoria pacífica del yugo del Estado, permitiéndole disfrutar plenamente de sus derechos naturales, que no pueden ser cuestionados por las leyes establecidas. Gracias al invento de Satoshi Nakamoto, usted tiene el poder de hacer respetar su propiedad privada y recuperar la libertad de contratar.

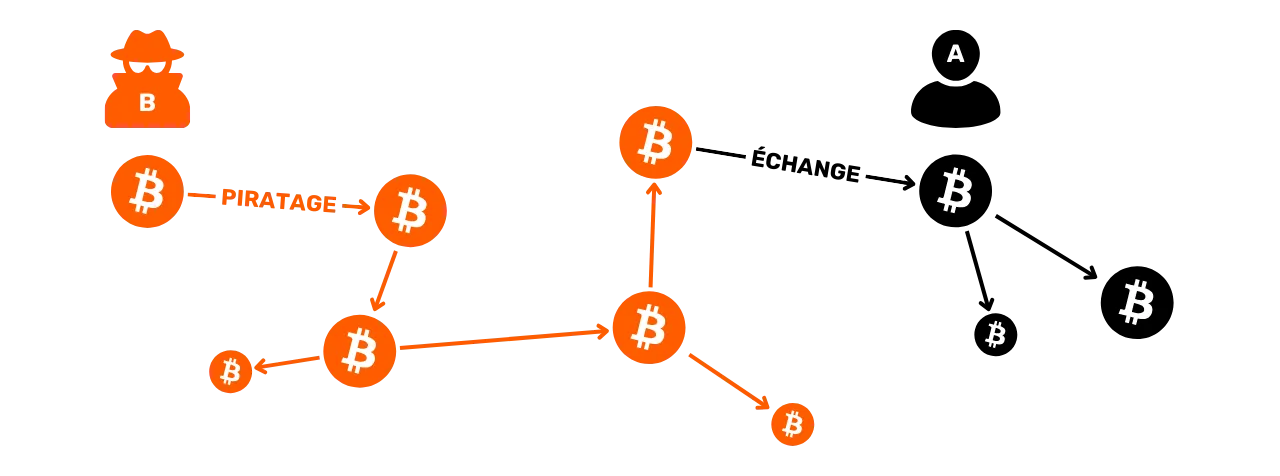

Sin embargo, Bitcoin no es anónimo por defecto, lo que puede representar un riesgo para las personas que se dedican a la contraeconomía, sobre todo en regiones bajo un régimen despótico. Pero éste no es el único peligro. Dado que el bitcoin es un activo valioso e incensurable, puede ser un objetivo para los ladrones. Por eso, proteger tu privacidad se convierte también en una cuestión de seguridad: puede ayudarte a evitar el pirateo y las agresiones físicas.

Como veremos, aunque el protocolo ofrece ciertas protecciones de confidencialidad por sí mismo, es crucial utilizar herramientas adicionales para optimizar y defender esta confidencialidad.

Este curso de formación está diseñado para ofrecer una visión general y exhaustiva de las cuestiones relacionadas con la confidencialidad de Bitcoin. Cada concepto técnico se trata en detalle, con el apoyo de diagramas explicativos. El objetivo es hacer estos conocimientos accesibles a todo el mundo, incluso a principiantes y usuarios intermedios. Para los Bitcoiners más experimentados, también cubrimos conceptos altamente técnicos y a veces poco conocidos a lo largo del curso, para profundizar en la comprensión de cada tema.

El objetivo de este curso de formación no es que usted sea totalmente anónimo en el uso de Bitcoin, sino proporcionarle las herramientas esenciales para saber cómo proteger su confidencialidad en función de sus objetivos personales. Tendrá la libertad de elegir entre los conceptos y herramientas presentados para desarrollar sus propias estrategias, adaptadas a sus objetivos y necesidades específicas.

Sección 1: Definiciones y conceptos clave

Para empezar, vamos a repasar los principios fundamentales que rigen el funcionamiento de Bitcoin, para luego poder abordar con calma las nociones relativas a la confidencialidad. Es esencial dominar algunos conceptos básicos, como UTXO, la recepción de direcciones y el scripting, antes de poder entender completamente los conceptos que trataremos en las siguientes secciones. También presentaremos el modelo general de confidencialidad de Bitcoin, tal y como lo imaginó Satoshi Nakamoto, lo que nos permitirá comprender las apuestas y los riesgos asociados.

Sección 2: Comprender el análisis de la cadena y protegerse contra él

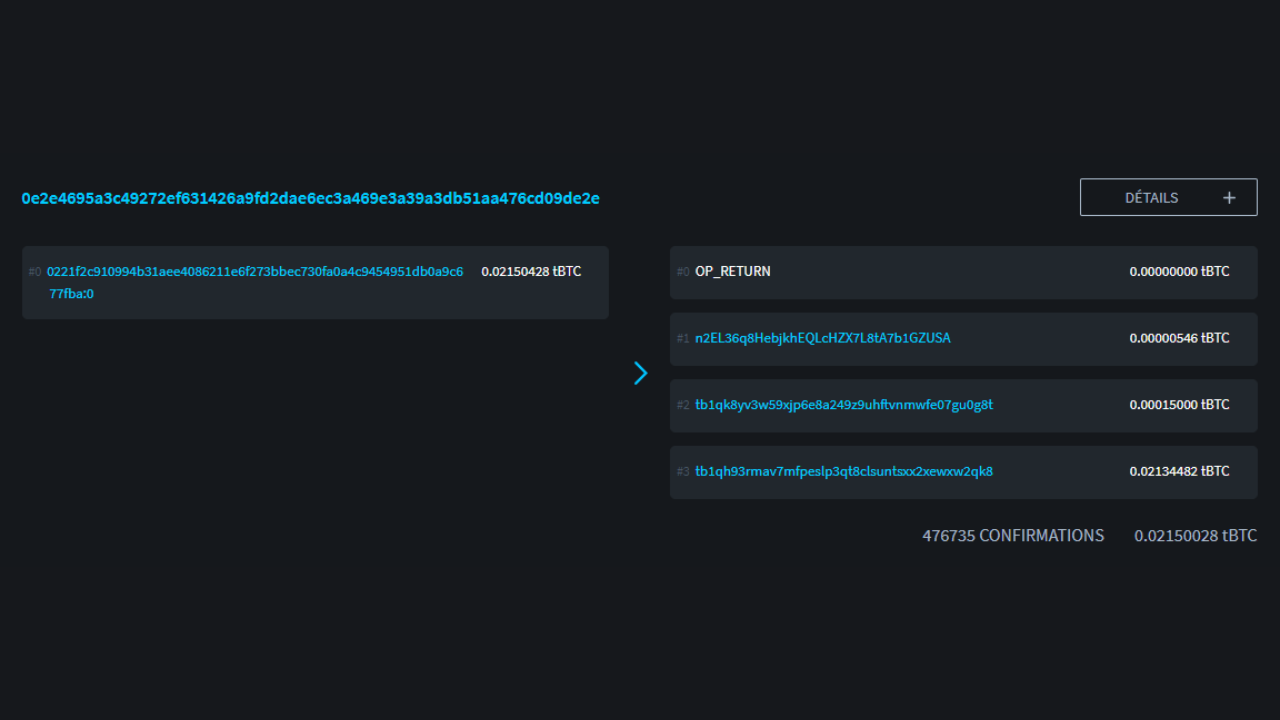

En la segunda sección, examinamos las técnicas utilizadas por las empresas de análisis de blockchain para rastrear su actividad en Bitcoin. Comprender estos métodos es crucial para reforzar la protección de su privacidad. El objetivo de esta sección es examinar las estrategias de los atacantes para comprender mejor los riesgos y preparar el terreno para las técnicas que estudiaremos en las siguientes secciones. Analizaremos patrones de transacciones, heurísticas internas y externas, e interpretaciones probables de estos patrones. Además de la teoría, aprenderemos a utilizar un explorador de bloques para el análisis de cadenas, mediante ejemplos prácticos y ejercicios.

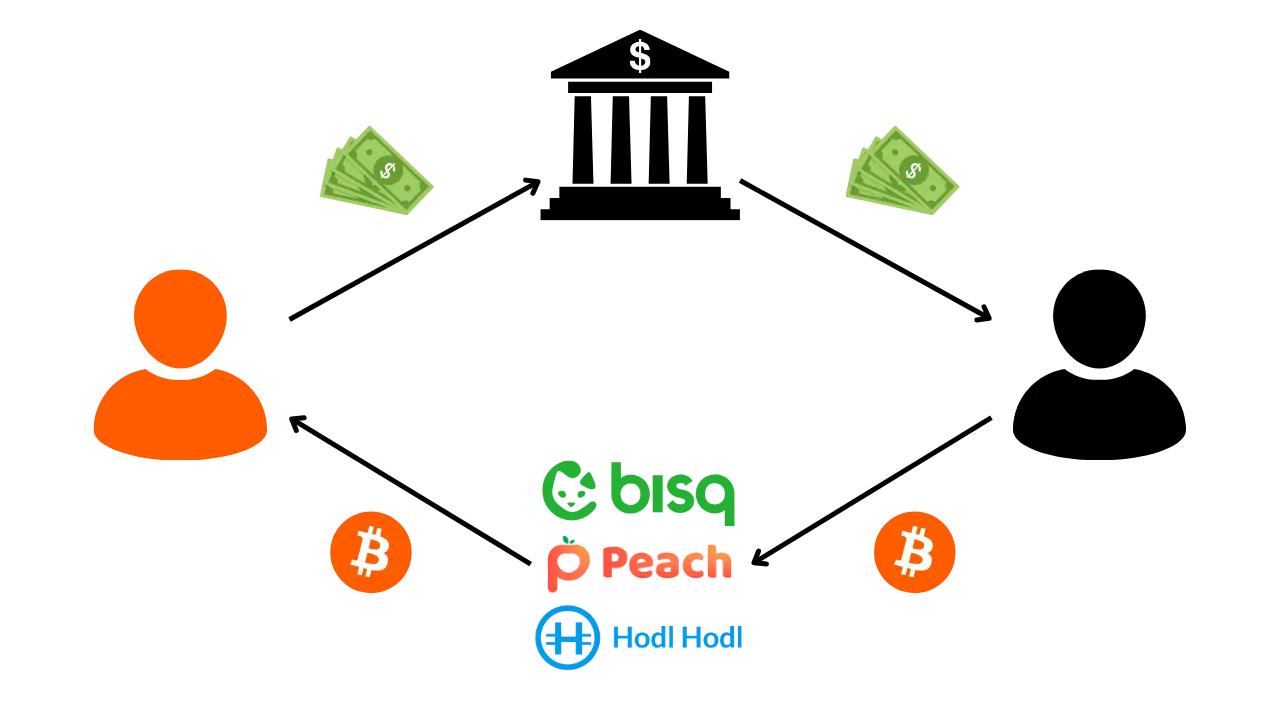

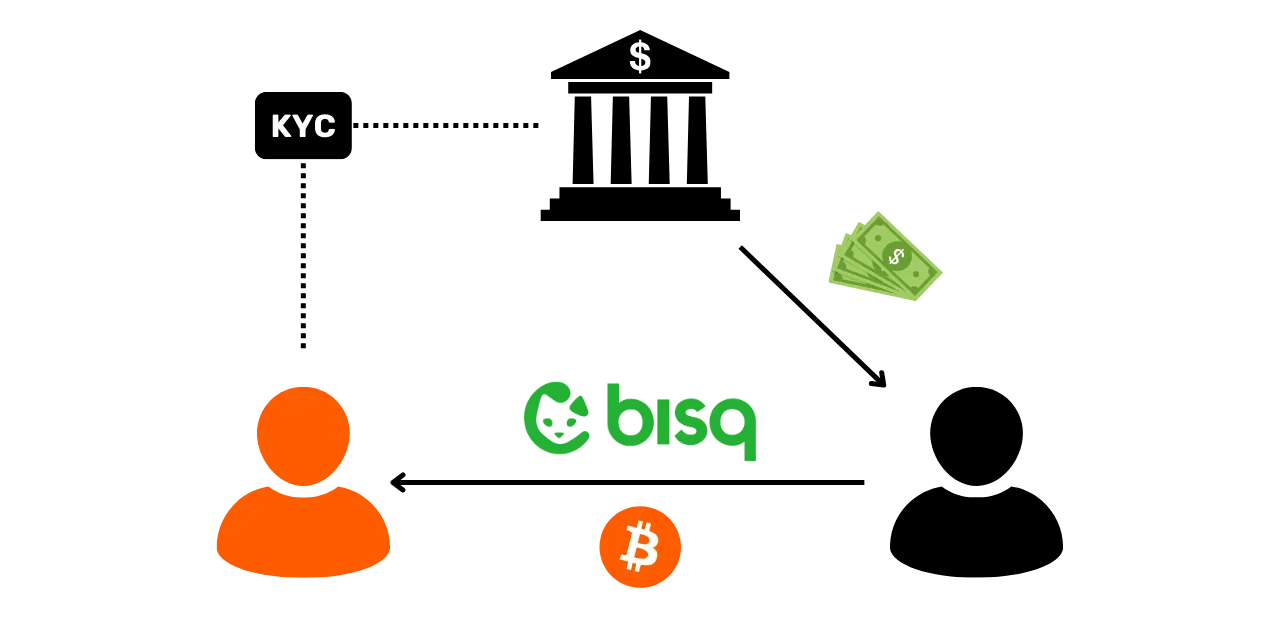

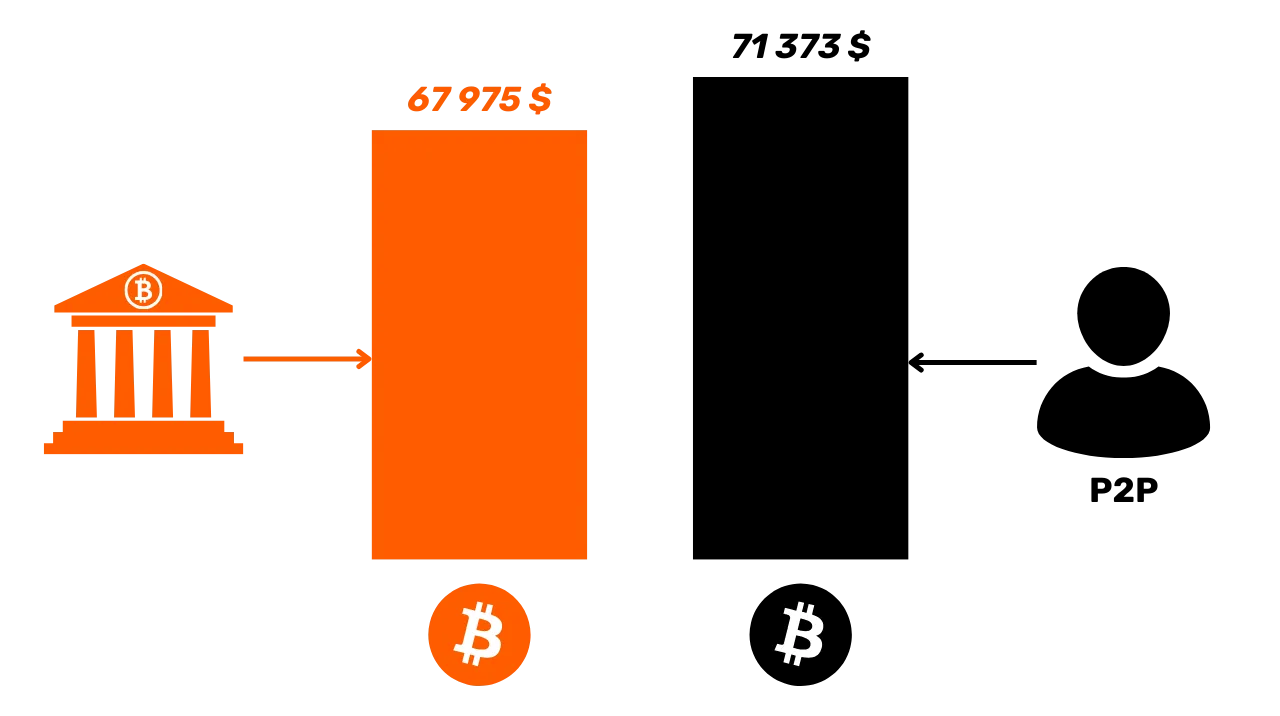

Sección 3: Dominar las mejores prácticas para proteger su privacidad

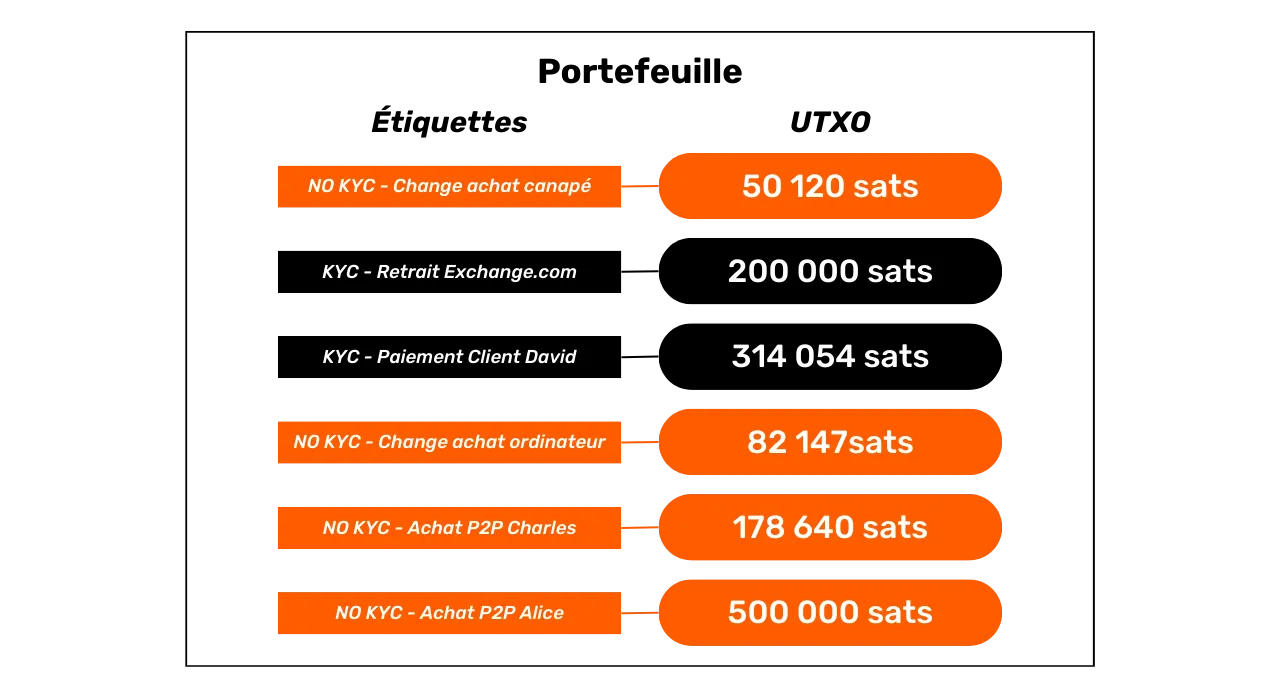

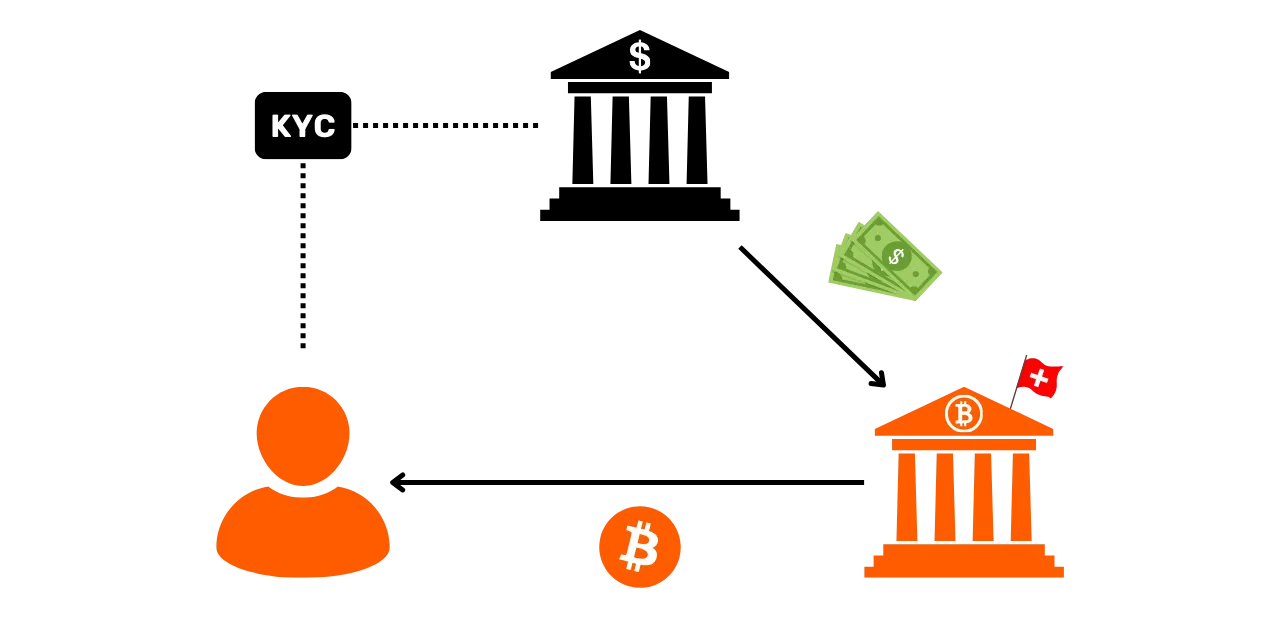

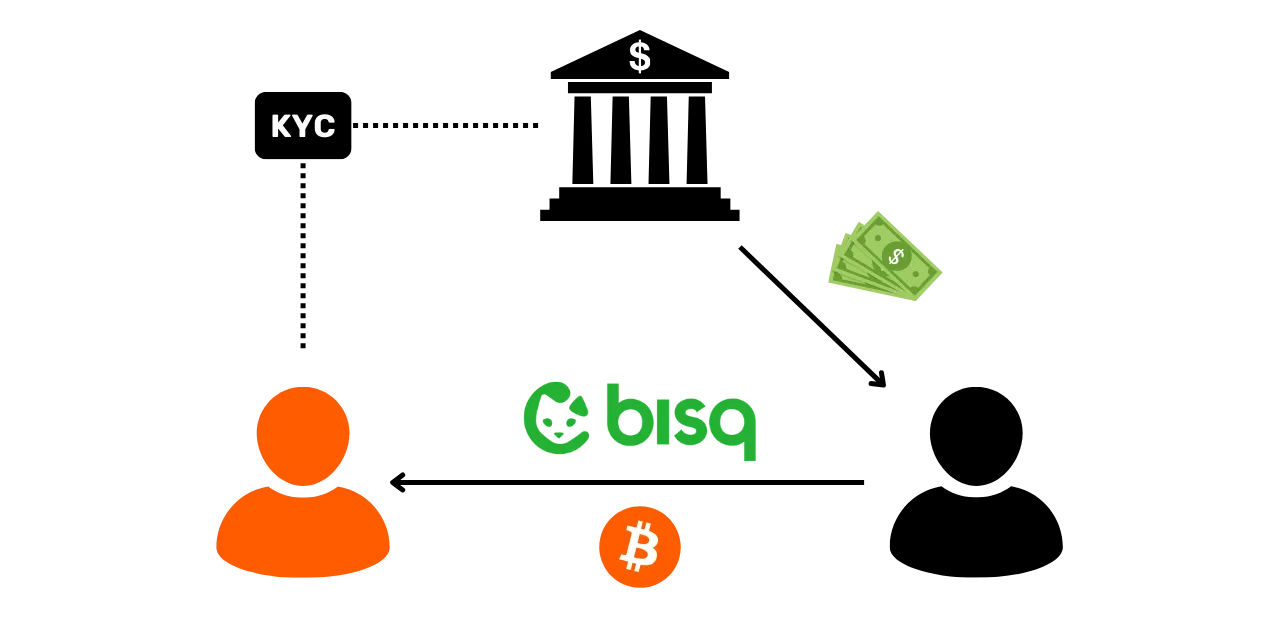

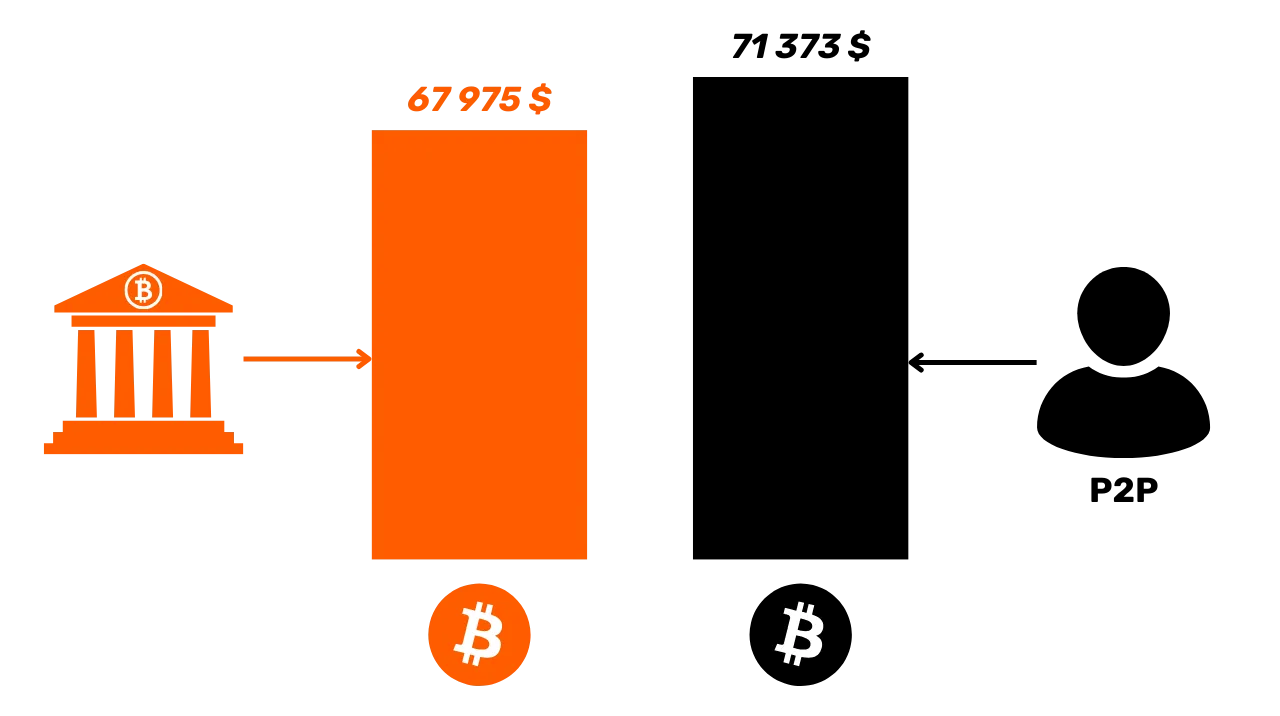

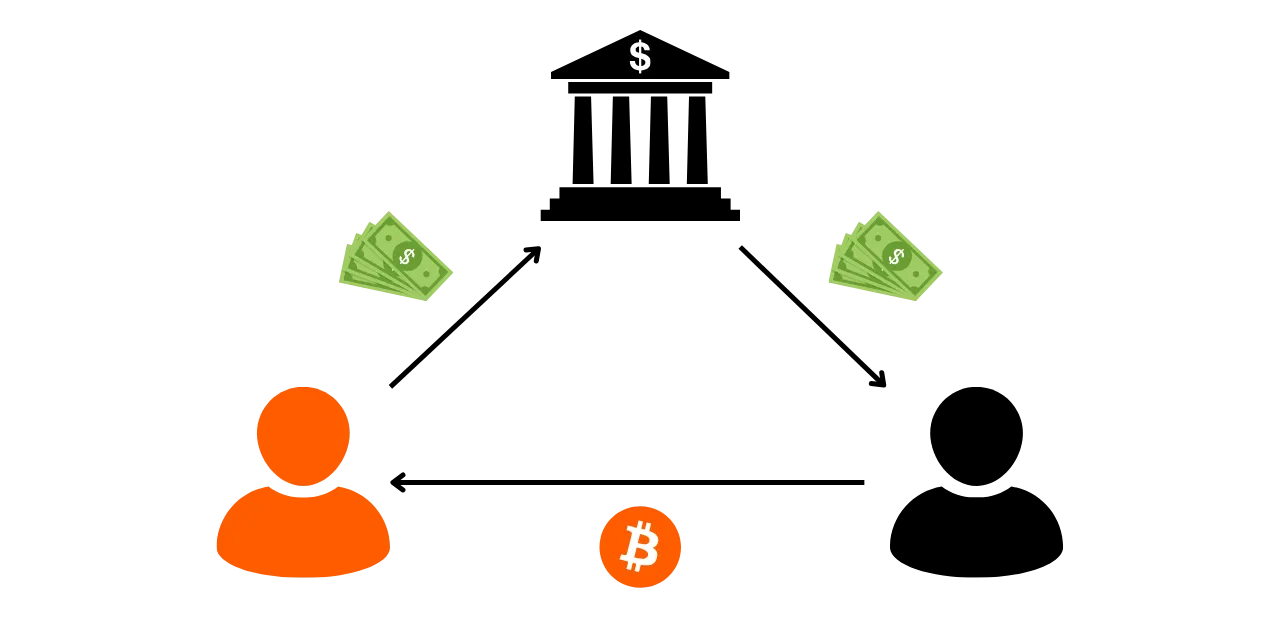

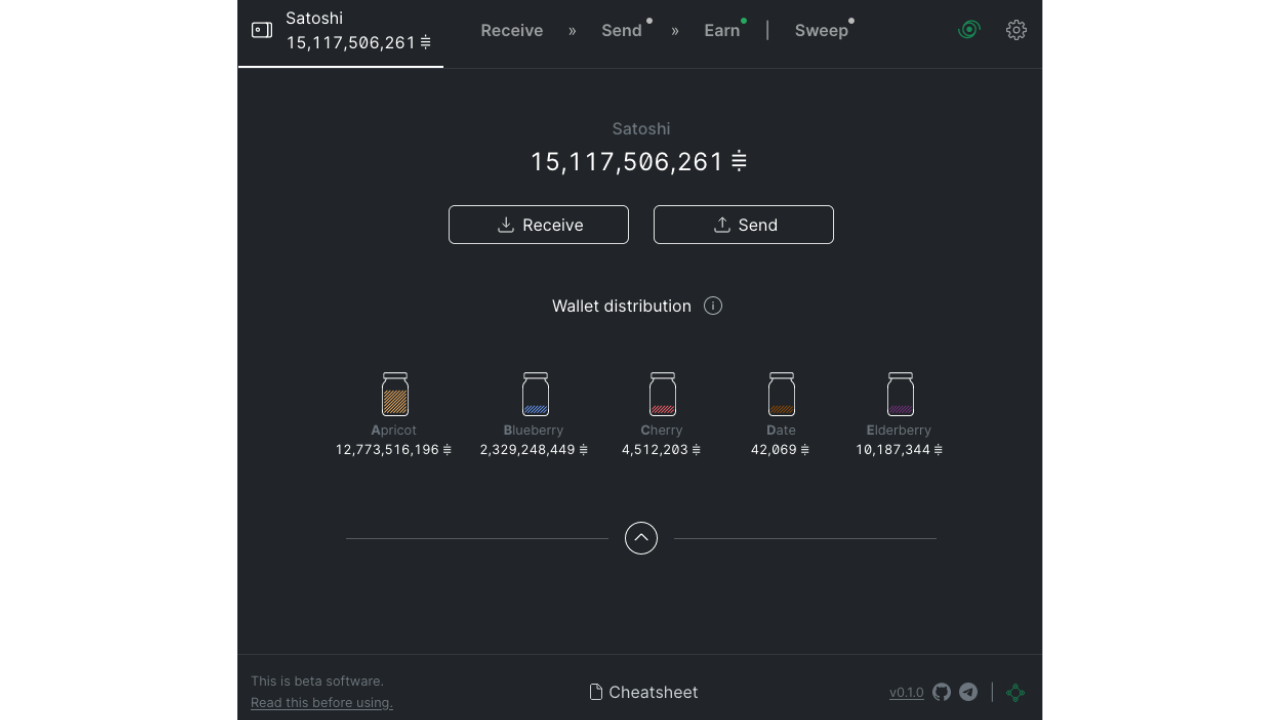

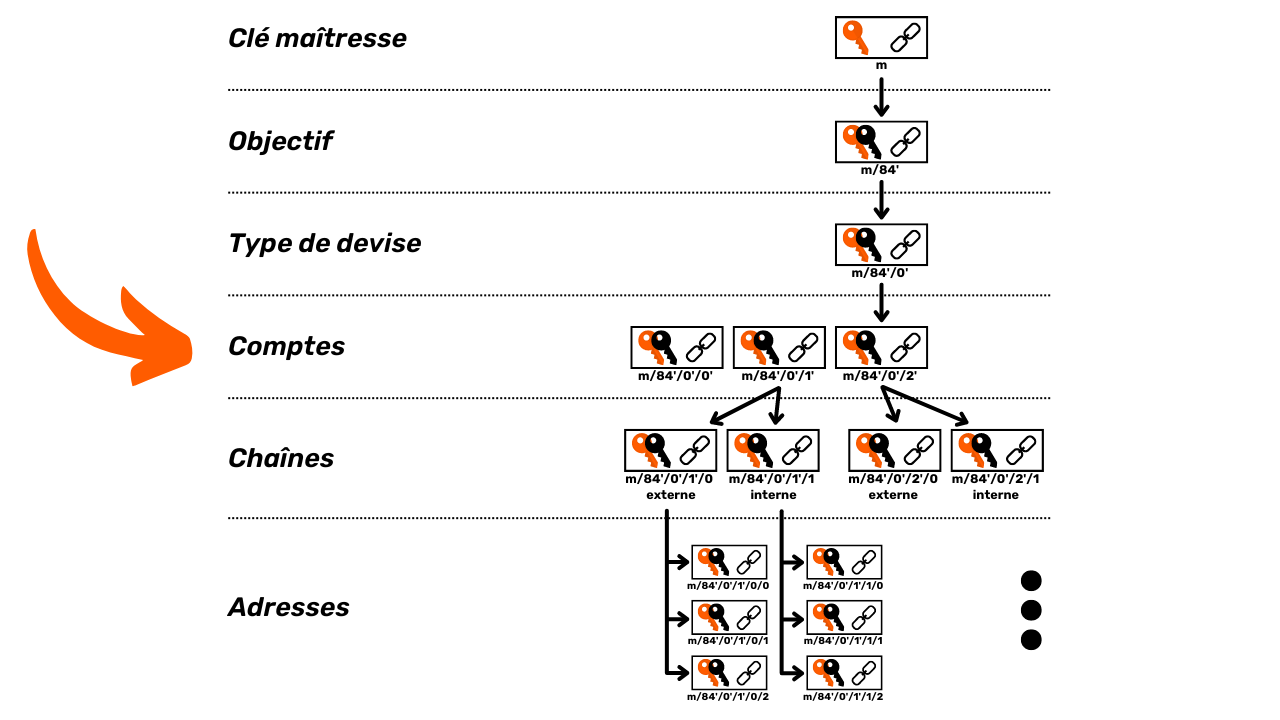

En la tercera sección de nuestro curso de formación, vamos al grano: ¡la práctica! El objetivo es dominar todas las buenas prácticas esenciales que deberían convertirse en reflejos naturales para cualquier usuario de Bitcoin. Vamos a cubrir el uso de direcciones en blanco, etiquetado, consolidación, el uso de nodos completos, así como KYC y métodos de adquisición. El objetivo es proporcionarle una visión global de las trampas que debe evitar para establecer una base sólida en nuestra búsqueda de la protección de la privacidad. Para algunas de estas prácticas, se le guiará a un tutorial específico sobre cómo ponerlas en práctica.

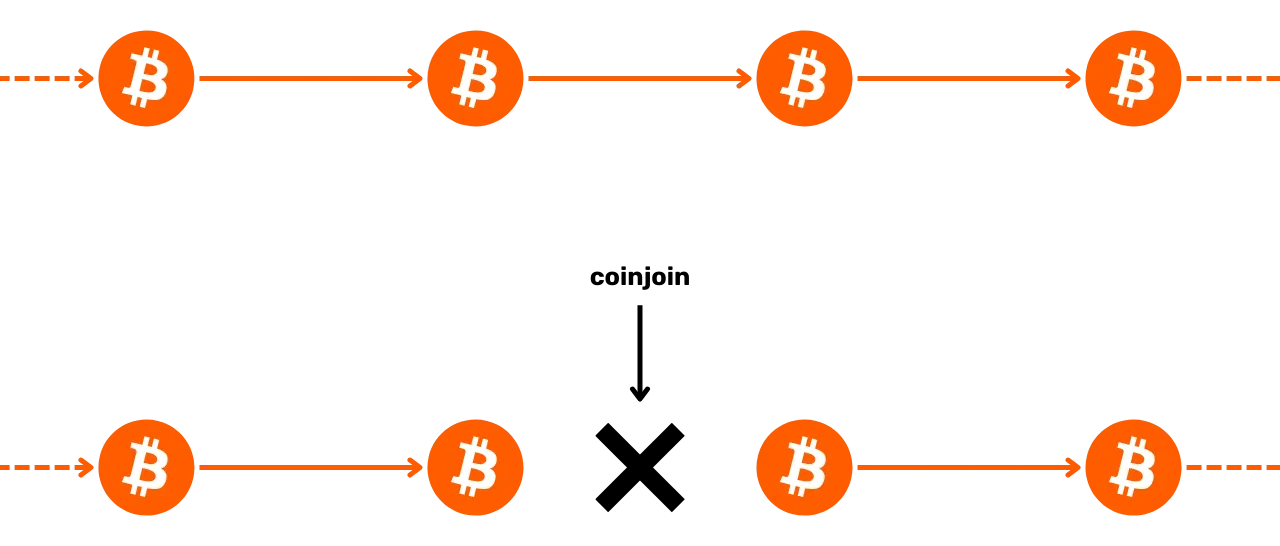

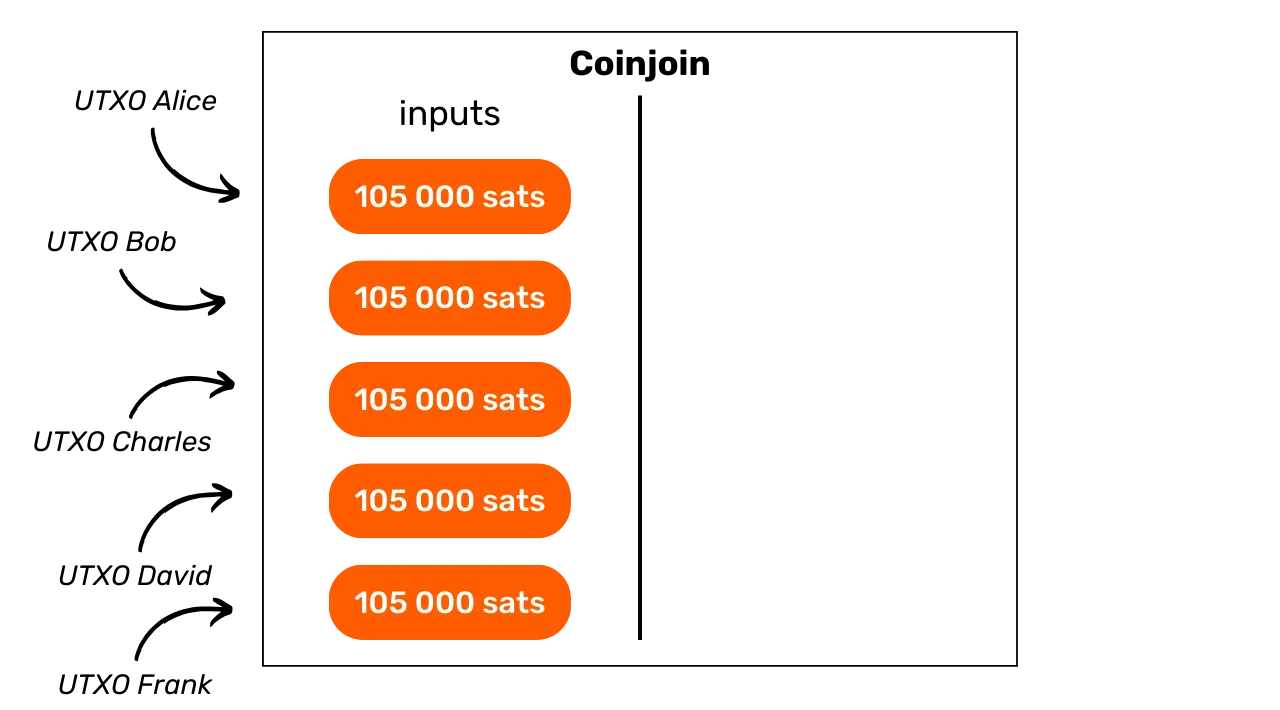

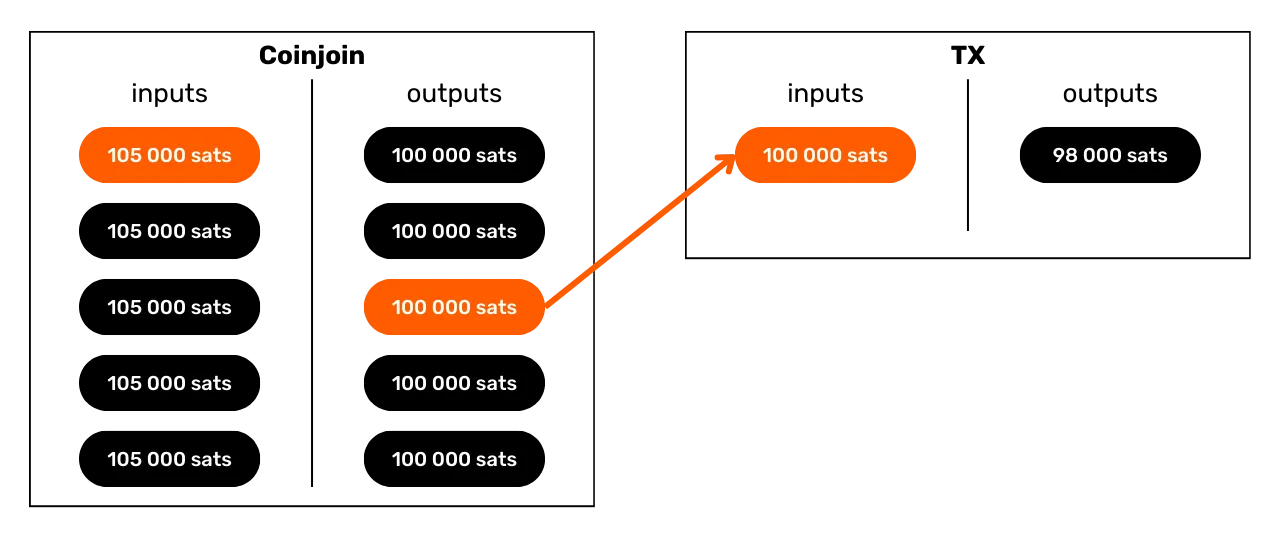

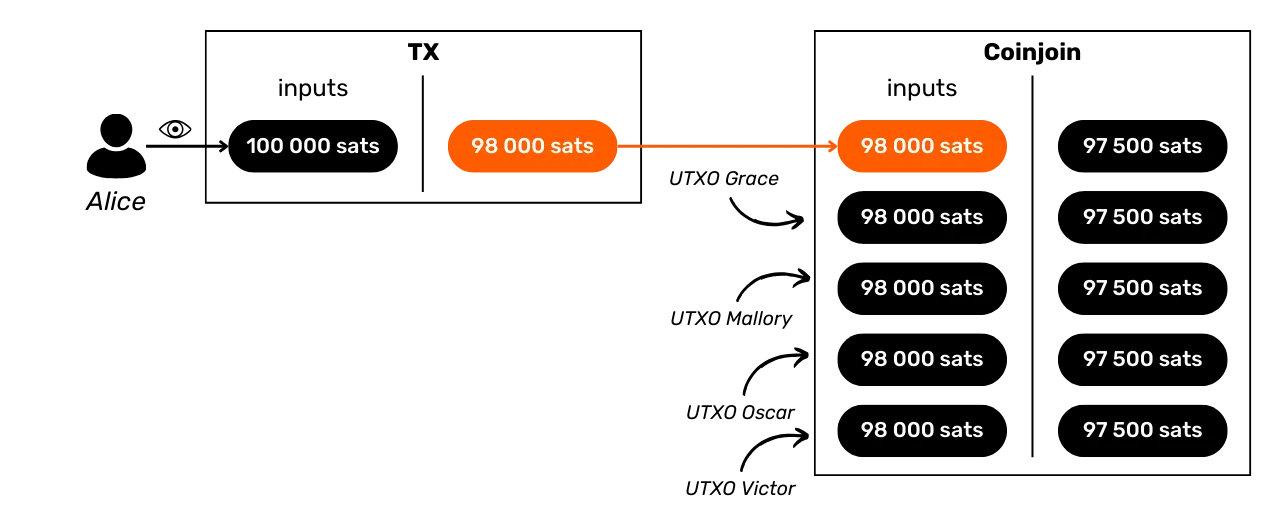

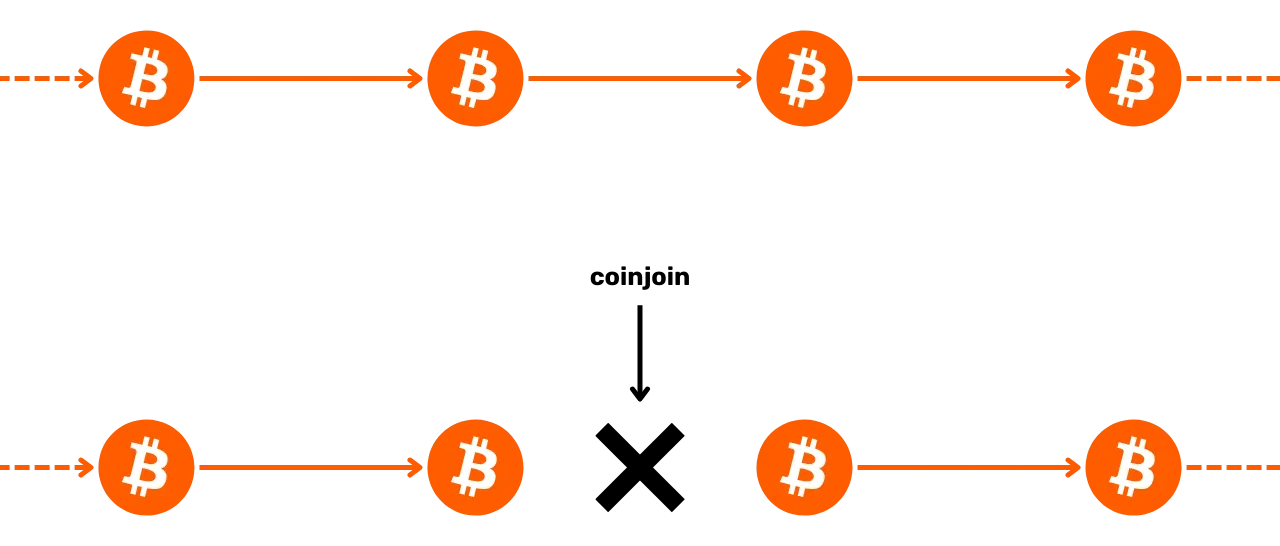

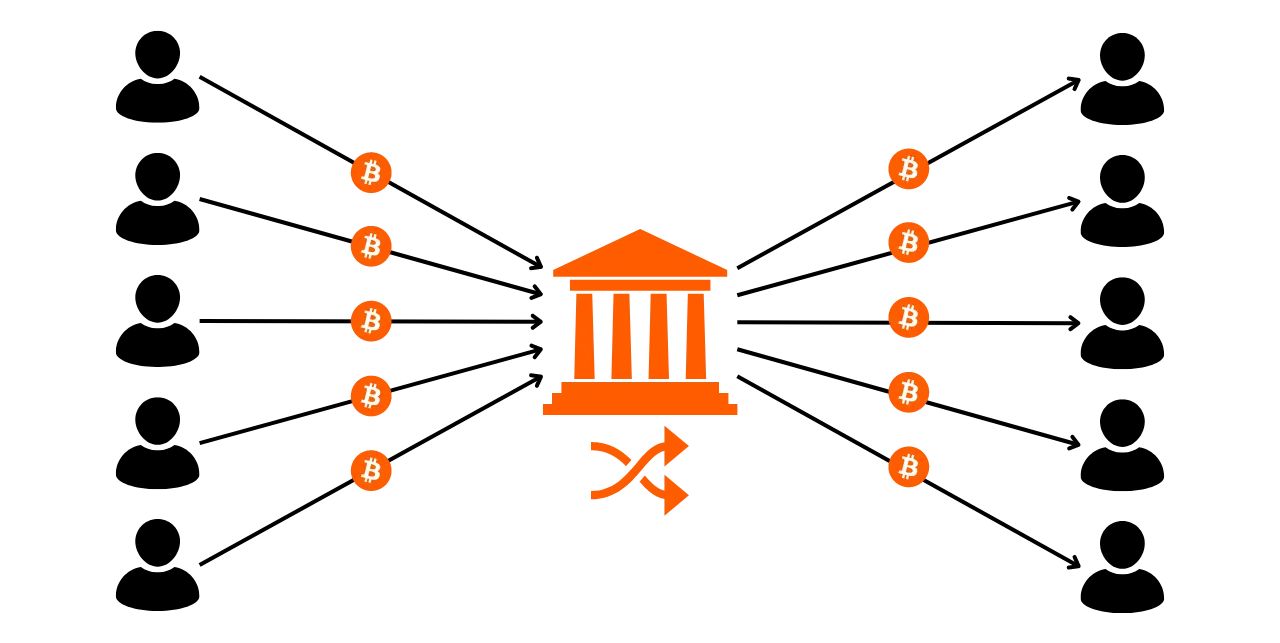

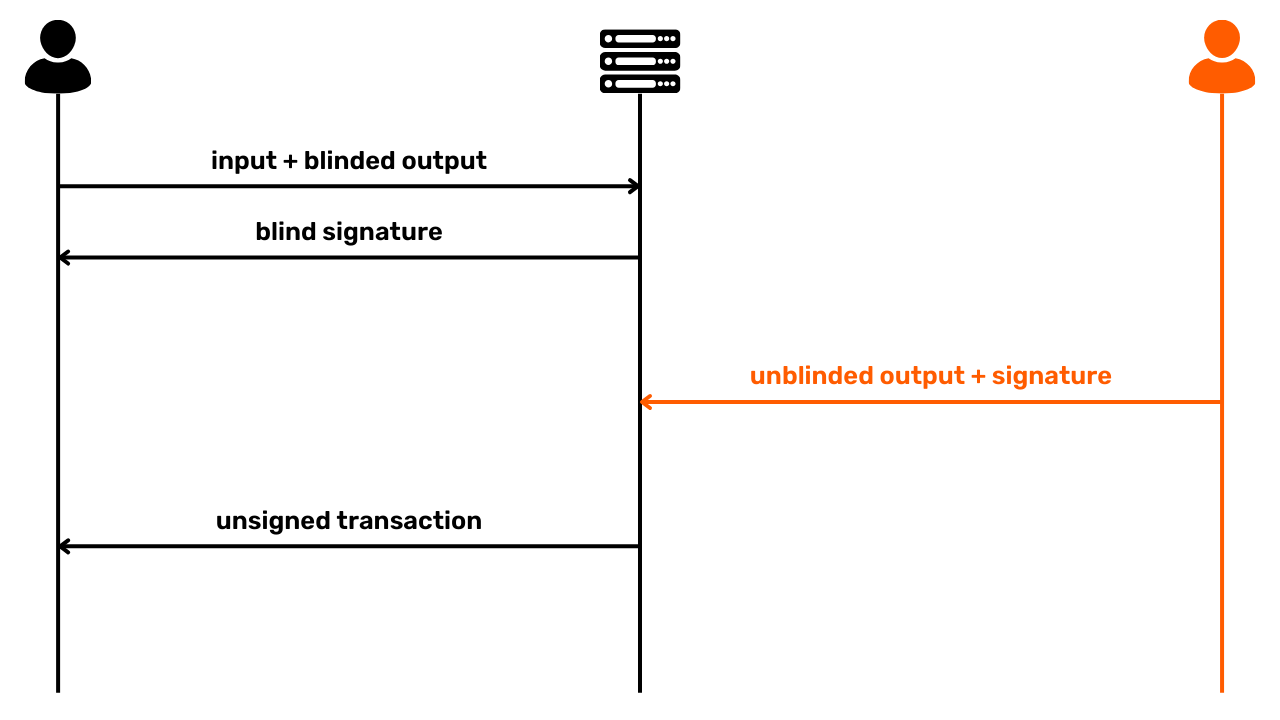

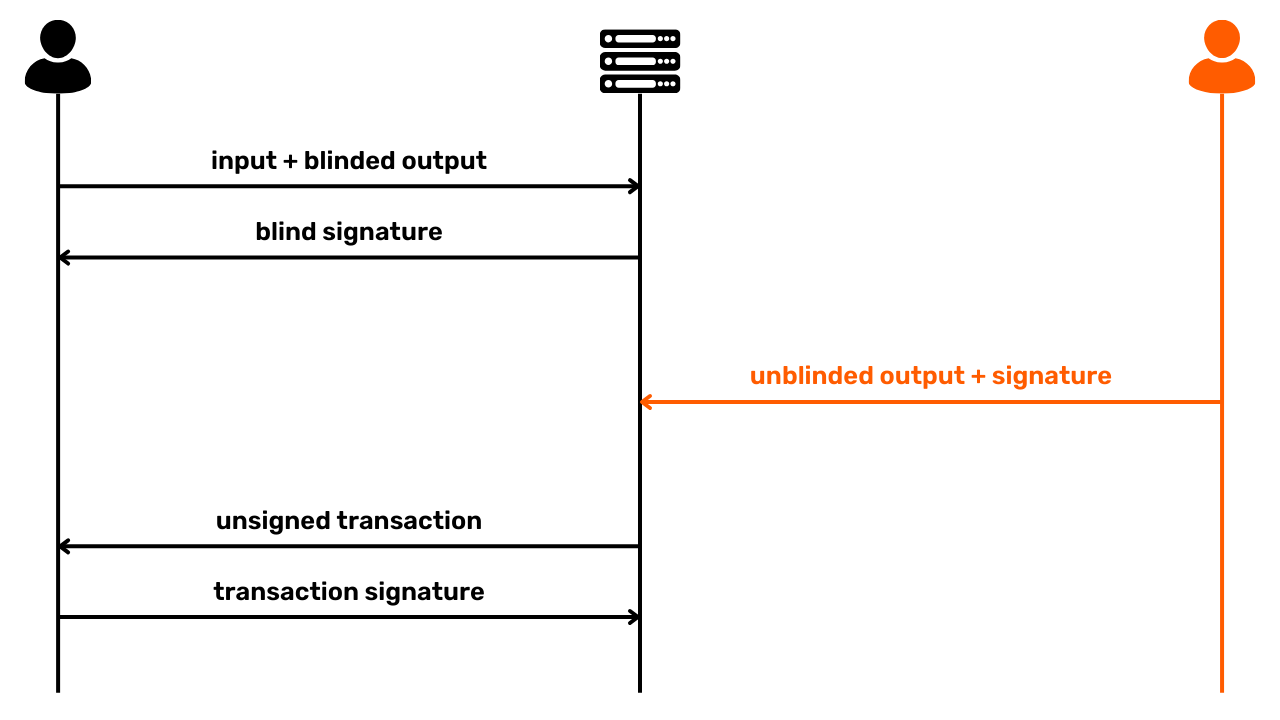

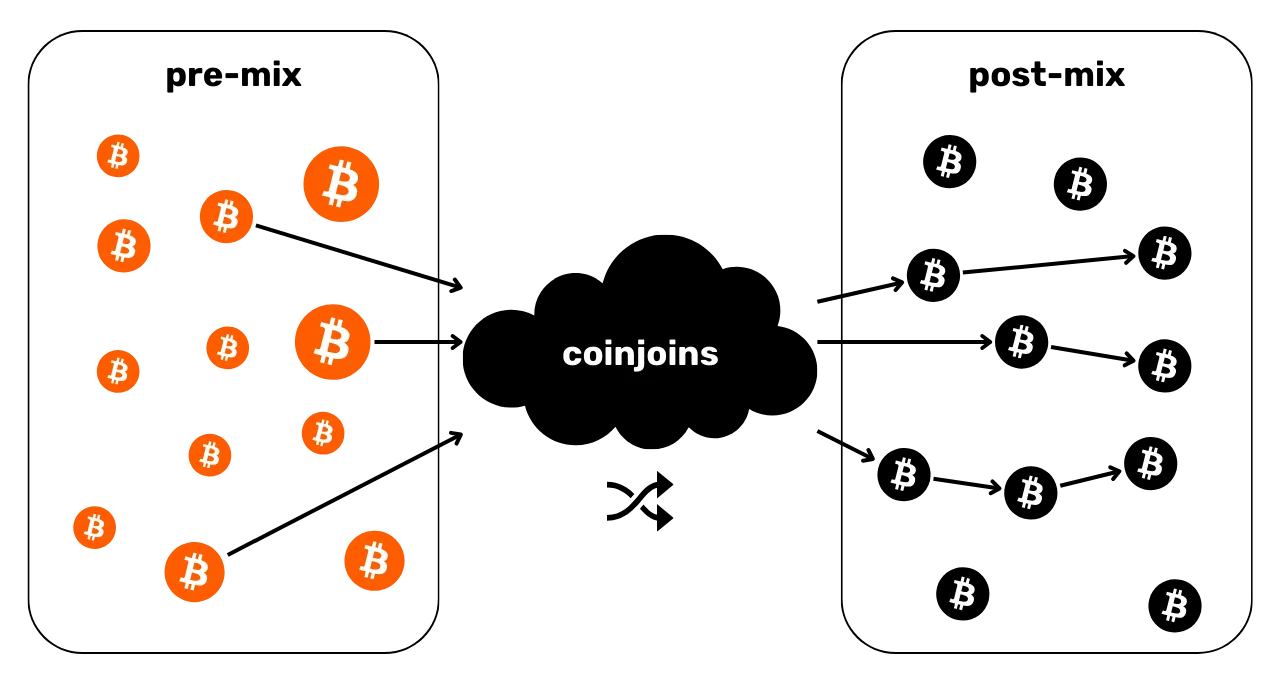

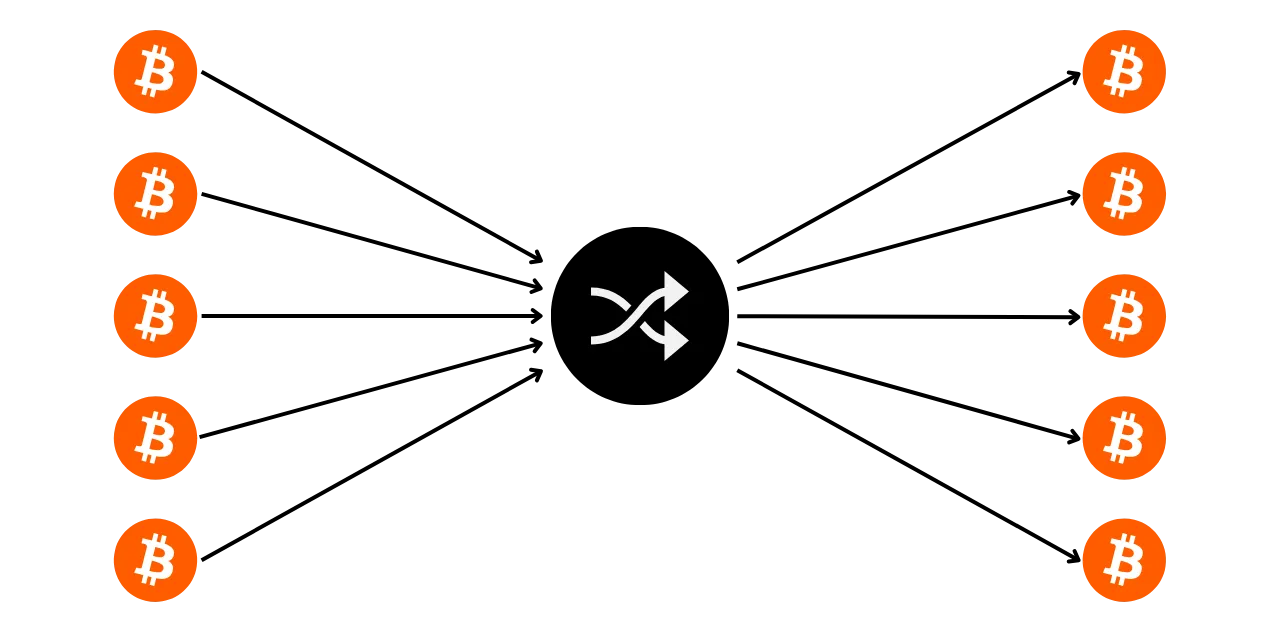

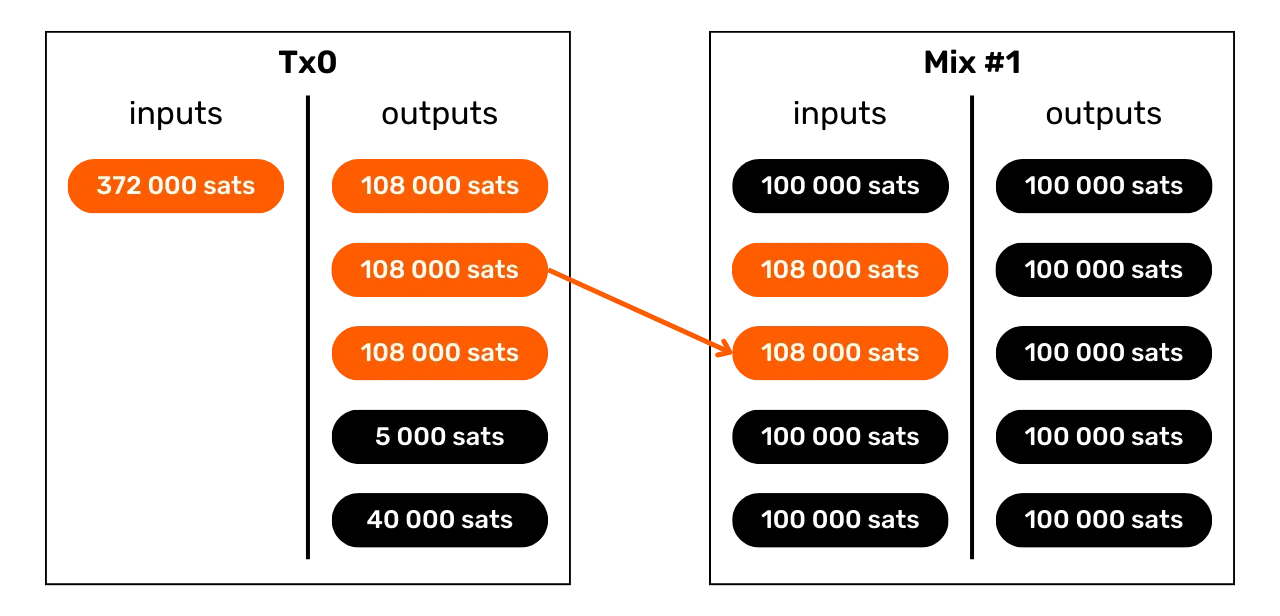

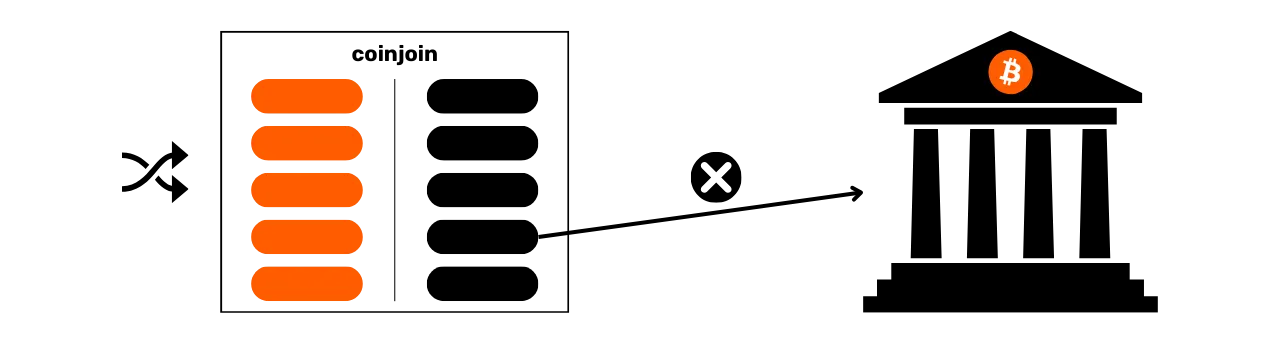

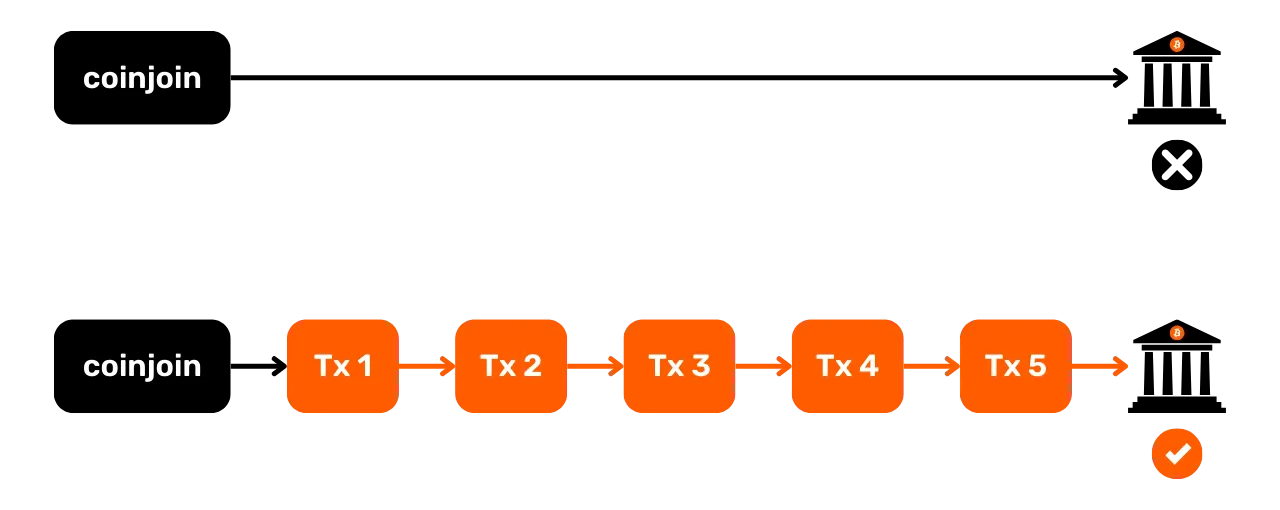

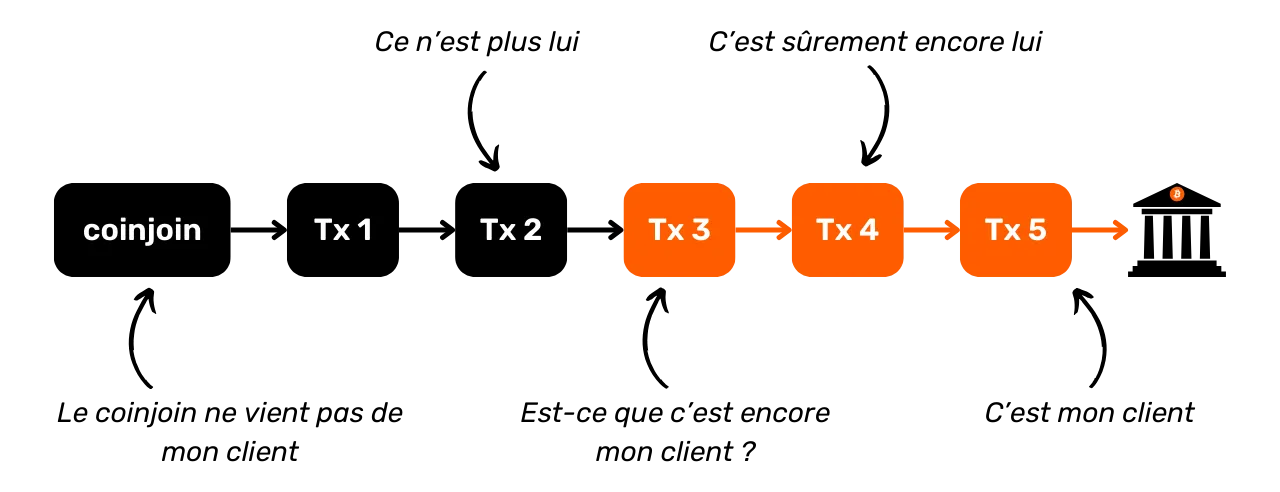

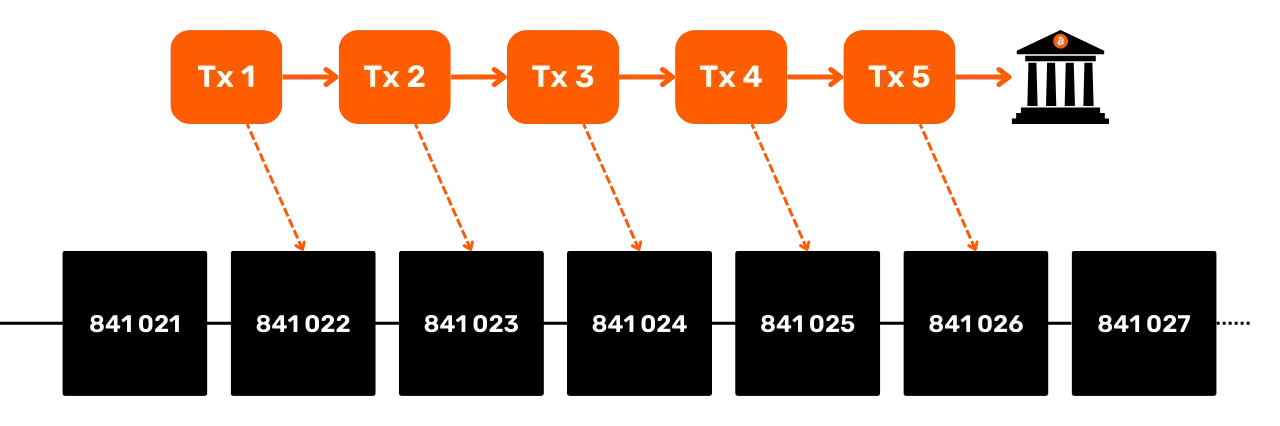

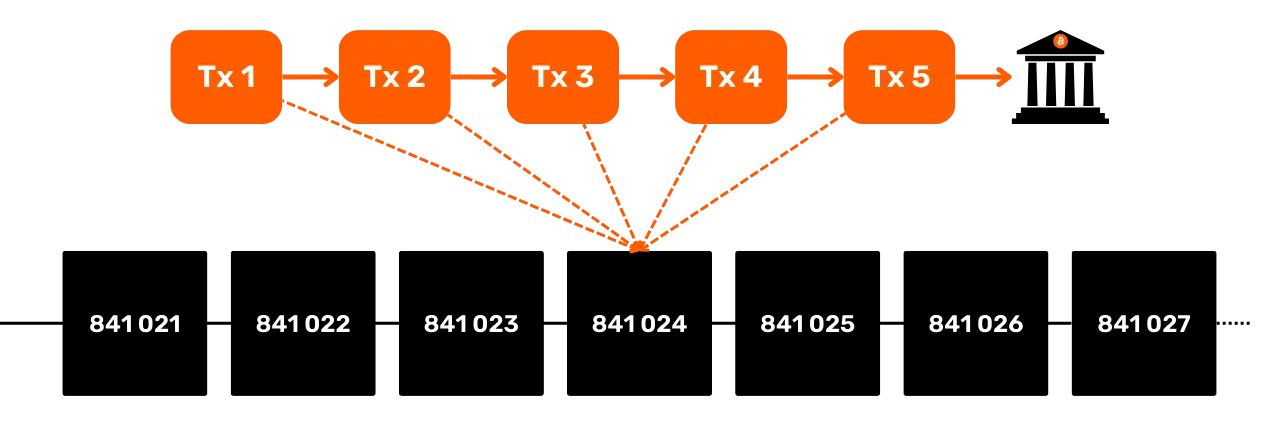

Sección 4: Entender las transacciones coinjoin

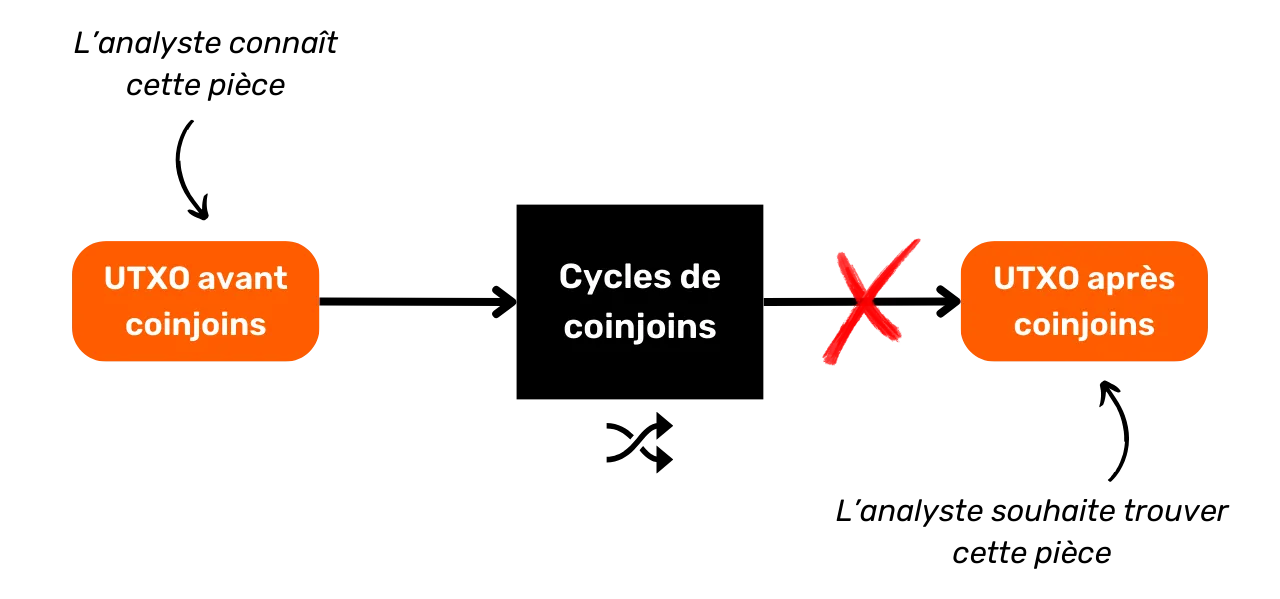

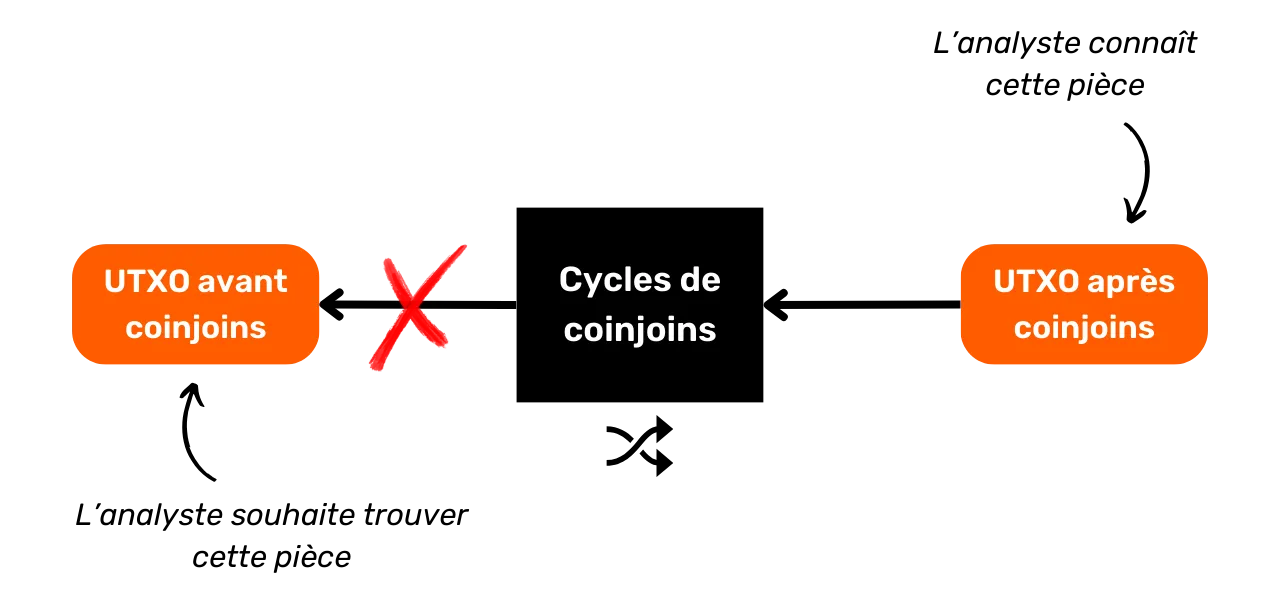

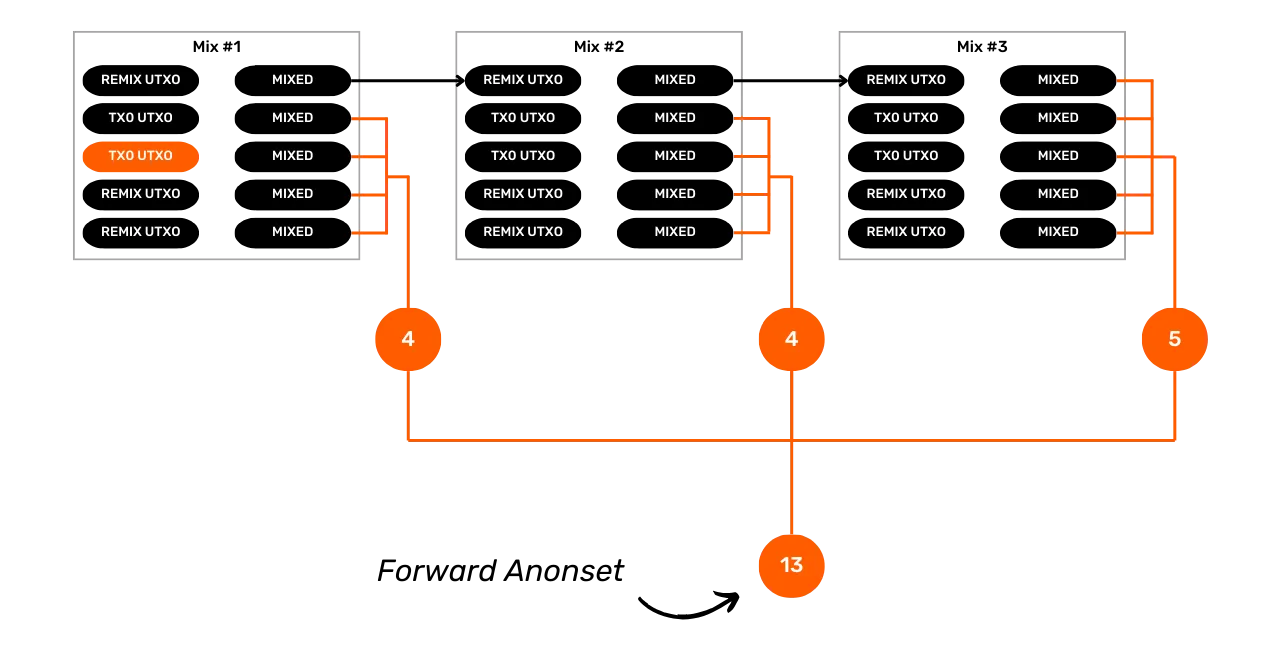

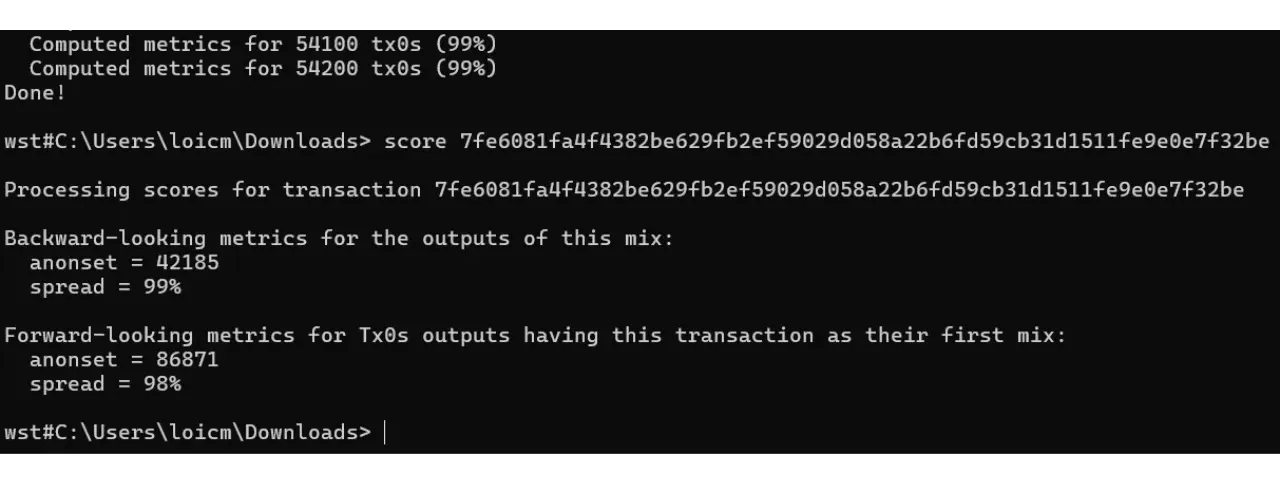

¿Cómo podemos hablar de privacidad en Bitcoin sin mencionar los coinjoins? En la sección 4, descubrirá todo lo que necesita saber sobre este método de mezcla. Aprenderá qué son los coinjoins, su historia y objetivos, así como los diferentes tipos de coinjoin que existen. Por último, para los usuarios más experimentados, veremos qué son los anonsets y la entropía, y cómo calcularlos.

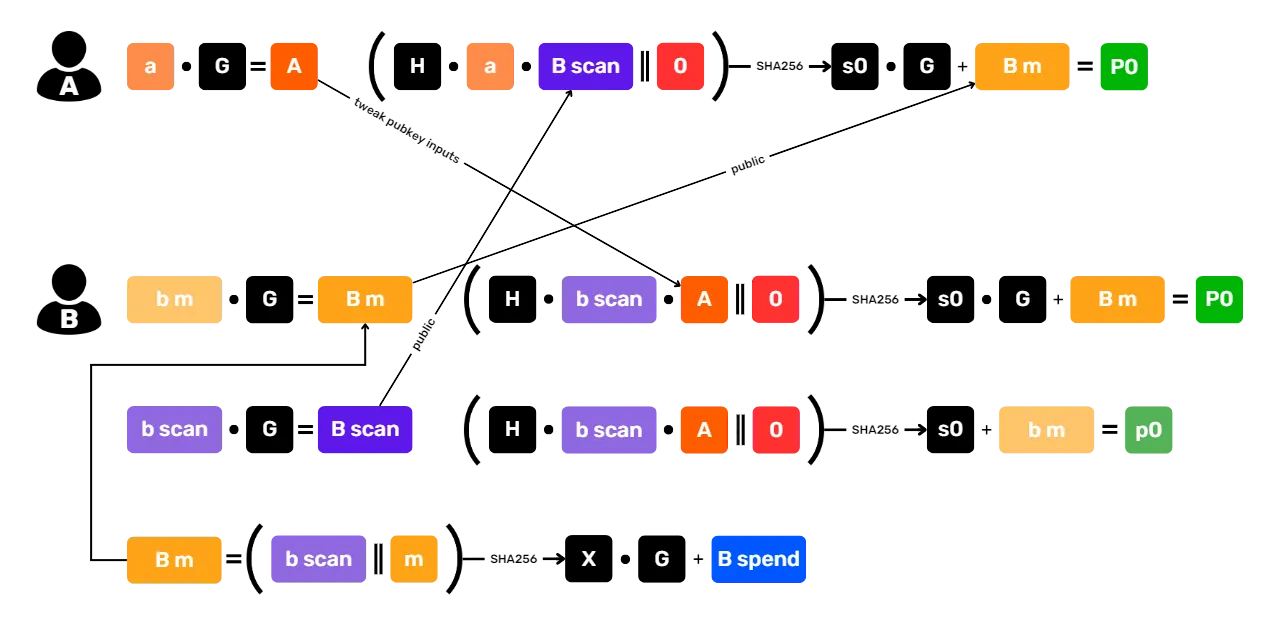

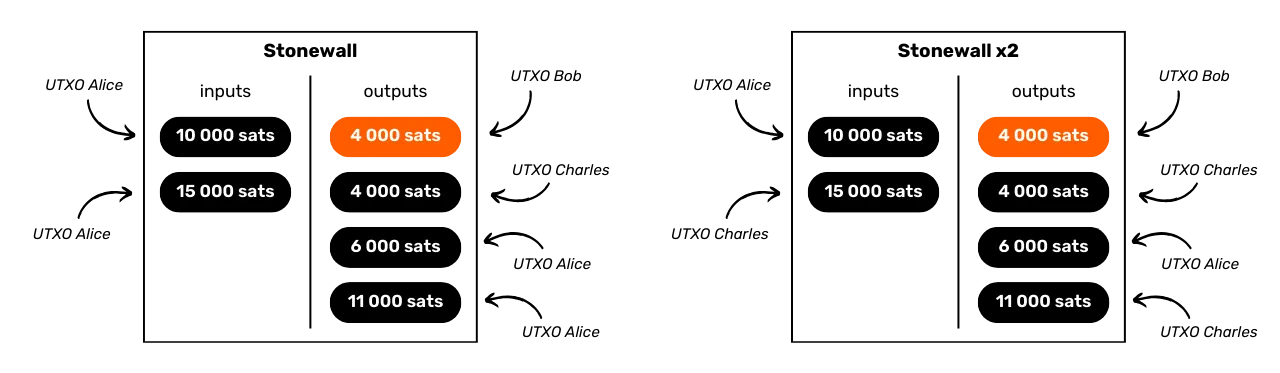

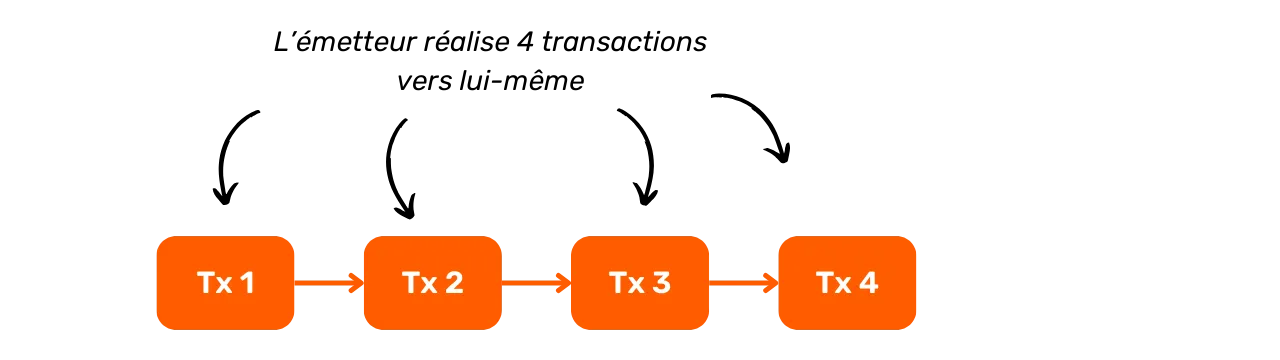

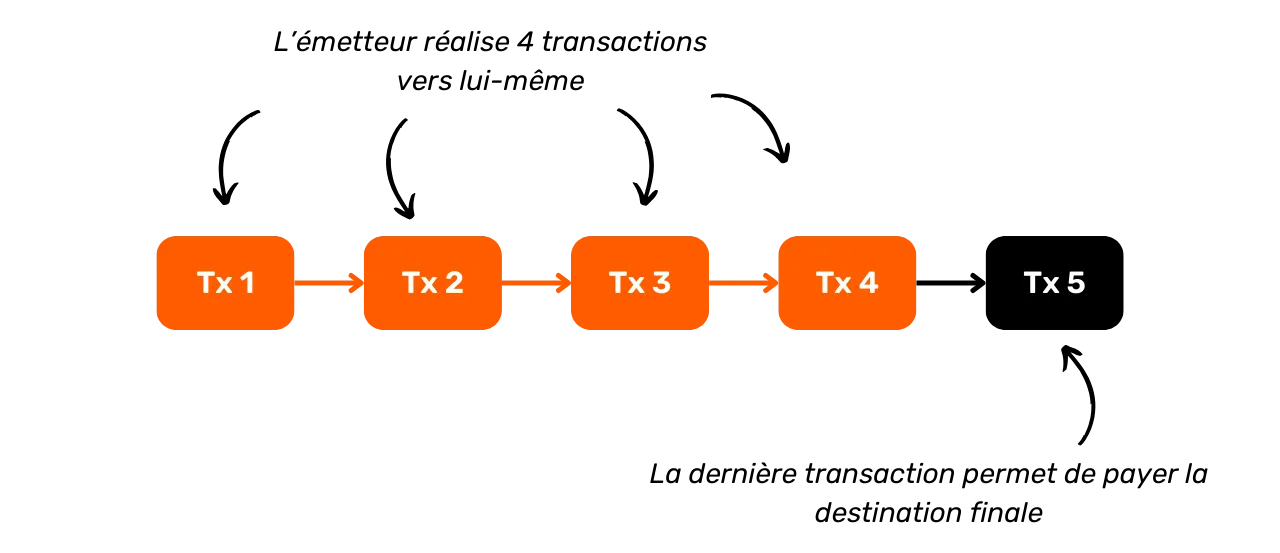

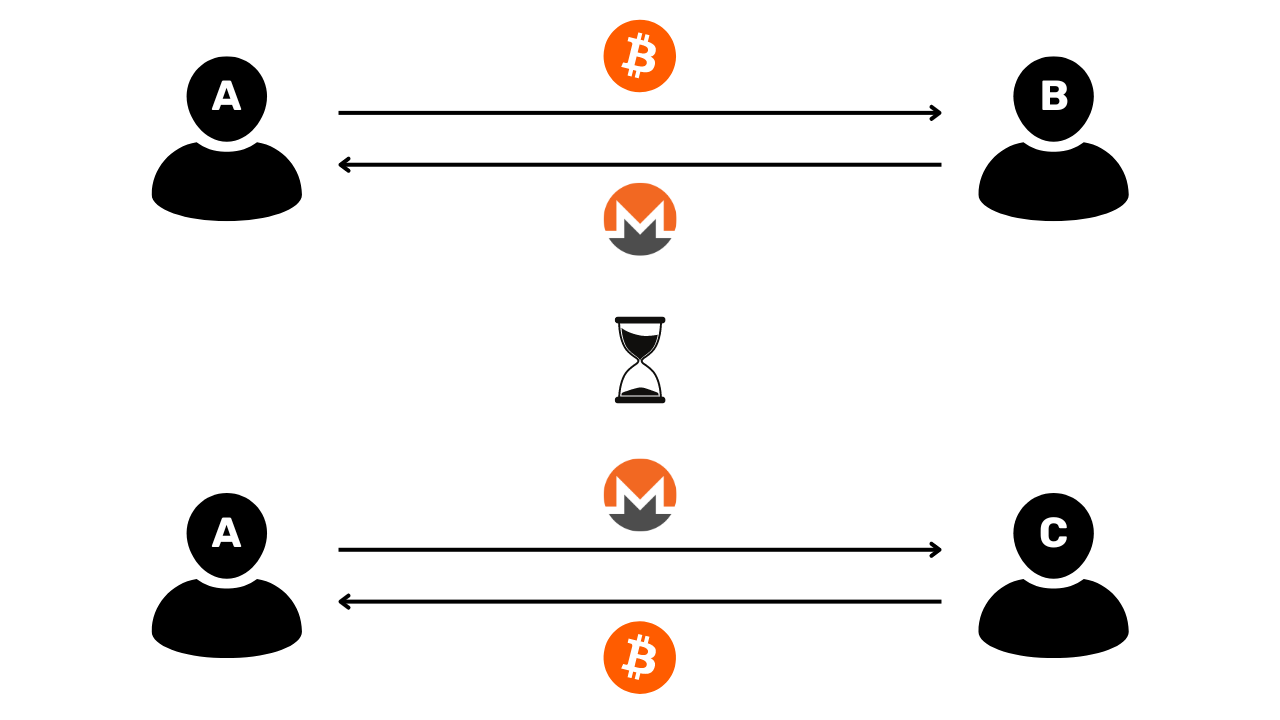

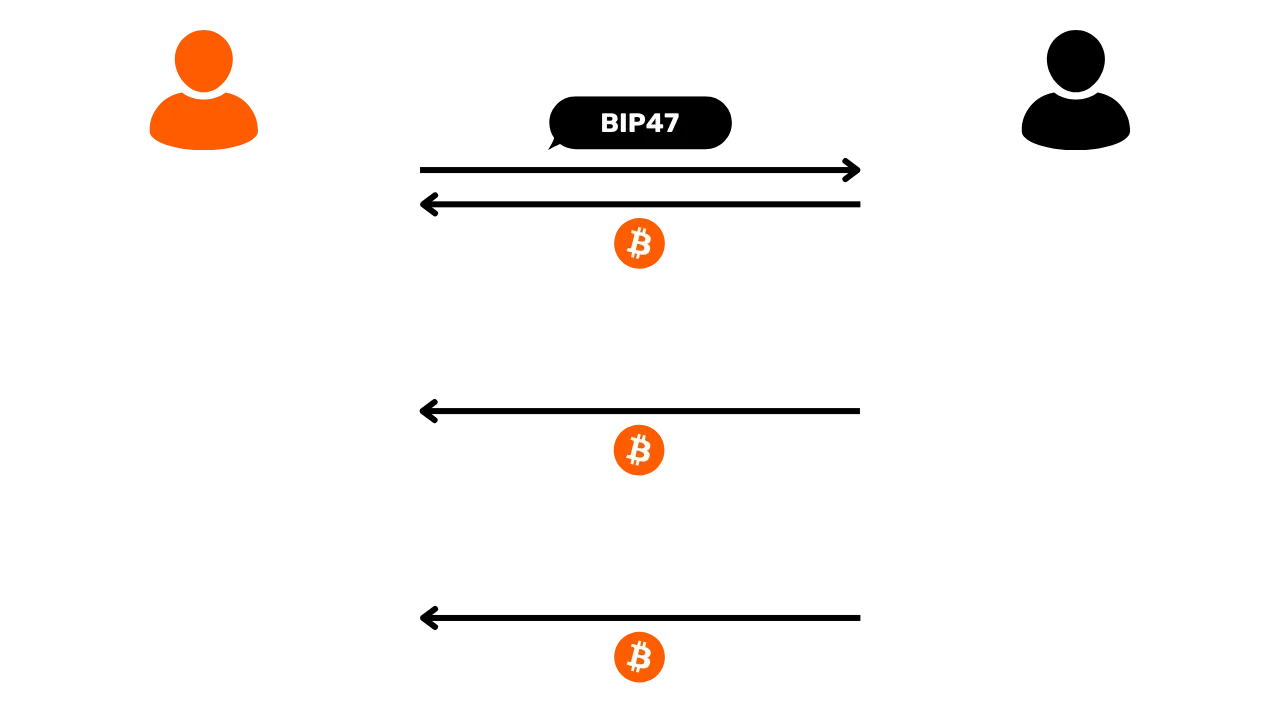

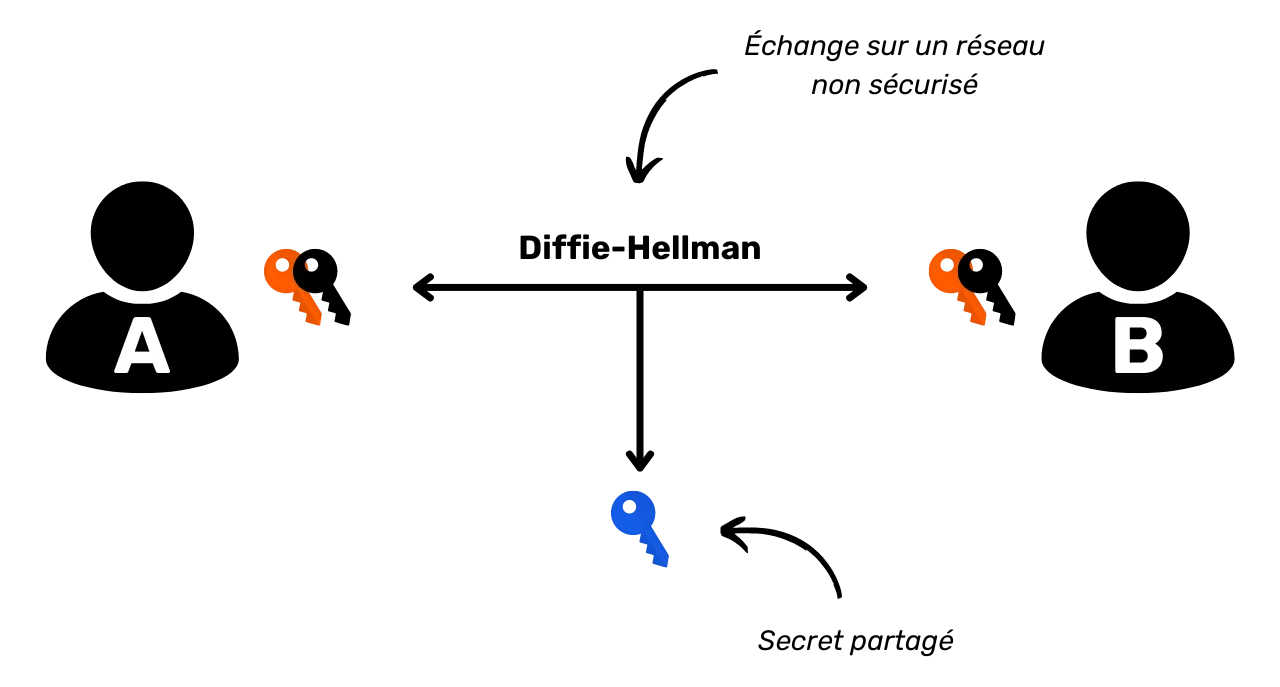

Sección 5: Comprender los retos de otras técnicas avanzadas de confidencialidad

En la quinta sección, echaremos un vistazo a todas las demás técnicas disponibles para proteger su privacidad en Bitcoin, aparte de coinjoin. A lo largo de los años, los desarrolladores han mostrado una notable creatividad en el diseño de herramientas dedicadas a la privacidad. Veremos todos estos métodos, como payjoin, transacciones colaborativas, Coin Swap y Atomic Swap, detallando cómo funcionan, sus objetivos y sus puntos débiles.

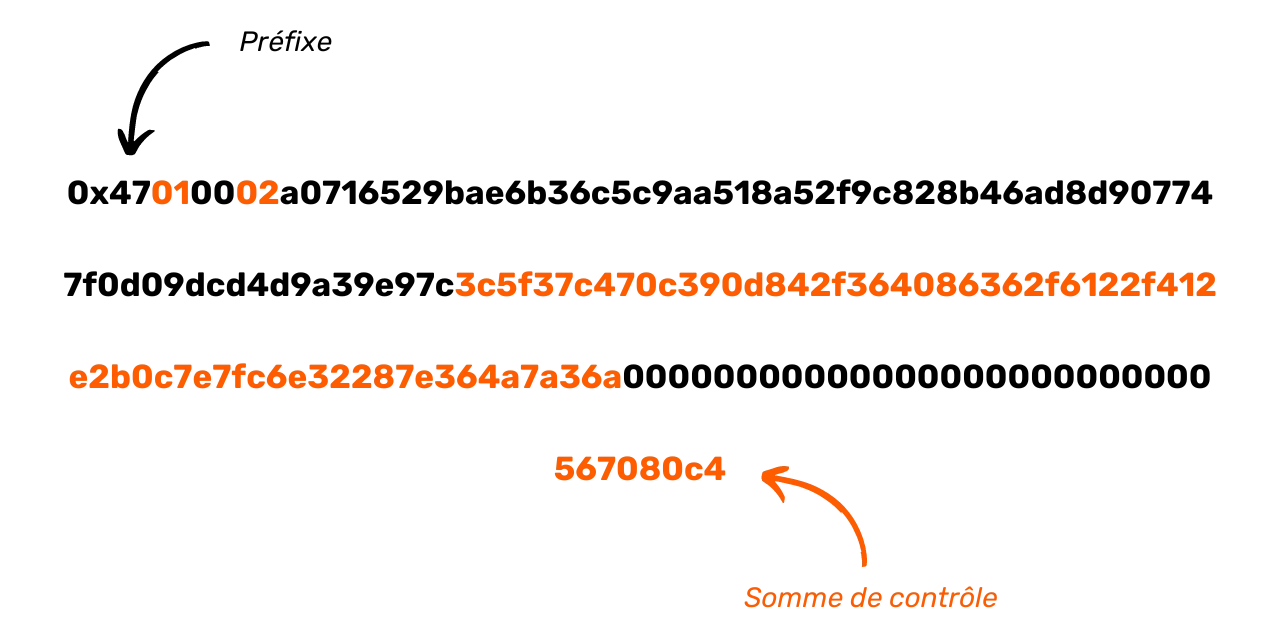

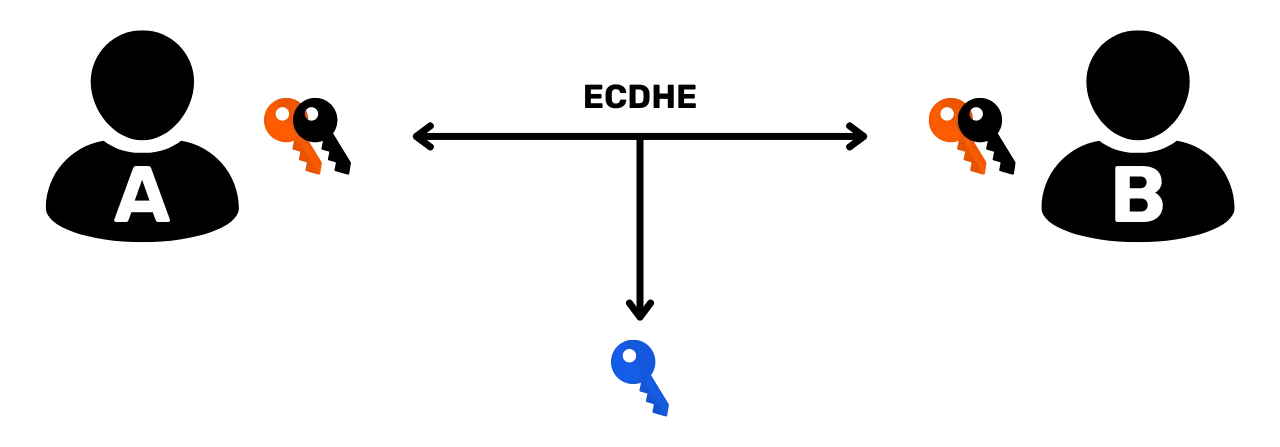

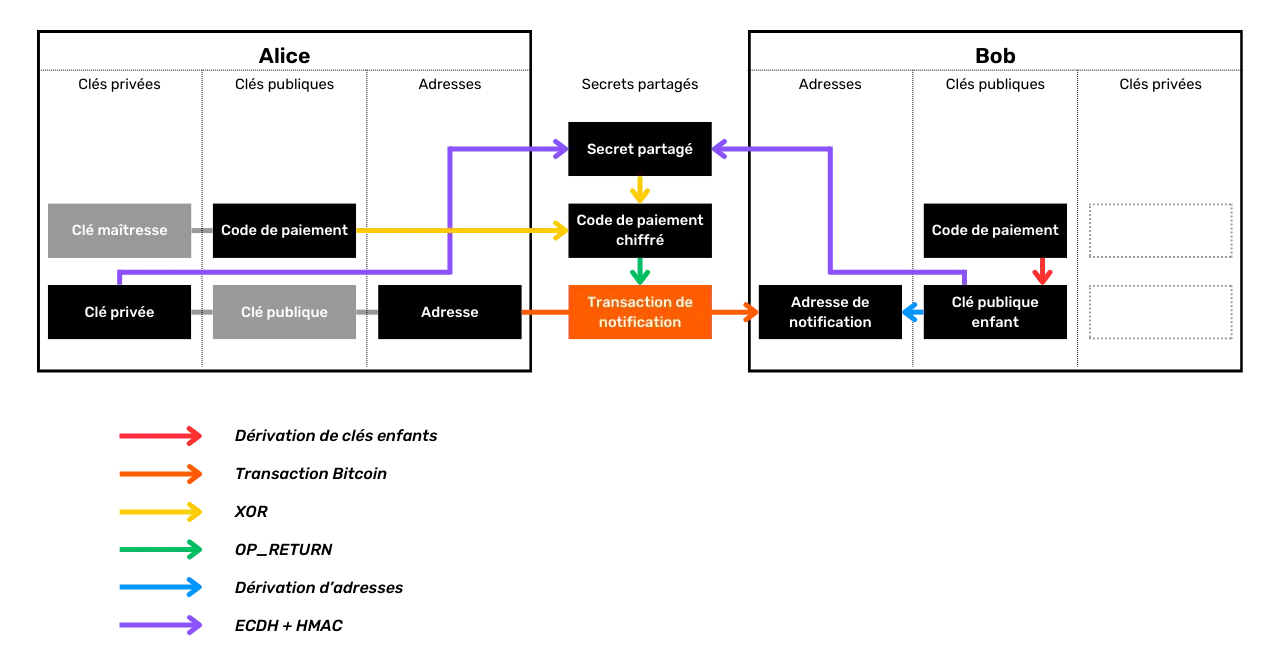

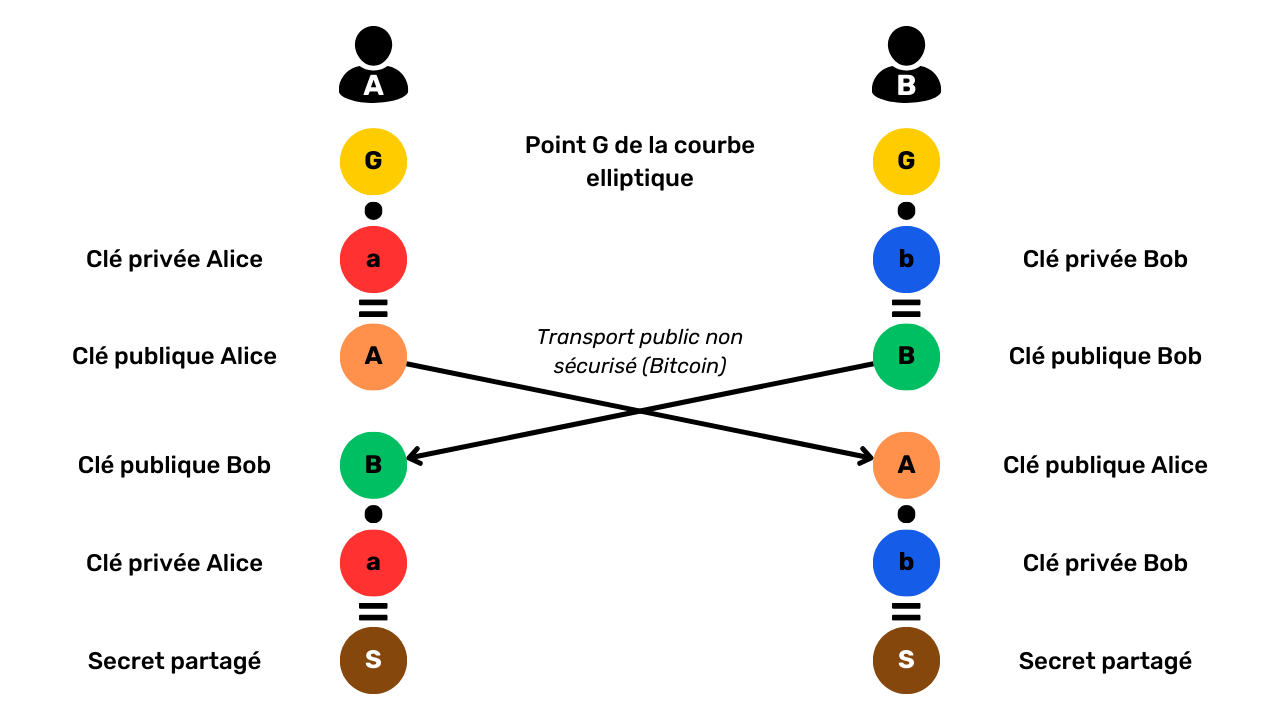

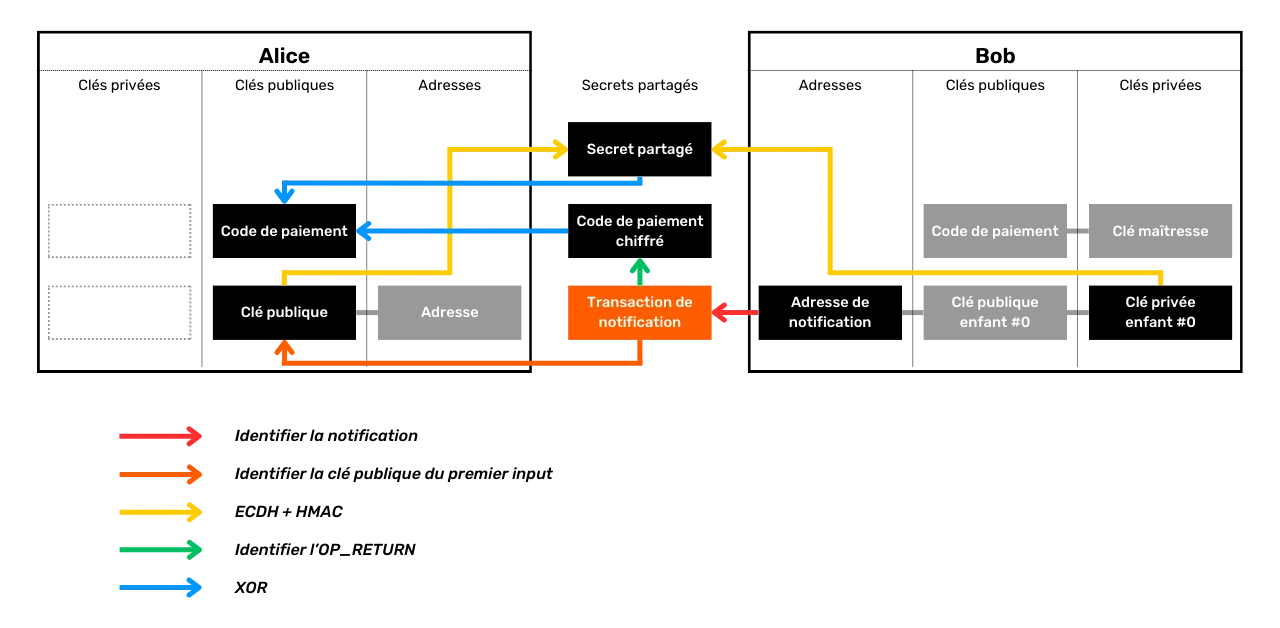

También estudiaremos la privacidad a nivel de la red de nodos y la difusión de transacciones. También discutiremos los diversos protocolos que se han propuesto a lo largo de los años para mejorar la privacidad del usuario en Bitcoin, incluyendo los protocolos de direcciones estáticas.

¿Listo para explorar los entresijos de la privacidad en Bitcoin? ¡Vamos allá!

¿Listo para explorar los entresijos de la privacidad en Bitcoin? ¡Vamos allá!

Definiciones y conceptos clave

El modelo UTXO de Bitcoin

Bitcoin es ante todo una moneda, pero ¿sabe realmente cómo se representan los BTC en el protocolo?

UTXOs en Bitcoin: ¿qué son?

El protocolo Bitcoin se basa en el modelo UTXO, que significa "Unspent Transaction Output" (salida de transacciones no gastadas).

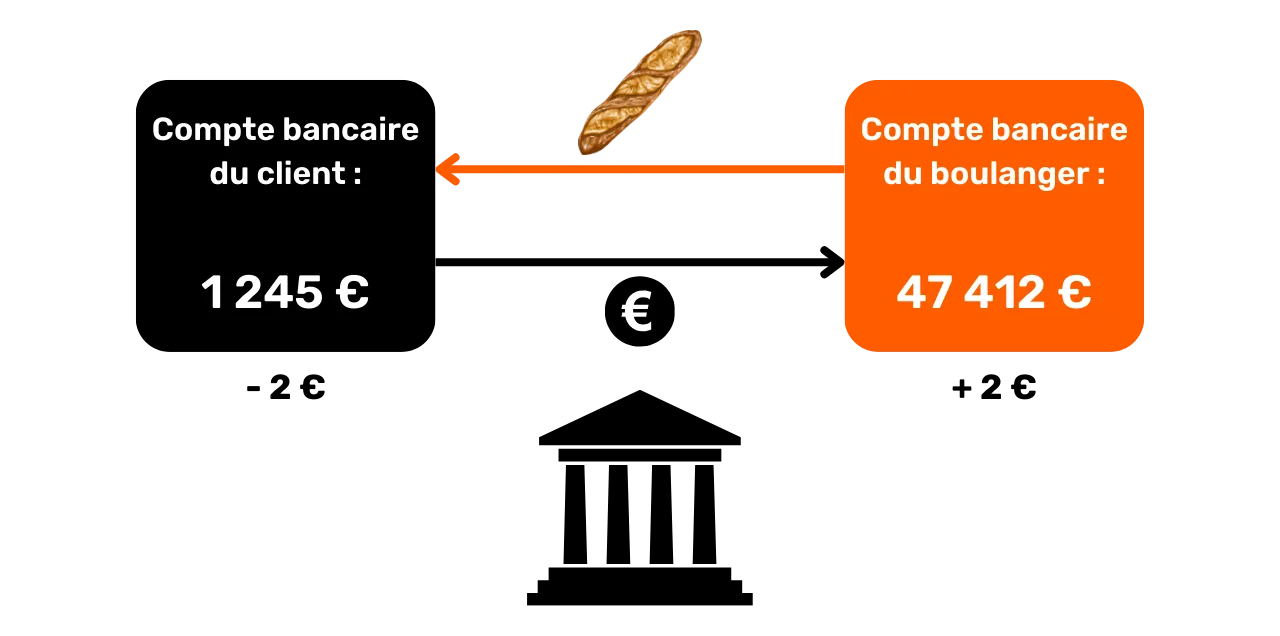

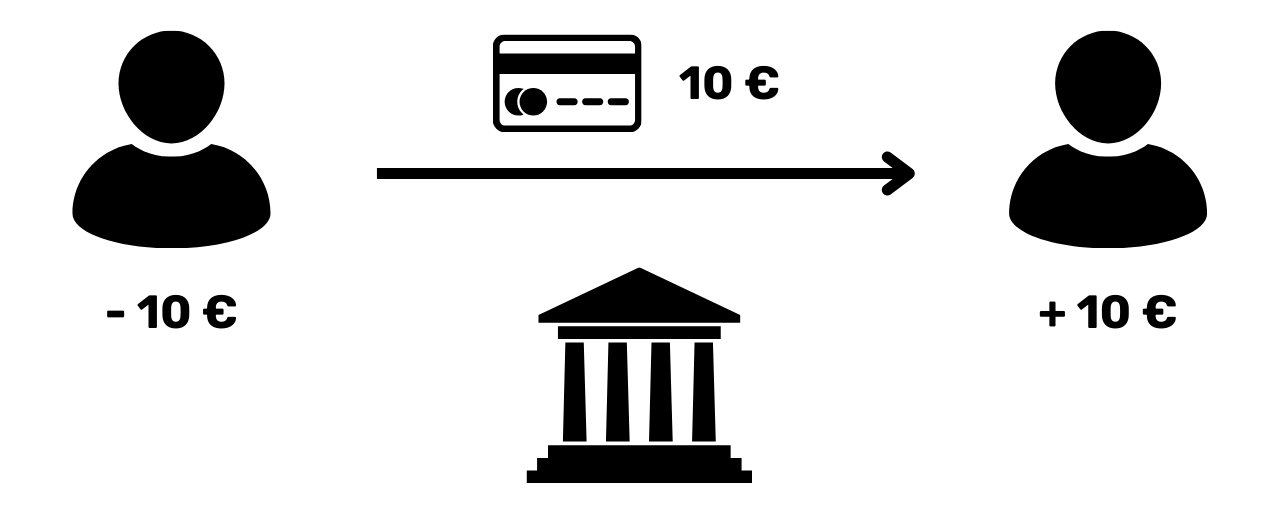

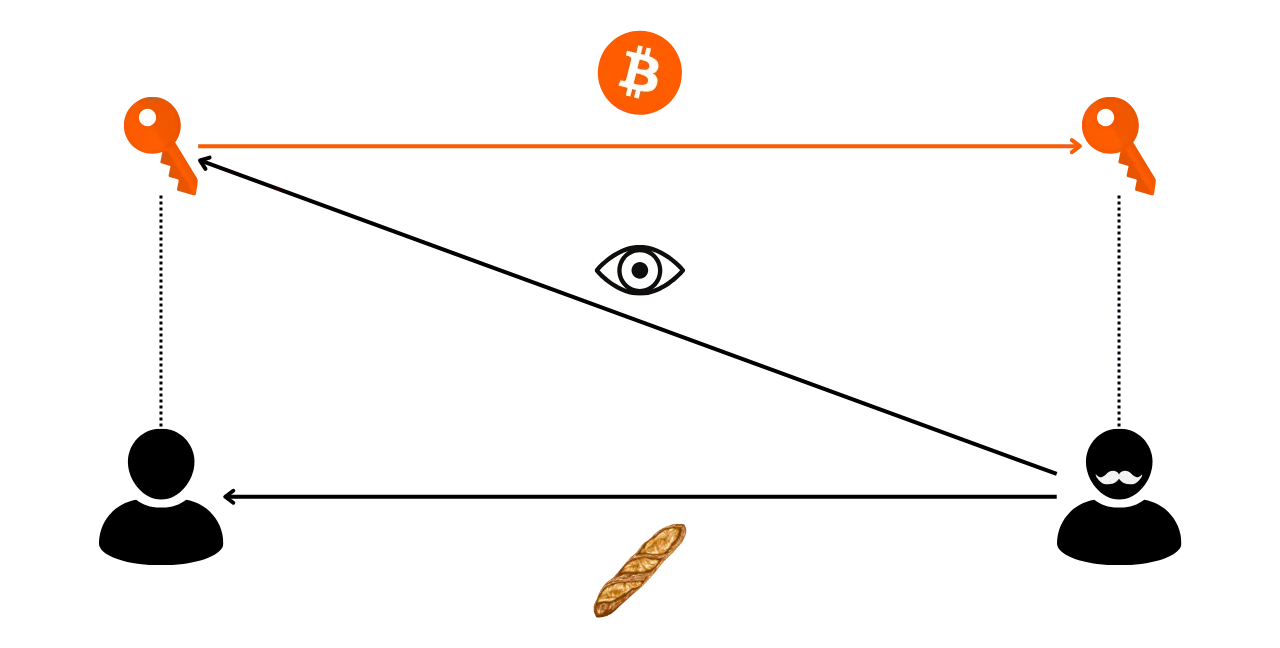

Este modelo difiere profundamente de los sistemas bancarios tradicionales, que se basan en un mecanismo de cuentas y saldos para seguir los flujos financieros. De hecho, en el sistema bancario, los saldos individuales se mantienen en cuentas vinculadas a una identidad. Por ejemplo, cuando usted compra una baguette a un panadero, su banco simplemente carga el importe de la compra en su cuenta, reduciendo su saldo, mientras que la cuenta del panadero se abona con la misma cantidad, aumentando su saldo. En este sistema, no existe ningún vínculo entre el dinero que entra en tu cuenta y el que sale de ella, aparte de los registros de transacciones.

Bitcoin funciona de forma diferente. El concepto de cuenta no existe, y las

unidades monetarias no se gestionan mediante saldos, sino a través de UTXOs.

Un UTXO representa una cantidad específica de bitcoins que aún no se ha

gastado, formando así una "pieza de bitcoin", que puede ser grande o

pequeña. Por ejemplo, un UTXO puede valer 500 BTC o simplemente 700 SATS.

**> El satoshi, a menudo abreviado como sat, es la unidad más pequeña de Bitcoin, comparable al céntimo de las monedas fiduciarias.

1 BTC = 100 000 000 SATS

Teóricamente, un UTXO puede representar cualquier valor en bitcoins, desde un sat hasta un máximo teórico de unos 21 millones de BTC. Sin embargo, es lógicamente imposible poseer los 21 millones de bitcoins, y existe un umbral económico inferior denominado "polvo", por debajo del cual se considera económicamente poco rentable gastar un UTXO.

**> El mayor UTXO jamás creado en Bitcoin tenía un valor de 500.000 BTC. Fue creado por la plataforma MtGox durante una operación de consolidación

en noviembre de 2011: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

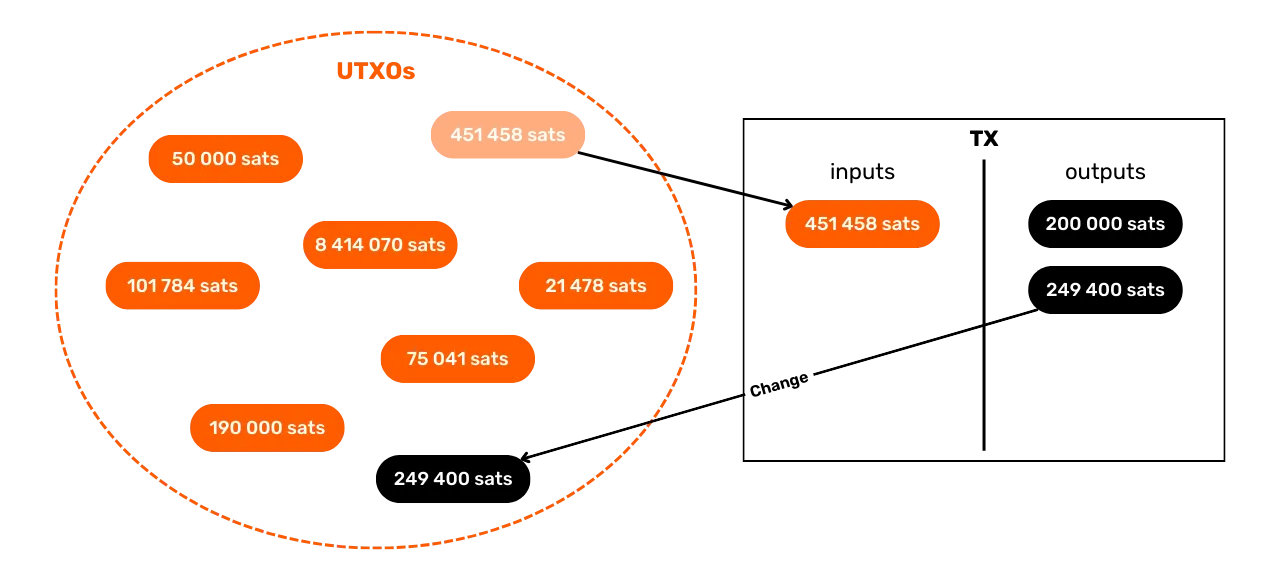

UTXOs y condiciones de gasto

Los UTXOs son los instrumentos de intercambio en Bitcoin. Cada transacción da lugar al consumo de UTXOs como entradas y a la creación de nuevos UTXOs como salidas. Cuando se completa una transacción, los UTXOs utilizados como entradas se consideran "gastados", y se generan nuevos UTXOs que se asignan a los destinatarios indicados en las salidas de la transacción. Así, un UTXO representa simplemente una salida de transacción no gastada y, por tanto, una cantidad de bitcoins pertenecientes a un usuario en un momento dado.

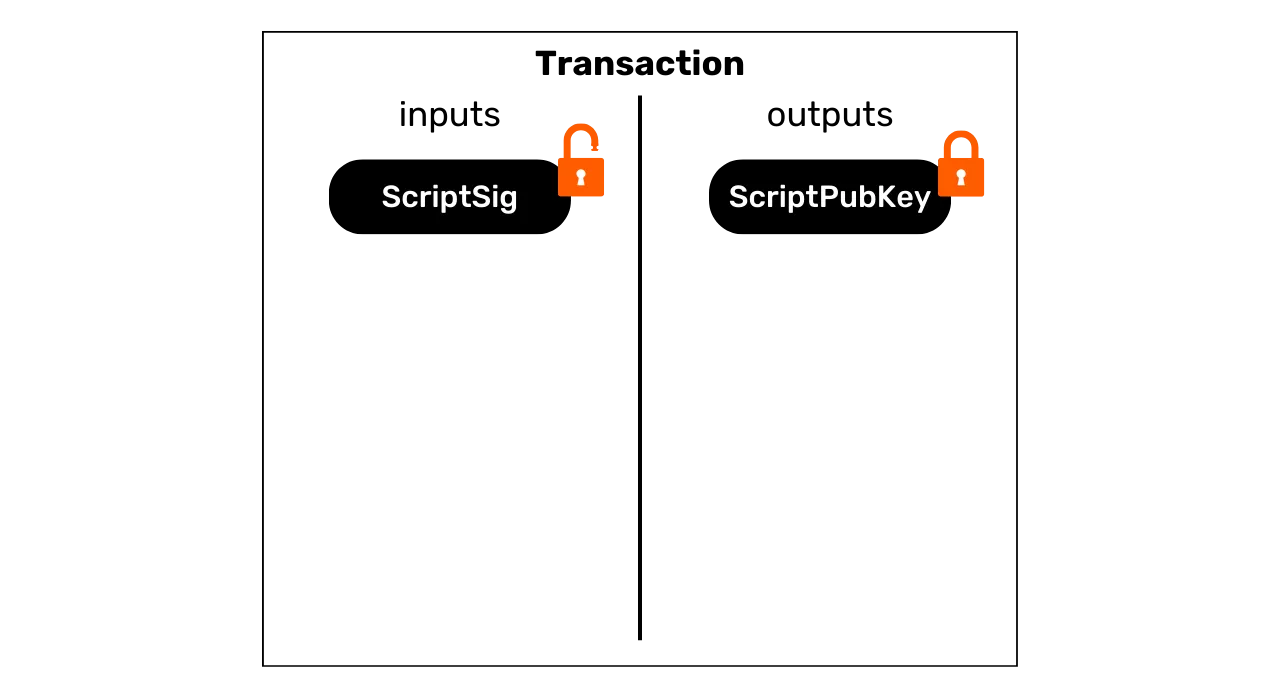

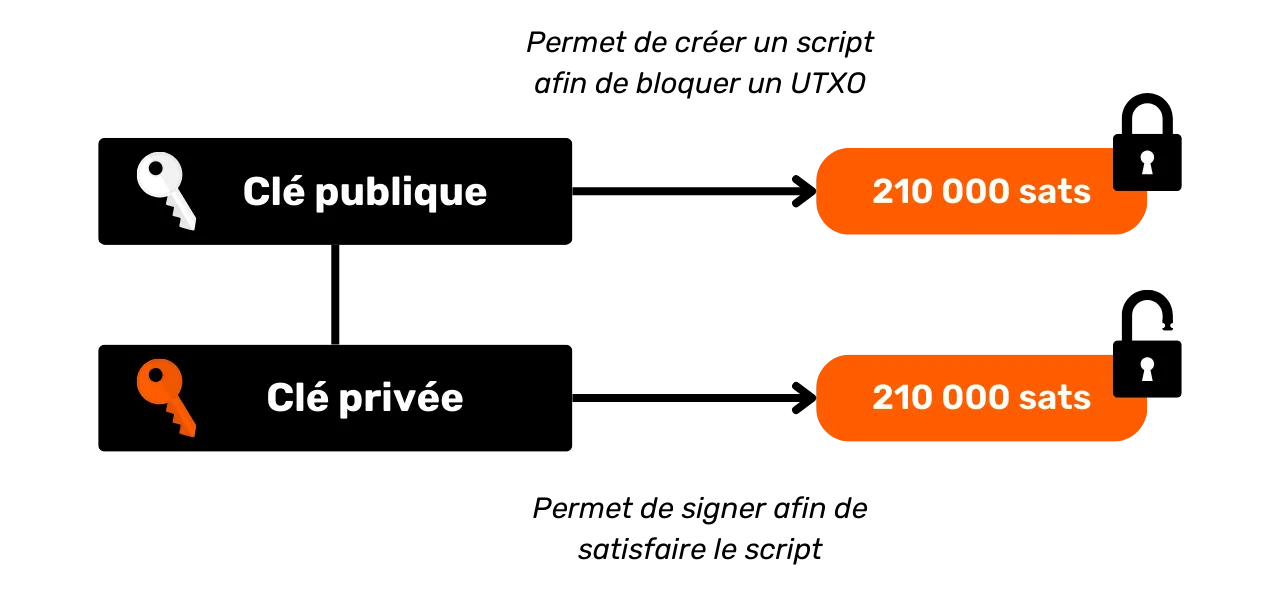

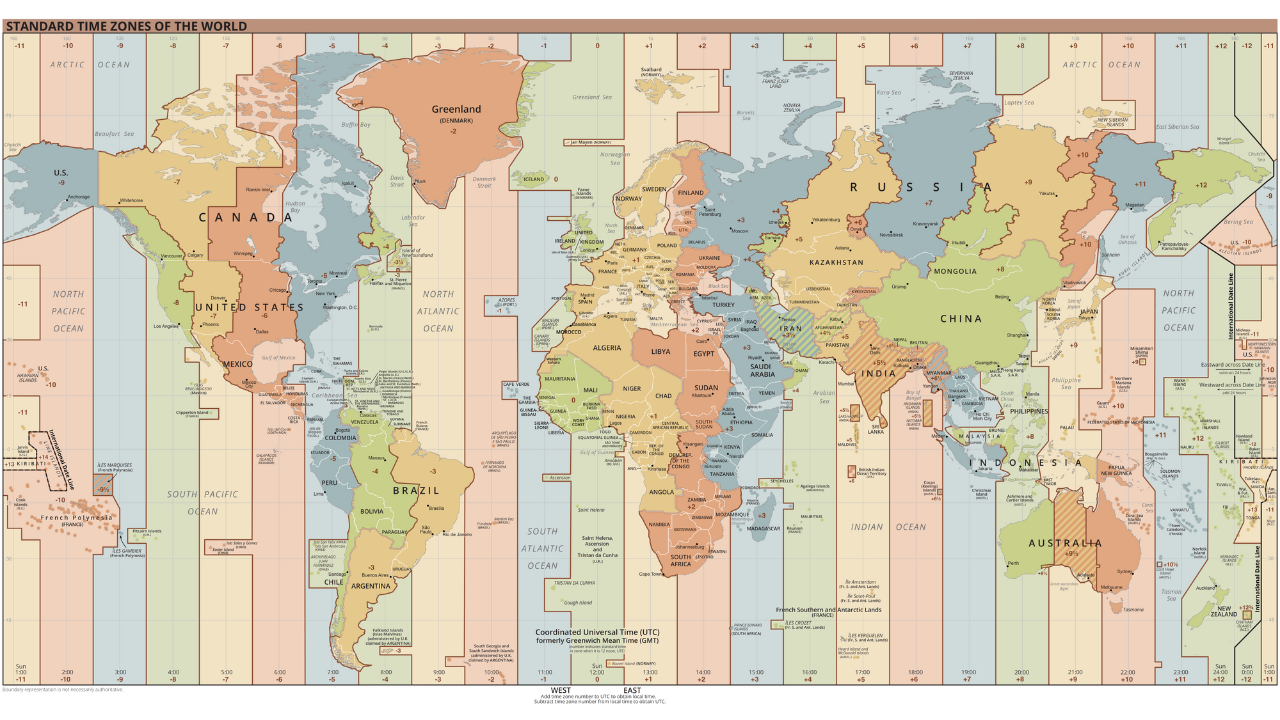

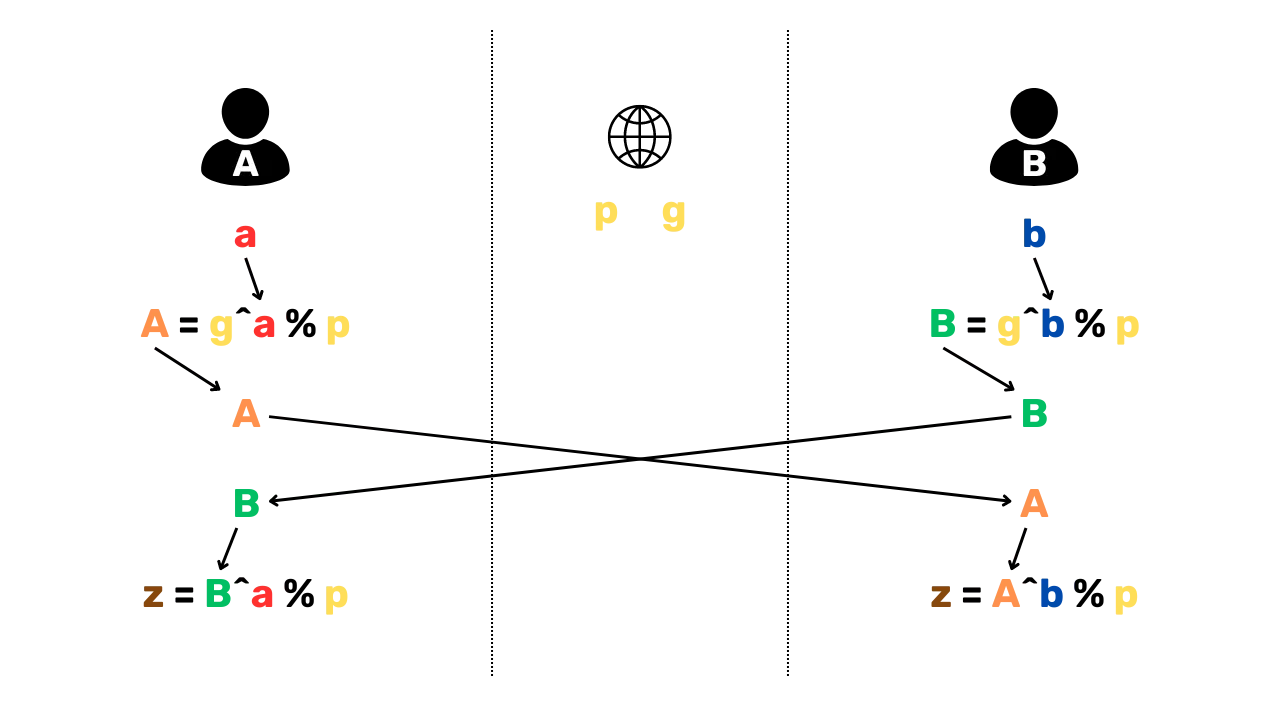

Todos los UTXOs están asegurados por scripts que definen las condiciones en las que se pueden gastar. Para consumir un UTXO, un usuario debe demostrar a la red que cumple las condiciones estipuladas por el script que asegura ese UTXO. Normalmente, los UTXO están protegidos por una clave pública (o una dirección receptora que representa esta clave pública). Para gastar un UTXO asociado a esta clave pública, el usuario debe demostrar que posee la clave privada correspondiente, proporcionando una firma digital realizada con esta clave. Por eso decimos que tu monedero Bitcoin no contiene bitcoins en realidad, sino que almacena tus claves privadas, que a su vez te dan acceso a tus UTXOs y, por extensión, a los bitcoins que representan.

Dado que en Bitcoin no existe el concepto de cuenta, el saldo de un monedero es simplemente la suma de los valores de todos los UTXOs que puede gastar. Por ejemplo, si su monedero Bitcoin puede gastar los siguientes 4 UTXOs:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

El saldo total de su cartera sería de 17 BTC.

La estructura de las transacciones Bitcoin

Entradas y salidas de transacciones

Una transacción Bitcoin es una operación registrada en la blockchain que transfiere la propiedad de bitcoins de una persona a otra. Más concretamente, dado que estamos en un modelo UTXO y no hay cuentas, la transacción satisface las condiciones de gasto que aseguraron uno o más UTXOs, los consume y, equivalentemente, crea nuevos UTXOs con nuevas condiciones de gasto. En resumen, una transacción mueve bitcoins de un script satisfecho a un nuevo script diseñado para asegurarlos.

Por lo tanto, cada transacción Bitcoin consiste en una o más entradas y una o más salidas. Las entradas son UTXOs consumidos por la transacción para generar salidas. Las salidas son nuevos UTXOs que pueden ser utilizados como entradas para futuras transacciones.

**> Teóricamente, una transacción bitcoin podría tener un número infinito de entradas y salidas. El único límite es el tamaño máximo del bloque.

Cada entrada en una transacción Bitcoin hace referencia a un UTXO previo no gastado. Para utilizar un UTXO como entrada, su titular debe demostrar que es el propietario legítimo validando la escritura asociada, es decir, satisfaciendo la condición de gasto impuesta. En términos generales, esto significa proporcionar una firma digital producida con la clave privada correspondiente a la clave pública que garantizó inicialmente este UTXO. El script consiste por tanto en verificar que la firma corresponde a la clave pública utilizada cuando se recibieron los fondos.

Cada salida, a su vez, especifica la cantidad de bitcoins a transferir, así como el destinatario. Este último se define mediante un nuevo script, que suele bloquear el UTXO recién creado con una dirección receptora o una nueva clave pública.

Para que una transacción se considere válida según las reglas de consenso,

el total de salidas debe ser menor o igual que el total de entradas. En

otras palabras, la suma de nuevos UTXOs generados por la transacción no debe

superar la suma de UTXOs consumidos como entradas. Este principio es lógico:

si sólo tienes 500.000 SATS, no puedes hacer una compra de 700.000 SATS.

Intercambio y fusión en una transacción Bitcoin

La acción de una transacción Bitcoin sobre UTXO puede compararse así a la refundición de una moneda de oro. En efecto, un UTXO no es divisible, sino sólo fundible. Esto significa que un usuario no puede simplemente dividir un UTXO que representa una cierta cantidad en bitcoins en varios UTXO más pequeños. Debe consumirlo íntegramente en una transacción para crear uno o varios UTXO nuevos de valores arbitrarios en salidas, que deben ser inferiores o iguales al valor inicial.

Este mecanismo es similar al de una moneda de oro. Supongamos que usted posee una moneda de 2 onzas y quiere hacer un pago de 1 onza, suponiendo que el vendedor no pueda darle cambio. Tendría que fundir su moneda y acuñar 2 nuevas de 1 onza cada una.

Bitcoin funciona de forma similar. Imaginemos que Alice tiene un UTXO de 10.000 SATS y desea comprar una baguette de 4.000 SATS. Alice realizará una

transacción con 1 UTXO de 10.000 SATScomo entrada, que consumirá en su totalidad, y 2 UTXOs de 4.000 SATS y 6.000 SATScomo salida. El UTXO de4.000 SATSse enviará al panadero como pago por la baguette, mientras que el UTXO de6.000 SATS` volverá a Alice en forma de cambio. Este UTXO, que vuelve al

emisor original de la transacción, se conoce como "cambio" en la jerga de

Bitcoin.

Ahora imaginemos que Alice no tiene un único UTXO de 10.000 SATS, sino dos UTXOs de 3.000 SATS cada uno. En esta situación,

ninguno de los UTXOs por separado es suficiente para ajustar los 4.000 SATS de la varita. Por lo tanto, Alice debe utilizar simultáneamente los 2 UTXOs

de 3.000 SATS como entradas para su transacción. De esta forma,

la cantidad total de inputs alcanzará los 6.000 SATS, permitiéndole satisfacer el pago de 4.000 SATS al panadero. Este método, en el que se agrupan varios UTXO como insumos de

una transacción, suele denominarse "fusión".

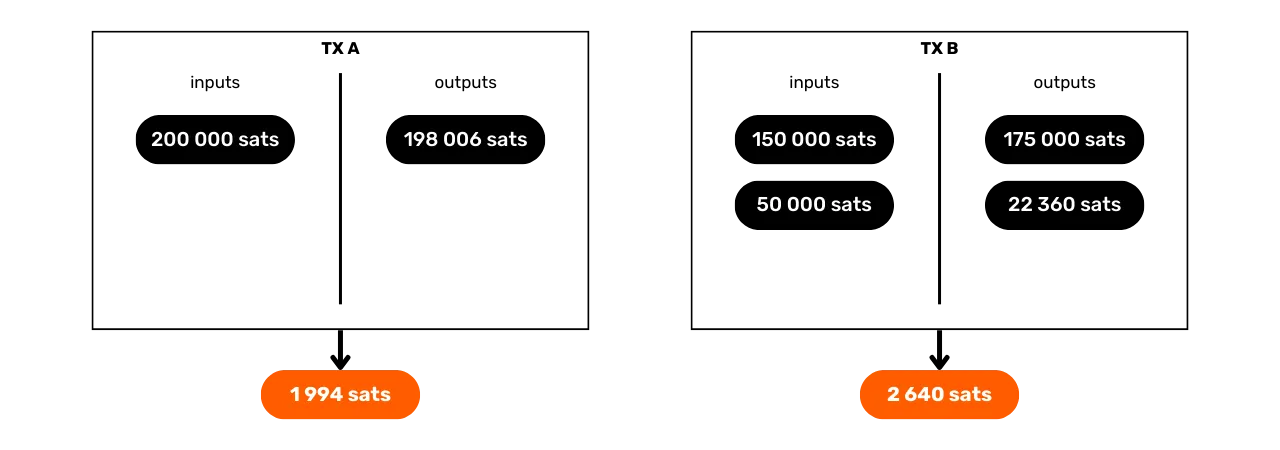

Comisiones de transacción

Intuitivamente, se podría pensar que los costes de transacción también representan el producto de una transacción. Pero en realidad no es así. Los costes de transacción representan la diferencia entre el total de insumos y el total de productos. Esto significa que, después de utilizar parte del valor de los insumos para cubrir los productos deseados en una transacción, una cierta suma de los insumos queda sin utilizar. Esta suma residual constituye los costes de transacción.

Frais = total inputs - total outputs

Tomemos el ejemplo de Alicia, que tiene un UTXO de 10.000 SATS y quiere comprar una baguette a 4.000 SATS. Alice crea una transacción con su UTXO de 10.000 SATS como entrada. A continuación, genera una salida de 4.000 SATS para que el panadero pague la baguette. Para animar a los mineros a integrar su transacción en un bloque, Alice asigna 200 SATS en concepto de comisiones. A continuación, crea un segundo resultado, el intercambio, que le será devuelto y que asciende a 5.800 SATS.

Aplicando la fórmula de las tasas, vemos que efectivamente quedan 200 SATS para los menores:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Cuando un minero consigue validar un bloque, está autorizado a cobrar estas tasas por todas las transacciones incluidas en su bloque, a través de la llamada transacción "coinbase".

Creación de UTXOs en Bitcoin

Si ha seguido atentamente los párrafos anteriores, ahora sabrá que los UTXOs sólo pueden crearse consumiendo otros UTXOs existentes. De este modo, las monedas Bitcoin forman una cadena continua. Sin embargo, puede que se esté preguntando cómo surgieron los primeros UTXOs de esta cadena. Esto plantea un problema similar al del huevo y la gallina: ¿de dónde salieron estos UTXOs originales?

La respuesta está en la transacción coinbase.

La coinbase es un tipo específico de transacción de Bitcoin, que es única para cada bloque y siempre es la primera de éstas. Permite al minero que ha encontrado una prueba de trabajo válida recibir su recompensa de bloque. Esta recompensa se compone de dos elementos: block grant y transaction fee, comentados en el apartado anterior.

La transacción de coinbase es única en el sentido de que es la única capaz de crear bitcoins ex nihilo, sin necesidad de consumir inputs para generar outputs. Estos bitcoins de nueva creación son lo que podríamos llamar "UTXOs originales".

Los bitcoins subvencionados por bloques son nuevos BTC creados desde cero, según un calendario de emisión preestablecido en las reglas de consenso. La subvención por bloque se reduce a la mitad cada 210.000 bloques, es decir, aproximadamente cada cuatro años, en un proceso conocido como "halving". Originalmente, se creaban 50 bitcoins con cada subvención, pero esta cantidad ha ido disminuyendo gradualmente; actualmente, es de 3,125 bitcoins por bloque.

En cuanto a las comisiones por transacción, aunque también representan BTC de nueva creación, no deben superar la diferencia entre el total de entradas y salidas de todas las transacciones de un bloque. Hemos visto antes que estas comisiones representan la parte de las entradas que no se utiliza en las salidas de las transacciones. Esta parte se "pierde" técnicamente durante la transacción, y el minero tiene derecho a recrear este valor en forma de uno o más nuevos UTXOs. Se trata de una transferencia de valor entre el emisor de la transacción y el minero que la añade a la blockchain.

**> Los bitcoins generados por una transacción coinbase están sujetos a un periodo de maduración de 100 bloques, durante el cual no pueden ser gastados por el minero. Esta norma está pensada para evitar complicaciones vinculadas al uso de bitcoins recién creados en una cadena que más tarde podría quedar obsoleta.

Implicaciones del modelo UTXO

En primer lugar, el modelo UTXO influye directamente en las tasas de transacción de Bitcoin. Dado que la capacidad de cada bloque es limitada, los mineros favorecen las transacciones que ofrecen las mejores tarifas en relación con el espacio que ocuparán en el bloque. De hecho, cuantos más UTXOs incluya una transacción en sus entradas y salidas, más pesada será, y por tanto requerirá tarifas más altas. Esta es una de las razones por las que a menudo intentamos reducir el número de UTXOs en nuestra cartera, lo que también puede afectar a la confidencialidad, un tema que abordaremos en detalle en la tercera parte de este curso.

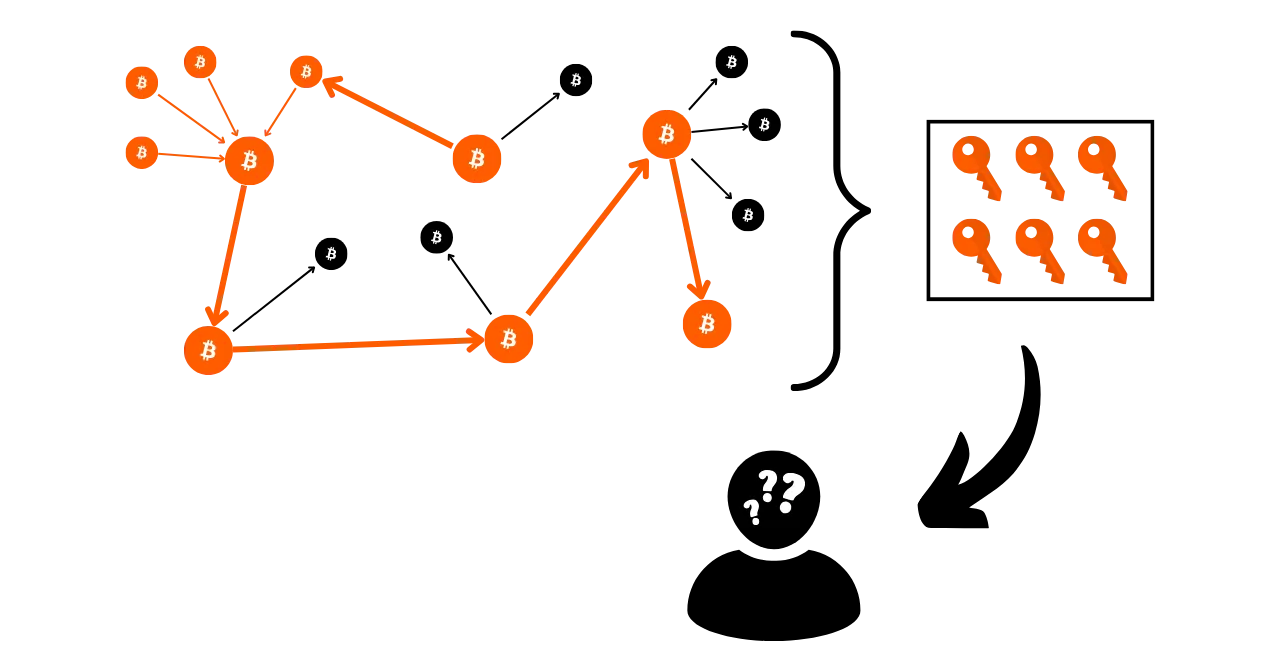

En segundo lugar, como se ha mencionado en las secciones anteriores, las monedas Bitcoin son esencialmente una cadena de UTXOs. Así, cada transacción crea un vínculo entre un UTXO pasado y un UTXO futuro. Por tanto, los UTXO permiten seguir explícitamente la trayectoria de los Bitcoins desde su creación hasta su gasto actual. Esta transparencia puede considerarse positiva, ya que permite a cada usuario cerciorarse de la autenticidad de los bitcoins recibidos. Sin embargo, es también en este principio de trazabilidad y auditabilidad en el que se basa el análisis de blockchain, una práctica destinada a comprometer su confidencialidad. Analizaremos en profundidad esta práctica en la segunda parte del curso.

El modelo de privacidad de Bitcoin

Dinero: autenticidad, integridad y doble gasto

Una de las funciones del dinero es resolver el problema de la doble coincidencia de necesidades. En un sistema basado en el trueque, la realización de un intercambio requiere no sólo encontrar a un individuo que ceda un bien correspondiente a mi necesidad, sino también proporcionarle un bien de valor equivalente que satisfaga su propia necesidad. Lograr este equilibrio es una cuestión compleja.

Por eso utilizamos el dinero para mover valor tanto en el espacio como en el tiempo.

Para que la moneda solucione este problema, es esencial que la parte que proporciona un bien o servicio esté convencida de su capacidad para gastar esa suma en una fecha posterior. Así, cualquier individuo racional que desee aceptar una moneda, ya sea digital o física, se asegurará de que cumple dos criterios fundamentales:

- La pieza debe tener integridad y autenticidad ;**

- y no debe gastarse dos veces.**

Si se utiliza moneda física, la primera característica es la más compleja de afirmar. En distintos periodos de la historia, la integridad de las monedas metálicas se ha visto a menudo afectada por prácticas como el recorte o la perforación. En la antigua Roma, por ejemplo, era práctica habitual que los ciudadanos rasparan los bordes de las monedas de oro para recoger un poco del metal precioso y guardarlas para futuras transacciones. De este modo se reducía el valor intrínseco de la moneda, pero su valor nominal seguía siendo el mismo. Esta es una de las razones por las que posteriormente se estrió el canto de la moneda.

La autenticidad es también una característica difícil de verificar en un soporte monetario físico. Las técnicas actuales para combatir la falsificación de moneda son cada vez más complejas, lo que obliga a los minoristas a invertir en costosos sistemas de verificación.

Por otra parte, debido a su naturaleza, el doble gasto no es un problema para las monedas físicas. Si te doy un billete de 10 euros, sale irrevocablemente de mi posesión y entra en la tuya, lo que naturalmente excluye cualquier posibilidad de gasto múltiple de las unidades monetarias que encarna. En resumen, no podré volver a gastar este billete de 10 euros.

En el caso de la moneda digital, la dificultad es diferente. Garantizar la autenticidad y la integridad de una moneda suele ser más sencillo. Como vimos en la sección anterior, el modelo UTXO de Bitcoin permite rastrear una moneda hasta su origen, y verificar así que fue efectivamente creada por un minero de acuerdo con las reglas de consenso.

Por otra parte, garantizar que no haya doble gasto es más complejo, ya que todos los bienes digitales son en esencia información. A diferencia de los bienes físicos, la información no se divide cuando se intercambia, sino que se propaga multiplicándose. Por ejemplo, si le envío un documento por correo electrónico, se duplicará. No puedes estar seguro de que haya borrado el documento original.

Evitar el doble gasto en Bitcoin

La única forma de evitar esta duplicación de un activo digital es estar al tanto de todos los intercambios del sistema. De este modo, podemos saber quién posee qué y actualizar las tenencias de cada persona en función de las transacciones realizadas. Es lo que ocurre, por ejemplo, con el dinero escritural en el sistema bancario. Cuando pagas 10 euros a un comerciante con tarjeta de crédito, el banco registra el intercambio y actualiza el libro de cuentas.

En Bitcoin, el doble gasto se evita de la misma manera. Tratamos de confirmar la ausencia de una transacción que ya haya gastado las monedas en cuestión. Si las monedas nunca se han utilizado, entonces podemos estar seguros de que no se producirá un doble gasto. Este principio fue descrito por Satoshi Nakamoto en el Libro Blanco con la famosa frase:

**La única forma de confirmar la ausencia de una transacción es estar al tanto de todas las transacciones

Pero a diferencia del modelo bancario, en Bitcoin no queremos tener que confiar en una entidad central. Así que todos los usuarios necesitan poder confirmar esta ausencia de doble gasto, sin depender de un tercero. Así que todo el mundo necesita estar al tanto de todas las transacciones de Bitcoin. Esta es la razón por la que las transacciones de Bitcoin se difunden públicamente en todos los nodos de la red y se registran en texto claro en la blockchain.

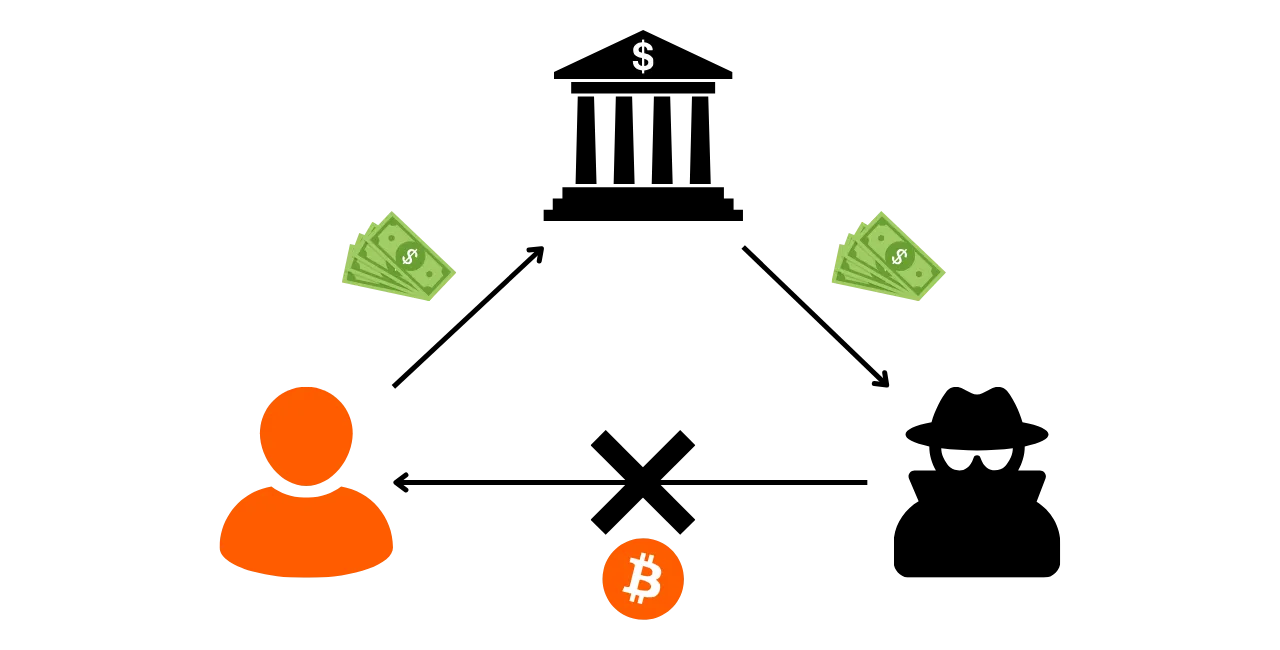

Es precisamente esta difusión pública de la información lo que complica la protección de la privacidad en Bitcoin. En el sistema bancario tradicional, en teoría, sólo la entidad financiera tiene conocimiento de las transacciones realizadas. Con Bitcoin, en cambio, todos los usuarios están informados de todas las transacciones, a través de sus respectivos nodos.

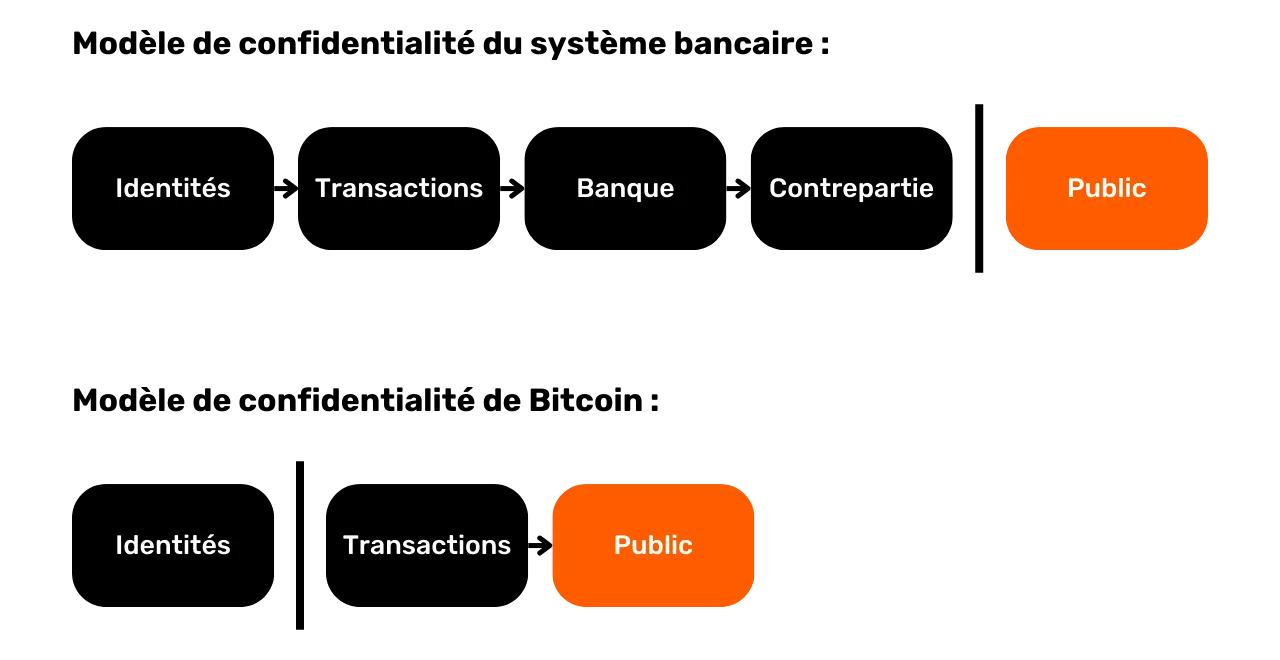

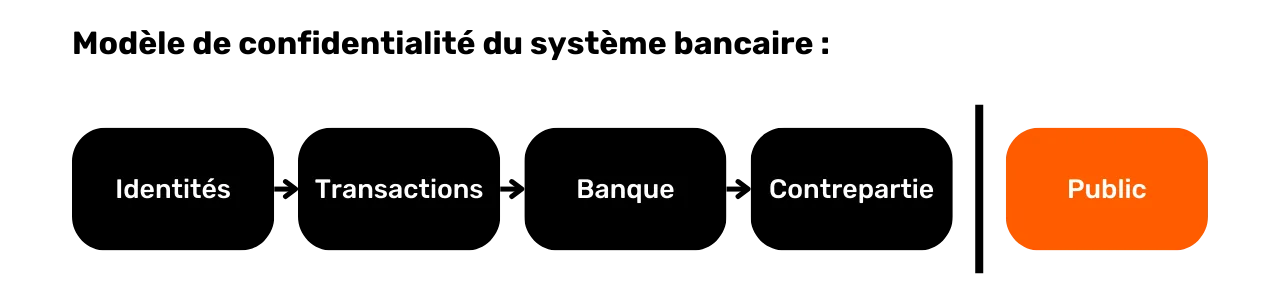

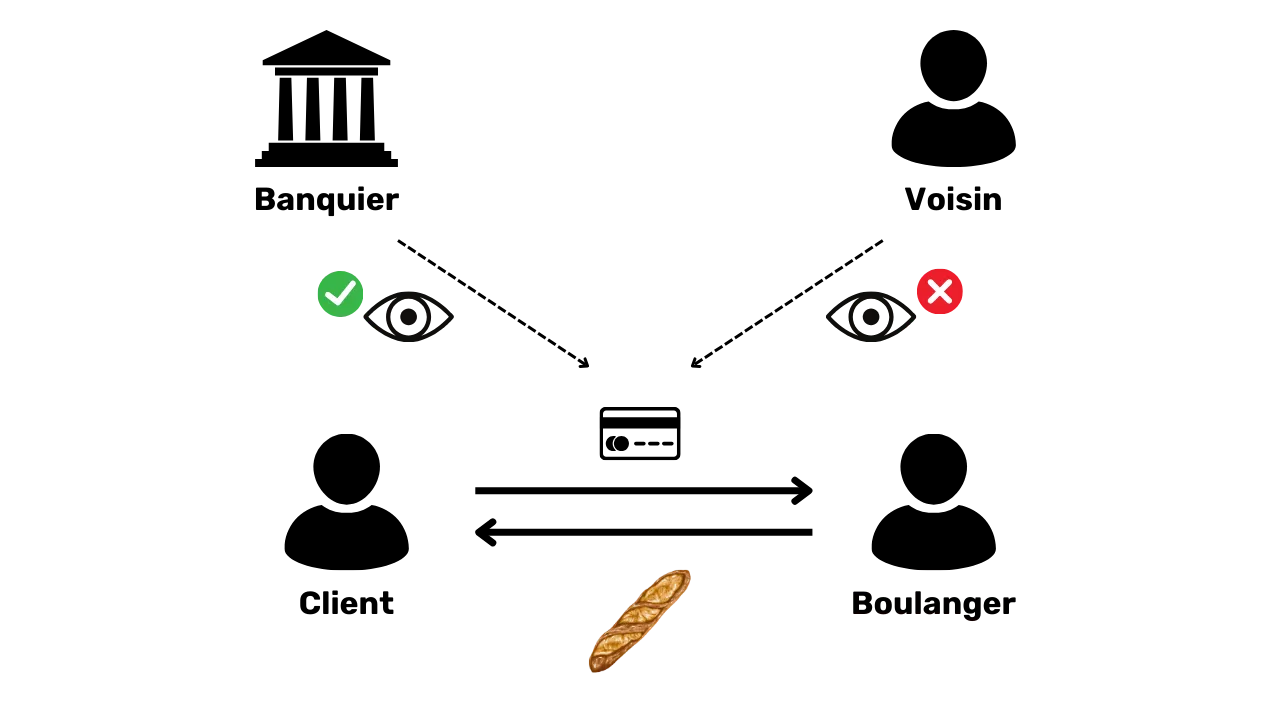

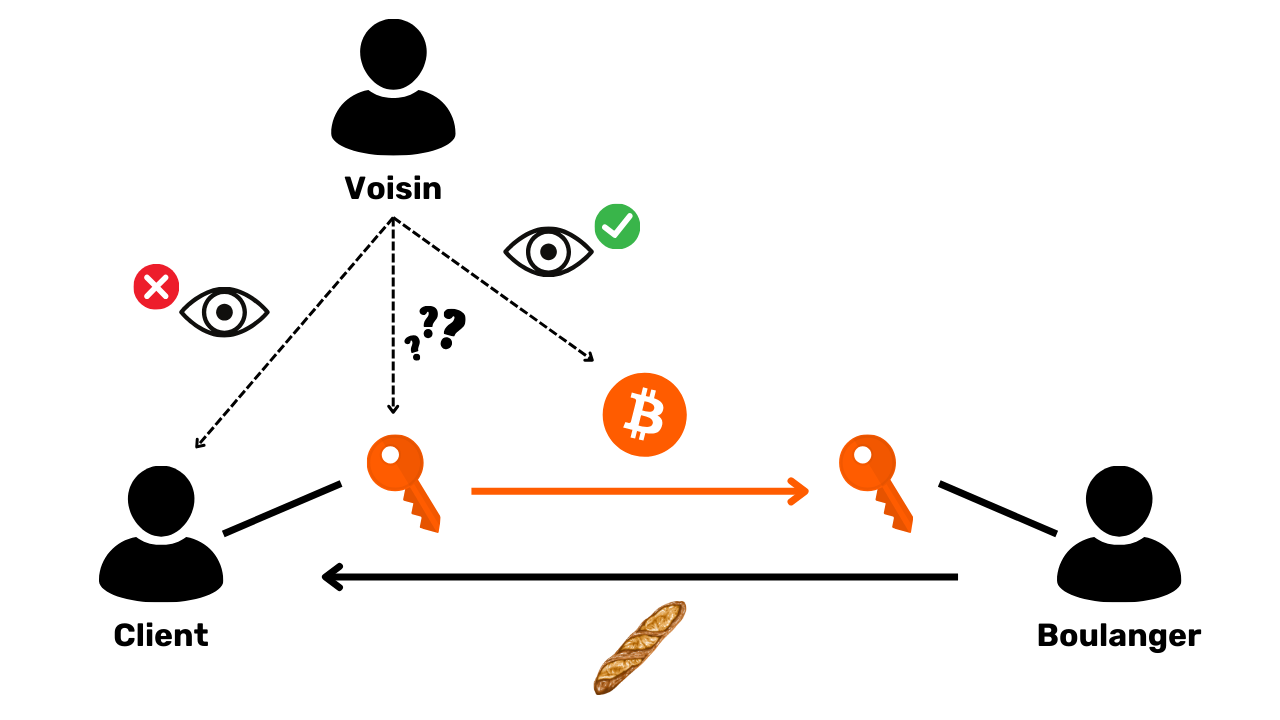

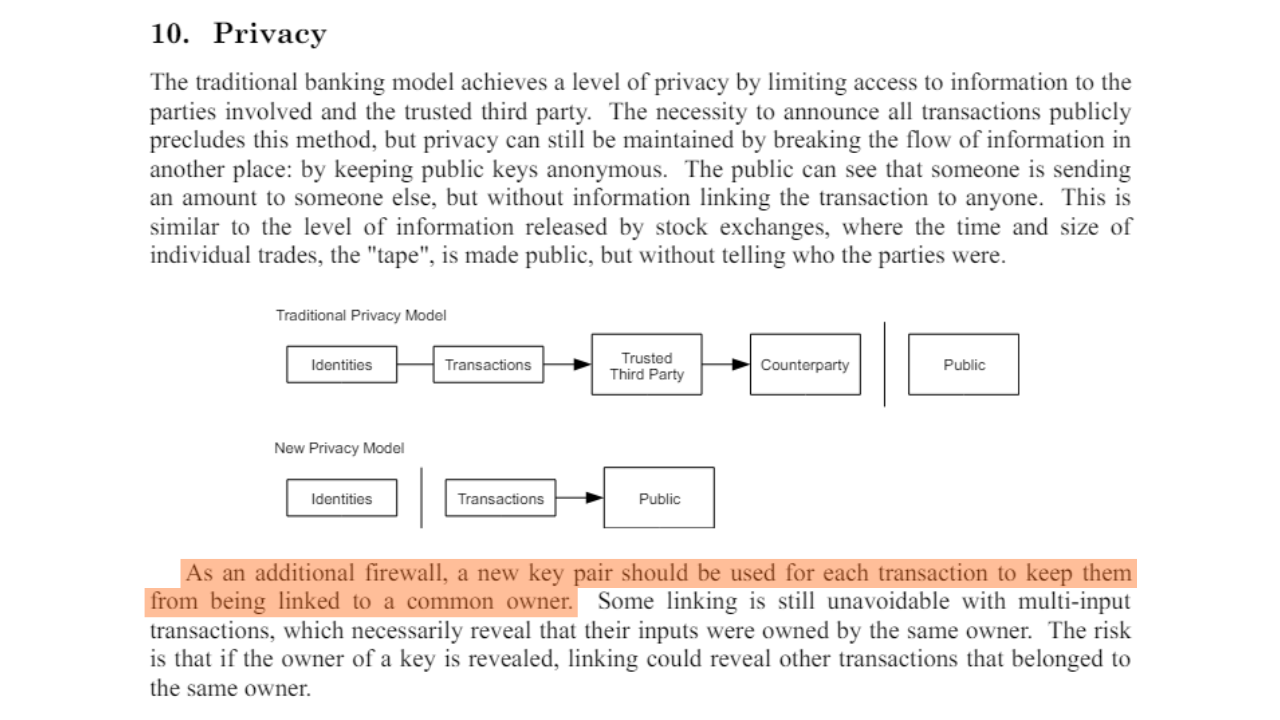

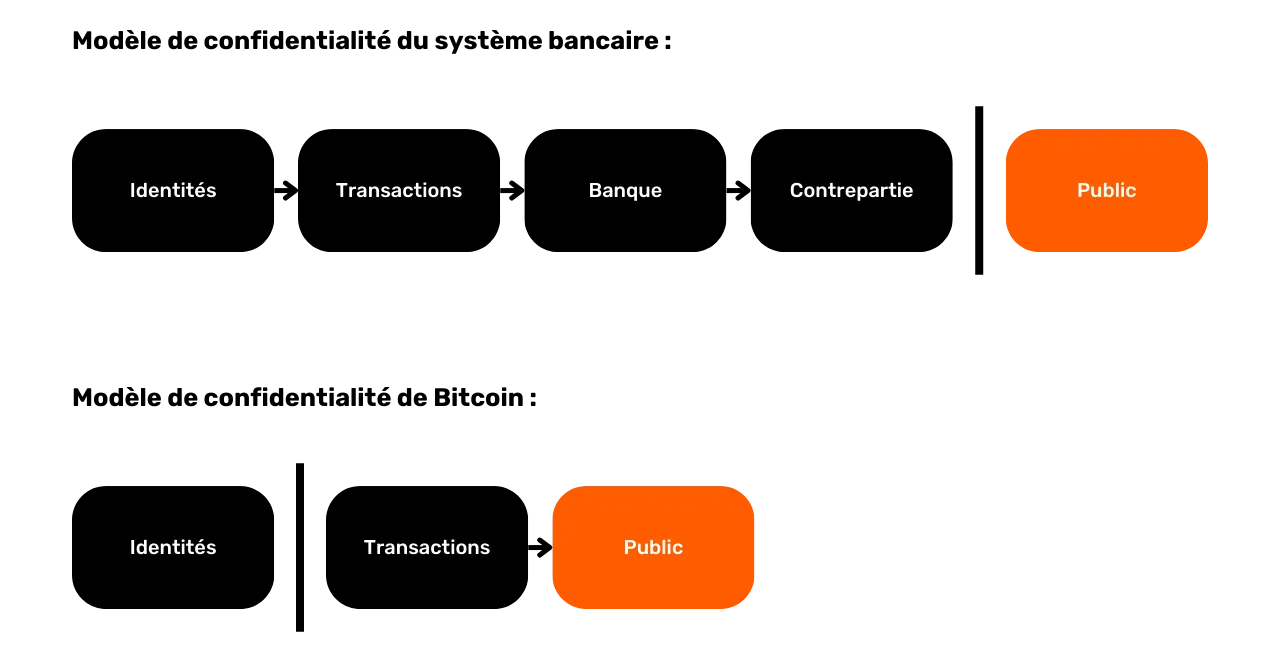

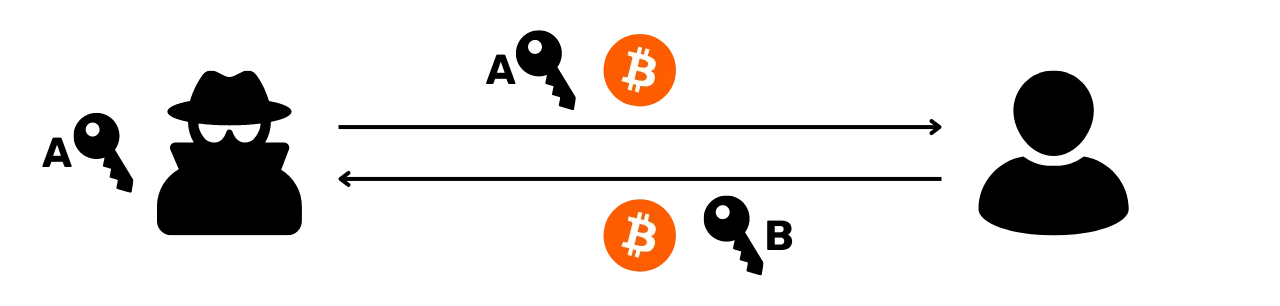

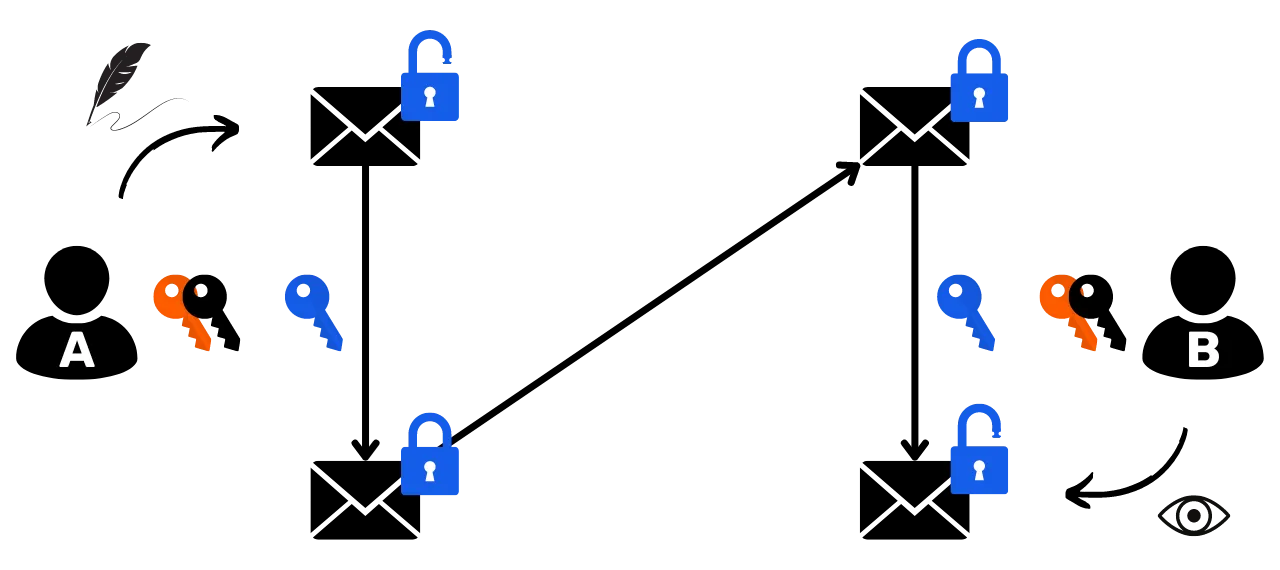

El modelo de confidencialidad: sistema bancario frente a Bitcoin

En el sistema tradicional, tu cuenta bancaria está vinculada a tu identidad. El banquero puede saber qué cuenta bancaria pertenece a qué cliente y qué transacciones están asociadas a ella. Sin embargo, este flujo de información está cortado entre el banco y el dominio público. En otras palabras, es imposible conocer el saldo y las transacciones de una cuenta bancaria perteneciente a otro individuo. Sólo el banco tiene acceso a esta información.

Por ejemplo, su banquero sabe que usted compra su baguette cada mañana al panadero local, pero su vecino no tiene conocimiento de esta transacción. De este modo, el flujo de información es accesible para las partes implicadas, en particular el banco, pero permanece inaccesible para los extraños.

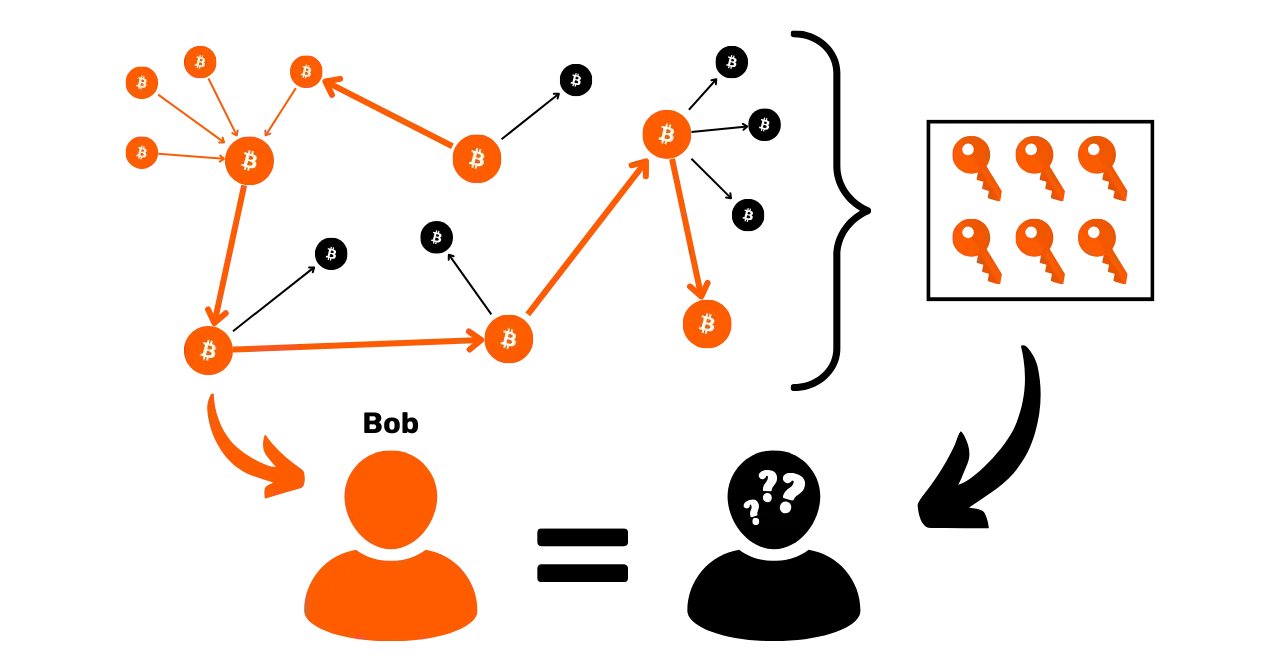

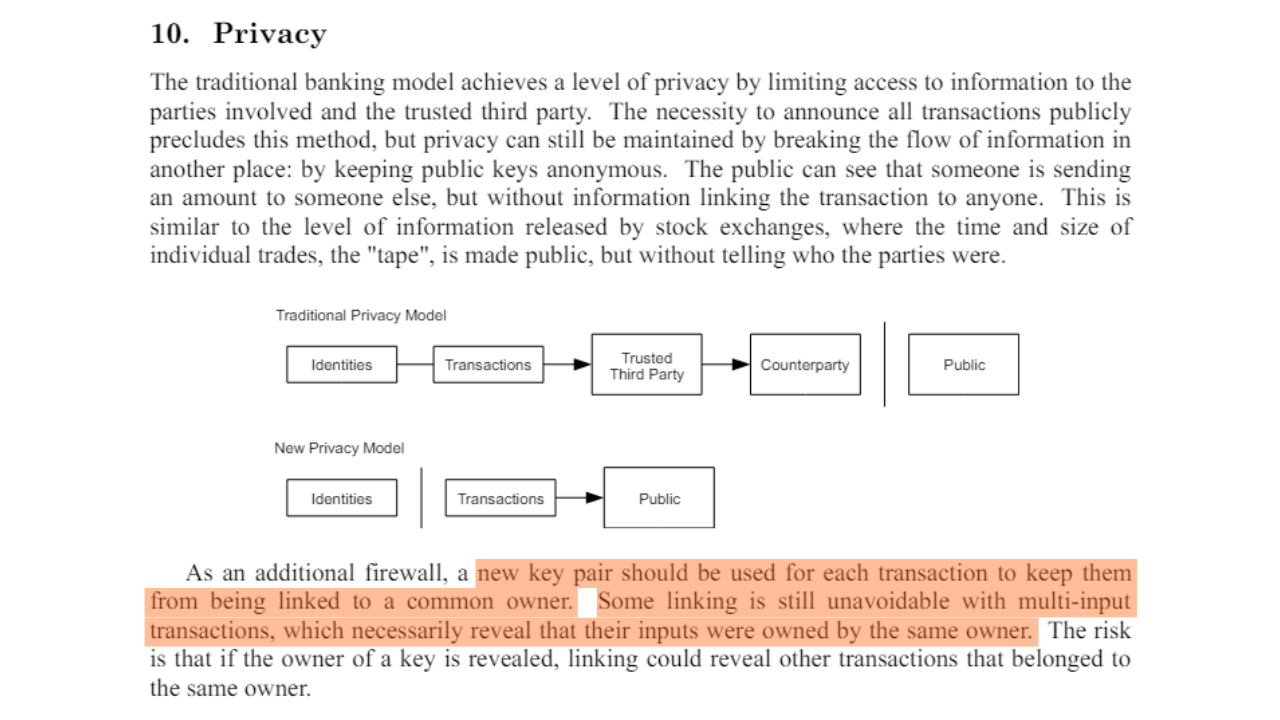

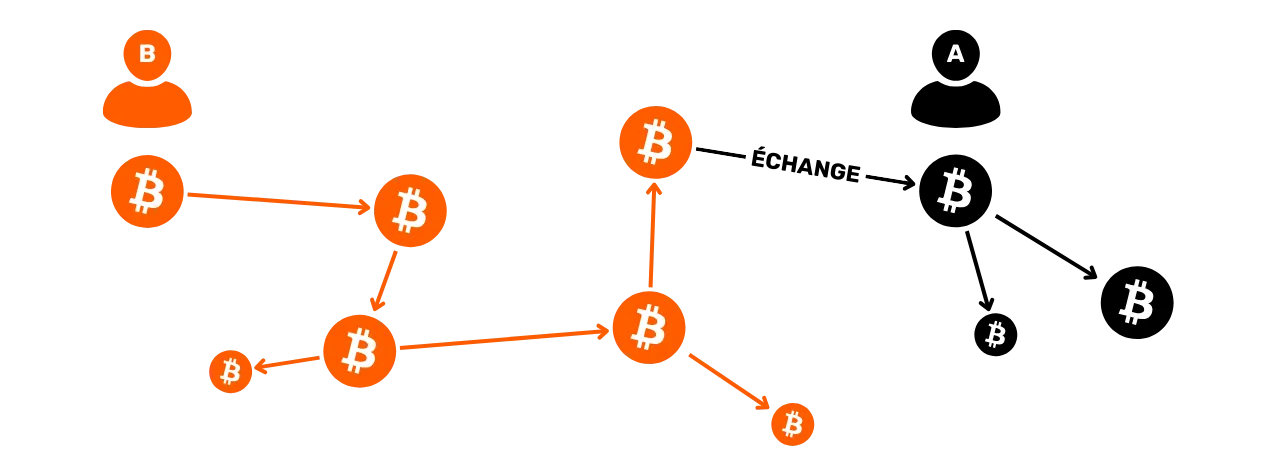

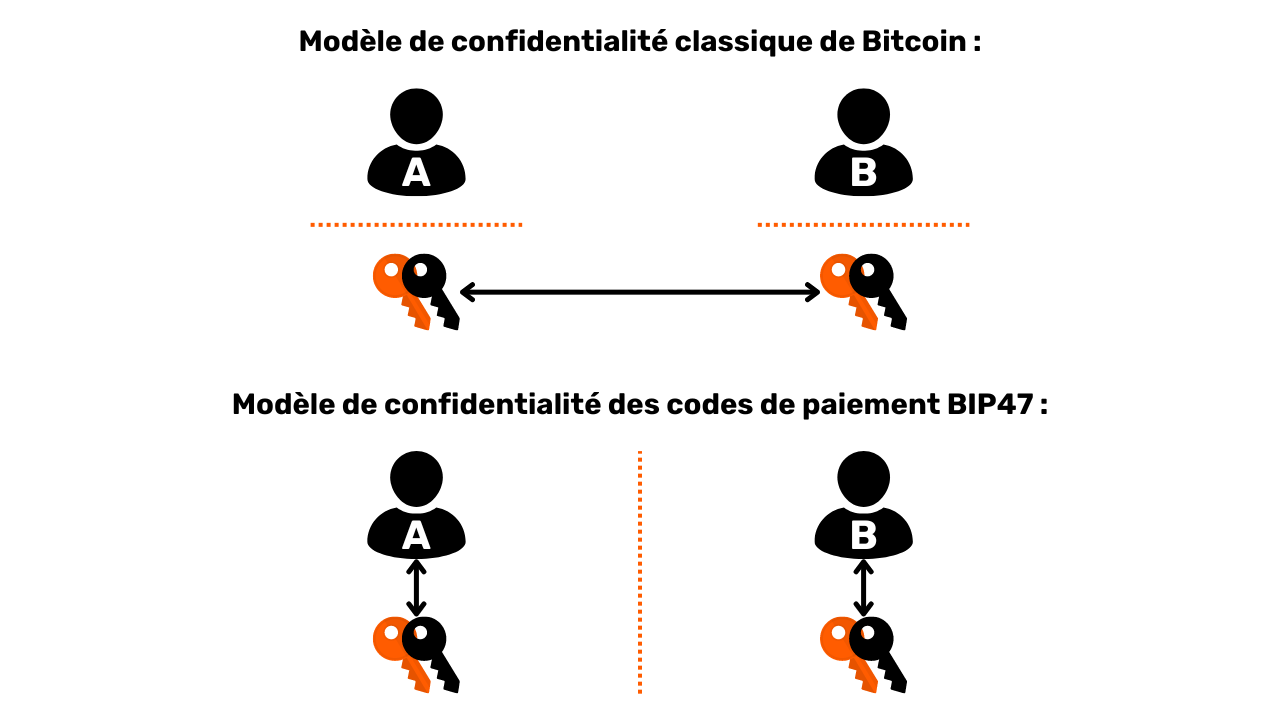

Debido a la restricción de la difusión pública de las transacciones que vimos en la sección anterior, el modelo de confidencialidad de Bitcoin no puede seguir el modelo del sistema bancario. En el caso de Bitcoin, dado que el flujo de información no puede interrumpirse entre las transacciones y el dominio público, el modelo de confidencialidad se basa en la separación entre la identidad del usuario y las propias transacciones.

Por ejemplo, si compras una baguette al panadero, pagando en BTC, tu vecino, que tiene su propio nodo completo, puede ver cómo se realiza tu transacción, igual que puede ver todas las demás transacciones del sistema. Sin embargo, si se respetan los principios de confidencialidad, no debería poder vincular esta transacción concreta a tu identidad.

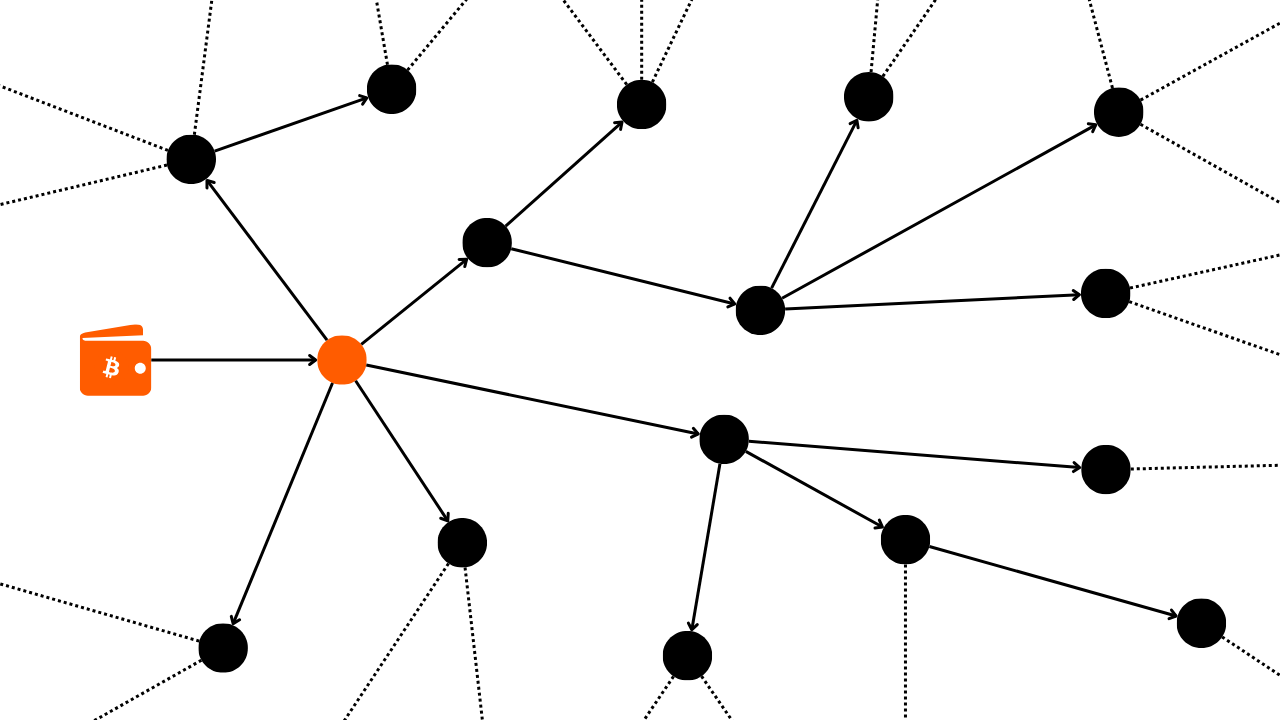

Pero como las transacciones de Bitcoin se hacen públicas, sigue siendo posible establecer vínculos entre ellas para deducir información sobre las partes implicadas. Esta actividad constituye incluso una especialidad por derecho propio, conocida como "análisis de blockchain". En la siguiente parte del curso, le invito a explorar los fundamentos del análisis de blockchain, para que pueda entender cómo se rastrean sus bitcoins y defenderse mejor de ellos.

Comprender el análisis de la cadena y protegerse contra él

¿Qué es el análisis de la cadena Bitcoin?

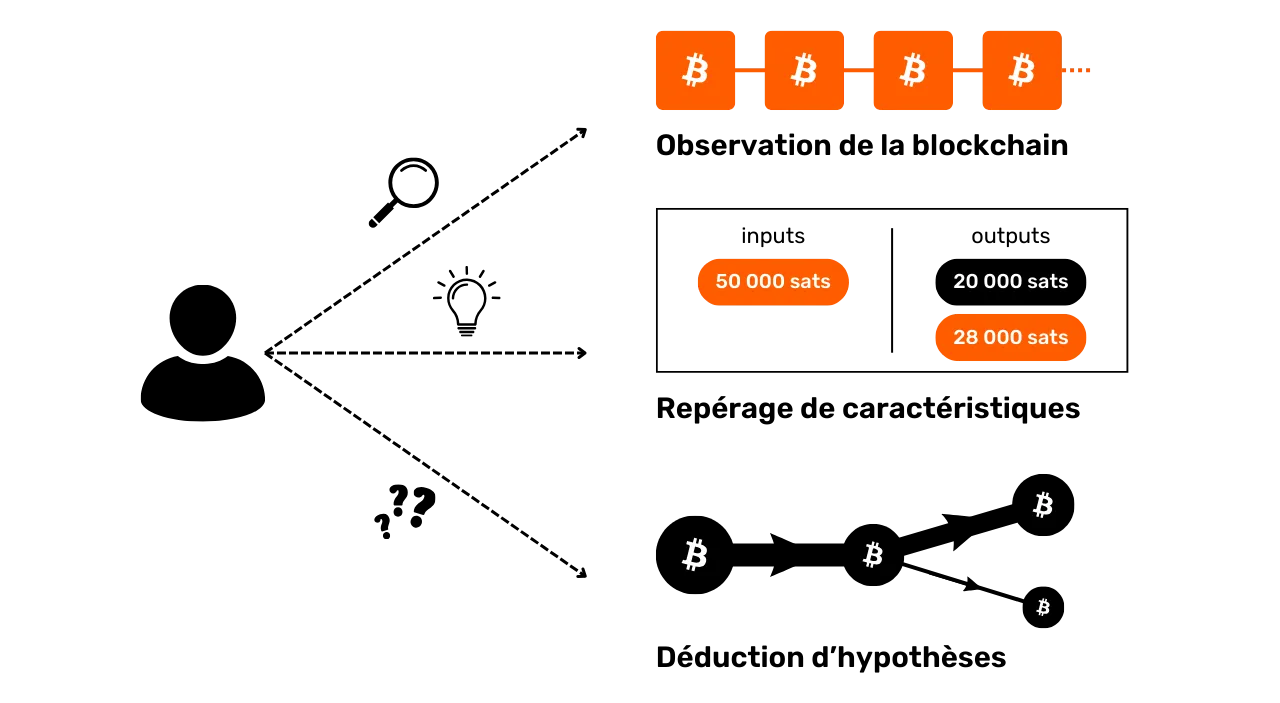

Definición y funcionamiento

El análisis de la cadena de bloques es la práctica de rastrear el flujo de bitcoins en la cadena de bloques. En términos generales, el análisis de la cadena se basa en la observación de características en muestras de transacciones anteriores. Consiste entonces en identificar estas mismas características en una transacción que deseamos analizar, y deducir interpretaciones plausibles a partir de ellas. Este método de resolución de problemas, basado en un enfoque práctico para encontrar una solución suficientemente buena, se conoce como "heurística".

En términos sencillos, el análisis de la cadena consta de tres etapas principales:

Observando la blockchain ;

La identificación de rasgos conocidos ;

**La deducción de supuestos **

El análisis de la blockchain puede realizarlo cualquiera. Basta con acceder a la información pública de la blockchain a través de un nodo completo para observar los movimientos de las transacciones y formular hipótesis. También existen herramientas gratuitas que facilitan este análisis, como OXT.me, que exploraremos en detalle en los dos últimos capítulos de esta sección. Sin embargo, el principal riesgo para la confidencialidad procede de las empresas especializadas en el análisis de cadenas. Estas empresas han llevado el análisis de blockchain a una escala industrial y venden sus servicios a instituciones financieras y gobiernos. Entre estas empresas, Chainalysis es seguramente la más conocida.

Objetivos del análisis de la cadena

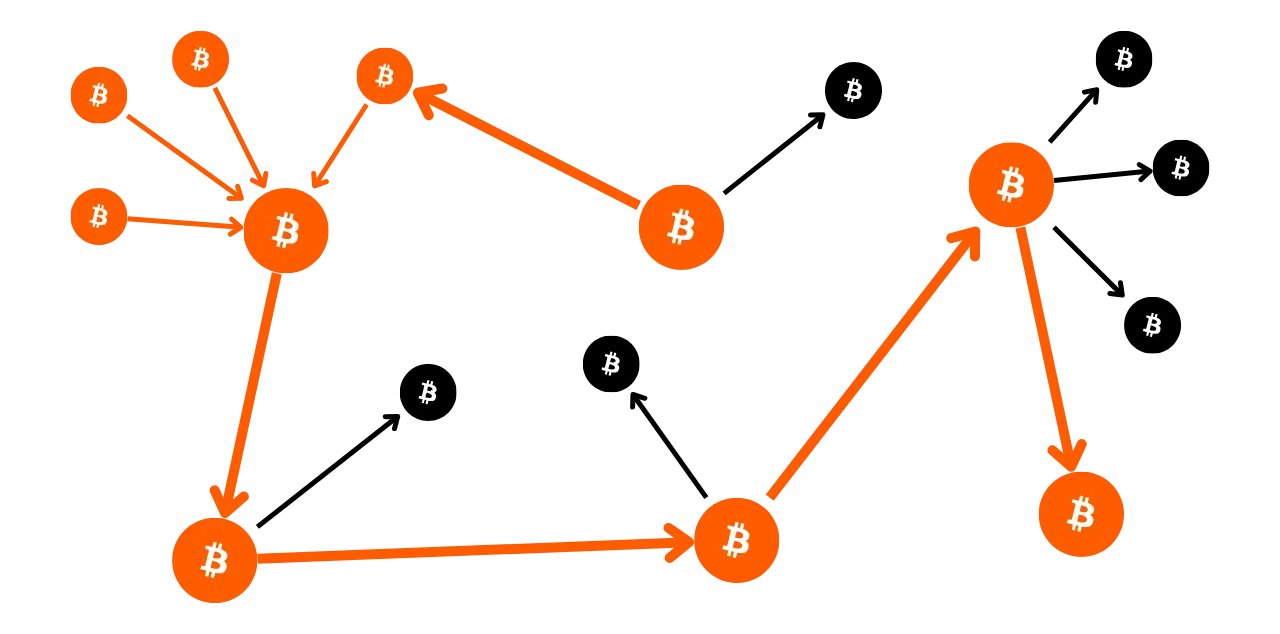

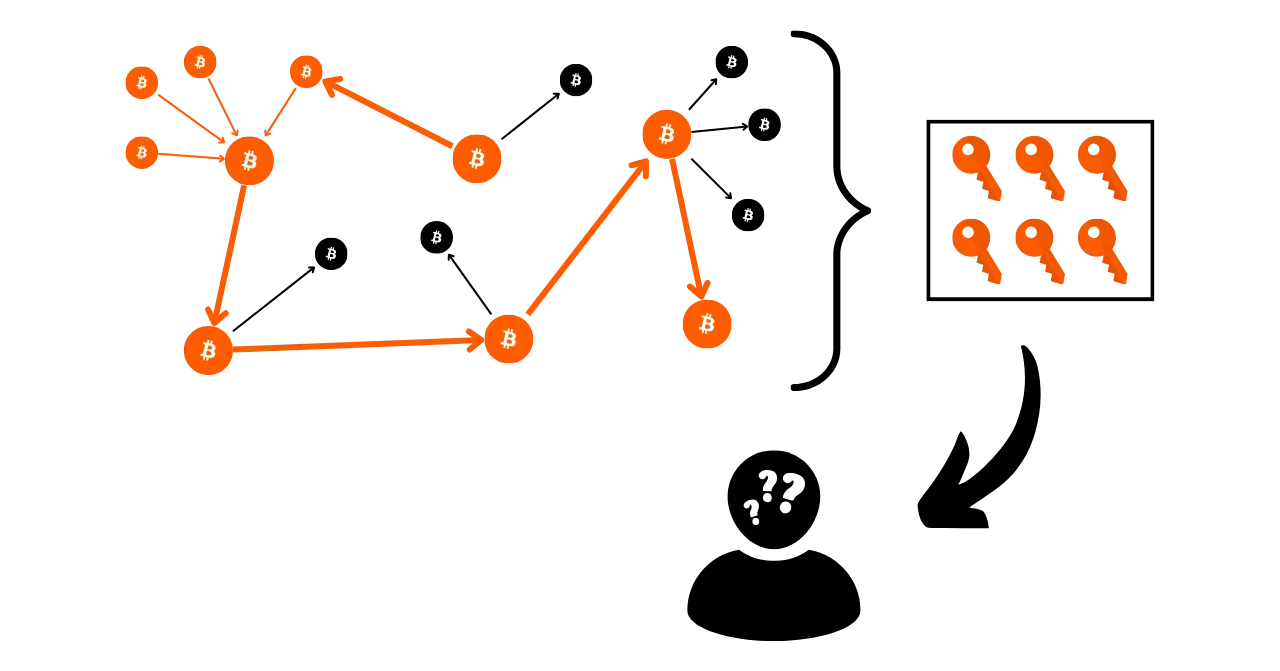

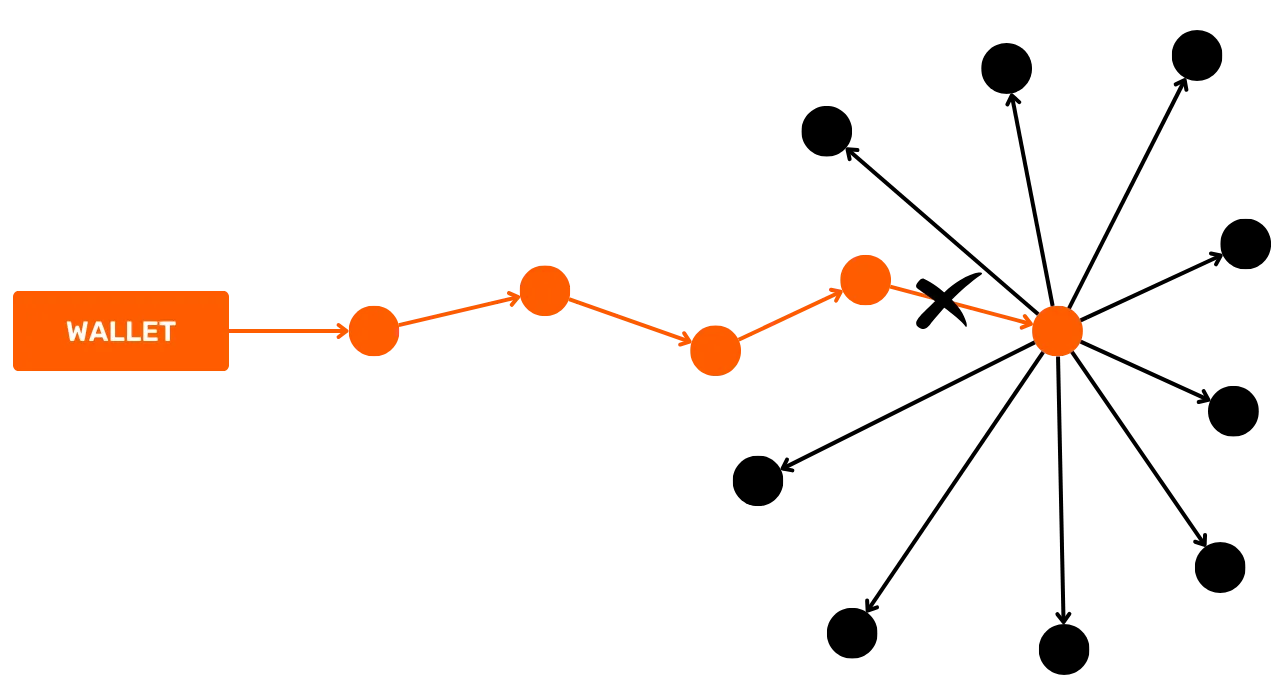

Uno de los objetivos del análisis de blockchain es agrupar diversas actividades en Bitcoin para determinar la unicidad del usuario que las llevó a cabo. Posteriormente, será posible intentar vincular este conjunto de actividades a una identidad real.

Recuerde el capítulo anterior. He explicado por qué el modelo de privacidad de Bitcoin se basaba originalmente en la separación de la identidad del usuario de las transacciones. Por tanto, sería tentador pensar que el análisis de blockchain es inútil, ya que aunque consigamos agregar actividades onchain, no podemos asociarlas a una identidad real.

Teóricamente, esta afirmación es correcta. En la primera parte de este curso, vimos que los pares de claves criptográficas se utilizan para establecer condiciones sobre UTXO. En esencia, estos pares de claves no divulgan ninguna información sobre la identidad de sus titulares. Por lo tanto, aunque consigamos agrupar las actividades asociadas a diferentes pares de claves, esto no nos dice nada sobre la entidad que está detrás de estas actividades.

Sin embargo, la realidad práctica es mucho más compleja. Hay multitud de comportamientos que pueden vincular una identidad real a la actividad onchain. En análisis, esto se denomina punto de entrada, y existen multitud de ellos.

La más común es KYC (Know Your Customer). Si retira sus Bitcoins de una plataforma regulada a una de sus direcciones receptoras personales, algunas personas pueden vincular su identidad a esa dirección. Más ampliamente, un punto de entrada puede ser cualquier forma de interacción entre su vida real y una transacción Bitcoin. Por ejemplo, si publica una dirección de recepción en sus redes sociales, esto podría ser un punto de entrada para el análisis. Si realiza un pago en Bitcoins a su panadero, éste podrá asociar su cara (parte de su identidad) con una dirección Bitcoin.

Estos puntos de entrada son prácticamente inevitables cuando se utiliza Bitcoin. Aunque intentemos restringir su alcance, siempre estarán presentes. Por eso es crucial combinar métodos destinados a preservar su privacidad. Aunque mantener una separación entre su identidad real y sus transacciones es un enfoque interesante, hoy en día sigue siendo insuficiente. En efecto, si todas tus actividades en la cadena pueden agruparse, es probable que hasta el más mínimo punto de entrada comprometa la única capa de confidencialidad que has establecido.

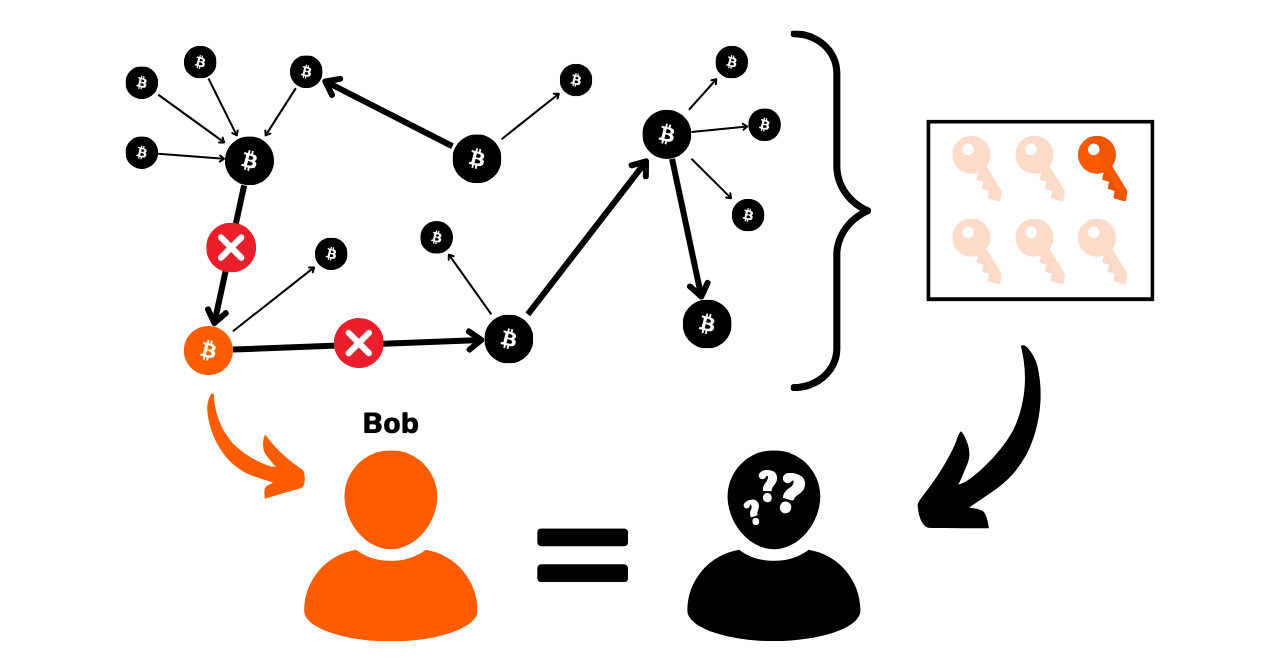

Defenderse del análisis en cadena

Así que también tenemos que ser capaces de hacer frente al análisis de blockchain en nuestro uso de Bitcoin. Al hacerlo, podemos minimizar la agregación de nuestras actividades y limitar el impacto de un punto de entrada en nuestra privacidad.

¿Qué mejor manera de contrarrestar el análisis de blockchain que conocer los métodos utilizados en él? Si quieres saber cómo mejorar tu privacidad en Bitcoin, necesitas entender estos métodos. Esto te dará una mejor comprensión de técnicas como coinjoin o payjoin (técnicas que veremos en las partes finales del curso), y reducirá los errores que puedas cometer.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

En esto, podemos establecer una analogía con la criptografía y el criptoanálisis. Un buen criptógrafo es ante todo un buen criptoanalista. Para idear un nuevo algoritmo de cifrado, necesita saber a qué ataques se enfrentará y también estudiar por qué se han roto algoritmos anteriores. El mismo principio se aplica a la privacidad de Bitcoin. Comprender los métodos de análisis de blockchain es la clave para protegerse contra ellos. Por eso he incluido toda una sección sobre análisis de cadenas en este curso de formación.

Métodos de análisis en cadena

Es importante entender que el análisis de cuerdas no es una ciencia exacta. Se basa en heurísticas derivadas de observaciones previas o interpretaciones lógicas. Estas reglas nos permiten obtener resultados bastante fiables, pero nunca con una precisión absoluta. En otras palabras, el análisis de cadenas siempre implica una dimensión de probabilidad en las conclusiones a las que se llega. Por ejemplo, puede ser posible estimar con diversos grados de certeza que dos direcciones pertenecen a la misma entidad, pero la certeza total siempre estará fuera de nuestro alcance.

Todo el sentido del análisis en cadena reside precisamente en la agregación de diversas heurísticas para minimizar el riesgo de error. En cierto modo, es una acumulación de pruebas que nos acerca a la realidad.

Estas famosas heurísticas pueden agruparse en diferentes categorías, que describiremos en detalle a continuación:

- Patrones de transacción ;**

- Heurística interna de la transacción ;**

- Heurística externa a la transacción.**

Satoshi Nakamoto y el análisis de la cadena

Las dos primeras heurísticas de análisis de cadenas fueron descubiertas por el propio Satoshi Nakamoto. Habla de ellas en la Parte 10 del Libro Blanco de Bitcoin. Son :

- cIOH (Heurística de propiedad de entrada común);

- y reutilización de direcciones.

Fuente: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Veremos cuáles son en los capítulos siguientes, pero ya es interesante observar que estas dos heurísticas siguen manteniendo hoy una preeminencia en el análisis de cadenas.

Modalidades de transacción

Un patrón de transacción es simplemente un modelo o estructura general de una transacción típica, que puede encontrarse en la blockchain, y cuya interpretación probable es conocida. Al estudiar los patrones, nos centramos en una única transacción y la analizamos a alto nivel.

En otras palabras, sólo vamos a observar el número de UTXO en las entradas y el número de UTXO en las salidas, sin detenernos en los detalles más específicos o el entorno de la transacción. Basándonos en el patrón observado, podemos interpretar la naturaleza de la transacción. A continuación, buscaremos las características de su estructura y deduciremos una interpretación.

En esta sección, veremos juntos los principales modelos de transacción que se encuentran en el análisis de cadenas, y para cada modelo, le daré la interpretación probable de esta estructura, así como un ejemplo concreto.

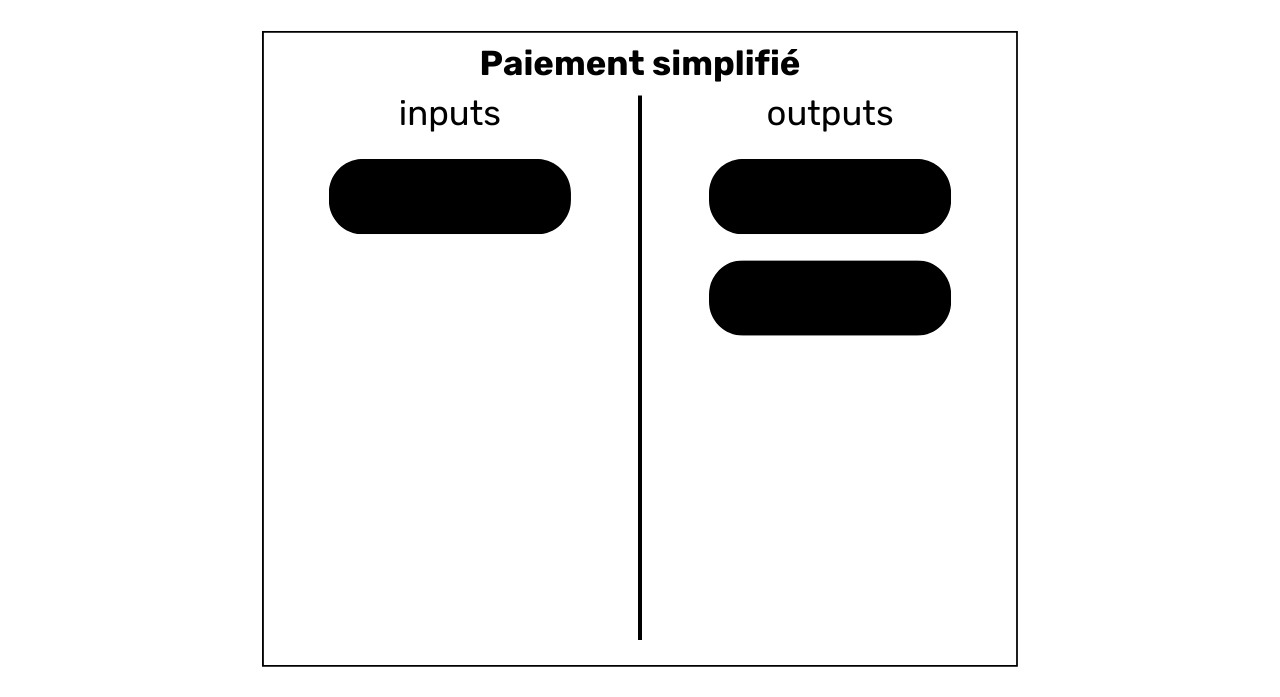

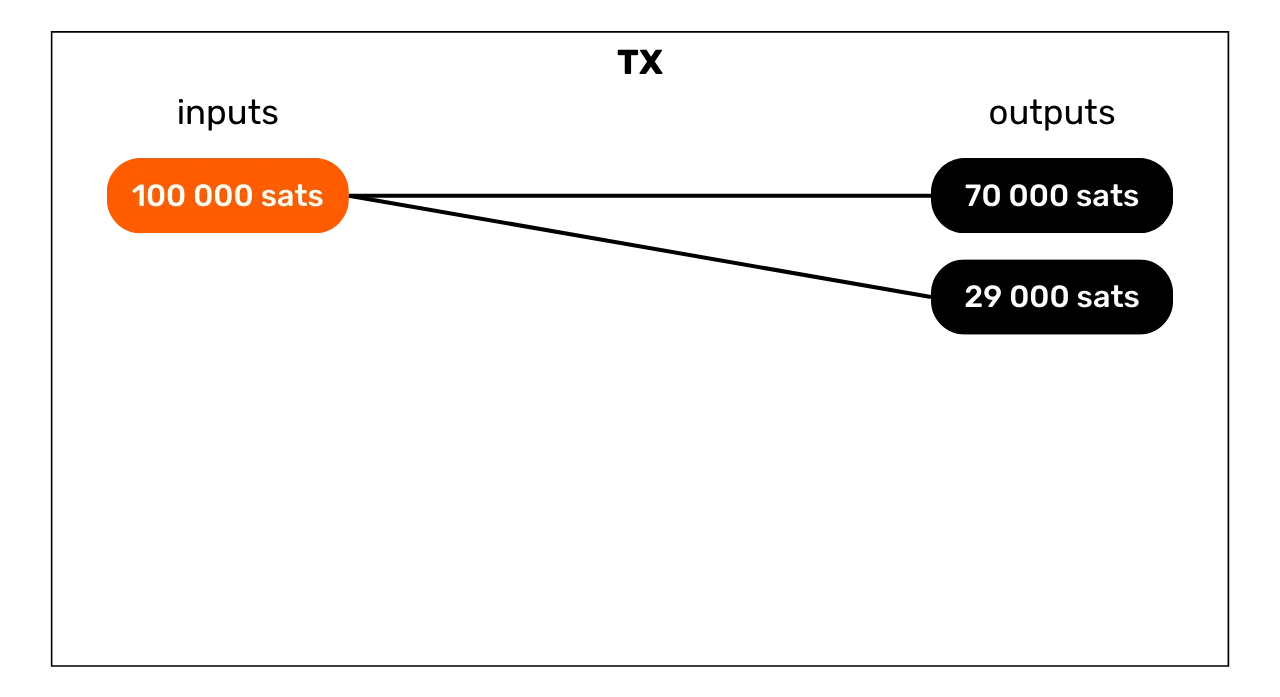

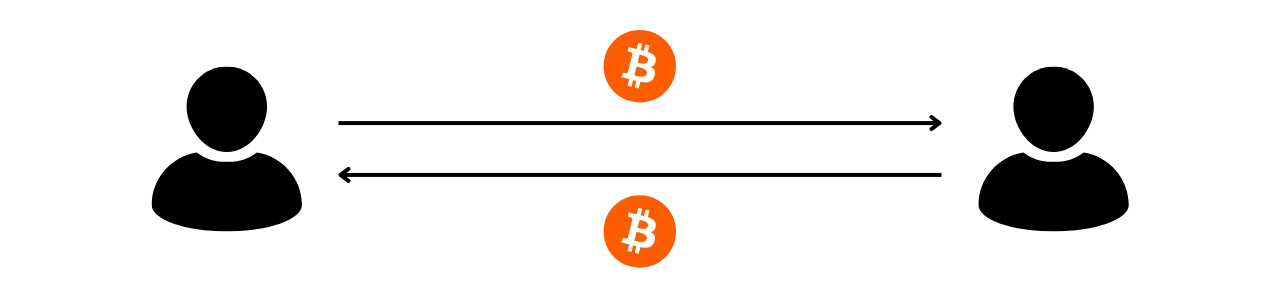

Envío único (o pago único)

Empecemos por un modelo muy común, ya que es el que aparece en la mayoría de los pagos con bitcoin. El modelo de pago simple se caracteriza por el consumo de uno o más UTXOs como entradas y la producción de 2 UTXOs como salidas. Por lo tanto, este modelo tiene el siguiente aspecto:

Cuando detectamos esta estructura de transacción en la blockchain, ya podemos extraer una interpretación. Como su nombre indica, este modelo indica que estamos ante una transacción de envío o pago. El usuario ha consumido su propio UTXO en entradas para satisfacer en salidas un UTXO de pago y un UTXO de intercambio (dinero devuelto al mismo usuario).

Por lo tanto, sabemos que el usuario observado probablemente ya no está en posesión de uno de los dos UTXO de salida (el UTXO de pago), pero sigue en posesión del otro UTXO (el UTXO de intercambio).

Por el momento, no podemos especificar qué salida representa a qué UTXO, ya que no es el objetivo del estudio de patrones. Llegaremos a ello apoyándonos en la heurística que estudiaremos en las secciones siguientes. Por el momento, nuestro objetivo se limita a identificar la naturaleza de la transacción en cuestión, que en este caso es un simple envío.

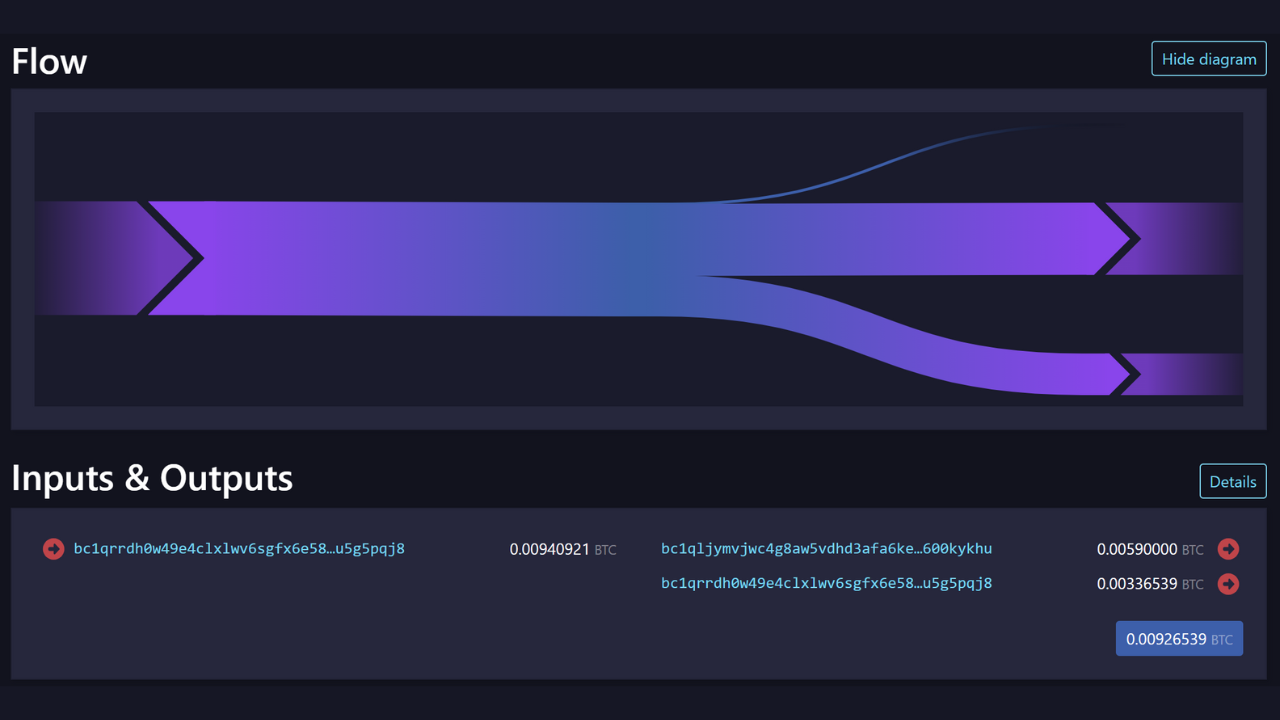

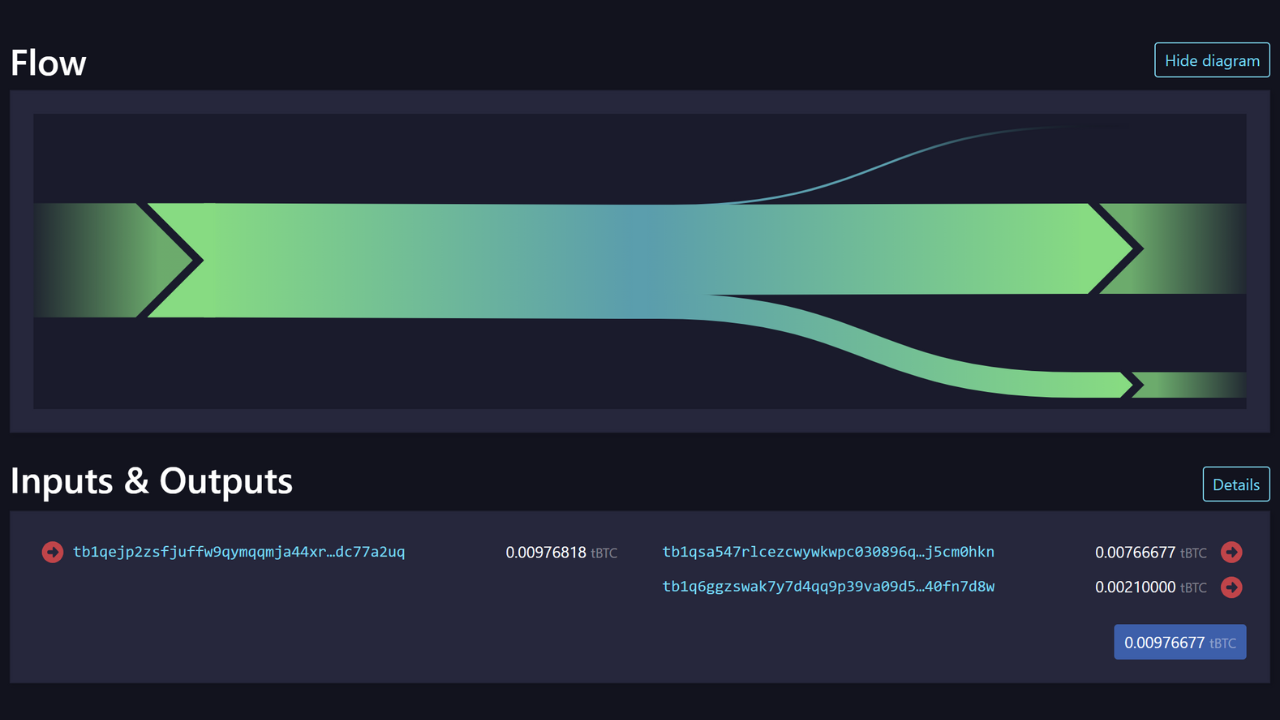

Por ejemplo, he aquí una transacción Bitcoin que adopta el patrón de envío simple:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Después de este primer ejemplo, debería comprender mejor lo que significa estudiar un "modelo de transacción". Examinamos una transacción centrándonos únicamente en su estructura, sin tener en cuenta su entorno ni los detalles específicos de la transacción. En este primer paso, sólo nos fijamos en el panorama general.

Ahora que ya sabe lo que es un patrón, pasemos a los demás modelos existentes.

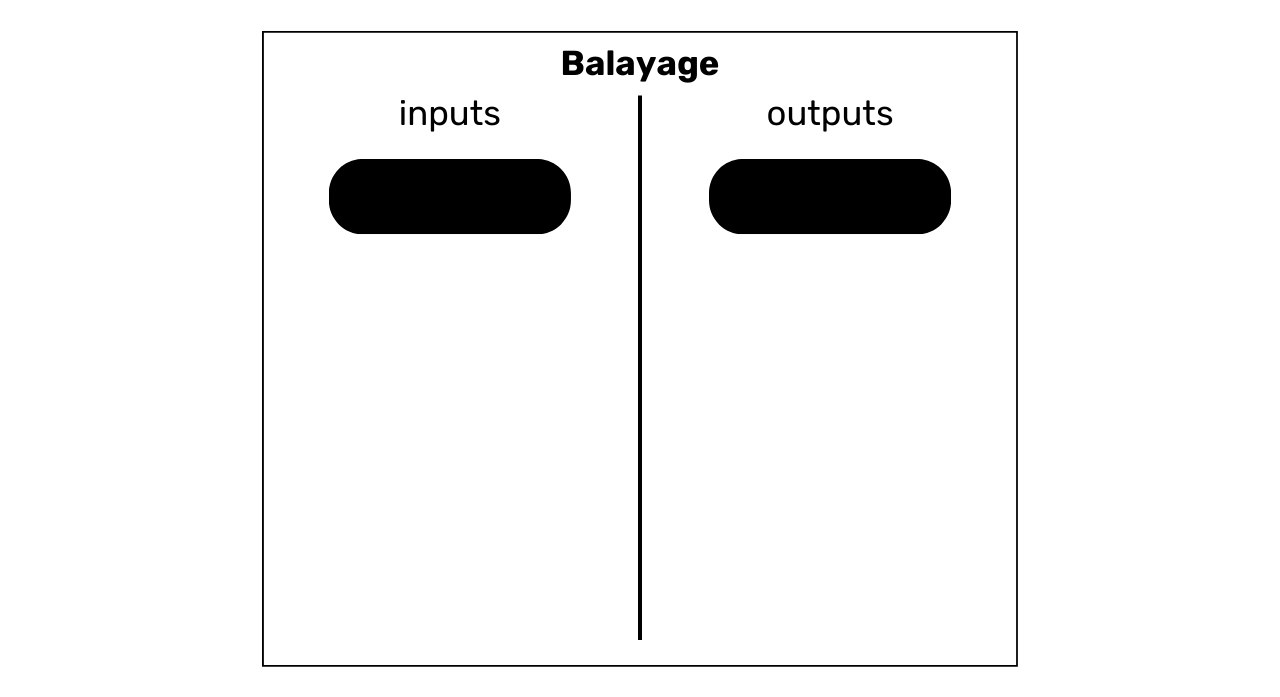

Barriendo

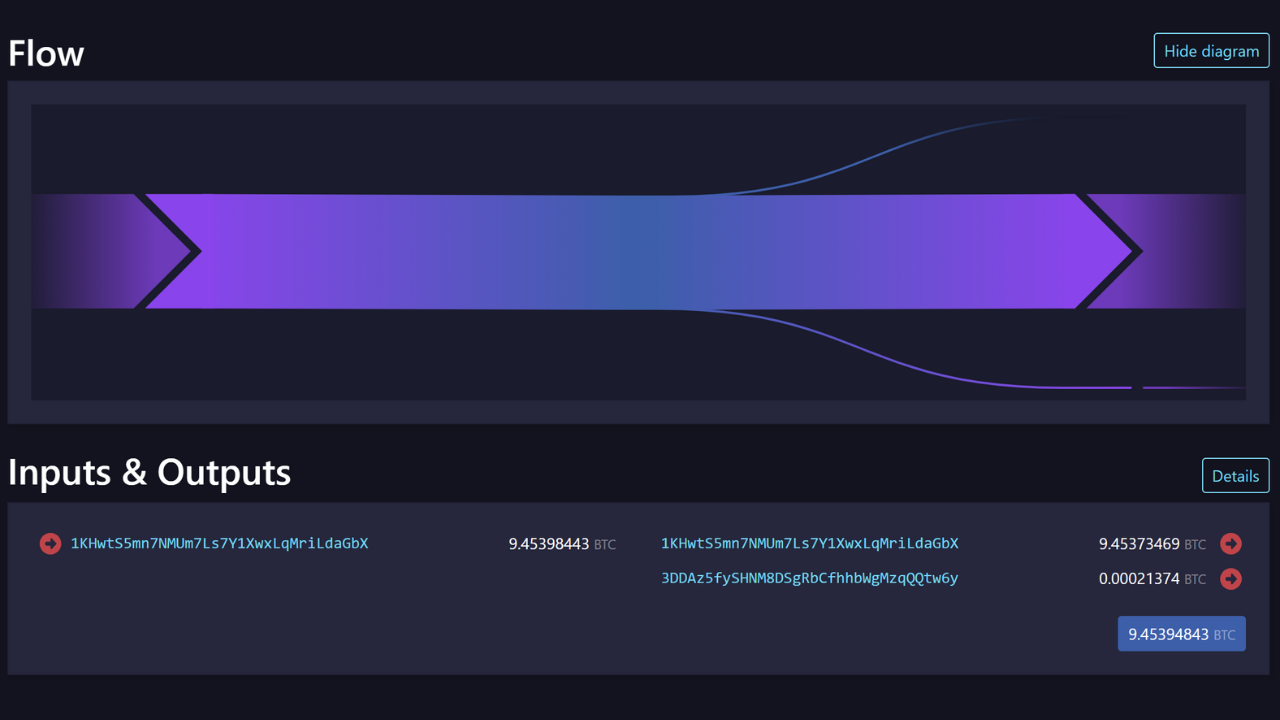

Este segundo modelo se caracteriza por el consumo de un único UTXO como entrada y la producción de un único UTXO como salida.

La interpretación de este modelo es que estamos en presencia de una autotransferencia. El usuario se ha transferido sus bitcoins a sí mismo, a otra dirección que le pertenece. Dado que no hay intercambio en la transacción, es muy poco probable que estemos en presencia de un pago. En efecto, cuando se efectúa un pago, es casi imposible que el pagador disponga de un UTXO correspondiente exactamente a la cantidad requerida por el vendedor, más la comisión de transacción. Por lo tanto, en general, el pagador está obligado a producir una salida de cambio.

Entonces sabemos que el usuario observado probablemente sigue en posesión de este UTXO. En el contexto de un análisis en cadena, si sabemos que el UTXO utilizado como entrada en la transacción pertenece a Alice, podemos suponer que el UTXO utilizado como salida también le pertenece. Lo que será interesante más adelante es encontrar heurísticas internas a la transacción que puedan reforzar esta suposición (veremos estas heurísticas en el capítulo 3.3).

Por ejemplo, he aquí una transacción Bitcoin que adopta el patrón de barrido:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Cuidado, sin embargo, que este tipo de patrón también puede revelar una autotransferencia a la cuenta de una plataforma de intercambio de criptodivisas. Será el estudio de las direcciones conocidas y el contexto de la transacción lo que nos dirá si se trata de una transferencia a un monedero de autocustodia o de una retirada a una plataforma. De hecho, las direcciones de las plataformas de intercambio suelen ser fácilmente identificables.

Tomemos de nuevo el ejemplo de Alice: si el escaneo conduce a una dirección conocida por una plataforma (como Binance, por ejemplo), esto puede significar que los bitcoins han sido transferidos fuera de la posesión directa de Alice, probablemente con la intención de venderlos o almacenarlos en esta plataforma. Por otro lado, si la dirección de destino es desconocida, es razonable suponer que se trata simplemente de otro monedero que aún pertenece a Alice. Pero este tipo de estudio pertenece más a la categoría de la heurística que a la de los patrones.

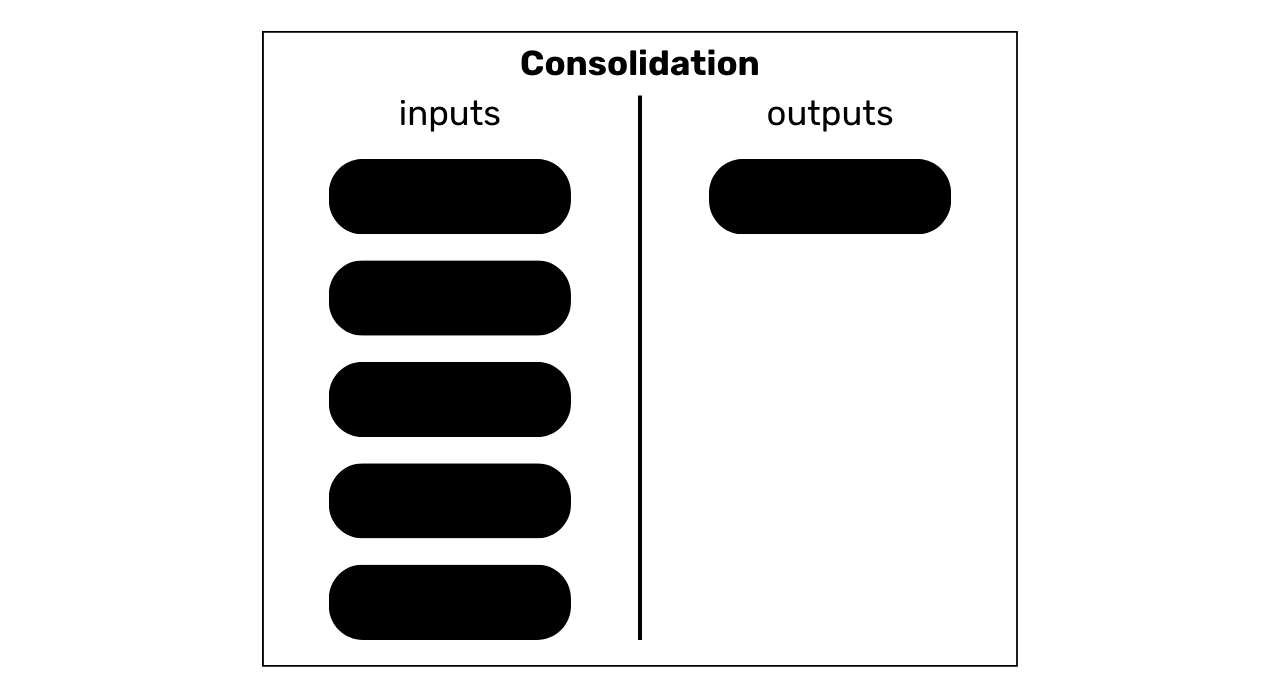

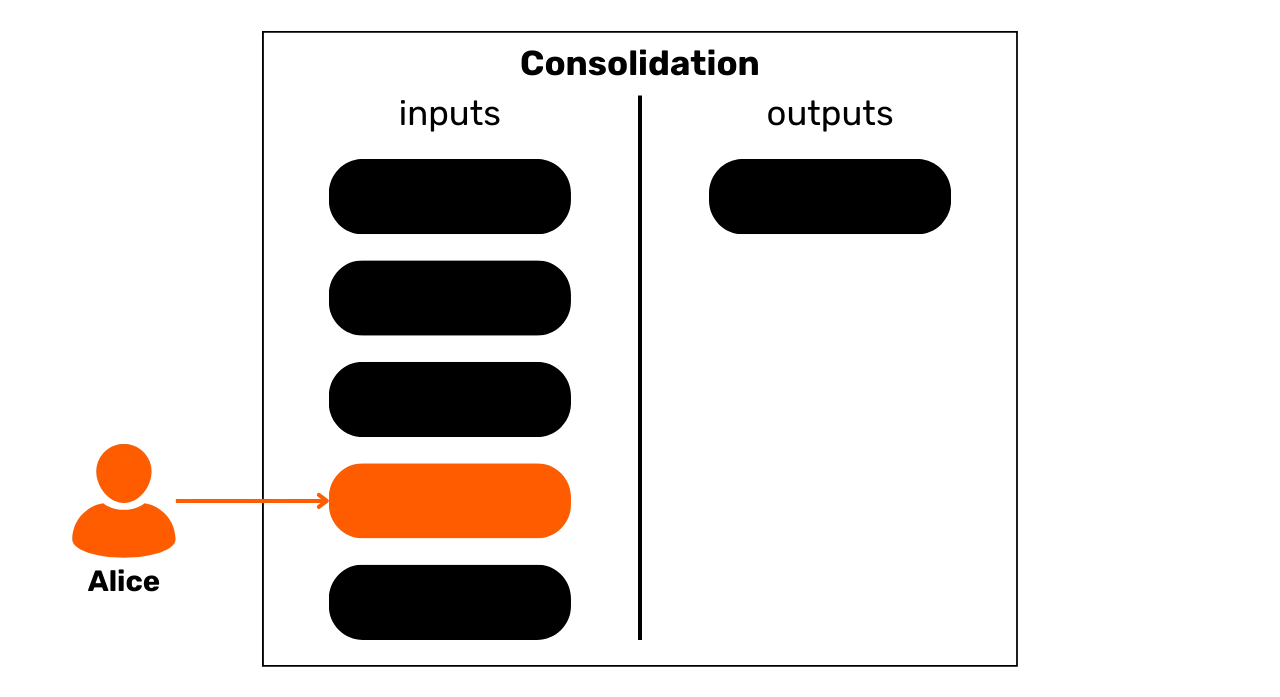

Consolidación

Este modelo se caracteriza por el consumo de varios UTXO en la entrada y la producción de un único UTXO en la salida.

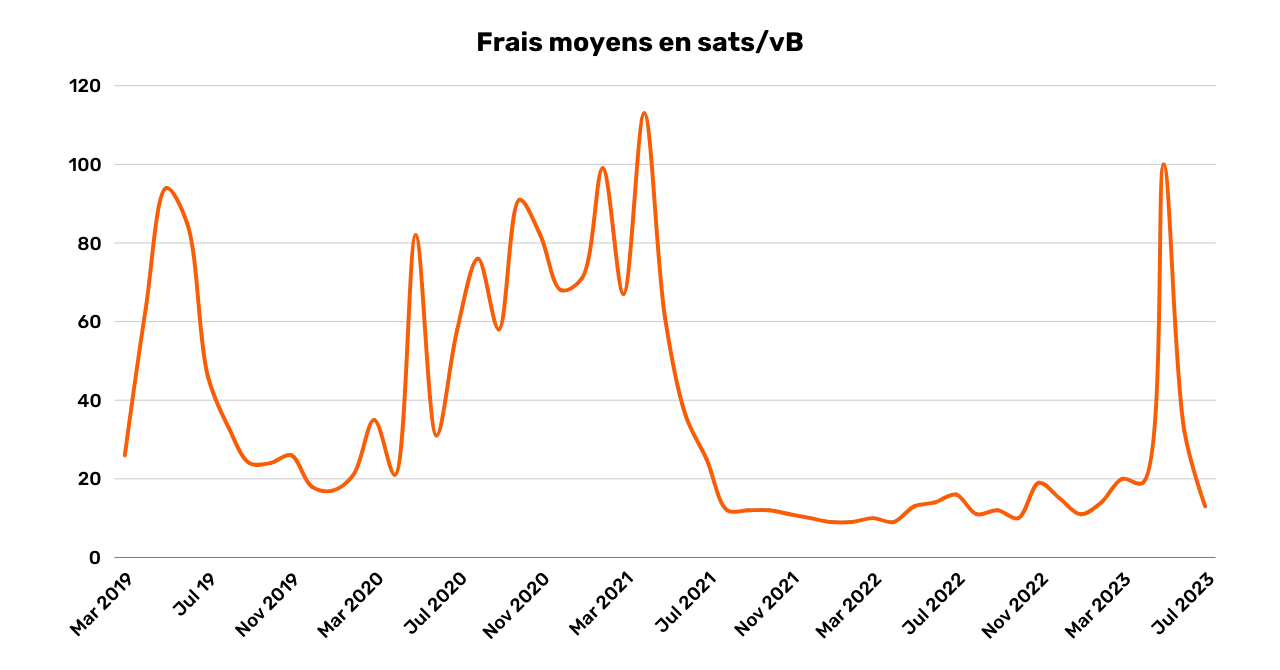

La interpretación de este patrón es que estamos en presencia de una consolidación. Se trata de una práctica habitual entre los usuarios de Bitcoin, cuyo objetivo es fusionar varios UTXOs en previsión de un posible aumento de las comisiones por transacción. Realizando esta operación durante un periodo en el que las comisiones son bajas, es posible ahorrar en comisiones futuras. Hablaremos más sobre esta práctica en el capítulo 4.3.

Podemos deducir que el usuario detrás de este modelo de transacción probablemente estaba en posesión de todos los UTXOs en entrada y todavía está en posesión del UTXO en salida. Así que probablemente se trate de una auto-transferencia.

Al igual que el barrido, este tipo de patrón también puede revelar una autotransferencia a la cuenta de una plataforma de intercambio. Será el estudio de las direcciones conocidas y el contexto de la transacción lo que nos diga si se trata de una consolidación a una cartera de autocustodia o de una retirada a una plataforma.

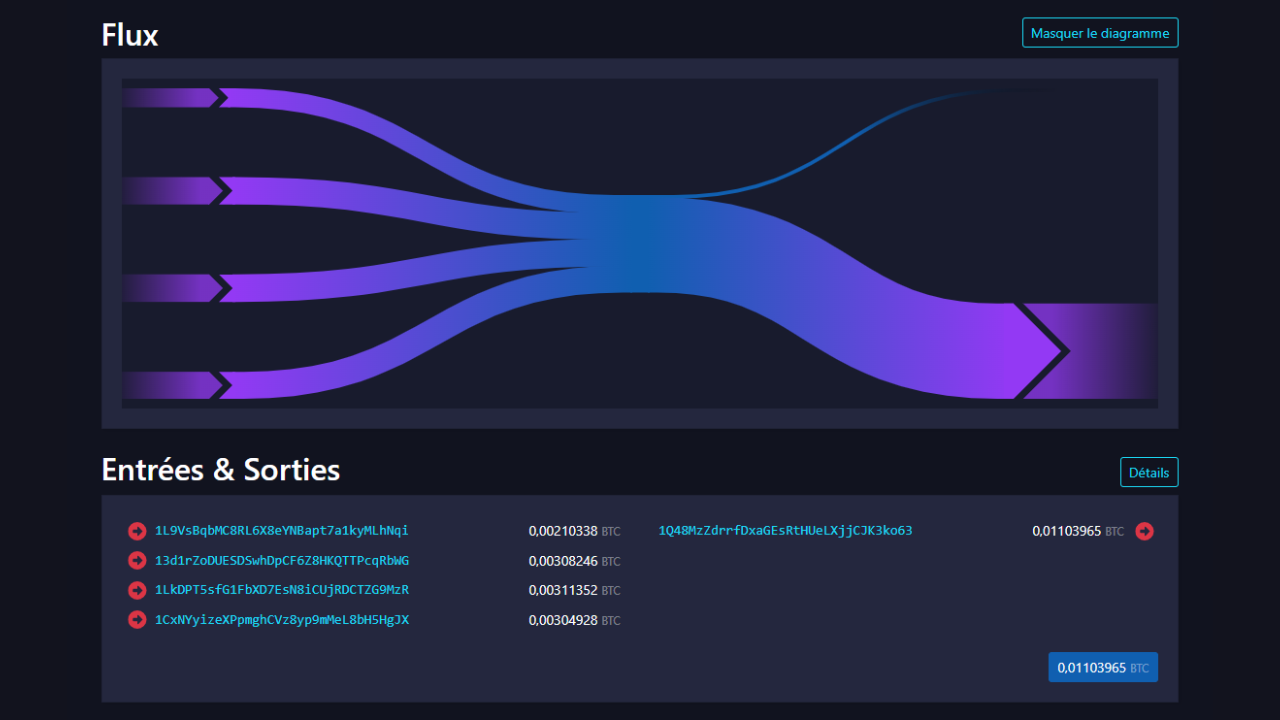

Por ejemplo, he aquí una transacción de Bitcoin que adopta el patrón de consolidación:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

En un análisis de cadena, este modelo puede revelar mucha información. Por ejemplo, si sabemos que una de las entradas pertenece a Alicia, podemos suponer que todas las demás entradas y la salida de esta transacción también le pertenecen. Esta suposición permitiría remontar la cadena de transacciones anteriores para descubrir y analizar otras transacciones susceptibles de estar asociadas a Alicia.

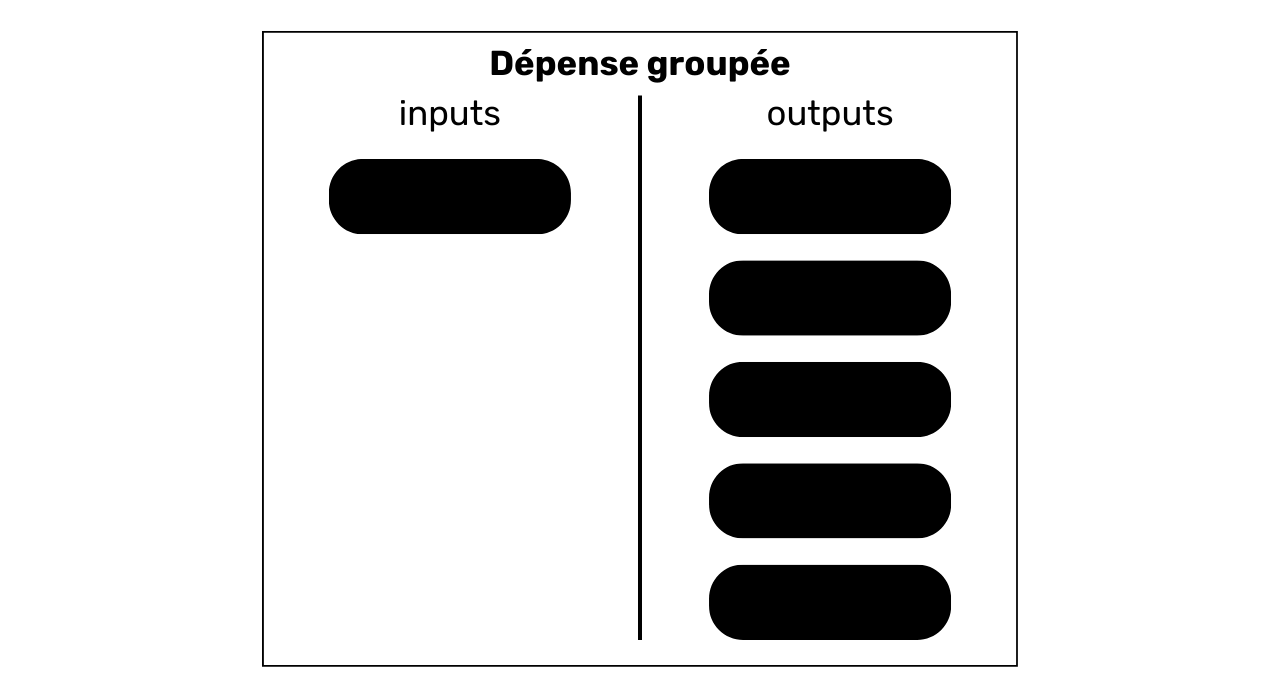

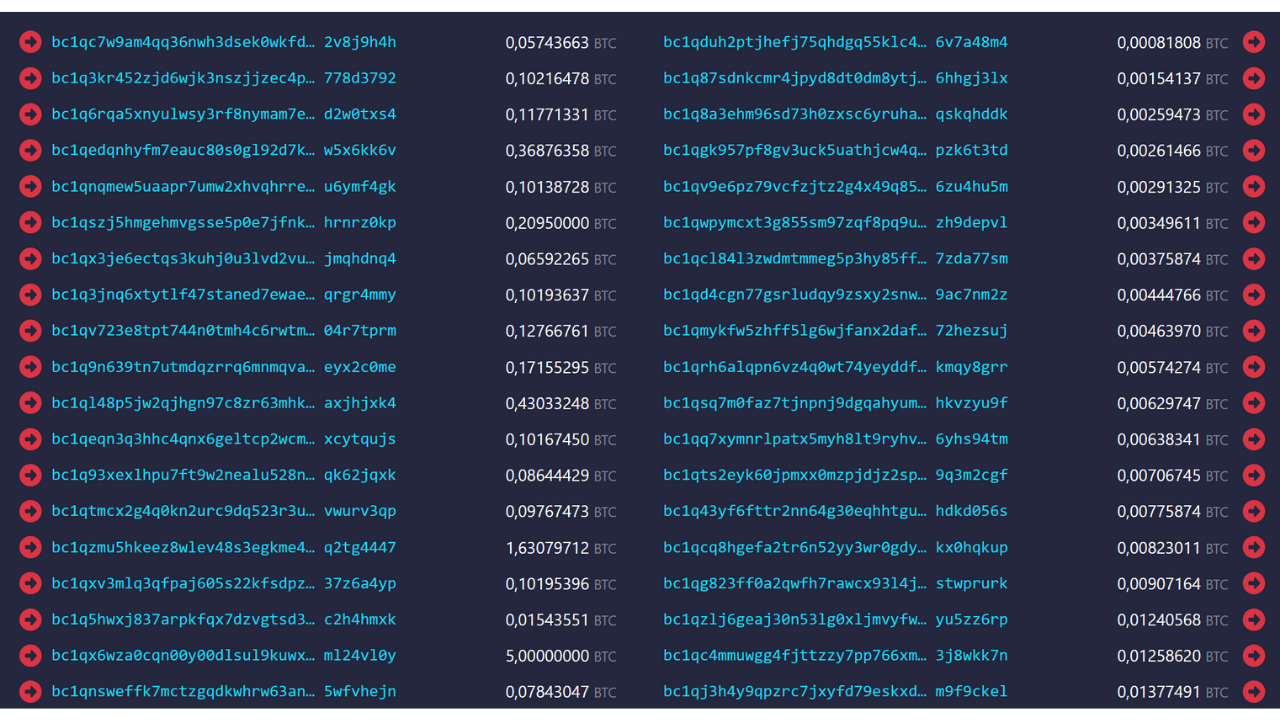

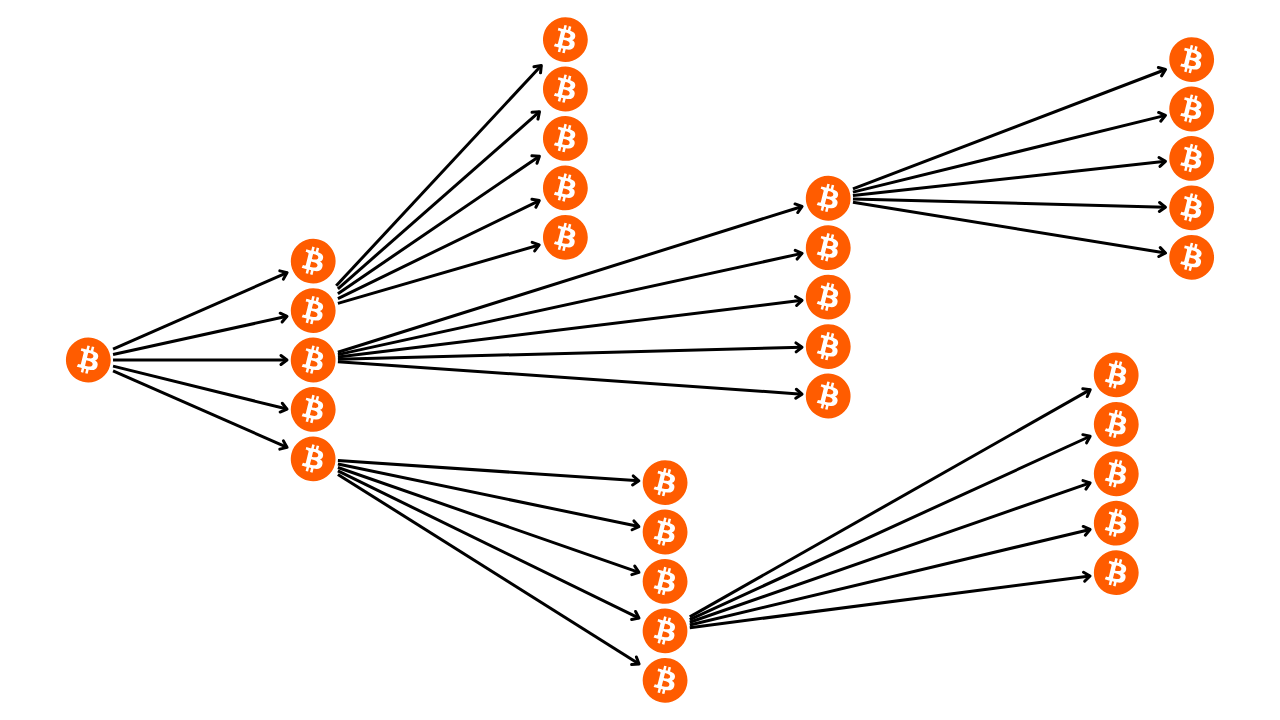

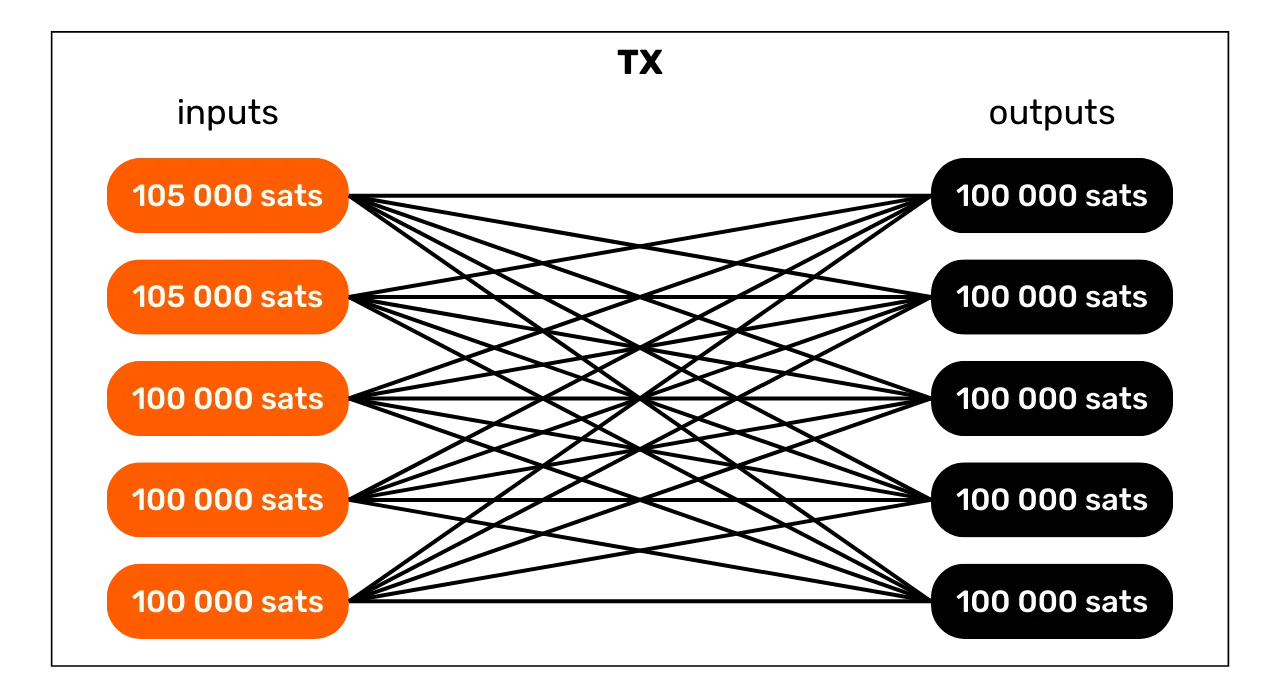

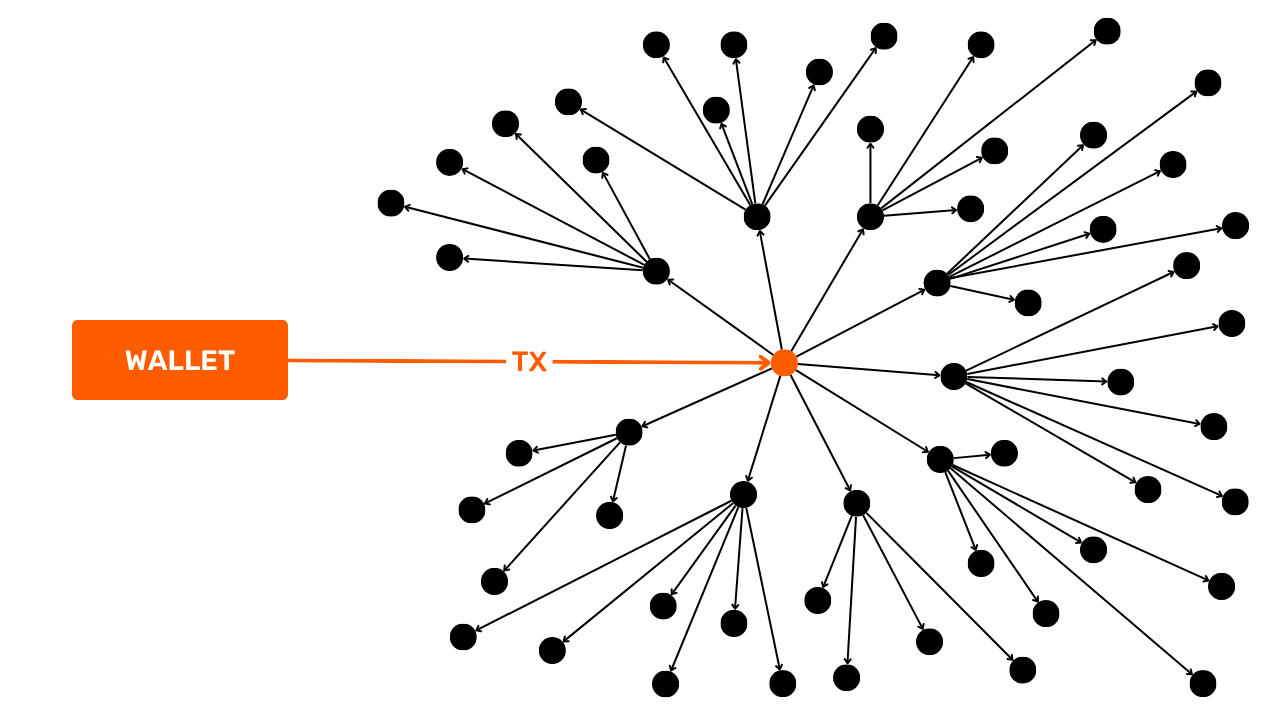

Gastos agrupados

Este modelo se caracteriza por el consumo de unos pocos UTXO como insumos (a menudo sólo uno) y la producción de muchos UTXO como productos.

La interpretación de este modelo es que estamos en presencia de un gasto agrupado. Es una práctica que probablemente revela una actividad económica muy grande, como una plataforma de intercambio. El gasto agrupado permite a estas entidades ahorrar costes combinando sus gastos en una única transacción.

Podemos deducir de este modelo que los UTXO de entrada proceden de una empresa con un alto nivel de actividad económica, y que los UTXO de salida se dispersarán. Muchos pertenecerán a los clientes de la empresa que hayan retirado bitcoins de la plataforma. Otros irán a parar a empresas asociadas. Por último, habrá sin duda uno o varios intercambios que volverán a la empresa emisora.

Por ejemplo, aquí hay una transacción Bitcoin que adopta el patrón de gastos agrupados (presumiblemente, es una transacción emitida por la plataforma Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Transacciones específicas del protocolo

Entre los patrones de transacción, también podemos identificar aquellos que revelan el uso de un protocolo específico. Por ejemplo, los coinjoins de Whirlpool (analizados en la parte 5) tendrán una estructura fácilmente identificable que los diferenciará de otras transacciones más convencionales.

El análisis de este patrón sugiere que es probable que estemos en presencia de una transacción colaborativa. También es posible observar una coinjoin. Si esta última hipótesis resulta ser correcta, el número de salidas podría proporcionarnos una estimación aproximada del número de participantes en la coinjoin.

Por ejemplo, aquí hay una transacción Bitcoin que adopta el patrón de transacción colaborativa coinjoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Existen muchos otros protocolos con sus propias estructuras específicas. Por ejemplo, existen las transacciones Wabisabi, las transacciones Stamps y las transacciones Runes.

Gracias a estos patrones de transacción, ya podemos interpretar cierta información sobre una transacción determinada. Pero la estructura de la transacción no es la única fuente de información para el análisis. También podemos estudiar sus detalles. Estos detalles internos son lo que me gusta llamar "heurística interna", y los estudiaremos en el próximo capítulo.

Heurística interna

Una heurística interna es una característica específica que identificamos dentro de la propia transacción, sin necesidad de examinar su entorno, y que nos permite hacer deducciones. A diferencia de los patrones, que se centran en la estructura general de la transacción a alto nivel, las heurísticas internas se basan en el conjunto de datos extraíbles. Esto incluye:

- Los importes de las distintas UTXO de entrada y salida;

- Todo lo relacionado con los scripts: direcciones de recepción, versionado, tiempos de bloqueo..

En general, este tipo de heurística nos permitirá identificar el intercambio en una transacción específica. De este modo, podremos perpetuar el rastreo de una entidad a lo largo de varias transacciones diferentes. En efecto, si identificamos un UTXO perteneciente a un usuario que deseamos rastrear, es crucial determinar, cuando realiza una transacción, qué salida ha sido transferida a otro usuario y qué salida representa el intercambio, que permanece así en su poder.

Una vez más, permítanme recordarles que estas heurísticas no son absolutamente precisas. Tomados individualmente, sólo nos permiten identificar escenarios probables. Es la acumulación de varias heurísticas lo que ayuda a reducir la incertidumbre, sin poder eliminarla nunca por completo.

Similitudes internas

Esta heurística consiste en estudiar las similitudes entre las entradas y las salidas de una misma transacción. Si se observa la misma característica en las entradas y en una sola de las salidas de la transacción, es probable que esta salida constituya el intercambio.

La característica más obvia es la reutilización de una dirección receptora en la misma transacción.

Esta heurística deja poco lugar a dudas. A menos que le hayan pirateado su clave privada, la misma dirección de recepción revela necesariamente la actividad de un único usuario. La interpretación resultante es que el intercambio de transacciones es la salida con la misma dirección que la entrada. A partir de este intercambio, podemos seguir el rastro del individuo.

Por ejemplo, he aquí una transacción en la que probablemente pueda aplicarse esta heurística:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

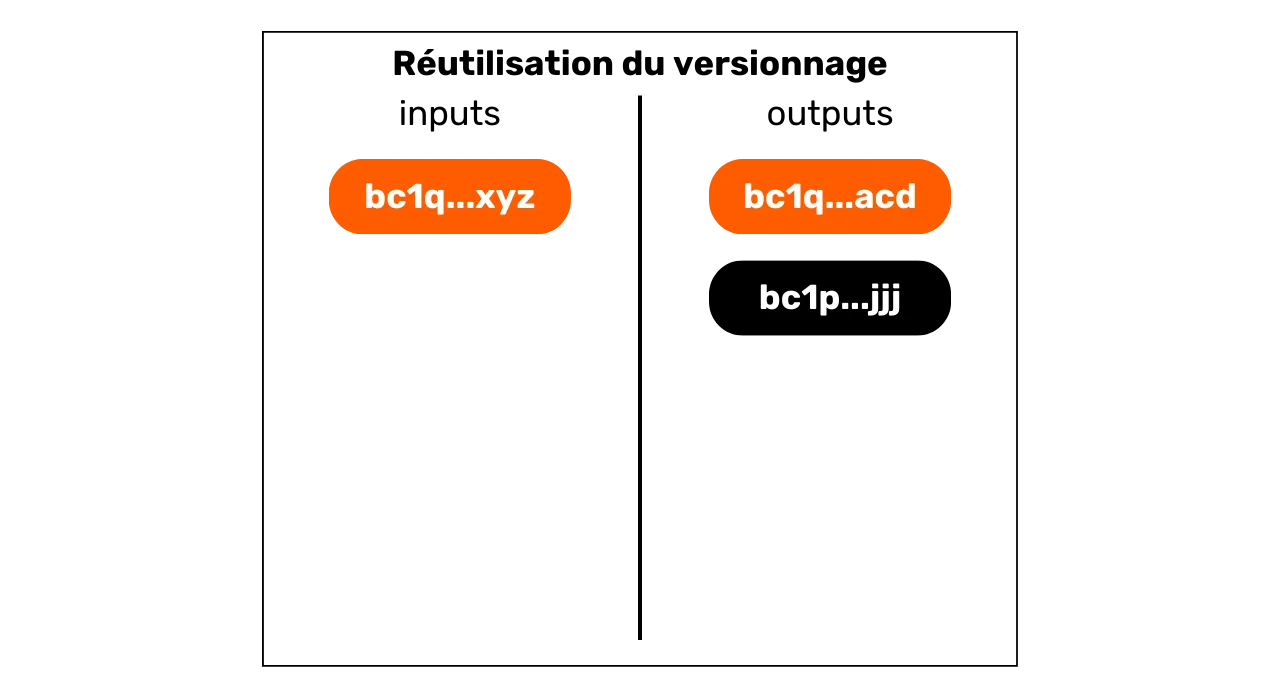

Estas similitudes entre entradas y salidas no se limitan a la reutilización de direcciones. Cualquier similitud en el uso de guiones puede servir para aplicar una heurística. Por ejemplo, a veces podemos observar el mismo versionado entre la entrada y una de las salidas de la transacción.

En este diagrama, podemos ver que la entrada n° 0 desbloquea un script

P2WPKH (SegWit V0 empezando por bc1q). La salida n° 0 utiliza

el mismo tipo de script. La salida n° 1, en cambio, utiliza un script P2TR

(SegWit V1 que comienza por bc1p). La interpretación de esta

característica es que es probable que la dirección con el mismo versionado

que la entrada sea la dirección de intercambio. Por lo tanto, pertenecería

siempre al mismo usuario.

He aquí una transacción en la que probablemente pueda aplicarse esta heurística:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

En este último, podemos ver que la entrada nº 0 y la salida nº 1 utilizan scripts P2WPKH (SegWit V0), mientras que la salida nº 0 utiliza un script P2PKH diferente (Legacy).

A principios de 2010, esta heurística basada en el versionado de scripts era

relativamente poco útil debido a los limitados tipos de scripts disponibles.

Sin embargo, con el tiempo y las sucesivas actualizaciones de Bitcoin, se ha

introducido una creciente diversidad de tipos de scripts. Por lo tanto, esta

heurística es cada vez más relevante, ya que con una gama más amplia de

tipos de script, los usuarios se dividen en grupos más pequeños, aumentando

así las posibilidades de aplicar esta heurística de reutilización de

versionado interno. Por esta razón, sólo desde el punto de vista de la

confidencialidad, es aconsejable optar por el tipo de script más común. Por

ejemplo, mientras escribo estas líneas, los scripts Taproot (bc1p) se utilizan con menos frecuencia que los scripts SegWit V0 (bc1q). Aunque los primeros ofrecen ventajas económicas y de confidencialidad en

determinados contextos específicos, para usos más tradicionales de firma

única, puede tener sentido seguir con un estándar más antiguo por razones de

confidencialidad, hasta que el nuevo estándar se adopte más ampliamente.

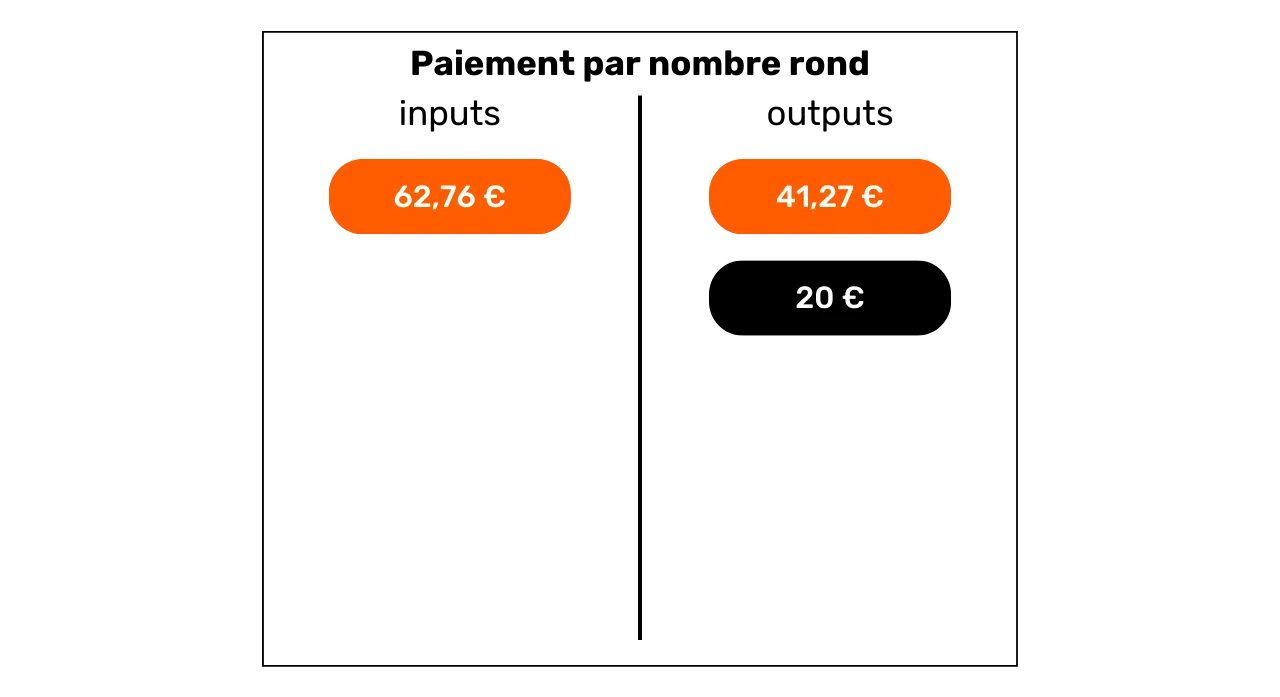

Pagos con números redondos

Otra heurística interna que puede ayudarnos a identificar el intercambio es la heurística del número redondo. En términos generales, ante un patrón de pago simple (1 entrada y 2 salidas), si una de las salidas gasta una cantidad redonda, entonces esto representa el pago.

Por eliminación, si una salida representa el pago, la otra representa el intercambio. Por lo tanto, puede interpretarse como probable que el usuario de la entrada siempre esté en posesión de la salida identificada como el intercambio.

Hay que subrayar que esta heurística no siempre es aplicable, ya que la mayoría de los pagos se siguen efectuando en unidades de cuenta fiduciarias. De hecho, cuando un minorista en Francia acepta bitcoin, generalmente no mostrará precios estables en sats. En su lugar, optará por una conversión entre el precio en euros y el importe en bitcoins a pagar. Por tanto, no debería haber números redondos al final de la transacción.

No obstante, un analista podría intentar realizar esta conversión teniendo en cuenta el tipo de cambio vigente en el momento de la emisión de la transacción en la red. Tomemos el ejemplo de una transacción con una entrada de "97.552 sats" y dos salidas, una de "31.085 sats" y otra de "64.152 sats". A primera vista, esta transacción no parece implicar importes redondos. Sin embargo, aplicando el tipo de cambio de 64.339 euros en el momento de la transacción, obtenemos una conversión en euros como sigue:

- Una aportación de 62,76 euros;

- Un rendimiento de 20 euros;

- Un rendimiento de 41,27 euros.

Una vez convertida en moneda fiduciaria, esta transacción puede utilizarse para aplicar la heurística de pago de importe redondeado. El producto de 20 euros probablemente fue a parar a un comerciante, o al menos cambió de propietario. Por deducción, es probable que el producto de 41,27 euros haya permanecido en posesión del usuario original.

Si algún día el bitcoin se convierte en la unidad de cuenta preferida en nuestros intercambios, esta heurística podría resultar aún más útil para el análisis.

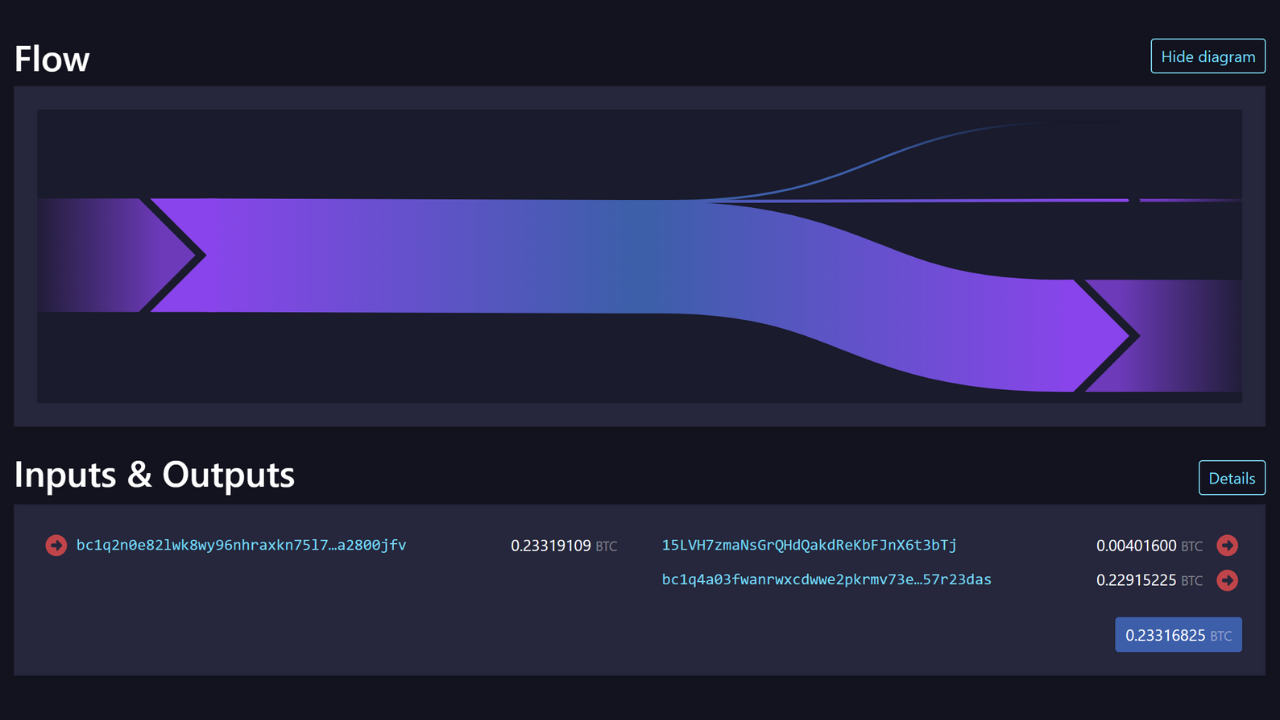

Por ejemplo, he aquí una transacción en la que probablemente pueda aplicarse esta heurística:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

La mayor producción

Cuando identificamos una brecha suficientemente grande entre 2 salidas de transacción en un modelo de pago simple, podemos estimar que la mayor salida es probablemente la de divisas.

Esta heurística del mayor rendimiento es seguramente la más imprecisa de todas. Por sí sola, es bastante débil. Sin embargo, esta característica puede combinarse con otras heurísticas para reducir la incertidumbre de nuestra interpretación.

Por ejemplo, si estamos ante una transacción con un pago redondo y un pago mayor, la aplicación conjunta de la heurística del pago redondo y la heurística del pago mayor reduce nuestro nivel de incertidumbre.

Por ejemplo, he aquí una transacción en la que probablemente pueda aplicarse esta heurística:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Heurística externa

El estudio de la heurística externa supone analizar las similitudes, pautas y características de determinados elementos que no son propios de la transacción en sí. En otras palabras, mientras que antes nos limitábamos a explotar elementos intrínsecos a la transacción con la heurística interna, ahora ampliamos nuestro campo de análisis para incluir el entorno de la transacción, gracias a la heurística externa.

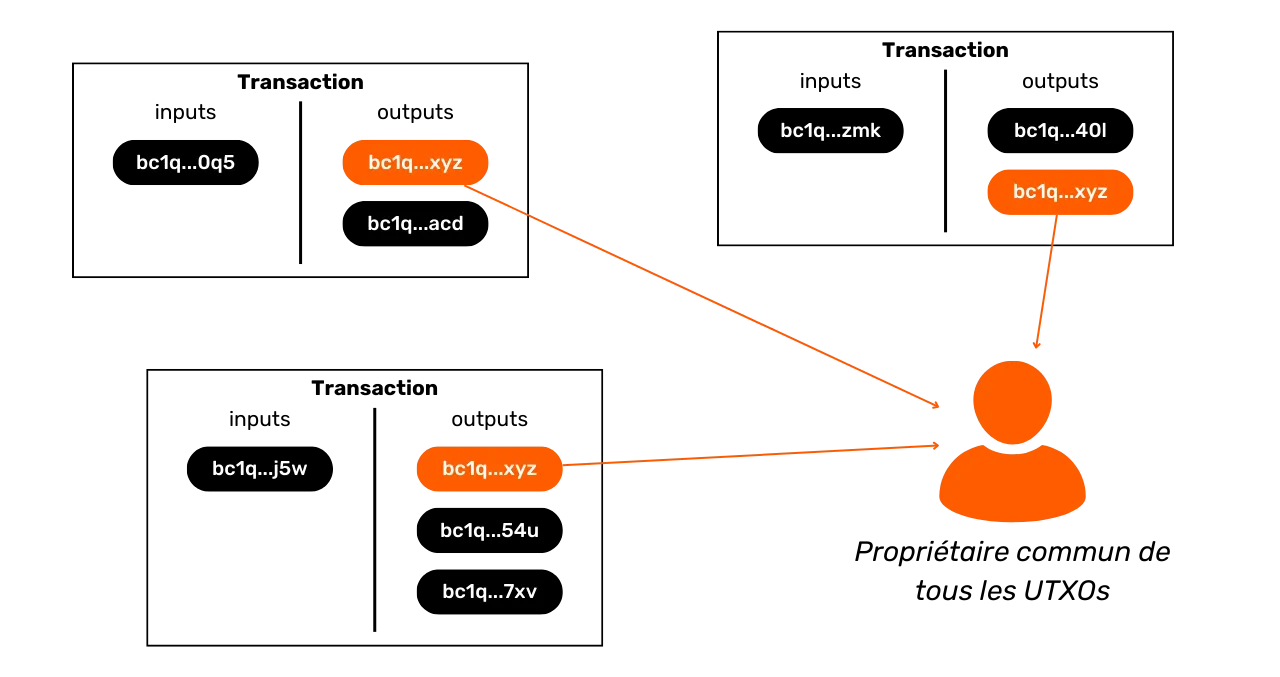

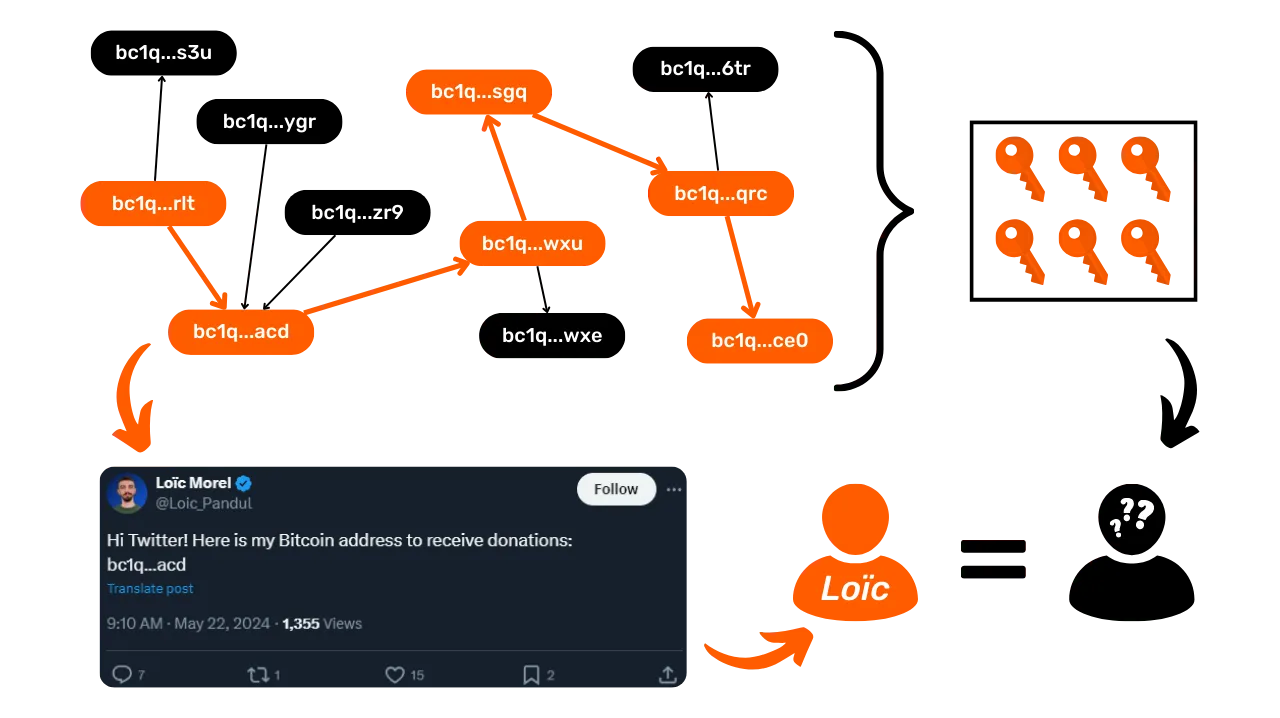

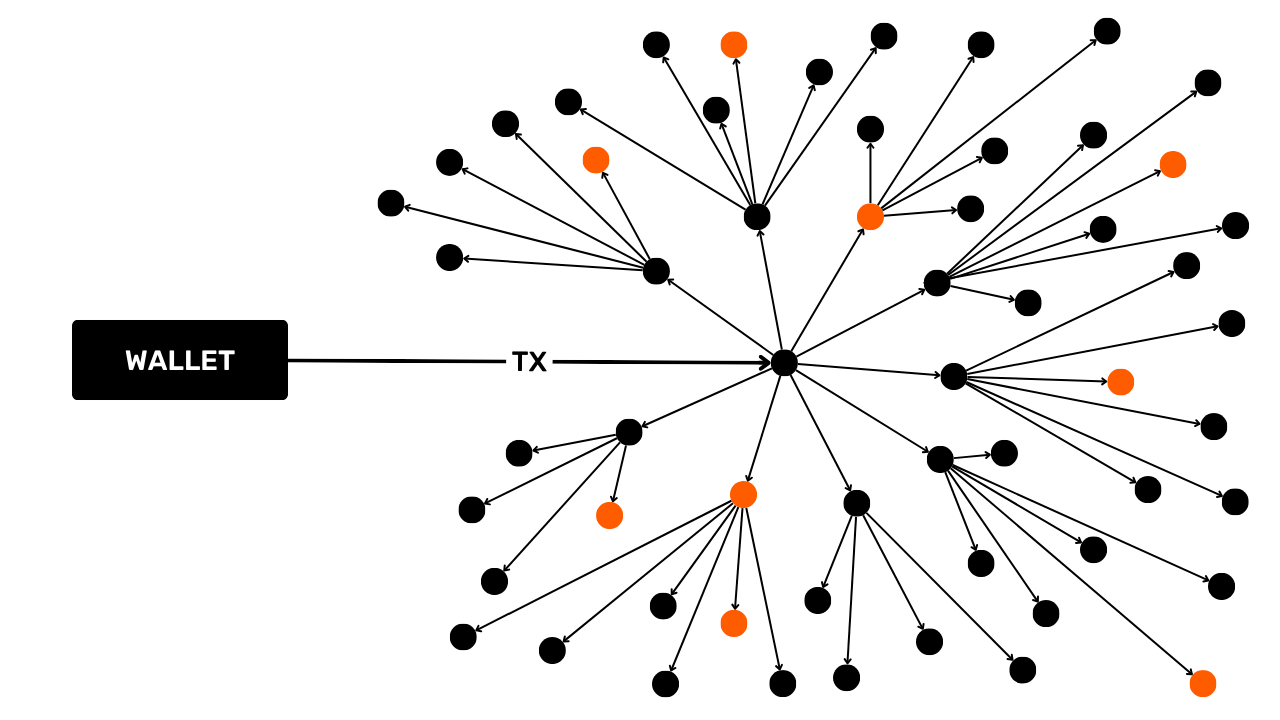

Reutilización de direcciones

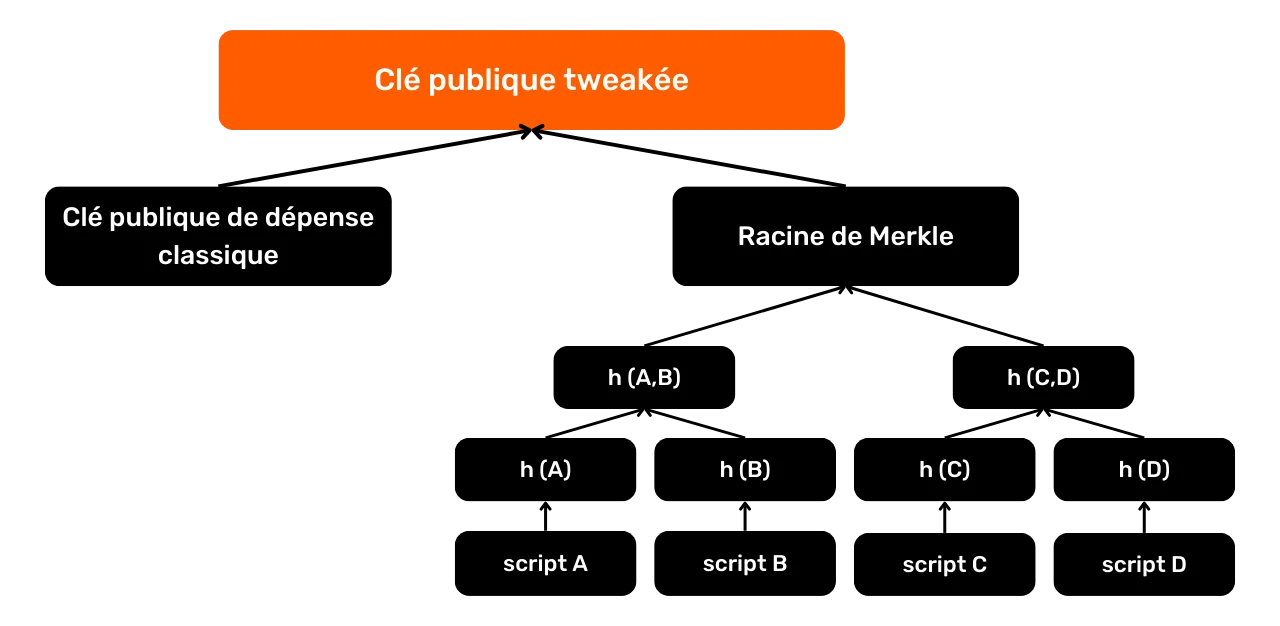

Esta es una de las heurísticas más conocidas de los bitcoiners. La reutilización de direcciones permite establecer un vínculo entre diferentes transacciones y diferentes UTXOs. Se produce cuando una dirección receptora de Bitcoin se utiliza varias veces.

Así, es posible explotar la reutilización de direcciones dentro de la misma transacción como una heurística interna para identificar el intercambio (como vimos en el capítulo anterior). Pero la reutilización de direcciones también puede utilizarse como heurística externa para reconocer la unicidad de una entidad detrás de varias transacciones.

La interpretación de la reutilización de una dirección es que todos los UTXO bloqueados en esa dirección pertenecen (o han pertenecido) a la misma entidad. Esta heurística deja poco margen a la incertidumbre. Una vez identificada, es probable que la interpretación resultante se corresponda con la realidad. Por tanto, permite agrupar diferentes actividades en la cadena.

Como se explica en la introducción de la Parte 3, esta heurística fue descubierta por el propio Satoshi Nakamoto. En el Libro Blanco, menciona una solución para ayudar a los usuarios a evitar generarla, que consiste simplemente en utilizar una dirección en blanco para cada nueva transacción:

"Como cortafuegos adicional, se podría utilizar un nuevo par de claves para cada transacción para mantenerlas desvinculadas de un propietario común."

Fuente: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Por ejemplo, he aquí una dirección que se reutiliza en varias transacciones:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fuente : Mempool.space

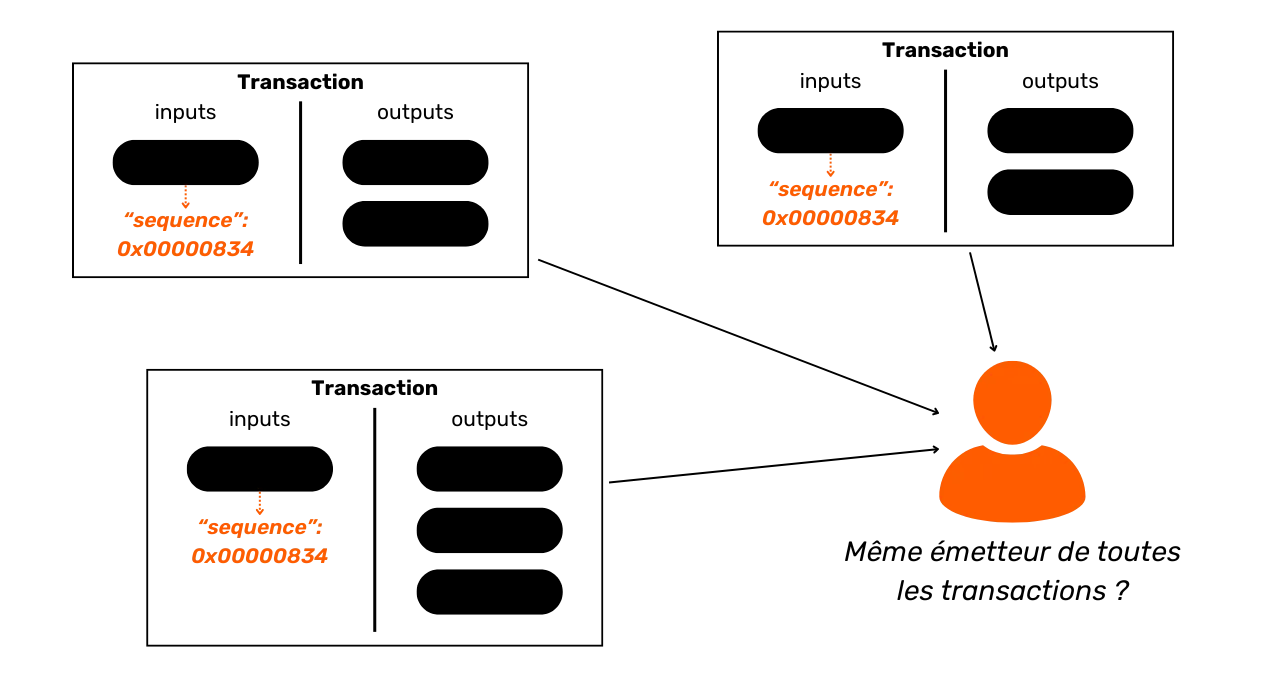

Similitud de guiones e impresiones de carteras

Además de la reutilización de direcciones, existen muchas otras heurísticas que permiten vincular acciones a una misma cartera o grupo de direcciones.

En primer lugar, un analista puede buscar similitudes en el uso de scripts. Por ejemplo, ciertos scripts minoritarios como multisig pueden ser más fáciles de detectar que los scripts SegWit V0. Cuanto mayor sea el grupo en el que nos escondemos, más difícil será descubrirnos. Esta es una de las razones por las que, en los buenos protocolos Coinjoin, todos los participantes utilizan exactamente el mismo tipo de script.

En términos más generales, un analista también puede centrarse en las huellas dactilares características de una cartera. Se trata de procesos específicos del uso que pueden identificarse con vistas a explotarlos como heurística de rastreo. En otras palabras, si observamos una acumulación de las mismas características internas en las transacciones atribuidas a la entidad rastreada, podemos intentar identificar estas mismas características en otras transacciones.

Por ejemplo, podremos identificar que el usuario rastreado envía

sistemáticamente su cambio a direcciones P2TR (bc1p...). Si

este proceso se repite, podemos utilizarlo como heurística para el resto de

nuestro análisis. También podemos utilizar otras huellas, como el orden de

UTXOs, el lugar del cambio en las salidas, la señalización RBF

(Replace-by-Fee), o el número de versión, el campo nSequence y

el campo nLockTime.

Como señala @LaurentMT en Space Kek #19 (un podcast en francés), la utilidad de las huellas de cartera en el análisis de cadenas aumenta considerablemente con el tiempo. En efecto, el número creciente de tipos de escrituras y el despliegue cada vez más progresivo de estas nuevas funcionalidades por parte de los programas informáticos de carteras acentúan las diferencias. En algunos casos, incluso es posible identificar el software exacto utilizado por la entidad rastreada. Por lo tanto, es importante comprender que el estudio de las huellas de cartera es especialmente pertinente para las transacciones recientes, y no para las iniciadas a principios de la década de 2010.

En resumen, una huella puede ser cualquier práctica específica, realizada automáticamente por el monedero o manualmente por el usuario, que podemos encontrar en otras transacciones para ayudarnos en nuestro análisis.

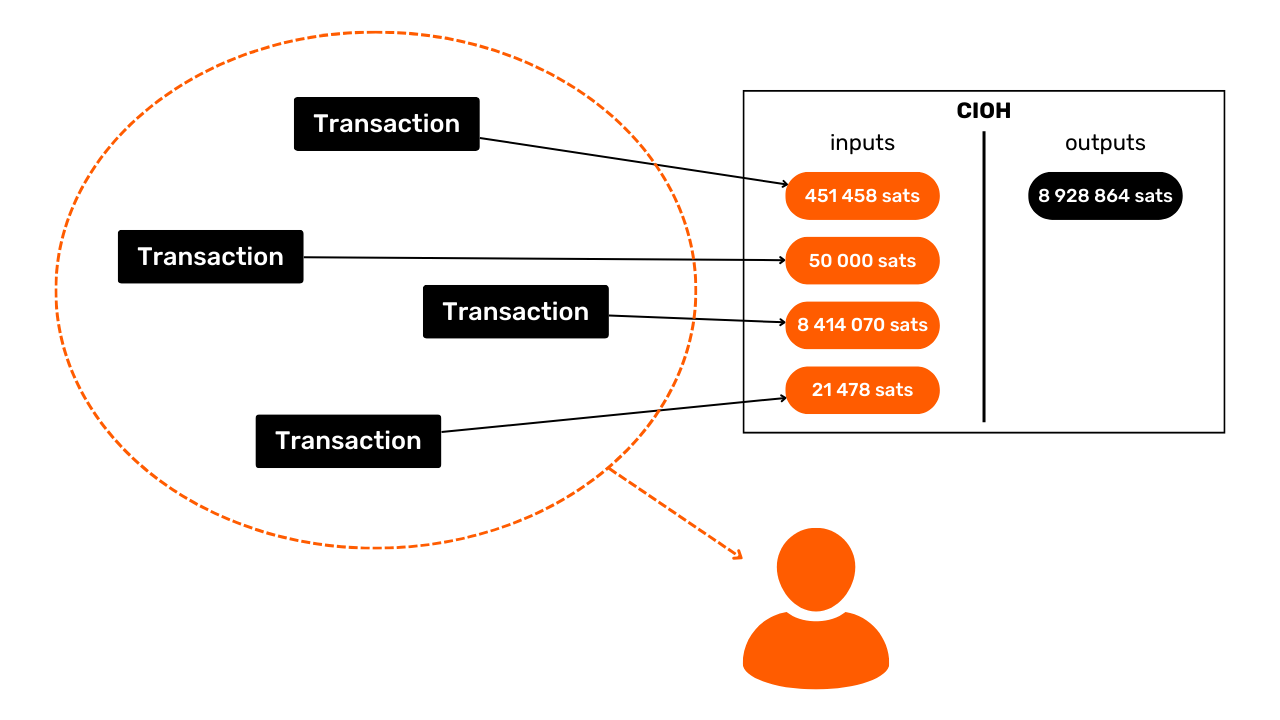

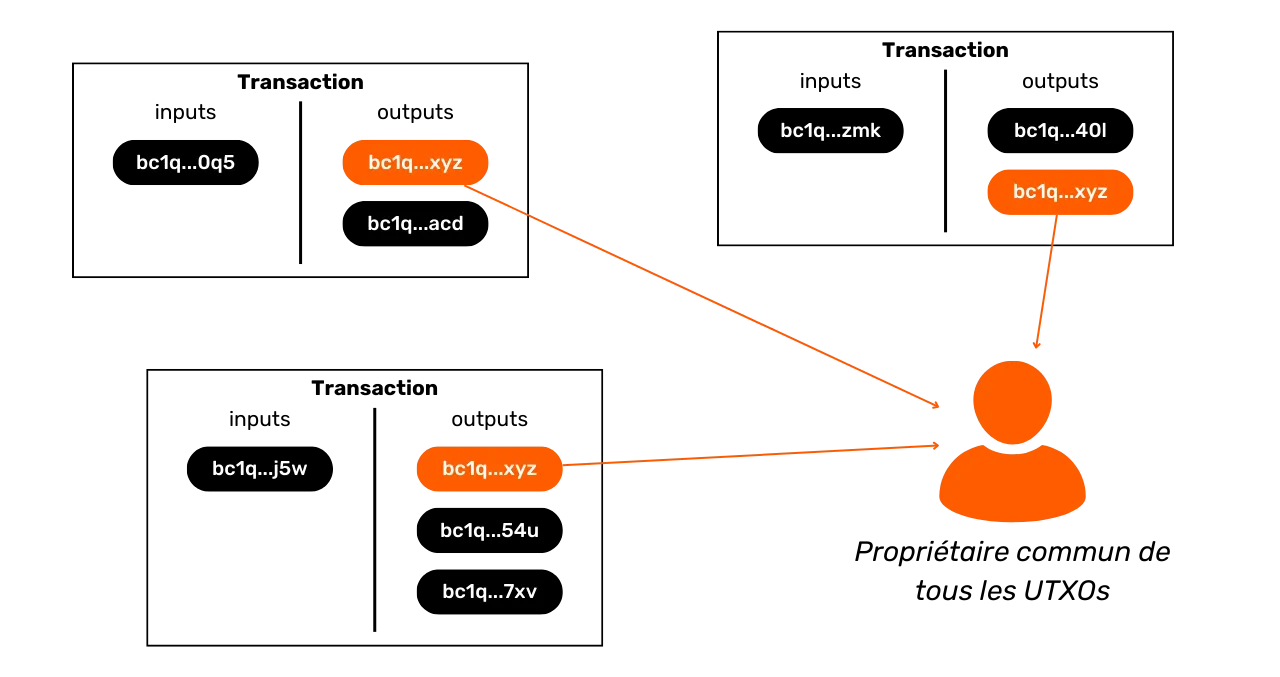

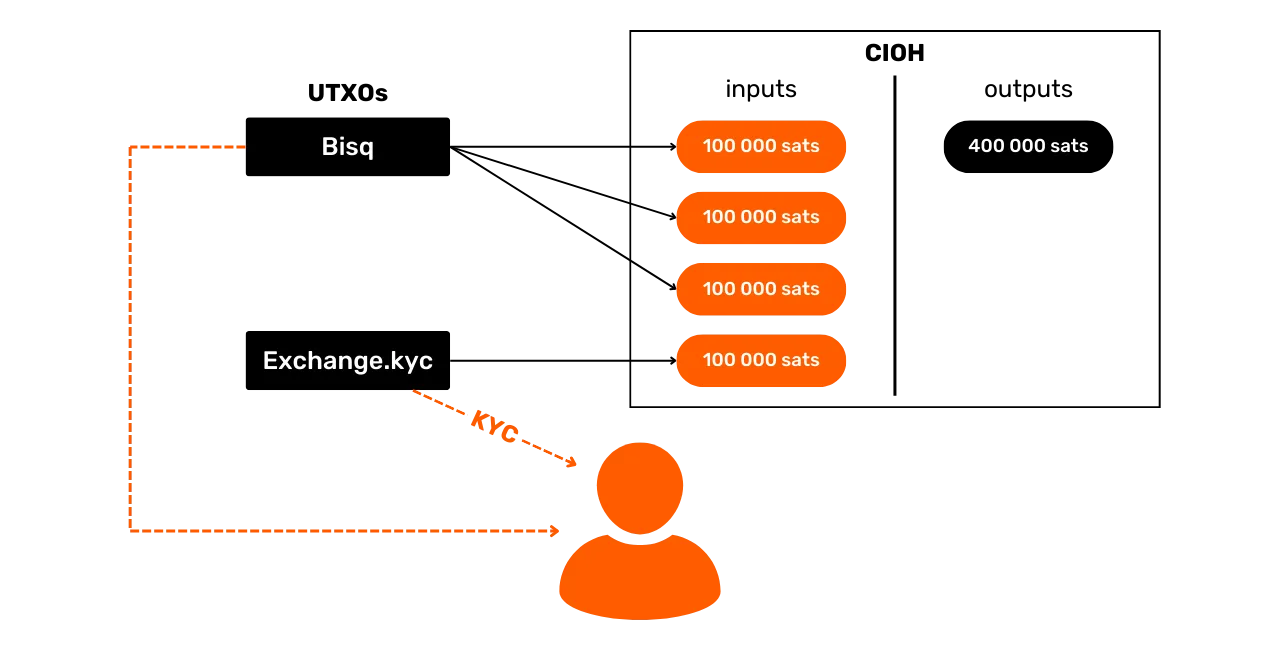

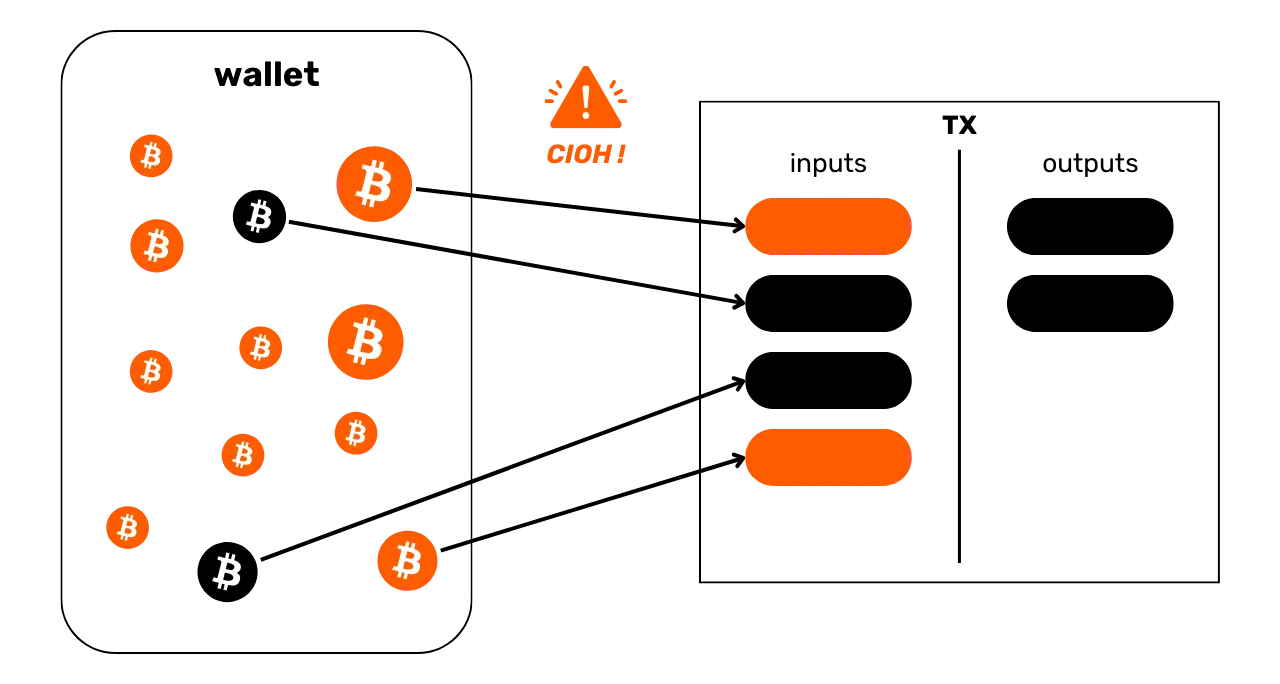

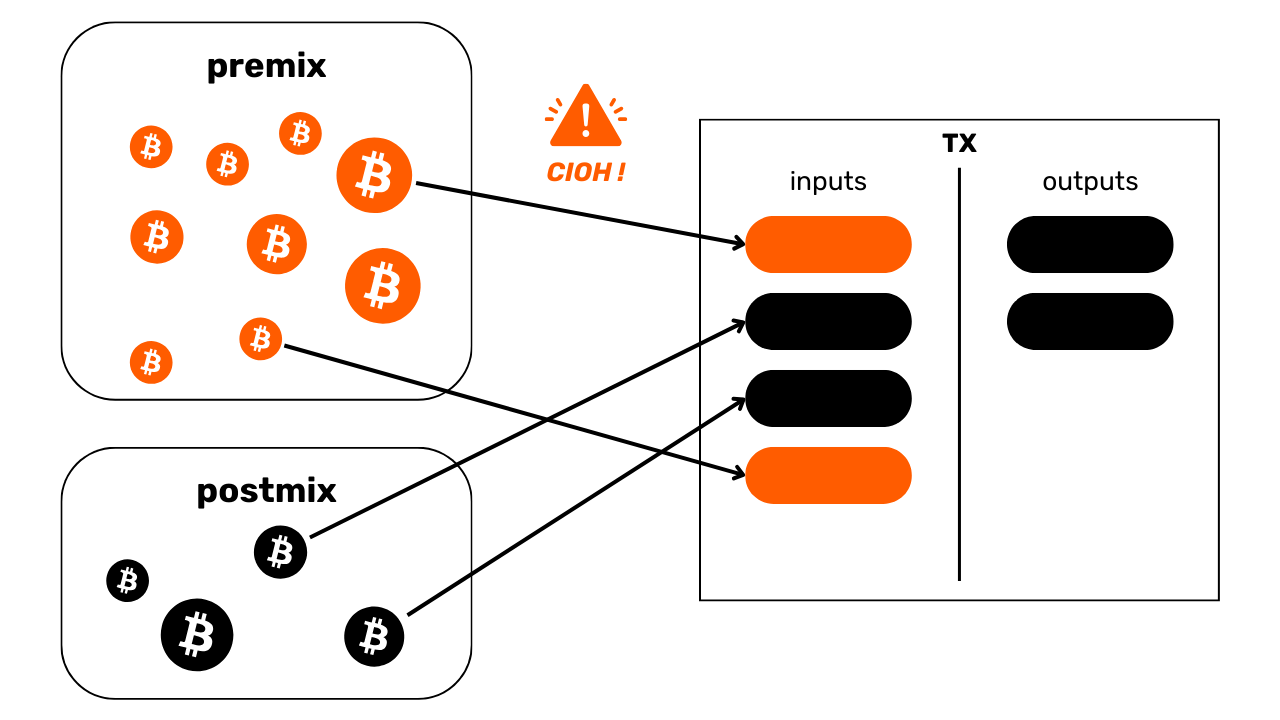

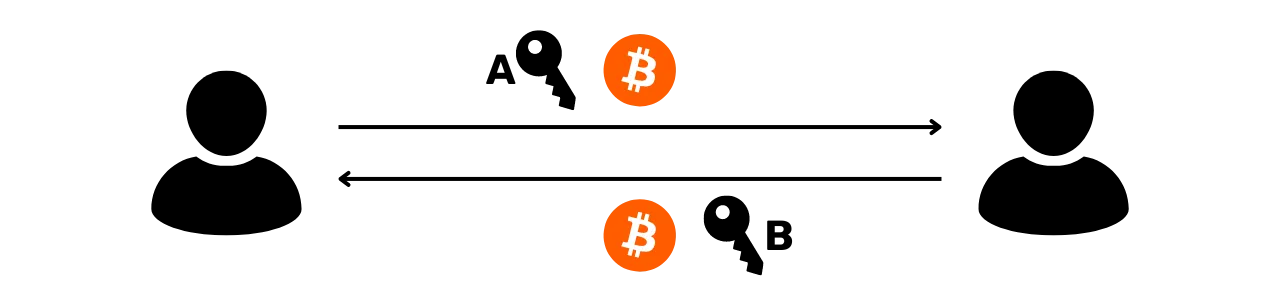

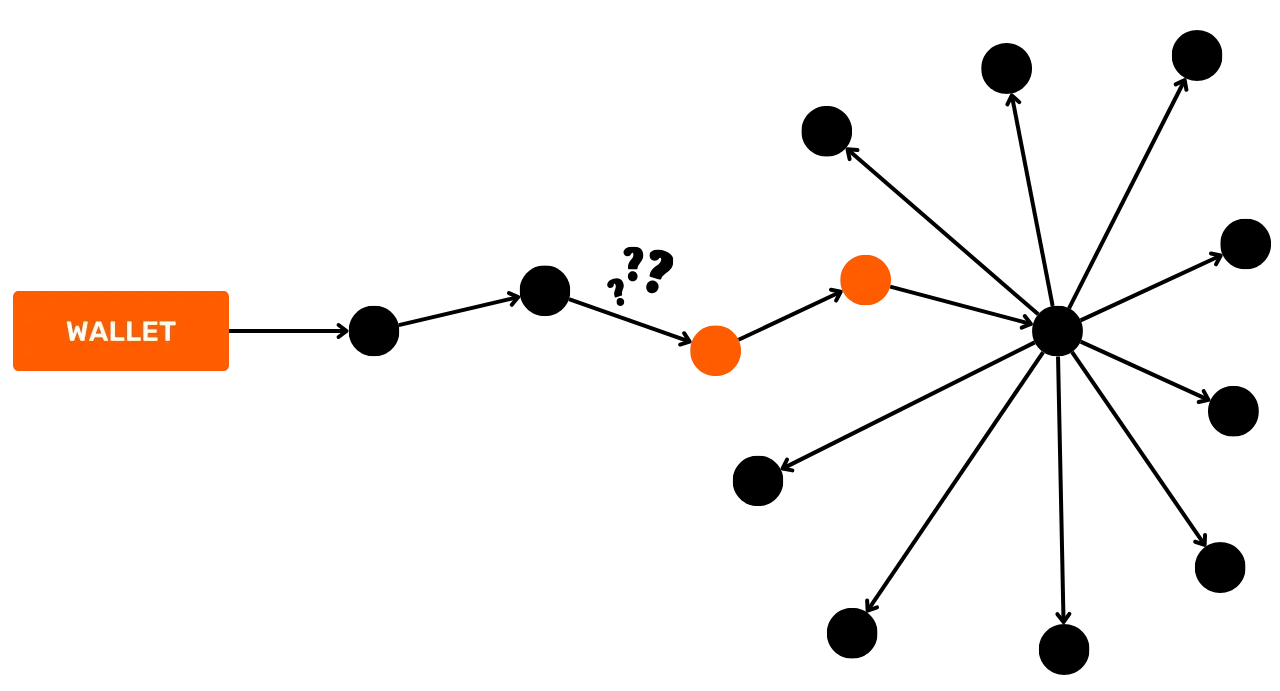

La heurística de la propiedad común de insumos (CIOH)

La heurística de la propiedad común de los insumos (CIOH) es una heurística que establece que cuando una transacción tiene múltiples insumos, es probable que todos ellos procedan de una única entidad. En consecuencia, su propiedad es común.

Para aplicar la CIOH, primero observamos una transacción con varias entradas. Pueden ser 2 o 30 entradas. Una vez identificada esta característica, comprobamos si la transacción se ajusta a un modelo de transacción conocido. Por ejemplo, si hay 5 entradas con aproximadamente el mismo importe y 5 salidas con exactamente el mismo importe, sabremos que se trata de la estructura de una coinjoin. No podremos aplicar el CIOH.

Por otro lado, si la transacción no encaja en ningún modelo de transacción colaborativa conocido, entonces podemos interpretar que es probable que todas las entradas procedan de la misma entidad. Esto puede ser muy útil para ampliar una agrupación ya conocida o continuar un rastreo.

CIOH fue descubierto por Satoshi Nakamoto. Habla de ello en la parte 10 del Libro Blanco:

"[...] la vinculación es inevitable con las transacciones de entradas múltiples, que necesariamente revelan que sus entradas pertenecían al mismo propietario. El riesgo es que si se revela el propietario de una clave, los enlaces pueden revelar otras transacciones que pertenecieron al mismo propietario."

Es especialmente fascinante observar que Satoshi Nakamoto, incluso antes del lanzamiento oficial de Bitcoin, ya había identificado las dos principales vulnerabilidades de privacidad para los usuarios, a saber, CIOH y la reutilización de direcciones. Tal previsión es bastante notable, ya que estas dos heurísticas siguen siendo, incluso hoy en día, las más útiles en el análisis de blockchain.

Por poner un ejemplo, he aquí una operación en la que probablemente podamos aplicar la CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Datos fuera de la cadena

Por supuesto, el análisis de cadenas no se limita exclusivamente a los datos de la cadena. Cualquier dato de un análisis anterior o disponible en Internet también puede servir para afinar un análisis.

Por ejemplo, si observamos que las transacciones rastreadas se emiten sistemáticamente desde el mismo nodo Bitcoin, y conseguimos identificar su dirección IP, podremos identificar otras transacciones de la misma entidad, así como determinar parte de la identidad del emisor. Aunque esta práctica no es fácilmente realizable, ya que requiere el funcionamiento de numerosos nodos, puede ser empleada por algunas empresas especializadas en el análisis de blockchain.

El analista también tiene la opción de basarse en análisis realizados previamente en código abierto, o en sus propios análisis anteriores. Tal vez podamos encontrar un resultado que apunte a un grupo de direcciones que ya hayamos identificado. A veces, también es posible basarse en resultados que apunten a una plataforma de intercambio, ya que las direcciones de estas empresas son generalmente conocidas.

Del mismo modo, se puede realizar un análisis por eliminación. Por ejemplo, si al analizar una transacción con dos salidas, una de ellas se refiere a un clúster de direcciones ya conocido, pero distinto de la entidad que estamos rastreando, entonces podemos interpretar que la otra salida probablemente representa el intercambio.

El análisis de canales también incluye un componente OSINT (Open Source Intelligence) algo más general, que implica búsquedas en Internet. Por este motivo, desaconsejamos publicar direcciones directamente en las redes sociales o en un sitio web, ya sea con seudónimo o sin él.

Modelos temporales

Pensamos menos en ello, pero ciertos comportamientos humanos son reconocibles en cadena. Quizá el más útil en un análisis sea tu patrón de sueño Sí, cuando duermes, no emites transacciones Bitcoin. Pero generalmente duermes más o menos a la misma hora. Por eso es una práctica común utilizar el análisis temporal en el análisis de blockchain. En pocas palabras, se trata de un censo de las horas a las que las transacciones de una entidad determinada se emiten a la red Bitcoin. Analizando estos patrones temporales, podemos deducir una gran cantidad de información.

En primer lugar, un análisis temporal permite a veces identificar la naturaleza de la entidad rastreada. Si observamos que las transacciones se emiten de forma constante a lo largo de 24 horas, esto delatará un alto nivel de actividad económica. Es probable que la entidad detrás de estas transacciones sea una empresa, potencialmente internacional y tal vez con procedimientos internos automatizados.

Por ejemplo, reconocí este patrón hace unos meses al analizar la transacción que había asignado por error 19 bitcoins en comisiones. Un simple análisis temporal me permitió plantear la hipótesis de que se trataba de un servicio automatizado y, por tanto, probablemente de una gran entidad como una plataforma de intercambio.

Efectivamente, unos días después se descubrió que los fondos pertenecían a PayPal, a través de la plataforma de intercambio Paxos.

Por el contrario, si vemos que el patrón temporal está más bien repartido en 16 horas concretas, podemos estimar que se trata de un usuario individual, o quizá de una empresa local en función de los volúmenes intercambiados.

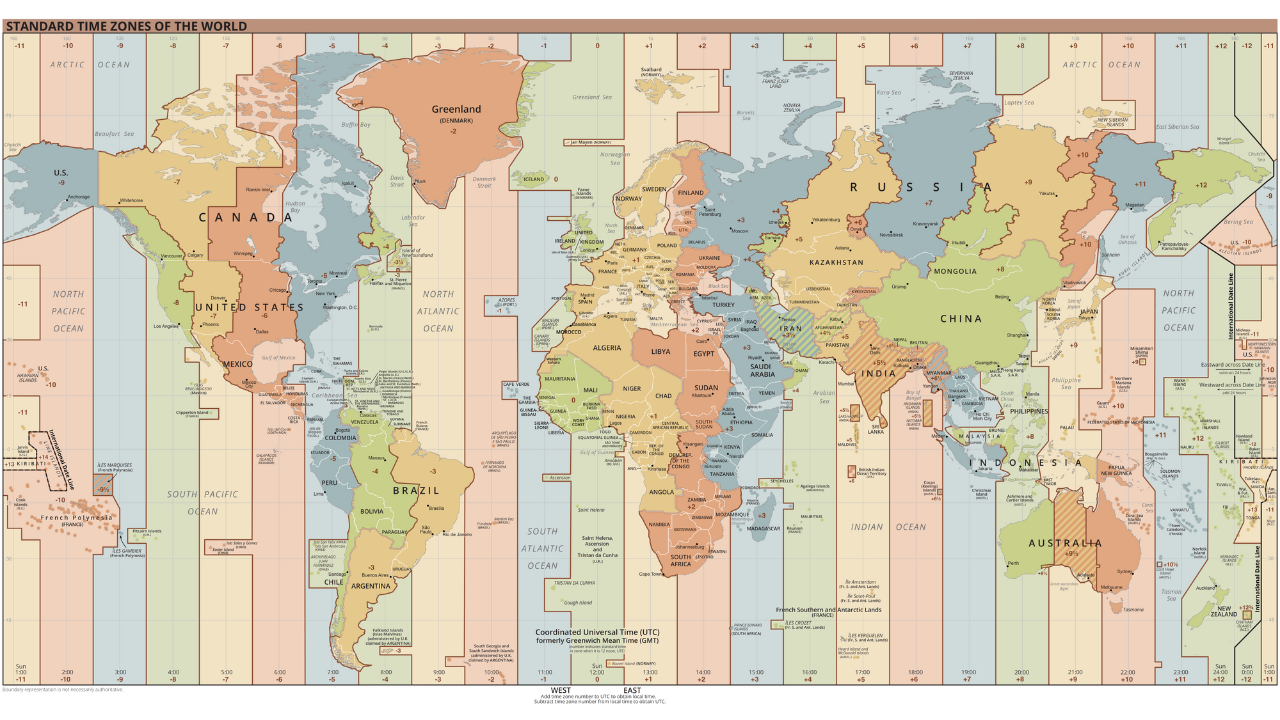

Más allá de la naturaleza de la entidad observada, el patrón temporal también puede indicarnos aproximadamente dónde se encuentra el usuario, gracias a las zonas horarias. De este modo, podemos cotejar otras transacciones y utilizar sus marcas temporales como una heurística adicional que puede añadirse a nuestro análisis.

Por ejemplo, en la dirección multiusuario que he mencionado antes, podemos ver que las transacciones, tanto entrantes como salientes, se concentran en un intervalo de 13 horas.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Fuente : OXT.me

Esta franja corresponde probablemente a Europa, África u Oriente Medio. Por lo tanto, podemos suponer que el usuario que está detrás de estas transacciones vive en estas zonas.

En otro orden de cosas, un análisis temporal de este tipo también condujo a la hipótesis de que Satoshi Nakamoto no operaba desde Japón, sino desde EE.UU.: The Time Zones of Satoshi Nakamoto

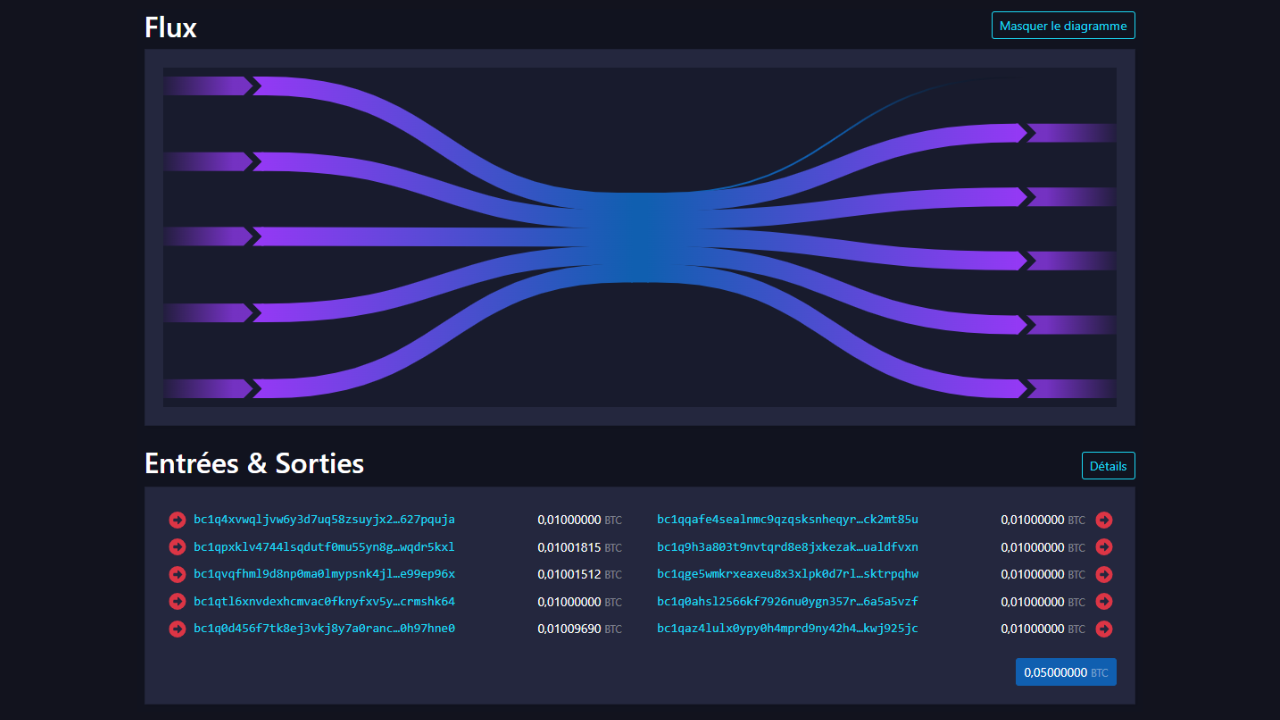

Ponerlo en práctica con un explorador de bloques

En este capítulo final, vamos a poner en práctica los conceptos que hemos estudiado hasta ahora. Te voy a mostrar ejemplos de transacciones reales de Bitcoin, y tendrás que extraer la información que te pido.

Lo ideal para realizar estos ejercicios sería utilizar una herramienta profesional de análisis de cadenas. Sin embargo, desde la detención de los creadores de Samourai Wallet, la única herramienta de análisis gratuita OXT.me ya no está disponible. Por lo tanto, optaremos por un explorador de bloques clásico para estos ejercicios. Recomiendo el uso de Mempool.space por sus numerosas funciones y su gama de herramientas de análisis de cadenas, pero también puedes optar por otro explorador como Bitcoin Explorer.

Para empezar, te presentaré los ejercicios. Utiliza tu explorador de bloques para completarlos y anota tus respuestas en una hoja de papel. Al final del capítulo te daré las respuestas para que puedas comprobar y corregir tus resultados.

Las operaciones seleccionadas para estos ejercicios se han elegido puramente por sus características de forma un tanto aleatoria. Este capítulo está destinado únicamente a fines educativos e informativos. Me gustaría dejar claro que ni apoyo ni animo al uso de estas herramientas con fines maliciosos. El objetivo es enseñarte a protegerte contra el análisis de cadenas, no a realizar análisis para exponer información privada de otras personas.

Ejercicio 1

Identificador de la transacción a analizar :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

¿Cómo se llama el modelo de esta transacción y qué interpretaciones plausibles pueden extraerse examinando únicamente su modelo, es decir, la estructura de la transacción?

Ejercicio 2

Identificador de la transacción a analizar :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

¿Cómo se llama el modelo de esta transacción y qué interpretaciones plausibles pueden extraerse examinando únicamente su modelo, es decir, la estructura de la transacción?

Ejercicio 3

Identificador de la transacción a analizar :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

¿Cuál es el modelo de esta transacción?

Una vez identificado su modelo, utilizando la heurística interna de la operación, ¿qué resultado es probable que represente el intercambio?

Ejercicio 4

Identificador de la transacción a analizar :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

¿Cuál es el modelo de esta transacción?

Una vez identificado su modelo, utilizando la heurística interna de la operación, ¿qué resultado es probable que represente el intercambio?

Ejercicio 5

Imaginemos que Loïc ha publicado una de sus direcciones de recepción de Bitcoin en la red social Twitter :

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Basándose en esta información y utilizando sólo la heurística de reutilización de direcciones, ¿qué transacciones de Bitcoin pueden vincularse a la identidad de Loïc?

Obviamente, no soy el verdadero propietario de esta dirección de recepción y no la he publicado en las redes sociales. Es una dirección que tomé al azar de la blockchain

Ejercicio 6

Siguiendo el ejercicio 5, gracias a la heurística de reutilización de direcciones, has podido identificar varias transacciones de Bitcoin en las que parece estar implicado Loïc. Normalmente, entre las transacciones identificadas, deberías haber visto esta:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Esta transacción es la primera que envía fondos a la dirección de Loïc. ¿De dónde crees que proceden los bitcoins recibidos por Loïc a través de esta transacción?

Ejercicio 7

Siguiendo el ejercicio 5, gracias a la heurística de reutilización de direcciones, has podido identificar varias transacciones de Bitcoin en las que Loïc parece estar involucrado. Ahora quieres averiguar de dónde procede Loïc. Basándote en las transacciones encontradas, realiza un análisis horario para encontrar la zona horaria más probablemente utilizada por Loïc. A partir de esta zona horaria, determina la ubicación en la que parece vivir Loïc (país, estado/región, ciudad...).

Ejercicio 8

He aquí la transacción Bitcoin a estudiar:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Si nos fijamos únicamente en esta transacción, ¿qué información podemos interpretar?

Soluciones de ejercicio

Ejercicio 1:

El modelo para esta transacción es el modelo de pago simple. Si estudiamos sólo su estructura, podemos interpretar que una salida representa el intercambio y la otra salida representa un pago real. Por lo tanto, sabemos que el usuario observado probablemente ya no está en posesión de uno de los dos UTXO de salida (el del pago), pero sigue estando en posesión del otro UTXO (el del intercambio).

Ejercicio 2:

El modelo de esta transacción es el del gasto agrupado. Este modelo revela probablemente una actividad económica a gran escala, como una plataforma de intercambio. Podemos deducir que el UTXO de entrada procede de una empresa con un alto nivel de actividad económica, y que los UTXO de salida estarán dispersos. Algunos pertenecerán a clientes de la empresa que han retirado sus bitcoins a monederos de autocustodia. Otros irán a parar a empresas asociadas. Por último, habrá sin duda algún intercambio que volverá a la empresa emisora.

Ejercicio 3:

El modelo de esta transacción es el pago simple. Por lo tanto, podemos aplicar la heurística interna a la transacción para tratar de identificar el intercambio.

Personalmente he identificado al menos dos heurísticas internas que apoyan la misma hipótesis:

- La reutilización del mismo tipo de escritura ;

- La mayor producción.

La heurística más evidente es la de reutilizar el mismo tipo de script. En

efecto, la salida 0 es un P2SH, reconocible por su

dirección de recepción que empieza por 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Mientras que la salida 1 es un P2WPKH,

identificable por su dirección que empieza por bc1q :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

El UTXO utilizado como entrada para esta operación también utiliza un script P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Así, podemos suponer que la salida 0 corresponde a un pago y la

salida 1 es el intercambio de la transacción, lo que

significaría que el usuario de entrada siempre posee la salida 1.

Para apoyar o refutar esta hipótesis, podemos buscar otros heurísticos que confirmen nuestro pensamiento o disminuyan la probabilidad de que nuestra hipótesis sea correcta.

He identificado al menos otra heurística. Es la heurística de salida más

grande. La salida 0 mide 123.689 saturaciones,

mientras que la salida 1 mide 505.839 saturaciones. Por lo tanto, hay una diferencia

significativa entre estas dos salidas. La heurística de la mayor producción

sugiere que la mayor producción es probablemente la de divisas. Esta

heurística refuerza aún más nuestra hipótesis inicial.

Por lo tanto, parece probable que el usuario que suministró el UTXO como entrada siga teniendo la salida "1", que parece encarnar el intercambio de la transacción.

Ejercicio 4:

El modelo de esta transacción es el pago simple. Por lo tanto, podemos aplicar la heurística interna a la transacción para tratar de identificar el intercambio.

Personalmente he identificado al menos dos heurísticas internas que apoyan la misma hipótesis:

- La reutilización del mismo tipo de escritura ;

- La salida del poste redondo.

La heurística más evidente es la de reutilizar el mismo tipo de script. En

efecto, la salida 0 es un P2SH, reconocible por su

dirección de recepción que empieza por 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Mientras que la salida 1 es un P2WPKH,

identificable por su dirección que empieza por bc1q :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

El UTXO utilizado como entrada para esta operación también utiliza un script P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Así, podemos suponer que la salida 0 corresponde a un pago y la

salida 1 es el intercambio de la transacción, lo que

significaría que el usuario de entrada siempre posee la salida 1.

Para apoyar o refutar esta hipótesis, podemos buscar otros heurísticos que confirmen nuestro pensamiento o disminuyan la probabilidad de que nuestra hipótesis sea correcta.

He identificado al menos otra heurística. Es la salida de cantidad redonda.

La salida 0 mide 70.000 sats, mientras que la

salida 1 mide 22.962 sats. Por tanto, tenemos una

salida perfectamente redonda en la unidad de cuenta BTC. La heurística de la

salida redonda sugiere que la UTXO con una cantidad redonda es muy

probablemente la de pago, y que por eliminación, la otra representa el

intercambio. Esta heurística refuerza aún más nuestra hipótesis inicial.

Sin embargo, en este ejemplo, otra heurística podría cuestionar nuestra

hipótesis inicial. En efecto, la salida "0" es mayor que la salida "1".

Basándonos en la heurística de que la salida mayor suele ser de divisas,

podríamos deducir que la salida 0 es de divisas. Sin embargo, esta

contrahipótesis parece poco plausible, ya que las otras dos heurísticas parecen

sustancialmente más convincentes que la heurística de la mayor salida. En consecuencia,

parece razonable mantener nuestra hipótesis inicial a pesar de esta aparente

contradicción.

Por lo tanto, parece probable que el usuario que suministró el UTXO como entrada siga teniendo la salida "1", que parece encarnar el intercambio de la transacción.

Ejercicio 5:

Podemos ver que 8 transacciones pueden asociarse a la identidad de Loïc. De ellas, 4 implican la recepción de bitcoins:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Los otros 4 se refieren a envíos de bitcoin:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

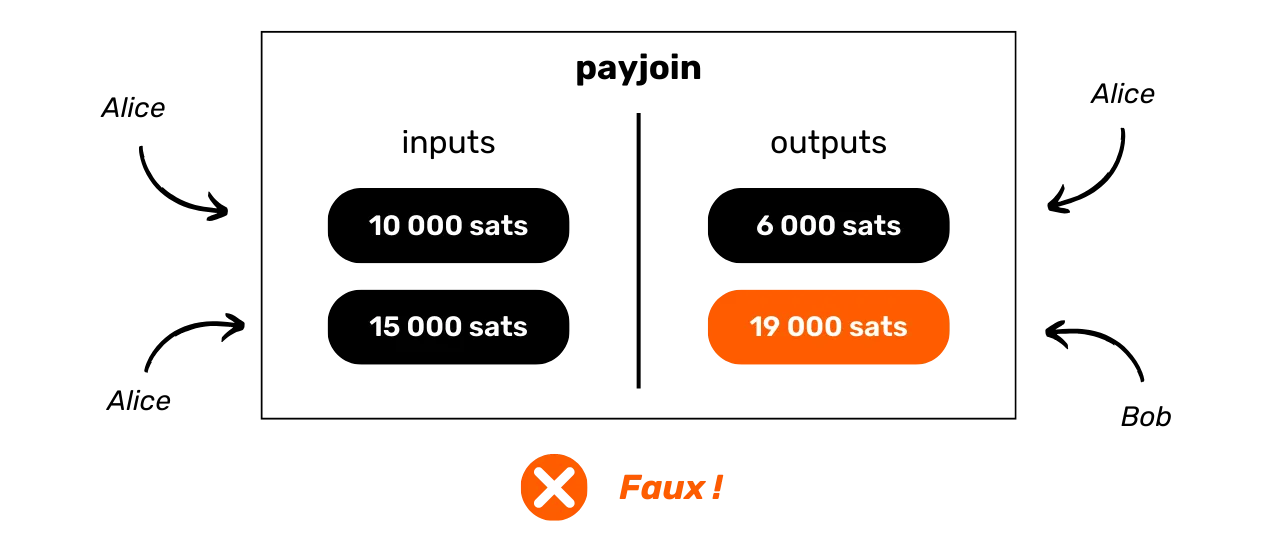

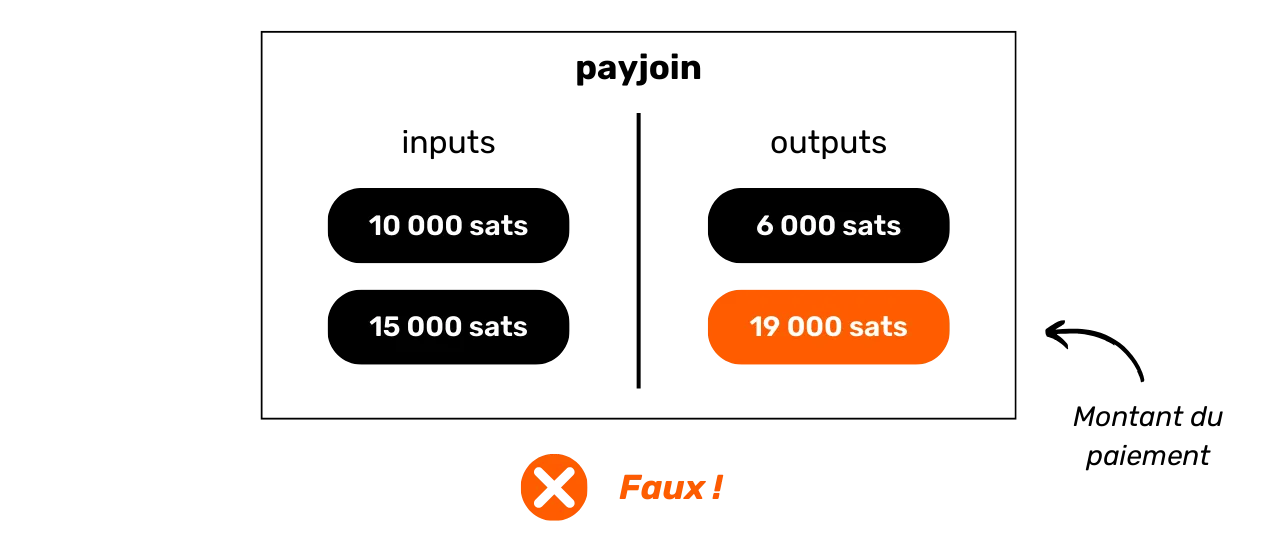

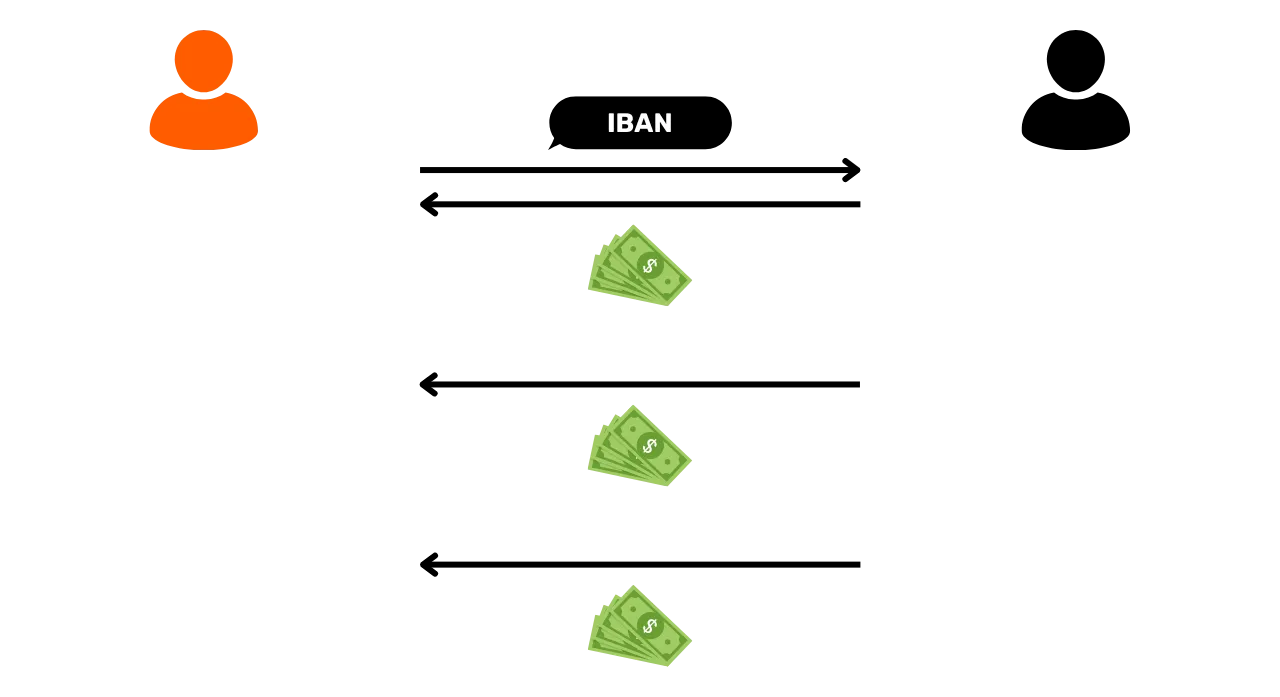

Ejercicio 6:

Si observamos el modelo de esta transacción, queda claro que se trata de un gasto agrupado. En efecto, la transacción tiene un único input y 51 outputs, lo que indica un alto nivel de actividad económica. Por tanto, podemos plantear la hipótesis de que Loïc ha retirado bitcoins de una plataforma de intercambio.

Varios factores refuerzan esta hipótesis. En primer lugar, el tipo de script utilizado para asegurar la entrada UTXO es un script multisig P2SH 2/3, lo que indica un nivel avanzado de seguridad típico de las plataformas de intercambio:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Además, la dirección estudiada 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF se reutiliza en más de 220.000 transacciones diferentes, lo que suele ser característico

de las plataformas de intercambio, generalmente poco preocupadas por su confidencialidad.

La heurística temporal aplicada a esta dirección también muestra una emisión regular de transacciones casi a diario durante un periodo de 3 meses, con horarios extendidos durante más de 24 horas, lo que sugiere la actividad continua de una plataforma de intercambio.

Por último, los volúmenes manejados por esta entidad son colosales. La dirección recibió y envió 44 BTC en 222.262 transacciones entre diciembre de 2022 y marzo de 2023. Estos grandes volúmenes confirman aún más el carácter probable de la actividad de una plataforma de intercambio.

Ejercicio 7:

Analizando las horas de confirmación de las transacciones, se pueden identificar las siguientes horas UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Un análisis de estos horarios muestra que UTC-7 y UTC-8 son coherentes con un rango de actividad humana actual (entre las 08:00 y las 23:00) para la mayoría de los horarios:

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

El huso horario UTC-7 es especialmente relevante en verano, ya que incluye estados y regiones como :

- California (con ciudades como Los Ángeles, San Francisco y San Diego);

- Nevada (con Las Vegas) ;

- Oregón (con Portland) ;

- Washington (con Seattle) ;

- La región canadiense de Columbia Británica (con ciudades como Vancouver y Victoria).

Esta información sugiere que es probable que Loïc resida en la costa oeste de Estados Unidos o Canadá.

Ejercicio 8:

El análisis de esta transacción revela 5 entradas y una única salida, lo que sugiere una consolidación. Aplicando la heurística CIOH, podemos suponer que todos los UTXO de entrada son propiedad de una única entidad, y que el UTXO de salida también pertenece a esta entidad. Parece que el usuario optó por agrupar varios UTXO de su propiedad para formar un único UTXO de salida, con el objetivo de consolidar sus piezas. Probablemente, este movimiento estaba motivado por el deseo de aprovechar los bajos costes de transacción de la época, con el fin de reducir los costes futuros.

Para escribir esta parte 3 sobre el análisis de la cadena, me he basado en los siguientes recursos:

- La serie de cuatro artículos titulada: Understanding Bitcoin Privacy with OXT, elaborada por Samourai Wallet en 2021 ;*

- Los diversos informes de OXT Research, así como su herramienta gratuita de análisis de blockchain (ya no disponible por el momento tras la detención de los fundadores de Samourai Wallet) ;*

- En términos más generales, mis conocimientos proceden de varios tweets y contenidos de @LaurentMT y @ErgoBTC ;*

- El Space Kek #19 en el que participé en compañía de @louneskmt, @TheoPantamis, @Sosthene___ y @LaurentMT.*

Me gustaría dar las gracias a sus autores, desarrolladores y productores. Gracias también a los correctores que corrigieron meticulosamente el artículo en el que se basa esta parte 3 y me dieron sus expertos consejos :

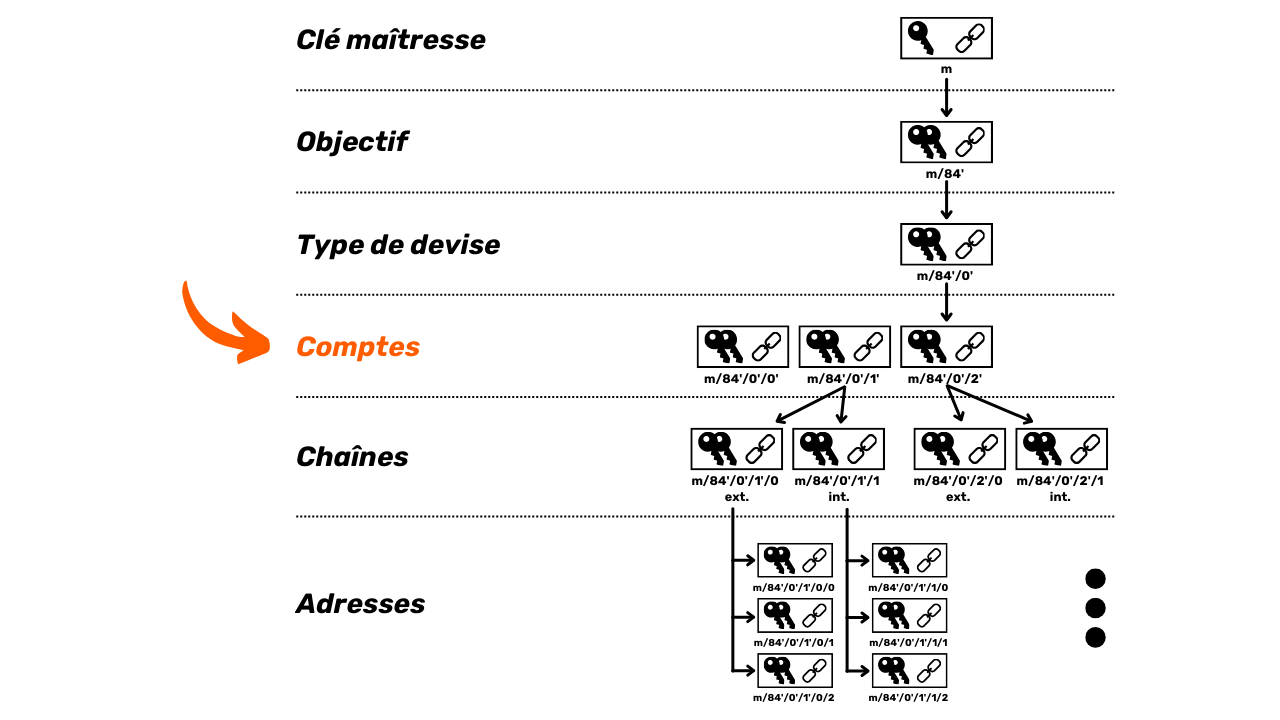

Dominar las mejores prácticas para proteger su privacidad

Reutilización de direcciones