name: Einführung in die formale Kryptographie goal: Eine tiefgehende Einführung in die Wissenschaft und Praxis der Kryptographie. objectives:

- Erforschen Sie Beale-Chiffren und moderne kryptografische Methoden, um grundlegende und historische Konzepte der Kryptografie zu verstehen.

- Vertiefen Sie sich in die Zahlentheorie, Gruppen und Felder, um die wichtigsten mathematischen Konzepte der Kryptographie zu beherrschen.

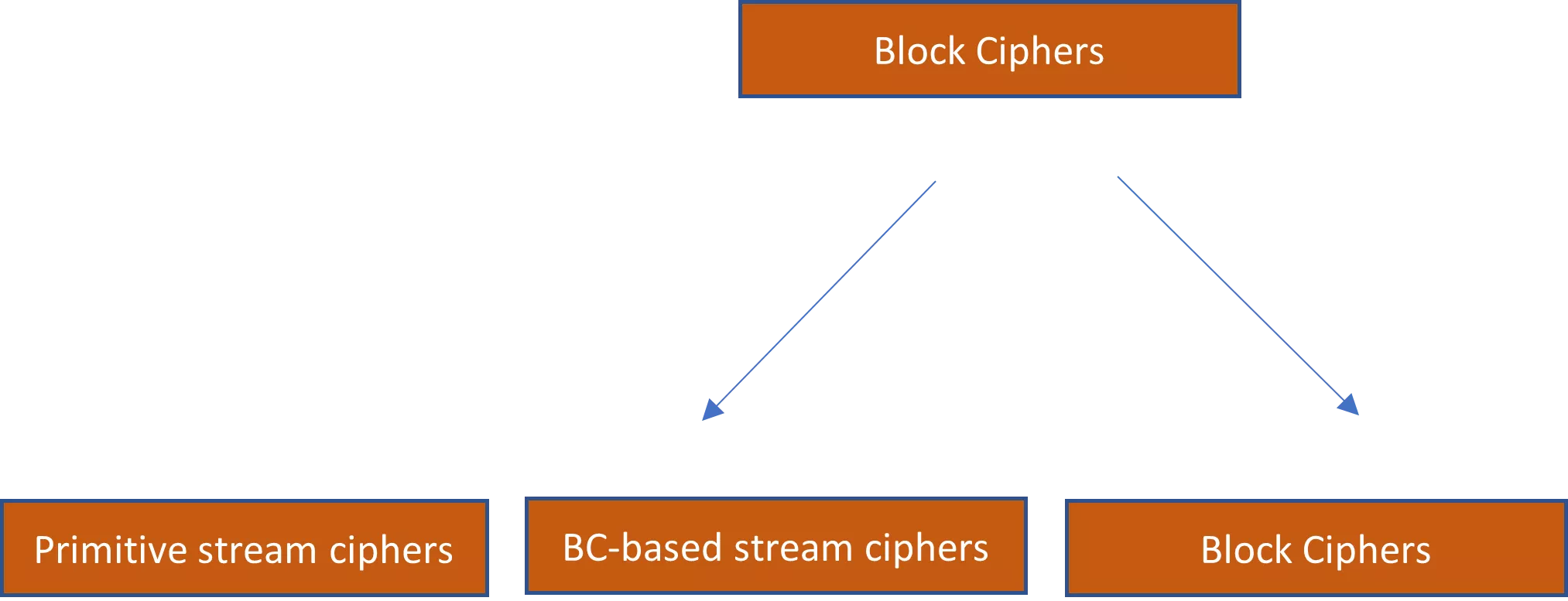

- Studieren Sie die RC4-Stromchiffre und AES mit einem 128-Bit-Schlüssel, um mehr über symmetrische kryptografische Algorithmen zu erfahren.

- Untersuchen Sie das RSA-Kryptosystem, die Schlüsselverteilung und Hash-Funktionen, um die asymmetrische Kryptographie zu erkunden.

Tiefes Eintauchen in die Kryptographie

Es ist schwierig, viele Materialien zu finden, die einen guten Mittelweg im Kryptographieunterricht bieten.

Auf der einen Seite gibt es lange, formale Abhandlungen, die wirklich nur für diejenigen zugänglich sind, die einen starken Hintergrund in Mathematik, Logik oder einer anderen formalen Disziplin haben. Andererseits gibt es sehr anspruchsvolle Einführungen, die wirklich zu viele Details für jeden verbergen, der auch nur ein bisschen neugierig ist.

Diese Einführung in die Kryptographie versucht, einen Mittelweg zu finden. Während sie für jeden, der neu in die Kryptographie einsteigt, relativ anspruchsvoll und detailliert sein sollte, ist sie nicht das Kaninchenloch einer typischen grundlegenden Abhandlung.

Einführung

Kursübersicht

bb8a8b73-7fb2-50da-bf4e-98996d79887b Willkommen im Kurs CYP302!

Dieses Buch bietet eine tiefgehende Einführung in die Wissenschaft und Praxis der Kryptographie. Wo immer möglich, konzentriert es sich auf die konzeptionelle und nicht auf die formale Darstellung des Materials.

Dieser Bildungsinhalt ist eine Adaption des Buches und repo JWBurgers. Während der Autor die pädagogische Nutzung freundlicherweise gestattet hat, verbleiben alle geistigen Eigentumsrechte beim ursprünglichen Ersteller.

Motivation und Ziele

Es ist schwierig, viele Materialien zu finden, die einen guten Mittelweg im Kryptographieunterricht bieten.

Auf der einen Seite gibt es lange, formale Abhandlungen, die wirklich nur für diejenigen zugänglich sind, die einen starken Hintergrund in Mathematik, Logik oder einer anderen formalen Disziplin haben. Andererseits gibt es sehr anspruchsvolle Einführungen, die wirklich zu viele Details für jeden verbergen, der auch nur ein bisschen neugierig ist.

Diese Einführung in die Kryptographie versucht, einen Mittelweg zu finden. Während sie für jeden, der neu in die Kryptographie einsteigt, relativ anspruchsvoll und detailliert sein sollte, ist sie nicht das Kaninchenloch einer typischen Grundlagenabhandlung.

Zielpublikum

Vom Entwickler bis zum intellektuell Neugierigen ist dieses Buch für jeden nützlich, der mehr als nur ein oberflächliches Verständnis der Kryptographie haben möchte. Wenn Sie das Ziel haben, das Gebiet der Kryptographie zu beherrschen, ist dieses Buch ebenfalls ein guter Ausgangspunkt.

Leitlinien zum Lesen

Das Buch besteht derzeit aus sieben Kapiteln: "Was ist Kryptographie?" (Kapitel 1), "Mathematische Grundlagen der Kryptographie I" (Kapitel 2), "Mathematische Grundlagen der Kryptographie II" (Kapitel 3), "Symmetrische Kryptographie" (Kapitel 4), "RC4 und AES" (Kapitel 5), "Asymmetrische Kryptographie" (Kapitel 6) und "Das RSA-Kryptosystem" (Kapitel 7). Ein letztes Kapitel, "Kryptographie in der Praxis", wird noch hinzugefügt werden. Es befasst sich mit verschiedenen kryptografischen Anwendungen, darunter Sicherheit auf der Transportschicht, Onion-Routing und das Bitcoin-Wertesystem.

Die Zahlentheorie ist wahrscheinlich das schwierigste Thema in diesem Buch, es sei denn, Sie verfügen über fundierte Kenntnisse in Mathematik. Ich biete einen Überblick darüber in Kapitel 3, und sie erscheint auch in der Erklärung von AES in Kapitel 5 und dem RSA-Kryptosystem in Kapitel 7.

Wenn Sie sich mit den formalen Details in diesen Teilen des Buches wirklich schwer tun, empfehle ich Ihnen, sich beim ersten Mal mit dem Lesen auf hohem Niveau zu begnügen.

Danksagung

Das einflussreichste Buch bei der Entwicklung dieses Themas war Jonathan Katz und Yehuda Lindell's Introduction to Modern Cryptography, CRC Press (Boca Raton, FL), 2015. Ein begleitender Kurs mit dem Titel "Kryptografie" ist auf Coursera verfügbar

Die wichtigsten zusätzlichen Quellen, die bei der Erstellung des Überblicks in diesem Buch hilfreich waren, sind Simon Singh, The Code Book, Fourth Estate (London, 1999); Christof Paar und Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) und ein auf dem Buch von Paar basierender Kurs namens "Introduction to Cryptography"; und Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Ich werde nur ganz bestimmte Informationen und Ergebnisse zitieren, die ich aus diesen Quellen entnommen habe, möchte aber an dieser Stelle meine allgemeine Dankbarkeit gegenüber diesen Quellen zum Ausdruck bringen.

Denjenigen Lesern, die nach dieser Einführung fortgeschrittenere Kenntnisse über Kryptografie erwerben möchten, empfehle ich das Buch von Katz und Lindell sehr. Der Kurs von Katz auf Coursera ist etwas zugänglicher als das Buch.

Beiträge

Bitte werfen Sie einen Blick auf die Beitragsdatei im Repository für einige Richtlinien, wie Sie das Projekt unterstützen können.

Notation

Schlüsselbegriffe:

Schlüsselbegriffe in den Fibeln werden durch Fettdruck eingeleitet. Zum Beispiel würde die Einführung der Rijndael-Chiffre als Schlüsselbegriff wie folgt aussehen: Rijndael-Chiffre.

Wichtige Begriffe werden ausdrücklich definiert, es sei denn, es handelt sich um Eigennamen oder ihre Bedeutung ergibt sich aus der Diskussion.

Eine Definition wird in der Regel bei der Einführung eines Schlüsselbegriffs gegeben, obwohl es manchmal günstiger ist, die Definition auf einen späteren Zeitpunkt zu verschieben.

Hervorgehobene Wörter und Ausdrücke:

Wörter und Ausdrücke werden durch Kursivschrift hervorgehoben. Der Satz "Merken Sie sich Ihr Passwort" würde zum Beispiel wie folgt aussehen: Merken Sie sich Ihr Passwort.

Formale Notation:

Die formale Notation betrifft hauptsächlich Variablen, Zufallsvariablen und Mengen.

- Variablen: Diese werden in der Regel nur mit einem Kleinbuchstaben angegeben (z. B. "x" oder "y"). Manchmal werden sie aus Gründen der Übersichtlichkeit großgeschrieben (z. B. "M" oder "K").

- Zufallsvariablen: Diese werden immer mit einem Großbuchstaben gekennzeichnet (z. B. "X" oder "Y")

- Gruppen: Diese sind immer durch fette Großbuchstaben gekennzeichnet (z. B. S)

Bereit, die faszinierende Welt der Kryptographie zu erkunden? Los geht's!

Was ist Kryptographie?

Die Beale-Chiffren

Beginnen wir unsere Untersuchung auf dem Gebiet der Kryptographie mit einer der charmantesten und unterhaltsamsten Episoden ihrer Geschichte: der Beale-Chiffre. [1]

Die Geschichte der Beale-Chiffren ist meiner Meinung nach eher Fiktion als Realität. Aber sie soll sich wie folgt zugetragen haben.

Sowohl im Winter 1820 als auch im Winter 1822 übernachtete ein Mann namens Thomas J. Beale in einem Gasthaus von Robert Morriss in Lynchburg (Virginia). Am Ende seines zweiten Aufenthalts übergab Beale Morriss eine Eisenkiste mit wertvollen Papieren zur sicheren Aufbewahrung.

Einige Monate später erhielt Morriss einen Brief von Beale vom 9. Mai 1822. Darin betonte er den großen Wert des Inhalts der eisernen Kiste und gab Morriss einige Anweisungen: Wenn weder Beale noch einer seiner Mitarbeiter die Kiste jemals abholen würde, sollte er sie genau zehn Jahre nach dem Datum des Briefs (also am 9. Mai 1832) öffnen. Einige der darin enthaltenen Papiere wären in normaler Schrift verfasst. Einige andere jedoch wären "ohne die Hilfe eines Schlüssels unverständlich" Dieser "Schlüssel" würde Morriss im Juni 1832 von einem ungenannten Freund von Beale übergeben werden.

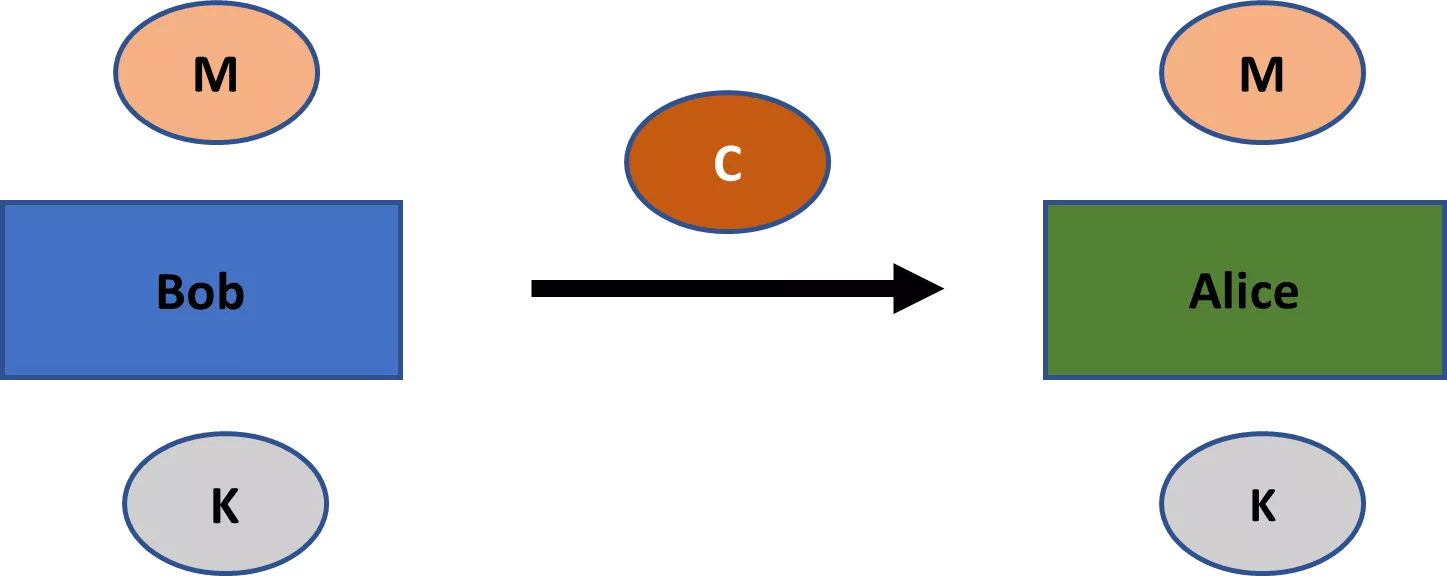

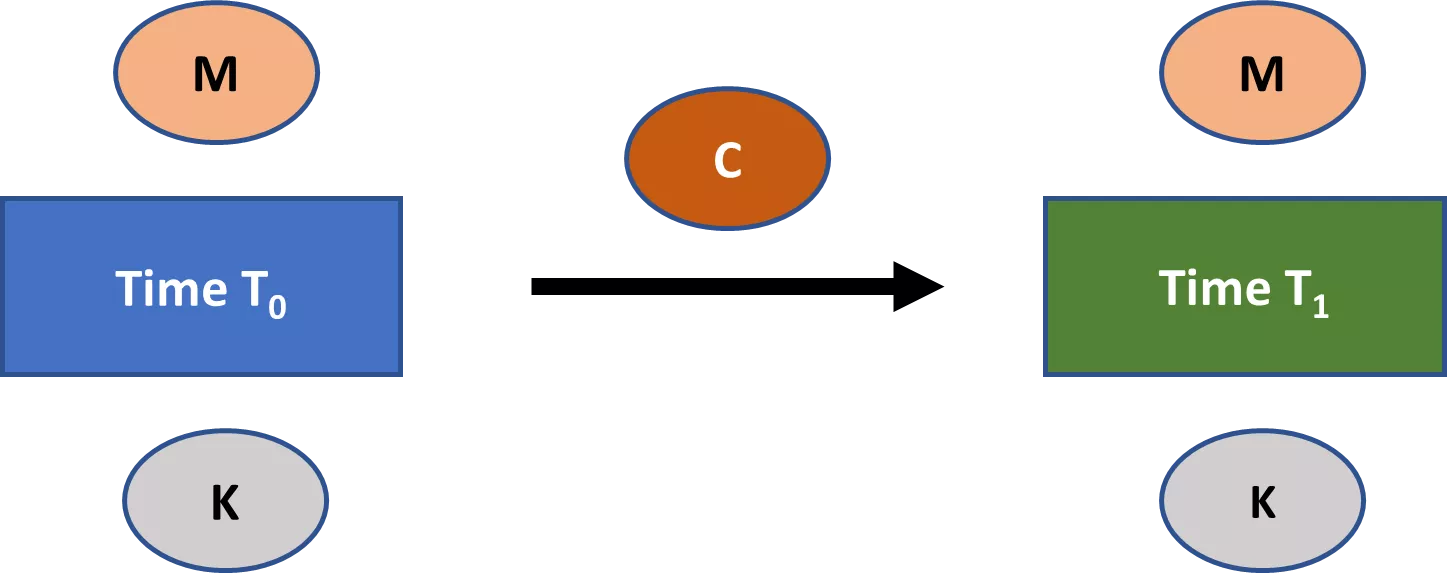

Trotz der klaren Anweisungen öffnete Morriss das Kästchen im Mai 1832 nicht, und Beales geheimnisvoller Freund tauchte im Juni desselben Jahres nicht auf. Erst 1845 beschloss der Gastwirt schließlich, die Kiste zu öffnen. Darin fand Morriss eine Notiz, in der erklärt wurde, wie Beale und seine Gefährten im Westen Gold und Silber entdeckten und es zusammen mit einigen Schmuckstücken vergruben, um es sicher aufzubewahren. Außerdem enthielt die Kiste drei Chiffretexte, d. h. kodierte Texte, für deren Entschlüsselung ein kryptografischer Schlüssel, d. h. ein Geheimnis, und ein dazugehöriger Algorithmus erforderlich sind. Der Vorgang des Entschlüsselns eines Chiffretextes wird als Entschlüsselung bezeichnet, während der Vorgang des Verschließens als Verschlüsselung bezeichnet wird. (Wie in Kapitel 3 erläutert, kann der Begriff Chiffre verschiedene Bedeutungen annehmen. In der Bezeichnung "Beale-Chiffren" ist er die Abkürzung für Chiffretexte)

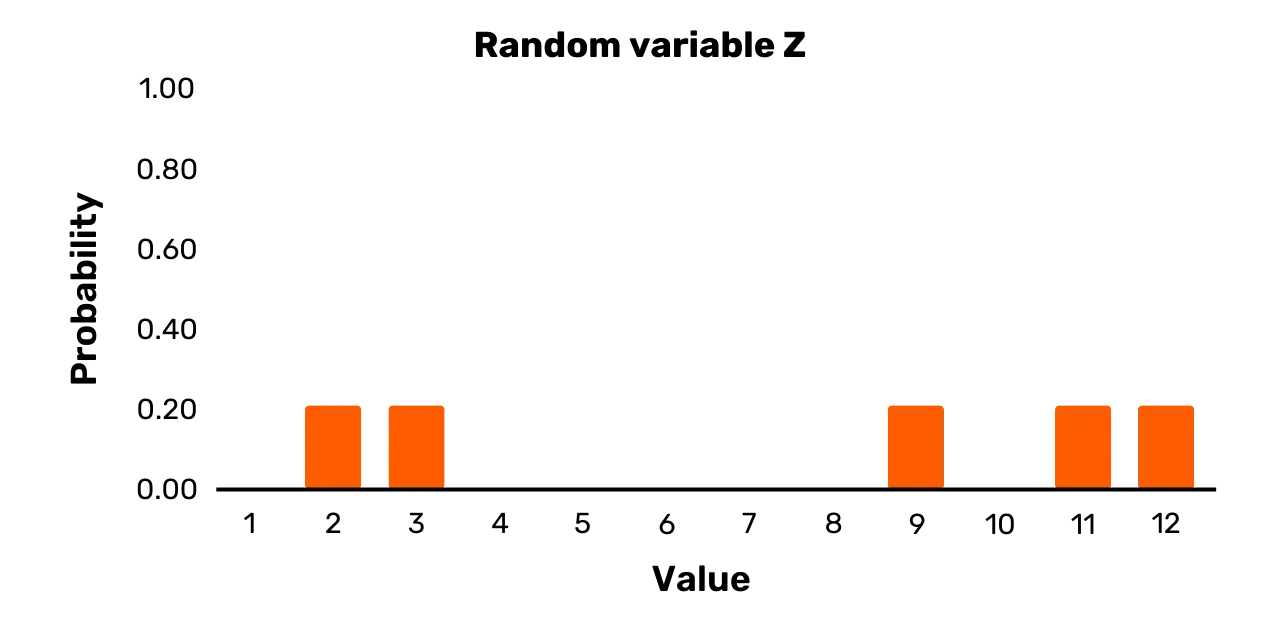

Die drei Chiffretexte, die Morriss in der Eisenkiste fand, bestehen jeweils aus einer Reihe von durch Kommata getrennten Zahlen. Laut der Notiz von Beale geben diese Chiffretexte getrennt voneinander den Standort des Schatzes, den Inhalt des Schatzes und eine Liste von Namen mit rechtmäßigen Erben des Schatzes und deren Anteilen an (letztere Informationen sind für den Fall relevant, dass Beale und seine Partner die Kiste nie abholen).

Morris hat zwanzig Jahre lang versucht, die drei Chiffretexte zu entschlüsseln. Mit dem Schlüssel wäre dies ein Leichtes gewesen. Aber Morriss hatte den Schlüssel nicht und war bei seinen Versuchen, die Originaltexte oder Klartexte, wie sie in der Kryptografie üblicherweise genannt werden, wiederherzustellen, erfolglos.

Gegen Ende seines Lebens gab Morriss die Schachtel 1862 an einen Freund weiter. Dieser Freund veröffentlichte daraufhin 1885 unter dem Pseudonym J.B. Ward eine Flugschrift. Darin beschrieb er die (angebliche) Geschichte des Kästchens, die drei Chiffretexte und eine Lösung, die er für den zweiten Chiffretext gefunden hatte. (Offenbar gibt es einen Schlüssel für jeden Chiffretext und nicht einen Schlüssel, der für alle drei Chiffretexte funktioniert, wie Beale in seinem Brief an Morriss ursprünglich angedeutet zu haben scheint.)

Der zweite Chiffretext ist in Abbildung 2 unten zu sehen. [2] Der Schlüssel zu diesem Chiffriertext ist die Unabhängigkeitserklärung der Vereinigten Staaten. Das Entschlüsselungsverfahren läuft auf die Anwendung der folgenden zwei Regeln hinaus:

- Finden Sie für eine beliebige Zahl n im Chiffretext das n-te Wort in der Unabhängigkeitserklärung der Vereinigten Staaten von Amerika

- Ersetzen Sie die Zahl n durch den Anfangsbuchstaben des gefundenen Wortes

Abbildung 1: Beale-Chiffre Nr. 2

Die erste Zahl des zweiten Chiffretextes ist zum Beispiel 115. Das 115. Wort der Unabhängigkeitserklärung lautet "instituted", also ist der erste Buchstabe des Klartextes "i" Der Chiffretext gibt keine direkten Hinweise auf Wortabstände und Großschreibung. Aber nach der Entschlüsselung der ersten paar Wörter kann man logisch ableiten, dass das erste Wort des Klartextes einfach "I" war (Der Klartext beginnt mit der Phrase "I have deposited in the county of Bedford.")

Nach der Entschlüsselung liefert die zweite Nachricht den genauen Inhalt des Schatzes (Gold, Silber und Juwelen) und deutet darauf hin, dass er in Eisentöpfen vergraben und mit Steinen in Bedford County (Virginia) bedeckt war. Die Menschen lieben ein gutes Rätsel, und so wurden große Anstrengungen unternommen, um die beiden anderen Beale-Chiffren zu entschlüsseln, insbesondere diejenige, die den Ort des Schatzes beschreibt. Sogar verschiedene prominente Kryptographen haben sich an ihnen versucht. Bisher ist es jedoch niemandem gelungen, die beiden anderen Chiffriertexte zu entschlüsseln.

Anmerkungen:

[1] Für eine gute Zusammenfassung der Geschichte siehe Simon Singh, The Code Book, Fourth Estate (London, 1999), S. 82-99. Ein kurzer Film über die Geschichte wurde 2010 von Andrew Allen gedreht. Sie finden den Film, "The Thomas Beale Cipher", auf seiner Website.

[2] Dieses Bild ist auf der Wikipedia-Seite für die Beale-Chiffren verfügbar.

Moderne Kryptographie

Bunte Geschichten wie die der Beale-Chiffren sind das, was die meisten von uns mit Kryptografie verbinden. Die moderne Kryptografie unterscheidet sich jedoch in mindestens vier wichtigen Punkten von diesen historischen Beispielen.

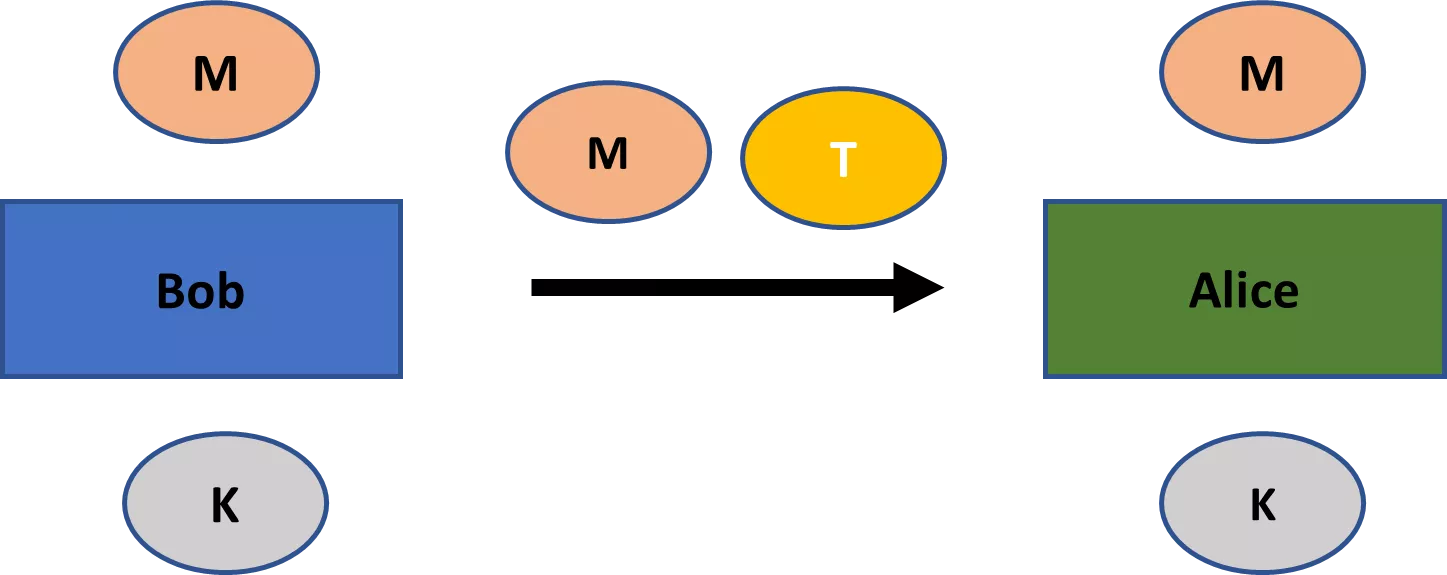

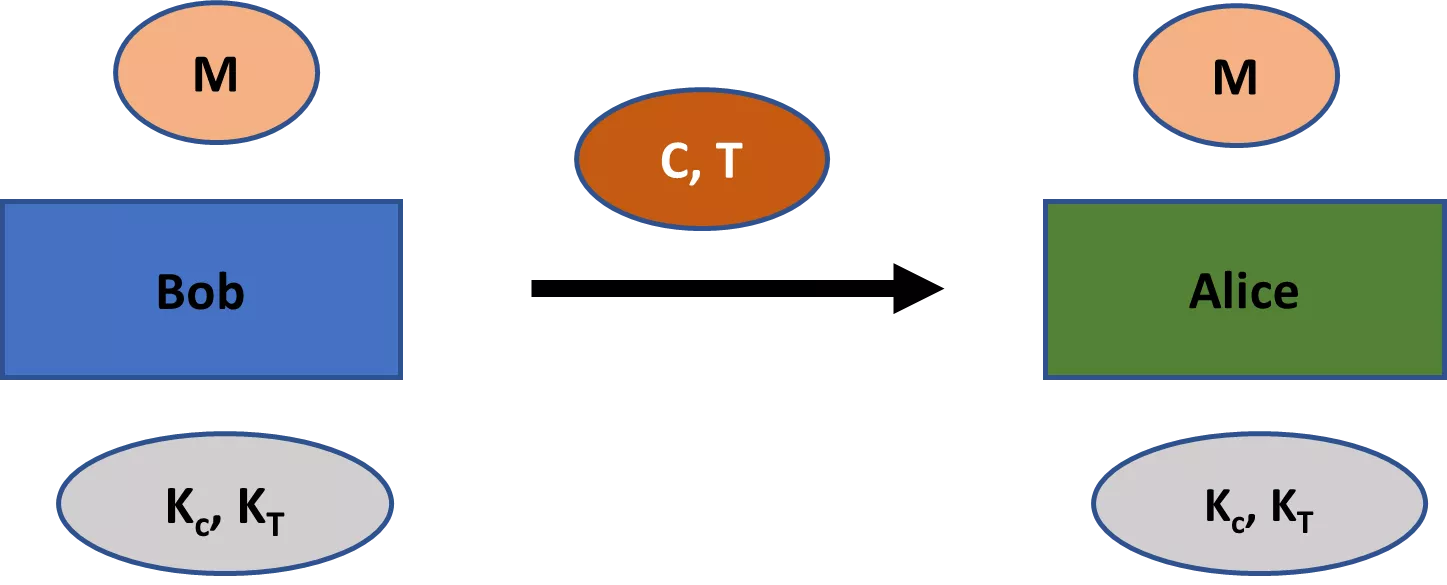

Erstens hat sich die Kryptographie in der Vergangenheit nur mit Geheimhaltung (oder Vertraulichkeit) befasst. [3] Chiffriertexte werden erstellt, um sicherzustellen, dass nur bestimmte Parteien in die Informationen in den Klartexten eingeweiht werden können, wie im Fall der Beale-Chiffren. Damit ein Verschlüsselungsverfahren diesen Zweck erfüllen kann, sollte die Entschlüsselung des Chiffriertextes nur möglich sein, wenn man den Schlüssel hat.

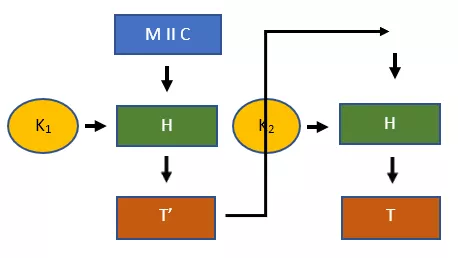

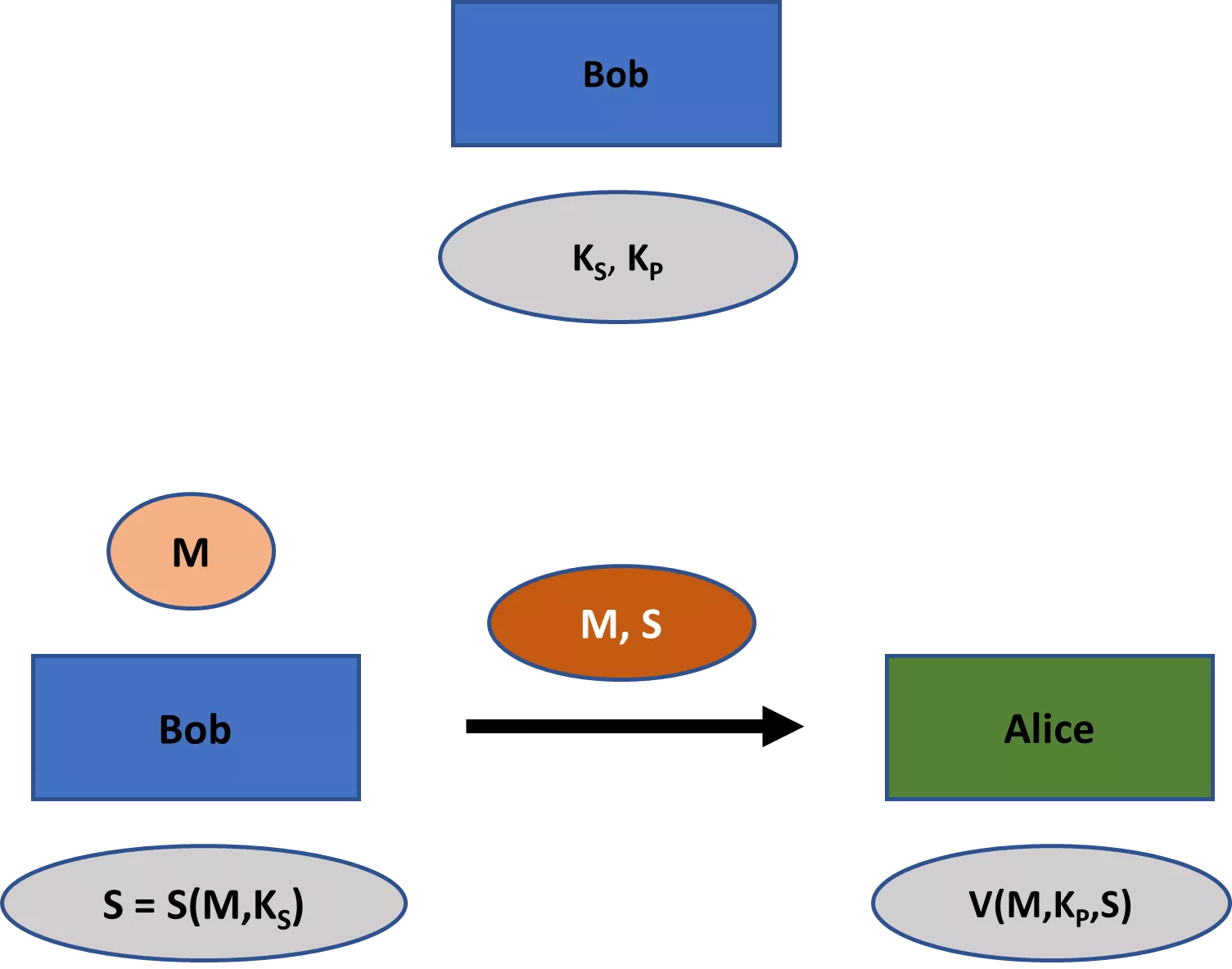

Die moderne Kryptographie befasst sich mit einer größeren Bandbreite von Themen als nur der Geheimhaltung. Zu diesen Themen gehören in erster Linie (1) Integrität von Nachrichten, d. h. die Sicherstellung, dass eine Nachricht nicht verändert wurde; (2) Authentizität von Nachrichten, d. h. die Sicherstellung, dass eine Nachricht wirklich von einem bestimmten Absender stammt; und (3) Nichtabstreitbarkeit, d. h. die Sicherstellung, dass ein Absender später nicht fälschlicherweise leugnen kann, dass er eine Nachricht gesendet hat. [4]

Eine wichtige Unterscheidung, die es zu beachten gilt, ist daher die zwischen einem Verschlüsselungsverfahren und einem Kryptographieverfahren. Bei einem Verschlüsselungsverfahren geht es nur um die Geheimhaltung. Ein Verschlüsselungsschema ist zwar ein kryptographisches Schema, aber das Gegenteil ist nicht der Fall. Ein kryptografisches Schema kann auch den anderen Hauptthemen der Kryptografie dienen, einschließlich Integrität, Authentizität und Nichtabstreitbarkeit.

Genauso wichtig wie die Geheimhaltung sind die Themen Integrität und Authentizität. Unsere modernen Kommunikationssysteme wären ohne Garantien für die Integrität und Authentizität der Kommunikation nicht funktionsfähig. Die Nichtabstreitbarkeit ist ebenfalls ein wichtiges Anliegen, z. B. bei digitalen Verträgen, wird aber in kryptografischen Anwendungen weniger häufig benötigt als Geheimhaltung, Integrität und Authentizität.

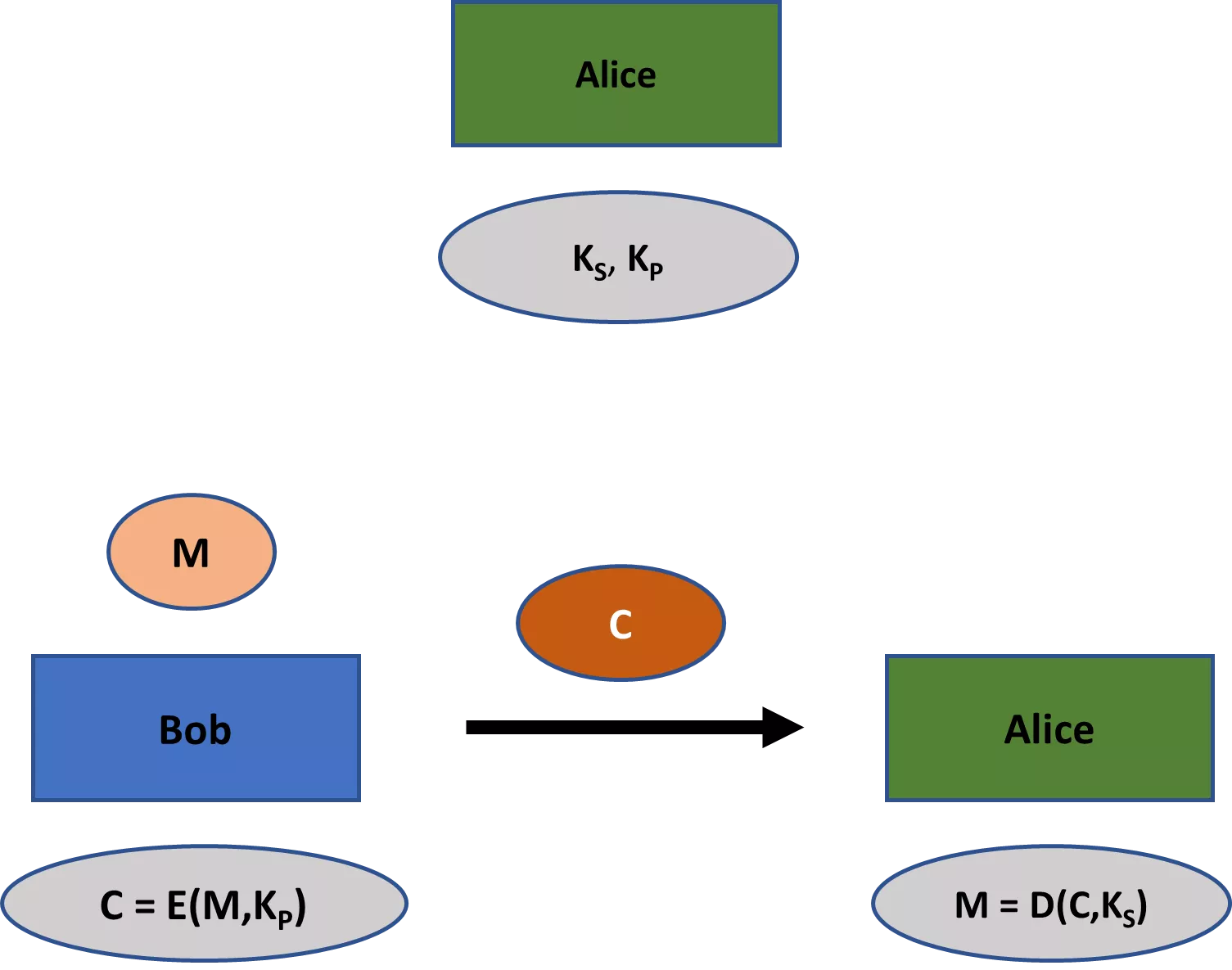

Zweitens beinhalten klassische Verschlüsselungssysteme wie die Beale-Chiffren immer einen Schlüssel, der von allen beteiligten Parteien gemeinsam genutzt wird. Viele moderne kryptografische Verfahren verwenden jedoch nicht nur einen, sondern zwei Schlüssel: einen privaten und einen öffentlichen Schlüssel. Während der erste in allen Anwendungen privat bleiben sollte, ist der zweite in der Regel öffentlich bekannt (daher auch die jeweiligen Namen). Im Bereich der Verschlüsselung kann der öffentliche Schlüssel zur Verschlüsselung der Nachricht verwendet werden, während der private Schlüssel für die Entschlüsselung verwendet werden kann.

Der Zweig der Kryptografie, der sich mit Verfahren befasst, bei denen alle Parteien einen Schlüssel gemeinsam nutzen, wird als symmetrische Kryptografie bezeichnet. Der einzige Schlüssel in einem solchen System wird gewöhnlich privater Schlüssel (oder geheimer Schlüssel) genannt. Der Zweig der Kryptografie, der sich mit Verfahren befasst, die ein Paar aus privatem und öffentlichem Schlüssel erfordern, wird als asymmetrische Kryptografie bezeichnet. Diese Zweige werden manchmal auch als Privatschlüsselkryptografie bzw. Öffentlichkeitsschlüsselkryptografie bezeichnet (dies kann jedoch zu Verwirrung führen, da es bei Kryptografiesystemen mit öffentlichem Schlüssel auch private Schlüssel gibt).

Das Aufkommen der asymmetrischen Kryptographie in den späten 1970er Jahren war eines der wichtigsten Ereignisse in der Geschichte der Kryptographie. Ohne sie wären die meisten unserer modernen Kommunikationssysteme, einschließlich Bitcoin, nicht möglich, oder zumindest sehr unpraktisch.

Wichtig ist, dass sich die moderne Kryptografie nicht ausschließlich mit symmetrischen und assymetrischen Verschlüsselungsverfahren befasst (obwohl dies einen Großteil des Fachgebiets ausmacht). So befasst sich die Kryptografie beispielsweise auch mit Hash-Funktionen und Pseudozufallszahlengeneratoren, und man kann auf diesen Primitiven Anwendungen aufbauen, die nicht mit der symmetrischen oder assymetrischen Schlüsselkryptografie zusammenhängen.

Drittens waren die klassischen Verschlüsselungssysteme, wie sie in den Beale-Chiffren verwendet wurden, mehr Kunst als Wissenschaft. Ihre vermeintliche Sicherheit basierte weitgehend auf Intuitionen bezüglich ihrer Komplexität. Sie wurden in der Regel gepatcht, wenn ein neuer Angriff auf sie bekannt wurde, oder ganz fallen gelassen, wenn der Angriff besonders schwerwiegend war. Die moderne Kryptografie ist jedoch eine strenge Wissenschaft mit einem formalen, mathematischen Ansatz zur Entwicklung und Analyse kryptografischer Verfahren. [5]

Im Mittelpunkt der modernen Kryptographie stehen formale Sicherheitsbeweise. Jeder Sicherheitsnachweis für ein kryptographisches Verfahren erfolgt in drei Schritten:

Die Angabe einer kryptographischen Definition von Sicherheit, d. h. einer Reihe von Sicherheitszielen und der vom Angreifer ausgehenden Bedrohung.

Die Angabe etwaiger mathematischer Annahmen in Bezug auf die Rechenkomplexität des Systems. So kann ein kryptographisches Verfahren beispielsweise einen Pseudozufallszahlengenerator enthalten. Wir können zwar nicht beweisen, dass diese existieren, aber wir können annehmen, dass sie existieren.

Die Darlegung eines mathematischen Sicherheitsnachweises des Systems auf der Grundlage des formalen Sicherheitsbegriffs und etwaiger mathematischer Annahmen.

Viertens: Während die Kryptografie in der Vergangenheit vor allem im militärischen Bereich eingesetzt wurde, hat sie im digitalen Zeitalter Einzug in unsere täglichen Aktivitäten gehalten. Ganz gleich, ob Sie Online-Banking betreiben, in den sozialen Medien posten, mit Ihrer Kreditkarte ein Produkt bei Amazon kaufen oder einem Freund ein Trinkgeld in Bitcoin geben - Kryptografie ist die unabdingbare Voraussetzung für unser digitales Zeitalter.

Angesichts dieser vier Aspekte der modernen Kryptographie können wir die moderne Kryptographie als die Wissenschaft bezeichnen, die sich mit der formalen Entwicklung und Analyse kryptographischer Verfahren zur Sicherung digitaler Informationen gegen gegnerische Angriffe beschäftigt. [6] Sicherheit sollte hier im weitesten Sinne als Verhinderung von Angriffen verstanden werden, die die Geheimhaltung, Integrität, Authentifizierung und/oder Nichtabstreitbarkeit der Kommunikation beeinträchtigen.

Kryptografie ist am besten als Unterdisziplin der Cybersicherheit zu verstehen, die sich mit der Verhinderung von Diebstahl, Beschädigung und Missbrauch von Computersystemen befasst. Es ist zu beachten, dass viele Belange der Cybersicherheit wenig oder nur teilweise mit der Kryptografie zu tun haben.

Wenn ein Unternehmen z. B. teure Server vor Ort unterbringt, ist es vielleicht wichtig, diese Hardware vor Diebstahl und Beschädigung zu schützen. Dies ist zwar ein Problem der Cybersicherheit, hat aber wenig mit Kryptografie zu tun.

Ein weiteres Beispiel: Phishing-Angriffe sind ein häufiges Problem in unserer modernen Zeit. Bei diesen Angriffen wird versucht, Menschen über eine E-Mail oder ein anderes Nachrichtenmedium dazu zu verleiten, sensible Informationen wie Passwörter oder Kreditkartennummern preiszugeben. Zwar kann die Kryptografie bis zu einem gewissen Grad dazu beitragen, Phishing-Angriffe zu bekämpfen, doch erfordert ein umfassender Ansatz mehr als nur den Einsatz einiger Kryptografieverfahren.

Anmerkungen:

[3] Um genau zu sein, ging es bei den wichtigsten Anwendungen kryptografischer Verfahren um die Geheimhaltung. Kinder verwenden beispielsweise häufig einfache kryptografische Verfahren zum "Spaß". In diesen Fällen ist die Geheimhaltung nicht wirklich ein Problem.

[4] Bruce Schneier, Applied Cryptography, 2. Aufl., 2015 (Indianapolis, IN: John Wiley & Sons), S. 2.

[5] Siehe Jonathan Katz und Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), insbesondere S. 16-23, für eine gute Beschreibung.

[6] Vgl. Katz und Lindell, ebd., S. 3. Ich denke, dass ihre Charakterisierung einige Probleme aufweist und präsentiere daher hier eine leicht veränderte Version ihrer Aussage.

Offene Kommunikation

Die moderne Kryptografie ist so konzipiert, dass sie in einer offenen Kommunikationsumgebung Sicherheit bietet. Wenn unser Kommunikationskanal so gut geschützt ist, dass Lauscher keine Chance haben, unsere Nachrichten zu manipulieren oder auch nur zu beobachten, dann ist Kryptographie überflüssig. Die meisten unserer Kommunikationskanäle sind jedoch kaum so gut bewacht.

Das Rückgrat der Kommunikation in der modernen Welt ist ein riesiges Netz von Glasfaserkabeln. Das Telefonieren, Fernsehen und Surfen im Internet in einem modernen Haushalt stützt sich im Allgemeinen auf dieses Netz von Glasfaserkabeln (ein kleiner Prozentsatz stützt sich vielleicht nur auf Satelliten). Es stimmt, dass Sie in Ihrem Haus verschiedene Datenverbindungen haben können, z. B. Koaxialkabel, (asymmetrische) digitale Teilnehmerleitungen und Glasfaserkabel. Aber zumindest in den Industrieländern verbinden sich diese verschiedenen Datenträger außerhalb Ihres Hauses schnell zu einem Knotenpunkt in einem riesigen Netz von Glasfaserkabeln, das den gesamten Globus miteinander verbindet. Ausnahmen sind einige abgelegene Gebiete in den Industrieländern, z. B. in den Vereinigten Staaten und Australien, wo der Datenverkehr noch über große Entfernungen über herkömmliche Kupfertelefonleitungen läuft.

Es wäre unmöglich, potenzielle Angreifer daran zu hindern, physisch auf dieses Kabelnetz und seine unterstützende Infrastruktur zuzugreifen. Tatsächlich wissen wir bereits, dass die meisten unserer Daten von verschiedenen nationalen Nachrichtendiensten an wichtigen Knotenpunkten des Internets abgefangen werden[7] - von Facebook-Nachrichten bis hin zu den Adressen der von Ihnen besuchten Websites ist alles dabei.

Während für die Überwachung von Daten in großem Maßstab ein mächtiger Gegner, z. B. ein nationaler Geheimdienst, erforderlich ist, können Angreifer, die nur über geringe Ressourcen verfügen, leicht versuchen, auf lokaler Ebene zu schnüffeln. Obwohl dies auf der Ebene des Anzapfens von Kabeln geschehen kann, ist es viel einfacher, nur die drahtlose Kommunikation abzuhören.

Die meisten unserer lokalen Netzwerkdaten - ob zu Hause, im Büro oder in einem Café - werden heute über Funkwellen zu drahtlosen Zugangspunkten auf All-in-One-Routern und nicht mehr über physische Kabel übertragen. Ein Angreifer braucht also nur wenige Ressourcen, um Ihren lokalen Datenverkehr abzufangen. Dies ist besonders besorgniserregend, da die meisten Menschen sehr wenig tun, um die Daten zu schützen, die über ihre lokalen Netzwerke übertragen werden. Darüber hinaus können potenzielle Angreifer auch unsere mobilen Breitbandverbindungen wie 3G, 4G und 5G ins Visier nehmen. Alle diese drahtlosen Kommunikationsverbindungen sind ein leichtes Ziel für Angreifer.

Daher ist die Idee, Kommunikation durch den Schutz des Kommunikationskanals geheim zu halten, für einen Großteil der modernen Welt ein hoffnungslos wahnhaftes Ziel. Alles, was wir wissen, rechtfertigt eine starke Paranoia: Man sollte immer davon ausgehen, dass jemand zuhört. Und die Kryptographie ist das wichtigste Instrument, das uns zur Verfügung steht, um in diesem modernen Umfeld irgendeine Art von Sicherheit zu erreichen.

Anmerkungen:

[7] Siehe z. B. Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16. Juli 2013 (abrufbar unter The Atlantic).

Mathematische Grundlagen der Kryptographie 1

Zufallsvariablen

Kryptografie beruht auf Mathematik. Und wenn Sie mehr als nur ein oberflächliches Verständnis der Kryptografie entwickeln wollen, müssen Sie mit dieser Mathematik vertraut sein.

In diesem Kapitel werden die meisten mathematischen Grundlagen vorgestellt, auf die Sie beim Erlernen der Kryptografie stoßen werden. Zu den Themen gehören Zufallsvariablen, Modulo-Operationen, XOR-Operationen und Pseudozufälligkeit. Sie sollten das Material in diesen Abschnitten beherrschen, um ein nicht nur oberflächliches Verständnis der Kryptographie zu erlangen.

Der nächste Abschnitt befasst sich mit der Zahlentheorie, die sehr viel anspruchsvoller ist.

Zufallsvariablen

Eine Zufallsvariable wird in der Regel durch einen nicht fettgedruckten

Großbuchstaben bezeichnet. So kann man z.B. von einer Zufallsvariablen X, einer Zufallsvariablen Y oder einer Zufallsvariablen Z sprechen. Diese Schreibweise werde ich im Folgenden auch verwenden.

Eine Zufallsvariable kann zwei oder mehr mögliche Werte annehmen, jeder mit einer bestimmten positiven Wahrscheinlichkeit. Die möglichen Werte sind in der Ergebnismenge aufgeführt.

Jedes Mal, wenn Sie eine Zufallsvariable stichprobenartig auswählen, ziehen Sie einen bestimmten Wert aus der Ergebnismenge entsprechend den festgelegten Wahrscheinlichkeiten.

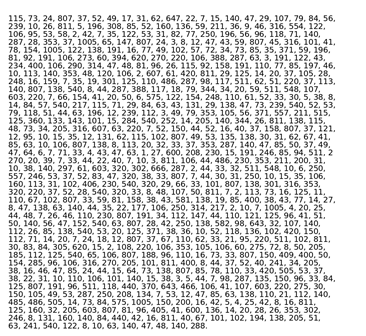

Wenden wir uns einem einfachen Beispiel zu. Nehmen wir eine Variable X an, die wie folgt definiert ist:

- X hat die Ergebnismenge

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Es ist leicht zu erkennen, dass X eine Zufallsvariable ist. Erstens gibt es zwei oder mehr mögliche Werte, die X annehmen kann, nämlich 1 und 2. Zweitens hat jeder

mögliche Wert eine positive Eintrittswahrscheinlichkeit, nämlich 0,5, wenn man X abfragt.

Alles, was eine Zufallsvariable benötigt, ist eine Ergebnismenge mit zwei oder mehr Möglichkeiten, wobei jede Möglichkeit eine positive Eintrittswahrscheinlichkeit bei der Stichprobe hat. Im Prinzip kann eine Zufallsvariable also abstrakt definiert werden, ohne jeglichen Kontext. In diesem Fall könnte man sich die "Stichprobe" als ein natürliches Experiment vorstellen, bei dem der Wert der Zufallsvariablen ermittelt wird.

Die obige Variable X wurde

abstrakt definiert. Man kann sich die Stichprobe der obigen Variable X also so vorstellen, als würde man eine faire Münze werfen und bei Kopf eine

"2" und bei Zahl eine "1" zuordnen. Für jede Stichprobe von X wirft man die Münze erneut.

Alternativ kann man sich die Stichprobe X auch so vorstellen, dass man einen fairen Würfel wirft und eine "2" zuweist,

wenn der Würfel 1, 3 oder 4 fällt, und eine "1"

zuweist, wenn der Würfel 2, 5 oder 6 fällt. Jedes Mal, wenn

Sie X probieren, würfeln Sie erneut.

Man kann sich wirklich jedes natürliche Experiment vorstellen, das es

erlaubt, die Wahrscheinlichkeiten der oben genannten möglichen Werte von X zu definieren.

Häufig werden Zufallsvariablen jedoch nicht nur abstrakt eingeführt. Stattdessen hat die Menge der möglichen Ergebniswerte eine ausdrückliche Bedeutung in der realen Welt (und nicht nur als Zahlen). Darüber hinaus können diese Ergebniswerte für eine bestimmte Art von Experiment definiert werden (und nicht für ein beliebiges natürliches Experiment mit diesen Werten).

Betrachten wir nun ein Beispiel für eine Variable X, die nicht abstrakt definiert ist. X wird wie folgt definiert, um zu

bestimmen, welche von zwei Mannschaften ein Fußballspiel beginnt:

Xhat die Ergebnismenge {Rot tritt aus, Blau tritt aus}- Wirf eine bestimmte Münze

C: Zahl = "Rot tritt aus"; Kopf = "Blau tritt aus"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5In diesem Fall ist die Ergebnismenge von X mit einer konkreten Bedeutung

versehen, nämlich welche Mannschaft bei einem Fußballspiel beginnt. Außerdem

werden die möglichen Ergebnisse und die damit verbundenen

Wahrscheinlichkeiten durch ein konkretes Experiment, nämlich das Werfen

einer bestimmten Münze C,

bestimmt.

In Diskussionen über Kryptografie werden Zufallsvariablen in der Regel gegen eine Ergebnismenge mit realer Bedeutung eingeführt. Dabei kann es sich um die Menge aller Nachrichten handeln, die verschlüsselt werden können, bekannt als Nachrichtenraum, oder um die Menge aller Schlüssel, aus denen die an der Verschlüsselung beteiligten Parteien wählen können, bekannt als Schlüsselraum.

In Diskussionen über Kryptographie werden Zufallsvariablen jedoch in der Regel nicht gegen ein bestimmtes natürliches Experiment definiert, sondern gegen jedes Experiment, das die richtigen Wahrscheinlichkeitsverteilungen ergeben könnte.

Zufallsvariablen können diskrete oder kontinuierliche

Wahrscheinlichkeitsverteilungen haben. Zufallsvariablen mit einer diskreten Wahrscheinlichkeitsverteilung - also diskrete Zufallsvariablen - haben eine endliche Anzahl von möglichen

Ergebnissen. Die Zufallsvariable X in den beiden bisher genannten

Beispielen war diskret.

Kontinuierliche Zufallsvariablen können stattdessen Werte in einem oder mehreren Intervallen annehmen. Man könnte zum Beispiel sagen, dass eine Zufallsvariable bei einer Stichprobe jeden reellen Wert zwischen 0 und 1 annimmt und dass jede reelle Zahl in diesem Intervall gleich wahrscheinlich ist. Innerhalb dieses Intervalls gibt es unendlich viele mögliche Werte.

Für kryptografische Diskussionen müssen Sie nur diskrete Zufallsvariablen verstehen. Jede Diskussion über Zufallsvariablen sollte sich daher auf diskrete Zufallsvariablen beziehen, sofern nicht ausdrücklich anders angegeben.

Graphische Darstellung von Zufallsvariablen

Die möglichen Werte und zugehörigen Wahrscheinlichkeiten für eine

Zufallsvariable lassen sich leicht durch einen Graphen veranschaulichen.

Betrachten wir zum Beispiel die Zufallsvariable X aus dem vorherigen Abschnitt mit einer Ergebnismenge von \{1, 2\} und Pr [X = 1] = 0,5 und Pr [X = 2] = 0,5. Wir würden

eine solche Zufallsvariable typischerweise in Form eines Balkendiagramms wie

in Abbildung 1 darstellen.

Abbildung 1: Zufallsvariable X

Die breiten Balken in Abbildung 1 sollen natürlich nicht

suggerieren, dass die Zufallsvariable X tatsächlich kontinuierlich ist.

Stattdessen werden die Balken breit gemacht, um sie optisch ansprechender zu

gestalten (eine gerade Linie nach oben ist weniger intuitiv).

Einheitliche Variablen

Im Ausdruck "Zufallsvariable" bedeutet der Begriff "zufällig" einfach "probabilistisch". Mit anderen Worten, es bedeutet, dass zwei oder mehr mögliche Ergebnisse der Variablen mit bestimmten Wahrscheinlichkeiten auftreten. Diese Ergebnisse müssen jedoch nicht unbedingt gleich wahrscheinlich sein (obwohl der Begriff "zufällig" in anderen Zusammenhängen durchaus diese Bedeutung haben kann).

Eine uniforme Variable ist ein Spezialfall einer

Zufallsvariablen. Sie kann zwei oder mehr Werte annehmen, die alle die

gleiche Wahrscheinlichkeit haben. Die in Abbildung 1 dargestellte

Zufallsvariable X ist

eindeutig eine gleichförmige Variable, da beide möglichen Ergebnisse mit

einer Wahrscheinlichkeit von 0,5 auftreten. Es gibt jedoch

viele Zufallsvariablen, die nicht zu den gleichförmigen Variablen gehören.

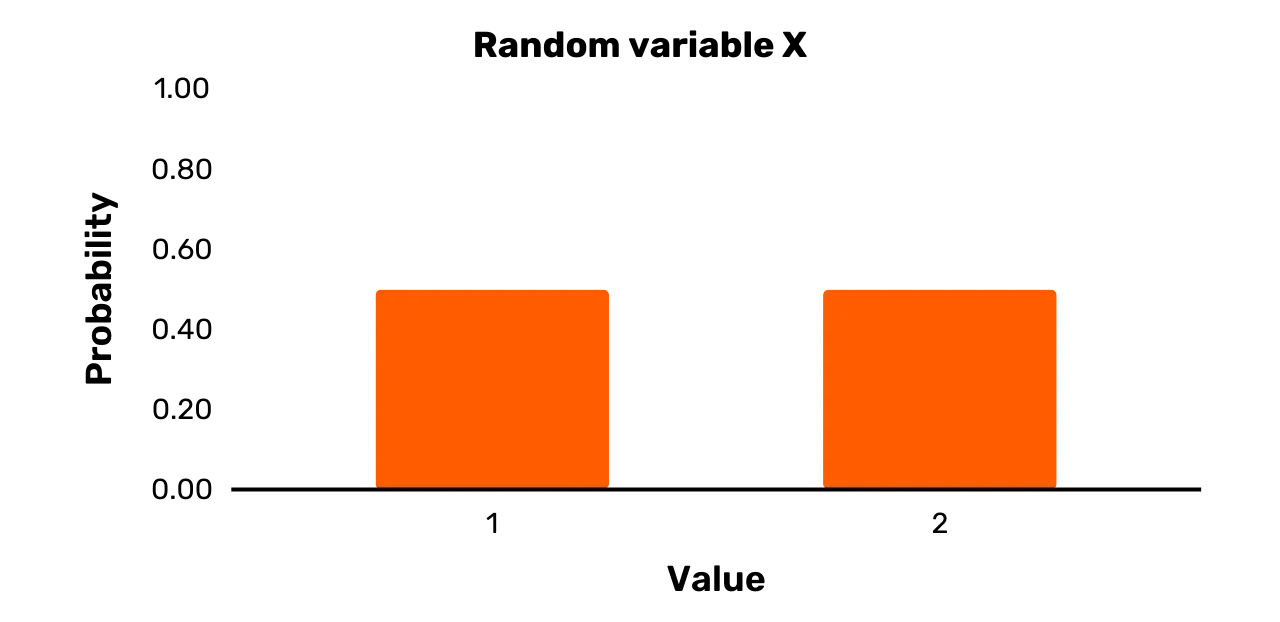

Betrachten wir zum Beispiel die Zufallsvariable Y. Sie hat eine Ergebnismenge {1, 2, 3, 8, 10} und

die folgende Wahrscheinlichkeitsverteilung:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Während zwei mögliche Ergebnisse tatsächlich die gleiche

Eintrittswahrscheinlichkeit haben, nämlich 1 und 8, kann Y bei der Stichprobe auch bestimmte Werte mit anderen Wahrscheinlichkeiten als 0,25 annehmen. Daher ist Y zwar eine

Zufallsvariable, aber keine einheitliche Variable.

Eine grafische Darstellung von Y findet sich in Abbildung 2.

Abbildung 2: Zufallsvariable Y

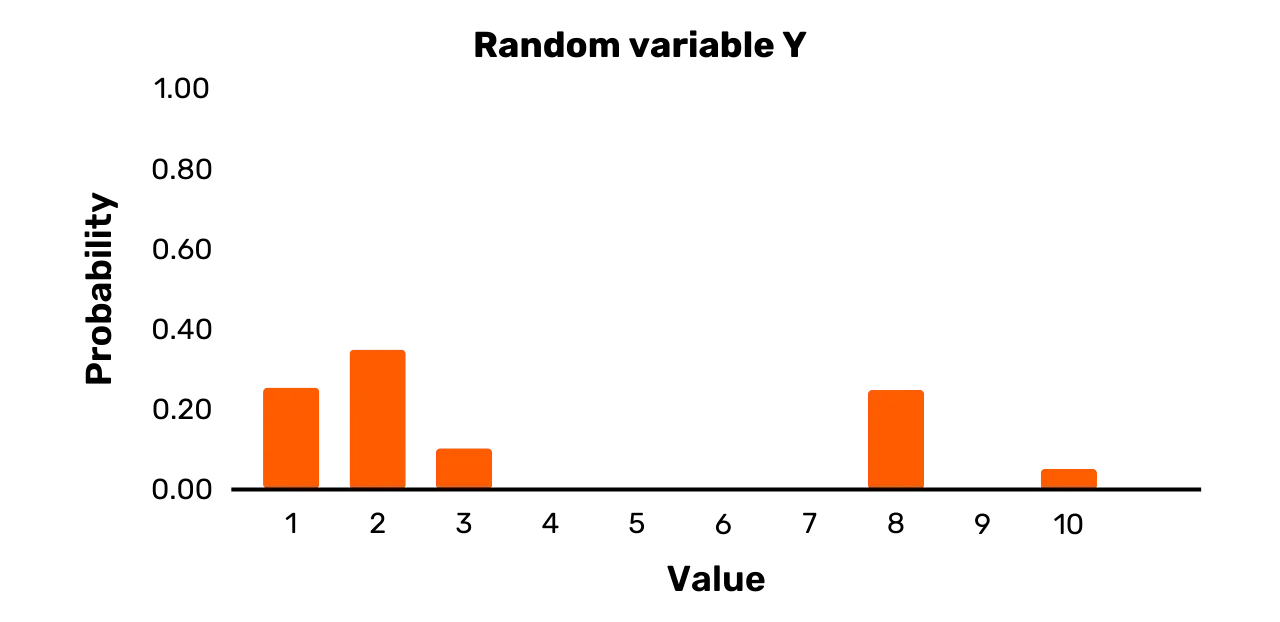

Als letztes Beispiel betrachten wir die Zufallsvariable Z. Sie hat die Ergebnismenge {1,3,7,11,12} und die folgende Wahrscheinlichkeitsverteilung:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Sie können es in Abbildung 3 sehen. Die Zufallsvariable Z ist im Gegensatz zu Y eine einheitliche Variable, da alle Wahrscheinlichkeiten für die möglichen Werte bei der Stichprobe gleich sind.

Abbildung 3: Zufallsvariable Z

Bedingte Wahrscheinlichkeit

Angenommen, Bob will einen Tag aus dem letzten Kalenderjahr einheitlich auswählen. Wie hoch ist die Wahrscheinlichkeit, dass der ausgewählte Tag im Sommer liegt?

Solange wir davon ausgehen, dass Bobs Prozess wirklich gleichförmig ist, sollten wir zu dem Schluss kommen, dass die Wahrscheinlichkeit, dass Bob einen Tag im Sommer auswählt, bei 1/4 liegt. Dies ist die unbedingte Wahrscheinlichkeit, dass der zufällig ausgewählte Tag im Sommer liegt.

Nehmen wir nun an, dass Bob nicht gleichmäßig einen Kalendertag zieht, sondern nur gleichmäßig aus den Tagen auswählt, an denen die Mittagstemperatur am Crystal Lake (New Jersey) 21 Grad Celsius oder mehr betrug. Was lässt sich aus dieser zusätzlichen Information über die Wahrscheinlichkeit schließen, dass Bob einen Tag im Sommer auswählt?

Auch ohne weitere spezifische Informationen (z. B. die Temperatur zur Mittagszeit an jedem Tag des letzten Kalenderjahres) sollten wir eigentlich eine andere Schlussfolgerung ziehen als bisher.

Wenn man weiß, dass Crystal Lake in New Jersey liegt, würde man nicht erwarten, dass die Temperatur am Mittag im Winter 21 Grad Celsius oder mehr beträgt. Stattdessen ist es viel wahrscheinlicher, dass es sich um einen warmen Tag im Frühling oder Herbst oder um einen Tag irgendwo im Sommer handelt. Wenn man also weiß, dass die Mittagstemperatur am Crystal Lake an dem gewählten Tag 21 Grad Celsius oder mehr beträgt, ist die Wahrscheinlichkeit, dass der von Bob gewählte Tag im Sommer liegt, sehr viel höher. Dies ist die bedingte Wahrscheinlichkeit, dass der zufällig ausgewählte Tag im Sommer liegt, wenn die Mittagstemperatur am Crystal Lake 21 Grad Celsius oder mehr beträgt.

Anders als im vorherigen Beispiel können die Wahrscheinlichkeiten zweier Ereignisse auch völlig unabhängig voneinander sein. In diesem Fall sagen wir, dass sie unabhängig sind.

Nehmen wir zum Beispiel an, dass eine bestimmte, gerechte Münze Kopf zeigt. Wie hoch ist dann die Wahrscheinlichkeit, dass es morgen regnen wird? Die bedingte Wahrscheinlichkeit sollte in diesem Fall dieselbe sein wie die unbedingte Wahrscheinlichkeit, dass es morgen regnen wird, da ein Münzwurf im Allgemeinen keinen Einfluss auf das Wetter hat.

Wir verwenden ein "|"-Symbol, um bedingte Wahrscheinlichkeitsaussagen zu

formulieren. Zum Beispiel kann die Wahrscheinlichkeit des Ereignisses A unter der Voraussetzung, dass das Ereignis B eingetreten ist, wie folgt geschrieben

werden:

Pr[A|B]Wenn also zwei Ereignisse, A und B, unabhängig sind, dann:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Die Bedingung für die Unabhängigkeit kann wie folgt vereinfacht werden:

Pr[A, B] = Pr[A] \cdot Pr[B]Ein Schlüsselergebnis der Wahrscheinlichkeitstheorie ist als Bayes Theorem bekannt. Es besagt im Wesentlichen, dass Pr[A|B] wie folgt umgeschrieben

werden kann:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Anstatt bedingte Wahrscheinlichkeiten für bestimmte Ereignisse zu verwenden,

können wir auch die bedingten Wahrscheinlichkeiten für zwei oder mehr

Zufallsvariablen über eine Reihe möglicher Ereignisse betrachten. Nehmen wir

zwei Zufallsvariablen an, X und Y. Wir können jeden

möglichen Wert für X mit x und jeden möglichen Wert für Y mit y bezeichnen. Man kann also

sagen, dass zwei Zufallsvariablen unabhängig sind, wenn die folgende Aussage

zutrifft:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]für alle x und y.

Lassen Sie uns etwas deutlicher sagen, was diese Aussage bedeutet.

Angenommen, die Ergebnismengen für X und Y sind wie folgt

definiert: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} und Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Es ist üblich, Wertemengen durch fettgedruckte Großbuchstaben zu

kennzeichnen.)

Nehmen wir nun an, Sie nehmen eine Stichprobe Y und beobachten y_1. Die obige

Aussage besagt, dass die Wahrscheinlichkeit, nun x_1 aus der Stichprobe X zu

erhalten, genau die gleiche ist, als wenn wir y_1 nie beobachtet hätten. Dies gilt für jedes y_i, das wir aus unserer

anfänglichen Stichprobe von Y hätten ziehen können. Schließlich gilt dies nicht nur für x_1. Für jedes x_i wird die Wahrscheinlichkeit des Auftretens nicht durch das Ergebnis einer

Stichprobe von Y beeinflusst.

All dies gilt auch für den Fall, dass X zuerst abgetastet wird.

Lassen Sie uns unsere Diskussion mit einem etwas philosophischeren Punkt beenden. In jeder realen Situation wird die Wahrscheinlichkeit eines Ereignisses immer vor dem Hintergrund einer bestimmten Menge von Informationen bewertet. Es gibt keine "unbedingte Wahrscheinlichkeit" im strengen Sinne des Wortes.

Nehmen wir zum Beispiel an, ich frage Sie nach der Wahrscheinlichkeit, dass im Jahr 2030 Schweine fliegen werden. Obwohl ich Ihnen keine weiteren Informationen gebe, wissen Sie offensichtlich eine Menge über die Welt, was Ihr Urteil beeinflussen kann. Sie haben noch nie Schweine fliegen sehen. Sie wissen, dass die meisten Menschen nicht erwarten, dass sie fliegen können. Sie wissen, dass sie nicht wirklich zum Fliegen gebaut sind. Und so weiter.

Wenn wir also von einer "unbedingten Wahrscheinlichkeit" eines Ereignisses in einem realen Kontext sprechen, kann dieser Begriff nur dann Bedeutung haben, wenn wir darunter so etwas wie "die Wahrscheinlichkeit ohne weitere explizite Informationen" verstehen. Eine "bedingte Wahrscheinlichkeit" sollte also immer im Zusammenhang mit einer bestimmten Information verstanden werden.

Ich könnte Sie zum Beispiel fragen, wie wahrscheinlich es ist, dass Schweine bis 2030 fliegen werden, nachdem ich Ihnen den Beweis geliefert habe, dass einige Ziegen in Neuseeland nach einigen Jahren Training fliegen gelernt haben. In diesem Fall werden Sie wahrscheinlich Ihre Einschätzung der Wahrscheinlichkeit, dass Schweine bis 2030 fliegen werden, anpassen. Die Wahrscheinlichkeit, dass Schweine bis 2030 fliegen werden, hängt also von diesem Beweis über Ziegen in Neuseeland ab.

Die Modulo-Operation

Modulo

Der einfachste Ausdruck mit der Modulo-Operation hat die

folgende Form: x \mod y.

Die Variable x wird als

Dividend und die Variable y als

Divisor bezeichnet. Um eine Modulo-Operation mit einem positiven Dividend und

einem positiven Divisor durchzuführen, bestimmt man einfach den Rest der Division.

Betrachten wir zum Beispiel den Ausdruck 25 \mod 4. Die Zahl 4 wird insgesamt 6 Mal durch die Zahl 25 geteilt. Der Rest

dieser Division ist 1. 25 \mod 4 ist also gleich 1. Auf

ähnliche Weise können wir die folgenden Ausdrücke auswerten:

29 \mod 30 = 29(da 30 insgesamt 0 Mal in 29 eingeht und der Rest 29 ist)42 \mod 2 = 0(da 2 insgesamt 21 Mal in 42 eingeht und der Rest 0 ist)12 \mod 5 = 2(da 5 insgesamt 2 Mal in 12 eingeht und der Rest 2 ist)20 \mod 8 = 4(da 8 insgesamt 2 Mal in 20 eingeht und der Rest 4 ist)

Wenn der Dividend oder Divisor negativ ist, können Modulo-Operationen von Programmiersprachen unterschiedlich gehandhabt werden.

In der Kryptographie werden Sie mit Sicherheit auf Fälle mit einer negativen Dividende stoßen. In diesen Fällen ist die typische Vorgehensweise wie folgt:

- Bestimmen Sie zunächst den nächstgelegenen Wert, der kleiner oder gleich dem Dividenden ist und durch den der Divisor mit einem Rest von Null

geteilt wird. Nennen Sie diesen Wert

p. - Ist die Dividende

x, so ist das Ergebnis der Modulo-Operation der Wert vonx - p.

Nehmen wir zum Beispiel an, dass der Dividend -20 und der Divisor 3 ist. Der nächstgelegene Wert, der kleiner oder gleich -20 ist und durch den 3 gleichmäßig geteilt wird, ist -21. Der Wert von x - p ist in diesem Fall -20 - (-21). Dies ist gleich

1 und somit ist -20 \mod 3 gleich

1. Auf ähnliche Weise können wir die folgenden Ausdrücke auswerten:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Was die Notation betrifft, so werden Sie typischerweise die folgenden

Ausdrücke sehen: x = [y \mod z]. Aufgrund der Klammern gilt die Modulo-Operation in diesem Fall nur für

die rechte Seite des Ausdrucks. Ist y beispielsweise gleich 25 und z gleich 4, so ergibt x den Wert

1.

Ohne Klammern wirkt die Modulo-Operation auf beide Seiten eines

Ausdrucks. Nehmen wir zum Beispiel den folgenden Ausdruck an: x = y \mod z. Wenn y gleich 25 und z gleich 4 ist,

dann wissen wir nur, dass x \mod 4 den Wert 1 hat. Dies ist mit jedem Wert für x aus der Menge \{\ldots,-7, -3, 1, 5, 9,\ldots\} vereinbar.

Der Zweig der Mathematik, der sich mit Modulo-Operationen an Zahlen und Ausdrücken befasst, wird als modulare Arithmetik bezeichnet. Man kann sich diesen Zweig als Arithmetik für Fälle vorstellen, in denen die Zahlenreihe nicht unendlich lang ist. Obwohl wir in der Kryptographie typischerweise mit Modulo-Operationen für (positive) ganze Zahlen zu tun haben, können Sie Modulo-Operationen auch mit beliebigen reellen Zahlen durchführen.

Die Shift-Chiffre

Die Modulo-Operation ist in der Kryptographie häufig anzutreffen. Betrachten wir zur Veranschaulichung eines der berühmtesten historischen Verschlüsselungsverfahren: die Shift-Chiffre.

Definieren wir sie zunächst. Nehmen wir ein Wörterbuch D an, das

alle Buchstaben des englischen Alphabets der Reihe nach mit der Menge der

Zahlen \{0, 1, 2, \ldots, 25\} gleichsetzt. Nehmen wir einen Nachrichtenraum M an. Die Shift-Chiffre ist dann ein Verschlüsselungsverfahren, das wie

folgt definiert ist:

- Wähle einheitlich einen Schlüssel

kaus dem Schlüsselraum K, wobei K =\{0, 1, 2, \ldots, 25\}[1] - Verschlüsseln Sie eine Nachricht

m \in \mathbf{M}, wie folgt:- Trenne

min seine einzelnen Buchstabenm_0, m_1, \ldots, m_i, \ldots, m_l - Wandle jedes

m_iin eine Zahl nach D um - Für jedes

m_i,c_i = [(m_i + k) \mod 26] - Konvertiere jedes

c_iin einen Buchstaben nach D - Kombiniere dann

c_0, c_1, \ldots, c_l, um den Geheimtextczu erhalten

- Trenne

- Entschlüsseln Sie einen Chiffretext

cwie folgt:- Konvertiere jedes

c_iin eine Zahl gemäß D - Für jedes

c_i,m_i = [(c_i - k) \mod 26] - Konvertiere jedes

m_iin einen Buchstaben nach D - Kombiniere dann

m_0, m_1, \ldots, m_l, um die ursprüngliche Nachrichtmzu erhalten

- Konvertiere jedes

Der Modulo-Operator in der Shift-Chiffre sorgt dafür, dass die Buchstaben umlaufen, so dass alle Buchstaben des Chiffretextes definiert sind. Zur Veranschaulichung betrachten wir die Anwendung der Shift-Chiffre auf das Wort "DOG".

Nehmen wir an, Sie haben einheitlich einen Schlüssel ausgewählt, der den

Wert 17 hat. Der Buchstabe "O" entspricht der Zahl 15. Ohne die

Modulo-Operation würde die Addition dieser Klartextnummer mit dem Schlüssel

eine Chiffretextnummer von 32 ergeben. Diese Geheimtextnummer kann jedoch

nicht in einen Geheimtextbuchstaben umgewandelt werden, da das englische

Alphabet nur 26 Buchstaben hat. Die Modulo-Operation stellt sicher, dass die

Chiffretext-Zahl tatsächlich 6 ist (das Ergebnis von 32 \mod 26), was dem Chiffretext-Buchstaben "G" entspricht.

Die gesamte Verschlüsselung des Wortes "DOG" mit einem Schlüsselwert von 17 sieht wie folgt aus:

- Nachricht = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Jeder kann intuitiv verstehen, wie die Shift-Chiffre funktioniert, und sie wahrscheinlich auch selbst anwenden. Für das Vorankommen in der Kryptographie ist es jedoch wichtig, sich mit der Formalisierung vertraut zu machen, da die Schemata dann viel schwieriger werden. Aus diesem Grund wurden die Schritte für die Shift-Chiffre formalisiert.

Anmerkungen:

[1] Wir können diese Aussage genau definieren, indem wir die Terminologie

aus dem vorherigen Abschnitt verwenden. Eine gleichförmige Variable K habe K als Menge der möglichen

Ergebnisse. So:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...und so weiter. Die einheitliche Variable K einmal abtasten, um einen bestimmten Schlüssel zu erhalten.

Die XOR-Operation

Alle Computerdaten werden auf Bitebene verarbeitet, gespeichert und über Netze gesendet. Alle kryptografischen Verfahren, die auf Computerdaten angewendet werden, arbeiten ebenfalls auf Bitebene.

Nehmen wir zum Beispiel an, Sie haben eine E-Mail in Ihr E-Mail-Programm eingegeben. Die Verschlüsselung erfolgt nicht direkt an den ASCII-Zeichen Ihrer E-Mail. Stattdessen wird sie auf die Bit-Repräsentation der Buchstaben und anderer Symbole in Ihrer E-Mail angewendet.

Eine für die moderne Kryptographie wichtige mathematische Operation ist

neben der Modulo-Operation die XOR-Operation, die

"Exklusiv-Oder"-Operation. Bei dieser Operation werden zwei Bits eingegeben

und es wird ein weiteres Bit ausgegeben. Die XOR-Operation wird einfach als

"XOR" bezeichnet. Sie ergibt 0, wenn die beiden Bits gleich sind, und 1,

wenn die beiden Bits unterschiedlich sind. Die vier Möglichkeiten sind unten

zu sehen. Das Symbol \oplus steht

für "XOR":

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Zur Veranschaulichung: Nehmen wir an, Sie haben eine Nachricht m_1 (01111001) und eine Nachricht m_2 (01011001). Die XOR-Verknüpfung

dieser beiden Nachrichten ist unten zu sehen.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Das Verfahren ist einfach. Zuerst werden die äußersten linken Bits von m_1 und m_2 XOR-verknüpft. In

diesem Fall ist das 0 \oplus 0 = 0. Dann wird das

zweite Bitpaar von links XOR-verknüpft. In diesem Fall ist das 1 \oplus 1 = 0. Dieser

Vorgang wird so lange fortgesetzt, bis die XOR-Operation für die ganz rechts

liegenden Bits durchgeführt wurde.

Es ist leicht zu sehen, dass die XOR-Operation kommutativ ist, nämlich m_1 \oplus m_2 = m_2 \oplus m_1. Außerdem ist die XOR-Operation auch assoziativ. Das heißt, (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Eine XOR-Verknüpfung von zwei Zeichenfolgen unterschiedlicher Länge kann je nach Kontext unterschiedlich interpretiert werden. Wir befassen uns hier nicht mit XOR-Verknüpfungen von Zeichenketten unterschiedlicher Länge.

Eine XOR-Verknüpfung ist äquivalent zum Spezialfall der Durchführung einer Modulo-Operation bei der Addition von Bits, wenn der Divisor 2 ist. Die Äquivalenz ist in den folgenden Ergebnissen ersichtlich:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudozufälligkeit

In unserer Diskussion über Zufalls- und Gleichheitsvariablen haben wir eine spezifische Unterscheidung zwischen "zufällig" und "gleichmäßig" getroffen. Diese Unterscheidung wird in der Praxis bei der Beschreibung von Zufallsvariablen in der Regel beibehalten. In unserem aktuellen Kontext muss diese Unterscheidung jedoch fallen gelassen werden, und "zufällig" und "gleichförmig" werden synonym verwendet. Warum, werde ich am Ende des Abschnitts erläutern.

Zunächst können wir eine binäre Zeichenkette der Länge n zufällig (oder gleichförmig) nennen,

wenn sie das Ergebnis einer Stichprobe einer gleichförmigen Variablen S ist, die jeder binären Zeichenkette dieser Länge n die gleiche Wahrscheinlichkeit

der Auswahl gibt.

Nehmen wir zum Beispiel die Menge aller binären Zeichenketten mit der Länge

8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Es ist üblich, eine 8-Bit-Zeichenkette in zwei Quartetten zu schreiben,

die jeweils als Nibble bezeichnet werden.) Nennen wir diese

Menge von Zeichenketten S_8.

Gemäß der obigen Definition können wir eine bestimmte binäre Zeichenkette

der Länge 8 als zufällig (oder gleichförmig) bezeichnen, wenn sie das

Ergebnis einer Stichprobe einer gleichförmigen Variablen S ist, die jeder Zeichenkette in S_8 eine gleiche Auswahlwahrscheinlichkeit gibt. Da die Menge S_8 2^8 Elemente enthält, müsste die Auswahlwahrscheinlichkeit bei der Stichprobe

für jede Zeichenkette in der Menge 1/2^8 betragen.

Ein wichtiger Aspekt der Zufälligkeit einer binären Zeichenfolge ist, dass sie in Bezug auf den Prozess definiert ist, durch den sie ausgewählt wurde. Die Form einer bestimmten binären Zeichenfolge allein sagt daher nichts über ihre Zufälligkeit bei der Auswahl aus.

Viele Menschen haben zum Beispiel intuitiv die Vorstellung, dass eine

Zeichenfolge wie 1111\ 1111 nicht

zufällig ausgewählt worden sein kann. Aber das ist eindeutig falsch.

Definiert man eine einheitliche Variable S über alle binären Zeichenketten der Länge 8, so ist die Wahrscheinlichkeit, 1111\ 1111 aus der Menge S_8 auszuwählen, die gleiche wie die einer Zeichenkette wie 0111\ 0100. Man kann also

nichts über die Zufälligkeit einer Zeichenkette aussagen, wenn man nur die

Zeichenkette selbst analysiert.

Wir können auch von zufälligen Zeichenketten sprechen, ohne damit speziell

binäre Zeichenketten zu meinen. Wir könnten zum Beispiel von einer

zufälligen Hex-Zeichenkette AF\ 02\ 82 sprechen. In diesem Fall wäre die Zeichenkette zufällig aus der Menge aller

Hex-Zeichenketten der Länge 6 ausgewählt worden. Dies entspricht der zufälligen

Auswahl einer binären Zeichenkette der Länge 24, da jede Hex-Ziffer 4 Bits darstellt.

Normalerweise bezieht sich der Ausdruck "eine zufällige Zeichenkette" ohne

Einschränkung auf eine Zeichenkette, die nach dem Zufallsprinzip aus der

Menge aller Zeichenketten mit der gleichen Länge ausgewählt wird. So habe

ich es oben beschrieben. Eine Zeichenkette der Länge n kann natürlich auch zufällig aus einer anderen Menge ausgewählt werden. Zum

Beispiel aus einer Menge, die nur eine Teilmenge aller Zeichenketten der

Länge n darstellt, oder

vielleicht aus einer Menge, die Zeichenketten unterschiedlicher Länge

enthält. In diesen Fällen würde man jedoch nicht von einer "zufälligen

Zeichenkette" sprechen, sondern von einer "Zeichenkette, die zufällig aus

einer Menge S ausgewählt wurde".

Ein Schlüsselbegriff in der Kryptographie ist der der Pseudozufälligkeit.

Eine pseudozufällige Zeichenkette der Länge n sieht so aus, als ob sie das Ergebnis einer Stichprobe einer

gleichförmigen Variablen S wäre, die jeder Zeichenkette in S_n eine gleiche Auswahlwahrscheinlichkeit gibt. Tatsächlich ist die

Zeichenkette jedoch das Ergebnis einer Stichprobe einer gleichförmigen

Variablen S', die nur eine

Wahrscheinlichkeitsverteilung - nicht unbedingt eine mit gleichen

Wahrscheinlichkeiten für alle möglichen Ergebnisse - auf einer Teilmenge von S_n definiert. Der entscheidende Punkt dabei ist, dass niemand wirklich zwischen

Stichproben aus S und S' unterscheiden kann, selbst

wenn man viele davon nimmt.

Nehmen wir an, es handelt sich um eine Zufallsvariable S. Ihre Ergebnismenge ist S_{256}, das ist die Menge aller binären Zeichenketten der Länge 256. Diese Menge

hat 2^{256} Elemente. Jedes Element hat eine gleiche Auswahlwahrscheinlichkeit von 1/2^{256} bei der Stichprobenziehung.

Nehmen wir außerdem eine Zufallsvariable S' an. Ihre Ergebnismenge enthält nur 2^{128} binäre Zeichenketten

der Länge 256. Sie hat eine Wahrscheinlichkeitsverteilung über diese Zeichenketten,

die aber nicht unbedingt gleichmäßig ist.

Nehmen wir an, ich habe 1000 Stichproben aus S und 1000 Stichproben aus S' genommen und gebe Ihnen die beiden Ergebnismengen. Ich sage Ihnen, welcher

Satz von Ergebnissen mit welcher Zufallsvariablen verbunden ist. Als

nächstes entnehme ich eine Stichprobe aus einer der beiden Zufallsvariablen.

Diesmal sage ich Ihnen aber nicht, welche Zufallsvariable ich nehme. Wenn S' ein Pseudozufall wäre, dann wäre die Wahrscheinlichkeit, dass Sie richtig

erraten, welche Zufallsvariable ich genommen habe, praktisch nicht besser

als 1/2.

Eine pseudozufällige Zeichenkette der Länge n wird in der Regel durch zufällige Auswahl einer Zeichenkette der Größe n - x erzeugt, wobei x eine

positive ganze Zahl ist, und als Eingabe für einen Expansionsalgorithmus

verwendet. Diese Zufallsfolge der Größe n - x wird als Saatgut bezeichnet.

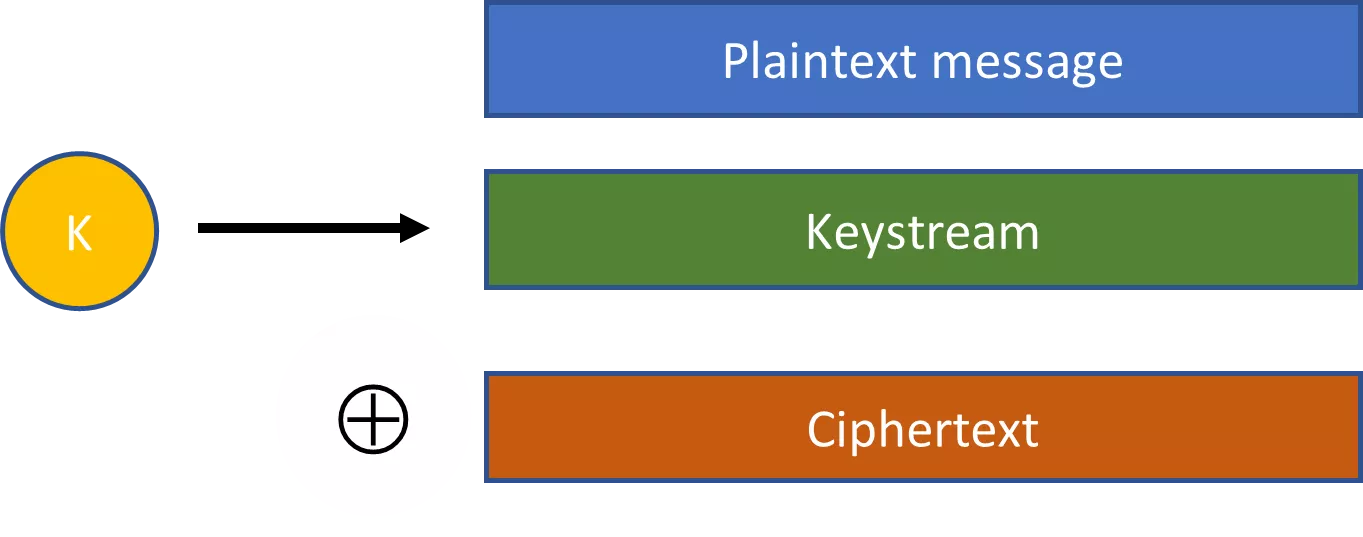

Pseudozufallszeichenfolgen sind ein Schlüsselkonzept, das die Kryptographie praktikabel macht. Nehmen wir zum Beispiel die Stromchiffren. Bei einer Stromchiffre wird ein zufällig ausgewählter Schlüssel in einen Expansionsalgorithmus eingefügt, um eine viel größere Pseudozufallsfolge zu erzeugen. Diese pseudozufällige Zeichenfolge wird dann mit dem Klartext durch eine XOR-Operation kombiniert, um einen Geheimtext zu erzeugen.

Wenn wir nicht in der Lage wären, diese Art von Pseudozufallszeichenfolge für eine Stromchiffre zu erzeugen, dann bräuchten wir einen Schlüssel, der so lang wie die Nachricht ist, um sie zu sichern. Dies ist in den meisten Fällen keine sehr praktische Option.

Der in diesem Abschnitt behandelte Begriff der Pseudozufälligkeit kann formaler definiert werden. Er lässt sich auch auf andere Kontexte übertragen. Aber wir müssen uns hier nicht mit dieser Diskussion befassen. Alles, was Sie für einen Großteil der Kryptografie intuitiv verstehen müssen, ist der Unterschied zwischen einer zufälligen und einer pseudozufälligen Zeichenfolge. [2]

Der Grund für den Wegfall der Unterscheidung zwischen "zufällig" und

"gleichförmig" in unserer Diskussion sollte nun ebenfalls klar sein. In der

Praxis verwendet jeder den Begriff "pseudozufällig", um eine Zeichenkette zu

bezeichnen, die so aussieht, als wäre sie das Ergebnis

einer Stichprobe einer gleichförmigen Variablen S. Streng genommen sollten

wir eine solche Zeichenkette "pseudo-uniform" nennen, um unsere Sprache von

vorhin zu übernehmen. Da der Begriff "pseudo-uniform" sowohl klobig als auch

ungebräuchlich ist, werden wir ihn hier der Klarheit halber nicht einführen.

Stattdessen lassen wir die Unterscheidung zwischen "zufällig" und

"gleichförmig" im aktuellen Kontext einfach weg.

Anmerkungen

[2] Wenn Sie an einer formaleren Darstellung dieser Fragen interessiert sind, können Sie Katz und Lindells Introduction to Modern Cryptography, insbesondere Kapitel 3, zu Rate ziehen.

Mathematische Grundlagen der Kryptographie 2

Was ist Zahlentheorie?

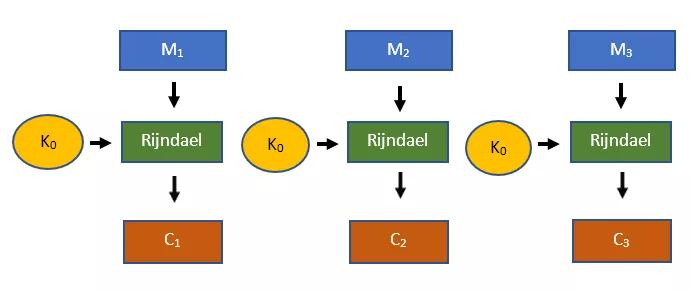

Dieses Kapitel behandelt ein fortgeschritteneres Thema der mathematischen Grundlagen der Kryptographie: die Zahlentheorie. Die Zahlentheorie ist zwar für die symmetrische Kryptographie wichtig (z. B. für die Rijndael-Chiffre), aber besonders wichtig ist sie für die Kryptographie mit öffentlichem Schlüssel.

Wenn Sie die Details der Zahlentheorie als mühsam empfinden, würde ich Ihnen empfehlen, beim ersten Mal nur die Grundlagen zu lesen. Sie können zu einem späteren Zeitpunkt immer wieder darauf zurückkommen.

Man könnte Zahlentheorie als das Studium der Eigenschaften von ganzen Zahlen und mathematischen Funktionen, die mit ganzen Zahlen arbeiten, bezeichnen.

Nehmen wir zum Beispiel an, dass zwei beliebige Zahlen a und N Koprimzahlen (oder relative Primzahlen) sind, wenn ihr größter

gemeinsamer Teiler gleich 1 ist. Nehmen wir nun eine bestimmte ganze Zahl N an. Wie viele ganze Zahlen kleiner als N sind Koprimzahlen mit N?

Können wir allgemeine Aussagen über die Antworten auf diese Frage machen?

Dies sind die typischen Fragen, die die Zahlentheorie zu beantworten

versucht.

Die moderne Zahlentheorie stützt sich auf die Werkzeuge der abstrakten Algebra. Das Gebiet der abstrakten Algebra ist eine Teildisziplin der Mathematik, in der die Hauptobjekte der Analyse abstrakte Objekte sind, die als algebraische Strukturen bekannt sind. Eine algebraische Struktur ist eine Menge von Elementen, die mit einer oder mehreren Operationen verknüpft sind und bestimmten Axiomen entsprechen. Durch algebraische Strukturen können Mathematiker Einblicke in spezifische mathematische Probleme gewinnen, indem sie von deren Details abstrahieren.

Das Gebiet der abstrakten Algebra wird manchmal auch als moderne Algebra bezeichnet. Vielleicht stoßen Sie auch auf den Begriff der abstrakten Mathematik (oder reinen Mathematik). Der letztgenannte Begriff bezieht sich nicht auf die abstrakte Algebra, sondern bezeichnet vielmehr das Studium der Mathematik um ihrer selbst willen und nicht nur mit Blick auf mögliche Anwendungen.

Die Mengen der abstrakten Algebra können mit vielen Arten von Objekten umgehen, von den formbeständigen Transformationen eines gleichseitigen Dreiecks bis zu Tapetenmustern. In der Zahlentheorie betrachten wir nur Mengen von Elementen, die ganze Zahlen enthalten, oder Funktionen, die mit ganzen Zahlen arbeiten.

Gruppen

Ein grundlegendes Konzept in der Mathematik ist das einer Menge von Elementen. Eine Menge wird in der Regel durch Akkoladenzeichen bezeichnet, wobei die Elemente durch Kommata getrennt sind.

Zum Beispiel ist die Menge aller ganzen Zahlen \{..., -2, -1, 0, 1, 2, ...\}. Die Ellipsen bedeuten hier, dass sich ein bestimmtes Muster in eine

bestimmte Richtung fortsetzt. Die Menge aller ganzen Zahlen umfasst also

auch 3, 4, 5, 6 und so

weiter, sowie -3, -4, -5, -6 und so weiter. Diese Menge aller ganzen Zahlen wird üblicherweise mit \mathbb{Z} bezeichnet.

Ein weiteres Beispiel für eine Menge ist \mathbb{Z} \mod 11, also die Menge aller ganzen Zahlen modulo 11. Im Gegensatz zur gesamten

Menge \mathbb{Z} enthält diese Menge nur eine endliche Anzahl von Elementen, nämlich \{0, 1, \ldots, 9, 10\}.

Ein häufiger Fehler ist die Annahme, dass die Menge \mathbb{Z} \mod 11 tatsächlich \{-10, -9, \ldots, 0, \ldots, 9, 10\} ist. Aber das ist nicht der Fall, wenn man bedenkt, wie wir die

Modulo-Operation zuvor definiert haben. Alle negativen ganzen Zahlen, die

durch Modulo 11 reduziert werden, werden auf \{0, 1, \ldots, 9, 10\} übertragen. Zum Beispiel wird der Ausdruck -2 \mod 11 auf 9 umgeschlagen, während

der Ausdruck -27 \mod 11 auf 5 umgeschlagen wird.

Ein weiteres grundlegendes Konzept in der Mathematik ist das der binären Operation. Dabei handelt es sich um jede Operation, bei der aus zwei Elementen ein drittes entsteht. Aus den Grundrechenarten und der Algebra kennen Sie beispielsweise die vier grundlegenden binären Operationen: Addition, Subtraktion, Multiplikation und Division.

Diese beiden grundlegenden mathematischen Konzepte, Mengen und binäre Operationen, werden verwendet, um den Begriff der Gruppe zu definieren, die wichtigste Struktur in der abstrakten Algebra.

Genauer gesagt, nehmen wir eine binäre Operation \circ an. Außerdem nehmen wir an, dass eine Menge von Elementen S mit dieser Operation ausgestattet ist. Ausgestattet" bedeutet hier nur, dass

die Operation \circ zwischen

zwei beliebigen Elementen der Menge S durchgeführt werden kann.

Die Kombination \langle \mathbf{S}, \circ \rangle ist dann eine Gruppe, wenn sie vier bestimmte Bedingungen

erfüllt, die als Gruppenaxiome bekannt sind.

Für jedes

aundb, die Elemente von\mathbf{S}sind, ista \circ bebenfalls ein Element von\mathbf{S}. Dies wird als Schlussbedingung bezeichnet.Für beliebige

a,bundc, die Elemente von\mathbf{S}sind, ist es der Fall, dass(a \circ b) \circ c = a \circ (b \circ c). Dies wird als Assoziativitätsbedingung bezeichnet.Es gibt ein einziges Element

ein\mathbf{S}, so dass für jedes Elementain\mathbf{S}die folgende Gleichung gilt:e \circ a = a \circ e = a. Da es nur ein solches Elementegibt, nennt man es das Identitätselement. Diese Bedingung ist als Identitätsbedingung bekannt.Für jedes Element

ain\mathbf{S}gibt es ein Elementbin\mathbf{S}, so dass die folgende Gleichung gilt:a \circ b = b \circ a = e, wobeiedas Identitätselement ist. Das Elementbwird hier als inverses Element bezeichnet, und es wird üblicherweise alsa^{-1}bezeichnet. Diese Bedingung wird als Inversitätsbedingung oder Invertierbarkeitsbedingung bezeichnet.

Erforschen wir die Gruppen ein wenig weiter. Bezeichnen Sie die Menge aller

ganzen Zahlen mit \mathbb{Z}. Diese Menge in Verbindung mit der Standardaddition, oder \langle \mathbb{Z}, + \rangle, entspricht eindeutig der Definition einer Gruppe, da sie die vier obigen

Axiome erfüllt.

Für jedes

xundy, die Elemente von\mathbb{Z}sind, istx + yauch ein Element von\mathbb{Z}. Also erfüllt\langle \mathbb{Z}, + \rangledie Schließungsbedingung.Für beliebige

x,yundz, die Elemente von\mathbb{Z}sind, ist(x + y) + z = x + (y + z). Also erfüllt\langle \mathbb{Z}, + \rangledie Assoziativitätsbedingung.Es gibt ein Identitätselement in

\langle \mathbb{Z}, + \rangle, nämlich 0. Für jedesxin\mathbb{Z}gilt nämlich, dass:0 + x = x + 0 = x. Also erfüllt\langle \mathbb{Z}, + \rangledie Identitätsbedingung.Schließlich gibt es für jedes Element

xin\mathbb{Z}einy, so dassx + y = y + x = 0. Wärexbeispielsweise 10, so wärey-10(wennx0 ist, ist auchy0). Also erfüllt\langle \mathbb{Z}, + \rangledie inverse Bedingung.

Wichtig ist, dass die Menge der ganzen Zahlen mit Addition eine Gruppe

darstellt, was nicht bedeutet, dass sie eine Gruppe mit Multiplikation

darstellt. Das kann man überprüfen, indem man \langle \mathbb{Z}, \cdot \rangle gegen die vier Gruppenaxiome prüft (wobei \cdot die Standardmultiplikation

bedeutet).

Die ersten beiden Axiome sind offensichtlich gültig. Darüber hinaus kann das

Element 1 bei der Multiplikation als Identitätselement dienen. Jede ganze

Zahl x, die mit 1

multipliziert wird, ergibt nämlich x. Allerdings erfüllt \langle \mathbb{Z}, \cdot \rangle nicht die inverse Bedingung. Das heißt, es gibt nicht für jedes x in \mathbb{Z} ein

eindeutiges Element y in \mathbb{Z}, so dass x \cdot y = 1 ist.

Nehmen wir zum Beispiel an, dass x = 22 ist. Welcher Wert y aus der

Menge \mathbb{Z} multipliziert mit x würde das

Identitätselement 1 ergeben? Der Wert 1/22 würde funktionieren, aber dieser ist nicht in der Menge \mathbb{Z} enthalten. In der Tat stößt man bei jeder ganzen Zahl x auf dieses Problem, außer bei den Werten 1 und -1 (wobei y 1 bzw. -1 sein müsste).

Wenn wir reelle Zahlen für unsere Menge zulassen, dann verschwinden unsere

Probleme weitgehend. Für jedes Element x in der Menge ergibt die Multiplikation mit 1/x den Wert 1. Da Brüche in der

Menge der reellen Zahlen enthalten sind, kann für jede reelle Zahl eine Umkehrung

gefunden werden. Die Ausnahme ist die Null, da jede Multiplikation mit der Null

niemals das Identitätselement 1 ergibt. Daher ist die Menge der reellen Zahlen

ungleich Null, die mit einer Multiplikation versehen sind, tatsächlich eine Gruppe.

Einige Gruppen erfüllen eine fünfte allgemeine Bedingung, die so genannte Kommutativitätsbedingung. Diese Bedingung lautet wie folgt:

- Nehmen wir eine Gruppe

Gmit einer Menge S und einem binären Operator\circan. Nehmen wir an, dassaundbElemente von S sind. Ist es der Fall, dassa \circ b = b \circ afür zwei beliebige Elementeaundbin S, dann erfülltGdie Kommutativitätsbedingung.

Jede Gruppe, die die Kommutativitätsbedingung erfüllt, wird als kommutative Gruppe oder Abelsche Gruppe (nach Niels Henrik Abel) bezeichnet. Es ist leicht zu überprüfen, dass sowohl die Menge der reellen Zahlen über der Addition als auch die Menge der ganzen Zahlen über der Addition abelsche Gruppen sind. Die Menge der ganzen Zahlen über der Multiplikation ist überhaupt keine Gruppe, kann also ipso facto keine abelsche Gruppe sein. Die Menge der reellen Zahlen ungleich Null über der Multiplikation ist dagegen ebenfalls eine abelsche Gruppe.

Sie sollten zwei wichtige Konventionen zur Notation beachten. Erstens werden die Zeichen "+" oder "×" häufig verwendet, um Gruppenoperationen zu symbolisieren, auch wenn die Elemente in Wirklichkeit keine Zahlen sind. In diesen Fällen sollten Sie diese Zeichen nicht als normale arithmetische Addition oder Multiplikation interpretieren. Stattdessen handelt es sich um Operationen, die nur eine abstrakte Ähnlichkeit mit diesen arithmetischen Operationen haben.

Sofern Sie sich nicht speziell auf die arithmetische Addition oder

Multiplikation beziehen, ist es einfacher, Symbole wie \circ und \diamond für Gruppenoperationen

zu verwenden, da diese kulturell nicht sehr tief verwurzelt sind.

Zweitens werden aus demselben Grund, aus dem "+" und "×" häufig zur Angabe

von nicht-arithmetischen Operationen verwendet werden, die

Identitätselemente von Gruppen häufig durch "0" und "1" symbolisiert, auch

wenn die Elemente in diesen Gruppen keine Zahlen sind. Sofern man sich nicht

auf das Identitätselement einer Gruppe mit Zahlen bezieht, ist es einfacher,

ein neutraleres Symbol wie "e" zu verwenden, um das Identitätselement anzugeben.

Viele verschiedene und sehr wichtige Wertemengen in der Mathematik, die mit bestimmten binären Operationen ausgestattet sind, sind Gruppen. Kryptographische Anwendungen arbeiten jedoch nur mit Mengen ganzer Zahlen oder zumindest mit Elementen, die durch ganze Zahlen beschrieben werden, d. h. im Bereich der Zahlentheorie. Daher werden Mengen mit anderen reellen Zahlen als ganzen Zahlen in kryptografischen Anwendungen nicht verwendet.

Abschließend noch ein Beispiel für Elemente, die "durch ganze Zahlen beschrieben" werden können, obwohl sie keine ganzen Zahlen sind. Ein gutes Beispiel sind die Punkte von elliptischen Kurven. Obwohl jeder Punkt auf einer elliptischen Kurve eindeutig keine ganze Zahl ist, wird ein solcher Punkt tatsächlich durch zwei ganze Zahlen beschrieben.

Elliptische Kurven sind z. B. für Bitcoin von entscheidender Bedeutung. Jedes standardmäßige Bitcoin-Schlüsselpaar aus privatem und öffentlichem Schlüssel wird aus der Menge der Punkte ausgewählt, die durch die folgende elliptische Kurve definiert ist:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(die größte Primzahl kleiner als 2^{256}). Die x-Koordinate ist der

private Schlüssel und die y-Koordinate ist Ihr

öffentlicher Schlüssel.

Bei Bitcoin-Transaktionen werden die Ausgaben in der Regel auf irgendeine Weise an einen oder mehrere öffentliche Schlüssel gebunden. Der Wert dieser Transaktionen kann dann durch digitale Signaturen mit den entsprechenden privaten Schlüsseln entriegelt werden.

Zyklische Gruppen

Eine wichtige Unterscheidung, die wir treffen können, ist die zwischen einer endlichen und einer unendlichen Gruppe. Erstere hat eine endliche Anzahl von Elementen, während letztere eine unendliche Anzahl von Elementen hat. Die Anzahl der Elemente in jeder endlichen Gruppe wird als Ordnung der Gruppe bezeichnet. Die gesamte praktische Kryptografie, bei der Gruppen verwendet werden, beruht auf endlichen (zahlentheoretischen) Gruppen.

In der Kryptographie mit öffentlichem Schlüssel ist eine bestimmte Klasse endlicher abelscher Gruppen, die sogenannten zyklischen Gruppen, besonders wichtig. Um zyklische Gruppen zu verstehen, müssen wir zunächst das Konzept der Potenzierung von Gruppenelementen verstehen.

Nehmen wir an, dass eine Gruppe G mit einer Gruppenoperation \circ existiert und dass a ein

Element von G ist. Der

Ausdruck a^n ist dann so zu

interpretieren, dass das Element a insgesamt n - 1 mal mit sich

selbst kombiniert ist. Zum Beispiel bedeutet a^2: a \circ a, a^3: a \circ a \circ a, und so

weiter. (Man beachte, dass die Potenzierung hier nicht notwendigerweise eine

Potenzierung im Sinne der Standardarithmetik ist)

Wenden wir uns einem Beispiel zu. Nehmen wir an, dass G = \langle \mathbb{Z} \mod 7, + \rangle, und dass unser Wert für a gleich 4 ist. In diesem Fall ist a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Alternativ dazu würde a^4 [4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7 darstellen.

Einige abelsche Gruppen haben ein oder mehrere Elemente, die durch fortgesetzte Potenzierung alle anderen Gruppenelemente ergeben können. Diese Elemente werden Generatoren oder Primitivelemente genannt.

Eine wichtige Klasse solcher Gruppen ist \langle \mathbb{Z}^* \mod N, \cdot \rangle, wobei N eine Primzahl ist.

Die Schreibweise \mathbb{Z}^* bedeutet hier, dass die Gruppe alle von Null verschiedenen, positiven ganzen

Zahlen kleiner als N enthält.

Eine solche Gruppe hat also immer N - 1 Elemente.

Betrachten wir zum Beispiel G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Diese Gruppe hat die folgenden Elemente: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Die Ordnung dieser Gruppe ist 10 (was tatsächlich gleich 11 - 1 ist).

Untersuchen wir die Potenzierung des Elements 2 aus dieser Gruppe. Die

Berechnungen bis zu 2^{12} sind unten dargestellt. Beachten Sie, dass sich der Exponent auf der linken

Seite der Gleichung auf die Potenzierung von Gruppenelementen bezieht. In unserem

Beispiel handelt es sich tatsächlich um arithmetische Potenzierung auf der rechten

Seite der Gleichung (es hätte aber auch z. B. um Addition gehen können). Zur

Verdeutlichung habe ich die wiederholte Operation und nicht die Exponentenform

auf der rechten Seite ausgeschrieben.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Wenn man genau hinsieht, kann man sehen, dass die Potenzierung des Elements

2 alle Elemente von \langle \mathbb{Z}^* \mod 11, \cdot \rangle in der folgenden Reihenfolge durchläuft: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Nach 2^{10} durchläuft die fortgesetzte Potenzierung des Elements 2 wieder alle Elemente

in der gleichen Reihenfolge. Folglich ist das Element 2 ein Generator in \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Obwohl \langle \mathbb{Z}^* \mod 11, \cdot \rangle mehrere Generatoren hat, sind nicht alle Elemente dieser Gruppe Generatoren.

Betrachten wir zum Beispiel das Element 3. Wenn man die ersten 10 Potenzierungen

durchgeht, ohne die umständlichen Berechnungen zu zeigen, erhält man die folgenden

Ergebnisse:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Anstatt alle Werte in \langle \mathbb{Z}^* \mod 11, \cdot \rangle zu durchlaufen, führt die Potenzierung des Elements 3 nur zu einer Teilmenge

dieser Werte: 3, 9, 5, 4 und 1. Nach der fünften Potenzierung beginnen sich diese

Werte zu wiederholen.

Wir können nun eine zyklische Gruppe als jede Gruppe mit mindestens einem Generator definieren. Das heißt, es gibt mindestens ein Gruppenelement, aus dem man alle anderen Gruppenelemente durch Potenzierung erzeugen kann.

In unserem obigen Beispiel haben Sie vielleicht bemerkt, dass sowohl 2^{10} als auch 3^{10} gleich 1 \mod 11 sind.

Tatsächlich ergibt die Potenzierung durch 10 eines beliebigen Elements der

Gruppe \langle \mathbb{Z}^* \mod 11, \cdot \rangle 1 \mod 11, auch wenn wir

die Berechnungen nicht durchführen werden. Warum ist dies der Fall?

Dies ist eine wichtige Frage, deren Beantwortung jedoch einige Arbeit erfordert.

Nehmen wir zu Beginn zwei positive ganze Zahlen a und N an. Ein wichtiger Satz

in der Zahlentheorie besagt, dass a einen multiplikativen Kehrwert modulo N hat (d.h. eine ganze Zahl b,

so dass a \cdot b = 1 \mod N), und

zwar nur dann, wenn der größte gemeinsame Teiler von a und N gleich 1 ist. Das

heißt, wenn a und N Koprimzahlen sind.

Für jede Gruppe ganzer Zahlen, die mit der Multiplikation modulo N ausgestattet ist, sind also nur die kleineren Koprimzahlen mit N in der Menge enthalten. Wir können diese Menge mit \mathbb{Z}^c \mod N bezeichnen.

Nehmen wir zum Beispiel an, dass N gleich 10 ist. Nur die ganzen Zahlen 1, 3, 7 und 9 sind Koprimzahlen von 10.

Die Menge \mathbb{Z}^c \mod 10 enthält also nur \{1, 3, 7, 9\}. Man

kann keine Gruppe mit ganzzahliger Multiplikation modulo 10 mit anderen

ganzen Zahlen zwischen 1 und 10 bilden. Für diese spezielle Gruppe sind die

Inversen die Paare 1 und 9 sowie 3 und 7.

Für den Fall, dass N selbst

prim ist, sind alle ganzen Zahlen von 1 bis N - 1 Koprimzahlen von N. Eine

solche Gruppe hat also eine Ordnung von N - 1. Unter Verwendung

unserer früheren Notation ist \mathbb{Z}^c \mod N gleich \mathbb{Z}^* \mod N, wenn N prim ist. Die

Gruppe, die wir für unser früheres Beispiel ausgewählt haben, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, ist ein besonderes Beispiel für diese Klasse von Gruppen.

Anschließend berechnet die Funktion \phi(N) die Anzahl der Koprimzahlen bis zu einer Zahl N und ist als Eulersche Phi-Funktion bekannt. [1] Nach dem Eulerschen Lehrsatz gilt, dass immer dann, wenn zwei ganze Zahlen a und N Koprimzahlen sind, Folgendes

gilt:

a^{\phi(N)} \mod N = 1 \mod N

Dies hat eine wichtige Auswirkung auf die Klasse der Gruppen \langle \mathbb{Z}^* \mod N, \cdot \rangle, bei denen N eine Primzahl

ist. Für diese Gruppen ist die Potenzierung der Gruppenelemente die

arithmetische Potenzierung. Das heißt, a^{\phi(N)} \mod N entspricht der arithmetischen Operation a^{\phi(N)} \mod N.

Da jedes Element a in diesen

multiplikativen Gruppen koprim mit N ist, bedeutet dies, dass a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Das Eulersche Theorem ist ein wirklich wichtiges Ergebnis. Er besagt

zunächst, dass alle Elemente in \langle \mathbb{Z}^* \mod N, \cdot \rangle nur eine Anzahl von Werten durch Potenzierung durchlaufen können, die sich

durch N - 1 teilt. Im Fall

von \langle \mathbb{Z}^* \mod 11, \cdot \rangle bedeutet dies, dass jedes Element nur 2, 5 oder 10 Elemente durchlaufen

kann. Die Gruppenwerte, die ein Element bei der Potenzierung durchläuft,

werden als Ordnung des Elements bezeichnet. Ein Element mit

einer Ordnung, die der Ordnung einer Gruppe entspricht, ist ein Generator.

Außerdem impliziert der Satz von Euler, dass wir immer das Ergebnis von a^{N - 1} \mod N für jede Gruppe \langle \mathbb{Z}^* \mod N, \cdot \rangle, bei der N eine Primzahl ist.

Dies gilt unabhängig davon, wie kompliziert die eigentlichen Berechnungen sein

mögen.

Nehmen wir zum Beispiel an, unsere Gruppe sei \mathbb{Z}^* \mod 160,481,182 (wobei 160,481,182 tatsächlich eine Primzahl ist). Wir wissen, dass alle

ganzen Zahlen von 1 bis 160.481.181 Elemente dieser Gruppe sein müssen, und

dass \phi(n) = 160.481.181.

Obwohl wir nicht alle Rechenschritte durchführen können, wissen wir, dass

Ausdrücke wie 514^{160,481,181}, 2,005^{160,481,181} und 256,212^{160,481,181} alle zu 1 \mod 160,481,182 auswerten

müssen.

Anmerkungen:

[1] Die Funktion funktioniert folgendermaßen. Jede ganze Zahl N kann in ein Produkt von Primzahlen zerlegt werden. Angenommen, ein

bestimmtes N wird wie folgt

faktorisiert: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, wobei alle p Primzahlen

und alle e ganze Zahlen größer

oder gleich 1 sind:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Eulers Phi-Funktionsformel für die Primfaktorzerlegung von N.

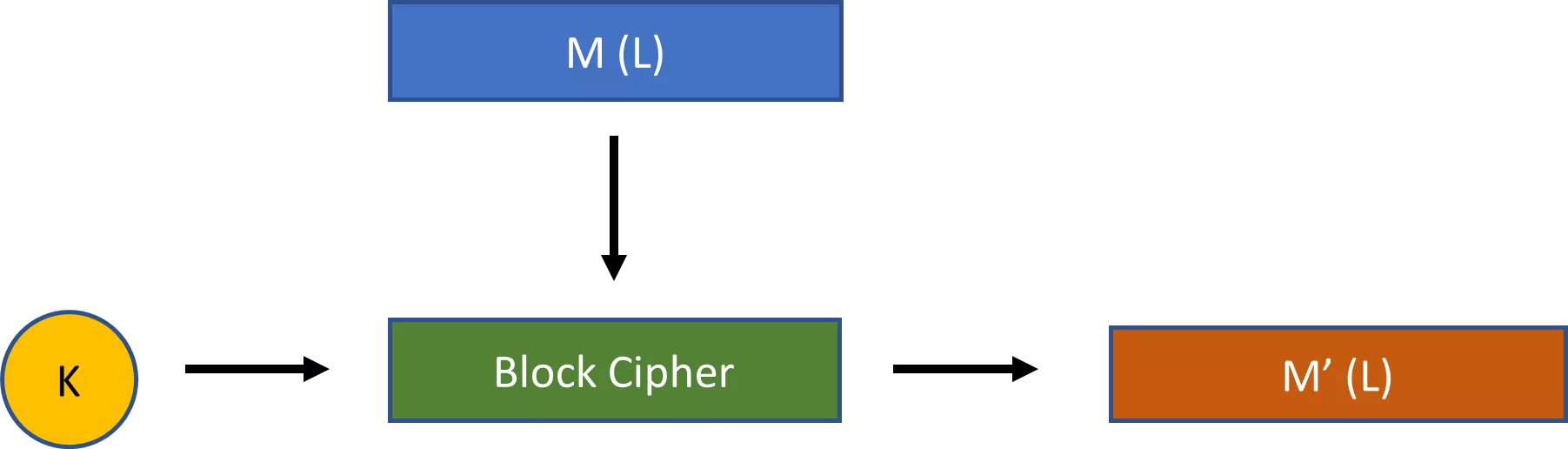

Felder

Eine Gruppe ist die grundlegende algebraische Struktur in der abstrakten Algebra, aber es gibt noch viele weitere. Die einzige andere algebraische Struktur, mit der Sie vertraut sein müssen, ist die eines Feldes, insbesondere die eines unendlichen Feldes. Diese Art von algebraischer Struktur wird häufig in der Kryptographie verwendet, z. B. im Advanced Encryption Standard. Letzterer ist das wichtigste symmetrische Verschlüsselungsverfahren, dem Sie in der Praxis begegnen werden.

Ein Feld ist vom Begriff der Gruppe abgeleitet. Genauer gesagt ist ein Feld eine Menge von Elementen S, die mit zwei binären Operatoren \circ und \diamond ausgestattet ist

und die folgenden Bedingungen erfüllt:

Die mit

\circausgestattete Menge S ist eine abelsche Gruppe.Die mit

\diamondausgestattete Menge S ist eine abelsche Gruppe für die "Nicht-Null"-Elemente.Die Menge S mit den beiden Operatoren erfüllt die so genannte Distributivbedingung: Nehmen wir an, dass

a,bundcElemente von S sind. Dann erfüllt S mit den beiden Operatoren die distributive Eigenschaft, wenna \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Beachten Sie, dass die Definition eines Feldes wie bei Gruppen sehr abstrakt

ist. Sie macht keine Aussagen über die Arten der Elemente in S oder über die Operationen \circ und \diamond. Sie besagt

lediglich, dass ein Feld eine beliebige Menge von Elementen mit zwei

Operationen ist, für die die drei oben genannten Bedingungen gelten. (Das

"Null"-Element in der zweiten abelschen Gruppe kann abstrakt interpretiert

werden.)

Was könnte also ein Beispiel für ein Feld sein? Ein gutes Beispiel ist die

Menge \mathbb{Z} \mod 7, oder \{0, 1, \ldots, 7\}, definiert über Standardaddition (anstelle von \circ oben) und Standardmultiplikation (anstelle von \diamond oben).

Erstens: \mathbb{Z} \mod 7 die Bedingung, eine abelsche Gruppe über Addition zu sein, und sie erfüllt

die Bedingung, eine abelsche Gruppe über Multiplikation zu sein, wenn man nur

die Nicht-Null-Elemente betrachtet. Zweitens erfüllt die Kombination der Menge

mit den beiden Operatoren die Distributivbedingung.

Es ist didaktisch sinnvoll, diese Behauptungen anhand einiger besonderer

Werte zu untersuchen. Nehmen wir die Versuchswerte 5, 2 und 3, einige

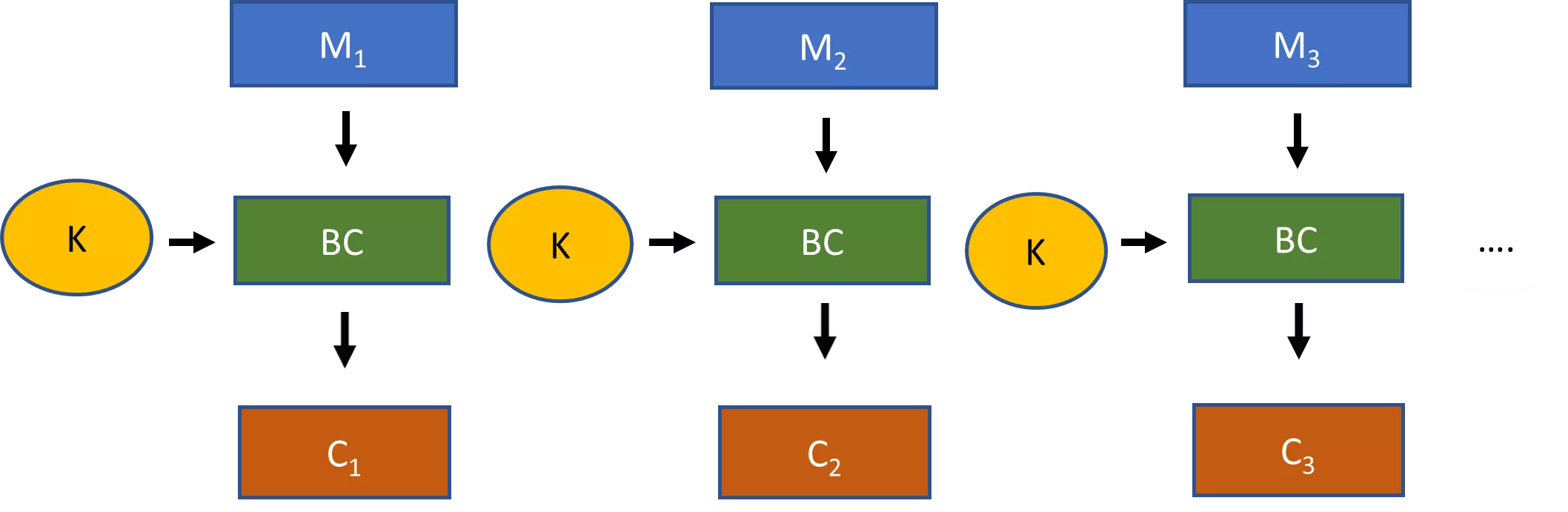

zufällig ausgewählte Elemente aus der Menge \mathbb{Z} \mod 7, zur Untersuchung des Feldes \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Wir werden diese drei Werte in der Reihenfolge verwenden, wie sie für die