name: Die inneren Mechanismen von Bitcoin-Wallets goal: Tauchen Sie ein in die kryptografischen Prinzipien, die Bitcoin-Wallets antreiben. objectives:

- Definieren Sie die theoretischen Konzepte, die für das Verständnis der in Bitcoin verwendeten kryptografischen Algorithmen notwendig sind.

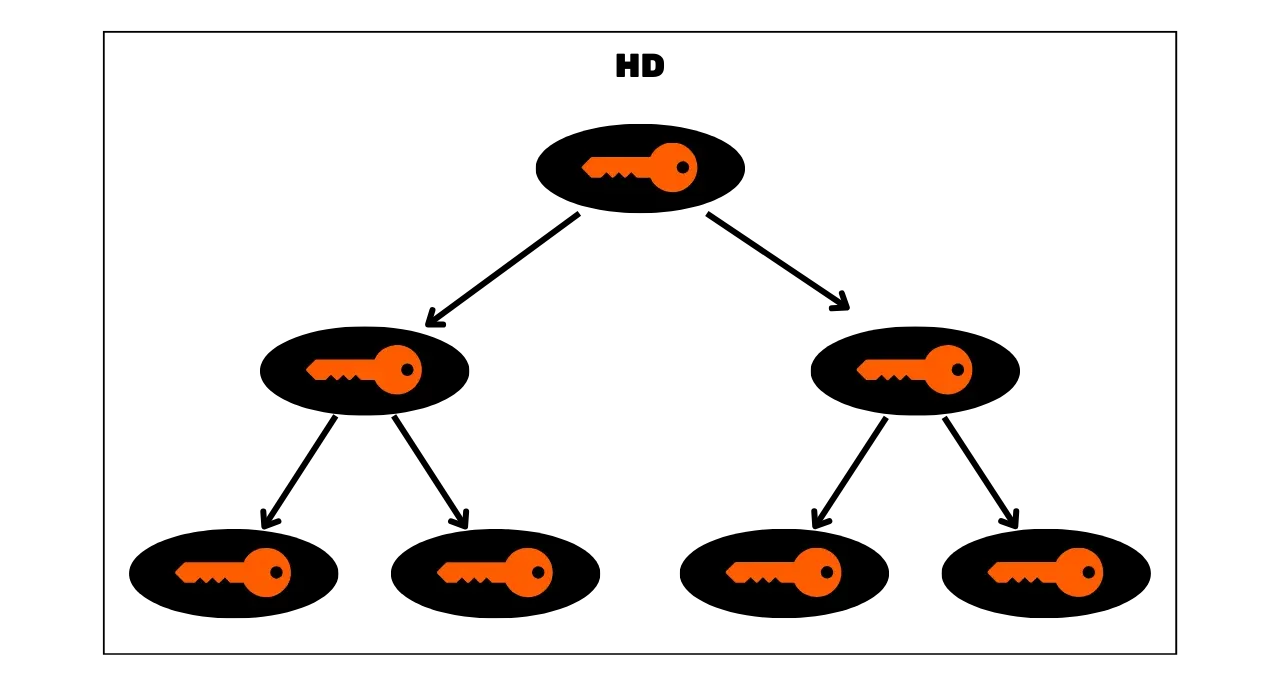

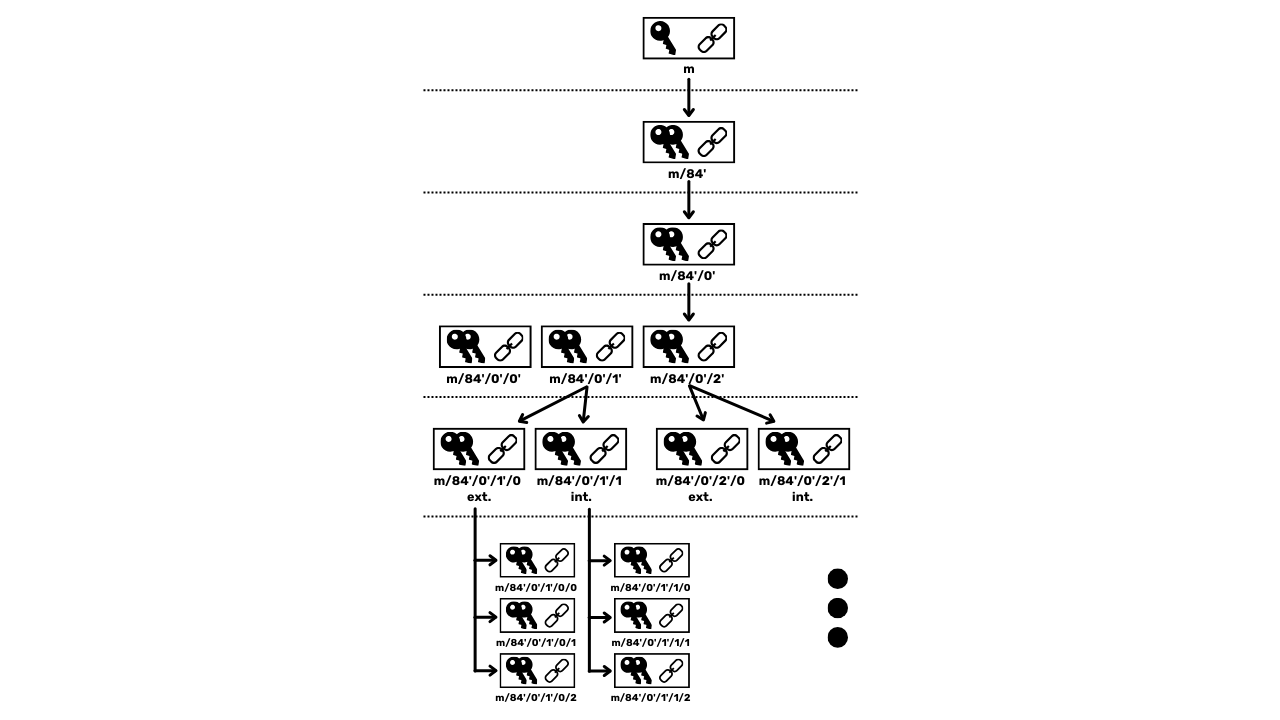

- Verstehen Sie vollständig den Aufbau einer deterministischen und hierarchischen Wallet.

- Wissen, wie man die mit der Verwaltung einer Wallet verbundenen Risiken identifiziert und reduziert.

- Verstehen Sie die Prinzipien von Hash-Funktionen, kryptografischen Schlüsseln und digitalen Signaturen.

Eine Reise ins Herz der Bitcoin-Wallets

Entdecken Sie die Geheimnisse deterministischer und hierarchischer Bitcoin-Wallets mit unserem CYP201-Kurs! Egal, ob Sie ein regelmäßiger Nutzer sind oder ein Enthusiast, der sein Wissen vertiefen möchte, dieser Kurs bietet eine vollständige Eintauchung in die Funktionsweise dieser Werkzeuge, die wir alle täglich nutzen.

Lernen Sie die Mechanismen von Hash-Funktionen, digitalen Signaturen (ECDSA und Schnorr), mnemonischen Phrasen, kryptografischen Schlüsseln und die Erstellung von Empfangsadressen kennen, während Sie fortgeschrittene Sicherheitsstrategien erkunden.

Dieses Training wird Sie nicht nur mit dem Wissen ausstatten, um die Struktur einer Bitcoin-Wallet zu verstehen, sondern wird Sie auch darauf vorbereiten, tiefer in die aufregende Welt der Kryptografie einzutauchen.

Mit klarer Pädagogik, über 60 erläuternden Diagrammen und konkreten Beispielen wird CYP201 es Ihnen ermöglichen, von A bis Z zu verstehen, wie Ihre Wallet funktioniert, sodass Sie das Bitcoin-Universum mit Vertrauen navigieren können. Nehmen Sie heute die Kontrolle über Ihre UTXOs, indem Sie verstehen, wie HD-Wallets funktionieren!

Einführung

Kurseinführung

Willkommen zum CYP201-Kurs, in dem wir die Funktionsweise von HD Bitcoin-Wallets ausführlich erkunden werden. Dieser Kurs ist für jeden gedacht, der die technischen Grundlagen der Nutzung von Bitcoin verstehen möchte, egal ob es sich um Gelegenheitsnutzer, aufgeklärte Enthusiasten oder zukünftige Experten handelt.

Das Ziel dieses Trainings ist es, Ihnen die Schlüssel zu geben, um die Werkzeuge, die Sie täglich verwenden, zu beherrschen. HD Bitcoin-Wallets, die im Mittelpunkt Ihrer Benutzererfahrung stehen, basieren auf manchmal komplexen Konzepten, die wir zugänglich machen werden. Gemeinsam werden wir sie entmystifizieren!

Bevor wir in die Details des Aufbaus und der Funktionsweise von

Bitcoin-Wallets eintauchen, beginnen wir mit einigen Kapiteln über die

kryptografischen Grundlagen, die für das Folgende zu wissen sind. Wir

beginnen mit kryptografischen Hash-Funktionen, die sowohl für Wallets als

auch für das Bitcoin-Protokoll selbst grundlegend sind. Sie werden ihre

Hauptmerkmale entdecken, die spezifischen Funktionen, die in Bitcoin

verwendet werden, und in einem technischeren Kapitel werden Sie im Detail

über die Funktionsweise der Königin der Hash-Funktionen lernen: SHA256.

Als Nächstes werden wir die Funktionsweise von digitalen Signaturalgorithmen besprechen, die Sie jeden Tag verwenden, um Ihre UTXOs zu sichern. Bitcoin verwendet zwei: ECDSA und das Schnorr-Protokoll. Sie werden erfahren, welche mathematischen Grundlagen diesen Algorithmen zugrunde liegen und wie sie die Sicherheit von Transaktionen gewährleisten.

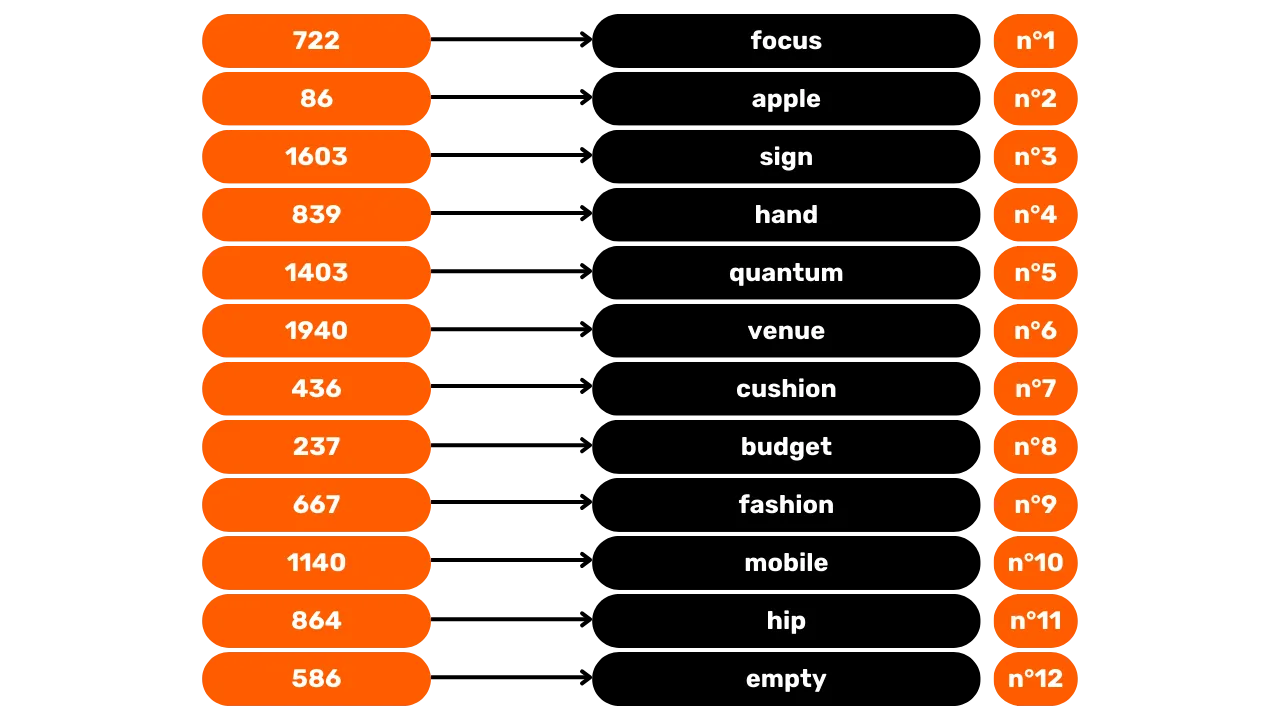

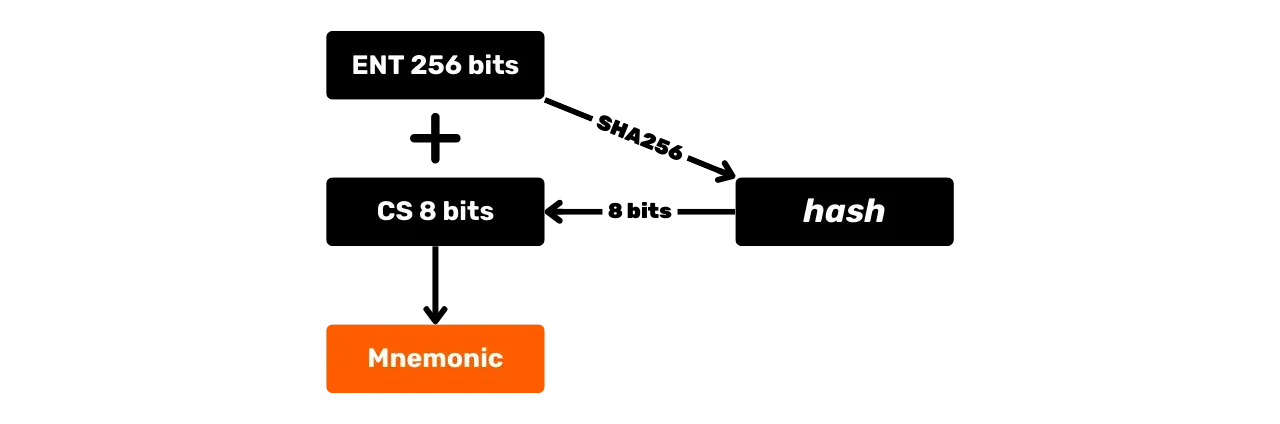

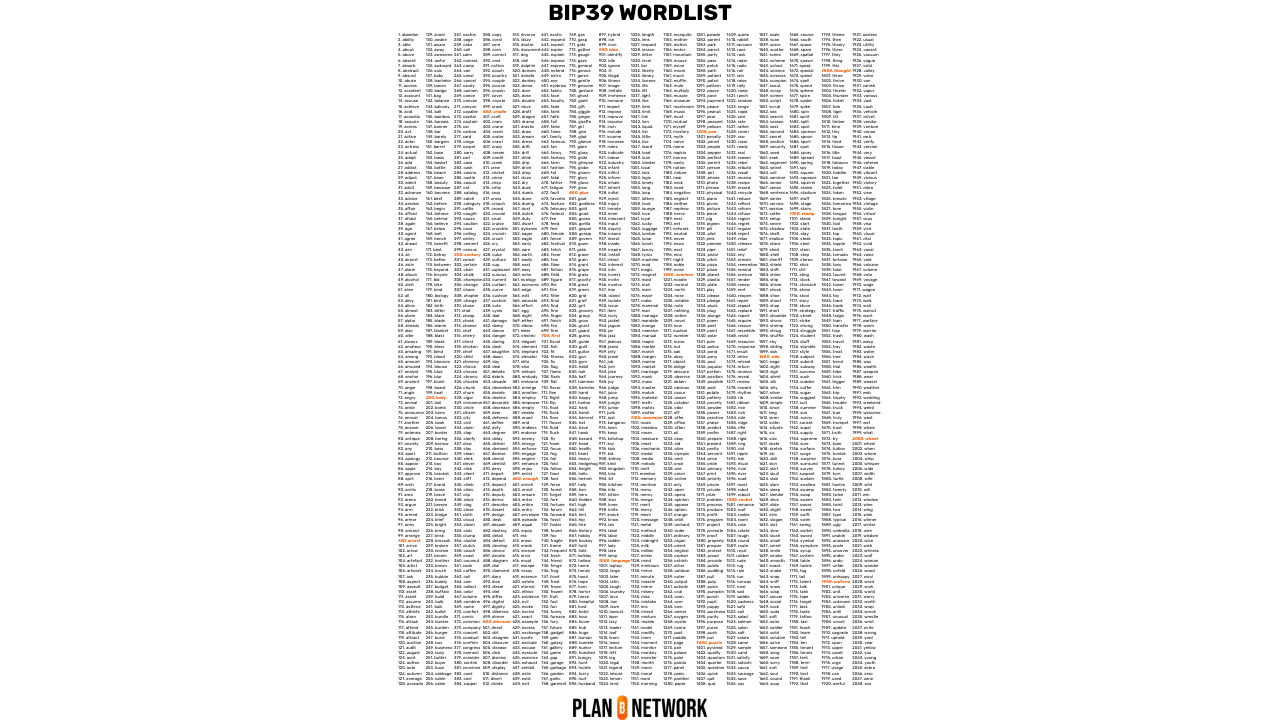

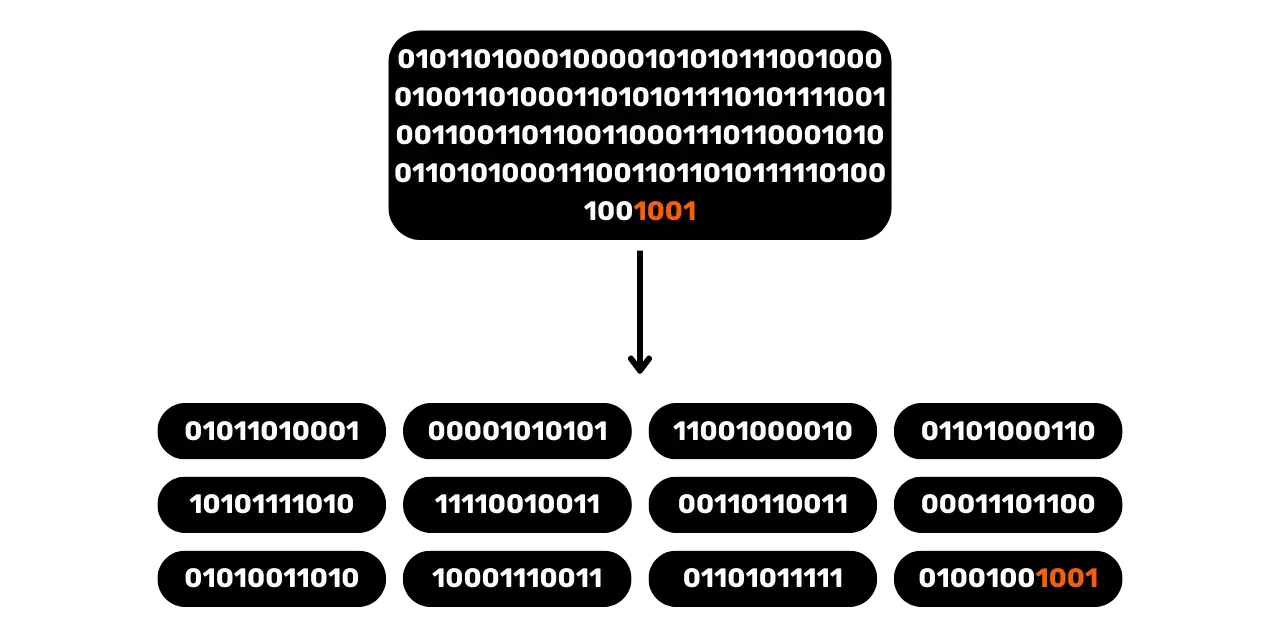

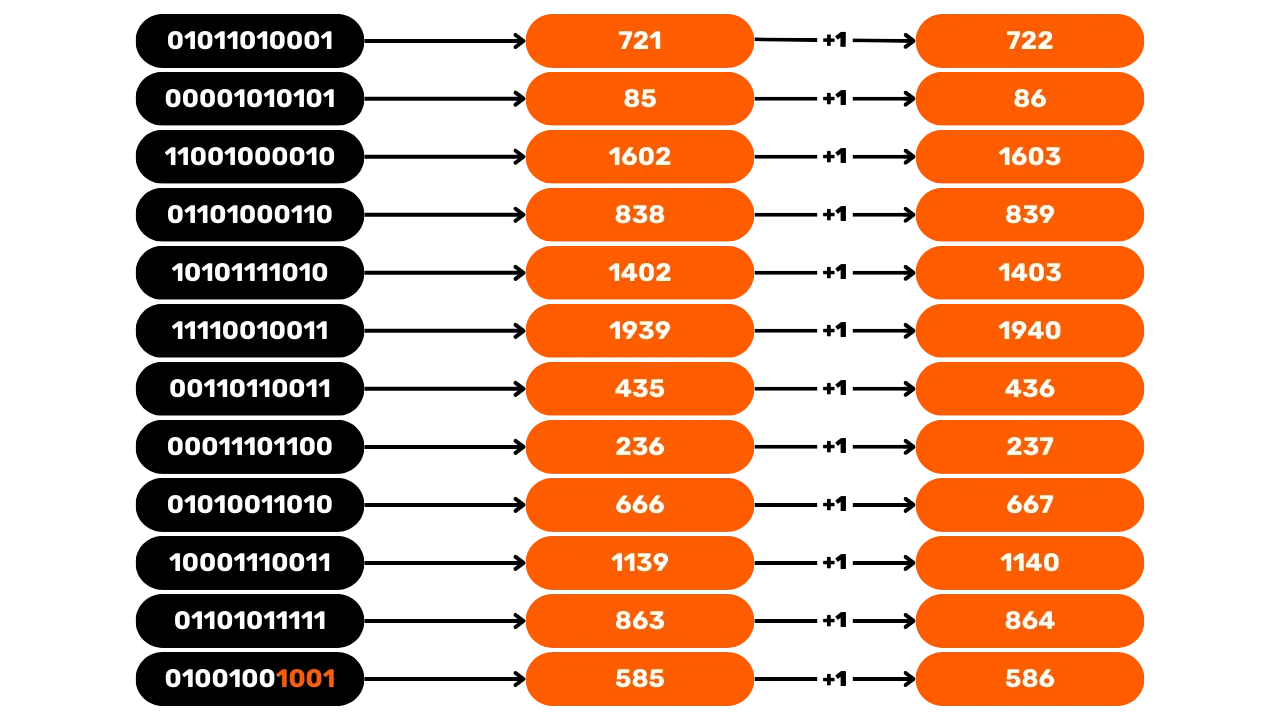

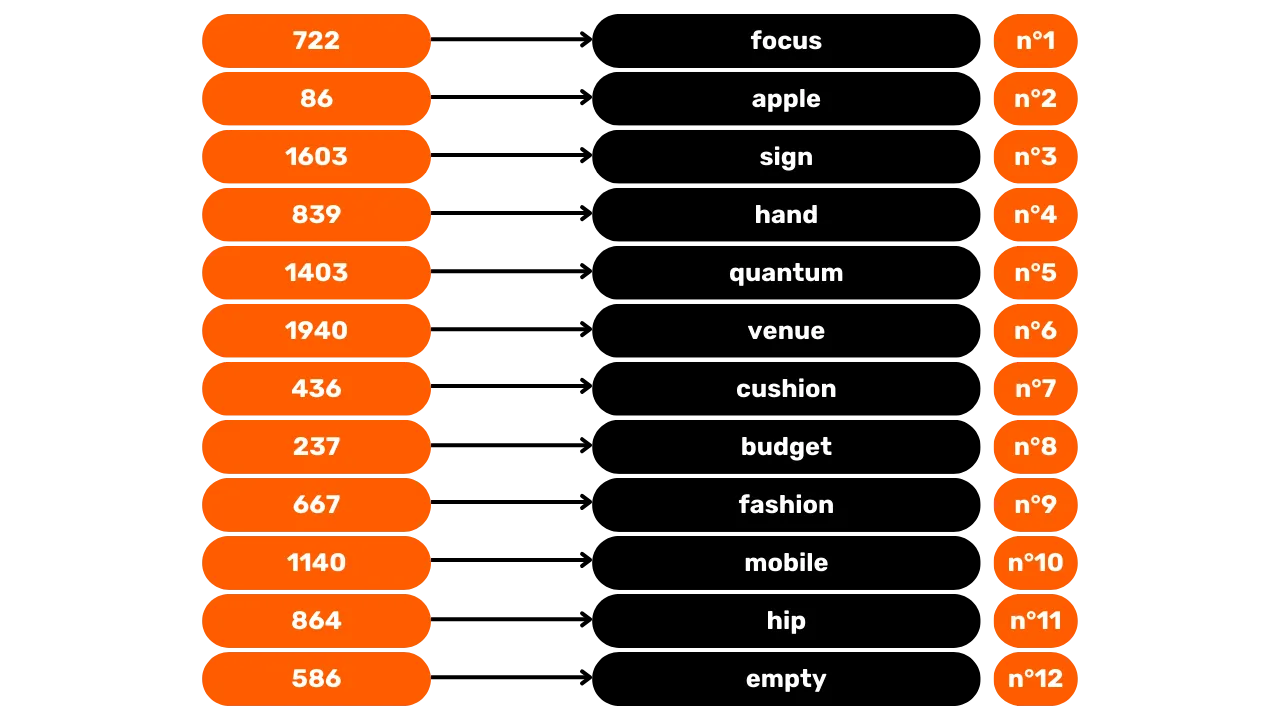

Sobald wir ein gutes Verständnis dieser Elemente der Kryptografie haben, werden wir schließlich zum Kern des Trainings übergehen: deterministische und hierarchische Wallets! Zuerst gibt es einen Abschnitt, der den mnemonischen Phrasen gewidmet ist, diesen Sequenzen von 12 oder 24 Wörtern, die es Ihnen ermöglichen, Ihre Wallets zu erstellen und wiederherzustellen. Sie werden entdecken, wie diese Wörter aus einer Quelle der Entropie generiert werden und wie sie die Nutzung von Bitcoin erleichtern.

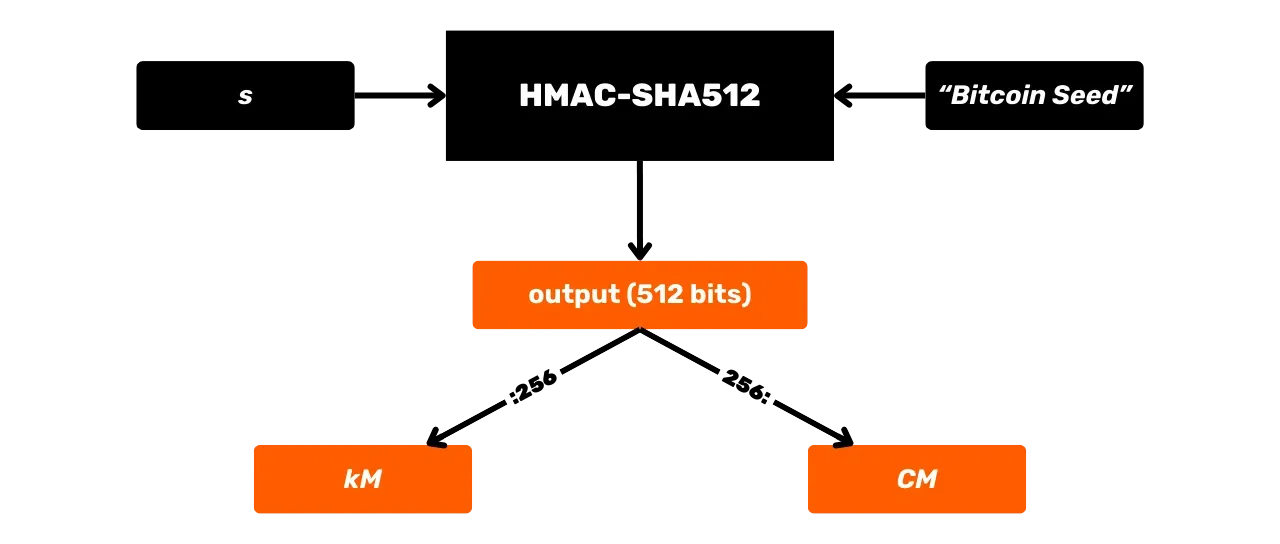

Das Training wird mit dem Studium des BIP39-Passphrases, des Seeds (nicht zu

verwechseln mit der mnemonischen Phrase), des Master Chain Codes und des Master-Schlüssels

fortgesetzt. Wir werden im Detail sehen, was diese Elemente sind, ihre jeweiligen

Rollen und wie sie berechnet werden.

Das Training wird mit dem Studium des BIP39-Passphrases, des Seeds (nicht zu

verwechseln mit der mnemonischen Phrase), des Master Chain Codes und des Master-Schlüssels

fortgesetzt. Wir werden im Detail sehen, was diese Elemente sind, ihre jeweiligen

Rollen und wie sie berechnet werden.

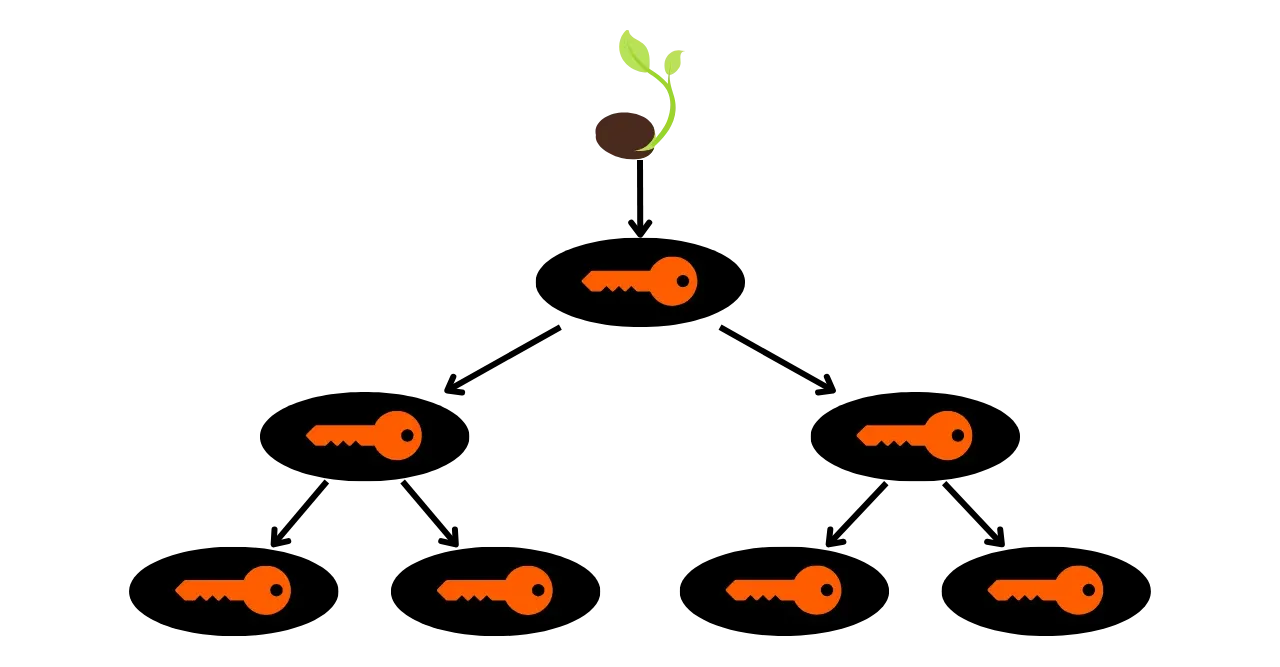

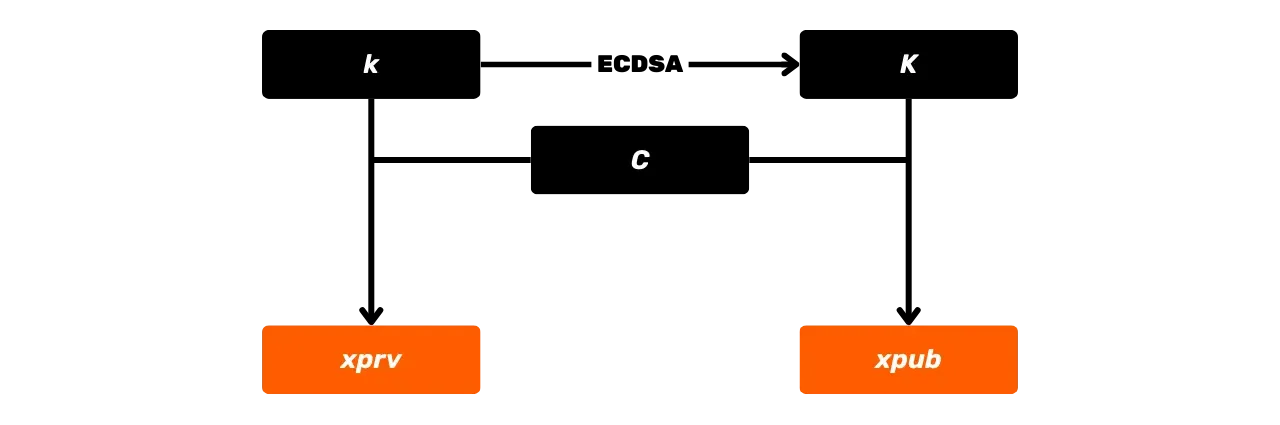

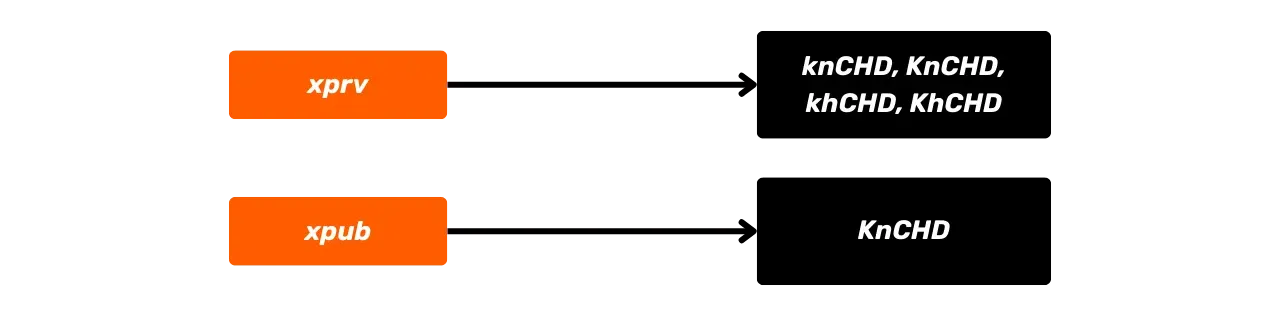

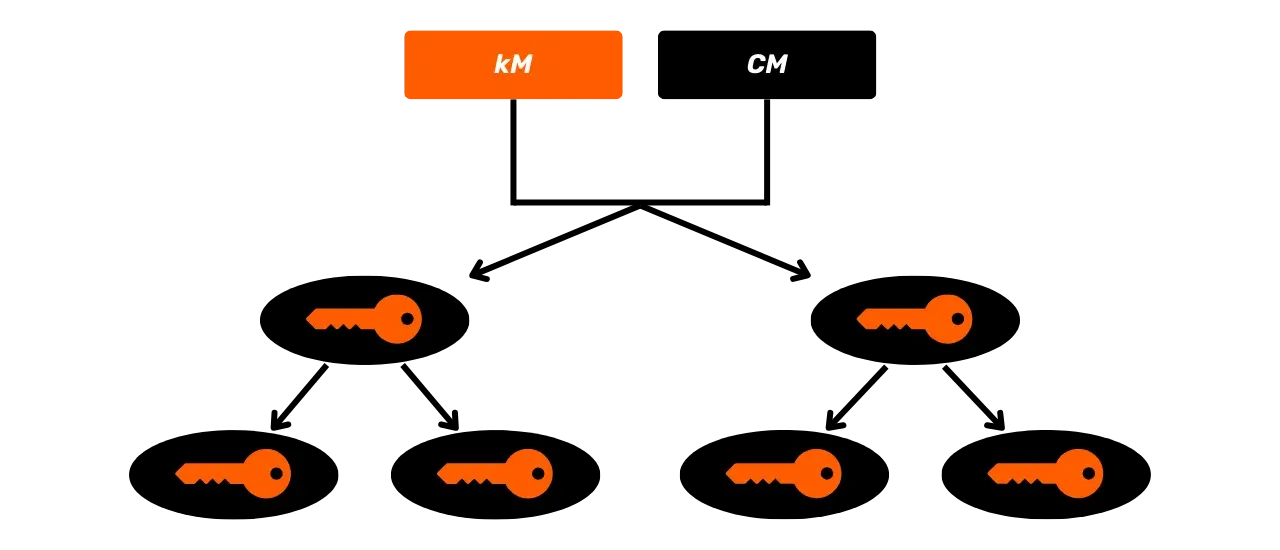

Schließlich werden wir vom Master-Schlüssel aus entdecken, wie kryptografische Schlüsselpaare auf eine deterministische und hierarchische Weise bis zu den Empfangsadressen abgeleitet werden.

Dieses Training wird es Ihnen ermöglichen, Ihre Wallet-Software mit Vertrauen zu nutzen, während Sie Ihre Fähigkeiten verbessern, Risiken zu identifizieren und zu mindern. Bereiten Sie sich darauf vor, ein wahrer Experte für Bitcoin-Wallets zu werden!

Hash-Funktionen

Einführung in Hash-Funktionen

Die erste Art von kryptografischen Algorithmen, die bei Bitcoin verwendet werden, umfasst Hash-Funktionen. Sie spielen eine wesentliche Rolle auf verschiedenen Ebenen des Protokolls, aber auch innerhalb von Bitcoin-Wallets. Lassen Sie uns gemeinsam entdecken, was eine Hash-Funktion ist und wofür sie bei Bitcoin verwendet wird.

Definition und Prinzip des Hashings

Hashing ist ein Prozess, der Informationen beliebiger Länge in ein anderes Stück Information fester Länge durch eine kryptografische Hash-Funktion transformiert. Mit anderen Worten, eine Hash-Funktion nimmt eine Eingabe beliebiger Größe und wandelt sie in einen Fingerabdruck fester Größe um, der als "Hash" bezeichnet wird. Der Hash kann manchmal auch als "Digest", "Kondensat", "verdichtet" oder "gehasht" bezeichnet werden.

Zum Beispiel erzeugt die SHA256-Hash-Funktion einen Hash fester Länge von 256 Bit. Wenn wir also die Eingabe "PlanB", eine Nachricht beliebiger Länge, verwenden, wird der erzeugte Hash der folgende 256-Bit-Fingerabdruck sein:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Eigenschaften von Hash-Funktionen

Diese kryptografischen Hash-Funktionen haben mehrere wesentliche Eigenschaften, die sie besonders nützlich im Kontext von Bitcoin und anderen Computersystemen machen:

- Unumkehrbarkeit (oder Preimage-Resistenz)

- Manipulationssicherheit (Lawineneffekt)

- Kollisionsresistenz

- Zweite Preimage-Resistenz

1. Unumkehrbarkeit (Preimage-Resistenz):

Unumkehrbarkeit bedeutet, dass es einfach ist, den Hash aus der Eingabeinformation zu berechnen, aber die umgekehrte Berechnung, also das Auffinden der Eingabe aus dem Hash, praktisch unmöglich ist. Diese Eigenschaft macht Hash-Funktionen perfekt für die Erstellung einzigartiger digitaler Fingerabdrücke, ohne die ursprünglichen Informationen zu gefährden.

Im gegebenen Beispiel ist es einfach und schnell, den Hash 24f1b9… zu erhalten, wenn man die Eingabe "PlanB" kennt. Jedoch ist es

unmöglich, die Nachricht "PlanB" zu finden, wenn man nur 24f1b9… kennt.

Daher ist es unmöglich, ein Preimage m für einen Hash h zu finden,

so dass h = \text{HASH}(m),

wobei \text{HASH} eine

kryptografische Hash-Funktion ist.

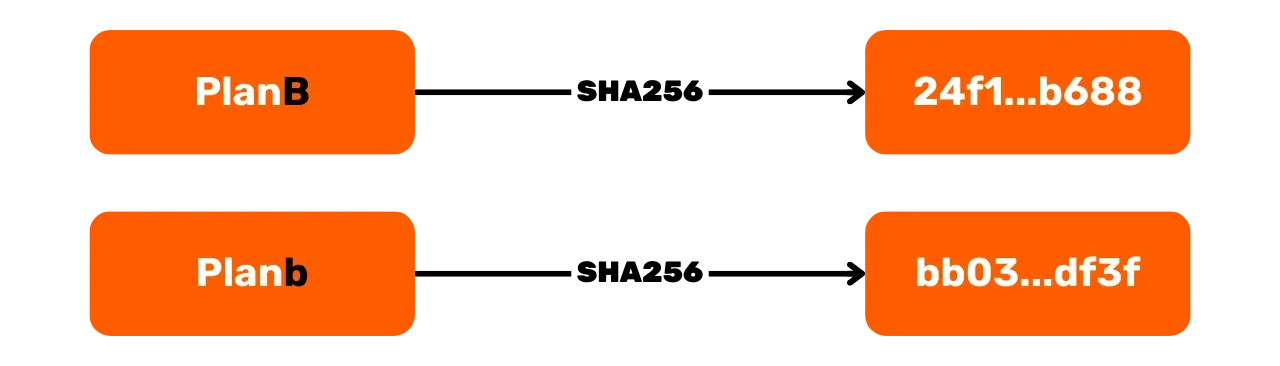

2. Manipulationssicherheit (Lawineneffekt)

Das zweite Merkmal ist die Manipulationssicherheit, auch bekannt als der Lawineneffekt. Dieses Merkmal wird bei einer Hash-Funktion beobachtet, wenn eine kleine Änderung in der Eingangsnachricht eine radikale Änderung im Ausgabe-Hash bewirkt. Wenn wir zu unserem Beispiel mit der Eingabe "PlanB" und der SHA256-Funktion zurückkehren, haben wir gesehen, dass der generierte Hash wie folgt ist:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Wenn wir eine sehr geringfügige Änderung an der Eingabe vornehmen, indem wir dieses Mal "Planb" verwenden, dann ändert das einfache Wechseln von einem Großbuchstaben "B" zu einem Kleinbuchstaben "b" den SHA256-Ausgabe-Hash komplett:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Diese Eigenschaft stellt sicher, dass selbst eine geringfügige Änderung der ursprünglichen Nachricht sofort erkennbar ist, da sich nicht nur ein kleiner Teil des Hashs ändert, sondern der gesamte Hash. Dies kann in verschiedenen Bereichen von Interesse sein, um die Integrität von Nachrichten, Software oder sogar Bitcoin-Transaktionen zu überprüfen.

3. Kollisionsresistenz

Das dritte Merkmal ist die Kollisionsresistenz. Eine Hash-Funktion ist

kollisionsresistent, wenn es rechnerisch unmöglich ist, 2 verschiedene

Nachrichten zu finden, die denselben Hash-Ausgang von der Funktion

produzieren. Formal ist es schwierig, zwei unterschiedliche Nachrichten m_1 und m_2 zu finden, so dass:

\text{HASH}(m_1) = \text{HASH}(m_2)

In der Realität ist es mathematisch unvermeidlich, dass Kollisionen für

Hash-Funktionen existieren, da die Größe der Eingaben größer sein kann als

die Größe der Ausgaben. Dies ist bekannt als das

Dirichlet-Schubladenprinzip: Wenn n Objekte in m Schubladen

verteilt werden, mit m < n, dann wird

mindestens eine Schublade notwendigerweise zwei oder mehr Objekte enthalten.

Für eine Hash-Funktion gilt dieses Prinzip, weil die Anzahl der möglichen

Nachrichten (fast) unendlich ist, während die Anzahl der möglichen Hashes

endlich ist (2^{256} im Fall von SHA256).

Daher bedeutet dieses Merkmal nicht, dass es keine Kollisionen für

Hash-Funktionen gibt, sondern dass eine gute Hash-Funktion die

Wahrscheinlichkeit, eine Kollision zu finden, vernachlässigbar macht. Dieses

Merkmal wird beispielsweise bei den SHA-0 und SHA-1 Algorithmen, den

Vorgängern von SHA-2, nicht mehr verifiziert, da für diese Kollisionen

gefunden wurden. Diese Funktionen werden daher nun abgeraten und oft als

veraltet betrachtet. Für eine Hash-Funktion von n Bits ist die Kollisionsresistenz in der Größenordnung von 2^{\frac{n}{2}}, in Übereinstimmung mit dem Geburtstagsangriff. Zum Beispiel, für SHA256 (n = 256), ist die Komplexität, eine Kollision zu finden, in der Größenordnung von 2^{128} Versuchen. Praktisch bedeutet dies, dass wenn man 2^{128} verschiedene

Nachrichten durch die Funktion laufen lässt, man wahrscheinlich eine Kollision

finden wird.

4. Resistenz gegen Second Preimage

Die Resistenz gegen Second Preimage ist ein weiteres wichtiges Merkmal von

Hash-Funktionen. Es besagt, dass es rechnerisch unpraktikabel ist, gegeben

eine Nachricht m_1 und ihren

Hash h, eine andere Nachricht m_2 \neq m_1 zu finden, so dass:

\text{HASH}(m_1) = \text{HASH}(m_2)Daher ist die Resistenz gegen Second Preimage in gewisser Weise ähnlich zur

Kollisionsresistenz, außer hier ist der Angriff schwieriger, weil der

Angreifer m_1 nicht frei wählen

kann.

Anwendungen von Hash-Funktionen in Bitcoin

Die am häufigsten verwendete Hash-Funktion in Bitcoin ist SHA256 ("Secure Hash Algorithm 256 bits"). Entwickelt Anfang der 2000er Jahre vom NSA und standardisiert durch das NIST, erzeugt sie einen 256-Bit-Hash-Ausgang.

Diese Funktion wird in vielen Aspekten von Bitcoin verwendet. Auf Protokollebene ist sie am Proof-of-Work-Mechanismus beteiligt, wo sie in einer doppelten Hashing-Prozedur angewendet wird, um eine partielle Kollision zwischen dem Header eines Kandidatenblocks, der von einem Miner erstellt wurde, und dem Schwierigkeitsziel zu suchen. Wenn diese partielle Kollision gefunden wird, wird der Kandidatenblock gültig und kann zur Blockchain hinzugefügt werden.

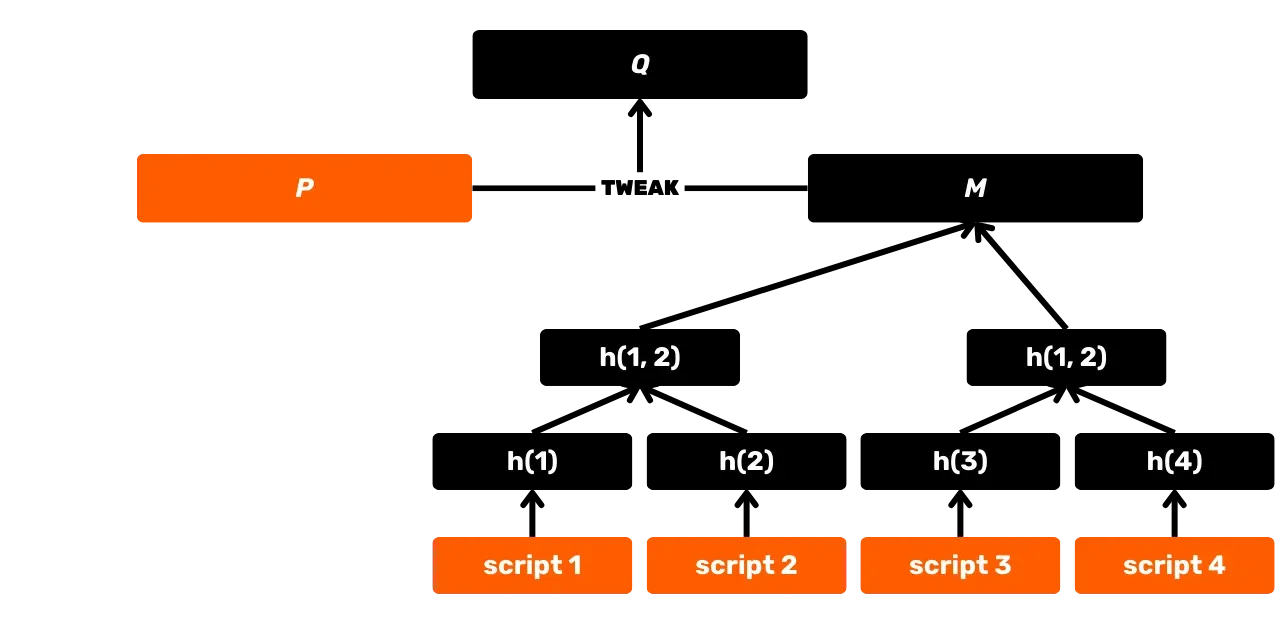

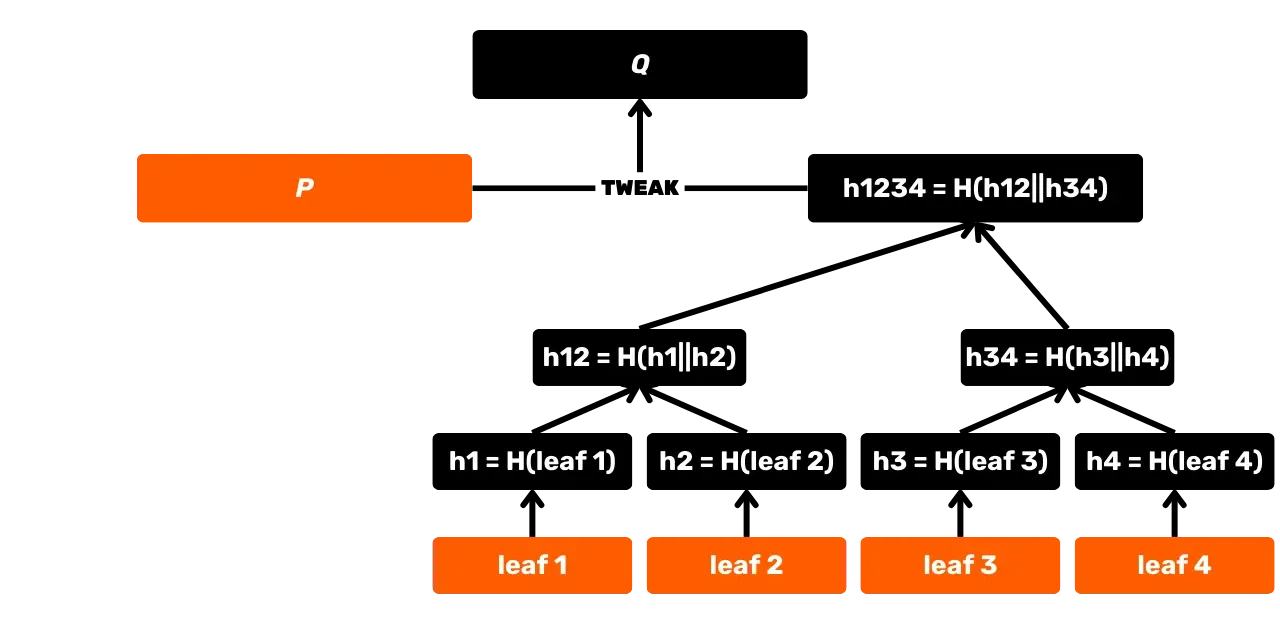

SHA256 wird auch beim Aufbau eines Merkle-Baums verwendet, der insbesondere der Akkumulator ist, der für die Aufzeichnung von Transaktionen in Blöcken verwendet wird. Diese Struktur findet sich auch im Utreexo-Protokoll, das die Größe des UTXO-Sets reduziert. Zusätzlich wird mit der Einführung von Taproot im Jahr 2021 SHA256 im MAST (Merkelised Alternative Script Tree) ausgenutzt, der es ermöglicht, nur die tatsächlich in einem Skript verwendeten Ausgabebedingungen zu offenbaren, ohne die anderen möglichen Optionen offenzulegen. Es wird auch bei der Berechnung von Transaktionsidentifikatoren, bei der Übertragung von Paketen über das P2P-Netzwerk, bei elektronischen Signaturen... verwendet. Schließlich, und das ist in dieser Schulung von besonderem Interesse, wird SHA256 auf Anwendungsebene für den Aufbau von Bitcoin-Wallets und die Ableitung von Adressen verwendet.

Meistens, wenn man in Bitcoin auf die Verwendung von SHA256 stößt, wird es tatsächlich ein doppelter Hash SHA256 sein, notiert als "HASH256", der einfach darin besteht, SHA256 zweimal hintereinander anzuwenden:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))Diese Praxis des doppelten Hashings fügt eine zusätzliche Sicherheitsebene gegen bestimmte potenzielle Angriffe hinzu, obwohl ein einzelnes SHA256 heute als kryptografisch sicher gilt.

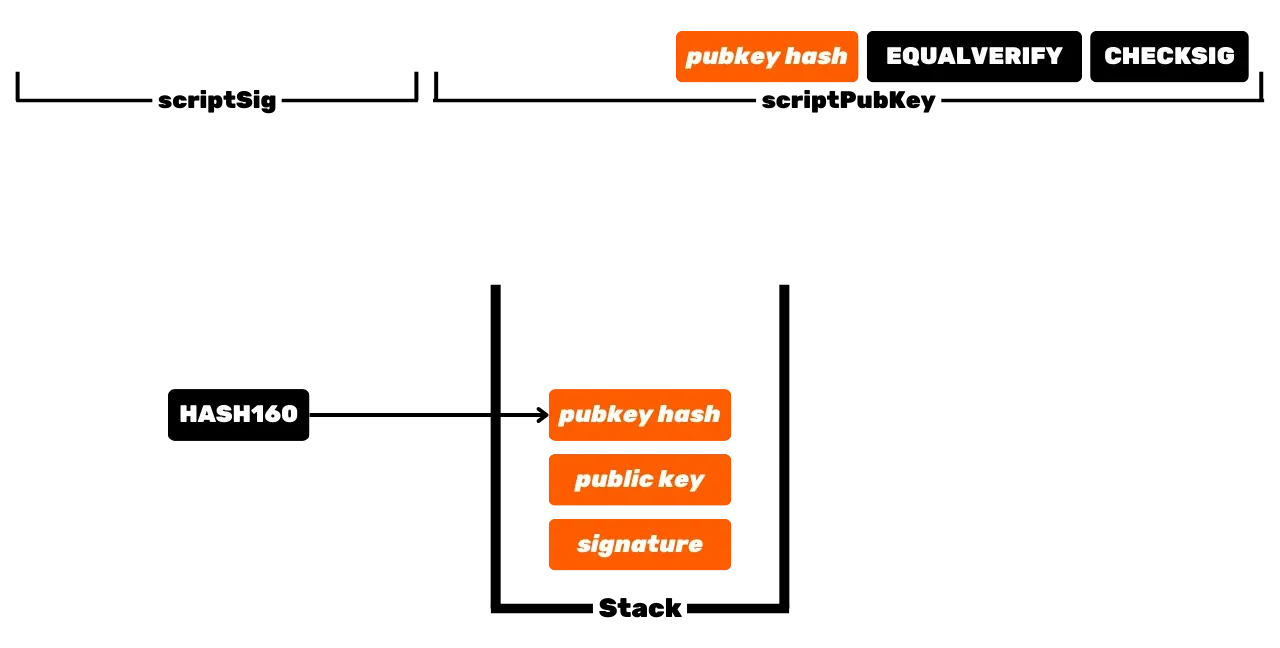

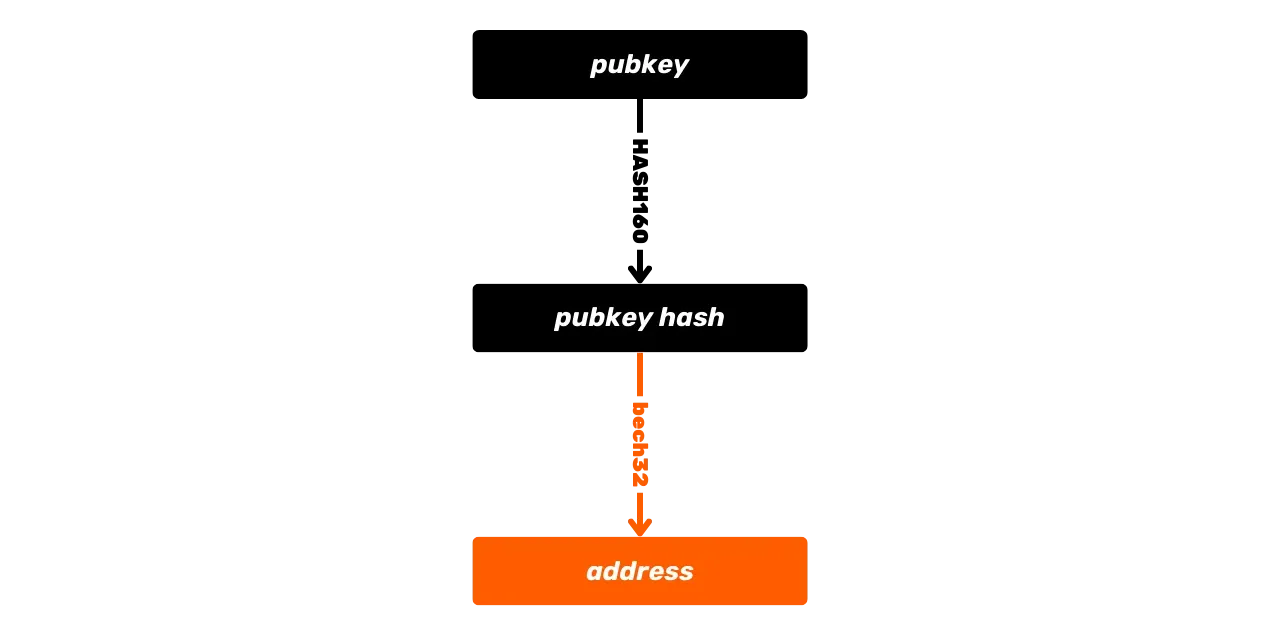

Eine weitere in der Script-Sprache verfügbare Hash-Funktion, die für die Ableitung von Empfangsadressen verwendet wird, ist die RIPEMD160-Funktion. Diese Funktion erzeugt einen 160-Bit-Hash (also kürzer als SHA256). Sie wird in der Regel mit SHA256 kombiniert, um die HASH160-Funktion zu bilden:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Diese Kombination wird verwendet, um kürzere Hashes zu erzeugen, insbesondere bei der Erstellung bestimmter Bitcoin-Adressen, die Hashes von Schlüsseln oder Skript-Hashes darstellen, sowie zur Erzeugung von Schlüsselfingerabdrücken.

Schließlich wird auf Anwendungsebene manchmal auch die SHA512-Funktion verwendet, die indirekt eine Rolle bei der Schlüsselableitung für Wallets spielt. Diese Funktion ist in ihrer Arbeitsweise SHA256 sehr ähnlich; beide gehören zur gleichen SHA2-Familie, aber SHA512 erzeugt, wie der Name schon sagt, einen 512-Bit-Hash, verglichen mit 256 Bits für SHA256. Wir werden ihre Verwendung in den folgenden Kapiteln detailliert beschreiben.

Sie kennen nun die wesentlichen Grundlagen über Hash-Funktionen für das Folgende. Im nächsten Kapitel schlage ich vor, die Funktionsweise der Funktion, die im Herzen von Bitcoin steht: SHA256, detaillierter zu entdecken. Wir werden sie analysieren, um zu verstehen, wie sie die hier beschriebenen Eigenschaften erreicht. Das nächste Kapitel ist ziemlich lang und technisch, aber es ist nicht wesentlich, um dem Rest der Schulung zu folgen. Wenn Sie also Schwierigkeiten haben, es zu verstehen, machen Sie sich keine Sorgen und gehen Sie direkt zum folgenden Kapitel über, das viel zugänglicher sein wird.

Die Funktionsweise von SHA256

905eb320-f15b-5fb6-8d2d-5bb447337deb Wir haben zuvor gesehen, dass Hashing-Funktionen wichtige Eigenschaften besitzen, die ihren Einsatz bei Bitcoin rechtfertigen. Lassen Sie uns nun die internen Mechanismen dieser Hashing-Funktionen untersuchen, die ihnen diese Eigenschaften verleihen, und dazu schlage ich vor, die Funktionsweise von SHA256 zu analysieren.

Die Funktionen SHA256 und SHA512 gehören zur gleichen SHA2-Familie. Ihr Mechanismus basiert auf einer spezifischen Konstruktion, der Merkle-Damgård-Konstruktion. RIPEMD160 verwendet ebenfalls diesen Typ von Konstruktion.

Zur Erinnerung: Wir haben eine Nachricht beliebiger Größe als Eingabe für SHA256, und wir werden sie durch die Funktion leiten, um einen 256-Bit-Hash als Ausgabe zu erhalten.

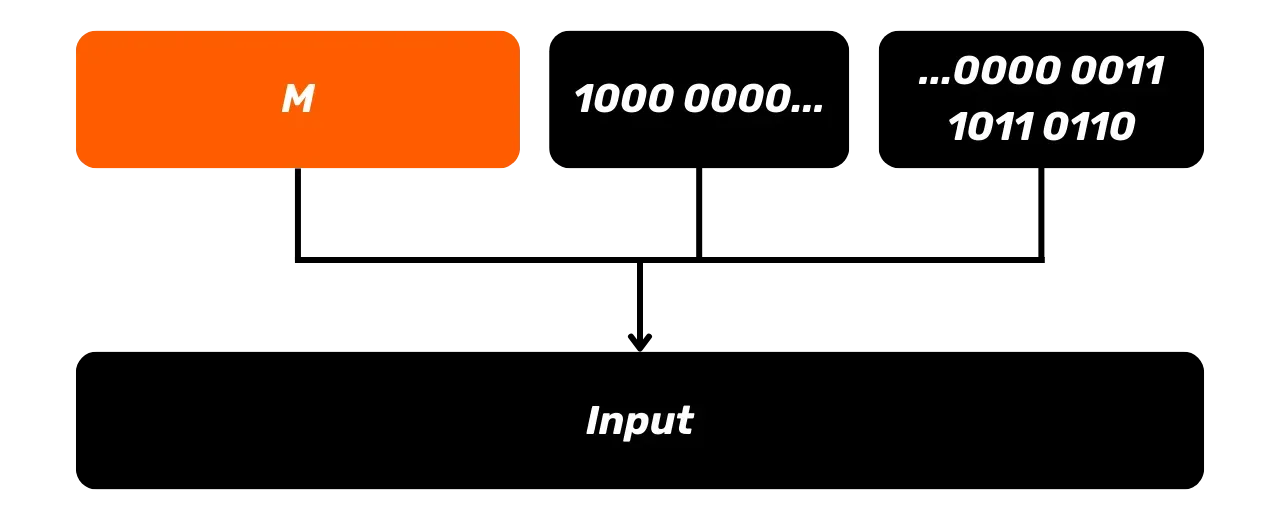

Vorverarbeitung der Eingabe

Zu Beginn müssen wir unsere Eingabenachricht m so vorbereiten, dass sie eine standardisierte Länge hat, die ein Vielfaches

von 512 Bits ist. Dieser Schritt ist entscheidend für das ordnungsgemäße

Funktionieren des Algorithmus im weiteren Verlauf. Dazu beginnen wir mit dem

Schritt der Padding-Bits. Wir fügen zuerst ein Trennbit 1 zur

Nachricht hinzu, gefolgt von einer bestimmten Anzahl von 0 Bits. Die Anzahl der hinzugefügten 0 Bits wird so berechnet,

dass die Gesamtlänge der Nachricht nach dieser Ergänzung kongruent zu 448

modulo 512 ist. Somit ist die Länge L der Nachricht mit den Padding-Bits

gleich:

L \equiv 448 \mod 512\text{mod}, für

modulo, ist eine mathematische Operation, die zwischen zwei Ganzzahlen den

Rest der euklidischen Division des Ersten durch den Zweiten zurückgibt. Zum

Beispiel: 16 \mod 5 = 1. Es

ist eine Operation, die in der Kryptographie weit verbreitet ist.

Hier stellt der Padding-Schritt sicher, dass nach dem Hinzufügen der 64 Bits

im nächsten Schritt die Gesamtlänge der angeglichenen Nachricht ein

Vielfaches von 512 Bits sein wird. Wenn die ursprüngliche Nachricht eine

Länge von M Bits hat, ist die

Anzahl (N) der

hinzuzufügenden 0 Bits also:

N = (448 - (M + 1) \mod 512) \mod 512Zum Beispiel, wenn die ursprüngliche Nachricht 950 Bits lang ist, wäre die Berechnung wie folgt:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Somit hätten wir 9 0en zusätzlich zum Trennbit 1.

Unsere direkt nach unserer Nachricht M hinzuzufügenden Padding-Bits

wären also:

1000 0000 00

Nachdem wir die Padding-Bits zu unserer Nachricht M hinzugefügt haben, fügen wir auch eine 64-Bit-Darstellung der ursprünglichen

Länge der Nachricht M hinzu,

ausgedrückt in Binär. Dies ermöglicht es der Hash-Funktion, empfindlich auf

die Bitreihenfolge und die Länge der Nachricht zu reagieren. Wenn wir zu

unserem Beispiel mit einer anfänglichen Nachricht von 950 Bits zurückkehren,

konvertieren wir die Dezimalzahl 950 in Binär, was uns 1110 1101 10 ergibt. Wir ergänzen diese Zahl an der Basis mit Nullen,

um insgesamt 64 Bits zu erhalten. In unserem Beispiel ergibt das:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Diese Padding-Größe wird nach dem Bit-Padding hinzugefügt. Daher besteht die Nachricht nach unserer Vorverarbeitung aus drei Teilen:

- Die ursprüngliche Nachricht

M; - Ein Bit

1gefolgt von mehreren Bits0, um das Bit-Padding zu bilden; - Eine 64-Bit-Darstellung der Länge von

M, um das Padding mit der Größe zu bilden.

Initialisierung der Variablen

SHA256 verwendet acht Anfangszustandsvariablen, bezeichnet mit A bis H, jede mit 32 Bits.

Diese Variablen werden mit spezifischen Konstanten initialisiert, die die

Bruchteile der Quadratwurzeln der ersten acht Primzahlen sind. Wir werden

diese Werte im Laufe des Hashing-Prozesses verwenden:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 verwendet auch 64 andere Konstanten, bezeichnet mit K_0 bis K_{63}, die die

Bruchteile der Kubikwurzeln der ersten 64 Primzahlen sind:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Aufteilung der Eingabe

Nachdem wir nun eine ausgeglichene Eingabe haben, werden wir nun zur Hauptverarbeitungsphase des SHA256-Algorithmus übergehen: die Kompressionsfunktion. Dieser Schritt ist sehr wichtig, da er hauptsächlich die kryptografischen Eigenschaften der Hash-Funktion verleiht, die wir im vorherigen Kapitel untersucht haben.

Zuerst beginnen wir damit, unsere ausgeglichene Nachricht (Ergebnis der

Vorverarbeitungsschritte) in mehrere Blöcke P von jeweils 512 Bits aufzuteilen. Wenn unsere ausgeglichene Nachricht eine

Gesamtgröße von n \times 512 Bits hat, werden wir daher n Blöcke haben, jeder davon mit 512 Bits. Jeder 512-Bit-Block wird einzeln von

der Kompressionsfunktion verarbeitet, die aus 64 Runden aufeinanderfolgender

Operationen besteht. Nennen wir diese Blöcke P_1, P_2, P_3...

Logische Operationen

Bevor wir die Kompressionsfunktion im Detail erkunden, ist es wichtig, die grundlegenden logischen Operationen zu verstehen, die darin verwendet werden. Diese Operationen, basierend auf der Booleschen Algebra, arbeiten auf Bit-Ebene. Die grundlegenden logischen Operationen, die verwendet werden, sind:

- Konjunktion (UND): bezeichnet mit

\land, entspricht einem logischen "UND". - Disjunktion (ODER): bezeichnet mit

\lor, entspricht einem logischen "ODER". - Negation (NICHT): bezeichnet mit

\lnot, entspricht einem logischen "NICHT".

Aus diesen grundlegenden Operationen können wir komplexere Operationen

definieren, wie das "Exklusive ODER" (XOR) bezeichnet mit \oplus, das in der Kryptografie weit verbreitet ist. Jede logische Operation kann

durch eine Wahrheitstabelle dargestellt werden, die das Ergebnis für alle

möglichen Kombinationen von binären Eingabewerten (zwei Operanden p und q) angibt.

Für XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Für AND (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Für NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Nehmen wir ein Beispiel, um die Operation von XOR auf Bit-Ebene zu verstehen. Wenn wir zwei Binärzahlen mit 6 Bits haben:

a = 101100b = 001000

Dann:

a \oplus b = 101100 \oplus 001000 = 100100

Durch Anwendung von XOR Bit für Bit:

| Bit Position | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

Das Ergebnis ist daher 100100.

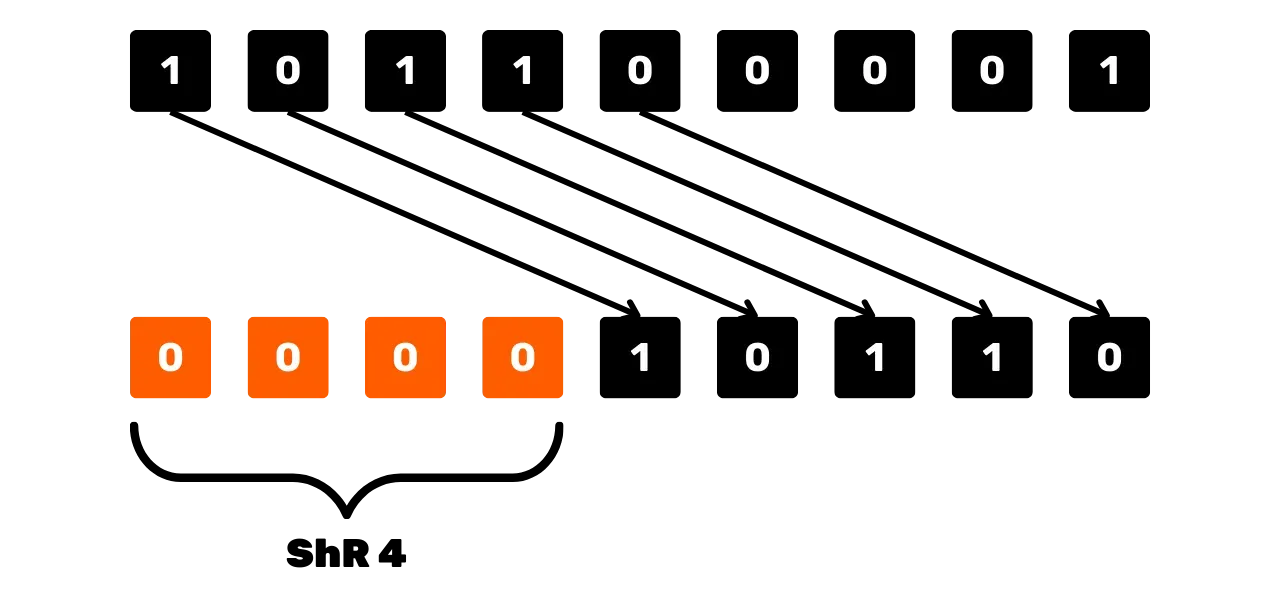

Zusätzlich zu logischen Operationen verwendet die Kompressionsfunktion Bit-Schiebeoperationen, die eine wesentliche Rolle bei der Diffusion von Bits im Algorithmus spielen werden.

Zuerst gibt es die logische Rechtsverschiebung, bezeichnet mit ShR_n(x), die alle Bits von x um n Positionen nach rechts verschiebt

und die freien Bits links mit Nullen füllt.

Zum Beispiel, für x = 101100001 (auf 9 Bits) und n = 4:

ShR_4(101100001) = 000010110

Schematisch könnte die Rechtsverschiebung so aussehen:

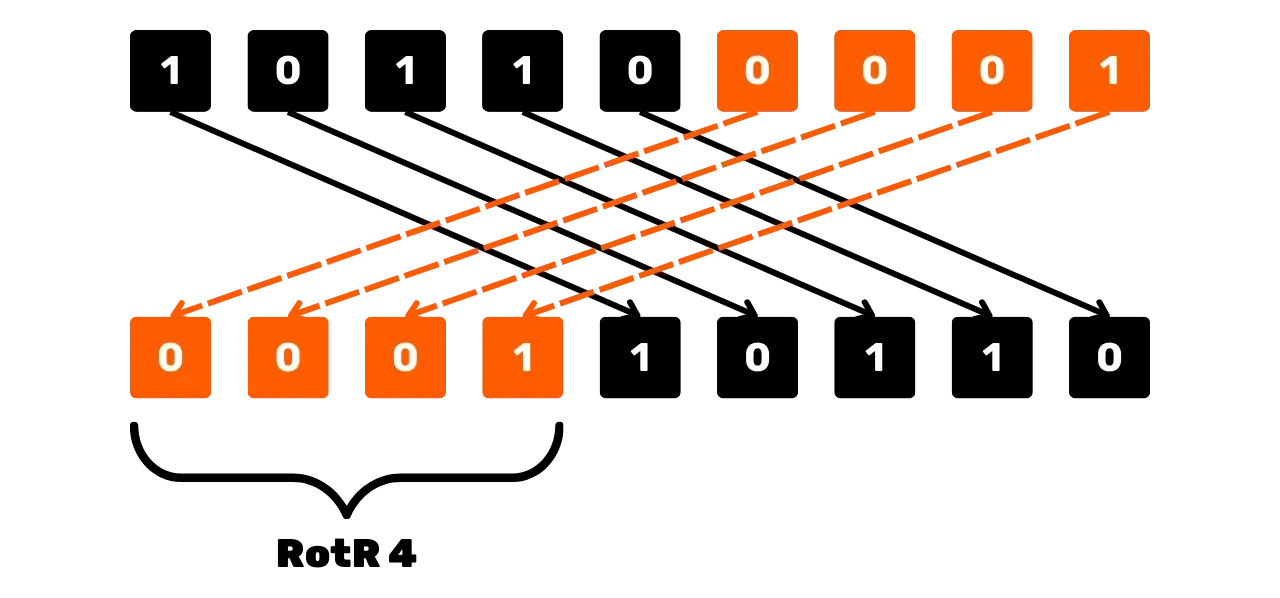

Eine weitere in SHA256 für die Bitmanipulation verwendete Operation ist die rechte

zirkuläre Rotation, bezeichnet mit

Eine weitere in SHA256 für die Bitmanipulation verwendete Operation ist die rechte

zirkuläre Rotation, bezeichnet mit RotR_n(x), die die Bits von x um n Positionen nach rechts

verschiebt und die verschobenen Bits am Anfang der Zeichenkette wieder

einfügt. Zum Beispiel, für x = 101100001 (über 9 Bits) und n = 4:

RotR_4(101100001) = 000110110

Schematisch könnte die rechte zirkuläre Verschiebung so aussehen:

Kompressionsfunktion

Jetzt, da wir die grundlegenden Operationen verstanden haben, betrachten wir die SHA256-Kompressionsfunktion im Detail.

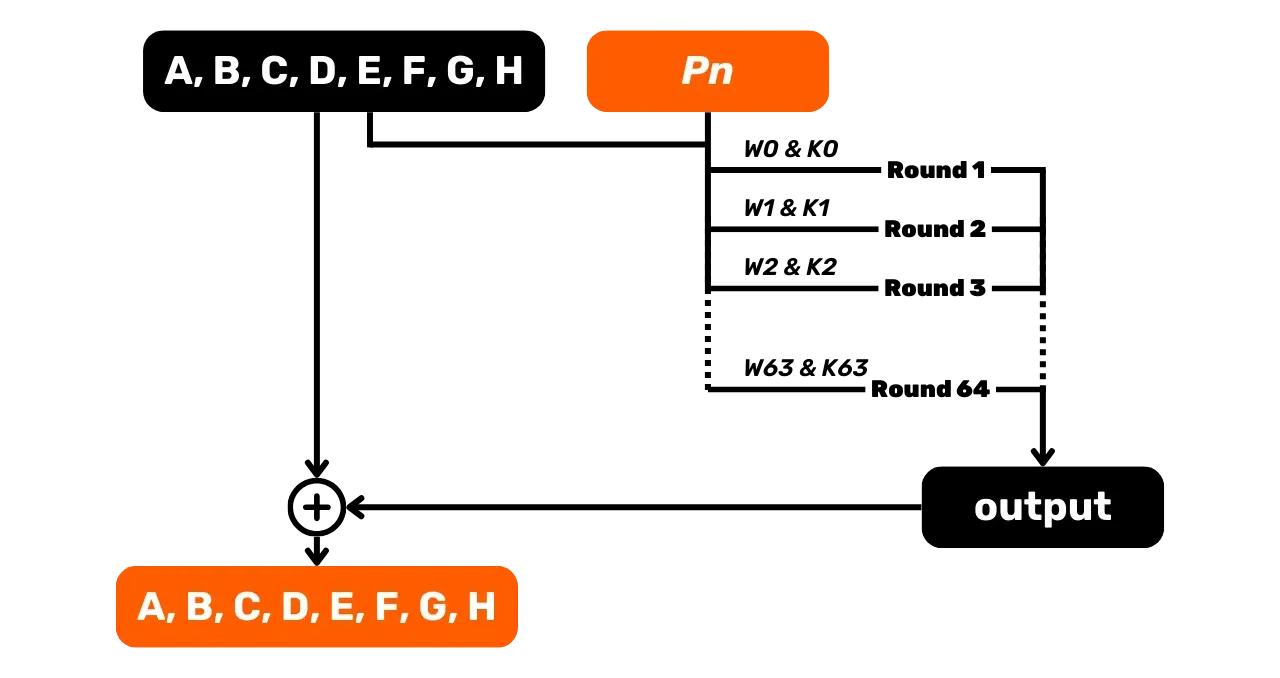

Im vorherigen Schritt haben wir unsere Eingabe in mehrere 512-Bit-Teile P unterteilt. Für jeden 512-Bit-Block P haben wir:

- Die Nachrichtenwörter

W_i: fürivon 0 bis 63. - Die Konstanten

K_i: fürivon 0 bis 63, definiert im vorherigen Schritt. - Die Zustandsvariablen

A, B, C, D, E, F, G, H: initialisiert mit den Werten aus dem vorherigen Schritt.

Die ersten 16 Wörter, W_0 bis W_{15}, werden

direkt aus dem verarbeiteten 512-Bit-Block P extrahiert. Jedes Wort W_i besteht aus 32 aufeinanderfolgenden Bits des Blocks. So nehmen wir zum

Beispiel unser erstes Stück Eingabe P_1 und teilen es weiter in kleinere 32-Bit-Stücke auf, die wir Wörter nennen.

Die nächsten 48 Wörter (W_{16} bis W_{63}) werden

mit der folgenden Formel generiert:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}

Mit:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

In diesem Fall entspricht x W_{i-15} für \sigma_0(x) und W_{i-2} für \sigma_1(x).

Sobald wir alle Wörter W_i für

unser 512-Bit-Stück bestimmt haben, können wir zur Kompressionsfunktion übergehen,

die aus 64 Runden besteht.

Für jede Runde

Für jede Runde i von 0 bis 63

haben wir drei verschiedene Arten von Eingaben. Zuerst die W_i, die wir gerade bestimmt

haben, teilweise bestehend aus unserem Nachrichtenstück P_n. Als Nächstes die 64

Konstanten K_i. Schließlich

verwenden wir die Zustandsvariablen A, B, C, D, E, F, G und H, die sich im Laufe des

Hashing-Prozesses entwickeln und mit jeder Kompressionsfunktion modifiziert

werden. Jedoch verwenden wir für das erste Stück P_1 die zuvor gegebenen Anfangskonstanten.

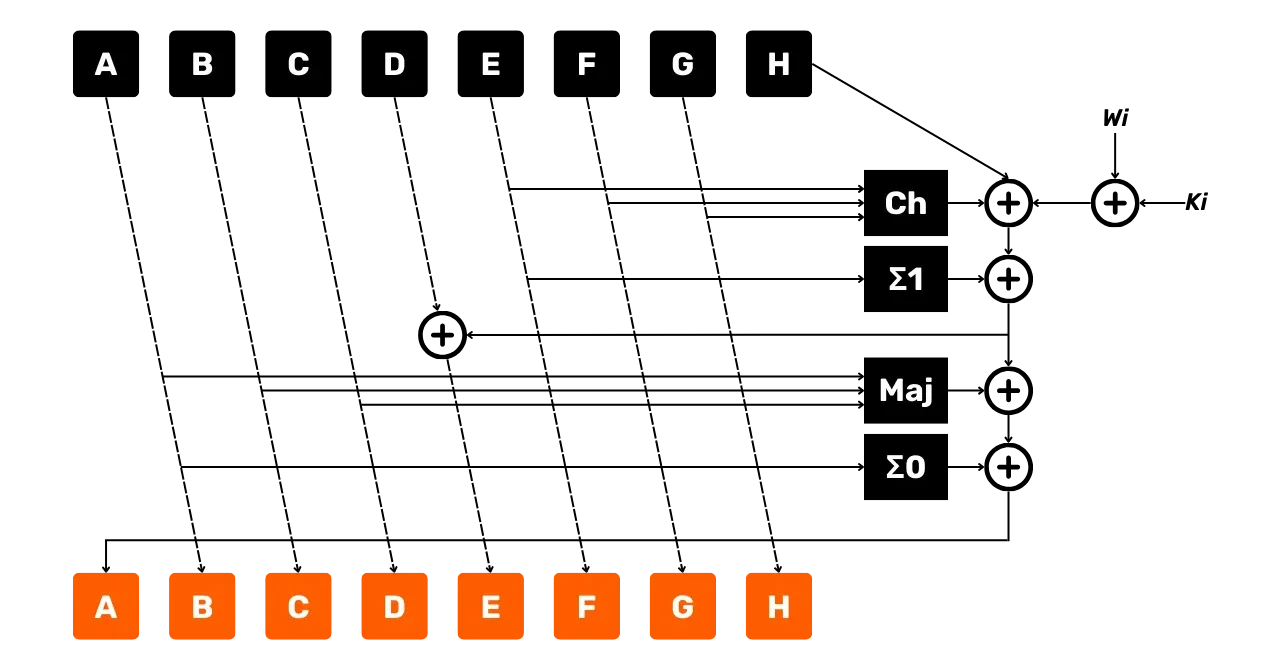

Wir führen dann die folgenden Operationen mit unseren Eingaben durch:

- Funktion

\Sigma_0:

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)

- Funktion

\Sigma_1:

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)$$

- **Funktion $Ch$ ("*Wählen*"):**

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)

- **Funktion $Maj$ ("*Mehrheit*"):**

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)

Dann berechnen wir 2 temporäre Variablen:

- $temp1$:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}

- $temp2$:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}

Anschließend aktualisieren wir die Zustandsvariablen wie folgt:

\begin{cases} H = G \ G = F \ F = E \ E = D + temp1 \mod 2^{32} \ D = C \ C = B \ B = A \ A = temp1 + temp2 \mod 2^{32} \end{cases}

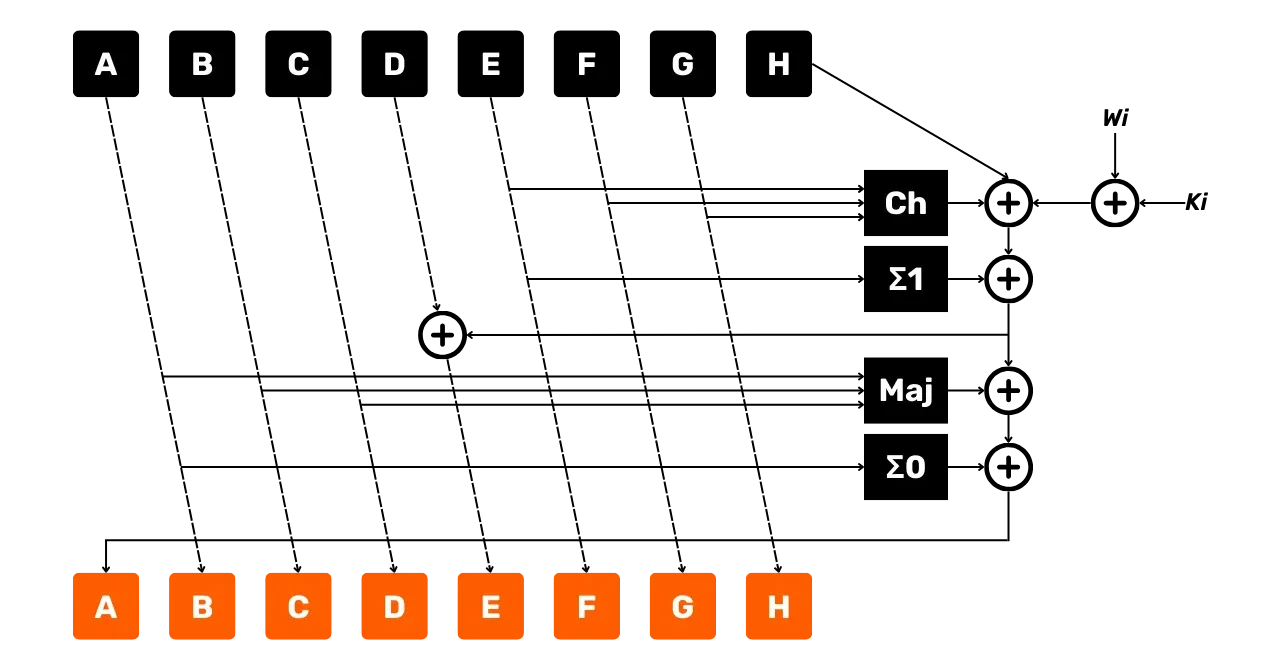

Das folgende Diagramm stellt eine Runde der SHA256-Kompressionsfunktion dar, wie wir sie gerade beschrieben haben:

- Die Pfeile zeigen den Datenfluss an;

- Die Kästen repräsentieren die durchgeführten Operationen;

- Das $+$ in einem Kreis repräsentiert die Addition modulo $2^{32}$.

Wir können bereits beobachten, dass diese Runde neue Zustandsvariablen $A$, $B$, $C$, $D$, $E$, $F$, $G$ und $H$ ausgibt. Diese neuen Variablen dienen als Eingabe für die nächste Runde, die wiederum neue Variablen $A$, $B$, $C$, $D$, $E$, $F$, $G$ und $H$ produziert, die für die folgende Runde verwendet werden. Dieser Prozess setzt sich bis zur 64. Runde fort.

Nach den 64 Runden aktualisieren wir die Anfangswerte der Zustandsvariablen, indem wir sie zu den Endwerten am Ende der 64. Runde addieren:

\begin{cases} A = A_{\text{initial}} + A \mod 2^{32} \ B = B_{\text{initial}} + B \mod 2^{32} \ C = C_{\text{initial}} + C \mod 2^{32} \ D = D_{\text{initial}} + D \mod 2^{32} \ E = E_{\text{initial}} + E \mod 2^{32} \ F = F_{\text{initial}} + F \mod 2^{32} \ G = G_{\text{initial}} + G \mod 2^{32} \ H = H_{\text{initial}} + H \mod 2^{32} \end{cases}

Diese neuen Werte von $A$, $B$, $C$, $D$, $E$, $F$, $G$ und $H$ dienen als die Anfangswerte für den nächsten Block, $P_2$. Für diesen Block $P_2$ replizieren wir denselben Kompressionsprozess mit 64 Runden, dann aktualisieren wir die Variablen für Block $P_3$ und so weiter bis zum letzten Block unseres ausgeglichenen Inputs.

Nach der Verarbeitung aller Nachrichtenblöcke fügen wir die Endwerte der Variablen $A$, $B$, $C$, $D$, $E$, $F$, $G$ und $H$ zusammen, um den endgültigen 256-Bit-Hash unserer Hashing-Funktion zu bilden:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert H

Jede Variable ist ein 32-Bit-Integer, daher ergibt ihre Verkettung immer ein 256-Bit-Ergebnis, unabhängig von der Größe unserer Nachrichteneingabe in die Hashing-Funktion.

### Begründung der kryptografischen Eigenschaften

Aber wie ist diese Funktion irreversibel, kollisionsresistent und manipulationssicher?

Die Manipulationssicherheit ist recht einfach zu verstehen. Es werden so viele Berechnungen in Kaskade durchgeführt, die sowohl von der Eingabe als auch von den Konstanten abhängen, dass die geringste Modifikation der Anfangsnachricht den genommenen Pfad vollständig ändert und somit den Ausgabe-Hash komplett verändert. Dies wird als Lawineneffekt bezeichnet. Diese Eigenschaft wird teilweise durch das Mischen der Zwischenzustände mit den Anfangszuständen für jedes Stück sichergestellt.

Als Nächstes, wenn wir über eine kryptographische Hashfunktion sprechen, wird der Begriff "Irreversibilität" normalerweise nicht verwendet. Stattdessen sprechen wir über "Preimage-Resistenz", was spezifiziert, dass es für ein gegebenes $y$ schwierig ist, ein $x$ zu finden, so dass $h(x) = y$. Diese Preimage-Resistenz wird durch die algebraische Komplexität und die starke Nichtlinearität der Operationen, die in der Kompressionsfunktion durchgeführt werden, sowie durch den Verlust bestimmter Informationen im Prozess garantiert. Zum Beispiel gibt es für ein gegebenes Ergebnis einer Addition modulo mehrere mögliche Operanden:

3+2 \mod 10 = 5 \ 7+8 \mod 10 = 5 \ 5+10 \mod 10 = 5

In diesem Beispiel kann man, wenn nur das verwendete Modulo (10) und das Ergebnis (5) bekannt sind, nicht mit Sicherheit bestimmen, welche die korrekten Operanden bei der Addition waren. Es wird gesagt, dass es mehrere Kongruenzen modulo 10 gibt.

Beim XOR-Betrieb stehen wir vor demselben Problem. Erinnern wir uns an die Wahrheitstabelle für diese Operation: Jedes 1-Bit-Ergebnis kann durch zwei verschiedene Eingangskonfigurationen bestimmt werden, die genau die gleiche Wahrscheinlichkeit haben, die richtigen Werte zu sein. Daher kann man die Operanden eines XOR nicht mit Sicherheit bestimmen, wenn nur sein Ergebnis bekannt ist. Wenn wir die Größe der XOR-Operanden erhöhen, steigt die Anzahl der möglichen Eingaben, die nur das Ergebnis kennen, exponentiell. Darüber hinaus wird XOR oft zusammen mit anderen bitweisen Operationen verwendet, wie der $\text{RotR}$-Operation, die noch mehr mögliche Interpretationen zum Ergebnis hinzufügen.

Die Kompressionsfunktion verwendet auch die $\text{ShR}$-Operation. Diese Operation entfernt einen Teil der grundlegenden Informationen, die später unmöglich wiederhergestellt werden können. Auch hier gibt es kein algebraisches Mittel, um diese Operation umzukehren. Alle diese Einweg- und Informationsverlustoperationen werden sehr häufig in Kompressionsfunktionen verwendet. Die Anzahl der möglichen Eingaben für ein gegebenes Ausgabe ist somit fast unendlich, und jeder Versuch einer Rückberechnung würde zu Gleichungen mit einer sehr hohen Anzahl von Unbekannten führen, die bei jedem Schritt exponentiell ansteigen würden.

Schließlich, für das Merkmal der Kollisionsresistenz, kommen mehrere Parameter ins Spiel. Die Vorverarbeitung der ursprünglichen Nachricht spielt eine wesentliche Rolle. Ohne diese Vorverarbeitung könnte es einfacher sein, Kollisionen in der Funktion zu finden. Obwohl theoretisch Kollisionen existieren (aufgrund des Schubfachprinzips), macht die Struktur der Hashfunktion, kombiniert mit den zuvor genannten Eigenschaften, die Wahrscheinlichkeit, eine Kollision zu finden, extrem niedrig.

Damit eine Hashfunktion kollisionsresistent ist, ist es wesentlich, dass:

- Das Ergebnis unvorhersehbar ist: Jede Vorhersehbarkeit kann ausgenutzt werden, um Kollisionen schneller als mit einem Brute-Force-Angriff zu finden. Die Funktion stellt sicher, dass jedes Bit des Ausgangs auf eine nicht-triviale Weise vom Eingang abhängt. Mit anderen Worten, die Funktion ist so konzipiert, dass jedes Bit des Endergebnisses eine unabhängige Wahrscheinlichkeit hat, 0 oder 1 zu sein, auch wenn diese Unabhängigkeit in der Praxis nicht absolut ist.

- Die Verteilung der Hashes ist pseudo-zufällig: Dies stellt sicher, dass die Hashes gleichmäßig verteilt sind.

- Die Größe des Hashs ist erheblich: je größer der mögliche Raum für Ergebnisse, desto schwieriger ist es, eine Kollision zu finden.

Kryptographen entwerfen diese Funktionen, indem sie die bestmöglichen Angriffe zur Findung von Kollisionen bewerten und dann die Parameter anpassen, um diese Angriffe unwirksam zu machen.

### Merkle-Damgård-Konstruktion

Die Struktur von SHA256 basiert auf der Merkle-Damgård-Konstruktion, die es ermöglicht, eine Kompressionsfunktion in eine Hashfunktion umzuwandeln, die Nachrichten beliebiger Länge verarbeiten kann. Genau das haben wir in diesem Kapitel gesehen.

Allerdings sind einige alte Hash-Funktionen wie SHA1 oder MD5, die diese spezifische Konstruktion verwenden, anfällig für Length-Extension-Angriffe. Dies ist eine Technik, die es einem Angreifer, der den Hash eines Nachricht $M$ und die Länge von $M$ kennt (ohne die Nachricht selbst zu kennen), ermöglicht, den Hash einer Nachricht $M'$ zu berechnen, die durch das Anhängen von zusätzlichem Inhalt an $M$ gebildet wird.

SHA256, obwohl es denselben Typ von Konstruktion verwendet, ist theoretisch resistent gegen diesen Typ von Angriff, im Gegensatz zu SHA1 und MD5. Dies könnte das Geheimnis des doppelten Hashings erklären, das in Bitcoin von Satoshi Nakamoto implementiert wurde. Um diesen Typ von Angriff zu vermeiden, könnte Satoshi es bevorzugt haben, ein doppeltes SHA256 zu verwenden:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

Dies erhöht die Sicherheit gegen potenzielle Angriffe, die mit der Merkle-Damgård-Konstruktion zusammenhängen, erhöht jedoch nicht die Sicherheit des Hashing-Prozesses in Bezug auf Kollisionsresistenz. Darüber hinaus hätte selbst wenn SHA256 für diesen Typ von Angriff anfällig gewesen wäre, dies keinen ernsthaften Einfluss gehabt, da alle Anwendungsfälle von Hash-Funktionen in Bitcoin öffentliche Daten betreffen. Der Length-Extension-Angriff könnte jedoch nur für einen Angreifer nützlich sein, wenn die gehashten Daten privat sind und der Benutzer die Hash-Funktion als Authentifizierungsmechanismus für diese Daten verwendet hat, ähnlich einem MAC. Daher bleibt die Implementierung des doppelten Hashings ein Geheimnis im Design von Bitcoin.

Jetzt, da wir uns im Detail mit der Funktionsweise von Hash-Funktionen, insbesondere SHA256, das in Bitcoin umfangreich verwendet wird, beschäftigt haben, werden wir uns spezifischer auf die kryptografischen Ableitungsalgorithmen konzentrieren, die auf Anwendungsebene verwendet werden, insbesondere für die Ableitung der Schlüssel für Ihre Wallet.

## Die für die Ableitung verwendeten Algorithmen

<chapterId>cc668121-7789-5e99-bf5e-1ba085f4f5f2</chapterId>

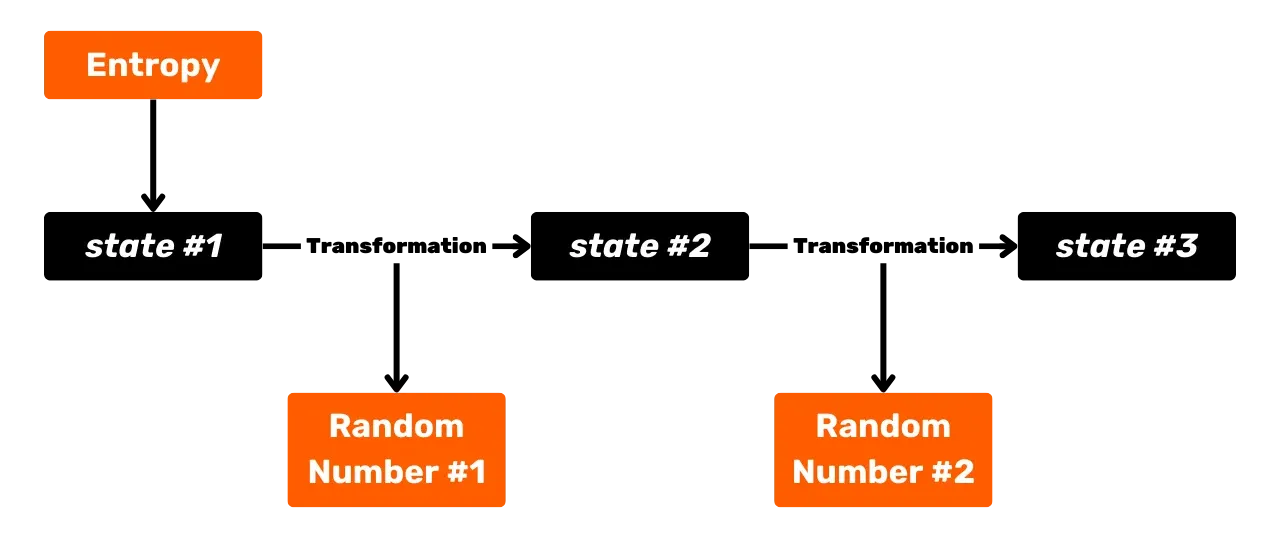

In Bitcoin auf Anwendungsebene werden neben Hash-Funktionen kryptografische Ableitungsalgorithmen verwendet, um sichere Daten aus anfänglichen Eingaben zu generieren. Obwohl diese Algorithmen auf Hash-Funktionen basieren, dienen sie unterschiedlichen Zwecken, insbesondere in Bezug auf Authentifizierung und Schlüsselgenerierung. Diese Algorithmen behalten einige der Eigenschaften von Hash-Funktionen bei, wie Irreversibilität, Manipulationssicherheit und Kollisionsresistenz.

In Bitcoin-Wallets werden hauptsächlich 2 Ableitungsalgorithmen verwendet:

- **HMAC (*Hash-based Message Authentication Code*)**

- **PBKDF2 (*Password-Based Key Derivation Function 2*)**

Wir werden gemeinsam die Funktionsweise und Rolle jedes von ihnen erkunden.

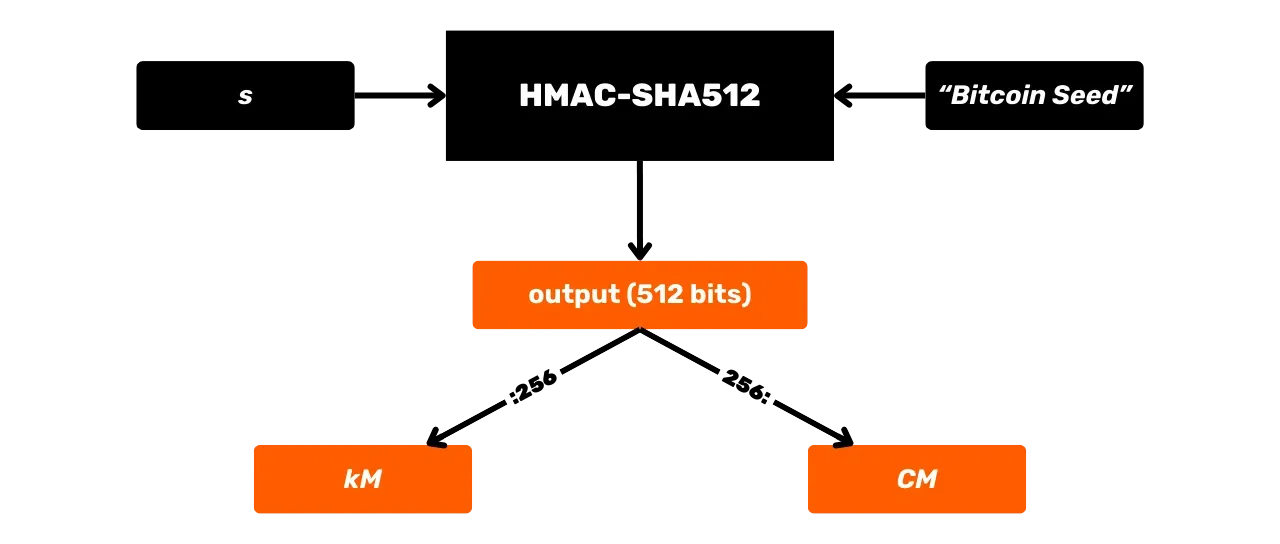

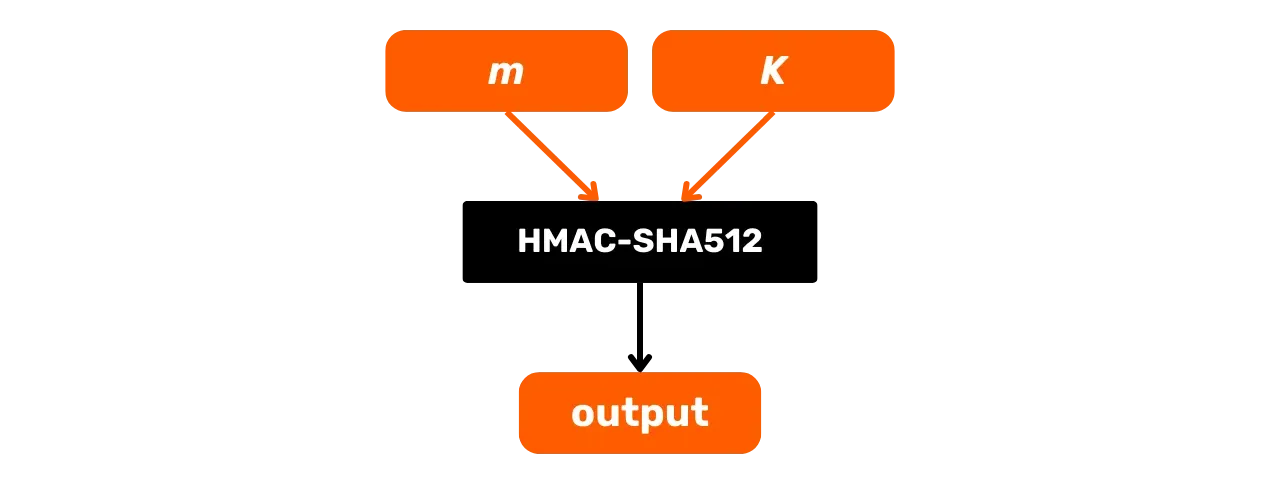

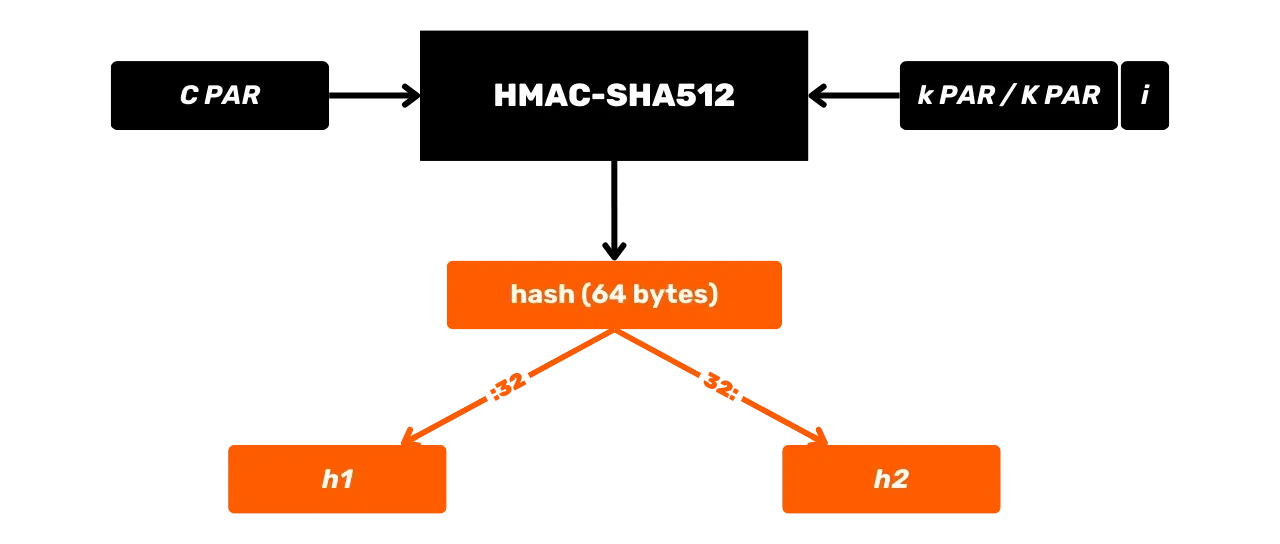

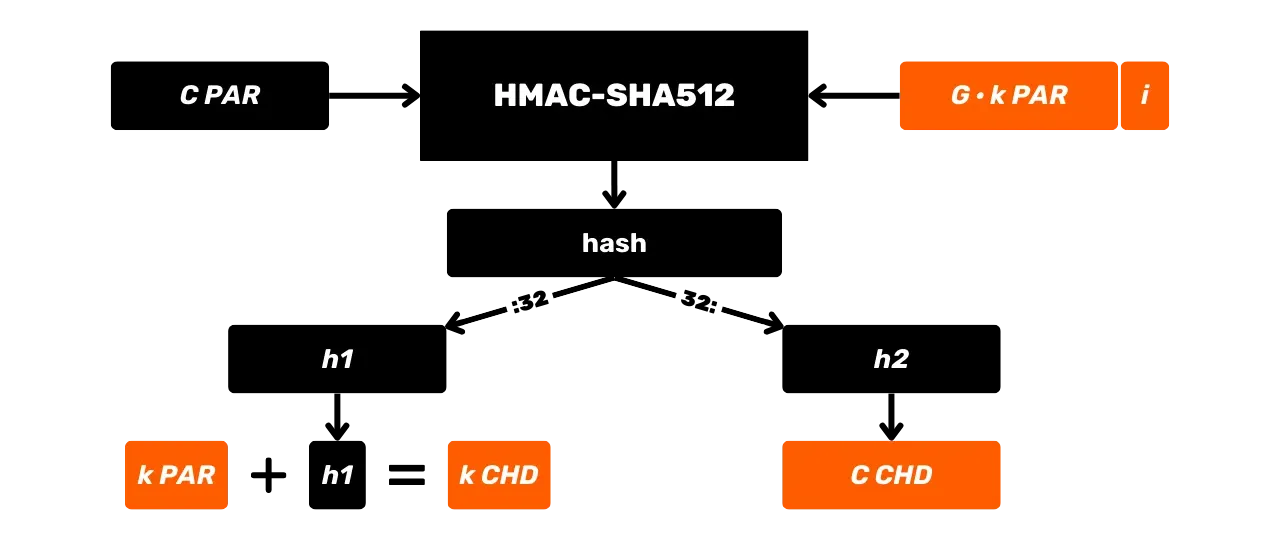

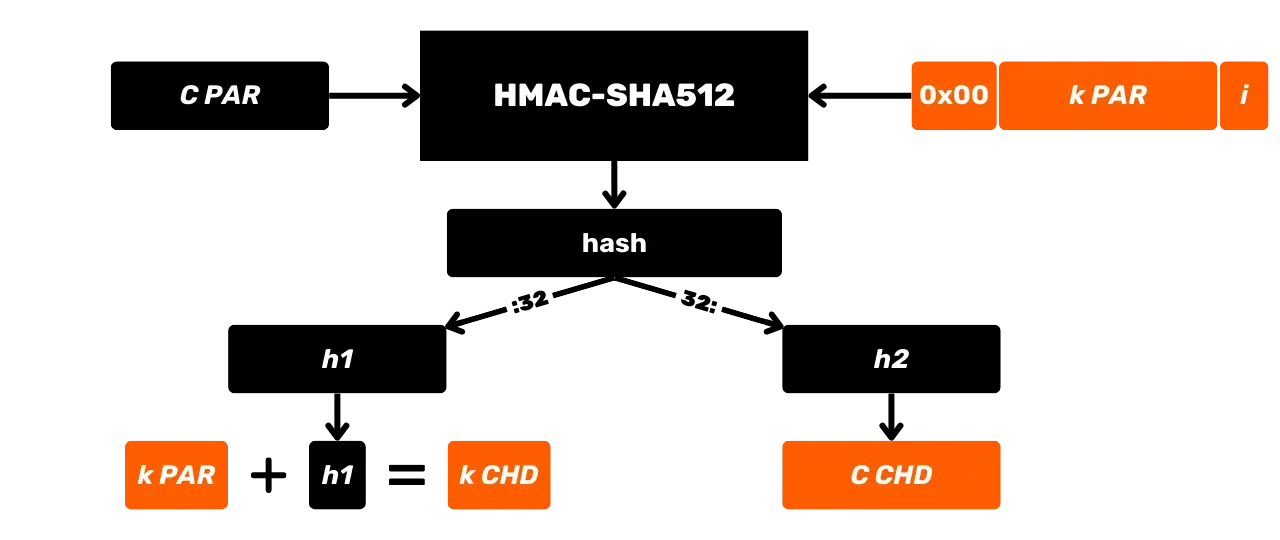

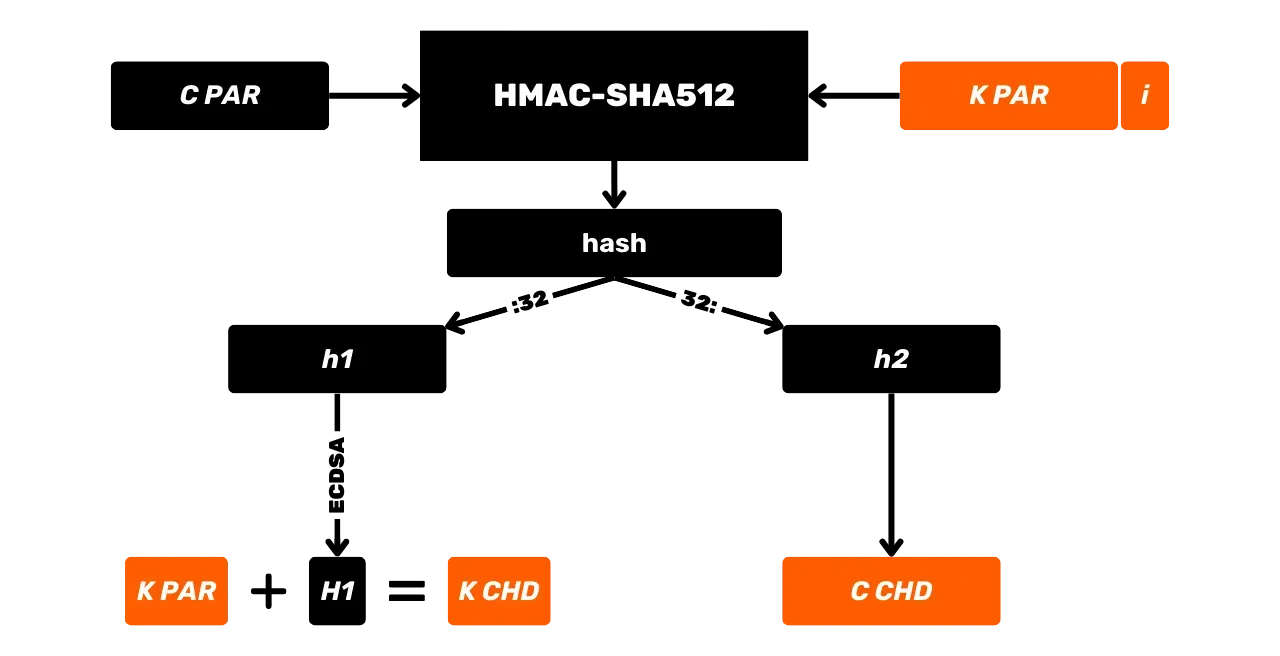

### HMAC-SHA512

HMAC ist ein kryptografischer Algorithmus, der einen Authentifizierungscode basierend auf einer Kombination aus einer Hash-Funktion und einem geheimen Schlüssel berechnet. Bitcoin verwendet HMAC-SHA512, die Variante von HMAC, die die SHA512-Hash-Funktion verwendet. Wir haben bereits im vorherigen Kapitel gesehen, dass SHA512 zur gleichen Familie von Hash-Funktionen wie SHA256 gehört, aber eine 512-Bit-Ausgabe produziert.

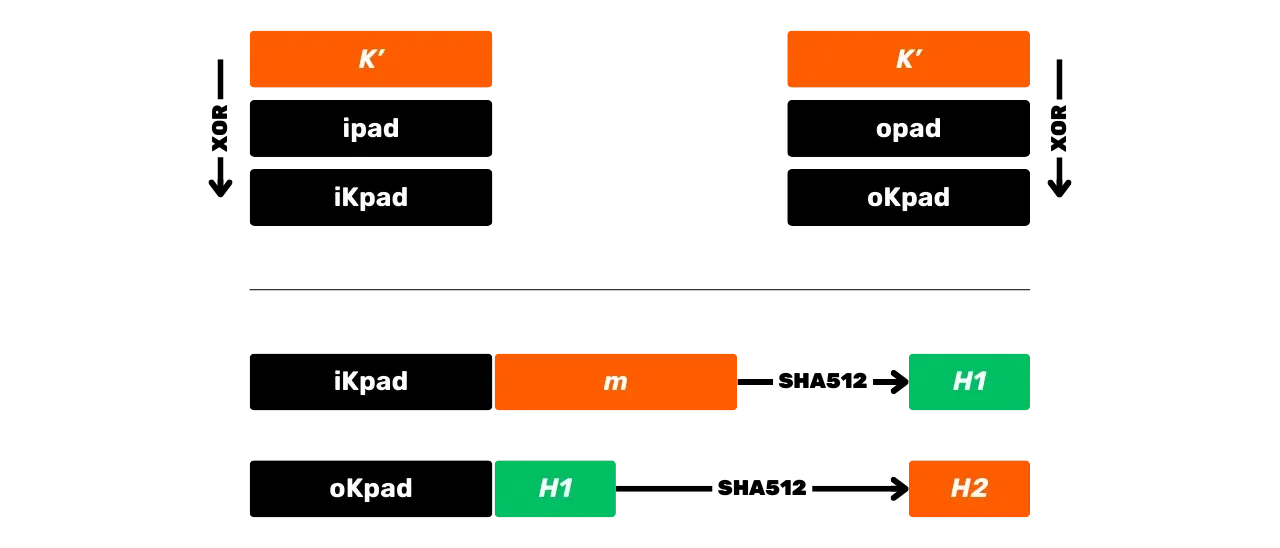

Hier ist sein allgemeines Betriebsschema mit $m$ als Eingangsnachricht und $K$ als geheimem Schlüssel:

Lassen Sie uns im Detail untersuchen, was in dieser HMAC-SHA512-Blackbox passiert. Die HMAC-SHA512-Funktion mit:

- $m$: die beliebig große Nachricht, die vom Benutzer gewählt wird (erster Eingang);

- $K$: der beliebige geheime Schlüssel, der vom Benutzer gewählt wird (zweiter Eingang);

- $K'$: der Schlüssel $K$, angepasst an die Größe $B$ der Hash-Funktionsblöcke (1024 Bits für SHA512, oder 128 Bytes);

- $\text{SHA512}$: die SHA512-Hash-Funktion;

- $\oplus$: die XOR (exklusives Oder) Operation;

- $\Vert$: der Verkettungsoperator, der Bitstrings Ende-zu-Ende verbindet;

- $\text{opad}$: Konstante, bestehend aus dem Byte $0x5c$, das 128 Mal wiederholt wird

- $\text{ipad}$: Konstante, bestehend aus dem Byte $0x36$, das 128 Mal wiederholt wird

Bevor der HMAC berechnet wird, ist es notwendig, den Schlüssel und die Konstanten entsprechend der Blockgröße $B$ anzugleichen. Wenn zum Beispiel der Schlüssel $K$ kürzer als 128 Bytes ist, wird er mit Nullen aufgefüllt, um die Größe $B$ zu erreichen. Ist $K$ länger als 128 Bytes, wird er mit SHA512 komprimiert und dann mit Nullen aufgefüllt, bis er 128 Bytes erreicht. Auf diese Weise wird ein angeglichener Schlüssel namens $K'$ erhalten.

Die Werte von $\text{opad}$ und $\text{ipad}$ werden erhalten, indem ihr Basisbyte ($0x5c$ für $\text{opad}$, $0x36$ für $\text{ipad}$) wiederholt wird, bis die Größe $B$ erreicht ist. Somit haben wir mit $B = 128$ Bytes:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 , \text{bytes}}

Sobald die Vorverarbeitung abgeschlossen ist, wird der HMAC-SHA512-Algorithmus durch die folgende Gleichung definiert:

\text {HMAC-SHA512}_K(m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Diese Gleichung wird in die folgenden Schritte unterteilt:

- XOR des angeglichenen Schlüssels $K'$ mit $\text{ipad}$, um $\text{iKpad}$ zu erhalten;

- XOR des angeglichenen Schlüssels $K'$ mit $\text{opad}$, um $\text{oKpad}$ zu erhalten;

- Verkettung von $\text{iKpad}$ mit der Nachricht $m$.

- Hashen dieses Ergebnisses mit SHA512, um einen Zwischenhash $H_1$ zu erhalten.

- Verkettung von $\text{oKpad}$ mit $H_1$.

- Hashen dieses Ergebnisses mit SHA512, um das endgültige Ergebnis $H_2$ zu erhalten.

Diese Schritte können schematisch wie folgt zusammengefasst werden:

HMAC wird insbesondere in Bitcoin für die Schlüsselableitung in HD (Hierarchisch Deterministischen) Wallets verwendet (wir werden dies in den kommenden Kapiteln genauer besprechen) und als Komponente von PBKDF2.

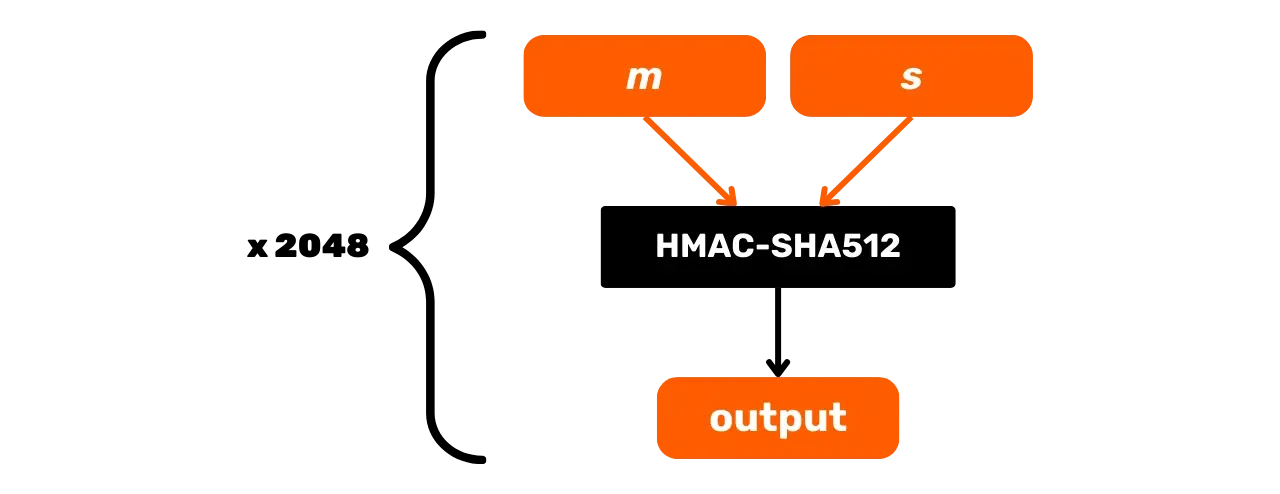

### PBKDF2

PBKDF2 (*Password-Based Key Derivation Function 2*) ist ein Schlüsselableitungsalgorithmus, der entwickelt wurde, um die Sicherheit von Passwörtern zu erhöhen. Der Algorithmus wendet eine Pseudozufallsfunktion (hier HMAC-SHA512) auf ein Passwort und ein kryptografisches Salt an und wiederholt diese Operation eine bestimmte Anzahl von Malen, um einen Ausgabeschlüssel zu erzeugen.

In Bitcoin wird PBKDF2 verwendet, um den Seed eines HD-Wallets aus einer mnemonischen Phrase und einer Passphrase zu generieren (aber wir werden dies in den kommenden Kapiteln genauer besprechen).

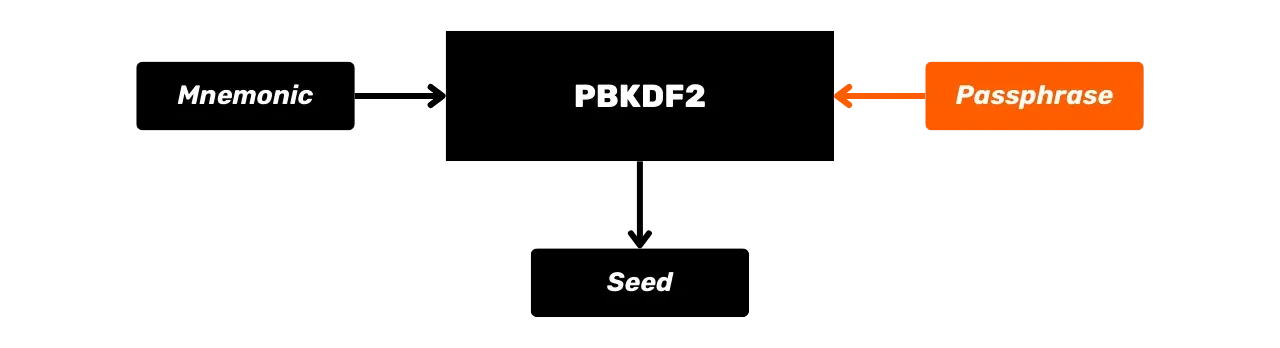

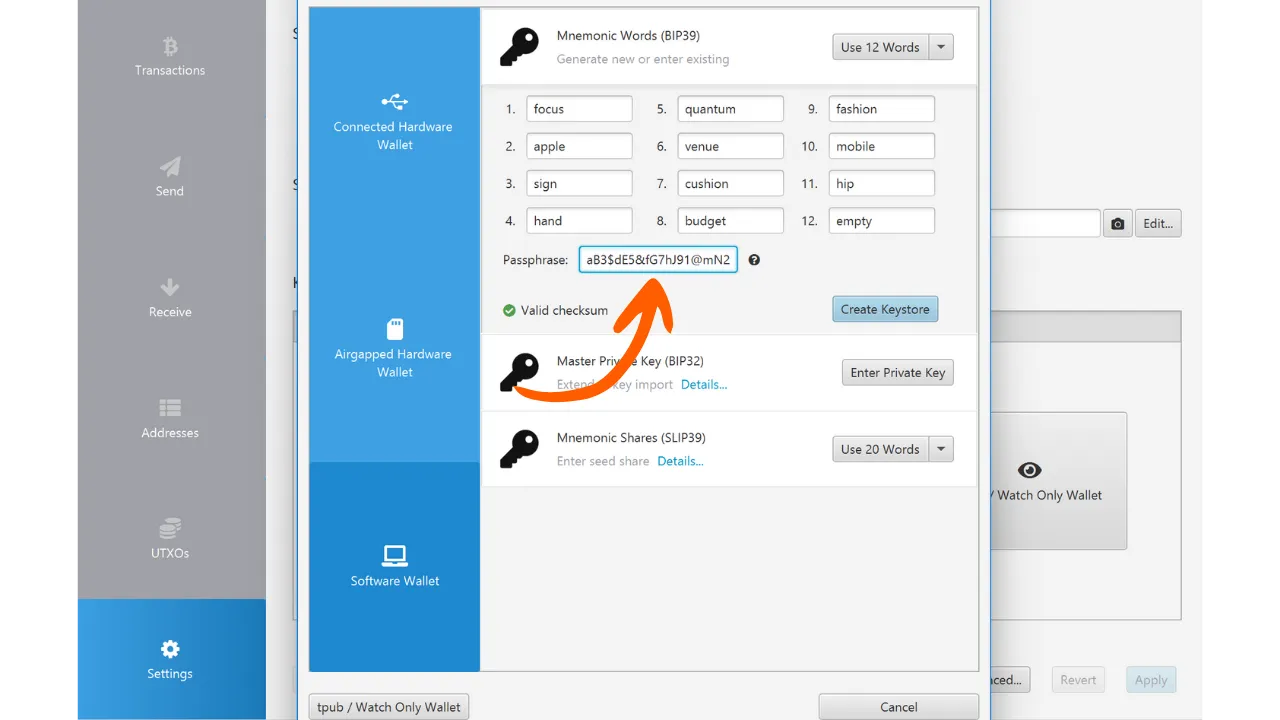

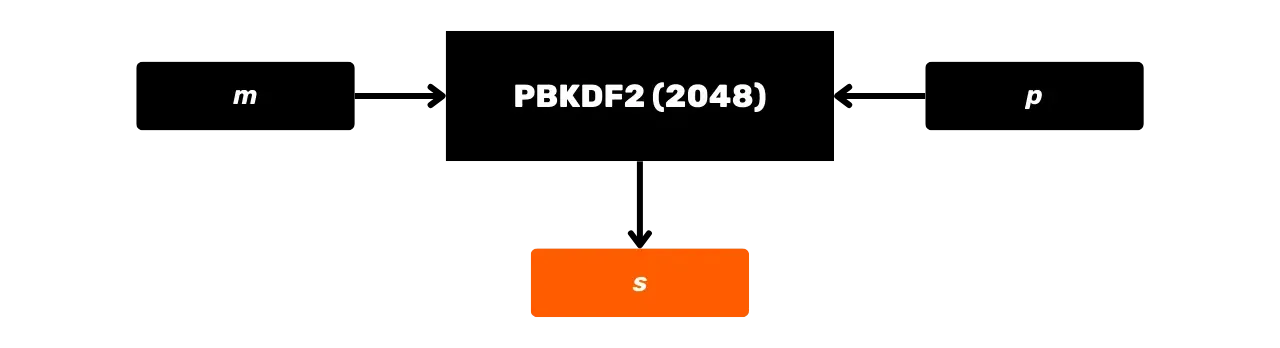

Der PBKDF2-Prozess ist wie folgt, mit:

- $m$: die mnemonische Phrase des Benutzers;

- $s$: die optionale Passphrase zur Erhöhung der Sicherheit (leeres Feld, wenn keine Passphrase);

- $n$: die Anzahl der Iterationen der Funktion, in unserem Fall sind es 2048.

Die PBKDF2-Funktion ist iterativ definiert. Jede Iteration nimmt das Ergebnis der vorherigen, leitet es durch HMAC-SHA512 und kombiniert die aufeinanderfolgenden Ergebnisse, um den endgültigen Schlüssel zu produzieren:

\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Schematisch kann PBKDF2 wie folgt dargestellt werden:

In diesem Kapitel haben wir die HMAC-SHA512- und PBKDF2-Funktionen erkundet, die Hashing-Funktionen verwenden, um die Integrität und Sicherheit von Schlüsselableitungen im Bitcoin-Protokoll zu gewährleisten. Im nächsten Teil werden wir uns mit digitalen Signaturen befassen, einer weiteren kryptografischen Methode, die in Bitcoin weit verbreitet ist.

# Digitale Signaturen

<partId>76b58a00-0c18-54b9-870d-6b7e34029db8</partId>

## Digitale Signaturen und elliptische Kurven

<chapterId>c9dd9672-6da1-57f8-9871-8b28994d4c1a</chapterId>

Die zweite kryptografische Methode, die in Bitcoin verwendet wird, umfasst Algorithmen für digitale Signaturen. Lassen Sie uns erkunden, was dies beinhaltet und wie es funktioniert.

### Bitcoins, UTXOs und Ausgabebedingungen

Der Begriff "*Wallet*" in Bitcoin kann für Anfänger ziemlich verwirrend sein. Tatsächlich ist das, was als Bitcoin-Wallet bezeichnet wird, Software, die Ihre Bitcoins nicht direkt hält, im Gegensatz zu einem physischen Wallet, das Münzen oder Scheine halten kann. Bitcoins sind einfach Recheneinheiten. Diese Recheneinheit wird durch **UTXO** (*Unspent Transaction Outputs*), also unverbrauchte Transaktionsausgänge, dargestellt. Wenn diese Ausgänge unverbraucht sind, bedeutet das, dass sie einem Benutzer gehören. UTXOs sind gewissermaßen Bitcoin-Stücke variabler Größe, die einem Benutzer gehören.

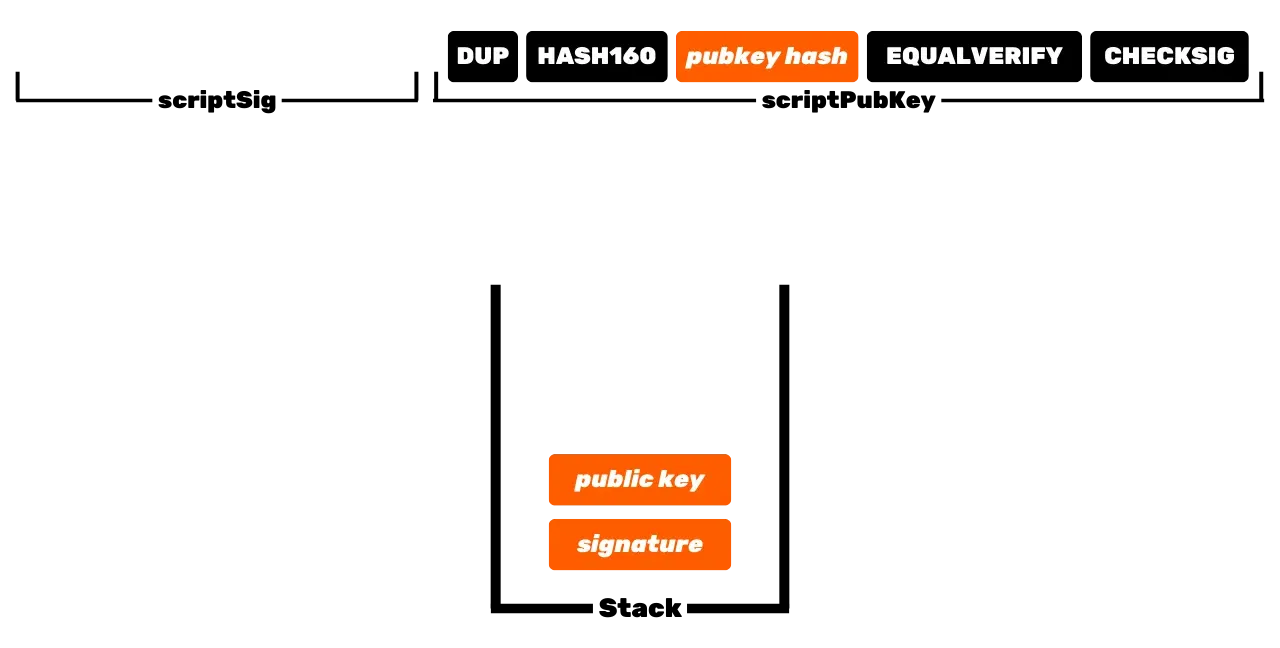

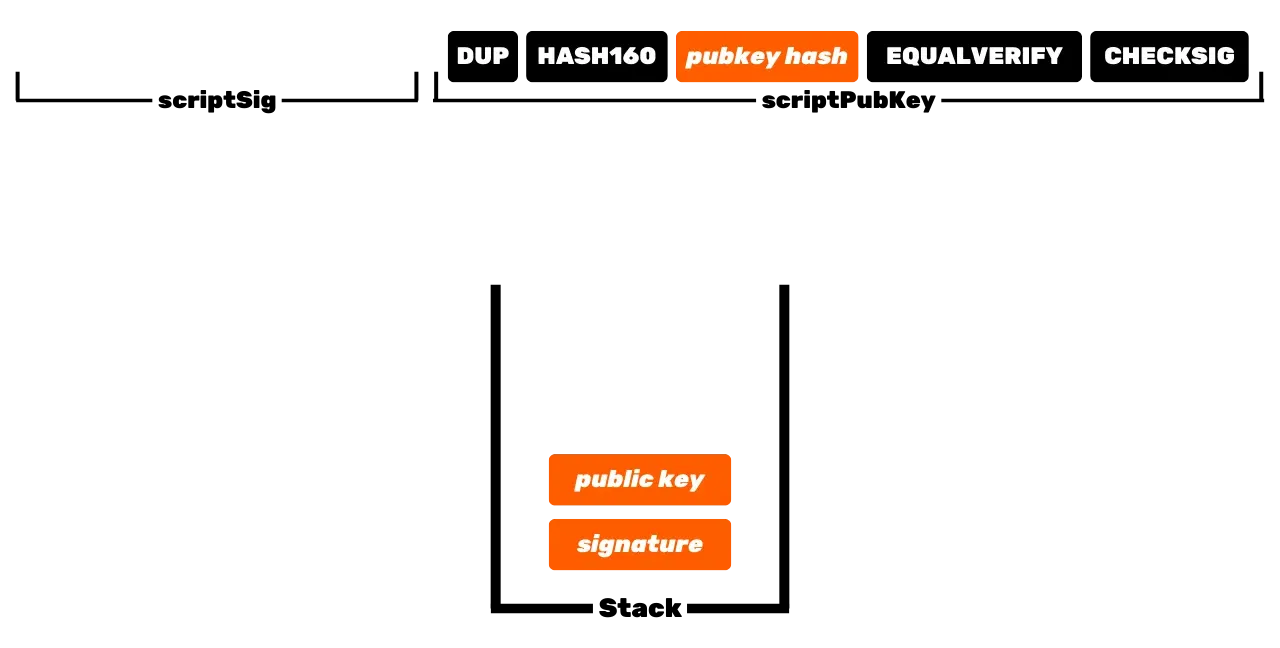

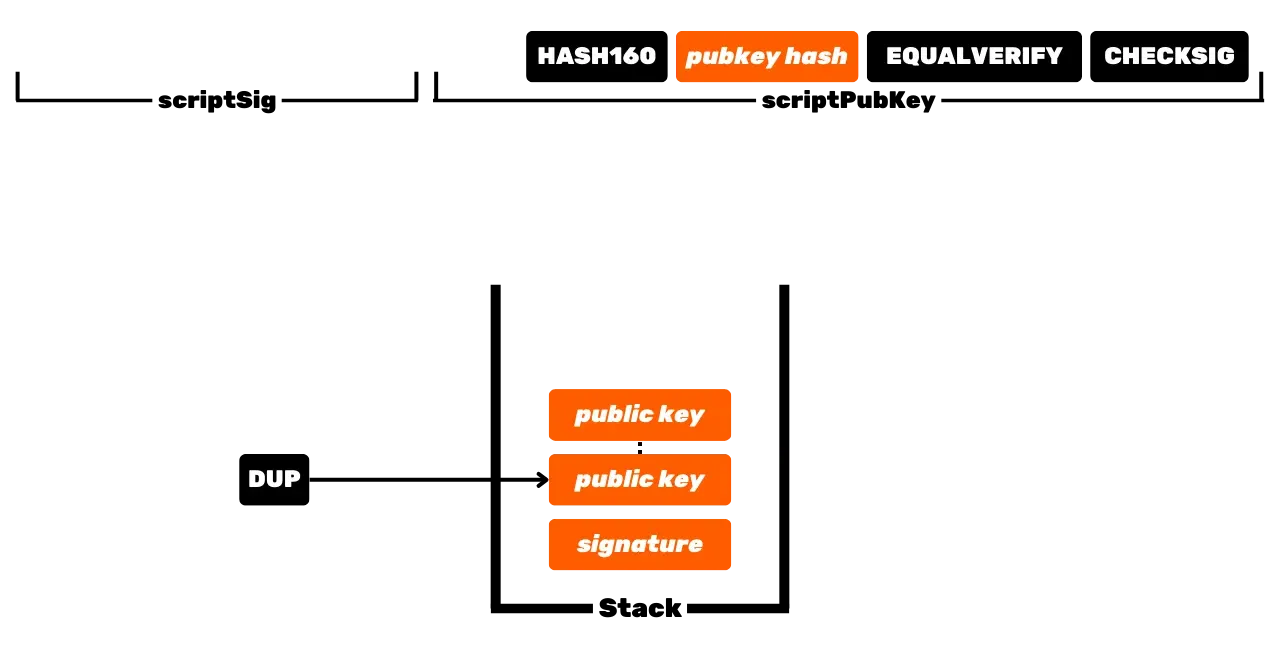

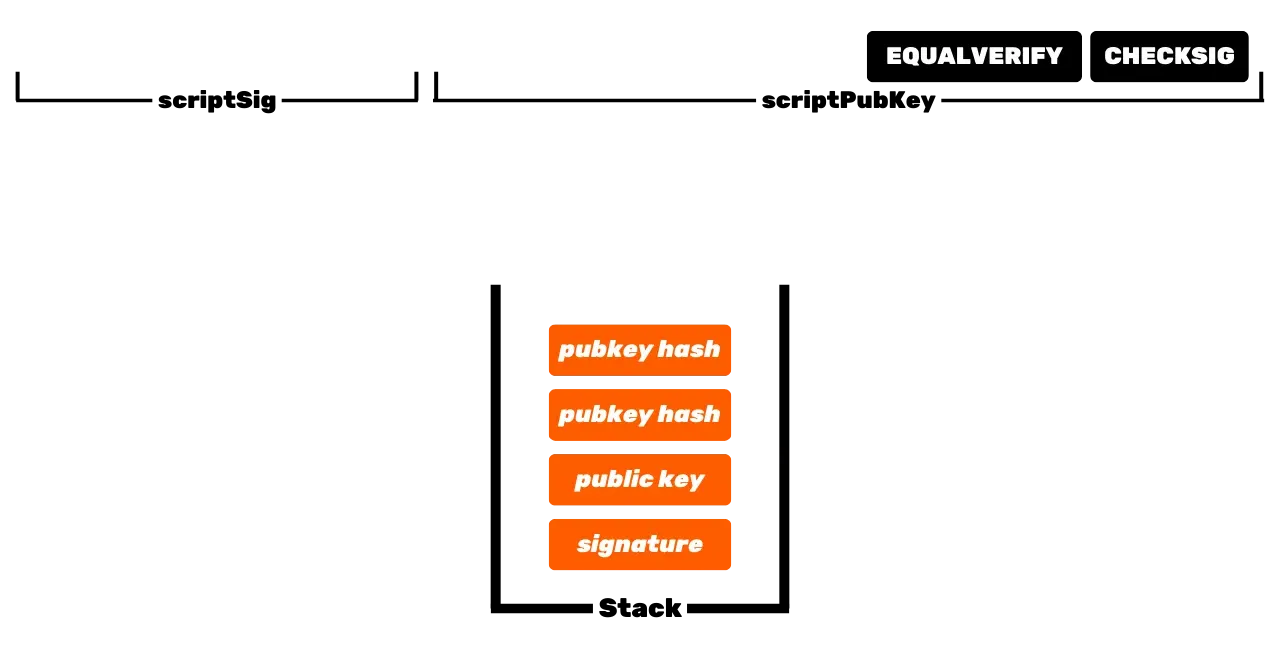

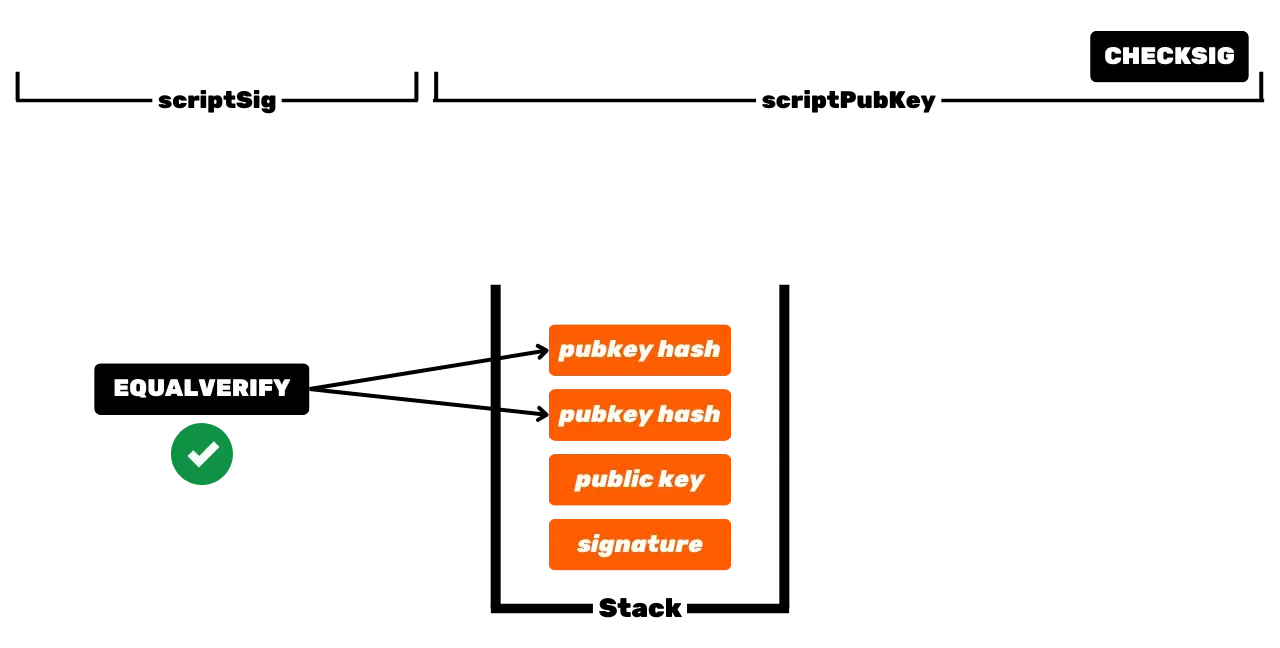

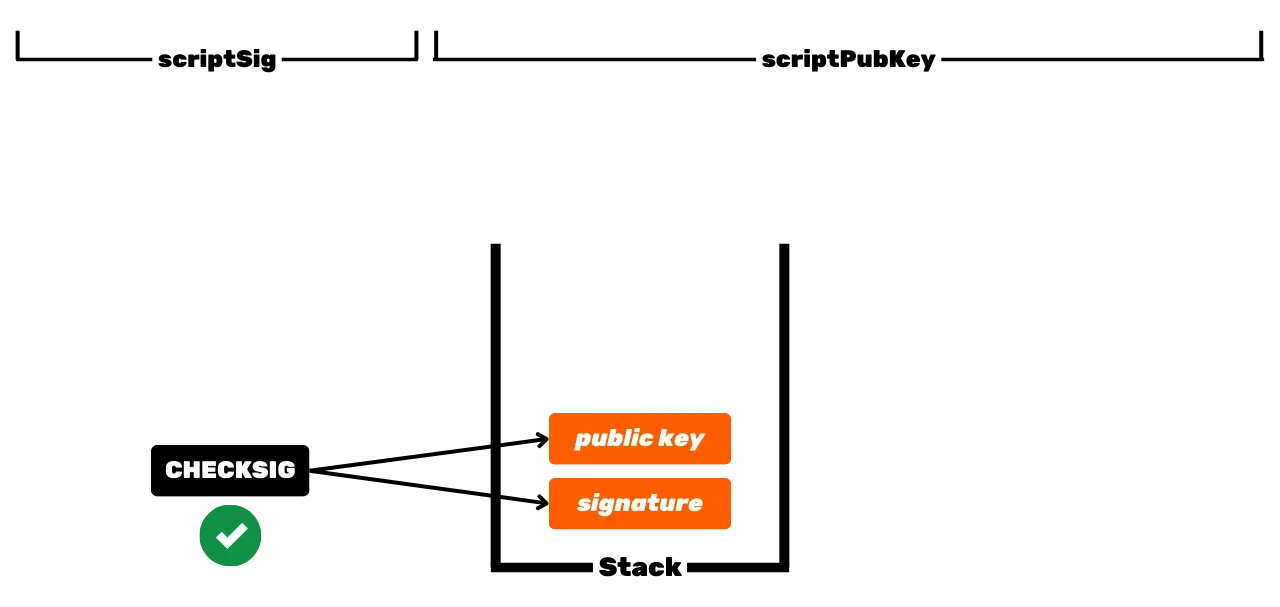

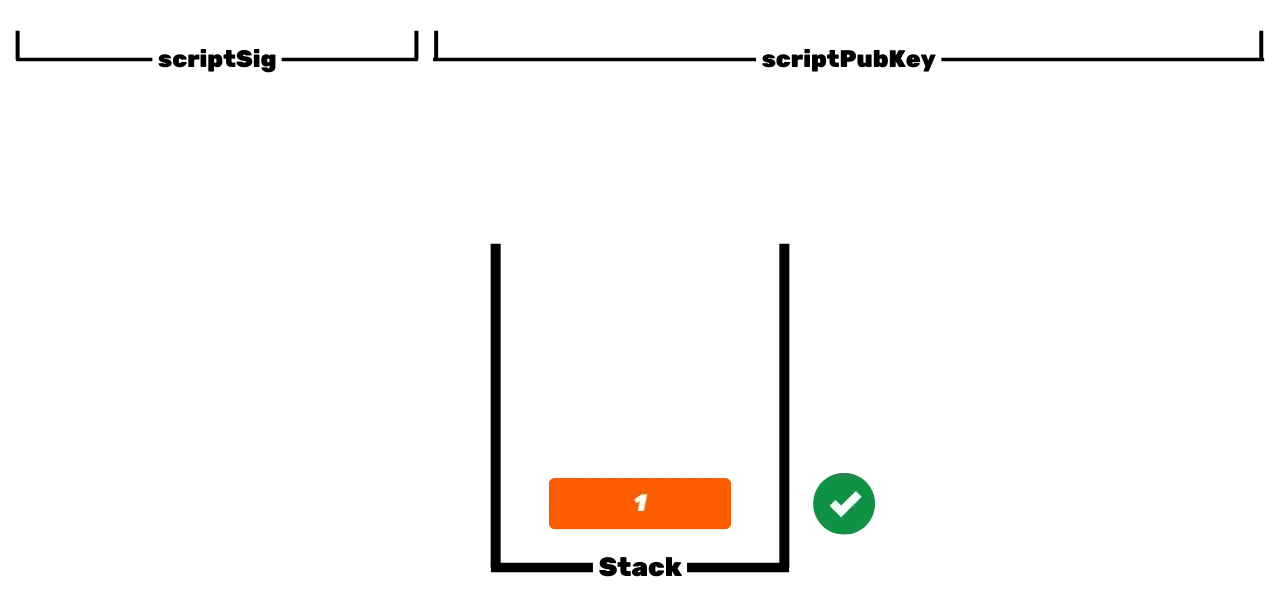

Das Bitcoin-Protokoll ist verteilt und funktioniert ohne zentrale Autorität. Daher ist es nicht wie traditionelle Bankaufzeichnungen, bei denen die Euros, die Ihnen gehören, einfach mit Ihrer persönlichen Identität verknüpft sind. Bei Bitcoin gehören Ihre UTXOs Ihnen, weil sie durch Ausgabebedingungen geschützt sind, die in der Script-Sprache angegeben sind. Vereinfacht gesagt gibt es zwei Arten von Scripts: das Sperrscript (*scriptPubKey*), das ein UTXO schützt, und das Entsperrscript (*scriptSig*), das das Entsperren eines UTXO ermöglicht und somit die darin vertretenen Bitcoin-Einheiten ausgibt.

Die ursprüngliche Operation von Bitcoin mit P2PK-Scripts beinhaltet die Verwendung eines öffentlichen Schlüssels, um Gelder zu sperren, indem in einem *scriptPubKey* angegeben wird, dass die Person, die dieses UTXO ausgeben möchte, eine gültige Signatur mit dem privaten Schlüssel vorlegen muss, der zu diesem öffentlichen Schlüssel gehört. Um dieses UTXO zu entsperren, ist es daher notwendig, eine gültige Signatur im *scriptSig* bereitzustellen. Wie ihre Namen andeuten, ist der öffentliche Schlüssel allen bekannt, da er in der Blockchain übertragen wird, während der private Schlüssel nur dem legitimen Besitzer der Gelder bekannt ist.

Dies ist die grundlegende Funktionsweise von Bitcoin, aber im Laufe der Zeit ist diese Operation komplexer geworden. Zuerst führte Satoshi auch P2PKH-Scripts ein, die eine Empfangsadresse im *scriptPubKey* verwenden, die den Hash des öffentlichen Schlüssels darstellt. Dann wurde das System noch komplexer mit der Ankunft von SegWit und dann Taproot. Das allgemeine Prinzip bleibt jedoch grundsätzlich dasselbe: Ein öffentlicher Schlüssel oder eine Darstellung dieses Schlüssels wird verwendet, um UTXOs zu sperren, und ein entsprechender privater Schlüssel ist erforderlich, um sie zu entsperren und somit auszugeben.

Ein Nutzer, der eine Bitcoin-Transaktion durchführen möchte, muss daher eine digitale Signatur mit seinem privaten Schlüssel für die betreffende Transaktion erstellen. Die Signatur kann von anderen Netzwerkteilnehmern überprüft werden. Wenn sie gültig ist, bedeutet dies, dass der Nutzer, der die Transaktion initiiert, tatsächlich der Besitzer des privaten Schlüssels und somit der Besitzer der Bitcoins ist, die er ausgeben möchte. Andere Nutzer können dann die Transaktion akzeptieren und weiterleiten.

Folglich muss ein Nutzer, der Bitcoins besitzt, die mit einem öffentlichen Schlüssel gesperrt sind, einen Weg finden, um das, was das Entsperren seiner Mittel ermöglicht: den privaten Schlüssel, sicher aufzubewahren. Ein Bitcoin-Wallet ist genau ein Gerät, das es Ihnen ermöglicht, alle Ihre Schlüssel einfach zu behalten, ohne dass andere Personen Zugang dazu haben. Es ist daher eher wie ein Schlüsselbund als wie eine Brieftasche.

Die mathematische Verbindung zwischen einem öffentlichen Schlüssel und einem privaten Schlüssel sowie die Fähigkeit, eine Signatur zu leisten, um den Besitz eines privaten Schlüssels zu beweisen, ohne ihn zu offenbaren, werden durch einen digitalen Signaturalgorithmus ermöglicht. Im Bitcoin-Protokoll werden 2 Signaturalgorithmen verwendet: **ECDSA** (*Elliptic Curve Digital Signature Algorithm*) und das **Schnorr-Signaturschema**. ECDSA ist das digitale Signaturprotokoll, das seit den Anfängen von Bitcoin verwendet wird. Schnorr ist in Bitcoin neuer, da es im November 2021 mit dem Taproot-Update eingeführt wurde.

Diese beiden Algorithmen sind in ihren Mechanismen recht ähnlich. Sie basieren beide auf elliptischer Kurvenkryptografie. Der Hauptunterschied zwischen diesen beiden Protokollen liegt in der Struktur der Signatur und einigen spezifischen mathematischen Eigenschaften. Wir werden daher die Funktionsweise dieser Algorithmen untersuchen, beginnend mit dem ältesten: ECDSA.

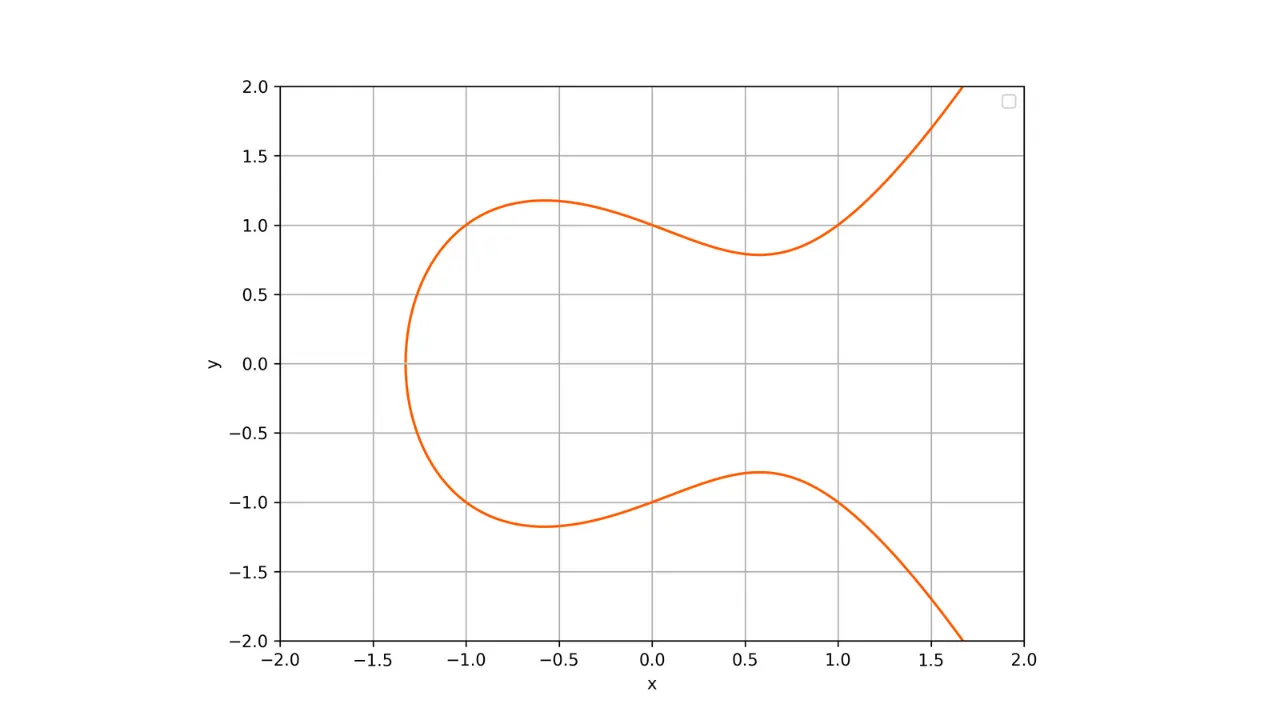

### Elliptische Kurvenkryptografie

Die elliptische Kurvenkryptografie (ECC) ist eine Reihe von Algorithmen, die eine elliptische Kurve für ihre verschiedenen mathematischen und geometrischen Eigenschaften zu kryptografischen Zwecken nutzen. Die Sicherheit dieser Algorithmen beruht auf der Schwierigkeit des diskreten Logarithmusproblems auf elliptischen Kurven. Elliptische Kurven werden insbesondere für Schlüsselaustausche, asymmetrische Verschlüsselung oder zur Erstellung digitaler Signaturen verwendet.

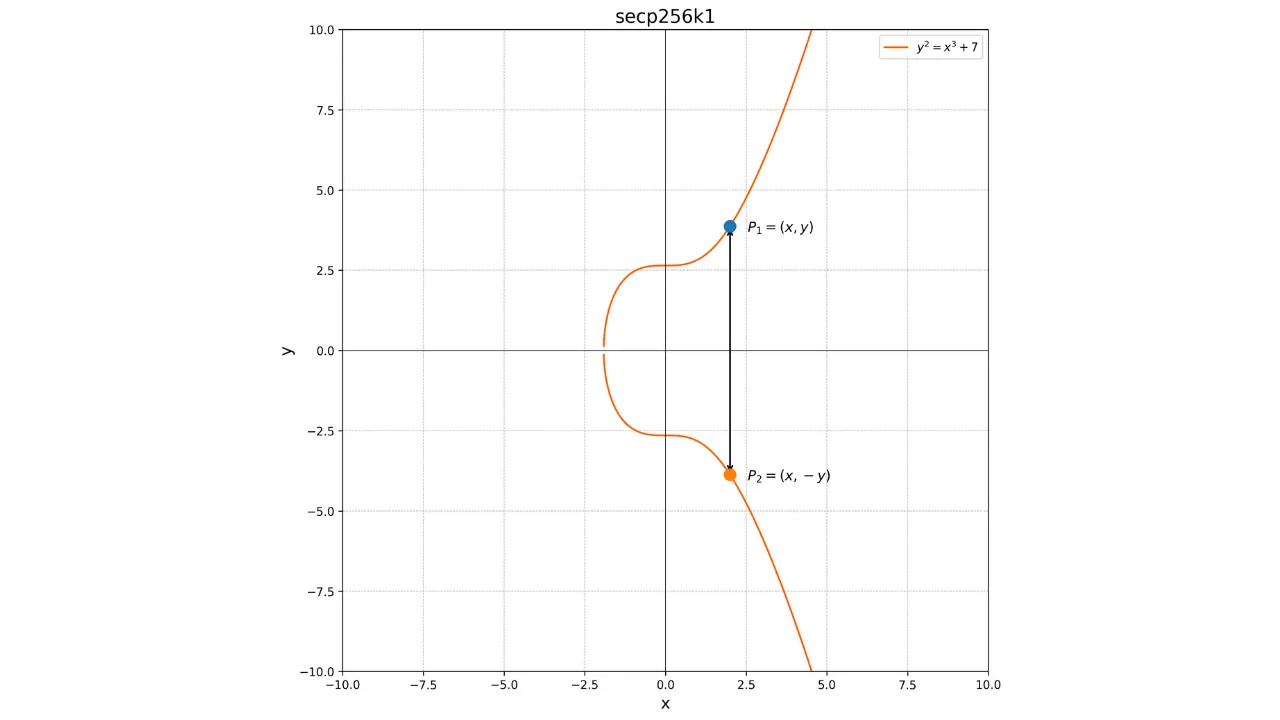

Eine wichtige Eigenschaft dieser Kurven ist, dass sie symmetrisch bezüglich der x-Achse sind. So wird jede nicht-vertikale Linie, die die Kurve an zwei unterschiedlichen Punkten schneidet, immer einen dritten Schnittpunkt mit der Kurve haben. Außerdem wird jede Tangente an die Kurve an einem nicht-singulären Punkt die Kurve an einem weiteren Punkt schneiden. Diese Eigenschaften werden nützlich sein, um Operationen auf der Kurve zu definieren.

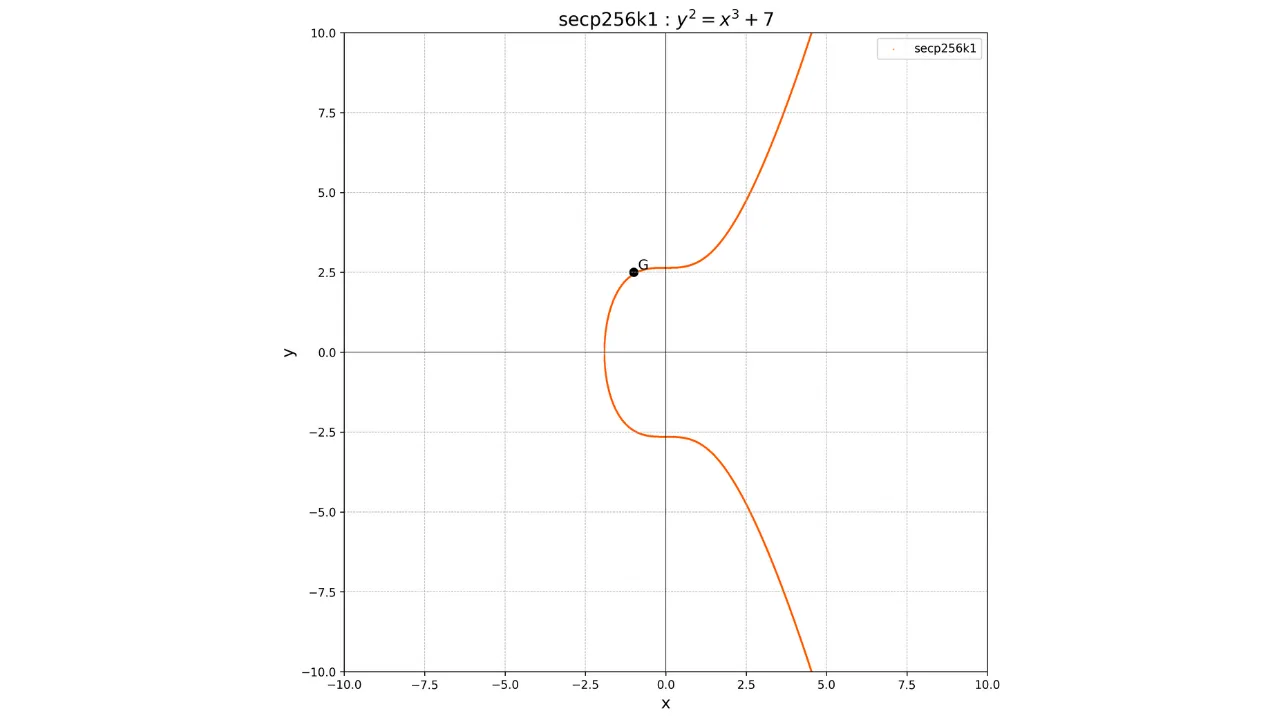

Hier ist eine Darstellung einer elliptischen Kurve über dem Feld der reellen Zahlen:

Jede elliptische Kurve wird durch eine Gleichung der Form definiert:

y^2 = x^3 + ax + b

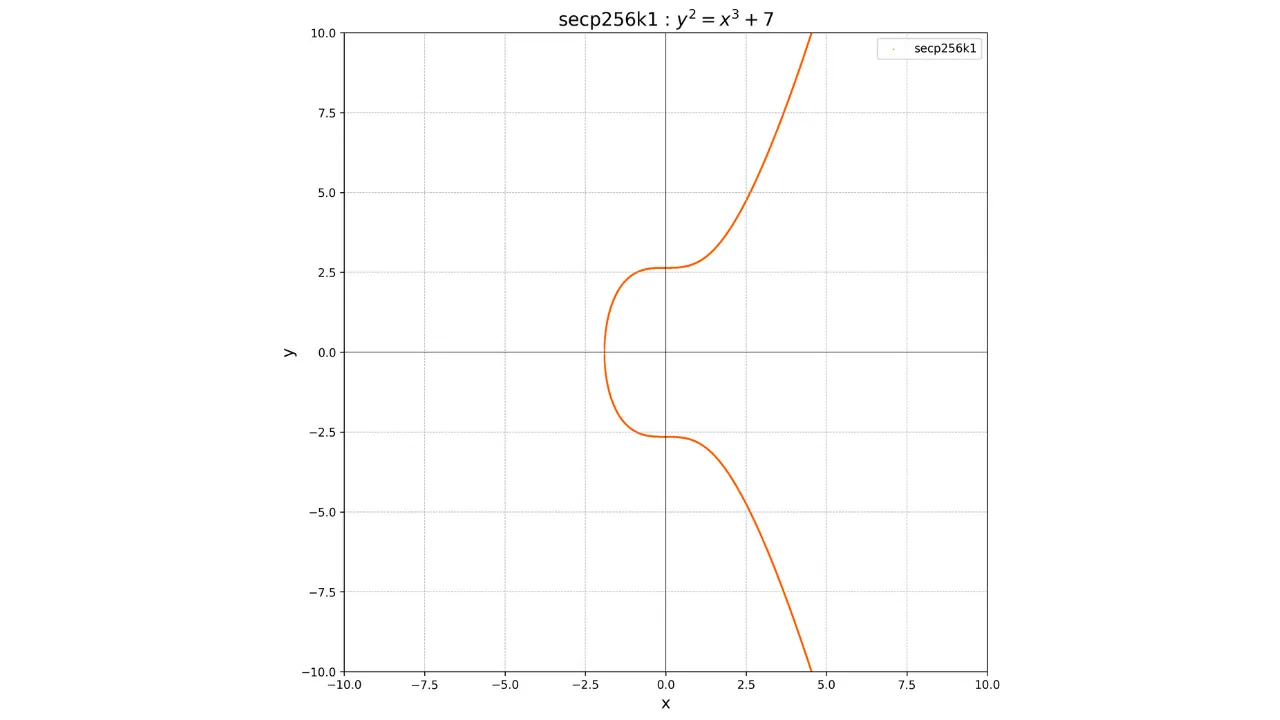

### secp256k1

Um ECDSA oder Schnorr zu verwenden, muss man die Parameter der elliptischen Kurve wählen, das heißt, die Werte von $a$ und $b$ in der Kurvengleichung. Es gibt verschiedene Standards elliptischer Kurven, die als kryptografisch sicher gelten. Der bekannteste ist die *secp256r1*-Kurve, die vom NIST (*National Institute of Standards and Technology*) definiert und empfohlen wird.

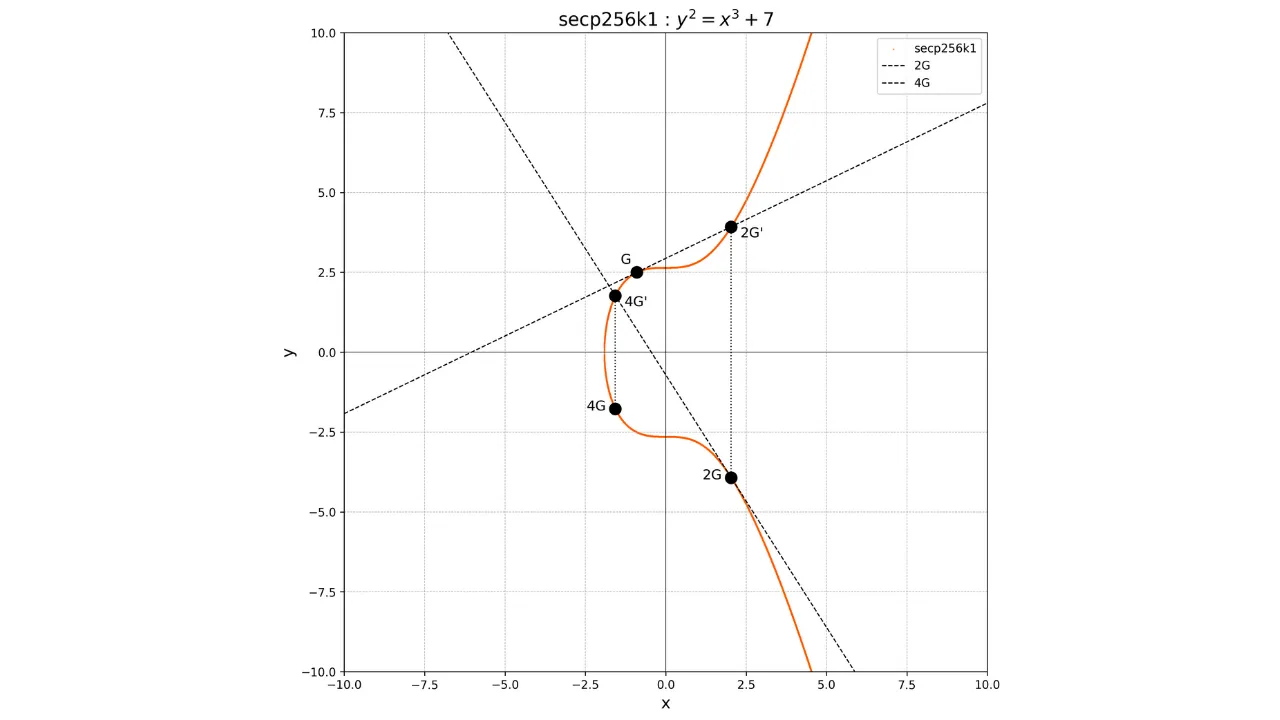

Trotzdem entschied sich Satoshi Nakamoto, der Erfinder von Bitcoin, diese Kurve nicht zu verwenden. Der Grund für diese Wahl ist unbekannt, aber einige glauben, er bevorzugte eine Alternative, weil die Parameter dieser Kurve potenziell einen Hintertür enthalten könnten. Stattdessen verwendet das Bitcoin-Protokoll den Standard ***secp256k1***. Diese Kurve ist durch die Parameter $a = 0$ und $b = 7$ definiert. Ihre Gleichung ist daher:

y^2 = x^3 + 7

Ihre grafische Darstellung über dem Feld der reellen Zahlen sieht folgendermaßen aus:

In der Kryptographie arbeiten wir jedoch mit endlichen Zahlenmengen. Genauer gesagt arbeiten wir im endlichen Feld $\mathbb{F}_p$, welches das Feld der ganzen Zahlen modulo einer Primzahl $p$ ist.

**Definition**: Eine Primzahl ist eine natürliche ganze Zahl, die größer oder gleich 2 ist und nur zwei verschiedene positive ganze Zahlenteiler hat: 1 und sich selbst. Zum Beispiel ist die Zahl 7 eine Primzahl, da sie nur durch 1 und 7 geteilt werden kann. Andererseits ist die Zahl 8 keine Primzahl, weil sie durch 1, 2, 4 und 8 geteilt werden kann.

Bei Bitcoin wird die Primzahl $p$, die verwendet wird, um das endliche Feld zu definieren, sehr groß gewählt. Sie wird so ausgewählt, dass die Ordnung des Feldes (d.h. die Anzahl der Elemente in $\mathbb{F}_p$) ausreichend groß ist, um kryptografische Sicherheit zu gewährleisten.

Die verwendete Primzahl $p$ ist:

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

In Dezimalschreibweise entspricht dies:

p = 2^{256} - 2^{32} - 977

Daher ist die Gleichung unserer elliptischen Kurve tatsächlich:

y^2 \equiv x^3 + 7 \mod p

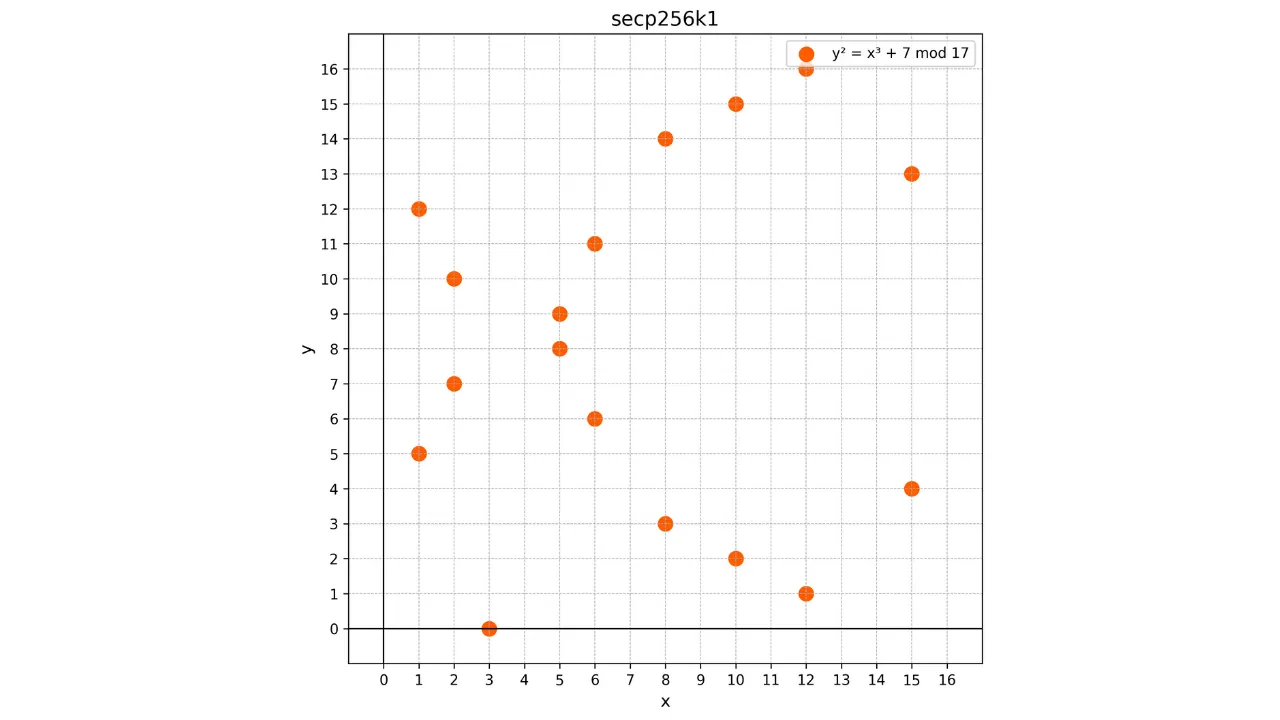

Da diese Kurve über das endliche Feld $\mathbb{F}_p$ definiert ist, ähnelt sie nicht mehr einer kontinuierlichen Kurve, sondern eher einer diskreten Menge von Punkten. Zum Beispiel sieht hier die in Bitcoin verwendete Kurve für ein sehr kleines $p = 17$ so aus:

In diesem Beispiel habe ich das endliche Feld absichtlich auf $p = 17$ beschränkt, aus pädagogischen Gründen, aber man muss sich vorstellen, dass das in Bitcoin verwendete um ein Vielfaches größer ist, fast $2^{256}$.

Wir verwenden ein endliches Feld ganzer Zahlen modulo $p$, um die Genauigkeit der Operationen auf der Kurve zu gewährleisten. Tatsächlich sind elliptische Kurven über dem Feld der reellen Zahlen aufgrund von Rundungsfehlern bei Berechnungen ungenau. Werden zahlreiche Operationen auf der Kurve durchgeführt, sammeln sich diese Fehler an und das Endergebnis kann falsch oder schwer zu reproduzieren sein. Die ausschließliche Verwendung positiver ganzer Zahlen gewährleistet eine perfekte Genauigkeit der Berechnungen und somit die Reproduzierbarkeit des Ergebnisses.

Die Mathematik der elliptischen Kurven über endlichen Feldern ist analog zu der über dem Feld der reellen Zahlen, mit der Anpassung, dass alle Operationen modulo $p$ durchgeführt werden. Um die Erklärungen zu vereinfachen, werden wir in den folgenden Kapiteln weiterhin Konzepte anhand einer Kurve, die über reelle Zahlen definiert ist, veranschaulichen, während wir im Hinterkopf behalten, dass die Kurve in der Praxis über ein endliches Feld definiert ist.

Wenn Sie mehr über die mathematischen Grundlagen der modernen Kryptographie erfahren möchten, empfehle ich auch, diesen anderen Kurs im Plan ₿ Network zu konsultieren:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

## Berechnung des öffentlichen Schlüssels aus dem privaten Schlüssel

<chapterId>fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a</chapterId>

Wie zuvor gesehen, basieren die digitalen Signaturalgorithmen bei Bitcoin auf einem Paar von privaten und öffentlichen Schlüsseln, die mathematisch miteinander verknüpft sind. Lassen Sie uns gemeinsam erkunden, was diese mathematische Verknüpfung ist und wie sie generiert werden.

### Der private Schlüssel

Der private Schlüssel ist einfach eine zufällige oder pseudozufällige Zahl. Im Fall von Bitcoin ist diese Zahl 256 Bit groß. Die Anzahl der Möglichkeiten für einen Bitcoin-privaten Schlüssel ist daher theoretisch $2^{256}$.

**Hinweis**: Eine "pseudo-zufällige Zahl" ist eine Zahl, die Eigenschaften aufweist, die denen einer wirklich zufälligen Zahl nahekommen, aber durch einen deterministischen Algorithmus erzeugt wird.

In der Praxis gibt es jedoch nur $n$ unterschiedliche Punkte auf unserer elliptischen Kurve secp256k1, wobei $n$ die Ordnung des Generatorpunkts $G$ der Kurve ist. Wir werden später sehen, was diese Zahl bedeutet, aber merken Sie sich einfach, dass ein gültiger privater Schlüssel eine ganze Zahl zwischen $1$ und $n-1$ ist, wobei $n$ eine Zahl ist, die nahe, aber etwas weniger als $2^{256}$ ist. Daher gibt es einige 256-Bit-Zahlen, die nicht gültig sind, um ein privater Schlüssel in Bitcoin zu werden, speziell alle Zahlen zwischen $n$ und $2^{256}$. Wenn die Erzeugung der Zufallszahl (der private Schlüssel) einen Wert $k$ ergibt, sodass $k \geq n$ ist, wird er als ungültig betrachtet, und ein neuer Zufallswert muss generiert werden.

Die Anzahl der Möglichkeiten für einen Bitcoin-privaten Schlüssel beträgt daher etwa $n$, was einer Zahl nahe $1.158 \times 10^{77}$ entspricht. Diese Zahl ist so groß, dass es statistisch fast unmöglich ist, zufällig auf den privaten Schlüssel eines anderen Benutzers zu stoßen, wenn Sie einen privaten Schlüssel zufällig wählen. Um Ihnen eine Vorstellung von der Größenordnung zu geben, die Anzahl der möglichen privaten Schlüssel bei Bitcoin liegt in einer Größenordnung nahe der geschätzten Atome im beobachtbaren Universum.

Wie wir in den kommenden Kapiteln sehen werden, werden heute die meisten privaten Schlüssel bei Bitcoin nicht zufällig generiert, sondern sind das Ergebnis einer deterministischen Ableitung aus einer mnemonischen Phrase, die selbst pseudo-zufällig ist (dies ist die berühmte Phrase aus 12 oder 24 Wörtern). Diese Information ändert nichts an der Verwendung von Signaturalgorithmen wie ECDSA, hilft aber, unseren Popularisierungsansatz auf Bitcoin zu fokussieren.

Für die Fortsetzung der Erklärung wird der private Schlüssel durch den Kleinbuchstaben $k$ dargestellt.

### Der öffentliche Schlüssel

Der öffentliche Schlüssel ist ein Punkt auf der elliptischen Kurve, dargestellt durch den Großbuchstaben $K$, und wird aus dem privaten Schlüssel $k$ berechnet. Dieser Punkt $K$ wird durch ein Paar von Koordinaten $(x, y)$ auf der elliptischen Kurve repräsentiert, wobei jede Koordinate eine ganze Zahl modulo $p$ ist, der Primzahl, die das endliche Feld $\mathbb{F}_p$ definiert.

In der Praxis wird ein unkomprimierter öffentlicher Schlüssel durch 512 Bits (oder 64 Bytes) dargestellt, die zwei 256-Bit-Zahlen ($x$ und $y$) entsprechen, die hintereinander platziert sind. Diese Zahlen sind die Abszisse ($x$) und die Ordinate ($y$) unseres Punktes auf secp256k1. Wenn wir das Präfix hinzufügen, summiert sich der öffentliche Schlüssel auf 520 Bits.

Es ist jedoch auch möglich, den öffentlichen Schlüssel in einer komprimierten Form darzustellen, die nur 33 Bytes (264 Bits) verwendet, indem nur die Abszisse $x$ unseres Punktes auf der Kurve und ein Byte, das die Parität von $y$ angibt, beibehalten wird. Dies ist als komprimierter öffentlicher Schlüssel bekannt. Ich werde in den letzten Kapiteln dieses Trainings mehr darüber sprechen. Aber was Sie sich merken müssen, ist, dass ein öffentlicher Schlüssel $K$ ein Punkt ist, der durch $x$ und $y$ beschrieben wird.

Um den Punkt $K$ zu berechnen, der unserem öffentlichen Schlüssel entspricht, verwenden wir die Operation der skalaren Multiplikation auf elliptischen Kurven, definiert als eine wiederholte Addition ($k$-mal) des Generatorpunkts $G$:

K = k \cdot G

wo:

- $k$ ist der private Schlüssel (eine zufällige ganze Zahl zwischen $1$ und $n-1$);

- $G$ ist der Generatorpunkt der elliptischen Kurve, der von allen Teilnehmern des Bitcoin-Netzwerks verwendet wird; - $\cdot$ repräsentiert die skalare Multiplikation auf der elliptischen Kurve, was dem Hinzufügen des Punktes $G$ zu sich selbst $k$ Mal entspricht.

Die Tatsache, dass dieser Punkt $G$ allen öffentlichen Schlüsseln auf Bitcoin gemeinsam ist, ermöglicht es uns sicherzustellen, dass der gleiche private Schlüssel $k$ uns immer den gleichen öffentlichen Schlüssel $K$ geben wird:

Die Hauptcharakteristik dieser Operation ist, dass sie eine Einwegfunktion ist. Es ist einfach, den öffentlichen Schlüssel $K$ zu berechnen, wenn man den privaten Schlüssel $k$ und den Generatorpunkt $G$ kennt, aber es ist praktisch unmöglich, den privaten Schlüssel $k$ zu berechnen, wenn man nur den öffentlichen Schlüssel $K$ und den Generatorpunkt $G$ kennt. $k$ aus $K$ und $G$ zu finden, entspricht der Lösung des diskreten Logarithmusproblems auf elliptischen Kurven, ein mathematisch schwieriges Problem, für das kein effizienter Algorithmus bekannt ist. Selbst die leistungsfähigsten aktuellen Rechner sind nicht in der Lage, dieses Problem in einer vernünftigen Zeit zu lösen.

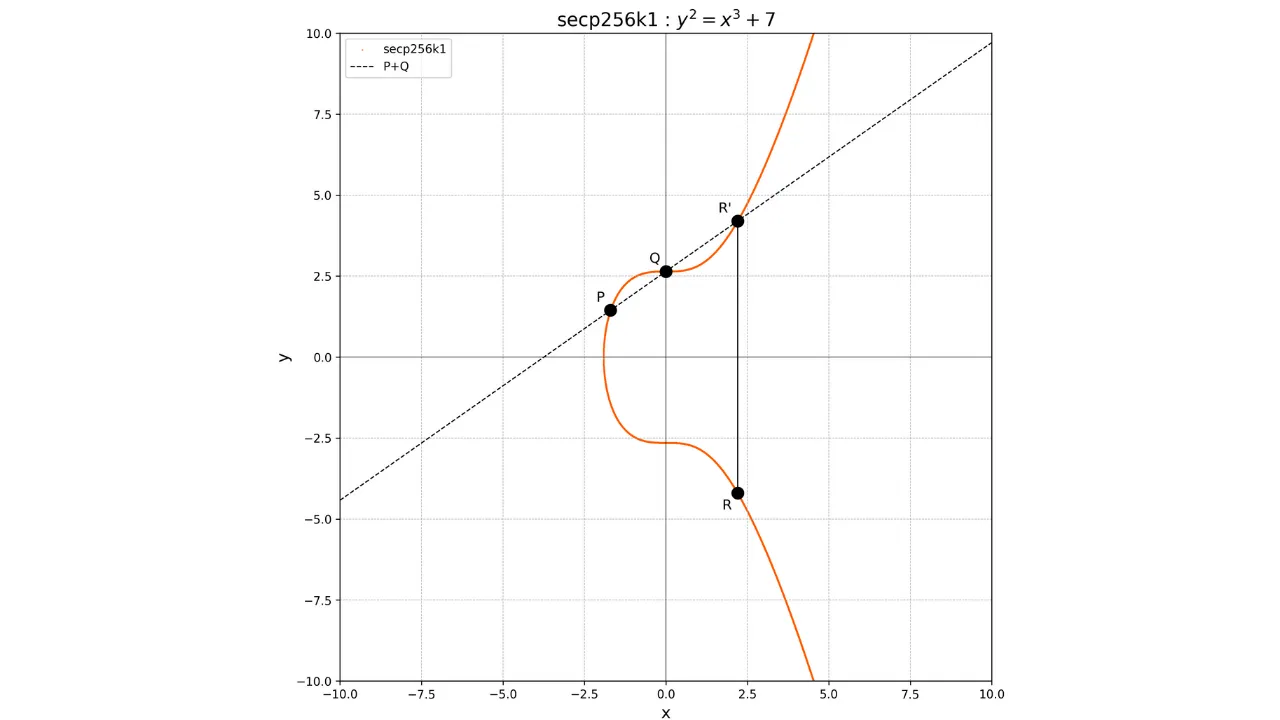

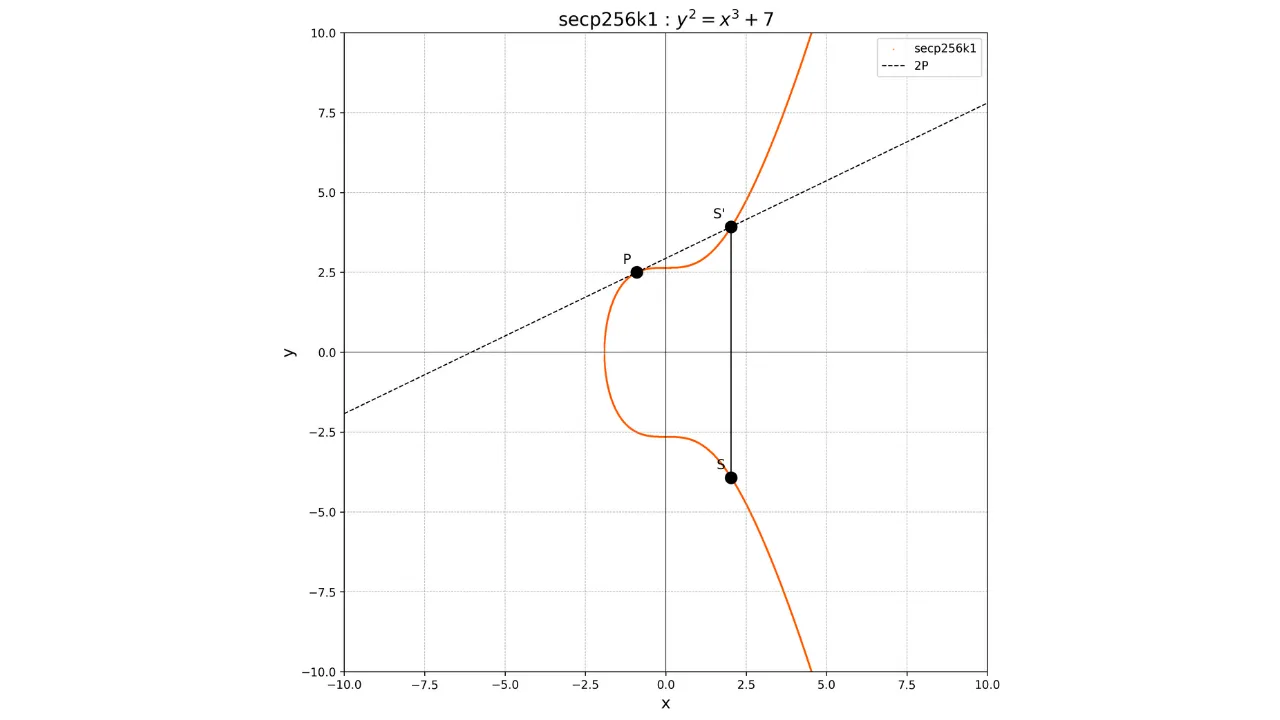

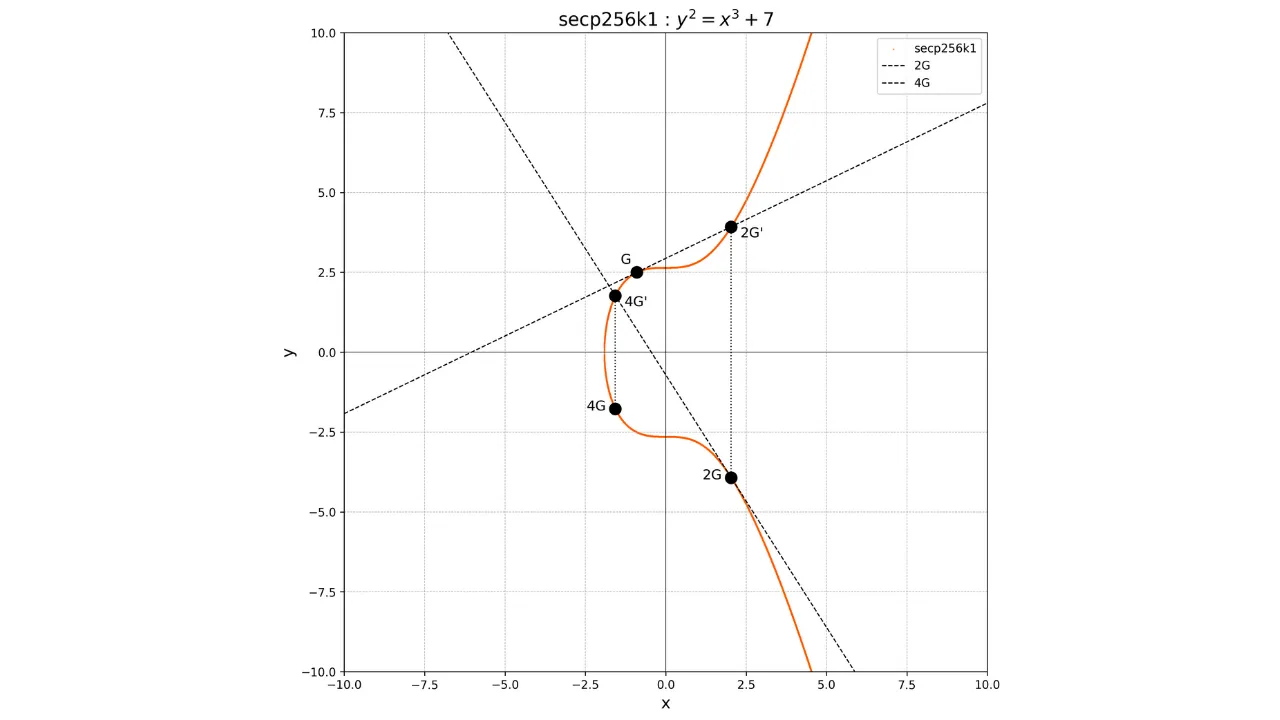

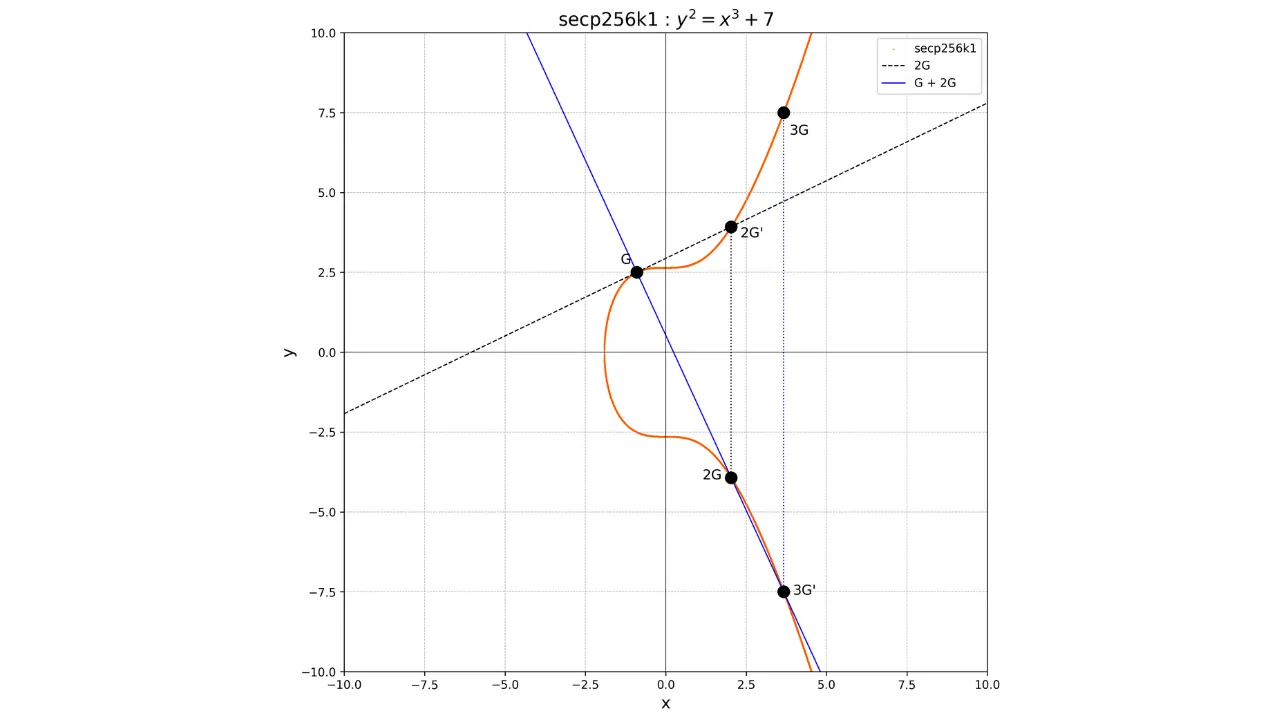

### Addition und Verdopplung von Punkten auf elliptischen Kurven

Das Konzept der Addition auf elliptischen Kurven ist geometrisch definiert. Wenn wir zwei Punkte $P$ und $Q$ auf der Kurve haben, wird die Operation $P + Q$ berechnet, indem eine Linie gezeichnet wird, die durch $P$ und $Q$ verläuft. Diese Linie wird die Kurve notwendigerweise an einem dritten Punkt $R'$ schneiden. Wir nehmen dann das Spiegelbild dieses Punktes bezüglich der x-Achse, um den Punkt $R$ zu erhalten, der das Ergebnis der Addition ist:

P + Q = R

Grafisch kann dies wie folgt dargestellt werden:

Für die Verdopplung eines Punktes, also die Operation $P + P$, zeichnen wir die Tangente an die Kurve am Punkt $P$. Diese Tangente schneidet die Kurve an einem anderen Punkt $S'$. Wir nehmen dann das Spiegelbild dieses Punktes bezüglich der x-Achse, um den Punkt $S$ zu erhalten, der das Ergebnis der Verdopplung ist:

2P = S

Grafisch wird dies gezeigt als:

Durch die Verwendung dieser Operationen der Addition und Verdopplung können wir die skalare Multiplikation eines Punktes mit einer ganzen Zahl $k$, bezeichnet als $kP$, durchführen, indem wiederholte Verdopplungen und Additionen durchgeführt werden.

Nehmen wir zum Beispiel an, wir haben einen privaten Schlüssel $k = 4$ gewählt. Um den zugehörigen öffentlichen Schlüssel zu berechnen, führen wir aus:

K = k \cdot G = 4G

Grafisch entspricht dies der Durchführung einer Reihe von Additionen und Verdopplungen:

- Berechne $2G$ durch Verdopplung von $G$.

- Berechne $4G$ durch Verdopplung von $2G$.

Wenn wir zum Beispiel den Punkt $3G$ berechnen möchten, müssen wir zuerst den Punkt $2G$ durch Verdopplung des Punktes $G$ berechnen, dann $G$ und $2G$ addieren. Um $G$ und $2G$ zu addieren, zeichnen wir einfach die Linie, die diese beiden Punkte verbindet, holen den einzigartigen Punkt $-3G$ am Schnittpunkt zwischen dieser Linie und der elliptischen Kurve und bestimmen dann $3G$ als das Gegenteil von $-3G$.

Wir werden haben:

G + G = 2G

2G + G = 3G

Grafisch würde dies wie folgt dargestellt:

### Einwegfunktion

Dank dieser Operationen können wir verstehen, warum es einfach ist, einen öffentlichen Schlüssel aus einem privaten Schlüssel abzuleiten, aber das Umgekehrte praktisch unmöglich ist.

Kehren wir zu unserem vereinfachten Beispiel zurück. Mit einem privaten Schlüssel $k = 4$. Um den zugehörigen öffentlichen Schlüssel zu berechnen, führen wir aus:

K = k \cdot G = 4G

Wir haben somit den öffentlichen Schlüssel $K$ leicht berechnen können, indem wir $k$ und $G$ kannten.

Wenn jemand jedoch nur den öffentlichen Schlüssel $K$ kennt, steht er vor dem Problem des diskreten Logarithmus: das Finden von $k$ so, dass $K = k \cdot G$. Dieses Problem gilt als schwierig, weil es keinen effizienten Algorithmus gibt, um es auf elliptischen Kurven zu lösen. Dies gewährleistet die Sicherheit der ECDSA- und Schnorr-Algorithmen.

Natürlich wäre es in diesem vereinfachten Beispiel mit $k = 4$ möglich, $k$ durch Ausprobieren zu finden, da die Anzahl der Möglichkeiten gering ist. In der Praxis bei Bitcoin ist $k$ jedoch eine 256-Bit-Ganzzahl, was die Anzahl der Möglichkeiten astronomisch groß macht (ungefähr $1.158 \times 10^{77}$). Daher ist es undurchführbar, $k$ durch Brute-Force zu finden.

## Signieren mit dem privaten Schlüssel

<chapterId>bb07826f-826e-5905-b307-3d82001fb778</chapterId>

Jetzt, da Sie wissen, wie man einen öffentlichen Schlüssel aus einem privaten Schlüssel ableitet, können Sie bereits Bitcoins empfangen, indem Sie dieses Schlüsselpaar als Ausgabebedingung verwenden. Aber wie gibt man sie aus? Um Bitcoins auszugeben, müssen Sie das _scriptPubKey_ entsperren, das an Ihr UTXO angehängt ist, um zu beweisen, dass Sie tatsächlich dessen legitimer Besitzer sind. Dazu müssen Sie eine Signatur $s$ erzeugen, die zum öffentlichen Schlüssel $K$ passt, der im _scriptPubKey_ vorhanden ist, indem Sie den privaten Schlüssel $k$ verwenden, der ursprünglich verwendet wurde, um $K$ zu berechnen. Die digitale Signatur ist somit ein unwiderlegbarer Beweis dafür, dass Sie im Besitz des privaten Schlüssels sind, der mit dem öffentlichen Schlüssel verbunden ist, den Sie beanspruchen.

### Elliptische Kurvenparameter

Um eine digitale Signatur durchzuführen, müssen alle Teilnehmer zunächst die Parameter der verwendeten elliptischen Kurve vereinbaren. Im Fall von Bitcoin sind die Parameter von **secp256k1** wie folgt:

Das endliche Feld $\mathbb{Z}_p$ definiert durch:

p = 2^{256} - 2^{32} - 977

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

$p$ ist eine sehr große Primzahl, die etwas kleiner als $2^{256}$ ist.

Die elliptische Kurve $y^2 = x^3 + ax + b$ über $\mathbb{Z}_p$ definiert durch:

a = 0, \quad b = 7

Der Generatorpunkt oder Ursprungspunkt $G$:

```text

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

```

Diese Zahl ist die komprimierte Form, die nur die Abszisse des Punktes $G$ angibt. Das Präfix `02` am Anfang bestimmt, welche der beiden Werte mit dieser Abszisse $x$ als Erzeugungspunkt verwendet werden soll.

Die Ordnung $n$ von $G$ (die Anzahl der existierenden Punkte) und der Kofaktor $h$:

```text

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

```

$n$ ist eine sehr große Zahl, die etwas kleiner als $p$ ist.

h=1

$h$ ist der Kofaktor oder die Anzahl der Untergruppen. Ich werde hier nicht näher darauf eingehen, was dies repräsentiert, da es ziemlich komplex ist, und im Fall von Bitcoin müssen wir dies nicht berücksichtigen, da es gleich $1$ ist.

Alle diese Informationen sind öffentlich und allen Teilnehmern bekannt. Dank ihnen können Benutzer eine digitale Signatur erstellen und verifizieren.

### Signatur mit ECDSA

Der ECDSA-Algorithmus ermöglicht es einem Benutzer, eine Nachricht mit seinem privaten Schlüssel zu signieren, sodass jeder, der den entsprechenden öffentlichen Schlüssel kennt, die Gültigkeit der Signatur überprüfen kann, ohne dass der private Schlüssel jemals offenbart wird. Im Kontext von Bitcoin hängt die zu signierende Nachricht vom _sighash_ ab, den der Benutzer wählt. Dieser _sighash_ bestimmt, welche Teile der Transaktion von der Signatur abgedeckt werden. Ich werde im nächsten Kapitel näher darauf eingehen.

Hier sind die Schritte zur Erzeugung einer ECDSA-Signatur:

Zuerst berechnen wir den Hash ($e$) der zu signierenden Nachricht. Die Nachricht $m$ wird also durch eine kryptografische Hash-Funktion geleitet, im Allgemeinen SHA256 oder doppeltes SHA256 im Fall von Bitcoin:

e = \text{HASH}(m)

Als Nächstes berechnen wir einen Nonce. In der Kryptografie ist ein Nonce einfach eine Zahl, die auf zufällige oder pseudozufällige Weise generiert wird und nur einmal verwendet wird. Das heißt, jedes Mal, wenn eine neue digitale Signatur mit diesem Schlüsselpaar erstellt wird, ist es sehr wichtig, einen anderen Nonce zu verwenden, da sonst die Sicherheit des privaten Schlüssels gefährdet wird. Es reicht daher aus, eine zufällige und einzigartige ganze Zahl $r$ zu bestimmen, sodass $1 \leq r \leq n-1$, wobei $n$ die Ordnung des erzeugenden Punkts $G$ der elliptischen Kurve ist.

Dann berechnen wir den Punkt $R$ auf der elliptischen Kurve mit den Koordinaten $(x_R, y_R)$, sodass:

R = r \cdot G

Wir extrahieren den Wert der Abszisse des Punkts $R$ ($x_R$). Dieser Wert stellt den ersten Teil der Signatur dar. Und schließlich berechnen wir den zweiten Teil der Signatur $s$ auf folgende Weise:

s = r^{-1} \left( e + k \cdot x_R \right) \mod n

wobei:

- $r^{-1}$ das modulare Inverse von $r$ modulo $n$ ist, das heißt, eine ganze Zahl, sodass $r \cdot r^{-1} \equiv 1 \mod n$;

- $k$ ist der private Schlüssel des Benutzers;

- $e$ ist der Hash der Nachricht;

- $n$ ist die Ordnung des Generatorpunkts $G$ der elliptischen Kurve.

Die Signatur ist dann einfach die Verkettung von $x_R$ und $s$:

\text{SIG} = x_R \Vert s

### Überprüfung der ECDSA-Signatur

Um eine Signatur $(x_R, s)$ zu überprüfen, kann jeder, der den öffentlichen Schlüssel $K$ und die Parameter der elliptischen Kurve kennt, auf folgende Weise vorgehen:

Zuerst überprüfen Sie, ob $x_R$ und $s$ im Intervall $[1, n-1]$ liegen. Dies stellt sicher, dass die Signatur die mathematischen Einschränkungen der elliptischen Gruppe respektiert. Ist dies nicht der Fall, lehnt der Verifizierer die Signatur sofort als ungültig ab.

Berechnen Sie dann den Hash des Nachricht:

e = \text{HASH}(m)

Berechnen Sie das modulare Inverse von $s$ modulo $n$:

s^{-1} \mod n

Berechnen Sie zwei Skalarwerte $u_1$ und $u_2$ auf diese Weise:

\begin{align*} u_1 &= e \cdot s^{-1} \mod n \ u_2 &= x_R \cdot s^{-1} \mod n \end{align*}

Und schließlich berechnen Sie den Punkt $V$ auf der elliptischen Kurve, so dass:

V = u_1 \cdot G + u_2 \cdot K

Die Signatur ist nur gültig, wenn $x_V \equiv x_R \mod n$, wobei $x_V$ die $x$-Koordinate des Punktes $V$ ist. Tatsächlich erhält man durch die Kombination von $u_1 \cdot G$ und $u_2 \cdot K$ einen Punkt $V$, der, wenn die Signatur gültig ist, dem Punkt $R$ entsprechen muss, der während der Signatur verwendet wurde (modulo $n$).

### Signatur mit dem Schnorr-Protokoll

Das Schnorr-Signaturschema ist eine Alternative zu ECDSA, die viele Vorteile bietet. Seit 2021 und der Einführung von Taproot mit den P2TR-Skriptmustern ist es möglich, es bei Bitcoin zu verwenden. Wie ECDSA ermöglicht das Schnorr-Schema das Signieren einer Nachricht mit einem privaten Schlüssel, sodass die Signatur von jedem überprüft werden kann, der den entsprechenden öffentlichen Schlüssel kennt.

Im Fall von Schnorr wird genau dieselbe Kurve wie bei ECDSA mit denselben Parametern verwendet. Öffentliche Schlüssel werden jedoch im Vergleich zu ECDSA etwas anders dargestellt. Tatsächlich werden sie nur durch die $x$-Koordinate des Punktes auf der elliptischen Kurve bezeichnet. Im Gegensatz zu ECDSA, wo komprimierte öffentliche Schlüssel durch 33 Bytes dargestellt werden (mit dem Präfixbyte, das die Parität von $y$ angibt), verwendet Schnorr 32-Byte öffentliche Schlüssel, die nur der $x$-Koordinate des Punktes $K$ entsprechen, und es wird standardmäßig angenommen, dass $y$ gerade ist. Diese vereinfachte Darstellung reduziert die Größe der Signaturen und erleichtert bestimmte Optimierungen in den Verifizierungsalgorithmen.

Der öffentliche Schlüssel ist dann die $x$-Koordinate des Punktes $K$:

\text{pk} = K_x

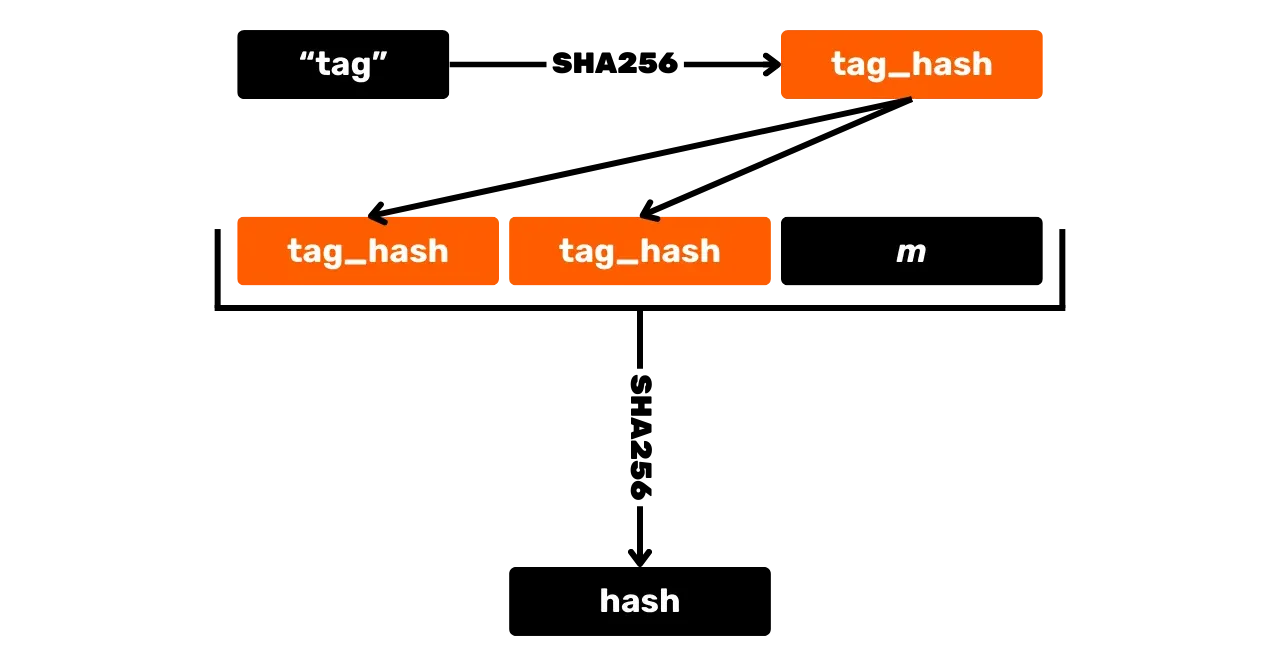

Der erste Schritt zur Generierung einer Signatur besteht darin, die Nachricht zu hashen. Aber im Gegensatz zu ECDSA wird dies mit anderen Werten gemacht und eine beschriftete Hash-Funktion wird verwendet, um Kollisionen in verschiedenen Kontexten zu vermeiden. Eine beschriftete Hash-Funktion beinhaltet einfach das Hinzufügen eines willkürlichen Labels zu den Eingaben der Hash-Funktion neben den Nachrichtendaten.

Zusätzlich zur Nachricht werden die $x$-Koordinate des öffentlichen Schlüssels $K_x$ sowie ein Punkt $R$, der aus dem Nonce $r$ ($R=r \cdot G$) berechnet wird, der selbst eine einzigartige Ganzzahl für jede Signatur ist, berechnet deterministisch aus dem privaten Schlüssel und der Nachricht, um Schwachstellen im Zusammenhang mit der Wiederverwendung von Nonces zu vermeiden, ebenfalls in die beschriftete Funktion eingegeben. Wie beim öffentlichen Schlüssel wird nur die $x$-Koordinate des Nonce-Punktes $R_x$ beibehalten, um den Punkt zu beschreiben.

Das Ergebnis dieses Hashings, notiert $e$, wird als "Herausforderung" bezeichnet:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Hierbei ist $\text{HASH}$ die SHA256-Hashfunktion, und $\text{``BIP0340/challenge''}$ ist das spezifische Tag für das Hashing.

Schließlich wird der Parameter $s$ auf diese Weise aus dem privaten Schlüssel $k$, dem Nonce $r$ und der Herausforderung $e$ berechnet:

s = (r + e \cdot k) \mod n

Die Signatur ist dann einfach das Paar $Rx$ und $s$.

\text{SIG} = R_x \Vert s

### Verifizierung der Schnorr-Signatur

Die Verifizierung einer Schnorr-Signatur ist einfacher als die einer ECDSA-Signatur. Hier sind die Schritte zur Verifizierung der Signatur $(R_x, s)$ mit dem öffentlichen Schlüssel $K_x$ und der Nachricht $m$:

Zuerst überprüfen wir, ob $K_x$ eine gültige Ganzzahl und kleiner als $p$ ist. Wenn dies der Fall ist, holen wir den entsprechenden Punkt auf der Kurve mit $K_y$ als gerade. Wir extrahieren auch $R_x$ und $s$, indem wir die Signatur $\text{SIG}$ trennen. Dann prüfen wir, ob $R_x < p$ und $s < n$ (die Ordnung der Kurve) ist.

Als Nächstes berechnen wir die Herausforderung $e$ auf die gleiche Weise wie der Aussteller der Signatur:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Dann berechnen wir einen Referenzpunkt auf der Kurve auf diese Weise:

R' = s \cdot G - e \cdot K

Schließlich überprüfen wir, ob $R'_x = R_x$. Wenn die beiden x-Koordinaten übereinstimmen, dann ist die Signatur $(R_x, s)$ tatsächlich gültig mit dem öffentlichen Schlüssel $K_x$.

### Warum funktioniert das?

Der Unterzeichner hat $s = r + e \cdot k \mod n$ berechnet, also sollte $R' = s \cdot G - e \cdot K$ gleich dem ursprünglichen Punkt $R$ sein, weil:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot G

Da $K = k \cdot G$ ist, haben wir $e \cdot k \cdot G = e \cdot K$. Somit:

R' = r \cdot G = R

Daher haben wir:

R'_x = R_x

### Die Vorteile von Schnorr-Signaturen

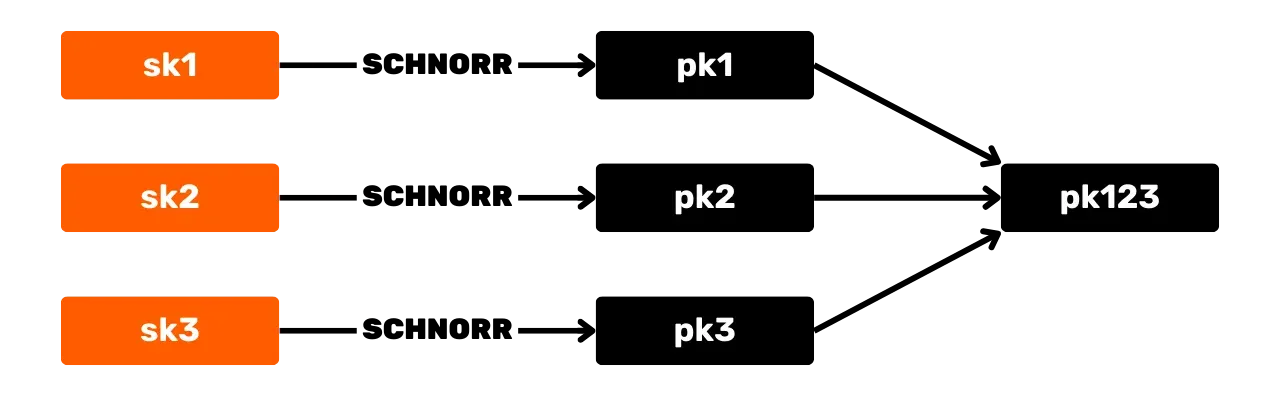

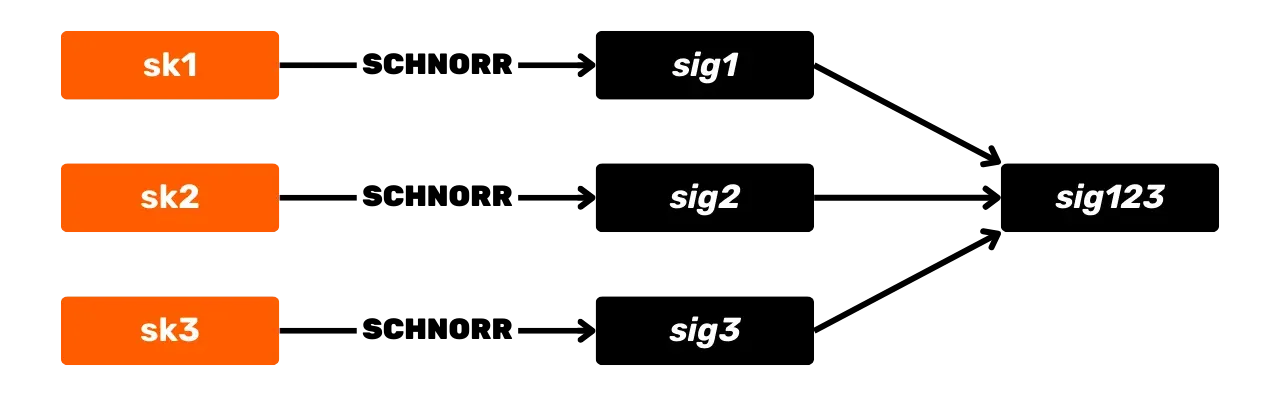

Das Schnorr-Signaturschema bietet mehrere Vorteile für Bitcoin gegenüber dem ursprünglichen ECDSA-Algorithmus. Zuerst ermöglicht Schnorr die Aggregation von Schlüsseln und Signaturen. Das bedeutet, dass mehrere öffentliche Schlüssel zu einem einzigen Schlüssel kombiniert werden können.

Und ähnlich können mehrere Signaturen zu einer einzigen gültigen Signatur aggregiert werden. Somit kann bei einer Multisignatur-Transaktion eine Gruppe von Teilnehmern mit einer einzigen Signatur und einem einzigen aggregierten öffentlichen Schlüssel unterschreiben. Dies reduziert die Speicher- und Rechenkosten für das Netzwerk erheblich, da jede Node nur eine einzige Signatur verifizieren muss.

Darüber hinaus verbessert die Signaturaggregation die Privatsphäre. Mit Schnorr wird es unmöglich, eine Multisignatur-Transaktion von einer Standard-Einzelsignatur-Transaktion zu unterscheiden. Diese Homogenität erschwert die Kettenanalyse, da sie die Fähigkeit einschränkt, Wallet-Fingerabdrücke zu identifizieren.

Schließlich bietet Schnorr auch die Möglichkeit der Stapelverifizierung. Durch die gleichzeitige Überprüfung mehrerer Signaturen können Knoten Effizienz gewinnen, insbesondere bei Blöcken, die viele Transaktionen enthalten. Diese Optimierung reduziert die Zeit und Ressourcen, die benötigt werden, um einen Block zu validieren. Außerdem sind Schnorr-Signaturen im Gegensatz zu mit ECDSA erzeugten Signaturen nicht verformbar. Das bedeutet, dass ein Angreifer eine gültige Signatur nicht so modifizieren kann, dass eine andere gültige Signatur für dieselbe Nachricht und denselben öffentlichen Schlüssel erstellt wird. Diese Schwachstelle war zuvor bei Bitcoin vorhanden und verhinderte insbesondere die sichere Implementierung des Lightning-Netzwerks. Sie wurde für ECDSA mit dem SegWit-Softfork im Jahr 2017 gelöst, der die Signaturen in eine separate Datenbank von den Transaktionen verschiebt, um deren Verformbarkeit zu verhindern.

### Warum hat Satoshi sich für ECDSA entschieden?

Wie wir gesehen haben, entschied sich Satoshi zunächst dafür, ECDSA für digitale Signaturen bei Bitcoin zu implementieren. Doch haben wir auch gesehen, dass Schnorr in vielen Aspekten ECDSA überlegen ist, und dieses Protokoll wurde 1989 von Claus-Peter Schnorr, 20 Jahre vor der Erfindung von Bitcoin, geschaffen.

Nun, wir wissen nicht wirklich, warum Satoshi es nicht gewählt hat, aber eine wahrscheinliche Hypothese ist, dass dieses Protokoll bis 2008 unter Patent stand. Obwohl Bitcoin ein Jahr später, im Januar 2009, erschaffen wurde, gab es zu diesem Zeitpunkt keine Open-Source-Standardisierung für Schnorr-Signaturen. Vielleicht hielt es Satoshi für sicherer, ECDSA zu verwenden, das bereits weit verbreitet und in Open-Source-Software getestet war und mehrere anerkannte Implementierungen hatte (insbesondere die bis 2015 bei Bitcoin Core verwendete OpenSSL-Bibliothek, die dann in Version 0.10.0 durch libsecp256k1 ersetzt wurde). Oder vielleicht war ihm nicht bewusst, dass dieses Patent im Jahr 2008 auslaufen würde. In jedem Fall scheint die wahrscheinlichste Hypothese mit diesem Patent und der Tatsache zusammenzuhängen, dass ECDSA eine bewährte Geschichte hatte und einfacher zu implementieren war.

## Die sighash flags

<chapterId>231c41a2-aff2-4655-9048-47b6d2d83d64</chapterId>

Wie wir in vorherigen Kapiteln gesehen haben, werden digitale Signaturen oft verwendet, um das Skript eines Eingangs zu entsperren. Im Signaturprozess ist es notwendig, die signierten Daten in die Berechnung einzubeziehen, in unseren Beispielen durch die Nachricht $m$ bezeichnet. Diese Daten, einmal signiert, können nicht modifiziert werden, ohne die Signatur ungültig zu machen. Tatsächlich muss, egal ob für ECDSA oder Schnorr, der Signaturprüfer dieselbe Nachricht $m$ in seine Berechnung einbeziehen. Unterscheidet sie sich von der Nachricht $m$, die ursprünglich vom Unterzeichner verwendet wurde, wird das Ergebnis falsch sein und die Signatur wird als ungültig angesehen. Es wird dann gesagt, dass eine Signatur bestimmte Daten abdeckt und sie gewissermaßen vor unbefugten Modifikationen schützt.

### Was ist ein sighash flag?

Im spezifischen Fall von Bitcoin haben wir gesehen, dass die Nachricht $m$ der Transaktion entspricht. In Wirklichkeit ist es jedoch etwas komplexer. Tatsächlich ist es dank der sighash flags möglich, spezifische Daten innerhalb der Transaktion auszuwählen, die von der Signatur abgedeckt werden oder nicht.

Der "sighash flag" ist also ein Parameter, der jedem Eingang hinzugefügt wird und die Bestimmung der Komponenten einer Transaktion erlaubt, die von der zugehörigen Signatur abgedeckt sind. Diese Komponenten sind die Eingänge und die Ausgänge. Die Wahl des sighash flags bestimmt also, welche Eingänge und welche Ausgänge der Transaktion durch die Signatur fixiert werden und welche noch modifiziert werden können, ohne sie zu invalidieren. Dieser Mechanismus ermöglicht es Signaturen, Transaktionsdaten gemäß den Absichten des Unterzeichners zu verpflichten.

Offensichtlich wird eine Transaktion, sobald sie auf der Blockchain bestätigt ist, unveränderlich, unabhängig von den verwendeten Sighash-Flags. Die Möglichkeit einer Modifikation über die Sighash-Flags ist auf den Zeitraum zwischen der Signierung und der Bestätigung beschränkt.

Generell bieten Wallet-Softwareprogramme nicht die Option, das Sighash-Flag Ihrer Eingaben manuell zu modifizieren, wenn Sie eine Transaktion erstellen. Standardmäßig ist `SIGHASH_ALL` eingestellt. Persönlich kenne ich nur Sparrow Wallet, das diese Modifikation über die Benutzeroberfläche erlaubt.

### Welche Sighash-Flags gibt es bei Bitcoin?

Bei Bitcoin gibt es vor allem 3 grundlegende Sighash-Flags:

- `SIGHASH_ALL` (`0x01`): Die Signatur gilt für alle Eingaben und alle Ausgaben der Transaktion. Die Transaktion ist somit vollständig durch die Signatur abgedeckt und kann nicht mehr modifiziert werden. `SIGHASH_ALL` ist das am häufigsten verwendete Sighash bei alltäglichen Transaktionen, wenn man einfach eine Transaktion durchführen möchte, ohne dass sie modifiziert werden kann.

In allen Diagrammen dieses Kapitels repräsentiert die orangefarbene Farbe die Elemente, die von der Signatur abgedeckt sind, während die schwarze Farbe jene angibt, die nicht abgedeckt sind.

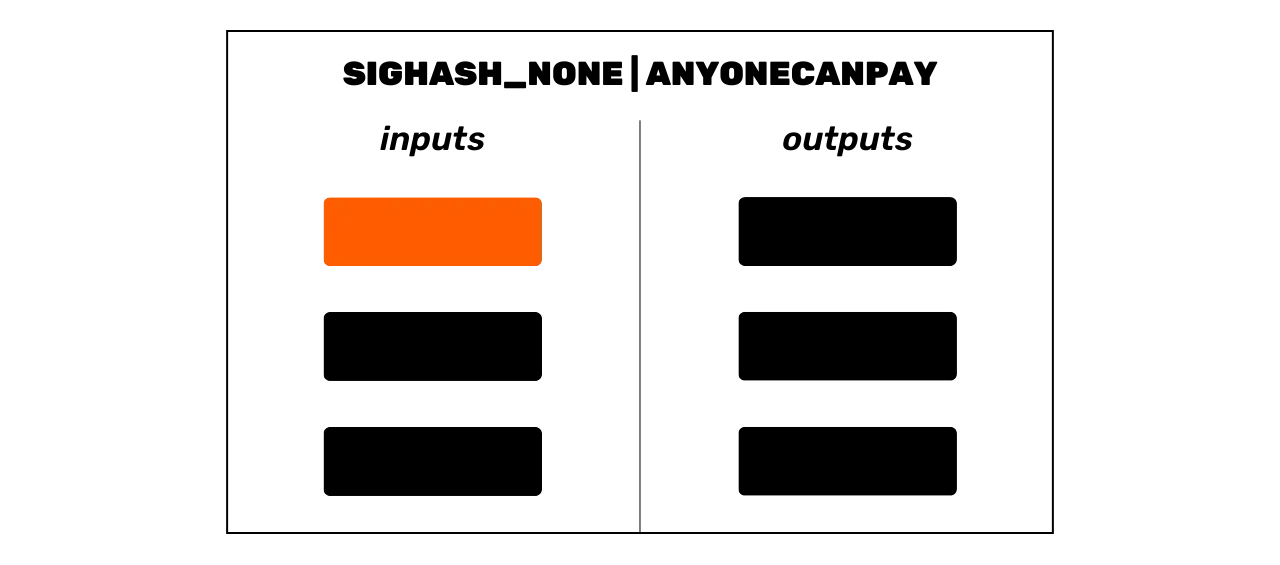

- `SIGHASH_NONE` (`0x02`): Die Signatur deckt alle Eingaben ab, aber keine der Ausgaben, und ermöglicht somit die Modifikation der Ausgaben nach der Signatur. Konkret ist dies vergleichbar mit einem Blankoscheck. Der Unterzeichner entsperrt die UTXOs in den Eingaben, lässt aber das Feld der Ausgaben vollständig modifizierbar. Jeder, der diese Transaktion kennt, kann somit die Ausgabe seiner Wahl hinzufügen, indem er beispielsweise eine Empfangsadresse angibt, um die durch die Eingaben verbrauchten Mittel zu sammeln, und dann die Transaktion überträgt, um die Bitcoins zu erhalten. Die Signatur des Besitzers der Eingaben wird nicht ungültig, da sie nur die Eingaben abdeckt.

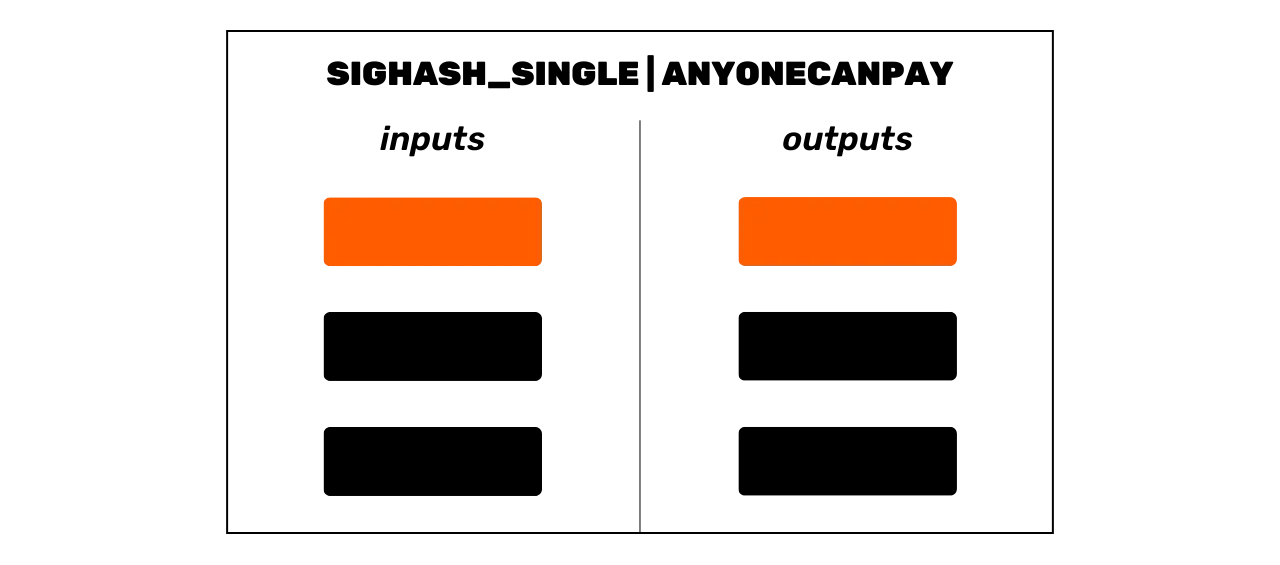

- `SIGHASH_SINGLE` (`0x03`): Die Signatur deckt alle Eingaben sowie eine einzelne Ausgabe ab, die dem Index der signierten Eingabe entspricht. Wenn beispielsweise die Signatur das _scriptPubKey_ der Eingabe #0 entsperrt, dann deckt sie auch die Ausgabe #0 ab. Die Signatur schützt auch alle anderen Eingaben, die nicht mehr modifiziert werden können. Jedoch kann jeder eine zusätzliche Ausgabe hinzufügen, ohne die Signatur zu invalidieren, vorausgesetzt, dass Ausgabe #0, die die einzige von ihr abgedeckte ist, nicht modifiziert wird.

Zusätzlich zu diesen drei Sighash-Flags gibt es auch den Modifikator `SIGHASH_ANYONECANPAY` (`0x80`). Dieser Modifikator kann mit einem grundlegenden Sighash-Flag kombiniert werden, um drei neue Sighash-Flags zu erstellen:

- `SIGHASH_ALL | SIGHASH_ANYONECANPAY` (`0x81`): Die Signatur deckt eine einzelne Eingabe ab, während sie alle Ausgaben der Transaktion einschließt. Dieses kombinierte Sighash-Flag ermöglicht beispielsweise die Erstellung einer Crowdfunding-Transaktion. Der Organisator bereitet die Ausgabe mit seiner Adresse und dem Zielbetrag vor, und jeder Investor kann dann Eingaben hinzufügen, um diese Ausgabe zu finanzieren. Sobald ausreichend Mittel in den Eingaben gesammelt sind, um die Ausgabe zu befriedigen, kann die Transaktion übertragen werden.

- `SIGHASH_NONE | SIGHASH_ANYONECANPAY` (`0x82`): Die Signatur deckt eine einzelne Eingabe ab, ohne sich auf eine Ausgabe festzulegen;

- `SIGHASH_SINGLE | SIGHASH_ANYONECANPAY` (`0x83`): Die Signatur deckt einen einzelnen Eingang sowie den Ausgang ab, der denselben Index wie dieser Eingang hat. Zum Beispiel, wenn die Signatur das _scriptPubKey_ des Eingangs #3 entsperrt, wird sie auch den Ausgang #3 abdecken. Der Rest der Transaktion bleibt modifizierbar, sowohl in Bezug auf andere Eingänge als auch andere Ausgänge.

### Projekte zur Hinzufügung neuer Sighash-Flags