name: Datenschutz bei Bitcoin goal: Verstehen und Beherrschen der Grundsätze des Datenschutzes bei der Verwendung von Bitcoin objectives:

- Definition der theoretischen Konzepte, die zum Verständnis von Datenschutzfragen erforderlich sind

- Identifizierung und Abschwächung der mit dem Verlust der Vertraulichkeit für Bitcoin-Nutzer verbundenen Risiken

- Methoden und Tools zum Schutz Ihrer Privatsphäre auf Bitcoin

- Verstehen der Methoden der Kettenanalyse und Entwicklung von Verteidigungsstrategien

Schützen Sie Ihre Privatsphäre auf Bitcoin

In einer Welt, in der die Vertraulichkeit von Finanztransaktionen allmählich zum Luxus wird, ist das Verständnis und die Beherrschung der Grundsätze des Datenschutzes bei der Verwendung von Bitcoin unerlässlich. Dieser Kurs gibt Ihnen alle Schlüssel, sowohl theoretisch als auch praktisch, um dies selbstständig zu erreichen.

Auf Bitcoin haben sich heute Unternehmen auf die Blockchain-Analyse spezialisiert. Ihr Kerngeschäft besteht genau darin, in Ihre Privatsphäre einzudringen, um die Vertraulichkeit Ihrer Transaktionen zu gefährden. In Wirklichkeit gibt es so etwas wie ein "Recht auf Privatsphäre" in Bitcoin nicht. Es liegt also an Ihnen, dem Nutzer, Ihre natürlichen Rechte geltend zu machen und die Vertraulichkeit Ihrer Transaktionen zu schützen, denn niemand sonst wird das für Sie tun.

Der Kurs ist so konzipiert, dass er umfassend und allgemein ist. Jedes technische Konzept wird ausführlich behandelt und durch erklärende Diagramme unterstützt. Das Ziel ist es, das Wissen für alle zugänglich zu machen. BTC204 ist daher für Anfänger und fortgeschrittene Nutzer erschwinglich. Der Kurs bietet auch einen Mehrwert für erfahrenere Bitcoiner, da wir bestimmte technische Konzepte, die oft missverstanden werden, vertiefen.

Schließen Sie sich uns an, um Ihre Nutzung von Bitcoin zu verändern und ein informierter Nutzer zu werden, der in der Lage ist, die Probleme rund um die Vertraulichkeit und den Schutz Ihrer Privatsphäre zu verstehen.

Einführung

Kursübersicht

Willkommen im Kurs BTC204!

In einer Welt, in der die Vertraulichkeit von Finanztransaktionen allmählich zum Luxus wird, ist das Verständnis und die Beherrschung der Grundsätze des Datenschutzes bei der Verwendung von Bitcoin unerlässlich. Dieser Kurs gibt Ihnen alle Schlüssel, sowohl theoretisch als auch praktisch, um dies selbstständig zu erreichen.

Auf Bitcoin haben sich heute Unternehmen auf die Blockchain-Analyse spezialisiert. Ihr Kerngeschäft besteht genau darin, in Ihre Privatsphäre einzudringen, um die Vertraulichkeit Ihrer Transaktionen zu gefährden. In Wirklichkeit gibt es so etwas wie ein "Recht auf Privatsphäre" in Bitcoin nicht. Es liegt also an Ihnen, dem Nutzer, Ihre natürlichen Rechte geltend zu machen und die Vertraulichkeit Ihrer Transaktionen zu schützen, denn niemand sonst wird das für Sie tun.

Bei Bitcoin geht es nicht nur um "Number Go Up" und den Erhalt des Wertes von Ersparnissen. Mit seinen einzigartigen Eigenschaften und seiner Geschichte ist er in erster Linie ein Werkzeug der Gegenwirtschaft. Dank dieser großartigen Erfindung können Sie frei über Ihr Geld verfügen, es ausgeben und anhäufen, ohne dass Sie jemand daran hindern kann.

Bitcoin bietet einen friedlichen Ausweg aus dem Joch des Staates und ermöglicht es Ihnen, Ihre natürlichen Rechte, die nicht durch bestehende Gesetze in Frage gestellt werden können, in vollem Umfang zu genießen. Dank der Erfindung von Satoshi Nakamoto haben Sie die Macht, die Achtung Ihres Privateigentums durchzusetzen und die Vertragsfreiheit wiederzuerlangen.

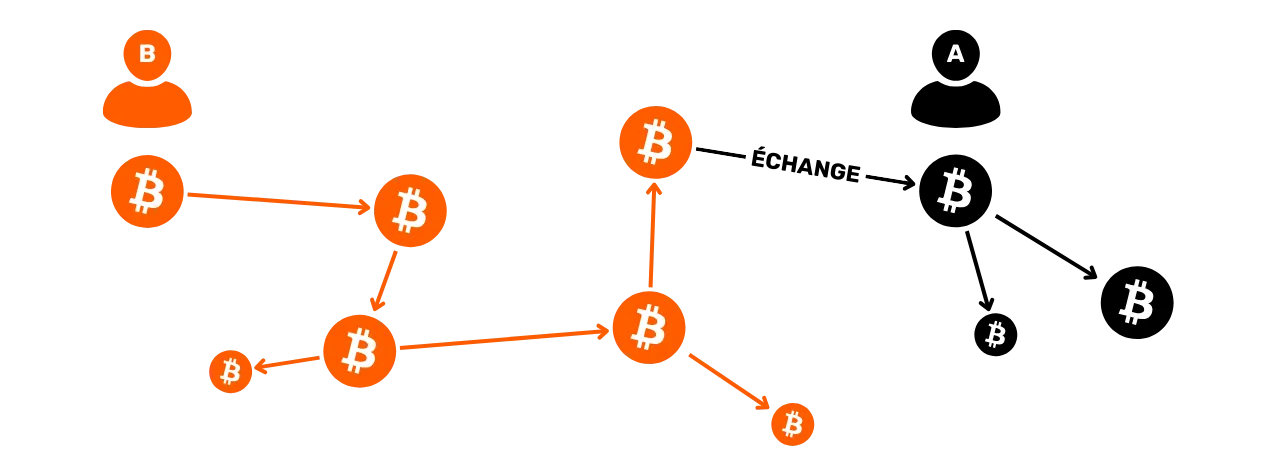

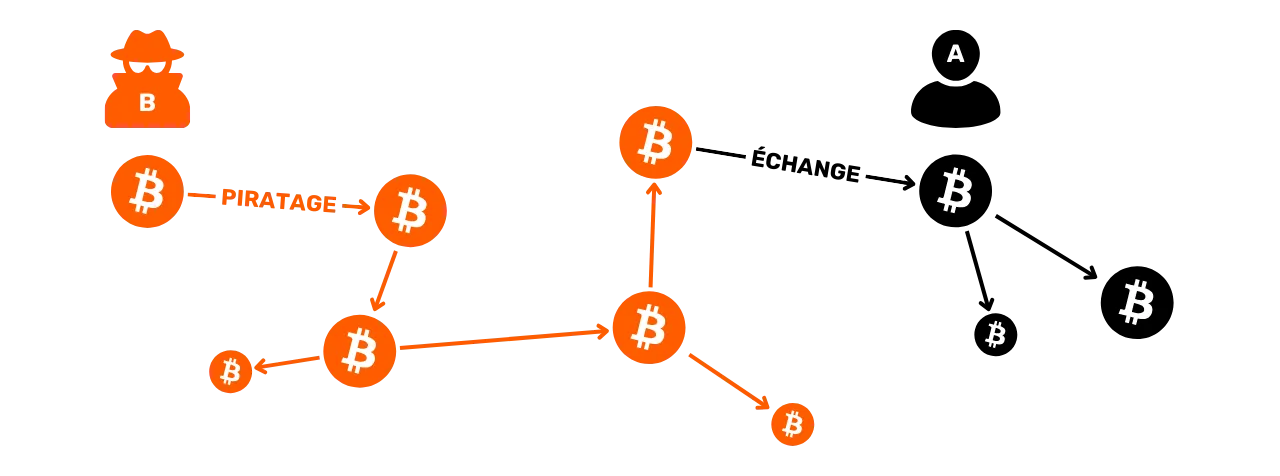

Allerdings ist Bitcoin nicht standardmäßig anonym, was ein Risiko für Personen darstellen kann, die in der Gegenwirtschaft tätig sind, insbesondere in Regionen mit despotischer Herrschaft. Aber das ist nicht die einzige Gefahr. Da Bitcoin ein wertvoller und nicht zählbarer Vermögenswert ist, kann er ein Ziel für Diebe sein. Der Schutz Ihrer Privatsphäre ist also auch eine Frage der Sicherheit: Er kann Sie vor Hacking und physischen Angriffen schützen.

Wie wir noch sehen werden, bietet das Protokoll zwar an sich einen gewissen Schutz der Vertraulichkeit, doch ist der Einsatz zusätzlicher Tools zur Optimierung und zum Schutz dieser Vertraulichkeit unerlässlich.

Diese Schulung soll einen umfassenden, allgemeinen Überblick über die mit der Bitcoin-Vertraulichkeit verbundenen Fragen geben. Jedes technische Konzept wird im Detail behandelt und durch erklärende Diagramme unterstützt. Das Ziel ist es, dieses Wissen jedem zugänglich zu machen, auch Anfängern und fortgeschrittenen Nutzern. Für die erfahreneren Bitcoin-Benutzer behandeln wir im Laufe des Kurses auch sehr technische und manchmal wenig bekannte Konzepte, um das Verständnis für jedes Thema zu vertiefen.

Ziel dieses Kurses ist es nicht, Sie bei der Nutzung von Bitcoin völlig anonym zu machen, sondern Ihnen die wesentlichen Werkzeuge an die Hand zu geben, damit Sie wissen, wie Sie Ihre Vertraulichkeit entsprechend Ihren persönlichen Zielen schützen können. Sie werden die Freiheit haben, aus den vorgestellten Konzepten und Werkzeugen zu wählen, um Ihre eigenen Strategien zu entwickeln, die auf Ihre spezifischen Ziele und Bedürfnisse zugeschnitten sind.

Abschnitt 1: Definitionen und Schlüsselbegriffe

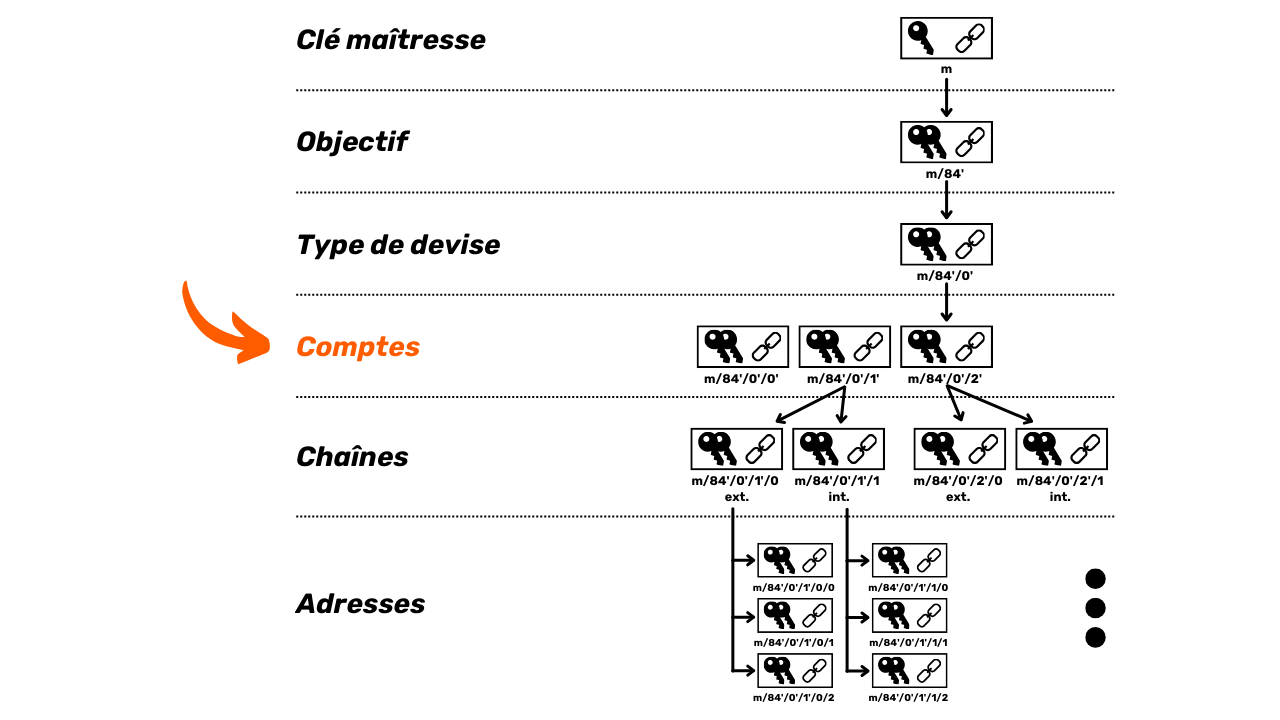

Zunächst werden wir uns mit den grundlegenden Prinzipien der Funktionsweise von Bitcoin befassen, damit wir uns in Ruhe mit den Begriffen der Vertraulichkeit befassen können. Es ist unerlässlich, einige grundlegende Konzepte wie UTXO, Empfangsadressen und Scripting zu beherrschen, bevor Sie die Konzepte, die wir in den folgenden Abschnitten behandeln werden, vollständig verstehen können. Wir werden auch das allgemeine Vertraulichkeitsmodell von Bitcoin einführen, wie es sich Satoshi Nakamoto vorgestellt hat, um die damit verbundenen Risiken und Gefahren zu verstehen.

Abschnitt 2: Verständnis und Schutz vor Kettenanalysen

Im zweiten Abschnitt befassen wir uns mit den Techniken, die von Blockchain-Analyseunternehmen verwendet werden, um Ihre Aktivitäten auf Bitcoin zu verfolgen. Das Verständnis dieser Methoden ist entscheidend für die Stärkung des Schutzes Ihrer Privatsphäre. Das Ziel dieses Abschnitts ist es, die Strategien der Angreifer zu untersuchen, um die Risiken besser zu verstehen und den Boden für die Techniken zu bereiten, die wir in den folgenden Abschnitten untersuchen werden. Wir werden Transaktionsmuster, interne und externe Heuristiken und mögliche Interpretationen dieser Muster analysieren. Neben der Theorie werden wir anhand von praktischen Beispielen und Übungen lernen, wie man einen Block-Explorer für die Kettenanalyse verwendet.

Abschnitt 3: Bewährte Praktiken zum Schutz Ihrer Privatsphäre beherrschen

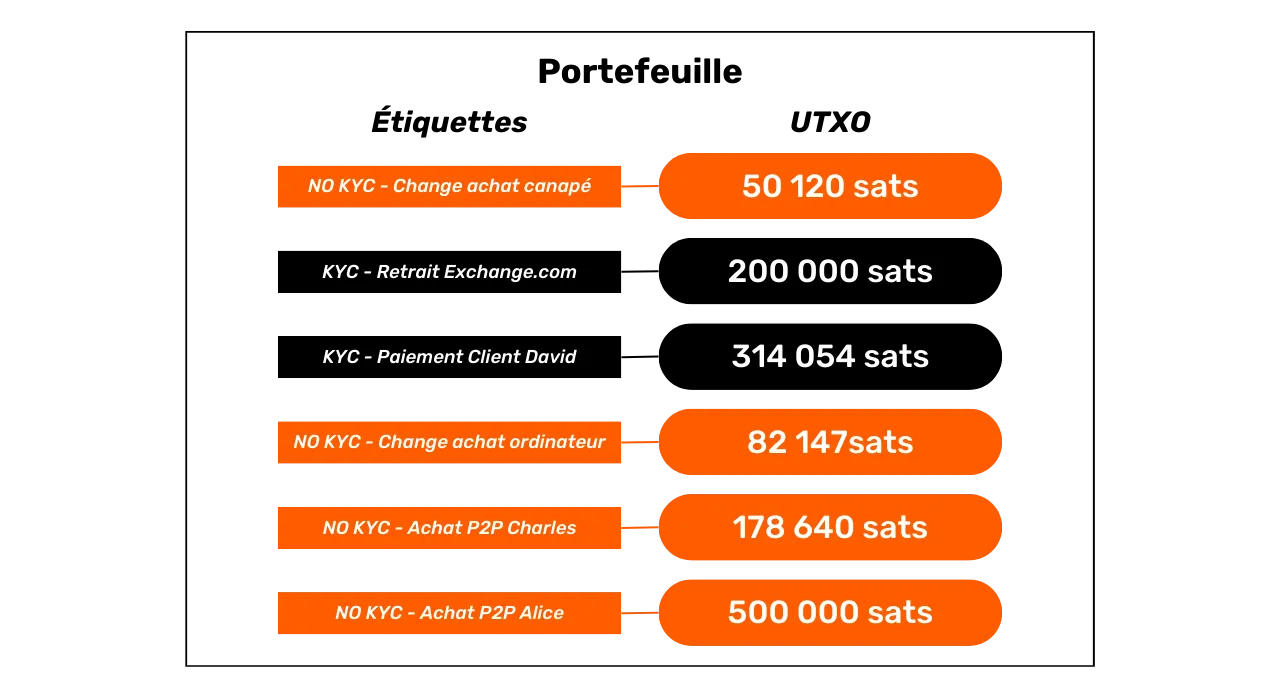

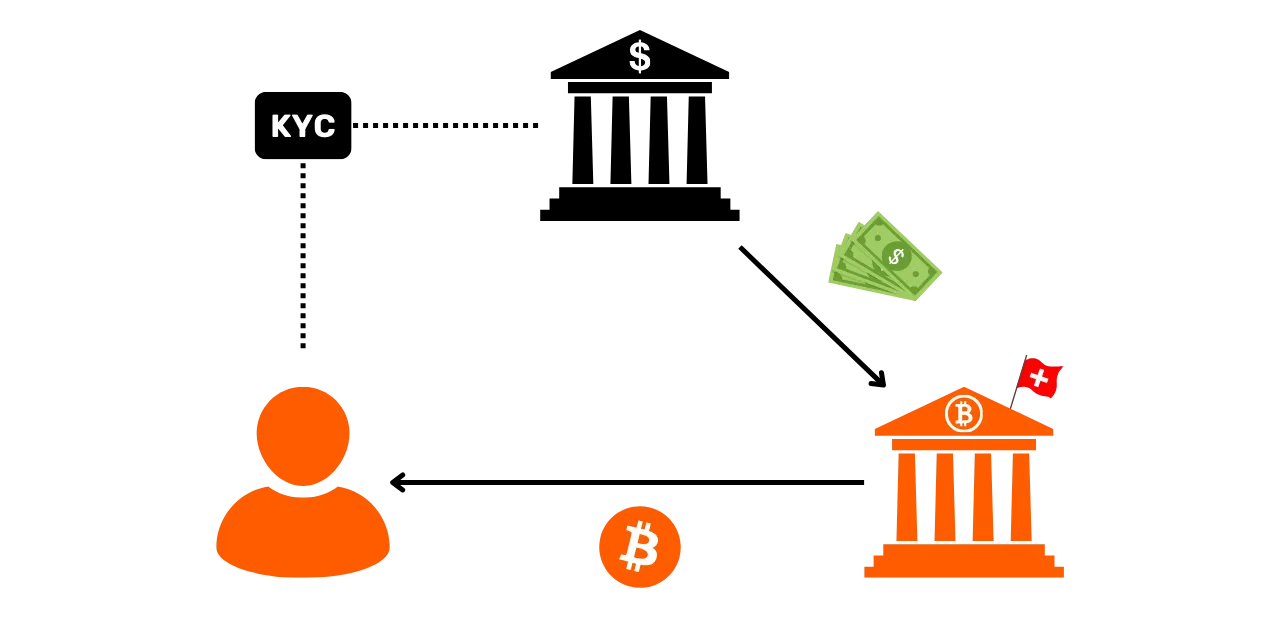

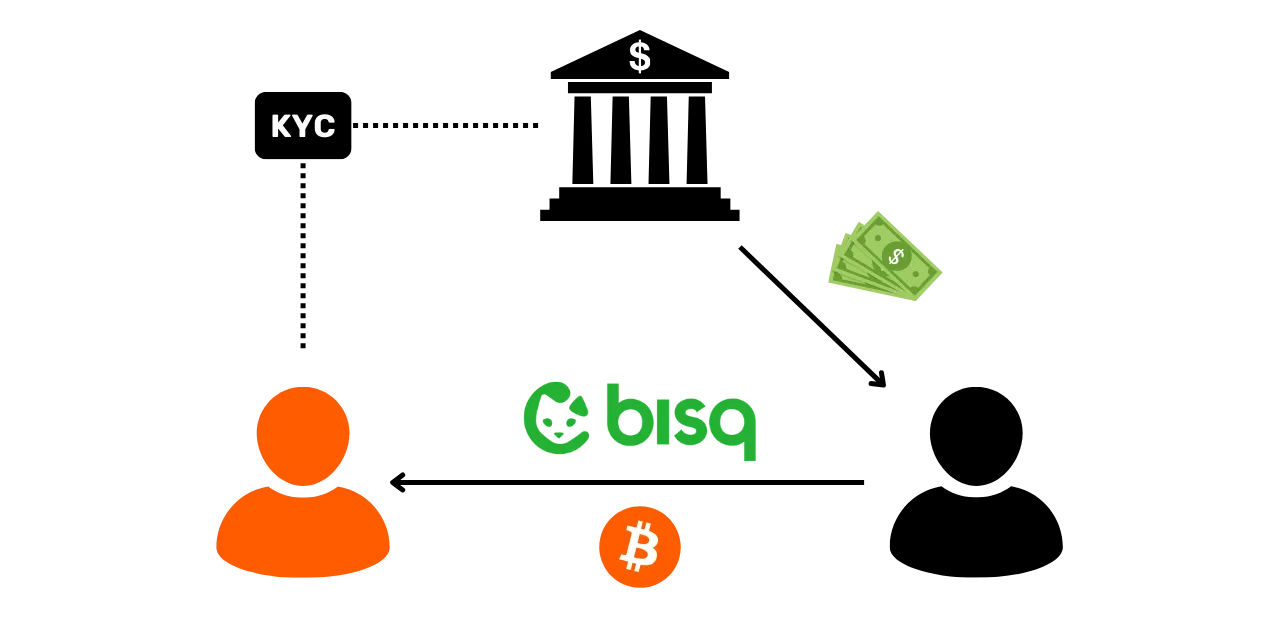

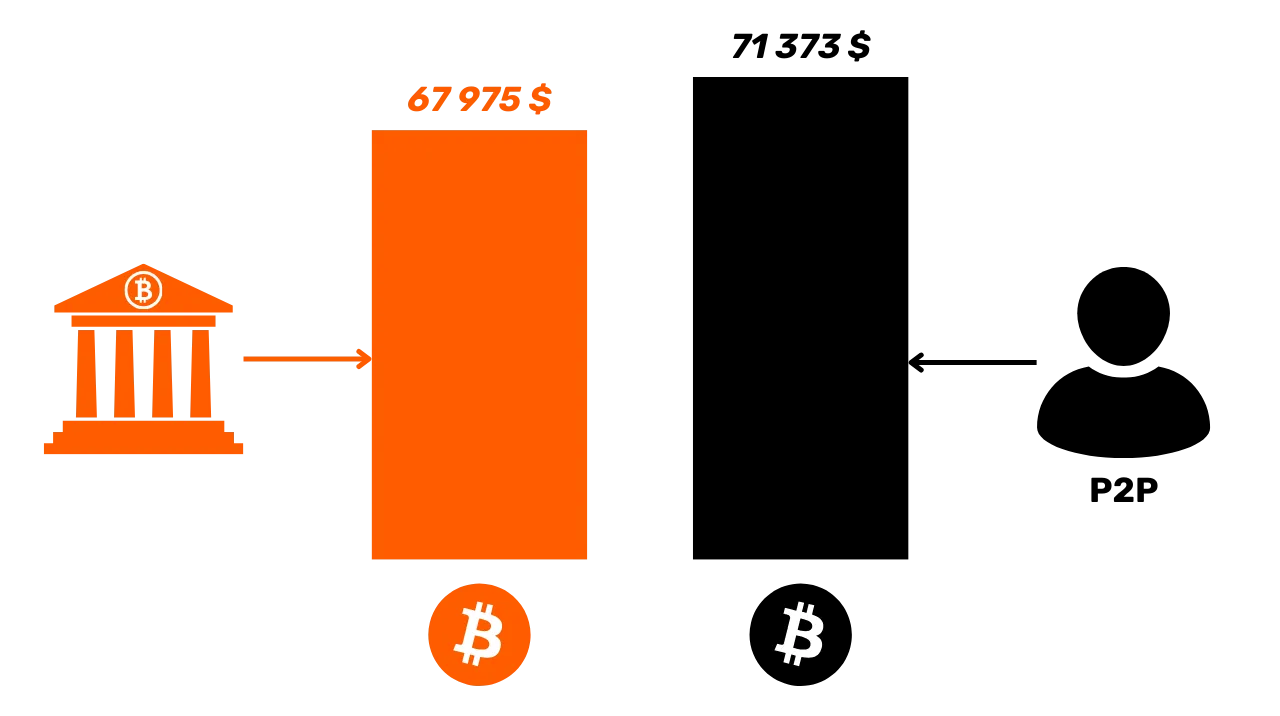

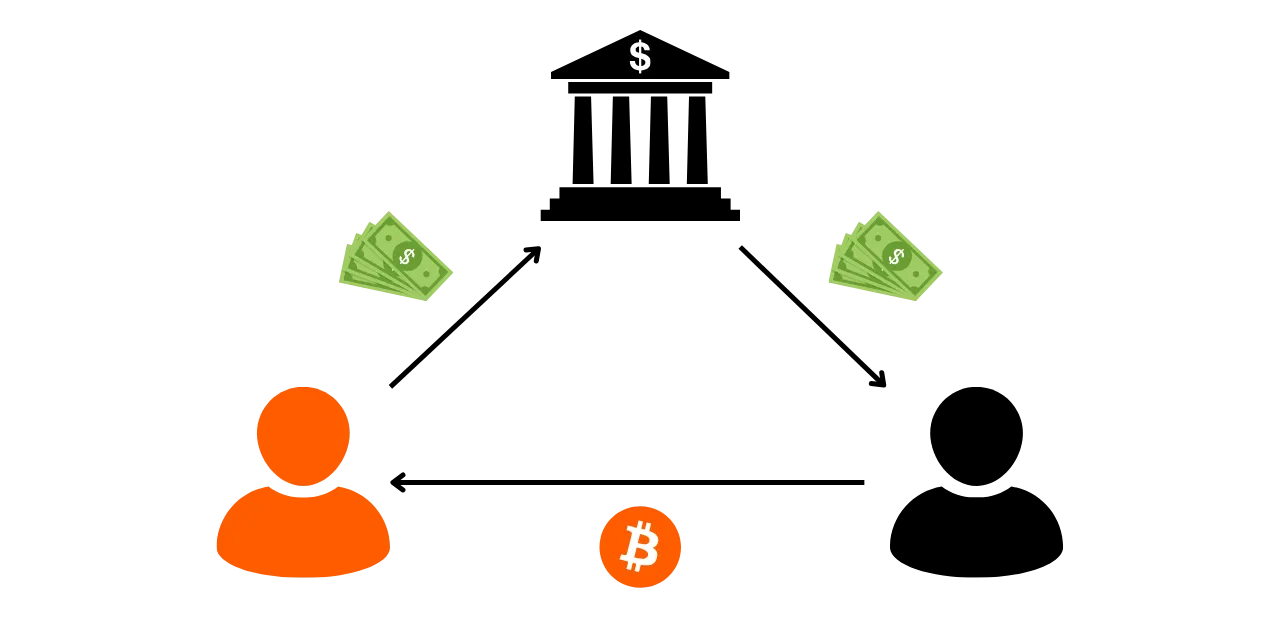

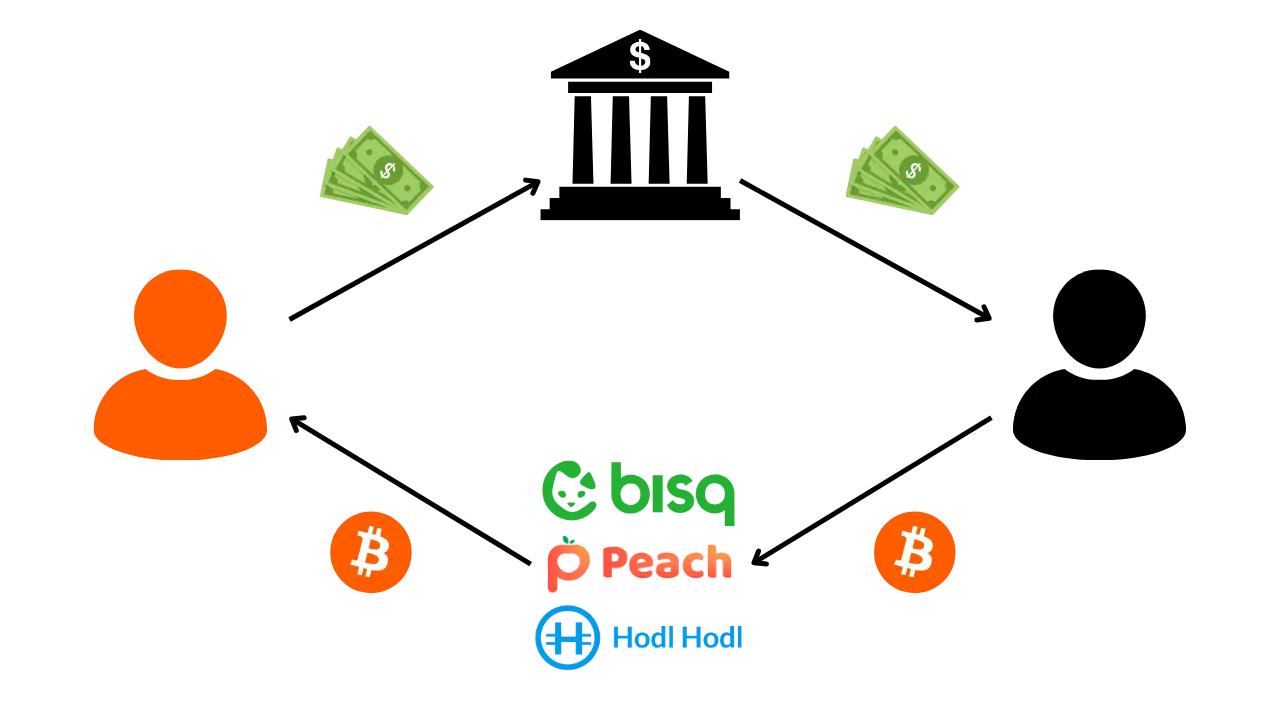

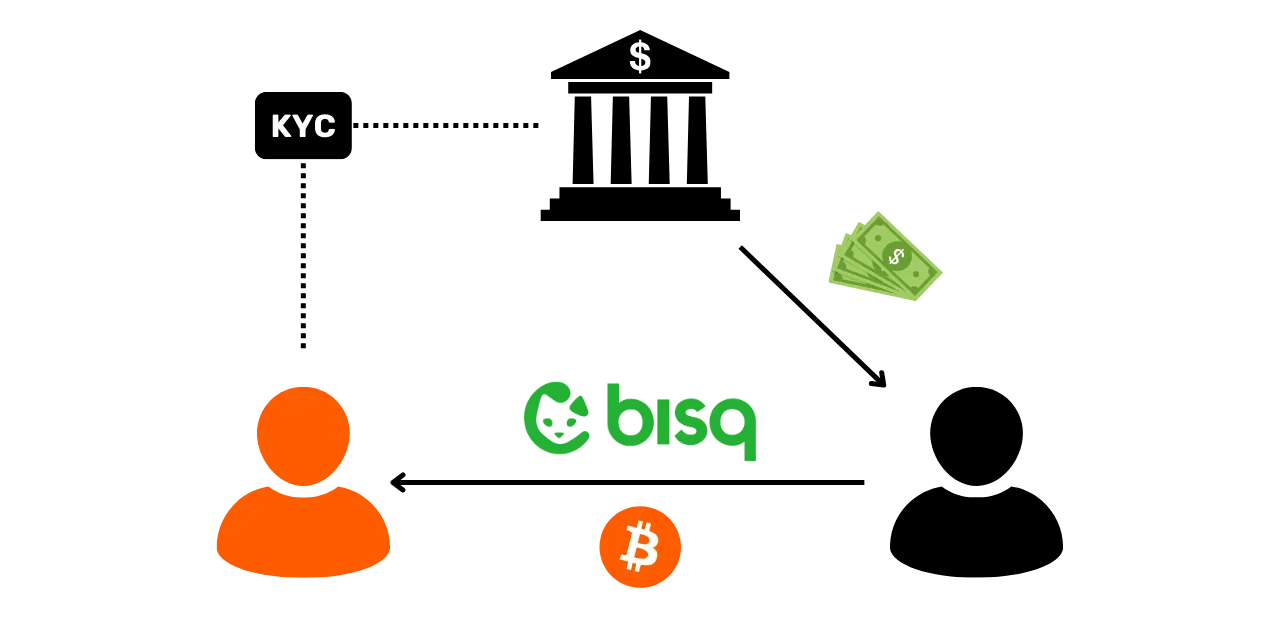

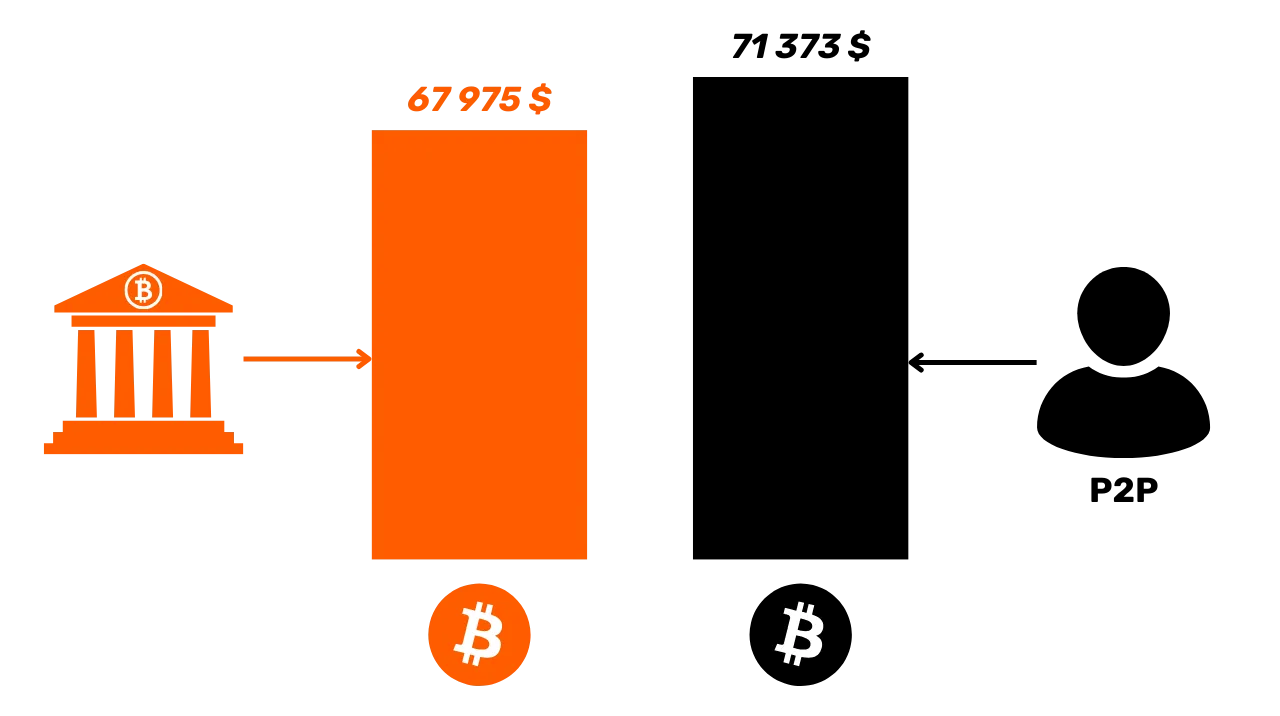

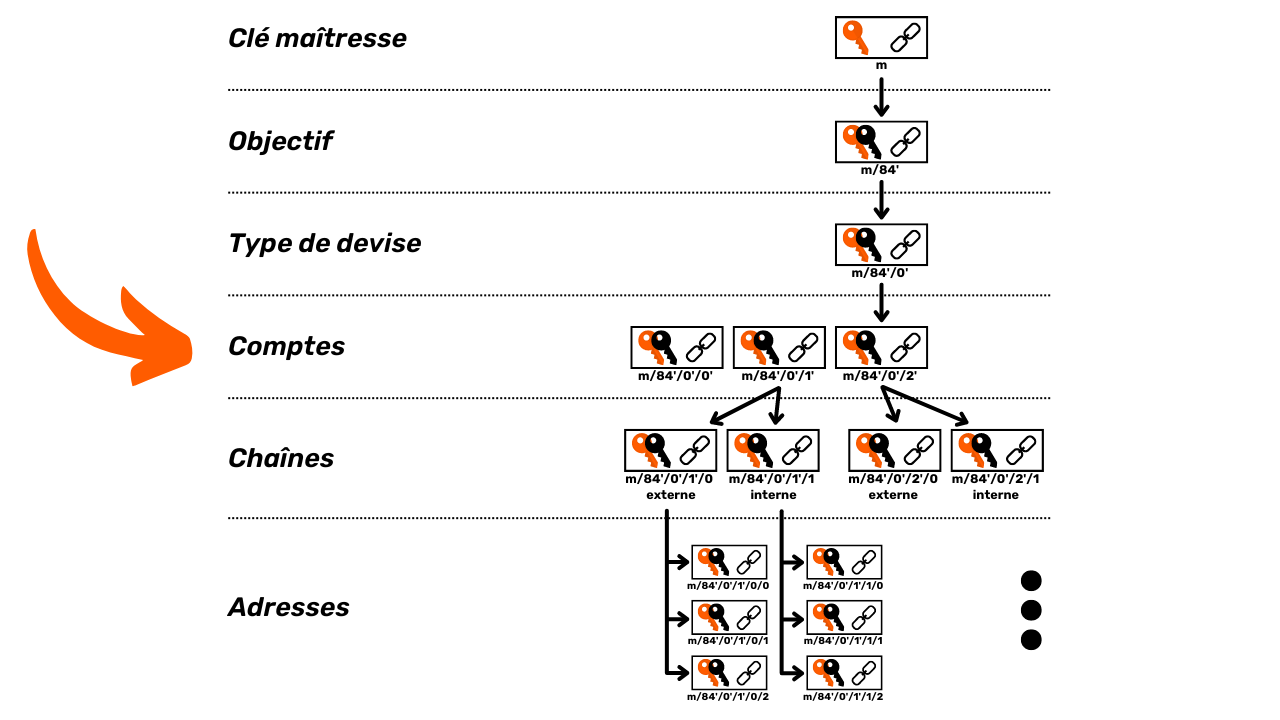

Im dritten Teil unseres Trainingskurses geht es ans Eingemachte: die Praxis! Das Ziel ist es, alle wesentlichen Best Practices zu beherrschen, die für jeden Bitcoin-Nutzer zu natürlichen Reflexen werden sollten. Wir werden die Verwendung von leeren Adressen, Tagging, Konsolidierung, die Verwendung kompletter Nodes sowie KYC und Erwerbsmethoden behandeln. Ziel ist es, Ihnen einen umfassenden Überblick über die zu vermeidenden Fallstricke zu geben, um eine solide Grundlage für den Schutz der Privatsphäre zu schaffen. Für einige dieser Praktiken werden Sie zu einer speziellen Anleitung geführt, wie sie umzusetzen sind.

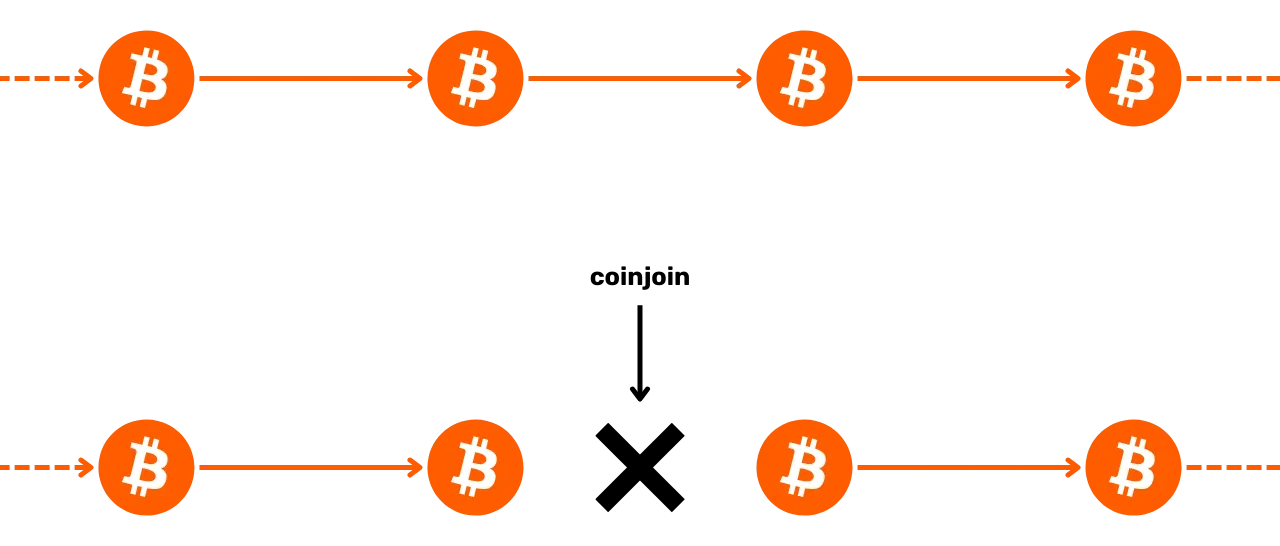

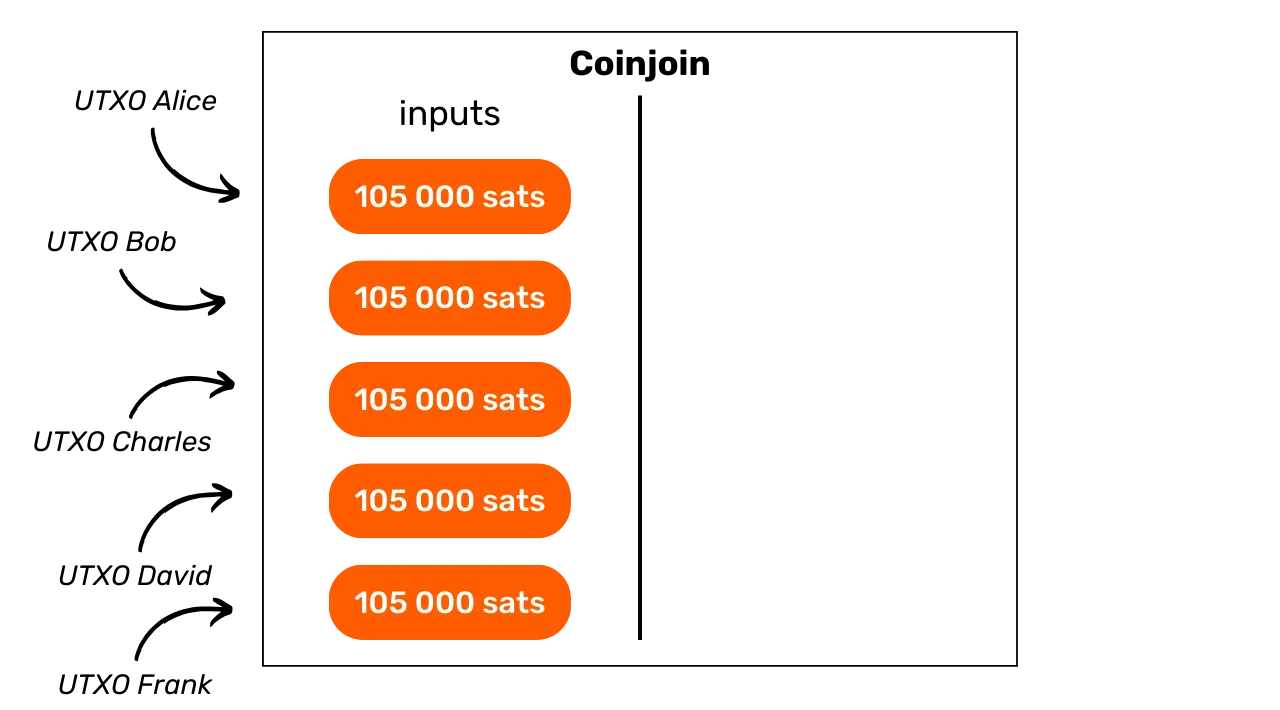

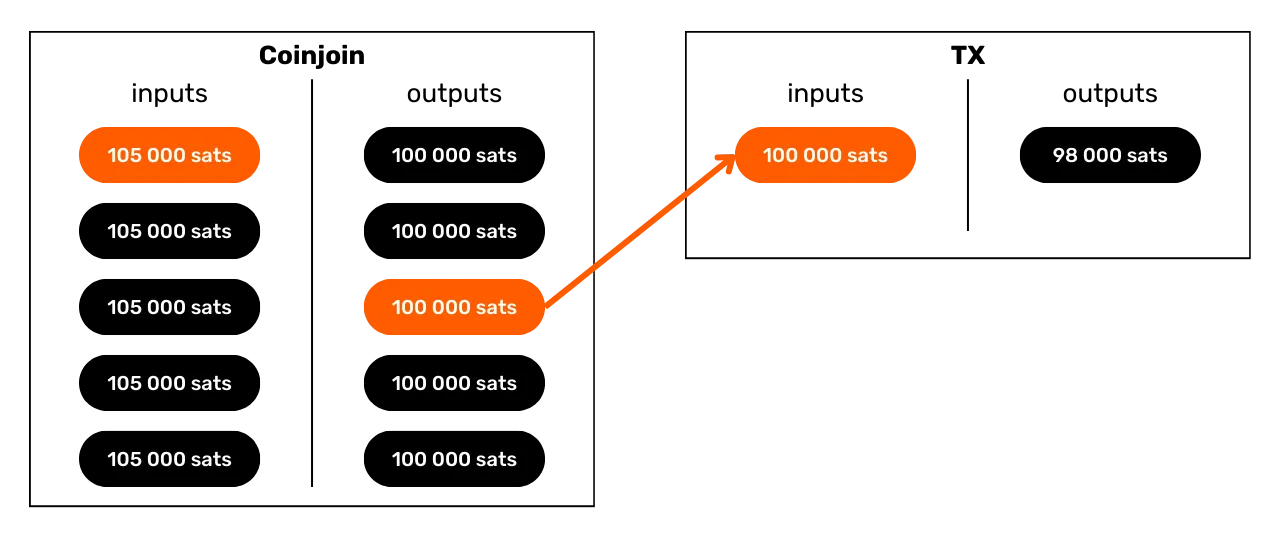

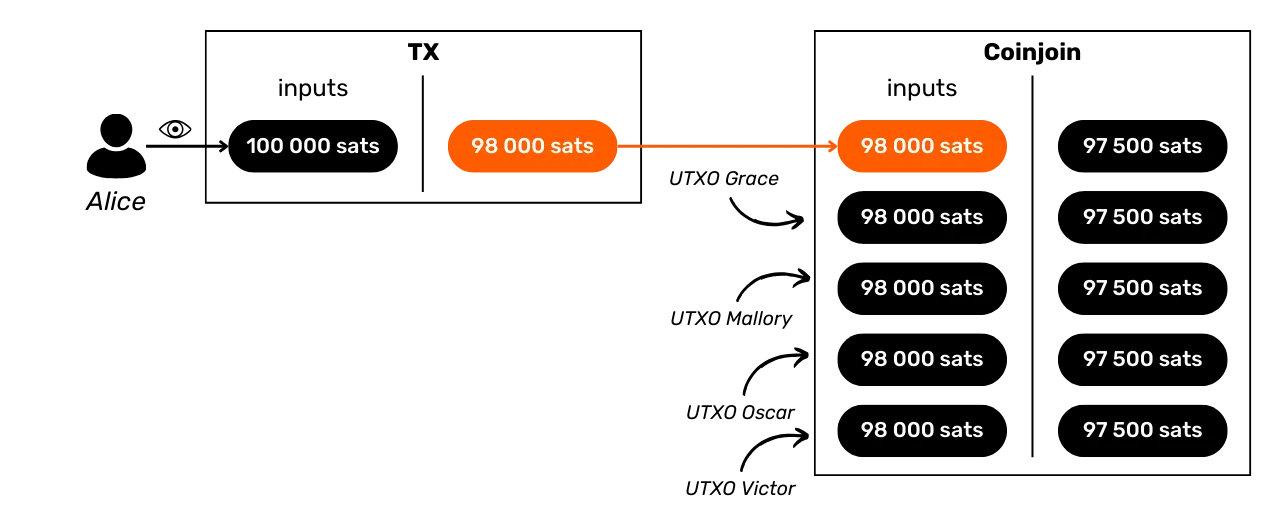

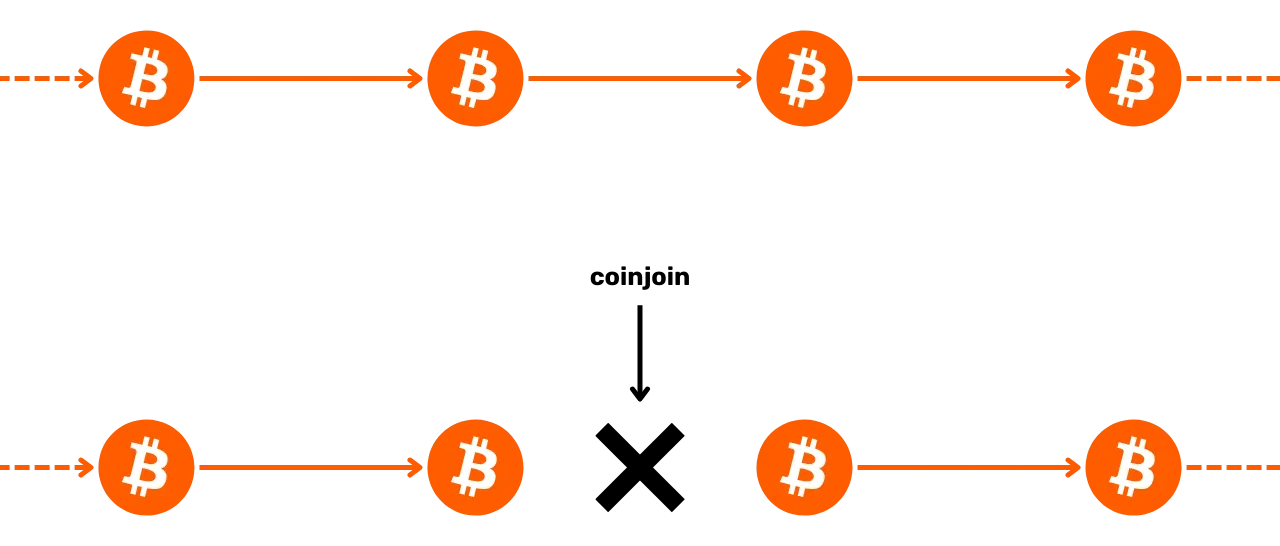

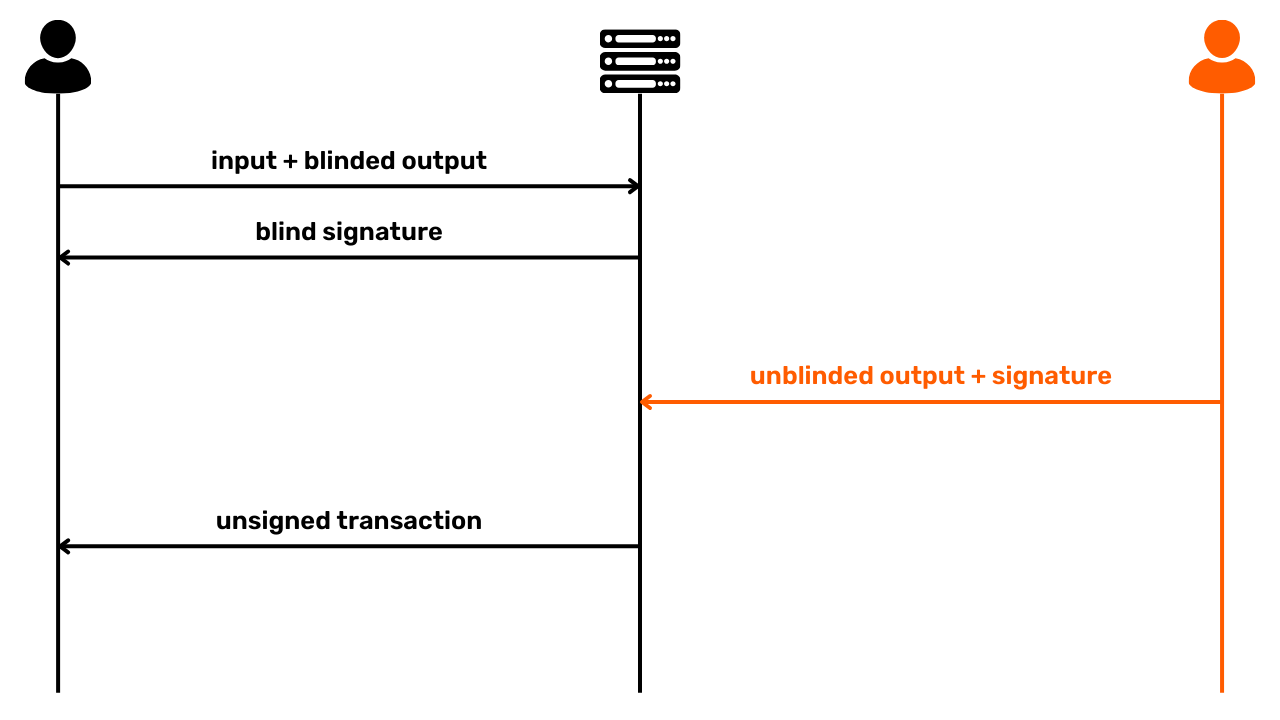

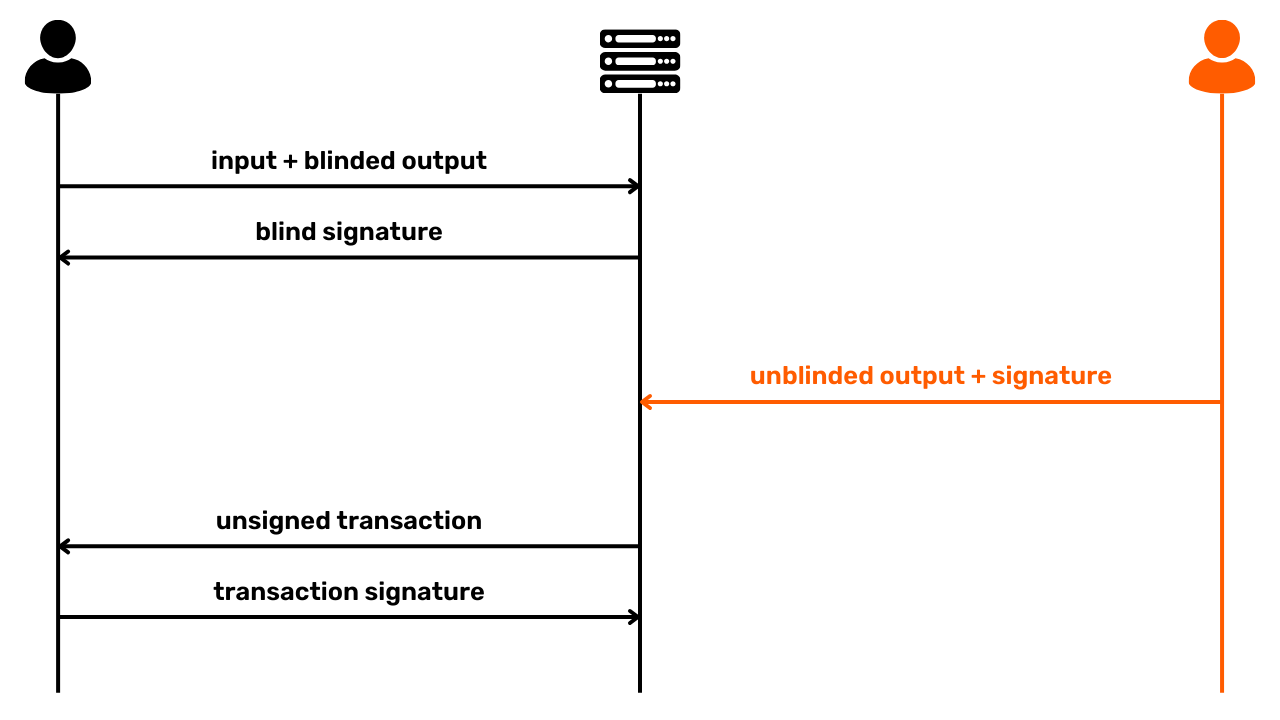

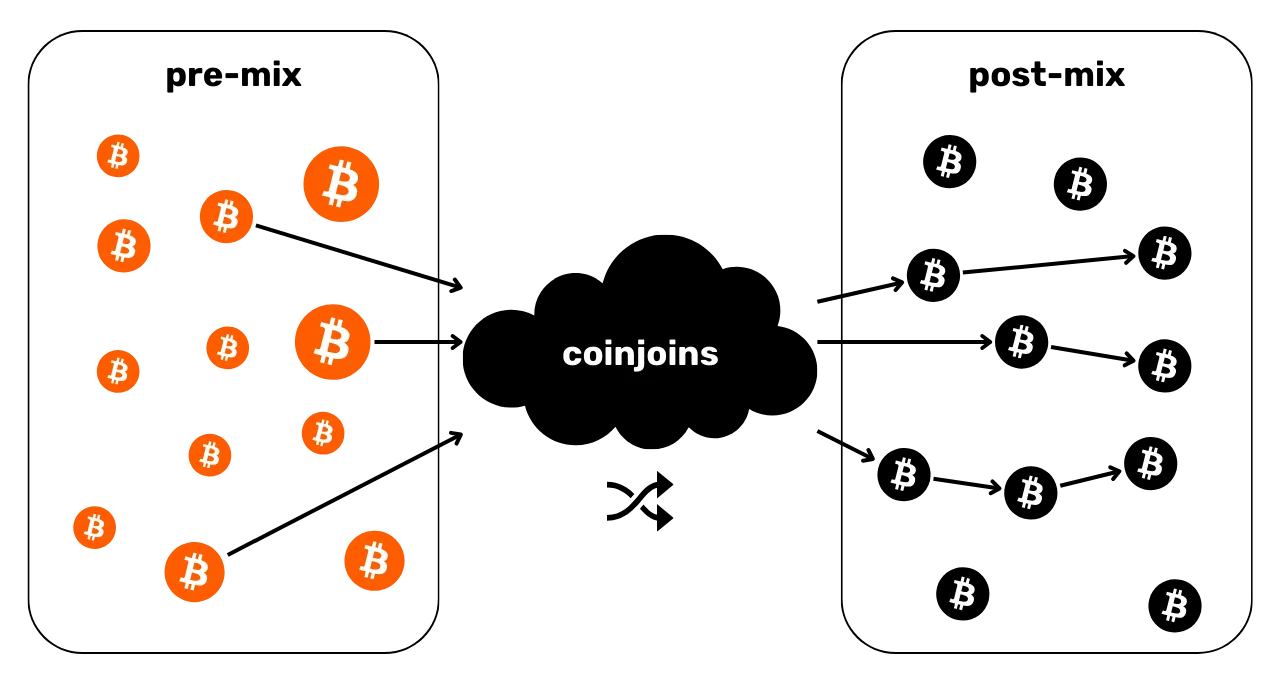

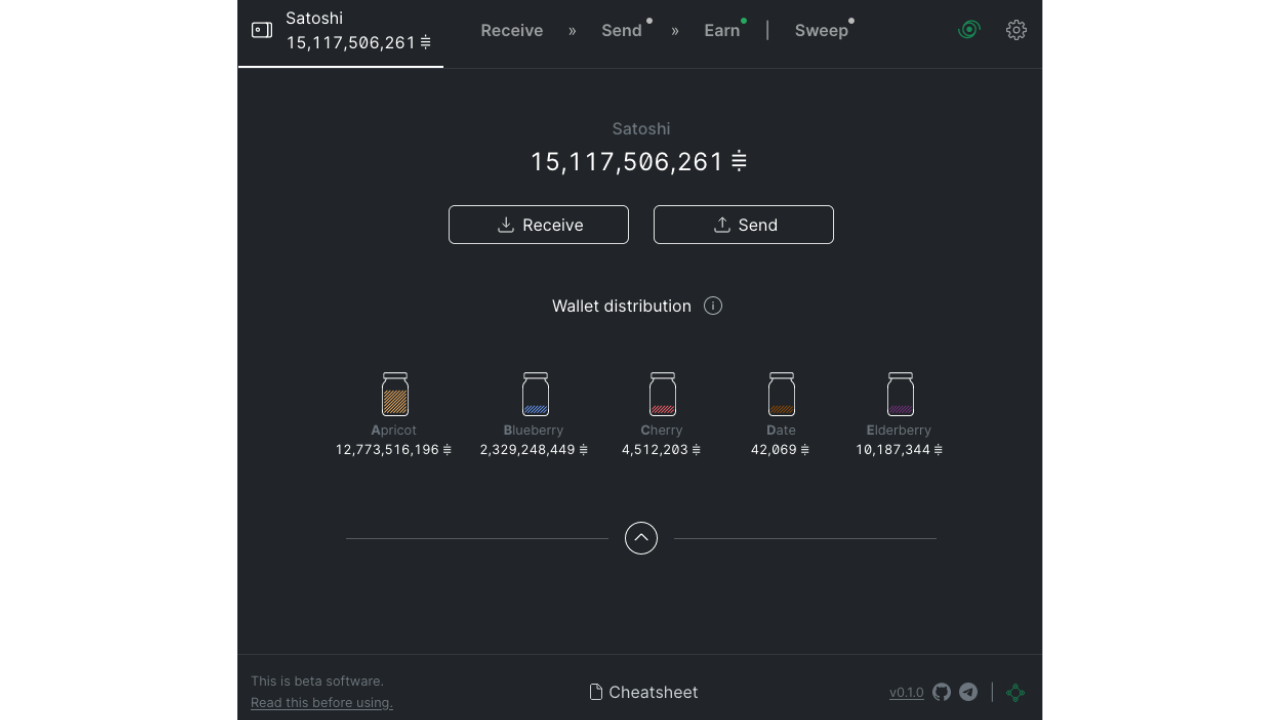

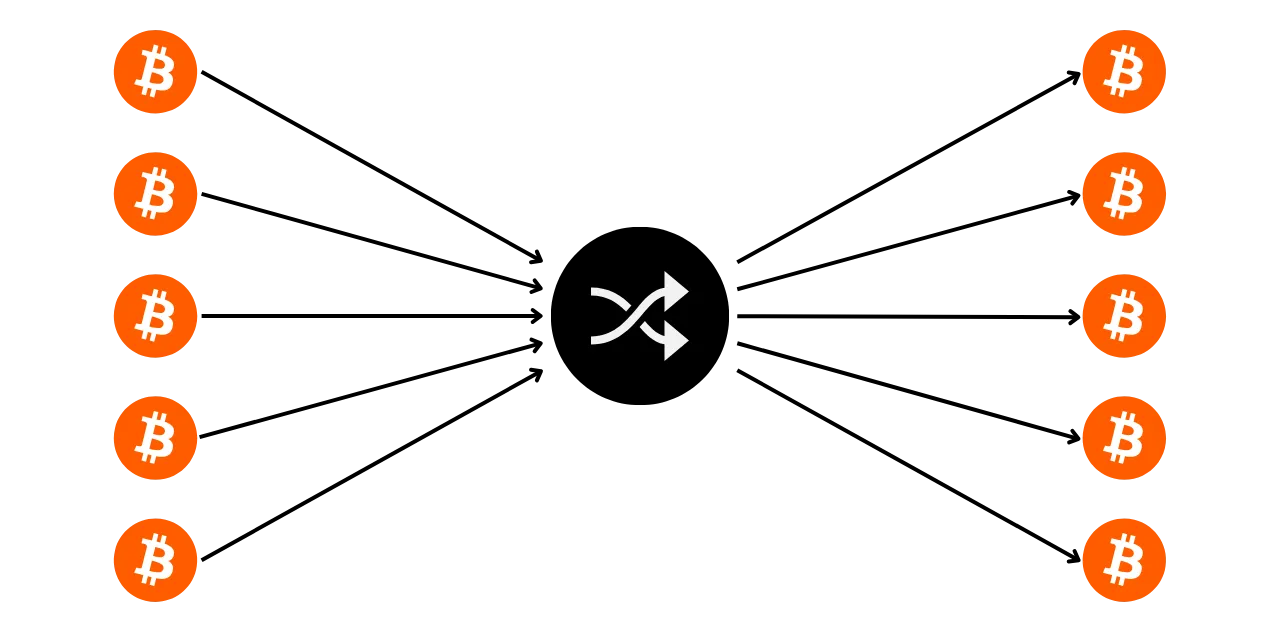

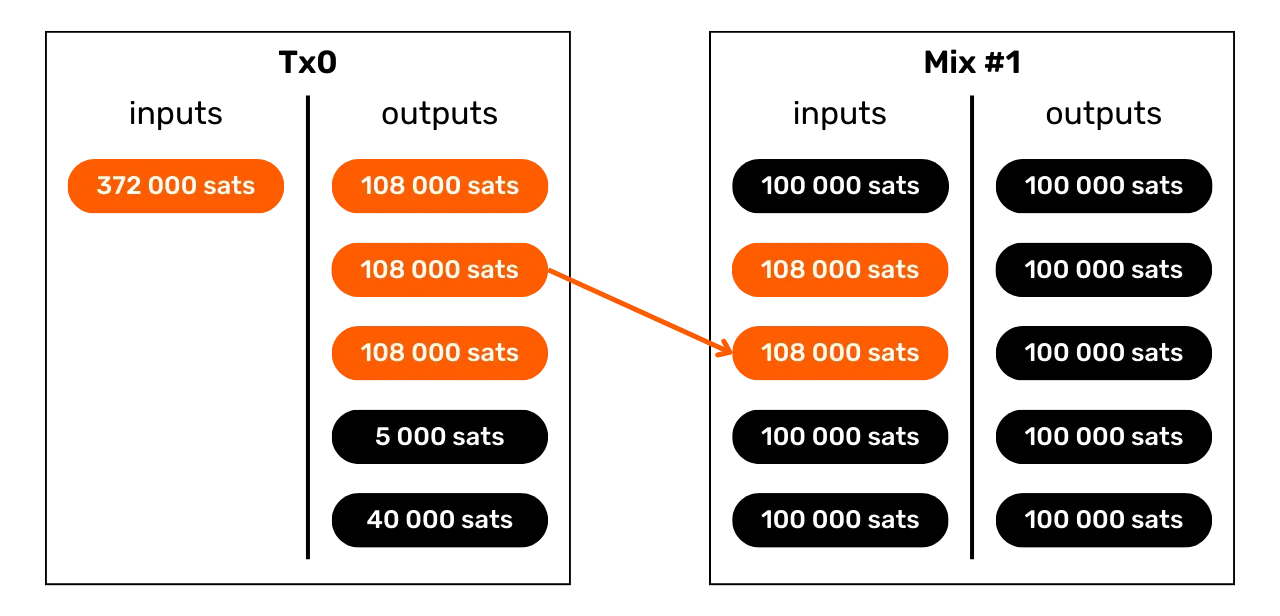

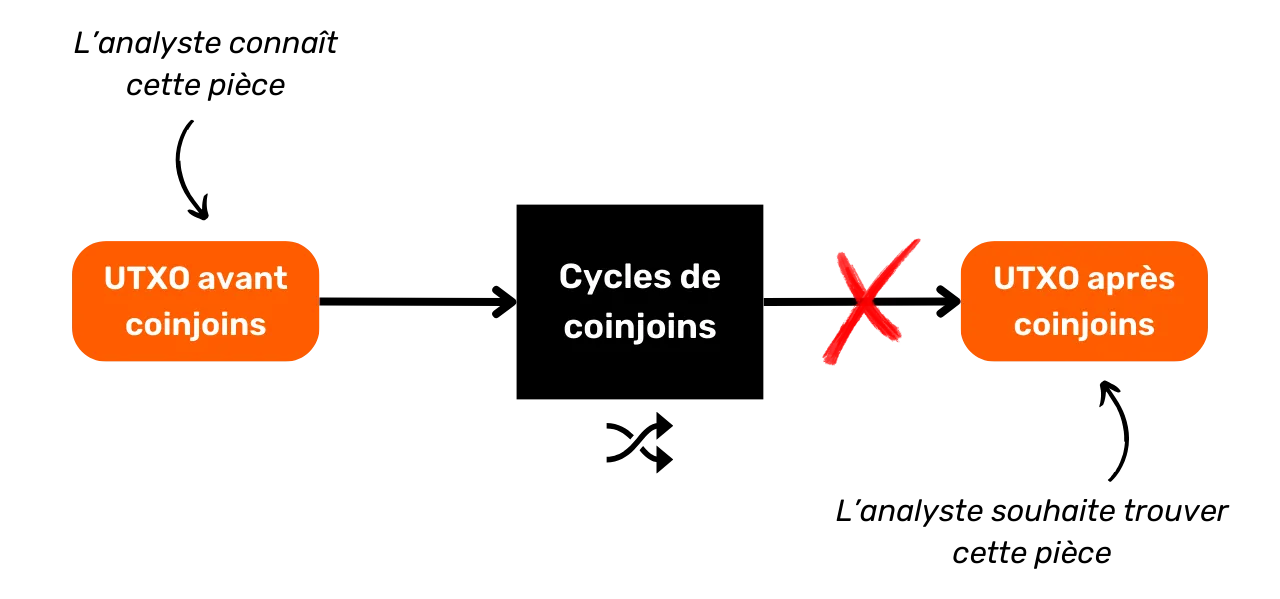

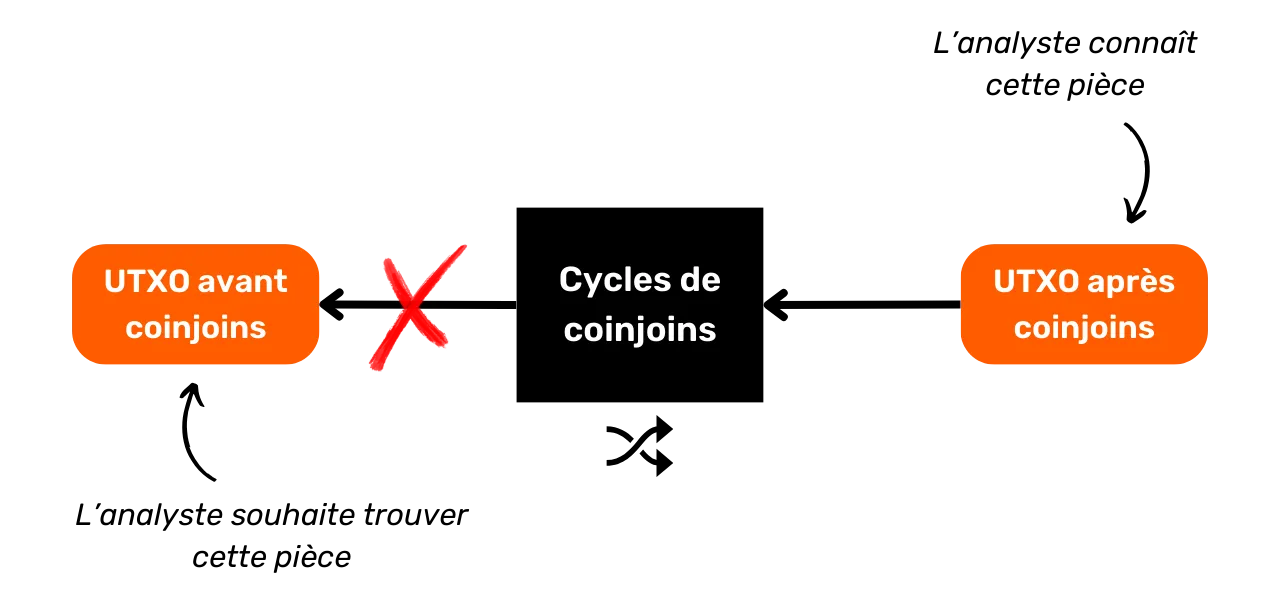

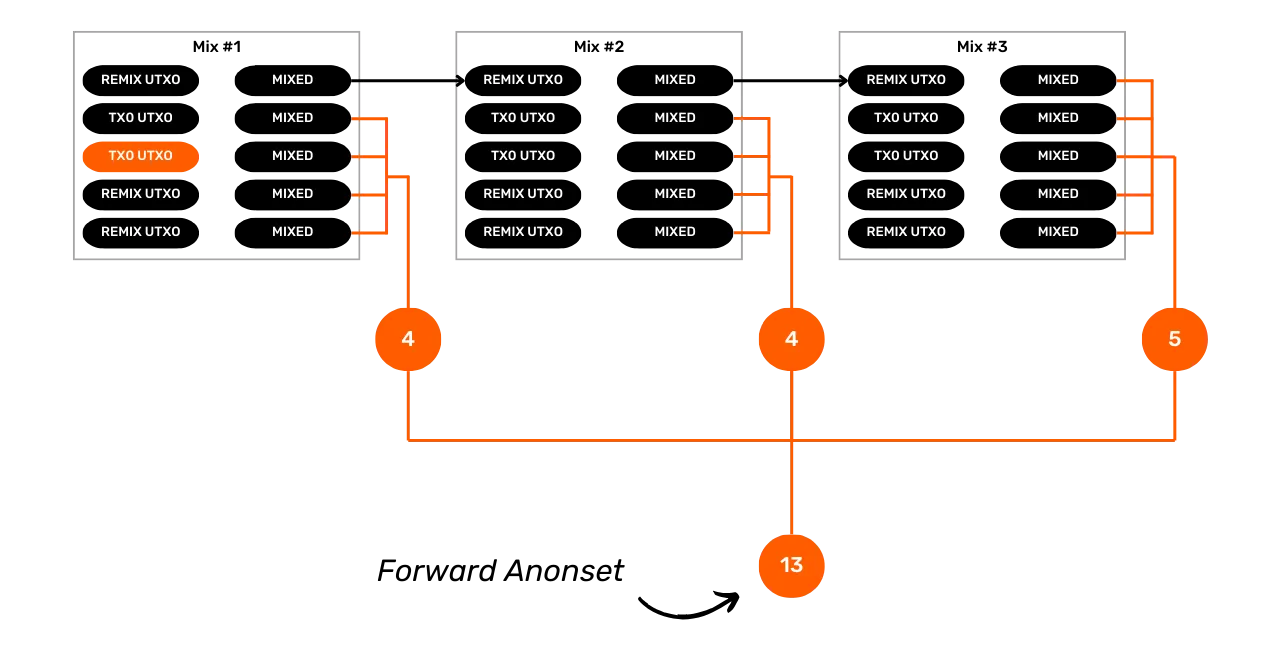

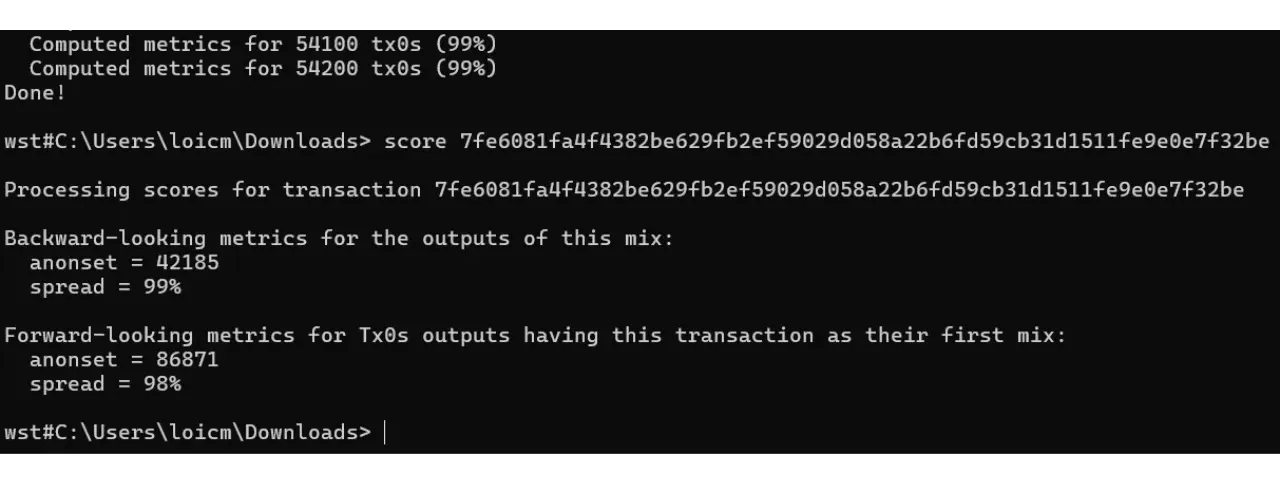

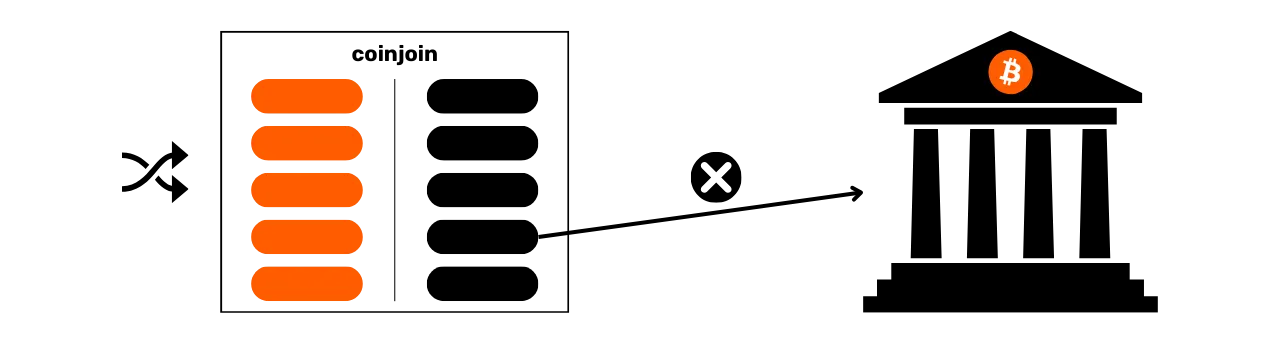

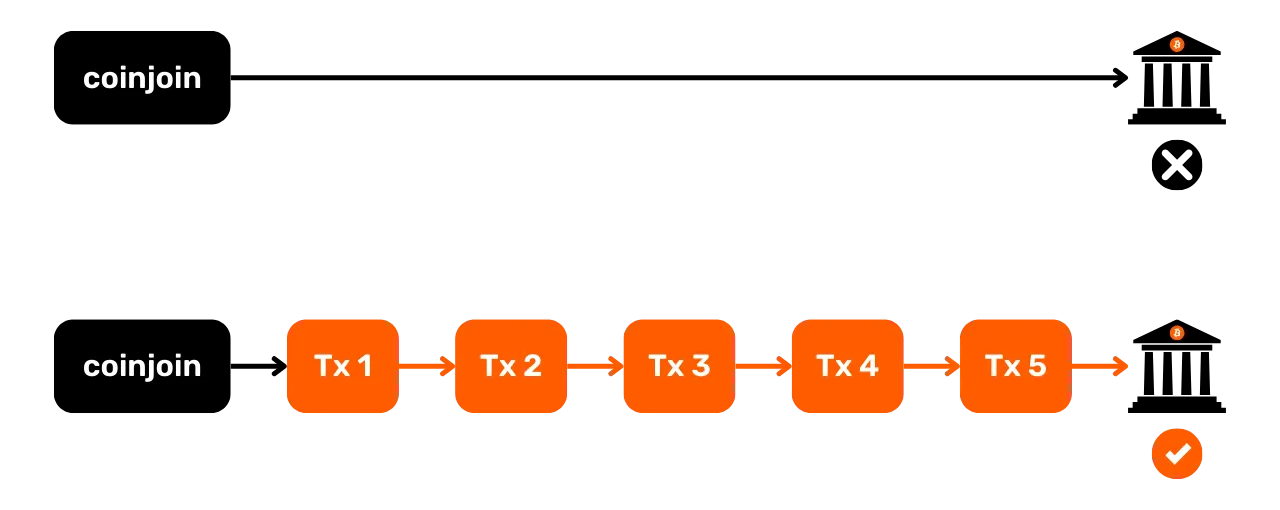

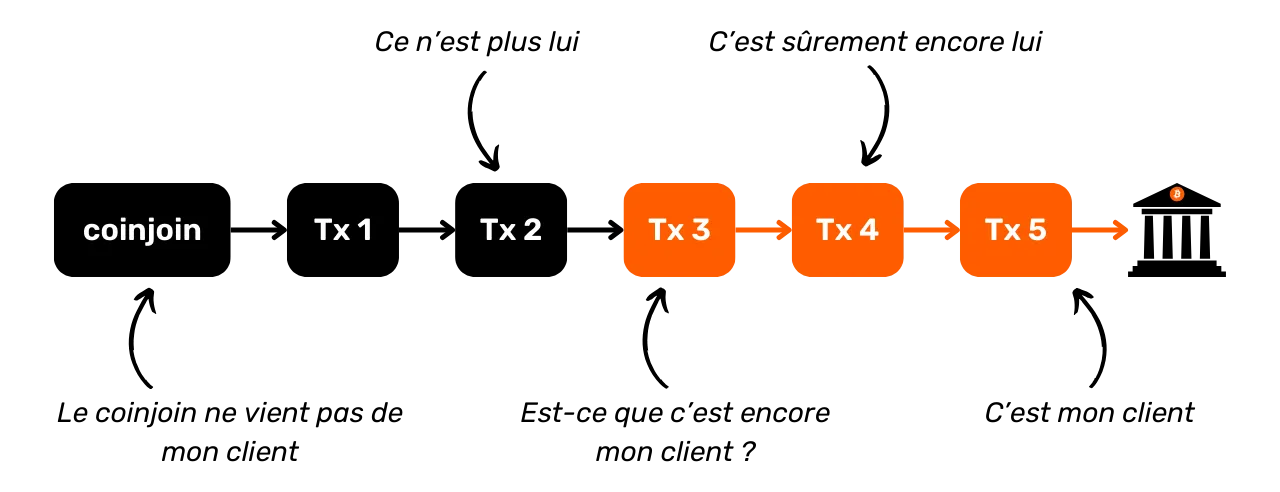

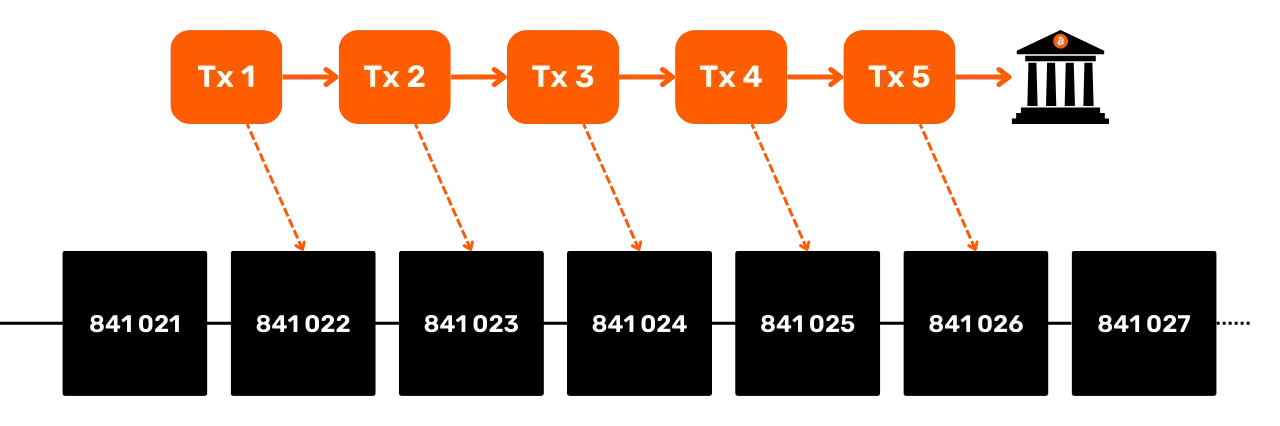

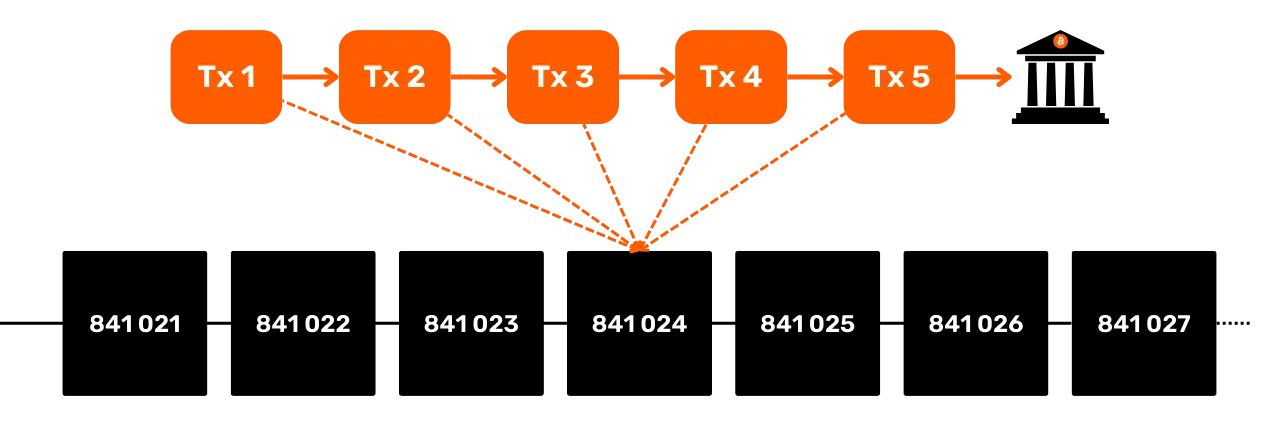

Abschnitt 4: Verständnis von Coinjoin-Transaktionen

Wie können wir über Datenschutz bei Bitcoin sprechen, ohne Coinjoins zu erwähnen? In Abschnitt 4 erfahren Sie alles, was Sie über diese Mischmethode wissen müssen. Sie erfahren, was Coinjoins sind, ihre Geschichte und Ziele sowie die verschiedenen Arten von Coinjoin, die es gibt. Und schließlich erfahren Sie, was Anonsets und Entropie sind und wie man sie berechnet.

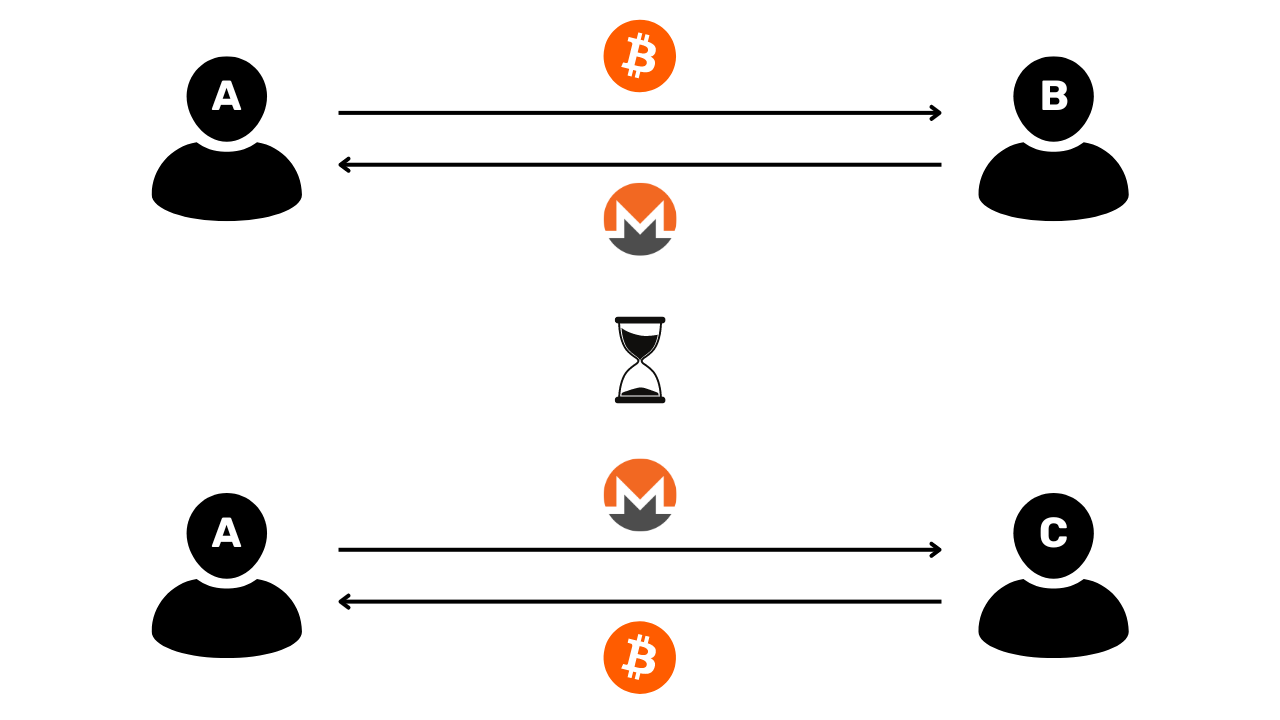

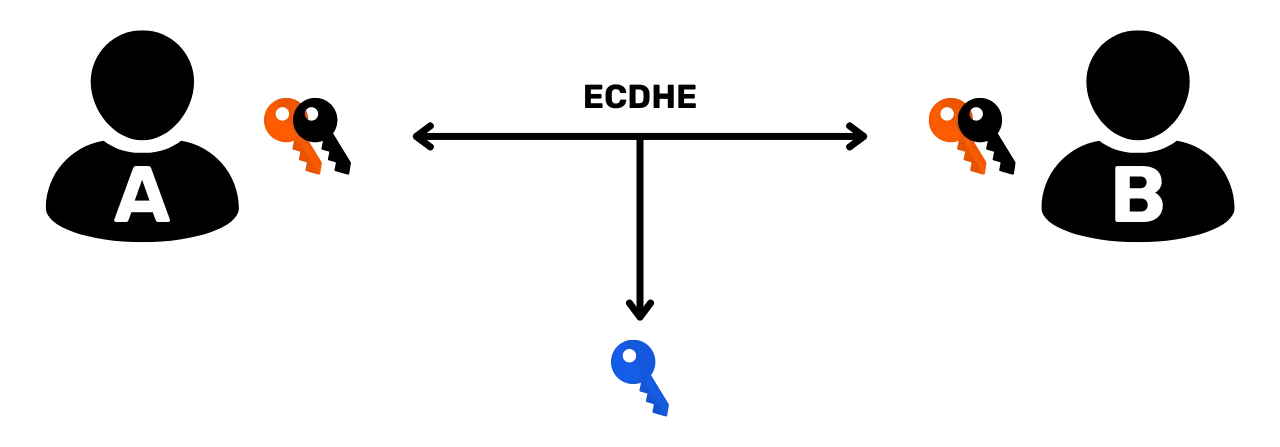

Abschnitt 5: Verständnis der Herausforderungen anderer fortgeschrittener Vertraulichkeitstechniken

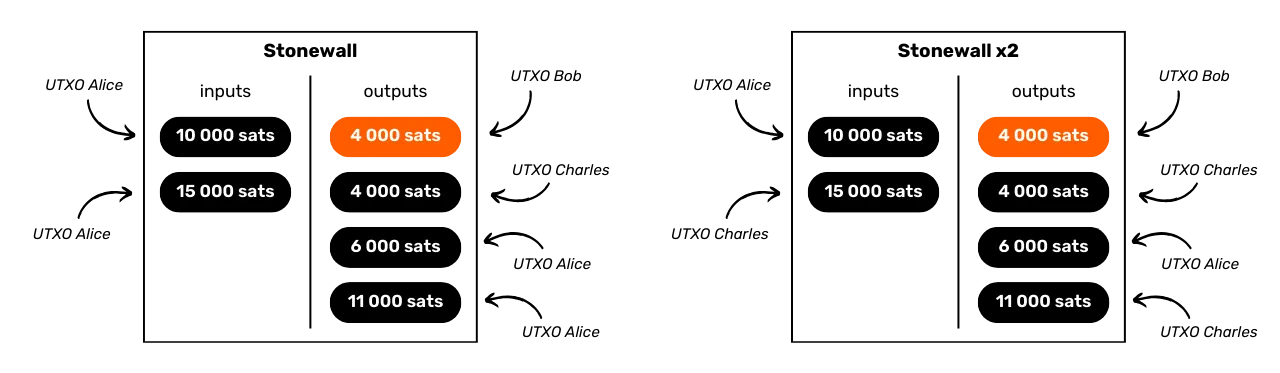

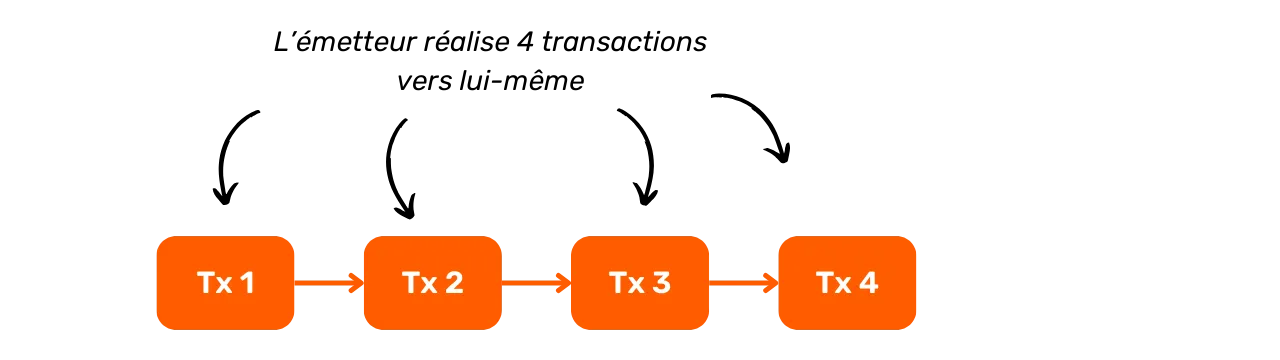

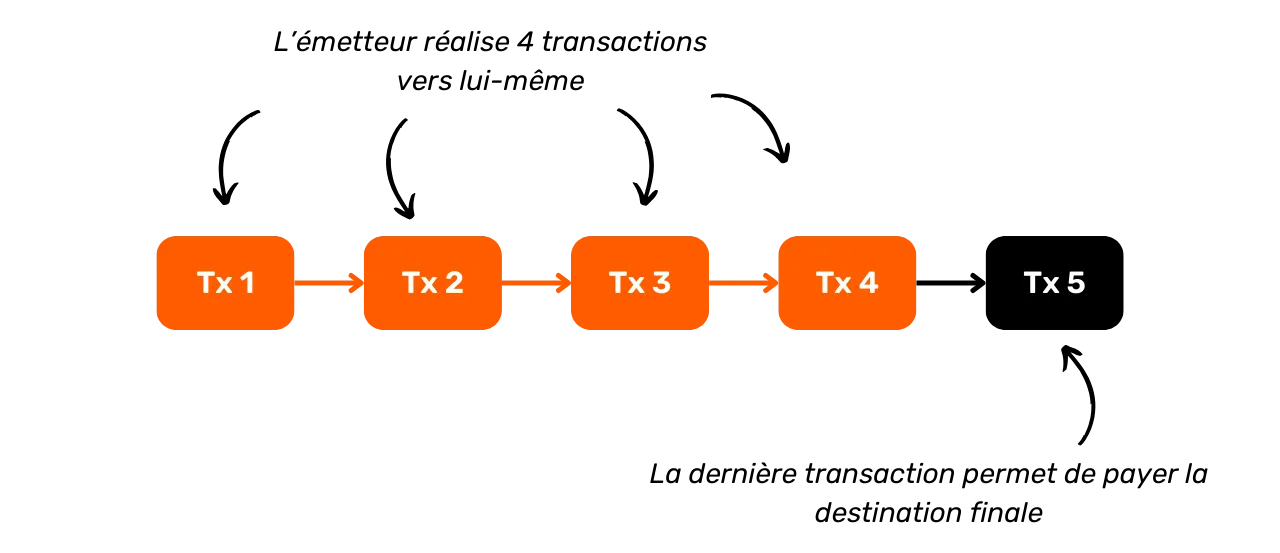

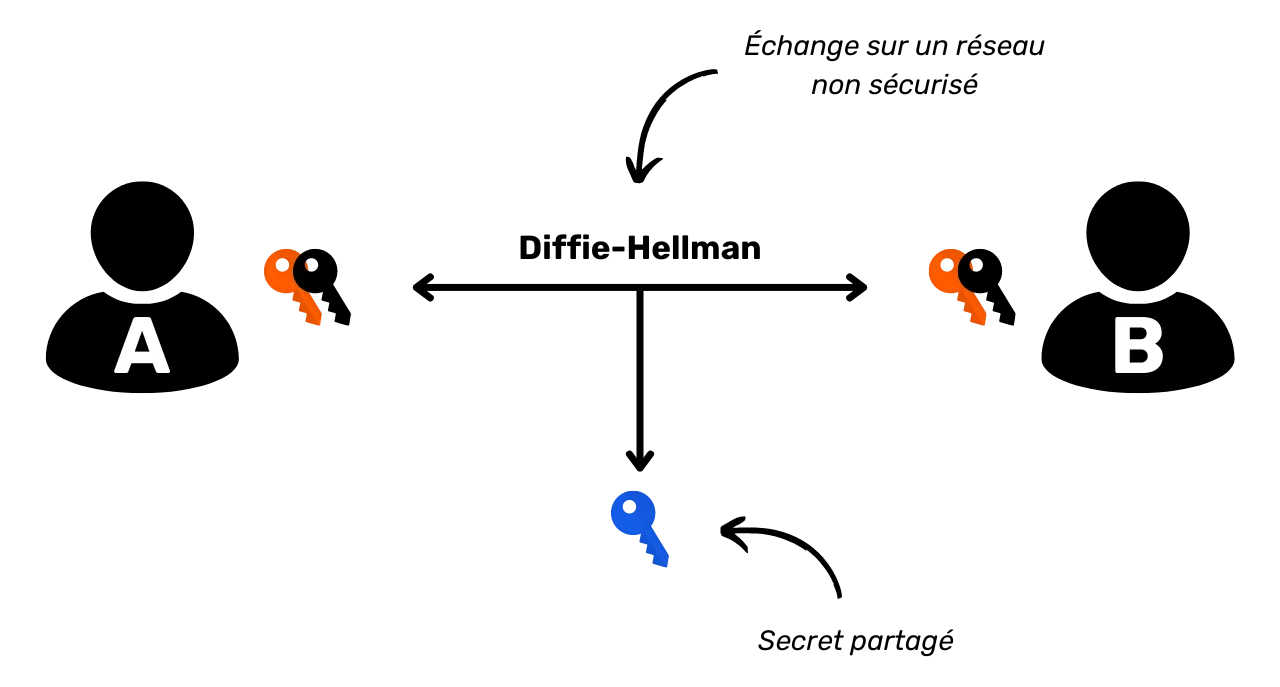

Im fünften Abschnitt werfen wir einen Blick auf all die anderen Techniken, die neben Coinjoin zur Verfügung stehen, um Ihre Privatsphäre auf Bitcoin zu schützen. Im Laufe der Jahre haben die Entwickler bemerkenswerte Kreativität bei der Entwicklung von Tools zum Schutz der Privatsphäre gezeigt. Wir werden uns all diese Methoden wie Payjoin, kollaborative Transaktionen, Coin Swap und Atomic Swap ansehen und detailliert beschreiben, wie sie funktionieren, welche Ziele sie verfolgen und welche Schwächen sie haben.

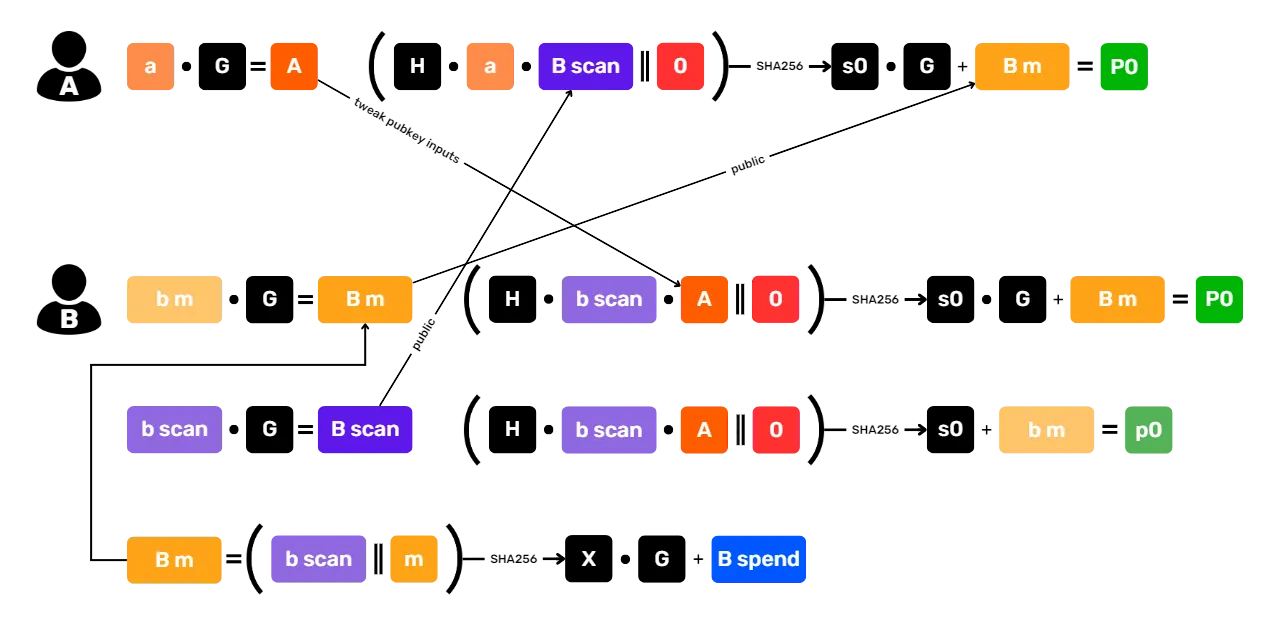

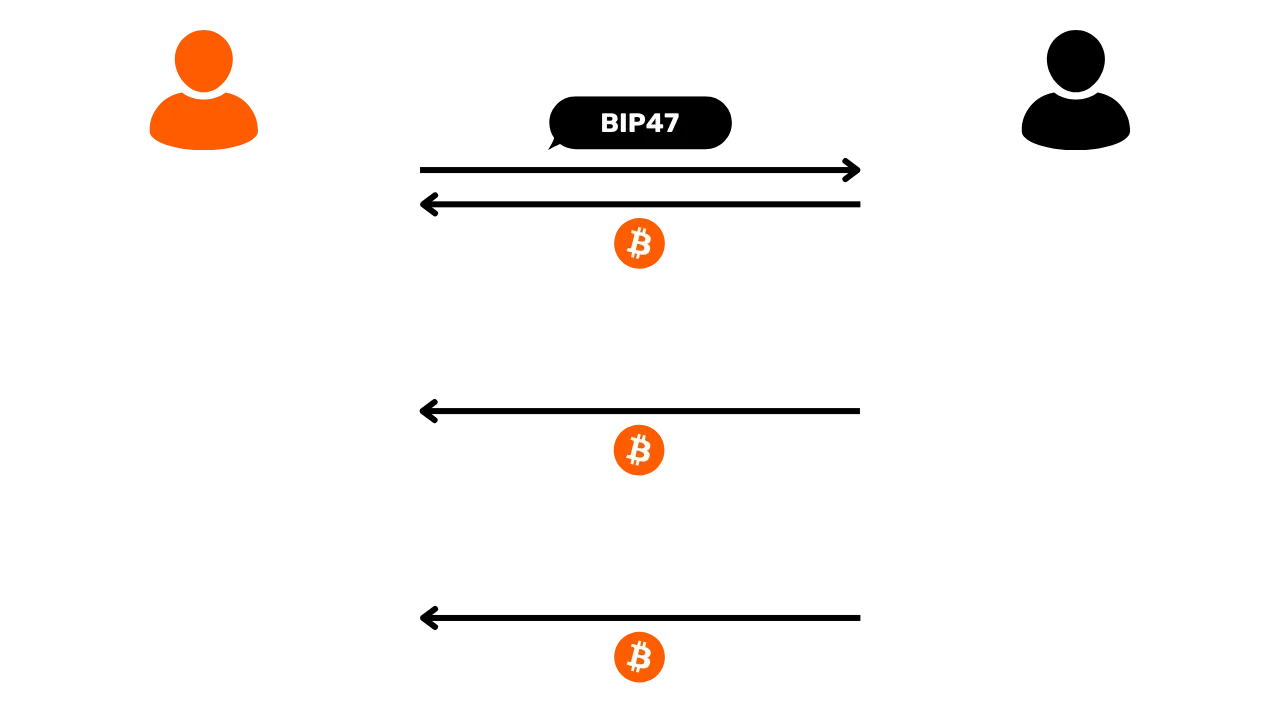

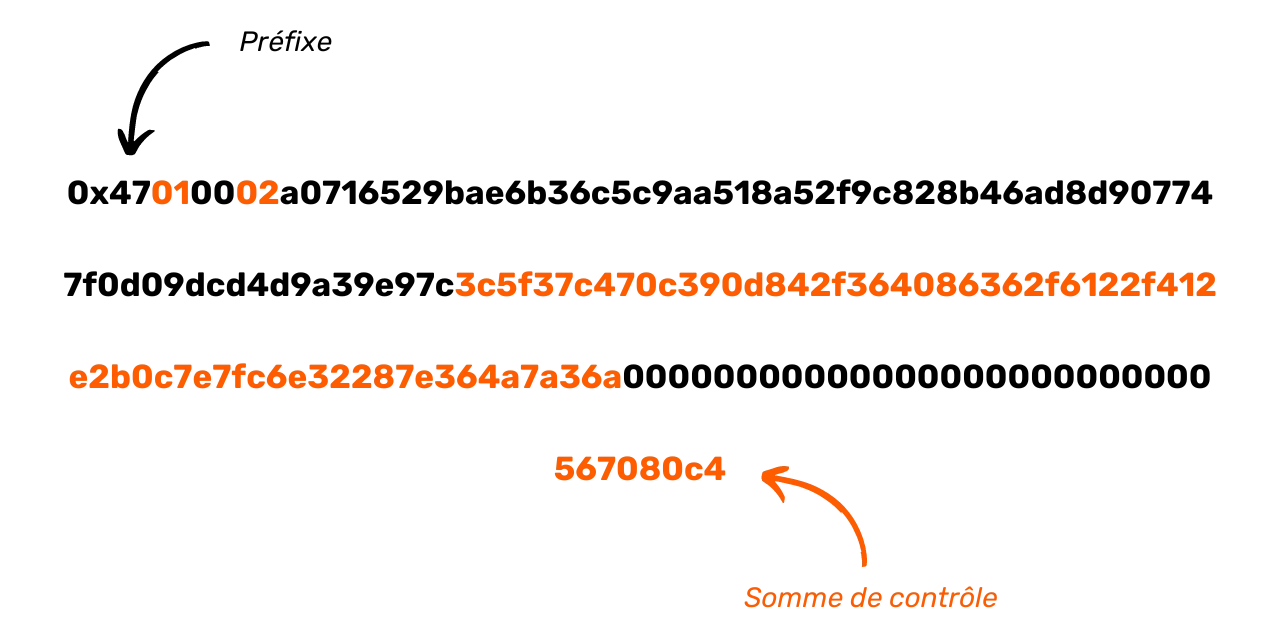

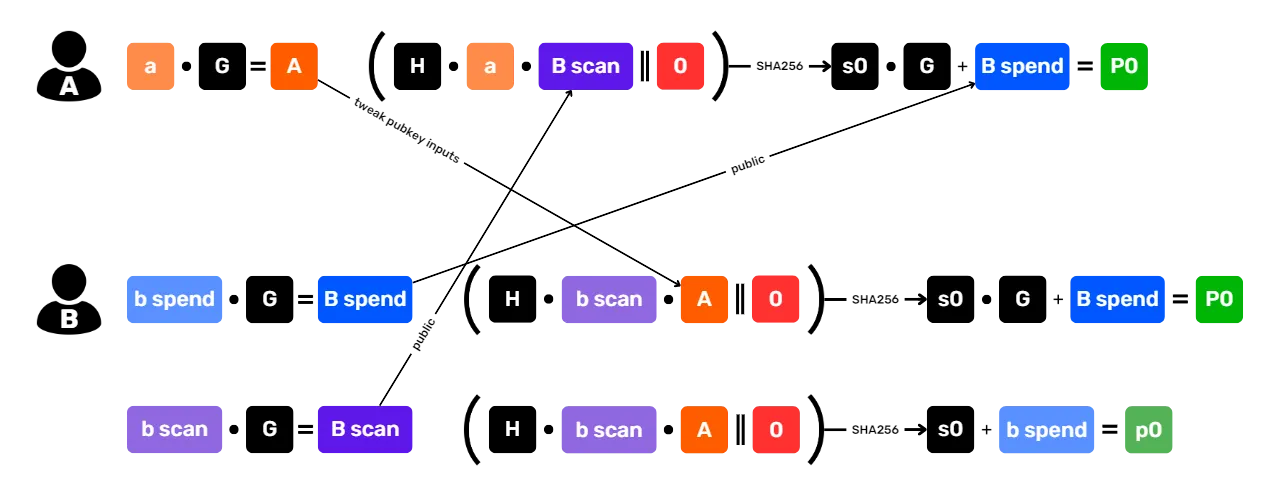

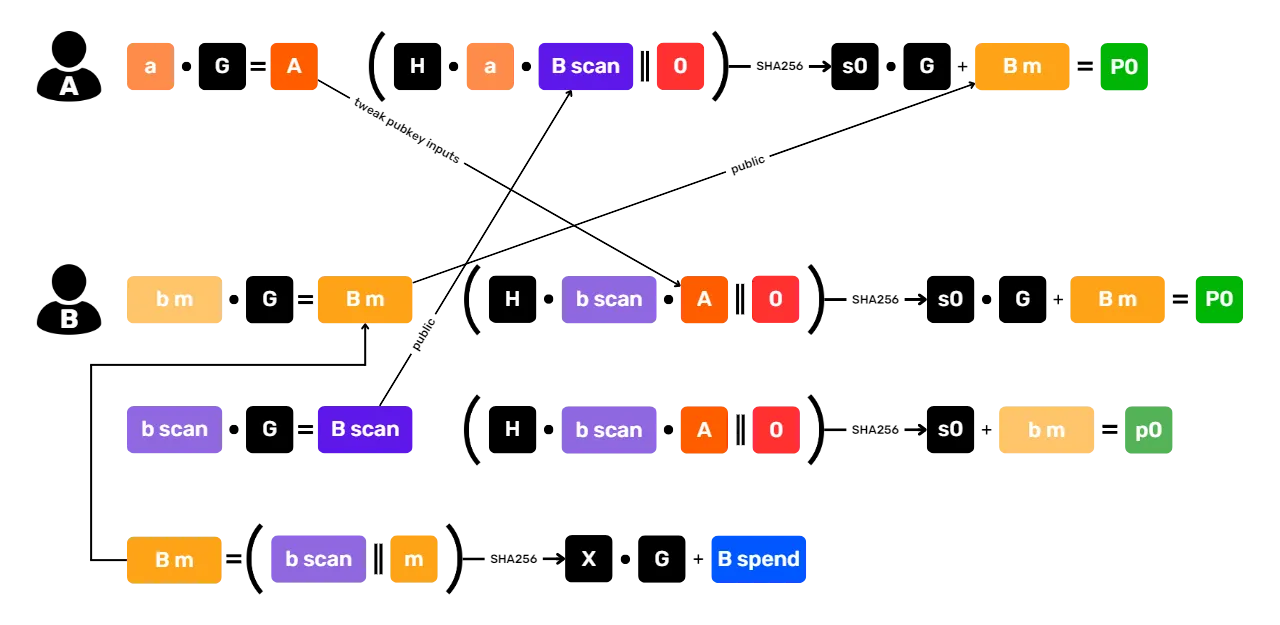

Wir werden auch die Privatsphäre auf der Ebene des Netzwerks der Knoten und der Transaktionsverbreitung betrachten. Wir werden auch die verschiedenen Protokolle diskutieren, die im Laufe der Jahre vorgeschlagen wurden, um die Privatsphäre der Nutzer von Bitcoin zu verbessern, einschließlich statischer Adressprotokolle.

Bereit, die Tiefen der Privatsphäre bei Bitcoin zu erkunden? Los geht's!

Bereit, die Tiefen der Privatsphäre bei Bitcoin zu erkunden? Los geht's!

Definitionen und Schlüsselbegriffe

Das UTXO-Modell von Bitcoin

Bitcoin ist in erster Linie eine Währung, aber wissen Sie eigentlich, wie BTC in dem Protokoll dargestellt werden?

UTXOs auf Bitcoin: Was sind sie?

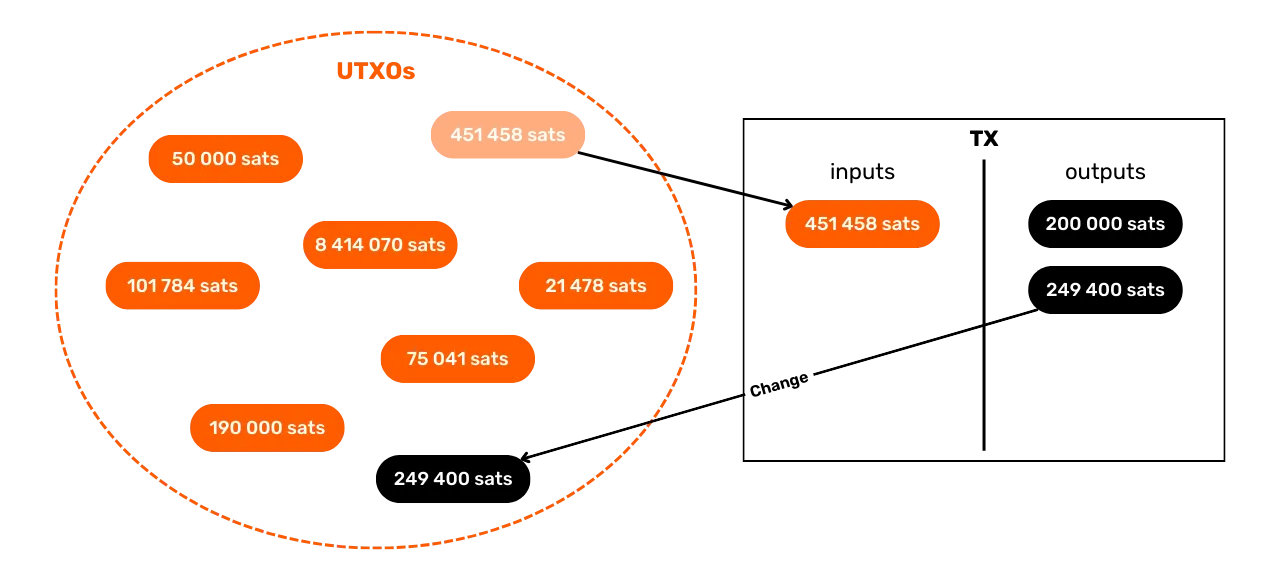

Das Bitcoin-Protokoll basiert auf dem UTXO-Modell, das für "Unspent Transaction Output" steht.

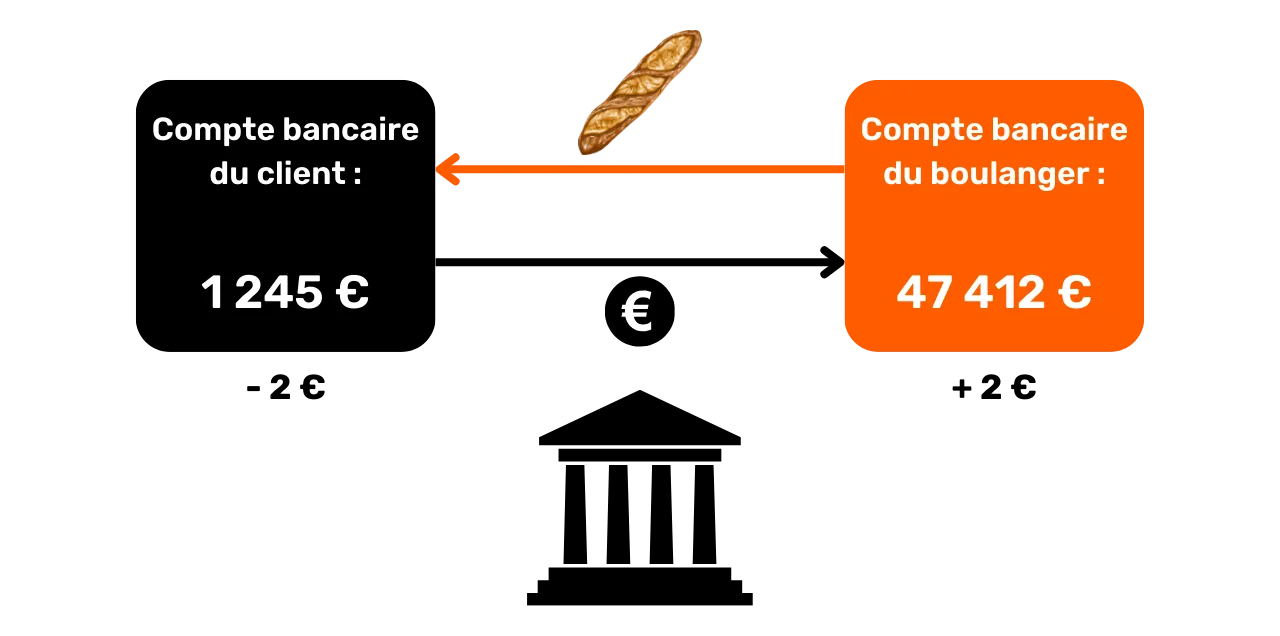

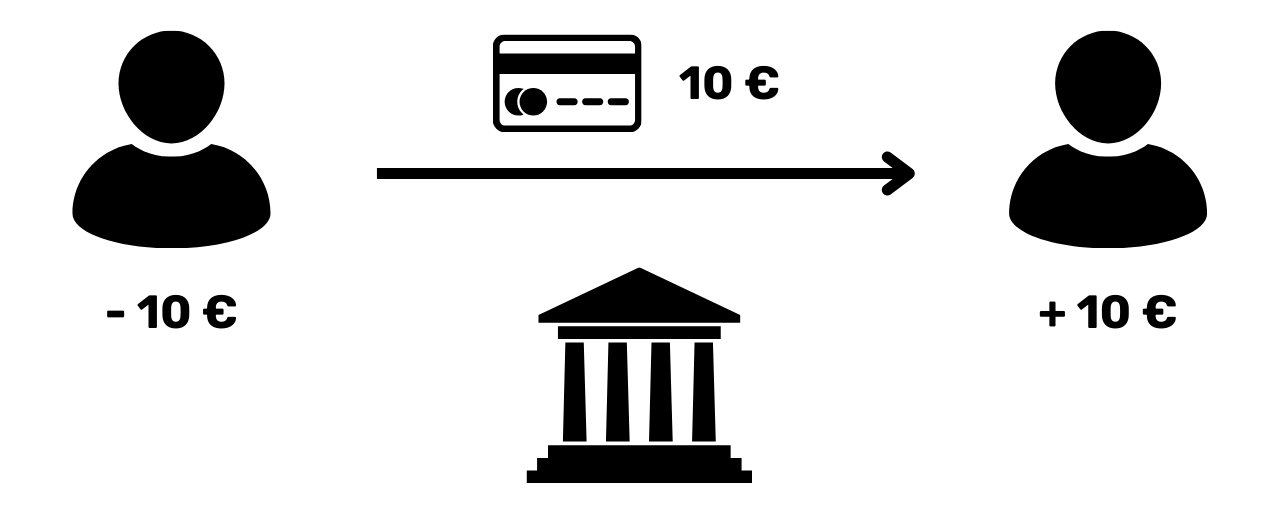

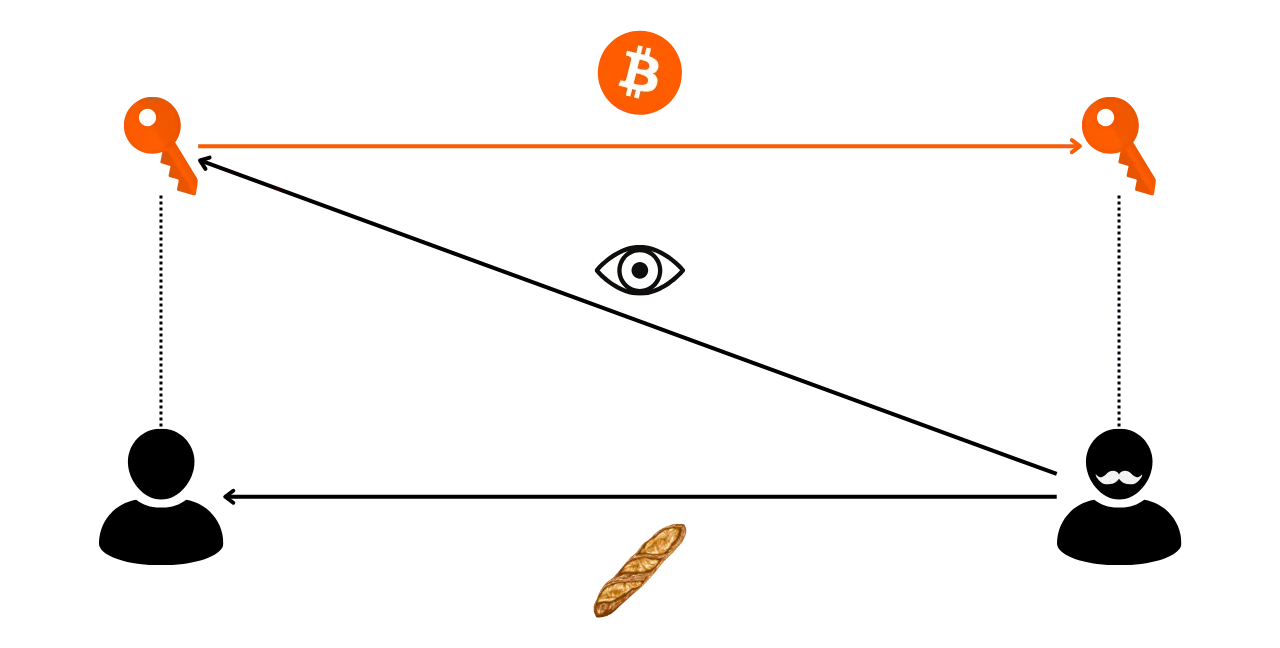

Dieses Modell unterscheidet sich grundlegend von traditionellen Bankensystemen, die sich auf einen Mechanismus von Konten und Salden stützen, um Finanzströme zu verfolgen. Im Bankensystem werden die einzelnen Guthaben auf Konten geführt, die mit einer Identität verbunden sind. Wenn Sie beispielsweise ein Baguette beim Bäcker kaufen, bucht Ihre Bank den Kaufbetrag einfach von Ihrem Konto ab, wodurch sich Ihr Saldo verringert, während dem Konto des Bäckers der gleiche Betrag gutgeschrieben wird, wodurch sich sein Saldo erhöht. In diesem System gibt es keine Verbindung zwischen dem Geld, das auf Ihrem Konto eingeht, und dem Geld, das es verlässt, abgesehen von den Transaktionsaufzeichnungen.

Bitcoin funktioniert anders. Das Konzept eines Kontos gibt es nicht, und die Geldeinheiten werden nicht über Guthaben, sondern über UTXOs verwaltet. Ein UTXO steht für eine bestimmte Menge an Bitcoins, die noch nicht ausgegeben wurde, und bildet somit ein "Stück Bitcoin", das groß oder klein sein kann. Ein UTXO kann zum Beispiel 500 BTC oder einfach 700 SATS wert sein.

**> Der Satoshi, oft abgekürzt als Sat, ist die kleinste Einheit von Bitcoin, vergleichbar mit dem Centime in Fiat-Währungen.

1 BTC = 100 000 000 SATS

Theoretisch kann ein UTXO einen beliebigen Wert in Bitcoins repräsentieren, der von einem Sat bis zu einem theoretischen Maximum von etwa 21 Millionen BTC reicht. Es ist jedoch logisch unmöglich, alle 21 Millionen Bitcoins zu besitzen, und es gibt eine untere wirtschaftliche Schwelle, die als "Staub" bezeichnet wird und unterhalb derer ein UTXO als wirtschaftlich unrentabel angesehen wird.

**> Das größte UTXO, das jemals auf Bitcoin erstellt wurde, hatte einen Wert von 500.000 BTC. Er wurde von der MtGox-Plattform während einer Konsolidierungsoperation im November 2011 erstellt: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

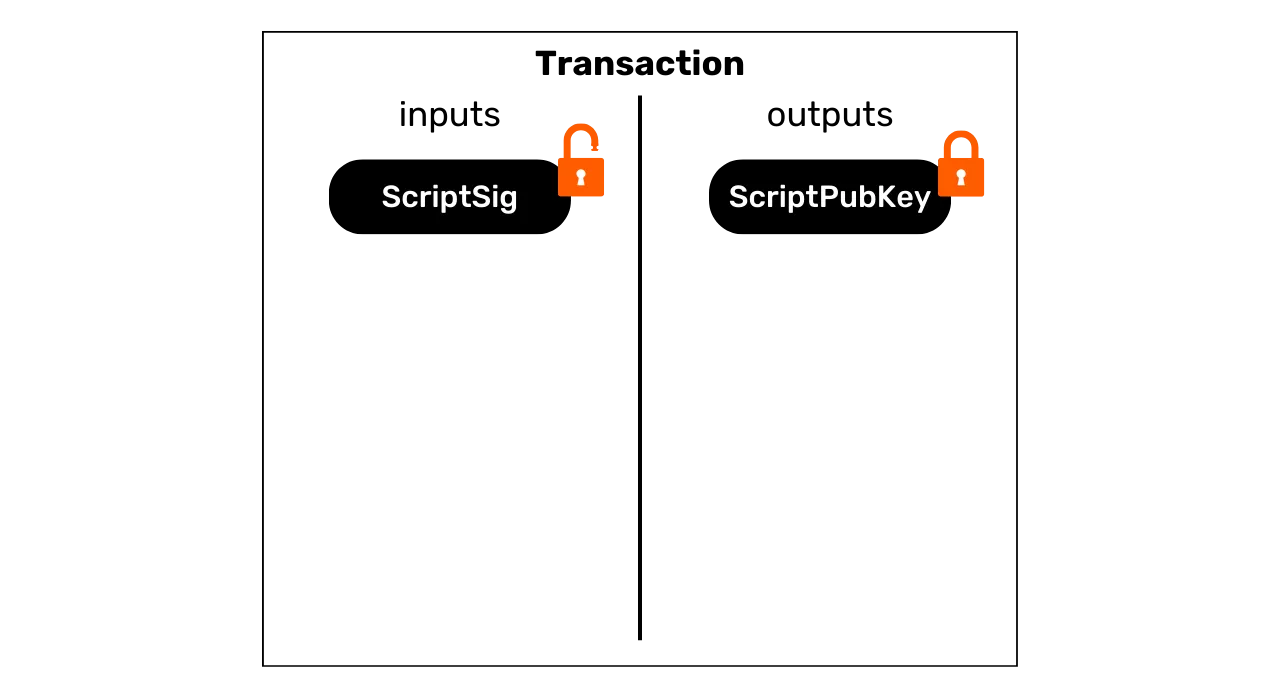

UTXOs und Ausgabenbedingungen

UTXOs sind die Tauschmittel von Bitcoin. Jede Transaktion führt zum Verbrauch von UTXOs als Inputs und zur Erzeugung neuer UTXOs als Outputs. Wenn eine Transaktion abgeschlossen ist, werden die als Inputs verwendeten UTXOs als "verbraucht" betrachtet, und neue UTXOs werden erzeugt und den in den Transaktions-Outputs angegebenen Empfängern zugewiesen. Somit stellt ein UTXO einfach eine nicht ausgegebene Transaktionsausgabe dar und somit eine Menge an Bitcoins, die einem Nutzer zu einem bestimmten Zeitpunkt gehört.

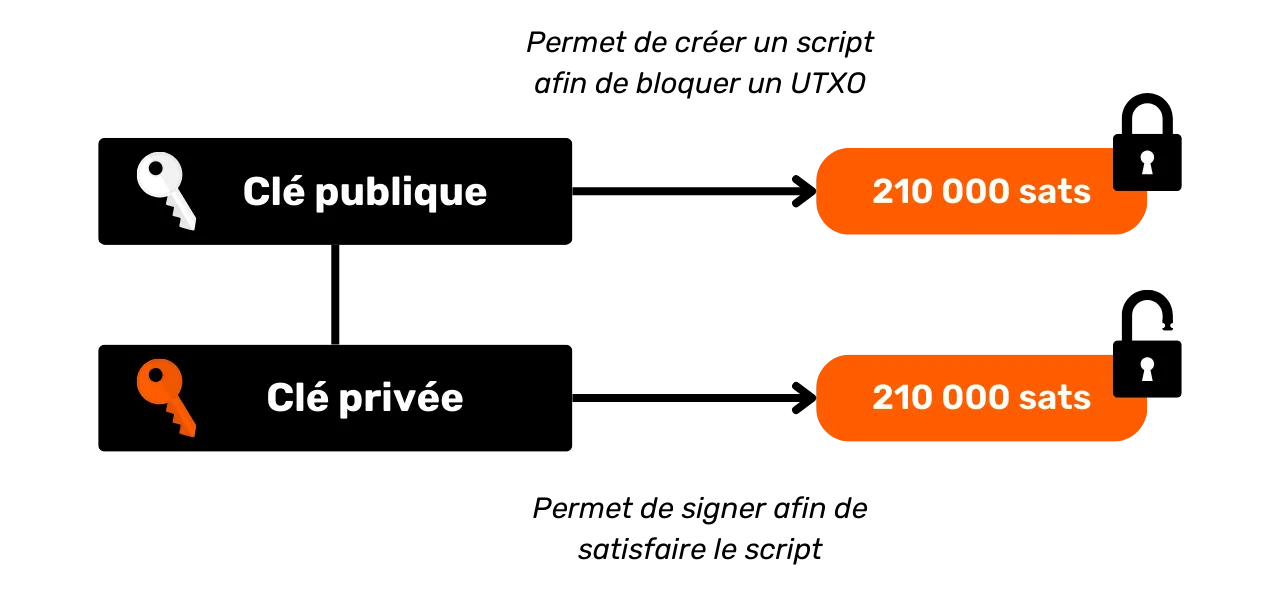

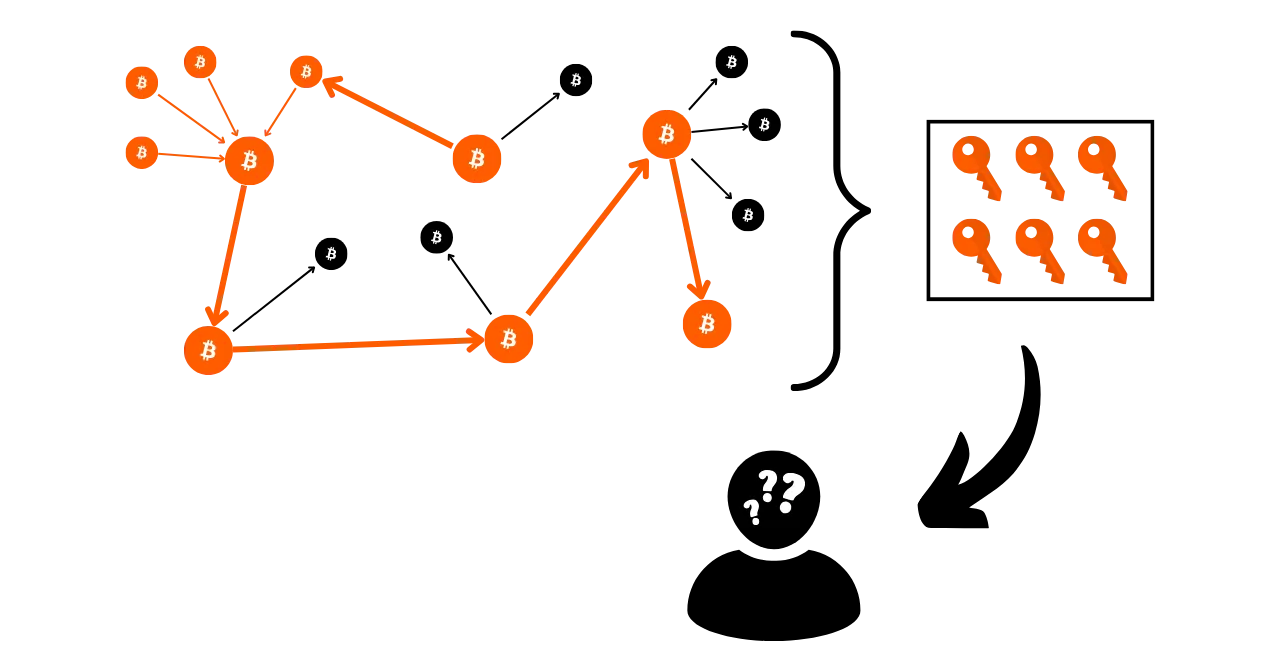

Alle UTXOs sind durch Skripte gesichert, die die Bedingungen festlegen, unter denen sie ausgegeben werden können. Um ein UTXO zu verbrauchen, muss ein Nutzer dem Netz nachweisen, dass er die Bedingungen erfüllt, die in dem Skript festgelegt sind, das dieses UTXO sichert. In der Regel sind UTXOs durch einen öffentlichen Schlüssel (oder eine Empfangsadresse, die diesen öffentlichen Schlüssel repräsentiert) geschützt. Um einen UTXO auszugeben, der mit diesem öffentlichen Schlüssel verknüpft ist, muss der Nutzer nachweisen, dass er den entsprechenden privaten Schlüssel besitzt, indem er eine mit diesem Schlüssel erstellte digitale Signatur vorlegt. Aus diesem Grund sagen wir, dass Ihre Bitcoin-Brieftasche eigentlich keine Bitcoins enthält, sondern Ihre privaten Schlüssel speichert, die Ihnen wiederum Zugang zu Ihren UTXOs und damit zu den Bitcoins geben, die sie repräsentieren.

Da es in Bitcoin kein Konzept eines Kontos gibt, ist der Kontostand einer Wallet einfach die Summe der Werte aller UTXOs, die sie ausgeben kann. Wenn Ihr Bitcoin-Wallet zum Beispiel die folgenden 4 UTXOs ausgeben kann:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Das Gesamtguthaben Ihres Portfolios würde 17 BTC betragen.

Die Struktur von Bitcoin-Transaktionen

Transaktionsein- und -ausgänge

Eine Bitcoin-Transaktion ist eine in der Blockchain aufgezeichnete Operation, die das Eigentum an Bitcoins von einer Person auf eine andere überträgt. Genauer gesagt, da wir uns in einem UTXO-Modell befinden und es keine Konten gibt, erfüllt die Transaktion die Ausgabenbedingungen, die einen oder mehrere UTXOs gesichert haben, verbraucht sie und schafft entsprechend neue UTXOs mit neuen Ausgabenbedingungen. Kurz gesagt, eine Transaktion verschiebt Bitcoins von einem erfüllten Skript zu einem neuen Skript, das sie sichern soll.

Jede Bitcoin-Transaktion besteht daher aus einem oder mehreren Inputs und einem oder mehreren Outputs. Inputs sind UTXOs, die von der Transaktion verbraucht werden, um Outputs zu erzeugen. Outputs sind neue UTXOs, die als Inputs für zukünftige Transaktionen verwendet werden können.

**> Theoretisch könnte eine Bitcoin-Transaktion eine unendliche Anzahl von Eingängen und Ausgängen haben. Die einzige Grenze ist die maximale Blockgröße.

Jede Eingabe in einer Bitcoin-Transaktion bezieht sich auf einen zuvor nicht ausgegebenen UTXO. Um einen UTXO als Eingabe zu verwenden, muss sein Inhaber nachweisen, dass er der rechtmäßige Eigentümer ist, indem er das zugehörige Skript validiert, d. h. die auferlegte Ausgabebedingung erfüllt. Im Allgemeinen bedeutet dies, dass eine digitale Signatur vorgelegt werden muss, die mit dem privaten Schlüssel erstellt wurde, der dem öffentlichen Schlüssel entspricht, mit dem dieser UTXO ursprünglich gesichert wurde. Das Skript besteht also darin, zu überprüfen, ob die Unterschrift mit dem öffentlichen Schlüssel übereinstimmt, der beim Erhalt der Mittel verwendet wurde.

Jede Ausgabe gibt wiederum den Betrag der zu übertragenden Bitcoins sowie den Empfänger an. Letzterer wird durch ein neues Skript definiert, das in der Regel den neu erstellten UTXO mit einer Empfängeradresse oder einem neuen öffentlichen Schlüssel sperrt.

Damit eine Transaktion nach den Konsensregeln als gültig angesehen wird, muss die Summe der Outputs kleiner oder gleich der Summe der Inputs sein. Mit anderen Worten: Die Summe der durch die Transaktion erzeugten neuen UTXOs darf die Summe der als Inputs verbrauchten UTXOs nicht übersteigen. Dieses Prinzip ist logisch: Wenn Sie nur 500.000 SATS haben, können Sie keinen Kauf von 700.000 SATS tätigen.

Austausch und Zusammenführung in einer Bitcoin-Transaktion

Der Vorgang einer Bitcoin-Transaktion auf UTXO kann daher mit dem Umgießen einer Goldmünze verglichen werden. Ein UTXO ist in der Tat nicht teilbar, sondern nur schmelzbar. Das bedeutet, dass ein Nutzer einen UTXO, der einen bestimmten Betrag in Bitcoins darstellt, nicht einfach in mehrere kleinere UTXO aufteilen kann. Er muss den UTXO in einer Transaktion vollständig verbrauchen, um einen oder mehrere neue UTXO mit beliebigen Ausgangswerten zu erzeugen, die kleiner oder gleich dem Ausgangswert sein müssen.

Dieser Mechanismus ist ähnlich wie bei einer Goldmünze. Nehmen wir an, Sie besitzen eine 2-Unzen-Münze und möchten eine Zahlung von 1 Unze leisten, vorausgesetzt, der Verkäufer kann Ihnen kein Wechselgeld geben. Sie müssten Ihre Münze einschmelzen und 2 neue Münzen zu je 1 Unze gießen.

Bitcoin funktioniert auf ähnliche Weise. Stellen wir uns vor, Alice hat

einen UTXO von 10.000 SATS und möchte ein Baguette kaufen, das 4.000 SATS

kostet. Alice macht eine Transaktion mit einem UTXO von 10.000 SATS als

Input, den sie vollständig verbraucht, und zwei UTXOs von 4.000 SATS und

6.000 SATS als Output. Der UTXO von 4.000 SATS wird an den

Bäcker als Bezahlung für das Baguette geschickt, während der UTXO von 6.000 SATS in Form von Wechselgeld zu Alice zurückkehrt. Dieser

UTXO, der zum ursprünglichen Emittenten der Transaktion zurückkehrt, wird im

Bitcoin-Jargon als "Austausch" bezeichnet.

Stellen wir uns nun vor, dass Alice nicht über einen einzigen UTXO mit 10.000 SATS verfügt, sondern über zwei UTXOs mit je 3.000 SATS. In diesem Fall reicht keiner der beiden UTXOs aus, um die "4.000 SATS" des Zauberstabs einzustellen. Alice muss daher gleichzeitig die beiden UTXOs von 3.000 SATS als Input für ihre Transaktion verwenden. Auf diese Weise erreicht die Gesamtsumme der Inputs 6.000 SATS und ermöglicht es ihr, die Zahlung von 4.000 SATS an den Bäcker zu erfüllen. Diese Methode, bei der mehrere UTXOs als Vorleistungen für eine Transaktion zusammengefasst werden, wird oft als "Zusammenlegung" bezeichnet.

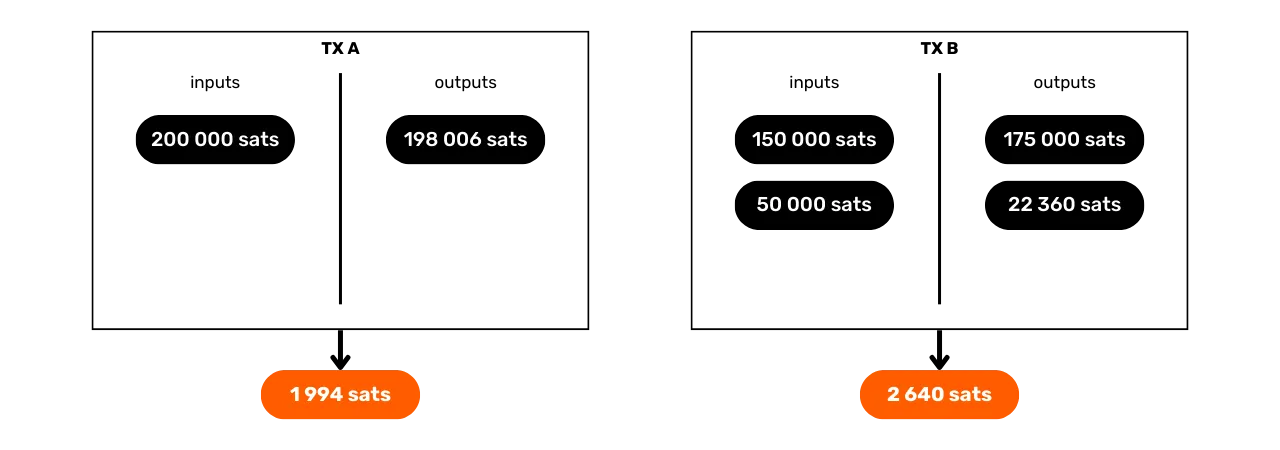

Transaktionsgebühren

Intuitiv könnte man meinen, dass die Transaktionskosten auch den Output einer Transaktion darstellen. In Wirklichkeit ist dies jedoch nicht der Fall. Die Transaktionskosten stellen die Differenz zwischen den gesamten Inputs und den gesamten Outputs dar. Das bedeutet, dass nach der Verwendung eines Teils des Wertes der Inputs zur Deckung der gewünschten Outputs in einer Transaktion eine bestimmte Summe der Inputs ungenutzt bleibt. Dieser Restbetrag stellt die Transaktionskosten dar.

Frais = total inputs - total outputs

Nehmen wir das Beispiel von Alice, die einen UTXO von "10.000 SATS" hat und

ein Baguette für "4.000 SATS" kaufen möchte. Alice erstellt eine Transaktion

mit ihrem UTXO von 10.000 SATS als Eingabe. Sie erzeugt dann eine

Ausgabe von 4.000 SATS für den Bäcker, um das Baguette zu bezahlen. Um die Miner

zu ermutigen, ihre Transaktion in einen Block zu integrieren, zahlt Alice 200

SATS an Gebühren. Dann erzeugt sie einen zweiten Output, den Austausch, der an

sie zurückgegeben wird und sich auf 5.800 SATS beläuft.

Wenn man die Gebührenformel anwendet, sieht man, dass tatsächlich 200 SATS für Minderjährige übrig sind:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Wenn es einem Miner gelingt, einen Block zu validieren, ist er berechtigt, diese Gebühren für alle in seinem Block enthaltenen Transaktionen über die so genannte "Coinbase"-Transaktion einzuziehen.

UTXOs auf Bitcoin erstellen

Wenn Sie die vorangegangenen Abschnitte aufmerksam verfolgt haben, wissen Sie jetzt, dass UTXOs nur durch den Verbrauch anderer UTXOs erzeugt werden können. Auf diese Weise bilden die Bitcoin-Münzen eine fortlaufende Kette. Vielleicht fragen Sie sich jedoch, wie die ersten UTXOs in dieser Kette zustande gekommen sind. Dies wirft ein Problem auf, das dem des Huhns und des Eies ähnelt: Woher kamen diese ursprünglichen UTXOs?

Die Antwort liegt in der Transaktion coinbase.

Die Coinbase ist eine spezielle Art von Bitcoin-Transaktion, die für jeden Block einzigartig ist und immer die erste ist. Sie ermöglicht es dem Miner, der einen gültigen Proof of Work gefunden hat, seine Blockbelohnung zu erhalten. Diese Belohnung setzt sich aus zwei Elementen zusammen: Block Grant und Transaktionsgebühr, die im vorherigen Abschnitt erläutert wurden.

Die Coinbase-Transaktion ist insofern einzigartig, als sie als einzige in der Lage ist, Bitcoins ex nihilo zu erzeugen, ohne dass Inputs verbraucht werden müssen, um Outputs zu erzeugen. Diese neu geschaffenen Bitcoins sind das, was wir als "ursprüngliche UTXOs" bezeichnen könnten.

Blocksubventionierte Bitcoins sind neue BTC, die nach einem in den Konsensregeln festgelegten Zeitplan von Grund auf neu geschaffen werden. Die Blocksubvention wird alle 210.000 Blöcke, d. h. etwa alle vier Jahre, in einem als "Halving" bekannten Prozess halbiert. Ursprünglich wurden mit jeder Subvention 50 Bitcoins geschaffen, aber dieser Betrag ist allmählich gesunken; derzeit sind es 3,125 Bitcoins pro Block.

Die Transaktionsgebühren stellen zwar ebenfalls neu geschaffene BTC dar, dürfen aber die Differenz zwischen den gesamten Inputs und Outputs aller Transaktionen in einem Block nicht überschreiten. Wie wir bereits gesehen haben, stellen diese Gebühren den Teil der Inputs dar, der nicht für die Outputs der Transaktion verwendet wird. Dieser Anteil ist technisch gesehen während der Transaktion "verloren", und der Miner hat das Recht, diesen Wert in Form eines oder mehrerer neuer UTXOs wiederherzustellen. Dies ist ein Werttransfer zwischen dem Emittenten der Transaktion und dem Miner, der sie zur Blockchain hinzufügt.

**> Bitcoins, die durch eine Coinbase-Transaktion erzeugt werden, unterliegen einer Laufzeit von 100 Blöcken, während der sie vom Miner nicht ausgegeben werden können. Mit dieser Regel sollen Komplikationen vermieden werden, die mit der Verwendung von neu erzeugten Bitcoins auf einer Kette verbunden sind, die später veraltet sein könnte.

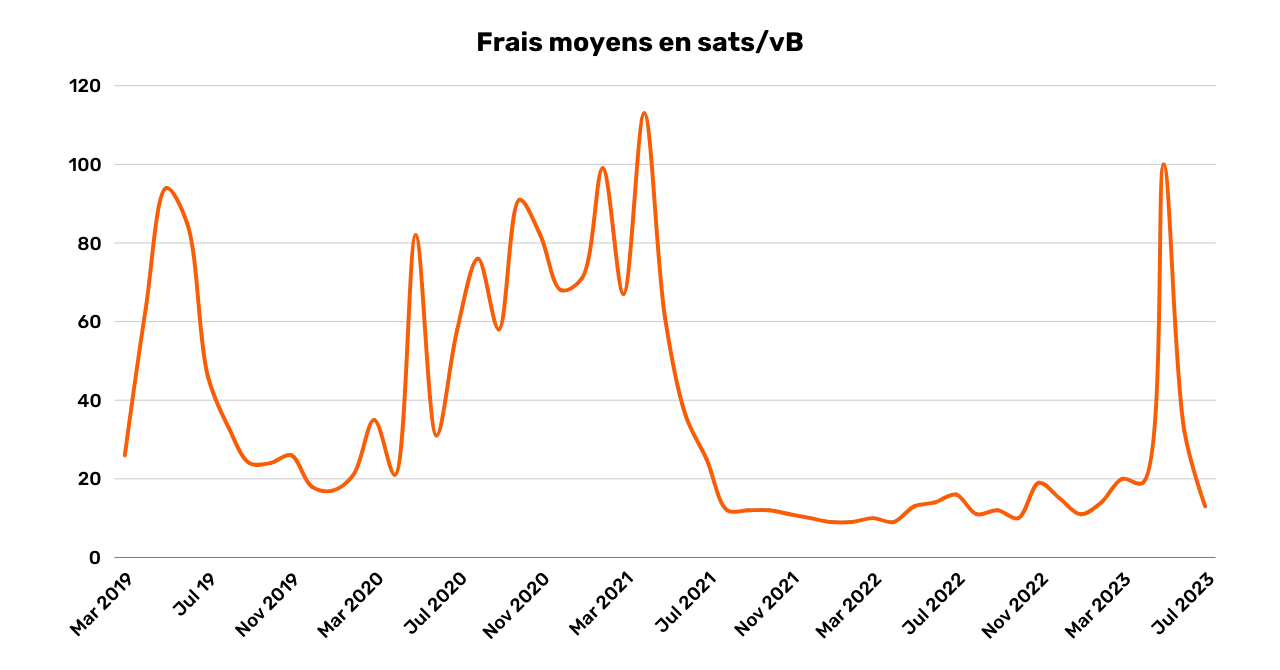

Die Auswirkungen des UTXO-Modells

Zunächst einmal hat das UTXO-Modell einen direkten Einfluss auf die Transaktionsgebühren von Bitcoin. Da die Kapazität jedes Blocks begrenzt ist, bevorzugen die Miner Transaktionen, die die besten Gebühren im Verhältnis zu dem Platz bieten, den sie im Block einnehmen. Je mehr UTXOs eine Transaktion in ihren Inputs und Outputs enthält, desto schwerer ist sie und erfordert daher höhere Gebühren. Dies ist einer der Gründe, warum wir oft versuchen, die Anzahl der UTXOs in unserem Portfolio zu reduzieren, was sich auch auf die Vertraulichkeit auswirken kann, ein Thema, das wir im dritten Teil dieses Kurses ausführlich behandeln werden.

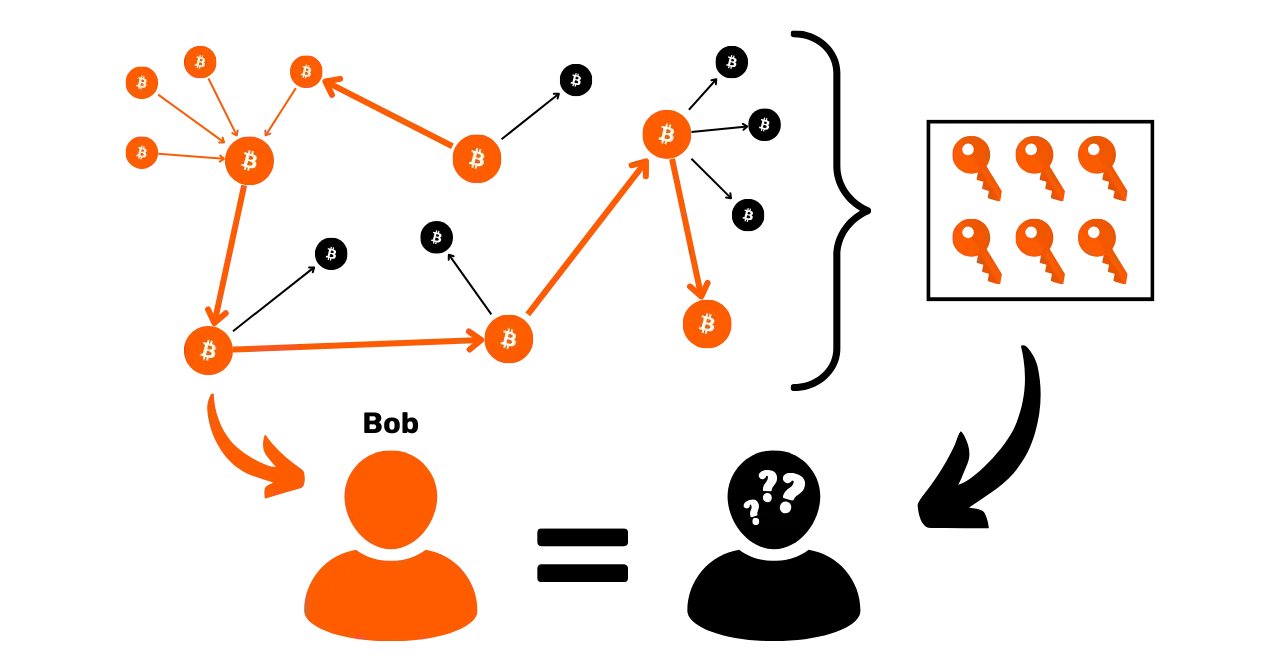

Zweitens sind Bitcoin-Münzen, wie in den vorherigen Abschnitten erwähnt, im Wesentlichen eine Kette von UTXOs. Jede Transaktion schafft somit eine Verbindung zwischen einem vergangenen UTXO und einem zukünftigen UTXO. UTXOs ermöglichen es also, den Weg der Bitcoins von ihrer Entstehung bis zu ihrer aktuellen Ausgabe explizit zu verfolgen. Diese Transparenz ist positiv zu bewerten, da sie es jedem Nutzer ermöglicht, sich von der Echtheit der erhaltenen Bitcoins zu überzeugen. Auf diesem Prinzip der Rückverfolgbarkeit und Überprüfbarkeit basiert jedoch auch die Blockchain-Analyse, die Ihre Vertraulichkeit gefährden kann. Im zweiten Teil des Kurses werden wir uns mit dieser Praxis eingehend befassen.

Das Datenschutzmodell von Bitcoin

Geld: Authentizität, Integrität und doppelte Ausgaben

Eine der Funktionen des Geldes besteht darin, das Problem der doppelten Übereinstimmung von Bedürfnissen zu lösen. In einem auf Tauschhandel basierenden System ist es für den Abschluss eines Tausches nicht nur erforderlich, ein Individuum zu finden, das ein meinem Bedürfnis entsprechendes Gut abgibt, sondern auch, ihm ein gleichwertiges Gut zu geben, das sein eigenes Bedürfnis befriedigt. Dieses Gleichgewicht zu finden, ist eine komplexe Angelegenheit.

Aus diesem Grund verwenden wir Geld, um Werte in Raum und Zeit zu bewegen.

Damit Münzen dieses Problem lösen können, muss derjenige, der eine Ware oder eine Dienstleistung anbietet, davon überzeugt sein, dass er diese Summe zu einem späteren Zeitpunkt ausgeben kann. Jeder vernünftige Mensch, der eine Münze - ob digital oder physisch - akzeptieren möchte, wird daher sicherstellen, dass sie zwei grundlegende Kriterien erfüllt:

- Das Stück muss integer und authentisch sein ;**

- und darf nicht doppelt ausgegeben werden.**

Wenn Sie physisches Bargeld verwenden, ist das erste Merkmal am schwierigsten zu überprüfen. Zu verschiedenen Zeiten in der Geschichte wurde die Unversehrtheit von Metallmünzen oft durch Praktiken wie Beschneiden oder Durchstechen beeinträchtigt. Im alten Rom war es beispielsweise üblich, dass die Bürger die Ränder von Goldmünzen ankratzten, um ein wenig Edelmetall zu sammeln und sie für zukünftige Transaktionen aufzubewahren. Auf diese Weise wurde der innere Wert der Münze verringert, ihr Nennwert blieb jedoch gleich. Dies ist einer der Gründe, warum der Rand der Münze später geriffelt wurde.

Auch die Echtheit eines physischen Geldes ist schwer zu überprüfen. Die heutigen Techniken zur Bekämpfung von Falschgeld werden immer komplexer, so dass Einzelhändler gezwungen sind, in kostspielige Prüfsysteme zu investieren.

Andererseits ist die doppelte Ausgabe bei physischen Währungen aufgrund ihrer Beschaffenheit kein Problem. Wenn ich Ihnen einen 10-Euro-Schein gebe, verlässt er unwiderruflich meinen Besitz und geht in Ihren über, was natürlich jede Möglichkeit der Mehrfachausgabe der darin enthaltenen Geldeinheiten ausschließt. Kurz gesagt, ich werde diesen 10-Euro-Schein nicht noch einmal ausgeben können.

Bei digitalen Währungen ist die Schwierigkeit eine andere. Die Sicherstellung der Authentizität und Integrität einer Münze ist oft einfacher. Wie wir im vorigen Abschnitt gesehen haben, ermöglicht es das UTXO-Modell von Bitcoin, eine Münze bis zu ihrem Ursprung zurückzuverfolgen und so zu überprüfen, ob sie tatsächlich von einem Miner in Übereinstimmung mit den Konsensregeln erstellt wurde.

Andererseits ist die Sicherstellung, dass es nicht zu Doppelausgaben kommt, komplexer, da alle digitalen Güter im Wesentlichen Informationen sind. Im Gegensatz zu physischen Gütern werden Informationen beim Austausch nicht aufgeteilt, sondern durch Vervielfältigung verbreitet. Wenn ich Ihnen zum Beispiel ein Dokument per E-Mail schicke, wird es vervielfältigt. Sie können nicht sicher sein, dass ich das Originaldokument gelöscht habe.

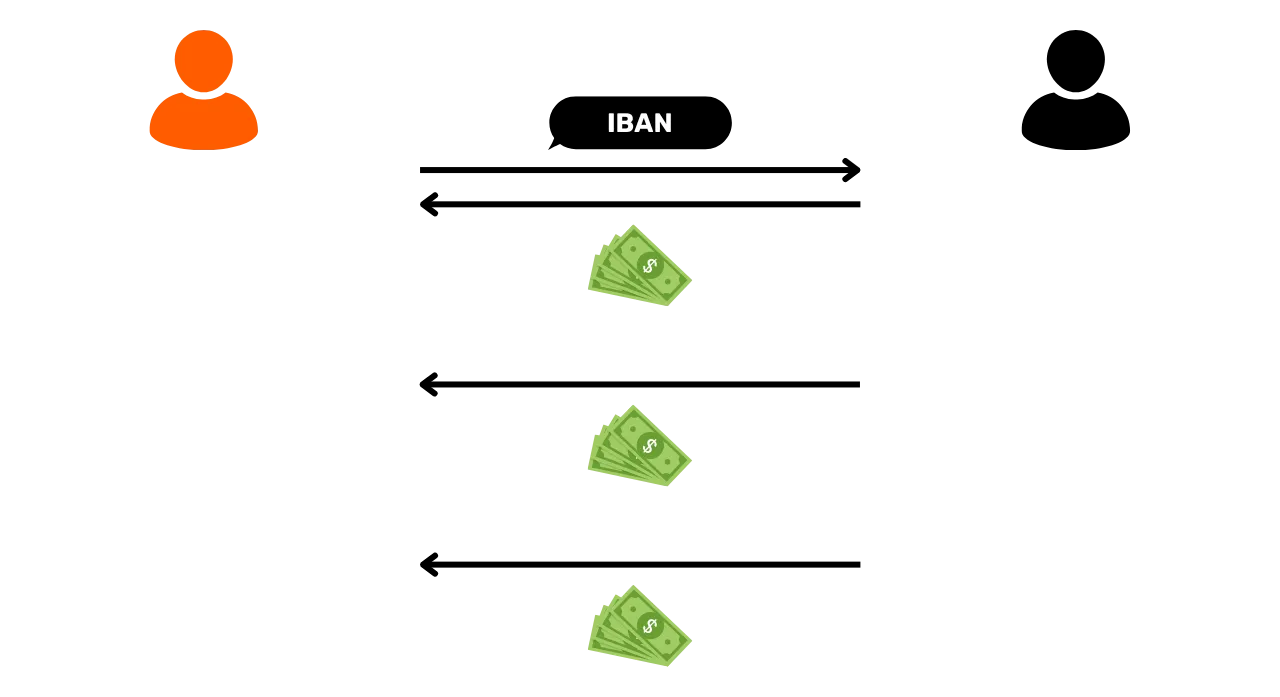

Vermeidung von Doppelausgaben bei Bitcoin

Die einzige Möglichkeit, diese Duplizierung eines digitalen Vermögenswerts zu vermeiden, besteht darin, alle Tauschvorgänge im System zu kennen. Auf diese Weise können wir wissen, wer was besitzt, und die Bestände jeder Person entsprechend den durchgeführten Transaktionen aktualisieren. Dies geschieht zum Beispiel mit dem Buchgeld im Bankensystem. Wenn Sie bei einem Händler 10 € per Kreditkarte bezahlen, registriert die Bank den Umtausch und aktualisiert das Kontobuch.

Bei Bitcoin werden Doppelausgaben auf die gleiche Weise verhindert. Wir versuchen zu bestätigen, dass es keine Transaktion gibt, bei der die fraglichen Münzen bereits ausgegeben wurden. Wenn die Münzen noch nie verwendet wurden, können wir sicher sein, dass keine doppelten Ausgaben getätigt werden. Dieses Prinzip wurde von Satoshi Nakamoto im Weißbuch mit dem berühmten Satz beschrieben:

**Die einzige Möglichkeit, das Nichtvorhandensein einer Transaktion zu bestätigen, besteht darin, sich aller Transaktionen bewusst zu sein

Aber im Gegensatz zum Bankenmodell wollen wir bei Bitcoin nicht einer zentralen Stelle vertrauen müssen. Daher müssen alle Nutzer in der Lage sein, zu bestätigen, dass es keine doppelten Ausgaben gibt, ohne sich auf eine dritte Partei zu verlassen. Jeder muss also über alle Bitcoin-Transaktionen informiert sein. Aus diesem Grund werden Bitcoin-Transaktionen auf allen Netzwerkknoten öffentlich bekannt gegeben und im Klartext in der Blockchain aufgezeichnet.

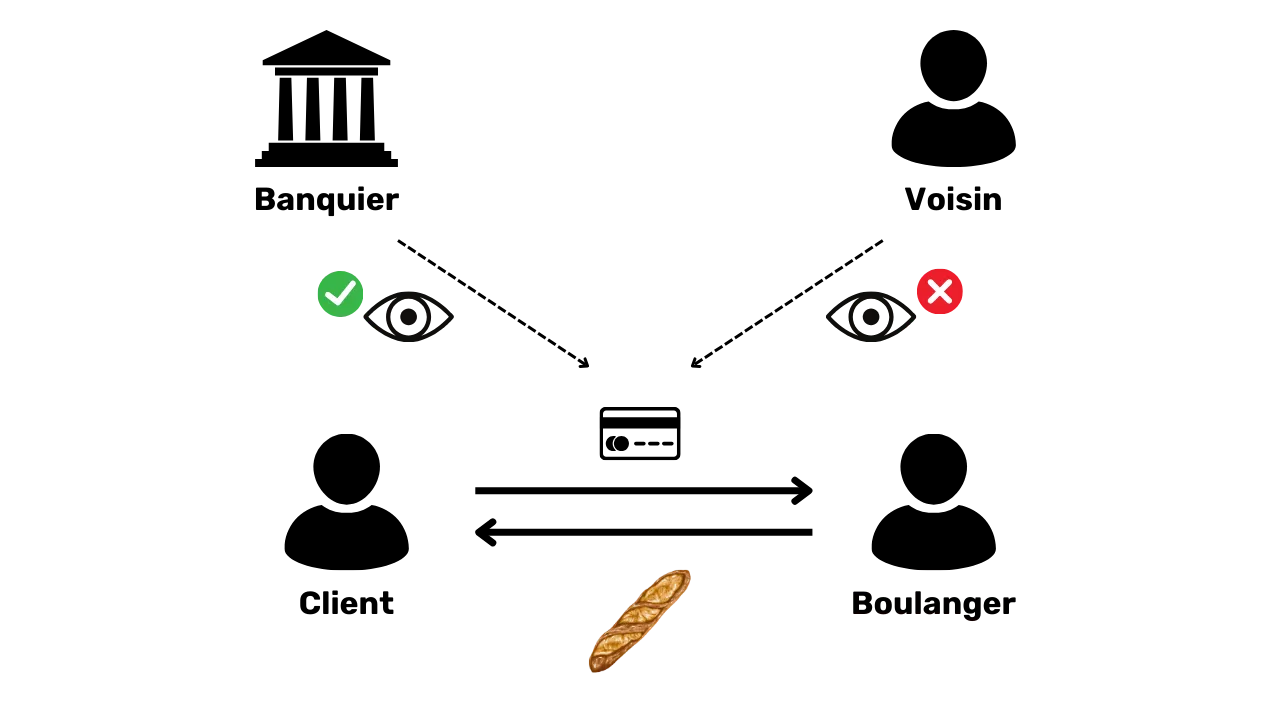

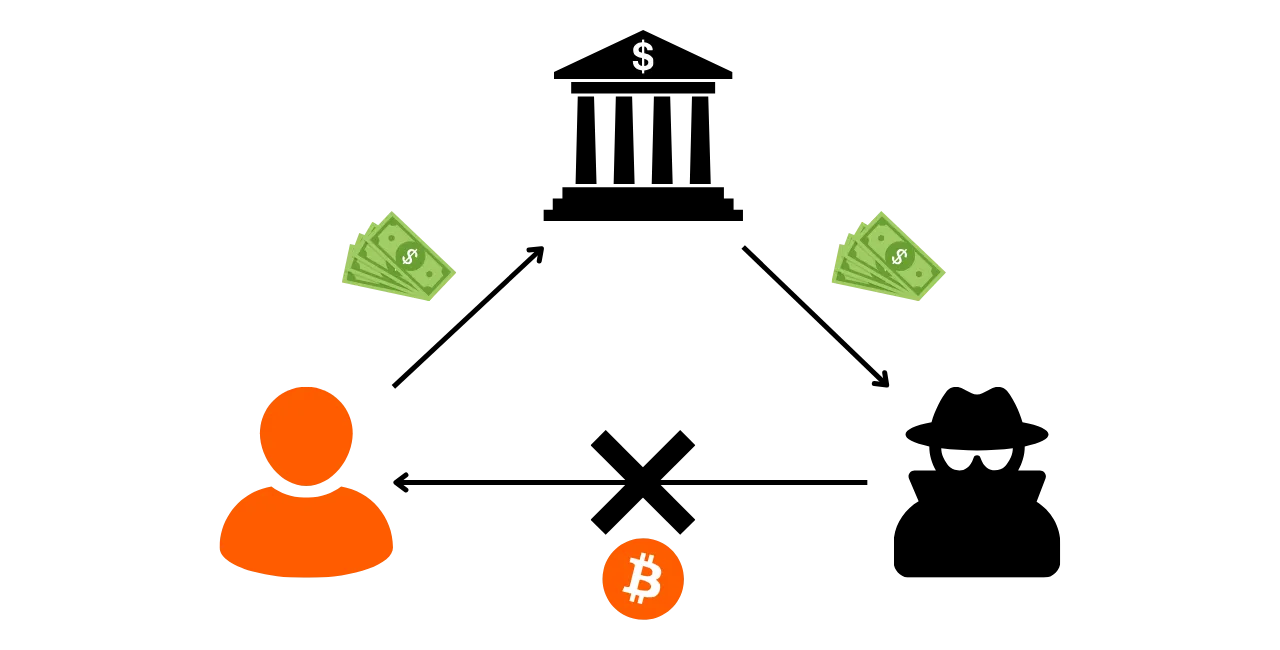

Es ist genau diese öffentliche Verbreitung von Informationen, die den Schutz der Privatsphäre bei Bitcoin erschwert. Im traditionellen Bankensystem hat theoretisch nur das Finanzinstitut Kenntnis von den getätigten Transaktionen. Bei Bitcoin hingegen sind alle Nutzer über ihre jeweiligen Knotenpunkte über alle Transaktionen informiert.

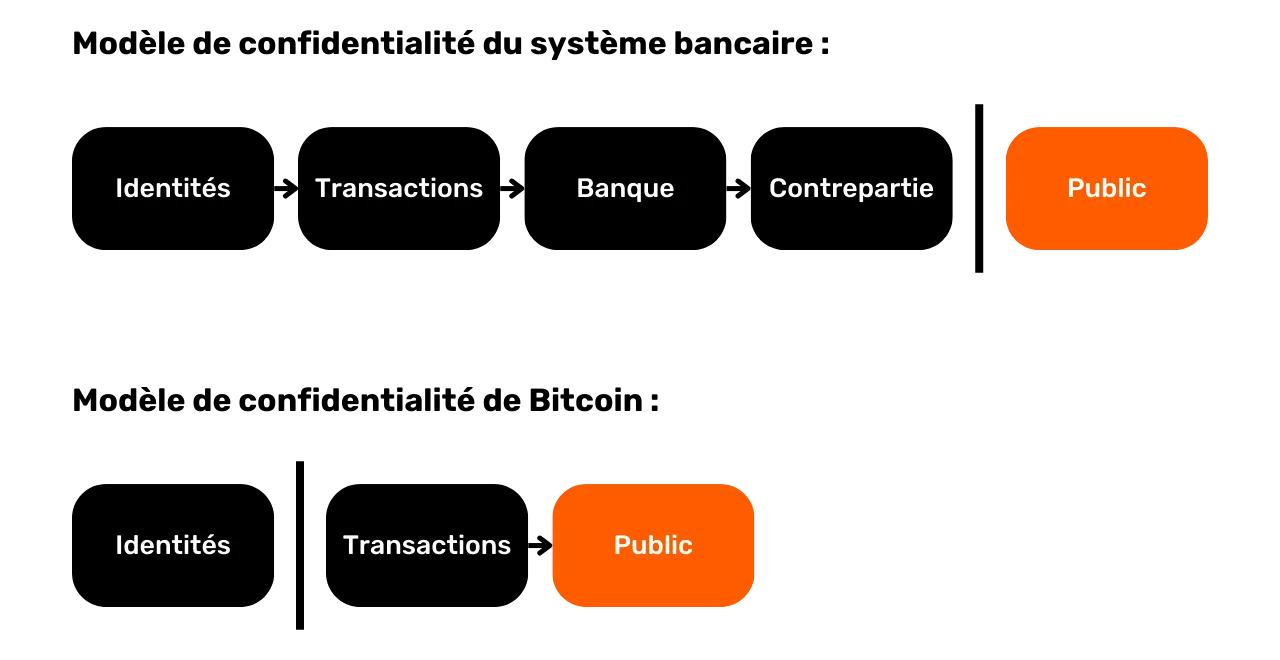

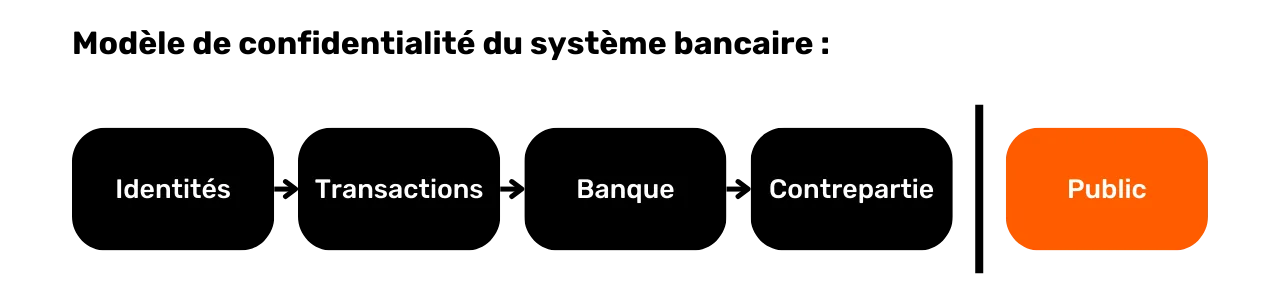

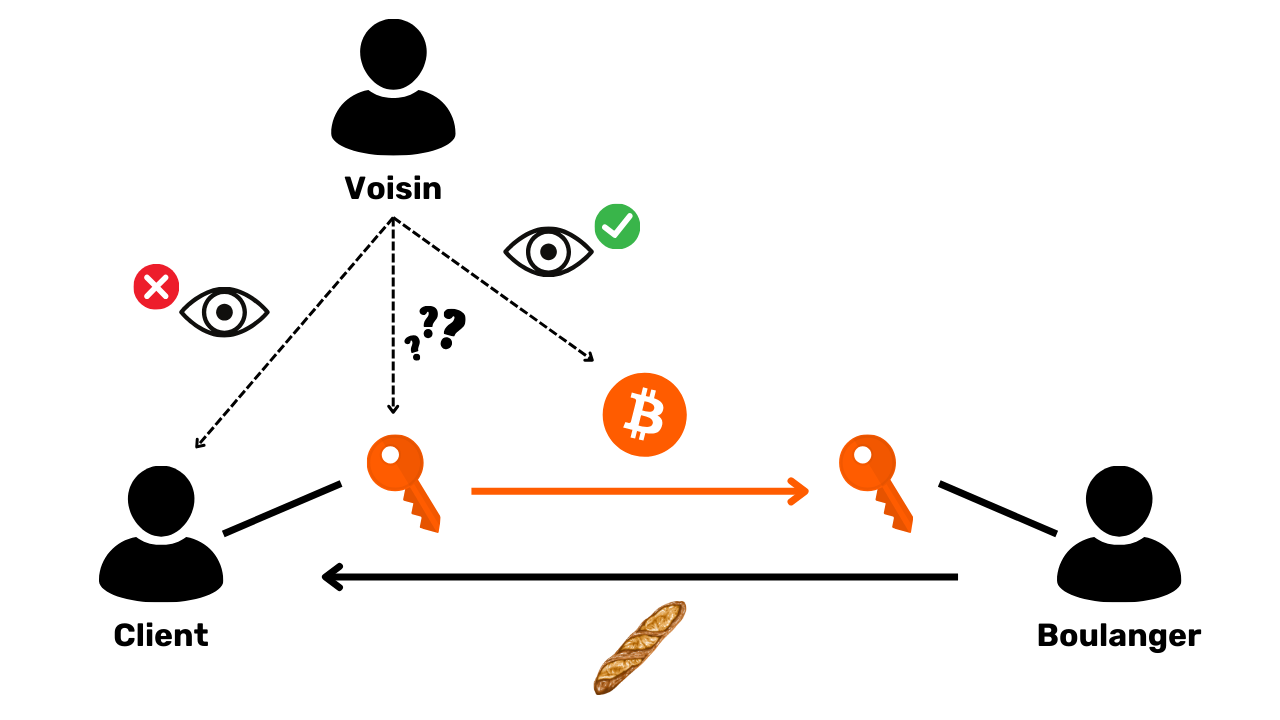

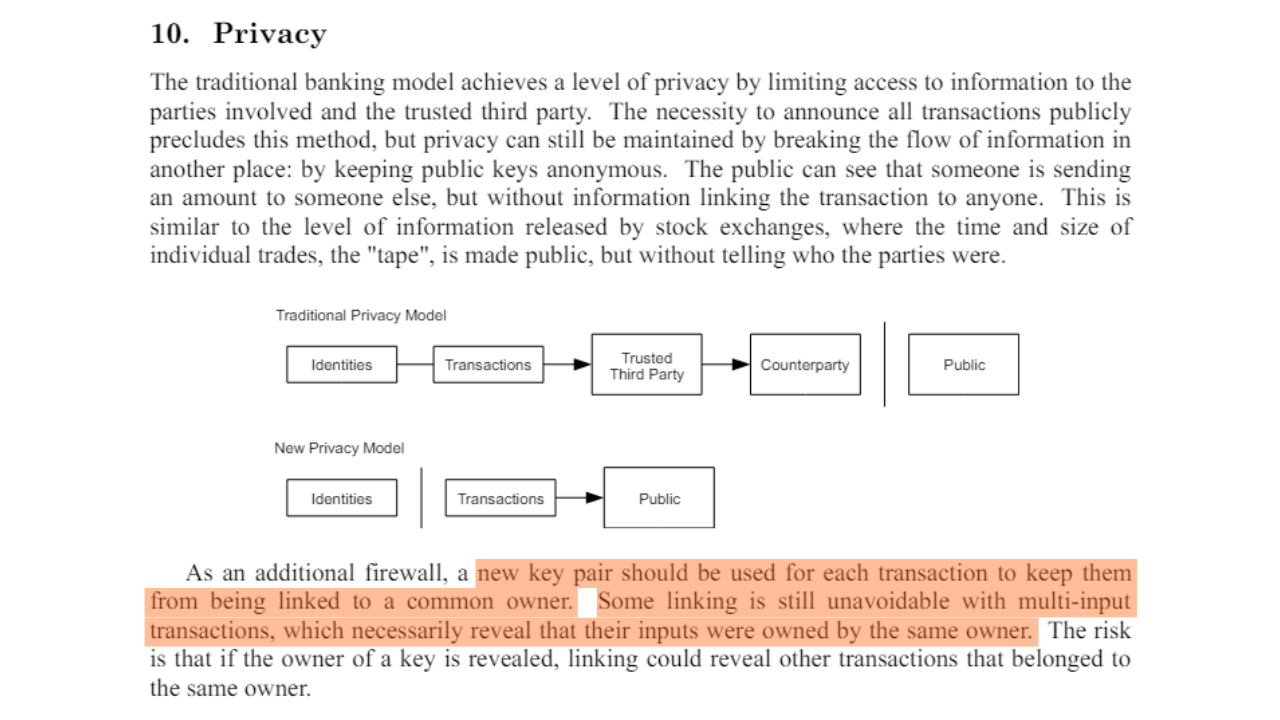

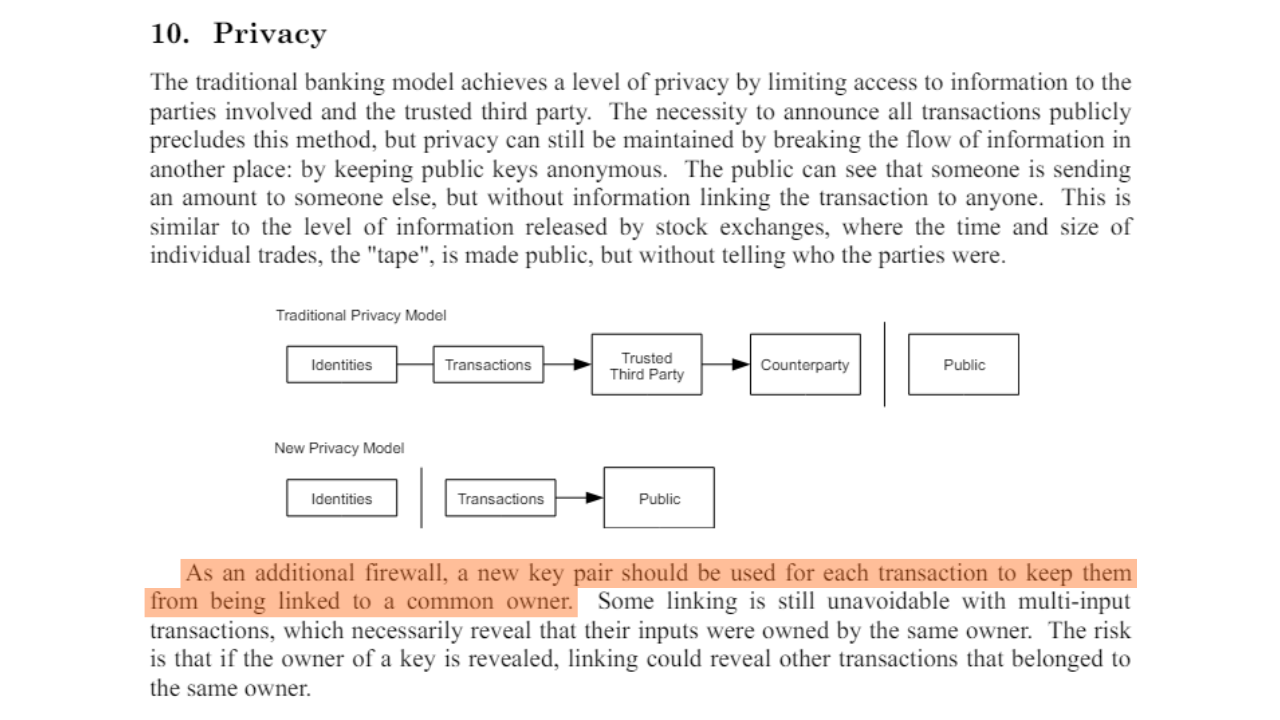

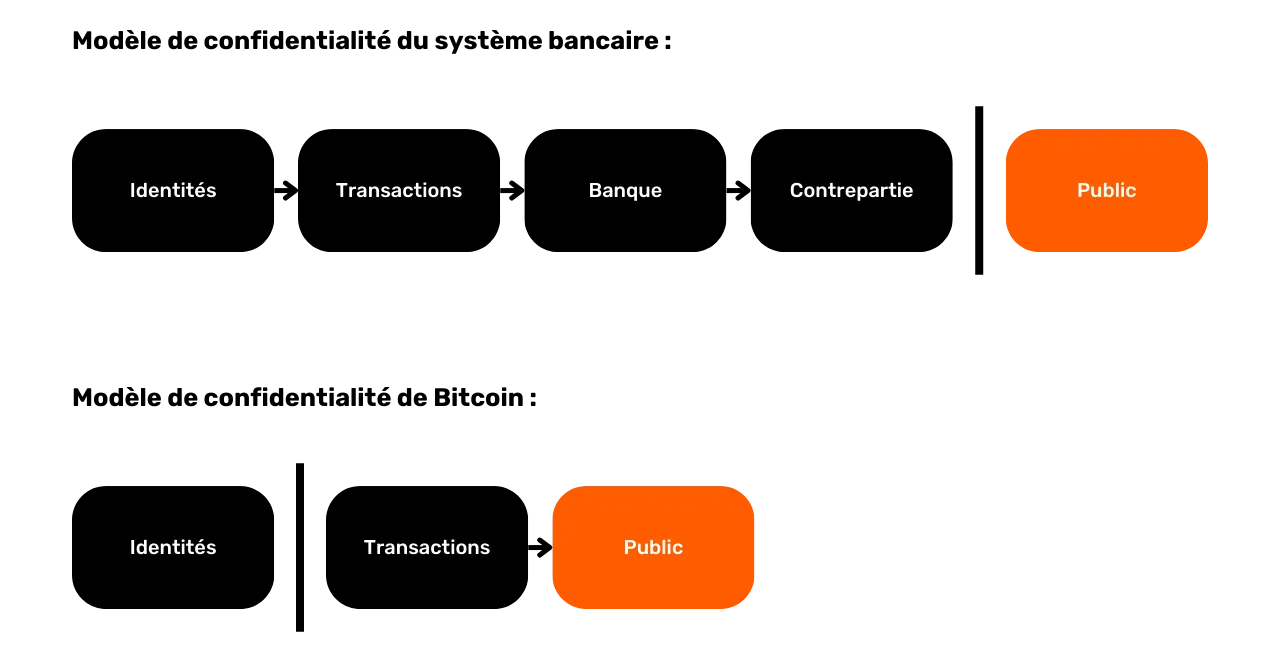

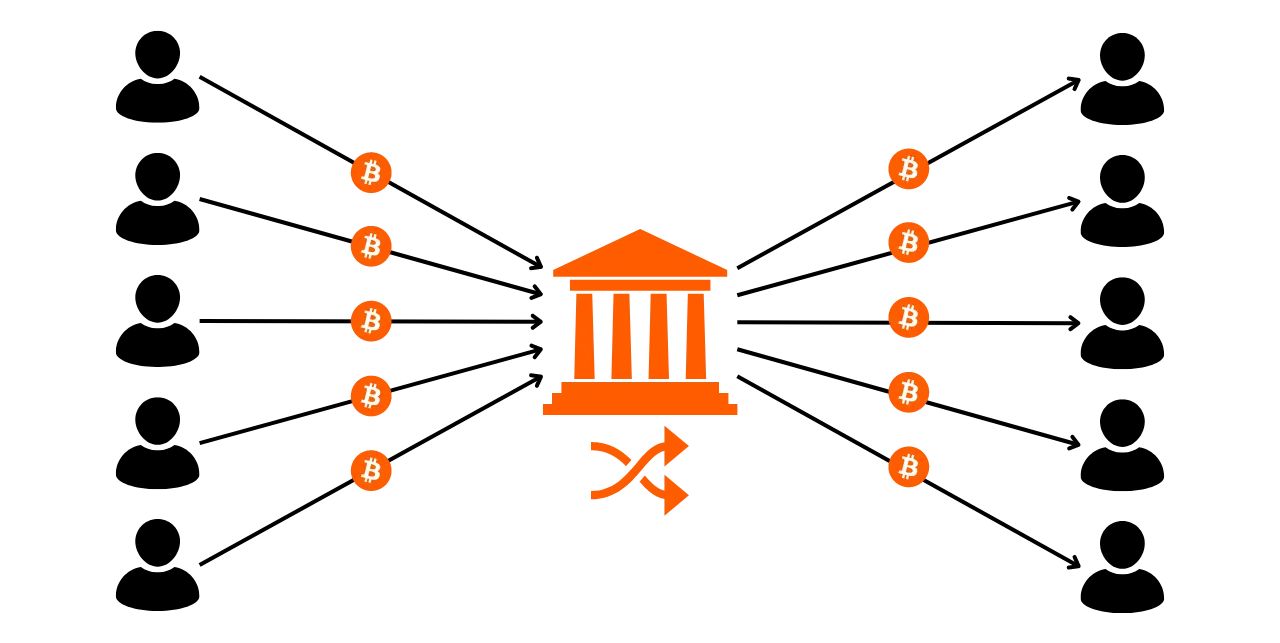

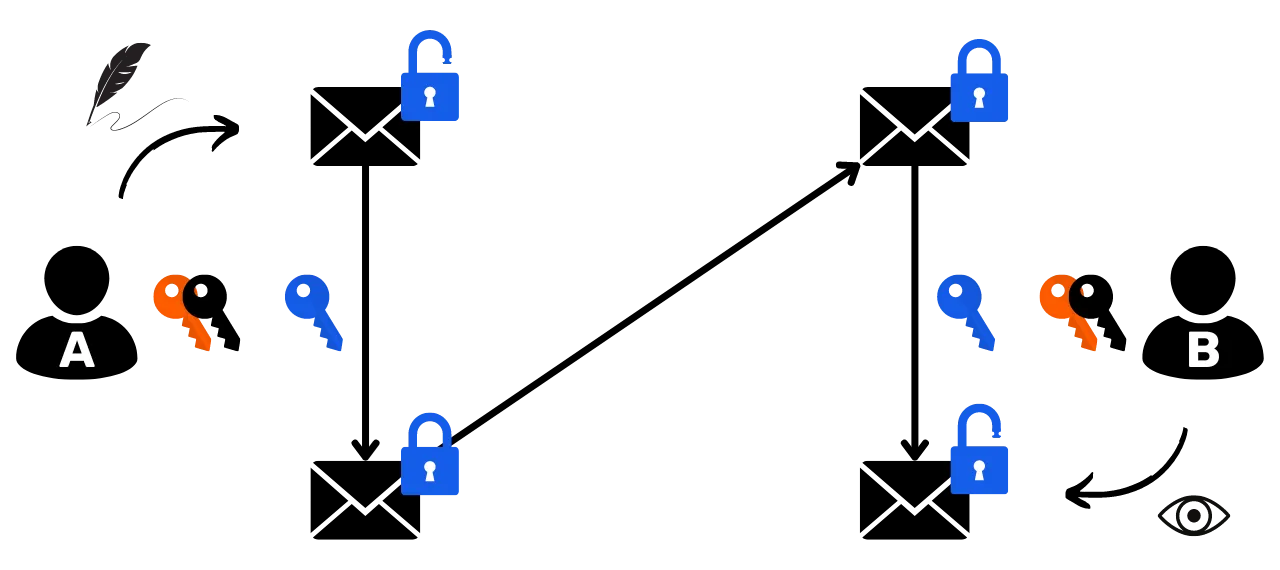

Das Vertraulichkeitsmodell: Bankensystem vs. Bitcoin

Im traditionellen System ist Ihr Bankkonto mit Ihrer Identität verknüpft. Der Banker kann wissen, welches Konto welchem Kunden gehört und welche Transaktionen damit verbunden sind. Dieser Informationsfluss ist jedoch zwischen der Bank und dem öffentlichen Bereich unterbrochen. Mit anderen Worten: Es ist unmöglich, den Saldo und die Transaktionen eines Bankkontos zu kennen, das einer anderen Person gehört. Nur die Bank hat Zugang zu diesen Informationen.

Ihr Bankier weiß zum Beispiel, dass Sie jeden Morgen Ihr Baguette beim örtlichen Bäcker kaufen, aber Ihr Nachbar hat keine Kenntnis von dieser Transaktion. Auf diese Weise ist der Informationsfluss für die betroffenen Parteien, insbesondere die Bank, zugänglich, bleibt aber für Außenstehende unzugänglich.

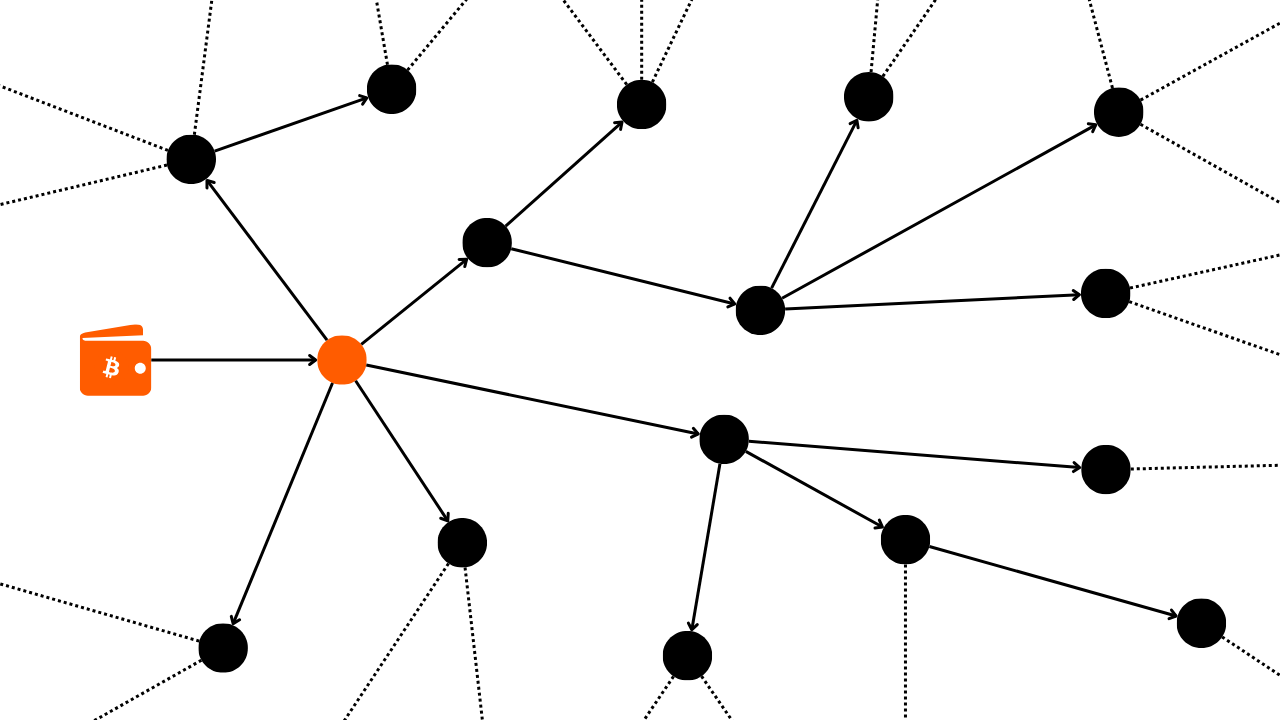

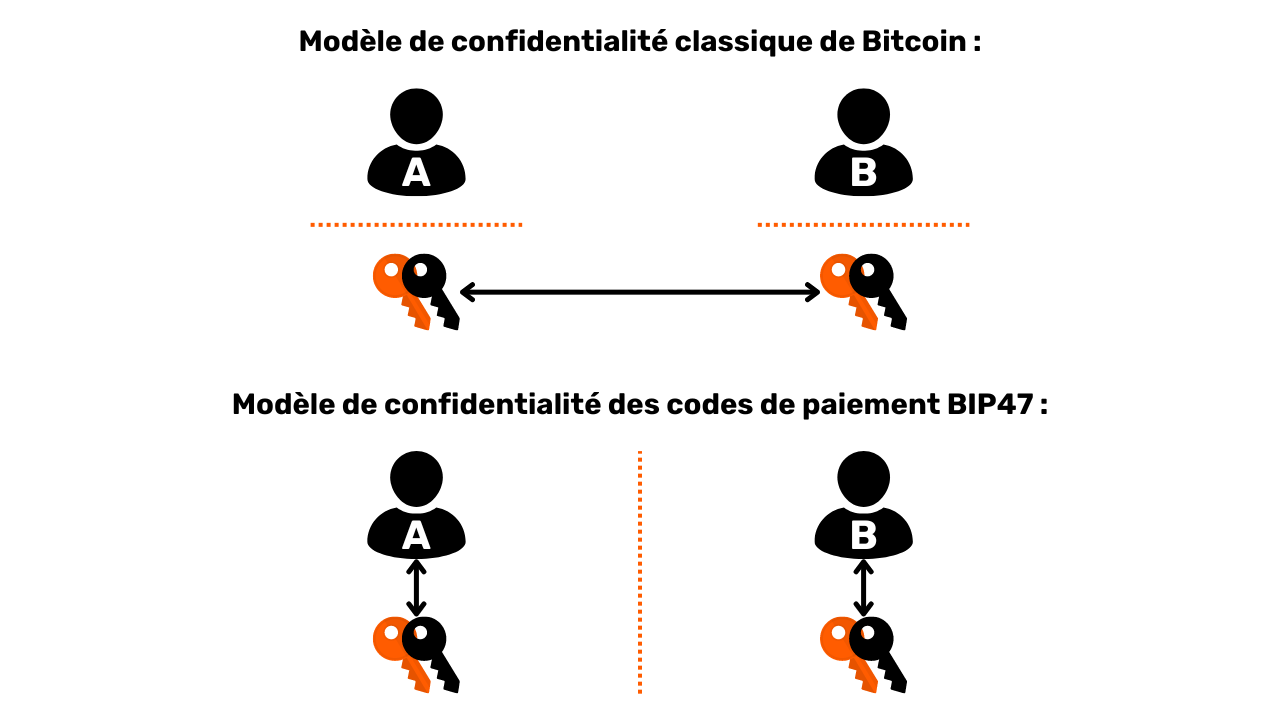

Aufgrund der Einschränkung der öffentlichen Verbreitung von Transaktionen, die wir im vorherigen Abschnitt gesehen haben, kann das Vertraulichkeitsmodell von Bitcoin nicht dem Modell des Bankensystems folgen. Da im Fall von Bitcoin der Informationsfluss zwischen den Transaktionen und der Öffentlichkeit nicht unterbrochen werden kann, beruht das Datenschutzmodell auf der Trennung zwischen der Identität des Nutzers und den Transaktionen selbst.

Wenn Sie zum Beispiel ein Baguette beim Bäcker kaufen und mit BTC bezahlen, kann Ihr Nachbar, der einen eigenen vollständigen Knoten hat, Ihre Transaktion sehen, genauso wie er alle anderen Transaktionen im System sehen kann. Wenn jedoch die Vertraulichkeitsgrundsätze eingehalten werden, sollte er nicht in der Lage sein, diese spezielle Transaktion mit Ihrer Identität zu verknüpfen.

Da Bitcoin-Transaktionen jedoch öffentlich gemacht werden, ist es dennoch möglich, Verbindungen zwischen ihnen herzustellen, um Informationen über die beteiligten Parteien zu erhalten. Diese Tätigkeit stellt sogar ein eigenes Fachgebiet dar, das als "Blockchain-Analyse" bezeichnet wird. Im nächsten Teil des Kurses lade ich Sie ein, die Grundlagen der Blockchain-Analyse zu erforschen, damit Sie verstehen, wie Ihre Bitcoins zurückverfolgt werden, und sich besser gegen sie verteidigen können.

Verständnis und Schutz vor Kettenanalysen

Was ist die Bitcoin-Kettenanalyse?

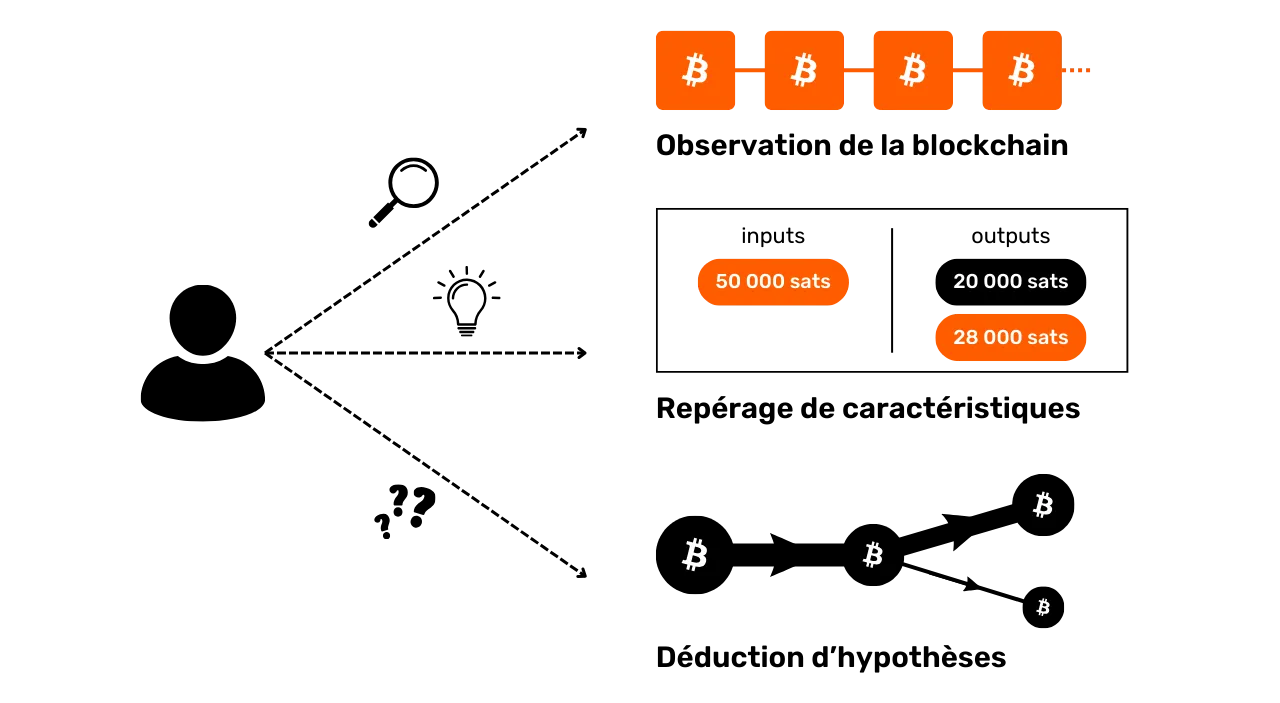

Definition und Funktionsweise

Bei der Blockchain-Analyse geht es darum, den Fluss von Bitcoins in der Blockchain nachzuvollziehen. Im Allgemeinen basiert die Kettenanalyse auf der Beobachtung von Merkmalen in Stichproben früherer Transaktionen. Sie besteht dann darin, dieselben Merkmale bei einer Transaktion, die wir analysieren möchten, zu identifizieren und daraus plausible Interpretationen abzuleiten. Diese Problemlösungsmethode, die auf einem praktischen Ansatz basiert, um eine ausreichend gute Lösung zu finden, wird als "Heuristik" bezeichnet.

Laienhaft ausgedrückt, gibt es drei Hauptstufen der Kettenanalyse:

Beobachtung der Blockchain ;

Die Identifizierung von bekannten Merkmalen ;

**Die Ableitung von Annahmen **

Die Blockchain-Analyse kann von jedem durchgeführt werden. Alles, was Sie brauchen, ist der Zugang zu den öffentlichen Informationen der Blockchain über einen vollständigen Knoten, um die Bewegungen der Transaktionen zu beobachten und Hypothesen aufzustellen. Es gibt auch kostenlose Tools, die diese Analyse erleichtern, wie z. B. [OXT.me] (https://oxt.me/), auf das wir in den letzten beiden Kapiteln dieses Abschnitts näher eingehen werden. Das größte Risiko für die Vertraulichkeit geht jedoch von Unternehmen aus, die sich auf die String-Analyse spezialisiert haben. Diese Unternehmen haben die Blockchain-Analyse auf ein industrielles Niveau gebracht und verkaufen ihre Dienste an Finanzinstitute und Regierungen. Unter diesen Unternehmen ist Chainalysis sicherlich das bekannteste.

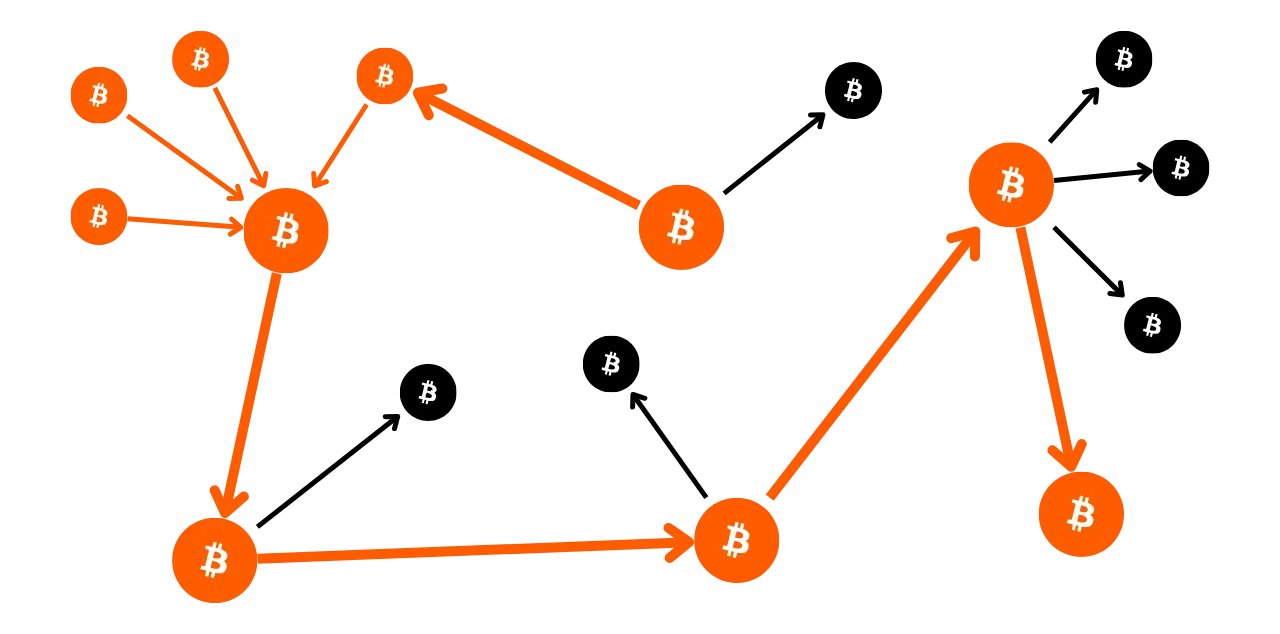

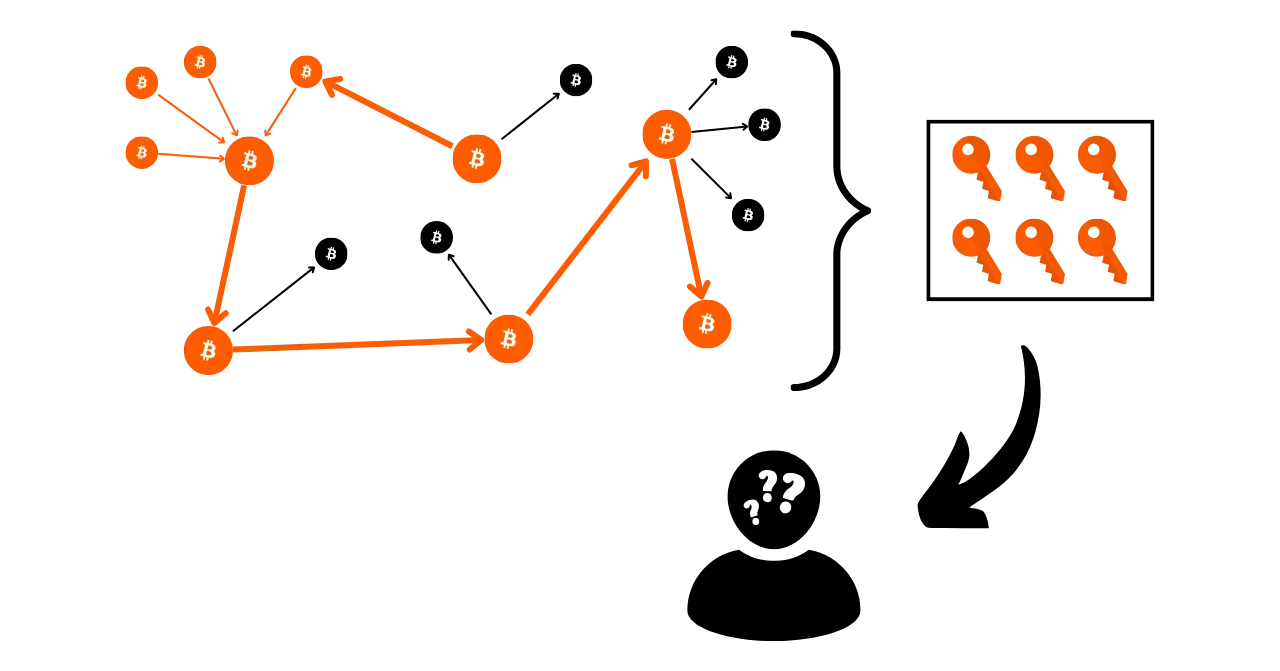

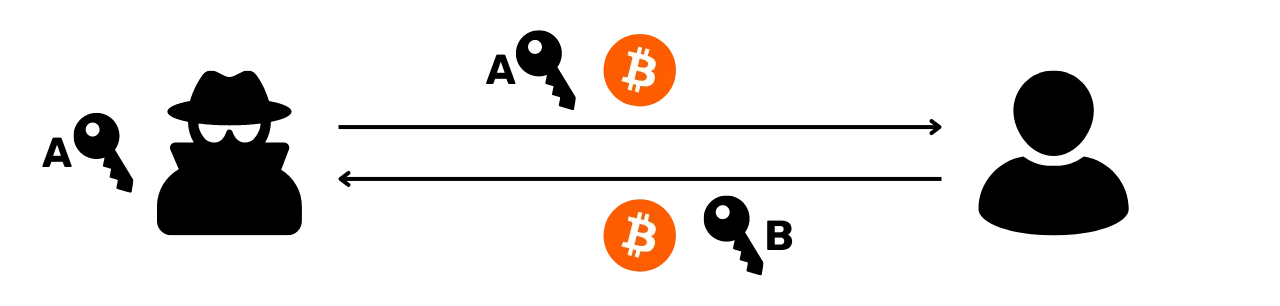

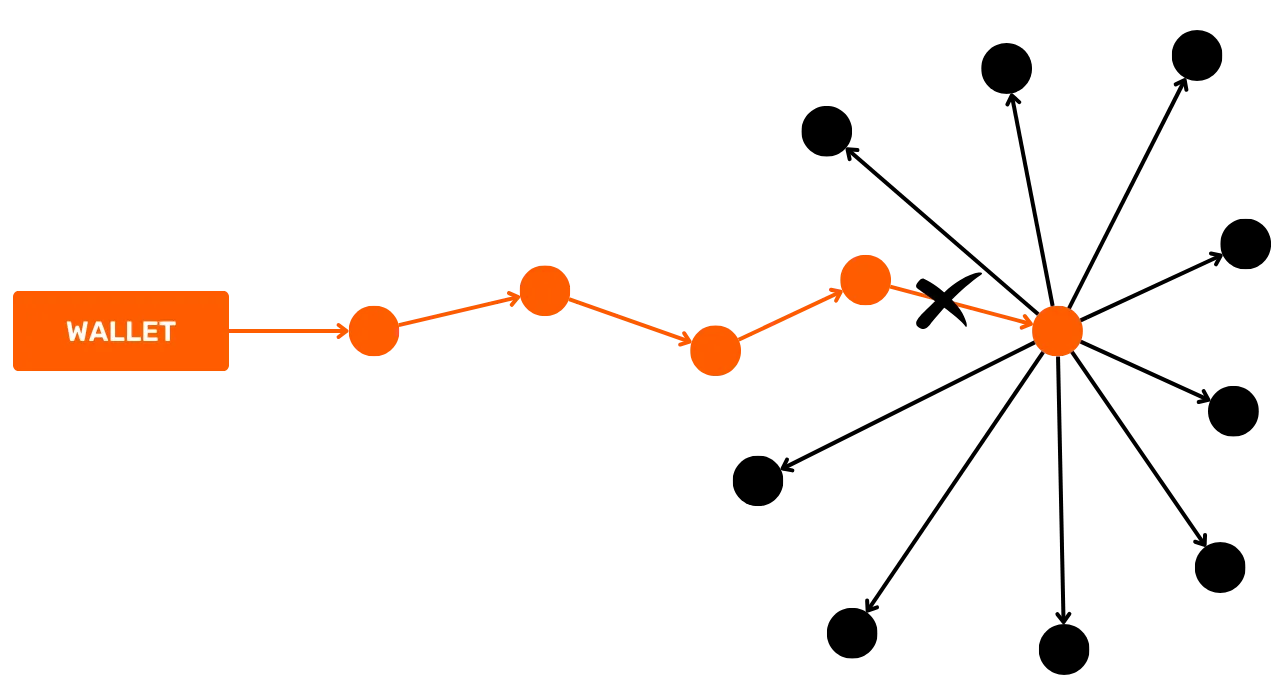

Ziele der Kettenanalyse

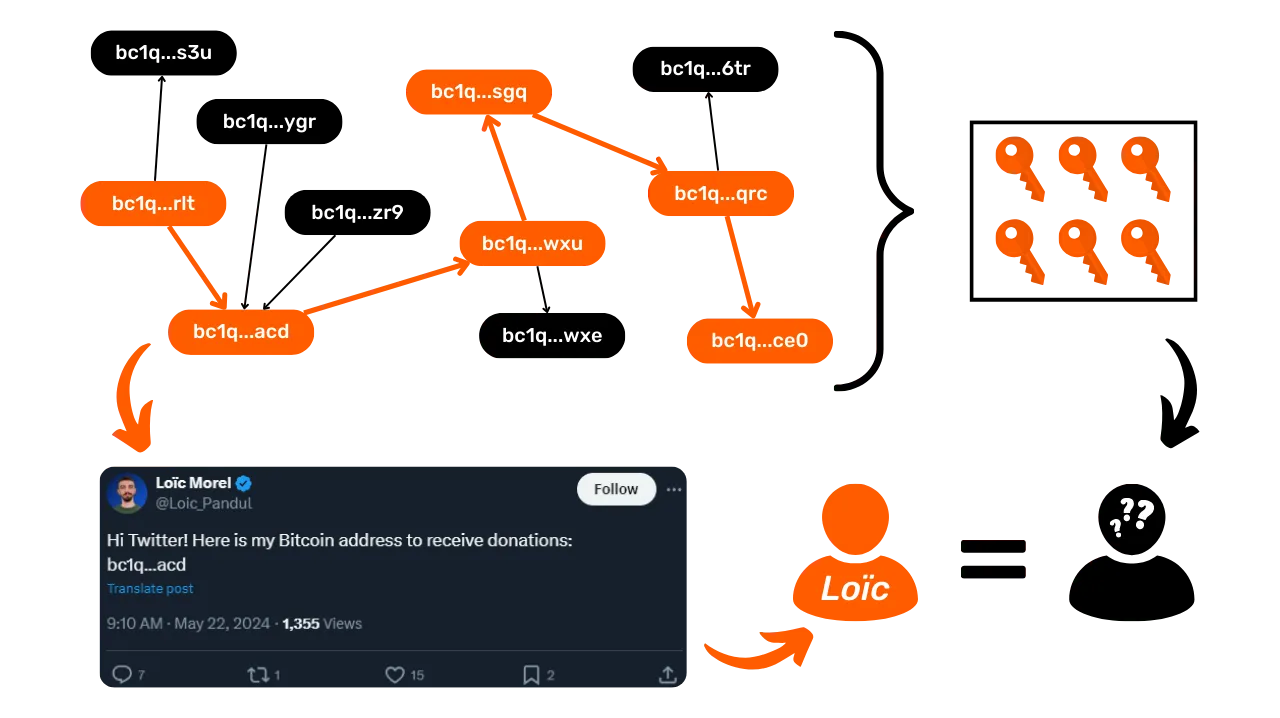

Eines der Ziele der Blockchain-Analyse besteht darin, verschiedene Aktivitäten auf Bitcoin zu gruppieren, um die Einzigartigkeit des Nutzers, der sie durchgeführt hat, zu bestimmen. Anschließend kann versucht werden, diese Gruppe von Aktivitäten mit einer echten Identität zu verknüpfen.

Denken Sie an das vorherige Kapitel zurück. Ich habe erklärt, warum das Datenschutzmodell von Bitcoin ursprünglich auf der Trennung von Nutzeridentität und Transaktionen basierte. Es wäre daher verlockend zu denken, dass die Blockchain-Analyse nutzlos ist, denn selbst wenn es uns gelingt, Onchain-Aktivitäten zu aggregieren, können wir sie nicht mit einer echten Identität in Verbindung bringen.

Theoretisch ist diese Aussage richtig. Im ersten Teil dieses Kurses haben wir gesehen, dass kryptographische Schlüsselpaare verwendet werden, um Bedingungen für UTXO festzulegen. Im Wesentlichen geben diese Schlüsselpaare keine Informationen über die Identität ihrer Inhaber preis. Selbst wenn es uns also gelingt, die mit verschiedenen Schlüsselpaaren verbundenen Aktivitäten zu gruppieren, sagt dies nichts über die Entität hinter diesen Aktivitäten aus.

Die praktische Realität ist jedoch weitaus komplexer. Es gibt eine Vielzahl von Verhaltensweisen, die eine echte Identität mit Onchain-Aktivitäten verbinden können. In der Analyse wird dies als Einstiegspunkt bezeichnet, und es gibt eine Vielzahl davon.

Die häufigste ist KYC (Know Your Customer). Wenn Sie Ihre Bitcoins von einer regulierten Plattform an eine Ihrer persönlichen Empfangsadressen abheben, sind einige Leute in der Lage, Ihre Identität mit dieser Adresse zu verknüpfen. Im weiteren Sinne kann ein Einstiegspunkt jede Form der Interaktion zwischen Ihrem realen Leben und einer Bitcoin-Transaktion sein. Wenn Sie zum Beispiel eine Empfängeradresse in Ihren sozialen Netzwerken veröffentlichen, könnte dies ein Einstiegspunkt für eine Analyse sein. Wenn Sie eine Zahlung in Bitcoins an Ihren Bäcker leisten, kann er Ihr Gesicht (einen Teil Ihrer Identität) mit einer Bitcoin-Adresse in Verbindung bringen.

Diese Einstiegspunkte sind bei der Verwendung von Bitcoin praktisch unvermeidlich. Auch wenn wir versuchen, ihren Umfang zu begrenzen, werden sie immer vorhanden sein. Deshalb ist es wichtig, Methoden zum Schutz Ihrer Privatsphäre zu kombinieren. Die Trennung zwischen Ihrer echten Identität und Ihren Transaktionen ist zwar ein interessanter Ansatz, reicht aber heute nicht mehr aus. Wenn nämlich alle Ihre Onchain-Aktivitäten in einer Gruppe zusammengefasst werden können, dann kann selbst der kleinste Einstiegspunkt die einzige Vertraulichkeitsschicht, die Sie eingerichtet haben, gefährden.

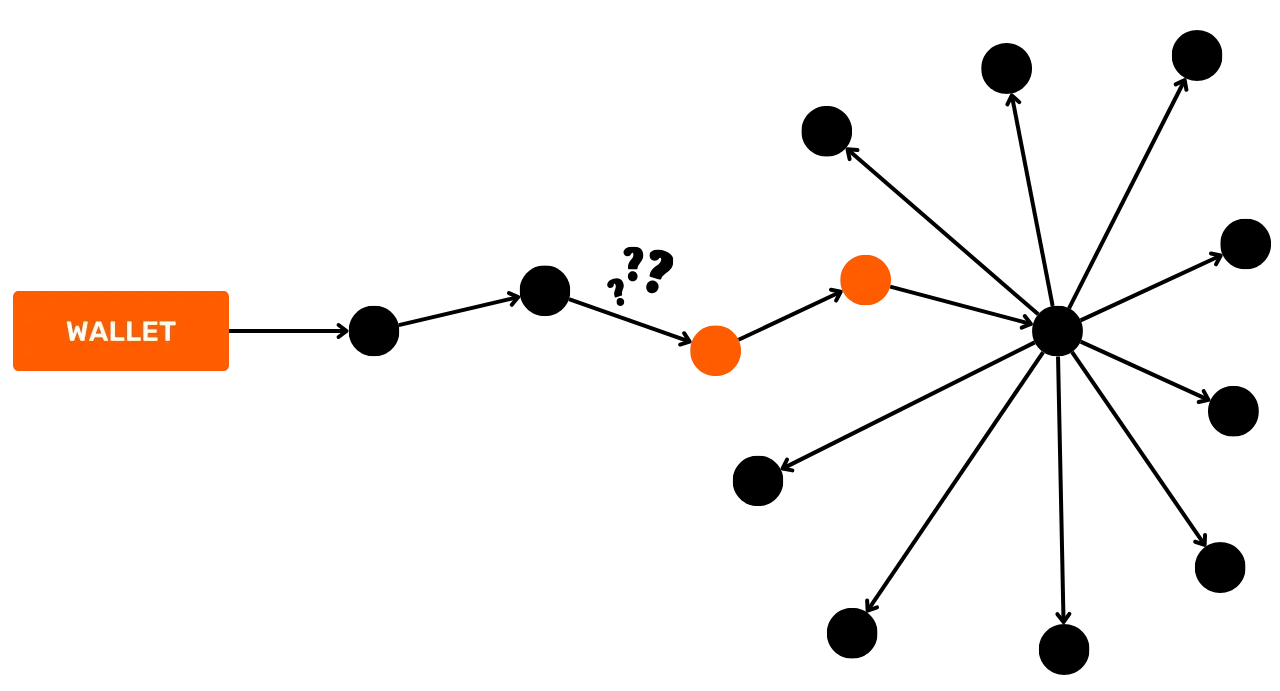

Sich gegen die Kettenanalyse wehren

Wir müssen also auch in der Lage sein, die Blockchain-Analyse bei der Nutzung von Bitcoin zu bewältigen. Auf diese Weise können wir die Aggregation unserer Aktivitäten minimieren und die Auswirkungen eines Einstiegspunkts auf unsere Privatsphäre begrenzen.

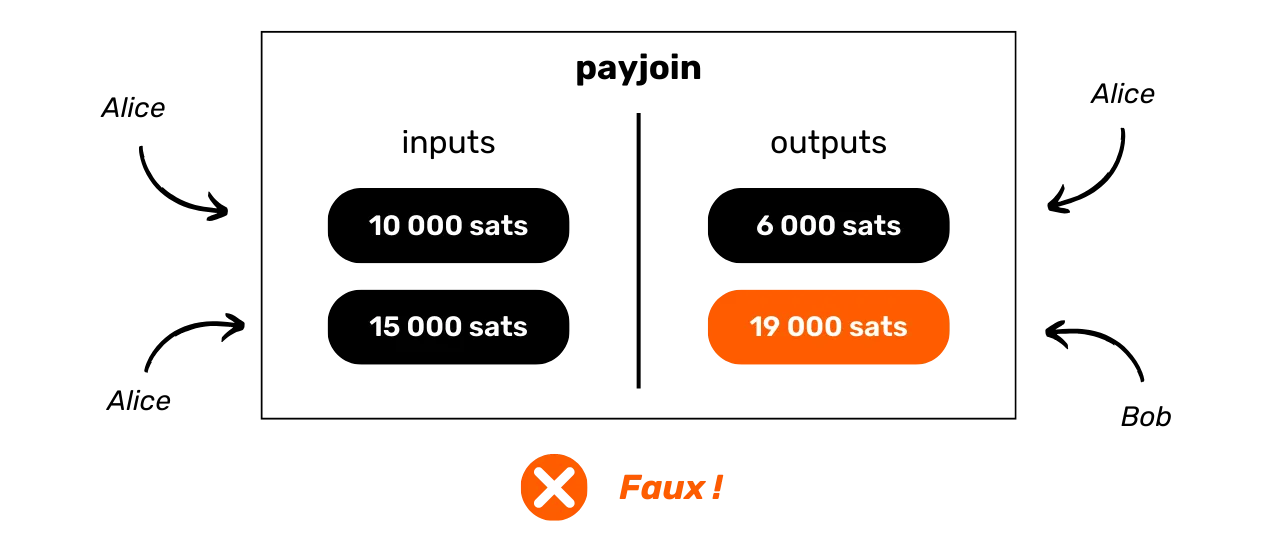

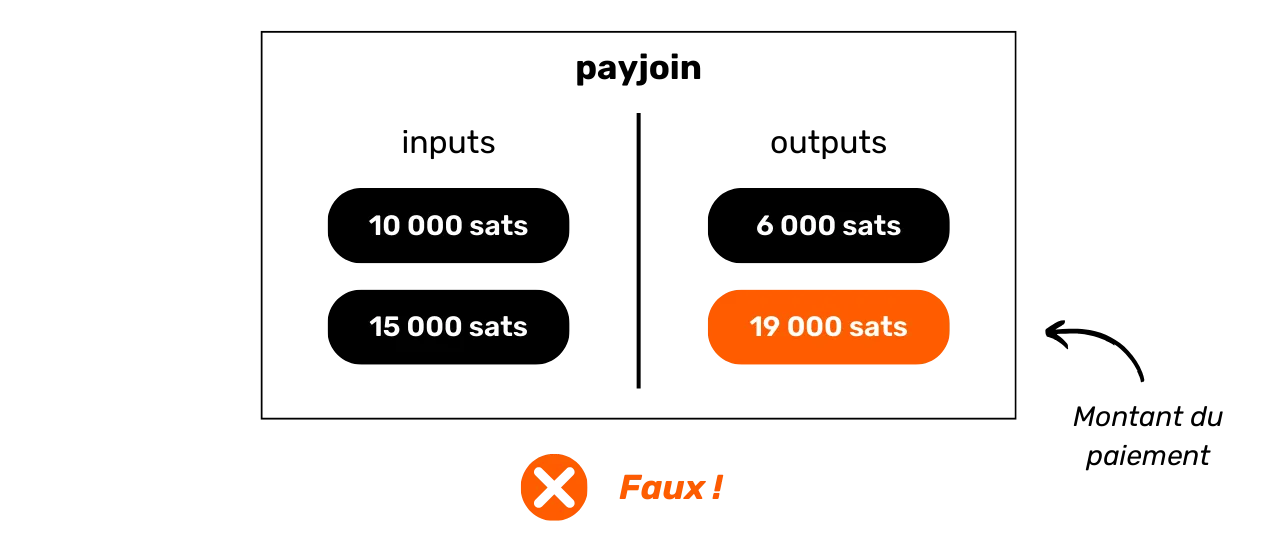

Wie kann man der Blockchain-Analyse besser begegnen, als wenn man die dabei verwendeten Methoden kennenlernt? Wenn Sie wissen wollen, wie Sie Ihre Privatsphäre auf Bitcoin verbessern können, müssen Sie diese Methoden verstehen. Dadurch können Sie Techniken wie Coinjoin oder Payjoin (Techniken, die wir in den letzten Teilen des Kurses betrachten) besser verstehen und die Fehler, die Sie machen könnten, reduzieren.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

Hier können wir eine Analogie zur Kryptographie und Kryptoanalyse ziehen. Ein guter Kryptograph ist in erster Linie ein guter Kryptoanalytiker. Um einen neuen Verschlüsselungsalgorithmus zu entwickeln, muss man wissen, welchen Angriffen er ausgesetzt sein wird, und auch untersuchen, warum frühere Algorithmen gebrochen wurden. Das gleiche Prinzip gilt für die Bitcoin-Privatsphäre. Das Verständnis der Blockchain-Analysemethoden ist der Schlüssel zum Schutz vor ihnen. Deshalb habe ich einen ganzen Abschnitt über die Kettenanalyse in diesen Kurs aufgenommen.

Methoden der Kettenanalyse

Es ist wichtig zu verstehen, dass die String-Analyse keine exakte Wissenschaft ist. Sie stützt sich auf Heuristiken, die aus früheren Beobachtungen oder logischen Interpretationen abgeleitet sind. Diese Regeln ermöglichen es uns, recht zuverlässige Ergebnisse zu erzielen, aber niemals mit absoluter Präzision. Mit anderen Worten: Kettenanalyse beinhaltet immer eine gewisse Wahrscheinlichkeit für die erzielten Schlussfolgerungen. So kann man beispielsweise mit mehr oder weniger großer Sicherheit davon ausgehen, dass zwei Adressen zu ein und demselben Unternehmen gehören, aber eine absolute Gewissheit wird es nie geben.

Der Sinn der Kettenanalyse besteht gerade darin, verschiedene Heuristiken zusammenzufassen, um das Fehlerrisiko zu minimieren. In gewisser Weise ist es eine Anhäufung von Beweisen, die uns der Realität näher bringt.

Diese berühmten Heuristiken können in verschiedene Kategorien eingeteilt werden, die wir im Folgenden näher beschreiben:

- Transaktionsmuster ;**

- Transaktionsinterne Heuristiken ;**

- Heuristiken außerhalb der Transaktion.**

Satoshi Nakamoto und Kettenanalyse

Die ersten beiden Kettenanalyse-Heuristiken wurden von Satoshi Nakamoto selbst entdeckt. Er spricht über sie in Teil 10 des Bitcoin-Weißbuchs. Sie sind:

- cIOH (Common Input Ownership Heuristic);

- und die Wiederverwendung von Adressen.

Quelle: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Welche das sind, werden wir in den folgenden Kapiteln sehen, aber es ist schon jetzt interessant festzustellen, dass diese beiden Heuristiken auch heute noch eine Vorrangstellung in der Kettenanalyse haben.

Transaktionsmuster

Ein Transaktionsmuster ist einfach ein Gesamtmodell oder eine Struktur einer typischen Transaktion, die in der Blockchain zu finden ist und deren wahrscheinliche Interpretation bekannt ist. Bei der Untersuchung von Mustern konzentrieren wir uns auf eine einzelne Transaktion und analysieren sie auf einer hohen Ebene.

Mit anderen Worten, wir betrachten nur die Anzahl der UTXO in den Eingängen und die Anzahl der UTXO in den Ausgängen, ohne uns mit den genaueren Details oder der Umgebung der Transaktion zu befassen. Anhand des beobachteten Musters können wir die Art der Transaktion interpretieren. Wir werden dann nach Merkmalen ihrer Struktur suchen und daraus eine Interpretation ableiten.

In diesem Abschnitt werden wir gemeinsam die wichtigsten Transaktionsmodelle betrachten, die in der Kettenanalyse vorkommen, und für jedes Modell werde ich Ihnen die wahrscheinliche Interpretation dieser Struktur sowie ein konkretes Beispiel geben.

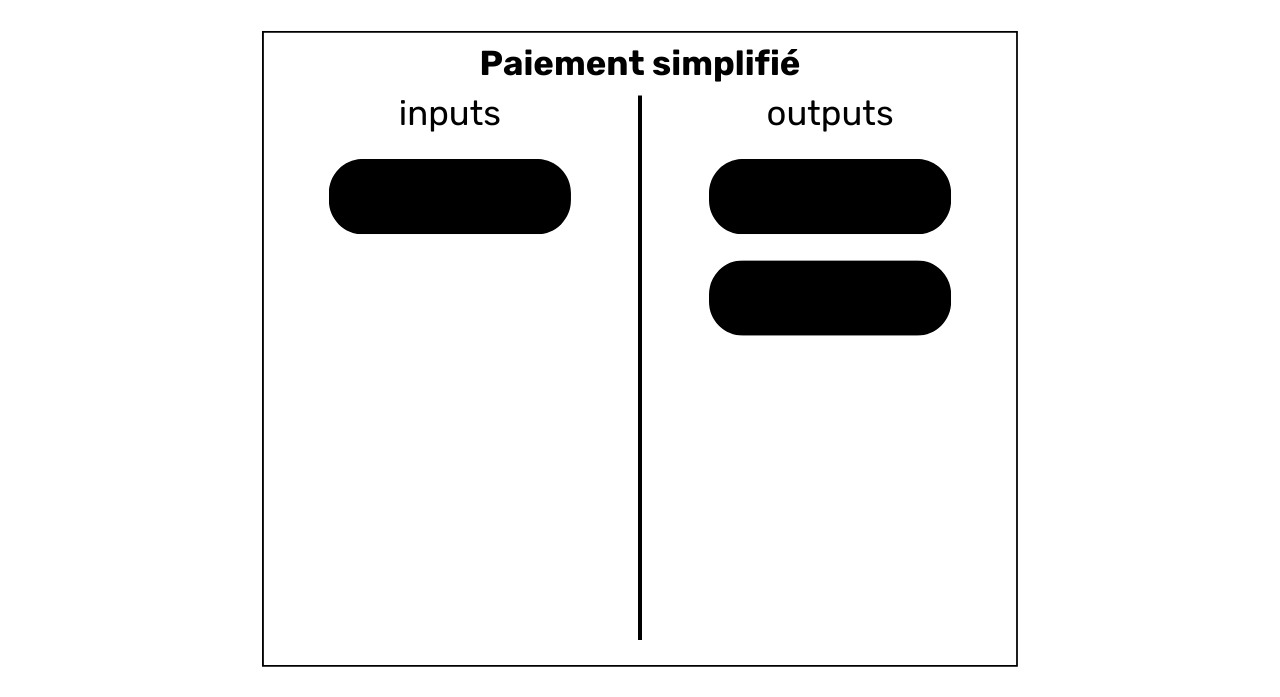

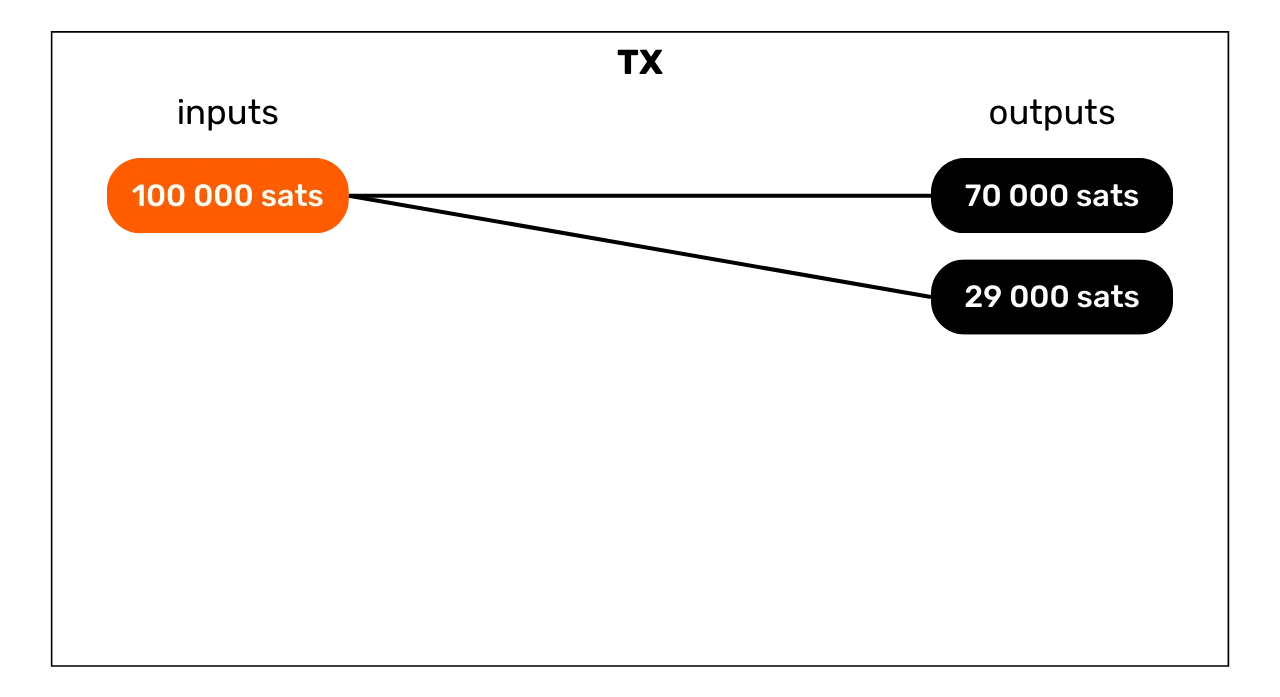

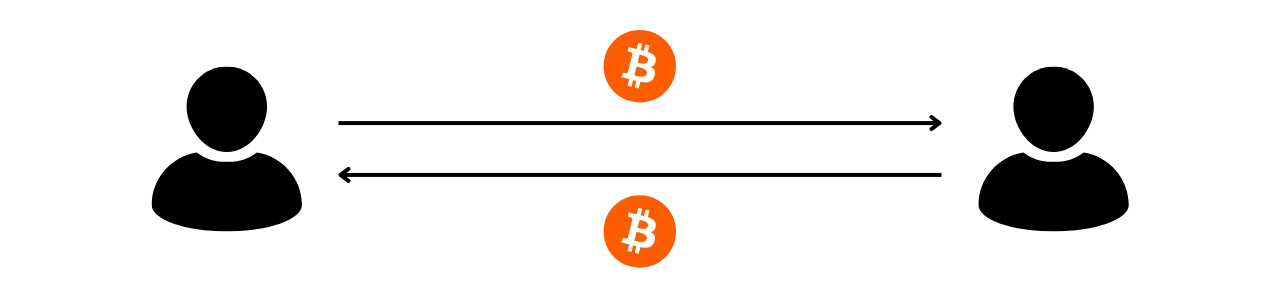

Einzelsendung (oder Einzelzahlung)

Beginnen wir mit einem sehr verbreiteten Muster, da es bei den meisten Bitcoin-Zahlungen vorkommt. Das einfache Zahlungsmodell ist gekennzeichnet durch den Verbrauch von einem oder mehreren UTXOs als Input und die Produktion von 2 UTXOs als Output. Dieses Modell sieht also wie folgt aus:

Wenn wir diese Transaktionsstruktur in der Blockchain entdecken, können wir bereits eine Interpretation vornehmen. Wie der Name schon sagt, zeigt dieses Modell an, dass wir uns in einer Sende- oder Zahlungstransaktion befinden. Der Nutzer hat sein eigenes UTXO als Input verbraucht, um als Output ein Zahlungs-UTXO und ein Austausch-UTXO (Geld, das an denselben Nutzer zurückgegeben wird) zu erhalten.

Wir wissen also, dass der beobachtete Nutzer wahrscheinlich nicht mehr im Besitz einer der beiden Ausgangs-UTXOs (der Zahlungs-UTXO) ist, aber noch im Besitz der anderen UTXO (der Austausch-UTXO).

Im Moment können wir nicht angeben, welche Ausgabe für welches UTXO steht, da dies nicht der Zweck der Musterstudie ist. Dazu werden wir uns auf die Heuristiken stützen, die wir in den folgenden Abschnitten untersuchen werden. In diesem Stadium beschränkt sich unser Ziel darauf, die Art der fraglichen Transaktion zu identifizieren, die in diesem Fall ein einfaches Senden ist.

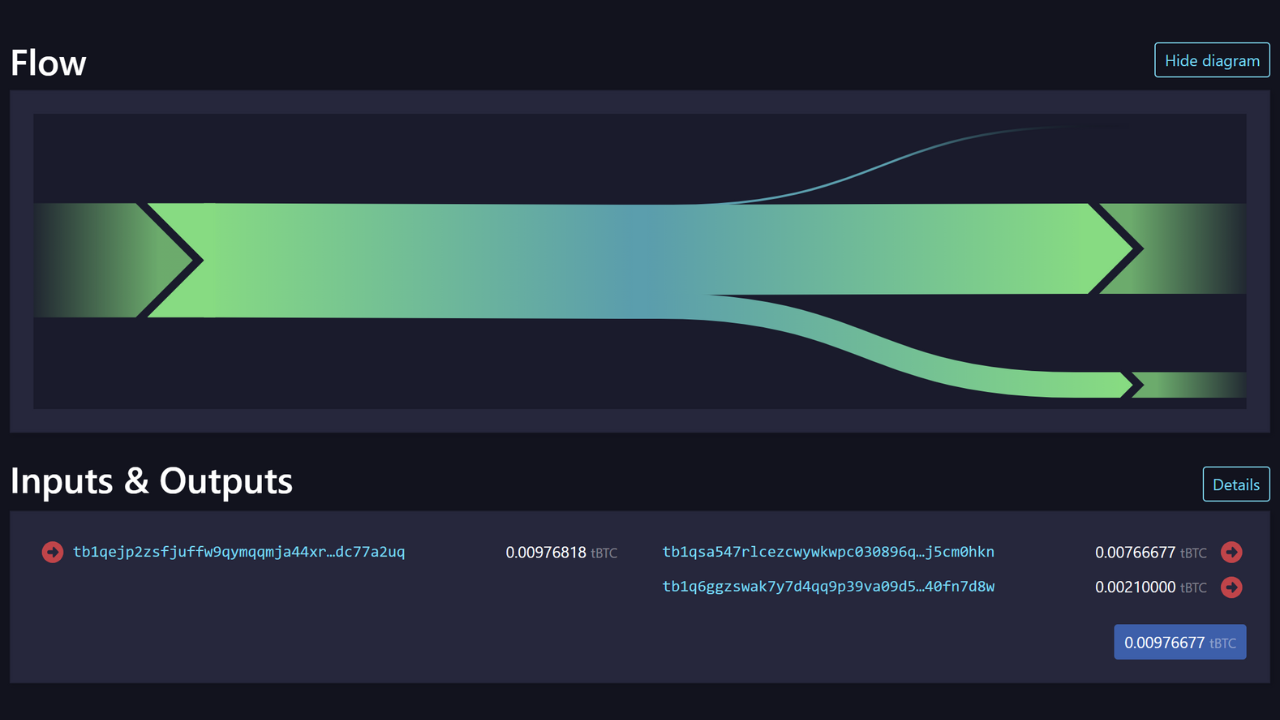

Hier ist zum Beispiel eine Bitcoin-Transaktion, die nach dem einfachen Sendemuster abläuft:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Nach diesem ersten Beispiel sollten Sie besser verstehen, was es bedeutet, ein "Transaktionsmodell" zu untersuchen. Wir untersuchen eine Transaktion, indem wir uns ausschließlich auf ihre Struktur konzentrieren, ohne ihr Umfeld oder die spezifischen Details der Transaktion zu berücksichtigen. In diesem ersten Schritt betrachten wir nur das große Ganze.

Da Sie nun wissen, was ein Muster ist, wollen wir uns nun den anderen bestehenden Modellen zuwenden.

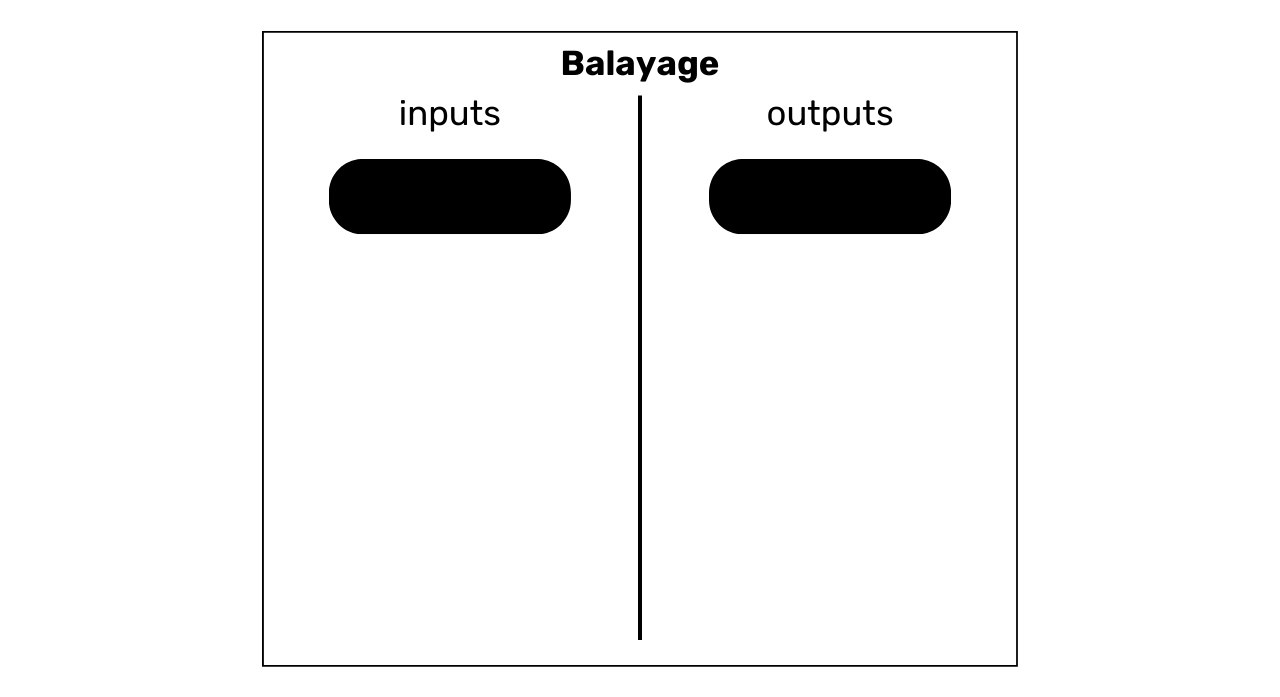

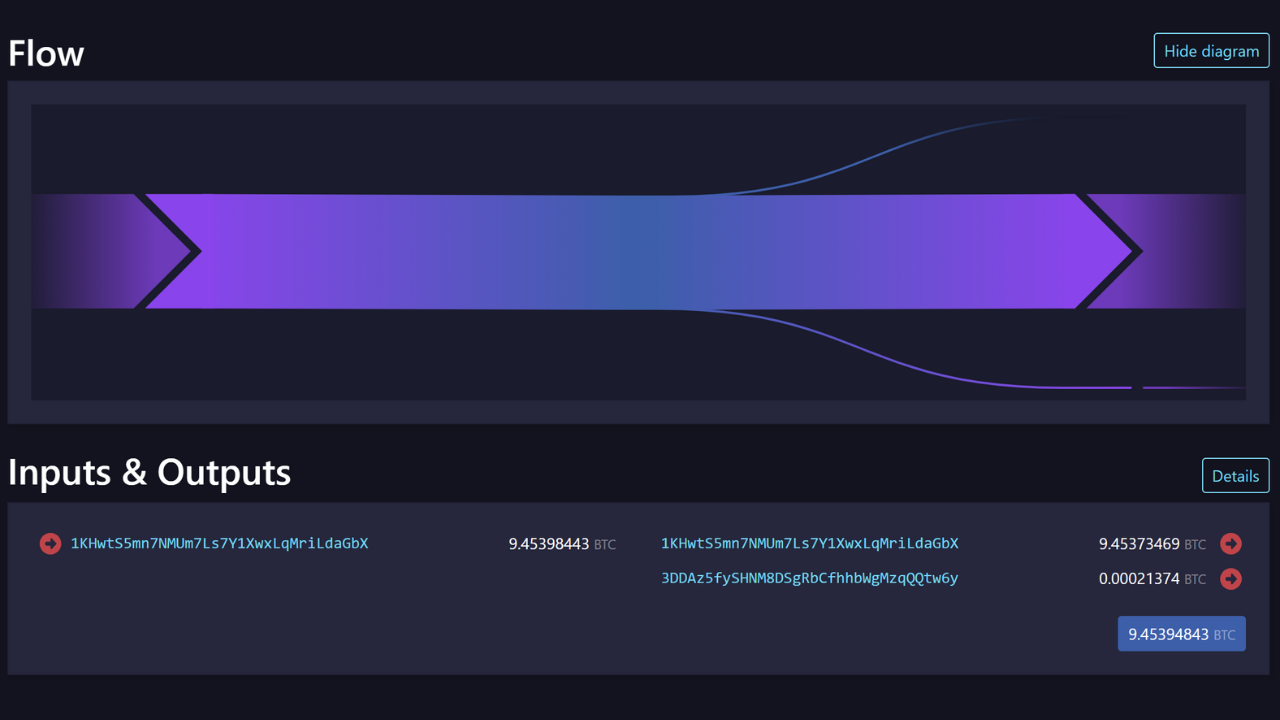

Fegen

Dieses zweite Modell ist gekennzeichnet durch den Verbrauch eines einzigen UTXO als Input und die Produktion eines einzigen UTXO als Output.

Die Interpretation dieses Modells ist, dass es sich um einen Selbsttransfer handelt. Der Nutzer hat seine Bitcoins an sich selbst übertragen, an eine andere Adresse, die ihm gehört. Da es bei der Transaktion keinen Austausch gibt, ist es höchst unwahrscheinlich, dass es sich um eine Zahlung handelt. Bei einer Zahlung ist es nämlich fast unmöglich, dass der Zahler über einen UTXO verfügt, der genau dem vom Verkäufer geforderten Betrag entspricht, zuzüglich der Transaktionsgebühr. Im Allgemeinen ist der Zahler daher verpflichtet, einen Tauschwert zu produzieren.

Wir wissen also, dass der beobachtete Nutzer wahrscheinlich noch im Besitz dieses UTXO ist. Wenn wir im Rahmen einer Kettenanalyse wissen, dass der UTXO, der als Input für die Transaktion verwendet wird, Alice gehört, können wir davon ausgehen, dass der UTXO, der als Output verwendet wird, ebenfalls ihr gehört. Später wird es interessant sein, transaktionsinterne Heuristiken zu finden, die diese Annahme bekräftigen könnten (wir werden uns diese Heuristiken in Kapitel 3.3 ansehen).

Hier ein Beispiel für eine Bitcoin-Transaktion, die nach dem Sweep-Muster abläuft:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Beachten Sie jedoch, dass diese Art von Muster auch eine Selbstüberweisung auf das Konto einer Kryptowährungsplattform offenbaren kann. Die Untersuchung bekannter Adressen und der Kontext der Transaktion werden uns zeigen, ob es sich um einen Abzug auf eine selbstverwahrte Geldbörse oder eine Abhebung auf eine Plattform handelt. Die Adressen von Tauschplattformen sind in der Tat oft leicht identifizierbar.

Nehmen wir noch einmal das Beispiel von Alice: Wenn der Scan zu einer Adresse führt, die einer Plattform bekannt ist (wie z. B. Binance), kann dies bedeuten, dass die Bitcoins aus Alices direktem Besitz transferiert wurden, wahrscheinlich mit der Absicht, sie zu verkaufen oder auf dieser Plattform zu speichern. Ist die Zieladresse hingegen unbekannt, liegt die Vermutung nahe, dass es sich einfach um eine andere Geldbörse handelt, die Alice noch gehört. Diese Art von Studie fällt jedoch eher in die Kategorie der Heuristik als der Muster.

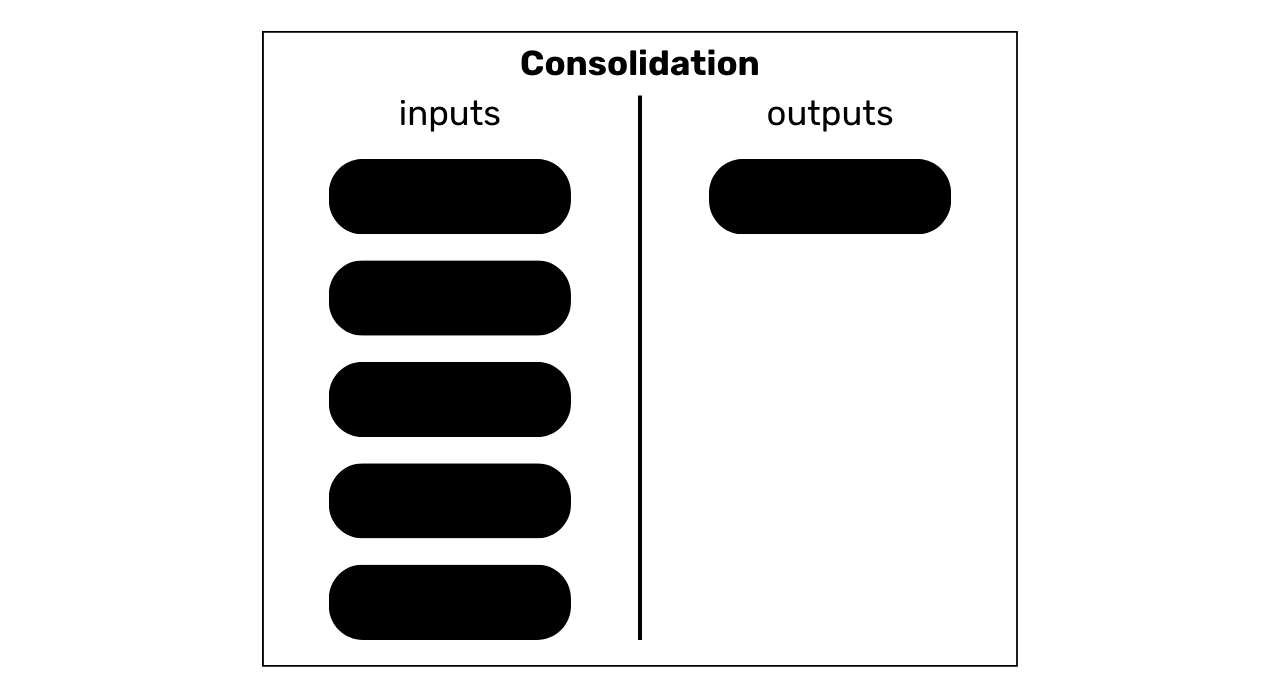

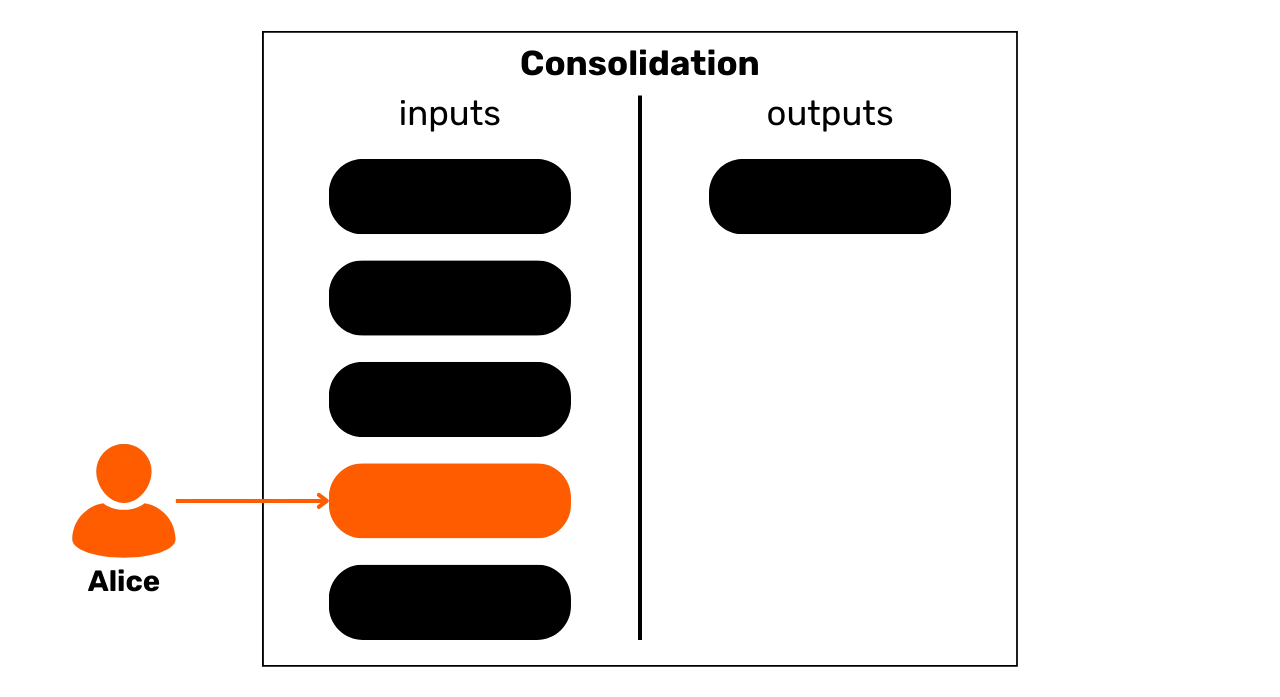

Konsolidierung

Dieses Modell ist dadurch gekennzeichnet, dass am Eingang mehrere UTXOs verbraucht und am Ausgang ein einziges UTXO produziert wird.

Die Interpretation dieses Musters ist, dass wir es mit einer Konsolidierung zu tun haben. Dies ist eine gängige Praxis unter Bitcoin-Nutzern, die darauf abzielt, mehrere UTXOs in Erwartung einer möglichen Erhöhung der Transaktionsgebühren zusammenzulegen. Indem man diese Operation in einer Zeit durchführt, in der die Gebühren niedrig sind, kann man bei zukünftigen Gebühren sparen. Wir werden mehr über diese Praxis in Kapitel 4.3 sprechen.

Daraus lässt sich ableiten, dass der Benutzer hinter diesem Transaktionsmodell wahrscheinlich im Besitz aller UTXOs in der Eingabe war und immer noch im Besitz des UTXOs in der Ausgabe ist. Es handelt sich also wahrscheinlich um eine automatische Übertragung.

Wie der Sweep kann auch diese Art von Muster auf eine Selbstüberweisung auf das Konto einer Börsenplattform hindeuten. Ob es sich um eine Konsolidierung in ein selbst verwahrtes Portfolio oder um eine Abhebung auf eine Plattform handelt, lässt sich nur durch die Untersuchung der bekannten Adressen und den Kontext der Transaktion feststellen.

Hier ist zum Beispiel eine Bitcoin-Transaktion, die dem Konsolidierungsmuster folgt:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

Bei einer Kettenanalyse kann dieses Modell eine Vielzahl von Informationen offenbaren. Wenn wir beispielsweise wissen, dass einer der Inputs zu Alice gehört, können wir davon ausgehen, dass alle anderen Inputs und der Output dieser Transaktion ebenfalls zu ihr gehören. Diese Annahme würde es dann ermöglichen, die Kette früherer Transaktionen zurückzuverfolgen, um andere Transaktionen zu entdecken und zu analysieren, die wahrscheinlich mit Alice in Verbindung stehen.

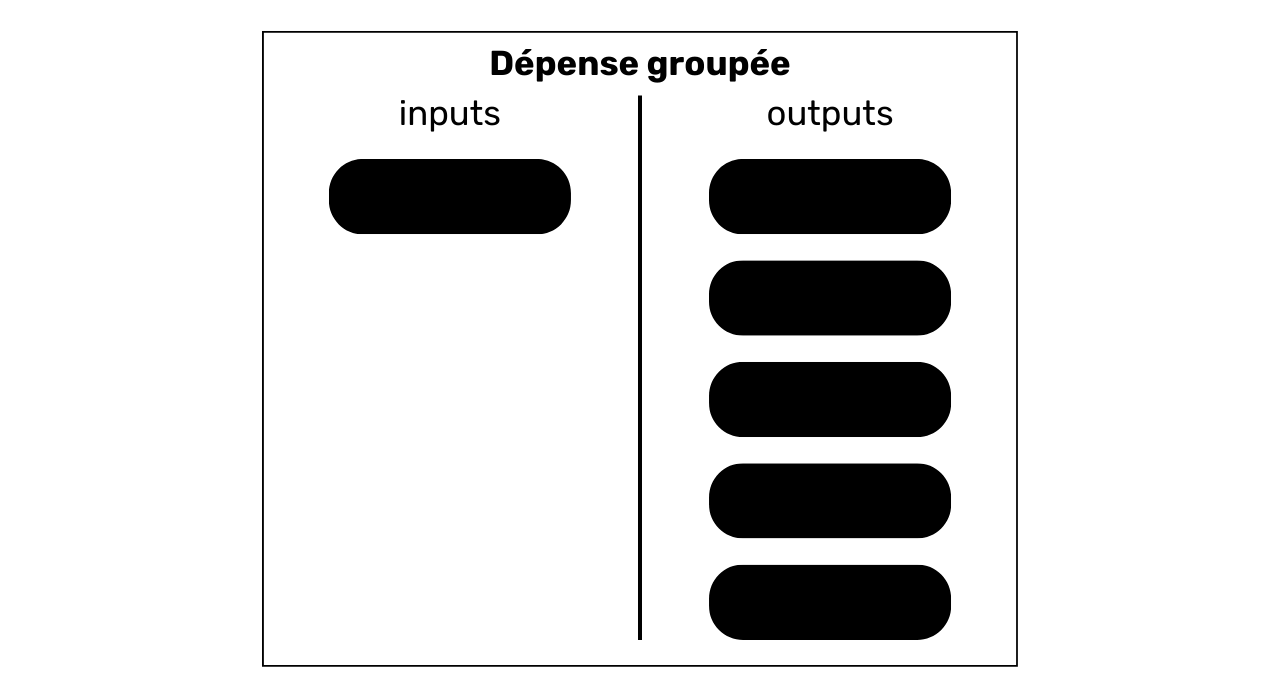

Gruppierte Ausgaben

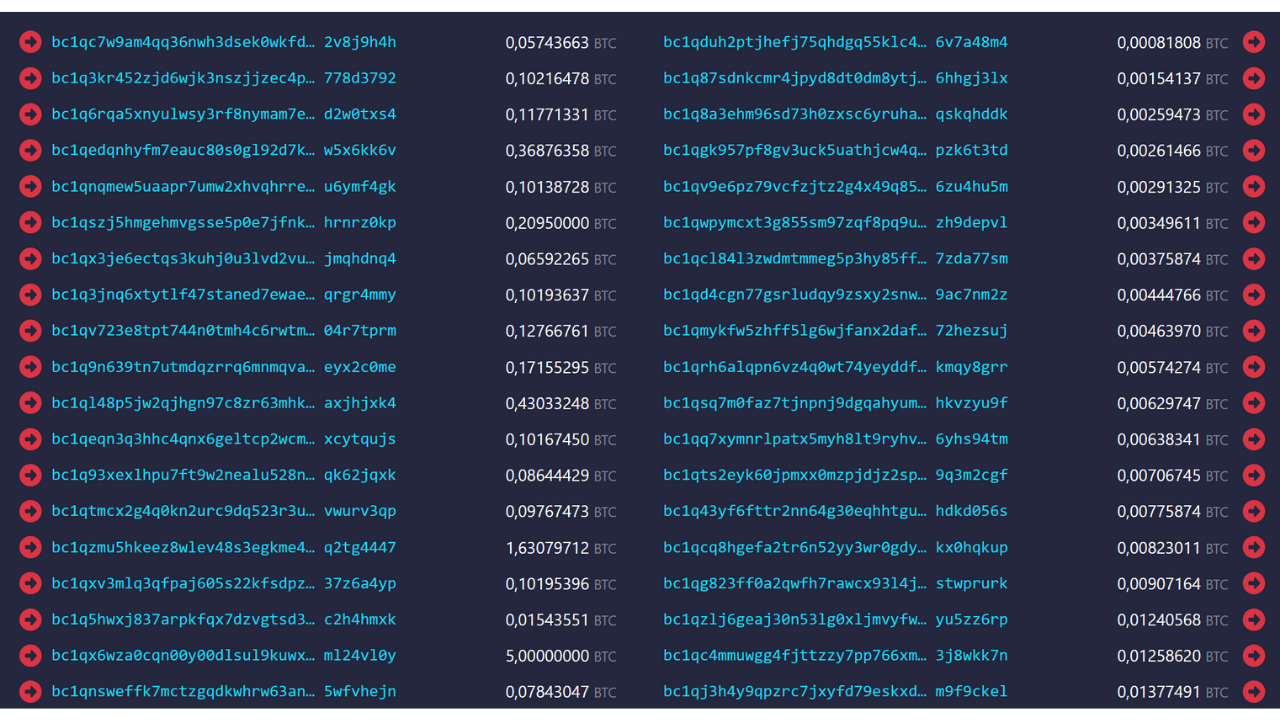

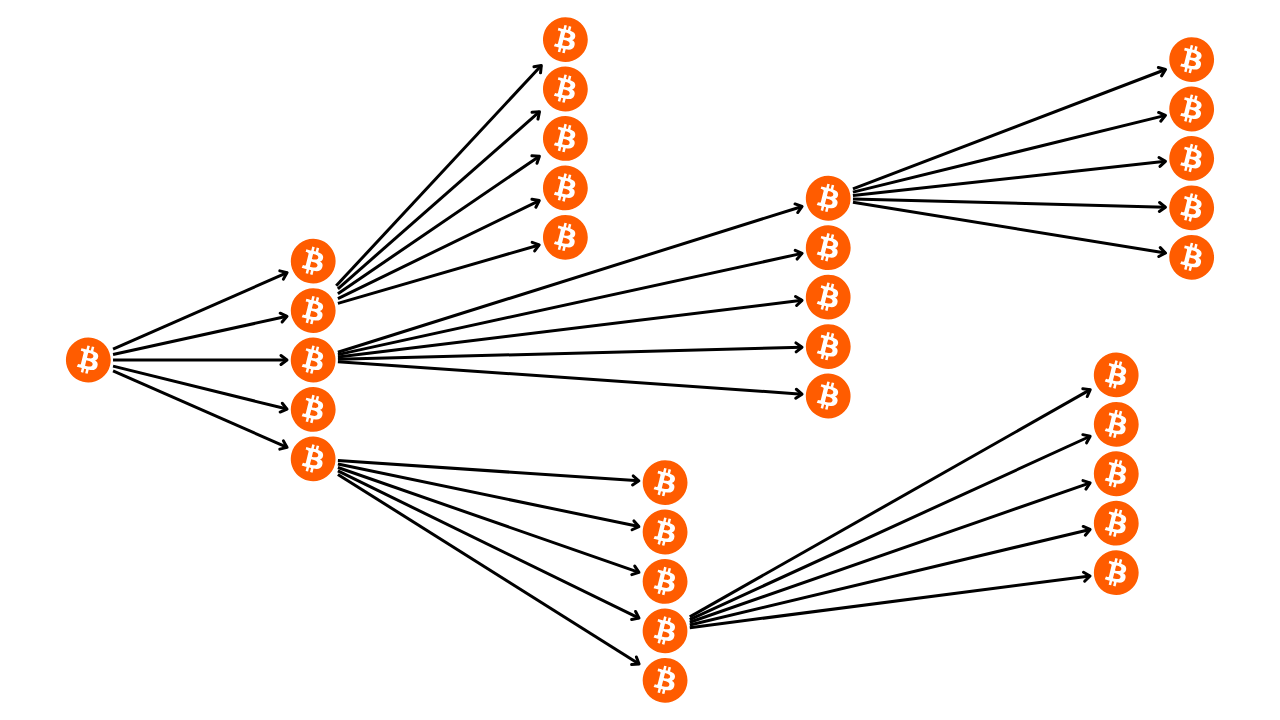

Dieses Modell ist gekennzeichnet durch den Verbrauch einiger weniger UTXOs als Inputs (oft nur eines) und die Produktion vieler UTXOs als Outputs.

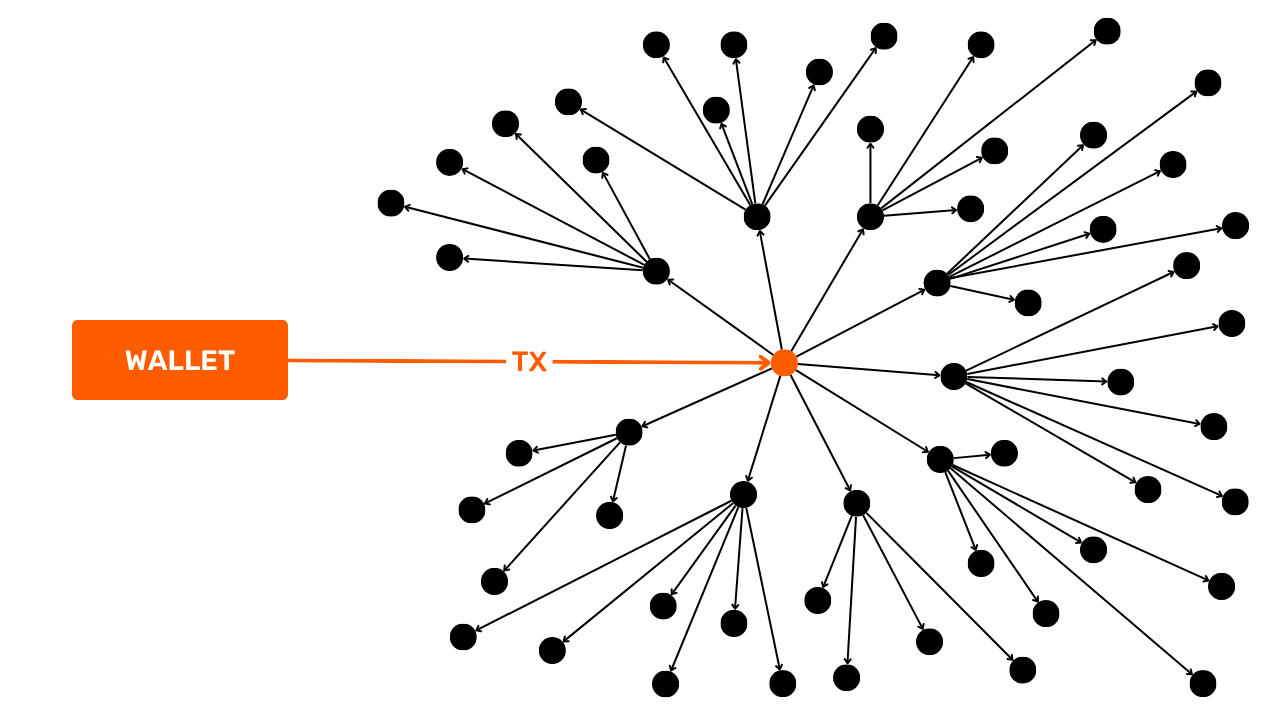

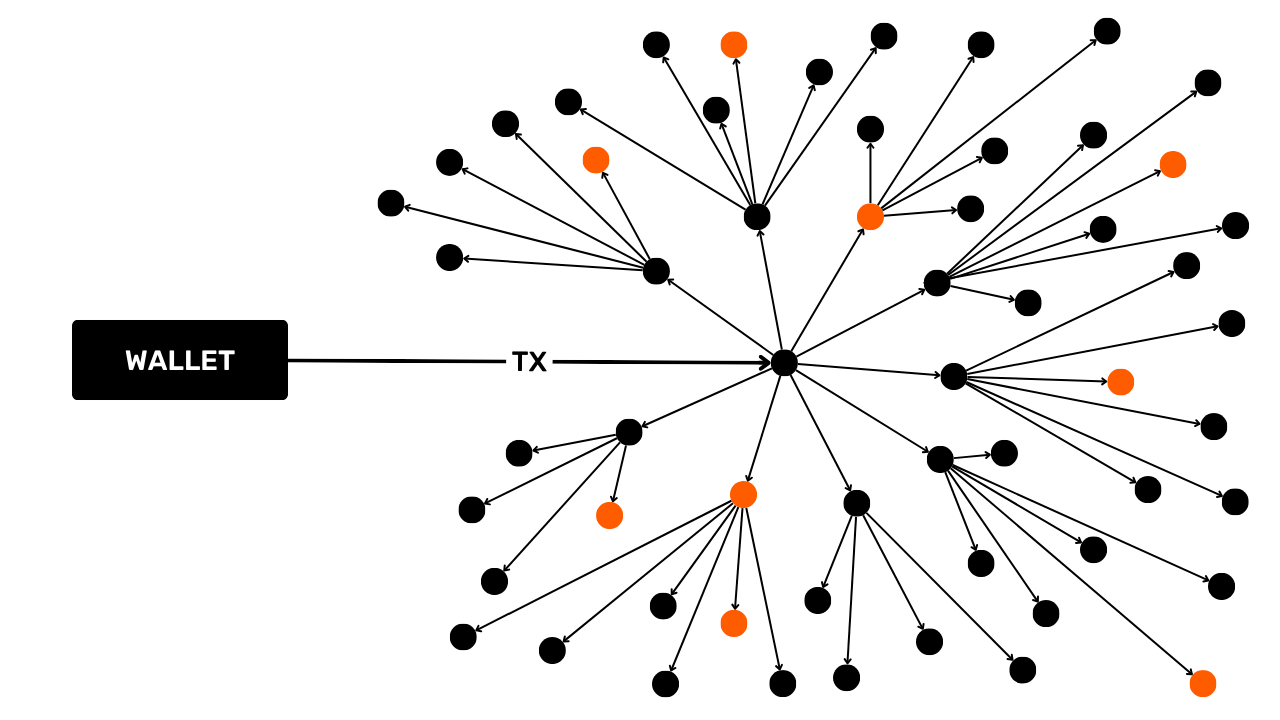

Die Interpretation dieses Modells ist, dass es sich um gruppierte Ausgaben handelt. Es handelt sich dabei um eine Praxis, die wahrscheinlich auf eine sehr große wirtschaftliche Aktivität hinweist, wie z. B. eine Börsenplattform. Durch gebündelte Ausgaben können diese Unternehmen Kosten sparen, indem sie ihre Ausgaben in einer einzigen Transaktion zusammenfassen.

Aus diesem Modell lässt sich ableiten, dass die UTXO im Input von einem Unternehmen mit hoher wirtschaftlicher Aktivität stammen und dass die UTXO im Output gestreut werden. Viele werden den Kunden des Unternehmens gehören, die Bitcoins von der Plattform abgezogen haben. Andere können an Partnerunternehmen gehen. Schließlich wird es sicherlich einen oder mehrere Umtauschvorgänge geben, die an das ausgebende Unternehmen zurückgehen.

Hier ein Beispiel für eine Bitcoin-Transaktion, die nach dem Muster der gebündelten Ausgaben abläuft (vermutlich handelt es sich um eine Transaktion, die von der Bybit-Plattform ausgegeben wurde):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

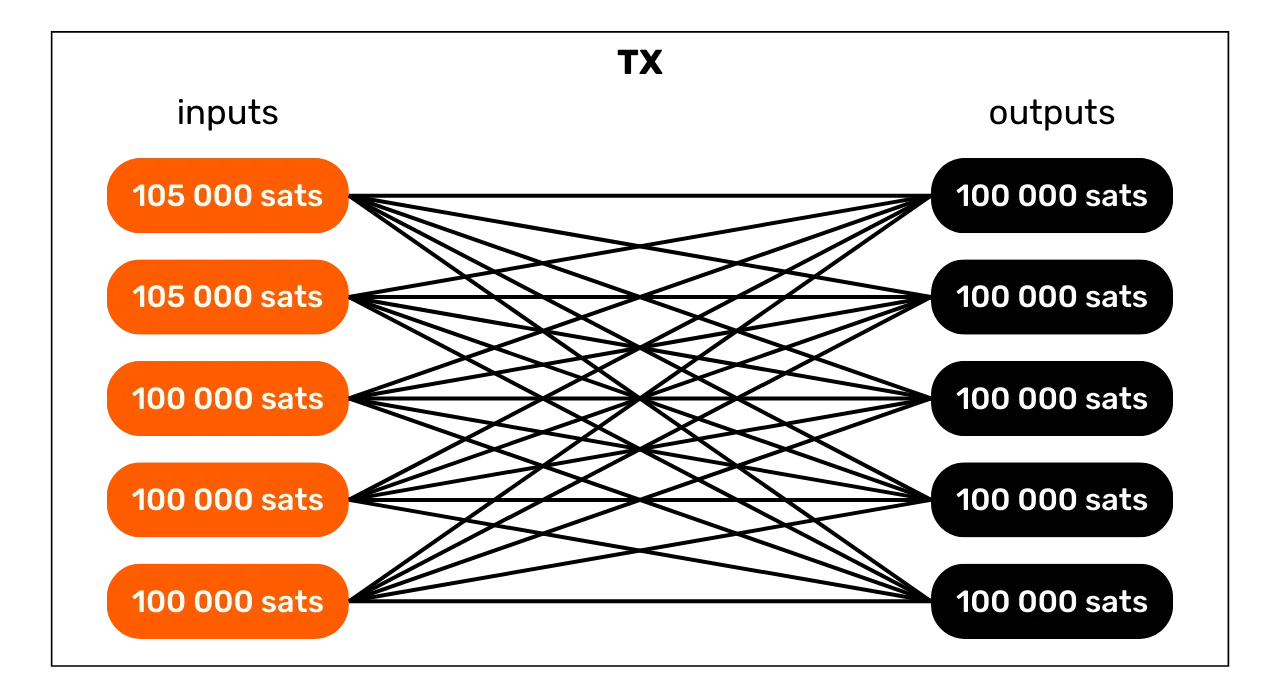

Protokollspezifische Transaktionen

Unter den Transaktionsmustern können wir auch solche identifizieren, die die Verwendung eines bestimmten Protokolls erkennen lassen. So haben beispielsweise Whirlpool-Coinjoins (siehe Teil 5) eine leicht erkennbare Struktur, die sie von anderen, konventionelleren Transaktionen unterscheidet.

Die Analyse dieses Musters deutet darauf hin, dass wir es wahrscheinlich mit einer kollaborativen Transaktion zu tun haben. Es ist auch möglich, einen Coinjoin zu beobachten. Sollte sich die letztgenannte Hypothese als richtig erweisen, könnte die Anzahl der Ausstiege einen groben Anhaltspunkt für die Anzahl der Teilnehmer am Coinjoin liefern.

Hier ein Beispiel für eine Bitcoin-Transaktion, die nach dem Muster der Coinjoin-Kollaboration durchgeführt wird:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Es gibt viele andere Protokolle mit ihren eigenen spezifischen Strukturen. Zum Beispiel gibt es Wabisabi-Transaktionen, Briefmarken-Transaktionen und Runen-Transaktionen.

Dank dieser Transaktionsmuster können wir bereits eine gewisse Menge an Informationen über eine bestimmte Transaktion interpretieren. Die Transaktionsstruktur ist jedoch nicht die einzige Informationsquelle für die Analyse. Wir können auch ihre Details untersuchen. Diese internen Details bezeichne ich gerne als "interne Heuristiken", und wir werden sie im nächsten Kapitel untersuchen.

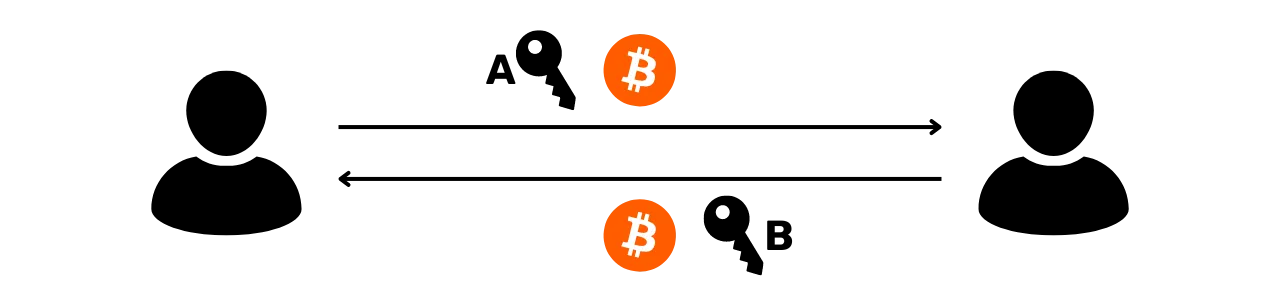

Interne Heuristiken

Eine interne Heuristik ist ein spezifisches Merkmal, das wir innerhalb einer Transaktion selbst identifizieren, ohne ihre Umgebung untersuchen zu müssen, und das uns ermöglicht, Schlussfolgerungen zu ziehen. Im Gegensatz zu Mustern, die sich auf die Gesamtstruktur der Transaktion auf einer hohen Ebene konzentrieren, basieren interne Heuristiken auf der Menge der extrahierbaren Daten. Dazu gehören:

- Die Beträge der verschiedenen UTXOs in und out;

- Alles, was mit Skripten zu tun hat: Empfangsadressen, Versionierung, Sperrzeiten...

Mit dieser Art von Heuristik können wir im Allgemeinen den Austausch in einer bestimmten Transaktion identifizieren. Auf diese Weise können wir die Verfolgung einer Entität über mehrere verschiedene Transaktionen hinweg fortsetzen. Wenn wir nämlich einen UTXO identifizieren, der einem Nutzer gehört, den wir verfolgen wollen, ist es von entscheidender Bedeutung, bei der Durchführung einer Transaktion festzustellen, welcher Output an einen anderen Nutzer übertragen wurde und welcher Output den Austausch darstellt, der somit in seinem Besitz bleibt.

Ich möchte Sie noch einmal daran erinnern, dass diese Heuristiken nicht absolut präzise sind. Einzeln betrachtet, ermöglichen sie uns lediglich, wahrscheinliche Szenarien zu identifizieren. Es ist die Summe mehrerer Heuristiken, die dazu beiträgt, die Unsicherheit zu verringern, ohne sie jemals vollständig ausschalten zu können.

Interne Ähnlichkeiten

Bei dieser Heuristik werden die Ähnlichkeiten zwischen den Inputs und den Outputs ein und desselben Vorgangs untersucht. Wird bei den Inputs und nur bei einem der Outputs der Transaktion dasselbe Merkmal beobachtet, so ist es wahrscheinlich, dass dieser Output den Austausch darstellt.

Das offensichtlichste Merkmal ist die Wiederverwendung einer Empfangsadresse in ein und derselben Transaktion.

Diese Heuristik lässt wenig Raum für Zweifel. Sofern sein privater Schlüssel nicht gehackt wurde, zeigt dieselbe Empfangsadresse zwangsläufig die Aktivität eines einzigen Nutzers. Daraus ergibt sich die Interpretation, dass der Transaktionsaustausch die Ausgabe mit derselben Adresse wie die Eingabe ist. Von diesem Austausch aus können wir die Person weiter verfolgen.

Hier ein Beispiel für eine Transaktion, auf die diese Heuristik wahrscheinlich angewendet werden kann:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

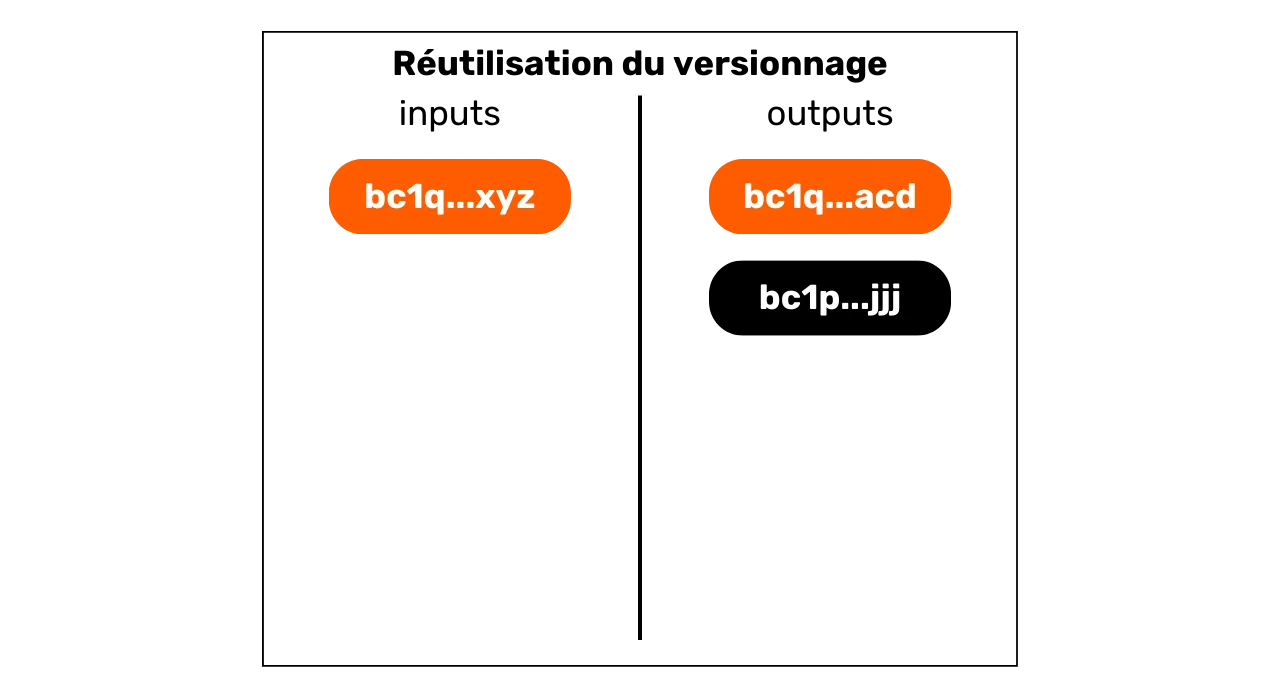

Diese Ähnlichkeiten zwischen Eingaben und Ausgaben beschränken sich nicht auf die Wiederverwendung von Adressen. Jede Ähnlichkeit bei der Verwendung von Skripten kann zur Anwendung einer Heuristik genutzt werden. Zum Beispiel können wir manchmal die gleiche Versionierung zwischen der Eingabe und einer der Transaktionsausgaben beobachten.

In diesem Diagramm ist zu erkennen, dass die Eingabe Nr. 0 ein P2WPKH-Skript (SegWit V0, beginnend mit "bc1q") freigibt. Ausgang Nr. 0 verwendet die gleiche Art von Skript. Ausgang Nr. 1 hingegen verwendet ein P2TR-Skript (SegWit V1, beginnend mit "bc1p"). Die Interpretation dieses Merkmals ist, dass die Adresse mit der gleichen Versionierung wie die Eingabe wahrscheinlich die Austauschadresse ist. Sie würde also immer demselben Benutzer gehören.

Hier ist eine Transaktion, auf die diese Heuristik wahrscheinlich angewendet werden kann:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Auf letzterem ist zu sehen, dass Eingang Nr. 0 und Ausgang Nr. 1 P2WPKH-Skripte (SegWit V0) verwenden, während Ausgang Nr. 0 ein anderes P2PKH-Skript (Legacy) verwendet.

In den frühen 2010er Jahren war diese Heuristik, die auf der

Skriptversionierung basierte, aufgrund der begrenzten Anzahl der verfügbaren

Skripttypen relativ wenig hilfreich. Im Laufe der Zeit und mit

aufeinanderfolgenden Bitcoin-Updates wurde jedoch eine zunehmende Vielfalt

an Skripttypen eingeführt. Diese Heuristik wird daher immer relevanter, da

sich die Nutzer mit einer größeren Bandbreite an Skripttypen in kleinere

Gruppen aufteilen, was die Chancen erhöht, diese interne Heuristik zur

Wiederverwendung von Versionen anzuwenden. Aus diesem Grund ist es allein

schon aus Gründen der Vertraulichkeit ratsam, sich für den am häufigsten

verwendeten Skripttyp zu entscheiden. Während ich diese Zeilen schreibe,

werden beispielsweise Taproot-Skripte (bc1p) weniger häufig

verwendet als SegWit V0-Skripte (bc1q). Obwohl erstere in

bestimmten Kontexten wirtschaftliche und Vertraulichkeitsvorteile bieten,

kann es für traditionellere Anwendungen mit nur einer Unterschrift sinnvoll

sein, aus Vertraulichkeitsgründen bei einem älteren Standard zu bleiben, bis

sich der neue Standard weiter durchgesetzt hat.

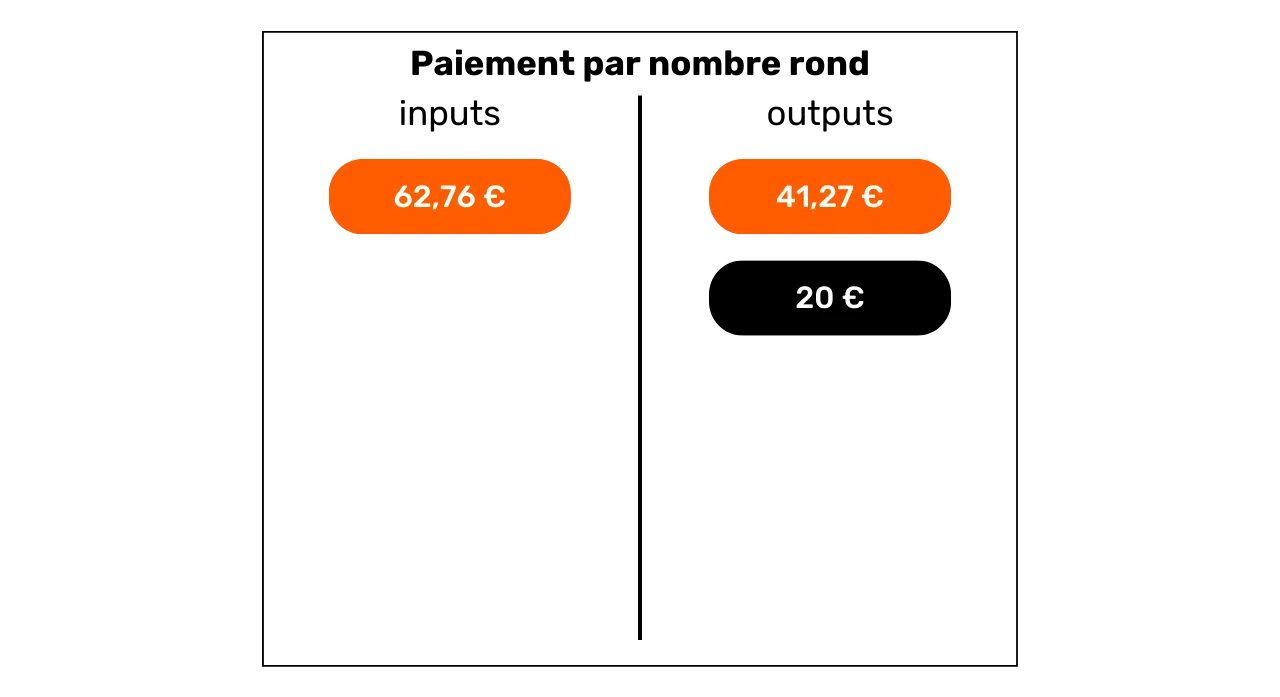

Zahlungen mit runden Zahlen

Eine weitere interne Heuristik, die uns helfen kann, den Austausch zu identifizieren, ist die Rundungsheuristik. Im Allgemeinen gilt bei einem einfachen Zahlungsmuster (1 Eingabe und 2 Ausgaben), dass wenn eine der Ausgaben einen runden Betrag ausgibt, dies die Zahlung darstellt.

Wenn eine Ausgabe eine Zahlung darstellt, steht die andere für einen Tausch. Es kann also davon ausgegangen werden, dass der Input-Nutzer immer im Besitz des Outputs ist, der als Tauschmittel identifiziert wurde.

Es ist zu betonen, dass diese Heuristik nicht immer anwendbar ist, da die meisten Zahlungen nach wie vor in fiduziarischen Rechnungseinheiten getätigt werden. Wenn ein Einzelhändler in Frankreich Bitcoin annimmt, wird er in der Regel keine stabilen Preise in Sats angeben. Stattdessen wird er sich für eine Umrechnung zwischen dem Preis in Euro und dem zu zahlenden Betrag in Bitcoins entscheiden. Daher sollte es am Ende der Transaktion keine runden Zahlen geben.

Dennoch könnte ein Analytiker versuchen, diese Umrechnung unter Berücksichtigung des Wechselkurses vorzunehmen, der zum Zeitpunkt der Übertragung der Transaktion im Netz galt. Nehmen wir das Beispiel einer Transaktion mit einem Input von 97.552 Sats und zwei Outputs, einem von 31.085 Sats und einem von 64.152 Sats. Auf den ersten Blick scheint es sich bei dieser Transaktion nicht um runde Beträge zu handeln. Wendet man jedoch den Wechselkurs von 64,339 € zum Zeitpunkt der Transaktion an, so ergibt sich folgende Umrechnung in Euro:

- Ein Aufwand von 62,76 €;

- Eine Leistung von 20 €;

- Eine Leistung von 41,27 €.

Nach der Umrechnung in Fiat-Währung kann diese Transaktion zur Anwendung der Heuristik für runde Beträge verwendet werden. Die Ausgabe von 20 € ging wahrscheinlich an einen Händler oder wechselte zumindest den Besitzer. Daraus lässt sich ableiten, dass die Ausgabe von 41,27 € wahrscheinlich im Besitz des ursprünglichen Nutzers geblieben ist.

Wenn der Bitcoin eines Tages die bevorzugte Rechnungseinheit an unseren Börsen wird, könnte diese Heuristik für die Analyse noch nützlicher werden.

Hier ein Beispiel für eine Transaktion, auf die diese Heuristik wahrscheinlich angewendet werden kann:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Die größte Leistung

Wenn wir bei einem einfachen Zahlungsmodell eine ausreichend große Lücke zwischen zwei Transaktionsoutputs feststellen, können wir davon ausgehen, dass der größte Output wahrscheinlich der Devisenhandel ist.

Diese Heuristik der größten Leistung ist sicherlich die ungenaueste von allen. Für sich allein genommen ist sie ziemlich schwach. Dieses Merkmal kann jedoch mit anderen Heuristiken kombiniert werden, um die Unsicherheit unserer Interpretation zu verringern.

Wenn wir beispielsweise eine Transaktion mit einer runden Zahlung und einer größeren Zahlung betrachten, verringert die gemeinsame Anwendung der Heuristik für die runde Zahlung und der Heuristik für die größere Zahlung unser Unsicherheitsniveau.

Hier ein Beispiel für eine Transaktion, auf die diese Heuristik wahrscheinlich angewendet werden kann:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Externe Heuristiken

Die Untersuchung externer Heuristiken bedeutet die Analyse der Ähnlichkeiten, Muster und Merkmale bestimmter Elemente, die nicht spezifisch für die Transaktion selbst sind. Mit anderen Worten: Während wir uns früher mit den internen Heuristiken auf die Ausnutzung von Elementen beschränkt haben, die der Transaktion innewohnen, erweitern wir nun dank der externen Heuristiken unser Analysefeld auf das Umfeld der Transaktion.

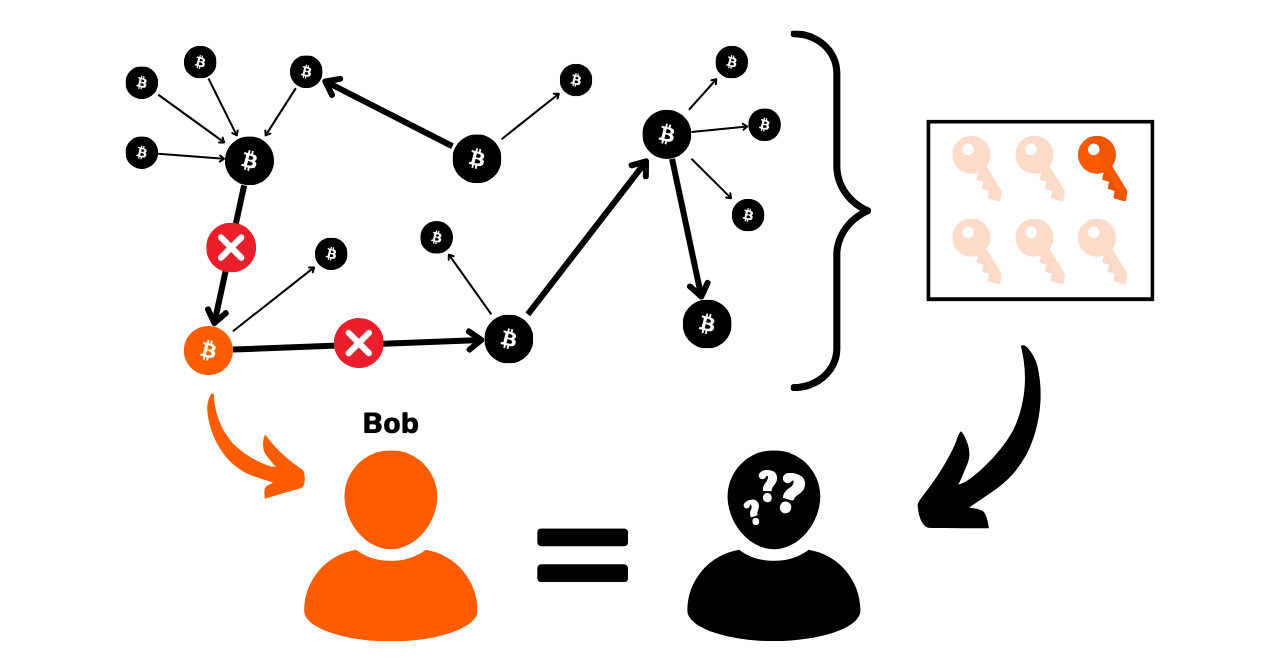

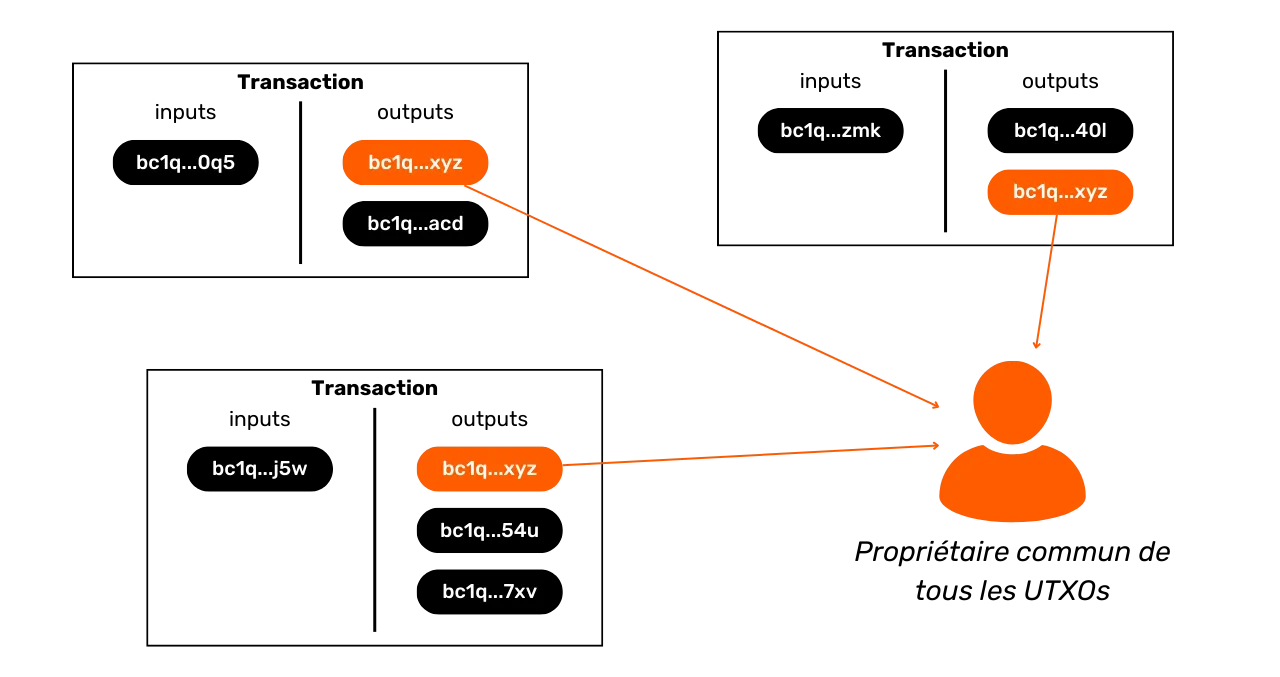

Adresse Wiederverwendung

Dies ist eine der bekanntesten Heuristiken von Bitcoinern. Die Wiederverwendung von Adressen ermöglicht es, eine Verbindung zwischen verschiedenen Transaktionen und verschiedenen UTXOs herzustellen. Sie tritt auf, wenn eine Bitcoin-Empfangsadresse mehrmals verwendet wird.

So ist es möglich, die Wiederverwendung von Adressen innerhalb derselben Transaktion als interne Heuristik zur Identifizierung des Austauschs zu nutzen (wie wir im vorigen Kapitel gesehen haben). Die Adresswiederverwendung kann aber auch als externe Heuristik verwendet werden, um die Einzigartigkeit einer Einheit hinter mehreren Transaktionen zu erkennen.

Die Wiederverwendung einer Adresse wird so interpretiert, dass alle an dieser Adresse gesperrten UTXOs zu derselben Einrichtung gehören (oder gehört haben). Diese Heuristik lässt wenig Raum für Unsicherheit. Einmal erkannt, entspricht die resultierende Interpretation wahrscheinlich der Realität. Sie ermöglicht daher die Gruppierung verschiedener Onchain-Aktivitäten.

Wie in der Einleitung zu Teil 3 erläutert, wurde diese Heuristik von Satoshi Nakamoto selbst entdeckt. Im Weißbuch erwähnt er eine Lösung, die den Nutzern helfen soll, die Generierung dieser Heuristik zu vermeiden, nämlich die Verwendung einer leeren Adresse für jede neue Transaktion:

"Als zusätzliche Firewall könnte für jede Transaktion ein neues Schlüsselpaar verwendet werden, damit sie nicht mit einem gemeinsamen Eigentümer verknüpft sind."

Quelle: S. Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Hier ist zum Beispiel eine Adresse, die in mehreren Transaktionen wiederverwendet wird:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Quelle: Mempool.space

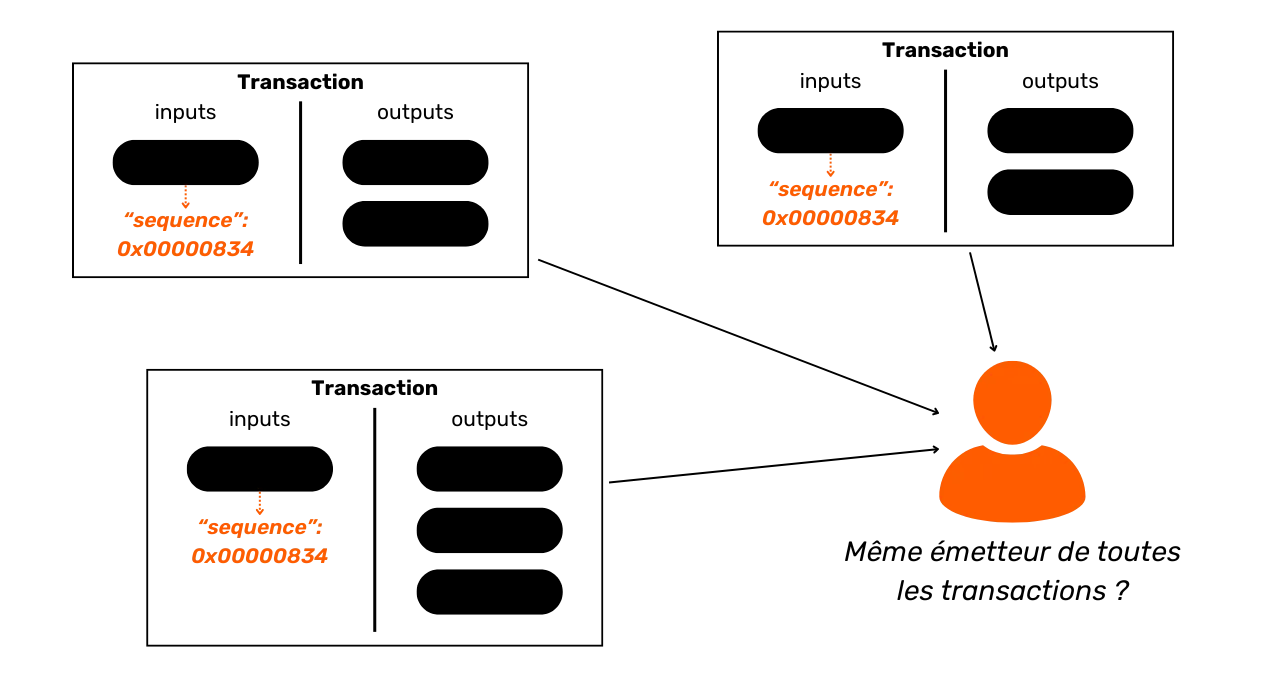

Schriftähnlichkeit und Brieftaschenaufdrucke

Neben der Wiederverwendung von Adressen gibt es noch viele andere Heuristiken, die es Ihnen ermöglichen, Aktionen mit demselben Portfolio oder Adresscluster zu verknüpfen.

Erstens kann ein Analytiker nach Ähnlichkeiten in der Skriptverwendung suchen. Bestimmte Minderheitsskripte wie Multisig sind zum Beispiel leichter zu erkennen als SegWit-V0-Skripte. Je größer die Gruppe ist, in der wir uns verstecken, desto schwieriger ist es, uns zu entdecken. Dies ist einer der Gründe, warum bei guten Coinjoin-Protokollen alle Teilnehmer genau dieselbe Art von Skript verwenden.

Ganz allgemein kann sich ein Analyst auch auf die charakteristischen Fingerabdrücke eines Portfolios konzentrieren. Dabei handelt es sich um nutzungsspezifische Prozesse, die identifiziert werden können, um sie als Heuristiken zur Rückverfolgung zu nutzen. Mit anderen Worten: Wenn wir eine Häufung derselben internen Merkmale bei Transaktionen beobachten, die der ermittelten Einheit zugeordnet werden, können wir versuchen, dieselben Merkmale bei anderen Transaktionen zu identifizieren.

So können wir zum Beispiel feststellen, dass der verfolgte Benutzer seine

Änderungen systematisch an P2TR-Adressen sendet (bc1p...). Wenn

sich dieser Prozess wiederholt, können wir ihn als Heuristik für den Rest

unserer Analyse verwenden. Wir können auch andere Fingerabdrücke verwenden,

wie die Reihenfolge der UTXOs, die Stelle der Änderung in den Ausgaben, die

RBF-Signalisierung (Replace-by-Fee) oder die Versionsnummer, das Feld nSequence und das Feld nLockTime.

Wie @LaurentMT in Space Kek #19 (einem französischsprachigen Podcast) darlegt, nimmt der Nutzen von Portfolio-Fingerprints bei der Kettenanalyse im Laufe der Zeit erheblich zu. Die wachsende Zahl von Skripttypen und die immer weiter fortschreitende Einführung dieser neuen Funktionen durch Portfoliosoftware verstärken die Unterschiede in der Tat. In einigen Fällen ist es sogar möglich, die genaue Software zu identifizieren, die von dem zu verfolgenden Unternehmen verwendet wird. Es ist daher wichtig zu verstehen, dass die Untersuchung von Portfolio-Footprints vor allem für neuere Transaktionen relevant ist und nicht für solche, die in den frühen 2010er Jahren initiiert wurden.

Zusammenfassend lässt sich sagen, dass ein Fußabdruck jede spezifische Praxis sein kann, die automatisch von der Brieftasche oder manuell vom Benutzer durchgeführt wird und die wir bei anderen Transaktionen finden können, um uns bei unserer Analyse zu helfen.

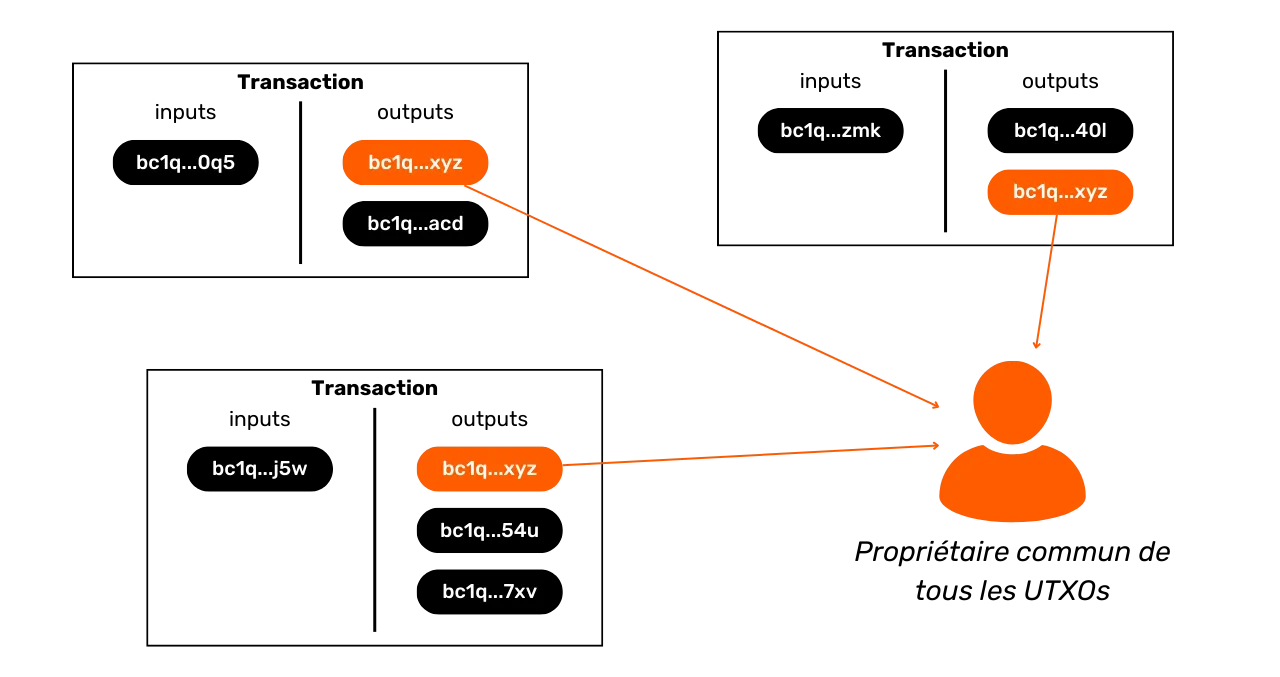

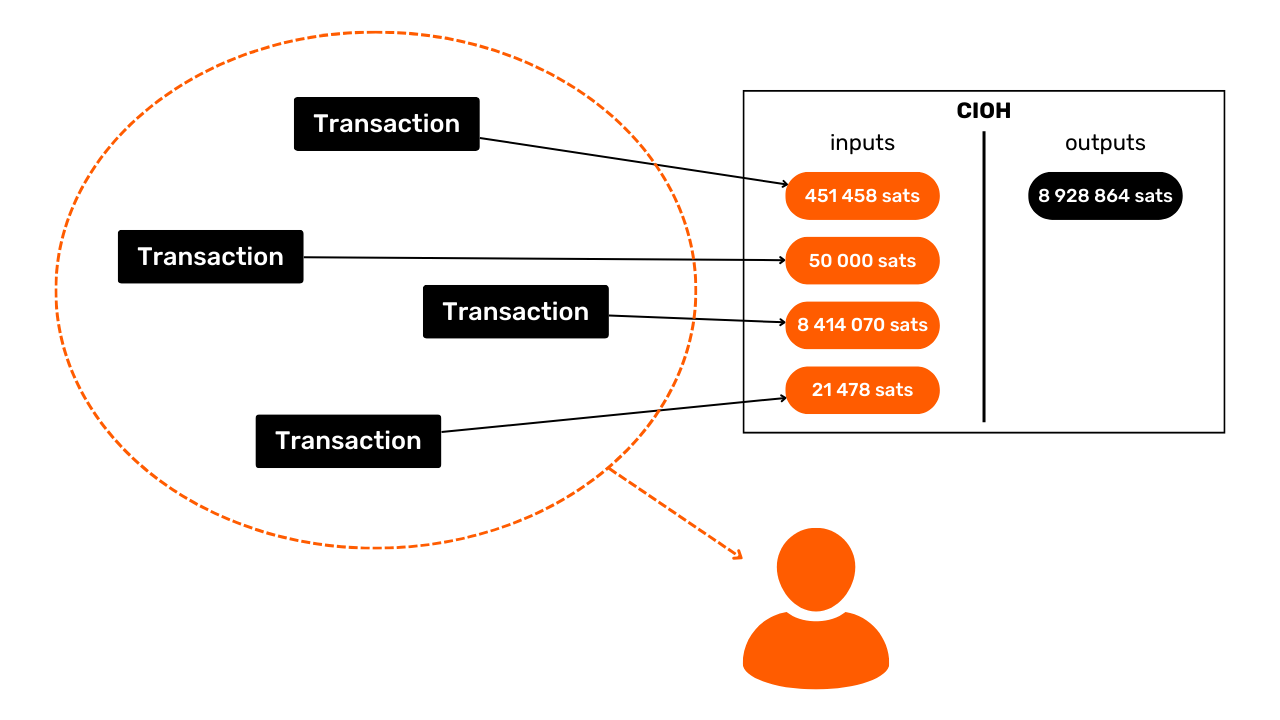

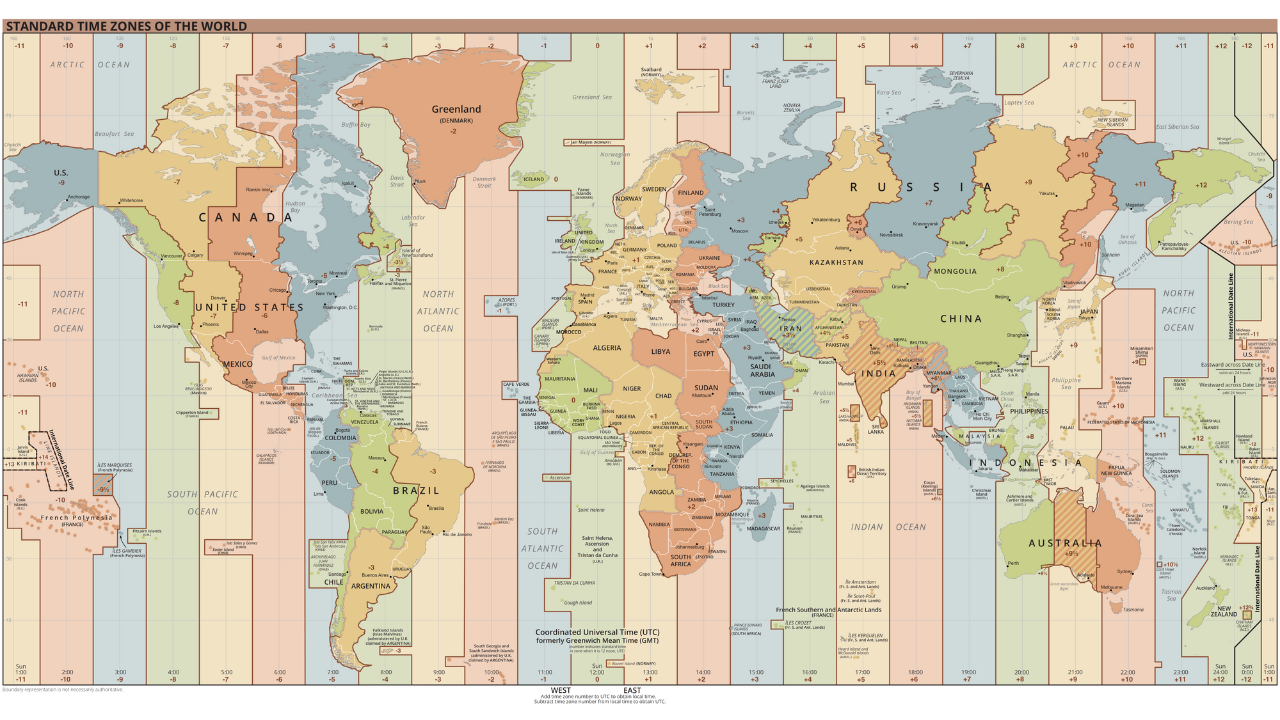

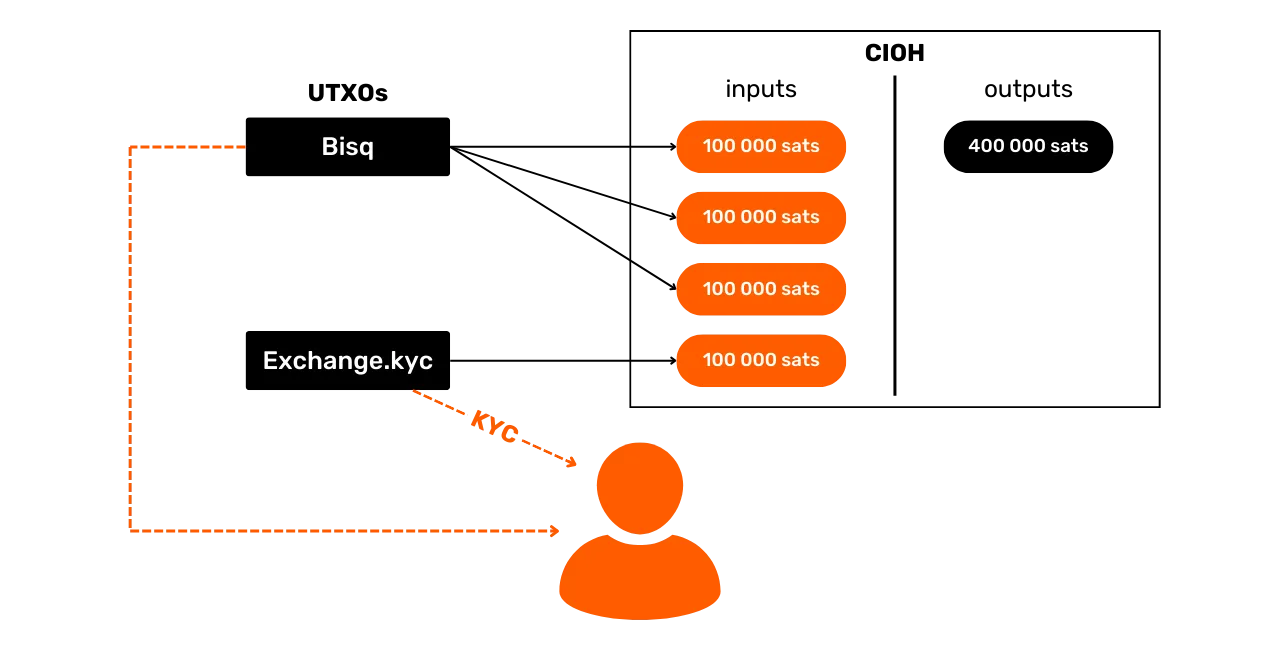

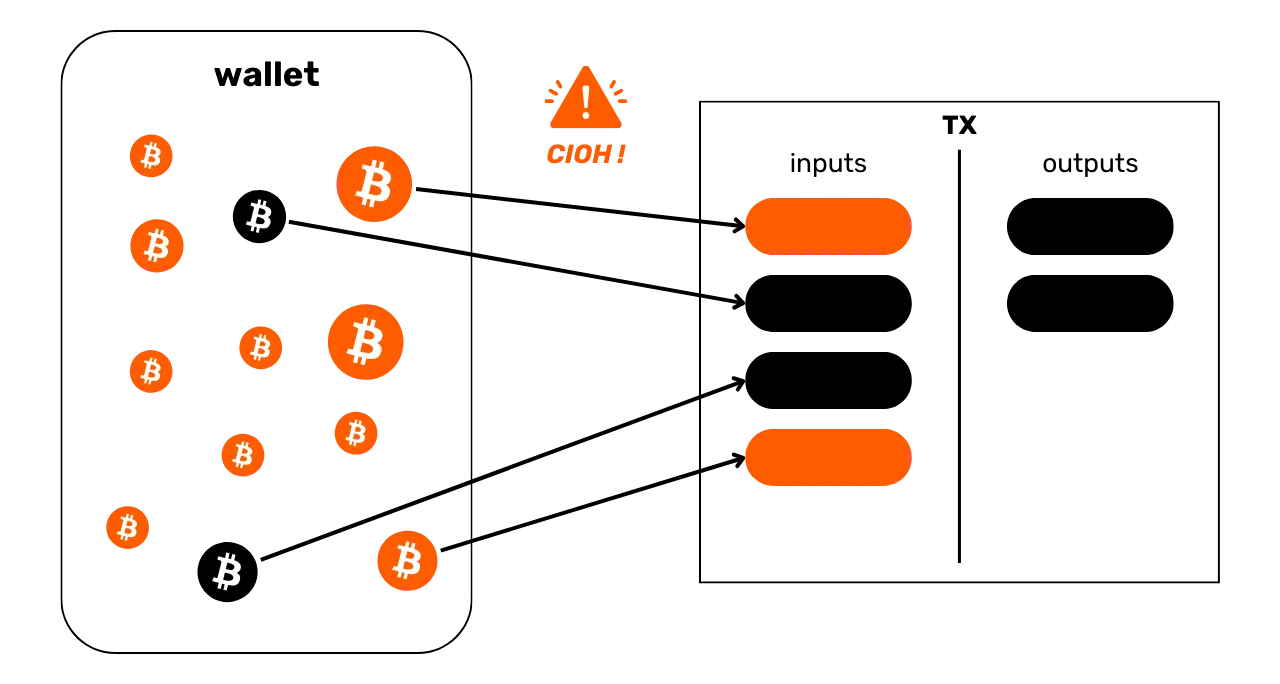

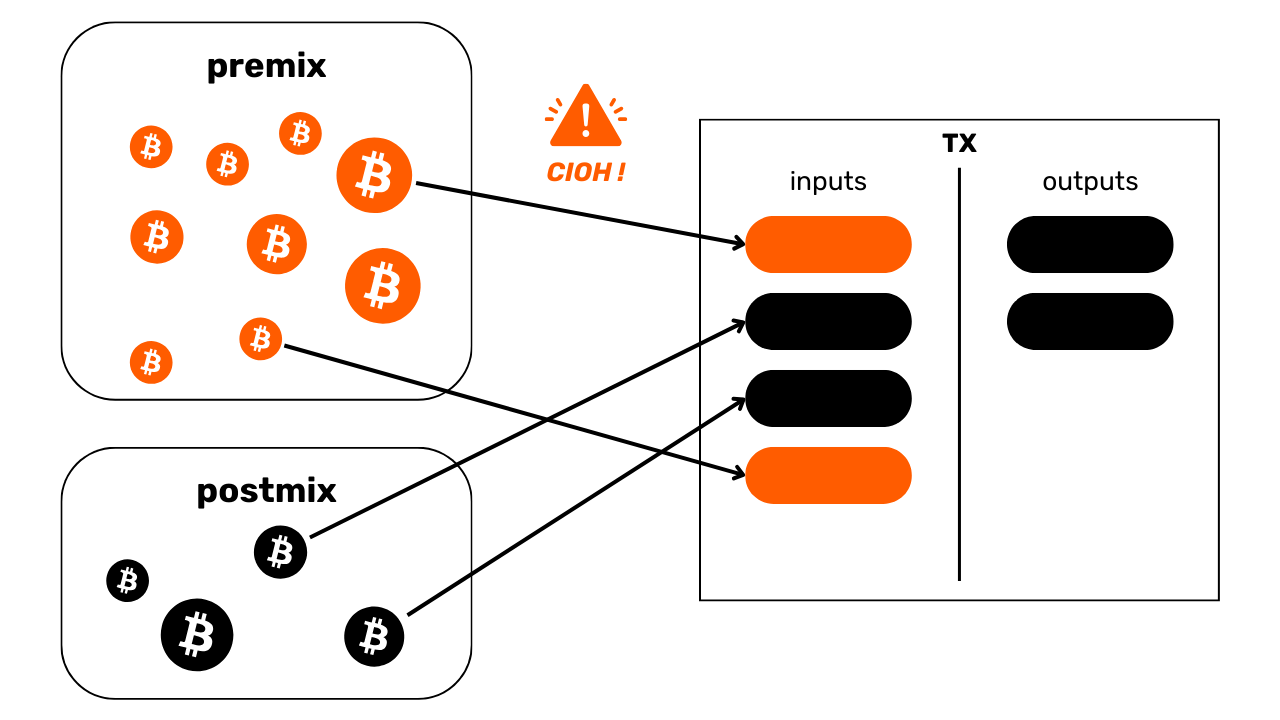

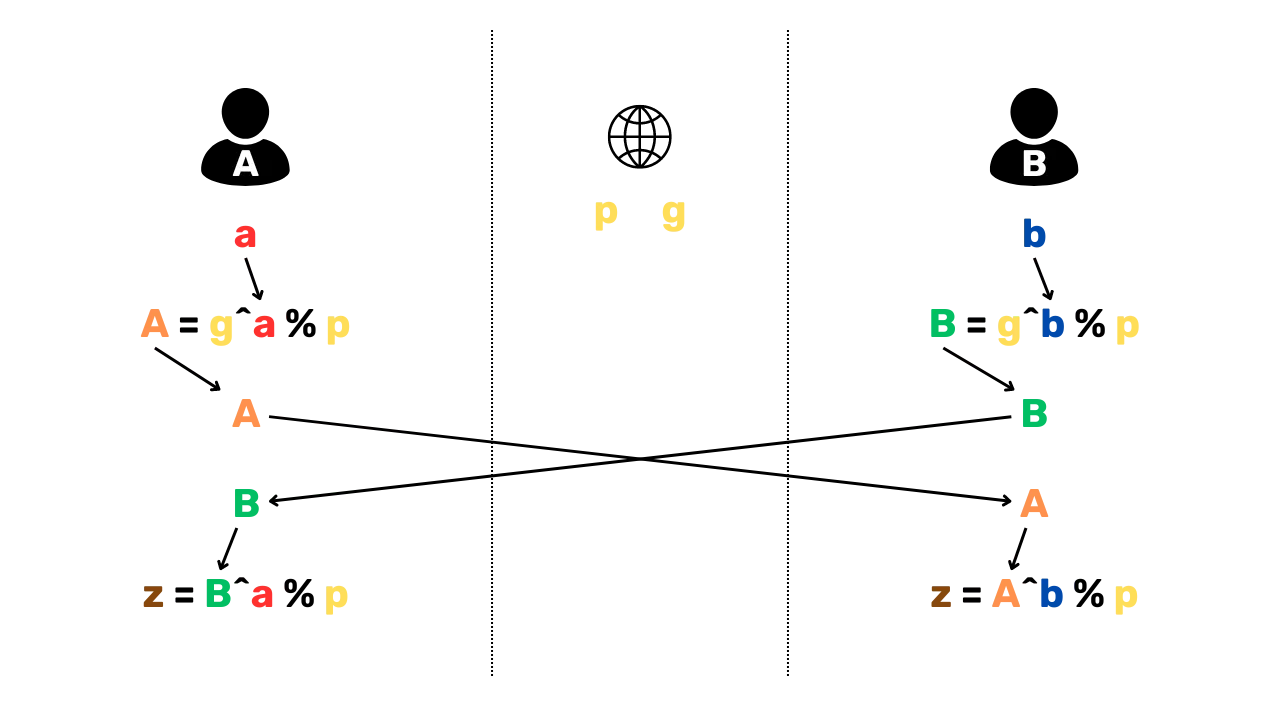

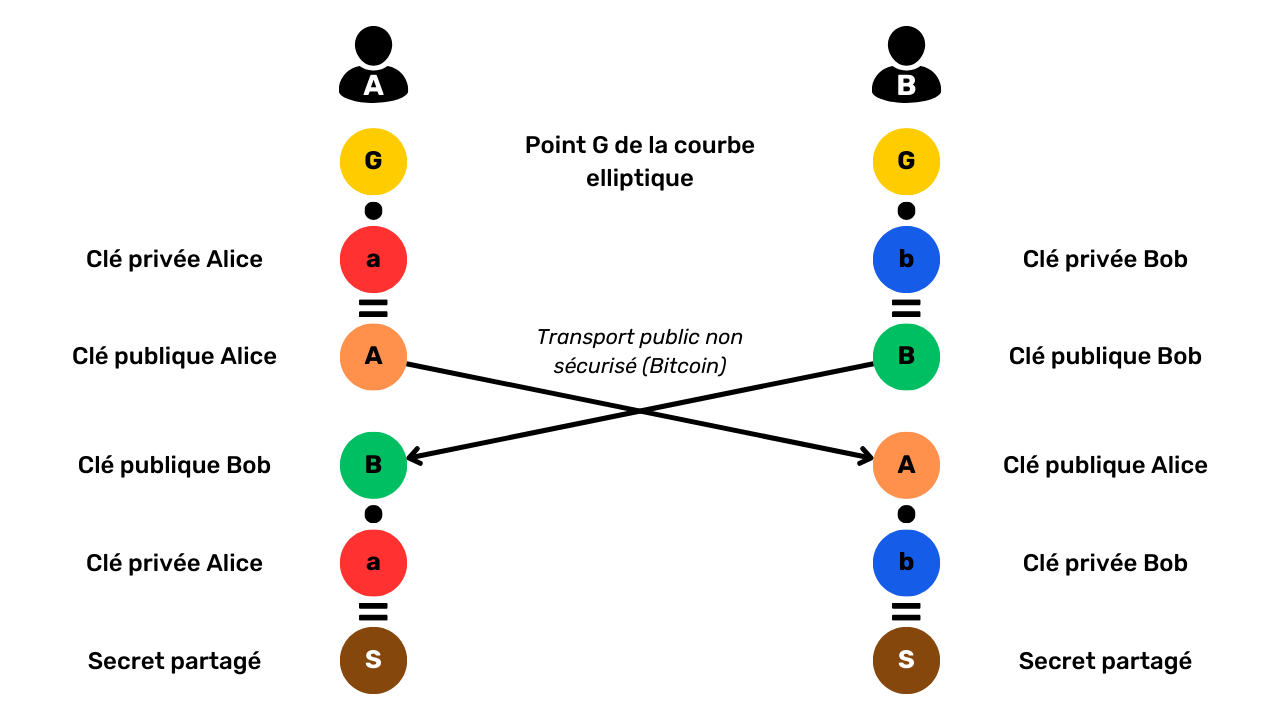

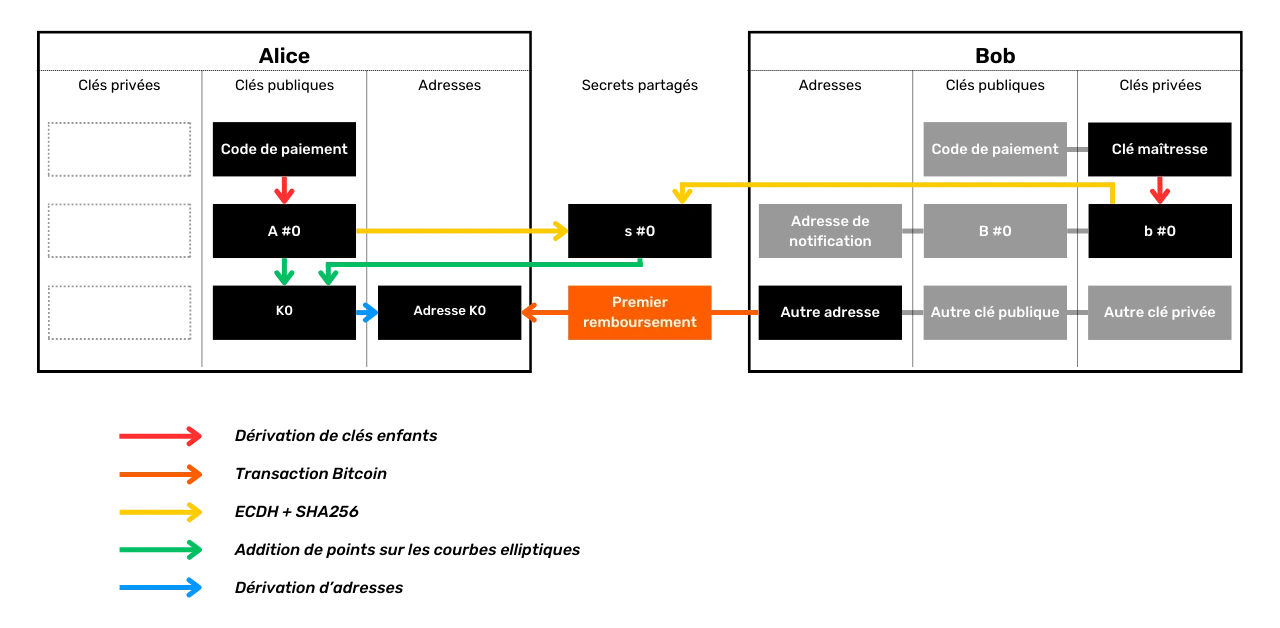

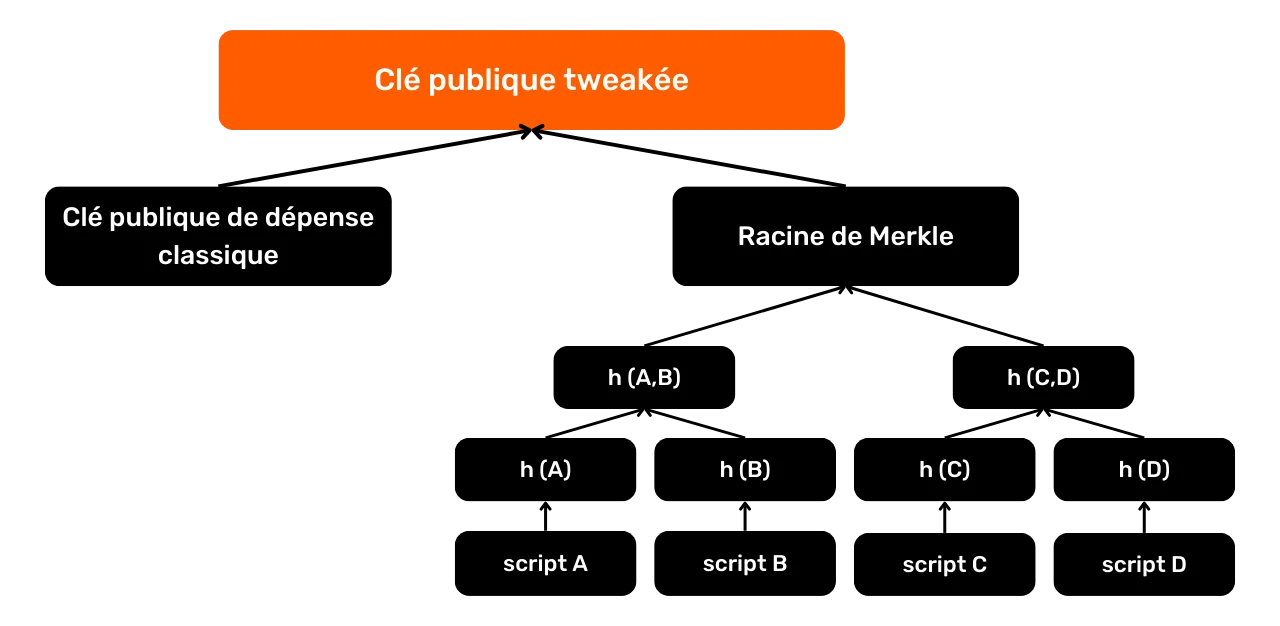

Die Common-Input-Ownership-Heuristik (CIOH)

Die Common Input Ownership Heuristic (CIOH) ist eine Heuristik, die besagt, dass bei einer Transaktion mit mehreren Inputs die Wahrscheinlichkeit besteht, dass sie alle von einem einzigen Unternehmen stammen. Folglich ist ihr Eigentum gemeinsam.

Um die CIOH anzuwenden, beobachten wir zunächst eine Transaktion mit mehreren Eingängen. Das können 2 Eingaben oder 30 Eingaben sein. Sobald dieses Merkmal identifiziert wurde, prüfen wir, ob die Transaktion in ein bekanntes Transaktionsmodell passt. Wenn es beispielsweise 5 Eingänge mit ungefähr demselben Betrag und 5 Ausgänge mit genau demselben Betrag gibt, wissen wir, dass dies die Struktur eines Coinjoin ist. Dann können wir das CIOH nicht anwenden.

Passt die Transaktion hingegen in kein bekanntes kollaboratives Transaktionsmodell, können wir davon ausgehen, dass alle Eingaben wahrscheinlich von der gleichen Entität stammen. Dies kann für die Erweiterung eines bereits bekannten Clusters oder die Fortsetzung einer Spur sehr nützlich sein.

CIOH wurde von Satoshi Nakamoto entdeckt. Er spricht darüber in Teil 10 des Weißbuchs:

"[...] Verknüpfungen sind unvermeidlich bei Transaktionen mit mehreren Einträgen, die zwangsläufig zeigen, dass ihre Einträge vom selben Eigentümer gehalten wurden. Das Risiko besteht darin, dass, wenn der Eigentümer eines Schlüssels aufgedeckt wird, die Verknüpfungen andere Transaktionen aufdecken können, die demselben Eigentümer gehörten."

Besonders faszinierend ist, dass Satoshi Nakamoto bereits vor dem offiziellen Start von Bitcoin die beiden wichtigsten Schwachstellen für die Privatsphäre der Nutzer identifiziert hatte, nämlich CIOH und die Wiederverwendung von Adressen. Diese Weitsicht ist bemerkenswert, denn diese beiden Heuristiken sind auch heute noch die nützlichsten bei der Blockchain-Analyse.

Um Ihnen ein Beispiel zu geben, hier ist eine Transaktion, auf die wir wahrscheinlich CIOH anwenden können:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Off-Chain-Daten

Natürlich ist die Kettenanalyse nicht ausschließlich auf Onchain-Daten beschränkt. Alle Daten, die aus einer früheren Analyse stammen oder im Internet verfügbar sind, können ebenfalls zur Verfeinerung einer Analyse verwendet werden.

Wenn wir beispielsweise beobachten, dass verfolgte Transaktionen systematisch von ein und demselben Bitcoin-Knoten gesendet werden, und es uns gelingt, dessen IP-Adresse zu ermitteln, können wir möglicherweise andere Transaktionen von derselben Einheit identifizieren und einen Teil der Identität des Emittenten feststellen. Obwohl dieses Verfahren nicht ohne Weiteres durchführbar ist, da es den Betrieb zahlreicher Knotenpunkte erfordert, kann es von einigen auf die Blockchain-Analyse spezialisierten Unternehmen eingesetzt werden.

Der Analytiker hat auch die Möglichkeit, sich auf Analysen zu stützen, die zuvor als Open Source veröffentlicht wurden, oder auf seine eigenen früheren Analysen. Vielleicht finden wir eine Ausgabe, die auf eine Gruppe von Adressen hinweist, die wir bereits identifiziert haben. Manchmal ist es auch möglich, sich auf Ergebnisse zu stützen, die auf eine Tauschbörse hinweisen, da die Adressen dieser Unternehmen allgemein bekannt sind.

Auf dieselbe Weise können Sie eine Analyse durch Eliminierung durchführen. Wenn z. B. bei der Analyse einer Transaktion mit zwei Ausgängen einer sich auf ein bereits bekanntes Adresscluster bezieht, das sich jedoch von der Entität, die wir verfolgen, unterscheidet, dann können wir interpretieren, dass der andere Ausgang wahrscheinlich den Austausch darstellt.

Die Kanalanalyse umfasst auch eine etwas allgemeinere OSINT-Komponente (Open Source Intelligence), die Internetrecherchen umfasst. Aus diesem Grund raten wir davon ab, Adressen direkt in sozialen Netzwerken oder auf einer Website zu veröffentlichen, egal ob pseudonym oder nicht.

Zeitliche Modelle

Wir denken weniger darüber nach, aber bestimmte menschliche Verhaltensweisen sind auf der Kette zu erkennen. Das vielleicht nützlichste in einer Analyse ist Ihr Schlafverhalten! Ja, wenn Sie schlafen, senden Sie keine Bitcoin-Transaktionen. Aber Sie schlafen im Allgemeinen ungefähr zur gleichen Zeit. Aus diesem Grund ist es üblich, bei der Blockchain-Analyse eine zeitliche Analyse durchzuführen. Einfach ausgedrückt handelt es sich dabei um eine Zählung der Zeiten, zu denen die Transaktionen einer bestimmten Einheit an das Bitcoin-Netzwerk übermittelt werden. Durch die Analyse dieser zeitlichen Muster können wir eine Fülle von Informationen ableiten.

Zunächst einmal kann eine zeitliche Analyse manchmal die Art des verfolgten Unternehmens identifizieren. Wenn wir feststellen, dass die Transaktionen durchgängig über einen Zeitraum von 24 Stunden übertragen werden, deutet dies auf ein hohes Maß an wirtschaftlicher Aktivität hin. Die hinter diesen Transaktionen stehende Einheit ist wahrscheinlich ein Unternehmen, möglicherweise international und vielleicht mit automatisierten internen Verfahren.

Zum Beispiel erkannte ich dieses Muster vor einigen Monaten, als ich die Transaktion, bei der fälschlicherweise 19 Bitcoins an Gebühren zugewiesen wurden analysierte. Eine einfache zeitliche Analyse ermöglichte es mir, die Hypothese aufzustellen, dass wir es mit einem automatisierten Dienst zu tun hatten, und daher wahrscheinlich mit einer großen Einrichtung wie einer Börsenplattform.

Einige Tage später stellte sich heraus, dass die Gelder über die Paxos-Austauschplattform zu PayPal gehörten.

Wenn wir hingegen feststellen, dass sich das zeitliche Muster eher über 16 Stunden erstreckt, können wir davon ausgehen, dass es sich um einen einzelnen Nutzer oder vielleicht um ein lokales Unternehmen handelt, je nachdem, welche Mengen ausgetauscht werden.

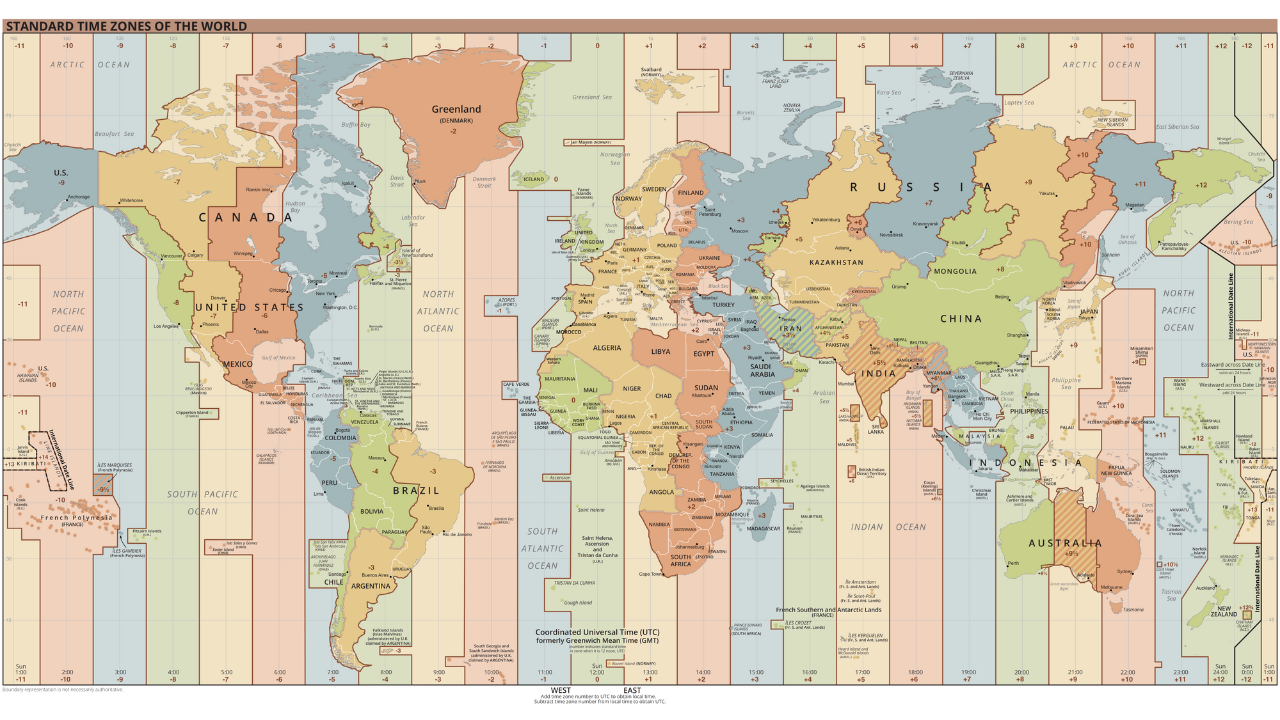

Neben der Art der beobachteten Entität kann uns das zeitliche Muster dank der Zeitzonen auch den ungefähren Aufenthaltsort des Nutzers verraten. Auf diese Weise können wir andere Transaktionen abgleichen und ihre Zeitstempel als zusätzliche Heuristik für unsere Analyse verwenden.

Bei der bereits erwähnten mehrfach genutzten Adresse können wir beispielsweise feststellen, dass sich die eingehenden und ausgehenden Transaktionen auf ein 13-Stunden-Intervall konzentrieren.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Quelle: OXT.me

Dieser Bereich entspricht wahrscheinlich Europa, Afrika oder dem Nahen Osten. Wir können daher davon ausgehen, dass der Nutzer hinter diesen Transaktionen in diesen Gebieten lebt.

Eine Zeitanalyse dieser Art führte auch zu der Hypothese, dass Satoshi Nakamoto nicht von Japan, sondern von den USA aus operierte: Die Zeitzonen von Satoshi Nakamoto

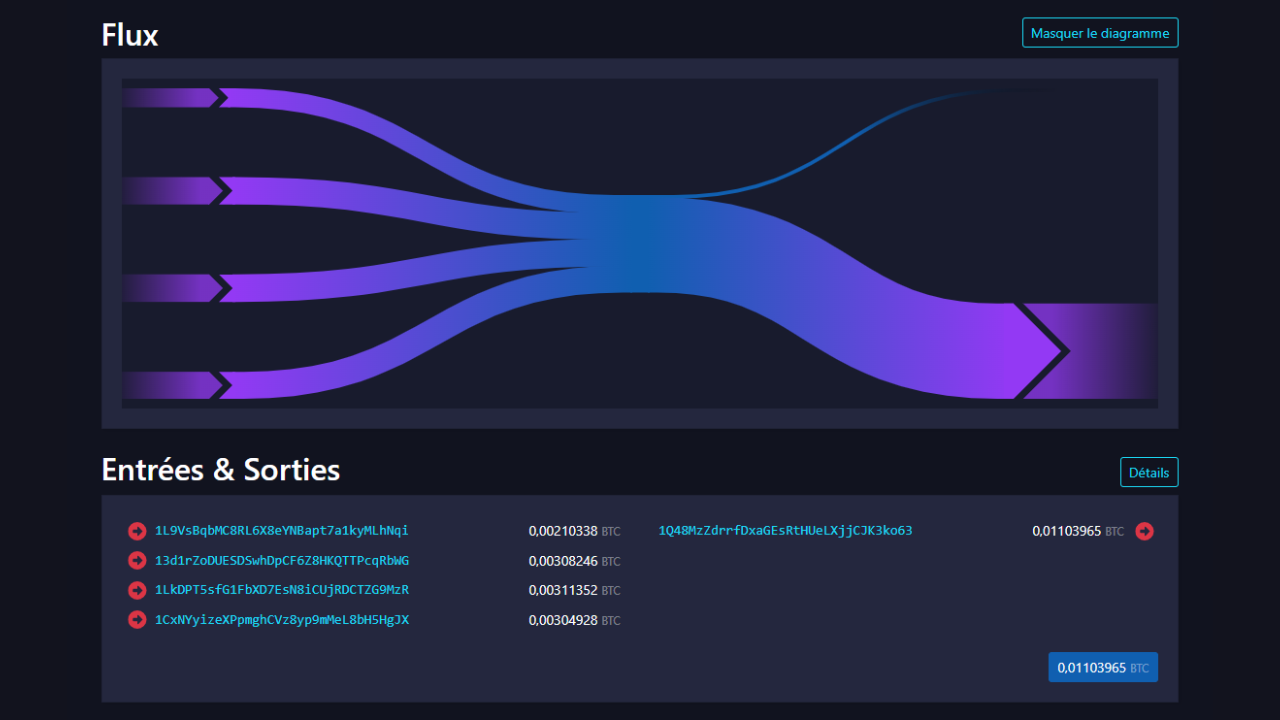

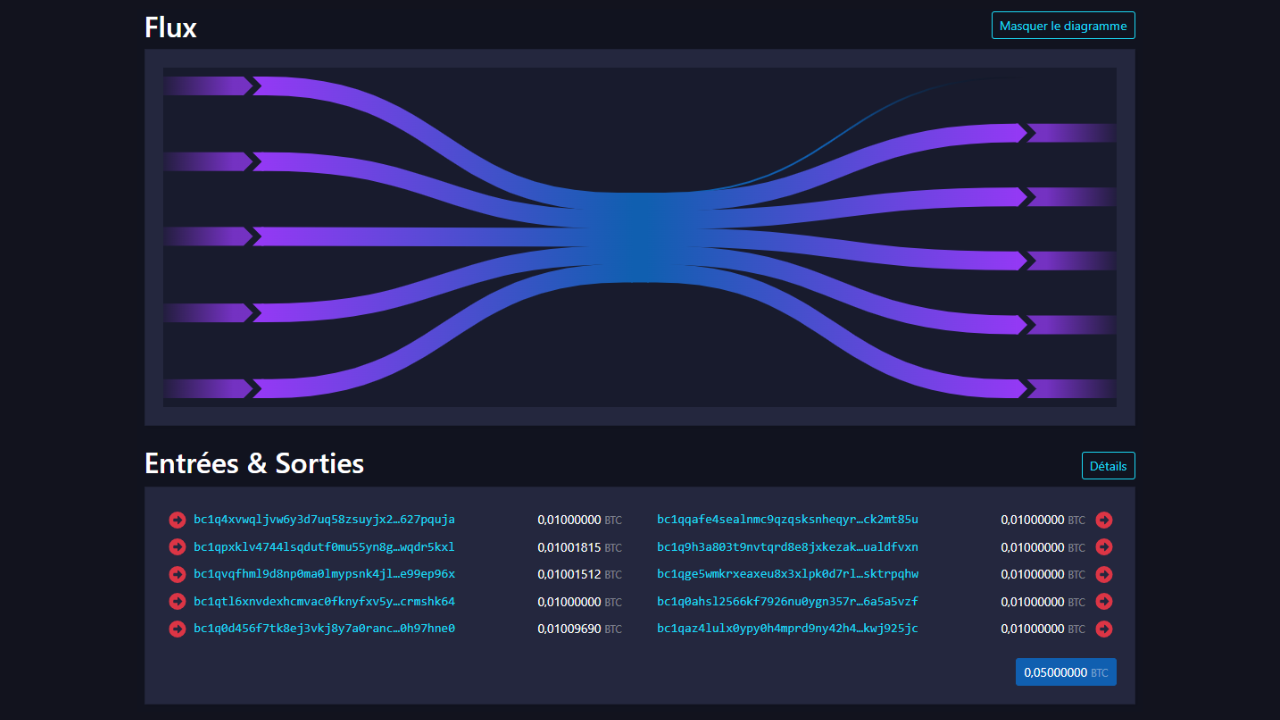

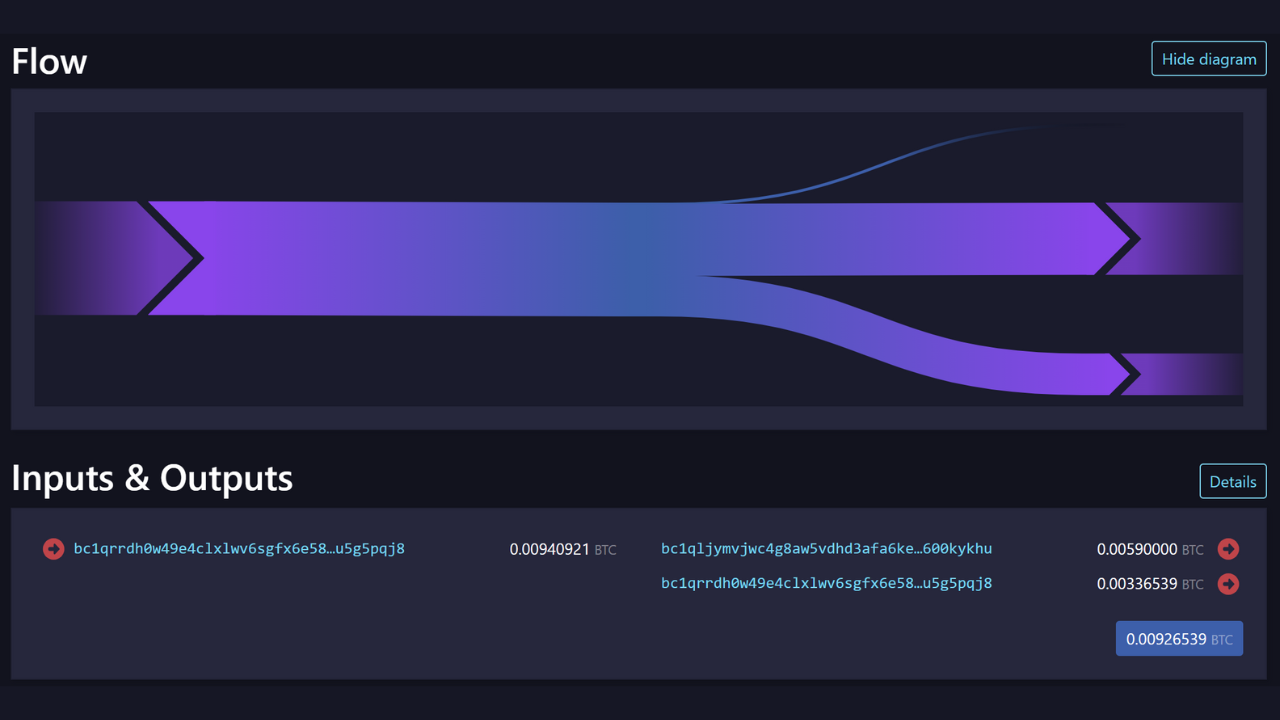

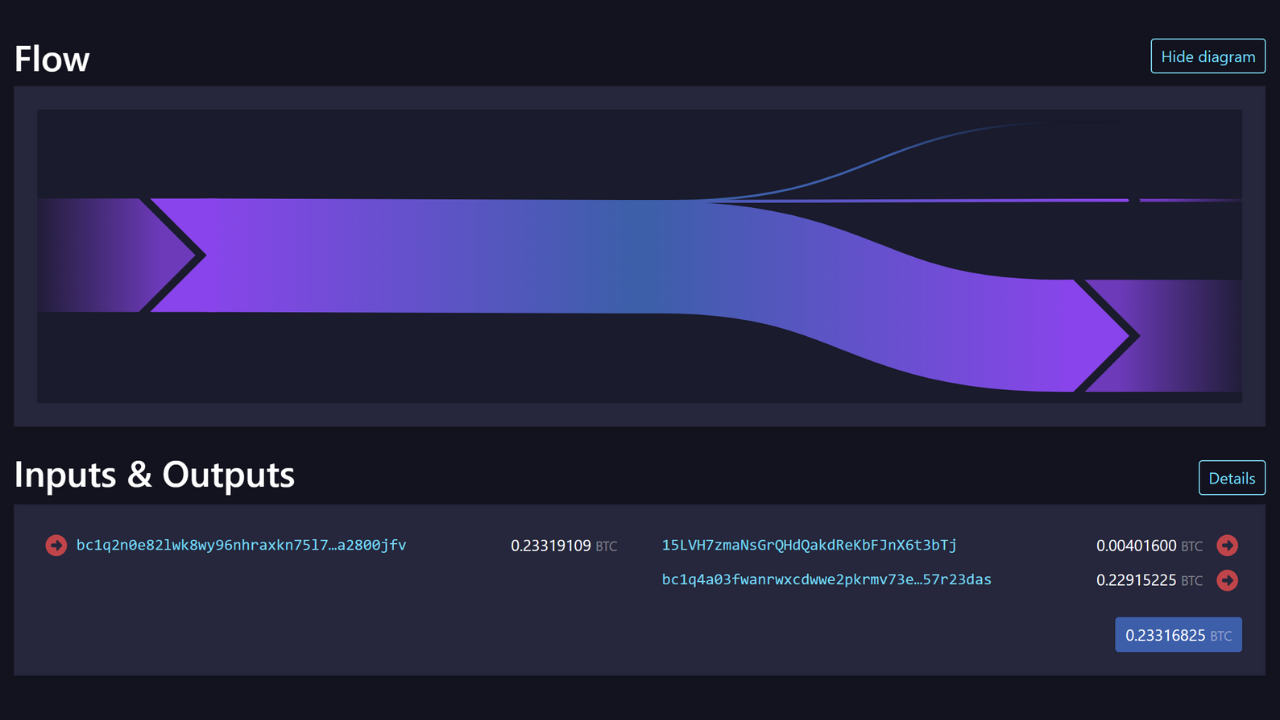

Umsetzung in die Praxis mit einem Block-Explorer

In diesem letzten Kapitel werden wir die Konzepte, die wir bis jetzt studiert haben, in die Praxis umsetzen. Ich werde Ihnen Beispiele für echte Bitcoin-Transaktionen zeigen, und Sie müssen die Informationen extrahieren, nach denen ich Sie frage.

Idealerweise sollte für diese Übungen ein professionelles Kettenanalyse-Tool verwendet werden. Seit der Verhaftung der Macher von Samourai Wallet ist das einzige kostenlose Analysetool OXT.me jedoch nicht mehr verfügbar. Wir werden uns daher für einen klassischen Block-Explorer für diese Übungen entscheiden. Ich empfehle die Verwendung von Mempool.space wegen seiner vielen Funktionen und der Bandbreite an Kettenanalyse-Tools, aber Sie können sich auch für einen anderen Explorer wie Bitcoin Explorer entscheiden.

Zu Beginn stelle ich Ihnen die Übungen vor. Benutzen Sie Ihren Block-Explorer, um sie auszufüllen, und notieren Sie Ihre Antworten auf einem Blatt Papier. Am Ende dieses Kapitels gebe ich Ihnen dann die Antworten, damit Sie Ihre Ergebnisse überprüfen und korrigieren können.

*Die Transaktionen, die für diese Übungen ausgewählt wurden, sind rein zufällig aufgrund ihrer Merkmale ausgewählt worden. Dieses Kapitel ist ausschließlich zu Bildungs- und Informationszwecken gedacht. Ich möchte klarstellen, dass ich die Verwendung dieser Tools für böswillige Zwecke weder unterstütze noch ermutige. Ziel ist es, Ihnen beizubringen, wie Sie sich vor der Analyse von Zeichenketten schützen können, und nicht, Analysen durchzuführen, um die privaten Informationen anderer Leute zu enthüllen

Übung 1

Kennung der zu analysierenden Transaktion :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Wie heißt das Modell dieser Transaktion, und welche plausiblen Interpretationen lassen sich ziehen, wenn man nur das Modell, d.h. die Struktur der Transaktion, betrachtet?

Übung 2

Kennung der zu analysierenden Transaktion :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Wie heißt das Modell dieser Transaktion, und welche plausiblen Interpretationen lassen sich ziehen, wenn man nur das Modell, d.h. die Struktur der Transaktion, betrachtet?

Übung 3

Kennung der zu analysierenden Transaktion :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Was ist das Modell für diese Transaktion?

Welchen Output wird die Börse nach der Identifizierung ihres Modells und unter Verwendung der internen Heuristiken der Transaktion wahrscheinlich darstellen?

Übung 4

Kennung der zu analysierenden Transaktion :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Was ist das Modell für diese Transaktion?

Welchen Output wird die Börse nach der Identifizierung ihres Modells und unter Verwendung der internen Heuristiken der Transaktion wahrscheinlich darstellen?

Übung 5

Stellen wir uns vor, dass Loïc eine seiner Bitcoin-Empfangsadressen im sozialen Netzwerk Twitter veröffentlicht hat:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Welche Bitcoin-Transaktionen können auf der Grundlage dieser Informationen und unter Verwendung nur der Heuristik der Adresswiederverwendung mit Loïcs Identität in Verbindung gebracht werden?

Natürlich bin ich nicht der wirkliche Besitzer dieser Empfangsadresse und ich habe sie auch nicht in sozialen Netzwerken gepostet. Es ist eine Adresse, die ich zufällig aus der Blockchain entnommen habe

Übung 6

Nach Übung 5 konnten Sie dank der Heuristik der Adresswiederverwendung mehrere Bitcoin-Transaktionen identifizieren, an denen Loïc beteiligt zu sein scheint. Normalerweise hätten Sie unter den identifizierten Transaktionen diese entdecken müssen:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Diese Transaktion ist die allererste, bei der Geld an die Adresse von Loïc gesendet wurde. Was glauben Sie, woher die Bitcoins stammen, die Loïc durch diese Transaktion erhalten hat?

Übung 7

Nach Übung 5 konnten Sie dank der Heuristik der Adresswiederverwendung mehrere Bitcoin-Transaktionen identifizieren, an denen Loïc beteiligt zu sein scheint. Nun möchten Sie herausfinden, woher Loïc kommt. Führen Sie auf der Grundlage der gefundenen Transaktionen eine Zeitanalyse durch, um die Zeitzone zu ermitteln, die Loïc höchstwahrscheinlich benutzt. Bestimmen Sie anhand dieser Zeitzone den Ort, an dem Loïc zu leben scheint (Land, Staat/Region, Stadt...).

Übung 8

Hier ist die Bitcoin-Transaktion zu sehen:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Welche Informationen können wir allein aus dieser Transaktion ableiten?

Lösungen üben

Übung 1:

Das Modell für diese Transaktion ist das einfache Zahlungsmodell. Wenn wir nur seine Struktur untersuchen, können wir interpretieren, dass ein Output den Austausch und der andere Output eine tatsächliche Zahlung darstellt. Wir wissen also, dass der beobachtete Nutzer wahrscheinlich nicht mehr im Besitz eines der beiden UTXOs im Output (dem der Zahlung) ist, aber immer noch im Besitz des anderen UTXOs (dem des Austauschs) ist.

Übung 2:

Das Modell für diese Transaktion ist das der gebündelten Ausgaben. Dieses Modell lässt wahrscheinlich auf eine groß angelegte Wirtschaftstätigkeit schließen, wie z. B. eine Tauschbörse. Daraus lässt sich ableiten, dass die Eingangs-UTXO von einem Unternehmen mit hoher wirtschaftlicher Aktivität stammen und dass die Ausgangs-UTXO verstreut sein werden. Einige werden Kunden des Unternehmens gehören, die ihre Bitcoins in selbstverwahrte Wallets eingezahlt haben. Andere können an Partnerunternehmen gehen. Und schließlich wird es zweifellos einen Teil des Austauschs geben, der an das ausgebende Unternehmen zurückfließt.

Übung 3:

Das Modell für diese Transaktion ist eine einfache Zahlung. Wir können daher interne Heuristiken auf die Transaktion anwenden, um zu versuchen, den Austausch zu identifizieren.

Ich persönlich habe mindestens zwei interne Heuristiken identifiziert, die die gleiche Hypothese unterstützen:

- Die Wiederverwendung desselben Skripttyps ;

- Die größte Leistung.

Die offensichtlichste Heuristik ist die Wiederverwendung des gleichen

Skripttyps. In der Tat ist die Ausgabe 0 ein P2SH,

erkennbar an der mit 3 beginnenden Empfangsadresse:

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Der Ausgang 1 ist ein P2WPKH, erkennbar an seiner

Adresse, die mit bc1q beginnt:

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

Das UTXO, das als Eingabe für diese Transaktion verwendet wird, verwendet auch ein "P2WPKH"-Skript:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Wir können also davon ausgehen, dass der Ausgang "0" einer Zahlung entspricht und der Ausgang "1" der Transaktionsaustausch ist, was bedeuten würde, dass der Eingangsnutzer immer Eigentümer des Ausgangs "1" ist.

Um diese Hypothese zu stützen oder zu widerlegen, können wir nach anderen Heuristiken suchen, die entweder unser Denken bestätigen oder die Wahrscheinlichkeit verringern, dass unsere Hypothese richtig ist.

Ich habe mindestens eine weitere Heuristik identifiziert. Es ist die größte

Output-Heuristik. Output 0 misst 123.689 sats,

während Output 1 505.839 sats misst. Es besteht also

ein erheblicher Unterschied zwischen diesen beiden Ausgaben. Die Heuristik des

größten Outputs legt nahe, dass der größte Output wahrscheinlich der Devisenmarkt

ist. Diese Heuristik stärkt unsere ursprüngliche Hypothese weiter.

Es scheint daher wahrscheinlich, dass der Nutzer, der den UTXO als Input geliefert hat, immer noch im Besitz des Outputs "1" ist, der den Austausch der Transaktion zu verkörpern scheint.

Übung 4:

Das Modell für diese Transaktion ist eine einfache Zahlung. Wir können daher interne Heuristiken auf die Transaktion anwenden, um zu versuchen, den Austausch zu identifizieren.

Ich persönlich habe mindestens zwei interne Heuristiken identifiziert, die die gleiche Hypothese unterstützen:

- Die Wiederverwendung desselben Skripttyps ;

- Die runde Postausgabe.

Die offensichtlichste Heuristik ist die Wiederverwendung des gleichen

Skripttyps. In der Tat ist die Ausgabe 0 ein P2SH,

erkennbar an der mit 3 beginnenden Empfangsadresse:

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Der Ausgang 1 ist ein P2WPKH, erkennbar an seiner

Adresse, die mit bc1q beginnt:

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

Das UTXO, das als Eingabe für diese Transaktion verwendet wird, verwendet auch ein "P2WPKH"-Skript:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Wir können also davon ausgehen, dass der Ausgang "0" einer Zahlung entspricht und der Ausgang "1" der Transaktionsaustausch ist, was bedeuten würde, dass der Eingangsnutzer immer Eigentümer des Ausgangs "1" ist.

Um diese Hypothese zu stützen oder zu widerlegen, können wir nach anderen Heuristiken suchen, die entweder unser Denken bestätigen oder die Wahrscheinlichkeit verringern, dass unsere Hypothese richtig ist.

Ich habe mindestens eine weitere Heuristik identifiziert. Es ist die Ausgabe

der runden Beträge. Ausgang 0 misst 70.000 sats,

während Ausgang 1 22.962 sats misst. Wir haben also

eine vollkommen runde Ausgabe in der Rechnungseinheit BTC. Die Heuristik der

runden Ausgabe deutet darauf hin, dass die UTXO mit einem runden Betrag höchstwahrscheinlich

die Zahlung ist und dass die andere den Austausch darstellt. Diese Heuristik

stärkt unsere ursprüngliche Hypothese weiter.

In diesem Beispiel könnte jedoch eine andere Heuristik unsere ursprüngliche Hypothese in Frage stellen. In der Tat ist der Output "0" größer als der Output "1". Ausgehend von der Heuristik, dass die größte Ausgabe im Allgemeinen Devisen sind, könnten wir ableiten, dass die Ausgabe "0" Devisen sind. Diese Gegenhypothese erscheint jedoch unplausibel, da die beiden anderen Heuristiken wesentlich überzeugender erscheinen als die Heuristik des größten Outputs. Daher erscheint es vernünftig, trotz dieses scheinbaren Widerspruchs an unserer ursprünglichen Hypothese festzuhalten.

Es scheint daher wahrscheinlich, dass der Nutzer, der den UTXO als Input geliefert hat, immer noch im Besitz des Outputs "1" ist, der den Austausch der Transaktion zu verkörpern scheint.

Übung 5:

Wir sehen, dass 8 Transaktionen mit der Identität von Loïc in Verbindung gebracht werden können. Davon betreffen 4 den Erhalt von Bitcoins:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Die anderen 4 betreffen den Versand von Bitcoin:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

Übung 6:

Wenn wir uns das Modell dieser Transaktion ansehen, wird deutlich, dass es sich um eine gebündelte Ausgabe handelt. Tatsächlich hat die Transaktion einen einzigen Input und 51 Outputs, was auf ein hohes Maß an wirtschaftlicher Aktivität hindeutet. Wir können daher vermuten, dass Loïc Bitcoins von einer Tauschplattform abgehoben hat.

Mehrere Faktoren stützen diese Hypothese. Erstens handelt es sich bei dem Skript, das zur Sicherung der UTXO-Eingabe verwendet wird, um ein P2SH 2/3 Multisig-Skript, was auf ein fortgeschrittenes Sicherheitsniveau hinweist, das für Börsenplattformen typisch ist:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

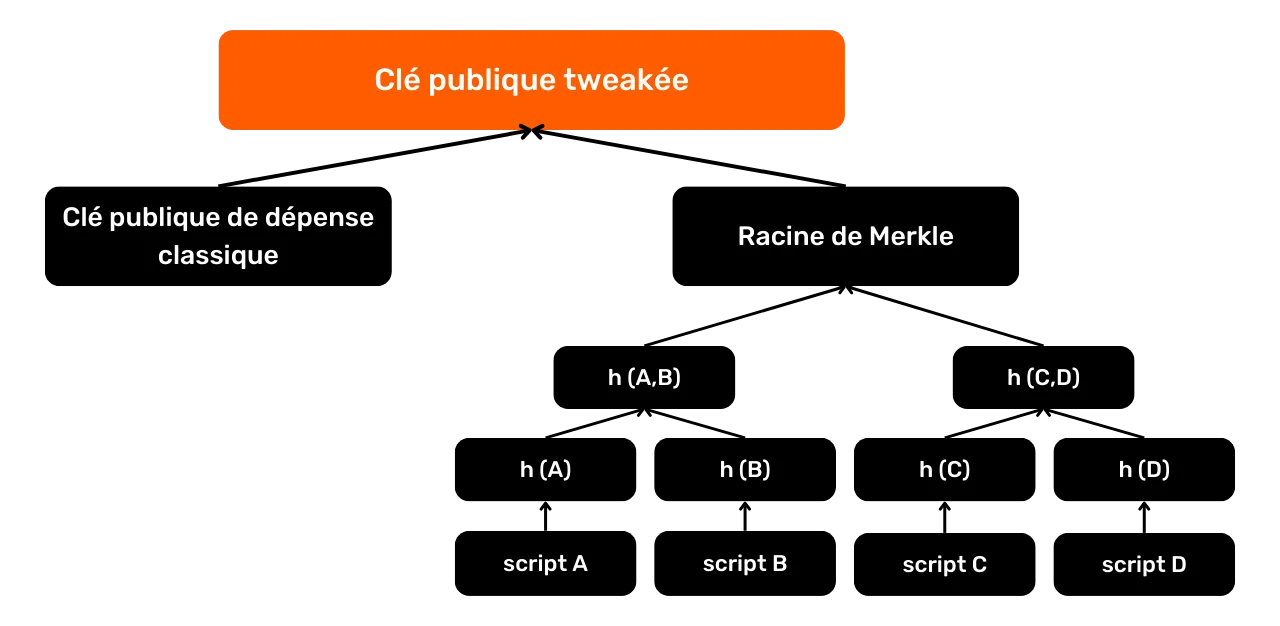

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d