name: Úvod do formální kryptografie goal: Hloubkový úvod do vědy a praxe kryptografie. objectives:

- Prozkoumejte Bealovy šifry a moderní kryptografické metody a pochopte základní a historické koncepty kryptografie.

- Pronikněte do teorie čísel, grup a polí a osvojte si klíčové matematické pojmy, které jsou základem kryptografie.

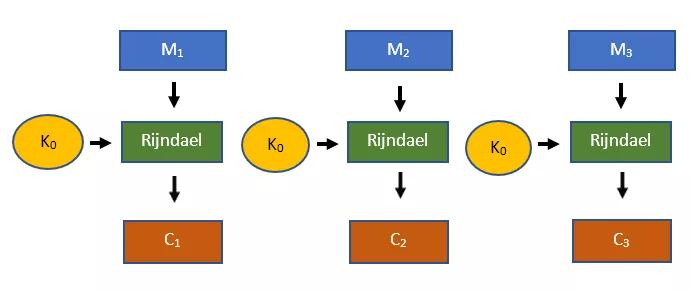

- Prostudujte si proudovou šifru RC4 a AES se 128bitovým klíčem a seznamte se se symetrickými kryptografickými algoritmy.

- Prozkoumejte kryptosystém RSA, distribuci klíčů a hašovací funkce a prozkoumejte asymetrickou kryptografii.

Hluboký ponor do kryptografie

Je obtížné najít mnoho materiálů, které by ve výuce kryptografie nabízely dobrou střední cestu.

Na jedné straně existují dlouhá, formální pojednání, která jsou přístupná opravdu jen těm, kdo mají silné zázemí v matematice, logice nebo jiné formální disciplíně. Na druhé straně existují úvody na velmi vysoké úrovni, které skutečně skrývají příliš mnoho detailů pro každého, kdo je alespoň trochu zvědavý.

Tento úvod do kryptografie se snaží zachytit střední cestu. Ačkoli by měl být poměrně náročný a podrobný pro každého, kdo s kryptografií začíná, není to králičí nora typického základního pojednání.

Úvod

Přehled kurzu

bb8a8b73-7fb2-50da-bf4e-98996d79887b Vítejte v kurzu CYP302!

Tato kniha nabízí hluboký úvod do vědy a praxe kryptografie. Tam, kde je to možné, se zaměřuje spíše na koncepční než formální výklad látky.

Tento vzdělávací obsah je adaptován z knihy a repo JWBurgers. Přestože autor laskavě povolil jeho vzdělávací využití, veškerá práva duševního vlastnictví zůstávají původnímu tvůrci.

Motivace a cíle

Je obtížné najít mnoho materiálů, které by ve výuce kryptografie nabízely dobrou střední cestu.

Na jedné straně existují dlouhá, formální pojednání, která jsou přístupná opravdu jen těm, kdo mají silné zázemí v matematice, logice nebo jiné formální disciplíně. Na druhé straně existují úvody na velmi vysoké úrovni, které skutečně skrývají příliš mnoho detailů pro každého, kdo je alespoň trochu zvědavý.

Tento úvod do kryptografie se snaží zachytit střední cestu. Ačkoli by měl být pro každého, kdo se s kryptografií teprve seznamuje, poměrně náročný a podrobný, není to králičí nora typického základního pojednání.

Cílová skupina

Tato kniha je užitečná pro všechny, kteří chtějí kryptografii porozumět více než jen povrchně, a to od vývojářů až po intelektuály. Pokud je vaším cílem ovládnout oblast kryptografie, pak je tato kniha také dobrým výchozím bodem.

Pokyny pro čtení

Kniha v současné době obsahuje sedm kapitol: "Co je kryptografie?" (kapitola 1), "Matematické základy kryptografie I" (kapitola 2), "Matematické základy kryptografie II" (kapitola 3), "Symetrická kryptografie" (kapitola 4), "RC4 a AES" (kapitola 5), "Asymetrická kryptografie" (kapitola 6) a "Kryptosystém RSA" (kapitola 7). Závěrečná kapitola "Kryptografie v praxi" bude ještě doplněna. Zaměřuje se na různé kryptografické aplikace, včetně zabezpečení transportní vrstvy, cibulového směrování a systému výměny hodnot Bitcoin.

Pokud nemáte silné matematické vzdělání, je teorie čísel pravděpodobně nejobtížnějším tématem této knihy. Její přehled nabízím ve 3. kapitole a objevuje se také ve výkladu šifry AES v 5. kapitole a kryptosystému RSA v 7. kapitole.

Pokud máte s formálními detaily v těchto částech knihy opravdu potíže, doporučuji vám, abyste se napoprvé spokojili s jejich přečtením na vysoké úrovni.

Poděkování

Nejvlivnější knihou, která se podílela na formování tohoto tématu, byla kniha Jonathana Katze a Yehudy Lindella Introduction to Modern Cryptography, CRC Press (Boca Raton, FL), 2015. Na serveru Coursera je k dispozici doprovodný kurz s názvem "Cryptography"

Hlavními dalšími zdroji, které byly užitečné při vytváření přehledu v této knize, jsou Simon Singh, The Code Book, Fourth Estate (London, 1999); Christof Paar a Jan Pelzl, Understanding Cryptography, Springer (Heidelberg, 2010) a kurz založený na Paarově knize s názvem "Introduction to Cryptography"; a Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons).

Z těchto zdrojů budu citovat pouze velmi konkrétní informace a výsledky, které jsem převzal, ale chci zde přiznat, že jsem jim obecně zavázán.

Těm čtenářům, kteří chtějí po tomto úvodu hledat pokročilejší znalosti o kryptografii, vřele doporučuji knihu Katze a Lindella. Katzův kurz na Coursera je o něco přístupnější než kniha.

Příspěvky

Podívejte se prosím na soubor s příspěvky v úložišti, kde najdete pokyny, jak projekt podpořit.

Notový zápis

Klíčové pojmy:

Klíčové pojmy jsou v úvodnících uvedeny tučným písmem. Například uvedení šifry Rijndael jako klíčového termínu by vypadalo následovně: Šifra Rijndael.

Klíčové pojmy jsou výslovně definovány, pokud se nejedná o vlastní jména nebo pokud jejich význam není zřejmý z diskuse.

Definice se obvykle uvádí při uvedení klíčového pojmu, i když někdy je vhodnější ponechat definici na pozdější dobu.

Zvýrazněná slova a slovní spojení:

Slova a slovní spojení jsou zvýrazněna kurzívou. Například věta "Zapamatujte si heslo" by vypadala takto: Pamatujte si své heslo.

Formální zápis:

Formální zápis se týká především proměnných, náhodných veličin a množin.

- Proměnné: Obvykle se označují pouze malým písmenem (např. "x" nebo "y"). Někdy se pro přehlednost píší velkými písmeny (např. "M" nebo "K").

- Náhodné proměnné: Jsou vždy označeny velkým písmenem (např. "X" nebo "Y")

- Sady: Jsou vždy označeny tučnými velkými písmeny (např. S)

Připraveni prozkoumat fascinující svět kryptografie? Jdeme na to!

Co je to kryptografie?

Šifry Beale

Začněme naše pátrání v oblasti kryptografie jednou z nejpůvabnějších a nejzábavnějších epizod v její historii: epizodou Bealeových šifer. [1]

Příběh o Bealeových šifrách je podle mého názoru spíše fikcí než skutečností. Údajně se však odehrál takto.

V zimě 1820 a 1822 se v hostinci Roberta Morrisse v Lynchburgu (Virginie) ubytoval muž jménem Thomas J. Beale. Na konci druhého pobytu předal Beale Morrissovi do úschovy železnou skříňku s cennými dokumenty.

O několik měsíců později obdržel Morriss od Beala dopis z 9. května 1822. Zdůrazňoval v něm velkou hodnotu obsahu železné schránky a sděloval Morrissovi několik pokynů: pokud si Beale ani nikdo z jeho společníků nikdy nepřijde pro schránku, měl by ji otevřít přesně za deset let od data dopisu (tj. 9. května 1832). Některé z listin uvnitř by byly napsány běžným textem. Několik dalších by však bylo "bez pomoci klíče nesrozumitelných" Tento "klíč" by tedy Morrissovi doručil nejmenovaný Bealeův přítel v červnu 1832.

Navzdory jasným instrukcím Morriss v květnu 1832 schránku neotevřel a Bealův tajemný přítel se v červnu téhož roku neobjevil. Teprve v roce 1845 se hostinský konečně rozhodl skříňku otevřít. Morriss v ní našel vzkaz, který vysvětloval, jak Beale a jeho společníci objevili na Západě zlato a stříbro a pro jistotu je spolu s několika šperky zakopali. Kromě toho schránka obsahovala tři šifrové texty: tj. texty napsané v kódu, k jejichž odemčení je zapotřebí šifrový klíč neboli tajemství a doprovodný algoritmus. Tento proces odemknutí šifrového textu se nazývá dešifrování, zatímco proces uzamčení se nazývá šifrování. (Jak je vysvětleno v kapitole 3, pojem šifra může nabývat různých významů. V názvu "Bealeovy šifry" je to zkratka pro šifry.)

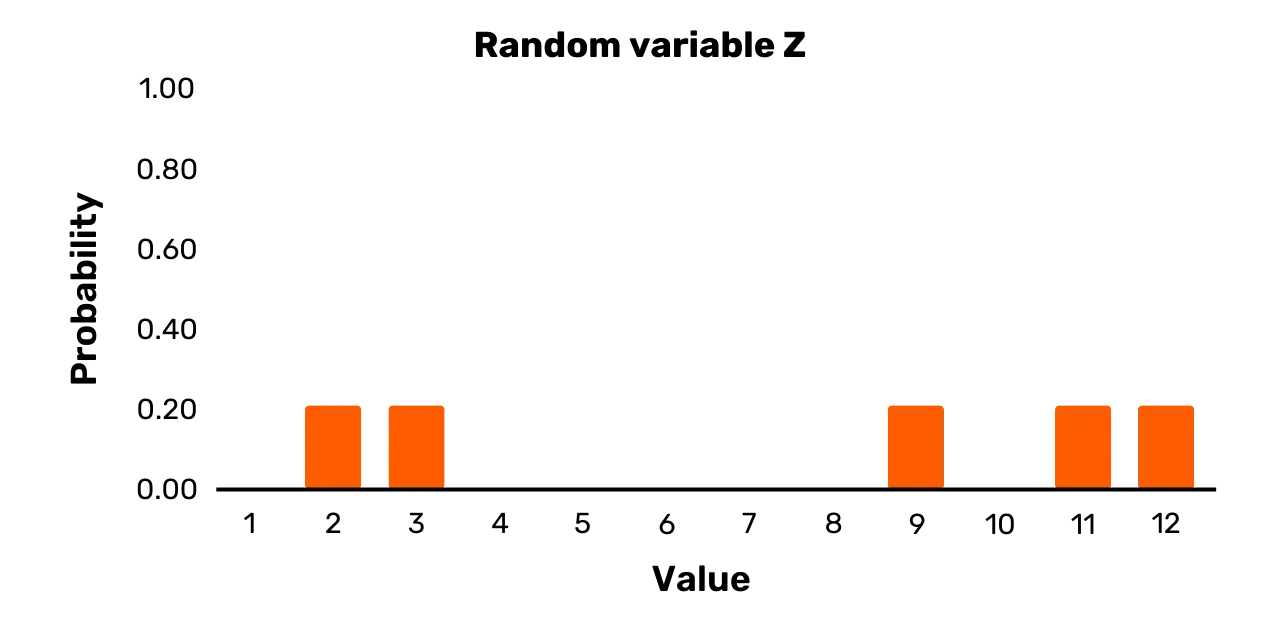

Tři šifry, které Morriss našel v železné skříňce, se skládají z řady čísel oddělených čárkami. Podle Bealeovy poznámky tyto šifry samostatně uvádějí polohu pokladu, obsah pokladu a seznam jmen s právoplatnými dědici pokladu a jejich podíly (poslední informace jsou důležité pro případ, že by si Beale a jeho společníci nikdy nepřišli pro schránku).

Morris se pokoušel dešifrovat tři šifry dvacet let. S klíčem by to bylo snadné. Morriss však klíč neměl a při pokusech o obnovení původních textů, neboli plaintextů, jak se obvykle nazývají v kryptografii, byl neúspěšný.

Na sklonku života předal Morriss v roce 1862 skříňku svému příteli. Tento přítel následně v roce 1885 vydal brožuru pod pseudonymem J. B. Ward. Obsahovala popis (údajné) historie skříňky, tři šifry a řešení, které našel pro druhou šifru. (Podle všeho existuje pro každý šifrový text jeden klíč, a nikoli jeden klíč, který funguje na všechny tři šifry, jak Beale původně zřejmě navrhoval v dopise Morrissovi)

Druhý šifrový text vidíte na obrázku 2 níže. [2] Klíčem k tomuto šifrovému textu je Deklarace nezávislosti Spojených států. Postup dešifrování spočívá v použití následujících dvou pravidel:

- Pro libovolné číslo n v šifrovém textu najděte n-té slovo v Deklaraci nezávislosti Spojených států amerických

- Nahraďte číslo n prvním písmenem nalezeného slova

Obrázek 1: Bealeova šifra č. 2

Například první číslo druhého šifrového textu je 115. 115. slovo Deklarace nezávislosti je "instituted", takže první písmeno otevřeného textu je "i" Šifrový text přímo neuvádí rozestupy mezi slovy a psaní velkých písmen. Po dešifrování několika prvních slov však lze logicky odvodit, že první slovo otevřeného textu bylo jednoduše "i" (Otevřený text začíná větou "I have deposited in the county of Bedford.")

Po rozluštění druhá zpráva uvádí podrobný obsah pokladu (zlato, stříbro a šperky) a naznačuje, že byl zakopán v železných nádobách a zasypán kamením v Bedford County (Virginie). Lidé mají rádi dobré záhady, a tak bylo vynaloženo velké úsilí na dešifrování dalších dvou Bealových šifer, zejména té, která popisuje umístění pokladu. Dokonce se o ně pokoušeli různí významní kryptografové. Zatím se však nikomu nepodařilo dešifrovat zbylé dvě šifry.

Poznámky:

[1] Dobré shrnutí příběhu viz Simon Singh, The Code Book, Fourth Estate (Londýn, 1999), str. 82-99. Krátký film o příběhu natočil Andrew Allen v roce 2010. Film najdete pod názvem "Šifra Thomase Beala" na jeho webových stránkách.

[2] Tento obrázek je k dispozici na stránce Bealeovy šifry na Wikipedii.

Moderní kryptografie

S kryptografií si většina z nás spojuje barvité příběhy, jako je ten o Bealeových šifrách. Moderní kryptografie se však od těchto typů historických příkladů liší nejméně ve čtyřech důležitých ohledech.

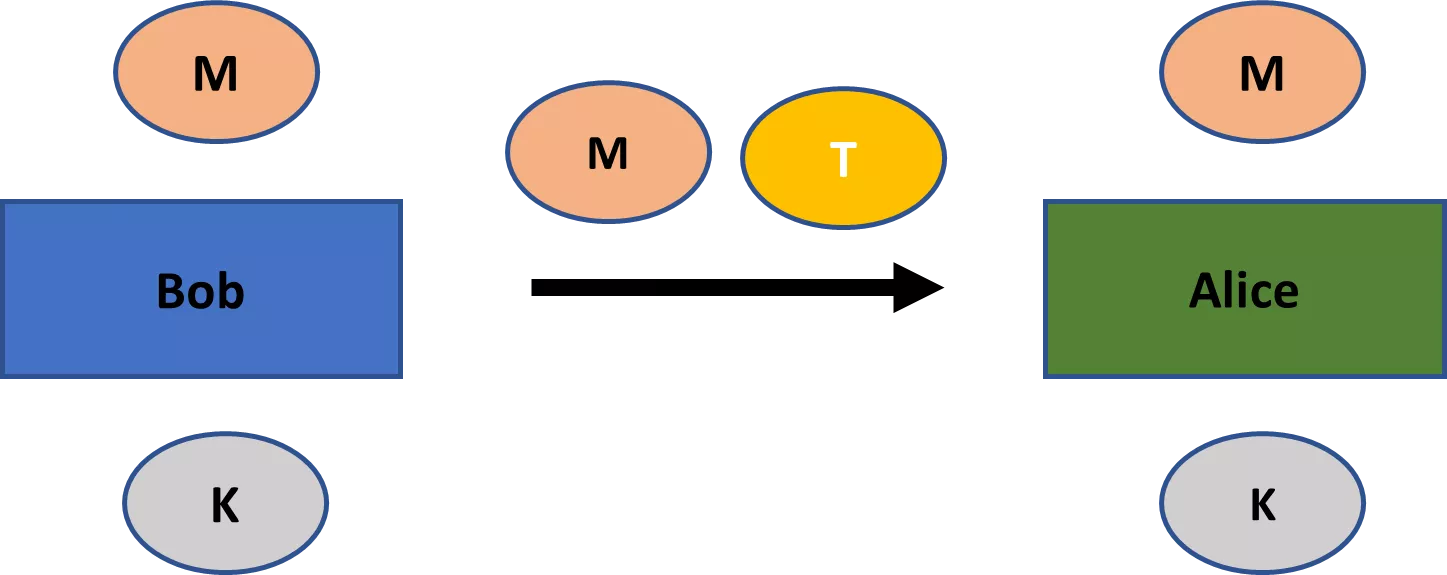

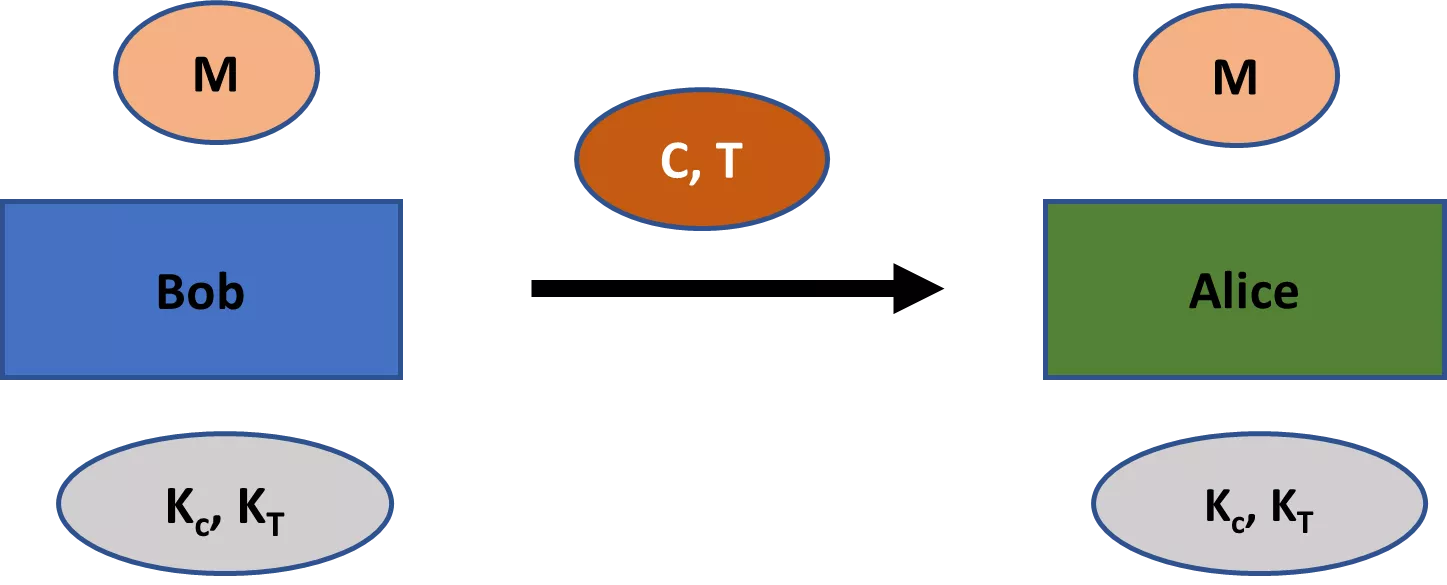

Za prvé, historicky se kryptografie zabývala pouze tajností (nebo důvěrností). [3] Šifrové texty by byly vytvořeny tak, aby bylo zajištěno, že informace v otevřených textech budou moci být zpřístupněny pouze určitým stranám, jako v případě Bealeových šifer. Aby šifrovací schéma dobře sloužilo tomuto účelu, mělo by být dešifrování šifrového textu proveditelné pouze tehdy, pokud máte klíč.

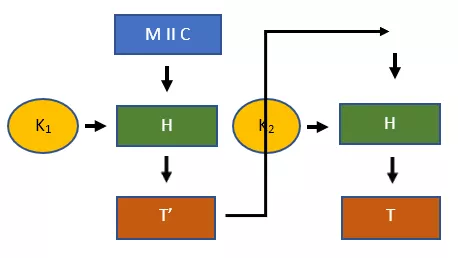

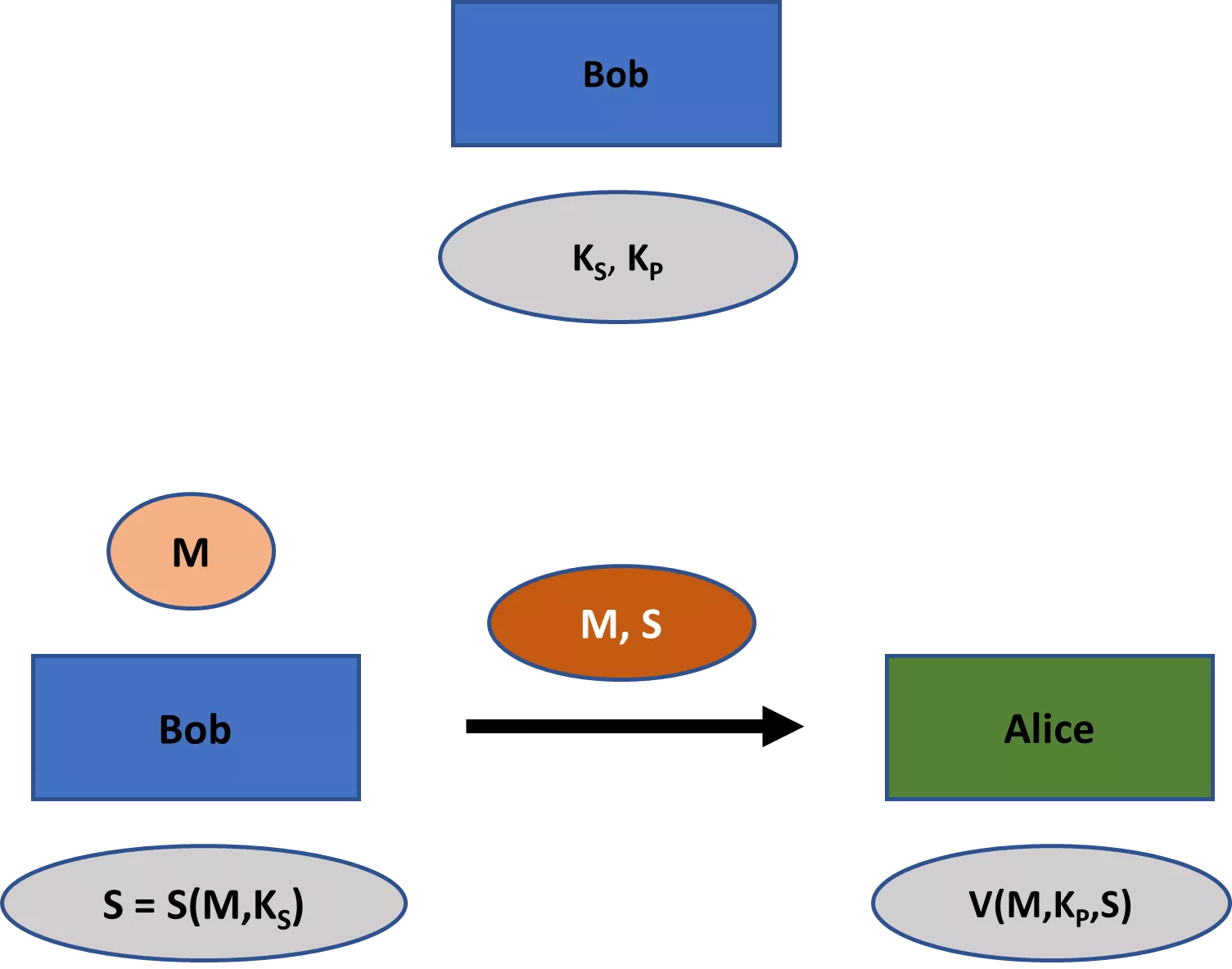

Moderní kryptografie se zabývá širší škálou témat než jen utajením. Mezi tato témata patří především (1) integrita zprávy - tj. zajištění, že zpráva nebyla změněna; (2) autentičnost zprávy - tj. zajištění, že zpráva skutečně pochází od konkrétního odesílatele; a (3) neodmítnutí - tj. zajištění, že odesílatel nemůže později falešně popřít, že zprávu odeslal. [4]

Důležité je tedy rozlišovat mezi šifrovacím schématem a šifrovacím schématem. Šifrovací schéma se zabývá pouze utajením. Zatímco šifrovací schéma je kryptografické schéma, opak není pravdou. Kryptografické schéma může sloužit i dalším hlavním tématům kryptografie, včetně integrity, autenticity a nepopiratelnosti.

Témata integrity a autenticity jsou stejně důležitá jako utajení. Naše moderní komunikační systémy by nemohly fungovat bez záruk týkajících se integrity a autenticity komunikace. Neodmítnutí je také důležitým problémem, například u digitálních smluv, ale v kryptografických aplikacích je méně všudypřítomné než utajení, integrita a autenticita.

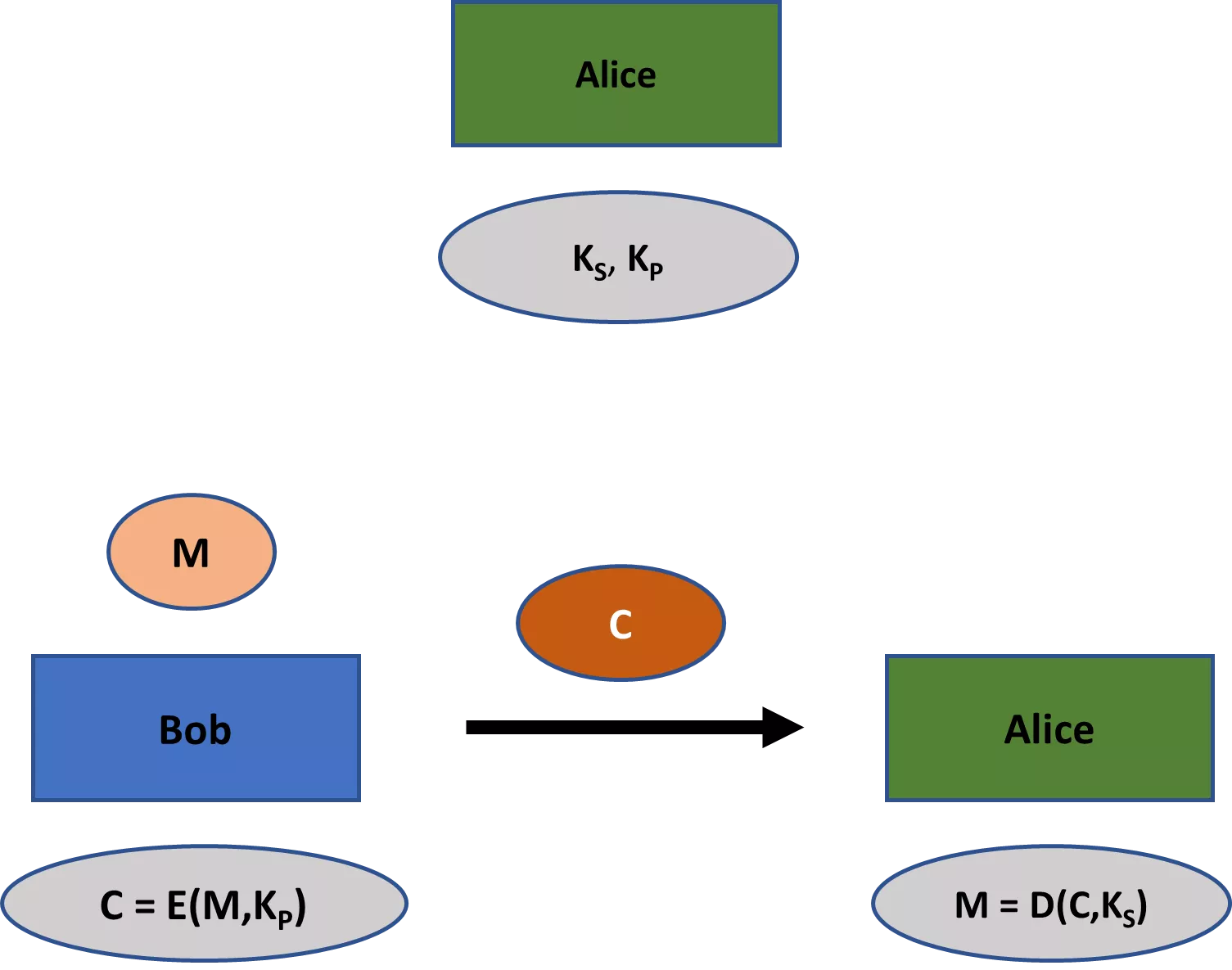

Za druhé, klasická šifrovací schémata, jako jsou Bealeovy šifry, vždy zahrnují jeden klíč, který byl sdílen mezi všemi příslušnými stranami. Mnoho moderních kryptografických schémat však nezahrnuje pouze jeden, ale dva klíče: soukromý a veřejný klíč. Zatímco první z nich by měl při jakémkoli použití zůstat soukromý, druhý je obvykle veřejně známý (odtud jejich příslušné názvy). V rámci šifrování lze veřejný klíč použít k zašifrování zprávy, zatímco soukromý klíč lze použít k dešifrování.

Odvětví kryptografie, které se zabývá schématy, kde všechny strany sdílejí jeden klíč, se nazývá symetrická kryptografie. Jediný klíč v takovém schématu se obvykle nazývá soukromý klíč (nebo tajný klíč). Odvětví kryptografie, které se zabývá schématy vyžadujícími dvojici soukromý a veřejný klíč, je známé jako asymetrická kryptografie. Tato odvětví se někdy označují také jako kryptografie se soukromým klíčem, respektive kryptografie s veřejným klíčem (i když to může vyvolat zmatek, protože kryptografická schémata s veřejným klíčem mají také soukromé klíče).

Nástup asymetrické kryptografie na konci 70. let 20. století byl jednou z nejdůležitějších událostí v historii kryptografie. Bez ní by většina našich moderních komunikačních systémů, včetně Bitcoinu, nebyla možná, nebo by byla přinejmenším velmi nepraktická.

Důležité je, že moderní kryptografie není výhradně studiem kryptografických schémat se symetrickým a asymetrickým klíčem (i když to pokrývá velkou část oboru). Kryptografie se zabývá například také hashovacími funkcemi a generátory pseudonáhodných čísel a na těchto primitivech lze postavit aplikace, které se symetrickou nebo asymetrickou klíčovou kryptografií nesouvisejí.

Zatřetí, klasická šifrovací schémata, jako byla Bealeova šifra, byla spíše uměním než vědou. Jejich vnímaná bezpečnost byla do značné míry založena na intuici ohledně jejich složitosti. Obvykle se opravovala, když se zjistil nový útok na ně, nebo se od nich zcela upustilo, pokud byl útok obzvláště závažný. Moderní kryptografie je však přísnou vědou s formálním, matematickým přístupem k vývoji i analýze kryptografických schémat. [5]

Moderní kryptografie se zaměřuje na formální důkazy bezpečnosti. Každý důkaz bezpečnosti kryptografického schématu probíhá ve třech krocích:

Vyjádření kryptografické definice bezpečnosti, tj. souboru bezpečnostních cílů a hrozby, kterou představuje útočník.

Uvedení všech matematických předpokladů týkajících se výpočetní složitosti schématu. Kryptografické schéma může například obsahovat generátor pseudonáhodných čísel. I když nemůžeme dokázat, že existují, můžeme předpokládat, že existují.

Výklad matematického důkazu bezpečnosti schématu na základě formálního pojmu bezpečnosti a případných matematických předpokladů.

Začtvrté, zatímco v minulosti se kryptografie využívala především ve vojenském prostředí, v digitálním věku pronikla do našich každodenních činností. Ať už používáte internetové bankovnictví, zveřejňujete příspěvky na sociálních sítích, kupujete zboží na Amazonu pomocí kreditní karty nebo dáváte kamarádovi spropitné v bitcoinech, kryptografie je nezbytnou podmínkou našeho digitálního věku.

Vzhledem k těmto čtyřem aspektům moderní kryptografie bychom mohli moderní kryptografii charakterizovat jako vědu zabývající se formálním vývojem a analýzou kryptografických schémat pro zabezpečení digitálních informací proti útokům protivníka. [6] Bezpečnost by zde měla být chápána široce jako prevence útoků, které poškozují utajení, integritu, autentizaci a/nebo nepopiratelnost komunikace.

Kryptografie je nejlépe chápána jako dílčí disciplína kybernetické bezpečnosti, která se zabývá prevencí krádeží, poškození a zneužití počítačových systémů. Všimněte si, že mnoho problémů kybernetické bezpečnosti má s kryptografií jen malou nebo jen částečnou souvislost.

Například pokud má firma drahé servery umístěné na místě, může se zajímat o zabezpečení tohoto hardwaru před krádeží a poškozením. To je sice problém kybernetické bezpečnosti, ale s kryptografií má jen málo společného.

Dalším příkladem jsou phishingové útoky, které jsou v dnešní době běžným problémem. Tyto útoky se pokoušejí oklamat lidi prostřednictvím e-mailu nebo jiného média, aby se vzdali citlivých informací, jako jsou hesla nebo čísla kreditních karet. Kryptografie sice může do jisté míry pomoci řešit phishingové útoky, ale komplexní přístup vyžaduje více než jen použití nějaké kryptografie.

Poznámky:

[3] Přesněji řečeno, důležité aplikace kryptografických schémat se týkaly utajení. Například děti často používají jednoduchá kryptografická schémata pro "zábavu". V těchto případech se o utajení příliš nejedná.

[4] Bruce Schneier, Applied Cryptography, 2nd edn, 2015 (Indianapolis, IN: John Wiley & Sons), s. 2.

[5] Dobrý popis viz Jonathan Katz a Yehuda Lindell, Introduction to Modern Cryptography, CRC Press (Boca Raton, FL: 2015), zejména str. 16-23.

[6] Srov. Katz a Lindell, tamtéž, s. 3. Domnívám se, že jejich charakteristika je poněkud problematická, a proto zde uvádím poněkud odlišnou verzi jejich výroku.

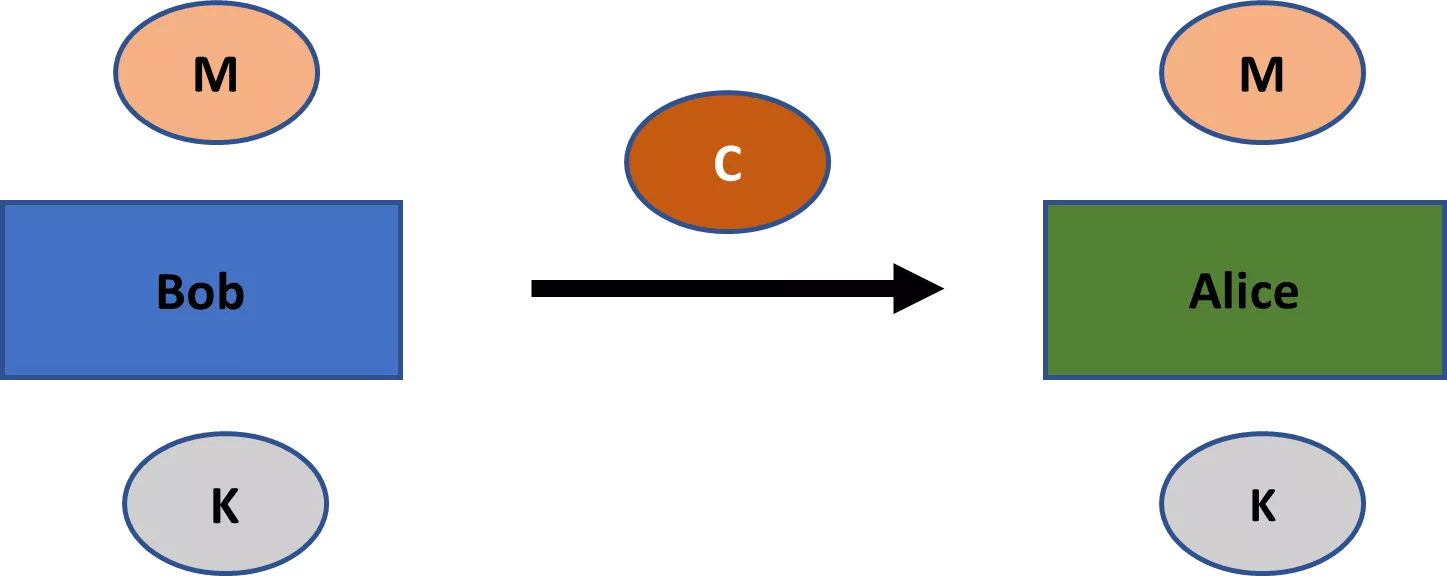

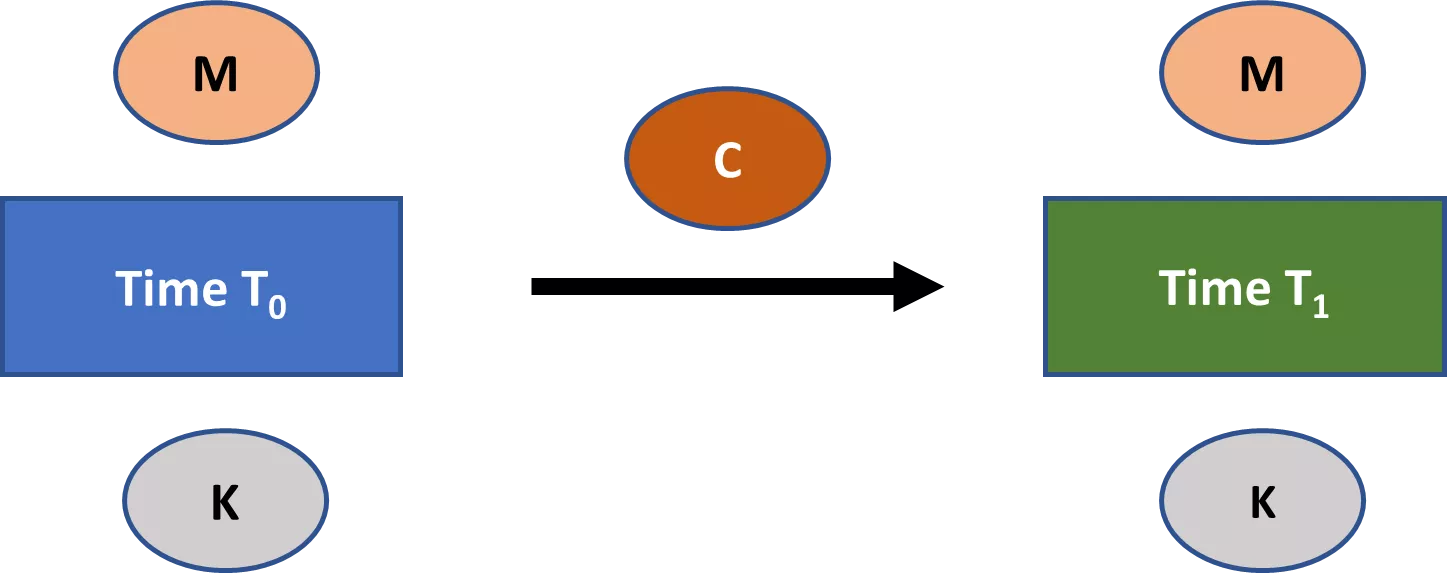

Otevřená komunikace

Moderní kryptografie je navržena tak, aby poskytovala bezpečnostní záruky v prostředí otevřené komunikace. Pokud je náš komunikační kanál tak dobře chráněn, že odposlouchávači nemají šanci manipulovat s našimi zprávami nebo je dokonce jen pozorovat, pak je kryptografie zbytečná. Většina našich komunikačních kanálů však takto dobře chráněna není.

Páteří komunikace v moderním světě je rozsáhlá síť optických kabelů. Telefonování, sledování televize a prohlížení webu v moderních domácnostech se zpravidla spoléhá na tuto síť optických kabelů (malé procento se může spoléhat výhradně na satelity). Je pravda, že v domácnosti můžete mít různá datová připojení, například koaxiální kabel, (asymetrickou) digitální účastnickou linku a optický kabel. Ale přinejmenším ve vyspělém světě se tato různá datová média rychle připojují mimo váš dům k uzlu v masivní síti optických kabelů, která propojuje celou zeměkouli. Výjimkou jsou některé odlehlé oblasti vyspělého světa, například ve Spojených státech a Austrálii, kde může datový provoz stále ještě překonávat značné vzdálenosti i po tradičních měděných telefonních drátech.

Případným útočníkům by nebylo možné zabránit ve fyzickém přístupu k této síti kabelů a její podpůrné infrastruktuře. Ve skutečnosti již víme, že většina našich dat je zachycována různými národními zpravodajskými agenturami na klíčových křižovatkách internetu [7], což zahrnuje vše od zpráv na Facebooku až po adresy webových stránek, které navštěvujete.

Zatímco sledování dat v masovém měřítku vyžaduje silného protivníka, například národní zpravodajskou agenturu, útočníci s malými zdroji se mohou snadno pokusit o slídění v lokálnějším měřítku. Ačkoli k tomu může dojít na úrovni odposlechu kabelů, mnohem snazší je pouze zachytit bezdrátovou komunikaci.

Většina dat v místní síti - ať už v našich domácnostech, kancelářích nebo kavárnách - se nyní přenáší prostřednictvím rádiových vln do bezdrátových přístupových bodů na univerzálních směrovačích, nikoli prostřednictvím fyzických kabelů. Útočník tedy nepotřebuje mnoho prostředků k tomu, aby zachytil jakýkoli váš místní provoz. To je obzvláště znepokojující, protože většina lidí dělá jen velmi málo pro ochranu dat, která putují přes jejich místní sítě. Kromě toho se potenciální útočníci mohou zaměřit také na naše mobilní širokopásmová připojení, jako jsou 3G, 4G a 5G. Všechny tyto bezdrátové komunikace jsou pro útočníky snadným cílem.

Proto je myšlenka utajení komunikace prostřednictvím ochrany komunikačního kanálu pro většinu moderního světa beznadějně iluzorní. Vše, co víme, opravňuje k těžké paranoie: vždy byste měli předpokládat, že vás někdo poslouchá. A kryptografie je hlavním nástrojem, který máme k dispozici, abychom v tomto moderním prostředí dosáhli jakéhokoli zabezpečení.

Poznámky:

[7] Viz například Olga Khazan, "The creepy, long-standing practice of undersea cable tapping", The Atlantic, 16. července 2013 (dostupné na The Atlantic).

Matematické základy kryptografie 1

Náhodné proměnné

Kryptografie se opírá o matematiku. A pokud chcete kryptografii porozumět více než jen povrchně, musíte se s touto matematikou dobře vyrovnat.

V této kapitole se seznámíte s většinou základních matematických poznatků, se kterými se při výuce kryptografie setkáte. Témata zahrnují náhodné veličiny, operace modulo, operace XOR a pseudonáhodnost. Materiál v těchto kapitolách byste měli zvládnout pro jakékoli jiné než povrchní pochopení kryptografie.

Další část se zabývá teorií čísel, která je mnohem náročnější.

Náhodné proměnné

Náhodná veličina se obvykle označuje velkým písmenem, které není tučné.

Můžeme tedy například hovořit o náhodné veličině X, náhodné veličině Y nebo

náhodné veličině Z. Tento

zápis budu od této chvíle používat i já.

Náhodná proměnná** může nabývat dvou nebo více možných hodnot, z nichž každá má určitou kladnou pravděpodobnost. Možné hodnoty jsou uvedeny v souboru výsledků.

Při každém vzorkování náhodné veličiny se podle definovaných pravděpodobností vybere určitá hodnota z její výsledné množiny.

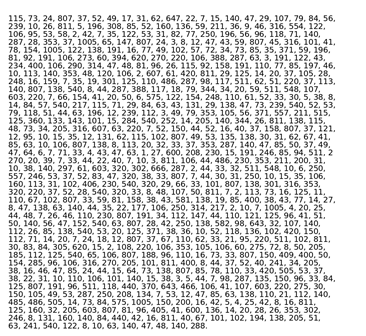

Podívejme se na jednoduchý příklad. Předpokládejme proměnnou X, která je definována takto:

- X má množinu výsledků

\{1,2\}

Pr[X = 1] = 0.5Pr[X = 2] = 0.5Je snadné zjistit, že X je

náhodná veličina. Za prvé, existují dvě nebo více možných hodnot, kterých

může X nabývat, a to 1 a 2. Za druhé, každá z

možných hodnot má kladnou pravděpodobnost výskytu, kdykoli vyberete vzorek X, a to 0,5.

Jediné, co náhodná veličina vyžaduje, je množina výsledků se dvěma nebo více možnostmi, přičemž každá možnost má při výběru kladnou pravděpodobnost výskytu. V zásadě lze tedy náhodnou veličinu definovat abstraktně, bez jakéhokoli kontextu. V tomto případě si lze "výběr vzorku" představit jako provedení nějakého přirozeného experimentu, jehož cílem je určit hodnotu náhodné veličiny.

Výše uvedená proměnná X byla

definována abstraktně. Výše uvedený výběr proměnné X si tedy můžete představit jako hod spravedlivou mincí a přiřazení hodnoty

"2" v případě hlavy a "1" v případě ořechu. Pro každý vzorek X si hodíte mincí znovu.

Alternativně si můžete výběr vzorku X představit také jako hod spravedlivou kostkou a přiřazení hodnoty "2" v

případě, že kostka padne na 1, 3 nebo 4, a přiřazení hodnoty "1" v případě,

že kostka padne na 2, 5 nebo 6. Pokaždé, když vyberete vzorek X, hodíte kostkou znovu.

Skutečně si lze představit jakýkoli přirozený experiment, který by umožnil

definovat pravděpodobnosti výše uvedených možných hodnot X s ohledem na kresbu.

Často se však náhodné veličiny nezavádějí jen abstraktně. Místo toho má množina možných výsledných hodnot explicitní význam v reálném světě (nikoliv jen jako čísla). Kromě toho mohou být tyto výsledné hodnoty definovány na pozadí nějakého konkrétního typu experimentu (spíše než jako jakýkoli přirozený experiment s těmito hodnotami).

Uvažujme nyní příklad proměnné X, která není definována abstraktně. X je definována takto, aby bylo možné

určit, který ze dvou týmů začne fotbalový zápas:

Xmá výslednou množinu {červená vykopává,modrá vykopává}- Hod konkrétní mincí

C: orel = "červená vyrazí"; hlava = "modrá vyrazí"

Pr [X = \text{red kicks off}] = 0.5Pr [X = \text{blue kicks off}] = 0.5V tomto případě má množina výsledků X konkrétní význam, a to který tým začne

fotbalový zápas. Kromě toho jsou možné výsledky a s nimi spojené

pravděpodobnosti určeny konkrétním experimentem, a to házením konkrétní

mincí C.

V rámci diskusí o kryptografii se náhodné veličiny obvykle zavádějí na pozadí množiny výsledků s reálným významem. Může to být množina všech zpráv, které lze zašifrovat, známá jako prostor zpráv, nebo množina všech klíčů, z nichž si strany používající šifrování mohou vybrat, známá jako prostor klíčů.

Náhodné veličiny v diskusích o kryptografii se však obvykle nedefinují na základě nějakého konkrétního přirozeného experimentu, ale na základě jakéhokoli experimentu, který by mohl přinést správné rozdělení pravděpodobnosti.

Náhodné veličiny mohou mít diskrétní nebo spojité rozdělení

pravděpodobnosti. Náhodné veličiny s diskrétním rozdělením pravděpodobnosti - tedy diskrétní náhodné veličiny - mají konečný počet možných výsledků.

Náhodná veličina X v obou dosud

uvedených příkladech byla diskrétní.

Spojité náhodné veličiny mohou místo toho nabývat hodnot v jednom nebo více intervalech. Můžete například říci, že náhodná veličina při výběru nabývá libovolné reálné hodnoty mezi 0 a 1 a že každé reálné číslo v tomto intervalu je stejně pravděpodobné. V tomto intervalu existuje nekonečně mnoho možných hodnot.

Pro kryptografické diskuse vám stačí porozumět diskrétním náhodným veličinám. Veškeré diskuse o náhodných veličinách od této chvíle by proto měly být chápány jako diskrétní náhodné veličiny, pokud není výslovně uvedeno jinak.

Grafické znázornění náhodných veličin

Možné hodnoty a související pravděpodobnosti náhodné veličiny lze snadno

vizualizovat pomocí grafu. Uvažujme například náhodnou veličinu X z předchozí části s množinou výsledků \{1, 2\} a Pr [X = 1] = 0,5 a Pr [X = 2] = 0,5. Takovou

náhodnou veličinu bychom obvykle zobrazili ve formě sloupcového grafu jako

na obrázku 1.

Obrázek 1: Náhodná proměnná X

Široké sloupce na obrázku 1 samozřejmě neznamenají, že náhodná

veličina X je skutečně spojitá.

Místo toho jsou sloupce široké, aby byly vizuálně přitažlivější (pouhá přímka

rovně nahoru poskytuje méně intuitivní vizualizaci).

Jednotné proměnné

Ve výrazu "náhodná veličina" znamená výraz "náhodný" pouze "pravděpodobný". Jinými slovy znamená pouze to, že dva nebo více možných výsledků proměnné se vyskytují s určitou pravděpodobností. Tyto výsledky však nemusí být nutně stejně pravděpodobné (i když výraz "náhodný" může mít v jiných kontextech skutečně tento význam).

Jednotná proměnná je speciálním případem náhodné proměnné.

Může nabývat dvou nebo více hodnot se stejnou pravděpodobností. Náhodná

veličina X zobrazená na obrázku 1 je jednoznačně rovnoměrná veličina, protože oba možné výsledky se vyskytují

s pravděpodobností 0,5.

Existuje však mnoho náhodných veličin, které nejsou případy rovnoměrných

veličin.

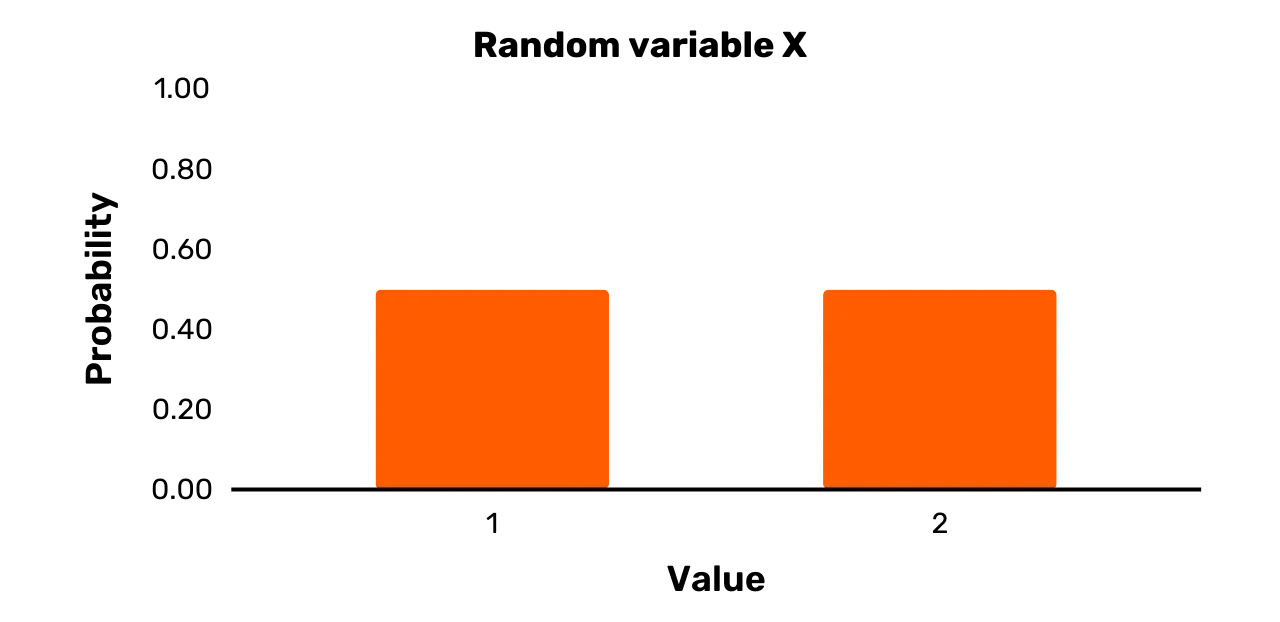

Uvažujme například náhodnou veličinu Y. Má množinu výsledků {1, 2, 3, 8, 10} a následující

rozdělení pravděpodobnosti:

\Pr[Y = 1] = 0.25\Pr[Y = 2] = 0.35\Pr[Y = 3] = 0.1\Pr[Y = 8] = 0.25\Pr[Y = 10] = 0.05Zatímco dva možné výsledky mají skutečně stejnou pravděpodobnost výskytu, a

to 1 a 8, Y může při výběru nabývat i určitých hodnot s jinou pravděpodobností než 0,25. Ačkoli je tedy Y skutečně náhodná veličina, není

to veličina rovnoměrná.

Grafické znázornění Y je na obrázku 2.

Obrázek 2: Náhodná proměnná Y

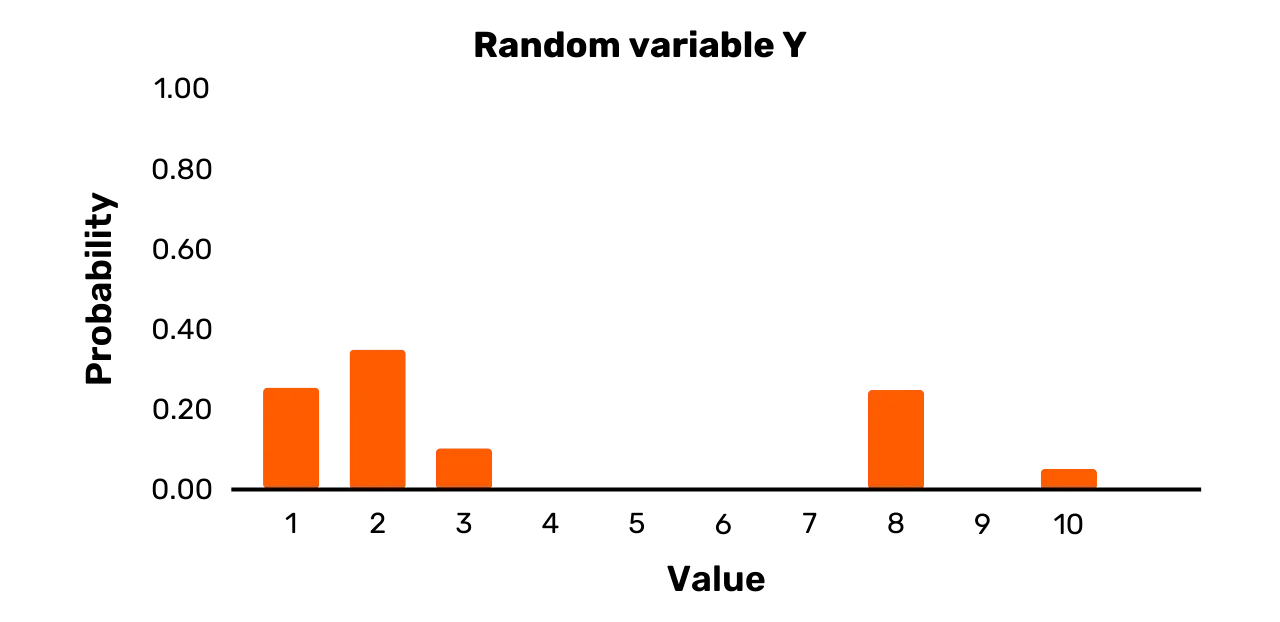

Jako poslední příklad uvažujme náhodnou veličinu Z. Má množinu výsledků {1,3,7,11,12} a následující rozdělení pravděpodobnosti:

\Pr[Z = 2] = 0.2\Pr[Z = 3] = 0.2\Pr[Z = 9] = 0.2\Pr[Z = 11] = 0.2\Pr[Z = 12] = 0.2Můžete si ji prohlédnout na obrázku 3. Náhodná veličina Z je na rozdíl od Y rovnoměrná veličina, protože všechny pravděpodobnosti možných hodnot při výběru jsou stejné.

Obrázek 3: Náhodná proměnná Z

Podmíněná pravděpodobnost

Předpokládejme, že Bob hodlá rovnoměrně vybrat den z posledního kalendářního roku. Jaká je pravděpodobnost, že vybraný den bude v létě?

Pokud si myslíme, že Bobův proces bude skutečně rovnoměrný, měli bychom dojít k závěru, že existuje 1/4 pravděpodobnost, že Bob vybere den v létě. To je nepodmíněná pravděpodobnost, že náhodně vybraný den bude v létě.

Předpokládejme nyní, že Bob místo rovnoměrného losování kalendářního dne vybírá rovnoměrně pouze z těch dnů, kdy byla polední teplota v Crystal Lake (New Jersey) 21 stupňů Celsia nebo vyšší. Co můžeme vzhledem k této dodatečné informaci vyvodit o pravděpodobnosti, že Bob vybere den v létě?

I bez dalších konkrétních informací (např. teplota v poledne každého dne v minulém kalendářním roce) bychom skutečně měli dojít k jinému závěru než dosud.

Vzhledem k tomu, že Crystal Lake leží v New Jersey, určitě bychom neočekávali, že teplota v poledne bude v zimě 21 stupňů Celsia nebo vyšší. Mnohem pravděpodobnější je naopak teplý den na jaře nebo na podzim, případně den někde v létě. Pokud tedy víme, že polední teplota u jezera Crystal Lake ve vybraný den byla 21 stupňů Celsia nebo vyšší, je pravděpodobnost, že Bobem vybraný den je v létě, mnohem vyšší. To je podmíněná pravděpodobnost, že náhodně vybraný den bude v létě, pokud víme, že polední teplota u jezera Crystal Lake byla 21 stupňů Celsia nebo vyšší.

Na rozdíl od předchozího příkladu mohou být pravděpodobnosti dvou událostí také zcela nesouvisející. V takovém případě říkáme, že jsou nezávislé.

Předpokládejme například, že na určité minci padla hlava. Jaká je tedy pravděpodobnost, že zítra bude pršet? Podmíněná pravděpodobnost by v tomto případě měla být stejná jako nepodmíněná pravděpodobnost, že zítra bude pršet, protože hod mincí obecně nemá na počasí žádný vliv.

Pro zápis podmíněných pravděpodobnostních výroků používáme symbol "|".

Například pravděpodobnost události A za předpokladu, že nastala událost B, lze zapsat takto:

Pr[A|B]Jsou-li tedy dvě události A a B nezávislé, pak:

Pr[A|B] = Pr[A] \text{ and } Pr[B|A] = Pr[B]Podmínku nezávislosti lze zjednodušit takto:

Pr[A, B] = Pr[A] \cdot Pr[B]Klíčový výsledek teorie pravděpodobnosti je známý jako Bayesova věta. V podstatě říká, že Pr[A|B] lze přepsat takto:

Pr[A|B] = \frac{Pr[B|A] \cdot Pr[A]}{Pr[B]}Namísto podmíněných pravděpodobností u konkrétních událostí se můžeme

zabývat podmíněnými pravděpodobnostmi u dvou nebo více náhodných veličin v

souboru možných událostí. Předpokládejme dvě náhodné veličiny, X a Y. Jakoukoli možnou hodnotu

pro X můžeme označit x a jakoukoli možnou hodnotu pro Y y. Můžeme tedy říci, že dvě

náhodné veličiny jsou nezávislé, pokud platí následující tvrzení:

Pr[X = x, Y = y] = Pr[X = x] \cdot Pr[Y = y]pro všechny x a y.

Ujasněme si, co toto tvrzení znamená.

Předpokládejme, že množiny výsledků pro X a Y jsou definovány takto: X = \{x_1, x_2, \ldots, x_i, \ldots, x_n\} a Y = \{y_1, y_2, \ldots, y_i, \ldots, y_m\}. (Typické je označovat množiny hodnot tučným písmem a velkými písmeny.)

Nyní předpokládejme, že vybereme vzorek Y a pozorujeme y_1. Výše

uvedené tvrzení nám říká, že pravděpodobnost, že nyní získáme x_1 z výběru vzorku X, je přesně

stejná, jako kdybychom nikdy nepozorovali y_1. To platí pro libovolné y_i, které jsme mohli získat

z našeho původního výběru vzorku Y. A konečně to platí nejen

pro x_1. Pro libovolné x_i není pravděpodobnost výskytu ovlivněna výsledkem výběru vzorku Y. To vše platí i pro případ,

kdy je nejprve vybrán vzorek X.

Ukončeme naši diskusi trochu filozofičtěji. V každé reálné situaci se pravděpodobnost nějaké události vždy posuzuje na základě určitého souboru informací. Neexistuje žádná "nepodmíněná pravděpodobnost" ve velmi striktním slova smyslu.

Předpokládejme například, že se vás zeptám na pravděpodobnost, že v roce 2030 budou létat prasata. Ačkoli vám neposkytnu žádné další informace, je zřejmé, že o světě víte mnoho, co může ovlivnit váš úsudek. Nikdy jste neviděli létat prasata. Víte, že většina lidí nebude očekávat, že budou létat. Víte, že ve skutečnosti nejsou na létání stavěná. A tak dále.

Proto když v reálném světě hovoříme o "nepodmíněné pravděpodobnosti" nějaké události, může mít tento termín smysl pouze tehdy, pokud jím rozumíme něco jako "pravděpodobnost bez dalších explicitních informací". Jakékoli chápání "podmíněné pravděpodobnosti" by tedy mělo být vždy chápáno na pozadí nějaké konkrétní informace.

Mohl bych se vás například zeptat, jaká je pravděpodobnost, že do roku 2030 budou létat prasata, poté, co vám předložím důkaz, že některé kozy na Novém Zélandu se po několika letech výcviku naučily létat. V takovém případě pravděpodobně upravíte svůj úsudek o pravděpodobnosti, že prasata budou létat do roku 2030. Pravděpodobnost, že prasata budou létat do roku 2030, je tedy podmíněna tímto důkazem o kozách na Novém Zélandu.

Operace modulo

Modulo

Nejzákladnější výraz s operací modulo má následující tvar: x \mod y.

Proměnná x se nazývá

dividenda a proměnná y dělitel.

Chcete-li provést operaci modulo s kladnou dividendou a kladným dělitelem, stačí

určit zbytek dělení.

Vezměme například výraz 25 \mod 4. Číslo 4 přechází do čísla 25 celkem šestkrát. Zbytek tohoto dělení je 1.

Proto se 25 \mod 4 rovná 1. Podobným

způsobem můžeme vyhodnotit níže uvedené výrazy:

29 \mod 30 = 29(protože 30 přechází do 29 celkem 0krát a zbytek je 29)42 \mod 2 = 0(protože 2 přechází do 42 celkem 21krát a zbytek je 0)12 \mod 5 = 2(protože 5 přechází do 12 celkem 2krát a zbytek je 2)20 \mod 8 = 4(protože 8 přechází do 20 celkem 2krát a zbytek je 4)

Pokud je dividenda nebo dělitel záporný, mohou programovací jazyky s operacemi modulo zacházet odlišně.

V kryptografii se určitě setkáte s případy s negativní dividendou. V těchto případech je typický následující postup:

- Nejprve určete nejbližší hodnotu menší nebo rovnou dividendě, na

kterou se dělitel dělí se zbytkem nula. Tuto hodnotu nazvěte

p. - Je-li dividenda

x, pak výsledkem operace modulo je hodnotax - p.

Předpokládejme například, že dividenda je -20 a dělitel 3. Nejbližší hodnota menší nebo rovna -20, na kterou se 3

rovnoměrně dělí, je -21.

Hodnota x - p je v tomto

případě -20 - (-21). Tato

hodnota je rovna 1, a proto se -20 \mod 3 rovná 1. Podobným způsobem

můžeme vyhodnotit následující výrazy:

-8 \mod 5 = 2-19 \mod 16 = 13-14 \mod 6 = 4

Pokud jde o zápis, obvykle se setkáte s následujícími typy výrazů: x = [y \mod z]. Vzhledem k závorkám se operace modulo v tomto případě vztahuje pouze na

pravou stranu výrazu. Pokud je například y rovno 25 a z rovno 4, pak se x vyhodnotí jako 1.

Bez závorek působí operace modulo na obě strany výrazu.

Předpokládejme například následující výraz: x = y \mod z. Pokud se y rovná 25 a z se rovná 4, pak

víme jen to, že x \mod 4 se

vyhodnotí jako 1. To je v souladu s libovolnou hodnotou pro x z množiny \{\ldots,-7, -3, 1, 5, 9,\ldots\}.

Odvětví matematiky, které zahrnuje modulové operace s čísly a výrazy, se označuje jako modulární aritmetika. Tento obor si můžete představit jako aritmetiku pro případy, kdy číselná řada není nekonečně dlouhá. Ačkoli se v rámci kryptografie obvykle setkáváme s modulo operacemi pro (kladná) celá čísla, modulo operace můžete provádět i s libovolnými reálnými čísly.

Posunovací šifra

Operace modulo se v kryptografii vyskytuje často. Pro ilustraci uveďme jedno z nejznámějších historických šifrovacích schémat: šifru s posunem.

Nejprve si ji definujme. Předpokládejme slovník D, který přirovnává

všechna písmena anglické abecedy v pořadí k množině čísel \{0, 1, 2, \ldots, 25\}. Předpokládejme prostor zpráv M. Šifra shift je tedy šifrovací schéma definované takto:

- Z prostoru klíčů K vyberte rovnoměrně klíč

k, kde K =\{0, 1, 2, \ldots, 25\}[1] - Zašifrujte zprávu

m \in \mathbf{M}takto:- Rozdělte

mna jednotlivá písmenam_0, m_1, \ldots, m_i, \ldots, m_l - Převeďte každé

m_ina číslo podle D - Pro každé

m_iplatíc_i = [(m_i + k) \mod 26] - Převeďte každé

c_ina písmeno podle D - Pak zkombinujte

c_0, c_1, \ldots, c_la získáte šifrový textc

- Rozdělte

- Dešifrování šifrového textu

cnásledujícím způsobem:- Převeďte každé

c_ina číslo podle D - Pro každé

c_iplatím_i = [(c_i - k) \mod 26] - Převeďte každé

m_ina písmeno podle D - Pak zkombinujte

m_0, m_1, \ldots, m_la získáte původní zprávum

- Převeďte každé

Operátor modulo v šifře shift zajišťuje, že se písmena obtékají, takže jsou definována všechna písmena šifrového textu. Pro ilustraci uvažujme použití šifry shift na slovo "DOG".

Předpokládejme, že jste jednotně vybrali klíč, který má hodnotu 17. Písmeno

"O" odpovídá hodnotě 15. Bez operace modulo by součet tohoto čísla

otevřeného textu s klíčem znamenal číslo šifrového textu 32. Toto číslo

šifrového textu však nelze změnit na písmeno šifrového textu, protože

anglická abeceda má pouze 26 písmen. Operace modulo zajistí, že číslo

šifrového textu je ve skutečnosti 6 (výsledek 32 \mod 26), což odpovídá písmenu šifrového textu "G".

Celé šifrování slova "DOG" s hodnotou klíče 17 je následující:

- Zpráva = DOG = D,O,G = 3,15,6

c_0 = [(3 + 17) \mod 26] = [(20) \mod 26] = 20 = Uc_1 = [(15 + 17) \mod 26] = [(32) \mod 26] = 6 = Gc_2 = [(6 + 17) \mod 26] = [(23) \mod 26] = 23 = Xc = UGX

Každý intuitivně chápe, jak šifra shift funguje, a pravděpodobně ji sám používá. Pro prohloubení znalostí kryptografie je však důležité začít se lépe orientovat ve formalizaci, protože schémata budou mnohem složitější. Proto byly kroky pro posunovací šifru formalizovány.

Poznámky:

[1] Toto tvrzení můžeme přesně definovat pomocí terminologie z předchozí

části. Nechť jednotná proměnná K má jako množinu možných výsledků K. Tedy:

Pr[K = 0] = \frac{1}{26}Pr[K = 1] = \frac{1}{26}...a tak dále. Pro získání konkrétního klíče se jednou vybere jednotná

proměnná K.

Operace XOR

Všechna počítačová data se zpracovávají, ukládají a posílají po sítích na úrovni bitů. Veškerá kryptografická schémata, která se používají na počítačová data, pracují rovněž na úrovni bitů.

Předpokládejme například, že jste do e-mailové aplikace napsali e-mail. Jakékoli šifrování, které použijete, se neprojeví přímo na znacích ASCII vašeho e-mailu. Místo toho se použije na bitovou reprezentaci písmen a dalších symbolů v e-mailu.

Pro moderní kryptografii je kromě operace modulo klíčová matematická operace XOR neboli operace "exkluzivní nebo". Tato operace přijímá jako vstupy dva bity

a jako výstup dává další bit. Operaci XOR budeme jednoduše označovat jako

"XOR". Výsledkem je 0, pokud jsou oba bity stejné, a 1, pokud se oba bity

liší. Níže si můžete prohlédnout čtyři možnosti. Symbol \oplus představuje "XOR" :

0 \oplus 0 = 00 \oplus 1 = 11 \oplus 0 = 11 \oplus 1 = 0

Pro ilustraci předpokládejme, že máte zprávu m_1 (01111001) a zprávu m_2 (01011001).

Operaci XOR těchto dvou zpráv si můžete prohlédnout níže.

m_1 \oplus m_2 = 01111001 \oplus 01011001 = 00100000

Postup je jednoduchý. Nejprve zkontrolujete XOR nejlevějších bitů m_1 a m_2. V tomto případě je to 0 \oplus 0 = 0. Poté XORujete

druhou dvojici bitů zleva. V tomto případě je to 1 \oplus 1 = 0. V tomto

postupu pokračujete, dokud neprovedete operaci XOR na nejpravějších bitech.

Snadno zjistíme, že operace XOR je komutativní, tedy že m_1 \oplus m_2 = m_2 \oplus m_1. Kromě toho je operace XOR také asociativní. To znamená, že (m_1 \oplus m_2) \oplus m_3 = m_1 \oplus (m_2 \oplus m_3).

Operace XOR na dvou řetězcích různých délek může mít v závislosti na kontextu různou interpretaci. Operacemi XOR na řetězcích různých délek se zde zabývat nebudeme.

Operace XOR je ekvivalentní speciálnímu případu provedení operace modulo na sčítání bitů, kdy dělitel je 2. Ekvivalenci můžete vidět v následujících výsledcích:

(0 + 0) \mod 2 = 0 \oplus 0 = 0(1 + 0) \mod 2 = 1 \oplus 0 = 1(0 + 1) \mod 2 = 0 \oplus 1 = 1(1 + 1) \mod 2 = 1 \oplus 1 = 0

Pseudonáhodnost

V naší diskusi o náhodných a rovnoměrných proměnných jsme rozlišovali mezi "náhodnými" a "rovnoměrnými" proměnnými. Toto rozlišení se v praxi při popisu náhodných veličin obvykle zachovává. V našem současném kontextu je však třeba od tohoto rozlišení upustit a slova "náhodný" a "rovnoměrný" používat jako synonyma. Proč, to vysvětlím na konci této části.

Na začátku můžeme binární řetězec délky n nazvat náhodným (nebo jednotným), pokud

vznikl výběrem jednotné proměnné S, která dává každému

binárnímu řetězci takové délky n stejnou pravděpodobnost výběru.

Předpokládejme například množinu všech binárních řetězců o délce 8: \{0000\ 0000, 0000\ 0001, \ldots, 1111\ 1111\}. (Typické je zapsat 8bitový řetězec ve dvou čtveřicích, z nichž každá se

nazývá nibble.) Nazvěme tuto množinu řetězců S_8.

Podle výše uvedené definice pak můžeme určitý binární řetězec délky 8 nazvat

náhodným (nebo rovnoměrným), pokud byl výsledkem výběru rovnoměrné proměnné S, která dává každému řetězci v S_8 stejnou pravděpodobnost výběru. Vzhledem k tomu, že množina S_8 obsahuje 2^8 prvků, musela by

být pravděpodobnost výběru při vzorkování pro každý řetězec v množině 1/2^8.

Klíčovým aspektem náhodnosti binárního řetězce je to, že je definován s ohledem na proces, kterým byl vybrán. Tvar konkrétního binárního řetězce sám o sobě tedy neprozrazuje nic o jeho náhodnosti při výběru.

Mnoho lidí má například intuitivní představu, že řetězec jako 1111\ 1111 nemohl být vybrán náhodně. To je však zjevně nepravdivé.

Definujeme-li jednotnou proměnnou S nad všemi binárními řetězci délky 8, je pravděpodobnost výběru 1111\ 1111 z množiny S_8 stejná jako pravděpodobnost výběru řetězce 0111\ 0100. O náhodnosti

řetězce tedy nelze nic říci pouhou analýzou samotného řetězce.

Můžeme také mluvit o náhodných řetězcích, aniž bychom měli na mysli

konkrétně binární řetězce. Můžeme například mluvit o náhodném hexadecimálním

řetězci AF\ 02\ 82. V tomto

případě by byl řetězec náhodně vybrán z množiny všech hexadecimálních

řetězců délky 6. To je ekvivalentní náhodnému výběru binárního řetězce délky

24, protože každá hexadecimální číslice představuje 4 bity.

Obvykle se výraz "náhodný řetězec" bez upřesnění vztahuje na řetězec náhodně

vybraný z množiny všech řetězců stejné délky. Takto jsem to popsal výše.

Řetězec o délce n lze

samozřejmě náhodně vybrat i z jiné množiny. Například takového, který tvoří

pouze podmnožinu všech řetězců délky n, nebo třeba množiny, která

obsahuje řetězce různé délky. V těchto případech bychom však o něm nemluvili

jako o "náhodném řetězci", ale spíše jako o "řetězci, který je náhodně

vybrán z nějaké množiny S".

Klíčovým pojmem v kryptografii je pseudonáhodnost. Pseudonáhodný řetězec**

délky n se jeví, jako by byl

výsledkem vzorkování jednotné proměnné S, která dává každému řetězci

v S_n stejnou pravděpodobnost výběru. Ve skutečnosti je však tento řetězec

výsledkem vzorkování rovnoměrné proměnné S', která pouze definuje

rozdělení pravděpodobnosti - ne nutně s rovnými pravděpodobnostmi pro

všechny možné výsledky - na podmnožině S_n. Zásadní

je, že ve skutečnosti nikdo nedokáže rozlišit mezi vzorky z S a S', i když jich odeberete

mnoho.

Předpokládejme například náhodnou veličinu S. Její výsledná množina je S_{256}, což je množina všech binárních řetězců délky 256. Tato množina má 2^{256} prvků. Každý prvek má při výběru stejnou pravděpodobnost výběru, 1/2^{256}.

Dále předpokládejme náhodnou veličinu S'. Její množina výsledků obsahuje pouze 2^{128} binárních řetězců

o délce 256. Má nějaké rozdělení pravděpodobnosti nad těmito řetězci, ale toto

rozdělení nemusí být nutně rovnoměrné.

Předpokládejme, že jsem nyní vzal 1000 vzorků z S a 1000 vzorků z S' a dal vám

tyto dvě sady výsledků. Řeknu vám, který soubor výsledků je spojen s kterou

náhodnou veličinou. Dále vezmu vzorek z jedné z obou náhodných veličin.

Tentokrát vám však neřeknu, ze které náhodné veličiny vzorek odebírám. Pokud

by S' byla pseudonáhodná, pak

jde o to, že vaše pravděpodobnost správného odhadu, kterou náhodnou veličinu

jsem vybral, není prakticky lepší než 1/2.

Pseudonáhodný řetězec délky n se obvykle vytváří náhodným výběrem řetězce o velikosti n - x, kde x je celé kladné číslo, a jeho použitím jako vstupu pro rozšiřující

algoritmus. Tento náhodný řetězec o velikosti n - x se nazývá semeno.

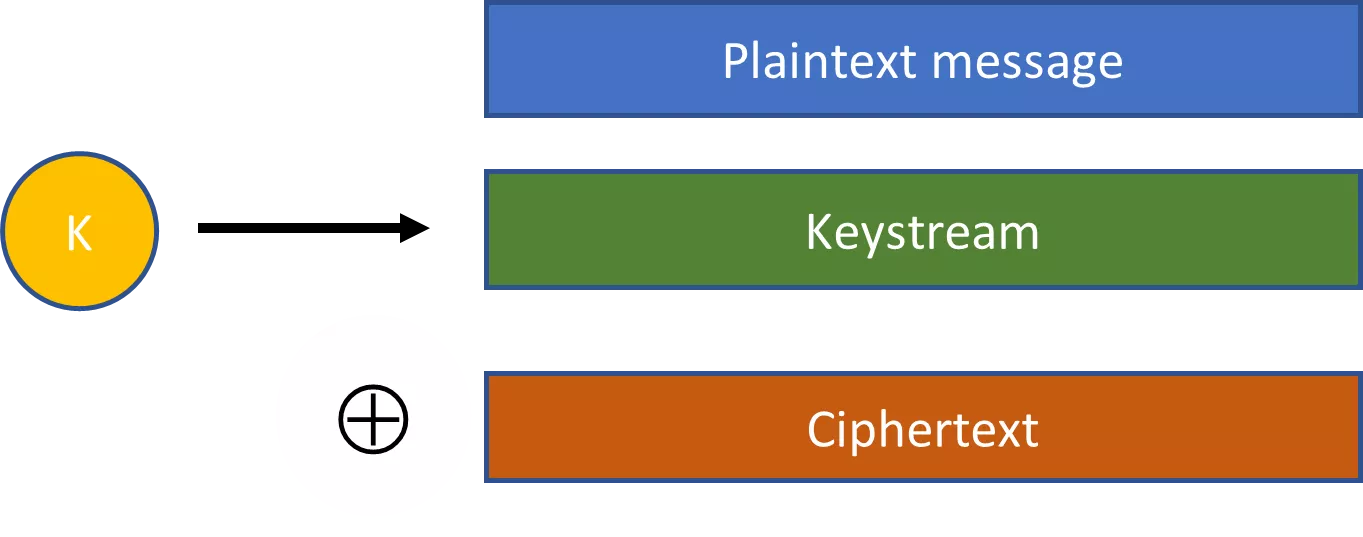

Pseudonáhodné řetězce jsou klíčovým konceptem pro praktické využití kryptografie. Vezměme si například proudové šifry. U proudové šifry se náhodně vybraný klíč zapojí do rozšiřujícího algoritmu, aby vznikl mnohem větší pseudonáhodný řetězec. Tento pseudonáhodný řetězec se pak kombinuje s otevřeným textem pomocí operace XOR, čímž vznikne šifrový text.

Pokud bychom nebyli schopni vytvořit tento typ pseudonáhodného řetězce pro proudovou šifru, pak bychom pro její zabezpečení potřebovali klíč, který by byl stejně dlouhý jako zpráva. To ve většině případů není příliš praktická možnost.

Pojem pseudonáhodnosti, o kterém se hovoří v této části, lze definovat formálněji. Rozšiřuje se i na další souvislosti. Do této diskuse se zde však nemusíme pouštět. Pro většinu kryptografie skutečně stačí intuitivně pochopit rozdíl mezi náhodným a pseudonáhodným řetězcem. [2]

Důvod, proč jsme v naší diskusi upustili od rozlišování mezi "náhodným" a

"rovnoměrným", by měl být nyní také jasný. V praxi všichni používají termín

pseudonáhodný pro označení řetězce, který se jeví jako by byl výsledkem vzorkování jednotné proměnné S. Přísně vzato bychom takový

řetězec měli nazývat "pseudouniformní", přičemž bychom měli převzít náš

jazyk z dřívějška. Protože termín "pseudouniformní" je jednak těžkopádný a

jednak ho nikdo nepoužívá, nebudeme ho zde pro přehlednost zavádět. Místo

toho v současném kontextu prostě upustíme od rozlišování mezi "náhodným" a

"rovnoměrným".

Poznámky

[2] Pokud máte zájem o formálnější výklad těchto otázek, můžete si přečíst knihu Introduction to Modern Cryptography od Katze a Lindella, zejména kapitolu 3.

Matematické základy kryptografie 2

Co je to teorie čísel?

Tato kapitola se zabývá pokročilejším tématem matematických základů kryptografie: teorií čísel. Ačkoli je teorie čísel důležitá pro symetrickou kryptografii (například v šifře Rijndael), je obzvláště důležitá v prostředí kryptografie s veřejným klíčem.

Pokud se vám zdají detaily teorie čísel těžkopádné, doporučuji napoprvé číst na vysoké úrovni. Vždy se k ní můžete později vrátit.

Teorii čísel** lze charakterizovat jako studium vlastností celých čísel a matematických funkcí, které s celými čísly pracují.

Uvažujte například, že jakákoli dvě čísla a a N jsou koprimena (nebo relativní prvočísla), pokud je jejich největší

společný dělitel roven 1. Předpokládejme nyní konkrétní celé číslo N. Kolik celých čísel menších

než N je koprimem N? Můžeme o odpovědích na

tuto otázku vyslovit obecné tvrzení? To jsou typické typy otázek, na které

se snaží odpovědět teorie čísel.

Moderní teorie čísel se opírá o nástroje abstraktní algebry. Obor abstraktní algebry je dílčí disciplínou matematiky, kde jsou hlavními objekty analýzy abstraktní objekty známé jako algebraické struktury. Algebraická struktura je množina prvků spojená s jednou nebo více operacemi, která splňuje určité axiomy. Prostřednictvím algebraických struktur mohou matematici získat vhled do konkrétních matematických problémů tím, že abstrahují od jejich detailů.

Obor abstraktní algebry se někdy nazývá také moderní algebra. Můžete se také setkat s pojmem abstraktní matematika (nebo čistá matematika). Tento druhý termín není odkazem na abstraktní algebru, ale spíše znamená studium matematiky pro ni samotnou, nikoliv pouze s ohledem na možné aplikace.

Množiny z abstraktní algebry se mohou zabývat mnoha typy objektů, od transformací zachovávajících tvar rovnostranného trojúhelníku až po vzory tapet. Pro teorii čísel uvažujeme pouze množiny prvků, které obsahují celá čísla, nebo funkce, které pracují s celými čísly.

Skupiny

Základním pojmem v matematice je množina prvků. Množina se obvykle označuje znaky akuzativu, přičemž prvky se oddělují čárkami.

Například množina všech celých čísel je \{..., -2, -1, 0, 1, 2, ...\}. Elipsy zde znamenají, že určitý vzorec pokračuje v určitém směru. Do

množiny všech celých čísel tedy patří také 3, 4, 5, 6 a tak dále, stejně jako -3, -4, -5, -6 a tak dále. Tuto množinu všech celých čísel obvykle označujeme \mathbb{Z}.

Dalším příkladem množiny je \mathbb{Z} \mod 11, neboli množina všech celých čísel modulo 11. Na rozdíl od celé množiny \mathbb{Z} obsahuje tato množina pouze konečný počet prvků, a to \{0, 1, \ldots, 9, 10\}.

Častým omylem je domnívat se, že množina \mathbb{Z} \mod 11 je ve skutečnosti \{-10, -9, \ldots, 0, \ldots, 9, 10\}. To však není pravda, vzhledem k tomu, jak jsme operaci modulo definovali

dříve. Jakákoli záporná celá čísla redukovaná pomocí modulo 11 se nabalí na \{0, 1, \ldots, 9, 10\}. Například výraz -2 \mod 11 se zabalí na 9, zatímco výraz -27 \mod 11 se zabalí na 5.

Dalším základním pojmem v matematice je binární operace. Jedná se o jakoukoli operaci, při které se ze dvou prvků získá třetí prvek. Například ze základů aritmetiky a algebry znáte čtyři základní binární operace: sčítání, odčítání, násobení a dělení.

Tyto dva základní matematické pojmy, množiny a binární operace, slouží k definici pojmu grupy, nejpodstatnější struktury abstraktní algebry.

Konkrétně předpokládejme nějakou binární operaci \circ. Dále předpokládejme nějakou množinu prvků S vybavenou

touto operací. Vše, co zde znamená "vybaven", je, že operaci \circ lze provést mezi libovolnými dvěma prvky v množině S.

Kombinace \langle \mathbf{S}, \circ \rangle je tedy grupou, pokud splňuje čtyři specifické podmínky,

známé jako axiomy grupy.

Pro libovolné

aab, které jsou prvky\mathbf{S}, jea \circ brovněž prvkem\mathbf{S}. To je známé jako uzavřená podmínka.Pro libovolné

a,bac, které jsou prvky\mathbf{S}, platí, že(a \circ b) \circ c = a \circ (b \circ c). To je známé jako podmínka asociativity.Existuje jedinečný prvek

ev\mathbf{S}, který pro každý prvekav\mathbf{S}platí následující rovnice:e \circ a = a \circ e = a. Protože existuje pouze jeden takový prveke, nazývá se identitní prvek. Tato podmínka je známá jako podmínka identity.Pro každý prvek

av\mathbf{S}existuje prvekbv\mathbf{S}takový, že platí následující rovnice:a \circ b = b \circ a = e, kdeeje prvek identity. Prvekbse zde nazývá inverzní prvek a běžně se označuje jakoa^{-1}. Tato podmínka je známá jako inverzní podmínka nebo podmínka invertibility.

Prozkoumejme skupiny trochu podrobněji. Množinu všech celých čísel označme \mathbb{Z}. Tato množina v kombinaci se standardním sčítáním, neboli \langle \mathbb{Z}, + \rangle, jasně odpovídá definici grupy, protože splňuje čtyři výše uvedené axiomy.

Pro libovolné

xay, které jsou prvky\mathbb{Z}, jex + ytaké prvkem\mathbb{Z}. Takže\langle \mathbb{Z}, + \ranglesplňuje podmínku uzavření.Pro libovolné

x,yaz, které jsou prvky\mathbb{Z}, platí(x + y) + z = x + (y + z). Takže\langle \mathbb{Z}, + \ranglesplňuje podmínku asociativity.V

\langle \mathbb{Z}, + \rangleexistuje prvek identity, a to 0. Pro libovolnéxv\mathbb{Z}totiž platí, že:0 + x = x + 0 = x. Takže\langle \mathbb{Z}, + \ranglesplňuje podmínku identity.Konečně pro každý prvek

xv\mathbb{Z}existujeytak, žex + y = y + x = 0. Pokud by napříkladxbylo 10,yby bylo-10(v případě, žexje 0,yje také 0). Takže\langle \mathbb{Z}, + \ranglesplňuje inverzní podmínku.

Důležité je, že to, že množina celých čísel se sčítáním tvoří grupu,

neznamená, že tvoří grupu s násobením. To si můžete ověřit testováním \langle \mathbb{Z}, \cdot \rangle proti čtyřem grupovým axiomům (kde \cdot znamená standardní násobení).

První dva axiomy samozřejmě platí. Navíc při násobení může prvek 1 sloužit

jako prvek identity. Jakékoli celé číslo x vynásobené 1 totiž dává x.

Avšak \langle \mathbb{Z}, \cdot \rangle nesplňuje inverzní podmínku. To znamená, že v \mathbb{Z} neexistuje jedinečný prvek y pro každé x v \mathbb{Z}, takže x \cdot y = 1.

Předpokládejme například, že x = 22. Jaká hodnota y z množiny \mathbb{Z} vynásobená s x by dala prvek

identity 1? Vyhovovala by hodnota 1/22, ale ta se v množině \mathbb{Z} nenachází. Ve skutečnosti narazíte na tento problém pro jakékoli celé číslo x, kromě hodnot 1 a -1 (kde

by y muselo být 1, resp. -1).

Pokud bychom pro naši množinu připustili reálná čísla, naše problémy by z

velké části zmizely. Pro libovolný prvek x v množině dává násobení 1/x hodnotu

1. Protože do množiny reálných čísel patří i zlomky, lze pro každé reálné číslo

najít inverzní hodnotu. Výjimkou je nula, protože jakékoliv násobení nulou nikdy

nedá identitní prvek 1. Proto je množina nenulových reálných čísel vybavená násobením

skutečně grupou.

Některé grupy splňují pátou obecnou podmínku, známou jako podmínka komutativity. Tato podmínka je následující:

- Předpokládejme grupu

Gs množinou S a binárním operátorem\circ. Předpokládejme, žeaabjsou prvky S. Pokud platí, žea \circ b = b \circ apro libovolné dva prvkyaabv S, pakGsplňuje podmínku komutativity.

Každá grupa, která splňuje podmínku komutativity, se nazývá komutativní grupa nebo Abelova grupa (podle Nielse Henrika Abela). Je snadné ověřit, že jak množina reálných čísel nad sčítáním, tak množina celých čísel nad sčítáním jsou abelovské grupy. Množina celých čísel nad násobením vůbec není grupa, takže ipso facto nemůže být abelovskou grupou. Naproti tomu množina nenulových reálných čísel nad násobením je rovněž abelovskou grupou.

Měli byste dodržovat dvě důležité konvence týkající se zápisu. Zaprvé, znaménka "+" nebo "×" budou často používána k označení skupinových operací, i když prvky ve skutečnosti nejsou čísla. V těchto případech byste neměli tato znaménka interpretovat jako standardní aritmetické sčítání nebo násobení. Místo toho se jedná o operace, které se těmto aritmetickým operacím podobají pouze abstraktně.

Pokud nemáte na mysli konkrétně aritmetické sčítání nebo násobení, je

jednodušší používat pro skupinové operace symboly jako \circ a \diamond, protože nemají

příliš kulturně zakořeněné konotace.

Za druhé, ze stejného důvodu, proč se znaky "+" a "×" často používají pro

označení nearitmetických operací, se prvky identity grup často symbolizují

znaky "0" a "1", i když prvky těchto grup nejsou čísla. Pokud se nejedná o

prvek identity grupy s čísly, je jednodušší použít pro označení prvku

identity neutrálnější symbol, například "e".

Mnoho různých a velmi důležitých množin hodnot v matematice vybavených určitými binárními operacemi jsou skupiny. Kryptografické aplikace však pracují pouze s množinami celých čísel nebo alespoň prvků, které jsou popsány celými čísly, tedy v rámci oboru teorie čísel. Proto se množiny s jinými reálnými čísly než celými čísly v kryptografických aplikacích nepoužívají.

Na závěr uveďme příklad prvků, které lze "popsat celými čísly", i když to nejsou celá čísla. Dobrým příkladem jsou body eliptických křivek. Ačkoli jakýkoli bod na eliptické křivce zjevně není celé číslo, takový bod je skutečně popsán dvěma celými čísly.

Eliptické křivky jsou například pro Bitcoin klíčové. Jakýkoli standardní pár soukromého a veřejného klíče Bitcoinu je vybrán z množiny bodů, která je definována následující eliptickou křivkou:

x^3 + 7 = y^2 \mod 2^{256} – 2^{32} – 29 – 28 – 27 – 26 - 24 - 1(největší prvočíslo menší než 2^{256}). Souřadnice x je soukromý

klíč a souřadnice y je váš veřejný

klíč.

Transakce v bitcoinech obvykle zahrnují nějakým způsobem uzamčení výstupů k jednomu nebo více veřejným klíčům. Hodnotu z těchto transakcí pak lze odemknout pomocí digitálních podpisů s odpovídajícími soukromými klíči.

Cyklické skupiny

Hlavní rozdíl, který můžeme učinit, je mezi konečnou a nekonečnou skupinou. První má konečný počet prvků, zatímco druhá má nekonečný počet prvků. Počet prvků v každé konečné grupě se nazývá pořadí grupy. Veškerá praktická kryptografie, která zahrnuje použití grup, se opírá o konečné (číselně-teoretické) grupy.

V rámci kryptografie s veřejným klíčem je obzvláště důležitá určitá třída konečných abelovských grup, známá jako cyklické grupy. Abychom porozuměli cyklickým grupám, musíme nejprve pochopit pojem exponencializace prvků grupy.

Předpokládejme grupu G s

grupovou operací \circ a že a je prvkem G. Výraz a^n bychom pak měli interpretovat jako prvek a kombinovaný sám se sebou celkem n - 1krát. Například a^2 znamená a \circ a, a^3 znamená a \circ a \circ a a tak

dále. (Všimněte si, že exponencializace zde nemusí nutně znamenat exponencializaci

ve standardním aritmetickém smyslu.)

Podívejme se na příklad. Předpokládejme, že G = \langle \mathbb{Z} \mod 7, + \rangle a že naše hodnota pro a je

rovna 4. V tomto případě je a^2 = [4 + 4 \mod 7] = [8 \mod 7] = 1 \mod 7. Alternativně by a^4 představovalo [4 + 4 + 4 + 4 + 4 \mod 7] = [16 \mod 7] = 2 \mod 7.

Některé abelovské grupy mají jeden nebo více prvků, z nichž lze pomocí pokračující exponenciály získat všechny ostatní prvky grupy. Tyto prvky se nazývají generátory nebo primitivní prvky.

Důležitou třídou takových grup je \langle \mathbb{Z}^* \mod N, \cdot \rangle, kde N je prvočíslo. Zápis \mathbb{Z}^* zde znamená, že grupa obsahuje všechna nenulová kladná celá čísla menší než N. Taková grupa má tedy vždy N - 1 prvků.

Uvažujme například G = \langle \mathbb{Z}^* \mod 11, \cdot \rangle. Tato grupa má následující prvky: \{1, 2, 3, 4, 5, 6, 7, 8, 9, 10\}. Řád této grupy je 10 (což je skutečně rovno 11 - 1).

Prozkoumejme exponenciální prvek 2 z této skupiny. Výpočty až do 2^{12} jsou uvedeny níže. Všimněte si, že na levé straně rovnice se exponent vztahuje

k exponencializaci prvku grupy. V našem konkrétním příkladu se skutečně jedná

o aritmetické exponenciování na pravé straně rovnice (ale mohlo by se jednat

například i o sčítání). Pro upřesnění jsem vypsal opakovanou operaci, nikoliv

tvar exponentu na pravé straně.

2^1 = 2 \mod 112^2 = 2 \cdot 2 \mod 11 = 4 \mod 112^3 = 2 \cdot 2 \cdot 2 \mod 11 = 8 \mod 112^4 = 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 16 \mod 11 = 5 \mod 112^5 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 32 \mod 11 = 10 \mod 112^6 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 64 \mod 11 = 9 \mod 112^7 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 128 \mod 11 = 7 \mod 112^8 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 256 \mod 11 = 3 \mod 112^9 = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 512 \mod 11 = 6 \mod 112^{10} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 1024 \mod 11 = 1 \mod 112^{11} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 2048 \mod 11 = 2 \mod 112^{12} = 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \cdot 2 \mod 11 = 4096 \mod 11 = 4 \mod 11

Pokud se pozorně podíváte, zjistíte, že při exponenciování prvku 2

procházíme všechny prvky \langle \mathbb{Z}^* \mod 11, \cdot \rangle v následujícím pořadí: po 2^{10} pokračujeme v exponenciování prvku 2 opět přes všechny prvky a ve stejném

pořadí: 2, 4, 8, 5, 10, 9, 7, 3, 6, 1. Proto je prvek 2 generátorem v \langle \mathbb{Z}^* \mod 11, \cdot \rangle.

Ačkoli \langle \mathbb{Z}^* \mod 11, \cdot \rangle má více generátorů, ne všechny prvky této grupy jsou generátory. Vezměme si

například prvek 3. Projdeme-li prvních 10 exponenciál, aniž bychom ukazovali

těžkopádné výpočty, získáme následující výsledky:

3^1 = 3 \mod 113^2 = 9 \mod 113^3 = 5 \mod 113^4 = 4 \mod 113^5 = 1 \mod 113^6 = 3 \mod 113^7 = 9 \mod 113^8 = 5 \mod 113^9 = 4 \mod 113^{10} = 1 \mod 11

Namísto procházení všech hodnot v \langle \mathbb{Z}^* \mod 11, \cdot \rangle vede exponencializace prvku 3 pouze k podmnožině těchto hodnot: po páté exponenciaci

se tyto hodnoty začnou opakovat.

Nyní můžeme definovat cyklickou grupu jako jakoukoli grupu s alespoň jedním generátorem. To znamená, že existuje alespoň jeden prvek grupy, z něhož lze exponováním získat všechny ostatní prvky grupy.

Možná jste si v našem příkladu výše všimli, že 2^{10} i 3^{10} se rovnají 1 \mod 11. Ve skutečnosti,

ačkoli to nebudeme počítat, exponenciování 10 libovolného prvku v grupě \langle \mathbb{Z}^* \mod 11, \cdot \rangle dá 1 \mod 11. Proč tomu tak

je?

To je důležitá otázka, ale její zodpovězení vyžaduje určitou práci.

Pro začátek předpokládejme dvě celá kladná čísla a a N. Důležitá věta v teorii

čísel říká, že a má

multiplikativní inverzní modulo N (tj. celé číslo b, takže a \cdot b = 1 \mod N) tehdy a

jen tehdy, když největší společný dělitel mezi a a N je roven 1. To znamená,

že a a N jsou koprimena.

Pro libovolnou skupinu celých čísel vybavenou násobením modulo N jsou tedy do množiny zahrnuta pouze menší koprimena s N. Tuto množinu můžeme

označit \mathbb{Z}^c \mod N.

Předpokládejme například, že N je 10. Pouze celá čísla 1, 3, 7 a 9 jsou koprimem 10. Množina \mathbb{Z}^c \mod 10 tedy obsahuje pouze \{1, 3, 7, 9\}.

Skupinu s celočíselným násobením modulo 10 nelze vytvořit pomocí žádných

jiných celých čísel mezi 1 a 10. Pro tuto konkrétní skupinu jsou inverzemi

dvojice 1 a 9 a 3 a 7.

V případě, že N je samo

prvočíslo, jsou všechna celá čísla od 1 do N - 1 koprimoly s N. Taková skupina

má tedy řád N - 1.

Použijeme-li náš dřívější zápis, \mathbb{Z}^c \mod N se rovná \mathbb{Z}^* \mod N, když je N prvočíslo.

Grupa, kterou jsme vybrali pro náš předchozí příklad, \langle \mathbb{Z}^* \mod 11, \cdot \rangle, je konkrétním případem této třídy grup.

Dále funkce \phi(N) vypočítává počet koprimátů až do čísla N a je známá jako Eulerova funkce Phi. [1] Podle Eulerovy věty platí, že kdykoli jsou dvě celá čísla a a N koprimena, platí následující:

a^{\phi(N)} \mod N = 1 \mod N

To má důležitý důsledek pro třídu grup \langle \mathbb{Z}^* \mod N, \cdot \rangle, kde N je prvočíslo. Pro

tyto grupy představuje exponencializace prvků grupy aritmetickou

exponencializaci. To znamená, že a^{\phi(N)} \mod N představuje aritmetickou operaci a^{\phi(N)} \mod N.

Protože každý prvek a v

těchto multiplikativních grupách je koprimovaný s N, znamená to, že a^{\phi(N)} \mod N = a^{N - 1} \mod N = 1 \mod N.

Eulerova věta je opravdu důležitý výsledek. Na začátek z ní vyplývá, že

všechny prvky v \langle \mathbb{Z}^* \mod N, \cdot \rangle mohou procházet pouze takovým počtem hodnot exponenciálním dělením, které se

dělí na N - 1. V případě \langle \mathbb{Z}^* \mod 11, \cdot \rangle to znamená, že každý prvek může procházet pouze 2, 5 nebo 10 prvky. Hodnoty

skupiny, kterými každý prvek prochází při exponenciální exponenciále, se

nazývají pořadí prvku. Prvek s pořadím odpovídajícím pořadí

grupy je generátor.

Z Eulerovy věty navíc vyplývá, že vždy můžeme znát výsledek a^{N - 1} \mod N pro libovolnou skupinu \langle \mathbb{Z}^* \mod N, \cdot \rangle, kde N je prvočíslo. To platí

bez ohledu na to, jak složité mohou být skutečné výpočty.

Předpokládejme například, že naše skupina je \mathbb{Z}^* \mod 160,481,182 (kde 160,481,182 je skutečně prvočíslo). Víme, že všechna celá čísla 1 až

160 481 181 musí být prvky této grupy a že \phi(n) = 160 481 181. I když

nemůžeme provést všechny kroky výpočtu, víme, že výrazy jako 514^{160,481,181}, 2,005^{160,481,181} a 256,212^{160,481,181} se všechny musí vyhodnotit jako 1 \mod 160,481,182.

Poznámky:

[1] Funkce funguje následovně. Libovolné celé číslo N lze rozložit na součin prvočísel. Předpokládejme, že konkrétní N je vynásobeno následujícím způsobem: p_1^{e1} \cdot p_2^{e2} \cdot \ldots \cdot

p_m^{em}, kde všechna p jsou

prvočísla a všechna e jsou celá

čísla větší nebo rovna 1. Potom:

\phi(N) = \sum_{i=1}^m \left[p_i^{e_i} - p_i^{e_i - 1}\right]Eulerův vzorec funkce Phi pro prvočíselnou faktorizaci N.

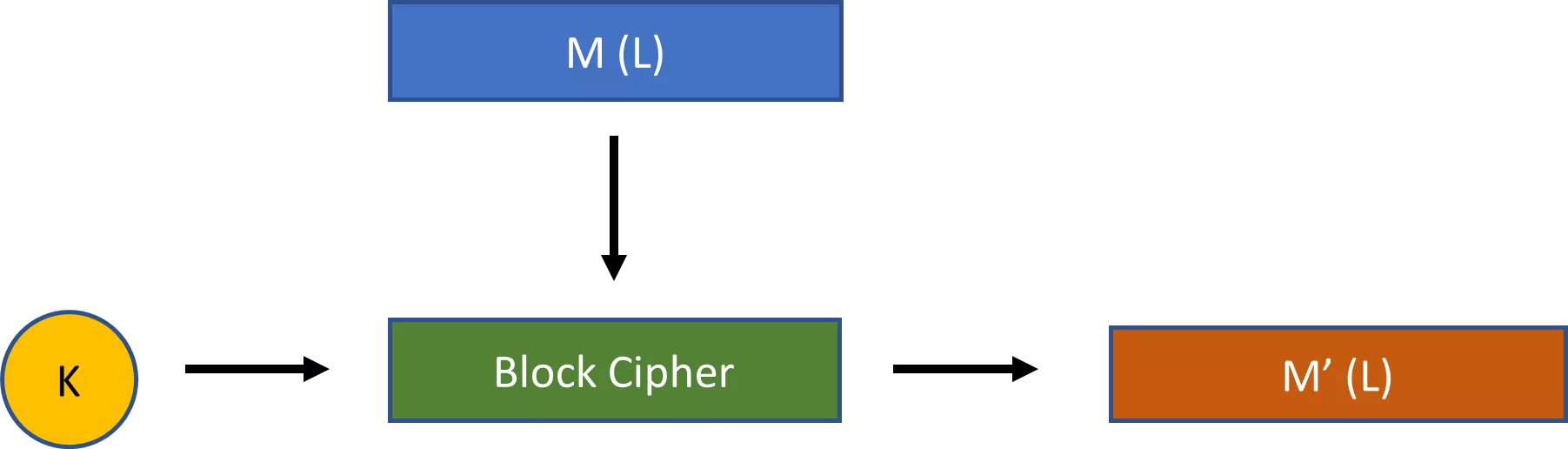

Pole

Základní algebraickou strukturou v abstraktní algebře je grupa, ale existuje jich mnohem více. Jedinou další algebraickou strukturou, kterou je třeba znát, je pole, konkrétně konečné pole. Tento typ algebraické struktury se často používá v kryptografii, například v Advanced Encryption Standard. Ten je hlavním symetrickým šifrovacím schématem, se kterým se v praxi setkáte.

Pole je odvozeno od pojmu grupy. Konkrétně pole je množina

prvků S vybavená dvěma binárními operátory \circ a \diamond, která splňuje

následující podmínky:

Množina S vybavená

\circje abelovská grupa.Množina S vybavená

\diamondje abelovskou grupou pro "nenulové" prvky.Množina S vybavená těmito dvěma operátory splňuje tzv. distributivní podmínku: Předpokládejme, že

a,bacjsou prvky S. Pak množina S vybavená těmito dvěma operátory splňuje distributivní vlastnost, kdyža \circ (b \diamond c) = (a \circ b) \diamond (a \circ c).

Všimněte si, že stejně jako u skupin je definice pole velmi abstraktní.

Nevyjadřuje žádné nároky na typy prvků v S ani na operace \circ a \diamond. Pouze uvádí, že

pole je jakákoli množina prvků se dvěma operacemi, pro které platí tři výše

uvedené podmínky. (Nulový prvek v druhé abelovské grupě lze interpretovat

abstraktně.)

Co může být příkladem pole? Dobrým příkladem je množina \mathbb{Z} \mod 7, neboli \{0, 1, \ldots, 7\} definovaná standardním sčítáním (místo výše uvedeného \circ) a standardním

násobením (místo výše uvedeného \diamond).

Za prvé, \mathbb{Z} \mod 7 splňuje podmínku abelovské grupy nad sčítáním a splňuje podmínku abelovské

grupy nad násobením, pokud uvažujeme pouze nenulové prvky. Za druhé, kombinace

množiny s oběma operátory splňuje distributivní podmínku.

Z didaktického hlediska je vhodné prozkoumat tato tvrzení pomocí některých

konkrétních hodnot. Vezměme experimentální hodnoty 5, 2 a 3, náhodně vybrané

prvky z množiny \mathbb{Z} \mod 7, abychom prozkoumali pole \langle \mathbb{Z} \mod 7, +, \cdot \rangle. Tyto tři hodnoty budeme používat v pořadí podle potřeby zkoumání

konkrétních podmínek.

Nejprve prozkoumejme, zda \mathbb{Z} \mod 7 vybavený sčítáním je abelovská grupa.

Podmínka uzavření: Vezměme jako hodnoty 5 a 2. V tom případě platí

[5 + 2] \mod 7 = 7 \mod 7 = 0. To je skutečně prvek\mathbb{Z} \mod 7, takže výsledek je v souladu s podmínkou uzavření.Podmínka asociativnosti: Vezměme jako hodnoty 5, 2 a 3. V tom případě platí

[(5 + 2) + 3] \mod 7 = [5 + (2 + 3)] \mod 7 = 10 \mod 7 = 3. To je v souladu s podmínkou asociativity.Podmínka identity: Vezměme jako hodnotu 5. V tom případě platí

[5 + 0] \mod 7 = [0 + 5] \mod 7 = 5. Zdá se tedy, že 0 je identitní prvek pro sčítání.Inverzní stav: Uvažujme inverzní hodnotu 5. Musí platit, že

[5 + d] \mod 7 = 0pro nějakou hodnotud. V tomto případě je jedinečná hodnota z\mathbb{Z}_7, která tuto podmínku splňuje, je 2.Podmínka komutativity: Vezměme si za hodnoty 5 a 3. V tom případě platí

[5 + 3] \mod 7 = [3 + 5] \mod 7 = 1. To je v souladu s podmínkou komutativity.

Množina \mathbb{Z} \mod 7 vybavená sčítáním se zjevně jeví jako abelovská grupa. Nyní prozkoumejme,

zda \mathbb{Z} \mod 7 vybavená

násobením je abelovskou grupou pro všechny nenulové prvky.

Podmínka uzavření: Vezměme jako hodnoty 5 a 2. V tom případě platí

[5 \cdot 2] \mod 7 = 10 \mod 7 = 3. To je také prvek\mathbb{Z} \mod 7, takže výsledek je v souladu s podmínkou uzavření.Podmínka asociativnosti: Vezměme jako hodnoty 5, 2 a 3. V tom případě platí

[(5 \cdot 2) \cdot 3] \mod 7 = [5 \cdot (2 \cdot 3)] \mod 7 = 30 \mod 7 = 2. To je v souladu s podmínkou asociativity.Podmínka identity: Vezměme jako hodnotu 5. V tomto případě platí

[5 \cdot 1] \mod 7 = [1 \cdot 5] \mod 7 = 5. Zdá se tedy, že 1 je identitní prvek pro násobení.Inverzní stav: Uvažujme inverzní hodnotu 5. Musí platit, že

[5 \cdot d] \mod 7 = 1pro nějakou hodnotud. Jedinečná hodnota z\mathbb{Z}_7, která tuto podmínku splňuje, je 3. To je v souladu s inverzní podmínkou.Podmínka komutativity: Vezměme si za hodnoty 5 a 3. V tom případě platí

[5 \cdot 3] \mod 7 = [3 \cdot 5] \mod 7 = 15 \mod 7 = 1. To je v souladu s podmínkou komutativity.

Množina \mathbb{Z} \mod 7 zjevně splňuje pravidla pro abelovskou grupu, pokud je spojena se sčítáním

nebo násobením nad nenulovými prvky.

Nakonec se zdá, že tato množina v kombinaci s oběma operátory splňuje

distributivní podmínku. Vezměme jako hodnoty 5, 2 a 3. Vidíme, že [5 \cdot (2 + 3)] \mod 7 = [5 \cdot 2 + 5 \cdot 3] \mod 7 = 25 \mod 7 = 4.

Nyní jsme viděli, že \mathbb{Z} \mod 7 vybavený sčítáním a násobením splňuje axiomy pro konečné pole při testování

s konkrétními hodnotami. Samozřejmě to můžeme ukázat i obecně, ale zde to nebudeme

dělat.

Klíčový rozdíl je mezi dvěma typy polí: konečnými a nekonečnými poli.

Konečné pole zahrnuje pole, jehož množina S je nekonečně velká. Příkladem nekonečného pole je množina reálných čísel \mathbb{R} vybavená sčítáním a násobením. Konečné pole, známé také

jako Galoisovo pole, je pole, kde je množina S konečná. Náš výše uvedený příklad \langle \mathbb{Z} \mod 7, +, \cdot \rangle je konečné pole.

V kryptografii nás zajímají především konečná pole. Obecně lze ukázat, že

konečné pole existuje pro nějakou množinu prvků S tehdy a

jen tehdy, když má p^m prvků,

kde p je prvočíslo a m kladné celé číslo větší nebo rovno jedné. Jinými slovy, je-li řád nějaké

množiny S prvočíslo (p^m, kde m = 1) nebo nějaká

prvočíselná mocnina (p^m, kde m > 1), pak lze najít dva

operátory \circ a \diamond takové, že jsou splněny

podmínky pro pole.

Má-li nějaké konečné pole prvočíselný počet prvků, pak se nazývá prvočíselné pole. Pokud je počet prvků v konečném poli prvočíselný, pak se pole nazývá rozšířené pole. V kryptografii nás zajímají jak prvočíselná, tak rozšiřující pole. [2]

V kryptografii jsou zajímavá především pole prvočísel, kde je množina všech

celých čísel modulována nějakým prvočíslem a operátory jsou standardní

sčítání a násobení. Do této třídy konečných polí patří \mathbb{Z} \mod 2, \mathbb{Z} \mod 3, \mathbb{Z} \mod 5, \mathbb{Z} \mod 7, \mathbb{Z} \mod 11, \mathbb{Z} \mod 13 a tak dále. Pro libovolné prvočíselné pole \mathbb{Z} \mod p je množina celých čísel tohoto pole následující: \{0, 1, \ldots, p - 2, p - 1\}.

V kryptografii nás také zajímají rozšiřující pole, zejména pole s 2^m prvky, kde m > 1. Taková

konečná pole se používají například v šifře Rijndael, která tvoří základ

šifrovacího standardu Advanced Encryption Standard. Zatímco pole prvočísel

jsou poměrně intuitivní, tato rozšiřující pole báze 2 pravděpodobně nejsou

pro nikoho, kdo nezná abstraktní algebru.

Pro začátek je skutečně pravda, že každé množině celých čísel s 2^m prvky lze přiřadit dva operátory, které z jejich kombinace vytvoří pole

(pokud je m kladné celé číslo).

Přesto to, že pole existuje, nemusí nutně znamenat, že je snadné ho objevit nebo

že je obzvláště praktické pro určité aplikace.

Ukazuje se, že v kryptografii jsou použitelná zejména pole rozšíření 2^m definovaná nad určitými množinami polynomických výrazů, nikoli nad nějakou

množinou celých čísel.

Předpokládejme například, že bychom chtěli rozšiřující pole s 2^3 (tj. 8) prvky v množině. Ačkoli může existovat mnoho různých množin, které

lze pro pole této velikosti použít, jedna taková množina obsahuje všechny

unikátní polynomy tvaru a_2x^2 + a_1x + a_0, kde

každý koeficient a_i je buď

0, nebo 1. Tato množina S tedy obsahuje následující prvky:

0: Případ, kdya_2 = 0,a_1 = 0aa_0 = 0.1: Případ, kdya_2 = 0,a_1 = 0aa_0 = 1.x: Případ, kdya_2 = 0,a_1 = 1aa_0 = 0.x + 1: Případ, kdya_2 = 0,a_1 = 1aa_0 = 1.x^2: Případ, kdya_2 = 1,a_1 = 0aa_0 = 0.x^2 + 1: Případ, kdya_2 = 1,a_1 = 0aa_0 = 1.x^2 + x: Případ, kdya_2 = 1,a_1 = 1aa_0 = 0.x^2 + x + 1: Případ, kdya_2 = 1,a_1 = 1aa_0 = 1.

Takže S by byla množina \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x + 1\}. Jaké dvě operace lze nad touto množinou prvků definovat, aby jejich

kombinace byla polem?

První operaci na množině S (\circ) lze definovat jako standardní polynomické sčítání modulo 2. Stačí

polynomy sečíst jako obvykle a pak na každý z koeficientů výsledného

polynomu aplikovat modulo 2. Zde je několik příkladů:

[(x^2) + (x^2 + x + 1)] \mod 2 = [2x^2 + x + 1] \mod 2 = x + 1[(x^2 + x) + (x)] \mod 2 = [x^2 + 2x] \mod 2 = x^2[(x + 1) + (x^2 + x + 1)] \mod 2 = [x^2 + 2x + 2] \mod 2 = x^2 + 1

Druhá operace s množinou S (\diamond), která je nutná pro vytvoření pole, je složitější. Je to druh násobení,

ale ne standardní násobení z aritmetiky. Místo toho je třeba vnímat každý

prvek jako vektor a operaci chápat jako násobení těchto dvou vektorů modulem

neredukovatelného polynomu.

Nejprve se věnujme myšlence neredukovatelného polynomu. Neredukovatelný polynom** je takový, který nelze rozložit na jiné složky (stejně jako prvočíslo nelze rozložit na jiné složky než 1 a prvočíslo samotné). Pro naše účely nás zajímají polynomy, které jsou neredukovatelné vzhledem k množině všech celých čísel. (Všimněte si, že některé polynomy můžete vydělit například pomocí reálných nebo komplexních čísel, i když je nemůžete vydělit pomocí celých čísel.)

Vezměme si například polynom x^2 - 3x + 2. Ten lze přepsat jako (x - 1)(x - 2). Není tedy

neredukovatelný. Nyní uvažujme polynom x^2 + 1. Použijeme-li pouze

celá čísla, není možné tento výraz dále dělit. Jedná se tedy o

neredukovatelný polynom vzhledem k celým číslům.

Dále se věnujme pojmu násobení vektorů. Nebudeme se tímto tématem zabývat do hloubky, ale stačí pochopit základní pravidlo: Dělení vektorů může probíhat libovolně, pokud má dividenda vyšší nebo stejný stupeň jako dělitel. Pokud má dividenda nižší stupeň než dělitel, pak již dividendu nelze dělit dělitelem.

Vezměme například výraz x^6 + x + 1 \mod x^5 + x^2. Ten se zjevně dále redukuje, protože stupeň dividendy 6 je vyšší než

stupeň dělitele 5. Nyní uvažujme výraz x^5 + x + 1 \mod x^5 + x^2.

Ten se také dále redukuje, protože stupeň dividendy 5 a dělitele 5 je

stejný.

Nyní však uvažujme výraz x^4 + x + 1 \mod x^5 + x^2. Ten se dále neredukuje, protože stupeň dividendy 4 je nižší než stupeň

dělitele 5.

Na základě těchto informací jsme nyní připraveni najít druhou operaci pro

množinu \{0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x + 1\}.

Již jsem řekl, že druhou operaci je třeba chápat jako násobení vektorů modulo nějakého neredukovatelného polynomu. Tento neredukovatelný polynom by měl zajistit, že druhá operace definuje abelovskou grupu nad S a je v souladu s distributivní podmínkou. Jaký by tedy měl být tento neredukovatelný polynom?

Protože všechny vektory v množině jsou stupně 2 nebo nižšího, měl by být neredukovatelný polynom stupně 3. Jestliže jakékoliv násobení dvou vektorů v množině dává polynom stupně 3 nebo vyššího, víme, že modulo polynomu stupně 3 dává vždy polynom stupně 2 nebo nižšího. Je tomu tak proto, že každý polynom stupně 3 nebo vyšší je vždy dělitelný polynomem stupně 3. Navíc polynom, který funguje jako dělitel, musí být neredukovatelný.

Ukázalo se, že existuje několik neredukovatelných polynomů stupně 3, které

bychom mohli použít jako dělitele. Každý z těchto polynomů definuje ve

spojení s naší množinou S a sčítáním modulo 2 jiné pole. To

znamená, že při použití rozšiřujících polí 2^m v kryptografii máte více možností.

Pro náš příklad předpokládejme, že vybereme polynom x^3 + x + 1. Ten je skutečně neredukovatelný, protože jej nelze vydělit pomocí celých

čísel. Navíc zajistí, že při jakémkoli násobení dvou prvků získáme polynom

stupně 2 nebo méně.

Pro ilustraci si ukážeme příklad druhé operace s polynomem x^3 + x + 1 jako dělitelem. Předpokládejme, že v naší množině S vynásobíme prvky x^2 + 1 s x^2 + x. Potřebujeme tedy

vypočítat výraz [(x^2 + 1) \cdot (x^2 + x)] \mod x^3 + x + 1. To lze zjednodušit následujícím způsobem:

[(x^2 + 1) \cdot (x^2 + x)] \mod x^3 + x + 1 =[x^2 \cdot x^2 + x^2 \cdot x + 1 \cdot x^2 + 1 \cdot x] \mod x^3 + x + 1 =[x^4 + x^3 + x^2 + x] \mod x^3 + x + 1

Víme, že [x^4 + x^3 + x^2 + x] \mod x^3 + x + 1 lze redukovat, protože dividenda má vyšší stupeň (4) než dělitel (3).

Pro začátek si můžete všimnout, že výraz x^3 + x + 1 přechází v x^4 + x^3 + x^2 + x celkem xkrát. To si můžete

ověřit vynásobením x^3 + x + 1 částkou x, což je x^4 + x^2 + x. Protože druhý

člen je stejného stupně jako dividenda, tedy 4, víme, že to funguje. Zbytek

tohoto dělení číslem x můžeme

vypočítat následujícím způsobem:

[(x^4 + x^3 + x^2 + x) - (x^4 + x^2 + x)] \mod x^3 + x + 1 =[x^3] \mod x^3 + x + 1 =x^3

Takže po dělení x^4 + x^3 + x^2 + x číslem x^3 + x + 1 celkem x krát dostaneme zbytek x^3.

Lze tento zbytek dále dělit číslem x^3 + x + 1?

Intuitivně by mohlo být lákavé říci, že x^3 již nelze dělit x^3 + x + 1,

protože druhý člen se zdá být větší. Vzpomeňte si však na naši dřívější

diskusi o dělení vektorů. Pokud má dividenda stupeň větší nebo stejný jako

dělitel, lze výraz dále redukovat. Konkrétně výraz x^3 + x + 1 může přejít do x^3 přesně 1krát.

Zbytek se vypočítá následujícím způsobem:

[(x^3) - (x^3 + x + 1)] \mod x^3 + x + 1 = [x + 1] \mod x^3 + x + 1 = x + 1Možná vás zajímá, proč se (x^3) - (x^3 + x + 1) vyhodnotí jako x + 1 a ne

jako -x - 1. Nezapomeňte, že

první operace našeho pole je definována modulo 2. Proto odčítání dvou

vektorů dává přesně stejný výsledek jako sčítání dvou vektorů.

Součet násobení x^2 + 1 a x^2 + x: Po vynásobení těchto

dvou členů dostaneme polynom 4. stupně x^4 + x^3 + x^2 + x, který je

třeba redukovat modulo x^3 + x + 1. Polynom 4.

stupně je dělitelný x^3 + x + 1 přesně x + 1 krát. Zbytek po

dělení x^4 + x^3 + x^2 + x prvkem x^3 + x + 1 přesně x + 1 krát je x + 1. To je skutečně

prvek naší množiny {0, 1, x, x + 1, x^2, x^2 + 1, x^2 + x, x^2 + x + 1}.

Proč by měla být rozšiřující pole se základem 2 nad množinami polynomů, jako ve výše uvedeném příkladu, užitečná pro kryptografii? Důvodem je to, že na koeficienty v polynomech takových množin, buď 0, nebo 1, lze pohlížet jako na prvky binárních řetězců o určité délce. Na množinu S z našeho příkladu výše lze například místo toho pohlížet jako na množinu S, která obsahuje všechny binární řetězce délky 3 (000 až 111). Operace nad množinou S pak lze použít i k provádění operací nad těmito binárními řetězci a k vytvoření binárního řetězce stejné délky.

Poznámky:

[2] Rozšiřující pole se stávají velmi neintuitivními. Místo prvků celých čísel mají množiny polynomů. Kromě toho se veškeré operace provádějí modulo některého neredukovatelného polynomu.

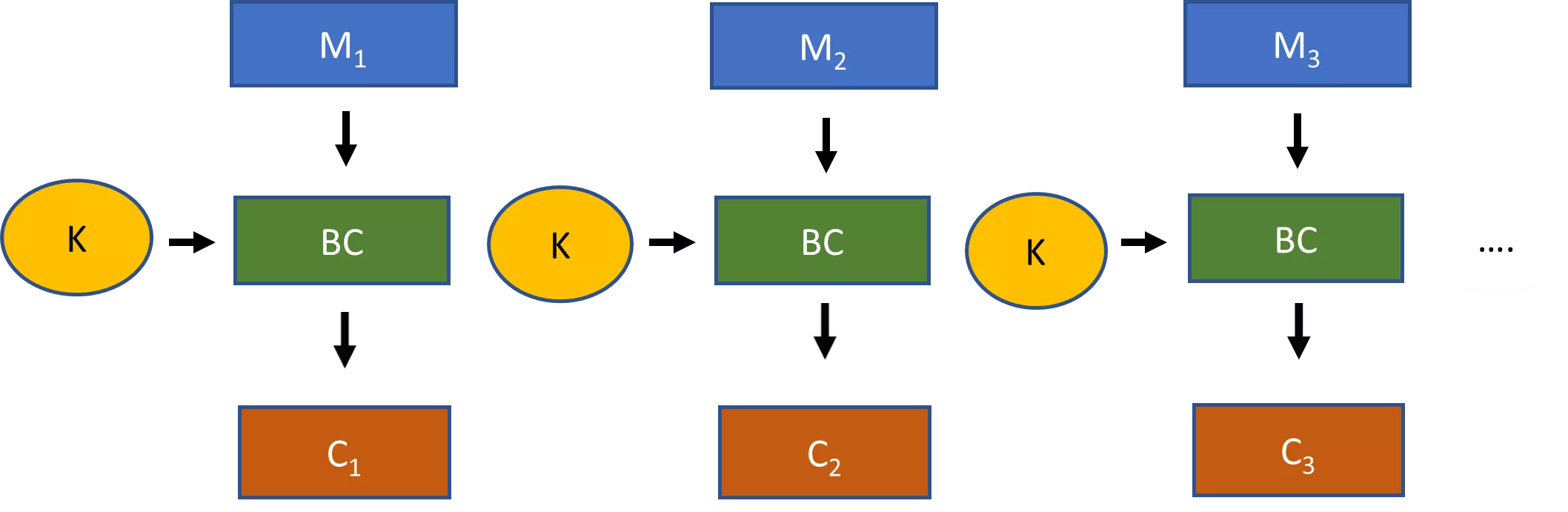

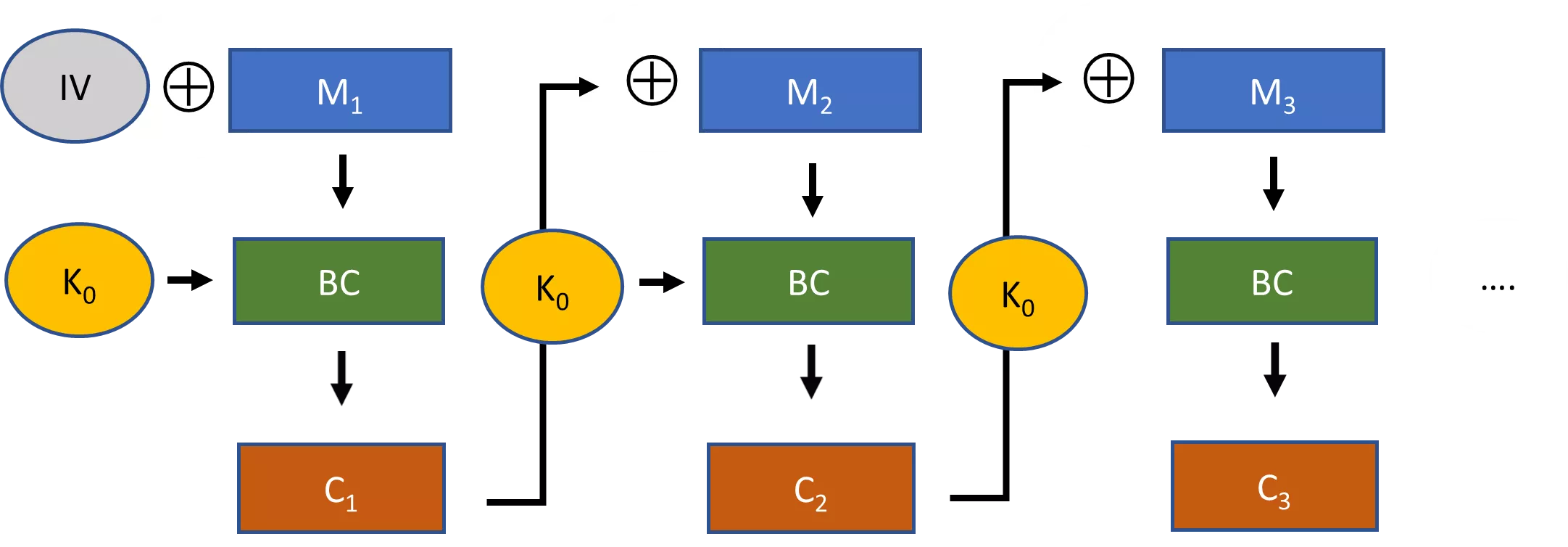

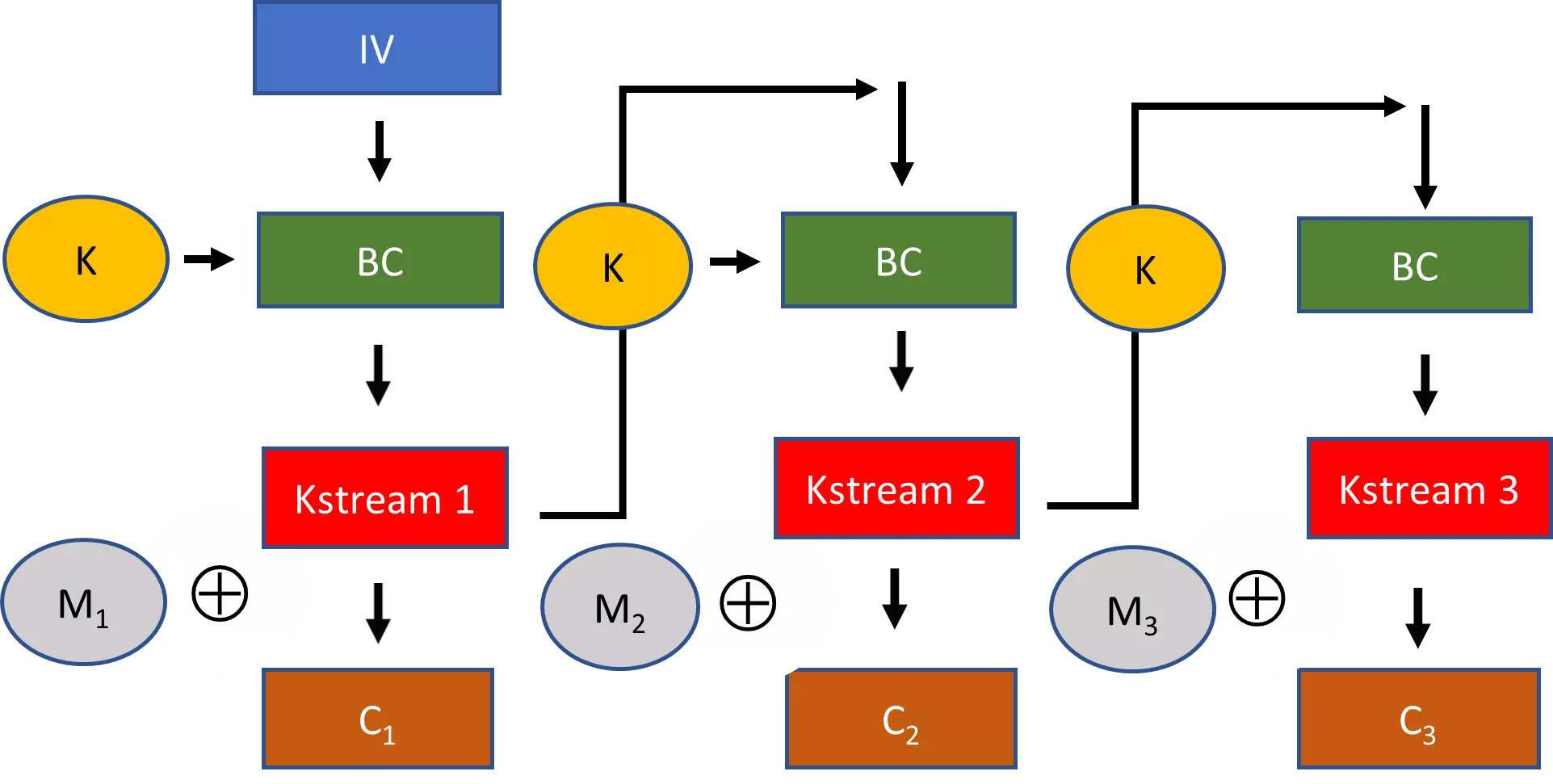

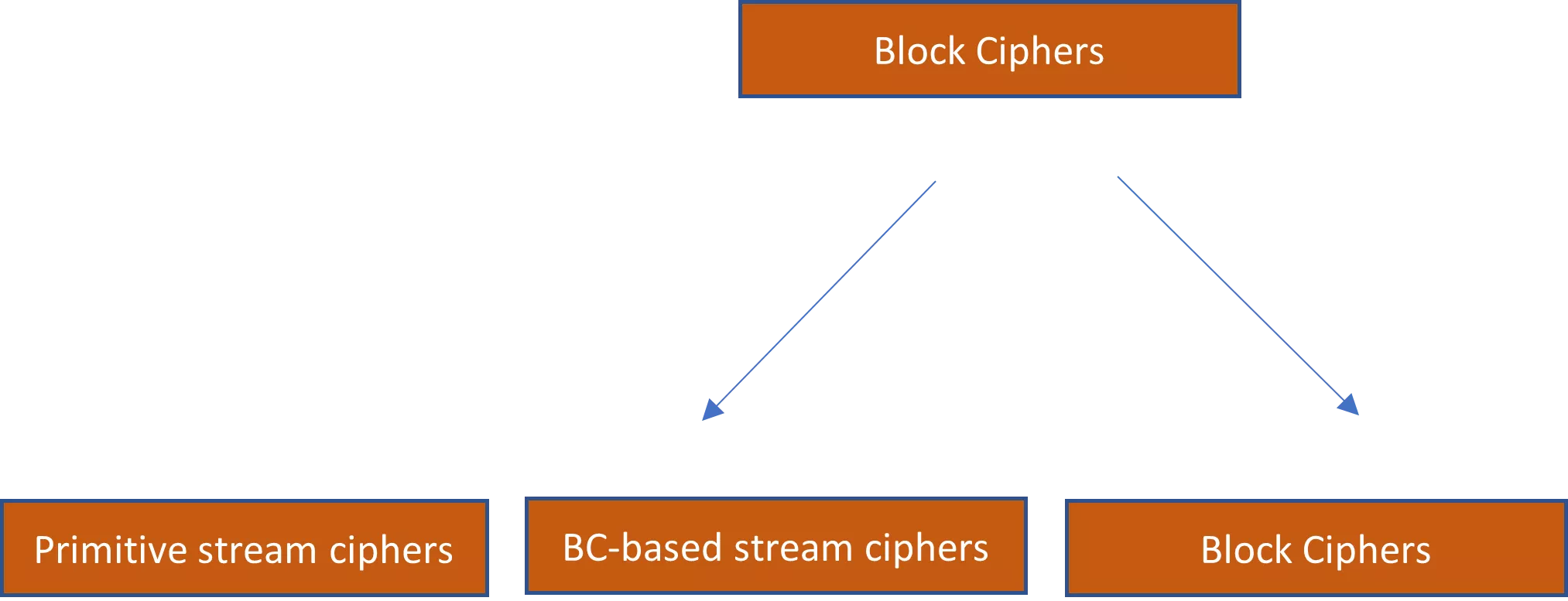

Abstraktní algebra v praxi