name: Vnitřní fungování Bitcoinových peněženek goal: Ponořte se do kryptografických principů, které stojí za Bitcoinovými peněženkami. objectives:

- Definovat teoretické pojmy nezbytné pro pochopení kryptografických algoritmů používaných v Bitcoinu.

- Plně pochopit konstrukci deterministické a hierarchické peněženky.

- Znát způsoby, jak identifikovat a snížit rizika spojená se správou peněženky.

- Porozumět principům hašovacích funkcí, kryptografických klíčů a digitálních podpisů.

Cesta do srdce Bitcoinových peněženek

Objevte tajemství deterministických a hierarchických Bitcoinových peněženek s naším kurzem CYP201! Ať už jste pravidelný uživatel nebo nadšenec, který si chce prohloubit své znalosti, tento kurz nabízí kompletní ponoření do fungování těchto nástrojů, které všichni používáme každý den.

Naučte se o mechanismech hašovacích funkcí, digitálních podpisů (ECDSA a Schnorr), mnemonických frázích, kryptografických klíčích a vytváření přijímacích adres, a to vše při prozkoumávání pokročilých bezpečnostních strategií.

Tento trénink vás nejen vybaví znalostmi potřebnými k pochopení struktury Bitcoinové peněženky, ale také vás připraví na hlubší ponoření do vzrušujícího světa kryptografie.

S jasnou pedagogikou, více než 60 vysvětlujícími diagramy a konkrétními příklady vás CYP201 umožní pochopit od A do Z, jak vaše peněženka funguje, abyste mohli s důvěrou navigovat vesmírem Bitcoinu. Vezměte kontrolu nad svými UTXOs dnes tím, že porozumíte, jak fungují HD peněženky!

Úvod

Úvod do kurzu

Vítejte v kurzu CYP201, kde se podrobně seznámíme s fungováním HD Bitcoinových peněženek. Tento kurz je určen každému, kdo chce pochopit technické základy používání Bitcoinu, ať už jde o příležitostné uživatele, osvícené nadšence nebo budoucí odborníky.

Cílem tohoto školení je dát vám klíče k ovládnutí nástrojů, které používáte každý den. HD Bitcoinové peněženky, které jsou v srdci vašeho uživatelského zážitku, jsou založeny na někdy složitých konceptech, které se pokusíme zpřístupnit. Společně je odhalíme!

Než se ponoříme do detailů konstrukce a fungování Bitcoinových peněženek,

začneme několika kapitolami o kryptografických primitivách, které je třeba

znát pro následující. Začneme hašovacími funkcemi, zásadními jak pro

peněženky, tak pro samotný protokol Bitcoinu. Objevíte jejich hlavní

charakteristiky, specifické funkce používané v Bitcoinu a v techničtější

kapitole se dozvíte podrobně o fungování královny hašovacích funkcí: SHA256.

Dále budeme diskutovat o fungování algoritmů digitálního podpisu, které každý den používáte k zabezpečení vašich UTXOs. Bitcoin používá dva: ECDSA a protokol Schnorr. Naučíte se, které matematické primitivy leží v základu těchto algoritmů a jak zajišťují bezpečnost transakcí.

Jakmile budeme mít dobré porozumění těmto prvkům kryptografie, konečně přejdeme k srdci školení: deterministické a hierarchické peněženky! Nejprve je sekce věnovaná mnemonickým frázím, těmto sekvencím 12 nebo 24 slov, které vám umožňují vytvořit a obnovit vaše peněženky. Objevíte, jak jsou tato slova generována zdrojem entropie a jak usnadňují používání Bitcoinu.

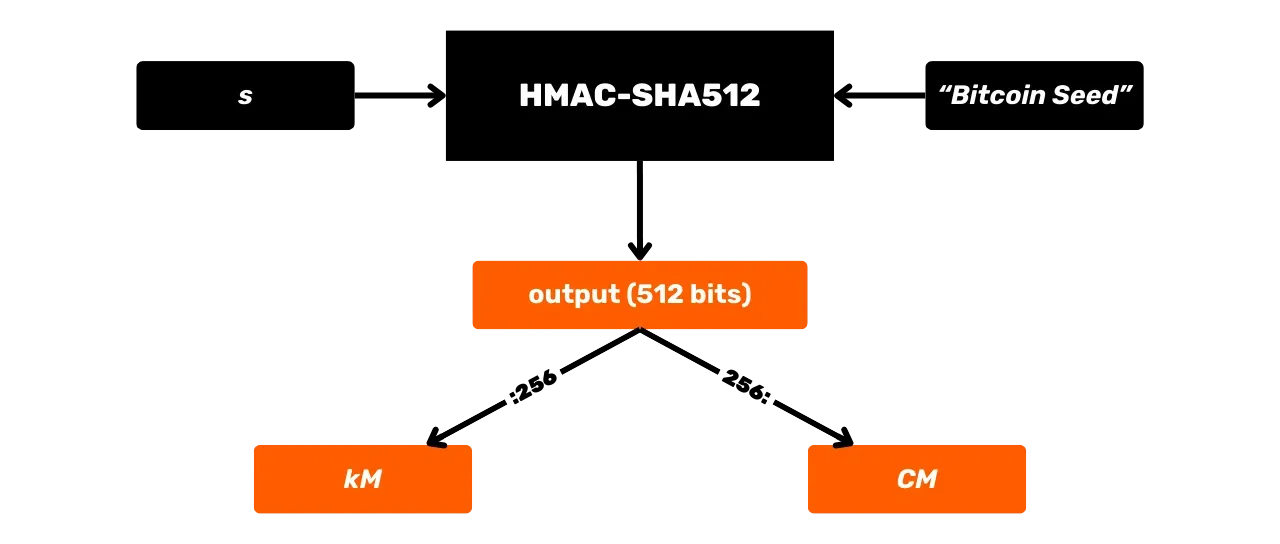

Školení bude pokračovat studiem BIP39 hesla, seedu (nesmí být zaměňován s mnemonickou

frází), hlavního řetězového kódu a hlavního klíče. Podrobně si probereme, co

tyto prvky jsou, jaké mají role a jak jsou vypočítány.

Školení bude pokračovat studiem BIP39 hesla, seedu (nesmí být zaměňován s mnemonickou

frází), hlavního řetězového kódu a hlavního klíče. Podrobně si probereme, co

tyto prvky jsou, jaké mají role a jak jsou vypočítány.

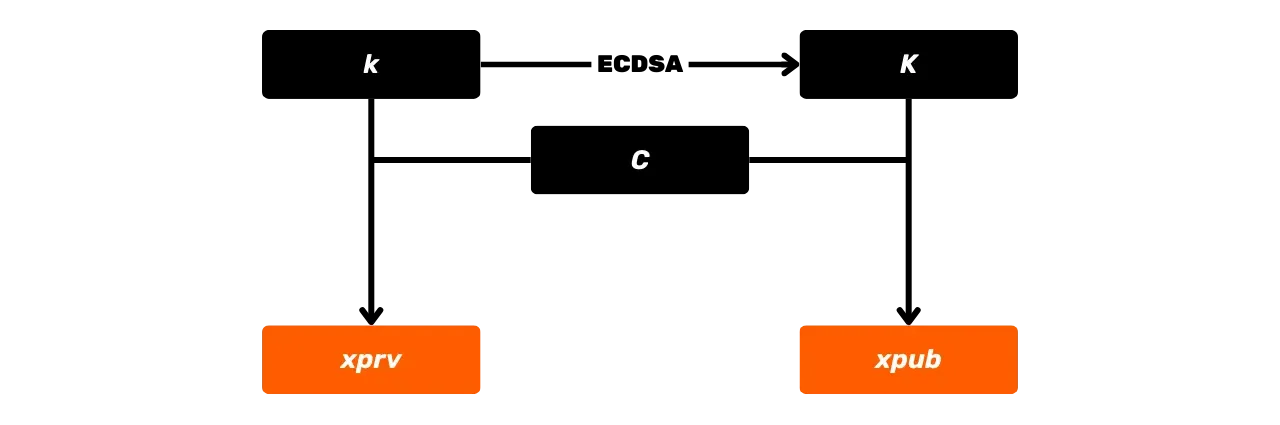

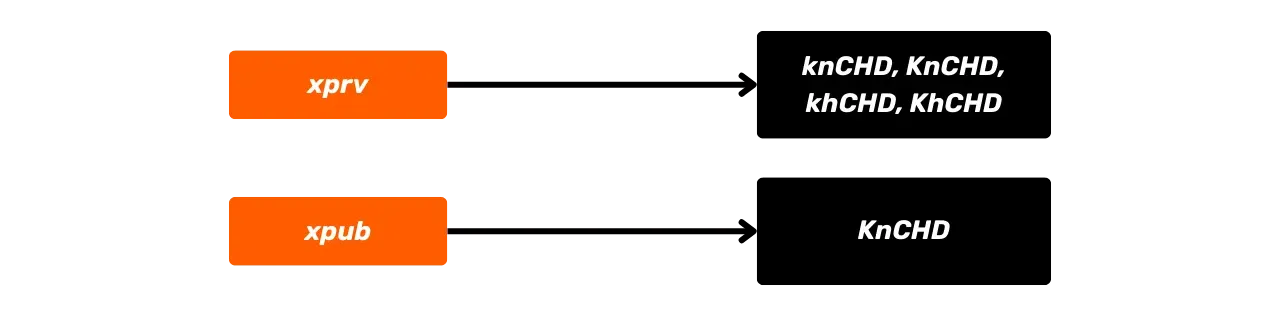

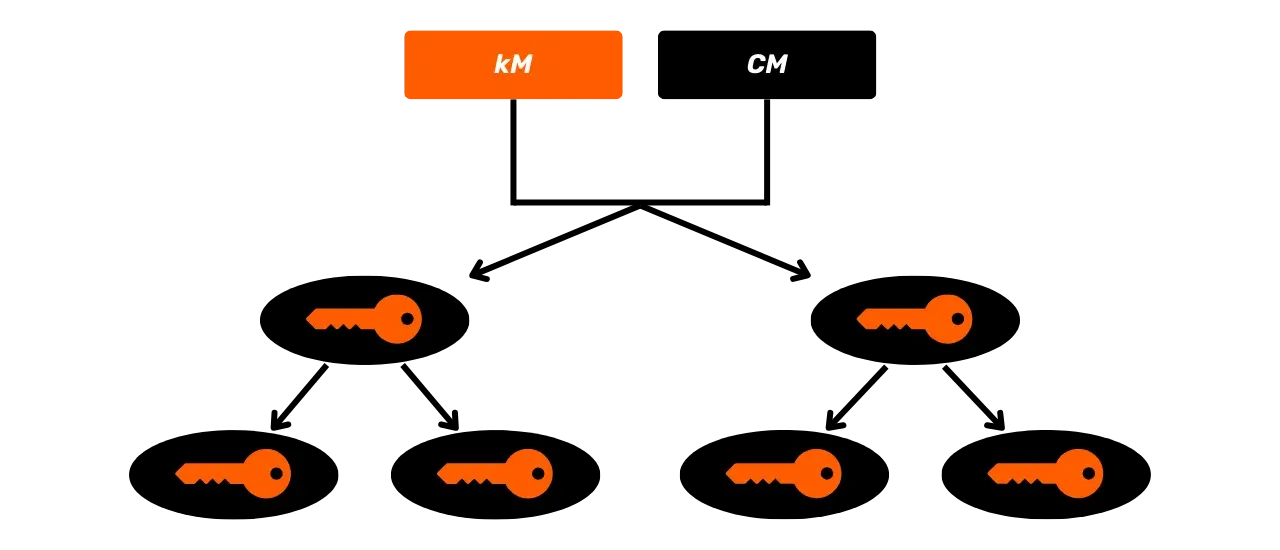

Nakonec, z hlavního klíče, objevíme, jak jsou odvozeny kryptografické klíčové páry deterministickým a hierarchickým způsobem až po přijímací adresy.

Toto školení vám umožní používat vaše peněženkové software s důvěrou, zatímco si rozšíříte dovednosti v identifikaci a minimalizaci rizik. Připravte se stát se pravým expertem na Bitcoinové peněženky!

Hašovací Funkce

Úvod do Hašovacích Funkcí

První typ kryptografických algoritmů používaných na Bitcoinu zahrnuje hašovací funkce. Hrají zásadní roli na různých úrovních protokolu, ale také uvnitř Bitcoinových peněženek. Pojďme společně objevit, co je hašovací funkce a k čemu se používá v Bitcoinu.

Definice a Princip Hašování

Hašování je proces, který transformuje informace libovolné délky na jinou informaci pevné délky prostřednictvím kryptografické hašovací funkce. Jinými slovy, hašovací funkce přijme vstup jakékoli velikosti a převede jej na otisk pevné velikosti, nazývaný "hash". Hash může být také někdy označován jako "digest", "condensate", "condensed" nebo "hashed".

Například hašovací funkce SHA256 produkuje hash pevné délky 256 bitů. Takže pokud použijeme vstup "PlanB", zprávu libovolné délky, vygenerovaný hash bude následující 256bitový otisk:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Charakteristiky Hašovacích Funkcí

Tyto kryptografické hašovací funkce mají několik zásadních charakteristik, které je činí obzvláště užitečnými v kontextu Bitcoinu a dalších počítačových systémů:

- Nezvratnost (nebo odolnost proti zpětnému zjištění)

- Odolnost proti manipulaci (lavina efekt)

- Odolnost proti kolizím

- Odolnost proti druhému zpětnému zjištění

1. Nezvratnost (odolnost proti zpětnému zjištění):

Nezvratnost znamená, že je snadné vypočítat hash z vstupní informace, ale opačný výpočet, tedy nalezení vstupu z hashe, je prakticky nemožný. Tato vlastnost činí hashovací funkce ideálními pro vytváření jedinečných digitálních otisků, aniž by byla ohrožena původní informace.

V daném příkladu, získání hash 24f1b9… znalostí vstupu "PlanB" je jednoduché a rychlé. Nicméně, nalezení zprávy "PlanB" pouze

znalostí 24f1b9… je nemožné.

Proto je nemožné najít preimage m pro hash h tak, že h = \text{HASH}(m),

kde \text{HASH} je kryptografická

hašovací funkce.

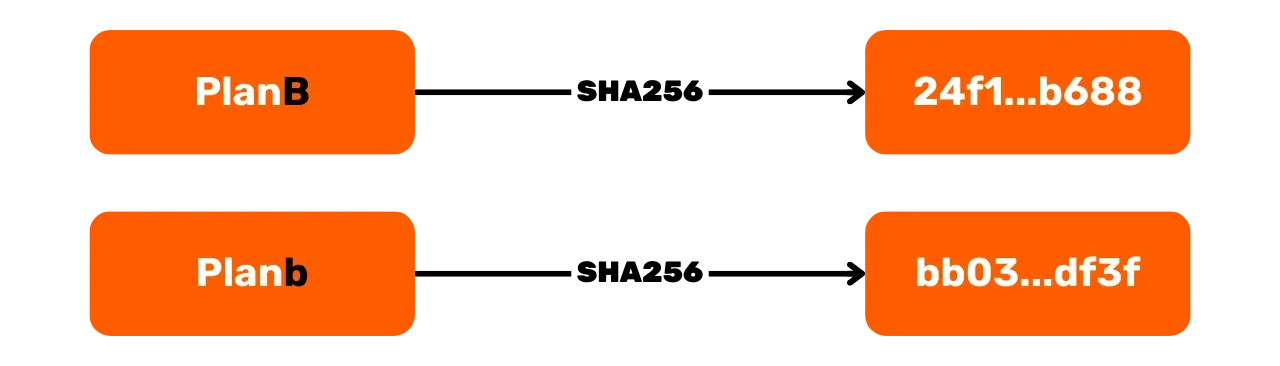

2. Odolnost proti manipulaci (lavina efekt)

Druhá charakteristika je odolnost proti manipulaci, známá také jako lavina efekt. Tato charakteristika je pozorována u hašovací funkce, pokud malá změna ve vstupní zprávě způsobí radikální změnu ve výstupním haši. Pokud se vrátíme k našemu příkladu se vstupem "PlanB" a funkcí SHA256, viděli jsme, že generovaný haš je následující:

24f1b93b68026bfc24f5c8265f287b4c940fb1664b0d75053589d7a4f821b688

Pokud uděláme velmi malou změnu ve vstupu použitím "Planb" tentokrát, pak jednoduchá změna z velkého "B" na malé "b" zcela změní výstupní haš SHA256:

bb038b4503ac5d90e1205788b00f8f314583c5e22f72bec84b8735ba5a36df3f

Tato vlastnost zajišťuje, že i malá úprava původní zprávy je okamžitě zjistitelná, protože se nezmění jen malá část haše, ale celý haš. To může být zajímavé v různých oblastech pro ověření integrity zpráv, softwaru nebo dokonce Bitcoinových transakcí.

3. Odolnost proti kolizím

Třetí charakteristika je odolnost proti kolizím. Hašovací funkce je odolná

proti kolizím, pokud je výpočetně nemožné najít 2 různé zprávy, které

produkují stejný hašovací výstup z funkce. Formálně je obtížné najít dvě

odlišné zprávy m_1 a m_2 tak, že:

\text{HASH}(m_1) = \text{HASH}(m_2)

Ve skutečnosti je matematicky nevyhnutelné, že pro hašovací funkce existují

kolize, protože velikost vstupů může být větší než velikost výstupů. To je

známé jako Dirichletův princip šuplíku: pokud jsou n objekty rozděleny do m šuplíků, přičemž m < n,

pak alespoň jeden šuplík nutně obsahuje dva nebo více objektů. Pro hašovací

funkci se tento princip uplatňuje, protože počet možných zpráv je (téměř)

nekonečný, zatímco počet možných hašů je konečný (2^{256} v případě SHA256).

Takže tato charakteristika neznamená, že pro hašovací funkce neexistují

žádné kolize, ale spíše, že dobrá hašovací funkce činí pravděpodobnost

nalezení kolize zanedbatelnou. Tato charakteristika například již není

ověřena u algoritmů SHA-0 a SHA-1, předchůdců SHA-2, u kterých byly nalezeny

kolize. Tyto funkce jsou proto nyní často nedoporučovány a považovány za

zastaralé. Pro hašovací funkci o n bitech je odolnost proti kolizím řádu 2^{\frac{n}{2}}, v souladu s útokem narozenin. Například pro SHA256 (n = 256) je složitost nalezení kolize řádu 2^{128} pokusů. V praktickém smyslu to znamená, že pokud se přes funkci převede 2^{128} různých zpráv,

je pravděpodobné, že se najde kolize.

4. Odolnost proti druhému preobrazu

Odolnost proti druhému preobrazu je další důležitou charakteristikou

hašovacích funkcí. Tvrzení, že pokud je dána zpráva m_1 a její haš h, je výpočetně

nemožné najít jinou zprávu m_2 \neq m_1 tak, že:

\text{HASH}(m_1) = \text{HASH}(m_2)Tedy odolnost proti druhému preobrazu je do jisté míry podobná odolnosti

proti kolizím, kromě toho, že zde je útok obtížnější, protože útočník nemůže

volně vybírat m_1.

Aplikace hašovacích funkcí v Bitcoinu

Nejpoužívanější hašovací funkcí v Bitcoinu je SHA256 ("Secure Hash Algorithm 256 bits"). Navržena na začátku 2000s NSA a standardizována NIST, produkuje 256-bitový hašovací výstup.

Tato funkce je používána v mnoha aspektech Bitcoinu. Na úrovni protokolu se podílí na mechanismu Proof-of-Work, kde je aplikována dvojité hašování pro hledání částečné kolize mezi hlavičkou kandidátního bloku, vytvořeného těžařem, a cílem obtížnosti. Pokud je tato částečná kolize nalezena, kandidátní blok se stává platným a může být přidán do blockchainu.

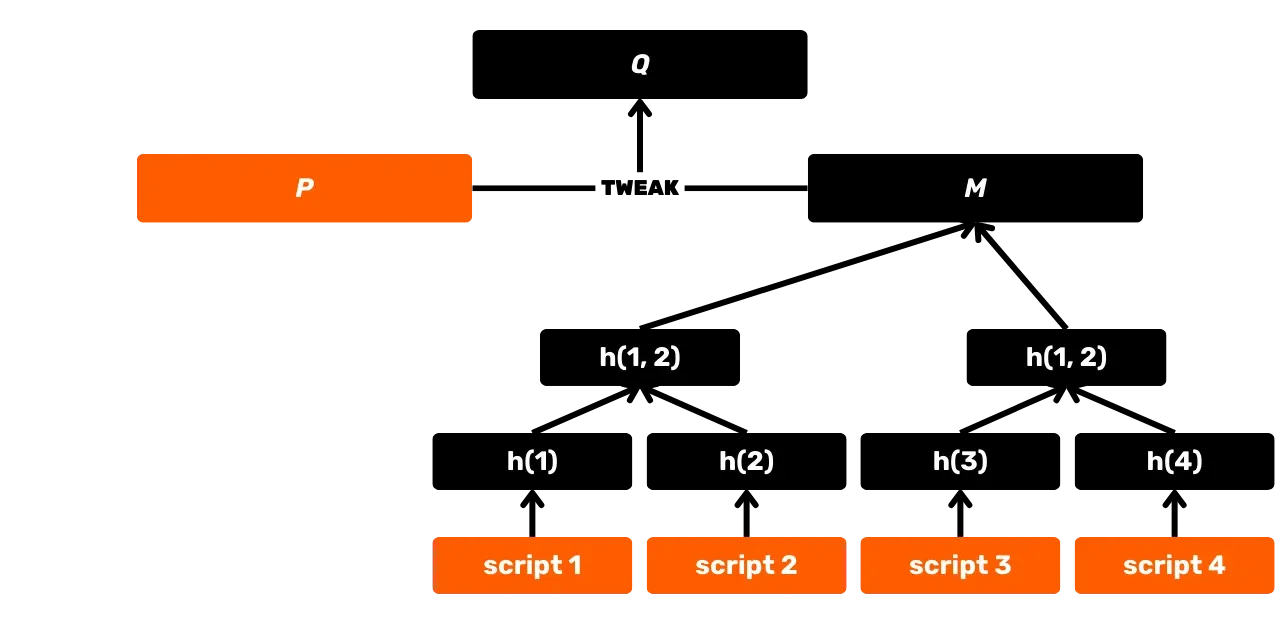

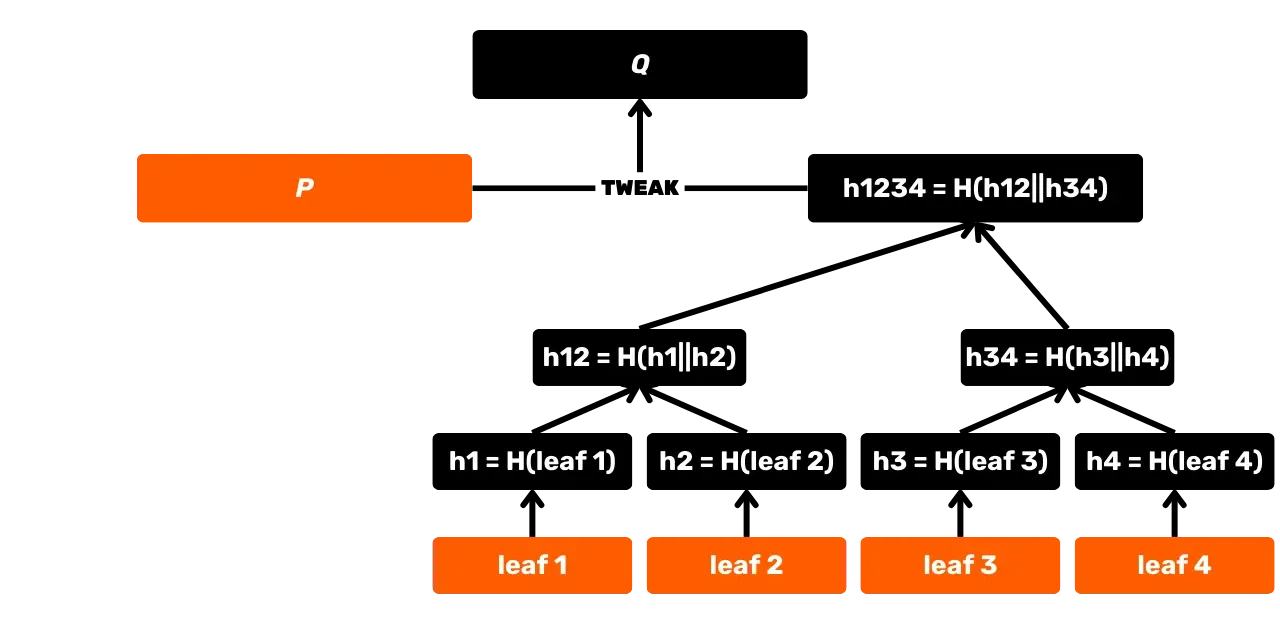

SHA256 je také používána při konstrukci Merkleova stromu, který je významným akumulátorem používaným pro zaznamenávání transakcí v blocích. Tato struktura je také nalezena v protokolu Utreexo, který umožňuje snížení velikosti UTXO Setu. Kromě toho, s představením Taprootu v roce 2021, je SHA256 využívána v MAST (Merkelised Alternative Script Tree), což umožňuje odhalit pouze skutečně použité podmínky výdaje ve skriptu, aniž by byly odhaleny ostatní možné možnosti. Je také používána při výpočtu identifikátorů transakcí, při přenosu paketů přes P2P síť, v elektronických podpisech... Nakonec, a to je zvláště zajímavé v tomto školení, SHA256 je používána na aplikační úrovni pro konstrukci Bitcoinových peněženek a derivaci adres.

Většinou, když narazíte na použití SHA256 v Bitcoinu, bude to ve skutečnosti dvojité hašování SHA256, označované jako "HASH256", které jednoduše spočívá v dvakrát po sobě jdoucím aplikování SHA256: HASH256(m) = SHA256(SHA256(m))

Tato praxe dvojitého hašování přidává další vrstvu zabezpečení proti určitým potenciálním útokům, i když je dnes jednoduché SHA256 považováno za kryptograficky bezpečné.

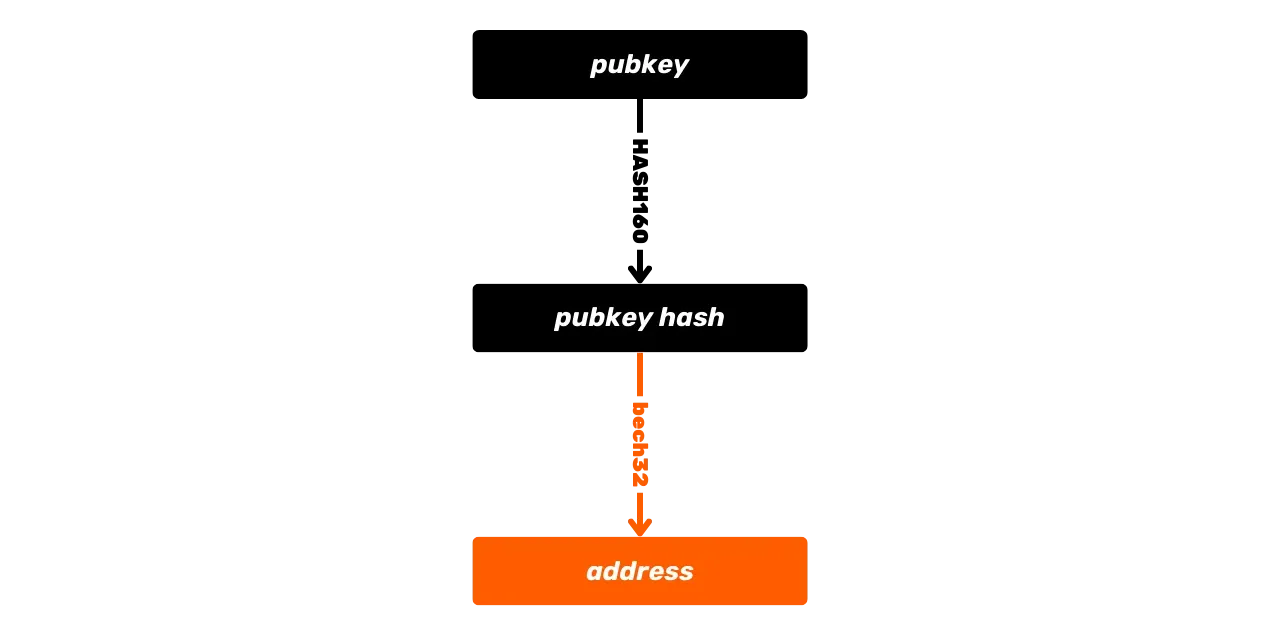

Další hašovací funkcí dostupnou v jazyce Script a používanou pro derivaci přijímacích adres je funkce RIPEMD160. Tato funkce produkuje 160-bitový haš (tedy kratší než SHA256). Obvykle je kombinována s SHA256 pro vytvoření funkce HASH160:

\text{HASH160}(m) = \text{RIPEMD160}(\text{SHA256}(m))Tato kombinace je používána pro generování kratších hašů, zejména při vytváření určitých Bitcoinových adres, které představují haše klíčů nebo haše skriptů, stejně jako pro výrobu otisků klíčů.

Nakonec, pouze na aplikační úrovni, je někdy používána také funkce SHA512, která nepřímo hraje roli v derivaci klíčů pro peněženky. Tato funkce je velmi podobná SHA256 ve svém fungování; obě patří do stejné rodiny SHA2, ale SHA512 produkuje, jak už název napovídá, 512-bitový haš, ve srovnání s 256 bity pro SHA256. Její použití podrobně rozebereme v následujících kapitolách.

Nyní znáte základní informace o hašovacích funkcích pro to, co následuje. V další kapitole navrhuji podrobněji prozkoumat fungování funkce, která je jádrem Bitcoinu: SHA256. Rozklíčujeme ji, abychom pochopili, jak dosahuje charakteristik, které jsme zde popisovali. Tato další kapitola je poměrně dlouhá a technická, ale není nezbytná pro pokračování v školení. Takže, pokud máte s jejím pochopením potíže, nebojte se a přejděte přímo na následující kapitolu, která bude mnohem přístupnější.

Vnitřní fungování SHA256

905eb320-f15b-5fb6-8d2d-5bb447337deb Dříve jsme viděli, že hashovací funkce mají důležité charakteristiky, které ospravedlňují jejich použití v Bitcoinu. Nyní se podíváme na vnitřní mechanismy těchto hashovacích funkcí, které jim dávají tyto vlastnosti, a k tomu navrhuji rozebrat fungování SHA256. Funkce SHA256 a SHA512 patří do stejné rodiny SHA2. Jejich mechanismus je založen na specifické konstrukci nazvané Merkle-Damgårdova konstrukce. RIPEMD160 také využívá tento stejný typ konstrukce.

Jako připomínku, máme na vstupu do SHA256 zprávu libovolné velikosti a převedeme ji funkcí, abychom získali 256bitový hash na výstupu.

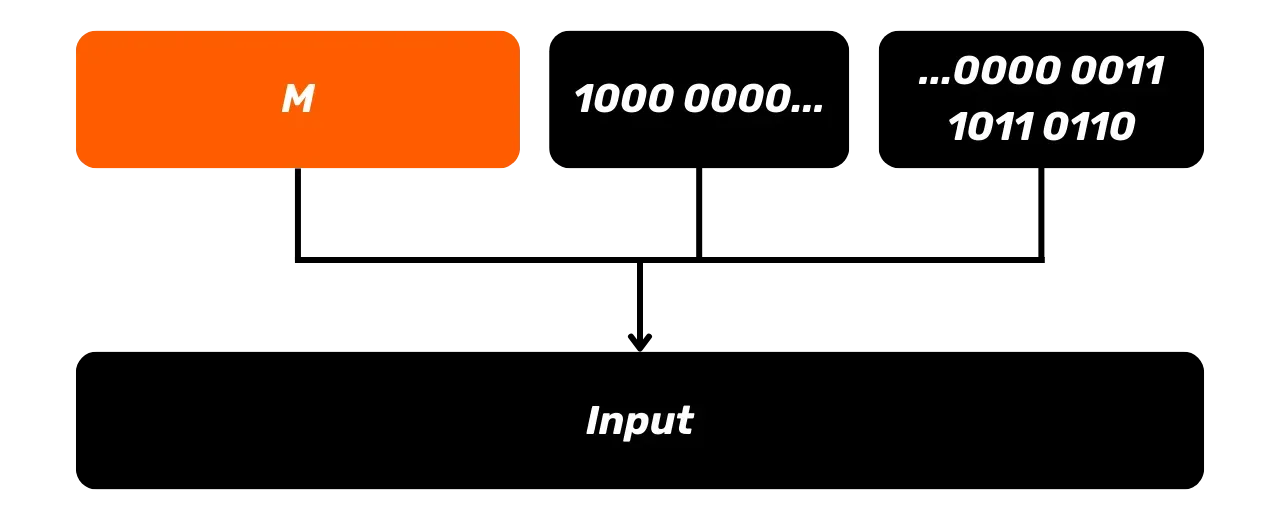

Předzpracování vstupu

Začneme tím, že připravíme naši vstupní zprávu m tak, aby měla standardní délku, která je násobkem 512 bitů. Tento krok je

zásadní pro správné fungování algoritmu následně. K tomu začneme krokem

přidání bitů pro zarovnání. Nejprve přidáme k zprávě oddělovací bit 1, následovaný určitým počtem bitů 0. Počet

přidaných bitů 0 je vypočítán tak, aby celková délka zprávy po

tomto přidání byla kongruentní s 448 modulo 512. Tedy délka L zprávy s bitů pro zarovnání

je rovna:

L \equiv 448 \mod 512\text{mod}, pro

modulo, je matematická operace, která mezi dvěma celými čísly vrací zbytek

po Euklidovském dělení prvního číslem druhým. Například: 16 \mod 5 = 1. Je to operace

široce používaná v kryptografii.

Zde krok zarovnání zajišťuje, že po přidání 64 bitů v dalším kroku bude

celková délka zarovnané zprávy násobkem 512 bitů. Pokud má původní zpráva

délku M bitů, počet (N) bitů 0, které mají být přidány, je tedy:

N = (448 - (M + 1) \mod 512) \mod 512Například, pokud je původní zpráva 950 bitů, výpočet by byl následující:

\begin{align*}

M & = 950 \\

M + 1 & = 951 \\

(M + 1) \mod 512 & = 951 \mod 512 \\

& = 951 - 512 \cdot \left\lfloor \frac{951}{512} \right\rfloor \\

& = 951 - 512 \cdot 1 \\

& = 951 - 512 \\

& = 439 \\

\\

448 - (M + 1) \mod 512 & = 448 - 439 \\

& = 9 \\

\\

N & = (448 - (M + 1) \mod 512) \mod 512 \\

N & = 9 \mod 512 \\

& = 9

\end{align*}Takže bychom měli 9 0 navíc k oddělovací 1. Naše

bity pro zarovnání, které mají být přidány přímo po naší zprávě M, by tedy byly:

1000 0000 00

Po přidání bitů pro zarovnání k naší zprávě M přidáme také 64bitovou reprezentaci původní délky zprávy M, vyjádřenou v binární

formě. To umožňuje hashovací funkci být citlivou na pořadí bitů a délku

zprávy. Pokud se vrátíme k našemu příkladu s počáteční zprávou o 950 bitech,

převedeme desítkové číslo 950 na binární, což nám dá 1110 1101 10. Toto číslo doplníme nulami na základně, aby

celkem dosáhlo 64 bitů. V našem příkladu to dává:

0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0000 0011 1011 0110

Tato velikost doplnění je přidána podle pravidel doplnění bitů. Proto zpráva po našem předzpracování se skládá ze tří částí:

- Původní zpráva

M; - Bit

1následovaný několika bity0pro formování doplnění bitů; - 64-bitová reprezentace délky

Mpro formování doplnění s velikostí.

Inicializace proměnných

SHA256 používá osm počátečních stavových proměnných, označených A až H, každá o velikosti 32

bitů. Tyto proměnné jsou inicializovány specifickými konstantami, které jsou

desetinnými částmi odmocnin prvních osmi prvočísel. Tyto hodnoty budeme

následně používat během hashovacího procesu:

A = 0x6a09e667B = 0xbb67ae85C = 0x3c6ef372D = 0xa54ff53aE = 0x510e527fF = 0x9b05688cG = 0x1f83d9abH = 0x5be0cd19

SHA256 také používá dalších 64 konstant, označených K_0 až K_{63}, které

jsou desetinnými částmi odmocnin třetích mocnin prvních 64 prvočísel:

K[0 \ldots 63] = \begin{pmatrix}

0x428a2f98, & 0x71374491, & 0xb5c0fbcf, & 0xe9b5dba5, \\

0x3956c25b, & 0x59f111f1, & 0x923f82a4, & 0xab1c5ed5, \\

0xd807aa98, & 0x12835b01, & 0x243185be, & 0x550c7dc3, \\

0x72be5d74, & 0x80deb1fe, & 0x9bdc06a7, & 0xc19bf174, \\

0xe49b69c1, & 0xefbe4786, & 0x0fc19dc6, & 0x240ca1cc, \\

0x2de92c6f, & 0x4a7484aa, & 0x5cb0a9dc, & 0x76f988da, \\

0x983e5152, & 0xa831c66d, & 0xb00327c8, & 0xbf597fc7, \\

0xc6e00bf3, & 0xd5a79147, & 0x06ca6351, & 0x14292967, \\

0x27b70a85, & 0x2e1b2138, & 0x4d2c6dfc, & 0x53380d13, \\

0x650a7354, & 0x766a0abb, & 0x81c2c92e, & 0x92722c85, \\

0xa2bfe8a1, & 0xa81a664b, & 0xc24b8b70, & 0xc76c51a3, \\

0xd192e819, & 0xd6990624, & 0xf40e3585, & 0x106aa070, \\

0x19a4c116, & 0x1e376c08, & 0x2748774c, & 0x34b0bcb5, \\

0x391c0cb3, & 0x4ed8aa4a, & 0x5b9cca4f, & 0x682e6ff3, \\

0x748f82ee, & 0x78a5636f, & 0x84c87814, & 0x8cc70208, \\

0x90befffa, & 0xa4506ceb, & 0xbef9a3f7, & 0xc67178f2

\end{pmatrix}Dělení vstupu

Nyní, když máme vyrovnán vstup, přejdeme k hlavní fázi zpracování algoritmu SHA256: kompresní funkce. Tento krok je velmi důležitý, protože je to primárně to, co dává hašovací funkci její kryptografické vlastnosti, které jsme studovali v předchozí kapitole.

Nejprve začneme dělením naší vyrovnáné zprávy (výsledek předzpracovatelských

kroků) na několik bloků P o

velikosti 512 bitů každý. Pokud má naše vyrovnáná zpráva celkovou velikost n \times 512 bitů, budeme mít tedy n bloků, každý o velikosti 512 bitů. Každý 512-bitový blok bude zpracován

individuálně kompresní funkcí, která se skládá ze 64 kol postupných operací.

Pojmenujme tyto bloky P_1, P_2, P_3...

Logické operace

Před prozkoumáním kompresní funkce detailně je důležité porozumět základním logickým operacím používaným v ní. Tyto operace, založené na Booleově algebře, pracují na úrovni bitů. Základní logické operace používané jsou:

- Konjunkce (AND): označená

\land, odpovídá logickému "A". - Disjunkce (OR): označená

\lor, odpovídá logickému "NEBO". - Negace (NOT): označená

\lnot, odpovídá logickému "NE".

Z těchto základních operací můžeme definovat složitější operace, jako je

"Exkluzivní NEBO" (XOR) označené \oplus, které je široce používáno v kryptografii. Každou logickou operaci lze

reprezentovat pravdivostní tabulkou, která udává výsledek pro všechny možné

kombinace binárních vstupních hodnot (dva operandy p a q). Pro XOR (\oplus):

p | q | p \oplus q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Pro AND (\land):

p | q | p \land q |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Pro NOT (\lnot p):

p | \lnot p |

|---|---|

| 0 | 1 |

| 1 | 0 |

Pojďme si na příkladu vysvětlit operaci XOR na úrovni bitů. Máme-li dva binární čísla na 6 bitech:

a = 101100b = 001000

Pak:

a \oplus b = 101100 \oplus 001000 = 100100Aplikací XOR bit po bitu:

| Pozice bitu | a | b | a \oplus b |

|---|---|---|---|

| 1 | 1 | 0 | 1 |

| 2 | 0 | 0 | 0 |

| 3 | 1 | 1 | 0 |

| 4 | 1 | 0 | 1 |

| 5 | 0 | 0 | 0 |

| 6 | 0 | 0 | 0 |

Výsledek je tedy 100100.

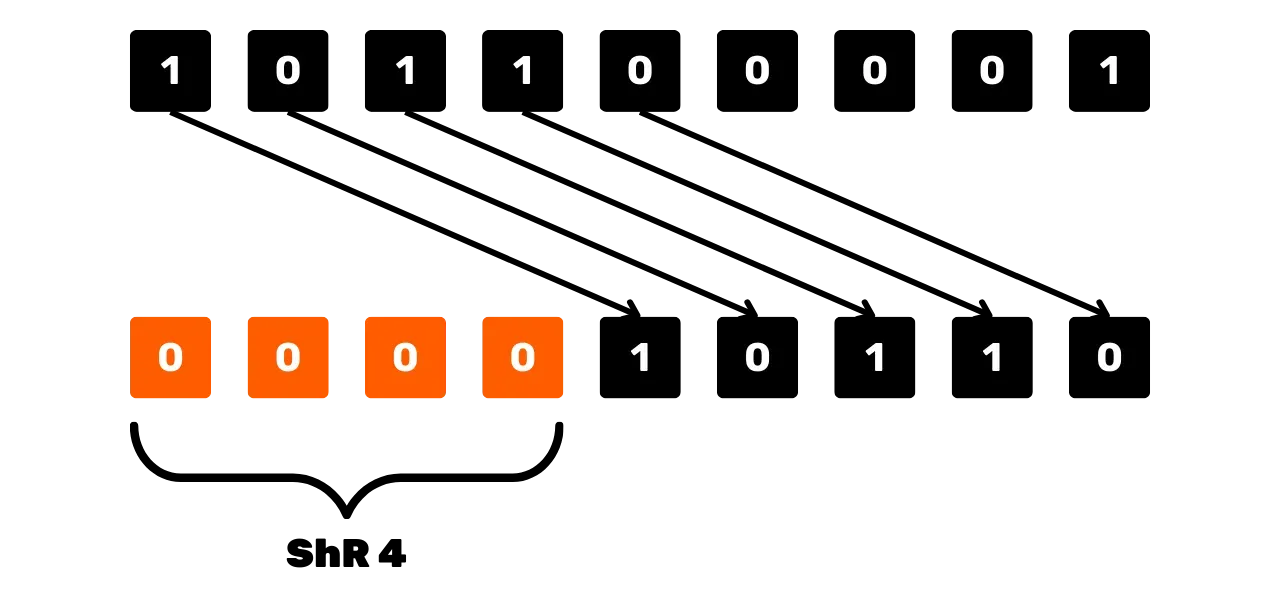

Kromě logických operací kompresní funkce využívá operace bitového posunu, které budou hrát zásadní roli v rozptylu bitů v algoritmu.

Nejprve je tu logická operace posunu doprava, označovaná ShR_n(x), která posune všechny bity x o n pozic doprava, přičemž prázdné

bity vlevo se vyplní nulami.

Například pro x = 101100001 (na 9 bitech) a n = 4:

ShR_4(101100001) = 000010110Schématicky lze operaci posunu doprava vidět takto:

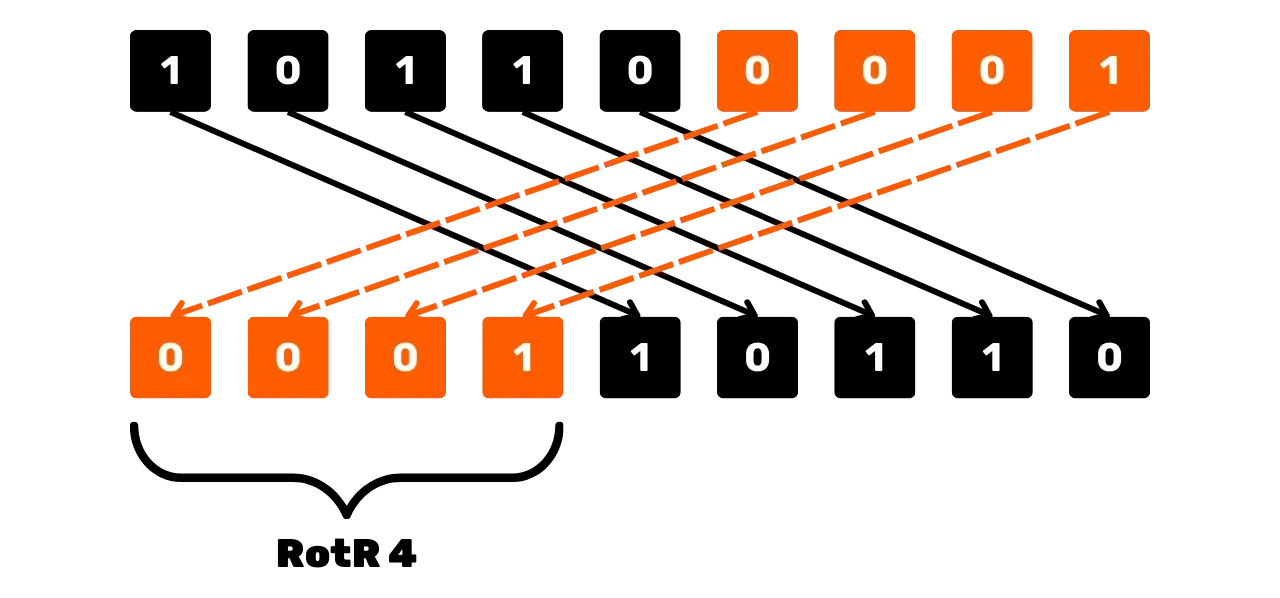

Další operací používanou v SHA256 pro manipulaci s bity je pravá kruhová rotace,

označovaná

Další operací používanou v SHA256 pro manipulaci s bity je pravá kruhová rotace,

označovaná RotR_n(x), která

posune bity x o n pozic doprava, přičemž posunuté bity se znovu vloží na začátek řetězce.

Například pro x = 101100001 (na 9 bitech) a n = 4:

RotR_4(101100001) = 000110110Schématicky lze pravou kruhovou rotaci vidět takto:

Kompresní funkce

Nyní, když jsme pochopili základní operace, pojďme si podrobně prohlédnout kompresní funkci SHA256.

V předchozím kroku jsme náš vstup rozdělili na několik 512bitových částí P. Pro každý 512bitový blok P máme:

- Slova zprávy

W_i: proiod 0 do 63. - Konstanty

K_i: proiod 0 do 63, definované v předchozím kroku. - Stavové proměnné

A, B, C, D, E, F, G, H: inicializované hodnotami z předchozího kroku. Prvních 16 slov,W_0ažW_{15}, je přímo extrahováno z zpracovaného 512-bitového blokuP. Každé slovoW_ise skládá z 32 po sobě jdoucích bitů z bloku. Takže například vezmeme naši první část vstupuP_1a dále ji rozdělíme na menší 32-bitové části, které nazýváme slova. Dalších 48 slov (W_{16}ažW_{63}) je generováno použitím následujícího vzorce:

W_i = W_{i-16} + \sigma_0(W_{i-15}) + W_{i-7} + \sigma_1(W_{i-2}) \mod 2^{32}S:

\sigma_0(x) = RotR_7(x) \oplus RotR_{18}(x) \oplus ShR_3(x)\sigma_1(x) = RotR_{17}(x) \oplus RotR_{19}(x) \oplus ShR_{10}(x)

V tomto případě x se rovná W_{i-15} pro \sigma_0(x) a W_{i-2} pro \sigma_1(x).

Jakmile určíme všechna slova W_i pro naši 512-bitovou část, můžeme přejít k funkci komprese, která se skládá

z provedení 64 kol.

Pro každé kolo

Pro každé kolo i od 0 do 63

máme tři různé typy vstupů. Nejprve W_i, které jsme právě určili,

částečně se skládající z naší části zprávy P_n. Dále 64 konstant K_i. Nakonec používáme

stavové proměnné A, B, C, D, E, F, G a H, které se během

hashovacího procesu budou vyvíjet a s každou kompresní funkcí upravovat.

Nicméně pro první část P_1 používáme

původně dané konstanty. Poté provedeme následující operace na našich vstupech:

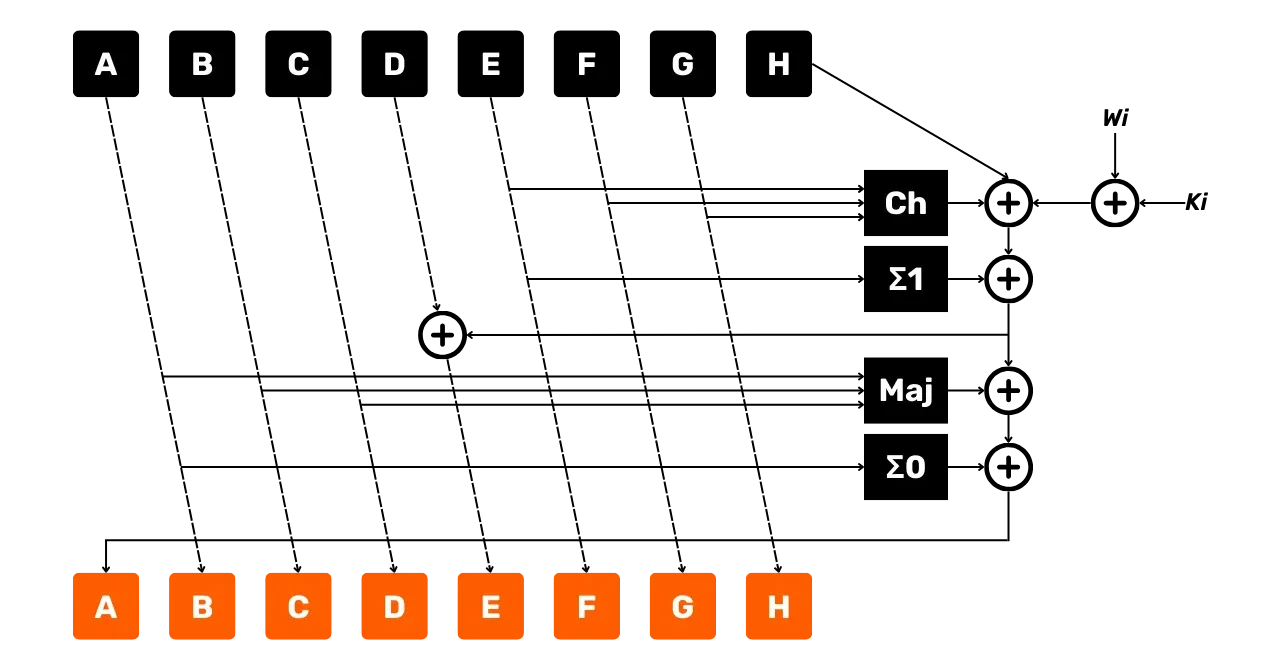

- Funkce

\Sigma_0:

\Sigma_0(A) = RotR_2(A) \oplus RotR_{13}(A) \oplus RotR_{22}(A)- Funkce

\Sigma_1:

\Sigma_1(E) = RotR_6(E) \oplus RotR_{11}(E) \oplus RotR_{25}(E)- Funkce

Ch("Vybrat"):

Ch(E, F, G) = (E \land F) \oplus (\lnot E \land G)- Funkce

Maj("Většina"):

Maj(A, B, C) = (A \land B) \oplus (A \land C) \oplus (B \land C)Poté vypočítáme 2 dočasné proměnné:

temp1:

temp1 = H + \Sigma_1(E) + Ch(E, F, G) + K_i + W_i \mod 2^{32}temp2:

temp2 = \Sigma_0(A) + Maj(A, B, C) \mod 2^{32}Dále aktualizujeme stavové proměnné následovně:

\begin{cases}

H = G \\

G = F \\

F = E \\

E = D + temp1 \mod 2^{32} \\

D = C \\

C = B \\

B = A \\

A = temp1 + temp2 \mod 2^{32}

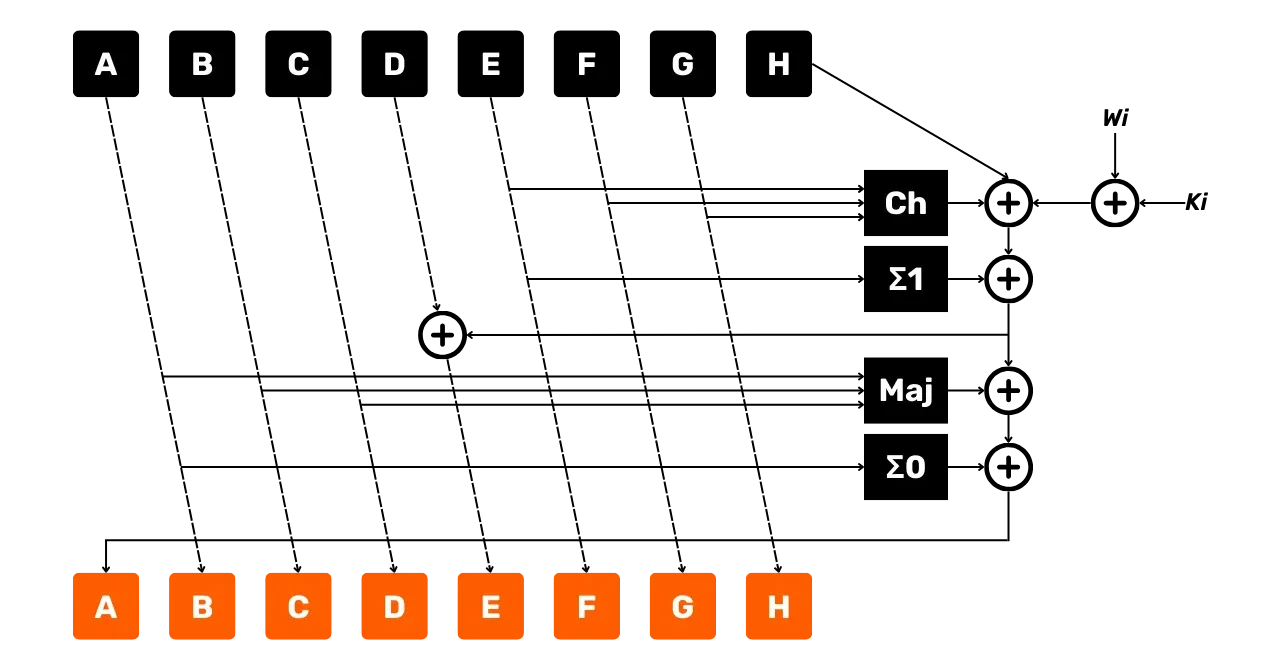

\end{cases}Následující diagram představuje jedno kolo kompresní funkce SHA256, jak jsme právě popisovali:

- Šipky ukazují tok dat;

- Boxíky reprezentují prováděné operace;

+obklopené reprezentuje sčítání modulo2^{32}.

Už nyní můžeme pozorovat, že toto kolo výstupuje nové stavové proměnné A, B, C, D, E, F, G a H. Tyto nové proměnné budou

sloužit jako vstup pro další kolo, které zase produkuje nové proměnné A, B, C, D, E, F, G a H, jež budou použity pro

následující kolo. Tento proces pokračuje až do 64. kola. Po 64 kolech

aktualizujeme počáteční hodnoty stavových proměnných jejich přičtením k

konečným hodnotám na konci 64. kola:

\begin{cases}

A = A_{\text{initial}} + A \mod 2^{32} \\

B = B_{\text{initial}} + B \mod 2^{32} \\

C = C_{\text{initial}} + C \mod 2^{32} \\

D = D_{\text{initial}} + D \mod 2^{32} \\

E = E_{\text{initial}} + E \mod 2^{32} \\

F = F_{\text{initial}} + F \mod 2^{32} \\

G = G_{\text{initial}} + G \mod 2^{32} \\

H = H_{\text{initial}} + H \mod 2^{32}

\end{cases}Tyto nové hodnoty A, B, C, D, E, F, G a H budou sloužit jako

počáteční hodnoty pro další blok, P_2. Pro tento blok P_2 replikujeme stejný kompresní proces s 64 koly, poté aktualizujeme proměnné

pro blok P_3 a tak dále až do

posledního bloku našeho vyrovnávaného vstupu.

Po zpracování všech bloků zprávy konkatenací konečných hodnot proměnných A, B, C, D, E, F, G a H vytvoříme konečný 256bitový

hash naší hašovací funkce:

\text{Hash} = A \Vert B \Vert C \Vert D \Vert E \Vert F \Vert G \Vert H

Každá proměnná je 32bitové celé číslo, takže jejich konkatenace vždy vede k 256bitovému výsledku, bez ohledu na velikost našeho vstupu zprávy do hašovací funkce.

Odůvodnění kryptografických vlastností

Ale jak je tato funkce nevratná, odolná vůči kolizím a odolná vůči manipulaci?

Pro odolnost vůči manipulaci je to poměrně snadné pochopit. Provádí se tolik

výpočtů v kaskádě, které závisí jak na vstupu, tak na konstantách, že

nejmenší modifikace počáteční zprávy zcela změní cestu, kterou se výpočet

ubírá, a tím pádem zcela změní výstupní hash. To je to, co se nazývá

lavinový efekt. Tato vlastnost je částečně zajištěna mícháním

meziprostorových stavů s počátečními stavy pro každý kus. Dále, při diskusi

o kryptografické hašovací funkci se termín "nevrátitelnost" obvykle

nepoužívá. Místo toho mluvíme o "odolnosti vůči nalezení původního obrazu",

což specifikuje, že pro libovolné dané y je obtížné najít x takové, že h(x) = y. Tato odolnost vůči

nalezení původního obrazu je zaručena algebraickou složitostí a silnou

nelinearitou operací prováděných ve funkci komprese, stejně jako ztrátou

určitých informací v procesu. Například pro daný výsledek sčítání modulo

existuje několik možných operandů:$$ 3+2 \mod 10 = 5 \ 7+8 \mod 10 = 5 \

5+10 \mod 10 = 5

V tomto příkladu, znaje pouze použité modulo (10) a výsledek (5), nelze s jistotou určit, které jsou správné operandy použité při sčítání. Říká se, že existuje několik kongruencí modulo 10.

Pro operaci XOR se setkáváme se stejným problémem. Pamatujte na pravdivostní tabulku pro tuto operaci: jakýkoliv 1-bitový výstup lze určit dvěma různými konfiguracemi vstupů, které mají přesně stejnou pravděpodobnost, že jsou správnými hodnotami. Proto nelze s jistotou určit operandy XORu, znaje pouze jeho výsledek. Pokud zvětšíme velikost operandů XORu, počet možných vstupů znaje pouze výsledek exponenciálně roste. Navíc je XOR často používán společně s dalšími operacemi na úrovni bitů, jako je operace $\text{RotR}$, které přidávají ještě více možných interpretací výsledku.

Komprese také využívá operaci $\text{ShR}$. Tato operace odstraní část základních informací, které je pak nemožné později získat zpět. Opět neexistuje algebraický způsob, jak tuto operaci obrátit. Všechny tyto jednosměrné operace a operace vedoucí ke ztrátě informací jsou velmi často používány ve funkcích komprese. Počet možných vstupů pro daný výstup je tedy téměř nekonečný a každý pokus o obrácený výpočet by vedl k rovnicím s velmi vysokým počtem neznámých, který by exponenciálně narůstal v každém kroku.

Nakonec, pro charakteristiku odolnosti vůči kolizím, hrají roli několik parametrů. Předzpracování původní zprávy hraje zásadní roli. Bez tohoto předzpracování by mohlo být snazší najít kolize na funkci. Ačkoliv teoreticky kolize existují (kvůli principu holubníku), struktura hašovací funkce, kombinovaná s výše zmíněnými vlastnostmi, činí pravděpodobnost nalezení kolize extrémně nízkou.

Pro to, aby byla hašovací funkce odolná vůči kolizím, je zásadní, že:

- Výstup je nepředvídatelný: Jakákoli předvídatelnost může být využita k rychlejšímu nalezení kolizí než pomocí útoku hrubou silou. Funkce zajišťuje, že každý bit výstupu závisí na vstupu netriviálním způsobem. Jinými slovy, funkce je navržena tak, aby každý bit konečného výsledku měl nezávislou pravděpodobnost být 0 nebo 1, i když tato nezávislost v praxi není absolutní.

- Distribuce hašů je pseudonáhodná: To zajišťuje, že haše jsou rovnoměrně distribuovány.

- Velikost haše je značná: čím větší možný prostor pro výsledky, tím je obtížnější najít kolizi.

Kryptografové tyto funkce navrhují tak, že hodnotí nejlepší možné útoky pro nalezení kolizí, a poté upravují parametry tak, aby tyto útoky byly neúčinné.

### Konstrukce Merkle-Damgård

Struktura SHA256 je založena na konstrukci Merkle-Damgård, která umožňuje transformovat kompresní funkci na hašovací funkci, která může zpracovávat zprávy libovolné délky. To je přesně to, co jsme viděli v této kapitole.

Nicméně některé staré hašovací funkce jako SHA1 nebo MD5, které používají tuto specifickou konstrukci, jsou zranitelné vůči útokům typu prodloužení délky. Jedná se o techniku, která umožňuje útočníkovi, který zná hash zprávy $M$ a délku $M$ (aniž by znal samotnou zprávu), vypočítat hash zprávy $M'$ vytvořené konkatenací $M$ s dodatečným obsahem.

SHA256, i když používá stejný typ konstrukce, je teoreticky odolná vůči tomuto typu útoku, na rozdíl od SHA1 a MD5. To by mohlo vysvětlovat záhadu dvojitého hašování implementovaného v Bitcoinu Satoshi Nakamotem. Aby se vyhnul tomuto typu útoku, Satoshi mohl dát přednost použití dvojitého SHA256:

\text{HASH256}(m) = \text{SHA256}(\text{SHA256}(m))

To zvyšuje bezpečnost proti potenciálním útokům souvisejícím s konstrukcí Merkle-Damgård, ale nezvyšuje bezpečnost procesu hašování z hlediska odolnosti proti kolizím. Navíc, i kdyby SHA256 bylo zranitelné vůči tomuto typu útoku, nemělo by to vážný dopad, jelikož všechny případy použití hašovacích funkcí v Bitcoinu zahrnují veřejná data. Nicméně útok typu prodloužení délky by mohl být pro útočníka užitečný pouze v případě, že hašovaná data jsou soukromá a uživatel použil hašovací funkci jako autentizační mechanismus pro tato data, podobně jako MAC. Implementace dvojitého hašování tak zůstává záhadou v návrhu Bitcoinu.

Nyní, když jsme se podrobně podívali na fungování hašovacích funkcí, zejména SHA256, které se v Bitcoinu používá rozsáhle, zaměříme se konkrétněji na kryptografické algoritmy derivace používané na aplikační úrovni, zejména pro odvozování klíčů pro vaši peněženku.

## Algoritmy používané pro derivaci

<chapterId>cc668121-7789-5e99-bf5e-1ba085f4f5f2</chapterId>

V Bitcoinu na aplikační úrovni, kromě hašovacích funkcí, se používají kryptografické algoritmy derivace k generování bezpečných dat z počátečních vstupů. Ačkoli tyto algoritmy spoléhají na hašovací funkce, slouží k jiným účelům, zejména co se týče autentizace a generování klíčů. Tyto algoritmy si zachovávají některé charakteristiky hašovacích funkcí, jako je nevratnost, odolnost vůči manipulaci a odolnost proti kolizím.

V peněženkách Bitcoinu se hlavně používají 2 algoritmy derivace:

- **HMAC (_Hash-based Message Authentication Code_)**

- **PBKDF2 (_Password-Based Key Derivation Function 2_)**

Společně prozkoumáme fungování a roli každého z nich.

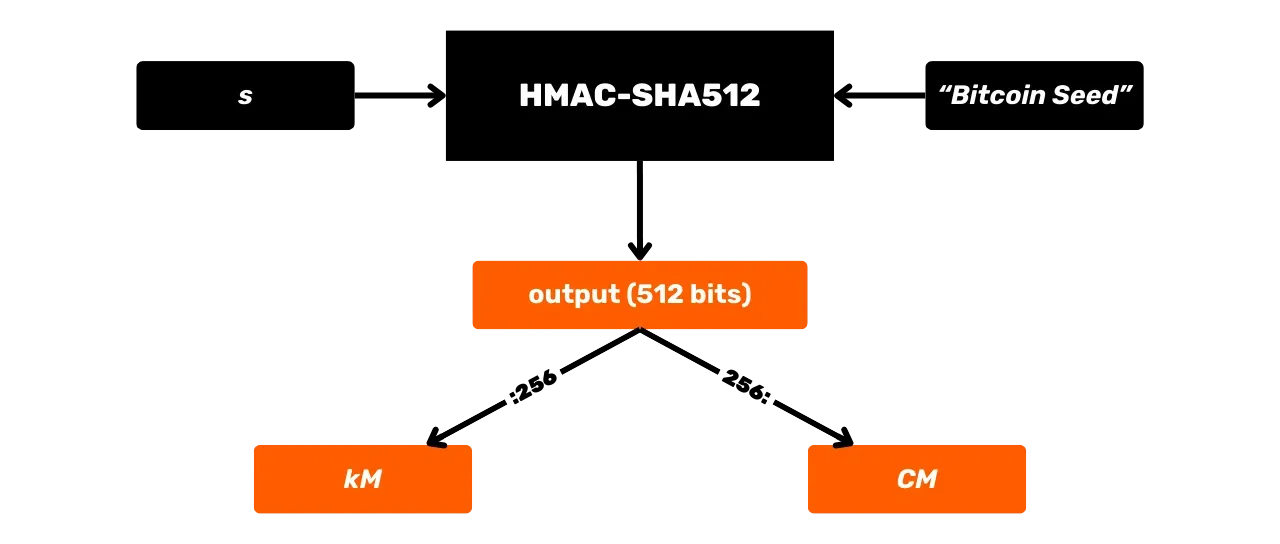

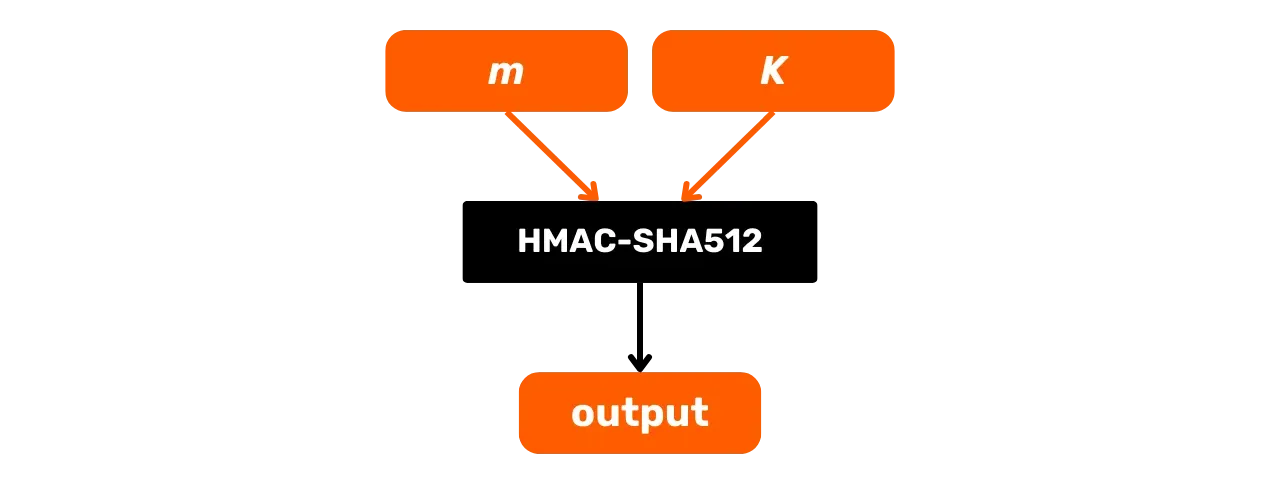

### HMAC-SHA512

HMAC je kryptografický algoritmus, který vypočítává autentizační kód na základě kombinace hašovací funkce a tajného klíče. Bitcoin používá HMAC-SHA512, variantu HMAC, která používá hašovací funkci SHA512. Již jsme viděli v předchozí kapitole, že SHA512 je součástí stejné rodiny hašovacích funkcí jako SHA256, ale produkuje 512bitový výstup.

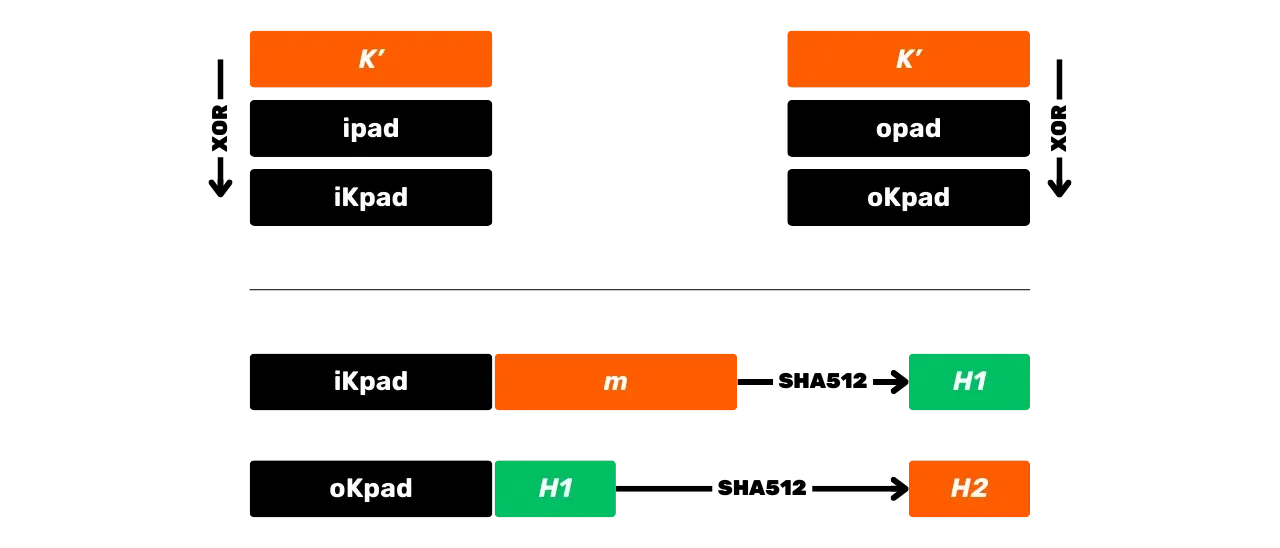

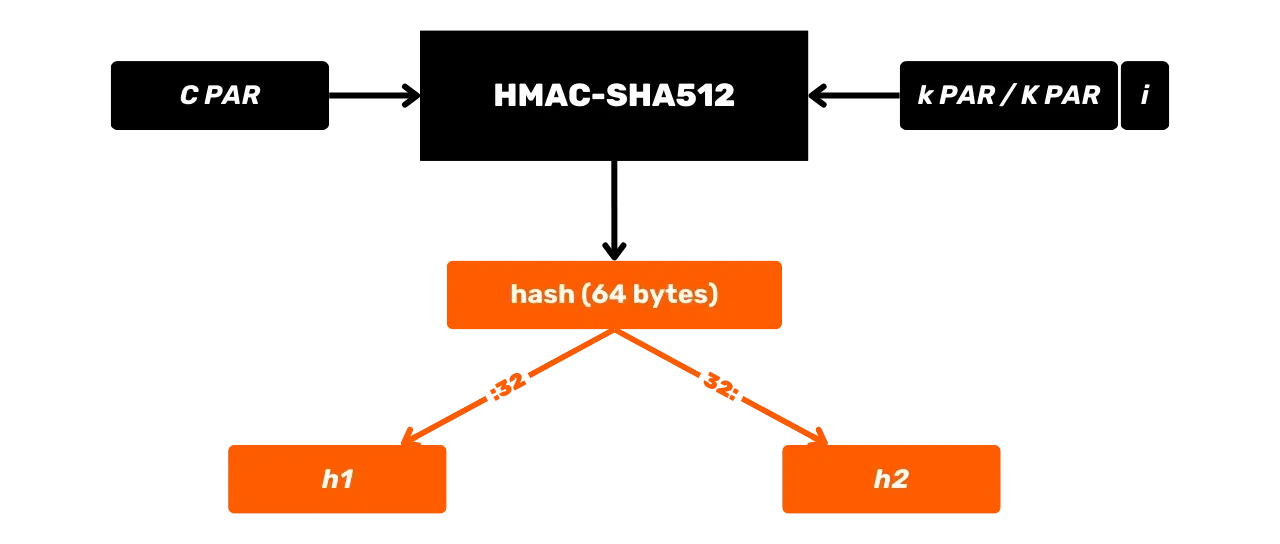

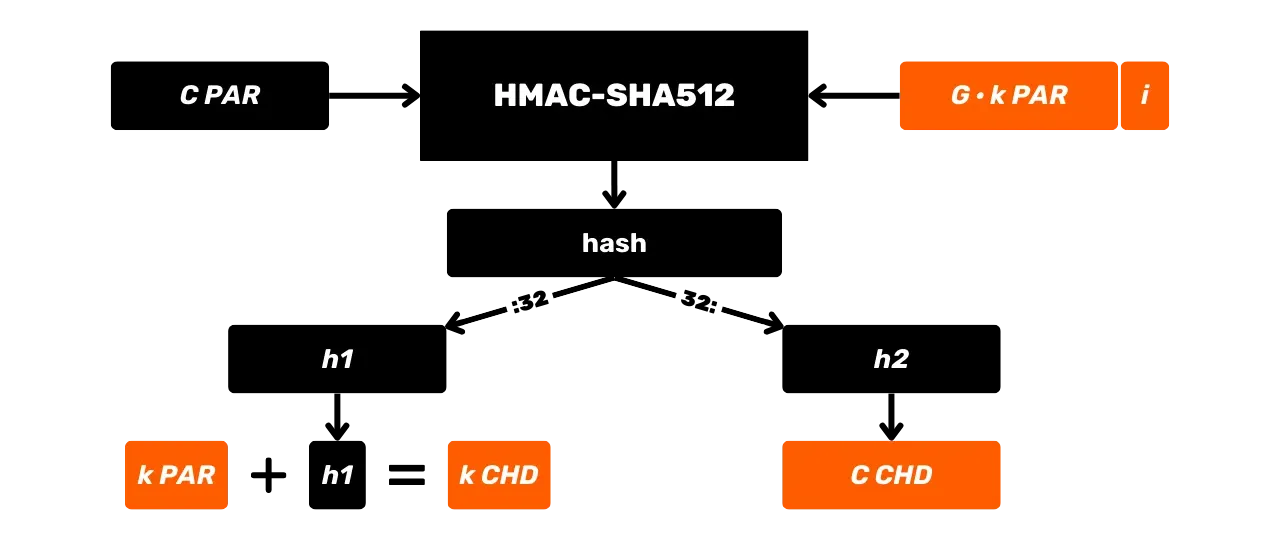

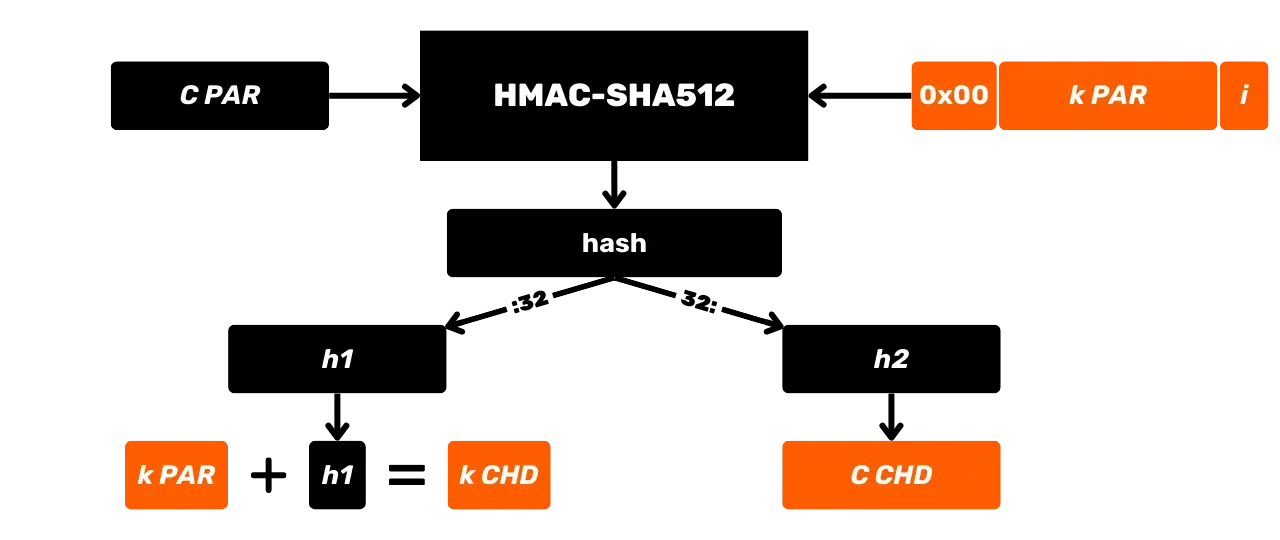

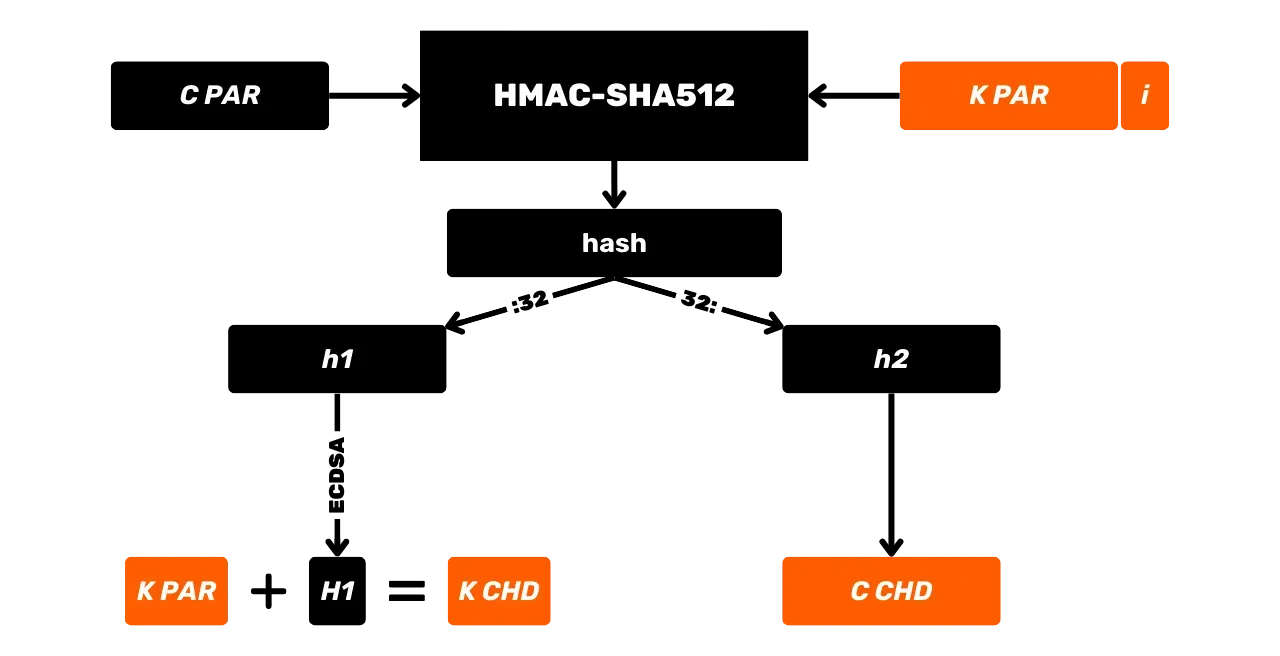

Zde je jeho obecné schéma fungování s $m$ jako vstupní zprávou a $K$ tajným klíčem:

Podívejme se podrobněji na to, co se děje v této černé skříňce HMAC-SHA512. Funkce HMAC-SHA512 s:

- $m$: libovolně velká zpráva zvolená uživatelem (první vstup);

- $K$: libovolný tajný klíč zvolený uživatelem (druhý vstup);

- $K'$: klíč $K$ upravený na velikost $B$ bloků hašovací funkce (1024 bitů pro SHA512, nebo 128 bajtů);

- $\text{SHA512}$: hašovací funkce SHA512;

- $\oplus$: operace XOR (exkluzivní nebo);

- $\Vert$: operátor konkatenace, spojující řetězce bitů konec s koncem;

- $\text{opad}$: konstanta složená z bytu $0x5c$ opakovaného 128krát

- $\text{ipad}$: konstanta složená z bytu $0x36$ opakovaného 128krát

Před výpočtem HMAC je nutné sladit klíč a konstanty podle velikosti bloku $B$. Například, pokud je klíč $K$ kratší než 128 bytů, je doplněn nulami, aby dosáhl velikosti $B$. Pokud je $K$ delší než 128 bytů, je komprimován pomocí SHA512 a poté jsou přidány nuly, dokud nedosáhne 128 bytů. Tímto způsobem je získán sladěný klíč pojmenovaný $K'$.

Hodnoty $\text{opad}$ a $\text{ipad}$ jsou získány opakováním jejich základního bytu ($0x5c$ pro $\text{opad}$, $0x36$ pro $\text{ipad}$) dokud není dosaženo velikosti $B$. Tedy s $B = 128$ byty máme:

\text{opad} = \underbrace{0x5c5c\ldots5c}_{128 , \text{bytes}}

Jakmile je předzpracování dokončeno, algoritmus HMAC-SHA512 je definován následující rovnicí:

\text {HMAC-SHA512}_K(m) = \text{SHA512} \left( (K' \oplus \text{opad}) \parallel \text{SHA512} \left( (K' \oplus \text{ipad}) \parallel m \right) \right)

Tato rovnice je rozložena na následující kroky:

- XOR upraveného klíče $K'$ s $\text{ipad}$ pro získání $\text{iKpad}$;

- XOR upraveného klíče $K'$ s $\text{opad}$ pro získání $\text{oKpad}$;

- Konkatenace $\text{iKpad}$ s zprávou $m$.

- Hashování tohoto výsledku pomocí SHA512 pro získání mezivýsledku $H_1$.

- Konkatenace $\text{oKpad}$ s $H_1$.

- Hashování tohoto výsledku pomocí SHA512 pro získání konečného výsledku $H_2$.

Tyto kroky lze shrnout schématicky následovně:

HMAC se v Bitcoinu používá zejména pro derivaci klíčů v HD (Hierarchických Deterministických) peněženkách (o tomto budeme mluvit podrobněji v nadcházejících kapitolách) a jako součást PBKDF2.

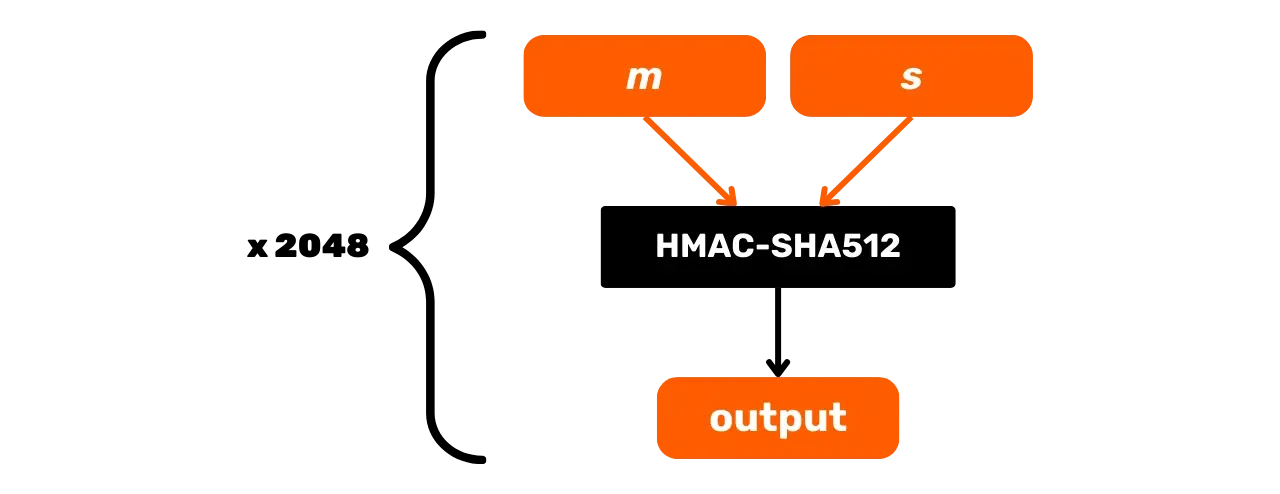

### PBKDF2

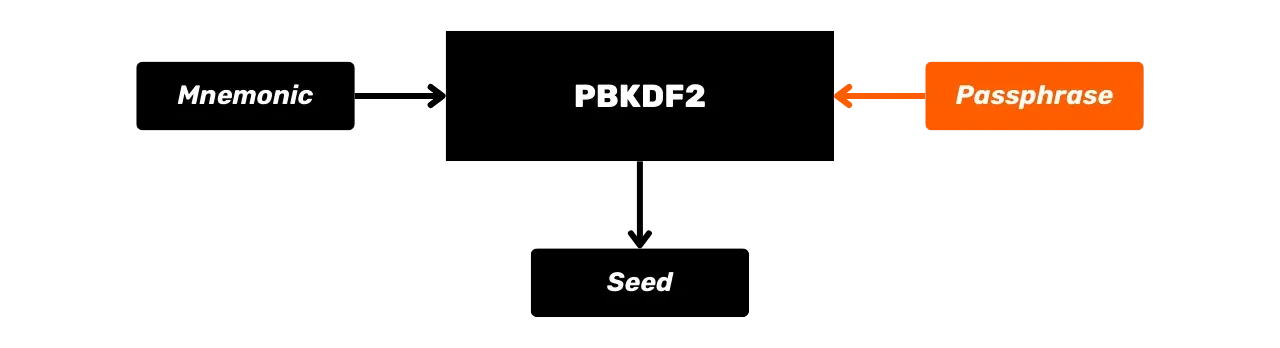

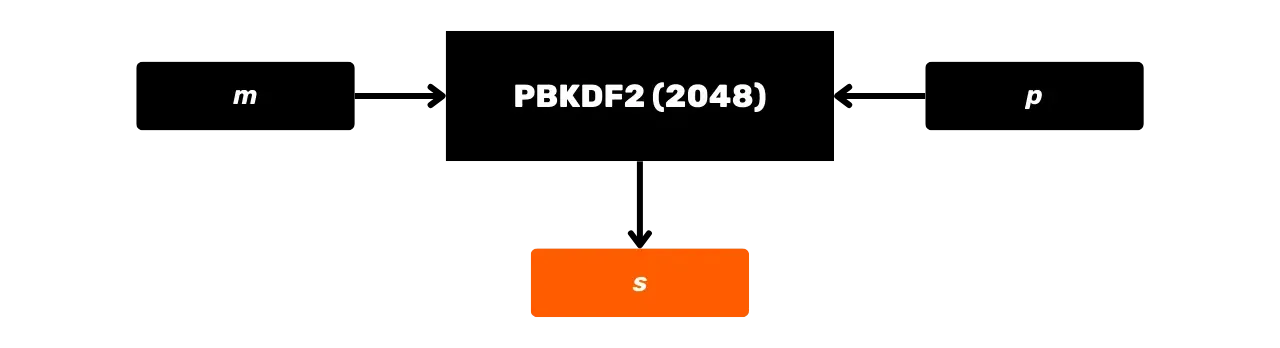

PBKDF2 (_Password-Based Key Derivation Function 2_) je algoritmus derivace klíčů navržený pro zvýšení bezpečnosti hesel. Algoritmus aplikuje pseudo-náhodnou funkci (zde HMAC-SHA512) na heslo a kryptografickou sůl, a poté tuto operaci opakuje určitý počet krát, aby vyprodukoval výstupní klíč.

V Bitcoinu se PBKDF2 používá k generování seedu HD peněženky z mnemonické fráze a heslové fráze (ale o tomto budeme mluvit podrobněji v nadcházejících kapitolách).

Proces PBKDF2 je následující, s:

- $m$: mnemonická fráze uživatele;

- $s$: volitelná heslová fráze pro zvýšení bezpečnosti (prázdné pole, pokud není heslová fráze);

- $n$: počet iterací funkce, v našem případě je to 2048.

Funkce PBKDF2 je definována iterativně. Každá iterace vezme výsledek předchozí, projde jej přes HMAC-SHA512 a kombinuje postupné výsledky k vytvoření finálního klíče:\text{PBKDF2}(m, s) = \text{HMAC-SHA512}^{2048}(m, s)

Schématicky lze PBKDF2 reprezentovat takto:

V této kapitole jsme prozkoumali funkce HMAC-SHA512 a PBKDF2, které používají hashovací funkce k zajištění integrity a bezpečnosti odvození klíčů v protokolu Bitcoinu. V další části se podíváme na digitální podpisy, další kryptografickou metodu široce používanou v Bitcoinu.

# Digitální Podpisy

<partId>76b58a00-0c18-54b9-870d-6b7e34029db8</partId>

## Digitální Podpisy a Eliptické Křivky

<chapterId>c9dd9672-6da1-57f8-9871-8b28994d4c1a</chapterId>

Druhou kryptografickou metodou používanou v Bitcoinu jsou algoritmy digitálních podpisů. Pojďme prozkoumat, co to znamená a jak to funguje.

### Bitcoiny, UTXO a Podmínky Výdaje

Pojem "_peněženka_" v Bitcoinu může být pro začátečníky matoucí. Skutečně, to, co se nazývá Bitcoinová peněženka, je software, který přímo neobsahuje vaše bitcoiny, na rozdíl od fyzické peněženky, která může obsahovat mince nebo bankovky. Bitcoiny jsou prostě jednotky účtu. Tato jednotka účtu je reprezentována **UTXO** (_Unspent Transaction Outputs_), což jsou nevyužité transakční výstupy. Pokud jsou tyto výstupy nevyužité, znamená to, že patří uživateli. UTXO jsou, jakýmsi způsobem, kusy bitcoinů, proměnné velikosti, patřící uživateli.

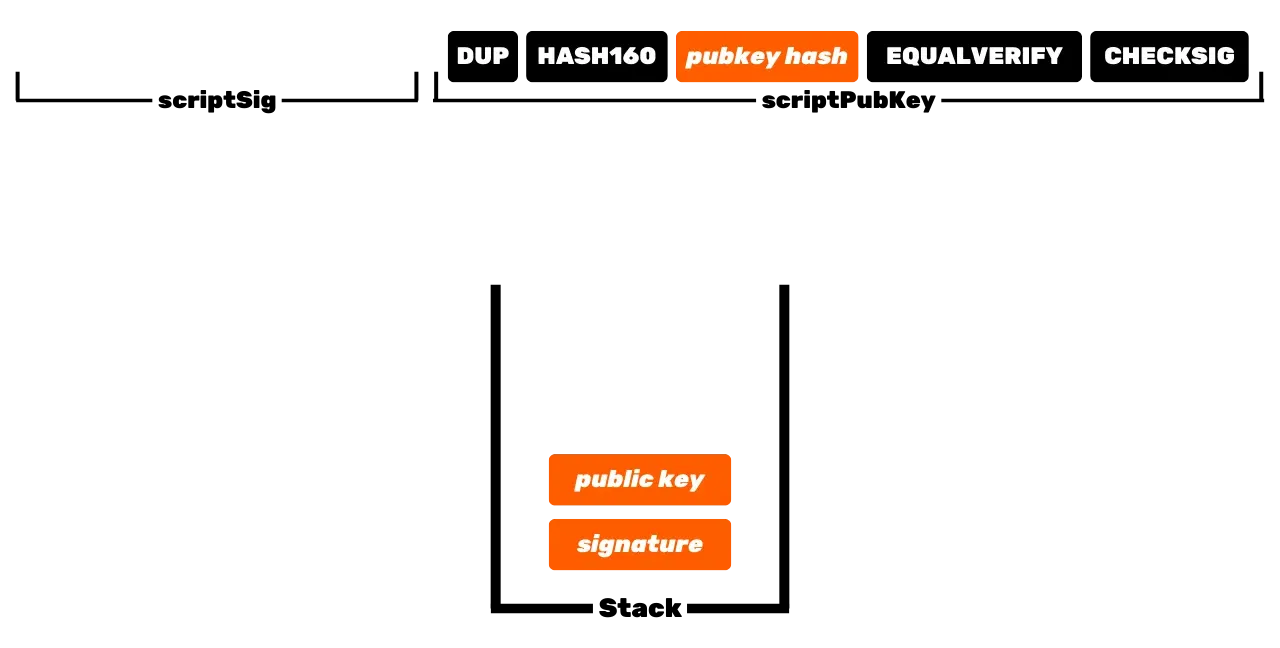

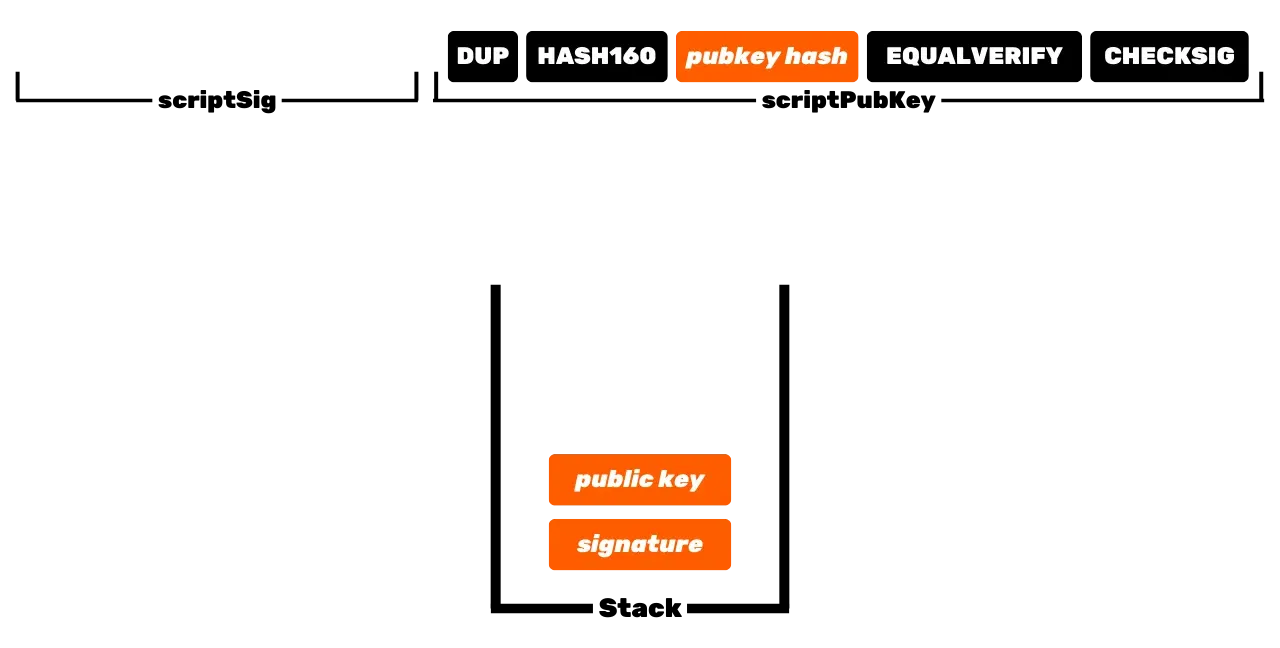

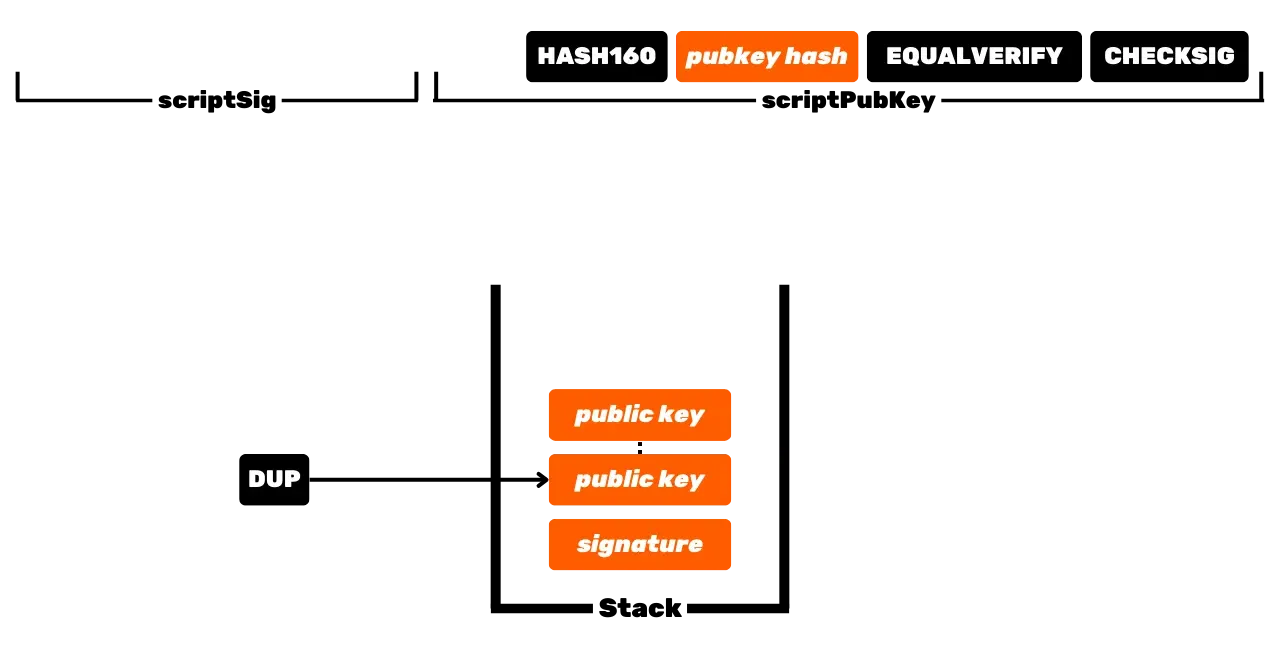

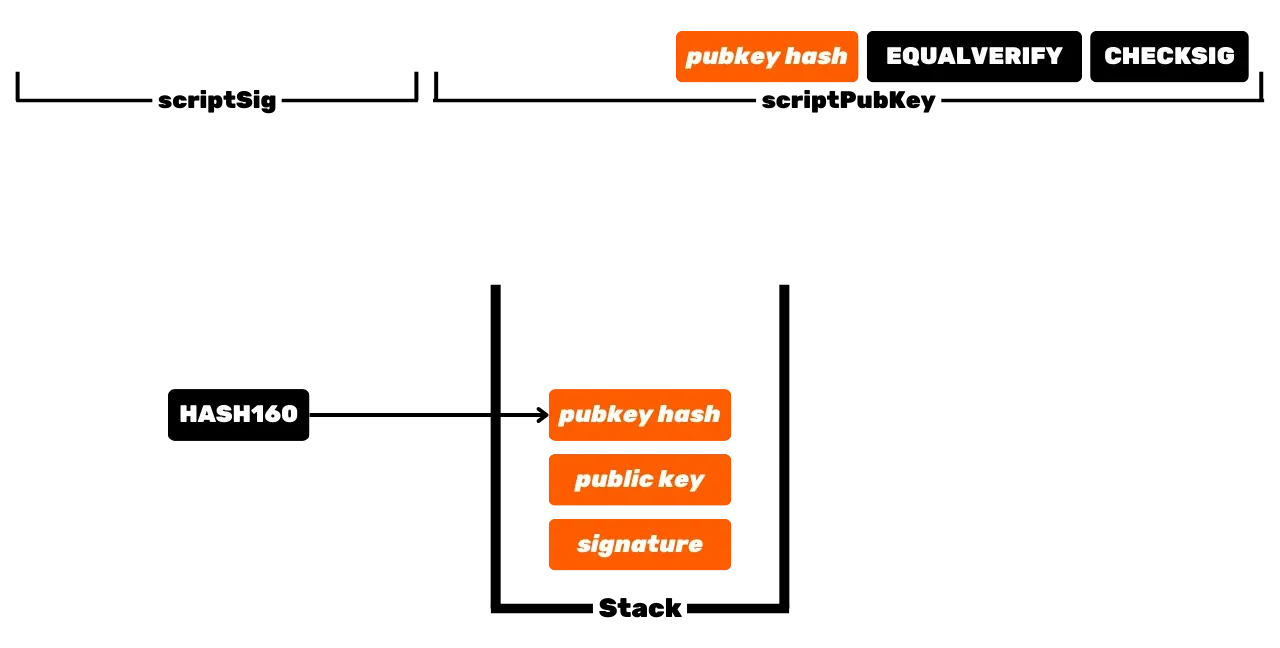

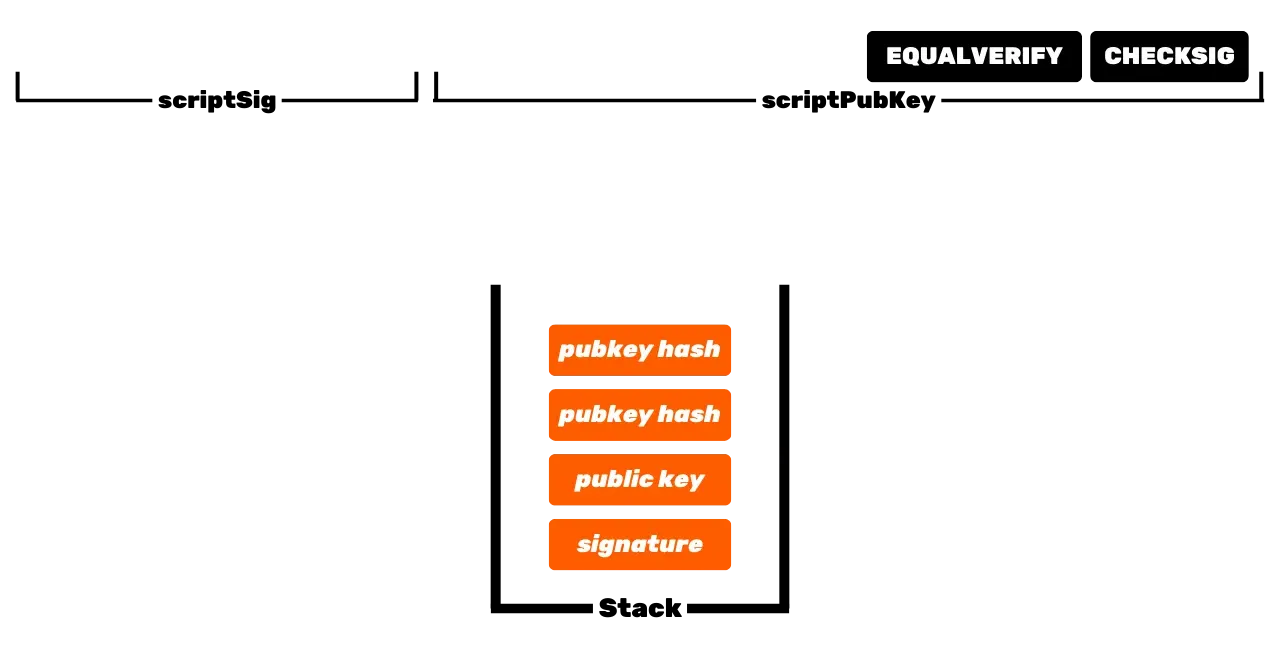

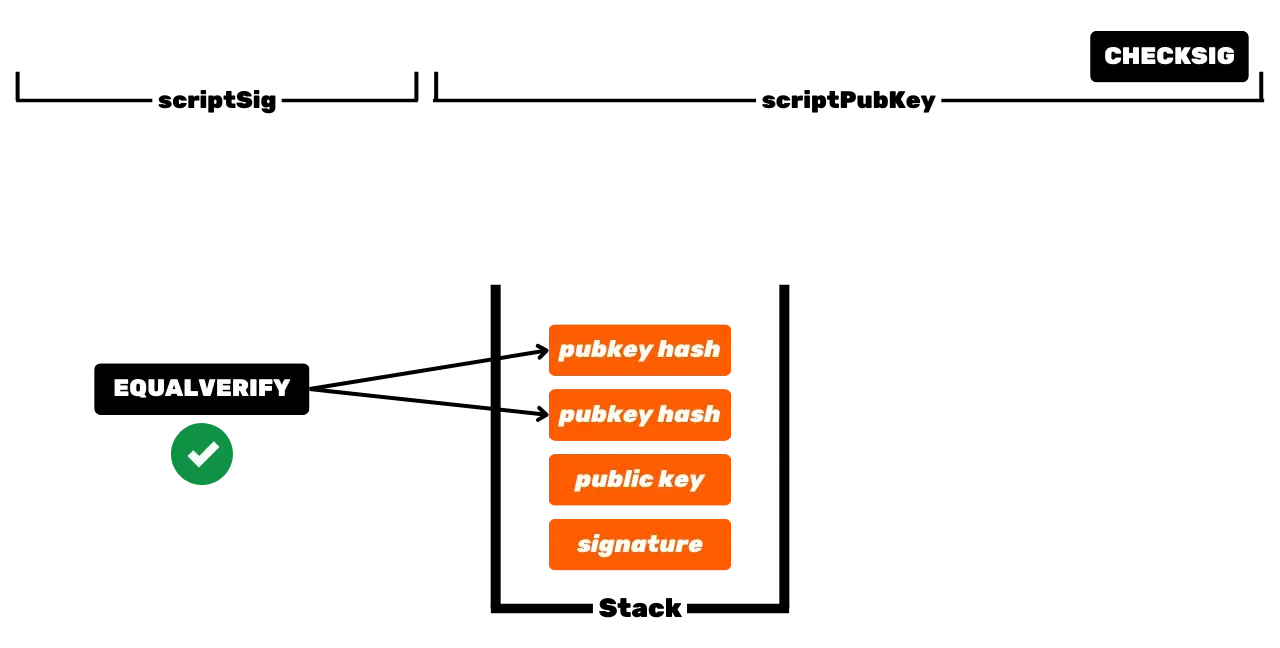

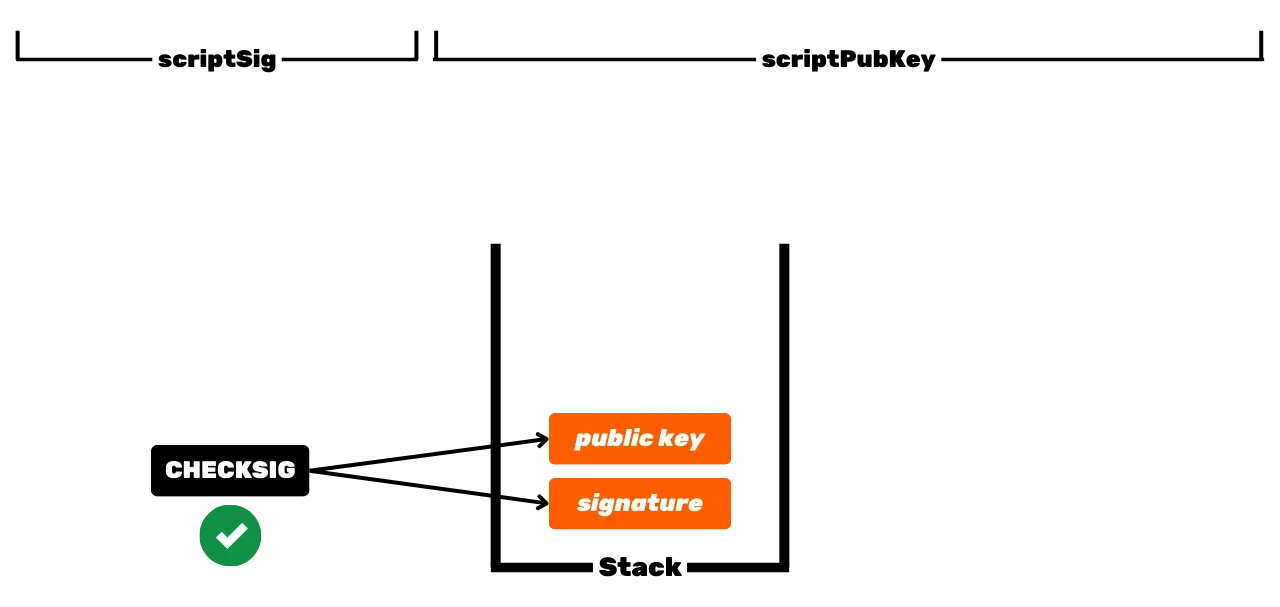

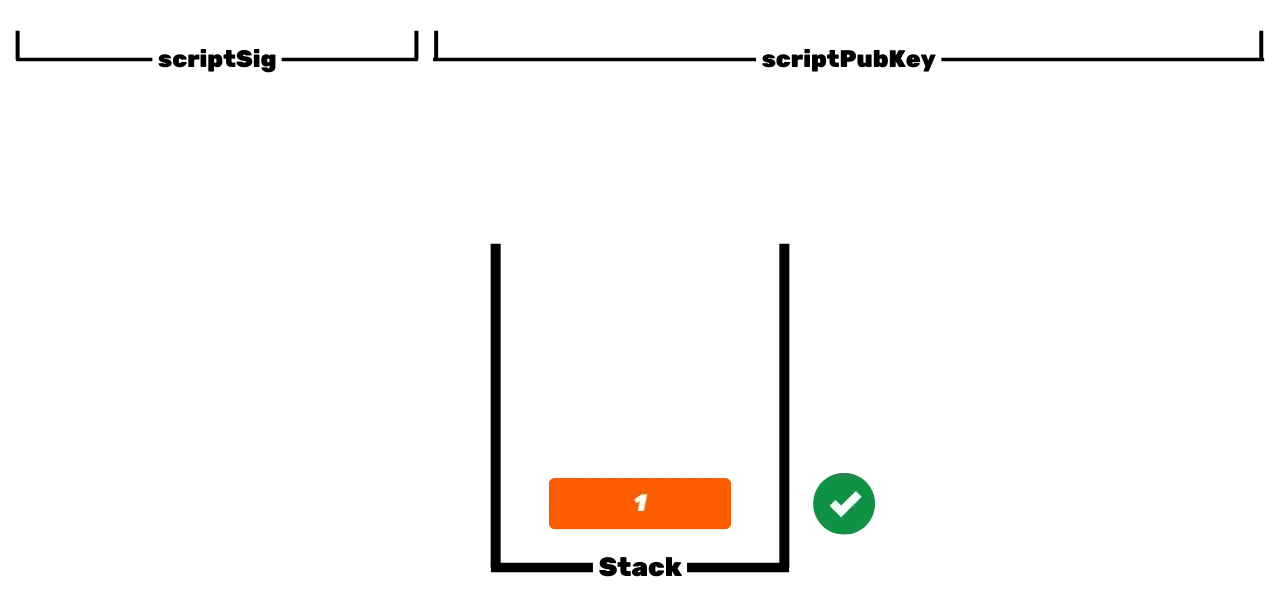

Protokol Bitcoinu je distribuovaný a funguje bez centrální autority. Proto to není jako tradiční bankovní záznamy, kde eura, která vám patří, jsou jednoduše spojena s vaší osobní identitou. V Bitcoinu vaše UTXO patří vám, protože jsou chráněna podmínkami výdaje specifikovanými v jazyce Script. Zjednodušeně řečeno, existují dva typy skriptů: uzamykací skript (_scriptPubKey_), který chrání UTXO, a odemykací skript (_scriptSig_), který umožňuje odemknout UTXO a tím utratit bitcoinové jednotky, které reprezentuje.

Počáteční operace Bitcoinu s P2PK skripty zahrnuje použití veřejného klíče k uzamčení prostředků, specifikující v _scriptPubKey_, že osoba, která si přeje utratit toto UTXO, musí poskytnout platný podpis s privátním klíčem odpovídajícím tomuto veřejnému klíči. K odemčení tohoto UTXO je tedy nutné poskytnout platný podpis v _scriptSig_. Jak názvy napovídají, veřejný klíč je znám všem, protože je vysílán na blockchainu, zatímco privátní klíč zná pouze legitimní vlastník prostředků.

To je základní operace Bitcoinu, ale časem se tato operace stala složitější. Nejprve Satoshi také představil P2PKH skripty, které používají přijímací adresu v _scriptPubKey_, což představuje hash veřejného klíče. Poté se systém stal ještě složitějším s příchodem SegWitu a poté Taprootu. Nicméně, obecný princip zůstává zásadně stejný: veřejný klíč nebo reprezentace tohoto klíče je použita k uzamčení UTXO, a odpovídající privátní klíč je vyžadován k jejich odemčení a tím k jejich utracení.

Uživatel, který si přeje provést transakci s Bitcoinem, musí proto vytvořit digitální podpis pomocí svého soukromého klíče k dané transakci. Tento podpis mohou ověřit ostatní účastníci sítě. Pokud je platný, znamená to, že uživatel iniciující transakci je skutečně vlastníkem soukromého klíče a tedy i vlastníkem bitcoinů, které si přeje utratit. Ostatní uživatelé mohou poté transakci přijmout a dále šířit.

V důsledku toho musí uživatel, který vlastní bitcoiny uzamčené veřejným klíčem, najít způsob, jak bezpečně uložit to, co umožňuje odemknout jejich prostředky: soukromý klíč. Bitcoinová peněženka je přesně zařízení, které vám umožní snadno uchovávat všechny vaše klíče bez přístupu ostatních lidí. Je tedy spíše jako svazek klíčů než jako peněženka.

Matematická vazba mezi veřejným a soukromým klíčem, stejně jako schopnost provést podpis k prokázání držení soukromého klíče bez jeho odhalení, jsou umožněny algoritmem digitálního podpisu. V protokolu Bitcoinu jsou použity 2 algoritmy pro podpis: **ECDSA** (_Elliptic Curve Digital Signature Algorithm_) a **Schnorrův schéma podpisu**. ECDSA je digitální podpisový protokol používaný v Bitcoinu od jeho počátků. Schnorr je v Bitcoinu novější, protože byl zaveden v listopadu 2021 s aktualizací Taproot.

Tyto dva algoritmy jsou si ve svých mechanismech poměrně podobné. Oba jsou založeny na kryptografii eliptických křivek. Hlavní rozdíl mezi těmito dvěma protokoly spočívá ve struktuře podpisu a některých specifických matematických vlastnostech. Proto se budeme zabývat fungováním těchto algoritmů, začínající nejstarším: ECDSA.

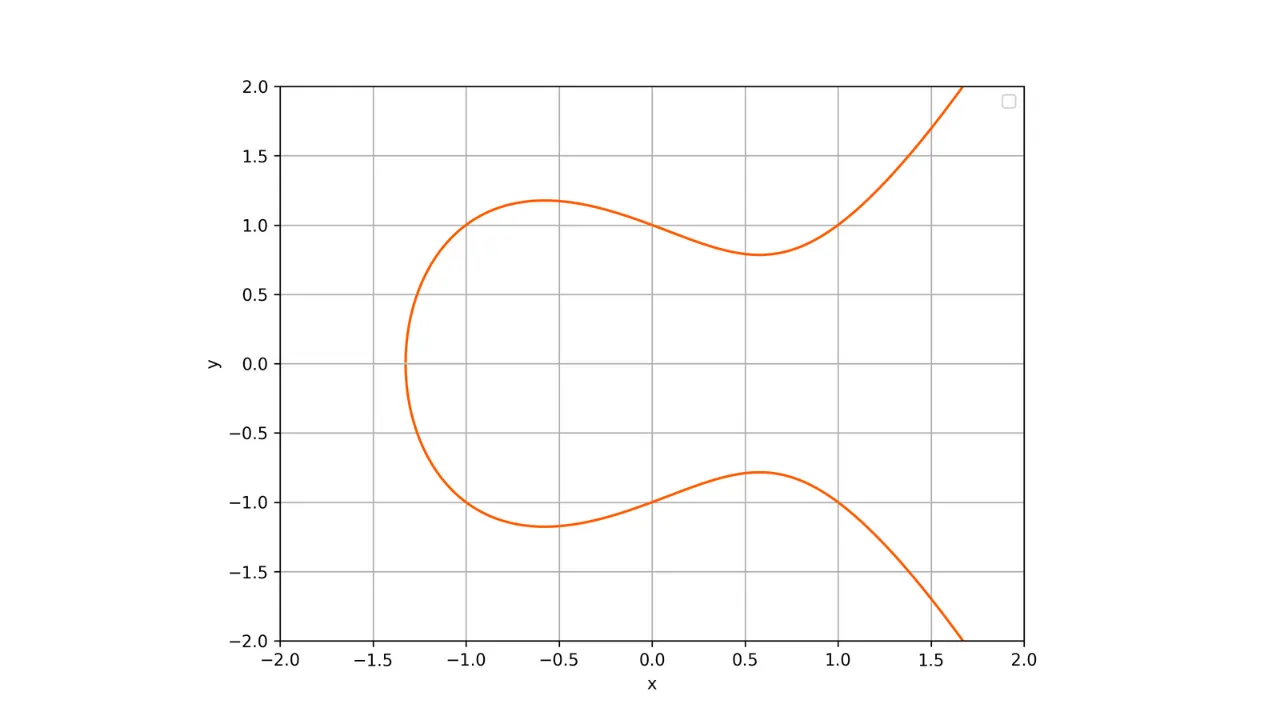

### Kryptografie eliptických křivek

Kryptografie eliptických křivek (ECC) je soubor algoritmů, které pro kryptografické účely využívají eliptickou křivku a její různé matematické a geometrické vlastnosti. Bezpečnost těchto algoritmů spočívá v obtížnosti problému diskrétního logaritmu na eliptických křivkách. Eliptické křivky se významně používají pro výměnu klíčů, asymetrické šifrování nebo pro vytváření digitálních podpisů.

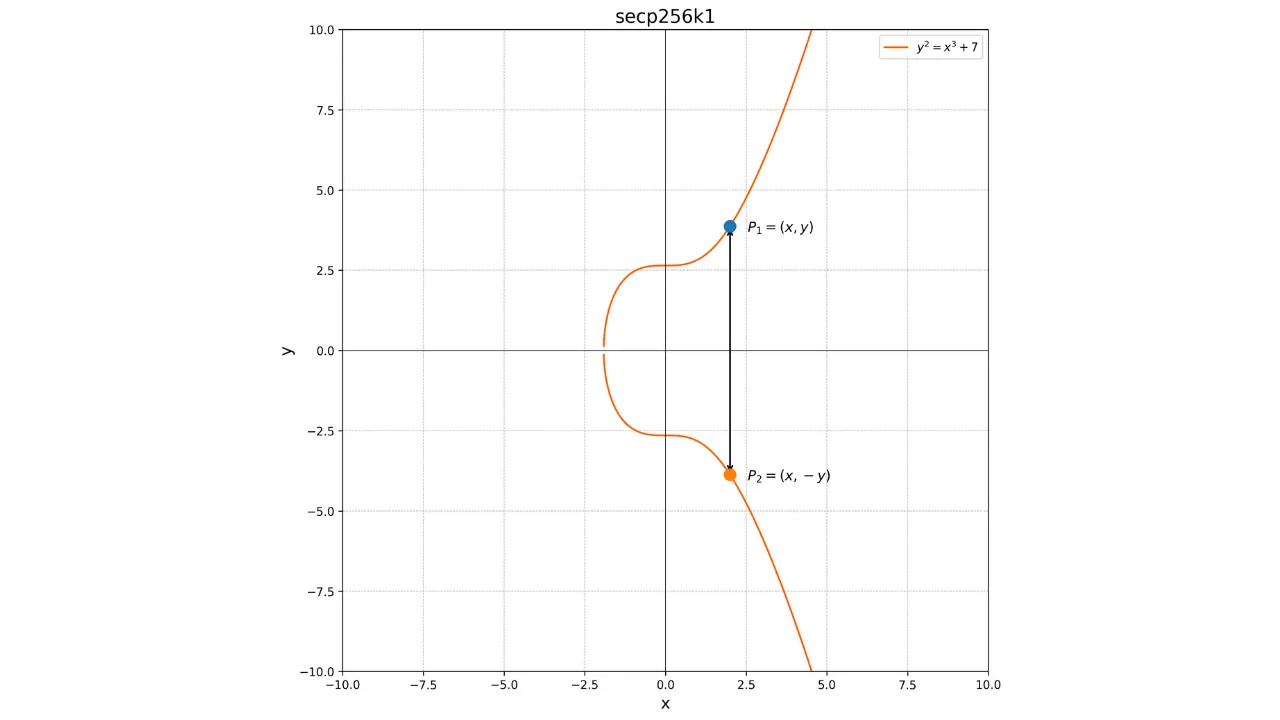

Důležitou vlastností těchto křivek je, že jsou symetrické vzhledem k ose x. Tedy každá nevertikální čára, která křivku protne ve dvou různých bodech, vždy protne křivku v třetím bodu. Navíc každá tečna k křivce v bodě, který není singulární, protne křivku v dalším bodě. Tyto vlastnosti budou užitečné pro definování operací na křivce.

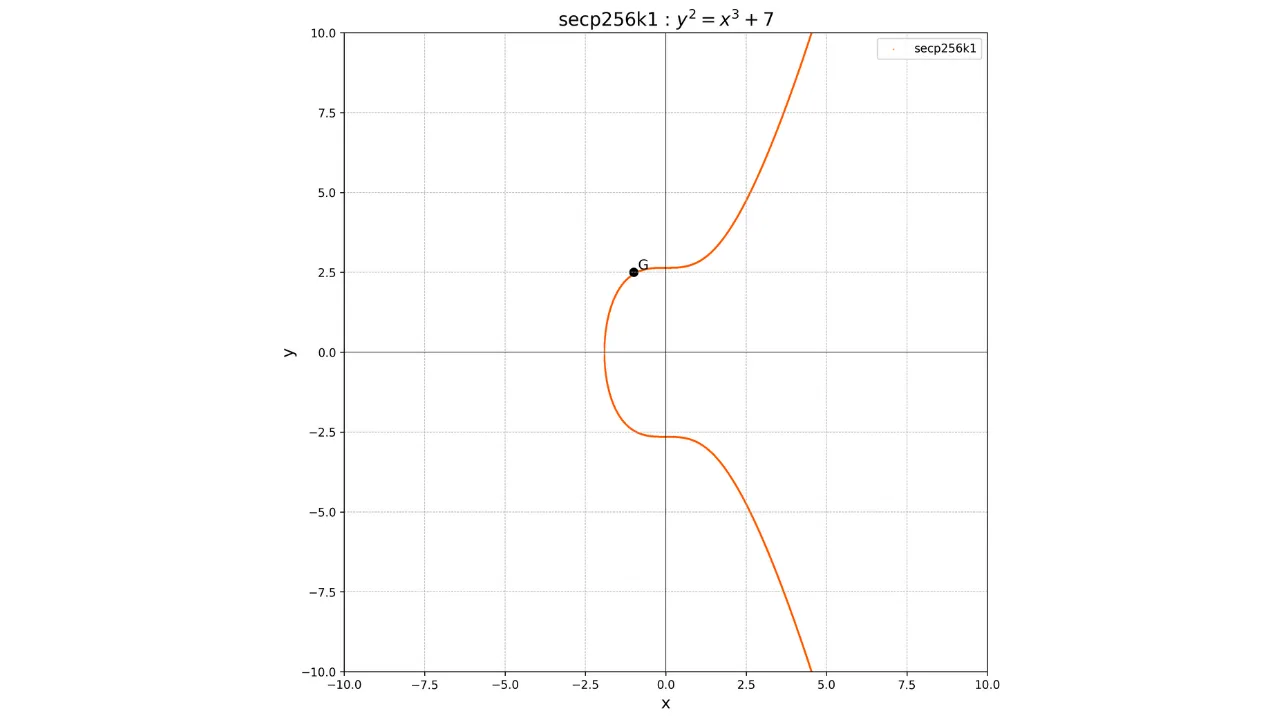

Zde je reprezentace eliptické křivky nad polem reálných čísel:

Každá eliptická křivka je definována rovnicí ve tvaru:

y^2 = x^3 + ax + b

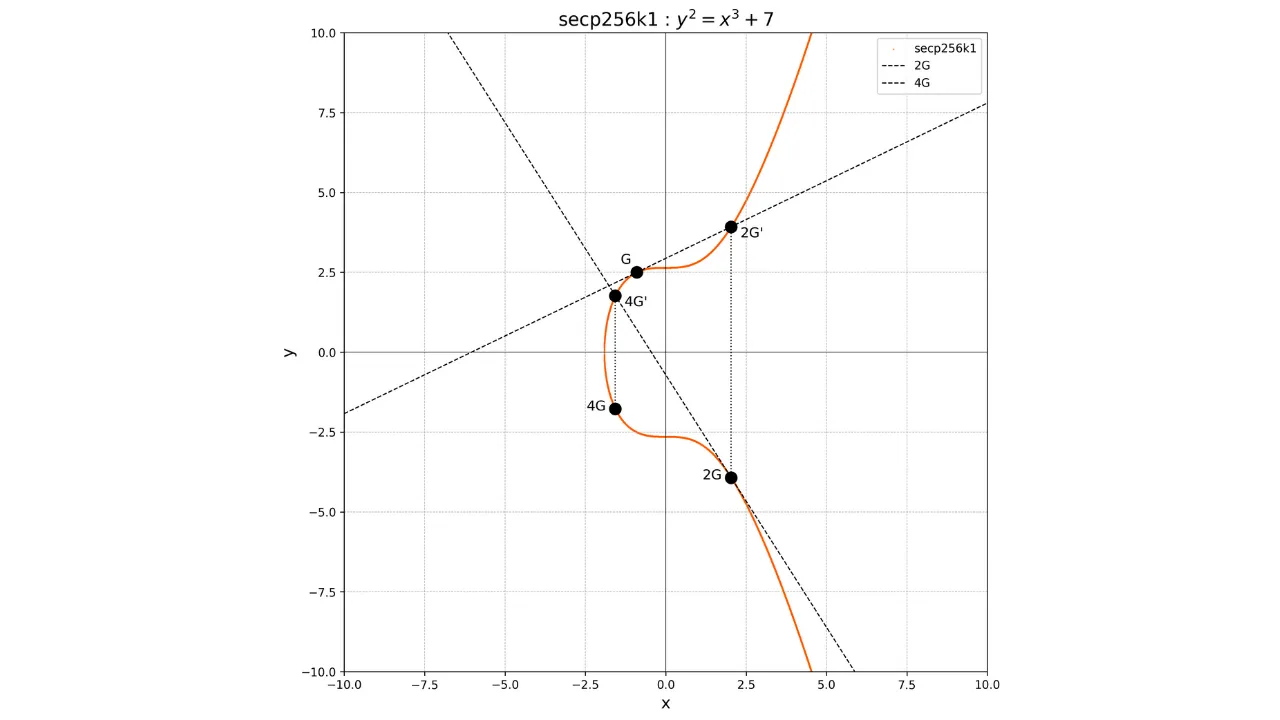

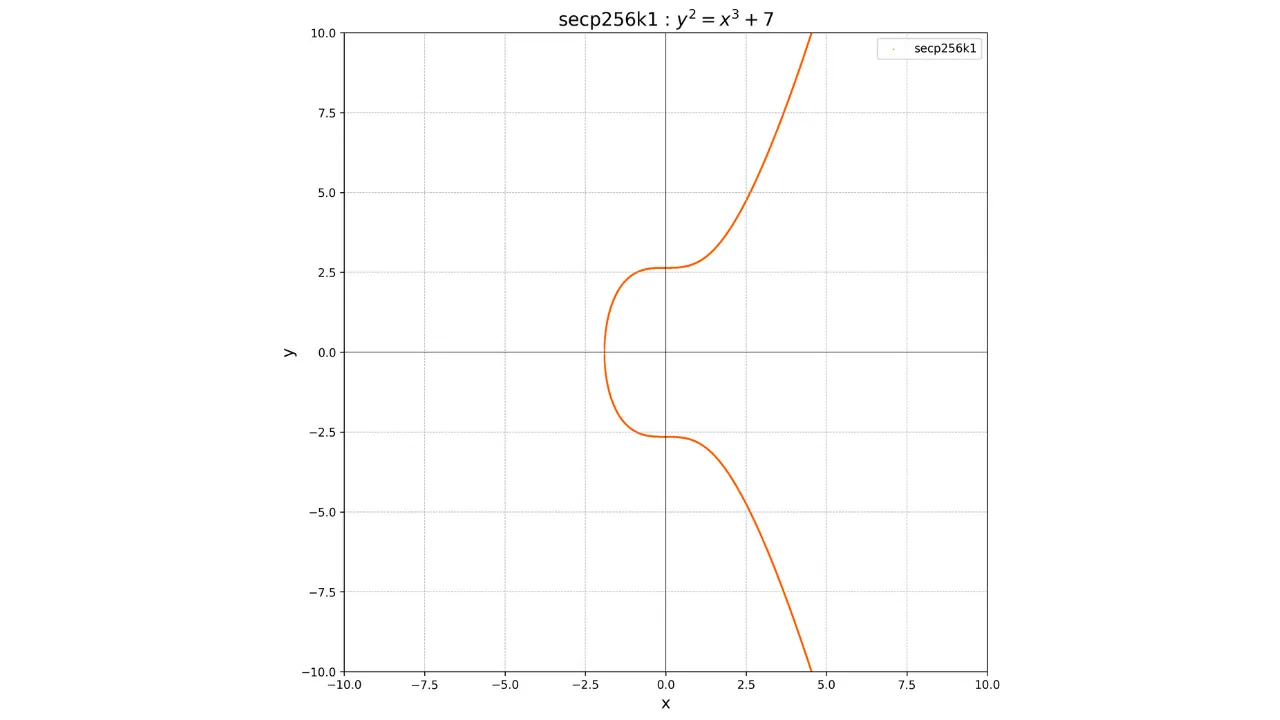

### secp256k1

Pro použití ECDSA nebo Schnorra je nutné zvolit parametry eliptické křivky, tj. hodnoty $a$ a $b$ v rovnici křivky. Existují různé standardy eliptických křivek, které jsou považovány za kryptograficky bezpečné. Nejznámější je křivka _secp256r1_, definovaná a doporučená NIST (_National Institute of Standards and Technology_).

Přesto se Satoshi Nakamoto, tvůrce Bitcoinu, rozhodl tuto křivku nepoužít. Důvod tohoto rozhodnutí není znám, ale někteří se domnívají, že upřednostnil hledání alternativy, protože parametry této křivky by mohly potenciálně obsahovat zadní vrátka. Místo toho protokol Bitcoinu používá standardní křivku **_secp256k1_**. Tato křivka je definována parametry $a = 0$ a $b = 7$. Její rovnice je tedy:

y^2 = x^3 + 7

Její grafická reprezentace nad polem reálných čísel vypadá takto:

Nicméně v kryptografii pracujeme s konečnými množinami čísel. Konkrétně pracujeme na konečném tělese $\mathbb{F}_p$, které je tělesem celých čísel modulo prvočíslo $p$.

**Definice**: Prvočíslo je přirozené celé číslo větší nebo rovno 2, které má pouze dva různé kladné celočíselné dělitele: 1 a samo sebe. Například číslo 7 je prvočíslo, protože je dělitelné pouze 1 a 7. Na druhou stranu, číslo 8 prvočíslem není, protože je dělitelné 1, 2, 4 a 8.

V Bitcoinu je prvočíslo $p$ použité k definici konečného tělesa velmi velké. Je vybráno tak, aby řád tělesa (tj. počet prvků v $\mathbb{F}_p$) byl dostatečně velký, aby zajistil kryptografickou bezpečnost.

Použité prvočíslo $p$ je:

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

V desítkové notaci to odpovídá:

p = 2^{256} - 2^{32} - 977

Takže rovnice naší eliptické křivky je ve skutečnosti:

y^2 \equiv x^3 + 7 \mod p

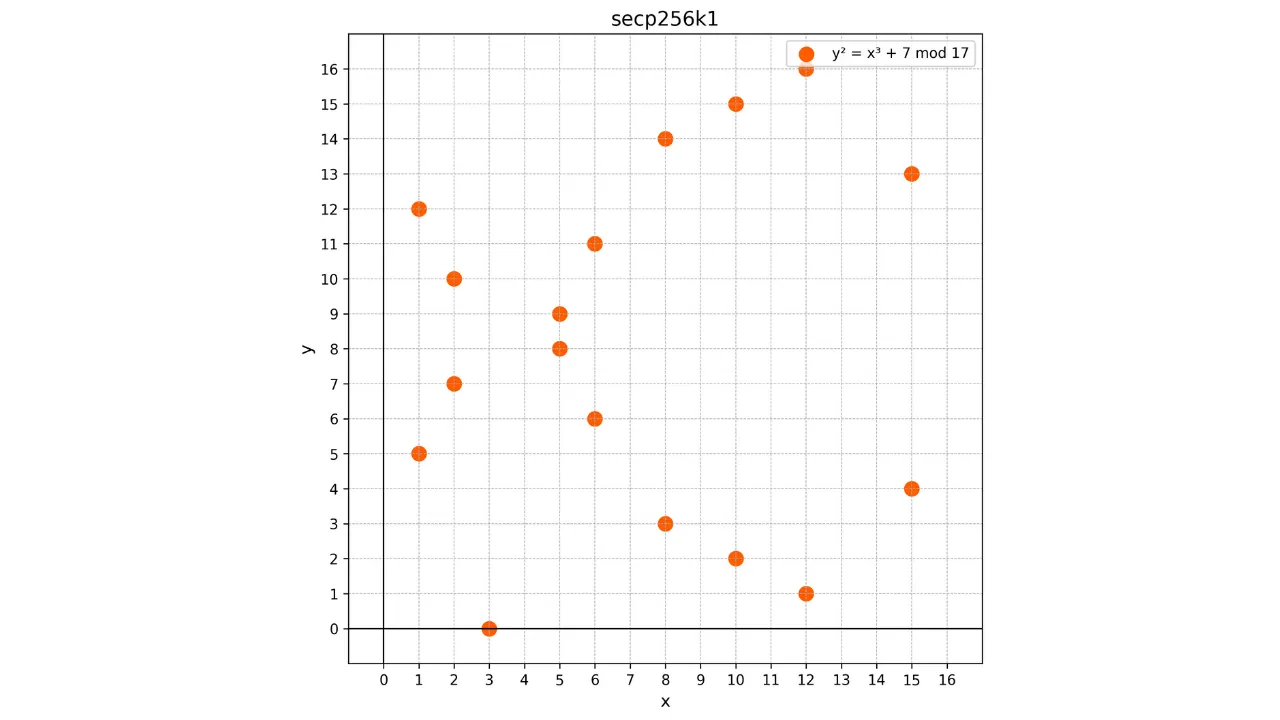

Vzhledem k tomu, že tato křivka je definována nad konečným tělesem $\mathbb{F}_p$, již nevypadá jako spojitá křivka, ale spíše jako diskrétní množina bodů. Například zde je, jak vypadá křivka používaná v Bitcoinu pro velmi malé $p = 17$:

V tomto příkladu jsem záměrně omezil konečné těleso na $p = 17$ z vzdělávacích důvodů, ale musíme si představit, že to používané v Bitcoinu je nesmírně větší, téměř $2^{256}$.

Používáme konečné těleso celých čísel modulo $p$, abychom zajistili přesnost operací na křivce. Skutečně, eliptické křivky nad tělesem reálných čísel jsou předmětem nepřesností kvůli zaokrouhlovacím chybám během výpočetních výpočtů. Pokud se na křivce provede mnoho operací, tyto chyby se hromadí a konečný výsledek může být nesprávný nebo obtížně reprodukovatelný. Exkluzivní použití kladných celých čísel zajišťuje dokonalou přesnost výpočtů a tím i reprodukovatelnost výsledku.

Matematika eliptických křivek nad konečnými tělesy je analogická té nad tělesem reálných čísel, s adaptací, že všechny operace se provádějí modulo $p$. Abychom zjednodušili vysvětlení, budeme v následujících kapitolách pokračovat v ilustraci konceptů pomocí křivky definované nad reálnými čísly, přičemž si budeme pamatovat, že v praxi je křivka definována nad konečným tělesem.

Pokud se chcete dozvědět více o matematických základech moderní kryptografie, doporučuji také konzultovat tento další kurz na Plan ₿ Network:

https://planb.network/courses/d2fd9fc0-d9ed-4a87-9fa3-0fdbb3937e28

## Výpočet veřejného klíče z privátního klíče

<chapterId>fcb2bd58-5dda-5ecf-bb8f-ad1a0561ab4a</chapterId>

Jak bylo dříve viděno, algoritmy digitálního podpisu v Bitcoinu jsou založeny na páru privátních a veřejných klíčů, které jsou matematicky propojeny. Pojďme společně prozkoumat, jaký je tento matematický vztah a jak jsou generovány.

### Privátní klíč

Privátní klíč je jednoduše náhodné nebo pseudonáhodné číslo. V případě Bitcoinu je toto číslo 256 bitů velké. Počet možností pro privátní klíč Bitcoinu je tedy teoreticky $2^{256}$.

**Poznámka**: "Pseudo-náhodné číslo" je číslo, které má vlastnosti blízké skutečně náhodnému číslu, ale je generováno deterministickým algoritmem.

Nicméně, v praxi existuje na naší eliptické křivce secp256k1 pouze $n$ rozlišitelných bodů, kde $n$ je řád generátorového bodu $G$ křivky. Později uvidíme, co toto číslo odpovídá, ale jednoduše si zapamatujte, že platný soukromý klíč je celé číslo mezi $1$ a $n-1$, vědě, že $n$ je číslo blízké, ale mírně menší než $2^{256}$. Proto existují některá 256-bitová čísla, která nejsou platná pro stání se soukromým klíčem v Bitcoinu, konkrétně všechna čísla mezi $n$ a $2^{256}$. Pokud generování náhodného čísla (soukromý klíč) produkuje hodnotu $k$ takovou, že $k \geq n$, je považováno za neplatné a musí být vygenerována nová náhodná hodnota.

Počet možností pro soukromý klíč Bitcoinu je tedy přibližně $n$, což je číslo blízké $1.158 \times 10^{77}$. Toto číslo je tak velké, že pokud si vyberete soukromý klíč náhodně, je statisticky téměř nemožné narazit na soukromý klíč jiného uživatele. Abych vám dal představu o měřítku, počet možných soukromých klíčů na Bitcoinu je řádově blízký odhadovanému počtu atomů ve viditelném vesmíru.

Jak uvidíme v nadcházejících kapitolách, dnes většina soukromých klíčů používaných na Bitcoinu není generována náhodně, ale je výsledkem deterministické derivace z mnemonické fráze, sama o sobě pseudo-náhodná (to je ta slavná fráze 12 nebo 24 slov). Tato informace nic nemění na používání algoritmů digitálního podpisu jako ECDSA, ale pomáhá nám zaměřit se znovu na popularizaci Bitcoinu.

Pro pokračování vysvětlení bude soukromý klíč označen malým písmenem $k$.

### Veřejný klíč

Veřejný klíč je bod na eliptické křivce, označený velkým písmenem $K$, a je vypočítán z soukromého klíče $k$. Tento bod $K$ je reprezentován párem souřadnic $(x, y)$ na eliptické křivce, přičemž každá souřadnice je celé číslo modulo $p$, prvočíslo definující konečné pole $\mathbb{F}_p$.

V praxi je nekomprimovaný veřejný klíč reprezentován 512 bity (nebo 64 byty), což odpovídá dvěma 256-bitovým číslům ($x$ a $y$) umístěným vedle sebe. Tato čísla jsou souřadnice abscisy ($x$) a ordináty ($y$) našeho bodu na secp256k1. Pokud přidáme prefix, veřejný klíč má celkem 520 bitů.

Je však také možné reprezentovat veřejný klíč v komprimované formě použitím pouze 33 bytů (264 bitů) tím, že zachováme pouze abscisu $x$ našeho bodu na křivce a byte indikující paritu $y$. To je známé jako komprimovaný veřejný klíč. O tomto budu více mluvit v posledních kapitolách tohoto školení. Ale co si potřebujete zapamatovat, je, že veřejný klíč $K$ je bod popsaný $x$ a $y$.

Pro výpočet bodu $K$, který odpovídá našemu veřejnému klíči, používáme operaci skalárního násobení na eliptických křivkách, definovanou jako opakované sčítání ($k$-krát) generátorového bodu $G$:

K = k \cdot G

kde:

- $k$ je soukromý klíč (náhodné celé číslo mezi $1$ a $n-1$);

- $G$ je generátorový bod eliptické křivky používaný všemi účastníky Bitcoinové sítě; - $\cdot$ reprezentuje skalární násobení na eliptické křivce, což je ekvivalentní k přidání bodu $G$ k sobě samému $k$-krát.

Fakt, že tento bod $G$ je společný pro všechny veřejné klíče na Bitcoinu, nám umožňuje být si jisti, že stejný soukromý klíč $k$ nám vždy dá stejný veřejný klíč $K$:

Hlavní charakteristikou této operace je, že jde o jednosměrnou funkci. Je snadné vypočítat veřejný klíč $K$ znalostí soukromého klíče $k$ a generátorového bodu $G$, ale je prakticky nemožné vypočítat soukromý klíč $k$ znalostí pouze veřejného klíče $K$ a generátorového bodu $G$. Najít $k$ z $K$ a $G$ znamená řešit problém diskrétního logaritmu na eliptických křivkách, matematicky obtížný problém, pro který není znám žádný efektivní algoritmus. Ani nejsilnější současné kalkulačky nejsou schopny tento problém vyřešit v rozumném čase.

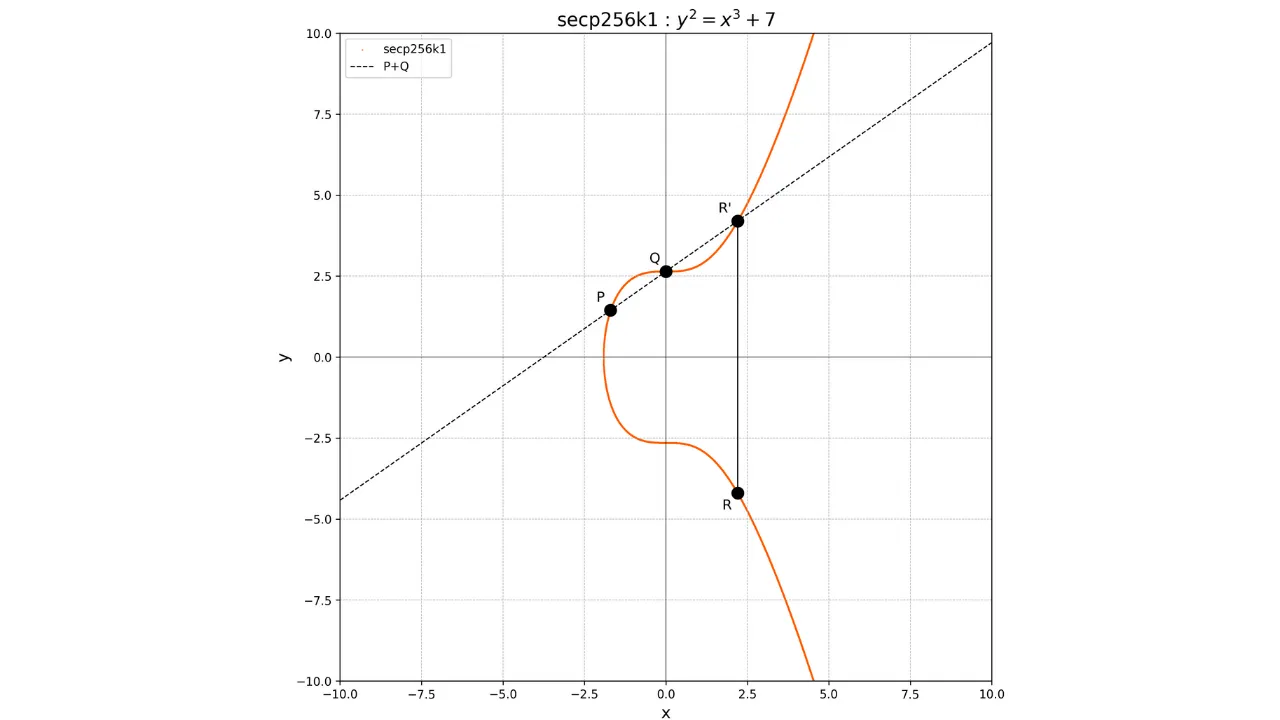

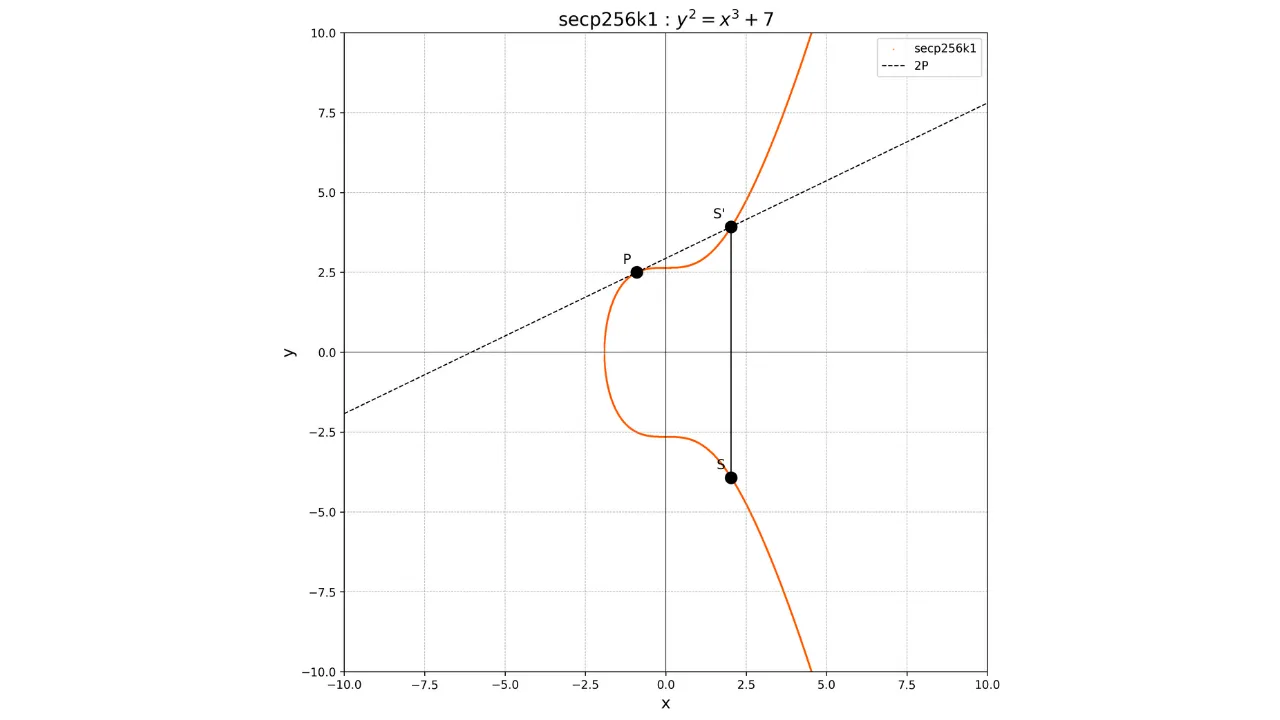

### Sčítání a zdvojení bodů na eliptických křivkách

Koncept sčítání na eliptických křivkách je definován geometricky. Pokud máme na křivce dva body $P$ a $Q$, operace $P + Q$ se vypočítá tak, že nakreslíme čáru procházející body $P$ a $Q$. Tato čára nutně protne křivku ve třetím bodě $R'$. Poté vezmeme zrcadlový obraz tohoto bodu vzhledem k ose x, abychom získali bod $R$, který je výsledkem sčítání:

P + Q = R

Graficky to lze znázornit takto:

Pro zdvojení bodu, tj. operaci $P + P$, nakreslíme tečnu k křivce v bodě $P$. Tato tečna protne křivku v dalším bodě $S'$. Poté vezmeme zrcadlový obraz tohoto bodu vzhledem k ose x, abychom získali bod $S$, který je výsledkem zdvojení:

2P = S

Graficky je to znázorněno takto:

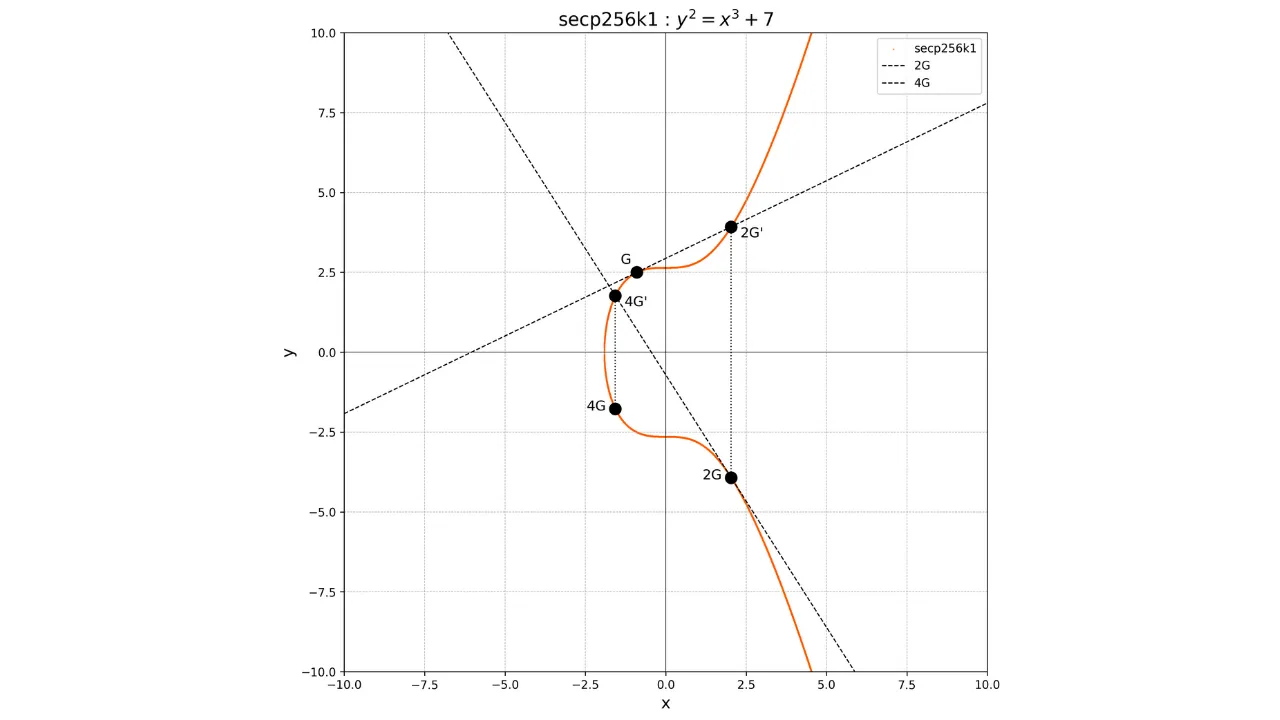

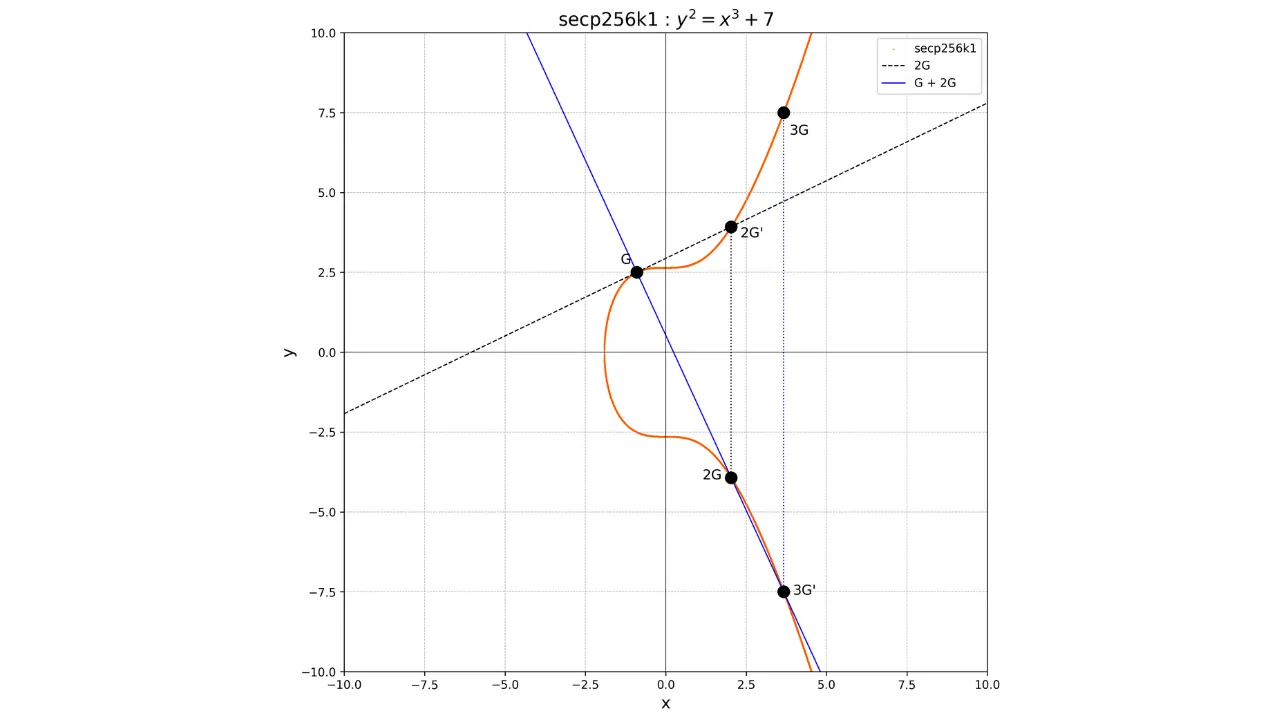

Použitím těchto operací sčítání a zdvojení můžeme provést skalární násobení bodu celým číslem $k$, označené $kP$, opakovaným zdvojením a sčítáním.

Například, předpokládejme, že jsme si vybrali soukromý klíč $k = 4$. Pro výpočet přidruženého veřejného klíče provedeme:

K = k \cdot G = 4G

Graficky to odpovídá provádění série sčítání a zdvojení:

- Vypočítáme $2G$ zdvojením $G$.

- Vypočítáme $4G$ zdvojením $2G$.

Pokud bychom chtěli například vypočítat bod $3G$, musíme nejprve vypočítat bod $2G$ zdvojením bodu $G$, poté přidat $G$ a $2G$. Pro přidání $G$ a $2G$ jednoduše nakreslíme čáru spojující tyto dva body, získáme jedinečný bod $-3G$ na průsečíku této čáry a eliptické křivky, a poté určíme $3G$ jako opak $-3G$.

Budeme mít:

G + G = 2G

2G + G = 3G

Graficky by to bylo znázorněno takto:

### Jednosměrná funkce

Díky těmto operacím můžeme pochopit, proč je snadné odvodit veřejný klíč z privátního klíče, ale opak je prakticky nemožný.

Vraťme se k našemu zjednodušenému příkladu. S privátním klíčem $k = 4$. Pro výpočet přidruženého veřejného klíče provedeme:

K = k \cdot G = 4G

Takto jsme snadno vypočítali veřejný klíč $K$ znalostí $k$ a $G$.

Nyní, pokud někdo zná pouze veřejný klíč $K$, setká se s problémem diskrétního logaritmu: najít $k$ tak, aby $K = k \cdot G$. Tento problém je považován za obtížný, protože neexistuje efektivní algoritmus pro jeho řešení na eliptických křivkách. To zajišťuje bezpečnost algoritmů ECDSA a Schnorr.

Samozřejmě, v tomto zjednodušeném příkladu s $k = 4$, by bylo možné najít $k$ metodou pokus-omyl, protože počet možností je nízký. Avšak v praxi na Bitcoinu je $k$ 256-bitové celé číslo, což činí počet možností astronomicky velký (přibližně $1.158 \times 10^{77}$). Proto je nemožné najít $k$ hrubou silou.

## Podpis privátním klíčem

<chapterId>bb07826f-826e-5905-b307-3d82001fb778</chapterId>

Nyní, když víte, jak odvodit veřejný klíč z privátního klíče, můžete již přijímat bitcoiny použitím této dvojice klíčů jako podmínky pro utrácení. Ale jak je utratit? Pro utrácení bitcoinů budete muset odemknout _scriptPubKey_ připojený k vašemu UTXO, abyste dokázali, že jste skutečně jeho legitimním vlastníkem. K tomu musíte vyprodukovat podpis $s$, který odpovídá veřejnému klíči $K$ přítomnému ve _scriptPubKey_ pomocí privátního klíče $k$, který byl původně použit pro výpočet $K$. Digitální podpis je tak nezpochybnitelným důkazem, že máte v držení privátní klíč spojený s veřejným klíčem, který tvrdíte.

### Parametry eliptické křivky

Pro provedení digitálního podpisu se všichni účastníci musí nejprve dohodnout na parametrech použité eliptické křivky. V případě Bitcoinu jsou parametry **secp256k1** následující:

Konečné pole $\mathbb{Z}_p$ definované:

p = 2^{256} - 2^{32} - 977

```text

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

```

$p$ je velmi velké prvočíslo o něco menší než $2^{256}$.

Eliptická křivka $y^2 = x^3 + ax + b$ nad $\mathbb{Z}_p$ definovaná:

a = 0, \quad b = 7

Generující bod nebo počáteční bod $G$:

```text

G = 0x0279BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

```

Toto číslo je komprimovaná forma, která udává pouze souřadnici bodu $G$. Předpona `02` na začátku určuje, která ze dvou hodnot majících tuto souřadnici $x$ má být použita jako generující bod.

Řád $n$ bodu $G$ (počet existujících bodů) a kofaktor $h$:

```text

n = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEBAAEDCE6AF48A03BBFD25E8CD0364141

```

$n$ je velmi velké číslo, které je o něco menší než $p$.

h=1

$h$ je kofaktor nebo počet podskupin. Zde nebudu podrobně vysvětlovat, co to představuje, protože je to poměrně složité a v případě Bitcoinu to nemusíme brát v úvahu, protože je rovno $1$.

Všechny tyto informace jsou veřejné a známé všem účastníkům. Díky nim mohou uživatelé vytvářet digitální podpis a ověřovat jej.

### Podpis s ECDSA

Algoritmus ECDSA umožňuje uživateli podepsat zprávu pomocí svého soukromého klíče takovým způsobem, že kdokoli zná odpovídající veřejný klíč, může ověřit platnost podpisu, aniž by byl soukromý klíč kdy odhalen. V kontextu Bitcoinu závisí zpráva, která má být podepsána, na _sighash_ vybraném uživatelem. Právě tento _sighash_ určí, které části transakce jsou podpisem pokryty. O tomto budu hovořit více v další kapitole.

Zde jsou kroky pro generování podpisu ECDSA:

Nejprve vypočítáme hash ($e$) zprávy, která má být podepsána. Zpráva $m$ je tedy prošla kryptografickou hashovací funkcí, obvykle SHA256 nebo dvojitým SHA256 v případě Bitcoinu:

e = \text{HASH}(m)

Dále vypočítáme nonce. V kryptografii je nonce jednoduše číslo generované náhodně nebo pseudonáhodně, které se použije pouze jednou. To znamená, že pokaždé, když je s tímto párem klíčů vytvořen nový digitální podpis, bude velmi důležité použít jiný nonce, jinak to ohrozí bezpečnost soukromého klíče. Je tedy dostatečné určit náhodné a unikátní celé číslo $r$ tak, aby $1 \leq r \leq n-1$, kde $n$ je řád generujícího bodu $G$ eliptické křivky.

Poté vypočítáme bod $R$ na eliptické křivce s koordináty $(x_R, y_R)$ tak, že:

R = r \cdot G

Extrahujeme hodnotu abscisy bodu $R$ ($x_R$). Tato hodnota představuje první část podpisu. A nakonec vypočítáme druhou část podpisu $s$ tímto způsobem:

s = r^{-1} \left( e + k \cdot x_R \right) \mod n

kde:

- $r^{-1}$ je modulární inverze $r$ modulo $n$, tj. celé číslo takové, že $r \cdot r^{-1} \equiv 1 \mod n$;

- $k$ je soukromý klíč uživatele;

- $e$ je hash zprávy;

- $n$ je řád generujícího bodu $G$ eliptické křivky.

Podpis je pak jednoduše konkatenace $x_R$ a $s$:

\text{SIG} = x_R \Vert s

### Ověření podpisu ECDSA

Pro ověření podpisu $(x_R, s)$ může kdokoli, kdo zná veřejný klíč $K$ a parametry eliptické křivky, postupovat tímto způsobem:

Nejprve ověřte, že $x_R$ a $s$ jsou v intervalu $[1, n-1]$. To zajistí, že podpis respektuje matematické omezení eliptické skupiny. Pokud to není splněno, verifikátor okamžitě odmítne podpis jako neplatný.

Poté vypočítejte hash zprávy:

e = \text{HASH}(m)

Vypočítejte modulární inverzi $s$ modulo $n$:

s^{-1} \mod n

Vypočítejte dvě skalární hodnoty $u_1$ a $u_2$ následovně:

\begin{align*} u_1 &= e \cdot s^{-1} \mod n \ u_2 &= x_R \cdot s^{-1} \mod n \end{align*}

A nakonec vypočítejte bod $V$ na eliptické křivce tak, že:

V = u_1 \cdot G + u_2 \cdot K

Podpis je platný pouze pokud $x_V \equiv x_R \mod n$, kde $x_V$ je $x$ souřadnice bodu $V$. Skutečně, kombinací $u_1 \cdot G$ a $u_2 \cdot K$ se získá bod $V$, který, pokud je podpis platný, musí odpovídat bodu $R$ použitému během podpisu (modulo $n$).

### Podpis s protokolem Schnorr

Schnorrův schéma podpisu je alternativou k ECDSA, která nabízí mnoho výhod. Od roku 2021 je možné jej používat na Bitcoinu díky zavedení Taprootu s P2TR skriptovacími vzory. Stejně jako ECDSA umožňuje Schnorrův schéma podepisovat zprávu pomocí soukromého klíče tak, že podpis může být ověřen kýmkoli, kdo zná odpovídající veřejný klíč.

V případě Schnorra se používá přesně stejná křivka jako u ECDSA se stejnými parametry. Veřejné klíče jsou však reprezentovány mírně odlišně ve srovnání s ECDSA. Skutečně, jsou označeny pouze $x$ souřadnicí bodu na eliptické křivce. Na rozdíl od ECDSA, kde jsou komprimované veřejné klíče reprezentovány 33 bajty (s předponovým bajtem udávajícím paritu $y$), Schnorr používá 32-bajtové veřejné klíče, odpovídající pouze $x$ souřadnici bodu $K$, a předpokládá se, že $y$ je ve výchozím stavu sudé. Toto zjednodušené znázornění snižuje velikost podpisů a usnadňuje určité optimalizace v algoritmech ověřování.

Veřejný klíč je poté $x$ souřadnice bodu $K$:

\text{pk} = K_x

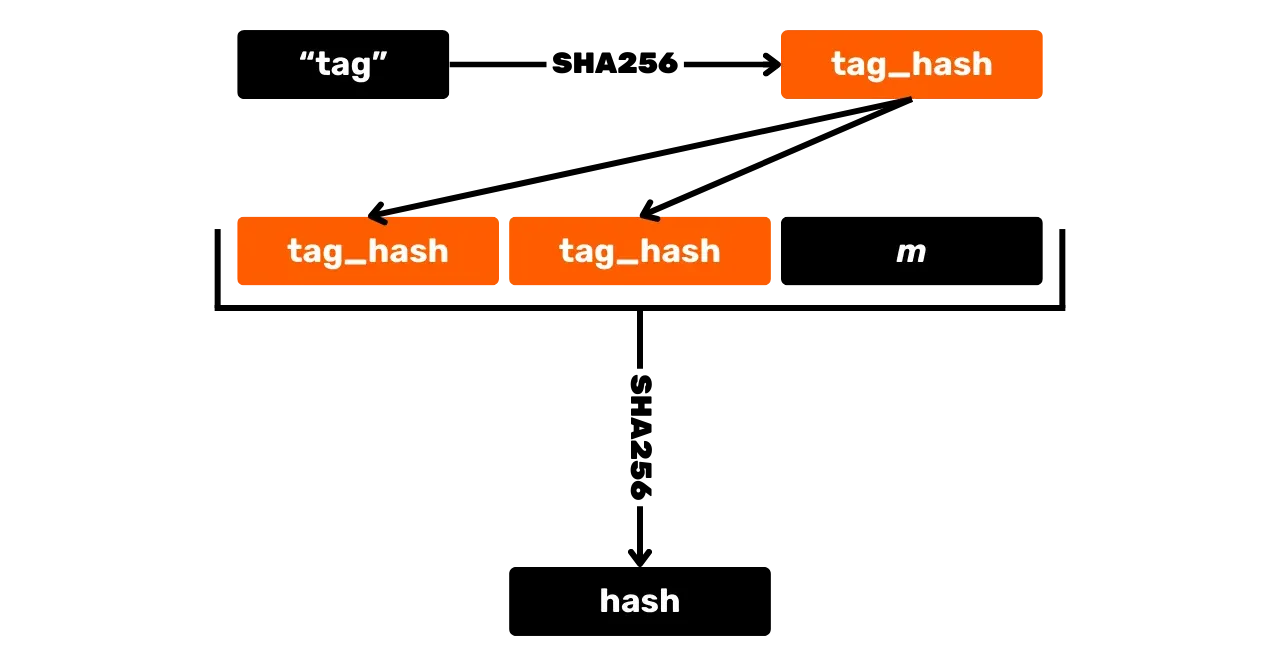

Prvním krokem k vygenerování podpisu je hashování zprávy. Ale na rozdíl od ECDSA, je to provedeno s dalšími hodnotami a používá se označená hashovací funkce, aby se zabránilo kolizím v různých kontextech. Označená hashovací funkce jednoduše zahrnuje přidání libovolného štítku k vstupům hashovací funkce společně s daty zprávy.

Kromě zprávy jsou do označené funkce předány také $x$ souřadnice veřejného klíče $K_x$, stejně jako bod $R$ vypočítaný z nonce $r$ ($R=r \cdot G$), který je sám o sobě unikátní celé číslo pro každý podpis, vypočítané deterministicky z soukromého klíče a zprávy, aby se předešlo zranitelnostem souvisejícím s opětovným použitím nonce. Stejně jako pro veřejný klíč, je zachována pouze $x$ souřadnice nonce bodu $R_x$ pro popis bodu.

Výsledek tohoto hashování označený $e$ se nazývá "výzva":

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Zde $\text{HASH}$ je hashovací funkce SHA256 a $\text{``BIP0340/challenge''}$ je specifický tag pro hashování.

Nakonec se parametr $s$ vypočítá z privátního klíče $k$, nonce $r$ a výzvy $e$ takto:

s = (r + e \cdot k) \mod n

Podpis je pak jednoduše pár $Rx$ a $s$.

\text{SIG} = R_x \Vert s

### Ověření Schnorr podpisu

Ověření Schnorr podpisu je jednodušší než ověření podpisu ECDSA. Zde jsou kroky pro ověření podpisu $(R_x, s)$ s veřejným klíčem $K_x$ a zprávou $m$:

Nejprve ověříme, že $K_x$ je platné celé číslo a menší než $p$. Pokud to platí, získáme odpovídající bod na křivce s $K_y$ jako sudým. Také extrahujeme $R_x$ a $s$ oddělením podpisu $\text{SIG}$. Poté zkontrolujeme, že $R_x < p$ a $s < n$ (řád křivky).

Dále vypočítáme výzvu $e$ stejným způsobem jako vydavatel podpisu:

e = \text{HASH}(\text{``BIP0340/challenge''}, R_x \Vert K_x \Vert m) \mod n

Poté vypočítáme referenční bod na křivce takto:

R' = s \cdot G - e \cdot K

Nakonec ověříme, že $R'_x = R_x$. Pokud se dvě x-souřadnice shodují, pak je podpis $(R_x, s)$ skutečně platný s veřejným klíčem $K_x$.

### Proč to funguje?

Podpisovatel vypočítal $s = r + e \cdot k \mod n$, takže $R' = s \cdot G - e \cdot K$ by měl být roven původnímu bodu $R$, protože:

s \cdot G = (r + e \cdot k) \cdot G = r \cdot G + e \cdot k \cdot G

Vzhledem k tomu, že $K = k \cdot G$, máme $e \cdot k \cdot G = e \cdot K$. Tedy:

R' = r \cdot G = R

Takže máme:

R'_x = R_x

### Výhody Schnorr podpisů

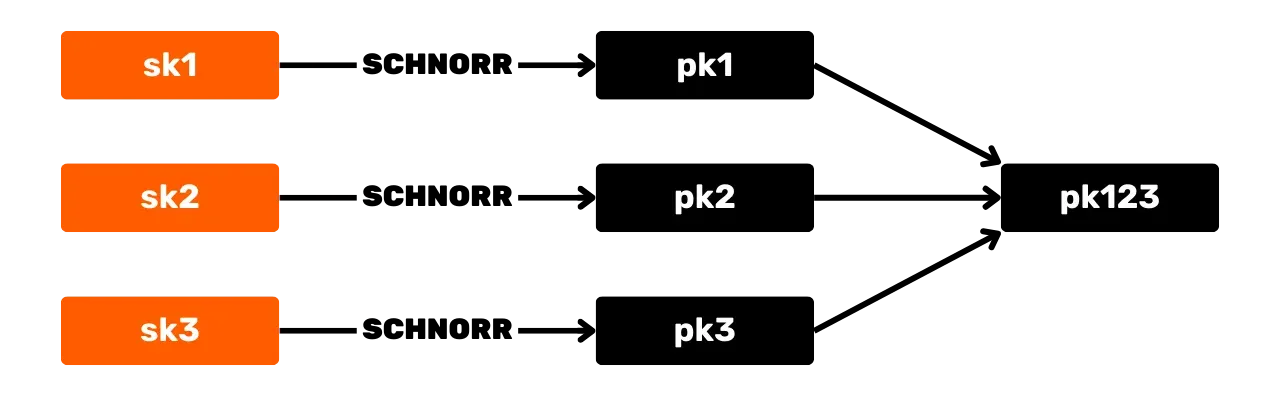

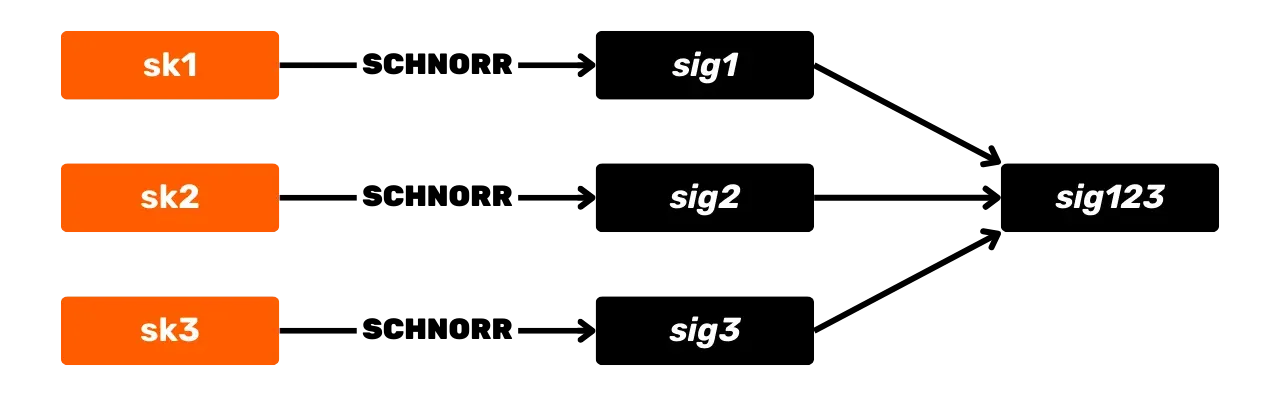

Schnorrův podpisový schéma nabízí pro Bitcoin několik výhod oproti původnímu algoritmu ECDSA. První výhodou je, že Schnorr umožňuje agregaci klíčů a podpisů. To znamená, že více veřejných klíčů lze kombinovat do jednoho klíče.

A podobně, více podpisů lze agregovat do jednoho platného podpisu. Tedy v případě transakce s více podpisy může sada účastníků podepsat jediným podpisem a jedním agregovaným veřejným klíčem. To výrazně snižuje náklady na úložiště a výpočty pro síť, protože každý uzel musí ověřit pouze jeden podpis.

Navíc agregace podpisů zlepšuje soukromí. S Schnorrem se stává nemožným rozlišit transakci s více podpisy od standardní transakce s jedním podpisem. Tato homogenita činí analýzu řetězce obtížnější, protože omezuje schopnost identifikovat otisky peněženek.

Nakonec Schnorr také nabízí možnost hromadného ověřování. Ověřováním více podpisů současně mohou uzly získat efektivitu, zejména pro bloky obsahující mnoho transakcí. Tato optimalizace snižuje čas a zdroje potřebné k ověření bloku. Navíc Schnorrovy podpisy nejsou měnitelné, na rozdíl od podpisů vytvořených pomocí ECDSA. To znamená, že útočník nemůže upravit platný podpis tak, aby vytvořil další platný podpis pro stejnou zprávu a stejný veřejný klíč. Tato zranitelnost byla dříve přítomna na Bitcoinu a významně bránila bezpečné implementaci Lightning Network. Pro ECDSA byla tato zranitelnost vyřešena softforkem SegWit v roce 2017, který zahrnoval přesun podpisů do samostatné databáze od transakcí, aby se zabránilo jejich měnitelnosti.

### Proč si Satoshi vybral ECDSA?

Jak jsme viděli, Satoshi původně zvolil pro digitální podpisy na Bitcoinu implementaci ECDSA. Přestože jsme také viděli, že Schnorr je v mnoha aspektech lepší než ECDSA, a tento protokol byl vytvořen Claus-Peterem Schnorrem v roce 1989, 20 let před vynálezem Bitcoinu.

Ve skutečnosti nevíme, proč si Satoshi jej nevybral, ale pravděpodobná hypotéza je, že tento protokol byl do roku 2008 pod patentem. Ačkoli byl Bitcoin vytvořen o rok později, v lednu 2009, v té době nebyla k dispozici žádná otevřená standardizace pro Schnorrovy podpisy. Možná Satoshi považoval za bezpečnější použít ECDSA, která byla již široce používána a testována v open-source software a měla několik uznávaných implementací (zejména knihovna OpenSSL používaná do roku 2015 na Bitcoin Core, poté nahrazená libsecp256k1 ve verzi 0.10.0). Nebo možná nevěděl, že tento patent vyprší v roce 2008. Každopádně nejpravděpodobnější hypotéza se zdá být spojena s tímto patentem a skutečností, že ECDSA měla prokázanou historii a byla snazší k implementaci.

## The sighash flags

<chapterId>231c41a2-aff2-4655-9048-47b6d2d83d64</chapterId>

Jak jsme viděli v předchozích kapitolách, digitální podpisy jsou často používány k odemčení skriptu vstupu. Při procesu podepisování je nutné zahrnout podepsaná data do výpočtu, označená v našich příkladech jako zpráva $m$. Tato data, jakmile jsou podepsána, nemohou být změněna bez zneplatnění podpisu. Skutečně, ať už pro ECDSA nebo Schnorr, musí verifikátor podpisu zahrnout do svého výpočtu stejnou zprávu $m$. Pokud se liší od zprávy $m$ původně použité signatářem, výsledek bude nesprávný a podpis bude považován za neplatný. Říká se, že podpis pokrývá určitá data a chrání je tak nějakým způsobem proti neoprávněným úpravám.

### Co je to sighash flag?

Ve specifickém případě Bitcoinu jsme viděli, že zpráva $m$ odpovídá transakci. Ve skutečnosti je to ale trochu složitější. Díky sighash flagům je možné vybrat specifická data v rámci transakce, která budou nebo nebudou podpisem pokryta.

"Sighash flag" je tedy parametr přidaný ke každému vstupu, který umožňuje určit komponenty transakce, které jsou pokryty přidruženým podpisem. Tyto komponenty jsou vstupy a výstupy. Volba sighash flagu tedy určuje, které vstupy a výstupy transakce jsou podpisem fixovány a které je možné stále měnit bez zneplatnění. Tento mechanismus umožňuje podpisům zavázat data transakce podle záměrů signatáře.

Je zřejmé, že jakmile je transakce potvrzena na blockchainu, stává se neměnnou, bez ohledu na použité příznaky sighash. Možnost úpravy prostřednictvím příznaků sighash je omezena na období mezi podepsáním a potvrzením.

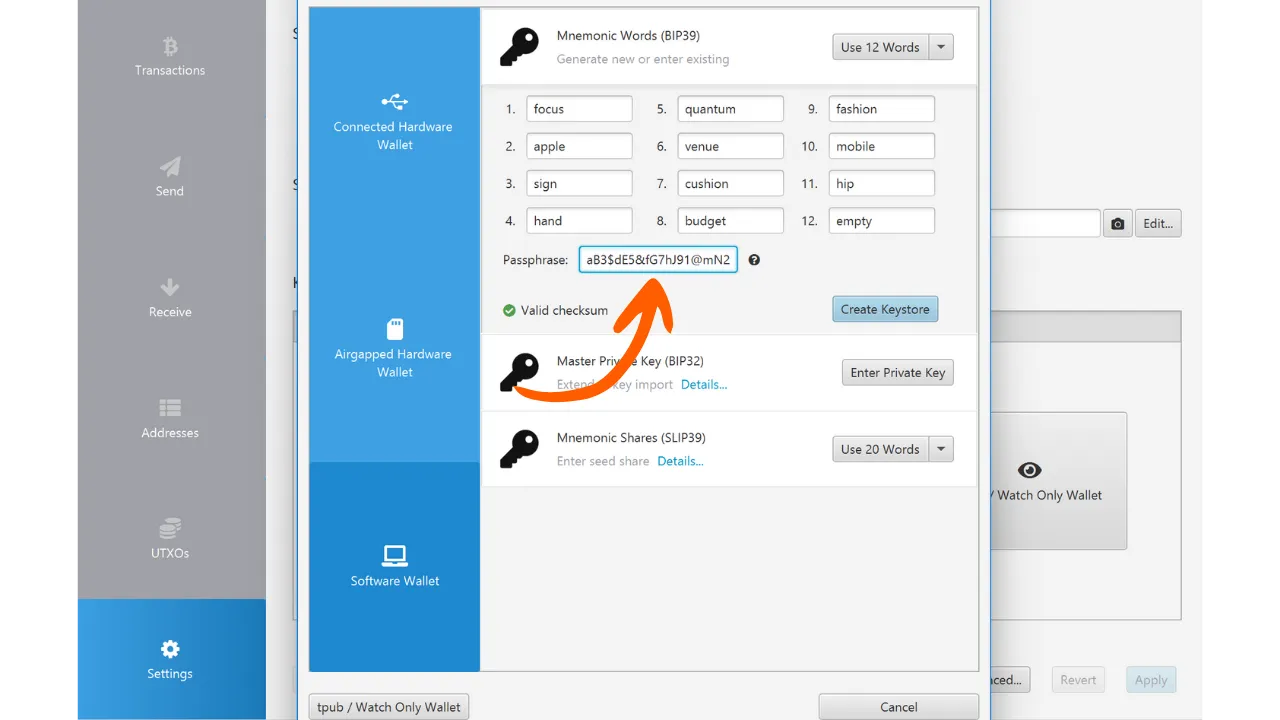

Obecně peněženkový software nenabízí možnost ručně upravit příznak sighash vašich vstupů při konstrukci transakce. Ve výchozím nastavení je nastaven `SIGHASH_ALL`. Osobně znám pouze Sparrow Wallet, který umožňuje tuto úpravu z uživatelského rozhraní.

### Jaké existují příznaky sighash na Bitcoinu?

Na Bitcoinu existují především 3 základní příznaky sighash:

- `SIGHASH_ALL` (`0x01`): Podpis se vztahuje na všechny vstupy a všechny výstupy transakce. Transakce je tedy úplně pokryta podpisem a již nemůže být upravena. `SIGHASH_ALL` je nejčastěji používaný sighash v běžných transakcích, když někdo jednoduše chce provést transakci, aniž by mohla být upravena.

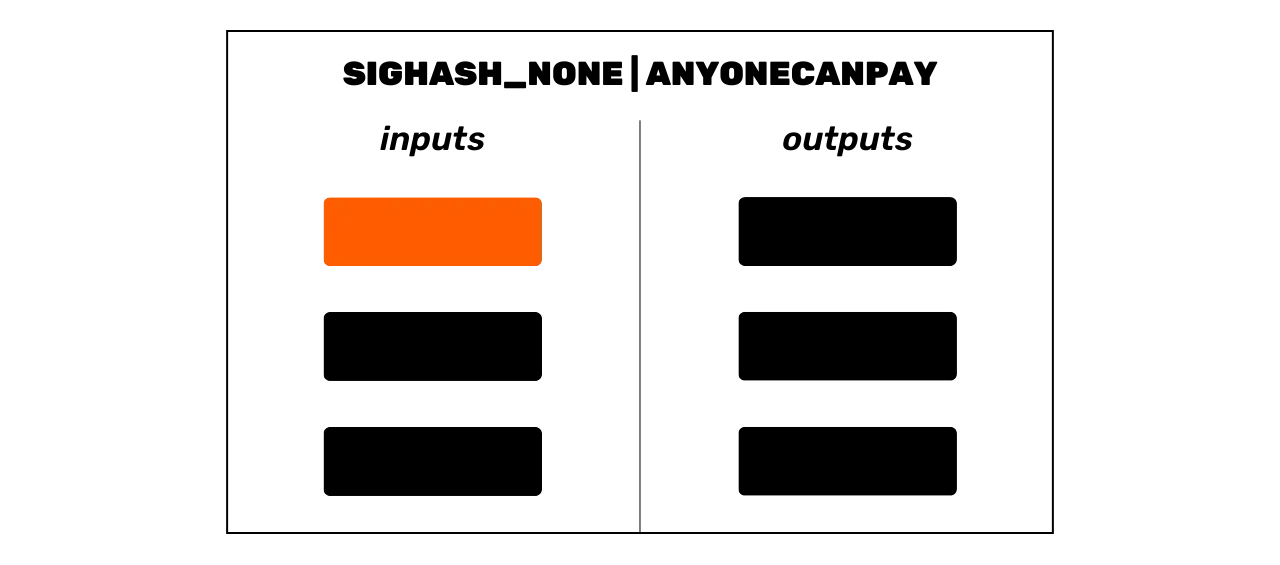

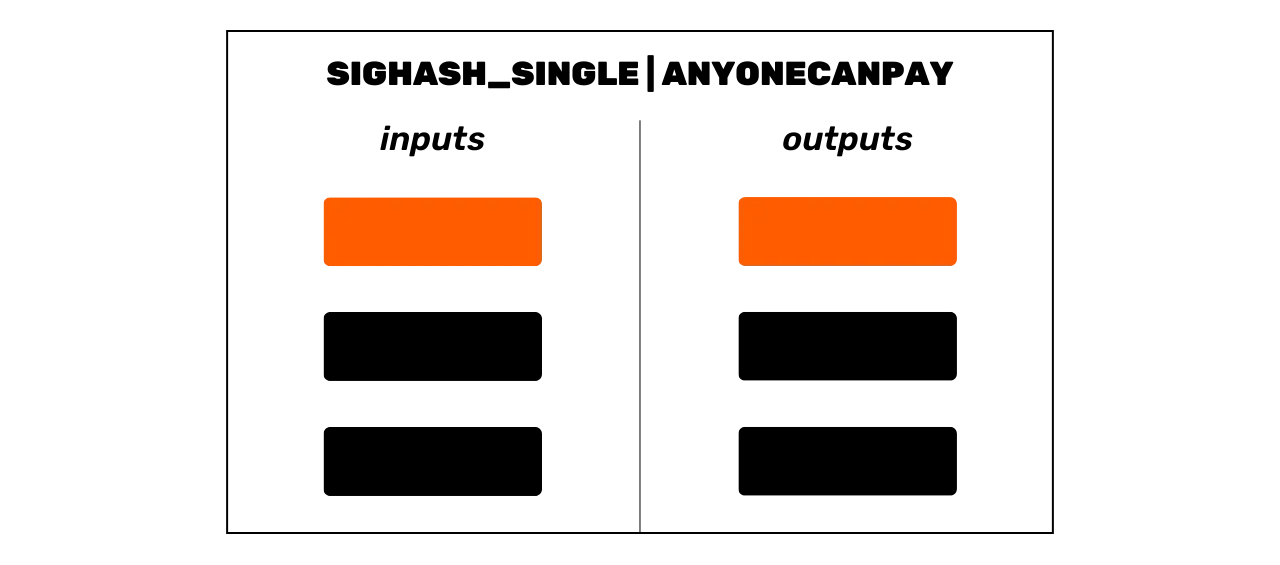

Ve všech diagramech této kapitoly oranžová barva reprezentuje prvky pokryté podpisem, zatímco černá barva označuje ty, které nejsou.

- `SIGHASH_NONE` (`0x02`): Podpis pokrývá všechny vstupy, ale žádné výstupy, což umožňuje úpravu výstupů po podpisu. Konkrétně je to podobné jako vystavit prázdný šek. Signatář odemkne UTXO na vstupech, ale nechá pole výstupů zcela upravitelné. Kdokoli, kdo zná tuto transakci, může tedy přidat výstup dle svého výběru, například zadáním přijímací adresy pro shromáždění prostředků spotřebovaných vstupy, a poté transakci vysílat, aby získal bitcoiny. Podpis vlastníka vstupů nebude zneplatněn, protože pokrývá pouze vstupy.

- `SIGHASH_SINGLE` (`0x03`): Podpis pokrývá všechny vstupy stejně jako jeden výstup, který odpovídá indexu podepsaného vstupu. Například, pokud podpis odemkne _scriptPubKey_ vstupu č. 0, pak také pokrývá výstup č. 0. Podpis také chrání všechny ostatní vstupy, které již nemohou být upraveny. Nicméně, kdokoli může přidat další výstup bez zneplatnění podpisu, za předpokladu, že výstup č. 0, který je jediný jím pokrytý, není upraven.

Kromě těchto tří základních příznaků sighash existuje také modifikátor `SIGHASH_ANYONECANPAY` (`0x80`). Tento modifikátor lze kombinovat se základním příznakem sighash a vytvořit tak tři nové příznaky sighash:

- `SIGHASH_ALL | SIGHASH_ANYONECANPAY` (`0x81`): Podpis pokrývá jediný vstup, zahrnující všechny výstupy transakce. Tento kombinovaný příznak sighash umožňuje například vytvoření transakce pro crowdfunding. Organizátor připraví výstup s jejich adresou a cílovou částkou, a každý investor může poté přidat vstupy k financování tohoto výstupu. Jakmile jsou ve vstupech shromážděny dostatečné prostředky pro uspokojení výstupu, může být transakce vysílána.

- `SIGHASH_NONE | SIGHASH_ANYONECANPAY` (`0x82`): Podpis pokrývá jediný vstup, aniž by se zavazoval k jakémukoli výstupu;

- `SIGHASH_SINGLE | SIGHASH_ANYONECANPAY` (`0x83`): Podpis pokrývá jediný vstup stejně jako výstup, který má stejný index jako tento vstup. Například, pokud podpis odemyká _scriptPubKey_ vstupu č. 3, bude také pokrývat výstup č. 3. Zbytek transakce zůstává modifikovatelný, a to jak z hlediska ostatních vstupů, tak i ostatních výstupů.

### Projekty na přidání nových Sighash příznaků

V současnosti (2024) jsou na Bitcoinu použitelné pouze příznaky sighash prezentované v předchozí sekci. Nicméně, některé projekty zvažují přidání nových příznaků sighash. Například, BIP118, navržený Christianem Deckerem a Anthonym Townsem, představuje dva nové příznaky sighash: `SIGHASH_ANYPREVOUT` a `SIGHASH_ANYPREVOUTANYSCRIPT` (_AnyPrevOut = "Jakýkoliv Předchozí Výstup"_).

Tyto dva příznaky sighash by nabídly na Bitcoinu další možnost: vytváření podpisů, které nepokrývají žádný konkrétní vstup transakce.

Tento nápad byl původně formulován Josephem Poonem a Thaddeem Dryjou v bílé knize Lightning Network. Před přejmenováním byl tento příznak sighash nazván `SIGHASH_NOINPUT`.

Pokud bude tento příznak sighash integrován do Bitcoinu, umožní použití covenants, ale je také nezbytným předpokladem pro implementaci Eltoo, obecného protokolu pro druhé vrstvy, který definuje, jak společně spravovat vlastnictví UTXO. Eltoo bylo speciálně navrženo k řešení problémů spojených s mechanismy pro vyjednávání o stavu Lightning kanálů, tj. mezi otevřením a zavřením.

Pro prohloubení vašich znalostí o Lightning Network, po kurzu CYP201, vřele doporučuji kurz LNP201 od Fanise Michalakise, který téma podrobně pokrývá:

https://planb.network/courses/34bd43ef-6683-4a5c-b239-7cb1e40a4aeb

V další části navrhuji objevit, jak funguje mnemonická fráze, která je základem vaší Bitcoin peněženky.

# Mnemonická fráze

<partId>4070af16-c8a2-58b5-9871-a22c86c07458</partId>

## Vývoj Bitcoin peněženek

<chapterId>9d9acd5d-a0e5-5dfd-b544-f043fae8840f</chapterId>

Nyní, když jsme prozkoumali fungování hašovacích funkcí a digitálních podpisů, můžeme studovat, jak fungují Bitcoin peněženky. Cílem bude představit si, jak je peněženka na Bitcoinu konstruována, jak je dekomponována a jaké různé informace, které ji tvoří, se používají. Toto porozumění mechanismům peněženky vám umožní zlepšit vaše používání Bitcoinu z hlediska bezpečnosti a soukromí.

Před ponořením do technických detailů je nezbytné objasnit, co se myslí pojmem "Bitcoin peněženka" a pochopit její užitečnost.

### Co je Bitcoin peněženka?

Na rozdíl od tradičních peněženek, které vám umožňují ukládat fyzické bankovky a mince, Bitcoin peněženka jako taková neobsahuje bitcoiny. Ve skutečnosti bitcoiny neexistují ve fyzické nebo digitální formě, která by mohla být uložena, ale jsou reprezentovány jednotkami účtu zobrazenými v systému ve formě **UTXO** (_Unspent Transaction Output_ - Nevyužitý Transakční Výstup).

UTXO tak představují fragmenty bitcoinů různých velikostí, které lze utratit, pokud je splněn jejich _scriptPubKey_. Aby uživatel mohl utratit své bitcoiny, musí poskytnout _scriptSig_, který odemkne _scriptPubKey_ spojený s jeho UTXO. Tento důkaz je obvykle poskytnut prostřednictvím digitálního podpisu, generovaného z privátního klíče odpovídajícího veřejnému klíči přítomnému v _scriptPubKey_. Tím pádem je klíčovým prvkem, který musí uživatel zabezpečit, privátní klíč. Úlohou Bitcoinové peněženky je právě bezpečně spravovat tyto privátní klíče. Ve skutečnosti je její role více podobná té klíčenky než peněženky v tradičním smyslu.

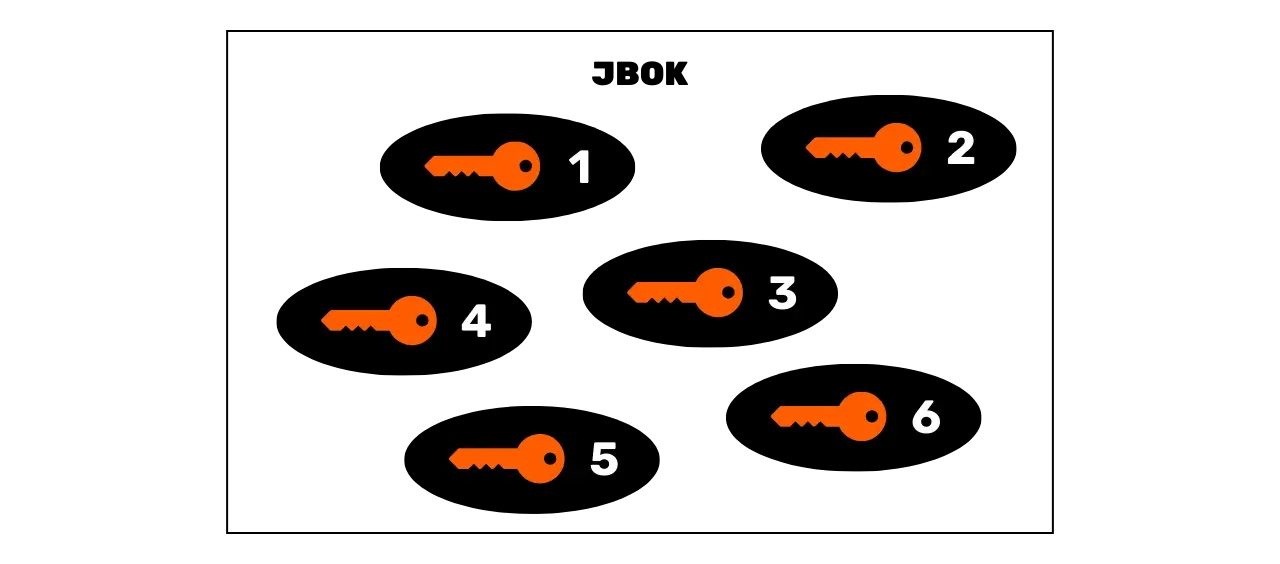

### JBOK Peněženky (_Just a Bunch Of Keys_)

První peněženky používané na Bitcoinu byly JBOK (_Just a Bunch Of Keys_) peněženky, které seskupovaly soukromě generované klíče nezávisle a bez jakéhokoli vzájemného propojení. Tyto peněženky fungovaly na jednoduchém modelu, kde každý soukromý klíč mohl odemknout unikátní přijímací adresu Bitcoinu.

Pokud by člověk chtěl použít více soukromých klíčů, bylo poté nutné udělat tolik záloh, aby se zajistil přístup k finančním prostředkům v případě problémů se zařízením, které peněženku hostuje. Pokud se používá jediný soukromý klíč, tato struktura peněženky může postačovat, protože stačí jediná záloha. To však představuje problém: na Bitcoinu se důrazně nedoporučuje vždy používat stejný soukromý klíč. Skutečně, soukromý klíč je spojen s unikátní adresou a přijímací adresy Bitcoinu jsou normálně navrženy pro jednorázové použití. Při každém přijetí finančních prostředků byste měli generovat novou prázdnou adresu.

Toto omezení vyplývá z modelu soukromí Bitcoinu. Opakovaným používáním stejné adresy usnadňujete externím pozorovatelům sledování všech mých transakcí s Bitcoinem. To je důvod, proč se důrazně nedoporučuje opakovaně používat přijímací adresu. Nicméně, abychom měli více adres a veřejně oddělili naše transakce, je nutné spravovat více soukromých klíčů. V případě JBOK peněženek to znamená vytvářet tolik záloh, kolik je nových párů klíčů, úkol, který se může rychle stát složitým a obtížně udržitelným pro uživatele.

Pro více informací o modelu soukromí Bitcoinu a objevení metod, jak chránit vaše soukromí, doporučuji také sledovat můj kurz BTC204 na Plan ₿ Network:

https://planb.network/courses/65c138b0-4161-4958-bbe3-c12916bc959c

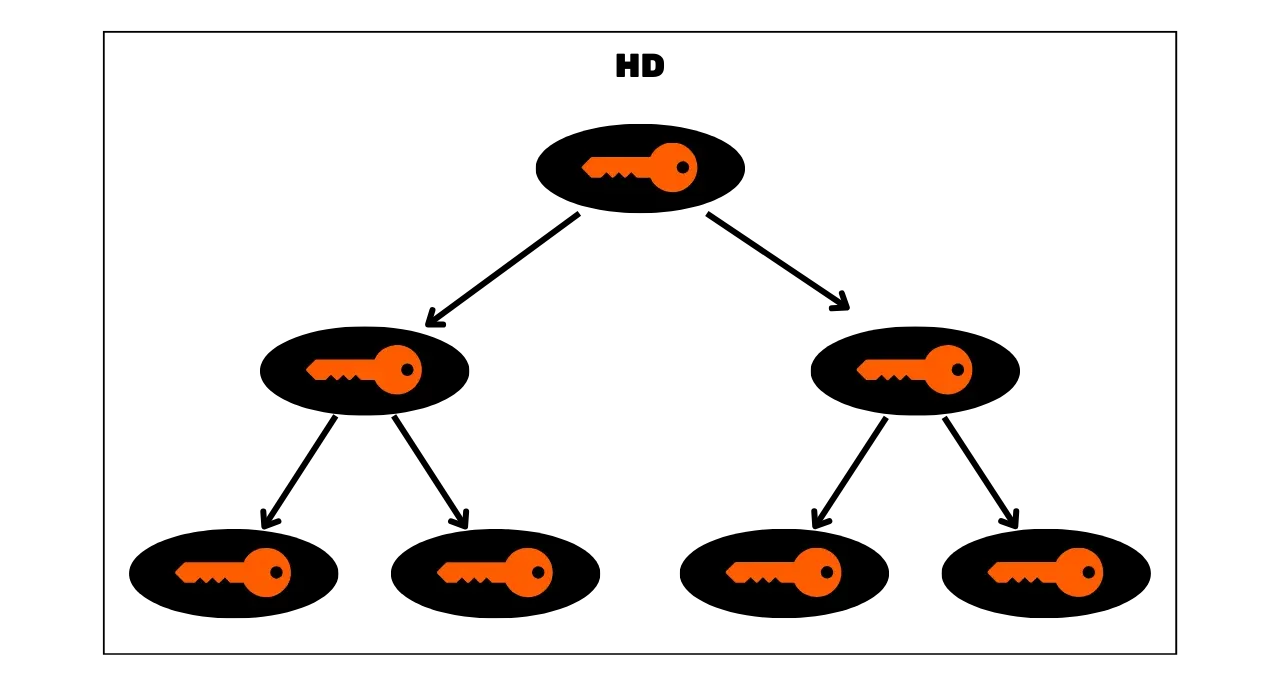

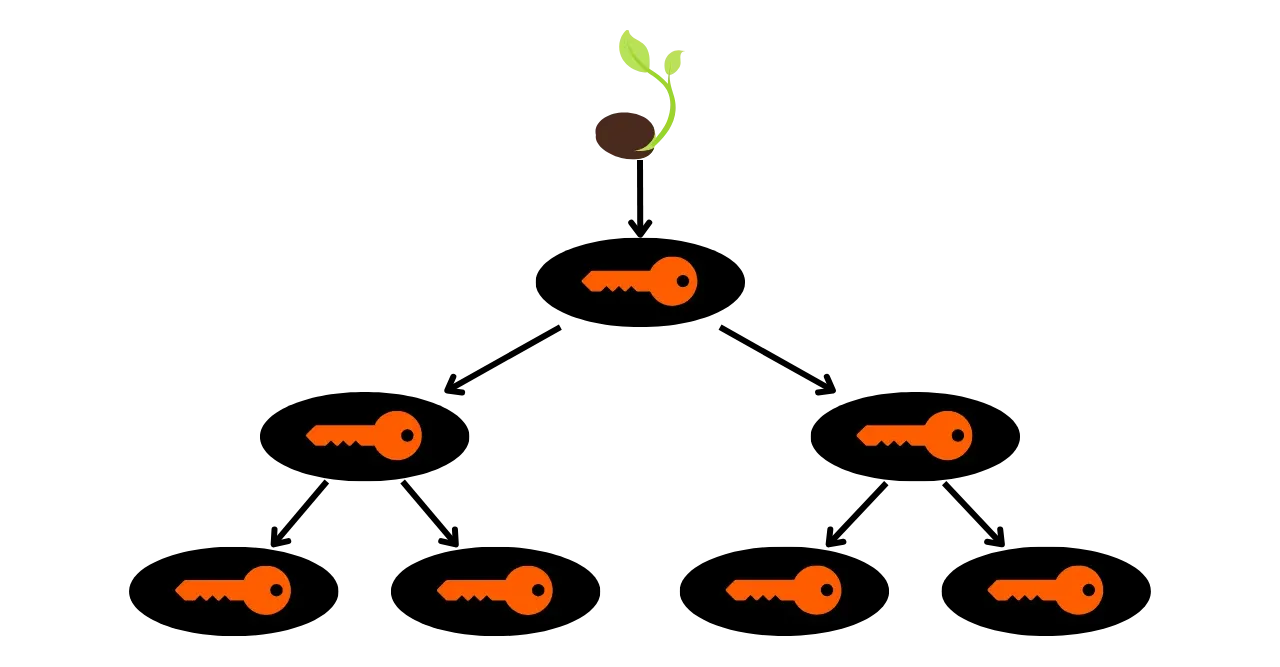

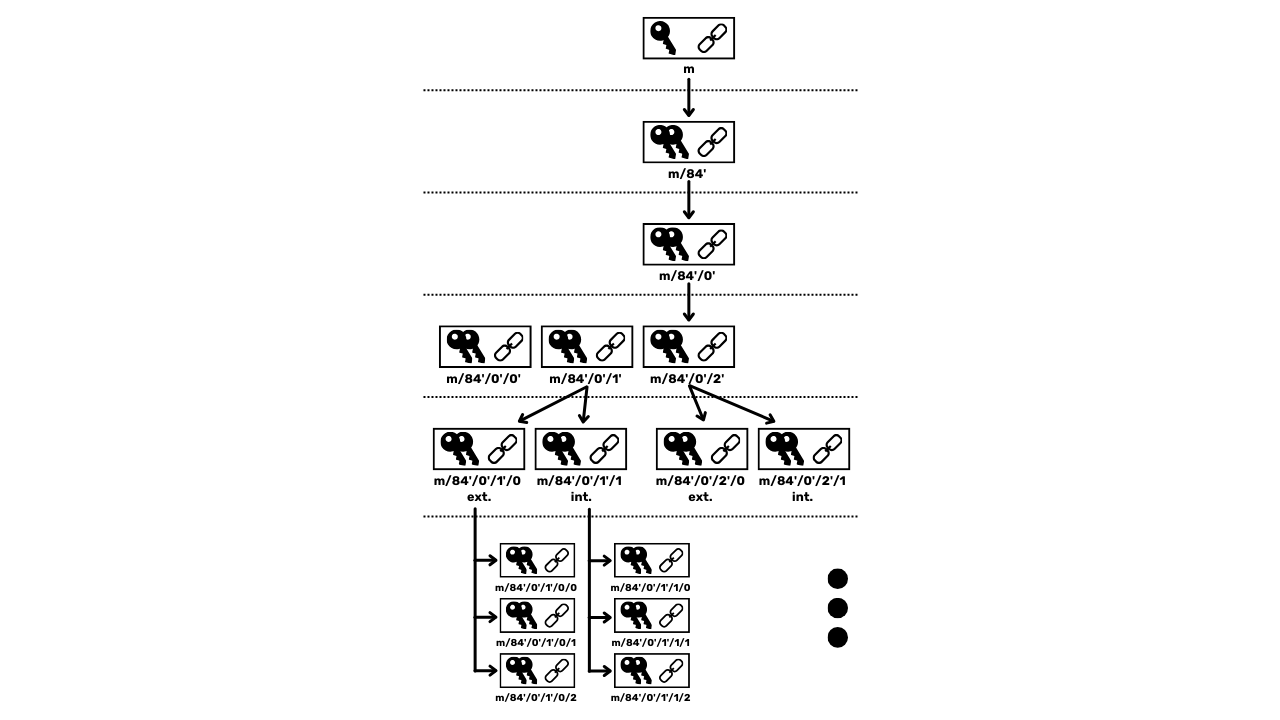

### HD Peněženky (_Hierarchical Deterministic_)

Aby se překonalo omezení JBOK peněženek, byla následně využita nová struktura peněženky. V roce 2012 Pieter Wuille představil vylepšení s BIP32, které zavádí hierarchické deterministické peněženky. Princip HD peněženky spočívá v odvození všech soukromých klíčů z jediného zdroje informací, nazývaného semínko, deterministickým a hierarchickým způsobem. Toto semínko je generováno náhodně při vytvoření peněženky a představuje unikátní zálohu, která umožňuje rekreaci všech soukromých klíčů peněženky. Tímto způsobem může uživatel generovat velmi velké množství soukromých klíčů, aby se vyhnul opakovanému používání adres a zachoval své soukromí, zatímco potřebuje udělat jedinou zálohu své peněženky prostřednictvím semínka.

V HD peněženkách se odvození klíčů provádí podle hierarchické struktury, která umožňuje klíče organizovat do odvozovacích podprostorů, přičemž každý podprostor je dále dělitelný, aby se usnadnilo správa finančních prostředků a interoperabilita mezi různými softwary peněženek. Dnes je tento standard přijat většinou uživatelů Bitcoinu. Z tohoto důvodu se mu budeme v následujících kapitolách podrobně věnovat.

### Standard BIP39: Mnemonická Fráze

Kromě BIP32 standardizuje BIP39 formát seedu jako mnemonickou frázi, aby usnadnil zálohování a čitelnost uživateli. Mnemonická fráze, také nazývaná obnovovací fráze nebo 24-slovní fráze, je sekvence slov vybraných z předdefinovaného seznamu, která bezpečně kóduje seed peněženky.

Mnemonická fráze výrazně zjednodušuje zálohování pro uživatele. V případě ztráty, poškození nebo krádeže zařízení hostícího peněženku umožňuje pouhé znalosti této mnemonické fráze obnovit peněženku a získat zpět přístup ke všem finančním prostředkům, které jsou jí zajištěny.

V nadcházejících kapitolách prozkoumáme vnitřní fungování HD peněženek, včetně mechanismů derivace klíčů a různých možných hierarchických struktur. To vám umožní lépe pochopit kryptografické základy, na kterých je založena bezpečnost finančních prostředků na Bitcoinu. A začneme v další kapitole, kde navrhuji objevit roli entropie v základu vaší peněženky.

## Entropie a náhodné číslo

<chapterId>b43c715d-affb-56d8-a697-ad5bc2fffd63</chapterId>

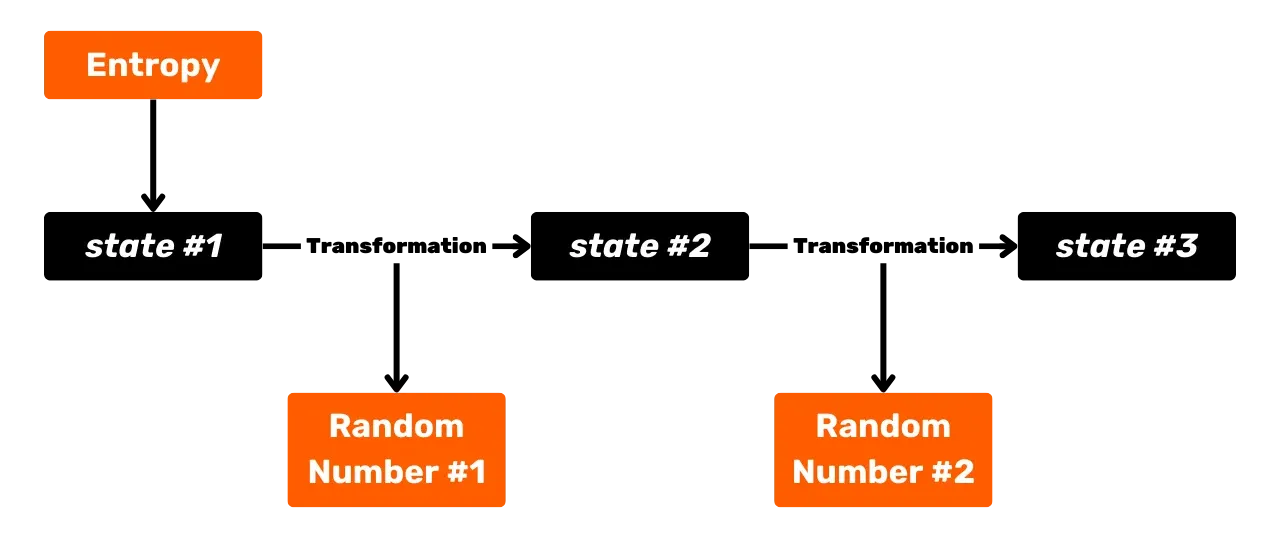

Moderní HD peněženky (deterministické a hierarchické) spoléhají na jediný počáteční kus informace nazývaný "entropie" pro deterministické generování celé sady klíčů peněženky. Tato entropie je pseudo-náhodné číslo, jehož úroveň chaosu částečně určuje bezpečnost peněženky.

### Definice Entropie

Entropie, v kontextu kryptografie a informací, je kvantitativní míra nejistoty nebo nepředvídatelnosti spojená se zdrojem dat nebo náhodným procesem. Hraje důležitou roli v bezpečnosti kryptografických systémů, zejména při generování klíčů a náhodných čísel. Vysoká entropie zajišťuje, že generované klíče jsou dostatečně nepředvídatelné a odolné vůči útokům hrubou silou, kdy útočník zkouší všechny možné kombinace, aby uhodl klíč.

V kontextu Bitcoinu se entropie používá k generování seedu. Při vytváření deterministické a hierarchické peněženky se konstrukce mnemonické fráze provádí z náhodného čísla, které je samo odvozeno ze zdroje entropie. Fráze se pak používá k generování více soukromých klíčů, deterministickým a hierarchickým způsobem, pro vytváření podmínek pro výdaje na UTXO.

### Metody generování entropie

Počáteční entropie použitá pro HD peněženku je obvykle 128 bitů nebo 256 bitů, kde:

- **128 bitů entropie** odpovídá mnemonické frázi **12 slov**;

- **256 bitů entropie** odpovídá mnemonické frázi **24 slov**.

Ve většině případů je toto náhodné číslo generováno automaticky softwarovou peněženkou pomocí PRNG (_Pseudo-Random Number Generator_). PRNG jsou kategorie algoritmů používaných k generování sekvencí čísel z počátečního stavu, které mají vlastnosti přibližující se náhodnému číslu, aniž by byly skutečně náhodné. Dobrý PRNG musí mít vlastnosti jako je uniformita výstupu, nepředvídatelnost a odolnost vůči prediktivním útokům. Na rozdíl od skutečných generátorů náhodných čísel (TRNG) jsou PRNG deterministické a reprodukovatelné.

Alternativou je manuální generování entropie, které nabízí lepší kontrolu, ale je také mnohem riskantnější. Silně doporučuji negenerovat entropii pro vaši HD peněženku sami.

V další kapitole uvidíme, jak přejdeme od náhodného čísla k mnemonické frázi 12 nebo 24 slov.

## Mnemonická fráze

<chapterId>8f9340c1-e6dc-5557-a2f2-26c9669987d5</chapterId>

Mnemonická fráze, také nazývaná "seed fráze", "recovery fráze", "tajná fráze" nebo "24-slovní fráze", je sekvence obvykle složená ze 12 nebo 24 slov, která je generována z entropie. Používá se k deterministickému odvození všech klíčů HD peněženky. To znamená, že z této fráze je možné deterministicky generovat a znovu vytvořit všechny soukromé a veřejné klíče Bitcoinové peněženky a tím pádem přistupovat k fondům, které jsou s ní chráněny. Účelem mnemonické fráze je poskytnout prostředek pro zálohování a obnovu bitcoinů, který je zároveň bezpečný a snadno použitelný. Do standardů byla zavedena v roce 2013 s BIP39.

Pojďme společně objevit, jak přejít od entropie k mnemonické frázi.

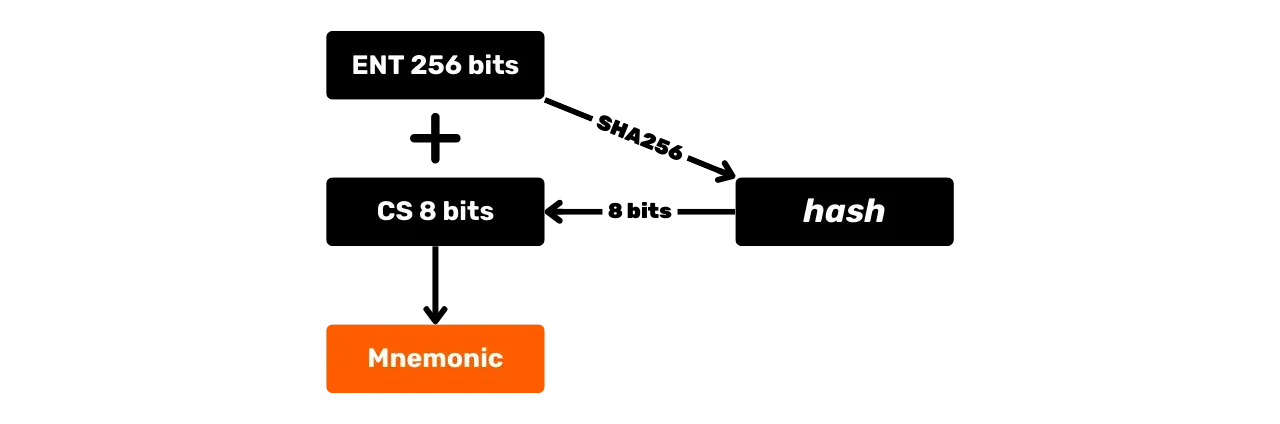

### Kontrolní součet

Pro přeměnu entropie na mnemonickou frázi je nejprve nutné přidat na konec entropie kontrolní součet (nebo "kontrolní suma"). Tento kontrolní součet je krátká sekvence bitů, která zajišťuje integritu dat ověřením, že nebyla zavedena žádná náhodná modifikace.

Pro výpočet kontrolního součtu se na entropii aplikuje hašovací funkce SHA256 (pouze jednou; to je jeden z mála případů v Bitcoinu, kdy se používá jediný SHA256 hash místo dvojitého hash). Tato operace produkuje 256bitový hash. Kontrolní součet se skládá z prvních bitů tohoto hash a jeho délka závisí na délce entropie podle následujícího vzorce:

\text{CS} = \frac{\text{ENT}}{32}

kde $\text{ENT}$ představuje délku entropie v bitech a $\text{CS}$ délku kontrolního součtu v bitech.

Například pro entropii 256 bitů se bere prvních 8 bitů hash pro vytvoření kontrolního součtu:

\text{CS} = \frac{256}{32} = 8 \text{ bitů}

Jakmile je kontrolní součet vypočítán, je konkatenován s entropií, aby se získala rozšířená bitová sekvence označená $\text{ENT} \Vert \text{CS}$ ("konkatenace" znamená spojit konec s koncem).

### Korespondence mezi Entropií a Mnemonickou Frází

Počet slov v mnemonické frázi závisí na velikosti počáteční entropie, jak je ilustrováno v následující tabulce s:

- $\text{ENT}$: velikost entropie v bitech;

- $\text{CS}$: velikost kontrolního součtu v bitech;

- $w$: počet slov v konečné mnemonické frázi.

\begin{array}{|c|c|c|c|} \hline \text{ENT} & \text{CS} & \text{ENT} \Vert \text{CS} & w \ \hline 128 & 4 & 132 & 12 \ 160 & 5 & 165 & 15 \ 192 & 6 & 198 & 18 \ 224 & 7 & 231 & 21 \ 256 & 8 & 264 & 24 \ \hline \end{array}

Například pro entropii 256 bitů je výsledek $\text{ENT} \Vert \text{CS}$ 264 bitů a vede k mnemonické frázi o 24 slovech.

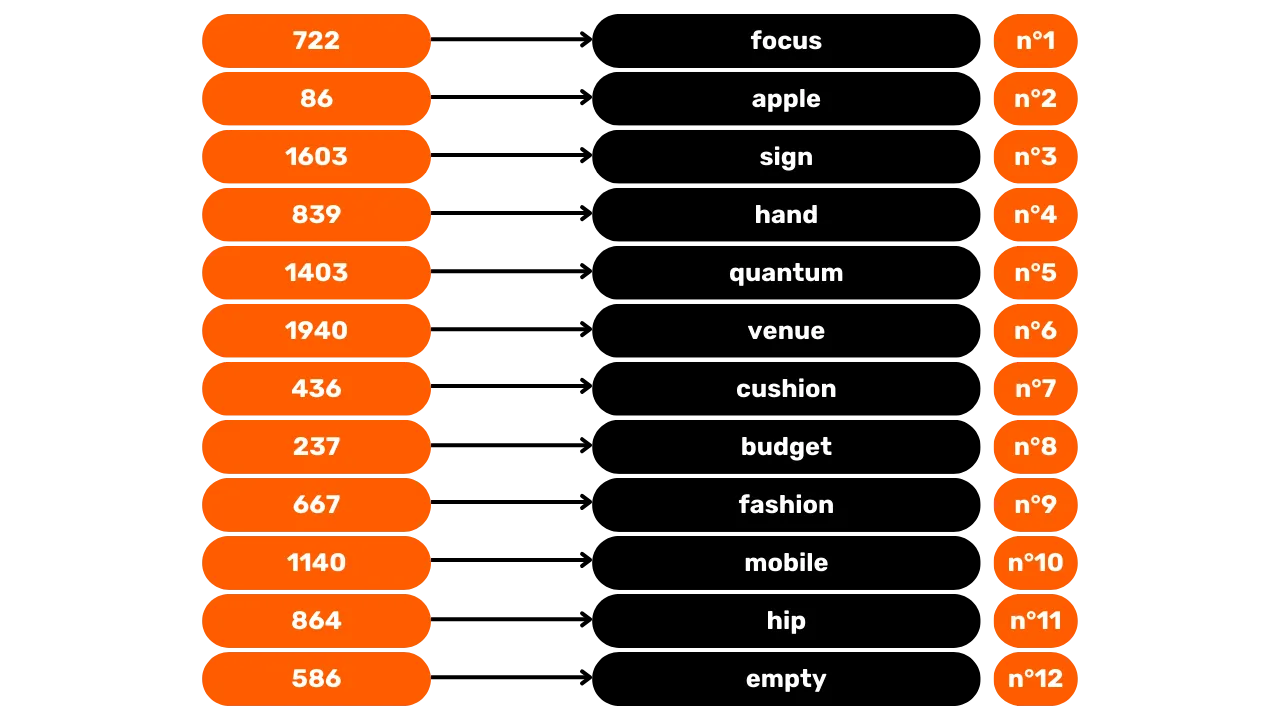

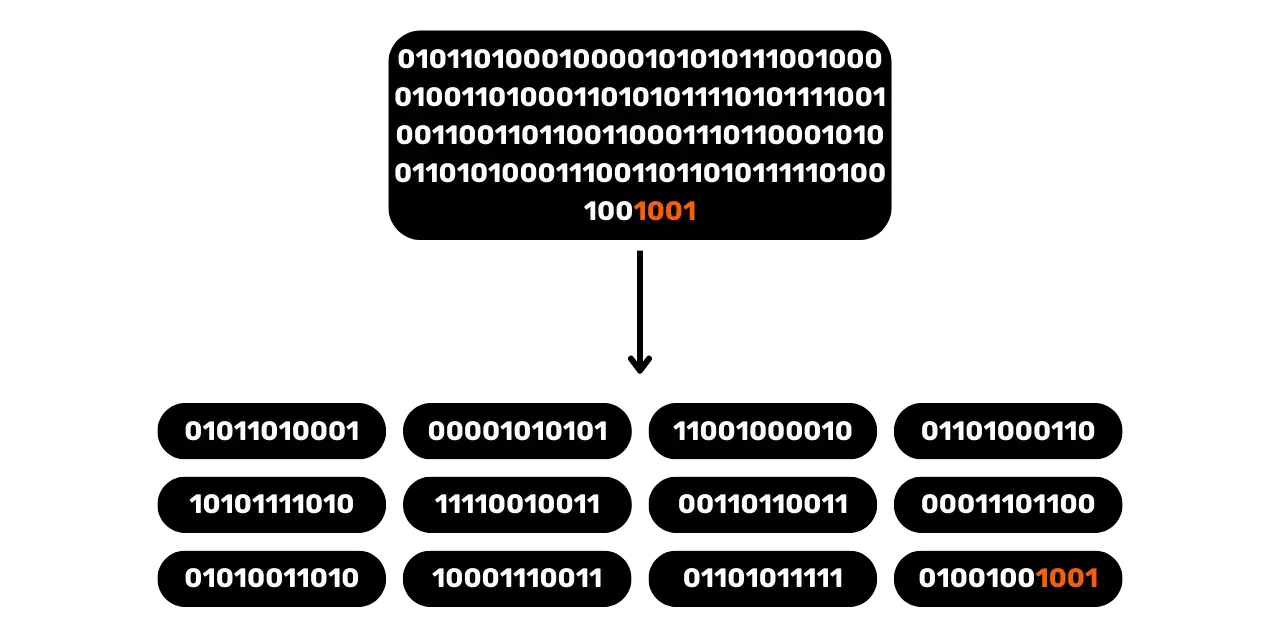

### Převod Binární Sekvence na Mnemonickou Frázi

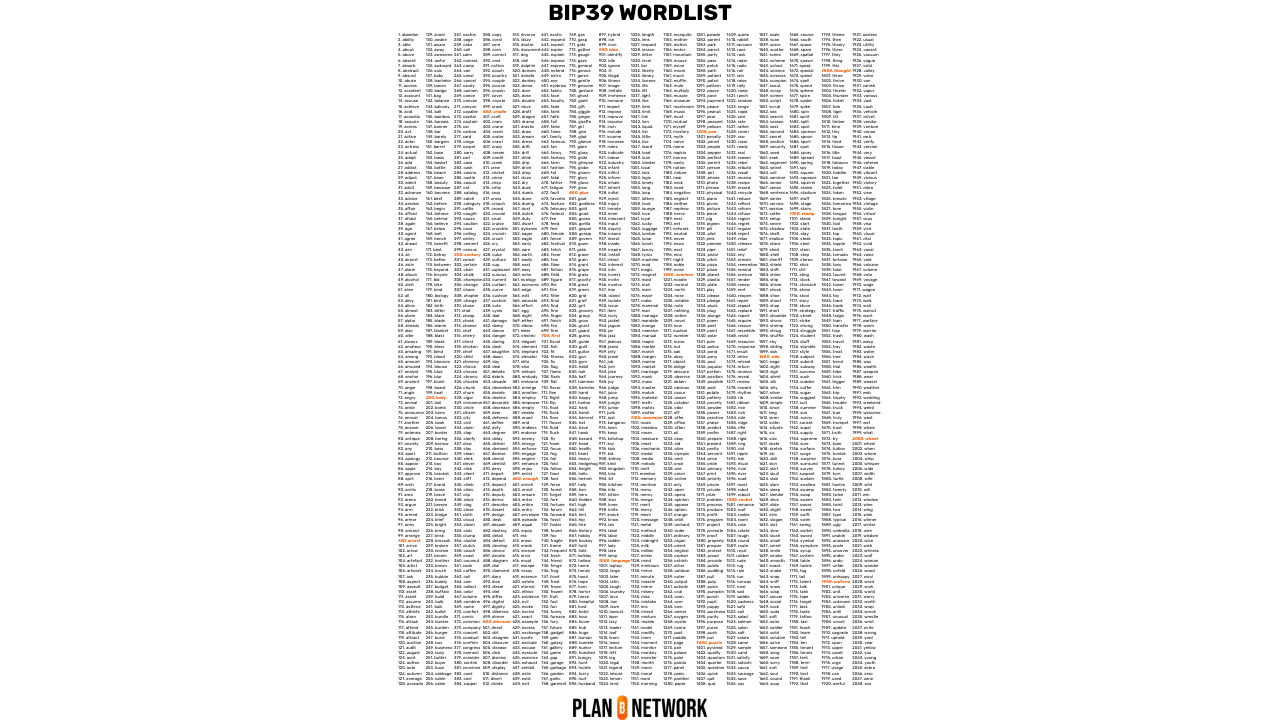

Bitová sekvence $\text{ENT} \Vert \text{CS}$ je poté rozdělena na segmenty po 11 bitech. Každý 11bitový segment, jednou převedený na desítkové číslo, odpovídá číslu mezi 0 a 2047, které určuje pozici slova [v seznamu 2048 slov standardizovaném BIP39](https://github.com/Planb-Network/bitcoin-educational-content/blob/dev/resources/bet/bip39-wordlist//courses/cyp201/assets/BIP39-WORDLIST.pdf).

Například pro 128bitovou entropii je kontrolní součet 4 bity, a celková sekvence tak měří 132 bitů. Je rozdělena na 12 segmentů po 11 bitech (oranžové bity označují kontrolní součet):

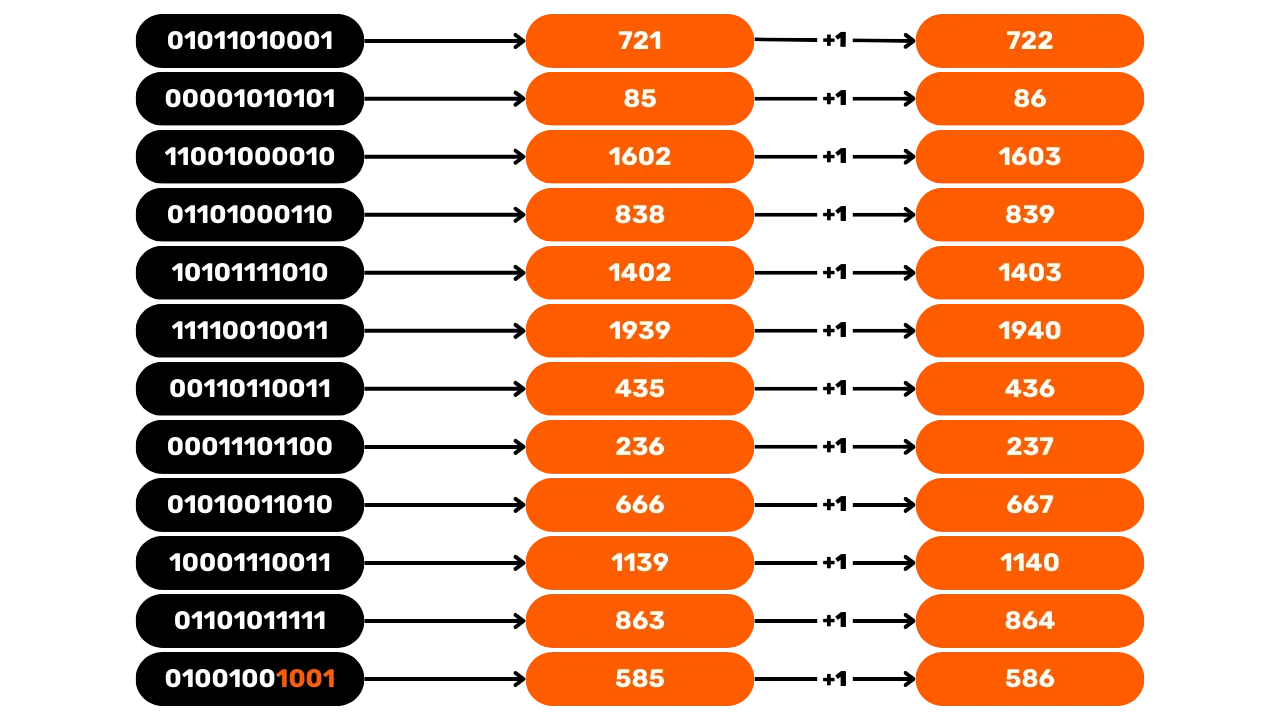

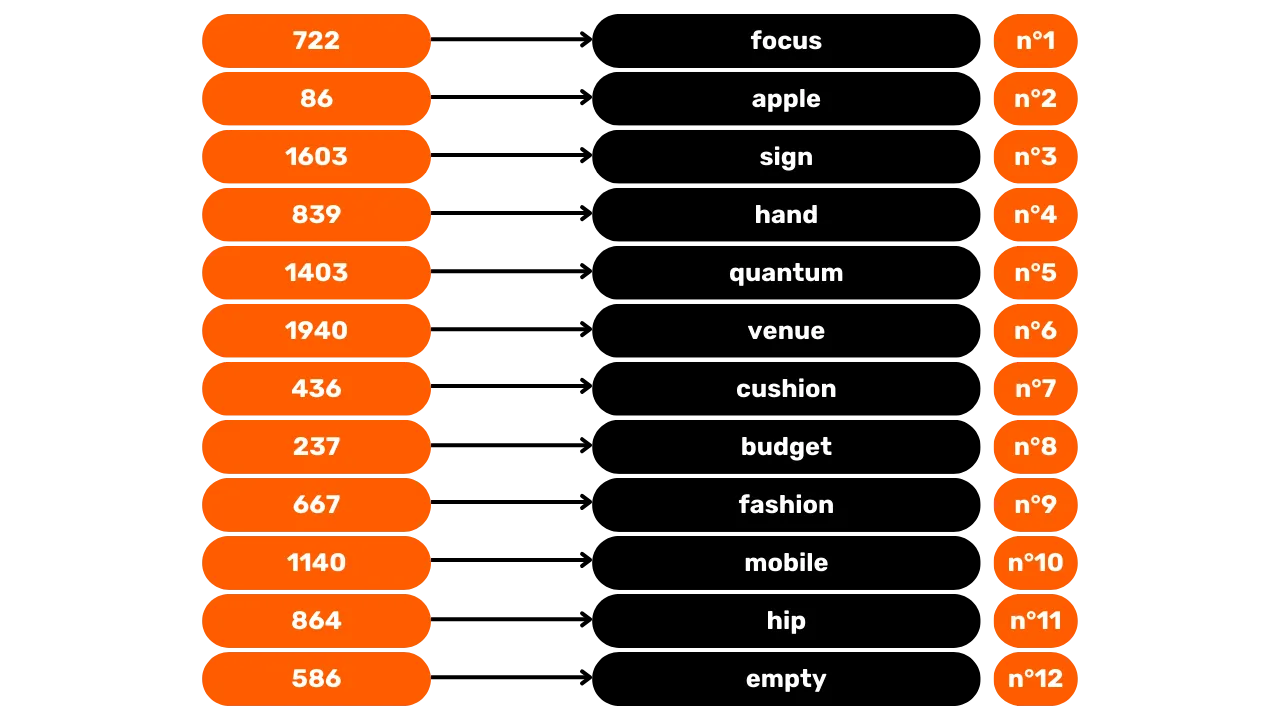

Každý segment je poté převeden na desítkové číslo, které reprezentuje slovo ze seznamu. Například binární segment `01011010001` je v desítkové soustavě ekvivalentní číslu `721`. Přidáním 1 pro zarovnání s indexací seznamu (která začíná na 1, nikoli na 0), dostaneme pořadové číslo slova `722`, což je v seznamu "*focus*".

Tato korespondence se opakuje pro každý z 12 segmentů, aby se získala 12slovní fráze.

### Charakteristiky seznamu slov BIP39

Zvláštností seznamu slov BIP39 je, že žádné slovo nesdílí stejné první čtyři písmena ve stejném pořadí s jiným slovem. To znamená, že zaznamenání pouze prvních čtyř písmen každého slova je dostatečné pro uložení mnemonické fráze. To může být zajímavé pro úsporu místa, zejména pro ty, kteří si ji přejí vyryt do kovového nosiče.