name: Ochrana osobních údajů v bitcoinech goal: Pochopení a zvládnutí zásad ochrany soukromí při používání Bitcoinu objectives:

- Definovat teoretické koncepty potřebné k pochopení problematiky ochrany soukromí

- Identifikace a zmírnění rizik spojených se ztrátou důvěrnosti pro uživatele bitcoinů

- Používání metod a nástrojů na ochranu soukromí na Bitcoinu

- Porozumět metodám analýzy řetězců a vypracovat obranné strategie

Ochrana soukromí na Bitcoinu

Ve světě, kde se důvěrnost finančních transakcí postupně stává luxusem, je pochopení a zvládnutí zásad ochrany soukromí při používání Bitcoinu nezbytné. Tento vzdělávací kurz vám poskytne všechny klíče, teoretické i praktické, jak toho samostatně dosáhnout.

Dnes se na analýzu blockchainu specializují společnosti zabývající se Bitcoinem. Jejich hlavní činnost spočívá právě v pronikání do vaší soukromé sféry s cílem ohrozit důvěrnost vašich transakcí. Ve skutečnosti nic takového jako "právo na soukromí" v Bitcoinu neexistuje. Je tedy na vás, uživatelích, abyste se domáhali svých přirozených práv a chránili důvěrnost svých transakcí, protože nikdo jiný to za vás neudělá.

Kurz je koncipován jako komplexní a obecný. Každý technický koncept je podrobně popsán a doplněn vysvětlujícími schématy. Cílem je zpřístupnit znalosti všem. BTC204 je proto cenově dostupný pro začátečníky i středně pokročilé uživatele. Kurz nabízí přidanou hodnotu i zkušenějším bitcoinářům, protože se hlouběji zabýváme některými technickými koncepty, které jsou často špatně chápány.

Připojte se k nám, abyste změnili způsob používání bitcoinu a stali se informovanými uživateli, kteří jsou schopni porozumět otázkám důvěrnosti a ochrany svého soukromí.

Úvod

Přehled kurzu

Vítejte v kurzu BTC204!

Ve světě, kde se důvěrnost finančních transakcí postupně stává luxusem, je pochopení a zvládnutí zásad ochrany soukromí při používání Bitcoinu nezbytné. Tento vzdělávací kurz vám poskytne všechny klíče, teoretické i praktické, jak toho samostatně dosáhnout.

Dnes se na analýzu blockchainu specializují společnosti zabývající se Bitcoinem. Jejich hlavní činnost spočívá právě v pronikání do vaší soukromé sféry s cílem ohrozit důvěrnost vašich transakcí. Ve skutečnosti nic takového jako "právo na soukromí" v Bitcoinu neexistuje. Je tedy na vás, uživatelích, abyste se domáhali svých přirozených práv a chránili důvěrnost svých transakcí, protože nikdo jiný to za vás neudělá.

Bitcoin není jen o "Number Go Up" a zachování hodnoty úspor. Díky svým jedinečným vlastnostem a historii je především nástrojem protihospodářství. Díky tomuto impozantnímu vynálezu můžete volně nakládat se svými penězi, utrácet je a hromadit, aniž by vám v tom kdokoli mohl zabránit.

Bitcoin nabízí klidný únik z područí státu a umožňuje vám plně využívat vaše přirozená práva, která nelze zpochybnit zavedenými zákony. Díky vynálezu Satoshiho Nakamota máte moc vynutit si respektování svého soukromého vlastnictví a znovu získat svobodu uzavírat smlouvy.

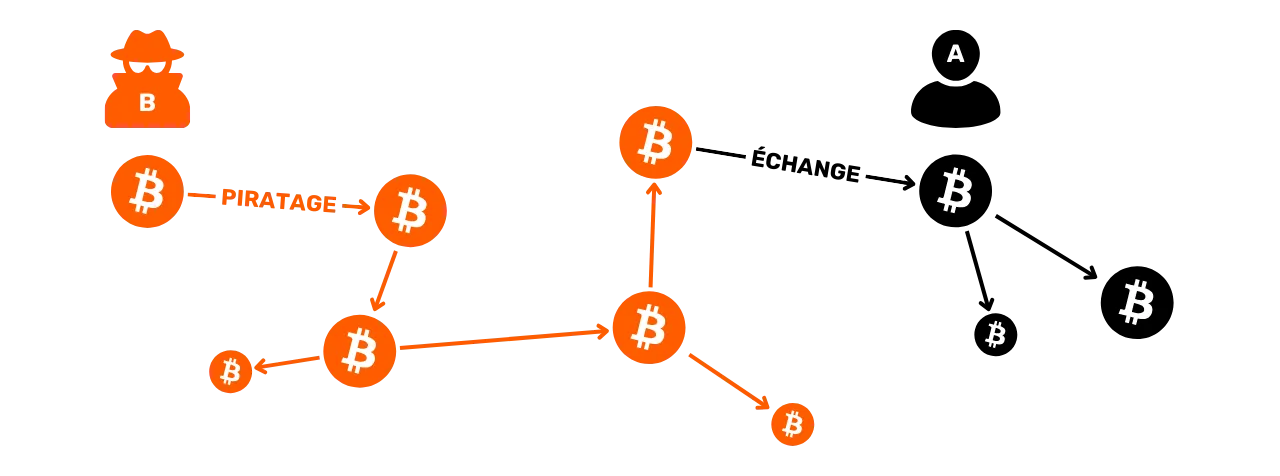

Bitcoin však není ve výchozím nastavení anonymní, což může představovat riziko pro osoby zapojené do protihospodářské činnosti, zejména v regionech pod despotickou vládou. To však není jediné nebezpečí. Protože bitcoin je cenné a nevyčíslitelné aktivum, může být cílem zlodějů. Ochrana vašeho soukromí se tak stává i otázkou bezpečnosti: může vám pomoci zabránit hackerským útokům a fyzickému napadení.

Jak uvidíme, ačkoli protokol sám o sobě nabízí určitou ochranu důvěrnosti, je nezbytné používat další nástroje k optimalizaci a obraně této důvěrnosti.

Tento školicí kurz je navržen tak, aby poskytl ucelený obecný přehled o problematice důvěrnosti bitcoinů. Každý technický koncept je podrobně popsán a doplněn vysvětlujícími diagramy. Cílem je zpřístupnit tyto znalosti všem, i začátečníkům a středně pokročilým uživatelům. Pro zkušenější uživatele Bitcoinu se v průběhu kurzu věnujeme také vysoce technickým a někdy málo známým konceptům, abychom prohloubili porozumění každému tématu.

Cílem tohoto školení není zajistit, abyste byli při používání Bitcoinu zcela anonymní, ale spíše vám poskytnout základní nástroje, abyste věděli, jak chránit svou důvěrnost v souladu s vašimi osobními cíli. Budete si moci svobodně vybrat z představených konceptů a nástrojů a vytvořit si vlastní strategie, přizpůsobené vašim konkrétním cílům a potřebám.

Oddíl 1: Definice a klíčové pojmy

Nejprve si projdeme základní principy fungování Bitcoinu, abychom se pak mohli v klidu věnovat pojmům týkajícím se důvěrnosti. Než budete moci plně pochopit pojmy, kterými se budeme zabývat v následujících kapitolách, je nezbytné zvládnout několik základních pojmů, jako je UTXO, přijímání adres a skriptování. Představíme si také obecný model důvěrnosti Bitcoinu, jak si jej představoval Satoshi Nakamoto, což nám umožní pochopit související sázky a rizika.

Oddíl 2: Porozumění analýze řetězce a ochrana před ní

Ve druhé části se podíváme na techniky, které používají společnosti zabývající se analýzou blockchainu ke sledování vaší aktivity na Bitcoinu. Pochopení těchto metod je zásadní pro posílení ochrany vašeho soukromí. Cílem této části je prozkoumat strategie útočníků, abychom lépe pochopili rizika a připravili si půdu pro techniky, které budeme studovat v následujících částech. Budeme analyzovat vzory transakcí, vnitřní a vnější heuristiky a pravděpodobné interpretace těchto vzorů. Kromě teorie se na praktických příkladech a cvičeních naučíme používat průzkumníka bloků pro analýzu řetězců.

Oddíl 3: Osvojení osvědčených postupů pro ochranu soukromí

Ve třetí části našeho vzdělávacího kurzu přejdeme k samotné podstatě: praxi! Cílem je osvojit si všechny základní osvědčené postupy, které by se měly stát přirozenými reflexy každého uživatele Bitcoinu. Budeme se zabývat používáním prázdných adres, tagováním, konsolidací, používáním kompletních uzlů a také metodami KYC a akvizice. Cílem je poskytnout vám ucelený přehled nástrah, kterým je třeba se vyhnout, abyste si vytvořili pevné základy v naší snaze o ochranu soukromí. U některých z těchto postupů budete odkázáni na konkrétní návod, jak je implementovat.

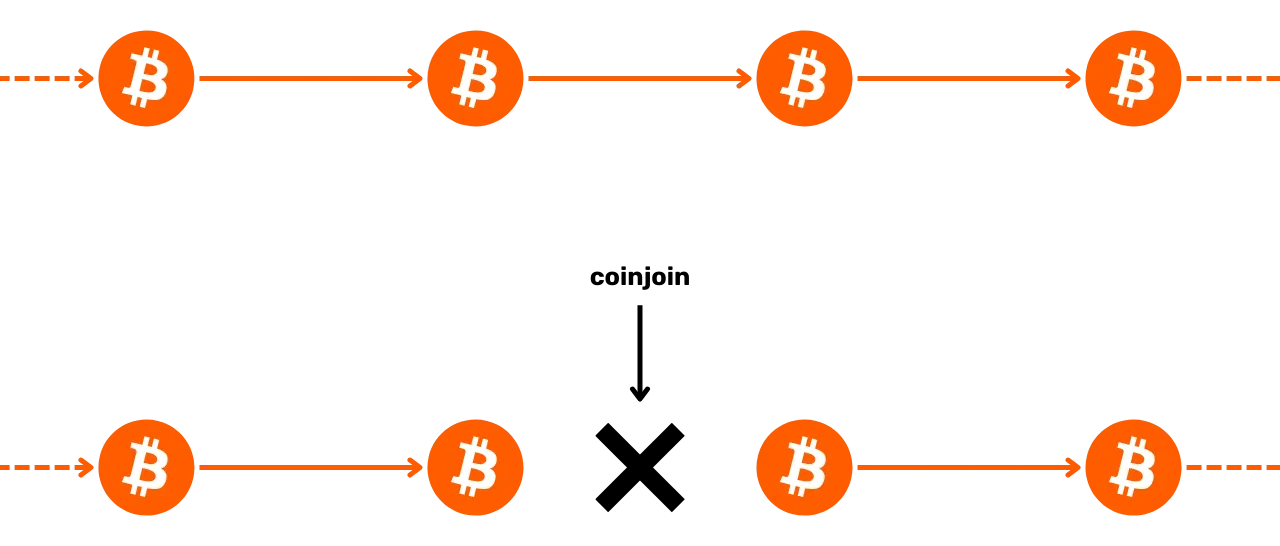

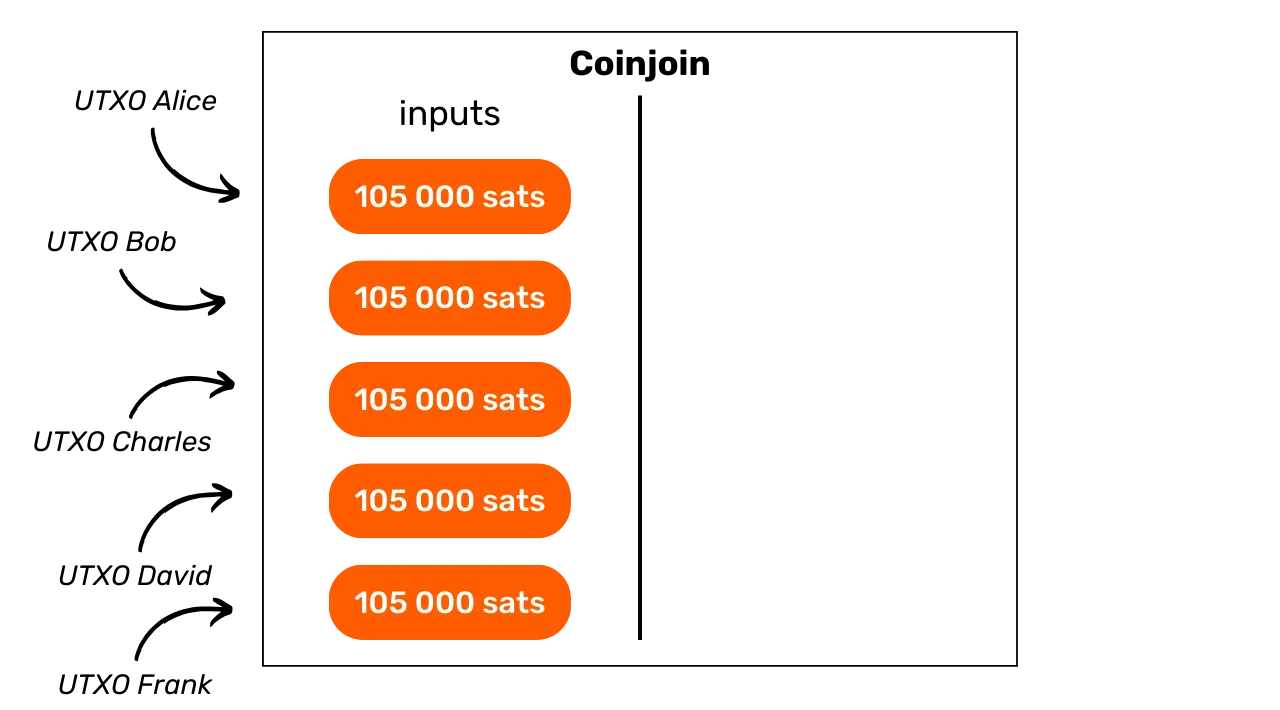

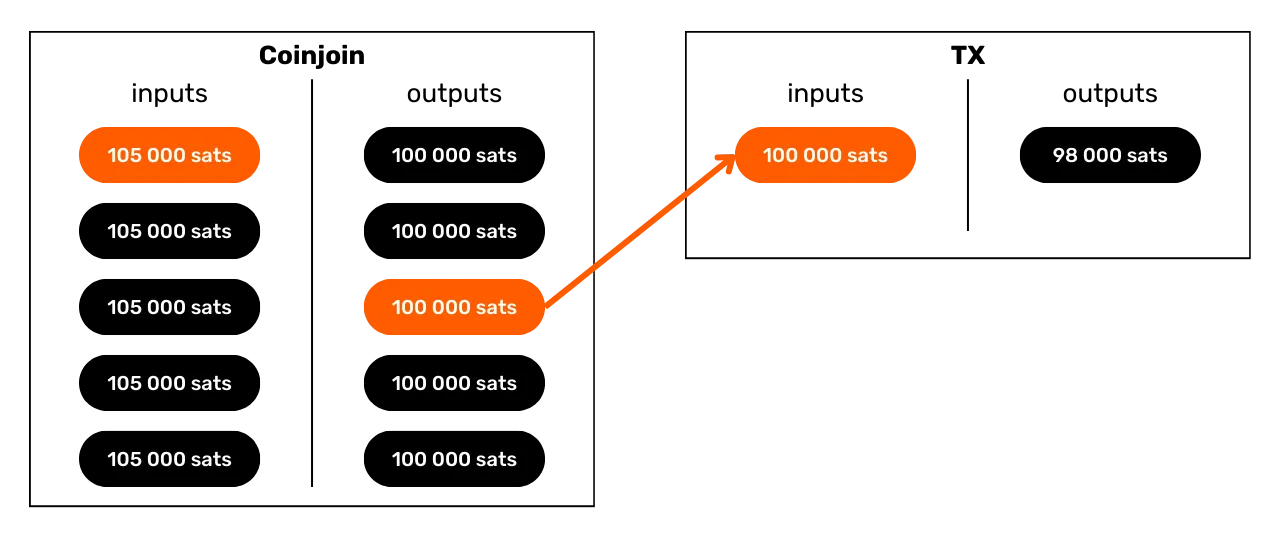

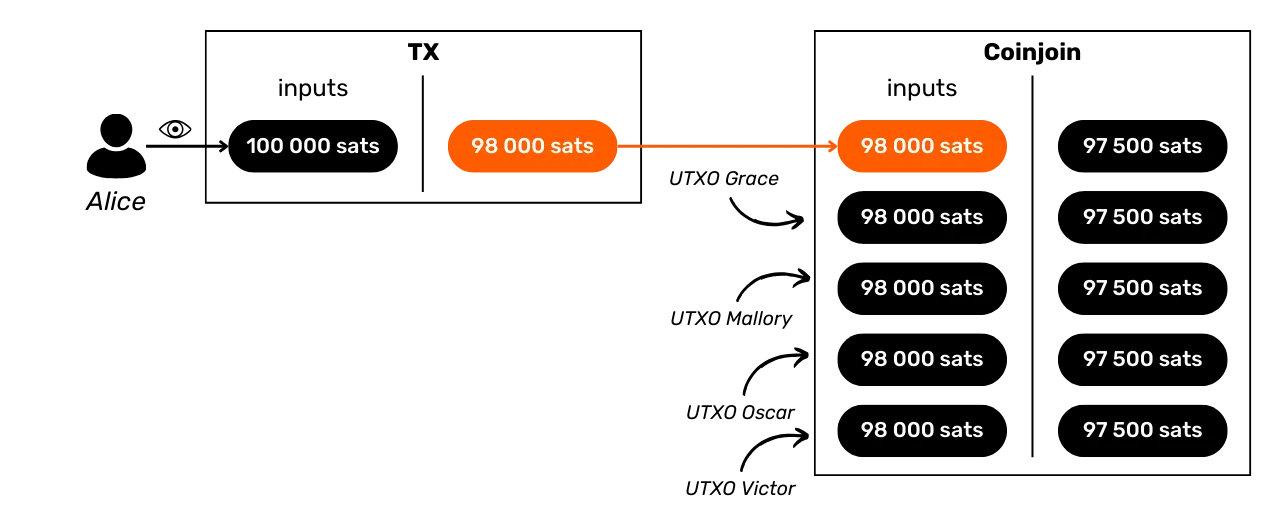

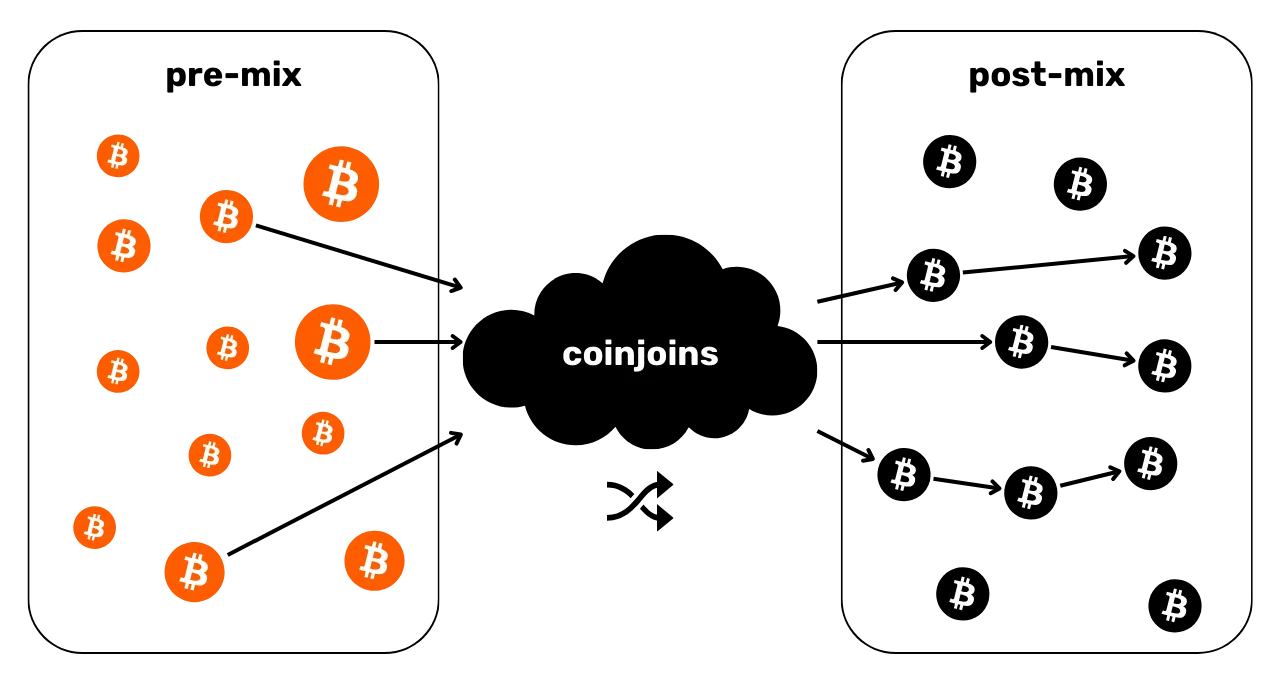

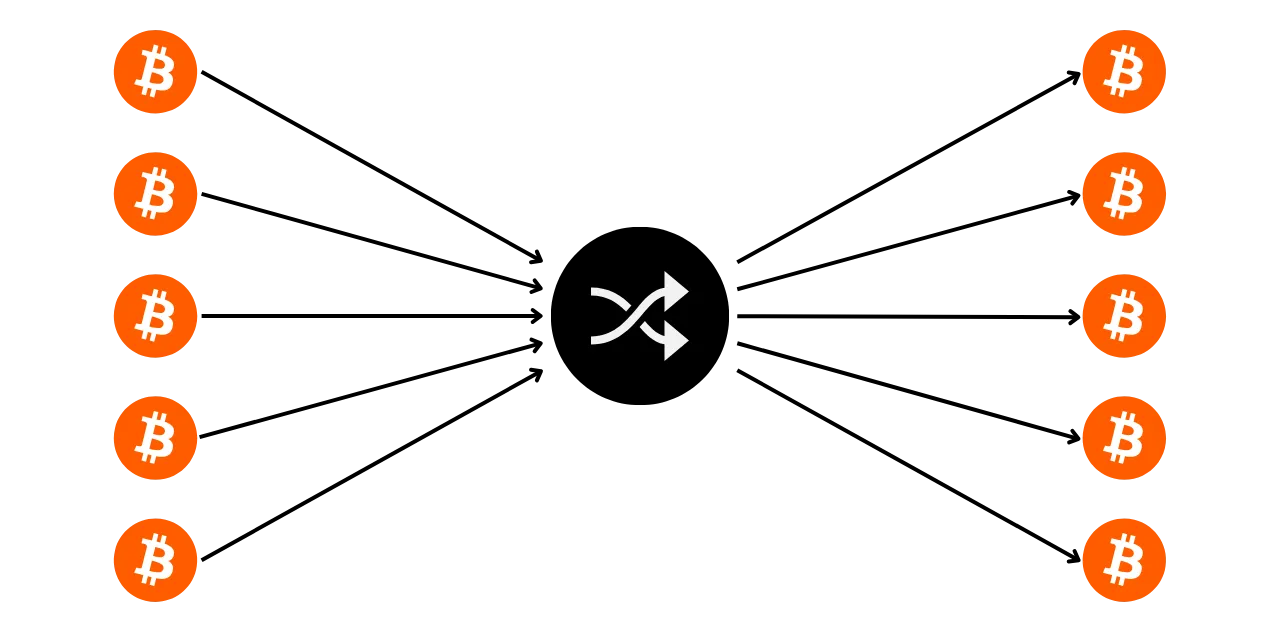

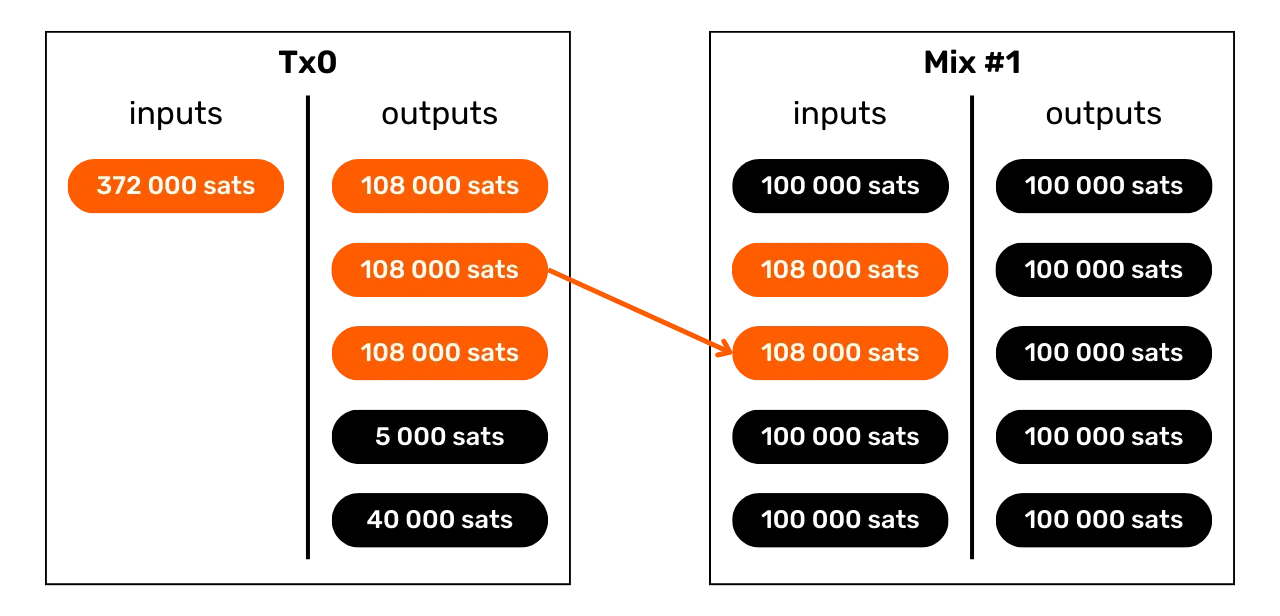

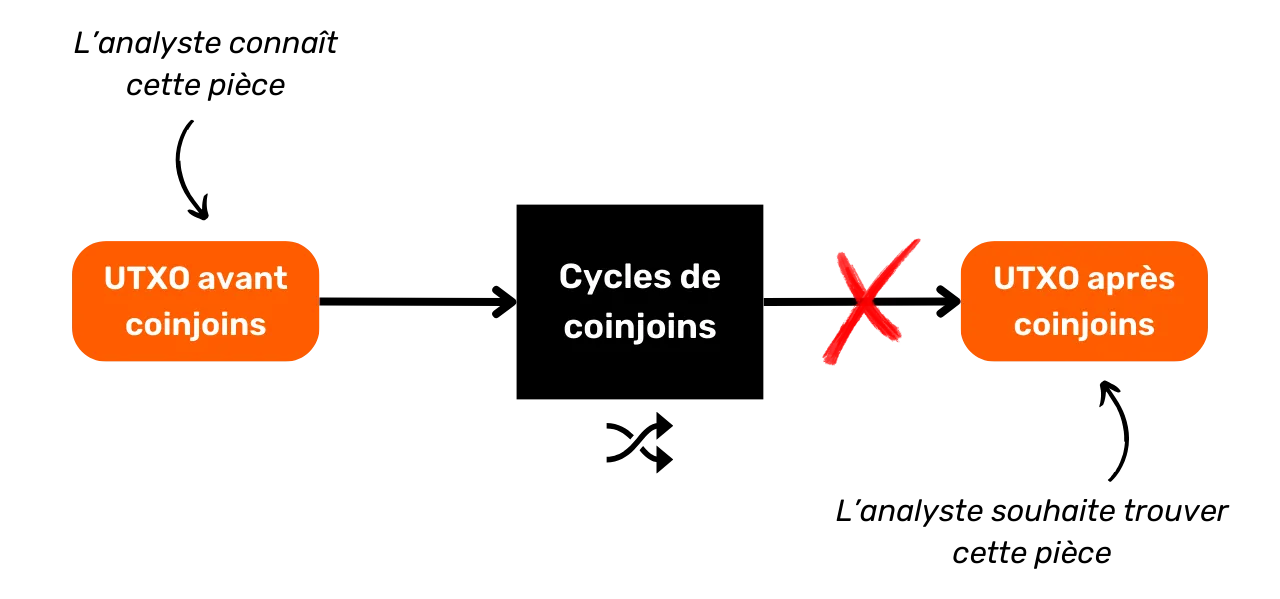

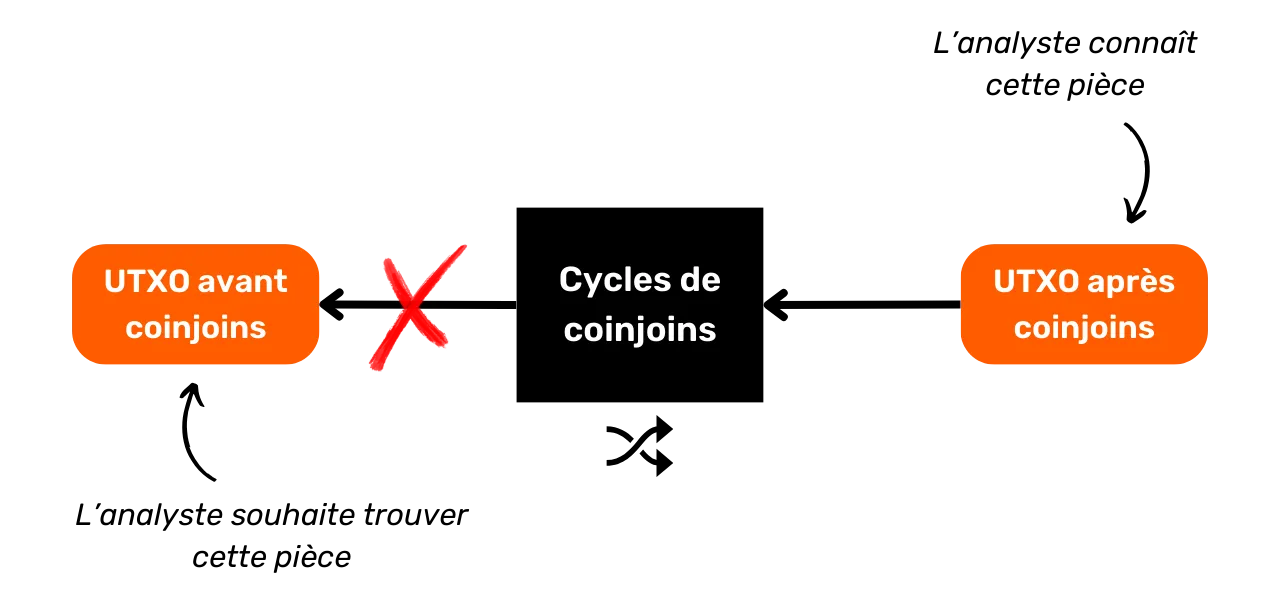

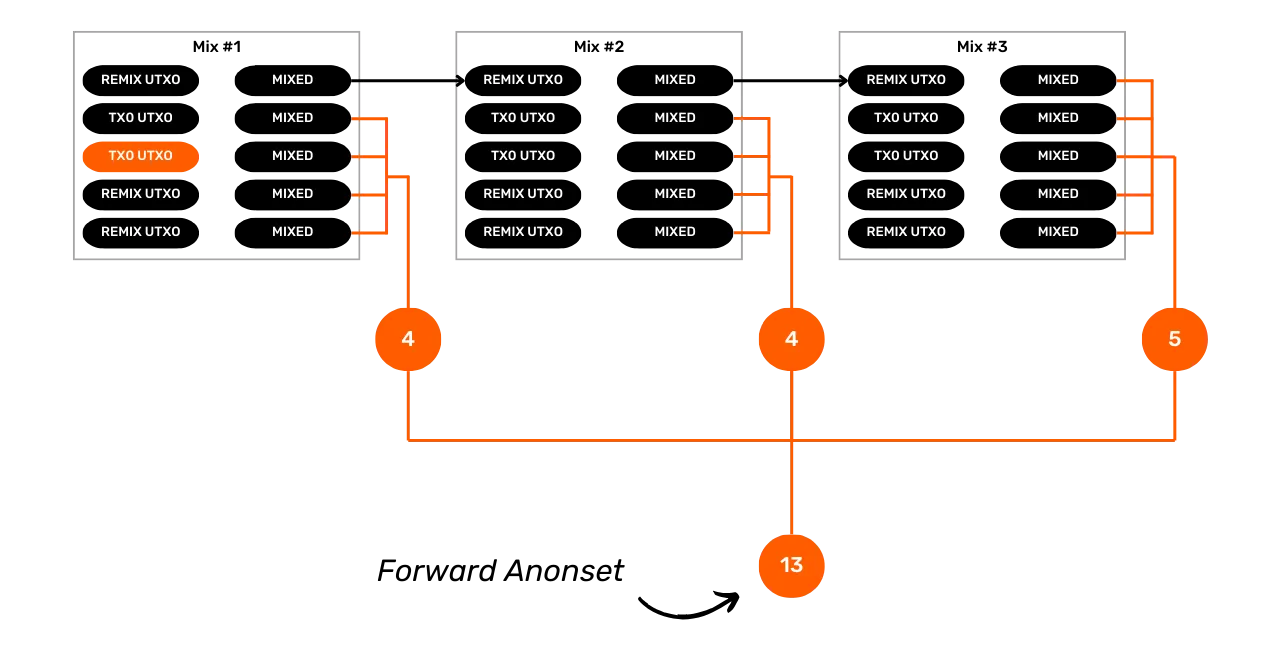

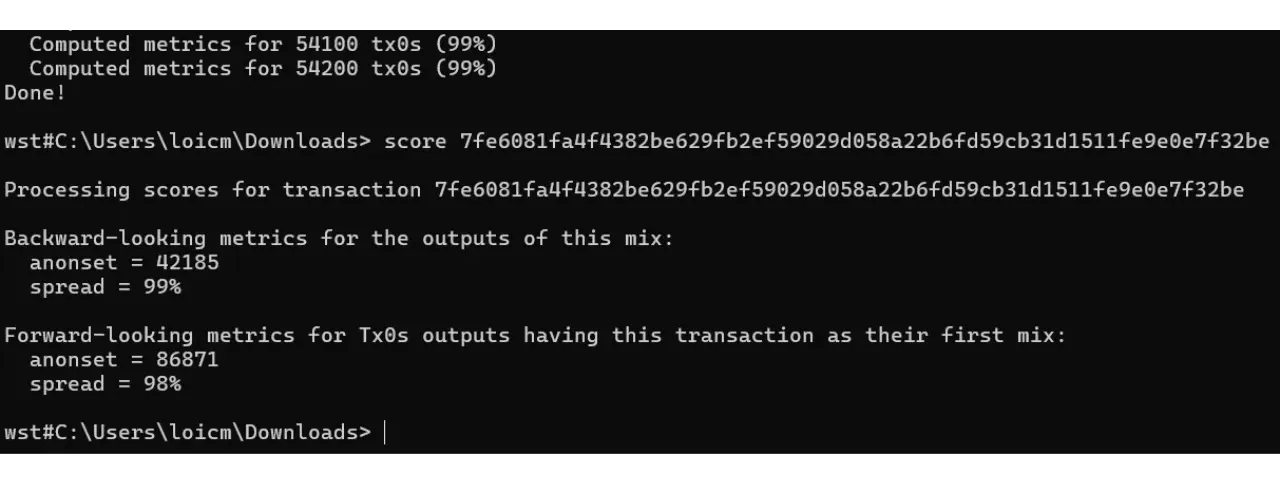

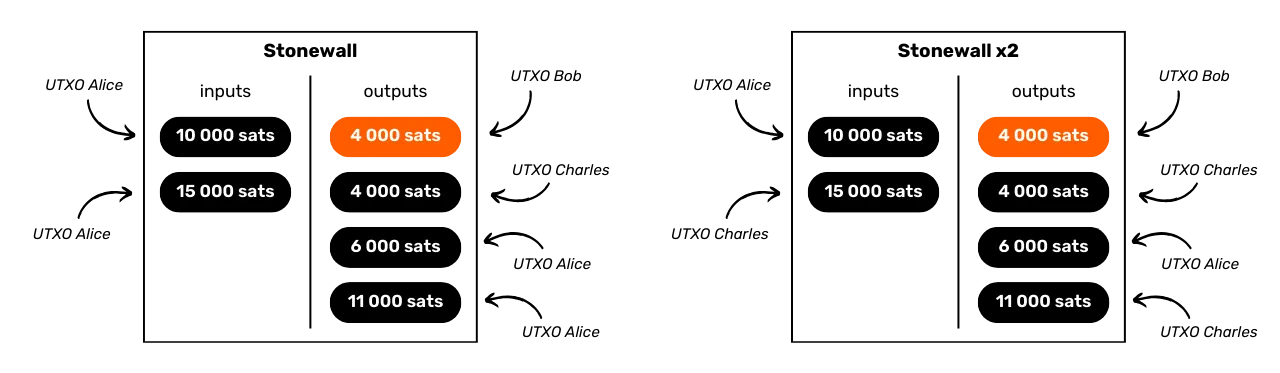

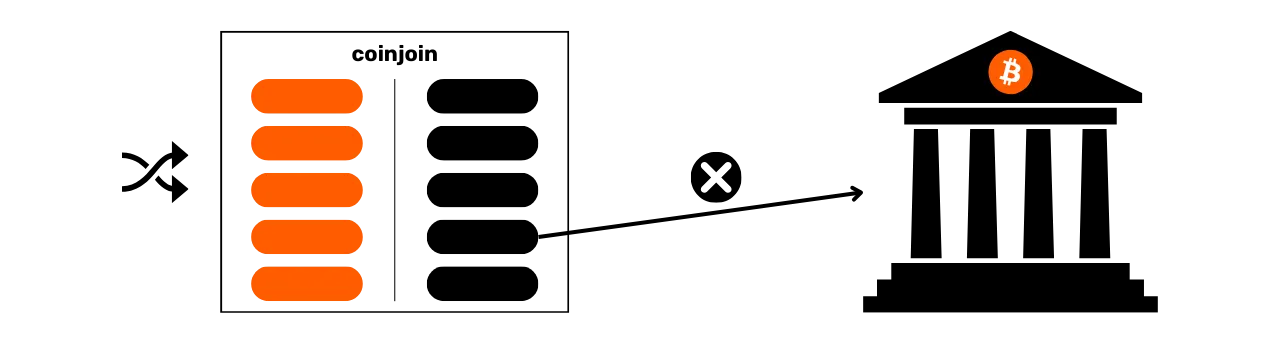

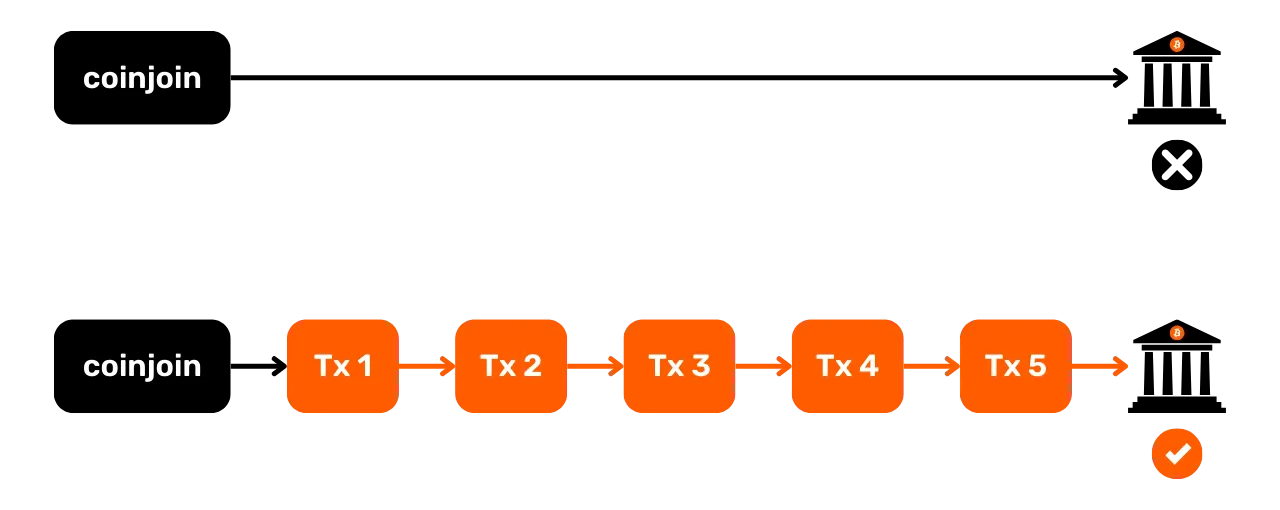

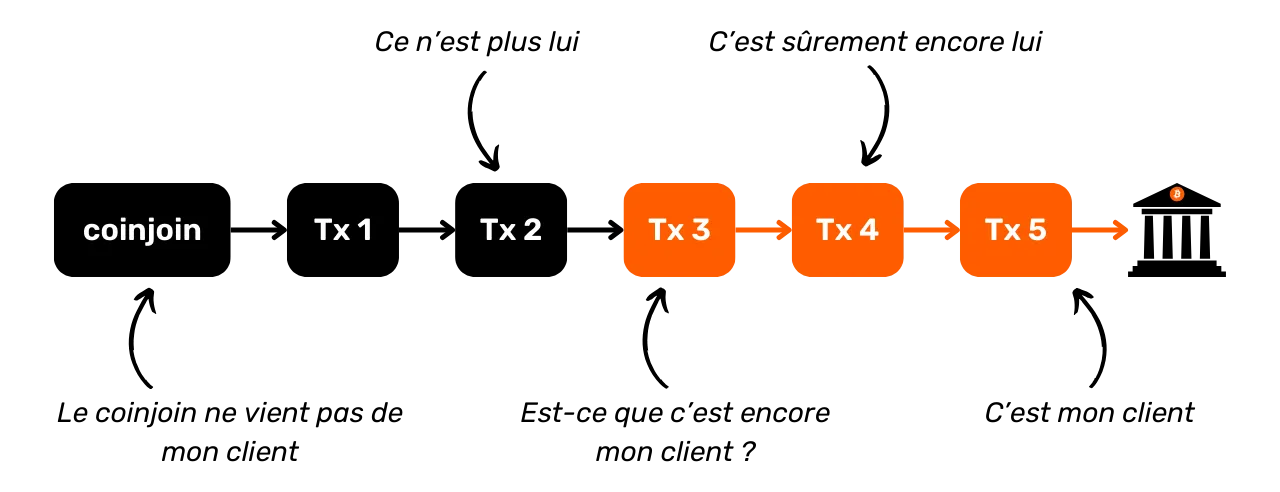

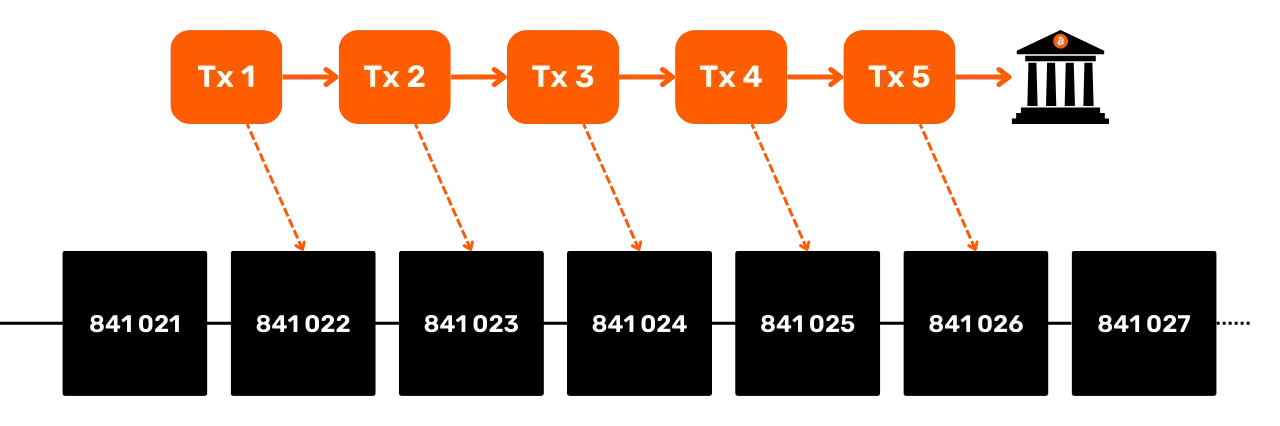

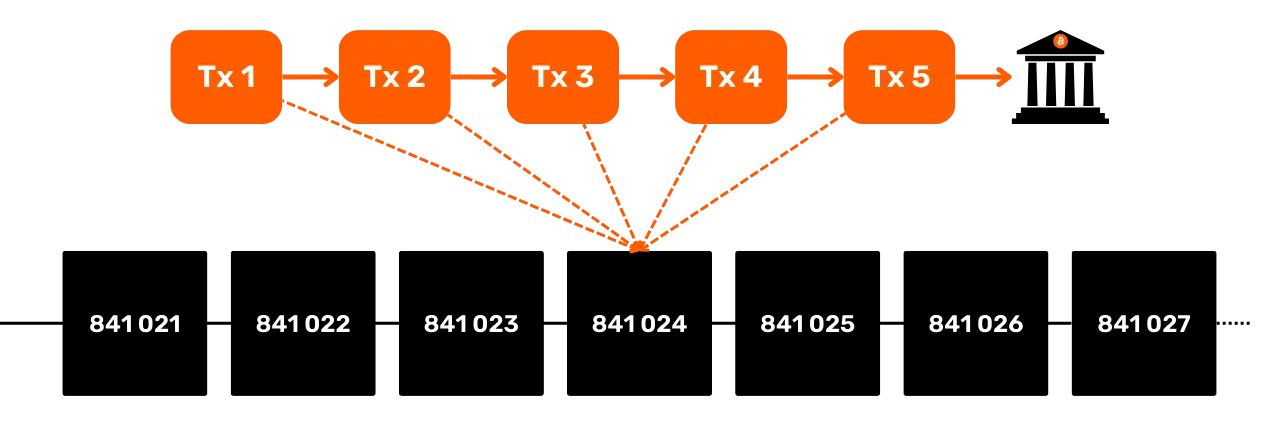

Oddíl 4: Porozumění transakcím coinjoin

Jak můžeme mluvit o soukromí v Bitcoinu, aniž bychom zmínili coinjoiny? V části 4 se dozvíte vše, co potřebujete vědět o této metodě míchání. Dozvíte se, co jsou coinjoiny, jaká je jejich historie a cíle a jaké různé typy coinjoinů existují. Nakonec se pro zkušenější uživatele podíváme na to, co jsou to anonsety a entropie a jak je vypočítat.

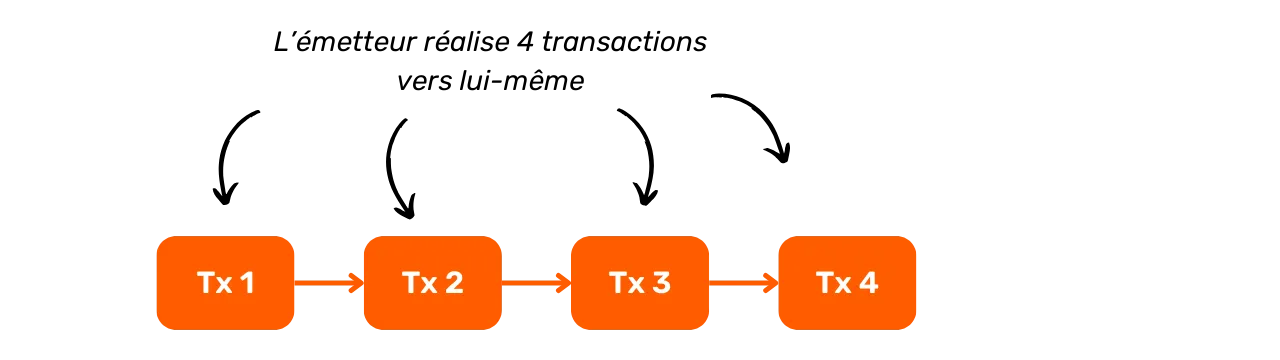

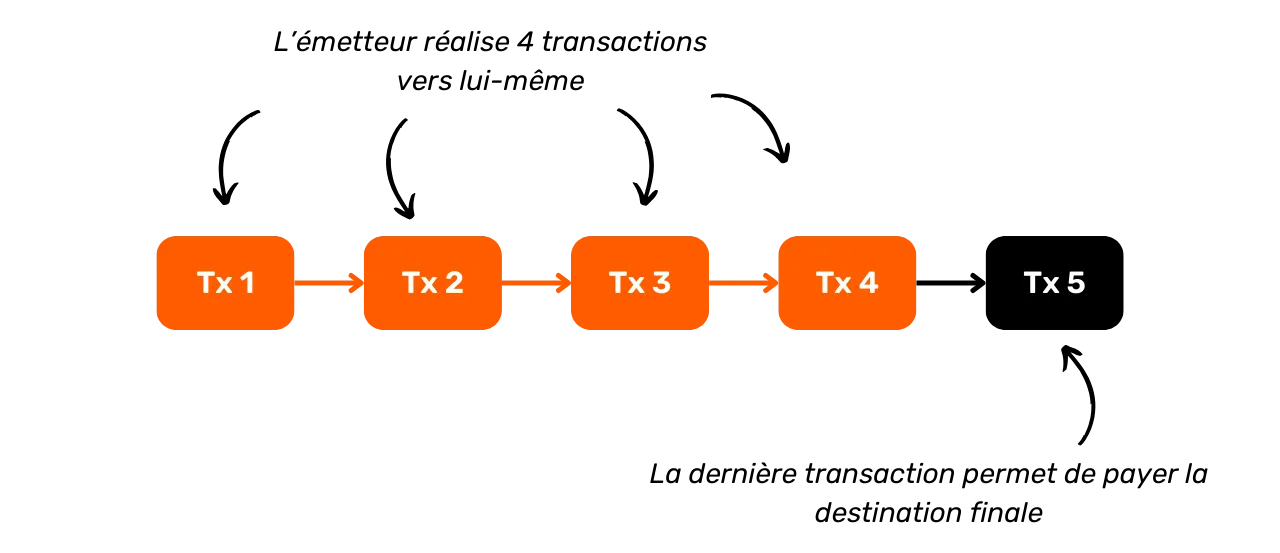

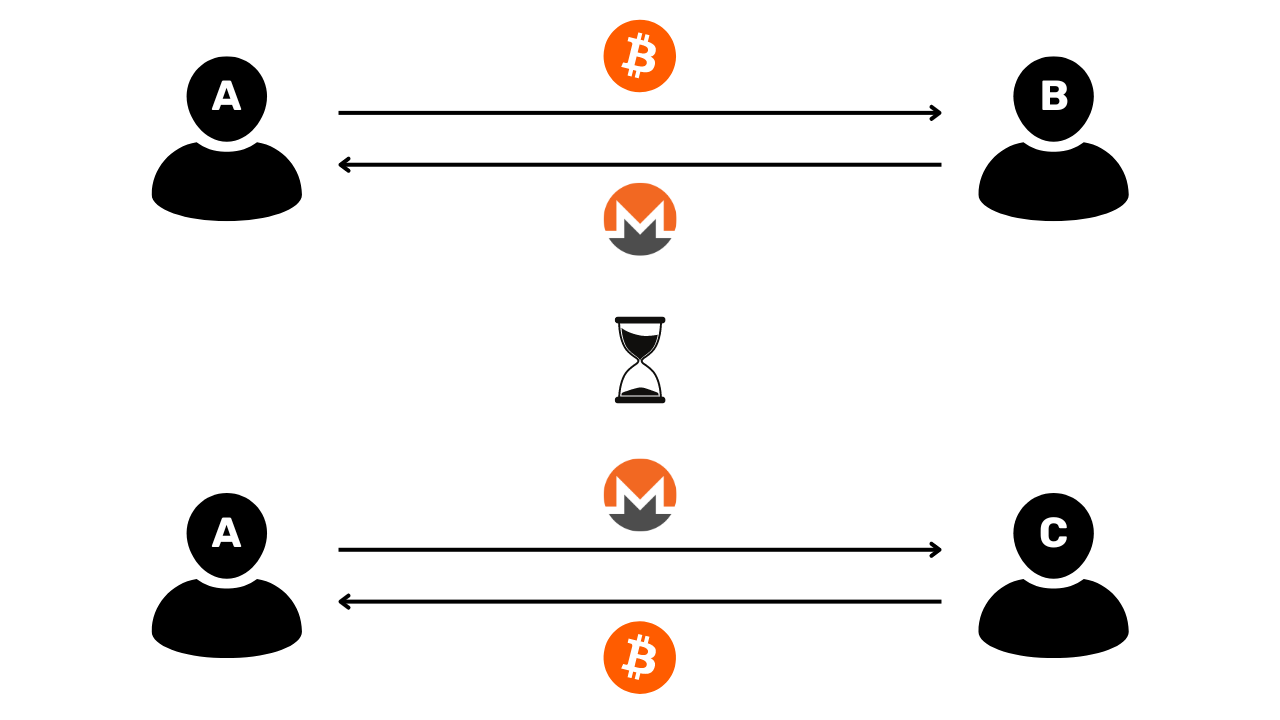

Oddíl 5: Porozumění problémům dalších pokročilých technik utajení

V páté části se podíváme na všechny ostatní dostupné techniky ochrany soukromí na Bitcoinu, kromě coinjoinu. V průběhu let prokázali vývojáři pozoruhodnou kreativitu při navrhování nástrojů věnovaných ochraně soukromí. Podíváme se na všechny tyto metody, jako je payjoin, kolaborativní transakce, coin swap a atomic swap, a podrobně popíšeme, jak fungují, jaké jsou jejich cíle a případné slabiny.

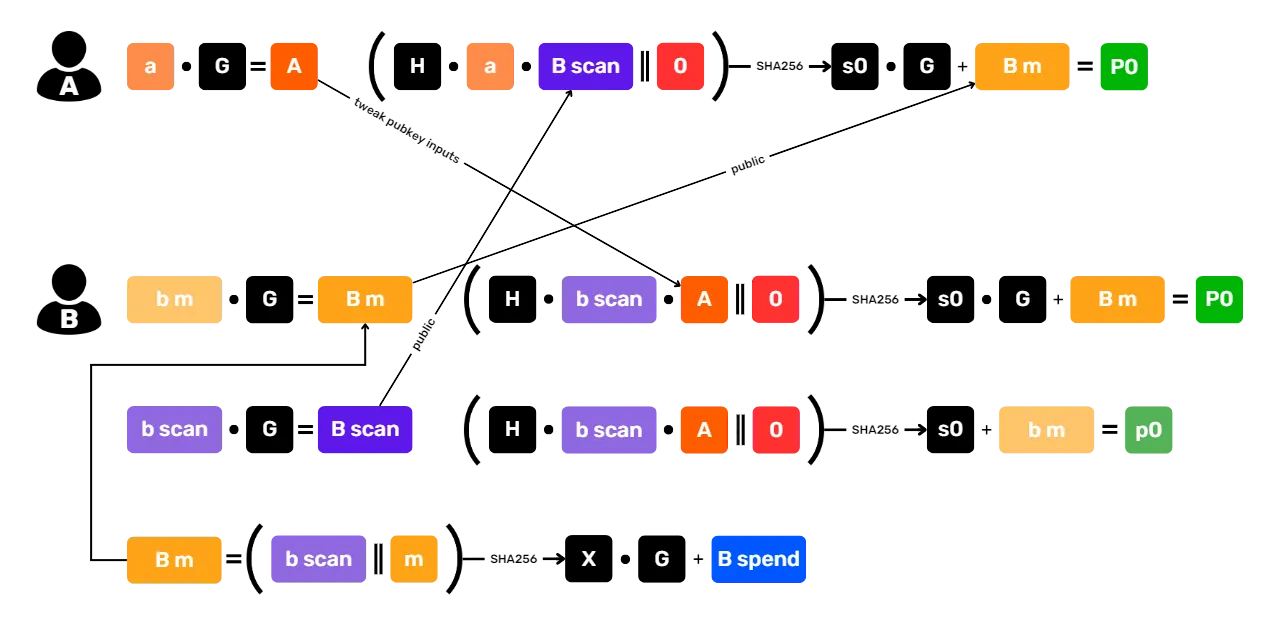

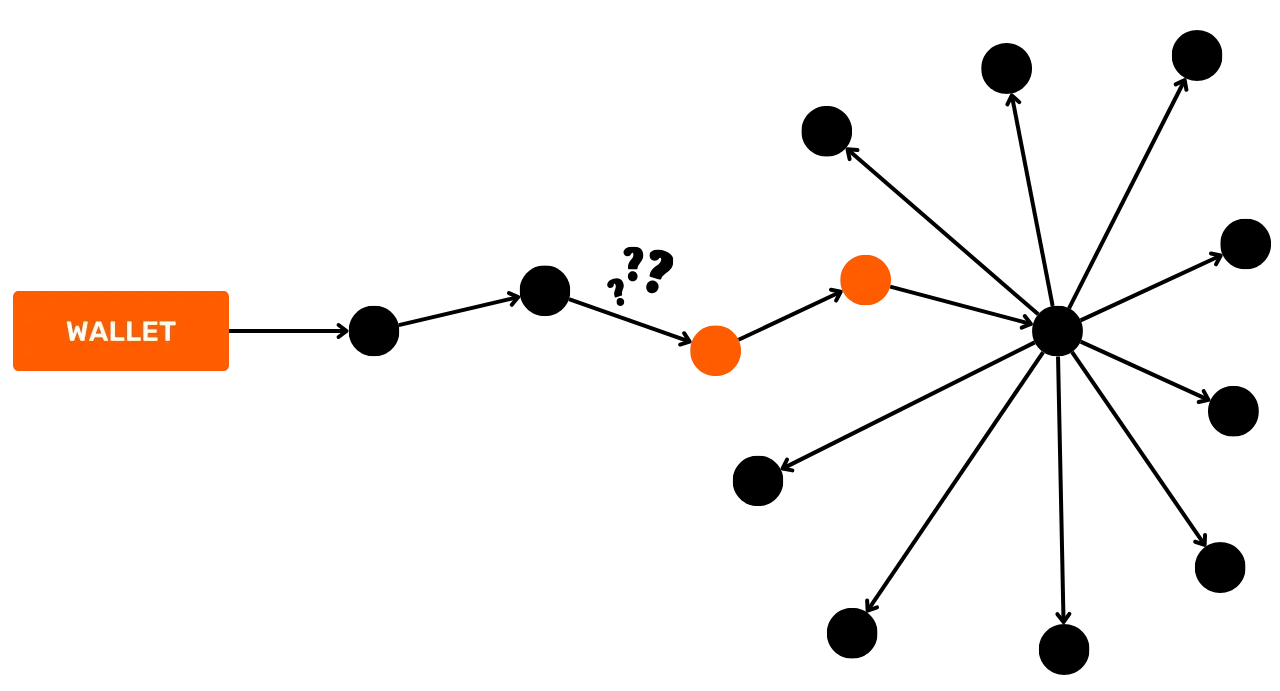

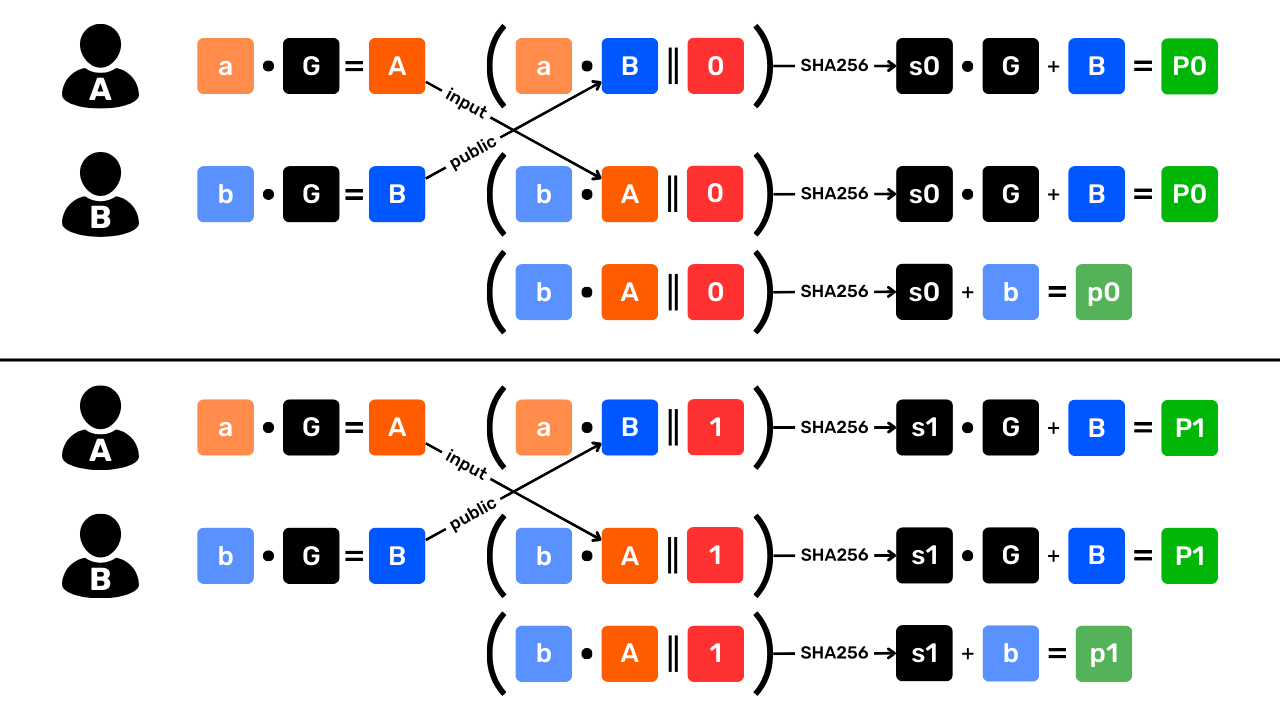

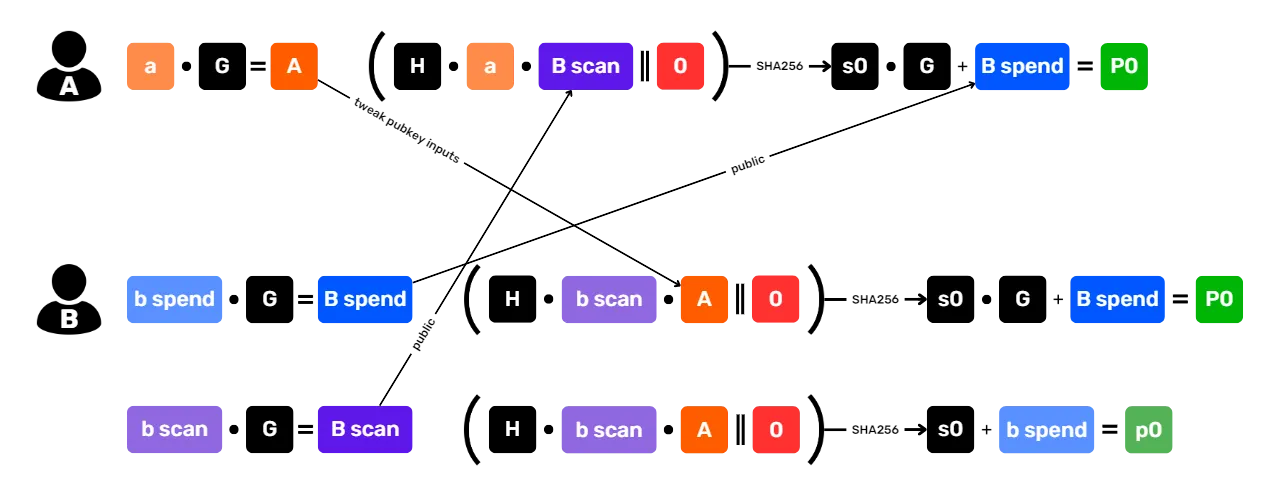

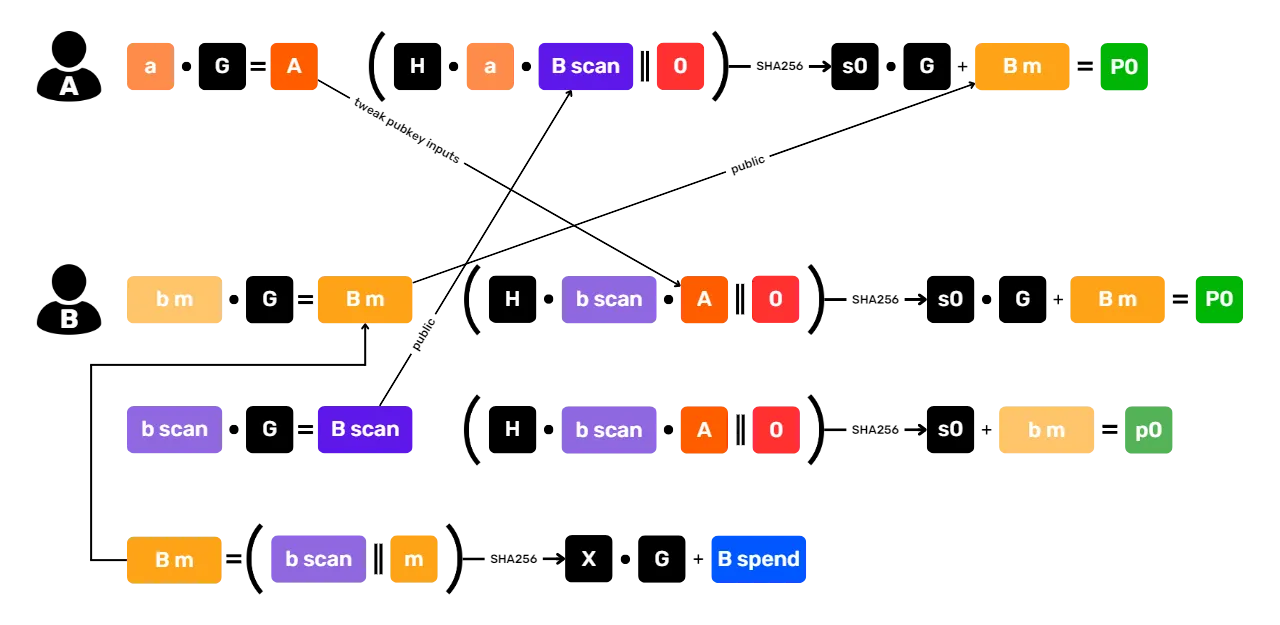

Budeme se také zabývat soukromím na úrovni sítě uzlů a šířením transakcí. Probereme také různé protokoly, které byly v průběhu let navrženy ke zvýšení soukromí uživatelů v Bitcoinu, včetně protokolů statických adres.

Připraveni prozkoumat zákoutí soukromí na Bitcoinu? Jdeme na to!

Připraveni prozkoumat zákoutí soukromí na Bitcoinu? Jdeme na to!

Definice a klíčové pojmy

Model UTXO společnosti Bitcoin

Bitcoin je především měna, ale víte, jak jsou BTC v protokolu zastoupeny?

UTXO na Bitcoinu: co to je?

Protokol bitcoinu je založen na modelu UTXO, což je zkratka pro "Unspent Transaction Output".

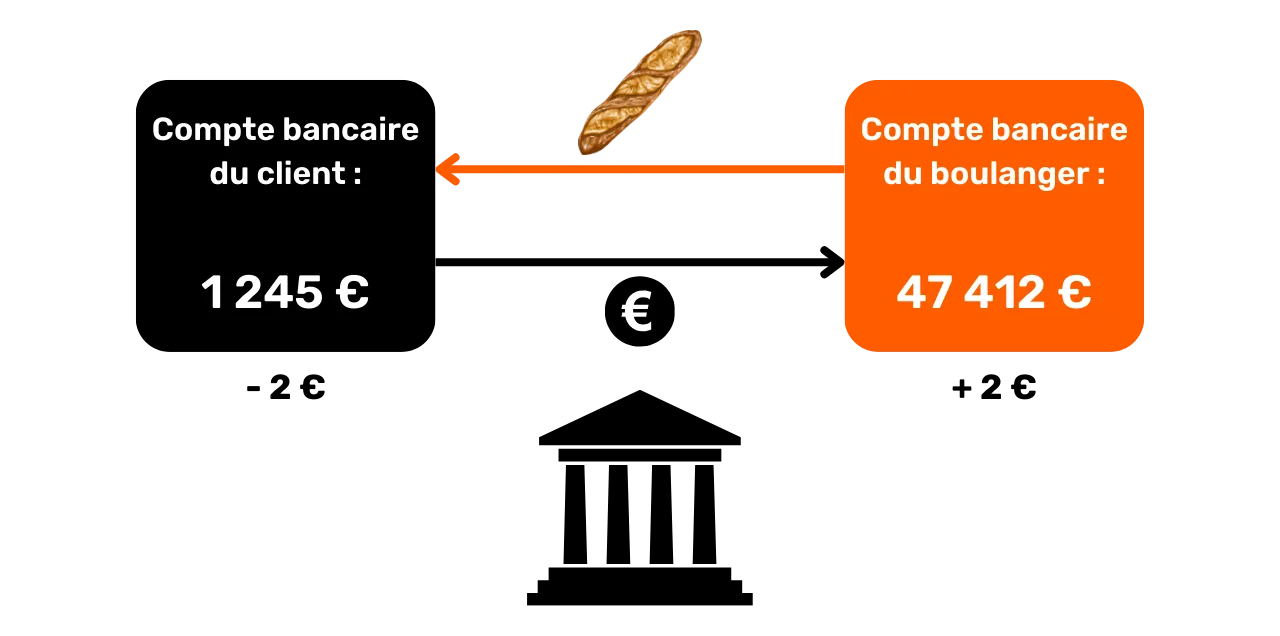

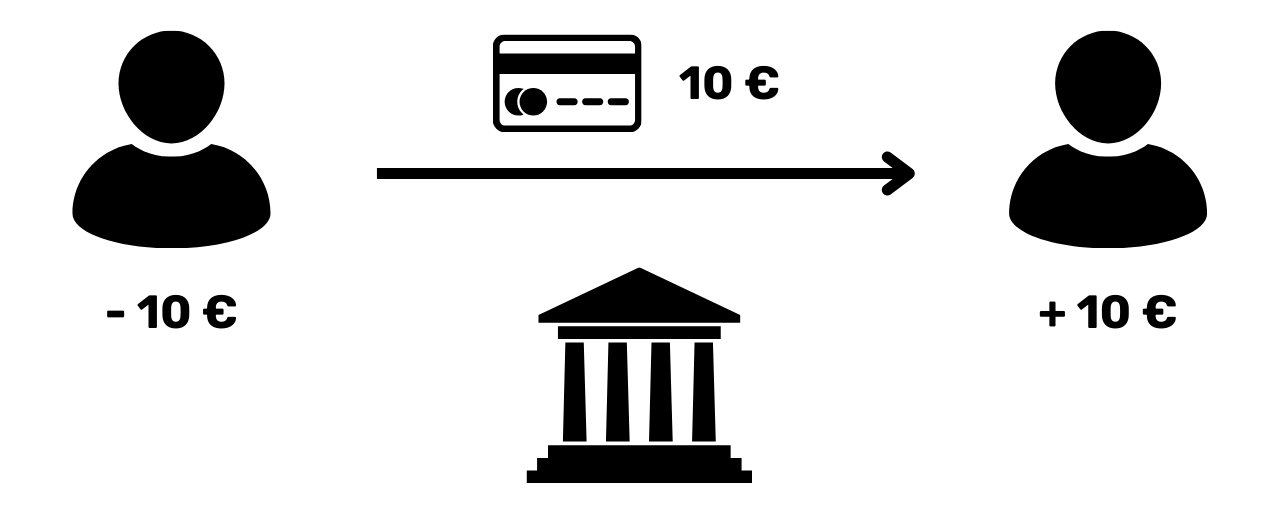

Tento model se výrazně liší od tradičních bankovních systémů, které se při sledování finančních toků spoléhají na mechanismus účtů a zůstatků. V bankovním systému jsou totiž jednotlivé zůstatky vedeny na účtech spojených s identitou. Když si například koupíte bagetu u pekaře, vaše banka jednoduše odečte částku nákupu z vašeho účtu, čímž se sníží váš zůstatek, zatímco na účet pekaře se připíše stejná částka, čímž se zvýší jeho zůstatek. V tomto systému neexistuje žádná vazba mezi penězi, které na váš účet přicházejí, a penězi, které z něj odcházejí, kromě záznamů o transakcích.

Bitcoin funguje jinak. Koncept účtu neexistuje a peněžní jednotky nejsou

spravovány prostřednictvím zůstatků, ale prostřednictvím UTXO. UTXO

představuje určité množství bitcoinů, které ještě nebylo utraceno, a tvoří

tak "kus bitcoinu", který může být velký nebo malý. Jedno UTXO může mít

například hodnotu 500 BTC nebo jednoduše 700 SATS.

**> Satoshi, často zkracovaný na sat, je nejmenší jednotka bitcoinu, srovnatelná s centem ve fiat měnách.

1 BTC = 100 000 000 SATS

Teoreticky může jeden UTXO představovat libovolnou hodnotu v bitcoinech, od jedné sedmičky až po teoretické maximum kolem 21 milionů BTC. Je však logicky nemožné vlastnit všech 21 milionů bitcoinů a existuje spodní ekonomická hranice zvaná "prach", pod kterou je UTXO považováno za ekonomicky nevýhodné utratit.

**> Největší UTXO, které kdy bylo na Bitcoinu vytvořeno, mělo hodnotu 500 000 BTC. Vytvořila ho platforma MtGox během konsolidační operace v listopadu 2011: 29a3efd3ef04f9153d47a990bd7b048a4b2d213daaa5fb8ed670fb85f13bdbcf

UTXO a podmínky výdajů

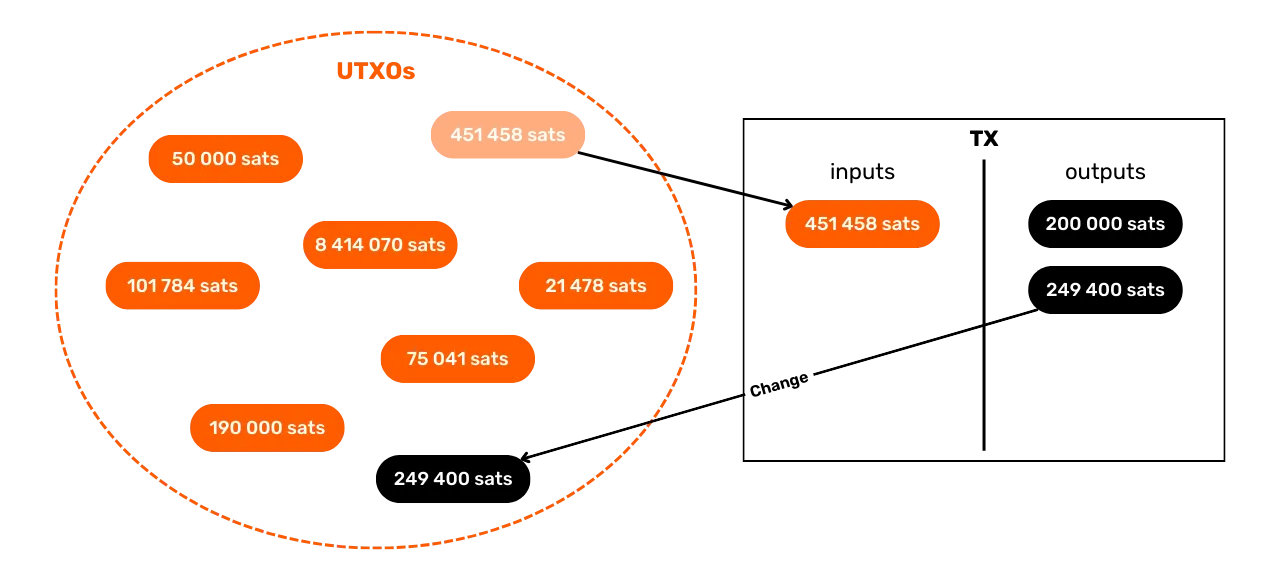

UTXO jsou směnné nástroje na Bitcoinu. Výsledkem každé transakce je spotřeba UTXO jako vstupů a vytvoření nových UTXO jako výstupů. Po dokončení transakce jsou UTXO použité jako vstupy považovány za "spotřebované" a jsou vytvořeny nové UTXO, které jsou přiděleny příjemcům uvedeným ve výstupech transakce. UTXO tedy jednoduše představuje nespotřebovaný výstup transakce, a tedy množství bitcoinů, které v daném okamžiku patří uživateli.

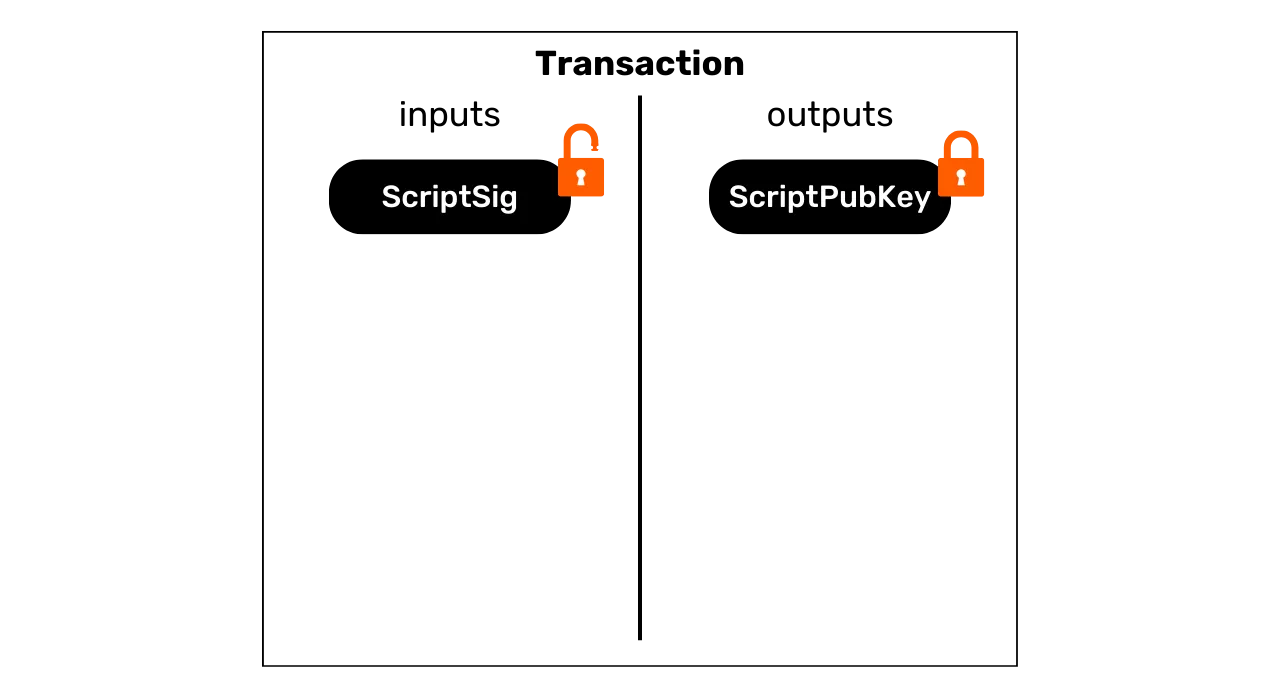

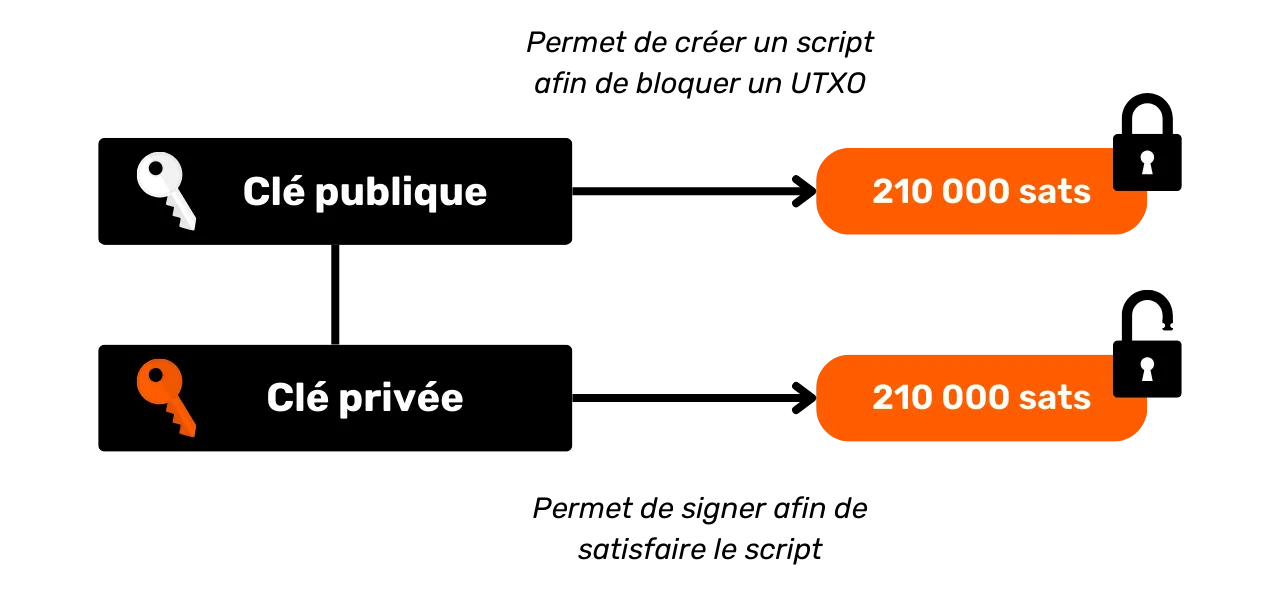

Všechny UTXO jsou zabezpečeny skripty, které definují podmínky, za nichž je lze utratit. Aby mohl uživatel UTXO spotřebovat, musí síti prokázat, že splňuje podmínky stanovené skriptem, který dané UTXO zajišťuje. Obvykle jsou UTXO chráněny veřejným klíčem (nebo přijímací adresou, která tento veřejný klíč zastupuje). Aby mohl uživatel utratit UTXO spojený s tímto veřejným klíčem, musí prokázat, že je držitelem odpovídajícího soukromého klíče, a to předložením digitálního podpisu vytvořeného tímto klíčem. Proto říkáme, že vaše bitcoinová peněženka ve skutečnosti neobsahuje bitcoiny, ale uchovává vaše soukromé klíče, které vám následně umožňují přístup k UTXO a následně i k bitcoinům, které představují.

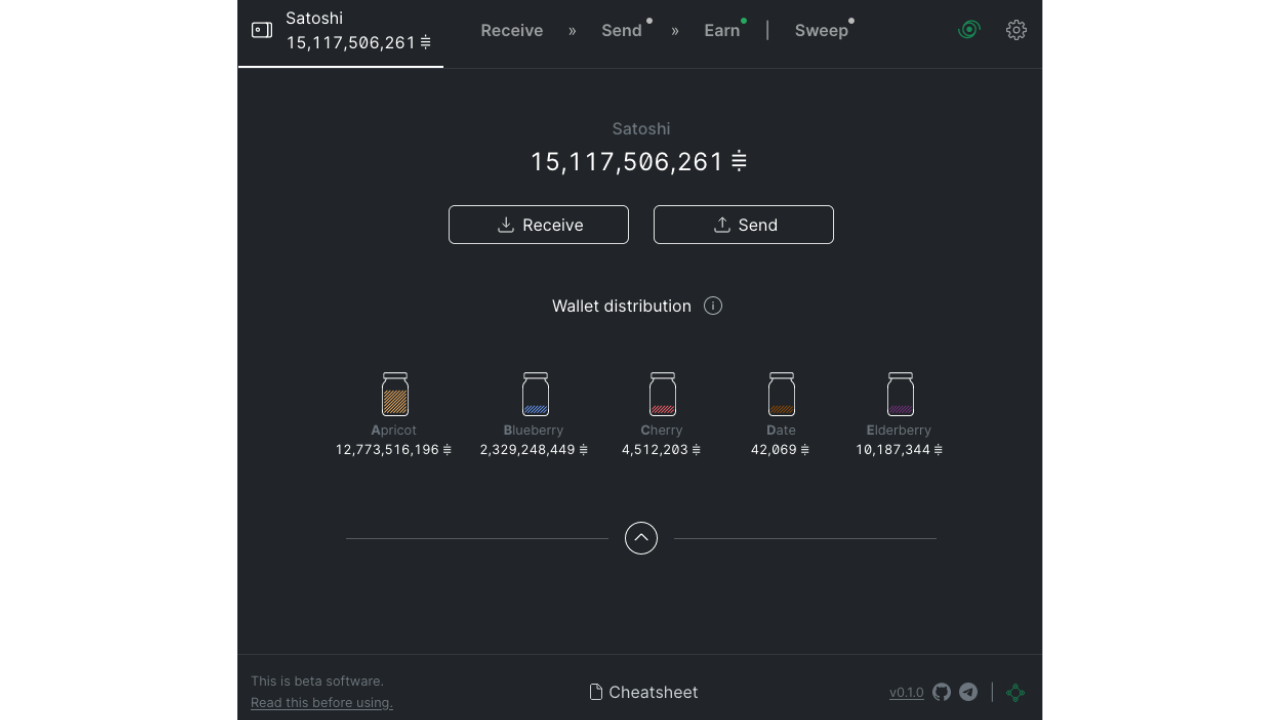

Protože v bitcoinech neexistuje pojem účtu, zůstatek peněženky je jednoduše součtem hodnot všech UTXO, které může utratit. Pokud například vaše peněženka s bitcoiny může utratit následující 4 UTXO:

- 2 BTC

- 8 BTC

- 5 BTC

- 2 BTC

Celkový zůstatek vašeho portfolia bude 17 BTC.

Struktura transakcí Bitcoin

Vstupy a výstupy transakcí

Transakce s bitcoiny je operace zaznamenaná v blockchainu, která převádí vlastnictví bitcoinů z jedné osoby na druhou. Přesněji řečeno, protože jsme na modelu UTXO a neexistují žádné účty, transakce splňuje podmínky výdajů, které zajišťují jedno nebo více UTXO, spotřebovává je a ekvivalentně vytváří nové UTXO s novými podmínkami výdajů. Stručně řečeno, transakce přesouvá bitcoiny ze splněného skriptu do nového skriptu určeného k jejich zajištění.

Každá bitcoinová transakce se proto skládá z jednoho nebo více vstupů a jednoho nebo více výstupů. Vstupy jsou UTXO spotřebované transakcí k vytvoření výstupů. Výstupy jsou nové UTXO, které lze použít jako vstupy pro budoucí transakce.

**> Teoreticky může mít bitcoinová transakce nekonečný počet vstupů a výstupů. Jediným omezením je maximální velikost bloku.

Každý vstup v transakci bitcoinu se vztahuje k předchozímu nevydanému UTXO. Aby bylo možné UTXO použít jako vstup, musí jeho držitel prokázat, že je oprávněným vlastníkem, a to ověřením souvisejícího skriptu, tj. splněním uložené podmínky utracení. Obecně to znamená předložit digitální podpis vytvořený pomocí soukromého klíče odpovídajícího veřejnému klíči, který původně zabezpečil toto UTXO. Skript tedy spočívá v ověření, že podpis odpovídá veřejnému klíči použitému při přijetí prostředků.

Každý výstup zase určuje částku bitcoinů, která má být převedena, a příjemce. Ten je definován novým skriptem, který obvykle zablokuje nově vytvořené UTXO s adresou příjemce nebo novým veřejným klíčem.

Aby byla transakce považována za platnou podle pravidel konsensu, musí být

celkový výstup menší nebo roven celkovému vstupu. Jinými slovy, součet

nových UTXO vygenerovaných transakcí nesmí být vyšší než součet UTXO

spotřebovaných jako vstupy. Tento princip je logický: pokud máte pouze 500 000 SATS, nemůžete provést nákup 700 000 SATS.

Výměna a sloučení v transakci Bitcoin

Transakci bitcoinu na UTXO tak lze přirovnat k přetavení zlaté mince. UTXO totiž není dělitelné, ale pouze tavitelné. To znamená, že uživatel nemůže UTXO představující určitou částku v bitcoinech jednoduše rozdělit na několik menších UTXO. Musí jej celý spotřebovat v transakci, aby vytvořil jedno nebo více nových UTXO o libovolné hodnotě na výstupu, která musí být menší nebo rovna původní hodnotě.

Tento mechanismus je podobný mechanismu zlaté mince. Řekněme, že vlastníte minci o váze 2 unce a chcete zaplatit 1 unci za předpokladu, že vám prodávající nemůže vrátit drobné. Museli byste svou minci roztavit a odlít 2 nové po 1 unci.

Bitcoin funguje podobně. Představme si, že Alice má UTXO ve výši 10 000 SATS a chce si koupit bagetu v ceně 4 000 SATS. Alice provede

transakci s 1 UTXO ve výši 10 000 SATS jako vstupem, který celý

spotřebuje, a 2 UTXO ve výši 4 000 SATS a 6 000 SATS jako výstupem. UTXO ve výši 4 000 SATS bude odesláno pekaři

jako platba za bagetu, zatímco UTXO ve výši 6 000 SATS se vrátí

Alici ve formě drobných. Toto UTXO, které se vrací původnímu emitentovi transakce,

se v bitcoinovém žargonu nazývá "výměna".

Nyní si představme, že Alice nemá jeden UTXO o kapacitě 10 000 SATS, ale dva UTXO po 3 000 SATS. V této situaci ani jeden z UTXO

jednotlivě nestačí k nastavení hůlky na 4 000 SATS. Alice proto

musí jako vstupy své transakce použít současně dva UTXO o hodnotě 3 000 SATS. Tímto způsobem dosáhne celková částka vstupů 6 000 SATS, což jí umožní uspokojit platbu 4 000 SATS pekaři. Tento způsob, při kterém se několik UTXO seskupí

jako vstupy do transakce, se často označuje jako "slučování".

Transakční poplatky

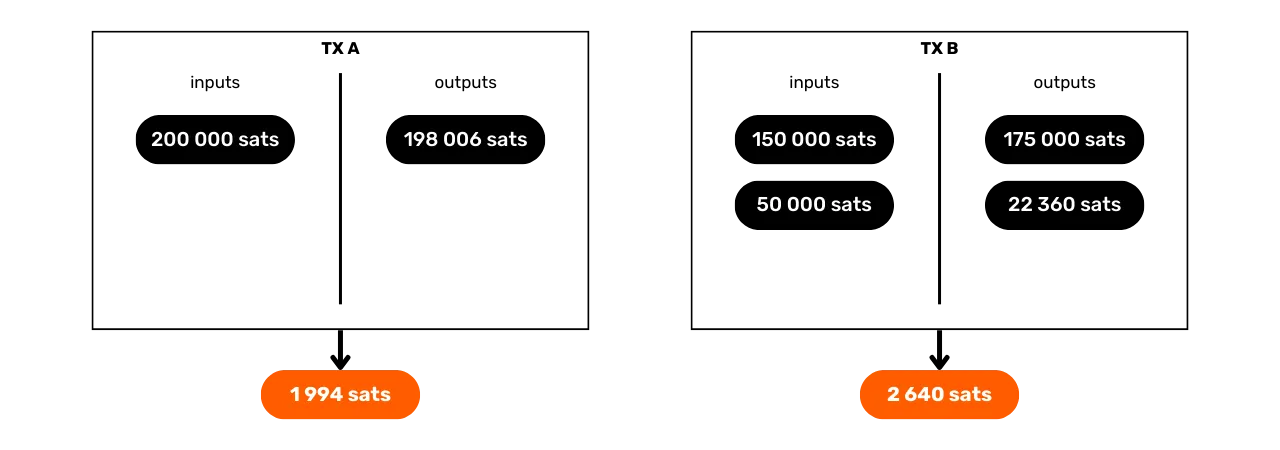

Intuitivně by se mohlo zdát, že transakční náklady představují také výstup transakce. Ve skutečnosti tomu tak ale není. Transakční náklady představují rozdíl mezi celkovými vstupy a celkovými výstupy. To znamená, že po použití části hodnoty vstupů na pokrytí požadovaných výstupů v transakci zůstává určitá suma vstupů nevyužita. Tato zbývající částka představuje transakční náklady.

Frais = total inputs - total outputs

Vezměme si příklad Alice, která má UTXO ve výši 10 000 SATS a

chce si koupit bagetu za 4 000 SATS. Alice vytvoří transakci,

jejímž vstupem bude její UTXO ve výši 10 000 SATS. Poté

vygeneruje výstup ve výši 4 000 SATS pro pekaře, který zaplatí

za bagetu. Aby Alice povzbudila těžaře k začlenění její transakce do bloku,

přidělí jim 200 SATS jako poplatky. Poté vytvoří druhý výstup,

směnu, která jí bude vrácena, ve výši 5 800 SATS.

Podle vzorce pro výpočet poplatků zjistíme, že nezletilým skutečně zbývá 200 SATS:

Frais = total inputs - total outputs

Frais = 10 000 - (4 000 + 5 800)

Frais = 10 000 - 9 800

Frais = 200

Když se těžaři podaří blok validovat, je oprávněn vybírat tyto poplatky za všechny transakce zahrnuté v jeho bloku, a to prostřednictvím tzv. "coinbase" transakce.

Vytváření UTXO v systému Bitcoin

Pokud jste pozorně sledovali předchozí odstavce, víte, že UTXO lze vytvořit pouze konzumací jiných existujících UTXO. Tímto způsobem tvoří bitcoinové mince souvislý řetězec. Možná vás však zajímá, jak vznikly první UTXO v tomto řetězci. Vyvstává tak problém podobný tomu o slepici a vejci: kde se vzaly tyto původní UTXO?

Odpověď je v transakční bázi mincí.

Coinbase je specifický typ transakce bitcoinu, který je pro každý blok jedinečný a je vždy první z nich. Umožňuje těžaři, který našel platný důkaz práce, získat odměnu za svůj blok. Tato odměna se skládá ze dvou prvků: dotace bloku a poplatku za transakci, o nichž jsme hovořili v předchozí části.

Transakce coinbase je jedinečná v tom, že jako jediná dokáže vytvářet bitcoiny ex nihilo, aniž by bylo nutné spotřebovávat vstupy pro generování výstupů. Tyto nově vytvořené bitcoiny bychom mohli nazvat "původní UTXO".

Blokově dotované bitcoiny jsou nové BTC vytvořené od nuly podle předem stanoveného harmonogramu vydávání v pravidlech konsensu. Bloková dotace se snižuje na polovinu každých 210 000 bloků, tj. přibližně každé čtyři roky, v procesu známém jako "halving". Původně bylo s každou dotací vytvořeno 50 bitcoinů, ale toto množství se postupně snižovalo; v současnosti činí 3,125 bitcoinu na blok.

Co se týče transakčních poplatků, ty sice také představují nově vytvořené BTC, ale nesmí překročit rozdíl mezi celkovými vstupy a výstupy všech transakcí v bloku. Již dříve jsme viděli, že tyto poplatky představují část vstupů, která není použita ve výstupech transakcí. Tato část je technicky vzato "ztracena" během transakce a těžař má právo tuto hodnotu znovu vytvořit ve formě jednoho nebo více nových UTXO. Jedná se o převod hodnoty mezi emitentem transakce a těžařem, který ji přidává do blockchainu.

**> Na bitcoiny vygenerované transakcí na coinbase se vztahuje doba splatnosti 100 bloků, během níž je těžař nemůže utratit. Toto pravidlo má zabránit komplikacím spojeným s používáním nově vytvořených bitcoinů v řetězci, který by později mohl být zastaralý.

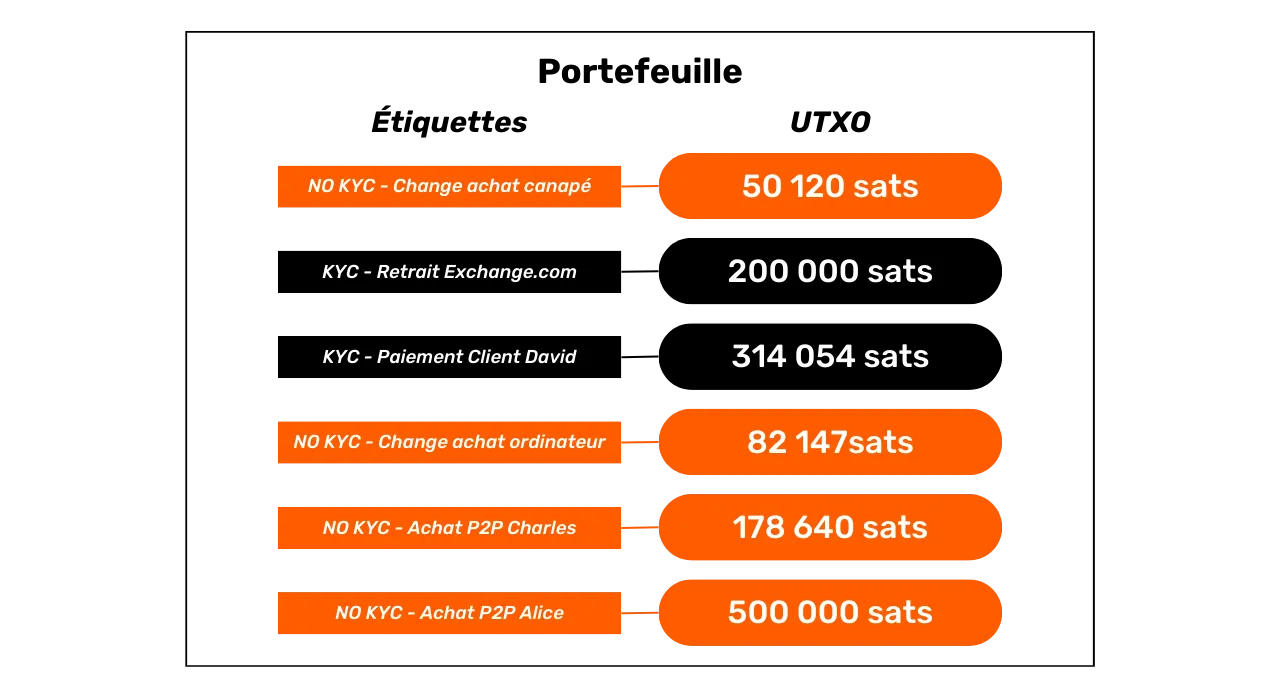

Důsledky modelu UTXO

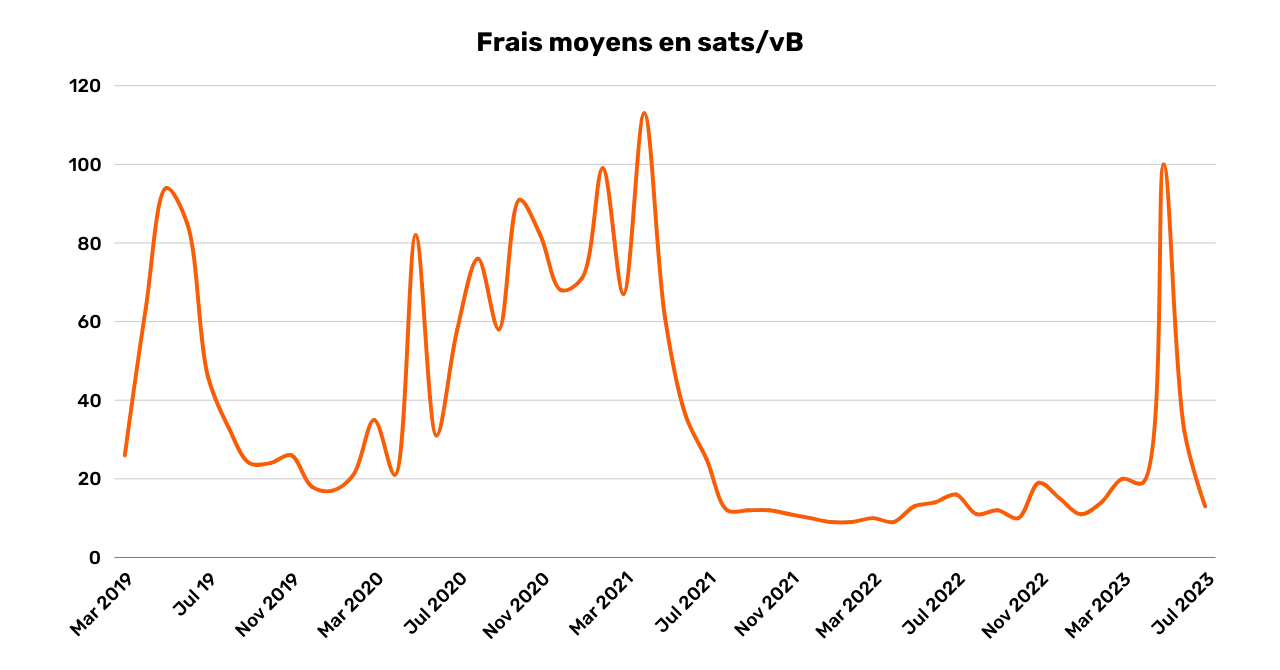

Především model UTXO přímo ovlivňuje transakční poplatky Bitcoinu. Protože kapacita každého bloku je omezená, těžaři upřednostňují transakce, které nabízejí nejlepší poplatky v poměru k prostoru, který v bloku zaberou. Čím více UTXO totiž transakce obsahuje na svých vstupech a výstupech, tím je těžší, a proto vyžaduje vyšší poplatky. To je jeden z důvodů, proč se často snažíme snížit počet UTXO v našem portfoliu, což může mít vliv i na důvěrnost, což je téma, kterému se budeme podrobně věnovat ve třetí části tohoto kurzu.

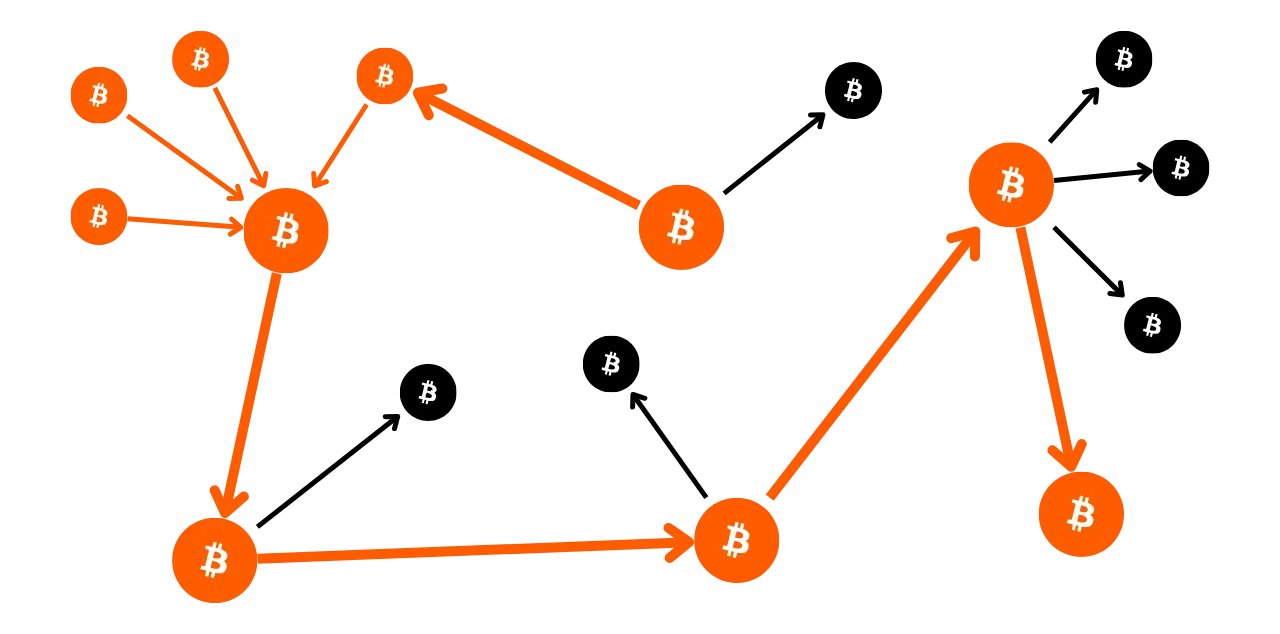

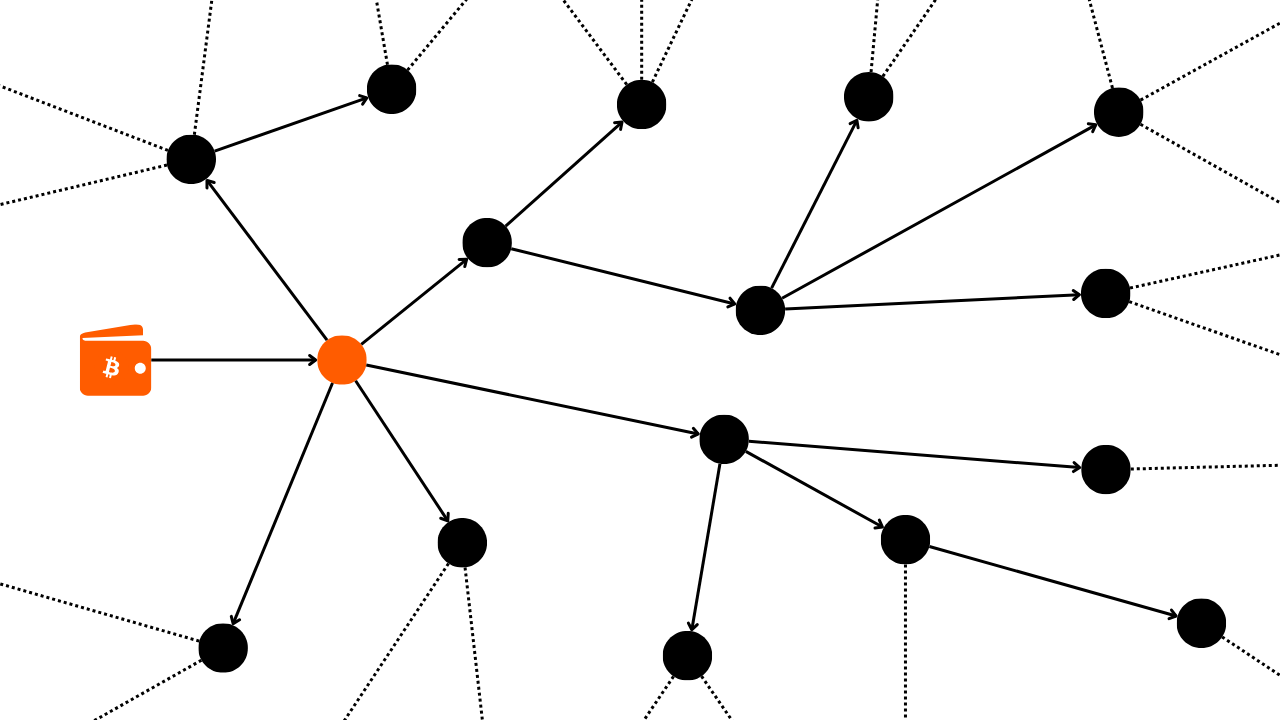

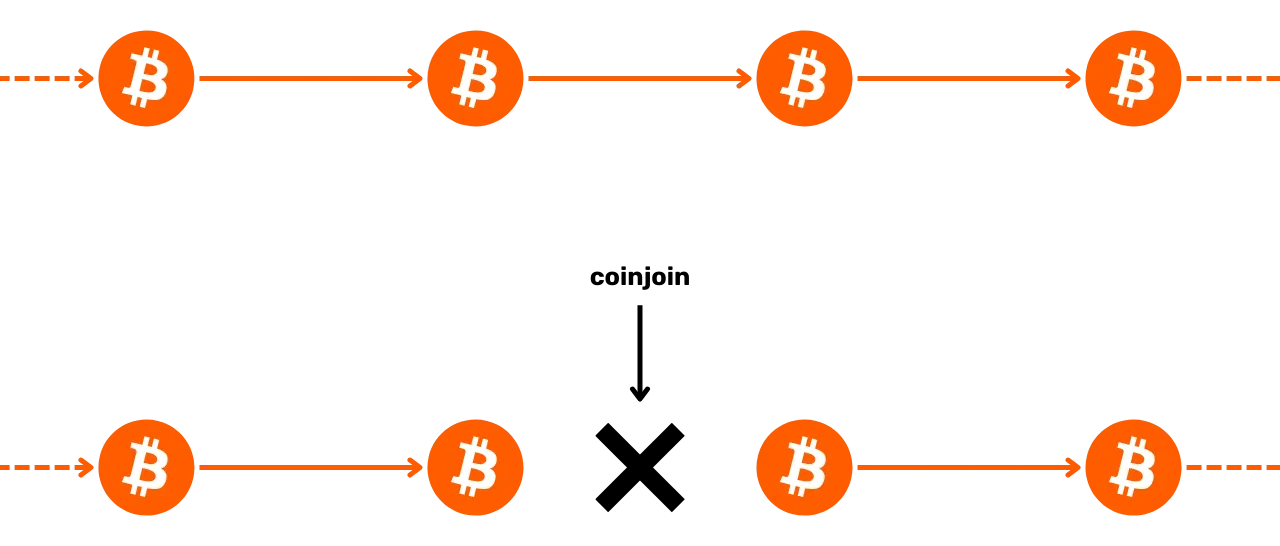

Za druhé, jak bylo zmíněno v předchozích částech, mince Bitcoin jsou v podstatě řetězcem UTXO. Každá transakce tak vytváří spojení mezi minulým UTXO a budoucím UTXO. UTXO tedy umožňují explicitně sledovat cestu bitcoinů od jejich vzniku až po jejich současné výdaje. Tuto transparentnost lze vnímat pozitivně, neboť umožňuje každému uživateli přesvědčit se o pravosti přijatých bitcoinů. Na tomto principu sledovatelnosti a auditovatelnosti je však založena i analýza blockchainu, což je postup, který má ohrozit důvěrnost. Na tuto praxi se podrobně podíváme ve druhé části kurzu.

Model soukromí bitcoinu

Peníze: autenticita, integrita a dvojí utrácení

Jednou z funkcí peněz je řešit problém dvojího souběhu potřeb. V systému založeném na směnném obchodu vyžaduje dokončení směny nejen najít jedince, který se vzdává zboží odpovídající mé potřebě, ale také mu poskytnout zboží ekvivalentní hodnoty, které uspokojuje jeho vlastní potřebu. Dosažení této rovnováhy je složitá záležitost.

Proto používáme peníze k přesunu hodnot v prostoru i čase.

Aby ražba mincí tento problém vyřešila, je nezbytné, aby strana poskytující zboží nebo službu byla přesvědčena o své schopnosti tuto částku později utratit. Každý racionálně uvažující jedinec, který chce přijmout minci, ať už digitální, nebo fyzickou, se tedy ujistí, že splňuje dvě základní kritéria:

- Dílo musí být celistvé a autentické ;**

- a nesmí být vynaloženy dvakrát.**

Pokud používáte fyzickou měnu, je to první charakteristika, kterou je nejsložitější potvrdit. V různých historických obdobích byla integrita kovových mincí často narušena praktikami, jako je stříhání nebo propichování. Například ve starověkém Římě bylo běžnou praxí, že občané oškrabávali hrany zlatých mincí, aby získali trochu drahého kovu a zároveň si je schovali pro budoucí transakce. Vnitřní hodnota mince se tak snížila, ale její nominální hodnota zůstala stejná. To je jeden z důvodů, proč byla hrana mince později rýhována.

Pravost je také obtížné ověřit na fyzickém peněžním nosiči. Dnešní techniky boje proti padělaným penězům jsou stále složitější, což nutí prodejce investovat do nákladných ověřovacích systémů.

Na druhou stranu, vzhledem k jejich povaze není dvojí utrácení pro fyzické měny problémem. Pokud vám dám bankovku v hodnotě 10 EUR, neodvolatelně opouští mé vlastnictví a vstupuje do vašeho, což přirozeně vylučuje jakoukoli možnost vícenásobného utrácení peněžních jednotek, které ztělesňuje. Stručně řečeno, tuto bankovku v hodnotě 10 € nebudu moci utratit znovu.

U digitální měny je to jiné. Zajištění pravosti a integrity mince je často jednodušší. Jak jsme viděli v předchozí části, model UTXO Bitcoinu umožňuje dohledat minci až k jejímu původu, a tak ověřit, že byla skutečně vytvořena těžařem v souladu s pravidly konsensu.

Na druhou stranu je složitější zajistit, aby nedocházelo k dvojímu vynakládání prostředků, protože veškeré digitální zboží je v podstatě informací. Na rozdíl od fyzického zboží se informace při výměně nedělí, ale šíří se násobením. Pokud vám například pošlu dokument e-mailem, bude se duplikovat. Nemůžete si být jisti, že jsem původní dokument smazal.

Zabránění dvojímu utrácení za Bitcoin

Jediným způsobem, jak se této duplikaci digitálního aktiva vyhnout, je mít přehled o všech výměnách v systému. Tímto způsobem můžeme zjistit, kdo co vlastní, a aktualizovat držbu jednotlivých osob podle provedených transakcí. To se děje například u skripturálních peněz v bankovním systému. Když zaplatíte 10 eur obchodníkovi kreditní kartou, banka zaznamená směnu a aktualizuje účetní knihu.

U bitcoinu se dvojímu utrácení brání stejným způsobem. Snažíme se potvrdit neexistenci transakce, při které již byly dané mince utraceny. Pokud mince nebyly nikdy použity, můžeme si být jisti, že k dvojímu utracení nedojde. Tento princip popsal Satoshi Nakamoto v Bílé knize slavnou větou:

**Jediný způsob, jak potvrdit neexistenci transakce, je mít povědomí o všech transakcích

Na rozdíl od bankovního modelu však v případě Bitcoinu nechceme důvěřovat centrálnímu subjektu. Všichni uživatelé tedy musí mít možnost potvrdit tuto absenci dvojího utrácení, aniž by se museli spoléhat na třetí stranu. Všichni tedy musí mít přehled o všech bitcoinových transakcích. Proto jsou transakce Bitcoinu veřejně vysílány ve všech uzlech sítě a zaznamenávány v čistém textu v blockchainu.

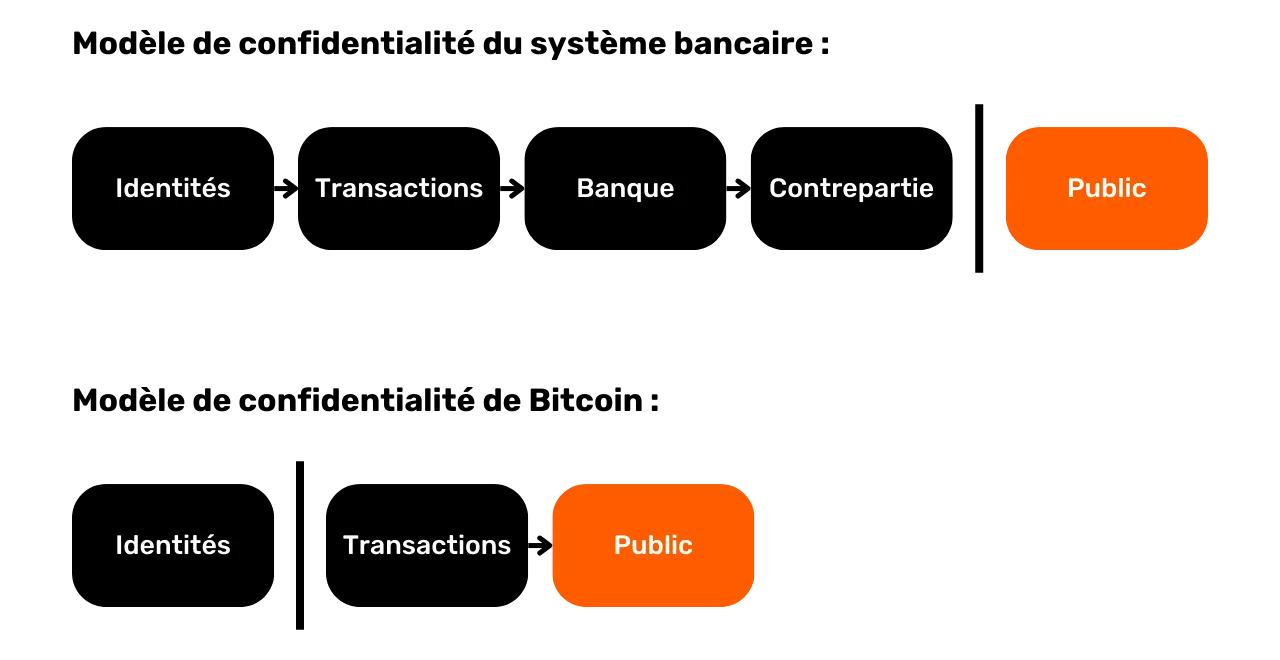

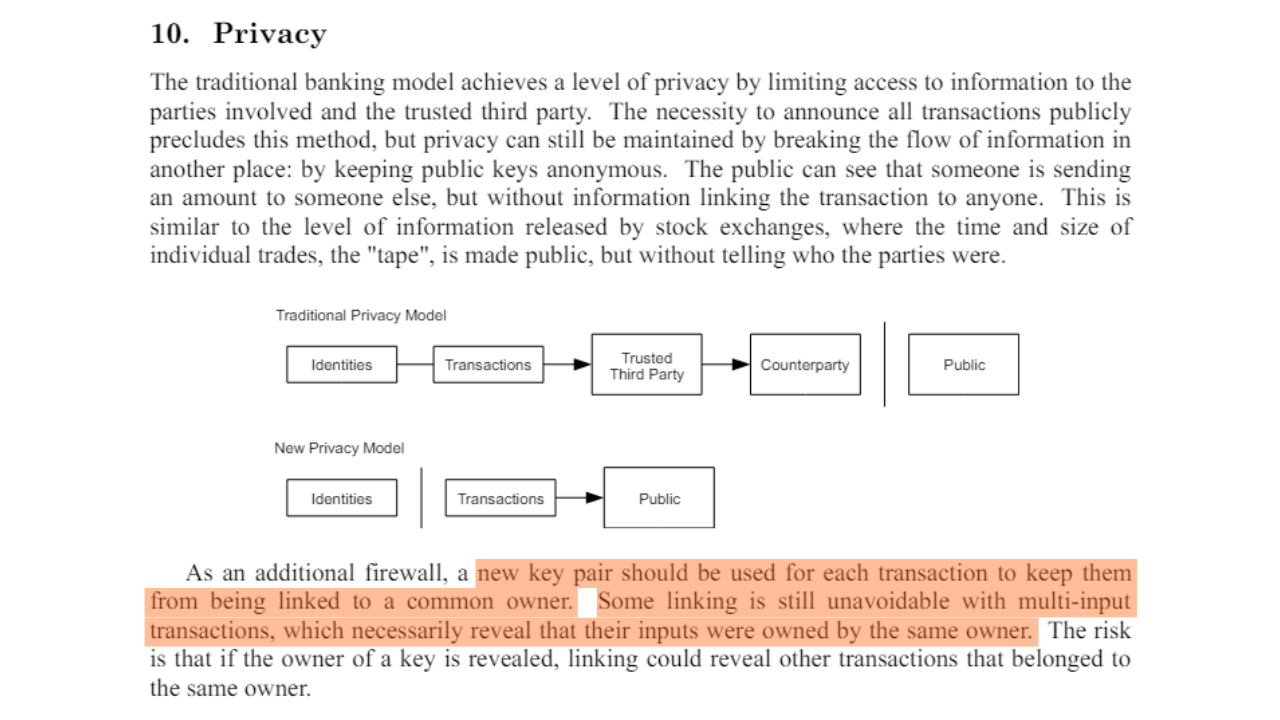

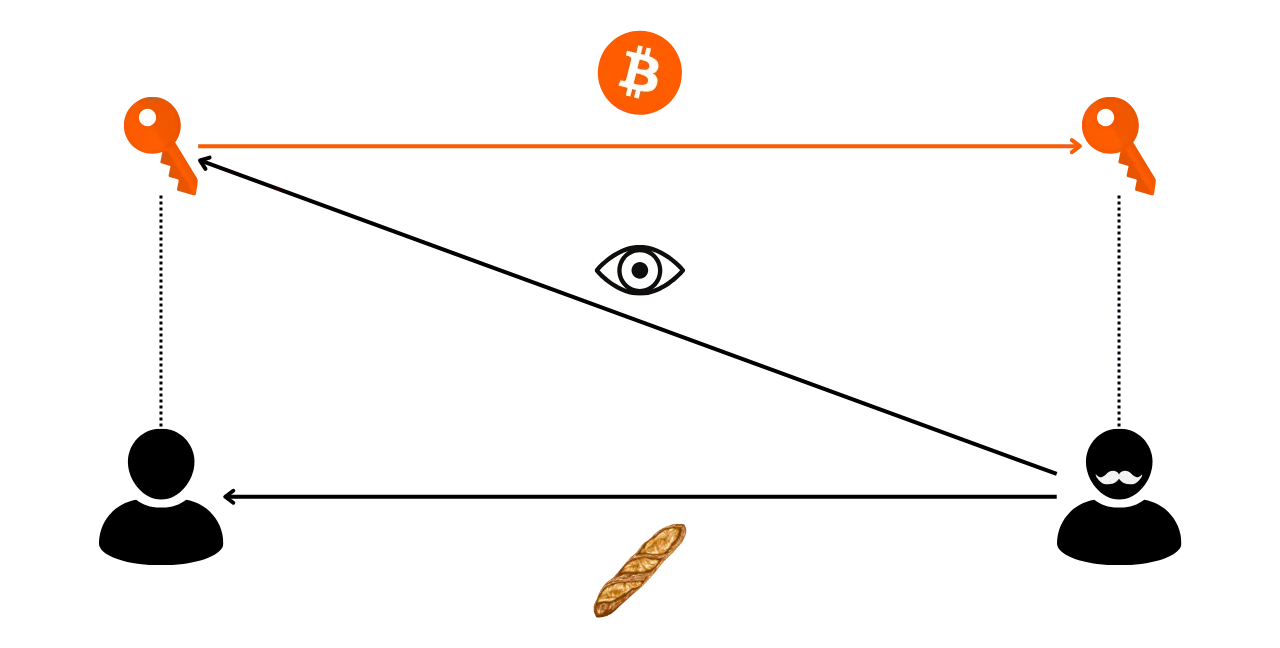

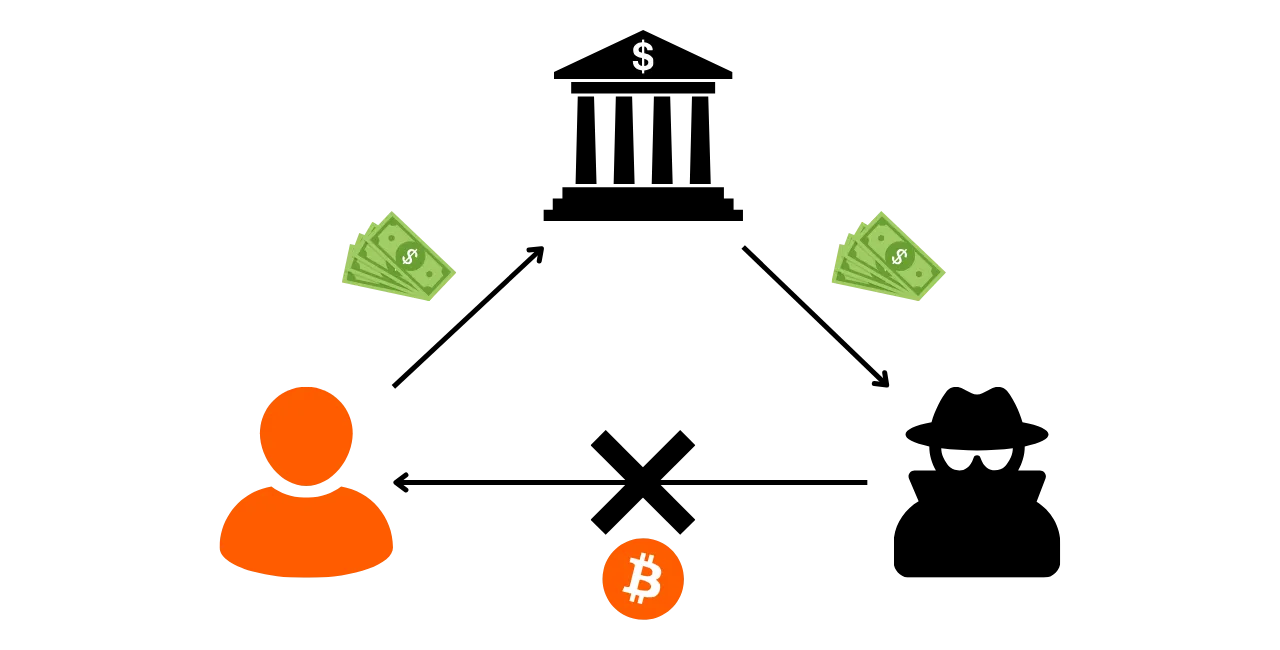

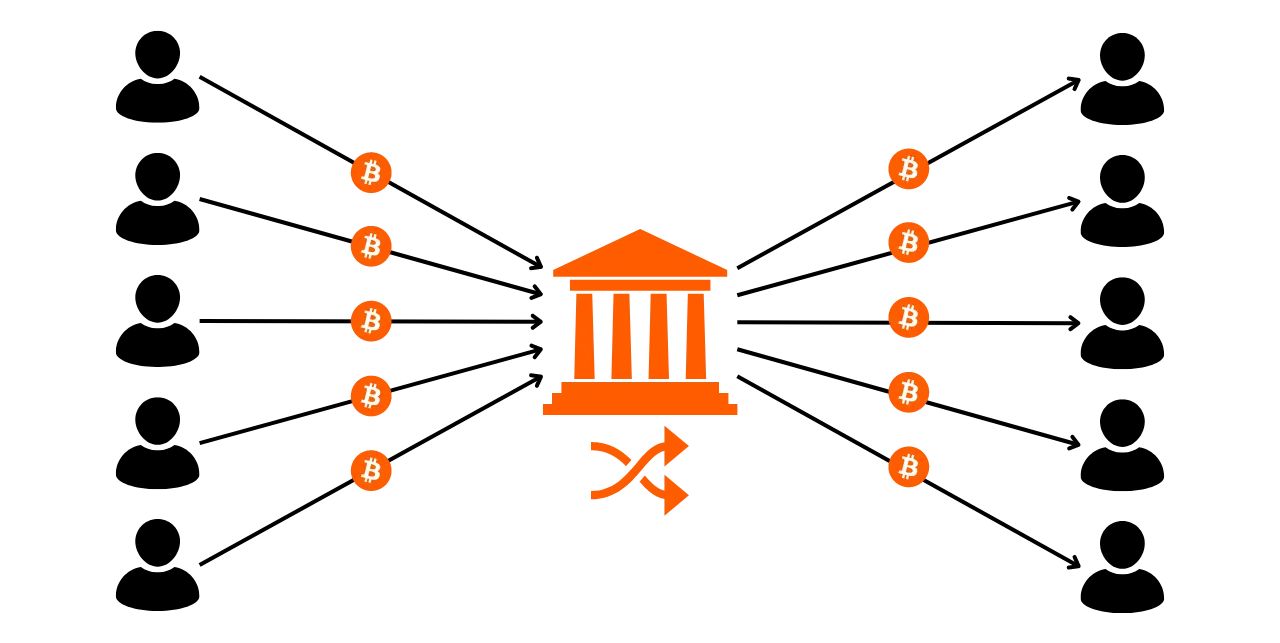

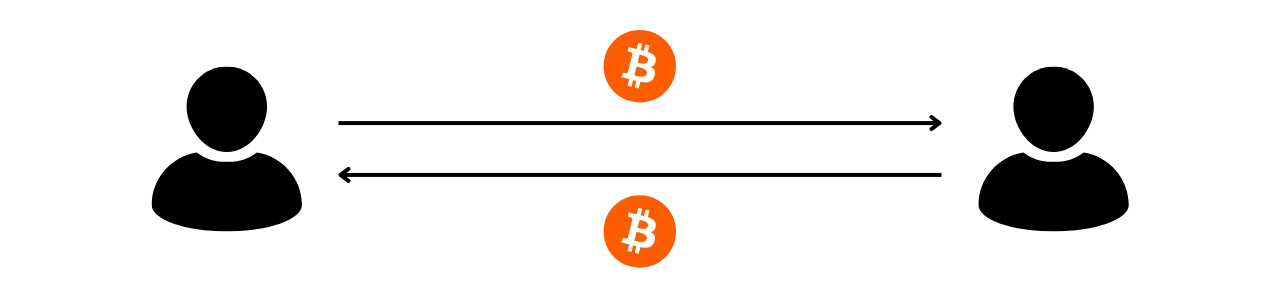

Právě toto veřejné šíření informací komplikuje ochranu soukromí v bitcoinech. V tradičním bankovním systému teoreticky ví o provedených transakcích pouze finanční instituce. U Bitcoinu jsou naopak o všech transakcích informováni všichni uživatelé, a to prostřednictvím svých uzlů.

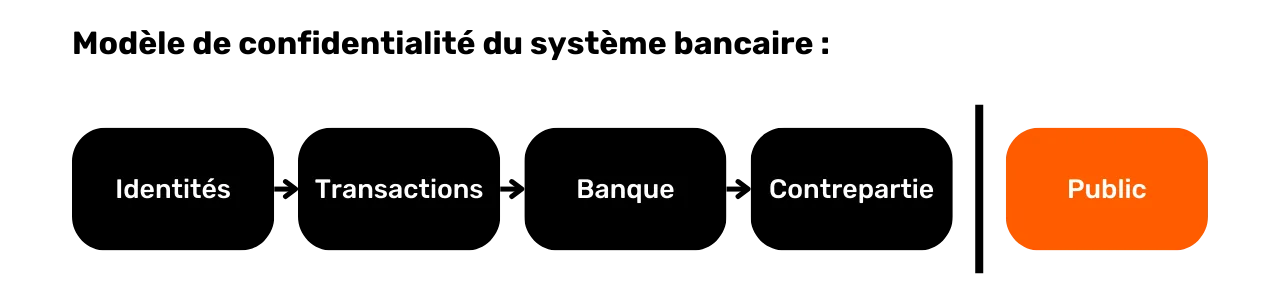

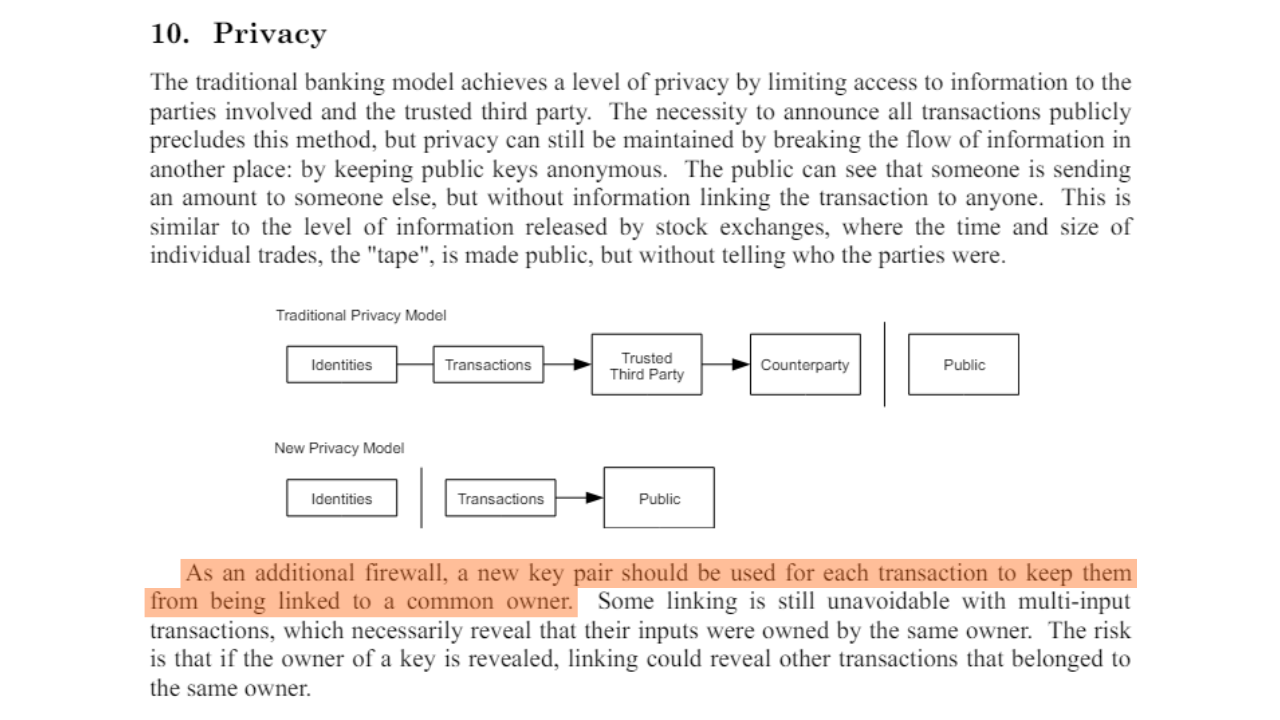

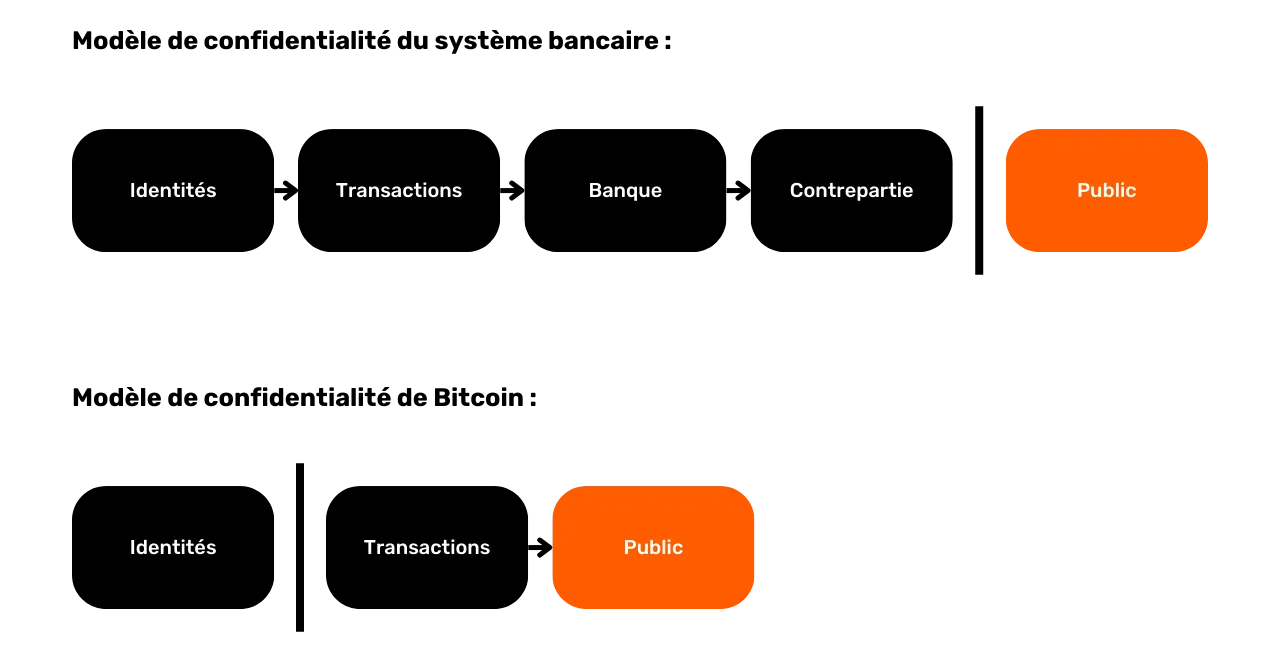

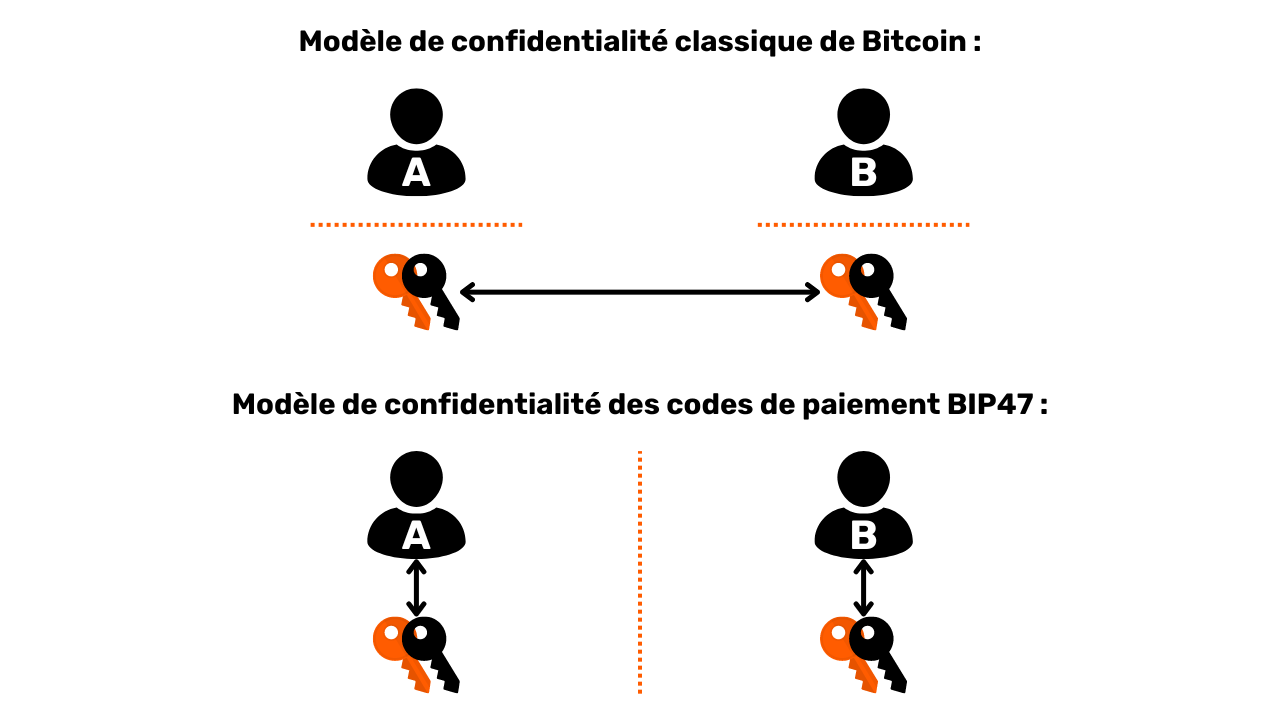

Model důvěrnosti: bankovní systém vs. Bitcoin

V tradičním systému je váš bankovní účet spojen s vaší identitou. Bankéř je schopen zjistit, který bankovní účet patří kterému klientovi a které transakce jsou s ním spojeny. Tento tok informací je však mezi bankou a veřejnou sférou přerušen. Jinými slovy, není možné znát zůstatek a transakce na bankovním účtu patřícím jiné osobě. K těmto informacím má přístup pouze banka.

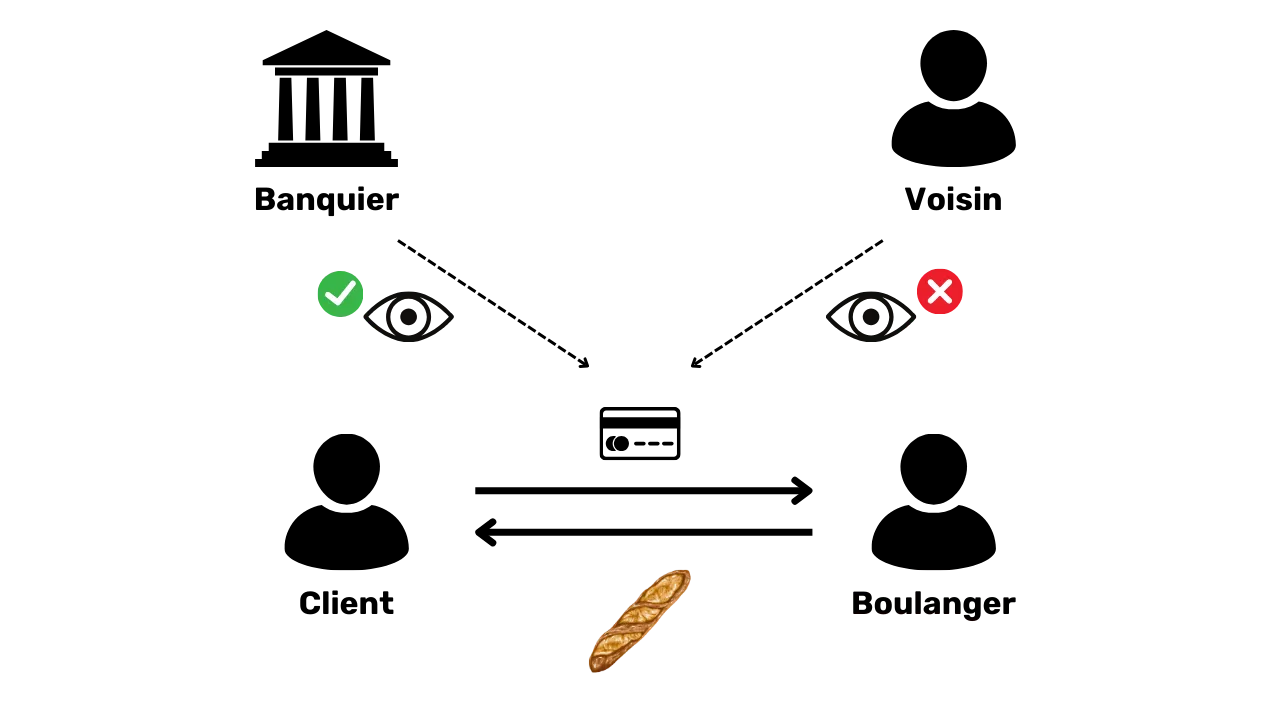

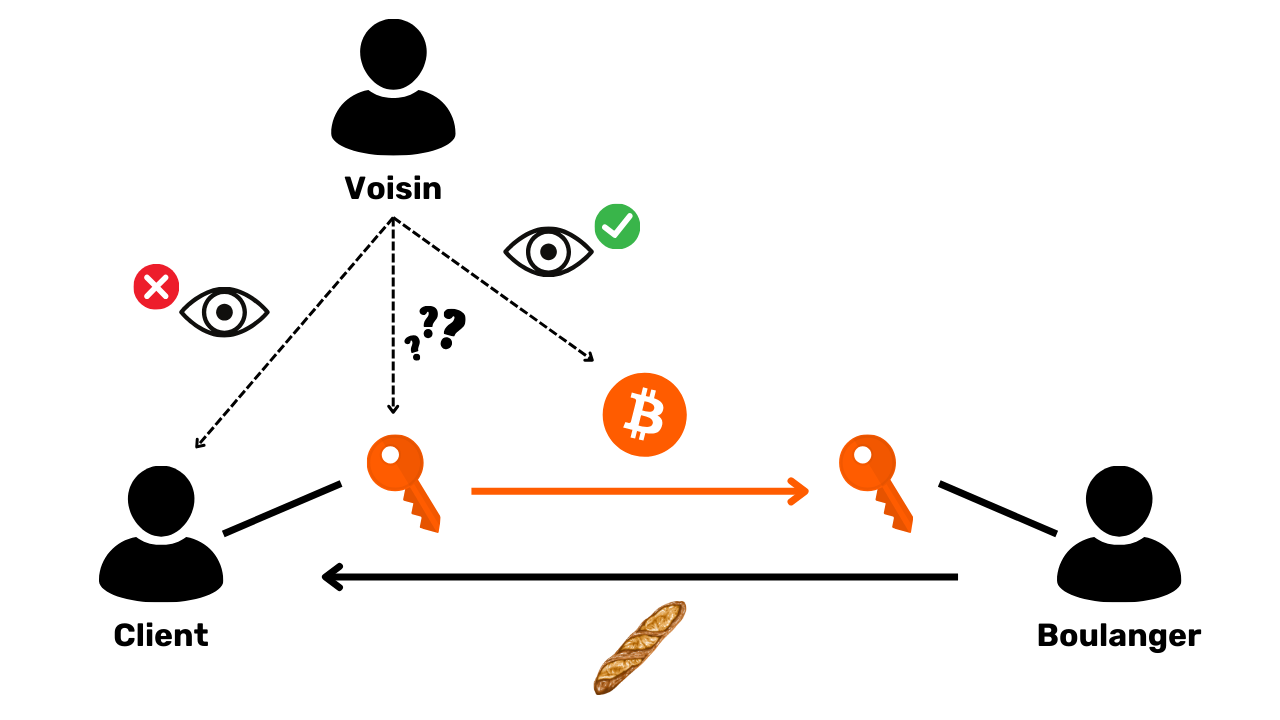

Váš bankéř například ví, že si každé ráno kupujete bagetu u místního pekaře, ale váš soused o této transakci neví. Tímto způsobem je tok informací přístupný zúčastněným stranám, zejména bance, ale zůstává nedostupný pro osoby zvenčí.

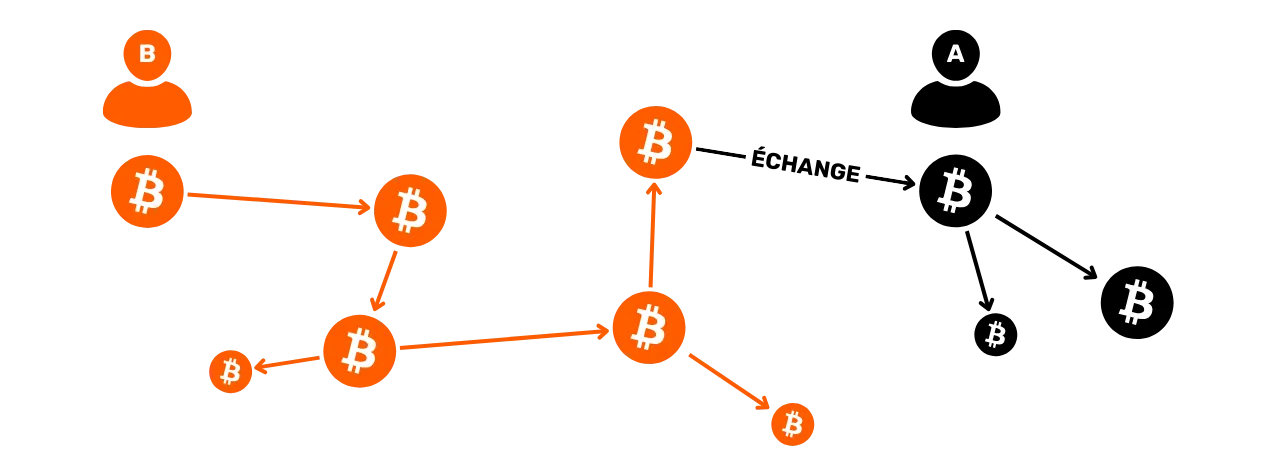

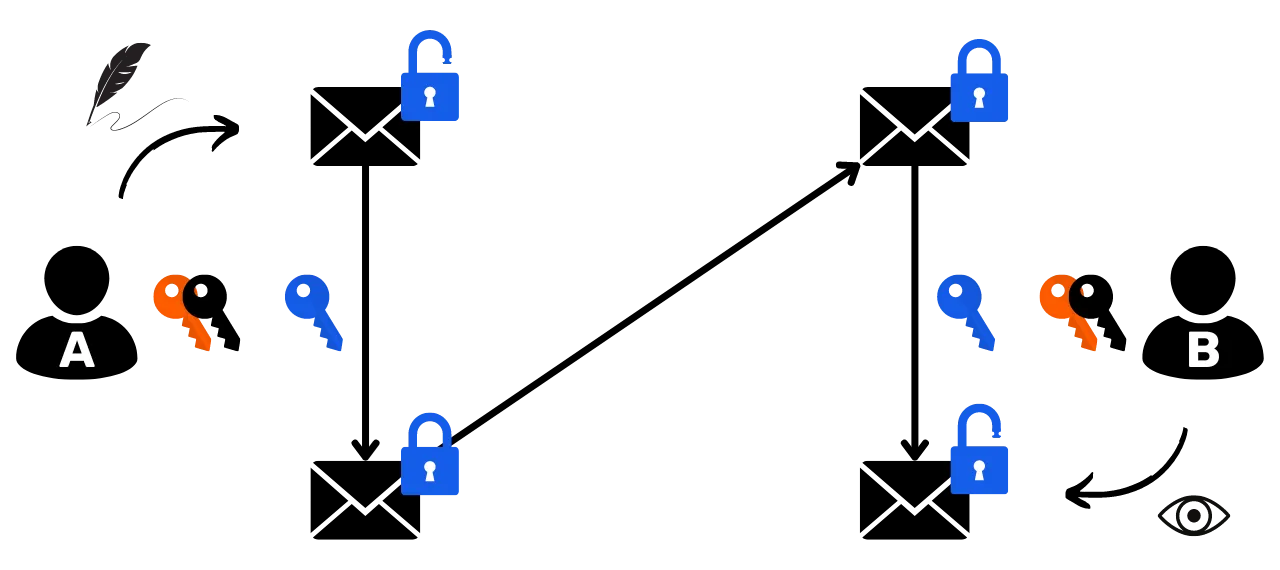

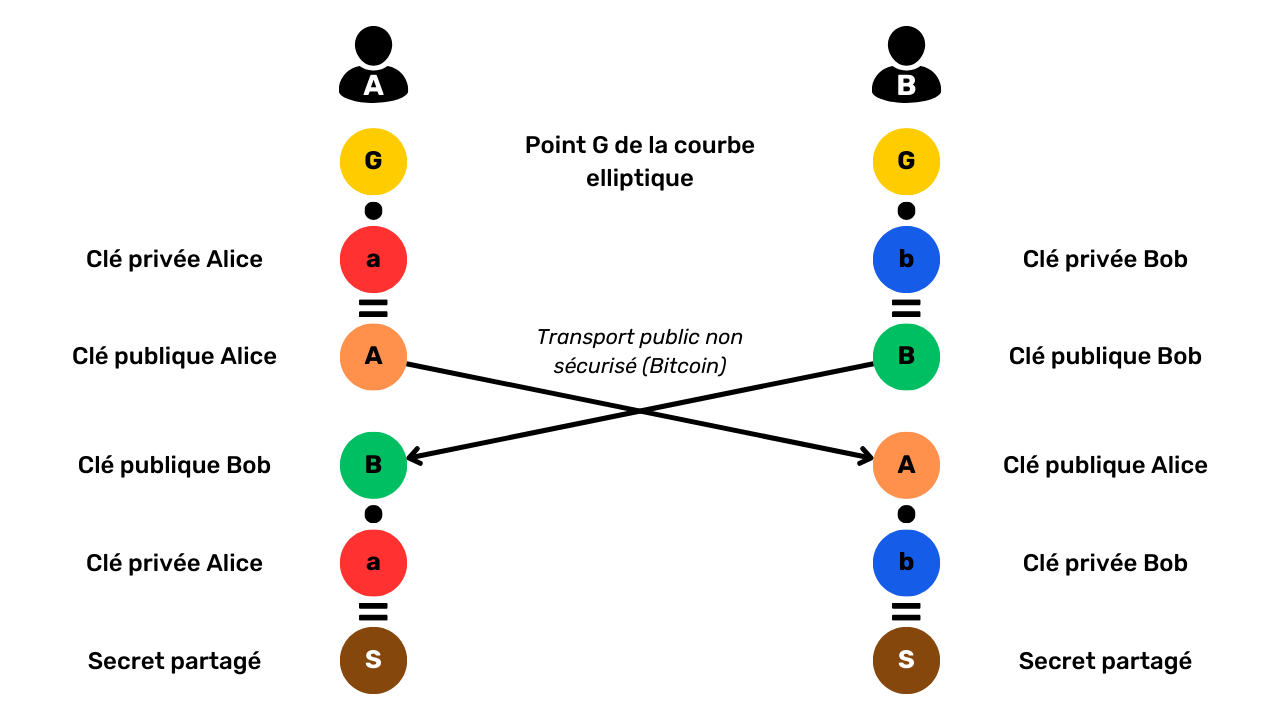

Kvůli omezení veřejného šíření transakcí, které jsme viděli v předchozí části, nemůže model důvěrnosti bitcoinu následovat model bankovního systému. Protože v případě Bitcoinu nelze přerušit tok informací mezi transakcemi a veřejným prostorem, model soukromí se opírá o oddělení identity uživatele od samotných transakcí.

Pokud si například koupíte bagetu od pekaře a zaplatíte v BTC, váš soused, který má svůj vlastní kompletní uzel, může vidět, jak vaše transakce proběhla, stejně jako vidí všechny ostatní transakce v systému. Při dodržení zásad důvěrnosti by však neměl být schopen spojit tuto konkrétní transakci s vaší identitou.

Protože jsou však transakce bitcoinů zveřejňovány, je možné mezi nimi vytvořit vazby a odvodit informace o zúčastněných stranách. Tato činnost dokonce představuje samostatnou specializaci, známou jako "analýza blockchainu". V další části kurzu vás zvu k prozkoumání základů blockchainové analýzy, abyste pochopili, jak jsou vaše bitcoiny sledovány, a mohli se proti nim lépe bránit.

Porozumění analýze řetězce a ochrana před ní

Co je analýza řetězce bitcoinů?

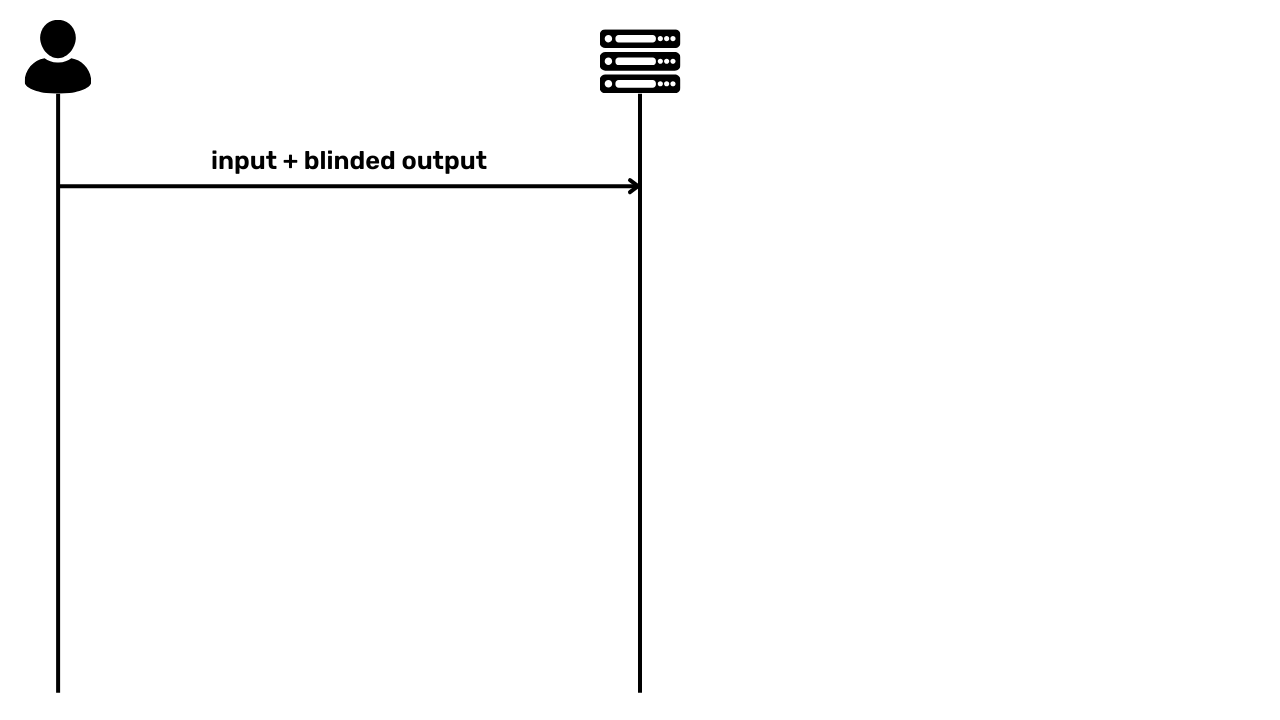

Definice a fungování

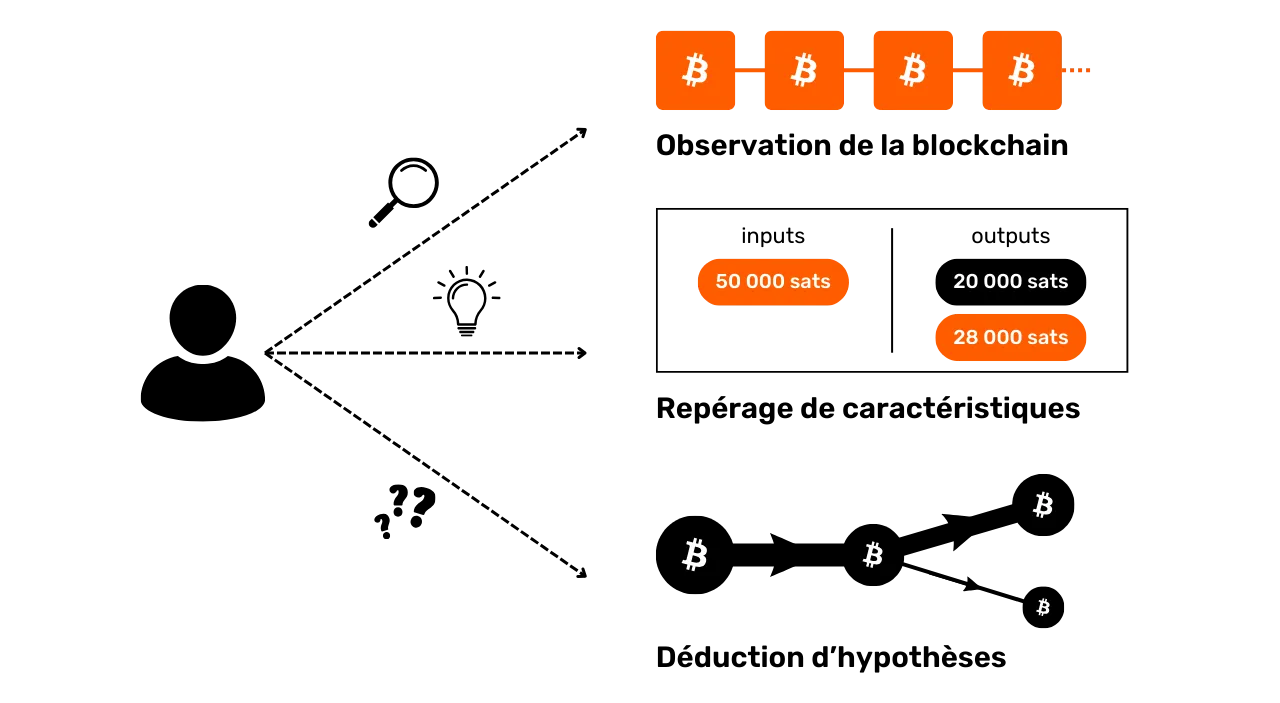

Analýza blockchainu se zabývá sledováním toku bitcoinů v blockchainu. Obecně řečeno, analýza řetězce je založena na pozorování charakteristik ve vzorcích předchozích transakcí. Poté spočívá v identifikaci stejných charakteristik na transakci, kterou chceme analyzovat, a odvození pravděpodobných interpretací z nich. Tato metoda řešení problému, založená na praktickém přístupu k nalezení dostatečně dobrého řešení, je známá jako "heuristika".

Laicky řečeno, analýza řetězce má tři hlavní fáze:

Sledování blockchainu ;

Identifikace známých prvků ;

**Dedukce předpokladů **

Analýzu blockchainu může provádět kdokoli. Stačí mít přístup k veřejným informacím blockchainu prostřednictvím kompletního uzlu, abyste mohli sledovat pohyby transakcí a vytvářet hypotézy. Existují také bezplatné nástroje, které tuto analýzu usnadňují, jako například OXT.me, kterým se budeme podrobně věnovat v posledních dvou kapitolách této části. Hlavní riziko pro důvěrnost však představují společnosti specializující se na analýzu řetězců. Tyto společnosti dovedly analýzu blockchainu do průmyslového měřítka a prodávají své služby finančním institucím a vládám. Mezi těmito společnostmi je jistě nejznámější Chainalysis.

Cíle analýzy řetězce

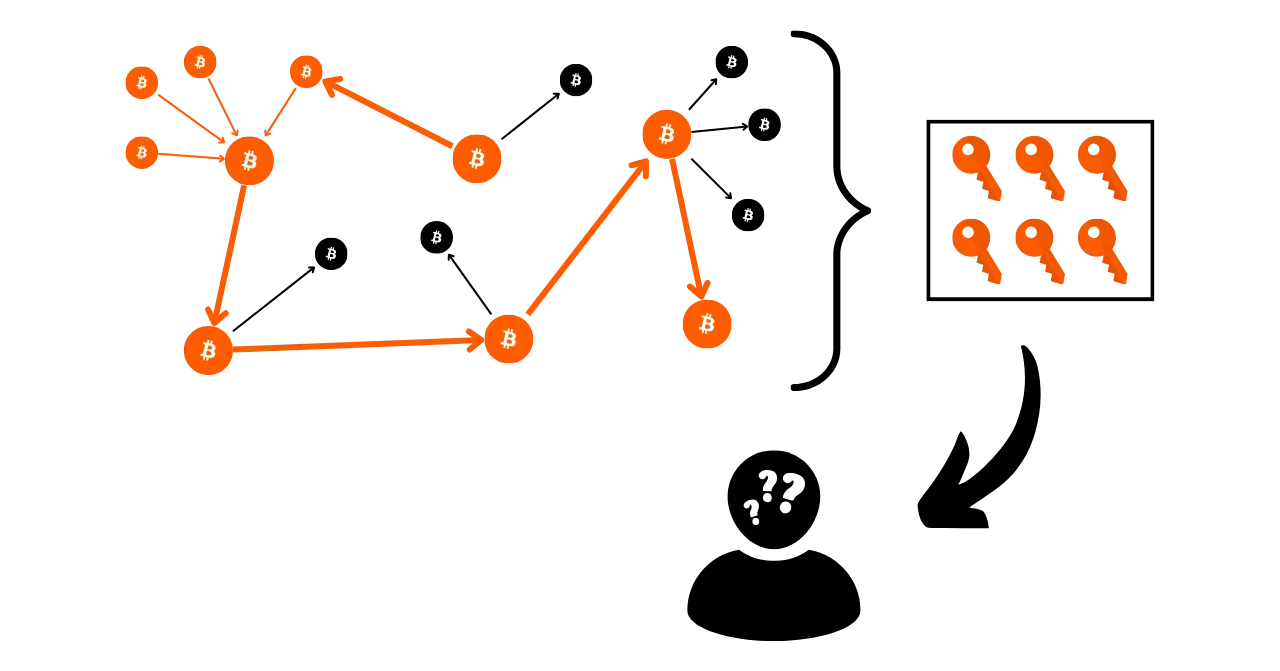

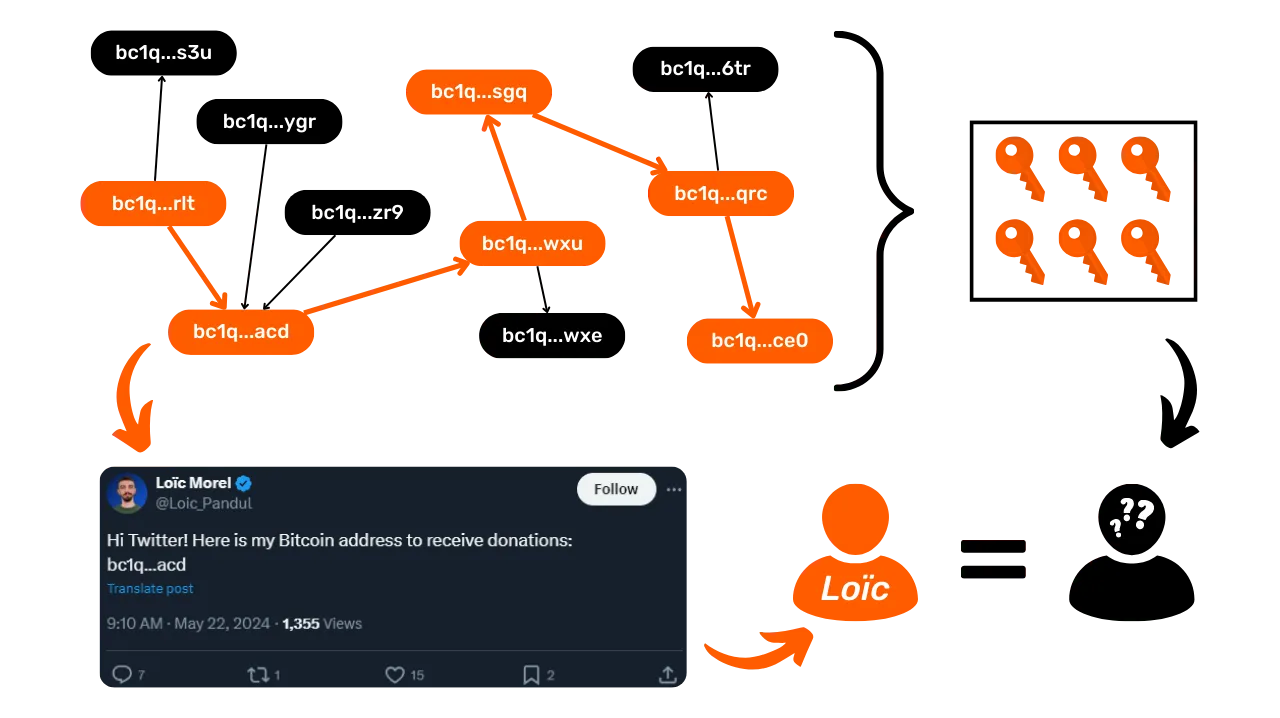

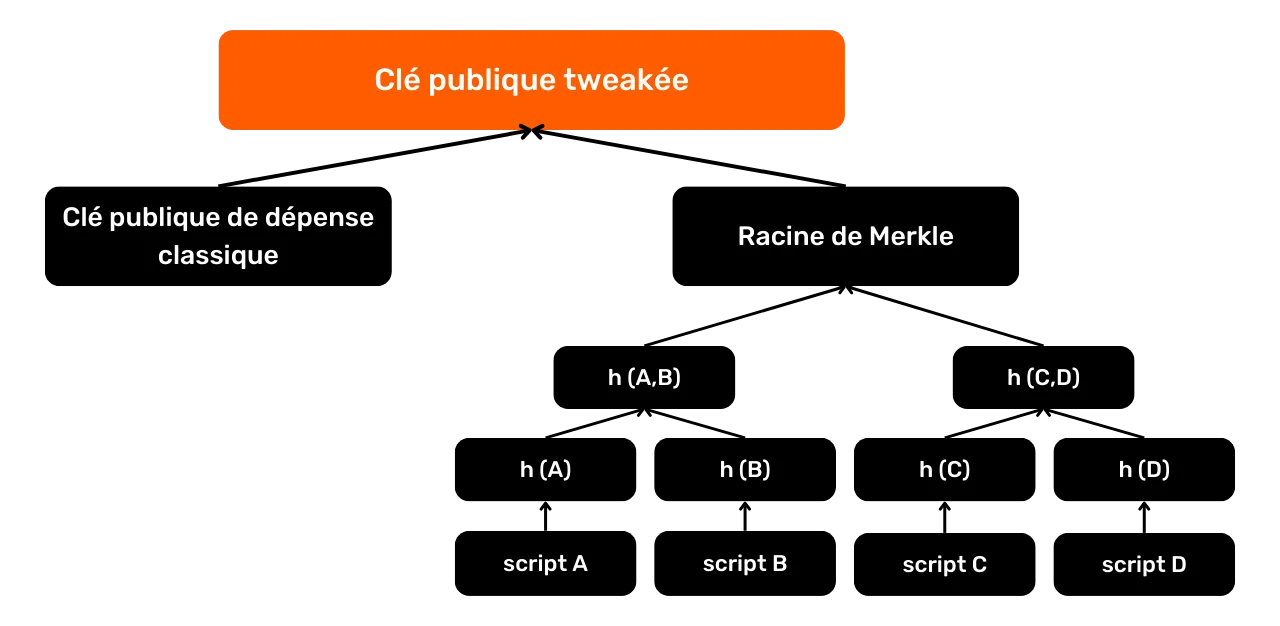

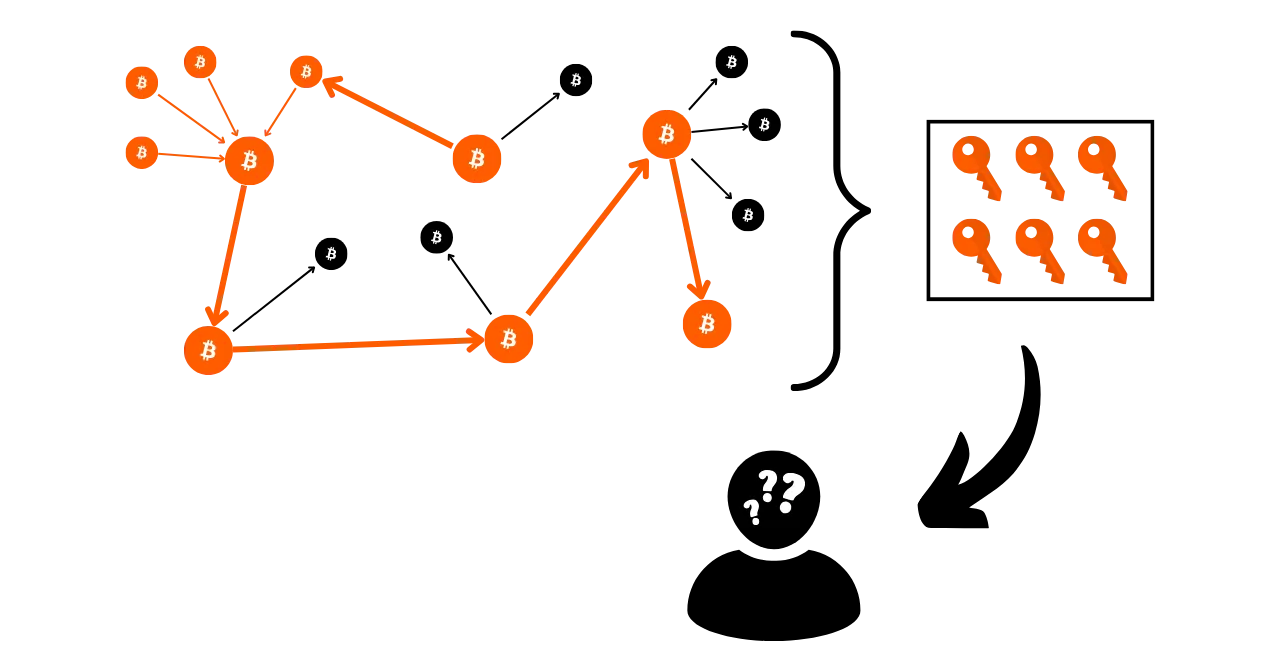

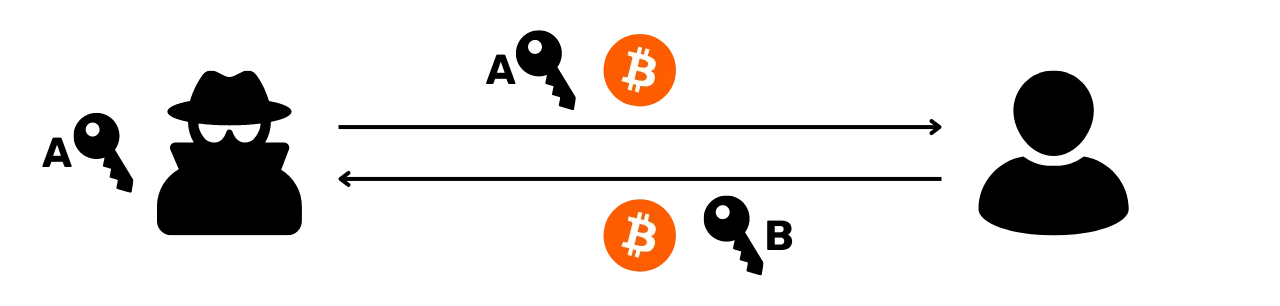

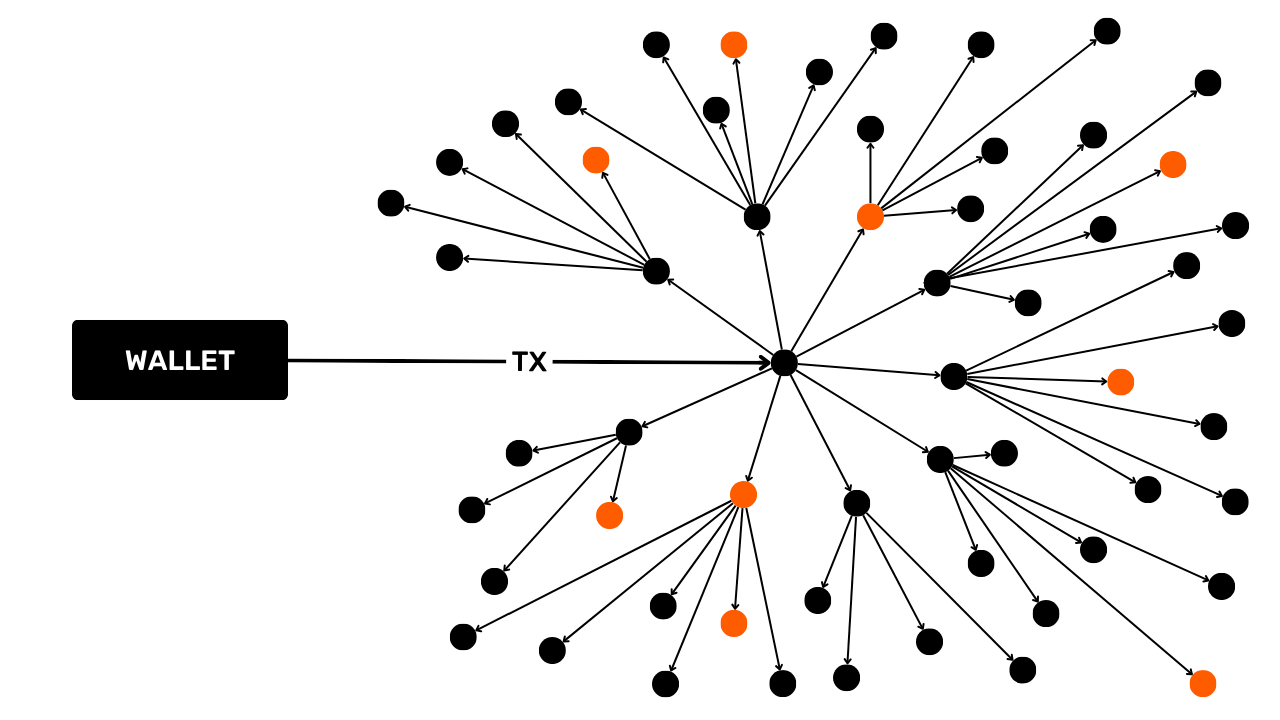

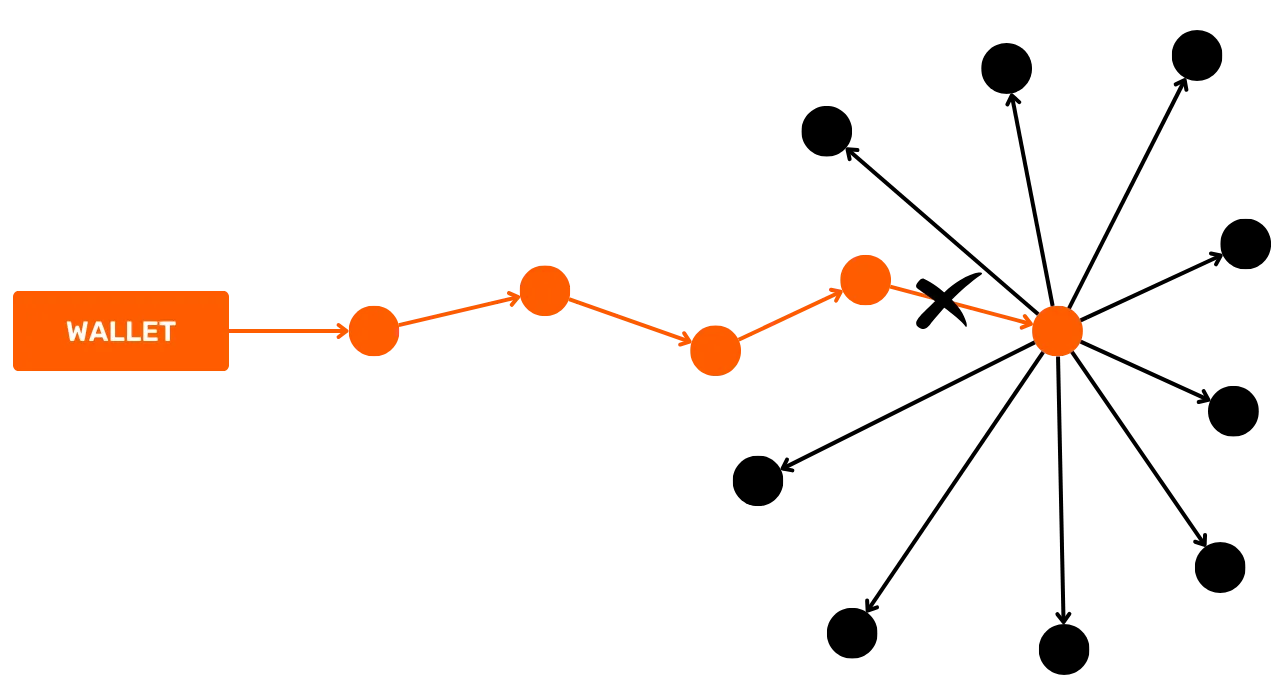

Jedním z cílů analýzy blockchainu je seskupit různé aktivity na Bitcoinu, aby bylo možné určit jedinečnost uživatele, který je provedl. Následně bude možné pokusit se spojit toto seskupení činností se skutečnou identitou.

Vzpomeňte si na předchozí kapitolu. Vysvětlil jsem, proč byl model soukromí bitcoinu původně založen na oddělení identity uživatele od transakcí. Bylo by proto lákavé si myslet, že analýza blockchainu je k ničemu, protože i když se nám podaří agregovat aktivity na řetězci, nemůžeme je spojit se skutečnou identitou.

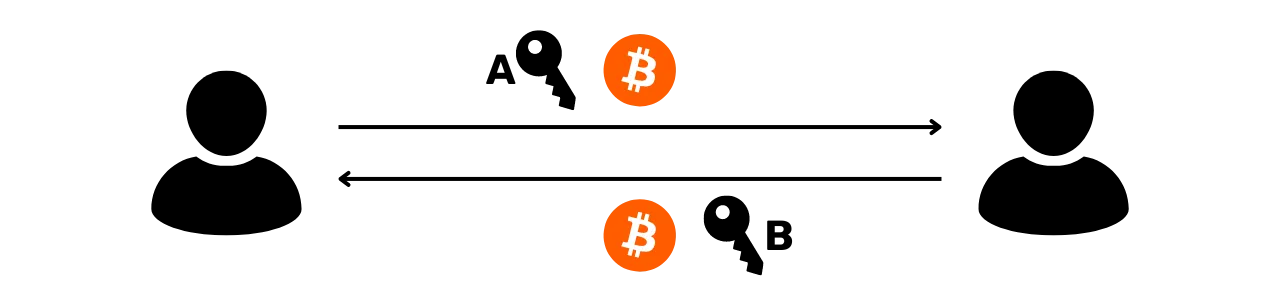

Teoreticky je toto tvrzení správné. V první části tohoto kurzu jsme viděli, že k určení podmínek na UTXO se používají páry kryptografických klíčů. Tyto páry klíčů v podstatě neprozrazují žádné informace o identitě svých držitelů. Takže i když se nám podaří seskupit činnosti spojené s různými páry klíčů, neřekne nám to nic o entitě, která za těmito činnostmi stojí.

Praktická realita je však mnohem složitější. Existuje množství chování, které může spojit skutečnou identitu s aktivitou v řetězci. V analýze se tomu říká vstupní bod a existuje jich velké množství.

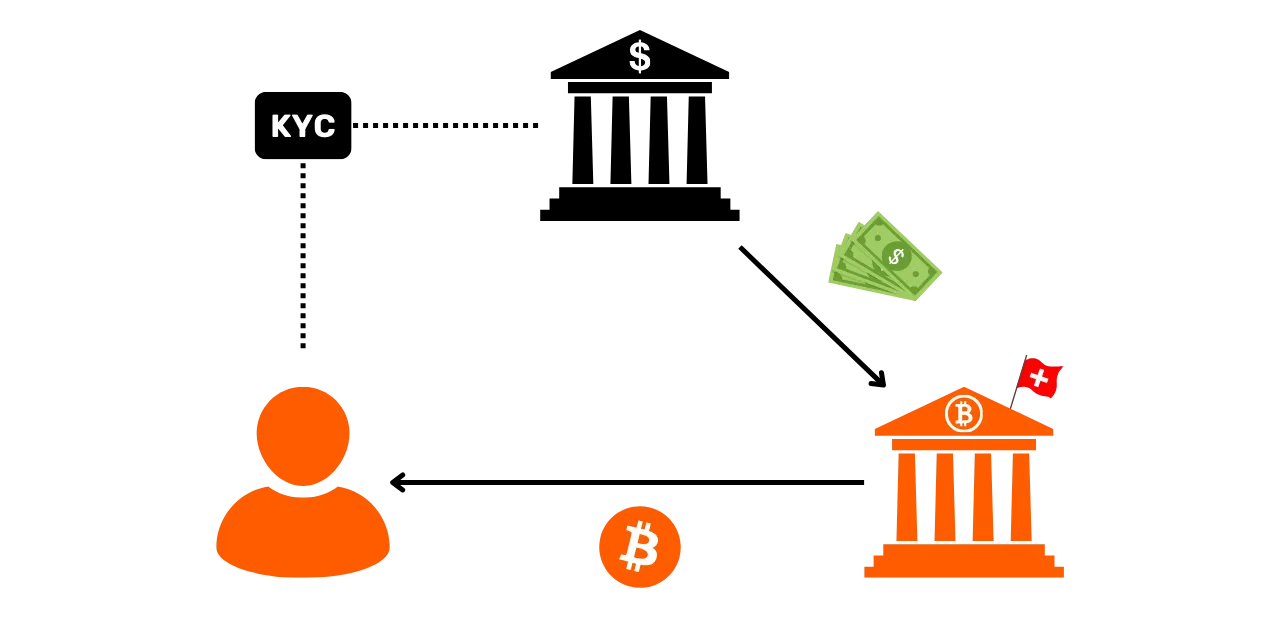

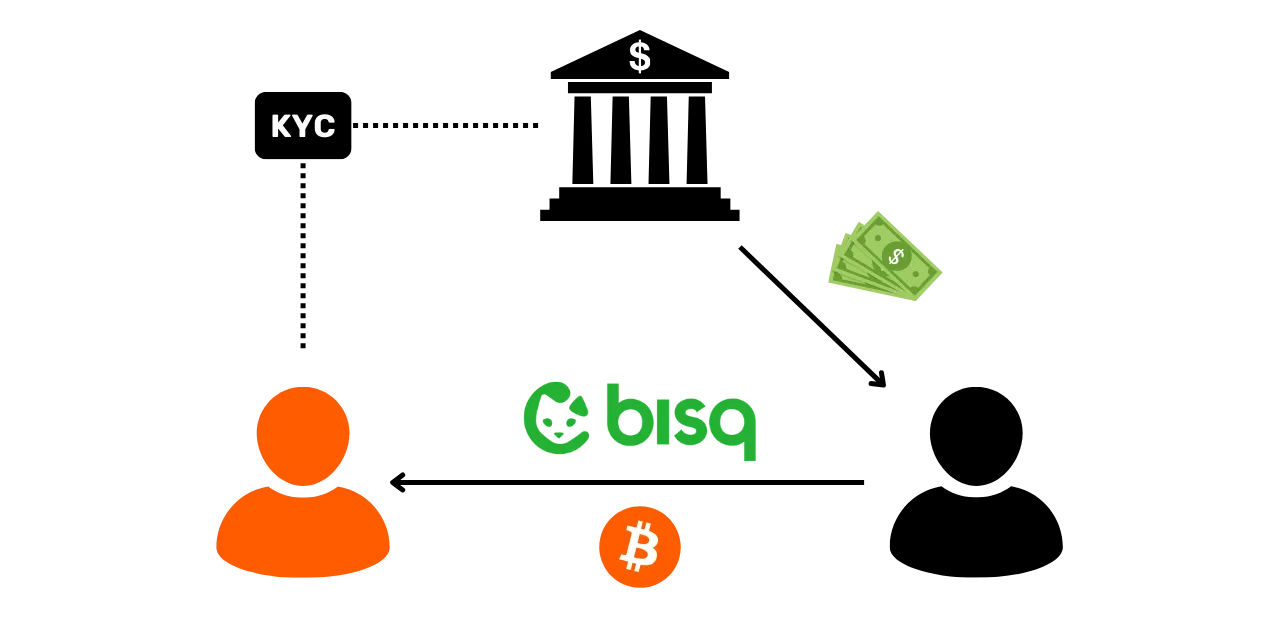

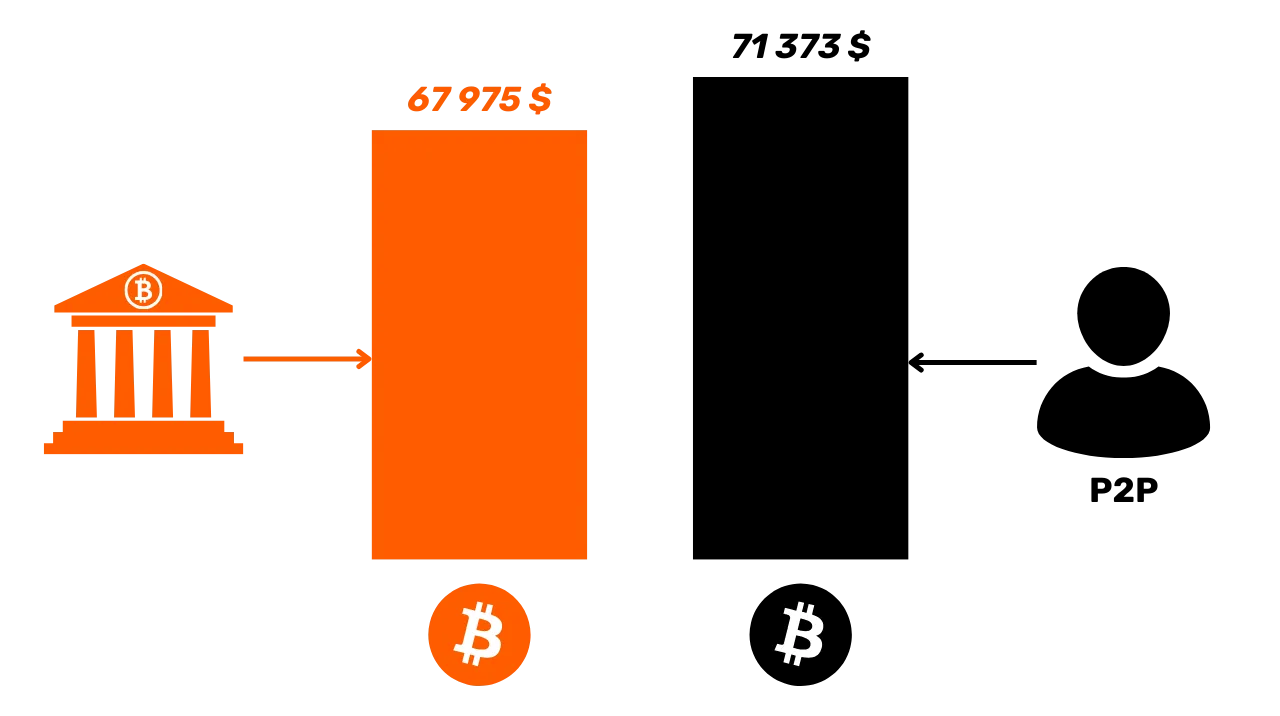

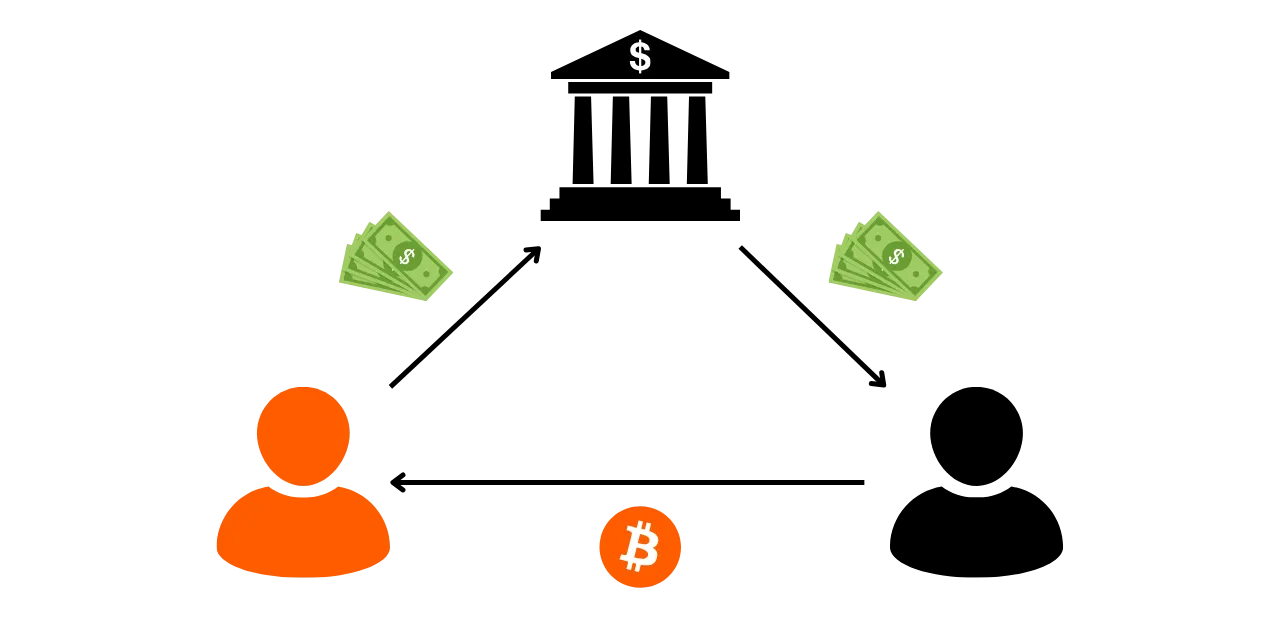

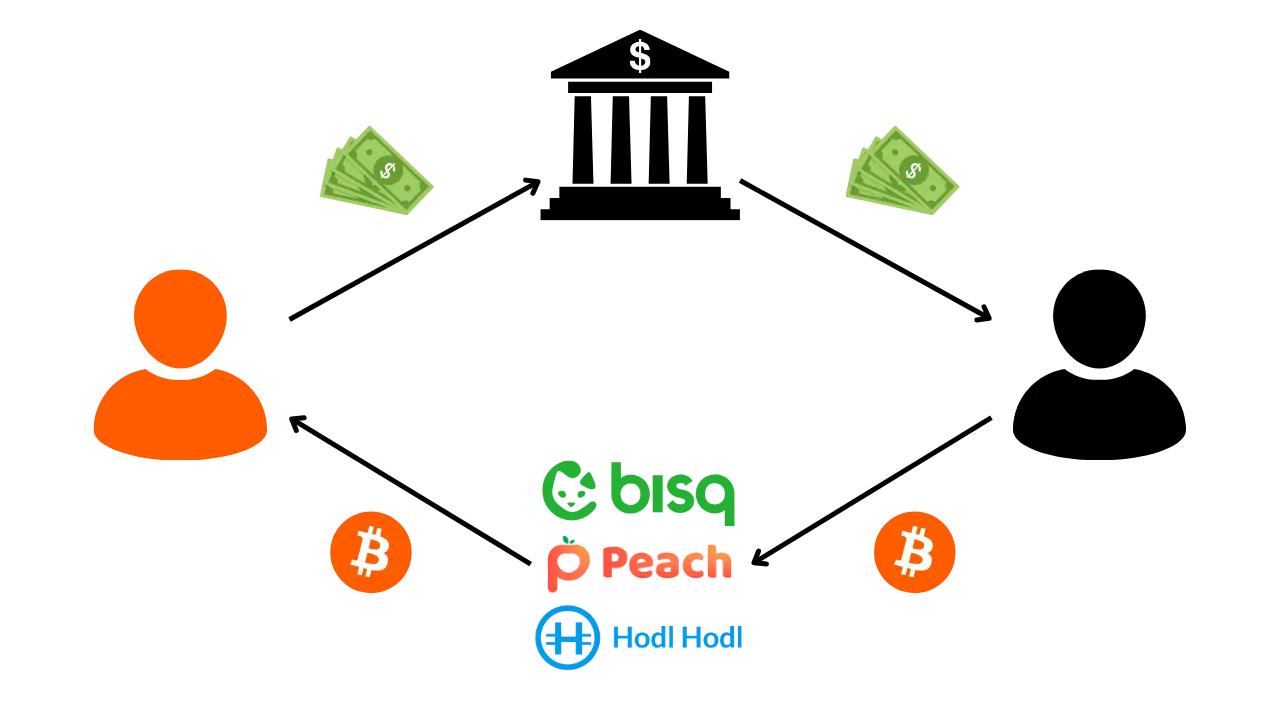

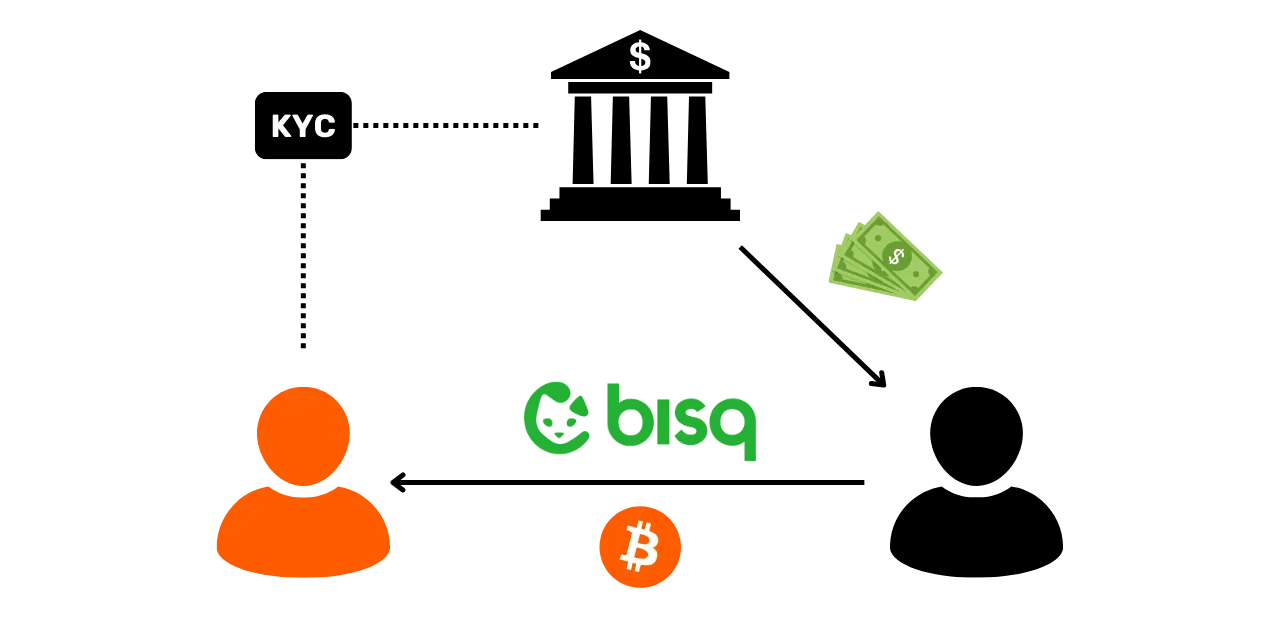

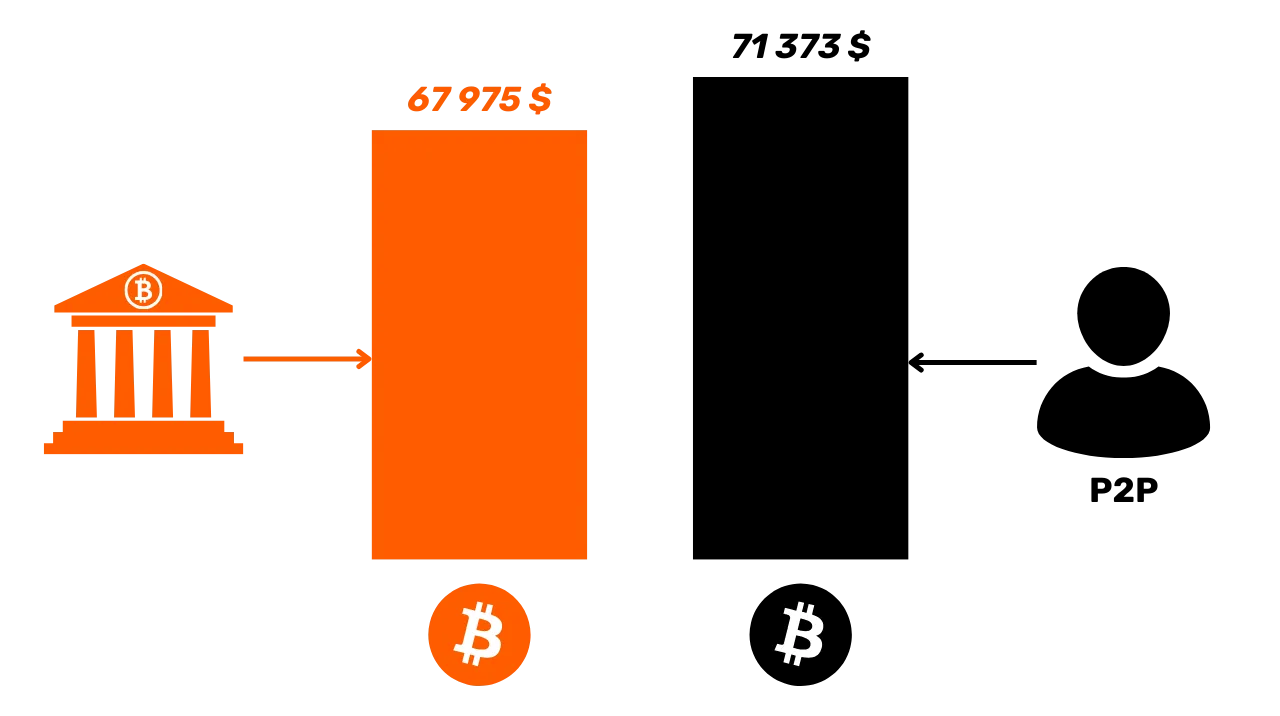

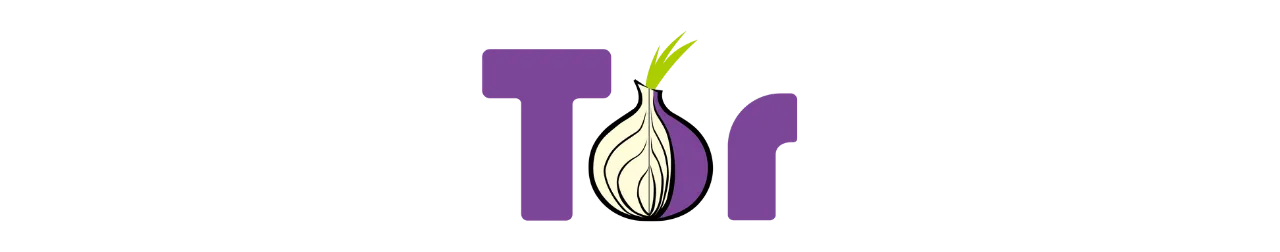

Nejběžnější je KYC (Know Your Customer). Pokud vybíráte své bitcoiny z regulované platformy na jednu z vašich osobních přijímacích adres, někteří lidé jsou schopni spojit vaši identitu s touto adresou. V širším smyslu může být vstupním bodem jakákoli forma interakce mezi vaším reálným životem a bitcoinovou transakcí. Pokud například zveřejníte přijímací adresu na svých sociálních sítích, může to být vstupní bod pro analýzu. Pokud provedete platbu v Bitcoinech svému pekaři, bude moci spojit váš obličej (součást vaší identity) s bitcoinovou adresou.

Těmto vstupním bodům se při používání Bitcoinu prakticky nelze vyhnout. I když se můžeme snažit omezit jejich rozsah, budou vždy přítomny. Proto je zásadní kombinovat metody zaměřené na ochranu soukromí. Udržování oddělení vaší skutečné identity od vašich transakcí je sice zajímavý přístup, ale v dnešní době je stále nedostatečný. Pokud totiž lze všechny vaše aktivity v onchainu seskupit, pak i ten nejmenší vstupní bod pravděpodobně ohrozí jedinou vrstvu důvěrnosti, kterou jste si vytvořili.

Obrana proti řetězové analýze

Při používání Bitcoinu si tedy musíme umět poradit i s analýzou blockchainu. Tím můžeme minimalizovat agregaci našich aktivit a omezit dopad vstupního bodu na naše soukromí.

Jak lépe čelit analýze blockchainu, než se seznámit s metodami, které se při ní používají? Pokud chcete vědět, jak zlepšit své soukromí na Bitcoinu, musíte těmto metodám porozumět. Díky tomu lépe pochopíte techniky, jako je coinjoin nebo payjoin (techniky, na které se podíváme v závěrečných částech kurzu), a omezíte chyby, kterých se můžete dopustit.

https://planb.network/tutorials/privacy/on-chain/payjoin-848b6a23-deb2-4c5f-a27e-93e2f842140f

V tomto ohledu můžeme najít analogii s kryptografií a kryptoanalýzou. Dobrý kryptograf je především dobrý kryptoanalytik. Chcete-li vymyslet nový šifrovací algoritmus, musíte vědět, jakým útokům bude čelit, a také studovat, proč byly předchozí algoritmy prolomeny. Stejný princip platí i pro soukromí Bitcoinu. Pochopení metod analýzy blockchainu je klíčem k ochraně před nimi. Proto jsem do tohoto školení zařadil celou část o analýze řetězců.

Metody analýzy řetězce

Je důležité si uvědomit, že analýza řetězců není exaktní věda. Opírá se o heuristiku odvozenou z předchozích pozorování nebo logických interpretací. Tato pravidla nám umožňují získat poměrně spolehlivé výsledky, nikdy však s absolutní přesností. Jinými slovy, řetězcová analýza vždy zahrnuje určitý rozměr pravděpodobnosti v dosažených závěrech. Například lze s různou mírou jistoty odhadnout, že dvě adresy patří stejnému subjektu, ale naprostá jistota bude vždy nedosažitelná.

Celý smysl řetězové analýzy spočívá právě v agregaci různých heuristik, aby se minimalizovalo riziko chyby. Svým způsobem jde o kumulaci důkazů, která nás přibližuje realitě.

Tyto známé heuristiky lze rozdělit do různých kategorií, které si podrobně popíšeme níže:

- Vzory transakcí ;**

- Interní heuristika transakcí ;**

- Heuristika vně transakce.**

Satoshi Nakamoto a analýza řetězce

První dvě heuristiky analýzy řetězce objevil sám Satoshi Nakamoto. Hovoří o nich v 10. části Bílé knihy Bitcoinu. Jsou to :

- cIOH (Common Input Ownership Heuristic);

- a opakované použití adresy.

Zdroj: Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Jaké to jsou, se dozvíme v následujících kapitolách, ale už teď je zajímavé, že tyto dvě heuristiky si dodnes udržují v analýze řetězců prvenství.

Vzory transakcí

Vzor transakce je jednoduše celkový model nebo struktura typické transakce, kterou lze nalézt v blockchainu a jejíž pravděpodobná interpretace je známa. Při studiu vzorů se zaměřujeme na jednu transakci a analyzujeme ji na vysoké úrovni.

Jinými slovy, budeme se zabývat pouze počtem UTXO na vstupech a počtem UTXO na výstupech, aniž bychom se zabývali konkrétnějšími detaily nebo prostředím transakce. Na základě pozorovaného vzoru můžeme interpretovat povahu transakce. Poté budeme hledat charakteristiky její struktury a vyvodíme interpretaci.

V této části se společně podíváme na hlavní modely transakcí, se kterými se setkáváme při analýze řetězců, a u každého modelu uvedu pravděpodobný výklad této struktury a také konkrétní příklad.

Jedna zásilka (nebo jedna platba)

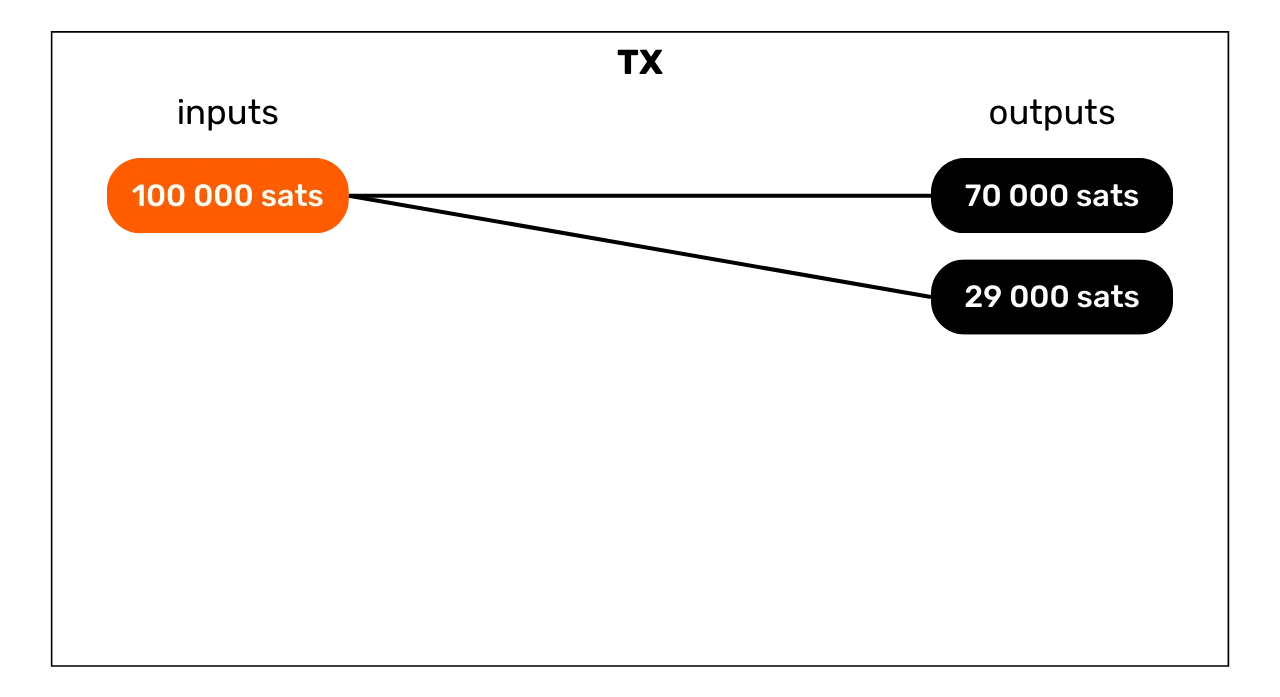

Začněme velmi častým vzorem, protože se objevuje u většiny plateb bitcoiny. Jednoduchý model platby je charakterizován spotřebou jednoho nebo více UTXO jako vstupů a produkcí 2 UTXO jako výstupů. Tento model tedy vypadá následovně:

Když si všimneme této struktury transakcí v blockchainu, můžeme si již udělat výklad. Jak již název napovídá, tento model naznačuje, že se nacházíme v přítomnosti odesílací nebo platební transakce. Uživatel spotřeboval na vstupu své vlastní UTXO, aby na výstupu uspokojil platební UTXO a směnné UTXO (peníze vrácené témuž uživateli).

Víme tedy, že sledovaný uživatel již pravděpodobně nevlastní jeden ze dvou výstupních UTXO (platební UTXO), ale stále vlastní druhý UTXO (výměnný UTXO).

V tuto chvíli nemůžeme určit, který výstup reprezentuje který UTXO, protože to není účelem studie vzoru. K tomu se dostaneme tak, že se budeme spoléhat na heuristiku, kterou budeme studovat v následujících částech. V této fázi se náš cíl omezuje na určení povahy dané transakce, což je v tomto případě prosté odeslání.

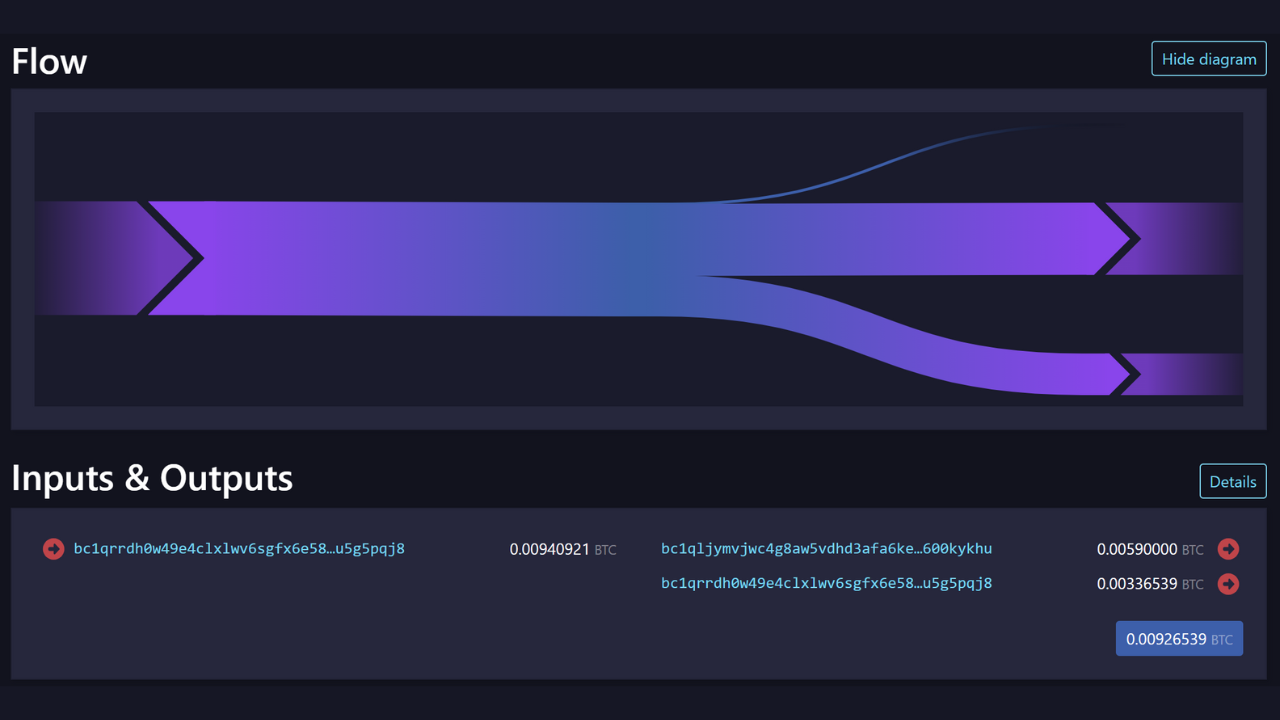

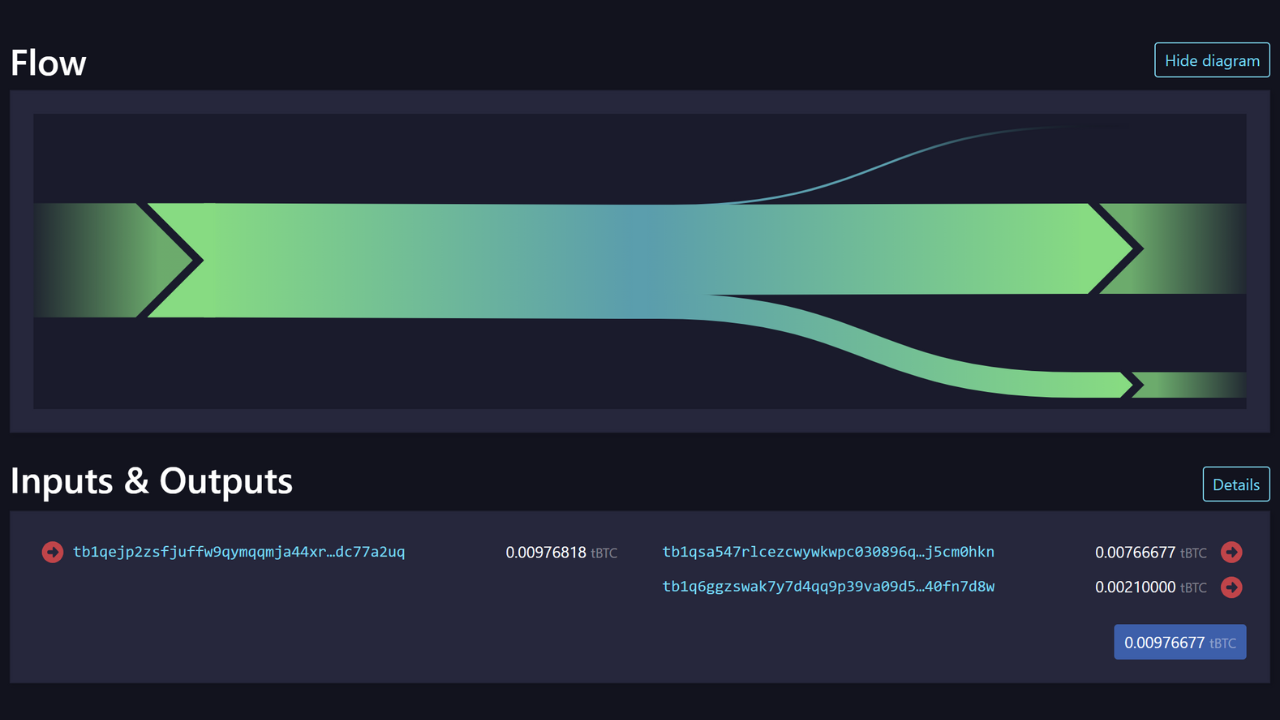

Zde je například transakce Bitcoinu, která využívá vzor jednoduchého odeslání:

b6cc79f45fd2d7669ff94db5cb14c45f1f879ea0ba4c6e3d16ad53a18c34b769

Source : Mempool.space

Po tomto prvním příkladu byste měli lépe pochopit, co znamená studovat "transakční model". Transakci zkoumáme tak, že se soustředíme pouze na její strukturu, aniž bychom brali v úvahu její prostředí nebo konkrétní detaily transakce. V tomto prvním kroku se díváme pouze na celkový obraz.

Nyní, když jste pochopili, co je to vzor, přejděme k dalším existujícím vzorům.

Zametání

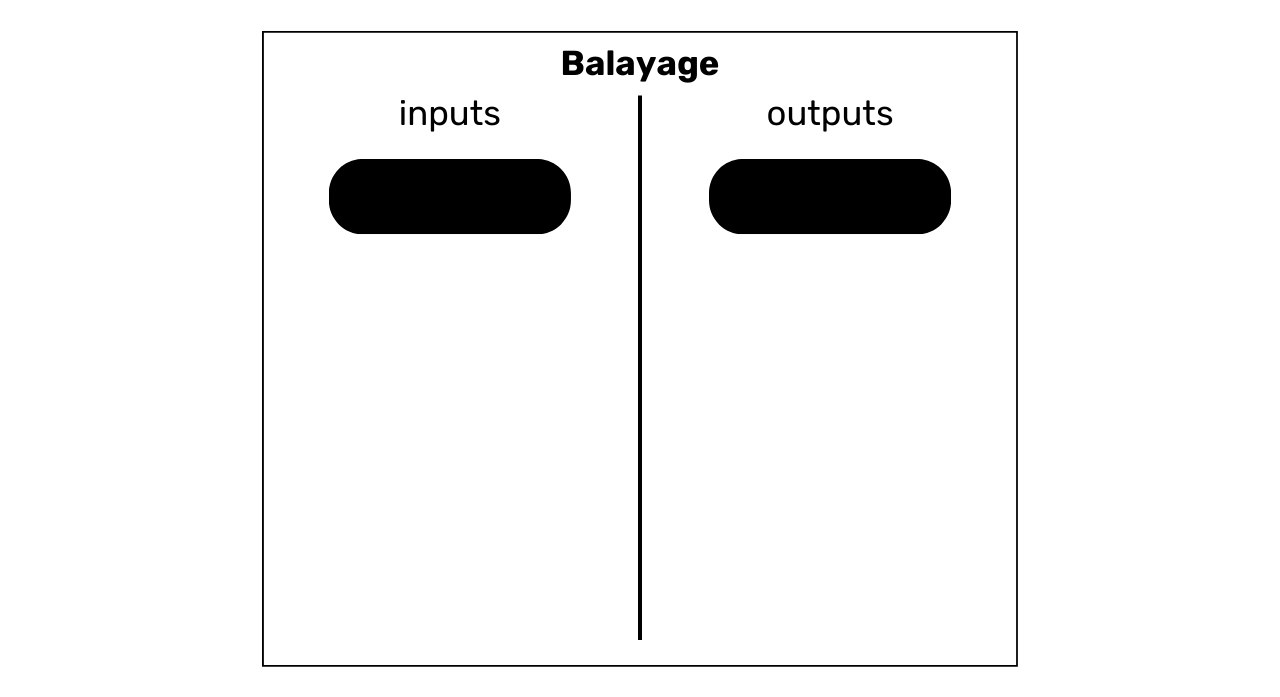

Tento druhý model je charakterizován spotřebou jednoho UTXO jako vstupu a výrobou jednoho UTXO jako výstupu.

Interpretace tohoto modelu je taková, že se nacházíme v přítomnosti samopřenosu. Uživatel převedl své bitcoiny na sebe, na jinou adresu, která mu patří. Vzhledem k tomu, že při transakci nedochází k žádné výměně, je velmi nepravděpodobné, že jsme v přítomnosti platby. Při platbě je totiž téměř nemožné, aby měl plátce UTXO přesně odpovídající částce požadované prodávajícím plus poplatek za transakci. Obecně je tedy plátce povinen vytvořit směnný výstup.

Pak víme, že sledovaný uživatel pravděpodobně stále vlastní toto UTXO. V kontextu řetězové analýzy, pokud víme, že UTXO použitý jako vstup transakce patří Alici, můžeme předpokládat, že UTXO použitý jako výstup patří také jí. Zajímavým se později stane nalezení heuristik pro vnitřní transakce, které by mohly tento předpoklad posílit (těmto heuristikám se budeme věnovat v kapitole 3.3).

Zde je například transakce s bitcoiny, která využívá vzor sweep:

35f1072a0fda5ae106efb4fda871ab40e1f8023c6c47f396441ad4b995ea693d

Source : Mempool.space

Dejte si však pozor, že tento typ vzoru může odhalit i vlastní převod na účet platformy pro výměnu kryptoměn. Teprve studium známých adres a kontext transakce nám napoví, zda se jedná o samopřevod na peněženku, nebo o výběr na platformu. Adresy směnárenských platforem jsou totiž často snadno identifikovatelné.

Vezměme si znovu příklad Alice: pokud skenování vede na adresu známou nějaké platformě (jako je například Binance), může to znamenat, že bitcoiny byly převedeny mimo přímé vlastnictví Alice, pravděpodobně s úmyslem je prodat nebo uložit na této platformě. Na druhou stranu, pokud je cílová adresa neznámá, lze předpokládat, že jde jednoduše o jinou peněženku, která stále patří Alici. Tento typ studie však patří spíše do kategorie heuristiky než vzorců.

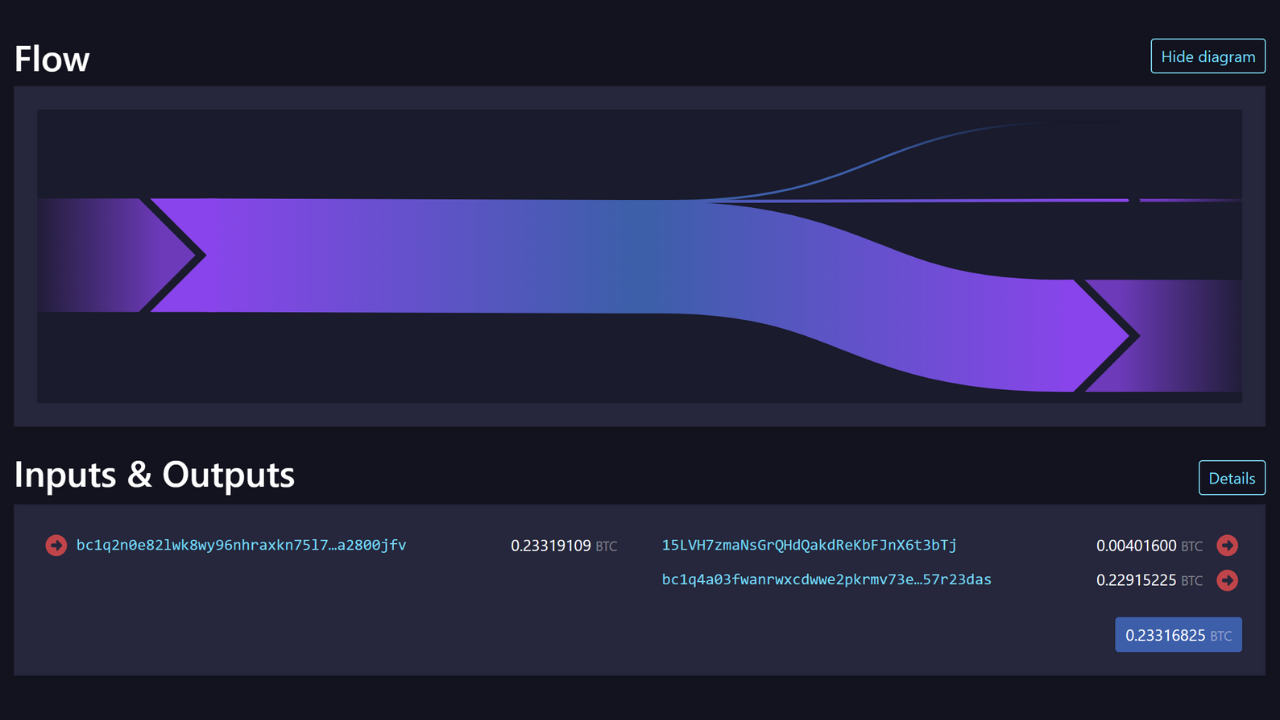

Konsolidace

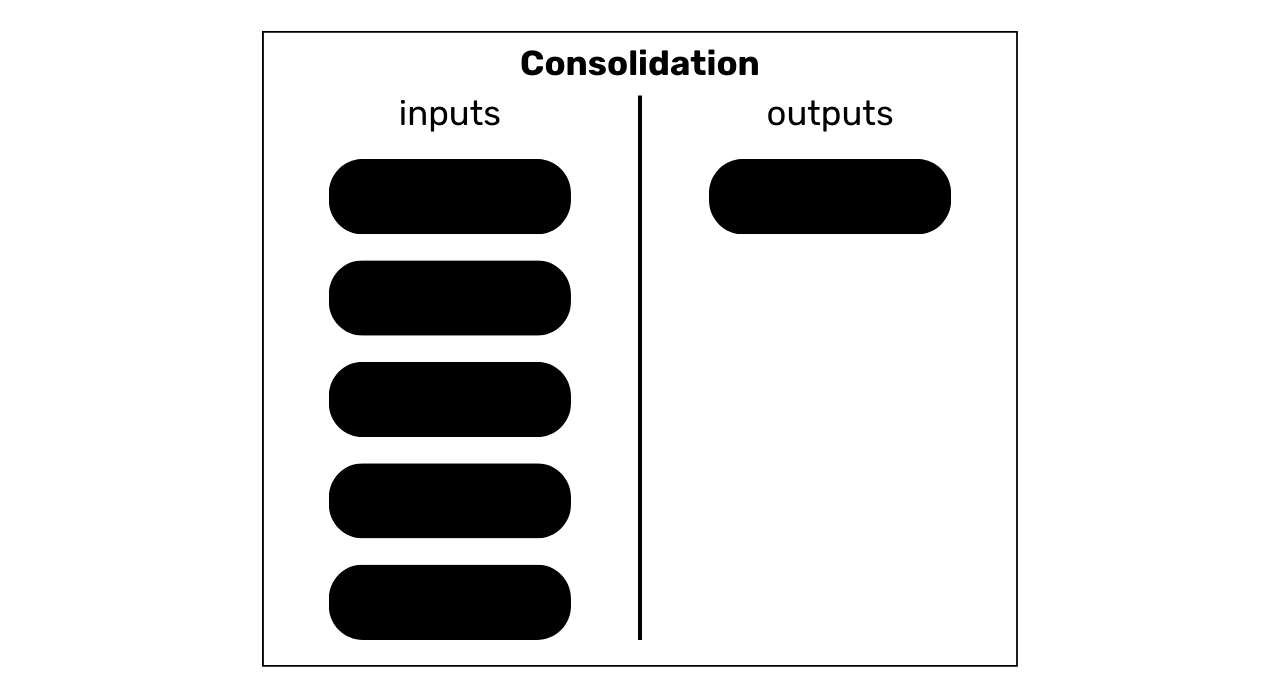

Tento model je charakterizován spotřebou několika UTXO na vstupu a výrobou jednoho UTXO na výstupu.

Interpretace tohoto vzoru je taková, že se nacházíme ve fázi konsolidace. Jedná se o běžnou praxi mezi uživateli bitcoinu, jejímž cílem je sloučení několika UTXO v očekávání možného zvýšení transakčních poplatků. Provedením této operace v období, kdy jsou poplatky nízké, je možné ušetřit na budoucích poplatcích. O této praxi si povíme více v kapitole 4.3.

Z toho můžeme usuzovat, že uživatel, který stojí za tímto transakčním modelem, pravděpodobně vlastnil všechny UTXO na vstupu a stále vlastní UTXO na výstupu. Pravděpodobně se tedy jedná o automatický převod.

Stejně jako u přehazování může tento typ vzoru odhalit i vlastní převod na účet výměnné platformy. Teprve studium známých adres a kontextu transakce nám napoví, zda se jedná o konsolidaci do portfolia samopřevodu, nebo o výběr na platformu.

Zde je například transakce s bitcoiny, která využívá konsolidační vzor:

77c16914211e237a9bd51a7ce0b1a7368631caed515fe51b081d220590589e94

Source : Mempool.space

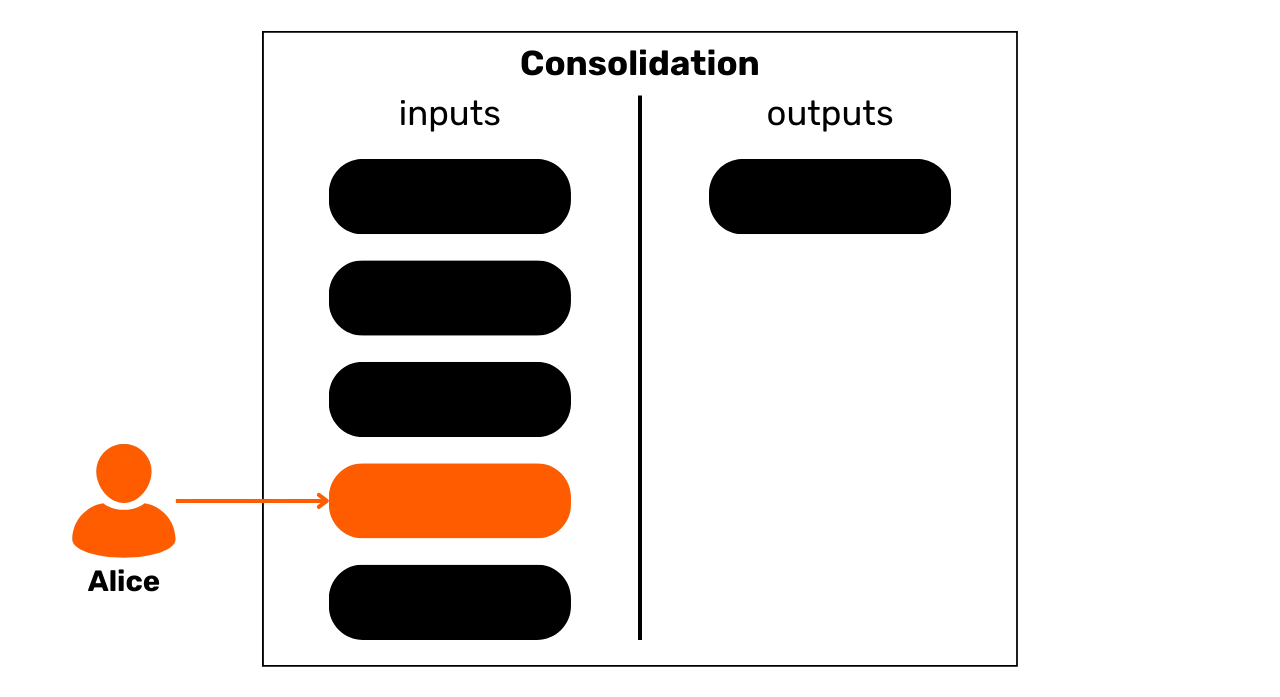

Při analýze řetězce může tento model odhalit velké množství informací. Víme-li například, že jeden ze vstupů patří Alici, můžeme předpokládat, že jí patří i všechny ostatní vstupy a výstupy této transakce. Tento předpoklad by pak umožnil vrátit se zpět do řetězce předchozích transakcí a objevit a analyzovat další transakce, které jsou pravděpodobně spojeny s Alicí.

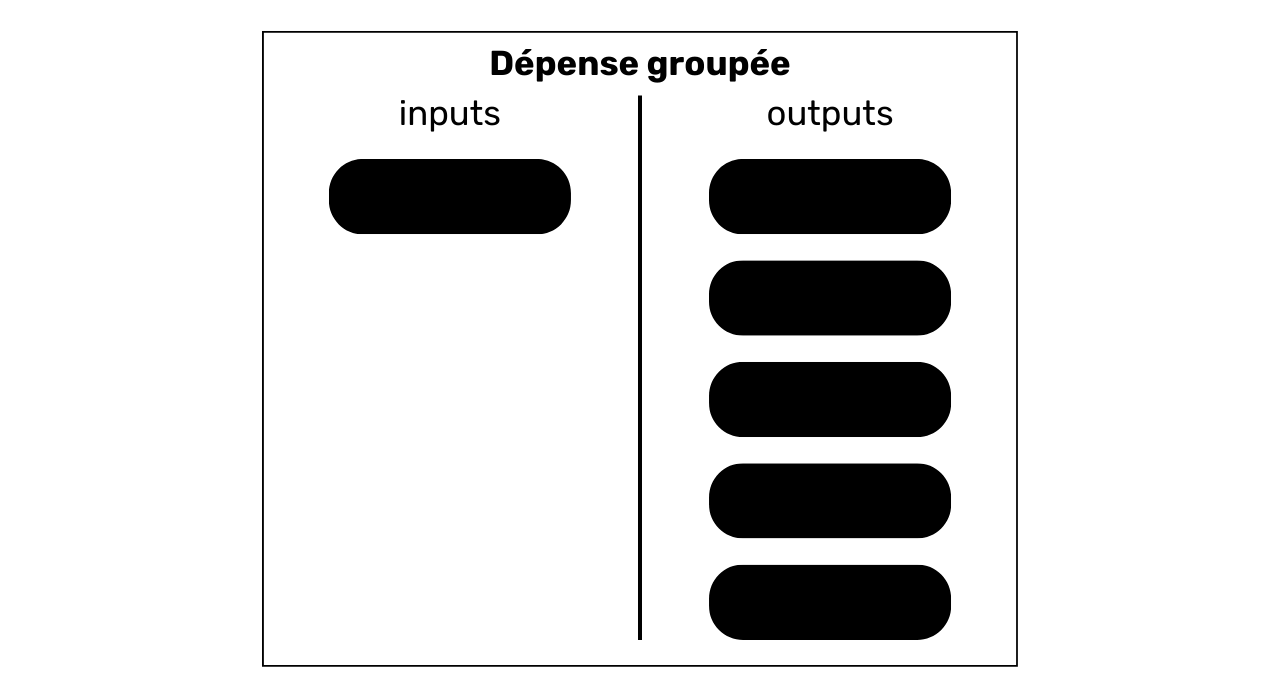

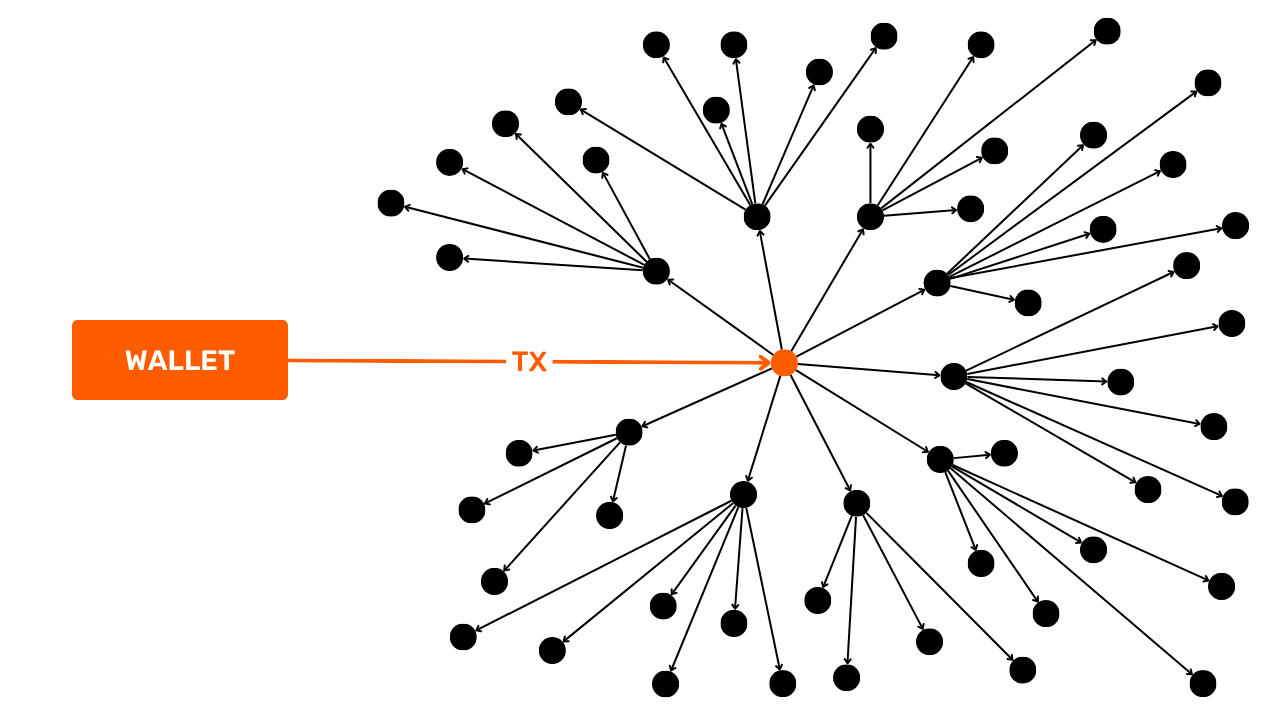

Seskupené výdaje

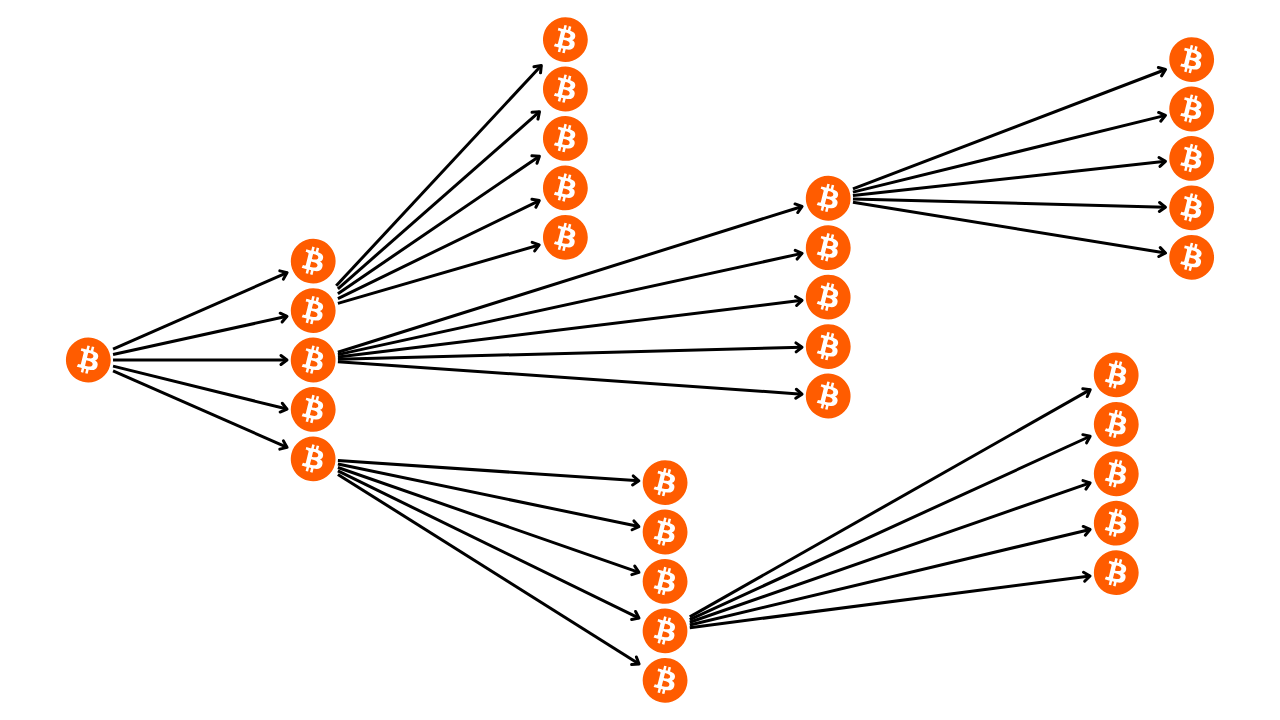

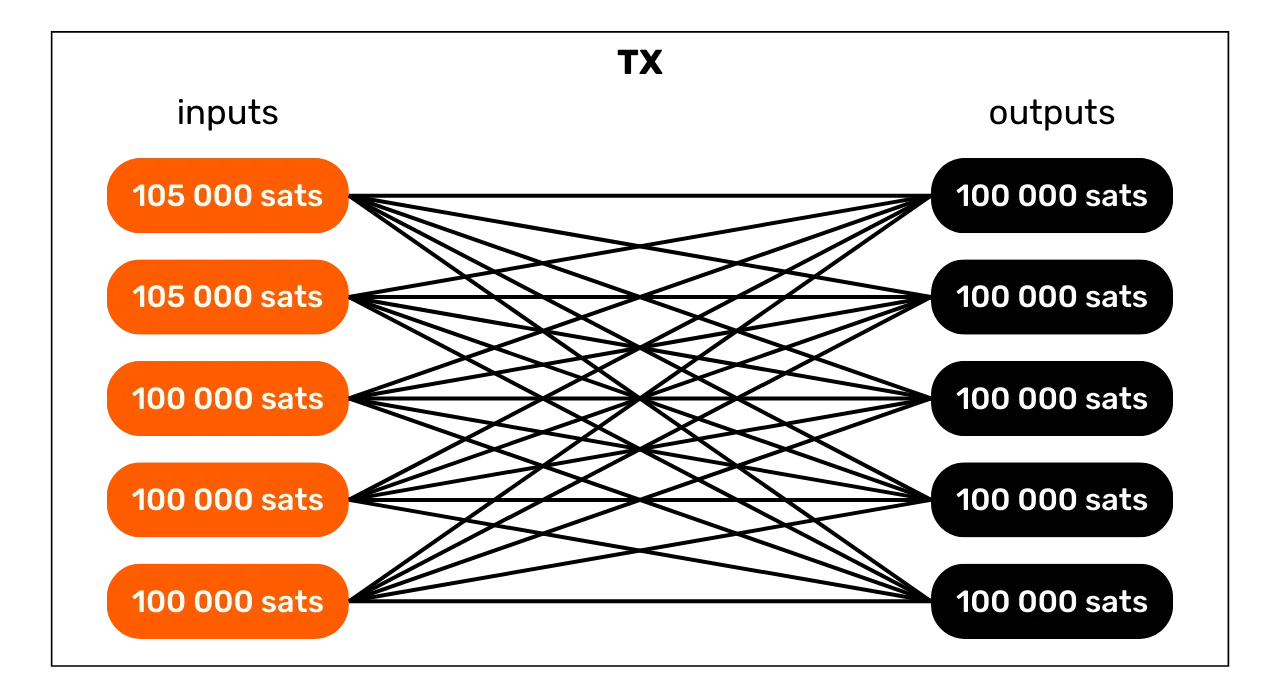

Tento model se vyznačuje spotřebou několika UTXO jako vstupů (často jen jednoho) a výrobou mnoha UTXO jako výstupů.

Interpretace tohoto modelu je taková, že se jedná o seskupené výdaje. Jedná se o praxi, která pravděpodobně odhaluje velmi rozsáhlou ekonomickou aktivitu, například výměnnou platformu. Seskupené výdaje umožňují těmto subjektům ušetřit náklady tím, že spojí své výdaje do jedné transakce.

Z tohoto modelu můžeme odvodit, že UTXO na vstupu pochází z podniku s vysokou úrovní ekonomické aktivity a že UTXO na výstupu se rozptýlí. Mnoho z nich bude patřit zákazníkům společnosti, kteří si z platformy vybrali bitcoiny. Další mohou připadnout partnerským společnostem. A nakonec se jistě jedna nebo více směn vrátí zpět k vydávající společnosti.

Například zde je transakce s bitcoiny, která využívá vzor sdružené útraty (pravděpodobně se jedná o transakci vydanou platformou Bybit):

8a7288758b6e5d550897beedd13c70bcbaba8709af01a7dbcc1f574b89176b43

Source : Mempool.space

Transakce specifické pro protokol

Mezi transakčními vzory můžeme také identifikovat ty, které odhalují použití konkrétního protokolu. Například transakce Whirlpool coinjoins (o kterých jsme hovořili v části 5) budou mít snadno identifikovatelnou strukturu, která je odliší od ostatních, běžnějších transakcí.

Analýza tohoto vzorce naznačuje, že se pravděpodobně jedná o transakci založenou na spolupráci. Je také možné pozorovat coinjoin. Pokud se tato druhá hypotéza ukáže jako správná, pak by nám počet výstupů mohl poskytnout hrubý odhad počtu účastníků coinjoinu.

Zde je například transakce Bitcoinu, která využívá vzor kolaborativní transakce coinjoin:

00601af905bede31086d9b1b79ee8399bd60c97e9c5bba197bdebeee028b9bea

Source : Mempool.space

Existuje mnoho dalších protokolů s vlastní specifickou strukturou. Existují například transakce Wabisabi, transakce Stamps a transakce Runes.

Díky těmto transakčním vzorům již můžeme interpretovat určité množství informací o dané transakci. Struktura transakcí však není jediným zdrojem informací pro analýzu. Můžeme také studovat její detaily. Tyto vnitřní detaily s oblibou nazývám "vnitřní heuristika" a budeme se jimi zabývat v následující kapitole.

Interní heuristika

Vnitřní heuristika je specifická vlastnost, kterou identifikujeme v rámci samotné transakce, aniž bychom museli zkoumat její okolí, a která nám umožňuje činit závěry. Na rozdíl od vzorů, které se zaměřují na celkovou strukturu transakce na vysoké úrovni, je interní heuristika založena na souboru extrahovatelných dat. Patří sem např:

- Množství různých UTXO na vstupu a výstupu;

- Vše, co souvisí se skripty: adresy pro příjem, verzování, časy uzamčení.

Obecně řečeno, tento typ heuristiky nám umožní identifikovat směnu v konkrétní transakci. Tímto způsobem pak můžeme trvale sledovat entitu v několika různých transakcích. Pokud totiž identifikujeme UTXO patřící uživateli, kterého chceme sledovat, je klíčové určit, když provede transakci, který výstup byl převeden na jiného uživatele a který výstup představuje směnu, která tak zůstává v jeho vlastnictví.

Znovu připomínám, že tyto heuristické metody nejsou absolutně přesné. Jednotlivě nám pouze umožňují identifikovat pravděpodobné scénáře. Právě kumulace několika heuristik pomáhá snižovat nejistotu, aniž by ji kdy dokázala zcela odstranit.

Vnitřní podobnosti

Tato heuristika zahrnuje studium podobností mezi vstupy a výstupy téže transakce. Pokud je stejná vlastnost pozorována na vstupech a pouze na jednom z výstupů transakce, je pravděpodobné, že tento výstup představuje směnu.

Nejzřetelnějším rysem je opakované použití přijímací adresy ve stejné transakci.

Tato heuristika ponechává jen málo prostoru pro pochybnosti. Pokud nebyl hacknut jeho soukromý klíč, stejná přijímací adresa nutně odhaluje aktivitu jediného uživatele. Výsledná interpretace je, že výměna transakcí je výstupem se stejnou adresou jako vstup. Na základě této výměny pak můžeme pokračovat ve sledování jednotlivce.

Zde je například transakce, na kterou lze tuto heuristiku pravděpodobně použít:

54364146665bfc453a55eae4bfb8fdf7c721d02cb96aadc480c8b16bdeb8d6d0

Source : Mempool.space

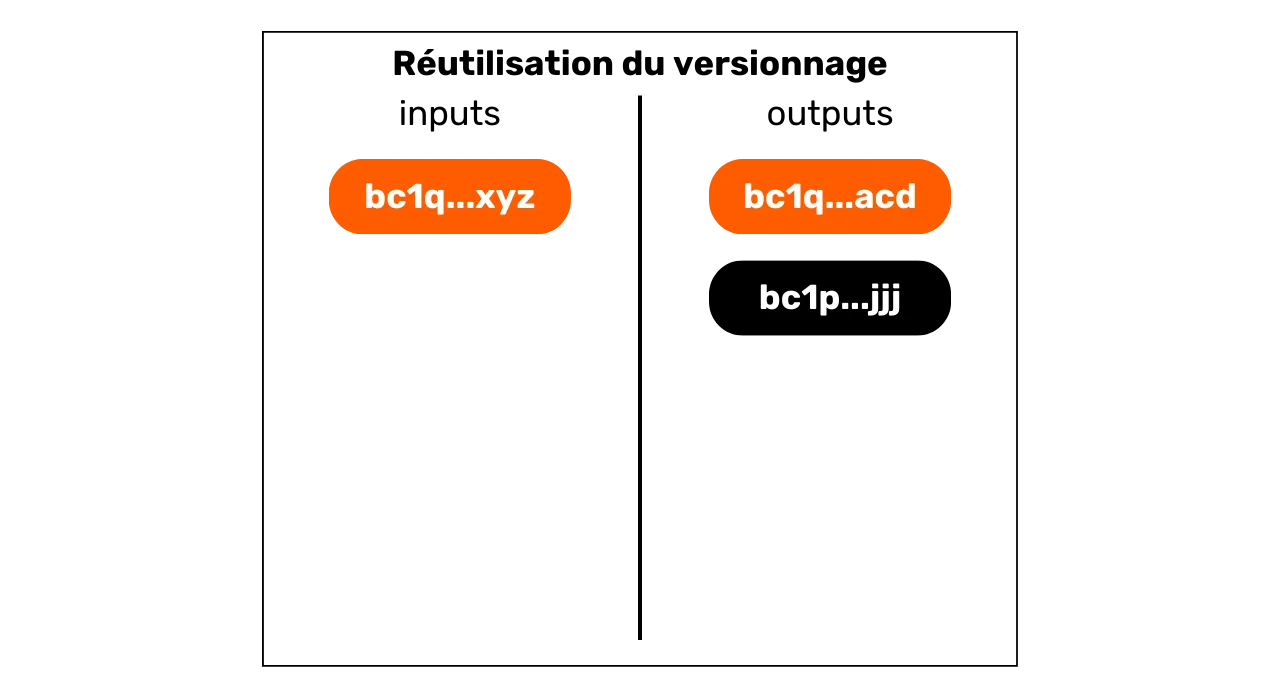

Tyto podobnosti mezi vstupy a výstupy nekončí u opakovaného použití adresy. Jakákoli podobnost v použití skriptů může být použita k aplikaci heuristiky. Například někdy můžeme pozorovat stejné verzování mezi vstupem a jedním z výstupů transakce.

Na tomto diagramu vidíme, že vstup č. 0 odemyká skript P2WPKH (SegWit V0

začínající na bc1q). Výstup č. 0 používá stejný typ skriptu.

Výstup č. 1 naopak používá skript P2TR (SegWit V1 začínající na bc1p). Interpretace této vlastnosti je taková, že je

pravděpodobné, že adresa se stejným verzováním jako vstup je výměnnou

adresou. Bude tedy vždy patřit stejnému uživateli.

Zde je transakce, na kterou lze tuto heuristiku pravděpodobně použít:

db07516288771ce5d0a06b275962ec4af1b74500739f168e5800cbcb0e9dd578

Source : Mempool.space

Na druhém z nich vidíme, že vstup č. 0 a výstup č. 1 používají skripty P2WPKH (SegWit V0), zatímco výstup č. 0 používá jiný skript P2PKH (Legacy).

Na počátku roku 2010 byla tato heuristika založená na verzování skriptů

poměrně neužitečná vzhledem k omezenému počtu dostupných typů skriptů.

Postupem času a s postupnými aktualizacemi systému Bitcoin však byla

zavedena stále větší rozmanitost typů skriptů. Tato heuristika se proto

stává stále relevantnější, protože s širší škálou typů skriptů se uživatelé

rozdělují do menších skupin, čímž se zvyšuje šance na uplatnění této interní

heuristiky opakovaného použití verzí. Z tohoto důvodu je pouze z hlediska

důvěrnosti vhodné zvolit nejběžnější typ skriptu. Například v době, kdy píšu

tyto řádky, jsou skripty Taproot (bc1p) používány méně často

než skripty SegWit V0 (bc1q). Ačkoli první z nich nabízí v

určitých specifických kontextech ekonomické výhody a výhody v oblasti

důvěrnosti, pro tradičnější použití s jedním podpisem může mít smysl zůstat

u staršího standardu z důvodu důvěrnosti, dokud se nový standard nerozšíří.

Zaokrouhlení plateb

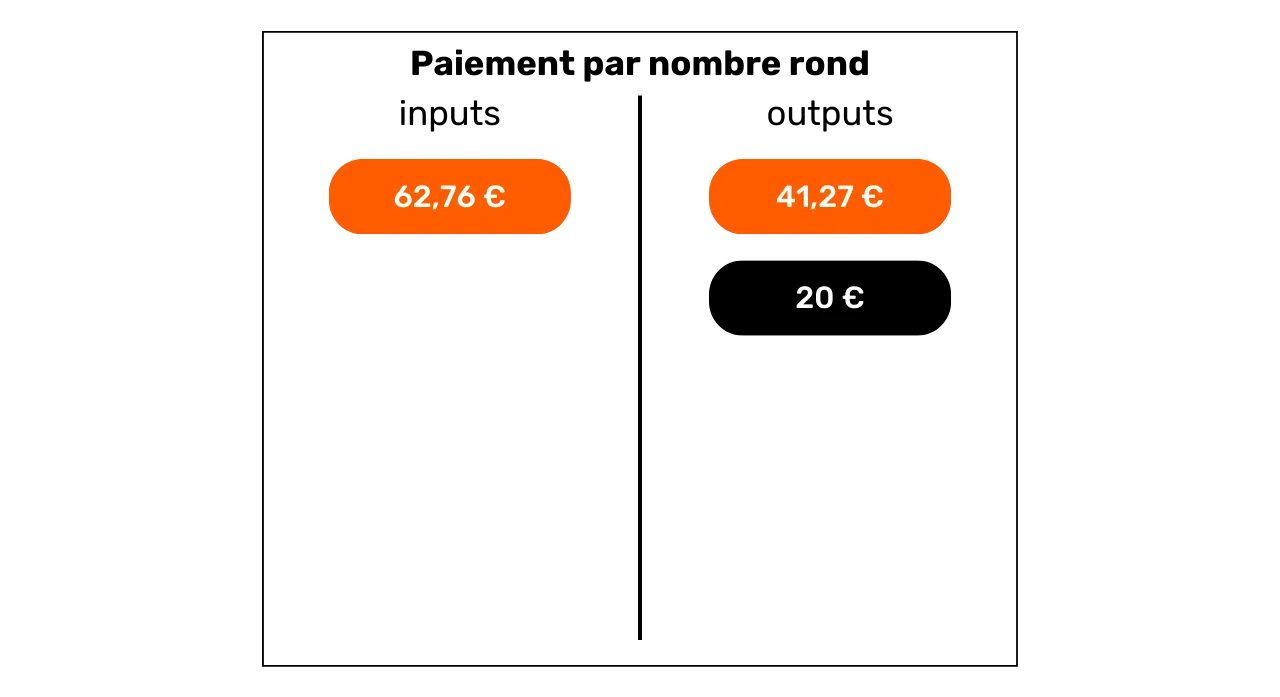

Další interní heuristikou, která nám může pomoci identifikovat výměnu, je heuristika kulatého čísla. Obecně řečeno, pokud se setkáme s jednoduchým platebním vzorem (1 vstup a 2 výstupy), pak pokud jeden z výstupů utratí kulatou částku, představuje to platbu.

Pokud jeden výstup představuje platbu, druhý představuje směnu. Lze tedy interpretovat jako pravděpodobné, že uživatel vstupu má vždy k dispozici výstup identifikovaný jako směna.

Je třeba zdůraznit, že tato heuristická metoda není vždy použitelná, protože většina plateb se stále provádí ve svěřeneckých účetních jednotkách. Pokud totiž maloobchodník ve Francii přijímá bitcoiny, zpravidla nebude zobrazovat stabilní ceny v sátech. Místo toho zvolí přepočet mezi cenou v eurech a částkou v bitcoinech, která má být zaplacena. Na konci transakce by tedy neměla být žádná zaokrouhlená čísla.

Analytik by se nicméně mohl pokusit provést tento přepočet s ohledem na

směnný kurz platný v době, kdy byla transakce vysílána do sítě. Vezměme si

příklad transakce se vstupem 97 552 sats a dvěma výstupy,

jedním 31 085 sats a druhým 64 152 sats. Na první

pohled se zdá, že tato transakce nezahrnuje zaokrouhlené částky. Při použití

směnného kurzu 64 339 € v době transakce však získáme přepočet na eura

následujícím způsobem:

- Vstupní částka 62,76 EUR;

- Výstup ve výši 20 EUR;

- Výstup 41,27 EUR.

Po převodu na fiat měnu lze tuto transakci použít k použití heuristické metody zaokrouhlení částky. Výstup 20 € pravděpodobně přešel k obchodníkovi nebo alespoň změnil vlastníka. Na základě dedukce je pravděpodobné, že výstup ve výši 41,27 € zůstal ve vlastnictví původního uživatele.

Pokud se jednoho dne bitcoin stane preferovanou zúčtovací jednotkou na našich burzách, může být tato heuristika pro analýzu ještě užitečnější.

Zde je například transakce, na kterou lze tuto heuristiku pravděpodobně použít:

2bcb42fab7fba17ac1b176060e7d7d7730a7b807d470815f5034d52e96d2828a

Source : Mempool.space

Největší výkon

Pokud na základě jednoduchého platebního modelu identifikujeme dostatečně velký rozdíl mezi dvěma transakčními výstupy, můžeme odhadnout, že největší výstup bude pravděpodobně devizový.

Tato heuristika největšího výkonu je jistě nejnepřesnější ze všech. Sama o sobě je dost slabá. Tuto vlastnost však můžeme kombinovat s dalšími heuristikami a snížit tak nejistotu naší interpretace.

Pokud se například díváme na transakci s kulatou platbou a větší platbou, použití heuristiky kulaté platby a heuristiky větší platby společně snižuje naši míru nejistoty.

Zde je například transakce, na kterou lze tuto heuristiku pravděpodobně použít:

b79d8f8e4756d34bbb26c659ab88314c220834c7a8b781c047a3916b56d14dcf

Source : Mempool.space

Externí heuristika

Studium externích heuristik znamená analýzu podobností, vzorců a charakteristik určitých prvků, které nejsou specifické pro samotnou transakci. Jinými slovy, zatímco dříve jsme se omezovali na využívání prvků vlastních transakci pomocí interních heuristik, nyní rozšiřujeme pole analýzy o prostředí transakce díky externím heuristikám.

Opětovné použití adresy

Jedná se o jednu z nejznámějších heuristik bitcoinářů. Opakované použití adresy umožňuje vytvořit vazbu mezi různými transakcemi a různými UTXO. Dochází k němu, když je adresa pro příjem bitcoinů použita několikrát.

Je tedy možné využít opakované použití adresy v rámci téže transakce jako interní heuristiku pro identifikaci výměny (jak jsme viděli v předchozí kapitole). Opakované použití adresy lze však využít také jako vnější heuristiku k rozpoznání jedinečnosti entity, která stojí za několika transakcemi.

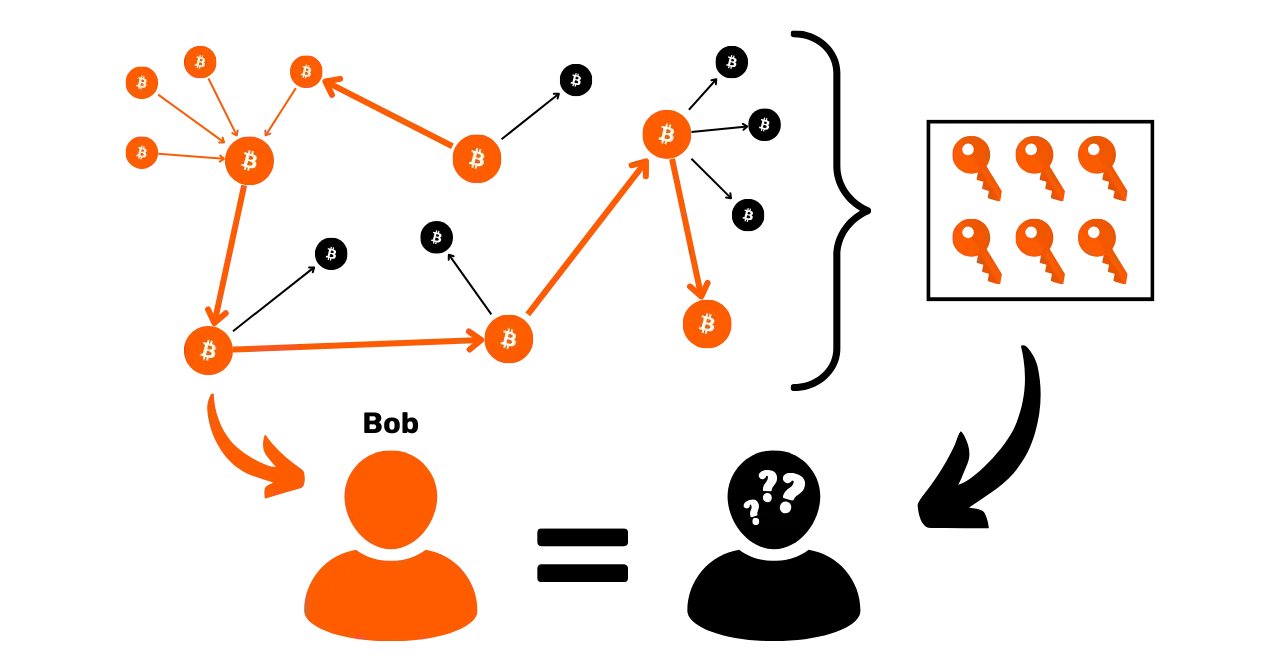

Interpretace opakovaného použití adresy je taková, že všechny UTXO blokované na této adrese patří (nebo patřily) stejnému subjektu. Tato heuristika ponechává jen malý prostor pro nejistotu. Po identifikaci bude výsledná interpretace pravděpodobně odpovídat skutečnosti. Umožňuje tedy seskupovat různé činnosti v řetězci.

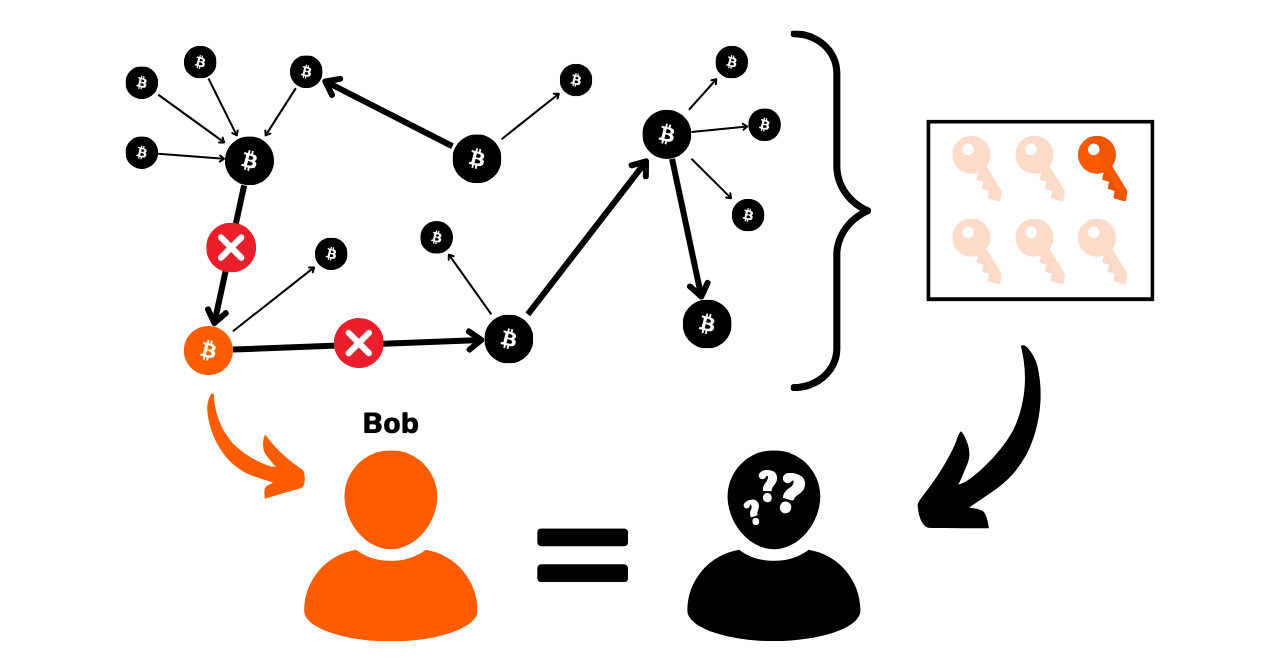

Jak bylo vysvětleno v úvodu třetí části, tuto heuristiku objevil sám Satoshi Nakamoto. V Bílé knize zmiňuje řešení, které má uživatelům pomoci vyhnout se jejímu generování, a to jednoduše použít prázdnou adresu pro každou novou transakci:

"Jako dodatečný firewall by mohl být pro každou transakci použit nový pár klíčů, aby nebyly spojeny se společným vlastníkem."

Zdroj: Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Zde je například adresa, která se opakovaně používá v několika transakcích:

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Zdroj : Mempool.space

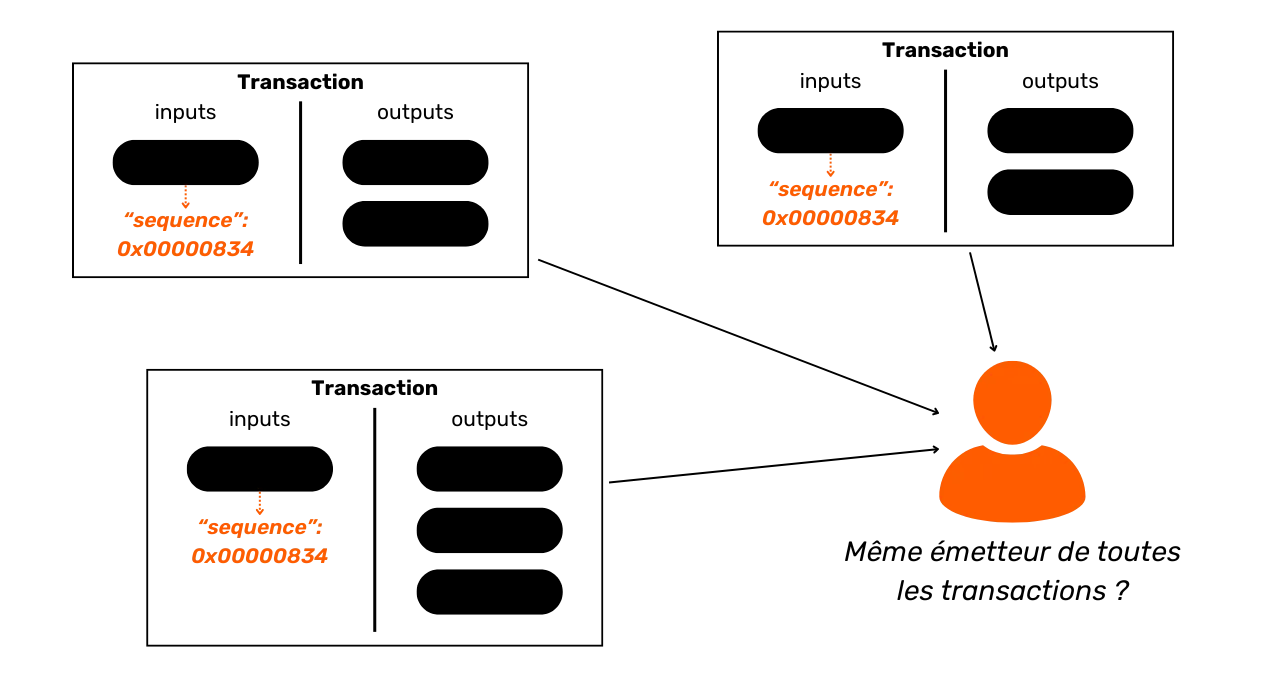

Podobnost písma a otisky peněženek

Kromě opakovaného použití adres existuje mnoho dalších heuristických postupů, které umožňují propojit akce se stejným portfoliem nebo shlukem adres.

Za prvé, analytik může hledat podobnosti v používání skriptů. Například některé menšinové skripty, jako je multisig, lze odhalit snáze než skripty SegWit V0. Čím větší je skupina, ve které se skrýváme, tím těžší je nás odhalit. To je jeden z důvodů, proč na dobrých protokolech Coinjoin všichni účastníci používají naprosto stejný typ skriptu.

Obecněji řečeno, analytik se může zaměřit také na charakteristické otisky portfolia. Jedná se o procesy specifické pro dané použití, které lze identifikovat s cílem využít je jako sledovací heuristiku. Jinými slovy, pokud pozorujeme kumulaci stejných vnitřních charakteristik u transakcí přisuzovaných sledovanému subjektu, můžeme se pokusit identifikovat tytéž charakteristiky u jiných transakcí.

Například budeme moci zjistit, že sledovaný uživatel systematicky odesílá

své změny na adresy P2TR (bc1p...). Pokud se tento proces

opakuje, můžeme jej použít jako heuristický údaj pro zbytek naší analýzy.

Můžeme také použít další otisky, jako je pořadí UTXO, místo změny ve

výstupech, signalizace RBF (Replace-by-Fee) nebo číslo verze, pole nSequence a pole nLockTime.

Jak upozorňuje @LaurentMT v Space Kek #19 (francouzsky psaný podcast), užitečnost portfoliových otisků při analýze řetězců se postupem času výrazně zvyšuje. Rostoucí počet typů skriptů a stále progresivnější zavádění těchto nových funkcí portfoliovým softwarem totiž zvýrazňuje rozdíly. V některých případech je dokonce možné přesně identifikovat software, který sledovaný subjekt používá. Je proto důležité si uvědomit, že studium portfoliových stop je relevantní zejména pro nedávné transakce, nikoli pro transakce zahájené na počátku roku 2010.

Shrneme-li to, otiskem může být jakýkoli specifický postup, prováděný automaticky peněženkou nebo ručně uživatelem, který můžeme najít u jiných transakcí a který nám pomůže při analýze.

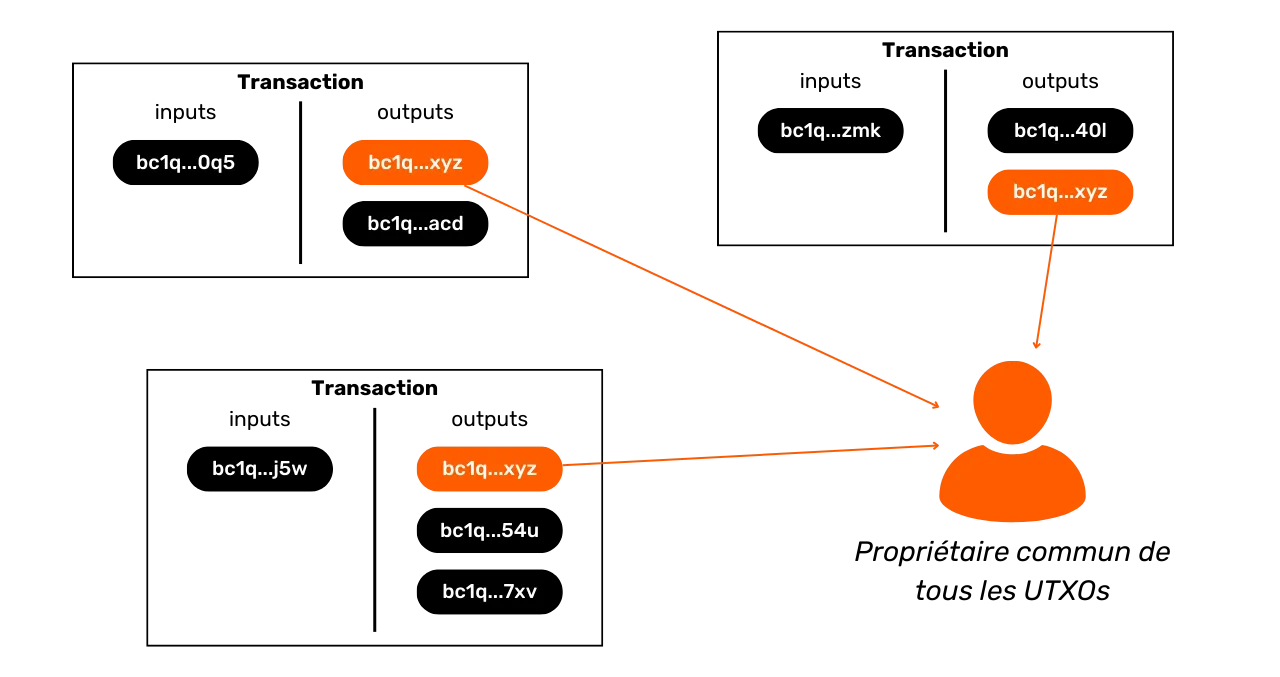

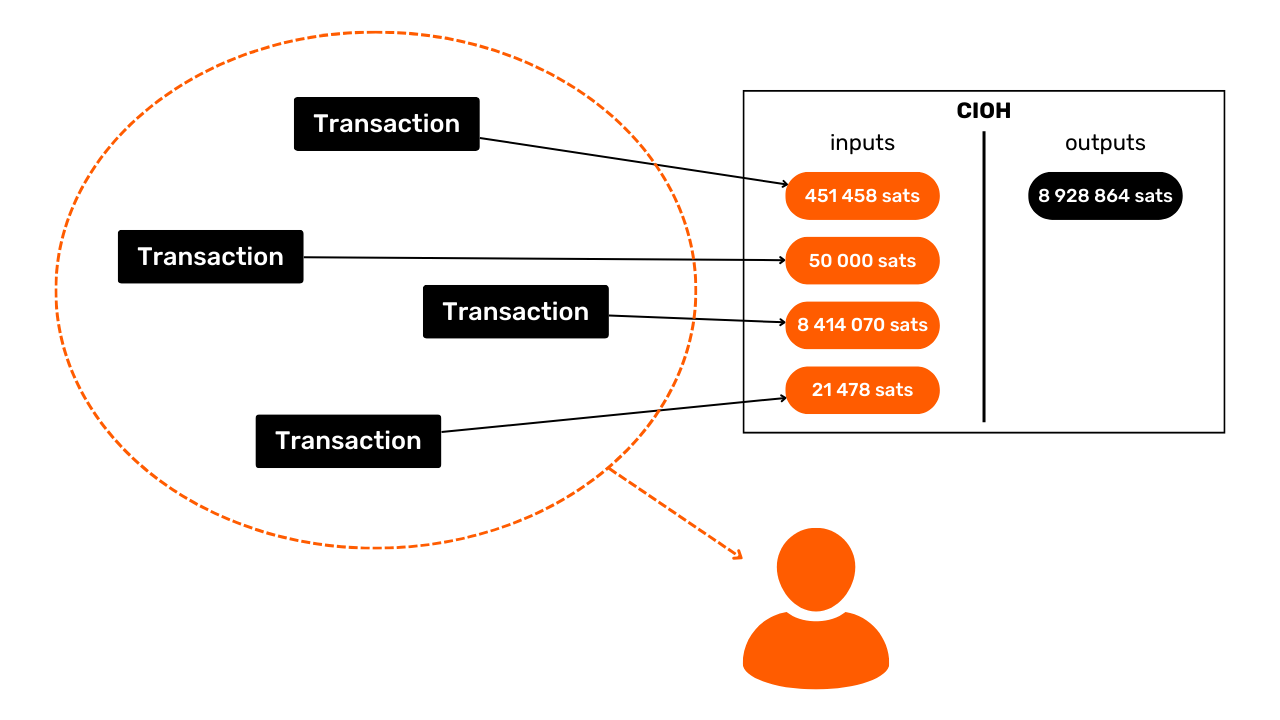

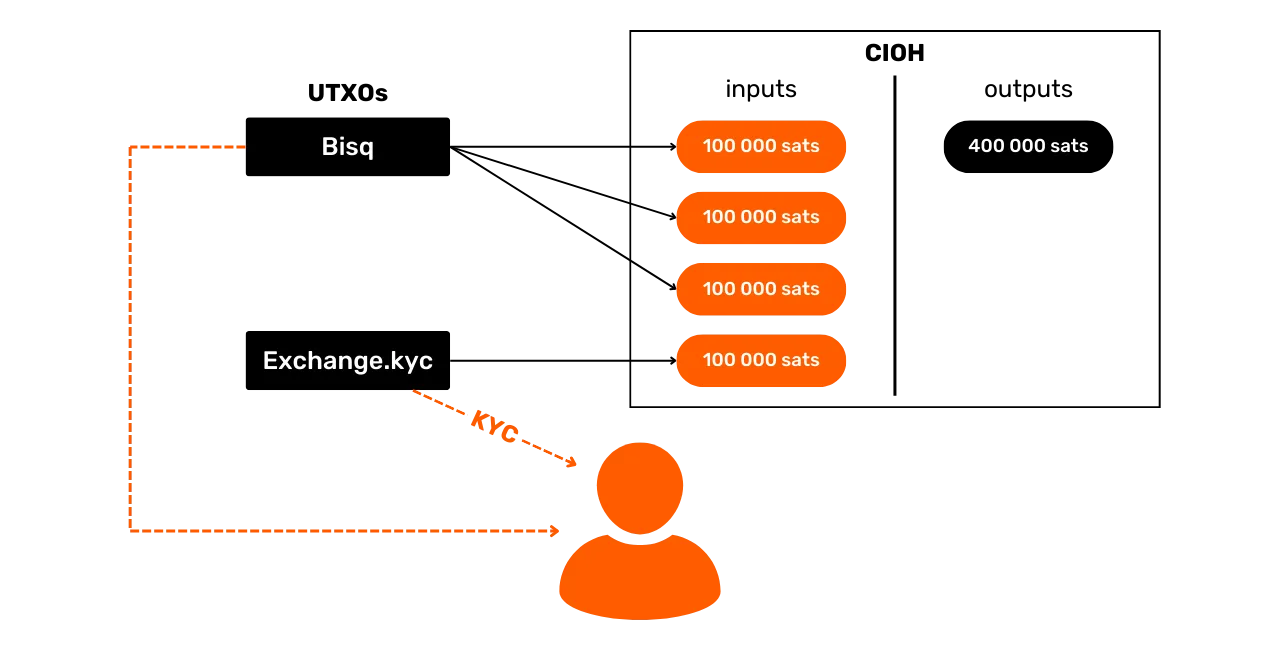

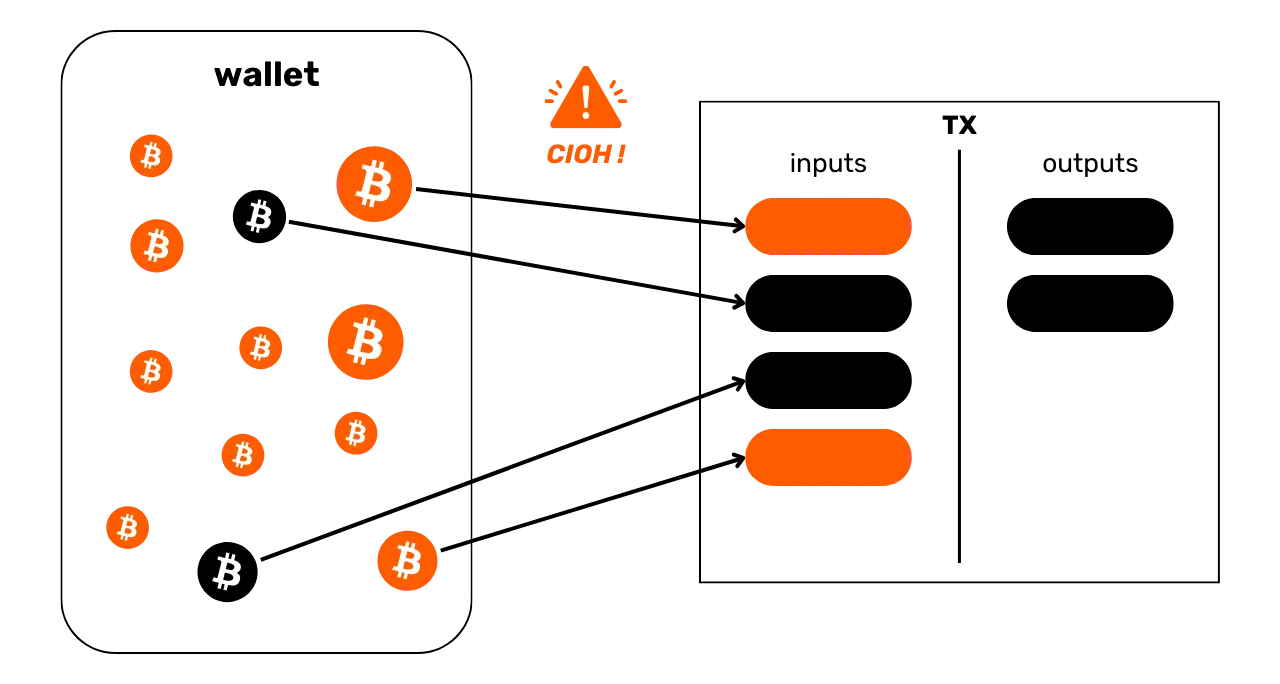

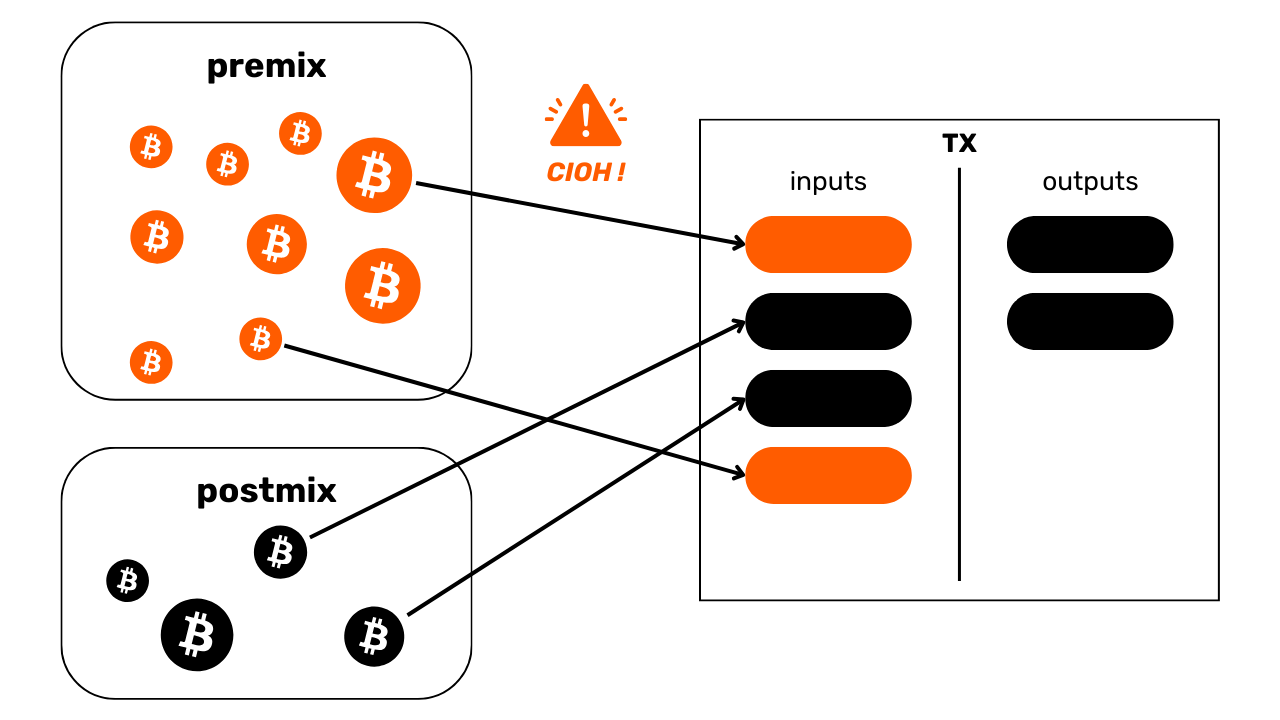

Heuristika společného vlastnictví vstupů (CIOH)

Heuristika společného vlastnictví vstupů (CIOH) je heuristika, která říká, že pokud má transakce více vstupů, všechny pravděpodobně pocházejí od jednoho subjektu. V důsledku toho je jejich vlastnictví společné.

Pro použití CIOH nejprve pozorujeme transakci s několika vstupy. Mohou to být 2 vstupy nebo 30 vstupů. Jakmile tuto charakteristiku identifikujeme, ověříme, zda transakce zapadá do známého transakčního modelu. Například pokud existuje 5 vstupů s přibližně stejnou částkou a 5 výstupů s přesně stejnou částkou, budeme vědět, že se jedná o strukturu coinjoinu. Nebudeme moci použít CIOH.

Na druhou stranu, pokud transakce nezapadá do žádného známého modelu kolaborativních transakcí, pak můžeme interpretovat, že všechny vstupy pravděpodobně pocházejí od stejného subjektu. To může být velmi užitečné pro rozšíření již známého shluku nebo pro pokračování ve sledování.

CIOH objevil Satoshi Nakamoto. Hovoří o něm v 10. části Bílé knihy:

"[...] propojení je nevyhnutelné u transakcí s více záznamy, které nutně prozrazují, že jejich záznamy byly v držení stejného vlastníka. Riziko spočívá v tom, že pokud je vlastník klíče odhalen, propojení může odhalit další transakce, které patřily stejnému vlastníkovi."

Zvláště fascinující je, že Satoshi Nakamoto ještě před oficiálním spuštěním Bitcoinu identifikoval dvě hlavní slabiny soukromí uživatelů, a to CIOH a opakované použití adres. Taková předvídavost je docela pozoruhodná, protože tyto dvě heuristiky zůstávají i dnes nejužitečnějšími při analýze blockchainu.

Jako příklad uvádíme transakci, na kterou můžeme pravděpodobně aplikovat CIOH:

20618e63b6eed056263fa52a2282c8897ab2ee71604c7faccfe748e1a202d712

Source : Mempool.space

Údaje mimo řetězec

Analýza řetězců se samozřejmě neomezuje výhradně na data v řetězci. K upřesnění analýzy lze použít i jakákoli data z předchozí analýzy nebo dostupná na internetu.

Pokud například zjistíme, že sledované transakce jsou systematicky vysílány ze stejného bitcoinového uzlu, a podaří se nám identifikovat jeho IP adresu, můžeme být schopni identifikovat další transakce od stejného subjektu a také určit část identity emitenta. Ačkoli tento postup není snadno dosažitelný, protože vyžaduje provoz mnoha uzlů, mohou jej využít některé společnosti specializující se na analýzu blockchainu.

Analytik má také možnost vycházet z analýz, které byly dříve zveřejněny, nebo z vlastních předchozích analýz. Možná se nám podaří najít výstup, který ukazuje na již identifikovaný shluk adres. Někdy je také možné se spolehnout na výstupy, které ukazují na výměnnou platformu, protože adresy těchto společností jsou obecně známé.

Stejným způsobem můžete provést analýzu vylučovací metodou. Například pokud se při analýze transakce se dvěma výstupy jeden z nich vztahuje k již známému shluku adres, ale odlišnému od sledované entity, pak můžeme interpretovat, že druhý výstup pravděpodobně představuje výměnu.

Analýza kanálů zahrnuje také poněkud obecnější složku OSINT (Open Source Intelligence), která zahrnuje vyhledávání na internetu. Z tohoto důvodu nedoporučujeme zveřejňovat adresy přímo na sociálních sítích nebo na webových stránkách, ať už se jedná o pseudonymy nebo ne.

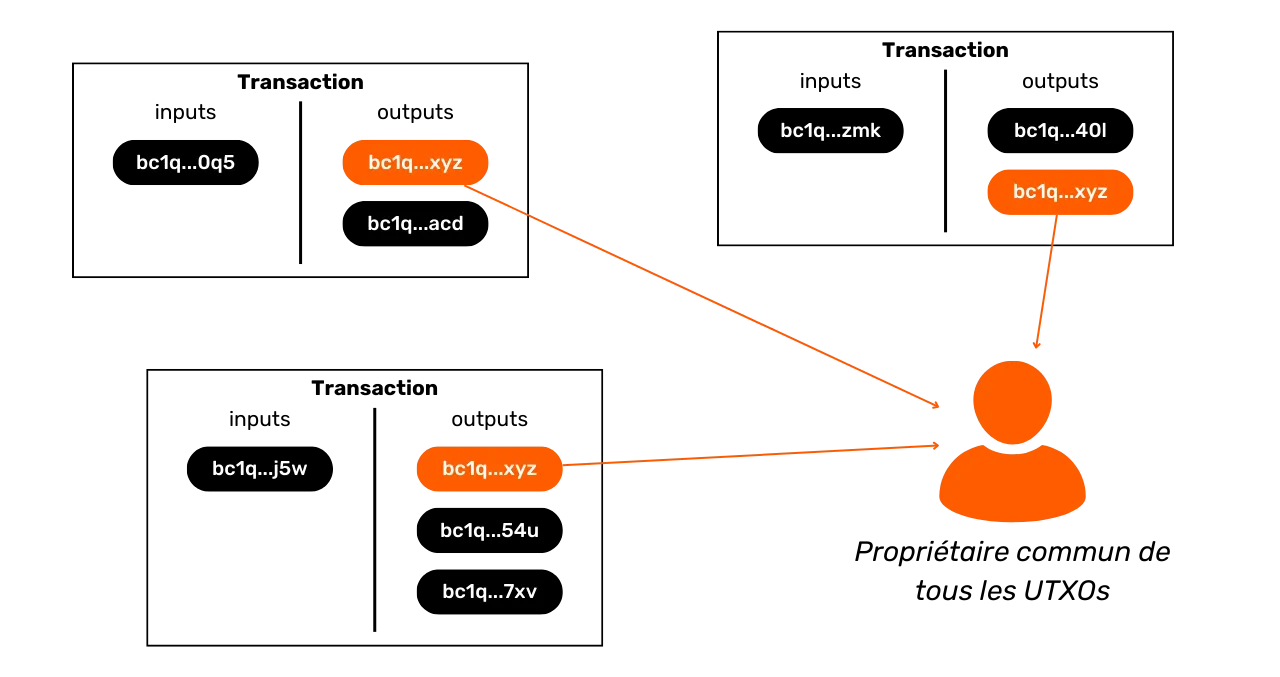

Časové modely

Přemýšlíme o tom méně, ale určité lidské chování je rozpoznatelné v řetězci. Snad nejužitečnější při analýze je váš spánkový režim! Ano, když spíte, nevysíláte bitcoinové transakce. Ale obecně spíte zhruba ve stejnou dobu. Proto se v blockchainové analýze běžně používá časová analýza. Jednoduše řečeno, jedná se o sčítání časů, kdy jsou transakce daného subjektu vysílány do sítě Bitcoin. Analýzou těchto časových vzorců můžeme odvodit řadu informací.

Především časová analýza může někdy určit povahu sledované entity. Pokud zjistíme, že transakce jsou vysílány soustavně po dobu 24 hodin, pak to prozrazuje vysokou úroveň ekonomické aktivity. Subjektem, který za těmito transakcemi stojí, bude pravděpodobně společnost, potenciálně mezinárodní a možná s automatizovanými vnitropodnikovými postupy.

Například tento vzorec jsem rozpoznal před několika měsíci při analýze transakce, která omylem přidělila 19 bitcoinů na poplatcích. Jednoduchá časová analýza mi umožnila vyslovit hypotézu, že máme co do činění s automatizovanou službou, a tedy pravděpodobně s velkým subjektem, jako je výměnná platforma.

O několik dní později se skutečně zjistilo, že finanční prostředky patří společnosti PayPal, a to prostřednictvím směnárenské platformy Paxos.

Naopak, pokud vidíme, že časový vzorec je spíše rozložen do 16 konkrétních hodin, pak můžeme odhadnout, že máme co do činění s jednotlivým uživatelem nebo možná s místní společností v závislosti na vyměňovaných objemech.

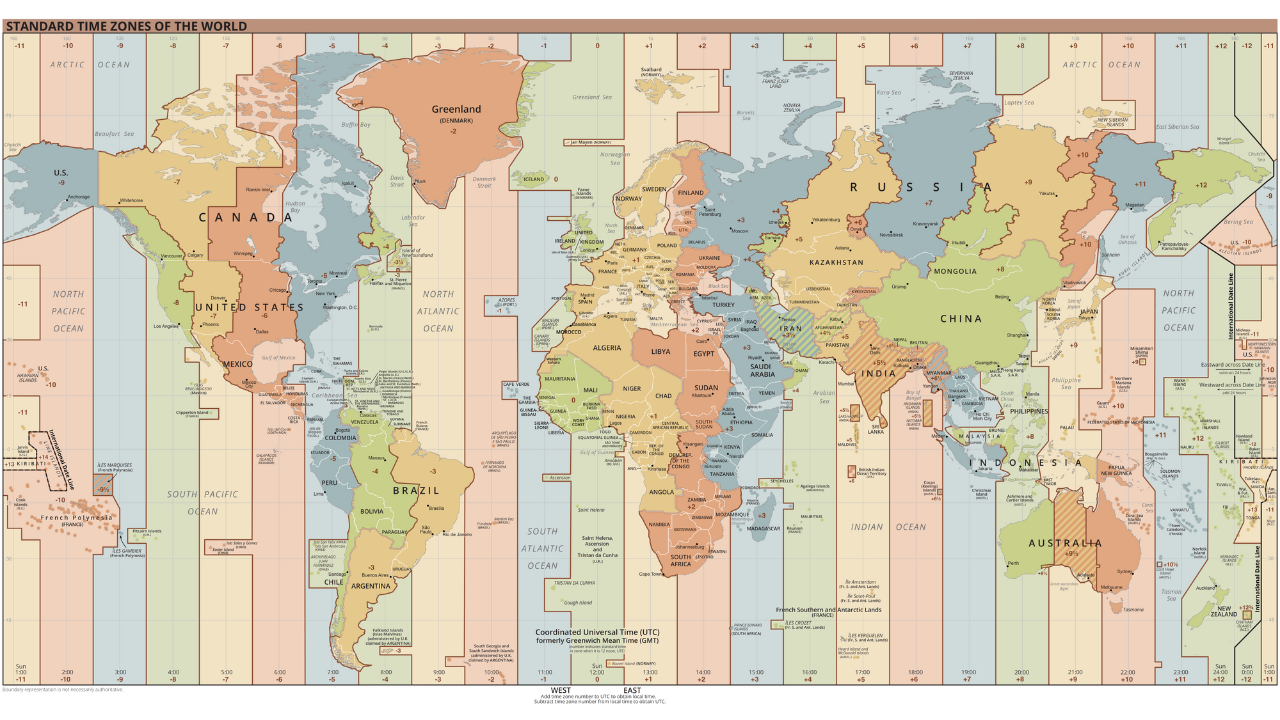

Kromě povahy sledované entity nám časový vzorec může díky časovým zónám také přibližně říci, kde se uživatel nachází. Tímto způsobem můžeme porovnat další transakce a použít jejich časové značky jako další heuristiku, kterou lze přidat do naší analýzy.

Například na vícekrát použité adrese, o které jsem se zmínil dříve, vidíme, že transakce, příchozí i odchozí, se soustřeďují na 13hodinový interval.

bc1qqtmeu0eyvem9a85l3sghuhral8tk0ar7m4a0a0

Zdroj: OXT.me

Tento rozsah pravděpodobně odpovídá Evropě, Africe nebo Blízkému východu. Můžeme tedy předpokládat, že uživatel, který za těmito transakcemi stojí, žije v těchto oblastech.

Časová analýza tohoto typu také vedla k hypotéze, že Satoshi Nakamoto neoperoval z Japonska, ale z USA: The Time Zones of Satoshi Nakamoto

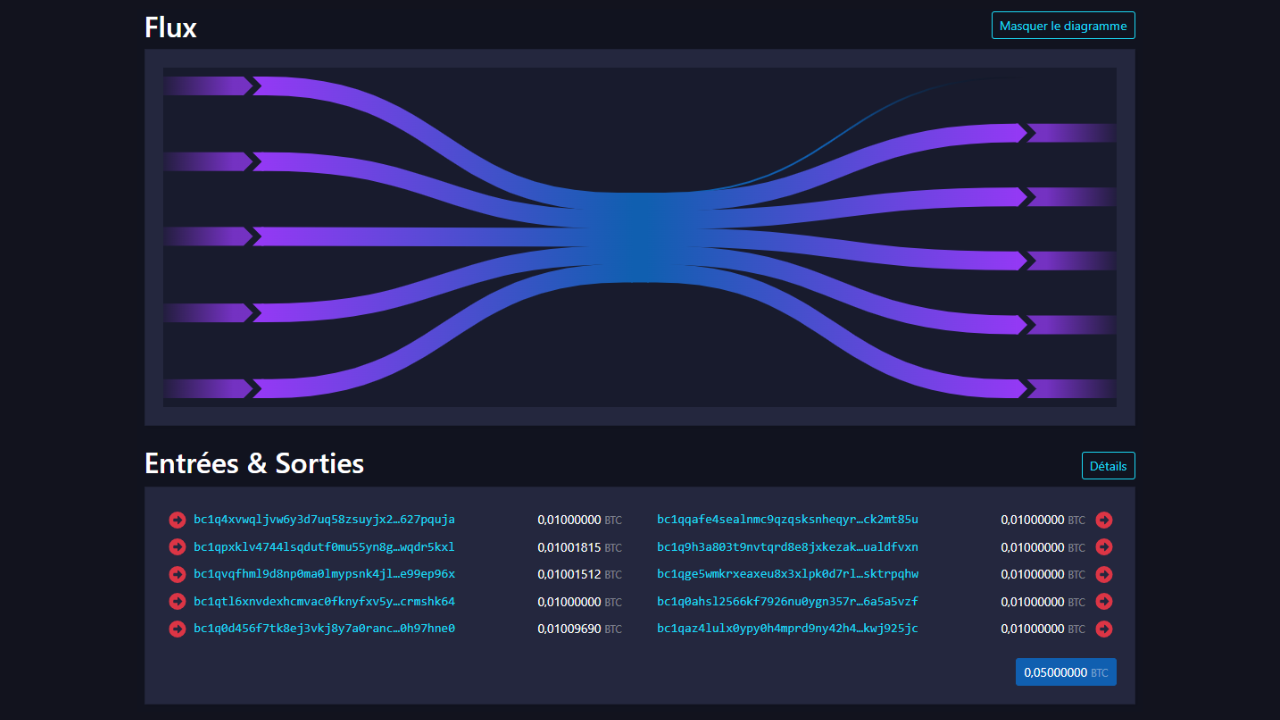

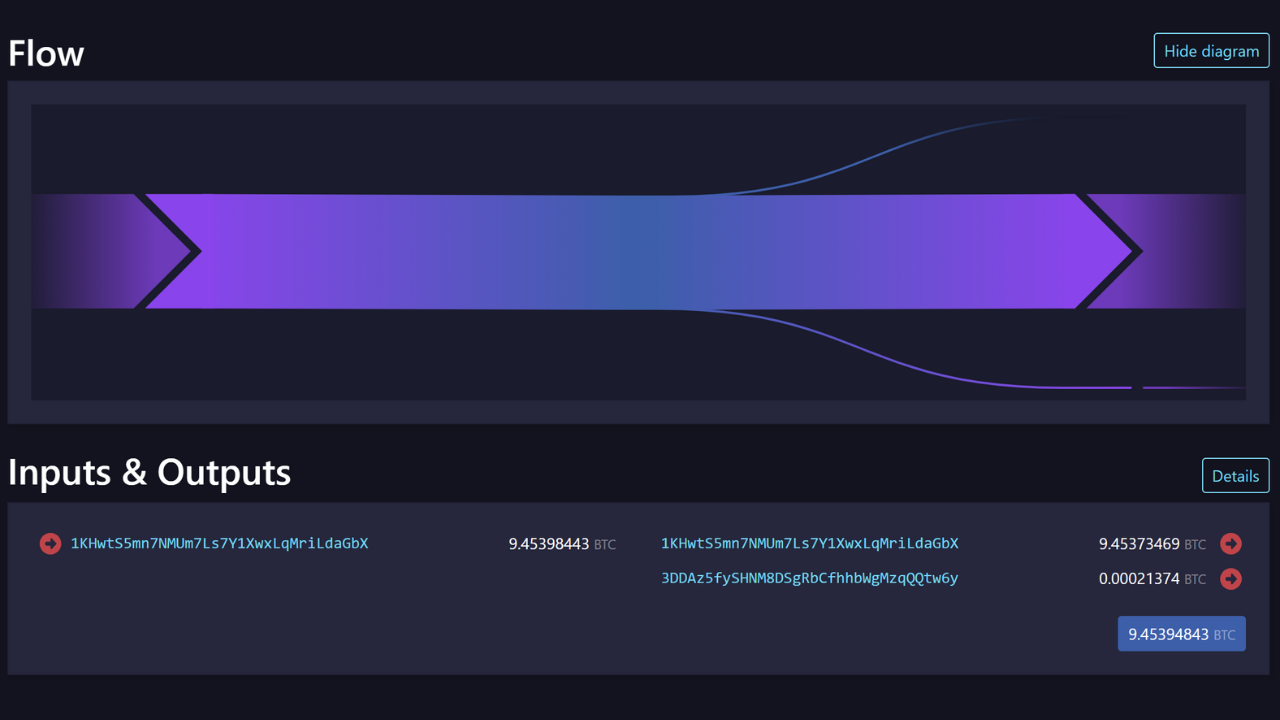

Využití v praxi pomocí průzkumníka bloků

V této závěrečné kapitole se budeme věnovat praktickému využití konceptů, které jsme doposud studovali. Ukážu vám příklady skutečných transakcí s bitcoiny a vy budete muset získat informace, které po vás budu chtít.

V ideálním případě by bylo pro provedení těchto cvičení vhodnější použít profesionální nástroj pro analýzu řetězců. Od zatčení tvůrců peněženky Samourai však jediný bezplatný nástroj pro analýzu OXT.me již není k dispozici. Pro tato cvičení proto zvolíme klasický průzkumník bloků. Doporučuji používat Mempool.space pro jeho mnoho funkcí a řadu nástrojů pro analýzu řetězců, ale můžete se rozhodnout i pro jiný průzkumník, například Bitcoin Explorer.

Na začátek vás seznámím se cvičeními. K jejich vyplnění použijte průzkumníka bloků a odpovědi si zapište na list papíru. Na konci této kapitoly vám pak poskytnu odpovědi, abyste si mohli zkontrolovat a opravit své výsledky.

Transakce vybrané pro tato cvičení byly vybrány čistě na základě jejich charakteristik poněkud náhodným způsobem. Tato kapitola má pouze vzdělávací a informativní charakter. Chtěl bych jasně říci, že nepodporuji ani nenabádám k používání těchto nástrojů ke škodlivým účelům. Cílem je naučit vás, jak se chránit před analýzou řetězců, nikoli provádět analýzu za účelem odhalení soukromých informací jiných osob.

Cvičení 1

Identifikátor analyzované transakce :

3769d3b124e47ef4ffb5b52d11df64b0a3f0b82bb10fd6b98c0fd5111789bef7

Jak se jmenuje model této transakce a jaké pravděpodobné interpretace lze vyvodit pouze na základě zkoumání jejího modelu, tj. struktury transakce?

Cvičení 2

Identifikátor analyzované transakce :

baa228f6859ca63e6b8eea24ffad7e871713749d693ebd85343859173b8d5c20

Jak se jmenuje model této transakce a jaké pravděpodobné interpretace lze vyvodit pouze na základě zkoumání jejího modelu, tj. struktury transakce?

Cvičení 3

Identifikátor analyzované transakce :

3a9eb9ccc3517cc25d1860924c66109262a4b68f4ed2d847f079b084da0cd32b

Jaký je model této transakce?

Jaký výstup bude pravděpodobně představovat výměna po identifikaci jejího modelu pomocí interní heuristiky transakce?

Cvičení 4

Identifikátor analyzované transakce :

35f0b31c05503ebfdf7311df47f68a048e992e5cf4c97ec34aa2833cc0122a12

Jaký je model této transakce?

Jaký výstup bude pravděpodobně představovat výměna po identifikaci jejího modelu pomocí interní heuristiky transakce?

Cvičení 5

Představme si, že Loïc zveřejnil jednu ze svých adres pro příjem bitcoinů na sociální síti Twitter:

bc1qja0hycrv7g9ww00jcqanhfpqmzx7luqalum3vu

Které transakce bitcoinu lze na základě těchto informací a s použitím pouze heuristiky opakovaného použití adresy spojit s Loïcovou identitou?

Samozřejmě nejsem skutečným majitelem této adresy a nezveřejnil jsem ji na sociálních sítích. Je to adresa, kterou jsem náhodně převzal z blockchainu

Cvičení 6

Po provedení cvičení 5 jste díky heuristice opakovaného použití adresy dokázali identifikovat několik transakcí Bitcoin, do kterých je Loïc zřejmě zapojen. Za normálních okolností jste si mezi identifikovanými transakcemi měli všimnout této:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

Tato transakce je vůbec první, při níž byly na Loïcovu adresu odeslány finanční prostředky. Odkud myslíte, že pocházejí bitcoiny, které Loïc touto transakcí obdržel?

Cvičení 7

Po provedení cvičení 5 jste díky heuristice opakovaného použití adresy dokázali identifikovat několik transakcí Bitcoin, do kterých je Loïc zřejmě zapojen. Nyní chcete zjistit, odkud Loïc pochází. Na základě nalezených transakcí proveďte časovou analýzu a zjistěte časové pásmo, které Loïc s největší pravděpodobností používá. Na základě tohoto časového pásma určete místo, kde Loïc zřejmě žije (země, stát/region, město...).

Cvičení 8

Zde je transakce Bitcoin ke studiu:

bb346dae645d09d32ed6eca1391d2ee97c57e11b4c31ae4325bcffdec40afd4f

Jaké informace můžeme interpretovat při pohledu na tuto transakci?

Cvičební řešení

Cvičení 1:

Model této transakce je jednoduchý platební model. Pokud studujeme pouze jeho strukturu, můžeme interpretovat, že jeden výstup představuje směnu a druhý výstup představuje skutečnou platbu. Víme tedy, že pozorovaný uživatel již pravděpodobně nevlastní jeden ze dvou UTXO na výstupu (ten platební), ale stále vlastní druhý UTXO (ten směnný).

Cvičení 2:

Model pro tuto transakci je model seskupených výdajů. Tento model pravděpodobně odhaluje rozsáhlou ekonomickou činnost, například výměnnou platformu. Můžeme usuzovat, že vstupní UTXO pochází od společnosti s vysokou úrovní ekonomické aktivity a že výstupní UTXO budou rozptýlené. Některé budou patřit zákazníkům společnosti, kteří si své bitcoiny vybrali do peněženek pro vlastní úschovu. Jiné mohou připadnout partnerským společnostem. A konečně nepochybně dojde k výměně některých, které se vrátí zpět do vydávající společnosti.

Cvičení 3:

Model této transakce je jednoduchá platba. Na transakci proto můžeme použít interní heuristiku a pokusit se identifikovat směnu.

Osobně jsem identifikoval nejméně dvě vnitřní heuristiky, které podporují stejnou hypotézu:

- Opakované použití stejného typu skriptu ;

- Největší výkon.

Nejzřetelnější heuristikou je opakované použití stejného typu skriptu.

Výstup 0 je totiž P2SH, který poznáme podle jeho

přijímací adresy začínající na 3 :

3Lcdauq6eqCWwQ3UzgNb4cu9bs88sz3mKD

Zatímco výstup 1 je P2WPKH, identifikovatelný

podle adresy začínající na bc1q :

bc1qya6sw6sta0mfr698n9jpd3j3nrkltdtwvelywa

UTXO použitý jako vstup pro tuto transakci také používá skript P2WPKH:

bc1qyfuytw8pcvg5vx37kkgwjspg73rpt56l5mx89k

Můžeme tedy předpokládat, že výstup 0 odpovídá platbě a výstup 1 je směna transakcí, což by znamenalo, že vstupní uživatel vždy vlastní

výstup 1.

Abychom tuto hypotézu podpořili nebo vyvrátili, můžeme hledat další heuristické znaky, které buď potvrzují naši úvahu, nebo snižují pravděpodobnost, že je naše hypotéza správná.

Identifikoval jsem přinejmenším jednu další heuristiku. Je to největší

výstupní heuristika. Výstup 0 měří 123 689 sats,

zatímco výstup 1 měří 505 839 sats. Mezi těmito

dvěma výstupy je tedy významný rozdíl. Největší výstupní heuristika

naznačuje, že největším výstupem bude pravděpodobně devizový. Tato

heuristika dále posiluje naši původní hypotézu.

Zdá se proto pravděpodobné, že uživatel, který poskytl UTXO jako vstup,

stále drží výstup 1, který zřejmě ztělesňuje výměnu transakce.

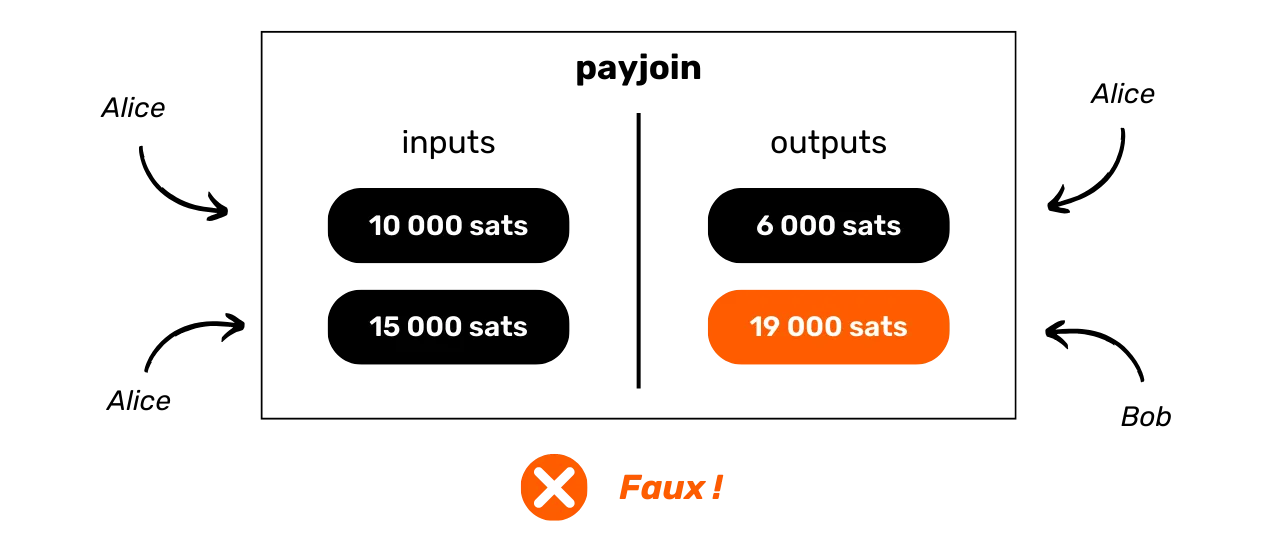

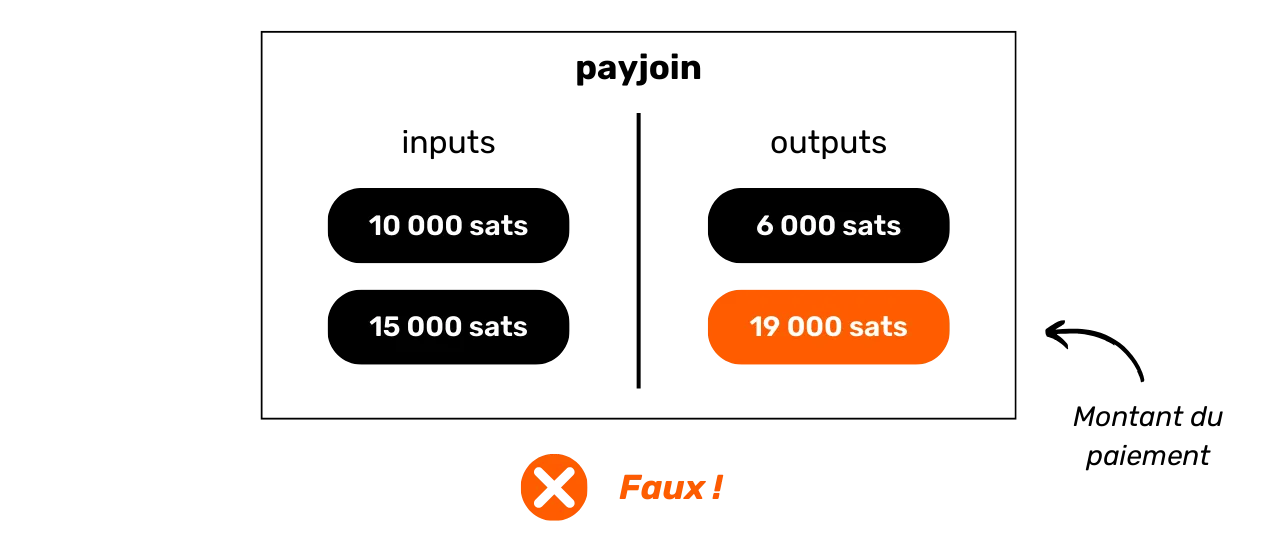

Cvičení 4:

Model této transakce je jednoduchá platba. Na transakci proto můžeme použít interní heuristiku a pokusit se identifikovat směnu.

Osobně jsem identifikoval nejméně dvě vnitřní heuristiky, které podporují stejnou hypotézu:

- Opakované použití stejného typu skriptu ;

- Výstup kulatého příspěvku.

Nejzřetelnější heuristikou je opakované použití stejného typu skriptu.

Výstup 0 je totiž P2SH, který poznáme podle jeho

přijímací adresy začínající na 3 :

3FSH5Mnq6S5FyQoKR9Yjakk3X4KCGxeaD4

Zatímco výstup 1 je P2WPKH, identifikovatelný

podle adresy začínající na bc1q :

bc1qvdywdcfsyavt4v8uxmmrdt6meu4vgeg439n7sg

UTXO použitý jako vstup pro tuto transakci také používá skript P2WPKH:

bc1qku3f2y294h3ks5eusv63dslcua2xnlzxx0k6kp

Můžeme tedy předpokládat, že výstup 0 odpovídá platbě a výstup 1 je směna transakcí, což by znamenalo, že vstupní uživatel vždy vlastní

výstup 1.

Abychom tuto hypotézu podpořili nebo vyvrátili, můžeme hledat další heuristické znaky, které buď potvrzují naši úvahu, nebo snižují pravděpodobnost, že je naše hypotéza správná.

Identifikoval jsem přinejmenším jednu další heuristiku. Jedná se o výstup

zaokrouhleného množství. Výstup 0 měří 70 000 satelitů, zatímco výstup 1 měří 22 962 satelitů. Máme tedy dokonale kulatý výstup v zúčtovací

jednotce BTC. Heuristika kulatého výstupu naznačuje, že UTXO s kulatou

částkou je s největší pravděpodobností ta platební a že po eliminaci ostatní

představují směnu. Tato heuristika dále posiluje naši původní hypotézu.

V tomto příkladu však může naši původní hypotézu zpochybnit jiná heuristika.

Výstup 0 je totiž větší než výstup 1. Na základě

heuristiky, že největší výstup je zpravidla devizový, bychom mohli usuzovat,

že výstup 0 je devizový. Tato protihypotéza se však jeví jako nepravděpodobná,

protože ostatní dvě heuristiky se zdají být podstatně přesvědčivější než heuristika

největšího výstupu. V důsledku toho se zdá rozumné zachovat naši původní hypotézu

i přes tento zdánlivý rozpor.

Zdá se proto pravděpodobné, že uživatel, který poskytl UTXO jako vstup,

stále drží výstup 1, který zřejmě ztělesňuje výměnu transakce.

Cvičení 5:

Vidíme, že k Lojcově identitě lze přiřadit 8 transakcí. Z nich 4 zahrnují příjem bitcoinů:

2d9575553c99578268ffba49a1b2adc3b85a29926728bd0280703a04d051eace

8b70bd322e6118b8a002dbdb731d16b59c4a729c2379af376ae230cf8cdde0dd

d5864ea93e7a8db9d3fb113651d2131567e284e868021e114a67c3f5fb616ac4

bc4dcf2200c88ac1f976b8c9018ce70f9007e949435841fc5681fd33308dd762

Další 4 se týkají zásilek bitcoinů:

8b52fe3c2cf8bef60828399d1c776c0e9e99e7aaeeff721fff70f4b68145d540

c12499e9a865b9e920012e39b4b9867ea821e44c047d022ebb5c9113f2910ed6

a6dbebebca119af3d05c0196b76f80fdbf78f20368ebef1b7fd3476d0814517d

3aeb7ce02c35eaecccc0a97a771d92c3e65e86bedff42a8185edd12ce89d89cc

Cvičení 6:

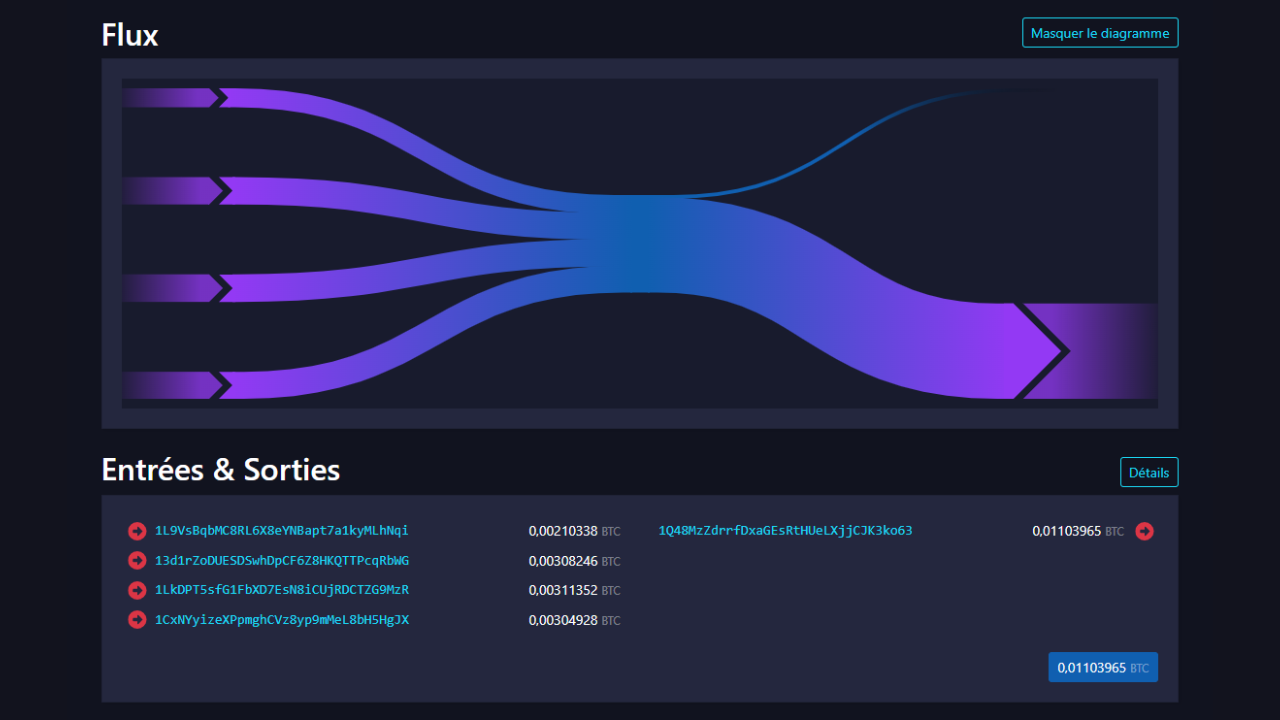

Pokud se podíváme na model této transakce, je zřejmé, že se jedná o vázané výdaje. Transakce má totiž jeden vstup a 51 výstupů, což svědčí o vysoké míře ekonomické aktivity. Můžeme tedy vyslovit hypotézu, že Loïc vybral bitcoiny z výměnné platformy.

Tuto hypotézu podporuje několik faktorů. Zaprvé, typ skriptu použitý k zabezpečení vstupu UTXO je multisig skript P2SH 2/3, což naznačuje pokročilou úroveň zabezpečení typickou pro výměnné platformy:

OP_PUSHNUM_2

OP_PUSHBYTES_33 03eae02975918af86577e1d8a257773118fd6ceaf43f1a543a4a04a410e9af4a59

OP_PUSHBYTES_33 03ba37b6c04aaf7099edc389e22eeb5eae643ce0ab89ac5afa4fb934f575f24b4e

OP_PUSHBYTES_33 03d95ef2dc0749859929f3ed4aa5668c7a95baa47133d3abec25896411321d2d2d

OP_PUSHNUM_3

OP_CHECKMULTISIG

Zkoumaná adresa 3PUv9tQMSDCEPSMsYSopA5wDW86pwRFbNF je navíc opakovaně

použita ve více než 220 000 různých transakcích, což je často charakteristické

pro výměnné platformy, které obecně nedbají na jejich důvěrnost.

Časová heuristika aplikovaná na tuto adresu rovněž ukazuje pravidelné vysílání transakcí téměř denně po dobu 3 měsíců s prodlouženými hodinami přes 24 hodin, což naznačuje nepřetržitou aktivitu výměnné platformy.

A konečně, objemy, které tento subjekt zpracovává, jsou obrovské. Adresa přijala a odeslala 44 BTC v 222 262 transakcích mezi prosincem 2022 a březnem 2023. Tyto velké objemy dále potvrzují pravděpodobnou povahu činnosti výměnné platformy.

Cvičení 7:

Analýzou časů potvrzení transakcí lze zjistit následující časy UTC:

05:43

20:51

18:12

17:16

04:28

23:38

07:45

21:55

Analýza těchto časových rozvrhů ukazuje, že časy UTC-7 a UTC-8 jsou u většiny časových rozvrhů v souladu s rozsahem současné lidské činnosti (mezi 8:00 a 23:00):

05:43 UTC > 22:43 UTC-7

20:51 UTC > 13:51 UTC-7

18:12 UTC > 11:12 UTC-7

17:16 UTC > 10:16 UTC-7

04:28 UTC > 21:28 UTC-7

23:38 UTC > 16:38 UTC-7

07:45 UTC > 00:45 UTC-7

21:55 UTC > 14:55 UTC-7

05:43 UTC > 21:43 UTC-8

20:51 UTC > 12:51 UTC-8

18:12 UTC > 10:12 UTC-8

17:16 UTC > 09:16 UTC-8

04:28 UTC > 20:28 UTC-8

23:38 UTC > 15:38 UTC-8

07:45 UTC > 23:45 UTC-8

21:55 UTC > 13:55 UTC-8

Časové pásmo UTC-7 je důležité zejména v létě, protože zahrnuje státy a regiony jako :

- Kalifornie (s městy jako Los Angeles, San Francisco a San Diego);

- Nevada (s Las Vegas) ;

- Oregon (s Portlandem) ;

- Washington (se Seattlem) ;

- Kanadský region Britská Kolumbie (s městy jako Vancouver a Victoria).

Z těchto informací vyplývá, že Loïc pravděpodobně žije na západním pobřeží Spojených států nebo v Kanadě.

Cvičení 8:

Analýza této transakce ukazuje 5 vstupů a jeden výstup, což naznačuje konsolidaci. Při použití heuristiky CIOH můžeme předpokládat, že všechny vstupní UTXO jsou ve vlastnictví jediného subjektu a že výstupní UTXO patří rovněž tomuto subjektu. Zdá se, že uživatel se rozhodl seskupit několik UTXO, které vlastnil, a vytvořit tak jediné UTXO na výstupu s cílem konsolidovat své části. Tento krok byl pravděpodobně motivován snahou využít tehdejších nízkých transakčních nákladů, aby se snížily budoucí náklady.

Při psaní této třetí části o analýze řetězců jsem čerpal z následujících zdrojů:

- Série čtyř článků s názvem: Understanding Bitcoin Privacy with OXT, kterou vytvořila společnost Samourai Wallet v roce 2021 ;*

- Různé zprávy od OXT Research, stejně jako jejich bezplatný nástroj pro analýzu blockchainu (po zatčení zakladatelů Samourai Wallet již není v tuto chvíli k dispozici) ;*

- V širším měřítku mé znalosti pocházejí z různých tweetů a obsahu od @LaurentMT a @ErgoBTC ;*

- Space Kek #19](https://podcasters.spotify.com/pod/show/decouvrebitcoin/episodes/SpaceKek-19---Analyse-de-chane--anonsets-et-entropie-e1vfuji), kterého jsem se zúčastnil ve společnosti @louneskmt, @TheoPantamis, @Sosthene___ a @LaurentMT.*

Rád bych poděkoval jejich autorům, vývojářům a výrobcům. Děkuji také korektorům, kteří pečlivě opravili článek, z něhož vychází tento třetí díl, a poskytli mi své odborné rady :

Osvojení osvědčených postupů pro ochranu soukromí

Opětovné použití adresy

Po prostudování technik, které mohou narušit důvěrnost Bitcoinu, se v této třetí části podíváme na nejlepší postupy, které je třeba přijmout, abyste se ochránili. Cílem této části není zkoumat metody zvyšování důvěrnosti, což je téma, kterému se budeme věnovat později, ale spíše pochopit, jak správně komunikovat s Bitcoinem, abyste si zachovali důvěrnost, kterou přirozeně nabízí, aniž byste se museli uchylovat k dalším technikám.

Na začátku této třetí části budeme samozřejmě hovořit o opakovaném použití adresy. Tento jev je hlavní hrozbou pro důvěrnost uživatelů. Tato kapitola je jistě nejdůležitější z celého kurzu.

Co je to přijímací adresa?

Adresa pro příjem bitcoinů je řetězec nebo identifikátor, který se používá pro příjem bitcoinů do peněženky.

Technicky vzato přijímací adresa bitcoinu "nepřijímá" bitcoiny v pravém slova smyslu, ale slouží spíše k definování podmínek, za kterých lze bitcoiny utratit. Konkrétně řečeno, když je vám zaslána platba, transakce odesílatele pro vás vytvoří nové UTXO jako výstup z UTXO, které spotřebovala jako vstupy. Na tento výstup připojí skript definující, jak lze toto UTXO později utratit. Tento skript se nazývá "ScriptPubKey" nebo "Locking Script". Do tohoto skriptu je integrována vaše přijímací adresa, přesněji řečeno její náklad. Laicky řečeno, tento skript v podstatě říká:

"Chcete-li utratit tento nový UTXO, musíte poskytnout digitální podpis pomocí soukromého klíče spojeného s touto přijímací adresou."

Adresy bitcoinů jsou různých typů v závislosti na použitém modelu

skriptování. První modely, známé jako "Legacy*", zahrnují adresy P2PKH (Pay-to-PubKey-Hash) a P2SH (Pay-to-Script-Hash). Adresy P2PKH začínají vždy na 1 a adresy P2SH na 3. Ačkoli jsou tyto formáty stále bezpečné, jsou nyní

zastaralé, protože s sebou nesou vyšší transakční náklady a nabízejí menší

důvěrnost než nové standardy.

Adresy SegWit V0 (P2WPKH a P2WSH) a Taproot /

SegWit V1 (P2TR) představují moderní formáty. Adresy SegWit

začínají na bc1q a adresy Taproot, zavedené v roce 2021,

začínají na bc1p.

Například zde je adresa příjmu Taproot:

bc1ps5gd2ys8kllz9alpmcwxqegn7kl3elrpnnlegwkm3xpq2h8da07spxwtf5

Způsob konstrukce klíče ScriptPubKey závisí na používaném standardu:

| ScriptPubKey | Šablona skriptu

| ---------------- | ----------------------------------------------------------- |

| P2PKH | OP_DUP OP_HASH160 <pubKeyHash> OP_EQUALVERIFY OP_CHECKSIG

|

| P2SH | OP_HASH160 <scriptHash> OP_EQUAL |

| P2WPKH | 0 <pubKeyHash> |

| P2WSH | 0 <witnessScriptHash> |

| P2SH - P2WPKH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2SH - P2WSH | OP_HASH160 <redeemScriptHash> OP_EQUAL |

| P2TR | 1 <pubKey> |

Konstrukce adres pro příjem závisí také na zvoleném modelu skriptu:

- U adres

P2PKHaP2WPKHpředstavuje užitečné zatížení, tj. jádro adresy, hash veřejného klíče; - U adres

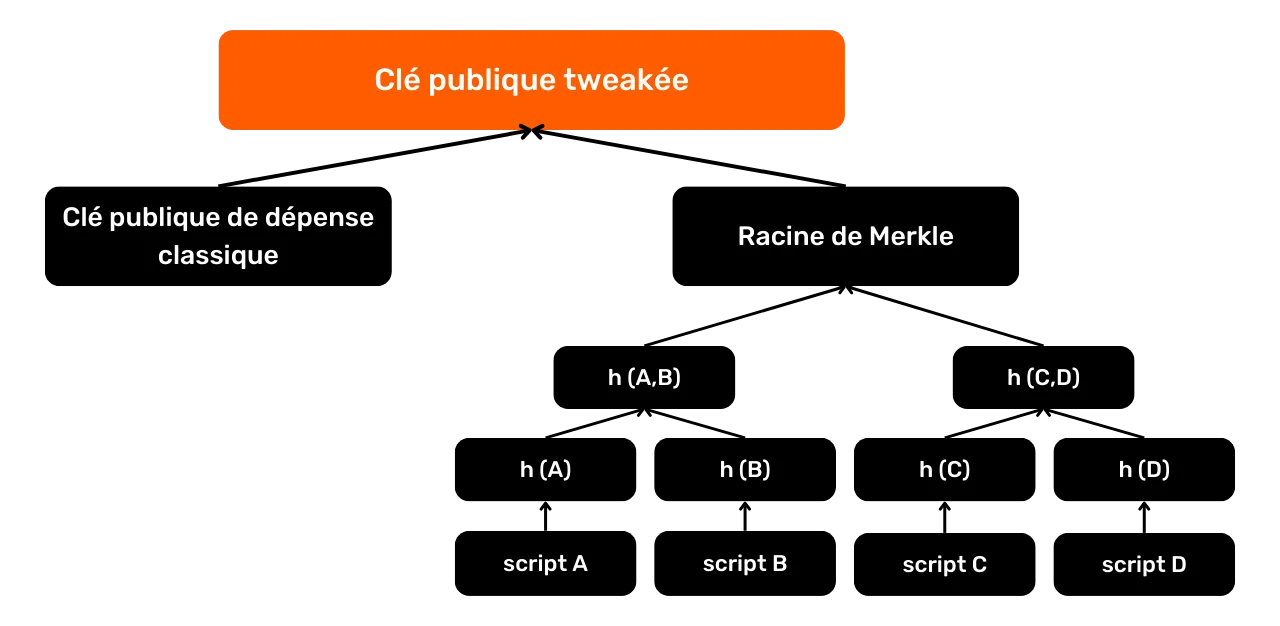

P2SHaP2WSHpředstavuje užitečné zatížení hash souboru ; - U adres

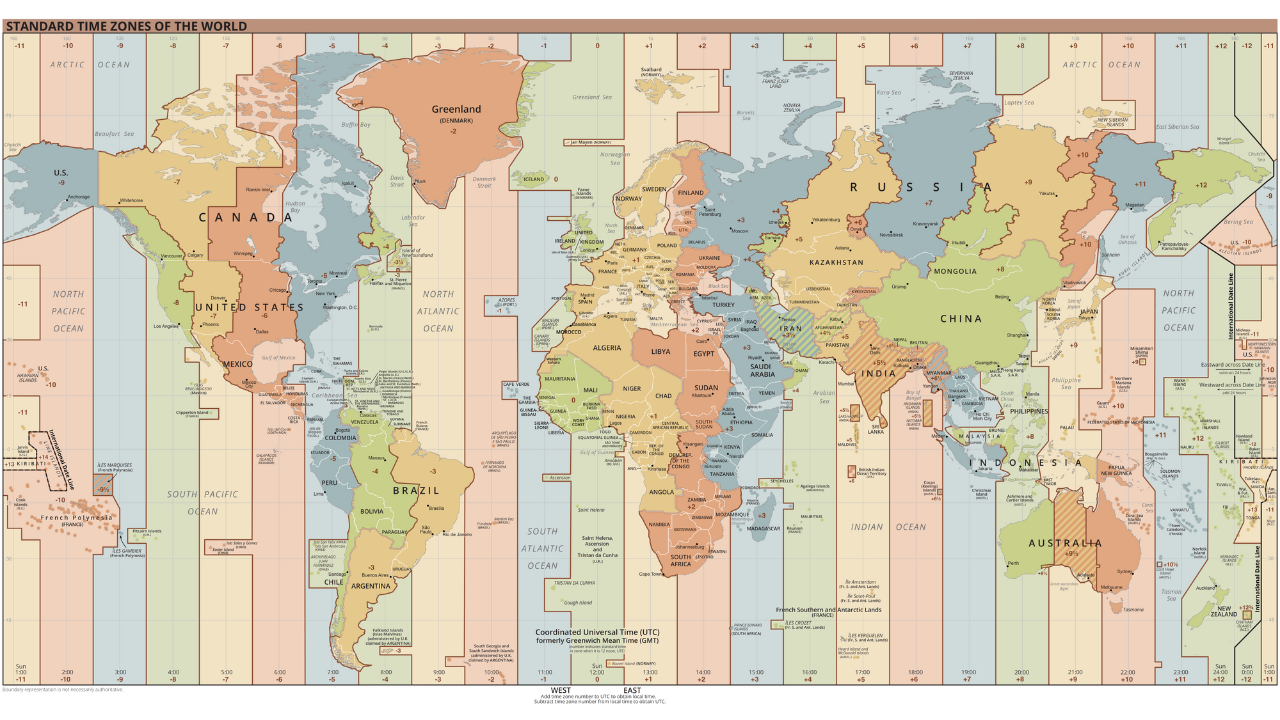

P2TRje užitečným nákladem upravený veřejný klíč. Výstupy P2TR kombinují aspekty Pay-to-PubKey a Pay-to-Script. Upravený veřejný klíč je výsledkem přidání klasického výdajového veřejného klíče s "úpravou", odvozenou z Merkleho kořene sady skriptů, které lze také použít k utrácení bitcoinů.

Adresy zobrazené v portfoliovém softwaru obsahují také HRP (Human-Readable Part), obvykle bc pro adresy po SegWitu, oddělovač 1 a číslo verze q pro SegWit V0 a p pro Taproot/SegWit

V1. Přidává se také kontrolní součet, který zaručuje integritu a platnost adresy

během přenosu.

Nakonec jsou adresy převedeny do standardního formátu:

- Base58check pro staré adresy Legacy ;

- Bech32 pro adresy SegWit ;

- Bech32m pro adresy Taproot.

Zde je sčítací matice pro formáty bech32 a bech32m (SegWit a Taproot) od základu 10:

| + | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| --- | --- | --- | --- | --- | --- | --- | --- | --- |

| 0 | q | p | z | r | y | 9 | x | 8 |

| 8 | g | f | 2 | t | v | d | w | 0 |

| 16 | s | 3 | j | n | 5 | 4 | k | h |

| 24 | c | e | 6 | m | u | a | 7 | l |

Co je opakované použití adresy?

Opakované použití adresy je použití stejné přijímací adresy pro blokování několika různých UTXO.

Jak jsme viděli v předchozí části, každý UTXO má svůj vlastní ScriptPubKey, který jej uzamyká a musí být splněn, aby mohl být UTXO použit jako vstup v nové transakci. Právě do tohoto klíče ScriptPubKey jsou integrovány adresy užitečného zatížení.

Pokud různé klíče ScriptPubKeys obsahují stejnou přijímací adresu, jedná se o tzv. opakované použití adresy. V praxi to znamená, že uživatel opakovaně poskytl odesílatelům stejnou adresu, aby mohl přijímat bitcoiny prostřednictvím více plateb. A právě tato praxe je pro vaše soukromí katastrofální.

Proč je opakované použití adresy problém?

Protože je blockchain veřejný, je snadné zjistit, které adresy blokují které UTXO a kolik bitcoinů. Pokud je stejná adresa použita pro několik transakcí, je možné odvodit, že všechny bitcoiny spojené s touto adresou patří stejné osobě. Tento postup ohrožuje soukromí uživatelů tím, že umožňuje vytvořit deterministické vazby mezi různými transakcemi a dohledat bitcoiny v blockchainu. Na tento problém upozornil již sám Satoshi Nakamoto v Bílé knize bitcoinu:

Jako další brána firewall by se pro každou transakci mohl použít nový pár klíčů, aby nebyly spojeny se společným vlastníkem

Zdroj: Nakamoto, "Bitcoin: A Peer-to-Peer Electronic Cash System", https://bitcoin.org/bitcoin.pdf, 2009.

Satoshiho záměrem v této větě bylo vytvořit další firewall v případě spojení mezi identitou uživatele a párem klíčů v Bitcoinu, aby se zabránilo veřejnému propojení celé jeho aktivity s jeho identitou. Dnes, s rozmachem společností zabývajících se analýzou blockchainu a regulací KYC, již používání jedinečných adres není "dodatečnou firewallovou stěnou", ale nezbytnou praxí pro každého, kdo si chce zachovat alespoň minimální soukromí.

Při opakovaném použití adresy vytváříte téměř nepopiratelnou vazbu mezi všemi transakcemi spojenými s touto adresou. To sice přímo neohrožuje vaše finanční prostředky, protože kryptografie eliptických křivek zaručuje bezpečnost vašich soukromých klíčů, ale usnadňuje to sledování vašich aktivit. Kdokoli s uzlem totiž může sledovat transakce a zůstatky na adresách, což zcela ohrožuje vaši anonymitu.

Pro ilustraci si uveďme příklad Boba, uživatele, který pravidelně nakupuje bitcoiny v malých částkách v DCA a posílá je vždy na stejnou adresu. Po dvou letech tato adresa obsahuje značné množství bitcoinů. Pokud Bob použije tuto adresu k platbě místnímu obchodníkovi, ten bude moci vidět všechny související prostředky a odvodit Bobovo bohatství. To může vést k osobním bezpečnostním rizikům, například k pokusu o krádež nebo vydírání. Kdyby Bob používal pro příjem každého pravidelného nákupu prázdnou adresu, prozradil by obchodníkovi neskonale méně informací.

Při analýze řetězců existují 2 typy opakovaného použití adresy:

- Externí opětovné použití ;

- Interní opakované použití v rámci transakce.

První je, když je adresa opakovaně použita v několika různých transakcích s bitcoiny. To je to, o čem jsme mluvili dříve: tato heuristika vyvozuje, že všechny UTXO prošlé přes tuto adresu patří jednomu subjektu.

K opakovanému použití interních adres nedochází, pokud k němu dochází v rámci několika transakcí, ale pokud k němu dochází v rámci jedné transakce. Pokud je totiž stejná adresa použitá k uzamčení vstupu použita jako výstup transakce, pak můžeme odvodit, že tento výstup patří stále stejnému uživateli (burze) a že druhý výstup představuje skutečnou platbu. Tato další heuristika umožňuje zachovat stopu prostředků v průběhu několika transakcí.

Opakované použití adres je pro Bitcoin skutečnou pohromou. Podle webových stránek OXT.me (v současné době nepřístupných) činila v roce 2022 celková míra opakovaného použití adres v Bitcoinu přibližně 52 %:

Tato míra je obrovská, ale pochází v drtivé většině od výměnných platforem, nikoli od jednotlivých uživatelů.

Jak zabránit opakovanému použití adresy?

Zamezit opakovanému použití adresy je poměrně jednoduché: Pro všechny nové platby do peněženky jednoduše použijte novou, prázdnou adresu.

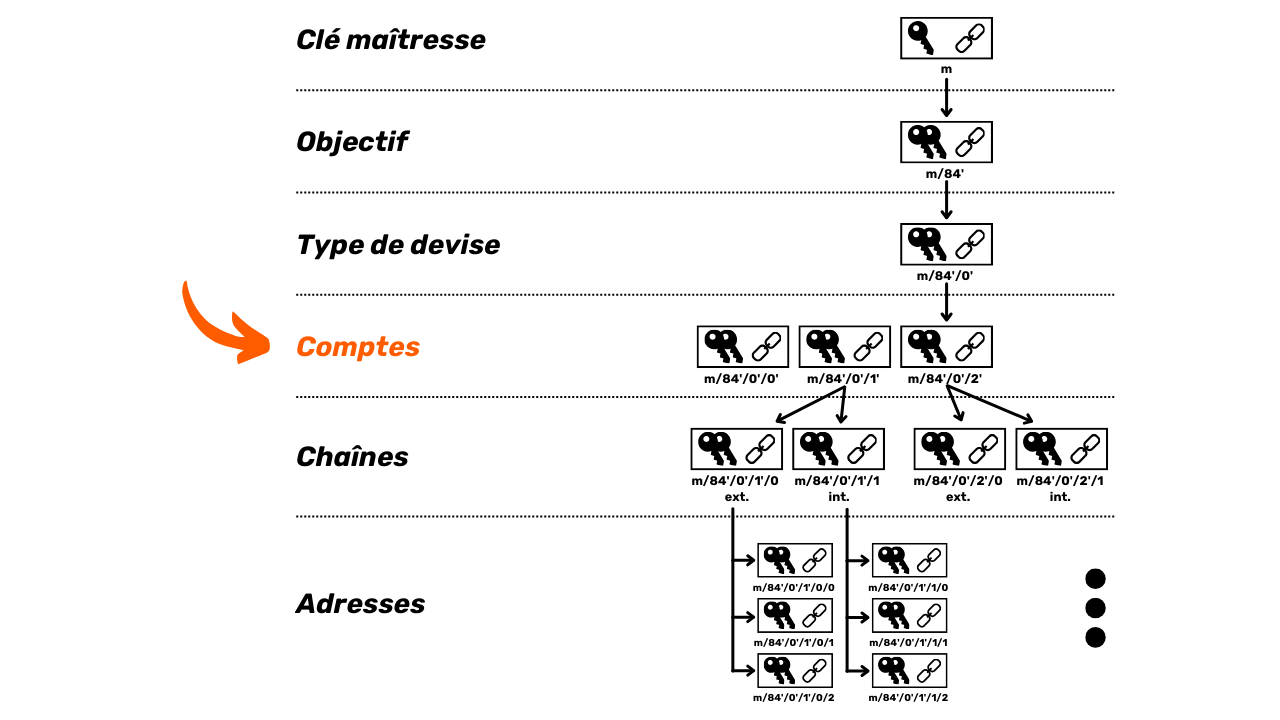

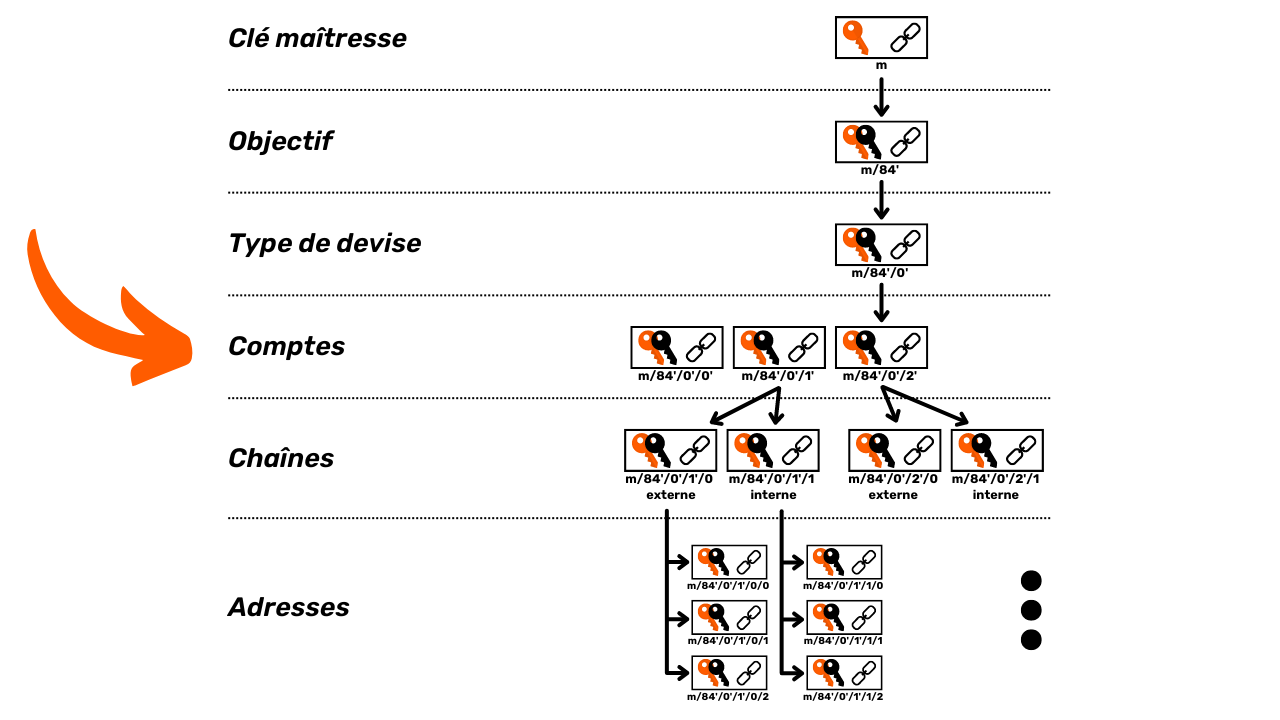

Díky BIP32 jsou nyní moderní portfolia deterministická a hierarchická. To znamená, že uživatel může vygenerovat velké množství adres z jediné počáteční informace: semínka. Uložením této jediné informace je možné obnovit všechny soukromé klíče v portfoliu, což umožní přístup k finančním prostředkům zajištěným příslušnými adresami.

Proto se po stisknutí tlačítka "přijmout" v softwaru peněženky vždy nabídne nepoužitá přijímací adresa. Po přijetí bitcoinů na této adrese software automaticky navrhne novou adresu.

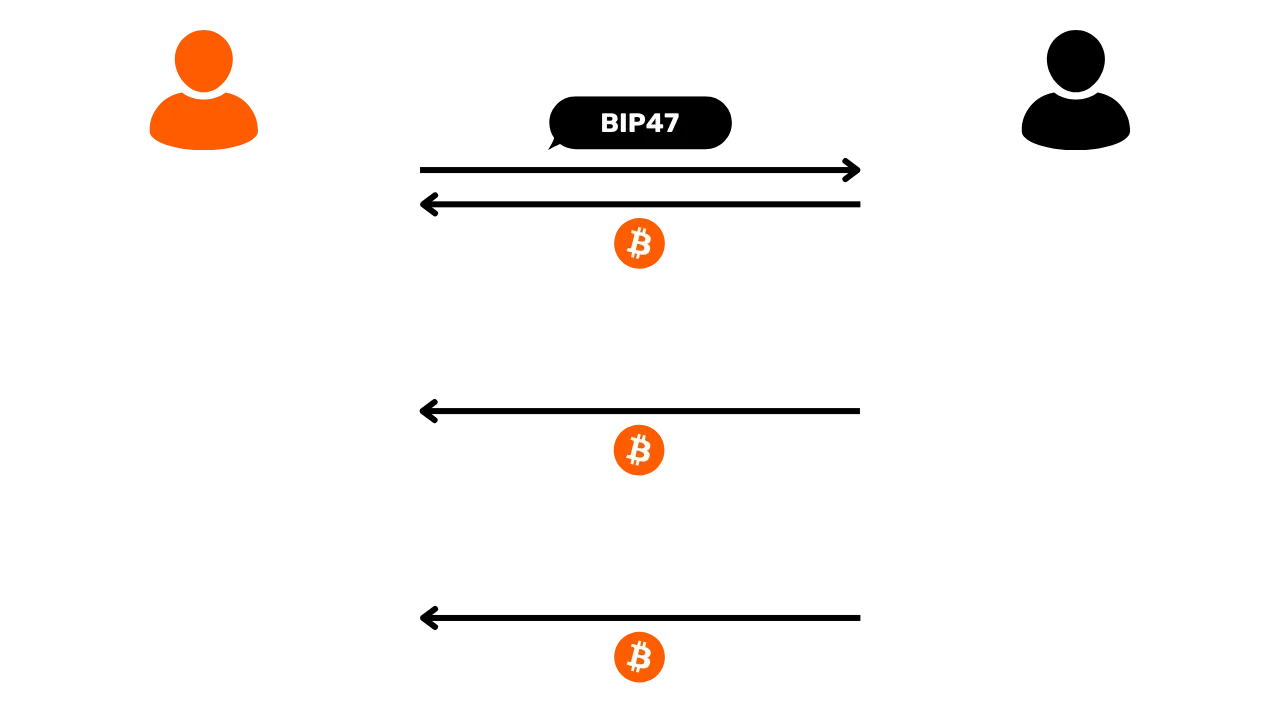

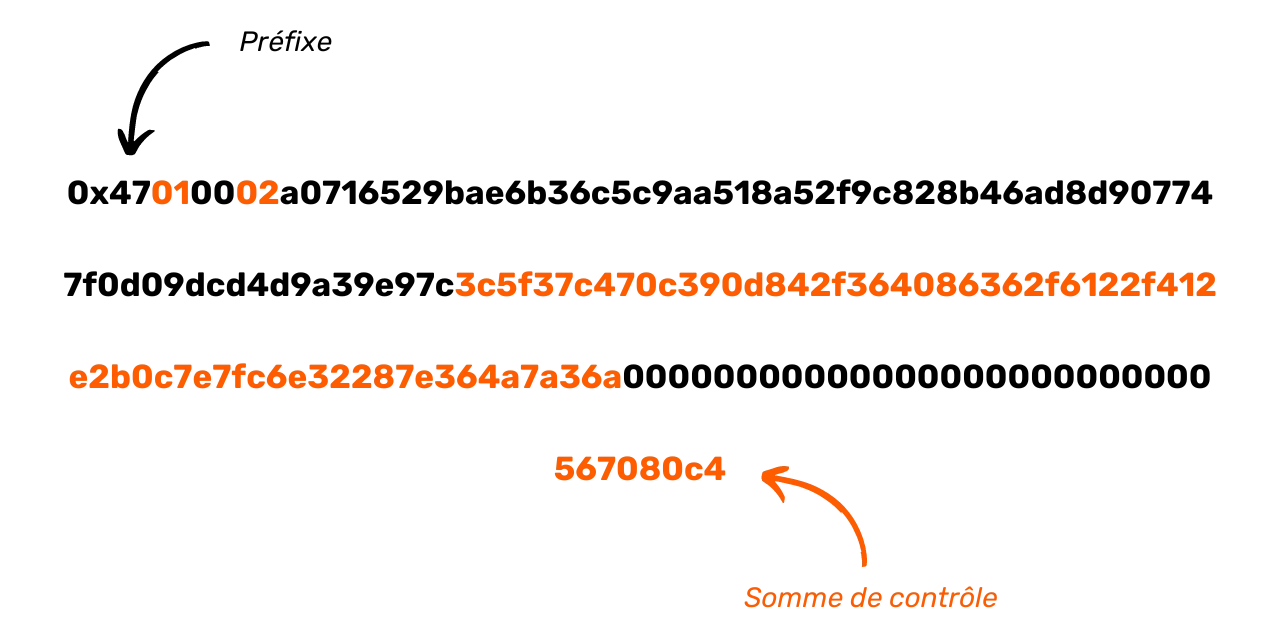

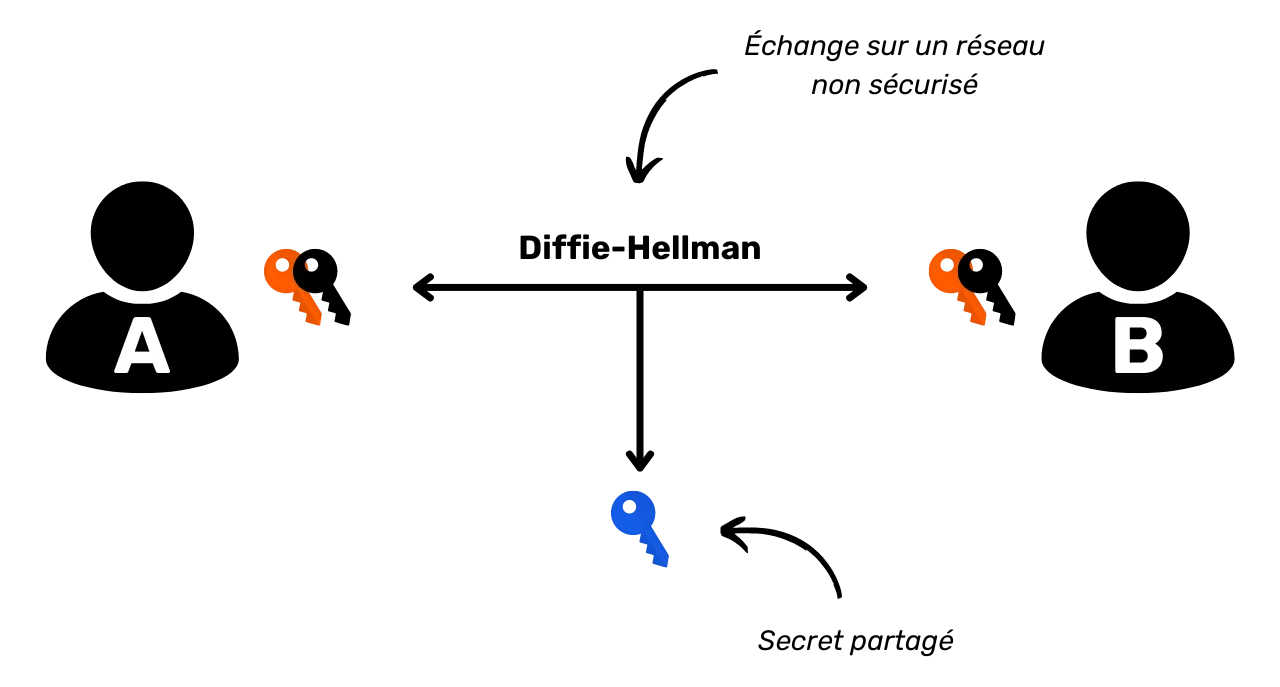

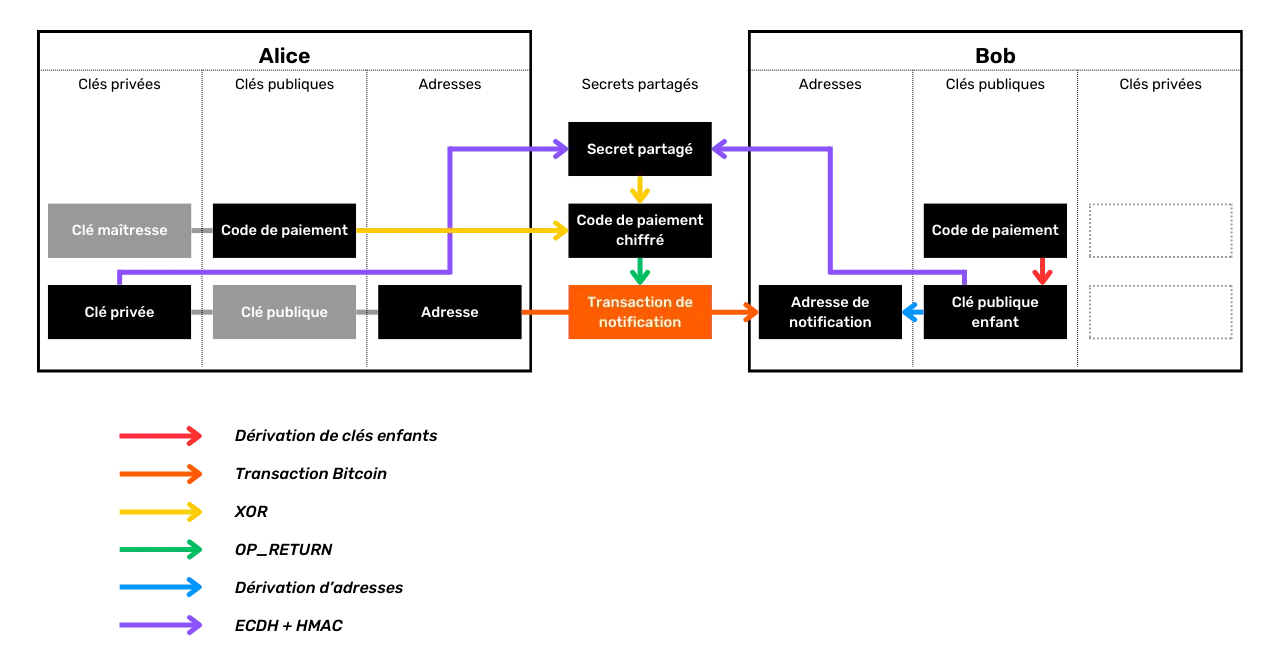

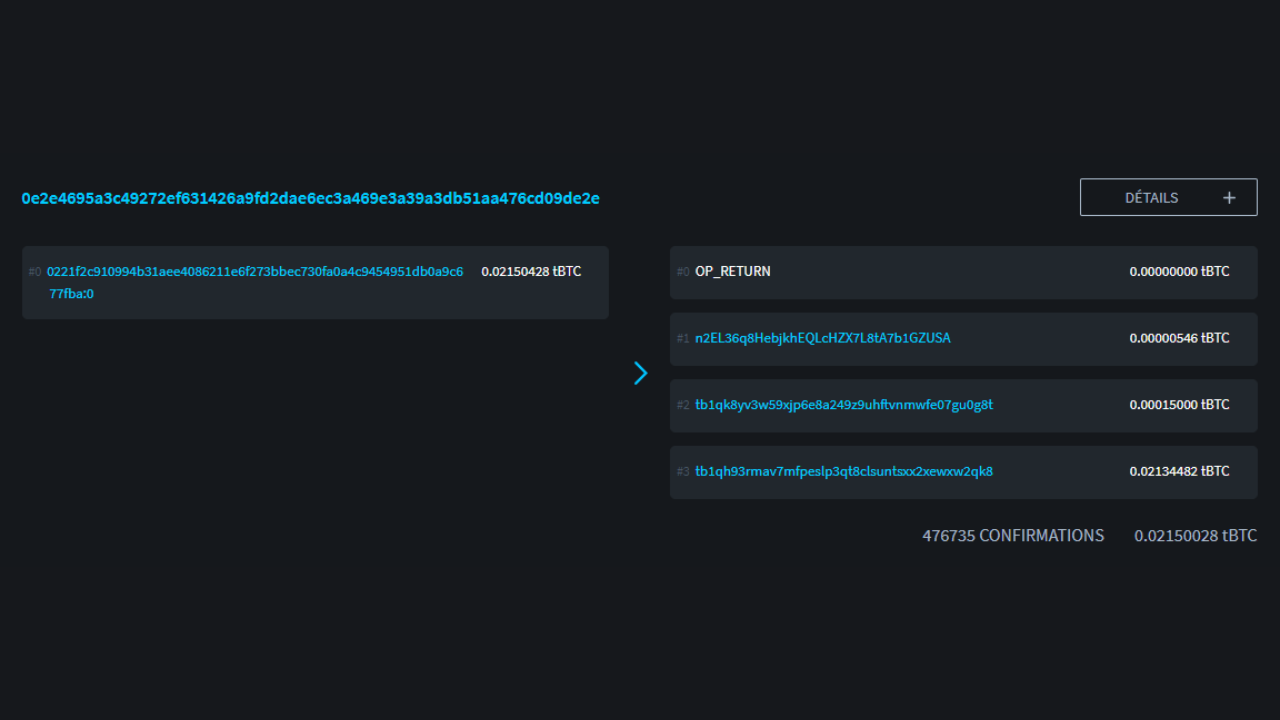

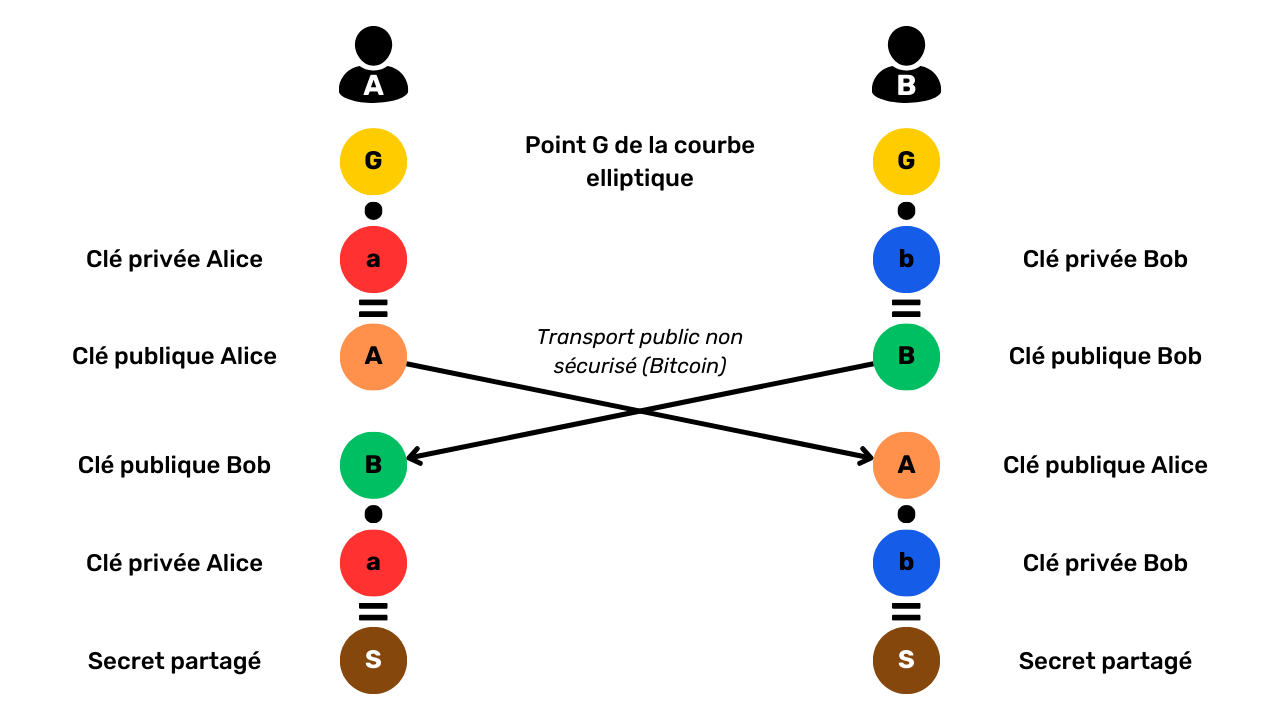

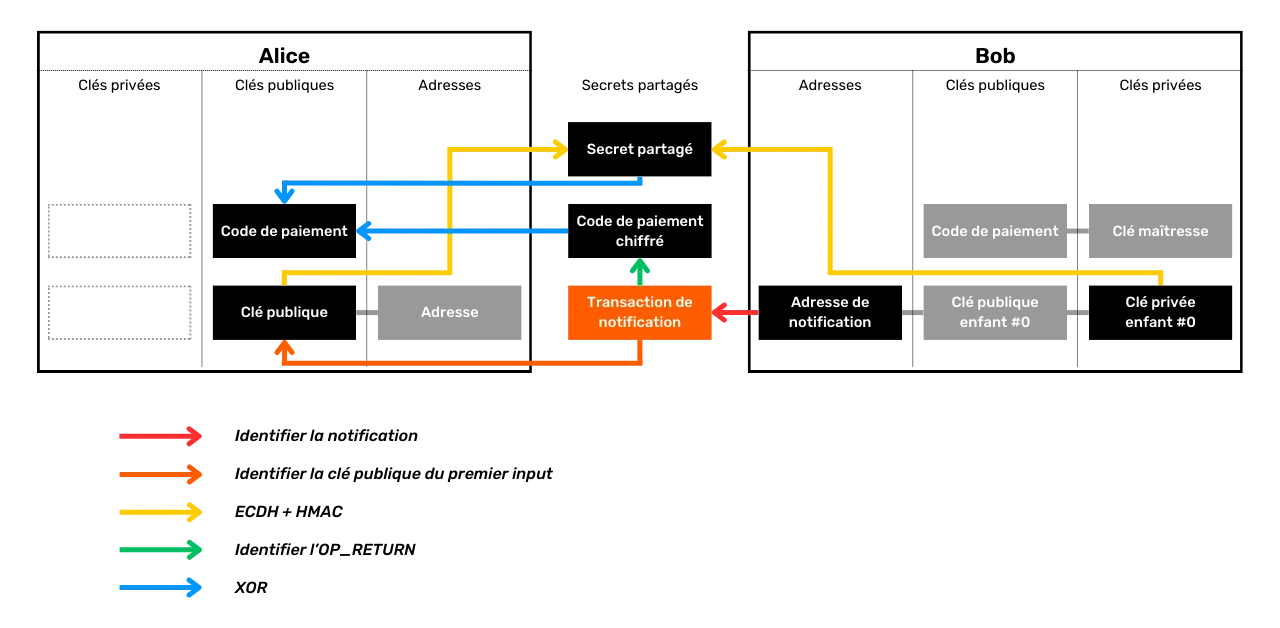

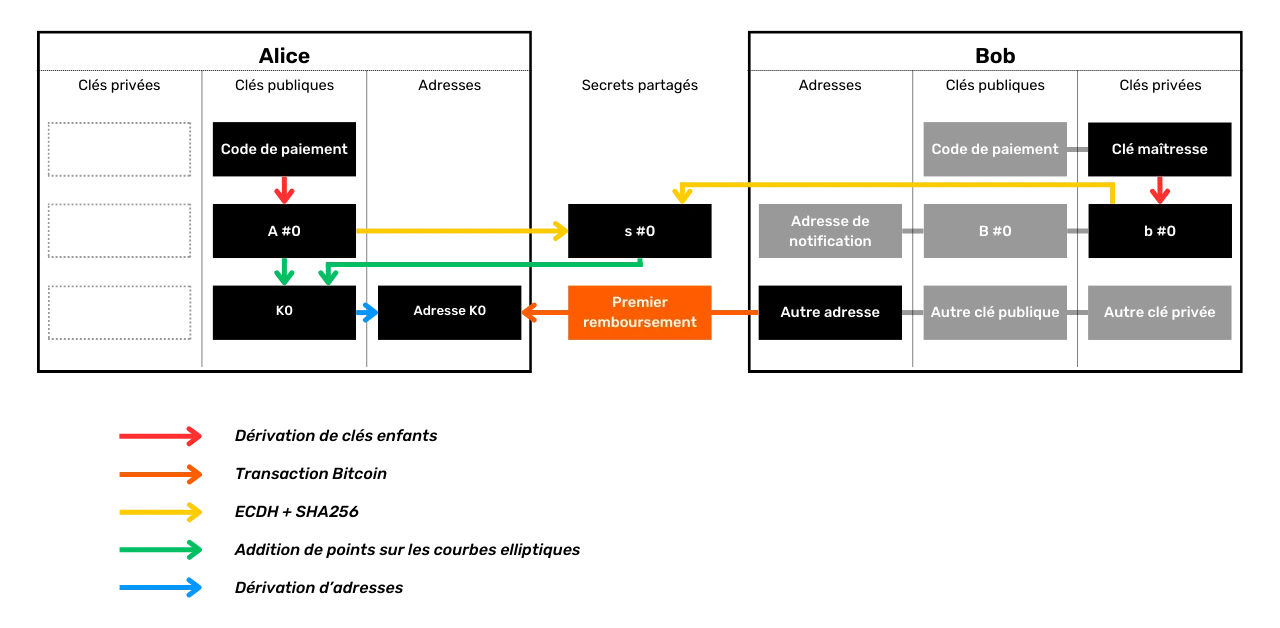

PS: Nedávno některé softwarové peněženky oznámily svůj záměr přestat generovat prázdné adresy, protože se obávají, že to úřady budou vnímat jako formu praní špinavých peněz. Pokud je váš software jedním z nich, důrazně vám doporučuji, abyste jej okamžitě vyměnili, protože je to pro uživatele nepřijatelné Pokud potřebujete statický identifikátor pro příjem plateb, například darů, není vhodné používat klasickou adresu Bitcoin kvůli riziku opakovaného použití. Místo toho použijte adresu Lightning nebo zvolte statický identifikátor platby v řetězci, například BIP47 nebo Silent Payments. Tyto protokoly jsou podrobně vysvětleny v 6. části tohoto školení.

Označování a kontrola dílů

Jak jsme zjistili v části o analýze řetězců, existuje množství heuristických postupů a vzorů, které lze použít k odvození informací o transakci. Jako uživatel je důležité tyto techniky znát, abyste se před nimi mohli lépe chránit.